Изобретение относится к системам маркировки и идентификации подлинности контролируемых объектов и может найти применение при маркировании и идентификации изделий, ценных бумаг и документов.

Известна автоматизированная система изготовления и учета водительских документов (патент РФ №2128856, кл. G 06 F 17/60, 1999), содержащая блок формирования информационного вкладыша удостоверения, блок приема персональных данных, пульт оператора, монитор, принтер.

Недостатком данной системы является ограниченная область применения, высокая технологическая сложность получения идентификационных признаков объектов, а также низкая достоверность идентификации подлинности документов в процессе их использования.

Известна также автоматизированная система идентификации объекта и регистрация его состояния по патенту РФ №2107943, кл. G 06 F 17/60, 17/40, 1998, содержащая вычислительную машину основной базы информации, N каналов ввода и обработки информации, блок связи и коммутации, два блока регистрации.

Недостатками данного устройства является сложность в формировании и использовании внешних информационных систем, а также высокая вероятность ошибок при идентификации из-за наличия субъективных факторов при формировании идентификационных характеристик оператором.

Известна аналогичная система из заявки WO №91, 10202, кл. G 06 F 15/46, 1991, включающая позицию нанесения маркировки на изделие, устройство занесения маркировки в базу данных, устройства считывания маркировки на удаленных позициях, линии связи между базой данных и устройствами считывания маркировки, устройство сравнения считанной маркировки с запомненной в базе данных и устройство принятия решения о дальнейшем перемещении изделия.

Данная система имеет недостатки, которые связаны с весьма ограниченной сферой ее применения, не дающей возможности ее использования для идентификации изделий из-за отсутствия технических средств для идентификации подлинности изделий при их незаконном производстве и использовании.

Известна также система (ЕР, заявка №0112944, кл. G 07 F 7/10, 1984), включающая центральный пункт с основной базой данных, сеть удаленных терминалов со своими базами данных, линии связи для соединения удаленных терминалов с центральным пунктом, совокупность кредитных карточек и устройств для их маркировки.

К недостаткам этой системы относится низкая достоверность определения законности использования кредитной карточки в случае, если ее незаконный обладатель вводит идентификационный номер, который совпадает с номером, хранящимся в базе данных центрального пункта.

Известна система для идентификации зарегистрированных изделий по патенту РФ №2106689, кл. G 06 К 17/00, G 06 F 17/60, 1998, содержащая эталонную базу данных, по меньшей мере одну рабочую базу данных, по меньшей мере одно устройство обращения к базам данных, линии связи, соединяющие эталонную базу данных по меньшей мере с одним устройством обращения к базам данных, по меньшей мере одно устройство сравнения, соединенное с соответствующим устройством обращения к базам данных, по меньшей мере одно маркировочное устройство, по меньшей мере одно устройство ввода данных, предназначенное для ввода сведений об изготовленном изделии в эталонную базу данных, по меньшей мере один пункт ввода данных для ввода сведений об изделии, вводимом в хозяйственный оборот, в по меньшей мере одну рабочую базу данных через соответствующее устройство обращения к базам данных, и по меньшей мере одно устройство принятия решения.

Данная система в отличие от ранее рассмотренных аналогов позволяет маркировать и идентифицировать зарегистрированные изделия, однако, имеет узкую область применения и не обеспечивает централизованное изготовление и учет защитных знаков маркировки. Кроме этого, отсутствует возможность маркирования и учета изделий, произведенных вне данной системы.

Наиболее близкой по технической сущности к заявленной является система для маркировки и идентификации изделий по евразийскому патенту №002696, кл. G 06 K 1/12, 9/00, 2002, которая выбрана за прототип. Известная система содержит центр управления и контроля, центральную базу данных, устройство ввода данных, k периферийных баз данных, k периферийных автоматизированных рабочих мест печати защитных знаков и k пунктов ввода данных, n рабочих баз данных, n устройств обращения к рабочим базам данных, n устройств идентификации и m маркировочных устройств, где k, n и m могут быть любыми целыми неотрицательными числами.

Система-прототип в отличие от ранее рассмотренных аналогов позволяет маркировать изделия защитными знаками и идентифицировать их в хозяйственном обороте. Однако система-прототип имеет недостатки:

- узкую область применения. В системе-прототипе учитываются защитные знаки маркировки, произведенные в рамках только одной системы. Отсутствуют средства для идентификации защитных знаков, произведенных в других аналогичных системах и находящихся в хозяйственном обороте;

- низкую защищенность информации, нанесенной на защитном знаке, из-за отсутствия в системе-прототипе механизмов централизованной выработки ключей подписи, гарантирующих их достоверность и доведение (доставку) до устройств верификации сертификатов ключей подписи, а также своевременной замены скомпрометированных ключей подписи. Не исключена возможность фальсификации (подмены) информации на защитном знаке и формирования ЭЦП с использованием ложного закрытого ключа подписи при включении в состав штрихового кода соответствующего открытого ключа, использование которого при проверке подтвердит подлинность ЭЦП и, следовательно, не обеспечит обнаружение факта подмены информации;

- отсутствие возможности надежного считывания и подтверждения учетного номера бланка защитного знака. В системе-прототипе буквенно-цифровой текст и штриховой код наносятся на неучтенный бланк защитного знака, а при верификации защитного знака отсутствует возможность надежного подтверждения учетного номера бланка. Система-прототип не исключает субъективных ошибок оператора при вводе учетного номера бланка защитного знака в состав штрихового кода.

Техническим результатом заявляемой системы является расширение области ее применения и повышение защищенности информации на защитном знаке за счет централизованного обеспечения элементов системы ключевой информацией и автоматизации ввода учетного номера бланка защитного знака в состав штрихового кода, исключающей субъективные ошибки оператора.

Для достижения вышеуказанного технического результата в известной системе изготовления, учета и верификации защитных знаков и защищенных документов, включающей k пунктов ввода данных, где k=1, 2, ..., k корпоративных баз данных, k корпоративных центров управления и контроля, первый выход каждого из k корпоративных центров управления и контроля соединен со входом соответствующего пункта ввода данных, выход которого соединен со входом записи данных соответствующей корпоративной базы данных. Третий выход и третий вход каждого из k корпоративных центров управления и контроля соединены соответственно с входом управления и информационным выходом соответствующей корпоративной базы данных. Первый вход каждого из k корпоративных центров управления и контроля является соответствующим входом системы. Четвертый выход каждого из k корпоративных центров управления и контроля является соответствующим выходом системы. Дополнительно введены удостоверяющий центр и n пунктов верификации, где n=1, 2, .... Выход удостоверяющего центра подключен ко второму входу каждого корпоративного центра управления и контроля и ко второму входу каждого пункта верификации. Вход удостоверяющего центра подключен ко второму выходу каждого корпоративного центра управления и контроля и ко второму выходу каждого пункта верификации. Первый вход каждого из п пунктов верификации является соответствующим контрольным входом системы. Бланки защитных знаков с нанесенными учетными номерами поступают в корпоративные центры управления и контроля, а защитные знаки поступают на контрольные входы системы.

Погашенные защитные знаки поступают в соответствующие корпоративные центры управления и контроля от пунктов верификации.

Корпоративный центр управления и контроля состоит из устройства обмена данными, пульта оператора управления, устройства обращения к корпоративной базе данных, монитора, устройства верификации, блока статистической обработки и блока печати, первый вход которого соединен с пятым выходом устройства обращения к корпоративной базе данных, первый выход которого соединен со вторым входом устройства верификации, первый вход которого является входом считывания штрихового кода. Выход устройства верификации соединен с первым входом устройства обращения к корпоративной базе данных, второй вход которого соединен с третьим выходом пульта оператора управления, второй выход которого соединен со входом монитора. Первый вход пульта оператора управления является первым входом корпоративного центра управления и контроля. Первый выход и второй вход пульта оператора управления соединены соответственно со вторым входом и первым выходом устройства обмена данными, первый вход и третий выход которого являются соответственно вторым входом и вторым выходом корпоративного центра управления и контроля. Второй выход и третий вход устройства обращения к корпоративной базе данных являются соответственно третьим выходом и третьим входом корпоративного центра управления и контроля. Третий выход устройства обращения к корпоративной базе данных соединен с третьим входом устройства обмена данными, второй выход которого является первым выходом корпоративного центра управления и контроля. Четвертый выход устройства обращения к корпоративной базе данных соединен со входом блока статистической обработки, выход которого является четвертым выходом корпоративного центра управления и контроля. Защитные знаки поступают с выхода блока печати. Четвертый выход устройства обмена данными подключен к третьему входу устройства верификации, а бланки защитных знаков с нанесенными учетными номерами поступают на второй вход блока печати.

Погашенные защитные знаки поступают на вход считывания штрихового кода устройства верификации.

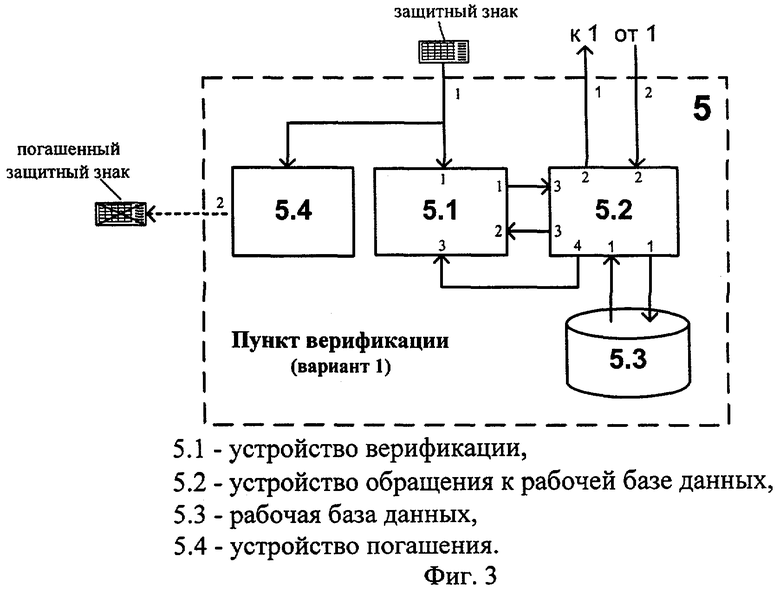

Пункт верификации содержит устройство верификации, устройство погашения, устройство обращения к рабочей базе данных, рабочую базу данных. Выход устройства верификации соединен с третьим входом устройства обращения к рабочей базе данных. Третий выход устройства обращения к рабочей базе данных соединен со вторым входом устройства верификации, третий вход которого соединен с четвертым выходом устройства обращения к рабочей базе данных. Вход устройства погашения соединен с первым входом устройства верификации и является первым входом пункта верификации. Второй выход и второй вход устройства обращения к рабочей базе данных являются соответственно первым выходом и вторым входом пункта верификации. Первый выход устройства обращения к рабочей базе данных соединен с управляющим входом рабочей базы данных, информационный выход которой соединен с первым входом устройства обращения к рабочей базе данных. Вторым выходом пункта верификации является выход устройства погашения. Погашенные защитные знаки поступают с выхода устройства погашения.

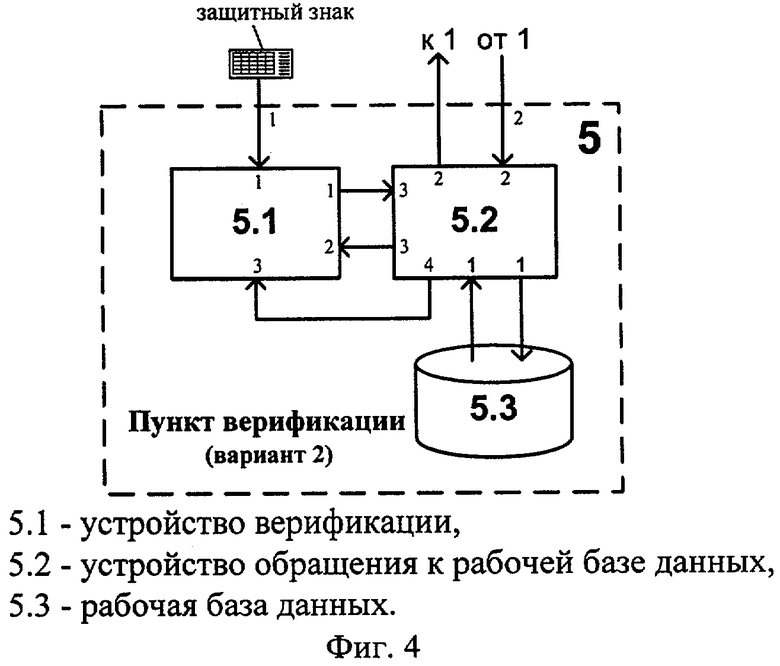

Пункт верификации содержит устройство верификации, устройство обращения к рабочей базе данных и рабочую базу данных. Выход устройства верификации соединен с третьим входом устройства обращения к рабочей базе данных. Третий выход устройства обращения к рабочей базе данных соединен со вторым входом устройства верификации, третий вход которого соединен с четвертым выходом устройства обращения к рабочей базе данных. Первый вход устройства верификации является первым входом пункта верификации. Второй выход и второй вход устройства обращения к рабочей базе данных являются соответственно выходом и вторым входом пункта верификации. Первый выход устройства обращения к рабочей базе данных соединен с управляющим входом рабочей базы данных, информационный выход которой соединен с первым входом устройства обращения к рабочей базе данных.

В качестве защитных знаков используют документы.

Система содержит m маркировочных устройств, где m целое неотрицательное число (m≥k), а защитные знаки поступают на маркировочные устройства от корпоративных центров управления и контроля.

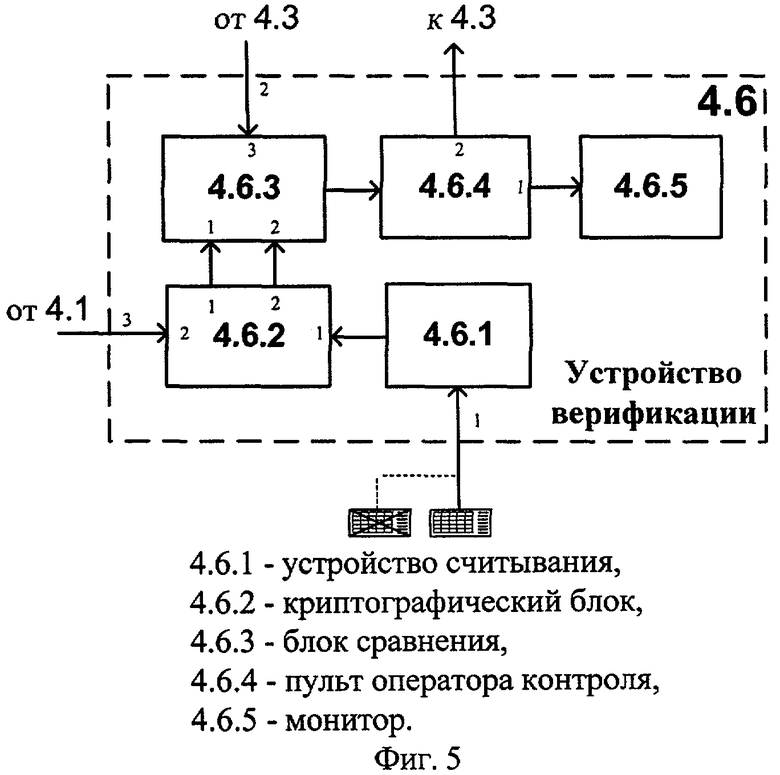

Устройство верификации состоит из устройства считывания, криптографического блока, блока сравнения, пульта оператора контроля и монитора, вход которого соединен с первым выходом пульта оператора контроля, вход которого соединен с выходом блока сравнения, первый и второй входы которого соединены соответственно с первым и вторым выходами криптографического блока, первый вход которого соединен с выходом устройства считывания. Второй выход пульта оператора контроля является выходом устройства верификации. Первым и вторым входами устройства верификации являются соответственно вход блока считывания и третий вход устройства сравнения. Второй вход криптографического блока является третьим входом устройства верификации.

Блок печати состоит из принтера, носителя ключа подписи, формирователя текста, формирователя служебной информации, формирователя контрольно-учетной информации, устройства считывания и формирователя электронной цифровой подписи, первый вход которого соединен с выходом носителя ключа подписи. Вход формирователя текста является первым входом блока печати. Выход принтера является выходом блока печати. Выход устройства считывания соединен со вторым входом формирователя служебной информации, первый вход которого соединен со входом формирователя текста. Выход формирователя служебной информации соединен со вторым входом формирователя электронной цифровой подписи, выход которого соединен с первым входом формирователя контрольно-учетной информации, второй вход которого соединен с выходом формирователя текста. Выход формирователя контрольно-учетной информации соединен с первым входом принтера. Второй вход принтера соединен входом устройства считывания и является вторым входом блока печати. Бланки защитных знаков с нанесенными учетными номерами поступают на второй вход блока печати. Защитные знаки поступают с выхода принтера.

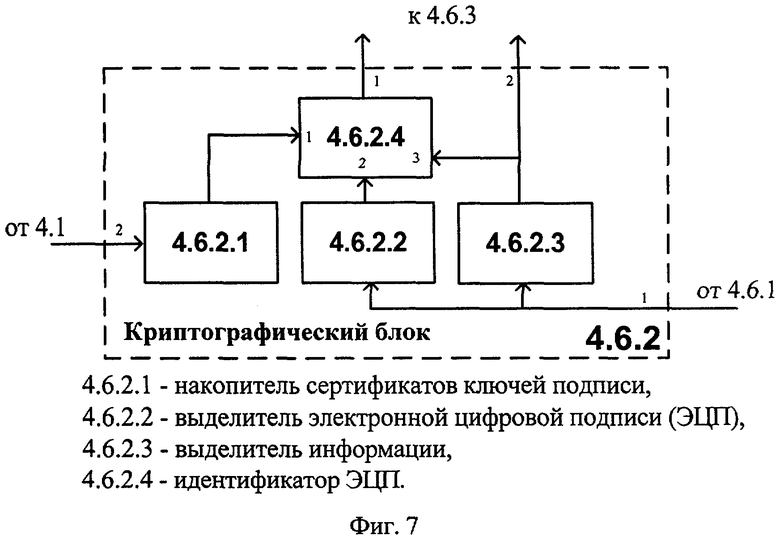

Криптографический блок содержит выделитель электронной цифровой подписи, выделитель информации, накопитель сертификатов ключей подписи и идентификатор электронной цифровой подписи, второй вход которого соединен с выходом выделителя электронной цифровой подписи, вход которого соединен со входом выделителя информации и является первым входом криптографического блока. Выход идентификатора электронной цифровой подписи является первым выходом криптографического блока. Выход выделителя информации соединен с третьим входом идентификатора электронной цифровой подписи и является вторым выходом криптографического блока. Выход накопителя сертификатов ключей подписи соединен с первым входом идентификатора электронной цифровой подписи. Вход накопителя сертификатов ключей подписи является вторым входом криптографического блока.

Благодаря новой совокупности существенных признаков расширяется область применения системы и повышается защищенность информации на защитном знаке за счет централизованного обеспечения элементов системы ключевой информацией. Доведение до пунктов верификации сертификатов ключей подписи всех корпоративных центров управления и контроля позволяет надежно проверять электронную цифровую подпись и идентифицировать любой защитный знак, произведенный в любом корпоративном центре управления и контроля, а также выявлять с высокой надежностью фальсифицированные защитные знаки. Защищенность информации на защитном знаке повышается также благодаря введению в состав штрихового кода учетного номера бланка защитного знака. Автоматизация считывания и ввода учетного номера бланка защитного знака исключает субъективные ошибки оператора.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, которые тождественны всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного устройства условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Заявленная система поясняется схемами:

фиг.1 - блок-схема заявленной системы;

фиг.2 - блок-схема корпоративного центра управления и контроля (ЦУК);

фиг.3 - блок-схема пункта верификации (вариант 1);

фиг.4 - блок-схема пункта верификации (вариант 2);

фиг.5 - блок-схема устройства верификации;

фиг.6 - блок-схема блока печати;

фиг.7 - блок-схема криптографического блока;

фиг.8 - внешний вид бланка топливного талона (ТТ);

фиг.9 - внешний вид топливного талона с контрольно-учетной информацией;

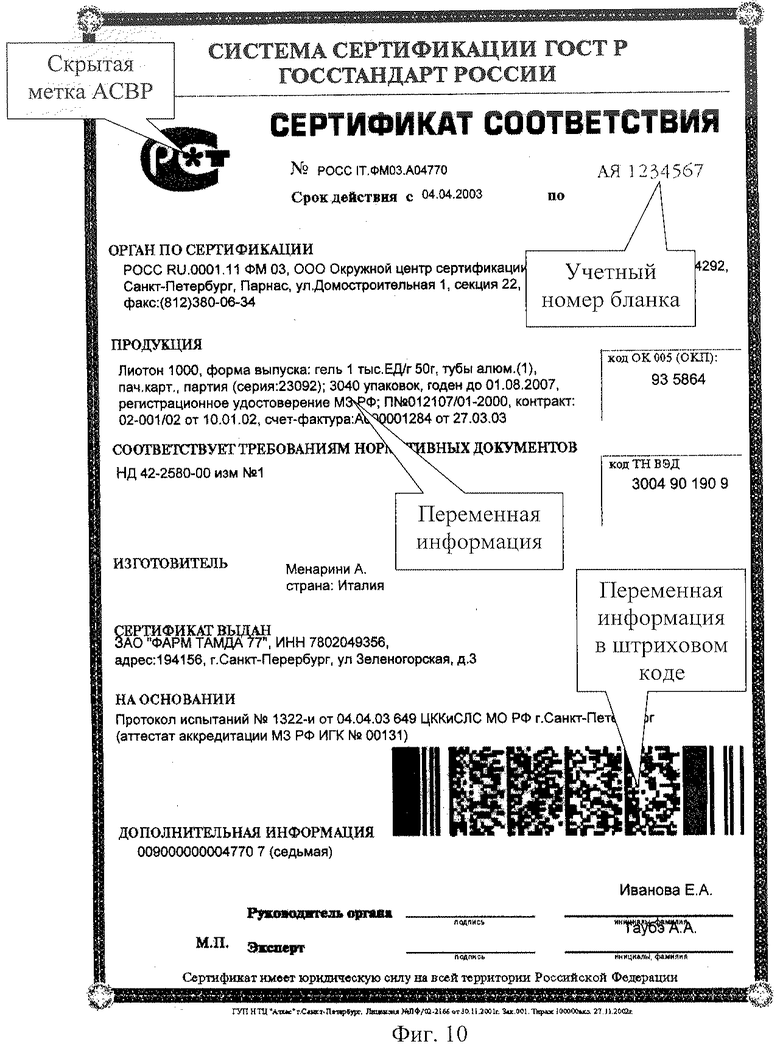

фиг.10 - внешний вид защищенного сертификата соответствия лекарственного средства;

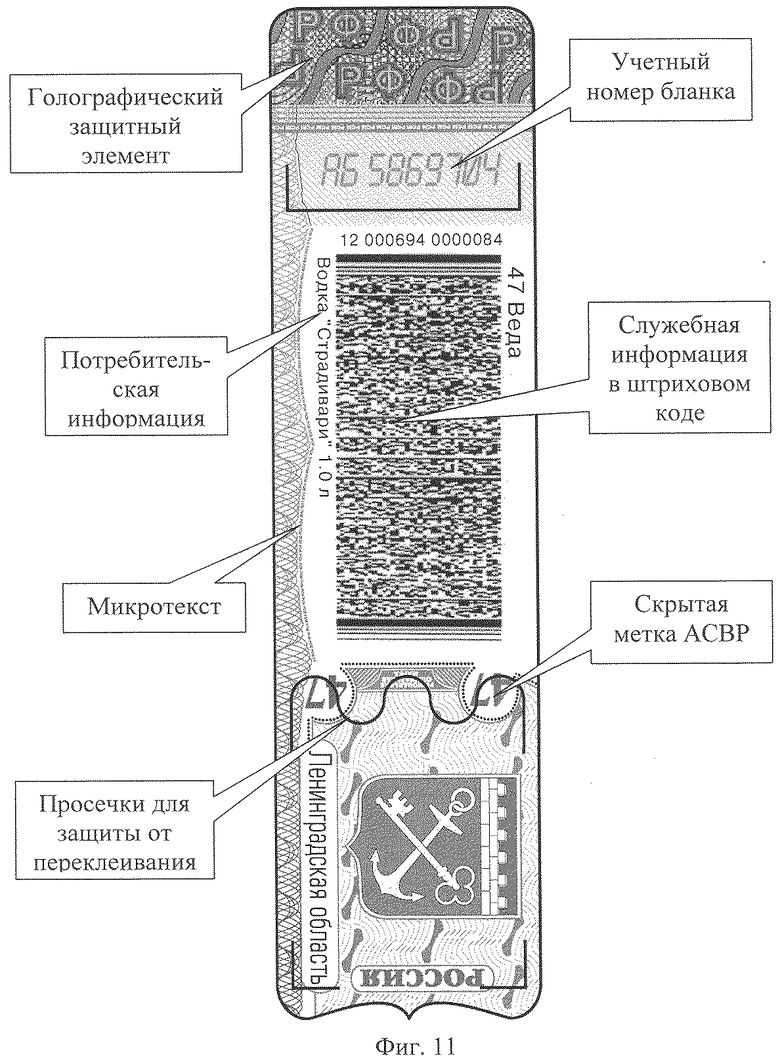

фиг.11 - внешний вид региональной специальной марки для маркировки алкогольной продукции;

фиг.12 - внешний вид бланка защитного знака для маркировки аудио- и видеопродукции;

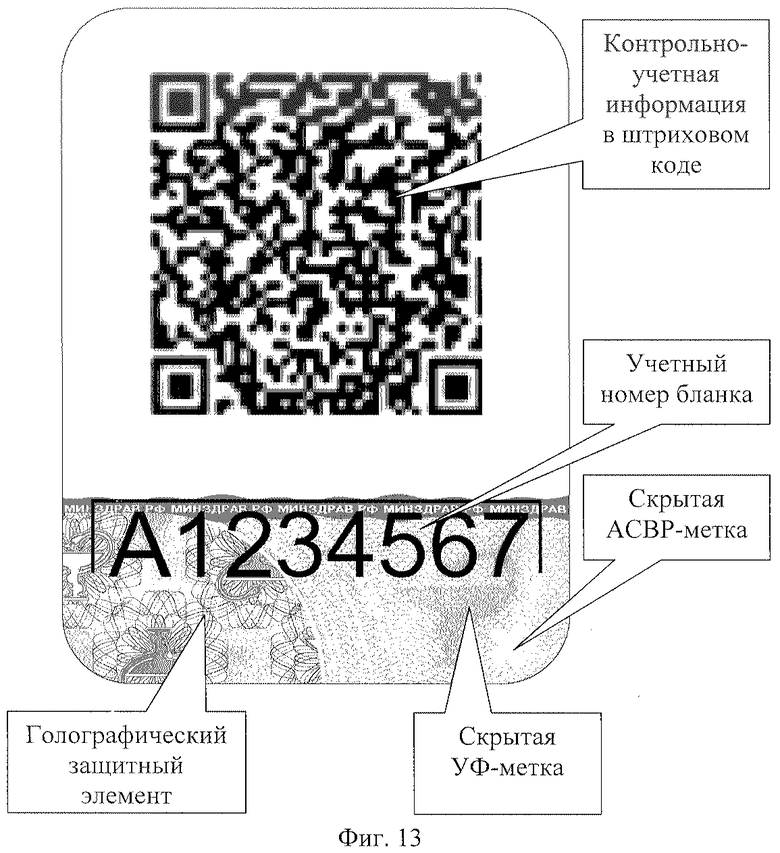

фиг.13 - внешний вид защитного знака для маркировки лекарственных средств.

Система изготовления, учета и верификации защитных знаков и защищенных документов, показанная на фиг.1, состоит из удостоверяющего центра 1, k пунктов ввода данных 21...2k, где k может быть любым целым неотрицательным числом, такого же числа корпоративных баз данных (БД) 31...3k, корпоративных центров управления и контроля (ЦУК) 41...4k, n пунктов верификации 51...5n, где n может быть любым целым неотрицательным числом. Кроме этого система содержит бланки защитных знаков с нанесенными учетными номерами, защитные знаки 81...8k и погашенные защитные знаки 91...9k, причем количество защитных знаков и погашенных защитных знаков может быть любым целым числом, а индексы 1...k указывают номер корпоративного ЦУК, изготовившего данные защитные знаки.

Под защитным знаком понимается контрольно-учетный знак, идентификационная марка или документ, имеющий комплексную защиту от фальсификации и несущий контрольно-учетную информацию о защищаемом объекте. Бланк защитного знака - документ строгой отчетности с учетным номером и полем для нанесения контрольно-учетной информации, исполненный типографским способом и имеющий несколько степеней защиты.

Первый выход каждого из k корпоративных ЦУК 41...4k соединен со входом соответствующего пункта ввода данных 21...2k, выход которого соединен со входом записи данных соответствующей корпоративной БД 31...3k. Третий выход и третий вход каждого из k корпоративных ЦУК 41...4k соединены соответственно с входом управления и информационным выходом соответствующей корпоративной БД 31...3k. Первый вход каждого из k корпоративных ЦУК 41...4k является соответствующим входом системы. Четвертый выход каждого из k корпоративных ЦУК 41...4k является соответствующим выходом системы. Выход удостоверяющего центра 1 подключен ко второму входу каждого корпоративного ЦУК 41...4k и ко второму входу каждого пункта 51...5n верификации. Вход удостоверяющего центра 1 подключен ко второму выходу каждого корпоративного ЦУК 41...4k и ко второму выходу каждого пункта 51...5n верификации. Первый вход каждого из n пунктов 51...5n верификации является соответствующим контрольным входом системы. Бланки 71...7k защитных знаков с нанесенными учетными номерами поступают в корпоративные ЦУК 41...4k. Защитные знаки 81...8k поступают на контрольные входы системы. Погашенные защитные знаки 91...9k поступают в соответствующие корпоративные центры управления и контроля со вторых выходов пунктов 51...5n верификации.

В случае защиты объектов путем их маркирования система может включать в свой состав m маркировочных устройств 61...6m, где m целое неотрицательное число (m≥k). Маркировочные устройства 61...6m предназначены для нанесения защитных знаков на защищаемые (маркируемые) объекты, в том числе на документы, товарные упаковки, бутылки, компакт-диски и кассеты аудио- и видеопродукции, упаковки лекарственных средств и т.п. Защитные знаки 81...8k поступают на маркировочные устройства 61...6m от корпоративных ЦУК 41...4k.

В системе могут изготавливаться, учитываться и проверяться защищенные документы.

Корпоративные ЦУК 41...4k являются основными элементами системы и предназначены для управления вводом данных в корпоративные БД 31...3k, изготовления (печати) и учета защитных знаков, их верификации и приема погашенных защитных знаков. Корпоративный ЦУК 4 (фиг.2) состоит из устройства 4.1 обмена данными, пульта 4.2 оператора управления, устройства 4.3 обращения к корпоративной БД, блока 4.4 печати, монитора 4.5, устройства 4.6 верификации и блока 4.7 статистической обработки. Первый выход и первый вход устройства 4.3 обращения к корпоративной БД соединены соответственно со вторым входом и выходом устройства 4.6 верификации. Первый вход устройства 4.6 верификации является входом считывания штрихового кода. Четвертый и пятый выходы устройства 4.3 обращения к корпоративной БД соединены соответственно с входом блока 4.7 статистической обработки и с первым входом блока 4.4 печати. Третий выход устройства 4.3 обращения к корпоративной БД соединен с третьим входом устройства 4.1 обмена данными. Второй вход устройства 4.3 обращения к корпоративной БД соединен с третьим выходом пульта 4.2 оператора управления. Первый выход и второй вход пульта 4.2 оператора управления соединены соответственно со вторым входом и первым выходом устройства 4.1 обмена данными. Второй выход пульта 4.2 оператора управления соединен со входом монитора 4.5. Первый вход пульта 4.2 оператора управления является первым входом корпоративного ЦУК 4 и одновременно центральным входом системы. Второй выход устройства 4.1 обмена данными является первым выходом корпоративного ЦУК 4. Первый вход и третий выход устройства 4.1 обмена данными являются соответственно вторым входом и вторым выходом корпоративного ЦУК 4. Второй выход и третий вход устройства 4.3 обращения к корпоративной БД является соответственно третьим выходом и третьим входом корпоративного ЦУК 4. Выход блока 4.7 статистической обработки является четвертым выходом корпоративного ЦУК 4 и одновременно выходом системы. Четвертый выход устройства 4.1 обмена данными подключен к третьему входу устройства 4.6 верификации. На второй вход блока 4.4 печати поступают бланки защитных знаков с нанесенными учетными номерами. Защитные знаки поступают с выхода блока 4.4 печати на первый вход считывания штрихового кода устройства 4.6 верификации и на выход корпоративного ЦУК 4, как показано на фиг.2 пунктирной линией со стрелкой, аналогично на фиг.2 показано, что погашенные защитные знаки также поступают на первый вход считывания штрихового кода устройства 4.6 верификации от пунктов 51...5n верификации.

Удостоверяющий центр 1 предназначен для хранения регистрационных данных корпоративных ЦУК 4, формирования и хранения их ключей подписи, сертификатов открытых ключей, отозванных сертификатов, а также для взаимодействия с корпоративными ЦУК 41...4k и пунктами 51...5n верификации с целью обеспечения их ключевой информацией.

Пункт 5 верификации предназначен для считывания служебной информации, нанесенной в виде штрихового кода, проверки ЭЦП и сравнения считанной служебной информации с информацией, хранящейся в корпоративной БД 31...3k. В первом варианте пункта 5 верификации предусмотрено также погашение защитных знаков 81...8k.

Пункт 5 верификации по первому варианту (фиг.3) состоит из устройства 5.1 верификации, устройства 5.2 обращения к рабочей БД, рабочей БД 5.3 и устройства 5.4 погашения. Выход и второй вход устройства 5.1 верификации соединены соответственно с третьим входом и третьим выходом устройства 5.2 обращения к рабочей базе данных. Третий вход устройства 5.1 верификации соединен с четвертым выходом устройства 5.2 обращения к рабочей базе данных. Вход устройства 5.4 погашения соединен с первым входом устройства 5.1 верификации и является первым входом пункта 5 верификации. Второй выход и второй вход устройства 5.2 обращения к рабочей базе данных являются соответственно первым выходом и вторым входом пункта 5 верификации. Первый выход устройства 5.2 обращения к рабочей базе данных соединен с управляющим входом рабочей базы данных 5.3, информационный выход которой соединен с первым входом устройства 5.2 обращения к рабочей базе данных. Вторым выходом пункта 5 верификации является выход устройства 5.4 погашения, а погашенные защитные знаки 91...9k поступают с выхода устройства 5.4 погашения.

Пункт 5 верификации по второму варианту (фиг.4) состоит из устройства 5.1 верификации, устройства 5.2 обращения к рабочей БД, рабочей БД 5.3. Выход и второй вход устройства 5.1 верификации соединены соответственно с третьим входом и третьим выходом устройства 5.2 обращения к рабочей базе данных. Третий вход устройства 5.1 верификации соединен с четвертым выходом устройства 5.2 обращения к рабочей базе данных. Первый вход устройства 5.1 верификации и является первым входом пункта 5 верификации. Второй выход и второй вход устройства 5.2 обращения к рабочей базе данных являются соответственно выходом и вторым входом пункта 5 верификации. Первый выход устройства 5.2 обращения к рабочей базе данных соединен с управляющим входом рабочей базы данных 5.3, информационный выход которой соединен с первым входом устройства 5.2 обращения к рабочей базе данных.

Устройство 4.6 верификации предназначено для считывания служебной информации, нанесенной в виде штрихового кода, проверки ЭЦП, и сравнения 1 считанной служебной информации с информацией, хранящейся в корпоративной БД 31...3k. Устройство 4.6 верификации (фиг.5) состоит из устройства 4.6.1 считывания, криптографического блока 4.6.2, блока 4.6.3 сравнения, пульта 4.6.4 оператора контроля и монитора 4.6.5. Выход блока 4.6.1 считывания соединен с первым входом криптографического блока 4.6.2. Первый и второй выходы криптографического блока 4.6.2 соединены соответственно с первым и вторым входами блока 4.6.3 сравнения. Выход блока 4.6.3 сравнения соединен со входом пульта 4.6.4 оператора контроля. Первый выход пульта 4.6.4 оператора контроля соединен со входом монитора 4.6.5. Второй выход пульта 4.6.4 оператора контроля является выходом устройства 4.6 верификации. Вход устройства 4.6.1 считывания является входом считывания штрихового кода - первым входом устройства 4.6 верификации. Третий вход блока 4.6.3 сравнения является вторым входом устройства 4.6 верификации. Второй вход криптографического блока 4.6.2 одновременно является третьим входом устройства 4.6 верификации. Защитные знаки поступают на вход считывания устройства 4.6 верификации. Погашенные защитные знаки 91...9k поступают на вход считывания устройства 4.6 верификации, как показано на фиг.5 пунктирной линией.

Назначение и состав устройства 5.1 верификации идентично устройству 4.6 верификации.

Блок 4.4 печати предназначен для автоматического считывания учетного номера с бланка 7 защитного знака, формирования контрольно-учетной информации и ее нанесения на бланк 7 защитного знака. Контрольно-учетная информация представляет собой совокупность потребительской и служебной информации. Потребительская информация наносится на защитный знак 8 буквенно-цифровым текстом и содержит сведения о потребительских свойствах изделий (товаров) и кодо-цифровую нумерацию производителя (поставщика) и защищаемого экземпляра изделия (товара). К потребительским свойствам изделий (товаров) относятся параметры, контролируемые визуально, осязанием, на вес (объем), по цвету и запаху. Кодо-цифровая нумерация может содержать административный код региона, код производителя (поставщика), номер заявки на изготовление партии защитных знаков, номер защитного знака в партии и т.п.

Служебная информация содержит потребительскую информацию и совокупность идентификаторов (кодов), определяющих учет изделий в корпоративной базе данных 3. Служебная информация наносится на защитный знак в виде двухмерного штрихового кода.

Блок 4.4 печати (фиг.6) состоит из устройства 4.4.1 считывания, формирователя 4.4.2 текста, формирователя 4.4.3 служебной информации, носителя 4.4.4 ключа подписи, формирователя 4.4.5 электронной цифровой подписи (ЭЦП), формирователя 4.4.6 контрольно-учетной информации, принтера 4.4.7. Первый вход формирователя 4.4.3 служебной информации соединен со входом формирователя 4.4.2 текста и является первым входом блока 4.4 печати. Второй вход формирователя 4.4.3 служебной информации соединен с выходом устройства 4.4.1 считывания. Первый и второй входы формирователя 4.4.5 ЭЦП соединены с выходами соответственно формирователя 4.4.3 служебной информации и носителя 4.4.4 ключа подписи. Выход формирователя 4.4.5 ЭЦП соединен с первым входом формирователя 4.4.6 контрольно-учетной информации. Выход формирователя 4.4.2 текста соединен со вторым входом формирователя 4.4.6 контрольно-учетной информации, выход которого соединен с первым входом принтера 4.4.7. Второй вход принтера 4.4.7 соединен входом устройства 4.4.1 считывания и является вторым входом блока 4.4 печати. Бланки 7 защитных знаков с нанесенными учетными номерами поступают на второй вход блока 4.4 печати. Выход принтера 4.4.7 является выходом блока 4.4 печати, с которого поступают защитные знаки 8.

Криптографический блок 4.6.2, предназначенный для проверки ЭЦП, состоит (фиг.7) из накопителя 4.6.2.1 сертификатов ключей подписи, выделителя 4.6.2.2 ЭЦП, выделителя 4.6.2.3 информации и идентификатора 4.6.2.4 ЭЦП. Входы выделителей 4.6.2.2 и 4.6.2.3 объединены и являются первым входом криптографического блока 5.6.2. Выход выделителя 4.6.2.2 ЭЦП соединен со вторым входом идентификатора 4.6.2.4 ЭЦП. Выход выделителя 4.6.2.3 информации соединен с третьим входом идентификатора 4.6.2.4 ЭЦП и является вторым выходом криптографического блока 4.6.2. Выход идентификатора 4.6.2.4 ЭЦП является первым выходом криптографического блока 5.6.2. Выход накопителя 4.6.2.1 сертификатов ключей подписи соединен с первым входом идентификатора 4.6.2.4 ЭЦП. Вход накопителя 4.6.2.1 сертификатов ключей подписи является вторым входом криптографического блока 4.6.2.

Удостоверяющий центр (УЦ) 1 может быть реализован на известной архитектуре «КриптоПро УЦ» (опубл. «Удостоверяющий центр «КриптоПроУЦ», Формуляр, ЖТЯИ.00009-01 90 03 КриптоПроУЦ. Общее описание. http://www.CryptoPro.ru.») и включает в свой состав центр сертификации, по крайней мере один центр регистрации, по крайней мере одно автоматизированное рабочее место администратора, пользовательские средства взаимодействия с УЦ и программный интерфейс взаимодействия с УЦ. Элементы УЦ соединены между собой локальной вычислительной сетью. Кроме этого, в состав УЦ может входить модемное оборудование (модемный пул) для обеспечения обмена данными с пользователями. В УЦ может использоваться программный модуль поддержки сетевой аутентификации «КриптоПро TLS», реализующий протокол Transport Layer Security (TLS v.1.0, RFC 2246). Данный протокол обеспечивает криптографическими средствами аутентификацию отправителя (клиента) и адресата (сервера).

Аналогичный удостоверяющий центр развернут в филиале ФГУП НТЦ «Атлас» (г. Санкт-Петербург) и обеспечивает работу системы обязательной сертификации лекарственных средств и корпоративных систем изготовления, учета и контроля топливных талонов.

Центр сертификации и центр регистрации удостоверяющего центра 1 могут реализовываться на компьютерах (серверах) и функционировать в операционной системе Microsoft Windows 2000/2003 Server. База данных центра регистрации может строиться на СУБД Microsoft SQL Server-2000.

Автоматизированное рабочее место администратора УЦ предназначено для выполнения организационно-технических мероприятий, связанных с регистраций корпоративных ЦУК 41...4k, формированием ключей подписи и соответствуюших им сертификатов ключей подписи, а также для управления центром регистрации. Реализуется на персональном компьютере и может функционировать под управлением операционной системы Microsoft Windows 2000 Professional/XP.

Взаимодействие УЦ 1 с корпоративными ЦУК 41...4k и постами 51...5n верификации может обеспечиваться за счет SOAP-интерфейса (Simple Object Access Protocol), предоставляемого пользователю центром регистрации. Указанный протокол может быть реализован, например, с помощью программного обеспечения Microsoft Internet Information Server 5.0.

Корпоративные БД 31...3k реализуются на жестких дисках компьютеров (серверов) с использованием соответствующего программного обеспечения системы управления базами данных (СУБД), например SQL-server 7.0, разработанного фирмой Microsoft, опубл. в Шпеник М., Следж О. «Руководство администратора баз данных», пер. с англ., М., издательский дом «Вильямс», 1999, или СУБД Oracle. Указанные СУБД имеют программные средства разграничения прав пользователей и позволяют администрировать корпоративные базы данных в соответствии с принятой политикой безопасности. Для надежности и целостности баз данных аппаратная часть компьютера (сервера) может представлять из себя двух- и более процессорную платформу с оперативной памятью 256 Мбайт и более, с набором жестких дисков и специальными контроллерами типа RAID, обеспечивающими многократное дублирование хранящихся баз данных. Рабочая БД 5.3 может быть реализована с помощью СУБД, например SQL-server 7.0 версии deskop edition, опубл. там же, с.833-861.

Обмен данными между корпоративными ЦУК 41...4k и пунктами 51...5n верификации осуществляется через устройство 4.1 обмена данными по линиям связи, например по специально выделенным цифровым каналам связи в режиме dial-up или по сетям общего пользования, например INTERNET или INTRANET с поддержкой протоколов обмена TCP/IP. В качестве устройства 4.1 обмена данными может использоваться модем, соединенный с компьютером через сетевую карту. Для защиты информации, передаваемой по каналам связи, в устройстве обмена данными может использоваться программное средство криптографической защиты информации, например «КриптоПро CSP», серийно выпускаемое совместно ООО «КРИПТО-ПРО» и НТЦ «Атлас» (г. Москва).

Формирование ЭЦП осуществляется по стандартному криптографическому алгоритму, например по российскому стандарту ГОСТ Р 34.10-2001, допускающему как программную, так и аппаратную реализацию. В случае программной реализации формирователь 4.4.5 ЭЦП может быть реализован с использованием известных программных средств криптографической защиты информации, например «Крипто Про», «Верба-О» (разработка Пензенского НИЭИ) или «CryptonArcMail» (фирмы АНКАД, г. Москва).

Формирователь 4.4.2 текста и формирователь 4.4.3 служебной информации реализуются программно путем обработки соответствующей информации в цифровой форме с последующим объединением в формирователе 4.4.6 контрольно-учетной информации в единое изображение. Формирователь 4.4.6 контрольно-учетной информации также реализуется программно, например, с помощью программного модуля Anex Tools for PDF 417 («Anx 417») версии 1.61, разработанного фирмой Anex Tecnologies Inc., Canada.

В качестве носителя 4.4.4 ключа подписи могут быть использованы интеллектуальные карточки (smart-cards) или носители типа USB-flash. Требуемый объем выделяемой памяти для хранения ключа подписи - не менее двух килобайт.

В качестве принтера 4.4.7 можно использовать промышленные термо-трансферные принтеры штриховых кодов типа Datamax I-4208, Datamax W-6208 (фирма DataMax Inc. США), или Zebra-105, -104, позволяющие печатать двухмерный штриховой код и буквенно-цифровой текст на бланки 71...7k защитных знаков, скомплектованные в ленточные рулоны.

В качестве принтера 4.4.7 может также использоваться лазерный принтер типа SOLD80e, серийно выпускаемый фирмой MICROPLEX и поставляемой предприятием POS GroupDistributor of Japan CBM Со. (г. Москва). Лазерный принтер обеспечивает высокое качество печати и быстродействия при печати на непрерывно подаваемой бумаге.

Для нанесения двухмерного штрихового кода и буквенно-цифрового текста на документы формата А4 или А5 может использоваться серийно выпускаемый лазерный принтер фирмы HEWLETT PACKARD (HP LaserJet 1100, -1300, -2100, -2200) или аналогичный принтер фирмы CANON. Допускается использование струйного принтера.

В качестве устройств 4.6.1, 4.4.1 считывания может использоваться специализированное считывающее устройство, например сканеры фирмы Symbol или WelchAllyn, обеспечивающие считывание штрихового кода и преобразование его в цифровую форму. При считывании и распознавании учетных номеров, нанесенных в буквенно-цифровой форме, в качестве устройства считывания может применяться устройство OCR-Optical Character Recognition, поставляемое российской компанией ABBYY.

Маркировочное устройство 6, как и в прототипе, может иметь любое исполнение, обеспечивающее надежное нанесение (закрепление) защитного знака на каждое изделие (документ) в процессе его изготовления или по завершении изготовления. В частности, маркировочное устройство может состоять из автоматического аппликатора одного из типов LA 3115 СЕ, LA 2015 RH ST, LA 1015 СЕ и т.п. (производитель - корпорация LABEL-AIRE).

Функции устройства 5.2 обращения к рабочим БД и устройства 4.3 обращения к корпоративной БД реализуются в компьютере с использованием программного интерфейса, например ADO (ActiveXData Objects), разработанного фирмой Microsoft, опубл. в руководстве по созданию приложений «Microsoft SQL Server Building Applications», изд. Microsoft Corporation, 1998, c.379-419.

В заявленной системе количество пунктов 51...5n верификации не меньше количества корпоративных ЦУК 41...4k (n≥k) и зависит от развитости клиентских сетей корпоративных систем, количества выпускаемых защитных знаков, а также от требуемой полноты их верификации (контроля) в процессе хозяйственного оборота.

Пункт 5 верификации может иметь также портативный (мобильный) вариант исполнения и реализовываться на базе персонального компьютера, например notebook типа Roverbook, оборудованного встроенной сетевой картой и внутренним модемом для связи с УЦ 1 и корпоративными ЦУК 4, а также иметь в своем составе устройство считывания (сканер) двухмерного штрихового кода и устройство погашения защитных знаков. Мобильный пункт может являться инструментом контроля уполномоченного должностного лица - инспектора или поставляться заинтересованным организациям (физическим лицам). В том случае, если защитные знаки имеют топографический защитные элементы со скрытыми изображениями, микротексты, специальные метки, нанесенные с использованием вещества с антистоксовым соединением высокой разрешающей способности (АСВР), и видимые при ИК-облучении, мобильный пункт дополнительно может оснащаться комбинированными оптическими средствами контроля, например лазерно-инфракрасным визуализатором «Атлас 3/1» (производства ФГУП НТЦ «Атлас», г. Москва) и/или прибором для чтения микротекстов, например микроскопом контактным 30-кратным производства фирмы Mikko.

Блок 4.7 статистической обработки предназначен для формирования отчетов, справок и реализуется в компьютере программно, например с использованием прикладных программ OLAP-сервера и Microsoft Offic-2000, разработанных фирмой Microsoft и опубликованных в руководстве по созданию приложений «Microsoft SQL Server Building Applications», изд. Microsoft Corporation, 1998, c.883-1292. Для отображения и выводов результатов статистической обработки могут быть задействованы устройства вывода данных, например принтер и монитор, входящие в состав корпоративного ЦУК 4.

Пульт 4.2 оператора управления и пульт 4.6.4 оператора контроля могут быть реализованы на основе автоматизированного рабочего места оператора ПЭВМ либо иметь в своем составе типовую клавиатуру для набора сигналов управления и ввода данных и/или панель набора формализованных команд, а также коммутационное оборудование для соединения с соответствующими блоками (устройствами).

Выделители 4.6.2.2, 4.6.2.3 и идентификатор 4.6.2.4 ЭЦП реализуется программно на базе известных средств криптографической защиты информации, например КриптоПро, CryptonArcMail или «Верба-О».

Накопитель 4.6.2.1 сертификатов ключей подписи может быть реализован на жестком диске компьютера с выделением необходимого ресурса памяти, оформленного в виде отдельного директории (папки). Объем выделяемой памяти зависит от количества хранимых сертификатов и может определяться из расчета 0,9...1,2 кБит на один сертификат ключа подписи.

Заявленная система работает следующим образом.

Целью изобретения является создание единой системы, позволяющей маркировать объекты в нескольких корпоративных подсистемах и с высокой надежностью подтверждать подлинность промаркированных объектов, находящихся в хозяйственном обороте.

В основу создания системы изготовления, учета и верификации защитных знаков положено комплексное использование штрихового кодирования, криптографических и информационных защитных технологий, а также объективного и автоматизированного учета и контроля подлинности защитных знаков на протяжении всего жизненного цикла (хозяйственного оборота) объектов защиты. Сущность заявляемой системы состоит в создании упорядоченной совокупности технических средств и информационных технологий, использующих средства вычислительной техники и связи и реализующих информационную поддержку процесса изготовления, учета и верификации защитных знаков, а также контроль за их движением и использованием в хозяйственном обороте.

Система применима для изготовления, учета и контроля топливных талонов, сертификатов соответствия лекарственных средств, защиты подакцизной продукции (алкогольной и табачной), аудио- и видеопродукции и других изделий (товаров) и ценных бумаг.

Проиллюстрируем работу системы на примере изготовления, учета и контроля (верификации) топливных талонов (ТТ), которые в заявленной системе выполняют функции защитных знаков.

В каждой из k корпоративных топливных компаний, где k может быть любым целым числом, развернут корпоративный ЦУК 4, корпоративная БД 3 и устройство 2 ввода данных. Топливные компании имеют сеть из n автозаправочных станций (АЭС), где n≥k и может быть любым целым числом. На каждой АЗС оборудуется пункт 5 верификации.

Топливные компании получают от изготовителей (типографий, фабрик) полуфабрикаты в виде бланков ТТ (фиг.7), наносят (печатают) на них контрольно-учетную информацию, учитывают в корпоративных БД 3 количество и ассортимент изготовленных ТТ 8, которые реализуют потребителям, например автотранспортным предприятиям. Последние используют ТТ при расчетах на АЗС за горючесмазочные материалы (ГСМ), в том числе бензин, дизельное топливо, моторное масло и т.п.

На АЗС отпуск ГСМ осуществляется после верификации ТТ 8 и в соответствии с количеством и видом ГСМ, указанным на ТТ в составе контрольно-учетной информации. Проверенный (верифицированный) и принятый ТТ 8 учитывается в пункте 5 верификации АЭС в рабочей БД 5.3, погашается с помощью устройства 5.4 погашения и возвращается (рассылается) по топливным компаниям для последующего бухгалтерского списания реализованного топлива, обработки и утилизации (архивации).

Работа каждого из корпоративных ЦУК 41...4k осуществляется независимо от других и начинаемся после поступления на его вход 1 заявки в виде формализованного перечня данных от потребителей на поставку соответствующего количества ТТ (по ассортименту ГСМ). Здесь и далее под заявкой понимаются данные, содержащие информацию о потребителе (наименование, код, юридический и фактический адреса, ИНН, и т.п.), ассортименте (марок) топлива и количестве запрашиваемых партий ТТ.

Изготовление ТТ в корпоративном ЦУК 4 может также осуществляться по кредитным заявкам от собственных подразделений сбыта топливной компании в целях накопления неснижаемого запаса ТТ и повышения оперативности обслуживания заказчиков.

В корпоративном ЦУК 4 принимается административное решение по изготовлению запрашиваемой партии ТТ. При положительном решении поступившей заявке присваивают текущий номер (номер партии ТТ) и определяют диапазон уникальных (индивидуальных) номеров ТТ (объем партии). Затем данные по заявке вводят в систему с пульта 4.2 оператора управления корпоративного ЦУК 4 (фиг.2). Процесс обработки и ввода данных отображается на мониторе 4.5. С этого момента заявка получает статус «утвержденной». С выхода 1 пульта 4.2 оператора управления утвержденная заявка поступает на вход 2 устройства 4.1 обмена данными, в котором она преобразуется в форму, удобную для записи в корпоративную БД 3. С выхода 2 устройства 4.1 обмена данными заявка записывается по входу записи данных в корпоративную БД 3 через пункт 2 ввода данных. Доступ к корпоративной БД 3 разрешен по паролю строго ограниченному кругу лиц и обеспечивается двухуровневой системой разграничения доступа, ограничивающей доступ как компьютеру, так и к корпоративной БД 3.

Печать (нанесение) контрольно-учетной информации на ТТ осуществляется в корпоративном ЦУК 4 только при наличии «утвержденной» заявки в корпоративной БД 3. Количество отпечатанных ТТ соответствует указанному в утвержденной заявке. Контрольно-учетная информация на топливном талоне содержит вид топлива, емкость заправки в литрах, дата выдачи талона, наименование топливной компании, выдавшей талон, срок годности талона, учетный номер бланка ТТ.

Печать начинается по управляющему сигналу, поступающему с выхода 3 пульта 4.2 оператора управления (фиг.2) на вход 2 устройства 4.3 обращения к БД. По сигналу с выхода 2 устройства 4.3 обращения к корпоративной БД, поступающему на вход управления корпоративной БД 3, информация в цифровой форме считывается по информационному выходу из корпоративной БД 3 и подается с выхода 5 устройства 4.3 обращения к корпоративной БД 3 на вход 1 блока 4.4 печати. На второй вход блока 4.4 печати поступают бланки 7 ТТ с нанесенными учетными номерами. Бланки 7 могут комплектоваться в рулоны по 2000 штук в каждом. Учетный номер на бланке ТТ (фиг.8) продублирован в линейном штриховом коде, который наносится на бланк ТТ при его изготовлении в типографии. Линейный штриховой код упрощает автоматическое считывание учетного номера бланка ТТ путем сканирования, снижает трудозатраты и позволяет исключить субъективные ошибки оператора при считывании и вводе учетного номера бланка.

Бланки 71...7k ТТ в целях защиты от подделки и копирования могут выполняться на специальной бумаге с использованием типографских способов защиты, например водяных знаков, микротекстов и т.п. Голографический защитный элемент и скрытые метки защищают топливный талон от копирования и подделки.

Рассмотрим работу блока 4.4 печати. С очередного бланка 7 топливного талона линейный штриховой код с учетным номером считывается устройством 4.4.1 считывания, преобразуется в цифровую форму и подается на второй вход формирователя 4.4.3 служебной информации (фиг.6) и вместе с данными из корпоративной БД, поступающими на первый вход формирователя 4.4.3, включается в состав служебной информации. Затем служебная информация подписывается ЭЦП в формирователе 4.4.5 ЭЦП с использованием ключа подписи, вводимого с носителя 4.4.4 ключа подписи.

Введение в состав служебной информации (штрихового кода) учетного номера бланка ТТ повышает защищенность ТТ и препятствует использованию неучтенных (фальсифицированных) бланков.

Криптографическая стойкость ЭЦП гарантируется известным алгоритмом ее формирования и длиной ключа подписи, которая может быть различной и составлять, например, 512 или 1024 бит.

Служебная информация в цифровой форме, подписанная ЭЦП, с выхода формирователя 4.4.5 ЭЦП (фиг.6) поступает на вход 1 формирователя 4.4.6 контрольно-учетной информации, в котором преобразуется в двумерный штриховой код типа PDF417 и объединяется с буквенно-цифровым текстом, поступающим на вход 2 с выхода формирователя 4.4.2 текста в единое изображение, которое наносится термотрансферным принтером 4.4.7 на бланк ТТ. Внешний вид изготовленного таким образом защищенного топливного талона приведен на фиг.9.

Топливная компания реализует топливные талоны автопредприятиям и другим потребителям. На АЗС отпускается соответствующее количество топлива по данному талону после подтверждения его подлинности в пункте 5 верификации. Искажение или фальсификация любого, хотя бы одного знака защищаемой информации или штрихового кода на топливном талоне будет гарантированно выявлено после считывания двухмерного штрихового кода и проверки ЭЦП.

Буквенно-цифровой текст позволяет потребителю считывать с ТТ необходимую информацию без применения специальных технических средств и контролировать подлинность ТТ. Информация в буквенно-цифровом тексте дублируется в двухмерном штриховом коде, защищенным ЭЦП, тем самым также обеспечивается ее защищенность. Любое искажение, в том числе и попытка фальсификации буквенно-цифрового текста, также будет выявлено в пункте 5 верификации после считывания двухмерного штрихового кода, проверки ЭЦП и сравнении считанной информации с буквенно-цифровым текстом на топливном талоне.

Качество нанесения на ТТ двухмерного штрихового кода проверяется в устройстве 4.6 верификации (фиг.5). Верификация ТТ состоит в инструментальной проверке считывания двухмерного штрихового кода и правильности формирования ЭЦП. Положительный результат верификации гарантирует правильность нанесения (печати) двухмерного штрихового кода и исключает выпуск ТТ с некачественно нанесенной контрольно-учетной информацией. Двухмерный штриховой код считывается устройством 4.6.1 считывания преобразуется в цифровую форму и поступает в криптографический блок 4.6.2 (фиг.7), в котором выделяется ЭЦП, контрольно-учетная информация и проверяется ЭЦП с использованием сертификата ключа подписи. Для этого криптографический блок 4.6.2 имеет в своем составе накопитель 4.6.2.1 сертификатов ключей подписи, выделитель 4.6.2.2 ЭЦП, выделитель 4.6.2.3 контрольно-учетной информации, а также идентификатор 4.6.2.4 ЭЦП. В последнем с использованием сертификата ключа подписи и контрольно-учетной информации в цифровой форме проверяется ЭЦП по известному алгоритму проверки, например по стандарту ГОСТ Р 34.10-2001. Результат проверки ЭЦП и правильности нанесения штрихового кода отображается на мониторе оператора контроля. Управление устройством верификации осуществляется с пульта 4.6.4 оператора контроля.

Функции по централизованной выработке ключей подписи и соответствующих им сертификатов ключей подписи выполняются в удостоверяющем центре 1. В удостоверяющий центре 1, функционирующим по известным алгоритмам, обеспечивается регистрация корпоративных ЦУК 41...4k, выработка А ключей подписи и рассылка сертификатов ключей подписи зарегистрированных корпоративных ЦУК 41...4k по запросам пунктов 51...5n верификации. Регистрация корпоративных ЦУК 41...4k осуществляется путем передачи данных с их вторых выходов с использованием устройств 4.1 обмена данными. При этом может обеспечиваться как модемная связь, так и передача данных по сети общего пользования Internet. Централизованное обеспечение системы ключевой информацией позволяет расширить область применения системы и исключает фальсификацию контрольно-учетной информации путем использования ложной пары «ключ подписи - сертификат ключа подписи». На любой АЭС могут верифицироваться топливные талоны, изготовленные в любой из k топливных компаний (корпоративных ЦУК).

При подтверждении ЭЦП с выхода 1 криптографического блока 4.6.2 на вход 1 блока 4.6.3 сравнения (фиг.5) подается соответствующий сигнал. Одновременно с выхода 2 криптографического блока 4.6.2 контрольно-учетная информация в цифровой форме поступает на вход 2 блока 4.6.3 сравнения. При наличии сигнала подтверждения ЭЦП на входе 1 блока 4.6.3 сравнения в нем осуществляется сравнение информации, считанной из штрихового кода и поступающей по входу 2, с информацией на входе 3, поступающей из корпоративной БД 3. Сигнал о результатах сравнения с выхода блока 4.6.3 сравнения поступает на пульт 4.6.4 оператора контроля и отображается на мониторе 4.6.5. При положительном результате сравнения талон считается отпечатанным правильно и с выхода 2 пульта 4.6.4 оператора контроля через устройство 4.3 обращения к БД (фиг.2), устройство 4.1 обмена данными и устройство 2 ввода данных в корпоративную БД 3 заносится отметка об изготовленном талоне, что является разрешающим сигналом на печать (верификацию) следующего талона.

При отсутствии сигнала о подтверждении ЭЦП на выходе 1 криптографического блока 4.6.2, или при наличии сигнала о подтверждении ЭЦП, но при несовпадении информации, поступающей по входу 2, с информацией, считанной из центральной БД 1 и поступающей по входу 3 блока 4.6.3 сравнения, на вход пульта 4.6.4 оператора контроля поступает сигнал о неподлинности контрольно-учетной информации на талоне. По данному сигналу отпечатанный талон бракуется. По сигналу с выхода 2 пульта 4.6.4 оператора контроля через устройство 4.3 обращения к БД (фиг.2), устройство 4.1 обмена данными и устройство 2 ввода данных в корпоративную БД 3 заносится отметка о номере забракованного бланка и осуществляется повторная печать талона. Данные о количестве и номерах забракованных бланков хранятся в корпоративной БД 3 и используются персоналом в последующем, например, при оформлении документов на уничтожение забракованных бланков.

Информация об окончании печати партии ТТ по утвержденной заявке также фиксируется в корпоративной БД 3 и, в частности, может содержать сведения о номере утвержденной заявки, месте и дате печати, а также о количестве отпечатанных талонов с указанием учетных номеров бланков. С этого момента заявка, хранящаяся в корпоративной БД 3, изменяет свой статус и считается «исполненной».

При поступлении ТТ на АЗС осуществляется его проверка в пункте 5 верификации и запись в рабочую БД 5.3 считанной контрольно-учетной информации. В пункте 5 верификации (фиг.3) осуществляются операции по считыванию двухмерного штрихового кода, выделению контрольно-учетной информации и ЭЦП, а также ее проверка по криптографическому алгоритму. Работа устройства 5.1 верификации аналогична работе устройства 4.6 корпоративного ЦУК 4. На АЗС в пункте 5 верификации осуществляется проверка подлинности любого топливного талона 81...8k, выпущенного любым из k корпоративных ЦУК 41...4k. Идентификация подлинности талонов 81...8k может проводиться по всей совокупности защитных элементов (топографических, типографских и физико-химических) с использованием соответствующих приборов, например «Атлас 3/1», микроскопов и т.п.

После отпуска ГСМ топливный талон подлежит гашению в устройстве 5.4 погашения путем механической просечки талона в установленном месте. Устройство 5.4 погашения может быть реализовано в виде автоматического или ручного компостера. Отметка (просечка, компостер) не должны нарушать целостность штрихового кода на ТТ и затруднять его считывание в последующем.

Погашенные талоны 91...9k с выходов пунктов 51...5n верификации поступают в корпоративные ЦУК 41...4k и после считывания штрихового кода и записи данных в соответствующую корпоративную БД 31...3k утилизируются (архивируются). Тем самым замыкается цикл от изготовления топливного талона до его погашения и списания.

Система позволяет выполнять статистическую обработку и обобщение данных, которые могут представляться в форме отчетных документов, справочных таблиц и т.п. По управляющему сигналу с выхода 3 пульта 4.2 оператора управления (фиг.2) информация с информационного выхода корпоративной БД 3 считывается и с выхода 4 устройства 4.3 обращения к корпоративной БД поступает на вход блока 4.7 статистической обработки, где обобщается, преобразовывается к виду, удобному для анализа, и поступает на выход системы в виде отчетных документов, справочных таблиц, гистограмм и т.п. Состав отчетных документов и справок может быть различным и определяется оператором управления, исходя из административных требований. В распоряжение топливной компании поступает вся статистическая информация о выпущенных, погашенных талонах и о количестве и типе реализованных ГСМ за любой интервал времени (неделю, месяц, квартал и т.д.). С помощью блока 4.7 статистической обработки на выходе системы можно получить все необходимые формы отчетов об обороте ТТ и о реализации ГСМ как на каждой АЭС, так и в топливной компании в целом. Исчерпывающая оперативная информация о ходе реализации ГСМ может использоваться службами менеджмента и маркетинга топливной компании с целью повышения эффективности управления бизнес-процессами.

Подобное техническое решение прошло апробацию в топливной компании в г. Санкт-Петербурге и подтвердило свою эффективность.

Особенности работы системы при изготовлении, учете и верификации сертификатов соответствия лекарственных средств состоят в следующем. Сертификаты соответствия исполняются на бумажном носителе формата А4 (фиг.10). Бланки сертификатов исполняются типографским способом с применением соответствующих степеней защиты и имеют учетные номера. Защищается переменная часть информации сертификата, которая преобразуется в цифровую форму, подписывается ЭЦП и преобразуется в двухмерный штриховой код. На бланк сертификата двухмерный штриховой код печатается принтером 4.4.7 одновременно с переменной информацией. В данном случае в качестве принтера 4.4.7 может использоваться лазерный принтер, например, фирмы HEWLETT PACKARD. Пункты 51...5n верификации, выполненные по варианту 2, могут развертываться на предприятиях оптовой и розничной продажи лекарственных средств или в мобильном варианте использоваться работниками инспекций или других заинтересованных организаций.

Защита подакцизных товаров (алкоголя, табака), аудио- и видеопродукции, лекарственных средств осуществляется методом маркирования изделий соответствующими защитными знаками (фиг.11-13). Нанесение защитных знаков осуществляется маркировочными устройствами 61...6m. При этом защитные знаки 81...8k от корпоративных ЦУК 41...4k передают (доставляют, подвозят) на маркировочные устройства 61...6m, которые размещают на заводах-изготовителях или на уполномоченных базах поставщиков. Количество m маркировочных устройств не меньше k и зависит из потребностей производства (поставки). В маркировочном устройстве 8 защитные знаки наносят (закрепляют) на изделия так, как это указано в прототипе, при этом основными требованиями являются надежность нанесения (закрепления) защитных знаков и возможность инструментального считывания штрихового кода. Надежность нанесения (закрепления) защитного знака на изделии должна быть такой, чтобы исключить снятие защитного знака без его повреждения. Наличие на защитном знаке буквенно-цифрового текста позволяет персоналу визуально контролировать соответствие типа маркируемых изделий информации, отраженной в буквенно-цифровом тексте. Количество и тип промаркированных изделий (объем выпускаемой партии) соответствует количеству защитных знаков, поступивших на маркировочные устройства 61...6m. Промаркированные защитными знаками изделия поступают в оптовую (розничную) торговую сеть и реализуются потребителям. Система позволяет посредством учета выпущенных защитных знаков вести учет промаркированных изделий, поступающих на рынок (в хозяйственный оборот).

Работа системы основана на общесистемных принципах логической и физической реализации аппаратных и программных средств, протоколов и интерфейсов, а также построения локальных и территориально распределенных информационных систем.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА МАРКИРОВКИ И ИДЕНТИФИКАЦИИ ИЗДЕЛИЙ | 2000 |

|

RU2183349C1 |

| СИСТЕМА ЗАЩИТНОЙ МАРКИРОВКИ И ВЕРИФИКАЦИИ ДОКУМЕНТОВ | 2001 |

|

RU2195021C1 |

| СПОСОБ ИДЕНТИФИКАЦИИ И УЧЕТА ДВИЖЕНИЯ МАРКИРОВАННЫХ ОБЪЕКТОВ И ИНФОРМАЦИОННАЯ СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2006 |

|

RU2322692C1 |

| СПОСОБ ПОДТВЕРЖДЕНИЯ ПОДЛИННОСТИ ИНФОРМАЦИИ | 2000 |

|

RU2165643C1 |

| Программно-аппаратный комплекс подтверждения подлинности электронных документов и электронных подписей | 2018 |

|

RU2712650C1 |

| СПОСОБ ФОРМИРОВАНИЯ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2007 |

|

RU2365047C2 |

| ФОРМИРОВАНИЕ И ВЕРИФИКАЦИЯ ЗАЩИЩЕННЫХ ДОКУМЕНТОВ | 2017 |

|

RU2692572C2 |

| СПОСОБ МАРКИРОВКИ ПРОДУКЦИИ ИЛИ ИЗДЕЛИЙ ДЛЯ ИХ ИДЕНТИФИКАЦИИ И ЗАЩИТЫ ОТ ПОДДЕЛКИ | 2013 |

|

RU2534952C1 |

| СПОСОБ ОПРЕДЕЛЕНИЯ ПОДЛИННОСТИ ОБЪЕКТА ПО ИНФОРМАЦИИ ОБ ЭТОМ ОБЪЕКТЕ | 2001 |

|

RU2207624C1 |

| СПОСОБ ПОДПИСАНИЯ ЭЛЕКТРОННЫХ ДОКУМЕНТОВ АНАЛОГО-ЦИФРОВОЙ ПОДПИСЬЮ С ДОПОЛНИТЕЛЬНОЙ ВЕРИФИКАЦИЕЙ | 2012 |

|

RU2522024C2 |

Изобретение относится к системам маркирования и верификации объектов и может найти применение при маркировании и идентификации изделий, ценных бумаг и документов. Техническим результатом является обеспечение маркировки объектов в нескольких корпоративных подсистемах и с надежностью подтверждения подлинности промаркированных объектов, находящихся в хозяйственном обороте. Система состоит из удостоверяющего центра, пунктов ввода данных, такого же числа корпоративных баз данных корпоративных центров управления и контроля, n пунктов верификации, система содержит бланки защитных знаков с нанесенными учетными номерами и погашенные знаки, индексы указывают номер корпоративного центра управления и контроля, изготовившего данные. Система обеспечивает высокую защищенность информации, нанесенной на защитном знаке. 10 з.п. ф-лы, 13 ил.

| СИСТЕМА МАРКИРОВКИ И ИДЕНТИФИКАЦИИ ИЗДЕЛИЙ | 2000 |

|

RU2183349C1 |

| СПОСОБ МАРКИРОВКИ ТОВАРА, ИЛИ ИЗДЕЛИЯ, ИЛИ КОНСТРУКЦИИ С ПОСЛЕДУЮЩЕЙ ИДЕНТИФИКАЦИЕЙ (ВАРИАНТЫ) И СИСТЕМА ПРОВЕДЕНИЯ ИДЕНТИФИКАЦИИ ТОВАРА ИЛИ ИЗДЕЛИЯ, ИЛИ КОНСТРУКЦИИ С УКАЗАННОЙ МАРКИРОВКОЙ (ВАРИАНТЫ) | 2001 |

|

RU2199781C1 |

| Способ возврата мелких фракций, уловленных в циклонах аппаратов с "кипящим" слоем | 1957 |

|

SU112944A1 |

| Огнетушитель | 0 |

|

SU91A1 |

Авторы

Даты

2006-03-20—Публикация

2004-07-26—Подача