Область техники, к которой относится изобретение

Это изобретение относится к сетям и более конкретно к санкционированию доступа к пользовательской информации в сети или системе.

Уровень техники

Устройства и объекты в сетях обычно взаимодействуют друг с другом регулярно, посылая команды и/или данные. Для того чтобы для первого сетевого устройства послать информацию во второе сетевое устройство, первое сетевое устройство должно знать, что второе сетевое устройство действительно соединено с сетью и может принимать информацию. В некоторых сетях сетевые устройства должны зарегистрироваться с помощью объекта сети, следовательно, этому объекту сети посылают информацию о сетевом устройстве и его текущей регистрации с помощью сети. Сетевые устройства, желающие посылать информацию в зарегистрированное сетевое устройство, затем могут осуществлять доступ к объекту сети, содержащему информацию, чтобы определить, что зарегистрированное сетевое устройство действительно зарегистрировано, перед выполнением попытки послать информацию зарегистрированного сетевого устройства. Кроме того, объект сети может выполнять процесс проверки и/или процесс аутентификации, посредством которого сетевое устройство, запрашивающее информацию другого сетевого устройства, проверяют, чтобы определить, что запрашивающее сетевое устройство санкционировано принимать информацию второго сетевого устройства. Если первое сетевое устройство является не санкционированным, тогда объект сети не может посылать информацию первого сетевого устройства относительно второго сетевого устройства. Если первое сетевое устройство санкционировано принимать информацию второго сетевого устройства, тогда объект сети может передать эту информацию в первое сетевое устройство. Затем первое сетевое устройство может начать взаимодействие со вторым сетевым устройством или может послать информацию во второе сетевое устройство. Однако проблема возникает, когда сеть или система дает возможность доступа к пользовательской информации только с помощью фактического пользователя или других именований (идентификаций) пользователя.

Один пример этого находится в сетях версии 5 международной подсистемы мультимедиа протокола Интернет мобильного абонента Проекта партнерства третьего поколения (3GPP IMS, ПМIP 3GPP), которые используют пакет события состояния регистрации протокола инициализации сеанса (SIP, ПИС), чтобы информировать сетевые устройства о состоянии регистрации абонентов пакета события. Версия 5 ПМIP 3GPP использует пакет события состояния регистрации ПИС, чтобы информировать о состоянии регистрации абонентов пакета события. Все пакеты события ПИС, включая пакет события состояния регистрации, требуют аутентификации и санкционирования запросов ПОДПИСАТЬ ПИС перед приемом их с помощью извещаемого устройства (приемника запроса). В современных сетях/системах, таких как эти, аутентификацию решают во время регистрации, прокси (посредническая) функция управления состоянием вызова (P-CSCF, П-ФУСВ) всегда вставляет надежное именование пользователя во все следующие запросы ПИС.

Однако современные сети/системы версии 5 не обеспечивают никакого решения санкционирования для пакета события состояния регистрации. Спецификации версии 5 ограничивают список санкционированных абонентов, которые представляют пользователя, состояние регистрации которого рассматривают в текущий момент, и П-ФУСВ, через которую передают все передачи данных ПИС конкретного пользователя. Действительное решение того, как обслуживающая функция управления состоянием вызова (S-CSCF, О-ФУСВ) (извещаемое устройство пакета события) принимает решение относительно того, что, является ли источник запроса ПОДПИСАТЬ ПИС санкционированным, остается неопределенным. Без санкционирования любой пользователь может подписаться на состояние регистрации кого-либо другого и принимать статус всех открытых именований пользователя этого конкретного пользователя.

Сущность изобретения

Настоящее изобретение адресовано способу и системе, предназначенным для санкционирования доступа к информации пользователя. Система включает в себя первый объект сети и второй объект сети. Первый объект сети посылает запрос информации пользователя во второй объект сети. Второй объект сети принимает запрос информации пользователя, проверяет, что первый объект сети санкционирован принимать запрошенную информацию, и генерирует ответ, санкционирующий запрос, если первый объект сети санкционирован принимать информацию. Проверка может включать в себя сравнение первого объекта сети со всеми не запрещенными открытыми пользовательскими именованиями пользователя, сравнение первого объекта сети со всеми объектами сети, идентифицированными в предыдущем запросе, и сравнение первого объекта сети со всеми серверами приложений, не принадлежащими поставщикам услуг третьей стороны вне сети, с которой соединен пользователь.

Краткое описание чертежей

Настоящее изобретение дополнительно описано в следующем подробном описании со ссылкой на приведенное множество чертежей в качестве не ограничивающих примеров вариантов осуществления настоящего изобретения на которых одинаковые ссылочные номера представляют подобные части по всем нескольким видам чертежей и, на которых:

фиг. 1 представляет систему, предназначенную для санкционирования доступа к пользовательской информации в соответствии с примерным вариантом осуществления настоящего изобретения;

фиг. 2 представляет блок-схему последовательности операций примерного процесса, предназначенного для санкционирования доступа к пользовательской информации в сети в соответствии с примерным вариантом осуществления настоящего изобретения;

фиг. 3 представляет диаграмму передачи сигналов пользовательской аппаратуры, выполняющей запрос пользовательской информации в соответствии с примерным вариантом осуществления настоящего изобретения;

фиг. 4 представляет диаграмму передачи сигналов пользовательской аппаратуры, посылающей запрос пользовательской информации через прокси объект сети в соответствии с примерным вариантом осуществления настоящего изобретения;

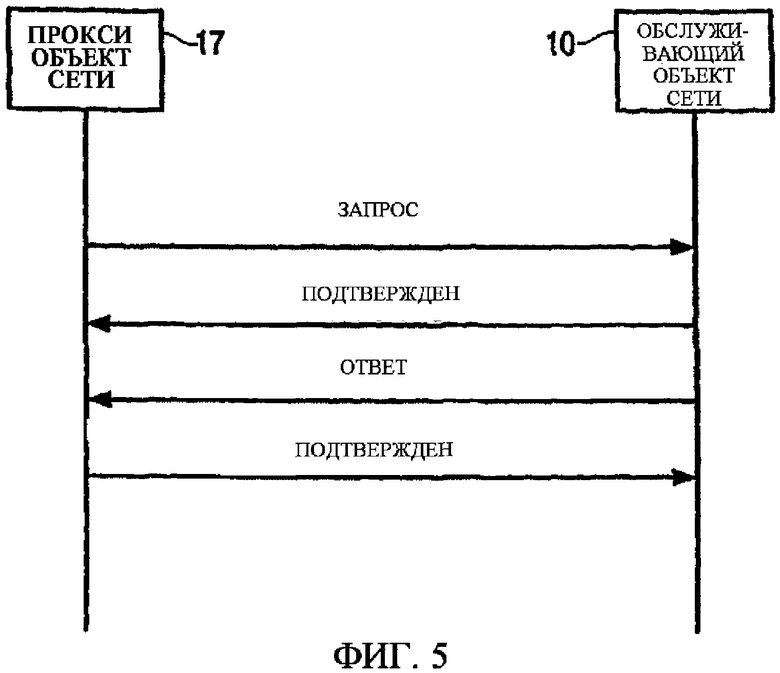

фиг. 5 представляет диаграмму передачи сигналов прокси объекта сети, посылающего запрос информации относительно пользователя в соответствии с примерным вариантом осуществления настоящего изобретения;

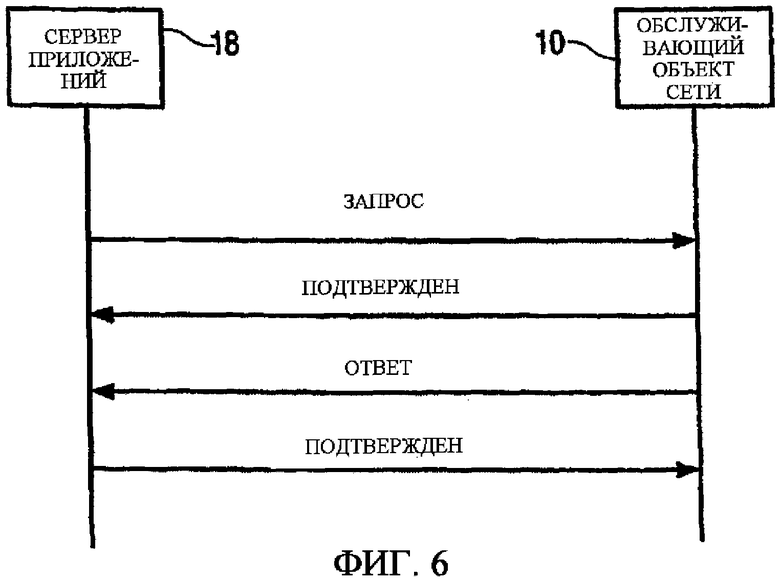

фиг. 6 представляет диаграмму передачи сигналов сервера приложений, посылающего запрос пользовательской информации в соответствии с примерным вариантом осуществления настоящего изобретения;

фиг. 7 представляет диаграмму передачи сигналов санкционирования доступа к пользовательской информации в сети ПМIP 3GPP в соответствии с примерным вариантом осуществления настоящего изобретения;

фиг. 8 представляет блок-схему последовательности операций примерного процесса, предназначенного для санкционирования абонентов для пакета события состояния регистрации пользователя в соответствии с примерным вариантом осуществления настоящего изобретения.

Наилучший способ выполнения изобретения

Особенности, изображенные в настоящей заявке, представлены в качестве примера и с целью иллюстративного обсуждения вариантов осуществления настоящего изобретения. Описание, взятое с чертежами, делает понятным специалистам в данной области техники, как настоящее изобретение может быть осуществлено на практике.

Кроме того, устройства могут быть изображены в виде блок-схем для того, чтобы избежать затенения изобретения, а также ввиду того факта, что особенности по отношению к реализации таких устройств блок-схем в значительной степени зависят от платформы, в которой должно быть реализовано настоящее изобретение, т.е. особенности должны быть полностью в компетенции специалиста в данной области техники. Там, где приведены конкретные подробности (например, схемы, блок-схемы последовательности операций способов), для того чтобы описать примерные варианты осуществления изобретения, специалисту в данной области техники должно быть понятно, что изобретение может быть применено без этих конкретных подробностей. Наконец, следует понимать, что любые комбинации аппаратно реализованных схем и команд программного обеспечения могут быть использованы, чтобы реализовать варианты осуществления настоящего изобретения, т.е. настоящее изобретение не ограничено конкретными комбинациями схем аппаратного обеспечения и команд программного обеспечения.

Несмотря на то, что примерные варианты осуществления настоящего изобретения могут быть описаны с использованием блок-схемы примерной системы в примере среды главного устройства, применение изобретения не ограничено этой средой, т.е. изобретение может быть в состоянии быть примененным без других типов систем и других типов сред.

Ссылка в описании на "один вариант осуществления" или "вариант осуществления" означает, что конкретный признак, структура или характеристика, описанная в связи с вариантом осуществления, включена, по меньшей мере, в один вариант осуществления изобретения. Появления фразы "в одном варианте осуществления" в различных местах в описании не обязательно все относятся к одному и тому же варианту осуществления.

Настоящее изобретение относится к способу и системе, предназначенным для санкционирования доступа к информации пользователя. Пользовательская аппаратура пользователя может быть соединена с сетью или системой с помощью других сетевых устройств или объектов сети. Сетевые устройства или объекты могут быть сетевыми устройствами любого типа, такими как другая пользовательская аппаратура, серверы, прокси объекты сети, шлюзы, маршрутизаторы, терминалы и т.д. Один или более объектов сети в сети могут содержать информацию относительно пользователей и/или пользовательской аппаратуры в сети. Другие сетевые устройства или объекты могут желать получить информацию о конкретном пользователе и, следовательно, могут запрашивать доступ к этой информации из обслуживающего объекта сети, содержащего (например, сохраняющего) пользовательскую информацию. Затем обслуживающий объект сети может проверить, что источник запроса является санкционированным, чтобы принимать информацию пользователя, и, если источник санкционирован, обслуживающий объект сети затем может сгенерировать ответ, санкционирующий запрос и предоставляющий пользовательскую информацию в запрашивающее сетевое устройство или объект. Санкционирование может включать в себя сравнение информации в запросе, идентифицирующей запрашивающего абонента, с информацией, запомненной в обслуживающем объекте сети сетевых устройств/объектов, санкционированных, чтобы осуществлять доступ к информации конкретного пользователя. Информация сетевых устройств/объектов, санкционированных, чтобы осуществлять доступ к информации конкретного пользователя, может быть сначала загружена и запомнена в обслуживающем объекте сети во время инициализации сети/системы или инициализации объекта сети и/или может быть послана динамически в обслуживающий объект сети и/или модифицирована во время работы сети/системы.

Пользовательская аппаратура может быть сетевым устройством любого типа, стационарным или беспроводным, которое может иметь связанного с ней пользователя, таким как, например, терминал, компьютер, беспроводной телефон, сервер, персональный цифровой ассистент (PDA, ПЦА), портативный компьютер и т.д. Кроме того, информация пользователя может включать в себя многие типы информации, например информацию регистрации, идентификации пользователя, местоположение пользователя, тип пользовательской аппаратуры, функциональные возможности пользовательской аппаратуры и т.д.

Фиг. 1 изображает систему, предназначенную для санкционирования доступа к пользовательской информации в соответствии с примерным вариантом осуществления настоящего изобретения. Система включает в себя обслуживающий объект 10 сети, который может принимать и запоминать информацию относительно одного или более пользователей и принимать запросы этой информации. Система также может включать в себя многие другие типы сетевых или системных устройств, которые могут посылать или запрашивать информацию из обслуживающего объекта 10 сети, такого как, например, пользовательская аппаратура 12, пользовательская аппаратура 14, 15, через прокси объекты 16, 17 сети, серверы приложений или другие серверы 18, 20 или другие объекты 22, 24 сети.

Пользовательская аппаратура 12 может желать осуществить доступ к информации относительно самой себя или другого пользователя, например пользовательской аппаратуры 14. Затем пользовательская аппаратура может запросить эту информацию из обслуживающего объекта 10 сети, при этом обслуживающий объект 10 сети проверяет, что пользовательская аппаратура 12 является санкционированной, чтобы принимать информацию пользовательской аппаратуры 14, и если она санкционирована, передает информацию в пользовательскую аппаратуру 12. В некоторых системах может быть пользовательская аппаратура, которая взаимодействует с обслуживающим объектом 10 сети только через прокси объект сети или другое устройство 16. В этом примерном сценарии пользовательская аппаратура 14, желающая пользовательскую информацию другого пользователя или свою собственную информацию, может послать запрос в прокси объект 16 сети, который затем передает запрос в обслуживающий объект 10 сети. Обслуживающий объект 10 сети после проверки того, что пользовательская аппаратура 14 санкционирована принимать запрошенную информацию, затем может передать запрошенную информацию в прокси объект 16 сети, который затем, в свою очередь, передает ее в пользовательскую аппаратуру 14. Подобным образом серверы 18, 20 приложений или другие объекты 22, 24 сети могут желать информацию другого или своего пользователя и передают запрос непосредственно в обслуживающий объект 10 сети, при этом их запрос проверяют относительно того, как являющийся санкционированным принимать информацию, и, если санкционирован, запрошенную информацию передают, соответственно, в сервер приложений или объект сети.

Фиг. 2 изображает блок-схему последовательности операций примерного процесса, предназначенного для санкционирования доступа к пользовательской информации в сети в соответствии с примерным вариантом осуществления настоящего изобретения. Запрос информации пользователя принимают Этап 1. Источник запроса могут сравнить с объектами сети и/или обозначениями пользователя, санкционированными принимать запрошенную информацию пользователя Этап 2. Затем могут определить, является ли источник санкционированным, чтобы принимать запрошенную информацию Этап 3, и, если нет, могут сгенерировать ответ, запрещающий доступ к запрошенной информации пользователя Этап 4. Если источник является санкционированным, могут сгенерировать ответ, санкционирующий запрос Этап 5, и запрошенную информацию передают в источник запроса Этап 6.

Фиг. 3 изображает диаграмму передачи сигналов пользовательской аппаратуры, выполняющей запрос пользовательской информации в соответствии с примерным вариантом осуществления настоящего изобретения. Пользовательская аппаратура 12 может послать запрос в объект 10 сети, запрашивающий информацию пользователя. Затем объект 10 сети может послать сообщение подтверждения в пользовательскую аппаратуру 12, подтверждающее прием запроса. Объект 10 сети может проверить, что пользовательская аппаратура санкционирована принимать запрошенную информацию с помощью сравнения информации в запросе с информацией, запомненной в обслуживающем объекте 10 сети. Если она санкционирована, объект 10 сети может послать ответ, извещающий пользовательскую аппаратуру 12 об этом факте, а также может послать запрошенную информацию через ответ и/или отдельный ответ. Затем пользовательская аппаратура 12 может подтвердить прием ответа.

Фиг. 4 изображает диаграмму передачи сигналов пользовательской аппаратуры, посылающей запрос пользовательской информации через прокси объект сети в соответствии с примерным вариантом осуществления настоящего изобретения. В этом примерном варианте осуществления пользовательская аппаратура 14 может взаимодействовать с обслуживающим объектом 10 сети через прокси объект 16 сети. Следовательно, пользовательская аппаратура может посылать запрос пользовательской информации в прокси объект сети, который затем, в свою очередь, передает этот запрос в обслуживающий объект 10 сети. Затем обслуживающий объект 10 сети может послать сообщение подтверждения в пользовательскую аппаратуру через прокси объект 16 сети, подтверждающее прием запроса информации. Обслуживающий объект 10 сети проверяет, чтобы понять, санкционирована ли пользовательская аппаратура 14 принимать пользовательскую информацию с помощью сравнения информации в запросе с информацией, запомненной в обслуживающем объекте 10 сети, и может послать ответ в пользовательскую аппаратуру 14 через прокси объект 16 сети, либо разрешающий, либо запрещающий доступ к информации. Если доступ разрешен, ответ также может включать в себя некоторую или всю запрошенную информацию. Затем пользовательская аппаратура 14 может послать подтверждение в обслуживающий объект 10 сети через прокси объект 16 сети, подтверждающее прием ответа.

Фиг. 5 изображает диаграмму передачи сигналов прокси объекта сети, посылающего запрос информации относительно пользователя в соответствии с примерным вариантом осуществления настоящего изобретения. Прокси объект 17 сети может послать запрос в объект 10 сети, запрашивающий информацию пользователя. Затем объект 10 сети может послать сообщение подтверждения в прокси объект 17 сети, подтверждающее прием запроса. Объект 10 сети может проверить, что прокси объект 17 сети санкционирован принимать запрошенную информацию с помощью сравнения информации в запросе с информацией, запомненной в обслуживающем объекте 10 сети. Если санкционирован, объект 10 сети может послать ответ, извещающий прокси объект 17 сети об этом факте, а также может послать запрошенную пользовательскую информацию через ответ и/или отдельный ответ. Затем прокси объект 17 сети может подтвердить прием ответа.

Фиг. 6 изображает диаграмму передачи сигналов сервера приложений, посылающего запрос пользовательской информации в соответствии с примерным вариантом осуществления настоящего изобретения. Сервер 18 приложений может послать запрос в объект 10 сети, запрашивающий информацию пользователя. Затем объект 10 сети может послать сообщение подтверждения в сервер 18 приложений, подтверждающее прием запроса. Объект 10 сети может проверить, что сервер 18 приложений санкционирован принимать запрошенную информацию с помощью сравнения информации в запросе с информацией, запомненной в обслуживающем объекте 10 сети. Если он санкционирован, объект 10 сети может послать ответ, извещающий сервер 18 приложений об этом факте, а также может послать запрошенную пользовательскую информацию через ответ и/или отдельный ответ. Затем сервер 18 приложений может подтвердить прием ответа.

Фиг. 7 изображает диаграмму передачи сигналов санкционирования доступа к пользовательской информации в сети ПМIP 3GPP в соответствии с примерным вариантом осуществления настоящего изобретения. В этом примерном варианте осуществления пользовательская аппаратура может послать запрос в обслуживающий объект сети, который является обслуживающей функцией управления состоянием вызова (О-ФУСВ), через прокси функцию управления состоянием вызова (П-ФУСВ). В этом примерном варианте осуществления настоящего изобретения запрос может быть запросом подписки на пакет события состояния регистрации пользователя. Пользовательская аппаратура может выполнить этот запрос, П-ФУСВ может самостоятельно выполнить этот запрос или сервер приложений или другой объект сети может выполнить этот запрос в О-ФУСВ.

После приема запроса информации подписки обслуживающая функция управления состоянием вызова затем может послать сообщение подтверждения в пользовательскую аппаратуру через прокси функцию управления состоянием вызова, подтверждающее прием сообщения. Затем обслуживающая функция управления состоянием вызова может проверить, что пользовательская аппаратура санкционирована принимать пакет события состояния регистрации запрошенного пользователя. В этом примерном варианте осуществления настоящего изобретения санкционированные источники запроса могут включать в себя не запрещенные открытые пользовательские ИД пользователя, все объекты, которые включены в заголовок МАРШРУТ, ранее посланный в обслуживающую функцию управления состоянием вызова в предыдущем запросе РЕГИСТРИРОВАТЬ, и все серверы приложений, не принадлежащие к поставщикам услуг третьей стороны. Эти серверы приложений также могут соответствовать профилю пользователя для события. Санкционирование запроса информации подписки с помощью О-ФУСВ может включать в себя сравнение информации в запросе с санкционированными источниками.

Если источник запроса является не санкционированным, обслуживающая функция управления состоянием вызова может запретить доступ к информации подписки пользователя. Если источник запроса является санкционированным, обслуживающая функция управления состоянием вызова может сгенерировать ответ, подтверждающий запрос подписки и указывающий, что санкционированная подписка была успешной. Кроме того, ответ может включать в себя заголовок Заканчивается, который содержит ту же самую или уменьшенную величину, как в заголовке Заканчивается в запросе подписки, и/или заголовок Контакт, который является идентификатором, сгенерированным в обслуживающей функции управления состоянием вызова, которая помогает коррелировать обновления для подписки. После этого обслуживающая функция управления состоянием вызова может выполнить процедуры для извещения о состоянии регистрации, как описано в спецификациях ПМIP 3GPP.

Санкционированные серверы приложений могут включать в себя серверы приложений, упомянутые в критерии фильтра, связанном с предыдущим запросом РЕГИСТРИРОВАТЬ. Критерий фильтра может быть правилом, частью информации абонента, использованной для выбора или отбора тех серверов приложений, которые посещаются пользователем. Обслуживающая функция управления состоянием вызова должна знать обо всех не запрещенных открытых пользовательских ИД каждого пользователя, объектах, включенных в принятые заголовки МАРШРУТ, и обо всех серверах приложений, не принадлежащих поставщикам услуг третьей стороны, перед приемом любого запроса пакета события состояния регистрации пользователя. Кроме того, обслуживающая функция управления состоянием вызова также может знать другие не зарегистрированные пользовательские ИД пользователя.

Следовательно, в этом примерном варианте осуществления настоящего изобретения все подписки на пакет события ПИС (ПОДПИСАТЬ ПИС) могут быть обязательно санкционированы, и санкционированы перед тем, как они будут приняты извещаемым объектом (например, О-ФУСВ). В соответствии с предложениями, способ, в соответствии с которым объекты сети (например, серверы), которым разрешено подписываться на пакет события состояния регистрации, могут быть выбраны из заголовка Маршрут запроса РЕГИСТИРОВАТЬ протокола инициализации сеанса (ПИС). Предполагается, что эти объекты/серверы должны принимать передачу данных ПИС пользователю и, следовательно, должны быть санкционированы, чтобы подписываться на пакете события состояния регистрации.

В соответствии с этим вариантом осуществления настоящего изобретения, О-ФУСВ может использовать определенные элементы регистрации ПИС с целью санкционирования пакета события состояния регистрации. Элементы могут включать в себя пользовательское открытое именование пользователя и список Маршрут, принятые в запросе РЕГИСТРИРОВАТЬ. Список маршрута представляет те серверы в маршруте запроса РЕГИСТРИРОВАТЬ ПИС, которые заинтересованы принимать будущую передачу ПИС пользователю. Следовательно, эти серверы могли бы запоминать информацию, связанную с регистрацией пользователя. В результате серверы, часть списка маршрута, должны быть санкционированными абонентами пакета события состояния регистрации пользователя.

Следовательно, этот вариант осуществления настоящего изобретения обеспечивает санкционирование пакета события состояния регистрации для О-ФУСВ, когда извещающий объект (т.е. элемент, который будет посылать соответственное ИЗВЕСТИТЬ для ПОДПИСАТЬ, т.е. О-ФУСВ) принимает запрос ПОДПИСАТЬ для конкретного пакета события состояния регистрации пользователя. После проверки источника запроса ПОДПИСАТЬ (посредством проверки поля заголовка Прокси-Утвержденное-Именование) извещающий объект может проверить источник запроса ПОДПИСАТЬ относительно списка маршрута и открытых пользовательских именований пользователя. Подписка становится санкционированной только, если имеется соответствие.

Фиг. 8 изображает блок-схему последовательности операций примерного процесса, предназначенного для санкционирования абонентов для пакета события состояния регистрации пользователя в соответствии с примерным вариантом осуществления настоящего изобретения. Запрос подписки из источника принимают в обслуживающей функции управления состоянием вызова Этап 10. Обслуживающая функция управления состоянием вызова сравнивает информацию в запросе с запомненной информацией санкционированных абонентов (т.е. объекты сети и именования пользователя) Этап 11. Санкционированные пользователи могут включать в себя все не запрещенные открытые пользовательские именования, которыми владеет пользователь источника запроса и о которых знает О-ФУСВ, все элементы, идентифицированные с помощью заголовка МАРШРУТ, посланного в предыдущем запросе РЕГИСТРИРОВАТЬ, или все серверы приложений, не принадлежащие поставщикам услуг третьей стороны. Определяют, является ли источник запроса не запрещенным открытым пользовательским именованием Этап 12, объектом, идентифицированным с помощью заголовка МАРШРУТ, посланного в предыдущем запросе РЕГИСТРИРОВАТЬ ПИС Этап 13, или серверами приложений, не принадлежащими поставщикам услуг третьей стороны Этап 14. Если источник запроса не является никаким из этих объектов, источник является не санкционированным, чтобы принимать запрошенную информацию, и обслуживающая функция управления состоянием вызова может послать ответ, сообщающий, что санкционирование завершилось неуспешно Этап 15. Если источник запроса является одним из этих объектов, обслуживающая функция управления состоянием вызова может сгенерировать ответ, подтверждающий запрос подписки и указывающий, что санкционированная подписка была успешной Этап 16, а затем может выполнить процедуры, предназначенные для извещения о регистрации Этап 17.

Настоящее изобретение является выгодным, так как оно дает возможность выполнения решения санкционирования на основании запомненных динамических данных в О-ФУСВ и не требует заранее сконфигурированных таблиц статических адресов (например, адресов всех П-ФУСВ партнеров, выполняющих роуминг). Кроме того, настоящее изобретение дает возможность санкционирования на информацию пользователя объектов другой сети, а не просто других открытых пользовательских именований пользователя.

Следует заметить, что приведенные выше примеры предоставлены только с целью объяснения и ни в коей мере не должны быть истолкованы как ограничивающие настоящее изобретение. Несмотря на то, что настоящее изобретение описано со ссылкой на предпочтительный вариант осуществления, понятно, что слова, которые использованы в настоящем описании, являются словами описания и иллюстрации, а не словами ограничения. Изменения могут быть сделаны в сфере прилагаемой формулы изобретения как приведенной в настоящее время, так и исправленной, не выходя за рамки объема и сущности настоящего изобретения в его аспектах. Несмотря на то, что настоящее изобретение описано в настоящей заявке со ссылкой на конкретные способы, материалы и варианты осуществления, не предполагается, что настоящее изобретение ограничено особенностями, раскрытыми в настоящем описании, вместо этого настоящее изобретение распространяется на все функционально эквивалентные структуры, способы и использования, которые находятся в рамках объема прилагаемой формулы изобретения.

Настоящее изобретение адресовано способу и системе, предназначенным для санкционирования доступа к информации пользователя. Система включает в себя первый объект сети и второй объект сети. Первый объект сети посылает запрос информации пользователя во второй объект сети. Второй объект сети принимает запрос информации пользователя, проверяет, что первый объект сети санкционирован принимать запрошенную информацию, и генерирует ответ, санкционирующий запрос, если первый объект сети санкционирован принимать информацию. Проверка может включать в себя сравнение первого объекта сети с не запрещенными открытыми пользовательскими именованиями пользователя, сравнение первого объекта сети с объектами сети, идентифицированными в предыдущем запросе, и сравнение первого объекта сети с серверами приложений, не принадлежащими поставщикам услуг третьей стороны вне сети, с которой соединен пользователь. Техническим результатом является санкционирование доступа к информации пользователя. 3 н. и 15 з.п. ф-лы, 8 ил.

проверяют, что источник санкционирован принимать эту информацию,

генерируют ответ, санкционирующий запрос, если источник санкционирован принимать эту информацию,

проверяют, что объект сети санкционирован принимать информацию, на основании запомненной динамической информации в объекте сети и информации в запросе.

приема запроса информации пользователя в объекте сети из источника;

проверки того, что источник санкционирован принимать эту информацию, при этом проверка содержит

сравнение источника запроса с незапрещенными открытыми пользовательскими именованиями пользователя,

сравнение источника запроса с объектами сети, идентифицированными в предыдущем запросе, и

сравнение источника запроса с серверами приложений, перечисленными в первоначальном критерии фильтра и не принадлежащими поставщикам услуг третьей стороны вне сети, с которой соединен пользователь; и

генерирование ответа, санкционирующего запрос, если источник санкционирован принимать эту информацию.

первый объект сети, сконфигурированный с возможностью посылки запроса информации пользователя, и

второй объект сети, сконфигурированный с возможностью приема запроса информации пользователя, проверки того, что первый объект сети санкционирован принимать запрошенную информацию, на основании запомненной динамической информации во втором объекте сети и информации в запросе, и генерирования ответа, санкционирующего запрос, если первый объект сети санкционирован принимать эту информацию.

| US 5455953 А, 03.10.1995 | |||

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ РОУМИНГА МОБИЛЬНОГО ТЕРМИНАЛА В СПУТНИКОВОЙ/НАЗЕМНОЙ СИСТЕМЕ СВЯЗИ | 1997 |

|

RU2193815C2 |

Авторы

Даты

2007-12-10—Публикация

2004-01-21—Подача