Область техники, к которой относится изобретение

Настоящее изобретение относится к конфигурированию компьютерных систем для обмена данными соответствующим образом по сети, и, в частности, к автоматическому предоставлению компьютерной системе соответствующей информации, так что компьютерная система может быть инициализирована для обмена данными по сети.

Уровень техники

Компьютерные системы и относящаяся к ним техника оказывают влияние на многие аспекты общества. В самом деле, возможность компьютерных систем обрабатывать информацию преобразила образ нашей жизни и работы. Компьютерные системы теперь, как правило, выполняют множество задач (например, обработку текста, планирование и управление базами данных), которые до появления компьютерной системы выполнялись вручную. В последнее время компьютерные системы были соединены друг с другом, образуя компьютерные сети, по которым компьютерные системы могут обмениваться данными электронным образом с целью совместного использования данных. В результате многие из задач, выполняемых на компьютерной системе (например, получение доступа к электронной почте и просмотр веб-страниц), включают в себя электронный обмен данными с одной или несколькими другими электронными системами по компьютерной сети (например, Интернет).

Для того чтобы электронным образом обмениваться данными по компьютерной сети, компьютерной системе может потребоваться авторизация для доступа к компьютерной сети. Например, перед тем как компьютерная система сможет электронным образом обмениваться данными по Интернет, пользователю компьютерной системы часто необходимо зарегистрироваться у провайдера услуг Интернет (ниже упоминаемого как ПУИ, ISP), который может авторизовать получение доступа к Интернет. Регистрация у ПУИ обычно включает в себя обмен данными некоторого вида, отличного от электронного обмена данными по сети. Например, пользователю, возможно, потребуется инициировать телефонную связь с представителем ПУИ с целью открытия счета у ПУИ.

Во время этой телефонной связи пользователь может предоставить представителю ПУИ общую информацию (например, фамилию, адрес и т.д.) и форму оплаты (например, номер кредитной карточки). В свою очередь, ПУИ может предоставить пользователю имя пользователя и пароль, которые могут быть использованы для аутентификации пользователя и авторизации получения доступа в Интернет. Во многих случаях ПУИ также посылает по почте или по другой службе доставки программное обеспечение для предоставления доступа (например, программу набора телефонного номера, веб-браузер и т.д.) и/или аппаратное обеспечение для предоставления доступа (например, модем цифровой абонентской линии (ЦАЛ) или кабельный модем), которые должны быть установлены в компьютерной системе. Для того чтобы пользователь мог подключиться к ПУИ и, тем самым, получить доступ в Интернет, любое программное и аппаратное обеспечение для предоставления доступа должно быть правильно установлено в компьютерной системе. По существу, пользователю, желающему получить доступ в Интернет, часто необходимо ждать, пока такое программное и аппаратное обеспечение будет получено. Затем, после того как программное и/или аппаратное обеспечение для предоставления доступа будет получено, пользователь должен правильно установить в компьютерной системе программное и аппаратное обеспечение для предоставления доступа, чтобы получить доступ в Интернет.

Если оно правильно установлено, то пользователь может подключиться к ПУИ и ввести имя пользователя и пароль, предоставленные ПУИ. ПУИ может аутентифицировать пользователя, основываясь на имени пользователя и пароле и, если они соответствующие (например, когда платежи пользователя действуют до настоящего времени), то ПУИ может авторизовать компьютерную систему пользователя для доступа в Интернет. К сожалению, если пользователь в настоящий момент не зарегистрирован у ПУИ, то в большинстве случаев нет возможности использовать электронный обмен данными по Интернет для инициирования процесса регистрации. Это потому, что большинство ПУИ доступны из Интернет, и когда пользователь не имеет возможности получить доступ в Интернет, то у него, в свою очередь, нет возможности получить доступ к ПУИ для регистрации.

Таким образом, во многих случаях пользователи, желающие получить доступ в Интернет, вынуждены общаться с ПУИ по телефону и ожидать доставки соответствующего программного и/или аппаратного обеспечения для предоставления доступа. Далее, пользователи, которые предпринимают попытку подключиться к ПУИ без соответствующего мандата (например, имени пользователя и пароля) или без авторизации (например, платежи не действуют к настоящему времени), обычно полностью блокируются от всякого сетевого доступа как к ПУИ, так и к Интернет. Таким образом, даже если пользователь знает номер доступа ПУИ для набора (или сетевой адрес ПУИ, чтобы предпринять попытку подключиться к нему), пользователю может все же потребуется общение с ПУИ, используя другие способы связи, с целью регистрации (или исправления нехватки на счету) у ПУИ.

В некоторых случаях, таких как, например, при подключении к ПУИ из дома, может быть допустимой задержка, связанная с ожиданием получения программного и аппаратного обеспечения для предоставления доступа. Однако в других случаях такая задержка может быть неприемлемой. Например, во время путешествия в аэропорту или находясь в гостинице, пользователь с мобильной компьютерной системой, такой как, например, переносной компьютер, может захотеть получить доступ в Интернет. Частично, как результат этой потребности мобильного доступа, многие гостиницы и аэропорты предлагают доступ в Интернет посредством как проводных служб, так и беспроводных. Получение авторизации для доступа в Интернет посредством этих служб обычно требует электронного обмена данными некоторого вида со службой для ввода информации о пользователе и информации об оплате.

Обычно эти службы требуют, чтобы пользователь вставил кабель в карту сетевого интерфейса в мобильной компьютерной системе (или использовал карту беспроводного сетевого интерфейса для инициирования подключения) и затем открыл веб-браузер. Однако пользователь должен знать, что эти действия должны быть выполнены до его попытки зарегистрироваться в службе. Например, если пользователь не знает, что он должен открыть веб-браузер, то, по существу, для пользователя нет возможности зарегистрироваться в службе. Когда веб-браузер открыт, то служба тогда перенаправляет любой обмен данными с веб-браузера через процесс регистрации, основанный на Интернет. Пользователю может быть представлен интерфейс для ввода информации для регистрации (например, фамилии, номера комнаты, номера кредитной карточки и т.д.). Если информация для регистрации является соответствующей, то пользователь может быть авторизован для доступа в Интернет, используя службу.

К сожалению, многие службы являются частными, и каждая служба может потребовать различных конфигураций компьютерной системы и/или информации для регистрации для авторизации доступа в Интернет. Однако пользователь может не знать перед попыткой регистрации в службе, какие потребуются конфигурация системы и/или информация для регистрации. Таким образом, даже если пользователь успешно зарегистрируется в службе в одном месте (например, аэропорту), пользователю будет отказано в регистрации в другом месте (например, гостинице) вследствие неправильно сконфигурированной компьютерной системы или отсутствия соответствующей информации для регистрации.

Далее, большинство служб в гостинице и аэропорту авторизуют доступ в Интернет только в течение короткого периода времени (например, 24 часа) до того, как истечет срок действия счета. После того как истечет срок действия счета, пользователю, возможно, потребуется снова открыть веб-браузер (и, возможно, также повторно подключить кабель) и повторно ввести всю информацию для регистрации, которая была ранее введена. Таким образом, даже если первоначально пользователь знал, что он должен открыть веб-браузер для регистрации в службе, пользователь может не знать, что веб-браузер должен открываться каждый день с целью повторной регистрации в службе. Часто информация для регистрации, введенная в предыдущей регистрации (например, в предыдущий день), должна быть повторно введена, даже если никакая информация для регистрации не изменилась. Если информация для регистрации в некоторой степени значительная, то повторная регистрация через короткий период времени может вызывать раздражение у пользователя, который ввел соответствующую информацию для регистрации в прошлом.

Кроме того, у большинства, если не у всех, этих служб отсутствует механизм изменения конфигурации программного обеспечения компьютерной системы. Т.е. служба типично не может предоставить компьютерной системе машинно-считываемые команды, которые могут быть обработаны в компьютерной системе, чтобы компьютерная система стала совместимой со службой. Служба может предоставить команды на языке гипертекстовой разметки (ЯГР, HTML) как часть веб-интерфейса для приема информации для регистрации. Однако команды на HTML типично не могут быть обработаны компьютерной системой для модифицирования конфигурации компьютерной системы. Таким образом, любые несовместимости в программном обеспечении должны быть доработаны пользователем, у которого могут отсутствовать технические знания или желание переконфигурировать программное обеспечение для его совместимости со службой.

Поэтому, были бы полезными системы, способы, компьютерные программные продукты и структуры данных для повышения уровня автоматизации при инициализации и конфигурировании компьютерной системы для доступа к сети.

Краткое изложение сущности изобретения

Вышеописанные проблемы с известным уровнем техники решаются посредством принципов настоящего изобретения, которые направлены на способы, системы, компьютерные программные продукты и структуры данных для повышения уровня автоматизации при инициализации и конфигурировании компьютерной системы для доступа к сети.

Сервер включает в себя функциональную возможность авторизовать клиентам доступ ко второй сети (например, Интернет). Сервер может быть расположен в первой сети, которая отделена от второй сети, или может быть расположен во второй сети. Клиент посылает мандат серверу при попытке аутентификации на сервере. Основываясь на мандате, сервер может авторизовать клиента по меньшей мере для частичного доступа ко второй сети и/или может отказать в доступе ко второй сети и авторизовать клиента, по меньшей мере частично, для доступа к первой сети. Сервером может быть сервер службы удаленной аутентификации пользователей по коммутируемым линиям (СУАПКЛ, RADIUS), который расположен в первой сети. Клиентам может быть предоставлен частичный доступ к первой или второй сети по меньшей мере с целью аутентификации на сервере и загрузки файлов инициализации, используемых для предоставления полного доступа ко второй сети. Таким образом, компьютерные системы, которые в данный момент не могут получить доступ к ресурсам, расположенным во второй сети, могут электронным образом загрузить файлы инициализации для предоставления доступа к этим ресурсам.

Определение, должны ли быть переданы данные от клиента в первую сеть или вторую сеть, может быть выполнено с использованием любого количества методов, таких как, например, виртуальные локальные вычислительные сети (ВЛВС, VLAN), IP-фильтрация (ПИ - протокол Интернет, IP), виртуальные частные сети (ВЧС, VPN) или использование протоколов IP-безопасности. В некоторых вариантах выполнения аналогичные методы также могут быть использованы в одной сети. В этих вариантах выполнения сервер (основываясь, по меньшей мере частично, на принятом мандате) может авторизовать клиента по меньшей мере для частичного доступа к одной сети, как, например, посредством авторизации клиента для доступа к выбранным компьютерным системам или модулям в одной сети.

Посылка мандата может включать в себя посылку сообщения ответа расширяемого протокола аутентификации (РПА, ЕАР)/ идентификации от клиента серверу. Если клиент предпринимает попытку подключения к сети через точку доступа, то сообщение ответа РПА/идентификации может быть инкапсулировано в сообщение некоторого другого типа, которое может быть передано через точку доступа. В вариантах выполнения ВЛВС точка доступа может вставить заголовок тега в инкапсулирующее сообщение для указания устройству маршрутизации данных, что инкапсулирующее сообщение необходимо переслать в первую сеть. Точка доступа также может быть сконфигурирована для блокировки обмена данными от клиента, который использует протоколы, отличающиеся от РПА и 802.1Х.

Если мандаты не авторизуют полный доступ ко второй сети (например, мандаты не могут быть аутентифицированы, мандатами являются гостевые мандаты, или аутентифицированный пользователь не авторизован), то сервер может ответить посылкой клиенту уведомления, такого как, например, уведомление РПА или объект тип/длина/значение (ТДЗ) в защищенном РПА (ЗРПА, РЕАР). Уведомление может быть зашифровано и проверена его целостность в соответствии с ЗРПА. Уведомление может включать в себя унифицированный идентификатор ресурсов (УИР, URI) на главный документ, который содержит информацию для инициализации клиента. Уведомление также может включать в себя условия (например, подписка, возобновление и т.д.), которым пользователь должен удовлетворять, чтобы получить авторизацию для полного доступа к ресурсам, расположенным во второй сети.

Уведомление может указывать на точку доступа, для которой обмены данными, использующие протокол передачи гипертекста (ППГ), должны быть разрешены (разблокированы), так чтобы клиент мог загружать главный документ посредством обращения к включенному URI (например, посредством выполнения запросов HTTP или HTTPS). В ответ на уведомление клиент может автоматически загрузить главный документ. Главный документ может содержать URI на подфайлы, включающие подфайл конфигурации и подфайл подписки, которые также могут быть автоматически загружены. Когда один ПУИ использует услуги другого ПУИ, то один главный документ также может содержать URI на другие главные документы. Таким образом, существует малая потребность в обращении к провайдеру услуг, используя другие способы связи с целью запроса файлов для предоставления доступа к сети. Главный документ и любые связанные с ним подфайлы могут быть определены в соответствии со схемой расширяемого языка разметки (РЯР, XML). Например, подфайл конфигурации может быть определен в соответствии с XML-схемой конфигурации.

В некоторых вариантах выполнения доступ к главному документу и подфайлам может быть получен посредством механизмов, отличных от URI, предусмотренного в уведомлении, таких как, например, посредством обращения к главному документу и/или подфайлам со съемного считываемого компьютером носителя (дискеты, карты флэш-памяти и т.д.). Это выгодно в вариантах выполнения, которые требуют информации инициализации до того, как может быть сконфигурирована возможность подключения, такая как, например, удаленный набор номера. После установления возможности подключения главный документ и подфайлы впоследствии могут быть обновлены из сети.

Загружаемый подфайл подписки может быть обработан на клиенте, чтобы автоматически представлять пользовательский интерфейс, который может принимать вводимую пользователем информацию. Таким образом, пользователю не нужно предварительно знать, как вызвать представление пользовательского интерфейса. Пользовательский интерфейс может быть представлен на множестве различных письменных языках, таких как, например, английский, японский, французский или немецкий. Если он представлен, то вводимая пользователем информация может быть принята в пользовательский интерфейс. Если пользовательский интерфейс представлен с целью возобновления регистрации, то может быть уменьшено количество вводимой пользователем информации, принимаемой пользовательским интерфейсом. Например, ранее введенная пользователем информация может быть извлечена из базы данных пользователей. Может быть, что представленный пользовательский интерфейс включает в себя только средства управления «ДА» и «НЕТ» для авторизации дальнейших платежей по кредитной карточке.

Первый основанный на схеме документ, который включает в себя вводимую пользователем информацию, предъявляется серверу (например, посредством выполнения запросов HTTP или HTTPS). Это может включать в себя предъявление XML-документа, который определяется в соответствии с XML-схемой подписки. После предъявления первого основанного на схеме документа клиент может принять указание, что сервер авторизовал клиента для доступа к ресурсам, расположенным во второй сети. Это может включать в себя прием второго основанного на схеме документа, который включает в себя идентификатор пользователя и пароль, или который включает в себя указание, что был подтвержден платеж по кредитной карточке. В вариантах выполнения ВЛВС, когда клиент авторизуется для доступа к ресурсам, расположенным во второй сети, точка доступа может вводить «заголовки тега» в клиентские данные для указания устройству маршрутизации данных, что клиентские данные должны быть пересланы во вторую сеть. Точка доступа также может разрешить обмен данными, используя другие заблокированные в настоящий момент протоколы, такие как, например, простой протокол электронной почты (ППЭП, SMTP) и протокол динамического управления хоста (ПДУХ, DHCP).

Третий основанный на схеме документ выполняется для конфигурирования клиента для совместимой работы со второй сетью. Он может включать в себя выполнение подфайла конфигурации, который был принят от сервера. Подфайл конфигурации может быть выполнен для конфигурации типа подключения, протоколов обмена данными, типа аутентификации, типа шифрования и т.д. Подфайл конфигурации может быть выполнен практически в любое время после его загрузки. Нет требования, чтобы подфайл конфигурации выполнялся перед или после приема вводимой пользователем информации. В результате выполнения основанного на схеме документа клиент может быть переконфигурирован с малым вмешательством пользователя или без него. Это освобождает пользователей от необходимости ручной переконфигурации клиента для совместимой работы со второй сетью.

Дополнительные признаки и преимущества изобретения будут изложены в нижеследующем описании, и частично будут очевидны из описания, или могут быть получены из практики изобретения. Признаки и преимущества изобретения могут быть реализованы и получены посредством инструментальных средств и комбинаций, конкретно указанных в прилагаемой формуле изобретения. Эти и другие признаки настоящего изобретения станут более очевидными из нижеследующего описания и прилагаемой формулы изобретения, или могут быть получены из практики изобретения, как изложено ниже.

Краткое описание чертежей

Для того чтобы описать то, как могут быть реализованы вышеизложенные и другие преимущества и признаки изобретения, более подробное описание изобретения, кратко описанное выше, может быть представлено в виде ссылки на его конкретные варианты выполнения, которые проиллюстрированы на прилагаемых чертежах. Понимая, что чертежи изображают только типичные варианты выполнения изобретения и, поэтому, не должны рассматриваться как ограничивающие его объем, изобретение описывается и объясняется с дополнительной определенностью и подробностями посредством использования прилагаемых чертежей, на которых:

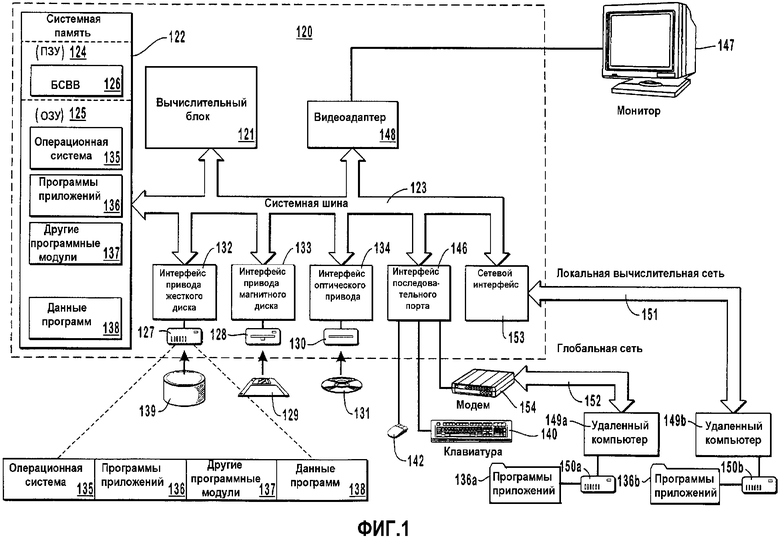

На фиг.1 представлена соответствующая операционная среда для принципов настоящего изобретения.

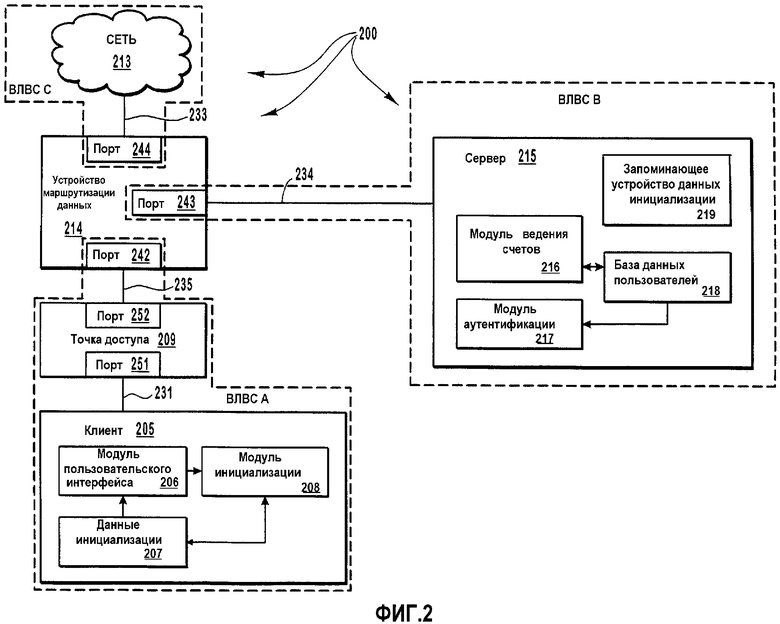

На фиг.2 представлен пример сетевой архитектуры, которая может способствовать повышению уровня автоматизации при инициализации клиента.

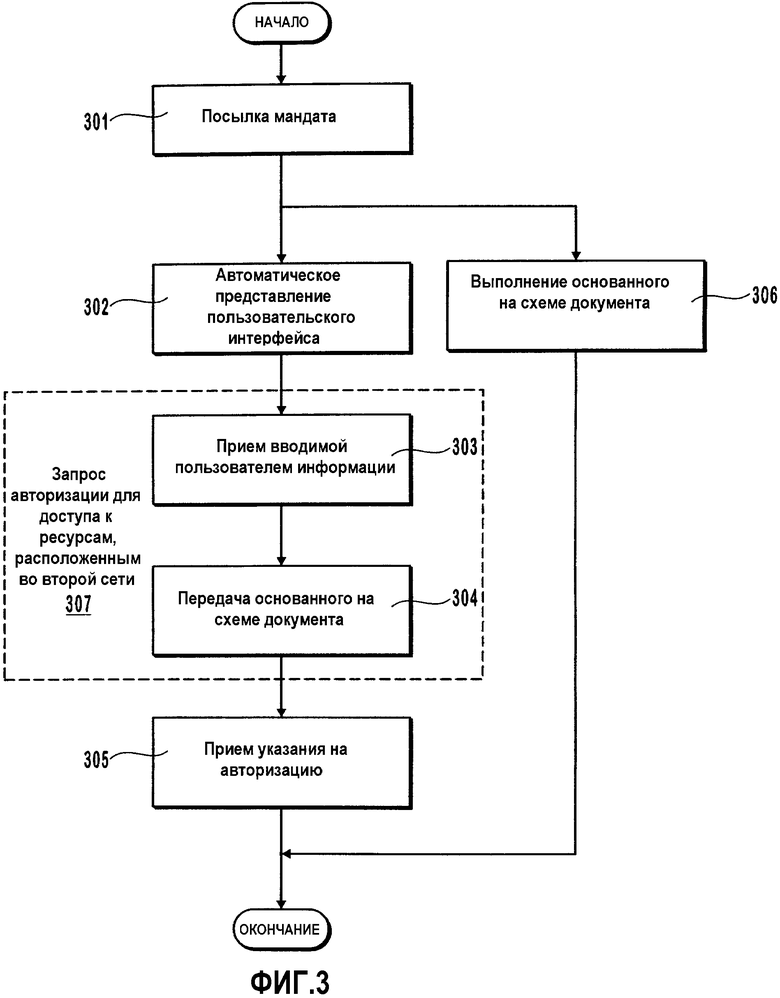

На фиг.3 представлена схема последовательности операций, иллюстрирующая пример способа инициализации компьютерной системы.

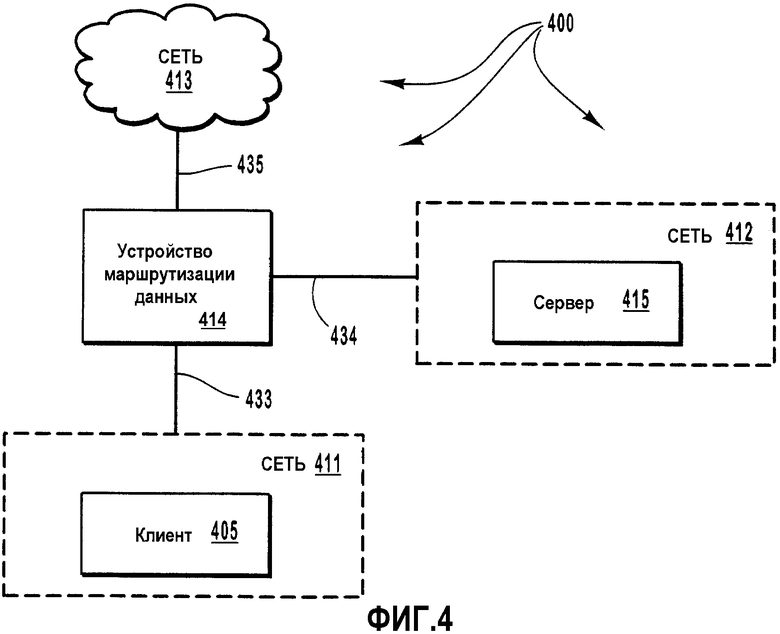

На фиг.4 представлен, в общих чертах, пример сетевой архитектуры, которая может обеспечить доступ к первой сети, в то же самое время ограничивая доступ ко второй сети.

Подробное описание предпочтительных вариантов выполнения

Принципы настоящего изобретения обеспечивают повышение уровня автоматизации при инициализации и конфигурировании компьютерной системы для получения доступа к сети. Клиент предпринимает попытку получить авторизацию доступа к ресурсам, расположенным во второй сети (например, Интернет). Клиент посылает мандат на точку доступа, которая связана с возможностью обмена данными с сервером (расположенным в первой сети или расположенным во второй сети), который может авторизовать доступ ко второй сети. Сервер принимает мандат клиента и определяет, авторизует ли мандат клиента получение доступа ко второй сети.

Если не авторизуется полный доступ к ресурсам, расположенным во второй сети, то сервер может авторизовать ограниченный доступ к первой сети или второй сети, так что клиент может загружать файлы инициализации для предоставления полного доступа к ресурсам, расположенным во второй сети. В некоторых вариантах выполнения (например, когда сервер расположен в первой сети) сервер может авторизовать (по меньшей мере ограниченный) доступ к первой сети, в то же самое время ограничивая доступ ко второй сети. В других вариантах выполнения (например, когда сервер расположен во второй сети) сервер может авторизовать ограниченный доступ ко второй сети. Ограничивающий и/или ограничительный доступ к сети может быть осуществлен с использованием многочисленных методов, таких как, например, виртуальные локальные вычислительные сети (ВЛВС), IP-фильтрация, виртуальные частные сети (ВЧС) или протоколы IP-безопасности.

Сервер посылает клиенту унифицированный идентификатор ресурсов (УИР, URI) на главный документ, который содержит информацию для инициализации клиента. Главный документ может содержать дополнительные УИР на подфайлы или другие главные документы, включая подфайл конфигурации и подфайл подписки (подписи). После приема URI клиент может автоматически загрузить любые соответствующие файлы инициализации. Главный документ и любые связанные с ним подфайлы могут быть определены в соответствии со схемами расширяемого языка разметки (РЯР, XML).

Загруженный подфайл подписки может быть обработан на клиенте так, чтобы автоматически представлять пользовательский интерфейс, который может принимать вводимую пользователем информацию. Клиент может предъявить серверу первый, основанный на схеме документ, включающий вводимую пользователем информацию. Это может включать в себя предъявление XML-документа, определенного в соответствии с XML-схемой. После предъявления первого основанного на схеме документа клиент может принять второй, основанный на схеме документ, который указывает (например, посредством включения идентификатора пользователя и пароля), что клиент был авторизован для доступа к ресурсам, расположенным во второй сети.

Третий основанный на схеме документ выполняется на клиенте для конфигурирования клиента для совместимой работы со второй сетью. Это может включать в себя выполнение подфайла конфигурации, который был принят от сервера. Подфайл конфигурации может быть выполнен для конфигурирования типа подключения, протоколов обмена данными, типа аутентификации, типа шифрования и т.д. Подфайл конфигурации может быть выполнен практически в любой момент времени после его загрузки. Нет требования, чтобы подфайл конфигурации был выполнен перед или после приема вводимой пользователем информации.

Варианты выполнения в объеме настоящего изобретения включают в себя считываемые компьютером носители для переноса или хранения на них выполняемых компьютером команд или структур данных. Такие считываемые компьютером носители могут быть любыми подходящими носителями, к которым может обращаться компьютер общего назначения или специализированный компьютер. В качестве примера, а не ограничения, такие считываемые компьютером носители могут содержать физические считываемые компьютером носители, такие как оперативное запоминающее устройство (ОЗУ), постоянное запоминающее устройство (ПЗУ), электрически стираемое программируемое ПЗУ (ЭСППЗУ), компакт-диск или другое запоминающее устройство на оптическом диске, запоминающее устройство на магнитном диске или другие магнитные запоминающие устройства, или любой другой носитель, который может быть использован для переноса или хранения требуемого средства программного кода в виде выполняемых компьютером команд или структур данных и к которым может обратиться компьютер общего назначения или специализированный компьютер.

Когда информация пересылается или передается по сети или через другое подключение для обмена данными (или с постоянным соединением, или беспроводное, или комбинацию постоянного соединения или беспроводного) на компьютерную систему, компьютерная система правильно рассматривает подключение как считываемый компьютером носитель. Таким образом, любое такое подключение правильно выражается считываемым компьютером носителем. Комбинации вышеописанных также должны быть включены в объем считываемых компьютером носителей. Выполняемые компьютером команды содержат, например, любые команды и данные, которые вызывают выполнение компьютерной системой общего назначения, специализированной компьютерной системой или специализированным вычислительным устройством некоторой функции или группы функций. Выполняемой компьютером командой могут быть, например, двоичные коды, команды промежуточного формата, такие как язык ассемблер, или даже исходный код.

В этом описании и в последующей формуле изобретения «логический канал обмена данными» определяется как любой канал обмена данными, который может выполнять транспортировку электронных данных между двумя объектами, такими как компьютерные системы или модули. Реальное физическое представление канала обмена данными между двумя объектами не является важным и может быть изменено во времени. Логический канал обмена данными может включать в себя части системной шины, локальной вычислительной сети (например, сети Эзернет, Ethernet), глобальной сети, Интернет, их комбинации или части любого другого канала, который может способствовать транспортировке электронных данных. Логические каналы обмена данными могут включать в себя каналы с постоянным соединением, беспроводные каналы или комбинации каналов с постоянным соединением и беспроводных каналов. Логические каналы обмена данными также могут включать в себя программные или аппаратные модули, которые приводят в соответствующее состояние или форматируют части электронных данных, с тем чтобы сделать их доступными для компонентов, которые реализуют принципы настоящего изобретения. Такие модули включают в себя, например, посредники, маршрутизаторы, брандмауэры, коммутаторы или шлюзы. Логические каналы обмена данными также могут включать в себя части виртуальной сети, такой как, например, виртуальная частная сеть (ВЧС) или виртуальная локальная вычислительная сеть (ВЛВС).

В этом описании и в последующей формуле изобретения «схема» определяется как выражение совместно используемого словаря между множеством компьютерных систем, которые позволяют множеству компьютерных систем обрабатывать документы согласно выраженному совместно используемому словарю. Например, схема расширяемого языка разметки (XML) может определить и описать класс XML-документов, использующих логические структуры схемы языка описания схемы XML. Эти логические структуры схемы могут быть использованы для ограничения и документирования значения, использования и соотношений типов данных, элементов и их содержимого, атрибутов и их значений, сущностей и их содержимого, и нотаций, используемых в XML-документах. Таким образом, любая компьютерная система, которая может обратиться к XML-схеме, может обрабатывать XML-документы в соответствии с XML-схемой. Далее, любая компьютерная система, которая может обратиться к XML-схеме, может компоновать или модифицировать XML-документы для использования другими компьютерными системами, которые также могут обращаться к XML-схеме.

Схема, по определению, включает в себя определения типа документа (ОТД, DTD), такие как, например, файлы ОТД, оканчивающиеся расширением «.dtd». Схема, по определению, также включает в себя XML-схемы консорциума Всемирной паутины (W3C), такие как, например, файлы XML-схемы, оканчивающиеся расширением «.xsd». Однако фактическое расширение файла для конкретного ОТД или XML-схемы не является важным. Схема может быть использована для определения практически любого типа данных, включая логические, двоичные, восьмеричные, десятичные, шестнадцатеричные, целые типы данных, типы данных с плавающей точкой, типы символьных данных, данные типа строки символов, определяемые пользователем типы данных и комбинации этих типов данных, используемые для определенных структур данных. Элементы и атрибуты XML могут быть определены для представления типов данных, которые определяются схемой. В этом определении и в последующей формуле изобретения термин «основанный на схеме» относится к определяемому схемой и/или внутри схемы.

Фиг.1 и последующее описание предназначены для того, чтобы дать краткое общее описание соответствующей вычислительной среды, в которой может быть выполнено изобретение. Хотя это и не требуется, изобретение описывается в общем контексте выполняемых компьютером команд, таких как программные модули, выполняемые компьютерами в сетевых средах. В общих чертах, программные модули включают в себя подпрограммы, программы, объекты, компоненты, структуры данных и т.д., которые выполняют конкретные задачи или реализуют конкретные абстрактные типы данных. Выполняемые компьютером команды, связанные с ними структуры данных и программные модули представляют примеры средства программного кода для выполнения этапов описанных здесь способов. Конкретная последовательность таких выполняемых команд представляет примеры соответствующих действий для осуществления функций, описываемых такими этапами.

Как показано на фиг.1, примерная система для осуществления изобретения включает в себя вычислительное устройство общего назначения в виде обычного компьютера 120, включающего в себя вычислительный блок 121, системную память 122 и системную шину 123, которая соединяет различные системные компоненты, включающие в себя системную память 122, с вычислительным блоком 121. Системная шина 123 может быть любого из нескольких типов конструкций шин, включающих в себя шину памяти или контроллер памяти, периферийную шину и локальную шину, использующие любую из множества шинных архитектур. Системная память включает в себя постоянное запоминающее устройство (ПЗУ) 124 и оперативное запоминающее устройство (ОЗУ) 125. Базовая система 126 ввода-вывода (БСВВ), содержащая базовые подпрограммы, которые способствуют пересылке информации между элементами в компьютере 120, например, во время запуска, может храниться в ПЗУ 124.

Компьютер 120 также может включать в себя привод 127 магнитного жесткого диска для считывания с магнитного жесткого диска 139 и записи на него, привод 128 магнитного диска для считывания со съемного магнитного диска 129 и записи на него и привод 130 оптического диска для считывания со съемного оптического диска 131 и записи на него, такой как компакт-диск или другой оптический носитель. Привод 127 магнитного жесткого диска, привод 128 магнитного диска и привод 130 оптического диска подключены к системной шине 123 при помощи интерфейса 132 привода жесткого диска, интерфейса 133 привода магнитного диска и интерфейса 134 привода оптического диска соответственно. Приводы и связанные с ними считываемые компьютером носители обеспечивают энергонезависимое запоминающее устройство для хранения выполняемых компьютером команд, структур данных, программных модулей и других данных для компьютера 120. Хотя в описанной здесь примерной среде используется магнитный жесткий диск 139, съемный магнитный диск 129 и съемный оптический диск 131, могут быть использованы другие типы считываемых компьютером носителей для хранения данных, включая магнитные кассеты, карты флэш-памяти, цифровые видеодиски, картриджи Бернулли, ОЗУ, ПЗУ и т.д.

Средство программного кода, содержащее один или несколько программных модулей, может храниться на жестком диске 139, магнитном диске 129, оптическом диске 131, в ПЗУ 124 или ОЗУ 125, включая в себя операционную систему 135, одну или несколько программ 136 приложения, другие программные модули 137 и данные 138 программ. Пользователь может вводить команды и информацию в компьютер 120 при помощи клавиатуры 140, указательного устройства 142 или других устройств ввода (не показаны), таких как микрофон, джойстик, игровой планшет, антенна спутниковой связи, сканер и т.п. Эти и другие устройства ввода часто подключаются к вычислительному блоку 121 через интерфейс 146 последовательного порта, соединенный с системной шиной 123. Альтернативно, устройства ввода могут быть подключены посредством других интерфейсов, таких как параллельный порт, игровой порт или универсальная последовательная шина (УПШ, USB). Монитор 147 или другое устройство отображения также подключается к системной шине 123 через интерфейс, такой как видеоадаптер 148. В дополнение к монитору персональные компьютеры типично включают в себя другие периферийные устройства вывода (не показаны), такие как громкоговорители и принтеры.

Компьютер 120 может работать в сетевой среде, использующей логические каналы обмена данными к одному или нескольким удаленным компьютерам, таким как удаленные компьютеры 149а и 149b. Каждый удаленный компьютер 149а и 149b может быть другим персональным компьютером, клиентом, сервером, маршрутизатором, коммутатором, сетевым ПК, равноправным устройством или другим общим узлом сети, и может включать в себя многие или все из элементов, описанных выше в отношении компьютера 120, хотя на фиг.1 изображены только запоминающие устройства 150а и 150b хранения и связанные с ними программы 136а и 136b приложений. Логические каналы обмена данными, изображенные на фиг.1, включают в себя локальную вычислительную сеть (ЛВС) 151 и глобальную сеть (ГС) 152, которые представлены здесь в качестве примера, а не ограничения. Такие сетевые среды являются обычным делом в компьютерных сетях масштаба офиса или масштаба предприятия, интрасетях и Интернет.

При использовании в сетевой среде ЛВС (например, сети Ethernet) компьютер 120 подключается к ЛВС 151 через сетевой интерфейс или адаптер 153, который может быть проводным или беспроводным интерфейсом. При использовании в сетевой среде ГС компьютер 120 может включать в себя проводной канал, такой как, например, модем 154, беспроводный канал или другое средство для установления обмена данными по ГС 152. Модем 154, который может быть внутренним или внешним, подключается к системной шине 123 через интерфейс 146 последовательного порта. В сетевой среде программные модули, описанные в отношении компьютера 120, или его частей, могут храниться на удаленных запоминающих устройствах хранения. Понятно, что показанные сетевые подключения являются примерными, и могут быть использованы другие средства установления обмена данными по глобальной сети 152.

Хотя на фиг.1 изображен пример компьютерной системы, которая может осуществлять принципы настоящего изобретения, любая компьютерная система может осуществлять признаки настоящего изобретения. В описании и в формуле изобретения широко определен термин «компьютерная система» как любой аппаратный компонент или компоненты, которые способны использовать программное обеспечение для выполнения одной или нескольких функций. Примеры компьютерных систем включают в себя настольные компьютеры, переносные компьютеры, персональные цифровые помощники (ПЦП), телефоны (как проводные, так и мобильные), беспроводные точки доступа, шлюзы, брандмауэры, посредники, маршрутизаторы, коммутаторы, карманные устройства, мультипроцессорные системы, микропроцессорную или программируемую бытовую электронику, сетевые ПК, миникомпьютеры, мейнфреймы или любую другую систему или устройство, которые обладают вычислительной способностью.

Специалистам в этой области техники также понятно, что изобретение может быть осуществлено в сетевых вычислительных средах, использующих практически любую конфигурацию компьютерной системы. Изобретение также может быть осуществлено в средах распределенных систем, где выполняют задачи как локальные, так и удаленные компьютерные системы, которые связаны (либо каналами с постоянным соединением, либо беспроводными каналами, либо комбинацией каналов с постоянными соединениями и беспроводных каналов) через сеть. В среде распределенных систем программные модули могут быть расположены как на локальных, так и на удаленных запоминающих устройствах хранения.

В соответствии с настоящим изобретением модули пользовательского интерфейса, инициализации, ведения счетов и аутентификации, а также связанные с ними данные, включая данные инициализации и пользовательские данные, могут храниться, и к ним можно обращаться с любого считываемого компьютером носителя, связанного с компьютером 120. Например, части таких модулей и части связанных с ними данных программ могут быть включены в операционную систему 135, программы 136 приложения, программные модули 137 и/или данные 138 программ для хранения в системной памяти 122. Когда массовое запоминающее устройство, такое как, например, магнитный жесткий диск 139, подсоединено к компьютеру 120, такие модули и связанные с ними данные программ также могут храниться в массовом запоминающем устройстве. В сетевой среде программные модули, описанные в отношении компьютера 120 или его частей, могут храниться в удаленных запоминающих устройствах хранения, таких как, например, системная память и/или массовые запоминающие устройства, связанные с удаленной компьютерной системой 149а и/или удаленной компьютерной системой 149b. Выполнение таких модулей может быть осуществлено в распределенной среде, как описано ранее. На фиг.4 изображен, в общих чертах, пример сетевой архитектуры 400, которая может обеспечить доступ к первой сети, в то же самое время ограничивая доступ ко второй сети. Сетевая архитектура 400 включает в себя клиент 405 и сервер 415. Хотя это не требуется, клиент 405 и сервер 415 каждый может быть выполнен так, как описано выше для компьютера 120. Термины «клиент» и «сервер» используются здесь для указания того факта, что клиент 405 принимает услугу, такую как, например, доступ к сети 413 от сервера 415. Хотя клиент 405 и сервер 415 являются клиентом и сервером (соответственно) в этом контексте, клиент 405 может служить в качестве сервера в другом контексте, и сервер 415 может служить в качестве клиента в другом контексте.

Как изображено в сетевой архитектуре 400, устройство 414 маршрутизации данных подсоединено к сети 411, сети 412 и сети 413 посредством соответствующих логических каналов 433, 434 и 435 обмена данными соответственно. Устройство 414 маршрутизации данных логически представляет компьютерную систему, которая может определить, куда пересылать данные, принятые от сети 411, такие как, например, данные, принятые от клиента 405. Т.е. когда устройство 414 маршрутизации данных принимает данные от сети 411, устройство 414 маршрутизации данных может определить, должны ли данные быть пересланы на сеть 412 или сеть 413. Как таковое, устройство 414 маршрутизации данных может быть сконфигурировано так, чтобы выполнять доступ к одной сети (например, сети 412), в то же самое время ограничивая доступ к другой сети (например, сети 413). Устройство 414 маршрутизации данных может выполнить это определение, используя многочисленные различные методы.

В некоторых вариантах выполнения доступ к ресурсам, расположенным в сети 413, может быть ограничен посредством использования виртуальных локальных вычислительных сетей (ВЛВС). В этих вариантах выполнения каждая сеть 411, 412 и 413 может быть частью различной ВЛВС. Устройства обращения к ВЛВС в сетевой архитектуре 400 могут «отмечать тегами» кадры данных для указания устройству 414 маршрутизации данных, куда должны быть маршрутизированы кадры данных. Например, если клиент 405 не авторизован для доступа к ресурсам, расположенным в сети 413, то компоненты в сети 411 или логическом канале 433 обмена данными могут помечать тегами кадры данных от клиента 405, указывая этим, что кадры данных должны маршрутизироваться на сервер 415 (или другие ресурсы, расположенные в сети 412). Если клиент 405 авторизован для доступа к сети 413, то компоненты в сети 411 или логическом канале 433 обмена данными могут помечать тегами кадры данных от клиента 405, указывая этим, что кадры данных должны маршрутизироваться на ресурсы в сети 413 (например, в Интернет) или на ресурсы в сети 412 (например, сервер 412) по обстановке.

В других вариантах выполнения доступ к ресурсам, расположенным в сети 413, может быть ограничен посредством использования IP-фильтрации (фильтрации адресов протокола Интернет). Устройство 414 маршрутизации данных, компоненты в сети 411 или компоненты в логическом канале 433 обмена данными могут фильтровать адреса протокола Интернет (IP) для ограничения доступа клиента 405 к ресурсам с конкретными IP-адресами. Если клиент 405 не авторизован для доступа к ресурсам, расположенным в сети 413, то IP-адреса могут фильтроваться так, что для клиента 405 открыты IP-адреса ресурсов, расположенных в сети 412, но для него закрыты IP-адреса ресурсов, расположенных в сети 413. Если клиент 405 авторизован для доступа к сети 413, то IP-адреса могут фильтроваться так, что для клиента 405 открыты IP-адреса ресурсов, расположенных как в сети 412, так и в сети 413. Альтернативно, если клиент 405 авторизован для доступа к сети 413, то IP-фильтрация может совсем прекратиться.

В других вариантах выполнения доступ к ресурсам в сети 413 может быть ограничен посредством использования виртуальной частной сети (ВЧС). Когда клиент 405 не авторизован для доступа к ресурсам, расположенным в сети 413, то ВЧС может быть сконфигурирована так, что для клиента 405 открыты ресурсы, расположенные в сети 412, но для него закрыты ресурсы, расположенные в сети 413. Когда клиент 405 авторизован для доступа к ресурсам, расположенным в сети 413, то ВЧС может быть сконфигурирована так, что для клиента 405 открыты ресурсы, расположенные в обеих сетях 412 и 413. Альтернативно, если клиент 405 авторизован для доступа к ресурсам, расположенным в сети 413, то использование ВЧС может совсем прекратиться.

Необходимо понять, что методы ВЛВС, IP-фильтрации и ВЧС являются просто примерами некоторых методов, которые могут быть использованы для различения сетей, с тем чтобы разрешить доступ к одной сети, в то же самое время ограничивая доступ к другой сети. Необходимо понять, что доступ к одной сети может быть ограничен с использованием ВЛВС, IP-фильтрации или ВЧС. Например, сервер, расположенный в сети 413, может предоставить клиенту 405 ограниченный доступ к ресурсам, расположенным в сети 413. Для специалиста в этой области техники очевидно, что после рассмотрения этого описания могут быть использованы другие методы, в дополнение к методам ВЛВС, IP-фильтрации и ВЧС, для разрешения доступа к одной сети, в то же самое время ограничивая доступ к другой сети.

Также необходимо понять, что методы, используемые для ограничения доступа к работе сети, также могут быть использованы для обеспечения ограниченного доступа к сети. В некоторых вариантах выполнения сервер в сети может предоставить клиенту ограниченный доступ к сети. Например, сервер, расположенный в сети 413, может выполнять IP-фильтрацию для предоставления клиенту 405 ограниченного доступа к сети 413. Включенным в ограниченный доступ может быть доступ к компьютерным системам или модулям, которые хранят файлы инициализации, необходимые для предоставления полного доступа к сети 413. Клиенту 405 может быть разрешено загружать файлы инициализации с этих компьютерных систем или модулей, в то же самое время отказано в доступе к другим ресурсам, расположенным в сети 413.

Ниже описывается примерный вариант выполнения настоящего изобретения, используя методы ВЛВС. На фиг.2 изображен пример сетевой архитектуры 200, которая может способствовать повышению уровня автоматизации при инициализации клиента. Сетевая архитектура 200 включает в себя клиент 205 и сервер 215, каждый из которых может быть выполнен так, как выше было описано в отношении компьютера 120. В некоторых вариантах выполнения сервер 215 логически представляет сервер службы удаленной аутентификации пользователей по коммутируемым линиям (СУАПКЛ, RADIUS). Т.е. хотя визуально изображенный в виде отдельной системы, сервер 215 может включать в себя отдельный сервер доступа к сети (СДС), отдельный сервер аутентификации и отдельный совместно используемый сервер расчетной службы. Серверы, логически представленные сервером 215, могут быть сконфигурированы для обмена данными, используя протокол СУАПКЛ и, более конкретно, могут поддерживать сообщение РПА с атрибутами СУАПКЛ и аутентификатор сообщений. Сервер 215 может иметь модули от множества различных служб, загруженные в системную память, такие как, например, модули информационных служб Интернет (ИСИ, IIS), модули служб аутентификации Интернет (IAS), модули протокола динамического управления хоста (ПДУХ, DHCP) и модули Active Directory (AD), для того чтобы способствовать выполнению принципов настоящего изобретения.

Сетевая архитектура 200 также включает в себя устройство 214 маршрутизации данных. Устройство 214 маршрутизации данных логически представляет специализированную компьютерную систему, такую как, например, маршрутизатор и/или коммутатор, которые могут определить, как пересылать данные между портами, включенными в устройство 214 маршрутизации данных. Т.е. когда часть данных, такая как, например, кадр данных, принимается через первый порт (например, порт 242), устройство 214 маршрутизации данных может определить, основываясь на правилах конфигурации, что кадр должен быть переслан на второй порт (например, порт 243). Например, устройство 214 маршрутизации данных может определить, что кадр данных, принятый от точки 209 доступа, должен быть послан на сервер 215. Также может быть, что кадр данных вводится и выводится из устройства 214 маршрутизации данных через один порт.

Как изображено в сетевой архитектуре 200, устройство 214 маршрутизации данных подключено к сети 213, серверу 215 и точке 209 доступа посредством соответствующих логических каналов 233, 234 и 235 обмена данными соответственно. Сетью 213 практически может быть сеть любого типа, такая как, например, корпоративная сеть или сеть масштаба предприятия, или Интернет. Устройством 214 маршрутизации данных может быть устройство, способное группировать вместе компьютерные системы в один домен широковещательного трафика, основанный на критерии, а не на физическом расположении (например, физическом расположении на конкретной стороне маршрутизатора). Таким образом, устройство 214 маршрутизации данных может быть сконфигурировано для разделения компьютерных систем на различные ВЛВС. Как показано на фиг.2, устройство 214 маршрутизации данных было сконфигурировано для разделения сетевой архитектуры 200 на ВЛВС А, В и С. Устройство 214 маршрутизации данных может быть сконфигурировано для пересылки как тегированных кадров данных, так и нетегированных кадров данных между ВЛВС, изображенными на фиг.2.

Тегированный кадр данных представляет собой кадр данных, который включает в себя указатель, такой как, например, «заголовок тега», который идентифицирует ВЛВС и/или классификацию кадров, связанную с тегированным кадром данных. Заголовок тега может быть вставлен в кадр данных при помощи устройства обращения к ВЛВС для указания устройству 214 маршрутизации данных идентификатора ВЛВС сети ВЛВС, от которой был принят тегированный кадр данных. Например, точка 209 доступа может вставить заголовок тега в данные от клиента 205 для указания устройству 214 маршрутизации данных, что данные были приняты от ВЛВС А. Заголовок тега также может включать в себя другую управляющую информацию, которая может быть использована устройством 214 маршрутизации данных для классификации соответствующего кадра данных. Нетегированным кадром данных является кадр, который не включает в себя заголовок тега. Идентификатор ВЛВС порта (ИВП) может использоваться для указания ВЛВС, от которой был принят нетегированный кадр данных. Например, нетегированные кадры данных, принимаемые портом 243, могут классифицироваться как принимаемые от ВЛВС В.

Любой из портов, включенный в устройство 214 маршрутизации данных, (например, порты 242, 243 и 244) могут быть сконфигурированы для пересылки тегированных кадров данных, но для отбрасывания нетегированных кадров данных. С другой стороны, любой из портов устройства 214 маршрутизации данных также может быть сконфигурирован для пересылки нетегированных кадров данных, но для отбрасывания тегированных кадров данных. Также может быть, что любой из портов устройства 214 маршрутизации конфигурируется для пересылки как тегированных, так и нетегированных кадров данных (гибридная конфигурация порта).Сетевая архитектура также включает в себя точку 209 доступа. Точкой 209 доступа может быть проводная или беспроводная точка доступа, которая способствует выполнению обмена данными между клиентом 205 и устройством 214 маршрутизации данных. Как изображено в сетевой архитектуре 200, точка 209 доступа соединена с клиентом 205 соответствующим логическим каналом 231 обмена данными. Точка 209 доступа может быть соединена с другими клиентами (не показаны) другими соответствующими логическими каналами обмена данными (также не показаны). Точка 209 доступа включает в себя порты 251 и 252. Данные могут пересылаться между точкой 209 доступа и клиентом 205 через порт 251. Аналогично, данные могут пересылаться между точкой 209 доступа и устройством 214 маршрутизации данных через порт 252. Точка 209 доступа может включать в себя другие порты (не показаны) для обмена данными с другими компьютерными системами, такими как, например, другие клиенты и/или устройства маршрутизации данных.

В некоторых вариантах выполнения точкой 209 доступа является беспроводная точка доступа, которая позволяет выполнять доступ к проводным компьютерным системам в ВЛВС В (например, сервер 215) и ВЛВС С (например, компьютерные системы, включенные в сеть 213). Точка 209 доступа может быть сконфигурирована как устройство обращения к ВЛВС и может вводить заголовки тега в кадры данных, принимаемые от клиента 205 (или любой другой компьютерной системы в ВЛВС А), которые должны быть пересланы в ВЛВС В и/или ВЛВС С. Точка 209 доступа может конфигурироваться с использованием протокола СУАПКЛ и, более конкретно, может поддерживать сообщения принятия доступа СУАПКЛ, включающие в себя тег ВЛВС для клиента 205 (или любого другого клиента).

В некоторых вариантах выполнения клиент 205 может, потенциально, подключаться к одной или нескольким другим точкам доступа (не показаны) в дополнение к точке 209 доступа. Может быть, что точкой 209 доступа и этими одной или несколькими другими точками доступа являются все точки доступа одного провайдера услуг. С другой стороны, одной или несколькими точками доступа могут быть точки доступа одного или нескольких других провайдеров услуг, которые отличаются от провайдера услуг, к которому точка 209 доступа обеспечивает доступ. Клиенту 205 может быть представлен список доступных провайдеров услуг. Может быть принят выбор пользователя для инициирования подключения к провайдеру услуг, включенному в список.

Клиент 205 может обнаружить доступные беспроводные сети, как, например, посредством приема сигнальных кадров IEEE 802.11 и/или посредством посылки кадров пробного запроса IEEE 802.11 и приема кадров ответа IEEE 802.11 на пробный запрос. Сигнальные кадры могут включать в себя идентификатор комплекта услуг (ИКУ), который представляет собой, по существу, идентификатор сети, используемый для отличия одной беспроводной сети от другой. Хотя использование клиентом 205 сигнальных кадров и пробных кадров также может обнаружить другие установки конфигурации точки доступа, такие как, например, скорости передачи данных, поддерживаемые типы аутентификации (например, открытая или разделенная аутентификация), поддерживаемые типы шифрования (например, эквивалентная защита проводных сетей (ЭЗПС, WEP) или протокол целостности временного ключа (ПЦВК, TKIP)) и т.д.

Необходимо понять, что перечисленные установки конфигурации являются просто примерами некоторых возможных установок конфигурации, и что может быть определено большое количество других установок конфигурации в дополнение к этим примерным установкам конфигурации. Например, при установлении подключения между компьютерными системами протокол управления каналом (ПУК, LCP) может быть использован для согласования установок подключения, таких как, например, размер пакета, протокол для использования аутентификации, протокол для использования контроля качества канала, сжатие и т.д. Числовые значения могут быть включены в поле опций пакетов ПУК (например, пакеты запроса конфигурации, подтверждения конфигурации, неподтверждения конфигурации и отклонения конфигурации) для согласования этих установок подключения. Числовые значения могут быть включены в поле типа (например, числовое значение 3 для согласования протокола аутентификации) внутри поля опций пакета ПУК для указания типа опции конфигурации, которая согласовывается. Числовые значения могут быть включены в поле данных (например, шестнадцатеричное значение С227 для обозначения РПА) внутри поля опций пакета ПУК для предоставления соответствующих данных для типа согласования, указанного в поле типа. Когда указана конфигурация РПА, то другие числовые значения (например, числовое значение 13 для указания расширяемого протокола аутентификации - защиты транспортного уровня (РПА-ЗТУ, EAP-TLS) или числовое значение 25 для указания ЗРПА) могут быть включены в пакет ПУК для указания конкретного типа РПА аутентификации, которая требуется.

Может быть, что конкретный тип РПА (EAP) выбирается детерминированно (например, администратором сервера 215 и/или пользователем клиента 205), когда как клиент, так и сервер поддерживают конкретный тип РПА. Таким образом, существует пониженная потребность в согласовании при использовании пакетов ПУК. После выбора типа РПА (будет ли это в результате согласования или детерминировано) компьютерные системы могут предпринять попытку выполнения аутентификации друг с другом посредством пересылки сообщений РПА (например, сообщений запуска, сообщений ответа, сообщений запроса, сообщений принятия, сообщений отклонения и т.д.) в соответствии с выбранным типом РПА. Например, когда выбрано РПА-ЗТУ, то клиент 205 может обмениваться с сервером 215 группой сообщений РПА в соответствии с РПА-ЗТУ, с тем чтобы аутентифицировать и, возможно, авторизовать доступ к ресурсам, расположенным в ВЛВС С.

В некоторых вариантах выполнения сообщения РПА инкапсулируются в другие протоколы. Таким образом, хотя компьютерная система, по своей сущности, может не поддерживать конкретный тип РПА, компьютерная система может пересылать инкапсулированное сообщение РПА. Одним протоколом, используемым для инкапсуляции, является протокол 802.1Х, который может упоминаться как инкапсуляция РПА поверх ЛВС (ИРПЛ). Точка 209 доступа и устройство 214 маршрутизации данных могут быть сконфигурированы для поддержки ИРПЛ. Таким образом, точка 209 доступа и устройство 214 маршрутизации данных могут пересылать сообщения РПА конкретных типов РПА, даже если точка 209 доступа и устройство 214 маршрутизации данных, по своей сущности, не поддерживают конкретные типы РПА. Другим протоколом, используемым для инкапсуляции, является РПА-СУАПКЛ, который инкапсулирует сообщения РПА внутри сообщений СУАПКЛ. РПА-СУАПКЛ может быть использован для пересылки сообщений РПА по компьютерной системе, которая может понимать протокол СУАПКЛ, но, по своей сущности, не понимает РПА.

На фиг.3 представлена схема последовательности операций, иллюстрирующая способ 300 для инициализации компьютерной системы. Способ 300 ниже описан в отношении компонентов, описанных в сетевой архитектуре 200.

Способ 300 включает в себя операцию посылки мандата (операция 301). Она может включать в себя посылку клиентом мандата серверу с целью попытки аутентификации на сервере. Например, клиент 205 может послать мандат серверу 215 с целью попытки аутентификации на сервере 215. Когда клиент 205 подключается к точке 209 доступа, то точка 209 доступа может обнаружить, что подключение является активным и может послать сообщение запроса РПА/идентификации клиенту 205. Альтернативно, клиент 205 может послать сообщение запуска РПА точке 209 доступа, которая инициирует сообщение запроса РПА/идентификации. Клиент 205 может ответить на сообщение запроса РПА/идентификации сообщением ответа РПА/идентификации, которое может включать в себя идентификатор пользователя. Если пользователь клиента 205 имеет счет на сервере 215, то этим идентификатором пользователя может быть идентификатор пользователя, который был присвоен пользователю сервером 215. Если сервер 215 не назначил пользователю клиента 205 идентификатор пользователя, то клиент 205 может послать гостевой идентификатор пользователя.

Точка доступа 209 может разрешить пересылку пакетов ИРПЛ для порта 251. Т.е. пакеты ИРПЛ, принятые портом 251, могут быть выведены из точки 209 доступа через порт 252. Однако точка 209 доступа может блокировать пересылку протоколами других типов, таких как, например, протокол передачи гипертекста (ППГ, НТТР), ПДУХ и простой протокол электронной почты (ППЭП, SMTP), пока клиент 205 не будет аутентифицирован (и авторизован). Точка 209 доступа может вводить заголовок тега в пакет ИРПЛ (например, сообщение ответа РПА/идентификации), указывающий, что пакет ИРПЛ должен быть переслан на ВЛВС В.

Устройство 214 маршрутизации данных может обрабатывать введенный заголовок тега и пересылать пакет ИРПЛ на ВЛВС В. Сервер 215 может принимать пакет ИРПЛ, который пересылается на модуль 217 аутентификации для аутентификации. Альтернативно, точка 209 доступа и/или устройство 214 маршрутизации данных могут снять инкапсуляцию 802.1Х и, вместо этого, инкапсулировать сообщение ответа РПА/идентификации в сообщение РПА-СУАПКЛ, которое пересылается на ВЛВС В. Таким образом, если логический канал 234 обмена данными включает в себя другие серверы СУАПКЛ, то сообщение ответа РПА/идентификации может быть переслано через эти другие серверы на сервер 215.

В зависимости от конкретного типа РПА сервер 215 может отвечать на сообщение ответа РПА/идентификации различным образом. Сервер 215 может запросить, чтобы клиент 205 предоставил пароль, который связан с идентификатором пользователя. Пользователь клиента 205 может ответить предоставлением пароля серверу 215. Также может быть, что клиент 205 и сервер 215 обмениваются сообщениями РПА для передачи сертификатов, ключей и поддерживаемых шифровальных наборов. В зависимости от типа РПА другая мандатная информация также может обмениваться между клиентом 205 и сервером 215.

Возвращаясь к фиг.3, способ 300 включает в себя операцию автоматического представления пользовательского интерфейса (операция 302). Оно может включать в себя автоматическое представление пользовательского интерфейса, который может принимать вводимую пользователем информацию, так что пользователю компьютерной системы не нужно знать предварительно, как вызвать представление пользовательского интерфейса. Например, модуль 206 пользовательского интерфейса может автоматически представлять пользовательский интерфейс клиенту 205.

Когда мандат посылается серверу 215, модуль 217 аутентификации может принимать мандат (например, идентификатор пользователя и пароль) и сравнивать мандат с вводами в базу 218 данных пользователей. Если мандатная информация совпадает с вводом в базу 218 данных пользователей, то идентификационные данные пользователя аутентифицируются (т.е. сервер 215 считает, что пользователем, представленным идентификатором пользователя, является пользователь, который ввел мандатную информацию). Если аутентифицированный пользователь клиента 205 авторизован для доступа к ресурсам, расположенным в ВЛВС С (например, пользователь своевременно оплачивает свой счет), то клиент 205 тогда может быть авторизован для доступа к ресурсам, расположенным в сети ВЛВС С.

С другой стороны, если клиенту 205 отказано в доступе к ресурсам, расположенным в ВЛВС С, то сервер 215 может авторизовать клиента 205 для ограниченного доступа к ресурсам, расположенным в ВЛВС В. Таким образом, если клиент 205 не может в настоящий момент обратиться к ресурсам, расположенным в ВЛВС С (например, ресурсам Интернет), то клиент 205 может электронным образом загрузить файлы инициализации (из ВЛВС В), чтобы получить авторизацию доступа к ресурсам, расположенным в ВЛВС С. Клиенту 205 может быть отказано в доступе к ресурсам, расположенным в ВЛВС С, если пользователь не может пройти аутентификацию, пользователь послал гостевой мандат или аутентифицированный пользователь не авторизован для доступа к ресурсам, расположенным в ВЛВС С (например, при несвоевременной оплате).

Если клиенту 205 отказан доступ к ресурсам, расположенным в ВЛВС С, то сервер 215 может послать клиенту 205 уведомление РПА, которое зашифровано и проверено на целостность в соответствии с ЗРПА. Уведомление РПА может включать в себя унифицированный идентификатор ресурсов (УИР, URI) на главный документ, который содержит информацию для инициализации компьютерных систем с целью получения доступа к ресурсам, расположенным в ВЛВС С. УИР для главного документа может быть унифицированный указатель ресурса (УУР, URL) ППГ, такой как, например, https://www.provider12.com/provisioning/master.xml или http://www.provider9.com/provisioning/master.xml. Уведомление РПА также может включать в себя условия, которым пользователь должен удовлетворять, чтобы получить авторизацию для доступа к ресурсам, расположенным в ВЛВС С (например, подписка, возобновление и т.д.). Если клиент 205 должен выполнить загрузку посредством обращения по предоставленному УУР, точка 209 доступа может разрешить пересылку пакетов ППГ для порта 251. Сервер 215 может послать команды на точку 209 доступа, чтобы точка 209 доступа разрешила пересылку пакетов ППГ.

Альтернативно, сервер 215 может послать объект тип/длина/значение (ТДЗ) РПА в ЗРПА клиенту 205. Объект ТДЗ может включать в себя унифицированный идентификатор ресурсов (УИР) на главный документ, который содержит информацию для инициализации компьютерных систем для доступа к ресурсам, расположенным в ВЛВС С. В некоторых вариантах выполнения к главному документу (и подфайлам) доступ может выполняться посредством механизмов, отличных от УИР, таких как, например, при помощи доступа к главному документу и/или подфайлам со съемных считываемых компьютером носителей (дискета, флэш-карта и т.д.). Это выгодно в средах, которые требуют информации инициализации до того, как может быть сконфигурирована возможность подключения к сети, такого как, например, удаленное коммутируемое подключение. После установления подключения главный документ (и подфайлы) могут быть, впоследствии, обновлены из сети.

Главным документом может быть XML-файл, определенный в соответствии с XML-схемой главного документа, к которому могут обращаться компьютерные системы, описанные в сетевой архитектуре 200. Могут быть созданы различные главные документы для различных типов подключений, таких как, например, беспроводное, цифровая абонентская линия (ЦАЛ), сервер удаленного доступа (СУД), ЛВС, подписчик провайдера услуг Интернет (ПУИ), провайдер услуг беспроводного доступа в Интернет (ПУБДИ) и т.д. Таким образом, принципы настоящего изобретения могут быть осуществлены с целью инициализации компьютерной системы для доступа к сети, используя подключение практически любого типа, включая перечисленные типы подключений. Главный документ может содержать УУР для подфайлов, таких как, например, файлы справки, файлы конфигурации, файлы подписки и файлы расположения. Главный документ также может содержать УУР для других главных документов, как, например, когда первый ПУИ использует услуги второго ПУИ.

Главный документ также может содержать величину времени существования (ВС) (например, пять минут, двадцать четыре часа и т.д.), указывающую, когда должна выполняться проверка на обновленный главный документ. Когда проверка указывает, что доступен обновленный главный документ, то обновленный главный документ может быть загружен (например, клиенту 205). Главный документ может включать в себя номера версий для каждого подфайла. Когда обновляется главный документ, то номера версий подфайлов могут быть проверены и, когда доступны более новые версии подфайлов, то могут быть загружены эти более новые версии (например, клиенту 205).

Необходимо понять, что настоящее изобретение не ограничивается какими-то конкретными типами схем. Однако одним типом схемы, который может быть использован для осуществления принципов настоящего изобретения, является XML-схема. XML-схема может определять элементы и соответствующие типы данных, которые используются в XML-документе. Ниже приведена примерная XML-схема главного документа, определяющая элементы и соответствующие типы данных, которые могут быть использованы в главном XML-документе.

type="anyHttps"/>

Примерная XML-схема главного документа определяет «Master» complexType (комплексный тип «Главный») (строки 5-22), который может быть использован для создания главного документа для инициализации компьютерной системы. «Master» complexType дополнительно определяет элемент «TTL» (ВС) (строка 7), который представляет время существования. Элемент TTL может быть использован в главном документе для указания, когда главный документ должен быть обновлен. «Master» complexType также дополнительно определяет элемент «UpdateFrom» (обновление с) (строка 10). Когда величина элемента TTL в главном XML-документе указывает, что главный XML-документ должен быть обновлен, то может быть произведен доступ по УУР, URL), связанному с элементом UpdataFrom, для загрузки обновленной версии главного XML-документа. «Master» complexType также дополнительно определяет элемент «Subfile» (подфайл) (строки 11-20), который может быть использован в главном документе для определения доступа к подфайлу. Атрибут «maxOccurs» (максимальное количество) элемента Subfile указывает количество подфайлов, которое может быть включено в главный документ. Величина «unbounded» (неограниченная) представляет, что нет ограничения на количество подфайлов, которые могут быть включены в главный документ.

Внутри элемента Subfile определяется элемент «Schema» (схема) (строка 14), элемент URL (УУР) (строка 15) и элемент version (версия) (строка 16). Элемент Schema может быть включен в главный документ для представления имени схемы, связанного с подфайлом. Элемент Version может быть включен в главный документ для указания версии подфайла. Элемент URL может быть включен в главный документ для представления расположения, откуда может быть загружена схема, связанная с подфайлом. В примерной XML-схеме главного документа элемент URL определяется в виде текстовой строки, которая начинается с текстового префикса «https://» (строки 23-27). Однако практически любой текстовой префикс, такой как, например, «http://», «ftp://, «telnet://» и т.д., может быть использован при осуществлении принципов настоящего изобретения. Элемент Subfile также может определять дополнительный атрибут «Fragment» (фрагмент), который может быть включен в главный документ для представления конкретного подфайла (строка 18). Например, атрибут Fragment «#signup» может быть использован для представления подфайла подписки. Атрибут Fragment может быть объединен с элементом URL в главном XML-документе для определения абсолютного расположения подфайла, как например, «https://www.provisiong.com/master.xml#signup».

Главные документы и подфайлы могут храниться в запоминающем устройстве 219 данных инициализации. Клиент 205 может обращаться к представленному УУР (или УИР) для загрузки главного документа и любых соответствующих подфайлов. Главные документы и подфайлы могут быть загружены, используя запросы HTTP или HTTPS get. Они могут включать в себя использование запросов HTTP или HTTPS get для загрузки файлов с компьютерной системы, расположенной в ВЛВС В, такой как, например, провайдер общественной точки доступа (ПОТД), веб-сервер ПУИ или запоминающее устройство 219 данных инициализации. Загруженные главные документы и подфайлы могут храниться в данных 207 инициализации.

Подфайлом справки может быть XML-документ, определенный в соответствии с XML-схемой справки, которая доступна для компьютерных систем, описанных в сетевой архитектуре 200. Файл справки может содержать УУР, связывающие с файлами языка гипертекстовой разметки (HTML), которые передаются сервером 215 для помощи клиенту 205 инициализации пользователя. Файл справки также может включать в себя информацию о провайдере услуг, так что пользователь может узнать о провайдере услуг до подписки.

Подфайлом расположения может быть XML-документ, определенный в соответствии с XML-схемой расположения, которая доступна для компьютерных систем, описанных в сетевой архитектуре 200. Подфайл расположения может содержать список ПОТД и соответствующих почтовых адресов, гостиниц и аэропортов, где расположены ПОТД. Таким образом, пользователь, направляющийся к конкретному расположению, может загрузить файлы инициализации для получения доступа к сети (например, Интернет) с конкретного расположения до прибытия на конкретное расположение.

Необходимо понять, что настоящее изобретение не ограничивается подключением к сети в каком-то определенном расположении. Нижеследующим является примерная XML-схема расположения, определяющая элементы и соответствующие типы данных, которые могут быть использованы в подфайле расположения для указания физического расположения, где имеется доступ к сети.

Примерная XML-схема расположения определяет «Location» complexType (комплексный тип «Расположение») (строки 7-31), который может быть использован для предоставления информации о физическом расположении для получения доступа к сети. Один, несколько или все элементы, определенные на строках 9-17, могут быть включены в подфайл расположения для указания информации о расположении различных типов, такой как, например, улица, город, штат, страна, почтовый индекс, междугородний код, телефонный номер, номер поддержки и имя провайдера. Location complexType дополнительно определяет элемент «Category» (категория) (строки 18-29), который, в свою очередь, дополнительно определяет категории расположений, такие как, например, гостиница, аэропорт и бар, где может быть физически расположен доступ к сети.

Подфайлом конфигурации может быть XML-документ, определенный в соответствии с XML-схемой конфигурации, которая является доступной для компьютерных систем, описанных в сетевой архитектуре 200. Подфайл конфигурации может содержать профили конфигурации для сетей, которые являются доступными для клиента 205. Когда клиент 205 предпринимает попытку получения доступа к беспроводной сети, подфайл конфигурации может содержать профили, соответствующие ИКУ, которые являются доступными для клиента 205. Подфайлы конфигурации могут включать в себя информацию для конфигурации аутентификации, шифрования, поддерживаемых протоколов и т.д. Принятые подфайлы конфигурации могут храниться в данных 207 инициализации и обрабатываться модулем 208 инициализации с целью конфигурирования клиента 205 для работы с конкретной сетью.

Необходимо понять, что настоящее изобретение не ограничивается подключением к сети, используя какой-то конкретный интерфейс. Однако одним типом интерфейса, который может быть использован для подключения к сети, является беспроводный интерфейс (например, сетевым интерфейсом 153 может быть беспроводный сетевой интерфейс). Нижеследующим является примерная XML-схема конфигурации, определяющая элементы и соответствующие типы данных, которые могут быть использованы в подфайле конфигурации, для подключения к сети через беспроводный интерфейс (например, беспроводную точку доступа):

name="EAP-PEAP_x002F_MSChapV2"

type="xs:string"/>

name="Server_x0020_Validation"

type="xs:boolean"/>

name="Server_x0020_Names"

type="xs:string"/>

name="Server_x0020_Certs"

type="xs:string"/>

type="xs:string"/>

name="EAP-TLS" type="xs:string"/>

name="EAP-MSChapV2"

type="xs:string"/>

name="Fast_x0020_reconnect"

type="xs:boolean"/>

name="Windows_x0020_credentails"

type="xs:boolean"/>

type="xs:boolean"/>

type="xs:boolean"/>

name="Simple_x0020_selectiontype="xs:boolean"/>

name="No_x0020_automatic_x0020_

selection" type="xs:boolean"/>

name="Server_x0020_Validation"

type="xs:boolean"/>

name="Server_x0020_Names"

type="xs:string"/>

name="Server_x0020_Certs"

type="xs:string"/>

name="CRL"

type="xs:string"/>

Примерная XML-схема конфигурации определяет «SSID» complexType (комплексный тип ИКУ) (строки 7-92), который может быть использован для конфигурирования параметров для подключения через беспроводную точку доступа к сети, представленной посредством ИКУ. SSID complexType дополнительно определяет элемент «Connection» (подключение) (строки 11-18), элемент «Authentication» (аутентификация) (строки 19-28), элемент «Encryption» (шифрование) (строки 29-39), элемент «KeyIndex» (индекс ключа) (строка 40), элемент «802.1Xauth» (строки 41-49), элемент «Non802.1XURL» (строка 50), элемент «PEAPParameters» (параметры ЗРПА) (строки 51-76) и элемент «TLSParameters» (параметры ЗТУ) (строки 77-90).

Определенный элемент Connection (строки 11-18) дополнительно определяет типы подключений, которые могут поддерживаться сетью. Определенный элемент «IBSS» (строка 14) представляет имя базового комплекта обслуживания (БКО). Элемент IBSS может быть включен в подфайл конфигурации для сопоставления более значащего сетевого имени с ИКУ для сети, к которой потенциально выполняется доступ через одну точку беспроводного доступа. Определенный элемент «ESS» (строка 15) представляет имя расширенного комплекта обслуживания. Элемент ESS может быть включен в подфайл конфигурации для сопоставления более значащего сетевого имени с множеством ИКУ, которые образуют одну сеть, и/или когда к сети потенциально осуществляется доступ через множество точек беспроводного доступа.

Определенный элемент Authentication (строки 19-28) дополнительно определяет типы аутентификации, которые могут поддерживаться сетью. Определенный элемент «Open» (открытый) (строка 22) может быть включен в подфайл конфигурации для указания на открытую аутентификацию. Т.е. аутентификация не использует предварительно разделенный ключ, необходимый для аутентификации на точке доступа. Определенный элемент «Shared» (разделенный) (строка 23) может быть включен в файл конфигурации для указания того, что информация аутентификации разделена между приложениями. Определенный элемент «WPA» (строка 24) может быть включен в файл конфигурации для указания того, что аутентификация выполняется в соответствии с WiFi защищенным доступом (WiFi Protected Access). Определенный элемент «WPAPSK» (строка 25) может быть включен в подфайл конфигурации для указания того, что аутентификация выполняется в соответствии с аутентификацией с WiFi защищенным доступом - предварительно разделенным ключом.

Определенный элемент encryption (строки 29-39) дополнительно определяет типы шифрования, которые могут поддерживаться сетью. Один, несколько или все определенные элементы на строках 32-36 могут быть включены в подфайл конфигурации для указания различных типов шифрования, таких как, например, никакой, шифрование ЭЗПС, шифрование ПЦВК, шифрование беспроводным надежным аутентифицируемым протоколом (БНАП) и шифрование протоколом кода аутентификации сообщений в режиме счетчика со сцеплением шифрованных блоков (ПССС).

Определенный элемент KeyIndex (строка 40) может быть включен в подфайл конфигурации для указания расположения ключа, такого как, например, ключа, который может быть использован для шифрования или проверки достоверности информации.

Определенный элемент «802.1Xauth» (строки 41-49) дополнительно определяет типы аутентификации 802.1Х, которые могут поддерживаться сетью. Один, несколько или все элементы на строках 44-46 могут быть включены в подфайл конфигурации для указания различных типов аутентификации 802.1Х, таких как, например, None (никакая), ЗТУ и ЗРПА.

Определенный элемент «Non802.1XURL» (строка 50) может быть включен в подфайл конфигурации для указания УУР, к которому можно обратиться для аутентификации Non-802.1X. Это может быть выполнено для совместимости с унаследованными системами, которые не поддерживают РПА.

Определенный элемент «PEAPParameters» (строки 51-76) дополнительно определяет опции ЗРПА, которые могут поддерживаться сетью. Один, несколько или все элементы на строках 54-57 и 66 могут быть включены в подфайл конфигурации для указания различных опций ЗРПА, таких как, например, проверка достоверности сервера, списки имен серверов, хэш-функции сертификата сервера, списки отозванных сертификатов (СОС) и быстрое повторное подключение. Определенный элемент «PEAPParameters» (строки 51-76) также дополнительно определяет элемент «EAPType» (тип РПА), который может быть включен в подфайл конфигурации для указания типа РПА, который использовался для аутентификации сервера с клиентом и/или аутентификации клиента с сервером. Любой или оба из элементов на строках 61 и 62 могут быть включены в подфайл конфигурации для указания различных типов РПА, таких как, например, РПА-ЗТУ и протокол квитирования типа «вызов-повторная передача» РПА компании Microsoft версии 2 (EAP-MSChapV2). Когда указан EAP-MSChapV2, то элемент «MSChapV2Parameters» на строке 67 может быть включен в подфайл конфигурации для указания, должен или нет мандат операционной системы использоваться для аутентификации.

Определенный элемент «TLSParameters» (строки 77-90) дополнительно определяет опции РПА-ЗТУ, которые могут поддерживаться сетью. Один, несколько или все элементы на строках 80-87 могут быть включены в подфайл конфигурации для указания различных опций РПА-ЗТУ, таких как, например, использование смарт-карты, использование сертификата на клиенте, использование простого выбора сертификата, неиспользование выбора сертификата, проверка достоверности сервера, списки имен серверов, хэш-функции сертификата сервера и списки отозванных сертификатов (СОС).

Подфайлом подписки (или возобновления) может быть XML-документ, определенный в соответствии с XML-схемой подписки, которая является доступной для компьютерных систем, описанных в сетевой архитектуре 200. В ответ на прием уведомления РПА (или объекта ТДЗ (TLV)), что требуется больше информации (например, для получения доступа к ресурсам, расположенным в ВЛВС С), клиент 205 может автоматически загрузить файл подписки. Файл подписки может быть обработан модулем 206 пользовательского интерфейса, и пользовательский интерфейс автоматически представляется клиенту 205. Таким образом, пользователю нет необходимости предварительно знать, как вызвать представление пользовательского интерфейса.

XML-схема подписки может определять информацию для имиджевой рекламы, информацию о подписке (например, период, цены и т.д.), контактную информацию провайдера, поля для ввода способов оплаты (например, кредитная карточка, система платежей PayPal, карточки предоплаты, сертификаты и т.д.), поля для ввода контактной информации (фамилия, адрес, номер телефона и т.д.), типы мандатов, имена пользователей, пароли, сертификаты сервера СУАПКЛ и т.д. Кроме того, пользовательский интерфейс может быть представлен на многих различных письменных языках, таких как, например, английский, японский, французский или немецкий. Поддержка различных письменных языков может быть облегчена посредством использования тега языка XML.