В основе изобретения лежит задача обеспечения управления и оценки трафика сообщений коммуникационного устройства посредством первого сетевого устройства в системе мобильной связи более простым и эффективным способом. Эта задача решается в соответствии с изобретением следующим способом.

Способ управления и оценки трафика сообщений коммуникационного устройства посредством первого сетевого устройства в системе мобильной связи, в котором все сообщения трафика сообщений посылаются через первое сетевое устройство, посредством первого сетевого устройства с помощью одной или более служебных информаций коммуникационного устройства КЕ принимается решение, следует ли одно или более сообщений посылать далее на второе сетевое устройство для дальнейшей обработки или оно должно блокироваться, и посредством первого сетевого устройства с помощью одной или более служебных информаций коммуникационного устройства принимается решение, следует ли соответствующее сообщение трафика сообщений посредством первого сетевого устройства протоколировать в файле данных протокола, при этом конкретный блок служебной информации (NI), соответственно, соотносится с идентификацией (NID) пользователя, и конкретный блок служебной информации (NI) применяется для управления и оценки, по меньшей мере, одного сообщения трафика сообщений коммуникационного устройства (КЕ), и идентификация (NID) пользователя ставится в соответствие приложению (АР) коммуникационного устройства (КЕ).

Посредством соответствующего изобретению способа трафик сообщений коммуникационного устройства предпочтительным образом управляется и оценивается. С помощью одной или более служебных информаций соответствующего коммуникационного устройства для различных коммуникационных устройств могут использоваться различные и индивидуальные правила принятия решения для управления и оценки.

Кроме того, посредством заявленного способа предпочтительным образом обеспечивается возможность протоколирования трафика сообщений приложения соответствующего коммуникационного устройства. Так как протоколирование проводится на уровне приложений, протоколирование может ставиться в зависимость от содержащегося в отдельных сообщениях содержания, то есть от данных сообщения. Так, при протоколировании объемы данных для сообщений с мультимедийным содержанием, например видеопоследовательности или записи речи, могут регистрироваться как требующие высоких затрат объемы данных, а сообщения с информацией управления могут исключаться из протоколирования.

Изобретение также касается первого сетевого устройства для управления и оценки трафика сообщений коммуникационного устройства в системе мобильной связи с приемным блоком, посредством которого могут приниматься все сообщения трафика сообщений коммуникационного устройства, с передающим блоком, посредством которого могут посылаться все сообщения трафика сообщений, и с блоком обработки, посредством которого может приниматься решение, следует ли, по меньшей мере, одно сообщение трафика сообщений на основе одной или более служебных информаций коммуникационного устройства посылать далее на второе сетевое устройство для дальнейшей обработки или оно должно блокироваться, и посредством которого принимается решение, должно ли, по меньшей мере, одно сообщение трафика сообщений на основе одной или более служебных информаций коммуникационного устройства посредством первого сетевого устройства протоколироваться в файле данных протокола, причем конкретный блок служебной информации, соответственно, соотносится с идентификацией пользователя, и конкретный блок служебной информации применяется для управления и оценки, по меньшей мере, одного сообщения трафика сообщений коммуникационного устройства, причем идентификация пользователя ставится в соответствие приложению коммуникационного устройства КЕ.

Изобретение относится также к коммуникационному устройству, в котором посредством первого сетевого устройства осуществляется управление и оценка трафика сообщений в системе мобильной связи, с приемным блоком, посредством которого могут приниматься все сообщения трафика сообщений, и с передающим блоком, посредством которого могут посылаться все сообщения трафика сообщений.

Другие варианты осуществления изобретения представлены в зависимых пунктах формулы изобретения.

Изобретение и его варианты осуществления поясняются ниже более подробно со ссылками на чертежи, на которых показано следующее.

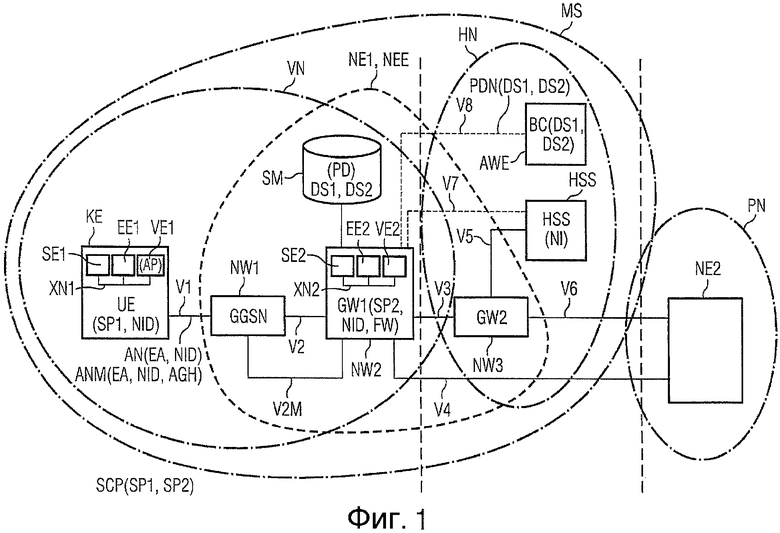

Фиг.1 - схематичное представление архитектуры управления и оценки трафика сообщений коммуникационного устройства посредством сетевого устройства, которое состоит из группы сетевых элементов, в пределах системы мобильной связи, согласно первому варианту соответствующего изобретению способа, а также относящиеся к нему модификации.

Фиг.2 - диаграмма возможного трафика сообщений для примера применения согласно фиг.1.

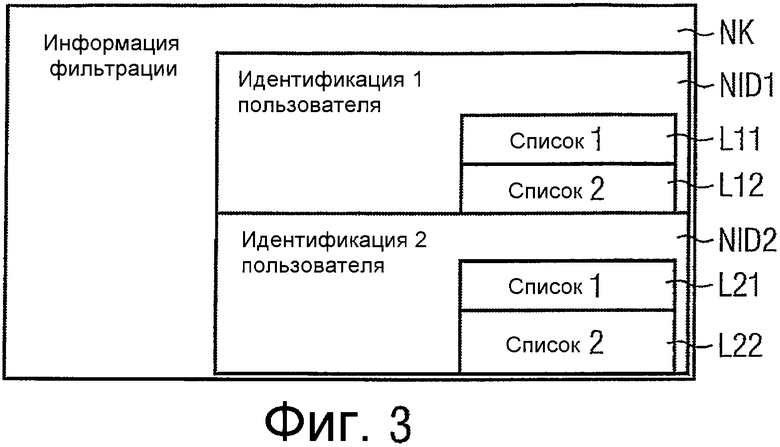

Фиг.3 - схематичное представление возможной структуры запрашиваемой служебной информации с двумя идентификациями пользователя.

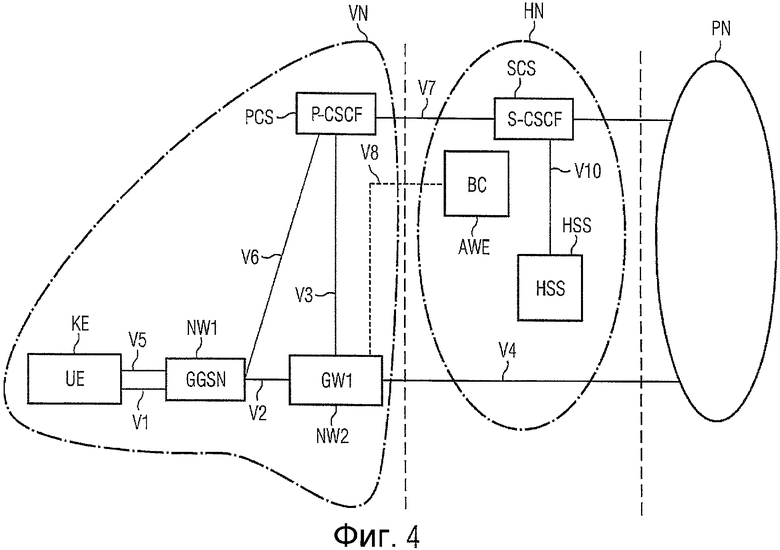

Фиг.4 - схематичное представление архитектуры управления и оценки трафика сообщений коммуникационного устройства посредством сетевого устройства, которое состоит из группы сетевых элементов, в пределах системы мобильной связи, при применении стандарта IMS, согласно другому варианту соответствующего изобретению способа, а также относящиеся к нему модификации.

Фиг.5 - диаграмма возможного трафика сообщений для примера применения, согласно фиг.4.

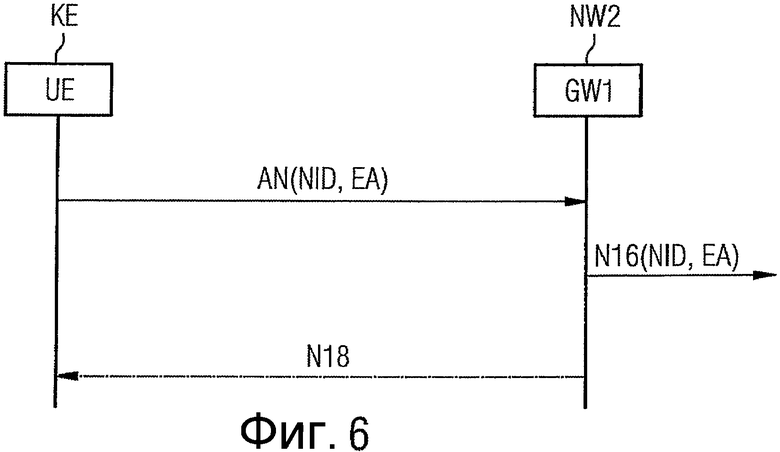

Фиг.6 - возможное дополнение диаграммы для примера применения по фиг.5.

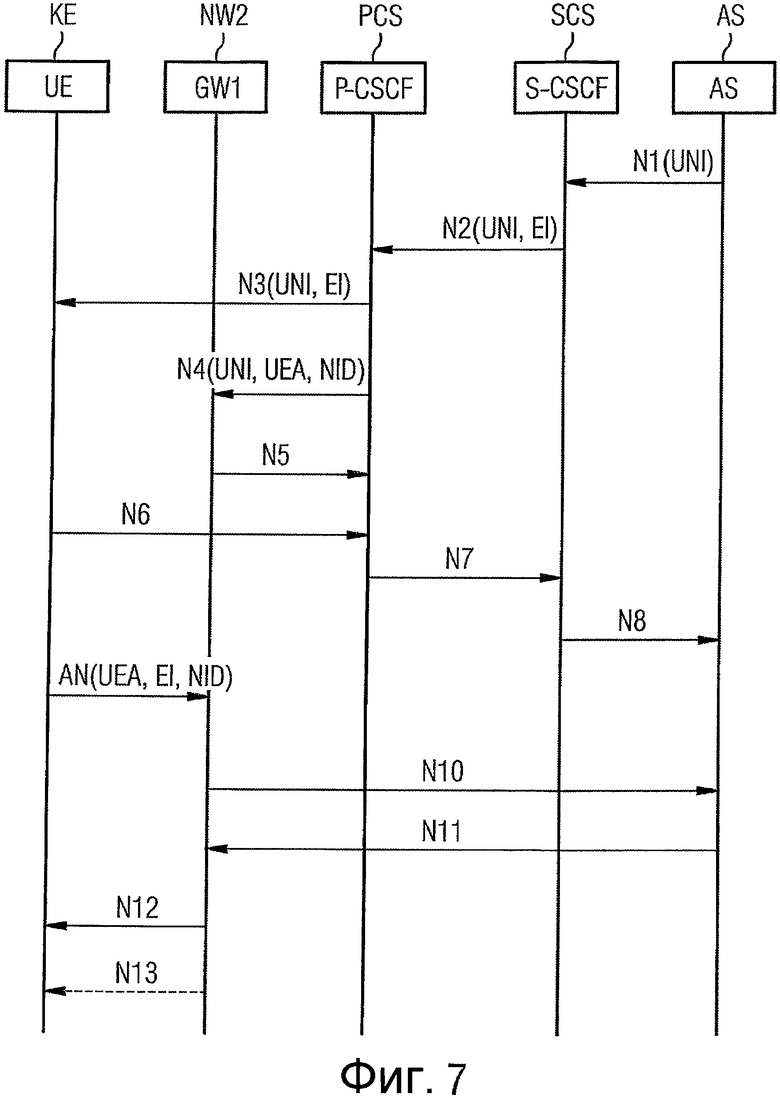

Фиг.7 - возможная диаграмма трафика сообщений для другого примера применения, при котором осуществляется привязка сообщений с SIP-сигнализацией и сообщений с полезными данными, передаваемых между коммуникационным устройством и сетевым устройством.

1. Первый пример выполнения

1.1 Архитектура системы

На фиг.1 представлена первая возможная архитектура для выполнения соответствующего изобретению способа. Фиг.1 иллюстрирует упрощенное представление возможной сетевой архитектуры. В центре на чертеже показана исходная сеть (HN) коммуникационного устройства КЕ, которое на фиг.1 находится в посещаемой сети VN. Этот случай общеизвестен как «роуминг». Исходная сеть HN и посещаемая сеть VN находятся в системе MS мобильной связи. Коммуникационное устройство КЕ находится, например, в устройстве связи стандарта GSM (Глобальная система мобильной связи) или стандарта UMTS (Универсальная телекоммуникационная система). Это коммуникационное устройство КЕ обеспечивает возможность как передачи сообщений посредством передающего блока SE1, так и приема сообщений посредством приемного блока ЕЕ1. Кроме того, коммуникационное устройство КЕ содержит блок VE1 обработки, который обеспечивает, например, выполнение приложения АР. Это приложение АР представляет собой, в частности, приложение браузера или приложение включения микрофона (в режиме «нажми и говори»). Приемный блок ЕЕ1, передающий блок SE1 и блок VE1 обработки связаны посредством схемы межсоединений XN1, что позволяет осуществлять обмен информацией.

Коммуникационное устройство КЕ соединено в посещаемой сети VN с первым сетевым элементом NW1 посредством первого соединения V1. Этот первый сетевой элемент NW1 представляет собой, в частности, узел GGSN (Шлюзовой узел поддержки GPRS (Общие услуги пакетной передачи)). Это первое соединение V1 устанавливается с помощью процедуры, известной как процедура активации контекста PDP (Протокол пакетной передачи данных), описанной в документе 3GPP (Проект партнерства в создании систем 3-го поколения) TS 23.060, Version 5.3.0 “General Packet Radio Service GPRS”, Stage 2. Во время установления этого первого соединения V1 определяется, что это первое соединение V1 может применяться только для обмена сообщениями, например сообщениями с полезными данными ND, между коммуникационным устройством КЕ и первым сетевым элементом NW1. В качестве полезных данных ND рассматриваются предпочтительно такие данные, как, например, изображение или запись речевой информации, но не информация сигнализации. Все сообщения с полезными данными ND, которые передаются по этому первому соединению V1, автоматически направляются от первого сетевого элемента NW1 по второму соединению V2 ко второму сетевому элементу NW2. Второй сетевой элемент NW2 предпочтительно представляет собой шлюз данных.

Второй сетевой элемент NW2 имеет, с одной стороны, четвертое соединение V4 с общедоступной пакетно-ориентированной сетью PN, например Интернет. Эта общедоступная пакетно-ориентированная сеть PN включает в себя, например, второе сетевое устройство NE2, например сервер с видеопоследовательностями. С другой стороны, также имеется третье соединение V3 с третьим сетевым элементом NW3, который находится в исходной сети HN коммуникационного устройства КЕ. Третий сетевой элемент NW3 предпочтительно представляет собой шлюз данных.

Кроме того, третий сетевой элемент NW3 соединен с банком данных HSS, предпочтительно с исходной абонентской службой, через пятое соединение V5. Этот банк данных HSS содержит информацию, относящуюся к пользователю коммуникационного устройства КЕ. Кроме того, третий сетевой элемент NW3 соединен посредством шестого соединения V6 с общедоступной пакетно-ориентированной сетью PN. Кроме того, второй сетевой элемент NW2 дополнительно может соединяться в посещаемой сети VN непосредственно с банком данных HSS. Это представлено на фиг.1 седьмым соединением V7, показанным пунктиром.

Первое сетевое устройство NE1 может состоять из нескольких сетевых элементов NEE. На фиг.1 первое сетевое устройство NE1 включает в себя первый, второй и третий сетевые элементы NW1, NW2, NW3. Для случая, когда коммуникационное устройство КЕ находится в своей исходной сети HN, второй и третий сетевые элементы NW2, NW3 могут размещаться в одном единственном сетевом элементе, который включает в себя функциональные возможности второго и третьего сетевых элементов NW2, NW3. Первое сетевое устройство NE1 содержит передающий блок SE2 для передачи сообщений и приемный блок ЕЕ2 для приема сообщений. Наряду с этим он содержит блок VE2 обработки для управления и оценки трафика данных приложения АР коммуникационного устройства КЕ. Передающий блок SE2, приемный блок ЕЕ2 и блок VE2 обработки могут обмениваться информацией посредством схемы межсоединений XN2. На фиг.1 каждый сетевой элемент NEЕ содержит, соответственно, собственный передающий блок, собственный приемный блок, собственный блок обработки и собственную схему межсоединений. Для примера на фиг.1 для второго сетевого элемента NW2 показаны передающий блок SE2, приемный блок ЕЕ2, блок VE2 обработки и схема межсоединений XN2.

1.2 Сообщение запроса

Со ссылкой на фиг.1 ниже более подробно описана процедура аутентификации коммуникационного устройства. Эта аутентификация необходима, чтобы второй сетевой элемент NW2 мог установить, является ли коммуникационное устройство действительно тем, за которое оно себя выдает, и имеет ли право это коммуникационное устройство обмениваться сообщениями через второй сетевой элемент NW2 с общедоступной пакетно-ориентированной сетью PN.

На фиг.2 показана диаграмма возможного трафика сообщений, который необходим для аутентификации. В частности, здесь необходимо рассмотреть более подробно проблематику обмена сообщениями между коммуникационным устройством КЕ и общедоступной пакетно-ориентированной сетью PN.

Когда коммуникационное устройство КЕ запрашивает сообщения, например сообщения с полезными данными ND, из общедоступной пакетно-ориентированной сети PN или хотело бы послать сообщения в эту сеть, то коммуникационное устройство КЕ посылает сообщение запроса AN во второй сетевой элемент NW2. Для случая, когда применяется протокол HTTP (Протокол передачи гипертекста), это сообщение запроса AN представляет собой сообщение протокола НТТР. В этом сообщении запроса AN содержится адрес ЕА приемника, с которого запрашиваются полезные данные ND и/или на который они посылаются. Адрес ЕА приемника может быть сформирован в форме URI (Уникальный идентификатор ресурса). Для аутентификации коммуникационного устройства КЕ может применяться механизм IETF (Международная группа по исследованиям и разработкам) RTF (Запрос на комментарии) 3310 “Hyper Text Transfer Protocol (HTTP) Digest Authentification Using Authentification and Key Agreement (AKA)” (Дайджест-аутентификация с использованием соглашения об аутентификации и ключах) (см. www.ietf.org). Для этого в сообщение запроса AN добавляется информационная строка с именем “Authorization” (Авторизация). Она включает в себя, в числе прочего, также информацию об идентификации NID пользователя.

1.3 Идентификация пользователя

Идентификация NID пользователя представляет собой однозначно определенный код определенного коммуникационного устройства, например коммуникационного устройства КЕ. На основе информационной строки с этой идентификацией NID пользователя второй сетевой элемент NW2 на первом этапе А1 принятия решения может установить, к какой сети, например исходной сети HN, принадлежит коммуникационное устройство КЕ. Кроме того, определяется, сохранил ли уже второй сетевой элемент NW2 одну или более аутентифицирующих информаций для запрашивающего коммуникационного устройства КЕ. Так как второй сетевой элемент NW2 еще не располагает никакой подобной аутентифицирующей информацией, то второй сетевой элемент NW2 передает сообщение запроса AN далее, на третье сетевое устройство NW3. Исходят из того, что третье соединение V3 является защищенным и никакая третья сторона не имеет возможности перехватить сообщения, изменить их или считать.

1.4 Служебная информация

На следующем этапе третий сетевой элемент NW3 запрашивает третьим сообщением N3, которое включает в себя идентификацию NID пользователя, в банке данных HSS, предпочтительно, следующую служебную информацию NI для коммуникационного устройства КЕ:

- один или более вторых ключей SP2, которые должны использоваться для аутентификации и шифрования сообщений для коммуникационного устройства КЕ вторым сетевым элементом NW2;

- вызов HEF, который должен использоваться для аутентификации коммуникационным устройством КЕ, см., например, IETF RFC 3310;

- одно или более указаний фильтрации FW.

Далее предполагается, что из банка данных DB запрашивается только второй ключ SP2.

1.5 Указания фильтрации

Эти указания фильтрации FW включают в себя, в частности, один или более следующих критериев:

- один или более позитивных адресов PEA приемников, которые могут адресоваться коммуникационным устройством КЕ;

- один или более негативных адресов NEA приемников, которые не могут адресоваться коммуникационным устройством КЕ;

- один или более подлежащих протоколированию адресов ХЕА приемников, которые должны протоколироваться первым сетевым устройством NE1. На фиг.1 протоколирование проводится вторым сетевым элементом NW2.

С помощью этих указаний фильтрации FW второму сетевому элементу NW2 обеспечивается возможность ограничивать доступ коммуникационного устройства КЕ одним или более определенных адресов ЕА приемников в общедоступной пакетно-ориентированной сети PN. Дополнительно эти указания фильтрации FW могут также применяться для того, чтобы сообщать второму сетевому элементу NW2 о необходимости определения доступов по конкретным адресам отдельно от других доступов. Так как с одним коммуникационным устройством КЕ может быть сопоставлено несколько идентификаций NID пользователя, то одно или более указаний фильтрации FW могут быть в явном виде соотнесены с определенной идентификацией NID пользователя. Так, предпочтительным образом, соответствующая одна идентификация NID пользователя соотносится с соответствующим одним приложением АР.

С помощью четвертого сообщения N4 эта служебная информация NI переносится из банка данных HSS к третьему сетевому элементу NW3. Третий сетевой элемент NW3 посылает затем эту служебную информацию NI в пятом сообщении N5 ко второму сетевому элементу NW2. Для случая, когда для этого применяется протокол HTTP, та служебная информация NI, которая предназначена для вызова HEF коммуникационного устройства КЕ, вводится в информационную строку с именем “WWW-Authenticate”, см. IETF RFC 3310 и IETF RFC 2617 “HTTP Authentification: Basic and Digest Access Authentification” (НТТР-аутентификация: базовая и дайджест-аутентификация доступа). Аналогичным образом, обрабатываются все вторые ключи, которые необходимы для шифрования, для аутентификации и для защиты целостности. Дополнительно, в этом пятом сообщении N5 может содержаться ожидаемый ответ AEH на вызов HEF. Это позволяет второму сетевому элементу NW2 проверить посланный от коммуникационного устройства КЕ на основе вызова HEF ответ AGH относительно его корректности по отношению к ожидаемому ответу AEH. В этом случае дальнейшая передача этого ответа AGH к третьему сетевому элементу NW3 для проверки истинности не требуется.

Одно или более указаний фильтрации FW могут содержаться в новом типе тела сообщения в этом пятом сообщении N5, которое формируется, например, с применением протокола НТТР в форме сообщения НТТР. Этот новый тип тела сообщения может идентифицироваться посредством однозначного описания. Это целесообразно на практике, так как такое однозначное описание содержится в самом сообщении НТТР в информационной строке с именем “Content-Type” (тип содержимого), которое формируется, например, согласно стандарту IETF RFC 2045 “Multipurpose Internet Mail Extensions (MIME) Part One: Format of Internet Message Bodies” (Многоцелевые почтовые Интернет-расширения, часть 1: формат тел Интернет-сообщений). Тем самым второму сетевому элементу NW2 обеспечивается возможность того, чтобы определять только с помощью этого однозначного описания содержание сообщения НТТР, например, содержатся ли в нем указания фильтрации FW.

На фиг.3 для примера показана структура нескольких указаний фильтрации FW, которые содержатся в теле NK сообщения. Это тело NK сообщения включает в себя, соответственно, два списка L11, L12 или L21, L22 для каждой идентификации NID1 или NID2 пользователя. Соответствующий первый список L11 или L21 соответствующей идентификации NID1 или NID2 пользователя включает в себя список подлежащих протоколированию адресов ХЕА приемника. Соответствующий второй список L12 или L22 соответствующей идентификации NID1 или NID2 пользователя дает один или более негативных адресов NEA приемника, которые не могут адресоваться коммуникационным устройством КЕ, и/или один или более позитивных адресов РEA приемника, которые могут адресоваться коммуникационным устройством КЕ.

После приема пятого сообщения N5 второй сетевой элемент NW2 на втором этапе А2 извлекает второй ключ SP2 из информационной строки с именем “WWW-Authenticate”. На основе информационной строки с именем “Content-Type” второй сетевой элемент NW2 распознает, что в теле NK сообщения содержатся одно или более указаний фильтрации FW, а также извлекает их. Затем второй сетевой элемент NW2 передает это модифицированное пятое сообщение N5 в виде шестого сообщения N6 коммуникационному устройству КЕ. Коммуникационное устройство КЕ затем извлекает вызов HEF из информационной строки с именем “WWW-Authenticate”. С помощью одной или более информаций, содержащихся на SIM-карте коммуникационного устройства КЕ, теперь вычисляется подходящий первый ключ SP1, который может применяться для шифрования сообщений, передаваемых между коммуникационным устройством КЕ и вторым сетевым элементом NW2, а также для аутентификации и защиты целостности. Первый ключ SP1 и относящийся к нему второй ключ SP2 образуют взаимосвязанную пару ключей SCP. Кроме того, коммуникационное устройство КЕ вычисляет с помощью первого ключа SP1 ответ AGH на вызов HEF.

1.6 Модифицированное сообщение запроса

На следующем этапе коммуникационное устройство КЕ посылает модифицированное сообщение запроса ANM на второй сетевой элемент NW2. Для случая, когда для модифицированного сообщения запроса ANM применяется синтаксис НТТР, это модифицированное сообщение запроса ANM соответствует НТТР-запросу. Это модифицированное сообщение запроса ANM содержит как адрес ЕА приемника, от которого коммуникационному устройству КЕ должны передаваться полезные данные ND, так и информационную строку с именем “Authorization”. Эта информационная строка содержит, наряду с идентификацией NID пользователя, также ответ AGH на вызов HEF.

После приема модифицированного сообщения запроса ANM второй сетевой элемент NW2 проверяет на третьем этапе А3 принятия решения с помощью содержащейся в информационной строке с именем “Authorization” идентификации NID пользователя, сохранил ли уже второй сетевой элемент NW2 аутентифицирующую информацию для этого коммуникационного устройства КЕ. Это имеет место только после выполнения предшествующих этапов данного примера выполнения. Затем второй сетевой элемент NW2 извлекает из модифицированного сообщения запроса ANM информационную строку с именем “Authorization”. С помощью сохраненного во втором сетевом элементе NW2 второго ключа SP2 на следующем этапе проверяется корректность ответа AGH на вызов HEF. В случае если ответ AGH не корректный, модифицированное сообщение запроса ANM отклоняется посредством десятого сообщения N10. Если эта проверка дает корректное совпадение с ожидаемым ответом AEH на вызов HEF, то на четвертом этапе А4 принятия решения проверяется, является ли содержащийся в модифицированном сообщении запроса ANM адрес ЕА приемника адресуемым для коммуникационного устройства КЕ. В случае, когда этот адрес ЕА приемника совпадает с одним из негативных адресов NЕА приемников, модифицированное сообщение запроса ANM на передачу полезных данных ND отклоняется. Это сообщается коммуникационному устройству КЕ посредством десятого сообщения N10. В качестве альтернативы, вместо проверки адреса ЕА приемника с помощью, по меньшей мере, одного из негативных адресов NЕА приемников может осуществляться проверка с помощью, по меньшей мере, одного из позитивных адресов РЕА приемников. При этом проверяется, соответствует ли адрес ЕА приемника одному из позитивных адресов РЕА приемников. Если это не имеет места, то модифицированное сообщение запроса ANM отклоняется.

1.7 Протоколирование

Для случая, когда адрес ЕА приемника является адресуемым, далее проверяется, соответствует ли адрес ЕА приемника одному из подлежащих протоколированию адресов ХЕА приемника, для которого второй сетевой элемент NW2 должен отдельно определить объем данных. Если это имеет место, то новый первый блок DS1 данных для поступления данных сохраняется во втором сетевом элементе NW2, который имеет предпочтительно, по меньшей мере, следующие элементы блока данных:

- однозначная идентификация блока данных;

- адрес ЕА приемника, к которому коммуникационное устройство получает доступ;

- объем данных;

- количество доступов к этому адресу ЕА приемника.

Если адрес ЕА приемника не соответствует ни одному из подлежащих протоколированию адресов ХЕА приемников, то сохраняется новый второй блок DS2 данных для поступления данных, имеющий предпочтительно следующие параметры блока данных:

- однозначная идентификация блока данных;

- объем данных.

Этот второй блок DS2 данных или элемент блока данных с указанием объема данных актуализируется всякий раз, когда между коммуникационным устройством КЕ и адресом ЕА приемника производится обмен одним или более сообщениями, которые, возможно, включают в себя полезные данные ND, которые согласно соответствующему указанию FW фильтрации не соответствуют ни одному подлежащему протоколированию адресу ХЕА приемника.

Все первые или вторые блоки DS1 или DS2 данных сохраняются в файле PD данных протокола в элементе SM памяти.

Затем из модифицированного сообщения ANM запроса генерируется восьмое сообщение N8, которое направляется далее, на включенный следующим второй сетевой элемент NW2 или на устройство, адресуемое адресом EA приемника. Этот второй сетевой элемент NW2 находится в общедоступной пакетно-ориентированной сети PN. Ответ на это восьмое сообщение N8, реализуемый показанным на фиг.2 девятым сообщением N9, после приема вторым сетевым элементом NW2, ставится в соответствие соответствующему блоку DS1 или DS2 данных, с которым уже протоколировалось модифицированное сообщение ANM запроса. Вслед за этим девятое сообщение N9 направляется далее вторым сетевым элементом NW2 посредством седьмого сообщения N7 в коммуникационное устройство КЕ.

1.8 Оценка файла данных протокола

К более позднему моменту времени второй сетевой элемент NW2 может переслать далее файл PD данных протокола через восьмое соединение V8 посредством сообщения PDN протокола на устройство AWE оценки, например в центр расчетов. Это устройство AWE оценки оценивает один или более первых или вторых блоков DS1 или DS2 данных файла PD данных протокола, чтобы на этой основе выставить, например, счет коммуникационному устройству КЕ.

Кроме того, один или более первых или вторых блоков DS1 или DS2 данных для поступления данных могут оцениваться устройством AWE оценки таким образом, чтобы на этой основе сформировать управляющую информацию для оптимизации трафика данных в одной или более сетях, например в исходной сети HN.

Применение указаний FW фильтрации в этой связи является предпочтительным, так как это обеспечивает возможность выставления счетов в зависимости от пересылаемого содержания, например от полезных данных ND. Так, можно отдельно определять доступы к серверу наличия благодаря фильтрации адреса сервера наличия. Кроме того, для практики является предпочтительным, что выставление счетов не зависит от применяемой транспортной сети, например GPRS. Определение блоков данных, например первого блока DS1 данных, для определения поступления данных происходит только в сетевом элементе типа шлюза данных, как примере выполнения во втором сетевом элементе NW2. Применяемая при этом транспортная сеть GPRS будет, возможно, бесплатно предоставлять соединение между коммуникационным устройством КЕ и первым сетевым элементом NW1, непосредственно ведущее ко второму сетевому элементу NW2. Начисление оплаты происходит тогда, и в случае GPRS, только через второй и/или третий сетевой элемент NW2 или NW3. Транспортная сеть GPRS не должна тем самым обеспечивать никакой функции выставления счетов.

1.9 Расширения и варианты

Возможное расширение рассматриваемого примера выполнения более подробно описывается со ссылками на фиг.1 и фиг.2. Для этого сначала добавляется дополнительное модифицированное второе соединение V2M между первым сетевым элементом NW1 и вторым сетевым элементом NW2 в архитектуре, представленной на фиг.1. Это модифицированное второе соединение V2M обеспечивает возможность второму сетевому элементу NW2 сообщить первому сетевому элементу NW1, когда он должен разъединить первое соединение V1 между коммуникационным устройством КЕ и первым сетевым элементом NW1. Например, в случае безуспешной аутентификации коммуникационного устройства КЕ второй сетевой элемент NW2 может указать первому сетевому элементу NW1 на необходимость разъединить первое соединение V1 и тем самым вновь освободить ресурс радиосвязи, занятый этим первым соединением V1. Для этого второй сетевой элемент NW2 посылает после передачи десятого сообщения N10 двенадцатое сообщение N12 на первый сетевой элемент NW1, чтобы тем самым потребовать от первого сетевого элемента NW1 разъединить первое соединение V1. Двенадцатое сообщение N12 содержит однозначную идентификацию подлежащего разъединению соединения, например первого соединения V1.

Согласно расширению соответствующего изобретению способа первый сетевой элемент NW1 предоставляет в начале конфигурирования нового коммуникационного соединения новую идентификацию VID соединения. Конфигурирование нового коммуникационного соединения означает при этом установление одного или более соединений между соответствующими сетевыми элементами NEE и коммуникационным устройством КЕ, чтобы это коммуникационное устройство КЕ могло послать одно или более сообщений AN запроса на второй сетевой элемент NW2. Для коммуникационного устройства КЕ могут одновременно существовать несколько коммуникационных соединений. Например, для соответствующих трех идентификаций NID пользователя коммуникационного устройства КЕ одновременно существуют, соответственно, три различных коммуникационных соединения. Эта идентификация VID соединения идентифицирует однозначным образом соединение между первым сетевым элементом NW1 и вторым сетевым элементом NW2 этого нового коммуникационного соединения. С помощью адреса Интернет-протокола (IP-адреса) коммуникационного устройства КЕ и этой идентификации VID соединения также однозначным образом идентифицируется соединение между коммуникационным устройством КЕ и первым сетевым элементом NW1.

Первый сетевой элемент NW1 передает эту идентификацию VID соединения вместе с IP-адресом IPA коммуникационного устройства КЕ в одиннадцатом сообщении N11 второму сетевому элементу NW2. Второй сетевой элемент NW2 квитирует прием одиннадцатого сообщения N11 четырнадцатым сообщением N14. Этот вариант реализации является предпочтительным, так как он требует только дополнительной сигнализации между первым сетевым элементом NW1 и вторым сетевым элементом NW2. Однозначная идентификация этого коммуникационного соединения известна таким образом первому сетевому элементу NW1 и второму сетевому элементу NW2. На практике это является целесообразным, так как коммуникационное устройство КЕ может иметь множество коммуникационных соединений с первым сетевым элементом NW1 под одним и тем же IP-адресом IPA. Если второй сетевой элемент NW2 указывает в двенадцатом сообщении N12 IP-адрес IPA и идентификацию VID соединения, то первый сетевой элемент NW1 распознает однозначным образом, какое коммуникационное соединение или соединение между коммуникационным устройством КЕ и первым сетевым элементом NW1 должно быть разъединено. Первый сетевой элемент NW1 квитирует прием двенадцатого сообщения N12 тринадцатым сообщением N13.

Дополнительная сигнализация с использованием одиннадцатого сообщения N11 и четырнадцатого сообщения N14 может, кроме того, использоваться для того, чтобы посылать GPRS-информацию о начислении оплаты на второй сетевой элемент NW2. Второй сетевой элемент NW2 может добавить GPRS-информацию о начислении оплаты к одному или более блокам DS1 или DS2 данных второго сетевого элемента NW2 и передать ее на устройство AWE оценки. Устройство AWE оценки может сопоставить блоки DS1 или DS2 данных с информацией о начислении оплаты транспортной сети GPRS, например с функцией начисления счетов, и на этой основе выставить счет на оплату соединения для коммуникационного устройства КЕ.

В качестве альтернативы применению идентификации VID соединения может использоваться IPSec-Tunnel IIP (IPSec - Защищенность Интернет-протокола). Это может осуществляться в соответствии с применением технологии IPSec, как определено в документе IETF RFC 2401 “Security Architecture for the Internet-Protocol” (Архитектура защиты для Интернет-протокола). Этому защищенному соединению IPSec-Tunnel IIP присваивается идентификация. Для разъединения соединения между коммуникационным устройством КЕ и первым сетевым элементом NW1 второй сетевой элемент NW2 передает первому сетевому элементу NW1 только эту идентификацию IPSec-Tunnel IIP. Эта идентификация однозначно известна как в первом сетевом элементе NW1, так и во втором сетевом элементе NW2. Первому сетевому элементу NW1 известно отображение идентификации IPSec-Tunnel IIP на относящееся к этому соединение между первым сетевым элементом NW1 и коммуникационным устройством КЕ.

Однако для этого решения должен быть, соответственно, обеспечен IPSec-туннель между первым сетевым элементом NW1 и вторым сетевым элементом NW2 для каждого коммуникационного соединения коммуникационного устройства КЕ. Эта альтернатива на практике является целесообразной, так как не требуется никакая дополнительная сигнализация, чтобы сообщить второму сетевому элементу NW2 эту идентификацию IPSec-туннеля. При этом одиннадцатое или четырнадцатое сообщения N11, N14, соответственно, не требуются.

После успешного разъединения первого соединения V1 между коммуникационным устройством КЕ и первым сетевым элементом NW1, которое было инициировано двенадцатым сообщением N12 посредством второго сетевого элемента NW2, первый сетевой элемент NW1 посылает подтверждающее сообщение N13 на второй сетевой элемент NW2.

2. Второй пример выполнения

2.1 Архитектура системы

Во втором примере выполнения описан альтернативный вариант для аутентификации и защиты целостности коммуникационного устройства КЕ с помощью второго сетевого элемента NW2. Второй сетевой элемент NW2 может быть реализован в форме шлюза данных. На фиг.4 представлена возможная архитектура для реализации этого примера выполнения. Коммуникационное устройство КЕ находится в посещаемой сети VN. Одно или более сообщений могут формироваться с помощью SIP-синтаксиса (SIP - Протокол инициирования сеанса), как описано в документе IETF RFC 3261, “SIP Initiation Protocol”.

Коммуникационное устройство КЕ связано с первым сетевым элементом NW1 в посещаемой сети VN через первое соединение V1. Это первое соединение V1 устанавливается по процедуре под названием “PDP Context Activation Procedure” (Процедура активации PDP-контекста), как она описана в документе 3GPP TS 23.06.0, Version 5.3.0. Таким образом, это первое соединение V1 реализовано c первым PDP-контекстом. Во время установления этого первого соединения V1 устанавливается, что оно может применяться только для обмена сообщениями между коммуникационным устройством КЕ и вторым сетевым элементом NW2. Все сообщения, которые должны посылаться по этому первому соединению V1, автоматически посылаются далее от первого сетевого элемента NW1 через второе соединение V2 на второй сетевой элемент NW2. Второй сетевой элемент NW2 имеет четвертое соединение V4 в общедоступную пакетно-ориентированную сеть PN. Дополнительно второй сетевой элемент NW2 имеет третье соединение V3 с узлом, являющимся SIP-посредником PCS. Этот SIP-посредник PCS находится при этом всегда в той же сети, что и первый сетевой элемент NW1, в данном случае - в посещаемой сети VN.

Кроме того, с помощью процедуры под названием “PDP Context Activation Procedure” устанавливается еще одно соединение, обозначенное как пятое соединение V5, между коммуникационным устройством КЕ и первым сетевым элементом NW1. Это пятое соединение V5 реализуется посредством второго PDP-контекста. Это пятое соединение V5 применяется главным образом для обмена SIP-сообщениями. Кроме того, первый сетевой элемент NW1 через шестое соединение V6 соединен с SIP-посредником PCS, который дополнительно, через седьмое соединение V7, соединен со вторым SIP-посредником SCS. Через пятое соединение V5 и шестое соединение V6 осуществляется обмен только сообщениями без полезных данных ND между коммуникационным устройством КЕ и SIP-посредником PCS. Второй SIP-посредник SCS находится при этом всегда в исходной сети коммуникационного устройства КЕ и, в числе прочего, имеет функцию SIP-регистратора (см. документ IETF RFC 3261, “SIP Initiation Protocol”). Второй SIP-посредник SCS имеет десятое соединение V10 c банком данных HSS. Для того чтобы обмениваться SIP-сообщениями с одним или несколькими коммуникационными устройствами КЕ в общедоступной пакетно-ориентированной сети PN, второй SIP-посредник SCS посредством девятого соединения V9 связан с общедоступной пакетно-ориентированной сетью PN.

С помощью фиг.5 более подробно поясняются сообщения, передаваемые для обеспечения аутентификации и защиты целостности, а также распределения одного или более ключей согласно этому примеру выполнения. Для использования одной или более IMS-услуг (IMS - IP-мультимедийная подсистема) коммуникационное устройство КЕ регистрируется сначала в IMS-сети. Процедура регистрации детально описана в документах IETF RFC 3261 и 3GPP TS 24.229, Version 5.2.0, “IP Multimedia Call Control Protocol based on SIP and SDP” (Протокол управления IP-мультимедийным вызовом на основе SIP и SDP). Дополнительно, примеры обмена сообщениями представлены в документе 3GPP TS 24.228, “Signaling Flows for the IP Multimedia Call Control based on SIP and SDP” (Потоки сигнализации для Протокола управления IP-мультимедийным вызовом на основе SIP и SDP).

2.2 Сообщение запроса

Коммуникационное устройство КЕ посылает для регистрации сначала сообщение AN запроса c именем “Register” (Регистрация) по пятому и шестому соединению V5, V6 соответственно на SIP-посредник PCS. Последний передает это сообщение AN запроса на второй SIP-посредник SCS в исходной сети HN посредством второго сообщения N2. Как сообщение AN запроса, так и второе сообщение N2 содержат идентификацию NID пользователя. Применяемая для аутентификации идентификация NID пользователя содержится, как описано в документах IETF RFC 3310 и IETF RFC 2617, в соответствующих сообщениях AN и N2 в информационной строке с именем “Authorization” (Авторизация).

2.3 Служебная информация

На основе этой служебной информации NID второй SIP-посредник SCS запрашивает теперь с помощью третьего сообщения N3 одну или более служебных информаций NI из банка данных HSS. Для дальнейшего рассмотрения будет проводиться различие между двумя разными вторыми ключами SP2P и SP2N. Один второй ключ далее упоминается как второй ключ SP2P посредника. Он содержит, по меньшей мере, один ключ для аутентификации и защиты целостности, а также для шифрования соединения между коммуникационным устройством КЕ и SIP-посредником PCS и предназначается для SIP-посредника PCS. Другой второй ключ далее упоминается как второй сетевой ключ SP2N. Он содержит, по меньшей мере, один ключ для защиты целостности и для шифрования соединения между коммуникационным устройством КЕ и вторым сетевым элементом NW2 и предназначается для второго сетевого элемента NW2. Последующее изложение исходит их того, что существуют только один второй сетевой ключ SP2N и один второй ключ SP2P посредника. После приема третьего сообщения N3 банк данных HSS отвечает четвертым сообщением N4, которое содержит одну или более служебных информаций NI. При этом одна или более служебных информаций NI включают в себя второй ключ SP2P посредника и вызов HEF, который передается для аутентификации коммуникационного устройства КЕ на последующем этапе. Второй SIP-посредник SCS посылает теперь служебную информацию NI в пятом сообщении N5 под именем “401 Unauthorized” (Не авторизован) к SIP-посреднику PCS. Это пятое сообщение N5 содержит как второй ключ SP2P посредника, так и вызов HEF, оба из которых применяются для аутентификации коммуникационного устройства КЕ, проводимой между коммуникационным устройством КЕ и SIP-посредником SCS. Второй ключ SP2P посредника и вызов HEF вводятся в пятое сообщение N5 согласно документам IETF RFC 3310 и IETF RFC 2617 в информационной строке с именем “WWW-Authenticate”. SIP-посредник PCS извлекает из пятого сообщения N5 ключ SP2P посредника для защиты целостности и шифрования и посылает это модифицированное сообщение в форме шестого сообщения N6 далее в коммуникационное устройство КЕ. Коммуникационное устройство КЕ генерирует теперь на основе информации в вызове HEF первый ключ, который далее упоминается как первый ключ SP1P посредника и который используется для защиты целостности и шифрования. Кроме того, коммуникационное устройство КЕ формирует с помощью первого ключа SP1P посредника ответ AGH на вызов HEF.

2.4 Модифицированное сообщение запроса

Затем коммуникационное устройство КЕ посылает модифицированное сообщение запроса ANM с именем “Register” (Регистрация) на SIP-посредник PCS. Это модифицированное сообщение запроса ANM содержит ответ AGH на вызов. Согласно документам IETF RFC 3310 и IETF RFC 2617 это модифицированное сообщение запроса ANM содержит ответ AGH в информационной строке с именем “Authorization”. Кроме того, целостность этого модифицированного сообщения запроса ANM гарантируется с помощью сформированного первого ключа SP1P посредника.

SIP-посредник PCS проверяет с помощью принятого от второго SIP-посредника SCS второго ключа SP2P посредника, не было ли изменено модифицированное сообщение запроса ANM после его формирования коммуникационным устройством КЕ. Если после проверки целостности выясняется, что целостность в порядке, то SIP-посредник PCS посылает это модифицированное сообщение запроса ANM в форме восьмого сообщения N8 ко второму SIP-посреднику SCS.

Второй SIP-посредник SCS проверяет с помощью ответа AGH на вызов HEF, авторизовано ли коммуникационное устройство КЕ на регистрацию в IMS-сети. Если проверка показывает, что коммуникационное устройство КЕ уполномочено на это, то второй SIP-посредник SCS с помощью девятого сообщения N9 сообщает банку данных HSS, что коммуникационное устройство КЕ теперь зарегистрировано.

2.5 Дополнительная служебная информация

Банк данных HSS посылает в ответ на это второму SIP-посреднику SCS одну или более дополнительных служебных информаций NIW посредством десятого сообщения N10. Одна или более дополнительных служебных информаций NIW включают в себя, например, второй сетевой ключ SP2N, который используется для обеспечения целостности и для шифрования для соединения между коммуникационным устройством КЕ и вторым сетевым элементом NW2. Кроме того, содержатся одно или более указаний фильтрации FW, которые используются для фильтрации трафика сообщений вторым сетевым элементом NW2. В качестве альтернативы передаче дополнительной служебной информации NIW посредством десятого сообщения N10, эта дополнительная служебная информация NIW может передаваться уже посредством одной или более служебных информаций NI в четвертом сообщении N4. Одно или более указаний фильтрации FW формируются согласно ранее описанному примеру выполнения.

На следующем этапе второй SIP-посредник SCS передает одиннадцатое сообщение N11 с именем “200 OK” SIP-посреднику РCS. Это одиннадцатое сообщение N11 содержит один или более вторых сетевых ключей SP2N для обеспечения целостности и шифрования, которые используются вторым сетевым элементом NW2. Кроме того, это одиннадцатое сообщение N11 содержит дополнительную информацию, которая необходима коммуникационному устройству КЕ, чтобы на своей стороне вычислить первый сетевой ключ SP1N. Соответствующие первый сетевой ключ SP1N и второй сетевой ключ SP2N образуют взаимосвязанную пару ключей SCP для защиты соединения между коммуникационным устройством КЕ и вторым сетевым элементом NW2.

В качестве альтернативы, вместо различных ключей для соответствующего соединения между коммуникационным устройством КЕ и вторым сетевым элементом NW2 и между коммуникационным устройством КЕ и SIP-посредником РCS может применяться общая пара ключей SPC.

2.6 Идентификация пользователя

Коммуникационному устройству КЕ могут соответствовать несколько идентификаций NID пользователя. При этом в предпочтительном варианте на практике целесообразно, соответственно, одному или более ключей дополнительно поставить в соответствие одну или более идентификаций пользователя, с которыми должен применяться соответствующий ключ. Второй сетевой элемент NW2 может разрешать обмен сообщениями между коммуникационным устройством КЕ и вторым сетевым элементом NW2 с применением определенной идентификации пользователя, например первой идентификации NID1 пользователя, и запрещать для другой идентификации пользователя, например второй идентификации NID2 пользователя. Таким образом, возможно формирование различных пользовательских профилей для коммуникационного устройства.

SIP-посредник РCS извлекает из одиннадцатого сообщения N11 второй сетевой ключ SP2N и все указания фильтрации FW. На основе имени “200 OK” этого одиннадцатого сообщения N11 SIP-посредник РCS распознает, что аутентификация была успешной.

SIP-посредник РCS посылает это модифицированное одиннадцатое сообщение N11 как четырнадцатое сообщение N14 на коммуникационное устройство КЕ. С помощью информации, содержащейся в этом четырнадцатом сообщении N14, коммуникационное устройство КЕ вычисляет теперь на своей стороне первый сетевой ключ SP1N для обеспечения целостности и шифрования. Этот первый сетевой ключ SP1N применяется для обмена сообщениями между коммуникационным устройством КЕ и вторым сетевым элементом NW2. Кроме того, SIP-посредник РCS передает свой сетевой ключ SP2N, а также все указания фильтрации FW с помощью двенадцатого сообщения N12 на второй сетевой элемент NW2, который подтверждает прием с помощью тринадцатого сообщения N13.

2.7 Обмен сообщениями

Затем коммуникационное устройство КЕ и второй сетевой элемент NW2 могут обмениваться сообщениями. Это поясняется более подробно со ссылками на фиг.6. Коммуникационное устройство КЕ посылает сообщение запроса AN на второй сетевой элемент NW2. Это сообщение запроса AN содержит идентификацию NID пользователя и желательный адрес ЕА приемника, от которого запрашиваются полезные данные ND. Для случая, когда применяется протокол HTTP, это сообщение запроса AN представляет собой сообщение протокола НТТР. Это сообщение запроса AN защищается с помощью первого сетевого ключа SP1N для защиты целостности и может зашифровываться. Второй сетевой элемент NW2 имеет возможность с использованием своего сетевого ключа SP2N расшифровать принятое сообщение запроса AN и проверить, не было ли это сообщение запроса AN изменено после формирования его коммуникационным устройством КЕ. Второй сетевой элемент NW2 после этого проверяет, может ли посланная идентификация NID пользователя применяться вместе с использованным первым сетевым ключом SP1N или соответствующим вторым сетевым ключом SP2N и тем самым авторизовано ли коммуникационное устройство КЕ для передачи одного или более сообщений.

В случае, если коммуникационное устройство КЕ авторизовано для передачи одного или более сообщений, второй сетевой элемент NW2, кроме того, проверяет с помощью полученных от SIP-посредника РCS указаний фильтрации FW, может ли коммуникационное устройство КЕ с использованием его идентификации NID пользователя получать доступ к адресу ЕА приемника, содержащемуся в сообщении запроса AN. Если это так, то второй сетевой элемент NW2 направляет далее это сообщение запроса AN в форме шестнадцатого сообщения N16 на соответствующий адрес ЕА приемника. Кроме того, второй сетевой элемент NW2 проверяет, следует ли сохранить один или более блоков данных для поступления данных для доступа по желательному адресу ЕА приемника. Сохранение одного или более блоков данных соответствует процедуре, которая описана для предыдущего примера выполнения.

Для случая, когда коммуникационное устройство КЕ не авторизовано, чтобы осуществлять обмен данными под названной идентификацией NID пользователя с вторым сетевым элементом NW2, или ему не разрешен доступ под названной идентификацией NID пользователя согласно одному или более указаний фильтрации FW, второй сетевой элемент NW2 передает восемнадцатое сообщение N18 на коммуникационное устройство КЕ. Это восемнадцатое сообщение N18 сообщает коммуникационному устройству КЕ о том, что ему не разрешен доступ под названной идентификацией NID пользователя по названному адресу ЕА приемника.

Наконец, один или более блоков данных могут передаваться по восьмому соединению V8 для оценки на блок AEW оценки.

3. Третий пример выполнения - привязка SIP-сигнализации и сообщений

Согласно дальнейшему развитию соответствующего изобретению способа далее описан пример осуществления того, каким образом одно или более сообщений с полезными данными ND, передаваемые между коммуникационным устройством КЕ и вторым сетевым элементом NW2, могут быть связаны с транзакцией сигнализации. При этом принято, что коммуникационное устройство КЕ уже зарегистрировано в IMS-сети, а также аутентификация успешно завершена, и соответствующие ключи для защиты целостности и шифрования имеются во втором сетевом устройстве NW2 и в коммуникационном устройстве КЕ. Со ссылками на фиг.7 ниже более подробно поясняется поток сообщений для этого примера выполнения. Наряду с известными из фиг.4 сетевыми элементами для данного примера выполнения введен новый сетевой элемент, определяемый как сервер AS приложений. В этом примере выполнения сервер AS приложений представляет собой сервер наличия.

Этот сервер AS приложений должен информировать коммуникационное устройство КЕ об изменении информации наличия другого коммуникационного устройства, возможно, коммуникационного устройства КЕ2. При применении протокола SIP для сигнализации сервер AS приложений использует SIP-сообщение с именем “Notify” (Уведомление). При этом целесообразным является то, что SIP-сообщение с именем “Notify” дополнительно содержит текущую информацию наличия PI. Если эта информация наличия PI весьма велика, то на практике является предпочтительным передавать ее не через то же соединение, что и иные SIP-сообщения, чтобы тем самым не привести к перегрузке одного или более SIP-посредников. В этой связи документ “Draft-IETS-SIP-CONTENT-INDIRECT-MECH-00”, “A mechanism for content indirection in SIP-messages” (Механизм пересылки контента в SIP-сообщениях) (см. www.ietf.org) описывает возможный способ, посредством которого коммуникационное устройство переадресуется на адрес приемника, который содержит одни или более полезных данных ND. Эти полезные данные ND соответствуют в этом примере выполнения текущей информации наличия PI. Для этого в SIP-сообщении содержится информация переадресации UNI. Она включает в себя, например, непрямой адрес UEA приемника, где может быть найдена эта информация наличия PI. Кроме того, она указывает, с использованием какого протокола, например HTTP, должна запрашиваться эта информация.

Прежде всего сервер AS приложений посылает с помощью первого сообщения N1 на второй SIP-посредник SCS информацию переадресации UNI, которая также показывает, что информация наличия PI второго коммуникационного устройства КЕ2 доступна по непрямому адресу UEA приемника. Эта информация наличия PI предназначена для коммуникационного устройства КЕ. Второй SIP-посредник SCS расширяет это первое сообщение N1 идентификацией EI определения. Идентификация EI определения однозначно идентифицирует SIP-транзакцию, то есть в данном случае уведомление коммуникационного устройства КЕ об информации наличия PI второго коммуникационного устройства КЕ2. Эту идентификацию EI определения можно сигнализировать с помощью информационной строки с именем ”Media-Authorization” (авторизация среды передачи) (см. IETF RFC 3310) в сообщении. Эта идентификация определения EI сообщает, что отдельно должны быть определены те сообщения, которыми должен производиться обмен между коммуникационным устройством КЕ и вторым сетевым элементом NW2 на основе информации переадресации UNI, содержащейся в этом первом сообщении N1.

На следующем этапе второй SIP-посредник SCS посылает это расширенное сообщение в форме второго сообщения N2 SIP-посреднику PCS. Это второе сообщение N2 включает в себя информацию переадресации и идентификацию EI определения. Кроме того, второй SIP-посредник SCS может также устанавливать количество разрешенных доступов и/или продолжительность времени, в течение которой разрешены доступы к непрямому адресу UEA приемника. Кроме того, второй SIP-посредник SCS сохраняет блок DS данных, который позже может применяться для управления и оценки трафика сообщений. Этот блок DS данных включает в себя предпочтительно следующие элементы блока данных:

- вид сообщения с сервера AS приложений, например SIP-сообщение типа “Notify” (Уведомление) “Info” (Информация);

- непрямой адрес UEA приемника, на который давалась ссылка в соответствующем сообщении;

- идентификация EI определения;

- идентификация NID пользователя.

В качестве альтернативы, вместо второго SIP-посредника SCS уже сервер AS приложений может сохранить блок DS данных и сформировать идентификацию EI определения.

SIP-посредник PCS направляет далее второе сообщение N2 в форме третьего сообщения N3 в коммуникационное устройство КЕ. Параллельно с этим SIP-посредник PCS передает четвертое сообщение N4 на второй сетевой элемент NW2. Это четвертое сообщение N4 сообщает второму сетевому элементу NW2, что трафик сообщений с коммуникационным устройством КЕ должен быть определен отдельно, если в сообщении коммуникационного устройства КЕ содержится идентификация EI определения. Для этого идентификация EI определения и непрямой адрес UEA приемника, к которому разрешается доступ посредством этой идентификации EI определения, содержатся в четвертом сообщении N4. Это является предпочтительным на практике, так как второй сетевой элемент NW2 тем самым имеет возможность воспрепятствовать передаче сообщений на адреса приемников, отличающиеся от упомянутого непрямого адреса UEA приемника, с использованием этой идентификации EI определения. Кроме того, в четвертом сообщении N4 содержится идентификация NID пользователя, с помощью которой коммуникационное устройство КЕ может посылать сообщения с этой идентификацией EI определения.

Кроме того, это четвертое сообщение N4 может содержать информацию повторения, которая указывает, как часто коммуникационное устройство КЕ может применять идентификацию EI определения. В случае, если сообщения, передаваемые по соединению между коммуникационным устройством КЕ и вторым сетевым элементом NW2, теряются, то с помощью этой информации повторения может быть указано, как часто коммуникационное устройство КЕ может повторно посылать это сообщение. Тем самым обеспечивается возможность многократной передачи определенного сообщения с той же самой идентификацией EI определения. Однако возможность того, что коммуникационное устройство КЕ использует ту же самую идентификацию EI определения, ограничена. Эта информация повторения может также передаваться уже от второго SIP-посредника SCS во втором сообщении N2 к SIP-посреднику PCS.

SIP-посредник PCS и второй сетевой элемент NW2 находятся всегда в одной и той же сети, например, на фиг.4, в посещаемой сети VN. В то же время в случае роуминга второй SIP-посредник SCS находится в сети иной, чем для коммуникационного устройства КЕ, например, как показано на фиг.4, в исходной сети HN. Поэтому SIP-посредник PCS информирован о том, какой тип соединения, например, с потерями или без потерь, поддерживается и применяется вторым сетевым элементом NW2.

Второй сетевой элемент NW2 подтверждает затем прием четвертого сообщения N4 с помощью пятого сообщения N5. Коммуникационное устройство КЕ подтверждает прием третьего сообщения N3 с помощью шестого сообщения N6. После приема этого шестого сообщения N6 SIP-посредник PCS передает далее это сообщение в форме седьмого сообщения N7 ко второму SIP-посреднику SCS, который затем это седьмое сообщение N7 передает далее в форме восьмого сообщения N8 на сервер AS приложений. Тем самым сервер AS приложений уведомляется, что коммуникационное устройство КЕ получило информацию переадресации UNI.

Затем коммуникационное устройство КЕ посылает сообщение AN запроса на второй сетевой элемент NW2, чтобы запросить одни или более полезные данные ND с указанного в третьем сообщении N3 непрямого адреса UEA приемника. Если для этого сообщения AN запроса применяется протокол НТТР, то запрос представляет собой НТТР-запрос. Он включает в себя как непрямой адрес UEA приемника, так и идентификацию NID пользователя. Эта идентификация NID пользователя содержится в этом сообщении AN запроса, как описано в документах IETF RFC 3310 и IETF RFC 2617, в информационной строке с именем “Authorization”. Дополнительно в это сообщение AN запроса встраивается идентификация EI определения.

Эта идентификация EI определения, в возможном варианте рассматриваемого примера выполнения, при применении протокола НТТР для сообщения AN запроса, может содержаться в новой, подлежащей определению информационной строке с именем “Access Authorization” (Авторизация доступа).

Второй сетевой элемент NW2 проверяет с помощью информации, полученной от SIP-посредника PCS, авторизовано ли коммуникационное устройство КЕ, с применением содержащейся в сообщении AN запроса идентификации NID пользователя, получать доступ к указанному непрямому адресу UEA приемника с указанием идентификации EI определения. Если проверка разрешила доступ, то второй сетевой элемент NW2 передает далее это сообщение AN запроса на непрямой адрес UEA приемника. Это происходит в форме десятого сообщения N10. Кроме того, второй сетевой элемент NW2 устанавливает теперь обмен сообщениями на основе этого сообщения AN запроса отдельным образом. Для этого второй сетевой элемент NW2 сохраняет второй блок DS2 данных, который предпочтительно включает в себя следующие элементы данных:

- идентификацию EI определения;

- непрямой адрес UEA приемника, к которому получает доступ коммуникационное устройство КЕ;

- идентификацию NID пользователя;

- объем всех сообщений;

- число сообщений, обмен которыми производился под идентификацией EI определения.

Ответ на десятое сообщение N10 отсылается посредством одиннадцатого сообщения N11 на второй сетевой элемент NW2. Это одиннадцатое сообщение N11 определяется во втором блоке DS2 данных и затем посылается на коммуникационное устройство КЕ в форме двенадцатого сообщения N12.

Для случая, когда коммуникационное устройство КЕ не было авторизовано посылать сообщение AN запроса на второй сетевой элемент NW2, второй сетевой элемент NW2 посылает тринадцатое сообщение N13 назад на коммуникационное устройство КЕ. Это тринадцатое сообщение N13 сообщает, что сообщение AN запроса не было далее передано. В этом случае десятое сообщение N10, одиннадцатое сообщение N11 и двенадцатое сообщение N12 не отсылаются.

3.1 Оценка блоков данных

На следующем этапе второй сетевой элемент NW2 может послать указанный второй блок DS2 данных для оценки и управления на устройство AWE оценки, например расчетный центр. Кроме того, блок данных DS также может быть послан на устройство AWE оценки.

С помощью обоих блоков данных DS и DS2 устройство AWE оценки может сопоставить теперь сообщения с информацией сигнализации таким образом, например SIP-транзакции, и сообщения, передаваемые между коммуникационным устройством КЕ и вторым сетевым элементом NW2. При этом идентификация EI определения идентифицирует те сообщения, которые генерировались на основе определенной SIP-транзакции. Это является предпочтительным на практике, так как те, передаваемые между коммуникационным устройством КЕ и вторым сетевым элементом NW2, сообщения, которые передаются посредством SIP-сигнализации, оцениваются, например рассчитываются иначе, чем другой трафик сообщений. Например, сообщения с полезными данными ND, которые содержат, например, изображения или Интернет-сайты, могут рассчитываться по более высокому тарифу, чем те сообщения, которые формируются посредством SIP-сигнализации. Кроме того, критерий оценки может быть выведен также в зависимости от объема передаваемых данных. Например, в случае очень высокого передаваемого объема данных цена за единицу передаваемого объема данных может быть более благоприятной. Кроме того, критерий оценки также может быть сформирован на основе доступа к определенным адресам получателей. Так, например, с определенными адресами получателей соотносятся платные услуги вызова, например запрос телефонного номера в случае телефонной справочной службы на основе Интернет. На основе этого критерия выбора доступы к этим определенным адресам приемников вычисляются по специальной процедуре начисления оплаты.

Дополнительно, многократный доступ к адресу приемника может оцениваться по-разному. Возможным образом первичный доступ по определенному адресу приемника является бесплатным, в то время как каждый дальнейший доступ является платным. На практике, однако, будет целесообразным сделать анализ передаваемых сообщений зависимым от передаваемой идентификации NID пользователя. Возможным образом определенная идентификация NID пользователя ставится в соответствие с определенным приложением АР, которое может использоваться бесплатно.

Наряду с оценкой одного или более блоков данных DS с целью выставления счета на оплату коммуникационному устройству, устройство AWE оценки может на основе этой оценки также управлять и оптимизировать трафик сообщений в пределах одной или более сетей. Например, адрес приемника, являющегося сервером данных, который содержит полезные данные, к которым часто обращаются и которые обуславливают большие передаваемые объемы данных, может отфильтровываться. На следующем этапе эти полезные данные могут копироваться на несколько серверов данных, возможно, в разных сетях, чтобы таким образом лучше распределить передаваемый объем данных.

Заявлены способ управления и оценки трафика сообщений коммуникационного устройства посредством первого сетевого устройства в системе мобильной связи. Технический результат состоит в том, что обеспечиваются простота и эффективность такого способа управления и оценки трафика сообщений коммуникационного устройства. Для этого в способе управления и оценки трафика сообщений коммуникационного устройства (КЕ) посредством первого сетевого устройства (NE1) в системе (MS) мобильной связи все сообщения трафика сообщений посылаются через первое сетевое устройство (NE1), посредством первого сетевого устройства (NE1) с помощью одной или более служебных информаций (N1) коммуникационного устройства (КЕ) принимается решение, следует ли одно или более сообщений посылать далее на второе сетевое устройство (NE2) для дальнейшей обработки или оно должно блокироваться, и посредством первого сетевого устройства (NE1) с помощью одной или более служебных информаций (N1) коммуникационного устройства (КЕ) принимается решение, следует ли соответствующее сообщение трафика сообщений посредством первого сетевого устройства (NE1) протоколировать в файле (PD) данных протокола. 3 н. и 8 з.п. ф-лы, 7 ил.

1. Способ управления и оценки сообщений трафика сообщений коммуникационного устройства (КЕ) через первое сетевое устройство (NE1) в системе (MS) мобильной связи, в котором

все сообщения трафика сообщений посылаются через первое сетевое устройство (NE1),

отличающийся тем, что

идентификация (NID) пользователя соотносится с приложением (АР) коммуникационного устройства (КЕ),

конкретный блок служебной информации (NI), соответственно, соотносится с идентификацией (NID) пользователя, причем конкретный блок служебной информации (NI) применяется для управления и оценки по меньшей мере одного сообщения трафика сообщений коммуникационного устройства (КЕ),

посредством первого сетевого устройства (NE1) с помощью одной или более служебных информации (NI) конкретного блока служебной информации (NI) коммуникационного устройства (КЕ) принимается решение, следует ли одно или более сообщений посылать далее на второе сетевое устройство (NE2) для дальнейшей обработки, или оно должно блокироваться, и

посредством первого сетевого устройства (NE1) с помощью одной или более служебных информации (NI) конкретного блока служебной информации (NI) коммуникационного устройства (КЕ) принимается решение, следует ли протоколировать соответствующее сообщение трафика сообщений посредством первого сетевого устройства (NE1) в файле (PD) данных протокола.

2. Способ по п.1, отличающийся тем, что одна или более служебных информаций (NI) вызываются из банка данных (HSS), и определяют управление и оценку одного или более сообщений трафика сообщений коммуникационного устройства (КЕ).

3. Способ по п.1, отличающийся тем, что по меньшей мере в одну служебную информацию (NI) вводится по меньшей мере одно из следующих указаний фильтрации (FW):

один или более позитивных адресов (PEA) приемников, которые являются адресуемыми для коммуникационного устройства (КЕ);

один или более негативных адресов (NEA) приемников, которые не являются адресуемыми для коммуникационного устройства (КЕ);

один или более подлежащих протоколированию адресов (ХЕА) приемников, которые протоколируются первым сетевым устройством (NE1).

4. Способ по любому из пп.1-3, отличающийся тем, что подлежащие протоколированию сообщения трафика сообщений

маркируются идентификацией (EI) определения.

5. Способ по п.1, отличающийся тем, что посредством первого сетевого устройства (NE1) файл (PD) данных протокола с помощью сообщения (PDN) протокола передается далее для оценки устройством (AWE) оценки сообщений.

6. Способ по п.5, отличающийся тем, что посредством устройства (AWE) оценки сообщений сообщения, запротоколированные в файле (PD) протокола, оцениваются с помощью по меньшей мере одного из следующих критериев:

полезные данные (ND) сообщения,

адрес (ЕА) приемника сообщения,

число доступов к адресу (ЕА) приемника,

объем данных,

сообщения, которые посылаются с определенной идентификацией (NID) пользователя,

сообщения, которые посылаются с определенной идентификацией (EI) определения,

корреляция сообщений с информацией сигнализации и/или полезными данными (ND).

7. Способ по любому из пп.1-3, отличающийся тем, что коммуникационное устройство (КЕ) авторизовано для обмена сообщениями, и что для обеспечения защищенного трафика сообщений применяется одна или более пар ключей (SCP).

8. Способ по п.1, отличающийся применением совместно с архитектурой согласно IP-мультимедийной подсистеме и с помощью протокола инициирования сеанса.

9. Способ по п.1, отличающийся тем, что первое сетевое устройство (NE1) реализовано группой сетевых элементов (NEE).

10. Первое сетевое устройство (NE1) для управления и оценки сообщений трафика сообщений коммуникационного устройства (КЕ) в системе (MS) мобильной связи, в частности, по меньшей мере по одному из предыдущих пп.1-9,

содержащее приемный блок (ЕЕ2), посредством которого могут приниматься все сообщения трафика сообщений коммуникационного устройства (КЕ), и

содержащее передающий блок (SE2), посредством которого могут посылаться все сообщения трафика сообщений, оснащенное блоком (VE2) обработки, в котором

идентификация (NID) пользователя соотносится с приложением (АР) коммуникационного устройства (КЕ), и конкретный блок служебной информации (NI), соответственно, соотносится с идентификацией (NID) пользователя, причем конкретный блок служебной информации (NI) применяется для управления и оценки по меньшей мере одного сообщения трафика сообщений коммуникационного устройства (КЕ), и

посредством которого может приниматься решение, следует ли по меньшей мере одно сообщение трафика сообщений на основе одной или более служебных информаций (NI) блока служебной информации (NI) коммуникационного устройства (КЕ) посылать далее на второе сетевое устройство (NE2) для дальнейшей обработки, или оно должно блокироваться, и

посредством которого может приниматься решение, следует ли протоколировать по меньшей мере одно сообщение трафика сообщений на основе одной или более служебных информаций (NI) блока служебной информации (NI) коммуникационного устройства (КЕ) посредством первого сетевого устройства (NE1) в файле (PD) данных протокола.

11. Коммуникационное устройство (КЕ), в котором посредством первого сетевого устройства (NE1) осуществляется управление и оценка сообщений трафика сообщений в системе (MS) мобильной связи, в частности, по меньшей мере по одному из предыдущих пп.1-9,

содержащее приемный блок (ЕЕ1), посредством которого могут приниматься все сообщения трафика сообщений, и

содержащее передающий блок (SE1), посредством которого могут посылаться все сообщения трафика сообщений.

| ХР 014009948 А, 01.06.2003 | |||

| RU 2001125432 А, 27.02.2004 | |||

| RU 97113469 А1, 10.07.1999 | |||

| Прибор, замыкающий сигнальную цепь при повышении температуры | 1918 |

|

SU99A1 |

Авторы

Даты

2009-11-20—Публикация

2005-01-18—Подача