Область техники, к которой относится изобретение

Настоящее изобретение относится к архитектуре и способу разрешения воспроизведения цифрового контента (информационно значимого содержимого) с соответствующей цифровой лицензией, привязанной к конкретному вычислительному устройству в рамках сети или т.п., другим вычислительным устройством в рамках этой сети. Более конкретно, настоящее изобретение относится к такой архитектуре и способу, посредством которых вычислительные устройства в рамках сети согласовывают доступ к контенту между собой.

Предшествующий уровень техники

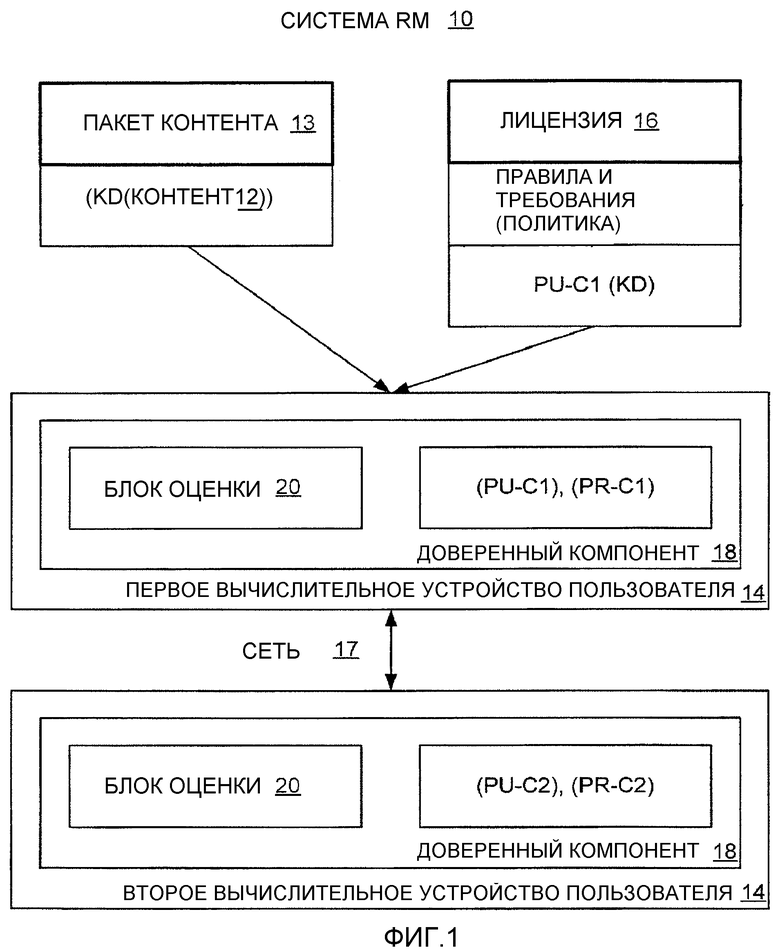

Как известно и обращаясь теперь к фиг.1, система управления правами (RM) и реализации прав чрезвычайно необходима в связи с цифровым контентом 12, таким как цифровой звук, цифровое видео, цифровой текст, цифровые данные, цифровое мультимедиа и т.д., где такой цифровой контент 12 должен быть распространен пользователям. После приема пользователем такой пользователь воспроизводит или "проигрывает" цифровой контент с помощью соответствующего устройства воспроизведения, например медиаплеера на персональном компьютере 14, портативного устройства проигрывания и т.п.

В типичном случае владелец контента, распространяющий такой цифровой контент 12, хочет ограничить то, что пользователь может делать с таким распространенным цифровым контентом 12. Например, владелец контента может захотеть запретить пользователю копирование и дальнейшее распространение этого контента 12 второму пользователю или может захотеть разрешить проигрывание распространенного цифрового контента 12 только ограниченное количество раз, только в течение определенного общего времени, только на определенном типе машины, только определенным типом медиаплеера, только определенным типом пользователя и т.д.

Тем не менее, после того как распространение произошло, этот владелец контента может иметь очень незначительный контроль или вообще не иметь контроля над цифровым контентом 12. Система 10 RM в таком случае предоставляет возможность контролируемого воспроизведения или проигрывания произвольных форм цифрового контента 12, при этом этот контроль является гибким и определяемым владельцем данного цифрового контента 12. В типичном случае контент 12 распространяется пользователю в форме пакета 13 посредством любого подходящего канала распространения. Пакет 13 цифрового контента при распространении может включать в себя цифровой контент 12, закодированный с помощью ключа симметричного шифрования/дешифрования (KD), (т.е., (KD(КОНТЕНТ))), а также другую информацию, идентифицирующую контент, то, как приобрести лицензию на этот контент и т.д.

Основанная на доверии система 10 RM предоставляет возможность владельцу цифрового контента 12 задавать правила, которые должны быть удовлетворены, прежде чем такой цифровой контент 12 будет разрешено воспроизводить. Эти правила могут включать в себя вышеупомянутые и/или другие требования и могут быть реализованы в рамках цифровой лицензии 16, которую пользователь/вычислительное устройство 14 пользователя (в дальнейшем эти термины считаются взаимозаменяемыми, если обстоятельства не требуют иного) должно получить от владельца контента или его агента, или эти правила могут уже быть прикреплены к контенту 12. Данная лицензия 16 и/или правила могут, например, включать в себя ключ дешифрования (KD) для дешифрования цифрового контента 12, возможно, зашифрованного согласно другому ключу, расшифровываемому вычислительным устройством пользователя или другим устройством проигрывания.

Владелец контента для порции цифрового контента 12 предпочтительно не будет распространять контент 12 пользователю, пока этот владелец не будет доверять тому, что пользователь будет следовать правилам, заданным этим владельцем контента в лицензии 16 или где-либо еще. Предпочтительно в таком случае вычислительное устройство 14 пользователя или другое устройство проигрывания оснащено доверенным компонентом или средством 18, которое не будет воспроизводить цифровой контент 12 иначе, чем согласно этим правилам.

Доверенный компонент 18 в типичном случае имеет блок 20 оценки, который просматривает правила и определяет на основе просмотренных правил, имеет ли запрашивающий пользователь право воспроизводить запрошенный цифровой контент 12 искомым способом, помимо прочего. Следует понимать, что блок 20 оценки является доверенным в системе 10 RM для выполнения пожеланий владельца цифрового контента 12 согласно правилам и пользователь не должен иметь возможность легко вносить изменения в этот доверенный компонент 18 и/или блок 20 оценки в любых целях, правомерных или неправомерных.

Следует понимать, что правила для воспроизведения контента 12 могут задавать, имеет ли пользователь права для того, чтобы его воспроизводить, на основе нескольких факторов, в том числе того, кем является пользователь, где пользователь расположен, какой тип вычислительного устройства 14 или другого устройства воспроизведения пользователь использует, какое приложение воспроизведения запрашивает систему 10 RM, дату, время и т.д. Помимо этого, правила могут ограничивать воспроизведение до предопределенного количества проигрываний или предопределенного времени проигрывания, например.

Правила могут быть заданы согласно любому подходящему языку и синтаксису. Например, язык может просто задать атрибуты и значения, которые должны быть удовлетворены (ДАТА должна быть меньше X, к примеру), или может потребовать выполнения функций согласно заданному сценарию (скрипту) (ЕСЛИ ДАТА больше чем X, ТОГДА ВЫПОЛНИТЬ..., к примеру).

После определения блоком 20 оценки того, что пользователь удовлетворяет правилам, цифровой контент 12 может в таком случае быть воспроизведен. В частности для того, чтобы воспроизвести контент 12, ключ дешифрования (KD) получают из заранее определенного источника, такого как вышеупомянутая лицензия 16, и применяют к (KD(КОНТЕНТ)) из пакета 13 контента, чтобы получить в результате действительный контент 12, и действительный контент 12 затем фактически воспроизводится.

В системе 10 RM контент 12 сформирован в виде пакета для использования пользователем посредством шифрования этого контента 12 и ассоциирования набора правил с контентом 12, при этом контент 12 может быть воспроизведен только в соответствии с правилами. Поскольку контент 12 может быть воспроизведен только в соответствии с правилами, в таком случае контент 12 может быть свободно распространен. В типичном случае контент 12 шифруется согласно симметричному ключу, например вышеупомянутому ключу (KD), для того чтобы получить в результате (KD(контент)), и (KD(контент)), следовательно, также дешифруется согласно (KD) для того, чтобы получить в результате контент 12. Данный (KD) в свою очередь включен в лицензию 16, соответствующую контенту 12.

Зачастую данный (KD) зашифрован согласно открытому ключу, например открытому ключу вычислительного устройства 14 (PU-C), посредством которого контент 12 должен быть воспроизведен, имея следствием (PU-C(KD)). Заметим, однако, что могут быть использованы другие открытые ключи, такие как, например, открытый ключ пользователя, открытый ключ группы, членом которой является пользователь, и т.д. Таким образом и при условии, что открытый ключ - это (PU-C), лицензия 16 с (PU-C(KD)) привязывается к вычислительному устройству 14 и может быть использована только в связи с этим вычислительным устройством 14, ввиду того что только это вычислительное устройство 14 должно иметь доступ к личному ключу (PR-C), соответствующему (PU-C). Следует принимать во внимание, что данный (PR-C) необходим для того, чтобы дешифровать (PU-C(KD)) с целью получения (KD), и должен защищенным образом храниться этим вычислительным устройством 14.

Следует принимать во внимание, что пользователь иногда может иметь множество вычислительных устройств 14, которые объединены в сеть или иным способом взаимосвязаны в сети 17 или т.п. В таком случае может иметь место, что пользователь может получить лицензию 16 на воспроизведение соответствующей порции контента 12, при этом лицензия 16 включает в себя (KD) для этой порции контента 12, зашифрованной согласно открытому ключу первого вычислительного устройства 14 (PU-C1), для того, чтобы получить в результате (PU-C1(KD)), и таким образом эта лицензия 16 привязывается к данному первому вычислительному устройству 14. Более того, в данной ситуации может дополнительно иметь место то, что пользователю нужно воспроизвести контент 12 на втором вычислительном устройстве 14, которое находится в сети 17 с первым вычислительным устройством 14. Тем не менее, критично, чтобы такое второе вычислительное устройство 14 не имело доступа к личному ключу первого вычислительного устройства 14 (PR-C1), поскольку данное первое вычислительное устройство 14 не должно иметь возможности показывать этот (PR-C1) такому второму вычислительному устройству 14. Вместо этого такое второе вычислительное устройство 14 имеет доступ только к личному ключу такого второго вычислительного устройства 14 (PR-C2), который, безусловно, не может быть применен к (PU-C1(KD)) для того, чтобы выявить этот (KD).

Таким образом, без дополнительной архитектуры второе вычислительное устройство 14 не может получать (KD) из (PU-C1(KD)) и, таким образом, дешифровать (KD(контент)), что необходимо для воспроизведения этого контента 12. Это невозможно, даже если пользователь может воспроизводить контент 12 посредством первого вычислительного устройства 14, второе вычислительное устройство 14 находится в сети 17 с первым вычислительным устройством 14, и первое и второе вычислительные устройства находятся под управлением одного пользователя.

Соответственно существует необходимость в архитектуре и способе, которые разрешают воспроизводить контент 12 с соответствующей лицензией 16, привязанной к одному вычислительному устройству 14 в сети 17 или т.п., посредством другого подходящего вычислительного устройства 14 в сети 17 при условии, что лицензия 16 это разрешает. В частности, существует необходимость в способе согласования доступа к контенту 12 между вычислительными устройствами 14 в сети 17.

Сущность изобретения

Вышеупомянутые потребности удовлетворяются, по меньшей мере, частично настоящим изобретением, в котором предусмотрен способ в связи с первым вычислительным устройством ("передающим устройством") и вторым вычислительным устройством ("принимающим устройством"), соединенными между собой по сети, где передающее устройство передает защищенный цифровой контент принимающему устройству таким образом, чтобы принимающее устройство могло осуществлять доступ к этому контенту. Контент шифруется и дешифруется согласно ключу контента (KD).

Согласно способу принимающее устройство отправляет запрос на установление сеанса передающему устройству, при этом запрос на установление сеанса включает в себя идентификатор контента для передающего устройства, действие, которое должно быть предпринято в отношении контента, и уникальный идентификатор принимающего устройства. Передающее устройство принимает запрос на установление сеанса от принимающего устройства, определяет на основе уникального идентификатора принимающего устройства в запросе на установление сеанса, что принимающее устройство фактически зарегистрировалось в передающем устройстве, получает цифровую лицензию, соответствующую идентифицированному контенту в запросе на установление сеанса, анализирует политику, установленную в лицензии для того, чтобы определить, что лицензия разрешает передающему устройству предоставлять доступ к контенту принимающему устройству и также разрешает упомянутое действие в запросе на установление сеанса, и отправляет ответ на запрос на установление сеанса принимающему устройству, при этом ответ на запрос на установление сеанса включает в себя политику из лицензии, уникальный идентификатор принимающего устройства и ключ контента (KD) для дешифрования зашифрованного контента, при этом (KD) защищен в форме, доступной принимающему устройству.

Передающее устройство получает контент, зашифрованный согласно (KD) для того, чтобы получить в результате (KD(контент)), и отправляет (KD(контент) принимающему устройству. Принимающее устройство принимает ответ на запрос на установление сеанса и (KD(контент)), извлекает политику и защищенный ключ контента (KD) для дешифрования зашифрованного контента из ответа на запрос на установление сеанса, подтверждает, что политика разрешает принимающему устройству воспроизводить контент, получает ключ контента (KD), применяет (KD(контент)) для того, чтобы выделить контент, и затем фактически воспроизводит контент в соответствии с политикой.

Краткое описание чертежей

Предшествующее краткое изложение сущности изобретения, а также последующее подробное описание вариантов осуществления настоящего изобретения будут более понятны при рассмотрении его совместно с прилагаемыми чертежами. В целях иллюстрации изобретения на чертежах показаны варианты осуществления, которые в данный момент предпочтительны. Следует понимать, тем не менее, что изобретение не ограничено показанными точными устройствами и средствами. На чертежах:

фиг.1 - блок-схема, показывающая архитектуру реализации примера основанной на доверии системы;

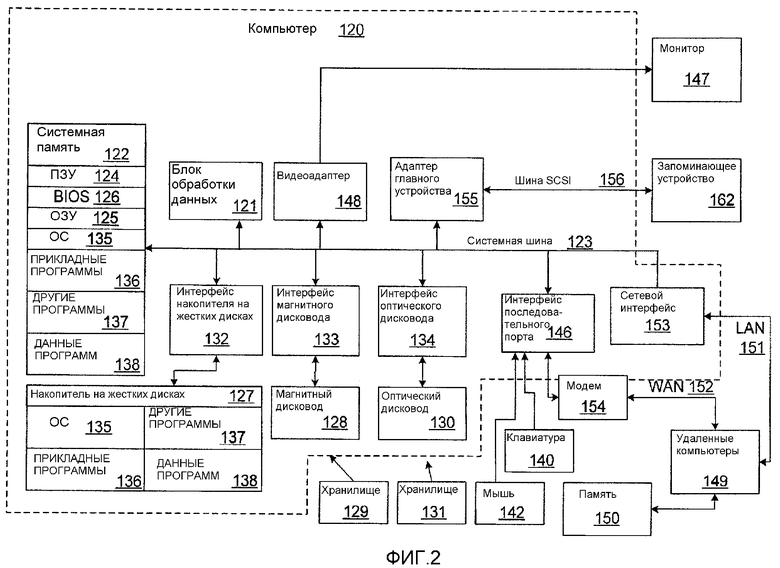

фиг.2 - блок-схема, представляющая вычислительную систему общего назначения, в которую могут быть встроены аспекты настоящего изобретения и/или его части;

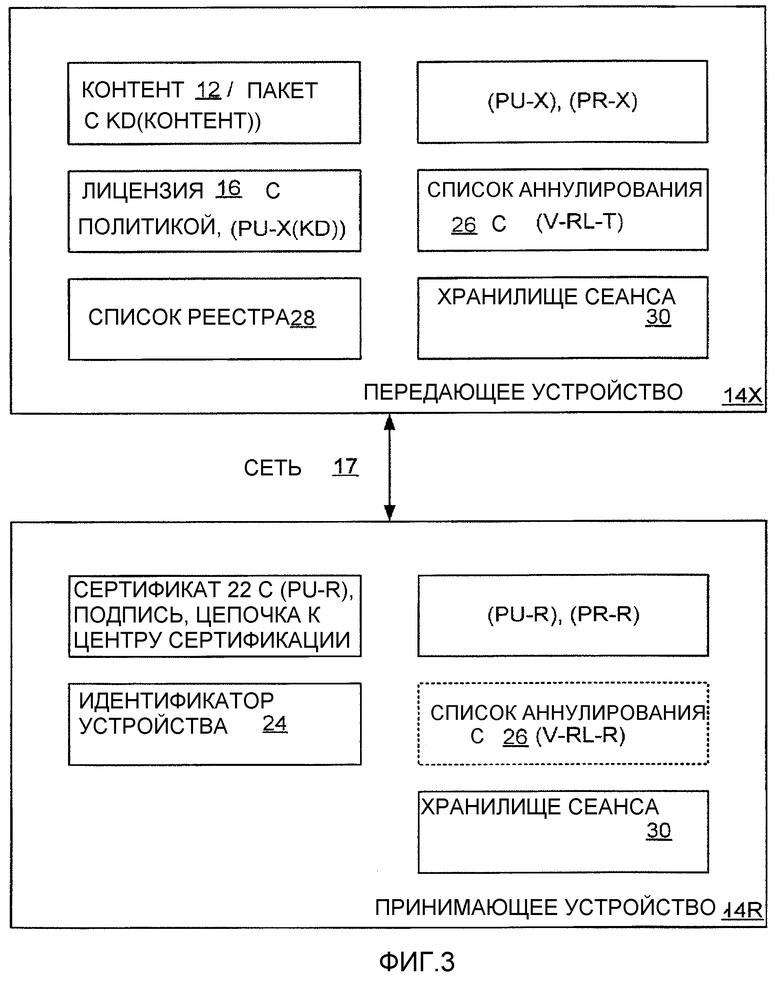

фиг.3 - блок-схема, показывающая передающее устройство и принимающее устройство по фиг.1;

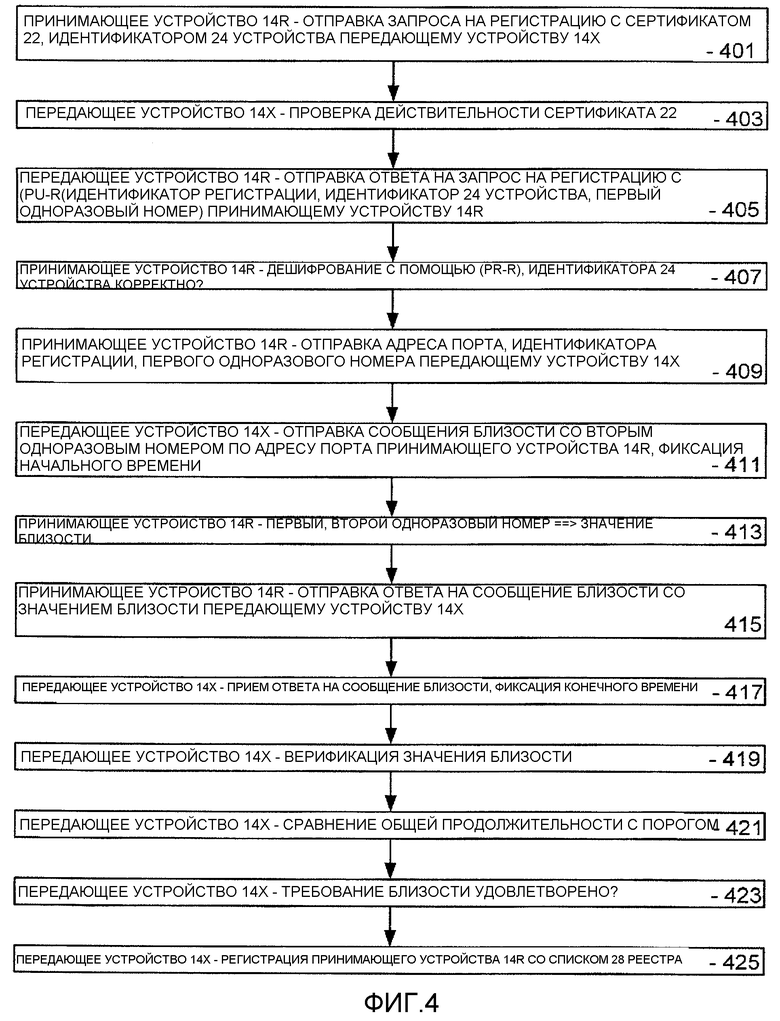

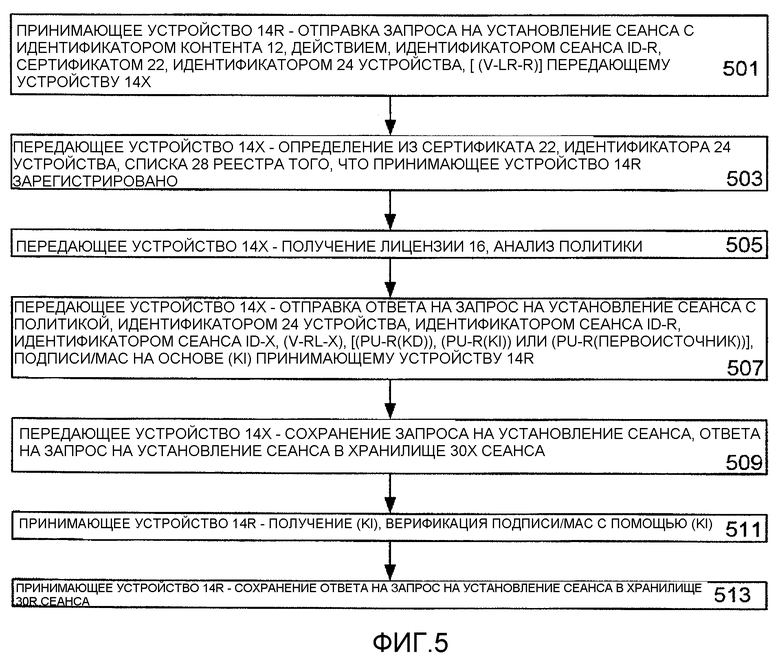

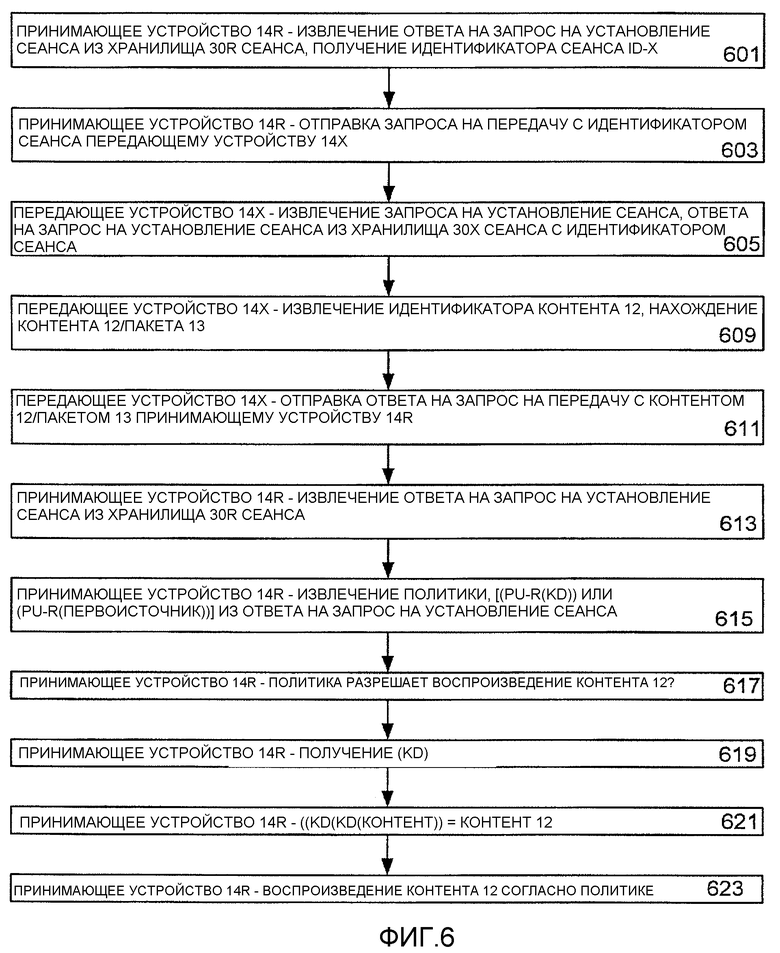

фиг.4, 5 и 6 - блок-схемы последовательности операций, показывающие основные этапы, выполняемые передающим и принимающим устройствами по фиг.3 при регистрации принимающего устройства в передающем устройстве (фиг.4), установлении сеанса между принимающим устройством и передающим устройством (фиг.5) и передаче контента от передающего устройства принимающему устройству (фиг.6), в соответствии с одним вариантом осуществления настоящего изобретения.

Подробное описание изобретения

ВЫЧИСЛИТЕЛЬНАЯ СРЕДА

Фиг.1 и последующее обсуждение предназначены для того, чтобы предоставить краткое общее описание подходящей вычислительной среды, в которой настоящее изобретение и/или его части могут быть реализованы. Хотя это и не обязательно, изобретение описано в общем контексте машиноисполняемых инструкций, таких как программные модули, исполняемые машиной, такой как клиентская рабочая станция или сервер. Как правило, программные модули включают в себя процедуры, программы, объекты, компоненты, структуры данных и т.п., которые выполняют конкретные задачи или реализуют определенные абстрактные типы данных. Более того, следует принимать во внимание, что изобретение и/или его части могут быть реализованы на практике с другими конфигурациями вычислительных систем, включая карманные устройства, многопроцессорные системы, основанную на микропроцессорах или программируемую бытовую электронную аппаратуру, сетевые персональные компьютеры (ПК), миникомпьютеры, универсальные вычислительные машины и т.п. Изобретение может быть реализовано на практике в распределенных вычислительных средах, в которых задачи выполняются удаленными обрабатывающими устройствами, которые связаны через сеть связи. В распределенной вычислительной среде программные модули могут быть размещены на локальных и удаленных устройствах хранения данных.

Как показано на фиг.2, типичная вычислительная система общего назначения включает в себя традиционный персональный компьютер 120 или т.п., включающий в себя блок 121 обработки данных, системную память 122 и системную шину 123, которая соединяет различные системные компоненты, в том числе системную память, с блоком 121 обработки данных. Системная шина 123 может относиться к любому из нескольких типов шинных структур, включая шину памяти или контроллер памяти, периферийную шину и локальную шину, с использованием любой из многообразия шинных архитектур. Системная память включает в себя постоянное запоминающее устройство 124 (ПЗУ) и оперативное запоминающее устройство 125 (ОЗУ). Базовая система 126 ввода-вывода (BIOS), содержащая базовые процедуры, которые помогают передавать информацию между элементами в рамках персонального компьютера 120, к примеру, в ходе загрузки, сохранена в ПЗУ 124.

Персональный компьютер 120 может дополнительно включать в себя накопитель 127 на жестких дисках для считывания и записи на жесткий диск (не показан), магнитный дисковод 128 для считывания и записи на сменный магнитный диск 129 и оптический дисковод 130 для считывания и записи на сменный оптический диск 131, например CD-ROM или другую оптическую среду. Накопитель 127 на жестких дисках, магнитный дисковод 128 и оптический дисковод 130 подключены к системной шине 123 посредством интерфейса 132 накопителя на жестких дисках, интерфейса 133 магнитного дисковода и интерфейса 134 оптического дисковода соответственно. Накопители и дисководы и ассоциированные с ними машиночитаемые носители предоставляют энергонезависимое хранение машиночитаемых команд, структур данных, программных модулей и других данных для персонального компьютера 120.

Хотя иллюстративная среда, описанная в данном документе, использует жесткий диск 127, сменный магнитный диск 129 и сменный оптический диск 131, следует принимать во внимание, что другие типы машиночитаемых носителей, которые могут хранить данные, к которым персональный компьютер может осуществить доступ, могут быть использованы в иллюстративной операционной среде. Такие другие типы носителей включают в себя магнитную дискету, карту флэш-памяти, цифровой видеодиск, картридж Бернулли, оперативное запоминающее устройство (ОЗУ), постоянное запоминающее устройство (ПЗУ) и т.п.

Ряд программных модулей может быть сохранен на жестком диске, магнитном диске 129, оптическом диске 131, в ПЗУ 124 или ОЗУ 125, в том числе операционная система (ОС) 135, одна или несколько прикладных программ 136, другие программные модули 137 и данные 138 программ. Пользователь может вводить команды и информацию в персональный компьютер 120 посредством устройств ввода, таких как клавиатура 140 и указательное устройство 142. Другие устройства ввода (не показаны) могут включать в себя микрофон, джойстик, игровую панель, спутниковую тарелку, сканер и т.п. Эти и другие устройства ввода часто подключены к блоку 121 обработки данных через интерфейс 146 пользовательского ввода, который соединен с системной шиной 121, но могут быть подключены другими интерфейсами, такими как параллельный порт, игровой порт или универсальная последовательная шина (USB). Монитор 147 или другой тип дисплейного устройства также подключен к системной шине 123 посредством интерфейса, такого как видеоадаптер 148. Помимо монитора 147, персональный компьютер в типичном случае включает в себя другие периферийные устройства вывода (не показаны), такие как динамики и принтеры. Иллюстративная система по фиг.2 также включает в себя адаптер 155 главного устройства, шину 156 интерфейса малых компьютерных систем (SCSI) и внешнее запоминающее устройство 162, подключенное к шине 156 SCSI.

Персональный компьютер 120 может работать в сетевой среде, используя логические соединения с одним или более удаленными компьютерами, такими как удаленный компьютер 149. Удаленным компьютером 149 может быть другой персональный компьютер, сервер, маршрутизатор, сетевой ПК, одноранговое устройство или другой общий узел сети и в типичном случае включает в себя многие или все из элементов, описанных выше относительно персонального компьютера 120, несмотря на то что только запоминающее устройство 150 проиллюстрировано на фиг.2. Логические соединения, показанные на фиг.2, включают в себя локальную сеть (LAN) 151 и глобальную сеть (WAN) 152. Такие сетевые среды являются обычными в офисах, корпоративных вычислительных сетях, сетях интранет (локальных сетях, использующих технологии Интернет) и Интернете.

При использовании в сетевой среде LAN персональный компьютер 120 подсоединен к LAN 151 посредством сетевого интерфейса или адаптера 153. При использовании в сетевой среде WAN персональный компьютер 120 в типичном случае включает в себя модем 154 или другое средство для установления связи по WAN 152, такой как Интернет. Модем 154, который может быть внутренним или внешним, подключен к системной шине 123 посредством интерфейса 146 последовательного порта. В сетевой среде программные модули, показанные относительно персонального компьютера 120, или их части могут храниться в удаленном запоминающем устройстве. Следует принимать во внимание, что показанные сетевые соединения являются иллюстративными и могут использоваться другие средства установления линии связи между компьютерами.

ВОСПРОИЗВЕДЕНИЕ КОНТЕНТА 12 В ОБЪЕДИНЕННЫХ В СЕТЬ ВЫЧИСЛИТЕЛЬНЫХ УСТРОЙСТВАХ 14

Защита контента означает диапазон способов и технологий для защиты цифрового контента 12, так чтобы этот контент 12 не мог быть использован способом, несовместимым с желаниями владельца и/или поставщика контента. Способы включают в себя защиту от копирования (CP), защиту линии связи (LP), условный доступ (CA), управление правами (RM) и управление цифровыми правами (DRM) помимо прочего. Основой любой системы защиты контента является то, что только доверенное приложение, которое обеспечивает надлежащее соблюдение неявных и/или явных правил использования защищенного контента 12, может осуществлять доступ к нему в незащищенной форме. В типичном случае контент 12 защищен посредством шифрования каким-либо способом, при этом только доверенные стороны могут дешифровать его.

Защита от копирования в буквальном смысле конкретно применяется к контенту 12, хранящемуся на устройстве хранения, тогда как защита линии связи применяется к контенту 12, передаваемому между приложениями/устройствами по среде передачи. Условный доступ может считаться наиболее сложной формой защиты линии связи, когда основные программы, каналы и/или фильмы зашифрованы при передаче. Только абонентам, которые оплатили доступ к такому контенту 12, предоставляются ключи, необходимые для того, чтобы дешифровать его.

Управление цифровыми правами - это расширяемая архитектура, в которой правила, касающиеся санкционированного использования конкретной порции контента 12, задаются явно и привязаны или ассоциированы с самим контентом 12. Механизмы DRM могут поддерживать более подробные и точные правила, чем другие способы, одновременно предоставляя больший контроль и гибкость на уровне отдельных порций контента или даже подкомпонентов такого контента. Пример системы управления цифровыми правами изложен в заявке на патент США за номером 09/290363, поданной 12 апреля 1999 года, Предварительной заявке на патент США за номером 60/126614, поданной 27 марта 1999 года, каждая из которых полностью включена в данный документ посредством ссылки.

Управление правами - это форма DRM, которая организационно основана на том, что контент 12 может быть защищен таким образом, чтобы быть доступным только в рамках организации или ее подмножества. Пример системы управления правами изложен в заявках на патент США за номерами 10/185527, 10/185278 и 10/185511, которые поданы 28 июля 2002 года и полностью включены в данный документ посредством ссылки.

В настоящем изобретении к контенту 12 с соответствующей лицензией 16, привязанной к первому вычислительному устройству 14 в сети 17, может осуществляться доступ посредством второго вычислительного устройства 14 в сети 17, разумеется, при условии, что лицензия 16 его разрешает. В типичном случае сеть 17 - это домашняя или офисная сеть 17, ограниченная относительно небольшим числом пользователей, хотя следует принимать во внимание, что сетью 17 может быть любая подходящая сеть соединенных между собой вычислительных устройств 14 без отступления от сущности и объема настоящего изобретения. Например, сетью 17 может быть просто кабель, соединяющий вычислительные устройства 14 между собой. Заметим, однако, что владелец контента 12 может захотеть ограничить доступ к данному контенту 12 по относительно крупной сети 17, такой как, например, Интернет, и может даже захотеть ограничить доступ к данному контенту 12 по любой сети 17, например, когда такой доступ может навредить владельцу, принимающему лицензионную плату за лицензию 16 для контента 12, или если такой доступ может увеличить вероятность того, что контент 12 будет похищен злонамеренным объектом.

Вычислительными устройствами 14 в сети 17 могут быть любые подходящие вычислительные устройства 14 без отступления от сущности и объема настоящего изобретения. В типичном случае, по меньшей мере, некоторые вычислительные устройства 14 в сети - это персональные вычислительные устройства, например дорожные или настольные компьютеры, и следует понимать, что, по меньшей мере, некоторыми из таких вычислительных устройств 14 могут также быть портативные вычислительные устройства, которые подключены к сети 17 только для того, чтобы загружать контент для последующего воспроизведения, воспроизводящие вычислительные устройства 14, такие как принтеры, мониторы, динамики и т.д., портативные запоминающие устройства и т.п. Настоящее изобретение также может быть использовано для того, чтобы расширять зону досягаемости RM-защищенного контента 12 до портативного электронного устройства 14 проигрывания, подключенного к компьютеру 14 по домашней сети 17. Важно, что настоящее изобретение дает возможность доступа к защищенному контенту 12 наряду с реализацией прав, заданных владельцем контента в лицензии 16, соответствующей им.

Затем с помощью настоящего изобретения хранилище цифрового мультимедиа может централизованно хранить библиотеку контента на персональном компьютере 14, при этом по-прежнему разрешая удаленный доступ из любых точек в ограниченной области, например дома, даже если устройство 14, осуществляющее удаленный доступ к контенту 12, не получает лицензию 16, привязанную к нему, для контента 12. С помощью настоящего изобретения контент 12 безопасно передается по сети 17 одновременно с сохранением прав владельца данного контента 12.

В одном варианте осуществления настоящего изобретения способ доставки контента 12 из первого, передающего, вычислительного устройства 14 (далее "передающее устройство") второму, принимающему, вычислительному устройству 14 (далее "принимающее устройство") является агностичным по отношению к фактическим протоколам, используемым для передачи контента 12. Таким образом, конкретный путь, которым передающее устройство и принимающее устройство обмениваются данными, не имеет значения для способа. Помимо этого, в одном варианте осуществления настоящего изобретения способ доставки контента 12 от передающего устройства принимающему устройству является агностичным по отношению к формату контента 12. Таким образом, любой конкретный тип контента 12 может быть отправлен от передающего устройства принимающему устройству посредством данного способа.

Обращаясь теперь к фиг.3, можно видеть, что в одном варианте осуществления настоящего изобретения передающее устройство 14x передает контент 12 принимающему устройству 14r по соединяющей сети 17, при этом передающее устройство уже имеет данный контент 12 и лицензию 16, соответствующую ему, и при этом передающее устройство 14x имеет пару открытого/личного ключей (PU-X, PR-X), ассоциированную с ним, и передающее устройство 14r также имеет пару открытого/личного ключей (PU-R, PR-R), ассоциированную с ним. Как показано, контент 12 представляется в форме пакета 13 контента с контентом 12, зашифрованным согласно симметричному ключу контента (KD) для того, чтобы получить в результате (KD(контент)), а лицензия 16 включает в себя описание прав и условий (далее "политики"), возможно, включающее в себя то, может ли принимающее устройство 14r осуществлять доступ к контенту 12 посредством передающего устройства 14x и сети 17, и также включает в себя ключ контента (KD), зашифрованный согласно личному ключу передающего устройства 14x (PU-X) для того, чтобы получить в результате (PU-X(KD)). Заметим, что хотя настоящее изобретение излагается главным образом относительно симметричного ключа контента (KD) и пар открытого/личного ключей для передающего устройства 14x и принимающего устройства 14r, также могут быть использованы другие механизмы шифрования без отступления от сущности и объема настоящего изобретения.

Обращаясь теперь к фиг.4-6, чтобы подготовить принимающее устройство 14r для осуществления доступа к контенту 12 посредством передающего устройства 14x и сети 17, в одном варианте осуществления настоящего изобретения используются способы для того, чтобы регистрировать принимающее устройство 14r в передающем устройстве 14x (фиг.4), устанавливать сеанс между передающим устройством 14x и принимающим устройством 14r (фиг.5) и передавать контент 12 от передающего устройства 14x принимающему устройству 14r (фиг.6), посредством чего принимающее устройство 14r может воспроизводить переданный контент 12 согласно условиям лицензии 16, соответствующей ему.

В частности и ссылаясь теперь на фиг.4, в одном варианте осуществления настоящего изобретения принимающее устройство 14r регистрируется в передающем устройстве 14x после отправки принимающим устройством 14r запроса на регистрацию передающему устройству 14x посредством соединяющей сети 17 (этап 401). Следует принимать во внимание, что запрос на регистрацию должен включать в себя уникальный идентификатор принимающего устройства 14r и соответственно такой уникальный идентификатор, по меньшей мере, частично достигается посредством включения в запрос на регистрацию цифрового сертификата 22, предоставленного принимающему устройству 14r соответствующим центром сертификации. Также следует принимать во внимание, что цифровой сертификат 22 включает в себя открытый ключ принимающего устройства 14r (PU-R) и имеет цифровую подпись центра сертификации, и, таким образом, подлинность цифровой подписи сертификата 22 может быть проверена надлежащим применением (PU-R) к ней. Следует дополнительно принимать во внимание, что сертификат 22 может включать в себя цепочку сертификатов, ведущую обратно к центру сертификации, посредством которой передающее устройство 14x, знающее о проверке подлинности открытого ключа, соответствующего центру сертификации, может проверить подлинность цепочки сертификатов с тем, чтобы удостовериться, что сертификат 22 действительно исходит от центра сертификации.

Известно, что, по меньшей мере, в некоторых случаях принимающее устройство 14r может совместно использовать сертификат 22 с другими аналогичными устройствами, особенно если принимающее устройство 14r является относительно простым или было иным способом спроектировано для этого его изготовителем. Чтобы предупредить такую ситуацию и гарантировать, что запрос на регистрацию действительно включает в себя уникальный идентификатор принимающего устройства 14r, запрос на регистрацию от принимающего устройства 14r также включает в себя идентификатор 24 устройства данного принимающего устройства 14r, при этом идентификатор 24 устройства данного принимающего устройства 14r отличается от идентификатора 24 устройства любого другого аналогичного устройства, которое может совместно использовать общий сертификат 22 с данным принимающим устройством 14r. Таким образом, между сертификатом 22 и идентификатором 24 устройства принимающее устройство 14r уникально идентифицируется в запросе на регистрацию, отправленном передающему устройству 14x. Заметим, что хотя можно обойтись без идентификатора 24 устройства в случае, когда сертификат 22 уникален для принимающего устройства 14r, передающее устройство 14x и/или принимающее устройство 14r не всегда могут удостовериться, действительно ли этот сертификат 22 уникален для принимающего устройства 14r, и следовательно, может быть полезным всегда требовать идентификатор 24 устройства с сертификатом 22 в запросе на регистрацию.

В любом случае, после приема запроса на регистрацию передающее устройство 14x проверяет действительность его сертификата 22 (этап 403) и, в частности, устанавливает, что сертификат 22 можно отследить в обратном направлении посредством сопровождающей цепочки сертификатов до центра сертификации, известного данному передающему устройству 14x и подтвержденному им, а также устанавливает согласно соответствующему списку 26 аннулирования, что сертификат 22 не был аннулирован. Существенно в таком случае, что передающее устройство 14x наделяет доверием принимающее устройство 14r для того, чтобы надлежащим образом обрабатывать принятый контент 12, по меньшей мере, частично, если принимающее устройство 14r владеет неаннулированным сертификатом 22, извлеченным из подтвержденного центра сертификации.

В предположении, что передающее устройство 14x находит неаннулированный и подтвержденный сертификат 22 в запросе на регистрацию, передающее устройство 14x может принять решение без дополнительных усилий фактически зарегистрировать принимающее устройство 14r в качестве имеющего возможность осуществлять доступ к контенту 12 посредством данного передающего устройства 14x и сети 17. Тем не менее, в одном варианте осуществления настоящего изобретения передающее устройство 14x до регистрации принимающего устройства 14r также удостоверяется, что принимающее устройство 14r находится в достаточной близости от передающего устройства 14x, измеряемой как функция расстояния, времени или др. Можно принимать во внимание, что данное требование близости может быть использовано для того, чтобы не допустить ситуации, когда используется глобальная сеть 17 для того, чтобы зарегистрировать принимающее устройство 14r в передающем устройстве 14x. Подобное использование глобальных сетей 17 следует предотвращать ввиду того, что любому принимающему устройству 14r в любой точке мира не должно быть разрешено регистрироваться с помощью передающего устройства 14x. В противном случае один или более пользователей могут создать обширную сеть 17 принимающих устройств 14r, зарегистрированных в передающем устройстве 14x, и тем самым помешать подразумеваемой цели ограничения доступа к контенту 12 посредством сети 17 до одного пользователя или строго определенной группы соответствующих пользователей.

В любом случае для того, чтобы реализовать данное требование близости, снова обращаясь к фиг.4, передающее устройство 14x отправляет ответ на запрос на регистрацию запрашивающему принимающему устройству 14r посредством соединяющей сети 17 (этап 405). В одном варианте осуществления настоящего изобретения ответ на запрос на регистрацию включает в себя идентификатор регистрации, сгенерированный передающим устройством 14x для того, чтобы идентифицировать запрос на регистрацию, по меньшей мере, одно из идентификатора 24 устройства и (PU-R) принимающего устройства 14r, полученного из запроса на регистрацию, и первый одноразовый номер, который должен быть использован, как изложено более подробно ниже. Следует принимать во внимание, что первый одноразовый номер - это, по существу, случайное значение. Чтобы не допустить просмотра данной информации неуполномоченным объектом, запрос на регистрацию или, по меньшей мере, его часть могут быть зашифрованы способом, расшифровываемым принимающим устройством 14r, например, посредством его (PU-R), хотя может быть использован и другой криптографический ключ без отступления от сущности и объема настоящего изобретения.

После приема запроса на регистрацию принимающее устройство 14r дешифрует его и удостоверяется, что, по меньшей мере, одно из идентификатора 24 устройства и (PU-R) принадлежит данному принимающему устройству 14r (этап 407), и если это так, принимающее устройство 14r отправляет адрес его порта вместе с идентификатором регистрации передающему устройству 14x посредством соединяющей сети 17 (этап 409). Как можно увидеть далее, портом может быть любой подходящий порт принимающего устройства 14r, и он должен быть выбран, главным образом, на основе того, как быстро передающее устройство 14x может осуществлять доступ к принимающему устройству 14r, тем самым утверждение о том, что требование близости удовлетворено, главным образом, основывается на том, как быстро передающее устройство 14x отправляет сообщение близости принимающему устройству 14r и принимает ответ на сообщение близости от него.

С адресом порта, принятым от принимающего устройства 14r, передающее устройство 14x выполняет проверку близости посредством отправки сообщения близости со вторым одноразовым номером принимающему устройству 14r посредством сети 17 и принятого адреса порта данного принимающего устройства 14r (этап 411). Второй одноразовый номер должен быть использован, как изложено подробнее ниже. Второй одноразовый номер - это, по существу, случайное значение. Параллельно с этапом 411 передающее устройство 14x фиксирует начальное время, когда отправлено сообщение близости со вторым одноразовым номером.

Принимающее устройство 14r принимает сообщение близости со вторым одноразовым номером от передающего устройства 14x посредством сети 17 и адреса порта данного принимающего устройства 14r и затем использует принятые первый и второй одноразовые номера для того, чтобы сгенерировать значение близости (этап 413), после чего отправляет ответ на сообщение близости со значением близости обратно передающему устройству 14x посредством сети 17 (этап 415). Заметим, что значением близости может быть любое значение на основе первого и второго одноразового номера без отступления от сущности и объема настоящего изобретения. Например, значением близости может быть хэш-значение (результат применения хэш-функции (хэширования)) первого и второго одноразовых номеров. Также значение близости может быть получено посредством использования первого одноразового номера в качестве шифровального ключа для того, чтобы получить хэш-значение второго одноразового номера. Заметим при этом, что применяемыми хэш-функциями могут быть любые подходящие применяемые хэш-функции без отступления от сущности и объема настоящего изобретения. Выполнение хэширования известно или должно быть очевидно имеющему отношение к данной области техники кругу людей, поэтому не обязательного его каким-либо образом излагать в данном документе.

В любом случае, передающее устройство 14x принимает ответ на сообщение близости со значением близости от принимающего устройства 14r посредством сети 17 (этап 417) и параллельно с этим фиксирует конечное время, когда принято значение близости, таким образом завершая проверку близости. После этого передающее устройство 14x верифицирует значение близости на основе имеющихся первого и второго одноразовых номеров (этап 419). При условии, что значение близости верифицировано, после этого передающее устройство 14x вычисляет на основе зафиксированных начального и конечного времен фактическую продолжительность, сравнивает ее с заранее определенным пороговым значением (этап 421) и принимает решение по результатам сравнения, достаточно ли близко находится принимающее устройство 14r, чтобы удовлетворить требованию близости (этап 423). Если это так, передающее устройство 14x регистрирует принимающее устройство 14r в качестве имеющего возможность осуществлять доступ к контенту 12 посредством данного передающего устройства 14x с помощью соединяющей сети 17 (этап 425). Можно принимать во внимание, что общая продолжительность должна, по меньшей мере, приблизительно соответствовать тому, насколько далеко принимающее устройство 14r располагается от передающего устройства 14x, и, таким образом, общая продолжительность из проверки близости должна быть меньше, чем пороговое значение, чтобы удовлетворять требованию близости. Такое пороговое значение может быть определено для передающего устройства 14x в каждом случае отдельно, может задаваться в качестве конкретного значения каким-либо внешним источником, может задаваться в качестве конкретного значения требованием лицензии 16 и т.п.

Чтобы подтвердить, что принимающее устройство 14r фактически зарегистрировано в передающем устройстве 14x, передающее устройство 14x может вести список 28 реестра, включающий в себя идентификатор принимающего устройства 14r, например сертификат 22 с (PU-R) в нем и/или идентификатор 24 устройства от принимающего устройства 14r. Безусловно, данный список 28 реестра может также иметь другую подходящую информацию без отступления от сущности и объема настоящего изобретения.

После регистрации в передающем устройстве 14x, принимающее устройство 14r может оставаться зарегистрированным неограниченное время. Альтернативно передающее устройство 14x может периодически требовать, чтобы принимающее устройство 14r перерегистрировалось в соответствии со способом, показанным на фиг.4. Подобная перерегистрация может, например, быть потребована после определенного периода, после осуществления доступа к определенному числу порций контента 12, после модернизации доверенного компонента 18 принимающего устройства 14r и т.п. Данная информация, безусловно, может быть записана соответствующим образом в список 28 реестра. Помимо прочего, периодическая перерегистрация принимающего устройства 14r гарантирует, что принимающее устройство 14r по-прежнему удовлетворяет требованию близости.

Передающее устройство 14x теоретически может зарегистрировать любое количество принимающих устройств 14r. Тем не менее, в одном варианте осуществления настоящего изобретения передающее устройство 14x имеет заранее определенное число принимающих устройств 14r, которые могут быть зарегистрированы. Также в одном варианте осуществления настоящего изобретения передающее устройство 14x имеет заранее определенное число принимающих устройств 14r, которые могут параллельно осуществлять доступ к контенту 12 из него. К тому же, данная информация может, безусловно, быть записана соответствующим образом в список 28 реестра. Таким образом, пользователь не может помешать подразумеваемой цели ограничения доступа к контенту 12 до ограниченного числа принимающих устройств 14 посредством сети 17. Следует принимать во внимание, что после того как максимальное число принимающих устройств 14r достигнуто, передающее устройство 14x в первом случае не может больше регистрировать новые принимающие устройства 14r до тех пор, пока регистрация имеющихся зарегистрированных принимающих устройств 14r соответствующим образом не отменена, и во втором случае не может больше разрешать доступ к контенту 12 новому принимающему устройству 14r до тех пор, пока текущее осуществляющее доступ принимающее устройство 14r не будет соответствующим образом отсоединено.

Допустим теперь, что принимающее устройство 14r зарегистрировано в передающем устройстве 14x, и, как указывалось выше, принимающее устройство 14r в одном варианте осуществления настоящего изобретения может устанавливать сеанс с передающим устройством 14x для того, чтобы осуществлять доступ к контенту 12 из него. Обращаясь теперь к фиг.5, в одном варианте осуществления настоящего изобретения передающее устройство 14x и принимающее устройство 14r устанавливают сеанс между собой после отправки принимающим устройством 14r запроса на установление сеанса передающему устройству 14x посредством сети 17 (этап 501). В частности, запрос на установление сеанса идентифицирует контент 12 для передающего устройства 14x и действие, которое должно быть предпринято в отношении него, а также включает в себя идентификатор сеанса ID-R, сгенерированный принимающим устройством 14r, чтобы идентифицировать запрос на установление сеанса, сертификат 22 принимающего устройства 14r с (PU-R) в нем и его идентификатор 24 устройства.

Помимо этого, может иметь место, что запрос на установление сеанса включает в себя номер версии списка 26 аннулирования принимающего устройства 14r (V-RL-R). Следует понимать, что ввиду того что передающее устройство 14x имеет данный список 26 аннулирования для проверки того, что сертификат 22 от принимающего устройства 22 не аннулирован на этапе 403 по фиг.4, принимающее устройство 14r также может иметь данный список 26 аннулирования в случае, если само принимающее устройство 14r выступает в качестве передающего устройства 14x по отношению к другому принимающему устройству 14r. Таким образом, принимающее устройство 14r при функционировании в качестве передающего устройства 14x может само иметь необходимость в списке 26 аннулирования и обращаться к списку 26 аннулирования. Также можно принимать во внимание, и как изложено подробнее ниже, что номер версии списка 26 аннулирования принимающего устройства 14r (V-RL-R) сравнивается с номером версии списка 26 аннулирования передающего устройства 14x (V-RL-X), и если (V-RL-X) более новый, чем (V-RL-R), и надлежащим образом подписан выдавшим центром сертификации, передающее устройство 14x может отправлять свой список 26 аннулирования принимающему устройству 14r. В необязательном порядке, если (V-RL-R) более новый, чем (V-RL-X), принимающее устройство 14r может отправить свой список 26 аннулирования передающему устройству 14x. Таким образом, списки 26 аннулирования на передающем устройстве 14x и принимающем устройстве 14r могут быть обновлены при необходимости.

В ответ на запрос на установление сеанса от принимающего устройства 14r передающее устройство 14x сначала определяет на основе сертификата 22 с (PU-R) и/или идентификатора 24 устройства из запроса на установление сеанса и по отношению к своему списку 28 реестра, что принимающее устройство 14r фактически зарегистрировано в передающем устройстве 14x (этап 503). После этого передающее устройство 14x получает лицензию 16, соответствующую контенту 12, идентифицированному в запросе на установление сеанса, и анализирует политику, изложенную в нем (этап 505). При условии, что данная политика разрешает передающему устройству 14x предоставлять контент 12 принимающему устройству 14r посредством сети 17, а также разрешает действие, идентифицированное в запросе на установление сеанса, передающее устройство 14x составляет и отправляет принимающему устройству 14r посредством сети 17 ответ на запрос на установление сеанса (этап 507), включая политику, полученную из лицензии 16 и основанную на лицензии 16, идентификатор 24 устройства принимающего устройства 14r, полученный из запроса на установление сеанса, идентификатор сеанса ID-R от принимающего устройства, полученный из запроса, и ключ контента (KD) для дешифрования контента 12, зашифрованного согласно открытому ключу принимающего устройства 14r (PU-R), полученный из сертификата 22, отправленного вместе с запросом на установление сеанса. Альтернативно вместо отправки (KD), зашифрованного посредством (PU-R), может иметь место, что передающее устройство 14x и принимающее устройство 14r оба знают о том, как получить (KD) из первоисточника, при этом первоисточник отправлен в запросе на установление сеанса, зашифрованном посредством (PU-R).

Ключ контента (KD) для дешифрования контента 12, если он не извлечен из первоисточника, может быть получен передающим устройством 14x из соответствующей лицензии 16 как (PU-X(KD)), дешифрован передающим устройством 14x посредством применения соответствующего (PR-X) и затем заново зашифрован согласно (PU-R) для того, чтобы получить в результате (PU-R(KD)) или подобный. Альтернативно передающее устройство 14x может принять решение о том, чтобы получить данный (KD), дешифровать контент 12 на его основе и заново зашифровать согласно другому (KD), а затем зашифровать другой (KD) согласно (PU-R) для того, чтобы получить в результате (PU-R(KD)). Также альтернативно может быть, что контент 12 не зашифрован в начале в передающем устройстве 14x. В таком случае передающее устройство выбирает (KD), шифрует контент 12 согласно данному (KD) и затем шифрует выбранный (KD) согласно (PU-R) для того, чтобы получить в результате (PU-R(KD)). Также ключ контента (KD) для дешифрования контента 12, если он фактически выведен из первоисточника, может быть получен передающим устройством 14x посредством получения первоисточника из соответствующей лицензии 16 и выведения (KD) из первоисточника. Если контент 12 не зашифрован в начале в передающем устройстве 14x, передающее устройство выбирает первоисточник, выводит (KD) из него и шифрует контент 12 согласно данному (KD).

В одном варианте осуществления настоящего изобретения подпись или код аутентификации сообщения (MAC) генерируется на основе ответа на запрос на установление сеанса и прилагается к нему, при этом подпись/MAC привязывает политику к оставшейся части ответа на запрос на установление сеанса и поэтому может быть использован для верификации ответа на запрос на установление сеанса. Следует понимать, что такая привязка необходима для того, чтобы к составным частям ответа на запрос на установление сеанса не мог осуществляться доступ отдельно друг от друга, поскольку злонамеренный объект, желающий похитить контент 12, может попытаться это сделать. В одном варианте осуществления настоящего изобретения подпись/MAC основывается на симметричном ключе целостности (KI), выбранном для ответа на запрос на установление сеанса, и, таким образом, ответ на запрос на установление сеанса также включает в себя выбранный (KI), зашифрованный согласно (PU-R), для того, чтобы получить в результате (PU-R(KI)). Таким образом, только принимающее устройство 14r с соответствующим (PR-R) может получить (KI) из ответа на запрос на установление сеанса и верифицировать его, как будет видно ниже. Альтернативно и опять же вместо отправки (KI), зашифрованного посредством (PU-R), может иметь место, что передающее устройство 14x и принимающее устройство 14r оба знают о том, как получить (KI) из первоисточника, при этом первоисточник отправлен в запросе на установление сеанса, зашифрованном посредством (PU-R). Заметим, что такой первоисточник может быть тем же первоисточником, из которого был получен (KD), или может быть другим первоисточником.

В одном варианте осуществления настоящего изобретения ответ на запрос на установление сеанса от передающего устройства 14x принимающему устройству 14r также включает в себя номер версии списка 26 аннулирования передающего устройства (V-RL-X). Как указывалось выше, если принимающее устройство 14r определяет на его основе, что (V-RL-R) более новый, чем (V-RL-X), принимающее устройство 14r может отправить свой список 26 аннулирования передающему устройству 14x. Альтернативно может иметь место, что передающее устройство 14x уже определило посредством сравнения (V-RL-R), полученного из запроса на установление сеанса, с (V-RL-X), что (V-RL-X) более новый, чем (V-RL-R). В таком случае передающее устройство 14x может отправить свой список 26 аннулирования принимающему устройству 14r.

В одном варианте осуществления настоящего изобретения ответ на запрос на установление сеанса от передающего устройства 14x принимающему устройству 14r также включает в себя идентификатор сеанса ID-X, сгенерированный передающим устройством 14x для идентификации сеанса для принимающего устройства 14r, при этом данный идентификатор сеанса ID-X отличается от идентификатора сеанса ID-R принимающего устройства 14r. Следует понимать, что передающее устройство 14x может генерировать идентификатор сеанса ID-X ввиду того, что идентификатор сеанса ID-R не подлежит верификации посредством подписи/MAC в запросе на установление сеанса от принимающего устройства 14r, может генерировать идентификатор сеанса ID-X, поскольку формат идентификатора сеанса ID-R неприемлем для передающего устройства 14x, либо может генерировать идентификатор сеанса ID-R на случай непредвиденных обстоятельств.

Передающее устройство 14x вместе с отправкой запроса на установление сеанса на этапе 507 также соответствующим образом сохраняет запрос на установление сеанса или, по меньшей мере, его часть и ответ по установлению сеанса или, по меньшей мере, его часть в соответствующем хранилище 30x сеанса для последующего извлечения и использования (этап 509). В частности и как видно ниже, передающее устройство 14x сохраняет в хранилище 30x сеанса, по меньшей мере, идентификатор контента 12 и, по меньшей мере, один из идентификатора ID-X сеанса и идентификатора ID-R сеанса.

В любом случае, после приема ответа на запрос на установление сеанса от передающего устройства 14x принимающее устройство 14r извлекает (PU-R(KI)) и применяет соответствующий (PR-R) к нему для того, чтобы получить в результате ключ целостности (KI), а затем проверяет подпись/MAC ответа на запрос на установление сеанса на основе данного (KI) (этап 511). Альтернативно принимающее устройство 14r извлекает зашифрованный первоисточник, применяет соответствующий (PR-R) к нему для того, чтобы получить в результате первоисточник, и выводит ключ целостности (KI) на основе первоисточника, а затем верифицирует подпись/MAC ответа на запрос на установление сеанса на основе данного (KI).

В предположении, что данная подпись/MAC действительно верифицирована, устанавливается сеанс между передающим устройством 14x и принимающим устройством 14r, и принимающее устройство 14r соответствующим образом сохраняет ответ на запрос на установление сеанса от передающего устройства 14x или, по меньшей мере, его части в соответствующем хранилище 30r сеанса для последующего извлечения и использования (этап 513). Заметим при этом, что хотя сеанс был установлен относительно порции контента 12, идентифицированной в запросе на установление сеанса от принимающего устройства 14r на этапе 501, порция контента 12 на данный момент еще не доставлена принимающему устройству 14r.

Таким образом, обращаясь теперь к фиг.6, в одном варианте осуществления настоящего изобретения контент 12 передается от передающего устройства 14x принимающему устройству 14r посредством сети 17. В частности и как можно видеть, принимающее устройство 14r извлекает запрос на установление сеанса или его часть, сохраненную на этапе 513, из своего хранилища 30r сеанса и получает из извлеченного запроса на установление сеанса идентификатор ID-X сеанса, сгенерированный передающим устройством 14x (этап 601). Альтернативно, если идентификатор ID-X сеанса, сгенерированный передающим устройством 14x, не указан в ответе на запрос на установление сеанса, принимающее устройство 14r получает из него идентификатор ID-R сеанса, сгенерированный принимающим устройством 14r. После этого принимающее устройство 14r отправляет запрос на передачу передающему устройству 14x посредством сети 17 (этап 603), при этом запрос на передачу включает в себя идентификатор ID-X или ID-R сеанса (далее "идентификатор"). Передающее устройство 14x после приема данного запроса на передачу определяет идентификатор сеанса в нем и извлекает запрос на установление сеанса или его часть и ответ на запрос на установление сеанса или его часть, сохраненную на этапе 509, из своего хранилища 30x сеанса на основе идентифицированного идентификатора сеанса (этап 605). Из данного ответа на запрос на установление сеанса передающее устройство 14x извлекает идентификатор контента 12 и затем находит пакет 13, содержащий этот идентифицированный контент 12, либо создает данный пакет 13 (этап 609). Заметим, что такое нахождение и/или создание может быть выполнено ранее в связи с составлением ответа на запрос на установление сеанса в ходе этапа 507 регистрации, показанного на фиг.5, особенно если передающее устройство 14x создает пакет 13 с контентом 12 в нем, зашифрованным согласно (KD), для того, чтобы получить в результате (KD(контент)).

В любом случае, передающее устройство 14x отправляет ответ на запрос на передачу принимающему устройству 14r посредством сети 17 (этап 611), при этом ответ на запрос на передачу включает в себя пакет 13 с контентом 12, зашифрованным согласно (KD), для того, чтобы получить в результате (KD(контент)). Принимающее устройство 14r после приема данного ответа на запрос на передачу извлекает ответ на запрос на установление сеанса из своего хранилища 30r сеанса (этап 613), извлекает политику и (PU-R(KD)) или (PU-R(первоисточник)) из извлеченного ответа на запрос на установление сеанса (этап 615), подтверждает, что политика разрешает принимающему устройству 14r воспроизводить контент 12 искомым способом (этап 617), и при условии, что данное подтверждение получено, затем может применить (PR-R) к (PU-R(KD)) для того, чтобы выявить (KD), либо (PR-R) к (PU-R(первоисточник)) для того, чтобы выявить первоисточник и затем получить (KD) из него (этап 619), применить (KD) к (KD(контент)) для того, чтобы получить контент 12 (этап 621), и затем фактически воспроизвести контент 12 в соответствии с политикой (этап 623).

ЗАКЛЮЧЕНИЕ

Настоящее изобретение может быть применено на практике относительно любого подходящего передающего устройства 14x и принимающего устройства 14r, соединенных по сети 17, при условии, что такие передающее устройство 14x и принимающее устройство 14r имеют подходящие доверенные компоненты 18, а принимающее устройство 14r имеет сертификат 22 от центра сертификации, подтвержденный передающим устройством 14x. Должно быть понятно, что в настоящем изобретении, как изложено в данном документе, контент 12 доставляется из передающего устройства 14x принимающему устройству 14r посредством соединяющей сети 17 согласно способу, который не зависит от фактических протоколов, используемых для передачи контента 12 посредством этой сети, и который не зависит от формата контента 12.

Заметим, что хотя настоящее изобретение раскрывается, главным образом, касательно принимающего устройства 14r, которое выполняет воспроизведение, например проигрывание или растеризацию, помимо прочего, принимающее устройство 14r может выполнять другие действия без отступления от сущности и объема настоящего изобретения. Эти другие действия включают в себя, но не в ограничительном смысле, передачу контента 12 на отдельное вычислительное устройство 14, например персональный компьютер, портативное устройство и т.п.; перенос контента 12 на портативное запоминающее устройство, магнитный или оптический диск и т.п.; перенос контента 12 в другую схему защиты; экспортирование контента 12 без какой-либо схемы защиты; перенос или экспортирование контента 12 в другой формат; и т.д. В целом в таком случае перенесенный контент 12 может быть воспроизведен, распространен, отредактирован, использован для создания, редактирования или распространения контента и т.д. Например, контент 12 может иметь политику, которая разрешает или запрещает редактирование контента 12 определенными способами.

Программирование, необходимое для того, чтобы приводить в исполнение процессы, выполняемые в связи с настоящим изобретением, относительно несложное и должно быть очевидным имеющему отношение к программированию кругу людей. Следовательно, это программирование не прилагается к данному документу. Любое конкретное программирование, в таком случае, может быть использовано для того, чтобы реализовать настоящее изобретение без отступления от его сущности и объема.

Из предшествующего описания можно видеть, что настоящее изобретение содержит полезную архитектуру и способ, которые разрешают воспроизведение контента 12 с соответствующей лицензией 16, привязанной к одному вычислительному устройству 14 в сети 17 или т.п., посредством другого подходящего вычислительного устройства 14 в сети 17 при условии, что лицензия 16 это разрешает. С помощью данного способа вычислительные устройства 14 в сети 17 согласовывают доступ к контенту 12 между собой.

Следует понимать, что могут быть внесены изменения в вышеописанные варианты осуществления без отступления от их концепций, соответствующих изобретению. Вероятно, самое важное, что следует принимать во внимание, что хотя установление сеанса (фиг.5) и передача контента 12 (фиг.6) изложены по существу отдельно, упомянутые установление и передача могут быть выполнены по существу как единая процедура. Следует понимать, что в такой ситуации некоторые этапы и элементы могут быть опущены, если признаются ненужными. Другие возможные изменения, заслуживающие упоминания, включают в себя удаление различных идентификаторов, таких как идентификаторы сеанса и идентификаторы регистрации. В целом тогда следует понимать, что данное изобретение не ограничено конкретными раскрытыми вариантами осуществления, а предназначено для того, чтобы охватывать модификации в рамках сущности и объема настоящего изобретения, определяемого прилагаемой формулой изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| РЕГИСТРАЦИЯ/СУБРЕГИСТРАЦИЯ СЕРВЕРА УПРАВЛЕНИЯ ЦИФРОВЫМИ ПРАВАМИ (УЦП) В АРХИТЕКТУРЕ УЦП | 2004 |

|

RU2348073C2 |

| ЗАЩИТА ЦИФРОВОГО МУЛЬТИМЕДИА С РАЗЛИЧНЫМИ ТИПАМИ СОДЕРЖИМОГО | 2006 |

|

RU2427898C2 |

| ОПРЕДЕЛЕНИЕ СТЕПЕНИ ДОСТУПА К СОДЕРЖИМОМУ И ТОМУ ПОДОБНОМУ В СИСТЕМЕ ЗАЩИТЫ СОДЕРЖИМОГО ИЛИ ТОМУ ПОДОБНОГО | 2005 |

|

RU2367014C2 |

| МИГРАЦИЯ ЦИФРОВОЙ ЛИЦЕНЗИИ С ПЕРВОЙ ПЛАТФОРМЫ НА ВТОРУЮ ПЛАТФОРМУ | 2006 |

|

RU2406116C2 |

| ПРИНУДИТЕЛЬНОЕ СВЯЗЫВАНИЕ ЦИФРОВОЙ ЛИЦЕНЗИИ С ПОЛЬЗОВАТЕЛЕМ И ПРИНУДИТЕЛЬНОЕ СВЯЗЫВАНИЕ ПОЛЬЗОВАТЕЛЯ С НЕСКОЛЬКИМИ ВЫЧИСЛИТЕЛЬНЫМИ УСТРОЙСТВАМИ В СИСТЕМЕ УПРАВЛЕНИЯ ПРАВАМИ НА ЦИФРОВОЕ СОДЕРЖИМОЕ (DRM) | 2004 |

|

RU2350038C2 |

| ВОСПРОИЗВЕДЕНИЕ ЦИФРОВОГО КОНТЕНТА В СИСТЕМЕ ЗАЩИТЫ КОНТЕНТА СОГЛАСНО МНОЖЕСТВУ ЦЕПНЫХ ЦИФРОВЫХ ЛИЦЕНЗИЙ | 2005 |

|

RU2378772C2 |

| ДОСТАВКА ОБНОВЛЕНИЙ ПОЛИТИК ДЛЯ ЗАЩИЩЕННОГО СОДЕРЖИМОГО | 2006 |

|

RU2417532C2 |

| ВЫДАЧА ЛИЦЕНЗИЙ НА ИСПОЛЬЗОВАНИЕ СРЕДСТВА ПУБЛИКАЦИИ В АВТОНОМНОМ РЕЖИМЕ В СИСТЕМЕ УПРАВЛЕНИЯ ПРАВАМИ НА ЦИФРОВОЕ СОДЕРЖИМОЕ DRM | 2004 |

|

RU2331917C2 |

| ГИБКАЯ АРХИТЕКТУРА ЛИЦЕНЗИРОВАНИЯ В СИСТЕМЕ УПРАВЛЕНИЯ АВТОРСКИМ ПРАВОМ | 2005 |

|

RU2392659C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ОБРАБОТКИ КОНТЕНТА | 2007 |

|

RU2413980C2 |

Изобретение относится к архитектуре и способу разрешения воспроизведения цифрового контента с соответствующей цифровой лицензией, привязанной к конкретному вычислительному устройству, Передающее и принимающее вычислительные устройства соединены между собой посредством сети. Передающее устройство передает защищенный цифровой контент принимающему устройству таким образом, чтобы принимающее устройство могло осуществлять доступ к этому контенту, даже если контент непосредственно лицензирован для передающего устройства, а не для принимающего устройства. Технический результат - обеспечение согласования доступа к контенту между вычислительными устройствами в сети. 19 з.п. ф-лы, 6 ил.

1. Способ согласования доступа к цифровому контенту между первым вычислительным устройством ("передающим устройством") и вторым вычислительным устройством ("принимающим устройством"), соединенными между собой по сети, при этом передающее устройство выполнено с возможностью передачи защищенного цифрового контента принимающему устройству таким образом, чтобы принимающее устройство могло осуществлять доступ к этому контенту, причем контент зашифрован и расшифровывается согласно ключу контента (KD), при этом способ содержит этапы, на которых

принимающее устройство отправляет запрос на установление сеанса передающему устройству, при этом запрос на установление сеанса включает в себя идентификатор контента для передающего устройства, действие, которое должно быть предпринято в отношений контента, и уникальный идентификатор принимающего устройства;

передающее устройство принимает запрос на установление сеанса от принимающего устройства, определяет на основе уникального идентификатора принимающего устройства в запросе на установление сеанса, что принимающее устройство фактически зарегистрировалось в передающем устройстве, получает цифровую лицензию, соответствующую идентифицированному контенту в запросе на установление сеанса, анализирует политику, установленную в лицензии, чтобы определить, что лицензия разрешает передающему устройству предоставлять доступ к контенту принимающему устройству и также разрешает упомянутое действие в запросе на установление сеанса, и отправляет ответ на запрос на установление сеанса принимающему устройству, при этом ответ на запрос на установление сеанса включает в себя политику из лицензии, уникальный идентификатор принимающего устройства и ключ контента (KD) для дешифрования зашифрованного контента, при этом (KD) защищен в форме, доступной принимающему устройству;

передающее устройство получает контент, зашифрованный согласно (KD), для того, чтобы получить в результате KD(контент), и отправляет KD(контент) принимающему устройству;

принимающее устройство принимает ответ на запрос на установление сеанса и KD(контент), извлекает политику и защищенный ключ контента (KD) для дешифрования зашифрованного контента из ответа на запрос на установление сеанса, подтверждает, что политика разрешает принимающему устройству воспроизводить контент, получает ключ контента (KD), применяет KD(контент) для выделения контента и затем фактически воспроизводит контент в соответствии с политикой.

2. Способ по п.1, согласно которому

передающее устройство в сочетании с отправкой ответа на запрос на установление сеанса также сохраняет, по меньшей мере, часть запроса на установление сеанса и, по меньшей мере, часть ответа на запрос на установление сеанса в хранилище сеанса передающего устройства;

принимающее устройство принимает ответ на запрос на установление сеанса от передающего устройства и сохраняет, по меньшей мере, часть ответа на запрос на установление сеанса в хранилище сеанса принимающего устройства;

принимающее устройство извлекает, по меньшей мере, часть ответа на запрос на установление сеанса из хранилища сеанса принимающего устройства и отправляет запрос на передачу передающему устройству на основе ответа на запрос на установление сеанса; и

передающее устройство принимает запрос на передачу и извлекает, по меньшей мере, часть запроса на установление сеанса и, по меньшей мере, часть ответа на запрос на установление сеанса из передающего устройства на основе запроса на передачу, извлекает из извлеченных, по меньшей мере, части запроса на установление сеанса и, по меньшей мере, части ответа на запрос на установление сеанса идентификатор контента, получает контент, зашифрованный согласно (KD), для того, чтобы получить в результате KD(контент), и отправляет ответ на запрос на передачу принимающему устройству, включающий в себя KD(контент).

3. Способ по п.1, согласно которому принимающее устройство отправляет запрос на установление сеанса, дополнительно включающий в себя номер версии списка аннулирования принимающего устройства (V-RL-R), и передающее устройство отправляет ответ на запрос на установление сеанса, дополнительно включающий в себя номер версии списка аннулирования передающего устройства (V-RL-X), причем способ дополнительно содержит этап, на котором принимающее устройство определяет, что (V-RL-R) более новый, чем (V-RL-X), и отправляет свой список аннулирования передающему устройству.

4. Способ по п.1, согласно которому принимающее устройство отправляет запрос на установление сеанса, дополнительно включающий в себя номер версии списка аннулирования принимающего устройства (V-RL-R), и передающее устройство определяет, что номер версии его списка аннулирования (V-RL-X) более новый, чем (V-RL-R), и отправляет свой список аннулирования принимающему устройству.

5. Способ по п.1, согласно которому принимающее устройство отправляет запрос на установление сеанса передающему устройству, включающий в себя открытый ключ принимающего устройства (PU-R), и передающее устройство отправляет ответ на запрос на установление сеанса принимающему устройству, включающий в себя ключ контента (KD) для дешифрования контента, зашифрованного согласно (PU-R).

6. Способ по п.1, согласно которому принимающее устройство отправляет запрос на установление сеанса передающему устройству, включающий в себя открытый ключ принимающего устройства (PU-R), и передающее устройство отправляет ответ на запрос на установление сеанса принимающему устройству, включающий в себя первоисточник, из которого может быть получен ключ контента (KD) для дешифрования контента, зашифрованного согласно (PU-R).

7. Способ по п.1, в котором передающее устройство имеет пару открытого/личного ключей (PU-X, PR-X), и при этом способ дополнительно содержит этапы, на которых передающее устройство получает ключ контента (KD) из лицензии как (PU-X(KD)), применяет (PR-X) к (PU-X(KD)) для того, чтобы получить в результате (KD), и затем заново шифрует (KD) согласно открытому ключу принимающего устройства (PU-R) для того, чтобы получить в результате (PU-R(KD)), принимающее устройство дешифрует ключ контента посредством применения личного ключа (PR-R), соответствующего (PU-R), к (PU-R(KD)) для того, чтобы получить в результате (KD).

8. Способ по п.1, согласно которому передающее устройство отправляет ответ на запрос на установление сеанса принимающему устройству, дополнительно включающий в себя подпись/МАС, сгенерированный на основе данного ответа на запрос на установление сеанса, причем подпись/МАС привязывает политику к ответу на запрос на установление сеанса.

9. Способ по п.8, согласно которому передающее устройство отправляет ответ на запрос на установление сеанса принимающему устройству, включающий в себя подпись/код аутентификации сообщения (MAC) на основе симметричного ключа целостности (KI), причем ответ на запрос на установление сеанса дополнительно включает в себя (KI), зашифрованный согласно открытому ключу принимающего устройства (PU-R), для того, чтобы получить в результате (PU-R(KI)), при этом способ также содержит этап, на котором принимающее устройство принимает ответ на запрос на установление сеанса от передающего устройства, извлекает (PU-R(KI)) из него, применяет личный ключ (PR-R), соответствующий (PU-R), к (PU-R(KI)) для того, чтобы получить в результате (KI), и верифицирует подпись/МАС ответа на запрос на установление сеанса на основе (KI).

10. Способ по п.8, согласно которому передающее устройство отправляет ответ на запрос на установление сеанса принимающему устройству, включающий в себя подпись/МАС на основе симметричного ключа целостности (KI), получаемого из первоисточника, причем ответ на запрос на установление сеанса дополнительно включает в себя первоисточник, защищенный согласно открытому ключу принимающего устройства (PU-R), для того, чтобы получить в результате (PU-Р(первоисточник)), при этом способ также содержит этап, на котором принимающее устройство принимает ответ на запрос на установление сеанса от передающего устройства, извлекает (PU-Р(первоисточник)) из него, применяет личный ключ (PR-R), соответствующий (PU-R), к (PU-Р(первоисточник)) для того, чтобы получить в результате первоисточник, получает (KI) из первоисточника и верифицирует подпись/МАС ответа на запрос на установление сеанса на основе (KI).

11. Способ по п.1, дополнительно содержащий этап, на котором принимающее устройство регистрируется в передающем устройстве посредством того, что

принимающее устройство отправляет запрос на регистрацию передающему устройству, при этом запрос на регистрацию включает в себя уникальный идентификатор принимающего устройства;

передающее устройство проверяет действительность запроса на регистрацию;

передающее устройство отправляет ответ на запрос на регистрацию принимающему устройству, при этом ответ на запрос на регистрацию включает в себя идентификатор регистрации, сгенерированный передающим устройством для идентификации ответа на запрос на регистрацию, и уникальный идентификатор принимающего устройства;

принимающее устройство отправляет свой адрес порта и идентификатор регистрации передающему устройству;

передающее устройство отправляет сообщение близости принимающему устройству посредством отправленного адреса порта и параллельно фиксирует начальное время;

принимающее устройство после приема сообщения близости по своему адресу порта использует, по меньшей мере, часть ответа на запрос на регистрацию и сообщение близости для того, чтобы сгенерировать значение близости, и отправляет ответ на сообщение близости со значением близости передающему устройству; и

передающее устройство принимает ответ на сообщение близости со значением близости от принимающего устройства и параллельно фиксирует конечное время, верифицирует значение близости на основе первого и второго одноразовых номеров, вычисляет на основе зафиксированных начального и конечного времен общую продолжительность, сравнивает общую продолжительность с заранее определенным пороговым значением, принимает решение по результатам сравнения, что принимающее устройство удовлетворяет требованию близости, и регистрирует принимающее устройство как имеющее возможность осуществления доступа к контенту из данного передающего устройства.

12. Способ по п.11, согласно которому принимающее устройство отправляет запрос на регистрацию передающему устройству, включающий в себя цифровой сертификат, предоставленный принимающему устройству соответствующим центром сертификации, причем сертификат включает в себя открытый ключ принимающего устройства (PU-R) и цифровую подпись, при этом способ дополнительно содержит этап, на котором передающее устройство проверяет действительность сертификата и удостоверяется со ссылкой на список аннулирования в том, что сертификат не был аннулирован.

13. Способ по п.11, согласно которому принимающее устройство отправляет запрос на регистрацию передающему устройству, включающий в себя идентификатор принимающего устройства.

14. Способ по п.11, согласно которому принимающее устройство отправляет запрос на регистрацию передающему устройству, включающий в себя открытый ключ принимающего устройства (PU-R), передающее устройство шифрует, по меньшей мере, часть запроса на регистрацию посредством (PU-R), и принимающее устройство дешифрует запрос на регистрацию посредством применения личного ключа (PR-R), соответствующего (PU-R).

15. Способ по п.11, согласно которому

передающее устройство отправляет запрос на регистрацию, включающий в себя первый одноразовый номер, принимающему устройству;

передающее устройство отправляет сообщение близости со вторым одноразовым номером принимающему устройству посредством отправленного адреса порта и параллельно фиксирует начальное время;

принимающее устройство после приема сообщения близости по своему адресу порта использует отправленные первый и второй одноразовые номера для того, чтобы сгенерировать значение близости, и отправляет ответ на сообщение близости со значением близости и идентификатором регистрации передающему устройству.

16. Способ по п.15, согласно которому принимающее устройство генерирует значение близости посредством использования первого одноразового номера в качестве криптографического ключа для того, чтобы выполнить шифрование второго одноразового номера и таким образом получить в результате зашифрованное значение.

17. Способ по п.15, согласно которому принимающее устройство генерирует значение близости посредством использования первого одноразового номера в качестве криптографического ключа для того, чтобы выполнить эхэширование в отношении второго одноразового номера и таким образом получить в результате хэш-значение.

18. Способ по п.15, согласно которому принимающее устройство генерирует значение близости посредством выполнения хэширования в отношении первого и второго одноразовых номеров для того, чтобы получить в результате хэш-значение.

19. Способ по п.11, согласно которому передающее устройство регистрирует принимающее устройство посредством помещения уникального идентификатора принимающего устройства в список реестра и определяет на основе уникального идентификатора принимающего устройства в запросе на установление сеанса со ссылкой на список реестра, что принимающее устройство фактически зарегистрировано в передающем устройстве.

20. Способ по п.11, согласно которому передающее устройство периодически требует, чтобы принимающее устройство перерегистрировалось посредством повторной отправки запроса на регистрацию передающему устройству.

| WO 00/58811 А2, 05.10.2000 | |||

| WO 00/59150 A2, 05.10.2000 | |||

| СИСТЕМА ЗАЩИТЫ ВИРТУАЛЬНОГО КАНАЛА КОРПОРАТИВНОЙ СЕТИ С АУТЕНТИФИЦИРУЮЩИМ МАРШРУТИЗАТОРОМ, ПОСТРОЕННОЙ НА КАНАЛАХ И СРЕДСТВАХ КОММУТАЦИИ СЕТИ СВЯЗИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 1999 |

|

RU2163745C2 |

Авторы

Даты

2009-12-10—Публикация

2005-04-18—Подача