ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Это изобретение относится, в общем, к способу и системе для хранения, извлечения и управления данными для ярлыков, которые ассоциированы некоторым образом с каким-либо типом объекта. Более подробно, настоящее изобретение записывает данные в эти ярлыки, читает данные из этих ярлыков и управляет данными, которые записаны и/или считаны в/из этих ярлыков.

ПРЕДШЕСТВУЮЩИЙ УРОВЕНЬ ТЕХНИКИ

Это изобретение включает в себя способ и систему для хранения, извлечения и управления данными для любого типа ярлыка, который ассоциирован каким-либо образом с любым типом объекта, физическим или абстрактным, одушевленным или неодушевленным. Ярлык - это любое устройство, которое отправляет, принимает и/или хранит данные о чем-нибудь, что наблюдается или с чем оно ассоциировано; он включает в себя множество разных типов, например ярлыки - устройства радиочастотной идентификации (RFID), лазерные ярлыки, сотовые телефоны, устройства, которые принимают и передают сигналы из телевизионных сетей, любого типа сети спутниковой связи, такой как система глобального позиционирования (GPS) и т.д. Ярлык может снабжаться энергией посредством любого типа источника питания, такого как источник постоянного тока (DC), источник переменного тока (AC), источник солнечной энергии и т.д. Устройства идентификации дополнительно описаны в патенте США 3752960, к Charles Walton, озаглавленном «Electronic Identification & Recognition System», содержимое которого включено в данный документ посредством ссылки. Типы объектов, которые могут быть ассоциированы с ярлыками, включают в себя, но не ограничены этим, людей, животных, растения, вещи любого вида, недвижимое имущество, такое как дома, участки, кондоминиумы, автофургоны и одноквартирные дома, ценные предметы, такие как картины, бриллианты, ювелирные изделия, часы и антикварные вещи, передвигаемые предметы, такие как автомобили, самолеты, военные автомобили, велосипеды, мотоциклы, лодки, корабли, их компоненты, местоположения, окружающие условия, абстракции, концепции, феномены и т.д. Ассоциативные связи между ярлыками и объектами могут быть любого типа, включая в себя, но не ограничиваясь этим, один ко многим, многие к одному или один к одному, физического типа, логического типа и т.д. Физические ассоциативные связи могут включать в себя присоединение и/или вставку ярлыка в его ассоциированный объект.

Настоящее изобретение адаптировано для широкого разнообразия использования. Например, способ и система настоящего изобретения могут быть использованы для того, чтобы устанавливать подлинность ценных предметов, чтобы управлять материально-производственными запасами, например, для отслеживания объектов любого вида в ходе производственного процесса, цепочку поставки, распространения и т.д. в точку продажи и после продажи, чтобы отследить перемещения объектов, например людей, животных, растений, передвижных предметов и т.д., чтобы отыскивать статистические данные, например предысторию цены для вещей, таких как ценные предметы и недвижимое имущество, чтобы отыскивать данные любого типа о здоровье, например состояние здоровья, история лечения, инструкции для лечения и т.д. для людей и животных, чтобы отслеживать данные любого типа о состоянии здоровья, таких как частота сердечных сокращений, частота пульса, температура, количество различных веществ в крови, например кислорода, сахара и т.д. для людей и животных.

Множество различных полезных эффектов может возникнуть при различном использовании настоящего изобретения. Например, его использование может сократить затраты на определение ценности вещи, например ценного предмета, поскольку, например, предыстория цены и другие похожие данные для этого предмета могут быть легко сохранены и извлечены из ассоциированного с ним ярлыка. Наличие истории цены из ярлыка, ассоциированного с домом, также как из ярлыков от других домов в той же окрестности, могут предотвратить желание продавца затребовать чрезмерно высокую цену от покупателя, обладающего небольшим или отсутствующим знанием о действительной стоимости дома. Использование настоящего изобретения может предотвратить мошенническую замену ценного предмета подделкой, поскольку идентификационные данные из ассоциированного с предметом ярлыка могут быть использованы для того, чтобы проверить подлинность предмета. Использование настоящего изобретения может не допустить подсовывания владельцем автомобиля поврежденного автомобиля как неповрежденного неподозревающему покупателю, поскольку история аварий автомобиля может быть сохранена и извлечена из ассоциированного с автомобилем ярлыка. Использование настоящего изобретения может предотвратить воровство военных секретов, поскольку информация допуска может быть легко доступна из ярлыка, ассоциированного с человеком, чтобы определить, сможет ли человек иметь доступ к таким секретам. Использование настоящего изобретения может помочь атлетам избежать повреждений или даже смерти, которые могут произойти, когда они выступают, поскольку можно легко пронаблюдать за их частотой сердечных сокращений, температурой и другими медицинскими показателями. По сходным причинам тренер может использовать настоящее изобретение для того, чтобы быстро определить, какие игроки сильнее утомлены и не могут быть результативными; спортивный агент может использовать настоящее изобретение для того, чтобы определить, какие игроки лучше приспособлены к управлению оцепенением от соревнований; а спортивные тренеры могут использовать настоящее изобретение для того, чтобы специально приспособить программы тренировки для отдельных атлетов. Использование настоящего изобретения может облегчить идентификацию подлинности данных при испытании, поскольку цепочка заключений может быть легко извлечена из ассоциированного с данными ярлыка при испытании. Использование настоящего изобретения дополнительно автоматизирует и упростит управление материально-производственными запасами.

Ярлыки и подобные устройства были раскрыты в других ссылках, но ссылки, соответствующие предшествующему уровню техники, не раскрывают использование таких ярлыков в системе и способе для хранения, извлечения и управления данными для многообразия применений, включая аутентификацию, прослеживание, наблюдение охраны здоровья, управление охраной здоровья, приобретение знаний и т.д. В противоположность, например, патенты США №№ 6440096, 5358514, 5193540, 6107102 и 6405006 обсуждают имплантацию микроустройств в человека. Патенты США №№ 5606260, 4892709, 5367878, 6152181, 5834790, 5186001, 5839056 и 5144298 обсуждают использование микроустройств, например датчиков или контроллеров.

Соответственно, существует необходимость в системе и способе хранения, извлечения и управления данными для любого типа ярлыка, который ассоциирован каким-нибудь образом с любым типом объекта.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Изобретение представляет систему и способ хранения, извлечения и управления данными для любого типа ярлыка, который ассоциирован каким-нибудь образом с любым типом объекта для множества применений.

В частности, аспектом настоящего изобретения является представить систему для хранения, извлечения и управления данными для одного или более объектов, содержащую:

- один или более ярлыков, ассоциированных с упомянутым одним или более объектами;

- один или более компонентов, осуществляющих связь, по меньшей мере, с одним из упомянутых ярлыков;

- по меньшей мере, один приемник для приема управляющих данных и информационных данных, по меньшей мере, от одного из упомянутых компонентов, по меньшей мере, в одном из упомянутых ярлыков, где упомянутые информационные данные - это данные об объекте, который ассоциирован с упомянутым, по меньшей мере, одним ярлыком;

- по меньшей мере, один передатчик для передачи, по меньшей мере, части упомянутых информационных данных, по меньшей мере, одному из упомянутых компонентов в соответствии с упомянутыми управляющими данными; и

- по меньшей мере одну сеть связи для обеспечения упомянутого осуществления связи между упомянутыми компонентами и упомянутыми ярлыками,

причем, по меньшей мере, один из упомянутых компонентов передает, по меньшей мере, один запрос, чтобы принять, по меньшей мере, часть упомянутых информационных данных об упомянутом объекте, ассоциированном с упомянутым, по меньшей мере, одним ярлыком.

Дополнительным аспектом настоящего изобретения является представить способ хранения, извлечения и управления данными для одного или более объектов, содержащий этапы, на которых:

- ассоциируют один или более ярлыков с упомянутыми одним или более объектами;

- осуществляют связь, по меньшей мере, с одним из упомянутых ярлыков из одного или более компонентов;

- принимают управляющие данные и информационные данные, по меньшей мере, от одного из упомянутых компонентов, по меньшей мере, в одном из упомянутых ярлыков, где упомянутые информационные данные - это данные об объекте, который ассоциирован с упомянутым, по меньшей мере, одним ярлыком;

- передают, по меньшей мере, часть упомянутых информационных данных из упомянутого, по меньшей мере, одного ярлыка, по меньшей мере, к одному из упомянутых компонентов в соответствии с упомянутыми управляющими данными; и

- передают из упомянутого, по меньшей мере, одного из упомянутых компонентов, по меньшей мере, один запрос для того, чтобы принять, по меньшей мере, часть упомянутых информационных данных об упомянутом объекте, ассоциированном с упомянутым, по меньшей мере, одним ярлыком.

Дополнительным аспектом настоящего изобретения является представить способ управления детьми, содержащий этапы, на которых:

- ассоциируют один или более ярлыков с одним или более детьми;

- передают управляющие данные и информационные данные упомянутому одному или более ярлыкам;

- принимают упомянутые информационные данные в упомянутых одном или более ярлыках, причем упомянутые информационные данные касаются одного или более из следующего: идентификационные данные человека, который вступил в контакт с упомянутым одним или более детьми; по меньшей мере, один результат измерений, по меньшей мере, одного условия окружающей среды, которому упомянутые один или более детей были подвергнуты; учебная подготовка упомянутых одного или более детей, спортивная подготовка упомянутых одного или более детей, по меньшей мере, один результат измерений состояния здоровья упомянутых одного или более детей; и

- передают, по меньшей мере, часть упомянутых информационных данных из упомянутого, по меньшей мере, одного ярлыка в соответствии с упомянутыми управляющими данными.

ПЕРЕЧЕНЬ ФИГУР

Эти и другие аспекты и признаки изобретения будут более понятны из последующего детального описания вместе с сопровождающими чертежами, на которых:

Фиг.1 - блок-схема, показывающая главные рабочие элементы изобретения;

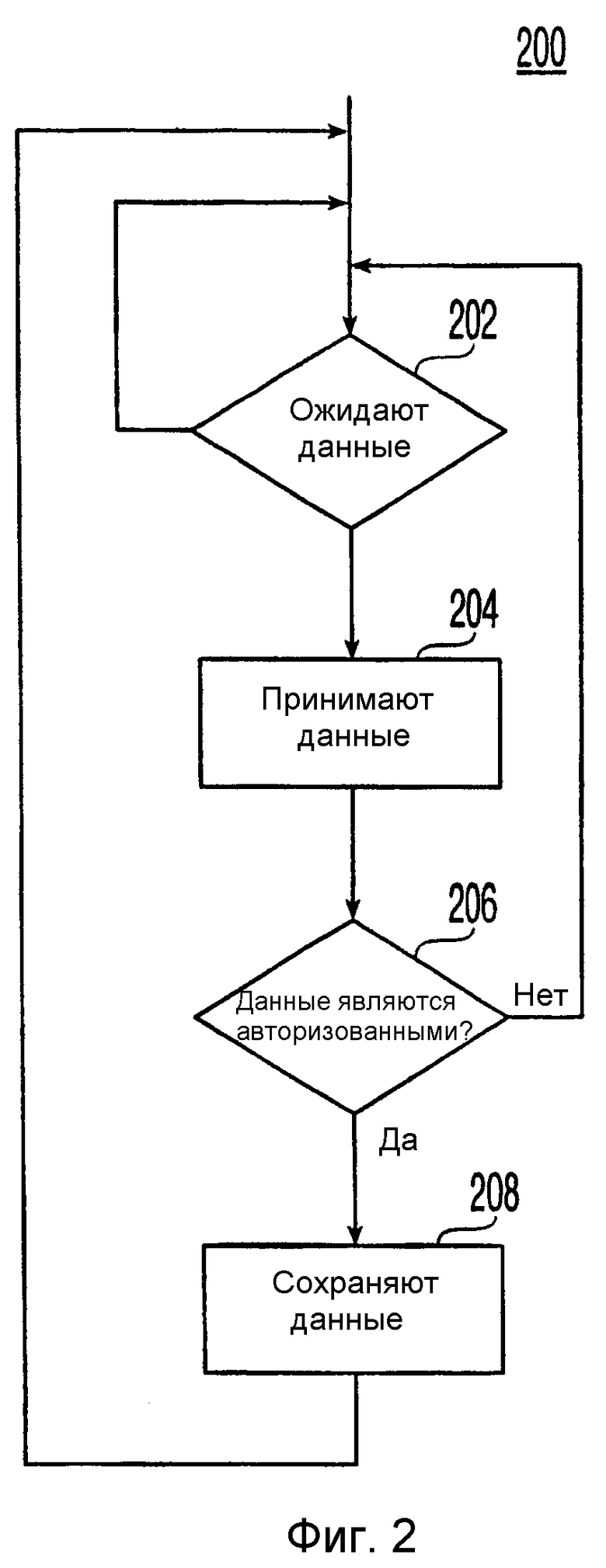

Фиг.2 - схема обмена данными, описывающая сохранение данных в ярлыки 102, которые ассоциированы с объектом любого вида;

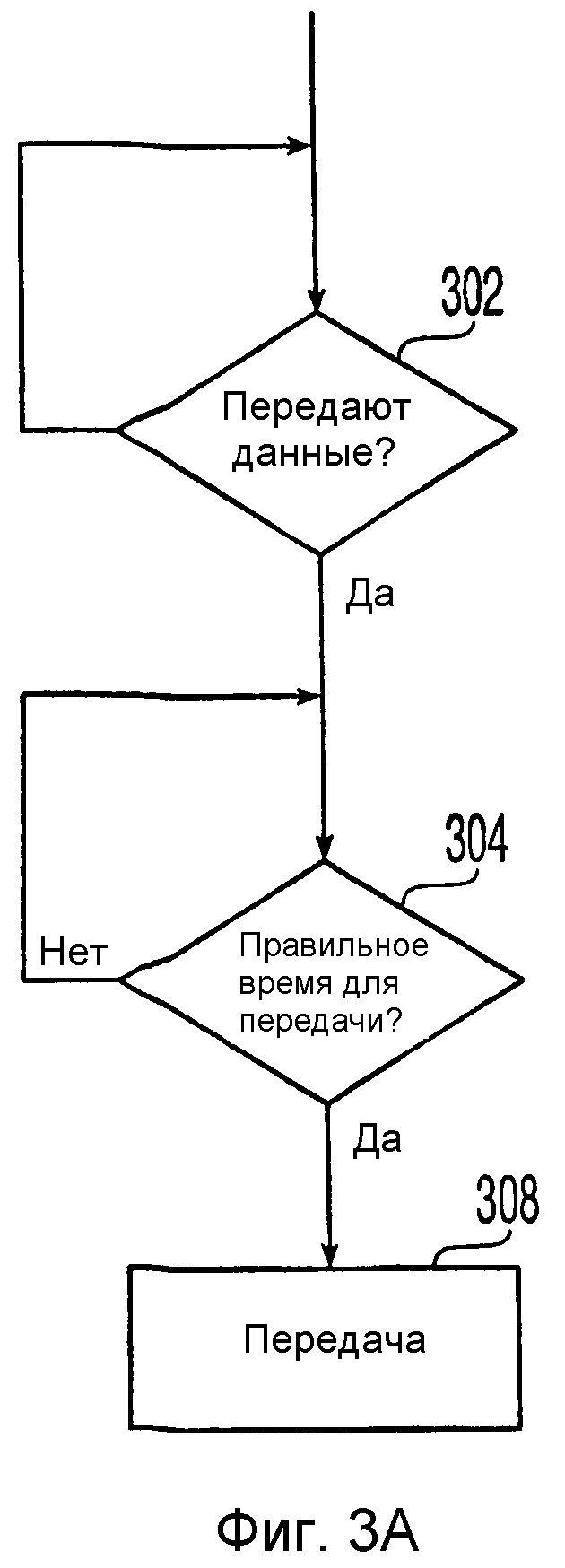

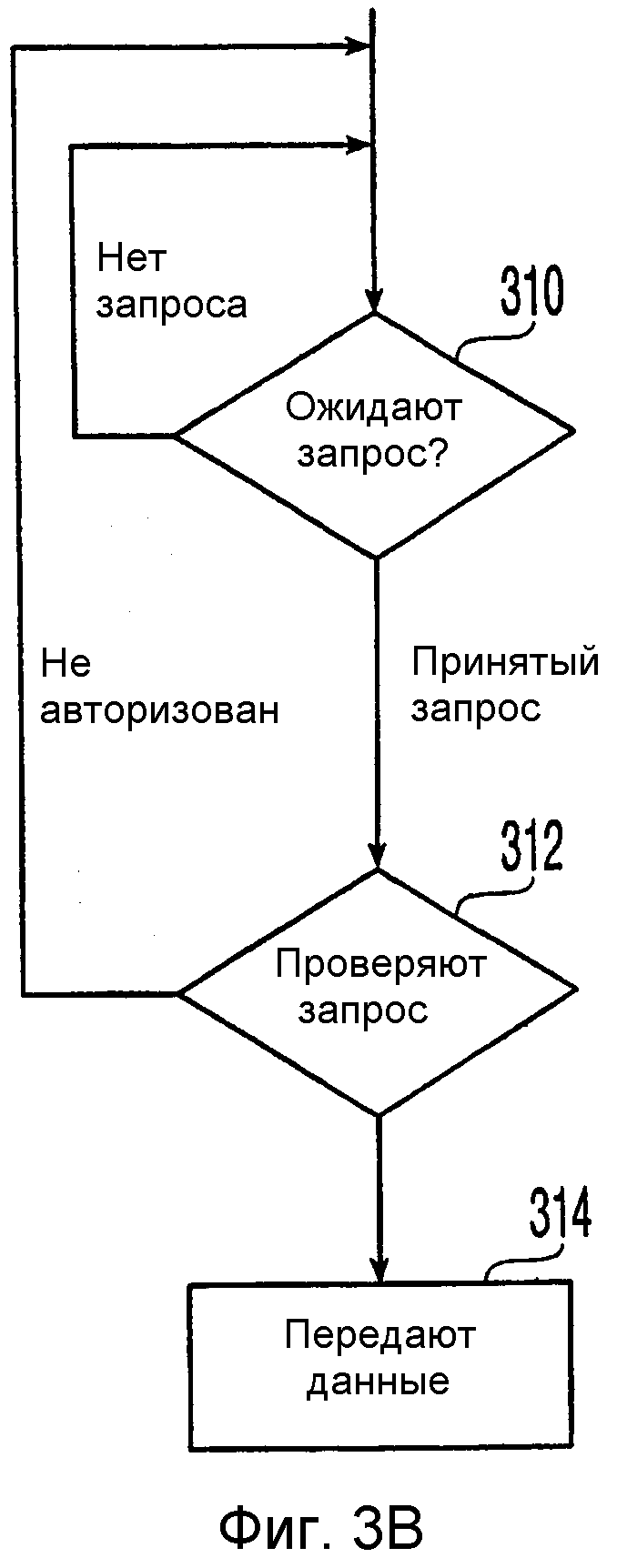

Фиг.3 - схема обмена данными, описывающая передачу данных из ярлыков 102;

Фиг.4a - отображение примерной заполняемой формы 400, заполненной родителем на клиентском компьютере 106 для того, чтобы управлять работой ярлыка 102 ребенка;

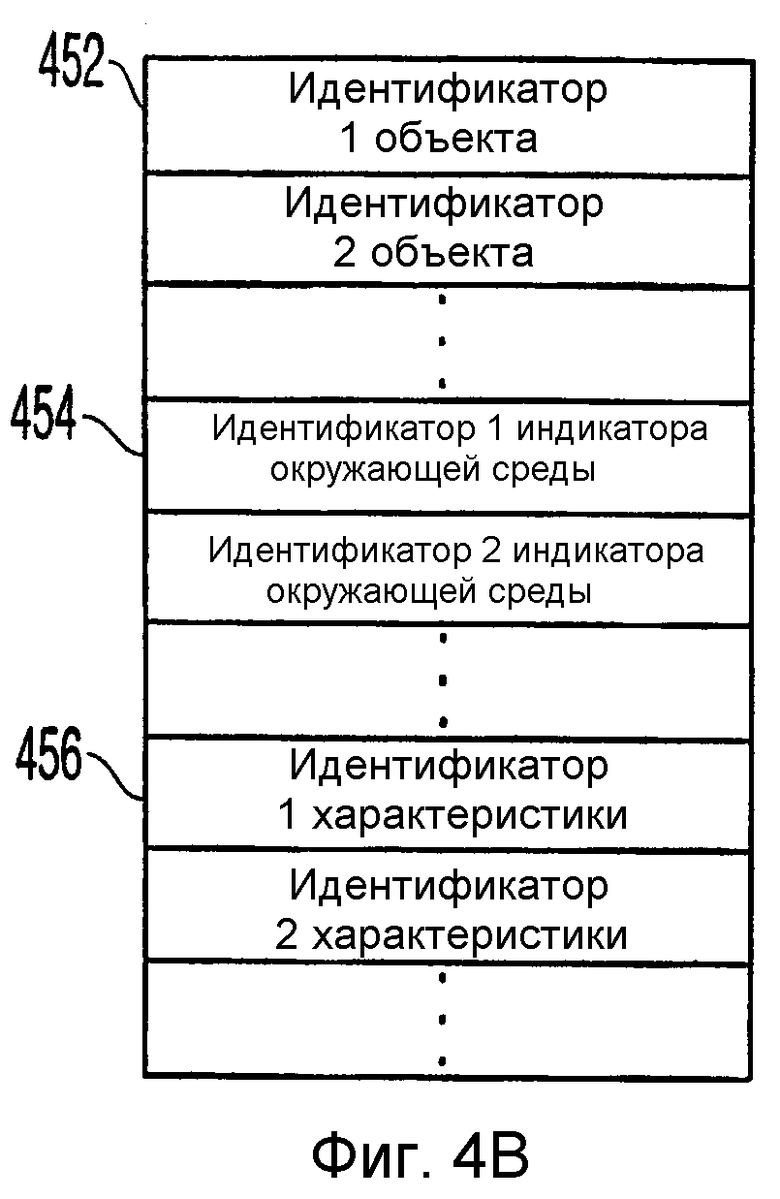

Фиг.4b - отображение примерной заполняемой формы 450, заполненной родителем на клиентском компьютере 106, чтобы извлекать данные из ярлыка 102 ребенка или из базы данных 110;

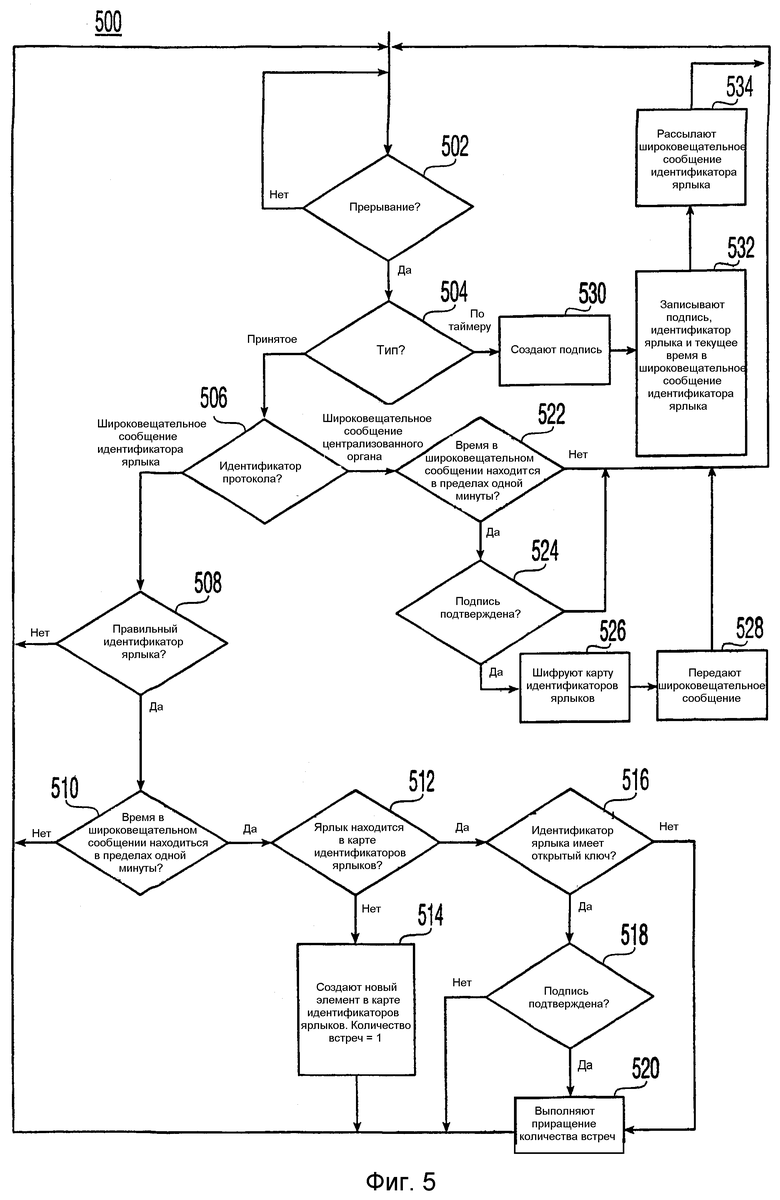

Фиг. 5 - схема 500 обмена данными, иллюстрирующая работу одного варианта осуществления ярлыка для проверки сближения;

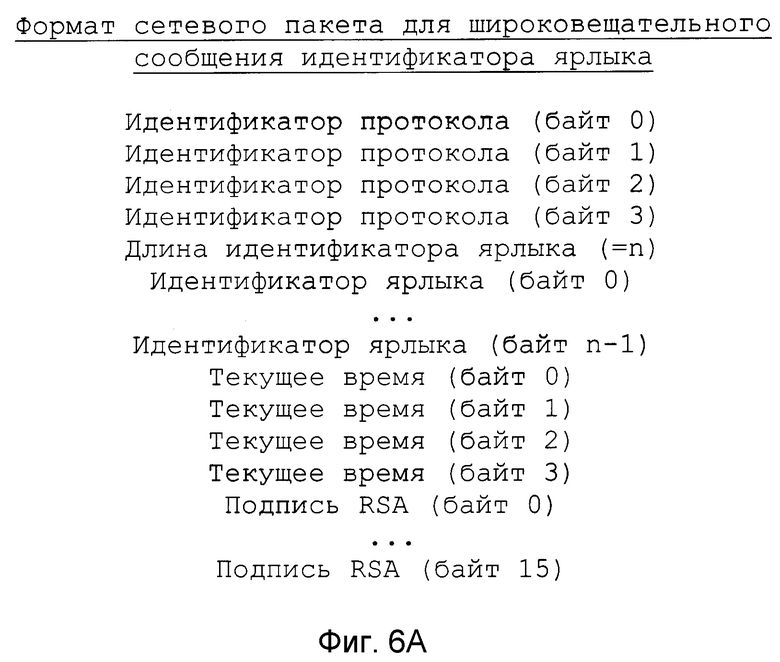

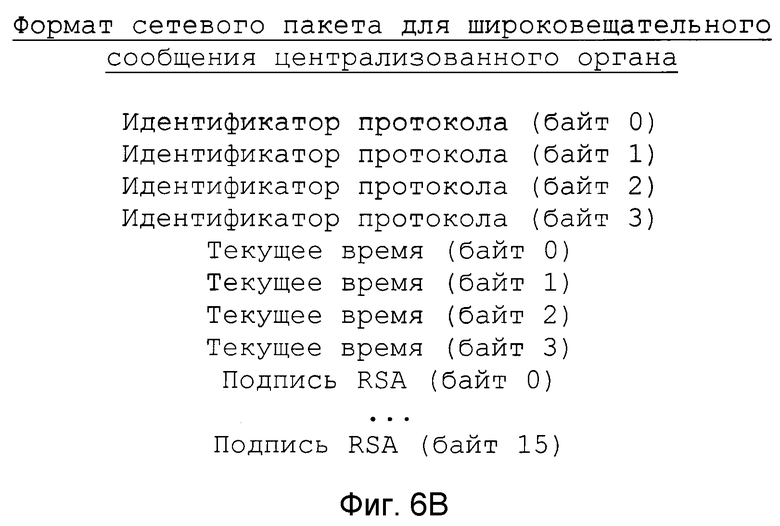

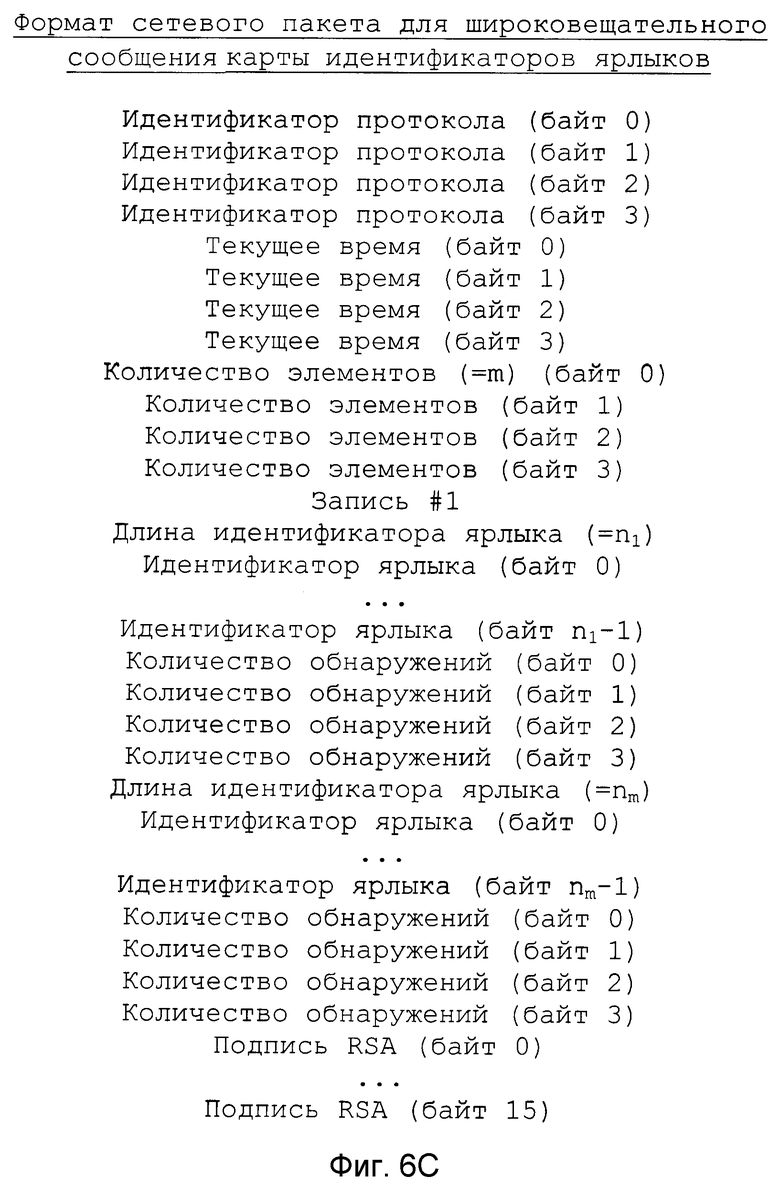

Фиг.6a, 6b и 6c - примерные форматы широковещательного сообщения идентификатора ярлыка, широковещательного сообщения централизованного органа и широковещательного сообщения карты идентификаторов ярлыков, соответственно;

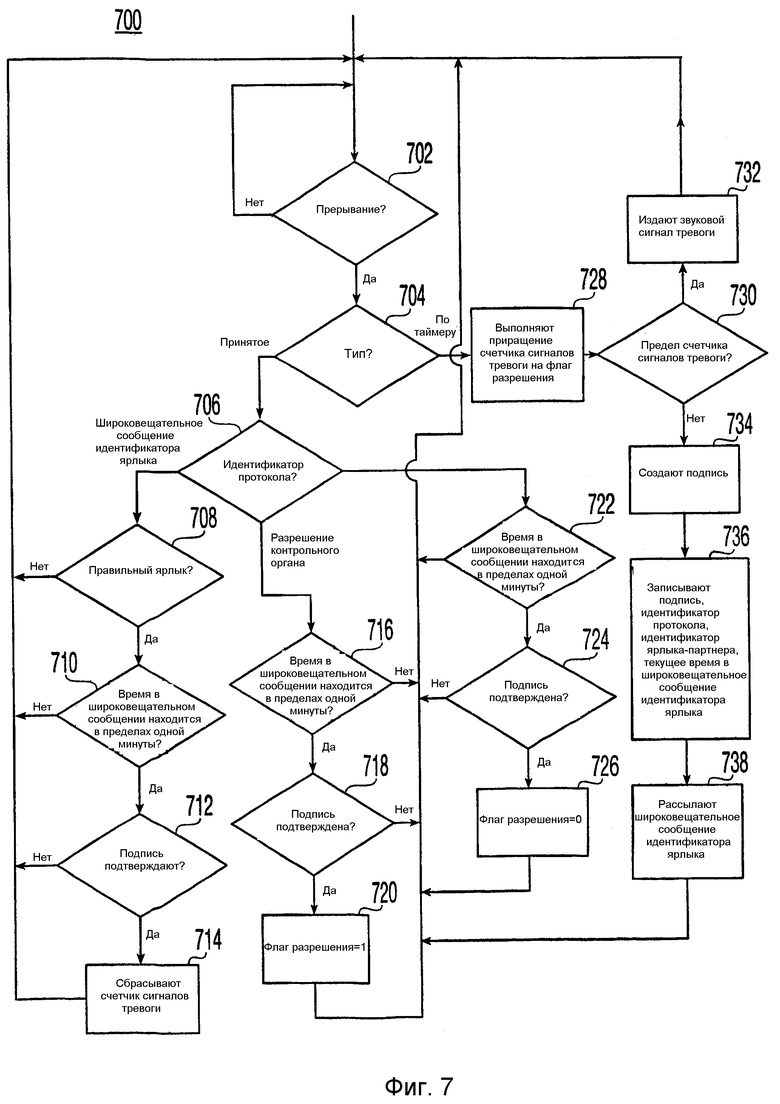

Фиг.7 - блок-схема, иллюстрирующая работу одного варианта осуществления ярлыка для сигнала тревоги по выходу за пределы сближения;

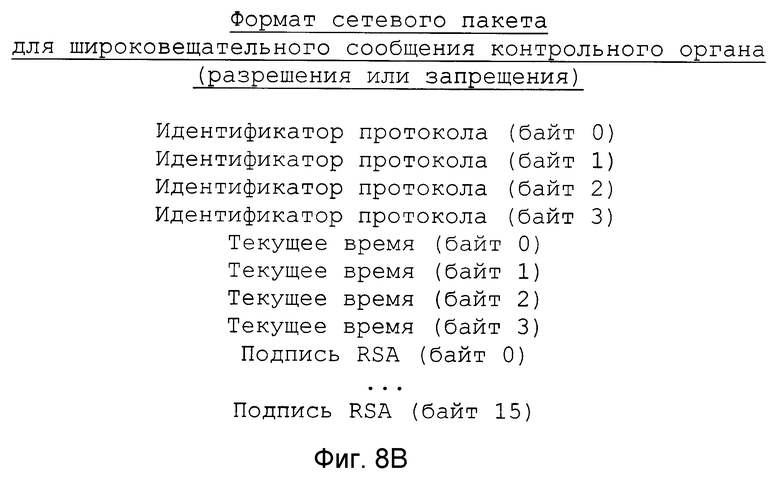

Фиг.8a, 8b и 8c - примерные форматы широковещательного сообщения идентификатора ярлыка, сообщения разрешения от контрольного органа и сообщения запрещения от контрольного органа, соответственно;

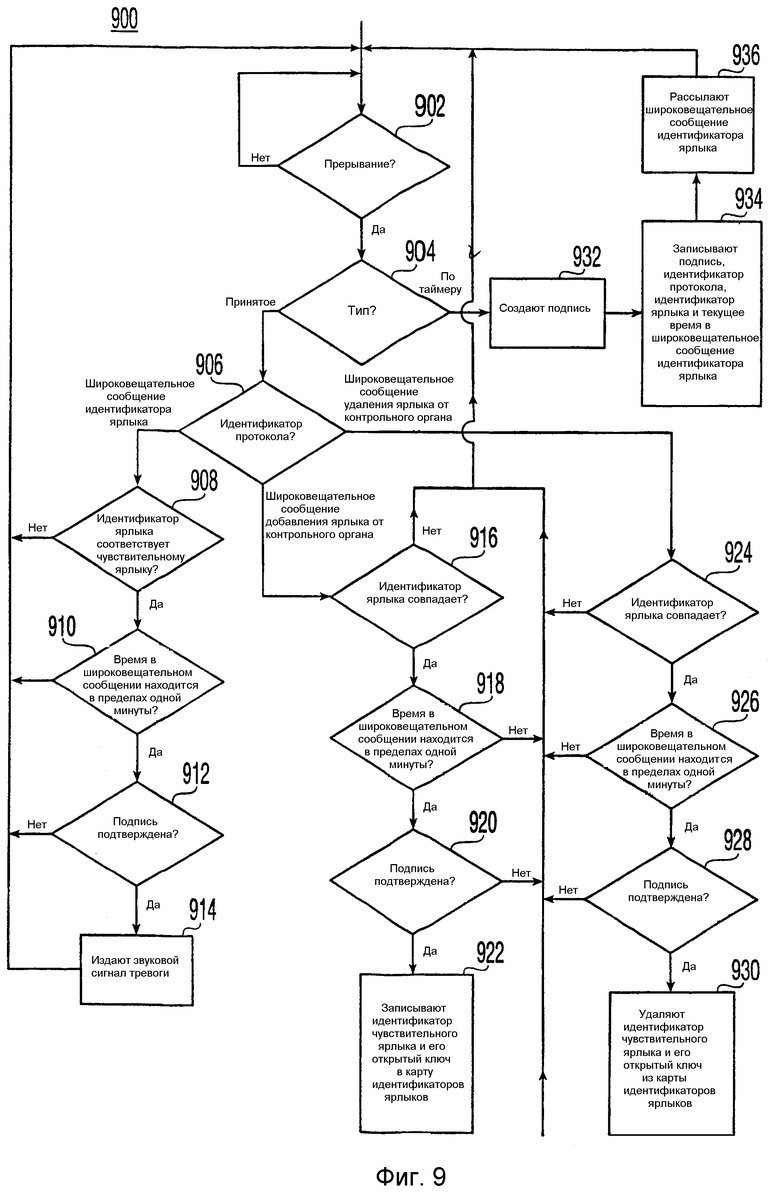

Фиг.9 - схема обмена данными, иллюстрирующая работу одного варианта осуществления ярлыка для сигнала тревоги по симметричному сближению;

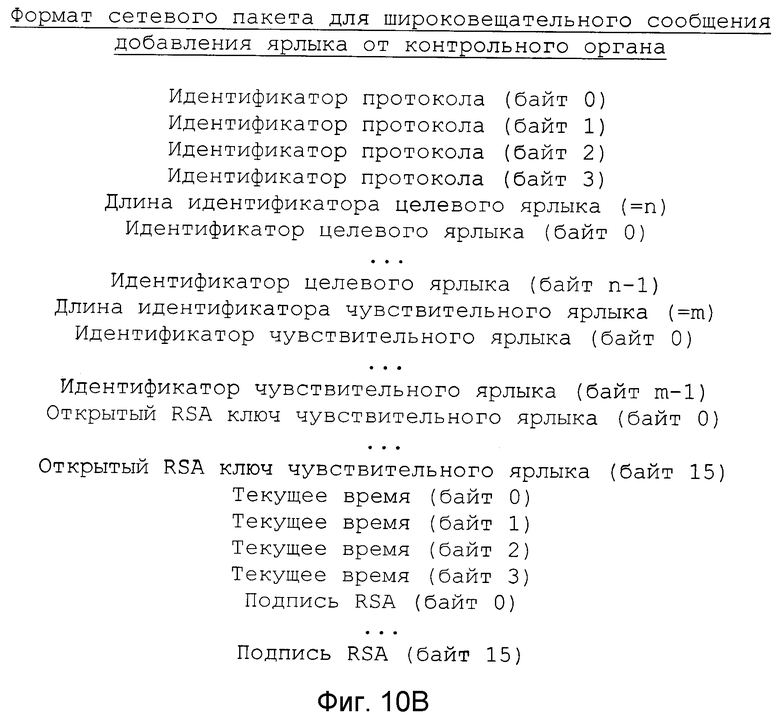

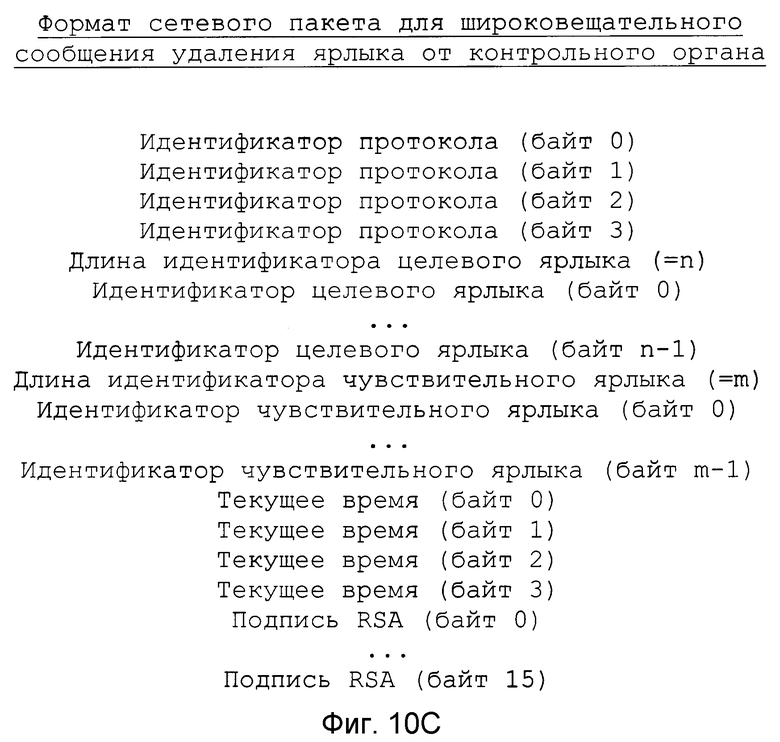

Фиг.10a, 10b и 10c - примерные форматы широковещательного сообщения идентификатора ярлыка, широковещательного сообщения добавления ярлыка от контрольного органа и широковещательного сообщения удаления ярлыка от контрольного органа, соответственно.

ПОДРОБНОЕ ОПИСАНИЕ ПРЕДПОЧТИТЕЛЬНОГО ВАРИАНТА ОСУЩЕСТВЛЕНИЯ

Изобретение предоставляет систему и способ хранения, извлечения и управления данными для ярлыка любого типа, который ассоциирован каким-нибудь образом с объектом любого типа (физическим или абстрактным, одушевленным или неодушевленным) для множества применений.

В то время как настоящее изобретение будет объяснено в контексте нескольких разных применений, таких как установление подлинности (аутентификации) объектов, включающих в себя ценные предметы и данные, и наблюдение за детьми их родителями, настоящее изобретение может быть применено к любому приложению, которое получит выгоду от хранения, извлечения и управления данными для ярлыков, которые ассоциированы с объектом какого-нибудь вида. Эти применения включают в себя обмен объектами, такими как недвижимое имущество, товары и услуги, наблюдение основных показателей жизнедеятельности больного, пожилых людей и спортсменов, программы спортивных тренировок, наблюдение за окружающими условиями, движение и поведение потребителей в различных обстановках, таких как парки с аттракционами, торговые центры, казино, отслеживание местоположения людей, таких как заключенные, студенты, иностранцы, военнослужащие и рабочие в секретных областях, отслеживание местоположения товаров любого типа, таких как материальные запасы производства, цепочка товаров, распространение и т.д. в точку продажи и после продажи, отслеживание местоположения секретного материала, отслеживание истории производства, продажи и ремонта товаров, таких как машинное оборудование, автомобили, самолеты, поезда и их компоненты, наблюдение за перемещением людей и вещей, например транспортных средств, грузов и т.д. в местах, таких как поле боя, шоссе и т.д., наблюдение за потоком нефти и других жидкостей в трубопроводах и т.д.

Фиг.1 - это блок-схема 100, показывающая главные рабочие элементы изобретения. Изобретение может включать в себя один или более ярлыков 102, которые могут быть ассоциированы с объектами любого типа, включая людей, животных, растения, вещи любого типа, недвижимое имущество, такое как дома, участки, кондоминиумы, автофургоны и одноквартирные дома, ценные предметы, такие как картины, бриллианты, ювелирные изделия, часы и антикварные вещи, транспортные средства, такие как автомобили, самолеты, военные машины, велосипеды, мотоциклы, лодки, корабли, детали, местоположения, окружающие условия, абстракции, концепции, феномены и т.д. Ассоциативные связи между ярлыками и объектами могут быть любого типа, включая один ко многим, многие к одному или один к одному. Эти ассоциативные связи могут быть физическими, логическими и т.д. Физические ассоциативные связи могут включать в себя присоединение и/или вставку ярлыка к или в ассоциированный объект. Логические ассоциативные связи могут включать в себя информацию в базе данных, такой как таблица, которая может устанавливать соответствие между одним или более ярлыками и одним или более объектами по их идентификационным номерам.

Ярлыки 102 могут быть одним из множества ярлыков разных типов, включающих в себя ярлыки - устройства радиочастотной идентификации (RFID), лазерные ярлыки, сотовые телефоны, устройства, которые принимают и передают сигналы от системы глобального позиционирования (GPS) и т.д. Ярлыки 102 могут снабжаться энергией посредством источника питания любого вида, такого как источник постоянного тока (DC), источник переменного тока (AC), солнечной энергией и т.д. Каждый ярлык 102 может иметь возможность принимать данные, хранить данные, считывать данные и/или передавать данные. Данные могут быть приняты и переданы другим ярлыкам 102, датчикам 104, компьютерам 106 и системам 110 управления базами данных. Ярлыки 102 могут иметь возможность считывать данные из ассоциированного с ним объекта, его окружения и т.д. Данные, считанные с ассоциированного объекта, такого как человек или животное, могут включать в себя медицинские данные, такие как температура, содержание кислорода в крови, частота ударов сердца и т.д. Данные, считанные из окружающей среды, могут включать в себя содержимое различных газов, яды и загрязнители в воздухе или воде, температуру, влажность, атмосферное давление, химикаты, движение, свет, звук и т.д.

Настоящее изобретение 100 может дополнительно включать в себя датчики 104. Датчики 104 могут быть любого типа и могут считывать данные любого вида. Датчики 104 могут снабжаться энергией от источника питания любого типа, такого как источник переменного тока (AC), источник постоянного тока (DC), солнечной энергией и т.д. Датчики 104 могут включать в себя термометры, детекторы движения, устройства системы глобального позиционирования (GPS), химические датчики и т.д. Компьютеры 106 могут включать в себя системы 110 управления базой данных для хранения и управления данными, ассоциированными с ярлыками 102, в любом случае включающими в себя данные, переданные в и/или принятые из ярлыков 102. Данные могут быть переданы ярлыкам 102 от компьютеров 106 для хранения в ярлыках 102 и могут быть переданы от ярлыков 102 компьютерам 106. Данные, принятые из ярлыков 102, могут быть сохранены и управляться в системе 110 управления базой данных.

Настоящее изобретение может дополнительно включать в себя сеть 114 связи, которая может включать в себя множество разных типов компонентов и программного обеспечения для того, чтобы передавать разные типы данных между ярлыками 102, датчиками 104, компьютерами 106 и т.д. Эти компоненты и программное обеспечение могут включать в себя модулятор/демодуляторы (модемы), спутники, преобразователи частоты с повышением и понижением, включающие в себя преобразователи для связи со спутниками, аудио/видео кодеки, маршрутизаторы, концентраторы, мосты и т.д. В одном варианте осуществления сеть 114 связи может быть сотовой телефонной сетью. В другом варианте осуществления сеть 114 связи может быть любым типом спутниковой сети, такой как GPS. В другом варианте осуществления сеть связи может быть телевизионной сетью. В еще одном варианте осуществления сеть 114 связи может включать в себя Интернет. Связь может быть выполнена по Интернету посредством одного или более Интернет-приложений, включая Всемирную паутину (World Wide Web). Сеть 114 связи может быть интрасетью или экстрасетью. Интрасеть - это частная сеть, как правило локальная сеть (LAN) или глобальная сеть (WAN), которая обеспечивает возможность использования Интернет-приложений в безопасном, частном окружении. Экстрасети являются сетями типа интрасетей, которые связывают многочисленные сайты или организации, использующие относящиеся к интрасети технологии.

Всемирная паутина построена на протоколе, названном протокол передачи гипертекста (HTTP). Компьютеры 106 могут включать в себя программное обеспечение 108 браузера для запрашивания ввода данных ярлыками 102 и датчиками 104 и/или данных, сохраненных в системе 110 управления базой данных. Запросы данных из программного обеспечения 108 браузера могут управляться серверным программным обеспечением 108. Серверное программное обеспечение 108 может определять место запрошенных данных и может передавать их запрашивающему программному обеспечению 108 браузера. Компьютеры 106 могут дополнительно включать в себя программное обеспечение 111 сервера приложений, которое может расширить возможности серверного программного обеспечения 109. В частности, программное обеспечение 111 сервера приложений может предварительно обработать страницу данных перед тем, как она отправляется запрашивающему программному обеспечению 108 браузера.

В одном варианте осуществления программное обеспечение 111 сервера приложений является приложением Cold Fusion. Cold Fusion - это Web-приложение для создания приложений с динамическими страницами и интерактивных Web-сайтов, соединяя файлы стандартного языка гипертекстовой разметки (HTML) с инструкциями языка разметки Cold Fusion (CFML), как определено в «The Macromedia Cold Fusion 5 Web Application Construction Kit," Ben Forta и Nate Weiss, Fourth Edition (далее "Cold Fusion 5"), Глава 1, содержимое которого включено в данный документ посредством ссылки. HTML - это язык разметки страницы, который обеспечивает возможность создания и компонования страниц и форм. В одном варианте осуществления настоящего изобретения, приложение Cold Fusion определяет заполняемые формы для ввода данных, включая данные для управления работой ярлыков 102 и датчиков 104, и запросы данных.

В одном варианте осуществления приложение 111 Cold Fusion используется для того, чтобы найти или обновить данные в системе 110 управления базой данных. Приложение 111 Cold Fusion может осуществлять доступ к системе 110 управления базой данных через интерфейс, именуемый Открытый интерфейс взаимодействия с базами данных (ODBC), который является стандартным интерфейсом прикладного программирования (API), для осуществления доступа к информации из разных систем баз данных и разных форматов, как объяснено в Cold Fusion 5, Глава 6, содержимое которого включено в данный документ посредством ссылки.

В альтернативном варианте осуществления данные могут быть введены с использованием программы, написанной на языке программирования, который манипулирует текстом, файлами и информацией. Примерным языком является PERL, как определено в документе "Programming Perl," Larry Ward и Randal L. Schwartz, O'Reilly & Associates, Inc., март 1992, содержимое которого включено в данный документ посредством ссылки.

База 110 данных может быть распределенной базой данных, которая может храниться между многими компьютерами 106, или может быть центральной базой данных. База 110 данных может быть любого типа, включая в себя реляционную базу данных или иерархическую базу данных. Базы данных и системы управления базами данных описываются в книге Database System Concepts, Henry F. Korth, Abraham Silberschatz, McGraw-Hill 1986, Глава 1, содержимое которой включено в данный документ посредством ссылки. Примерные базы 110 данных включают в себя: Microsoft Structured Query Language (SQL) Server, Microsoft Access 1.0, 2.0 и 7.0, Microsoft FoxPro 2.0, 2.5 и 2.6, Oracle 7.0, Borland Paradox 3.X и 4.X, Borland dBase III и dBase IV, и Microsoft Excel 3.0, 4.0 и 5.0.

В одном варианте осуществления, данные извлекают, вставляют, обновляют или удаляют из базы 110 данных с использованием языка структурированных запросов (SQL). SQL описывается в документе "SAMS Teach Yourself SQL," 2nd Edition, Ben Forta, содержимое которого включено в данный документ посредством ссылки.

Настоящее изобретение может включать в себя дополнительные компоненты для того, чтобы управлять данными, принятыми из ярлыков 102, датчиков 104 и откуда-нибудь еще. Эти дополнительные компоненты могут включать в себя инструментальное средство поиска. В одном варианте осуществления инструментальное средство поиска - это Verity. Данные могут быть организованы в одну или более коллекций. Затем может быть использована Verity для того, чтобы индексировать коллекцию и компилировать метаданные о коллекции с тем, чтобы дать возможность быстрого поиска по коллекции. Концептуально, полезность Verity приписывается ее способности индексировать и компилировать информацию о коллекции и использовать эту информацию для того, чтобы быстро осуществлять поиск в коллекции, когда это запрошено. Поиски и запросы могут быть определены с помощью использования операторов Verity, включающих в себя концептуальные операторы, такие как STEM (Основа), WORD (Слово) и WILDCARD (Знак подстановки), операторы похожести, такие как NEAR (Близкий) и PHRASE (Выражение), операторы отношения, такие как CONTAINS (Содержание), MATCHES (Совпадения), STARTS (Начала), ENDS (Окончания) и SUBSTRING (Подстрока), модификаторы поиска, такие как CASE (Выбор), MANY (Много), NOT (Не) и ORDER (Порядок), и операторы счета, такие как YES (Да), No (Нет), COMPLEMENT (Дополнение), PRODUCT (Произведение) и SUM (Сумма). Формы поиска и страницы результатов поиска могут быть определены с помощью использования HTML с тегами Cold Fusion. Создание и поиск наборов и отображение результатов поиска с помощью использования Verity описывается в Cold Fusion 5, Глава 36, содержимое которого включено в данный документ посредством ссылки. Программное обеспечение 108 Web-браузера может отображать Web-страницы из серверного программного обеспечения 109, включая заполняемую форму для ввода данных, заполняемую форму для ввода критерия поиска и текстовые данные результатов поиска. Настоящее изобретение может также отображать аудио- и видеоданные, введенные ярлыками 102 и датчиками 104, используя сервер потоковой предачи видео и аудио по запросу, такой как RealServer, как объяснено в документе "RealServer Administration and Content Creation Guide", содержимое которого включено в данный документ посредством ссылки.

В другом варианте осуществления поисковая машина может быть коммерческой поисковой машиной, такой как Alta Vista, Google, Yahoo и т.д. Коммерческая поисковая машина может быть интегрирована в настоящее изобретение с помощью использования тегов Cold Fusion, как объяснено в Cold Fusion 5, Глава 36.

Перед выполнением поиска поисковая машина может оптимизировать запросы, как определено в Database System Concepts, Henry F. Korth, Abraham Silberschatz, McGraw-Hill 1986, Глава 9, содержимое которой включено в данный документ посредством ссылки.

Фиг.2 - это схема 200 обмена данными, описывающая сохранение данных в ярлыки 102, которые ассоциированы с любым видом объекта. Блок-схема - это граф, узлы которого - это процессы, и ребра которого - это потоки данных. См. документ Object Oriented Modeling and Design, Rumbaugh, J., Prentice Hall Inc. (1991), Глава 1, содержимое которого включено в данный документ посредством ссылки. Данные могут состоять из управляющих данных, которые управляют работой ярлыка 102, как например определяя, какие типы данных ярлык 102 уполномочен принимать и/или передавать, идентификационных данных таких компонентов (т.е. других ярлыков 102, компьютеров 106, программного обеспечения 108 браузера, серверного программного обеспечения 108, датчиков 104 и т.д.), которые могут передавать данные или принимать данные из ярлыка 102, и могут состоять из информации для хранения в ярлыке 102. На этапе 202 ярлык 102 может ожидать прием данных. Управление переходит на этап 204, где принимаются данные. На этапе 204 ярлык может принять данные, которые могут быть переданы от любого типа компонента, включая, но не ограниченного этим, компьютер 106, программное обеспечение 108 браузера, серверное программное обеспечение 109, базу 110 данных, датчик 104, другой ярлык 102, сам ярлык и т.д. На этапе 206 может быть сделана проверка, чтобы определить, авторизованы ли или нет принятые данные, чтобы быть сохраненными в ярлыке 102. Этап 206 может включать в себя проверку того, имеет ли источник данных полномочия сохранять тип данных, которые были приняты, в ярлыке 102.

Проверка может быть выполнена посредством множества разных технологий, включающих в себя, но не ограниченных ими, использование криптографии, искусство и науку безопасного хранения сообщений и любой другой тип безопасной связи, включающей в себя интрасеть, виртуальную частную сеть (VPN) и т.д. Криптография может быть использована в настоящем изобретении для аутентификации, проверки целостности и/или защиты от непризнания. Аутентификация обеспечивает получателю сообщения возможность устанавливать его источник. Проверка целостности обеспечивает получателю сообщения возможность удостовериться в том, что сообщение не было модифицировано при прохождении. Защита от непризнания предохраняет отправителя сообщения от ложного отрицания того, что он действительно отправил сообщение.

В одном варианте осуществления используется симметричный алгоритм. С симметричными алгоритмами ключ шифрования может быть вычислен из ключа дешифрования и наоборот. Ключ должен оставаться секретным для того, чтобы сохранить связь в секрете. В другом варианте осуществления используется алгоритм открытого ключа (также называемый асимметричным алгоритмом). С алгоритмом открытого ключа ключ дешифрования не может быть вычислен из ключа шифрования в разумный период времени. Ключ шифрования делается открытым и называется открытым ключом. Ключ дешифрования держится в секрете и называется личным ключом. В другом варианте осуществления могут быть использованы цифровые подписи. С помощью цифровых подписей сообщение шифруется личным ключом отправителем, таким образом отправитель подписывает сообщение, и дешифруется с помощью открытого ключа получателем, таким образом получатель проверяет подпись. Примерные алгоритмы цифровых подписей включают в себя Rivest-Shamir-Adelman (RSA) и алгоритм цифровой подписи (DSA), предложенные Национальным институтом стандартов и технологий (NIST). Криптография, включающая в себя симметричные алгоритмы, алгоритмы открытого ключа и цифровые подписи, описана в "Applied Cryptography", Bruce Schneier, главы 1, 2, 19 и 20, содержимое которых включено в данный документ посредством ссылки.

В другом варианте осуществления проверка может быть сделана некоей формой верификации пароля.

Если проверка на этапе 206 показывает, что принятые данные авторизованы, чтобы быть сохраненными в ярлыке 102, то управление переходит к этапу 208. На этапе 208 данные сохраняют в ярлыке 102. После этапа 208 управление переходит этапу 202, где ярлык 102 ожидает прием новых данных. Если проверка на этапе 206 показывает, что принятые данные не авторизованы, чтобы быть сохраненными в ярлыке 102, то управление возвращается к этапу 202.

Фиг.3 - это схема 300 обмена данными, описывающая передачу данных от ярлыков 102. На этапе 302 выполняют проверку для того, чтобы определить, будет ли ярлык 102 передавать данные без побуждения, и если так, то какой тип данных он будет передавать. Это может быть сделано посредством проверки настроек управления в ярлыке 102. Если проверка на этапе 302 показывает, что ярлык 102 будет передавать данные, управление переходит к этапу 304. На этапе 304 выполняют проверку для того, чтобы определить, будут ли данные переданы в это время. Эта проверка может быть сделана посредством сравнения часов в ярлыке 102 с предопределенной установкой времени. Если проверка на этапе 304 показывает, что данные будут переданы, то управление переходит к этапу 308. Иначе управление остается на этапе 304. На этапе 308 данные передаются из ярлыка 102. После этапа 308 управление возвращается к этапу 302.

На этапе 310 ярлык 102 ожидает запрос данных. Управление остается на этапе 310 до тех пор, пока такой запрос не будет принят, после которого оно переходит на этап 312. На этапе 312 ярлык 102 может принять запрос, который мог быть отправлен из любого типа компонента, включая, но не в ограничительном смысле, клиент 106, сервер 108, базу 110 данных, датчик 104, другой ярлык 102 и т.д. На этапе 312 может быть сделана проверка в ярлыке 102 для того, чтобы определить, авторизован ли или нет источник принятого в ярлыке 102 запроса принимать ответ. Этап 312 может включать в себя проверку того, имеет ли полномочие источник запроса принимать тип данных, которые были запрошены. Проверка может быть выполнена множеством разных технологий, включающих в себя такие, как использование криптографии, как объяснялось в деталях выше. Проверка может альтернативно быть сделана посредством некой формы верификации пароля. Если проверка на этапе 312 указывает, что источник запроса авторизован принимать данные в ответ, то управление переходит к этапу 314. На этапе 314 запрошенные данные передают источнику запроса. После этапа 314 управление переходит к этапу 310, где ярлык 102 ожидает прием нового запроса. Если проверка на этапе 312 указывает, что источник запроса не авторизован принимать данные в ответ, то управление возвращается к этапу 310.

В одном варианте осуществления связь между одним или более из ярлыков 102 и одним или более из датчиков 104 с серверным программным обеспечением 109 может быть выполнена с использованием протокола приложений для беспроводной связи (WAP), который описан в ColdFusion 5, глава 34, содержимое которого включено посредством ссылки.

Настоящее изобретение может иметь многие различные варианты использования. Например, оно может быть использовано родителями для того, чтобы наблюдать за действиями их детей. Родитель может ассоциировать ярлык 102 с ребенком любым средством, таким как физическое прикрепление или имплантация ярлыка 102 в ребенка. Из программного обеспечения 108 браузера или откуда-нибудь еще родитель может передавать управляющие данные ярлыку 102 ребенка для того, чтобы указать, что ярлык 102 будет принимать данные из других ярлыков 102, ассоциированных с отдельными людьми, датчиками 104, такими как спутники глобальной системы позиционирования (GPS), идентифицирующие местоположение ребенка на протяжении дня, или датчиками 104 окружающей среды, идентифицирующими содержимое воздуха или воды (т.е. токсины), которым ребенок подвержен. Ярлык 102 на ребенке выполняет процесс сохранения данных в ярлыках 102, иллюстрированный схемой по фиг.2, для того, чтобы анализировать и хранить управляющую информацию, отправленную родителем. В последующем, родитель может передать один или более запросов из программного обеспечения 108 браузера или откуда-нибудь еще, чтобы узнать идентификационные данные людей, которые вошли в контакт с ребенком, чтобы принять тестовые оценки или замечания от учителя, которые ребенок получал в этот день, качество воздуха и воды, которым подвергался ребенок, и перемещения ребенка. Ярлык 102, ассоциированный с ребенком, выполняет процесс передачи данных из ярлыка 102 ребенка, иллюстрированный на схеме по фиг.3, для того, чтобы ответить на запрос родителя.

Родитель может, в альтернативном варианте, передать дополнительные управляющие данные ярлыку 102 ребенка из программного обеспечения 108 браузера или откуда-нибудь еще, инструктирующие ярлык ребенка периодически передавать данные из ярлыка 102 в базу 110 данных. В любое последующее время родитель может передать один или более запросов из программного обеспечения 108 браузера или откуда-нибудь еще к базе 110 данных, чтобы узнать ту же самую информацию о ребенке.

Фиг.4a отображает пример заполняемой формы 400, заполненной родителем в программном обеспечении 108 браузера или где-нибудь еще для того, чтобы управлять работой ярлыка 102 ребенка. Заполняемая форма может содержать одно или более из следующих полей:

Авторизованные компоненты для таблицы 402 приема: Это поле определяет компоненты (т.е. ярлыки, датчики и т.д.), из которых ярлык ребенка может принять данные.

Авторизованные данные для таблицы 404 приема: Это поле определяет типы данных (т.е. данные, идентифицирующие людей, ассоциированных с ярлыками 102, с которыми ребенок вступил в контакт, тестовые оценки, замечания учителя, данные окружающей среды, данные о местоположении и т.д.), которые ярлык 102 ребенка может принять.

Авторизованные компоненты для таблицы 406 передачи: Это поле определяет компоненты (т.е. базу 110 данных и т.д.), которым ярлык ребенка может передать данные.

Авторизованные данные для передачи 408: Это поле определяет типы данных, которые ярлык 102 ребенка может передавать.

Фиг.4b отображает образец заполняемой формы 450, заполненной родителем в программном обеспечении 108 браузера или где-нибудь еще для того, чтобы извлекать данные из ярлыка 102 ребенка или из базы 110 данных. Заполняемая форма может содержать одно или более из следующих полей:

Запрос 452 идентификации: Это поле запрашивает идентификационные данные снабженных ярлыком объектов, таких как люди и животные, которые вошли в контакт с ребенком.

Запрос 454, относящийся к окружающей среде: Это поле запрашивает содержимое воды и воздуха, с которыми ребенок имел контакт.

Запрос 456 характеристик: Это поле запрашивает данные о характере ребенка, учебной подготовке и спортивной подготовке.

Настоящее изобретение может быть использовано для того, чтобы устанавливать подлинность объектов, таких как ценные предметы, спортивные сувениры и доказательства. Продавец может ассоциировать ярлык 102 с ценным предметом, таким как бриллиант или картина, любым средством типа физического присоединения или внедрения ярлыка 102 в предмет. Из программного обеспечения 108 браузера или откуда-нибудь еще продавец может передавать управляющие данные ярлыку 102 объекта, чтобы указать, что ярлык 102 будет принимать данные из других ярлыков 102, идентифицирующих людей, ассоциированных с другими ярлыками 102, датчиков 104, таких как спутники глобальной системы позиционирования (GPS), идентифицирующие местоположение объекта на протяжении дня, или датчиков 104 окружающей среды, идентифицирующих содержимое воздуха или воды (т.е. токсины), которым объект подвержен. Ярлык 102 на объекте выполняет процесс сохранения данных в ярлыки 102, иллюстрированный схемой по фиг.2, для того чтобы анализировать и хранить управляющую информацию, отправленную продавцом. В последующем продавец может передать один или более запросов из программного обеспечения 108 браузера или откуда-нибудь еще, чтобы узнать идентификационные данные человека, который трогал объект, качество воздуха и воды, которым объект был подвержен, перемещения объекта, цепочку титулов, цепочку владения и идентификационные данные производителей объекта, розничных продавцов и распространителей. Ярлык 102, ассоциированный с объектом, выполняет процесс передачи данных из ярлыка 102 объекта, иллюстрированный схемой по фиг.3, для того чтобы ответить на запрос продавца.

Продавец может, в альтернативном варианте, передать дополнительные управляющие данные ярлыку 102 объекта из программного обеспечения 108 браузера или откуда-нибудь еще, инструктирующие ярлык 102 объекта, периодически передавать данные из ярлыка 102 в базу 110 данных. В любое последующее время продавец может передать один или более запросов из программного обеспечения 108 браузера или откуда-нибудь еще к базе 110 данных для того, чтобы узнать информацию об объекте.

Другой вариант осуществления изобретения выполняет отслеживание сближения. В этом варианте осуществления событие может быть записано в ярлыке, когда он входит в радиус действия других ярлыков. Эти записанные события могут быть позже отправлены в базу данных. Этот вариант осуществления может быть использован, как правило, чтобы отслеживать объекты, которые пришли в сближение с другим объектом. Например, этот вариант осуществления может быть использован, чтобы отслеживать людей, которые вошли в контакт с ребенком, или места, где ребенок находится. Этот вариант осуществления может также быть использован, чтобы отслеживать перемещение объектов по отношению к местоположениям в безопасном помещении.

В одном варианте осуществления ярлыки могут содержать одно или более из следующего: радиопередатчик, радиоприемник, память, управляющее программное обеспечение, процессор и тактовый генератор. Память может включать в себя RAM (оперативное запоминающее устройство) и ROM (постоянное запоминающее устройство). Управляющее программное обеспечение может быть сохранено в ROM. Процессор может быть такого типа, который потребляет меньше энергии.

Ярлыки могут содержать одну или более структур данных, включающих в себя идентификатор ярлыка, карту идентификаторов ярлыков и поле времени. Идентификатор ярлыка может быть строкой переменной длины до 255 байтов и может быть использован для того, чтобы отличать ярлыки друг от друга. Карта идентификаторов ярлыков может отображать идентификатор ярлыка на открытый ключ и счетчик. В одном варианте осуществления карта идентификаторов ярлыков реализована с помощью хэш-таблицы. В другом варианте осуществления карта идентификаторов ярлыков реализована с помощью двоичного дерева поиска. Карта идентификаторов ярлыков может быть инициализирована открытыми ключами определенных ярлыков, таких как те, которые предполагаются быть обнаруженными, и/или те, которые определены быть чувствительными. Эта схема позволяет ярлыкам быстро отбрасывать сообщения от ярлыков с неправильными подписями. Элементы в карте идентификаторов ярлыков могут быть отброшены после того, как карта становится полной. Элементы могут быть отброшены в любом порядке, таком как «первый пришел - первый вышел» (FIFO), «дольше всех неиспользовавшийся» (LRU) и т.д. Поле времени может быть четырехбайтовым целым числом без знака и может содержать текущее время в любой форме, такой как Гринвичское время (GMT).

Фиг.5 - схема 500 обмена данными, иллюстрирующая работу одного варианта осуществления ярлыка для проверки сближения. Ярлык ожидает прерывание на этапе 502. На этапе 504 определяют тип прерывания. Если прерывание является принятым прерыванием, управление переходит к этапу 506. На этапе 506 определяют идентификатор протокола принятого широковещательного сообщения. Идентификатор протокола может быть различных типов, таких как широковещательное сообщение идентификатора ярлыка, широковещательное сообщение карты идентификаторов ярлыков и т.д. Примерные форматы широковещательного сообщения идентификатора ярлыка, широковещательное сообщение централизованного органа и широковещательные сообщения карты идентификаторов ярлыков показаны на фиг. 6a, 6b и 6c, соответственно. Широковещательные сообщения могут быть инкапсулированы в пакет беспроводной передачи на уровне сетевого интерфейса, и многобайтные значения могут быть переданы в обратном порядке байтов. Подписи могут быть подписями RSA. Подпись в широковещательном сообщении идентификатора ярлыка может быть получена по полям идентификатора ярлыка и текущего времени. Подпись в широковещательном сообщении централизованных полномочий может быть получена по полю текущего времени. Одно или более из полей, исключая идентификатор протокола, в широковещательном сообщении карты идентификаторов ярлыков могут быть зашифрованы с помощью открытого ключа централизованного органа полномочия. Подпись в идентификаторе ярлыка может быть получена по одному или более из полей следующим за текущим временем.

Если идентификатор протокола является широковещательным сообщением идентификатора ярлыка, управление переходит к этапу 508. На этапе 508 идентификатор ярлыка широковещательного сообщения идентификатора ярлыка проверяется для того, чтобы определить, правильный ли он. Если он неправильный, широковещательное сообщение игнорируется и управление возвращается к этапу 502. Если он правильный, управление переходит к этапу 510. На этапе 510 время в широковещательном сообщении идентификатора ярлыка проверяется для того, чтобы определить, в пределах ли оно одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется, и управление переходит к этапу 502. Если да, то управление переходит к этапу 512. На этапе 512 идентификатор ярлыка в широковещательном сообщении идентификатора ярлыка проверяется для того, чтобы определить, присутствует ли он в карте идентификаторов ярлыков (т.е. был ранее обнаружен ярлыком). Если нет, управление переходит к этапу 514. На этапе 514 создается новый элемент для идентификатора ярлыка в карте идентификаторов ярлыков, и количество обнаружений для этого элемента устанавливается в единицу. Управление затем переходит к этапу 502.

Если идентификатор ярлыка определен как присутствующий в карте идентификаторов ярлыков на этапе 512, то управление переходит к этапу 516. На этапе 516 определяется, имеет ли идентификатор ярлыка в широковещательном сообщении идентификатора ярлыка открытый ключ. Если это так, то управление переходит к этапу 518. На этапе 518 открытый ключ используется для того, чтобы подтвердить подпись. Если проверка подписи на этапе 518 неудачна, то широковещательное сообщение игнорируется, и управление возвращается к этапу 502. Если проверка подписи на этапе 518 успешна, то управление переходит к этапу 520. На этапе 520 выполняется приращение количества обнаружений для идентификатора ярлыка в карте идентификаторов ярлыков.

Если идентификатор протокола определяется как широковещательное сообщение централизованного органа на этапе 506, то управление переходит к этапу 522. На этапе 522 время в широковещательном сообщении централизованного органа проверяется для того, чтобы определить, находится ли оно в пределах одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется, и управление возвращается к этапу 502. Если да, управление переходит к этапу 524. На этапе 524 открытый ключ централизованного органа используется для того, чтобы проверить подпись в широковещательном сообщении централизованного органа. Если проверка подписи неудачна, то широковещательное сообщение игнорируется, и управление возвращается к этапу 502. Если проверка подписи на этапе 524 успешна, то управление переходит к этапу 526. На этапе 526 карта идентификаторов ярлыков шифруется с помощью открытого ключа централизованного органа. На этапе 528 передается зашифрованная карта идентификаторов ярлыков. Управление затем возвращается к этапу 502.

Если прерывание определяется как прерывание по таймеру на этапе 504, управление переходит к этапу 530. В одном варианте осуществления прерывание по таймеру происходит каждые 15 секунд. На этапе 530 подпись создается с использованием личного ключа ярлыка. На этапе 532 подпись, идентификатор ярлыка и текущее время записываются в широковещательное сообщение идентификатора ярлыка. На этапе 534 распространяется широковещательное сообщение идентификатора ярлыка. Управление затем возвращается к этапу 502.

Вариант осуществления по фиг.5 имеет ряд преимуществ. Подпись не допускает обманного замещения реального ярлыка любым предварительно зарегистрированным ярлыком. Атаки с повторением пакетов блокируются временной меткой.

Личные ключи могут быть защищены; централизованный орган может быть расположен в безопасном местоположении; и ярлыки могут быть стойкими к вмешательству. Эти опции предохраняют один ярлык от отвергнутого контакта с другим ярлыком. Может быть использована стратегия замещения для того, чтобы предотвратить попытки заполнить карту идентификаторов ярлыков широковещательным сообщением поддельных идентификаторов ярлыков. В другом варианте осуществления может быть использована общая пара открытого/личного ключей для того, чтобы аутентифицировать широковещательные сообщения.

Другой вариант осуществления изобретения издает сигнал тревоги в предопределенный момент времени, если ярлык вышел за пределы конкретной зоны действия одного или более других ярлыков. В одном варианте осуществления зона действия является общей зоной действия передачи/приема. В одном варианте осуществления предварительно определенное время - это шестьдесят секунд. Один ярлык может быть физически присоединен к чувствительному объекту, который не должен покидать безопасную область. Другой ярлык может быть встроен в безопасное, неподвижное место, такое как пол или потолок, или может переноситься уполномоченным персоналом. В одном варианте осуществления протокол разрешает и запрещает ярлыки так, что возражения могут быть устранены уполномоченными сторонами.

Этот вариант осуществления может быть использован для того, чтобы сигнализировать персоналу по безопасности о перемещении объектов за пределы безопасного помещения, чтобы сигнализировать служащим о воровстве материальных запасов из хранилища, чтобы сигнализировать родителю или служащему по присмотру за детьми в дневное время, что заблудившийся ребенок находится за пределами определенной области, чтобы сигнализировать человеку о воровстве автотранспортного средства или о воровстве ценных предметов из дома, чтобы сигнализировать эскорту в безопасном помещении о несдержанности гостя, чтобы сигнализировать властям о побеге преступника из тюрьмы или из дома для преступников, находящихся под домашним арестом и т.д.

В одном варианте осуществления ярлыки могут содержать одно или более из следующего: радиопередатчик, радиоприемник, память, управляющее программное обеспечение, процессор, тактовый генератор и звуковой сигнал. Память может включать в себя RAM и ROM. Управляющее программное обеспечение может быть сохранено в ROM. Процессор может быть такого типа, который потребляет меньше энергии.

Ярлыки могут содержать одну или более структур данных, включающих в себя идентификатор ярлыка, идентификатор ярлыка-партнера, личный ключ для ярлыка, открытый ключ ярлыка-партнера, открытый ключ контрольного органа, счетчик сигналов тревоги, флаг разрешения и поле времени. Идентификатор ярлыка может быть строкой переменной длины до 255 байтов и может быть использован для того, чтобы отличать ярлыки друг от друга. Идентификатор ярлыка-партнера может быть строкой переменной длины до 255 байтов. Личный и открытый ключи могут быть 16-байтными. Счетчик сигналов тревоги может быть длиной четыре байта. Флаг разрешения может быть длиной четыре байта. Поле времени может быть четырехбайтовым целым числом без знака и может содержать текущее время в любой форме, такой как Гринвичское время (GMT).

Фиг.7 - это схема обмена данными, иллюстрирующая работу одного варианта осуществления ярлыка для сигнала тревоги при выходе за пределы сближения. Ярлык ожидает прерывание на этапе 702. На этапе 704 определяют тип прерывания. Если прерывание является принятым прерыванием, управление переходит к этапу 706. На этапе 706 определяют идентификатор протокола принятого широковещательного сообщения. Идентификатор протокола может быть разных типов, таких как широковещательное сообщение идентификатора протокола, широковещательное сообщение контрольного органа (включающее в себя сообщение разрешения от контрольного органа и сообщение запрещения от контрольного органа) и т.д. Примерные форматы широковещательного сообщения идентификатора ярлыка, сообщения разрешения от контрольного органа и сообщения запрещения от контрольного органа показаны на фиг.8a, 8b и 8c, соответственно. Широковещательные сообщения могут быть инкапсулированы в широковещательный пакет беспроводной передачи на уровне сетевого интерфейса, и многобайтные значения могут быть переданы в обратном порядке байтов. Подпись в широковещательном сообщении идентификатора ярлыка может быть получена по полям идентификатора ярлыка и текущего времени. Подпись в широковещательном сообщении контрольного органа может быть получена по полю текущего времени. Подписи могут быть подписями RSA.

Если идентификатор протокола является широковещательным сообщением идентификатора ярлыка, управление переходит к этапу 708. На этапе 708 идентификатор ярлыка широковещательного сообщения идентификатора ярлыка проверяется для того, чтобы определить, правильный ли он. Если он неправильный, широковещательное сообщение игнорируется и управление возвращается к этапу 702. Если он правильный, управление переходит к этапу 710. На этапе 710 время в широковещательном сообщении идентификатора ярлыка проверяется для того, чтобы определить, в пределах ли оно одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется, и управление возвращается к этапу 702. Если так, то управление переходит к этапу 712. На этапе 712 открытый ключ ярлыка-партнера используется для того, чтобы проверить подпись в широковещательном сообщении идентификатора ярлыка. Если проверка подписи на этапе 712 неудачна, то широковещательное сообщение игнорируется, и управление возвращается к этапу 702. Если проверка подписи на этапе 712 успешна, то управление переходит к этапу 714. На этапе 714 сигнальный счетчик сбрасывается в ноль.

Если идентификатор протокола определяется как являющийся широковещательным сообщением разрешения от контрольного органа на этапе 706, то управление переходит к этапу 716. На этапе 716 время в широковещательном сообщении разрешения от контрольного органа проверяется для того, чтобы определить, находится ли оно в пределах одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется, и управление возвращается к этапу 702. Если так, управление переходит к этапу 718. На этапе 718 открытый ключ контрольного органа используется для того, чтобы проверить подпись в широковещательном сообщении разрешения от контрольного органа. Если проверка подписи неудачна, то широковещательное сообщение игнорируется, и управление возвращается к этапу 702. Если проверка подписи на этапе 718 успешна, то управление переходит к этапу 720. На этапе 720 флаг разрешения устанавливается в единицу. Управление затем возвращается к этапу 702.

Если идентификатор протокола определяется как являющийся широковещательным сообщением запрещения от контрольного органа на этапе 706, то управление переходит к этапу 722. На этапе 722 время в широковещательном сообщении запрещения от контрольного органа проверяется для того, чтобы определить, находится ли оно в пределах одной минуты от настоящего времени. Если нет, то широковещательное сообщение игнорируется, и управление возвращается к этапу 702. Если так, управление переходит к этапу 724. На этапе 724 открытый ключ контрольного органа используется для того, чтобы проверить подпись в широковещательном сообщении запрещения от контрольного органа. Если проверка подписи неудачна, то широковещательное сообщение игнорируется, и управление возвращается к этапу 702. Если проверка подписи на этапе 724 успешна, то управление переходит к этапу 726. На этапе 726 флаг разрешения устанавливается в ноль. Управление затем возвращается к этапу 702.

Если прерывание определяется как являющееся прерыванием по таймеру на этапе 704, управление переходит к этапу 728. В одном варианте осуществления прерывание по таймеру происходит каждые шесть секунд. На этапе 728 флаг разрешения добавляется к счетчику сигналов тревоги. На этапе 730 счетчик сигналов тревоги проверяется для того, чтобы определить, больше ли он, чем предел. В одном варианте осуществления предел может быть равным 10 секундам. Если счетчик сигналов тревоги больше, чем предел, управление переходит к этапу 732. На этапе 732 ярлык выдает звуковой сигнал тревоги. Управление затем переходит к этапу 702.

Если счетчик сигналов тревоги определяют меньшим или равным пределу на этапе 730, управление переходит к этапу 734. На этапе 734 создают подпись с использованием личного ключа ярлыка. В одном варианте осуществления подпись делают по идентификатору ярлыка-партнера и текущему времени. На этапе 736 подпись, идентификатор протокола, идентификатор ярлыка-партнера и текущее время записывают в широковещательное сообщение идентификатора ярлыка. На этапе 738 передается широковещательное сообщение идентификатора ярлыка. Управление затем возвращается к этапу 702.

Вариант осуществления по фиг.7 имеет ряд преимуществ. Подпись не допускает обманного замещения фальшивым ярлыком-партнером реального ярлыка. Подпись также делает недопустимыми действия по отключению ярлыка с помощью фальшивого контрольного органа. Атаки с повторением пакетов блокируются временной меткой. Выход из строя ярлыка приводит к звуковому сигналу тревоги на ярлыке-партнере.

Другой вариант осуществления изобретения издает звуковой сигнал тревоги, если ярлык вошел в пределы конкретной зоны действия одного или более других ярлыков. Каждый ярлык может содержать список чувствительных ярлыков таких других ярлыков, которые вызывают звучание его сигнала тревоги. В одном варианте осуществления зона действия является общей зоной действия передачи/приема. Один ярлык может быть физически присоединен к чувствительному объекту, который должен не входить в безопасную область. Другой ярлык может быть встроен в безопасное, неподвижное место, такое как пол или потолок, или может переноситься уполномоченным персоналом. Этот вариант осуществления может включать протокол для добавления ярлыков и удаления ярлыков из списка чувствительных ярлыков.

Этот вариант осуществления может быть использован для того, чтобы сигнализировать персоналу по безопасности о перемещении объектов, таких как опасный или рискованный объект, в чувствительном помещении, чтобы сигнализировать служащим о материальных запасах, которые переносятся вблизи выхода со склада, чтобы сигнализировать родителю или служащему по уходу за ребенком о перемещении ребенка по направлению к опасной области или определенным людям, чтобы предупредить пешехода, который приближается к рискованной области, чтобы предупредить водителя автотранспортного средства, который приближается к рискованной обстановке, чтобы сигнализировать персоналу по безопасности о посетителях, которые входят или приближаются к области для служебного пользования и т.д.

В одном варианте осуществления ярлыки могут содержать одно или более из следующего: радиопередатчик, радиоприемник, память, управляющее программное обеспечение, процессор, тактовый генератор и звуковой сигнал. Память может включать в себя RAM и ROM. Управляющее программное обеспечение может быть сохранено в ROM. Процессор может быть типа, который потребляет меньше энергии.

Ярлыки могут содержать одну или более структур данных, включающих в себя идентификатор ярлыка, личный ключ ярлыка, открытый ключ контрольного органа, карту идентификаторов ярлыков и поле времени. Идентификатор ярлыка может быть строкой переменной длины до 255 байтов и может быть использован для того, чтобы отличать ярлыки друг от друга. Личный и открытый ключи могут быть длиной 16 байтов. Карта идентификаторов ярлыков может отображать идентификатор чувствительного ярлыка в открытый ключ. Карта идентификаторов ярлыков может быть реализована посредством хзш-таблицы или дерева двоичного поиска. Срок действия элементов в карте идентификаторов ярлыков может оканчиваться в порядке от наиболее давно используемых, если карта идентификаторов ярлыков становится полной. Поле времени может быть четырехбайтовым целым числом без знака и может содержать текущее время в любой форме, такой как Гринвичское время (GMT).

Фиг.9 - это схема 900 обмена данными, иллюстрирующая работу одного варианта осуществления ярлыка для сигнала симметричного сближения. Ярлык ожидает прерывание на этапе 902. На этапе 904 определяют тип прерывания. Если прерывание является принятым прерыванием, управление переходит к этапу 906. На этапе 906 определяют идентификатор протокола принятого широковещательного сообщения. Идентификатор протокола может быть разных типов, таких как широковещательное сообщение идентификатора ярлыка, широковещательное сообщение добавления ярлыка от контрольного органа, широковещательное сообщение удаления ярлыка контрольного органа и т.д. Примерные форматы широковещательного сообщения идентификатора ярлыка, сообщения добавления ярлыка от контрольного органа и сообщения удаления ярлыка от контрольного органа показаны на фиг.10a, 10b и 10c, соответственно. Широковещательные сообщения могут быть инкапсулированы в пакет беспроводной передачи на уровне сетевого интерфейса, и многобайтные значения могут быть переданы в обратном порядке байтов. Подписи могут быть подписями RSA. Подпись в широковещательном сообщении идентификатора ярлыка может быть получена по полям идентификатора ярлыка и текущего времени. Подпись в широковещательном сообщении добавления ярлыка от контрольного органа может быть сделана по идентификатору целевого ярлыка, идентификатору чувствительного ярлыка, открытому ключу чувствительного ярлыка и полю текущего времени. Подпись в широковещательном сообщении удаления ярлыка от контрольного органа может быть сделана по идентификатору целевого ярлыка, идентификатору чувствительного ярлыка и полю текущего времени.

Если идентификатор протокола является широковещательным сообщением идентификатора ярлыка, управление переходит к этапу 908. На этапе 908 идентификатор ярлыка широковещательного сообщения идентификатора ярлыка проверяется для того, чтобы определить, находится ли он в списке чувствительных ярлыков, находящемся в ярлыке. Если он не находится в списке чувствительных ярлыков, широковещательное сообщение игнорируется и управление возвращается к этапу 902. Если он находится в списке чувствительных ярлыков, управление переходит к этапу 910. На этапе 910 время в широковещательном сообщении идентификатора ярлыка проверяется для того, чтобы определить, в пределах ли оно одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется, и управление возвращается к этапу 902. Если так, то управление переходит к этапу 912. На этапе 912 открытый ключ идентификатора ярлыка в широковещательном сообщении идентификатора ярлыка может быть использован для того, чтобы проверить подпись в широковещательном сообщении идентификатора ярлыка. Если проверка подписи на этапе 912 неудачна, то широковещательное сообщение игнорируется, и управление возвращается к этапу 902. Если проверка подписи на этапе 912 успешна, то управление переходит к этапу 914. На этапе 914 звучит сигнал тревоги.

Если идентификатор протокола определяется как являющийся широковещательным сообщением добавления ярлыка от контрольного органа на этапе 906, то управление переходит к этапу 916. На этапе 916 идентификатор целевого ярлыка проверяется для того, чтобы определить, совпадает ли он с идентификатором ярлыка, принимающего широковещательное сообщение. Если нет совпадения, широковещательное сообщение игнорируется и управление возвращается к этапу 902. Если есть совпадение, управление переходит к этапу 918. На этапе 918 время в широковещательном сообщении добавления ярлыка от контрольного органа проверяется для того, чтобы определить, в пределах ли оно одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется и управление возвращается к этапу 902. Если оно в пределах одной минуты, управление переходит к этапу 920. На этапе 920 открытый ключ контрольного органа используется для того, чтобы проверить подпись в широковещательном сообщении добавления ярлыка от контрольного органа. Если проверка подписи неудачна, то широковещательное сообщение игнорируется и управление возвращается к этапу 902. Если проверка подписи на этапе 920 успешна, то управление переходит к этапу 922. На этапе 922 идентификатор чувствительного ярлыка в широковещательном сообщении добавления ярлыка от контрольного органа и его открытый ключ сохраняются в карте идентификаторов ярлыков. Управление затем возвращается к этапу 902.

Если идентификатор протокола определяется как являющийся широковещательным сообщением удаления ярлыка от контрольного органа на этапе 906, то управление переходит к этапу 924. На этапе 924 идентификатор целевого ярлыка проверяется для того, чтобы определить, совпадает ли он с идентификатором ярлыка, принимающего широковещательное сообщение. Если нет совпадения, широковещательное сообщение игнорируется и управление возвращается к этапу 902. Если есть совпадение, управление переходит к этапу 926. На этапе 926 время в широковещательном сообщении удаления ярлыка от контрольного органа проверяется для того, чтобы определить, в пределах ли оно одной минуты от текущего времени. Если нет, то широковещательное сообщение игнорируется, и управление возвращается к этапу 902. Если оно в пределах одной минуты, управление переходит к этапу 928. На этапе 928 открытый ключ контрольного органа используется для того, чтобы проверить подпись в широковещательном сообщении удаления ярлыка от контрольного органа. Если проверка подписи неудачна, то широковещательное сообщение игнорируется и управление возвращается к этапу 902. Если проверка подписи на этапе 928 успешна, то управление переходит к этапу 930. На этапе 930 идентификатор чувствительного ярлыка в широковещательном сообщении удаления ярлыка от контрольного органа и его открытый ключ удаляются из карты идентификаторов ярлыков. Управление затем возвращается к этапу 902.

Если прерывание определяется как являющееся прерыванием по таймеру на этапе 904, управление переходит к этапу 932. В одном варианте осуществления прерывание по таймеру происходит каждые пятнадцать секунд. На этапе 932 создается подпись с использованием личного ключа ярлыка. В одном варианте осуществления подпись делают по идентификатору ярлыка и текущему времени. На этапе 934 подпись, идентификатор протокола, идентификатор ярлыка и текущее время записываются в широковещательное сообщение идентификатора ярлыка. На этапе 936 передается широковещательное сообщение идентификатора. Управление затем возвращается к этапу 902.

Вариант осуществления по фиг.9 имеет ряд преимуществ. Подпись делает недопустимым обманное замещение реального ярлыка фальшивым чувствительным ярлыком. Подпись также делает недопустимыми действия по добавлению или удалению ярлыка с помощью фальшивого контрольного органа. Атаки с повторением пакетов блокируются временной меткой. Ярлыки могут быть сделаны так, чтобы быть стойкими к вмешательству, чтобы уменьшить их уязвимость к физическому разрушению или удалению.

В то время как вышеупомянутое изобретение было описано со ссылкой на определенные предпочтительные варианты осуществления, объем настоящего изобретения не ограничен этими вариантами осуществления. Специалист в данной области техники может найти вариации этих предпочтительных вариантов осуществления, которые, тем не менее, подпадают под объем настоящего изобретения, который определен формулой изобретения, изложенной ниже.

Изобретение относится, в общем, к способу и системе для хранения, извлечения и управления данными для ярлыков, которые ассоциированы некоторым образом с каким-нибудь типом объекта. Более подробно, настоящее изобретение записывает данные в эти ярлыки, считывает данные из этих ярлыков и управляет данными, которые записаны и/или считаны в/из этих ярлыков. Технический результат - расширение области применения. 5 н. и 22 з.п. ф-лы, 17 ил.

1. Система для хранения, извлечения и управления данными для одного или более объектов, содержащая:

один или более ярлыков, ассоциированных с упомянутыми одним или более объектами;

один или более компонентов, осуществляющих связь с, по меньшей мере, одним из упомянутых ярлыков;

по меньшей мере, один приемник для приема управляющих данных и информационных данных от, по меньшей мере, одного из упомянутых компонентов в, по меньшей мере, одном из упомянутых ярлыков, причем упомянутые информационные данные - это данные об объекте, который ассоциирован с упомянутым, по меньшей мере, одним ярлыком;

по меньшей мере, один передатчик для передачи, по меньшей мере, части упомянутых информационных данных, по меньшей мере, одному из упомянутых компонентов в соответствии с упомянутыми управляющими данными; и,

по меньшей мере, одну сеть связи для обеспечения упомянутого осуществления связи между упомянутыми компонентами и упомянутыми ярлыками;

причем, по меньшей мере, один из упомянутых компонентов передает, по меньшей мере, один запрос для того, чтобы принять, по меньшей мере, часть упомянутых информационных данных об упомянутом объекте, ассоциированном с упомянутым, по меньшей мере, одним ярлыком.

2. Система для хранения, извлечения и управления данными для одного или более объектов по п.1, в которой упомянутые информационные данные для упомянутого ассоциированного объекта содержат, по меньшей мере, один или более членов набора, состоящего из: идентификационных данных человека, который вошел в контакт с упомянутым ассоциированным объектом; по меньшей мере, одного результата измерений, по меньшей мере, одного условия окружающей среды, которому упомянутый ассоциированный объект был подвержен; учебной подготовки упомянутого объекта; спортивной подготовки упомянутого объекта; по меньшей мере, одного результата измерений состояния здоровья упомянутого объекта; данных аутентификации для упомянутого объекта; предыстории цен упомянутого объекта и перемещения упомянутого объекта.

3. Система для хранения, извлечения и управления данными для одного или более объектов по п.1, в которой упомянутые один или более компонентов содержат

по меньшей мере, одну базу данных для приема упомянутых информационных данных из упомянутого, по меньшей мере, одного ярлыка и для управления упомянутыми информационными данными.

4. Система для хранения, извлечения и управления данными для одного или более объектов по п.1, в которой упомянутые управляющие данные определяют, по меньшей мере, один из упомянутых одного или более компонентов, от которого упомянутый, по меньшей мере, один ярлык может принять данные.

5. Система для хранения, извлечения и управления данными для одного или более объектов по п.1, в которой упомянутые управляющие данные определяют, по меньшей мере, один или более типов данных, которые упомянутый, по меньшей мере, один ярлык уполномочен принимать.

6. Система для хранения, извлечения и управления данными для одного или более объектов по п.1, в которой упомянутые один или более компонентов содержат один или более членов набора, состоящего из клиентского компьютера, базы данных, сервера, средства ввода и датчика.

7. Система для хранения, извлечения и управления данными для одного или более объектов по п.1, в которой упомянутые один или более ярлыков являются микроустройствами, которые передают и принимают радиочастотные сигналы.

8. Способ хранения, извлечения и управления данными для одного или более объектов, содержащий этапы, на которых

ассоциируют один или более ярлыков с упомянутыми одним или более объектами;

осуществляют связь с, по меньшей мере, одним из упомянутых ярлыков от одного или более компонентов;

принимают управляющие данные и информационные данные от, по меньшей мере, одного из упомянутых компонентов в, по меньшей мере, одном из упомянутых ярлыков, где упомянутые информационные данные - это данные об объекте, который ассоциирован с упомянутым, по меньшей мере, одним ярлыком;

передают, по меньшей мере, часть упомянутых информационных данных из упомянутого, по меньшей мере, одного ярлыка, по меньшей мере, одному из упомянутых компонентов в соответствии с упомянутыми управляющими данными; и

передают из упомянутого, по меньшей мере, одного из упомянутых компонентов, по меньшей мере, один запрос для того, чтобы принять, по меньшей мере, часть упомянутых информационных данных об упомянутом объекте, ассоциированном с упомянутым, по меньшей мере, одним ярлыком.

9. Способ хранения, извлечения и управления данными для одного или более объектов по п.8, в котором упомянутые информационные данные для упомянутого ассоциированного объекта содержат один или более членов набора, состоящего из: идентификационных данных человека, который вошел в контакт с упомянутым ассоциированным объектом; по меньшей мере, одного результата измерений, по меньшей мере, одного условия окружающей среды, которому упомянутый ассоциированный объект был подвержен; учебной подготовки упомянутого объекта; спортивной подготовки упомянутого объекта; по меньшей мере, одного результата измерений состояния здоровья упомянутого объекта; данных аутентификации для упомянутого объекта; предыстории цен упомянутого объекта и перемещения упомянутого объекта.

10. Способ хранения, извлечения и управления данными для одного или более объектов по п.8, дополнительно содержащий этапы, на которых принимают упомянутые информационные данные из упомянутого, по меньшей мере, одного ярлыка; и

управляют упомянутыми информационными данными.

11. Способ хранения, извлечения и управления данными для одного или более объектов по п.8, в котором упомянутые управляющие данные определяют, по меньшей мере, один из упомянутых одного или более компонентов, от которого упомянутый по меньшей мере один ярлык может принять данные.

12. Способ хранения, извлечения и управления данными для одного или более объектов по п.8, в котором упомянутые управляющие данные определяют, по меньшей мере, один или более типов данных, которые упомянутый, по меньшей мере, один ярлык уполномочен принимать.

13. Способ хранения, извлечения и управления данными для одного или более объектов по п.8, в котором упомянутые один или более компонентов содержат один или более членов набора, состоящего из клиентского компьютера, базы данных, сервера, средства ввода, датчика и ярлыка.

14. Способ управления одним или более детьми, содержащий этапы, на которых

ассоциируют один или более ярлыков с упомянутыми одним или более детьми;

передают управляющие данные и информационные данные упомянутому одному или более ярлыкам;

принимают упомянутые информационные данные в упомянутом одном или более ярлыках, причем упомянутые информационные данные содержат одно или более из следующего: идентификационные данные человека, который вступил в контакт с упомянутым одним или более детьми; по меньшей мере, один результат измерений, по меньшей мере, одного условия окружающей среды, которому упомянутые один или более детей были подвергнуты; учебная подготовка упомянутых одного или более детей; спортивная подготовка упомянутых одного или более детей; по меньшей мере, один результат измерений состояния здоровья упомянутых одного или более детей; и передают, по меньшей мере, часть упомянутых информационных данных из упомянутых одного или более ярлыков в соответствии с упомянутыми управляющими данными.

15. Способ управления одним или более детьми по п.14, в котором упомянутые управляющие данные определяют, по меньшей мере, один из упомянутых одного или более ярлыков, из которого упомянутый по меньшей мере один ярлык может принять данные.

16. Способ управления одним или более детьми по п.14, в котором упомянутые управляющие данные определяют один или более типов данных, которые упомянутый, по меньшей мере, один ярлык уполномочен принимать.

17. Способ управления материальными запасами, включающими в себя один или более объектов, содержащий этапы, на которых ассоциируют один или более ярлыков с упомянутыми одним или более объектами;

передают управляющие данные и информационные данные упомянутым одному или более ярлыкам;

принимают упомянутые информационные данные в упомянутых одном или более ярлыках, причем упомянутые информационные данные содержат одно или более из следующего: местоположение упомянутых одного или более объектов, время, в которое упомянутые один или более объектов были в упомянутом местоположении, идентификационные данные людей, которые получали или передавали права владения упомянутыми одним или более объектами, идентификационные данные людей, которые вошли в контакт с упомянутыми одним или более объектами, по меньшей мере, один результат измерений, по меньшей мере, одного условия окружающей среды, которому упомянутые один или более объектов были подвержены, вес упомянутых одного или более объектов, время, в которое упомянутые один или более объектов имели данный вес, размеры упомянутых одного или более объектов и время, в которое упомянутые один или более объектов имели упомянутые размеры; и

передают, по меньшей мере, часть упомянутых информационных данных из упомянутого, по меньшей мере, одного ярлыка в соответствии с упомянутыми управляющими данными.

18. Способ управления материальными запасами, включающими в себя один или более объектов, по п.17, в котором упомянутые управляющие данные определяют, по меньшей мере, один из упомянутых одного или более ярлыков, из которого упомянутые один или более ярлыков могут принять данные.

19. Способ управления материальными запасами, включающими в себя один или более объектов, по п.17, в котором упомянутые управляющие данные определяют, по меньшей мере, один или более типов данных, которые упомянутые один или более ярлыков уполномочены принимать.

20. Способ управления материальными запасами, включающими в себя один или более объектов, по п.17, дополнительно содержащий этапы, на которых принимают упомянутые информационные данные из упомянутого, по меньшей мере, одного ярлыка и управляют упомянутыми информационными данными.

21. Способ управления материальными запасами, включающими в себя один или более объектов, по п.17, в котором упомянутый этап передачи управляющих данных и информации выполняют посредством одного или более компонентов, причем упомянутые компоненты содержат один или более членов набора, состоящего из клиентского компьютера, базы данных, сервера, средства ввода, датчика и ярлыка.

22. Способ управления материальными запасами, включающими в себя один или более объектов, по п.21, дополнительно содержащий этапы, на которых передают из упомянутого, по меньшей мере, одного из упомянутых компонентов, по меньшей мере, один запрос для того, чтобы принять по меньшей мере часть упомянутых информационных данных об упомянутом объекте, ассоциированном с упомянутым, по меньшей мере, одним ярлыком.

23. Система для управления материальными запасами, включающими в себя один или более объектов, содержащая

один или более ярлыков, ассоциированных с упомянутыми одним или более объектами;

один или более компонентов, передающих управляющие данные и информационные данные упомянутым одному или более ярлыкам;

по меньшей мере, один приемник для приема упомянутых управляющих данных и упомянутых информационных данных из, по меньшей мере, одного из упомянутых компонентов в, по меньшей мере, одном из ярлыков, где упомянутые информационные данные содержат одно или более из следующего:

местоположение упомянутых одного или более объектов; время, в которое упомянутые один или более объектов были в этом местоположении;

идентификационные данные людей, которые получали или передавали права владения упомянутыми одним или более объектами; идентификационные данные людей, которые вошли в контакт с упомянутыми одним или более объектами; по меньшей мере, один результат измерений, по меньшей мере, одного условия окружающей среды, которому упомянутые один или более объектов были подвержены; вес упомянутых одного или более объектов; время, в которое упомянутые один или более объектов имели этот вес; размеры упомянутых одного или более объектов и время, в которое упомянутые один или более объектов имели эти размеры; и,

по меньшей мере, один передатчик для передачи, по меньшей мере, части упомянутых информационных данных из упомянутого, по меньшей мере, одного ярлыка в соответствии с упомянутыми управляющими данными.

24. Система для управления материальными запасами, включающими в себя один или более объектов, по п.23, в которой упомянутые управляющие данные определяют, по меньшей мере, один из упомянутых одного или более ярлыков, из которого упомянутые один или более ярлыков могут принимать данные.

25. Система для управления материальными запасами, включающими в себя один или более объектов, по п.23, в которой упомянутые управляющие данные определяют один или более типов данных, которые упомянутые один или более ярлыков уполномочены принимать.

26. Система для управления материальными запасами, включающими в себя один или более объектов, по п.23, в которой упомянутые компоненты содержат один или более членов набора, состоящего из клиентского компьютера, базы данных, сервера, средства ввода, датчика и ярлыка.

27. Система управления материальными запасами, включающими в себя один или более объектов, по п.23, в которой упомянутые управляющие данные содержат, по меньшей мере, один запрос для того, чтобы принимать, по меньшей мере, часть упомянутых информационных данных об упомянутом объекте, ассоциированном с упомянутым, по меньшей мере, одним ярлыком.

| US 6433689 B1, 13.08.2002 | |||

| US 5995015 A, 30.11.1999 | |||

| US 5311185 A, 10.05.1994 | |||

| УСТРОЙСТВО ДЛЯ БЕСКОНТАКТНОЙ ПЕРЕДАЧИ ДАННЫХ | 1999 |

|

RU2213370C2 |