ПРИОРИТЕТ СОГЛАСНО 35 U.S.C. § 119(e) и 37 C.F.R. § 1.78

Настоящий безусловный приоритет формулы изобретения к заявке основан на следующей предварительной патентной заявке(ах) Соединенных Штатов: (i) ″INTERWORKING BETWEEN METRO ETHERNET AND ACCESS OAM,″ (Взаимодействие между сетью метро ETHERNET и доступом OAM) Заявка №: 60/643 945, поданная 14 января 2005 г. от имени: Камакши Сридхар, Свен Огхе, Мартин Петрус Джозеф Виссерс и Атийя Сухейл; и (ii) ″BROADBAND ACCESS END-TO-END CONNECTIVITY TESTING WITH CFM OAM IN THE ACCESS NETWORK″ (Широкополосный доступ при тестировании пути, определяемом конечными пунктами с помощью CFM OAM в сети доступа), Заявка №: 60/656 487, поданная 25 февраля 2005 г. от имени: Камакши Сридхар, Свен Огхе, Мартин Петрус Джозеф Виссерс и Атийя Сухейл, каждая из которых настоящим включается путем ссылки.

Уровень техники

Область техники, к которой относится изобретение

Настоящее изобретение, в целом, связано с сетями доступа, которые объединяют совокупности локальных сетей Ethernet. Более конкретно и без какого-либо ограничения настоящее изобретение направлено на систему и способ контроля конечных узлов, использующих функциональные возможности управления ошибками связности Ethernet (CFM).

Описание предшествующего уровня техники

Текущие решения сети доступа по технологии первого/последнего пункта имеют существенные недостатки с точки зрения абонентов, начиная от узких мест в характеристиках, наличия условия по фиксированной ширине полосы пропускания, ограниченной расширяемости, недостатку гибкости и сложности обеспечения и до проблем качества обслуживания (QoS) по всей линии и структуры высоких затрат. Применение жесткой, простой технологии Ethernet на первом этапе обещает резко изменить сеть доступа, поскольку она была сделана на фоне сетей предприятий, где она начиналась как транспортная технология локальных сетей (LAN), используемой для связи между компьютерами и сетями. Как технология доступа Ethernet предлагает три существенных преимущества перед прежними технологиями первого этапа: (i) транспорт с будущим подтверждением применений для данных, видео- и речевых данных; (ii) рентабельные инфраструктуры для информационного обслуживания; и (iii) простой, глобально принятый стандарт, который будет гарантировать способность к взаимодействию.

Чтобы адаптировать технологию Ethernet в среду обслуживания класса переносчика, разрабатываются различные стандарты, которые нацелены на обеспечение передовых возможностей в формате административного управления данными (OAM) (также упоминается как управление связностью и ошибками или Ethernet CFM) по всей сети от одного конечного пункта до другого. Поскольку сетевая среда обслуживания ″от конца до конца″ обычно состоит из множества разнообразных составляющих сетей (например, сетей доступа метро и основных сетей, использующих самые разные технологии), которые могут принадлежать различным организациям, сетевым операторам и сервисным провайдерам, сфера действия Ethernet CFM предполагается как иерархическое многоуровневое доменное пространство, в котором определенные домены CFM (или, что является синонимом, домены OAM) определяются в соответствии с инфраструктурой и обеспечением составляющих сетей. В частности, два стандарта, IEEE 802.1ag и проект ITU-T, Рекомендация Y.17ethoam, включенные сюда путем ссылки, которые конкретно относятся к комплексной Ethernet CFM, определяют домен уровня клиента на самом высоком уровне иерархии, которая содержит один или более доменов провайдеров (занимающих промежуточный уровень), каждый из которых в свою очередь содержит один или более доменов операторов, расположенных на более низком иерархическом уровне. Посредством стандартизации пространство доменов CFM может быть разбито на ряд уровней, например 8 уровней, с каждым доменом, соответствующим конкретному уровню, в котором домен определяется в терминах того, что упоминается как пункты прохождения. В контексте комплекса программ спецификации ИИЭРА 802, пунктами прохождения являются новые объекты, содержащиеся в ″интерфейсах″ и ″портах″ управления доступом к среде (Media Access Control (MAC)), как определено в документации на соответствующие стандарты. Порт может реализовывать многочисленные пункты прохождения различных типов. Пункты прохождения обычно упоминаются как пункты прохождения ETH и связаны либо компоновочной функцией ″Конечный пункт обслуживания″ (Maintenance End Point) или MEP, либо компоновочной функцией ″Промежуточный пункт обслуживания″ (Maintenance Intermediate Point) или MIP. Как правило, компоновочные функции MEP расположены на краю домена CFM, тогда как компоновочные функции MIP расположены внутри домена и остаются видимыми для пограничных функций MEP. Узел может осуществлять функцию MIP, функцию MEP, или и ту и другую, в зависимости от того, как конфигурированы домены. Соответственно, термины ″узел MEP″ и ″узел MIP″ могут использоваться, чтобы широко определять функциональные возможности узла, который реализует компоновочную функцию MEP, и функциональные возможности узла, который реализует функцию MIP, соответственно, хотя они могут быть определены на одном едином узле. Принимая во внимание, что ″узлы″ MEP используются системными администраторами, чтобы инициировать и контролировать деятельность CFM (путем выдачи соответствующих кадров CFM), ″узлы″ MIP пассивно принимают и реагируют на потоки CFM, инициированные ″узлами″ MEP.

Домен CFM, имеющий один или более узлов MIP, может быть окружен множеством узлов MEP. Чтобы эти потоки кадров CFM соответственно фильтровались так, чтобы они обрабатывались только узлами назначенного домена, совокупность MEP/MIP в сети Ethernet CFM конфигурирована соответствующим образом. Например, в соответствии с существующими стандартами можно предусмотреть целочисленное значение, чтобы указывать определенный уровень домена в иерархии Ethernet CFM.

Кроме того, также указываются стандарты для расширения технологии предоставления обслуживания, которые позволяют инициализировать виртуальные локальные сети (VLAN) на вершине уровня передачи данных (то есть Layer-2 или L2) сети Ethernet для добавления гибкости, универсальности и защищенности сети CFM. Сети VLAN могут быть определены на различных уровнях, например на уровне клиента, уровне провайдера и т.д., и могут включать в себя любое количество непересекающихся доменов CFM. Поля сервисных кадров, предваряемые ″C-″, например, идентификатор C-VLAN, относятся к полям, создаваемым клиентом. Аналогично поля сервисных кадров, предваряемые ″S-″ (например, идентификатор S-VLAN ID), относятся к полям, добавляемым провайдером обслуживания. Путем осуществления сетей VLAN сеть Ethernet CFM от одного конечного пункта до другого может быть разбита на множество реализаций обслуживания при сохранении многочисленных абонентов сетей C-VLAN, в которых трафик в данной сети VLAN невидим конечным главным компьютерам, принадлежащим к другой сети VLAN, таким образом, сокращая широковещательный домен.

Хотя архитектура Ethernet CFM, как она в настоящее время стандартизирована, обеспечивает впечатляющую структуру для адресования CFM Ethernet от одного конечного пункта до другого на любом уровне иерархии, ряд проблем остается нерешенным. Конкретное беспокойство вызывает контроль конечных узлов, где звенья доступа, которые присоединяют конечные узлы (то есть сетевые сайты клиентов) к сети провайдеров метро, могут работать в среде не-802.lag, тогда как сеть провайдеров метро может содержать совместимую с 802.lag сеть.

Сущность изобретения

В одном аспекте настоящее изобретение направлено на способ контроля, пригодный для работы с сетью доступа для тестирования, запроса или какого-либо иного контроля конечных узлов, используя Ethernet CFM в сети доступа. Сеть доступа содержит, по меньшей мере, один узел доступа, связанный с одним или более конечными узлами, и широкополосный сервер доступа (BRAS), связанный с региональной сетью Ethernet. В одном варианте осуществления способ содержит: создание с помощью BRAS кадра Ethernet CFM, направляемого к узлу доступа, связанному к ним, в котором кадр Ethernet CFM содержит сообщение запроса в отношении конкретного конечного узла, обслуживаемого узлом доступа; интерпретацию кадра Ethernet CFM с помощью объекта функции межсетевого взаимодействия (IWF), связанного с узлом доступа и встраивающего соответствующее сообщение запроса в собственный протокол, совместимый по отношению к конкретному конечному узлу; реакцию на соответствующее сообщение запроса от узла доступа путем создания конкретным конечным узлом ответного сообщения в том же самом собственном протоколе или другом собственном протоколе, направляемом к узлу доступа; интерпретацию ответного сообщения объектом IWF и встраивание ответного кадра Ethernet CFM, содержащего ответ, который соответствует ответному сообщению от конечного узла; и передачу ответного кадра Ethernet CFM к BRAS.

В другом аспекте, настоящее изобретение направлено на систему контроля, связанную с сетью доступа, в которой сеть доступа содержит, по меньшей мере, один узел доступа, связанный с одним или более конечных узлов и узлом BRAS, соединенным с региональной сетью Ethernet. В одном варианте осуществления система содержит: средство, связанное с BRAS для создания кадра Ethernet CFM, направленного к узлу доступа, связанному к ним же, в котором кадр Ethernet CFM содержит сообщение запроса в отношении конкретного конечного узла, обслуживаемого узлом доступа; средство IWF, связанное с узлом доступа для интерпретации кадра Ethernet CFM и встраивающее соответствующее сообщения запроса в собственный протокол, совместимый в отношении конкретного конечного узла; средство, связанное с конкретным конечным узлом, способное реагировать на соответствующее сообщение запроса от узла доступа для создания ответного сообщения в том же самом собственном протоколе или в другом собственном протоколе, направляемом к узлу доступа, в котором средство IWF действует так, чтобы интерпретировать ответное сообщение в собственном протоколе и встраивать ответный кадр Ethernet CFM, содержащий ответ, который соответствует ответному сообщению от конечного узла, в ответный кадр Ethernet CFM для передачи к BRAS.

В еще одном аспекте настоящее изобретение направлено на действующий в сети доступа сетевой элемент, содержащий: логическую структуру, выполненную с возможностью интерпретации кадра Ethernet CFM, полученного от узла BRAS, расположенного в сети доступа, кадра Ethernet CFM, содержащего сообщение запроса в отношении конечного узла, обслуживаемого сетевым элементом, работающим как узел доступа; логическую структуру, выполненную с возможностью создания соответствующего сообщения запроса в собственном протоколе, совместимом с конечным узлом, соответствующего сообщения запроса, основанного на сообщении запроса в кадре Ethernet CFM; логическую структуру, выполненную с возможностью интерпретации ответного сообщения, обеспечиваемого конечным узлам, реагирующим на соответствующее сообщение запроса, ответного сообщения, совместимого с тем же самым собственным протоколом или другим собственным протоколом; и логическую структуру, выполненную с возможностью встраивания ответного кадра Ethernet CFM, содержащего ответ, который соответствует ответному сообщению, принятому от конечного узла, в ответное сообщение Ethernet CFM для передачи к BRAS.

Краткое описание чертежей

Сопроводительные чертежи образуют неотъемлемую часть подробного описания для демонстрации одного или более предпочтительных в настоящее время вариантов осуществления настоящего изобретения. Различные преимущества и признаки изобретения должны стать понятны из последующего подробного описания, рассматриваемого вместе с прилагаемой формулой изобретения и со ссылкой на прилагаемые чертежи, в которых:

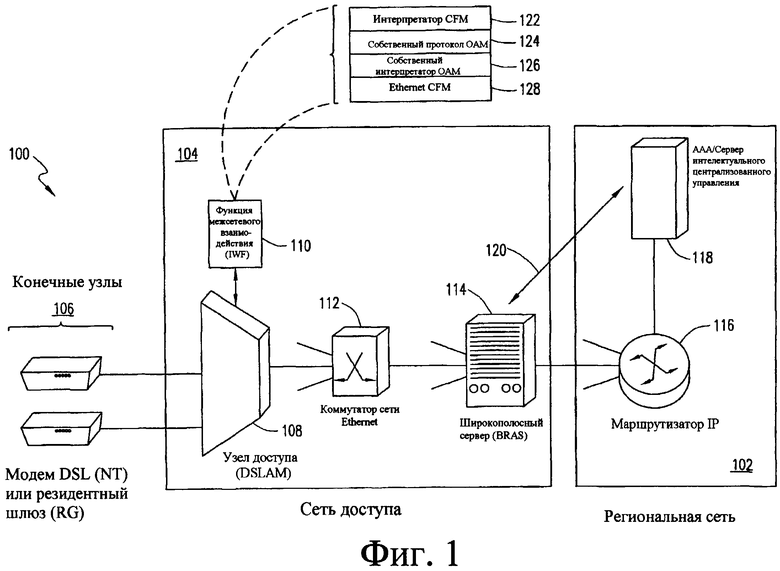

Фиг.1 - пример построения сети, содержащий часть доступа с соединением с Ethernet, в котором вариант раскрытия настоящего патента может быть осуществлен;

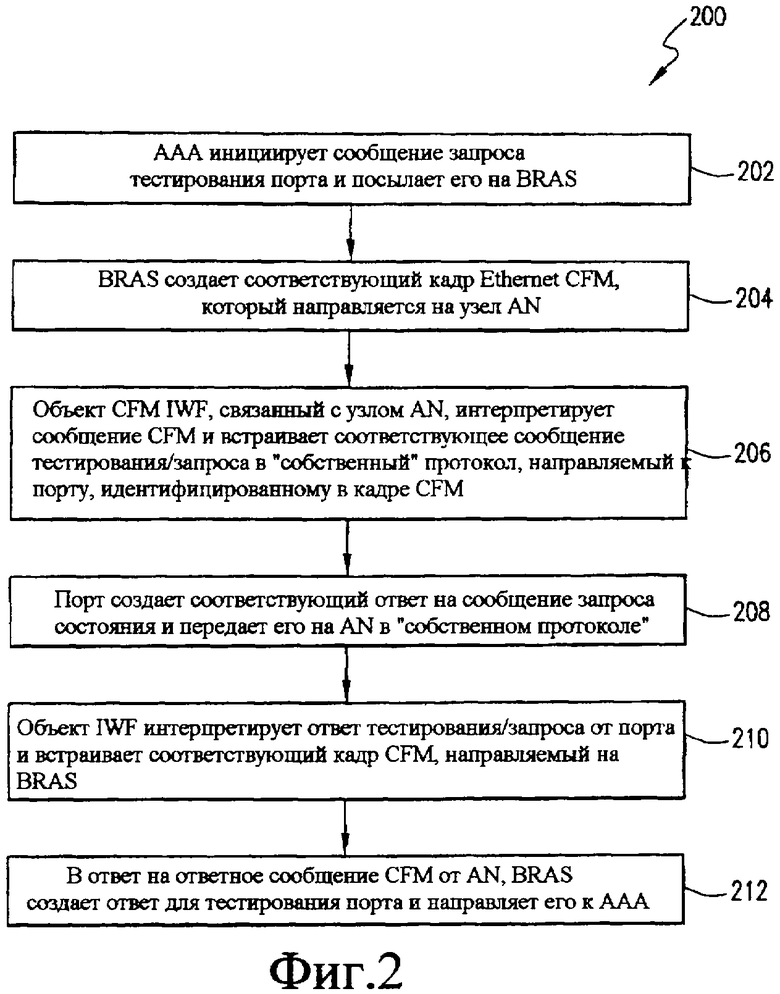

Фиг.2 - пример схемы, соответствующей одному варианту осуществления для выполнения тестирования порта с помощью Ethernet CFM при построении сети, показанном на фиг.1;

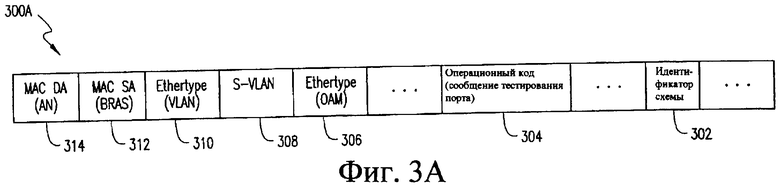

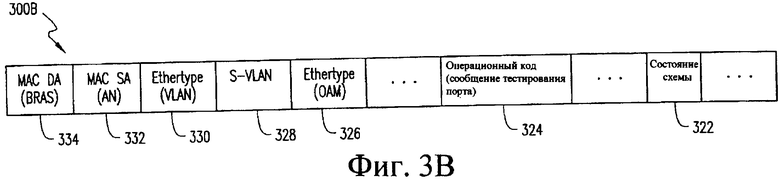

Фиг.3A и 3B - примеры кадров Ethernet CFM, пригодных для работы по выполнению тестирования порта в соответствии с одним вариантом осуществления настоящего изобретения.

Подробное описание чертежей

Варианты осуществления изобретения теперь будут описаны в отношении различных примеров того, как изобретение может быть лучше всего реализовано и использовано. Одни и те же ссылочные номера используются по всему описанию и нескольким видам чертежей, на которых указываются подобные или соответствующие детали и различные элементы необязательно вычерчены в масштабе. Обратимся теперь к чертежам и, в частности к фиг.1, где изображен пример построения 100 сети, содержащей часть 104 доступа с подключением к Ethernet, в которой раскрытие варианта осуществления настоящего патента может быть осуществлено для контроля конечного узла, используя передачу сообщения Ethernet CFM. Предпочтительно, передача сообщений Ethernet CFM поддерживается в полосе на пути передачи данных в сети доступа. Региональная или сеть 102 метро Ethernet, содержащая один или более маршрутизаторов 116, и один или более серверов 118 установления подлинности, разрешения и учета (Authentication, Authorization and Accounting (AAA)) оперативно подключаются к части 104 сети доступа. При типичном развертывании инфраструктура сети 104 доступа может включать в себя один или более узлов 108 доступа, который может присоединяться через коммутатор 112 Ethernet к узлу 114 широкополосного сервера доступа (BRAS). Для целей раскрытия настоящего патента сеть 104 доступа может быть образована по любому типу сетевой технологии в целом (например, цифровая абонентская линия (xDSL), Ethernet in First Mile (EFM), асинхронная передача данных (ATM) и т.д.), которая может быть реализована, используя различные физические транспортные среды (такие как радио-, беспроводная, полностью оптическая, электронно-оптическая и т.п.). Соответственно, любой специалист в данной области техники должен признать, что инфраструктура сети доступа может содержать соответствующие элементы узла доступа (например, один или более элементов мультиплексора доступа к DSL или DSLAM), в зависимости от конкретного развертывания, и в которой элементы соответственно адаптированы к включения в Ethernet через другие совместимые с Ethernet элементы, такие как коммутатор 112 Ethernet и BRAS 114.

Независимо от типа технологии сети доступа узел 108 доступа выполнен с возможностью обслуживания одного или более конечных узлов 106, обычно располагающихся в помещении клиента. Конечные узлы 106 могут содержать различное оборудование, например модемы DSL, модули сетевых окончаний (NT), модули резидентных шлюзов (RG) и т.д., по меньшей мере, частично из-за различий в основных технологиях сетевого доступа. Для целей настоящего раскрытия конечные узлы 106 могут также обычно упоминаться как ″порты″, которые могут контролироваться или запрашиваться соответствующим элементом узла доступа 108, используя соответствующую передачу сообщений OAM в одном или более ″собственных″ протоколах. В зависимости от технологии сети доступа, например, собственные протоколы, совместимые с конечными узлами 106 и узлом 108 доступа, могут быть пригодны для работы с сообщениями EFM OAM, сообщениями ATM OAM и т.п.

Объект 110 с функцией межсетевого взаимодействия (IWF) преимущественно обеспечивается в связи с узлом 108 доступа, интегрируясь с ним или как-либо иначе, для реализации функциональных возможностей Ethernet CFM в отношении одного или более конечных узлов 106. По существу, объект IWF 110 выполнен с возможностью работы в режиме представителя OAM, который определяет узел MEP в пределах домена Ethernet CFM, содержащего другие объекты MEP типа BRAS 114, посредством чего внутри полосы пропускания может быть организован канал обслуживания между узлом управления, например BRAS 114, и узлом доступа и присоединенным объектом IWF. В целом, BRAS 114 может быть выполнен с возможностью реагирования на управляющее воздействие BRAS, такое как запрос 120 сервером 118 AAA для инициализизации тестирования/запроса порта CFM в отношении контроля конкретного конечного узла (например, контура обратной связи). При работе, IWF 110 обеспечивает возможность двунаправленной интерпретации протокола, так что когда узел управления выдает кадр Ethernet CFM в соответствии с запросом тестирования порта, логическая структура 122 объекта 110 IWF выполняется с возможностью интерпретации кадра Ethernet CFM, которая содержит соответствующее сообщение запроса в отношении конкретного конечного узла, идентифицированного в пределах кадра. Конкретный конечный узел может содержать физический порт или логический порт, например, связанный с постоянным виртуальным каналом или подключением (PVC). Другая логическая структура 124 выполняется с возможностью встраивания соответствующего сообщения запроса в собственный протокол, совместимый с идентифицированным конечным узлом. Когда объект 110 IWF выполнен как узел MEP в пределах домена Ethernet CFM, определенного на VLAN, объект 110 IWF содержит соответствующую логическую схему для решения адресации порта, независимо от того, используется ли сетью VLAN схема адресации 1:1 или схема адресации порта N:l. Сопутствующая логическая структура 126 выполнена с возможностью интерпретации ответного сообщения, обеспечиваемого конечным узлом, реагирующим на соответствующее сообщение запроса в собственном протоколе. Другая логическая структура 128 выполняется с возможностью создания ответного кадра Ethernet CFM, содержащего ответ, который соответствует ответному сообщению, принятому от конечного узла, которое ответный кадр Ethernet CFM транспортирует обратно к узлу управления, то есть к BRAS 114, который инициализировал контур обратной связи тестирования/запроса порта.

Со ссылкой на вышесказанное, объект 110 IWF может быть интегрирован в пределах узла 108 доступа, в котором различные логические структуры, выполненные с возможностью осуществления функциональных возможностей, изложенных выше, могут быть объединены в любой комбинации в программном обеспечении, программируемом оборудовании, программном коде и т.д. Независимо от точной реализации специалист в данной области техники должен признать, что инициализация объекта 110 IWF в связи с узлом 108 доступа поддерживает другой канал обслуживания, который следует пути прохождения данных, на котором технический персонал может инициализировать контроль порта с помощью контура обратной связи в соответствующем пункте доступа, например, BRAS 114. Чтобы гарантировать непрерывную способность взаимодействия между Ethernet CFM и существующей сетью доступа OAM (типа, например, ATM OAM, EFM OAM и т.д.), функциональные возможности IWF 110 могут реализовываться в пределах ряда ограничений. Например, может потребоваться, чтобы логика IWF была совместима с текущими, а также с будущими технологиями модемов DSL. Также, когда домены Ethernet CFM, содержащие сеть доступа, определяются через VLAN, логика IWF может быть необходима для поддержки многочисленных схем присвоения адресов VLAN (то есть сети VLAN 1:1 и N:l). Кроме того, функциональные возможности IWF предпочтительно должны быть выполнены с возможностью мостового и маршрутизированного инкапсулирования (то есть туннелирования) на рассматриваемом пути линии доступа. Примеры реализации мостового инкапсулирования могут включать в себя Протокол Интернет (IP)/Протокол Point-to-Point через Ethernet (PPPoE) /Eth/ATM/DSL, а также IP/ETH/ATM/DSL. Представительские варианты осуществления маршрутизированного инкапсулирования содержат, например, IP/PPP/ATM/DSL и IP/ATM/DSL.

На фиг.2 показан пример схемы 200 контроля порта, соответствующей одному варианту осуществления, пригодному для работы с построением 100 сети, описанным выше со ссылкой на фиг.1. Узел интеллектуального централизованного управления, например, узел 118 сервера AAA, расположенный в региональной сети метро Ethernet, выполнен с возможностью инициализации сообщения запроса тестирования/контроля порта в направлении BRAS в сети доступа, связанной с ним (блок 202). В ответ на это BRAS создает соответствующий кадр Ethernet CFM, содержащий запрос в направлении конкретного объекта AN/IWF в сети доступа (блок 204). Логическая схема IWF, связанная с узлом AN, интерпретирует сообщение CFM и создает соответствующее сообщение тестирования/запроса (например, состояние порта) в собственном протоколе, направляемое к порту или к конечному узлу, идентифицированному в кадре CFM. После приема сообщения запроса в собственном протоколе конечный узел создает ответ (например, порт действует, порт не действует, нет ответа, ответ об ошибке, неправильный ответ и т.д.) и передает его на узел AN (блок 208) либо в том же самом собственном протоколе, либо в другом собственном протоколе. После этого объект IWF, связанный с узлом AN, интерпретирует ответ о тестировании/запросе от конечного порта и создает соответствующий кадр Ethernet CFM, направляемый к BRAS (блок 210). В ответ на ответный кадр CFM от узла AN, BRAS создает ответ о тестировании порта и направляет его вперед на сервер интеллектуального централизованного управления (блок 212).

Чтобы поддерживать канал обслуживания Ethernet CFM через соответствующие функциональные возможности IWF в сети доступа, вводится новый кадр Ethernet CFM, в котором соответствующее поле операционного кода OpCode определяет тип сообщения запроса/тестирования порта (например, контур обратной связи порта) и полезная нагрузка несет содержание, связанное с сообщениями запросов и ответными реакциями. В одном направлении кадр Ethernet CFM предназначен для объекта AN/IWF, который обслуживает конкретный конечный узел, идентифицированный в полезной нагрузке. Для примера, полезная нагрузка может осуществлять кодирование типа Type/Length/Value (тип/длина/значение) (TLV), чтобы указать конечный узел (например, идентификатор DSL port/shelf/VPI/VCI) среди других параметров, как будет описано ниже. Альтернативно, полезная нагрузка могла бы использовать механизм процедуры доступа к звену связи на D-канале (Link Access Procedure on the D Channel (LAPD)), который создает поток битов в отношении конкретного адресата. Независимо от реализации, следует понять, что семантика тестирования/запроса порта и ответной реакции может предпочтительно содержаться в пределах полезной нагрузки, используя подходящее кодирование TLV.

На фиг.3A и 3B показаны примеры кадров Ethernet CFM, пригодных для выполнения тестирования порта в соответствии с одним вариантом осуществления настоящего изобретения. Ссылочный номер 300A относится к кадру Ethernet CFM, созданному объектом BRAS в отношении конкретного конечного узла, указанного в поле 302 идентификатора схемы (Circuit). Поле 304 операционного кода (OpCode) указывает тип сообщения тестирования порта. Поле 306 EtherType идентифицирует кадр как кадр CFM. В зависимости от схемы адресования, могут быть обеспечены как поле 308 идентификатора S-VLAN, так и поле 310 EtherType VLAN. Поле 312 исходного адреса (Source Address (SA)) идентифицирует адрес MAC BRAS, а поле 314 адреса назначения (Destination Address (DA)) идентифицирует адрес MAC объекта AN/IWF.

Ответный кадр 300В Ethernet CFM содержит подобные поля, например, поле 330 EtherType VLAN, поле 328 идентификатора S-VLAN и поле 326 EtherType OAM/CFM. В этом случае, однако, поле 334 DA идентифицирует BRAS и SA, поле 332 идентифицирует объект AN/IWF, который принял ответное сообщение от конечного узла, реагирующего на сообщение о тестировании/запросе от BRAS. Поле 324 OpCode указывает тип ответного сообщения для тестирования порта. Результаты тестирования порта содержатся в поле 322 состояния схемы (Circuit Status), которое обеспечивает для этого соответствующее кодирование TLV. Например, в нем может быть указано ″G.992.1 up″, ″1.610 LB down″ или ″802.3ah Loopback up″ и т.п. Дополнительно, хотя это специально не показано, более подробная информация (например, ″802.lag MEP Address″) также может быть предоставлена в ответном кадре 300В Ethernet CFM 300B через необязательное TLV.

Следует признать, что хотя варианты осуществления кадров 300A и 300B, как кажется, изображают соответствующие поля 304 OpCode и 324 на одном и том же уровне как соответствующие полям 306 и 326 Ethertype, поля OpCode на деле находятся на другом уровне в смысле того, что эти поля OpCode используются для введения дополнительного канала связи между пунктами BRAS и DSLAM, в которых содержание PDU (то есть полезная нагрузка OAM) определяет одно или более сообщений, таких как сообщения о тестировании порта или ответные сообщения о тестировании порта, описанные выше. Когда используется схема кодирования TLV, поле TLV-TYPE выполняется с возможностью переноса кода сообщения о тестировании порта или кода ответного сообщения о тестировании порта, поле TLV-LENGTH выполняется с возможностью переноса длины TLV, и поле TLV-VARIABLE - с возможностью переноса идентификатора 302 конечного узла или Circuit в подходящем формате, например, в формате идентификатора DSL port/shelf/VPI/VCI или идентификатора C-VLAN или в другом формате.

Независимо от схемы адресации порта сети VLAN объект AN/IWF выполняется с возможностью установления соответствия идентификатора порта, используемого BRAS, уникальному физическому/логическому объекту (то есть конечному узлу) на стороне абонента. В схеме адресации порта VLAN 1:1 каждый конечный пользователь уникально идентифицирован с помощью записи (идентификатор C-VLAN; идентификатор S-VLAN), которая устанавливает соответствие конкретному порту. Принимая во внимание, что идентификатор 308 S-VLAN 308 обеспечивается как часть заголовка кадра Ethernet CFM, идентификатор C-VLAN может быть кодирован как идентификатор 302 Circuit TLV, как описано выше. В схеме адресации порта VLAN N:l конечные порты не идентифицируются уникально с помощью записи (идентификатор C-VLAN; идентификатор S-VLAN), так как у пользователей нет никакого идентификатора C-VLAN. Скорее конечные порты дифференцируются только через идентификатор Circuit. Соответственно в схеме 1:1 TLV-VARIABLE может нести идентификатор C-VLAN как Circuit или как идентификатор конечного узла, принимая во внимание, что в схеме адресации N:l VLAN идентификатор DSL port/shelf/VPI/VCI мог бы использоваться как идентификатор схемы/конечного узла. BRAS может, поэтому обеспечивать дополнительную адресную информацию в пределах полезной нагрузки сообщения о тестировании порта, например, используя кодирование идентификатора Circuit TLV подобно способам идентификации порта DSL, указанным для Протокола динамического конфигурирования хост-машины (Dynamic Host Control Protocol (DHCP)) и PPPOE.

На основе предшествующего подробного описания должно быть понятно, что раскрытие репрезентативных вариантов осуществления настоящего патента с выгодой представляет эффективную схему расширения возможностей Ethernet CFM до конечных узлов в сети доступа. Например, тестирование и контроль связности могут осуществляться от центрального пункта доступа (например, BRAS), который независим от любой внеполосной системы управления элементами (EMS), развернутой для тестирования узлов DSLAM в сети доступа. Дополнительно, процедуры CFM для контроля конечного узла, как предусмотрено в соответствии с приведенным здесь описанием, могут предпочтительно реализовываться независимо от технологий звеньев связи доступа. Специалисты в данной области техники должны признать, что варианты осуществления, изложенные здесь, могут быть реализованы на практике в форме, содержащей программное обеспечение, аппаратные средства или программируемое оборудование или любые их комбинации, связанные с соответствующим сетевым оборудованием.

Хотя изобретение было описано в отношении некоторых примеров вариантов осуществления, следует понимать, что формы показанного и описанного изобретения должны рассматриваться только как примеры вариантов осуществления. Соответственно, различные изменения, замены и модификации могут быть реализованы без отхода от объема и сущности изобретения, как они определены прилагаемой формулой изобретения.

Изобретение относится к системам связи. Технический результат заключается в усовершенствовании контроля конечных узлов. Система и способ контроля конечных узлов использует управление ошибками и связностью (CFM) Ethernet в сети доступа. В одном варианте осуществления широкополосный сервер доступа (BRAS) выполнен с возможностью создания кадра Ethernet CFM, содержащего сообщение запроса в отношении конкретного конечного узла. Объект функции межсетевого взаимодействия (IWF), связанный с узлом доступа, который обслуживает конкретный конечный узел, выполнен с возможностью интерпретации кадра Ethernet CFM и встраивания соответствующего сообщения запроса в собственный протокол, совместимый с конкретным конечным узлом. После приема ответного сообщения от конкретного конечного узла объект IWF создает подходящий ответный кадр Ethernet CFM для передачи к BRAS, в котором ответный кадр Ethernet CFM содержит ответ, соответствующий ответному сообщению от конечного узла. 3 н. и 18 з.п. ф-лы, 4 ил.

1. Способ контроля конечных узлов, пригодный для работы с сетью доступа, в котором упомянутая сеть доступа включает в себя по меньшей мере один узел доступа, связанный с одним или более конечными узлами, и сервер широкополосного доступа (BRAS), соединенный с сервером аутентификации, авторизации и учета (ААА) в региональной сети, совместимой с 802.lag Ethernet, содержащий этапы, на которых:

реагируют на сообщение запроса порта от сервера ААА в региональной сети Ethernet, создают с помощью упомянутого BRAS кадр, Ethernet CFM направленный к узлу доступа, причем упомянутый кадр CFM включает в себя поле, которое определяет тип сообщения запроса и полезные данные, которые включают в себя идентификацию конкретного конечного узла, обслуживаемого упомянутым узлом доступа;

интерпретируют упомянутый кадр CFM с помощью объекта функции межсетевого взаимодействия (IWF), ассоциированного с упомянутым узлом доступа, и встраивают соответствующее сообщение запроса в собственный протокол, совместимый в отношении упомянутого конкретного конечного узла; реагируя на упомянутое соответствующее сообщение запроса, создают с помощью упомянутого конечного узла ответное сообщение в упомянутом собственном протоколе, направляемое к упомянутому узлу доступа;

интерпретируют упомянутое ответное сообщение с помощью упомянутого объекта IWF и встраивают ответный кадр Ethernet CFM, включающий в себя ответ, который соответствует упомянутому ответному сообщению; и

передают упомянутый ответный кадр Ethernet CFM упомянутому BRAS; и

реагируя на ответный кадр Ethernet CFM, создают ответ с помощью BRAS на действие от сервера ААА и передают ответ запроса порта серверу ААА.

2. Способ контроля, пригодный для работы с сетью доступа по п.1, в котором упомянутый объект IWF, ассоциированный с упомянутым узлом доступа, определяется как конечный пункт обслуживания (МЕР), который является частью домена Ethernet CFM, включающего в себя упомянутый BRAS.

3. Способ контроля, пригодный для работы с сетью доступа по п.1, в котором упомянутый кадр Ethernet CFM создается упомянутым BRAS, реагирующим на сообщение запроса порта от сервера ААА, оперативно подключенного к упомянутой сети доступа.

4. Способ контроля, пригодный для работы с сетью доступа по п.1, в котором упомянутый собственный протокол выполнен с возможностью передачи сообщений оперирования, администрирования и управления (ОАМ) в сети Ethernet in First Mile (EFM).

5. Способ контроля, пригодный для работы с сетью доступа по п.1, в котором упомянутый собственный протокол выполнен с возможностью передачи сообщений оперирования, администрирования и управления (ОАМ) в режиме асинхронной передачи (ATM).

6. Способ контроля, пригодный для работы с сетью доступа по п.1, в котором упомянутый объект IWF, ассоциированный с упомянутым узлом доступа, содержит конечный пункт обслуживания (МЕР), который является частью домена Ethernet CFM, определенного на виртуальной локальной сети (VLAN).

7. Способ контроля, пригодный для работы с сетью доступа по п.6, в котором упомянутая сеть VLAN может работать со схемой адресации портов 1:1.

8. Способ контроля, пригодный для работы с сетью доступа по п.6, в котором упомянутая сеть VLAN может работать со схемой адресации портов N:1.

9. Система контроля конечных узлов, используя функциональность Ethernet управления ошибками соединения (CFM), ассоциированная с сетью доступа, в которой упомянутая сеть доступа включает в себя по меньшей мере один узел доступа, соединенный с одним или более конечными узлами и широкополосным сервером доступа (BRAS), соединенный сервером аутентификации, авторизации и учета (ААА) в региональной сети Ethernet, содержащая:

средство, ассоциированное с упомянутым BRAS для создания кадра управления ошибками соединения (CFM) Ethernet, реагирующего на сообщение запроса порта от сервера ААА в региональной сети Ethernet, направляемого к узлу доступа, в котором упомянутый кадр Ethernet CFM включает в себя сообщение запроса в отношении конкретного конечного узла, обслуживаемого упомянутым узлом доступа;

средство функции межсетевого взаимодействия (IWF), ассоциированное с упомянутым узлом доступа для интерпретации упомянутого кадра Ethernet CFM и встраивания соответствующего сообщения запроса в собственный протокол, совместимый в отношении упомянутого конкретного конечного узла; и средство, ассоциированное с упомянутым конкретным конечным узлом, функционирующее при реагировании на упомянутое соответствующее сообщение запроса от упомянутого узла доступа для создания ответного сообщения в упомянутом собственном протоколе, направляемом к упомянутому узлу доступа,

в котором упомянутое средство IWF действует с целью интерпретации упомянутого ответного сообщения в упомянутом собственном протоколе и встраивает ответный кадр Ethernet CFM, включающий в себя ответ, соответствующий упомянутому ответному сообщению, а упомянутый ответный кадр Ethernet CFM для передачи упомянутому BRAS; и

в котором BRAS создает ответ запроса порта на сервер ААА, реагирующий на ответный кадр Ethernet CFM.

10. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутое средство создания упомянутого кадра Ethernet CFM функционирует, реагируя на сообщение запроса порта от сервера ААА, оперативно соединенного с упомянутой сетью доступа.

11. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутый собственный протокол пригоден для передачи сообщений оперирования, администрирования и управления (ОАМ) в сети Ethernet in First Mile (EFM).

12. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутый собственный протокол пригоден для передачи сообщений оперирования, администрирования и управления (ОАМ) в режиме асинхронной передачи (ATM).

13. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутое средство IWF, ассоциированное с упомянутым узлом доступа, содержит конечный пункт обслуживания (МЕР), который является частью домена Ethernet CFM, определенного на виртуальной локальной сети (VLAN).

14. Система контроля, ассоциированная с сетью доступа по п.13, в которой упомянутая сеть VLAN может работать со схемой адресации портов 1:1.

15. Система контроля, ассоциированная с сетью доступа по п.13, в которой упомянутая сеть VLAN может работать со схемой адресации портов N:1.

16. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутый конкретный конечный узел содержит порт модема цифровой абонентской линии (DSL).

17. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутый конкретный конечный узел содержит порт резидентного шлюза (RG).

18. Система контроля, ассоциированная с сетью доступа по п.9, в которой упомянутый конкретный конечный узел содержит порт оконечных станций сети (NT).

19. Сетевой элемент для контроля конечных узлов, используя функциональность Ethernet управления ошибками соединения (CFM), пригодный для работы в сети доступа, содержащий:

логическую структуру, выполненную с возможностью интерпретации кадра CFM, принятого от широкополосного сервера доступа (BRAS), расположенного в упомянутой сети доступа, причем упомянутый кадр Ethernet CFM, включающий в себя поле, которое определяет тип сообщения запроса и полезные данные, которые включают в себя идентификацию конечного узла, обслуживаемого упомянутым сетевым элементом, функционирующим в качестве узла доступа;

логическую структуру, выполненную с возможностью встраивания соответствующего сообщения запроса в собственный протокол, совместимый с упомянутым конечным узлом, причем упомянутое соответствующее сообщение запроса основано на упомянутом сообщении запроса в упомянутом кадре Ethernet CFM;

логическую структуру, выполненную с возможностью интерпретации ответного сообщения, обеспечиваемого упомянутым конечным узлом в упомянутом собственном протоколе, реагирующем на упомянутое соответствующее сообщение запроса; и

логическую структуру, выполненную с возможностью встраивания ответного кадра Ethernet CFM, включающего в себя ответ, соответствующий упомянутому ответному сообщению, принятому от упомянутого конечного узла, упомянутому ответному сообщению Ethernet CFM для передачи упомянутому BRAS.

20. Сетевой элемент по п.19, в котором упомянутый собственный протокол пригоден для передачи сообщений оперирования, администрирования и управления (ОАМ) в сети Ethernet in First Mile (EFM).

21. Сетевой элемент по п.19, в котором упомянутый собственный протокол пригоден для передачи сообщений оперирования, администрирования и управления (ОАМ) в режиме асинхронной передачи (ATM).

| WO 2004008710, 22.01.2004 | |||

| US 6405251 В1, 11.06.2002 | |||

| US 6614781 В1, 02.09.2003 | |||

| СЕРВЕР И СПОСОБ (ВАРИАНТЫ) ОПРЕДЕЛЕНИЯ ПРОГРАММНОГО ОКРУЖЕНИЯ КЛИЕНТСКОГО УЗЛА В СЕТИ С АРХИТЕКТУРОЙ КЛИЕНТ/СЕРВЕР | 1999 |

|

RU2237275C2 |

Авторы

Даты

2011-04-27—Публикация

2006-01-13—Подача