Притязание на приоритет по §119 раздела 35 кодекса законов США

Настоящая заявка в отношении формулы изобретения испрашивает приоритет по предварительной заявке №60/816281, озаглавленной "Сверхвысокая скорость передачи данных (UHDR) для мобильной широкополосной беспроводной оценки (доступа)", поданной 23 июня 2006 г. и переуступленной ее правопреемнику, и настоящим включена в данный документ посредством ссылки.

Область техники, к которой относится изобретение

Последующее описание относится в общем к сетям беспроводной связи, и более конкретно, к сокращению непроизводительных затрат на обработку в среде сетей беспроводной связи.

Уровень техники

Сети беспроводной связи обычно используются для передачи информации независимо от того, где расположен пользователь и является ли пользователь неподвижным или перемещающимся. В общем, сети беспроводной связи устанавливаются через подвижное устройство (или "терминал доступа"), осуществляющее связь с рядом базовых станций (или "точек доступа"). Когда множество терминалов доступа обслуживаются единственной точкой доступа, эта точка доступа может использоваться для выделения и освобождения ресурсов, например конкретных частотных составляющих в системе мультиплексирования с ортогональным частотным разделением сигналов (OFDM), а также для управления выходной мощностью и другими аспектами каждого терминала доступа.

Традиционно выделением ресурсов и управлением индивидуальными терминалами доступа можно манипулировать через общий "канал управления", транслируемый беспроводной точкой доступа для терминалов доступа. То есть, когда точка доступа транслирует индивидуальные пакеты управляющей информации, каждый терминал доступа, реагирующий на эту точку доступа, может принимать пакеты, извлекать управляющую информацию из пакетов и действовать в соответствии с управляющей информацией, когда управляющая информация требует некоторой реконфигурации функционирования соответствующего терминала доступа.

К сожалению, этот подход к управлению индивидуальными терминалами доступа может повышать цену на растрачиваемые непроизводительные затраты вычисления.

Соответственно могут быть полезны способы и системы, предназначенные для сокращения вычислительных непроизводительных затрат, связанных с беспроводными каналами управления.

Раскрытие изобретения

Ниже более подробно описаны различные аспекты и варианты осуществления изобретения.

В варианте осуществления способ приема информации от точки доступа через беспроводную линию связи включает в себя прием беспроводным образом пакета, содержащего информацию, обработку принятого пакета с использованием, по меньшей мере, операции дескремблирования, по меньшей мере, на части информации, основываясь на первом идентификаторе, связанном с терминалом доступа, чтобы произвести, по меньшей мере, первый обработанный пакет, и определение, предназначается ли принятый пакет для этого терминала доступа, на основании первого обработанного пакета.

В другом варианте осуществления раскрыто машиночитаемая память. Машиночитаемая память содержит множество команд, которые, когда к ним обращается компьютер, побуждают компьютер выполнять этапы обработки принятого пакета с использованием, по меньшей мере, операции дескремблирования, по меньшей мере, на части информации, основываясь на первом идентификаторе, связанном с терминалом доступа, чтобы произвести, по меньшей мере, первый обработанный пакет, и определения, предназначается ли принятый пакет для этого пользователя, на основании первого обработанного пакета.

В еще одном варианте осуществления система для приема информации от точки доступа через беспроводную линию связи включает в себя контроллер доступа к данным (MAC) со схемой обработки данных и памятью, находящимся в связи со схемой обработки данных. MAC сконфигурирован так, чтобы обрабатывать принятый беспроводным образом пакет с целью определения, направлен ли принятый беспроводным образом пакет для использования системой, посредством выполнения операции дескремблирования, по меньшей мере, на части принятого пакета с использованием идентификации MAC (MAC-ID), связанной с MAC, в качестве ключа дескремблирования.

В еще одном варианте осуществления система для приема информации от точки доступа через беспроводную линию связи включает в себя машиночитаемую память, и средство определения, находящееся в связи с памятью, для определения, предназначен ли пакет, постоянно находящийся в памяти, для использования системой, основываясь на операции дескремблирования, по меньшей мере, на части пакета с использованием конкретного идентификатора контроллера доступа к данным (MAC-ID).

В дополнительном варианте осуществления способ передачи информации для терминала доступа через беспроводную линию связи включает в себя обработку первого пакета, содержащего информацию, посредством применения, по меньшей мере, операции скремблирования, по меньшей мере, на части информации с использованием логического адреса, связанного с намеченным терминалом доступа, чтобы произвести, по меньшей мере, первый обработанный пакет, и передачу беспроводным образом обработанного пакета для множества терминалов доступа.

В еще одном варианте осуществления система для передачи информации для терминала доступа через беспроводную линию связи включает в себя схему доступа к передающей среде (MAC), сконфигурированную так, чтобы скремблировать, по меньшей мере, часть информации в пакете с использованием конкретного идентификатора контроллера доступа к данным (MAC-ID), и схемы передачи для передачи беспроводным образом скремблированного пакета.

Краткое описание чертежей

Признаки и сущность представленного раскрытия станут более очевидными из подробного описания, сформулированного ниже со ссылкой на прилагаемые чертежи, на которых ссылочные позиции идентифицируют соответствующие элементы.

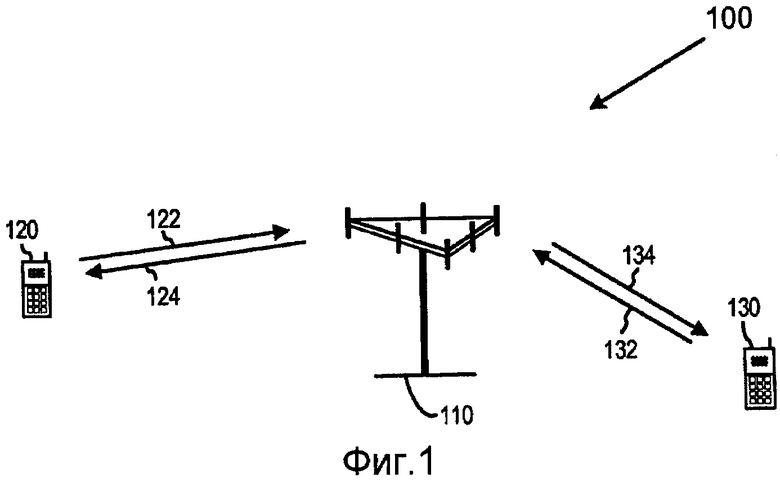

Фиг.1 иллюстрирует примерную систему беспроводной связи, имеющую точку доступа и некоторое количество терминалов доступа.

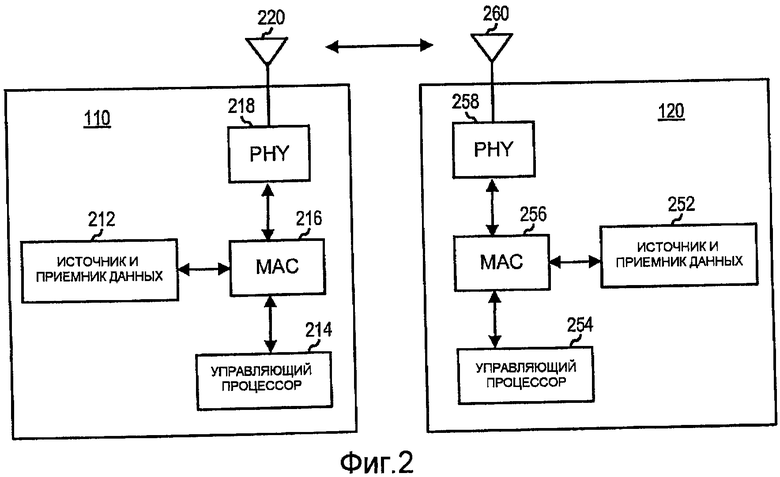

Фиг.2 иллюстрирует функциональные подробности участков примерной точки доступа, взаимодействующей с примерным терминалом доступа.

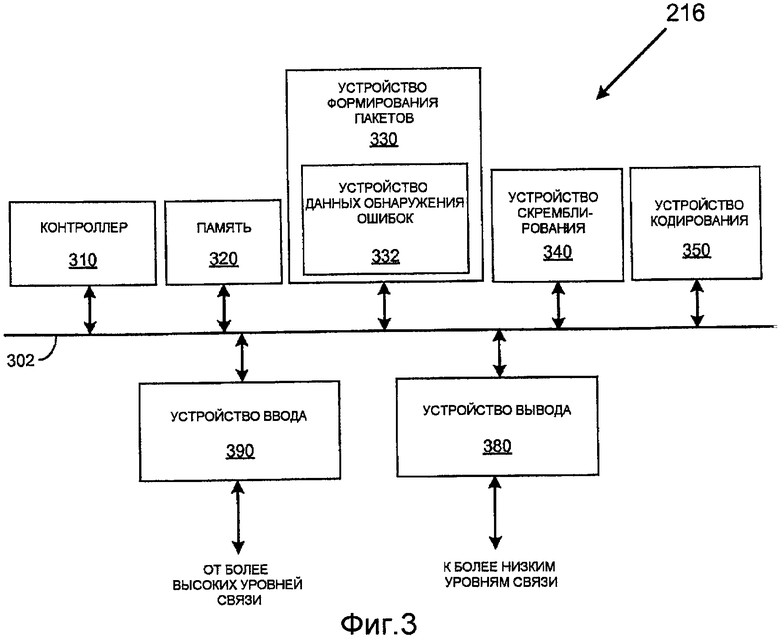

Фиг.3 иллюстрирует подробности участка примерного контроллера доступа к данным для точки доступа Фиг.2.

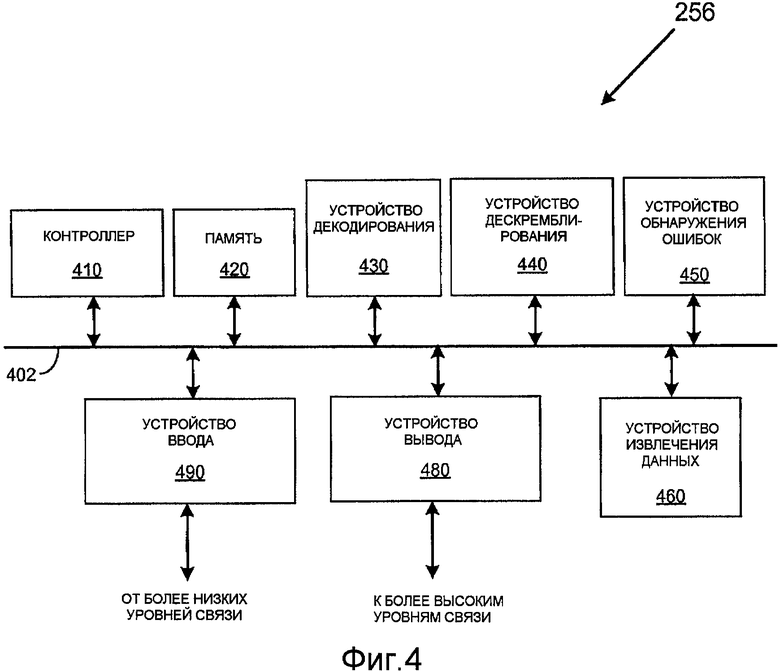

Фиг.4 иллюстрирует подробности участка примерного контроллера доступа к данным для терминала доступа Фиг.2.

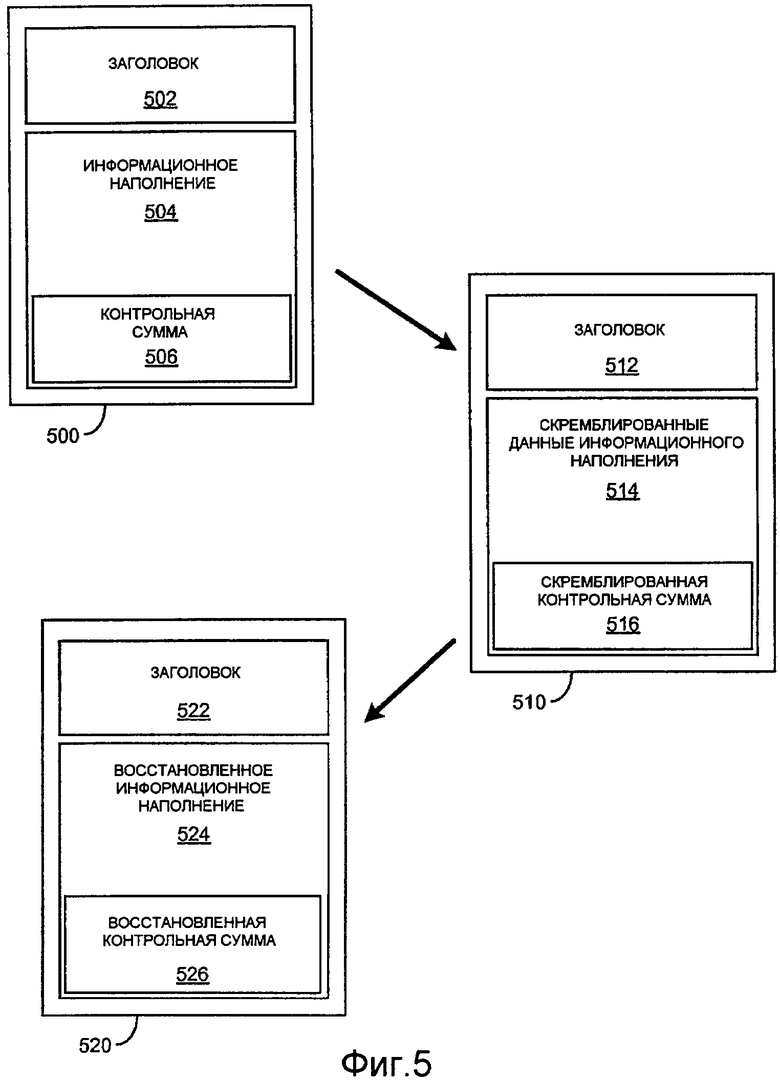

Фиг.5 иллюстрирует некоторое количество примерных преобразований пакета обмена информацией в соответствии с раскрытыми способами и системами.

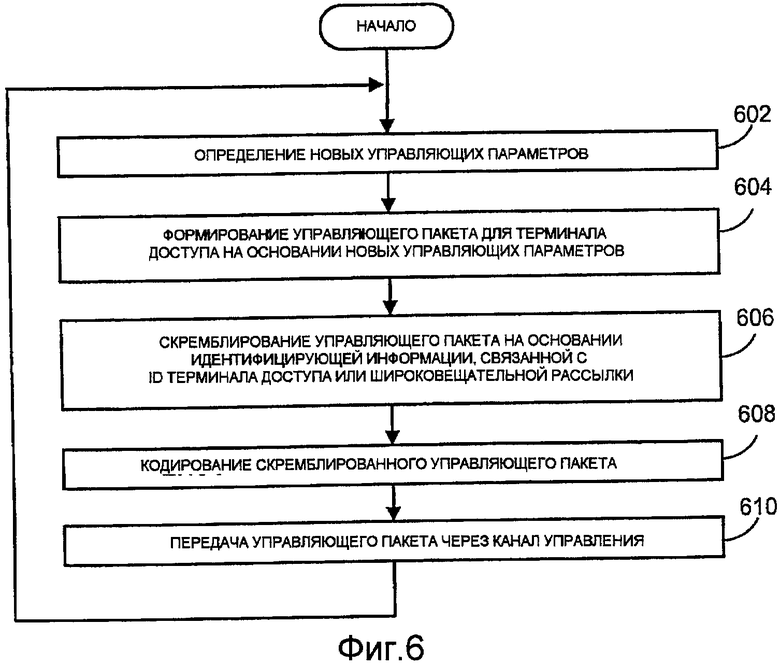

Фиг.6 иллюстрирует блок-схему процесса, намечающую в общих чертах первое примерное действие раскрытых способов и систем.

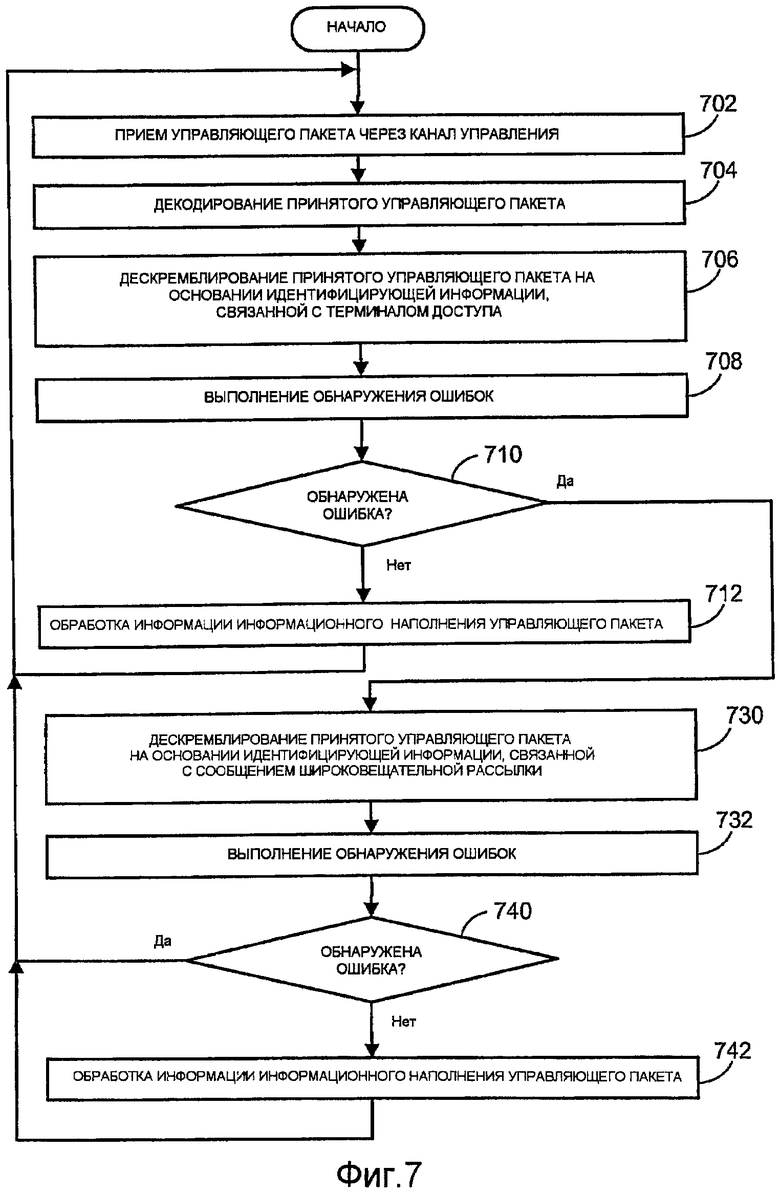

Фиг.7 иллюстрирует блок-схему процесса, намечающую в общих чертах второе примерное действие раскрытых способов и систем.

Осуществление изобретения

Раскрываемые ниже способы и системы могут быть описаны как в общем, так и в отношении конкретных примеров и/или конкретных вариантов осуществления. В качестве примеров, там, где сделаны ссылки на детализированные примеры и/или варианты осуществления, следует понимать, что любой из описанных лежащих в основе главных элементов не должен быть ограничен единственным вариантом осуществления, но может быть расширен для использования с любыми из других способов и систем, описанных в данном описании, как должно быть понятно специалистам в данной области техники, если не заявлено определенно иначе.

Следует понимать, что раскрытые ниже способы и системы могут относиться и к подвижным, и к неподвижным системам, включающим в себя мобильные телефоны, PDA (КПК или персональные цифровые ассистенты) и компактные портативные компьютеры, также как любое количество специально оборудованных/модифицированных плееров для воспроизведения музыки (например, модифицированный Apple iPOD®), видеоплееров, плееров для воспроизведения мультимедиа, телевизионных приёмников (и стационарных, и портативных, и/или установленных в машине), систем для электронных игр, цифровых фотокамер и видеокамер, которые могут реализовывать технологию беспроводной связи.

Также следует оценить, что для представленного раскрытия, термин "скремблер данных" может быть расширен за пределы его различных традиционных форм использования. То есть в то время как некоторые или все из различных раскрытых вариантов осуществления скремблеров данных могут действовать так, что они преобразовывают цифровые сигналы в псевдослучайные последовательности, которые избегают длинных строк простых кодовых комбинаций, или эффективно шифруют информацию, термин "скремблер данных" в различных вариантах осуществления может включать в себя любое количество устройств, способных шифровать, отображать или трансформировать первую строку цифровых сигналов во вторую строку цифровых сигналов способом, который позволяет надежно восстанавливать некоторую часть или всю первую строку цифровых сигналов. Например, устройство, которое инвертирует каждый второй информационный разряд в информационном наполнении пакета или информационных разрядах контрольной суммы, в общем смысле может рассматриваться как скремблер данных. Точно так же устройство, которое инвертирует информационные разряды 16-разрядной контрольной суммы, основываясь на уникальном идентификаторе из 16 битов или меньше (например, выполняет операцию XOR), может рассматриваться, как скремблер данных, имеющий уникальный идентификатор в виде ключа шифра.

Следует отметить, что в описанных ниже различных вариантах осуществления термин "идентификатор контроллера доступа к данным" (или "MAC-ID") может рассматриваться как идентификатор, связанный с конкретным терминалом, идентификатор, связанный с конкретным MAC, принадлежащим терминалу или группе терминалов, или и тот, и другой.

Фиг.1 изображает примерную систему 100 беспроводной связи, имеющую точку 110 доступа и некоторое количество терминалов 120 и 130 доступа.

При работе терминал 120 доступа может находиться в связи с точкой 110 доступа с использованием некоторого количества связанных каналов 124 прямой линии связи и некоторого количества связанных каналов 122 обратной линии связи. Точно так же терминал 130 доступа может находиться в связи с точкой 110 доступа с использованием некоторого количества связанных каналов 134 прямой линии связи и некоторого количества связанных каналов 132 обратной линии связи.

В общем, точка 110 доступа может обеспечивать, по меньшей мере, два типа информации для каждого из терминалов 120 и 130 доступа, включающих в себя: (1) информацию потока информационного обмена и (2) управляющую информацию. Как известно специалистам в данной области техники, информация потока информационного обмена в общем состоит из речевых данных, данных текстовых сообщений, некоторой формы мультимедиа или подобных данных. Напротив, управляющая информация в общем состоит из команд и данных, обеспечиваемых точкой доступа для цели распределения/выделения располагаемых коммуникационных ресурсов среди терминалов доступа, управления выходной мощностью передачи каждого терминала доступа и так далее. Посредством примера управляющая информация может включать в себя команду от точки 110 доступа к терминалу 120 доступа, требующую, чтобы терминал 120 доступа передавал информацию потока информационного обмена с использованием первого диапазона поднесущих OFDM, конкретного временного интервала TDMA (множественного доступа с временным разделением каналов) и с использованием конкретного уровня выходной мощности.

В различных вариантах осуществления некоторая часть или вся управляющая информация может сообщаться от точки 110 доступа для терминалов 120 и 130 доступа в специальных "управляющих пакетах", передаваемых по одному или больше предварительно определенным "каналам управления" беспроводной связи.

В некоторых вариантах осуществления управляющий пакет может включать в себя раздел заголовка и раздел информационного наполнения (полезной нагрузки), с разделом заголовка, содержащим данные заголовка, и разделом информационного наполнения, содержащим данные информационного наполнения и некоторую форму данных обнаружения ошибок, таких как контрольная сумма. В качестве примера управляющего пакета см. фиг.5 (вверху слева).

Чтобы идентифицировать конкретные управляющие пакеты, как направленные для конкретного терминала (терминалов) доступа, управляющий пакет может иметь значение MAC-ID целевого терминала (терминалов) доступа (или некоторый другой идентификатор, связанный с целевым терминалом (терминалами) доступа), встроенный в информационное наполнение или раздел заголовка управляющих пакетов. Например, точка 110 доступа на фиг.1 может выпускать команду, требующую, чтобы терминал 120 доступа использовал конкретный набор поднесущих из располагаемого частотного диапазона OFDM для обмена информацией по обратной линии связи. Когда соответствующий управляющий пакет сформирован, MAC-ID терминала 120 доступа может быть встроен в него, и затем управляющий пакет может быть передан от точки 110 доступа для обоих терминалов 120 и 130 доступа. Хотя оба терминала 120 и 130 доступа могут принимать и выполнять некоторую предварительную обработку на управляющем пакете с целью определения, направлена ли управляющая команда к нему, только для терминала 120 доступа может требоваться выполнить некоторую форму реконфигурации, основываясь на встроенном MAC-ID.

К сожалению, этот подход может быть расточителен в отношении вычислительной мощности каждого терминала 120 и 130 доступа, также как располагаемой ширины полосы передачи системы 100 связи в целом.

Соответственно в ряде вариантов осуществления большая часть непроизводительных затрат на обработку (избыточное число служебных данных) и "непроизводительных затрат на передачу", например, количество битов в каждом управляющем пакете, может быть устранено посредством удаления MAC-ID из текстовой части пакета и затем кодирования MAC-ID в остаточный член пакета при помощи некоторой формы скремблирования. То есть "удаление" несвязанных управляющих пакетов может быть выполнено посредством скремблирования участков управляющих пакетов, основанных на MAC-ID (или некотором другом идентификаторе) таким образом, что скремблированные управляющие пакеты будут проявляться, как содержащие разрушенные данные (после операции дескремблирования), делая так, что контрольная сумма окажется неправильной для тех MAC, которые не связаны с этим MAC-ID.

Когда некоторый критерий обнаружения ошибок для каждого принятого пакета на уровне MAC выполнен, управляющие пакеты, направленные для другого терминала доступа, могут быть отмечены как поврежденные и отбрасываться терминалами доступа с незначительными, если таковые вообще имеются, дополнительными непроизводительными затратами на уровне MAC.

Таким образом, не только вышеупомянутая обработка уровня MAC может быть сокращена, но может быть получено существенное сокращение непроизводительных затрат на передачу.

Следует отметить, что в различных вариантах осуществления конкретная точка доступа может скремблировать управляющие пакеты с использованием множества ключей шифра, включающих в себя MAC-ID, связанный с соответствующим терминалом доступа, IP-адрес (протокольный адрес сети Интернет), связанный с терминалом доступа, специальный ключевой код, сделанный для цели скремблирования, код ID широковещательной рассылки, используемый для широковещательной рассылки управляющих сообщений для всех терминалов доступа, находящихся в контакте с этой точкой доступа, или некоторый гибридный ID, используемый для обеспечения возможности подмножествам терминалов доступа быть целевыми. Таким образом, в то время как последующее обсуждение сосредотачивается на использовании идентификаторов MAC-ID в качестве ключей шифра/скремблирования, следует понимать, что идентификаторы MAC-ID используются для целей иллюстрации и не предназначены для ограничения объема соответствующих замен.

Фиг.2 изображает функциональные подробности участков примерной (очень упрощенной) точки 110 доступа, взаимодействующей с примерным (очень упрощенным) терминалом 120 доступа.

Как показано на фиг.2, примерная точка 110 доступа включает в себя антенну 220, устройство 218 физического уровня (PHY), устройство 216 MAC, управляющий процессор 214 и источник/приемник 212 данных. Как далее показано на фиг.2, примерный терминал 120 доступа также включает в себя антенну 260, устройство 258 физического уровня (PHY), устройство 256 MAC, управляющий процессор 254 и источник/приемник 252 данных.

При работе физическая инфраструктура сетеобразования между точкой 110 доступа и терминалом 120 доступа может быть установлена через соответствующие устройства 218 и 258 PHY и антенны 220 и 260. Соответственно могут выполняться те функции, которые обычно связаны с PHY уровнем, такие как контроль несущей, модуляция, демодуляция, сдвиг частоты, двухполосная передача и прием с полной несущей частотой и так далее.

Контроллеры MAC 216 и 256, в свою очередь, могут выполнять некоторое количество традиционных функций MAC, таких как обеспечение MAC-ID, формирование пакетов, извлечение данных из пакетов, обеспечение внешнего кодирования и декодирования, обеспечение контрольных сумм (или другой информации с обнаружением ошибок) и так далее.

Соответствующие источники/приемники 212 и 252 данных могут обеспечивать информацию потока информационного обмена, например речевые данные, для их соответствующих устройств 110 и 120, а также обеспечивать полезный вывод, например громкоговоритель, для принимаемых беспроводным образом данных. Следует отметить, что для представленного на фиг.2 примера, различные уровни/устройства обмена информацией, такие как транспортный или прикладной уровень/устройство, которые обычно могут быть связаны с контроллерами MAC 216 и 256, для простоты объяснения опущены.

Продолжая описание отметим, что управляющий процессор точки 214 доступа может использоваться для координирования ресурсов системы, например для выделения поднесущих OFDM для множества терминалов доступа, регулирования уровней мощности передачи индивидуальных терминалов доступа и так далее. Для представленного примера управляющий процессор 214 может обеспечивать управляющую информацию непосредственно для MAC 216, который, в свою очередь, может упаковывать управляющую информацию, затем направлять упакованную управляющую информацию на PHY 216 так, что упакованная управляющая информация может быть передана терминалу 120 доступа.

Управляющий процессор 254 для терминала 120 доступа может принимать упакованную управляющую информацию через PHY 258 и MAC 256, затем обрабатывать управляющую информацию, как может требоваться, чтобы заставить терминал 120 доступа работать в соответствии с ограничениями, продиктованным управляющим процессором 214 для точки 110 доступа.

Фиг.3 показывает подробности участка примерного контроллера 216 доступа к передающей среде для точки 110 доступа фиг.2. Как показано на фиг.3, примерный контроллер 216 доступа к передающей среде включает в себя контроллер 310, память 320, устройство 330 формирования пакетов с устройством 332 данных обнаружения ошибок (например, генератором контрольной суммы), устройство 340 скремблирования, устройство 350 кодирования, устройство 380 вывода и устройство 390 ввода. Вышеупомянутые компоненты 310-390 соединены вместе шиной 302 управления/данных.

Хотя контроллер 216 доступа к передающей среде на фиг.3 использует шинную архитектуру, следует понимать, что можно использовать любую другую архитектуру, как известно специалистам в данной области техники. Например, в различных вариантах осуществления различные компоненты 310-390 могут принимать форму отдельных электронных компонентов, соединенных вместе через ряд отдельных шин.

Помимо этого, в различных вариантах осуществления некоторые из перечисленных выше компонентов 330-350 могут принимать форму подпрограмм программного обеспечения/встроенного программного обеспечения, постоянно находящихся в памяти 320 для использования контроллером 310, или даже подпрограмм программного обеспечения/встроенного программного обеспечения, постоянно находящихся в отдельных запоминающих устройствах, в то время как они используются различными контроллерами.

При работе различные формы информации потока информационного обмена и управляющей информации могут приниматься устройством 390 ввода и сохраняться в памяти 320. В качестве примеров, в которых принимается управляющая информация, контроллер 310 может заставлять устройство 330 формирования пакетов внедрять в пакет управляющую информацию. Например, контроллер 310 может заставлять устройство 330 формирования пакетов внедрять первый набор управляющей информации в раздел информационного наполнения пакета, затем добавлять соответствующий заголовок пакета и обеспечивать контрольную сумму для данных информационного наполнения.

Следует отметить, что хотя в примерном варианте осуществления MAC фиг.3 для обнаружения ошибок используется контрольная сумма, следует понимать, что в различных вариантах осуществления может использоваться широкое разнообразие альтернативных форм данных обнаружения ошибок, таких как коды Рида-Соломона, как может быть найдено необходимым или желательным в других случаях. Таким образом, в то время как последующее обсуждение сосредотачивается на использовании контрольных сумм в качестве ключей шифра/скремблирования, следует понимать, что контрольные суммы используются для целей иллюстрации и не предназначены для ограничения объема применимых замен.

Как только пакет управляющей информации сформирован, устройство 340 скремблирования может применять к этому пакету любое количество операций скремблирования. Например, в различных вариантах осуществления устройство 340 скремблирования может использовать операцию скремблирования, основанную на специально сконфигурированном сдвиговом регистре, чтобы преобразовывать данные информационного наполнения в псевдослучайные последовательности, которые избегают длинных строк простых кодовых комбинаций и/или шифрования данных информационного наполнения. В таких примерах скремблирование может быть основано на использовании ключа шифра, например MAC-ID, связанном с целевым терминалом доступа.

Например, предполагая, что целевым должен быть единственный терминал доступа (из сотни таких устройств, находящихся в связи с MAC 216), устройство 340 скремблирования может использовать соответствующий MAC-ID целевого терминала доступа, чтобы произвести скремблированный раздел информационного наполнения, который эффективно настроен для целевого терминала доступа. Как только скремблированный управляющий пакет принимается каждым терминалом доступа, каждый терминал доступа может выполнять операцию дескремблирования, основанную на своем собственном MAC-ID, на уровне MAC. Поскольку только целевой терминал доступа будет правильно дескремблировать/восстанавливать раздел информационного наполнения, остальные (нецелевые) терминалы доступа могут отбрасывать управляющий пакет, поскольку вероятно, что операция контрольной суммы, выполненная на неправильно восстановленном разделе информационного наполнения покажет разрушенный пакет.

Перескакивая вперед к фиг.5, отметим, что на ней иллюстрируется процесс скремблирования и дескремблирования управляющего пакета. В верхней левой части фиг.5 представлен примерный управляющий пакет 500, содержащий раздел 502 заголовка и раздел 504 информационного наполнения с контрольной суммой 506. Переходя в среднюю правую часть, обработанный управляющий пакет 510 иллюстрируется, как содержащий раздел 512 заголовка (идентичный разделу 502 заголовка) и раздел 514 скремблированного информационного наполнения со скремблированной контрольной суммой 516. Переходя далее к левой нижней части, восстановленный управляющий пакет 520 иллюстрируется, как содержащий раздел 522 заголовка (снова идентичный разделу 502 заголовка) и раздел 524 восстановленного информационного наполнения с восстановленной контрольной суммой 526. Следует снова отметить, что раздел 524 восстановленного информационного наполнения и контрольная сумма 526 должны быть такими же, как исходные раздел 504 информационного наполнения и контрольная сумма 506, только если используется один и тот же MAC-ID и для скремблирования, и для дескремблирования.

Возвращаясь к фиг.3, отметим, что поскольку результирующий битовый поток скремблированных данных информационного наполнения может быть отличающимся для каждого используемого уникального MAC-ID, следует понимать, что устройство 340 скремблирования может обеспечивать уникальную скремблированную кодовую комбинацию для каждого целевого терминала доступа. Также следует отметить, что когда управляющую информацию может быть необходимо транслировать на все терминалы доступа, находящиеся в связи с MAC 216, устройство 340 скремблирования может использовать ID широковещательной рассылки или, возможно, предшествовать скремблированию в целом.

Также следует оценить, что различные варианты осуществления MAC 216 на фиг.3 могут использовать методы скремблирования, которые требуют, чтобы можно было выполнять скремблирование меньше чем всего раздела информационного наполнения пакета. Например, в первой серии вариантов осуществления большая часть или все информационное наполнение может быть подвергнуто скремблированию, в то время как во второй серии вариантов осуществления, может быть подвергнута скремблированию меньшая часть информационного наполнения или даже единственное слово. Помимо этого, может быть полезно скремблировать только контрольную сумму, которая обычно представляет собой единственное 8-ми или 16-разрядное слово.

Дополнительно следует оценить, что скремблирование может принимать другие формы, выходящие за пределы применения устройств сдвигового регистра с обратной связью, например, это может быть применением простой линейной или логической операции к одному или больше словам в пределах пакета. Например, если дать возможность устройству 340 скремблирования просто добавлять (или вычитать) MAC-ID (или ID широковещательной рассылки) к контрольной сумме пакета, то намеченный терминал доступа может определять, предназначен ли для него результирующий пакет, просто посредством выполнения операции контрольной суммы, затем сравнивая результирующую контрольную сумму с его MAC-ID, ID широковещательной рассылки, нулем (указывающим, что скремблирование не было выполнено) или, возможно, с некоторым значением, указывающим подмножество доступных терминалов доступа. Точно так же может использоваться операция "исключающее ИЛИ" (XOR) контрольной суммы с MAC-ID.

Предполагая контрольную сумму равной 16 битам, а MAC-ID равным 9 или 11 битам, следует понимать, что контрольная сумма может не только уникально быть изменена для каждого MAC-ID, но что также может быть достаточное пространство состояний для определения множества различных подгрупп точек доступа.

Помимо этого, устройство 340 скремблирования может использовать любое количество операций, полезных для скремблирования, включая операции отображения, комбинации сдвига, линейные и логические операции и так далее.

После того как устройство 340 скремблирования выполнило соответствующие операции скремблирования данных, устройство 350 кодирования может выполнять соответствующие операции кодирования исправления ошибок.

Следует отметить, что в различных вариантах осуществления, этапы кодирования и скремблирования могут быть реверсированы в их порядке.

Однако следует понимать, что если пакет сначала закодирован, а затем подвергнут скремблированию, MAC 216 может быть необходимо выполнять отдельную операцию дескремблирования и отдельную операцию декодирования для каждого MAC-ID (например, MAC-ID широковещательной рассылки и MAC-ID передачи в один адрес), что можно принимать во внимание.

С другой стороны, если пакет сначала подвергнут скремблированию, а затем закодирован, MAC 216 может выполнять общую операцию декодирования для любого количества отдельных операций дескремблирования, что может существенно сокращать непроизводительные затраты обработки, когда должны рассматриваться множество идентификаторов MAC-ID.

После этого, подвергнутый скремблированию и кодированию пакет может экспортироваться на PHY уровень через устройство вывода 380, где экспортируемый пакет может затем беспроводным образом передаваться для любого количества терминалов доступа с использованием любой комбинации схем передачи.

Фиг.4 показывает подробности участка примерного контроллера 256 доступа к передающей среде для терминала 120 доступа на фиг.2. Как показано на фиг.4, примерный контроллер 256 доступа к передающей среде включает в себя контроллер 410, память 420, декодирующее устройство 430, устройство 440 дескремблирования, устройство 450 обнаружения ошибок, устройство 460 извлечения данных, устройство 480 вывода и устройство 490 ввода. Вышеупомянутые компоненты 410-490 соединены вместе шиной 402 управления/данных.

Как и с MAC 216 на фиг.3, представленный контроллер 256 доступа к передающей среде на фиг.4 использует шинную архитектуру. Однако следует понимать, что может использоваться любая другая архитектура, как известно специалистам в данной области техники. Например, в различных вариантах осуществления различные компоненты 410-490 могут принимать форму отдельных электронных компонентов, соединенных вместе через ряд отдельных шин. Помимо этого, в различных вариантах осуществления некоторые из вышеперечисленных компонентов 430-460 могут принимать форму подпрограмм программного обеспечения/встроенного программного обеспечения, постоянно находящихся в памяти 420, чтобы использоваться контроллером 410, или даже подпрограмм программного обеспечения/встроенного программного обеспечения, постоянно находящихся в отдельных запоминающих устройствах в отдельных серверах/компьютерах, используемых различными контроллерами.

При работе различные формы информации потока информационного обмена и пакетов управляющей информации могут приниматься устройством 490 ввода и сохраняться в памяти 420. В качестве примеров, там, где пакет управляющей информации принимается от удаленной точки доступа, контроллер 410 может заставлять декодирующее устройство 430 выполнять соответствующие операции декодирования ошибок на принятом пакете. Впоследствии декодированный пакет может быть отправлен в устройство 440 дескремблирования.

Затем устройство 440 дескремблирования может использовать любое количество операций дескремблирования на пакете, совместимых с формой (формами) операций скремблирования, выполненных на пакете точкой доступа. Предполагая, что принятые пакеты управляющих данных были подвергнуты скремблированию на основании ключа шифра, дескремблирование может быть основано на предположении, что ключ шифра представляет собой некоторую форму информации, такую как MAC-ID, связанный с MAC 256, и/или ID широковещательной рассылки.

Снова следует понимать, что различные варианты осуществления могут использовать скремблирование и дескремблирование меньше чем всего информационного наполнения пакета, и что скремблирование может колебаться в пределах от всего информационного наполнения пакета до единственного слова информационного наполнения. Дополнительно следует оценить, что как и со скремблированием, операции дескремблирования могут принимать форму простых линейных операций, например прибавление/вычитание MAC-ID или ID широковещательной рассылки к контрольной сумме пакета, логических операций, использующих применение сдвиговых регистров с обратной связью, операций отображения и так далее.

После того как устройство 440 дескремблирования выполнило соответствующие операции скремблирования данных, устройство 450 обнаружения ошибок может выполнять соответствующую проверку на данных информационного наполнения, чтобы увидеть, являются ли данные обнаружения ошибок соразмерными с остальной частью раздела информационного наполнения. Если устройство 450 обнаружения ошибок определяет, что пакет разрушен и/или не направлен к MAC 256, контроллер 410 может вызвать отбрасывание пакета и, если требуется, послать соответствующий флаг во внешнее устройство, сигнализирующий, что пакет был отброшен.

Однако если устройство 450 обнаружения ошибок определяет, что пакет не разрушен и направлен к MAC 256, контроллер 410 может заставить извлекать управляющую информацию, находящуюся в пакете, используя устройство 460 извлечения данных, и извлеченные данные экспортировать для дополнительной обработки через устройство 480 вывода, в то же время посылая, если требуется, соответствующий флаг во внешнее устройство, сигнализирующий, что пакет был принят и готов для дальнейшей обработки.

Фиг.6 представляет блок-схему процесса, намечающую в общих чертах первое примерное действие раскрытых способов и систем. Процесс начинается на этапе 602, где точкой доступа или устройством, связанным с этой точкой доступа, может быть определен набор новых параметров/управляющей информации. Затем, на этапе 604, формируется управляющий пакет, содержащий параметры/управляющую информацию для одного или больше намеченного/целевого терминала (терминалов) доступа. Затем, на этапе 606, на частях управляющего пакета (например, на всем разделе информационного наполнения или на контрольной сумме) выполняется операция скремблирования на основании идентифицирующей информации (например, MAC-ID), связанной с целевым терминалом доступа, ID широковещательной рассылки или некоторого другого идентификатора, связанного с одним или больше терминалами доступа. Управление продолжается на этапе 608.

На этапе 608 скремблированный управляющий пакет после этого кодируется кодом ошибки. Следует отметить, что, как заявлено выше, этапы скремблирования и кодирования во многих вариантах осуществления могут быть переставлены. Затем, на этапе 610, кодированный и скремблированный пакет после этого передается в один или больше терминалов доступа через беспроводный канал управления, и затем управление переходит обратно к этапу 602, где процесс при необходимости может быть повторен.

Фиг.7 представляет блок-схему процесса, намечающую в общих чертах второе примерное действие раскрытых способов и систем. Процесс начинается на этапе 702, где пакет, содержащий управляющую информацию, принимается через беспроводный канал управления. После этого, на этапе 704, принятый пакет затем декодируется кодом ошибки. Далее, на этапе 706, декодированный пакет подвергается дескремблированию, снова следует отметить, что этапы скремблирования и декодирования во многих вариантах осуществления могут быть переставлены. Дополнительно, как было упомянуто выше, дескремблирование, подобно скремблированию, может быть основано на идентификаторах MAC-ID, идентификаторах ID широковещательной рассылки или других идентификациях. Далее, операции дескремблирования, подобно операциям скремблирования, могут принимать множество форм, включающих в себя операции сдвига, операции отображения, линейные операции, логические операции и так далее. Управление продолжается на этапе 708.

На этапе 708 выполняется операция обнаружения ошибок, такая как верификация контрольной суммы. Затем, на этапе 710, делается определение относительно того, была ли найдена ошибка в данных на этапе 708. Если ошибка была обнаружена, управление переходит к этапу 730, иначе, управление продолжается на этапе 712.

На этапе 712 информация дескремблированного и декодированного управляющего пакета может обрабатываться, например, оперативные параметры терминала доступа могут быть модифицированы на основании управляющей информации, и затем управление переходит обратно к этапу 702, где при необходимости процесс может быть повторен.

На этапе 730 декодированный пакет снова подвергается дескремблированию, на этот раз на основании ID широковещательной рассылки и/или ID, связанного с группой/подгруппой терминалов доступа. Затем, на этапе 732, выполняется операция обнаружения ошибок, такая как верификация контрольной суммы. Затем, на этапе 740, делается определение относительно того, была ли найдена ошибка в данных на этапе 732. Если ошибка была обнаружена, принятый управляющий пакет может быть эффективно отброшен, и управление переходит обратно к этапу 702, иначе, управление продолжается на этапе 742.

На этапе 742 может обрабатываться информация дескремблированного и декодированного управляющего пакета, и затем управление переходит обратно к этапу 702, где при необходимости процесс может быть повторен.

В различных вариантах осуществления, в которых реализованы описанные выше системы и/или способы с использованием программируемого устройства, такого как основанная на компьютере система или программируемая логика, следует понимать, что описанные выше системы и способы могут быть реализованы с использованием любого из различных известных или разработанных позже языков программирования, таких как "C", "C++", " FORTRAN", "Pascal", "VHDL" и т.п.

Соответственно различные носители данных, такие как магнитные компьютерные диски, оптические диски, электронные запоминающие устройства и т.п., могут быть подготовлены так, что смогут содержать информацию, которая может направлять устройство, такое как компьютер, для реализации описанных выше систем и/или способов. Как только соответствующее устройство получает доступ к информации и программам, содержащимся на носителях данных, носители данных могут обеспечивать информацию и программы для этого устройства, таким образом обеспечивая возможность устройству выполнять описанные выше системы и/или способы.

Например, если для компьютера обеспечен компьютерный диск, содержащий соответствующие материалы, такие как исходный файл, объектный файл, выполняемый файл или подобный материал, компьютер может принимать информацию, конфигурировать себя соответствующим образом и выполнять функции различных систем и способов, намеченных в общих чертах на вышеупомянутых диаграммах и блок-схемах процессов, чтобы реализовывать различные функции. То есть компьютер может принимать от диска различные части информации, относящиеся к различным элементам описанных выше систем и/или способов, реализовывать индивидуальные системы и/или способы и координировать функции индивидуальных систем и/или способов, связанных с обменом информацией.

Приведенное выше описание включает в себя примеры одного или больше вариантов осуществления. Конечно, невозможно описать каждую мыслимую комбинацию компонентов или методологий для целей описания вышеупомянутых вариантов осуществления, но специалистам в данной области техники должно быть понятно, что возможны множество дополнительных комбинаций и перестановок различных вариантов осуществления. Соответственно описанные варианты осуществления предназначены для того, чтобы охватить все такие альтернативные варианты, модификации и изменения, которые находятся в пределах сущности и объема прилагаемой формулы изобретения. Кроме того, в пределах того, как термин "включает в себя" используется либо в подробном описании, либо в формуле изобретения, такой термин предназначен для того, чтобы содержащим способом, подобным термину "содержащий", как термин "содержащий" интерпретируется, когда используется как переходное слово в формуле изобретения.

Раскрыты различные способы и системы, принимающие информацию от точки доступа через беспроводную линию связи, предназначенные для сокращения непроизводительных затрат на обработку и/или передачу. Такие способы и системы могут включать в себя обработку принятого пакета с использованием операции дескремблирования, по меньшей мере, на части информации пакета на основании MAC-ID, связанного с терминалом доступа, чтобы произвести, по меньшей мере, первый обработанный пакет, и определение, предназначается ли принятый пакет для этого терминала доступа, на основании первого обработанного пакета. 8 н. и 46 з.п. ф-лы, 7 ил.

1. Способ приема информации из точки доступа через беспроводную линию связи, содержащий этапы, на которых:

принимают пакет, содержащий данные полезной нагрузки и данные обнаружения ошибок;

обрабатывают принятый пакет с использованием, по меньшей мере, операции дескремблирования только к данным обнаружения ошибок на основании первого идентификатора, связанного с терминалом доступа, чтобы сформировать обработанный пакет; и

определяют, предназначен ли принятый пакет для терминала доступа, на основании обработанного пакета.

2. Способ по п.1, в котором этап обработки дополнительно включает в себя декодирование принятого пакета.

3. Способ по п.1, в котором этап обработки включает в себя сначала декодирование принятого пакета, чтобы сформировать декодированный пакет, а затем дескремблирование данных обнаружения ошибок из декодированного пакета.

4. Способ по п.1, в котором этап обработки включает в себя определение, предназначен ли декодированный пакет для терминала доступа, на основании дескремблированных данных обнаружения ошибок.

5. Способ по п.1, в котором данные обнаружения ошибок включают в себя контрольную сумму, выводимую из данных полезной нагрузки.

6. Способ по п.5, в котором первый идентификатор содержит идентификатор контроллера доступа к данным (MAC-ID) терминала доступа.

7. Способ по п.5, в котором первый идентификатор содержит идентификатор контроллера доступа к данным (MAC-ID) широковещательной рассылки.

8. Способ по п.6, в котором MAC-ID и контрольная сумма имеют одинаковую длину, равную 16 битам.

9. Способ по п.3, в котором этап обработки дополнительно включает в себя определение, декодирован ли принятый пакет правильно или ошибочно, на основании дескремблированных данных обнаружения ошибок.

10. Способ по п.1, в котором данные обнаружения ошибок и первый идентификатор имеют одинаковую длину.

11. Способ по п.10, в котором данные обнаружения ошибок дескремблируются посредством добавления/вычитания первого идентификатора к/из данных обнаружения ошибок.

12. Способ по п.1, в котором данные обнаружения ошибок дескремблируются посредством выполнения операции, основанной на сдвиговом регистре.

13. Способ по п.5, в котором этап обработки побуждает дескремблировать только контрольную сумму.

14. Способ по п.1, в котором данные обнаружения ошибок дескремблируются посредством выполнения линейной операции.

15. Способ по п.6, в котором контрольная сумма дескремблируется посредством прибавления/вычитания MAC-ID к/из данных полезной нагрузки.

16. Способ по п.6, в котором контрольная сумма дескремблируется посредством выполнения логической операции над контрольной суммой на основании MAC-ID.

17. Способ по п.6, в котором контрольная сумма дескремблируется посредством выполнения операции, основанной на сдвиговом регистре, на основании MAC-ID.

18. Способ по п.1, в котором этап обработки включает в себя этапы, на которых:

выполняют первую операцию дескремблирования на основании идентификатора

контроллера доступа к данным (MAC-ID), конкретным образом связанного с терминалом доступа, чтобы сформировать первый обработанный пакет; и

выполняют вторую операцию дескремблирования на основании MAC-ID широковещательной рассылки, чтобы сформировать второй обработанный пакет.

19. Способ по п.18, в котором этап определения включает в себя определение, предназначен ли принятый пакет для терминала доступа, на основании как MAC-ID, свойственного терминалу доступа, так и MAC-ID широковещательной рассылки.

20. Способ по п.1, в котором принятый пакет содержит управляющую информацию канала.

21. Интегральная схема для приема информации, которая осуществляет способ по п.1.

22. Контроллер доступа к данным (MAC), который осуществляет способ по п.1.

23. Машиночитаемая память, содержащая множество команд, которые, при обращении к ним компьютера, побуждают компьютер осуществлять этапы:

приема пакета, содержащего данные полезной нагрузки и данные обнаружения ошибок;

обработки принятого пакета с использованием, по меньшей мере, операции дескремблирования только к данным обнаружения ошибок на основании первого идентификатора, связанного с терминалом доступа, чтобы сформировать обработанный пакет; и

определения, предназначен ли принятый пакет для терминала доступа, на основании обработанного пакета.

24. Машиночитаемая память по п.23, в которой команды обработки дополнительно включают в себя операцию декодирования над принятым пакетом.

25. Машиночитаемая память по п.23, в которой команды обработки включают в себя сначала операцию декодирования над принятым пакетом, чтобы сформировать декодированный пакет, а затем операцию дескремблирования над данными обнаружения ошибок из декодированного пакета.

26. Машиночитаемая память по п.23, в которой команды обработки включают в себя определение того, предназначен ли декодированный пакет для терминала доступа, на основании дескремблированных данных обнаружения ошибок.

27. Машиночитаемая память по п.23, в которой первый идентификатор содержит идентификатор контроллера доступа к данным (MAC-ID), назначенный конкретно для терминала доступа.

28. Машиночитаемая память по п.23, в которой данные обнаружения ошибок дескремблируются посредством выполнения, по меньшей мере, одной из линейной операции, операции, основанной на сдвиговом регистре, и операции отображения.

29. Машиночитаемая память по п.23, в которой данные обнаружения ошибок и первый идентификатор имеют одинаковую длину.

30. Устройство приема информации из точки доступа через беспроводную линию связи, содержащее:

контроллер доступа к данным (MAC) со схемой обработки данных и устройством памяти, соединенный со схемой обработки, причем MAC выполнен с возможностью принимать пакет, содержащий данные полезной нагрузки и данные обнаружения ошибок, и обрабатывать принятый пакет посредством выполнения операции дескремблирования только над данными обнаружения ошибок на основании идентификации MAC (MAC-ID), связанной с MAC в качестве ключа дескремблирования.

31. Устройство по п.30, в котором MAC дополнительно выполнен с возможностью

осуществлять операцию декодирования над принятым пакетом, чтобы сформировать декодированный пакет, а затем операцию дескремблирования над декодированным пакетом.

32. Устройство по п.30, в котором MAC дополнительно выполнен с возможностью выполнять дескремблирование на основании, по меньшей мере, одной из линейной операции, операции, основанной на сдвиговом регистре, и операции отображения.

33. Устройство по п.30, в котором данные обнаружения ошибок включают в себя контрольную сумму данных, выводимую из данных полезной нагрузки.

34. Устройство по п.30, в котором данные обнаружения ошибок и первый идентификатор имеют одинаковую длину.

35. Устройство приема информации из точки доступа через беспроводную линию связи, содержащее:

машиночитаемое устройство памяти для хранения пакета, содержащего данные полезной нагрузки и данные обнаружения ошибок;

средство определения, соединенное с устройством памяти, для определения, предназначен ли пакет, хранящийся в устройстве памяти, для устройства, на основании операции дескремблирования только над данными обнаружения ошибок в пакете с использованием конкретного идентификатора контроллера доступа к данным (MAC-ID).

36. Устройство по п.35, в котором средство определения включает в себя средство декодирования для выполнения операции декодирования над принятым пакетом, чтобы сформировать декодированный пакет, и средство дескремблирования для выполнения операции дескремблирования над данными обнаружения ошибок из декодированного пакета.

37. Устройство по п.35, в котором данные обнаружения ошибок включают в себя контрольную сумму, выводимую из данных полезной нагрузки.

38. Устройство по п.36, в котором средство определения включает в себя средство

для определения, декодирован ли пакет правильно или ошибочно, на основании

дескремблированных данных обнаружения ошибки.

39. Устройство по п.35, в котором данные обнаружения ошибок и первый идентификатор имеют одинаковую длину.

40. Способ передачи информации терминалу доступа через беспроводную линию связи, содержащий этапы, на которых:

получают пакет, содержащий данные полезной нагрузки и данные обнаружения ошибок;

обрабатывают пакет посредством применения, по меньшей мере, операции скремблирования только к данным обнаружения ошибок на основании первого идентификатора, связанного с конкретным терминалом доступа, чтобы сформировать обработанный пакет; и

передают обработанный пакет конкретному терминалу доступа.

41. Способ по п.40, в котором этап обработки дополнительно включает в себя операцию кодирования после операции скремблирования.

42. Способ по п.40, в котором данные обнаружения ошибок включают в себя контрольную сумму, выводимую из данных полезной нагрузки.

43. Способ по п.40, в котором первый идентификатор содержит идентификатор контроллера доступа к данным (MAC-ID) конкретного терминала доступа.

44. Способ по п.40, в котором данные обнаружения ошибок и первый идентификатор имеют одинаковую длину.

45. Способ по п.40, в котором данные обнаружения ошибок скремблируются

посредством прибавления/вычитания первого идентификатора к/из данных обнаружения ошибок.

46. Способ по п.40, в котором данные обнаружения ошибок скремблируются на основании, по меньшей мере, одной из линейной операции, операции, основанной на сдвиговом регистре, и операции отображения.

47. Способ по п.40, в котором первый идентификатор содержит идентификатор контроллера доступа к данным (MAC-ID) широковещательной рассылки.

48. Устройство передачи информации терминалу доступа через беспроводную линию связи, содержащее:

схему управления доступом к данным (MAC), выполненную с возможностью получать пакет, содержащий данные полезной нагрузки, и скремблировать только данные обнаружения ошибок на основании идентификатора контроллера доступа к данным (MAC-ID); и

схему передачи для передачи скремблированного пакета.

49. Устройство по п.48, в котором схема управления доступом к данным (MAC) выполнена с возможностью выполнять операцию кодирования над пакетом после операции скремблирования.

50. Устройство по п.48, в котором схема MAC выполнена с возможностью скремблировать данные обнаружения ошибок на основании, по меньшей мере, одной из линейной операции, операции, основанной на сдвиговом регистре, и операции отображения.

51. Устройство по п.48, в котором данные обнаружения ошибок содержат контрольную сумму, выводимую из данных полезной нагрузки.

52. Устройство по п.48, в котором MAC-ID представляет собой MAC-ID одноадресной передачи для терминала доступа или MAC-ID широковещательной передачи.

53. Устройство по п.48, в котором данные обнаружения ошибок и первый идентификатор имеют одинаковую длину.

54. Устройство по п.48, в которой схема управления доступом к данным (MAC) выполнена с возможностью скремблировать данные обнаружения ошибок посредством прибавления/вычитания первого идентификатора к/из данных обнаружения ошибок.

| US 2004058687 A1, 25.03.2004 | |||

| US 6928066 B1, 09.08.2005 | |||

| СПОСОБ ГЕНЕРАЦИИ СКРЕМБЛИРУЮЩЕГО КОДА В СИСТЕМЕ МОБИЛЬНОЙ СВЯЗИ УСМЭ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2000 |

|

RU2185031C1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

Авторы

Даты

2011-05-20—Публикация

2007-06-25—Подача