Ссылки на родственные заявки

Данная заявка испрашивает приоритет предварительной заявки США №60/945465 под названием “METHOD AND APPARATUS FOR ENCRYPTING UPLINK SCHEDULED MESSAGE IN RANDOM ACCESS PROCEDURE”, поданной 21 июня 2007 г., и предварительной заявки США №60/955867 под названием “A METHOD AND APPARATUS FOR ENCRYPTING UPLINK SCHEDULED MESSAGE IN RANDOM ACCESS PROCEDURE”, поданной 14 августа 2007 г. Вышеупомянутые заявки полностью включены в настоящий документ посредством ссылки.

Область техники

Нижеследующее описание относится, в целом, к беспроводной связи и, в частности, к управлению шифрованием сообщений восходящей линии связи в процедуре произвольного доступа в системе беспроводной связи.

Уровень техники

Системы беспроводной связи широко используются для обеспечения различных типов связи; например, посредством таких систем беспроводной связи можно передавать речь и/или данные. Типичная система или сеть беспроводной связи, может обеспечивать многопользовательский доступ к одному или нескольким совместно используемым ресурсам (например, полосе, передаваемой мощности, …). Например, система может использовать различные методы множественного доступа, в частности, мультиплексирование с частотным разделением (FDM), мультиплексирование с временным разделением (TDM), мультиплексирование с кодовым разделением (CDM), ортогональное мультиплексирование с частотным разделением (OFDM), и другие.

В общем случае, система беспроводной связи множественного доступа может одновременно поддерживать связь для множественных терминалов доступа. Каждый терминал доступа поддерживает связь с одной или несколькими базовыми станциями посредством передач по прямой и обратной линиям связи. Прямая (или нисходящая) линия связи - это линия связи от базовых станций к терминалам доступа, и обратная (или восходящая) линия связи - это линия связи от терминалов доступа к базовым станциям. Эта линия связи может устанавливаться посредством системы с одним входом и одним выходом, с множеством входов и одним выходом и с множеством входов и множеством выходов (MIMO) и т.д.

В системах MIMO обычно применяется множество (N

T) передающих антенн и множество (N

R) приемных антенны для передачи данных. Канал MIMO, образованный N

T передающими и N

R приемными антеннами, можно разложить на N

S независимых каналов, которые можно именовать пространственными каналами, где  . Каждый из N

S независимых каналов соответствует отдельному пространственному измерению. Кроме того, системы MIMO могут обеспечивать повышенную производительность (например, повышенную эффективность использования спектра, повышенную пропускную способность и/или повышенную надежность), в случае использования дополнительных пространственных измерений, созданных множественными передающими и приемными антеннами.

. Каждый из N

S независимых каналов соответствует отдельному пространственному измерению. Кроме того, системы MIMO могут обеспечивать повышенную производительность (например, повышенную эффективность использования спектра, повышенную пропускную способность и/или повышенную надежность), в случае использования дополнительных пространственных измерений, созданных множественными передающими и приемными антеннами.

Системы MIMO могут поддерживать различные методы дуплексной связи для разделения передач прямой и обратной линий связи по общему физическому носителю. Например, системы дуплексной связи с частотным разделением (FDD) могут использовать разные частотные диапазоны для передач прямой и обратной линий связи. Кроме того, в системах дуплексной связи с временным разделением (TDD), передачи прямой и обратной линий связи могут осуществляться в общем частотном диапазоне, благодаря чему принцип обратимости позволяет устанавливать канал прямой линии связи из канала обратной линии связи.

Системы беспроводной связи часто используют одну или несколько базовых станций, которые обеспечивают зону покрытия. Типичная базовая станция может передавать множественные потоки данных для широковещательных, многоадресных и/или одноадресных услуг, причем поток данных может представлять собой поток данных, который может представлять независимый интерес для приема на терминале доступа. Терминал доступа в зоне покрытия такой базовой станции можно использовать для приема одного, более одного или всех потоков данных, переносимых составным потоком. Аналогично, терминал доступа может передавать данные на базовую станцию или другой терминал доступа.

Терминал доступа может использовать процедуру произвольного доступа для получения доступа к системе (например, для получения выделения канала связи и/или соответствующих ресурсов, …). Например, процедуру произвольного доступа можно использовать для начального доступа к системе, для передачи обслуживания от исходной базовой станции к конечной базовой станции, для синхронизации по времени на восходящей линии связи для передачи данных и пр. Обычно терминал доступа передает преамбулу произвольного доступа по восходящей линии связи, когда терминалу доступа нужно получить доступ к системе. Базовая станция может принимать преамбулу произвольного доступа и передавать по нисходящей линии связи ответ произвольного доступа. На основании ответа произвольного доступа, терминал доступа может пытаться передавать запланированную передачу по восходящей линии связи на базовую станцию. Однако, в случае произвольного доступа на конкурентной основе, базовая станция может не знать идентификацию терминала доступа, пытающегося передавать запланированную передачу. Поэтому традиционные подходы часто не позволяют учитывать, что базовая станция не способна определить идентификацию источника, откуда отправлена запланированная передача, что может вызывать определенные трудности, когда такая запланированная передача зашифрована.

Раскрытие изобретения

Ниже представлено упрощенное краткое описание одного или нескольких вариантов осуществления для обеспечения понимания сущности таких вариантов осуществления. Это краткое описание не является обширным обзором всех мыслимых вариантов осуществления и не призвано ни идентифицировать ключевые или критические элементы всех вариантов осуществления, ни ограничивать объем каких-либо или всех вариантов осуществления. Его единственной целью является представление некоторых концепций одного или нескольких вариантов осуществления в упрощенной форме в качестве вступления к более подробному описанию, которое приведено ниже.

Согласно одному или нескольким вариантам осуществления и соответствующему их раскрытию различные аспекты описаны в связи с облегчением применения процедуры произвольного доступа, которая использует зашифрованные и/или незашифрованные данные в запланированном сообщении восходящей линии связи. Преамбулу произвольного доступа можно передавать от терминала доступа на базовую станцию, и ответ произвольного доступа можно передавать от базовой станции на терминал доступа. Сообщение запланированной передачи можно передавать от терминала доступа на базовую станцию на основании разрешения, включенного в ответ произвольного доступа. При использовании произвольного доступа на конкурентной основе сообщение запланированной передачи или его часть можно не шифровать. Кроме того, информацию, не критичную для безопасности, можно передавать в незашифрованном виде в сообщении запланированной передачи, тогда как информацию, критичную для безопасности, можно шифровать для передачи (например, включать в зашифрованную часть сообщения запланированной передачи и/или передавать в последующем зашифрованном нормальном сообщении запланированной передачи).

Согласно соответствующим аспектам, здесь описан способ, который облегчает применение процедуры произвольного доступа в среде беспроводной связи. Способ может включать в себя этап, на котором передают преамбулу произвольного доступа на базовую станцию. Кроме того, способ может содержать этап, на котором принимают ответ произвольного доступа от базовой станции на основании преамбулы произвольного доступа. Кроме того, способ может включать в себя этап, на котором передают сообщение запланированной передачи, которое включает в себя, по меньшей мере, часть, которая не зашифрована, на базовую станцию, в качестве разрешенного ответом произвольного доступа, при использовании произвольного доступа на конкурентной основе.

Другой аспект предусматривает устройство беспроводной связи. Устройство беспроводной связи может включать в себя память, в которой хранятся инструкции, связанные с передачей преамбулы произвольного доступа на базовую станцию, для, по меньшей мере, одного из начального доступа, возвращения из несинхронизированного состояния, или передачи обслуживания от исходной базовой станции на базовую станцию, приемом ответа произвольного доступа от базовой станции на основании преамбулы произвольного доступа, передачей сообщения запланированной передачи, которое включает в себя, по меньшей мере, часть, которая не зашифрована, на базовую станцию, предоставленного ответом произвольного доступа, при использовании произвольного доступа на конкурентной основе, и приемом сообщения разрешения конфликтов от базовой станции в ответ на сообщение запланированной передачи. Кроме того, устройство беспроводной связи может включать в себя процессор, соединенный с памятью и выполненный с возможностью исполнять инструкции, хранящиеся в памяти.

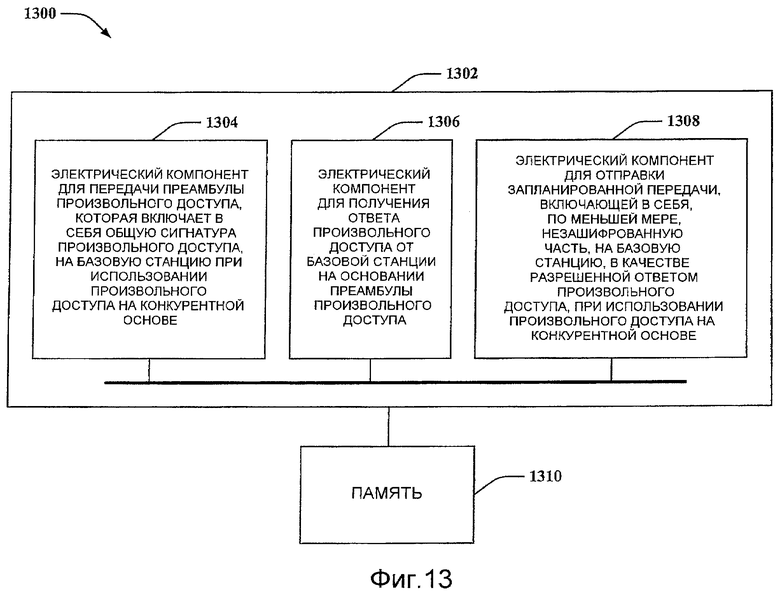

Еще один аспект предусматривает устройство беспроводной связи, которое позволяет использовать процедуру произвольного доступа в среде беспроводной связи. Устройство беспроводной связи может включать в себя средство для передачи преамбулы произвольного доступа, которая включает в себя общую сигнатуру произвольного доступа, на базовую станцию, при использовании произвольного доступа на конкурентной основе. Кроме того, устройство беспроводной связи может включать в себя средство для получения ответа произвольного доступа от базовой станции на основании преамбулы произвольного доступа. Кроме того, устройство беспроводной связи может включать в себя средство для отправки запланированной передачи, включающей в себя, по меньшей мере, незашифрованную часть, на базовую станцию, предоставленной ответом произвольного доступа, при использовании произвольного доступа на конкурентной основе.

Еще один аспект предусматривает компьютерный программный продукт, который может содержать машиночитаемый носитель. Машиночитаемый носитель может включать в себя код для передачи преамбулы произвольного доступа на базовую станцию. Кроме того, машиночитаемый носитель может включать в себя код для приема ответа произвольного доступа от базовой станции на основании преамбулы произвольного доступа. Кроме того, машиночитаемый носитель может содержать код для отправки запланированной передачи, включающей в себя, по меньшей мере, незашифрованную часть, на базовую станцию, в качестве разрешенной ответом произвольного доступа, при использовании произвольного доступа на конкурентной основе.

Согласно еще одному аспекту, устройство в системе беспроводной связи может включать в себя процессор, причем процессор может иметь возможность передавать преамбулу произвольного доступа на базовую станцию. Процессор также может иметь возможность принимать ответ произвольного доступа от базовой станции на основании преамбулы произвольного доступа. Кроме того, процессор может иметь возможность отправлять запланированную передачу, включающую в себя, по меньшей мере, незашифрованную часть, на базовую станцию, в качестве разрешенной ответом произвольного доступа, при использовании произвольного доступа на конкурентной основе.

Согласно другим аспектам, предусмотрен способ, который облегчает дешифровку данных, полученных в ходе процедуры произвольного доступа, в среде беспроводной связи. Способ может включать в себя этап, на котором принимают преамбулу произвольного доступа от терминала доступа. Кроме того, способ может включать в себя этап, на котором передают ответ произвольного доступа на терминал доступа на основании преамбулы произвольного доступа. Способ также может содержать этап, на котором принимают сообщение запланированной передачи, которое включает в себя, по меньшей мере, часть, которая не зашифрована, от терминала доступа, при использовании произвольного доступа на конкурентной основе. Кроме того, способ может включать в себя этап, на котором распознают идентификацию терминала доступа на основании информации, включенной в часть сообщения запланированной передачи, которая не зашифрована, при использовании произвольного доступа на конкурентной основе.

Еще один аспект предусматривает устройство беспроводной связи, которое может включать в себя память, в которой хранятся инструкции, связанные с приемом преамбулы произвольного доступа от терминала доступа, передачей ответа произвольного доступа на терминал доступа на основании преамбулы произвольного доступа, приемом сообщения запланированной передачи, которое включает в себя, по меньшей мере, часть, которая не зашифрована, от терминала доступа, при использовании произвольного доступа на конкурентной основе, распознаванием идентификации терминала доступа на основании информации, включенной в часть сообщения запланированной передачи, которая не зашифрована, при использовании произвольного доступа на конкурентной основе, и определением контекста безопасности, связанного с терминалом доступа, на основании распознанной идентификации терминала доступа. Кроме того, устройство беспроводной связи может содержать процессор, соединенный с памятью и выполненный с возможностью исполнять инструкции, хранящиеся в памяти.

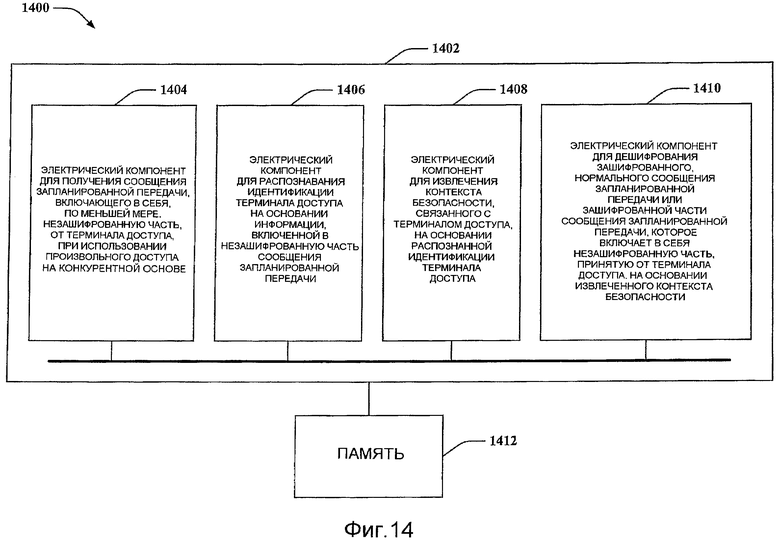

Другой аспект предусматривает устройство беспроводной связи, которое позволяет применять процедуру произвольного доступа в среде беспроводной связи. Устройство беспроводной связи может включать в себя средство для получения сообщения запланированной передачи, включающего в себя, по меньшей мере, незашифрованную часть, от терминала доступа, при использовании произвольного доступа на конкурентной основе. Устройство беспроводной связи может дополнительно включать в себя средство для распознавания идентификации терминала доступа на основании информации, включенной в незашифрованную часть сообщения запланированной передачи. Устройство беспроводной связи также может включать в себя средство для извлечения контекста безопасности, связанного с терминалом доступа, на основании распознанной идентификации терминала доступа. Кроме того, устройство беспроводной связи может включать в себя средство для дешифрования зашифрованного, нормального сообщения запланированной передачи или зашифрованной части сообщения запланированной передачи, которое включает в себя незашифрованную часть, принятую от терминала доступа, на основании извлеченного контекста безопасности.

Еще один аспект предусматривает компьютерный программный продукт, который может содержать машиночитаемый носитель. Машиночитаемый носитель может включать в себя код для получения сообщения запланированной передачи, включающего в себя, по меньшей мере, незашифрованную часть, от терминала доступа, при использовании произвольного доступа на конкурентной основе. Машиночитаемый носитель также может включать в себя код для распознавания идентификации терминала доступа на основании информации, включенной в незашифрованную часть сообщения запланированной передачи. Машиночитаемый носитель может дополнительно включать в себя код для извлечения контекста безопасности, связанного с терминалом доступа, на основании распознанной идентификации терминала доступа. Кроме того, машиночитаемый носитель может включать в себя код для дешифрования зашифрованного, нормального сообщения запланированной передачи или зашифрованной части сообщения запланированной передачи, которое включает в себя незашифрованную часть, принятую от терминала доступа, на основании извлеченного контекста безопасности.

Согласно еще одному аспекту, устройство в системе беспроводной связи может включать в себя процессор, причем процессор может иметь возможность принимать сообщение запланированной передачи, включающее в себя, по меньшей мере, незашифрованную часть, от терминала доступа, при использовании произвольного доступа на конкурентной основе; распознавать идентификацию терминала доступа на основании информации, включенной в незашифрованную часть сообщения запланированной передачи; извлекать контекст безопасности, связанный с терминалом доступа, на основании распознанной идентификации терминала доступа; дешифровать зашифрованное, нормальное сообщение запланированной передачи или зашифрованную часть сообщения запланированной передачи, которое включает в себя незашифрованную часть, принятую от терминала доступа, на основании извлеченного контекста безопасности.

Для достижения вышеозначенных и родственных целей, один или несколько вариантов осуществления содержат признаки, полностью описанные ниже и конкретно указанные в формуле изобретения. В нижеследующем описании и прилагаемых чертежах подробно представлены некоторые иллюстративные аспекты одного или нескольких вариантов осуществления. Однако эти аспекты указывают лишь некоторые возможные пути применения принципов различных вариантов осуществления, и описанные варианты осуществления призваны включать в себя все такие аспекты и их эквиваленты.

Краткое описание чертежей

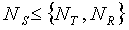

Фиг.1 - схема системы беспроводной связи согласно различным представленным здесь аспектам.

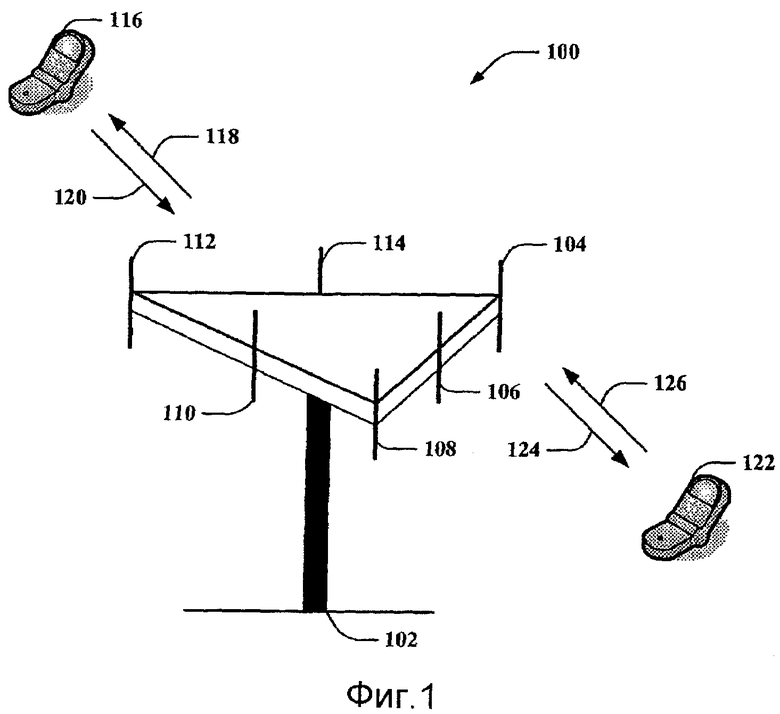

Фиг.2 - схема иллюстративной системы, которая управляет шифрованием сообщений восходящей линии связи в процедуре произвольного доступа.

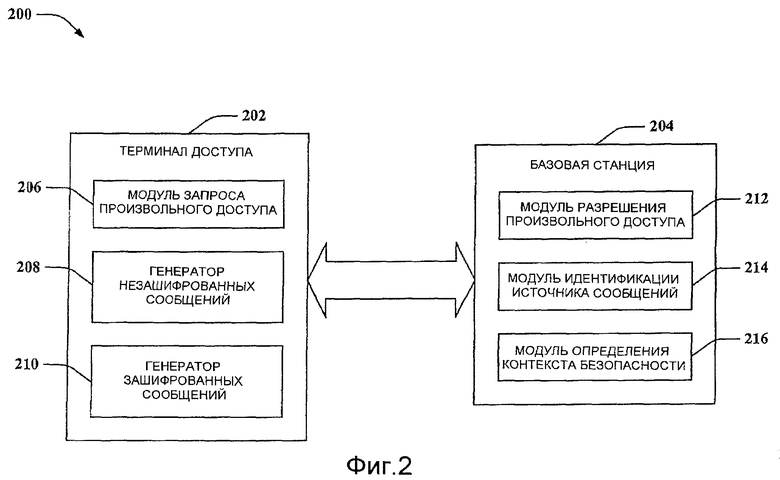

Фиг.3 - иллюстративная схема сигнализации основной процедуры произвольного доступа согласно различным аспектам настоящего изобретения.

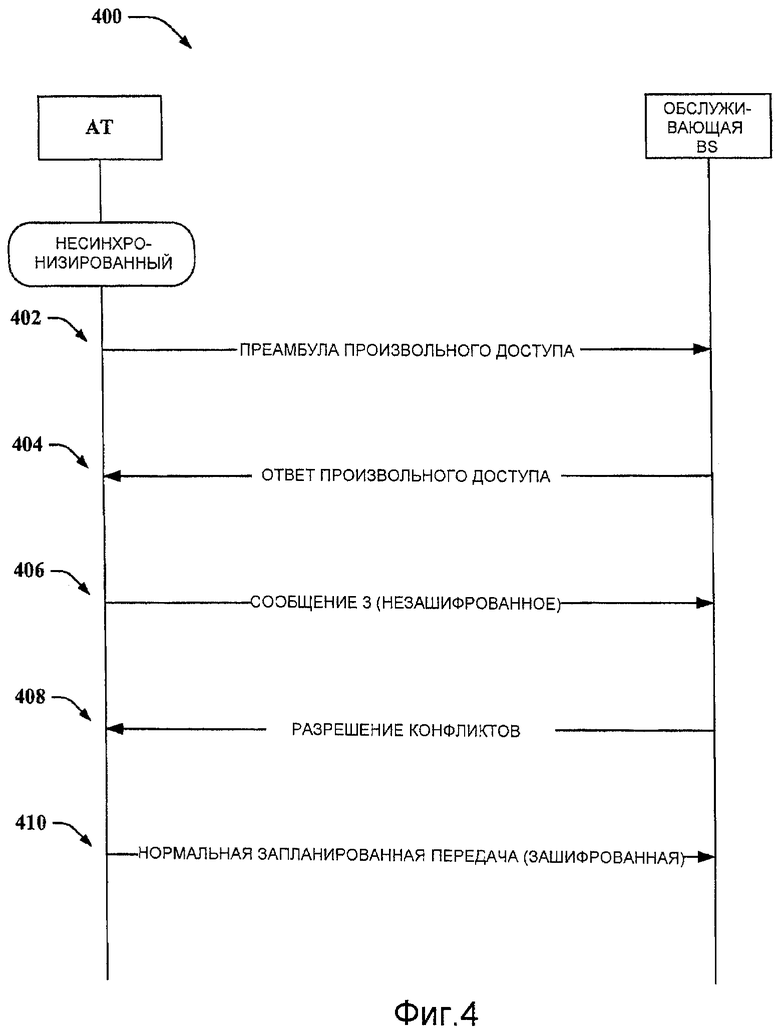

Фиг.4 - иллюстративная схема сигнализации при передаче сообщений Управления радиоресурсами (RRC) восходящей линии связи несинхронизированным терминалом доступа согласно различным аспектам настоящего изобретения.

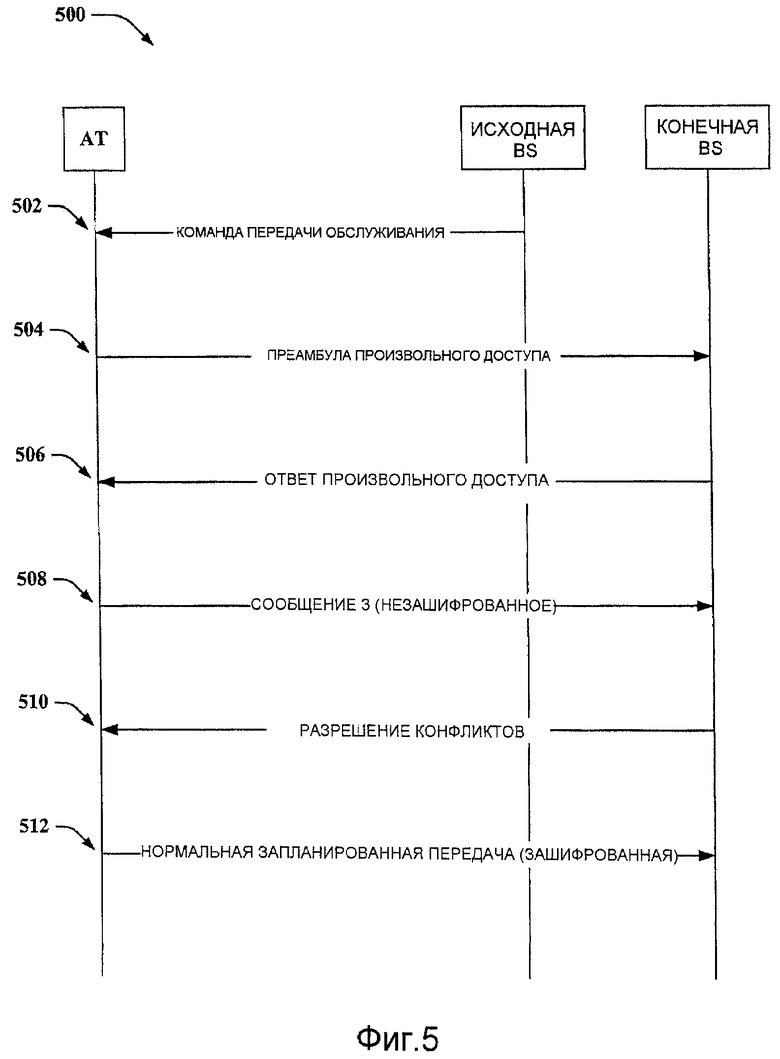

Фиг.5 - иллюстративная схема сигнализации, демонстрирующая сценарий передачи обслуживания согласно различным аспектам настоящего изобретения.

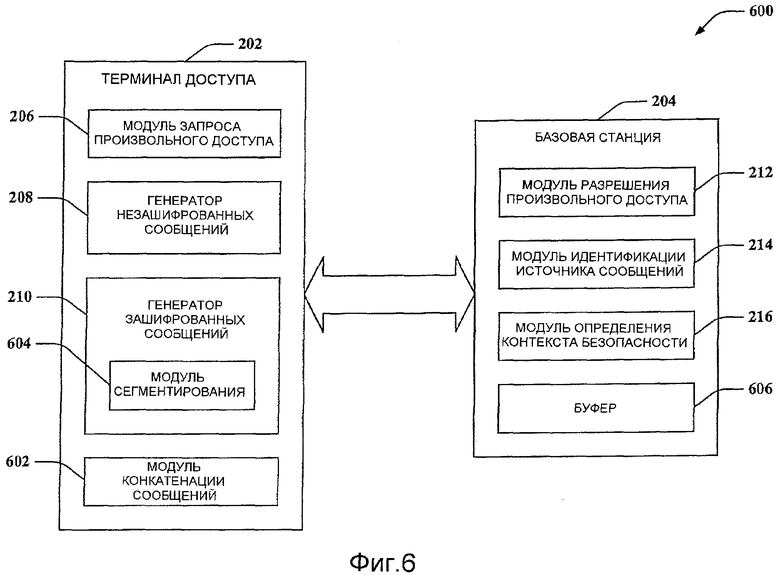

Фиг.6 - схема иллюстративной системы, которая передает зашифрованные и/или незашифрованные сообщения в рамках процедуры произвольного доступа.

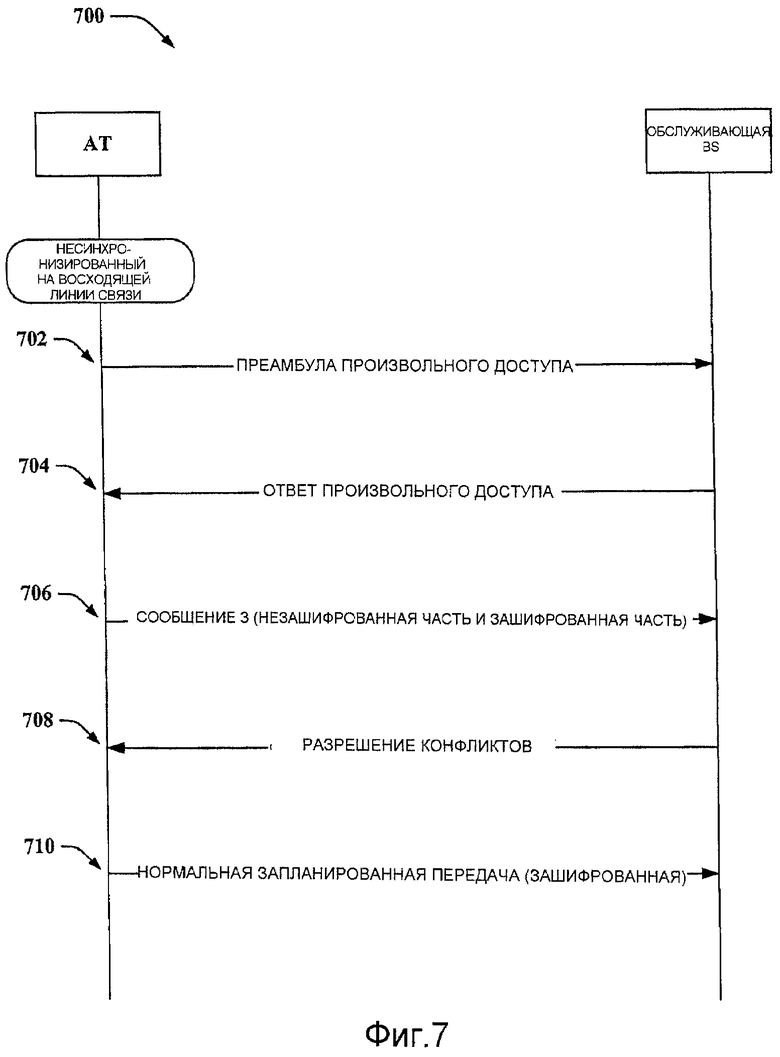

Фиг.7 - иллюстративная схема сигнализации процедуры произвольного доступа, которая предусматривает передачу зашифрованной и незашифрованной информации в сообщении 3 согласно различным аспектам настоящего изобретения.

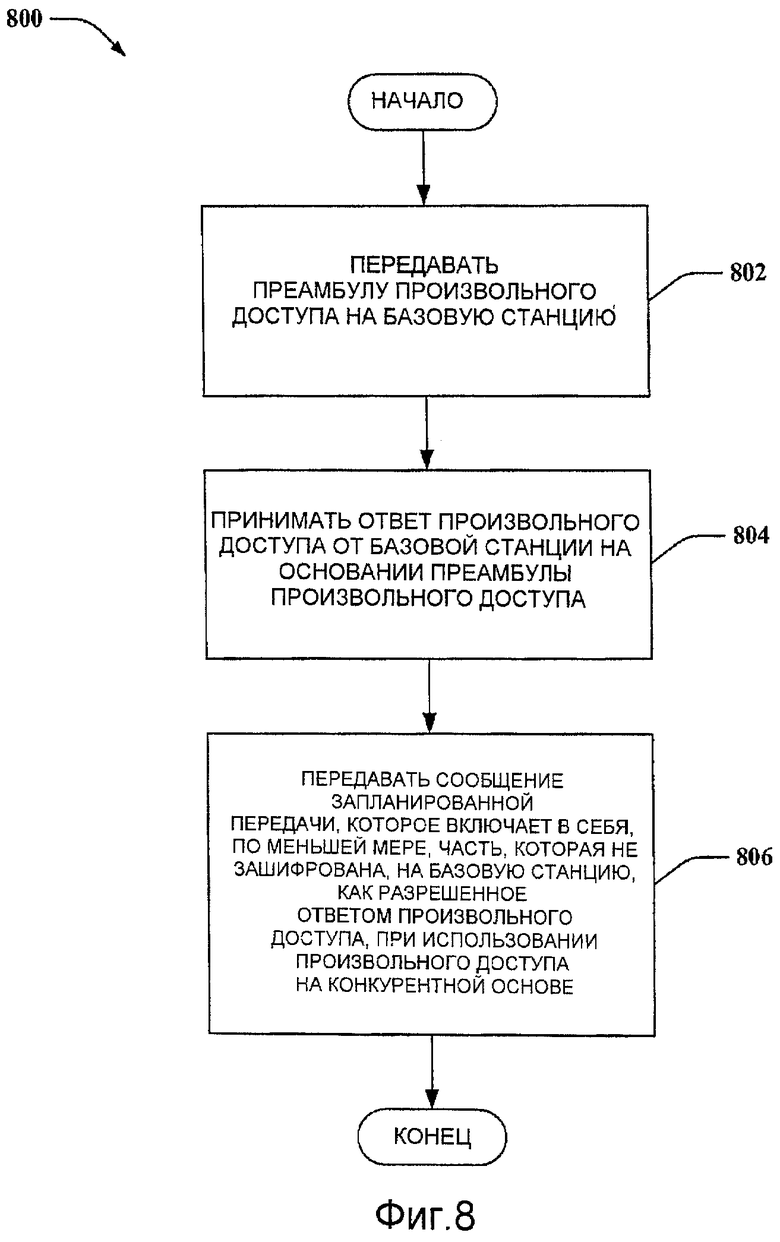

Фиг.8 - блок-схема иллюстративного способа, который облегчает применение процедуры произвольного доступа в среде беспроводной связи.

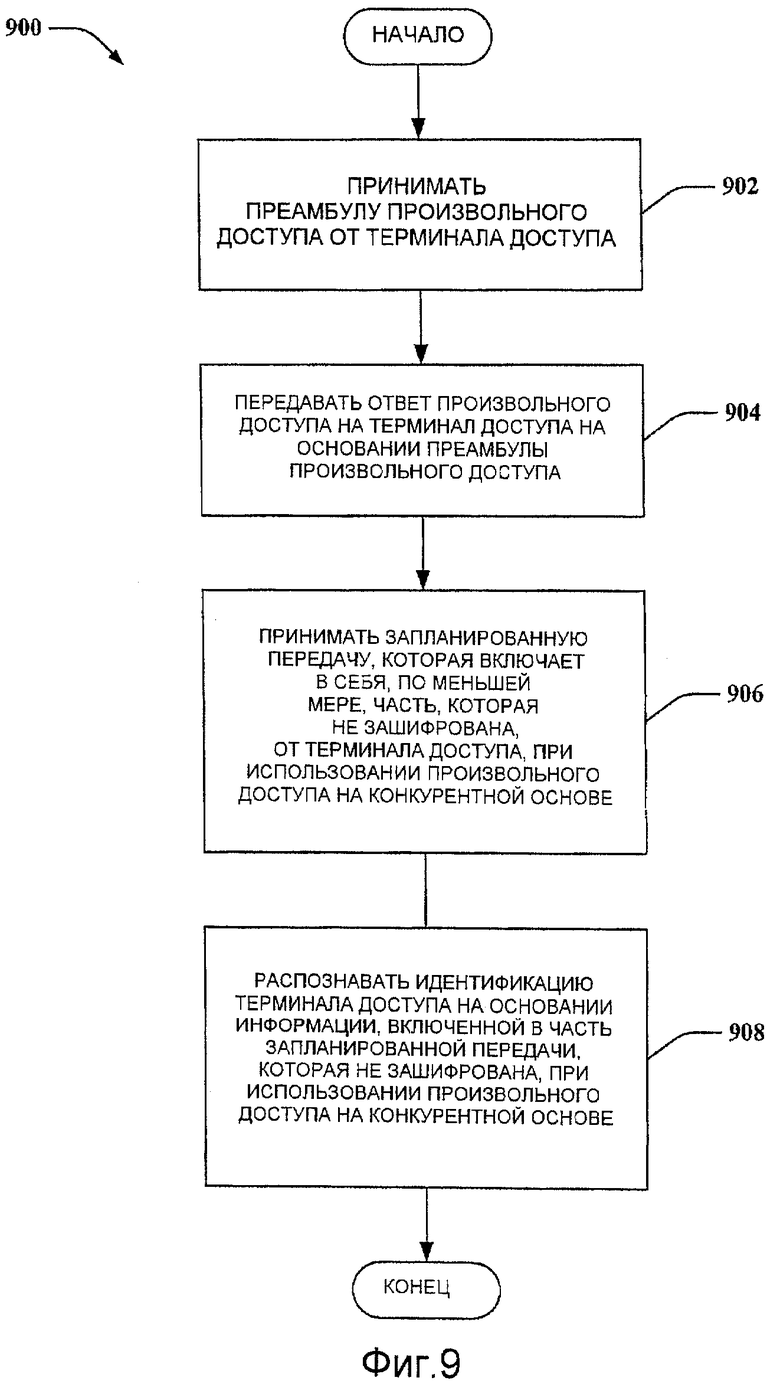

Фиг.9 - блок-схема иллюстративного способа, который облегчает дешифровку данных, полученных в ходе процедуры произвольного доступа, в среде беспроводной связи.

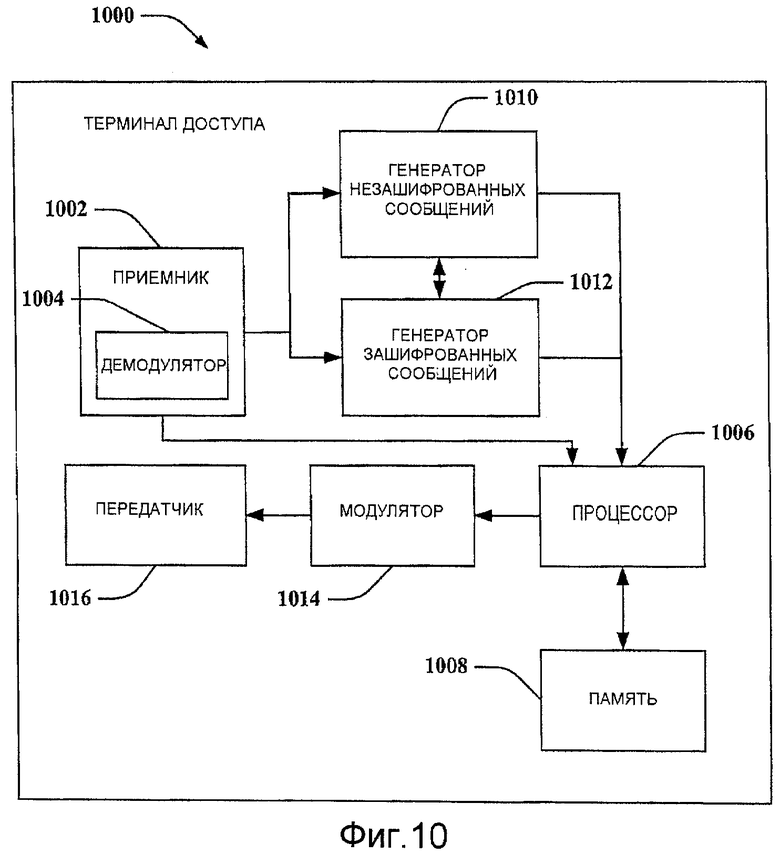

Фиг.10 - схема иллюстративного терминала доступа, который передает зашифрованные и/или незашифрованные запланированные сообщения восходящей линии связи в системе беспроводной связи.

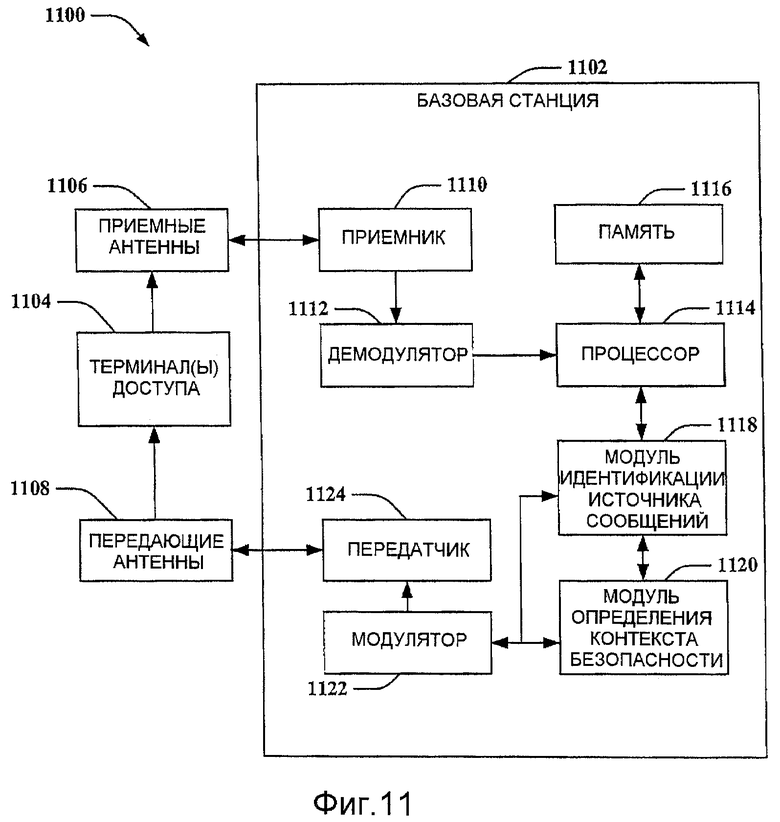

Фиг.11 - схема иллюстративной системы, которая оценивает незашифрованные и/или зашифрованные запланированные сообщения, принятые по восходящей линии связи, в ходе процедуры произвольного доступа, в среде беспроводной связи.

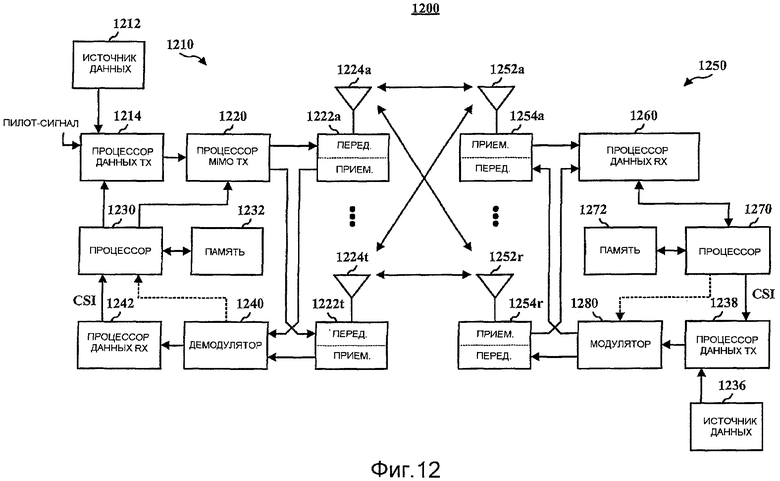

Фиг.12 - схема иллюстративной среды беспроводной сети, которая может применяться в сочетании с различными описанными здесь системами и способами.

Фиг.13 - схема иллюстративной системы, которая позволяет использовать процедуру произвольного доступа в среде беспроводной связи.

Фиг.14 - схема иллюстративной системы, которая позволяет применять процедуру произвольного доступа в среде беспроводной связи.

Осуществление изобретения

Различные варианты осуществления изобретения описаны ниже со ссылкой на чертежи, на которых одинаковые ссылочные позиции использованы для ссылок на сходные элементы. В нижеследующем описании, в целях объяснения, многочисленные конкретные детали представлены для обеспечения исчерпывающего понимания одного или нескольких вариантов осуществления. Однако очевидно, что такой(ие) вариант(ы) осуществления можно реализовать на практике без этих конкретных деталей. В других случаях, общеизвестные структуры и устройства показаны в виде блок-схемы для обеспечения описания одного или нескольких вариантов осуществления.

Используемые в этой заявке термины “компонент”, “модуль”, “система” и т.п. относятся к компьютерному объекту, оборудованию, программно-аппаратному обеспечению, комбинации оборудования и программного обеспечения, программному обеспечению или выполняющемуся программному обеспечению. Например, компонент может представлять собой, но без ограничения, процесс, выполняющийся на процессоре, процессор, объект, исполнимый модуль, поток выполнения, программу и/или компьютер. В порядке иллюстрации, компонентом может быть как приложение, выполняющееся на вычислительном устройстве, так и вычислительное устройство. Один или несколько компонентов могут располагаться в процессе и/или потоке выполнения, и компонент может располагаться на одном компьютере и/или распределяться между двумя или более компьютерами. Кроме того, эти компоненты могут выполняться с различных машиночитаемых носителей, на которых хранятся различные структуры данных. Компоненты могут осуществлять связь посредством локальных и/или удаленных процессов, например, согласно сигналу, имеющему один или несколько пакетов данных (например, данных от одного компонента, взаимодействующего с другим компонентом в локальной системе, распределенной системе и/или по сети, например интернету, с другими системами посредством сигнала).

Описанные здесь методы можно использовать для различных систем беспроводной связи, например, множественного доступа с кодовым разделением (CDMA), множественного доступа с временным разделением (TDMA), множественного доступа с частотным разделением (FDMA), множественного доступа с ортогональным частотным разделением (OFDMA), множественного доступа с частотным разделением на одной несущей (SC-FDMA) и других систем. Термины “система” и “сеть” часто используются взаимозаменяемо. Система CDMA может реализовать технологию радиосвязи, например UTRA (Универсальный наземный радиодоступ), CDMA2000, и т.д. UTRA включает в себя Широкополосный CDMA (W-CDMA) и другие варианты CDMA. CDMA2000 охватывает стандарты IS-2000, IS-95 и IS-856. Система TDMA может реализовать технологию радиосвязи, например GSM (Глобальная система мобильной связи). Система OFDMA может реализовать технологию радиосвязи, например, E-UTRA (Развитый UTRA), UMB (Ультрамобильная широкополосная система), IEEE 802.11 (Wi-Fi), IEEE 802.16 (WiMAX), IEEE 802.20, Flash-OFDM, и т.д. UTRA и E-UTRA составляют часть UMTS (Универсальная мобильная телекоммуникационная система). 3GPP LTE - это предстоящий выпуск UMTS, где используется E-UTRA, где применяется OFDMA в нисходящей линии связи и SC-FDMA в восходящей линии связи.

Система множественного доступа с частотным разделением на одной несущей (SC-FDMA) использует модуляцию одной несущей и выравнивание в частотном измерении. SC-FDMA имеет сходную производительность и, по существу, такую же общую сложность, как система OFDMA. Сигнал SC-FDMA имеет более низкое отношение пиковой мощности к средней (PAPR) ввиду его структуры одной несущей. SC-FDMA можно использовать, например, на восходящей линии связи, где более низкое PAPR благоприятно для терминалов доступа в отношении экономии передаваемой мощности. Соответственно, SC-FDMA можно реализовать как схему множественного доступа на восходящей линии связи в 3GPP LTE или развитом UTRA.

Кроме того, различные варианты осуществления изобретения описаны здесь по отношению к терминалам доступа. Терминал доступа также может называться системой, абонентским модулем, абонентской станцией, мобильной станцией, мобильником, удаленной станцией, удаленным терминалом, мобильным устройством, пользовательским терминалом, терминалом, устройством беспроводной связи, пользовательским агентом, пользовательским устройством или пользовательским оборудованием (UE). Терминал доступа может представлять собой сотовый телефон, беспроводной телефон, телефон протокола инициирования сеанса (SIP), станцию беспроводного местного доступа (WLL), карманный персональный компьютер (КПК), карманное устройство, имеющее возможность беспроводного соединения, вычислительное устройство или другое устройство обработки, подключенное к беспроводному модему. Кроме того, различные варианты осуществления описаны здесь по отношению к базовой станции. Базовую станцию можно использовать для связи с терминалом(ами) доступа и также можно именовать точкой доступа, узлом B, развитым узлом B (eNodeB) или каким-либо другим термином.

Кроме того, различные описанные здесь аспекты или признаки можно реализовать как способ, устройство или изделие производства с использованием стандартных методов программирования и/или проектирования. Используемый здесь термин "изделие производства" призван охватывать компьютерную программу, доступную с любого машиночитаемого устройства, несущей или носителя. Например, машиночитаемый носитель может включать в себя, но без ограничения, магнитное запоминающее устройство (например, жесткий диск, флоппи-диск, магнитные полоски, и т.д.), оптический диск (например, компакт-диск (CD), цифровой универсальный диск (DVD), и т.д.), смарт-карты и устройства флэш-памяти (например, ЭППЗУ, карту, линейку, флэш-ключ, и т.д.). Дополнительно, различные описанные здесь носители данных могут представлять одно или несколько устройств и/или другие машиночитаемые носители для хранения информации. Термин “машиночитаемый носитель” может включать в себя, без ограничения, беспроводные каналы и различные другие носители, способные хранить, содержать и/или переносить инструкции и/или данные.

На фиг.1 показана система 100 беспроводной связи согласно различным представленным здесь вариантам осуществления. Система 100 содержит базовую станцию 102, которая может включать в себя множественные группы антенн. Например, одна группа антенн может включать в себя антенны 104 и 106, другая группа может содержать антенны 108 и 110, и дополнительная группа может включать в себя антенны 112 и 114. Для каждой группы антенн показаны две антенны; однако для каждой группы можно использовать больше или меньше антенн. Базовая станция 102 может дополнительно включать в себя цепь передатчика и цепь приемника, каждая из которых может содержать совокупность компонентов, связанных с передачей и приемом сигнала (например, процессоры, модуляторы, мультиплексоры, демодуляторы, демультиплексоры, антенны, и т.д.), что очевидно специалисту в данной области техники.

Базовая станция 102 может осуществлять связь с одним или несколькими терминалами доступа, например терминалом 116 доступа и терминалом 122 доступа; однако, очевидно, что базовая станция 102 может осуществлять связь с, по существу, любым количеством терминалов доступа, аналогичных терминалам 116 и 122 доступа. Терминалы 116 и 122 доступа могут представлять собой, например, сотовые телефоны, смартфоны, портативные компьютеры, карманные устройства связи, карманные вычислительные устройства, спутниковые радиостанции, навигационные устройства, КПК и/или любые другие устройства, способные осуществлять связь в системе 100 беспроводной связи. Как показано, терминал 116 доступа осуществляет связь с антеннами 112 и 114, где антенны 112 и 114 передают информацию на терминал 116 доступа по прямой линии связи 118 и принимают информацию от терминала 116 доступа по обратной линии связи 120. Кроме того, терминал 122 доступа осуществляет связь с антеннами 104 и 106, где антенны 104 и 106 передают информацию на терминал 122 доступа по прямой линии связи 124 и принимают информацию от терминала доступа 122 по обратной линии связи 126. В системе дуплексной связи с частотным разделением (FDD), например, прямая линия связи 118 может использовать иную полосу частот, чем обратная линия связи 120, и прямая линия связи 124 может использовать иную полосу частот, чем обратная линия связи 126. Кроме того, в системе дуплексной связи с временным разделением (TDD), прямая линия связи 118 и обратная линия связи 120 могут использовать общую полосу частот, и прямая линия связи 124 и обратная линия связи 126 могут использовать общую полосу частот.

Каждая группа антенн и/или область, в которой они обеспечивают связь, можно именовать сектором базовой станции 102. Например, группы антенн могут быть предназначены для связи с терминалами доступа в секторе зоны покрытия базовой станции 102. При осуществлении связи по прямым линиям связи 118 и 124, передающие антенны базовой станции 102 могут использовать формирование диаграммы направленности для повышения отношения сигнал/шум прямых линий связи 118 и 124 для терминалов 116 и 122 доступа. Кроме того, в случае, когда базовая станция 102 использует формирование диаграммы направленности для передачи на терминалы 116 и 122 доступа, произвольно распределенные по ее зоне покрытия, терминалы доступа в соседних сотах могут испытывать меньшие помехи, чем в случае, когда базовая станция передает через одну антенну на все терминалы доступа.

Процедуру произвольного доступа можно использовать в системе 100. Например, процедуру произвольного доступа могут использовать терминалы 116 и 122 доступа для начального доступа, передачи обслуживания к и/или от базовой станции 102, синхронизации по времени (например, возвращения из несинхронизированного режима, …) и т.п. Процедура произвольного доступа обычно включает в себя передачу преамбулы произвольного доступа (например, сообщения 1, …) терминалом доступа (например, терминалом 116 доступа, терминалом 122 доступа, …) на базовую станцию 102 по восходящей линии связи, передачу ответа произвольного доступа (например, сообщения 2, …) от базовой станции 102 на терминал доступа по нисходящей линии связи на основании принятой преамбулы произвольного доступа, и отправку запланированной передачи (например, сообщения 3, …) от терминала доступа на базовую станцию 102 по восходящей линии связи, причем такая запланированная передача предоставляется сообщением ответа произвольного доступа. Используемый термин “сообщение 3” означает запланированную передачу, отправленную терминалом доступа на базовую станцию 102, в качестве разрешенной сообщением ответа произвольного доступа от базовой станции 102.

Кроме того, существует два типа процедур произвольного доступа, которые можно использовать в системе 100: произвольный доступ на конкурентной основе и произвольный доступ на неконкурентной основе. Согласно иллюстрации, при произвольном доступе на конкурентной основе два или более терминала 116, 122 доступа могут передавать преамбулы произвольного доступа на базовую станцию 102, по существу, одновременно, посредством совместно используемого ресурса (например, канала), соревнуясь за доступ к системе. Однако базовая станция 102 обычно не способна идентифицировать терминалы 116, 122 доступа, которые передают эти преамбулы произвольного доступа (например, общая сигнатура произвольного доступа может передаваться как, по меньшей мере, часть преамбулы произвольного доступа от более чем одного терминала 116, 122 доступа). Базовая станция 102 может передавать ответ произвольного доступа по нисходящей линии связи на основании принятой преамбулы произвольного доступа, и получать запланированную передачу от терминала доступа в ответ на предоставление, включенное в ответ произвольного доступа; и опять же, базовая станция 102 может быть не способной идентифицировать терминал доступа, отправляющий запланированную передачу (например, сообщение 3, …), если идентификатор, связанный с терминалом доступа, не обеспечен в такой запланированной передаче. Кроме того, при произвольном доступе на неконкурентной основе, сигнатура произвольного доступа, связанная с терминалом доступа, может обеспечиваться, определяться, и т.д. терминалом доступа до передачи преамбулы произвольного доступа, и терминал доступа может передавать эту сигнатуру произвольного доступа, связанную с терминалом доступа, (например, как, по меньшей мере, часть преамбулы произвольного доступа, сообщение 1 в процедуре произвольного доступа, …) на базовую станцию 102. Таким образом, приняв сигнатуру произвольного доступа, связанную с терминалом доступа, при произвольном доступе на неконкурентной основе, базовая станция 102 может идентифицировать терминал доступа, передавший сигнатуру произвольного доступа. Кроме того, базовая станция 102 может использовать эту информацию, связанную с идентификацией для идентификации источника принятой запланированной передачи (например, сообщения 3, …), которая является реакцией на ответ произвольного доступа, переданный базовой станцией 102.

Согласно иллюстрации, при использовании произвольного доступа на конкурентной основе, запланированная передача (например, сообщение 3, …) может быть нешифрованным. Согласно другому примеру, при использовании произвольного доступа на конкурентной основе, по меньшей мере, часть сообщения запланированной передачи (например, сообщение 3, …) может быть нешифрованным. Передача незашифрованного сообщения 3 или части такого сообщения 3 в незашифрованном виде может быть обусловлена тем, что сеть (например, базовая станция 102, …) не способна определить, какой терминал доступа передал сообщение 3, после приема. Напротив, содержимое сообщения 3 можно оценивать для распознавания соответствующего источника такого сообщения. Это оценивание осуществляется на незашифрованных данных (например, незашифрованном сообщении 3 или его незашифрованной части), поскольку базовая станция 102 не способна дешифровать зашифрованное сообщение, не зная идентификации терминала доступа, передавшего зашифрованное сообщение. При произвольном доступе на неконкурентной основе этого ограничения не существует. Соответственно, при использовании произвольного доступа на конкурентной основе, терминал доступа может передавать информацию, не критичную для безопасности (например, идентификатор терминала доступа, дискриминатор сообщений, …) в незашифрованном сообщении запланированной передачи (например, в сообщении 3, …) и/или в незашифрованной части сообщения запланированной передачи (например, в сообщении 3, …). Кроме того, терминал доступа может передавать информацию, критичную для безопасности, в другом, зашифрованном сообщении и/или в зашифрованной части сообщения запланированной передачи (например, в сообщении 3, …).

На фиг.2 показана система 200, которая управляет шифрованием сообщений восходящей линии связи в процедуре произвольного доступа. Система 200 включает в себя терминал 202 доступа и базовую станцию 204; однако, очевидно, что система 200 может включать в себя любое количество терминалов доступа, аналогичных терминалу 202 доступа, и/или любое количество базовых станций, аналогичных базовой станции 204. Терминал 202 доступа и базовая станция 204 могут передавать и/или принимать информацию, сигналы, данные, инструкции, команды, биты, символы, и т.п.

Терминал 202 доступа может дополнительно включать в себя модуль 206 запроса произвольного доступа, генератор 208 незашифрованных сообщений и генератор 210 зашифрованных сообщений. Кроме того, базовая станция 204 может включать в себя модуль 212 разрешения произвольного доступа, модуль 214 идентификации источника сообщений и модуль 216 определения контекста безопасности. Модуль 206 запроса произвольного доступа передает преамбулу произвольного доступа на базовую станцию 204. В случае произвольного доступа на конкурентной основе, модуль 206 запроса произвольного доступа может передавать общую сигнатуру произвольного доступа как, по меньшей мере, часть преамбулы произвольного доступа. Кроме того, в случае произвольного доступа на неконкурентной основе, модуль 206 запроса произвольного доступа может передавать конкретную сигнатуру произвольного доступа из множества сигнатур произвольного доступа как, по меньшей мере, часть преамбулы произвольного доступа. Например, конкретная сигнатура произвольного доступа может быть присвоена терминалу 202 доступа, тогда как, по меньшей мере, одна другая сигнатура произвольного доступа из множества может быть назначена, по меньшей мере, одному другому терминалу доступа (не показан). Согласно другой иллюстрации, можно видеть, что модуль 206 запроса произвольного доступа может определять, какую конкретную сигнатуру из множества произвольного доступа использовать, при работе в режиме произвольного доступа на неконкурентной основе. Конкретная сигнатура произвольного доступа может быть особой сигнатурой, которая включает в себя битовый шаблон, уникальный для терминала 202 доступа (например, другие терминалы доступа (не показаны) не будут пользоваться этой особой сигнатурой, …).

В порядке другой иллюстрации, модуль 206 запроса произвольного доступа (и/или, в общем случае, терминал 202 доступа) может определять, используется ли в системе 200 произвольный доступ на конкурентной основе или произвольный доступ на неконкурентной основе. Например, модуль 206 запроса произвольного доступа может идентифицировать используемый тип процедуры произвольного доступа на основании того, применяется ли процедура произвольного доступа для начального доступа, возвращения из несинхронизированного режима, передачи обслуживания и т.д. (например, тип процедуры произвольного доступа может быть заранее определен на основании использования такой процедуры, …). Однако заявленное изобретение не ограничивается вышеизложенным.

Модуль 206 запроса произвольного доступа может передавать преамбулу произвольного доступа по восходящей линии связи всякий раз, когда терминалу 202 доступа нужен доступ к системе (например, если терминал 202 доступа имеет данные для передачи, если терминал 202 доступа пейджируется системой, если терминал 202 доступа принимает команду передачи обслуживания для перехода от исходной базовой станции к конечной базовой станции, …). Преамбула произвольного доступа также может называться запросом доступа, сигнатурой доступа, зондом доступа, зондом произвольного доступа, сигнатурной последовательностью, сигнатурной последовательностью канала произвольного доступа (RACH) и т.д. Преамбула произвольного доступа может включать в себя различные типы информации, и ее можно передавать по-разному.

Кроме того, базовая станция 204 может принимать преамбулу произвольного доступа, и модуль 212 разрешения произвольного доступа может в ответ посылать ответ произвольного доступа на терминал 202 доступа. Ответ произвольного доступа также может называться предоставлением доступа (AGCH), ответом доступа и т.д. Ответ произвольного доступа может нести различные типы информации, и его можно передавать по-разному. Например, ответ произвольного доступа может включать в себя ресурсы канала управления, ресурсы восходящей линии связи, информацию управления и т.д. для терминала 202 доступа. В порядке иллюстрации, ресурсы канала управления могут включать в себя ресурсы указателя качества канала (CQI), используемые для передачи CQI по восходящей линии связи терминалом 202 доступа, ресурсы управления мощностью, используемые для передачи корректировок управления мощностью по нисходящей линии связи на терминал 202 доступа, и т.д. Кроме того, информация управления может включать в себя информацию хронирования, используемую для регулировки хронирования передач терминала 202 доступа, корректировки управления мощностью, используемые для регулировки передаваемой мощности терминала 202 доступа, и т.п.

Терминал 202 доступа может принимать ответ произвольного доступа, переданный модулем 212 разрешения произвольного доступа базовой станции 204. Ответ произвольного доступа может предоставлять ресурсы восходящей линии связи для использования терминалом 202 доступа. Кроме того, терминал 202 доступа (например, генератор 208 незашифрованных сообщений, генератор 208 зашифрованных сообщений, модуль оценки разрешения (не показан) включенные в терминал 202 доступа, …) может распознавать ресурсы восходящей линии связи, предоставляемые терминалу 202 доступа в ответе произвольного доступа. Затем генератор 208 незашифрованных сообщений и/или генератор 210 зашифрованных сообщений может выдавать сообщения восходящей линии связи или части сообщений восходящей линии связи, которые можно передавать от терминала 202 доступа на базовую станцию 204. Например, предоставленные ресурсы восходящей линии связи можно использовать для передачи сообщения 3, выданного генератором 208 незашифрованных сообщений и/или генератором 210 зашифрованных сообщений.

Согласно примеру, при использовании произвольного доступа на конкурентной основе, генератор 208 незашифрованных сообщений может выдавать незашифрованное сообщение 3 для передачи на базовую станцию 204. Незашифрованное сообщение 3 можно передавать на базовую станцию 204 вместо зашифрованного сообщения, поскольку сеть (например, базовая станция 204, …) может не иметь информации об отправителе сообщения 3 (например, модуль 214 идентификации источника сообщений может быть не способен определять идентификацию терминала 202 доступа из преамбулы произвольного доступа, переданной по восходящей линии связи модулем 206 запроса произвольного доступа терминала 202 доступа при использовании произвольного доступа на конкурентной основе, …). Если базовой станции 204 не известен отправитель сообщения 3, и сообщение 3 предполагается шифрованным, то базовая станция 204 не будет знать, какую конфигурацию безопасности применять для дешифровки такого зашифрованного сообщения (например, базовая станция 204 будет не способна дешифровать зашифрованное сообщение 3 при использовании произвольного доступа на конкурентной основе, …). Таким образом, терминал 202 доступа не может применять шифрование для сообщения 3 восходящей линии связи, передаваемого в режиме произвольного доступа на конкурентной основе, даже если режим защиты RRC активен. Вместо этого, терминал 202 доступа может передавать сообщение 3 в незашифрованном виде по причине вышеупомянутых ограничений в различных сценариях, в том числе, но без ограничения, при передаче сообщения завершения передачи обслуживания в конечной соте, при передаче сообщения сбоя передачи обслуживания в исходной соте, при синхронизации по времени на восходящей линии связи для передачи данных и т.д.

Согласно этому примеру, генератор 208 незашифрованных сообщений может выдавать незашифрованное сообщение (например, незашифрованное сообщение 3, …), которое включает в себя информацию, параметры и т.д., которые не нужно шифровать. Например, незашифрованное сообщение, построенное генератором 208 незашифрованных сообщений, может включать в себя временный идентификатор, например, C-RNTI (временный идентификатор ячейки радиосети), соответствующий терминалу 202 доступа; однако очевидно, что можно использовать любой другой тип идентификатора вместо или помимо C-RNTI. Кроме того, генератор 208 незашифрованных сообщений может определять другую информацию, параметры и т.д. (например, информацию, не критичную для безопасности, …), которую можно передавать в составе незашифрованного сообщения восходящей линии связи (например, незашифрованного сообщения 3, …). Кроме того, информация, критичная для безопасности, может быть включена в зашифрованное(ые) сообщение(я), выдаваемое(ые) генератором 210 зашифрованных сообщений и передаваемое(ые) после произвольного доступа согласно этому примеру. Дополнительно, терминал 202 доступа может передавать сообщение 3 с использованием прозрачного режима управления радиолинией (RLC-TM).

Благодаря передаче незашифрованного сообщения 3, выданного генератором 208 незашифрованных сообщений согласно вышеприведенному примеру, модуль 214 идентификации источника сообщений может оценивать незашифрованное сообщение 3 для определения, что терминал 202 доступа передал такое незашифрованное сообщение 3. Модуль 214 идентификации источника сообщений может аналогично анализировать, по меньшей мере, одно другое незашифрованное сообщение 3, переданное с, по меньшей мере, одного другого терминала доступа (не показан), чтобы идентифицировать соответствующий(е) источник(и). Например, незашифрованное сообщение 3, выданное генератором 208 незашифрованных сообщений и переданное терминалом 202 доступа, может включать в себя временный идентификатор (например, C-RNTI, …), связанный с терминалом 202 доступа. Кроме того, модуль 214 идентификации источника сообщений может анализировать этот временный идентификатор для распознавания, что такой идентификатор соответствует терминалу 202 доступа.

После того как модуль 214 идентификации источника сообщений идентифицирует источник незашифрованного сообщения, модуль 216 определения контекста безопасности может распознавать контекст безопасности, связанный с идентифицированным источником. Например, когда модуль 214 идентификации источника сообщений определяет терминал 202 доступа как источник незашифрованного сообщения 3, модуль 216 определения контекста безопасности может идентифицировать, извлекать, генерировать и т.д. контекст безопасности, соответствующий терминалу 202 доступа. В порядке иллюстрации, базовая станция 204 может быть заранее связана с терминалом 202 доступа данным контекстом безопасности, когда терминал 202 доступа находился в режиме соединения в более раннее время, и этот данный контекст безопасности может храниться в памяти, связанной с базовой станцией 204, для дальнейшего извлечения при осуществлении процедуры произвольного доступа. Альтернативно, в сценарии передачи обслуживания, контекст безопасности, связанный с терминалом 202 доступа, можно получить от другой базовой станции (не показана), когда терминал 202 доступа получает команду передачи обслуживания от другой базовой станции для инициирования передачи обслуживания к базовой станции 204. Распознанный контекст безопасности затем можно использовать для дешифровки кодированного(ых) сообщения(й), сгенерированных генератором 210 зашифрованных сообщений и переданного(ых) терминалом 202 доступа.

Кроме того, модуль 214 идентификации источника сообщений и/или базовая станция 204, в общем случае, может передавать сообщение разрешения конфликтов (например, сообщение 4, …) на терминал 202 доступа после определения идентификации источника незашифрованного сообщения 3. Затем генератор зашифрованных сообщений 210 может выдавать нормальную запланированную зашифрованную передачу, которую можно передавать по восходящей линии связи. Кроме того, можно видеть, что генератор 210 зашифрованных сообщений может использовать технику шифрования, по существу, любого типа. Кроме того, контекст безопасности, соответствующий терминалу 202 доступа, распознанный модулем 216 определения контекста безопасности, может использоваться базовой станцией 204 для дешифрования зашифрованных сообщений, выданных генератором 210 зашифрованных сообщений и переданных по восходящей линии связи.

В порядке другой иллюстрации, при использовании произвольного доступа на неконкурентной основе, модуль 214 идентификации источника сообщений может идентифицировать терминал 202 доступа как источник преамбулы произвольного доступа, передаваемой модулем 206 запроса произвольного доступа терминала 202 доступа. Например, модуль 214 идентификации источника сообщений может распознавать данную сигнатуру произвольного доступа, связанную с терминалом доступа, включенную в преамбулу произвольного доступа, как связанную с терминалом 202 доступа. Таким образом, терминал 202 доступа может передавать зашифрованное сообщение 3, выданное генератором 210 зашифрованных сообщений, по восходящей линии связи на базовую станцию 204, поскольку модуль 216 определения контекста безопасности базовой станции 204 может идентифицировать контекст безопасности, связанный с терминалом 202 доступа, подлежащий использованию для дешифровки, на основании преамбулы произвольного доступа (а не на основании, например, сообщения 3, как в случае произвольного доступа на конкурентной основе). Согласно аспекту, терминал 202 доступа может передавать зашифрованное сообщение RRC, выданное генератором 210 зашифрованных сообщений, когда возможно (например, при произвольном доступе на неконкурентной основе, сообщение 3 шифруется, если режим безопасности активен, …). В отличие от произвольного доступа на конкурентной основе, терминал 202 доступа не имеет конкретного ограничения в отношении того, что он может передавать в сообщении 3, согласно сценарию произвольного доступа на неконкурентной основе. Таким образом, терминал 202 доступа может применять разные ограничения (например, осуществлять разные действия, …) в зависимости от используемого типа процедуры произвольного доступа. Однако заявленное изобретение не ограничивается вышеупомянутыми примерами.

На фиг.3 показана иллюстративная схема сигнализации 300 основной процедуры произвольного доступа. Процедура произвольного доступа может осуществляться между терминалом доступа (например, терминалом 202 доступа на фиг.2, …) и базовой станцией (например, базовой станцией 204 на фиг.2, …). На этапе 302, терминал доступа передает преамбулу произвольного доступа на базовую станцию. Преамбула произвольного доступа может называться сообщением 1. На этапе 304 базовая станция передает ответ произвольного доступа на терминал доступа. Ответ произвольного доступа может называться сообщением 2. На этапе 306, терминал доступа передает запланированную передачу на базовую станцию в соответствии с предоставлением, обеспеченным в ответе произвольного доступа. Запланированная передача может называться сообщением 3. Кроме того, запланированная передача можно передавать с использованием RLC-TM. На этапе 308 базовая станция передает сообщение разрешения конфликтов на терминал доступа. Сообщение разрешения конфликтов может называться сообщением 4. Кроме того, сообщение разрешения конфликтов может указывать конец процедуры произвольного доступа.

На фиг.4 показана иллюстративная схема сигнализации 400 при передаче сообщений Управления радиоресурсами (RRC) восходящей линии связи несинхронизированным терминалом доступа. Схема сигнализации 400 демонстрирует использование произвольного доступа на конкурентной основе для возвращения терминала доступа из несинхронизированного режима. На этапе 402 терминал доступа передает преамбулу произвольного доступа на обслуживающую базовую станцию. Например, общая сигнатура произвольного доступа может быть включена как, по меньшей мере, часть преамбулы произвольного доступа, и, таким образом, обслуживающая базовая станция может быть не способна определять источник преамбулы произвольного доступа. На этапе 404 обслуживающая базовая станция может передавать ответ произвольного доступа на терминал доступа. Ответ произвольного доступа может быть реакцией на преамбулу произвольного доступа и/или может обеспечивать предоставление восходящей линии связи терминалу доступа.

На этапе 406 терминал доступа может использовать предоставление восходящей линии связи для передачи сообщения 3, которое не зашифровано, на обслуживающую базовую станцию. В порядке примера, сообщение 3 может включать в себя идентификатор, соответствующий терминалу доступа. Кроме того, сообщение 3 может указывать обслуживающей базовой станции, что процедура относится к данным восходящей линии связи, передаче сообщений, и т.д. (например, сообщение 3 может включать в себя дискриминатор сообщений, …). На этапе 408, в ответ на сообщение 3, обслуживающая базовая станция может передавать сообщение разрешения конфликтов на терминал доступа. Например, сообщение разрешения конфликтов может включать в себя другое предоставление восходящей линии связи для терминала доступа. Кроме того, сообщение разрешения конфликтов может указывать терминалу доступа, что возвращение в синхронизированный режим завершен и/или что терминал доступа может применять шифрование для последующих передач восходящей линии связи (например, сообщение разрешения конфликтов может указывать конец процедуры произвольного доступа, …). На этапе 410 терминал доступа передает нормальное сообщение запланированной передачи, которое зашифровано, на обслуживающую базовую станцию. Например, терминал доступа может использовать предоставление восходящей линии связи, включенное в сообщение разрешения конфликтов для передачи этого зашифрованного сообщения. В отличие от незашифрованного сообщения 3, которое может включать в себя идентификатор, связанный с терминалом доступа, и/или указатель типа данных, подлежащих передаче терминалом доступа, зашифрованное, нормальное сообщение запланированной передачи может быть фактическим сообщением RRC (например, отчетом об измерении, включающим в себя информацию, критичную для безопасности, …). Кроме того, последующие запланированные передачи восходящей линии связи от терминала доступа на обслуживающую базовую станцию, когда терминал доступа остается в синхронизированном режиме, можно шифровать аналогичным образом.

На фиг.5 показана иллюстративная схема сигнализации 500, демонстрирующая сценарий передачи обслуживания. Передачу обслуживания можно осуществлять так, чтобы терминал доступа переходил из зоны обслуживания исходной базовой станции в зону обслуживания конечной базовой станции. Передача обслуживания может предусматривать изменение конфигурации безопасности, в связи с чем терминалу доступа может потребоваться передавать информацию, критичную для безопасности, на конечную базовую станцию.

На этапе 502 исходная базовая станция может передавать команду передачи обслуживания на терминал доступа. Команда передачи обслуживания может инициировать передачу обслуживания терминала доступа к конечной базовой станции. Кроме того, хотя это не показано, можно видеть, что исходная базовая станция может взаимодействовать с конечной базовой станцией прежде, чем терминал доступа начнет процедуру произвольного доступа. Например, исходная базовая станция может использовать такое взаимодействие для передачи контекста безопасности, связанного с терминалом доступа, на конечную базовую станцию.

На этапе 504 терминал доступа передает преамбулу произвольного доступа на конечную базовую станцию в ответ на прием команды передачи обслуживания от исходной базовой станции. Поскольку можно применять произвольный доступ на конкурентной основе, конечная базовая станция может быть не способна определять идентификацию источника преамбулы произвольного доступа. На этапе 506 ответ произвольного доступа можно передавать от конечной базовой станции на терминал доступа. На этапе 508 терминал доступа передает незашифрованное сообщение 3 на конечную базовую станцию в ответ на принятый ответ произвольного доступа. Терминалом доступа может использовать незашифрованное сообщение 3 для передачи информации, не критичной для безопасности (например, информации, не критичной для завершения передачи обслуживания, идентификатора, связанного с терминалом доступа, например, C-RNTI, дискриминатор сообщений, …). На этапе 510 конечная базовая станция передает сообщение разрешения конфликтов на терминал доступа. На этапе 512 терминал доступа посылает нормальную запланированную передачу, которая зашифрована, на конечную базовую станцию. Например, эта зашифрованная, нормальная запланированная передача может включать в себя информацию, критичную для безопасности (например, информацию, критичную для завершения передачи обслуживания, …).

Как следует из примеров, показанных на фиг.4 и 5, при произвольном доступе на конкурентной основе, сообщение 3 может быть нешифрованным. Кроме того, терминал доступа может передавать некритичную информацию в сообщении 3, которое не зашифровано. Кроме того, терминал доступа может использовать другое сообщение (например, нормальную запланированную передачу на этапе 410 или 512, …) для передачи информации, которая нуждается в шифровании, после процедуры произвольного доступа на конкурентной основе. Кроме того, при произвольном доступе на неконкурентной основе, сообщение 3 может шифроваться, если режим безопасности активен. Соответственно, терминал доступа может осуществлять разные действия в зависимости от типа процедуры произвольного доступа (например, шифровать или дешифровать сообщение 3 в зависимости от типа процедуры произвольного доступа, включать или исключать идентификатор в/из сообщение/я 3 в зависимости от типа процедуры произвольного доступа, информации управления, включенной в сообщение 3 на основании типа процедуры произвольного доступа, информации задержки, критичной для безопасности, подлежащей включению в зашифрованное сообщение на основании типа процедуры произвольного доступа, …). Хотя вышеприведенные примеры описывают сообщение 3 как полностью или почти полностью незашифрованное для произвольного доступа на конкурентной основе, можно видеть, что часть сообщения 3 может быть незашифрованной, тогда как остаток сообщения 3 может быть шифрованным, как описано в приведенных ниже примерах.

На фиг.6 показана система 600, которая передает зашифрованные и/или незашифрованные сообщения в рамках процедуры произвольного доступа. Система 600 включает в себя терминал 202 доступа и базовую станцию 204, причем терминал 202 доступа может включать в себя модуль 206 запроса произвольного доступа, генератор 208 незашифрованных сообщений и генератор 210 зашифрованных сообщений, и базовая станция 204 может включать в себя модуль 212 разрешения произвольного доступа, модуль 214 идентификации источника сообщений и модуль 216 определения контекста безопасности. Хотя это не показано, очевидно, что система 600 может включать в себя любое количество дополнительных терминалов доступа, аналогичных терминалу 202 доступа, и/или любое количество дополнительных базовых станций, аналогичных базовой станции 204.

Согласно примеру, терминал 202 доступа может передавать сообщение 3 на базовую станцию 204 в рамках описанной здесь процедуры произвольного доступа. При использовании произвольного доступа на конкурентной основе, сообщение 3, передаваемое терминалом 202 доступа, может включать в себя незашифрованную часть (например, выданную генератором 208 незашифрованных сообщений) и зашифрованную часть (например, выданную генератором 210 зашифрованных сообщений). Терминал 202 доступа может включать в себя модуль 602 конкатенации сообщений, который может объединять незашифрованную часть, обеспеченную генератором 208 незашифрованных сообщений, и зашифрованную часть, обеспеченную генератором 210 зашифрованных сообщений, для получения сообщения 3. Кроме того, незашифрованная часть сообщения 3, сгенерированная генератором 208 незашифрованных сообщений, может включать в себя идентификатор, соответствующий терминалу 202 доступа, который может использоваться модулем 214 идентификации источника сообщений для распознавания терминала 202 доступа как источника сообщения 3. Затем модуль 216 определения контекста безопасности может распознавать контекст безопасности, связанный с терминалом 202 доступа, на основании определенной идентификации, и контекст безопасности можно применять для дешифровки зашифрованной части сообщения 3 (а также последующего(их) зашифрованного(ых) сообщения(й)), выданной генератором 210 зашифрованных сообщений и переданной терминалом 202 доступа на базовую станцию 204 по восходящей линии связи.

Кроме того, в сообщении 3 можно использовать режим без подтверждения управления радиолинией (RLC-UM) и/или режим с подтверждением управления радиолинией (RLC-AM). RLC-UM не обеспечивает обратной связи со стороны приемника, тогда как RLC-AM использует квитирование со стороны приемника (например, если квитирование не получено на стороне передатчика, то передатчик может повторно посылать пакет(ы), …). Кроме того, RLC-AM поддерживает сегментирование, что описано ниже. Заметим, что, за исключением первого сообщения RRC при переходе из состояния LTE_IDLE в состояние LTE_ACTIVE, терминал 202 доступа может использовать RLC-UM и RLC-AM в сообщении 3. Соответственно, терминал 202 доступа может использовать непрозрачный режим RLC для передачи информации, не критичной для безопасности, которая не зашифрована. Дополнительно, модуль 602 конкатенации сообщений может конкатенировать зашифрованную информацию в сообщении 3.

Поведение сети может усложняться, если терминал 202 доступа использует RLC-AM до того, как модуль 214 идентификации источника сообщений идентифицирует терминал 202 доступа как отправителя сообщения 3, из-за того, что RLC-AM имеет контекст для терминала 202 доступа. Таким образом, по этой причине, терминал 202 доступа может использовать RLC-UM с особым указателем длины для первого сообщения RRC, поскольку RLC-UM обеспечивает информацию о размере протокольного модуля данных (PDU) RLC. Кроме того, можно видеть, что RLC-TM можно использовать, если управление доступом к среде передачи (MAC) обеспечивает информацию размера для PDU RLC-TM. Кроме того, последующее нормальное сообщение RRC может использовать RLC-AM.

Генератор 210 зашифрованных сообщений может дополнительно включать в себя модуль 604 сегментирования. Поскольку размер сообщения 3 может быть ограниченным, зашифрованное сообщение (например, сообщение RRC, …), выданное генератором 210 зашифрованных сообщений, может не входить в зашифрованную часть сообщения 3. Таким образом, модуль 604 сегментирования может сегментировать это зашифрованное сообщение (например, сообщение RRC, …) на отдельные части, что позволяет терминалу 202 доступа переносить часть зашифрованного сообщения в зашифрованной части сообщения 3 и оставшуюся часть зашифрованного сообщения в нормальной запланированной передаче.

Базовая станция 204 может дополнительно включать в себя буфер 606. Буфер 606 можно использовать для хранения зашифрованной части сообщения 3 и далее, пока первая незашифрованная часть сообщения 3 не будет обработана на уровне RRC в сети. Таким образом, уровень PDCP (протокол сходимости пакетных данных) в сети может представлять собой протокол «стой и жди», по меньшей мере, для сообщения 3. Таким образом, можно передавать сообщение 3 с помощью RLC-TM в соответствии с правилами, определяющими, что может передавать терминал 202 доступа, и без особой обработки передачи сообщений RRC для последующих сообщений RRC. Это может приводить к снижению латентности в плане управления, (C-плане).

Кроме того, в случае произвольного доступа на неконкурентной основе, модуль 206 запроса произвольного доступа может передавать преамбулу произвольного доступа, которая позволяет модулю 214 идентификации источника сообщений (например, сети, …) идентифицировать терминал 202 доступа. Это дает возможность терминалу 202 доступа шифровать все сообщение 3 и дает возможность сети использовать правильную конфигурацию безопасности для сообщения 3. Кроме того, в отличие от произвольного доступа на конкурентной основе, на терминал 202 доступа не налагается конкретное ограничение в отношении того, что он может передавать в сообщении 3 в этом сценарии.

Согласно примеру, терминал 202 доступа может вести себя по-разному в зависимости от типа процедуры произвольного доступа (например, на конкурентной или неконкурентной основе); однако заявленное изобретение этим не ограничивается. Например, когда не все сообщение 3 шифруется для произвольного доступа на конкурентной основе, как описано со ссылкой на фиг.2, 4 и 5, передача информаций, критичной для безопасности, в сообщении 3 при произвольном доступе на неконкурентной основе может снижать латентность C-плана по сравнению с произвольным доступом на конкурентной основе. В таком сценарии, возможность терминала 202 доступа вести себя по-разному в зависимости от типа процедуры произвольного доступа может снижать латентность в случае произвольного доступа на неконкурентной основе. Согласно примеру, где сообщение 3 включает в себя незашифрованную часть и зашифрованную часть, как описано на фиг.6, можно использовать или не использовать разные стили поведения для произвольного доступа на конкурентной основе и произвольного доступа на неконкурентной основе.

На фиг.7 показана иллюстративная схема сигнализации 700 процедуры произвольного доступа, которая предусматривает передачу зашифрованной и незашифрованной информации в сообщении 3. Схема сигнализации 700 изображает использование произвольного доступа на терминале доступа для возвращения в синхронизированный режим из несинхронизированного режима. Однако, очевидно, что сигнализацию, аналогичную описанной ниже, можно использовать применительно к передаче обслуживания от исходной базовой станции к конечной базовой станции (например, сигнализацию, представленную на схеме 700, можно осуществлять между конечной базовой станцией и терминалом доступа после того, как терминал доступа примет команду передачи обслуживания от исходной базовой станции, как показано на фиг.5, …).

На этапе 702 можно передавать преамбулу произвольного доступа от терминала доступа на обслуживающую базовую станцию. На этапе 704 обслуживающая базовая станция может передавать ответ произвольного доступа на терминал доступа. На этапе 706 можно передавать сообщение 3 от терминала доступа на обслуживающую базовую станцию. Сообщение 3 может включать в себя незашифрованную часть и зашифрованную часть. Незашифрованная часть может включать в себя идентификатор (например, C-RNTI, …), связанный с терминалом доступа, дискриминатор сообщений, особый указатель длины для незашифрованной части сообщения 3 и т.д. Например, незашифрованную часть можно передавать с использованием RLC-UM. Согласно другой иллюстрации, незашифрованную часть можно передавать с использованием RLC-TM. В порядке другого примера, для незашифрованной части сообщения 3 можно использовать PDU уровня MAC. Кроме того, сообщение RRC, которое включает в себя информацию, критичную для безопасности, например отчет об измерении (или его часть), можно передавать в зашифрованной части сообщения 3. Зашифрованную часть можно передавать с использованием RLC-AM, который поддерживает сегментирование. Например, этот отчет об измерении можно сегментировать так, чтобы первую часть отчета об измерении можно было конкатенировать с незашифрованной частью и передавать как сообщение 3, и оставшуюся часть отчета об измерении можно было передавать в последующей(их) передаче(ах) восходящей линии связи. На этапе 708 обслуживающая базовая станция может передавать сообщение разрешения конфликтов на терминал доступа. На этапе 710 терминал доступа может передавать нормальную запланированную передачу, которая зашифрована, на обслуживающую базовую станцию. Эта нормальная запланированная передача может включать в себя оставшуюся часть отчета об измерении. Кроме того, нормальную запланированную передачу можно передавать с использованием RLC-AM.

Согласно примеру, сигнализацию, показанную на схеме 700, можно использовать для произвольного доступа на конкурентной основе и произвольного доступа на неконкурентной основе (например, сообщение 3 может включать в себя незашифрованную часть и зашифрованную часть для произвольного доступа на конкурентной основе и произвольного доступа на неконкурентной основе, …). Согласно другой иллюстрации, для произвольного доступа на конкурентной основе можно применять схему сигнализации 700, а для произвольного доступа на неконкурентной основе можно использовать другую сигнализацию. Согласно этой иллюстрации, для произвольного доступа на неконкурентной основе, сообщение 3 можно шифровать полностью или почти полностью и/или можно передавать с использованием RLC-AM вместо того, чтобы шифровать, и/или с использованием RLC-AM только для части сообщения 3.

На фиг.8-9 показаны способы использования зашифрованных и незашифрованных сообщений для процедуры произвольного доступа в среде беспроводной связи. Хотя, для простоты объяснения, способ представлен в виде последовательности действий, очевидно и понятно, что способ не ограничивается порядком действий, поскольку некоторые действия могут, согласно одному или нескольким вариантам осуществления, происходить в других порядках и/или одновременно с другими показанными и описанными здесь действиями. Например, специалистам в данной области техники очевидно, что способ можно альтернативно представить в виде нескольких взаимосвязанных состояний или событий, например, на диаграмме состояний. Кроме того, не все показанные действия могут требоваться для реализации способа согласно одному или нескольким вариантам осуществления.

На фиг.8 показан способ 800, который облегчает применение процедуры произвольного доступа в среде беспроводной связи. На этапе 802 можно передавать преамбулу произвольного доступа на базовую станцию. Например, преамбула произвольного доступа может включать в себя сигнатуру произвольного доступа, которая обычно используется терминалами доступа в среде беспроводной связи (например, общую сигнатуру произвольного доступа можно использовать для произвольного доступа на конкурентной основе, …). Согласно другой иллюстрации, преамбула произвольного доступа может включать в себя сигнатуру произвольного доступа, связанную с терминалом доступа (например, используемую для произвольного доступа на неконкурентной основе, …). Преамбулу произвольного доступа можно передавать на базовую станцию для инициирования, например, начального доступа или возвращения из несинхронизированного состояния. В качестве дополнительного примера, преамбулу произвольного доступа можно передавать на базовую станцию (например, конечную базовую станцию) в ответ на прием команды передачи обслуживания от другой, исходной базовой станции.

На этапе 804 можно принимать ответ произвольного доступа от базовой станции на основании преамбулы произвольного доступа. Ответ произвольного доступа может обеспечивать предоставление для последующей запланированной передачи восходящей линии связи.

На этапе 806 сообщение запланированной передачи, которое включает в себя, по меньшей мере, часть, которая не зашифрована, можно передавать на базовую станцию, в качестве разрешенного ответом произвольного доступа, при использовании произвольного доступа на конкурентной основе. Согласно иллюстрации, незашифрованная часть может включать в себя временный идентификатор (например, C-RNTI) терминала доступа, который посылает запланированную передачу. Временный идентификатор может позволять базовой станции распознавать идентификацию терминала доступа, определять контекст безопасности, связанный с терминалом доступа, и использовать такой контекст безопасности для дешифровки последующей(их) передачи() восходящей линии связи от терминала доступа. Кроме того, незашифрованная часть может включать в себя информацию, не критичную для безопасности (например, дискриминатор сообщений). Кроме того, сообщение разрешения конфликтов можно принимать от базовой станции в ответ на сообщение запланированной передачи.

Согласно примеру, сообщение запланированной передачи, полностью или почти полностью, может быть нешифрованным при использовании произвольного доступа на конкурентной основе. Кроме того, это сообщение запланированной передачи можно передавать с использованием RLC-TM; однако заявленное изобретение этим не ограничивается. Кроме того, последующее нормальное сообщение запланированной передачи, которое зашифровано, можно передавать на базовую станцию после приема сообщения разрешения конфликтов от базовой станции. Это последующее нормальное сообщение запланированной передачи может включать в себя информацию, критичную для безопасности (например, критические данные, связанные с отчетом об измерении RRC, завершением передачи обслуживания, сбоем передачи обслуживания и т.д.). Кроме того, при использовании произвольного доступа на неконкурентной основе, в этом примере, сообщение запланированной передачи может быть шифрованным. Таким образом, можно идентифицировать используемый тип процедуры произвольного доступа, и является ли сообщение запланированной передачи, отправленное в ответ на предоставление, включенное в ответ произвольного доступа, шифрованным или нешифрованным, может зависеть от идентифицированного типа процедуры произвольного доступа.

В порядке другого примера, сообщение запланированной передачи может включать в себя незашифрованную часть и зашифрованную часть при использовании произвольного доступа на конкурентной основе. Таким образом, незашифрованную часть и зашифрованную часть можно конкатенировать в сообщении запланированной передачи. Например, незашифрованную часть можно передавать с использованием RLC-UM или RLC-TM, а зашифрованную часть можно передавать с использованием RLC-AM. Кроме того, незашифрованная часть может включать в себя информацию, не критичную для безопасности, и зашифрованная часть может включать в себя информацию, критичную для безопасности (например, критические данные, связанные с отчетом об измерении RRC, завершением передачи обслуживания, сбоем передачи обслуживания и т.д.). Информация, не критичная для безопасности, например, может включать в себя особый указатель длины с RLC-UM. Согласно другой иллюстрации, вместо RLC-UM можно использовать модуль данных протокола (PDU) уровня управления доступом к среде (MAC). Кроме того, информацию, критичную для безопасности, включенную в зашифрованную часть, можно сегментировать так, чтобы первая часть была включена в зашифрованную часть сообщения запланированной передачи, и оставшаяся часть была включена в, по меньшей мере, одно последующее нормальное сообщение запланированной передачи, которое зашифровано и передается на базовую станцию после приема сообщения разрешения конфликтов. Кроме того, согласно этому примеру, можно видеть, что аналогичное использование незашифрованной части и зашифрованной части для сообщения запланированной передачи, отправленного в ответ на предоставление, включенное в ответ произвольного доступа, можно применять при использовании произвольного доступа на неконкурентной основе (например, аналогичное поведение терминала доступа для произвольного доступа на конкурентной основе и произвольного доступа на неконкурентной основе). Дополнительно или альтернативно, произвольный доступ на неконкурентной основе может предусматривать другое поведение для такого сообщения запланированной передачи, в связи с чем, сообщение запланированной передачи, полностью или почти полностью (например, сообщение 3) зашифровывается.

На фиг.9 показан способ 900, который облегчает дешифровку данных, полученных в ходе процедуры произвольного доступа в среде беспроводной связи. На этапе 902 можно принимать преамбулу произвольного доступа от терминала доступа. Преамбула произвольного доступа может включать в себя общую сигнатуру произвольного доступа (например, для произвольного доступа на конкурентной основе), и, таким образом, распознавание идентификации терминала доступа может оказаться невозможным. Кроме того, для произвольного доступа на неконкурентной основе, преамбула произвольного доступа может включать в себя сигнатуру произвольного доступа, которая является уникальной для терминала доступа, от которого была получена преамбула произвольного доступа. На этапе 904 можно передавать ответ произвольного доступа на терминал доступа на основании преамбулы произвольного доступа. На этапе 906 можно принимать запланированную передачу, которая включает в себя, по меньшей мере, часть, которая не зашифрована, от терминала доступа, при использовании произвольного доступа на конкурентной основе. Например, незашифрованная часть может включать в себя идентификатор терминала доступа (например, C-RNTI). В порядке другой иллюстрации, для произвольного доступа на неконкурентной основе, запланированная передача может быть зашифрованной; однако заявленное изобретение этим не ограничивается (например, аналогичное поведение терминала доступа можно применять для произвольного доступа на конкурентной основе и произвольного доступа на неконкурентной основе). Кроме того, сообщение разрешения конфликтов можно передавать на терминал доступа в ответ на принятую запланированную передачу. На этапе 908 можно распознавать идентификацию терминала доступа на основании информации, включенной в часть запланированной передачи, которая не зашифрована, при использовании произвольного доступа на конкурентной основе. Кроме того, контекст безопасности терминала доступа можно определять на основании распознанной идентификации терминала доступа. Кроме того, этот контекст безопасности можно использовать для дешифровки последующей зашифрованной информации, полученной от терминала доступа. Например, последующая зашифрованная информация может быть включена в зашифрованную часть сообщения запланированной передачи (а также в последующее нормальное сообщение запланированной передачи, которое зашифровано). Согласно этому примеру, зашифрованную часть сообщения запланированной передачи (и/или последующее нормальное сообщение запланированной передачи) можно буферизовать, пока незашифрованная часть не будет обработана (например, для определения идентификации терминала доступа). Согласно другому примеру, последующая зашифрованная информация может быть включена в последующее нормальное сообщение запланированной передачи.

Очевидно, что, согласно одному или нескольким описанным здесь аспектам, можно приходить к заключению в отношении применения зашифрованных и/или незашифрованных запланированных сообщений восходящей линии связи в процедуре произвольного доступа. Используемый здесь термин “заключать” или “заключение” относится, в общем случае, к процессу рассуждения о или определения состояний системы, среды и/или пользователя на основании совокупности наблюдений, сделанных на основе событий и/или данных. Заключение можно применять для идентификации конкретного контекста или действия или, например, для генерации распределения вероятности по состояниям. Заключение может носить вероятностный характер, т.е. опираться на вычисление распределения вероятности по нужным состояниям на основании изучения данных и событий. Заключение также может относиться к методам, применяемым для составления событий более высокого уровня из множества событий и/или данных. Такое заключение приводит к построению новых событий или действий из множества наблюдаемых событий и/или сохраненных данных событий, в зависимости от того, коррелированы ли события в тесной временной близости, и от того, приходят ли события и данные из одного или нескольких источников событий и данных.

Согласно примеру, один или несколько из представленных выше способов могут включать в себя составление заключений, относящихся к определению используемого типа процедуры произвольного доступа. В порядке дополнительной иллюстрации, заключение можно делать в связи с определением, изменяется ли операция шифрования для сообщения 3 в зависимости от используемого типа процедуры произвольного доступа. Очевидно, что вышеприведенные примеры носят иллюстративный характер и не призваны ограничивать количество заключений, которые можно делать, или манеру составления таких заключений в связи с различными описанными здесь вариантами осуществления и/или способами.

На фиг.10 показан терминал 1000 доступа, который передает зашифрованные и/или незашифрованные запланированные сообщения восходящей линии связи в системе беспроводной связи. Терминал 1000 доступа содержит приемник 1002, который принимает сигнал, например, от приемной антенны (не показана), и осуществляет типичные действия (например, фильтрует, усиливает, понижает частоту, и т.д.) над принятым сигналом, и цифрует преобразованный сигнал для получения выборок. Приемник 1002 может представлять собой, например, приемник MMSE, и может содержать демодулятор 1004, который может демодулировать принятые символы и выдавать их на процессор 1006 для оценивания канала. Процессор 1006 может представлять собой процессор, предназначенный для анализа информации, принятой приемником 1002 и/или генерации информации для передачи передатчиком 1016, процессор, который управляет одним или несколькими компонентами терминала 1000 доступа, и/или процессор, который анализирует информацию, принятую приемником 1002, генерирует информацию для передачи передатчиком 1016 и управляет одним или несколькими компонентами терминала 1000 доступа.