УРОВЕНЬ ТЕХНИКИ

По мере накопления людьми цифрового контента и продолжения падения стоимости электронных хранилищ цифровой контент все больше размещается и потребляется на различных устройствах (часто обозначаемых как конечные точки), включая, но не ограничиваясь ими, сервера, персональные компьютеры, носимые компьютеры, портативные телефоны, персональные цифровые помощники, устройства, установленные на транспортных средствах, и домашние развлекательные устройства.

Стали очень популярны портативные устройства, которые обычно снабжаются соединительными возможностями, позволяющими сообщаться по сетям. Несмотря на то что возможности электронного хранения портативных устройств растут, они пока незначительны по сравнению с возможностями хранения жестких дисков, которыми оборудованы сервера, PC и другие типы потребительского электронного оборудования. Таким образом, портативные устройства обычно не используются для хранения большей части персональных цифровых данных человека. Вдобавок, определенный цифровой контент защищен авторским правом других, и его использование может быть ограничено различными способами.

Существует растущая потребность в платформах и методах, которые позволят людям эффективно использовать портативные устройства для удаленного доступа к цифровому контенту, размещенному на различных других конечных точках гибкими, законными и в общем независимыми от конкретной сети способами.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В настоящем документе описываются платформы и способы обеспечения транзакций удаленного доступа к данным между участвующими конечными точками внутри группы участвующих конечных точек. Группа участвующих конечных точек включает в себя, по меньшей мере, один сервер и по меньшей мере одно портативное электронное устройство, которые хранят одинаковые или различные данные от лица пользователя. Каждая участвующая конечная точка сконфигурирована для связи с одной или несколькими сетями связи (коммуникационными сетями).

В каждой транзакции удаленного доступа к данным служба доступа к данным, основанная на глобальной вычислительной сети ("WAN"), обеспечивает доступ к выбранным данным между первой и второй участвующими конечными точками в группе участвующих конечных точек. Несмотря на то что транзакции доступа к данным можно инициировать на любом из устройств, для данного описания предполагается, что первая участвующая конечная точка является портативной конечной точкой, запрашивающей скачивание, закачивание, доступ или синхронизацию с одним или несколькими элементами данных (которые портативное электронное устройство может сохранять или не сохранять) с/на вторую участвующую точку. Обычно, WAN-служба доступа к данным поддерживает информацию о каждой участвующей конечной точке группы и ее сетевой доступности и также поддерживает один или более каталогов доступных элементов данных.

В одном примерном сценарии пользователю портативного электронного устройства предоставляется пользовательский интерфейс, пользователь просматривает информацию об участвующих конечных точках группы и/или элементах данных, там хранящихся, и выбирает вторую участвующую конечную точку и конкретные элемент(ы) данных, доступ к которым он желает получить через пользовательский интерфейс. В другом примерном сценарии вторая участвующая конечная точка и/или конкретные элемент(ы) данных автоматически выбираются по определенным критериям выбора. Примеры критериев выбора включают, но не ограничены характеристиками участвующих конечных точек, характеристиками элемента данных, профилей пользователя и характеристиками сети.

Основанная на WAN служба доступа к данным идентифицирует коммуникационную сеть, доступную для портативного электронного устройства и второй участвующей конечной точки. Через сеть устанавливается прямой или проксированный сеанс связи (коммуникационная сессия) между портативным электронным устройством и другой участвующей конечной точкой, и портативное электронное устройство осуществляет доступ (скачивает, закачивает, открывает, синхронизирует или иначе передает) к выбранным элементам данных с/на второй участвующей конечной точки через коммуникационную сессию. В одной примерной реализации коммуникационная сессия является соединением (прямым или проксированным) точка-точка, которое поддерживает нумерацию и/или обмен элементами данных с использованием определенного протокола, такого как протокол передачи мультимедиа ("MTP").

Использование цифровых прав и методов управления идентичностью в комбинации с основанной на WAN службой доступа к данным, как описано в настоящем документе, включает широкий спектр бизнес-моделей, которые одновременно поддерживают часто различные интересы индивидуальных пользователей и различных источников цифрового контента, таких как службы онлайновых услуг, создателей и распространителей мультимедиа-контента и сетевых операторов.

Данная сущность изобретения приведена для представления выборки концепций в упрощенном виде. Концепции далее описаны в разделе подробного описания. Возможны элементы или этапы, отличные от описанных в данном разделе, и никакой элемент или этап не является обязательно необходимым. Данная сущность изобретения не предназначена ни для определения ключевых признаков или существенных признаков формулы изобретения, ни для использования в качестве помощи при определении объема данного изобретения. Изобретение не ограничивается осуществлениями, которые разрешают любые или все недостатки, отмеченные в любой части данного описания.

КРАТКОЕ ОПИСАНИЕ РИСУНКОВ

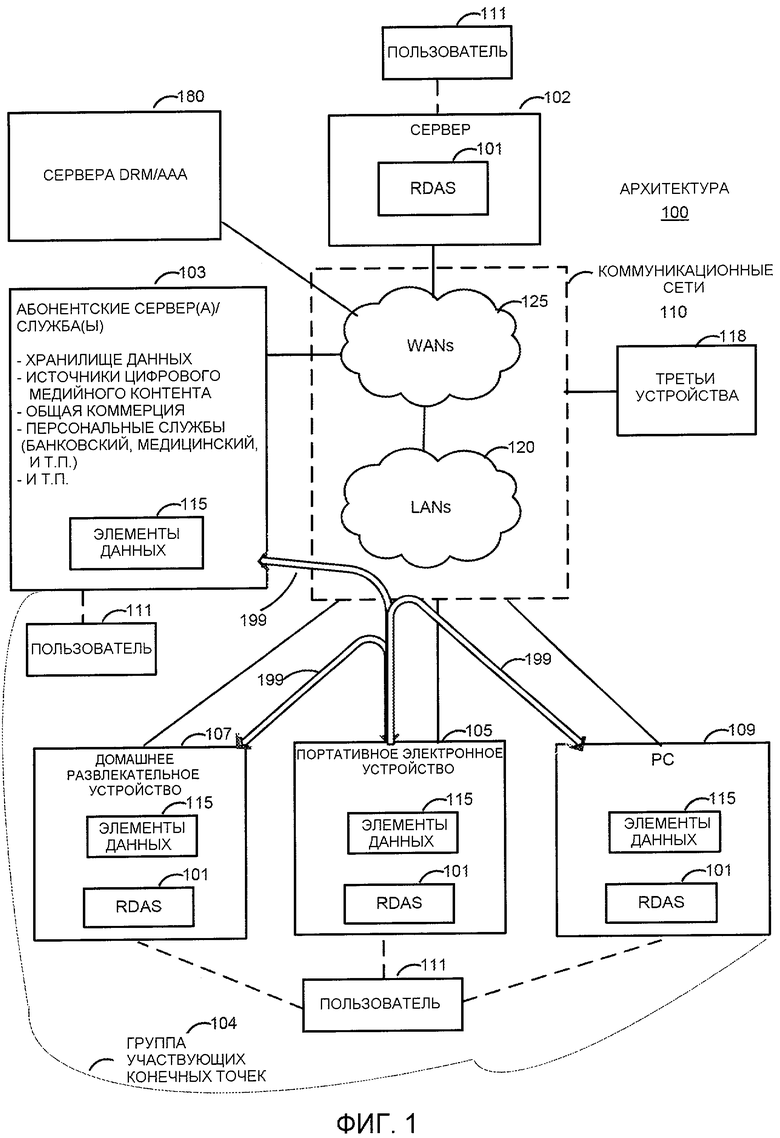

На Фиг.1 показана упрощенная функциональная блок-схема архитектуры, включающей службу удаленного доступа к данным, которая обеспечивает доступ к элементам данных, хранящихся на любой участвующей конечной точке в группе участвующих конечных точек.

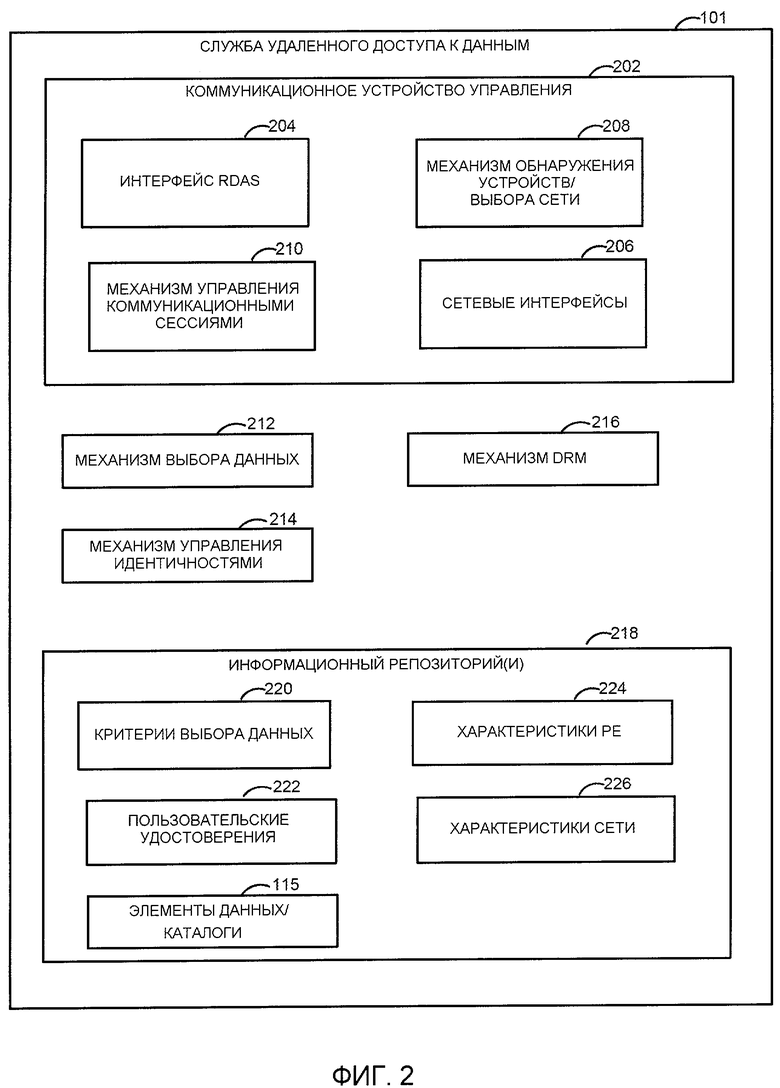

На Фиг.2 показана упрощенная функциональная блок-схема службы удаленного доступа к данным, показанного на Фиг.1.

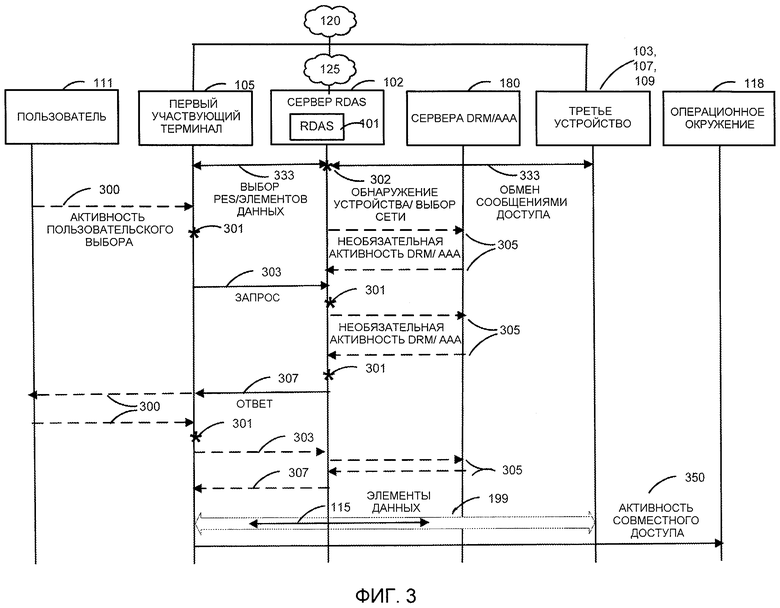

На Фиг.3 приведена таблица последовательности сообщений, иллюстрирующая некоторые аспекты способа удаленного доступа к данным с использованием архитектуры, показанной на Фиг.1.

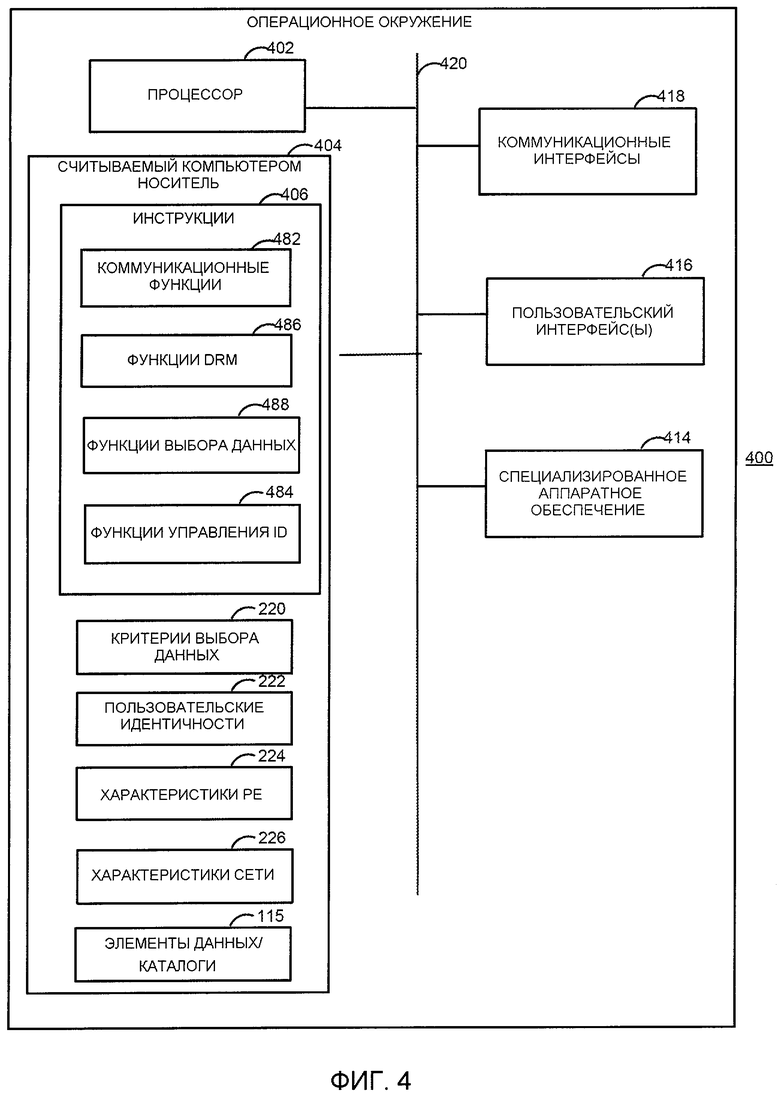

На Фиг.4 показана упрощенная функциональная блок-схема примерной операционной среды, с которой можно использовать аспекты службы, показанные на Фиг.2, и/или способ, проиллюстрированный на Фиг.3.

ПОДРОБНОЕ ОПИСАНИЕ

Служба удаленного доступа к данным, аспекты которой размещаются в глобальной вычислительной сети ("WAN"), позволяет осуществлять транзакции удаленного доступа к данным между первой и второй участвующими конечными точками в архитектуре, включающей группу участвующих конечных точек. Группа участвующих конечных точек включает по меньшей мере один сервер и по меньшей мере одно портативное электронное устройство, но обычно включает спектр серверов/служб и потребительских устройств. Каждая участвующая конечная точка в группе сконфигурирована для установления связи посредством одной или нескольких коммуникационных сетей.

Основанная на WAN служба доступа к данным поддерживает информацию о каждой участвующей конечной точке в группе и его сетевой доступности. После того как основанная на WAN служба идентифицирует коммуникационную сеть, доступную для двух участвующих конечных точек в транзакции доступа к данным, устанавливается прямая или проксированная коммуникационная сессия между участвующими конечными точками посредством идентифицированной коммуникационной сети. Выбранные элементы данных можно скачать, закачать, получить к ним доступ или синхронизировать при помощи коммуникационной сессии. Аспекты управления идентичностью и управления цифровыми правами обычно обрабатываются основанной на WAN службой или службами третьих лиц до установления коммуникационной сессии или как добавочный блок включенных данных, отсылаемых с каждой транзакцией. Несмотря на то что транзакции доступа к данным могут быть инициированы любой участвующей конечной точкой, для целей обсуждения предполагается, что первая участвующая конечная точка является портативным устройством, запрашивающим скачку, закачку, удаленный доступ или синхронизацию одного или более элементов данных (которые можно сохранить либо не сохранять на портативном электронном устройстве) на/c второй участвующей конечной точки.

Переходя к рисункам, где соответствующие номера отмечают соответствующие компоненты, на Фиг.1 приведена упрощенная блок-схема архитектуры 100, которая включает в себя службу удаленного доступа к данным ("RDAS") 101 (описываемую согласно с Фиг.2), аспекты которого реализованы в одном или более серверов 102 в рамках глобальной(ых) вычислительной(ых) сети(ей) 125 (дополнительно обсуждаемых ниже) и в участвующих конечных точках ("PEs") в группе участвующих конечных точек ("PEG") 104 (и PEs, и PEG 104 также дополнительно обсуждаются ниже). RDAS 101 обеспечивает транзакции удаленного доступа к данным с использованием коммуникационных сессий 199 (обсуждаемых согласно Фиг.2 и 3) между участвующими конечными точками в группе участвующих конечных точек 104.

PEG 104 представляет собой группу устройств (PEs), используемых для хранения тех же или других элементов данных 115 от лица пользователя 111. Необходимо отметить, что конкретная PE необязательно предназначена для хранения элементов данных 115 от лица пользователя 111 - PEs можно также использовать для хранения элементов данных от лица других пользователей. PEG 104 обычно динамическая, изменяется со временем по мере добавления, удаления, замены PEs на другие PEs, и/или способные соединяться с различными другими коммуникационными сетями 100 (дополнительно описанными ниже). Обычно предполагается, что PEG 104 имеет "топологию синхронизации с несколькими ведущими узлами", поскольку более чем одна PE может одновременно модифицировать один и тот же элемент данных, вызывая потенциальные конфликты при попытках PEs синхронизироваться друг с другом. Такие конфликты называются "конфликтами синхронизации".

Элементы данных 115 представляют собой любой коммерческий или некоммерческий контент, хранящийся от лица пользователя 111. Примеры элементов данных включают, но не ограничиваются цифровым мультимедийным контентом (таким, как аудиофайлы, видеофайлы, файлы изображений, мультимедийные файлы, и списки воспроизведения), документами, электронными таблицами, данными пользовательских транзакций, инструментами цифровых платежей, профилями пользователей, характеристиками конечных точек (дополнительно обсуждается ниже), контактами, метаданными, цифровыми лицензиями и тому подобным. Элементы данных 115 могут существовать в любом известном или позже разработанном формате или комбинации таковых. Элементы данных 115 можно защищать одним или более принудительным правом интеллектуальной собственности одного или более третьих лиц, такими как копирайт, патентными правами, правами на торговую марку или право коммерческой тайны.

PEG 104 включает по меньшей мере один сервер 103, работающий в глобальной вычислительной сети(ях) 125, который может быть тем же сервером 102 или другим сервером. Как показано, сервера 103 размещают спектр служб, доступных для пользователя 111, включая, но не ограничиваясь службами хранения данных, службами источниками цифрового медийного контента (например, службами скачки музыки), общими коммерческими службами (например, служба близлежащих торговых точек) и персональными службами (такими, как онлайновых банков, служб онлайновых аптек и т.д.). PEG 104 также включает по меньшей мере одно портативное электронное устройство 105, такое как мобильный телефон, персональный цифровой помощник, персональный медиаплеер, устройство захвата изображений или видео, DVD-проигрыватель, портативное навигационное устройство ("PND") или устройство, временно или постоянно установленное в транспортном оборудовании, таком как самолет, поезд либо колесное транспортное средство. PEG 104 также показана включающей в себя домашнее развлекательное устройство 107 (такое, как приставка, игровая консоль, цифровой видеомагнитофон, телевизор, домашний сетевой маршрутизатор, устройство хранения данных на жестком диске, локальный медийный шлюз и тому подобное) и персональный компьютер ("PC") 109. Каждая PE сконфигурирована для установления связи посредством одной или нескольких коммуникационных сетей 110.

Обобщенно, коммуникационные сети 100 представляют любую существующую или будущую, общественную или частную, проводную или беспроводную, глобальную ("WANs" 125) или локальную ("LANs" 120), с пакетной коммутацией или канальной коммутацией, однонаправленную или двухстороннюю инфраструктуру или технологию передачи цифровых данных. Примерные сети 110 включают: Интернет, управляемые WANs (например, сотовые сети, спутниковые сети, волоконно-оптические сети, коаксиальные кабельные сети, гибридные сети, сети медных проводов, эфирные вещательные сети, такие сети, как телевизионная, радио, и сеть вещания данных); и локальные вычислительные сети (например, беспроводные локальные вычислительные сети и личные сети).

Третьи устройства 118 представляют любое электронное устройство или аспект такового, не контролируемый пользователем 111, сконфигурированные для установления связи посредством одной или более коммуникационных сетей 110.

Сервера DRM/AAA 180 представляют любые сетевые реализации систем или методов управления цифровыми правами ("DRM") или систем или методов аутентификации, авторизации, учета ("AAA"). Сервера и службы DRM/AAA 180 обычно используются в комбинации с аспектами транзакций удаленного доступа к данным, предоставляемым RDAS 101.

На Фиг.2 изображена упрощенная блок-схема RDAS 101, показанного на Фиг.1. RDAS 101 обычно обеспечивает удаленный доступ для PEs в PEG 104 к элементам данных 115, хранящихся на других PEs в PEG 104. Собственно, RDAS 101 организует обнаружение PEs внутри PEG 104, идентифицирует коммуникационные сети 110, доступные для PEs для обеспечения возможности установления коммуникационных сессий 199 между определенными PEs, и обеспечивает идентификацию элементов данных 115, доступных для PEs.

Внутри WANs 125 аспекты RDAS 101 реализуются одним или более серверами 102, 103. Основанную на WAN RDAS 101 можно реализовать как компьютерную программу на стороне сети, веб-служба, например. Аспекты RDAS 101 также реализуются внутри PEs (например, одной или более компьютерными программами). Обычно, каким образом реализуются отдельные функции RDAS 101 и реализуются ли вообще, диктуют решения при разработке и/или операционное окружение (например, окружение сетевой части или окружение клиентской части). Эти функции могут быть реализованы с использованием аппаратного обеспечения, программного обеспечения, микропрограмм или их комбинации. Конкретные конфигурации RDAS 101 могут включать меньше, больше и отличные от описанных компонентов. Далее, необходимо понимать, что компьютерная программа, имеющая касательство к установлению транзакций удаленного доступа к данным между PEs, может работать на любом уровне стека коммуникационных протоколов, таком как любой уровень хорошо известного стека, определяющего межсетевые соединения: уровень 1, Физический Уровень; уровень 2, Канальный Уровень; уровень 3, Сетевой Уровень; уровень 4, Транспортный Уровень; уровень 5, Сессионный Уровень; уровень 6, Презентационный Уровень; и уровень 7, Прикладной Уровень.

Как показано, RDAS 101 включает в себя: коммуникационное устройство 202 управления, которое в свою очередь включает в себя интерфейс(ы) RDAS 204, сетевой(ые) интерфейс(ы) 206, механизм обнаружения устройств/выбора сетей 208 и механизм управления коммуникационными сессиями 210; механизм выбора данных 212; механизм управления идентичностью 214; механизм DRM 216; и информационные репозитории 218, которые хранят объекты/каталоги данных 155, критерии выбора данных 220, пользовательские идентичности 222, характеристики PE 224 и характеристики сети 226.

Информационные репозитории 218 предоставляют общие возможности хранения данных для информации, имеющей отношение к транзакциям удаленного доступа к данным, проводимым в RDAS 101. Информационные репозитории 218 можно реализовать, используя различные типы и схемы считываемых компьютером носителей 404 (далее обсуждаемых ниже, в сочетании с Фиг.4).

Пользовательские идентичности 222 представляют элементы информации о пользователе 111 и/или PEs из PEG 104, которые эмитент (пользователь 111 или другой объект) предоставляет как априори верные. Совместно, эти элементы информации обозначаются как "заявки". Механизм управления идентичностью 214 (дополнительно обсуждаемый ниже) отвечает за управление пользовательскими идентичностями 222.

Критерии выбора данных 220 представляют любую информацию, используемую RDAS 101 или пользователем 111 для принятия решений, связанных с транзакциями удаленного доступа к данным. Как таковые, критерии выбора данных 220 можно использовать для: идентификации элемента(ов) данных 115, идентификации PE в PEG 104 или идентификации коммуникационных сетей 110; определения, каким образом к выбранному элементу(ам) данных, PEs или коммуникационным сетям осуществлять доступ; определения, где или когда к выбранному элементу(ам) данных, PEs или коммуникационным сетям осуществляется доступ (например, элементы данных можно выстроить в очередь для доставки и/или установить расписание доставки); и получения авторизации для доступа к элементу(ам) данных, PEs или коммуникационным сетям. Критерии выбора данных 220 можно принимать от пользователя 111 (через интерфейс RDAS 204, например) или принимать другими способами, такими как предварительное программирование конкретной PE и/или RDAS 101, или прием от третьего лица (например, локальной или удаленной службы).

Должно быть ясно, что определение критериев выбора данных 220 и их комбинаций практически неограниченно. Примеры критериев выбора данных 220 включают, но не ограничиваются: информацией о пользователе 111 (такой, как пользовательские профили, пользовательские настройки, пользовательские идентичности 222, информация, собранная на основании предшествующей активности пользователя по отношению к RDAS 101 или другим службами, и электронной аффиляции к другим людям или службами, как определено пользовательскими сообществами, списками друзей, или подписками на услуги); характеристиками PEs (дополнительно обсуждаемые ниже); деловыми правилами; временными координатами (такими, как временем, датами, данными о часовом поясе); информацией, имеющей отношение к элементам данных 115 (такой, как тип/формат элемента данных, рейтинги родительского контроля, презентационные форматы или качество, цена/промоушен, жанр, источник, исполнитель, даты издания, время и тому подобное); и характеристиками сети 226 (дополнительно обсуждаемыми ниже). Для решения вопросов безопасности пользователь 111 может иметь контроль над сбором и/или характером собираемой и используемой RDAS 101 информации о пользователе 111.

Объекты/каталоги данных 115 представляют собой элементы данных 115 (или ссылки на таковые), которые хранятся на одной или более PEs. В одном сценарии основанная на WAN RDAS 101 поддерживает один или более каталогов элементов данных 115 (или ссылок на таковые), которые хранятся на одной или более PE из PEG 104. Должно быть ясно, что в некоторых случаях элементы данных 115 можно идентифицировать, однако они будут недоступны - например, PE, хранящая конкретный элемент данных, может быть отключена. Может быть желательно, но не необходимо, представлять и/или хранить элементы данных 115, ассоциированные с определенной PE, в выделенной области определенного информационного репозитория 218. К таким каталогам может осуществлять доступ, основанной на PE RDAS 101, и в них можно искать, используя стандартные алгоритмы поиска, основанные на пользовательском вводе или автоматических запросах, полученных из критериев выбора данных 220. Поскольку архитектура 100 гибка, различные функции (такие, как поиск элементов данных и представление результатов поиска, установление очередности элементов данных, установление расписания доставки элементов данных) можно исполнять обработкой на стороне сети, обработкой на стороне клиента или их комбинации. Например, веб-сервер, доступный для основанной на WAN RDAS 101, может предоставлять доступ к каталогам элементов данных при помощи обычных веб-протоколов, таких как HTTP и XML, или "толстый" клиент может предпринять сложный поиск и презентацию элементов данных с использованием SQL запросов или поддерживаемых веб-служб.

Характеристики PE 224 представляют информацию о конкретных PEs в PEG 104. Примеры характеристик PE включают, но не ограничиваются информацией о конкретном устройстве PE или его классе, таком как тип устройства, идентификационный(е) номер(а), информация об адресе назначения (например, IP адрес и порт), возможности обработки, возможности сетевого соединения, возможности экрана и возможности памяти.

Сетевые характеристики 226 представляют динамическую или статическую информацию о коммуникационных сетях 110. Примеры сетевых характеристик включают, но не ограничиваются, протоколы сетевого доступа, сетевую задержку, сетевую доступность, ширину полосы пропускания сети, интенсивность использования сети, надежность сети и стоимость пользования сетью.

Продолжая рассматривать RDAS 101, изображенный на Фиг.2, коммуникационное устройство 202 управления включает в себя один или более физических или логических элементов, таких как устройства соединения или исполняемые компьютером инструкции, которые позволяют устанавливать связь между основанной на WAN RDAS 101 и основанной на PE RDAS 101, или между двумя основанными на PE RDAS 101, с использованием одной или более коммуникационных сетей 110. В одной примерной реализации коммуникационное устройство 202 управления и его функции реализуются службой обмена мгновенными сообщениями, такой как служба Microsoft Windows® Live Messenger™.

Интерфейсы RDAS - это физические или логические элементы, которые определяют образ действия при взаимодействии с определенным приложением или устройством. Один из видов интерфейсов RDAS - это пользовательский интерфейс. Обычно, для приема входных форм или предоставления пользователю вывода используются инструменты презентации. Примером физического презентационного инструмента является экран, например такой, как в устройстве монитора. Примером логического презентационного инструмента является способ организации данных (такой, как окно, меню или их взаиморасположение). Органы управления обеспечивают прием ввода от пользователя. Примером физического органа управления является устройство ввода, такое как пульт дистанционного управления, дисплей, мышь, перо, стило, микрофон, клавиатура, трекбол или сканирующее устройство. Примером логического органа управления является способ организации данных, с помощью которого пользователь может вводить команды. Необходимо понимать, что одно и то же физическое устройство или логическая конструкция может функционировать как интерфейс и для ввода к, и для вывода от, пользователя. Альтернативные осуществления интерфейсов RDAS 204 включают веб-службы, дистанционные вызовы процедур или другие технологии, при помощи которых информация передается к RDAS 101 для целей управления функциями или отображения информации о компонентах RDAS 101.

Сетевые интерфейсы 206 относятся к приему и обработке данных определенным устройством, по мере преодоления таковыми данными уровней коммуникационных протоколов, таких как коммуникационных протоколов, ассоциированных с широко известной абстрактной моделью, определяющей межсетевые соединения: уровень 1, Физический Уровень; уровень 2, Канальный Уровень; уровень 3, Сетевой Уровень; уровень 4, Транспортный Уровень; уровень 5, Сессионный Уровень; уровень 6, Презентационный Уровень; и уровень 7, Прикладной Уровень. Как таковые, сетевые интерфейсы 206 могут включать в себя интерфейсы данных, интерфейсы операционной поддержки, радиочастотные интерфейсы и тому подобное (реализованные, например, роутерами, коммутаторами, модемами или другим оборудованием поддержания сетевых соединений или программным обеспечением на каждом устройстве).

Механизм обнаружения устройств/выбора сетей 208 отвечает за обнаружение аспектов одной или более систем RDAS 101, размещенных на PE и/или в WAN-(ах) 125, и за идентификацию одной или более коммуникационных сетей 110, посредством которых можно устанавливать коммуникационные сессии между PEs. Обнаружение служб или PEs можно объединить через любую службу или протокол (например, просмотра каталога на основании адресной книги, службы сетевого каталога или другим образом). В одном сценарии основанная на WAN RDAS-101 поддерживает список PEs в PEG 104, вместе с текущей сетевой доступностью каждого имеющегося PE. Каждая RDAS 101, основанная на PE, обычно сконфигурирована для соединения с основанной на WAN RDAS 101 (при помощи заранее определенных протоколов и сетей, таких как Интернет веб-служб или других известных или разработанных в будущем протоколов) во время выполнения RDAS 101, основанного на PE. Основанная на WAN RDAS 101 может поддерживать список текущих IP адресов и номеров портов, присвоенных каждой основанной на PE RDAS 101 в PEG 104, и может предоставлять такую информацию другим PEs в PEG 104, позволяя устанавливать прямые или проксированные коммуникационные сессии 199 между PEs.

Механизм управления коммуникационными сессиями 210 отвечает за организацию установки коммуникационных сессий 199 между PEs и за обеспечение доступа к элементам данных 115 при помощи коммуникационных сессий. Элементы данных можно скачивать, закачивать, синхронизировать или другим образом осуществлять доступ или передавать между PEs. В дополнение, пользовательские интерфейсы можно выносить при помощи коммуникационных сессий. Обычно, когда запрашивающая основанная на PE RDAS 101 обнаружила основанную на WAN RDAS 101 и представила определенную проверяемую идентичность пользователя 222, запрашивающая основанная на PE RDAS 101 получает текущий IP адрес и номер порта, присвоенных другой (запрошенной) основанной на PE RDAS 101 в PEG 104, которая хранит, или определена принимающей, определенные идентифицированные элементы данных 115. Затем, при помощи любой доступной сети, между запрашивающей и запрашиваемой PEs может быть установлена прямая коммуникационная сессия 199. Альтернативно, основанная на RDAS 101 может выступать в качестве прокси-службы, которая связывается с "домашней" службой, с которой регистрируется определенной PE, и может служить в качестве точки взаимосоединения для связности между PEs, находящимися в разных сетях или для обеспечения связности поверх брандмауэров путем туннелизации протокола(ов) сквозь HTTP. Должно быть ясно, что несовместимые коммуникационные протоколы или сети можно организовывать основанной на WAN RDAS 101 или определенным третьим сервером/службой, применяя различные известные или разработанные в будущем проводные или беспроводные способы соединения между коммуникационными протоколами или сетями для обеспечения возможности установки определенной коммуникационной сессии, когда PEs не используют одни и те же коммуникационные протоколы или сети.

Одним типом коммуникационной сессии 199, которую можно установить между основанными на PE RDASs, является коммуникационная сессия точка-точка ("P2P"). Несмотря на то что в практическом применении коммуникационная сессия P2P часто может быть беспроводной, необходимо понимать, что коммуникационная сессия P2P может быть проводной, беспроводной, задействовать физические носители (например, флеш-диск) или любой их комбинацией. В одной примерной реализации коммуникационная сессия 199 - это соединение точка-точка, которое поддерживает нумерацию и/или обмен элементами данных. Одним из возможных протоколов является протокол передачи мультимедиа ("MTP"). Также возможны другие протоколы и/или типы коммуникационных сессий (такие, как клиент-серверные коммуникационные сессии).

Опять обращаясь к RDAS 101, изображенному на Фиг.2, механизм выбора данных 212 отвечает за идентификацию элементов данных, хранящихся на одной или более PEs в PEG 104. Аспекты механизма выбора данных 212 обычно размещаются на основанной на PE RDAS 101, но их можно разместить и на RDAS 101, основанной на WAN. Механизм выбора данных 212 может использовать, в любой точке во время транзакции удаленного доступа к данным, критерии выбора данных 220, пользовательские идентичности 222, характеристики PE 224, сетевые характеристики 226 и любую их комбинацию, для идентификации элементов данных. Определенные элементы данных 115 или их подмножество могут быть идентифицированы заранее или идентифицированы в момент запуска.

В одном примерном сценарии пользователю PE в PEG 104, такой как портативное электронное устройство 105, представляется пользовательский интерфейс, пользователь просматривает информацию о других PEs в группе и/или хранящиеся там элементы данных и выбирает вторую PE и определенные элементы данных, к которым он желает получить доступ (закачать, скачать, открыть, синхронизировать или другим образом передать), при помощи пользовательского интерфейса. В другом примерном сценарии вторая PE и/или определенные элементы данных выбираются автоматически, с использованием различных критериев выбора данных 220.

Обычно желательно, чтобы для механизма выбора данных 212 (или другого компонента RDAS 101) были реализованы определенные возможности доступа к данным. Одна из возможностей - это осуществление доступа к элементам данных 115 в форматах, приемлемых для определенных PEs. Соответственно, в одном сценарии элементы данных 115 могут быть перекодированы (механизмом выбора данных 212 или другим компонентом) в выбранный формат до осуществления к ним доступа определенными PEs. Процесс перекодирования широко известен и может включать в себя (в зависимости от возможностей устройства), например, конвертацию файлов из одного формата в другой, передискретизацию файлов для уменьшения скорости цифрового потока или требований декодировки и адаптирование отображаемого размера экрана изображения или видео. Перекодирование может также включать другие различные процессы, и упомянутые в настоящем документе включены только как пример, а не как ограничение. Выбранный формат может основываться на критериях выбора данных 220, пользовательских идентичностей 222, характеристиках PE 224, сетевых характеристиках 226 или любой их комбинации. Любой известный или разработанный в будущем способ может быть использован управляющей программой перекодировки (не показана) для управления выполняемой "на лету" или заранее перекодировки данных и/или процессами хранения.

Другая желательная для реализации возможность доступа относится к синхронизации элементов данных 115 между PEs в PEG 104. Обычно желательно разрешать возможно возникающие конфликты синхронизации и избегать распространения известных конфликтов синхронизации на другие PEs. Механизм выбора данных 212 или другой компонент может применять любой известный или разработанный в будущем способ разрешения таких конфликтов. В одном сценарии каждая PE может отслеживать изменения, которые оно производит с определенными элементами данных, и поддерживать/предоставлять знание об этих изменениях таким образом, что оно может быть разделено другими PEs из PEG 104. Также можно применять политики автоматического разрешения конфликтов, таких как политики, управляющие взаимодействием синхронизационных операций между несколькими PEs (например, фильтры, такие как пользовательские идентичности 222, критерии выбора данных 220, характеристики PE 224, сетевые характеристики 226 можно использовать для указания элементов данных к синхронизации, времен синхронизации, сетей синхронизации и тому подобного).

Еще одна желательная возможность доступа относится к отслеживанию прогресса передачи данных между PEs. Обычно желательно автоматически распознавать возникающие возможности для передачи данных (например, когда элементы данных или коммуникационные сети становятся доступны, элементы данных дополняются, или выполняются другие критерии выбора данных 220). Также желательно автоматически заканчивать ранее прерванные передачи данных.

Опять рассматривая RDAS 101, изображенный на Фиг.2, механизм DRM 216 представляет любую систему управления цифровыми правами или способ, применимый для создания возможности получения цифровых лицензий, покрывающих аспекты работы RDAS 101.

Механизм управления идентичностью 214 отвечает за установление уровня доверия между устройствами. Доступны многочисленные широко известные способы для установления доверия между устройствами посредством схем аутентификации и авторизации. Аутентификация - это процесс идентификации пользователя. Авторизация - это процесс применения политик, относящихся к типам и качествам активностей, ресурсов или служб, к которым данному пользователю разрешается осуществлять доступ. В некоторых случаях аутентификация может включать в себя процесс авторизации. В общем, механизм управления идентичностью 214 обеспечивает: представление пользовательских идентичностей 222; проведение связи между провайдерами идентификаций, руководствующимися сторонами и субъектами идентичностей; и использование соответствующего(их) протокола(ов) для обработки заявок. В одной примерной реализации PEs из PEG 104 обеспечивают выбор определенной идентичности, соответствующей пользователю 111 для представления основанной на WAN RDAS 101 и/или другим PEs для достижения разного уровня доступа к элементам данных 115. Идентичности можно выбирать вручную (при помощи интерфейса RDAS 204, например) или автоматически.

В соответствии с Фиг.1 и 2, Фиг.3 представляет таблицу последовательности сообщений, иллюстрирующую некоторые аспекты способа для осуществления удаленного доступа к данным с использованием архитектуры, показанной на Фиг.1. Способы, проиллюстрированные на Фиг.3, можно реализовать используя выполняемые компьютером инструкции, исполненные одним или более обычными, многоцелевыми или специализированными процессорами (примерные выполняемые компьютером инструкции 406 и процессор 402 далее обсуждаются ниже, в сочетании с Фиг.4). Если не сказано явно, способы, описанные в настоящем документе, не ограничены определенным порядком или последовательностью. Дополнительно, некоторые из описанных способов или их элементов могут происходить или исполняться одновременно. Должно быть понятно, что весь описанный обмен сообщениями необязательно выполняется в каждой транзакции удаленного доступа к данным, и тип, количество и реализация определенного обмена сообщениями - это вопрос предпочтений реализации.

Для иллюстративных целей обсуждается одна транзакция удаленного доступа к данным между первой PE и второй PE. Несмотря на то что транзакции доступа к данным могут быть инициированы любой PE, для целей обсуждения считается, что первая PE - это портативное электронное устройство 105 (обозначаемое как PDA). В зависимости от контекста примера элементы данных, открываемые PDA 105, могут храниться на любой PE из PEG 104, и вторая PE может быть любой другой PE из PEG 104, такой как сервер 103, PC 109 или домашнее развлекательное устройство 107.

На таблице последовательности сообщений обмен сообщениями при доступе 303 представляет все сигналы, переданные с использованием любого подходящего протокола между любыми PE из PEG 104 и основанной на WAN RDAS 101 для целей получения служб, предоставляемых основанной на RDAS 101. Для целей обсуждения предполагается, что и PDA 105 и желаемая вторая PE зарегистрированы на основанной на WAN RDAS 101 через Интернет. В одном примерном сценарии PEs можно поставить в соответствие текущие IP адреса и номера портов своим соответствующим основанным на PE RDASs 101. В другом примерном сценарии основанная на WAN RDAS 101 может использовать кеширование адресов и способы трансляции сетевых адресов для трансляции IP адресов, используемых в сети, в которой функционирует PDA 105, и сети, в которой функционирует вторая PE.

Может оказаться желательным установление уровня доверия между основанной на WAN RDAS 101 и PEs из PEG 104. Такое доверие можно установить при помощи любой известной либо разработанной в будущем технологии. Например, может возникнуть активность управления цифровыми правами ("DRM") или выполнение активностей, связанных с безопасностью аутентификации, авторизации, учета ("AAA"), как указано стрелкой 305. Должно быть ясно, что AAA/DRM активности 305 могут возникать в любой желаемой точке на протяжении транзакции удаленного доступа к данным. Вдобавок, любой из первой PE 105 или второй PE для завершения запрошенных операций может понадобиться связаться с серверами AAA/DRM напрямую, без основанной на WAN RDAS 101.

В одной примерной реализации PEs представляют определенную пользовательскую идентичность 222 на основанной на WAN RDAS 101, и по проверке определенной пользовательской идентичности основанная на WAN RDAS 101 предоставляет различные уровни доступа к другим PEs из PEG 104 и/или элементам данных 115. RDAS 101 может использовать другие серверы (такие, как сервера DRM/AAA 180) для предоставления аутентификационных служб от имени RDAS для любой определенной идентичности пользователя, предоставленной c PE. В одном сценарии пользователю 111 предлагается выбрать пользовательскую идентичность 222 из нескольких возможных идентичностей при помощи пользовательского интерфейса. В альтернативном сценарии пользовательская идентичность 222 выбирается автоматически определенной PE на основании гибких критериев, таких как SIM ID в сети сотовой связи. Обычно делается одна или больше заявок, которые могут быть самогенерированы и/или проверены серверами AAA/DRM 180 в отношении объектов информации, соответствующих каждой пользовательской идентичности 222 (вместе объекты информации и заявки обозначаются как "параметры доступа").

Снова обращаясь к таблице последовательности сообщений с Фиг.3, звездочка 302 обнаружения устройств/выбора сети представляет собой активность, предпринимаемую при помощи основанной на WAN RDAS 101 для идентификации доступных по сети PEs из PEG 104, вместе с информацией (такой, как сетевые идентификаторы, адреса устройств и номера портов), используемой PEs для установления друг с другом коммуникационных сессий. Предполагается, что основанная на WAN RDAS 101 предоставила PDA 105 список доступных вторых PEs при помощи обмена сообщениями доступа 333. В зависимости от уровня доверия, установленного между основанными на WAN RDAS 101 и доступными PEs, основанная на WAN RDAS 101 может предоставлять или не предоставлять IP адреса (или другие индентификаторы конечных точек и/или номера портов) доступных вторых PEs или доступ к каталогам элементов данных, хранящихся на доступных вторых PEs. Нужно понимать, что, на основании заявок, представленных пользовательской идентичностью, можно установить различные уровни доверия - например, заявка от анонимной пользовательской идентичности может привести к очень ограниченному доступу к совместно используемым службам без обеспечения возможности искать другие PEs.

В соответствующих точках на протяжении транзакции удаленного доступа к данным выбирают доступные PEs и/или элементы данных 115, как указано звездочками 301. Нужно понимать, что в любой точке до или после выбора PEs и/или элементов данных основанных на PE RDASs 101 или основанных на WAN RDAS 101 можно выполнять активности AAA/DRM 305. Выбор PEs и/или элементов данных 115 обычно включает оценку критериев выбора данных 220, пользовательских идентичностей 222, характеристик PE 224 или сетевых характеристик 226. Например, в контексте примерной транзакции удаленного доступа к данным, PDA 105 используется для выбора второй PE 103, 107 или 109 и/или элементов данных 115. Например, пользователь 111 может просмотреть список PEs из PEG 104, поддерживаемый основанной на WAN RDAS 101, и выбрать вторую PE и/или элементы данных для доступа. Альтернативно, пользователь 111 может заранее указать определенные критерии выбора данных 220, характеристики PE 224, сетевые характеристики 226, которые может использовать PDA 105 или основанная на WAN RDAS 101 для автоматического выбора второй PE и/или элементов данных. Далее, возможно, что PDA 105, для получения возможности обнаружить возможно доступные элементы данных 115, сначала устанавливает коммуникационную сессию 199 со второй PE. Нужно понимать, что выбранные элементы данных могут храниться, а могут не храниться на PDA 105. Необходимо понимать, что основанная на WAN RDAS 101 или основанная на PE RDAS 101 могут использовать определенные желаемые возможности доступа к данным для обеспечения выбора элементов данных. Например, выбранные элементы данных 115 могут иметь (или быть перекодированы в) форматы, которые пригодны к использованию конкретными PEs, для выбранных элементов данных можно произвести разрешение конфликтов синхронизации и можно обнаружить возможности для эффективной, своевременной или оптимальной по цене передачи элементов данных между PEs.

Снова обращаясь к таблице последовательности сообщений с Фиг.3, PDA 105 направляет сообщение запроса 303 к основанной на WAN RDAS 101. Сообщение запроса 303 - это любой сигнал, переданный PDA 105 или от его имени с использованием любого подходящего протокола, для целей взаимодействия с основанной на WAN RDAS 101. Поскольку предполагается, что PEs из PEG 104 уже установили связь с основанной на WAN RDAS 101 и предоставили основанной на WAN RDAS 101 IP адреса или другие идентификаторы конечных точек, сообщение запроса 303 обычно будет использовано для запроса IP адреса и порта, соответствующих выбранной второй PE (если такая информация не была предоставлена ранее), и/или запросить нумерацию/выборку элементов данных, хранящихся на других PEs из PEG 104.

Основанная на WAN RDAS 101 направляет сообщение ответа 307 на PDA 105. Сообщение ответа 307 - это любой сигнал, переданный основанной на WAN RDAS 101 или от его имени с использованием любого подходящего протокола, для целей взаимодействия с определенной PE. В контексте примерной транзакции удаленного доступа к данным сообщение ответа 307 обычно разрешает доступ к службе, запрошенной PDA 105 в сообщении запроса 303. Если необходимо, далее могут возникнуть дополнительные циклы активности пользовательского выбора 300, сообщения запроса 303, активности DRM/AAA 305 и сообщения ответа 307, на основании особенностей желаемой транзакции удаленного доступа. Например, определенную активность DRM (такую, как предоставление или получение соответствующей цифровой лицензии) можно предпринимать до или после того, как элементы данных, защищенные принудительным правом интеллектуальной собственности, выбраны и/или к ним получен доступ с помощью коммуникационной сессии 199.

Как указано далее в таблице последовательности сообщений, устанавливают коммуникационную сессию 199. Коммуникационная сессия 199 - это прямое или проксированное соединение между PDA 105 и выбранной второй PE, которая предоставляет транспорт и/или кодирование выбранных элементов данных при помощи одной или нескольких сетей связи 110. Коммуникационную сессию 199 можно установить с использованием любого желаемого известного или разработанного в будущем протокола или способа, поддерживаемого применяемой сетью связи. Примеры протоколов связи или способов включают, но не ограничены: Интернет протоколами; мобильными протоколами передачи данных; протоколами кабельной передачи; протоколами эфирного вещания; и протоколами спутниковой передачи. В одной примерной реализации PDA 105 устанавливает соединение MTP, используя IP адрес и номер порта второй PE, полученные от основанной на WAN RDAS 101. Как описано выше, установление коммуникационной сессии может включать дополнительную активность AAA/DRM 305. Например, может быть желательно обеспечить безопасный/шифрованный транспорт между PDA 105 и второй PE.

Когда коммуникационная сессия 199 установлена, выбранные элементы данных 115 можно идентифицировать или получить к ним доступ при помощи коммуникационной сессии (например, элементы данных могут быть закачаны, скачаны, синхронизированы, открыты или другим образом переданы между PDA 105 и выбранной второй PE). Элементы данных также можно вручную или автоматически совместно использовать/распределить на третьи устройства, как указано стрелкой активности совместного использования 350, используя транспорт точка-точка или другие формы транспорта (такие, как электронная почта, совместно используемое хранилище, проталкивание дистанционно хранящихся данных на указанные устройства, SMS или текстовые сообщения, RSS потоки, опубликование на Web-сайтах, передача окружающим людям, таким как друзья из списка друзей и т.п.).

Необходимо понимать, что способы и архитектура 100, описанная в настоящем документе, позволяют практически неограниченное количество типов транзакций удаленного доступа к данным между PEs из PEG 104.

В одной примерной транзакции пользователь использует свой мобильный телефон или другое портативное электронное устройство для удаленного доступа к документам, хранящимся на его PC, и автоматически синхронизирует их с третьими устройствами (например, другими участниками той же онлайновой встречи). Когда синхронизация установлена, документ поддерживается актуальным по мере того, как каждый человек вносит изменения. В другой примерной транзакции пользователь использует свой мобильный телефон или другое портативное электронное устройство для дистанционного управления другой PE из PEG 104, используя известный или разработанный в будущем протокол управления, работающий сквозь сеть(и) связи 110.

В другой примерной транзакции пользователь использует свой мобильный телефон или другое портативное электронное устройство для просмотра одного или более каталогов контента на других устройствах, хранящих элементы данных от имени пользователя. Когда пользователь обнаруживает желаемый контент, ему можно разрешить воспроизвести, передать или синхронизировать контент, в зависимости от прав, соответствующих его пользовательской идентичности.

В еще одной примерной транзакции удаленного доступа к данным пользователь использует его службу онлайнового хранения даных как "запасное хранилище" для цифрового медийного контента, который он потребляет на своем PDA или другом портативном электронном устройстве. В одном таком примере использования служба онлайнового хранения данных, приложение DVR, исполняющееся на PDA, записывает из мобильного вещательного источника, и, когда видеоконтент превосходит емкость хранения PDA, видеоконтент автоматически выгружается, или кешируется, на службу онлайнового хранения данных, для облегчения ограничений по памяти для PDA 105. В другом таком примере использования пользователь выбирает RSS потоки на своем PC, и RSS потоки автоматически сохраняются службой онлайнового хранения данных. Затем, RSS потоки синхронизируются из службы онлайнового хранения данных на портативное электронное устройство, такое как PDA.

В следующей примерной транзакции пользователь использует RDAS в своем транспортном средстве для выбора определенной песни, хранящейся в его PC, и синхронизирует ее в транспортное средство.

В еще одной дополнительной примерной транзакции пользователь указывает, при помощи пользовательского интерфейса, настройки на своем мобильном телефоне или другом портативном электронном устройстве, которые позволят основанной на WAN RDAS 101 интеллектуально синхронизировать элементы данных между всеми PEs в группе участвующих конечных точек пользователя.

В еще одной дополнительной примерной транзакции пользователь использует свою PDA или другое портативное электронное устройство, оборудованное возможностью ближней связи, для совершения покупок в местных магазинах, и в конце дня он синхронизирует созданные данные о потребительских транзакциях с его PC-приложением Microsoft® Money™ и с его онлайновой банковской службой. В другой примерной транзакции пользователь синхронизирует всю информацию и настройки устройства из своего мобильного телефона, таким образом, что они могут быть восстановлены, если память телефона стерта или приобретен новый телефон.

Таким образом, очевидно, что платформа, определяемая RDAS 101, делает возможным для широкого спектра портативных и стационарных устройств принимать участие в связанной экосистеме. Участвующие устройства могут синхронизировать, искать/просматривать, дистанционно управлять другими устройствами и совместно использовать элементы данных, несмотря на то, присутствуют ли эти элементы данных на определенном устройстве. Фильтры, такие как критерии выбора данных, характеристики устройств и сетевые характеристики, можно использовать для создания алгоритмов для "интеллектуального" выбора устройств/элементов данных и доступа к данным. Дополнительно, технологии, адаптированные для топологий мультимастерной синхронизации, гарантируют, что данные на каждой конечной точке корректно обновляются по мере выполнения изменения данных и, при необходимости, разрешаются конфликты. Использование DRM и способов управления идентичностью в комбинации с платформой удаленного доступа к данным, описанной в настоящем документе, обеспечивает широкий спектр бизнес-моделей, которые одновременно поддерживают часто разнящиеся интересы отдельных людей и обладателей прав интеллектуальной собственности.

С соответствующими ссылками на Фиг.1-3 на Фиг.4 изображена блок-схема примерной конфигурации операционного окружения 400 (такого, как операционное окружение на стороне PE или операционное окружение на стороне сети), в которых можно реализовать или использовать весь или часть RDAS 101 и/или способов, показанных и описанных со ссылкой на Фиг.3. Операционное окружение 400 в общем указывает на широкий спектр операционных окружений общего или специального назначения и не предназначено для предложения ограничения области функциональности систем(ы) и способов, описанных в настоящем документе.

Как показано, операционное окружение 400 включает в себя процессор 402, считываемый компьютером носитель 404, пользовательские интерфейсы 416, коммуникационные интерфейсы 418 и специализированное аппаратное обеспечение 414. Исполняемые компьютером инструкции 406 хранятся на считываемом компьютером носителе 404, как и критерии выбора данных 220, пользовательские идентичности 222, элементы данных/каталоги 115, характеристики PE 224 и сетевые характеристики 226. Одну или более внутреннюю шину 420 можно использовать для несения данных, адресов, сигналов управления и другой информации внутри, в, или из операционного окружения 400 или его элементов.

Процессор 402, который может быть реальным или виртуальным процессором, управляет функциями операционного окружения 400, выполняя исполняемые компьютером инструкции 406. Процессор 402 может выполнять инструкции 406 на уровне ассемблерного, компилированного или машинного кода для выполнения определенного процесса.

Считываемый компьютером носитель 404 представляет собой любое количество и комбинацию локальных или удаленных устройств, в любой форме, известных или разработанных в будущем, способных к записи, хранению или передаче считываемых компьютером данных, таких как исполняемые компьютером инструкции 406. В частности, считываемый компьютером носитель 404 может быть, или может включать в себя, полупроводниковой памятью (такой, как постоянное запоминающее устройство ("ROM") любой тип программируемой ROM ("PROM"), оперативное запоминающее устройство ("RAM") или флеш-память, например); устройство магнитного хранения (такое, как дисковод на гибких магнитных дисках, накопитель на жестких магнитных дисках, магнитный барабан, магнитная лента, магнитооптический диск); устройство оптического хранения (такое, как любой тип компакт-диска или цифрового универсального диска); запоминающее устройство на магнитных доменах; кэш-память; запоминающее устройство на магнитных сердечниках; голографическая память; карта памяти; бумажная лента; перфокарта; или любая их комбинация. Считываемый компьютером носитель может также включать носители передач и данные, в них находящиеся. Примеры носителей передач/данных включают, но не ограничиваются ими, данные, помещенные в любую форму проводной или беспроводной передачи, такой как пакетные или непакетные данные, переносимые несущим модулированным сигналом.

Исполняемые компьютером инструкции 406 представляют собой любые способы обработки сигнала или хранимые инструкции. Обычно, исполняемые компьютером инструкции 406 реализуются в виде компонентов программного обеспечения согласно широко известным приемам компонентной разработки программного обеспечения и кодированы на считываемый компьютером носитель (такой, как считываемый компьютером носитель 404). Компьютерные программы можно комбинировать или распространять разными способами. Однако исполняемые компьютером инструкции 406 не ограничены в реализации осуществлением в компьютерных программах и в других случаях могут быть реализованы или выполнены в аппаратном обеспечении, программном обеспечении, микрокоде или любой их комбинации.

Как показано, определенные исполняемые компьютером инструкции 406 реализуют коммуникационные функции 482, которые реализуют аспекты коммуникационного устройство 202 управления; определенные исполняемые компьютером инструкции 406 реализуют функции DRM 486, которые реализуют аспекты механизма DRM 216; определенные исполняемые компьютером инструкции 406 реализуют функции выбора данных 488, которые реализуют аспекты механизма выбора данных 212; и определенные исполняемые компьютером инструкции 406 реализуют функции управления ID 484, которые реализуют аспекты механизма управления идентичностями 214.

Пользовательские интерфейсы 416 - это физические или логические элементы, которые определяют способ, которым пользователь взаимодействует с определенным приложением или устройством, таким как операционное окружение 400 клиентской стороны. Обычно, презентационные инструменты используются для приема ввода от, или предоставления вывода к, пользователю. Примером физического презентационного инструмента является экран, такой как в устройстве монитора. Примером логического презентационного инструмента является способ организации данных (такой, как окно, меню или их взаиморасположение). Элементы управления обеспечивают прием ввода от пользователя. Примером физического элемента управления могут служить устройство ввода, такое как пульт дистанционного управления, дисплей, мышь, перо, стило, микрофон, клавиатура, трекбол или сканирующее устройство. Примером логического элемента управления может служить способ организации данных, при помощи которого пользователь может отдавать команды. Необходимо понимать, что одно и то же физическое устройство или логическая конструкция может функционировать как интерфейс и для ввода к, и для вывода от, пользователя.

Коммуникационные интерфейс(ы) 418 - это один или более физических или логических элементов, которые позволяют связь для операционного окружения 400 при помощи одного или более протоколов или способов, используемых в связи с сетями 110.

Специализированное аппаратное обеспечение 414 представляет собой любое аппаратное обеспечение или микрокод, которые реализуют функции операционного окружения 400. Примеры специализированного коммуникационного аппаратного обеспечения включают энкодеры/декодеры ("CODECs"), расшифровщики, специализированные интегральные схемы, безопасные часы и тому подобное.

Необходимо понимать, что определенная конфигурации операционного окружения 400 или RDAS 101 могут включать менее, более или отличные от описанных компоненты или функции. Вдобавок, функциональные компоненты операционного окружения 400 или RDAS 101 можно реализовать одним или несколькими устройствами, которые размещены в одном месте либо размещены удаленно, разными способами.

Несмотря на то что суть данного документа изложена в терминах, специфичных для структурных элементов и/или методологических действий, необходимо понимать, что объект изобретения, изложенный в формуле изобретения, необязательно ограничен определенными элементами или действиями, описанными выше. Наоборот, определенные элементы и действия, описанные выше, приведены как примерные формы реализации изобретения.

Далее, необходимо понимать, что когда один элемент указан как ответный другому элементу, элементы могут быть прямо или косвенно соединены. Соединения, показанные в настоящем документе, могут быть логическими или физическими, в осуществлении установки соединения или коммуникационного интерфейса между элементами. Соединения можно реализовать, среди прочих способов, как межпроцессную коммуникацию между программными процессами или межмашинную коммуникацию среди сетевых компьютеров.

Слово "примерный" использовано в настоящем документе как обозначающее пример, случай или иллюстрацию. Любые реализации или аспекты из вышепоименованного, описанные в настоящем документе как "примерные", необязательно должны быть сконструированы как предпочитаемые перед другими реализациями или аспектами.

Понятно, что осуществления, отличные от определенных осуществлений, описанных выше, можно разработать без выхода из объема и сущности приложенной формулы изобретения, предполагается, что объем изобретения из данного документа будет определяться следующей формулой изобретения.

Изобретение относится к области удаленного доступа в сети передачи данных. Технический результат заключается в обеспечении удаленного доступа конечной точки сети к цифровому контенту, размещенному на других конечных точках сети, независимо от настройки сети. Сущность изобретения заключается в том, что основанная на глобальной вычислительной сети (WAN) служба позволяет транзакции удаленного доступа к данным между участвующими конечными точками (УКТ) из группы УКТ, которая включает по меньшей мере один сервер и по меньшей мере одно портативное электронное устройство. Каждая УКТ сконфигурирована для связи при помощи одной или более коммуникационных сетей и хранит одинаковые или разные элементы данных от имени пользователя. Основанная на WAN служба поддерживает информацию о каждой УКТ и ее сетевой доступности, также поддерживая один или более каталогов доступных элементов данных. Основанная на WAN служба идентифицирует коммуникационную сеть, доступную обеим УКТ, и при помощи коммуникационной сети между портативным электронным устройством и другой УКТ устанавливается прямая или проксированная коммуникационная сессия. Выбранные элементы данных скачиваются, закачиваются, открываются или синхронизируются при помощи коммуникационной сессии. Также описывается использование цифровых прав и способов управления идентичностями в сочетании с основанной на WAN службой. 3 н. и 17 з.п. ф-лы, 4 ил.

1. Считываемый компьютером носитель (404) информации, кодированный исполняемыми компьютером инструкциями (406), которые при исполнении процессором (406) выполняют способ (300) для удаленного доступа к данным, включающий в себя:

идентификацию (301) первой участвующей конечной точки и второй участвующей конечной точки, принадлежащих к группе участвующих конечных точек (104), причем каждая участвующая в группе конечная точка сконфигурирована для хранения элементов данных (115) от имени пользователя (111), при этом группа включает в себя по меньшей мере одно портативное электронное устройство (105) и по меньшей мере один сервер (102, 103);

при помощи основанной на WAN службы доступа к данным (101), идентификацию (301) определенного элемента данных, хранящегося на второй участвующей конечной точке из группы;

организацию установления сеанса (199) связи между первой участвующей конечной точкой и второй участвующей конечной точкой при помощи сети (110) связи, идентифицированной основанной на WAN службой доступа к данным; и

организацию доступа первой участвующей конечной точки к определенному элементу данных при помощи сеанса связи.

2. Считываемый компьютером носитель информации по п.1, причем этап идентификации первой участвующей конечной точки и второй участвующей конечной точки из группы участвующих конечных точек включает в себя

прием пользовательского выбора (300) второй участвующей конечной точки при помощи первой участвующей конечной точки, причем пользовательский выбор выполняется при помощи пользовательского интерфейса, представляемого первой участвующей конечной точкой, при этом пользовательский интерфейс сконфигурирован для отображения по меньшей мере некоторых участвующих конечных точек из группы.

3. Считываемый компьютером носитель информации по п.1, причем этап идентификации определенного элемента данных включает в себя

прием пользовательского выбора (300) определенного элемента данных при помощи первой участвующей конечной точки, причем пользовательский выбор выполняется при помощи пользовательского интерфейса, сконфигурированного для отображения каталога доступных элементов данных, хранящихся на по меньшей мере некоторых участвующих конечных точках из группы.

4. Считываемый компьютером носитель информации по п.3, причем каталог доступных элементов данных включает в себя общие представления об элементах данных, хранящихся на по меньшей мере некоторых участвующих конечных точках из группы.

5. Считываемый компьютером носитель информации по п.1, причем этап идентификации определенного элемента данных включает в себя автоматическую идентификацию определенного элемента данных путем оценки критериев выбора данных, причем критерии выбора данных выбираются из группы, состоящей из: характеристик участвующих конечных точек; характеристик элемента данных; пользовательских профилей; пользовательских предпочтений; и сетевых характеристик.

6. Считываемый компьютером носитель информации по п.1, причем способ выполняется автоматически и периодично.

7. Считываемый компьютером носитель информации по п.1, причем способ дополнительно включает в себя:

проверку идентичности (222), соответствующей пользователю; и

базирование одного или более этапов из

идентификации первой участвующей конечной точки и второй участвующей конечной точки из группы участвующих конечных точек,

идентификации определенного элемента данных, сохраненного второй участвующей конечной точкой,

организацию установления сеанса связи, или

организацию доступа для первой участвующей конечной точки к определенному элементу данных,

на проверенной идентичности.

8. Считываемый компьютером носитель информации по п.7, причем этап проверки идентичности включает в себя

прием пользовательского выбора по меньшей мере одной идентичности из множества идентичностей.

9. Считываемый компьютером носитель информации по п.1, причем этап организации установки сеанса связи включает в себя

установку туннеля пакетных данных между первой участвующей конечной точкой и второй участвующей конечной точкой, причем туннель пакетных данных сконфигурирован для передачи пакетов данных между первой участвующей конечной точкой и второй участвующей конечной точкой.

10. Считываемый компьютером носитель информации по п.9, причем прокси-сервер служит в качестве точки межсоединения между портативным электронным устройством и участвующей конечной точкой.

11. Считываемый компьютером носитель информации по п.1, причем сеанс связи включает в себя клиент-серверный сеанс связи или сеанс связи между равноправными узлами.

12. Считываемый компьютером носитель информации по п.1, причем способ дополнительно включает в себя:

выбор формата для определенного элемента данных на основании характеристик первой участвующей конечной точки, или сети, или того и другого;

перекодирование определенного элемента данных в выбранный формат; и

после перекодирования элемента данных в выбранный формат организацию доступа к перекодированному элементу данных для первой участвующей конечной точки.

13. Считываемый компьютером носитель информации по п.1, причем этап организации доступа для первой участвующей конечной точки к определенному элементу данных при помощи сеанса связи включает в себя

организацию скачивания на, или закачивания с первой участвующей конечной точки определенного элемента данных.

14. Считываемый компьютером носитель информации по п.1, причем этап организации доступа для первой участвующей конечной точки к определенному элементу данных при помощи сеанса связи включает в себя

организацию синхронизации определенного элемента данных между первой участвующей конечной точкой и второй участвующей конечной точкой.

15. Считываемый компьютером носитель информации по п.1, причем способ дополнительно включает в себя:

после этапа организации доступа первой участвующей конечной точки к определенному элементу данных при помощи сеанса связи, совместное использование (350) определенного элемента данных с третьей стороной,

этап совместного использования определенного элемента данных включает в себя совместное использование элемента данных при помощи метода, выбранного из группы, состоящей из: отправки по электронной почте; разрешения доступа при помощи информационного репозитория на основе сети; проталкивания из информационного репозитория на основе сети; потоковой передачи; передачи коротких сообщений; передачи текстовых сообщений; размещение на считываемом компьютером носителе информации.

16. Считываемый компьютером носитель по п.1, причем определенный элемент данных защищен предварительно определенным правом интеллектуальной собственности, и причем способ дополнительно включает в себя:

организацию выдачи, при помощи метода управления цифровыми правами, права пользователю на основании предварительно определенного права интеллектуальной собственности,

причем право выбрано из группы, состоящей из: права визуализировать конкретный элемент данных; права подготавливать производные произведения от определенного элемента данных; права воспроизводить определенный элемент данных; права распространять определенный элемент данных.

17. Считываемый компьютером носитель информации по п.1, причем исполняемые компьютером инструкции включают в себя серверное приложение.

18. Считываемый компьютером носитель информации по п.1, причем исполняемые компьютером инструкции включают в себя клиентское приложение.

19. Устройство, содержащее:

коммуникационный интерфейс (418);

считываемый компьютером носитель (404) информации; и

процессор (402), реагирующий на считываемый компьютером носитель информации, коммуникационный интерфейс, и исполняемые компьютером инструкции (406), хранящиеся на считываемом компьютером носителе информации, причем исполняемые компьютером инструкции выполняются процессором для:

идентификации первой участвующей конечной точки и второй участвующей конечной точки, принадлежащих к группе участвующих конечных точек, причем каждая участвующая конечная точка в группе сконфигурирована для хранения элементов данных от имени пользователя, при этом группа включает в себя по меньшей мере одно портативное электронное устройство и один сервер;

на основании запроса, направленного при помощи первой участвующей конечной точки в основанную на WAN службу доступа к данным, идентификации определенного элемента данных, сохраненного второй участвующей конечной точкой из группы;

организации установки сеанса связи между первой участвующей конечной точкой и второй участвующей конечной точкой при помощи коммуникационной сети связи, идентифицированной основанной на WAN службой доступа к данным; и

организации для первой участвующей конечной точки доступа к определенному элементу данных при помощи сеанса связи.

20. Система (101) для удаленного доступа к данным, содержащая:

механизм (212) выбора данных, сконфигурированный для идентификации определенного элемента (115) данных, хранящегося на определенной участвующей конечной точке в группе участвующих конечных точек (104), причем каждая участвующая конечная точка в группе сконфигурирована для хранения элемента данных от имени пользователя, при этом группа включает в себя по меньшей мере одно портативное электронное устройство (105) и по меньшей мере один сервер (102, 103); и

коммуникационное устройство (202) управления связью, реагирующее на механизм выбора данных, причем коммуникационное устройство управления связью сконфигурировано для

организации установления сеанса связи между запрашивающей участвующей конечной точкой и определенной участвующей конечной точкой, хранящей определенный элемент данных, причем сеанс связи устанавливается при помощи сети связи, идентифицированной основанной на WAN службой доступа к данным, и

организации для запрашивающей участвующей конечной точки доступа к определенному элементу данных при помощи сеанса связи.

| US 2006031407 A1, 27.07.2006 | |||

| СПОСОБ И УСТРОЙСТВО ДЛЯ ОБМЕНА ИНФОРМАЦИЕЙ В СЕТИ СВЯЗИ | 2001 |

|

RU2273103C2 |

| US 2006161635 A1, 20.07.2006 | |||

| US 2005249196 A1, 10.05.2005. | |||

Авторы

Даты

2012-10-10—Публикация

2008-03-14—Подача