ОБЛАСТЬ ТЕХНИКИ

Варианты осуществления настоящего изобретения, в общем, относятся к взаимодействию между сетевым объектом, таким как базовая станция, и получателем, таким как мобильный терминал, а более конкретно - к способу и устройству для передачи информации о конфигурации антенны.

ПРЕДПОСЫЛКИ СОЗДАНИЯ ИЗОБРЕТЕНИЯ

В традиционных беспроводных системах связи мобильные устройства или другое оборудование пользователя передают информацию в сеть и получают информацию из сети, например, через базовую станцию. В некоторых сетях базовые станции или другие сетевые объекты, которые передают информацию оборудованию пользователя, могут иметь различные конфигурации антенн, в том числе различное количество антенн, например одну антенну, две антенны или четыре антенны, и/или могут передавать информацию в соответствии с различными схемами разнесенной передачи. В этом отношении базовая станция с одиночной антенной может передавать информацию без использования разнесенной передачи, тогда как базовые станции с двумя или четырьмя антеннами могут передавать информацию в соответствии со схемой разнесенной передачи или конкретной схемой разнесенной передачи из набора различных доступных схем разнесенной передачи. Чтобы эффективно принимать информацию от базовой станции, оборудование пользователя, например, должно знать или распознавать конфигурацию антенны и/или схему разнесенной передачи, применяемую базовой станцией. Мобильное устройство способно выполнить демодуляцию принятого сигнала только после правильного определения конфигурации антенны, то есть числа передающих антенн и/или схемы разнесенной передачи базовой станции. Поскольку информация о конфигурации антенны необходима для правильного выполнения демодуляции принятого сигнала, оборудованию пользователя необходимо определять информацию о конфигурации антенны с очень высокой достоверностью.

Например, в развитой сети наземного радиодоступа универсальной системы мобильной связи (E-UTRAN, Evolved Universal Mobile Telecommunication System (UMTS) Terrestrial Radio Access Network) оборудование пользователя может собирать информацию о конфигурации антенны базовой станции, которая в сети E-UTRAN называется развитым узлом В (eNodeB), посредством использования данных, содержащихся в символах сообщения OFDM (Orthogonal Frequency Division Multiplexing, мультиплексирование с ортогональным частотным разделением сигналов). Например, технические спецификации проекта партнерства третьего поколения 3GPP (Third Generation Partnership Project), в частности, TS 36.211 3GPP, REL 8 и TS 36.212 3GPP, REL 8, предусматривают предоставление информации о конфигурации антенны. В этой связи оборудование пользователя может извлекать информацию о конфигурации антенны из передаваемых опорных сигналов или посредством попыток декодирования данных физического широковещательного канала (РВСН, Physical Broadcast Channel).

В сети E-UTRAN узел eNodeB в явном виде не сообщает оборудованию пользователя о числе антенн и схеме разнесенной передачи. Вместо этого оборудование пользователя может анализировать предоставляемые опорные сигналы с целью определения числа антенн и/или схемы разнесенной передачи, применяемой узлом eNodeB. В общем, опорные сигналы размещаются в субкадре канала РВСН или другого канала в соответствии с числом передающих антенн базовой станции. Опорные сигналы предназначены главным образом для оценки каналов. Независимо от положения опорного сигнала внутри субкадра, обнаружение присутствия опорного сигнала позволяет оборудованию пользователя определить число передающих антенн базовой станции. Однако такая процедура является ненадежной в условиях низкого отношения сигнал/шум, при котором должен работать канал РВСН.

В то время как информация о конфигурации антенны может быть извлечена из опорных сигналов, оборудование пользователя, по меньшей мере первоначально, не имеет информации о конфигурации антенны и/или схеме разнесенной передачи до момента приема и демодуляции канала РВСН. Поскольку информация о конфигурации антенны требуется для правильной демодуляции каналов данных и каналов управления, то может произойти задержка и потеря данных, если оборудование пользователя неправильно определит конфигурацию антенны и/или схему разнесенной передачи или если оборудование пользователя медленно работает во время определения конфигурации антенны и/или схемы разнесенной передачи. Вследствие этого оборудование пользователя иногда разрабатывается так, чтобы делать предположения относительно конфигурации антенны и/или схемы разнесенной передачи. Такие предположения о конфигурации антенны и/или схеме разнесенной передачи могут быть сделаны до или во время демодуляции канала РВСН и не всегда являются правильными. Поэтому оборудование пользователя может делать предположение о конфигурации антенны и/или схеме разнесенной передачи на основе подмножества информации из канала РВСН. Например, в некоторых случаях может применяться схема раннего декодирования канала РВСН, которая использует информацию, полученную из первого из четырех пакетов (bursts) информации, включающей РВСН.

Однако, даже если в отношении конфигурации антенны и/или схемы разнесенной передачи было сделано неверное предположение, эта ошибка не всегда проявляется сразу же после демодуляции и декодирования. В некоторых случаях канал РВСН может быть правильно демодулирован и декодирован, даже если было сделано неверное предположение. Это называется ложным определением. В таких ситуациях оборудование пользователя не имеет средств для обнаружения того, что предположение было ошибочным. Таким образом, оборудование пользователя может продолжать использовать неверное предположение при дальнейшей связи, что приводит к плохим рабочим характеристикам.

В дополнение к проблемам, которые возникают из-за того, что выбор конфигурации антенны и/или схемы разнесенной передачи в оборудовании пользователя осуществляется "наугад", шум в сигнале, связанном с каналом РВСН, также может быть причиной ошибок. При низком отношении сигнал/шум комбинация неверного предположения и данных, искаженных шумом, может привести к тому, что демодулированный и декодированный канал РВСН может казаться корректным. В тех же самых условиях правильное предположение о конфигурации антенны и/или схеме разнесенной передачи может показаться неверным из-за наличия шума. Однако некоторые из этих случаев могут быть идентифицированы оборудованием пользователя, поскольку канал РВСН защищен битами циклического избыточного кода контроля (CRC). Обычно код CRC, связанный с каналом РВСН, содержит 16 битов. При этом некоторые ошибки, возникающие из-за низкого отношения сигнал/шум, могут быть обнаружены при выполнении проверки по CRC. Однако шум может влиять также на биты CRC, что может приводить к неверным заключениям о конфигурации антенны и/или схеме разнесенной передачи.

Таким образом, чтобы устранить или уменьшить потери данных и задержку связи, целесообразно обеспечить усовершенствованный способ для более надежного определения конфигурации антенны и/или схемы разнесенной передачи сетевого объекта, такого как базовая станция. В частности, желательно обеспечить механизм определения конфигурации антенны и/или схемы разнесенной передачи базовой станции, такой как узел eNodeB сети E-UTRAN, который обеспечит высокую надежность определения того, было ли сделано правильное предположение о конфигурации антенны и/или схемы разнесенной передачи

КРАТКОЕ ОПИСАНИЕ СУЩНОСТИ ИЗОБРЕТЕНИЯ

В соответствии с вариантами осуществления настоящего изобретения предлагаются способ, устройство и компьютерный программный продукт для обеспечения дополнительной информации о конфигурации антенны и/или схеме разнесенной передачи. По существу варианты осуществления способа и устройства позволяют получателю достоверно различать множество конфигураций антенны и/или схем разнесенной передачи, что позволяет более достоверно выполнить демодуляцию и интерпретацию данных. Помимо этого варианты осуществления способа и устройства обеспечивают эту дополнительную информацию без передачи дополнительных битов или другого добавления служебной информации, связанной с передачей этих данных.

В соответствии с различными аспектами изобретения предлагаются способ, устройство и компьютерный программный продукт для определения набора битовых масок на основе расстояний Хэмминга между этими масками и различий битов между этими масками, где каждая битовая маска связана с конфигурацией антенны и схемой разнесенной передачи. В некоторых вариантах осуществления изобретения набор масок может быть определен так, чтобы максимизировать расстояние Хэмминга между этими масками и различия битов между этими масками. Кроме того, в некоторых вариантах осуществления изобретения такие факторы, как вероятность ложных определений и вероятность искажения блоков битов, также могут быть учтены при определении набора масок. Одна маска из набора может быть выбрана на основе конфигурации антенны и/или схемы разнесенной передачи. В одном варианте осуществления изобретения, например, множество маскируемых битов может быть множеством битов CRC. В другом варианте осуществления битовая маска является достаточной для однозначного распознавания по меньшей мере трех различных конфигураций антенны и/или схем разнесенной передачи.

В соответствии с другим аспектом предлагаются способ, устройство и компьютерный программный продукт для анализа множества принятых битов для определения того, какая маска из множества заранее заданных битовых масок применялась к данным битам, и для последующего определения конфигурации антенны или схемы разнесенной передачи на основе соответствующей битовой маски, которая определена как маска, примененная к данным битам. Чтобы определить, какая маска из набора заранее заданных битовых масок была применена к битам, маска может быть выбрана из набора битовых масок, определенного на основе расстояний Хэмминга между этими масками и различий битов между этими масками, где каждая битовая маска набора связана с конфигурацией антенны и схемой разнесенной передачи. В некоторых вариантах осуществления изобретения набор масок может быть определен так, чтобы максимизировать расстояние Хэмминга между этими масками и различия битов между этими масками. Кроме того, в некоторых вариантах осуществления изобретения такие факторы, как вероятность ложных определений и вероятность искажения блоков битов, также могут быть учтены при определении набора масок. Выбранная маска может быть применена к принятой последовательности битов, и затем результат может анализироваться, чтобы определить, была ли выбрана правильная маска. Если выбрана неправильная маска, может быть выполнен новый выбор маски, маска может быть применена (наложена на биты) и результат может быть проанализирован аналогичным образом. Множеством битов, которые анализируются, могут быть биты физического широковещательного канала. В одном варианте осуществления, например, множеством битов, которые подлежат анализу, может быть множество битов CRC. В варианте осуществления битовая маска является достаточной для однозначного распознавания по меньшей мере трех различных конфигураций антенны или схем разнесенной передачи.

В одном варианте осуществления изобретения предлагается способ передачи информации о конфигурации антенны путем маскирования. Способ может включать выбор битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи. Битовую маску выбирают из набора битовых масок. Этот набор может включать первую битовую маску, связанную с одноантенной конфигурацией, вторую битовую маску, связанную с двухантенной конфигурацией, и третью битовую маску, связанную с четырехантенной конфигурацией. Способ также может включать применение битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи, к набору заранее заданных битов из множества битов.

В другом варианте осуществления изобретения предлагается устройство для передачи информации о конфигурации антенны путем маскирования. Устройство может содержать процессор, конфигурированный для выбора битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи, причем битовую маску выбирают из набора битовых масок, включающего первую битовую маску, связанную с одноантенной конфигурацией, вторую битовую маску, связанную с двухантенной конфигурацией, и третью битовую маску, связанную с четырехантенной конфигурацией. Процессор также может быть конфигурирован для применения битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи, к набору заранее заданных битов из множества битов.

В другом варианте осуществления изобретения предлагается компьютерный программный продукт для передачи информации о конфигурации антенны путем маскирования. Компьютерный программный продукт может содержать по меньшей мере один машиночитаемый носитель с хранимыми на нем исполняемыми командами программного кода. Команды могут быть конфигурированы для выбора битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи. Битовую маску выбирают из набора битовых масок. Этот набор может включать первую битовую маску, связанную с одноантенной конфигурацией, вторую битовую маску, связанную с двухантенной конфигурацией, и третью битовую маску, связанную с четырехантенной конфигурацией. Команды могут быть также конфигурированы для применения битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи, к набору заранее заданных битов из множества битов.

В еще одном варианте осуществления изобретения предлагается устройство для применения в области связи. Устройство может включать средства для выбора битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи. Битовую маску выбирают из набора битовых масок. Этот набор может включать первую битовую маску, связанную с одноантенной конфигурацией, вторую битовую маску, связанную с двухантенной конфигурацией, и третью битовую маску, связанную с четырехантенной конфигурацией. Устройство может также включать средства для применения битовой маски, связанной с конфигурацией антенны и схемой разнесенной передачи, к набору заранее заданных битов из множества битов.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

После общего описания вариантов осуществления настоящего изобретения далее описываются сопровождающие чертежи, которые не обязательно выполнены в масштабе.

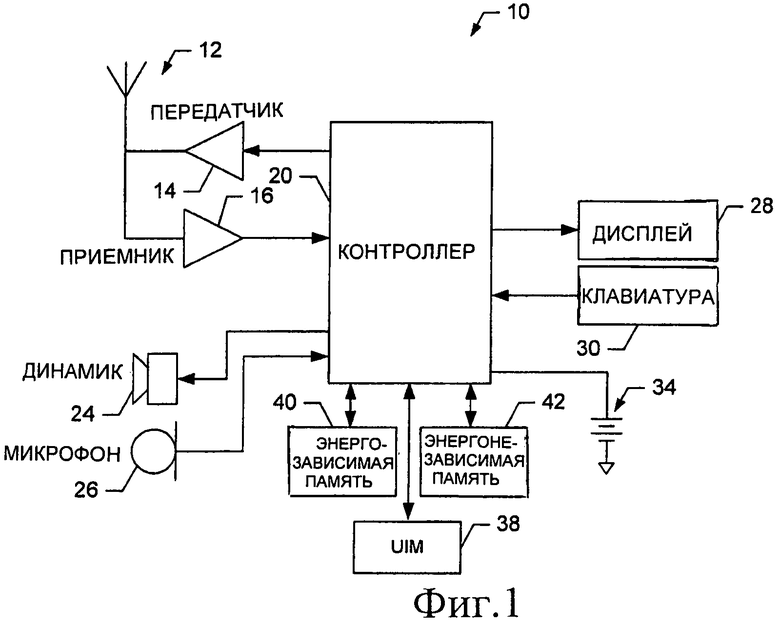

На фиг.1 представлена блок-схема мобильного терминала в соответствии с вариантом осуществления настоящего изобретения.

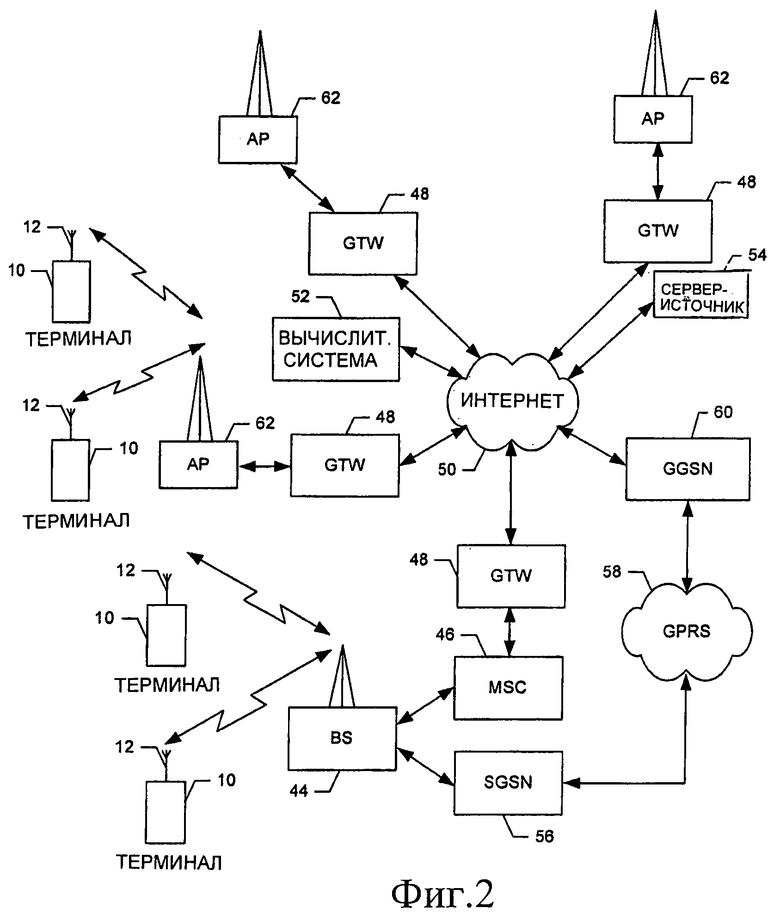

На фиг.2 представлена блок-схема системы связи в соответствии с вариантом осуществления настоящего изобретения.

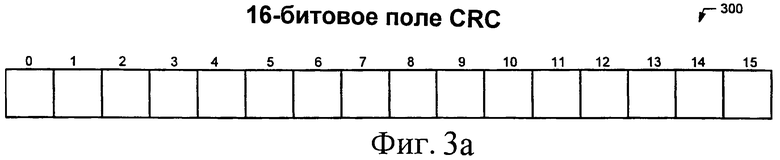

На фиг.3а представлен пример 16-битового поля CRC в соответствии с вариантом осуществления настоящего изобретения.

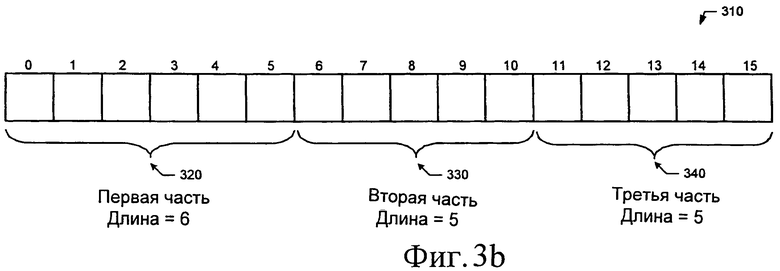

На фиг.3d представлен пример дополнительно разделенного 16-битового поля CRC в соответствии с вариантом осуществления настоящего изобретения.

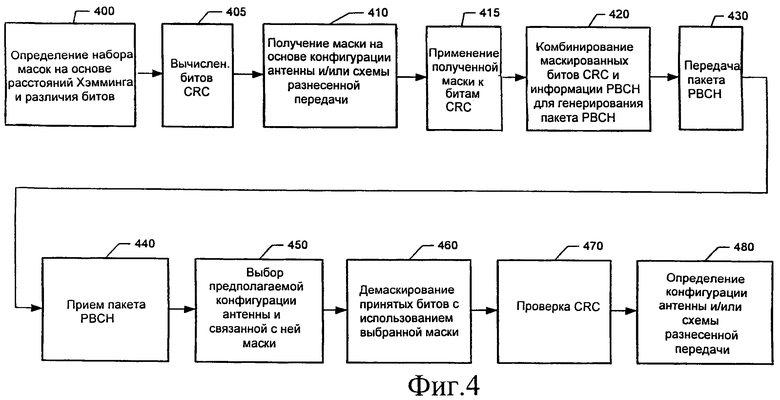

На фиг.4 представлена блок-схема процедуры передачи информации в соответствии с вариантом осуществления настоящего изобретения.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

Далее варианты осуществления настоящего изобретения описываются более подробно со ссылкой на чертежи, на которых представлены некоторые, но не все, варианты осуществления. Настоящее изобретение может быть осуществлено во множестве различных форм и не ограничивается рассмотренными в данном описании вариантами осуществления; данные варианты осуществления представляются, чтобы раскрытие изобретения удовлетворяло законодательным требованиям. На всех чертежах одинаковые номера ссылок относятся к одинаковым элементам.

На фиг.1 представлена блок-схема мобильного терминала 10, в котором можно реализовать преимущества вариантов осуществления настоящего изобретения. Необходимо понимать, однако, что мобильный телефон, показанный на чертеже и рассматриваемый в данном описании, приводится только в качестве примера одного типа мобильного терминала (также называемого оборудованием пользователя), в котором можно реализовать преимущества вариантов осуществления настоящего изобретения, и, следовательно, не ограничивает настоящее изобретение. Наряду с вариантом осуществления мобильного терминала 10, который показан на чертеже и рассматривается в качестве примера, варианты осуществления настоящего изобретения также могут применяться в других типах мобильных терминалов, таких как портативные цифровые секретари (PDA), пейджеры, мобильные компьютеры, мобильные телевизионные станции, игровые устройства, портативные компьютеры, фотоаппараты, видеорекордеры, устройства GPS и другие виды систем передачи голоса и текста. Помимо этого варианты осуществления настоящего изобретения могут применяться в оборудовании пользователя, которое не является мобильным.

Система и способ, предлагаемые в вариантах осуществления настоящего изобретения, описываются далее главным образом в связи с приложениями мобильной связи. Тем не менее, необходимо понимать, что система и способ, предлагаемые в вариантах осуществления настоящего изобретения, могут применяться совместно с множеством других приложений, как в области мобильной связи, так и за ее пределами.

Мобильный терминал 10 включает антенну 12 (или множество антенн), осуществляющую связь с передатчиком 14 и приемником 16. Мобильный терминал 10 также включает устройство, такое как контроллер 20 или другой процессорный элемент, которое передает сигналы передатчику 14 и принимает сигналы от приемника 16. Эти сигналы включают информацию сигнализации в соответствии со стандартом радиоинтерфейса применяемой системы сотовой связи, а также речь пользователя, принимаемые данные и/или данные, создаваемые пользователем. В этой связи мобильный терминал 10 способен работать в соответствии с одним или более стандартами радиоинтерфейса, протоколами связи, типами модуляции и типами доступа. Например, мобильный терминал 10 способен работать в соответствии с любым протоколом связи первого, второго, третьего и/или четвертого поколения или аналогичным. Например, мобильный терминал 10 способен работать в соответствии с протоколами беспроводной связи второго поколения (2G) IS-136 (Time Division Multiple Access (TDMA), множественный доступ с временным разделением каналов), GSM (Global System for Mobile Communication, глобальная система мобильной связи) и IS-95 (Code Division Multiple Access (CDMA), множественный доступ с кодовым разделением каналов), с протоколами беспроводной связи третьего поколения (3G), такими как универсальная система мобильной связи (Universal Mobile Telecommunications System (UMTS)), включая UMTS LTE (UMTS Long Term Evolution, долгосрочное развитие системы UMTS), CDMA2000, широкополосный доступ CDMA (Wideband CDMA (WCDMA)) и доступ с синхронным временным разделением CDMA (Time Division-Synchronous CDMA (TD-SCDMA)), с протоколами беспроводной связи четвертого поколения (4G) или аналогичными.

Очевидно, что устройство, такое как контроллер 20, включает средства, например схемы, требуемые для осуществления звуковых и логических функций мобильного терминала 10. Например, контроллер 20 может включать процессор цифровой обработки сигналов, микропроцессор, различные аналого-цифровые и цифроаналоговые преобразователи, а также другие вспомогательные схемы. Функции мобильного терминала 10, связанные с управлением и обработкой сигналов, распределяются между этими устройствами согласно их соответствующим функциональным возможностям. Контроллер 20 также может включать функции сверточного кодирования и чередования сообщений и данных перед модуляцией и передачей. Контроллер 20 может, таким образом, дополнительно включать внутренний речевой кодер и внутренний модем для передачи данных. Помимо этого контроллер 20 может включать функциональные возможности для работы с одной или более программами, которые хранятся в памяти. Например, контроллер 20 способен взаимодействовать с программным обеспечением для связи, таким как стандартный веб-браузер. Программа для связи позволяет мобильному терминалу 10 передавать и принимать веб-контент, такой как распределенный контент и/или другие веб-страницы в соответствии, например, с протоколом приложений для беспроводной связи (WAP, Wireless Application Protocol), протоколом передачи гипертекста (HTTP, Hypertext Transfer Protocol) и/или аналогичными.

Мобильный терминал 10 также может включать интерфейс пользователя, который включает устройство вывода, такое как стандартный наушник или динамик 24, микрофон 26, дисплей 28 и пользовательский интерфейс ввода, при этом все эти устройства соединяются с контроллером 20. Пользовательский интерфейс ввода, который позволяет мобильному терминалу 10 принимать данные, может включать любое из ряда устройств, позволяющих мобильному терминалу 10 принимать данные, например клавиатуру 30, сенсорный дисплей (на чертеже не показан) или другое устройство ввода. В вариантах осуществления, включающих клавиатуру 30, клавиатура 30 может включать стандартные числовые клавиши (0-9) и связанные клавиши (#, *), а также другие обычные и программируемые клавиши, используемые для управления мобильным терминалом 10. Альтернативно, клавиатура 30 может иметь конфигурацию стандартной клавиатуры QWERTY. Клавиатура 30 также может включать различные программируемые клавиши со связанными функциями. Кроме того, или альтернативно, мобильный терминал 10 может включать интерфейсное устройство, такое как джойстик или другой пользовательский интерфейс ввода. Мобильный терминал 10 также включает батарею 34, такую как вибрационная аккумуляторная батарея, которая служит для электропитания различных схем, необходимых для работы мобильного терминала 10, а также дополнительно обеспечивает механическую вибрацию в качестве хорошо различимого выходного сигнала.

Мобильный терминал 10 также может включать модуль 38 идентификации пользователя (UIM, User Identity Module). Модуль 38 UIM обычно представляет собой запоминающее устройство со встроенным процессором. Модуль 38 UIM может включать, например, модуль идентификации пользователя (SIM, Subscriber Identity Module), универсальную смарт-карту (UICC, Universal Integrated Circuit Card), универсальный модуль идентификации пользователя (USIM, Universal Subscriber Identity Module), съемный модуль идентификации пользователя (R-UIM, Removable User Identity Module) и другие. В модуле 38 UIM обычно хранятся элементы информации, связанные с абонентом мобильной связи. Помимо модуля 38 UIM мобильный терминал 10 может быть оснащен памятью. Например, мобильный терминал 10 может включать энергозависимую память 40, такую как энергозависимая оперативная память RAM, включающая область кэша для временного хранения данных. Мобильный терминал 10 может также включать энергонезависимую память 42, которая может быть встроенной и/или съемной. Дополнительно или альтернативно, энергонезависимая память 42 может включать электрически стираемую память EEPROM, флэш-память или аналогичную. В такой памяти могут храниться различные элементы информации и данные, используемые мобильным терминалом 10 для осуществления функций мобильного терминала 10. Например, такая память может включать идентификатор, такой как код международной идентификации мобильного оборудования (IMEI, International Mobile Equipment Identification), который позволяет осуществлять уникальную идентификацию мобильного терминала 10.

На фиг.2 проиллюстрирован пример одного из типов системы, в которой могут быть использованы преимущества вариантов осуществления настоящего изобретения. Система включает множество сетевых устройств, таких как мобильные терминалы 10 или оборудование пользователя другого типа. Как показано на чертеже, каждый из мобильных терминалов 10 включает антенну 12 для передачи сигналов на базовый узел или базовую станцию 44 (BS, Base Station), такую как узел eNodeB в сети E-UTRAN, а также для приема сигналов. Базовая станция 44 может принадлежать одной или более сотовым или мобильным сетям, каждая из которых включает элементы, необходимые для работы этой сети, такие как центр 46 коммутации мобильной связи (MSC, Mobile Switching Center). Как известно специалистам в данной области техники, мобильную сеть также называют BMI (BS / MSC / Interworking function - базовая станция / центр коммутации мобильной связи / функция межсетевого взаимодействия). При работе, когда мобильный терминал 10 совершает или принимает вызовы, центр 46 MSC способен осуществлять маршрутизацию вызовов к мобильному терминалу 10 и от него. Центр 46 MSC может также обеспечивать подключение к наземным магистральным линиям связи, если мобильный терминал 10 участвует в таком вызове. Кроме того, центр 46 коммутации MSC способен управлять пересылкой сообщений к мобильному терминалу 10 и от него, а также управлять пересылкой сообщений для мобильного терминала 10 от центра передачи сообщений и к центру передачи сообщений. Необходимо отметить, что, хотя центр 46 коммутации MSC показан в системе на фиг.1, центр 46 MSC является только примером сетевого устройства, и варианты осуществления настоящего изобретения не ограничиваются применением в сети, где используется MSC.

В одном варианте осуществления центр 46 MSC может быть связан с сетью передачи данных, такой как локальная сеть (LAN), региональная сеть (MAN) и/или глобальная сеть (WAN). Центр 46 MSC может быть подключен непосредственно к сети передачи данных. Однако в одном типичном варианте осуществления, центр 46 MSC подключается к шлюзу 48 GTW, а шлюз 48 GTW подключается к сети WAN, такой как Интернет 50. В свою очередь, устройства, такие как процессорные элементы (например, персональные компьютеры, серверы и т.п.), могут подключаться к мобильному терминалу 10 через Интернет 50. Например, как будет показано далее, процессорные элементы могут включать один или более процессорных элементов, связанных с вычислительной системой 52, сервером 54 источника и/или подобными устройствами.

Базовая станция 44 BS может быть также связана с сигнальным узлом 56 поддержки GPRS (Signaling GPRS (General Packet Radio Service, пакетная радиосвязь общего назначения) Support Node (SGSN)). Как известно специалистам в данной области техники, узел 56 SGSN обычно способен выполнять функции, аналогичные функциям центра 46 MSC, для услуг с пакетной коммутацией. Узел 56 SGSN аналогично центру 46 MSC может быть связан с сетью передачи данных, такой как Интернет 50. Узел 56 SGSN может быть подключен непосредственно к сети передачи данных. Однако в более типичном варианте осуществления узел 56 SGSN подключается к базовой сети с пакетной коммутацией, такой как базовая сеть 58 GPRS. Базовая сеть с пакетной коммутацией затем подключается к другому шлюзу 48 GTW, например шлюзовому узлу 60 поддержки GPRS (GGSN), а узел 60 GGSN подключается к Интернету 50. Помимо узла 60 GGSN, базовая сеть с пакетной коммутацией может быть также связана со шлюзом 48 GTW. Также узел 60 GGSN может подключаться к центру передачи сообщений. При этом узлы 60 GGSN и 56 SGSN, как и центр 46 MSC, способны управлять пересылкой сообщений, таких как сообщения MMS. Узлы GGSN 60 и SGSN 56 могут также управлять пересылкой сообщений для мобильного терминала 10 в центр передачи сообщений и от центра передачи сообщений в мобильный терминал.

Кроме того, посредством подключения узла 56 SGSN к базовой сети 58 GPRS и узлу 60 GGSN устройства, такие как вычислительная система 52 и/или сервер 54 источника, могут связываться с мобильным терминалом 10 через Интернет 50, узел 56 SGSN и узел 60 GGSN. При этом устройства, такие как вычислительная система 52 и/или сервер 54 источника, могут осуществлять связь с мобильным терминалом 10 через узел 56 SGSN, базовую сеть 58 GPRS и узел 60 GGSN. Путем прямого или косвенного подключения мобильных терминалов 10 и других устройств (например, вычислительной системы 52, сервера 54 источника и т.п.) к Интернету 50 мобильные терминалы 10 могут взаимодействовать с другими устройствами и друг с другом, например, по протоколу HTTP и/или аналогичному протоколу, для осуществления различных функций мобильных терминалов 10.

Необходимо отметить, что, хотя в настоящем описании представлены и описаны не все элементы всех возможных мобильных сетей, мобильный терминал 10 может связываться с одной или более различными сетями через базовую станцию 44 BS. В этом отношении сеть (сети) может поддерживать связь в соответствии с любым из множества протоколов связи, например одним или более протоколов мобильной связи первого поколения (1G), второго поколения (2G), 2.5G, третьего поколения (3G), 3,9G, четвертого поколения (4G) или аналогичными. Например, одна или более сетей способны поддерживать связь в соответствии с протоколами беспроводной связи 2G: IS-136 (TDMA), GSM и IS-95 (CDMA). Также, например, одна или более сетей способны поддерживать связь в соответствии с протоколами беспроводной связи 2.5G: GPRS, EDGE (Enhanced Data GSM Environment, улучшенная система GSM для передачи данных) или аналогичными. Далее, например, одна или более сетей способны поддерживать связь в соответствии с протоколами беспроводной связи 3G, такими как E-UTRAN или сеть UMTS, где используется технология радиодоступа WCDMA. В некоторых сетях узкополосной аналоговой мобильной телефонной службы (Narrow-Band Analog Mobile Phone Service (NAMPS)) и системы связи коллективного доступа (Total Access Communication System (TACS)) также могут применять преимущества вариантов осуществления настоящего изобретения, как и в мобильных станциях с двумя или более режимами (например, цифровые/аналоговые или TDMA/CDMA/аналоговые телефоны).

Мобильный терминал 10 может подключаться также к одной или более точкам 62 беспроводного доступа (Access Point (АР)). Точки 62 доступа АР могут включать точки доступа, конфигурированные для осуществления связи с мобильным терминалом 10 таким способом, как через радиочастотный канал (RF), по технологии Bluetooth (ВТ), по стандарту передачи данных в инфракрасном диапазоне (IrDA) или любому другому из множества различных стандартов беспроводных сетей, включая технологию беспроводной локальной сети (WLAN), такую как IEEE 802.11 (например, 802.11a, 802.11b, 802.11g, 802.11n и другие), технологию WiMAX (World Interoperability for Microwave Access, общемировая совместимость беспроводного СВЧ доступа), такую как IEEE 802.16, и/или технологию ультраширокополосной радиосвязи UWB (Ultra Wideband), такую как IEEE 802.15 и/или аналогичные. Точки 62 доступа АР могут быть связаны с Интернетом 50. Аналогично центру 46 MSC, точки 62 доступа АР могут подключаться непосредственно к Интернету 50. Однако в одном варианте осуществления точки 62 доступа АР связаны с Интернетом 50 косвенно через шлюз 48 GTW. Кроме того, в одном варианте осуществления базовая станция 44 BS рассматривается в качестве еще одной точки 62 доступа АР. Очевидно, что при прямом или косвенном подключении мобильных терминалов 10, вычислительной системы 52, сервера 54 источника и/или ряда других устройств к Интернету 50 мобильные терминалы 10 способны взаимодействовать друг с другом, с вычислительной системой и с другими устройствами, что позволяет осуществлять различные функции мобильных терминалов 10, такие как передача данных, контента и тому подобного вычислительной системе 52 и/или прием данных, контента и тому подобного от вычислительной системы 52. В данном описании термины «данные», «контент», «информация» и аналогичные термины являются взаимозаменяемыми и используются для обозначения данных, которые можно передавать, принимать и/или хранить в соответствии с вариантами осуществления настоящего изобретения. Таким образом, использование любого из этих терминов не ограничивает сущность и объем вариантов осуществления настоящего изобретения.

Очевидно, что посредством прямого или косвенного соединения мобильных терминалов 10, вычислительной системы 52, сервера 54 источника и/или ряда других устройств с Интернетом 50 мобильные терминалы 10 способны взаимодействовать друг с другом, вычислительной системой, сервером 54 источника и другими устройствами, что позволяет осуществлять различные функции мобильных терминалов 10, такие как передача данных, контента и тому подобного вычислительной системе 52, серверу 54 источника и т.д. и/или прием данных, контента и тому подобного от вычислительной системы 52, сервера 54 источника и т.д.

Что касается связи между базовой станцией 44 и мобильным терминалом 10, на базовой станции 44 BS могут применяться различные конфигурации антенны и/или схемы разнесенной передачи. Конфигурации антенны могут включать оснащение базовой станции BS 44 одной или более антеннами, которые используют различные схемы разнесенной передачи. Например, в некоторых вариантах осуществления базовая станция 44 BS может включать одну передающую антенну. В других типичных вариантах осуществления базовая станция 44 BS может включать две передающие антенны, которые используют пространственно-частотные блочные коды (SFBC, Space-Frequency Block Codes) в качестве схемы разнесенной передачи. В других типичных вариантах осуществления базовая станция 44 BS может включать четыре передающие антенны, которые используют схему разнесенной передачи с коммутацией частоты (Frequency Switched Transmit Diversity, FSTD) с кодами SFBC.

При этом после приема информации от базовой станции 44 мобильный терминал 10 может "вслепую" сделать предположение о конфигурации антенны и схеме разнесения, используемых базовой станцией 44. Мобильный терминал 10 делает это предположение о конфигурации антенны и схеме разнесения, используемых базовой станцией, наугад, поскольку в этот момент взаимодействия между базовой станцией 44 и мобильным терминалом 10 мобильный терминал может не располагать информацией о характеристиках базовой станции 44. В сущности, мобильный терминал 10 использует это предположение о конфигурации антенны и схеме разнесения для демодуляции и декодирования информации, переданной базовой станцией 44. В некоторых случаях информация, переданная базовой станцией 44, может включать РВСН в субкадре данных, который передается мобильному терминалу пакетным (прерывистым) способом. Информация, переданная базовой станцией 44, может также содержать биты CRC, ассоциированные с РВСН. Мобильный терминал 10 может демодулировать и декодировать РВСН и связанные с ним биты CRC, используя свое предположение о конфигурации антенны и схеме разнесения.

Как было сказано выше, возможна ситуация, в которой мобильным терминалом было сделано неверное предположение, но данные демодулируются и декодируются мобильным терминалом правильно. Таким образом, имеет место ложное определение. Чтобы действительно удостовериться в том, что мобильным терминалом было сделано верное предположение о конфигурации антенны и схеме разнесенной передачи базовой станции 44, согласно изобретению может быть использован способ, включающий маскирование битов CRC, связанных с РВСН. В некоторых вариантах осуществления изобретения биты CRC могут быть маскированы путем выполнения операции "исключающее ИЛИ" между этими битами и заранее заданной маской, связанной с конкретной схемой разнесенной передачи и конфигурацией антенны. Маска, связанная со схемой разнесенной передачи и конфигурацией антенны базовой станции 44, может быть наложена на биты CRC на базовой станции перед передачей РВСН и связанных с ним битов CRC. После приема РВСН и битов CRC мобильный терминал может сделать предположение о конфигурации антенны и схеме разнесения, используемых базовой станцией 44. На основе этого предположения мобильный терминал может выбрать соответствующую маску и демаскировать биты CRC. Если демаскированные биты CRC согласуются с контролем канала РВСН с помощью CRC, то можно определить, что было сделано правильное предположение о конфигурации антенны и схеме разнесения, используемых базовой станцией 44. В противном случае, если демаскированные биты CRC не согласуются с контролем канала РВСН с помощью CRC, можно определить, что было сделано неправильное предположение о конфигурации антенны и схеме разнесения, используемых базовой станцией 44, и могут быть сделаны другие предположения.

Дополнительную информацию о маскировании битов в связи с конфигурациями антенны и/или схемами разнесенной передачи можно найти в заявке на патент США 11/969794, озаглавленной "Способ и устройство для передачи информации о конфигурации антенны" и поданной 4 января 2008 г., которая полностью включена в данное описание путем ссылки.

На фиг.3а показан пример 16-битового поля CRC согласно различным вариантам осуществления изобретения. Поле 300 CRC может включать 16 битов (от 0 до 15) информации и может использоваться для проверки точности данных, связанных с этими битами CRC. В некоторых вариантах осуществления изобретения данные канала РВСН могут быть использованы для определения битов CRC и биты CRC могут быть переданы вместе с РВСН. Хотя в примере показано 16-битовое поле 300 CRC, предполагается, что в различных вариантах осуществления изобретения может быть использовано любое число битов CRC. Биты CRC, которые заполняют поле CRC, могут быть использованы, чтобы гарантировать неповрежденность данных в канале РВСН. Однако в различных вариантах осуществления настоящего изобретения биты CRC маскируют, чтобы тем самым передать информацию, касающуюся конфигурации антенны и схемы разнесенной передачи базовой станции, или узла eNodeB, мобильному терминалу без необходимости использовать дополнительную служебную информацию, такую как дополнительные биты информации.

Перед наложением маски на биты CRC маска сначала может быть соответствующим образом разработана. В обычной системе E-UTRAN могут быть использованы три конфигурации антенны и соответствующие схемы разнесенной передачи. Системы E-UTRAN могут включать конфигурацию с одной антенной без разнесенной передачи, конфигурацию с двумя антеннами, использующую схему разнесенной передачи с пространственно-частотными блочными кодами (SFBC), и конфигурацию с четырьмя антеннами, использующую схему FSTD с SFBC. Хотя рассматриваемые здесь примеры касаются систем E-UTRAN с тремя антенными конфигурациями и связанными с ними схемами разнесенной передачи, предполагается, что настоящее изобретение может быть использовано и в других системах и/или в системах с любым числом антенных конфигураций и связанных с ними схем разнесенной передачи. В случае использования в обычной системе E-UTRAN изобретение может включать создание трех масок, связанных с каждой из трех антенных конфигураций E-UTRAN и соответствующих схем разнесенной передачи.

При создании масок, накладываемых на биты CRC, может быть использовано расстояние Хэмминга между этими масками. Расстояние Хэмминга может описывать число замещений или других операций, которые должны быть предприняты для преобразования первого объекта, такого как последовательность первой маски, во второй объект, такой как последовательность второй маски. Например, первая последовательность битов 1111 и вторая последовательность битов 0000 имеют расстояние Хэмминга, равное 4, поскольку требуется 4 операции, чтобы заменить 4 единицы первой последовательности нулями для получения второй последовательности. Расстояние Хэмминга также равно четырем, если выполнять операции со второй последовательностью для получения первой последовательности. Вследствие наличия шумов при беспроводной связи в некоторых случаях может быть целесообразным увеличивать и/или максимизировать расстояние Хэмминга между двумя масками, чтобы уменьшить вероятность искажения битов CRC шумом до такой степени, что возникнет ситуация, в которой неверная маска может привести к правильному результату контроля CRC.

Таким образом, при использовании изобретения в обычных системах E-UTRAN три маски могут быть разработаны с учетом расстояния Хэмминга между ними. Один из способов разработки трех масок согласно изобретению может быть описан на основе фиг.3b. На фиг.3b показан пример 16-битового поля 310 CRC, которое разделено на три части, а именно первую часть 320, вторую часть 330 и третью часть 340. В этом примере поля 310 CRC первая часть содержит 6 битов, вторая часть содержит 5 битов и третья часть содержит 5 битов. Заметим, что число частей и число битов в каждой части поля 310 CRC показаны просто для примера, и может быть использовано любое число частей и битов в каждой части, при условии, что каждая битовая позиция поля CRC содержится внутри только одной такой части.

В различных вариантах осуществления изобретения первая маска MASK1 может быть нулевой маской. В некоторых отношениях нулевая маска может быть предпочтительной, поскольку наложение такой маски на последовательность битов дает в результате последовательность битов, идентичную исходной. В некоторых вариантах осуществления изобретения, для уменьшения объема излишних вычислений, наложение маски на последовательность нулей не требуется, поскольку результат идентичен исходным данным. Аналогично, в некоторых вариантах осуществления изобретения удобно задать маску, которая содержит одни единицы, поскольку в вычислительном отношении наложение такой маски требует просто побитовой замены значений битов последовательности, что также уменьшает объем вычислений при наложении такой маски и ее снятии.

Кроме того, принимая во внимание расстояние Хэмминга, чтобы в этом случае получить по существу равные расстояния Хэмминга между масками, вторую маску MASK2 можно согласно изобретению сформировать путем заполнения единицами первой части 320 поля CRC. Вторая часть 330 также может быть заполнена единицами. Наконец, третья часть 340 может быть заполнена нулями. Из тех же соображений, чтобы сформировать третью маску MASK3, первую часть 320 можно заполнить единицами, вторую часть 330 можно заполнить нулями, и третью часть 340 можно заполнить единицами. В результате этого процесса будут получены следующие три маски:

MASK1=0000000000000000

MASK2=1111111111100000

MASK3=1111110000011111

Имея созданный набор масок, можно оценить расстояние Хэмминга между ними. Один из способов определения расстояния Хэмминга между двумя масками состоит в том, чтобы суммировать число различных битов в каждой части. Следовательно, в этом примере расстояние Хэмминга между MASK1 и MASK2 может быть определено путем сложения битовой длины первой части, т.е. 6, с битовой длиной второй части, т.е. 5, поскольку все биты в первой и второй частях этих масок различны, а все биты в третьих частях этих масок одинаковы. Таким образом, расстояние Хэмминга между MASK1 и MASK2 равно 11. Аналогично, расстояние Хэмминга между MASK2 и MASK3 может быть определено путем сложения битовой длины второй части, т.е. 5, с битовой длиной третьей части, т.е. 5, поскольку все биты во второй и третьей частях этих масок различны, а все биты в первых частях этих масок одинаковы. Таким образом, расстояние Хэмминга между MASK2 и MASK3 равно 10. Расстояние Хэмминга между двумя масками также может быть вычислено путем применения операции "исключающее ИЛИ" к двум маскам и затем подсчета числа единиц в полученном результате. Эти маски могут быть связаны с конфигурациями антенн и схемами разнесенной передачи таким образом, что маска MASK1 связана с одноантенной конфигурацией, маска MASK2 связана с двухантенной конфигурацией, и маска MASK3 связана с четырехантенной конфигурацией. Расстояние Хэмминга между этими тремя масками может быть описано как 11-11-10, или x-y-z, где х - расстояние Хэмминга между маской одноантенной конфигурации и маской двухантенной конфигурации, у - расстояние Хэмминга между маской одноантенной конфигурации и маской четырехантенной конфигурации и z - расстояние Хэмминга между маской двухантенной конфигурации и маской четырехантенной конфигурации.

При выборе маски на основе расстояния Хэмминга между масками могут быть учтены дополнительные факторы. Например, изучение обычных систем E-UTRAN показывает, что ложные определения, то есть ситуации, в которых не идентифицируются некорректные предположения об антенной конфигурации и схеме разнесенной передачи, наиболее легко происходят в тех случаях, когда ошибочно выбирается одноантенная конфигурация, а узел eNodeB использует конфигурацию с двумя антеннами, а также в тех случаях, когда ошибочно выбирается конфигурация с двумя антеннами, а узел eNodeB использует одноантенную конфигурацию. Кроме того, вероятность ложного определения между одноантенной конфигурацией и четырехантенной конфигурацией выше, чем вероятность ложного определения между двухантенной конфигурацией и четырехантенной конфигурацией. Таким образом, в некоторых вариантах осуществления изобретения может быть желательно выбрать наборы масок с расстоянием Хэмминга между масками с учетом этой статистики так, чтобы увеличить вероятность того, что неверные предположения будут идентифицированы. В связи с этим согласно изобретению набор масок может быть разработан так, что самое большое расстояние Хэмминга будет между масками одноантенной конфигурации и четырехантенной конфигурации, а самое малое расстояние Хэмминга будет между масками двухантенной конфигурации и четырехантенной конфигурации. Таким образом, в отношении приведенного выше примера 11-11-10 расстояния Хэмминга будут соответствовать рассмотренным вероятностям.

Кроме того, используя описанный выше процесс, можно сформировать различные дополнительные наборы масок, где может быть достигнуто желаемое расстояние Хэмминга. Например, может быть сформирован набор масок, где битовая длина первой части поля CRC равна 8, битовая длина второй части поля CRC равна 4 и битовая длина третьей части поля CRC равна 4. Используя вышеописанную процедуру, касающуюся размещения нулей и единиц в частях поля CRC, получим в результате набор масок, описываемый как 12-12-8. Дополнительно, используя тот же способ, но с битовой длиной первой части, равной 10, битовой длиной второй части, равной 3, и битовой длиной третьей части равной 3, можно задать набор масок, описываемый как 13-13-6.

Дополнительный фактор, который может быть учтен в различных вариантах осуществления изобретения, - это то, что шум в системах беспроводной связи имеет тенденцию искажать блоки данных, следующие друг за другом. Часто это имеет место в отношении последовательностей, которые используют сверточное кодирование, таких как РВСН. Другими словами, ошибки в битах обычно не распределены по всему набору кодированных битов, а часто концентрируются в блоках или последовательностях ошибочных битов, то есть все ошибки часто находятся на малом расстоянии друг от друга. Если в результате искажения битов неправильная маска становится правильной, то будет вероятным ложное определение. Для минимизации возможности такой ситуации в некоторых вариантах осуществления изобретения может быть желательным распределить биты, имеющие различные значения в разных масках, по всей маске, а не использовать большие части масок, которые по существу одинаковы. Для этого в некоторых вариантах осуществления изобретения различие по меньшей мере в одном бите может иметь место в пределах заранее заданного блока битов внутри последовательности. Например, в блоках из двух битов эти биты могут быть разными, или в блоках из четырех битов третий бит может быть отличным от других и т.д. Кроме того, биты внутри каждого блока не обязательно должны иметь одинаковое распределение. При этом набор масок может быть оценен на побитовой основе, чтобы обеспечить различие между позициями битов в каждой маске. Благодаря этому уменьшается вероятность того, что искажение блока приведет к ложному определению, но сохраняются расстояния Хэмминга между масками. Например, рассмотрим следующий набор масок:

MASK1=0000000000000000

MASK2=1111111111111111

MASK3=0000000011111111

Этот набор масок может быть описан как 16-8-8 в отношении расстояний Хэмминга между ними. Однако следует отметить, что искажение блока из первых восьми битов маски MASK3 может привести к вероятному ложному обнаружению маски MASK2. Аналогичная ситуация возникает при повреждении блока из последних восьми битов маски MASK3, которое приводит к вероятному ложному обнаружению маски MASK1.

Однако, если единицы и нули в маске MASK3 распределить по маске MASK3 на побитовой основе для создания различия между позициями битов в каждой маске, можно сформировать следующий набор масок, имеющий то же самое описание расстояний Хэмминга 16-8-8:

MASK1=0000000000000000

MASK2=1111111111111111

MASK3=0101010101010101

Заметим, что при такой модификации маски MASK3 требуется искажение почти всей битовой длины маски, чтобы вызвать вероятное ложное определение. Также следует отметить, что этот набор масок удовлетворяет соображениям, касающимся вероятностей ошибочного выбора между различными конфигурациями антенн в E-UTRAN, если маска MASK1 связана с одноантенной конфигурацией, маска MASK2 связана с двухантенной конфигурацией, а маска MASK3 связана с четырехантенной конфигурацией. В этом случае расстояния Хэмминга 16-8-8 дают максимальное расстояние между одноантенной конфигурацией и двухантенной конфигурацией, которые, как было сказано, наиболее проблематичны в отношении ложных определений. Аналогично, маска MASK3 может быть заменена комбинацией 1010101010101010 с тем же самым расстоянием Хэмминга и различием битов.

В этом отношении можно видеть, что чередование комбинаций один-ноль или ноль-один дает оптимальное различие битов внутри одной маски. Однако маски, содержащие дополнительные единицы или нули, могут приводить к появлению идентичных значений соседних битов. Одно из средств формирования масок, имеющих максимальное различие между битами, но все еще включающей более восьми единиц или восьми нулей, может состоять в том, чтобы начать с маски из одних нулей и двух идентичных масок, имеющих чередующуюся структуру, например 1010101010101010. В этих двух идентичных масках с чередующейся структурой в позиции первой маски может быть вставлена одна или более единица, и то же самое число нулей может быть вставлено в те же позиции второй маски, так, чтобы вновь введенные биты размещались равномерно или настолько равномерно, насколько это возможно, по всей последовательности битов. Далее излишние биты в конце или в начале последовательности могут быть удалены. Аналогично, начальные или конечные биты могут быть удалены перед равномерно распределенной вставкой новых битов в маску. Далее, в качестве проверки, в тех вариантах осуществления изобретения, где одной из масок является маска из одних нулей, различие между двумя другими масками может быть определено путем выполнения логической операции "исключающее ИЛИ" между этими двумя масками и анализом полученного результата, показывающего различие между битами.

С учетом вероятностей ложных определений и с учетом соображений, касающихся различия между битами, можно сформировать дополнительные маски, где, например, расстояние Хэмминга между первой маской и второй маской будет больше других расстояний Хэмминга, и поддерживается максимальное различие между битами масок. Дополнительным примером может быть структура расстояний Хэмминга 14-9-9 с различием битов. При этом могут быть сформированы следующие маски:

MASK1=0000000000000000

MASK2=1111011111110111

MASK3=0101101010101101

Аналогично, может быть сформирован следующий набор масок, удовлетворяющий тем же самым условиям:

MASK1=0000000000000000

MASK2=1110111111111011

MASK3=0101101010101101

В некоторых вариантах осуществления изобретения эти наборы масок могут также быть желательны, так как исследования показали, что дальнейшее уменьшение ложных определений, когда расстояния Хэмминга превышают 8, становится не таким существенным. В некоторых вариантах осуществления изобретения может быть желательным уменьшить расстояние Хэмминга между масками MASK1 и MASK2, то есть расстояние между одноантенной и двухантенной конфигурациями, чтобы увеличить расстояние между масками MASK1 и MASK3, а также масками MASK2 и MASK3. В некоторых вариантах осуществления изобретения может быть использовано различие расстояний Хэмминга между масками, меньшее чем заранее заданное число, например 2 или 3. При этом дополнительный набор масок, который приводит к более сбалансированной структуре, может быть описан как 12-10-10. Такой набор масок может быть следующим:

MASK1=0000000000000000

MASK2=1011101110111011

MASK3=0110110101101101

В дополнение к созданию наборов различных масок с учетом описанных выше факторов, в некоторых вариантах осуществления настоящего изобретения сформированным набором масок можно манипулировать для создания нового набора масок, где новый набор масок сохраняет некоторые или все характеристики исходного набора масок. Манипулирование наборами масок может быть желательным по разным причинам. Одна из таких причин может быть связана с ситуациями, в которых мощность сигнала является низкой или появляются другие типы искажений, такие как, например, сдвиг по постоянному току, который может возникнуть после демодуляции сигнала, состоящего из одних нулей. При этом после декодирования может появиться последовательность из одних нулей, которая может также соответствовать коду CRC из одних нулей. В таких ситуациях при использовании маски из одних нулей может иметь место ложное определение. В таких случаях может быть целесообразным манипулировать набором масок, который учитывает факторы, рассмотренные выше, и имеет маску из одних нулей. Таким путем можно сформировать набор масок, который не содержит маску из одних нулей, но сохраняет расстояния Хэмминга и различие битов исходного набора масок.

Согласно некоторым вариантам осуществления изобретения для преобразования исходного набора масок в новый набор масок, сохраняющий расстояния Хэмминга и различие битов исходного набора масок, может быть использована маска скремблирования. Маска скремблирования может быть последовательностью битов, равной по битовой длине длинам масок и применяемой к каждой маске набора для создания нового набора масок. В некоторых вариантах осуществления изобретения наложение маски скремблирования может включать выполнение логической операции "исключающее ИЛИ" на исходной маске с использованием маски скремблирования для создания новой маски. Этот процесс может быть повторен для каждой маски из исходного набора масок.

Например, рассмотрим наложение маски скремблирования 0011001100110011 на следующий набор масок, который может быть описан как 16-8-8, с использованием логической операции "исключающее ИЛИ":

MASK1=0000000000000000

MASK2=1111111111111111

MASK3=0101010101010101

Полученный в результате набор масок, где операция "исключающее ИЛИ" выполнена в отношении каждого бита каждой маски с использованием соответствующего бита маски скремблирования, будет следующим:

MASK1=0011001100110011

MASK2=1100110011001100

MASK3=0110011001100110

Заметим, что полученный в результате набор масок сохраняет структуру расстояний 16-8-8, но биты изменены с получением нового набора масок. Также отметим, что маска из одних нулей была исключена из набора масок. Что касается исключения нулевой маски из набора масок, можно принять во внимание, как было сказано выше, что наложение нулевой маски не требует дополнительных вычислительных затрат, так как результирующая маска будет совпадать с исходной. С учетом этого может быть желательным выбрать маску скремблирования так, чтобы она была эквивалентна существующей маске из набора масок. При этом после применения маски скремблирования к набору масок результатом наложения маски скремблирования на идентичную маску будет маска из одних нулей. Если, например, ожидается, что случай с четырьмя антеннами будет основным режимом работы, может быть целесообразным выбрать маску из одних нулей для случая с четырьмя антеннами, чтобы использовать уменьшение сложности вычислений, связанное с такой маской, как можно чаще.

Кроме того, в некоторых вариантах осуществления изобретения к набору масок может быть применена функция перестановки или перемежения, чтобы сформировать новый набор масок, имеющий такие же атрибуты, как и у исходных масок, но измененные последовательности битов. Функция перестановки или перемежения может выполнять побитовое переупорядочивание набора масок с получением нового набора масок. В некоторых вариантах функция перестановки или перемежения может давать в результате набор масок, имеющий такие же расстояния Хэмминга, но другое различие между битами. Например, функция циклической перестановки может перемещать последний бит (биты) каждой маски в позицию первого бита (битов) и сдвигать остальные биты в позиции более старших битов (вправо). Отметим, что полученная в результате маска будет иметь то же самое распределение расстояний Хэмминга, но различие между битами масок может быть изменено. Таким образом, в некоторых вариантах осуществления изобретения, функция перестановки или перемежения может быть использована для формирования масок, имеющих измененные различия между битами, но сохраняющих распределение расстояний Хэмминга, связанное с исходным набором масок.

На фиг.4 представлена блок-схема процедуры передачи и приема РВСН в соответствии с вариантом осуществления настоящего изобретения. Процедура на фиг.4 направлена на использование маски для битов CRC с целью обеспечения информации о конфигурации антенны, а также может быть использована для проверки того, что оборудованием пользователя определена корректная конфигурация антенны.

Говоря кратко, заранее задается отдельная маска для каждой конфигурации антенны и/или схемы разнесенной передачи, например первая маска для конфигурации с одной антенной, вторая маска для конфигурации с двумя антеннами, использующей SFBC, и третья маска для конфигурации с четырьмя антеннами, использующей FSTD. По меньшей мере на несколько битов, передаваемых сетевым объектом, таким как базовая станция 44, и принимаемых оборудованием пользователя, накладывают маску, связанную с конкретной конфигурацией антенны сетевого объекта. В одном варианте осуществления накладывают маску на биты канала РВСН. В частности, обычно канал РВСН включает информационные биты и биты CRC, которые вычисляются на основе информационных битов с целью проверки указанных информационных битов. В данном варианте осуществления маскируют биты CRC.

В одном варианте осуществления, где маска накладывается на биты CRC, процедура передачи и приема РВСН, показанная на фиг.4, включает на шаге 400 определение набора масок на основе расстояний Хэмминга и различия битов, вычисление битов, например битов CRC, на шаге 405, получение маски на основе конфигурации антенны и/или схемы разнесенной передачи сетевого объекта, например базовой станции или узла eNodeB, на шаге 410, применение к битам полученной маски на шаге 415, комбинирование маскированных битов и информационных битов РВСН с целью генерирования пакета РВСН на шаге 420 и передачу пакета РВСН на шаге 430. Как показано на фиг.4, после передачи оборудование пользователя принимает пакеты РВСН на шаге 440 и затем определяет маску, которая была использована перед проверкой информационных битов, например, в некоторых вариантах осуществления, посредством выполнения процедуры контроля CRC для демаскированных битов CRC. В одном варианте осуществления на шаге 450 определяется маска путем выбора предполагаемой конфигурации антенны и/или схемы разнесенной передачи и связанной с ней маски, затем на шаге 460 производится демаскирование принятых битов на базе выбранной маски до выполнения анализа принятых битов на шаге 470, и на шаге 480 определяется конфигурация антенны и/или схема разнесенной передачи. На основе маски, которая определена оборудованием пользователя в качестве используемой базовой станцией, определяется связанная с данной маской информация о конфигурации антенны, что позволяет правильно и достоверно произвести демодуляцию информационных битов и/или позволяет подтвердить предварительное предположение о конфигурации антенны.

На шаге 400 согласно одному из вариантов осуществления изобретения определяют набор масок. Набор масок может быть определен любым объектом, то есть объектом, связанным с сетью связи, или каким-либо иным. Кроме того, независимо от того, какой объект определяет набор масок, в некоторых вариантах осуществления изобретения соответствующая маска для базовой станции, то есть маска, связанная с конфигурацией антенны базовой станции и схемой разнесенной передачи, может быть известна базовой станции, и весь набор доступных масок может быть известен мобильным терминалам. Набор масок может быть определен на основе расстояний Хэмминга между масками, различия между битами или комбинации этих подходов. Кроме того, в некоторых вариантах осуществления изобретения набор масок может быть определен на основе таких факторов, как дополнительные вычислительные затраты, вероятность ложных определений и вероятность искажения битов блока. В некоторых вариантах осуществления изобретения маска может быть определена так, что после ее наложения одна из по меньшей мере трех различных конфигураций антенны и/или схем разнесенной передачи может быть однозначно определена. Кроме того, сформированный набор масок и связь масок с конфигурациями антенны и схемами разнесенной передачи могут быть известны не только базовой станции, но также и пользовательскому оборудованию, с которым эта базовая станция будет взаимодействовать. В некоторых вариантах осуществления изобретения сформированный набор масок может сохраняться в пользовательском оборудовании еще до осуществления любой связи между базовой станцией и пользовательским оборудованием, например, во время начальной конфигурации пользовательского оборудования. Когда пользовательское оборудование принимает данные, оно может сделать выбор из этого набора масок. В некоторых вариантах осуществления изобретения маска может быть битовой маской, имеющей длину последовательности битов, равную числу маскируемых битов, например числу битов CRC, связанных с РВСН.

На шаге 405 вычисляют биты, такие как, например, биты CRC. Биты CRC вычисляют на основе информационных битов канала РВСН. Код CRC для РВСН может вычисляться посредством любого известного способа. Биты CRC может вычислять базовая станция, такая как BS 44, вычислительное устройство, подключенное к базовой станции, или любые другие средства.

На шаге 410 маска может быть получена из заранее заданного набора масок. Маска может быть получена из заранее заданного набора масок, в котором каждая маска связана с отдельной конфигурацией антенны и/или отдельной схемой разнесенной передачи. В некоторых вариантах осуществления маска может быть получена так, чтобы при ее применении обеспечивалось однозначное распознавание по меньшей мере трех различных конфигураций антенны и/или схем разнесенной передачи. Поскольку маски в заранее заданном наборе масок могут быть связаны с различными конфигурациями антенны и схемами разнесенной передачи, в некоторых вариантах осуществления маска может быть получена на основе конфигурации антенны и схемы разнесенной передачи базовой станции.

На шаге 415 биты маскируют путем наложения полученной маски на эти биты. Применение маски на шаге 410, например, для битов CRC может осуществляться посредством любого известного способа, например логической операции "исключающее ИЛИ". Поскольку в некоторых вариантах осуществления маска выбирается на базе конфигурации антенны и/или схемы разнесенной передачи, то применение маски вносит в результирующий сигнал информацию относительно по меньшей мере конфигурации антенны и/или схемы разнесенной передачи. Тогда как данный вариант осуществления направлен на применение полученной маски к битам CRC, в других вариантах осуществления может использоваться любая другая последовательность битов. В некоторых вариантах осуществления созданная маска применяется к битам канала РВСН.

На шаге 420 маскированные биты объединяются с информацией РВСН для генерирования пакета РВСН. В некоторых вариантах осуществления биты CRC присоединяются к информационным битам канала РВСН после наложения маски. В других вариантах осуществления применение маски CRC на шаге 410 производится после присоединения битов CRC к информационным битам канала РВСН. Помимо этого в некоторых вариантах осуществления на шаге 420 может выполняться операция кодирования для обеспечения прямого исправления ошибок (FEC), которая применяется к информационным битам канала РВСН и маскированным битам CRC. Информационные биты канала РВСН и маскированные биты CRC могут кодироваться с низкой скоростью кода, например одна девятая. Кроме того, в некоторых вариантах осуществления наложение маски выполняется после процедуры кодирования для обеспечения прямого исправления ошибок FEC, что приводит к маскированию кодированных данных о конфигурации антенны специальным способом, иногда называемым скремблированием.

Кроме того, на шаге 420 может быть выполнено канальное кодирование и согласование скорости. В некоторых вариантах осуществления изобретения маскирование битов может выполняться после канального кодирования или согласования скорости, поскольку все это линейные операции. Поскольку канальное кодирование и согласование скорости может оказывать воздействие на значения маскируемых битов, таких как биты CRC канала РВСН, используемая маска может быть изменена, например, путем использования функции скремблирования или функций перестановки или перемежения. При этом формирование и наложение маски будет также учитывать воздействие канального кодирования и/или согласования скорости на биты, которые будут в конечном счете переданы. В этом случае расстояния Хэмминга между масками формируемого набора и накладываемые маски, как таковые, могут быть определены с учетом воздействия канального кодирования и/или согласования скорости. То есть, может быть выбран такой набор масок, в котором расстояния Хэмминга и различие битов учитывают то, как на эти маски будет воздействовать канальное кодирование и/или согласование скорости.

Например, пусть используется очень простой канальный кодер, который добавляет бит четности между каждым из битов данных в последовательности. После добавления битов четности маска из одних нулей все еще будет включать только нули. Маска из одних единиц, которая имеет перед кодированием наибольшее расстояние Хэмминга от маски из одних нулей, кодируется таким кодером в маску 1010101… Однако маска 1010101…, которая имеет перед кодированием меньшее расстояние Хэмминга, кодируется в маску 1101110111…, которая имеет после кодирования большее расстояние Хэмминга, чем маска из одних единиц. Этот пример показывает, что расстояния Хэмминга между масками до и после кодирования могут различаться и, следовательно, могут быть оптимизированы различным образом до и после кодирования. Очевидно, что используемые кодеры могут быть более сложными, чем в этом простом примере, но принцип остается тем же самым. Аналогично, выкалывание будет удалять некоторые кодированные биты и также может различным образом воздействовать на расстояния Хэмминга и различия битов. В сущности, желаемые расстояния Хэмминга и различия битов могут быть получены в отношении битов непосредственно перед передачей, при которой высока вероятность искажения данных. При этом маски могут быть сформированы и наложены после канального кодирования и согласования скорости, если используемая маска является, например, кодированной маской. Аналогично, маски могут быть сформированы и наложены перед канальным кодированием и/или согласованием скорости, когда маски принимают во внимание воздействие, которое канальное кодирование и/или согласование скорости оказывает на результирующую передаваемую последовательность битов. В некоторых вариантах осуществления изобретения, чтобы определить набор масок, имеющий желаемые расстояния Хэмминга после канального кодирования и/или согласования скорости, может быть выполнен поиск всех потенциальных масок, значительное число масок может быть выбрано случайным образом, или могут быть выбраны маски, которые имеют по меньшей мере подходящее расстояние Хэмминга перед кодированием. Маски, имеющие желаемые расстояния Хэмминга, могут быть выбраны из этого набора. Кроме того, набор масок может быть определен согласно любому другому описанному здесь варианту осуществления изобретения.

На шаге 430 осуществляется передача пакета РВСН. Пакет РВСН может транслироваться базовой станцией, такой как BS 44, или другими средствами. В некоторых вариантах осуществления пакет РВСН передается в виде четырех самодекодируемых пакетов. В некоторых вариантах осуществления передача РВСН может включать отображение ресурсных элементов, зарезервированных для канала РВСН, и передачу пакета РВСН по беспроводному интерфейсу в соответствии с конфигурацией антенны и схемой разнесенной передачи, которые связаны с выбранной маской. Кроме того, в некоторых вариантах осуществления на шаге 430 также выполняется модуляция пакета РВСН и кодирование разнесения передачи.

На шаге 440 оборудование пользователя, такое как мобильный терминал 10 или другое устройство, принимает пакет РВСН. В некоторых вариантах осуществления пакет РВСН может быть принят в виде четырех самодекодируемых пакетов. В некоторых вариантах осуществления операции, следующие за приемом пакета РВСН на шаге 440, могут осуществляться, например, в мобильном терминале, зеркальным способом по отношению к операциям 405, 410, 415 и 420, осуществляемым базовой станцией.

На шаге 450 делается предположение о конфигурации антенны и/или схеме разнесенной передачи и выбирается связанная маска (то есть маска, связанная с предполагаемой конфигурацией антенны и схемой разнесенной передачи) из заранее заданного набора масок. На шаге 450 выполняется демодуляция пакета РВСН посредством использования информации о предполагаемой конфигурации антенны. В некоторых вариантах осуществления для выполнения демодуляции может быть использовано предположение о самой надежной конфигурации антенны, то есть конфигурации с самым большим числом антенн. Помимо этого, в некоторых вариантах осуществления предполагаемая конфигурация антенны определяется на основе отображения ресурсных элементов. В вариантах осуществления, где имеет место кодирование FEC, оборудование пользователя может выполнять декодирование FEC после выполнения демодуляции. Кроме того, в некоторых вариантах осуществления на шаге 450 оборудованием пользователя также может производиться канальное декодирование и согласование скоростей.

На шаге 460 оборудование пользователя выполняет демаскирование принятых битов. При выполнении операции демаскирования используется маска, которая связана с предполагаемой конфигурацией антенны базовой станции. В некоторых вариантах осуществления операция демаскирования применяется к маскированным битам, таким как маскированные биты CRC, посредством любого известного способа, например путем логической операции "исключающее ИЛИ".

На шаге 470 производится анализ принятых битов, чтобы определить, какая маска была использована для маскирования битов перед передачей. В некоторых вариантах осуществления анализ принятых битов включает выполнение контроля битов по CRC. В некоторых вариантах осуществления код CRC может быть вычислен по принятым информационным битам канала РВСН. Биты CRC, вычисленные по принятым информационным битам канала РВСН, затем сравнивают с демаскированными битами CRC, как часть данного анализа. В некоторых вариантах осуществления сравнение может быть выполнено путем применения операции "исключающее ИЛИ" для демаскированных битов CRC и битов CRC, вычисленных оборудованием пользователя по принятым информационным битам канала РВСН. В других вариантах осуществления анализ может включать сравнение между битами CRC, которые были вычислены оборудованием пользователя, и принятыми все еще маскированными битами CRC, например, посредством операции "исключающее ИЛИ". При этом если результат операции "исключающее ИЛИ" совпадает с маской, связанной с предполагаемой конфигурацией антенны и схемой разнесенной передачи, то предположение о конфигурации антенны является правильным и определяется, какая маска из множества заданных битовых масок была применена к данным битам.

На шаге 480 определяется конфигурация антенны и/или схема разнесенной передачи. Если результатом анализа на шаге 470 является совпадение, то маска, использованная для маскирования битов, известна, и определяется, что предположение оборудования пользователя о конфигурации антенны было правильным. В некоторых вариантах осуществления, если контроль CRC показывает совпадение, то конфигурация антенны и/или схема разнесенной передачи, выбранные оборудованием пользователя, могут считаться в высокой степени достоверными.

Если на шаге 470 совпадения в результате анализа не обнаружено, то в некоторых вариантах осуществления для определения конфигурации антенны и/или схемы разнесенной передачи процедура возвращается к операции 450, производится демодуляция пакета РВСН на базе другой маски и, следовательно, другой информации о предполагаемой конфигурации антенны. В других вариантах осуществления при отсутствии совпадения в результате анализа на шаге 470 процедура возвращается к операции 460 и используется другая маска для демаскирования битов CRC. При этом дополнительная демодуляция принятого пакета РВСН не производится. Также в некоторых вариантах осуществления, где используется маскирование битов CRC, вычисление CRC с различными масками может осуществляться очень эффективно. Сначала биты CRC вычисляются без маски, что эквивалентно маске, содержащей все нули. Если биты CRC оказываются всеми нулями, то использовалась маска со всеми нулями, и определяется соответствующая конфигурация антенны. В противном случае биты CRC сравниваются с другими возможными масками. Если результатом этих сравнений является совпадение, определяется соответствующая конфигурация антенны. Необходимо отметить, что в данном варианте осуществления не требуется повторное вычисление CRC для различных масок. В частности, не требуется пропускать все биты данных через полином генератора CRC, что является сложной частью генерирования CRC. В результате требуется только простое сравнение результата вычисления CRC с набором заданных масок, что является очень простой операцией.

Кроме того, в некоторых вариантах осуществления при отсутствии совпадения решение о возвращении к операции 450 демодуляции или к простому демаскированию битов CRC с другой маской на шаге 460 может базироваться на отношении сигнал/шум. В случаях, когда отношение сигнал/шум является высоким, простое возвращение к операции демаскирования может быть более эффективным, но если отношение сигнал/шум является низким, более эффективным будет возвращение к операции демодуляции пакета РВСН на базе нового предположения. В соответствии с различными вариантами осуществления могут приниматься во внимание другие факторы, такие как сложность обработки, при решении о возвращении к демодуляции на базе нового предположения, которая требует дополнительной обработки, или возвращении к демаскированию на базе нового предположения, которое требует меньшего объема обработки. В следующем варианте осуществления биты CRC сначала демаскируют на шаге 460 с использованием другой маски, и если результат отрицательный, то принимается решение о возврате к операции демодуляции на шаг 450. Независимо от возвращения к операции 450 или 460, эта процедура может повторяться до тех пор, пока не будет найдено совпадение, которое определяет конфигурацию антенны и схему разнесенной передачи.

В другом варианте осуществления изобретения функции, описанные выше в отношении передачи данных, могут быть реализованы в устройстве. Устройство может включать процессор, конфигурированный для определения набора битовых масок на основе расстояний Хэмминга между этими масками и различия битов между этими масками, например, так, чтобы максимизировать расстояние Хэмминга между этими масками и различие битов между этими масками. Кроме того, в некоторых вариантах осуществления изобретения расстояния Хэмминга и различия битов могут учитывать такие факторы, как вероятность ложных определений и вероятность искажения блоков битов. Процессор может быть конфигурирован для вычисления битов, таких как биты CRC, получения маски на основе конфигурации антенны и/или схемы разнесенной передачи сетевого объекта и применения полученной маски к этим битам. Кроме того, процессор может быть конфигурирован для объединения маскированных битов и битов информации РВСН для формирования пакета РВСН и для предоставления пакета РВСН для передачи.

В другом варианте осуществления изобретения функции, описанные выше в отношении приема данных, могут быть реализованы в устройстве. Устройство может включать процессор, конфигурированный для приема пакета РВСН и затем выбора предполагаемой конфигурации антенны и/или схемы разнесенной передачи и соответствующей маски. Процессор может быть конфигурирован для выбора маски из набора битовых масок, которые определены на основе расстояний Хэмминга между этими масками и различия битов между этими масками, например, так, чтобы максимизировать расстояние Хэмминга между этими масками и различие битов между этими масками. Кроме того, процессор может быть конфигурирован для выбора маски из набора битовых масок, которые определены на основе расстояний Хэмминга между этими масками, так, что расстояния Хэмминга и различия битов учитывают такие факторы, как вероятность ложных определений и вероятность искажения блоков битов. Кроме того, процессор может быть конфигурирован для демаскирования принятых битов с помощью выбранной маски до выполнения анализа принятых битов и определения конфигурации антенны и/или схемы разнесенной передачи. Кроме того, процессор может быть конфигурирован для определения, какая конфигурация антенны и схема разнесенной передачи были использованы для передачи принятого пакета, путем определения, какая маска была использована перед передачей пакета РВСН.

В другом варианте осуществления изобретения функции, описанные выше в отношении передачи данных, могут быть реализованы в способе. Способ может включать определение набора битовых масок на основе расстояний Хэмминга между этими масками и различия битов между этими масками, например, так, чтобы максимизировать расстояние Хэмминга между этими масками и различия битов между этими масками. Кроме того, в некоторых вариантах осуществления изобретения расстояния Хэмминга и различия битов могут учитывать такие факторы, как вероятность ложных определений и вероятность искажения блоков битов. Способ может включать вычисление битов, таких как биты CRC, получение маски на основе конфигурации антенны и/или схемы разнесенной передачи сетевого объекта и применение полученной маски к этим битам. Кроме того, способ может включать объединение маскированных битов и битов информации РВСН для формирования пакета РВСН и для предоставления пакета РВСН для передачи.

В другом варианте осуществления изобретения функции, описанные выше в отношении приема данных, могут быть реализованы в способе. Способ может включать прием пакета РВСН и затем выбор предполагаемой конфигурации антенны и/или схемы разнесенной передачи и соответствующей маски. Способ может также включать выбор маски из набора битовых масок, которые определены на основе расстояний Хэмминга между этими масками и различия битов между этими масками, например, так, чтобы максимизировать расстояние Хэмминга между этими масками и различие битов между этими масками. Кроме того, способ может также включать выбор маски из набора битовых масок, которые определены на основе расстояний Хэмминга между этими масками и различия битов, так, что расстояния Хэмминга и различия битов учитывают такие факторы, как вероятность ложных определений и вероятность искажения блоков битов. Кроме того, способ может включать демаскирование принятых битов с помощью выбранной маски до выполнения анализа принятых битов и определения конфигурации антенны и/или схемы разнесенной передачи. Кроме того, способ может включать определение, какая конфигурация антенны и схема разнесенной передачи были использованы для передачи принятого пакета путем определения, какая маска была использована перед передачей пакета РВСН.