УРОВЕНЬ ТЕХНИКИ

Достижения техники в области вычислительных устройств и передачи данных с помощью сети продолжают обеспечивать более широкий доступ к огромному количеству информации, а также к огромному количеству услуг, которые позволяют получить доступ фактически из любой точки мира. Виртуальные офисы уже никого не удивляют, так как теперь необходимую для выполнения работу можно выполнить из большинства мест. Например, коммерческие компании признают важность встреч, которые позволят эффективнее удовлетворять нужды потребителей и усовершенствовать товар. Однако сбор пользователей вместе для осуществления коммерческой деятельности на расстоянии друг от друга, где бы они ни были, а также поддержка множества доступных средств связи и типов медиа остается сложной задачей.

Конференц-связь может стать эффективным способом проведения совещаний для сотрудников корпорации. Однако, принимая во внимание различные местоположения и возможности связи в любой момент времени, участникам может быть желательным связаться посредством различных типов медиа. Используя достижения в хранении и вычислительной мощности портативных беспроводных вычислительных устройств, пользователи теперь могут взаимодействовать с многими типами таких несопоставимых типов данных, как, например, изображения, видеоклипы, аудиоданные и текстовые данные. Это становится возможным с помощью нескольких типов устройств, который пользователь теперь может установить и с помощью которых может подключиться к сеансу. Например, один из пользователей может принять участие в сеансе, используя аудио/видео из конференц-зала, второй - посредством голоса через настольный ПК, а третий - посредством текстового ввода через сотовый телефон.

Общепринятые системы конференц-связи обычно включают в себя пароль участника и пароль председателя, как один из способов контроля доступа к сеансу и самого сеанса. Однако подобные способы ограничены, по меньшей мере, что касается способа доступа и недостатка идентификации участника сеанса.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Далее представлено упрощенное краткое описание сущности изобретения, чтобы обеспечить общее представление о новых вариантах воплощения, описанных в данном документе. Данное описание сущности изобретения не предоставляет подробное описание изобретения и не предназначено для определения ключевых/критичных его элементов или ограничения его объема. Его единственное назначение заключается в представлении некоторых принципов в упрощенной форме в качестве вводной части к более подробному описанию, представленному далее.

Раскрытая архитектура представляет функции блокирования сеанса и вестибюля (виртуальной «комнаты ожидания» группы пользователей) в распределенной архитектуре конференц-связи предстоящего сеанса конференц-связи. Согласно сценарию блокирования, как только пользователь подключится к сеансу, сеанс может быть заблокирован для того, чтобы к нему не могли присоединиться другие пользователи, даже если они были приглашены на сеанс. Блокирование может быть выполнено вручную одним из участников сеанса (например, председателем сеанса) и/или автоматически на основе каких-либо критериев (например, время начала сеанса).

Функция вестибюля позволяет участнику сеанса узнать, кто из пользователей мог быть заблокирован посредством обеспечения извещения и/или идентификации пользователя(ей), пытающегося(ихся) получить доступ к сеансу. Другими словами, председатель сеанса или ведущий (другой участник сеанса) может быть извещен о том, что пользователь А и пользователь В попытались или пытаются получить доступ к сеансу, однако были заблокированы и ожидают в режиме или состоянии вестибюля. Председатель сеанса может затем выборочно позволить доступ к сеансу. Например, пользователю А может быть разрешен доступ к сеансу, в то время как пользователю В - нет. Однако, в соответствии с обычными сценариями вестибюля, пользователь В может быть запланирован для доступа позже (например, на 15 минут позже) автоматически или вручную.

Архитектура способствует функциям блокирования и вестибюля во множестве идентичных, равноправных серверов конференц-связи, которые вместе образуют распределенную систему конференц-связи. Протокол инициирования сеанса (SIP) и протокол централизованного управления конференцией (C3P или CCCP) могут быть использованы, например, чтобы способствовать функциональности блокирования и/или вестибюля. Реализация SIP помогает учитывать недостатки рассматриваемых в настоящее время Интернет-проектов, особенно для поддержки архитектуры многочисленными пользовательскими интерфейсами.

Для достижения вышеизложенных и взаимосвязанных задач далее описаны пояснительные аспекты, связанные с дальнейшим описанием и прилагающимися чертежами. Эти аспекты являются определяющими, однако, только для части множества способов, которыми описанные далее принципы могут быть использованы, и должны включать в себя все подобные аспекты и их эквиваленты. Другие преимущества и новые признаки станут понятными из последующего подробного описания при его изучении вместе с чертежами.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

На фиг.1 изображена реализованная на компьютере система управления конференц-связью.

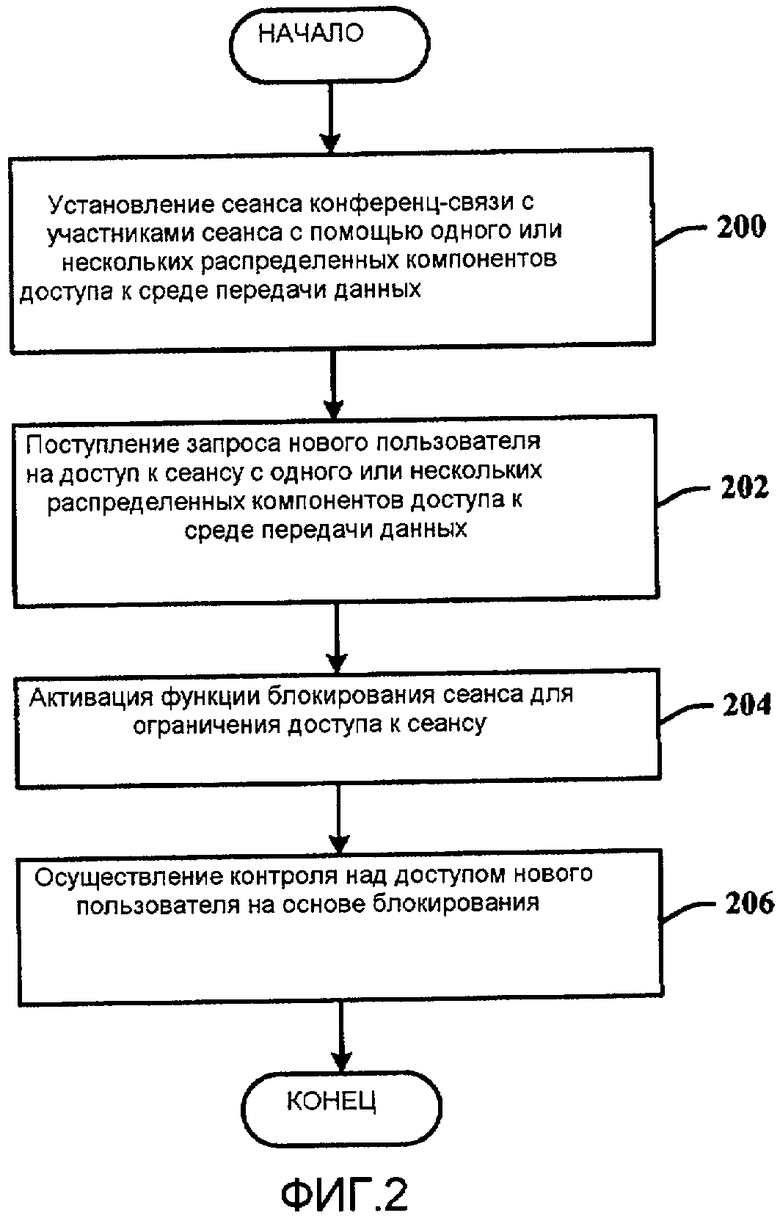

На фиг.2 изображен способ управления сеансом конференц-связи.

На фиг.3А и 3В изображен более подробный способ управления сеансом конференц-связи.

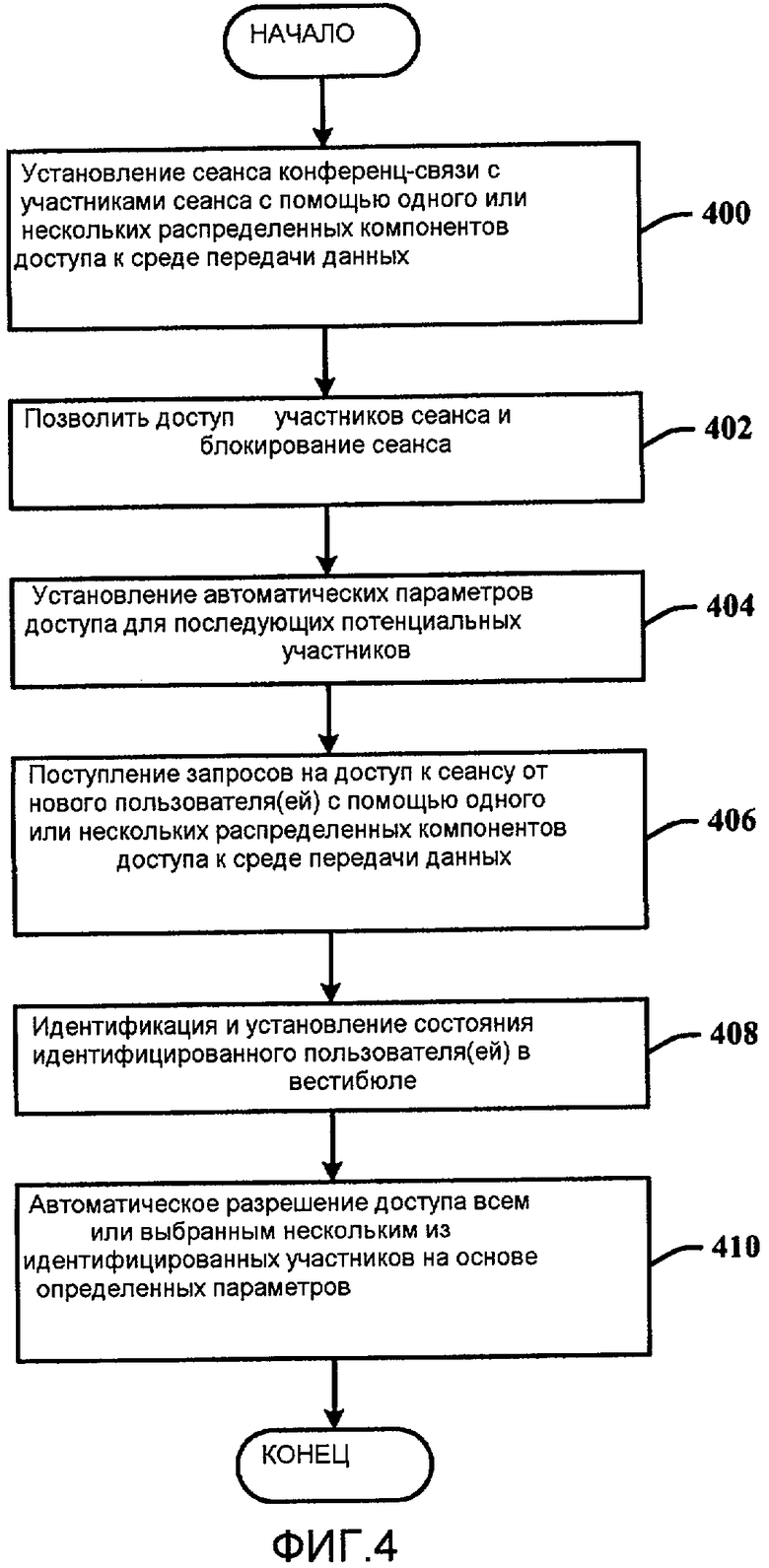

На фиг.4 изображен способ автоматического разрешения доступа к сеансу в соответствии с заранее определенными критериями.

На фиг.5 изображена блок-схема вычислительной системы, действующей для выполнения архитектуры протокола блокирования и вестибюля в соответствии с раскрытой архитектурой.

На фиг.6 изображена схематичная блок-схема примера вычислительной среды для архитектуры протокола блокирования и вестибюля.

ПОДРОБНОЕ ОПИСАНИЕ

Раскрытая архитектура поддерживает подходящую систему конференц-связи, которая может упростить процедуру проведения виртуальных web-конференций. Если проводить аналогии с реальным миром, когда конференция проводится в конференц-зале, председатель конференции (или ведущий) решает, закрыть ли дверь зала, чтобы ограничить доступ других участников на конференцию без предварительного разрешения. Если зал заперт, то желающие принять участие в сеансе могут постучать в дверь и тогда председатель сеанса решит, позволить им доступ или отказать в нем. Место, откуда потенциальные участники сеанса будут извещать председателя сеанса, может быть обозначено как вестибюль или может быть любым местом вне конференц-зала. После того, как конференция переходит в заблокированное состояние, никто из пользователей не может быть допущен к ней. Более того, можно также ограничить доступ пользователей в вестибюль. Продолжая проводить аналогии с реальным миром, можно сказать, что новые пользователи могут быть допущены в вестибюль или получить отказ в доступе к конференции в результате получения отказа в доступе к вестибюлю.

В виртуальном примере изучаемой архитектуры в том случае, если функция вестибюля активирована, потенциальные участники сеанса могут присоединиться к сеансу доступа и подождать, пока председатель сеанса (или любой из участников сеанса) даст им доступ к сеансу. Если председатель сеанса еще не присоединился к сеансу, то он будет извещен о потенциальных участниках, ожидающих в вестибюле, как только присоединится к конференции. Председатель может затем выборочно позволить доступ каждому из пользователей, находящемуся в вестибюле, или отказать в доступе.

Председатель также может быть извещен о потенциальных участниках, находящихся в вестибюле, с помощью консольного предупреждения или сообщений, например, в течение конференции. Председатель может затем запереть «дверь» сеанса, чтобы предотвратить дальнейшие вмешательства. В качестве средства более конкретного контроля председатель (или ведущий) может активировать или деактивировать вестибюль для каждой конкретной конференции. Получив доступ, консоль участника вестибюля автоматически запускается, и участник (или потенциальный участник), находящийся в вестибюле, получает доступ ко всем коммуникациям сеанса. Пользователю, получившему отказ в доступе или срок действия доступа которого истек, может быть представлено соответствующее сообщение.

Архитектура конференции - это изменяемая, встраиваемая архитектура, предназначенная для проведения многосторонней, мультимедийной конференц-связи. Функции блокирования и вестибюля обеспечиваются с помощью компонента управления и контроля (компонент конференц-связи), который позволяет подключение различных распределенных компонентов доступа к среде передачи данных. Архитектура конференц-связи поддерживает несколько подключаемых и распределенных компонентов передачи данных для отличных друг от друга средств связи (например, данные, аудио/видео, мгновенный обмен сообщениями), предоставляемых для участия клиентов в сеансе.

Далее будут даваться ссылки на чертежи, где одинаковыми ссылочными позициями обозначены сходные элементы. В данном описании для объяснения множество специфических деталей расположено так, чтобы обеспечить четкое их понимание. Однако может быть очевидно, что новые варианты воплощения могут быть применены без этих особых деталей. В иных случаях широко известные структуры и устройства отображаются в виде блок-схемы, что упрощает их описание.

На фиг.1 изображена реализованная на компьютере система 100 управления конференц-связью. Система 100 включает в себя компонент 102 конференц-связи, обеспечивающий проведение сеанса 104 конференц-связи настоящих и потенциальных участников 106 сеанса. Участники 106 подключаются к сеансу 104 конференц-связи, используя клиент (или клиентские устройства) 108 с помощью распределенных компонентов 110 доступа к среде передачи данных (обозначаемых КОМПОНЕНТ ДОСТУПА К СРЕДЕ ПЕРЕДАЧИ ДАННЫХ 1,…, КОМПОНЕНТ ДОСТУПА К СРЕДЕ ПЕРЕДАЧИ ДАННЫХ N, где N - положительное целое число) и на основе протокола сеанса.

Компоненты 110 передачи данных могут быть расположены в любом месте сети (например, Интернет), таким образом, давая доступ, например, с помощью HTTP. Компонент 102 конференц-связи может быть одним из множества компонентов сети, работающих независимо друг от друга или совместно друг с другом для обеспечения сеанса 104 и не нуждающихся в информации касательно других компонентов доступа к среде передачи данных. Компоненты 110 доступа к среде передачи данных включают в себя средства связи с пользователями, которые используют данные, аудио/видео средства, только аудиосредства, мгновенный обмен сообщениями и другие типы средств, комбинаций и форматов.

Компонент 112 управления сеансом предусматривает управляемый доступ к сеансу 104 конференц-связи получивших доступ к сеансу или потенциальных участников, по отношению к вестибюлю 114 сеанса. Другими словами, пользователи, желающие принять участие в сеансе 104, могут подключиться, пройдя вестибюль 114, или изначально напрямую подключиться к сеансу 104. Последующие потенциальные участники могут затем присоединиться к сеансу через вестибюль 114 сеанса.

Клиенты 108 (или клиентские устройства) могут подключиться к соответствующему компоненту 110 доступа к среде передачи данных, используя протокол сеанса, который может быть протоколом инициирования сеанса (SIP) и/или протоколом централизованного управления конференцией (C3P). Компонент 112 управления сеансом упрощает извещение одного из участников сеанса о потенциальном участнике сеанса, когда потенциальный участник сеанса связан с вестибюлем 114 сеанса. Один или несколько участников (например, ведущий или наблюдатель) могут позволить доступ к сеансу 104 или отказать в нем потенциальному участнику сеанса, находящемуся в вестибюле 114.

В качестве части процесса подключения, потенциальный участник сеанса может быть идентифицирован с помощью компонента 102 конференц-связи до связи с вестибюлем 114 сеанса. В подтверждение этого компонент 102 конференц-связи сигнализирует соответствующий распределенный компонент(ы) 110 доступа к среде передачи данных, связанный с потенциальным участником, о разрешении доступа к сеансу 104 конференц-связи или отказе в нем потенциальному участнику, на основе соответственно успешной или неуспешной идентификации.

Например, для того, чтобы соответствовать требованиям конференции, один или несколько пользователей обращаются к централизованному компоненту 102 конференц-связи (например, через Интернет-соединение), чтобы оставить запрос на создание сеанса 104 конференц-связи и его планировании или об участии в уже существующем сеансе. Компоненты 110 доступа к среде передачи данных включают в себя функции подключения и размещения для клиентов 108 (или клиентских устройств) соответствующих интерфейсов носителей информации (например, аудио, видео, данных), используемых пользователями 106, для создания интерфейсов носителей информации, чтобы соответствовать требуемым клиентами типам носителей информации, обеспечивать управление сеансом 104 конференц-связи и управлять завершением или деактивацией сеанса 104 для всех связанных с ним клиентов 108 и систем.

Централизованный компонент 102 конференц-связи может быть одним из множества подобных компонентов сети или, например, организации, который также обеспечивает функции планирования и создания экземпляра(ов) сеанса. Компонент 102 конференц-связи также включает в себя функциональность размещения одного или нескольких наиболее доступных компонентов 110 доступа к среде передачи данных во время сеанса 104 конференц-связи. Компонент 102 конференц-связи также функционирует в качестве устройства управления политикой и списком конференции. Политика сеанса связи - это общий набор правил управления ходом сеанса связи, который может быть разделен на политику членства и политику средств. Устройство политики конференции является логической функцией, которая может создавать политику и списки конференции и управлять ими.

Компонент 102 конференц-связи также включает в себя устройство извещения о конференции, которое является логической функцией, предусматривающей извещение в соответствии с предписаниями к состоянию конференции, а также извещение подписчиков об изменениях состояния. Компонент контроля над конференцией также действует для обеспечения безопасности сеанса с помощью авторизации пользователя и/или служб идентификации, основанных на идентификационной информации, такой как информация, подтверждающая идентичность, учетные данные компании и/или PIN.

Контроллер 102 конференц-связи также служит средством связи распределенных компонентов 110 доступа к службам управления политикой конференции и ее списками. Архитектура сеанса конференц-связи обеспечивает единую картину конференции участникам конференции и желающим принять в ней участие с помощью единого комплексного списка.

Понятно, что хотя и раскрытое блокирование и реализация вестибюля описаны применительно к системе конференц-связи, общая технология может быть применена в других контекстах, где нескольким пользователям необходим доступ к общему местоположению или пространству. Например, архитектура блокирования и вестибюля может быть применена в виртуальных играх он-лайн, где несколько игроков подключаются к центральному игровому полю или среде. Учитывая то, что в тех сценариях, где общий доступ позволяет заполнить доступные места в игре, вестибюль может быть установлен для выборочного допуска некоторых игроков и отказа в допуске другим пользователям к виртуальной среде. Соответственно, это обеспечивает больший контроль над доступом игроков, а также над извещением уже участвующих игроков, чем при использовании серверного администратора, которому необходимо подключиться к специальной системе управления, чтобы устранить игроков с сервера.

На фиг.2 изображен способ управления сеансом конференц-связи. Хотя в целях простоты объяснения один или несколько методов, показанных здесь, например, в виде блок-схемы или блок-диаграммы, показаны и описаны как ряд действий, понятно, что эти методы не ограничены порядком действий, так как некоторые из действий могут в соответствии с этим совершаться в различном порядке и/или одновременно с другими действиями, показанными и описанными ранее. Например, специалистам в данной области техники должно быть понятно, метод может быть альтернативно представлен как ряд взаимосвязанных состояний и событий, например, в диаграмме состояния. Более того, для новой реализации могут потребоваться не все действия, описанные в некотором методе.

На этапе 200 сеанс конференц-связи участников сеанса устанавливается с помощью одного или нескольких распределенных компонентов доступа к среде передачи данных. На этапе 202 от пользователя поступает запрос на получение доступа к сеансу, причем запрос поступает через один из распределенных компонентов доступа к среде передачи данных. На этапе 204 для контроля над доступом к сеансу активируется блокирование сеанса связи с помощью ограничения доступа к сеансу. На этапе 206 доступ к сеансу нового пользователя контролируется на основе блокирования.

На фиг.3А и фиг.3В более подробно изображен принцип управления сеансом конференц-связи. На этапе 300 компонент конференц-связи устанавливает сеанс и активирует блокирование конференции, чтобы ограничить доступ других пользователей и потенциальных участников к сеансу. На этапе 302 один из участников сеанса активирует функцию вестибюля. На этапе 304 от одного из потенциальных участников (WBP) поступает запрос на подключение к сеансу с помощью интерфейса системы управления (например, HTTP). Запрос может быть отправлен клиентом-пользователем (или клиентским устройством) соответствующему компоненту доступа к среде передачи данных, а затем компоненту конференц-связи. Запрос может быть представлен в виде INVITE о подключении. На этапе 306 процесс идентификации осуществляется для определения идентификационных данных, используемых потенциальным участником. Данные могут включать в себя регистрационные данные компании и/или данные пользователя, например. В том случае, если процесс идентификации проходит успешно, то компонент конференц-связи подтверждает запрос потенциального участника на подключение к сеансу, как указано на этапе 308. На этапе 310 компонент конференц-связи предоставляет потенциальному участнику минимальную информацию о сеансе, необходимую для подключения к сеансу. Информация о сеансе может быть получена на основании сообщения SUBSCRIBE на информацию о конференции.

Согласно фиг.3В на этапе 312 компонент конференц-связи отправляет извещение одному или нескольким участникам сеанса о потенциальном участнике. На этапе 314 участник сеанса обрабатывает запрос. На этапе 316 система выясняет, нужно ли позволить потенциальному участнику доступ. Если это так, то на этапе 318 участник сеанса дает компоненту конференц-связи команду позволить доступ потенциальному участнику. На этапе 320 компонент конференц-связи отправляет потенциальному участнику все детали сеанса. Они могут включать в себя список участников сеанса, председателя сеанса, если таковой есть, текущее состояние сеанса (например, тему) и так далее. На этапе 322 компонент конференц-связи позволяет потенциальному участнику доступ к распределенному компоненту доступа к среде передачи данных, необходимому для получения полной информации по передаче данных от устройства потенциального участника (например, мобильного телефона, портативного компьютера). В другом случае, если потенциальный участник не получает доступ, осуществляются действия с 316 до 324, когда участник сеанса дает команду компоненту конференц-связи отказать потенциальному участнику в доступе. Команда может быть дана с помощью C3P. На этапе 326 компонент конференц-связи отправляет потенциальному участнику извещение об отказе в доступе. Потенциальный участник может отправить команду BYE в диалоге INVITE о вступлении и NOTIFY (exp:0) в диалоге SUBSCRIBE с помощью соответствующей команды. На этапе 328 потенциальный участник отключается от программы.

В более конкретном контексте потенциальный участник, который хочет присоединиться к сеансу связи, подключается к URL с помощью интерфейса программы. Потенциальный участник может быть идентифицирован с помощью учетных данных домена или с помощью обрабатывающего механизма, основанного на PIN-коде, например. Потенциальный участник отправляет запрос на вступление, после получения которого отмечается, что потенциальный участник находится в состоянии ожидания в вестибюле. Потенциальный участник отправляет запрос на подписку на пакет программ конференции. Как только потенциальный участник переходит в состояние ожидания, он получает документ, который включает в себя минимальное количество информации по конференции и информацию, подтверждающие то, что потенциальный участник находится в состоянии ожидания.

Компонент конференц-связи отправляет всем участникам (или наблюдателям) сеанса извещение о потенциальном участнике, находящемся в состоянии ожидания в вестибюле. Один или несколько председателей (или ведущих) сеанса, которые получают извещения о потенциальных участниках, находящихся в состоянии ожидания в вестибюле, могут принять решение, отказать в доступе или позволить доступ к сеансу одному или нескольким потенциальным участникам. Ведущий отправляет запрос C3P компоненту сеанса конференц-связи о разрешении/отказе потенциальному участнику в доступе к сеансу конференц-связи. Если ведущий допускает потенциального участника, то потенциальный участник переходит из состояния ожидания в разрешенное состояние и потенциальный участник переходит в состояние конференции и получает полную информацию со всеми деталями. В другом случае, если ведущий не допускает потенциального участника, то потенциальный участник получает команду BYE в диалоге INVITE о вступлении и NOTIFY (exp:0) в диалоге SUBSCRIBE с соответствующей причиной. Это, например, может быть C3P с использованием SIP.

Альтернативный диалог коммуникации использует условные ответы. Например, если компонент конференц-связи получает INVITE от потенциального участника, а конференция находится в заблокированном состоянии, то ведущий (или участник сеанса) может допустить этого нового участника. В этом случае, сообщение INVITE может быть сохранено в компоненте конференц-связи и условные ответы могут быть отправлены, чтобы отображать изменения. Затем извещение с помощью службы извещения компонента конференц-связи будет отправлено ведущему. Ведущий может затем позволить потенциальному участнику допуск к вступлению, и в ответ на это компонент конференц-связи затем примет INVITE.

Согласно фиг.3А и фиг.3В схема обслуживания вызова, без учета диалога SUBSCRIBE, не осуществляется до тех пор, пока участник не авторизован. Кроме того, диалог INVITE находится в состоянии ожидания и не осуществляется до авторизации.

На фиг.4 изображен способ, который автоматически позволяет доступ к сеансу в соответствии с предварительно установленными параметрами. На этапе 400 сеанс связи устанавливается для участников сеанса с помощью одного или нескольких распределенных компонентов доступа к среде передачи данных. На этапе 402 доступ к сеансу становится возможным для участников сеанса, и сеанс затем блокируется, чтобы ограничить дальнейший доступ к нему. На этапе 404 могут быть определены и настроены параметры автоматического допуска для всех или некоторых потенциальных участников. На этапе 406 поступает один или несколько запросов на доступ к сеансу от потенциальных участников (или новых пользователей) с помощью распределенных компонентов доступа к среде передачи данных. На этапе 408 происходит идентификация потенциальных пользователей, и информация об успешно идентифицированных пользователях поступает в вестибюль. На этапе 410 потенциальные пользователи автоматически получают доступ к вестибюлю на основе заранее определенных параметров.

Далее приведен пример кода извещения потенциального участника о том, что участник находится в состоянии ожидания в вестибюле сеанса.

<!-A participant sip:user1@rtcdev.nttest.mic.com receiving initial notification from the focus that he is the lobby on-hold. -->

<conference-info entity-“sip:conf_4.pool@confdomain.com;user=ms-conf” state=”full” version=”0”>

<conference-description>

<display-text>conf-name</display-text>

</conference-description>

<users>

<user entity=”sip:user1@rtcdev.nttest.mic.com” state=”full”>

<endpoint entity=” sip:user1@rtcdev.nttest.mic.com”>

<status>on-hold</status>

</endpoint>

</user>

</users>

</conference-info>

Далее приведен пример кода команды C3P, которая позволяет потенциальному участнику доступ из вестибюля сеанса.

<request request Id=”2” from “sip:presenter” to=”sip:confuri”>

<setUserAccess>

<userKeys confEntity=”sip:confuri” userEntity=”sip:user1”/>

<access>granted</access>

</setUserAccess>

</request>

Далее приведен пример кода команды C3P, которая не позволяет потенциальному участнику доступ из вестибюля сеанса.

<request requested=”2” from=”sip:presenter” to=”sip:confuri”>

<setUserAccess>

<userKeys confEntity=”sip:confuri” userEntity=”sip:user1”/>

<access>denied</acsess>

</setUserAccess>

</request>

Команды C3P могут быть использованы для блокирования или разблокирования сеанса конференц-связи. Команда может быть выполнена компонентом сеанса конференц-связи, а также копирована всеми компонентами доступа к среде передачи данных.

Состояние конференции в компоненте конференц-связи и компонентах доступа к среде передачи данных может содержаться в документе состояния конференции. Далее приведен пример кода заблокированного состояния в элементе состояния конференция.

<conference-info entity=”sip:confuri”>

<conference-state>

<locked>false</locked>

</conference-state>

<conference-info>

Подобный код может быть использован для отображения вида конференции, а также для предоставления каждому компоненту доступа к среде передачи данных возможности представления заблокированного состояния сеанса конференции. Так как элемент отображения конференции является тем, что компонент доступа к среде передачи данных для публикации своего состоянии конференции, то его функции могут быть расширены до представления также заблокированного состояния.

<conference-view…>

<entity-view entity=”AV”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

<entity-view entity=”Data”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

</conference-view>

Фокус может также быть введен в элементе отображения конференции. Например, сквозной вызов команды блокирования, основанный на двух компонентах доступа к среде передачи данных: аудио/видеоустройство и другое устройство хранения данных, в том случае, когда изначально конференция находится в незаблокированном состоянии.

Начальное состояние конференции может быть представлено с помощью следующего кода:

<conference-info entity=”sip:confuri”>

<conference-view..>

<entity-view entity=”Focus”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

<entity-view entity=”AV”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

<entity-view entity=”Data”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

</conference-view>

<users>

…

</users>

</conference-info>

Когда ведущий сеанса дает команду блокирования конференции, выполняется команда C3P для блокирования конференции, использующая следующий пример кода.

<request requestId=”3” from=”sip:presenter” to=”sip:confuri”>

<modifyConferenceLook>

<conferenceKeys confEntity=”sip:confuri”/>

<locked>true</locked>

</modifyConferenceLook>

</request>

Состояние конференции после выполнения команды в фокусе может выглядеть следующим образом, отображая при этом значение, измененное с неверного (в виде примера) на верное.

<conference-info entity=”sip:confuri”>

<conference-view.. >

<entity-view entity=”Focus”>

<entity-state>

<locked>falsetrue</locked>

</entity-state>

</entity-view>

<entity-view entity=”AV”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

<entity-view entity=”Data”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

</conference-view>

<users>

…

</users>

</conference-info>

Состояние конференции после выполнения команды на компонентах доступа к среде передачи аудио/видеоданных может быть представлено следующим образом, отображая при этом значение, измененное с неверного (в виде примера) на верное.

<conference-info entity=”sip:confuri”>

<conference-view.. >

<entity-view entity=”Focus”>

<entity-state>

<locked>true</locked>

</entity-state>

</entity-view>

<entity-view entity=”AV”>

<entity-state>

<locked> falsetrue </locked>

</entity-state>

</entity-view>

<entity-view entity=”Data”>

<entity-state>

<locked>false</locked>

</entity-state>

</entity-view>

</conference-view>

<users>

…

</users>

</conference-info>

После выполнения команды на компоненте доступа к среде передачи данных состояние конференции, которое также является конечным состоянием, может быть представлено следующим образом, отображая при этом значение, измененное с неверного (в виде примера) на верное.

<conference-info entity=”sip:confuri”>

<conference-view.. >

<entity-view entity=”Focus”>

<entity-state>

<locked>true</locked>

</entity-state>

</entity-view>

<entity-view entity=”AV”>

<entity-state>

<locked>true</locked>

</entity-state>

</entity-view>

<entity-view entity=”Data”>

<entity-state>

<locked> falsetrue </locked>

</entity-state>

</entity-view>

</conference-view>

<users>

…

</users>

</conference-info>

Затем ведущий дает команду о разблокировании конференции. Команда может быть командой C3P, которая разблокирует конференцию и которая может быть представлена следующим кодом.

<request requestId=”3” from=”sip:presenter” to=”sip:confuri”>

<modifyConferenceLook>

<conferenceKeys confEntity=”sip:confuri”/>

<locked>false</locked>

</modifyConferenceLook>

</request>

После выполнения команды состояние конференции на компоненте конференц-связи и на всех компонентах доступа к среде передачи данных может быть представлено следующим кодом, отображая при этом значение, измененное с неверного (в виде примера) на верное.

<conference-info entity=”sip:confuri”>

<conference-view.. >

<entity-view entity=”Focus”>

<entity-state>

<locked> truefalse </locked>

</entity-state>

</entity-view>

<entity-view entity=”AV”>

<entity-state>

<locked> truefalse </locked>

</entity-state>

</entity-view>

<entity-view entity=”Data”>

<entity-state>

<locked> truefalse </locked>

</entity-state>

</entity-view>

</conference-view>

<users>

…

</users>

</conference-info>

В этой заявке термины «компонент» и «система» должны относиться к используемому элементу, связанному с компьютером, такому как аппаратное обеспечение или комбинация аппаратного и программного обеспечения или программное обеспечение. Например, компонент может быть процессом, выполняемым с помощью процессора, процессором, накопителем на жестком диске, разнообразными устройствами хранения (оптического и/или магнитного запоминающего устройства), задачей, выполняемым файлом, потоком выполнения, программой и/или компьютером и не только. В качестве примера можно привести приложение, выполняемое сервером, и сервер, которые оба могут быть компонентами. Один или несколько компонентов могут быть составляющими процесса и/или потока выполнения, а один компонент может располагаться на одном компьютере и/или на двух или нескольких компьютерах.

Ссылаясь на фиг.5, где изображена блок-схема компьютерной системы 500, действующей для выполнения архитектуры протокола блокирования и вестибюля в соответствии с раскрытой архитектурой. Чтобы обеспечить дополнительный контекст для различных ее аспектов, фиг.5 и дальнейшие пояснения необходимы для обеспечения краткого, общего описания подходящей компьютерной системы 500, в которой могут быть учтены различные аспекты. При использовании вышеупомянутого описания в общем контексте инструкций, применимых к компьютеру, которые могут быть использованы на одном или нескольких компьютерах, специалисты в данной области техники заметят, что новый вариант воплощения может быть также осуществлен вместе с другими программными модулями и/или в качестве комбинации аппаратного и программного обеспечения.

Как правило, программные модули включают в себя стандартные программы, другие программы, компоненты, данные, структуры и так далее, которые выполняют определенные задачи или реализовывают особые абстрактные типы данных. Более того, специалисты в данной области техники примут во внимание, что способы, соответствующие изобретению, могут быть использованы с помощью других конфигураций компьютерной системы, включающих в себя однопроцессорные и мультипроцессорные компьютерные системы, мини-компьютеры, универсальные компьютеры, а также персональные компьютеры, карманные компьютеры, микропроцессорную или программируемую бытовую электронную технику и так далее. Любые из них могут быть подключены к одному или нескольким соответствующим устройствам.

Описанные аспекты могут также быть осуществлены в распределенных вычислительных средах, где некоторые задачи выполняются средствами дистанционной обработки данных, связанными с помощью сети передачи данных. В распределенной вычислительной среде программные модули могут быть расположены как на локальных, так и на удаленных запоминающих устройствах.

Обычно компьютер включает в себя ряд машиночитаемых устройств. Машиночитаемые устройства могут быть любыми из доступных устройств, к которым можно подключиться с помощью компьютера, и включают в себя энергозависимые и энергонезависимые устройства, съемные и несъемные носители. В качестве одного из примеров машиночитаемые устройства могут состоять из запоминающей среды компьютера и коммуникационного устройства. Запоминающие устройства компьютера включает в себя энергозависимые и энергонезависимые, съемные и несъемные устройства, реализованные любым способом или с помощью любой техники хранения такой информации, как машиночитаемые инструкции, структуры данных, программные модули и другие данные. Запоминающие устройства компьютера включают в себя RAM, ROM, EEPROM, флэш-память или другую технику хранения информации, CD-ROM, цифровой видеодиск (DVD) или другой накопитель на оптических дисках, магнитные кассеты, ленту для магнитной записи, накопитель на магнитных дисках или другие магнитные запоминающие устройства или любые другие устройства, которые могут быть использованы для хранения необходимой информации и к которым можно подключиться с помощью компьютера.

Как показано на фиг.5, пример компьютерной системы 500 для реализации различных аспектов включает в себя компьютер 502, а компьютер 502 включает в себя блок 504 обработки информации, системную память 506 и системную шину 508. Системная шина 508 обеспечивает интерфейс компонентов системы, включая в себя системную память 506 для блока 504 обработки информации и не только. Блок 504 обработки информации может быть одним из множества имеющихся в продаже процессоров. Сдвоенный микропроцессор и другие мультипроцессорные архитектуры могут также использоваться в качестве блоков 504 обработки информации.

Системная шина 508 может быть любой из структурных шин, которые могут затем взаимодействовать с шиной памяти (с использованием контроллера памяти или без него), периферийной шиной и местной шиной, используя любую из имеющихся в продаже архитектур шин. Системная память 506 включает в себя постоянное запоминающее устройство 510 (ROM/ПЗУ) и оперативное запоминающее устройство 512 (RAM/ОЗУ). Базовая система ввода/вывода (BIOS) хранится в энергонезависимой памяти 510, такой как ROM, EPROM, EEPROM, с помощью которой BIOS содержит стандартные программы, которые помогают передавать информацию между элементами одного компьютера 502, как например, при начале работы. ОЗУ 512 может также включать в себя высокоскоростное ОЗУ, такое как статическое ОЗУ для кэшированных данных.

Компьютер 502 также включает в себя встроенный жесткий диск 514 (HDD) (например, EIDE, SATE). Этот жесткий диск 514 может быть также настроен для дополнительного применения в подходящих блоках (не показаны), в накопителе 516 на гибких магнитных дисках (FDD) (например, считывать информацию или записывать на переносной флоппи-диск 518) и в накопителе 520 на оптических дисках (например, считывать CD-ROM-диск 522 или считывать или записывать на другие оптические средства с большой вместимостью, такие как DVD). Жесткий диск 514, накопитель 516 на магнитных дисках и накопитель 520 на оптических дисках могут быть подключены к системной шине 508 с помощью интерфейса 524 жесткого диска, интерфейса 526 накопителя на магнитных дисках и интерфейса 528 накопителя на оптических дисках соответственно. Интерфейс 524 реализации внешнего дисковода включает в себя и универсальную последовательную шину (USB), и IEEE 1394 или по меньшей мере одну из этих технологий интерфейса.

Приводы и связанные с ними машиночитаемые средства обеспечивают энергонезависимое хранение данных, структур данных, выполняемых компьютером инструкций и так далее. Для компьютера 502 устройства и средства предоставляют возможность хранения любых данных в подходящем цифровом формате. Хотя описание вышеперечисленных машиночитаемых средств относится к HDD, съемным магнитным дискетам и съемным оптическим средствам хранения, которые читаются компьютером, такими как CD или DVD, специалистам в данной области техники стоит заметить, что другие типы средств, читаемых компьютером, таких как zip-дисковод, магнитные кассеты, карты флэш-памяти, картриджи и так далее, могут также быть использованы в примерной операционной среде, а также что любые подобные средства могут содержать инструкции, выполнимые компьютером для осуществления новых способов раскрытой архитектуры.

Ряд программных модулей может храниться на устройствах и RAM 512, включая операционную систему 530, одну или несколько прикладных программ 532, другие программные модули 534 и данные 536 по программе. Одна или несколько прикладных программ 532 и другие программные модули 534 может включать в себя, например, клиентов 108, компоненты 110 доступа к среде передачи данных и компонент 102 конференц-связи.

Операционная система, приложения, модули и/или данные могут также быть помещены в кэш-память RAM 512 полностью или частично. Стоит заметить, что раскрытая архитектура может быть реализована с помощью различных имеющихся в продаже операционных систем или комбинаций операционных систем.

Пользователь может вводить команды и информацию на компьютер 502 с помощью одного или нескольких проводных/беспроводных устройств ввода данных, например, с помощью клавиатуры 538 и указательного устройства, такого как мышь 540. Другие устройства ввода данных (не показаны) могут включать в себя микрофон, инфракрасное дистанционное управление, джойстик, игровой планшет, электронное перо, сенсорную панель и так далее. Эти и другие устройства ввода часто подключаются к блоку 504 обработки информации с помощью интерфейса 542 устройства ввода, который подключается к системной шине 508, однако не может быть подключен с помощью других интерфейсов, таких как порт параллельного ввода/вывода данных, порт последовательного ввода/вывода данных IEE 1394, USB-порт, инфракрасный интерфейс и так далее.

Монитор 544 или другой тип устройства отображения также подключен к системной шине 508 с помощью такого интерфейса, как видеоадаптер 546. Помимо монитора 544 компьютер обычно включает в себя другие периферийные устройства вывода (не отображаемые), такие как колонки, принтеры и так далее.

Компьютер 502 может выполнять операции в сетевой среде, используя логическое соединение с помощью проводной и/или беспроводной связи с одним или несколькими такими удаленными компьютерами, как удаленный компьютер(ы) 548. Удаленный компьютер(ы) 548 может быть автоматизированной рабочей станцией, служебным компьютером, маршрутизатором, персональным компьютером, портативным компьютером, развлекательным оборудованием на базе микропроцессора, равноправным устройством или другим узлом сети и обычно включает в себя многие или все описанные элементы, относящиеся к компьютеру 502, хотя для краткости изображено только устройство 550 памяти/хранения. Изображенные логические связи включают в себя проводную/беспроводную возможность подключения к локальной сети (LAN) 552 передачи данных и/или к более крупным сетям, например, к глобальной сети (WAN) 554. Подобные LAN и WAN сетевые среды часто встречаются в офисах и компаниях и упрощают работу корпоративных сетей, таких как внутренние сети, каждая из которых может подключиться глобальной коммуникационной сети, например к Internet.

При использовании в сетевой среде LAN компьютер 502 подключается к локальной сети 552 с помощью интерфейса проводной и/или беспроводной коммуникационной сети или адаптера 556. Адаптер 556 может обеспечить проводное или беспроводное подключение к LAN 552, которая также может включать в себя беспроводную точку доступа к сети, предусмотренную для связи с беспроводным адаптером 556.

При использовании в сетевой среде WAN компьютер 502 может включать в себя модем 558 или подключаться к коммуникационному серверу по WAN 554 или обладать другими средствами установления связи по WAN 554, например, с помощью Internet. Модем 558, который может быть встроенным или внешним и проводным или беспроводным устройством, подключается к системной шине 508 с помощью интерфейса 542 последовательного ввода-вывода. В сетевой среде программные модули, отображенные связанными с компьютером 502, или их части могут быть реализованы на удаленном запоминающем устройстве 550. Стоит заметить, что изображенные сетевые подключения являются примерами и для установления линий связи между компьютерами могут быть использованы другие средства.

Компьютер 502 может подключаться к любому беспроводному устройству или модулю, использующему средства беспроводной коммуникации, например, к принтеру, сканеру, настольному и/или портативному компьютеру, портативной записной книжке, спутнику связи, любому виду оборудования или месту, подключаемому к вкладкам браузера по беспроводной связи (например, киоску, газетному киоску, уборной) и телефону. Это по меньшей мере включает в себя беспроводные технологии Wi-Fi и Bluetooth™. Таким образом коммуникация может представлять собой стандартную структуру в обычной сети или специальный вид коммуникации по меньшей мере между двумя устройствами.

Wi-Fi, или беспроводная точность, позволяет подключиться к Internet с дивана дома, из кровати отеля или конференц-зала на работе без проводов. Wi-Fi - это беспроводная технология, схожая с используемой в мобильном телефоне, которая позволяет таким устройствам как, например, компьютеры, отправлять и получать данные в помещении и за его пределами; где угодно в диапазоне базовой станции. Сети Wi-Fi используют радиотехнику, называемую IEEE 802.11x (a, b, g, и так далее) для обеспечения безопасной, надежной, быстрой, беспроводной возможности подключения. Сеть Wi-Fi может быть использована для связи между компьютерами, для подключения к Internet и к проводным сетям (которые используют IEEE 802.3 или Ethernet).

На фиг.6 изображена схематичная блок-схема примера вычислительной среды 600 для архитектуры протокола блокирования и вестибюля. Система 600 включает в себя одного или нескольких клиентов 602. Клиент(ы) 602 может быть аппаратным обеспечением и/или программным обеспечением (например, потоками, процессами, вычислительными устройствами). Клиент(ы) 602 может, например, хранить файл(ы) cookie и/или быть связан с контекстуальной информацией.

Система 600 также включает в себя один или несколько серверов 604. Сервер(а) 604 может быть аппаратным обеспечением и/ или программным обеспечением (например, потоками, процессами, вычислительными устройствами). Сервера 604 могут, например, хранить потоки для осуществления трансформаций с использованием структур. Один из возможных вариантов коммуникации между клиентом 602 и сервером 604 может быть в виде пакета данных, настроенного для обмена между двумя или несколькими компьютерными процессами. Пакет данных может включать в себя файлы cookie и/или соответствующую контекстуальную информацию, например. Система 600 включает в себя инфраструктуру 606 коммуникации (например, такую глобальную коммуникационную сеть, как Internet), которая может быть воплощена, чтобы упростить коммуникацию между клиентом(ами) 602 и сервером(амии) 604.

Коммуникации могут быть упрощены с помощью проводной (включая оптоволокно) и/или беспроводной технологии. Клиент(ы) 602 подключается к одному или нескольким клиентским хранилищам 608 данных, которые могут быть использованы для хранения локального информационного объекта для клиента(ов) 602 (например, файл(ов) cookie и/или связанной с ними контекстуальной информации). Проще говоря, сервер(а) 604 связаны с одним или несколькими серверными хранилищами 610 данных, которые могут воплощены для хранения локальных информационных объектов для серверов 604. Клиенты 602 могут включать в себя клиентов 108 на фиг.1, а компоненты 110 доступа к среде передачи данных и компонент 102 конференц-связи могут быть частью серверов 604.

Предоставленное выше описание включает в себя примеры раскрытой архитектуры. Конечно, невозможно описать каждую потенциальную комбинацию компонентов и/или принципов, однако специалисты в данной области техники признают, что возможны и многие другие комбинации и компоновки. Соответственно, новая архитектура необходима для того, чтобы учитывать все подобные изменения, модификации и вариации, которые не выходят за рамки прилагаемой формулы изобретения. Более того, в тех случаях, когда термин «включает в себя» используется в подробном описании или в формуле изобретения, такой термин использован в значении охватывающий, также как и термин «содержащий», когда «содержащий» переводится при его употреблении в качестве переходного слова в формуле изобретения.

Изобретение относится к передаче данных с помощью сети связи и проведению конференций между пользователями сети. Техническим результатом является повышение контроля доступа к сеансу конференц-связи, за счет обеспечения возможности участникам сессии контролировать вход в сеанс конференции. В способе как только пользователь присоединяется к сеансу, сеанс может быть заблокирован с целью ограничения доступа других пользователей к сеансу, даже если они были приглашены на сеанс. Блокирование может быть осуществлено вручную участником сеанса и/или автоматически на основе каких-либо параметров. Функция вестибюля позволяет участнику сеанса получать информацию о пользователях в вестибюле и ожидании доступа к сеансу с помощью извещения и/или идентификации пользователя, пытающегося получить доступ к сеансу. Архитектура облегчает функции блокирования и вестибюля между несколькими идентичными, равноправными серверами, которые вместе образуют распределенную систему конференц-связи. Функции блокирования и вестибюля могут воплощать протоколы сеанса связи, такие как протокол установления сеанса (SIP) и протокол централизованного управления конференцией (СЗР). 3 н. и 17 з.п. ф-лы, 7 ил.

1. Реализованная на компьютере система управления конференц-связью, содержащая: процессор; память, коммуникативно связанную с процессором, причем память содержит исполняемые компьютером инструкции, которые при исполнении процессором обеспечивают один или более компонентов, причем один или более компонентов содержат компонент конференц-связи для установления сеанса конференц-связи с участниками сеанса, при этом упомянутые участники подключаются к сеансу конференц-связи с помощью распределенных компонентов доступа к среде передачи данных и на основе протокола сеанса, при этом компонент конференц-связи дополнительно конфигурирован для приема первого запроса на присоединение от первого потенциального участника сеанса, причем первый запрос на присоединение включает в себя критерии, согласно которым первый потенциальный участник сеанса должен автоматически допускаться к сеансу конференц-связи, причем после приема критериев в первом запросе на присоединение первый потенциальный участник сеанса допускается к конференции в качестве участника сеанса и причем компонент конференц-связи дополнительно конфигурирован для приема второго запроса на присоединение от второго потенциального участника сеанса, причем второй запрос на присоединение не включает в себя критерии, согласно которым второй потенциальный участник сеанса должен автоматически допускаться к сеансу конференц-связи, причем после приема второго запроса на присоединение, не включающего в себя критерии, второй потенциальный участник сеанса допускается к вестибюлю сеанса, и причем компонент конференц-связи дополнительно конфигурирован для извещения участника сеанса о запросе на присоединение, принятом компонентом конференц-связи; и компонент управления сеансом для управления доступом к сеансу конференц-связи второго потенциального участника сеанса относительно вестибюля сеанса, причем компонент управления сеансом дополнительно конфигурирован для приема извещения от участника сеанса для продвижения второго потенциального участника сеанса из вестибюля сеанса к сеансу конференц-связи.

2. Система по п.1, в которой протокол сеанса является протоколом инициирования сеанса (SIP).

3. Система по п.1, в которой протокол сеанса является протоколом централизованного управления конференцией (СЗР).

4. Система по п.1, в которой компонент управления сеансом обеспечивает извещение одного из участников сеанса о втором потенциальном участнике сеанса, когда второй потенциальный участник сеанса связан с вестибюлем сеанса.

5. Система по п.4, в которой компонент конференц-связи дополнительно конфигурирован для приема указания от одного из участников сеанса, отказывающего в доступе к сеансу конференц-связи второму потенциальному участнику сеанса.

6. Система по п.4, в которой компонент конференц-связи дополнительно конфигурирован для приема указания от одного из участников сеанса, разрешающего доступ к сеансу конференц-связи второму потенциальному участнику сеанса.

7. Система по п.1, в которой второй потенциальный участник сеанса аутентифицируется компонентом конференц-связи до связывания с вестибюлем сеанса.

8. Система по п.7, в которой компонент конференц-связи сигнализирует одному из распределенных компонентов доступа к среде передачи данных, связанному с вторым потенциальным участником сеанса, отказать в доступе к сеансу конференц-связи второму потенциальному участнику сеанса на основе неуспешной аутентификации.

9. Система по п.7, в которой компонент конференц-связи сигнализирует одному из распределенных компонентов доступа к среде передачи данных, связанному с вторым потенциальным участником сеанса, разрешить доступ к сеансу конференц-связи второму потенциальному участнику на основе успешной аутентификации.

10. Реализованный на компьютере способ управления сеансом конференц-связи, содержащий этапы, на которых: устанавливают сеанс конференц-связи с участниками сеанса с помощью распределенных компонентов доступа к среде передачи данных; принимают первый запрос на доступ к сеансу от первого нового пользователя с помощью одного из распределенных компонентов доступа к среде передачи данных; определяют, что первый запрос включает в себя критерии, согласно которым первый новый пользователь должен быть автоматически допущен к сеансу конференц-связи; допускают первого нового пользователя к сеансу конференц-связи в качестве участника сеанса; принимают второй запрос на доступ к сеансу от второго нового пользователя с помощью другого из распределенных компонентов доступа к среде передачи данных; определяют, что второй запрос не включает в себя критерии, согласно которым второй новый пользователь должен автоматически допускаться к сеансу конференц-связи; уведомляют участника сеанса о том, что второй запрос на доступ к сеансу был принят от второго нового пользователя; активируют блокирование сеанса для предотвращения доступа к сеансу конференц-связи второго нового пользователя; и контролируют доступ второго нового пользователя к сеансу конференц-связи на основе блокирования, причем контролирование доступа дополнительно содержит прием извещения от участника сеанса для продвижения второго нового пользователя к сеансу конференц-связи.

11. Способ по п.10, дополнительно содержащий контролирование доступа к сеансу конференц-связи первого нового пользователя и второго нового пользователя с помощью по меньшей мере одного из SIP или СЗР.

12. Способ по п.10, дополнительно содержащий этап, на котором аутентифицируют первого нового пользователя и второго нового пользователя с помощью одного из распределенных компонентов доступа к среде передачи данных, используя учетные данные компании.

13. Способ по п.10, дополнительно содержащий этап, на котором аутентифицируют первого нового пользователя и второго нового пользователя с помощью одного из распределенных компонентов доступа к среде передачи данных, используя дайджест - данные.

14. Способ по п.10, дополнительно содержащий этап, на котором отправляют второму новому пользователю меньшее количество информации о сеансе на основе инициирования процесса аутентификации.

15. Способ по п.10, дополнительно содержащий этап, на котором отправляют второму новому пользователю большее количество информации о сеансе на основе успешной аутентификации второго нового пользователя.

16. Способ по п.10, дополнительно содержащий этап, на котором извещают участников сеанса о запросе второго нового пользователя во время сеанса конференц-связи.

17. Способ по п.10, дополнительно содержащий этап, на котором разрешают доступ к полному потоку данных из одного из распределенных компонентов доступа к среде передачи данных на основе доступа к сеансу второго нового пользователя, причем упомянутый доступ предоставляется одним из участников сеанса.

18. Способ по п.10, дополнительно содержащий этап, на котором извещают подмножество участников сеанса о том, что второй новый пользователь пытается получить доступ к сеансу конференц-связи, и предоставляют доступ к сеансу на основе этого подмножества.

19. Способ по п.10, дополнительно содержащий этап, на котором управляют существованием функции вестибюля для сеанса конференц-связи.

20. Реализованная на компьютере система контроля доступа к сеансу конференц-связи, содержащая: реализованное на компьютере средство установления сеанса конференц-связи с участниками сеанса с помощью распределенных компонентов доступа к среде передачи данных; реализованное на компьютере средство приема от первого нового пользователя первого запроса на доступ к сеансу с помощью одного из распределенных компонентов доступа к среде передачи данных; реализованное на компьютере средство определения, что первый запрос включает в себя критерии, согласно которым первый новый пользователь должен автоматически допускаться к сеансу конференц-связи; реализованное на компьютере средство допуска первого нового пользователя к сеансу конференц-связи в качестве участника сеанса; реализованное на компьютере средство приема второго запроса на доступ к сеансу от второго нового пользователя с помощью другого из распределенных компонентов доступа к среде передачи данных; реализованное на компьютере средство определения, что второй запрос не включает в себя критерии, согласно которым второй новый пользователь должен автоматически допускаться к сеансу конференц-связи; реализованное на компьютере средство извещения участника сеанса о том, что второй запрос на доступ к сеансу был принят от второго нового пользователя; реализованное на компьютере средство активирования блокирования сеанса для контролирования доступа к сеансу конференц-связи; и реализованное на компьютере средство контролирования доступа второго нового пользователя к сеансу конференц-связи, причем контролирование доступа дополнительно содержит прием извещения от участника сеанса для продвижения второго нового пользователя к сеансу конференц-связи.

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| US 20040199580 A1, 07.10.2004 | |||

| МОНИТОРИНГ СОЕДИНЕНИЯ С ТЕРМИНАЛОМ ПОЛЬЗОВАТЕЛЯ В СИСТЕМЕ СВЯЗИ | 2001 |

|

RU2262810C2 |

| ПЕРЕКЛЮЧЕНИЕ ОБСЛУЖИВАНИЯ СЕАНСА МНОГОАДРЕСНОЙ ПЕРЕДАЧИ | 2002 |

|

RU2273096C2 |

Авторы

Даты

2012-12-27—Публикация

2008-03-31—Подача