Область техники

Изобретение относится к компьютерной безопасности, а более конкретно, к системам и способам безопасной передачи данных в небезопасных сетях.

Уровень техники

В настоящее время существует большое количество возможностей украсть личные данные компьютерных пользователей, даже несмотря на установленный антивирус или сетевой экран. Как правило, кражу личных данных осуществляют с помощью вредоносных программ, которые попадают на компьютеры пользователей (заражают их). Чаще всего подобные программы попадают на компьютеры через заражение популярных интернет-браузеров, выполняют перехват данных, вводимых с устройств ввода (таких как клавиатура или мышь), или перехватывают данные, отправляемые в сеть. Например, вредоносные программы, заражающие браузеры, получают доступ к файлам браузера, просматривают историю посещений и сохраненные пароли при посещении веб-страниц. Перехватчики ввода данных (keyloggers) перехватывают ввод данных с клавиатуры или мыши и скрывают свое присутствие в системе с помощью целого ряда руткит (rootkit) технологий. Подобные технологии также применяются при реализации перехватчиков сетевых пакетов (снифферов графика, traffic snifters), которые перехватывают передаваемые сетевые пакеты, извлекая из них ценную информацию, такую как пароли и другие личные данные.

Стоит отметить, что существующие антивирусные технологии, такие как использование сигнатурной или эвристической проверок, методы проактивной защиты или использование списков доверенных приложении (whitelist) не позволяют добиться обнаружения всех вредоносных программ на компьютерах пользователей. Таким образом, риск потери личных данных остается очень высоким, и пользователи вынуждены искать другие решения для обеспечения безопасности передачи личных данных.

Возможным решением по противодействию вредоносным программам, которые перехватывают ввод данных с устройств ввода, является использование защищенных устройств ввода. Этого можно добиться, используя клавиатуры с шифрованием вводимых данных или используя виртуальную клавиатуру (http://support.kaspersky.com/kav2012/start?qid=208284630). Подобные решения обладают рядом недостатков: для клавиатуры с шифрованием вводимых данных также могут существовать перехватчики, которые осуществляют перехват данных до шифрования или уже после их расшифровки, а виртуальная клавиатура может быть скомпрометирована с помощью использования вредоносных программ, которые делают снимки экрана через заданные промежутки времени.

Еще один вариант решения вышеописанной проблемы предусматривает использование защищенной среды, в которой будут исполняться все необходимые приложения. Например, заявка US 20080034210 описывает отдельное устройство (предпочтительно выполненное в виде USB флешки), которое имеет отдельный браузер и загрузчик. Загрузчик отвечает за загрузку браузера в память компьютера при соединении и начальную проверку целостности данных. Сам браузер выполнен с упором на обеспечение максимальной защищенности передаваемых данных. Также в заявке US 20080244689 A1 приводится возможность создания защищенной среды в виде собранного образа операционной системы (с улучшенной безопасностью). При применении подобной среды существует возможность использования безопасных онлайн-транзакций. Однако приведенные решения основываются на использовании лишь усиленных мер безопасности применительно к установленному программному обеспечению, которое в любом случае может иметь уязвимости, в том числе и те, против которых существующие решения бессильны на момент появления подобных уязвимостей (http://searchsecurity.techtarget.com/definition/zero-dav-exploit).

Таким образом, существует необходимость в создании отдельного аппаратного устройства, которое будет обеспечивать безопасность личных данных пользователей при работе в небезопасном окружении.

Анализ предшествующего уровня техники и возможностей, которые появляются при комбинировании их в одной системе, позволяют получить новый результат, а именно способ для безопасной передачи данных в небезопасных сетях.

Сущность изобретения

Технический результат настоящего изобретения заключается в повышении уровня защиты данных при их передаче в небезопасных сетях.

Согласно одному из вариантов реализации, предлагается способ безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, который включает этапы на которых: устанавливают первое защищенное соединение между средством безопасной передачи данных и компьютером; собирают данные об используемых сетевых соединениях на компьютере; устанавливают второе защищенное соединение между средством безопасной передачи данных и сервером безопасности, используя данные об используемых сетевых соединениях на компьютере; используют установленные первое и второе защищенные соединения для безопасной передачи данных.

В одном из частных вариантов реализации сбор данных об используемых сетевых соединениях на компьютере выполняют с использованием отдельного приложения, установленного на компьютере.

В другом частном варианте реализации защищенные соединения реализуются при помощи технологий VPN.

В еще одном частном варианте реализации защищенные соединения являются как беспроводными, так и проводными соединениями.

Согласно одному из вариантов реализации, предоставляется система для безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, которая включает: компьютер, связанный со средством безопасной передачи данных; средство безопасной передачи данных, связанное с сервером безопасности, при этом средство безопасной передачи данных предназначено для установления первого защищенного соединения с компьютером и второго защищенного соединения с сервером безопасности, при этом для установления второго защищенного соединения используются данные об используемых сетевых соединениях на компьютере; сервер безопасности, предназначенный для безопасной передачи данных между компьютером и сетевым ресурсом через средство безопасной передачи данных.

В одном из частных вариантов реализации данные об используемых сетевых соединениях на компьютере собирают с использованием отдельного приложения, установленного на компьютере.

В другом частном варианте реализации защищенные соединения реализуются при помощи технологий VPN.

В еще одном частном варианте реализации защищенные соединения являются как беспроводными, так и проводными соединениями.

Согласно одному из вариантов реализации, предоставляется способ безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, который включает этапы на которых: устанавливают первое защищенное соединение между средством безопасной передачи данных и компьютером; устанавливают второе защищенное соединение между средством безопасной передачи данных и сервером безопасности, используя данные об используемых сетевых соединениях на компьютере; используют установленные первое и второе защищенные соединения для безопасной передачи данных; собирают данные об используемой операционной системе и приложениях, установленных на компьютере; собирают данные об используемых сетевых соединениях на компьютере; определяют уровень опасности на основании данных об используемой операционной системе и приложениях, установленных на компьютере, и данных об используемых сетевых соединениях на компьютере; используют средство ввода в средстве безопасной передачи данных, если уровень опасности превышает первый уровень опасности; используют средство вывода в средстве безопасной передачи данных, если уровень опасности превышает второй уровень опасности; повторяют этапы, начиная со сбора данных, при изменениях в используемой операционной системе и приложениях, установленных на компьютере, а также используемых сетевых соединениях на компьютере.

В одном из частных вариантов реализации уровень опасности выражен числом.

В другом частном варианте реализации защищенные соединения реализуются при помощи технологий VPN.

В еще одном частном варианте реализации защищенные соединения являются как беспроводными, так и проводными соединениями.

Согласно одному из вариантов реализации, предлагается система безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, которая содержит: приложение, установленное на компьютере, связанное со средством безопасной передачи данных, при этом приложение предназначено для: сбора данных об используемой операционной системе и приложениях, установленных на компьютере и об используемых сетевых соединениях на компьютере; передачи собранных данных на средство безопасной передачи данных; установления первого защищенного соединения со средством безопасной передачи данных; средство безопасной передачи данных, связанный с сервером безопасности, при этом средство безопасной передачи данных предназначено для: установления первого защищенного соединения с компьютером и второго защищенного соединения с сервером безопасности, при этом для установления второго защищенного соединения используются данные об используемых сетевых соединениях на компьютере; определения уровня опасности на основании данных об используемой операционной системе и приложениях, установленных на компьютере, и данных об используемых сетевых соединениях на компьютере; предоставления средства ввода для ввода информации, если уровень опасности превышает первый уровень опасности; предоставления средства вывода для вывода информации, если уровень опасности превышает второй уровень опасности; сервер безопасности, предназначенный для безопасной передачи данных между компьютером и сетевым ресурсом через средство безопасной передачи данных.

В одном из частных вариантов реализации уровень опасности выражен числом.

В другом частном варианте реализации защищенные соединения реализуются при помощи технологий VPN.

В еще одном частном варианте реализации защищенные соединения являются как беспроводными, так и проводными соединениями.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления полезной модели со ссылкой на прилагаемые чертежи, на которых:

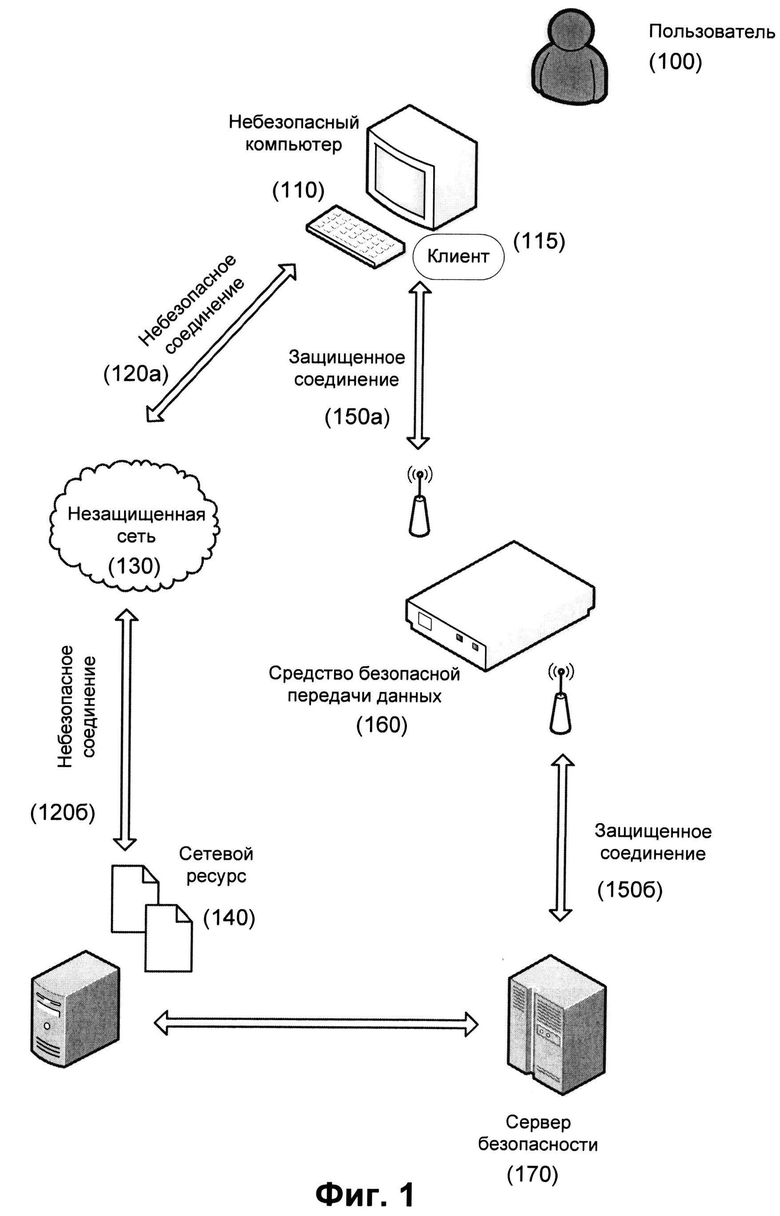

Фиг.1 отображает вариант использования средства безопасной передачи данных в небезопасном окружении.

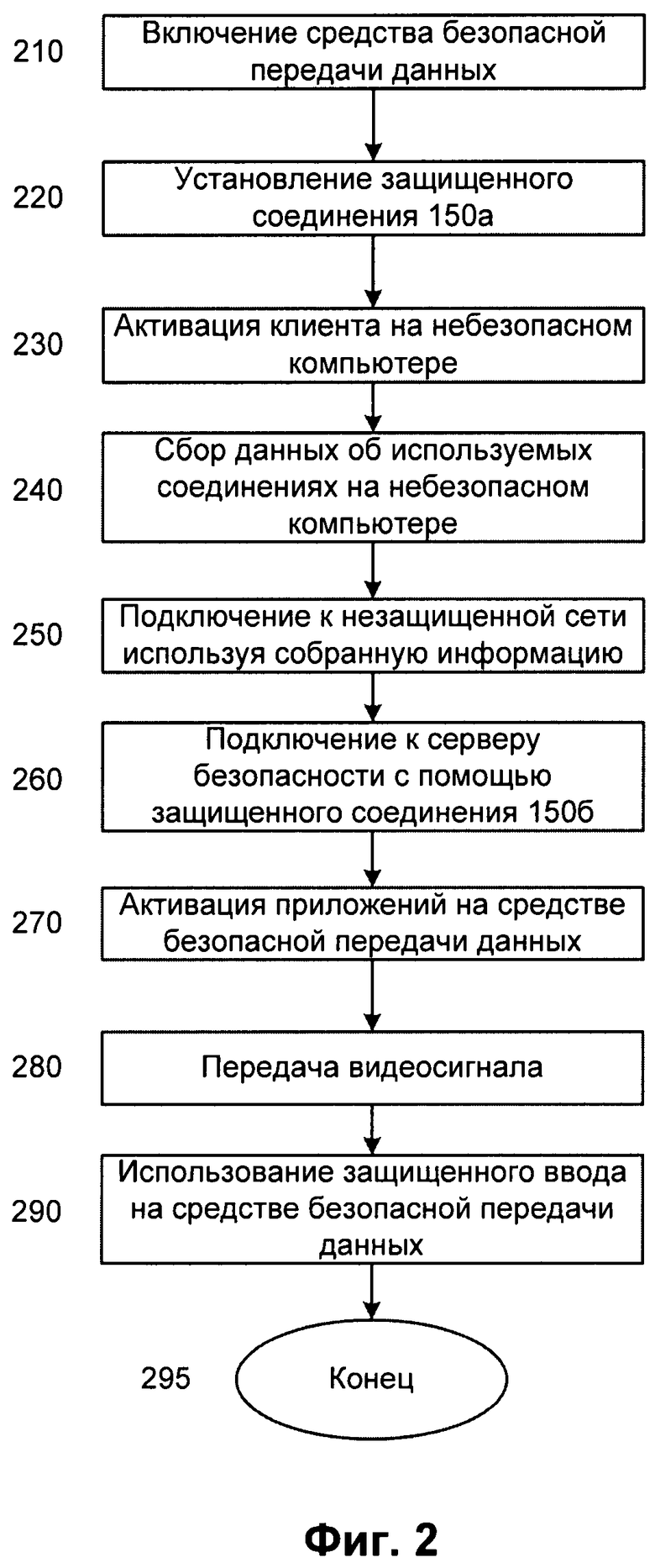

Фиг.2 отображает способ работы настоящего изобретения.

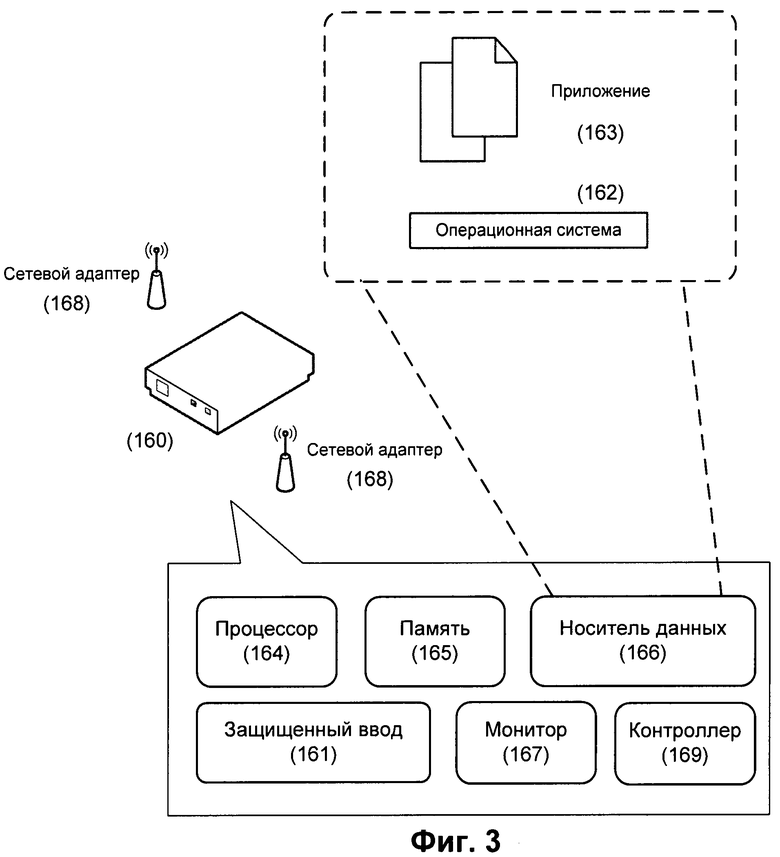

Фиг.3 иллюстрирует средство безопасной передачи данных.

Фиг.4 показывает способ сохранения личных данных пользователя для последующего использования.

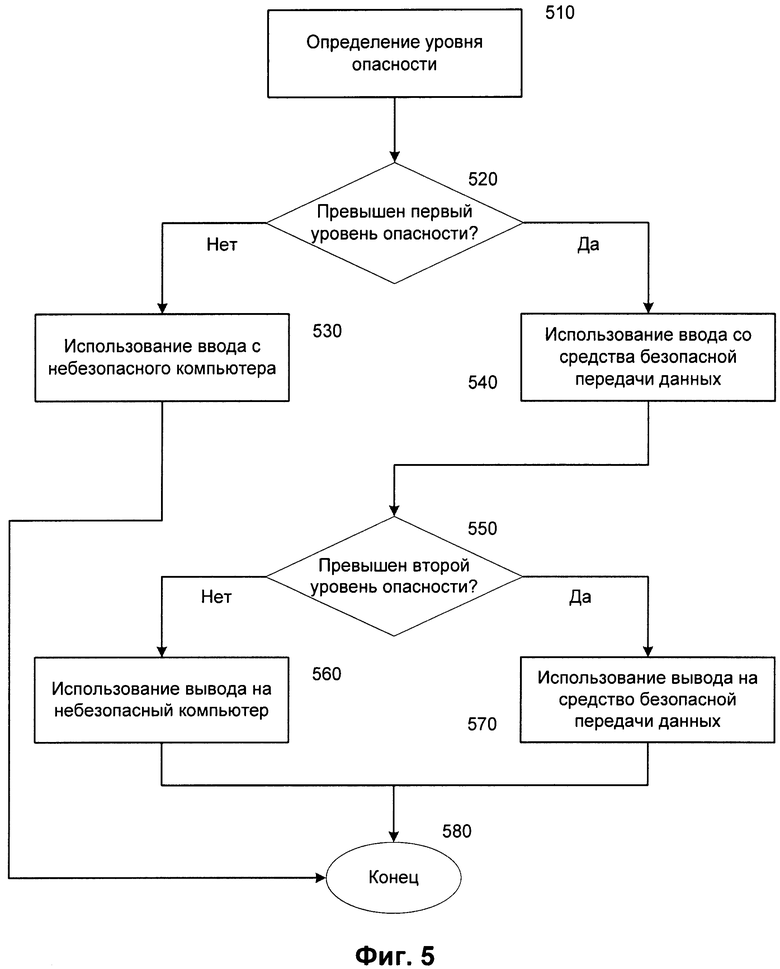

Фиг.5 раскрывает способ определения уровня опасности при использовании небезопасного компьютера.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, она может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг.1 отображает вариант использования средства безопасной передачи данных в небезопасном окружении. Как правило, пользователь 100 использует небезопасный компьютер 110 для того, чтобы получить доступ к сетевому ресурсу 140, примером которого может служить сервис онлайн-банкинга или почтовый сервер. Под компьютером 110 подразумевается как персональный компьютер, так и ноутбук, нетбук, планшетный компьютер, смартфон и любое другое пользовательское устройство. Соединение может происходить через незащищенные сети 130 с использованием небезопасных соединений 120а и 120б. Хорошим примером может быть использование ноутбука без антивирусного приложения и непропатченной (не обновленной до последней версии) версии браузера для доступа к онлайн-банкингу через нешифрованное Wi-Fi соединение в публичном месте (например, в аэропорту). Перечисленный набор факторов говорит о высоком уровне риска для пользователя, так как его личные данные (например, номер кредитной карты и ее PIN) могут быть украдены с помощью вредоносных программ, которые эксплуатируют различные уязвимости как компьютера 110 и установленных на нем приложений, так и особенности незащищенной сети 130 и небезопасных соединений 120а и 120б.

С целью обеспечения безопасности передачи данных через незащищенную сеть 130 используется средство безопасной передачи данных 160. Упомянутое средство 160 вместо использования небезопасного соединения 120а в незащищенной сети 130 устанавливает защищенное соединение 150а с компьютером 110 и защищенное соединение 150б с сервером безопасности 170. Примером защищенного соединения может служить VPN (Virtual Private Network) соединение, основанное на таких протоколах как IPSec или РРТР. В качестве основы защищенного соединения также может служить использование технологии WPA, протокола HTTPS и других средств обеспечения безопасной передачи данных. После того как устанавливаются соединения 150а и 150б, пользователь 100 получает доступ к сетевому ресурсу 140, будучи уверенным в безопасности используемого соединения. Кроме того, сервер безопасности 170 может проверять трафик как от, так и к пользователю на предмет наличия вредоносных программ в потоке данных. Если первое соединение 150а устанавливается лишь между компьютером 110 и средством безопасной передачи данных 160, то второе соединение 150б устанавливается через незащищенную сеть 130.

Фиг.3 иллюстрирует средство безопасной передачи данных 160. Средство безопасной передачи данных 160 содержит процессор 164, оперативную память 165, носитель данных 166 и, по крайней мере, один сетевой адаптер 168. Остановимся на каждом компоненте отдельно.

Процессор 164 может быть процессором любой известной архитектуры, такой как IA-32 (x86), IA-64, ARM, MIPS, PowerPC, SPARC, VAX и др. Используемая оперативная память 165 может быть реализована как DRAM, SRAM, EPROM, Flash или в виде любого другого известного типа памяти. Носитель данных 166 может быть выполнен как жесткий диск, твердотельный накопитель, оптический привод, стример или любой другой известный тип носителя информации. На носителе данных 166 хранится операционная система 162 и приложения 163, которые загружаются в памяти 165. Операционная система (ОС) 162 может быть Microsoft Windows, NetWare, OS/2, Unix-подобной операционной системой (Linux, HP-UX, FreeBSD, OpenBSD) или любой другой закрытой ОС. Сама ОС 162 может иметь улучшенную модель безопасности (http://en.wikipedia.org/wiki/Security-focused_operating_system), например, иметь принудительный контроль доступа (Mandatory access control, MAC), поддерживать такие технологии как Address Space Layout Randomization (ASLR) и Data Execution Prevention (DEP), использовать систему обнаружения вторжений (Intrusion Detection System, IDS) и другие средства повышения надежности и безопасности ОС. В самой ОС 162 запускаются приложения 163, такие как веб-браузер, почтовый клиент и другие, которые позволяют работать с сетевыми ресурсами 140. Кроме того, одним из приложений 163 может быть антивирусное приложение или сетевой экран для повышения безопасности как ОС 162, так и устройства 160 в целом.

Для связи с другими компьютерами, такими как компьютер 110, средство безопасной передачи данных 160 использует, по крайней мере, один сетевой адаптер 168. Сетевой адаптер 168 может быть адаптером Wi-Fi (стандарт IEEE 802.11), WiMAX, LTE, GSM, Bluetooth и любым другим адаптером как проводной, так и беспроводной связи. Для установления связи с сервером безопасности может использоваться как дополнительный сетевой адаптер 168, так и тот же сетевой адаптер, работающий в различных режимах. Например, Wi-Fi адаптер может работать как точка доступа, так и как и обычный адаптер, который будет использовать точки доступа, которые находятся в незащищенной сети 130 с помощью технологий Virtual Wi-Fi или Intel Wi-Fi. В одном из вариантов реализации, если одним из приложений 163 может быть антивирусное приложение или сетевой экран, то они также могут проверять трафик по установленным соединениям 150а и 150б на наличие вредоносных программ, которые могут быть как на компьютере 110, так и передаваться с сетевых ресурсов 140.

В одном из вариантов реализации средство безопасной передачи данных 160 может дополнительно содержать по крайней мере, один из следующих модулей: защищенный ввод 161, монитор 167 и контроллер 169. Защищенный ввод 161, как правило, представляет собой клавиатуру или сенсорный экран для ввода необходимых данных, например, при работе с одним из приложений 163. Монитор 167 может потребоваться для отображения информации от одного из приложений 163 (например, при загрузке веб-страницы браузером) или от ОС 162. Контроллер 169 может представлять собой один или несколько контроллеров, работающих с такими типами интерфейсов как USB, Thunderbolt, FireWire и другими. Контроллер 169 используется как соединения средства безопасной передачи данных 160 с компьютером 110, так и для получения данных с различных смарт-карт (например, eToken) для аутентификации, например, на сетевом ресурсе 140.

В одном из вариантов реализации ОС 162 и приложения 163 могут быть имплементированы с помощью системы контроля взаимодействия программных компонент, основанной на использовании атрибутов объектов и ограничивающих условий, при этом сама система описана в патентах US 7,386,885 и 7,730,535.

В еще одном из вариантов реализации средство безопасной передачи данных 160 может дополнительно содержать средство определения взлома (не показано), которое позволяет уберечь средство безопасной передачи данных 160 от несанкционированного вскрытия, кражи или взлома программного обеспечения. Например, средство определения взлома может стирать всю информацию (ОС 162, приложения 163, используемые данные) при обнаружении посторонних изменений в оперативной памяти 165 или на носителе данных 166. Дополнительно средство определения взлома может разрывать соединения 150а и 150б, блокировать доступ к защищенному вводу 161, отключать монитор 167 и контроллер 169. При возникновении события вроде несанкционированного вскрытия, кражи или взлома программного обеспечения средство определения взлома может передавать информацию о событии на сервер безопасности 170.

На Фиг.2 отображен способ работы настоящего изобретения. На этапе 210 происходит включение средства безопасной передачи данных 160, после чего на этапе 220 устанавливается защищенное соединение 150а с небезопасным компьютером 110. Для корректного взаимодействия со средством безопасной передачи данных 160 требуется установить и использовать приложение (клиент 115) на небезопасном компьютере 110. Данный клиент 115 необходим для успешного установления защищенного соединения 150а между средством безопасной передачи данных 160 и небезопасным компьютером 110. На этапе 230 происходит активация клиента 115, который отвечает за успешное соединение со средством безопасной передачи данных 160. В других вариантах реализации может не требоваться первоначальная установка клиента 115 или его использование на небезопасном компьютере 110.

После того как клиент 115 на небезопасном компьютере 110 был активирован, на этапе 240 происходит сбор данных об используемых соединениях. Например, это может быть информация о небезопасном соединении 120а и параметрах незащищенной сети 130. В том случае, если подобную информацию собрать не удалось, пользователю 100 предоставляется возможность ввести параметры сетевых соединений самостоятельно. После того как была получена информация об используемых соединениях, на этапе 250 средство безопасной передачи данных 160 производит подключение к незащищенной сети 130 с целью подключения к серверу безопасности 170, используя защищенное соединение 150б. После установления безопасных соединений 150а и 150б пользователь 100 может быть уверен в том, что доступ к сетевому ресурсу 140 является защищенным путем использования защищенных соединений 150а и 150б. В случае если пользователь изначально использует доступ к сетевому ресурсу 140 с помощью защищенных протоколов (например, HTTPS), то использование защищенного соединения 1506 (например, установка VPN-соединения с сервером безопасности 170) может быть лишним.

Средство безопасной передачи данных 160 предоставляет также дополнительный функционал для повышения защищенности пользователя и передаваемых данных. На этапе 270 происходит активация приложений 163 на средстве безопасной передачи данных 160, таких как, например, веб-браузер или почтовый клиент. Приложения 163 запускаются в защищенной ОС 162, находятся в изолированной среде (так как доступ к средству безопасной передачи данных 160 ограничен), также сами приложения могут быть запущены с ограниченным доступ к ресурсам как ОС 162, так и средства 160. Учитывая приведенные факторы, использование приложений 163 вместо приложений на небезопасном компьютере 110 является более безопасным. На этапе 280 для вывода приложения 163 на монитор можно использовать как передачу видеосигнала на небезопасный компьютер 110, так и на монитор 167 самого средства безопасной передачи данных 160. В первом случае пользователь получает картинку на экране небезопасного компьютера 110 через защищенное соединение 150а в виде отображения интерфейса приложения 163 (как правило, графического интерфейса пользователя, GUI), при этом осуществляя ввод с помощью клавиатуры или мыши на небезопасном компьютере 110. Функции воспроизведения видеосигнала также выполняет клиент 115 на небезопасном компьютере 110. Дополнительно повысить уровень безопасности можно с помощью этапа 290, на котором ввод данных пользователь осуществляет с помощью защищенного ввода 161.

Примерный вариант использования средства безопасной передачи данных 160 приведен ниже. Пользователь 100 вводит с помощью защищенного ввода 161 URL адрес сайта онлайн-банкинга 140, используя браузер 163. Введенный URL адрес может быть отображен на мониторе 167 так и передан в виде видеосигнала на небезопасный компьютер 110, где будет отображен на локальном дисплее. Как вариант, пользователь также может использовать клавиатуру или другое средство ввода на небезопасном компьютере 110 для ввода URL адреса, который будет передан в браузер 163 на средстве безопасной передачи данных 160. После того как URL-адрес был введен, запрос по данному адресу будет направлен через защищенное соединение 150б, которое было установлено с сервером безопасности 170. После того как сайт онлайн-банкинга 140 обработает полученный запрос и отправит обратно ответ, который будет обработан браузером 163 и отображен либо на дисплее небезопасного компьютера 110 путем передачи видеосигнала со средства безопасной передачи данных 160, либо на мониторе 167.

Дополнительный функционал средства безопасной передачи данных 160 заключается в хранении пользовательских данных как в памяти 165, так и на носителе данных 166. Например, пользовательскими данными могут быть введенные логин и пароль от сайта онлайн-банкинга 140. Сохранив введенные данные на средстве безопасной передачи данных 160, пользователь в будущем может не пользоваться никакими средствами ввода на небезопасном компьютере 110, так как введенные данные можно будет всего лишь вставить в необходимые поля ввода при входе на сайт онлайн-банкинга 140.

На Фиг.4 отображен способ сохранения личных данных пользователя для последующего использования. На этапе 410 пользователь 100 вводит данные во время работы с сетевым ресурсом 140, например, логин и пароль для онлайн-банкинга или доступ к учетной записи на почтовом сервере. На этапе 420 определяется, должна ли быть сохранена введенная информация. Это делается на основании ряда критериев:

- Данные об URL-адресе сетевого ресурса 140. Например, средство безопасной передачи данных может хранить URL-адреса наиболее крупных банков, почтовых служб, онлайн-магазинов и т.д.

- Разбор данных о веб-странице, которая находится по этому URL-адресу. Во-первых, при определении типа протокола можно определить важность загруженной страницы, например, использование протокола HTTPS вместо HTTP на веб-странице банка может говорить о переходе в систему онлайн-банкинга. Анализу также могут быть подвергнуты элементы самой страницы, например, формы.

- Разбор определенных полей веб-элементов на странице. Важные данные могут быть определены исходя из типа данных, которые должны быть внесены в различные веб-элементы. Например, текстовое поле для кредитной карты должно содержать 16 цифр.

В том случае, если введенная информация представляет важность для пользователя, как это было определено на этапе 420, то эта информация сохраняется на этапе 440 на средстве безопасной передачи данных 160, в противном случае способ завершается на этапе 430. В дальнейшем на этапе 450 определяется, нужно ли автоматически подставить ранее сохраненные данные при повторном заходе пользователя 100 на ту же веб-страницу. Данное определение может быть выполнено как автоматически, так и с запросом пользователя 100 в том случае, если он хочет подобрать другие данные для ввода. На этапе 460 данные успешно подставляются, не требуя ввода информации как с защищенного ввода 161, так и с небезопасного компьютера 110.

Фиг.5 раскрывает способ определения уровня опасности при использовании небезопасного компьютера. На этапе 510 происходит определение уровня опасности, связанного с небезопасным компьютером 110. Определение уровня опасности может быть выполнено с помощью клиента 115, установленного на небезопасном компьютере 110. Для анализа могут быть использованы данные об установленном на небезопасном компьютере 110 программном обеспечении (ПО), учитывая версию ПО и наличие известных уязвимостей, информация об операционной системе, наличие антивирусных приложений и актуальность используемых антивирусных баз, данные о сетевых подключениях. Полученный уровень опасности может быть выражен в виде некоторого числа или рейтинга, пример вычисления которого раскрыт в патенте US 7530106.

При превышении уровнем опасности некоторого заданного порога (первый уровень опасности) на этапе 520, на этапе 540 ввод данных будет осуществляться с использованием ввода со средства безопасной передачи данных 160. Это может быть выполнено как в виде сообщения пользователю 100 о необходимости использования защищенного ввода 161 со средства безопасной передачи данных 160, так и блокировкой средств ввода (клавиатуры, мыши) на небезопасном компьютере 110 с помощью клиента 115. Если первый уровень опасности превышен не был, то разрешается ввод данных с небезопасного компьютера 110 и способ завершается на этапе 580.

При дальнейшем превышении уровня опасности следующего порога (второй уровень опасности) на этапе 550, на этапе 570 вывод будет осуществляться с использованием монитора 167 на средстве безопасной передачи данных 160. Если уровень превышен не был, то на этапе 560 будет использоваться вывод на небезопасный компьютер 110. После этого способ завершается на этапе 580. Стоит отметить, что в приведенном на Фиг.5 примере количество уровней опасности может варьировать в зависимости от реализации настоящего изобретения.

Средство безопасной передачи данных 160 также может быть обновлено при подключении к серверу безопасности 170. Передача обновлений осуществляется по защищенному каналу, при этом сами обновления могут быть подписаны цифровой подписью. Обновления могут предназначаться для приложений 163 и операционной системы 162.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенный формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ КОНФИДЕНЦИАЛЬНОСТИ ИНФОРМАЦИИ, ИСПОЛЬЗУЕМОЙ ВО ВРЕМЯ ОПЕРАЦИЙ АУТЕНТИФИКАЦИИ И АВТОРИЗАЦИИ, ПРИ ИСПОЛЬЗОВАНИИ ДОВЕРЕННОГО УСТРОЙСТВА | 2013 |

|

RU2583710C2 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ УТЕЧКИ КОНФИДЕНЦИАЛЬНЫХ ДАННЫХ В БЕСПРОВОДНЫХ СЕТЯХ | 2014 |

|

RU2602956C2 |

| СИСТЕМА И СПОСОБ ОБНАРУЖЕНИЯ МОШЕННИЧЕСКИХ ОНЛАЙН-ТРАНЗАКЦИЙ | 2014 |

|

RU2571721C2 |

| СИСТЕМА И СПОСОБ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ОНЛАЙН-ТРАНЗАКЦИЙ | 2013 |

|

RU2587423C2 |

| Способ предоставления доступа к криптоконтейнеру с данными пользователя средству обработки | 2020 |

|

RU2772073C2 |

| СИСТЕМА И СПОСОБ ВЫБОРА СРЕДСТВ ПЕРЕХВАТА ДАННЫХ, ПЕРЕДАВАЕМЫХ ПО СЕТИ | 2014 |

|

RU2598337C2 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ПЕРЕДАЧИ ДАННЫХ С УСТРОЙСТВ ВВОДА | 2014 |

|

RU2568283C2 |

| Система и способ формирования системы ресурсов-ловушек | 2021 |

|

RU2761542C1 |

| Система и способ подключения протокола безопасного разрешения DNS | 2018 |

|

RU2726879C2 |

| МУЛЬТИТУННЕЛЬНЫЙ АДАПТЕР ВИРТУАЛЬНОЙ КОМПЬЮТЕРНОЙ СЕТИ | 2015 |

|

RU2675147C1 |

Изобретение относится к системам и способам безопасной передачи данных в небезопасных сетях. Технический результат заключается в повышении уровня защиты данных при передаче в небезопасных сетях. Такой результат достигается тем, что способ безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом включает этапы, на которых устанавливают первое защищенное соединение между средством безопасной передачи данных и компьютером; собирают данные об используемых сетевых соединениях на компьютере; устанавливают второе защищенное соединение между средством безопасной передачи данных и сервером безопасности, используя данные об используемых сетевых соединениях на компьютере; используют установленные первое и второе защищенные соединения для безопасной передачи данных. 4 н. и 12 з.п. ф-лы, 5 ил.

1. Способ безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, который включает этапы на которых:

а) устанавливают первое защищенное соединение между средством безопасной передачи данных и компьютером;

б) собирают данные об используемых сетевых соединениях на компьютере;

в) устанавливают второе защищенное соединение между средством безопасной передачи данных и сервером безопасности, используя данные об используемых сетевых соединениях на компьютере;

г) используют установленные первое и второе защищенные соединения для безопасной передачи данных.

2. Способ по п.1, в котором этап б) выполняют с использованием отдельного приложения, установленного на компьютере.

3. Способ по п.1, в котором защищенные соединения реализуются при помощи технологий VPN.

4. Способ по п.1, в котором защищенные соединения являются как беспроводными, так и проводными соединениями.

5. Система для безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, которая включает:

а) компьютер, связанный со средством безопасной передачи данных;

б) средство безопасной передачи данных, связанное с сервером безопасности, при этом средство безопасной передачи данных предназначено для установления первого защищенного соединения с компьютером и второго защищенного соединения с сервером безопасности, при этом для установления второго защищенного соединения используются данные об используемых сетевых соединениях на компьютере;

в) сервер безопасности, предназначенный для безопасной передачи данных между компьютером и сетевым ресурсом через средство безопасной передачи данных.

6. Система по п.5, в которой данные об используемых сетевых соединениях на компьютере собирают с использованием отдельного приложения, установленного на компьютере.

7. Система по п.5, в которой защищенные соединения реализуются при помощи технологий VPN.

8. Система по п.5, в которой защищенные соединения являются как беспроводными, так и проводными соединениями.

9. Способ безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, который включает этапы, на которых:

а) устанавливают первое защищенное соединение между средством безопасной передачи данных и компьютером;

б) устанавливают второе защищенное соединение между средством безопасной передачи данных и сервером безопасности, используя данные об используемых сетевых соединениях на компьютере;

в) используют установленные первое и второе защищенные соединения для безопасной передачи данных;

г) собирают данные об используемой операционной системе и приложениях, установленных на компьютере;

д) собирают данные об используемых сетевых соединениях на компьютере;

е) определяют уровень опасности на основании данных об используемой операционной системе и приложениях, установленных на компьютере, и данных об используемых сетевых соединениях на компьютере;

ж) используют средство ввода в средстве безопасной передачи данных, если уровень опасности превышает первый уровень опасности;

з) используют средство вывода в средстве безопасной передачи данных, если уровень опасности превышает второй уровень опасности;

и) повторяют этапы г)-з) при изменениях в используемой операционной системе и приложениях, установленных на компьютере, а также используемых сетевых соединениях на компьютере.

10. Способ по п.9, в котором уровень опасности выражен числом.

11. Способ по п.9, в котором защищенные соединения реализуются при помощи технологий VPN.

12. Способ по п.9, в котором защищенные соединения являются как беспроводными, так и проводными соединениями.

13. Система безопасной передачи данных в незащищенных сетях между компьютером и сетевым ресурсом, которая содержит:

а) приложение, установленное на компьютере, связанное со средством безопасной передачи данных, при этом приложение предназначено для:

i. сбора данных об используемой операционной системе и приложениях, установленных на компьютере, и об используемых сетевых соединениях на компьютере;

ii. передачи собранных данных на средство безопасной передачи данных;

iii. установления первого защищенного соединения со средством безопасной передачи данных.

б) средство безопасной передачи данных, связанное с сервером безопасности, при этом средство безопасной передачи данных предназначено для:

i. установления первого защищенного соединения с компьютером и второго защищенного соединения с сервером безопасности, при этом для установления второго защищенного соединения используются данные об используемых сетевых соединениях на компьютере;

ii. определения уровня опасности на основании данных об используемой операционной системе и приложениях, установленных на компьютере, и данных об используемых сетевых соединениях на компьютере;

iii. предоставления средства ввода для ввода информации, если уровень опасности превышает первый уровень опасности;

iv. предоставления средства вывода для вывода информации, если уровень опасности превышает второй уровень опасности.

в) сервер безопасности, предназначенный для безопасной передачи данных между компьютером и сетевым ресурсом через средство безопасной передачи данных.

14. Система по п.13, в которой уровень опасности выражен числом.

15. Система по п.13, в которой защищенные соединения реализуются при помощи технологий VPN.

16. Система по п.13, в которой защищенные соединения являются как беспроводными, так и проводными соединениями.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| US 7366900 B2, 29.04.2008 | |||

| US 7506368 B1, 17.03.2009 | |||

| RU 2010107990 A, 20.09.2011 | |||

| Станок для изготовления клепки | 1956 |

|

SU108896A1 |

Авторы

Даты

2013-09-27—Публикация

2012-02-24—Подача