ПЕРЕКРЕСТНАЯ ССЫЛКА НА СВЯЗАННЫЕ ЗАЯВКИ

Настоящая заявка испрашивает приоритет по предварительной заявке на патент США номер 61/230520, поданной 31 июля 2009, и заявке на патент США номер US 12/844173, поданной 27 июля 2009, которые включены в настоящий документ посредством ссылки во всей своей полноте.

УРОВЕНЬ ТЕХНИКИ

Пассивная оптическая сеть (PON) является одной системой для обеспечения доступа к сети на «последней миле». PON является точкой в многоточечной сети, состоящей из терминала оптической линии (OLT) в центральном офисе, оптической сети распределения (ODN) и множества блоков оптической сети (ONU) на территории пользователя. Передачи данных нисходящего потока широковещательно передаются всем ONU, тогда как передачи данных восходящего потока передаются на OLT c использованием множественного доступа с временным разделением (TDMA) или множественного доступа с разделением волны (WDMA). Системы PON, такие как гигабитные PON (GPON), могут поддерживать некоторые функциональные возможности безопасности для защиты пользовательских данных, например, для широковещательной передачи нисходящего потока. Например, широковещательные передачи от OLT к ONU могут быть зашифрованы.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В одном варианте осуществления, изобретение включает в себя компонент сети, содержащий, по меньшей мере, один процессор, соединенный с памятью и сконфигурированный, чтобы обмениваться информацией безопасности с использованием множества атрибутов в объекте управления (ME) в ONU через канал интерфейса административного управления ONU (OMCI), причем ME поддерживает множество функций безопасности, которые защищают передачи восходящего потока между ONU и OLT.

В другом варианте осуществления, изобретение включает в себя устройство, содержащее ONU, сконфигурированный, чтобы соединяться с OLT, и содержащий OMCI ME, причем OMCI ME содержит множество атрибутов, которые поддерживают множество функциональных возможностей безопасности для передач восходящего потока между ONU и OLT, и причем атрибуты передаются через канал OMCI между ONU и OLT и обеспечивают функциональные возможности безопасности для ONU и OLT.

В еще одном варианте осуществления, изобретение включает в себя способ, содержащий этапы, на которых обмениваются множеством атрибутов безопасности с ONU с использованием канала OMCI, таким образом обеспечивая множество функциональных возможностей безопасности для передач восходящего потока от ONU, причем атрибутами обмениваются без модификации канала функционирования, администрирования и управления физического уровня (PLOAM) между OLT и ONU.

Эти и другие признаки будут более понятны из нижеследующего подробного описания при рассмотрении совместно с прилагаемыми чертежами и формулой изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более полного понимания настоящего изобретения, будет сделана ссылка на нижеследующее краткое описание в отношении прилагаемых чертежей и подробного описания, в котором схожие ссылочные позиции представляют схожие части.

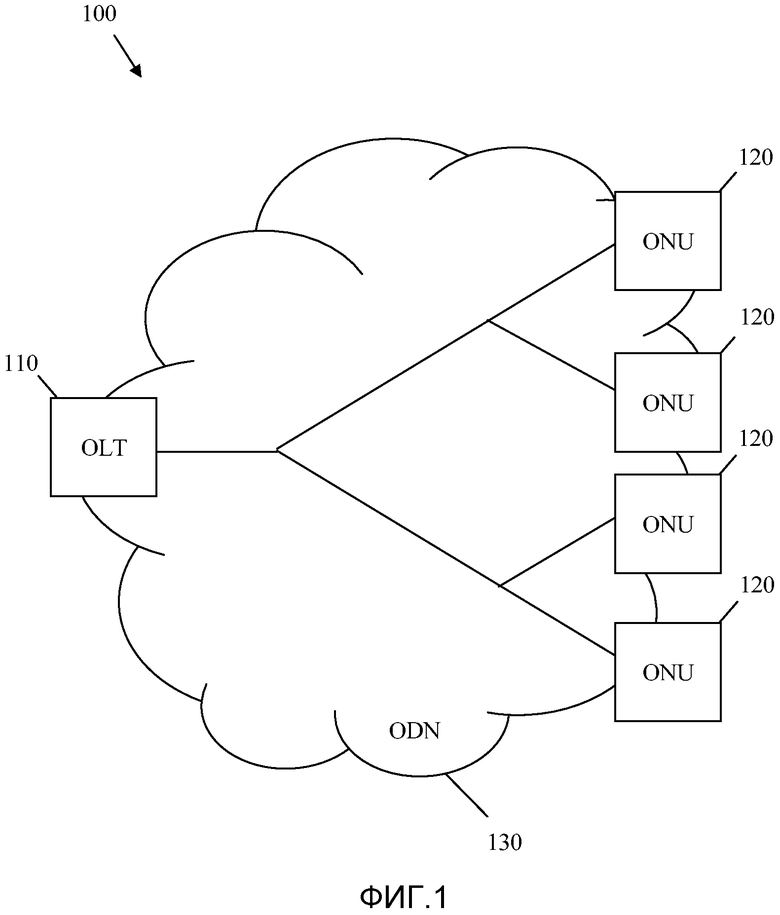

Фиг. 1 является схематической диаграммой варианта осуществления PON.

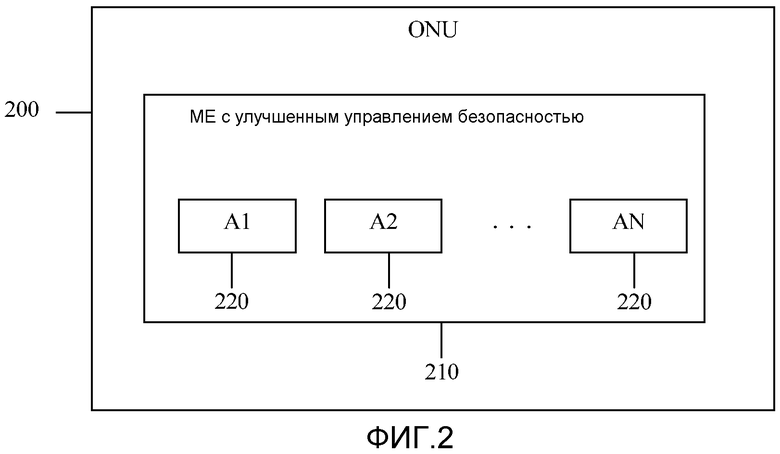

Фиг. 2 является схематической диаграммой варианта осуществления ONU.

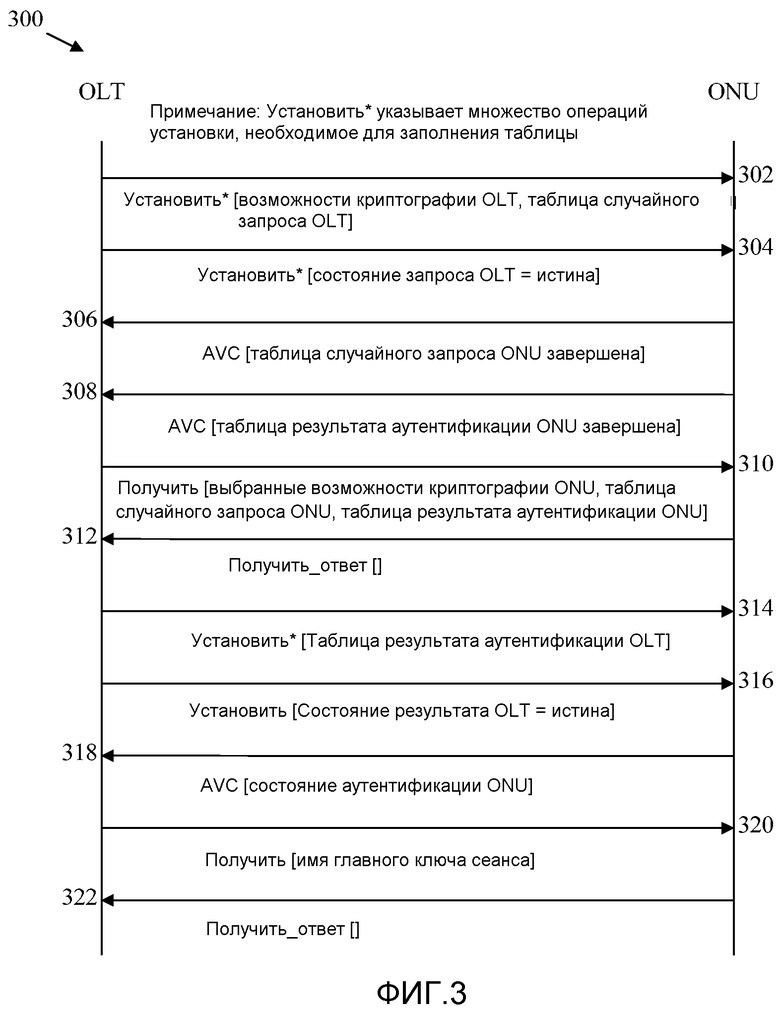

Фиг. 3 является диаграммой протокола варианта осуществления последовательности обмена сообщениями аутентификации.

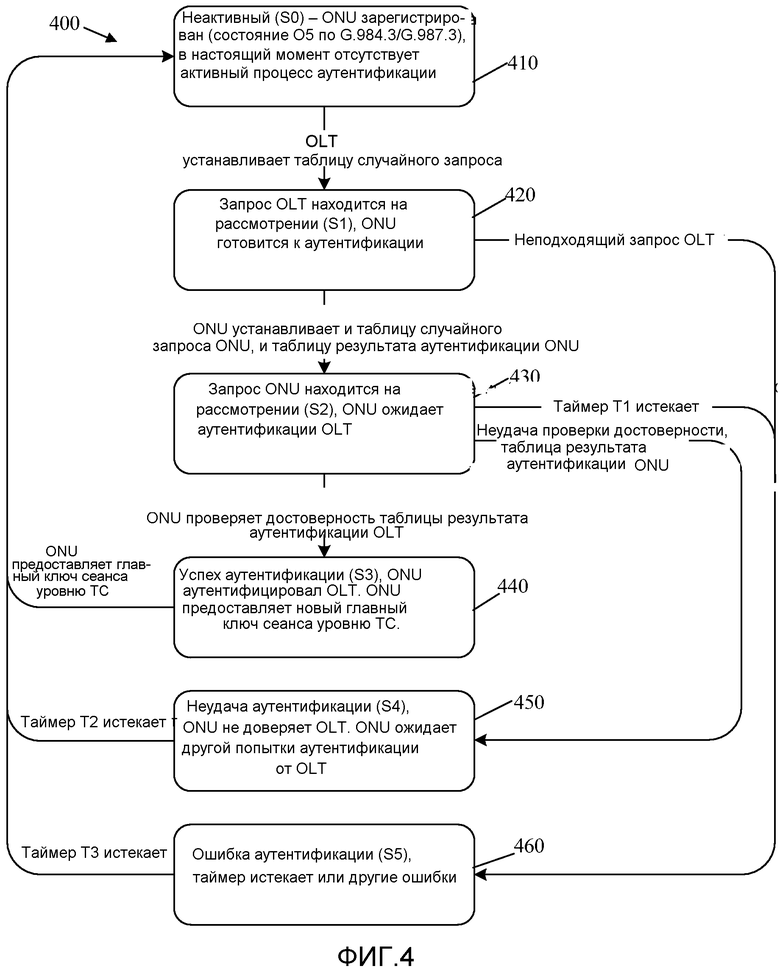

Фиг. 4 является схематической диаграммой варианта осуществления множества состояний ONU.

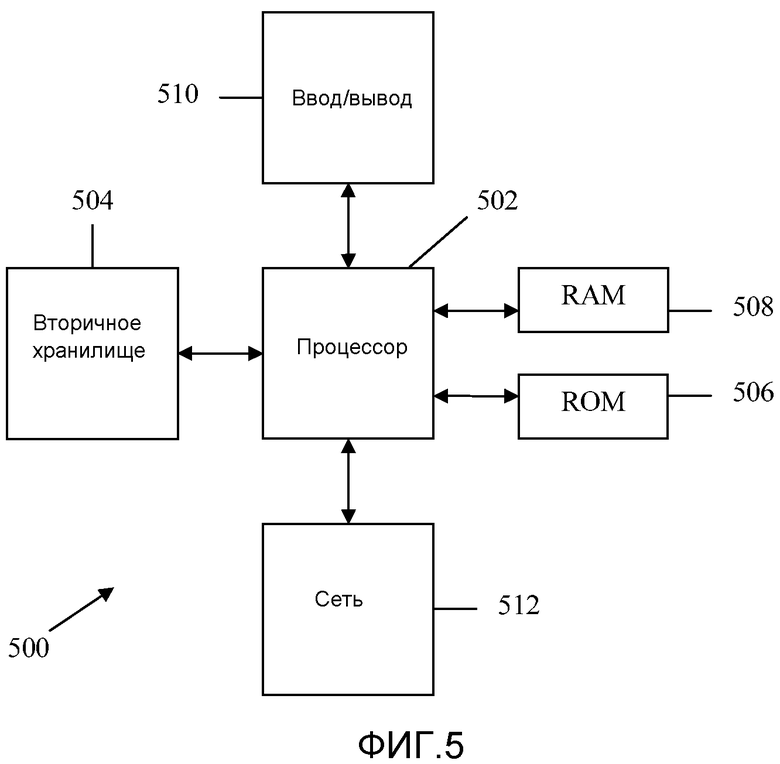

Фиг. 5 иллюстрирует схематическую диаграмму варианта осуществления компьютерной системы общего назначения.

ПОДРОБНОЕ ОПИСАНИЕ

Следует понимать с самого начала, что, хотя иллюстративная реализация одного или более вариантов осуществления представлена ниже, раскрытые системы и/или способы могут быть реализованы с использованием любого количества методик, уже известных или существующих. Изобретение не должно никоим образом быть ограничено иллюстративными реализациями, чертежами и методиками, проиллюстрированными ниже, включая примерные конструкции и реализации, проиллюстрированные и описанные в настоящем документе, но может быть модифицировано в пределах объема приложенной формулы изобретения вместе с полным объемом ее эквивалентов.

В системах PON широковещательные передачи нисходящего потока от OLT к ONU могут быть подвержены угрозам безопасности, таким как «угроза подслушивания», которая может быть осуществлена пользователем со злым умыслом. Например, неподписанный пользователь может попытаться принять неавторизованные каналы и/или временные слоты от OLT. Чтобы преодолеть такие угрозы безопасности, широковещательные передачи нисходящего потока обычно шифруются. Передачи восходящего потока также могут быть зашифрованы. Однако передачи восходящего потока могут быть более надежными, чем широковещательные передачи нисходящего потока, поскольку санкционированные или авторизованные ONU не могут принимать передачи восходящего потока от других ONU вследствие физической архитектуры PON и направленной природы оптических сигналов.

Следовательно, привилегированная информация обычно передается по восходящему потоку от ONU в формате чистого текста, то есть без шифрования. Однако улучшенные способы атаки, такие как отвод сигнала оптических кабелей передачи, может по-прежнему представлять угрозу безопасности в системах PON. Таким образом, улучшения безопасности для передач нисходящего и/или восходящего потока могут быть желательными в системах PON, например, для защиты ключей шифрования и/или другой информации паролей.

Средства обеспечения некоторых улучшений безопасности были предложены ранее, но они обычно требуют модификации канала PLOAM. Поскольку обработка PLOAM обычно происходит на физическом уровне, модификация канала PLOAM может включать в себя усовершенствование аппаратного обеспечения во множестве компонентов сети, например, на ONU и/или OLT. Канал PLOAM не может быть легко модифицирован через программное обеспечение и может потребовать удаленных установок в полевых условиях для обновления аппаратного обеспечения в компонентах системы. Следовательно, ранее предложенные усовершенствования безопасности, основанные на модификации канала PLOAM, могут быть непрактичными или экономически неэффективными.

В настоящем документе раскрыты способ и система обеспечения улучшенной безопасности в системах PON. Безопасность может быть улучшена путем обмена параметрами безопасности и данных с использованием канала OMCI, который может быть использован для обеспечения множества функциональных возможностей безопасности. Обеспеченные функциональные возможности безопасности могут содержать обнаружение возможности безопасности, аутентификацию ONU, аутентификацию OLT, конфиденциальность ключа или их комбинации. Функциональные возможности безопасности могут поддерживаться путем передачи множества соответствующих атрибутов по каналу OMCI. Атрибуты могут быть добавлены к каналу OMCI с использованием OMCI ME. Функциональные возможности безопасности могут быть обеспечены посредством OMCI через реализации программного обеспечения и, таким образом, могут быть расширяемыми или совершенствуемыми без существенных сложностей для приспособления к изменениям системы. По существу, функциональные возможности безопасности могут быть обеспечены без существенных изменений или модификаций канала PLOAM.

Фиг. 1 иллюстрирует один вариант осуществления PON 100. PON 100 может содержать OLT 110, множество ONU 120 и ODN 130, который может быть соединен с OLT 110 и ONU 120. PON 100 может быть сетью связи, которая не требует активных компонентов для распределения данных между OLT 110 и ONU 120. Вместо этого PON 100 может использовать пассивные оптические компоненты в ODN 130 для распределения данных между OLT 110 и ONU 120. PON 100 может быть системой доступа следующего поколения (NGA), такой как GPON (или XGPON) со скоростью до десяти Гигабит в секунду, которая может иметь полосу пропускания нисходящего потока приблизительно в десять Гбит/с и полосу пропускания восходящего потока по меньшей мере приблизительно в 2,5 Гбит/с. Другие примеры подходящих PON 100 включают в себя PON с асинхронным режимом передачи (APON) и широкополосный PON (BPON), определенные стандартом G.983 Сектора стандартизации телекоммуникационной связи международного союза электросвязи (ITU-T), GPON, определенный стандартом ITU-T G.984, Ethernet PON (EPON), определенный стандартом 802.3ah Института инженеров по электротехнике и электронике (IEEE), 10G-EPON, определенный стандартом 802.3av IEEE, и PON с мультиплексированием с разделением длины волны (WDM) (WPON), все из которых включены в настоящий документ посредством ссылки во всей своей полноте.

В варианте осуществления, OLT 110 может быть любым устройством, которое сконфигурировано, чтобы осуществлять связь с ONU 120 и другой сетью (не показана). Более конкретно, OLT 110 может играть роль посредника между другой сетью и ONU 120. Например, OLT 110 может перенаправлять данные, принятые от сети, в ONU 120, и перенаправлять данные, принятые от ONU 120, в другую сеть. Хотя конкретная конфигурация OLT 110 может меняться в зависимости от типа PON 100, в варианте осуществления OLT 110 может содержать передатчик и приемник. Когда другая сеть использует сетевой протокол, такой как Ethernet или Синхронная оптическая сеть (SONET)/Синхронная цифровая иерархия (SDH), который отличается от протокола PON, используемого в PON 100, OLT 110 может содержать преобразователь, который преобразует сетевой протокол в протокол PON. Преобразователь OLT 110 может также преобразовывать протокол PON в сетевой протокол. OLT 110 может, как правило, располагаться в центральном местоположении, таком как центральный офис, но может быть также расположен в других местоположениях.

В варианте осуществления, ONU 120 могут быть любыми устройствами, которые сконфигурированы, чтобы осуществлять связь с OLT 110 и потребителем или пользователем (не показан). Более конкретно, ONU могут играть роль посредника между OLT 110 и потребителем. Например, ONU 120 могут перенаправлять данные, принятые от OLT 110, к потребителю, и перенаправлять данные, принятые от потребителя, к OLT 110. Хотя конкретная конфигурация ONU 120 может меняться в зависимости от типа PON 100, в варианте осуществления ONU 120 могут содержать оптический передатчик, сконфигурированный, чтобы отправлять оптические сигналы в OLT 110, и оптический приемник, сконфигурированный, чтобы принимать оптические сигналы от OLT 110. Дополнительно, ONU 120 могут содержать преобразователь, который преобразует оптический сигнал в электрические сигналы для потребителя, такие как сигналы, в протоколе Ethernet, и второй передатчик и/или приемник, который может отправлять и/или принимать электрические сигналы на устройство потребителя. В некоторых вариантах осуществления, ONU 120 и терминалы оптической сети (ONT) являются схожими, и, таким образом, термины в настоящем документе используются взаимозаменяемо. Как правило, ONU могут быть расположены в распределенных местоположениях, таких как территория потребителя, но могут быть также расположены в других местоположениях.

В варианте осуществления, ODN 130 может быть системой распределения данных, которая может содержать оптоволоконные кабели, соединители, разделители, распределители и/или другое оборудование. В варианте осуществления, оптоволоконные кабели, соединители, разделители, распределители и/или другое оборудование могут быть пассивными оптическими компонентами. Более конкретно, оптоволоконные кабели, соединители, разделители, распределители и/или другое оборудование могут быть компонентами, которые не требуют питания для распределения сигналов данных между OLT 110 и ONU 120. Альтернативно, ODN 130 может содержать один или множество элементов оборудования обработки, таких как оптические усилители. ODN 130 может, как правило, простираться от OLT 110 до ONU 120 в ветвящейся конфигурации, как показано на Фиг. 1, но может быть альтернативно сконфигурирован в любой другой конфигурации точка-многоточка.

В варианте осуществления, ONU 120 и/или OLT 110 могут осуществлять связь с использованием OMCI, например, для обмена информацией управления, в PON 100. По существу, OLT может устанавливать канал OMCI для управления некоторыми из действий и/или операций ONU 120. OMCI может быть использован для управления одним или более уровнями, определяющими услугу. Более конкретно, OMCI может моделировать поток данных между OLT 110 и ONU 120 с использованием базы информации управления, не зависящей от протокола (MIB), содержащей множество ME. Такая конфигурация описывается в OMCI для GPON, ITU-T G.984.4 и его модификациях, которые включены в настоящий документ посредством ссылки во всей своей полноте. В OMCI, пакеты потребителя могут отображаться на порты способа инкапсуляции GPON (GEM) с использованием фильтрации виртуальной локальной сети (VLAN), как описано в IEEE 802.1p, который включен в настоящий документ посредством ссылки во всей своей полноте.

OMCI на ONU может быть реализован с использованием программного обеспечения, аппаратного обеспечения или обоих, причем новые ME могут быть добавлены для поддержки дополнительных или новых возможностей, например, возможностей, которые удовлетворяют различные нужды потребителей. Каждый ME в OMCI может содержать архитектуру данных, которая представляет собой ресурс и/или услугу, поддерживаемую OMCI. Например, ME может описывать цель ME, взаимосвязь между ME и другими ME, атрибут(ы) ME, или их комбинации. ME может содержать множество атрибутов, свойств, свойств атрибутов или их комбинации. OMCI может быть описан в рекомендации ITU-T G.983.2, озаглавленной «Спецификация интерфейса администрирования и управления ONU для B-PON», рекомендации ITU-T G.984.4, озаглавленной «Способные поддерживать гигабитную скорость пассивные оптические сети (G-PON): Спецификация интерфейса администрирования и управления ONU», или рекомендации ITU-T G.988, озаглавленной «Спецификация интерфейса администрирования и управления ONU (OMCI)», все из которых включены в настоящий документ посредством ссылки во всей своей полноте.

В варианте осуществления, OMCI может содержать ME с улучшенным управлением безопасностью, который улучшает безопасность в системах PON. ME с улучшенным управлением безопасностью может обеспечивать дополнительные функциональные возможности и/или функции, которые могут содержать функцию обнаружения возможности безопасности, функцию аутентификации ONU, функцию аутентификации OLT и функцию конфиденциальности ключа. OMCI ME может содержать множество атрибутов, например, таблиц и/или параметров, которые поддерживают функции безопасности, такие как те, которые описаны в отношении Фиг. 2 ниже. Функции и атрибуты безопасности могут быть использованы для обеспечения функциональных возможностей безопасности для передач восходящего потока от ONU и, необязательно, для добавления безопасности передачам нисходящего потока от OLT.

Функция обнаружения возможности безопасности может предоставлять возможность одному из OLT или ONU обнаруживать существование и/или доступность одной или более возможностей безопасностей другого компонента. Функция обнаружения возможности безопасности может также предоставлять возможность компоненту сети обнаруживать один или более алгоритмов безопасности, которые поддерживают возможность безопасности другого компонента. Дополнительно, функция возможности безопасности может предоставлять возможность компоненту выбирать, какой из алгоритмов безопасности активировать. В варианте осуществления, OLT может использовать функцию обнаружения возможности безопасности для информирования ONU по каналу OMCI о возможностях и/или алгоритмах безопасности, которые могут быть обеспечены посредством OLT. Возможности и/или алгоритмы безопасности могут быть обеспечены для ONU в одном или более считываемых и/или записываемых атрибутов в ONU, например, в ME с улучшенным управлением безопасностью в ONU. OLT может также использовать функцию обнаружения возможности безопасности для приема от ONU через канал OMCI возможностей и/или алгоритмов безопасности, поддерживаемых ONU. Возможности и/или алгоритмы безопасности могут быть расположены в одном или более считываемых атрибутах, например, в ME с улучшенным управлением безопасностью в ONU, и могут указывать существование возможности безопасности и/или определять уровень поддержки ONU конкретной возможности и/или алгоритма.

Дополнительно, функция обнаружения возможности безопасности может позволять OLT указывать один или более алгоритмов безопасности, которые могут быть использованы для обеспечения функции аутентификации ONU, функции аутентификации OLT, функции конфиденциальности ключа или их комбинации. В некоторых вариантах осуществления, одна или более из этих возможностей/алгоритмов функции безопасности может быть указана администратором вместо OLT или ONU. Возможности/алгоритмы безопасности могут быть указаны в качестве части функции обнаружения возможности безопасности, например, до запуска функции аутентификации ONU, функции аутентификации OLT и/или функции конфиденциальности ключа. Альтернативно, возможности/алгоритмы могут быть указаны в качестве части установления различных функций безопасности.

Функция аутентификации ONU может предоставлять возможность OLT удостоверяться, что ONU является авторизованным пользователем и/или удовлетворяет одному или более квалификационным критериям безопасности. В варианте осуществления, OLT может обмениваться информацией для аутентификации ONU с ONU через канал OMCI. Например, процедура аутентификации ONU может содержать процедуру аутентификации запрос-ответ, которая может быть установлена между OLT и ONU с использованием канала OMCI. Процедура аутентификации запрос-ответ может быть схожей с процедурой аутентификации, описанной в публикации Федеральных стандартов обработки информации (FIPS) номер 180-3, озаглавленной «Спецификации для стандарта безопасного хеширования», которая включена в настоящий документ посредством ссылки во всей своей полноте. Во время процедуры аутентификации запрос-ответ, OLT может отправлять запрос в форме одноразового значения, например, случайно сформированного числа, к ONU через канал OMCI. Далее, ONU может отправлять ответ, который содержит хешированную комбинацию одноразового значения и взаимного совместно используемого секрета, в OLT через канал OMCI. Например, OLT может записать одноразовое значение в OMCI ME ONU и затем считать хешированную комбинацию из OMCI ME. OLT может аутентифицировать ONU путем удостоверения, что хешированная комбинация является, по существу, равной значению аутентификации ONU, которое может быть вычислено посредством OLT независимо от хешированной комбинации. В некоторых вариантах осуществления, OLT может отправлять сообщение подтверждения аутентификации ONU в ONU через канал OMCI после определения, что хешированная комбинация является, по существу, равной значению аутентификации ONU. Сообщение подтверждения аутентификации ONU может указывать, что ONU аутентифицирован посредством OLT.

Функция аутентификации OLT может предоставлять возможность ONU удостоверяться в том, что OLT является правомерным OLT, например, назначенным для этого ONU, и/или удовлетворяет одному или более квалификационным критериям безопасности. В варианте осуществления, ONU может обмениваться информацией, необходимой для аутентификации OLT, с OLT через канал OMCI. Например, аутентификация OLT может содержать процедуру аутентификации запрос-ответ, которая может быть установлена между OLT и ONU с использованием канала OMCI. Во время процедуры аутентификации запрос-ответ, ONU может отправлять запрос в форме одноразового значения в OLT через канал OMCI. В ответ, OLT может отправлять сообщение, содержащее хешированную комбинацию одноразового значения и взаимного совместно используемого секрета, в ONU через канал OMCI. Например, OLT может считать одноразовое значение из OMCI ME в ONU и затем записать хешированную комбинацию в OMCI ME. ONU может сравнить хешированную комбинацию со значением аутентификации OLT, которое вычисляется посредством ONU для аутентификации OLT. В некоторых вариантах осуществления, ONU может отправлять сообщение подтверждения аутентификации OLT в OLT через канал OMCI после подтверждения, что хешированная комбинация является, по существу, равной значению аутентификации OLT. Хешированная комбинация и значение аутентификации OLT могут быть вычислены независимо посредством OLT и ONU, соответственно. Кроме того, одноразовое значение и хешированная комбинация, используемые в процедуре аутентификации OLT, могут отличаться от одноразового значения и хешированной комбинации, используемых в процедуре аутентификации ONU.

Функция конфиденциальности ключа может позволять OLT и ONU обмениваться по каналу OMCI ключами шифрования и/или информацией или параметром безопасности для установления протокола шифрования для последующих передач нисходящего потока и/или восходящего потока. Например, функция конфиденциальности ключа может позволять OLT отправлять информацию ключа в ONU через канал OMCI. Функция конфиденциальности ключа может также позволять ONU отправлять информацию ключа в OLT через канал OMCI. Информация ключа может содержать любую информацию, которая используется для установления протокола шифрования. Информация ключа может быть связана с протоколом открытого ключа, который использует асимметричный алгоритм ключа. Некоторые известные методики, которые могут быть использованы в криптографии открытого ключа, могут быть описаны в стандарте IEEE 1363, озаглавленном «Стандартные спецификации для криптографии открытого ключа», который включен в настоящий документ посредством ссылки во всей своей полноте. Криптография открытого ключа может содержать способ шифрования данных с использованием открытого ключа и расшифровки данных с использованием закрытого ключа, причем открытый ключ может быть широко распространен, а закрытый ключ может держаться в секрете. В таких случаях, закрытый ключ может не выводиться математически из открытого ключа, и, по существу, взломщик, который не владеет открытым ключом, может не иметь возможности декодирования зашифрованного сообщения. Например, функция конфиденциальности ключа может позволять OLT записывать открытый ключ в OMCI в ONU. ONU может затем зашифровывать ключ усовершенствованного стандарта шифрования (AES) с помощью открытого ключа и отправлять зашифрованный ключ по каналу PLOAM. Далее, OLT может получать зашифрованный ключ и получать ключ AES из зашифрованного ключа.

В различных вариантах осуществления, функция обнаружения возможности безопасности, функция аутентификации ONU, функция аутентификации OLT и функция конфиденциальности ключа могут быть объединены в единую функцию аутентификации или выполняться одновременно. В некоторых вариантах осуществления, OLT может обмениваться с ONU через канал OMCI возможностями криптографии, информацией аутентификации и/или информацией ключа, которая принадлежит OLT и/или ONU, например, путем считывания и/или записи множества атрибутов в ME с улучшенным управлением безопасностью. Обмен атрибутами может быть осуществлен в последовательности обмена сообщениями аутентификации, как подробно описано ниже.

Фиг. 2 иллюстрирует один вариант осуществления ONU 200, который может содержать ME 210 с улучшенным управлением безопасностью. ME 210 с улучшенным управлением безопасностью может содержать множество атрибутов 220 ME (например, A1-AN). Эти атрибуты 220 ME могут представлять собой структуры данных, например, таблицы, параметры и/или системные переменные, которые могут содержать данные, описывающие различные характеристики ONU и/или в последовательности обмена сообщениями аутентификации. Атрибуты 220 ME могут содержать атрибут ID (идентификатор) ME, атрибут возможностей криптографии OLT, атрибут таблицы случайного запроса OLT, атрибут состояния запроса OLT, атрибут выбранных возможностей криптографии ONU, атрибут таблицы случайного запроса ONU, атрибут таблицы результата аутентификации ONU, атрибут таблицы результата аутентификации OLT, атрибут результата состояния OLT, атрибут состояния аутентификации ONU, атрибут имени главного ключа сеанса, атрибут таблицы широковещательного ключа, атрибут эффективной длины ключа или их комбинации. Эти атрибуты могут быть использованы для поддержки или обеспечения функциональных возможностей и/или функций безопасности, таких как функции обнаружения возможности безопасности, функции аутентификации ONU, функции аутентификации OLT, функции конфиденциальности ключа или их комбинаци. По существу, некоторые из атрибутов 220 ME могут быть использованы по отдельности в различных функциях безопасности или совместно в объединенной функции безопасности, которая объединяет, по меньшей мере, некоторые из функций безопасности. Например, атрибуты 220 ME могут быть использованы для реализации процесса аутентификации с тремя этапами, основанного на симметричном ключе.

Атрибут ID ME может быть использован для идентификации каждого экземпляра ME 210 с улучшенным управлением безопасностью. В варианте осуществления может быть единственный экземпляр ME 210 с улучшенным управлением безопасностью, связанный с ONU, причем этот экземпляр может иметь значение ID ME, равное приблизительно нулю. В других вариантах осуществления может быть множество экземпляров ME 210 с улучшенным управлением безопасностью, связанных с ONU, причем каждый экземпляр может иметь разное значение ID ME. Атрибут ID ME может быть считываемым и иметь длину приблизительно в два байта.

Атрибут возможностей криптографии OLT может указывать один или более криптографических механизмов, доступных или поддерживаемых посредством OLT. В варианте осуществления, атрибут возможностей криптографии OLT может быть форматирован как битовая карта, причем каждый из битов в битовой карте может соответствовать алгоритму, например, как показано в Таблице 1. Соответственно, бит может быть установлен приблизительно в один для указания того, что соответствующий криптографический алгоритм или алгоритм аутентификации поддерживается посредством OLT, или приблизительно в ноль для указания того, что соответствующий алгоритм не поддерживается посредством OLT. Атрибут возможностей криптографии OLT может быть записываемым и иметь длину приблизительно в 16 байт. В некоторых случаях, каждый бит в атрибуте возможностей криптографии OLT может быть установлен приблизительно в ноль для указания того, что OLT не поддерживает никаких алгоритмов.

Таблица 1 описывает вариант осуществления битовой карты атрибута возможностей криптографии OLT. Более конкретно, различные положения битов в битовой карте могут соответствовать различным алгоритмам криптографии. Например, положение один бита (наименьший значащий бит (LSB)) может соответствовать алгоритму AES-CMAC-128, положение два бита может соответствовать алгоритму HMAC-SHA-256, положение три бита может соответствовать алгоритму HMAC-SHA-512, а положения битов от четвертого до приблизительно 128 могут быть зарезервированы.

Атрибут таблицы случайного запроса OLT может указывать случайный запрос, выдаваемый посредством OLT во время последовательности аутентификации. В варианте осуществления, атрибут таблицы случайного запроса OLT может быть таблицей, которая содержит N записей (N является целым), которая может быть определена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 17 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты каждой записи могут содержать содержимое. OLT может записывать записи в таблице и затем инициировать обработку посредством ONU записей таблицы, например, с использованием атрибута состояния запроса OLT. Поскольку атрибут таблицы случайного запроса OLT может иметь переменное число записей (например, N), длина и, следовательно, сложность случайного запроса может увеличиваться для улучшения безопасности функции аутентификации, если необходимо. Атрибут таблицы случайного запроса OLT может быть считываемым, записываемым и иметь длину приблизительно в 17xN байт.

Атрибут состояния запроса OLT может быть использован для управления и сообщения состояния атрибута возможностей криптографии OLT и/или атрибута таблицы случайного запроса OLT. В варианте осуществления, атрибут состояния запроса OLT может быть булевым атрибутом, который может быть установлен в первое или истинное булево значение (например, приблизительно в один), когда атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT являются завершенными, или во второе или ложное булево значение (например, приблизительно в ноль), когда атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT не являются завершенными. Например, OLT может установить атрибут состояния запроса OLT в ложное значение (например, приблизительно в ноль), до или во время записи в атрибут возможностей криптографии OLT и/или в атрибут таблицы случайного запроса OLT. Далее, OLT может установить атрибут состояния запроса OLT в истинное значение (например, приблизительно в один), после завершения процесса записи в атрибут возможностей криптографии OLT и/или в атрибут таблицы случайного запроса OLT. OLT может установить атрибут состояния запроса OLT в ложное значение, записать множество записей в атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT, установить атрибут состояния запроса OLT в истинное значение и, таким образом, инициировать обработку посредством ONU содержимого атрибута возможностей криптографии OLT и/или атрибута таблицы случайного запроса OLT. Атрибут состояния запроса OLT может быть считываемым, записываемым и иметь длину приблизительно в один байт.

Атрибут выбранных возможностей криптографии ONU может указывать возможность криптографии, которая выбрана посредством ONU, например, в последовательности аутентификации. Атрибут выбранных возможностей криптографии ONU может быть установлен в значение, которое указывает алгоритм, поддерживаемый OLT, например, в атрибуте возможностей криптографии OLT. Значение может указывать одно из положений битов, которое было установлено приблизительно в один в атрибуте возможностей криптографии OLT.

Атрибут таблицы случайного запроса ONU может указывать случайный запрос, выдаваемый посредством ONU во время последовательности аутентификации. В варианте осуществления, атрибут таблицы случайного запроса ONU может быть таблицей, которая содержит P записей (P является целым), которая может быть установлена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 16 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты каждой записи могут содержать содержимое. ONU может записывать атрибут таблицы случайного запроса ONU в ответ на формирование посредством OLT атрибута состояния запроса OLT. После формирования атрибута таблицы случайного запроса ONU, ONU может уведомлять OLT, например, используя действие изменения значения атрибута (AVC), что таблица запроса установлена, для инициирования начала выполнения посредством OLT последовательности «получить/получить-следующий» для получения содержимого таблицы. Поскольку атрибут таблицы случайного запроса ONU может иметь переменное число записей, длина и, следовательно, сложность случайного запроса может быть увеличена для улучшения безопасности функции аутентификации. Атрибут таблицы случайного запроса ONU может быть считываемым и иметь длину приблизительно в 16×Р байт.

Атрибут таблицы результата аутентификации ONU может указывать результат запроса аутентификации от ONU в соответствии с атрибутом выбранных возможностей криптографии ONU. Значение атрибута таблицы результата аутентификации ONU может быть сформировано с использованием хеш-функции, выбранной посредством ONU, такой как:

Выбранная Хеш Функция (PSK, выбранные_возможности_криптографии_ONU|таблица_случайного_запроса_OLT|таблица_случайного_запроса_ONU|0Х0000 0000 0000 0000)),

Где «│» обозначает конкатенацию, а выбранные_возможности_криптографии_ONU представляет собой возможности криптографии, выбранные посредством ONU.

В варианте осуществления, атрибут таблицы результата аутентификации ONU может быть таблицей данных, которая содержит Q записей (Q является целым), которая может быть определена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 16 байт. ONU может записывать атрибут таблицы результата аутентификации ONU в ответ на формирование посредством OLT атрибута состояния запроса OLT. После формирования атрибута таблицы результата аутентификации ONU, ONU может уведомлять OLT, например, с использованием сообщения AVC или уведомления, что таблица установлена, для инициирования начала выполнения посредством OLT последовательности «получить/получить-следующий» для получения содержимого таблицы. Поскольку атрибут таблицы ответа аутентификации ONU может иметь переменное число записей, длина и, следовательно, сложность хешированной комбинации может быть увеличена для улучшения безопасности функции аутентификации ONU, если это необходимо. Атрибут таблицы результата аутентификации ONU может быть считываемым и иметь длину приблизительно в 16xQ байт.

Атрибут таблицы результата аутентификации OLT может указывать результат вычисления аутентификации от OLT. Значение атрибута таблицы результата аутентификации OLT может быть сформировано с использованием хеш-функции, выбранной OLT, такой как:

Выбранная Хеш Функция (PSK, выбранные_возможности_криптографии_ONU|таблица_случайного_запроса_OLT|таблица_случайного_запроса_ONU|порядковый_номер_ONU)),

где порядковый_номер_ONU является порядковым номером ONU ME, который может быть указан атрибутом порядкового номера ONU.

В варианте осуществления атрибут таблицы результата аутентификации OLT может быть таблицей данных, которая содержит R записей (R является целым), которая может быть установлена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 17 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи и причем остальные байты каждой записи могут содержать содержимое. OLT может записывать записи в атрибут таблицы результата аутентификации OLT и затем инициировать обработку посредством ONU таблицы с помощью атрибута состояния результата OLT. Поскольку таблица результата аутентификации OLT может иметь переменное число записей, длина и, следовательно, сложность результата может быть увеличена для улучшения безопасности функции аутентификации OLT, как это необходимо. Таблица ответа аутентификации OLT может быть записываемой и иметь приблизительно 17×R байт в длину.

Атрибут состояния результата OLT может быть использован для управления и/или сообщения состояния атрибута таблицы результата аутентификации OLT. В варианте осуществления, атрибут состояния результата OLT может быть булевым атрибутом, который может быть установлен в истинное значение приблизительно в один, когда атрибут таблицы результата аутентификации ONU является завершенным, и в ложное булево значение приблизительно в ноль, когда атрибут таблицы результата аутентификации ONU является незавершенным. Например, OLT может устанавливать атрибут состояния результата OLT в ложное значение (например, приблизительно в ноль) до или во время записи в атрибут таблицы результата аутентификации OLT и далее в истинное значение (например, приблизительно в один) после завершения процесса записи результата в атрибут таблицы результата аутентификации OLT. OLT может устанавливать атрибут состояния результата аутентификации OLT в ложное значение, записывать множество записей в атрибут таблицы результата аутентификации OLT, устанавливать атрибут состояния результата OLT в истинное значение и, таким образом, инициировать обработку посредством ONU атрибута таблицы результата OLT. Атрибут состояния результата OLT может быть считываемым, записываемым и иметь длину приблизительно в один байт.

Атрибут состояния аутентификации ONU может указывать состояние взаимосвязи аутентификации с точки зрения ONU. Атрибут состояния аутентификации ONU может иметь значение приблизительно в ноль для указания того, что ONU находится в неактивном состоянии S0, например, когда процедура аутентификации не является активной. Атрибут состояния аутентификации ONU может иметь значение приблизительно в один для указания того, что ONU находится в состоянии S1 находящегося на рассмотрении запроса OLT, например, когда процедура аутентификации выполняется. Атрибут состояния аутентификации ONU может иметь значение приблизительно в два для указания того, что ONU находится в состоянии S2 находящегося на рассмотрении запроса ONU. Атрибут состояния аутентификации ONU может иметь значение приблизительно в три для указания того, что ONU находится в состоянии S3, например, когда процедура аутентификации завершена и ONU аутентифицировал OLT. Атрибут состояния аутентификации ONU может иметь значение приблизительно в четыре для указания того, что ONU находится в состоянии S4 неудачи аутентификации, например, когда процедура аутентификации завершена и ONU не аутентифицировал OLT. Альтернативно, атрибут состояния аутентификации ONU может иметь значение приблизительно в пять для указания того, что ONU находится в состоянии S5 ошибки аутентификации, например, когда процедура аутентификации началась, но не может быть завершена. Когда атрибут аутентификации ONU имеет значение приблизительно в три, например, в состоянии S2 успеха аутентификации, может быть произведен обмен множеством ключей шифрования на уровне контейнера передачи (TC), например, с использованием главного ключа сеанса, как описано в G.984, или ключа шифрования ключа, как описано в G.987, оба из которых включены в настоящий документ посредством ссылки во всей своей полноте. OLT может проверить значение атрибута состояния аутентификации ONU до запуска смены ключа. Дополнительно, OLT может быть уведомлен об изменении состояния атрибута состояния аутентификации ONU, например, изменении из состояния S1 в состояние S2, путем приема сообщения AVC или уведомления от ONU через канал OMCI. Атрибут состояния аутентификации ONU может быть считываемым и иметь 1 байт в длину.

Атрибут имени главного ключа сеанса может содержать имя ключа текущего сеанса, например, после успешной аутентификации. Главный ключ сеанса может быть определен хеш-функцией, выбранной посредством ONU, такой как

Выбранная Хеш Функция (PSK, (случайный_запрос_OLT|случайный_запрос_ONU)).

Атрибут имени главного ключа сеанса может быть определен как:

Выбранная Хеш Функция (PSK, (случайный_запрос_ONU|случайный_запрос_OLT|0x 3141 5926 5358 9793 3141 5926 5358 9793)),

где число 0×3141 5926 5358 9793 3141 5926 5358 9793 является примером порядкового номера ONU. Если выбранная хеш-функция формирует более чем приблизительно 128 бит, то результат может быть усечен до наиболее левых, то есть наибольших значащих, приблизительно 128 бит. После завершения главного ключа сеансов, например, ввиду сброса ONU или местного решения ONU, что главный ключ истек, ONU может установить атрибут имени главного ключа сеанса в последовательность приблизительно из нулей. Атрибут имени главного ключа сеанса может быть считываемым и иметь длину приблизительно в 16 байт.

Атрибут таблицы широковещательного ключа может содержать широковещательный ключ, сформированный посредством OLT. Атрибут таблицы широковещательного ключа может содержать таблицу, которая содержит один или более рядов. Каждый ряд может содержать часть управления рядом, часть идентификатора ряда и часть фрагмента ключа. Управление рядом может содержать приблизительно один байт, идентификатор ряда может также содержать приблизительно один байт, а фрагмент ключа может содержать приблизительно 16 байт. По существу, атрибут таблицы широковещательного ключа может быть считываемым и записываемым, необязательным, и иметь длину приблизительно в 18*N байт.

Управление рядом может описывать действие, подлежащее применению на указанном ряду, например ряду, указанном идентификатором ряда. Приблизительно два LSB в управлении рядом могут определять поведение атрибута при установленном действии, например, как показано в Таблице 2. В Таблице 2, два LSB могут быть установлены приблизительно в 00 для установки указанного ряда, приблизительно в 01 для очистки указанного ряда, приблизительно в 10 для очистки всей таблицы или приблизительно в 11 для указания зарезервированной записи. Дополнительно, приблизительно четыре наибольших значащих битов (MSB) в управлении рядом могут указывать длину соответствующего фрагмента ключа. Оставшиеся два бита в управлении рядом могут быть зарезервированы. Два LSB управления рядом могут быть считаны как приблизительно ноль при действии «получения-следующего» и могут вести себя способом, соответствующим Таблице 2 при установленном действии.

Идентификатор ряда может идентифицировать указанный ряд. Приблизительно два MSB в идентификаторе ряда могут представлять собой индекс ключа, который может появляться в заголовке зашифрованного многоадресного кадра способа инкапсуляции GPON (GEM). Индекс ключа приблизительно в ноль может указывать чистый текст и, таким образом, может не появляться в идентификаторе ряда. Приблизительно четыре LSB в идентификаторе ряда могут указывать номер фрагмента ключа и могут начинаться с приблизительно нуля. Оставшиеся приблизительно два бита в идентификаторе ряда могут быть зарезервированы. Фрагмент ключа может содержать указанную часть ключа, например, указанную ONU. Например, часть ключа может быть зашифрована с помощью AES электронной кодовой книги (ECB) с использованием ключа шифрования ключа (KEK).

Атрибут эффективной длины ключа может указывать максимальную эффективную длину (например, в битах) ключей, сформированных посредством ONU. Атрибут эффективной длины ключа может быть считываемым, необязательным и иметь приблизительно два байта в длину.

Дополнительно или альтернативно, атрибуты 220 ME могут содержать атрибут возможности аутентификации, атрибут выбора аутентификации ONU, атрибут таблицы одноразового значения аутентификации ONU, атрибут состояния одноразового значения аутентификации ONU, атрибут таблицы ответа аутентификации ONU или их комбинации. Атрибуты 220 ME могут также содержать атрибут выбора аутентификации OLT, атрибут таблицы одноразового значения аутентификации OLT, атрибут таблицы ответа аутентификации OLT, атрибут состояния ответа аутентификации OLT, атрибут возможности открытого ключа OLT, атрибут выбора открытого ключа OLT, атрибут таблицы открытого ключа OLT или их комбинации.

Атрибут возможности аутентификации может указывать доступные механизмы аутентификации в ONU и/или алгоритмы аутентификации, поддерживаемые ONU. В варианте осуществления атрибут возможности аутентификации может быть отформатирован как битовая карта, причем некоторые или все биты в битовой карте могут соответствовать алгоритму аутентификации, например, в соответствии с Таблицей 3. Соответственно, бит может быть установлен приблизительно в один, чтобы указать, что соответствующий алгоритм аутентификации поддерживается ONU, или приблизительно в ноль, чтобы указать, что соответствующий алгоритм аутентификации не поддерживается ONU. Атрибут возможности аутентификации может быть считываемым и иметь приблизительно 16 байт в длину. В некоторых случаях, каждый бит в атрибуте возможности аутентификации может быть установлен приблизительно в ноль, чтобы указать, что никакие алгоритмы аутентификации не поддерживаются ONU.

Атрибут выбора аутентификации ONU может указывать алгоритм аутентификации, подлежащий использованию во время функции аутентификации ONU. Например, атрибут выбора аутентификации ONU может быть установлен в значение, которое указывает алгоритм аутентификации, поддерживаемый ONU. Значение может указывать алгоритм аутентификации, который может быть указан в атрибуте возможности аутентификации. Атрибут выбора аутентификации ONU может быть использован для инструктирования ONU использовать соответствующий алгоритм аутентификации для формирования хеш-комбинации, например, во время реализации функции аутентификации ONU. Атрибут выбора аутентификации ONU может быть считываемым, записываемым, иметь длину приблизительно в один байт. Атрибут выбора аутентификации ONU может также быть установлен приблизительно в ноль, чтобы указать, что никакой алгоритм аутентификации не используется в функции аутентификации ONU.

Атрибут таблицы одноразового значения аутентификации ONU может указывать одноразовое значение, которое используется для функции аутентификации ONU. Одноразовое значение может быть случайным или псевдослучайным числом, сформированным с целью увеличения безопасности функции аутентификации ONU. В варианте осуществления таблица одноразового значения аутентификации ONU может быть таблицей данных, которая содержит N записей (N является целым), которая может быть определена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно в 25 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты каждой записи могут содержать содержимое. Поскольку таблица одноразового значения аутентификации ONU может иметь переменное число записей (например, N), длина и, следовательно, сложность одноразового значения может быть увеличена для улучшения безопасности функции аутентификации ONU, если необходимо. Таблица одноразового значения аутентификации ONU может быть считываемой и иметь приблизительно 25×N байт в длину.

Атрибут состояния одноразового значения аутентификации ONU может быть использован для управления и сообщения состояния атрибута таблицы одноразового значения ONU во время функции аутентификации ONU. В варианте осуществления, атрибут состояния одноразового значения аутентификации ONU может быть установлен в первое или истинное булево значение (например, приблизительно в один), когда таблица аутентификации ONU является завершенной, или во второе или ложное булево значение (например, приблизительно в ноль), когда таблица аутентификации ONU является незавершенной. Например, OLT может установить состояние одноразового значения аутентификации ONU в ложное значение приблизительно в ноль при запуске процесса записи одноразового значения в атрибут таблицы одноразового значения аутентификации ONU, и далее в истинное значение приблизительно в один при завершении процесса записи одноразового значения в атрибут таблицы одноразового значения аутентификации ONU. В варианте осуществления OLT может устанавливать атрибут состояния одноразового значения аутентификации ONU в ложное значение, записывать множество записей в атрибут таблицы одноразового значения аутентификации ONU, устанавливать состояния одноразового значения аутентификации ONU в истинное значение и, таким образом, инициировать обработку посредством ONU атрибута таблицы одноразового значения аутентификации ONU. Атрибут состояния одноразового значения аутентификации ONU может быть считываемым, записываемым и иметь приблизительно один байт в длину.

Атрибут таблицы ответа аутентификации ONU может указывать ответ, например хеш-комбинацию, которая может быть использована в функции аутентификации ONU. Атрибут таблицы ответа аутентификации ONU может содержать хеш-комбинацию, которая вычислена посредством ONU. Хеш-комбинация может быть вычислена путем обработки одноразового значения, например, содержимого атрибута таблицы одноразового значения аутентификации ONU, с использованием алгоритма аутентификации, который указан атрибутом выбора аутентификации ONU. OLT может получать хеш-комбинацию путем считывания атрибута таблицы ответа аутентификации ONU. OLT может затем аутентифицировать ONU путем подтверждения, что хеш-комбинация является по существу равной значению аутентификации ONU. В варианте осуществления атрибут таблицы ответа аутентификации ONU может быть таблицей данных, которая содержит М записей (М является целым), которая может быть определена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно 25 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты каждой записи могут содержать содержимое. Поскольку атрибут таблицы ответа аутентификации ONU может иметь переменное число записей, длина и, следовательно, сложность хеш-комбинации может быть увеличена для улучшения безопасности функции аутентификации ONU, если необходимо. Атрибут таблицы ответа аутентификации ONU может быть считываемым и иметь приблизительно 25×М байт в длину.

Атрибут выбора аутентификации OLT может указывать механизм аутентификации, подлежащий использованию во время функции аутентификации OLT. В варианте осуществления, атрибут выбора аутентификации OLT может быть установлен в значение, которое указывает алгоритм аутентификации, поддерживаемый ONU. Значение может соответствовать алгоритму аутентификации, указанному в атрибуте возможности аутентификации. Атрибут выбора аутентификации OLT может инструктировать ONU использовать указанный алгоритм аутентификации для формирования хеш-комбинации во время функции аутентификации OLT. Атрибут выбора аутентификации OLT может быть считываемым, записываемым и иметь приблизительно один байт в длину. Атрибут выбора аутентификации OLT может также быть установлен приблизительно в ноль, чтобы указывать, что никакой алгоритм аутентификации не используется во время функции аутентификации OLT.

Атрибут таблицы одноразового значения аутентификации OLT может указывать одноразовое значение, подлежащее использованию в функции аутентификации OLT. Одноразовое значение может быть сформировано для улучшения безопасности функции аутентификации OLT. В варианте осуществления таблица одноразового значения аутентификации OLT может быть таблицей данных, которая содержит Р записей (Р является целым), которая может быть установлена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно в 25 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, а остальные байты могут содержать содержимое. Поскольку атрибут таблицы одноразового значения аутентификации OLT может иметь переменное число записей, длина и, следовательно, сложность одноразового значения может быть увеличена для улучшения безопасности функции аутентификации OLT. Атрибут таблицы одноразового значения аутентификации OLT может быть считываемым и иметь приблизительно 25×Р байт в длину.

Атрибут таблицы ответа аутентификации OLT может указывать ответ, например, хеш-комбинацию, подлежащую использованию в функции аутентификации OLT. Атрибут таблицы ответа аутентификации OLT может содержать хеш-комбинацию, которая может быть вычислена OLT. OLT может вычислить хеш-комбинацию путем обработки одноразового значения в атрибут таблицы одноразового значения аутентификации OLT с использованием алгоритма аутентификации, указанного в атрибуте выбора аутентификации OLT. По существу, ONU может считывать атрибут таблицы ответа аутентификации OLT для получения значения хеш-комбинации. ONU может затем аутентифицировать OLT путем подтверждения того, что значение хеш-комбинации является, по существу, сходным со значением аутентификации OLT. В варианте осуществления таблица ответа аутентификации OLT может быть таблицей данных, которая содержит Q записей (Q является целым), которая может быть установлена администратором. Каждая запись в таблице данных может иметь фиксированную длину, например, приблизительно в 25 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, и причем остальные байты каждой записи могут содержать содержимое. Поскольку таблица ответа аутентификации ONU может иметь переменное число записей, длина и, следовательно, сложность хеш-комбинации может быть увеличена для улучшения безопасности функции аутентификации OLT по мере надобности. Таблица ответа аутентификации OLT может быть считываемой и иметь приблизительно 25×Q байт в длину.

Атрибут состояния ответа аутентификации OLT может быть использован для управления и/или сообщения состояния атрибута таблицы ответа аутентификации OLT во время функции аутентификации OLT. В варианте осуществления атрибут состояния ответа аутентификации OLT может быть установлен в истинное булево значение приблизительно в один, когда таблица аутентификации OLT является завершенной, или в ложное булевское значение приблизительно в ноль, когда таблица аутентификации OLN является незавершенной. Например, OLT может установить состояние ответа аутентификации OLT в ложное, например, приблизительно в ноль, при запуске процесса записи одноразового значения атрибута таблицы ответа аутентификации OLT, и далее в истинное, например, приблизительно в один, при завершении процесса записи одноразового значения в атрибут таблицы ответа аутентификации OLT. В варианте осуществления, OLT может устанавливать атрибут состояния ответа аутентификации OLT в ложное значение, например, приблизительно в ноль, записывать множество записей в атрибут таблицы ответа аутентификации OLT, устанавливать атрибут состояния ответа аутентификации OLT в истинное значение (например, приблизительно в один), и, таким образом, инициировать обработку посредством ONU атрибута таблицы ответа аутентификации OLT, соответственно. Атрибут состояния ответа аутентификации OLT может быть считываемым, записываемым и иметь приблизительно один байт в длину.

Атрибут возможности открытого ключа OLT может указывать механизмы открытого ключа, доступные на ONU 200. В варианте осуществления, атрибут возможности открытого ключа OLT может быть отформатирован как битовая карта, причем некоторые или все из битов в битовой карте могут соответствовать конкретному алгоритму открытого ключа, например, в соответствии с Таблицей 4. Например, бит, установленный приблизительно в один, может указывать, что соответствующий алгоритм открытого ключа поддерживается ONU, и бит, установленный приблизительно в ноль, может указывать, что соответствующий алгоритм открытого ключа не поддерживается ONU 200. Атрибут возможности открытого ключа OLT может быть считываемым и иметь приблизительно 16 байт в длину. В некоторых вариантах осуществления каждый бит в атрибуте возможности открытого ключа OLT может быть установлен приблизительно в ноль, чтобы указать, что никакие алгоритмы открытого ключа не поддерживаются OLT 200.

Атрибут выбора открытого ключа OLT может указывать механизм открытого ключа, подлежащий использованию во время функции конфиденциальности ключа. В варианте осуществления атрибут выбора открытого ключа OLT может быть установлен в значение, которое указывает алгоритм аутентификации, поддерживаемый ONU 200, например, как указано атрибутом возможности открытого ключа OLT. В варианте осуществления атрибут выбора открытого ключа OLT может быть использован для инструктирования ONU использовать указанный алгоритм открытого ключа для шифрования ключа AES во время функции конфиденциальности ключа. Атрибут выбора открытого ключа OLT может быть считываемым, записываемым и иметь приблизительно один байт в длину. В некоторых вариантах осуществления, атрибут выбора открытого ключа OLT может быть установлен приблизительно в ноль для указания того, что никакой алгоритм открытого ключа не используется.

Атрибут таблицы открытого ключа OLT может указывать открытый ключ, подлежащий использованию во время функции конфиденциальности ключа. В варианте осуществления OLT может записывать открытый ключ в атрибут таблицы открытого ключа OLT. Атрибут таблицы открытого ключа OLT может быть таблицей, которая содержит R записей (R является целым), которая может быть установлена администратором. Каждая запись в таблице может иметь фиксированную длину, например, приблизительно 25 байт, причем первый байт каждой записи может содержать индекс записи или идентификатор записи, и причем остальные байты каждой записи могут содержать содержимое. Поскольку атрибут таблицы открытого ключа OLT может иметь переменное число записей, длина и, следовательно, сложность открытого ключа может быть увеличена для улучшения безопасности функции конфиденциальности ключа по мере надобности. Атрибут таблицы открытого ключа OLT может быть считываемым, записываемым и приблизительно 25×R байт в длину.

Атрибут состояния открытого ключа OLT может быть использован для управления и/или сообщения состояния атрибута таблицы открытого ключа OLT во время функции конфиденциальности ключа. В варианте осуществления атрибут состояния открытого ключа OLT может быть установлен в истинное булево значение, например, приблизительно в один, когда таблица открытого ключа является завершенной, или в ложное булево значение, например, приблизительно в ноль, когда таблица открытого ключа является незавершенной. Например, OLT может устанавливать состояние открытого ключа OLT в ложное, например, приблизительно в ноль, при запуске процесса записи открытого ключа в атрибут таблицы открытого ключа OLT, и далее устанавливать состояние открытого ключа OLT в истинное, например, приблизительно в один, после завершения процесса записи открытого ключа в атрибут таблицы открытого ключа OLT. В варианте осуществления, OLT может устанавливать атрибут состояния открытого ключа OLT в ложный, например, приблизительно в ноль, записывать множество записей в атрибут таблицы открытого ключа OLT, устанавливать атрибут состояния открытого ключа OLT в истинный, например, приблизительно в один, и, таким образом, инициировать обработку посредством ONU атрибута таблицы открытого ключа OLT, соответственно. Атрибут состояния ответа аутентификации OLT может быть считываемым, записываемым и иметь приблизительно один байт в длину.

OLT может использовать различные действия, например, типы инструкций, при осуществлении связи с ONU через канал OMCI, такие как действие получения, действие получения следующего и действие установки. Действие получения может позволять OLT считывать один или более атрибутов OMCI ME в ONU, действие получения следующего может позволять OLT считывать строку или коллекцию атрибутов OMCI ME и действие установки может позволять ONU записывать один или более атрибутов OMCI ME.

OLT может также принимать одно или более уведомлений OMCI во время функций безопасности. Уведомления OMCI могут быть приняты в форме сообщений AVC, которые могут быть переданы через канал OMCI. Каждое сообщение AVC может иметь численное значение, которое может соответствовать различному типу сообщения, например, как показано в Таблице 5А или 5В. Например, как показано в Таблице 3, сообщению AVC, связанному с атрибутом таблицы случайного запроса ONU, может быть назначено значение приблизительно в пять. Сообщению AVC, связанному с атрибутом таблицы результата аутентификации ONU, может быть назначено значение приблизительно в шесть. Сообщению AVC, связанному с атрибутом состояния аутентификации ONU, может быть назначено значение приблизительно в 10. Остальные значения, например, от приблизительно одного до приблизительно четырех, от приблизительно семи до приблизительно девяти и от приблизительно одиннадцати до приблизительно шестнадцати, могут быть зарезервированы.

В варианте осуществления, ME с улучшенным управлением безопасностью может содержать множество средств выполнения традиционной трехэтапной основанной на хешировании последовательности аутентификации, например, как описано в публикации 9798-4 Международной организации по стандартизации (ISO)/Международной электротехнической комиссии (IEC), озаглавленной «Информационная технология - Методики безопасности - Аутентификация объекта - Часть 4: Механизмы, использующие функцию криптографической проверки», которая включена в настоящий документ посредством ссылки во всей своей полноте. Традиционная трехэтапная последовательность аутентификации может быть использована в системах DSL, которые используют протокол MS-CHAPv2, или других системах, которые могут использовать сообщения получения и установки. Логическая структура традиционной трехэтапной последовательности может содержать сообщения, например, сообщение 1, сообщение 2 и сообщение 3, такие как:

Сообщение 1: (Равноправный участник 1 Равноправный участник 2) мои_возможности_криптографии|случайный_запрос_1,

Сообщение 2: (Равноправный участник 2 Равноправный участник 1) выбранные_возможности_криптографии|случайный_запрос_2|Хеш Сообщения (PSK, (выбранные_возможности_криптографии|случайный_запрос_1|случайный_запрос_2, идентификатор_равноправного_участника_1)) и

Сообщение 3: (Равноправный участник 1 Равноправный участник 2) Хеш Сообщения (PSK, (выбранные_возможности_криптографии | случайный_запрос_2|случайный_запрос_1|идентификатор_равноправного_участника_2)),

где Хеш Сообщения () являются ключевой хеш-функцией сообщения, PSK является предварительно совместно используемым ключом, известным только равноправным участникам сеанса, идентификатор_равноправного_участника_1 установлен приблизительно в 0×0000000000000000, | является конкатенацией, а идентификатор_равноправного_участника_2 является порядковым номером ONU.

Одной предпосылкой для использования трехэтапной основанной на хешировании последовательности аутентификации может быть доступность предварительно совместно используемого секрета (PSK). PSK приблизительно в 128 бит может упростить применение алгоритмов безопасности, основанных на AES-128 (например, AES-CMAC-128). PSK может быть связан с ONU и может храниться на этом ONU и в инфраструктуре оператора. На стороне оператора PSK для ONU может храниться в OLT, который соединен с ONU, или на центральном сервере, к которому OLT может осуществить доступ во время аутентификации. Конфигурация PSK в ONU и в инфраструктуре оператора может быть осуществлена любым способом, который удовлетворяет этим требованиям.

Фиг. 3 иллюстрирует вариант осуществления последовательности 300 обмена сообщениями аутентификации, которая может быть установлена между OLT и ONU в канале OMCI. Последовательность 300 обмена сообщениями аутентификации может обеспечивать улучшенную безопасность в системах PON, например, для передач восходящего потока. Последовательность 300 обмена сообщениями аутентификации может содержать различные действия, которые могут быть реализованы посредством OLT, для осуществления связи с ONU через канал OMCI и осуществления доступа к ME с улучшенным управлением безопасностью. Например, OLT может записывать в различные атрибуты ME с улучшенным управлением безопасностью (например, атрибуты 220 ME) путем использования действия установки. OLT может выполнять множество операций установки по мере надобности для записи множества записей в один или более атрибутов путем использования действия установки. OLT может считывать с различных атрибутов ME с улучшенным управлением безопасностью путем использования функции получения, которая может инициировать сообщение «получить_ответ», которое получает содержимое или часть содержимого одного или более атрибутов ME с улучшенным управлением безопасностью. Дополнительно, OLT может принимать одно или более уведомлений OMCI в форме сообщений AVC.

Последовательность 300 обмена сообщением аутентификации может начаться на этапе 302, когда OLT может записать атрибут возможностей криптографии OLT и/или атрибут таблицы случайного запроса OLT с использованием действия установки. На этапе 304 OLT может записать истинное значение, например, приблизительно в один, в атрибут состояния запроса OLT с использованием действия установки для указания для ONU того, что атрибут возможностей криптографии OLT и/или атрибуты таблицы случайного запроса OLT установлены. На этапе 306, OLT может принять от ONU сообщение AVC, которое уведомляет OLT, что атрибут таблицы случайного запроса ONU установлен. На этапе 308 OLT может принять от ONU сообщение AVC, которое уведомляет OLT, что атрибут таблицы результата аутентификации ONU установлен.

На этапе 310 OLT может запросить атрибут выбранных возможностей криптографии ONU, атрибут таблицы случайного запроса ONU, атрибут таблицы результата аутентификации ONU или их комбинацию от ONU с использованием действия получения. На этапе 312 ONU может ответить OLT путем отправки запрошенной информации с использованием действия получить ответ. На этапе 314 OLT может записать в атрибут таблицы результата аутентификации с использованием действия установки. На этапе 316 OLT может записать истинное значение в атрибут состояния результата OLT с использованием действия установки. На этапе 318 OLT может принять от ONU сообщение AVC, которое уведомляет OLT, что атрибут состояния аутентификации ONU установлен. На этапе 320 OLT может запросить атрибут имени главного ключа сеанса от ONU с использованием действия получения. На этапе 322 ONU может ответить в OLT путем отправки запрошенной информации с использованием действия получить ответ. Обмен сообщениями аутентификации может затем закончиться.

Фиг. 4 иллюстрирует вариант осуществления множества состояний 400 ONU. Состояния 400 ONU могут быть указаны конечным автоматом, которая может функционировать в состоянии О5, как определено в ITU-T G.784.3 и G987.3, которые включены в настоящий документ посредством ссылки во всей своей полноте. Изначально на этапе 410, ONU может быть в неактивном состоянии (S0), например, после регистрации ONU. Состояние S0 может быть указано путем использования атрибутом состояния аутентификации ONU значения приблизительно в ноль. OLT может затем запускать процесс аутентификации путем записи запроса в атрибут таблицы случайного запроса OLT в OMCI ME в ONU.

На этапе 420 OLT может войти в состояние находящегося на рассмотрении запроса (S1), например, после того как OLT записывает свой запрос в атрибут таблицы случайного запроса OLT. Состояние находящегося на рассмотрении запроса OLT (S1) может быть указано путем использования атрибутом состояния аутентификации ONU значения приблизительно в один. Во время состояния S1 ONU может выбрать атрибут случайного запроса ONU и/или вычислить атрибут таблицы результата аутентификации ONU, и OLT может не записывать новое значение в атрибут таблицы случайного запроса OLT. ONU может затем перейти к состоянию находящегося на рассмотрении запроса ONU (S2) после выбора атрибута случайного запроса ONU и/или вычисления атрибута таблицы результата аутентификации ONU. Если ONU не способно выполнить операции, необходимые для перехода в состояние S2, то ONU может перейти в состояние ошибки аутентификации (S5) вместо состояния S2.

На этапе 430 ONU может войти в состояние S2, например, после выбора атрибута случайного запроса ONU и/или вычисления атрибута таблицы результата аутентификации ONU. Состояние S2 может быть указано путем использования атрибутом состояния аутентификации ONU значения приблизительно в два. Во время состояния S2 ONU может ожидать считывания OLT соответствующих таблиц/атрибутов, например, атрибута выбранных возможностей криптографии ONU, атрибута таблицы случайного запроса ONU, атрибута таблицы результата аутентификации ONU или их комбинации, и записывать результат запроса аутентификации ONU в атрибут таблицы результата аутентификации OLT. Ответ OLT может быть ограниченным по времени. Например, OLT может иметь необходимость ответить на запрос аутентификации ONU до того, как истечет период таймера (Т1). Например, Т1 может быть установлен на истечение приблизительно за три секунды. Если OLT не отвечает во время состояния S2 до того, как истекает Т1, ONU может перейти к состоянию S5. Если OLT отвечает до того, как истекает Т1, например, путем записи результата запроса аутентификации ONU в атрибут таблицы результата аутентификации ONU, то ONU может перейти в состояние успеха аутентификации (S3) или в состояние неудачи аутентификации (S4), в зависимости от того, был или нет OLT успешно аутентифицирован посредством ONU. Если результат является по существу тем же самым, что и значение аутентификации OLT, то OLT мог быть успешно аутентифицирован посредством ONU, и ONU может перейти в состояние S3. Если результат не является тем же самым, что и значение аутентификации OLT, то OLT мог быть не успешно аутентифицирован, и ONU может перейти в состояние S4. Пока ONU находится в состоянии S2, OLT не может записывать новое значение в атрибут таблицы случайного запроса OLT.

До входа в состояние S3 на этапе 440, ONU может установить действительное значение для атрибута имени главного ключа сеанса. В состоянии S3 OLT может считывать атрибут имени главного ключа сеанса при приеме сообщения AVC от ONU, которое указывает OLT, что значение атрибута состояния аутентификации ONU изменилось на значение S3, например, с использованием значения приблизительно в три. Ожидание уведомления AVC до считывания атрибута имени главного ключа сеанса может позволить OLT гарантировать, что ONU является синхронизированным и новый ключ готов к использованию в рамках функции PLOAM на уровне TC.

Состояние неудачи аутентификации S4 на этапе 450 может быть указано путем использования атрибутом состояния аутентификации ONU значения приблизительно в четыре. Во время состояния S4 ONU и/или OLT могут оставить настоящую попытку аутентификации. Состояние неудачи аутентификации S4 может указывать, что процедура аутентификации потерпела неудачу по какой-либо причине, например, из-за несовпадения PSK. ONU может перейти от состояния S4 к состоянию S0 после истечения предварительно определенного периода времени (Т2), например, через приблизительно одну секунду.

Состояние S5 может быть указано путем использования атрибутом состояния аутентификации ONU значения приблизительно в пять. Во время состояния S5 (этап 460) ONU и/или OLT могут оставить настоящую попытку аутентификации. Состояние S5 может указывать, что процедура была начата, но не может быть завершена, например, из-за ошибки связи, такой как потеря соединения. ONU может перейти от состояния S4 к состоянию S0 после истечения предварительно определенного периода времени (Т3), например, через приблизительно одну секунду.

В варианте осуществления, OLT может быть сконфигурирован, чтобы синхронизироваться с уровнем ТС, например, в PLOAM, и достигать других преимуществ безопасности, например, как в системах G.984. Когда ONU находится в аутентифицированном состоянии, ONU может использовать свой главный ключ сеанса для шифрования ключа, переданного в сообщении PLOAM ключ_шифрования. Главный ключ сеанса может быть определен как:

ГлавныйКлючСеанса = ВыбраннаяХешФункция (PSK, (случайный_запрос OLT|случайный запрос ONU)),

где ВыбраннаяХешФункция () является хеш-функцией, выбранной посредством ONU в атрибуте выбранных возможностей криптографии ONU из списка, предоставленного посредством OLT.

В некоторых случаях, шифрование ключа шифрования может быть реализовано с использованием ключа AES-128 в режиме ECB. Поскольку ключ шифрования, передаваемый в сообщении PLOAM ключа шифрования, может быть не защищен от подделки, может иметься вероятность, что ключ может быть подделан или продублирован злоумышленником. И подделанный, и продублированный ключ могут быть обнаружены с использованием механизмов синхронизации ключа. Однако повторная атака может заставить OLT использовать старый ключ шифрования, который может нарушить требования безопасности шифрования данных нисходящего потока. Следовательно, OLT, сконструированный для сопротивления повторной атаке, может удостовериться, что ONU не отправляет предварительно использованный ключ шифрования между циклами аутентификации.

Компоненты сети, описанные выше, могут быть реализованы на любом компоненте сети общего назначения, таком как компьютер или компонент сети с достаточной вычислительной мощностью, ресурсами памяти и пропускной способностью сети для обработки необходимой рабочей нагрузки, поданной на него. Фиг. 5 иллюстрирует типичный компонент 500 сети общего назначения, подходящий для реализации одного или более вариантов осуществления компонентов, раскрытых в настоящей заявке. Компонент 500 сети включает в себя процессор 502 (который может обозначаться как центральный процессор или CPU), который осуществляет связь с устройствами памяти, включающими в себя вторичное хранилище 504, постоянную память 506 (ROM), оперативную память 508 (RAM), устройства 510 ввода/вывода (I/O) и устройства 512 связности сети. Процессор 502 может быть реализован в виде одной или более микросхем CPU или может быть частью одной или более специализированных интегральных схем (ASIC).

Вторичное хранилище 504, как правило, состоит из одного или более дисковых накопителей или накопителей на ленте и используется для энергонезависимого хранилища данных и в качестве устройства хранения данных переполнения, если RAM 508 является недостаточно большой для хранения всех рабочих данных. Вторичное хранилище 504 может быть использовано для хранения программ, которые загружены в RAM 508, когда такие программы выбраны для исполнения. ROM 506 используется для хранения инструкций и, возможно, данных, которые считываются во время исполнения программы. ROM 506 является энергонезависимым устройством памяти, которое обычно имеет малый объем памяти по сравнению с большим объемом памяти вторичного хранилища 504. RAM 508 используется для хранения временных данных и, возможно, для хранения инструкций. Доступ к ROM 506 и RAM 508 обычно является более быстрым, чем к вторичному хранилищу 504.

По меньшей мере один вариант осуществления раскрыт, и варианты, комбинации и/или модификации варианта (вариантов) осуществления и/или признаков варианта (вариантов) осуществления, сделанные специалистом в данной области техники, находятся в пределах объема изобретения. Альтернативные варианты осуществления, которые получаются в результате объединения, интеграции и/или опущения признаков варианта (вариантов) осуществления, также находятся в пределах объема изобретения. В местах, где явно указаны числовые диапазоны или ограничения, такие явные диапазоны или ограничения должны быть поняты, как включающие в себя итеративные диапазоны или ограничения подобной величины, попадающие в явно указанные диапазоны или ограничения (например, от приблизительно 1 до приблизительно 10 включает в себя 2, 3, 4, и так далее; более чем 0,10 включает в себя 0,11, 0,12, 0,13 и так далее). Например, когда раскрыт числовой диапазон с нижней границей Rl и верхней границей Ru, любое число, попадающее в диапазон, является раскрытым. В частности, следующие числа, попадающие в диапазон, являются раскрытыми: R=Rl+k*(Ru-Rl), где k является переменной, меняющейся от 1 процента до 100 процентов с увеличением в 1 процент, то есть k может быть равным 1 проценту, 2 процентам, 3 процентам, 4 процентам, 5 процентам, 50 процентам, 51 проценту, 52 процентам, 95 процентам, 96 процентам, 97 процентам, 98 процентам, 99 процентам или 100 процентам. Кроме того, любой числовой диапазон, определенный двумя числами R, как определено выше, также является раскрытым. Использование термина «необязательно» по отношению к любому элементу пункта формулы изобретения значит, что элемент необходим или, альтернативно, что элемент не является необходимым, причем обе альтернативы находятся в пределах объема пункта формулы изобретения. Использование более широких терминов, таких как «содержит», «включает в себя» и «имеет» следует понимать, как обеспечивающее поддержку для более узких терминов, таких как «состоящий из», «состоящий, по существу, из» и «содержащий, по существу». Соответственно, объем защиты не ограничен описанием, указанным выше, но определен нижеследующей формулой изобретения, причем этот объем включает в себя все эквиваленты изобретения в формуле изобретения. Каждый пункт формулы изобретения является включенным в качестве дополнительного раскрытия в описание, и пункты формулы изобретения являются вариантами осуществления настоящего изобретения. Обсуждение ссылки в раскрытии не является признанием, что она относится к уровню техники, особенно любой ссылки, которая имеет дату публикации после даты приоритета настоящей заявки. Раскрытие всех патентов, заявок на патенты и публикаций, указанных в раскрытии, включено в настоящий документ посредством ссылки, таким образом, чтобы обеспечить примерные, процедурные или другие детали, дополнительные к раскрытию.

В то время как несколько вариантов осуществления были обеспечены в настоящем раскрытии, следует понимать, что раскрытые системы и способы могут быть реализованы во множестве других конкретных форм без отступления от сущности или объема настоящего изобретения. Настоящие примеры следует рассматривать как иллюстративные, а не ограничительные, и изобретение не должно быть ограничено деталями, представленными в настоящем документе. Например, различные элементы или компоненты могут быть объединены или интегрированы в другой системе или некоторые признаки могут быть опущены или не реализованы.

В дополнение, методики, системы, подсистемы и способы, описанные и проиллюстрированные в различных вариантах осуществления как дискретные или отдельные, могут быть объединены или интегрированы с другими системами, модулями, методиками или способами без отступления от объема настоящего изобретения. Другие элементы, показанные или описанные как соединенные или напрямую соединенные или осуществляющие связь друг с другом, могут быть не напрямую соединены или осуществлять связь через некоторый интерфейс, устройство или промежуточный компонент электрически, механически или другим способом. Другие примеры изменений, замен и модификаций могут быть установлены специалистом в данной области техники без отступления от сущности и объема настоящего изобретения.

Изобретение относится к области пассивных оптических сетей (PON). Техническим результатом является повышение безопасности передачи данных в системах PON. Компонент сети, содержащий по меньшей мере один процессор, соединенный с памятью и сконфигурированный, чтобы обмениваться информацией безопасности с использованием множества атрибутов в объекте управления (ME) в блоке оптической сети (ONU) через канал интерфейса административного управления ONU (OMCI), причем ME поддерживает множество функций безопасности, которые защищают передачи восходящего потока между ONU и терминалом оптической линии (OLT). Также включено устройство, содержащее ONU, сконфигурированное, чтобы соединяться с OLT, и содержащее OMCI ME, причем OMCI ME содержит множество атрибутов, которые поддерживают множество функциональных возможностей безопасности для передач восходящего потока между ONU и OLT, и причем атрибуты передаются через канал OMCI между ONU и OLT и обеспечивают функциональные возможности безопасности для ONU и OLT. 3 н. и 17 з.п. ф-лы, 5 ил., 6 табл.

1. Компонент сети для передачи восходящего потока между ONU и терминалом оптической линии (OLT), причем компонент сети содержит:

по меньшей мере один процессор, соединенный с памятью и сконфигурированный, чтобы

обмениваться информацией безопасности с использованием множества атрибутов в объекте управления (ME) в блоке оптической сети (ONU) через канал интерфейса административного управления ONU (OMCI), причем атрибуты содержат атрибут таблицы ответа аутентификации OLT для указания ответа, подлежащего использованию в функции аутентификации OLT, атрибут состояния ответа аутентификации OLT для управления и сообщения состояния атрибута таблицы ответа аутентификации OLT во время функции аутентификации OLT, при этом ложное булевское значение атрибута состояния ответа аутентификации OLT указывает, что атрибут таблицы ответа аутентификации OLT является незавершенным, а истинное булевское значение атрибута состояния ответа аутентификации OLT указывает, что атрибут таблицы ответа аутентификации OLT является завершенным; и

причем ME поддерживает множество функций безопасности, которые защищают передачи восходящего потока между ONU и терминалом оптической линии (OLT), и причем атрибуты обеспечивают функциональные возможности безопасности для ONU и OLT.