Изобретение относится к области связи, а именно к топологии самоорганизующихся сетей связи для передачи конфиденциальной информации между различными электронными устройствами и может быть использовано в сетях беспроводной связи.

Известны системы электронной связи, в особенности системы, обеспечивающие защиту связи между электронными устройствами поставщиков электронных услуг и электронными устройствами потребителей электронной услуги (RU 2297037 09.03.2006; RU 2004123616 10.04.2007; RU 2004101416 20.06.2005, US 7165174 16.01.2007, RU 02253187 15.02.2002, RU 02283508 20.02.2006, RU 02297037 25.11.2002, RU 02306599 26.04.2006, RU 02306600 11.04.2006, RU 02313127 26.07.2005, RU 02327214 28.09.2005, RU 02328085 11.05.2005, RU 02335800 29.03.2006, RU 02339077 13.03.2007, RU 02348968 02.03.2004, RU 02359319 11.05.2007, RU 02406139 14.09.2005, RU 02408928 03.08.2009, RU 02422892 13.04.2010, RU 02427904 36.03.2009, RU 2459248 04.07.2008).

Однако эффективность подобных технических решений снижается из-за невозможности динамического и гибкого изменения структуры сети в виду отсутствия информации о сетевой топологии.

Наиболее близкой к предлагаемому изобретению (прототип) является иерархическая сеть связи (патент RU 2265967 10.12.2005), содержащая локальные сети различных уровней с подключенными к ним абонентскими блоками и узлы перехода, содержащие приемный сетевой интерфейс, вход которого соединен с соответствующей локальной сетью, подключенной к выходу передающего сетевого интерфейса. Узлы перехода выполнены многопортовыми, при этом порты узлов перехода различных уровней соединены между собой. Выход приемного сетевого интерфейса через первый узел формирования ячеек соединен с входом первого узла доступа, выход которого соединен с внутренней шиной, в свою очередь соединенной с входом первого узла фильтрации. Выход первого узла фильтрации через второй узел формирования ячеек соединен с входом передающего сетевого интерфейса, при этом между первым и адресным входами первого, а также второго узлов формирования ячеек включены соответственно первый и второй блоки формирования и преобразования адреса ячеек, а каждый порт содержит последовательно соединенные приемный сетевой интерфейс. Третий узел формирования ячеек и второй узел доступа, выход которого соединен с внутренней шиной, которая в свою очередь соединена через второй узел фильтрации и четвертый узел формирования ячеек с передающим межсетевым интерфейсом, выход которого соединен с входом приемного межсетевого интерфейса, при этом между первым и адресным входами третьего, а также четвертого узлов формирования ячеек включены соответственно третий и четвертый блоки формирования и преобразования адреса ячеек. При этом в каждый узел перехода введен блок обработки, выходами соединенный со всеми блоками, узлами и интерфейсами узла перехода. Блоки формирования и преобразования адреса ячеек заменяются на устройства формирования топологии. В состав вышеупомянутого устройства формирования топологии вводится блок формирования топологии, выделяющий информацию об изменении конфигурации всей сети из адресной части кадра, блок коррекции топологии, блок анализа качества топологии, блок выбора топологии, выделитель адреса кадра, регистр адреса кадра, блок формирования адреса ячеек, задающий адресный блок. Причем вход первого устройства формирования топологии соединен с первым входом первого узла формирования ячеек, выход первого устройства формирования топологии соединен с адресным входом первого узла формирования ячеек, соединения второго, третьего и четвертого устройства формирования топологии с вторым, третьим и четвертым узлом формирования ячеек аналогичны. Вход выделителя адреса кадра и вход блока анализа качества топологии соединены и являются входом устройства формирования топологии. Выход блока анализа качества топологии соединен с входом блока выбора топологии. Выход блока выделителя адреса кадра соединен с входом регистра адреса кадра. Выход блока выбора топологии соединен с первым входом блока коррекции топологии. Выход регистра адреса кадра соединен с вторым входом блока коррекции топологии. Первый выход блока коррекции топологии соединен с входом блока формирования топологии. Выход блока формирования топологии соединен с входом блока обработки. Второй выход блока коррекции топологии соединен с первым входом блока формирования адреса ячеек и входом задающего адресного блока. Выход задающего адресного блока соединен с вторым входом блока формирования адреса ячеек, выход которого соединен с адресным входом узла формирования ячеек. В свою очередь блок формирования топологии содержит блок декомпозиции, блок селекции связей, формирователь блок-матрицы и вычислитель структурных параметров. Причем вход блока декомпозиции соединен с выходом блока коррекции топологии. Первый выход блока декомпозиции соединен с входом блока селекции связей. Второй выход блока декомпозиции соединен с первым входом формирователя блок-матрицы. Выход блока селекции связей соединен с вторым входом формирователя блок-матрицы. Выход формирователя блок-матрицы соединен с входом вычислителя структурных параметров. Выход вычислителя структурных параметров соединен с входом блока обработки. При этом в адрес передаваемого кадра информации вводится код топологии сети. Устройство формирования топологии преобразует код топологии в развернутую упорядоченную структуру, что обеспечивает возможность гибкого управления конфигурацией сети без существенного увеличения вычислительного ресурса.

Недостатком данной иерархической сети связи является то, что в предложенном техническом решении динамическое изменение топологической структуры иерархической сети производится без учета вероятностных параметров несанкционированного доступа к оконечному абонентскому блоку сети злоумышленника. Последнее приводит к невозможности безопасной передачи по сети подобного типа конфиденциальной информации.

Задачей изобретения является создание способа структурно-функционального синтеза защищенной иерархической сети связи, позволяющего повысить защищенность передаваемых в иерархической сети связи данных без существенного снижения скорости передачи информации.

Эта задача решается тем, что способ структурно-функционального синтеза защищенной иерархической сети связи, представленной набором из N узлов связи, состоящих из N1 узлов уровня ядра, N2 узлов уровня переходов и N3 узлов уровня доступа, взаимодействующих между собой в порядке заданном устройством структурно-функционального синтеза, отличается тем, что в каждый i2-й  узел уровня перехода вышеупомянутой иерархической сети связи дополнительно вводят по Р заранее незадействованных программно-технических средств защиты информации (ПТСЗИ), причем задействование p-го

узел уровня перехода вышеупомянутой иерархической сети связи дополнительно вводят по Р заранее незадействованных программно-технических средств защиты информации (ПТСЗИ), причем задействование p-го  СЗИ в i2-м

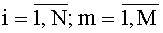

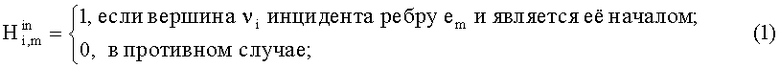

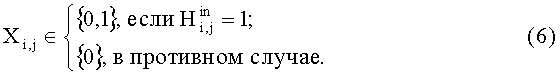

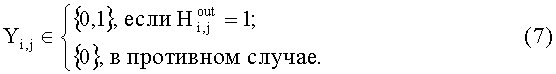

СЗИ в i2-м  узле уровня перехода приводит к повышению степени защиты информации, обрабатываемой в узлах уровня доступа, смежных [см. с.255, Новиков, Ф.А. Дискретная математика для программистов: Учебник для вузов. 3-е изд. - СПб.: Питер, 2009. - 384 с] с соответствующими i2-ми узлами уровня перехода на величину Sp, характеризующую уровень защиты информации от несанкционированного доступа p-м ПТСЗИ, с одновременным снижением пропускной способности i2-го узла уровня перехода на величину Cp. Иерархическую сеть связи представляют в виде ориентированного связного графа без петель и параллельных ребер [см. с.368, Бертсекас, Д. Сети передачи данных / Д. Бетсекас, Р. Галагер. - М: Мир, 1989. - 544 с], в котором N узлов связи представлено множеством V вершин графа, (составленного совокупностью трех непересекающихся подмножеств: 1) V1 - узлов уровня ядра (корни графа); 2) V2 - узлов уровня переходов (промежуточные вершины графа); 3) V3 - узлов уровня доступа (листья графа). Число ребер М вышеупомянутого графа задают таким образом, чтобы корни графа опирались на полносвязный подграф, построенный на подмножестве промежуточных вершин графа, а листья графа были соединены со всеми вершинами полносвязного подграфа. В устройстве структурно-функционального синтеза вышеупомянутый граф задают в виде двух матриц инцидентности прямого и обратного потока [см. с.256, Новиков, Ф.А. Дискретная математика для программистов: Учебник для вузов. 3-е изд. - СПб.: Питер, 2009. - 384 с], (i,j)-й элементы которых

узле уровня перехода приводит к повышению степени защиты информации, обрабатываемой в узлах уровня доступа, смежных [см. с.255, Новиков, Ф.А. Дискретная математика для программистов: Учебник для вузов. 3-е изд. - СПб.: Питер, 2009. - 384 с] с соответствующими i2-ми узлами уровня перехода на величину Sp, характеризующую уровень защиты информации от несанкционированного доступа p-м ПТСЗИ, с одновременным снижением пропускной способности i2-го узла уровня перехода на величину Cp. Иерархическую сеть связи представляют в виде ориентированного связного графа без петель и параллельных ребер [см. с.368, Бертсекас, Д. Сети передачи данных / Д. Бетсекас, Р. Галагер. - М: Мир, 1989. - 544 с], в котором N узлов связи представлено множеством V вершин графа, (составленного совокупностью трех непересекающихся подмножеств: 1) V1 - узлов уровня ядра (корни графа); 2) V2 - узлов уровня переходов (промежуточные вершины графа); 3) V3 - узлов уровня доступа (листья графа). Число ребер М вышеупомянутого графа задают таким образом, чтобы корни графа опирались на полносвязный подграф, построенный на подмножестве промежуточных вершин графа, а листья графа были соединены со всеми вершинами полносвязного подграфа. В устройстве структурно-функционального синтеза вышеупомянутый граф задают в виде двух матриц инцидентности прямого и обратного потока [см. с.256, Новиков, Ф.А. Дискретная математика для программистов: Учебник для вузов. 3-е изд. - СПб.: Питер, 2009. - 384 с], (i,j)-й элементы которых  определяют то, что j-е ребро инцидентно i-й вершине и является ее началом и концом соответственно, элементы могут принимать значения 0 или 1. На основе вышеупомянутого представления формируют дискретную (целочисленную) оптимизационную задачу структурно-функционального синтеза защищенной иерархической сети связи по критерию: минимум невязки между требуемыми и реальными значениями вероятности несанкционированного доступа злоумышленника к данным через i3-е узлы уровня доступа сети

определяют то, что j-е ребро инцидентно i-й вершине и является ее началом и концом соответственно, элементы могут принимать значения 0 или 1. На основе вышеупомянутого представления формируют дискретную (целочисленную) оптимизационную задачу структурно-функционального синтеза защищенной иерархической сети связи по критерию: минимум невязки между требуемыми и реальными значениями вероятности несанкционированного доступа злоумышленника к данным через i3-е узлы уровня доступа сети  и максимум пропускной способности i3-x узлов уровня доступа сети

и максимум пропускной способности i3-x узлов уровня доступа сети  к информационным ресурсам i1-х узлов уровня ядра, переменными параметрами в котором являются элементы вышеупомянутых матриц инцидентности для прямого и обратного потоков сформированного графа и элементы матрицы T размера P×N2, (p,i2)-е элементы которой принимают значения 0 или 1 и определяют задействование p-го

к информационным ресурсам i1-х узлов уровня ядра, переменными параметрами в котором являются элементы вышеупомянутых матриц инцидентности для прямого и обратного потоков сформированного графа и элементы матрицы T размера P×N2, (p,i2)-е элементы которой принимают значения 0 или 1 и определяют задействование p-го  ПТСЗИ в i2-м

ПТСЗИ в i2-м  узле уровня перехода.

узле уровня перехода.

Вышеупомянутую дискретную оптимизационную задачу сводят к непрерывной путем введения дополнительных идемпотентных ограничений на целочисленность [см. с.208, Гантмахер, Ф.Р. Теория матриц / Ф.Р. Гантмахер. - 4-е изд. - М.: Наука. Гл. ред. физ. - мат. лит. - 1988. - 552 с]. Решают сформированную условную оптимизационную задачу с учетом ограничения на инцидентность i3-х узлов уровня доступа к одному ребру градиентным релаксационным методом [см. Фиакко, А. Нелинейное программирование / А. Фиакко, Г. Мак-Кормик. Пер. с англ. Б.И. Алейникова, М.М. Берковича, под ред. Е.Г. Гольштейна. - М.: Мир, 1972. - 240 с] с применением метода штрафных функций [см. Федоров, В.В. Численные методы максимина. - М.: Наука, Главная редакция физико-математической литературы, 1979. - 275 с].

Перечисленная новая совокупность существенных признаков обеспечивает возможность гибкого и легкого изменения конфигурации сети связи, позволяющего повысить защищенность передаваемых в иерархической сети связи данных без существенного снижения скорости передачи информации.

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие изобретения условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность влияния предусматриваемых существенными признаками заявленного изобретения преобразований на достижение указанного технического результата. Следовательно, заявленное изобретение соответствует условию патентоспособности "изобретательский уровень".

Заявленный способ поясняется чертежами, на которых показаны:

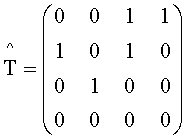

на фиг.1 - геометрическое представление защищенной иерархической сети связи;

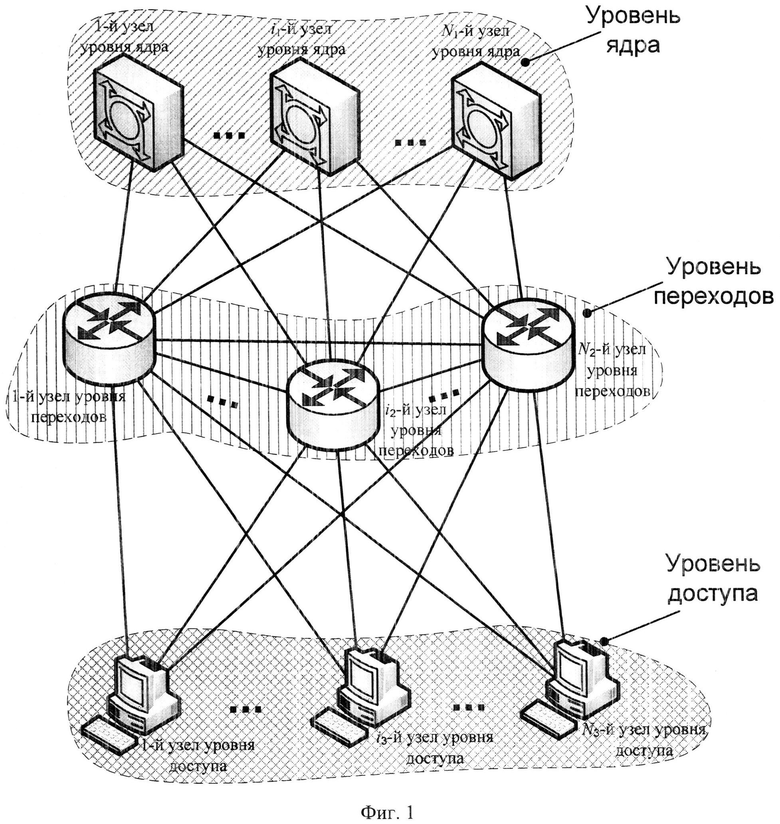

на фиг.2 - граф исходной задачи структурно-функционального синтеза защищенной иерархической сети связи;

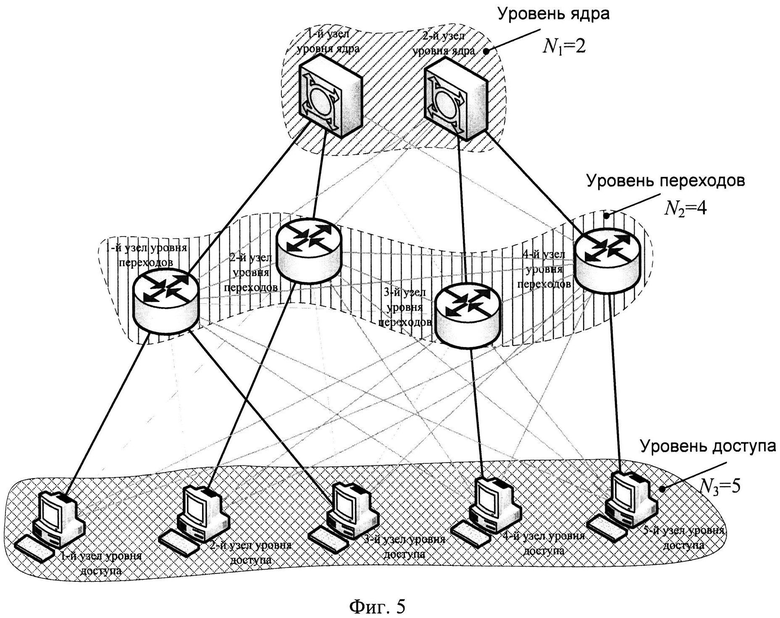

на фиг.3 - блок-схема алгоритма структурно-функционального синтеза защищенной иерархической сети связи иерархической;

на фиг.4 - структурная схема исходной защищенной иерархической сети связи, представленная для примера работы описанного способа структурно-функционального синтеза защищенной иерархической сети связи;

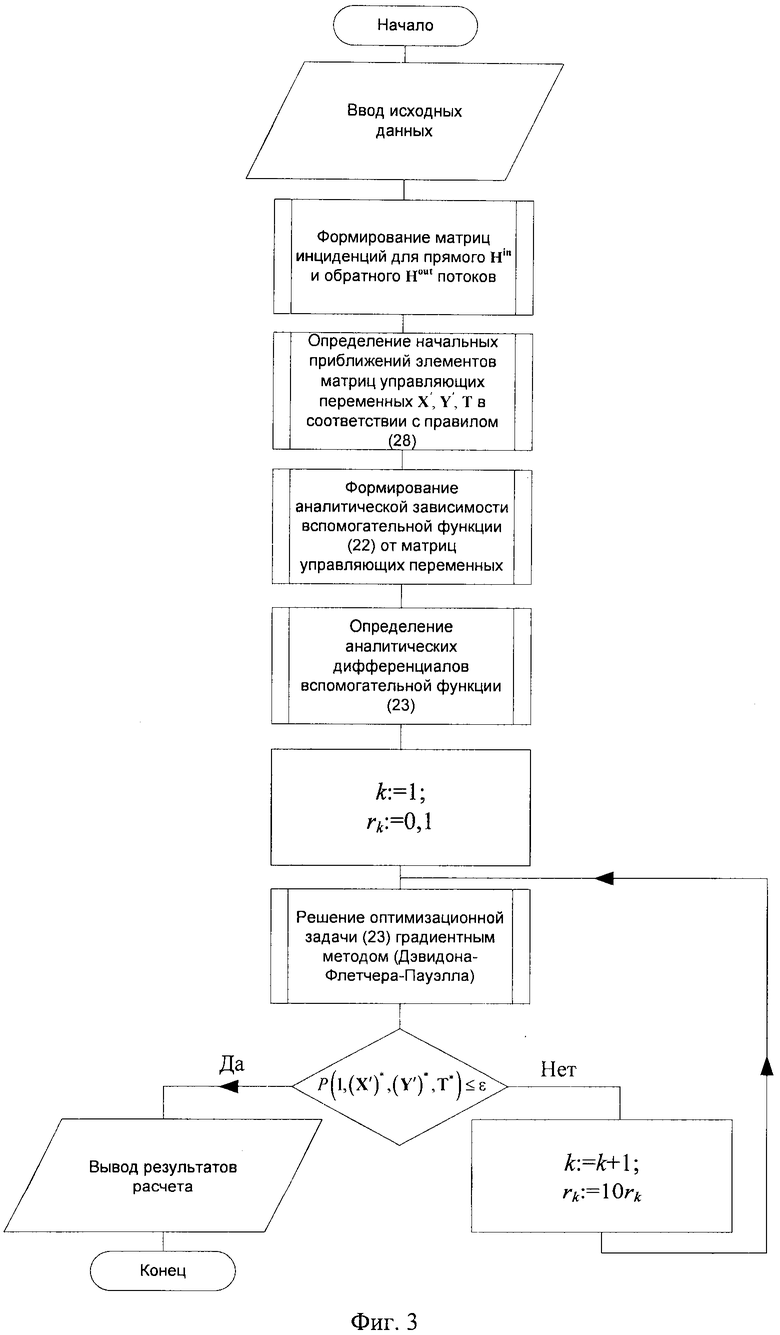

на фиг.5 - структурная схема защищенной иерархической сети связи, отражающая результат работы способа структурно-функционального синтеза защищенной иерархической сети связи.

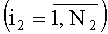

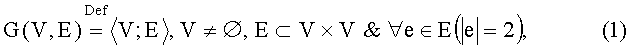

Согласно классическому представлению [см. с.23-25, Альваро Ретана, Дон Слайс "Принципы проектирования корпоративных IP сетей". Издательство "Вильяме", 2002 г. 368 с] архитектура иерархической сети связи (см. фиг.1) включает три ярко выраженных уровня иерархии: уровень ядра, уровень переходов (распределения) и уровень доступа. Существо функционирования такой сети заключается в передаче узлам уровня доступа требуемого объема информационного ресурса, содержащегося в узлах уровня ядра, через узлы уровня переходов, характеризующиеся ограничением на объем передаваемой информации - ограничением по пропускной способности. Все вышеуказанное определяет то, что иерархическая сеть связи относится к иерархическим системам транспортного типа с древовидной структурой [см. Прилуцкий М.X., Картомин А.Г. Потоковые алгоритмы распределения ресурсов в иерархических системах. Электронный журнал «Исследовано в России», 39, стр.444-452, 2003.]. Аналогично представлению иерархической системы транспортного типа с древовидной структурой [см. Полянский, И.С. Распределение однородного непрерывного ограниченного ресурса в иерархических системах транспортного типа с древовидной структурой / И.С. Полянский, И.В. Логинова, И.И. Беседин, М.М. Фролов // Информационные системы и технологии - 2013. - №2 (76) - С.99 106] зададим защищенную иерархическую сеть связи в виде ориентированного связного графа G(V, E) без петель и параллельных ребер, представленного совокупностью непустого множества вершин V и множества ребер E двухэлементных подмножеств множества V [см. с.242, Новиков, Ф.А. Дискретная математика для программистов: Учебник для вузов. 3-е изд. - СПб.: Питер, 2009. - 384 с.]:

где V={ν1, ν2, …,νN}, а E={e1, e2, …, eм}, |V|=N, |Е|=M (N и M - общее число вершин и ребер графа соответственно).

В соответствии с архитектурой защищенной иерархической сети связи (см. фиг 1) множество вершин V графа G(V,E) представим совокупностью трех непересекающихся подмножеств: 1) V1 - узлов уровня ядра (корни графа); 2) V2 - узлов уровня переходов (промежуточные вершины графа); 3) V3 - узлов уровня доступа (листья графа), где V=V1∪V2∪V3 с условиями: V1∩V2∩V3=⌀, |V1|=N1, |V2|=N2, |V3|=N3, N=N1+N2+N3. Ребра графа определяют существование маршрута передачи данных между узлами иерархической сети связи.

Исходными данными являются:

1) число узлов уровня ядра (корневых вершин) |V1|=N1, узлов уровня переходов |V2|=N2 и узлов уровня доступа |V3|=N3;

2) число Р ПТСЗИ, устанавливаемых на каждом узле уровня переходов;

3) вектор S размерности P, p-е элементы которого определяют уровень защиты информации p-м  ПТСЗИ;

ПТСЗИ;

4) вектор C размерности P, p-е элементы которого характеризуют степень снижения пропускной способности передаваемой информации узлом уровня переходов при задействовании p-го ПТСЗИ;

5) вектор G размерности Ni, i3-е элементы которого задают требуемые значения вероятности защиты от несанкционированного доступа злоумышленника к данным через i3-й узел уровня доступа;

6) вектор B размерности N3, i3-е элементы которого характеризуют объем передаваемых данных в i3-й узел уровня доступа, т.е. по существу определяют потребность i3-х узлов уровня доступа в пропускной способности.

Результат решения:

1) матрицы инцидентности для прямого X и обратного Y потоков сформированного графа;

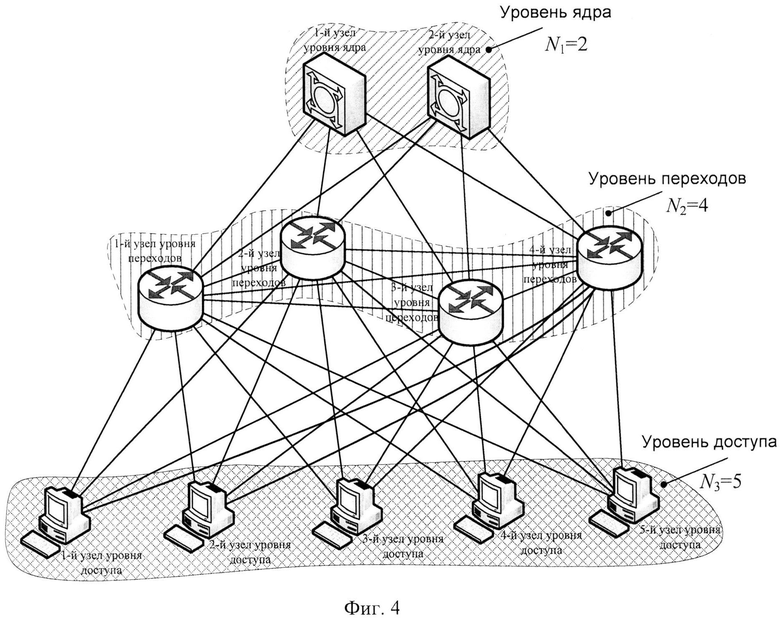

2) матрица  размера P×N2, (p,i2)-й элемент которой определяет задействование p-то

размера P×N2, (p,i2)-й элемент которой определяет задействование p-то  ПТСЗИ в i2-м

ПТСЗИ в i2-м  узле уровня перехода.

узле уровня перехода.

Существо решения задачи заключается в следующем. Ориентированный граф G(V,E) задается матрицами инцидентности для

прямого и обратного потоков Hin и Hout соответственно, элементы которых (i, m;  ) определяются выражениями [см. Полянский, И.С. Распределение однородного непрерывного ограниченного ресурса в иерархических системах транспортного типа с древовидной структурой / И.С. Полянский, И.В. Логинова, И.И. Беседин, М.М. Фролов // Информационные системы и технологии - 2013. - №2 (76) - С.99-106]

) определяются выражениями [см. Полянский, И.С. Распределение однородного непрерывного ограниченного ресурса в иерархических системах транспортного типа с древовидной структурой / И.С. Полянский, И.В. Логинова, И.И. Беседин, М.М. Фролов // Информационные системы и технологии - 2013. - №2 (76) - С.99-106]

причем Hin+(-1·Hout)=Hcom, где Hcom - общая матрица инцидентности [см. с.256, Новиков, Ф.А. Дискретная математика для программистов: Учебник для вузов. 3-е изд. - СПб.: Питер, 2009. - 384 с] для графа G(V, E).

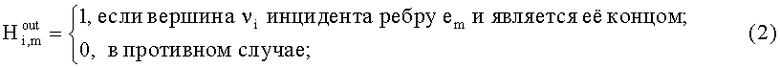

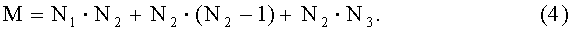

Поскольку решением задачи структурно-функционального синтеза защищенной иерархической сети связи является некоторая древовидная структура, то для нахождения оптимальной исходная сеть должна содержать все возможные орграфы древовидного типа с корнями V1 (узлами уровня ядра) и висячими вершинами V3 (узлами уровня доступа). В соответствии с архитектурой иерархической сети (см. фиг.1) считаем, что корни графа опираются на некоторый полносвязный подграф, построенный на заданном множестве вершин (см. фиг.2), где листья соединены со всеми вершинами полносвязного подграфа.

Для представленного графа (см. фиг.2) видно, что общее число дуг:

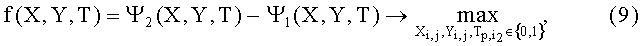

Принятые представления позволяют задать формальную постановку задачи структурно-функционального синтеза защищенной иерархической сети связи, в общем виде заключающейся в нахождении двухкритериального оптимума:

где Ψ1(X, Y, T) и Ψ2(X, Y, T) - функциональные операторы, преобразующие пространство матриц размерности N×М, N×М (N и М - число вершин и ребер в исходном графе, см. фиг.2) и P×N2 управляющих переменных X, Y и T в выходные параметры U1 и U2. Величина первой количественно характеризует невязку между требуемыми и реальными значениями вероятности несанкционированного доступа злоумышленника к данным через i3-е узлы уровня доступа, а величина второй - пропускную способность i3-x узлов уровня доступа  к информационным ресурсам i1-х узлов уровня ядра. Переменные матриц управляющих переменных X и Y определяют соответствующие элементы матриц инцидентности для прямого Hin и обратного Hout потоков, а элементы матрицы управляющих переменных T определяют задействование p-го

к информационным ресурсам i1-х узлов уровня ядра. Переменные матриц управляющих переменных X и Y определяют соответствующие элементы матриц инцидентности для прямого Hin и обратного Hout потоков, а элементы матрицы управляющих переменных T определяют задействование p-го  ПТСЗИ в i2-м

ПТСЗИ в i2-м  узле уровня перехода. Причем элементы матриц управляющих переменных могут принимать фиксированные значения, множества которых определяются условиями:

узле уровня перехода. Причем элементы матриц управляющих переменных могут принимать фиксированные значения, множества которых определяются условиями:

С учетом положительной определенности функции Ψ1 (X, Y, T) двухкритериальная задача (5) сведена к однокритериальной путем задания отношения

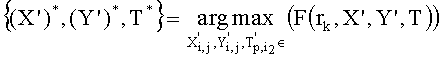

экстремум которого определяет искомый результат решения задачи структурно-функционального синтеза защищенной иерархической сети связи:

Очевидно, что сформированная задача структурно-функционального синтеза (9) является разновидностью задачи Штейнера на графе с заданными свойствами получаемого подграфа, решение которой согласно [см. Нечепуренко, М.И. Алгоритмы и программы решения задач на графах и сетях / М.И. Нечепуренко, В.К. Попков, С.М. Майнагашев и др. - Наука. Сиб. отд-е, 1990 г. - 515 с] на практике осуществляется с применением методов комбинаторной оптимизации (ветвей и границ, генетический метод и др.). Однако использование класса комбинаторных алгоритмов для решения подобных дискретных задач порождает значительную вычислительную сложность. Принципиальным результатом исследования таких задач является понятие NP-полной задачи. В [см. Гэри, М. Вычислительные машины и труднорешаемые задачи / М. Гэри, Д. Джонсон. - М.: Мир, 1982. - 416 с] показано, что задача Штейнера NP - полна. В литературе большое количество авторов выдвигают гипотезу, что ни для какой NP-полной задачи не может существовать полиномиального алгоритма, однако никому пока не удалось доказать этого.

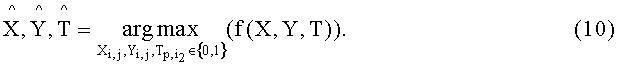

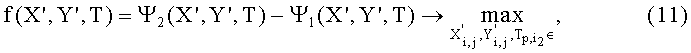

Важно отметить, что понятие NP-полноты вводится лишь для комбинаторных задач, решаемых комбинаторными алгоритмами. Вследствие этого для уменьшения вычислительной сложности расширим класс используемых алгоритмов при решении обобщенной задачи структурно-функционального синтеза (9). Другими словами, представим исходную комбинаторную задачу как общую задачу нелинейного (нецелочисленного) программирования. С этой целью используем свойство идемпотентности ограничения [см. с.208, Гантмахер, Ф.Р. Теория матриц / Ф.Р. Гантмахер. - 4-е изд. - М.: Наука. Гл. ред. физ.-мат. лит. - 1988. - 552 с.]: x2=x, которое допускает булевость переменной x (x=0 или 1). С учетом вышеуказанного исходная задача структурно-функционального синтеза (9) с условиями (6)-(8) примет вид:

Таким образом, целочисленная задача (9), (6), (7), (8) преобразована (погружена) в общую задачу нелинейного программирования (11)-(14).

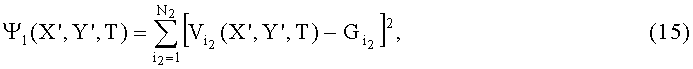

Аналитическая зависимость функции невязки Ψ1(X', Y', T) от управляющих переменных X', Y' и Т определяется согласно выражению

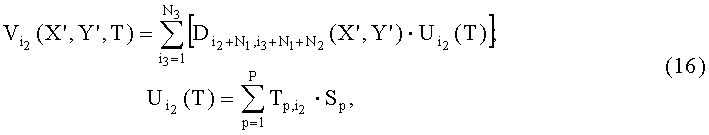

где V(X', Y', T) - векторная функция от матричных аргументов размерности N2, i2-е элементы которой задаются отношением

где D(X', Y') характеризует матрицу достижимости графа G(V, E) для всех возможных путей кратности r  , в свою очередь значение R задается равным числу ребер исходного графа M) и определяется в соответствии с выражением

, в свою очередь значение R задается равным числу ребер исходного графа M) и определяется в соответствии с выражением

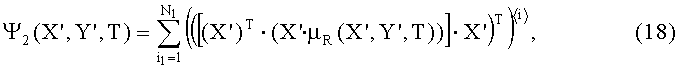

В выражении (17)(•)T - оператор транспонирования матрицы. Аналитическая зависимость функции Ψ2(X', Y', T) от управляющих переменных X', Y' и T' определяется равенством

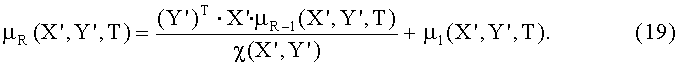

где µR (X', Y', T) - векторная функция, вычисляемая рекурсией:

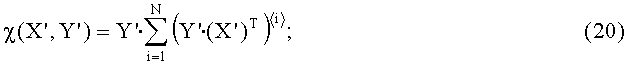

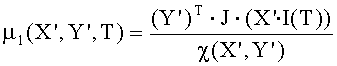

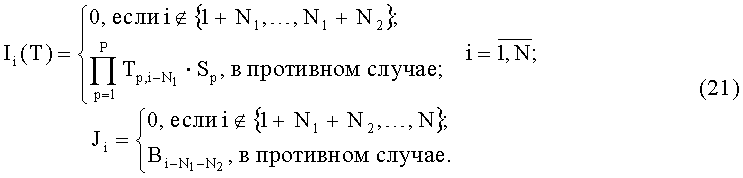

Здесь начальное значение функции µ1(X', Y', T) и векторная функция χ (X', Y'), задаются:

,

,

где

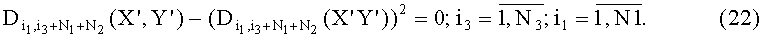

С учетом указанного представления (17) и заданного R ограничения на инцидентность i3-x узлов уровня доступа к одному ребру запишутся в виде:

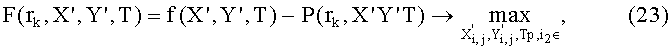

Решение задачи (11) максимизации целевой функции f(X', Y', T) с учетом ограничений (12)-(14) и (22) в виде равенств производится путем сведения задачи условной максимизации к решению последовательности задач поиска безусловного максимума вспомогательной функции (метод штрафных функций [см. с.242, Пантелеев, А.В. Методы оптимизации в примерах и задачах: учеб. пособие/А.В. Пантелеев, Т.А. Летова. - 2-е изд., исправл. - М.: Высш. шк., 2005. - 544 с.]):

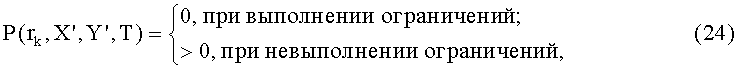

где P(rk, X', Y',T) - штрафная функция, rk - параметр штрафа, задаваемый на каждой k-й итерации.

Штрафная функция конструируется, исходя из условия [см. с.242, Пантелеев, А.В. Методы оптимизации в примерах и задачах: учеб. пособие/А.В. Пантелеев, Т.А. Летова. - 2-е изд., исправл. - М.: Высш. шк., 2005. - 544 с.]:

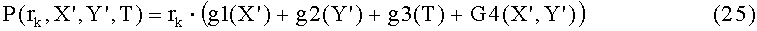

и задана в виде суммы:

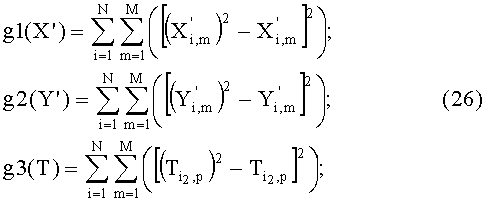

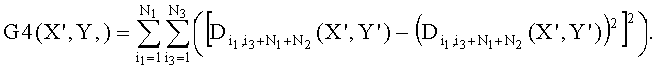

где функции g1(X'), g2(Y'), g3(T) и G4(X', Y') определяют ограничения (12), (13), (14) и (22) соответственно и представляются в виде суммы барьерных функций:

На каждой k-й итерации осуществляется поиск точки с координатами {(X')*, (Y')*, Т*}, доставляющей максимум вспомогательной функции F(rk, X', Y', T) при заданном параметре штрафа rk с помощью метода сопряженных градиентов с переменной метрикой Дэвидона-Флетчера-Пауэлла, стратегия которого подробно описана в [см. с.207, Пантелеев, А.В. Методы оптимизации в примерах и задачах: учеб. пособие/А.В. Пантелеев, Т.А. Летова. - 2-е изд., исправл. - М.: Высш. шк., 2005. - 544 с].

Полученная точка {(X')*, (Y')*, Т*}, выбранная из условия  при заданном параметре штрафа rk, используется в качестве начальной на следующей (k+1)-й итерации, выполняемой при возрастающем значении параметра штрафа rk+1=rk·10. Построение итеративной последовательности к заканчивается в случае выполнения условия для рассчитанной точки {(X')*, (Y')*, Т*}:

при заданном параметре штрафа rk, используется в качестве начальной на следующей (k+1)-й итерации, выполняемой при возрастающем значении параметра штрафа rk+1=rk·10. Построение итеративной последовательности к заканчивается в случае выполнения условия для рассчитанной точки {(X')*, (Y')*, Т*}:

где ε задает погрешность вычисления для ограничений (12)-(14), (22).

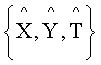

Таким образом, выполнение условия (27) определяет достижение требуемого оптимума (11) с учетом ограничений (12)-(14), (22), а найденные координаты точки {(X')*, (Y')*, Т*} определяют искомый результат решения задачи структурно-функционального синтеза защищенной иерархической сети связи:  .

.

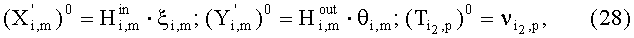

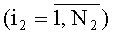

Начальное значение параметра штрафа rk задается равным 0,1, а начальные приближения переменных  ,

,  и

и  выбираются в соответствии с правилом:

выбираются в соответствии с правилом:

где ξi,m, θi,m и νi2,p - значения случайных величин, распределенных по равномерному закону на интервале от 0 до 0,5.

Аналитические дифференциалы скалярной целевой функции (23) от матриц по матричному аргументу определяются в соответствии с правилами представленными в [см. Амосов, А.А. Скалярно-матричное дифференцирование и его применение к конструктивным задачам теории связи [Текст] / А.А. Амосов, В.В. Колпаков // Проблемы передачи информации - 1972. - С.3-15].

Блок-схема алгоритма структурно-функционального синтеза защищенной иерархической сети связи представлена на фиг.3.

Рассмотрим реализацию заявляемого способа на ЭВМ на примере решения задачи структурно-функционального синтеза защищенной иерархической сети связи, состоящую из 2-х узлов уровня ядра, 4-х узлов уровня переходов и 5 узлов уровня доступа, структурная схема которой представлена на фиг.4.

Исходными данными решения задачи структурно-функционального синтеза предложенной защищенной иерархической сети связи (см. фиг.4) являются:

1) N1=2; N2=4; N3=5;

2) P=4;

3) вектор S=(0,104 0,15 0,29 0,456)T;

4) вектор C=(0,335 0,625 0,29 0,899)T;

5) вектор G=(0,197 0,276 0,248 0,073 0,089)T;

6) вектор В=(11,88 11,21 12,015 12,347 17,918)T.

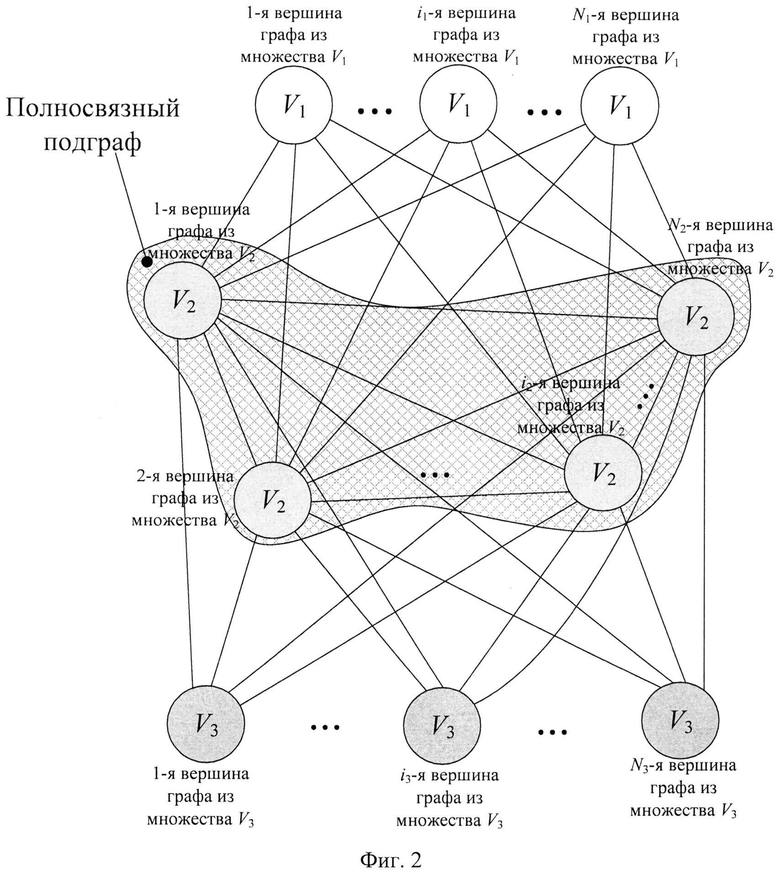

В решения задачи структурно-функционального синтеза по указанному способу (см. фиг 3) получена защищенная иерархическая сеть связи с топологией, представленной на фиг.5, а матрица  размера P×N2, (p,i2)-й элемент которой определяет задействование p-го

размера P×N2, (p,i2)-й элемент которой определяет задействование p-го  ПТСЗИ в i2-м

ПТСЗИ в i2-м  узле уровня перехода, определена как:

узле уровня перехода, определена как:

.

.

В результате решения указанной задачи значение максимизируемой целевой функции (11) с учетом ограничений (12)-(14), (22), численно отражающей сформированный критерий структурно-функционального синтеза рациональной защищенной иерархической сети связи, повышено с -0,182 до -0,079, что, по сути, характеризует повышение защищенности передаваемых в иерархической сети связи данных без существенного снижения скорости передачи информации.

Таким образом, предлагаемый способ структурно-функционального синтеза защищенной иерархической сети связи можно рассматривать как новый способ построения защищенных иерархических сетей связи. Кроме того, применение идемпотентных ограничений в классе подобных задач синтеза позволяет осуществить преобразование комбинаторной постановки (10), (6)-(8) в общую задачу нелинейного программирования (11)-(14). Последнее обуславливает возможность решение задачи структурно-функционального синтеза защищенной иерархической сети связи за полиномиальное время, что в свою очередь приводит к существенному снижению вычислительной сложности при реализации предложенного способа на ЭВМ. Отметим также, что точек с различными оптимальными координатами, соответствующими определенной топологии искомой сети, у вспомогательной функции (23) может быть несколько, однако нас интересует любое из оптимальных решений, которое гарантированно может быть найдено при помощи представленного способа.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КАРТОГРАФИЧЕСКОГО ОТОБРАЖЕНИЯ ДВУХМЕРНЫХ РАСПРЕДЕЛЕНИЙ, ЗАДАННЫХ В ЦИФРОВОЙ ФОРМЕ | 2011 |

|

RU2484427C1 |

| Устройство для определения максимальных путей в графах | 1984 |

|

SU1280380A2 |

| СПОСОБ ФОРМИРОВАНИЯ ЗАЩИЩЕННОЙ СИСТЕМЫ СВЯЗИ, ИНТЕГРИРОВАННОЙ С ЕДИНОЙ СЕТЬЮ ЭЛЕКТРОСВЯЗИ В УСЛОВИЯХ ВНЕШНИХ ДЕСТРУКТИВНЫХ ВОЗДЕЙСТВИЙ | 2013 |

|

RU2544786C2 |

| ИЕРАРХИЧЕСКАЯ СЕТЬ СВЯЗИ | 2003 |

|

RU2265967C2 |

| СПОСОБ НЕЙРОСЕТЕВОЙ КЛАСТЕРИЗАЦИИ БЕСПРОВОДНОЙ СЕНСОРНОЙ СЕТИ | 2014 |

|

RU2571541C1 |

| СПОСОБ КОНФИГУРИРОВАНИЯ СЕТИ СВЯЗИ | 2009 |

|

RU2412549C1 |

| СПОСОБ ОПЕРАТИВНОГО УПРАВЛЕНИЯ ПОТОКАМИ ДАННЫХ В СЕТЯХ С КОММУТАЦИЕЙ ПАКЕТОВ | 2014 |

|

RU2574814C1 |

| Способ моделирования подключения мобильных элементов корпоративной системы управления к стационарной сети связи | 2020 |

|

RU2746670C1 |

| СПОСОБ УСКОРЕННОЙ ПЕРЕДАЧИ СООБЩЕНИЯ, ВИРТУАЛЬНАЯ СЕТЬ И УСТРОЙСТВО ДЛЯ ШИРОКОПОЛОСНОЙ БЕСПРОВОДНОЙ СВЯЗИ, ИСПОЛЬЗУЮЩЕЙ РЕТРАНСЛЯЦИЮ В ПАРАЛЛЕЛЬНЫХ СОСТАВНЫХ КАНАЛАХ | 2010 |

|

RU2446451C2 |

| Устройство для исследования графов | 1984 |

|

SU1180921A1 |

Изобретение относится к области связи, а именно к топологии самоорганизующихся сетей связи для передачи конфиденциальной информации между различными электронными устройствами. Техническим результатом является повышение защищенности передаваемых в иерархической сети связи данных без существенного снижения скорости передачи информации. Этот результат достигается благодаря тому, что осуществляются следующие действия: в каждый узел уровня перехода иерархической сети связи дополнительно вводят по P

заранее незадействованных программно-технических средств защиты информации; задают иерархическую сеть связи в виде ориентированного связного графа без петель и параллельных ребер, топология которого представляется в виде двух матриц инцидентности прямого и обратного потока; формируют дискретную оптимизационную задачу структурно-функционального синтеза по критерию: минимум невязки между требуемыми и реальными значениями вероятности несанкционированного доступа злоумышленника к данным через узлы уровня доступа и максимум пропускной способности в узлах уровня доступа к информационным ресурсам узлов уровня ядра; сформированную задачу сводят к непрерывной путем введения дополнительных идемпотентных ограничений на целочисленность, которую в последующем решают с учетом ограничений на инцидентность узлов уровня доступа к одному ребру графа градиентным релаксационным методом с применением метода штрафных функций. 5 ил.

Способ структурно-функционального синтеза защищенной иерархической сети связи, представленной набором из N узлов связи, состоящих из N1 узлов уровня ядра, N2 узлов уровня переходов и N3 узлов уровня доступа, взаимодействующих между собой в порядке, заданном устройством структурно-функционального синтеза, отличающийся тем, что в каждый i2-й узел уровня перехода вышеупомянутой иерархической сети связи дополнительно вводят по Р заранее незадействованных программно-технических средств защиты информации, причем задействование p-го программно-технического средства защиты информации в i2-м узле уровня перехода приводит к повышению степени защиты информации, обрабатываемой в узлах уровня доступа, смежных с соответствующими i2-ми узлами уровня перехода, на величину Sp, характеризующую уровень защиты информации от несанкционированного доступа p-м программно-техническим средством защиты информации, с одновременным снижением пропускной способности i2-го узла уровня перехода на величину Cp, иерархическую сеть связи представляют в виде ориентированного связного графа без петель и параллельных ребер, в котором N узлов связи представлено множеством V вершин графа, составленного совокупностью трех непересекающихся подмножеств: 1) V1 - узлов уровня ядра; 2) V2 - узлов уровня переходов; 3) V3 - узлов уровня доступа, число ребер M вышеупомянутого графа задают таким образом, чтобы корни графа опирались на полносвязный подграф, построенный на подмножестве промежуточных вершин графа, а листья графа были соединены со всеми вершинами полносвязного подграфа, в устройстве структурно-функционального синтеза вышеупомянутый граф задают в виде двух матриц инцидентности прямого и обратного потока, (i, j)-й элементы которых определяют то, что j-е ребро инцидентно i-й вершине и является ее началом и концом соответственно, элементы могут принимать значения 0 или 1, на основе вышеупомянутого представления формируют дискретную оптимизационную задачу структурно-функционального синтеза защищенной иерархической сети связи по критерию: минимум невязки между требуемыми и реальными значениями вероятности несанкционированного доступа злоумышленника к данным через i3-е узлы уровня доступа сети и максимум пропускной способности i3-х узлов уровня доступа сети к информационным ресурсам i1-х узлов уровня ядра, переменными параметрами в котором являются элементы вышеупомянутых матриц инцидентности для прямого и обратного потоков сформированного графа и элементы матрицы T размера P×N2, (p, i2)-е элементы которой принимают значения 0 или 1 и определяют задействование p-го программно-технического средства защиты информации в i2-м узле уровня перехода, вышеупомянутую дискретную оптимизационную задачу сводят к непрерывной путем введения дополнительных идемпотентных ограничений на целочисленность, решают сформированную условную оптимизационную задачу с учетом ограничения на инцидентность i3-х узлов уровня доступа к одному ребру градиентным релаксационным методом с применением метода штрафных функций.

| ИЕРАРХИЧЕСКАЯ СЕТЬ СВЯЗИ | 2003 |

|

RU2265967C2 |

| ГЕНЕРАЦИЯ ТОПОЛОГИИ ВИРТУАЛЬНОЙ СЕТИ | 2004 |

|

RU2382398C2 |

| ОПРЕДЕЛЕНИЕ РАСПРЕДЕЛЕННОЙ ТОПОЛОГИИ ДЛЯ ПОТОКОВОЙ ПЕРЕДАЧИ ДАННЫХ | 2003 |

|

RU2332706C2 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Изложница с суживающимся книзу сечением и с вертикально перемещающимся днищем | 1924 |

|

SU2012A1 |

Авторы

Даты

2015-04-10—Публикация

2013-06-24—Подача