Уровень техники

Современные сети для связи и передачи данных состоят из узлов, которые транспортируют данные через сеть. Узлы могут включать в себя маршрутизаторы, коммутаторы, мосты или их комбинации, которые транспортируют отдельные пакеты данных или фреймы через сеть. Некоторые сети могут предлагать услуги по обработке данных, которые перенаправляют фреймы данных из одного узла в другой узел через сеть, без использования предварительно сконфигурированных маршрутов по промежуточным узлам. Другие сети могут направлять фреймы данных из одного узла в другой узел через сеть вдоль предварительно сконфигурированных или предварительно установленных путей.

Раскрытие изобретения

В одном варианте осуществления раскрытие включает в себя устройство, содержащее коммутатор, соединенный с множеством узлов, и выполненный с возможностью инкапсулировать множество исходящих фреймов из узлов путем добавления заголовка к исходящим фреймам, и шлюз, содержащий множество нисходящих портов, соединенных с множеством локальных коммутаторов, которые соединены с множеством локальных узлов в локальном месте, и восходящих портов, соединенных с множеством удаленных шлюзов и множеством центральных коммутаторов в сети, и выполненный с возможностью декапсулировать множество входящих фреймов от множества удаленных узлов через удаленные шлюзы в локальные узлы, соединенные с локальными коммутаторами через указанный шлюз, включающий в себя указанный коммутатор, путем удаления заголовка из входящих фреймов, при этом добавление заголовка к исходящим фреймам с помощью коммутатора уменьшает размер таблицы адресов для пересылки в удаленных шлюзах и центральных коммутаторах в сети, которая используется для пересылки исходящих фреймов от этих узлов.

В другом варианте осуществления раскрытие включает в себя сетевой компонент, содержащий приемник, выполненный с возможностью принимать исходящий фрейм от локального хост-устройства, логическую цепь, выполненную с возможностью отображать адрес назначения (DA) для целевого хост-устройства в исходящем фрейме на DA для целевого местоположения целевого хост-устройства и инкапсулировать исходящий фрейм с использованием DA для целевого местоположения, и передатчик, выполненный с возможностью принимать предварительно инкапсулированный исходящий фрейм из локального коммутатора и посылать предварительно инкапсулированный исходящий фрейм в шлюз в целевом местоположении,

при этом передатчик не выполняет инкапсуляцию фреймов, принимаемых от локальных коммутаторов, и декапсуляцию входящего фрейма от удаленного шлюза, предназначенный для передачи в локальные хост-устройства.

В еще одном, другом варианте осуществления, раскрытие включает в себя способ, содержащий этапы, на которых: принимают в локальном узле фрейм, адресованный в удаленное хост-устройство, от локального хост-устройства, передают запрос на разрешение адреса в протокол разрешения адресов (ARP) или сервер обнаружения соседей устройств (ND)/службы каталогов (DS), для извлечения отображения адресов для удаленного хост-устройства, добавляют внешний заголовок к фрейму на основе отображения адресов для удаленного хост-устройства, и передают фрейм в коммутатор шлюза, который пересылает указанный фрейм в удаленное хост-устройство через коммутатор удаленного шлюза.

Эти и другие признаки будут более понятны из следующего подробного описания изобретения, которое следует рассматривать совместно с приложенными чертежами и формулой изобретения.

Краткое описание чертежей

Для более полного понимания данного раскрытия ниже будет сделана ссылка на следующее краткое описание, которое следует рассматривать совместно с приложенными чертежами, и подробное описание, в котором одинаковыми номерами ссылочных позиций обозначен одинаковые части.

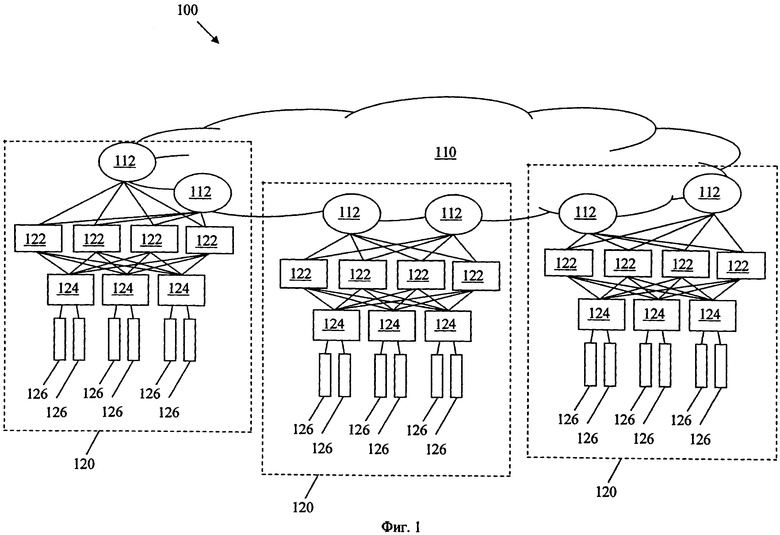

На фиг.1 показана схема варианта осуществления услуги взаимно соединенных (VPLS) LAN виртуальной частной локальной сети (LAN).

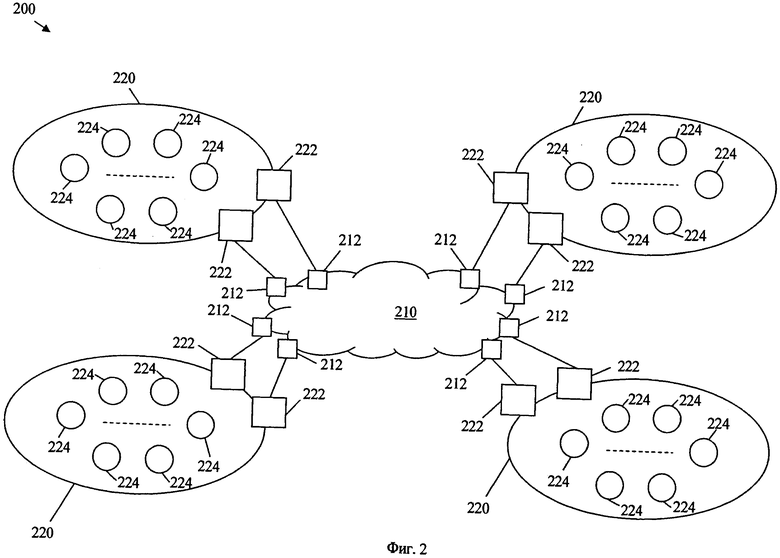

На фиг.2 показана схема варианта осуществления сети виртуального уровня 2.

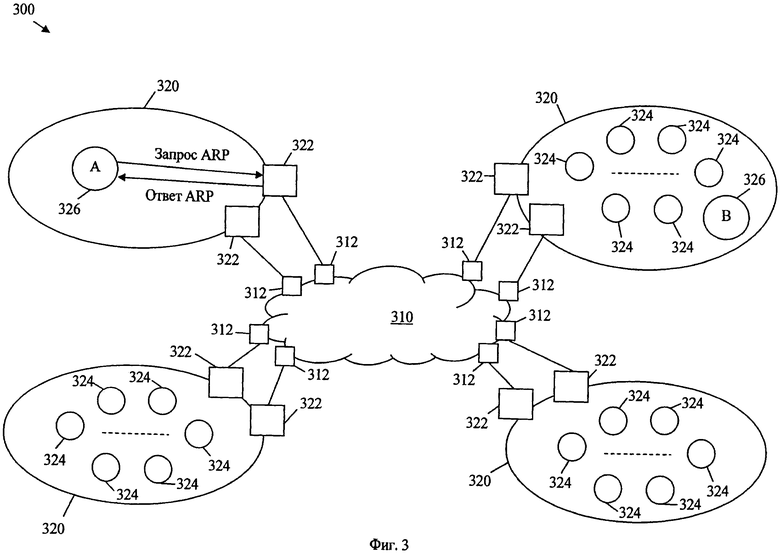

На фиг.3 показана схема варианта осуществления механизма пограничного контроля.

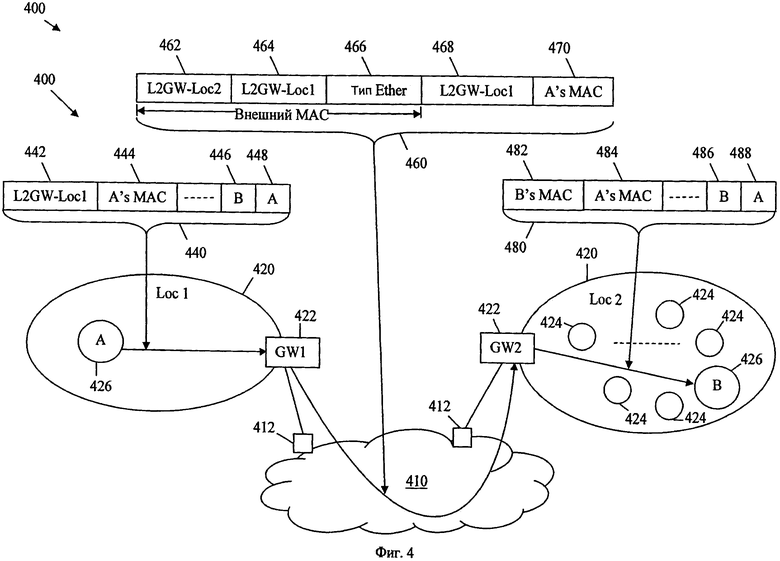

На фиг.4 показана схема варианта осуществления схемы передачи фрейма данных.

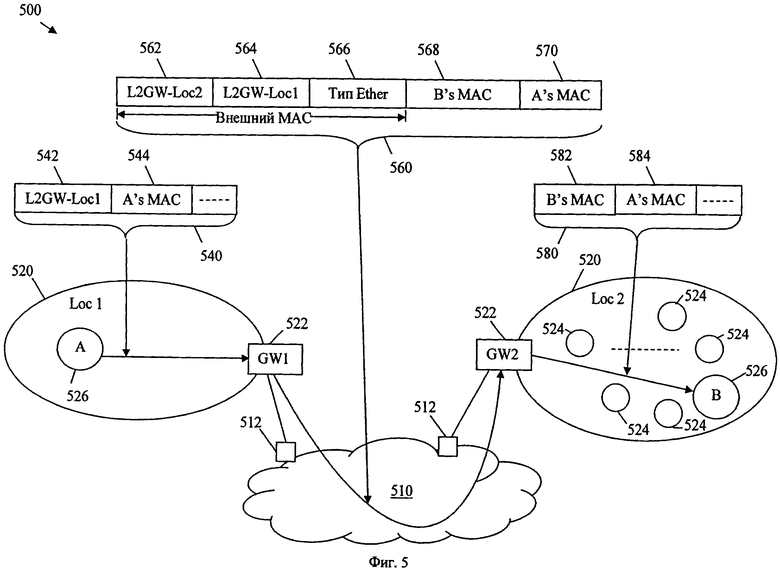

На фиг.5 показана схема другого варианта осуществления схемы передачи фрейма данных.

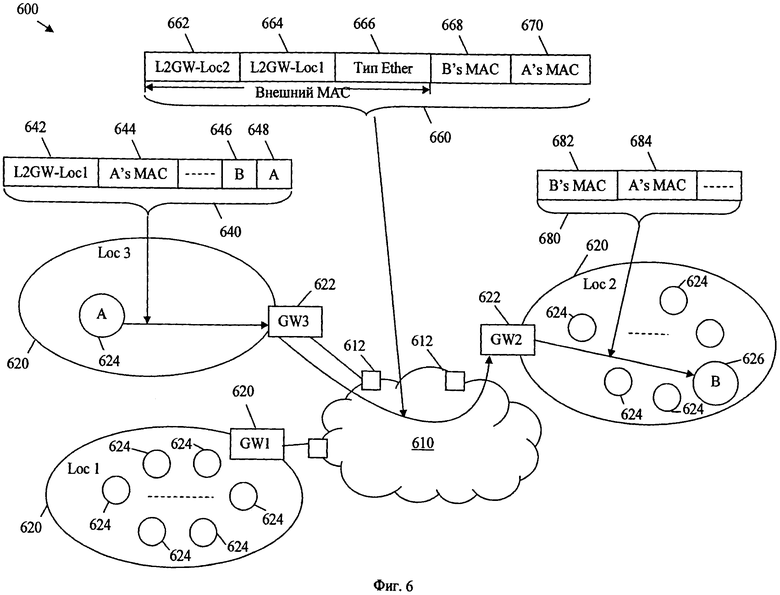

На фиг.6 показана схема другого варианта осуществления схемы передачи фрейма данных.

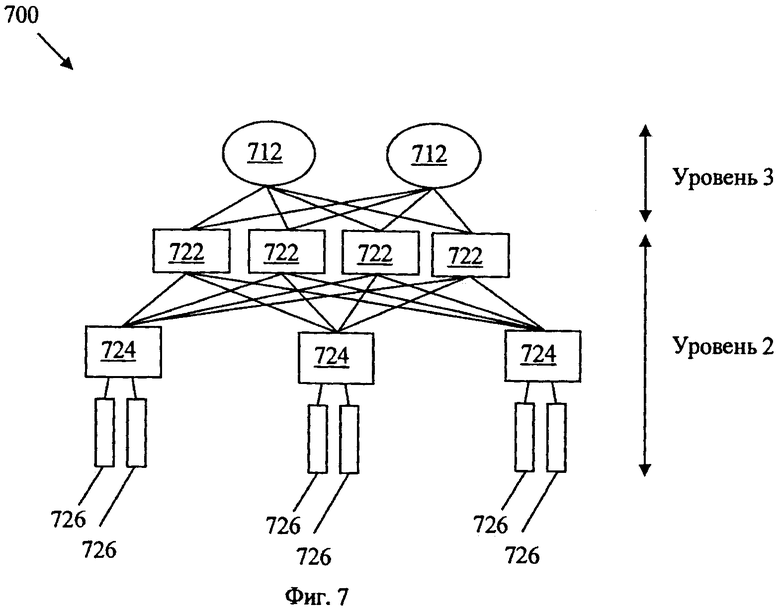

На фиг.7 показана схема варианта осуществления взаимно соединенных сайтов уровня 2.

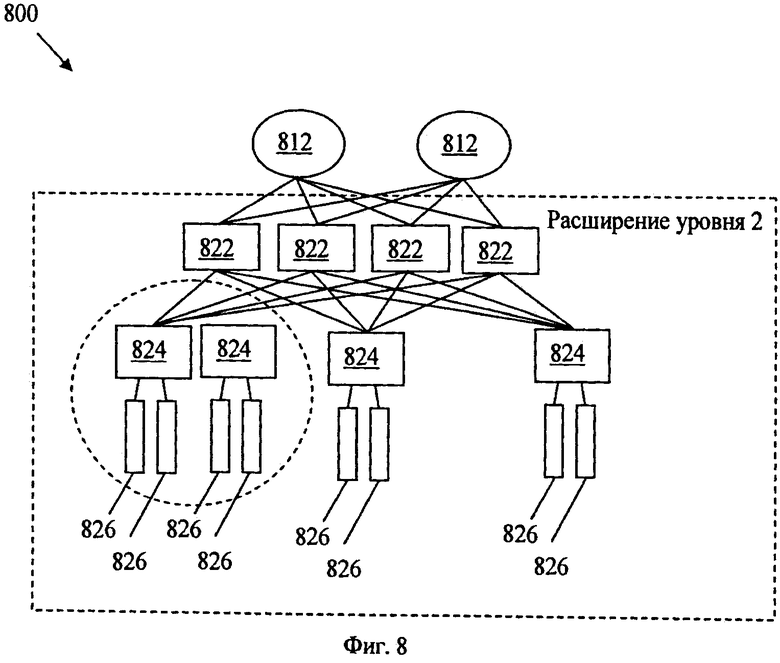

На фиг.8 показана схема варианта осуществления расширения уровня 2 по многоадресным областям.

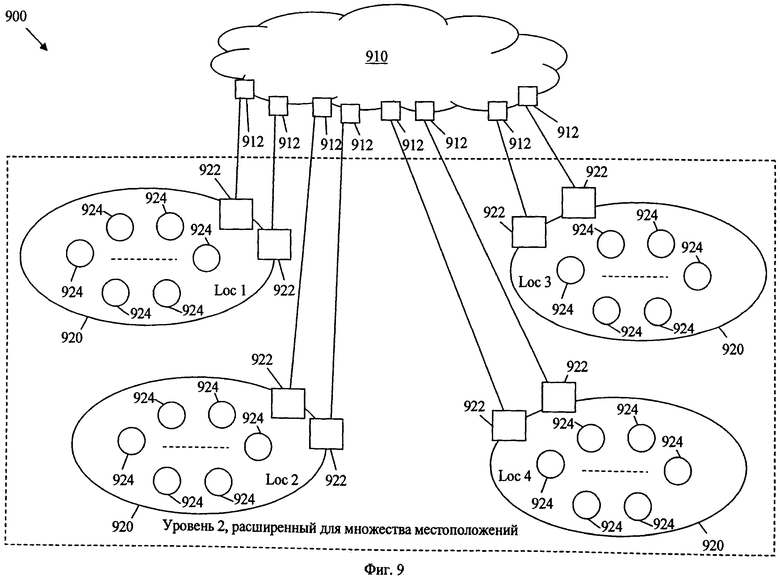

На фиг.9 показана схема варианта осуществления сети псевдоуровня 2 по многоадресным областям.

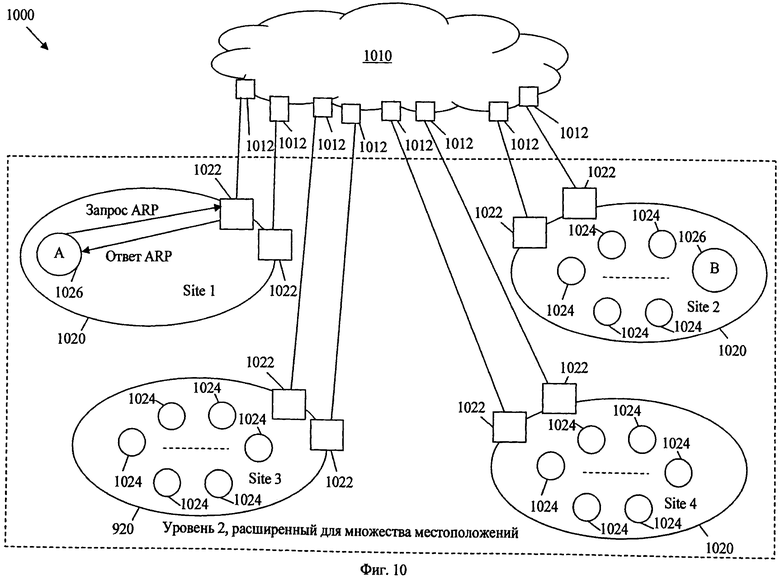

На фиг.10 показана схема варианта осуществления механизма ограничения адреса области.

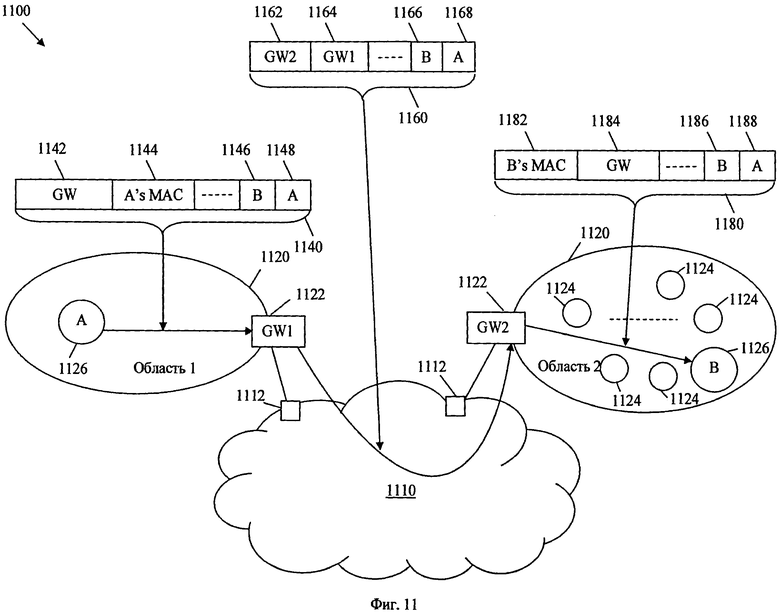

На фиг.11 показана схема другого варианта осуществления схемы передачи фрейма данных.

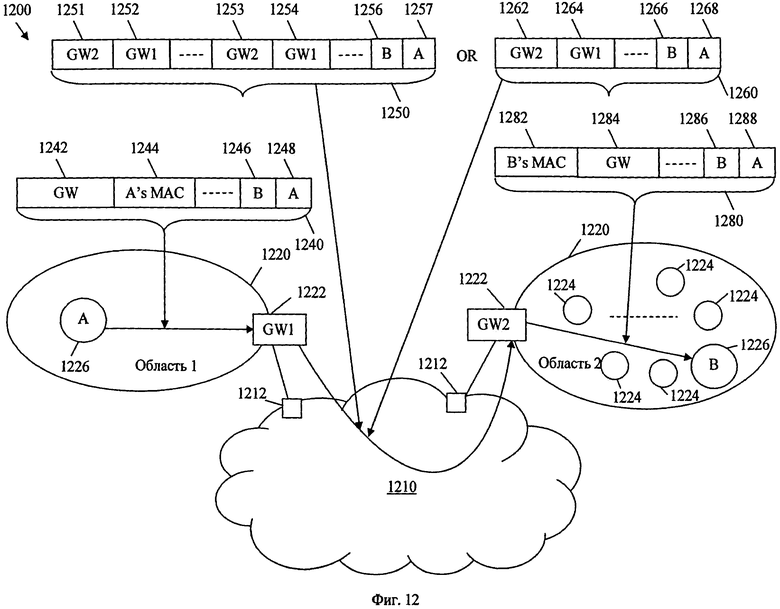

На фиг.12 показана схема другого варианта осуществления схемы передачи фрейма данных.

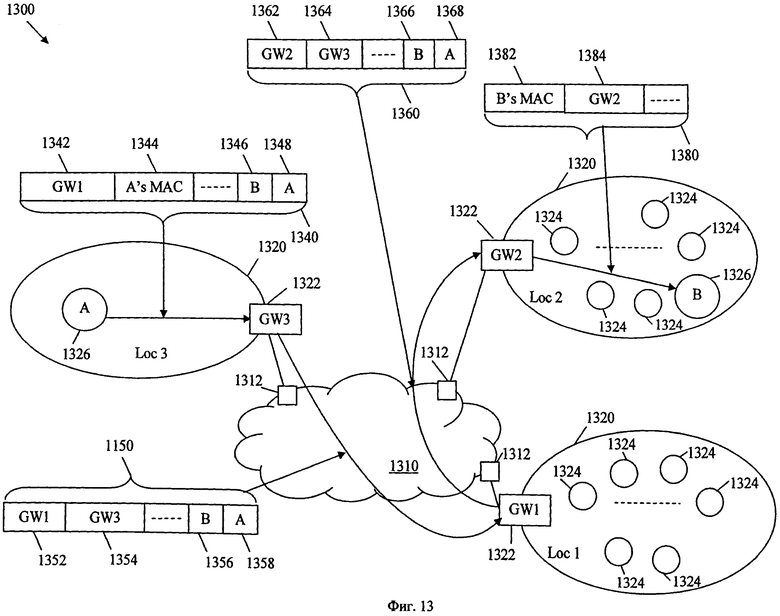

На фиг.13 показана схема другого варианта осуществления схемы передачи фрейма данных.

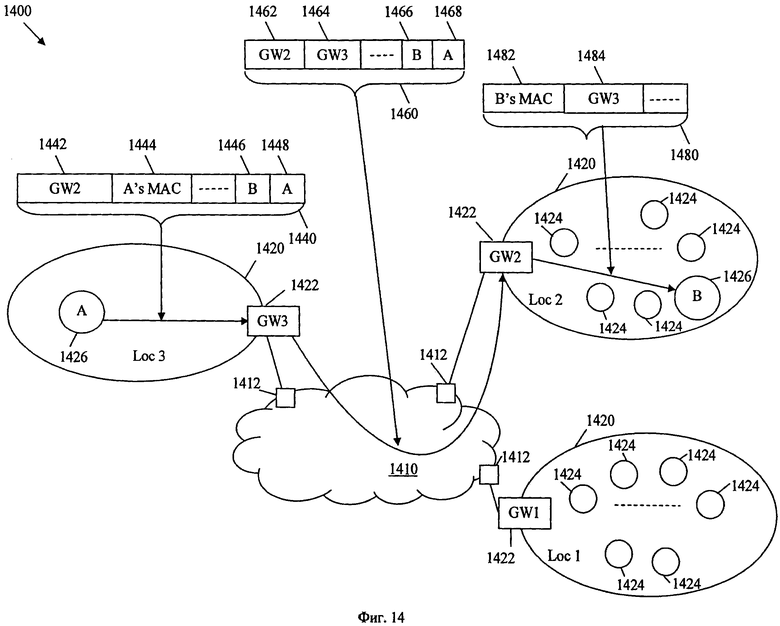

На фиг.14 показана схема другого варианта осуществления схемы передачи фрейма данных.

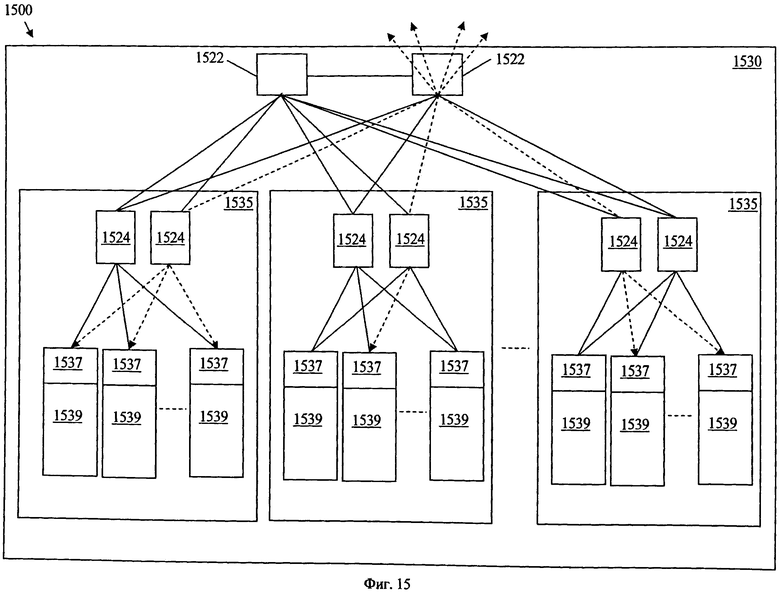

На фиг.15 показана схема варианта осуществления схемы широковещательной передачи.

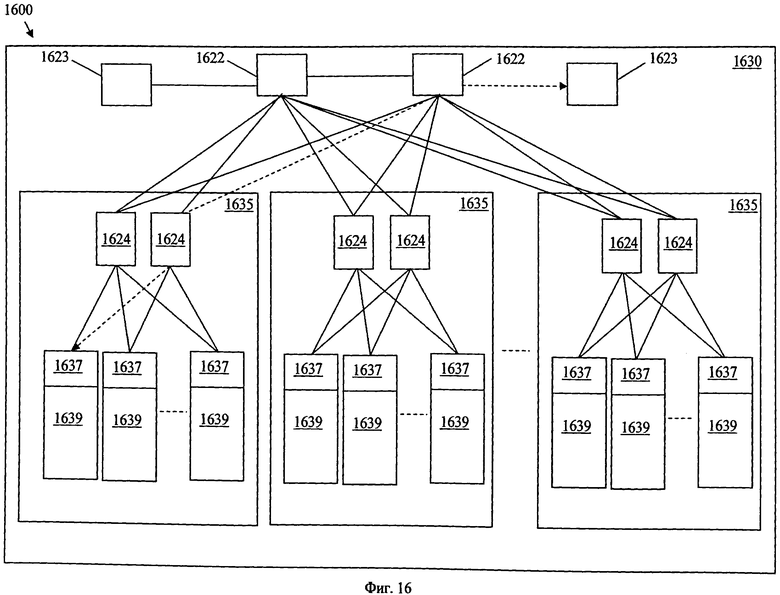

На фиг.16 показана схема другого варианта осуществления схемы широковещательной передачи.

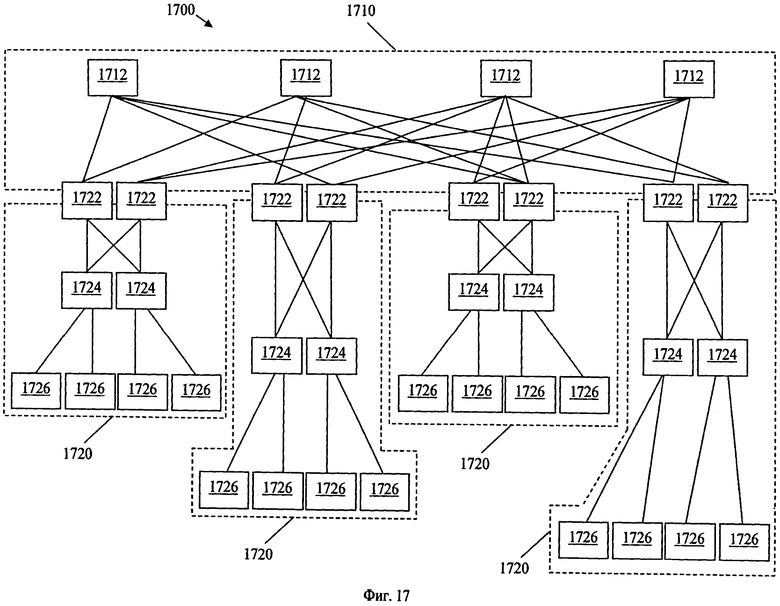

На фиг.17 показана схема варианта осуществления взаимно соединенных районов сети.

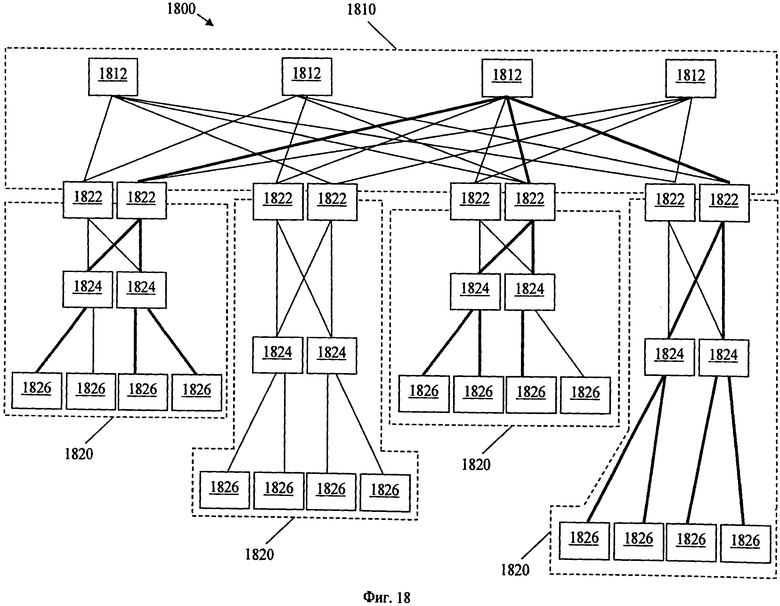

На фиг.18 показана схема другого варианта осуществления взаимно соединенных районов сети.

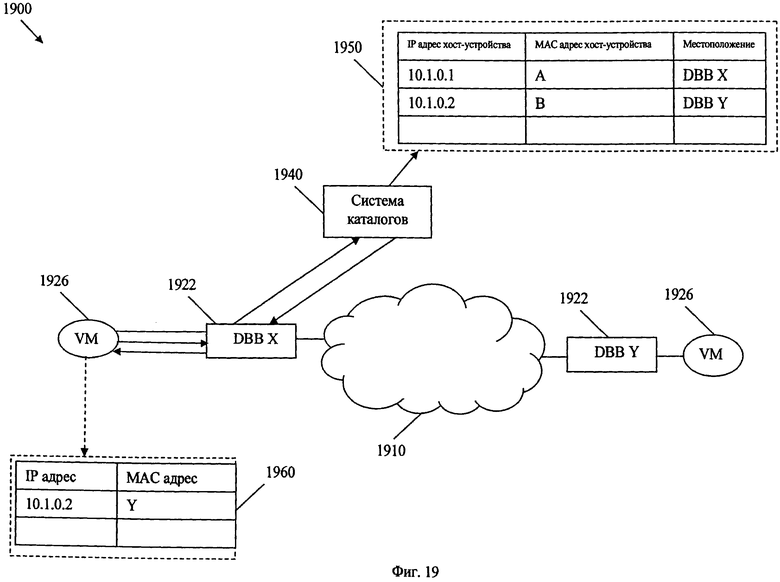

На фиг.19 показана схема варианта осуществления схемы прокси ARP.

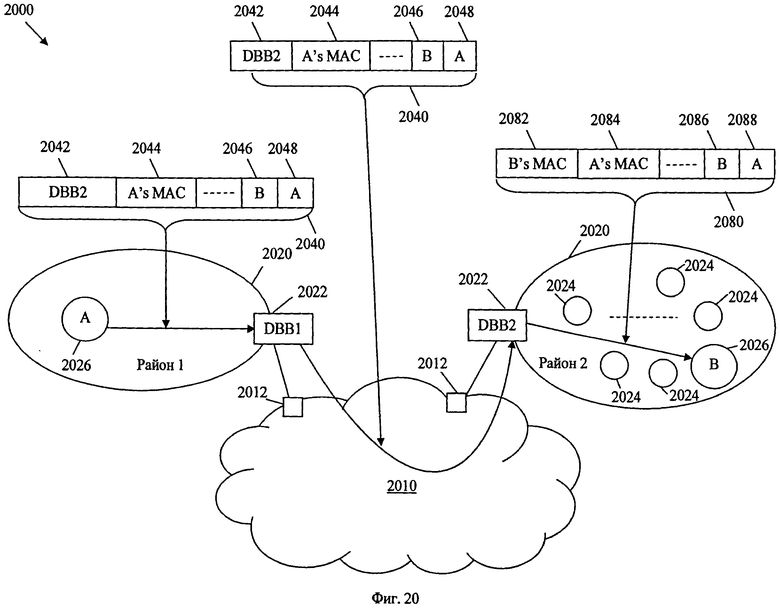

На фиг.20 показана схема другого варианта осуществления схемы передачи фрейма данных.

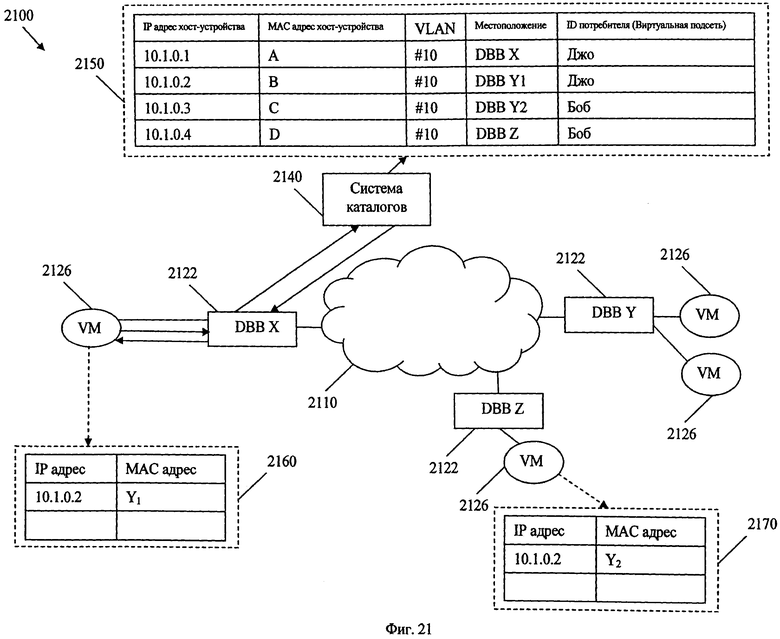

На фиг.21 показана схема другого варианта осуществления схемы прокси ARP.

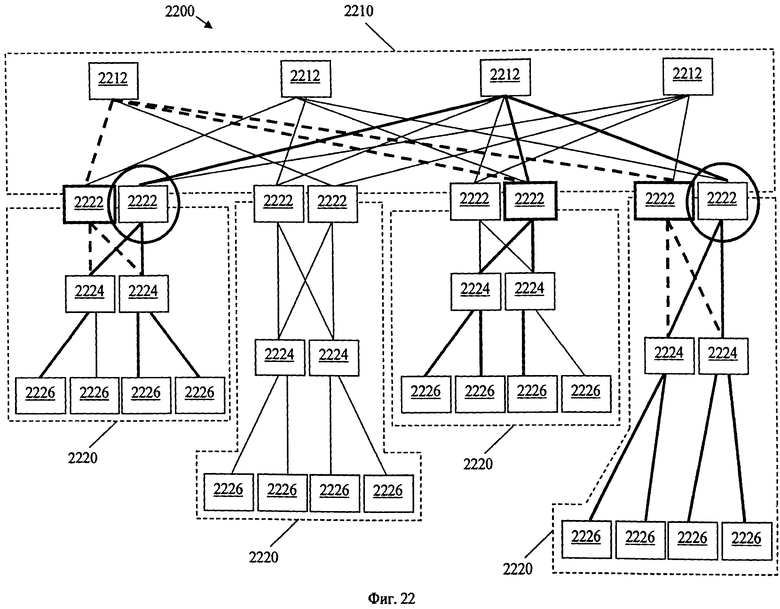

На фиг.22 показана схема варианта осуществления схемы обхода отказа.

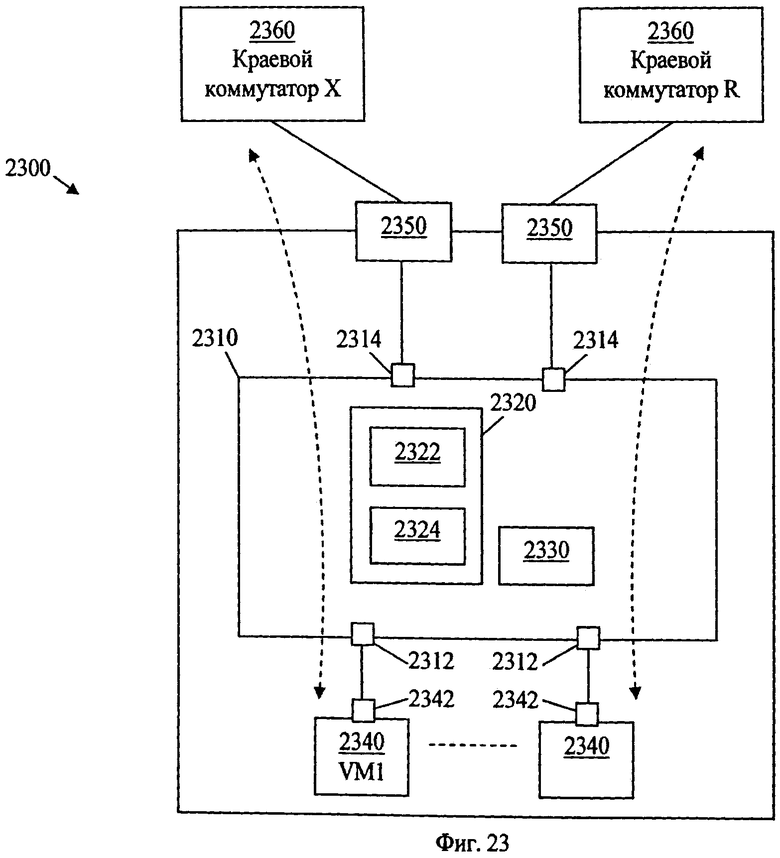

На фиг.23 показана схема варианта осуществления физического сервера.

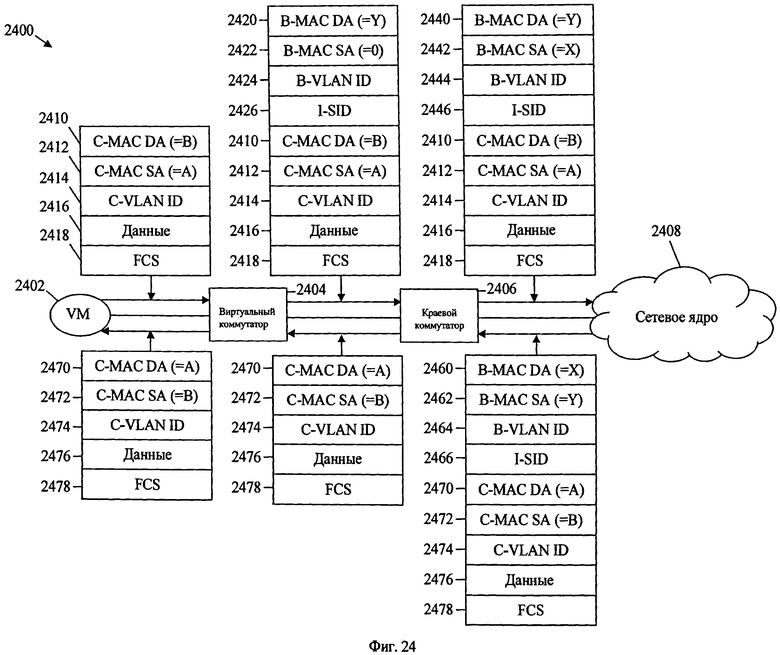

На фиг.24 показана схема варианта осуществления схемы асимметричной инкапсуляции адреса сети.

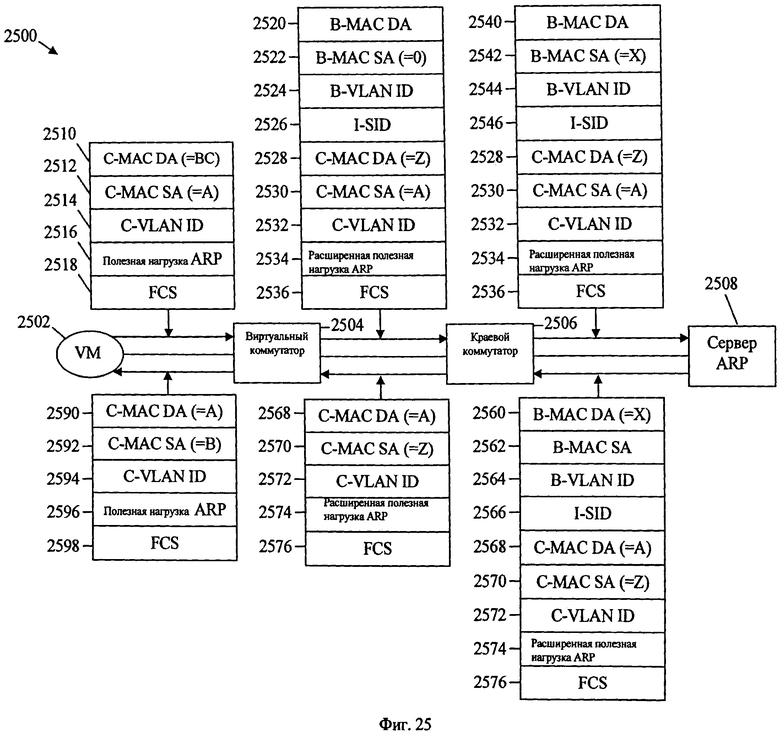

На фиг.25 показана схема варианта осуществления схемы обработки ARP.

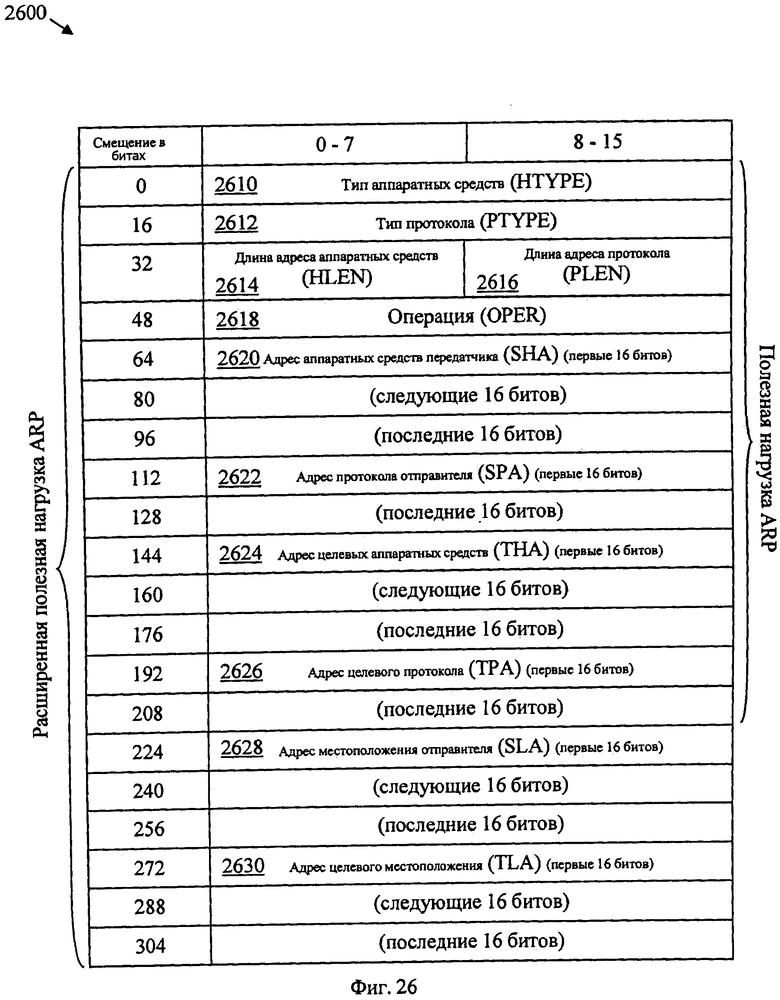

На фиг.26 показана схема варианта осуществления расширенной полезной нагрузки ARP.

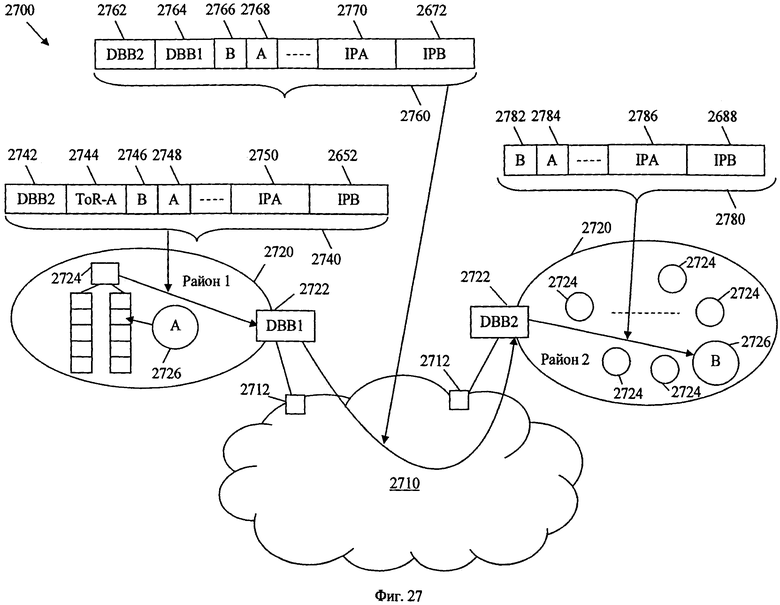

На фиг.27 показана схема варианта осуществления другой схемы передачи фрейма данных.

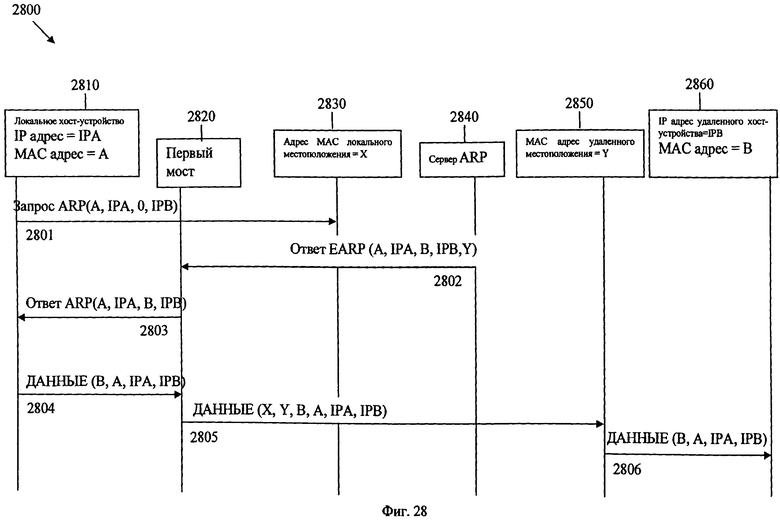

На фиг.28 показана схема протокола варианта осуществления улучшенного способа обработки ARP.

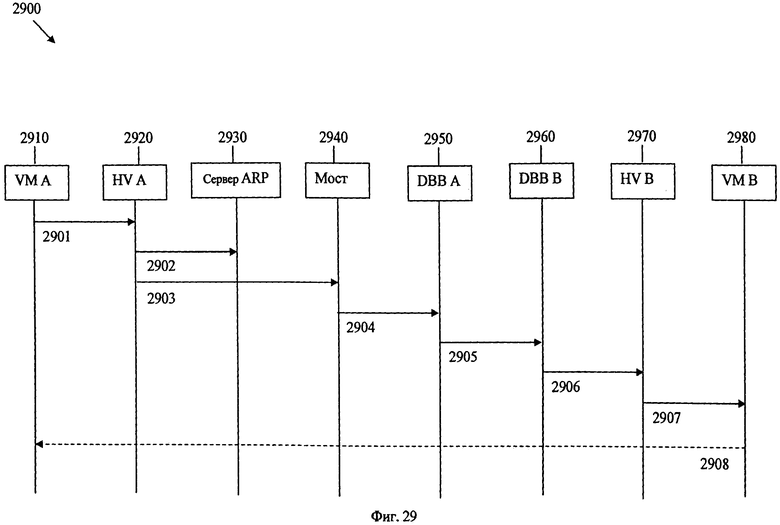

На фиг.29 показана схема протокола варианта осуществления расширенного способа определения адресов.

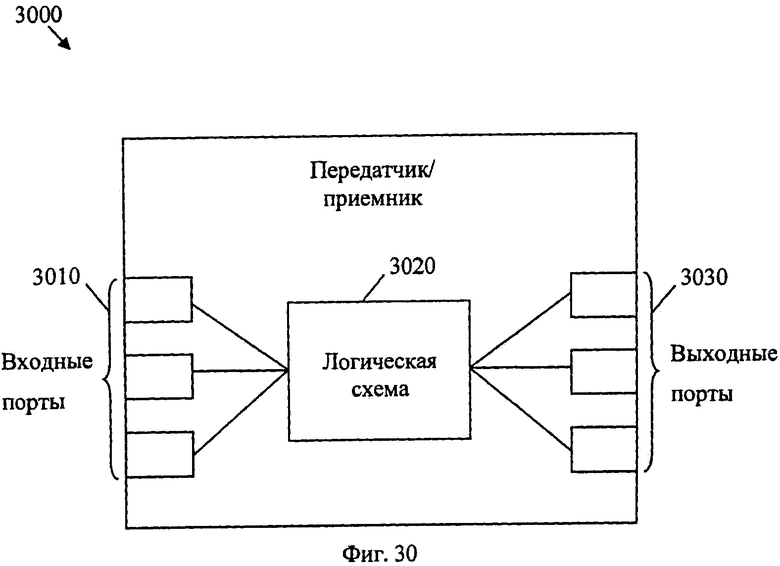

На фиг.30 показана схема варианта осуществления модуля компонента сети.

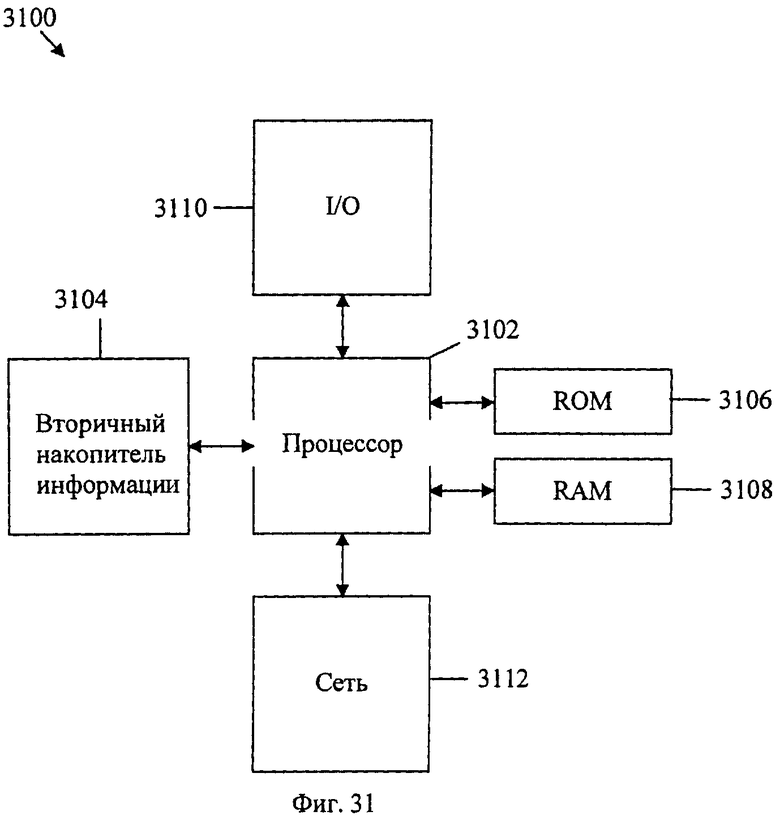

На фиг.31 показана схема варианта осуществления вычислительной системы общего назначения.

Осуществление изобретения

Вначале следует понимать, что, хотя иллюстративное воплощение одного или больше вариантов осуществления представлено ниже, раскрытые системы и/или способы могут быть воплощены с использованием любого количества технологий, известных или существующих в настоящее время. Раскрытие никоим образом не следует ограничивать иллюстративными вариантами осуществления, чертежами и технологиями, представленными ниже, за исключением примерных конструкций и вариантов воплощения, показанных и описанных здесь, но могут быть модифицированы в пределах объема приложенной формулы изобретения, вместе с ее полным объемом эквивалентов.

Современные сети передачи данных, которые могут представлять собой сети уровня 2 или уровня 3, обеспечивают возможность соединения с "облачными" услугами и виртуальными машинами (VM), для которых может потребоваться охват по множеству мест положения или сайтов. Иногда сети уровня 2 для центров данных, которые соединяют кластеры услуг (или VM) и устройства-накопители, должны осуществлять охват множества мест положения. Сети центра данных также, возможно, должны находиться на уровне сетей уровня 2 для поддержки уже развернутых вариантов применения и, таким образом, экономии средств, например, миллионов долларов. Передача данных на уровне 2 между кластером услуг и/или устройствами накопителями включает в себя балансирование нагрузки, кластеризацию базы данных, восстановление ошибок виртуального сервера, транспарентные операции ниже сетевого уровня (уровень 3), распространение подсети по множеству местоположений и избыточность. Передача данных на уровне 2 также включает в себя механизм поддержания жизнеспособности между приложениями. Некоторым приложениям требуются одинаковые IP-адреса для связи во множестве мест положений, где один сервер может быть активным, и другой сервер может находиться в дежурном режиме. Активные серверы и серверы в дежурном режиме (в различных местах положений) могут выполнять обмен сообщениями для поддержания жизнеспособности между собой, что может потребовать использования механизма поддержания жизнеспособности уровня 2.

На фиг.1 иллюстрируется вариант осуществления взаимно соединенных VPLS локальных вычислительных сетей (LAN) 100. Взаимно соединенные VPLS LAN 100 представляют собой масштабируемый механизм, который можно использовать для соединения сети уровня 2 через множество мест положений DC, например, физических мест положений для установления унифицированной или плоской сети уровня 2. Взаимно соединенные VPLS LAN 100 могут содержать VPLS 110 и множество LAN 120, которые могут быть соединены с VPLS 110 через множество краевых узлов 112, таких как краевые маршрутизаторы. Каждая LAN 120 может содержать множество коммутаторов 122 уровня 2, соединенных с соответствующими краевыми узлами 112, множество коммутаторов 124 доступа, соединенных с соответствующими коммутаторами уровня 2, множество VM 126, соединенных с соответствующими коммутаторами 124 доступа. Компоненты взаимно соединенных VPLS LAN 100 могут быть скомпонованы, как показано на фиг.1.

VPLS 110 может представлять собой любую сеть, которая выполнена с возможностью соединения с LAN 120 через разные места положения или DC. Например, VPLS 110 может содержать сеть Уровня 3, для взаимного соединения LAN 120 через различные DC. Коммутаторы 122 уровня 2 могут быть выполнены с возможностью выполнять обмен данными с уровнем соединения данных модели взаимного соединения открытой системы (OSI). Примеры протоколов соединения данных включают в себя Ethernet для LAN, протокол "из точку-в точку" (РРР), протокол соединения данных высокого уровня (HDLC), и усовершенствованный протокол управления передачей данных (ADCCP) для соединений "из точку-в точку". Коммутаторы 124 доступа могут быть выполнены с возможностью перенаправления данных между коммутаторами 122 уровня 2 и VM 126. VM 126 могут содержать виртуальные машины системы, которые обеспечивают платформы системы, например, операционные системы (OS) и/или виртуальные машины процесса, в которых работают программы или приложения. VM 126 в каждой LAN 120 может быть распределены по множеству процессоров, центральных процессорных устройств (CPU) или компьютерных систем. Множество VM 126 в LAN 120 также могут совместно использовать одни и те же системные ресурсы, такие как пространство на диске, запоминающее устройство, процессор и/или другие вычислительные ресурсы. VM 126 могут быть расположены на полке и соединены с соответствующими LAN 120, например, через коммутаторы 124 доступа.

Некоторые аспекты VPLS взаимно соединенных LAN 100 могут представлять непрактичные или нежелательные проблемы при воплощении. В одном аспекте VPLS 110 могут потребовать воплощения глобальной вычислительной сети (WAN), которая поддерживает коммутацию метки протокола с множеством меток (MPLS). Однако некоторые операторы не поддерживают MPLS через WAN и, таким образом, могут иметь трудности при воплощении взаимно соединенных VPLS LAN 100. Кроме того, для разрешения адресов уровня соединения с хост-устройствами, например, для VM 126 через LAN 120, может потребоваться протокол ARP IP версии четыре (IPv4) или ND IP версии шесть (IPv6), такой как IPv4 ARP, описанный в Internet Engineering Task Force (IETF) Request for Comments (RFC) 826 и IPv6 ND, описанный IETF RFC 4861, оба из которых представлены здесь по ссылке. ARP может выполнять лавинные запросы во все взаимно соединенные LAN 120 и, таким образом, отбирать существенное количество системных ресурсов (например, ширины полосы). С таким механизмом лавинного ARP могут быть связаны проблемы масштабирования, по мере того, как увеличивается количество LAN 120 и/или VM 126. Для взаимно соединенной VPLS LAN 100 также требуется устанавливать псевдопровода (PWs) сетки, для соединения с LAN 120, что может потребовать интенсивной конфигурации и технической поддержки состояния туннелей. В некоторых сценариях VPLS 110 может использоваться пограничный шлюзовый протокол (BGP) для раскрытия LAN 120 и построения сетки PW для каждой LAN 120.

Виртуализация оптического транспорта (OTV) представляет собой другой масштабируемый механизм, который был предложен для соединения сетей уровня 2 через множество мест положения или DC для установления плоской сети уровня 2. OTV представляет собой способ, предложенный Cisco, который зависит от IP инкапсуляции передач данных уровня 2. OTV может использовать протокол маршрутизации промежуточная система - промежуточная система (IS-IS) для распределения возможности доступа к MAC в пределах каждого местоположения (например, DC) для других мест положения. Схема OTV также может иметь некоторые непрактичные или нежелательные аспекты. В одном аспекте OTV может потребовать поддержки относительно большого количества групп многоадресной передачи для провайдера базовой сети IP. Поскольку каждая LAN может иметь отдельную топологию наложения, может существовать относительно большое количество топологий наложения, которые поддерживаются IP сетью провайдера услуги, что может составить нагрузку на базовую сеть. OTV также могут потребовать, чтобы краевой узел использовал протокол администрирования групп Интернет (IGMP), для соединения с различными группами многоадресной передачи в области IP. Если каждый краевой узел будет соединен с множеством VLAN, может потребоваться участие краевого узла во множестве групп IGMP.

В OTV краевые устройства, такие как шлюз, в каждом местоположении, могут представлять собой IP хост-устройства, которые находятся на расстоянии одного транзитного участка друг от друга, что может не потребовать воплощения протокола состояния соединения между краевыми устройствами для обмена информацией о возможности доступа. Однако состояние соединения также может использоваться для аутентификации однорангового устройства, что может потребоваться в OTV, если одноранговое устройство присоединяется к VLAN, путем передачи отчета IGMP версии 3 (IGMPv3). В качестве альтернативы, OTV может использовать способ аутентификации BGP. Однако моменты времени аутентификации BGP могут быть другими, чем моменты времени аутентификации IS-IS. Например, BGP может быть настроен на рабочие характеристики, составляющие секунды, и IS-IS может быть настроен на субсекундные рабочие характеристики. Кроме того, протокол IS-IS может не быть пригодным для обработки, по существу, больших количеств хост-устройств и VM, например, десятки тысяч, в каждом местоположении, в системе OTV. OTV также может быть непригодной для поддержки десятков тысяч закрытых групп пользователей.

Здесь раскрыты системы и способы для обеспечения масштабируемого механизма для соединения множества сетей уровня 2 во множестве разных мест положений, для получения плоской или одиночной сети уровня 2. Механизм масштабирования может разрешать некоторые из аспектов или проблем для получения плоской сети уровня 2, которые охватывают множество мест положения. Механизм масштабирования может способствовать раскрытию топологии по местам положения, путем поддержки масштабируемого разрешения адресов для приложений, и обеспечивая возможность поддержки сетевых переключателей множества адресов, ассоциированных со всеми или множеством хост-устройств по местам положений. Механизм масштабирования также может способствовать передаче графика через разные места положения и широковещательной передаче графика, например, для неизвестных хост-адресов и поддержки групп многоадресной передачи.

Способы включают в себя механизм управления границей, для масштабирования относительно большого плоского уровня 2 по множеству местоположений. При этом приложения, серверы и/или VM могут не иметь информации о виртуальной сети уровня 2, которая содержит множество сетей уровня 2, взаимно соединенных с другой сетью, такой как сеть уровня 3, уровня 2,5, или уровня 2. Сети уровня 2 могут быть расположены в разных или отдельных физических местах положения, на множестве этажей, в одном местоположении, или во множестве рядов, взаимно соединенных уровнем 3. Механизм разрешения адреса, независимого от протокола, также можно использовать, и он может быть пригодным для обработки относительно большой виртуальной сети уровня 2 и/или, по существу, большого количества сетей уровня 2 по множеству мест положений.

На фиг.2 иллюстрируется вариант осуществления виртуальной сети 200 уровня 2 по разным DC или физическим местам положения. Сеть 200 виртуального уровня 2 может представлять собой масштабируемый механизм для соединения сети уровня 2 по множеству мест положения, например, географических мест положения или DC, или множеству сайтов в пределах одного центра данных для установления унифицированной или плоской сети уровня 2. Виртуальная сеть 200 уровня 2 может содержать сеть 210 услуги и множество сетей 220 уровня 2 могут быть соединены с сетью 210 услуги через множество краевых узлов 212, таких как краевые маршрутизаторы. Сеть 210 обслуживания может называться здесь схемой взаимного соединения, такой как сеть провайдера услуги, основная сеть, сеть уровня 3, сеть уровня 2 или 2,5, или любая другая сеть, которая соединяет или взаимно соединяет компоненты в множестве сайтов. Каждая сеть 220 уровня 2 может содержать множество L2GW 222, соединенных с соответствующими краевыми узлами 212, и множество промежуточных коммутаторов 224, которые могут быть соединены с L2GW 222. Компоненты виртуальной сети 200 уровня 2 могут быть скомпонованы, как показано на фиг.2. Промежуточные коммутаторы 224 также могут быть соединены с множеством хост-устройств и/или VM (не показаны).

Сеть 210 обслуживания может представлять собой любую сеть, установленную для взаимного соединения сетей 220 уровня 2, таких как сеть провайдера услуги. Например, сеть 210 обслуживания может представлять собой сеть уровня 2, уровня 2,5 или уровня 3, такую как виртуальная частная сеть (VPN). Сеть 210 обслуживания может не иметь информации обо всех адресах, например, MAC-адресах, за пределами L2GW 222. L2GW 222 могут представлять собой краевые узлы в каждом местоположении DC и могут иметь интерфейс уровня 2 для внутренней связи в местоположениях DC. L2GW 222 и промежуточные коммутаторы 224 могут связываться с хост-устройствами и/или VM в одних и тех же местах положений в пределах одних и тех же сетей 220 уровня 2, используя соответствующие MAC-адреса хост-устройств. Однако L2GWs 222 и промежуточный коммутатор 224 не обязательно могут иметь информацию о MAC адресах хост-устройств/VM в других сетях 220 уровня 2. Вместо этого, хост-устройство в одной сети 220 уровня 2 может использовать адрес L2GW 222 другой сети 220 уровня 2 (в другом местоположении или месте), как адрес места назначения, для связи с целевым хост-устройством в другой сети уровня 2. Когда фрейм (например, фрейм Ethernet), поступает в L2GW 222 целевого сайта, например, другой сети уровня 2, адрес назначения целевого хост-устройства может быть транслирован L2GWs 222 на основе IP-адреса, переносимого в полезной нагрузке фрейма, например, используя таблицу трансляции сетевых адресов (NAT) или таблицу трансляции адресов MAC (MAT), как описано ниже.

В одном варианте осуществления каждый L2GW 222 может поддерживать адреса всех хост-устройств/VM в пределах одной и той же сети 220 уровня 2 из L2GW 222 в таблице информации локальных IP-адресов (Local-IPAddr Table). L2GW 222 может также быть выполнен с возможностью воплощения функции ARP, как описано ниже. Кроме того, L2GW 222 может поддерживать таблицу передачи MAC, которая может содержать адреса MAC для не-IP приложений. Адреса MAC могут содержать адреса MAC хост-устройств/VM, и промежуточный коммутатор 224 в одном и том же местоположении, например, в одной и той же сети 220 уровня 2.

L2GW 222 может информировать свои одноранговые устройства (например, другие L2GWs 222) в других местах положений (например, в других сетях 220 уровня 2) обо всех активных VLAN и обо всех IP-адресах локальных хост-устройств в каждом их местоположении VLAN. Если отсутствуют IP приложения в пределах области, L2GW 222 также может информировать свои одноранговые устройства, передавая адреса MAC и VLAN для этих не-IP приложений. Сайт уровня 2 или сеть 220 уровня 2 могут иметь множество VLAN, разрешенных в портах L2GWs' 222 и в портах 224 промежуточных коммутаторов, с целью удобства выполнения операций. Таким образом, VM или хост-устройством, принадлежащим любой из разрешенных VLAN, можно управлять без дополнительной конфигурации. VLAN, которая является активной на сайте (или сеть 220 уровня 2) может иметь хост-устройство, принадлежащее этой VLAN, которое расположено в пределах этого сайта. L2GW 222 в разных местах положения может получать IP-адреса хост-устройств всех других мест положений, даже если L2GW 222 может содержать только информацию адреса для VLAN, которые являются активными в их локальных сайтах (например, в удаленной таблице информации IP-адресов для каждого L2GW 222). Если в локальной области отсутствуют хост-устройства, которые принадлежат идентификатору VLAN (VID) для VLAN, тогда может не потребоваться содержать информацию об удаленных хост-устройствах для этого VID, поскольку может отсутствовать обмен данными с этим VID, который направлен на локальную область. Термины VLAN и VID используются здесь взаимозаменяемо для обозначения установленной VLAN, даже при том, что VLAN может быть назначено множество VID (например, как описано в IEEE 802.1Q). Следовательно, каждый L2GW 222 может отображать каждую группу IP-адресов, которые принадлежат местоположению (например, сети 220 уровня 2) на адрес MAC, соответствующий L2GW 222, который принадлежит тому же местоположению. L2GW 222 также передает обновление информации адреса для одноранговых устройств, когда происходит обмен в ее Local-IPAddrTable, для обновления информации в других одноранговых устройствах. Это может обеспечить возможность обновления информации адреса и отображения в каждом L2GW 222 с последовательным приращением.

На фиг.3 иллюстрируется вариант осуществления механизма 300 управления границей. Механизм 300 управления границей может представлять собой масштабируемый механизм для установления плоской или виртуальной сети уровня 2 через множество сайтов, мест положения или DC. Виртуальная сеть уровня 2 может содержать сеть 310 обслуживания и множество сетей 320 уровня 2, которые могут быть соединены с сетью 310 обслуживания через множество краевых узлов 312, таких как краевые маршрутизаторы. Каждая сеть 220 уровня 2 может содержать множество L2GW 322, соединенных с соответствующими краевыми узлами 312, и множество промежуточных коммутаторов 324, которые могут быть соединены с L2GW 322. Промежуточные коммутаторы 324 также могут быть соединены (или могут быть доступны) для хост-устройств 326, например, инициированы по VM или серверу. Компоненты виртуальной сети уровня 2 могут быть размещены, как показано на фиг.2, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе механизма 300 управления границей, каждый L2GW 322 может поддерживать IP-адрес хост-устройств во всех местах положений, принадлежащих VLAN, которые являются активными на ее соответствующем локальном сайте уровня 2, например, соответствующем сети 320 уровня 2. Каждый L2GW 322 также может знать MAC-адреса одноранговых L2GW 322 в других местах положений. Однако L2GW 322 может не поддерживать MAC-адреса хост-устройств в других местах положений, что может существенно уменьшить размер обмениваемых (и сохраняемых) данных между L2GW 322, поскольку IP-адреса могут быть сведены к минимуму (например, 10.1.1-х может представлять 255 хост-устройств), в то время как адреса MAC могут не быть сведены к минимуму. IP-адреса, поддерживаемые в L2GW 322, могут быть отображены на MAC-адреса соответствующего L2GW 322 в тех же местах положений. В частности, каждый набор IP-адресов хост-устройств, которые принадлежат каждому местоположению или сети 300 уровня 2, может быть отображен на адрес MAC L2GW 322 в этом местоположении. Однако L2GWs 322 может выполнять обмен между разными местами положения, множеством MAC-адресов для узлов, в которых работают не-IP приложения.

Для поддержки разрешения адресов между разными местоположениями сети виртуального уровня 2, запрос ARP (или ND) может быть передан из первого хост-устройства 326 (хост-устройство А) и может быть перехвачен соответствующим локальным L2GW 322 в первом местоположении или в сети 320 уровня 2. Хост-устройство А может передать запрос ARP для получения адреса MAC второго хост-устройства 326 (хост-устройства В) во втором месте положения или в сети 320 уровня 2. Если локальный L2GW 322 имеет запись для хост-устройства В, принадлежащего той же VLAN, как хост-устройства А, например, IP-адрес хост-устройства В, локальный L2GW 322 может ответить на запрос ARP/ND, посылая свой собственный адрес MAC в хост-устройство А. В качестве альтернативы, локальный L2GW 322 может передавать соответствующий адрес MAC L2GW (где находится хост-устройство В) в ответе ARP/ND в хост-устройство А. Если локальный L2GW 322 не поддерживает или не сохраняет запись для хост-устройства В для VLAN, локальный L2GW 322 может предполагать, что хост-устройство В не существует. Например, L2GW 322 может обновлять свои одноранговые устройства с их локальными хост IP-адресами и их соответствующими VLAN на регулярной или периодической основе. Возможно, что некоторые L2GW 322 не имели принятые обновления для IP-адресов вновь сконфигурированных хост-устройств в других местах положения для некоторых VLAN. В таком случае никакой ответ не будет передан обратно, и запрашивающий объект (хост-устройство А), может передавать множество запросов ARP/ND для целевого хост-устройства.

В варианте осуществления L2GW 222 может передавать множество объединенных IP-адресов в локальные хост-устройства для каждой VLAN в другие L2GW 222 на других местах уровня 2. Количество записей в объединенных адресах может быть существенно меньшим, чем соответствующее количество записей в Local-IPAddrTable L2GW 222. в некоторых вариантах осуществления L2GW 222 может передавать запросы во все другие L2GWs 222 на других сайтах уровня 2 для запроса IP-адресов (в объединенной форме) в одиночную VLAN (или любую из VLAN) в удаленных сайтах. Это может быть полезным, когда хост-устройство, принадлежащее VLAN, которая не была активной, добавляют к локальному сайту L2GW 222.

В таблице 1 иллюстрируется пример отображения хост-адресов на соответствующие MAC адреса L2GW и VLAN, в соответствии с механизмом 300 управления границей. Множество адресов MAC L2GW (например, MAC L2GW1 и MAC L2GW2) может быть отображено на множество соответствующих хост-адресов. Каждый адрес MAC-L2GW может быть отображен на множество IP хост-адресов (или MAC) во множестве VLAN (например, VLAN#, VLAN-x, …), которые могут быть ассоциированы с одним и тем же местоположением или DC. Каждая VLAN также может содержать множество виртуальных частных групп (VPG) (или закрытых групп пользователей) из хост-устройств. VPG может представлять собой кластер хост-устройства и/или VM, которые принадлежат области уровня 2 (или области L2) и могут связываться друг с другом через уровень 2. Область уровня 2 может использоваться здесь для обозначения вспомогательного местоположения или подсайта в сети уровня 2. Когда сеть уровня 2 охватывает несколько сайтов или мест положения, каждый сайт может называться здесь областью уровня 2. Термины область уровня 2, сайт уровня 2 и район уровня 2 может использоваться здесь взаимозаменяемо. Термины область, сайт и район также могут использоваться здесь взаимозаменяемо. Хост-устройства VPG также могут иметь группы многоадресной передачи, установленные среди них. Хост-устройства/VM в пределах VPG могут охватывать множество физических мест положения. Во многих случаях одна VLAN может быть выделена для одного потребителя, например, может быть только одна VPG на VLAN. При этом может не потребоваться иметь колонку VPG (или атрибут) в таблице в таких случаях.

Например, VLAN# может содержать множество хост-устройств во множестве VPG, включая в себя G-x1, G-x2, … И каждая VPG может содержать множество хост-устройств. Для IP применений IP-адреса хост-устройств в каждой VLAN могут быть отображены на соответствующий адрес MAC L2GW в одном и том же местоположении, например, как в случае VLAN# и VLAN-x…). IP-адреса могут быть сведены к минимуму для уменьшения количества записей в таблице. Для не-IP применений MAC-адреса хост-устройств в каждой VLAN могут быть отображены на соответствующий адрес MAC L2GW в том же местоположении для VLAN так, как в случае VLAN-x1. В некоторых случаях, может быть только один VPG для каждой VLAN, и, следовательно, колонка VPG в таблице 1 может не потребоваться.

На фиг.4 иллюстрируется вариант осуществления схемы 400 направления фрейма данных, которая может использоваться в виртуальной сети уровня 2, охватывающей множество местоположений или DC. Виртуальная сеть уровня 2 может содержать сеть 410 обслуживания и множество сетей 420 уровня 2, которые могут быть соединены с сетью 410 обслуживания через множество краевых узлов 412, таких как краевые маршрутизаторы. Каждая сеть 420 уровня 2 может содержать множество L2GW 422, соединенных с соответствующими краевыми узлами 412, и множество промежуточных коммутаторов 424, которые могут быть соединены с L2GWs 422. Промежуточные коммутаторы 424 также могут быть соединены с хост-устройствами 426, например, VM. Компоненты виртуальной сети уровня 2 могут быть размещены так, как показано на фиг.4, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе схемы 400 направления фрейма данных, L2GWs 422 может поддерживать стандарт Института инженеров по электронике и радиотехнике (IEEE) 802.1ah для MAC-в-MAC, который представлен здесь по ссылке, используя поле типа Ether для обозначения, что для внутреннего фрейма требуется трансляция адреса MAC. Например, первый L2GW 422 (GW1) может, например, принимать фрейм 440, фрейм Ethernet, из первого хост-устройства 426 (хост-устройство А) в первом местоположении (Loc 1). Фрейм 440 может быть предназначен для второго хост-устройства 426 (хост-устройство В) во втором местоположении (Loc 2). Фрейм 440 может содержать адрес (DA MAC) 442 назначения MAC для GW1 (L2GW-Loc1), адрес (SA MAC) 444 источника MAC для хост-устройства (MAC A), IP адрес (IP DA) 446 места назначения для хост-устройства В (В), адрес (IP-SA) 448 источника для хост-устройства А (А) и полезную нагрузку. GW1 может затем добавить внешний заголовок MAC для фрейма 440, для получения внутреннего фрейма 460. Внешний заголовок MAC может содержать MAC-DA 462 для GW2 (L2GW-Loc2), MAC-SA 464 для GW1 (L2GW-Loc1), и Тип 466 Ether, который обозначает, что для внутреннего фрейма 460 требуется трансляция адреса MAC. Внутренний фрейм 460 также может содержать MAC-DA 468 для GW1 (L2GW-Loc1) и MAC-SA 470 для хост-устройства A (MAC для А). Внутренний фрейм 460 может затем быть передан в сеть 410 обслуживания в GW2, которая может обрабатывать внешний заголовок MAC для трансляции адреса MAC во фрейме. При этом GW2 может получать второй фрейм 480, который может содержать MAC-DA 482 для хост-устройства В (MAC для В), MAC-SA 484 для хост-устройства A (MAC для A), IP-DA 486 для хост-устройства В (В), IP-SA 488 для хост-устройства А (А) и полезную нагрузку. Второй фрейм 480 может затем быть перенаправлен в хост-устройство В в Loc 2.

Схема 400 передачи фрейма данных может быть проще при воплощении, чем схема OTV Cisco, в которой требуется инкапсуляция внешнего заголовка IP. Кроме того, множество микросхем Ethernet поддерживают IEEE 802.1ah. Так метка случая обслуживания (I-TAG), такая, как установлено в 802.1ah, может использоваться для дифференциации между разными VPGs. Таким образом, поле I-TAG также можно использовать в схеме 400 передачи фрейма данных для разделения между множеством VPG в области провайдера, например, в сети 410 обслуживания. GW2 может выполнять схему трансляции MAC, описанную выше, используя MAT, что может быть аналогично использованию NAT для трансляции общедоступного IP в частный IP. В отличие от схемы NAT, которая основана на сеансе протокола управления передачей (TCP), схема MAT может быть основана на использовании внутреннего IP-адреса для поиска адреса MAC.

На фиг.5 иллюстрируется вариант осуществления другой схемы 500 передачи фрейма данных для не-IP приложений. Схема 500 передачи фрейма данных может использовать адреса MAC не-IP хост-устройств или хост-устройств, которые воплощают не-IP приложения вместо IP-адресов, для перенаправления фреймов между хост-устройствами, расположенными в разных местах положения в виртуальной сети уровня 2. Виртуальная сеть уровня 2 может содержать сеть 510 обслуживания, и множество сетей 520 уровня 2 могут быть соединены с сетью 510 обслуживания через множество краевых узлов 512, таких как краевые маршрутизаторы. Каждая сеть 520 уровня 2 может содержать множество L2GW 522, соединенных с соответствующими краевыми узлами 512, и множество промежуточных коммутаторов 524, которые могут быть соединены с L2GW 522. Промежуточные коммутаторы 524 также могут быть соединены с хост-устройствами 526, например, VM. Компоненты виртуальной сети уровня 2 могут быть размещены так, как показано на фиг.5, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе схемы 500 передачи фрейма данных, L2GW 522 могут поддерживать IEEE 802.1ah для MAC-В-MAC. Например, первый L2GW (GW1) 520 может принимать фрейм 540, например, фрейм Ethernet, из первого хост-устройства 526 (host А), находящегося в первом местоположении (Loc 1). Фрейм 540 может быть намечен или предназначен для второго хост-устройства 526 (host В) во втором местоположении (Loc 2). Фрейм 540 может содержать MAC-DA 542 для GW1 (L2GW-Loc1), MAC-SA 544 для хост-устройства A (MAC для А), и полезную нагрузку. GW1 может затем добавлять внешний заголовок MAC к фрейму 540 для получения внутреннего фрейма 560. Внешний заголовок MAC может содержать MAC-DA 562 для GW2 (L2GW-Loc2), MAC-SA 564 для GW1 (L2GW-Loc1), и Ether Type 566, который обозначает, что внутренний фрейм 560 представляет собой фрейм MAC-в-MAC. Внутреннее поле 560 также может содержать MAC-DA 568 для хост-устройства В (MAC для В) и MAC-SA 570 для хост-устройства A (MAC для А). Внутренний фрейм 560 может затем быть перенаправлен в сеть 510 обслуживания в GW2, которая может обрабатывать внутренний фрейм 560 для получения второго фрейма 580. Второй фрейм 580 может содержать MAC-DA 582 для хост-устройства В (MAC для В) и MAC-SA 584 для хост-устройства A (MAC А), и полезную нагрузку. Второй фрейм 580 может быть затем перенаправлен в хост-устройство В в Loc 2.

Схема 500 передачи фрейма данных может иметь более простое воплощение, чем схема OTV Cisco, для которой требуется инкапсуляция внешнего заголовка IP. Кроме того, множество микросхем Ethernet поддерживают IEEE 802.1ah. I-TAG, как описано в 802.1ah, может использоваться для дифференциации между разными VPG. Таким образом, поле I-TAG также может использоваться в схеме 500 передачи фрейма данных для разделения между множеством VPG области провайдера, например, в сети 510 обслуживания. GW2 может обрабатывать второй фрейм 580, как описано выше, без выполнения схемы трансляции MAC.

На фиг.6 иллюстрируется вариант осуществления другой схемы 600 передачи фрейма данных, которая может использоваться в виртуальной сети уровня 2 во множестве мест положения. Схема 600 направления фрейма данных может использоваться для направления фреймов из хост-устройства, которое переместилось из предыдущего местоположения в новое местоположение в виртуальной сети уровня 2, и поддерживает тот же изученный адрес MAC для второго хост-устройства. Виртуальная сеть уровня 2 может содержать сеть 610 обслуживания и множество сетей 620 уровня 2, которые могут быть соединены с сетью 610 обслуживания через множество краевых узлов 612, таких как краевые маршрутизаторы. Каждая сеть 620 уровня 2 может содержать множество L2GW 622, соединенных с соответствующими краевыми узлами 612, и множество промежуточных коммутаторов 624, которые могут быть соединены с L2GWs 622. Промежуточные коммутаторы 624 также могут быть соединены с хост-устройствами 626, например, VM. Компоненты виртуальной сети уровня 2 могут быть размещены, как показано на фиг.6, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

Когда первое хост-устройство 626 (host А) перемещается из предыдущего местоположения (Loc 1) в новое местоположение (Loc 3), хост-устройство А все еще может использовать тот же самый изученный адрес MAC для второго хост-устройства 626 (host В). В соответствии со схемой 600 передачи фрейма данных, L2GW 622, находящийся в Loc 3 (GW3), может поддерживать 802.1ah MAC-B-MAC, используя поле Ether Type, для обозначения, что для внутреннего фрейма требуется трансляция адреса MAC. GW3 может воплощать схему передачи фрейма данных, аналогично схеме 400 передачи фрейма данных для передачи данных во второй L2GW 622 Loc 2 (GW2), используя адрес MAC GW2 во внешнем заголовке MAC. Таким образом, GW2 может декапсулировать внешний заголовок MAC и выполнять трансляцию адреса MAC, как описано выше (для схемы 400 направления фрейма данных).

Например, GW3 может принимать фрейм 640, например, фрейм Ethernet, из хост-устройства А после перемещения в Loc 3. Фрейм 640 может быть предназначен для хост-устройства В в Loc 2. Фрейм 640 может содержать MAC-DA 642 для предыдущего L2GW 622 (GW1) Loc I (L2GW-Loc1), MAC-SA 644 для хост-устройства A (MAC для A), IP-DA 646 для хост-устройства В (В), IP-SA 648 для хост-устройства А (А) и полезную нагрузку. GW3 может затем добавлять внешний заголовок MAC к фрейму 640, для получения внутреннего фрейма 660. Внешний заголовок MAC может содержать MAC-DA 662 для GW2 (L2GW-Loc2), MAC-SA 664 для GW1 (L2GW-Loc1), и Type Ether 666, который обозначает, что для внутреннего фрейма 660 не требуется трансляция адреса MAC. Внутренний фрейм 660 также может содержать MAC-DA 668 для хост-устройства В (MAC для В) и MAC-SA 670 для хост-устройства A (MAC для А). Внутренний фрейм 660 может затем быть передан в сеть 610 обслуживания в GW2, которая может обрабатывать внешний заголовок MAC для трансляции адреса MAC во фрейме. При этом GW2 может получить второй фрейм 680, который может содержать MAC-DA 682 для хост-устройства В (MAC для В), MAC-SA 684 для хост-устройства A (MAC для А), и полезную нагрузку. Второй фрейм 680 может затем быть передан в хост-устройство В в Loc 2.

Кроме того, хост-устройство В может переместиться из Loc 2 в другое местоположение, например, Loc 4 (не показано). Если GW2 узнал, что хост-устройство В переместилось из Loc 2 в Loc 4, тогда GW2 может использовать адрес MAC другого L2GW 622 в Loc 4 (GW4), как MAC-DA, во внешнем заголовке MAC, как описано выше. Если GW2 не узнал, что хост-устройство В переместилось из Loc 2 в Loc 4, тогда фрейм может быть передан с помощью GW2, без внешнего заголовка MAC. Также, фрейм может быть потерян, например, в сети 610 обслуживания. Фрейм может быть потерян временно, до тех пор, пока фрейм не будет повторно передан с помощью GW2, после того, как хост-устройство В передаст объявление о его новом местоположении GW2 или Loc 2.

На фиг.7 иллюстрируется вариант осуществления взаимно соединенных сайтов уровня 2я (или районов) 700, которые могут воплощать механизм, аналогичный виртуальным сетям уровня 2, как описано выше. Взаимно соединенные сайты 700 уровня 2 могут содержать множество L2GWs 722, соединенных множеством граничных или краевых узлов 712. Краевые узлы, например, краевые маршрутизаторы могут принадлежать сети обслуживания, например, сети уровня 3. Взаимно соединенные сайты 700 уровня 2 также могут содержать множество промежуточных коммутаторов 724, соединенных с L2GWs 722, и множество VM 726, соединенных с промежуточными коммутаторами 724. L2GWs 722, промежуточные коммутаторы 724 и VM 726 могут поддерживать множество поднаборов, которые соответствуют множеству уровней 2 (L2) областей адресов. Компоненты взаимно соединенных сайтов 700 уровня 2 могут быть размещены, как показано на фиг.7, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

Каждая область адреса L2 может использовать механизм управления границей, такой как механизм 300 управления границей, где промежуточные коммутаторы 724 и VMs 726 в пределах каждой области уровня 2 знают о локальных MAC-адресах, но не MAC-адреса и VLAN для хост-устройств, серверов и/или VM 726 в других областях адреса L2. Однако, хост-устройства, серверы и/или VM 726 могут связываться друг с другом, как в одиночной сети с плоским уровнем 2, не имея никакой информации о других областях уровня 2. Области уровня 2 могут быть взаимно соединены друг с другом через граничные или краевые узлы 712, которые могут быть взаимно соединены через главную сеть или сеть провайдера услуги (не показана). Области адреса L2 могут быть расположены на одном сайте DC или на множестве географических сайтов. Архитектура взаимно соединенных сайтов 700 уровня 2 среди множества сайтов (мест положения) также может называться здесь расширением уровня 2 для множества сайтов, взаимно соединенных с сетью обслуживания (уровень 3, 2, 5, 2 или другие сети), сети псевдо уровня 2 по сайтам, взаимно соединенным сетью обслуживания, виртуальным уровнем 2, или сетью псевдоуровня 2.

На фиг.8 иллюстрируется один вариант осуществления расширения 800 уровня 2 по множеству сайтам взаимно соединенным с сетью обслуживания. Расширение 800 уровня 2 может содержать множество L2GWs 822, соединенных с множеством граничных или краевых узлов 812, которые могут принадлежать провайдеру услуги или базовой сети (не показана). Расширение 800 уровня 2 также может содержать множество промежуточных коммутаторов 824, соединенных с L2GWs 822, и множество хост-устройств/серверов/VM 826, соединенных с промежуточными коммутаторами 824. Промежуточные коммутаторы 824 и хост-устройства/серверы/VM 826 могут быть отделены от или расположены в виде множества областей адреса L2. Например, один из сайтов L2 обозначен кругом из пунктирной линии на фиг.8. Промежуточные коммутаторы 824 L2GW 822 и хост-устройства/серверы/VM 826 могут соответствовать сети уровня 2 в одном или множеств мест положений DC. Компоненты расширения 800 уровня 2 могут быть размещены, как показано на фиг.8, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На фиг.9 показана схема варианта осуществления сети 900 псевдоуровня 2 по множеству мест размещения. Сети 900 псевдоуровня 2 могут представлять собой механизм для соединения уровня 2 по множеству мест положения, например, географических мест положения или DC для установления одной плоской сети уровня 2. Сети 900 псевдо уровня 2 могут содержать сеть провайдера услуги или базовую сеть 910 и множество областей 920 сети уровня 2, которые могут быть соединены с сетью провайдера услуги или базовой сетью 910 через множество краевых узлов 912, таких как краевые маршрутизаторы. Каждый сайт 920 уровня 2 может быть расположен в разных сайтах или местоположениях (этаж или зона) DC и может содержать множество L2GWs 922, соединенных с соответствующими краевыми узлами 912, и множество промежуточных переключателей 924, соединенных с соответствующими L2GW 922. Промежуточные переключатели 924 также могут быть соединены с множеством хост-устройств/серверов/VM (не показаны). Компоненты 2 сети 900 псевдоуровня могут быть расположены, как показано на фиг.9, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На фиг.10 иллюстрируется вариант осуществления механизма 1000 ограничения адреса области. Механизм 1000 ограничения адреса области может использоваться в сетях псевдоуровня 2 по множеству сайтов, для обработки разрешения адресов между разными сайтами уровня 2. Сети псевдоуровня 2 по множеству сайтов могут содержать сеть 1010 обслуживания и множество сайтов 1020 сети уровня 2, которые могут быть соединены с сетью 1010 обслуживания через множество краевых узлов 1012. Сайты 1020 уровня 2 могут быть расположены в одном и том же или на разных сайтах DC, и могут содержать множество L2GW 1022, соединенных с соответствующими краевыми узлами 1012, и множество промежуточных коммутаторов 1024, соединенных с соответствующими L2GW 1022. Промежуточные коммутаторы 1024 также могут быть соединены с множеством хост-устройств/серверов/VM 1026. Компоненты сетей псевдо уровня 2 могут быть размещены так, как показано на фиг.10, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

В частности, адрес MAC L2GW 1022 на одном сайте 1020 уровня 2 может использоваться, как прокси для всех или множества хост-устройств за пределами этого локального сайта. В первом варианте выбора (вариант выбора 1) MAC-адрес для локального L2GW 1022 в сайте 1020 уровня 2 может использоваться, как прокси для хост-устройств в других сайтах 1020 сети уровня 2. В этом сценарии только адреса локальных хост-устройств могут быть изучены промежуточными коммутаторами 1024 и хост-устройствами/серверами/VM 1026 в одних и тех же локальных сайтах 1020 уровня 2. MAC-адреса внешних L2GW 1022 в других сайтах 1020 уровня 2 могут не быть открыты локальных сайтов 1020 уровня 2.

В качестве альтернативы, во втором варианте выбора (вариант выбора 2), адреса MAC L2GW 1022 в удаленном сайте 1020 уровня 2 могут использоваться, как прокси для всех хост-устройств, находящихся на соответствующем сайте. В таком варианте выбора адреса MAC внешних L2GW 1022 на других сайтах 1020 уровня 2 могут быть изучены на каждом сайте 1020 уровня 2. При таком варианте выбора адреса MAC удаленных L2GW 1022, которые соответствуют сайту 1020 уровня 2, где находятся целевые хост-устройства, могут быть возвращены в ответ на запросы ARP/ND локальных хост-устройств, например, когда хост-устройство пытается связаться с хост-устройством в удаленном сайте 1020 уровня 2 и запрашивает адрес внешнего хост-устройства. Вариант 2 выбора может иметь некоторые преимущества по сравнению с вариантом 1 выбора в некоторых ситуациях.

В соответствии с механизмом 1000 ограничения адресов области, каждый L2GW 1022 может знать обо всех адресах хост-устройств в одном и том же локальном сайте 1020 уровня 2 L2GW 1022, например, используя схему инверсного ARP или другие способы. Каждый L2GW 1022 также может информировать другие L2GW 1022 в других сайтах 1020 уровня 2, сообщая IP-адреса хост-устройств и соответствующие VLAN (или VID).

Для разрешения адресов в пределах одного уровня 2 между разными сайтами, запрос ARP/ND может быть передан из первого хост-устройства 1026 (host А) в соответствующий локальный L2GW 1022 на первом сайте (Site I). Host А может передавать запрос ARP/ND, для получения адреса MAC о втором хост-устройстве 1026 (host В) на втором сайте (Site 2). Если локальный L2GW 1022 имеет запись для host В для VLAN, например, IP-адрес host В в одной и той же VLAN, локальный L2GW 1022 может отвечать на запрос ARP, передавая свой собственный адрес MAC (вариант 1 выбора), или адрес MAC второго L2GW 1022, ассоциированного с хост-устройством В на сайте 2 (вариант 2 выбора) в хост-устройство А. Запрос ARP/ND, переданный из одного сайта, например, сайта 1, может быть перехвачен локальным L2GW 1022, и не может быть передан (локальным L2GW 1022) в другой сайт.Если локальный L2GW 1022 не содержит запись для host В в той же самой VLAN, локальный L2GW 1022 может предполагать, что host В не существует, и может не передавать ответ в host A. L2GW 1022 каждого сайта могут передавать обновления локальных IP-адресов их хост-устройств и их соответствующих VLAN на регулярной или периодической основе в свои одноранговые устройства L2GW 1022. При этом возможно, что некоторые L2GW 1022 не принимали IP-адреса вновь сконфигурированных хост-устройств в их других местах положения. Как правило, хост-устройство А может передавать запрос ARP/ND многократно (?? повторно), если ответ не будет принят.

На фиг.11 иллюстрируется вариант осуществления схемы 1100 передачи фрейма данных, которая может использоваться для передачи сообщений или фреймов в пределах сети одного псевдоуровня 2 по множеству сайтов. Сеть псевдоуровня 2 по множеству сайтов может содержать провайдера услуги базовой сети 1110 и множество областей 1120 сети уровня 2, которые могут быть соединены с сетью провайдера услуги или базовой сетью 1110 через множество краевых узлов 1112. Области 1120 сети уровня 2 могут быть расположены в одном или больше сайтах DC или в местах положения, и могут содержать множество L2GW 1122, соединенных с соответствующими краевыми узлами 1112, и множество промежуточных коммутаторов 1124, соединенных с соответствующими L2GW 1122. Промежуточные коммутаторы 1124 могут быть также соединены с множеством хост-устройств/серверов/VM 1126. Компоненты сети псевдоуровня 2 могут быть расположены, как показано на фиг.11, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе схемы 1100 передачи фрейма данных, первый L2GW 1022 (GW1) может принимать первый фрейм 1140, например, фрейм Ethernet, из первого хост-устройства 1126 (host А) в первой области 1120 адреса (область 1). Первый фрейм 1140 может быть предназначен для второго хост-устройства 1126 (host В) во второй области 1120 адреса (область 2). Первый фрейм 1140 может содержать MAC-DA 1142 для L2GW 1122 (GW). Host А может получать MAC-адрес GW в ответе ARP из GW1, возвращаемом на запрос ARP для host В. GW может соответствовать GW1 в области 1 (в соответствии с вариантом 1 выбора) или второму L2GW 1122 (GW2) в область 2 (в соответствии с вариантом 2 выбора). Первый фрейм 1140 также может содержать MAC-SA 1144 для host A (MAC для A), IP-DA 1146 для host В (В), IP-SA 1148 для host А (А) и полезную нагрузку.

На основе варианта 1 выбора, GW1 может принимать первый фрейм 1140, сверять VID/IP-адрес места назначения host В (например, как обозначено IP-DA 1146 для host В), и заменять MAC-DA 1142 для GW в первом фрейме 1140 MAC-DA 1162 для GW2 во внутреннем фрейме 1160. GW1 также может заменять MAC-SA 1144 для host A (MAC A) в первом фрейме 1140 на MAC-SA 1164 для GW1 во внутреннем фрейме 1160. Внутренний фрейм 1160 также может содержать IP DA 1166 для host В (В), IP-SA 1168 для host А (А) и полезную нагрузку. GW1 может передавать внутренний фрейм 1160 в область 2 через провайдера услуги или базовую сеть 1110. На основе варианта 2 выбора, GW1 может отфильтровывать все фреймы данных, предназначенные для GW2, или любого другого внешнего L2GW 1122, например, на основе списка доступа, заменять адреса источника фреймов данных (MAC-SA) 1144 для хост-устройства А или MAC для А) на собственный адрес MAC GW1, и затем передавать фреймы данных, на основе MAC места назначения.

GW2 может принимать внутренний фрейм 1160 и обрабатывать внутренний фрейм 1160 для трансляции адреса MAC фрейма. На основе варианта 1 выбора GW2 может принимать внутренний фрейм 1160, сверять VID/IP-адрес назначения для host В (например, как обозначено IP-DA 1166 для host В) и заменять MAC-DA 1162 для GW2 во внутреннем фрейме 1160 на MAC-DA 1182 для host В (MAC для В) во втором фрейме 1180. GW2 может также заменять MAC-SA 1164 для GW1 во внутреннем фрейме 1160 на MAC-SA 1184 для GW2 во втором фрейме 1180. Второй фрейм 1180 также может содержать IP-DA 1186 для host В (В), IP-SA 1188 для host А (А) и полезную нагрузку. GW2 может затем передавать второй фрейм 1180 в host В места назначения. На основе варианта 2 выбора, GW2 может только сверять VID/IP-адрес места назначения host В (например, как обозначено IP-DA 1166 для host В) и заменять MAC-DA 1162 на GW2 с DA MAC 1182 для host В (MAC для В) во втором фрейме 1180. Однако GW2 может для этого содержать MAC-SA 1164.

Как описано выше, GW2 может выполнять трансляцию адреса MAC, используя IP-DA 1166 для host В во внутреннем фрейме 1160, для поиска соответствующего MAC- DA 1182 для host B (MAC для В) во втором фрейме 1180. Такой этап трансляции MAC может потребовать приблизительное такое же количество работы, как и в схеме NAT, например, для трансляции открытого адреса IP в частный адрес IP. Трансляция адреса MAC в схеме 1100 передачи фрейма данных может быть основана на использовании host IP-адресов для поиска соответствующего адреса MAC, в то время как схема NAT основана на сессии TCP.

На фиг.12 иллюстрируется вариант осуществления другой схемы 1200 передачи фрейма данных, которая может использоваться для передачи сообщений или фреймов между сетями псевдоуровня 2 по множеству областей адреса. В частности, сети псевдоуровня 2 могут быть взаимно соединены через сеть IP/MPLS. Сети псевдоуровня 2 в областях адресов могут содержать IP сети /сети 1210 MPLS и множество областей 1220 сети уровня 2, которые могут быть соединены с сетью 1210 IP/MPLS через множество краевых узлов 1212. Сеть 210 IP/MPLS может предоставлять IP услугу для поддержки внутренней области между областями адреса, например, областями 1220 сети уровня 2. Области 1220 сети уровня 2 могут быть расположены в одном или больше DC сайтах или местах положения и могут содержать множество L2GW 1222, соединенных с соответствующими краевыми узлами 1212, и множество промежуточных коммутаторов 1224, соединенных с соответствующими L2GW 1222. Промежуточные коммутаторы 1224 также могут быть соединены с множеством хост-устройств/серверов/VM 1226. Компоненты сетей псевдоуровня 2 могут быть размещены, как показано на фиг.12, и могут быть аналогичны соответствующим компонентам виртуальной сети 200 уровня 2.

На основе схемы 1200 передачи фрейма данных первый L2GW 1022 (GW1) может принимать первый фрейм 1240, например, фрейм Ethernet, из первого хост-устройства 1226 (host А) в первой области адреса (область 1). Первый фрейм 1240 может быть предназначен для второго хост-устройства 1226 (host В) во второй области адреса (область 2). Первый фрейм 1240 может содержать MAC-DA 1242 для L2GW 1222 (GW). Host A может получать адрес MAC GW в отклике ARP из GW1 в ответ на запрос ARP для host В. GW может соответствовать GW1 в области 1 (в соответствии с вариантом 1 выбора) или второму L2GW 1222 (или GW2) в области 2 (в соответствии с вариантом 2 выбора). Первый фрейм 1240 также может содержать MAC-SA 1244 для host A (MAC для А), в IP-DA 1246 для host В (В), IP-SA 1248 для host А (А) и полезную нагрузку.

GW1 может принимать первый фрейм 1240 и обрабатывать этот фрейм на основе одного из двух вариантов выбора. В первом варианте выбора GW1 может принимать первый фрейм 1240 и добавлять IP заголовок для получения внутреннего фрейма 1250. IP заголовок может содержать IP-DA 1251 для GW2 и IP-SA 1252 для GW1. GW1 может также обрабатывать первый фрейм 1240, аналогично схеме 1100 передачи фрейма данных для получения во внутреннем фрейме 1250 MAC-DA 1253 для GW2, MAC-SA 1254 для GW1, IP-DA 1256 для host В (В) и IP-SA 1257 для host А (А). GW1 может передавать внутренний фрейм 1250 GW2 через сеть 1210IP/MPLS. GW2 может принимать внутренний фрейм 1250 и обрабатывать этот внутренний фрейм 1250, аналогично схеме 1100 передачи фрейма данных для получения второго фрейма 1280, который содержит MAC-DA 1282 для host В (MAC для В), MAC-SA 1284 для GW1 (в соответствии с вариантом 1 выбора) или GW2 (в соответствии с вариантом 2 выбора), IP-DA 1286 для host В (В), IP-SA 1288 для host А (А) и полезную нагрузку. GW2 может затем передавать второй фрейм 1250 в host В.

Во втором варианте выбора GW1 может принимать первый фрейм 1240 и заменять MAC-DA 1242 для GW в первом фрейме 1240 на IP-DA 1262 для GW2 во внутреннем фрейме 1260. GW1 также может заменять MAC-SA 1244 для host A (MAC для А) в первом фрейме 1240 на IP-SA 1264 для GW1 во внутреннем фрейме 1260. Внутренний фрейм 1260 также может содержать IP-DA 1266 для host В (В), IP-SA 1268 для host А (А) и полезную нагрузку. GW1 может передавать внутренний фрейм 1260 GW2 через сеть 1210 IP/MPLS. GW2 может принимать внутренний фрейм 1260 и заменять IP-DA 1162 для GW2 во внутреннем фрейме 1260 на MAC-DA 1282 для host В (MAC для В) во втором фрейме 1280. GW2 также может заменять IP-SA 1264 для GW1 во внутреннем фрейме 1260 на MAC-SA 1284 для GW2 (в соответствии с вариантом 1 выбора) или GW1 (в соответствии с вариантами 2 выбора) во втором фрейме 1280. Второй фрейм 1280 также может содержать IP-DA 1286 для host В (В), IP-SA 1288 для host А (А) и полезную нагрузку. GW2 может затем перенаправлять второй фрейм 1250 в host В.

В представленном выше расширении псевдоуровня 2 или в сетях среди множества областей, каждый L2GW может быть выполнен с возможностью отображения IP-MAC всех хост-устройств в каждой VLAN в L2GW соответствующих областей адреса. Каждый L2GW может также передавать IP-адреса всех хост-устройств в каждой VLAN в соответствующей области адреса в другие L2GW в других областях адресов на регулярной или периодической основе. Таким образом, L2GWs в областях адресов могут получать IP-адреса хост-устройств в каждой из VLAN для всех областей адреса сети псевдоуровня 2. MAC-адреса хост-устройств в каждой области адреса могут не быть переданы локальными L2GW в L2GW областей других адресов, которые могут, по существу, уменьшить размер данных, обмениваемых между L2GW. Однако L2GWs разных областей адресов могут выполнить обмен между собой MAC-адресами, соответствующими не-IP приложениям, например, если количество не-IP приложений относительно мало. BGP или аналогичный способ может использоваться для обмена информацией адреса, включая в себя обновления, между L2GWs между областями адресов.

В таблице 2 иллюстрируется пример отображения хост-адресов в соответствующие MAC-адреса L2GW в сетях псевдоуровня 2. Множество MAC-адресов L2GW (например, GW-A MAC и GW-B MAC) могут быть отображены на множество соответствующих хост-адресов. Каждый MAC-адрес L2GW может быть отображен на множество хост IP (или MAC) адресов во множестве VLAN (например, VID-1, VID-2, VID-n, …), которые могут находиться в той же области адреса.

Расширение псевдоуровня 2 или схемы сетей, представленные выше, могут ограничивать изучение MAC адресов в области адреса коммутаторами/серверами/VM в другой области адреса. Схемы могут также обеспечивать масштабируемый механизм для соединения, по существу, больших сетей уровня 2 во множестве мест положений. В относительно крупных сетях уровня 2, которые охватывают множество областей адресов, схемы могут ограничивать количество адресов MAC, которые могут быть изучены любым коммутатором в сетях псевдоуровня 2, где каждый коммутатор может изучать только адреса MAC областей локальных адресов коммутатора. Схема также может обеспечивать поиск раскрытие возможностей доступа среди множества областей адресов, используя масштабируемое разрешение адресов через области адресов. Кроме того, схемы могут способствовать перенаправлению между областями адресов и широковещательную передачу для неизвестных адресов, и поддерживать группы многоадресной передачи.

На фиг.13 иллюстрируется вариант осуществления другой схемы 1300 передачи фрейма данных, которая может использоваться для передачи сообщений или фреймов между сетями псевдоуровня 2 по множеству областей адресов и мест расположения. Схема 1300 передачи фрейма данных может быть основана на варианте 1 выбора, описанном выше, и может использоваться для передачи фреймов из хост-устройства, которое перемещается из предыдущего местоположения в новое местоположение в сетях псевдоуровня 2, и поддерживает один и тот же изученный адрес MAC для второго хост-устройства. Сети псевдоуровня 2 могут содержать провайдера услуги или базовой сети 1310 и множество областей 1320 сети уровня 2, которые могут быть соединены с провайдером услуги или базовой сетью 1310 через множество краевых узлов 1112. Области 1320 сети уровня 2 могут быть расположены во множестве DC сайтов или мест положения, и могут содержать множество 1322 L2GW, соединенных с соответствующими краевыми узлами 1312, и множество промежуточных коммутаторов 1324, соединенных с соответствующими L2GW 1322. Промежуточные коммутаторы 1324 также могут быть соединены с множеством хост-устройств/серверов/VM 1326. Компоненты сетей псевдоуровня 2 могут быть размещены, как показано на фиг.13, и могут быть аналогичны соответствующим компонентам сети 200 виртуального уровня 2.

На основе схемы 1300 передачи фрейма данных, GW3 может принимать первый фрейм 1340, например, Фрейм Ethernet, из первого хост-устройства 1326 (host А) после перемещения из Loc 1 в Loc 3. Фрейм 1340 может быть предназначен для второго хост-устройства 1326 (host В) в Loc 2. Первый фрейм 1340 может содержать MAC-DA 1342 для GW1 в Loc I, MAC-SA 1344 для host A (MAC для A), IP-DA 1346 для host В (В), IP-SA 1348 для host А (А) и полезную нагрузку. GW3 может обрабатывать первый фрейм 1340 и заменять MAC-SA 1344 на host A (MAC для А) в первом фрейме 1340 на MAC-SA 1354 для GW3 в первом внутреннем фрейме 1350, например, аналогично схеме 1100 передачи фрейма данных. Первый внутренний фрейм 1350 также может содержать MAC-DA 1352 для GW1, IP-DA 1356 для host В (В), IP-SA 1358 для host А (А) и полезную нагрузку. GW3 может передавать первый внутренний фрейм 1350 в Loc 1 через провайдера услуги или базовую сеть 1310.

GW1 может принимать первый внутренний фрейм 1350, сверять VID/IP-адрес места назначения host В (например, как обозначено IP-DA 1356 для host В), и заменять MAC-DA 1352 в GW1 в первом фрейме 1340 на MAC-DA 1362 для GW2 во втором внутреннем фрейме 1360. Второй внутренний фрейм 1360 также может содержать MAC-SA 1364 для GW3, IP-DA 1366 для host В (В), IP-SA 1368 для host А (А) и полезную нагрузку. GW1 может передавать второй внутренний фрейм 1360 в Loc 2 через провайдера услуги или базовую сеть 1310.

GW2 может принимать второй внутренний фрейм 1360 и обрабатывать этот второй внутренний фрейм 1360 для трансляции MAC-адреса фрейма. GW2 может принимать второй внутренний фрейм 1360, сверять VID/IP-адрес места назначения host В (например, как обозначено IP-DA 1366 для host В), и заменять MAC-DA 1362 для GW2 во внутреннем фрейме 1360 на MAC-DA 1382 для host В (MAC для В) во втором фрейме 1380. GW2 может также заменять MAC- SA 1364 для GW3 во втором внутреннем фрейме 1360 на MAC-SA 1384 для GW2. GW2 может затем передавать второй фрейм 1380 в хост-устройство В места назначения.

Кроме того, хост-устройство В может двигаться из Loc 2 в другое местоположение, например, Loc 4 (не показано). Если GW2 определило, что хост-устройство В переместилось из Loc 2 в Loc 4, то GW2 может передавать обновления своим собственным одноранговым устройствам (другие L2GW 1322, находящиеся в других местах положения). Когда L2GW 1322 в Loc 4 (GW4) определяет, что host В добавлен к его области, GW4 также может обновить свои одноранговые устройства. При этом каждая L2GW 1322 может иметь обновленную информацию адреса о host В. Если L2GW 1322 не изучила, что host В переместился из Loc 2 в Loc 4, то L2GW 1322 может все еще передавать фрейм, предназначенный для host В из локальных хост-устройств в Loc 2. В свою очередь, GW2 может принимать и передать фрейм в Loc 2, где фрейм теряется после удаления host В из Loc 2. Фрейм может быть временно потерян до тех пор, пока фрейм не будет повторно подан в L2GW 1322 после анонсирования host В его нового местоположения L2GW 1322.

На фиг.14 иллюстрируется вариант осуществления другой схемы 1400 передачи фрейма данных, которая может использоваться для передачи сообщений или фреймов между сетями псевдоуровня 2 по множеству сайтов или областей. Схема 1400 передачи фрейма данных может быть основана на варианте 2 выбора, описанном выше, и может использоваться для передачи фреймов из хост-устройства, которое перемещается из предыдущего местоположения в новое местоположение в сетях псевдоуровня 2 и поддерживает тот же изученный адрес MAC для второго хост-устройства. Сети псевдоуровня 2 могут содержать сеть 1410 обслуживания и множество областей 1420 сети уровня 2, которые могут быть соединены с сетью 1410 обслуживания через множество краевых узлов 1412. Области 1420 сети уровня 2 могут быть размещены во множестве сайтов или в местах положения DC и могут содержать множество L2GW 1422, соединенных с соответствующими краевыми узлами 1412, и множество промежуточных коммутаторов 1424, соединенных (прямо или опосредованно) с соответствующими L2GW 1422. Промежуточные коммутаторы 1424 также могут быть соединены (прямо или опосредованно) с множеством хост-устройств/серверов/VM 1426. Компоненты сетей псевдоуровня 2 могут быть размещены, как показано на фиг.14, и могут быть аналогичны соответствующим компонентам сети 200 виртуального уровня 2.

На основе схемы 1400 передачи фрейма данных, GW3 может принимать первый фрейм 1440, например, фрейм Ethernet, из первого хост-устройства 1426 (host А) после перемещения из Loc 1 в Loc 3. Фрейм 1440 может быть предназначен для второго хост-устройства 1426 (host В) в Loc 2. Первый фрейм 1340 может содержать MAC-DA 1442 для GW2 в Loc 2, MAC-SA 1444 для host A (MAC для A), IP-DA 1446 для host В (В), IP-SA 1448 для host А (А) и полезную нагрузку. GW3 может обрабатывать первый фрейм 1440 и заменять MAC-SA 1444 для host A (MAC для А) в первом фрейме 1440 на MAC-SA 1464 для GW3 во внутреннем фрейме 1460, например, аналогично схеме 1100 передачи фрейма данных. Внутренний фрейм 1460 также может содержать MAC-DA 1462 для GW2, IP-DA 1466 для host В (В), IP-SA 1468 для host А (А) и полезную нагрузку. GW3 может передавать внутренний фрейм 1460 Loc 2 через провайдер услуги или главную сеть 1410.

GW2 может принимать внутренний фрейм 1460 и обрабатывать этот внутренний фрейм 1460 для трансляции MAC адресов фрейма. GW2 может принимать внутренний фрейм 1460, выполнять поиск VID/IP-адреса места назначения для host В (например, как обозначено IP-DA 1466 для host В (В), и заменять MAC-DA 1462 на GW2 во внутреннем фрейме 1460 на MAC-DA 1482 для host В (MAC для В) во втором фрейме 1480. Внутренний фрейм 1460 также может представлять собой MAC-SA 1484 для GW3. GW2 может затем передавать второй фрейм 1480 в хост-устройство В места назначения.

Кроме того, хост-устройство В может перемещаться из Loc 2 в другое местоположение, например, Loc 4 (не показано). Если GW2 определила, что host В переместилось из Loc 2 в Loc 4, тогда GW2 может передавать обновления своим одноранговым устройствам (другим L2GW 1322, в других местах положения). Когда L2GW 1322 в Loc 4 (GW4) определяет, что host В добавлен к его области, GW4 также может обновить свои одноранговые устройства. В таком случае, каждая L2GW 1322 может иметь обновленную адресную информацию о host В. Если L2GW 13222 не определила, что host В переместилось из Loc 2 в Loc 4, тогда L2GW 1322 все еще может передавать фрейм, предназначенный для host В, из локального хост-устройства в Loc 2. В свою очередь, GW2 может принимать и передавать фрейм в Loc 2, где этот фрейм теряется, поскольку host В переместилось из Loc 2. Фрейм может быть потерян временно до тех пор, пока фрейм не будет снова передан в L2GW 1322 после того, как host В объявит о своем новом местоположении для L2GW1322.

Расширение или сети псевдоуровня 2, описанные выше, могут поддерживать разрешение адресов в каждой из областей адреса и могут использовать механизм, для поддержания L2GW обновленной в настоящее время с IP-адресами всех хост-устройств в их областях/местах положения. Разрешение адресов и обновление IP-адреса могут быть воплощены в одном из двух сценариев. Первый сценарий соответствует в случае, когда хост-устройство или VM, выполнено с возможностью передавать невызванные сообщения ARP, после добавления или после перемещения в сеть. Второй сценарий соответствует случаю, когда хост-устройство или VM, которое было добавлено к сети или переместилось в сеть, не передает объявления ARP. Эти два сценария могут обрабатываться, как описано в выше в сетях виртуального уровня 2.

Сети виртуального уровня 2 и, аналогично, сети псевдоуровня 2, описанные выше, могут поддерживать определение адресов в каждом местоположении/области и механизм для поддержания каждой L2GW обновленной в данный момент времени IP-адресом ее локальных хост-устройств, в ее местоположении/области. В одном сценарии, когда хост-устройство а или VM добавляют к сети, это хост-устройство или VM может передавать объявление ARP, такое как невызванное сообщение ARP, в свою сеть уровня 2 или в локальную область. В другом сценарии хост-устройство или VM, добавленные к сети, могут не передавать объявление ARP.

В первом сценарии новая VM в сети уровня 2 или в местоположении/области могут передавать невызванные сообщения ARP в L2GW. Когда L2GW принимает невызванные сообщение ARP, L2GW может обновлять ее локальный IPAddrTable, но может не передавать невызванное сообщение ARP в другие места положения/области или сети уровня 2. Кроме того, L2GW может использовать таймер для каждой записи в IPAddrTable, для обработки случая отключения или удаления хост-устройства из местоположения/области. В случае, когда величина подсчета таймера для записи практически будет исчерпана, L2GW может передать ARP (например, используя одноадресную передачу) в хост-устройство для данной записи. Передача ARP в виде одноадресного сообщения, вместо широковещательной передачи ARP, может исключить лавинное распространение области локального уровня 2 для хост-устройства и L2GW. Когда хост-устройство перемещается из первого местоположения во второе местоположение, L2GW может принимать обновленное сообщение из первого местоположения и/или второго местоположения. Если L2GW детектирует, что хост-устройство существует, как в первом местоположении, так и во втором местоположении, L2GW может передавать локальное сообщение ARP в первое местоположение для проверки, что хост-устройство не существует больше в первом местоположении. После определения, что хост-устройство больше не присутствует в первом местоположении, например, если не будет детектирован ответ на сообщение ARP, L2GW может, соответственно, обновить свой локальный IPAddrTable. Если L2GW принимает ответ для сообщения ARP для его собственного местоположения, тогда может использоваться механизм множественной адресации MAC для BGP.

Во втором сценарии новое хост-устройство в определенном местоположении может не передавать объявление ARP. В этом случае, когда для приложения (например, в хост-устройстве) требуется разрешить MAC-адрес для хост-устройства IP, это приложение может передать запрос ARP, который может быть передан в режиме широковещательной передачи в местоположении. Запрос ARP может быть перехвачен L2GW (или коммутатором наверху стойки (ToR)), например, воплощая функцию прокси ARP. В относительно крупных DC L2GW может не иметь возможности обрабатывать все запросы ARP. Вместо этого, множество делегатов L2GW (например, коммутаторов ToR) могут перехватывать объявления ARP. L2GW может проталкивать IP-адреса (например, краткую сводку IP-адресов), которые были определены, из других мест положений своим соответствующих делегатам (коммутаторы ToR). Делегаты могут затем перехватывать запросы ARP из хост-устройств или локальных серверов. Если IP-адрес в ARP запросе из хост-устройства или сервера присутствует в IPAddrTable в L2GW, такая L2GW может возвращать ответ ARP с MAC-адресом L2GW в хост-устройство или сервер, без перенаправления переданного в режиме широковещательной передачи запроса ARP куда-либо дальше. Для не-IP приложений, например, приложений, которые работают непосредственно через Ethernet без IP, приложения могут использовать адреса MAC, как DA, при передаче данных. He-IP приложения не могут передавать сообщение ARP перед передачей фреймов данных. Фреймы данных могут быть переданы с использованием неизвестной лавинной передачи или Протокола регистрации множества MAC (MMRP).

В одном сценарии приложение (например, в хост-устройстве) может передавать невызванное сообщение ARP, после присоединения к одной из взаимно соединенных сетей уровня 2 в одном местоположении, для получения MAC-адреса для целевого IP-адреса. Когда L2GW или ее делегат (например, коммутатор ToR) могут принимать запрос ARP и проверять его таблицу IP хост-устройств. Если IP-адрес будет найден в таблице, L2GW может передать ответ ARP в приложение. L2GW может передавать свой адрес MAC в ответе, если целевой IP-адрес соответствует IP хост-устройства в другом местоположении. Если IP-адрес не будет найден, ответ не может быть передан из L2GW, которая может поддерживать текущие или последние обновленные IP-адреса хост-устройств во всех местах положения. В относительно крупных DC множество L2GW могут использоваться, например, в одном и том же местоположении, где каждая L2GW может обрабатывать поднабор VLAN. При этом каждой L2GW может потребоваться поддерживать поднабор IP-адресов, которые содержат IP-адреса хост-устройств соответствующей VLAN.

В случае достаточно крупных DC, например, которые содержат десятки тысяч VM, для одного узла может быть трудно обработать все ARP запросы и/или невызванные сообщения ARP. В этом случае можно рассмотреть несколько схем. Например, множество узлов или L2GW может использоваться для обработки разных поднаборов VLAN в пределах DC, как описано выше. Кроме того или в качестве альтернативы, множество делегатов могут быть назначены для L2GW в каждом местоположении. Например, может использоваться множество коммутаторов ToR или коммутаторов доступа. Каждый делегат L2GW может быть ответственным за перехват невызванных сообщений ARP по своим соответствующим нисходящим каналам передачи данных или в форме протокола связываний порта. Делегаты могут передавать консолидированный список адресов (AddressList) в свои L2GW. L2GW также может проталкивать свои изученные списки адресов IP из других местоположений своим делегатам. Если существует множество L2GW в местоположении, которые ответственны за разные поднаборы VLAN, этим делегатам может потребоваться передавать множество консолидированных сообщений, которые содержат каждый AddressLists во VLAN, ассоциированных с соответствующими L2GW.

При сравнении со схемой Cisco OTV, при использовании сети виртуального уровня 2, описанной выше, можно существенно уменьшить размер таблиц переадресации в промежуточных коммутаторах в каждом местоположении. Коммутаторы в одном местоположении могут не потребоваться для изучения MAC-адресов IP хост-устройств в других местах положения, например, предполагая, что большинство хост-устройств работает в IP приложениях. Такая схема также позволяет существенно уменьшить размер информации адреса, обмен которой осуществляется между L2GW. Например, подсеть, которая может содержать тысячи VM, может отображать адрес MAC L2GW. Иерархическая схема уровня 2 для виртуальной сети уровня 2 может использовать стандарт 802.1ah, который может поддерживаться коммерческими наборами микросхем Ethernet, в то время, как в схеме Cisco используется собственная инкапсуляция IP. Обе схемы могут использовать адрес устройства шлюза в местоположении однорангового устройства (L2GW), в качестве внешнего адреса места назначения. Иерархическая схема уровня 2 также может использовать трансляцию адресов, которая может поддерживаться текущими шлюзами IP. Однако иерархическая схема уровня 2 может использовать трансляцию адреса MAC вместо трансляции IP-адреса. При трансляции адреса MAC может потребоваться воплощение NAT на уровне несущей, которое может выполнять трансляцию адресов для десятков тысяч адресов.

В варианте осуществления VLAN могут быть охвачены множество мест положения. Таким образом, группа многоадресной передачи данных также может охватывать множество мест положения. В частности, группа многоадресной передачи может охватывать поднабор местоположений в виртуальной сети уровня 2. Например, если существует приблизительно десять местоположений в виртуальной сети уровня 2, группа многоадресной передачи может охватывать только три из десяти мест положений. Группа многоадресной передачи в пределах одного экземпляра услуги может быть выполнена системой администратора сети (NMS) или может быть установлена автоматически в Уровне 2, используя MMRP. Поскольку L2GW поддерживает 802.1ah, L2GW может иметь встроенный компонент для отображения группы многоадресной передачи клиента для соответствующих групп многоадресной передачи в базовой сети. В сценарии наихудшего случая L2GW может получать реплику фреймов данных многоадресной передачи во всех местах положения для экземпляра услуги. Например, в соответствии с данными исследований Microsoft, приблизительно один из четырех графиков может проходить через разные местоположения. Таким образом, репликация L2GW может быть проще, чем воплощение сложного механизма в ядре провайдера.

Сеть виртуального уровня 2 может поддерживать трафик широковещательной передачи, такой, как запросы ARP и/или запросы протокола конфигурации динамического хост-устройства (DHCP). Трафик широковещательной передачи может поддерживаться путем формирования множества делегатов ARP, таких как коммутаторы ToR, в каждом местоположении. Трафик широковещательной передачи также может быть поддержан путем добавления нового компонента к протоколу построения порта для делегатов, для поддержания текущих обновлений во всех хост-устройствах IP из серверов. Кроме того, L2GW может проталкивать на периодической или регулярной основе все изученные IP-адреса хост-устройств из других мест положения.

В некоторых случаях L2GW может принимать неизвестные DA. L2GW может содержать текущие обновления всех хост-устройств (или приложений) в ее местоположении и периодически или регулярно проталкивать свою информацию об адресе однорангового устройства (другие L2GW в других местах положения). Если L2GW принимает фрейм, содержащий неизвестный DA, L2GW может выполнять широковещательную передачу этого фрейма в другие места положения. Для исключения атак на сеть, предел может быть установлен для максимального количества раз, L2GW может перенаправлять или выполнять широковещательную передачу записанных неизвестных DA. L2GW может быть выполнен с возможностью изучать адреса промежуточных коммутаторов в других местах положения для исключения ошибок в адресе промежуточного коммутатора для неизвестного адреса, перед подачей этого адреса в другое местоположение. Хотя могут существовать десятки тысяч VM в каждом местоположении DC, количество коммутаторов в каждом DC может быть ограничено, такое, как количество ToR или доступов, конец коммутаторов ряда или объединения, и/или основных коммутаторов. L2GW может изучать адреса MAC всех промежуточных коммутаторов в местоположении вперед по времени, например, через модуль протокольных данных моста (BPDU) для каждого коммутатора. Сообщения могут не быть переданы непосредственно в промежуточные коммутаторы, за исключением систем администрирования или операций, и сообщений администрирования и контроля (ОАМ). Промежуточный коммутатор, который ожидает или выполнен с возможностью принимать сообщения NMS/OAM, может обеспечить возможность другим коммутаторам местоположения изучать свой адрес MAC, путем передачи автономного сообщения NMS или объявлений MMRP.