ПЕРЕКРЕСТНАЯ ССЫЛКА НА РОДСТВЕННЫЕ ЗАЯВКИ

Настоящая заявка испрашивает приоритет предварительной заявки № 61/439769 на выдачу патента США, поданной 4 февраля 2011 года автором Guo-Qiang Wang и другими и озаглавленной «Способ и устройство для плоскости управления для администрирования основанных на домене безопасности, мобильности и социальных групп в ориентированной на контент сети» («Method and Apparatus for a Control Plane to Manage Domain-Based Security, Mobility and Social Groups in a Content Oriented Network»), и испрашивает приоритет заявки на выдачу патента США под № 13/352835, поданной 18 января 2012 года автором Guo-Qiang Wang и другими, и озаглавленной «Способ и устройство для плоскости управления для администрирования основанных на домене безопасности и мобильности в информационно-ориентированной сети» («Method and Apparatus for a Control Plane to Manage Domain-Based Security and Mobility in an Information Centric Network»), которые включены в материалы настоящей заявки посредством ссылки, как если были бы воспроизведены во всей своей полноте.

ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Настоящее изобретение относится к сети связи, а более конкретно к способу и устройству для плоскости управления для администрирования основанных на домене безопасности и мобильности в информационно ориентированной сети.

УРОВЕНЬ ТЕХНИКИ

Информационно ориентированная сеть (ICN) является типом сетевой архитектуры, в которой главное внимание уделяется определению местоположения и предоставлению информации пользователям, нежели соединению конечных хост-узлов, которые обмениваются данными. Одним из типов ICN является ориентированная на контент сеть (CON). В CON, также называемой «ориентированная на работу с контентом сеть (CCN)», маршрутизатор контента ответственен за маршрутизацию пользовательских запросов и контента на надлежащих получателей. В CON уникальное в рамках домена имя назначается каждому объекту, который является частью инфраструктуры доставки контента. Объекты могут содержать информационный контент, такой как видеоклипы или веб-страницы, и/или инфраструктурные элементы, такие как маршрутизаторы, коммутаторы или серверы.

Маршрутизатор контента использует префиксы имен, которые могут быть полными именами контента или надлежащими префиксами имен контента, вместо сетевых адресов для маршрутизации пакетов контента в пределах сети контента.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

В одном из вариантов осуществления раскрытие включает в себя систему организации сети, содержащую контроллер виртуальных групп в информационно ориентированной сети, выполненный с возможностью обеспечивать возможность мобильности и безопасности для множества групп пользователей информационно ориентированной сети, множество групп пользователей, присоединенных к контроллеру виртуальных групп и ассоциированных с пользователями, множество агентов, каждый из которых ассоциирован с одной из групп пользователей, и базу данных для профиля доверенных услуг, присоединенную к контроллеру виртуальных групп, при этом контроллер виртуальных групп выполнен с возможностью взаимодействовать с агентами, чтобы обеспечивать возможность мобильности для групп пользователей с использованием бессерверной основанной на доменах схемы присвоения имен.

В еще одном варианте осуществления раскрытие включает в себя сетевой компонент, работающий в плоскости управления, содержащий приемник, выполненный с возможностью принимать запрос через информационно ориентированную сеть, при этом запрос ассоциирован с пользовательским устройством в группе пользователей, контроллер виртуальных групп, выполненный с возможностью функционировать в плоскости управления для определения домена для пользовательского устройства на основании имени домена, полученного из запроса, маршрутизации запроса надлежащим образом посредством отображения имени для пользовательского устройства в запросе с использованием информации профиля доверенных услуг, и передатчик, выполненный с возможностью пересылать запрос в домен для пользовательского устройства.

В третьем аспекте раскрытие включает в себя способ, реализованный в сетевом компоненте, для предоставления заинтересованности на мобильное устройство, содержащий прием, в контроллере виртуальных групп, функционирующем в плоскости управления в информационно ориентированной сети, запроса на мобильное устройство от прокси группы, при этом прокси группы принимает запрос от равноправного устройства, отображение, с помощью контроллера виртуальных групп запроса в точку доступ для мобильного устройства с использованием профиля доверенных услуг для мобильного устройства и отправку, с помощью контроллера виртуальных групп, запроса в точку доступа для мобильного устройства.

Эти и другие признаки будут более понятны из последующего подробного описания, взятого вместе с прилагаемыми чертежами и формулой изобретения.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Для более полного понимания этого раскрытия далее сделана ссылка на нижеследующее краткое описание, взятое вместе с прилагаемыми чертежами, и подробное описание, в которых одинаковые ссылочные обозначения представляют одинаковые компоненты.

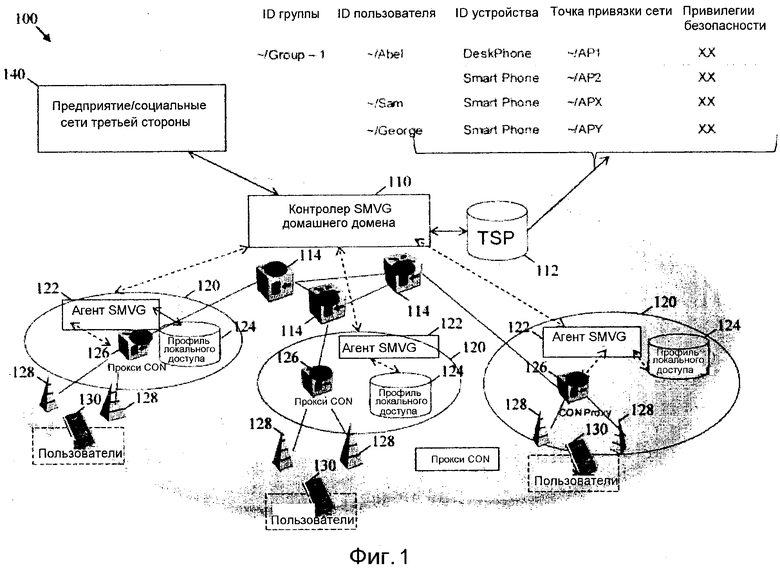

Фиг. 1 - схематическое представление одного из вариантов осуществления CON, включающего в себя основанную на доменах систему управления защищенной мобильной виртуальной группой (SMVG).

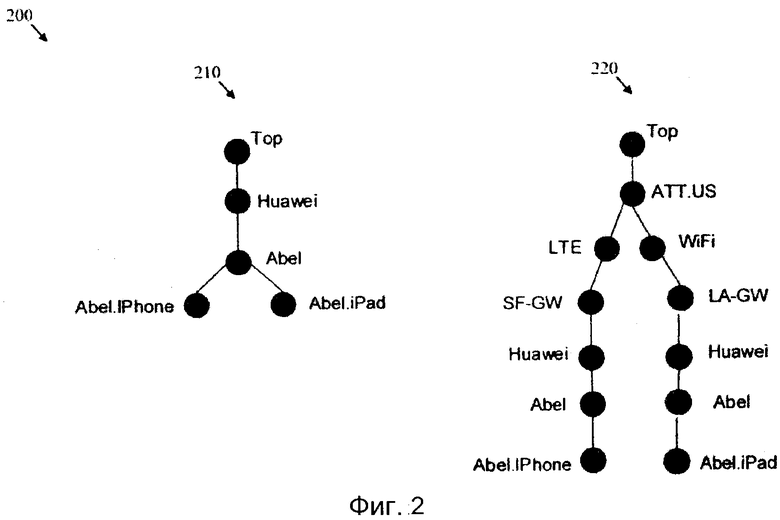

Фиг. 2 - схематическое представление варианта осуществления схемы отображения имен.

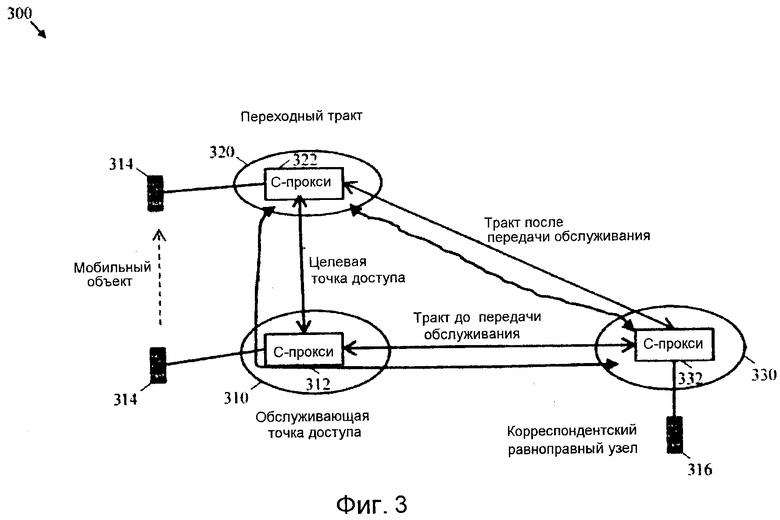

Фиг. 3 - схематическое представление варианта осуществления функционирования мобильности между шлюзами.

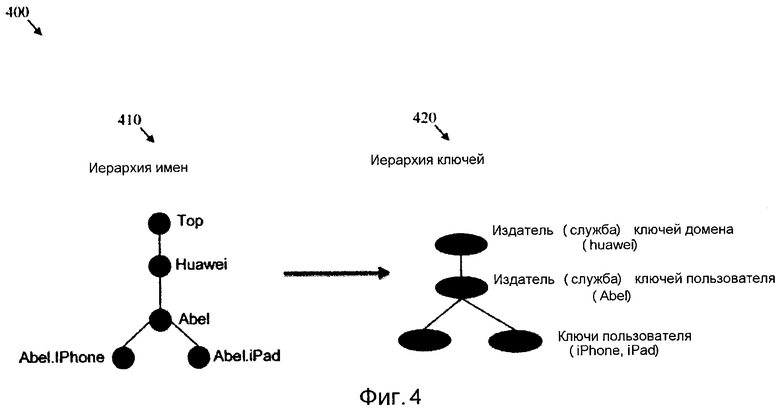

Фиг. 4 - схематическое представление варианта осуществления схемы отображения имени в ключи безопасности.

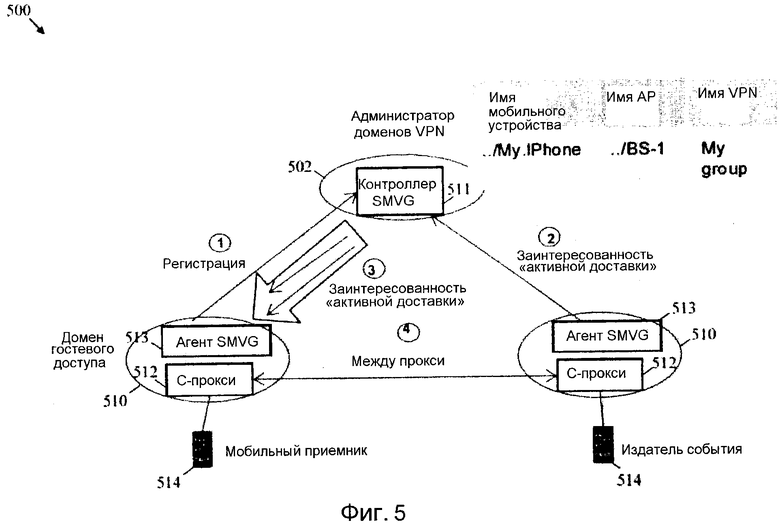

Фиг. 5 - схематическое представление варианта осуществления модели активной доставки данных для мобильной социальной группы.

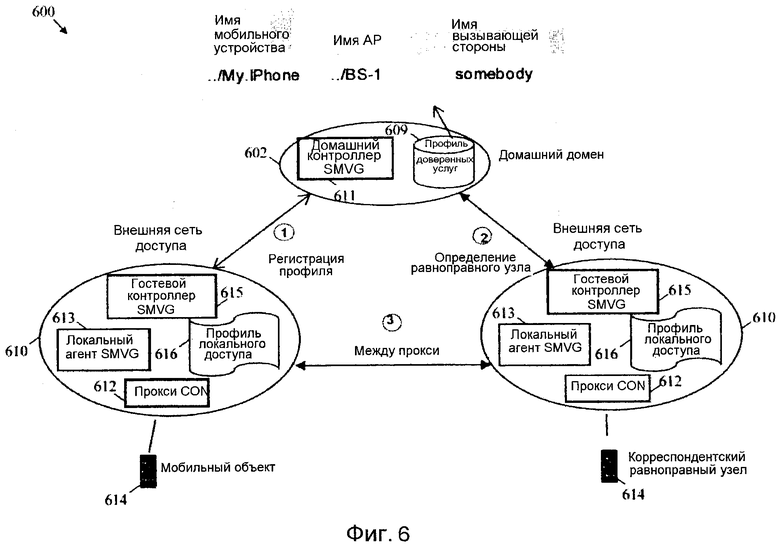

Фиг. 6 - схематическое представление варианта осуществления многодоменного взаимодействия контроллера и агента.

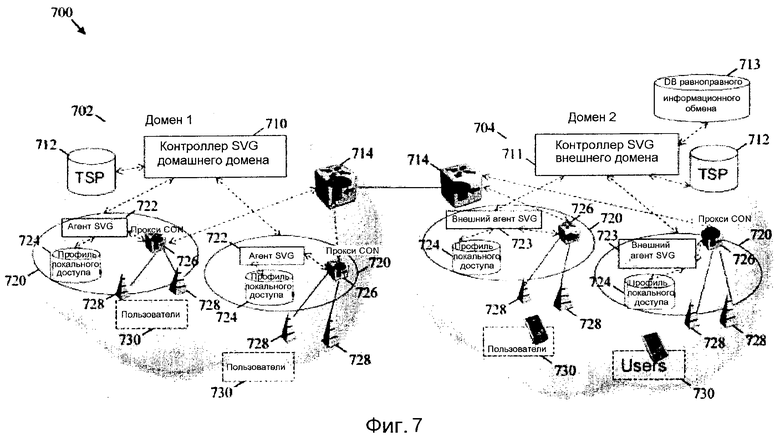

Фиг. 7 - схематическое представление варианта осуществления многодоменной инфраструктуры обеспечения гарантированного обслуживания.

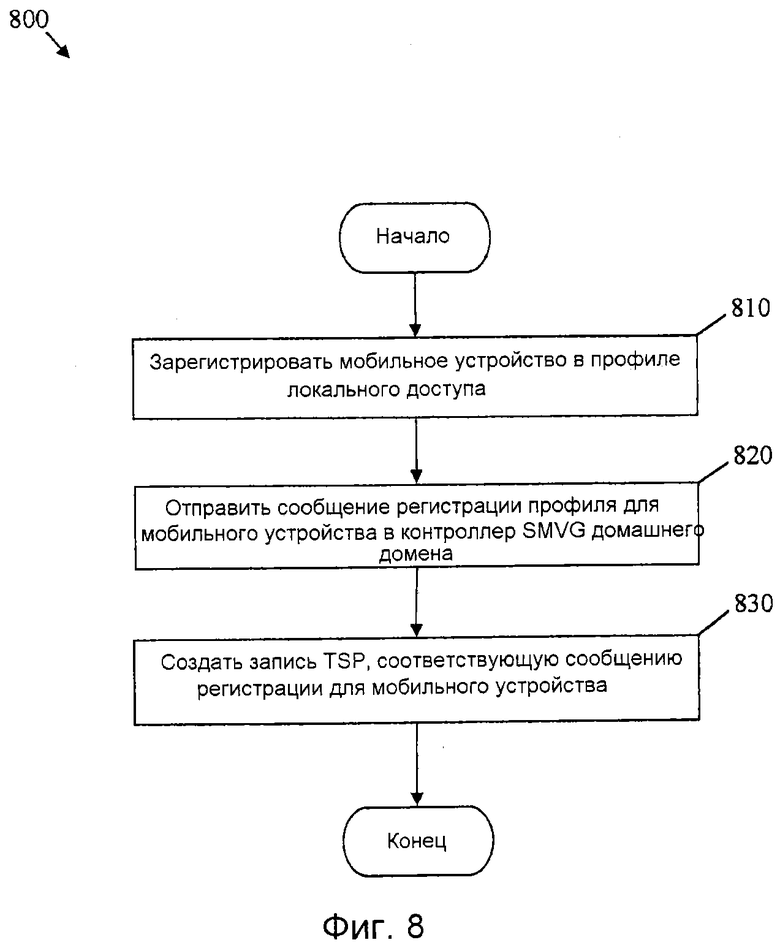

Фиг. 8 - блок-схема последовательности операций еще одного варианта осуществления способа регистрации устройств.

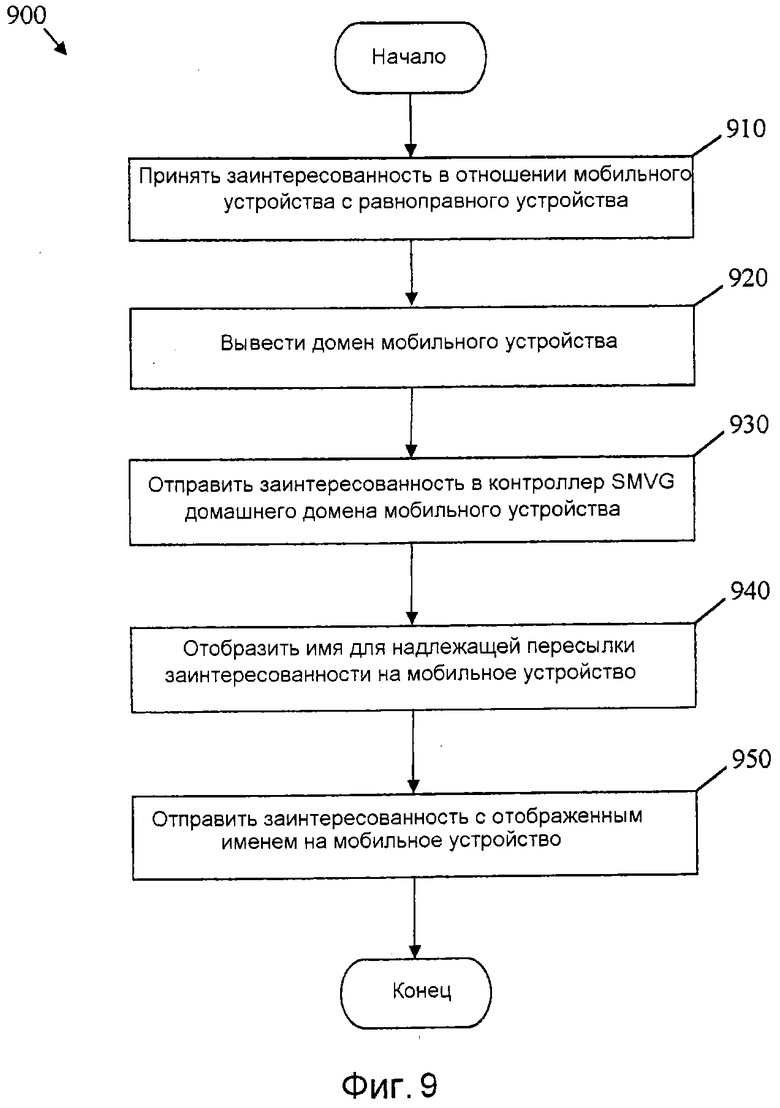

Фиг. 9 - блок-схема последовательности операций еще одного варианта осуществления способа пересылки заинтересованности между доменами.

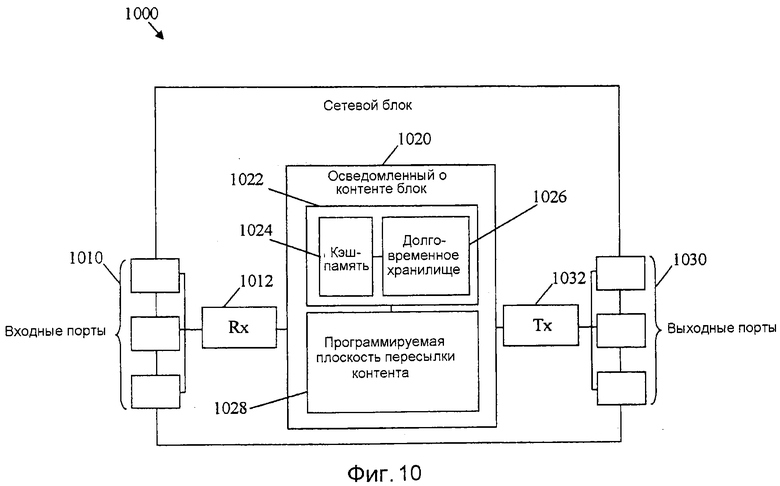

Фиг. 10 - схематическое представление варианта осуществления сетевого модуля.

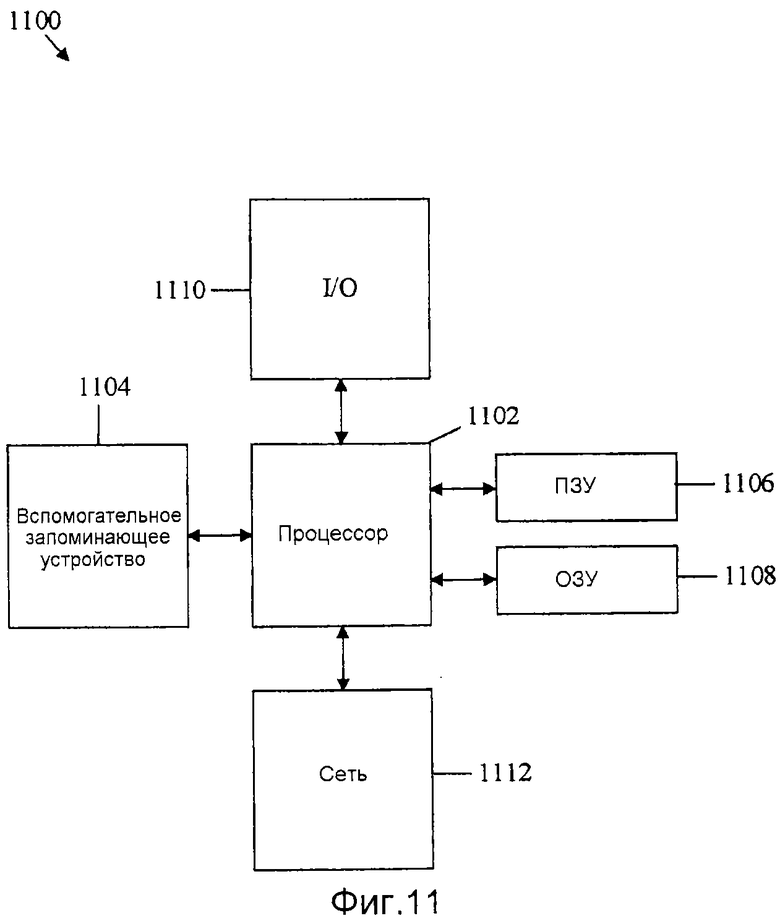

Фиг. 11 - схематическое представление варианта осуществления компьютерной системы общего применения.

ПОДРОБНОЕ ОПИСАНИЕ

Должно быть понятно вначале, что, хотя иллюстративная реализация одного или более вариантов осуществления приведена ниже, раскрытые системы и/или способы могут быть реализованы с использованием любого количества технологий, известных на данный момент или существующих. Раскрытие никоим образом не должно ограничиваться иллюстративными реализациями, чертежами и технологиями, проиллюстрированными ниже, в том числе примерными исполнениями и реализациями, проиллюстрированными и описанными в материалах настоящей заявки, но может быть модифицировано в пределах объема прилагаемой формулы изобретения наряду со своим полным объемом эквивалентов.

В CON доставка или распространение контента, в том числе опубликование, запрашивание и администрирование (модификация, удаление), и другие функции, могут быть основаны на имени контента, а не на местоположении. CON также может предусматривать функцию кэширования для данных реального времени, например, по мере того, как данные выбираются пользователями, и постоянные данные пользователями или поставщиками 140 контента третьей стороны, такими как предприятия или социальные сети. Один из аспектов CON, который отличен от традиционной организации сети Интернет-протокола (IP), состоит в том, что достижимость контента может определяться именем контента, например, вместо адреса устройства, которое является носителем контента. В отличие от традиционной IP-сети, которая может быть основана на адресах, в системе CON, поддерживающие услуги функциональные компоновочные блоки могут быть реализованы на основании имен. Эти функциональные компоновочные блоки или функции управления сетевыми услугами (объекты) могут включать в себя функции для безопасности, мобильности, социальной группировки, многоадресного вещания, обработки в реальном времени и другие функции. В IP-сетях, контент может храниться и выбираться в системе размещения (например, сервере Google), в то время как в CON контент может дублироваться и извлекаться на многих маршрутизаторах контента. Дублирование контента на многочисленных маршрутизаторах контента может служить причиной принципиальных эффектов, когда функции управления сетевыми услугами смещаются с централизованного портала на распределенные и локальные порталы.

В материалах настоящей заявки раскрыты система и способы для реализации системы управления SMVG. Система SMVG может содействовать поддерживающему многочисленные услуги обеспечению, в том числе, безопасности, мобильности и организации социальных групп, для администрирования профилей доверенных услуг для пользователей и групп пользователей CON. Поскольку основанная на доменах CON может быть сконфигурирована или построена распределенным образом, реализация SMVG может быть основанной на именах и бессерверной по сути. Основанная на доменах структура присвоения имени может использоваться в системе SMVG для идентификации каждого именованного объекта. Основанная на доменах структура присвоения имени может служить в качестве платформы плоскости управления, которая предоставляет CON возможность отбирать и смешивать именованные объекты для пользователей/групп пользователей, чтобы обеспечивать потокам доверенных услуг секретность, безопасность, мобильность и возможность организации социальной сети. Контроллер SMVG может служить в качестве объекта плоскости управления, которая использует и администрирует профили доверенных услуг динамическим и распределенным образом. Контроллер может реализовывать операции внутри домена и между доменами, как дополнительно описано ниже.

Фиг. 1 иллюстрирует вариант осуществления CON 100, которая может реализовывать систему управления SMVG, где контент может маршрутизироваться на основании префиксов имен и доставляться пользователям или абонентам на основании запроса. CON 100 является примером ICN. Однако, способы, системы и устройства, раскрытые в материалах настоящей заявки, могут быть реализованы с другими типами ICN, иными чем CON. CON 100 может содержать множество групп 120 пользователей, которые могут быть SMVG или защищенными виртуальными группами (SVG). Система управления SMVG может содержать контроллер 110 SMVG, присоединенный к базе 112 данных профилей доверенных услуг (TSP), например, в домашнем домене, и к группам 120 пользователей. Группы 120 пользователей могут быть расположены в CON 100, например, в домашнем домене или в множестве доменов, или могут быть расположены в множестве доменов гостевого доступа в одной или множестве гостевых сетей доступа. Например, домены могут содержать IP-домены, домены многопротокольной коммутации по меткам (MPLS), Ethernet-домены или их комбинации. Каждая группа 120 пользователей может быть ассоциирована с агентом 122 SMVG, присоединенным к контроллеру 110 SMVG, и базой 124 данных профилей локального доступа, и прокси-узлами 126 CON, присоединенными к агенту 122 SMVG. Прокси 126 CON также может быть присоединен к одному или более устройствам доступа или точкам 128 доступа (AP), выполненным с возможностью поддерживать связь с множеством пользовательских устройств 130 в каждой группе 120 пользователей. В варианте осуществления, AP 128 могут содержать базовые станции, выполненные с возможностью беспроводным образом поддерживать связь (через беспроводные линии связи) с пользовательскими устройствами 130, такими как мобильные смартфоны или другие мобильные устройства. Компоненты CON 100 могут быть скомпонованы, как показано на фиг. 1. Контроллер 110 SMVG и агент 122 SMVG могут быть функциональными блоками, реализованными с использованием аппаратных средств, программного обеспечения или того и другого. Прокси 126 CON может соответствовать граничному маршрутизатору контента в CON 100.

CON 100 может содержать множество маршрутизаторов 114 контента, в том числе прокси-узлов 126 CON в группах 120 пользователей. CON 100 также может содержать множество внутренних узлов, таких как маршрутизаторы, мосты и/или коммутаторы (не показаны). Маршрутизаторы 114 контента и внутренние узлы могут быть присоединены друг к другу через сетевые линии связи, например, постоянные соединения. Некоторые из маршрутизаторов 114 контента, например прокси-узлы 126 CON, также могут быть присоединены к множеству узлов абонентов, в том числе пользовательским устройствам 130 и/или местонахождениям абонентов, непосредственно или через AP 128, и, по выбору, к множеству сетей доступа (не показаны). Маршрутизаторы 114 контента и внутренние узлы могут быть любыми узлами, устройствами или компонентами, которые поддерживают транспортировку трафика в CON 100 и между CON 100 и внешними компонентами, такими как пользовательские устройства 130. Маршрутизаторы 114 контента могут быть граничными узлами, такими как прокси-узлы CON, которые пересылают трафик контента из внутренних узлов и/или других маршрутизаторов 114 контента на абонентские узлы, в том числе пользовательские устройства 130, и/или абонентские местонахождения, например, на основании запроса или требования абонента. Маршрутизаторы контента также могут принимать запросы контента с узлов абонентов. Например, маршрутизаторы 114 контента могут быть маршрутизаторами или мостами, такими как магистральные граничные мосты (BEBs), граничные мосты поставщика (PEB), или меточные граничные маршрутизаторы (LER), которые пересылают контент на основании префиксов имени контента. Маршрутизаторы 114 контента и внутренние узлы могут содержать или могут быть присоединены к множеству серверов контента, которые хранят или кэшируют контент, который может поставляться абонентам или подписчикам, например, по требованию. Дополнительно, маршрутизаторы 114 контента могут содержать хранилища контента, которые могут быть выполнены с возможностью кэшировать по меньшей мере некоторую часть контента, пересылаемого в CON 100.

Абонентские узлы могут быть узлами, устройствами или компонентами, выполненными с возможностью доставлять контент пользователю или абоненту и принимать запросы контента от пользователя или абонента. Например, абонентские узлы, в том числе пользовательские устройства 130, могут быть стационарными или мобильными ориентированными на пользователя устройствами, такими как настольные компьютеры, ноутбуки, персональные цифровые секретари (PDA) или сотовые телефоны. В качестве альтернативы, абонентские узлы могут быть устройствами для обеспечения возможности связи в помещениях абонентов, такими как модемы или телевизионные абонентские приставки. Абонентские узлы также могут содержать абонентское оборудование (не показано), которое может быть выполнено с возможностью принимать контент из маршрутизаторов контента через сети доступа и распространять контент множеству абонентов. Например, абонентские узлы могут содержать сервер приложений и ассоциированные виртуальные машины; запоминающие устройства центра обработки данных; оптические сетевые терминалы (ONU) и/или модули приемопередатчиков цифровой абонентской линии со сверхвысокой скоростью передачи данных (VDSL) в жилых местоположениях (VTU-R). Сети доступа могут быть любыми сетями, которые обеспечивают доступ к контенту в CON 100, такими как виртуальные частные сети (VPN). Местонахождения могут быть любыми местонахождениями или офисными средами, выполненными с возможностью принимать контент из маршрутизаторов контента, и могут отправлять контент на соответствующие абонентские узлы через сети доступа. Абонентские местонахождения также могут принимать запросы контента с узлов абонентов и отправлять запросы контента на маршрутизаторы контента.

Система управления SMVG может быть основанной на доменах платформой плоскости управления, которая выполнена с возможностью предоставлять CON 100 возможность выбирать и комбинировать именованные объекты для специфичных пользователей/групп пользователей, чтобы обеспечивать потокам доверенных услуг секретность, безопасность, мобильность и возможность организации социальной сети. Более точно, контроллер 110 SMVG может быть объектом плоскости управления, расположенным в домашнем домене и выполненным с возможностью использовать и администрировать профили доверенных услуг динамическим и распределенным образом в CON 100, как дополнительно описано ниже. Контроллер 110 SMVG может быть расположен в или соответствовать узлу или сетевому компоненту, такому как маршрутизатор (например, маршрутизатор 114 контента), внутренний узел или сервер.

В показателях отношений между подписчиком и поставщиком услуг, доверие может включать в себя безопасность услуги, качество услуги и подотчетность услуг, ассоциированные с, например, основанные на наборе правил, которые, как ожидается, должны внедряться. В CON 100, подписчик и поставщик услуг могут соответствовать подписчику и издателю контента, соответственно, таким как пользователи пользовательских устройств 130. Контроллер 110 SMVG может быть выполнен с возможностью создавать, поддерживать, утверждать, внедрять и отслеживать/измерять отношения доверенных услуг между пользователями/группами пользователей, приложениями, устройствами мобильности, безопасности и пользовательскими/сетевыми устройствами, например, в течение предопределенного времени (например, времени суток (TOD), длительности, или времени существования (TTL)). Эти доверительные отношения могут описываться и внедряться профилем.

Система управления SMVG может поддерживать многочисленных пользователей/группы пользователей, например, в среде мобильной связи CON 100. В случае одиночного домена, контроллер 110 SMVG может находиться в домашнем домене и совместно функционировать с многочисленными группами 120 пользователей. В качестве альтернативы, группы 120 пользователей могут быть распределены в одном или более доменов гостевого доступа CON 100 или во множестве внешних сетей доступа, присоединенных к CON 100. Агент 122 SMVG может быть расположен в или соответствовать узлу или сетевому компоненту, такому как маршрутизатор (например, маршрутизатор 114 контента), внутренний узел или сервер. Контроллер 110 SMVG может совместно функционировать с агентом 122 SMVG в контексте функций обеспечения безопасности и мобильности виртуальной группы.

База 112 TSP может быть выполнена с возможностью администрировать группы 120 пользователей. Каждая группа 120 пользователей может идентифицироваться идентификатором (ID), который может быть уникальным, если требуется глобальная мобильность, списком членов и метаданными, имеющими отношение к функциями безопасности (например, распространению, целостности и конфиденциальности ключей) и социальному взаимодействию. Дополнительно, база 112 данных TSP может соединяться с внешними объектами третьей стороны, такими как социальные сети или VPN, чтобы предоставлять возможность взаимодействия прикладных/контекстных групп пользователей, которые могут быть задействованы через сеть поставщика услуг (SP) для заказной обработки в отношении сетевых ресурсов. Информация в базе 112 данных TSP может содержать множество ассоциативных связей или записей (например, в таблице TSP), которые ассоциируют ID пользователей, ID устройств, ID групп, точки привязки сети, привилегии безопасности или их комбинации.

Домен, например, домашний домен в CON 100, может быть набором объектов, которые построены и ограничены некоторыми отношениями, такими как административные отношения, имущественные отношения, социальные отношения, географические отношения, топологические отношения, другие определенные отношения или их комбинации. Каждый домен может иметь имя, которое представляет «область» объектов в объеме домена. Каждый объект в домене также может иметь имя, которое может использовать имя домена в качестве префикса. Домен может строиться рекурсивно (то есть домен может содержать в себе поддомены) и, таким образом, каждому объекту в домене может быть назначено иерархическое имя. Например, имя www.hollywood.com/movie/new_release/The_Company_Men может использоваться в тех случаях, когда кинофильм «The_Company_Men» принадлежит Голливуду, и «Hollywood» - домашний домен именованного кинофильма.

Агенты 122 SMVG могут функционировать вместе с прокси-узлами 126 CON, например, которые могут быть расположены в гостевых сетях доступа, для администрирования мобильности, распространением ключей безопасности и социальным владением. Операции могут быть основаны на имени объектов, вовлеченных в распространение контента. Именованные объекты могут включать в себя пользователей, пользовательские устройства, точки доступа, социальные группы, контроллер и агента SMVG, другие объекты или их комбинации. В этом контексте, имена пользовательских устройств могут не быть обязательно «глобально достижимыми», то есть, могут быть локальными именами. Однако имя контроллера SMVG домашнего домена и имя гостевой AP (например, беспроводных базовых станций (BS) или шлюзов, 4-ого поколения (4G)) может быть «глобально достижимым». Глобально достижимое имя также может называться «широко известное» имя, с точки зрения маршрутизации контента. База 124 данных профилей локального доступа может быть выполнена с возможностью хранить регистрационную информацию пользовательских устройств 130.

Система управления SMVG также может предусматривать обеспечение гарантированного обслуживания в пределах домена. Взаимодействие между третьей стороной, чьи группы обрабатываются, и SP CON может находиться в пределах границ не нарушения прав и привилегий пользователя. В одном сценарии, SP может взаимодействовать с третьими сторонами для отображения подписчиков SP в известные социальные сети, а отсюда, использовать поведенческие статистические данные подписчиков, которые могут получаться из социальных сетей, чтобы способствовать услугам SP, таким как рекламная услуга. В другом сценарии, SP может отображать подписчиков или пользователей в один или более экземпляров виртуальной социальной группы (VPG) в маршрутизаторах контента сети, например, чтобы обеспечивать гарантированные эксплуатационные качества в отношении распространения контента через домен SP.

В варианте осуществления, CON 100 также может содержать множество маршрутизаторов 114 контента, которые могут быть расположены между контроллером 110 SMVG и агентами 122 SMVG. Каждый из таких маршрутизаторов 114 контента может быть выполнен с возможностью осуществлять пересылку или обеспечивать возможность связи между контроллером 110 SMVG и соответствующим агентом 122 SMVG в соответствующей группе 120 пользователей. Каждый маршрутизатор 114 контента и соответствующий прокси-узел 126 CON может быть ассоциирован с соответствующим экземпляром VPG. Соответственно, пользовательские устройства 130 на связи с прокси-узлом 126 CON могут отображаться в один и тот же экземпляр VPG посредством SP.

В CON 100, контроллер 110 SMVG и агенты 122 SMVG могут поддерживать связь с прокси-узлами 126 CON для поддержки безопасности, мобильности и организации социальных сетей по множеству сценариев. Сценарии, приведенные ниже, описывают, каким образом профили услуг могут создаваться, поддерживаться и использоваться для этих поддерживаемых услуг. В этом контексте, контроллер 110 SMVG и агенты 122 SMVG могут быть объектами плоскости управления, а прокси-узлы 126 CON могут быть объектами плоскости транспортировки данных контента. Система управления SMVP может предусматривать объединенную и совместно эксплуатируемую плоскость управления услугами, которая основана на бессерверной архитектуре и отделена от плоскости транспортировки данных контента.

Система управления SMVG в CON 100 может реализовывать основанную на доменах схему присвоения имен, где каждый установленный домен может представлять набор объектов. Набор объектов может быть ограничен некоторыми отношениями, как описано выше. Каждый установленный домен может представлять область, которая имеет имя домена. В пределах этой области, все объекты могут именоваться, начиная с имени домена, которое может использоваться в качестве префикса имен объектов. Имя домена может быть известным, то есть, может быть глобально маршрутизируемым в CON 100. В инфраструктуре CON, каждый элемент или объект может быть именованным объектом, и каждый объект может принадлежать домену. Более точно, каждые мобильное устройство 130, пользователь группа 120 пользователей, AP 128, контроллер 110 SMVG и агент 122 SMVG могут именоваться выбранным именем домена в качестве префикса и каждые могут принадлежать выбранному домену. Множество или все имена доменов могут быть глобально маршрутизируемыми в CON 100. Каждая AP 128 также может предполагаться глобально маршрутизируемой. Например, базовая станция проекта долгосрочного развития (LTE) в Санта-Кларе, штат Калифорния, которая может принадлежать и эксплуатироваться AT&T, может быть именована в качестве top/att.us/CA/SantaClara/BS-1, где «top» представляет виртуальное имя, которое представляет собой абстрактную организацию или технологию, такую как имя «www».

Система управления SMVG также реализовывать процедуру администрирования регистрации и ID, например, после того, как пользовательское устройство 130 прикрепляется к АР 128 CON 100. Несмотря на то что AP 128 проводит аутентификацию устройства/пользователя, AP 128 может узнавать (или выводить) домашний домен по префиксу имени мобильного устройства. Это может быть применимым к случаю, где мобильное устройство 130 принадлежит к домену AP 128, а также к случаю, где мобильное устройство 130 и AP 128 принадлежат к разным доменам. В последнем случае, оператор (например, телефонная компания) мобильного устройства может быть должен верифицировать, предоставляют ли политики лицензионного соглашения на услуги (SLA) оператора возможность допуска или авторизации мобильного устройства в домене гостевого доступа.

После завершения регистрации мобильного устройства 130 в профиле 130 локального доступа, локальный агент 122 SMVG может отправлять сообщение регистрации профиля в домашний контроллер 110 SMVG. Имя пункта назначения для сообщения регистрации может определяться именем домена, абстрагированным от имени пользовательского устройства 130 (или вместе с именем пользователя). Сообщение регистрации может содержать имя мобильного устройства (например, user-domain/user-name/My.IPhone) и имя AP (например, top/att.us/CA/SantaClara/BS-1). Эти два имени могут храниться в базе 112 данных TSP в домашнем домене и могут использоваться для установления отношения связывания между пользовательским устройством 130 и AP 128. Это отношение связывания может обновляться динамическим образом, например, когда мобильное устройство меняет свое прикрепление (например, при перемещении, передаче обслуживания, кочевом перемещении, состоянии занятости абонентского шлейфа и т.д.).

Регистрация может успешно выполняться много раз, например, если пользователь владеет множеством устройств, которые могут включать в себя мобильные и/или стационарные устройства, и/или вследствие обновлений политики между AP 128 и мобильным устройством 130. Пользователь также может переключаться между устройствами в реальном времени. Регистрация может создавать соответствующие записи в базе 112 данных TSP или таблице в домашнем домене. База 112 данных или таблица TSP может иметь дополнительные поля в целях поддержки и администрирования услуг. Например, таблица TSP может содержать поле имени вызывающего абонента для указания, какой вид вызова должен идти на какие устройства (например, персональной мобильности). Таблица TSP также может содержать ID социальной группы, который указывает группу пользователя. Таблица TSP также может содержать определитель местоположения ключей, который указывает, какие шифровальные материалы были назначены мобильному устройству 130. Таблица TSP также может включать в себя различные политики для администрирования ID, управления доступом, безопасности обслуживания, качества обслуживания (QoS), и/или администрирования (mgmt) местоположением. База 112 данных или файл TSP может содержать как статически записанные поля (например, когда учетная запись пользователя создавалась в домашнем домене или домене третьей стороны, таком как социальная группа и персональный профиль), так и динамически записываемые поля (например, когда мобильное устройство 130 прикрепляется к гостевой сети доступа).

Система управления SMVG также может поддерживать мобильность в CON 100. В варианте осуществления, система управления SMVG может реализовывать три типа управления мобильностью: передачу обслуживания, кочевое перемещение и глобальное перемещение. Типично, передача обслуживания между двумя базовыми станциями или AP 128 (например, под управлением некоторого шлюза, такого как шлюз общемировой совместимости широкополосного беспроводного доступа (WiMAX) или LTE) может управляться беспроводным доступом уровня два (L2). CON 100 на уровне именованных объектов может требовать поддержки для кочевого перемещения мобильного устройства 130 и глобального перемещения. С использованием основанной на доменах схемы присвоения имен, описанной выше, каждое имя объекта может иметь префикс имени домена, и имя домена может быть глобально достижимым в CON 100. Таким образом, выведение имени домашнего домена из имени пользовательского устройства 130 может не быть затруднительным. Контроллер 110 SMVG и агент 122 SMVG в CON 100 также могут поддерживать основанную на доменах мобильность.

Когда мобильное устройство 130 прикрепляется к гостевой сети доступа, локальный агент 122 SMVG может приводиться в действие для отправки сообщения регистрации в контроллер 110 SMVG домашнего домена. Имя домашнего домена мобильных устройств может выводиться по имени мобильного устройства (или может быть получено из данных, предварительно сконфигурированных на пользовательском устройстве 130). Сообщение регистрации может содержать оба имени с пользовательского устройства 130 и AP 128. Контроллер 110 SMVG может записывать данные связывания между пользовательским устройством и AP 128 в профиле TSP. Когда соответствующему равноправному узлу требуется отправлять запросы или заинтересованности на мобильное устройство 130 (например, выдавать телефонный вызов), локальный агент 122 SMVG, присоединенный к такой AP 128, сначала может получать имя домашнего домена из имени вызываемой стороны и отправлять сообщения в домашний контроллер 110 SMVG для определения текущего местоположения вызываемой стороны. Затем, прокси 126 CON в местонахождении вызывающей стороны может отправлять заинтересованности в местонахождение вызываемой стороны приемного конца посредством сцепления имени местоположения (например, имени AP вызывающей стороны) в качестве префикса, объединенного с именем вызываемой стороны. Поскольку имена с обеих AP 128 на двух сторонах могут быть глобально маршрутизируемыми, связь между вызывающей стороной и вызываемой стороной может эффективно устанавливаться через глобально маршрутизируемое разрешенное имя. В этом случае, имена вызывающей стороны и вызываемой стороны могут не быть глобально маршрутизируемыми. В некоторых случаях, может быть трудно заполнять достижимость вызывающей/вызываемой стороны в отношении глобальной сети (даже если имена являются глобально маршрутизируемыми) вследствие динамической мобильности вызывающей/вызываемой стороны и масштабируемости обновления протокола маршрутизации.

Фиг. 2 иллюстрирует вариант осуществления схемы 200 отображения имен, которая может использоваться в CON, например, подобной CON 100, например, в качестве части системы управления SMVG, описанной выше. Схема 200 отображения имен может использоваться для отображения между домашними именами 210 (в иерархии домашних имен) и внешними именами 220 (в иерархии внешних имен). Домашние имена 210 могут назначаться из домашнего домена в CON, а внешние имена 220 могут назначаться из домена гостевого доступа. Домашние имена 210 и внешние имена 220 могут быть глобально маршрутизируемыми в CON, но в разных доменах. Например, домашние имена 210 могут использоваться или маршрутизироваться в домашнем домене и могут отображаться во внешние имена 220 в соответствующем домене гостевого доступа. Внешние имена 220 могут использоваться и маршрутизироваться в соответствующих доменах гостевого доступа.

Например, домашние имена 210 могут использоваться для двух пользовательских устройств (мобильных устройств), зарегистрированных на пользователя: top/Huawei/Abel/Abel IPhone и top/Huawei/Abel/Abel.iPad. Пользовательское устройство также имеет многочисленные внешние имена (например, для каждой сети радиодоступа (RAN)). Внешние имена 220 могут использоваться для двух пользовательских устройств в двух соответствующих доменах гостевого доступа или гостевых сетях доступа, которые могут иметь разные технологии доступа. Пользовательское устройство может получать внешнее имя при посещении домена или сети доступа. Например, внешние имена 220 могут использоваться для разных RAN: top/ATT.US/LTE/SF-GW/Huawei/Abel/Abel.IPhone для доступа LTE и top/ATT.US/WiFi/LA-GW/Huawei/Abel/Abel.iPad.

Пользовательское устройство может регистрировать свое внешнее имя в домашнем домене. Домашнее имя может отображаться во внешнее имя в домашнем домене, например, при приеме или отправке запросов (заинтересованностей) или ответов, содержащих имена объектов. Домашний контроллер SMVG может администрировать отображение между домашним доменом и внешним доменом. Схема 200 отображения может использоваться с основанной на ID инфраструктурой открытых ключей (PKI) и реализовывать управление политиками по доменам при отображении между домашним именем и внешним именем.

Фиг. 3 иллюстрирует вариант осуществления функционирования 300 мобильности между шлюзами, которая может использоваться в CON, например, подобной CON 100, например, в качестве части системы управления SMVG, описанной выше. Функционирование 300 мобильности между шлюзами может реализовываться для управления надлежащей пересылки данных на мобильное устройство, когда мобильное устройство перемещается между разными AP в CON, например, для сохранения непрерывности услуги. CON может содержать или может быть присоединена к обслуживающей AP 310, присоединенной к первому прокси CON или обслуживающему прокси 312, целевой AP 320, присоединенной к второму прокси CON или целевому прокси 322, и корреспондентской равноправной точке 330 доступа (AP), присоединенной к третьему прокси CON или равноправному прокси 332. Обслуживающая AP 310 может быть связана с первым мобильным устройством 314, которое может переходить (во время передачи обслуживания) с обслуживающей AP 310 на целевую AP 320. Корреспондентский равноправный узел 330 может быть связан с вторым мобильным устройством 316, которое может быть на связи (например, устанавливает вызов) с первым мобильным устройством 314. Обслуживающий прокси 312, целевой прокси 322 и равноправный прокси 332 могут быть поддерживающими CON шлюзами (или базовыми станциями), выполненными с возможностью соединять или связывать пользовательские или мобильные устройства с AP в CON и предоставлять возможность связи между CON и устройствами.

Функционирование 300 мобильности между шлюзами может соответствовать сценарию установления нового до разрыва существующего соединения для администрирования мобильности между шлюзами. До того как первое мобильное устройство 314 переходит с обслуживающего прокси 312 в обслуживающей AP 310 на целевой прокси 322 в целевой AP 320, первое мобильное устройство 314 может начинать процесс прикрепления с целевым прокси 322/целевой AP 320. Первое мобильное устройство 314 затем может информировать обслуживающего прокси 312, что целевой прокси 322 является прокси нацеливания для перехода (передачи обслуживания). Обслуживающий прокси 312 затем может извещать равноправного прокси 332 в корреспондентском равноправном узле 330 об имени целевого прокси 322. Таким образом, равноправный прокси 332 может использовать имя целевого прокси 322 в качестве префикса и сцеплять этот префикс с именем первого мобильного устройства 314 для привязки данных.

Обслуживающий прокси 312 также может использовать имя целевого прокси 322 для замены префикса имени в принятых данных. Принятые данные, например, со второго мобильного устройства 316, могут нацеливать первое мобильное устройство 314 с использованием старого префикса (например, имени обслуживающего прокси 312). Имя целевого прокси 322 может использоваться в качестве нового префикса. Данные могут отправляться с равноправного прокси 332 на обслуживающего прокси 312 через первый тракт (отмеченный «тракт до передачи обслуживания»). По существу, обслуживающий прокси 312 может маршрутизировать принятые данные на целевого прокси 322. Во время передачи обслуживания, равноправный прокси 332 может осуществлять двухадресную передачу данных как на обслуживающего прокси 312, так и на целевого прокси 322. Если равноправный прокси 332 привязывает трафик одноадресной передачи только к обслуживающему прокси 312, после передачи обслуживания, равноправный прокси 332 может переключать данные на целевую AP 320 с использованием нового префикса, и обслуживающий прокси 312 может переставлять или перемещать оставшиеся данные (принятые в обслуживающем прокси 312) на целевую AP 320 через переходный тракт. Когда все данные переключены или переставлены после передачи обслуживания, равноправный прокси 332 может отправлять данные на целевого прокси 322 через второй тракт (отмеченный «тракт после передачи обслуживания»).

В варианте осуществления, когда мобильное устройство или другой объект меняет свое местоположение в пределах одного и того же домена беспроводного доступа, передача обслуживания внутри домена может управляться беспроводной сетью доступа. Когда шлюз является поддерживающим архитектуру ориентированной на контент сети (CONA), прокси CONA может выполнять функции привязки данных для всех или многочисленных базовых станций или AP в пределах такого домена. В обоих сценариях передачи обслуживания, внутри шлюза и между шлюзами, прокси CONA может быть способным выполнять функции привязки данных, используя имя объекта. Когда передача обслуживания выполняется успешно, локальный агент SMVG в целевой AP может регистрировать у контроллера SMVG домашнего домена новую информацию связывания, как описано выше.

Система управления SMVG также может поддерживать безопасность пользователя в CON (например, CON 100), обеспечивая возможность многочисленных услуг безопасности для мобильных устройств с поддерживающим CON контроллером SMVG и прокси-узлами. Что касается аутентичности и целостности данных, каждые данные в CON могут подписываться секретным ключом от издателя, например, специфичными пользователю, устройству или приложению ключами, и могут верифицироваться приемником посредством использования открытого ключа издателя. Распространение этих ключей может приводить к сложности реализации. Для упрощения реализации, система управления SMVG может обеспечивать возможность гибкой верификации аутентичности данных, применяя основанные на доменах именованные данные. Более точно, в то время как AP может справляться с операциями публикования и подписки данных для мобильных устройств, например, в качестве аутентификатора. AP может предлагать функции верификации сертификата и верификации подписи данных от имени устройств.

Например, на основании доверительных отношений, установленных между домашним контроллером SMVG в домашнем домене и агентом SMVG на гостевой AP в домене гостевого доступа, агент SMVG может верифицировать все сертификаты от мобильных издателей, принадлежащих к такому домашнему домену. В этом случае, когда корреспондентский равноправный узел (AP) справляется о местоположении мобильного устройства, домашний контроллер SMVG может отправлять сертификаты мобильного устройства на агента SMVG, присоединенного к корреспондентскому равноправному узлу. Агент SMVG может работать в качестве представителя корреспондентского равноправного узла, чтобы верифицировать сертификаты, а затем пересылает открытый ключ мобильного издателя в соответствующий корреспондентский равноправный узел. Это может экономить затраты извлечения и верификации сертификатов открытого ключа издателей контента из CON. Кроме того, для публикования данных, AP может формировать цифровые подписи от имени мобильных устройств, чтобы гарантировать неприкосновенность транспортировки данных. Например, при доставке сертификатов мобильного издателя из домашнего контроллера SMVG гостевому агенту SMVG, именованный объект может гарантироваться посредством использования мандата, установленного между контроллером SMVG и агентом SMVG. Защищенное имя также может быть применимо к связи между AP, например, на основании предварительно установленных доверительных отношений между двумя AP (как внутри домена, так и между доменами). Это может быть полезно, поскольку сигнализирование многочисленных данных типично является дорогостоящей операцией для ограниченных по мощности устройств.

Что касается секретности и конфиденциальности, домашний контроллер SMVG может применяться в качестве сервера и распространителя ключей. Более точно, когда мобильное устройство регистрируется со своим ID социальной группы у прокси CON через AP, новый сеансовый ключ может формироваться контроллером SMVG на основании имени домена или ID группы. Для предоставления возможности защищенной групповой связи между мобильными устройствами, ключ может совместно использоваться между всеми устройствами в пределах одной и той же группы, из условия чтобы каждое устройство могло использовать групповой ключ для построения логических защищенных каналов связи с другими равноправными узлами (устройствами) в группе. Данные, опубликованные устройством, могут быть достижимыми для устройств в одной и той же группе. По существу, контроллер SMVG может становиться эмитентом, распространителем ключа и администратором членства в группе на основании процесса регистрации устройства и социального значения или контекста.

Кроме того, домашний контроллер SMVG устройства может быть прокси для защищенной связи между другими равноправными узлами (устройствами), охватывающим многочисленные домены. Это может обеспечивать возможность модели представителей для администрирования доверительных отношений для связи между доменами. Когда устройства в разных доменах установлены для формирования защищенной группы, соответствующие домашние контроллеры SMVG устройств могут согласовывать уникальный сеансовый ключ для всех равноправных узлов и распространять ключ по отдельным устройствам, например, с парами открытого/секретного ключей устройств зарегистрированных на своих домашних контроллерах SMVG. Это может экономить вычисления и, таким образом, энергию для каждого мобильного устройства на согласование ключей.

Фиг. 4 иллюстрирует вариант осуществления схемы 400 отображения имени в ключи безопасности, которая может использоваться в CON, например, подобной CON 100, например, в качестве части системы управления SMVG, описанной выше. Схема 400 отображения имен в ключи безопасности может использоваться для отображения между домашними именами 410 (в иерархии домашних имен) и соответствующими ключами 420 (в иерархии ключей). Домашние имена 410 могут назначаться из домашнего домена в CON, и ключи 420 могут формироваться домашним контроллером SMVG с использованием домашних имен 410. Домашние имена 410 могут отображаться в соответствующие ключи 420, которые затем могут распространяться по соответствующим устройствам, например, через AP в доменах гостевого доступа.

В схеме 400 отображения имени в ключи безопасности, домашние имена 410 могут использоваться в качестве ID устройств для формирования соответствующих ключей 420. ID или имена 410 устройств могут использоваться для получения открытых ключей, например, с использованием основанного на идентичности шифрования (IBC). Ключи 420 могут использоваться для обеспечения безопасности публикования/регистрации данных/контента между устройствами. Иерархическая IBC (HIBC) может использоваться для получения ключей 420 на основании имен 410, где верхний домен может быть промежуточным эмитентом (службой) ключей. Отображенные ключи 420 могут быть комбинацией пользователя (службы) ключей домена, эмитента (службы) ключей пользователя и сформированного ключа устройства. Пользователь ключа домена и эмитент ключа пользователя могут быть получены из имен 410. Например, домашние имена 410 могут использоваться для двух пользовательских устройств (мобильных устройств), зарегистрированных на пользователя: top/Huawei/Abel/Abel IPhone и top/Huawei/Abel/Abel.iPad. По существу, два ключа 420 могут использоваться для двух пользовательских устройств: Huawei/Abel/key1-for-IPhone и Huawei/Abel/key1-for-iPad.

Система управления SMVG также может поддерживать социальные рабочие группы, которые используют CON, например, CON 100. Система управления SMVP может быть выполнена с возможностью поддерживать функции организации социальных групп для стационарных/мобильных пользователей. Пользователь может регистрировать свою информацию социальной группы (или определитель местоположения социальной группы) в профиле TSP. Например, профиль TSP может содержать записи для хранения ID социальной группы пользователя, ID VPN, состояние социальной деятельности, присутствия и/или другую связанную информацию о группе. TSP также может хранить, в каком «типе социальных событий» заинтересован пользователь.

Фиг. 5 иллюстрирует вариант осуществления модели с активным источником данных для мобильной социальной группы 500, которая может быть реализована в CON, например, подобной CON 100. Модель с активным источником данных для мобильной группы 500 может управляться системой управления SMVP в CON для активной доставки событий множеству членов в социальной группе. В этом сценарии, когда издатель события, такой как мобильное устройство 514, выкладывает событие в CON (через прокси 512), локальный агент 513 SMVG (в домене 510 гостевого доступа) может отправлять заинтересованность «активной доставки» в контроллер 511 SMVG домашнего домена (в домашнем домене 502). Контроллер 511 SMVG может быть частью администратора доменов VPN в домашнем домене 502. Посредством отображения имени социальной группы (и/или типа заинтересованного события), контроллер 511 SMVG может транслировать заинтересованности «активной доставки» на множество зарегистрированных мобильных устройств 514, например, в одном или более доменов 510 гостевого доступа. Контроллер 511 SMVG может поддерживать связь с агентами 513 SMVG в доменах 510 гостевого доступа для трансляции заинтересованностей активной доставки. Заинтересованности активной доставки могут быть подобны сообщениям «поискового вызова», которые могут приниматься соответствующими AP в доменах. В свою очередь, на мобильные устройства 514 в доменах могут отправляться поисковые вызовы. Мобильные устройства 514, на которые отправлен поисковый вызов, затем могут отправлять заинтересованности на издателя (мобильное устройство 514) для извлечения события.

В этом сценарии, контроллер 511 SMVG и агенты 513 SMVG могут передавать управляющие сообщения, но не данные события. Данные события фактически могут передаваться между прокси-узлами 512 CON в разных доменах 510 гостевого доступа (например, в плоскости данных). В то время как данные события дублируются на некоторых маршрутизаторах контента, данные события могут совместно использоваться социальными членами в группе, если их заинтересованности проходят тот же самый тракт. Еще одним преимуществом этого подхода является энергосбережение. Что касается всех мобильных членов или устройств 514 в одной и той же социальной группе, члены не обязательно должны быть «всегда включенными» и могут периодически осуществлять «пассивную доставку» события (или обновлений социального статуса) в отношении других членов. К членам могут отправлять поисковый вызов, если происходят события. Групповой «поисковый вызов» может давать выгоду мобильным устройствам 514 вследствие своей уменьшенной или ограниченной энергоемкости. «Поисковый вызов» на уровне имени контента также может работать совместно с функциями беспроводного поискового вызова L2 для достижения дополнительного энергосбережения, когда мобильное устройство 514 находится в состоянии бездействия.

В таблице TSP запись социальной группы может служить в качестве определителя местоположения для социального домена третьей стороны, который может обеспечивать возможность обмена профилями услуг между доменами. Например, домен AT&T может получать информацию «что нравится/не нравится пользователю» из домена Facebook. Когда AP AT&T активно доставляет события на мобильное устройство, AP может использовать информацию профилей пользователей, полученную от третьей стороны, чтобы вкладывать некоторое рекламное объявление в мобильные устройства пользователя. Например, когда пользователь ходит в магазин Wal-Mart, прокси CON может активно доставлять купон Wal-Mart на IPhone пользователя. Прокси CON также может активно доставлять меню ближайшего китайского ресторана на IPhone, если прокси CON знает, что пользователю нравится китайская кухня. Этот пример показывает, каким образом система управления SMVG может объединять информацию о местоположении и социальной группе для поддержки новых услуг.

Система управления SMVG также может реализовывать администрирование политиками между доменами в CON. Это администрирование политиками между доменами может быть ассоциированным с заменой и принудительным применением профилей политик между доменами, когда мобильные пользователи перемещаются между доменами. Фиг. 6 иллюстрирует вариант осуществления многодоменного взаимодействия 600 контроллера и агента в CON, например, подобной CON 100, которое может быть частью системы управления SMVG. Более точно, многочисленные домены, присоединенные к CON, могут совместно работать, чтобы давать членам виртуальной группы, которые могут быть распределены глобально, возможность взаимодействовать друг с другом. Типично, организация социальной сети может рассматриваться в качестве чрезмерного явления (OTT), то есть, где социальные взаимодействия могут быть незаметны или невидимы для SP. Создание части поставщика этого взаимодействия может давать поставщику возможность создавать новые услуги, которые могут настраиваться под нужды каждой виртуальной группы, что может приводить к улучшенной поддержке качества впечатления (QoE) в глобальном контексте.

Домены могут содержать домашний домен 602 CON и множество доменов 610 гостевого доступа, которые могут быть расположены в множестве внешних сетей доступа, присоединенных к CON. Члены виртуальных групп могут содержать мобильные объекты или устройства 614, присоединенные к внешним сетям доступа и/или CON. Домашний домен 602 может содержать домашний контроллер 611 SMVG и базу 609 данных TSP. Каждая внешняя сеть доступа или домены 610 гостевого доступа могут содержать гостевой контролер 615 SMVG, локальный агент 613 SMVG базу 616 данных профилей локального доступа и локальный прокси CON 612. Прокси 612 CON может быть присоединен к мобильному устройству 614 через AP (не показана).

CON также может содержать одну или более групп пользователей (не показаны), присоединенных к домашнему домену 602, и каждая из которых содержит агента SMVG, базу данных профилей доступа и прокси CON, которые могут быть присоединены к пользовательскому мобильному устройству. Агенты SMVG и домашний контроллер 611 SMVG в домашнем домене 602 могут взаимодействовать в пределах домашнего домена (взаимодействия внутри домена), как описано выше. Локальные агенты 613 SMVG также могут подобным образом взаимодействовать с гостевыми контроллерами 615 SMVG в своих соответствующих доменах 610 гостевого доступа, как описано выше. Дополнительно, домашний контроллер 611 SMVG в домашнем домене 602 может взаимодействовать с гостевыми контроллерами 615 SMVG в их соответствующих доменах 610 гостевого доступа, чтобы предоставлять возможность взаимодействий между доменами, к примеру, для реализации и/или поддержки администрирования политиками между доменами, достижимости между доменами, мобильной регистрации и обеспечения гарантированного обслуживания, как описано ниже.

Система управления SMVG в CON может поддерживать достижимость между доменами. Более точно, чтобы дать возможность взаимодействия между многочисленными доменами, например, некоторым образом, подобным управлению IP-сетями, SP CON может осуществлять исследование или изучение на граничных точках (AP) в разных доменах. Взаимодействие в плоскости управления посредством протоколов маршрутизации внутри домена или абонентского пункта по взаимному согласованию может использоваться в AP в одном домене для обмена именованными префиксами (для объектов контента, сетевых элементов, других объектов) других доменов. Это может предоставлять каждому домену возможность строить достижимость, требуемую для надлежащего разрешения ID (имен) контроллеров SMVG, и предоставлять прокси-узлам CON надлежащим образом определять точки граничных шлюзов (AP).

Система управления SMVG в CON также может поддерживать мобильную регистрацию. Каждое мобильное пользовательское устройство может быть изначально зарегистрировано в своем домашнем контроллере SMVG через своего домашнего прокси CON и домашнего агента SMVG. Как только мобильное устройство переходит в другой домен, и ассоциированный гостевой прокси CON в новом домене обнаруживает это мобильное устройство, прокси CON сначала может сверяться с локальной базой данных равноправного информационного домена между доменами для определения, может ли быть допущено мобильное устройство. Прокси CON может проверять это с использованием ID (имени) пользователя, которое мобильное устройство использует для объявления себя, как только мобильное устройство находится в пределах диапазона прикрепления прокси CON.

Например, пользователь из сети AT&T с «~/att» в своем имени может верифицироваться, если пользователю предоставлена возможность перемещаться в сеть Веризона, посредством сверки с локальной базой данных равноправного информационного обмена сети, которая может указывать политику и соглашение на месте для пользователей, прибывающих из сети AT&T. Если мобильному устройству предоставлена возможность перемещаться в сеть Веризона, гостевой прокси CON сначала может обновлять своего агента SMVG, который может взаимодействовать с локальным домашним контроллером SMVG (в сети Веризона) для регистрации перемещающегося пользователя. Затем, гостевой агент SMVG может инициировать обновление плоскости управления в отношении домашнего агента SMVG перемещающегося мобильного устройства. Отсюда, любое мобильное устройство может устанавливать сеанс с перемещающимся мобильным устройством, прежде всего, контактируя с собственным контроллером SMVG мобильного устройства, чтобы определять, находится ли перемещающееся мобильное устройство в своем текущем домене. Если запрос для перемещающегося устройства не может быть разрешен, то контроллер SMVG может пересылать запрос в домашний контроллер SMVG перемещающегося мобильного устройства, который может быть способным разрешать пользователя в отношении текущего домена. В случае, где мобильное устройство находится в работающем сеансе, и мобильное устройство переходит в гостевой домен доступа (при условии, что мобильному пользователю предоставлена возможность перемещаться в гостевой домен доступа), схема установления нового до разрыва существующего соединения, описанная выше, может применяться для предоставления возможности непрерывности сеанса, даже после передачи обслуживания между доменами. Такое взаимодействие также может использоваться даже в сценариях, где соответствующее устройство не принадлежит домашнему домену или гостевому домену доступа.

Система SMVG также может обеспечивать возможность взаимодействия социальной группы по многочисленным доменам, чтобы обеспечивать возможность взаимодействия группы среди членов, распределенных в многочисленных доменах. Для того чтобы обеспечивать возможность взаимодействия между пользователями в разных доменах, TSP в разных доменах могут действовать совместно для конкретизации профилей групп, поддерживаемым в пределах своих собственных доменов. Такая конкретизация типично может требовать вмешательства оператора для наполнения надлежащих политик, которые давали бы TSP из разных доменов возможность взаимодействовать друг с другом. Обмен информацией плоскости управления может давать каждому TSP возможность компоновать информацию профиля группы. С практической точки зрения, может быть необходимым, чтобы TSP поддерживал все группы. Информация профиля группы также может динамически модифицироваться, благодаря вмешательству оператора или пусковому механизму прикладного уровня/уровня третьей стороны.

С конкретизированной информацией профиля группы, информация профиля группы может применяться к мобильным пользователям (мобильным устройствам) в их домашних доменах или во внешнем домене. Что касается перемещающихся пользователей, правила политик группы могут применяться, как изложено ниже: всякий раз, когда мобильное пользовательское устройство с соответствующими принадлежностями к группе входит в гостевой домен, например, во время процесса регистрации у гостевого контроллера SMVG, пользователь может представлять на рассмотрение мандат группы пользователей (в дополнение к своему ID имени). Контроллер SMVG может сравнивать группы в представленной на рассмотрение информации группы пользователей с группами, которые поддерживаются в его собственном домене. Из групп, которые представлены на рассмотрение, контроллер SMVG может принимать на обработку подмножество групп. Как только идентифицирован набор групп, поддерживаемых в пределах гостевого домена, гостевой контроллер SMVG может извещать домашний контроллер SMVG (перемещающегося устройства) о новом гостевом прокси CON, к которому прикреплено мобильное устройство, и о взаимодействии группы, которое может поддерживать гостевой контроллер SMVG. Это может предоставлять домашнему контроллеру SMVG возможность пересылать запросы членов группы для установления новых сеансов или обеспечивать возможность распространения действий «активной доставки данных» по членам одной и той же группы, даже если они находятся в разных доменах.

Система управления SMVG также может предусматривать обеспечение гарантированного обслуживания, чтобы соблюдать любое соглашение на месте для предоставления гарантии обслуживания, к примеру, когда пользователи группы перемещаются между доменами. Система управления SMVG может давать CON возможность доставлять контент с гарантиями в отношении QoS (качества обслуживания), надежности, доступности и безопасности контента, обмениваемого между доменами. Модель обеспечения мелкозернистого QoS и эффективного распространения контента также может быть расширена на точки равноправного информационного обмена (AP).

Фиг. 7 иллюстрирует вариант осуществления многодоменной инфраструктуры 700 обеспечения гарантированного обслуживания в CON, например, подобно CON 100, которая может использовать VPG. Экземпляры VPG в CON могут конкретизироваться по точкам равноправного информационного обмена. Это может предоставлять любому распространению контента между доменами происходить в контексте профилей групп, определенных в маршрутизаторах контента. CON может быть присоединена к множеству доменов, в том числе первому домену 702 (Домен-1) и второму домену 704 (Домен-2). Первый домен 702 может содержать контроллер 710 SMVG домашнего домена, базу 712 данных TSP и множество групп 720 пользователей. Каждая группа 720 пользователей может содержать агента 722 SMVG, прокси 726 CON, базу 724 данных профилей локального доступа и множество AP 728, которые могут прикрепляться к мобильным устройствам 740. По меньшей мере один маршрутизатор 714 контента в первом домене 702 может быть присоединен к еще одному маршрутизатору 714 контента во втором домене 704.

Второй домен 702 может содержать контроллер 711 SMVG внешнего (или гостевого) домена, еще одну соответствующую базу 712 данных TSP и множество соответствующих групп 720 пользователей. Каждая соответствующая группа 720 пользователей может содержать внешнего (или гостевого) агента 723 SMVG, прокси 726 CON, базу 724 данных профилей локального доступа и множество AP 728, которые могут прикрепляться к мобильным устройствам 740. Компоненты первого домена и второго домена могут быть сконфигурированы по существу подобно соответствующим компонентам CON 100 и могут быть скомпонованы, как показано на фиг. 7. Внешние агенты 722 SMVG также могут быть присоединены к базе 713 данных (DB) равноправного информационного обмена, которая может быть локальной базой данных равноправного информационного обмена между доменами, используемой для определения, может ли мобильное устройство быть допущено во второй домен 704. DB 713 равноправного информационного обмена может содержать информацию о мобильном устройстве 740, например, подобную информации, имеющейся в распоряжении в первом домене 702. Контроллер 710 SMVG домашнего домена, контроллер 711 SMVG внешнего домена, агенты 722 SMVG, внешние агенты 723 SMVG и соответствующие прокси-узлы 726 CON в обоих доменах могут поддерживать связь друг с другом, чтобы обеспечивать возможность взаимодействий между доменами, как описано выше.

Фиг. 8 иллюстрирует вариант осуществления способа 800 регистрации устройств, который может быть реализован системой управления SMVG, например, в CON 100. Способ может начинаться в блоке 810, где мобильное устройство может регистрироваться в локальном профиле доступа. Мобильное устройство может прикрепляться через AP к домашнему домену CON или гостевому домену доступа (например, в гостевой или внешней сети доступа, присоединенной к CON). AP может аутентифицировать мобильное устройство/пользователя устройства и выводить домашний домен по префиксу имени мобильного устройства. Локальный агент SMVG затем может регистрировать мобильное устройство в локальном профиле доступа. На этапе 820, сообщение регистрации профиля для мобильного устройства может отправляться в контроллер SMVG домашнего домена. Контроллер SMVG домашнего домена может идентифицироваться на основании домашнего домена, выведенного для мобильного устройства. Контроллер SMVG домашнего домена может быть расположен в том же самом домене, к которому прикреплено мобильное устройство, например, в случае сценария регистрации внутри домена, или в отдельном домене, например, в случае сценария регистрации между доменами.

В блоке 830 запись TSP, соответствующая сообщению регистрации, может создаваться для мобильного устройства. Запись TSP может содержать регистрационную информацию для мобильного устройства, указанную в сообщении регистрации и/или полученную из пересланного имени в сообщении. Запись TSP может вводиться в базу данных или таблицу TSP в домашнем домене, который присоединен к контроллеру SMVG. Запись TSP может содержать информацию связывания между мобильным устройством и AP, прикрепленной к мобильному устройству. Запись TSP может содержать имя AP, прикрепленной к мобильному устройству, которая указывает местоположение мобильного устройства, и которая может быть глобально маршрутизируемой в CON. Затем, способ 800 может заканчиваться.

Фиг. 9 иллюстрирует вариант осуществления способа 900 пересылки заинтересованности между доменами, который может быть реализован системой управления SMVG, например, в CON 100. Способ может начинаться в блоке 910, где заинтересованность в отношении мобильного устройства может приниматься от равноправного устройства. Заинтересованность может быть запросом речевого вызова, отправленным на мобильное устройство (вызываемую сторону) равноправным устройством (вызывающим устройством). Агент SMVG в локальном домене равноправного устройства может принимать заинтересованность. В блоке 920 может выводиться домен мобильного устройства. Агент SMVG может выводить имя домашнего домена мобильного устройства по имени мобильного устройства в принятой заинтересованности. В блоке 930 заинтересованность может отправляться в контроллер SMVG домашнего домена мобильного устройства. Агент SMVG может отправлять заинтересованность в определенный контроллер SMVG домашнего домена мобильного устройства, которое может быть расположено в отдельном домене, нежели равноправное устройство. Заинтересованность сначала может отправляться в локальный контроллер SMVG домашнего домена, соответствующий локальному агенту SMVG и равноправному устройству, до пересылки в контроллер SMVG домашнего домена мобильного устройства. Например, когда равноправное устройство находится в отдельной сети, нежели мобильное устройство, каждая сеть может иметь свой собственный контроллер SMVG домашнего домена.

В блоке 940 может отображаться имя для надлежащей пересылки заинтересованности на мобильное устройство. Контроллер SMVG домашнего домена мобильного устройства (или локальный контроллер SMVG домашнего домена равноправного устройства) может отображать имя в заинтересованности перед отправкой заинтересованности на мобильное устройство, например, с использованием базы данных TSP. Имя может отображаться для указания надлежащей AP, прикрепленной к вызываемому мобильному устройству, в надлежащем домене назначения или целевом домене. В блоке 950 заинтересованность может отправляться с отображенным именем на мобильное устройство. Заинтересованность может пересылаться контроллером SMVG домашнего домена, агентом SMVG, а затем прокси CON домена, где прикреплено мобильное устройство, на основании информации отображенного имени. Затем способ 900 может заканчиваться.

Фиг. 10 иллюстрирует вариант осуществления сетевого модуля 1000, который может быть любым устройством, который транспортирует и обрабатывает данные внутри сети. Например, сетевой модуль 1000 может быть расположен в маршрутизаторе контента или любом узле в CON 100 или любом узле на схемах, описанных выше. Маршрутизатор контента также может быть выполнен с возможностью реализовывать или поддерживать системы и способы CON, описанные выше. Сетевой модуль 1000 может содержать один или более входных портов или модулей 1010, присоединенных к приемнику 1012 (RX), для приема сигналов и кадров/данных из других сетевых компонентов. Сетевой модуль 1000 может содержать осведомленный о контенте модуль 1020 для определения, в какие сетевые компоненты отправлять контент. Осведомленный о контенте модуль 1020 может быть реализован с использованием аппаратных средств, программного обеспечения или обоих. Сетевой модуль 1000 может содержать один или более выходных портов или модулей 1030, присоединенных к передатчику 1032 (TX), для передачи сигналов и кадров/данных в другие сетевые компоненты. Приемник 1012, осведомленный о контенте модуль 120 и передатчик 1032 также могут быть выполнены с возможностью реализовывать по меньшей мере некоторые из раскрытых схем и способов, которые могут быть основаны на аппаратных средствах, программном обеспечении или обоих. Компоненты сетевого модуля 1000 могут быть скомпонованы, как показано на фиг. 10.

Осведомленный о контенте модуль 1020 также может содержать программируемый блок 1028 плоскости пересылки контента и один или более блоков 1022 хранения, которые могут быть присоединены к программируемому блоку 1028 плоскости пересылки контента. Программируемый блок 1028 плоскости пересылки контента может быть выполнен с возможностью реализовывать функции пересылки и обработки контента, такие как на прикладном уровне или L3, где контент может пересылаться на основании имени или префикса контента, а возможно, другой имеющей отношение к контенту информации, которая отображает контент в сетевой трафик. Такая информация отображения может поддерживаться в таблице контента в осведомленном о контенте модуля 1020 или сетевом модуле 1000. Программируемый блок 1028 плоскости пересылки контента может интерпретировать запросы пользователя на контент и соответственно выбирать контент, например, на основании метаданных и/или имени контента, из сети или других маршрутизаторов контента и может сохранять контент, например, временно в блоках 1022 хранения. Программируемый блок 1028 плоскости пересылки контента затем может пересылать кэшированный контент пользователю. Программируемый блок 1028 плоскости пересылки контента может быть реализован с использованием программного обеспечения, аппаратных средств или обоих и может работать выше уровня IP или L2. Блоки 1022 хранения могут содержать кэш-память 1024 для временного хранения контента, такого как контент, который запрошен подписчиком. Дополнительно, блоки 1022 хранения могут содержать долговременное запоминающее устройство 1026 для хранения контента относительно дольше, такого как контент, представленный на рассмотрение издателем. Например, кэш-память 1024 и долговременное запоминающее устройство 1026 могут включать в себя динамические оперативные запоминающие устройства (DRAM), твердотельные диски (SSD), жесткие диски или их комбинации.

Сетевые компоненты, описанные выше, могут быть реализованы в любом сетевом компоненте общего применения, таком как компьютерный или сетевой компонент с достаточной вычислительной мощностью, ресурсами памяти и потенциалом пропускной способности сети для обработки необходимой рабочей нагрузки, возложенной на него. Фиг. 11 иллюстрирует типичный сетевой компонент 1100 общего применения, пригодный для реализации одного или более вариантов осуществления компонентов, раскрытых в материалах настоящей заявки. Сетевой компонент 1100 включает в себя процессор 1102 (который может называться центральным процессором или ЦПУ, CPU), которое находится на связи с устройствами памяти, включающими в себя вспомогательное запоминающее устройство 1104, постоянное запоминающее устройство 1106 (ПЗУ, ROM), оперативное запоминающее устройство 1108 (ОЗУ, RAM), устройства 1110 ввода/вывода (I/O) и устройства 1112 обеспечения сетевого соединения. Процессор 11102 может быть реализован в качестве одной или более микросхем ЦПУ, или может быть частью одной или более специализированных интегральных схем (ASIC).

Вспомогательное запоминающее устройство 1104 типично содержит один или более накопителей на дисках или ленточных накопителей и используется для энергонезависимого хранения данных, и в качестве запоминающего устройства данных переполнения, если ОЗУ 1108 не достаточно велико для вмещения всех рабочих данных. Вспомогательное запоминающее устройство 1104 может использоваться для хранения программ, которые загружаются в ОЗУ 1108, когда такие программы выбираются для выполнения. ПЗУ 1106 используется для хранения команд и, возможно, данных, которые считываются во время выполнения программ. ПЗУ 1106 является устройством энергонезависимой памяти, которое типично имеет небольшую емкость памяти относительно большей емкости памяти вспомогательного запоминающего устройства 1104. ОЗУ 1108 используется для хранения энергозависимых данных и, возможно, для хранения команд. Доступ как к ПЗУ 1106, так и ОЗУ 1108 типично является более быстрым, чем к вспомогательному запоминающему устройству 1104.

Раскрыт по меньшей мере один вариант осуществления, и варианты, комбинации и/или модификации варианта(ов) осуществления и/или признаков варианта(ов) осуществления, произведенные рядовым специалистом в данной области техники, находятся в пределах объема раскрытия. Альтернативные варианты осуществления, которые являются результатом комбинирования, объединения и/или не включения в состав признаков варианта(ов) осуществления, также находятся в пределах объема раскрытия. В тех случаях, когда диапазоны или ограничения числовых значений изложены в прямой форме, такие точно выраженные диапазоны или ограничения должны пониматься включающими в себя итеративные диапазоны или ограничения подобной величины, попадающие в пределы изложенных в прямой форме диапазонов или ограничений (например, от приблизительно 1 до приблизительно 9 включает в себя 2, 3, 4, и т. д.; больше, чем 0,10 включает в себя 0,11, 0,12, 0,13, и т. д.). Например, всякий раз, когда раскрывается диапазон числовых значений с нижним пределом, R1, и верхним пределом, Ru, конкретно раскрывается любое число, попадающее в пределы диапазона. В частности, конкретно раскрыты следующие номера в пределах диапазона: R = R1 + k * (Ru-R1), при этом k - переменная, находящаяся в диапазоне от 1 процента до 100 процентов 1 с приращением в 1 процент, то есть, k имеет значение 1 процент, 2 процента, 3 процента, 4 процента, 7 процентов,..., 70 процентов, 71 процентов, 72 процента,..., 97 процентов, 96 процентов, 97 процентов, 98 процентов, 99 процентов или 100 процентов. Более того, любой диапазон числовых значений, определенный двумя числами R, как определено выше, также конкретно раскрыт. Использование термина «по выбору» в отношении какой-нибудь реализации пункта формулы изобретения означает, что требуется элемент или, в качестве альтернативы, элемент не требуется, оба альтернативных варианта находятся в объеме пункта формулы изобретения. Использование более широких терминов, таких как содержит, включает в себя и имеет должно пониматься обеспечивающим поддержку для более узких терминов, таких как состоящий из, по существу состоящий из и по существу содержащий. Соответственно, объем защиты не ограничен описанием, изложенным выше, но определен последующей формулой изобретения, такой объем включает в себя все эквиваленты объекта изобретения. Каждый и всякий пункт изобретения включен, в качестве дополнительного раскрытия, в описание изобретения, и пункты формулы изобретения являются вариантом(ами) осуществления настоящего раскрытия. Обсуждение ссылочного материала в раскрытии не является допущением, что он является предшествующим уровнем техники, в особенности всякий ссылочный материал, который имеет дату публикации после даты приоритета этой заявки. Раскрытие всех патентов, патентных заявок и публикаций, упомянутых в раскрытии, настоящим включено в состав посредством ссылки в той мере, в которой они дают примерные, процедурные или другие подробности, дополнительные в отношении раскрытия.

Несмотря на то что несколько вариантов осуществления были предоставлены в настоящем раскрытии, должно быть понятно, что раскрытые системы и способы могли быть воплощены в многих других конкретных формах, без отхода от сущности и выхода из объема настоящего раскрытия. Настоящие примеры должны рассматриваться в качестве иллюстративных, а не ограничивающих, и примеры не имеют намерения ограничивать изобретение деталями, приведенными в материалах настоящей заявки. Например, различные элементы или компоненты могут комбинироваться или объединяться в другой системе, или некоторые признаки могут быть опущены или не реализованы.

В дополнение, технологии, системы, подсистемы и способы, описанные и проиллюстрированные в различных вариантах осуществления в качестве раздельных или отдельных, могут комбинироваться или объединяться с другими системами, модулями, технологиями или способами, не выхода из объема настоящего раскрытия. Другие элементы, показанные или обсужденные в качестве связанных или непосредственно связанных или поддерживающих связь друг с другом, могут быть связанными опосредованно или поддерживающими связь через некоторый интерфейс, устройство или промежуточный компонент, электрически, механически или иным образом. Другие примеры изменений, замещений и преобразований могут быть выявлены специалистом в данной области техники и могли бы быть произведены, без отхода от сущности и выхода из объема изобретения, раскрытых в материалах настоящей заявки.

Изобретение относится к сетям передачи данных. Технический результат заключается в обеспечении глобальной маршрутизации в сети. Система организации сети, содержащая контроллер виртуальных групп в информационно ориентированной сети, выполненный с возможностью обеспечивать возможность мобильности и безопасности для множества групп пользователей информационно ориентированной сети, множество групп пользователей, присоединенных к контроллеру виртуальных групп и ассоциированных с пользователями, множество агентов, каждый из которых ассоциирован с одной из групп пользователей, и базу данных для профиля доверенных услуг, присоединенную к контроллеру виртуальных групп, при этом контроллер виртуальных групп выполнен с возможностью взаимодействовать с агентами, чтобы обеспечивать возможность мобильности для групп пользователей с использованием бессерверной и основанной на доменах схемы присвоения имен. 3 н. и 21 з.п. ф-лы, 11 ил.

1. Система организации сети, содержащая процессор и невременный считываемый процессором носитель, имеющий сохраненные на нем выполняемые процессором инструкции, при этом инструкции включают в себя множество блоков, при этом блоки содержат:

контроллер виртуальных групп в информационно ориентированной сети, выполненный с возможностью обеспечивать мобильность и безопасность для множества групп пользователей упомянутой информационно ориентированной сети;

множество агентов, каждый из которых ассоциирован с одной из упомянутого множества групп пользователей, при этом группы пользователей подсоединены к контроллеру виртуальных групп и ассоциированы с упомянутыми пользователями; и

базу данных для профиля доверенных услуг, присоединенную к контроллеру виртуальных групп,

при этом контроллер виртуальных групп выполнен с возможностью взаимодействовать с агентами, чтобы обеспечивать мобильность для групп пользователей с использованием бессерверной и основанной на доменах схемы присвоения имен,

при этом контроллер виртуальных групп выполнен с возможностью функционирования в плоскости управления для определения домена для пользовательского устройства на основании имени домена, полученного из запроса, маршрутизации упомянутого запроса посредством отображения имени для пользовательского устройства в запросе, используя информацию профиля доверенных услуг, при этом контроллер виртуальных групп обеспечивает регистрацию и администрирование имени пользовательского устройства и отображение имен, чтобы обеспечить мобильность для групп пользователей и гарантировать надлежащую глобальную маршрутизацию по сети.

2. Система организации сети по п. 1, дополнительно содержащая множество баз данных профилей локального доступа, которые ассоциированы с одной из групп пользователей и присоединены к одному из агентов.

3. Система организации сети по п. 1, дополнительно содержащая множество прокси-узлов, которые ассоциированы с одной из групп пользователей и присоединены к одному из агентов, при этом контроллер виртуальных групп дополнительно выполнен с возможностью взаимодействовать с прокси-узлами, чтобы обеспечивать мобильность для групп пользователей с использованием бессерверной и основанной на доменах схемы присвоения имен.

4. Система организации сети по п. 3, дополнительно содержащая:

множество маршрутизаторов контента, присоединенных к контроллеру виртуальных групп и группам пользователей, и выполненных с возможностью маршрутизировать и кэшировать данные контента; и

множество точек доступа (АР), присоединенных к прокси-узлам и ассоциированных с группами пользователей, при этом множество АР выполнены с возможностью обеспечивать точку прикрепления для множества мобильных устройств, назначенных группам пользователей, и содействовать связи между множеством мобильных устройств.

5. Система организации сети по п. 3, в которой прокси-узлы выполнены с возможностью управлять мобильностью для мобильных устройств с использованием отображения префиксов для входящих сообщений для мобильных устройств на обслуживающих АР, чтобы указывать целевые АР, когда мобильные устройства начинают переходить с обслуживающих АР на целевые АР, и пересылки входящих сообщений с отображением префиксов на целевые АР до тех пор, пока не завершен переход на целевые АР.