Область техники

Изобретение относится к решениям для блокировки доступа к данным, а более конкретно к способам блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями.

Уровень техники

В мобильной операционной системе (ОС) Android и в ряде других операционных систем (iOS, Windows Phone) с целью обеспечения безопасности при выполнении пользовательских приложений операционной системой организуется изолированная среда исполнения кода, называемая «песочницей» (англ. Sandbox). Изолированная среда обычно представляет собой контролируемый набор ресурсов, доступных приложению для его исполнения, например, место на диске или в памяти, количество используемых процессорных ядер и т.п. Кроме того, обычно либо частично эмулируют выполнение функций, либо сильно ограничивают доступ к сети (локальной или Интернет), возможность использовать функции ОС или считывать информацию с устройств ввода. Приложения в такой изолированной среде не имеют возможность читать и тем более писать в области оперативной памяти, доступные или выделенные другим приложениям.

Для вызова системных функций приложению необходимо запросить дополнительные разрешения. Разрешения чаще всего выдает пользователь либо при установке приложения (в ранних версиях ОС Android), либо во время запуска или выполнения приложения (в поздних версиях ОС Android и в других ОС). В качестве примера подобных разрешений можно привести разрешения на работу с SMS/MMS сообщениями, контактами, сетью и т.д. Объем действий, которые приложение может совершить вне изолированной среды с помощью разрешений, также ограничен. Сами разрешения бывают разного уровня: те, которые могут выдаваться всем приложениям, и те, которые выдаются только ограниченному кругу приложений, например, только приложениям, входящим в состав прошивки (англ. firmware) устройства. В качестве примера разрешения, выдающегося ограниченному набору приложений можно привести, например, разрешение на перезагрузку устройства.

Приложение безопасности также является сторонним приложением и ограничено в правах в рамках своей изолированной среды и тех дополнительных разрешений, которые ему выдает пользователь. Вследствие вышенаписанного возникают сложности с получением приложением безопасности данных, доступным другим сторонним приложениям. Разрешения на чтение данных других приложений в список разрешений, предоставляемых сторонним приложениям операционной системой, не существуют, так как такие разрешения противоречат подходу использования изолированной среды.

Несмотря на относительную защищенность мобильных устройств от вредоносных приложений (ввиду описанной выше закрытости, реализуемой с помощью изолированной среды) задачи фильтрации нежелательного содержимого стоят довольно остро:

- родители хотят оградить ребенка от нежелательных связей, нецензурной лексики, другой нежелательной информации;

- пользователи хотят оградить себя от фишинга (англ. phishing), назойливой рекламы, и др.;

- компании хотят, чтобы сотрудник использовал мобильное устройство только для решения бизнес-задач.

Идея фильтрации и блокировки данных на мобильных устройствах не нова и решается различными системами и способами. Так, публикация US 9154912 B2 описывает систему и способ фильтрации содержимого на мобильном устройстве, которые учитывают местонахождение устройства. Если устройство находится в позиции (координатах), которая не является доверенной (безопасной), при получении пользователем данных часть содержимого может быть скрыта от пользователя.

В патенте US 8023974 B1 описана система, которая умеет выделять категории данных, работая на мобильном устройстве. При получении текста система выявляет набор (вектор) признаков, по которому в дальнейшем вычисляется категория содержимого. В зависимости от определенной категории содержимое может быть заблокировано системой с целью обеспечения безопасности данных пользователя.

Однако описанные выше системы и способы не имеют возможности получать и обрабатывать данные и содержимое, полученное приложениями, работающими в изолированных средах.

В операционных системах современных мобильных устройств часто присутствуют подсистемы, которые облегчают работу с устройством людям с ограниченными возможностями. В ряде случаев подобные подсистемы имеют интерфейсы программирования приложений, позволяющие сторонним разработчикам создавать приложения, предоставляющие таким людям альтернативные способы восприятия информации (озвучивание текста голосом, вывод данных на внешнее устройство, поддерживающее показ азбуки Брайля и т.д.).

Предлагаемый способ позволяет блокировать доступ к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями.

Сущность изобретения

Технический результат настоящего изобретения заключается в повышении безопасности работы пользователя на мобильном устройстве, которое достигается блокировкой доступа к данным, категории которых определены как небезопасные или нежелательные, при этом для блокировки доступа используется интерфейс программирования приложений для пользователей с ограниченными возможностями.

Согласно одному из вариантов реализации предоставляется способ блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложения для пользователей с ограниченными возможностями (англ. Accessibility API), в котором: регистрируют приложение безопасности, которое включает по меньшей мере средство перехвата, средство категоризации и средство блокировки, в качестве системной службы для пользователей с ограниченными возможностями операционной системы на мобильном устройстве; перехватывают с помощью средства перехвата с использованием упомянутого интерфейса данные, полученные по меньшей мере одним приложением, выполняющемся в изолированной среде (англ. sandbox), при этом изолированная среда создается операционной системой на мобильном устройстве для каждого приложения в момент запуска этого приложения, и передают перехваченные данные средству категоризации; определяют с помощью средства категоризации по меньшей мере одну категорию перехваченных данных и передают определенную категорию средству блокировки, при этом определенная категория перехваченных данных является небезопасной или нежелательной; перехватывают с помощью средства перехвата с использованием упомянутого интерфейса по меньшей мере одно событие приложения, выполняющегося в изолированной среде, и данные которого были перехвачены на этапе ранее, и передают информацию о перехваченном событии средству блокировки, при этом информация о событии содержит по меньшей мере тип события; определяют с помощью средства блокировки по меньшей мере одну политику блокировки доступа к данным на основании определенной категории перехваченных данных и информации о по меньшей мере одном перехваченном событии; блокируют доступ к данным с использованием упомянутого интерфейса, если доступ к данным запрещен в соответствии с определенной ранее политикой блокировки доступа к данным.

Согласно одному из частных вариантов реализации предоставляется способ, в котором блокировка доступа к перехваченным данным выполняется с использованием по меньшей мере одной из функций упомянутого интерфейса: изменение активного элемента графического интерфейса приложения; очистка выделения фрагмента текста в элементе графического интерфейса приложения; нажатие элемента графического интерфейса приложения; закрытие диалогового окна приложения; изменение текста в элементе графического интерфейса приложения; нажатие на аппаратную кнопку.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

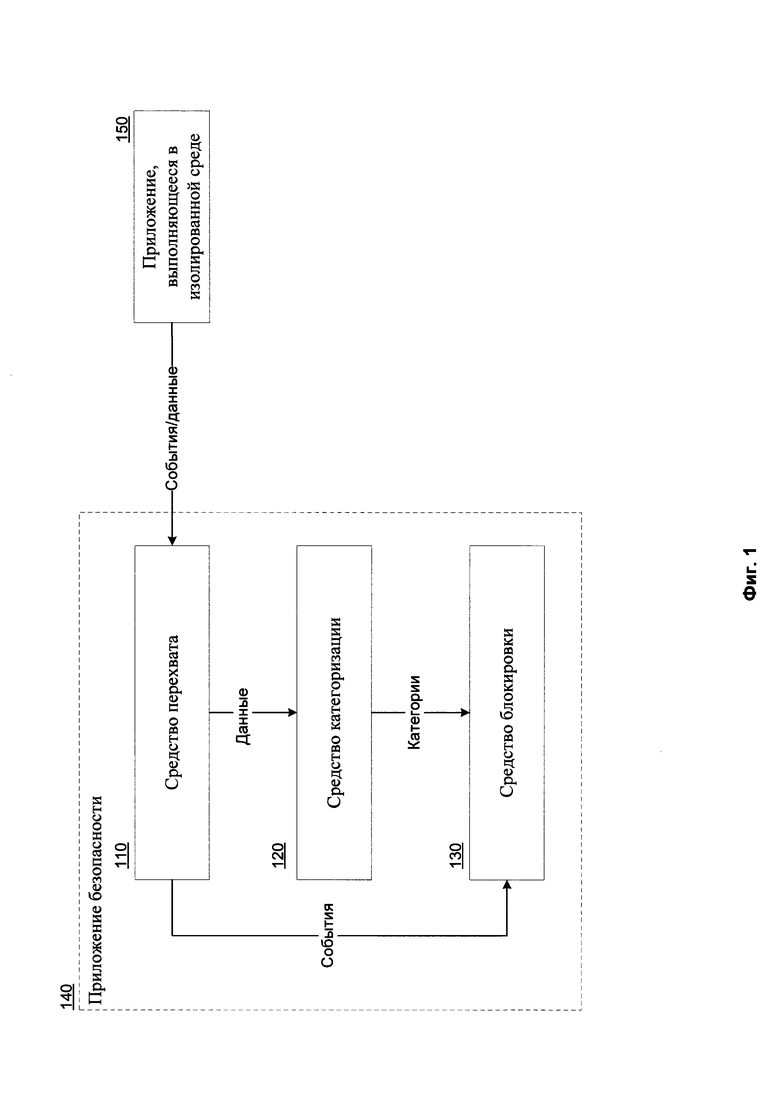

Фиг. 1 отображает структуру системы блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями.

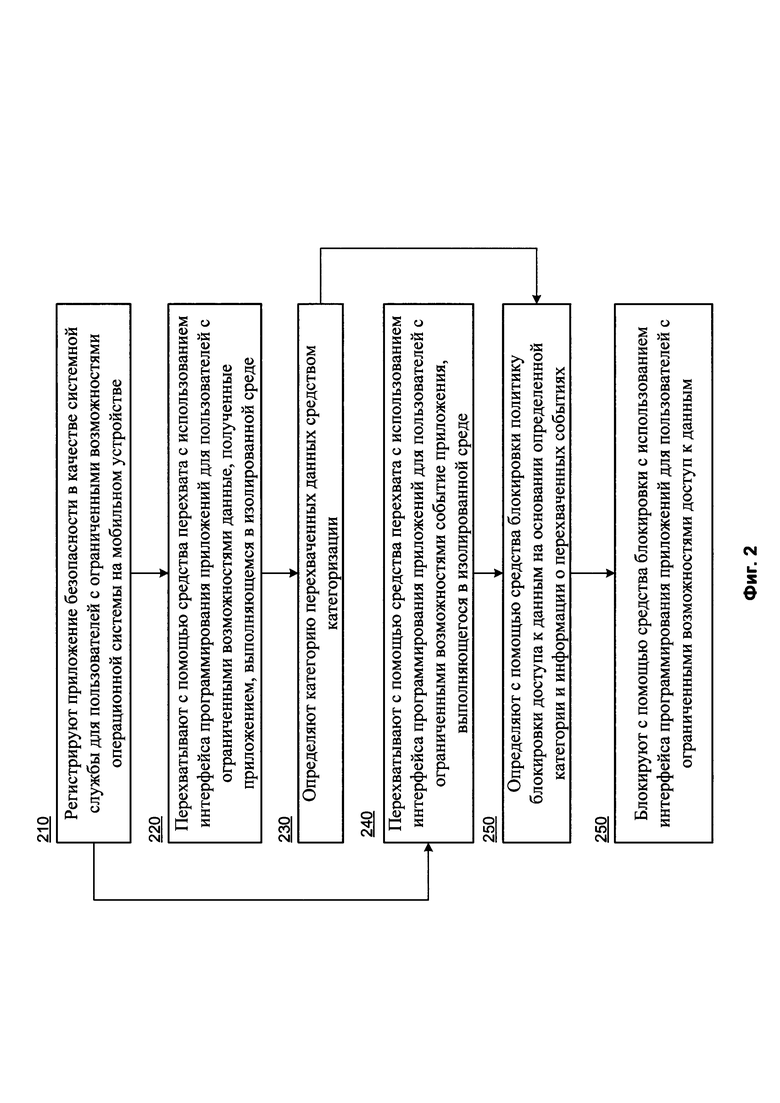

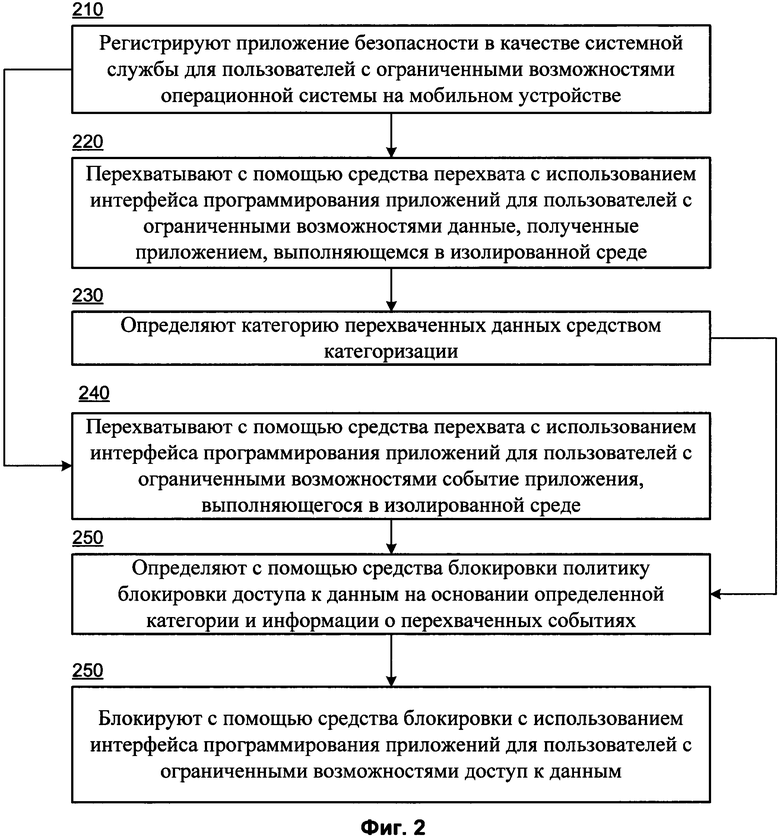

Фиг. 2 отображает способ блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями.

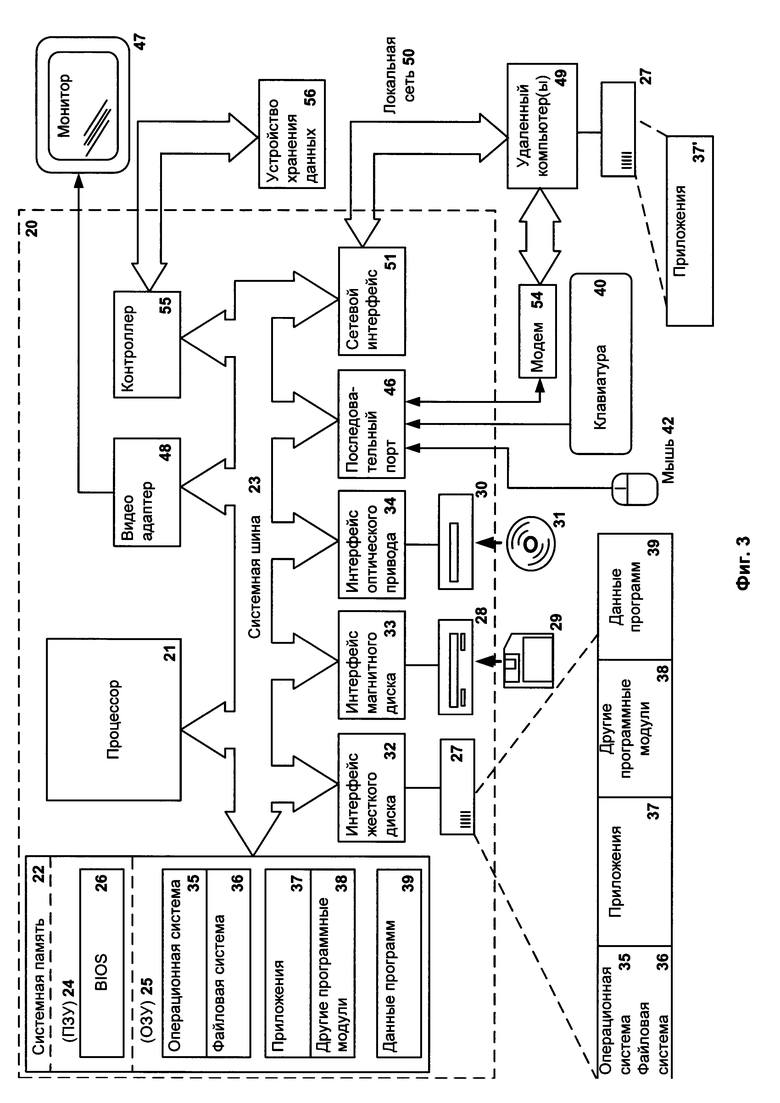

Фиг. 3 представляет пример компьютерной системы общего назначения, на которой может быть реализовано настоящее изобретение.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется только в объеме приложенной формулы.

Фиг. 1 отображает структуру системы блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями.

Система блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями в общем случае является частью приложения безопасности 140 (например, антивирусного приложения) и состоит из средства перехвата 110, средства категоризации 120 и средства блокировки 130.

Приложение безопасности 140 регистрируется в качестве системной службы предоставления услуг для пользователей с ограниченными возможностями операционной системы на мобильном устройстве.

В одном из вариантов реализации пользователю предлагается установить приложение безопасности 140 в качестве службы для пользователей с ограниченными возможностями (англ. Accessibility Service). Для этого, например, в ОС Android версий 5.x и более ранних может быть открыта вкладка системных настроек «Accessibility», и приложение безопасности 140 может быть установлено в качестве одного из поставщиков данной службы.

После установки (регистрации) приложения безопасности 140 в качестве системной службы для пользователей с ограниченными возможностями можно указать для этой службы параметры: обрабатываемые средством перехвата 110 типы событий, возникающих при выполнении приложения в изолированной среде 150 (далее - приложения 150); имена приложений 150, от которых необходимо получать уведомления при возникновении событий. Средство перехвата 110 перехватывает с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями (англ. Accessibility API) данные, полученные приложениями 150, выполняющимися в изолированной среде, при этом изолированная среда создается операционной системой в момент запуска приложения. Изолированная среда - среда выполнения приложения, в которой ограничены права приложения, а также ресурсы, используемые приложением, для уменьшения влияния приложений 150 друг на друга и на операционную систему. Данные могут быть получены приложением 150 различными известными способами, например, из сети Интернет или из файла, который был открыт приложением 150, а также введены пользователем.

Перехват осуществляется с использованием API-функций служб для пользователей с ограниченными возможностями. Такими функциями, например, являются:

- функция голосового озвучивания (при голосовом озвучивании озвучиваемый текст доступен средству перехвата 110 в явном виде и в полном объеме);

- функция экранной лупы (при увеличении изображения оно доступно средству перехвата 110 в явном виде и в полном объеме);

- функция вывода данных на внешнее устройство, поддерживающее показ азбуки Брайля.

Кроме этого, средство перехвата 110 перехватывает с использованием интерфейса для пользователей с ограниченными возможностями события, типы которых были установлены ранее для перехвата.

Типы событий, возникающих при выполнении приложения 150, которые обрабатывает средство перехвата 110, включают в себя:

- нажатие/длительное нажатие на элемент графического интерфейса приложения 150;

- переход фокуса на другой элемент графического интерфейса приложения 150;

- выбор объекта в элементе графического интерфейса приложения 150, содержащем список объектов (например, изменение выбранного элемента в ListBox или RadioButtonGroup);

- изменение текста в элементе графического интерфейса приложения 150;

- отображение на экране мобильного устройства окна (основного или диалогового) приложения 150.

Перехваченные данные передаются средству категоризации 120, а информация о перехваченных событиях - средству блокировки 130. В одном из вариантов реализации информация о перехваченных событиях содержит тип события. В другом варианте реализации информация о перехваченных событиях содержит описатель элемента графического интерфейса приложения 150, с которым произошло событие. В другом варианте реализации информация о перехваченных событиях содержит описатель окна приложения 150, с которым произошло событие. Стоит отметить, что в различных вариантах реализации информация может быть дополнена любыми доступными средству перехвата 110 сведениями о событии.

Средство категоризации 120 определяет категории перехваченных данных.

В процессе определения категорий данные могут проверяться различными способами. Например, могут использоваться модули антивирусной или антифишинговой проверки. При этом антивирусная проверка может осуществляться, например, с использованием сигнатурного анализа, антифишинговая проверка может анализировать активные элементы управления (например, элементы графического интерфейса для ввода информации). В результате проверки определяется набор категорий, которые отражают классификацию содержимого данных.

В одном из вариантов реализации средство категоризации 120 определяет тип перехваченных данных. Типом данных может выступать по меньшей мере:

- текст;

- универсальный указатель ресурса (англ. Uniform Resource Locator, URL);

- изображение;

- архивный файл;

- приложение.

В одном из вариантов реализации средство категоризации 120 может функционировать удаленно на сетевом сервере или в качестве облачного сервиса.

В общем случае в зависимости от определенных категорий данные могут быть признаны безопасными и небезопасными. Небезопасными являются данные, использование которых может нанести вред пользователю (нарушение работоспособности мобильного устройства, утечка или утрата конфиденциальных данных, финансовые потери). Например, если данные были признаны вредоносными в результате проверки антивирусным или антифишинговым модулем, то добавляются категории «вредоносный URL» или «фишинговый URL», при этом такие категории данных считаются небезопасными.

Кроме этого, выделяется набор нежелательных категорий, отражающих наличие информации в данных, содержание которой может быть нежелательно для различных групп пользователей. Обычно такими категориями являются:

- интимное содержимое с ограничениями по возрасту;

- алкоголь, табак, наркотики;

- жестокость;

- ненормативная лексика;

- оружие.

Определенные категории перехваченных данных средство категоризации 120 передает средству блокировки 130.

В одном из вариантов реализации категории данных, передаваемые средством категоризации 120 средству блокировки 130, содержат определенный тип данных.

В одном из вариантов реализации в случае, если для данных определены небезопасная и нежелательная категория одновременно, средству блокировки 130 передается только небезопасная категория.

Средство блокировки 130 определяет политики блокировки доступа пользователя к данным и блокирует доступ к данным с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями на основании определенных политик блокировки доступа к данным на основании категорий данных, определенных средством категоризации 120, и перехваченных средством перехвата 110 событий.

В общем случае политики блокировки доступа к данным хранятся в базе данных, входящей в состав приложения безопасности 140. В одном из вариантов реализации база данных может находиться на мобильном устройстве пользователя. В другом варианте реализации база данных, содержащая политики блокировки доступа к данным, находится на уделенном сервере.

Средство блокировки 130 определяет политики блокировки доступа к данным на основании определенных категорий данных, полученных от средства категоризации 120. В общем случае из базы выбираются все политики блокировки данных, в соответствии с которыми блокируется доступ к данным определенной категории. В одном из вариантов реализации из базы выбираются политики блокировки данных, в соответствии с которыми блокируется доступ к данным определенной категории, с учетом типа определенных данных.

После определения политик блокировки доступа к данным на основании определенных категорий данных, полученных от средства категоризации 120, средство блокировки 130 блокирует доступ к данным в соответствии с определенными политиками и информации о произошедших событиях, полученной от средства перехвата 110.

В одном из вариантов реализации блокировка осуществляется с помощью интерфейса программирования приложений для пользователей с ограниченными возможностями.

В одном из вариантов реализации примером блокировки является изменение вводимого пользователем текста (на ОС Android поддерживается, начиная с версии 5.0). Наступает событие, когда пользователь вводит текст в элемент графического интерфейса приложения 150, после чего средство блокировки 130 заменяет этот текст на «***».

В одном из вариантов реализации с помощью интерфейса программирования приложений для пользователей с ограниченными возможностями средство блокировки 130 заполняет элемент графического интерфейса приложения 150 при переходе фокуса на него (произошедшее событие) заданным текстом (на ОС Android поддерживается, начиная с версии 5.0) или очищает элемент графического интерфейса приложения 150 от введенного текста. Например, если пользователь вводит текст в элемент графического интерфейса приложения 150, который был признан небезопасным (фишинговым), то вводимый текст заменяется приложением безопасности 130 на другой (например, не имеющий отношения к данным пользователя).

В одном из вариантов реализации с помощью интерфейса программирования приложений для пользователей с ограниченными возможностями средство блокировки 130 изменяет активный элемент графического приложения 150, переводя фокус на другой элемент. Например, при попытке пользователя ввести текст или нажать на кнопку.

В одном из вариантов реализации с помощью интерфейса программирования приложений для пользователей с ограниченными возможностями средство блокировки 130 закрывает диалоговое окно приложения 150.

В одном из вариантов реализации с помощью интерфейса программирования приложений для пользователей с ограниченными возможностями средство блокировки 130 выполняет нажатие на аппаратную кнопку (например, на кнопку «Домой» или «Назад»).

Стоит отметить, что одном из вариантов реализации (например, при определении нежелательной для пользователя категории данных) блокировка может осуществляться показом окна средства блокировки 130 поверх блокируемого содержимого, что не позволяет пользователю увидеть нежелательное содержимое (например, нецензурную лексику). В другом варианте реализации, например, при возникновении события открытия ссылки, которая была признана фишинговой, средство блокировки 130 посылает браузеру запрос на открытие страницы приложения безопасности 140 (страницы блокировки) вместо той, которую открывает пользователь.

В одном из вариантов реализации настоящее изобретение позволяет журналировать вводимую и отображаемую информацию (данные). Например, по результатам перехваченных событий приложение безопасности 140 может информировать родителя о том, что пишет ребенок (в приложениях для обмена сообщениями, почте, социальных сетях, интернете).

В другом варианте реализации приложение безопасности 140 может содержать набор правил и подсчитывать, сколько раз пользователь нарушил некоторое правило или набор правил. Правилами могут являться как политики безопасности мобильного устройства, так и сценарии действий пользователя (например, переход по ссылке в веб-браузере). Количество нарушений может быть предоставлено другому пользователю для анализа и принятия мер (так, например, родители могут получать уведомления о количестве нарушений правил ребенком, а офицеры безопасности в компаниях о нарушении правил безопасности сотрудниками).

В еще одном варианте реализации приложение безопасности 140 защищает данные пользователя от утечки. Так, например, попытки пользователя отправить конфиденциальные или личные данные могут быть заблокированы приложением безопасности 140 (в случае отправки ребенком или сотрудником компании таких данных), или в случае отправки таких данных пользователю может быть отображено предупреждение. Например, в случае, если приложение 150 не признано небезопасным, но происходит событие, когда приложение 150 обращается к личным файлам пользователя, то пользователю отображается предупреждение, а отправка блокируется (например, путем смены активного элемента приложения 150).

В еще одном варианте реализации приложение безопасности 140 обеспечивает анонимность пользователя в сети. Например, при регистрации на ресурсе (сайте) пользователь вводит свою учетную запись (англ. login) и пароль (англ. password), приложение безопасности 140 сохраняет их и использует при работе с ресурсом обезличенные (например, Kaspersky User Id).

В еще одном варианте реализации приложение безопасности 140 отслеживает вводимые пользователем в приложение 150 данные с целью их проверки (например, проверяет сложность пароля).

Фиг. 2 отображает способ блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями.

На этапе 210 регистрируют приложение безопасности 140, которое включает по меньшей мере средство перехвата 110, средство категоризации 120 и средство блокировки 130, в качестве системной службы для пользователей с ограниченными возможностями операционной системы на мобильном устройстве.

На этапе 220 перехватывают с помощью средства перехвата 110 с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями данные, полученные приложением 150, выполняющемся в изолированной среде, при этом изолированная среда создается мобильной операционной системой для каждого приложения 150 в момент запуска каждого приложения 150, и передают перехваченные данные средству категоризации 120. Перехват осуществляется с использованием API-функций служб для пользователей с ограниченными возможностями.

На этапе 230 определяют с помощью средства категоризации 120 категорию перехваченных данных и передают определенную категорию средству блокировки 130. В процессе определения категории данные могут проверяться различными способами. Например, могут использоваться модули антивирусной или антифишинговой проверки. В общем случае в зависимости от определенных категорий данные могут быть признаны безопасными и небезопасными. Кроме этого, выделяется набор категорий, отражающих наличие информации в данных, содержание которой может быть нежелательно для различных групп пользователей. Обычно такими категориями являются:

- интимное содержимое с ограничениями по возрасту;

- алкоголь, табак, наркотики;

- жестокость;

- ненормативная лексика;

- оружие.

В одном из вариантов реализации средство категоризации 120 определяет тип перехваченных данных. Типом данных может являться:

- текст;

- универсальный указатель ресурса;

- изображение;

- архивный файл;

- приложение.

На этапе 240 перехватывают с помощью средства перехвата 110 с использованием интерфейса программирования приложений для пользователей с ограниченными возможностями события, возникающие при выполнении приложения 150, и передают информацию о перехваченных событиях средству блокировки 130.

На этапе 250 с помощью средства блокировки определяют политику блокировки доступа к данным на основании определенной категории перехваченных данных и информации о перехваченных событиях приложения 150. В общем случае политики блокировки доступа к данным хранятся в базе данных. В одном из вариантов реализации база данных может находиться на мобильном устройстве пользователя. В другом варианте реализации база данных, содержащая политики блокировки доступа к данным, находится на уделенном сервере. Средство блокировки 130 определяет политики блокировки доступа к данным на основании определенных категорий данных, полученных от средства категоризации 120. В общем случае из базы выбираются все политики блокировки данных, в соответствии с которыми блокируется доступ к данным определенной категории. В одном из вариантов реализации из базы выбираются политики блокировки данных, в соответствии с которыми блокируется доступ к данным определенной категории, с учетом типа определенных данных.

На этапе 260 блокируют доступ к данным с использованием средства блокировки 130 в соответствии с определенными политиками блокировки доступа к данным.

В одном из вариантов реализации для блокировки используется интерфейс программирования приложений для пользователей с ограниченными возможностями, с помощью которого возможно:

- изменение активного элемента графического интерфейса приложения;

- очистка выделения фрагмента текста в элементе графического интерфейса приложения;

- нажатие элемента графического интерфейса приложения;

- закрытие диалогового окна приложения;

- изменение текста в элементе графического интерфейса приложения;

- нажатие на аппаратную кнопку.

В другом варианте реализации блокировка может осуществляться показом окна средства блокировки 130 поверх блокируемого содержимого, что не позволяет пользователю увидеть нежелательное содержимое.

Фиг. 3 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например, колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 3. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой. Специалисту в данной области становится понятным, что могут существовать и другие варианты осуществления настоящего изобретения, согласующиеся с сущностью и объемом настоящего изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ выявления категории данных с использованием API, применяемого при создании приложений для пользователей с ограниченными возможностями | 2017 |

|

RU2649796C1 |

| Система предотвращения утечки информации и способ предотвращения утечки информации | 2024 |

|

RU2830388C1 |

| Способ блокировки сетевых соединений | 2018 |

|

RU2728506C2 |

| СИСТЕМА И СПОСОБ ФОРМИРОВАНИЯ ПРАВИЛ ПОИСКА ДАННЫХ, ИСПОЛЬЗУЕМЫХ ДЛЯ ФИШИНГА | 2014 |

|

RU2580027C1 |

| Система и способ предоставления контента пользователю | 2021 |

|

RU2786353C1 |

| Способ блокировки сетевых соединений с ресурсами из запрещенных категорий | 2018 |

|

RU2702080C1 |

| СПОСОБЫ И СИСТЕМЫ ДЛЯ ПОИСКА ПРИКЛАДНЫХ ПРОГРАММ | 2014 |

|

RU2598988C2 |

| Система и способ категоризации .NET приложений | 2018 |

|

RU2756186C2 |

| Способ прерывания входящего вызова на мобильном устройстве | 2022 |

|

RU2779932C1 |

| Система и способ анализа файла на вредоносность в виртуальной машине | 2017 |

|

RU2665911C2 |

Изобретение относится к способу блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений, который используется для создания приложений для пользователей с ограниченными возможностями (Accessibility API). Технический результат заключается в повышении безопасности работы пользователя на мобильном устройстве. Предложен способ, в котором регистрируют приложение безопасности в качестве системной службы операционной системы на мобильном устройстве для пользователей с ограниченными возможностями (Accessibility Service); перехватывают с использованием Accessibility API интерфейса данные, полученные приложением, выполняющимся в изолированной среде; определяют категорию перехваченных данных; перехватывают с использованием Accessibility API интерфейса события приложения, выполняющегося в изолированной среде и данные которого были перехвачены на этапе ранее, при этом информация о событии содержит тип события; определяют политику блокировки доступа к данным на основании определенной категории перехваченных данных и информации о перехваченном событии; блокируют доступ к данным с использованием Accessibility API интерфейса, если доступ к данным запрещен в соответствии с определенной ранее политикой блокировки доступа к данным. 1 з.п. ф-лы, 3 ил.

1. Способ блокировки доступа к данным на мобильных устройствах с использованием интерфейса программирования приложений, который используется для создания приложений для пользователей с ограниченными возможностями (Accessibility API), в котором:

- регистрируют приложение безопасности, которое включает, по меньшей мере, средство перехвата, средство категоризации и средство блокировки, в качестве системной службы операционной системы на мобильном устройстве для пользователей с ограниченными возможностями (Accessibility Service);

- перехватывают с помощью средства перехвата с использованием упомянутого интерфейса данные, полученные по меньшей мере одним приложением, выполняющимся в изолированной среде, при этом изолированная среда создается операционной системой на мобильном устройстве для каждого приложения в момент запуска этого приложения, и передают перехваченные данные средству категоризации;

- определяют с помощью средства категоризации по меньшей мере одну категорию перехваченных данных и передают определенную категорию средству блокировки, при этом определенная категория перехваченных данных является безопасной, небезопасной, нежелательной;

- перехватывают с помощью средства перехвата с использованием упомянутого интерфейса по меньшей мере одно событие приложения, выполняющегося в изолированной среде и данные которого были перехвачены на этапе ранее, и передают информацию о перехваченном событии средству блокировки, при этом информация о событии содержит, по меньшей мере, тип события;

- определяют с помощью средства блокировки по меньшей мере одну политику блокировки доступа к данным на основании определенной категории перехваченных данных и информации о по меньшей мере одном перехваченном событии;

- блокируют доступ к данным с использованием упомянутого интерфейса, если доступ к данным запрещен в соответствии с определенной ранее политикой блокировки доступа к данным.

2. Способ по п. 1, в котором блокировка доступа к перехваченным данным выполняется с использованием по меньшей мере одной из функций упомянутого интерфейса:

- изменение активного элемента графического интерфейса приложения;

- очистка выделения фрагмента текста в элементе графического интерфейса приложения;

- нажатие элемента графического интерфейса приложения;

- закрытие диалогового окна приложения;

- изменение текста в элементе графического интерфейса приложения;

- нажатие на аппаратную кнопку.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| US 8744852 B1, 03.06.2014 | |||

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| US 8023974 B1, 20.09.2011 | |||

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| "Троян Shedun использует Accessibility Service для установки приложений", опубл | |||

| Прибор для промывания газов | 1922 |

|

SU20A1 |

Авторы

Даты

2017-05-11—Публикация

2015-12-18—Подача