Область техники

Изобретение относится к системам и способам определения уровня доверия URL, полученного от передатчика.

Уровень техники

С развитием мобильных устройств и «Интернета вещей» (англ. Internet of Things, IoT) развиваются технологии, позволяющие взаимодействовать между цифровыми технологиями и физическими объектами. Одной из таких технологий являются QR-коды. QR-код представляет собой картинку, содержащую закодированную информацию. Коды обычно располагают на витринах магазинов, в музеях, аэропортах и содержат в себе закодированный текст или URL веб-сервиса, который имеет отношение к объекту размещения. Веб-сервис может, например, содержать информацию о скидках в магазине, обзор экспозиции в музее, информацию о рейсах в аэропорте и т.д. Недостатком этой технологии является то, что пользователю для получения закодированной в QR-коде информации необходимо подойти непосредственно к QR-коду и сфотографировать его. Еще одна похожая технология основана на использовании RFID-меток и NFC, однако дальность действия в этом случае ограничена 10 сантиметрами.

Эти недостатки решаются в развивающихся технологиях передачи данных от беспроводных устройств-передатчиков - маяков (англ. beacon) и концепцией Physical Web (передача URL, англ. Uniform Resource Locator). Беспроводные устройства-передатчики с заданной периодичностью транслируют ограниченный набор данных, с использованием беспроводной связи (обычно, Bluetooth Low Energy - BLE). Стоимость таких передатчиков небольшая, а время работы от одной аккумуляторной батареи достигает нескольких лет. Расстояние, на которое могут быть переданы данные, обычно ограничено десятью метрами, если используется BLE. Поэтому для получения данных пользователю нет необходимости выполнять какие-либо действия, ему достаточно находиться в зоне доступа передатчиков, которая ограничена расстоянием до десяти метров.

Передатчики используются, например, для геолокации в закрытых помещениях, где отсутствует спутниковый сигнал, а также для рассылки рекламных объявлений об объектах, находящихся вблизи передатчика (например, информация о скидках в магазине). Для геолокации в помещении равномерно размещается множество передатчиков, каждый из которых транслирует заранее заданные координаты своего местоположения. Принимающее компьютерное устройство получает данные сразу от нескольких ближайших передатчиков и, используя данные об их местоположении, а также анализируя мощность сигнала от каждого передатчика, определяет свое собственное местоположение с необходимой точностью.

При использовании передатчиков в рекламных целях они размещаются рядом с магазином и транслируют информацию для привлечения покупателей. Например, может быть передан URL (англ. Uniform Resource Locator), ведущий на веб-сайт магазина или на веб-страницу, содержащую информацию о скидках в магазине и т.д.

В число самых распространенных стандартов трансляции данных с использованием BLE входят: iBeacon, AltBtacon и Eddystone. В концепции Physical Web могут использоваться AltBeacon и Eddystone. Пакет данных формата Eddystone, например, имеет размер 64 байт и может содержать следующие структуры данных: уникальный идентификатор передатчика UID (Beacon ID); URL; данные телеметрии (TLM), такие как напряжение аккумулятора передатчика, его температура, количество отправленных пакетов с момента включения и время с момента включения; периодически изменяющийся идентификатор EID (encrypted ephemeral identifier), используемый для обеспечения безопасности и конфиденциальности устройств. Идентификатор EID используется редко.

Стоит отметить, что все перечисленные протоколы также передают значение уровня мощности передачи, с использованием которого можно измерить расстояние между передатчиком и принимающим компьютерным устройством.

В силу того, что основными данными, которые транслируют передатчики, являются адреса веб-страниц (URL), а для их получения принимающему устройству достаточно иметь модуль беспроводной связи (обычно Bluetooth), технология Physical Web легко интегрируема в существующие инфраструктуры мобильных устройств. На данный момент все наиболее распространенные веб-браузеры и операционные системы (Android, iOS) поддерживают технологию Physical Web. При нахождении передатчиков в зоне приема на экране мобильного устройства выводится уведомление и информация (URL), транслируемая передатчиком (в некоторых случаях для этого необходимо дополнительно установить соответствующее приложение).

В то же время из-за простоты технологии она может быть легко использована злоумышленниками. Т.к. большинство передатчиков предназначены только для трансляции данных и не могут принимать данные самостоятельно, то аутентифицировать и проверить подлинность как самих передатчиков, так и данных, которые они передают, затруднительно. Кроме того, в качестве передатчика может выступать любой смартфон, имеющий в своем составе модуль Bluetooth и необходимое программное обеспечение (ПО).

Злоумышленник может разместить свой передатчик рядом с известным (доверенным) передатчиком, расположенным у магазина. При этом URL, транслируемый передатчиком злоумышленника, может направлять пользователя мобильного устройства на поддельную веб-страницу магазина с мошенническим или вредоносным содержимым. А в системах геолокации передатчик, установленный злоумышленником, может передавать недостоверные координаты. Чтобы не быть обнаруженными антивирусными приложениями, злоумышленники могут разместить вредоносное содержимое у известного облачного провайдера и в этом случае URL не будет содержаться в списке вредоносных URL антивирусных компаний. Обнаружение и блокирование получения данных от конкретного передатчика не всегда возможно, т.к. передатчик может изменить свой UID. Кроме того, проверка содержимого по адресу URL не всегда позволяет определить факт мошенничества, т.к. по адресу URL может не содержаться мошеннического содержимого. Но в то же время злоумышленник, пользуясь информацией о реальном объекте, таком как, например, магазин, может сохранить в передатчик URL, который будет направлять пользователя на поддельный сайт магазина, содержащий, например, форму для регистрации, в которую пользователь должен ввести свои личные данные, которые могут быть потом неправомерно использованы злоумышленником. Таким образом, возникает техническая проблема, заключающаяся в определении уровня доверия URL, полученного от передатчика и предназначенного для ограничения доступа к URL. Уровень доверия в этом случае может быть использован для осуществления контроля доступа к URL, который был получен от передатчика, на компьютере пользователя.

В уровне техники существуют технологии, решающие схожие задачи. Например, в заявке US 20160050219 рассматривается способ обнаружения вредоносных передатчиков, заключающийся в том, что передатчики последовательно транслируют два сообщения, в одном из которых содержится идентификационные данные передатчика, а второе сообщение содержит зашифрованные данные, необходимые для аутентификации передатчика с использованием удаленного сервера и получения транслируемого передатчиком сообщения. Однако URL зачастую передается в незашифрованном виде и, кроме этого, данные для аутентификации редко используются в передатчиках. Поэтому, описанная в заявке технология работает только в том случае, когда передатчики запрограммированы на описанный в заявке прокол трансляции данных и не будет работать со многими другими передатчиками. Кроме этого, технология не определяет уровень доверия к таким передатчикам. Таким образом, описанная в заявке US 20160050219 технология не решает указанную выше техническую проблему.

Анализ предшествующего уровня техники позволяет сделать вывод о неэффективности и в некоторых случаях о невозможности применения предшествующих технологий, недостатки которых решаются настоящим изобретением, а именно системам и способом определения уровня доверия URL, полученного от передатчика.

Раскрытие сущности изобретения

Настоящее изобретение относится к системам и способам определения уровня доверия URL, полученного от передатчика.

Первый технический результат заключается в улучшении безопасности компьютерного устройства путем контроля доступа к информационному ресурсу в сети в зависимости от определенного уровня доверия для URL, который был получен от передатчика по беспроводному каналу связи.

Второй технический результат заключается в расширении арсенала технических средств по определению уровня доверия для URL, который был получен от передатчика, с последующим контролем доступа к информационному ресурсу с помощью указанного уровня доверия URL.

В варианте реализации используется реализуемый компьютером способ определения уровня доверия URL, полученного от передатчика - устройства, транслирующего упомянутый URL по беспроводному каналу связи, в котором: получают от компьютерного устройства URL параметры URL, которые содержат по меньшей мере дату и время получения компьютерным устройством упомянутого URL, и уникальный идентификатор компьютерного устройства, при этом упомянутый URL был получен компьютерным устройством от передатчика; сохраняют полученный URL, полученные параметры URL в базу параметров, которая содержит по меньшей мере один URL и параметры упомянутого URL; полученному URL назначают уровень известности, где уровень известности - это параметр, значение которого зависит от количества компьютерных устройств, которые получили и передали удаленному серверу упомянутый URL; назначают мощность связи для полученного URL и по меньшей мере одного URL из базы параметров, при этом мощность связи - это параметр, значение которого зависит от параметров обоих URL и количества событий, при этом оба упомянутых URL были получены одним и тем же компьютерным устройством в течение заданного интервала времени; сохраняют в базу параметров для полученного URL назначенные уровень известности и мощность связи по меньшей мере с одним URL из базы параметров; определяют уровень доверия для полученного URL в зависимости от уровня известности и мощности связи по меньшей мере с одним URL из базы параметров; отправляют определенный уровень доверия для полученного URL по меньшей мере одному компьютерному устройству, где уровень доверия - это параметр, принимающий вещественные значения, при этом в зависимости от значения уровня доверия осуществляют контроль доступа к информационному ресурсу в сети по полученному URL.

В одном частном варианте реализации уровень доверия принимает одно из двух значений - доверенный или недоверенный, при этом URL является доверенным, когда уровень известности выше заданного значения и мощность связи по меньшей мере с одним URL выше заданного значения; URL является недоверенным в остальных случаях.

В другом частном варианте реализации контроль доступа к недоверенному URL заключается в одном из: блокирование по меньшей мере части содержимого, расположенного по адресу URL; блокирование отображения URL; запрет на передачу URL сторонним приложениям, установленным на компьютерном устройстве; предупреждение об уровне доверия URL; и контроль доступа к доверенному URL заключается в предоставлении доступа к упомянутому доверенному URL.

В еще одном варианте реализации параметры URL дополнительно содержат данные местоположения компьютерного устройства на момент получения им URL.

В одном частном варианте реализации уровень известности дополнительно зависит от местоположения компьютерного устройства на момент получения им URL от передатчика.

В одном частном варианте реализации уровень известности полученного URL дополнительно зависит от уровня известности других URL, полученных по меньшей мере одним компьютерным устройством.

В другом частном варианте реализации с помощью компьютерного устройства осуществляют контроль доступа к информационному ресурсу в сети по полученному URL в зависимости от определенного уровня доверия к упомянутому URL.

В варианте реализации используется система определения уровня доверия URL, полученного от передатчика - устройства, транслирующего упомянутый URL по беспроводному каналу связи: по меньшей мере одно компьютерное устройство, предназначенное для получения URL от передатчика; передачи упомянутому удаленному серверу полученного URL и параметров URL, которые содержат по меньшей мере дату и время получения компьютерным устройством упомянутого URL, уникальный идентификатор компьютерного устройства; осуществления контроля доступа к информационному ресурсу в сети по полученному URL в зависимости от определенного удаленным сервером уровня доверия к упомянутому URL; удаленный сервер, предназначенный для сохранения полученного URL, полученных параметров URL в базу параметров, которая содержит по меньшей мере один URL и параметры упомянутого URL; назначения полученному URL уровня известности, где уровень известности - это параметр, значение которого зависит от количества компьютерных устройств, которые получили и передали удаленному серверу упомянутый URL; назначения мощности связи для полученного URL и по меньшей мере одного URL из базы параметров, при этом мощность связи - это параметр, значение которого зависит от параметров обоих URL и количества событий, при этом оба упомянутых URL были получены одним и тем же компьютерным устройством в течение заданного интервала времени; сохранения в базу параметров для полученного URL назначенные уровень известности и мощность связи по меньшей мере с одним URL из базы параметров; определения упомянутого уровня доверия к полученному URL в зависимости от уровня известности и мощности связи по меньшей мере с одним URL из базы параметров; отправки определенного уровня доверия полученного URL приложению, установленному по меньшей мере на одном компьютерном устройстве.

В одном частном варианте реализации уровень доверия принимает одно из двух значений - доверенный или недоверенный, при этом URL является доверенным, когда уровень известности выше заданного значения, а мощность связи по меньшей мере с одним URL выше заданного значения; URL является недоверенным в остальных случаях.

В другом частном варианте реализации контроль доступа к недоверенному URL заключается в одном из: блокирование по меньшей мере части содержимого, расположенного по адресу URL; блокирование отображения URL; запрет на передачу URL сторонним приложениям, установленным на компьютерном устройстве; предупреждение об уровне доверия URL; и контроль доступа к доверенному URL заключается в предоставление доступа к упомянутому доверенному URL.

В еще одном частном варианте реализации параметры URL дополнительно содержат данные местоположения компьютерного устройства на момент получения URL.

В одном частном варианте реализации уровень известности дополнительно зависит от местоположения компьютерного устройства на момент получения URL от передатчика.

В другом частном варианте реализации уровень известности полученного URL дополнительно зависит от уровня известности других URL, полученных по меньшей мере одним компьютерным устройством.

Краткое описание чертежей

Дополнительные цели, признаки и преимущества настоящего изобретения будут очевидными из прочтения последующего описания осуществления изобретения со ссылкой на прилагаемые чертежи, на которых:

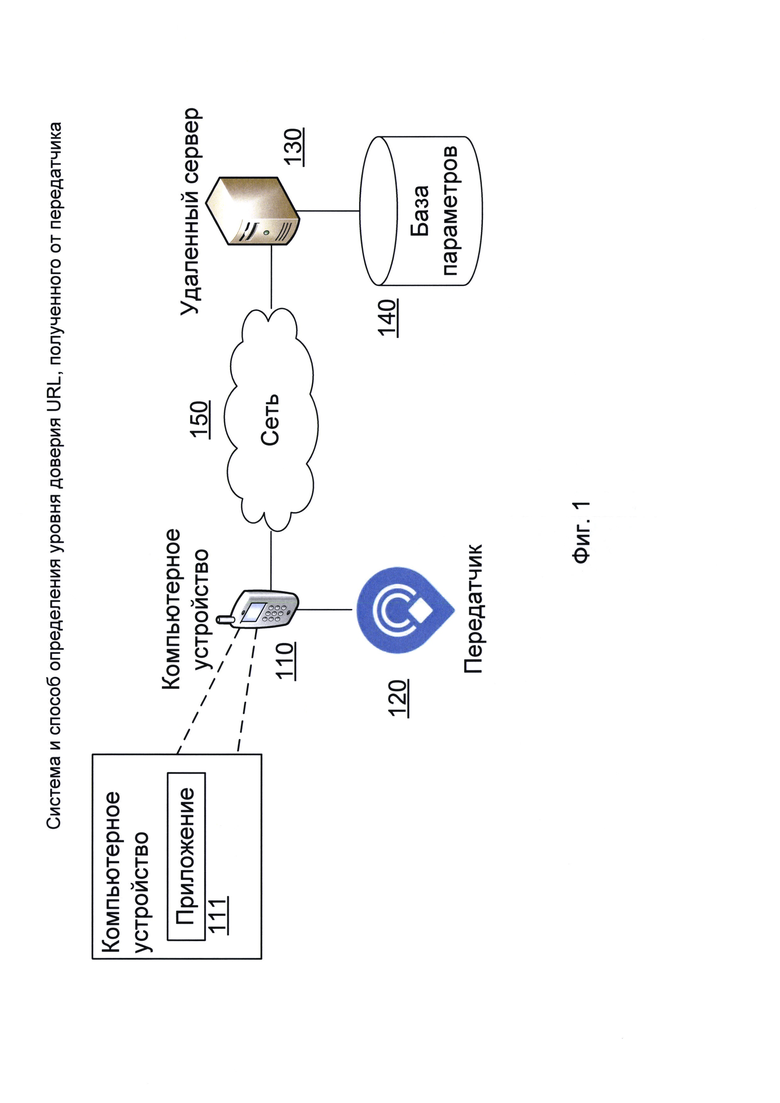

На Фиг. 1 представлена система осуществления изобретения.

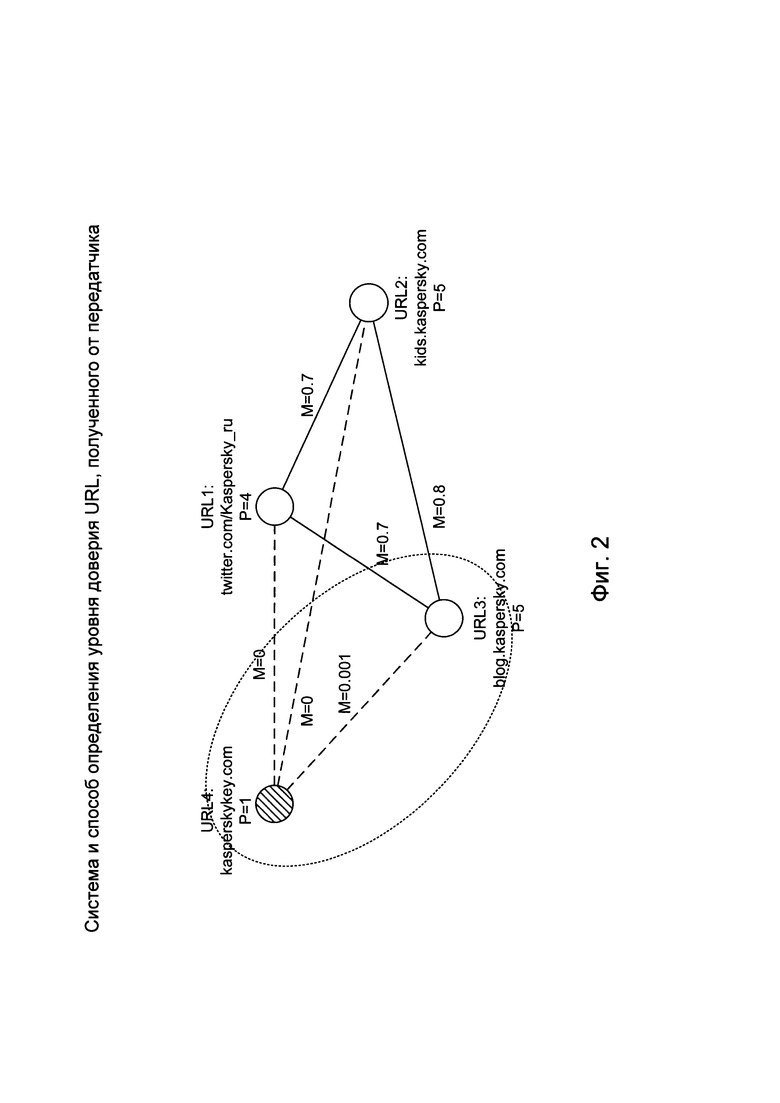

На Фиг. 2 представлен пример взаимодействия компьютерного устройства с передатчиками.

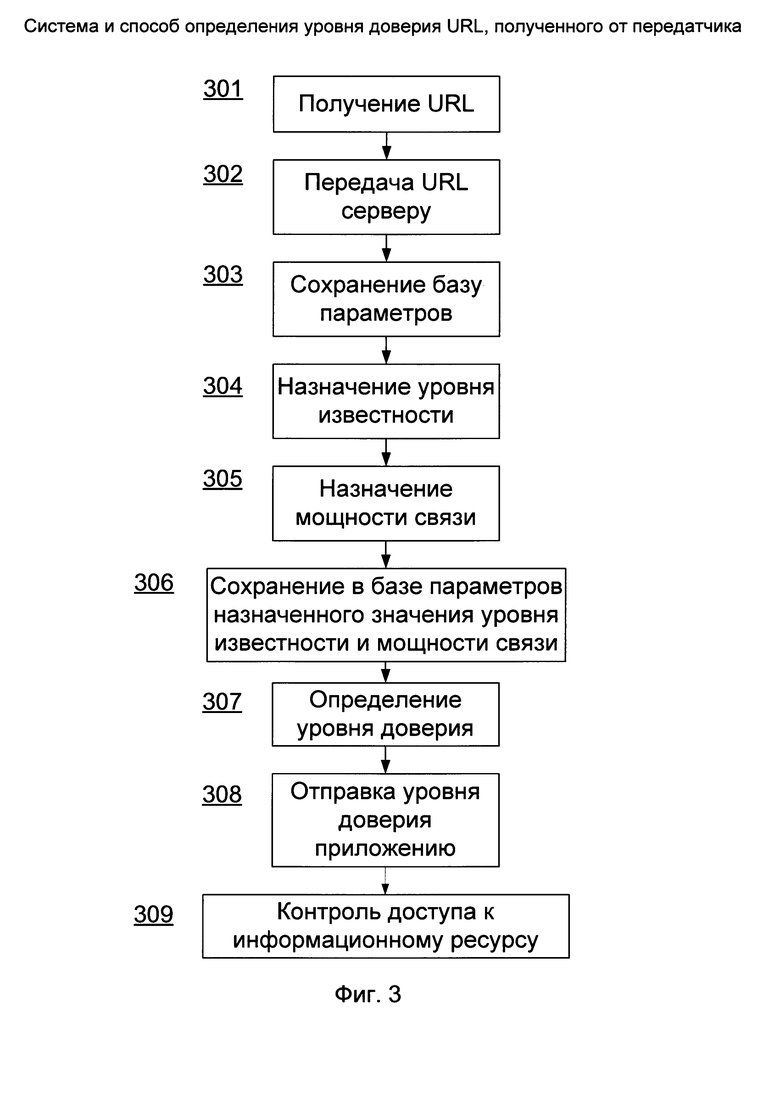

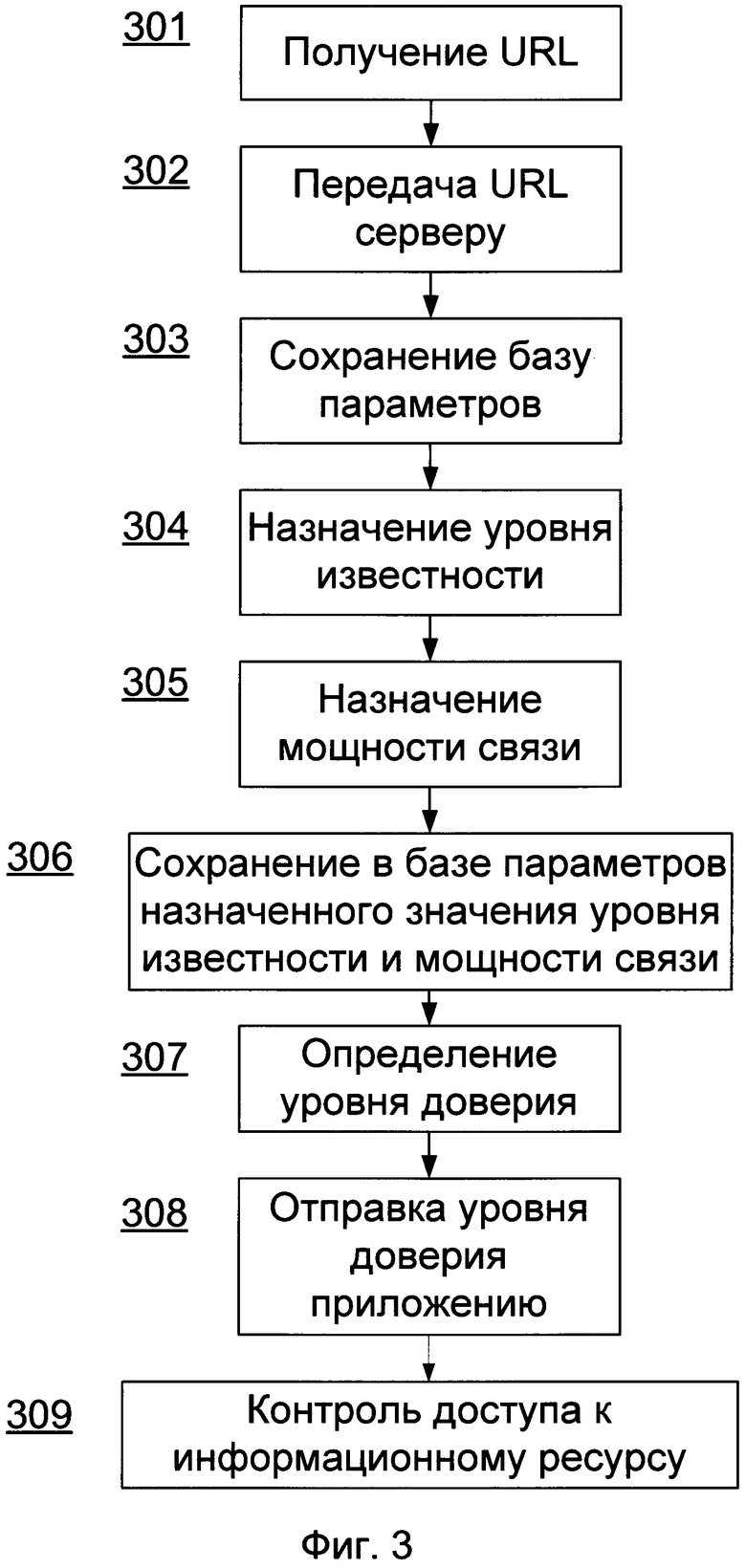

На Фиг. 3 представлен способ осуществления изобретения.

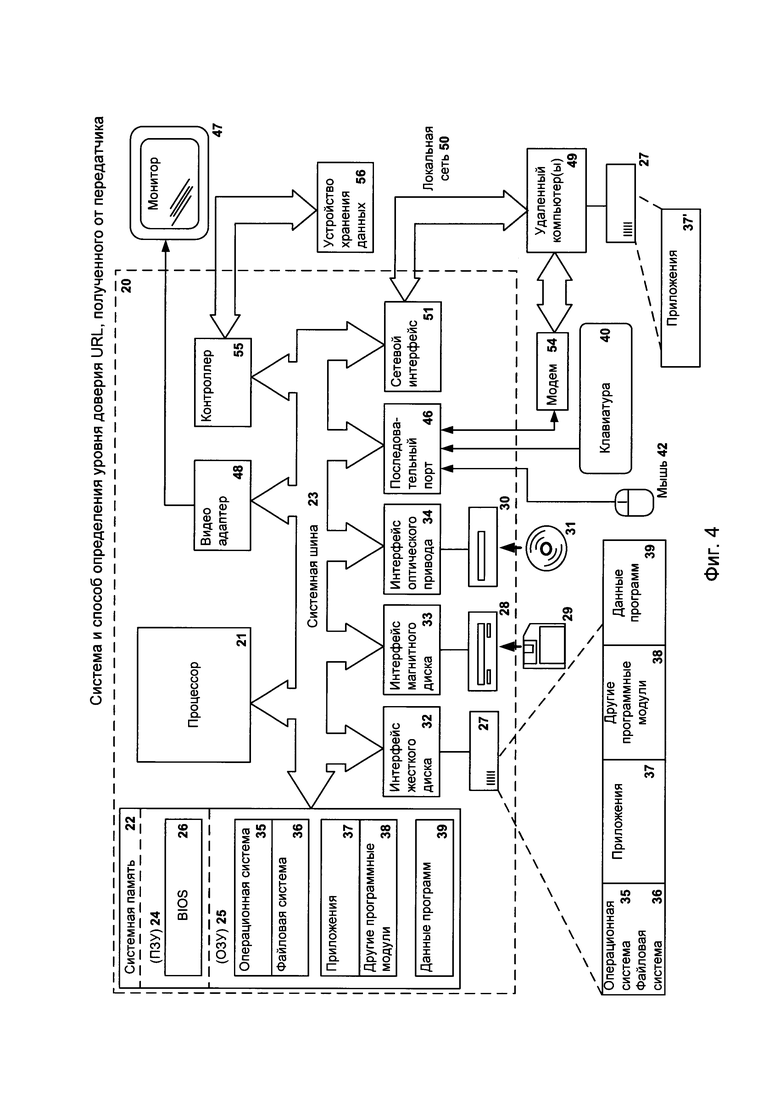

Фиг. 4 представляет пример компьютерной системы общего назначения.

Осуществление изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведенная в описании, является ничем иным, как конкретными деталями, обеспеченными для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объеме приложенной формулы.

На Фиг. 1 представлена система осуществления изобретения, а именно система определения уровня доверия URL, полученного от передатчика - устройства, транслирующего упомянутый URL по беспроводному каналу связи. На компьютерном устройстве 110 (например, персональный компьютер, смартфон, ноутбук, планшет и пр.) установлено приложение 111, которое посредством сети 150 связано с удаленным сервером 130. Приложение 111 предназначено для получения URL от передатчика 120. Стоит отметить, что в общем случае, может быть несколько передатчиков 120. Кроме этого, приложение 111 предназначено для передачи удаленному серверу 130 полученного URL и параметров URL, которые содержат дату и время получения URL, а также уникальный идентификатор компьютерного устройства 110 (например, МАС-адрес) и определяются с использованием приложения 111. Передатчик 120 является автономным устройством, осуществляющим трансляцию данных по беспроводному каналу связи. Таким устройством может быть, в частности, так называемый «маяк» (англ. beacon), осуществляющий передачу данных с использованием беспроводного стандарта связи Bluetooth по одному из протоколов: iBeacon, AltBeacon, Eddystone. Стоит отметить, что приведенный пример передатчика 120 служит лишь для понимания настоящего изобретения и не ограничивает возможных вариантов реализации передатчика 120. Передатчик 120 может работать с использованием любого другого стандарта беспроводной связи (Wi-Fi, LTE и пр.) и с помощью любого другого протокола передачи данных.

В частном варианте реализации операционная система (ОС) компьютерного устройства 110 содержит встроенное приложение (на фигуре не показано), предназначенное для получения URL от передатчика 120. В одном примере приложение 111 получает URL от встроенного приложения. В другом примере, приложение 111 получает URL непосредственно от передатчика 120 путем перехвата системных вызовов, отвечающих за получение и обработку данных от передатчика 120. Здесь и далее для удобства описания вариантов осуществления изобретения назначение приложения 111 отождествляется с назначением компьютерного устройства 110. То есть компьютерное устройство предназначено для получения URL от передатчика 120, означает, что приложение 111 на компьютерном устройстве 110 выполняет указанную функцию.

Удаленный сервер 130 служит для сохранения полученного URL и полученных параметров в базу параметров 140. До получения удаленным сервером URL, база параметров 140 уже содержит по меньшей мере один URL и соответствующие ему параметры URL. В частном варианте реализации база параметров 140 содержит по меньшей мере один другой URL, отличный от полученного URL и соответствующие параметры другого URL. Данное условие необходимо для последующего определения уровня доверия к URL, о чем подробно будет описано далее. Мощность связи URL с самим собой может, например, принимать минимальное или максимальное значение. Удаленный сервер 130 назначает полученному от компьютерного устройства 110 URL уровень известности. Уровень известности - это параметр, значение которого зависит от количества компьютерных устройств 110, которые получили и передали URL. Стоит отметить, что количество компьютерных устройств 110 рассчитывается с использованием уникального идентификатора компьютерных устройств 110. При этом уровень известности одного URL равен или больше чем уровень известности у другого URL, если количество компьютерных устройств 110, которые получили первый URL превосходит количество компьютерных устройств 110, которые получили второй URL. В одном примере, уровень известности может принимать целочисленные значения в заданном диапазоне (например, от единицы до десяти). При этом уровень известности равен нулю, когда количество компьютерных устройств 110, которые получили и передали URL удаленному серверу 130, равняется единице. Уровень известности равняется десяти, когда упомянутое выше количество компьютерных устройств 110 превышает заданное значение (например, 1000).

Стоит отметить, что в разных вариантах реализации количество компьютерных устройств 110 может быть рассчитано разными способами. В одном примере количество компьютерных устройств 110 равняется количеству уникальных компьютерных устройств 110, которые получили рассматриваемый URL хотя бы один раз, т.е. количеству уникальных идентификаторов компьютерных устройств 110. В другом примере, если одно компьютерное устройство 110 получило рассматриваемый URL, например, десять раз (т.е. в базе данных параметров содержится десять записей с рассматриваемым URL и уникальным идентификатором одного компьютерного устройства 110), то и количество компьютерных устройств 110 также будет увеличено на десять.

Удаленный сервер 130 для полученного URL и для каждого другого URL из базы параметров 140 назначает мощность связи между полученным URL и другим URL. Мощность связи - это параметр, значение которого зависит от параметров обоих URL и от количества событий, когда оба URL были получены одним и тем же компьютерным устройством 110 в течение заданного интервала времени (например, оба URL получены с интервалом в одну минуту). В этом случае можно говорить, что оба URL «встречались» одновременно одним компьютерным устройством 110. Зависимость мощности связи от количества указанных событий, когда оба URL «встречались» одновременно, может быть линейной. В одном примере мощность связи может принимать вещественные значения в заданном диапазоне, например от нуля до единицы. При этом мощность связи между двумя URL равняется нулю, если оба URL не «встречались» вместе - т.е. никогда не были получены одним и тем же компьютерным устройством 110 в течение заданного промежутка времени (например, 1 минута). В то же время мощность связи равняется единице, если оба URL всегда «встречаются» одновременно, - т.е. всегда, когда устройство получило один из двух URL, оно в течение заданного интервала времени получило и второй из двух URL. Получение одним компьютерным устройством 110 двух URL в течение заданного интервала времени свидетельствует о том, что в зоне приема компьютерного устройства 110 расположены два различных передатчика, транслирующих различные URL.

В итоге удаленный сервер 130 определяет уровень доверия к полученному URL в зависимости от уровня известности и мощности связи с другими URL из базы параметров 140. Уровень доверия к URL - это параметр, принимающий вещественные значения и характеризующий популярность URL среди пользователей компьютерных устройств 110 (популярность URL определяется частотой обращения по адресу URL) и, как следствие, может быть использован приложением 111 для осуществления контроля доступа к URL.

Далее удаленный сервер 130 отправляет определенный уровень доверия к полученному URL приложению 111. Уровень доверия далее используется приложением 111 для осуществления контроля доступа к URL.

После получения от удаленного сервера 130 уровня доверия компьютерное устройство 110 осуществляет контроль доступа к информационному ресурсу в сети по полученному URL в зависимости от определенного уровня доверия к упомянутому URL.

В еще одном частном варианте реализации уровень доверия может принимать одно из двух значений - доверенный или недоверенный. URL является доверенным, когда уровень известности выше заданного значения (например, 3), а мощность связи по меньшей мере с одним другим URL выше заданного значения (например, по меньшей мере с двумя URL мощность связи должна превышать 0.3). Во всех остальных случаях URL является недоверенным.

В частном варианте реализации контроль доступа к недоверенному URL заключается в блокировании по меньшей мере части содержимого, расположенного по адресу URL. Например, если на веб-странице по адресу URL содержится вредоносный код JavaScript, он будет заблокирован. В этом примере удаленный сервер 130 дополнительно содержит средство антивирусной проверки, которое производит антивирусную проверку содержимого, расположенного по адресу URL (например, элементов вебстраницы, сценариев JavaScript и пр.). Обнаружив вредоносное содержимое по адресу URL, удаленный сервер дополнительно отправляет эту информацию приложению 111, которое осуществляет блокировку вредоносного содержимого.

В другом частном варианте реализации контроль доступа к недоверенному URL заключается в блокировании отображения URL пользователю компьютерного устройства 110. В этом случае при получении пакета данных от передатчика 120, приложение 111 не выведет оповещение пользователю о данном URL. В другом примере приложение 111 может вывести только часть URL.

В еще одном частном варианте реализации контроль доступа к недоверенному URL заключается в запрете на передачу URL сторонним приложениям, установленным на компьютерном устройстве.

В одном частном варианте реализации контроль доступа к недоверенному URL заключается в отображении предупреждения пользователю устройства 110 об уровне доверия URL.

Контроль доступа к доверенному URL заключается в предоставлении сторонним приложениям или пользователю компьютерного устройства 110 доступа к URL.

В еще одном частном варианте реализации параметры URL дополнительно содержат данные местоположения компьютерного устройства 110 на момент получения URL. В другом частном примере реализации уровень известности дополнительно зависит от местоположения компьютерного устройства 110 на момент получения URL. Местоположение может быть определено с использованием известных из уровня техники способов - например, с использованием координат, полученных от систем глобального позиционирования (GPS, ГЛОНАСС и пр.), с использованием доступных для подключения Wi-Fi сетей, данных сотовых вышек и т.д.

В общем случае, уникальный идентификатор передатчика 120 может изменяться. Поэтому передатчик 120 можно идентифицировать по его местоположению (с заданной точностью), которое было определено приложением 111 в момент получения URL от этого передатчика 120. Поэтому, например, даже если компьютерное устройство 110 получило два одинаковых URL от разных передатчиков 120, но их местоположение совпадает с заданной точностью (например, 10 метров), то в этом случае можно считать, что это был один и тот же передатчик 120.

Уровень известности URL может зависеть от местоположения компьютерного устройства 110. Например, координаты могут быть поделены на несколько зон. Если местоположение компьютерного устройства 110 на момент получения URL было, например, в первой зоне, уровень известности может быть выше по сравнению с ситуацией, когда местоположение устройства 110 находится в другой зоне.

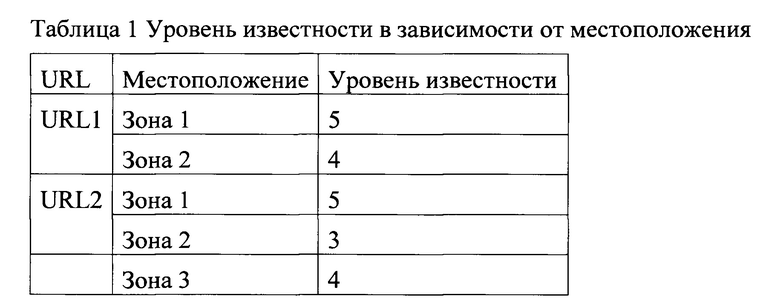

Пример определения уровня известности в зависимости от местоположения приведен в таблице 1. Например, для URL1, расположенного в зоне 1, уровень известности будет равен 5, а для URL1, расположенного в зоне 2, уровень известности будет равен 4. Таким образом, в этом случае передатчик 120 может быть идентифицирован парой URL и местоположением. При этом, даже если двум физически разным передатчикам 120 соответствует одна пара URL и местоположения, они будут считаться одним передатчиком 120, т.к. с точки зрения способа определения уровня доверия к URL, это не важно. Конкретные значения уровня известности для разных зон могут быть определены с использованием базы параметров 140. Например, если для одного URL1 больше записей в зоне 1, чем в зоне 2, то и уровень известности для зоны 1 будет выше, чем для зоны 2.

В одном частном варианте реализации уровень известности полученного URL дополнительно зависит от уровня известности других URL, полученных приложением 111, установленным по меньшей мере на одном компьютерном устройстве 110. Например, если уровень известности соседних URL (мощность связи которых с рассматриваемым URL превышает заданное значение (например, 0.3)) выше определенного значения (например, 6), то уровень известности рассматриваемого URL может быть повышен на единицу и соответствующим образом изменится уровень доверия к URL. Таким образом, если уровень известности у первого URL выше, чем уровень известности у второго URL, то заданный уровень доверия к первому URL будет равен или выше, чем уровень доверия ко второму URL.

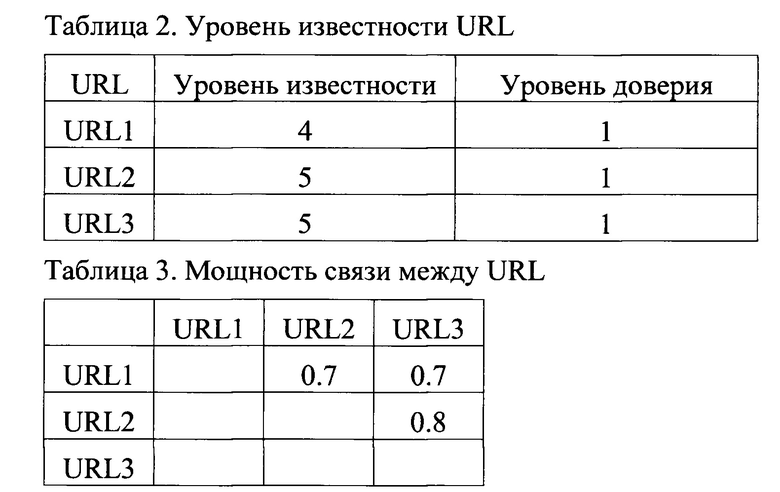

На Фиг. 2 представлен пример взаимодействия компьютерного устройства с передатчиками. В рамках примера в базе параметров 140 содержатся URL1-URL3 и соответствующие им уровни известности (Р), а также мощности связи (М) для каждой пары URL.

В таблицах 2, 3 приведен пример возможных значений уровня известности и мощности связи для каждого URL и пар URL соответственно.

Данная информация представлена на Фиг. 2 в виде графа, где в вершинах графа расположены URL, а ребра графа соответствуют мощностям связи между двумя URL.

Таким образом, если устройство пользователя 110 получит от передатчика 120 новый URL4, отсутствующий в базе параметров 140, то удаленный сервер 130 определит уровень известности URL4 равным единице, т.к. URL4 ранее отсутствовал в базе. В данном примере, устройство пользователя 110 могло также получить URL3 до или после получения URL4 за определенный промежуток времени и, таким образом, мощность связи между URL3 и URL4 не будет равняться нулю, однако значение мощности связи будет невелико, например 0.001. Мощность связи между URL4 и URL1-URL2 равняется нулю, т.к. эти две пары URL не были «встречались» одновременно ни одним компьютерным устройством 110.

Как упоминалось ранее, мощность связи URL с самим собой также может принимать вещественные значения. Например, мощность связи URL с самим собой принимать минимальное или максимальное значение.

Кроме этого, в таблице 2 представлена зависимость уровня доверия к URL от его уровня известности и мощности связи между заданным URL и другими URL (в т.ч. с самим собой). Уровни доверия всех URL1-URL3 равны единице, что означает, что данные URL считается известными (доверенными). Таким образом, уровень доверия URL4 будет равняться нулю, так как уровень известности URL4 принимает минимальное значение (1), а мощность связи не превосходит заданного значения (например, 0.3). На графе вершины в виде полого круга соответствуют URL с уровнем доверия, равным единице. Вершина графа в виде заштрихованного круга соответствует уровню доверия, равному нулю, что означает, что такой URL вероятно является мошенническим.

В одном частном варианте реализации, зависимость уровня доверия к URL от его уровня известности и мощности связи между заданным URL и другими URL может быть скорректирована с использованием базы параметров 140. Например, из базы параметров 140 может быть взята обучающая выборка записей, содержащая две группы - для URL, про которых известно, что они являются доверенными, а также для URL, про которых известно, что они являются мошенническими. Информация о доверенных и мошеннических URL может быть получена с использованием экспертных систем удаленного сервера, например с использованием экспертного мнения антивирусных аналитиков, с привлечением дополнительной антивирусной проверки содержимого по адресу указанных URL с помощью упомянутого ранее антивирусного средства, с использованием «белых» списков и т.д.

Далее, каждому URL из доверенной группы может быть задано высокое значение уровня доверия (например, от 8 до 10), а каждому URL из мошеннической группы - низкое значение уровня доверия (например, от 1 до 2). Разные значения двух URL из одной группы могут быть заданы исходя из следующих соображений. Первому URL может быть задан уровень доверия 10, если он содержится в «белых» списках, а второму URL может быть задан уровень доверия 9, если аналитик посчитал URL доверенным, однако он отсутствует в «белых» списках, т.е. является менее известным. В итоге, для определения наилучшей зависимости уровня доверия к URL от уровня его известности и мощности связи URL с другими URL можно воспользоваться алгоритмами классификации на обучающей выборке. Такими алгоритмами могут быть, например, метод опорных векторов или байесовский классификатор, в которых объектами классификации являются URL (или URL и местоположение, если используется местоположение), а признаками классификации являются уровень известности URL и мощность связи указанного URL с другими URL (в т.ч. с самим собой). С использованием классификации может быть определена оптимальная зависимость, при которой объекты из обучающей выборки попадают в соответствующую им группу - доверенные URL или мошеннические. В еще одном частном варианте реализации, из обучающей выборки может быть взята тестовая подвыборка, на которой будет проверена полученная зависимость и, если она не дала лучших результатов, может быть использован другой алгоритм классификации, дающий лучший результат классификации на тестовой выборке.

На Фиг. 3 представлен способ осуществления изобретения, а именно способ определения уровня доверия URL, полученного от передатчика - устройства, транслирующего упомянутый URL по беспроводному каналу связи. На шаге 301 приложение 111 получает URL от передатчика 120. Далее на шаге 302 приложение 111 передает удаленному серверу 130 полученный URL и параметры URL, которые содержат дату и время получения приложением 111 URL, уникальный идентификатор компьютерного устройства 110 (например, МАС-адрес).

На шаге 303 удаленный сервер 130 сохраняет полученный URL и полученные параметры в базу параметров 140, которая содержит по меньшей мере один URL и параметры этого URL. На шаге 304 удаленный сервер 130 назначает полученному URL уровень известности - параметр, значение которого зависит от количества компьютерных устройств 110, которые получили и передали указанный URL.

На шаге 305 удаленный сервер 130 для полученного URL и по меньшей мере одного другого URL из базы параметров 140 назначает мощность связи - параметр, значение которого зависит от параметров обоих URL и количества событий, когда оба упомянутых URL были получены одним и тем же компьютерным устройством в течение заданного промежутка времени. На шаге 306 удаленный сервер 130 сохраняет для полученного URL назначенные уровень известности и мощности связей с другими URL из базы параметров 140.

В итоге, на шаге 307 удаленный сервер 130 определяет уровень доверия к полученному URL в зависимости от уровня известности и мощности связи с другими URL из базы параметров 140. На шаге 308 удаленный сервер 130 передает определенный уровень доверия полученного URL приложению 111, установленному на компьютерном устройстве 120. И на шаге 309 компьютерное устройство 120 посредством приложения 111 осуществляет контроль доступа к информационному ресурсу в сети по указанному URL в зависимости от определенного уровня доверия к упомянутому URL. Вследствие выполнения описанного способа безопасность компьютерного устройства 110 будет улучшена и, кроме того, решена указанная техническая проблема, заключающаяся в определении уровня доверия URL, полученного от передатчика и предназначенного для ограничения доступа к URL.

Таким образом, достигается первый технический результат, заключающийся в улучшении безопасности компьютерного устройства путем контроля доступа к информационному ресурсу в сети в зависимости от определенного уровня доверия для URL, который был получен от передатчика по беспроводному каналу связи. Кроме того, второй технический результат также достигается, т.к. использование описанного способа позволяет расширить арсенал технических средств по определению уровня доверия для URL, который был получен от передатчика, с последующим контролем доступа к информационному ресурсу с помощью указанного уровня доверия URL.

Частные варианты реализации способа изобретения были приведены ранее, в описании к Фиг. 1.

Фиг. 4 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26 содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жесткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жесткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жесткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жесткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и т.п.), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и т.п. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединен к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединен к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащен другими периферийными устройствами вывода (не отображены), например колонками, принтером и т.п.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удаленными компьютерами 49. Удаленный компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 4. В вычислительной сети могут присутствовать также и другие устройства, например маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключен к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключен к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, т.е. в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В соответствии с описанием компоненты, этапы исполнения, структура данных, описанные выше, могут быть выполнены, используя различные типы операционных систем, компьютерных платформ, программ.

В заключение следует отметить, что приведенные в описании сведения являются примерами, которые не ограничивают объем настоящего изобретения, определенного формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ОПРЕДЕЛЕНИЯ НЕБЕЗОПАСНОЙ БЕСПРОВОДНОЙ ТОЧКИ ДОСТУПА | 2012 |

|

RU2546610C1 |

| Система и способ определения уровня доверия файла | 2019 |

|

RU2750628C2 |

| СИСТЕМА И СПОСОБ ЗАЩИТЫ ОТ НЕЛЕГАЛЬНОГО ИСПОЛЬЗОВАНИЯ ОБЛАЧНЫХ ИНФРАСТРУКТУР | 2012 |

|

RU2536663C2 |

| СИСТЕМА И СПОСОБ ДЛЯ СНИЖЕНИЯ НАГРУЗКИ НА ОПЕРАЦИОННУЮ СИСТЕМУ ПРИ РАБОТЕ АНТИВИРУСНОГО ПРИЛОЖЕНИЯ | 2013 |

|

RU2571723C2 |

| СПОСОБ ИСКЛЮЧЕНИЯ ПРОЦЕССОВ ИЗ АНТИВИРУСНОЙ ПРОВЕРКИ НА ОСНОВАНИИ ДАННЫХ О ФАЙЛЕ | 2015 |

|

RU2595510C1 |

| Сетевой шлюз и способ передачи данных из первой сети во вторую сеть | 2021 |

|

RU2770458C1 |

| Система и способ контроля доступа к данным | 2021 |

|

RU2790338C1 |

| СИСТЕМА И СПОСОБ ПОПОЛНЕНИЯ БАЗЫ ДАННЫХ ДОВЕРЕННЫХ СЕРТИФИКАТОВ, ИСПОЛЬЗУЮЩЕЙСЯ ПРИ АНТИВИРУСНОЙ ПРОВЕРКЕ | 2014 |

|

RU2571381C1 |

| АППАРАТНАЯ ВИРТУАЛИЗИРОВАННАЯ ИЗОЛЯЦИЯ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ | 2017 |

|

RU2755880C2 |

| Способ обнаружения несанкционированного изменения в отношении хранилища сертификатов | 2018 |

|

RU2715027C2 |

Изобретение относится к системам и способам определения уровня доверия URL. Технический результат заключается в улучшении безопасности компьютерного устройства путем контроля доступа к информационному ресурсу в сети в зависимости от определенного уровня доверия для URL, который был получен от передатчика по беспроводному каналу связи, и в расширении арсенала технических средств по определению уровня доверия для URL. Способ определения уровня доверия URL включает этапы: получают от компьютерного устройства URL параметры URL и сохраняют их в базу параметров; URL назначают уровень известности и мощность связи между URL и URL из базы параметров и сохраняют их в базу параметров для URL; определяют уровень доверия для URL, принимающий одно из двух значений - доверенный или недоверенный, причем URL является доверенным, когда уровень известности выше заданного значения и мощность связи по меньшей мере с одним URL из базы параметров выше заданного значения и является недоверенным в остальных случаях; отправляют уровень доверия компьютерному устройству, при этом в зависимости от значения уровня доверия к упомянутому URL осуществляют контроль доступа к информационному ресурсу в сети по полученному URL. 2 н. и 9 з.п. ф-лы, 4 ил., 3 табл.

1. Реализуемый компьютером способ определения уровня доверия URL, полученного от передатчика - устройства, транслирующего упомянутый URL по беспроводному каналу связи, в котором:

а) получают от компьютерного устройства URL, параметры URL, которые содержат по меньшей мере дату и время получения компьютерным устройством упомянутого URL, и уникальный идентификатор компьютерного устройства, при этом упомянутый URL был получен компьютерным устройством от передатчика;

б) сохраняют полученный URL, полученные параметры URL в базу параметров, которая содержит по меньшей мере один URL и параметры упомянутого URL;

в) полученному URL назначают уровень известности, где уровень известности - это параметр, значение которого зависит от количества компьютерных устройств, которые получили и передали удаленному серверу упомянутый URL;

г) назначают мощность связи для полученного URL и по меньшей мере одного URL из базы параметров, при этом мощность связи - это параметр, значение которого зависит от параметров обоих URL и количества событий, при этом оба упомянутых URL были получены одним и тем же компьютерным устройством в течение заданного интервала времени;

д) сохраняют в базу параметров для полученного URL назначенные уровень известности и мощность связи по меньшей мере с одним URL из базы параметров;

е) определяют уровень доверия для полученного URL, принимающий одно из двух значений - доверенный или недоверенный, причем URL является доверенным, когда уровень известности выше заданного значения и мощность связи по меньшей мере с одним URL из базы параметров выше заданного значения и является недоверенным в остальных случаях;

ж) отправляют определенный уровень доверия для полученного URL по меньшей мере одному компьютерному устройству, при этом в зависимости от значения уровня доверия осуществляют контроль доступа к информационному ресурсу в сети по полученному URL.

2. Способ по п. 1, в котором контроль доступа к недоверенному URL заключается в одном из:

• блокирование по меньшей мере части содержимого, расположенного по адресу URL;

• блокирование отображения URL;

• запрет на передачу URL сторонним приложениям, установленным на компьютерном устройстве;

• предупреждение об уровне доверия URL;

и контроль доступа к доверенному URL заключается в предоставлении доступа к упомянутому доверенному URL.

3. Способ по п. 1, в котором параметры URL дополнительно содержат данные местоположения компьютерного устройства на момент получения им URL.

4. Способ по п. 3, в котором уровень известности дополнительно зависит от местоположения компьютерного устройства на момент получения им URL от передатчика.

5. Способ по п. 1, в котором уровень известности полученного URL дополнительно зависит от уровня известности других URL, полученных по меньшей мере одним компьютерным устройством.

6. Способ по п. 1, в котором с помощью компьютерного устройства осуществляют контроль доступа к информационному ресурсу в сети по полученному URL в зависимости от определенного уровня доверия к упомянутому URL.

7. Система определения уровня доверия URL, полученного от передатчика - устройства, транслирующего упомянутый URL по беспроводному каналу связи:

а) по меньшей мере одно компьютерное устройство, предназначенное для:

• получения URL от передатчика;

• передачи упомянутому удаленному серверу полученного URL и параметров URL, которые содержат по меньшей мере дату и время получения компьютерным устройством упомянутого URL, уникальный идентификатор компьютерного устройства;

• осуществления контроля доступа к информационному ресурсу в сети по полученному URL в зависимости от определенного удаленным сервером уровня доверия к упомянутому URL;

б) удаленный сервер, предназначенный для:

• сохранения полученного URL, полученных параметров URL в базу параметров, которая содержит по меньшей мере один URL и параметры упомянутого URL;

• назначения полученному URL уровня известности, где уровень известности - это параметр, значение которого зависит от количества компьютерных устройств, которые получили и передали удаленному серверу упомянутый URL;

• назначения мощности связи для полученного URL и по меньшей мере одного URL из базы параметров, при этом мощность связи - это параметр, значение которого зависит от параметров обоих URL и количества событий, при этом оба упомянутых URL были получены одним и тем же компьютерным устройством в течение заданного интервала времени;

• сохранения в базу параметров для полученного URL назначенные уровень известности и мощность связи по меньшей мере с одним URL из базы параметров;

• определения упомянутого уровня доверия к полученному URL, принимающего одно из двух значений - доверенный или недоверенный, причем URL является доверенным, когда уровень известности выше заданного значения и мощность связи по меньшей мере с одним URL из базы параметров выше заданного значения и является недоверенным в остальных случаях;

• отправки определенного уровня доверия полученного URL приложению, установленному по меньшей мере на одном компьютерном устройстве.

8. Система по п. 7, в которой контроль доступа к недоверенному URL заключается в одном из:

• блокирование по меньшей мере части содержимого, расположенного по адресу URL;

• блокирование отображения URL;

• запрет на передачу URL сторонним приложениям, установленным на компьютерном устройстве;

• предупреждение об уровне доверия URL;

и контроль доступа к доверенному URL заключается в предоставлении доступа к упомянутому доверенному URL.

9. Система по п. 7, в которой параметры URL дополнительно содержат данные местоположения компьютерного устройства на момент получения URL.

10. Система по п. 9, в которой уровень известности дополнительно зависит от местоположения компьютерного устройства на момент получения URL от передатчика.

11. Система по п. 7, в которой уровень известности полученного URL дополнительно зависит от уровня известности других URL, полученных по меньшей мере одним компьютерным устройством.

| Токарный резец | 1924 |

|

SU2016A1 |

| CN 104360998 A, 18.02.2015 | |||

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| US 6745367 B1, 01.06.2004 | |||

| CN 105635126 A, 01.06.2016 | |||

| СИСТЕМА И СПОСОБ ПРОВЕРКИ ВЕБ-РЕСУРСОВ НА НАЛИЧИЕ ВРЕДОНОСНЫХ КОМПОНЕНТ | 2010 |

|

RU2446459C1 |

Авторы

Даты

2017-10-24—Публикация

2016-12-12—Подача