Область техники, к которой относится изобретение

Настоящее изобретение касается устройств обработки информации и способов обработки информации и, более конкретно, устройства обработки информации и способа обработки информации, которые применимы в случае, когда прикладную программу выполняют в соответствии с воспроизведением содержания, такого как телевизионная программа.

Уровень техники

Для пользы, например, зрителей телевизионной программы на экранах может показываться информация (об актерах, краткое описание, рекламный анонс или подобное), касающаяся ТВ (телевизионной) программы в эфире, и информация (такая как новости, прогнозы погоды или информация о дорожной ситуации), которая непосредственно не относится к ТВ программе (здесь и далее называется телевизионной программой), но полезна зрителям.

Для реализации этого, ТВ приемнику или подобному устройству передают команду на получение и выполнение специальной прикладной программы (здесь и далее просто называется приложением) в соответствии с ходом воспроизведения телевизионной программы. В таких регионах, как Япония и Европа, указанное уже реализовано путем передачи команды и приложения с использованием полосы для передачи данных с сигналами ТВ вещания (смотри, например, патентный документ 1).

С другой стороны, в Соединенных Штатах для сигналов ТВ вещания не установлено никакой полосы для передачи данных и не установлено никакого способа замены. Следовательно, приложение не может быть выполнено в соответствии с ходом воспроизведения телевизионной программы.

В Соединенных Штатах количество домохозяйств, просматривающих телевизионные программы по кабельному ТВ или интернет-телевидению или подобному, больше количества домохозяйств, просматривающих телевизионные программы непосредственно принимая волны ТВ вещания с помощью ТВ приемника. Для кабельного ТВ или интернет-телевидения имеют место случаи, когда из сигналов ТВ вещания извлекают только сигналы изображений и звука телевизионной программы и их распределяют. Следовательно, даже если в Соединенных Штатах была бы установлена полоса для передачи данных для сигналов ТВ вещания, нет гарантии того, что сигналы передачи данных, содержащие данные приложений, будут передаваться на приемные устройства.

Более того, в настоящее время существует потребность в выполнении приложения в соответствии с ходом воспроизведения нужного содержания, который не обязательно является телевизионной программой в эфире, в случае, когда просматривают материал, такой как записанная телевизионная программа, видео, воспроизводимое с носителя информации с большой плотностью записи, такого как DVD или BD, или движущееся изображение, загруженное из интернета.

Для удовлетворения этой потребности, необходимо идентифицировать просматриваемый материал. В качестве способа реализации указанного существует ACR (автоматическое распознавание содержания) технология и ACR сервисы, использующие ACR технологию (смотри, например, патентный документ 2).

ACR сервис реализуют с помощью ACR клиента и ACR сервера. В ACR клиенте, установленном на ТВ приемнике или подобном устройстве, извлекают характерные данные (такие как водяной знак или контрольная сумма) из просматриваемого в текущий момент содержания, уведомляют ACR сервер о характерных данных и запрашивают идентификацию содержания. В ACR сервере сравнивают полученные характерные данные с характерными данными материалов, ранее зарегистрированных в базе данных, и идентифицируют содержание, просматриваемое на ТВ приемнике или подобном устройстве. Далее, ACR клиенту возвращают в качестве ACR ответа метаданные, касающиеся идентифицированного содержания, и приложение (здесь и далее называется связанным приложением), которые необходимо выполнить одновременно с содержанием.

В ACR клиенте, который принял ответ, получают связанное приложение от заранее заданного сервера и выполняют связанное приложение.

Список цитируемой литературы

Патентные документы

Патентный документ 1: Открытая заявка на патент Японии №2006-50237

Патентный документ 2: Открытая заявка на патент Японии №2012-168801

Раскрытие изобретения

Задачи, решаемые изобретением

В случае реализации описанного выше ACR сервиса, ACR сервисом необходимо управлять с соблюдением прав соответствующих владельцев авторских прав на содержание и связанное приложение. Для программ телевизионного вещания и содержания носителей информации с большой плотностью записи или подобных установлен способ защиты авторских прав.

Тем не менее, в принудительном порядке не установлено никакого способа для защиты авторских прав на содержание, относящееся к ACR сервисам и соответствующим связанным приложениям. Также существуют случаи, когда владельцы авторских прав на содержание и соответствующее связанное приложение являются разными лицами и может быть выполнен ACR сервис, который запускает связанное приложение способом, который не предусмотрен владельцем авторских прав на содержание. С этой точки зрения существует настоятельная потребность в принудительном способе защиты авторских прав на содержание и соответствующие связанные приложения и правилах управления связанными приложениями на рынке.

Некоторые владельцы авторских прав начали настаивать на авторских правах не только на содержание, но также на характерные данные, извлекаемые из содержания. В этом случае в ACR сервисе, характерные данные, извлекаемые из содержания, используют без разрешения владельцев авторских прав на содержание, в результате может возникнуть проблема нарушения права владельца авторских прав на содержание.

Настоящее изобретение предложено с учетом этих обстоятельств и нацелено на реализацию ACR сервисов без каких-либо нарушений прав соответствующих владельцев авторских прав на содержание и связанные приложения.

Решение задач

Устройство обработки информации, в качестве первого аспекта настоящего изобретения, содержит: блок управления содержанием для управления первым содержанием, просматриваемым на стороне устройства воспроизведения содержания, выполненного с возможностью воспроизведения содержания; блок базы данных для генерирования контрольных данные и помещения сгенерированных контрольных данных в базу данных, при этом контрольные данные сгенерированы посредством связывания первых характерных данных, извлеченных из первого содержания, с информацией управления правами для первых характерных данных и идентификатором содержания, представляющим первое содержание, из которого извлечены первые характерные данные, причем первые характерные данные указывают характерные признаки первого содержания; и блок идентификации для идентификации содержания и возврата ответа, указывающего результат идентификации, получаемого посредством обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерные признаки второго содержания.

Первые характерные данные контрольных данных могут быть зашифрованы, а блок базы данных выполнен с возможностью расшифровки зашифрованных первых характерных данных в ходе процесса аутентификации с блоком управления содержания.

Информация управления правами для первых характерных данных может содержать элемент для выбора существующего способа управления правами для первых характерных данных.

Информация управления правами для первых характерных данных может дополнительно содержать элемент для произвольной установки способа управления правами для первых характерных данных.

Способ обработки информации, в качестве первого аспекта настоящего изобретения, является способом обработки информации, реализованным в устройстве обработки информации, и включает в себя следующее: этап формирования базы данных, на котором генерируют контрольные данные и помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные генерируют посредством связывания первых характерных данных, извлеченных из первого содержания, с информацией управления правами для первых характерных данных и идентификатором содержания, представляющим первое содержание, из которого извлечены первые характерные данные, первое содержание просматривают на стороне устройства воспроизведения содержания, выполненного с возможностью воспроизведения содержания, первые характерные данные указывают характерные признаки первого содержания; и этап идентификации, на котором идентифицируют содержание и возвращают ответ, указывающий результат идентификации, получаемый путем обращения к контрольным данным базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерные признаки второго содержания,

этап генерирования базы данных и этап идентификации осуществляют в устройстве обработки информации.

В первом аспекте настоящего изобретения контрольные данные генерируют путем связывания первых характерных данных, извлеченных из первого содержания, с информацией управления правами для первых характерных данных и идентификатора содержания, представляющего первое содержание, из которого извлечены первые характерные данные, и сгенерированные контрольные данных помещают в базу данных. Первое содержание может быть просмотрено на стороне устройства воспроизведения содержания, которое воспроизводит содержание, и первые характерные данные указывают характерные признаки первого содержания. Также в ответе на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, содержание идентифицируют путем обращения к контрольным данным базы данных, и возвращают ответ, указывающий результат идентификации. Запрос передают от стороны устройства воспроизведения содержания, и вторые характерные данные указывают характерные признаки второго содержания.

Первое устройство обработки информации во втором аспекте настоящего изобретения содержит: блок управления содержанием для управления первым содержанием, просматриваемым на стороне устройства воспроизведения содержания, выполненного с возможностью воспроизведения содержания; блок базы данных для генерирования контрольных данных и помещения сгенерированных контрольных данных в базу данных, при этом контрольные данные генерируют посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания, идентификатором приложения и информацией управления предоставлением, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, которое должно быть выполнено на стороне устройства воспроизведения содержания в соответствии с ходом воспроизведения первого содержания, когда первое содержание просматривают на стороне устройства воспроизведения содержания, информация управления предоставлением адаптирована для управления предоставлением приложения, первые характерные данные указывают характерные признаки первого содержания; и блок идентификации для идентификации содержания и возврата ответа, указывающего результат идентификации, получаемый посредством обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерные признаки второго содержания.

Информация управления предоставлением может содержать, по меньшей мере, один элемент для ограничения работы устройства как пункта назначения вывода изображения из приложения, и/или элемент ограничения наложения изображения из приложения и изображения из содержания.

Первый способ обработки информации во втором аспекте настоящего изобретения, является способом обработки информации, реализованным в устройстве обработки информации, и включает в себя: этап формирования базы данных, на котором генерируют контрольные данные и помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные генерируют путем связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания, идентификатором приложения и информацией управления предоставлением, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, подлежащее выполнению на стороне устройства воспроизведения содержания в соответствии с ходом воспроизведения первого содержания, когда первое содержание просматривают на стороне устройства воспроизведения содержания, при этом информация управления предоставлением адаптирована для управления предоставлением приложения, первое содержание может быть просмотрено на стороне устройства воспроизведения содержания, выполненного с возможностью воспроизведения содержания, первые характерные данные указывают характерные признаки первого содержания; и этап идентификации, на котором идентифицируют содержание и возвращают ответ, указывающий результат идентификации, получаемый путем обращения к контрольным данным базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерные признаки второго содержания, причем

этап формирования базы данных и этап идентификации осуществляют в устройстве обработки информации.

Второе устройство обработки информации во втором аспекте настоящего изобретения содержит: блок генерирования запроса для извлечения характерных данных из воспроизводимого содержания, генерирования запроса, содержащего характерные данные, передачи запроса на сервер идентификации и получения ответа, возвращенного сервером идентификации в качестве ответа на запрос, при этом характерные данные указывают характерные признаки содержания; и блок выполнения приложения для получения и выполнения приложения на основе идентификатора приложения, содержащегося в полученном ответе, и управления предоставлением приложения на основе информации управления предоставлением для приложения, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания, причем информации управления предоставлением содержится в ответе.

На основе информации управления предоставлением, в блоке выполнения приложения могут осуществлять по меньшей мере или процесс ограничения работы устройства как пункта назначения вывода изображения из приложения, и/или процесс ограничения наложения изображения из приложения и изображения из содержания.

Второй способ обработки информации во втором аспекте настоящего изобретения, является способом обработки информации, реализованным в устройстве обработки информации, и включает в себя: этап передачи, на котором характерные данные извлекают из воспроизводимого содержания, генерируют запрос, содержащий характерные данные, и передают запрос на сервер идентификации, при этом характерные данные указывают характерные признаки содержания; этап получения, на котором получают ответ, возвращенный сервером идентификации в качестве ответа на запрос; и этап управления, на котором получают и выполняют приложение на основе идентификатора приложения, содержащегося в полученном ответе, и управляют предоставлением приложения на основе информации управления предоставлением для приложения, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания, а информация управления предоставлением содержится в ответе, причем

этап передачи, этап приема и этап управления осуществляют в устройстве обработки информации.

Во втором аспекте настоящего изобретения, в первом устройстве обработки информации генерируют контрольные данные и помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные генерируют путем связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания, идентификатором приложения и информацией управления предоставлением, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, подлежащее выполнению на стороне второго устройства обработки информации в соответствии с ходом воспроизведения первого содержания, когда первое содержание просматривают на стороне второго устройства обработки информации, при этом информация управления предоставлением адаптирована для управления предоставлением приложения, первое содержание может быть просмотрено на стороне второго устройства обработки информации, выполненного с возможностью воспроизведения содержания, первые характерные данные указывают характерные признаки первого содержания. В первом устройстве обработки информации идентифицируют содержание и возвращают ответ, указывающий результат идентификации, получаемый путем обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем второго устройства обработки информации, при этом запрос передают от стороны второго устройства обработки информации, а вторые характерные данные указывают характерные признаки второго содержания. Между тем во втором устройстве обработки информации генерируют запрос, передают запрос на первое устройство обработки информации, получают ответ, возвращенный от первого устройства обработки информации в качестве ответа на запрос, получают и выполняют приложение на основе идентификатора приложения, содержащегося в полученном ответе, и управляют предоставлением для приложения на основе информации управления предоставлением для приложения, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания, а информация управления предоставлением содержится в ответе.

Первое устройство обработки информации в третьем аспекте настоящего изобретения содержит: блок управления содержанием для управления первым содержанием, выполненным с возможностью просмотра на стороне устройства воспроизведения содержания, выполненного с возможностью воспроизведения содержания; блок базы данных для генерирования контрольных данных и в котором помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные сгенерированы посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания, идентификатором приложения и информацией управления правами, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, подлежащее выполнению на стороне устройства воспроизведения содержания в соответствии с ходом воспроизведения первого содержания, когда первое содержание просматривают на стороне устройства воспроизведения содержания, при этом первые характерные данные указывают характерные признаки первого содержания; и блок идентификации для идентификации содержания и возвращают ответ, указывающий результат идентификации, получаемый посредством обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерные признаки второго содержания.

Информация управления правами для приложения может содержать элемент для выбора существующего способа управления правами для приложения и содержания, цитируемого приложением.

Информация управления правами для приложения может дополнительно содержать элемент для произвольной установки способа управления правами для приложения и содержания, цитируемого приложением.

Первый способ обработки информации в третьем аспекте настоящего изобретения, является способом обработки информации, реализованным в устройстве обработки информации, и включает в себя: этап формирования базы данных, на котором генерируют контрольные данные и помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные генерируют посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания, идентификатором приложения и информацией управления правами, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, которое должно быть выполнено на стороне устройства воспроизведения содержания в соответствии с ходом воспроизведения первого содержания, когда первое содержание просматривают на стороне устройства воспроизведения содержания, первое содержание может быть просмотрено на стороне устройства воспроизведения содержания, воспроизводящего содержание, первые характерные данные указывают характерные признаки первого содержания; и этап идентификации, на котором идентифицируют содержание и возвращают ответ, указывающий результат идентификации, получаемый путем обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерные признаки второго содержания,

этап генерирования базы данных и этап идентификации осуществляют в устройстве обработки информации.

Второе устройство обработки информации в третьем аспекте настоящего изобретения содержит: блок генерирования запроса, в котором извлекают характерные данные из воспроизводимого содержания, генерируют запрос, содержащий характерные данные, передают запрос на сервер идентификации и получают ответ, возвращенный из сервера идентификации как реакцию на запрос, при этом характерные данные указывают характерные признаки содержания; и блок выполнения приложения для получения и выполнения приложения, что делают на основе идентификатора приложения, содержащегося в полученном ответе, и управляют приложением и содержанием, цитируемым приложением, на основе информации управления правами для приложения, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания, а информация управления правами содержится в ответе.

В блоке выполнения приложения могут расшифровывать приложение на основе информации управления правами, при этом приложение было зашифровано.

В блоке выполнения приложения могут управлять копированием приложения и цитируемым содержанием на основе информации управления правами.

Второй способ обработки информации в третьем аспекте настоящего изобретения, является способом обработки информации, реализованным в устройстве обработки информации, и включает в себя следующее: этап передачи, на котором характерные данные извлекают из воспроизводимого содержания, генерируют запрос, содержащий характерные данные, и передают запрос на сервер идентификации, при этом характерные данные указывают характерные признаки содержания; этап получения, на котором получают ответ, возвращенный сервером идентификации в качестве ответа на запрос; и этап управления, на котором получают и выполняют приложение на основе идентификатора приложения, содержащегося в полученном ответе, и управляют приложением и содержанием, цитируемым приложением, на основе информации управления правами для приложения, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания, а информация управления правами содержится в ответе, причем

этап передачи, этап приема и этап управления осуществляют в устройстве обработки информации.

В третьем аспекте настоящего изобретения, в первом устройстве обработки информации генерируют контрольные данные и помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные генерируют путем связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания, идентификатором приложения и информацией управления правами для приложения, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, подлежащее выполнению на стороне второго устройства обработки информации в соответствии с ходом воспроизведения первого содержания, когда первое содержание просматривают на стороне второго устройства обработки информации, причем первое содержание выполнено с возможностью просмотра на стороне второго устройства обработки информации, выполненного с возможностью воспроизведения содержания, первые характерные данные указывают характерные признаки первого содержания. В первом устройстве обработки информации идентифицируют содержание и возвращают ответ, указывающий результат идентификации, получаемый при обращении к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем второго устройства обработки информации, при этом запрос передают от стороны второго устройства обработки информации, а вторые характерные данные указывают характерные признаки второго содержания. Между тем во втором устройстве обработки информации генерируют запрос, передают запрос на первое устройство обработки информации, получают ответ, возвращенный от первого устройства обработки информации в качестве ответа на запрос, получают и выполняют приложение, что делают на основе идентификатора приложения, содержащегося в полученном ответе, и управляют приложением и содержанием, цитируемым приложением, на основе информации управления правами для приложения, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания, а информация управления правами содержится в ответе.

Эффекты, достигаемые с помощью изобретения

В соответствии с первым аспектом настоящего изобретения, могут быть предотвращена ситуация, когда ACR сервисы несанкционированно используют характерные данные.

В соответствии со вторым аспектом настоящего изобретения, может быть ограничено предоставление приложения, которое должно выполняться в соответствии с ходом воспроизведения содержания.

В соответствии с третьим аспектом настоящего изобретения, может быть предотвращено нарушение права приложения на выполнение в соответствии с ходом воспроизведения содержания и права на цитируемый материал.

Краткое описание чертежей

Фиг. 1 - вид, показывающий блок-схему, иллюстрирующую типовую конфигурацию системы связывания приложения в качестве варианта осуществления настоящего изобретения;

фиг. 2 - вид, показывающий блок-схему, иллюстрирующую типовую структуру ACR сервера;

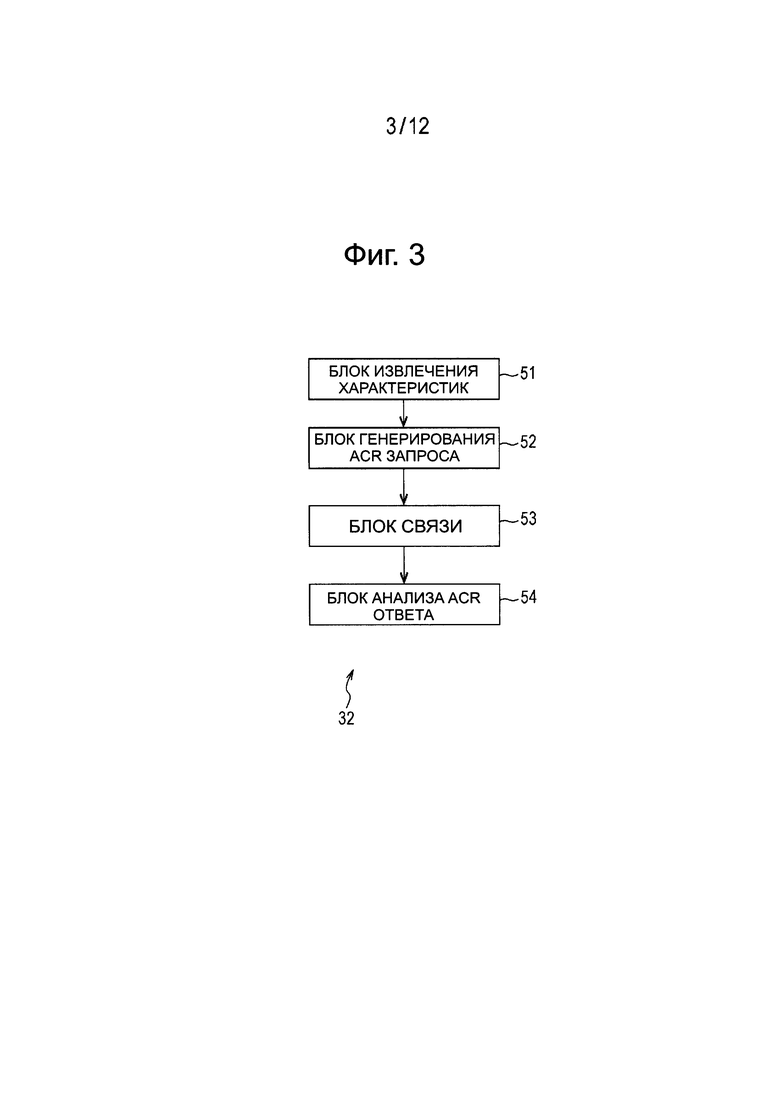

фиг. 3 - вид, показывающий блок-схему, иллюстрирующую типовую структуру ACR клиента;

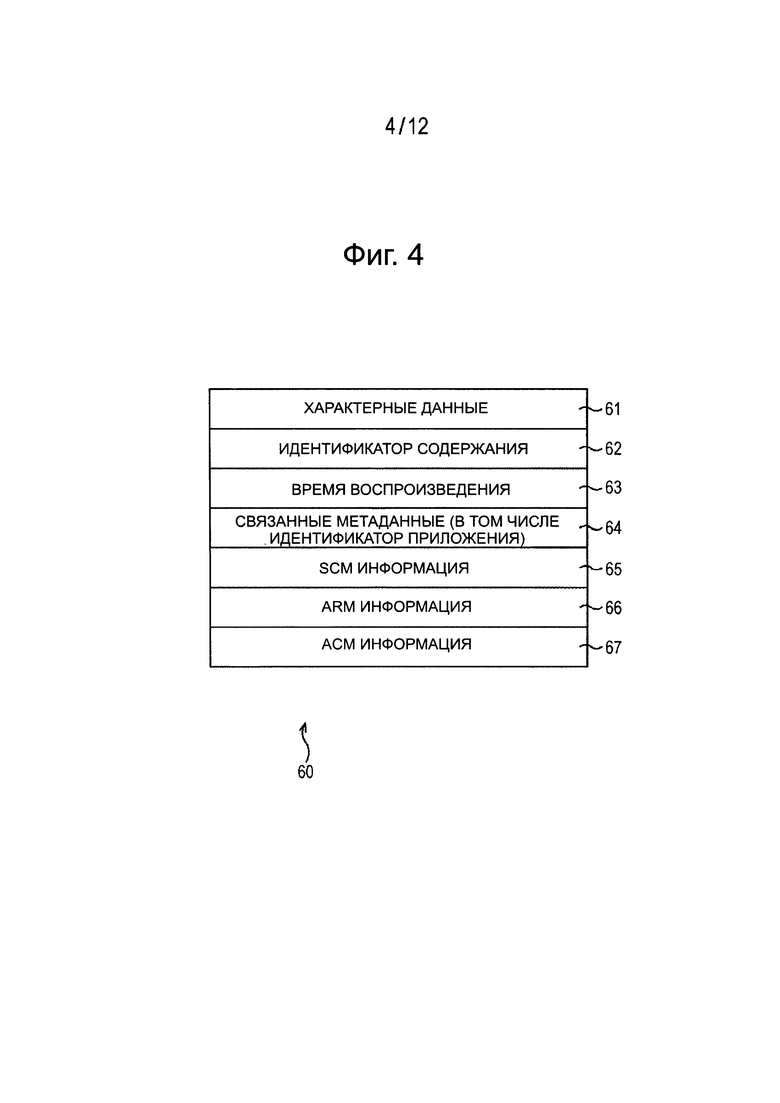

фиг. 4 - вид, показывающий структуру данных для ACR контрольных данных;

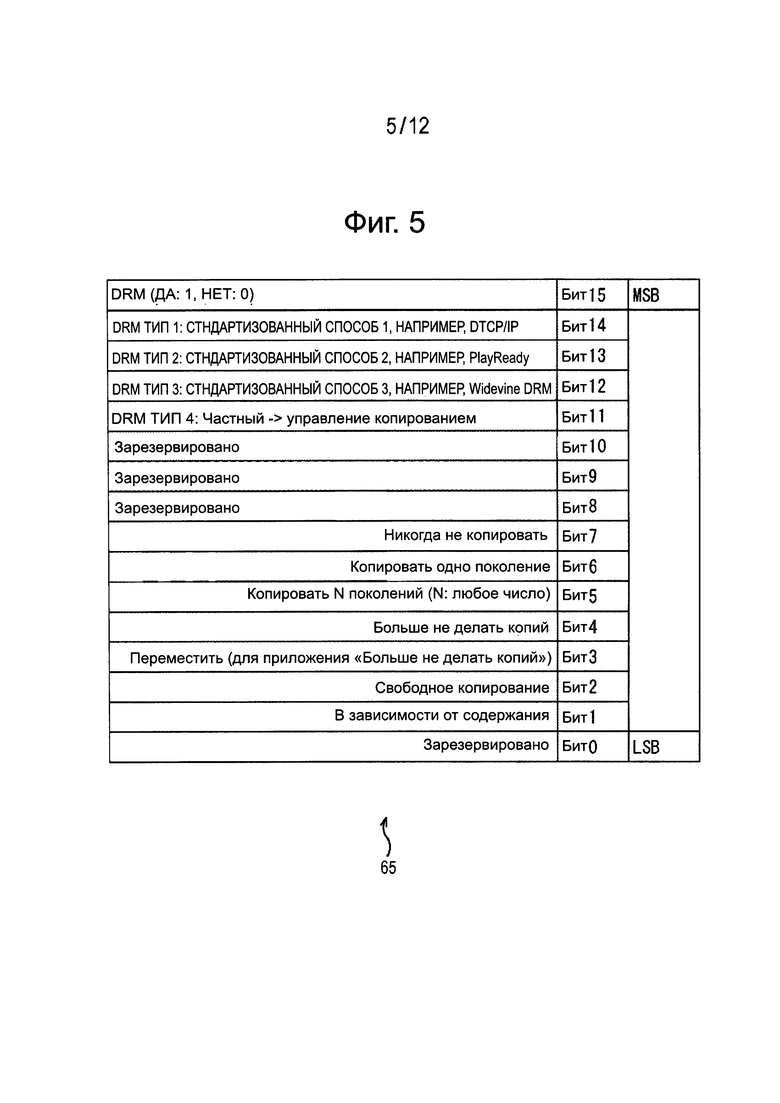

фиг. 5 - вид, показывающий структуру данных для информации (SCM) управления копированием характерных данных;

фиг. 6 - вид, показывающий структуру данных для информации (ARM) о предоставлении связанного приложения;

фиг. 7 - вид, показывающий структуру данных для информации (АСМ) управления копированием связанного приложения;

фиг. 8 - вид, показывающий структуру данных для ACR запроса;

фиг. 9 - вид, показывающий структуру данных для ACR ответа;

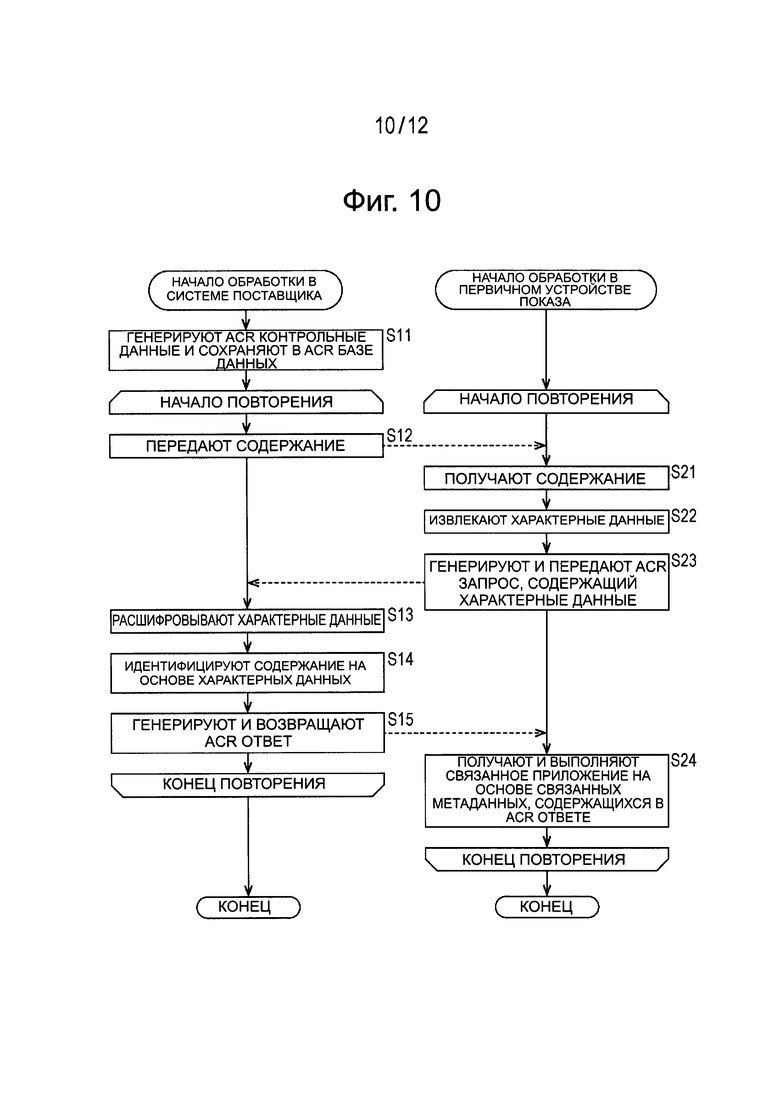

фиг. 10 - вид, показывающий блок-схему, поясняющую работу системы связывания приложения;

фиг. 11 - вид, показывающий блок-схему, поясняющую работу системы связывания приложения;

фиг. 12 - вид, показывающий блок-схему, иллюстрирующую типовую структуру компьютера.

Осуществление изобретения

Далее со ссылками на чертежи приведено подробное описание наилучших вариантов осуществления настоящего изобретения.

Типовая конфигурация системы связывания приложения

На фиг. 1 показана типовая конфигурация системы связывания приложения в качестве варианта осуществления настоящего изобретения.

Эта система 10 связывания приложения идентифицирует содержание, просматриваемое пользователем на экране ТВ приемника или подобного устройства, и выполняет приложение (здесь и далее называется связанным приложением) в соответствии с ходом воспроизведения содержания.

Здесь содержание не ограничено телевизионной программой в эфире, принятой ТВ приемником или подобным устройством. Примеры содержания включают в себя различного рода аудио/визуальное содержание, такое как телевизионная программа, записанная на видеомагнитофон или подобное устройство, видео, такое как фильм, воспроизводимый с носителя информации с большой плотностью записи, и движущееся изображение, загруженное через Интернет. Содержание также включают в себя коммерческие сообщения (здесь и далее называются СМ), вставленные между телевизионными программами или вставленные в телевизионную программу.

Связанное приложение может показывать информацию, касающуюся просматриваемого содержания, такую как обзор содержания и метаданные актеров, или представляет сайт для покупок, где можно купить товары, показанные на изображениях из содержания (одежда, которую примеряют актеры, или товары, используемые актерами). Связанное приложение также может направить пользователя на загрузку или просмотр другого содержания, касающегося текущего содержания. В этом случае другое содержание, к которому пользователя направляет связанное приложение, называются цитируемым содержанием.

При идентификации содержания применяют ACR технологию. При ACR технологии просматриваемое содержание идентифицируют с помощью сравнения характерных данных (значение характерного признака), периодически извлекаемых из просматриваемого содержания, и характерных данных содержаний, ранее зарегистрированных в базе данных.

Система 10 связывания приложения образована системой 20 поставщика, расположенной на стороне, которая предоставляет содержания и связанные приложения, и системой 30 домашней сети, расположенной в доме пользователя или подобном месте. Система 20 поставщика и система 30 домашней сети соединены друг с другом с помощью сети 11 вещания и двунаправленной сети 12 связи.

Сеть 11 вещания может являться сетью ТВ вещания, сетью кабельного ТВ, сетью интернет-телевидения или подобной сетью. Двунаправленная сеть 12 связи представляет собой IP сеть связи, то есть является Интернетом.

Система 30 домашней сети образована, например, путем соединения первичного устройства 30A показа и вторичного устройства 30B показа с беспроводной ЛВС. Первичное устройство 30A показа образовано ТВ приемником или подобным устройством, обладающим функцией настройки на прием вещания. Вторичное устройство 30B показа образовано переносным конечным устройством, не обладающим функцией настройки на прием вещания, например, переносным телефонным устройством, смартфоном или планшетным компьютером. В качестве вторичного устройства 30B показа может быть использовано переносное конечное устройство, обладающее функцией настройки на прием вещания.

Описание системы 20 поставщика

Система 20 поставщика образована сервером 21 содержания, сервером 22 приложений и ACR сервером 23.

Сервер 21 содержания транслирует содержания, такие как телевизионные программы и СМ, с помощью сети 11 вещания. Сервер 21 содержания также подает содержания вещания и метаданные, соответствующие содержанию вещания, на ACR сервер 23.

Метаданные содержат характерные данные содержания, информацию управления копированием характерных данных, которая является информацией об авторских правах для характерных данных, идентификатор соответствующего связанного приложения, информация о предоставлении связанного приложения для ограничения адресов назначения предоставления связанного приложения, информацию управления копированием связанного приложения, которая является информацией об авторских правах для связанного приложения и подобную информацию.

Здесь и далее информацию управления копированием характерных данных называют просто SCM (управление копированием характерных данных) информацией. Информацию о предоставлении связанного приложения называют просто ARM (управление предоставлением связанного приложения) информацией. Информацию управления копированием связанного приложения называют просто АСМ (управление копированием связанного приложения) информацией.

В ответ на запрос со стороны системы 30 домашней сети, сервер 22 приложений подает с помощью двунаправленной сети 12 связи связанное приложение и данные, используемые связанным приложением. Здесь связанное приложение и данные, используемые связанным приложением, могут быть зашифрованы с помощью DRM (управление цифровыми правами) технологии.

ACR сервер 23 владеет базой данных, подготовленной заранее и содержащей ACR контрольные данные, которые связывают характерные данные, извлеченные с заранее заданными интервалами выборки из различного рода материалов для просмотра на стороне системы 30 домашней сети, с идентификаторами материалов, идентификаторами приложений, информацией управления копированием характерными данными, информацией о предоставлении связанного приложения, информацией управления копированием связанного приложения и подобной информацией.

На основе базы данных ACR контрольных данных, в ACR сервере 23 генерируют и возвращают ACR ответ как реакцию на ACR запрос, переданный из ACR клиента 32 на стороне системы 30 домашней сети.

Сервер 21 содержания, сервер 22 приложений и ACR сервер 23, образующие систему 20 поставщика, могут быть расположены в одном месте или могут быть рассредоточены по различным местам. Сервер 21 содержания, сервер 22 приложений и ACR сервер 23 в случае необходимости могут быть объединены. Более того, может присутствовать более одного сервера 21 содержания, более одного сервера 22 приложений и более одного ACR сервера 23.

Описание системы 30 домашней сети

Первичное устройство 30А показа системы 30 домашней сети содержит устройство 31 предоставления содержания, ACR 32 клиент и устройство 33 управления приложением. Вторичное устройство 30B показа системы содержит те же компоненты, что описаны выше.

В устройстве 31 предоставления содержания получают и разделяют все содержания, подлежащие показу на устройстве отображения ТВ приемника или подобного устройства, служащего в качестве первичного устройства 30А показа, и подают содержание на ACR клиент 32. То есть в устройстве 31 предоставления материалов получают и разделяют не только содержание, передаваемое от сервера 21 содержания, но также и содержание, являющееся входом через различные входные разъемы (такие HDMI (зарегистрированная торговая марка) разъемы) ТВ приемника или подобного устройства, и подает содержание на ACR клиент 32.

В ACR клиенте 32 с заранее заданными интервалами выборки извлекают из содержания, которое является входом от устройства 31 предоставления содержания, характерные данные, указывающие характерные признаки содержания. Здесь способ извлечения характерных данных совпадает со способом извлечения (описан ниже), используемым ACR сервером 23 системы 20 поставщика.

В ACR клиенте 32 также генерируют ACR запрос, содержащий извлеченные характерные данные, и передают ACR запрос на ACR сервер 23 системы 20 поставщика с помощью двунаправленной сети 12 связи. В ACR клиенте 32 также принимают и сохраняют ACR ответ, полученный от ACR сервера 23 в качестве ответа на переданный ACR запрос. Далее в ACR клиенте 32 анализируют сохраняемый ACR ответ, передают устройству 33 управления приложением информацию о предоставлении связанного приложения и информацию управления копированием связанного приложения, соответствующую просматриваемому содержанию, и обуславливают то, что в устройстве 33 управления приложением выполняют связанное приложение в соответствии с ходом воспроизведения содержания.

На основе связанных метаданных, информации управления копированием связанного приложения, информации о предоставлении связанного приложения и подобной информации, переданной из ACR клиента 32, в устройстве 33 управления приложением получают от сервера 22 приложений с помощью двунаправленной сети 12 связи связанное приложение, соответствующее просматриваемому содержанию, и выполняют связанное приложение.

В соответствии с информацией о предоставлении связанного приложения, в устройстве 33 управления приложением могут установить не только первичное устройство 30А показа, но также вторичное устройства 30B показа (что будет подробно описано ниже) в качестве назначения предоставления для связанного приложения (или назначения показа изображения, осуществляемого связанным приложением).

Конкретная типовая структура ACR сервера 23

На фиг. 2 показана конкретная типовая структура ACR сервера 23, входящего в систему 20 поставщика.

ACR сервер 23 образован блоком 41 получения содержания, блоком 42 извлечения контрольных характеристик, блок 43 ACR базы данных, блок 44 генерирования ACR ответа, блок 45 DRM шифрования характеристик и блок 46 DRM расшифровывания характеристик.

В блоке 41 получения содержания получают от сервера 21 содержания, содержание для вещания, осуществляемого сервером 21 содержания с помощью сети 11 вещания, и метаданные (в том числе связанные метаданные, SCM информацию, ARM информацию, АСМ информацию и подобную информацию), соответствующие содержанию, и подают полученное содержание на блок 42 извлечения контрольных характеристик. В блоке 41 получения содержания также снаружи получают различного рода содержание для просмотра на стороне системы 30 домашней сети и метаданные, соответствующие содержанию, и подают содержание и метаданные на блок 42 извлечения контрольных характеристик.

С использованием заранее заданного способа извлечения, в блоке 42 извлечения контрольных характеристик с заранее заданными интервалами выборки извлекают из содержания, поданного от блока 41 получения содержания, характерные данные, указывающие характерные признаки содержания, и подают характерные данные на блок 43 ACR базы данных. В блоке 42 извлечения контрольных характеристик также обуславливает то, что в блоке 45 DRM шифрования характеристик шифруют извлеченные характерные данные с помощью заранее заданного процесса DRM шифрования, основанного на SCM информации, содержащейся в метаданных, которые соответствуют входному содержанию. Тем не менее, существуют случаи, когда шифрование не осуществляют, что зависит от содержимого SCM информации.

Способ извлечения характерных данных, используемый в блоке 42 извлечения контрольных характеристик, может быть существующим способом. Например, водяной знак, заранее внедренный в содержание, может быть извлечен и установлен в качестве характерных данных или контрольная сумма может быть вычислена и установлена в качестве характерных данных.

Когда в качестве характерных данных используют контрольную сумму, идентичные характерные данные могут быть получены до и после преобразования разрешения, коэффициента сжатия, скорости передачи в битах, формата кодирования или подобных элементов содержания. Соответственно, может быть увеличена точность идентификации в случае, когда идентификацию содержания осуществляют на основе характерных данных.

В случае, когда существует более одного ACR сервера 23, тот же самый способ извлечения характерных данных не обязательно используют в блоках 42 извлечения контрольных характеристик и в каждом ACR сервере 23 может быть применен другой способ извлечения.

В блоке 43 ACR базы данных генерируют и сохраняют ACR контрольные данные, которые связывают с соответствующими частями характерных данных, извлеченных в блоке 42 извлечения контрольных характеристик и при необходимости зашифрованных с помощью DRM технологии, с идентификаторами содержания, представляющими содержание, из которого были извлечены характерные данные. При этом характерные данные, которые были извлечены из содержания и были зашифрованы с помощью DRM технологии, помещают в базу данных.

В случае, когда существует более одного ACR сервера 23, и в блоке 42 извлечения контрольных характеристик каждого ACR сервера 23 используют разные способы извлечения характерных данных, ACR контрольные данные, обладающих характерными данными, связанными с SCM информацией, ARM информацией и АСМ информацией, объединенной для каждой части содержания, помещают в базу данных в каждом соответствующем блоке 43 ACR базы данных. Ниже со ссылками на фиг. 4 будет описана структура данных ACR контрольных данных.

Путем обращения к блоку 43 ACR базы данных, в блоке 44 генерирования ACR ответа идентифицируют содержание, из которого извлечены характерные данные, содержащиеся в ACR запросе, переданном из ACR клиента 32. При этой идентификации, если характерные данные DRM зашифрованы, работа блока 43 ACR базы данных является причиной того, что в блоке 46 DRM расшифровывания характеристик расшифровывают характерные данные на основе SCM информации, содержащейся ACR контрольных данных, и далее сравнивают расшифрованные характерные данных с характерными данными, содержащимися в ACR запросе.

В блоке 44 генерирования ACR ответа далее в качестве результата идентификации, содержащего идентификатор содержания, генерируют ACR ответ, соответствующие метаданные, ARM информацию, АСМ информацию и подобную информацию. Под управлением сервера 24 соотнесения профиля, в блоке 44 генерирования ACR ответа далее осуществляют соотнесение и фильтрацию связанных метаданных, сохраненных в ACR ответе, и передают ACR ответ на устройство 30 приема. Ниже со ссылками на фиг. 9 будет описана структура данных ACR ответа.

В соответствии с запросом из блока 42 извлечения контрольных характеристик, в блоке 45 DRM шифрования характеристик с помощью заранее заданного процесса DRM шифрования шифруют характерные данные, извлеченные в блоке 42 извлечения контрольных характеристик. При этом в блоке 45 DRM шифрования характеристик осуществляют процесс аутентификации для сервера 21 содержания и далее осуществляют необходимый обмен ключами с сервером 21 содержания. Соответственно, для владельца авторских прав на содержание могут быть защищены авторские права как на содержание, так и на его характерные данные и при использовании ACR сервиса может быть предотвращено несанкционированное использование характеристик без вовлечения сервера 21 содержания.

В соответствии с запросом из блока 43 ACR базы данных, в блоке 46 DRM расшифровывания характеристик расшифровывают зашифрованные с помощью DRM технологии характерные данные, содержащиеся в ACR контрольных данных. При этом в блоке 46 DRM расшифровывания характеристик осуществляют процесс аутентификации для сервера 21 содержания на основе SCM информации, содержащейся в ACR контрольных данных, и далее осуществляют необходимый для процесса DRM расшифрования обмен ключами с сервером 21 содержания. Соответственно, для владельца авторских прав на содержание могут быть защищены авторские права как на содержание, так и на его характерные данные и при использовании ACR сервиса может быть предотвращено несанкционированное использование характеристик без вовлечения сервера 21 содержания.

Более конкретно, характерные данные извлекают, например, из передаваемого содержания (телевизионной программы) без разрешения от станции вещания, владеющей авторскими правами на содержание. Далее генерируют ACR контрольные данные, приводят в действие ACR сервер 23 и выполняют ACR сервис. В этом случае в непрошедшем авторизацию ACR сервере 23 осуществляют процесс аутентификации с сервером 21 содержания, но сервер 21 содержания не удостоверяет его как разрешенный ACR сервер 23. Соответственно, путем анализа журнала сервера 21 содержания, владелец авторских прав на содержание может определить существование ACR сервера 23, выполняющего несанкционированный ACR сервис, и может исключить ACR сервер 23.

Конкретная типовая структура ACR клиента 32

На фиг. 3 показана конкретная типовая структура ACR клиента 32 в первичном устройстве 30А показа.

ACR клиент 32 образован блоком 51 извлечения характеристик, блоком 52 генерирования ACR запроса, блоком 53 связи и блоком 54 анализа ACR ответа.

В блоке 51 извлечения характеристик с заранее заданными интервалами выборки извлекают характерные данные, указывающие характерные признаки содержания, из содержания, которые были выделены и поданы из устройства 31 предоставления содержания, и подают характерные данные на блок 52 генерирования ACR запроса. Способ извлечения характерных данных, применяемый в блоке 51 извлечения характеристик, совпадает со способом, применяемым в блоке 42 извлечения контрольных характеристик ACR сервера 23.

В блоке 52 генерирования ACR запроса генерируют ACR запрос, который содержит характерные данные, которые извлечены в блоке 51 извлечения характеристик и которые должны быть использованы для запроса ACR сервера 23 об идентификации содержания. Ниже со ссылками на фиг. 8 будет описана структура данных ACR запроса.

В блоке 53 связи передают ACR запрос, генерированный блоком 52 генерирования ACR запроса, на ACR сервер 23, принимают ACR ответ, переданный ACR сервером 23, и выдают ACR ответ на блок 54 анализа ACR ответа. В блоке 54 анализа ACR ответа анализируют ACR ответ и уведомляют устройство 33 управления приложением о связанных метаданных, информации управления копированием связанного приложения, информации о предоставлении связанного приложения и подобной информации, которые содержатся в ACR ответе. В устройстве 33 управления приложением на основе указанного уведомления получают и выполняют связанное приложение.

Структура данных ACR контрольных данных

На фиг. 4 показана структура данных для ACR контрольных данных, помещенных в базу данных в блоке 43 ACR базы данных ACR сервера 23.

В ACR контрольных данных 60 каждая часть характерных данных 61, которую периодически извлекают из содержания, связана с идентификатором 62 содержания, временем 63 воспроизведения, связанными метаданными 64, SCM информацией 65, ARM информацией 66 и АСМ информацией.

Характерные данные 61 извлекают из содержания в блоке 42 извлечения контрольных характеристик и при необходимости DRM шифруют в блоке 45 DRM шифрования характеристик. Идентификатор 62 содержания является информацией для идентификации содержания, из которого извлекают характерные данные 61. Время 63 воспроизведения указывает ход воспроизведения содержания, когда характерные данные 61 извлекают из содержания, представленного идентификатором 62 содержания, и представляет собой время, прошедшее с начала содержания.

Связанные метаданные 64 содержат метаданные содержания, представленные идентификатором 62 содержания, идентификатором приложения, который представляет связанное приложение, выполняемое в соответствии с ходом воспроизведения содержания, на который указывает время 63 воспроизведения и поставщик (в этом случае сервер 22 приложений) связанного приложения, различного рода данными, которые использует связанное приложение и подобной информацией.

Связанные метаданные 64 могут изменяться с ходом воспроизведения содержания, на который указывает время 63 воспроизведения.

SCM информация 65 указывает, нужно ли защищать характерные данные 61 авторскими правами аналогично содержанию. Если характерные данные 61 необходимо защищать авторскими правами, SCM информация 65 является информацией для определения содержания соответствующего процесса защиты авторских прав. С помощью SCM информации 65, может быть реализована защита авторских прав для каждой части периодически извлекаемых характерных данных 61.

На фиг. 5 показана типовая структура данных в случае, когда SCM информация 65 определена в 16 битах.

16-битовая SCM информация 65 включает в себя с MSB стороны, флаг (бит 15), указывающий, осуществляют ли DRM управление, и флаги (биты 14-11) для выбора DRM способа из стандартизованных способов и одного нестандартизованного локального способа, если нужно осуществлять DRM управление. 16-битная SCM информация 65 дополнительно включает в себя флаги (биты 7-1) для определения конкретных деталей (таких как защита от копирования или разрешение копирования только для одного поколения) DRM управления для характерных данных 61 в случае, когда выбран нестандартизованный локальный способ и резервные флаги (биты 10-8 и бит 0), зарезервированные для будущего расширения.

Например, в случае, когда характерные данные 61 извлекают из содержания с DRM информацией, указывающей на защиту от копирования, и владелец авторских прав на содержание запрашивает управление авторскими правами для характерных данных 61 аналогичное управлению авторскими правами для содержания, и при этом запрошенное управление характерными данными 61 представляет собой DTCP/IP, SCM информация 65 представляет собой 1100 0000 1000 0000.

Обращаясь опять на фиг. 4, ARM информация 66 является информацией для определения выполнения и назначения показа изображения (назначение предоставления) для связанного приложения, определенного к выполнению в соответствии с ходом воспроизведения содержания, из которого извлечены характерные данные 61.

На фиг. 6 показана типовая структура данных в случае, когда ARM 66 определена в 8 битах.

8-битовая ARM информация 66 содержит с MSB стороны флаг (бит 7) для разрешения показа в любом месте на первичном устройстве 30А показа, флаг (бит 6) для разрешения показа на первичном устройстве 30A показа, но запрещения показа с наложением на содержание, флаг (бит 5) для разрешения показа в любом месте на вторичном устройстве 30B показа и флаг (бит 4) для разрешения показа на вторичном устройстве 30B показа, но запрещения показа с наложением на содержание. 8-битовая ARM информация 66 также содержит флаг (бит 3) для разрешения показа в любом месте на первичном устройстве 30A показа и вторичном устройстве 30B показа, флаг (бит 2) для разрешения показа в любом месте на первичном устройстве 30A показа и вторичном устройстве 30B показа, но запрещения показа с наложением на содержание и флаг (бит 1) для запрещения показа на любом устройстве. 8-битовая ARM информация 66 дополнительно содержит резервный флаг (бит 0), зарезервированный для будущего расширения.

Например, в случае, когда взаимоотношение по поводу показа между содержанием и приложением отрегулировано соответствующим владельцем авторских прав и в результате разрешено предоставление связанного приложения на первичное устройство 30A показа, но запрещен показ связанного приложения на содержании, ARM информация 66 представляет собой 0100 0000.

Обращаясь опять на фиг. 4, АСМ информация 67 является информацией для показа информацией об авторских правах для связанного приложения, которое определили для выполнения в соответствии с ходом воспроизведения содержания, из которого извлечены характерные данные 61, цитированного содержания и подобной информации. Информацию об авторских правах определяет владелец авторских прав для связанного приложения.

На фиг. 7 показана типовая структура данных в случае, когда АСМ информация 67 составляет 16 бит.

16-битовая АСМ информация 67 включает в себя с MSB стороны, флаг (бит 15), указывающий, осуществляют ли DRM управление, и флаги (биты 14-11) для выбора DRM способа из стандартизованных способов и одного нестандартизованного локального способа, если нужно осуществлять DRM управление. 16-битовая АСМ информация 67 дополнительно включает в себя флаги (биты 7-1) для определения конкретных деталей (таких как защита от копирования или разрешение копирования только для одного поколения) DRM управления для связанного приложения в случае, когда выбран нестандартизованный локальный способ и резервные флаги (биты 10-8 и бит 0), зарезервированные для будущего расширения.

Например, в случае, когда владелец авторских прав на связанное приложение решает управлять связанным приложением и цитируемым содержанием с помощью PlayReady (торговая марка), который является стандартизованным способом DRM управления и разрешено неограниченное копирование, АСМ информация 67 представляет собой 1010 0000 0000 0100.

Структура данных ACR запроса

На фиг. 8 показана структура данных ACR запроса, сгенерированного в блоке 52 генерирования ACR запроса ACR клиента 32.

ACR запрос 70 содержит идентификатор 71 ACR запроса, идентификатор 72 способа извлечения, идентификатор 73 сервиса, характерные данные 74, метку 75 локального времени, адрес 76 отправителя и подпись 77.

Идентификатор 71 ACR запроса является информацией для однозначной идентификации ACR запроса 70. Идентификатор 72 способа извлечения является информацией для идентификации способа извлечения, использованного при извлечении характерных данных 74. Идентификатор 73 сервиса является информацией для выбора ACR сервера 23 для получения ACR ответа, как реакции на передачу ACR запроса 70 в случае, когда существует более одного ACR сервера 23.

Характерные данные 74 извлекают из содержания в ACR клиенте 32. Метка 75 локального времени указывает время, когда из содержания извлечены характерные данные 74, и представляет собой время, указанное часами локальной системы первичного устройства 30A показа.

Адрес 76 отправителя представляет собой адрес ACR клиента 32, передающего ACR запрос 70 в двунаправленной сети 12 связи, и должен быть использован в качестве информации, указывающей адрес, на который должен быть возвращен ACR ответ, сгенерированный ACR сервером 23 как реакция на ACR запрос 70. Подпись 77 приспособлена для предотвращения фальсификации ACR запроса 70. Весь ACR запрос 70 может быть зашифрован и передан независимо от авторских прав на содержание.

Структура данных ACR ответа

На фиг. 9 показана структура данных ACR ответа, сгенерированного в блоке 44 генерирования ACR ответа ACR сервера 23.

Структура данных ACR ответа 80 обозначена на чертеже позициями А или В. Позиция А на чертеже показывает структуру данных ACR ответа 80 в случае, когда идентифицированое содержание, из которого извлечены характерные данные 74, содержащиеся в ACR запросе 70, или когда идентифицировано содержание, просматриваемое на первичном устройстве 30A показа. Позиция В на чертеже показывает структуру данных ACR ответа 80 в случае, когда содержание не может быть идентифицировано.

ACR ответ 80 в случае, когда просматриваемый на первичном устройстве 30A показа содержание может быть идентифицировано, содержит идентификатор 81 ACR запроса, идентификатор 82 способа извлечения, идентификатор 83 сервиса, идентификатор 84 содержания, АСМ информацию 85, ARM информацию 86, время 87 воспроизведения, метку 88 локального времени, связанные метаданные 89, адрес 90 отправителя и подпись 91.

Тем временем ACR ответ 80 в случае, когда просматриваемое на первичном устройстве 30A показа содержание не может быть идентифицировано (В на чертеже), содержит идентификатор 81 ACR запроса, идентификатор 83 сервиса, адрес 90 отправителя, подпись 91 и флаг 92 неудавшейся идентификации.

Идентификатор 81 ACR запроса, идентификатор 82 способа извлечения, идентификатор 83 сервиса и метка 88 локального времени выполнены с возможностью идентификации ACR запроса 70, запрашивающего возврат ACR ответа 80 и записаны с помощью цитирования идентификатора 71 ACR запроса, идентификатора 72 способа извлечения, идентификатора 73 сервиса и метки 75 локального времени ACR запроса 70.

Идентификатор 84 содержания, АСМ информация 85, ARM информация 86, время 87 воспроизведения и связанные метаданные 89 выполнены с возможностью указания результата идентификации содержания и записаны с помощью цитирования идентификатора 62 содержания, ARM информации 66, АСМ информации 67, времени 63 воспроизведения и связанных метаданных 64 соответствующих ACR контрольных данных 60.

Адрес 90 отправителя представляет собой адрес ACR сервера 24, передающего ACR ответ 80 в двунаправленной сети 12 связи. Подпись 91 приспособлена для предотвращения фальсификации ACR ответа 80. Весь ACR ответ 80 может быть зашифрован и передан независимо от авторских прав на содержание, так что предотвращается фальсификация ACR ответа 80.

Флаг 92 неудавшейся идентификации представляет собой флаг, указывающий на то, что содержание, из которого извлечены характерные данные 74, содержащиеся в ACR запросе 70 из ACR клиента 32, или содержание, просматриваемое с помощью первичного устройства 30A показа, не может быть идентифицировано на ACR сервере 23.

Работа системы 10 связывания приложения

На фиг. 10 показана блок-схема, поясняющая работу системы 10 связывания приложения.

В системе 20 поставщика на этапе S11 в качестве предварительной обработки перед началом вещания содержания с помощью сети 11 вещания, содержание, которое далее будет передано, и связанные метаданные 64 подают на ACR сервер 23. В ACR сервере 23 извлекают характерные данные с заранее заданными интервалами из поданного содержания, при необходимости осуществляют DRM шифрование, генерируют ACR контрольные данные 60, содержащие связанные метаданные 64, SCM информацию 65, ARM информацию 66 и АСМ информацию 67 для каждой части характерных данных и регистрируют ACR контрольные данные 60 в блоке 43 ACR базы данных.

В ACR сервере 23 генерируют соответствующие ACR контрольные данные 60 не только для содержания, подлежащего вещанию, но также для различного рода содержания, которое может быть просмотрено на стороне системы 30 домашней сети, и помещают ACR контрольные данные 60 в базу данных. После подобного помещения ACR контрольных данных 60, соответствующих различного рода содержания в базу данных, повторяют описанные ниже этапы S12-S15.

На этапе S12 в сервере 21 содержания системы 20 поставщика начинают вещание содержания с помощью сети 11 вещания.

С другой стороны, в системе 30 домашней сети при просмотре содержания (не ограничено передаваемым содержанием) повторяют описанные ниже этапы S21-S24.

На этапе S21 в устройстве 31 предоставления содержаний первичного устройства 30A показа получают просматриваемое содержание и разветвленным образом подают содержание на ACR клиент 32. На этапе S22 в ACR клиенте 32 извлекают характерные данные 74 с заранее заданными интервалами выборки из просматриваемого в текущий момент содержания, являющегося вводом от устройства 31 предоставления содержания разветвленным образом.

На этапе S23 в ACR клиенте 32 генерируют ACR запрос 70, содержащий характерные данные 74 каждый раз, когда извлекают характерные данные 74, и передают ACR запрос 70 в ACR сервер 23.

В ACR сервере 23, который получает ACR запрос 70, идентифицируют содержание, из которого извлекли характерные данные 74, содержащиеся в ACR запросе 70.

Более конкретно, на этапе S13 в блоке 43 ACR базы данных получают ключ, необходимый для процесса DRM расшифрования, от сервера 21 содержания и расшифровывают DRM зашифрованные характерные данные 61 в случае, когда характерные данные 61 ACR контрольных данных 60, помещенных в базу данных, DRM зашифрованы.

На этапе S14 в блоке 44 генерирования ACR ответа ACR сервера 23 обращаются к блоку 43 ACR базы данных и идентифицируют содержание, из которого были извлечены характерные данные 74, содержащиеся в полученном ACR запросе 70.

На этапе S15 в блоке 44 генерирования ACR ответа генерируют ACR ответ 80, что делают в соответствии с результатом идентификации, и возвращает сгенерированный ACR ответ 80 в ACR клиент 32, который направлял ACR запрос 70.

На этапе S24 в ACR клиенте 32, который получил ACR ответ 80, анализируют связанные метаданные 89, содержащиеся в ACR ответе 80, и с помощью устройства 33 управления приложением получают и выполняют связанное приложение, которое должно быть выполнено в соответствии с ходом воспроизведения просматриваемого содержания. На основе идентификатора приложения, содержащегося в связанных метаданных 89, в устройстве 33 управления приложением получают связанное приложение из сервера 22 приложений и выполняют связанное приложение. При этом в устройстве 33 управления приложением анализируют АСМ информацию 85 и ARM информацию 86, содержащуюся в ACR ответе 80, расшифровывают DRM зашифрованное связанное приложение, и осуществляют DRM управление цитируемым содержанием, а также выполнение связанного приложения.

Описанные выше процедуры на этапах S12-S15 и описанные выше процедуры на этапах S21-S24 повторно осуществляют при одновременном просмотре содержания на стороне системы 30 домашней сети. Соответственно, связанное приложение может быть выполнено в соответствии с ходом воспроизведения просматриваемого содержания.

Конкретные операции в процессе управления предоставлением связанного приложения и DRM расшифрования.

На фиг. 11 показана блок-схема для подробного объяснения операций в процессе управления предоставлением связанного приложения и DRM расшифрования, которые нужно осуществить между ACR сервером 23 и сервером 22 приложений системы 20 поставщика и ACR клиентом 32 и устройством 33 управления приложением первичного устройства 30A показа.

Описанные ниже процедуры на этапах S31 и S32 в системе 30 поставщика повторно осуществляют при просмотре содержания с помощью первичного устройства 30A показа.

На этапе S31 в ACR сервере 23 идентифицируют содержание в ответ на ACR запрос 70 из ACR клиента 32, генерируют ACR ответ 80, соответствующий результату идентификации, и возвращают ACR ответ 80 на ACR клиент 32.

На этапе S41 в ACR клиенте 32, который получил ACR ответ 80, анализируют ACR ответ 80. На этапе S42 в ACR клиенте 32 определяют, было ли успешно идентифицировано просматриваемое содержание.

Более конкретно, выполняют проверку с целью – определить, была ли успешной идентификация, что делают на основе того, содержится ли флаг 92 неудавшейся идентификации в ACR ответе 80. В случае, когда в ACR ответе 80 содержится флаг 92 неудавшейся идентификации и определили, что идентификация была неуспешной, процесс возвращается на этап S41. В случае, когда флаг 92 неудавшейся идентификации не содержится в ACR ответе 80, и с другой стороны определили, что идентификация была успешной, процесс переходит на этап S43. В этом случае структура данных ACR ответа 80 соответствует структуре, показанной позицией А на фиг. 9, и содержит АСМ информацию 85 и ARM информацию 86.

На этапе S43 в ACR клиенте 32 уведомляют устройство 33 управления приложением об идентификаторе приложения для связанного приложения в связанных метаданных 89, АСМ информации 85 и ARM информации 86, которые содержатся в ACR ответе 80. На основе идентификатора приложения в устройстве 33 управления приложением осуществляют доступ к серверу 22 приложений и запрашивают связанное приложение. В устройстве 33 управления приложением также анализируют АСМ информацию 85 и ARM информацию 86.

На этапе S44 на основе результата анализа ARM информации 86 в устройстве 33 управления приложением устанавливают пункт назначения предоставления связанного приложения, которое будут выполнять одновременно с просмотром содержания, и определяют, будет ли показ накладываться на содержание. На этапе S45 на основе АСМ информации 85 в устройстве 33 управления приложением устанавливают способ расшифрования (или устанавливают модуль программного обеспечения или подобное для осуществления процесса DRM расшифрования) в случае DRM зашифрованного связанного приложения, которое будут выполнять одновременно с просмотром содержания. На этапе S46 в устройстве 33 управления приложением дополнительно получают ключ, необходимый в процессе расшифрования, в ходе процесса аутентификации для расшифрования в случае DRM зашифрованного связанного приложения.

Между тем на этапе S22 в сервере 22 приложений системы 20 поставщика подают связанное приложение в DRM зашифрованном состоянии (или в незашифрованном состоянии) в устройство 33 управления приложением в ответ на запрос, осуществленный в устройстве 33 управления приложением на этапе S43. На этапе S47 в устройстве 33 управления приложением, которое получило связанное приложение, используют ключ, полученный на этапе S46, и расшифровывают, связанное приложение, полученное в DRM зашифрованном состоянии (или в незашифрованном состоянии), в соответствии со способом расшифрования, определенном АСМ информацией 85.

На этапе S48 в устройстве 33 управления приложением выполняют расшифрованное связанное приложение и управляют предоставлением для связанного приложения на основе установок, выполненных на этапе S44.

В ходе описанных выше операций, может быть осуществлено предоставление связанного приложения и DRM управление, при этом отражаются намерения соответствующих владельцев авторских прав на связанное приложение и содержание.

Как описано выше, в этом варианте осуществления изобретения в качестве SCM информации 65 определяют информацию об авторских правах на характерные данные, извлеченные из содержания. Соответственно, может быть предотвращено предоставление несанкционированного ACR сервиса без разрешения владельца авторских прав на содержание.

Также владелец авторских прав на содержание может установить ARM информацию 66 в качестве управляющей рабочей информации для связанного приложения, выполняемого в соответствии с ходом воспроизведения содержания. Соответственно, связанное приложение может быть выполнено при отражении прав и намерений как владельца авторских прав на содержание, так и владельца авторских прав на связанное приложение. Соответственно, владелец авторских прав на содержание может предотвратить выполнение связанного приложения, которое может нарушить его авторские права. При этом владелец авторских прав на связанное приложение может предотвратить предоставление на непредусмотренное устройство.

Более того, в этом варианте осуществления изобретения определяют АСМ информацию 67 для защиты авторских прав на связанное приложение и содержание, цитируемый связанным приложением. Соответственно, может быть предотвращено несанкционированное копирование связанного приложения и цитируемого содержания.

Между тем и система 20 поставщика и первичное устройство 30A показа, которые осуществляет описанный выше набор процессов, могут быть выполнены в виде аппаратного обеспечения или могут быть реализованы в виде выполняемого компьютером программного обеспечения. Этот компьютер может быть компьютером, встроенным в специализированное аппаратное обеспечение, или может быть персональным компьютером общего назначения, который может выполнять различного рода функции, как различного рода установленные на нем программы.

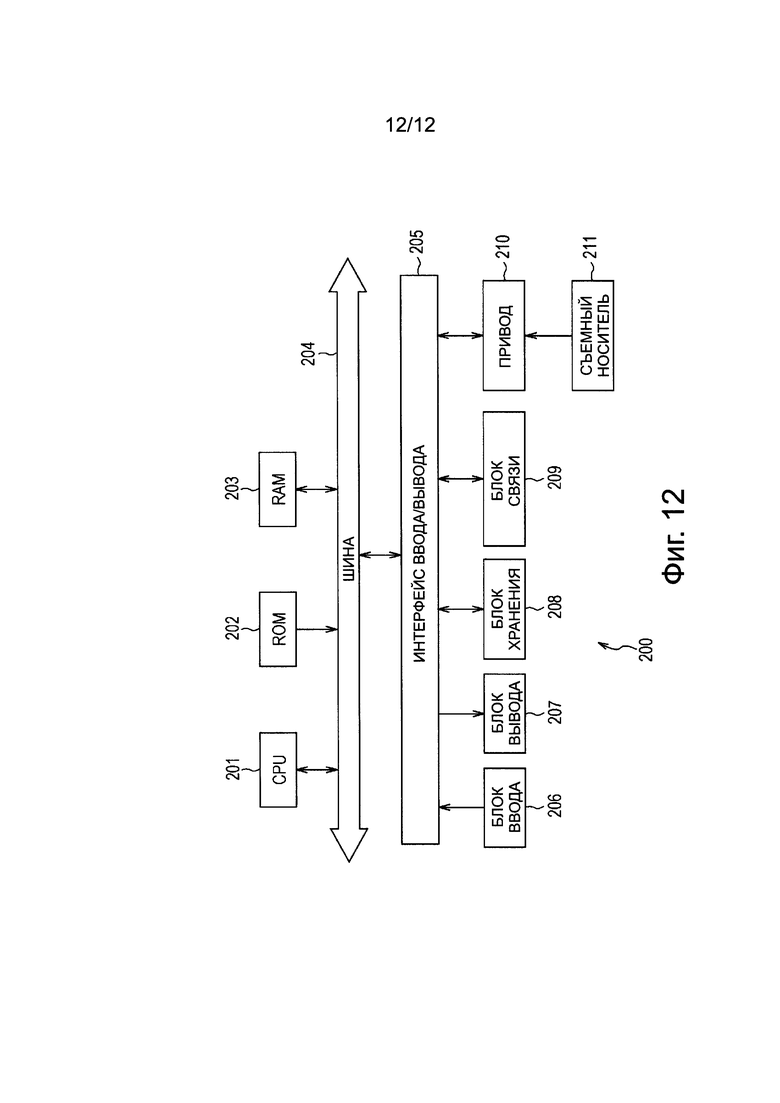

На фиг. 12 показана блок-схема, иллюстрирующая типовую структуру аппаратного обеспечения упомянутого выше компьютера.

В этом компьютере 200, CPV (центральный процессор) 201, ROM (постоянное запоминающее устройство) 202 и RAM (оперативное запоминающее устройство) 203 соединены друг с другом шиной 204.

Интерфейс 205 ввода/вывода дополнительно соединен с шиной 204. Блок 206 ввода, блок 207 вывода, блок 208 хранения, блок 209 связи и привод 210 соединены с интерфейсом 205 ввода/вывода.

Блок 206 ввода образован клавиатурой, мышью, микрофоном и подобными устройствами. Блок 207 вывода образован устройством отображения, акустической системой и подобными устройствами. Блок 208 хранения образован накопителем на жестких магнитных дисках, энергонезависимой памятью или подобными устройствами. Блок 209 связи образован сетевым интерфейсом или подобным. Привод 210 запускает съемный носитель 211, такой как магнитный диск, оптический диск, магнитооптический диск, или полупроводниковую память.

В компьютере 200, имеющем описанную выше структуру, в CPV 201 загружают программы, хранящиеся в блоке 208 хранения, в RAM 203 с помощью интерфейса 205 ввода/вывода и шины 204, и выполняют программы, таким образом осуществляют описанный выше набор процессов.

Программы, выполняемые в компьютере 200 (CPV 201), могут быть записаны на съемный носитель 211, например, как на предоставляемый носитель информации с большой плотностью записи. В качестве альтернативы, программы могут быть получены через проводную или беспроводную среду передачи, такую как локальная вычислительная сеть, Интернет или цифровое спутниковое вещание.

В компьютере 200 программы могут быть установлены в блок 208 хранения с помощью интерфейса 205 ввода/вывода, когда съемный носитель 211 установлен в привод 210. Также программа может быть получена блоком 209 связи через проводную или беспроводную среду передачи и установлена в блок 208 хранения. Также программа может быть установлена заранее в ROM 202 или блок 208 хранения.

Программы, выполняемые компьютером 200, могут быть программами для осуществления процессов в хронологическом порядке в соответствии с описанным в этом документе порядком, или при необходимости могут быть программами для параллельного осуществления процессов, например, по вызову.

Заметим, что варианты осуществления настоящего изобретения не ограничены описанными выше вариантами осуществления изобретения и могут быть предложены их различные модификации, не выходящие за границы объема настоящего изобретения.

Список ссылочных позиций

Изобретение относится к устройствам обработки информации, которые применимы в случае, когда прикладную программу выполняют в соответствии с воспроизведением содержания, такого как телевизионная программа. Технический результат заключается в реализации автоматического распознавания содержания (ACR) сервиса без каких-либо нарушений прав соответствующих владельцев авторских прав на содержание и связанное приложение. Предложено устройство обработки информации, содержащее: блок управления содержанием для управления первым содержанием, просматриваемым на стороне устройства воспроизведения содержания; блок базы данных для генерирования контрольных данных и помещения сгенерированных контрольных данных в базу данных, посредством связывания первых характерных данных первого содержания с информацией управления правами для первых характерных данных и идентификатором содержания, представляющим первое содержание, из которого извлечены первые характерные данные; и блок идентификации для идентификации содержания и возврата ответа, указывающего результат идентификации, посредством обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания. 4 н. и 7 з.п. ф-лы, 12 ил.

1. Устройство обработки информации, содержащее:

блок управления содержанием для управления первым содержанием, просматриваемым на стороне устройства воспроизведения содержания, выполненного с возможностью воспроизведения содержания;

блок базы данных для генерирования контрольных данных и помещения сгенерированных контрольных данных в базу данных, при этом контрольные данные генерируют посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания и по меньшей мере одним из информации управления правами для первых характерных данных, и идентификатора приложения и информации управления предоставлением, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, подлежащее выполнению на стороне устройства воспроизведения содержания в соответствии с прогрессом первого содержания, когда указанное первое содержание просматривается на стороне указанного устройства воспроизведения содержания, информация управления предоставлением используется для управления предоставлением приложения, а первые характерные данные указывают признак первого содержания; и

блок идентификации для идентификации содержания и возврата ответа, указывающего результат идентификации, получаемый посредством обращения к контрольным данным блока базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передают от стороны устройства воспроизведения содержания, а вторые характерные данные указывают признак второго содержания.

2. Устройство обработки информации по п. 1, в котором

первые характерные данные контрольных данных зашифрованы, а

блок базы данных выполнен с возможностью расшифровки зашифрованных первых характерных данных в ходе процесса аутентификации с блоком управления содержанием.

3. Устройство обработки информации по п. 2, в котором

блок базы данных выполнен с возможностью генерирования указанных контрольных данных посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания и информацией управления правами; а

информация управления правами для первых характерных данных содержит элемент для выбора существующего способа управления правами для первых характерных данных и дополнительно содержит элемент произвольной установки способа управления правами для первых характерных данных.

4. Устройство обработки информации по п. 1, в котором

блок базы данных выполнен с возможностью генерирования указанных контрольных данных посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания и информацией управления правами; а

информация управления предоставлением содержит по меньшей мере один из элемента для ограничения устройства, функционирующего в качестве пункта назначения вывода изображения из приложения, и элемента ограничения наложения изображения из приложения и изображения из содержания.

5. Устройство обработки информации по п. 1, в котором блок базы данных выполнен с возможностью генерирования контрольных данных посредством связывания первых характерных данных, идентификатора приложения и информации управления правами.

6. Устройство обработки информации по п. 5, в котором информация управления правами для приложения содержит элемент для выбора существующего способа управления правами для приложения и содержания, цитируемого приложением, и дополнительно информация управления правами для приложения содержит элемент для произвольной установки способа управления правами для приложения и содержания, цитируемого приложением.

7. Способ обработки информации, реализованный в устройстве обработки информации, включающий в себя:

этап формирования базы данных, на котором генерируют контрольные данные и помещают сгенерированные контрольные данные в базу данных, при этом контрольные данные генерируют посредством связывания первых характерных данных, извлеченных из первого содержания, с идентификатором содержания и по меньшей мере одним из информации управления правами для первых характерных данных, и идентификатора приложения и информации управления предоставлением, при этом идентификатор содержания представляет первое содержание, из которого извлечены первые характерные данные, идентификатор приложения представляет приложение, подлежащее выполнению на стороне устройства воспроизведения содержания в сопряжении с прогрессом первого содержания, когда указанное первое содержание просматривается на стороне указанного устройства воспроизведения содержания, информация управления предоставлением используется для управления предоставлением приложения, первое содержание выполнено с возможностью его просмотра на стороне устройства представления содержания, воспроизводящего содержание, а первые характерные данные указывают признак первого содержания; и

этап идентификации, на котором идентифицируют содержание и возвращают ответ, указывающий результат идентификации, получаемый посредством обращения к контрольным данным базы данных в ответ на запрос, содержащий вторые характерные данные, извлеченные из второго содержания, просматриваемого пользователем устройства воспроизведения содержания, при этом запрос передан от стороны устройства воспроизведения содержания, запрос передан от стороны устройства воспроизведения содержания, а вторые характерные данные указывают характерный признак второго содержания, при этом

этап формирования базы данных и этап идентификации осуществляют в устройстве обработки информации.

8. Устройство обработки информации, содержащее:

блок генерирования запроса для извлечения характерных данных из воспроизводимого содержания, генерирования запроса, содержащего характерные данные, передачи запроса на сервер идентификации и получения ответа, возвращенного сервером идентификации в качестве ответа на запрос, при этом характерные данные указывают признак содержания; и

блок выполнения приложения для получения и выполнения приложения на основе идентификатора приложения, содержащегося в полученном ответе, при этом приложение назначено для выполнения в соответствии с ходом воспроизведения воспроизводимого содержания и управления представлением указанного приложения на основе информации управления представлением указанного приложения, содержащейся в ответе, или управления приложением и содержанием, цитируемым указанным приложением на основе информации управления правами приложения содержащейся в ответе.

9. Устройство обработки информации по п. 8, в котором блок выполнения приложения выполнен с возможностью расшифровки приложения на основе информации управления правами, при этом приложение было зашифровано и/или управления копированием приложения и цитируемого содержания на основе информации управления правами.

10. Способ обработки информации, реализованный в устройстве обработки информации, включающий в себя:

этап передачи, на котором извлекают характерные данные из воспроизводимого содержания, генерируют запрос, содержащий характерные данные, и передают запрос на сервер идентификации, при этом характерные данные указывают признак содержания;

этап получения, на котором получают ответ, возвращенный сервером идентификации в качестве ответа на запрос; и

этап контроля или управления, на котором получают и выполняют приложение на основе идентификатора приложения, содержащегося в полученном ответе, при этом приложение предназначено для выполнения в соответствии с прогрессом воспроизведения содержания, и контролируют представление приложения на основе информации управления представлением для приложения, содержащейся в ответе, и/или управления приложением и содержанием, цитируемым указанным приложением на основе информации управления правами приложения, содержащейся в ответе, при этом

этап передачи, этап приема и этап контроля и управления осуществляют в устройстве обработки информации.

11. Способ обработки информации, по п. 10, в котором:

на этапе формирования базы данных, контрольные данные генерируются посредством связывания первых характерных данных с идентификатором содержания, идентификатором приложения и информацией управления правами.

| САМОВСАСЫВАЮЩИЙ ЦЕНТРОБЕЖИЫЙ НАСОС | 0 |

|

SU152178A1 |

| DE 102005056550 A1, 2006-06-01 | |||

| Адаптивный дисковый сошник | 2023 |

|

RU2814197C1 |

| JP 2012168801 A, 2012-09-06 | |||

| US 2002162118 A1, 2002-10-31 | |||

| US 2010138418 A1, 2010-06-03 | |||

| АСПЕКТЫ УПРАВЛЕНИЯ ЦИФРОВЫМИ ПРАВАМИ ОДНОРАНГОВОГО РАСПРОСТРАНЕНИЯ ЦИФРОВОГО КОНТЕНТА | 2007 |

|

RU2440681C2 |