УРОВЕНЬ ТЕХНИКИ

[0001] Аутентификация – это процесс доказательства или подтверждения того, что информация является подлинной. Процессы аутентификации могут использовать различные механизмы, чтобы гарантировать, что информация является подлинной. В одном примере потребляемый продукт включает в себя память, а память включает в себя идентификатор потребляемого продукта. Хост-устройство, которое принимает потребляемый продукт, может идентифицировать потребляемый продукт, посредством считывания идентификатора, сохраненного в памяти.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[0002] Сопровождающие чертежи иллюстрируют различные примеры принципов, описанных в данном документе, и являются частью спецификации. Иллюстрированные примеры являются просто примерами и не ограничивают объем формулы изобретения.

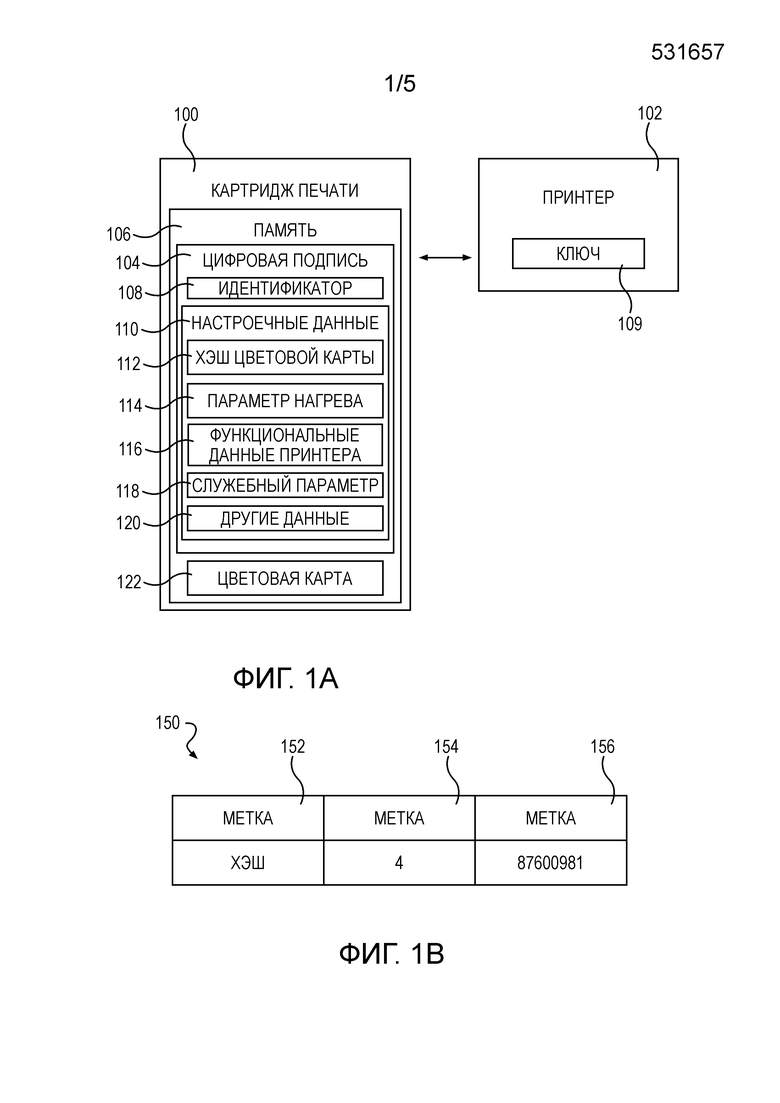

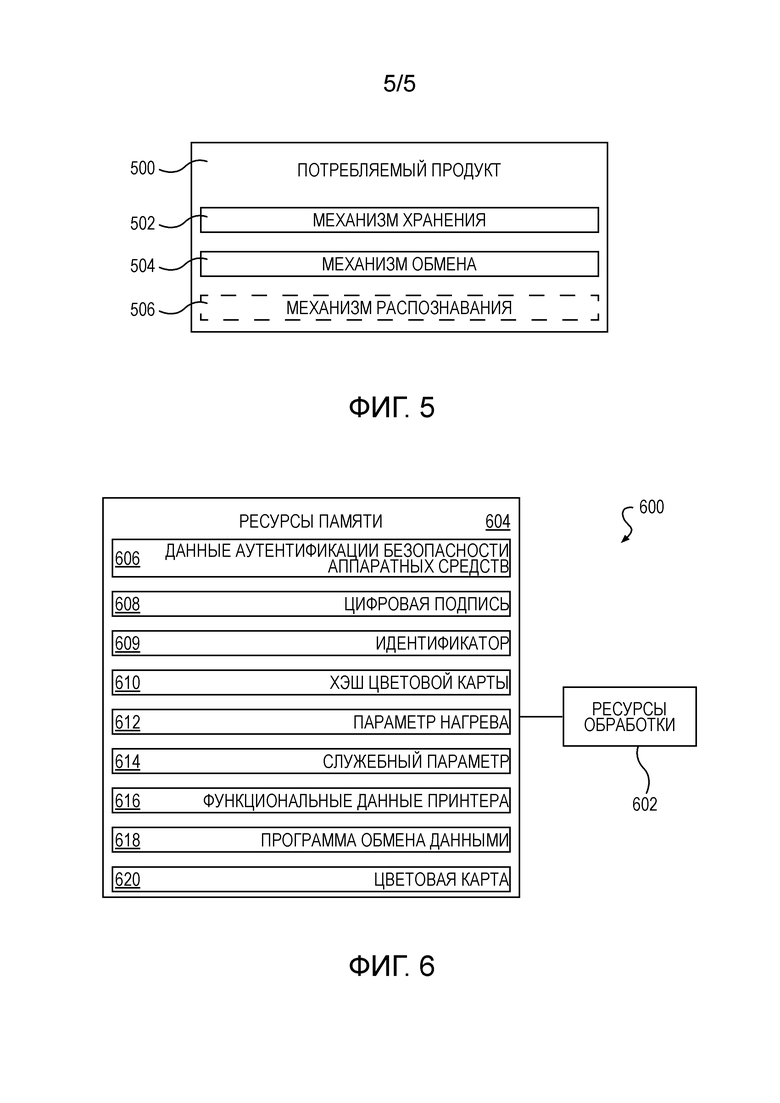

[0003] Фиг. 1A – это схема примера потребляемого продукта и устройства согласно принципам, описанным в данном документе.

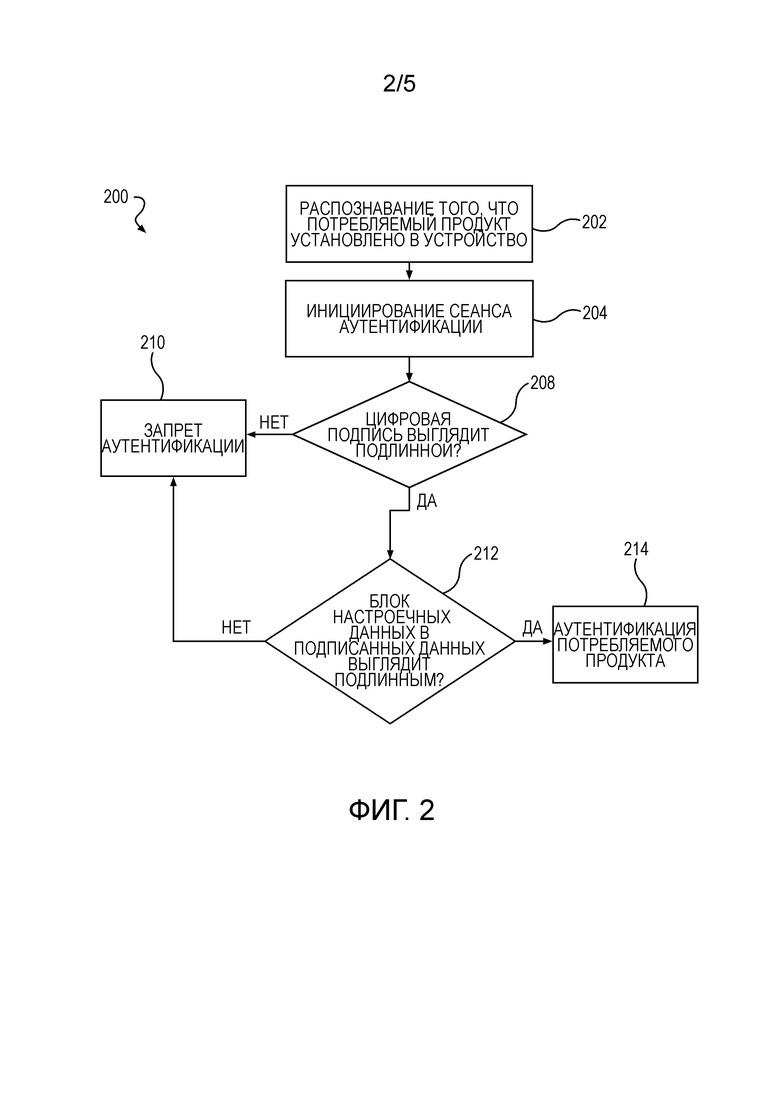

[0004] Фиг. 1B – это схема примера настроечных данных, сохраненных в формате "метка, длина, значение" (TLV) согласно принципам, описанным в данном документе.

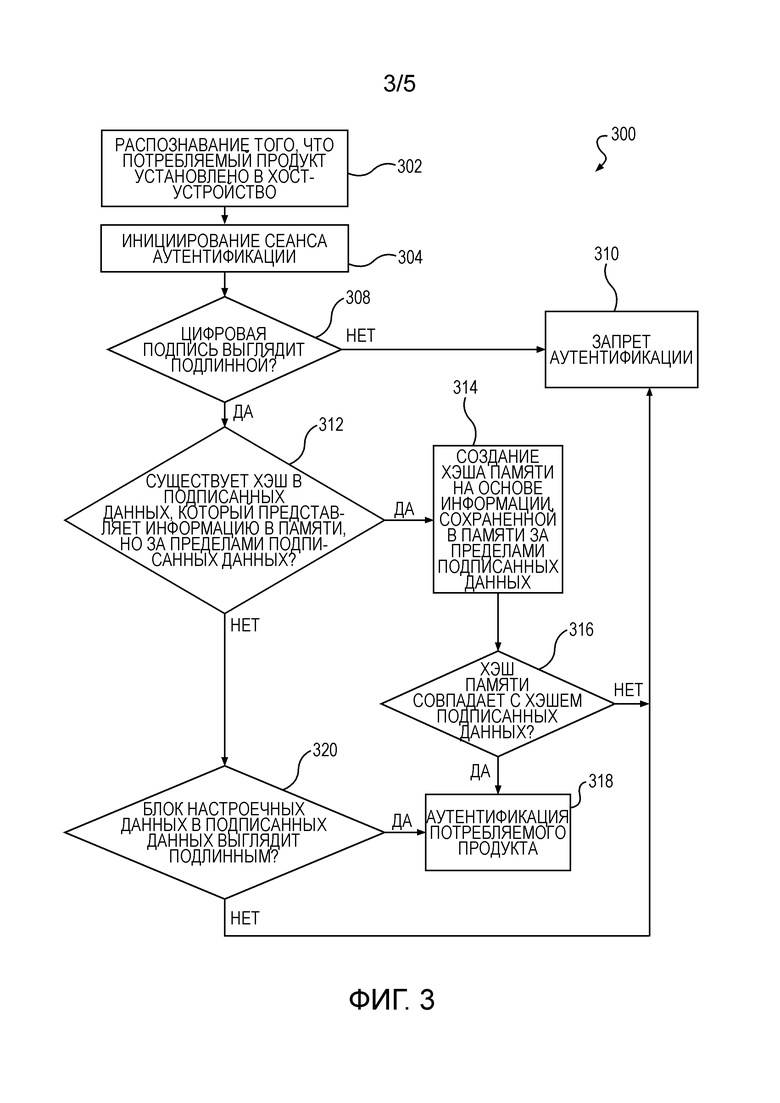

[0005] Фиг. 2 – это блок-схема последовательности операций примера способа для защиты данных в памяти потребляемого продукта согласно принципам, описанным в данном документе.

[0006] Фиг. 3 – это блок-схема последовательности операций примера способа для защиты данных в памяти потребляемого продукта согласно принципам, описанным в данном документе.

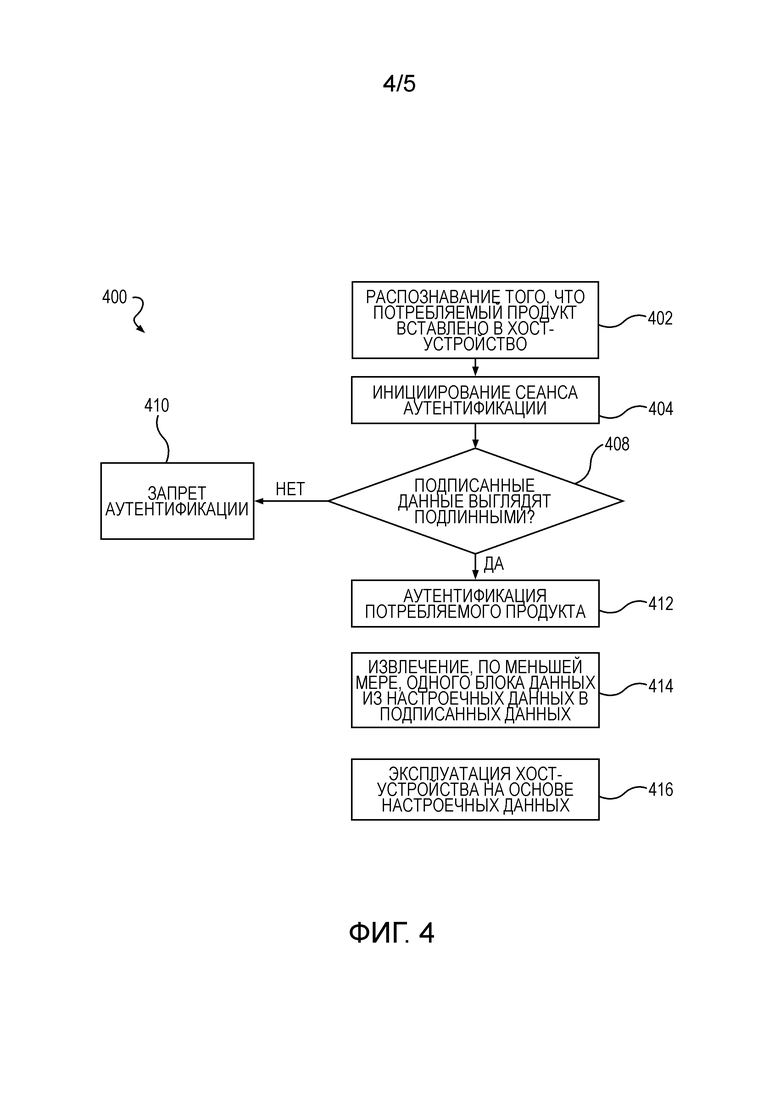

[0007] Фиг. 4 – это блок-схема последовательности операций примера способа для защиты данных в памяти потребляемого продукта согласно принципам, описанным в данном документе.

[0008] Фиг. 5 – это схема примера потребляемого продукта согласно принципам, описанным в данном документе.

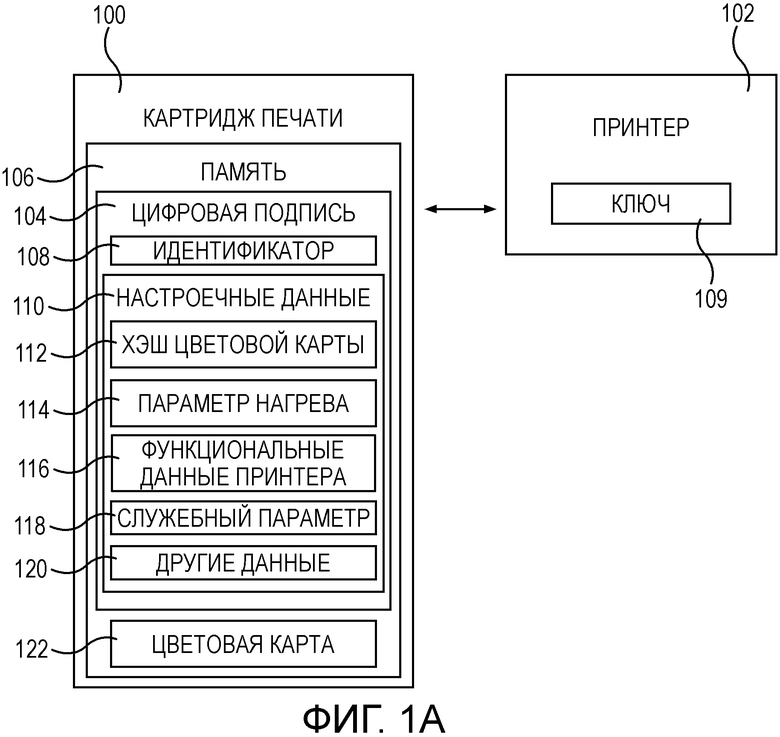

[0009] Фиг. 6 – это схема примера системы защиты согласно принципам, описанным в данном документе.

ПОДРОБНОЕ ОПИСАНИЕ ИЗОБРЕТЕНИЯ

[0010] Цифровые подписи могут быть использованы как часть протокола аутентификации посредством сохранения идентификатора в цифровой подписи. Механизм аутентификации может запрашивать идентификатор, чтобы определять, совпадает ли идентификатор с тем, что механизм аутентификации ожидает от идентификатора. Некоторые схемы подписей предоставляют возможность восстановления данных, когда подпись проверяется и имеет достаточное битовое пространство, чтобы размещать идентификатор и другие данные.

[0011] Принципы, описанные в данном документе, включают в себя невременную память, чтобы хранить цифровую подпись потребляемого продукта, где цифровая подпись указывает, что идентификатор и настроечные данные хост-устройства представлены от доверенного источника. Например, добавочное битовое пространство в цифровой подписи используется для настроечных данных. Например, во время сеанса аутентификации процесс проверки подписи может определять, выглядят ли настроечные данные, в дополнение к идентификатору, сохраненные в цифровой подписи, аутентичными.

[0012] Также хранение данных в цифровой подписи или в подписанных данных может обеспечивать относительно устойчивый к взлому механизм хранения данных. Таким образом, цифровая подпись может хранить данные, которые важны для эксплуатации потребляемого продукта и/или устройства, которое ассоциируется с потребляемым продуктом, относительно безопасным образом. Например, если потребляемый продукт является картриджем печати, цифровая подпись может хранить настроечные данные, которые указывают, как принтер должен работать с картриджем печати, предоставляя температурные настройки, служебные параметры, функциональные данные принтера, другие данные или их комбинации. В некоторых примерах настроечные данные содержат другие типы информации, такие как унифицированные указатели ресурсов (URL), гиперссылки, другие типы информации или их комбинацию.

[0013] В последующем описании для целей пояснения множество конкретных деталей изложено для того, чтобы обеспечить полное понимание настоящих систем и способов. Ссылка в спецификации на "пример" или аналогичную формулировку означает, что конкретный признак, структура или описанная характеристика включается, по меньшей мере, в этот один пример, но необязательно в другие примеры.

[0014] Фиг. 1A – это схема примера потребляемого продукта и устройства согласно принципам, описанным в данном документе. В этом примере потребляемый продукт является картриджем (100) печати, а устройство является принтером (102). Картридж (100) печати может предоставлять любое обеспечение для принтера, включающее в себя чернила, сухой тонер, влажный тонер, жидкости, другие материалы или их комбинации. В то время как этот пример описывается со ссылкой на потребляемый продукт, в частности, являющееся картриджем печати, любой подходящий потребляемый продукт может быть использован. Например, потребляемый продукт может быть масляным фильтром, воздушным фильтром, другим типом фильтра, картриджем печати, фармацевтическим или криминалистическим контейнером для жидкости, подверженным эрозии компонентом машины, другим типом компонента или их комбинацией. Дополнительно, в то время как этот пример описывается со ссылкой на конкретные типы устройств, любой подходящий тип устройства может быть использован в соответствии с принципами, описанными в данном документе. Например, устройство (102) может быть двухмерным принтером, трехмерным принтером, автомобилем, транспортным средством, самолетом, судном, строительным оборудованием, машинами, другими типами устройств или их комбинацией.

[0015] В примере на фиг. 1A картридж (100) печати содержит цифровую подпись (104), которая содержится в памяти (106). Цифровая подпись (104) подписывает данные, хранящиеся в картридже, который содержит идентификатор (108), который является уникальным для картриджа (100) печати. В ответ на вставку в соответствующую приемную часть в принтере (102) принтер (102) и картридж (100) печати располагаются, чтобы обмениваться данными друг с другом. Например, приемная часть принтера может включать в себя электрические контакты, которые располагаются, чтобы примыкать к электрическим контактам картриджа (100) печати, который замыкает электрически проводящий путь, по которому принтер (102) и картридж (100) печати могут обмениваться данными. В других примерах приемная часть располагается так, что картридж (100) печати может беспроводным образом связываться с принтером (102). В ответ на способность связи инициируется сеанс аутентификации между принтером (102) и картриджем (100) печати. Картридж (100) печати может запрашивать аутентификацию, чтобы инициировать сеанс аутентификации. Однако в других примерах принтер (102) инициирует сеанс аутентификации.

[0016] Принтер может использовать ключ (109), симметричный ключ, другой механизм или их комбинации, чтобы интерпретировать цифровую подпись (104). Если цифровая подпись (104) не выглядит подлинной, принтер (102) будет запрещать аутентификацию. Однако, если цифровая подпись (104) выглядит подлинной, принтер (102) определяет, являются ли также аутентичными настроечные данные (110), сохраненные в цифровой подписи (104). Например, цифровая подпись (104) может включать в себя хэш, такой как хэш (112) цветовой карты, параметр (114) нагрева, функциональные данные (116) принтера, служебный параметр (118) или другие данные (120). Принтер (102) может использовать любой блок настроечных данных для дополнительной аутентификации. Например, принтер (102) может использовать все из настроечных данных во время протокола аутентификации, или принтер (102) может выбирать конкретные блоки настроечных данных (110), чтобы использовать для аутентификации. Принтер (102) может использовать ключ (109), чтобы определять, что выбранный блок настроечных данных (110) является тем, что принтер (102) ожидает от настроечных данных.

[0017] В примерах, когда хэш хранится в цифровой подписи (104), хэш может быть создан из информации, которая не хранится в цифровой подписи (104). Например, хэш (112) цветовой карты может быть сохранен в цифровой подписи (104). Хэш (112) цветовой карты представляет информацию, которая создает цветовую карту (122), которая хранится в памяти (106) картриджа печати, но не в цифровой подписи (104). Цветовая карта (122) представляет цветовые комбинации, которые картридж печати будет использовать, чтобы создавать конкретные типы цветов. Цветовая карта (122) может быть основана на модели цветовой карты "красный, зеленый и синий" (RGB); цветовой модели "голубой, пурпурный, желтый и черный" (CMYK); другом типе модели цветовой карты; или их комбинациях. Цветовая карта (122) может также включать в себя информацию, которая предоставляет возможность создания хэша (112) цветовой карты. Принтер (102) может предписывать создание хэша (112) цветовой карты из цветовой карты (122). Принтер (102) может сравнивать хэш памяти, созданный из цветовой карты, с хэшем цифровой подписи. Если хэши совпадают, механизм аутентификации принтера может определять, что картридж печати является аутентичным. Если хэши не совпадают, механизм аутентификации принтера может запрещать аутентификацию.

[0018] В ответ на запрет аутентификации принтер (102) может (i) прекращать использовать картридж (100) печати, (ii) продолжать использовать картридж (100) печати или (iii) продолжать использовать картридж (100) печати, в то же время признавая, что гарантии, связанные с принтером (102), нарушаются.

[0019] В примере, возможность соединения с Интернетом не должна устанавливаться во время, когда картридж печати устанавливается, в таком примере принтер может использовать картридж печати с доверием к его подлинности немедленно без необходимости ожидания начала процесса аутентификации.

[0020] В некоторых примерах принтер начинает сеанс аутентификации, сначала пытаясь аутентифицировать аппаратные средства картриджа печати. Если аутентификация аппаратных средств прошла успешно, принтер продолжает аутентифицировать цифровую подпись, сохраненную в картридже печати. Таким образом, аутентификация цифровой подписи является вторым уровнем защиты, чтобы определять, являются ли картриджи печати подлинными. Если и цифровая подпись, и аппаратные средства выглядят подлинными, принтер затем определяет, выглядят ли настроечные данные подлинными. Таким образом, настроечные данные могут действовать в качестве третьего или дополнительного уровня защиты. В то время как этот пример был описан со ссылкой на конкретные уровни защиты, чтобы определять, является ли потребляемый продукт подлинным, любое подходящее число уровней может быть реализовано в соответствии с принципами, описанными в данном документе. Любой подходящий уровень для определения подлинности может быть реализован в любом подходящем порядке. Кроме того, дополнительные типы уровней, не описанных в данной спецификации, могут также быть реализованы в качестве других уровней, которые могут быть встроены в процесс аутентификации в любой подходящей последовательности.

[0021] Например, хранение настроечных данных (110) в цифровой подписи или в подписанных данных (104) может защищать настроечные данные от повреждения или взлома. Таким образом, настроечные данные (110) менее подвержены изменениям, когда хранятся в цифровой подписи (104). В примерах, когда картриджи печати хранят, по меньшей мере, некоторые из функциональных данных (116) принтера, которые являются данными, которые определяют, как принтер будет работать, функциональные данные (116) принтера могут храниться в цифровой подписи (104). Таким образом, принтер (102) может полагаться на точные функциональные данные (116) принтера, которые менее подвержены неточностям. Например, неточные функциональные данные (116) принтера могут приводить в результате к ускорению износа принтера (102), повреждению бумаги, используемой в принтере (102), нанесению неправильного цвета на бумагу, другим нежелательным результатам и их комбинациям.

[0022] Принтер (102) может продолжать осуществлять доступ к настроечным данным, после того как сеанс аутентификации завершается. Таким образом, принтер (102) может извлекать функциональные данные (116) принтера при желании.

[0023] В то время как пример выше был описан с идентификатором и настроечными данными (или хэшами настроечных данных), находящимися в цифровой подписи, в других примерах идентификатор, настроечные данные и/или соответствующие хэши хранятся в подписанных данных, ассоциированных с цифровой подписью. Независимо от того, хранятся ли идентификатор, настроечные данные и/или их хэши в данных, ассоциированных с цифровой подписью, или фактически находятся в самой цифровой подписи, цифровая подпись указывает, что идентификатор, настроечные данные, их хэши представлены из доверенного источника.

[0024] Фиг. 1B – это схема примера настроечных данных, сохраненных в формате (150) "метка, длина, значение" (TLV) согласно принципам, описанным в данном документе. TLV-формат (150) предоставляет возможность легкого поиска и извлечения данных. Секция (152) метки TLV-формата (150) записываются буквенно-цифровыми символами и указывает тип информации в настроечных данных. В этом примере секция (152) метки указывает, что настроечные данные представляют хэш. Однако в других примерах секция метки может указывать, что данные принадлежат функциональным данным принтера, служебным параметрам, параметрам нагрева, вознаграждениям, поощрениям, идентификаторам, другим типам данных или их комбинациям.

[0025] Секция (154) длины указывает длину данных, которые должны идти следом. В этом примере секция (154) длины указывает, что четыре байта будут идти следом. Секция (156) значения является данными. В этом примере число 87600981 представляет хэш.

[0026] Данные, сохраненные в TLV-форматах, легко отыскиваются с помощью обобщенных функций синтаксического анализа. Дополнительно, новые элементы, которые принимаются в более старом узле, могут быть безопасно пропущены, а остаток сообщения может быть синтаксически проанализирован. Это аналогично способу, когда неизвестные тэги расширяемого языка разметки (XML) могут быть безопасно пропущены. Дополнительно, TLV-элементы могут быть размещены в любом порядке внутри тела сообщения, и TLV-элементы зачастую используются в бинарном формате, который делает синтаксический анализ более быстрым, а данные – меньше. В некоторых вариантах осуществления может представляться более простым формировать XML из данных, сохраненных в TLV-формате, чем выполнять человеческий контроль данных.

[0027] В то время как этот пример был описан со ссылкой на конкретный формат для хранения настроечных данных, любой подходящий формат может быть использован, чтобы хранить настроечные данные в соответствии с принципами, описанными в данном документе. Например, данные могут быть сохранены с помощью текстовых полей, статических полей, других полей или их комбинации.

[0028] Фиг. 2 – это блок-схема (200) последовательности операций примера способа защиты данных в памяти потребляемого продукта согласно принципам, описанным в данном документе. В этом примере способ включает в себя распознавание (202) того, что потребляемый продукт установлен в устройство, и инициирование (204) сеанса аутентификации с потребляемым продуктом.

[0029] Способ также включает в себя определение (208) того, выглядит ли цифровая подпись подлинной. Если цифровая подпись не выглядит подлинной, аутентификация запрещается (210). С другой стороны, если цифровая подпись выглядит подлинной, способ продолжается определением (212) того, выглядит ли подлинным блок настроечных данных в цифровой подписи. Если блок настроечных данных не выглядит подлинным, аутентификация запрещается (210). С другой стороны, если блок настроечных данных выглядит подлинным, потребляемый продукт аутентифицируется (214). Способ может использовать все блоки настроечных данных, подмножество блоков настроечных данных или только один блок настроечных данных, чтобы аутентифицировать потребляемый продукт.

[0030] Фиг. 3 – это блок-схема (300) последовательности операций примера способа защиты данных в памяти потребляемого продукта согласно принципам, описанным в данном документе. В этом примере способ включает в себя распознавание (302) того, что потребляемый продукт установлен в устройство, и инициирование (304) сеанса аутентификации с потребляемым продуктом.

[0031] Способ также включает в себя определение (308) того, выглядит ли цифровая подпись подлинной. Если цифровая подпись не выглядит подлинной, аутентификация запрещается (310). С другой стороны, если цифровая подпись выглядит подлинной, способ продолжается определением (312) того, существует ли хэш в цифровой подписи, которая представляет информацию в памяти, но за пределами цифровой подписи. Если такой хэш существует, способ продолжается созданием (314) хэша памяти на основе информации, сохраненной в памяти за пределами цифровой подписи. Способ определяет (316), совпадает ли хэш памяти с хэшем в цифровой подписи. Если существует совпадение, потребляемый продукт аутентифицируется (318). Если хэши не совпадают, тогда аутентификация запрещается (310).

[0032] Если не существует хэша в цифровой подписи, способ продолжается определением (320) того, выглядит ли подлинным блок настроечных данных в цифровой подписи. Если блок настроечных данных не выглядит подлинным, аутентификация запрещается (310). С другой стороны, если блок настроечных данных выглядит подлинным, потребляемый продукт аутентифицируется (318). Способ может использовать все блоки настроечных данных, подмножество блоков настроечных данных или только один блок настроечных данных, чтобы аутентифицировать потребляемый продукт.

[0033] Фиг. 4 – это блок-схема (400) последовательности операций примера способа защиты данных в памяти потребляемого продукта согласно принципам, описанным в данном документе. В этом примере способ включает в себя распознавание (402) того, что потребляемый продукт установлен в устройство, и инициирование (404) сеанса аутентификации с потребляемым продуктом.

[0034] Способ также включает в себя определение (408) того, выглядит ли цифровая подпись подлинной. Если цифровая подпись не выглядит подлинной, аутентификация запрещается (410). С другой стороны, если цифровая подпись выглядит подлинной, способ продолжается аутентификацией (412) потребляемого продукта. Также, по меньшей мере, один блок из настроечных данных в цифровой подписи извлекается (414), и хост-устройство работает (418) на основе извлеченных настроечных данных.

[0035] В то время как вышеприведенные примеры были описаны со ссылкой на конкретные механизмы аутентификации потребляемого продукта с настроечными данными, любой подходящий механизм аутентификации может быть использован в соответствии с принципами, описанными в данном документе. Например, механизм аутентификации может включать в себя создание хэша, интерпретацию, по меньшей мере, одного блока настроечных данных с открытым ключом, использование, по меньшей мере, одного блока настроечных данных, использование выборочных блоков настроечных данных, других механизмов или их комбинаций.

[0036] Фиг. 5 – это схема примера потребляемого продукта (500) согласно принципам, описанным в данном документе. Потребляемый продукт (500) включает в себя механизм (502) хранения и механизм (504) обмена. В этом примере потребляемый продукт (500) также включает в себя механизм (508) распознавания. Механизмы (502, 504, 506) относятся к комбинации аппаратных средств и компьютерно-читаемых инструкций, чтобы выполнять назначенную функцию. Каждый из механизмов (502, 504, 506) может включать в себя процессор и память. Компьютерно-читаемые инструкции хранятся в памяти и предписывают процессору выполнять назначенную функцию механизма.

[0037] Механизм (502) хранения хранит идентификатор в памяти потребляемого продукта, который является уникальным для потребляемого продукта. Механизм (506) распознавания распознает, что потребляемый продукт находится на связи с хост-устройством и что потребляемый продукт должен быть подвергнут процессу аутентификации. Хост-устройство может включать в себя механизм аутентификации, который инициирует сеанс аутентификации между потребляемым продуктом и хост-устройством. В ответ на запросы от механизма аутентификации хост-устройства потребляемый продукт отправляет запрошенную информацию с помощью механизма (504) обмена. Например, механизм аутентификации может запрашивать идентификатор в цифровой подписи. Если цифровая подпись и идентификатор, содержащиеся в памяти потребляемого продукта, выглядят подлинными, тогда механизм аутентификации продолжает определять подлинность потребляемого продукта, определяя то, выглядят ли настроечные данные, сохраненные в цифровой подписи, также подлинными. Механизм аутентификации может запрашивать все блоки настроечных данных, только подмножество блоков настроечных данных или только один блок настроечных данных. Если выбранные блоки настроечных данных, отправленных механизму аутентификации, выглядят подлинными, механизм аутентификации аутентифицирует потребляемый продукт.

[0038] В некоторых примерах один из запрошенных блоков настроечных данных включает в себя хэш, который представляет данные, которые хранятся в памяти потребляемого продукта, но за пределами цифровой подписи. Такая информация, которая хранится за пределами цифровой подписи, может также включать в себя функциональные данные, но такие функциональные данные могут быть слишком большими для хранения в цифровой подписи. Таким образом, информация может включать в себя инструкции для создания хэша, который представляет информацию. Хэш может быть сохранен в цифровой подписи. Во время аутентификации хост-устройство может предписывать создание хэша на основе инструкций, найденных в информации, которая хранится за пределами цифровой подписи. Если хэши (из инструкций в памяти и из цифровой подписи) совпадают, хост-устройство будет аутентифицировать потребительское устройство. Если хэши не совпадают, хост-устройство может запрещать аутентификацию потребляемого продукта. Процесс аутентификации может включать в себя использование и хэшей, и функциональных данных, которые хранятся непосредственно в цифровой подписи, только хэшей, только функциональных данных, которые хранятся непосредственно в цифровой подписи, или их комбинаций.

[0039] Те же настроечные данные, которые были использованы для аутентификации, могут также быть использованы для эксплуатации хост-устройства. Например, настроечные данные могут включать в себя функциональные данные, которые хост-устройство может использовать, чтобы настраивать параметры для функционирования устройства с потребляемым продуктом. Хост-устройство будет продолжать осуществлять доступ к настроечным данным, после того как сеанс аутентификации завершен.

[0040] Фиг. 8 – это схема примера системы (600) защиты согласно принципам, описанным в данном документе. В этом примере система (600) защиты включает в себя ресурсы (602) обработки, которые находятся на связи с ресурсами (604) памяти. Ресурсы (602) обработки включают в себя, по меньшей мере, один процессор и другие ресурсы, используемые, чтобы обрабатывать запрограммированные инструкции. Ресурсы (604) памяти представляют в целом любую память, способную хранить данные, такие как запрограммированные инструкции или структуры данных, используемые системой (600) защиты. Запрограммированные инструкции, показанные сохраненными в ресурсах (604) памяти, включают в себя модуль (620) распознавания потребляемого продукта. Структуры данных, показанные сохраненными в ресурсах (604) памяти, включают в себя данные (606) аутентификации защиты аппаратных средств, цифровую подпись (608), идентификатор (609), хэш (610) цветовой карты, параметр (612) нагрева, служебный параметр (614), данные (616) функционирования принтера и цветовую карту (620).

[0041] Ресурсы (604) памяти включают в себя компьютерно-читаемый запоминающий носитель, который содержит компьютерно-читаемый программный код, чтобы предписывать выполнение задач посредством ресурсов (602) обработки. Компьютерно-читаемый запоминающий носитель может быть материальным и/или невременным запоминающим носителем. Компьютерно-читаемый запоминающий носитель может быть любым подходящим запоминающим носителем, который не является запоминающим носителем для передачи. Неполный список типов компьютерно-читаемых запоминающих носителей включает в себя невременную память, временную память, оперативное запоминающее устройство, память на основе мемристоров, память только для записи, флэш-память, электрически стираемое программируемое постоянное запоминающее устройство, магнитные запоминающие носители, другие типы памяти или их комбинации.

[0042] Программа (618) обмена данными представляет запрограммированные инструкции, которые, когда выполняются, предписывают ресурсам (602) обработки обмениваться данными с хост-устройством согласно протоколу аутентификации. Например, устройство может распознавать, что потребляемый продукт находится в состоянии необходимости аутентификации, если потребляемый продукт связывается с устройством, потребляемый продукт отправил запрос аутентификации, потребляемый продукт установлен в устройство, другое состояние или их комбинации. В ответ на запросы от хост-устройства программа (618) обмена данными отправляет данные устройству.

[0043] Запрошенные данные могут включать в себя данные аутентификации безопасности аппаратных средств, которые предназначаются для использования во время стадии сеанса аутентификации, когда аппаратные средства потребляемого продукта аутентифицируются. Запрошенные данные могут также включать в себя данные, которые хранятся в цифровой подписи (608). Например, данные, которые могут быть сохранены в цифровой подписи (608), могут включать в себя идентификатор (609), который является уникальным для потребляемого продукта. Дополнительно, цифровая подпись (608) может включать в себя хэш (610) цветовой карты, который может быть создан из цифровой карты (620), которая хранится в ресурсах (604) памяти, но не в цифровой подписи (608). В некоторых примерах другие хэши, которые могут быть созданы на основе информации, сохраненной в ресурсах (604) памяти, но не в цифровой подписи (608), могут также быть использованы в соответствии с принципами, описанными в данном документе.

[0044] Другая информация, которая может быть запрошена во время сеанса аутентификации из цифровой подписи (608), может включать в себя параметр (612) нагрева, который может включать в себя указание значения температуры, чтобы настраивать нагревательное устройство принтера во время эксплуатации картриджа печати. Дополнительно, цифровая подпись (608) может также хранить служебный параметр (614) или другие функциональные данные (616) принтера.

[0045] Устройство может включать в себя механизм аутентификации, который способен аутентифицировать потребляемый продукт в ответ на определение, что цифровая подпись является подлинной и/или что настроечные данные выглядят подлинными. Информация, сохраненная в цифровой подписи (608), может быть запрошена во время сеанса аутентификации. Однако настроечные данные в цифровой подписи (608) могут все еще быть доступны, после того как сеанс аутентификации завершен. Например, после аутентификации, устройство может запрашивать параметр, хэш, функциональные данные или другие типы данных, чтобы определять, как эксплуатировать устройство.

[0046] Дополнительно, ресурсы (604) памяти могут быть частью установочного пакета. В ответ на установку установочного пакета запрограммированные инструкции ресурсов (604) памяти могут быть загружены из источника установочного пакета, такого как переносной носитель, сервер, удаленное сетевое местоположение, другое местоположение или их комбинации. Переносные носители памяти, которые совместимы с принципами, описанными в данном документе, включают в себя DVD, CD, флэш-память, переносные диски, магнитные диски, оптические диски, другие формы переносной памяти или их комбинации. В других примерах компьютерно-читаемые инструкции уже установлены. Здесь ресурсы памяти могут включать в себя встроенную память, такую как накопитель на жестком диске, накопитель на твердотельном диске или т.п.

[0047] В некоторых примерах ресурсы (602) обработки и ресурсы (604) памяти находятся в одном и том же физическом компоненте, таком как сервер или сетевой компонент. Ресурсы (604) памяти могут быть частью основной памяти физического компонента, кэшами, регистрами, невременной памятью или где-нибудь еще в иерархии памяти физического компонента. Альтернативно, ресурсы (604) памяти могут быть на связи с ресурсами (602) обработки через сеть. Дополнительно, структуры данных, такие как библиотеки, могут быть доступны из удаленного местоположения через сетевое соединение, тогда как запрограммированные инструкции располагаются локально. Таким образом, система (600) защиты может быть реализована на пользовательском устройстве, на сервере, на совокупности серверов или их комбинации.

[0048] Предшествующее описание было представлено, только чтобы иллюстрировать и описывать примеры описанных принципов. Это описание не предназначено быть исчерпывающим или ограничивать эти принципы какой-либо точной раскрытой формой. Многие модификации и вариации допустимы в свете вышеупомянутых принципов.

| название | год | авторы | номер документа |

|---|---|---|---|

| ПЕРЕДАЧА КЛАССИФИКАЦИИ ПОТРЕБИТЕЛЬСКОГО ПРОДУКТА | 2013 |

|

RU2640649C2 |

| АУТЕНТИФИКАЦИЯ ПОСТАВКИ ЧЕРЕЗ ОТВЕТ НА ЗАПРОС СОГЛАСОВАНИЯ ПО ВРЕМЕНИ | 2017 |

|

RU2670414C1 |

| АУТЕНТИФИКАЦИЯ ПОСТАВКИ ЧЕРЕЗ ОТВЕТ НА ЗАПРОС СОГЛАСОВАНИЯ ПО ВРЕМЕНИ | 2013 |

|

RU2625711C1 |

| СПОСОБ И МАРКЕР ДЛЯ АУТЕНТИФИКАЦИИ ДОКУМЕНТА | 2020 |

|

RU2831043C1 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2017 |

|

RU2670778C9 |

| РАСХОДНЫЕ КОМПОНЕНТЫ ДЛЯ ФОРМИРОВАНИЯ ИЗОБРАЖЕНИЯ | 2015 |

|

RU2695484C2 |

| УСТРОЙСТВО ДЛЯ КВАЛИФИЦИРОВАННОЙ ЭЛЕКТРОННОЙ ПОДПИСИ В ФОРМЕ СТИЛУСА И СПОСОБ ЕГО ПРИМЕНЕНИЯ | 2017 |

|

RU2748559C2 |

| КРИПТОГРАФИЧЕСКИ ЗАЩИЩЕННАЯ ИДЕНТИФИКАЦИЯ ЛИЧНОСТИ | 2003 |

|

RU2346395C2 |

| ФОРМИРОВАНИЕ КЛЮЧА В ЗАВИСИМОСТИ ОТ ПАРАМЕТРА | 2017 |

|

RU2671052C1 |

| ЗАЩИЩЕННЫЕ ЗАГРУЗКА И ХРАНЕНИЕ ДАННЫХ В УСТРОЙСТВЕ ОБРАБОТКИ ДАННЫХ | 2005 |

|

RU2408071C2 |

Изобретение относится к области защиты данных в памяти потребляемого продукта. Технический результат заключается в обеспечении хранения данных, которые важны для эксплуатации потребляемого продукта и/или устройства, которое ассоциируется с потребляемым продуктом, безопасным образом. Невременная память хранит цифровую подпись потребляемого продукта, при этом упомянутая цифровая подпись указывает, что идентификатор и настроечные данные хост-устройства представлены из доверенного источника, причем настроечные данные хост-устройства включены в цифровую подпись и содержат настройку для работы хост-устройства. 4 н. и 16 з.п. ф-лы, 7 ил.

1. Невременная память, хранящая

цифровую подпись потребляемого продукта, при этом упомянутая цифровая подпись указывает, что идентификатор и настроечные данные хост-устройства представлены из доверенного источника, причем настроечные данные хост-устройства включены в цифровую подпись и содержат настройку для работы хост-устройства.

2. Память по п. 1, при этом упомянутый потребляемый продукт является картриджем печати.

3. Память по п. 1, при этом упомянутые настроечные данные включают в себя хэш, который представляет информацию, сохраненную за пределами упомянутой цифровой подписи и в упомянутой невременной памяти.

4. Память по п. 3, при этом упомянутая информация является цветовой картой.

5. Память по п. 1, при этом упомянутые настроечные данные включают в себя параметр нагрева.

6. Память по п. 1, при этом упомянутые настроечные данные хранятся в формате метка-длина-значение (TLV).

7. Память по п. 1, при этом упомянутые настроечные данные включают в себя функциональные данные принтера, доступные упомянутому хост-устройству после аутентификации.

8. Память по п. 1, при этом отдельные блоки упомянутых настроечных данных доступны упомянутому устройству после аутентификации.

9. Невременная память, хранящая

цифровую подпись картриджа печати, при этом упомянутая цифровая подпись указывает, что идентификатор и настроечные данные хост-устройства представлены из доверенного источника, причем упомянутые настроечные данные включают в себя функциональные данные принтера; и при этом упомянутые настроечные данные хранятся в формате метка-длина-значение (TLV).

10. Картридж печати, содержащий:

память;

интерфейс для связи с хост-устройством, когда картридж печати установлен;

механизм хранения, чтобы хранить цифровую подпись в памяти, при этом упомянутая цифровая подпись указывает, что идентификатор и функциональные данные принтера представлены из доверенного источника, причем функциональные данные принтера включены в цифровую подпись, при этом функциональные данные принтера обеспечивают настройки для работы хост-устройства с картриджем печати; и

механизм обмена, чтобы обмениваться функциональными данными принтера с упомянутым хост-устройством во время сеанса аутентификации.

11. Картридж печати по п. 10, при этом упомянутый механизм обмена должен дополнительно обмениваться упомянутыми настроечными данными с упомянутым устройством во время упомянутого сеанса аутентификации.

12. Картридж печати по п. 10, при этом упомянутый механизм обмена должен дополнительно обмениваться фрагментами упомянутой цифровой подписи с упомянутым устройством во время упомянутого сеанса аутентификации.

13. Картридж печати по п. 10, при этом упомянутые настроечные данные включают в себя хэш, который представляет информацию, которая хранится в упомянутой невременной памяти за пределами упомянутой цифровой подписи.

14. Картридж печати по п. 10, при этом упомянутые настроечные данные включают в себя функциональный параметр принтера, цветовой параметр, служебный параметр, параметр нагрева, операционный параметр или их комбинации.

15. Картридж печати по п. 10, при этом настроечные данные хост-устройства хранятся в цифровой подписи.

16. Картридж печати по п. 10, при этом память дополнительно содержит цветовую карту и цифровая подпись содержит хэш цветовой карты, причем картридж печати аутентифицирован, когда цветовая карта и хэш цветовой карты совпадают.

17. Картридж печати по п. 10, при этом хэш настроечных данных хост-устройства размещен в цифровой подписи.

18. Картридж печати по п. 10, при этом настроечные данные хост-устройства подписаны цифровой подписью.

19. Картридж печати, содержащий невременный компьютерно-читаемый запоминающий носитель, содержащий компьютерно-читаемые инструкции, которые, когда исполняются, предписывают процессору хост-устройства:

считывать цифровую подпись в памяти картриджа печати, при этом упомянутая цифровая подпись указывает, что идентификатор и настроечные данные хост-устройства представлены из доверенного источника, причем настроечные данные хост-устройства включены в цифровую подпись, при этом настроечные данные хост-устройства содержат настройку для работы хост-устройства; и

обмениваться фрагментами упомянутой цифровой подписи и упомянутых настроечных данных во время сеанса аутентификации между запоминающим носителем и упомянутым хост-устройством.

20. Картридж печати по п. 19, причем, когда настроечные данные хост устройства совпадают с ожидаемыми настроечными данными, картридж печати аутентифицируется упомянутым хост-устройством.

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| US 8161199 B1, 17.04.2012 | |||

| Способ приготовления лака | 1924 |

|

SU2011A1 |

| US 6522348 B1, 18.02.2003 | |||

| Способ приготовления мыла | 1923 |

|

SU2004A1 |

| ПРОВЕРКА ПОДЛИННОСТИ РАСХОДУЕМЫХ МАТЕРИАЛОВ | 2003 |

|

RU2446056C2 |

| ТЕРМОРЕЗИСТОР ДЛЯ СМЕННОГО КОМПОНЕНТА ПРИНТЕРА | 2002 |

|

RU2300464C2 |

Авторы

Даты

2017-12-04—Публикация

2013-07-31—Подача