Уровень техники

В настоящее время выполняется исследование 3GPP специфичного для приложения управления заторами для передачи данных (ACDC), в котором определены требования к услуге для того, чтобы обеспечить возможность или запретить определенным приложениям инициировать или поддерживать передачу данных в мобильных сетях. Такие требования к услуге могут быть определены операторами и/или субъектами для региональных законодательных постановлений. ACDC, в частности, представляет собой интерес, когда заторы сетевого трафика приводят к необходимости установления приоритета для некоторых передач по сравнению с другими. Управление заторами обычно выполняется на уровне мобильного устройства. Например, запрет класса доступа может использоваться для уменьшения заторов в сетях радиодоступа путем отказа в доступе для выбранного процента мобильных устройств. Однако запрет класса доступа не обладает гранулярностью для управления использованием сетевого доступа в определенных типах приложений, работающих в мобильных устройствах.

Краткое описание чертежей

Свойства и преимущества раскрытия будут понятны из подробного описания изобретения, которое следует ниже вместе с приложенными сопровождающими чертежами, которые вместе иллюстрируют, в качестве примера, свойства раскрытия; и на которых:

на фиг. 1a представлена схема, иллюстрирующая примерную структуру объекта администрирования (MO) специфичного для приложения управления доступом (ASAC) в соответствии с примером;

на фиг. 1b представлена схема, иллюстрирующая примерную модифицированную структуру объекта администрирования (MO) обнаружения сети доступа и функции выбора (ANDSF) в соответствии с примером.

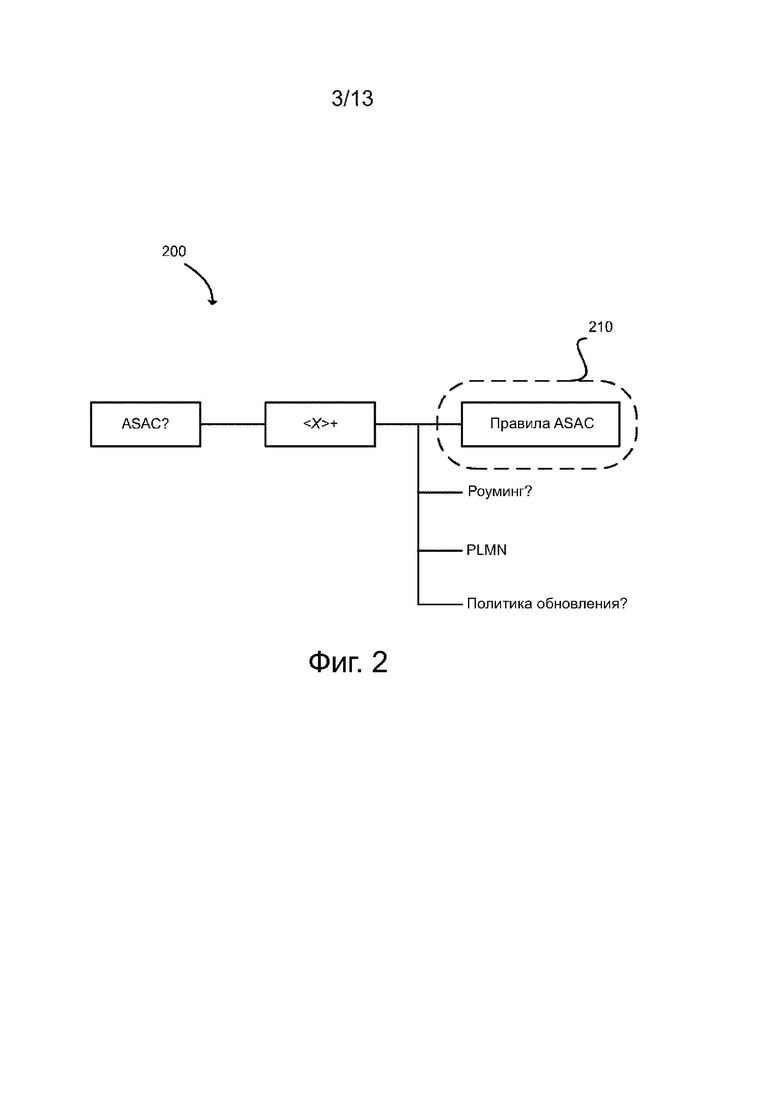

на фиг. 2 представлена схема, иллюстрирующая примерную структуру объекта контейнера ASAC в соответствии с примером;

на фиг. 3 представлена схема, иллюстрирующая примерную структуру объекта узла правил ASAC в соответствии с примером;

на фиг. 4 представлена схема, иллюстрирующая примерную структуру узла ForFlowBased, который является подобъектом объекта узла межсистемной политики маршрутизации (ISRP) в соответствии с примером;

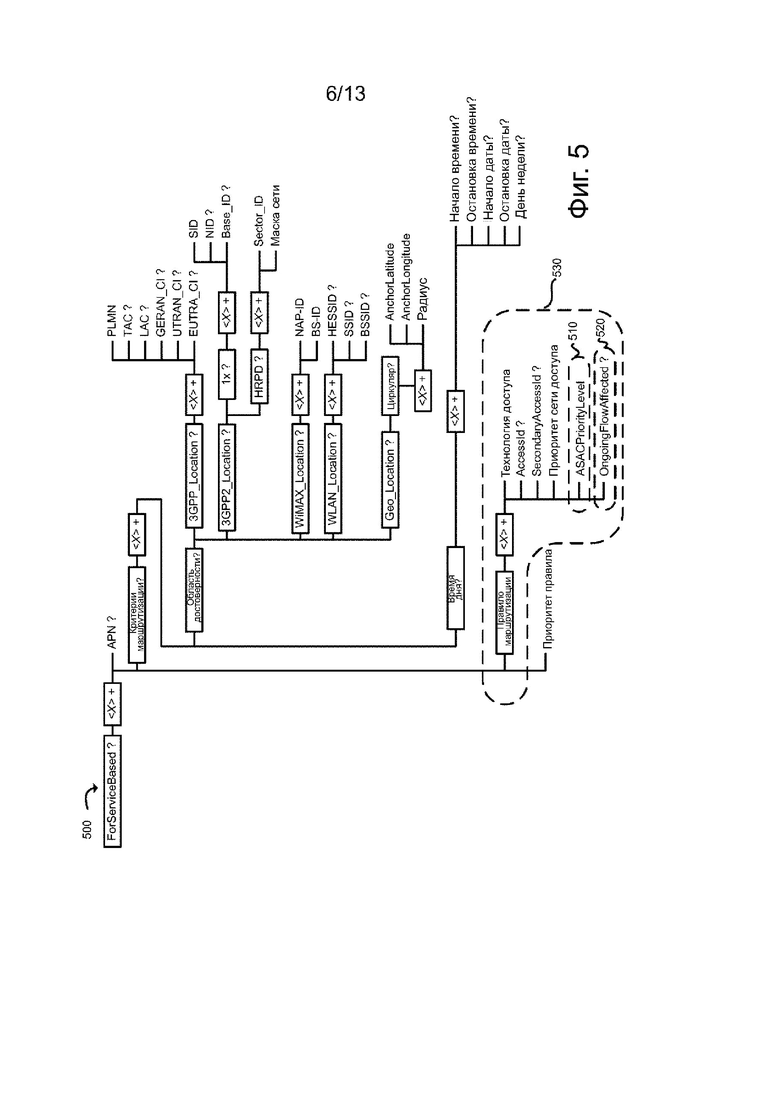

на фиг. 5 представлена схема, иллюстрирующая примерную структуру узла ForServiceBased, который является подобъектом узла межсистемной политики маршрутизации (ISRP) в соответствии с примером;

на фиг. 6 показана примерная система, в которой может работать модуль управления подключениями (CM) в соответствии с примером;

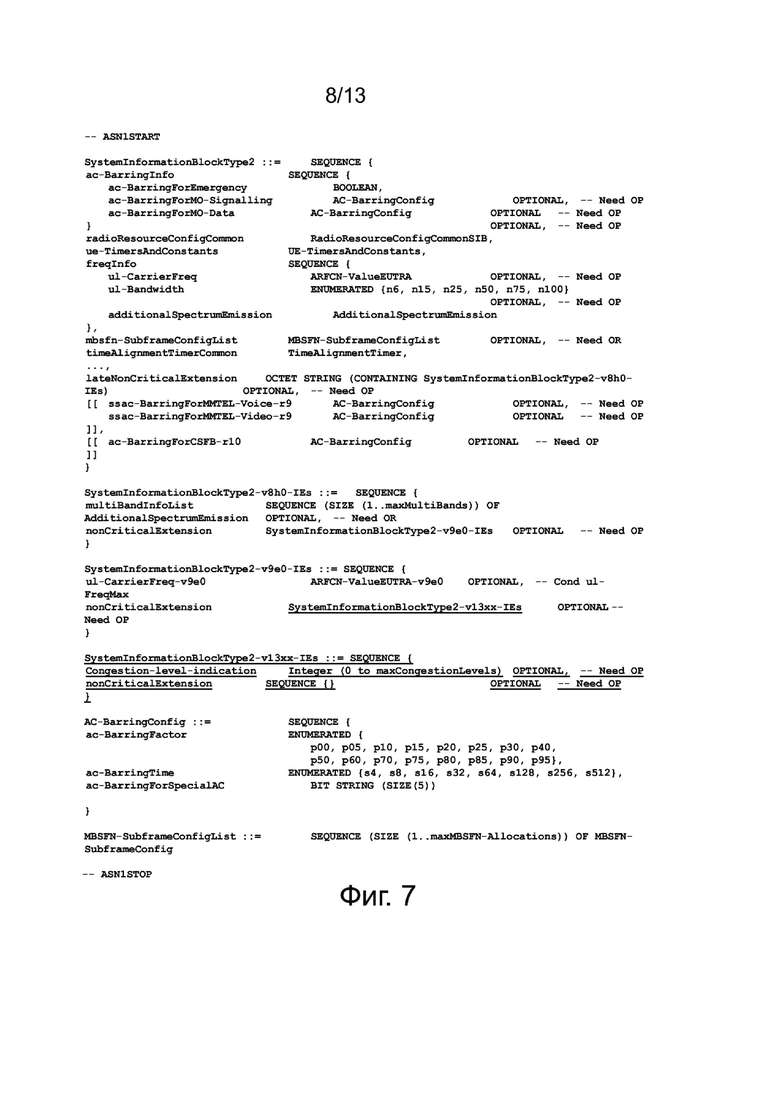

на фиг. 7 показан неограничительный пример кода, который может использоваться так, чтобы информация запрета приложения могла быть включена в широковещательную передачу системной информации в соответствии с примером;

на фиг. 8 показан неограничительный пример описаний поля блока 2 таблицы системной информации (SIB2), которые могут быть ассоциированы с примером кода на фиг. 7;

на фиг. 9 показана таблица, детально представляющая первый неограничительный пример синтаксиса команды привлечения внимания (AT) в соответствии с примером;

на фиг. 9b показана таблица, детально представляющая второй неограничительный пример синтаксиса команды привлечения внимания (AT) в соответствии с примером;

на фиг. 9c показана таблица, детально представляющая третий неограничительный пример синтаксиса команды привлечения внимания (AT) в соответствии с примером;

на фиг. 10 показана блок-схема последовательности операций, поясняющая этапы, которые могут применяться в оборудовании пользователя (UE) в соответствии с примером;

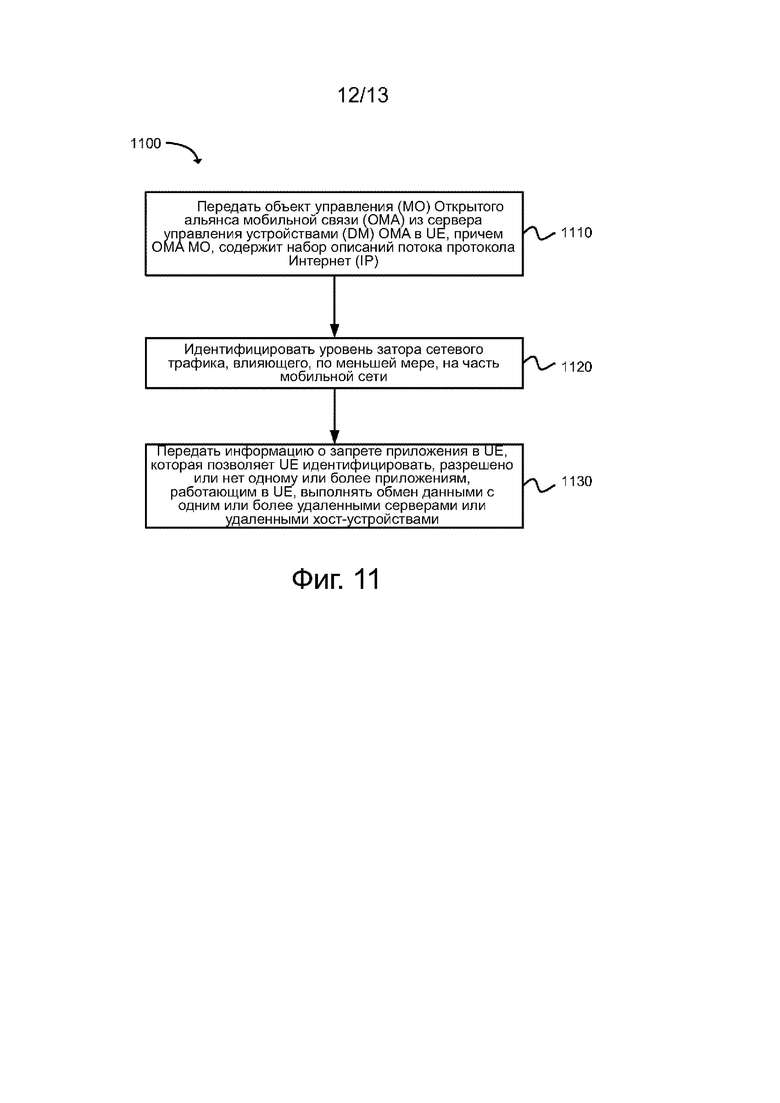

на фиг. 11 показана блок-схема последовательности операций, поясняющая этапы, которые могут применяться в мобильной сети в соответствии с примером; и

на фиг. 12 показана схема функционального блока устройства беспроводной передачи данных в соответствии с некоторыми вариантами осуществления.

Далее будет сделана ссылка на примерные варианты осуществления, представленные с использованием конкретной терминологии, которая будет использоваться здесь для их описания. Однако следует понимать, что, таким образом, не предполагается какое-либо ограничение в отношении объема изобретения.

Подробное описание изобретения

Перед тем как настоящее изобретение будет раскрыто и описано, следует понимать, что данное изобретение не ограничено раскрытыми здесь конкретными структурами, этапами обработки или материалами, но может быть расширено до его эквивалентов, которые могут быть понятными для специалистов в соответствующей области техники. Следует также понимать, что используемая здесь терминология применяется только с целью описания конкретных примеров и не предназначена для ограничения. Одинаковые номера ссылочных позиций на разных чертежах представляют одинаковые элементы. Цифры, представленные в блок-схемах последовательности операций и этапах обработки, предусмотрены для ясности иллюстрации этапов и операций и не обязательно обозначают конкретный порядок или последовательность.

Исходный обзор вариантов осуществления технологии представлен ниже, и затем описаны конкретные варианты осуществления технологии с дополнительными деталями. Данный исходный краткий обзор предназначен для помощи читателям для более быстрого понимания технологии, но не предназначен для идентификации основных свойств или существенных свойств технологии, и при этом не предназначен для ограничения объема заявленного предмета изобретения.

В соответствии с текущими стандартами ACDC, устройство оборудования пользователя (UE) может быть предварительно сконфигурировано со списком приложений, в которых разрешено ACDC на основе политики оператора и в соответствии с региональными законодательными актами. Мобильной сети может также быть разрешено динамически конфигурировать в UE список приложений с разрешенными ACDC на основе политики оператора мобильной сети и в соответствии с региональными законодательными постановлениями. Мобильной сети может также быть разрешено активировать и/или деактивировать управление ACDC для определенных типов приложений, инициированных UE. В соответствии с вариантами осуществления настоящего раскрытия, когда активируется управление ACDC, UE, независимо от того, находится ли UE в состоянии ожидания или в подключенном состоянии, может определять, какому из приложений, инициированных UE, будет разрешено инициировать, поддерживать или использовать сетевое соединение на основе списка приложения с разрешенным ACDC в UE.

Текущая модель 3 GPP обеспечивает некоторые ограниченные типы управления в отношении классов приложений, для которых может быть разрешено использование сетевых соединений во время периодов заторов сетевого трафика. Запрет класса доступа (ACB), например, позволяет сетям запрещать UE инициировать доступ случайному каналу доступа (RACH) для определенных классов доступа и для некоторых приложений, таких как возврат с коммутацией каналов (CSFB). Кроме того, специфичное для услуги управление доступом (SSAC) позволяет сетям запрещать UE инициировать какой-либо доступ для голосовых или видео мультимедийных телефонных услуг мультимедийной подсистемы протокола Интернет (IMS).

Эти ограниченные типы управления, предлагаемые текущей моделью 3GPP, однако, имеют несколько недостатков. Во-первых, в то время как ACB и SSAC обеспечивает возможность некоторого управления на основе классов приложений, они не обеспечивают способ различения между разными приложениями, которые принадлежат одному классу доступа. Во-вторых, если UE находится в подключенном режиме, ACB не обеспечивает способ управления установлением носителя для вновь открытого приложения. В-третьих, ACB и SSAC применяются по-отдельности; координация их функций в пределах UE может быть слишком объемной.

Другой возможный подход к управлению заторами в сети подразумевает использование наименования точки доступа (APN). Наименование точки доступа (APN) относится к шлюзу между мобильной сетью (например, пакетной радиосвязи общего назначения (GPRS) или сетью 3GPP) и другой компьютерной сетью (например, Интернет общего пользования). APN идентифицирует сеть пакетных данных (PDN), с помощью которой UE пытается выполнить передачу данных. APN может также использоваться для идентификации типа услуги, которая обеспечивается ассоциированным PDN. Было предложено, чтобы APN или комбинацию пакетных фильтров можно было использовать для идентификации конкретных приложений, для которых можно применять управление заторами. Однако этот подход также ограничен, поскольку множество приложений часто совместно используют один и тот же APN (например, APN Интернет). Запрет всего APN из-за одного приложения, в котором используется APN, приводит к формированию перегрузки сети и, поэтому, может влиять на множество других приложений.

Пакетный фильтр может применяться на основе, например, номеров порта протокола управления передачей (TCP). Однако множество разных приложений используют протокол передачи гипертекста (HTTP) и, поэтому, используют тот же порт TCP (порт 80), таким образом, что фильтрация на основе номеров порта все еще может влиять на множество не представляющих проблему приложений.

Следовательно, современные концепции ACDC могут быть улучшены путем определения набора критериев, которые могут различать приложения с более тонкой гранулярностью. Кроме того, текущие концепции ACDC также могли бы быть улучшены, если детали, какие приложения запрещены, могли бы быть предоставлены в определенный объект (например, в менеджер соединения (CM)) в UE, который выполнен с возможностью управления установлением соединений PDN через 3 GPP перед любой соответствующей передачей сигналов через радиоинтерфейс.

В соответствии с вариантами осуществления настоящего раскрытия, описания потока набора протокола Интернет (IP) могут быть включены в объект администрирования (MO) Открытого альянса мобильной связи (OMA). В этом контексте "объекты", в общем, относятся к программным структурам или структурам данных (например, установкам объектно-ориентированного программирования). OMA MO может представлять собой вновь определенный объект администрирования, который, в основном, предназначен для целей ACDC, таких как специфичное для приложения управление доступом (ASAC) MO. В качестве альтернативы, OMA MO может просто представлять собой модифицированную версию существующего объекта администрирования, такого как объект обнаружения сети доступа и функции выбора (ANDSF) (например, как определено в 3GPP TS 24.312). Описание IP потока может содержать один или более из следующих: ID приложения, специфичный для операционной системы (OSAppID), полностью квалифицированное наименование домена (FQDN) или один или более компонентов фильтра пакетов (например, компонентов, как определено в Проекте партнерства третьего поколения (3GPP) Техническая спецификация (TS) 24.312 версия 12.6.0). В качестве альтернативы, описание IP потока может быть пустым (то есть представлять собой пустой узел IP потока). Описания IP потока, включенные в OMA MO, могут использоваться для характеризации приложений, работающих в UE, с более тонкой гранулярностью. В некоторых вариантах осуществления пустой узел IP потока может использоваться как поток, соответствующий всем IP, которые соответствуют IP потокам, которые не имеют специфичных соответствующих IP потоку описаний в объекте OMA MO.

В одном примере каждому IP потоку, описанному в описании IP потока, включенному в OMA MO, может быть назначен уровень приоритета или набор уровней затора, на которых разрешен сетевой доступ. В некоторых вариантах осуществления принятый по умолчанию уровень приоритета также может быть назначен для любых IP потоков, которые не описаны описаниями IP потока, включенными в OMA MO. Когда затор возникает в мобильной сети, мобильная сеть может передавать сигнал, содержащий информацию запрета приложения (например, уровень затора) в UE. UE может быть выполнено с возможностью определения, разрешено ли данному приложению UE устанавливать и/или поддерживать соединение PDN, если уровень приоритета, назначенный для приложения UE, является достаточно высоким относительно уровня затора в сети. Уровни приоритета могут быть назначены для доступа 3GPP и/или для доступа через другие технологии радиодоступа.

В другом примере набор описаний IP потока, включенных в OMA MO, может содержать упорядоченный список. Когда возникает затор в мобильной сети, мобильная сеть может передавать сигнал, содержащий информацию запрета приложения в UE. Информация запрета приложения может содержать битовый массив с множеством битов, соответствующих количеству описаний IP потока; каждый бит может соответствовать определенному описанию IP потока, включенному в OMA MO. UE может быть выполнено с возможностью обеспечения разрешения для приложений UE, соответствующие биты которых в битовом массиве установлены в 1, устанавливать и/или поддерживать соединения PDN, при запрете для приложений UE, соответствующие биты которых в битовом массиве установлены в 0, устанавливать и/или поддерживать соединения PDN.

В другом примере информация запрета приложения, принимаемая UE, может быть предоставлена в менеджер соединения (CM). Менеджер соединения может использовать информацию запрета приложения и описания IP потока, включенные в OMA MO, для определения, как UE должно отвечать на новые запросы приложения для установления соединения PDN. Кроме того, CM может использовать информацию запрета приложения и описания IP потока, включенные в OMA MO, для определения, как эти новые запросы приложения (и ответы UE на них) будут влиять на передачу пакетов данных восходящего канала передачи для существующих соединений PDN (если они существуют вообще). В некоторых случаях может быть возможно перенаправлять трафик из определенных IP потоков в другие технологии радиодоступа (например, из 3GPP во WLAN). В некоторых вариантах осуществления CM может определять, как новый запрос приложения будет влиять на передачу пакетов данных восходящего канала передачи для существующих соединений PDN путем использования одной или более таблиц маршрутизации, которые используются стеком протокола TCP/IP UE для направления пакетов восходящего канала (UL). CM может добавлять новые правила в таблицы маршрутизации или считывать, модифицировать или удалять существующие правила.

На фиг. 1a представлена схема, иллюстрирующая один пример возможной структуры объекта 100 администрирования (MO) специфичного для приложения управления доступом (ASAC). ASAC MO 100 может представлять собой объект, который содержит контейнер 110 ASAC. Другими словами, контейнер 110 ASAC, как представлено на фиг. 1a, может представлять собой подобъект, на который делается ссылка в ASAC MO 100. Контейнер 110 ASAC также может содержать один или более подобъектов. Эти дополнительные подобъекты представлены более подробно на фиг. 2-3.

На фиг. 1b представлена схема, иллюстрирующая модифицируемую структуру объекта 120 администрирования (MO) функции обнаружения и выбора сети доступа (ANDSF), в соответствии с другими вариантами осуществления. ANDSF MO может представлять собой объект, который содержит контейнер 130 ASAC. Контейнер 130 ASAC может представлять собой подобъект, на который ссылается ANDSF MO 120. Контейнер 130 ASAC также может содержать один или более подобъектов. Эти дополнительные подобъекты показаны более подробно на фиг. 2-3.

На фиг. 2 представлена схема, иллюстрирующая один пример возможной структуры контейнера 200 ASAC (то есть ASAC MO). Контейнер 200 ASAC может представлять собой объект, который содержит подобъект 210 правил ASAC, лист роуминга, лист PLMN и лист политики обновления. “Лист”, используемый в данном контексте в некоторых вариантах осуществления, может относиться к объекту или некоторой другой конструкции данных (например, к переменной, массиву или записи типа примитивных данных), которая не содержит ссылки на дополнительные объекты. Подобъект 210 правила ASAC (также известный как узел правил ASAC) может также содержать один или более подобъектов и набор правил ASAC. Такие дополнительные подобъекты показаны более подробно на фиг. 3. Лист PLMN обозначает идентичность PLMN оператора, который определил узел правил ASAC. Лист роуминга обозначает, применим ли узел правил ASAC также, когда UE находится в роуминге в другой сети. Лист политики обновления обозначает, требуется или нет, чтобы UE опрашивало сеть в отношении обновления данных MO, когда UE считает, что данные больше не могут быть действительными.

На фиг. 3 представлена схема, иллюстрирующая один пример возможной структуры узла 300 правил ASAC (также известного как подобъект правил ASAC). Узел 300 правил ASAC может содержать узел 310 IP потока (также известный как подобъект IP потока), узел 320 правила запрета (также известный как подобъект правила запрета) и лист 330 приоритета правила.

Узел 310 IP потока может содержать одно или более из описаний IP потока. Узел IP потока также может содержать нулевые описания IP потока; в этом случае, пустой узел IP потока может быть интерпретирован как соответствующий всем описаниям IP потока. Описание IP потока может содержать вплоть до одного узла 340 App-ID (также известного как подобъект App-ID) и больше листов, определяющих дополнительные критерии, такие как тип адреса (например, IPv4 или IPv6), диапазон IP-адресов источника, диапазон IP-адресов мест назначения, полностью квалифицированное наименование домена (FQDN) или APN. Можно сказать, что IP соответствуют описанию IP потока, если IP поток соответствует всем критериям.

Узел 340 App-ID может содержать один или более идентификаторов 360 операционной системы (OSId) и для каждого идентификатора операционной системы набор из одного или более специфичных для операционной системы идентичностей 370 приложения (OSAppId). OSAppId могут быть сохранены как строки в определенных операционных системах (например, Android, IOS и Blackberry). FQDN (например, наименование домена 350 на фиг. 3) может быть разрешен на IP-адрес места назначения сервера приложений через запрос системы наименования домена (DNS) в адрес протокола Интернет (IP). В некоторых вариантах осуществления наименование домена 350, OSId 360 и OSAppId 370 могут использоваться для определения описаний IP потока.

Узел 320 Правила Запрета (также известный как подобъект правила запрета) может содержать один или несколько подузлов, каждый из которых может содержать лист технологии доступа, лист ID доступа, лист вторичного ID доступа, лист уровня приоритета ASAC и лист, затронутый исходящим потоком. Технология 380 доступа может устанавливать технологию радиодоступа, для которой применяются уровни приоритета. Для определенных технологий радиодоступа определенная сеть радиодоступа может быть дополнительно установлена по ID доступа и, в случае необходимости, по вторичному ID доступа. Например, для беспроводных локальных вычислительных сетей (WLAN), ID доступа может быть задан ID набора услуги (SSID) и вторичным ID доступа, используя ID однородного расширенного набора услуги (HESSID). Лист 390 уровня приоритета ASAC может устанавливать уровень приоритета (или допустимый уровень затора, в зависимости от варианта осуществления), который применяется для узла 310 IP потока. Возможно назначать уровни приоритета для одной или более разных технологий радиодоступа. В некоторых вариантах осуществления уровень приоритета ASAC может быть сохранен как целое число. В других допустимый уровень затора может быть кодирован как список целых чисел, или как битовый массив.

Лист 392, затронутый исходящим потоком, может устанавливать, влияет или нет изменение информации запрета приложения на один или более IP потоков, для которых уже было установлено соединение PDN (то есть исходящие IP потоки). В некоторых вариантах осуществления, если лист 392, затронутый исходящим потоком, не присутствует, на исходящий IP поток влияние не оказывается. Если лист 392, затронутый исходящим IP потоком, присутствует, лист 392, затронутый исходящим потоком, также может обозначать, может ли исходящий поток быть запрещен, и может ли быть исходящий поток перенаправлен через альтернативную технологию радиодоступа. Если исходящий поток может быть перенаправлен (например, через WLAN), UE все еще может пытаться передавать затронутые пакеты восходящего канала передачи через альтернативную технологию радиодоступа.

Лист 330 приоритета правила может использоваться для определения, какое правило ASAC должно применяться, если IP поток соответствует нескольким разным описаниям IP потока. В некоторых вариантах осуществления для правил ASAC могут быть установлены приоритеты, и правила ASAC могут быть оценены по порядку приоритета для соответствующего IP потока.

На фиг. 4 показана схема, иллюстрирующая пример возможной структуры 400 узла ForFlowBased, который представляет собой подобъект узла 132 межсистемной политики маршрутизации (ISRP), представленный в ANDSF MO 120 на фиг. 1b. В этом примере лист 410 уровня приоритета ASAC и лист 420, затронутый исходящим потоком, могут быть включены как подобъект 430 правила маршрутизации, как представлено на чертеже. В этом случае лист 410 уровня приоритета ASAC и лист 420, затронутый исходящим потоком, могут использоваться теми же способами, описанными выше.

На фиг. 5 показана схема, иллюстрирующая пример возможной структуры узла 500 ForServiceBased, который представляет собой подобъект узла 132 политики маршрутизации между системами (ISRP), представленного в ANDSF MO 120 на фиг. 1b. В этом примере лист 510 уровня приоритета ASAC и лист 520, затронутый текущим потоком, может быть включен подобъектом 530 правила маршрутизации, как представлено на чертеже. Однако, если такой подход определяет приоритеты, используя только APN, он может обеспечивать возможность распознавания приложения с одинаковым уровнем гранулярности, который может быть достигнут, используя примеры, показанные на фиг. 3-4.

На фиг. 6 показана схема, иллюстрирующая пример системы 600, в которой может работать менеджер соединения (CM). CM 610 (то есть модуль CM) может принимать запрос для соединения из приложения 612. Из типа запрашиваемой услуги (например, соединение Интернет) CM 610 может определять APN и технологии радиодоступа, которые могут быть соответствующими, для предоставления услуги. Если необходимо, уровень 614 радиоинтерфейса (RIL) или CM 610 может сформировать один или более сетевых интерфейсов (NIC), таких как NIC1 616, NIC2 618 и NIC3 620, для соответствующих технологий радиодоступа (например, 3GPP, WLAN) и формировать или обновлять соответствующие входы в таблице (таблицах) 622 маршрутизации. В зависимости от доступности сетевых интерфейсов для определенных технологий радиодоступа, правил маршрутизации в таблице (таблицах) 622 маршрутизации (например, принятые по умолчанию маршруты для определенного трафика) и правил распределения потока в ANDSF MO 624, CM 610 может затем выбирать технологию радиодоступа и устанавливать соединение PDN через выбранную технологию радиодоступа (если такое соединение PDN уже не существует в результате предыдущего запроса другого приложения/услуги).

В некоторых вариантах осуществления, когда приложение 612 передает запрос в CM 610 для соединения, CM 610 может вначале проверять, соответствует ли IP поток для запрашивающего приложения описанию IP потока (и соответствующему правилу ASAC) в ASAC MO 626. Может существовать принятое по умолчанию правило ASAC, которое применяется к IP потокам, которые не соответствуют какому-либо описанию IP потока в ASAC MO 626. В некоторых вариантах осуществления, как пояснялось выше, ссылка на ASAC MO (то есть контейнер ASAC) может быть сделана в пределах ANDSF MO 624. Если применимое правило ASAC, в контексте с информацией запрета приложения, принятого из сети, запрещает предоставление соединения для приложения 612, CM 610 может определять, что технология радиодоступа этой сети не пригодна для соединения с приложением 612.

Если сеть, использующая альтернативную технологию радиодоступа, не запрещает предоставление соединения для запрашивающего приложения, CM 610 может обслуживать запрос запрашивающего приложения, используя альтернативную технологию радиодоступа. Если CM 610 не может обслуживать запрос, CM 610 может передавать сообщение отказа в приложение 612. В некоторых вариантах осуществления CM 610 может запоминать запрос с отказом. Когда технология радиодоступа (RAT) становится снова доступной для приложения 612, CM 610 может уведомлять приложение 612 о том, что RAT доступна для соединения. Приложение 610 может затем повторять запрос, если это необходимо. В некоторых вариантах осуществления CM 610 может уведомлять приложение 610, когда RAT становится доступной, только если приложение 610 специально запрашивает такое уведомление.

После того как будет установлено успешное соединение PDN, CM 610 может обновлять таблицу (таблицы) 622 маршрутизации, если необходимо, путем добавления нового правила маршрутизации, специфичного для приложения. Стек TCP/IP может использовать таблицу (таблицы) маршрутизации для выбора сетевого интерфейса для маршрутизации пакетов восходящего канала передачи, которые стек 628 TCP/IP принимает из приложения 612. В некоторых вариантах осуществления может присутствовать множество правил маршрутизации, специфичных для приложения в таблице (таблицах) 622 маршрутизации, если приложение может использовать больше чем одну технологию радиодоступа.

В некоторых вариантах осуществления параметр, называемый "метрическим" (здесь "метрический параметр"), может быть назначен для правил маршрутизации в таблице (таблицах) 622 маршрутизации. Метрический параметр может использоваться для определения приоритета для правила маршрутизации таким образом, что даже если таблица (таблицы) 622 маршрутизации включает в себя больше чем одно правило, которое применяется к пакету данных пользователя, правило маршрутизации с наибольшим приоритетом может быть выбрано стеком 628 TCP/IP для пакета данных пользователя.

В некоторых вариантах осуществления существует только одно специфичное для приложения правило маршрутизации на каждое приложение 612. Каждый раз, когда сеть изменяет специфичное для приложения управление доступом, CM 610 может обновлять соответствующим образом правило маршрутизации (например, путем изменения NIC, включенного в правило). В другом варианте осуществления может присутствовать множество специфичных для приложения правил маршрутизации в таблице (таблицах) 622 маршрутизации, если приложение 612 может использовать более чем одну технологию доступа. CM 610 может обновлять метрический параметр одного или более применимых правил (например, метрический параметр правила для маршрутизации через доступ 3GPP), когда изменяется специфичная информация управлении доступом к приложению для доступа через определенную RAT (например, 3GPP).

Обработка текущих IP потоков

В некоторых вариантах осуществления, когда UE принимает обновленную информацию запрета приложения, может выполняться проверка для определения, влияет ли обновленная информация запрета приложения на маршрутизацию для любого из текущего IP потока. Техническая выполнимость такого варианта выбора может зависеть от воплощения стека TCP/IP, поскольку, в некоторых вариантах осуществления изменение правила маршрутизации может привести к разъединению соединения TCP.

В некоторых вариантах осуществления IP поток для приложения услуги оператора можно рассматривать как текущий, если уже было установлено соединение PDN для IP потока и соответствующее правило маршрутизации в таблице (таблицах) 622 маршрутизации. Для определения, является ли текущим IP поток для приложения на поставку видеосигнала от провайдера в устройство пользователя по сетям передачи данных без прямого контакта с оператором связи (OTT), CM 610 может запрашивать операционную систему для подтверждения, были ли какие-либо пакеты переданы, используя конкретный порт (порты), назначенный для приложения OTT.

В некоторых вариантах осуществления, если доступ 3GPP для приложения 612 становится запрещенным для текущего IP потока, из-за обновленной информации запрета приложения, и лист OngoingFlowAffected (например, 392, как представлено на фиг. 3) в ASAC MO 626 обозначает, что повторная маршрутизация через другие технологии радиодоступа не разрешена, CM 610 может обновлять внутренние таблицы маршрутизации для запрета IP потока. Следовательно, когда приложение 612 предоставляет пользователю пакеты данных для передачи по восходящему каналу передачи, стек TCP/IP не будет иметь возможности доставлять их на уровень пользователя сотового модема. Если лист OngoingFlowAffected в ASAC MO 626 обозначает, что повторная маршрутизации через другие технологии доступа разрешена, CM 610 может выбирать альтернативную технологию радиодоступа (например, WLAN) и может сделать попытку установления соединения PDN через альтернативную технологию радиодоступа. CM 610 также может обновлять таблицу (таблицы) 622 маршрутизации. Когда приложение 612 предоставляет пакеты данных пользователя для передачи по восходящему каналу передачи, стек TCP/IP может направлять эти пакеты внутри UE на уровень пользователя для альтернативной технологии радиодоступа.

В некоторых вариантах осуществления, если доступ 3GPP для приложения 612 становится доступным снова для исходящего IP потока, из-за обновленной информации запрета приложения, принятой из сети, и лист OngoingFlowAffected (например, 392, как представлено на фиг. 3) в ASAC MO 626 обозначает, что повторная маршрутизация через другие технологии доступа не разрешена, CM 610 может обновлять таблицу (таблицы) 622 маршрутизации для возобновления IP потока через доступ 3GPP. Затем, когда приложение 612 предоставляет пакеты данных пользователя для передачи по восходящему каналу передачи, стек 628 TCP/IP может предоставлять их на уровень пользователя сотового модема. В некоторых вариантах осуществления, если уже существует соединение PDN, установленное для IP потока через другую технологию радиодоступа и соответствующее правило маршрутизации в таблице (таблицах) 622 маршрутизации, CM 610 не требуется обновлять внутренние таблицы маршрутизации. Таким образом, когда приложение 612 предоставляет пакеты данных для пользователя, для передачи по восходящему каналу передачи, стек 628 TCP/IP может продолжать доставку пакетов данных пользователя через соединение, не являющееся 3GPP PDN.

В некоторых вариантах осуществления лист OngoingFlowAffected в ASAC MO 626 может обозначать, что повторная маршрутизация через другие технологии радиодоступа разрешена. Если уже установлено соединение 3GPP PDN для IP потока, CM 610 может обновлять таблицу (таблицы) 622 маршрутизации. Таким образом, когда приложение 612 предоставляет пакеты данных пользователя для передачи по восходящему каналу передачи, стек 628 TCP/IP может направлять эти пакеты внутри UE в соединение 3GPP PDN, до тех пор, пока присутствует соединение PDN, через альтернативную технологию радиодоступа, которая обладает более высоким приоритетом доступа, в соответствии с ANDSF MO 624. В случае необходимости, если присутствует установленное соединение 3GPP PDN, и 3GPP, технология доступа имеет более высокий приоритет сети доступа в ANDSF MO 626, чем технология радиодоступа существующего соединения (соединений) PDN, CM 610 может пытаться установить соединение 3GPP PDN и обновить таблицу (таблицы) 622 маршрутизации, соответственно, таким образом, что стек 628 TCP/IP может направлять пакеты данных пользователя через соединение 3GPP PDN. Запрещенные или неиспользуемые соединения PDN могут быть высвобождены, если информация запрета приложения из сети падает ниже некоторого минимального порогового уровня или, если присутствуют другие показатели чрезмерной перегрузки/затора в сети.

Передача сигналов информации о запрете приложения из сети в UE

В некоторых вариантах осуществления, когда в сети происходит затор, сеть может выполнять широковещательную передачу информации о запрете приложения через широковещательную передачу системной информации таким образом, что UE, находящееся в режиме ожидания, может принимать ее. Сеть может предоставлять эту информацию дополнительно через специализированные сигналы (например, для UE в подключенном режиме).

На фиг. 7 иллюстрируется неограничительный пример кода, который может использоваться для влияния на то, что информация запрета приложения может быть включена в широковещательную передачу системной информации (блок 2 системной информации (SIB2), 3GPP TS 36.331).

На фиг. 8 иллюстрируется неограничительный пример таблицы описаний поля SIB2, которые могут быть ассоциированы с примером кода на фиг. 7. Как представлено, обозначение уровня затора представляет собой обозначение уровня затора в соте. Выбранное максимальное количество уровней затора в соте определяется как “maxCongestionLevels”. В этом примере обозначение уровня затора равно 0 обозначает, что затор отсутствует. Такие значения могут быть включены в код SIB, представленный в примере на фиг. 7.

В одном варианте осуществления сеть может передавать уровень затора (например, целочисленное значение от 0 до n). Это представляет собой минимальный уровень приоритета, который должен иметь IP поток или приложение, для того, чтобы было разрешено устанавливать соединение PDN или передавать данные пользователя. По умолчанию, самый низкий уровень затора может быть равен 0; уровень затора, равный 0, не требуется передавать в сигналах по сети. В вариантах осуществления, где максимальный уровень затора n=1, сеть может только эффективно передавать сигнал "перегрузка включена/выключена".

В другом варианте осуществления сеть может выполнять широковещательную передачу битового массива, в котором каждый бит соответствует определенному IP потоку в упорядоченном списке IP потоков в ASAC MO. Для приложений, которые не ассоциированы с IP потоком, для которого имеется описание IP потока в ASAC MO, сеть может выполнять широковещательную передачу дополнительного бита в битовом массиве для представления принятого по умолчанию статуса запрета.

В некоторых вариантах осуществления сеть может предоставлять информацию о запрете приложения в отношении не-3GPP технологий радиодоступа, в дополнение к информации о запрете приложения, относящейся к 3GPP. Существуют несколько способов, в соответствии с которыми сеть может предоставлять информацию о запрете приложения в отношении не-3GPP технологий радиодоступа. В одном варианте выбора сеть может передавать в виде сигнала отдельную информацию о запрете приложения для не-3GPP технологий доступа таких, которые соответствуют стандартам Института инженеров по радиоэлектронике и электротехники (IEEE) 802.11, Bluetooth, IEEE 802.16, и других не-3GPP технологий доступа. Сеть может, в одном примере, передавать сигналы с уровнем затора для WLAN, работающей на основе не-3GPP технологии доступа с определенным значением идентификатора набора услуг (SSID). В другом примере сеть может передавать с сигналом этот уровень затора для всех WLAN, не включая какой-либо конкретный SSID. В качестве альтернативы, сеть может передавать сигнал, обозначающий, что та же информация о запрете приложения (например, уровень затора), который был передан для доступа 3GPP, также применима для доступа не-3GPP. Такой вариант выбора может использоваться, если затор происходит глубоко в базовой сети, в шлюзе PDN (P-GW); изменение повторной маршрутизации трафика данных не может устранить такой тип затора, поскольку пакеты, в конечном итоге, будут направляться в тот же P-GW.

Сигналы с информацией о запрете приложения внутри UE

В некоторых вариантах осуществления, внутри UE стек сотового протокола перенаправляет информацию о запрете приложения, принятую из сети, в объект, который также использует ANDSF MO. В некоторых вариантах осуществления объект, использующий ANDSF MO, представляет собой CM. Стек сотового протокола может использовать новую команду привлечения внимания (AT) (см. 3GPP TS 27.007, версия 12.6.0) для передачи с сигналами в CM. CM может передавать запрос в стек сотового протокола для начала или остановки отчетности с информацией о запрете приложения. Стек сотового протокола может отвечать немедленно, используя текущую информацию о запрете приложения, принятую из сети, если она существует, и обеспечивает дополнительные предоставляемые добровольно обновления в CM позже, при обновлении сетью информации о запрете приложения.

На фиг. 9 иллюстрируется таблица, в которой содержатся детали первого неограничительного примера синтаксиса для AT команды, которая может использоваться CM для конфигурирования стека сотового протокола, для перенаправления информации о запрете приложения в CM. Параметр режима может представлять собой целое число, равное 0 или 1. Значение режима 0 может отключать отчетность с предоставляемой без запроса информацией о запрете приложения, в то время как значение режима 1 может обеспечивать отчетность с предоставляемой без запроса информацией о запрете приложения. Параметр уровня затора (CongLevel) может представлять собой целочисленное значение в диапазоне от 0 до 9, где большие номера обозначают большие уровни затора.

На фиг. 9b иллюстрируется таблица, подробно представляющая второй неограничительный пример синтаксиса для команды AT, которая может использоваться стеком сотового протокола для перенаправления после запроса из CM, информации о запрете приложения в CM. Параметр CongLevel может представлять собой целочисленное значение в диапазоне от 0 до 9, где большие числа обозначают более высокие уровни затора.

На фиг. 9c иллюстрируется таблица, детально представляющая третий неограничительный пример синтаксиса для команды AT, которая может использоваться стеком сотового протокола для перенаправления, после запроса из CM, информации о запрете приложения в CM. Параметр уровня приоритета (PrioLevel) может представлять собой целочисленное значение в диапазоне от от 0 до 9, где 0 обозначает, что приложениям на всех уровнях приоритета разрешено устанавливать соединения с сетью, и 9 обозначает, что только приложениям с наивысшим уровнем приоритета разрешено устанавливать соединения с сетью.

На фиг. 10 показана блок-схема последовательности операций, иллюстрирующая этапы 1000, которые могут применяться в UE, в соответствии с некоторыми вариантами осуществления. Как и в 1010, схема в UE может быть выполнена с возможностью приема объекта администрирования (MO) Открытого альянса мобильной связи (OMA) из сервера устройств администрирования (DM) OMA. OMA MO может содержать ASAC MO. Как и в 1020, схема в UE может быть выполнена с возможностью идентификации набора описаний потока Интернет протокола (IP) в OMA MO. Каждое описание IP потока в наборе описаний IP потока может описывать одно или более приложений, работающих в UE и взаимодействующих с одним или более удаленными серверами или удаленными хост-устройствами. Описание IP потока может содержать один или более из пустых узлов IP потока, идентификатора, специфичного для операционной системы определенного приложения (OSAppID), полностью квалифицированное наименование домена (FQDN) или один, или более компонентов фильтра пакетов, как определено в Проекте партнерства третьего поколения (3 GPP) Техническая спецификация (TS) 24.312 версия 12.6.0. OMA MO может определять уровень приоритета ASAC для каждого из описаний IP потока. Набор описаний IP потока может содержать упорядоченный список. Как и в 1030, схема в UE может быть выполнена с возможностью приема информации о запрете приложения из мобильной сети. Информация о запрете приложения может быть включена в системную информацию широковещательной передачи или в специально выделенный сигнал. Информация о запрете приложения может содержать уровень затора сетевого трафика. Информация о запрете приложения может содержать битовый массив, содержащий последовательность битов, в котором каждый бит соответствует описанию IP потока в упорядоченном списке описаний IP потока. Как и в 1040, схема в UE (которая может содержать менеджер соединения (CM)) может быть выполнена с возможностью использовать набор описаний IP потока (которые могут содержать упорядоченный список), ассоциированные уровни приоритета ASAC и информацию о запрете приложения для определения, разрешено или нет выполнять обмен данными для одного или более приложений, работающих в UE, с одним или более удаленными серверами или удаленными хост-устройствами.

На фиг. 11 показана блок-схема последовательности операций, иллюстрирующая этапы 1100, которые могут применяться в мобильной сети, в соответствии с некоторыми вариантами осуществления. Как и в 1110, схема в сети может быть выполнена с возможностью передачи объекта администрирования (MO) Открытого альянса мобильной связи (OMA) из сервера администрирования устройствами (DM) OMA в UE. OMA MO может содержать набор описания потока протокола Интернет (IP). OMA MO может содержать ASAC MO. Каждое описание IP потока в наборе описаний IP потока может описывать одно или более приложений, работающих в UE и выполняющих обмен данными с одним или более удаленными серверами или удаленными хост-устройствами. Описание IP потока может содержать один или более из узла пустого IP потока, ID приложения, специфичного для операционной системы (OSAppID), полностью квалифицированное наименование домена (FQDN), или один или более компонентов фильтра пакетов, как определено в Проекте партнерства третьего поколения (3GPP) Техническое описание (TS) 24.312 версия 12.6.0. OMA MO может определять уровень приоритета ASAC для каждого описания IP потока. Набор описаний IP потока может содержать упорядоченный список. Как и в 1120, схема в сети может быть выполнена с возможностью определения уровня затора сетевого трафика, влияющего на, по меньшей мере, часть мобильной сети. Как и в 1130, схема в сети может быть выполнена с возможностью передачи информации запрета приложения в UE, которое позволяет UE идентифицировать, разрешено или нет одному или более приложениям, работающим в UE, выполнять обмен данными с одним или более удаленными серверами или удаленными хост-устройствами. Информация о запрете приложения может быть включена в широковещательную передачу системной информации или в специализированный сигнал. Информация запрета приложения может содержать уровень затора сетевого трафика. Информация запрета приложения может содержать битовый массив, содержащий последовательность битов, в котором каждый бит соответствует описанию IP потока в упорядоченном списке описаний IP потока.

На фиг. 12 представлена иллюстрация примера беспроводного устройства, такого как оборудование пользователя (UE), мобильная станция (MS), мобильное беспроводное устройство, мобильное устройство передачи данных, планшетный компьютер, портативное устройство или другой тип беспроводного устройства. Беспроводное устройство может включать в себя одну или более антенн, выполненных с возможностью обмена данными с узлом, макроузлом, узлом низкой мощности (LPN), или станцией передачи, такой как базовая станция (BS), развернутый Узел B (eNB), модуль в основной полосе пропускания (BBU), удаленный радиомодуль (RRH), удаленное радиооборудование (RRE), станция (RS) релейной передачи, радиообрудование (RE) или другой тип точки доступа беспроводной глобальной вычислительной сети (WWAN). Беспроводное устройство может быть выполнено с возможностью обмена данными, используя один или более стандартов беспроводной передачи данных, включая в себя 3GPP LTE, WiMAX, высокоскоростной пакетный доступ (HSPA), Bluetooth и WLAN. Беспроводное устройство может выполнять обмен данными, используя отдельные антенны для каждого стандарта беспроводной передачи данных или совместные антенны для множества стандартов беспроводной передачи данных. Беспроводное устройство может выполнять обмен данными в беспроводной локальной вычислительной сети (WLAN), в беспроводной персональной вычислительной сети (WPAN) и/или WWAN.

На фиг. 12 также показаны микрофон и один или более громкоговорителей, которые могут использоваться для ввода и вывода аудиоданных из устройства беспроводной передачи данных. Экран дисплея может представлять собой экран жидкокристаллического дисплея (LCD) или другой тип экрана дисплея, такой как дисплей на органическом светодиоде (OLED). Экран дисплея может быть выполнен как сенсорный экран. В сенсорном экране может использоваться емкостной, резистивный или другой тип технологии сенсорного экрана. Процессор приложения и графический процессор могут быть соединены с внутренней памятью для обеспечения возможности обработки и отображения. Порт энергонезависимой памяти также может использоваться для возможности ввода/вывода данных для пользователя. Порт энергонезависимой памяти также может использоваться для расширения возможностей памяти беспроводного устройства. Клавиатура может быть интегрирована с беспроводным устройством или может быть соединена по беспроводному каналу с беспроводным устройством для предоставления дополнительного ввода данных пользователем. Виртуальная клавиатура также может быть предоставлена, используя сенсорный экран.

Различные технологии, или определенные аспекты, или ее участки, могут принимать форму программного кода (то есть инструкций), воплощенных на физически выполненных носителях, таких как гибкие дискеты, CD-ROM, приводы жестких дисков, непереходный считываемый компьютером носитель сохранения или любой другой считываемый устройством носитель сохранения, в котором, когда программный код загружают в и выполняют в устройстве, таком как компьютер, машина становится устройством для выполнения на практике различных технологий. Схема может включать в себя аппаратные средства, встроенное программное обеспечение, программный код, исполнительный код, компьютерные инструкции и/или программное обеспечение. Непереходный считываемый компьютером носитель сохранения может представлять собой считываемый компьютером носитель сохранения, который не включает в себя сигнал. В случае исполнения программного кода в программируемых компьютерах, вычислительное устройство может включать в себя процессор, носитель сохранения, считываемый процессором (включая в себя энергозависимую и энергонезависимую память и/или элементы сохранения), одно или более устройств ввода и одно или более устройств вывода. Энергозависимая и энергонезависимая память и/или элементы сохранения могут представлять собой RAM, EPROM, привод флэш, оптический привод, привод магнитного жесткого диска, твердотельный привод или другой носитель для сохранения электронных данных. Узел и беспроводное устройство также могут включать в себя модуль приемопередатчика, модуль счетчика, модуль обработки и/или модуль часов или модуль таймера. Одна или более программ, которые могут воплощать или использовать описанные здесь различные технологии, могут использовать интерфейс программирования приложения (API), повторно используемые элементы управления и т.п. Такие программы могут быть воплощены на процедурном языке программирования высокого уровня или в объектно-ориентированном языке программирования для обмена данными с компьютерной системой. Однако, программа (программы) может быть воплощена на языке ассемблер или на машинном языке, если требуется. В любом случае, язык может быть компилируемым или интерпретируемым языком и может быть скомбинирован с аппаратными вариантами осуществления.

Следует понимать, что многие из функциональных модулей, представленных в этом описании, были помечены как модули, для того, чтобы более конкретно выделить их независимое воплощение. Например, модуль может быть воплощен как аппаратная схема, содержащая специальные схемы VLSI или вентильные массивы, имеющиеся на рынке полупроводники, такие как логические микросхемы, транзисторы или другие дискретные компоненты. Модуль также может быть воплощен в программируемых аппаратных устройствах, таких как программируемые пользователем вентильные матрицы, логика программируемой матрицы, программируемые логические устройства и т.п.

Модули также могут быть воплощены в виде программных средств для выполнения различными типами процессоров. Идентифицированный модуль исполнительного кода может, например, содержать один или более физических или логических блоков компьютерных инструкций, которые могут, например, быть организованы как объект, процедура или функция. Однако исполняемые программы идентифицированного модуля не обязательно должны быть физически расположены вместе, но могут содержать отдельные инструкции, содержащиеся в разных местоположениях, которые при их логическом соединении вместе составляют модуль и обеспечивают установленные назначения для этого модуля.

Действительно, модуль для исполняемого кода может представлять собой одну инструкцию или множество инструкций, и может быть даже распределенным по множеству разных сегментов кода, среди разных программ, и среди нескольких устройств памяти. Аналогично, операционные данные могут быть идентифицированы и могут быть представлены здесь в пределах модулей, и могут быть воплощены в любой соответствующей форме и организованы в пределах любой соответствующего типа структуры данных. Операционные данные могут быть собраны как одиночный набор данных, или могут быть распределены через разные местоположения, включая в себя через разные устройства накопителя, и могут существовать, по меньшей мере, частично, просто как электронные сигналы в системе или сети. Модули могут быть пассивными или активными, включая в себя агенты, во время операции, выполняющие заданные функции.

Ссылка в данном описании на "пример" означает, что определенное свойство, структура или характеристика, описанные в связи с примером, включены в один или более вариантов осуществления настоящего изобретения. Таким образом, появление фразы "в одном примере" в различных местах, в данном описании, не обязательно все относятся к одному и тому же варианту осуществления.

Используемые здесь множество пунктов, структурных элементов, составляющих элементов и/или материалов, может быть представлено в виде общего списка для удобства. Однако эти списки следует рассматривать, как если бы каждый член этого списка был индивидуально идентифицирован как отдельный и уникальный элемент. Таким образом, ни один индивидуальный элемент такого списка не следует рассматривать как де факто эквивалентный любому другому элементу того же списка исключительно на основе его представления в общей группе, без обозначения противоположного. Кроме того, здесь может быть сделана ссылка на различные варианты осуществления и пример настоящего изобретения, вместе с альтернативами для различных представленных здесь компонентов. Следует понимать, что такие варианты осуществления, примеры и альтернативы не следует рассматривать как де факто эквивалентные друг другу, но их требуется рассматривать как отдельные и автономные представления настоящего изобретения.

Кроме того, описанные свойства, структуры или характеристики могут быть скомбинированы, используя любой соответствующий подход в одном или более вариантах осуществления. В следующем описании, представлено множество конкретных деталей, таких как примеры компоновок, расстояний, примеров сетей и т.д., для обеспечения полного понимания вариантов осуществления изобретения. Для специалистов в соответствующей области техники будет понятно, однако, что изобретение может быть выполнено на практике без одного или более из конкретных деталей, или с другими способами, компонентами, компоновками и т.д. В других случаях хорошо известные структуры, материалы или операции не показаны и не описаны подробно, для исключения загромождения аспектами изобретения.

В то время как представленные выше примеры являются иллюстративными для принципов настоящего изобретения в одном или более конкретных приложений, для специалистов обычного уровня в данной области техники будет понятно, что множество модификаций по форме, использованию и деталям воплощения могут быть выполнены без применения изобретательности и без выхода за пределы принципов и концепций изобретения. В соответствии с этим, не предполагается, что изобретение будет ограничено чем-либо, за исключением формулы изобретения, представленной ниже.

Изобретение относится к объекту управления (MO) Открытого альянса мобильной связи (OMA) для управления затором в мобильных сетях. Технический результат – обеспечение гранулярности для управления использованием сетевого доступа в определенных типах приложений, работающих в мобильных устройствах при запрете класса доступа. Для этого новый тип MO OMA для управления доступом, специфичным для приложения (ASAC), может включать в себя описания потока протокола Интернет (IP), которые могут использоваться для точной характеризации приложений. Приоритеты могут быть назначены для IP потоков на основе описаний IP потока. Оборудование пользователя (UE) может принимать такой МО OMA и также принимать информацию о запрете приложения, относящуюся к уровню затора в мобильной сети, с которой приложение в UE желает соединиться. UE может иметь модуль управления соединением (CM), который определяет, следует ли разрешить приложению устанавливать соединение с мобильной сетью, на основе уровня приоритета IP потока, связанного с приложением, и информации о запрете приложения. 2 н. и 28 з.п. ф-лы, 15 ил.

1. Оборудование пользователя (UE), характеризующееся тем, что выполнено с возможностью осуществлять связь в мобильной сети, при этом UE содержит один или более процессоров, выполненных с возможностью:

принимать объект управления (MO) Открытого альянса мобильной связи (OMA) от сервера управления устройствами (DM) OMA;

идентифицировать набор описаний потока протокола Интернет (IP) в MO OMA, при этом каждое описание IP потока в наборе описаний IP потока описывает одно или более приложений, работающих в UE и взаимодействующих с одним или более удаленными серверами или удаленными хост-устройствами;

принимать информацию о запрете приложения из мобильной сети; и

использовать набор описаний IP потока и информацию о запрете приложения для определения, разрешено ли одному или более приложениям, работающим в UE, осуществлять связь с одним или более удаленными серверами или удаленными хост-устройствами.

2. UE по п. 1, в котором одно или более описаний IP потока в наборе описаний IP потока содержат одно или более из:

пустого узла IP потока;

ID приложения, специфичного для операционной системы (OSAppID);

полностью квалифицированного наименования домена (FQDN);

одного или более компонентов фильтра пакетов, как определено в Технической спецификации (TS) Проекта партнерства третьего поколения (3GPP) 24.312 версия 12.6.0; или

их комбинации.

3. UE по п. 1, характеризующееся тем, что выполнено с возможностью принимать информацию о запрете приложения в выделенном сигнализирующем сообщении и/или в широковещательной передаче системной информации.

4. UE по п. 1, в котором информация о запрете приложения содержит уровень затора трафика в мобильной сети.

5. UE по п. 1, характеризующееся тем, что выполнено с возможностью назначать уровень приоритета каждому описанию IP потока из набора описаний IP потока.

6. UE по п. 1, характеризующееся тем, что выполнено с возможностью назначать принятый по умолчанию уровень приоритета для приложений, не описанных в описании IP потока из набора описаний IP потока.

7. UE по п. 5, в котором упомянутый один или более процессоров дополнительно выполнены с возможностью определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, устанавливать соединение сети пакетной передачи данных (PDN) с мобильной сетью, на основе уровней приоритета, назначенных упомянутому одному или более описаниям IP потока, которые соответствуют упомянутому одному или более приложениям, и уровня затора трафика, принятого в информации о запрете приложения.

8. UE по п. 5, в котором упомянутый один или более процессоров дополнительно выполнены с возможностью определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, осуществлять связь с упомянутыми одним или более удаленными серверами или удаленными хост-устройствами, на основе уровней приоритета, назначенных упомянутому одному или более описаниям IP потока, которые соответствуют упомянутому одному или более приложениям, и уровня затора трафика, принятого в информации о запрете приложения.

9. UE по п. 8, характеризующееся тем, что выполнено с возможностью осуществлять связь при помощи одной или более альтернативных технологий радиодоступа (RAT), при этом упомянутый один или более процессоров дополнительно выполнены с возможностью осуществлять связь с упомянутым одним или более удаленными серверами или удаленными хост-устройствами при помощи упомянутой одной или более альтернативных RAT, если связь при помощи первой RAT не разрешена.

10. UE по п. 1, характеризующееся тем, что выполнено с возможностью осуществлять связь при помощи первой технологии радиодоступа (RAT) и одной или более альтернативных технологий радиодоступа (RAT), при этом уровень приоритета назначен каждому IP потоку для первой RAT и каждому IP потоку для одной или более из указанной одной или более альтернативных RAT.

11. UE по п. 10, в котором упомянутый один или более процессоров дополнительно выполнены с возможностью определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, осуществлять связь с упомянутым одним или более удаленными серверами или удаленными хост-устройствами при помощи первой RAT, на основе:

уровней приоритета, назначенных для первой RAT упомянутому одному или более описаниям IP потока, которые соответствуют упомянутому одному или более приложениям; и

уровня затора трафика, принятого для первой RAT в информации запрета приложения.

12. UE по п. 11, в котором, если связь при помощи первой RAT не разрешена, упомянутый один или более процессоров дополнительно выполнены с возможностью определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, осуществлять связь с упомянутыми одним или более удаленными серверами или удаленными хост-устройствами при помощи упомянутой одной или более альтернативных RAT, на основе уровней приоритета, назначенных для упомянутой одной или более альтернативных RAT описаниям IP потока, и на основе уровня затора трафика, принятого для упомянутой одной или более альтернативных RAT в информации о запрете приложения.

13. UE по п. 1, в котором набор описаний IP потока содержит упорядоченный список описаний IP потока.

14. UE по п. 13, в котором информация о запрете приложения от мобильной сети содержит битовый массив, причем битовый массив содержит последовательность битов, в которой каждый бит соответствует описанию IP потока в упорядоченном списке описаний IP потока.

15. UE по п. 14, в котором упомянутый один или более процессоров дополнительно выполнены с возможностью определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, устанавливать соединение сети пакетной передачи данных (PDN) с мобильной сетью на основе установки битов, соответствующей одному или более описаниям IP потока, которые соответствуют упомянутому одному или более приложениям.

16. UE по п. 1, в котором упомянутый один или более процессоров дополнительно выполнены с возможностью управления модулем управления соединением (CM), причем модуль CM выполнен с возможностью использовать набор описаний IP потока и информацию о запрете приложения для определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, устанавливать соединение сети пакетной передачи данных (PDN) с мобильной сетью.

17. UE по п. 16, в котором модуль CM дополнительно выполнен с возможностью использования набора описаний IP потока и информации о запрете приложения для определения, разрешено ли упомянутому одному или более приложениям, работающим в UE, продолжать использование имеющихся соединений PDN с мобильной сетью.

18. UE по п. 16, характеризующееся тем, что выполнено с возможностью принимать информацию о запрете приложения посредством уровня управления радиоресурсом (RRC) в UE и предоставлять ее в модуль CM через команду привлечения внимания (AT).

19. UE по п. 16, в котором CM модуль выполнен с возможностью считывать одно или более правил из одной или более таблиц маршрутизации, при этом одна или более таблиц маршрутизации используются стеком протокола управления передачей/протокола Интернет (TCP/IP) в UE для маршрутизации пакетов восходящей линии связи из UE.

20. UE по п. 19, в котором CM модуль выполнен с возможностью модификации упомянутой одной или более таблиц маршрутизации посредством: добавления новых правил, и/или модификации имеющихся правил, и/или удаления имеющихся правил.

21. UE по п. 20, характеризующееся тем, что выполнено с возможностью устанавливать или модифицировать одно или более правил в таблице маршрутизации на основе упомянутого одного или более описаний IP потока из набора описаний IP потока и информации о запрете приложения.

22. UE по п. 20, характеризующееся тем, что выполнено с возможностью устанавливать или модифицировать одно или более правил в таблице маршрутизации в соответствии с технологией радиодоступа (RAT), определенной для использования для связи с упомянутым одним или более удаленными серверами или удаленными хост-устройствами.

23. Сетевой узел в мобильной сети, характеризующийся тем, что выполнен с возможностью осуществлять связь с оборудованием пользователя (UE), при этом сетевой узел в мобильной сети содержит один или более процессоров, выполненных с возможностью:

передавать объект управления (MO) Открытого альянса мобильной связи (OMA) из сервера управления устройствами (DM) OMA в UE, причем MO OMA содержит набор описаний потока протокола Интернет (IP), при этом каждое описание IP потока в наборе описаний IP потока описывает одно или более приложений, работающих в UE и осуществляющих связь с одним или более удаленными серверами или удаленными хост-устройствами;

идентифицировать уровень затора сетевого трафика, влияющего, по меньшей мере, на часть мобильной сети; и

передавать информацию о запрете приложения в UE, которая позволяет UE идентифицировать, разрешено ли одному или более приложениям, работающим в UE, осуществлять связь с одним или более удаленными серверами или удаленными хост-устройствами.

24. Сетевой узел по п. 23, в котором одно или более описаний IP потока в наборе описаний IP потока содержат одно или более из:

пустого объекта узла IP потока;

ID приложения, специфичного для операционной системы (OSAppID);

полностью квалифицированного наименования домена (FQDN);

одного или более компонентов фильтра пакетов любого типа, определенного в Технической спецификации (TS) Проекта партнерства третьего поколения (3GPP) 24.312 версия 12.6.0; или

их комбинации.

25. Сетевой узел по п. 23, характеризующийся тем, что выполнен с возможностью передавать информацию о запрете приложения в выделенном сигнальном сообщении в UE или в широковещательной передаче системной информации.

26. Сетевой узел по п. 23, в котором информация о запрете приложения содержит уровень затора трафика в мобильной сети.

27. Сетевой узел по п. 23, в котором упомянутый один или более процессоров выполнены с возможностью передачи обновленной информации о запрете приложения, если уровень затора сетевого трафика изменяется.

28. Сетевой узел по п. 23, в котором набор описаний IP потока содержит упорядоченный список описаний IP потока.

29. Сетевой узел по п. 28, в котором информация о запрете приложения содержит битовый массив, причем битовый массив содержит последовательность битов, в которой каждый бит соответствует описанию IP потока в упорядоченном списке описаний IP потока.

30. Сетевой узел по п. 28, в котором установка битов, соответствующих упомянутому одному или более описаниям IP потока, указывает, разрешено ли упомянутому одному или более приложениям, работающим в UE и соответствующим указанному одному или более описаниям IP потока, устанавливать соединение сети пакетной передачи данных (PDN) с мобильной сетью.

| US 20130045706 A1, 21.02.2013 | |||

| WO 2013063984 A1, 10.05.2013 | |||

| US 20140010180 A1, 09.01.2014 | |||

| WO 2012088140 A2, 28.06.2012 | |||

| ОПРЕДЕЛЕНИЕ УЗЛОВ УПРАВЛЕНИЯ В СИСТЕМЕ УПРАВЛЕНИЯ УСТРОЙСТВОМ | 2004 |

|

RU2390952C2 |

Авторы

Даты

2018-02-01—Публикация

2015-02-18—Подача