ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Раскрытая здесь технология относится, в общем случае, к сетям беспроводной связи и, в частности, относится к методам обнаружения для беспроводной связи "устройство-устройство" (межустройственной связи).

УРОВЕНЬ ТЕХНИКИ

Межустройственная (D2D) связь является общеизвестным и широко используемым компонентом многих существующих беспроводных технологий, включая динамические одноранговые (ad hoc) и сотовые сети. Примеры включают в себя Bluetooth и некоторые варианты стандарта IEEE 802.11, например WiFi Direct. Эти иллюстративные системы действуют в нелицензированном спектре.

Хотя идея обеспечения D2D связи как средство ретрансляции в сотовых сетях было предложено в некоторых ранних работах по ad hoc сетям, принцип допущения локальной D2D связи для (повторного)использования ресурсов сотового спектра одновременно с текущим сотовым трафиком является относительно новым. Поскольку совместное использование неортогональных ресурсов между сотовым и D2D уровнями дает возможность извлекать пользу из повторного использования и близости, совместно с повышенным использованием ресурсов, принцип сотовых сетей на основе D2D связи в последние годы привлекает значительный интерес.

В проекте партнерства третьего поколения (3GPP) Network Controlled D2D называется "близостными услугами" или "ProSe", и предпринимаются усилия для внедрения функциональных возможностей D2D в спецификации проекта долгосрочного развития систем связи (LTE). Исследовательская группа (SI) ProSe рекомендовала поддержку операции D2D между беспроводными устройствами, именуемыми в 3GPP экземплярами пользовательского оборудования или UE, которые находятся вне зоны покрытия сети, а также операции между беспроводными устройствами в зоне покрытия и вне зоны покрытия.

В частности, в сетях 3GPP LTE, такую связь LTE Direct (D2D) можно использовать в таких коммерческих применениях, как разгрузка сотовой сети, формирования социальных сетей на основе близости. Предполагается, что D2D связь, предусматривающая операцию вне зоны покрытия, особенно важна в так называемых услугах национальной безопасности и общественной безопасности (NSPS), например, в ситуациях общественной безопасности, в которых первым ответчикам необходимо осуществлять связь друг с другом и с людьми в зоне бедствия. Как коммерческие, так и применения общественной безопасности являются случаями использования, рассмотренными в исследовании осуществимости, осуществляемом членами проекта партнерства третьего поколения (3GPP), и задокументированными в отчете "3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; Feasibility study for Proximity Services (ProSE)", 3GPP TR 22.803, т. 12.2.0 (июнь 2013), доступном по адресу www.3gpp.org.

Субъекты D2D связи, использующие линию связи LTE Direct, могут повторно использовать одни и те же физические блоки ресурсов ("PRB", основной временно-частотный ресурс на линии радиосвязи LTE), используемые для сотовой связи либо на нисходящей линии связи, либо на восходящей линии связи, либо на обеих. Повторное использование радиоресурсов управляемым образом может приводить к увеличению спектральной эффективности ценой некоторого увеличения внутрисотовой помехи.

Обычно, субъекты D2D связи в сценарии на основе LTE будут использовать ресурсы восходящей линии связи (UL), например, PRB UL или временные слоты UL, но, в принципе, возможно, что D2D (LTE Direct) связь происходит в сотовом спектре нисходящей линии связи (DL) или во временных слотах DL. Для простоты представления, в настоящем изобретении предполагается, что линии связи D2D используют ресурсы восходящей линии связи, например, PRB восходящей линии связи в системе LTE дуплексного режима с частотным разделением (FDD) или временные слоты восходящей линии связи в сотовой системе дуплексный режим с временным разделением (TDD), но раскрытые здесь существенные принципы могут легко применять к случаям, когда D2D связь также происходит в спектре DL.

Важным аспектом D2D связи является принцип "обнаружения", который применяется к методам и процедурам, используемым устройством D2D для выявления близости других устройств, которые способны и авторизованы участвовать в D2D связи.

В техническом отчете 3GPP под названием "Study on architecture enhancements to support Proximity-based Services (ProSe)" кратко изложены некоторые подходы к обнаружению, включая "LTE based solution for direct discovery" (3GPP TR 23.703, sec. 6.1, v1.1.0 (Jan. 2014)). Согласно этому документу, "уведомляющее UE", т.е. беспроводное устройство, которое желает оказывать свои услуги или нуждается в услугах, известных другим устройствам, принимает так называемый код выражения от функции ProSe в или присоединенной к сети LTE, например, на сервере ProSe, и рассылает принятый код выражения. Другие беспроводные устройства, именуемые в документации 3GPP "отслеживающими UE", отслеживают рассылки от уведомляющих UE и сравнивают любой принятый код выражения с одним или более кодами выражения, которые они ранее приняли, для выявления наличия уведомляющих UE, в связи с которыми они заинтересованы.

Хотя детали конкретных процедур обнаружения, подлежащих осуществлению устройствами, совместимыми с 3GPP, все еще разрабатываются, в разделе 6.1.13 вышеупомянутого технического отчета 3GPP описана процедура обнаружения под управлением сети, в котором один или более "ID приложения", которые можно рассматривать как рассмотренные выше примеры "кодов выражения", выделяются уведомляющим и отслеживающим UE. Эти коды приложения имеют ограниченный срок действия и связаны с таймером действительности, который запускается в момент времени выделения кодов приложения. Уведомляющему UE разрешается рассылать ProSe_Code, который включает в себя код приложения, до истечения таймера действительности. Отслеживающие UE отслеживают надлежащие радиоресурсы, "прослушивая" ProSe_Code, который включает в себя код приложения, соответствующий коду приложения, который был выделен ему. По истечении таймера действительности, уведомляющее UE должно инициировать новый запрос к функции ProSe для приема нового кода или кодов приложения.

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Согласно некоторым вариантам осуществления раскрытых здесь методов, более чем один код доступа, подлежащий использованию в целях уведомления, выделяется уведомляющим беспроводным устройствам, причем каждый код доступа имеет отдельный интервал времени действительности. Эти коды доступа, используемые в целях уведомления, именуются здесь "кодами приложения". Аналогично, более чем один код доступа, подлежащий использованию в целях отслеживания, выделяется отслеживающим беспроводным устройствам, и при этом, опять же, каждый код доступа имеет отдельный интервал времени действительности. Коды доступа, используемые в целях отслеживания, именуются здесь "фильтрами обнаружения". В обоих случаях, интервалы времени для этих кодов могут быть последовательными или частично перекрывающимися, для обеспечения плавного перехода между кодами доступа, без необходимости запрашивания нового кода доступа.

Иллюстративный способ пригоден для реализации в беспроводном устройстве, сконфигурированном для работы в сети беспроводной связи и дополнительно сконфигурированном для межустройственной связи с одним или более другими беспроводными устройствами. Этот иллюстративный способ включает в себя прием, от координирующего узла, первого и второго кодов приложения и соответствующей информации хронирования. Соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго кодов приложения, таким образом, что первый и второй интервалы действительности являются, по меньшей мере, частично, неперекрывающимися. Способ дополнительно содержит последующую передачу, в течение первого интервала действительности, одного или более сообщений обнаружения, которые включают в себя первый код приложения или базируются на нем, и передачу, в течение второго интервала действительности, одного или более сообщений обнаружения, которые включают в себя второй код приложения или базируются на нем.

В некоторых вариантах осуществления, первый и второй коды приложения и соответствующее хронирование принимаются в ответ на запрос кода приложения, отправленный на координирующий узел, через сеть беспроводной связи.

В некоторых вариантах осуществления, соответствующая информация хронирования задает полностью неперекрывающиеся первый и второй интервалы действительности. В некоторых вариантах осуществления, соответствующая информация хронирования содержит первое и второе значения времени существования, причем первое и второе значения времени существования указывают соответствующие длительности первого и второго интервалов действительности. В некоторых из этих последних вариантов осуществления, второй интервал действительности начинается в конце первого интервала действительности. В других, соответствующая информация хронирования содержит значение времени начала, указывающее время начала для второго интервала действительности, таким образом, что второй интервал действительности начинается до окончания первого интервала действительности.

Другой иллюстративный способ также пригоден для беспроводного устройства, сконфигурированного для работы в сети беспроводной связи и дополнительно сконфигурированного для межустройственной связи с одним или более другими беспроводными устройствами. Этот иллюстративный способ начинается с приема первого и второго фильтров обнаружения и соответствующей информации хронирования, причем соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго фильтров обнаружения, таким образом, что первый и второй интервалы действительности являются, по меньшей мере, частично, неперекрывающимися. Способ дополнительно содержит отслеживание, в течение первого интервала действительности, сообщения обнаружения, которое включает в себя первый фильтр обнаружения или базируется на нем, и отслеживание, в течение второго интервала действительности, сообщения обнаружения, которое включает в себя второй фильтр обнаружения или базируется на нем.

Опять же, соответствующая информация хронирования может задавать полностью неперекрывающиеся первый и второй интервалы действительности, в некоторых вариантах осуществления. В некоторых вариантах осуществления, соответствующая информация хронирования содержит первое и второе значения времени существования, причем первое и второе значения времени существования указывают соответствующие длительности первого и второго интервалов действительности. В некоторых из этих последних вариантов осуществления, второй интервал действительности начинается в конце первого интервала действительности. В других, соответствующая информация хронирования содержит значение времени начала, указывающее время начала для второго интервала действительности, таким образом, что второй интервал действительности начинается до окончания первого интервала действительности.

Другой иллюстративный вариант осуществления согласно некоторым раскрытым здесь методам и устройствам предусматривает способ, пригодный для реализации в одном или более сетевых узлах, выполненных с возможностью предоставления D2D услуг беспроводным устройствам, действующим в сети беспроводной связи. Этот иллюстративный способ начинается с приема запроса кода приложения от первого беспроводного устройства, после чего следует отправка первого и второго кодов приложения и соответствующей информации хронирования на первое беспроводное устройство. Опять же, соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго кодов приложения, таким образом, что первый и второй интервалы действительности для первого и второго кодов приложения являются, по меньшей мере, частично неперекрывающимися.

В некоторых вариантах осуществления, один или более сетевых узлов также выполнены с возможностью предоставления фильтров обнаружения одному или более беспроводным устройствам, в целях отслеживания. Таким образом, в некоторых вариантах осуществления способ дополнительно содержит прием запроса фильтра обнаружения от второго беспроводного устройства и

отправку первого и второго фильтров обнаружения и соответствующей информации хронирования на второе беспроводное устройство. Соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго фильтров обнаружения, таким образом, что первый и второй интервалы действительности для первого и второго фильтров обнаружения являются, по меньшей мере, частично неперекрывающимися. В некоторых вариантах осуществления, первый и второй фильтры обнаружения соответствуют первому и второму кодам приложения, соответственно, таким образом, что отслеживание вторым беспроводным устройством с использованием первого и второго фильтров обнаружения будет выявлять сообщения обнаружения на основании первого и второго кодов приложения, соответственно.

В нижеследующем подробном описании, способы, кратко указанные выше, описаны подробно. Кроме того, описано соответствующее устройство, выполненное с возможностью осуществления этих способов и их вариантов.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

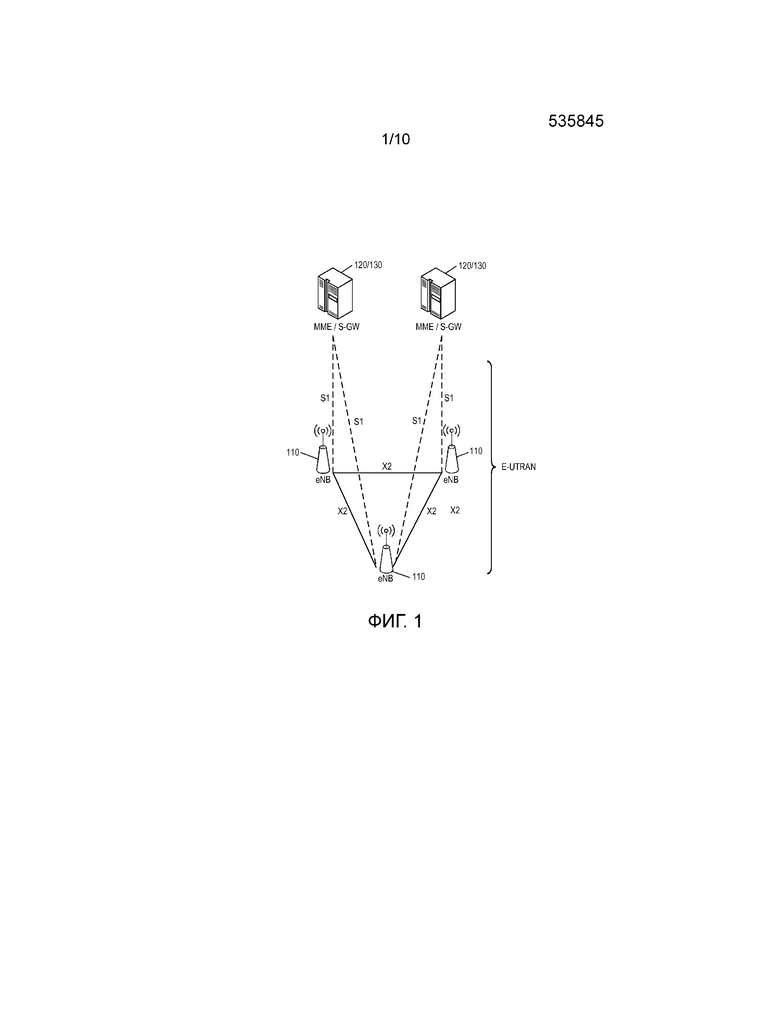

Фиг. 1 - схема, демонстрирующая участок иллюстративной сети проекта долгосрочного развития систем связи (LTE).

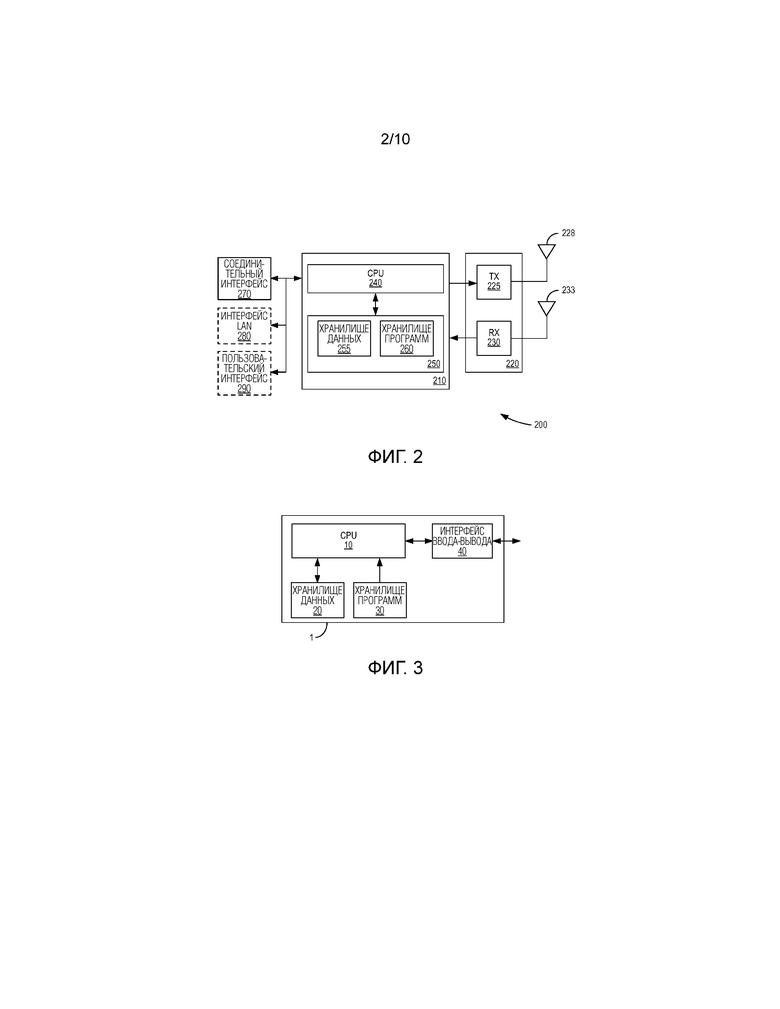

Фиг. 2 - блок-схема иллюстративного беспроводного устройства согласно некоторым вариантам осуществления раскрытых методов и устройств.

Фиг. 3 - блок-схема иллюстративного сетевого узла согласно некоторым вариантам осуществления раскрытых методов и устройств.

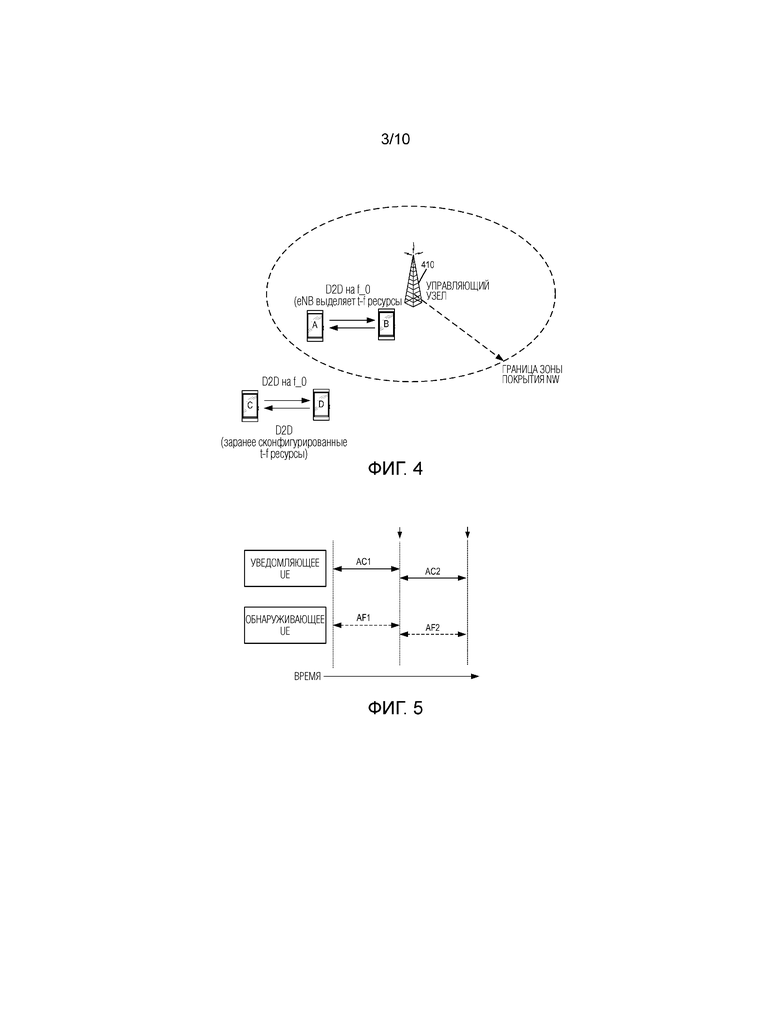

Фиг. 4 иллюстрирует межустройственную (D2D) операцию в сети и вне сети.

Фиг. 5 иллюстрирует текущую ситуацию для распределения и использования кодов доступа.

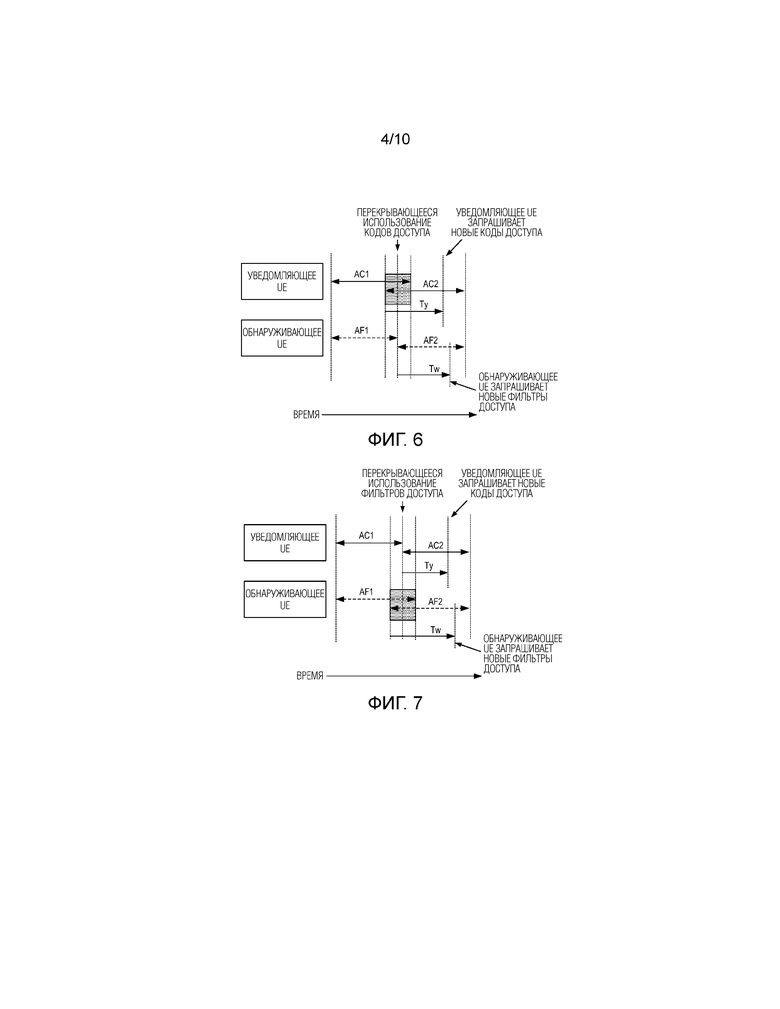

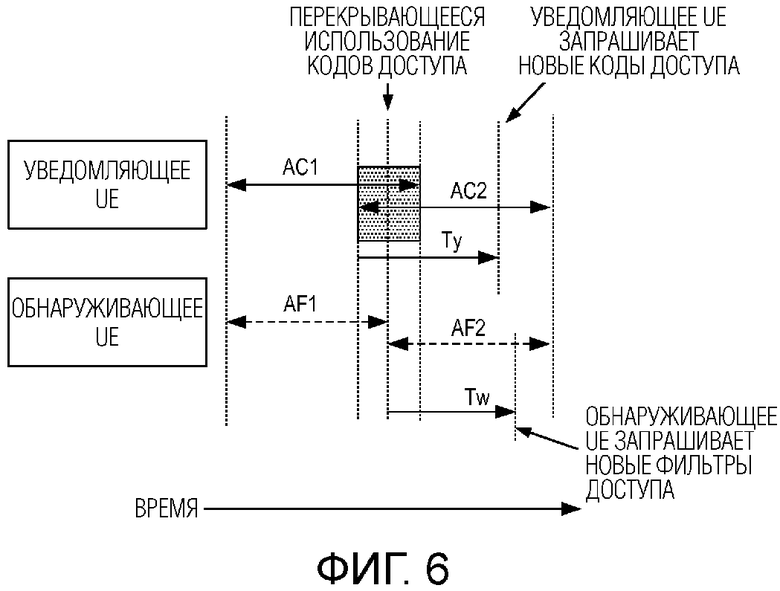

Фиг. 6 иллюстрирует пример распределения и использования кодов доступа согласно некоторым из раскрытых здесь методов.

Фиг. 7 иллюстрирует другой пример распределения и использования кодов доступа согласно некоторым из раскрытых здесь методов.

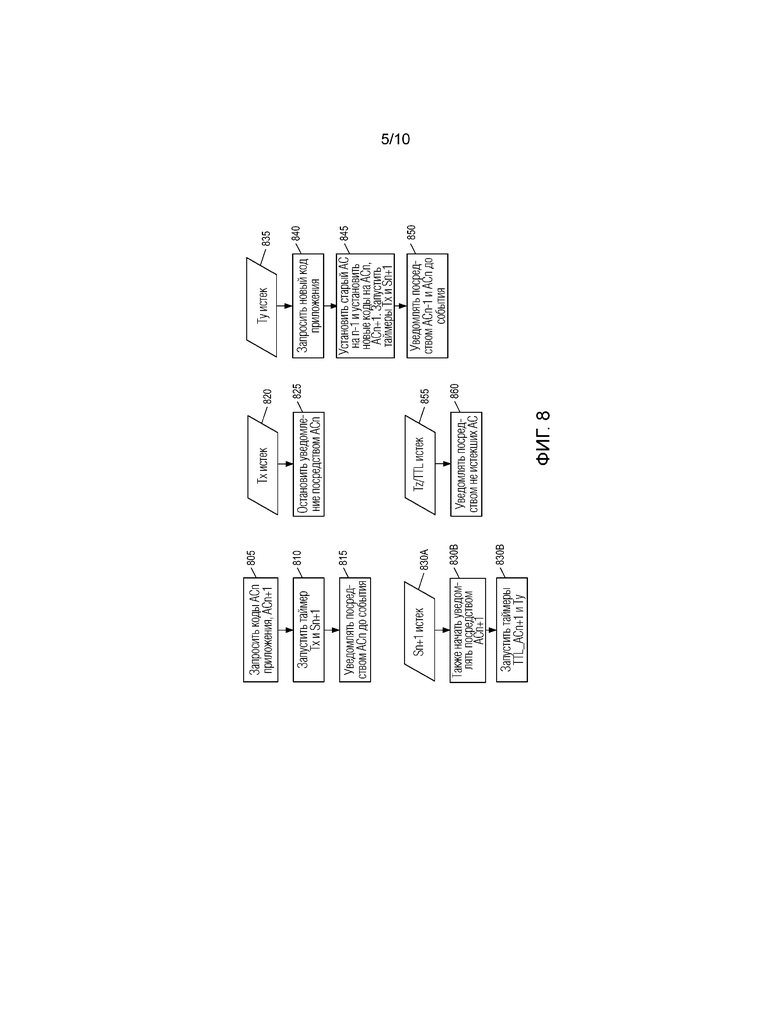

Фиг. 8 - блок-схема операций процесса, демонстрирующая иллюстративный способ, осуществляемый в уведомляющем беспроводном устройстве D2D.

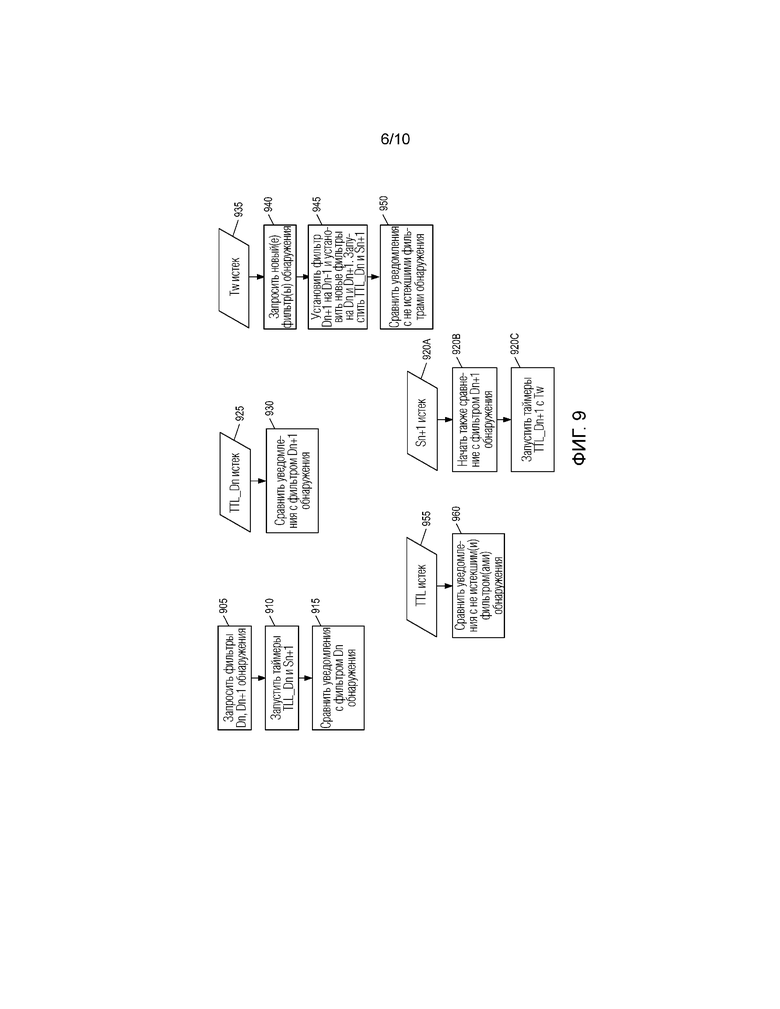

Фиг. 9 - блок-схема операций процесса, демонстрирующая иллюстративный способ, осуществляемый в отслеживающем беспроводном устройстве D2D.

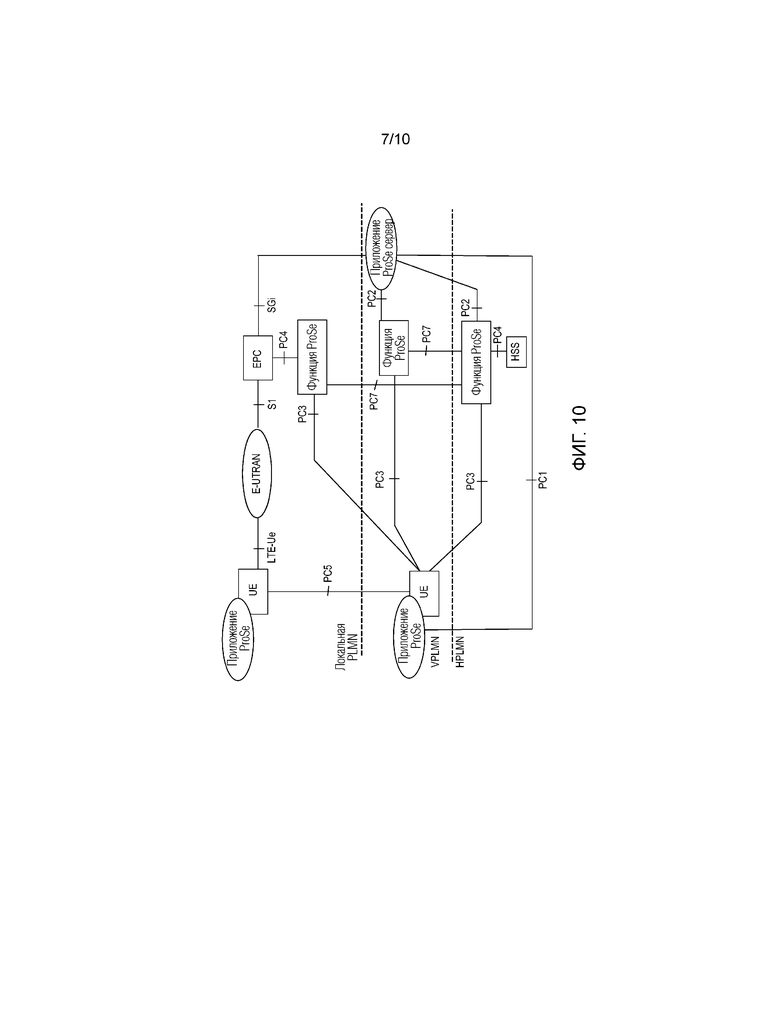

Фиг. 10 демонстрирует эталонную архитектуру роуминга, проиллюстрированную в 3GPP TR 23.703, включающую в себя опорную точку, используемую для запрашивания и приема кодов доступа для уведомляющего UE и для запрашивания и приема фильтров обнаружения для отслеживающего UE.

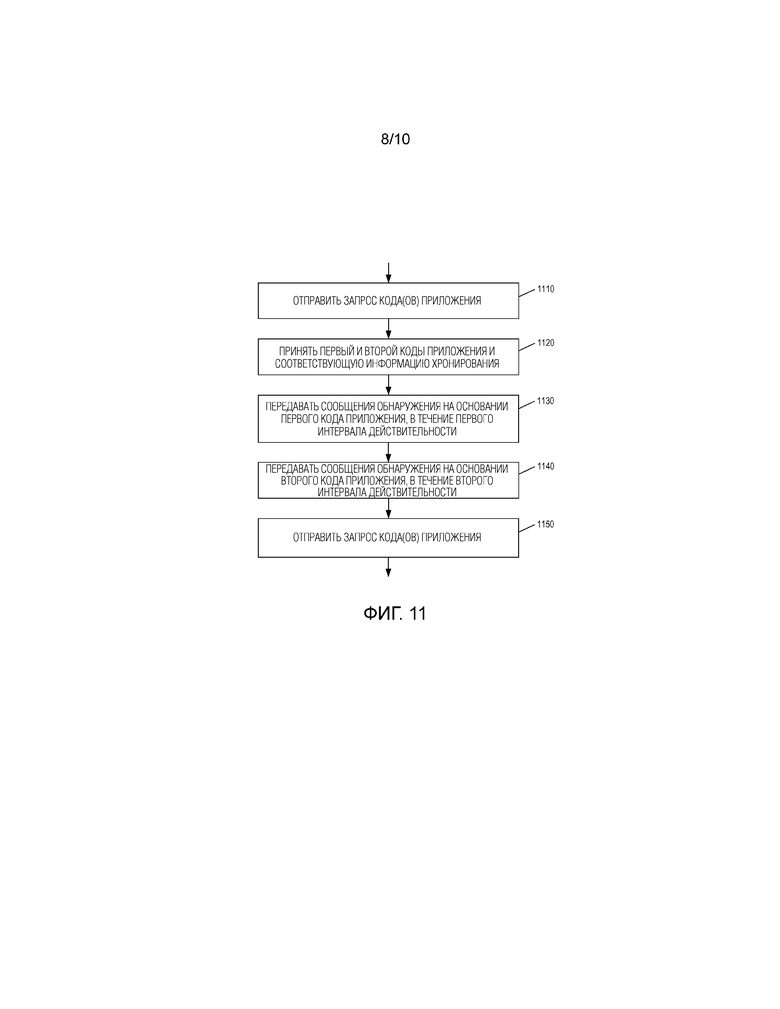

Фиг. 11 - другая блок-схема операций процесса, демонстрирующая иллюстративный способ, осуществляемый в уведомляющем беспроводном устройстве D2D.

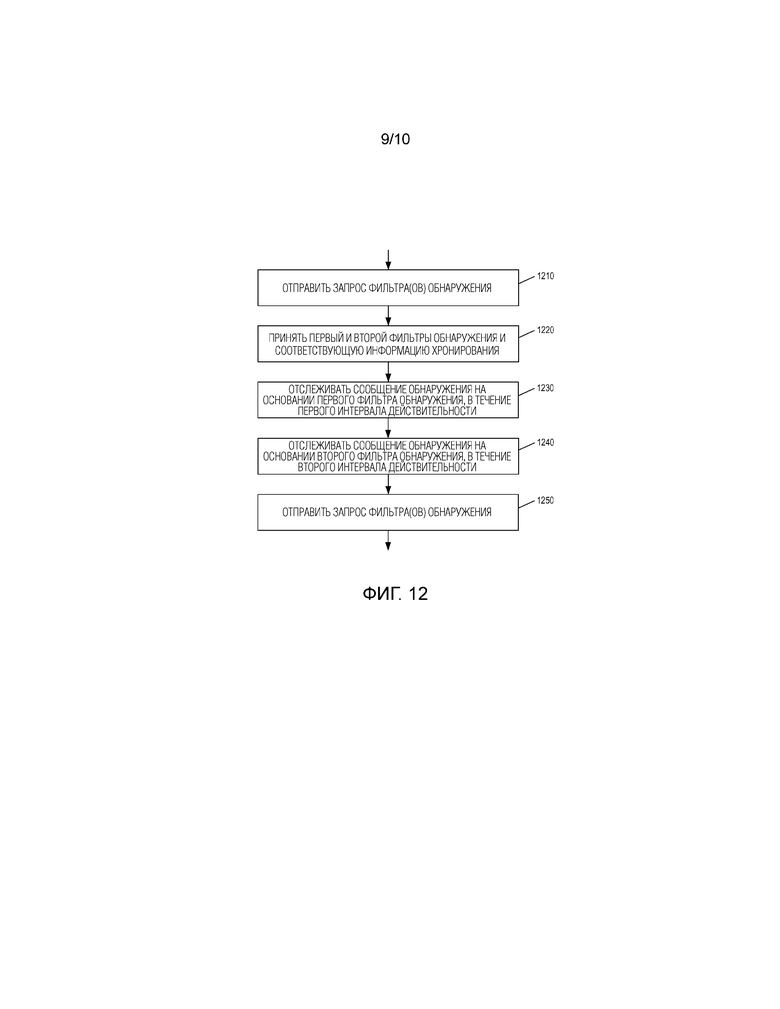

Фиг. 12 - блок-схема операций процесса, демонстрирующая Другой иллюстративный способ, осуществляемый в отслеживающем беспроводном устройстве D2D.

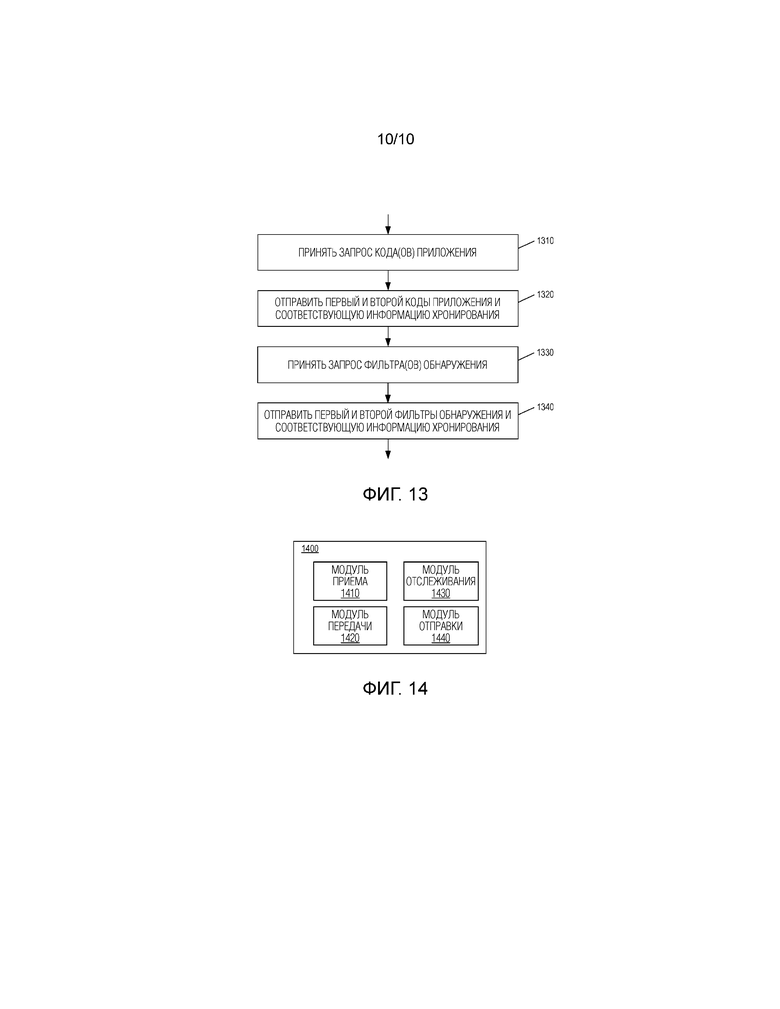

Фиг. 13 - блок-схема операций процесса, демонстрирующая иллюстративный способ, осуществляемый в сетевом узле.

Фиг. 14 - блок-схема, демонстрирующая функциональные элементы иллюстративного устройства или компьютерно-считываемый носитель согласно вариантам осуществления раскрытых здесь методов.

ПОДРОБНОЕ ОПИСАНИЕ

Далее принципы изобретения будут описано более полно со ссылкой на прилагаемые чертежи, в которых проиллюстрированы примеры вариантов осуществления принципов изобретения. Однако эти принципы изобретения могут быть реализованы во многих разных формах и не подлежат ограничению изложенным здесь вариантам осуществления. Напротив, эти варианты осуществления призваны сделать это раскрытие исчерпывающим и полным, и в полном объеме донести принципы настоящего изобретения до специалистов в данной области техники. Следует также заметить, что эти варианты осуществления не являются взаимоисключающими. Можно неявно предположить, что компоненты одного варианта осуществления присутствуют или используются в другом варианте осуществления.

Исключительно в целях иллюстрации и объяснения, некоторые варианты осуществления принципов настоящего изобретения описаны здесь в контексте работы в сети радиодоступа (RAN) или в связи с ней, которая осуществляет связь по каналам радиосвязи с мобильными терминалами (также именуемыми беспроводными терминалами или UE).

В некоторых вариантах осуществления RAN, например, несколько базовых станций могут подключаться (например, посредством наземных линий связи или радиоканалов) к контроллеру радиосети (RNC). Контроллер радиосети, также иногда именуемый контроллером базовых станций (BSC), может администрировать и координировать различные действия множественных подключенных к нему базовых станций. Контроллер радиосети может подключаться к одной или более базовым сетям. Согласно некоторым другим вариантам осуществления RAN, базовые станции могут подключаться к одной или более базовым сетям без посредничества отдельных RNC, например, где функциональные возможности RNC реализованы на базовых станциях и/или в базовых сетях.

Используемые здесь термины "мобильный терминал", "беспроводной терминал", "беспроводное устройство", "пользовательское оборудование" или "UE" можно использовать для обозначения любого устройства, которое принимает данные из сети связи и передает данные в нее, любое из которых может представлять собой, например, мобильный телефон ("сотовый" телефон), портативный компьютер, карманный компьютер, ручной компьютер, настольный компьютер, устройство межмашинного (M2M) или MTC типа, датчик с интерфейсом беспроводной связи и т.д. Устройства любого из этих типов можно адаптировать, согласно известным методам и согласно дополнительно раскрытым здесь методам, для работы в межустройственном (D2D) режиме, где такая операция может включать в себя передачу и прием определенных сигналов, которые аналогичны или идентичны соответствующим сигналам, используемым при работе в сотовой сети, т.е. в режиме работы от устройстве на базовую станцию.

Заметим, что хотя терминология, применяемая в спецификациях для проекта долгосрочного развития систем связи (LTE), также именуемого усовершенствованной универсальной наземной сетью радиодоступа или E-UTRAN и/или универсальной системой мобильной связи (UMTS), используется в этом раскрытии для иллюстрации вариантов осуществления принципов изобретения, это не следует рассматривать как ограничение объема раскрытых здесь методов только этими системами. Устройства, предназначенные для использования в других беспроводных системах, включающих в себя вариации и производные систем 3GPP LTE и WCDMA, WiMAX (общемировая совместимость широкополосного беспроводного доступа), UMB (сверхширокополосная мобильная связь), HSDPA (высокоскоростной пакетный доступ нисходящей линии связи), GSM (глобальная система мобильной связи) и т.д., также могут извлекать пользу из применения вариантов осуществления раскрытых здесь принципов настоящего изобретения.

Также заметим, что такие термины, как базовая станция (также именуемая NodeB, eNodeB или усовершенствованный узел B) и беспроводной терминал или мобильный терминал (также именуемый узлом пользовательского оборудования или UE) следует считать неограничительными и не устанавливающим никакого определенного иерархического соотношения между ними. В общем случае, базовая станция (например, "NodeB" или "eNodeB") и беспроводной терминал (например, "UE") можно рассматривать как примеры соответствующих различных устройств связи, которые осуществляют связь друг с другом по беспроводному радиоканалу.

Усовершенствованная наземная сеть радиодоступа UMTS (E-UTRAN) включает в себя базовые станции, именуемые расширенными NodeB (eNB или eNodeB), предоставляющие окончания протокола плоскости пользователя и плоскости управления E-UTRA на UE. eNB соединены друг с другом с использованием интерфейса X2. eNB также подключены с использованием интерфейса S1 к EPC (ядру пакетной сети), в частности, к MME (узлу управления мобильностью) посредством интерфейса S1-MME и к обслуживающему шлюзу (S-GW) посредством интерфейса S1-U. Интерфейс S1 поддерживает соотношение "многие ко многим" между MME/S-GW и eNB. Архитектура E-UTRAN в упрощенном виде проиллюстрирована на фиг. 1.

eNB 110 обладает такими функциональными возможностями, как управление радиоресурсами (RRM), управление радиоканалом-носителем, управление допуском, сжатие заголовка данных плоскости пользователя на обслуживающий шлюз, и/или маршрутизацию данных плоскости пользователя на обслуживающий шлюз. MME 120 является узлом управления, который обрабатывает сигнализация между UE и CN (базовой сетью). Значимые функции MME 120 связаны с управлением соединением и управлением каналом-носителем, которые обрабатываются согласно протоколам слоя без доступа (NAS). S-GW 130 является точкой привязки для мобильности UE, и также включает в себя другие функциональные возможности, например временную буферизацию данных (нисходящей линии связи) DL во время поискового вызова UE, маршрутизацию и ретрансляцию пакетов на правильный eNB и/или сбор информации для оплаты и законного перехвата. Шлюз PDN (P-GW, не показанный на фиг. 1) является узлом, отвечающим за выделение UE IP-адреса, а также обеспечение качества обслуживания (QoS) (как дополнительно рассмотрено ниже). Дополнительные детали, касающиеся функциональных возможностей различных узлов, можно найти в 3GPP TS 36.300 и 3GPP TS 23.401, а также обеспеченных здесь ссылках.

Некоторые описанных здесь из методов и способов реализованы с использованием радиосхемы, электронной схемы обработки данных и другого электронного оборудования, обеспеченного на мобильном терминале. Фиг. 2 демонстрирует признаки иллюстративного мобильного терминала 200 согласно некоторым вариантам осуществления настоящего изобретения. Мобильный терминал 200, который может представлять собой UE, сконфигурированное для работы, например, в сети беспроводной связи LTE (E-UTRAN), а также для работы в межустройственном режиме, содержит радиосхему 220 приемопередатчика, выполненную с возможностью осуществления связи с одной или более базовыми станциями, а также схему 210 обработки, выполненную с возможностью обработки сигналов, передаваемых и принимаемых блоком 220 приемопередатчика. Схема 220 приемопередатчика включает в себя передатчик 225, подключенный к одному или более передающих антенн 228, и приемник 230, подключенный к одной или более приемным антеннам 233. Одна(и) и та/те же антенна(ы) 228 и 233 можно использовать как для передачи, так и для приема.

Приемник 230 и передатчик 225 используют известные компоненты и методы радиообработки и обработки сигнала, обычно согласно конкретному стандарту телекоммуникаций, например, стандартам 3GPP для LTE. Заметим также, что в некоторых вариантах осуществления схема 220 передатчика может содержать отдельную схему радиочастоты и/или основной полосы для каждого из двух или более различных типов сети радиодоступа. То же самое справедливо для антенн - хотя в ряде случаев одну или более антенн можно использовать для осуществления доступа к нескольким типам сетей, в других случаях одна или более антенн может быть, в частности, адаптирована к конкретной/ым сети или сетям радиодоступа. Поскольку различные детали и инженерные компромиссы, связанные с конструкцией и реализацией такой схемы общеизвестны и не нужны для полного понимания изобретения, дополнительные детали здесь не показаны.

Схема 210 обработки содержит один или более процессоров 240, подключенных к одному или более запоминающим устройствам 250, которые образуют память 255 для хранения данных и память 260 для хранения программ. Процессор 240, идентифицированный на фиг. 2 как CPU 240, может представлять собой микропроцессор, микроконтроллер или цифровой сигнальный процессор, в некоторых вариантах осуществления. В более общем случае, схема 210 обработки может содержать комбинацию процессора/программно-аппаратного обеспечения или специализированное цифровое оборудование или их комбинацию. Память 250 может содержать один или несколько типов памяти, например, постоянную память (ROM), оперативную память кэш-память, запоминающие устройства на основе флэш-технологии, оптические запоминающие устройства и т.д. Поскольку терминал 200 может поддерживать несколько сетей радиодоступа, включающих в себя, например, глобальную RAN, например LTE, а также беспроводную локальную сеть (WLAN), схема 210 обработки может включать в себя отдельные ресурсы обработки, предназначенные для одной или нескольких технологий радиодоступа, в некоторых вариантах осуществления. Опять же, поскольку различные детали и инженерные компромиссы, связанные с конструкцией схемы обработки основной полосы для мобильных устройств, общеизвестны и не нужны для полного понимания изобретения, дополнительные детали здесь не показаны.

Типичные функции схемы 210 обработки включают в себя модуляцию и кодирование передаваемых сигналов и демодуляцию и декодирование принятых сигналов. В некоторых вариантах осуществления настоящего изобретения, схема 210 обработки выполнена с возможностью, с использованием пригодного программного кода, хранящегося в памяти 260 для хранения программ, например, осуществления одного из методов, в частности, описанных здесь, включающих в себя, например, один или более из способов, проиллюстрированных на фиг. 4 и 5, и их вариантов. Конечно, очевидно, что не все этапы этих методов должны осуществляться в единственном микропроцессоре или даже в единственном модуле.

Мобильный терминал 200 может дополнительно включать в себя одну или более дополнительных схем интерфейса, в зависимости от конкретного применения для блока. Обычно мобильный терминал 270 включает в себя схема 270 соединительного интерфейса. В некоторых вариантах осуществления, схема 270 соединительного интерфейса может состоять из не более чем терминалов и соответствующего оборудования для поддержки зарядки встроенной батареи (не показана) или для подачи питания постоянного тока (DC) на проиллюстрированную схему. Более часто, схема 270 соединительного интерфейса дополнительно включает в себя интерфейс проводной связи и/или управления, который может действовать согласно особым форматам сигнализации и сообщения в некоторых вариантах осуществления или согласно стандартизованному определению интерфейса, в других вариантах осуществления. Например, соединительный интерфейс 270 может содержать терминалы и соответствующее оборудование для поддержки общеизвестного интерфейса универсальной последовательной шины (USB). Очевидно, что, хотя схема 270 соединительного интерфейса включает в себя, по меньшей мере, необходимый приемник и схемы возбуждения для поддержки такого интерфейса и может дополнительно содержать специализированное оборудование/программно-аппаратное обеспечение, часть функциональных возможностей интерфейса может обеспечиваться CPU 240, сконфигурированным надлежащим программно-аппаратным обеспечением и/или программным обеспечением в памяти 250, в некоторых вариантах осуществления.

Мобильный терминал 200 может, в некоторых вариантах осуществления, дополнительно содержать схему 280 интерфейса локальной сети (LAN). В некоторых вариантах осуществления, например, схема 280 интерфейса LAN может обеспечивать поддержку функциональных возможностей беспроводной LAN (WLAN), например, согласно общеизвестным стандартам Wi-Fi. В некоторых таких вариантах осуществления, схема 280 интерфейса LAN может включать в себя надлежащую/ие антенну или антенны. В других вариантах осуществления, схема 280 интерфейса LAN может использовать одну или более общих антенных конструкций, которые обеспечивают прием и/или передачу сигналов WLAN, а также сигналов глобальной RAN. В некоторых вариантах осуществления, схема 280 интерфейса LAN может быть относительно автономной, в том смысле, что она включает в себя все необходимое оборудование, программно-аппаратное обеспечение и/или программное обеспечение для осуществления функциональных возможностей LAN, включающих в себя соответствующие стеки протоколов. В других вариантах осуществления, по меньшей мере, части функциональных возможностей LAN могут осуществляться схемой 210 обработки.

Кроме того, мобильный терминал 200 может включать в себя схему 290 пользовательского интерфейса, которая может включать в себя, например, схему и/или соответствующее оборудование для одного или более переключателей, нажимных кнопок, клавишных панелей, сенсорных экранов и пр., для пользовательского ввода, а также один или более громкоговорителей и/или дисплеев для вывода. Конечно, некоторые мобильные терминалы, например, разработанные для межмашинных применений или для включения в другое устройство (например, портативный компьютер) могут иметь только поднабор этих устройств ввода/вывода или вовсе ни одного.

Как рассмотрено выше, 3GPP разрабатывает спецификации для близостных услуг, часто именуемых "ProSe", которые включают в себя спецификации для межустройственной (D2D) операции с использованием тех же временно-частотных ресурсов, которые используются сетями LTE, в каждом из нескольких возможных режимах работы, которые включают в себя работу в зоне покрытия (где все участвующие устройства D2D находятся в зоне покрытия сети LTE), работу вне зоны покрытия (где ни одно из устройств не находится в зоне покрытия сети LTE), и их комбинации. Как упомянуто выше, предполагается, что D2D связь, предусматривающая операцию вне зоны покрытия, особенно важна в так называемых услугах национальной безопасности и общественной безопасности (NSPS), например, в ситуациях общественной безопасности, в которых первым ответчикам необходимо осуществлять связь друг с другом и с людьми в зоне бедствия.

Некоторые из вышеописанных методов и процессов можно реализовать в сетевом узле, например в узле базовой сети системы беспроводной связи, или на так называемом сервере ProSe. Заметим, что функциональные возможности сервера ProSe могут быть реализованы в любом из различных физических узлов, которые также могут включать в себя другие функциональные возможности. Таким образом, например, функциональные возможности ProSe можно реализовать в eNB или другом узле сети LTE, или в узле в ядре пакетной сети (EPC). Альтернативно, функциональные возможности ProSe могут быть реализованы в узле, который находится вне RAN, например, в базовой сети, или даже вне RAN и базовой сети.

На фиг. 3 показана схема узла 1, в котором можно реализовать способ согласно любому из описанных здесь сетевых методов. Компьютерная программа для управления узлом 1 для осуществления способа согласно любому из раскрытых здесь методов хранится в хранилище 30 программ, которое содержит одно или несколько запоминающих устройств. Данные, используемые в ходе осуществления способа, отвечающего настоящему изобретению, хранятся в хранилище 20 данных, которое также содержит одно или более запоминающих устройств, одно или более из которых могут быть такими же, как используемые для хранилища 30 программ, в некоторых вариантах осуществления. В ходе осуществления способа, отвечающего настоящему изобретению, этапы программы извлекаются из хранилища 30 программ и выполняются центральным процессором (CPU) 10, извлекающим данные по мере необходимости из хранилища 20 данных. Выходная информация, полученная в результате осуществления способа, отвечающего настоящему изобретению, может снова сохраняться в хранилище 20 данных или отправляться на интерфейс 40 ввода/вывода (I/O), который включает в себя сетевой интерфейс для отправки и приема данных на другие сетевые узлы и от них, например, через интерфейс X2 и/или S1, и который также может включать в себя радиоприемопередатчик для осуществления связи с одним или более терминалами. CPU 10 и связанные с ним хранилище 20 данных и хранилище 30 программ могут совместно именоваться "схемой обработки". Очевидно, что возможны вариации этой схемы обработки, включающие в себя схемы, включающие в себя один или более из различных типов программируемых элементов схема, например, микропроцессоров, микроконтроллеров, цифровых сигнальных процессоров, специализированных интегральных схем, программируемых пользователем, и пр., а также схемы обработки, где все или часть описанных здесь функциональных возможностей обработки осуществляется с использованием специализированной цифровой логики.

Соответственно, в различных вариантах осуществления изобретения, схемы обработки, например, CPU 10, хранилище 20 данных и хранилище 30 программ на фиг. 3, выполнены с возможностью осуществления одного или более из методов, подробно описанных выше. Очевидно, что схема обработки, будучи сконфигурирована надлежащим программным кодом, может рассматриваться как содержащая несколько функциональных "модулей", где каждый модуль содержит программный код для осуществления соответствующей функции, при выполнении надлежащим процессором. Конечно, очевидно, что не все этапы данного метода должны осуществляться в единственном микропроцессоре или, эквивалентно, что все функциональные модули в данном варианте осуществления реализованы единственной схемой обработки.

Фиг. 4 иллюстрирует основные принципы для D2D связи в LTE, для сценариев в зоне покрытия и вне зоны покрытия. Управляющий узел, например, eNode B или руководитель кластера, управляет связью на несущей частоте f_0. (Руководителем кластера является узел, среди "кластера" узлов в ad hoc сети, который отвечает за маршрутизацию пакетов в другие кластеры и из них.) В первом сценарии, устройства A и B осуществляют связь непосредственно по линии связи D2D, и оба устройства находятся внутри зоны покрытия сети (NW) управляющего узла 410. Затем управляющий узел 410 выделяет радиоресурсы устройствам A и B для использования в D2D связи. Во втором сценарии, устройства C и D могут иметь D2D связь вне досягаемости управляющего узла, т.е. вне зоны покрытия. В этом случае, устройства D2D связи используют заранее сконфигурированные временно-частотные (t-f) ресурсы для D2D связи. Предварительное конфигурирование этих ресурсов может быть, например, стандартным. В ряде случаев, предварительное конфигурирование этих ресурсов может зависеть от возможностей устройства. Например, одно устройство можно категоризовать как устройство NSPS типа 1, для использования в полиции, тогда как другое можно категоризовать как устройство NSPS типа 2, для военного использования. Предварительное конфигурирование этих разных устройств могут отличаться, в зависимости от их соответствующих возможностей.

Как рассмотрено выше, разрабатываются процедуры для прямого обнаружения, благодаря чему, некоторые беспроводные устройства, именуемые "уведомляющими устройствами" или "уведомляющими UE", выполнены с возможностью передачи уведомительных сообщений, указывающих их желание осуществлять связь с другими устройствами D2D. Другие беспроводные устройства, именуемые "отслеживающими устройствами", "отслеживающими UE", "обнаруживающими устройства", "обнаруживающими UE" и т.п., выполнены с возможностью отслеживания надлежащих радиоресурсов для прослушивания передаваемых уведомительных сообщений. Уведомления могут зависеть от применения, и, таким образом, некоторые устройства могут быть одновременно уведомляющими устройствами и отслеживающими устройствами, например, для разных применений.

Как кратко рассмотрено выше, 3GPP работает над улучшениями, необходимыми для поддержки услуг на основе близости (ProSe). В частности, 3GPP опубликовало технический отчет (3GPP TR 23.703, т.1.1.0 (янв. 2014), доступный по адресу www.3gpp.org), где описаны методы, которые можно применять, чтобы устройства D2D могли обнаруживать другие близлежащие устройства. В частности, эти процедуры обнаружения можно использовать для обнаружения других беспроводных устройств, которые используют определенные конкретные приложения, которые представляют интерес. Таким образом, в разделе 6.1.13 3GPP TR 23.703 описана процедура обнаружения под управлением сети, в котором один или более "ID приложения", которые можно рассматривать как вышеупомянутые примеры "кодов выражения", выделяются уведомляющим и отслеживающим UE. Эти ID приложения имеют ограниченный срок действия и связаны с таймером действительности, который запускается в момент времени выделения кодов приложения. Интервал действительности, ограниченный таймером действительности, можно рассматривать как "время существования" (TTL) кода приложения.

Уведомляющему UE разрешается рассылать ProSe_Code, который включает в себя ID приложения, до истечения таймера действительности. Отслеживающие UE отслеживают надлежащие радиоресурсы, "прослушивая" ProSe_Code, который включает в себя ID приложения, соответствующий ID приложения, который был выделен ему. ID/код приложения используется в процедуре обнаружения для "согласования" уведомления, т.е. для определения, имеет ли уведомляющее UE приложение, которое представляет интерес для отслеживающего UE. По истечении таймера действительности, т.е. по истечении TTL, нужно использовать новый код приложения. Согласно процедурам, определенным в техническом отчете 3GPP 3GPP TR 23.703 т. 1.1.0, уведомляющее UE должно инициировать новый запрос к функции ProSe для приема нового кода или кодов приложения.

Очевидно, что различные термины могут применяться к описанным здесь "ID приложения" и "кодам выражения", включающим в себя "код приложения", "код доступа", "код обнаружения" и пр. В ряде случаев, один термин может применяться к коду, используемому уведомляющим устройством, тогда как другой термин применяется к коду, используемому отслеживающим устройством, несмотря на то, что эти коды могут иметь одинаковое значение. Например, термины "фильтр доступа", "фильтр обнаружения", и пр. можно использовать для обозначения кода приложения (или параметра, соответствующего коду приложения), используемого отслеживающим устройством для выявления уведомлений, представляющих интерес. В целях раскрытых здесь методов, все эти термины следует считать взаимозаменяемыми, если не указано обратное в контекстах, где присутствует термины. Однако для ясности, в описании некоторых вариантов осуществления будет использоваться термин "код приложения" для обозначения этих кодов, которые распределяются на беспроводные устройства в целях уведомления, тогда как термин "фильтр обнаружения" можно использовать для обозначения этих кодов, которые распределяются на беспроводные устройства в целях отслеживания. Эти коды могут быть идентичными, в некоторых вариантах осуществления, или могут иметь общие компоненты или компоненты, которые можно выводить друг из друга, в различных вариантах осуществления.

Решение, описанное в 3GPP TR 23.703, v1.1.0 (янв. 2014), требует, чтобы отслеживающие и уведомляющие UE запрашивали новые коды приложения по истечении TTL существующего кода приложения. Это может приводить к большому объему сигнализации на функциональные возможности, которые выделяют эти коды по истечении TTL. Дополнительно, любые задержки, связанные с этими новыми запросами, могут приводить к промежуткам в уведомлениях и/или отслеживании. Этот подход не обеспечивает безразрывные функциональные возможности для терминалов, пытающихся обнаружить другие терминалы.

Фиг. 5 иллюстрирует ситуацию, описанную в 3GPP TR 23.703, v1.1.0. (заметим, что фиг. 5 ссылается на "коды доступа" и "фильтры доступа" - в целях настоящего раскрытия, эти термины следует считать взаимозаменяемыми с рассмотренными выше "кодами приложения" и "ID приложения"). В течение первого интервала времени, уведомляющее UE использует первый код уведомления, "AC1", тогда как отслеживающее UE (именуемое "обнаруживающим UE" на фиг. 5) отслеживает уведомления с использованием первого "фильтра доступа". Если уведомляющее UE и обнаруживающее UE находятся в одной и той же окрестности и используют одни и те же коды приложения, то они будут обнаруживать наличие друг друга.

Когда UE не обнаруживают друг друга и прекращают свои функции уведомления и отслеживания, TTL для первого кода приложения истекает, как показано на фиг. 5. Начиная с этого момента, уведомляющее UE и обнаруживающее UE должны использовать новый код приложения для своих соответствующих функций уведомления и отслеживания. Для поддержания непрерывных функций уведомления и отслеживания, коды приложения должны синхронно изменяться, как указано на фиг. 5. Задержки при приеме этих кодов могут приводить к промежуткам в функциях уведомления и/или отслеживания.

Некоторые варианты осуществления раскрытых здесь методов и устройств решает эту проблему путем обеспечения выделения нескольких кодов приложения единовременно (для данного приложения) каждому терминалу, который уведомляет, каждым из нескольких кодов приложения, имеющих отдельный интервал действительности. Аналогично, несколько кодов приложения обеспечивается отслеживающим устройствам, для использования в качестве "фильтров обнаружения". Согласно этому подходу, уведомляющим и отслеживающим устройствам не нужно запрашивать новый код приложения или фильтр обнаружения каждый раз по истечении интервала действительности.

Раскрытые методы допускают плавный переход от использования старого кода приложения к использованию нового кода приложения. Это позволяет избегать больших объемов сигнализации, вызванных тем, что несколько беспроводных устройств одновременно запрашивает новые коды приложения и соответствующие фильтры обнаружения. Это также позволяет непрерывно осуществлять процедуру обнаружения, поскольку каждое устройство D2D всегда имеет действительный код приложения, который можно использовать для уведомления, и/или фильтр обнаружения для отслеживания. В некоторых из вариантов осуществления, подробно описанных ниже, интервалы действительности для каждого приложения задаются относительно друг друга - этот подход позволяет UE запускать только простые таймеры, поскольку UE не нужно знать никакого абсолютного времени.

Затем, в некоторых вариантах осуществления, уведомляющее UE получает, по меньшей мере, два (или более) кодов приложения от координирующего сетевого узла, а не только один. Согласно подходу, задокументированному в 3GPP TR 23.703, v1.1.0, коды приложения обеспечиваются "функцией ProSe", которая может быть реализована на сервере ProSe в сети ядра пакетной сети (EPC) 3GPP или связанном с ней. К документу 3GPP 3GPP TR 23.703 можно обращаться за более подробным описанием целей и форматов этих кодов приложения, а также за дополнительными параметрами, связанными с этими кодами приложения. Таким образом, эта функция ProSe может быть адаптирована в соответствии с раскрытыми здесь методами для обеспечения двух или более кодов приложения единовременно, а не только одного.

Согласно вариантам осуществления раскрытых здесь методов, разные коды приложения имеют разные, возможно перекрывающиеся, интервалы действительности. В первой альтернативе, эти коды приложения используются один за другим. Таким образом, для конкретной цели (приложения), уведомляющее UE уведомляет только одним кодом приложения, и UE изменяет код приложения, когда истекает время действительности для этого кода приложения. Во второй альтернативе, времена действительности для двух кодов приложения могут частично перекрываться, таким образом, что UE уведомляет двумя кодами приложения в течение переходной фазы, в которой интервалы действительности для двух кодов приложения перекрываются.

Аналогично, отслеживающее UE получает, по меньшей мере, два фильтра обнаружения из функции ProSe, а не только один. (Опять же, к 3GPP TR 23.703 можно обращаться за целью и дополнительными параметрами.) Каждый фильтр обнаружения имеет отдельный интервал действительности, таким образом, что интервалы действительности для двух кодов приложения могут быть полностью отдельными или могут частично перекрываться. В некоторых вариантах осуществления и/или в течение некоторых интервалов, отслеживающее UE всегда должен сравнивать доступные фильтры обнаружения с объявленным(ми) кодом(ами) приложения на предмет совпадения. В некоторых вариантах осуществления и/или в течение некоторых интервалов, отслеживающее UE сравнивает только с активным(и) фильтром(ами) обнаружения.

Очевидно, что интервалы действительности могут отличаться и/или обрабатываться по-разному в уведомляющих и отслеживающих устройствах, в некоторых вариантах осуществления. На фиг. 6 и 7 показаны временные диаграммы, демонстрирующие два возможных подхода к обработке интервалов действительности для пары кодов приложения.

В примере, показанном на фиг. 6, интервалы действительности для кодов AC1 и AC2 доступа в уведомляющем UE частично перекрываются, таким образом, что уведомляющее UE рассылает оба кода в течение переходного периода, образованного перекрывающимся интервалами действительности. С другой стороны, обнаруживающее UE (т.е. отслеживающее UE) использует фильтры AF1 и AF2 доступа для отслеживания рассылаемых кодов доступа, в неперекрывающихся, последовательных интервалах времени. Заметим, что фиг. 6 также показывает, что уведомляющие и обнаруживающие UE запрашивают новые коды доступа/фильтры доступа, до окончания второго интервала действительности, что обеспечивает время для приема одного или более новых кодов до второго интервала действительности. Конечно, очевидно, что хотя фиг. 6 иллюстрирует пример, в котором два кода используются последовательно, возможны варианты осуществления, в которых три или более кодов обеспечиваются одновременно беспроводным устройствам, и это означает, что время между запросами может дополнительно удлиняться.

Фиг. 7 иллюстрирует другой пример. В этом случае, интервалы действительности для кодов AC1 и AC2 доступа в уведомляющем UE не перекрываются. В результате, уведомляющее UE рассылает только один код доступа за раз, при этом интервал действительности для кода AC2 доступа следует сразу после истечения интервала действительности для кода AC1 доступа.

С другой стороны, обнаруживающее UE (т.е. отслеживающее UE) использует фильтры AF1 и AF2 доступа для отслеживания рассылаемых кодов доступа, с использованием интервалов, которые перекрываются таким образом, что обнаруживающее UE отслеживает оба кода в течение переходного периода, образованного перекрывающимся интервалами действительности. Аналогично фиг. 6, фиг. 7 также показывает, что уведомляющие и обнаруживающие UE запрашивают новые коды доступа/фильтры доступа, до окончания второго интервала действительности, что обеспечивает время для приема одного или более новых кодов до второго интервала действительности. Опять же, хотя фиг. 7 иллюстрирует пример, в котором два кода используются последовательно, возможны варианты осуществления, в которых три или более кодов обеспечиваются одновременно беспроводным устройствам, и это означает, что время между запросами может дополнительно удлиняться.

На фиг. 8 показана блок-схема операций, демонстрирующая операции, осуществляемые уведомляющим UE, согласно варианту осуществления, соответствующему временной шкале, проиллюстрированной на фиг. 6.

Операции уведомляющего UE, проиллюстрированные на фиг. 8, подробно описаны ниже:

805. UE запрашивают коды (ACn, ACn+1) приложения у функции ProSe. UE принимает ACn и TTL_ACn который является TTL для ACn, UE также принимает код ACn+1 приложения и время TTL_ACn+1, которое является TTL для ACn+1, и время T_ACn+1, которое является временем ACn+1 начала, связанным с TTL_ACn. (Заметим, что в других вариантах осуществления, таймер TTL для ACn+1 просто запускается по истечении TTL_ACn, и в этом случае параметр T_ACn+1 не требуется.)

Примечание: TTL используется в порядке примера для иллюстрации, как определяется активный период для каждого кода доступа и фильтра доступа. Возможны и другие механизмы, например, время начала и остановки для каждого AC и AF.

810. Запускается таймер Tx, установленный на TTL_ACn. Запускается таймер Sn+1, который отмеряет время, когда предполагается использовать второй код уведомления (ACn+1). Он устанавливается более коротким, чем TTL_ACn, и может быть равен, например, TTL_ACn - T_ACn+1. TTL_ACn равен времени существования для Can, и T_ACn+1 равен времени ACn+1 начала, связанным с TTL_ACn. (В других вариантах осуществления, например, которые работают согласно временной диаграмме, показанной на фиг. 7, таймер Sn+1 не требуется, поскольку не существует интервала перекрывания для TTL_ACn и TTL_ACn+1.)

815. UE уведомляет посредством ACn, пока не происходит событие.

820. Tx истекает, и это означает, что настало время остановить уведомление посредством ACn.

825. UE останавливает уведомление посредством кода ACn приложения.

830. Когда истекает Sn+1, настанет время начать использование ACn+1.

835. Также начать уведомлять посредством ACn+1.

840. Запустить таймер Ty, который отмеряет время до запрашивания новых кодов приложения. Ty устанавливается более коротким, чем Tz, и устанавливается таким образом, чтобы давать время для связи с функцией ProSe для извлечения новых кодов приложения. Tz отмеряет время до истечения срока действия кода ACn+1 приложения и установлен на принятое время TTL_ACn+1.

При установлении Ty можно использовать некоторую случайность, чтобы гарантировать, что не все UE запрашивают одновременно.

UE уведомляет посредством ACn+1, пока не происходит событие.

845. Ty истекает, и это означает, что настало время запросить новые коды приложения.

850. UE запрашивают новые коды приложения у функции ProSe.

855. Старый код приложения установлен на ACn-1, и новые коды приложения установлены на ACn и ACn+1. Запускаются таймеры Tx и Sn+1.

860. UE уведомляет посредством кодов ACn-1 и ACn приложения, пока не происходит событие.

865. Когда истекает таймер TTL, например Tz, настанет время остановить уведомления кода приложения.

870. Уведомлять посредством не истекших кодов приложения.

На фиг. 9 показана блок-схема операций, демонстрирующая операции, осуществляемые отслеживающим UE, в этом случае согласно варианту осуществления, соответствующему временной шкале, проиллюстрированной на фиг. 7. Операции отслеживающего UE, проиллюстрированные на фиг. 9, подробно описаны ниже:

905. Отслеживающее UE запрашивает прием фильтров обнаружения из функции ProSe. UE принимает фильтр Dn обнаружения и время TTL_Dn, которое является TTL для Dn. UE также принимает фильтр Dn+1 обнаружения и время TTL_Dn+1, который является TTL для Dn+1 и время T_Dn+1, которое является временем Dn+1 начала, связанным с TTL_Dn. Dn и Dn+1 соответствуют AF1 и AF2 на фиг. 6.

Примечание: TTL используется в порядке примера для иллюстрации, как определяется активный период (интервал действительности) для каждого кода доступа и фильтра доступа. Можно использовать другие механизмы для задания интервалов действительности, например, время начала и остановки для каждого AC и AF.

910. UE запускает таймеры TTL_Dn и Sn+1.

915. UE использует фильтр Dn обнаружения для сравнения с объявленным(и) кодом(ами) приложения для нахождения возможного совпадения.

920. Таймер SN+1 истекает.

925. UE также начинает сравнение с фильтром Dn+1 обнаружения.

930. UE запускает таймер Tw и таймер TTL_Dn+1. Таймер Tw отмеряет время до запрашивания новых фильтров обнаружения. Tw устанавливается таким образом, чтобы давать время для связи с функцией ProSe для извлечения новых фильтров обнаружения. При установлении Tw, можно использовать некоторую случайность, чтобы гарантировать, что не все UE запрашивают одновременно.

935. TTL_Dn истекает, и это означает, что фильтр Dn обнаружения больше не действует.

940. UE сравнивает с фильтром Dn+1 обнаружения.

945. Tw истекает, и это означает, что настало время запросить новый(е) фильтр(ы) обнаружения.

950. UE запрашивают новый(е) фильтр(ы) обнаружения у функции ProSe.

955. UE устанавливает фильтр Dn+1 обнаружения на Dn-1 и устанавливает новые фильтры на Dn и Dn+1. Запускаются таймеры TTL_Dn и Sn+1.

960. UE использует не истекшие фильтры обнаружения для сравнения с объявленным(и) кодом(ами) приложения для нахождения возможного совпадения.

965. TTL истекает, и это означает, что соответствующий фильтр обнаружения истек.

970. UE использует не истекшие фильтры обнаружения для сравнения с объявленным(и) кодом(ами) приложения для нахождения возможного совпадения.

На фиг. 10 показана копия эталонной архитектуры роуминга, проиллюстрированной в 3GPP TR 23.703. PC3 является опорной точкой, используемой для запрашивания и приема кодов приложения для уведомляющего UE и для запрашивания и приема фильтра(ов) обнаружения для отслеживающего UE. PC5 является опорной точкой, используемой для уведомления и отслеживания. Очевидно, что, хотя это обеспечивает иллюстративный контекст для реализации описанных здесь методов, методы могут применяться к сетям, имеющим другие архитектуры, чем показанные на фиг. 10.

Ввиду подробно описанных выше примеров обработки кода приложения в контексте устройств D2D, действующих в сети LTE или совместно с ней, очевидно, что эти методы можно рассматривать и применять в более общем случае. Фиг. 11 и 12 иллюстрируют обобщенные процессы, которые могут осуществляться в беспроводных устройствах, действующих как уведомляющее устройство и отслеживающее устройство, соответственно. Следует отметить, что в ряде случаев беспроводное устройство может действовать как они оба, одновременно или в разное время.

На фиг. 11 показана блок-схема операций процесса, демонстрирующая способ, который может быть реализован в беспроводном устройстве, сконфигурированном для работы в сети беспроводной связи и дополнительно сконфигурированном для межустройственной связи с одним или более другими беспроводными устройствами. Как показано на блоке 1120, способ включает в себя прием, от координирующего узла, первого и второго кодов доступа, именуемых здесь кодами приложения, и соответствующей информации хронирования. Соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго кодов приложения, таким образом, что первый и второй интервалы действительности являются, по меньшей мере, частично, неперекрывающимися. Координирующим узлом может быть сервер ProSe, например, в сети LTE или связанный с ней. Следует отметить, что, хотя фиг. 11 иллюстрирует процесс, в котором принимаются два кода приложения и соответствующая информация хронирования, в других вариантах осуществления может отправляться три или более кодов приложения и соответствующая информация хронирования.

В некоторых вариантах осуществления, первый и второй коды приложения принимаются в ответ на запрос от уведомляющего устройства. Это показано на блоке 1110, который указывает, что уведомляющее устройство, до приема первого и второго кодов приложения и соответствующей информации хронирования, отправляет первый запрос кода приложения на координирующий узел, например, через сеть беспроводной связи. В ответ на этот запрос принимаются коды приложения и информация хронирования.

Как показано на блоках 1130 и 1140, после приема первого и второго кодов приложения и соответствующей информации хронирования, уведомляющее устройство передает, в течение первого интервала действительности, одно или более сообщений обнаружения, которые включают в себя первый код приложения или базируются на нем, и передает, в течение второго интервала действительности, одно или более сообщений обнаружения, которые включают в себя второй код приложения или базируются на нем. В некоторых вариантах осуществления, соответствующая информация хронирования задает полностью неперекрывающиеся первый и второй интервалы действительности, поэтому первый и второй интервалы действительности являются последовательными, но неперекрывающимися. В других, интервалы могут частично перекрываться, поэтому уведомляющее устройство передает одно или более сообщений обнаружения на основании каждый из первого и второго кодов приложения в течение перекрывающегося интервала перехода.

Соответствующая информация хронирования может задавать первый и второй интервалы действительности несколькими разными способами. Например, соответствующая информация хронирования может содержать первое и второе значения времени существования, в некоторых вариантах осуществления, причем первое и второе значения времени существования указывают соответствующие длительности первого и второго интервалов действительности. В некоторых вариантах осуществления, второй интервал действительности начинается в конце первого интервала действительности. В других, соответствующая информация хронирования содержит значение времени начала, указывающее время начала для второго интервала действительности, таким образом, что второй интервал действительности начинается до окончания первого интервала действительности.

По истечении последнего интервала действительности, новые коды приложения требуются. Таким образом, как показано на блоке 1150, новый запрос кода приложения отправляется на координирующий. В некоторых вариантах осуществления, это происходит до окончания второго интервала действительности, чтобы давать время для приема новых кодов доступа до истечения второго интервала действительности. Таким образом, проиллюстрированный способ может повторяться, например, таким образом, что принимаются третий (и четвертый, пятый и т.д.) код приложения и соответствующая информация хронирования, причем соответствующая информация хронирования задает третье время действительности для третьего кода доступа, таким образом, что третье время действительности является, по меньшей мере, частично неперекрывающимся с обоими из первого и второго времен действительности, и одно или более сообщений обнаружения, которые включают в себя третий код приложения или базируются на нем, передаются в течение третьего интервала действительности.

На фиг. 12 показана блок-схема операций процесса, демонстрирующая соответствующий способ, осуществляемый в отслеживающем устройстве. Очевидно, что проиллюстрированные операции точно соответствуют показанным на фиг. 11, за исключением того, что отслеживающее устройство отслеживает (т.е. "прослушивает") сообщения обнаружения, содержащие совпадающий код в течение первого и второго интервалов действительности, вместо того, чтобы рассылать уведомительные сообщения.

Как показано на блоке 1220, проиллюстрированный способ включает в себя прием первого и второго фильтров обнаружения и соответствующей информации хронирования. В некоторых вариантах осуществления, это может происходить в ответ на запрос фильтра обнаружения, отправленный отслеживающим беспроводным устройством, как показано на блоке 1210. Соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго фильтров обнаружения, таким образом, что первый и второй интервалы действительности являются, по меньшей мере, частично, неперекрывающимися. Способ дополнительно включает в себя, после приема первого и второго фильтров обнаружения и соответствующей информации хронирования, отслеживание, в течение первого интервала действительности, сообщения обнаружения, которое включает в себя первый фильтр обнаружения или базируется на нем. Это показано на блоке 1230. Затем, как показано на блоке 1240, отслеживающие беспроводные устройства отслеживают, в течение второго интервала действительности, сообщение обнаружения, которое включает в себя второй фильтр обнаружения или базируется на нем.

В некоторых вариантах осуществления, соответствующая информация хронирования содержит первое и второе значения времени существования, причем первое и второе значения времени существования указывают соответствующие длительности первого и второго интервалов действительности. В некоторых из этих последних вариантов осуществления, второй интервал действительности начинается в конце первого интервала действительности. В других, соответствующая информация хронирования содержит значение времени начала, указывающее время начала для второго интервала действительности, таким образом, что второй интервал действительности начинается до окончания первого интервала действительности.

Как показано на блоке 1250, отслеживающее устройство также может отправлять запрос дополнительных фильтров обнаружения; это может осуществляться до истечения второй действительности, поэтому новые фильтры обнаружения принимаются в течение достаточного времени для установления последующих интервалов действительности, без прерывания. Таким образом, в некоторых вариантах осуществления, беспроводное устройство, после приема первого и второго фильтров обнаружения и соответствующей информации хронирования, но до окончания второго интервала действительности: принимает третий фильтр обнаружения и соответствующую информацию хронирования, задающую третье время действительности для дополнительного фильтра обнаружения, таким образом, что третье время действительности является, по меньшей мере, частично неперекрывающимся с обоими из первого и второго времен действительности, и отслеживает, в течение третьего интервала действительности, сообщение обнаружения, которое включает в себя третий фильтр обнаружения или базируется на нем. Очевидно, что эти методы, при необходимости, могут повторяться.

Фиг. 13 иллюстрирует последовательность операций процесса согласно способу, реализованному в одном или более сетевых узлах, выполненных с возможностью предоставления межустройственных услуг беспроводным устройствам, действующим в сети беспроводной связи. Сетевой узел или узлы отвечают за распределение кодов приложения по уведомляющим беспроводным устройствам. Таким образом, как показано на блоке 1310, способ включает в себя прием запроса кода приложения от первого беспроводного устройства. Как показано на блоке 1320, способ затем предусматривает отправку первого и второго кодов приложения и соответствующей информации хронирования на первое беспроводное устройство. Как рассмотрено выше, соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго кодов приложения, таким образом, что первый и второй интервалы действительности для первого и второго кодов приложения являются, по меньшей мере, частично неперекрывающимися.

В некоторых вариантах осуществления, тот же сетевой узел или узлы также могут отвечать за распределение кодов фильтра обнаружения отслеживающим устройствам. В этих вариантах осуществления, способ может дополнительно содержать, как показано на блоке 1330, прием запроса фильтра обнаружения от второго беспроводного устройства. Как показано на блоке 1340, затем узел или узлы отправляет/ют первый и второй фильтры обнаружения и соответствующую информацию хронирования на второе беспроводное устройство. Опять же, соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго фильтров обнаружения, таким образом, что первый и второй интервалы действительности для первого и второго фильтров обнаружения являются, по меньшей мере, частично неперекрывающимися. Первый и второй фильтры обнаружения могут соответствовать первому и второму кодам приложения, соответственно, таким образом, что отслеживание вторым беспроводным устройством с использованием первого и второго фильтров обнаружения будет выявлять сообщения обнаружения на основании первого и второго кодов приложения, соответственно.

Варианты осуществления раскрытых здесь методов включают в себя несколько вышеописанных способов, в том числе, способы, проиллюстрированные в схемах последовательности операций процесса на фиг. 11, 12 и 13, а также их разновидности. Другие варианты осуществления включают в себя устройство мобильного терминала и устройство сетевого узла, выполненное с возможностью осуществления одного или более из этих способов. В некоторых вариантах осуществления изобретения, схемы обработки, например, схема 210 обработки на фиг. 2 или схема обработки 10, 20, 30 на фиг. 3, выполнены с возможностью осуществления одного или более из методов, подробно описанных выше. Аналогично, другие варианты осуществления могут включать в себя мобильные терминалы и устройство сетевого узла, которые включают в себя одну или более таких схем обработки. В ряде случаев, эти схемы обработки сконфигурированы надлежащим программным кодом, хранящимся в одном или более пригодных запоминающих устройствах, для осуществления одного или более из описанных здесь методов. Конечно, очевидно, что не все этапы этих методов должны осуществляться в единственном микропроцессоре или даже в единственном модуле.

Как упомянуто выше, очевидно, что схема обработки, будучи сконфигурирована надлежащим программным кодом, может рассматриваться как содержащая несколько функциональных "модулей", где каждый модуль содержит программный код для осуществления соответствующей функции, при выполнении надлежащим процессором. Фиг. 14 демонстрирует иллюстративную конфигурация 1400, в которой описанные здесь функциональные возможности представлены в виде функциональных модулей. Очевидно, что проиллюстрированная конфигурация 1400 представляет схему обработки, сконфигурированную соответствующим программным кодом, или компьютерно-считываемый носитель, на котором хранятся модули программного кода.

Конфигурация 1400, показанная на фиг. 14, содержит модуль 1410 приема, модуль 1420 передачи, модуль 1430 отслеживания и модуль 1440 отправки. Каждый из этих модулей выполнен с возможностью осуществления одной или нескольких из соответствующих функций, подробно описанных выше. Например, в некоторых вариантах осуществления, модуль 1410 приема служит для приема, от координирующего узла в сети беспроводной связи, первого и второго кодов приложения и соответствующей информации хронирования, причем соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго кодов приложения, таким образом, что первый и второй интервалы действительности являются, по меньшей мере, частично, неперекрывающимися. Модуль 1420 передачи служит для последующей передачи, в течение первого интервала действительности, одного или более сообщений обнаружения, которые включают в себя первый код приложения или базируются на нем, и передачи, в течение второго интервала действительности, одного или более сообщений обнаружения, которые включают в себя второй код приложения или базируются на нем. В некоторых из этих вариантов осуществления, модуль 1440 отправки служит для отправки первого запроса кода приложения на координирующий узел, через сеть беспроводной связи, причем первый и второй коды приложения и соответствующая информация хронирования принимаются в ответ на первый запрос кода приложения. Несколько вариаций описанных выше в связи с описанием фиг. 11, одинаково применимы к этим иллюстративным вариантам осуществления.

В некоторых из этих и в некоторых других иллюстративных вариантах осуществления, модуль 1410 приема служит для приема первого и второго фильтров обнаружения и соответствующей информации хронирования, причем соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго фильтров обнаружения, таким образом, что первый и второй интервалы действительности являются, по меньшей мере, частично, неперекрывающимися. Модуль 1430 отслеживания служит для последующего отслеживания, в течение первого интервала действительности, сообщения обнаружения, которое включает в себя первый фильтр обнаружения или базируется на нем, и отслеживание, в течение второго интервала действительности, сообщения обнаружения, которое включает в себя второй фильтр обнаружения или базируется на нем. В некоторых из этих вариантов осуществления, модуль 1440 отправки служит для отправки запросов фильтров обнаружения на координирующий узел, через сеть беспроводной связи. Несколько вариаций описанных выше в связи с описанием фиг. 12, одинаково применимы к этим иллюстративным вариантам осуществления.

Специалист в данной области техники может предложить различные модификации вышеописанных вариантов осуществления, не выходя за рамки объема настоящего изобретения. Например, хотя варианты осуществления настоящего изобретения были описаны в порядке примера применительно к системе связи, согласующейся со стандартами LTE, установленными в 3GPP, следует отметить, что представленные решения в равной степени применимы к другим сетям. Поэтому вышеописанные конкретные варианты осуществления следует рассматривать как иллюстративные, а не ограничивающие объем изобретения. Поскольку, конечно, невозможно описать все мыслимые комбинации компонентов или методов, специалистам в данной области техники очевидно, что настоящее изобретение можно реализовать иначе чем конкретно изложено здесь, не выходя за рамки существенных характеристик изобретения. Таким образом, настоящие варианты осуществления подлежат рассмотрению во всех отношениях как иллюстративные и не ограничительные.

В настоящем описании различных вариантов осуществления принципов настоящего изобретения, следует понимать, что используемая здесь терминология служит лишь для описания конкретных вариантов осуществления и не призвана ограничивать принципы настоящего изобретения. Если не указано обратное, все используемые здесь термины (включая технические и научные термины) следует понимать в том же смысле, в каком их обычно понимает специалист в области техники, к которой относятся принципы настоящего изобретения. Следует также понимать, что термины, например, заданные в словарях общего пользования, надлежит интерпретировать в смысле, согласующимся с их смысловым значение в контексте этого описания изобретения и уровня техники и не следует интерпретировать в идеализированном или чересчур формальном смысле по сравнению с тем, который в явном виде задан здесь.

Используемые здесь формы единственного числа подразумевают также включение форм множественного числа, если из контекста явно не следует обратное. Общеизвестные функции или конструкции могут не быть описаны подробно для краткости и/или наглядности. Термин "и/или" включает в себя любые и все комбинации одного или более из соответствующих перечисленных элементов.

Следует понимать, что хотя для описания различных элементов/операций здесь могут использоваться термины первый, второй, третий и т.д., эти элементы/операции не подлежат ограничению этими терминами. Эти термины используются только дл того, чтобы можно было отличить один/у элемент/операцию от другого/й элемента/операции. Таким образом, первый элемент/операция в некоторых вариантах осуществления в других вариантах осуществления можно именовать вторым/ой элементом/операцией, не выходя за рамки принципов настоящего изобретения. Одинаковые ссылочные позиции или условные обозначения указывают одинаковые или аналогичные элементы на протяжении описания изобретения.

Используемые здесь термины "содержать", "содержащий", "содержит", "включают в себя", "включающий в себя", "включает в себя", "иметь", "имеет", "имеющий" или их варианты используются в расширительном смысле и включают в себя один или более указанных признаков, целых чисел, элементов, этапов, компонентов или функций, но не исключают наличия или добавления одного или более других признаков, целых чисел, элементов, этапов, компонентов, функций или их групп. Кроме того, используемое здесь обычное сокращение "e.g.", которое происходит из латинского выражения "exempli gratia", можно использовать для представления или указания общего примера или примеров ранее упомянутого элемента и не предусматривает ограничения такого элемента. Обычное сокращение "i.e.", которое происходит из латинского выражения "id est," можно использовать для указания конкретного элемента из более общего перечисления.

Иллюстративные варианты осуществления были описаны здесь, со ссылкой на блок-схемы и/или блок-схемы операций, иллюстрирующие осуществляемые на компьютере способы, устройство (системы и/или устройства) и/или компьютерные программные продукты. Следует понимать, что блок блок-схем и/или блок-схем операций и комбинации блоков в блок-схемах и/или блок-схемах операций, можно реализовать посредством компьютерных программных инструкций, осуществляемых одном или более компьютерными схемами. Эти компьютерные программные инструкции могут поступать на схему процессора компьютерной схемы общего назначения, компьютерной схемы специального назначения и/или другую программируемую схему обработки данных для создания машины, таким образом, что инструкции, выполняющиеся посредством процессора компьютера и/или другого программируемого устройства обработки данных, преобразуют и управляют преобразованиями значений, хранящихся в ячейках памяти и других аппаратных компонентах такой схемы для осуществления функций/действий, указанных в блоке или блоках блок-схемы и/или блок-схемы операций, и, таким образом, создания средства (функциональных возможностей) и/или структуры для осуществления функций/действий, указанных в блоке блок-схемы и/или блок-схемы операций (s).

Эти компьютерные программные инструкции также могут храниться на вещественном компьютерно-считываемом носителе и могут предписывать компьютеру или другому программируемому устройству обработки данных функционировать тем или иным образом, чтобы инструкции, хранящийся на компьютерно-считываемом носителе, создавали промышленное изделие, включающее в себя инструкции, реализующие функции/действия, указанные в блоке или блоках блок-схемы и/или блок-схемы операций. Соответственно, варианты осуществления принципов настоящего изобретения могут быть реализованы аппаратными средствами и/или программными средствами (включающими в себя программно-аппаратное обеспечение, резидентное программное обеспечение, микрокод и т.д.), выполняющееся на процессоре, например, цифровом сигнальном процессоре, которые могут совместно именоваться "схемой", "модулем" или их вариантами.

Следует также заметить, что в некоторых альтернативных реализациях, функции/действия, указанные в блоках, могут осуществляться не в том порядке, который указан в блок-схемах операций. Например, два блока, изображенные последовательно, могут фактически выполняться, по существу, одновременно, или блоки могут иногда выполняться в обратном порядке, в зависимости от используемых функциональных возможностей/действий. Кроме того, функциональные возможности данного блока блок-схемы операций и/или блок-схемы могут делиться на несколько блоков, и/или функциональные возможности двух или более блоков блок-схемы операций и/или блок-схемы могут, по меньшей мере, частично, объединяться. Наконец, другие блоки можно добавлять/вставлять между проиллюстрированными блоками, и/или блоки/операции можно исключать, не выходя за рамки объема принципов изобретения. Кроме того, хотя некоторые схемы включают в себя стрелки на каналах связи, указывающие основное направление связи, следует понимать, что связь может осуществляться в направлении, противоположном указанному стрелками.

Варианты осуществления допускают многочисленные вариации и модификации, по существу, не выходящие за рамки принципов настоящего изобретения. Все подобные вариации и модификации подлежат включению в объем принципов настоящего изобретения. Соответственно, раскрытый выше предмет изобретения следует рассматривать как иллюстративный и не ограничительный, и приведенные примеры вариантов осуществления призваны охватывать все подобные модификации, улучшения и другие варианты осуществления, которые укладываются в сущность и объем принципов настоящего изобретения. Таким образом, в максимальной степени, допустимой по закону, объем принципов настоящего изобретения подлежит определению посредством самый широкой допустимой интерпретации настоящего раскрытия, и не подлежит ограничению вышеприведенным подробным описанием.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ДЛЯ ОБРАБОТКИ ПРИНЯТЫХ PDU RLC ДЛЯ СИСТЕМЫ СВЯЗИ D2D И УСТРОЙСТВО ДЛЯ ЭТОГО | 2015 |

|

RU2658797C2 |

| СПОСОБ УВЕДОМЛЕНИЯ ДЛЯ СИСТЕМЫ СВЯЗИ D2D И УСТРОЙСТВО ДЛЯ НЕГО | 2015 |

|

RU2643185C1 |

| СПОСОБ КОНФИГУРИРОВАНИЯ MAC PDU ДЛЯ СИСТЕМЫ СВЯЗИ D2D И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 2015 |

|

RU2636753C1 |

| ПРЕДОТВРАЩЕНИЕ АТАКИ ПОВТОРНОГО ВОСПРОИЗВЕДЕНИЯ ПРИ ОБНАРУЖЕНИИ СВЯЗИ УСТРОЙСТВО-УСТРОЙСТВО ДОЛГОСРОЧНОГО РАЗВИТИЯ | 2015 |

|

RU2662406C2 |

| НАПРАВЛЕНИЕ ОТЧЕТОВ УСТРОЙСТВОМ БЕСПРОВОДНОЙ СВЯЗИ | 2018 |

|

RU2768271C2 |

| НАПРАВЛЕНИЕ ОТЧЕТОВ УСТРОЙСТВОМ БЕСПРОВОДНОЙ СВЯЗИ | 2014 |

|

RU2670382C1 |

| УПРАВЛЕНИЕ ТАЙМИНГОМ ПЕРЕДАЧИ ДЛЯ СВЯЗИ D2D | 2018 |

|

RU2751539C2 |

| УЛУЧШЕННОЕ РАСПРЕДЕЛЕНИЕ РАДИОРЕСУРСОВ ДЛЯ СВЯЗИ С ПОДВИЖНЫМИ ОБЪЕКТАМИ | 2016 |

|

RU2710283C1 |

| СТРУКТУРЫ СИГНАЛА ДЛЯ D2D СУБКАДРОВ | 2014 |

|

RU2633392C1 |

| УПРАВЛЕНИЕ ТАЙМИНГОМ ПЕРЕДАЧИ ДЛЯ СВЯЗИ D2D | 2014 |

|

RU2658663C1 |

Изобретение относится к области сетей беспроводной связи, а именно к межустройственной связи. Техническим результатом является обеспечение непрерывного осуществления процедуры обнаружения близости других устройств, способных к установлению соединения за счет плавного перехода между кодами доступа без необходимости запрашивания нового кода доступа, что также снижает снижение объемов сигнализации. Для этого одновременно принимают от координирующего узла первый и второй коды приложения и соответствующую информацию хронирования, которая задает первый и второй интервалы действительности для первого и второго кодов приложения таким образом, что первый и второй интервалы действительности являются по меньшей мере частично неперекрывающимися, передают в течение первого интервала действительности сообщения обнаружения, которые включают в себя первый код приложения или базируются на нем, и передают в течение второго интервала действительности одно или более сообщений обнаружения, которые включают в себя второй код приложения или базируются на нем. Причем соответствующая информация хронирования задает полностью неперекрывающиеся первый и второй интервалы действительности или первый интервал действительности начинается до начала второго интервала действительности и заканчивается до окончания второго интервала действительности, и в течение переходной фазы, в которой интервалы действительности для двух кодов приложения перекрываются, беспроводное устройство передает сообщения обнаружения, которые включают в себя каждый из первого и второго кодов приложения или базируются на нем. 6 н. и 22 з.п. ф-лы, 14 ил.

1. Способ, выполняемый в беспроводном устройстве, сконфигурированном для работы в сети беспроводной связи и дополнительно сконфигурированном для связи "устройство-устройство" с одним или более другими беспроводными устройствами, причем способ содержит этапы, на которых:

принимают (1120) от координирующего узла первый и второй коды приложения единовременно и соответствующую информацию хронирования, причем соответствующая информация хронирования задает соответственные первый и второй интервалы действительности для первого и второго кодов приложения таким образом, что первый и второй интервалы действительности являются по меньшей мере частично неперекрывающимися; и

после приема первого и второго кодов приложения и соответствующей информации хронирования передают (1130) в течение первого интервала действительности одно или более сообщений обнаружения, которые включают в себя первый код приложения или базируются на нем, и передают (1140) в течение второго интервала действительности одно или более сообщений обнаружения, которые включают в себя второй код приложения или базируются на нем,

причем соответствующая информация хронирования задает полностью неперекрывающиеся первый и второй интервалы действительности, или