Область техники, к которой относится изобретение

Предложенная технология обычно относится к взаимодействию и интеграции различных сетей радиодоступа и, более конкретно, к способам и к соответствующим сетевым узлам, компьютерным программам, переносчикам, содержащим такие компьютерные программы, и к компьютерным программным продуктам, а также к устройствам поддержки агрегации несущих для поддержки агрегации несущих между различным сетями радиодоступа, содержащими первую сеть радиодоступа и вторую сеть радиодоступа.

Уровень техники

Взаимодействие и интеграция различных сетей радиодоступа, одних и тех же или различных технологий радиодоступа является интересной областью изучения и исследований. Общая область исследований простирается от взаимодействия сотовых радиосетей, таких как сеть 3GPP и беспроводная локальная сеть WLAN до взаимодействия сети 3GPP и сети не-3GPP, отличной от WLAN, и даже взаимодействия между различными сетями 3GPP.

В частности, появился растущий интерес к реализации относительно тесной интеграции в форме агрегации несущих между различными сетями радиодоступа, такими как сотовая сеть радиодоступа, например, сеть 3GPP, с одной стороны, и сеть WLAN, такая как Wi-Fi, с другой стороны.

Такое тесное взаимодействие/агрегация сетей радиодоступа предъявляет новые требования к эффективному манипулированию аспектами аутентификации и безопасности. Аспектами безопасности могут заниматься на уровне различных протоколов во взаимодействующих сетях, а также в соответствии с различными процедурами. Это может приводить к дублированию функциональных возможностей и/или возможным конфликтам при обеспечении безопасности.

Раскрытие сущности изобретения

Основная задача заключается в разрешении и поддержке эффективного межсетевого обмена и/или агрегации между различными сетями радиодоступа.

В частности, желательно обеспечить эффективный подход к управлению безопасностью в сценариях агрегации сетей, такой как агрегация 3GPP/WLAN.

Эти и другие задачи решаются по меньшей мере одним из вариантов осуществления предложенной технологии.

В соответствии с первым вариантом, обеспечивается способ действия первого сетевого узла для поддержки агрегации несущих между различными сетями радиодоступа, причем первый сетевой узел выполнен с возможностью действия в первой сети радиодоступа, и упомянутый способ содержит этапы, на которых:

- конфигурируют второй сетевой узел второй сети радиодоступа с помощью ключевого материала; и

- конфигурируют второй сетевой узел для установления связи с беспроводным устройством, связанным с заданным идентификатором, основываясь на упомянутом ключевом материале; и

- конфигурируют упомянутый второй сетевой узел для направления данных от беспроводного устройства к упомянутому первому сетевому узлу.

В соответствии со вторым вариантом, обеспечивается первый сетевой узел, выполненный с возможностью поддержки агрегации несущих между различными сетями радиодоступа, причем первый сетевой узел выполнен с возможностью действия в первой сети радиодоступа,

где первый сетевой узел выполнен с возможностью конфигурации второго сетевого узла второй сети радиодоступа с помощью ключевого материала; и

где первый сетевой узел выполнен с возможностью конфигурации второго сетевого узла для установления ассоциации с беспроводным устройством, ассоциированным с заданным идентификатором, основываясь на упомянутом ключевом материале; и

где первый сетевой узел выполнен с возможностью конфигурации упомянутого второго сетевого узла для направления данных от беспроводного устройства к упомянутому первому сетевому узлу.

В соответствии с третьим вариантом, обеспечивается компьютерная программа для поддержки, когда она исполняется по меньшей мере одним процессором, агрегации несущих между различными сетями радиодоступа, причём компьютерная программа содержит команды, которые, при их исполнении, вызывают выполнение по меньшей мере одним процессором:

- предоставления ключевого материала для конфигурации сетевого узла сети радиодоступа; и

- предоставления конфигурации сетевого узла для установки ассоциации с беспроводным устройством связи, ассоциированным с заданным идентификатором, основываясь на упомянутом ключевом материале; и

- обеспечения конфигурации сетевого узла для направления данных от беспроводного устройства к другому сетевому узлу другой сети радиодоступа.

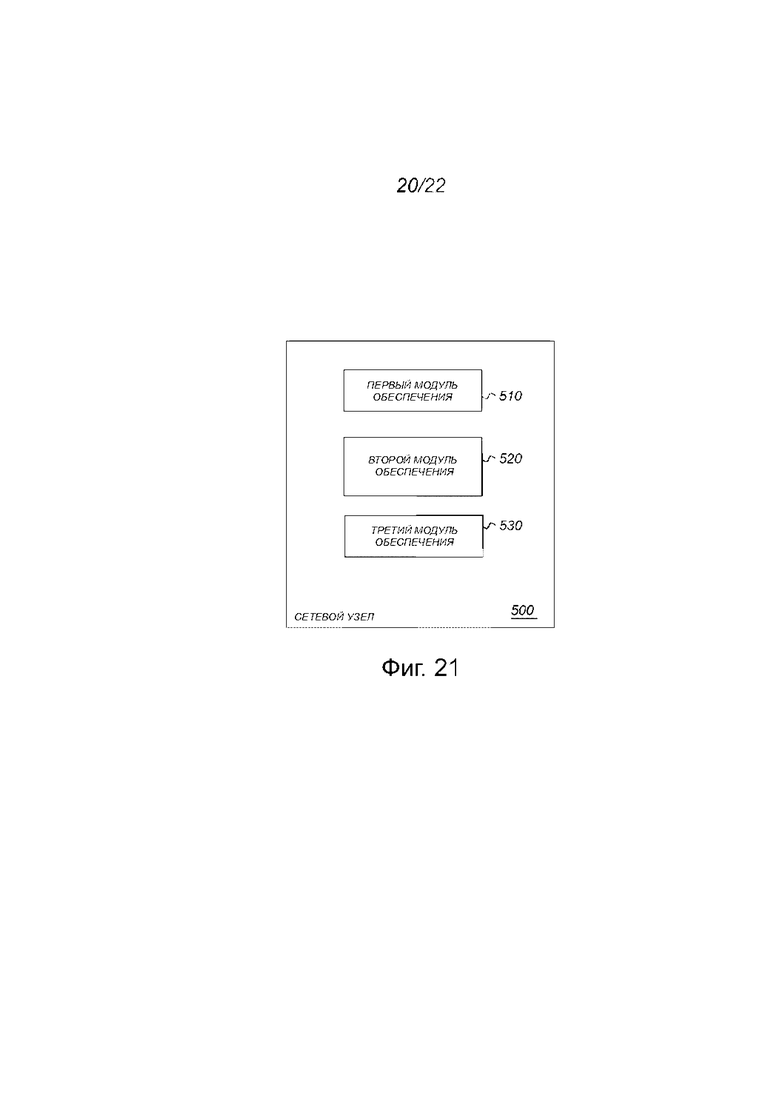

В соответствии с четвертым вариантом, обеспечивается первый сетевой узел для поддержки агрегации несущих между различными сетями радиодоступа, причём первый сетевой узел выполнен с возможностью действия в первой сети радиодоступа, в которой первый сетевой узел содержит:

первый модуль обеспечения для обеспечения ключевого материала для конфигурации второго сетевого узла второй сети радиодоступа;

второй модуль обеспечения для обеспечения конфигурации второго сетевого узла для установления ассоциации с беспроводным устройством, ассоциированным с заданным идентификатором, основываясь на упомянутом ключевом материале; и

третий модуль обеспечения для обеспечения конфигурации второго сетевого узла для направления данных от беспроводного устройства к первому сетевому узлу.

В соответствии с пятым вариантом, обеспечивается способ действия второго сетевого узла для поддержки агрегации несущих между различными сетями радиодоступа, причем второй сетевой узел выполнен с возможностью действия во второй сети радиодоступа, и упомянутый способ содержит этапы, на которых:

- принимают конфигурацию для установления ассоциации с беспроводным устройством;

- объявляют сетевой идентификатор;

- устанавливают ассоциацию с беспроводным устройством, если беспроводное устройство соединяется со вторым сетевым узлом, используя сетевой идентификатор; и

- принимают данные от беспроводного устройства и направляют данные первому сетевому узлу первой сети радиодоступа.

В соответствии с шестым вариантом, обеспечивается второй сетевой узел, выполненный с возможностью поддержки агрегации несущих между различными сетями радиодоступа, причем второй сетевой узел выполнен с возможностью действия во второй сети радиодоступа,

где второй сетевой узел выполнен с возможностью приема конфигурации для установления ассоциации с беспроводным устройством;

где второй сетевой узел выполнен с возможностью объявления сетевого идентификатора;

где второй сетевой узел выполнен с возможностью установления ассоциации с беспроводным устройством, если беспроводное устройство соединяется со вторым сетевым узлом, используя сетевой идентификатор; и

где второй сетевой узел выполнен с возможностью приема данных от беспроводного устройства и направления данных первому сетевому узлу первой сети радиодоступа.

В соответствии с седьмым вариантом, обеспечивается компьютерная программа для поддержки, когда исполняется по меньшей мере одним процессором, агрегации несущих между различными сетями радиодоступа, причем компьютерная программа содержит команды, которые, когда исполняются, вызывают выполнение по меньшей мере одним процессором:

- приема конфигурации для установки ассоциации с беспроводным устройством;

- определения сетевого идентификатора;

- установки ассоциации с беспроводным устройством, если беспроводное устройство соединяется с сетевым узлом сети радиодоступа, с использованием сетевого идентификатора; и

- приема данных от беспроводного устройства и передачи данных другому сетевому узлу другой сети радиодоступа.

В соответствии с восьмым вариантом, обеспечивается второй сетевой узел для поддержки агрегации несущих между различными сетями радиодоступа, причем второй сетевой узел выполнен с возможностью действия во второй сети радиодоступа, где упомянутый второй сетевой узел содержит:

приемный модуль для приема конфигурации для установки ассоциации с беспроводным устройством;

модуль объявления для объявления сетевого идентификатора;

модуль установки для установки ассоциации с беспроводным устройством, если беспроводное устройство соединяется со вторым сетевым узлом, используя сетевой идентификатор; и

модуль приема и передачи данных для приема данных от беспроводного устройства и передачи данных первому сетевому узлу первой сети радиодоступа.

В соответствии с девятым вариантом, обеспечивается способ действия беспроводного устройства поддержки агрегации несущих между различными сетями радиодоступа, причем упомянутый способ содержит этапы, на которых:

- принимают информацию для установления ассоциации со вторым сетевым узлом второй сети радиодоступа, причем упомянутая информация содержит сетевой идентификатор;

- устанавливают ассоциацию со вторым сетевым узлом, используя сетевой идентификатор; и

- передают данные, предназначенные для первого сетевого узла первой сети радиодоступа, второму сетевому узлу.

В соответствии с десятым вариантом, обеспечивается беспроводное устройство, выполненное с возможностью поддержки агрегации несущих между различными сетями радиодоступа,

в котором беспроводное устройство выполнено с возможностью приема информации для установления ассоциации с сетевым узлом сети радиодоступа, причем упомянутая информация содержит сетевой идентификатор;

в котором беспроводное устройство выполнено с возможностью установления ассоциации с сетевым узлом, используя сетевой идентификатор; и

в котором беспроводное устройство выполнено с возможностью передачи сетевому узлу данных, предназначенных для другого сетевого узла другой сети радиодоступа.

В соответствии с одиннадцатым вариантом, обеспечивается компьютерная программа для поддержки, когда она исполняется по меньшей мере одним процессором, агрегации несущих между различными сетями радиодоступа, причем компьютерная программа содержит команды, которые, когда исполняются, вызывают выполнение по меньшей мере одним процессором:

- приема информации для установки ассоциации с сетевым узлом сети радиодоступа, причем упомянутая информация содержит сетевой идентификатор;

- установки ассоциации с сетевым узлом, с использованием сетевого идентификатора; и

- передачи сетевому узлу данных, предназначенных для другой сетевого узла другой сети радиодоступа.

В соответствии с двенадцатым вариантом, обеспечивается беспроводное устройство для поддержки агрегации несущих между различными сетями радиодоступа, где беспроводное устройство содержит:

приемный модуль для приема информации для установки ассоциации с сетевым узлом сети радиодоступа, причем упомянутая информация содержит сетевой идентификатор;

модуль установки для установки ассоциации с сетевым узлом, с использованием сетевого идентификатора; и

модуль передачи данных для передачи сетевому узлу данных, предназначенных для другого сетевого узла другой сети радиодоступа.

В соответствии с тринадцатым вариантом, обеспечивается переносчик, содержащий компьютерную программу, соответствующую любому из третьего, седьмого и одиннадцатого вариантов.

В соответствии с четырнадцатым вариантом, обеспечивается компьютерный программный продукт, содержащий считываемый компьютером носитель, на котором хранится компьютерная программа, соответствующая любому из третьего, седьмого и одиннадцатого вариантов.

В соответствии с пятнадцатым вариантом, обеспечивается устройство для поддержки агрегации несущих между различными сетями радиодоступа. Устройство выполнено с возможностью предоставления ключевого материала точке доступа беспроводной локальной сети, WLAN, чтобы позволить установление безопасной ассоциации между точкой доступа и беспроводным устройством для гарантии безопасности радиосети WLAN для агрегации несущих при направлении данных трафика беспроводного устройства к базовой станции и от базовой станции сотовой сети радиодоступа через точку доступа.

В соответствии с шестнадцатым вариантом, обеспечивается базовая станция, содержащая указанное устройство.

В соответствии с семнадцатым вариантом, обеспечивается система эксплуатации и обслуживания OAM, содержащая указанное устройство.

Таким образом, эффективное взаимодействие и/или агрегация между различными сетями радиодоступа поддерживаются и/или разрешаются.

Другие преимущества станут понятны после прочтения подробного описания.

Краткое описание чертежей

Варианты осуществления вместе с дополнительными задачами и преимуществами могут быть наилучшим образом поняты при обращении к последующему описанию, читаемому вместе с сопроводительными чертежами, на которых:

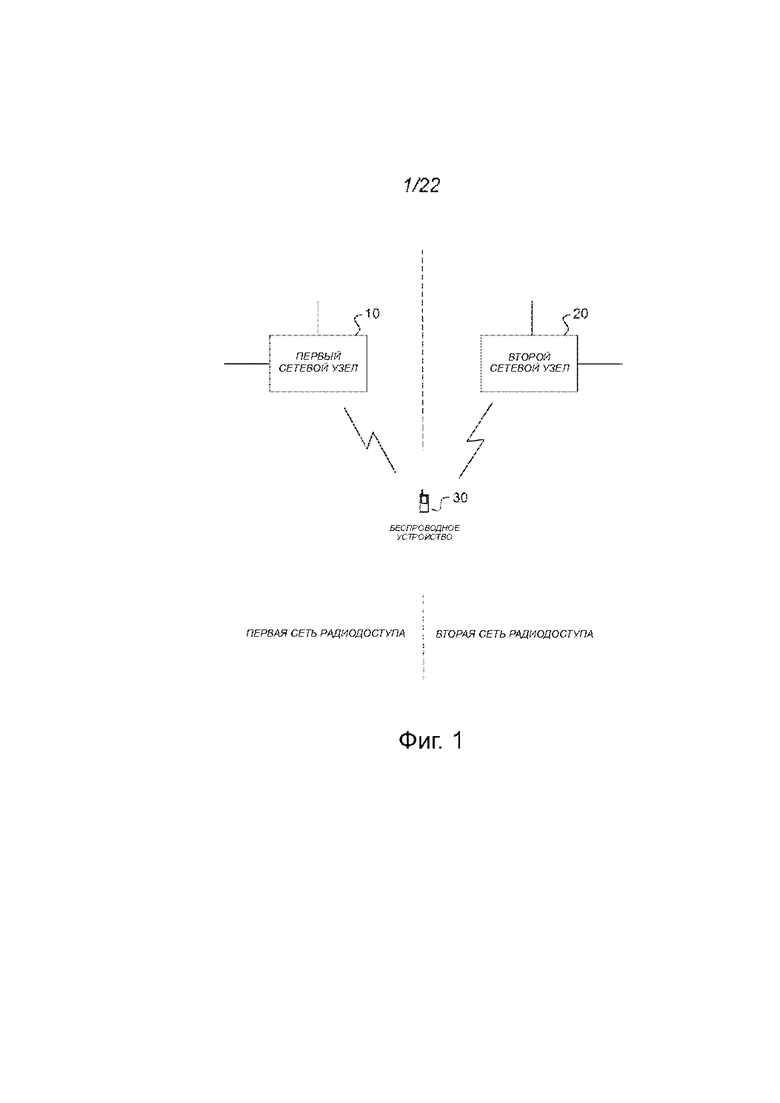

Фиг. 1 - пример среды беспроводной связи, основанной по меньшей мере на двух различных сетях радиодоступа.

Фиг. 2 – блок-схема последовательности выполнения операций примера способа действия первого сетевого узла для поддержки агрегации несущих между различными сетями радиодоступа.

Фиг. 3 – блок-схема последовательности выполнения операций примера способа действия второго сетевого узла для поддержки агрегации несущих между различными сетями радиодоступа.

Фиг. 4 - блок-схема последовательности выполнения операций примера способа действия беспроводного устройства для поддержки агрегации несущих между различными сетями радиодоступа.

Фиг. 5A-5C - три различные опции протокола агрегации на уровнях PDCP, RLC и MAC, соответственно.

Фиг. 6 - пример случая агрегации уровня PDCP.

Фиг. 7 - пример процедуры аутентификации беспроводного устройства.

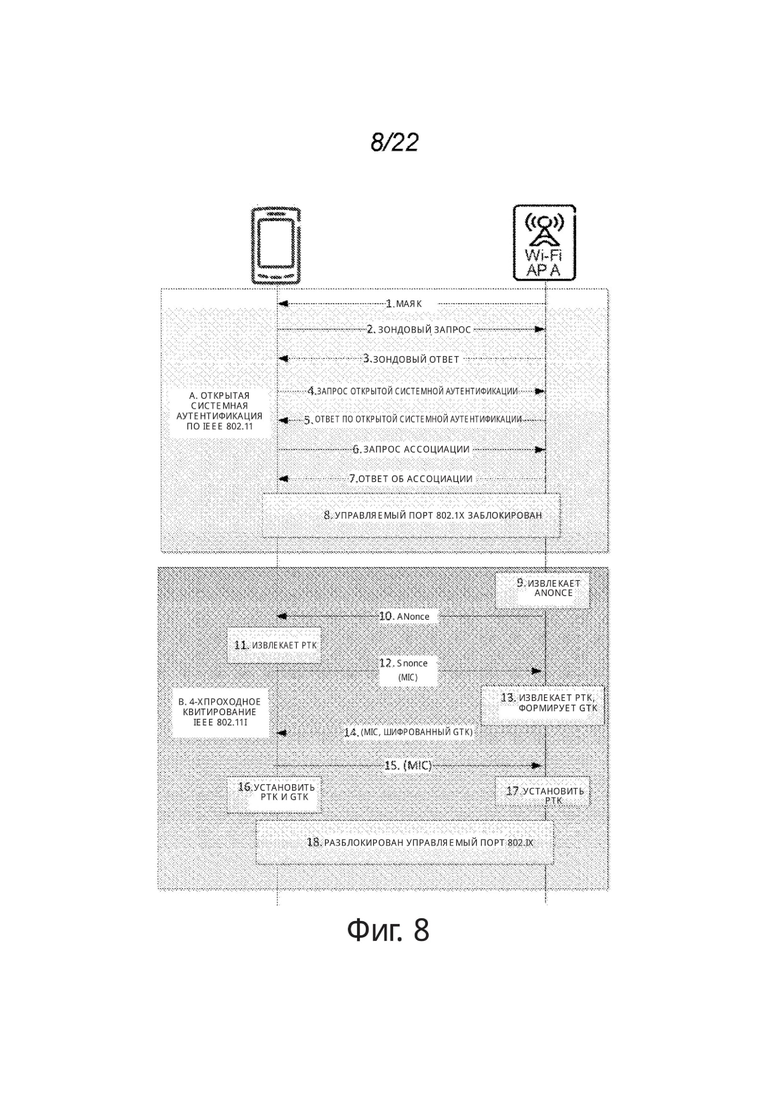

Фиг. 8 – другой пример процедуры аутентификации беспроводного устройства.

Фиг. 9 - пример аутентификации AKA в системе LTE.

Фиг. 10 - пример получения ключа защиты системы LTE.

Фиг. 11 - пример обращения с ключом во время эстафетной передачи в системе LTE.

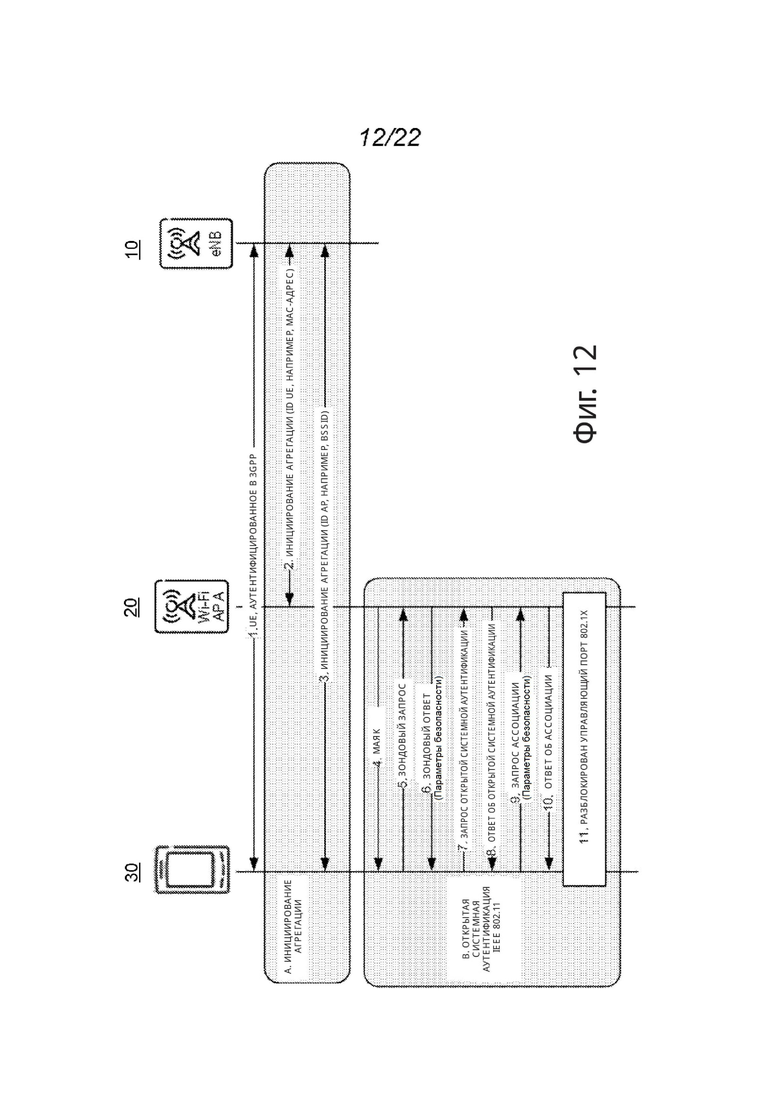

Фиг. 12 – схема сигнализации, показывающая пример сигнализации, связанной с агрегацией без радиошифрования в сети WLAN, и передачи идентификационных данных UE сети WLAN.

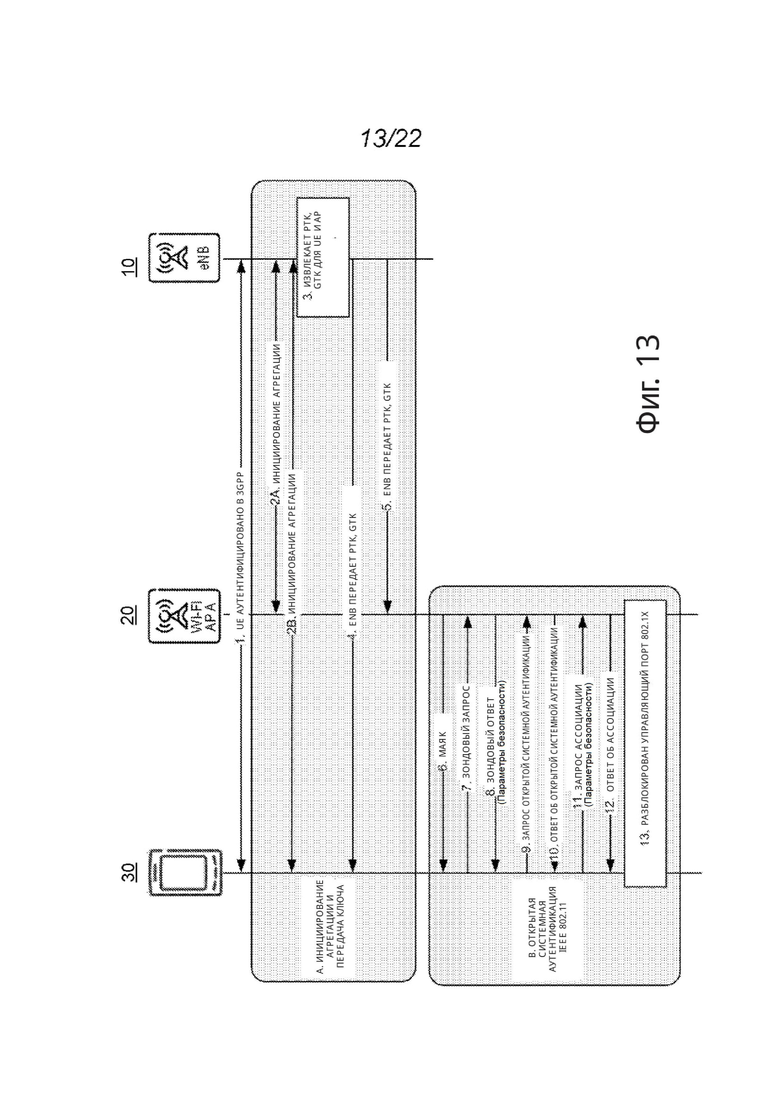

Фиг. 13 - схема сигнализации, показывающая пример сигнализации, связанной с агрегацией с радиошифрованием в сети WLAN.

Фиг. 14 - схема сигнализации, показывающая пример, содержащий процедуру установления ключа в соответствии с вариантом осуществления.

Фиг. 15 - схема сигнализации, показывающая другой пример, содержащий процедуру установления ключа в соответствии с другим вариантом осуществления.

Фиг. 16 - схема сигнализации, показывающая еще один пример, содержащий процедуру установления ключа в соответствии с еще одним вариантом осуществления.

Фиг. 17 - блок-схема примера сетевого узла, содержащего процессор и ассоциированную память и соответствующего варианту осуществления.

Фиг. 18 - блок-схема примера беспроводного устройства, содержащего процессор и ассоциированную память.

Фиг. 19 - блок-схема примера сетевого узла/беспроводного устройства, содержащего процессор, ассоциированную память и дополнительную схему связи.

Фиг. 20 - блок-схема примера сетевого узла/беспроводного устройства, основанного на реализации компьютерной программы для исполнения на процессоре.

Фиг. 21 - блок-схема примера сетевого узла, содержащего группу функциональных модулей.

Фиг. 22 - блок-схема примера другого сетевого узла, содержащего группу функциональных модулей.

Фиг. 23 - блок-схема примера беспроводного устройства, содержащего группу функциональных модулей.

Осуществление изобретения

На всех чертежах одни и те же ссылочные обозначения используются для схожих или соответствующих элементов.

Для лучшего понимания предложенной технологии может быть полезным начать с краткого обзора примера среды беспроводной связи, основанной на различных типах сетей.

На фиг. 1 представлен пример среды беспроводной связи, основанной по меньшей мере на двух различных сетях радиодоступа, в том числе, первой сети радиодоступа и второй сети радиодоступа. Первая сеть радиодоступа может содержать один или более первых сетевых узлов 10, таких как одна или более базовых станций, сетевые контроллеры, точки доступа и/или контроллеры доступа, в зависимости от типа сетевого доступа. Вторая сеть беспроводной связи может также содержать один или более вторых сетевых узлов 20. Беспроводное устройство 30 может осуществлять связь в пределах первой сети радиодоступа и/или второй сети радиодоступа. Как пример, беспроводное устройство, такое как мобильный терминал, оборудование пользователя (User Equipment, UE) и/или мобильная станция могут первоначально обслуживаться первой сетью радиодоступа. Потенциально, беспроводное устройство может выгружаться во вторую сеть радиодоступа. Беспроводное устройство может осуществлять связь с обеими сетями, хотя обслуживается только одной из сетей. Например, при обслуживании первой сетью доступа беспроводное устройство может контактировать со второй сетью. В зависимости от ситуации, беспроводное устройство может затем участвовать в "эстафетной передаче" или разгрузке из первой сети доступа во вторую сеть доступа или наоборот.

Термины "беспроводное устройство" и "оборудование пользователя", как они используются здесь, не создавая ограничений могут относиться к мобильному телефону, сотовому телефону, персональному цифровому секретарю (Personal Digital Assistant, PDA), снабженному возможностями радиосвязи, смартфону, ноутбуку или персональному компьютеру (Personal Computer, PC), снабженному внутренним или внешним мобильным широкополосным модемом, планшетному PC с возможностями радиосвязи, целевому устройству, UE типа "устройство-устройство", UE типа машины или UE, способному осуществлять связь "машина-машина", iPAD, оборудованию потребительских помещений (customer premises equipment, CPE), оборудованию, встроенному в ноутбук (laptop embedded equipment, LEE), оборудованию, вмонтированному в ноутбук (laptop mounted equipment, LME), аппаратному USB-ключу, мобильному электронному устройству радиосвязи, устройству датчика, обладающему возможностями радиосвязи, и т. п. В частности, термин "беспроводное устройство" должен интерпретироваться как термин, не создающий ограничений и содержащий любой тип беспроводного устройства, осуществляющего связь с узлом радиосети в системе радиосвязи, или любое устройство, оборудованное радиосхемой для беспроводной связи в соответствии с любым соответствующим стандартом для передачи в пределах системы беспроводной связи.

Термин "сетевой узел", как он используется здесь, не создавая ограничений может относиться к базовым станциям, точкам доступа, узлам управления сетью, таким как контроллеры радиосети, контроллеры базовых станций и т. п. В частности, термин "базовая станция" может охватывать различные типы базовых радиостанций, содержащие стандартизированные функции базовой станции, такие как Node Bs или развернутая Node Bs, eNBs, а также макро/микро/пико-базовые станции, домашние базовые станции, также известные как фемто-базовые стации, релейные узлы, ретрансляторы, точки радиодоступа, базовые приемопередающие станции BTS и даже узлы радиоуправления, управляющие одним или более удаленными радиоблоками RRU, и т. п.

Как упоминалось ранее, имел место растущий интерес к реализации относительно тесной интеграции в форме агрегации несущих между различными сетями радиодоступа, такими как сеть доступа сотовой радиосвязи, например, сеть 3GPP, с одной стороны, и сеть WLAN, такая как Wi-Fi, с другой стороны. Например, такое плотное взаимодействие/агрегация сетей радиодоступа накладывает новые требования к эффективному обращению с аспектами безопасности и аутентификации.

Описанные здесь этапы и действия, если конкретно не указано, не обязательно должны выполняться в заданном порядке. Это означает, что там, где это только возможно, порядок этапов может быть изменен. Может быть даже возможным выполнять некоторые этапы параллельно.

Как показано на блок-схеме последовательности выполнения операций на фиг. 2, обеспечивается способ действия первого сетевого узла для поддержки агрегации несущих между различными сетями радиодоступа. Первый сетевой узел выполнен с возможностью действия в первой сети радиодоступа. Способ содержит следующие этапы, на которых:

S1: конфигуририруют второй сетевой узел второй сети радиодоступа с помощью ключевого материала; и

S2: конфигурируют второй сетевой узел для установления ассоциации с беспроводным устройством, ассоциированным с заданным идентификатором, основываясь на упомянутом ключевом материале; и

S3: конфигурируют упомянутый второй сетевой узел, чтобы направить данные от беспроводного устройства упомянутому первому сетевому узлу.

В дополнительном варианте осуществления способ также содержит конфигурирование беспроводного устройства с помощью информации, позволяющей беспроводному устройству извлекать упомянутый ключевой материал.

Как пример, ключевым материалом может быть информация.

Например, установление ассоциации может основываться на обмене случайными значениями между вторым сетевым узлом и беспроводным устройством, разрешении формированияа ключа, используя упомянутое случайное значение(-яы), и ключевом материале.

Как вариант, способ дополнительно содержит конфигурирование беспроводного устройства с помощью сетевого идентификатора, ассоциированного со вторым сетевым узлом, разрешение беспроводному устройству установить ассоциацию с конфигурированным вторым сетевым узлом.

Как пример, ключевой материал может поддерживать шифрование радиотрафика.

Как было сказано, различные сети радиодоступа могут основываться на одних и тех же или различных технологиях радиодоступа, так называемых RAT.

Например, первая сеть радиодоступа может быть сотовой сетью радиодоступа и вторая сеть радиодоступа может быть беспроводной локальной сетью, WLAN.

В конкретном примере сотовая сеть радиодоступа является сотовой сетью радиодоступа по Проекту партнерства третьего поколения (3rd Generation Partnership Project, 3GPP).

Например, первый сетевой узел является базовой станцией, а второй сетевой узел является точкой доступа.

Беспроводное устройство может быть оборудованием пользователя UE и/или беспроводной станцией STA.

В необязательном варианте осуществления информация содержит по меньшей мере одно из следующего: данный момент времени, временная отметка, порядковый номер, случайное число, комбинация идентификатора, ассоциированного со вторым сетевым узлом, и идентификатора, ассоциированного с беспроводным устройством и временной отметкой.

Как вариант, ассоциация является ассоциацией между беспроводным устройством и вторым сетевым узлом.

Например, ассоциация может быть ассоциацией защиты, такой как, например, ассоциация защиты WLAN.

Как показано на блок-схеме последовательности выполнения операций на фиг. 3, обеспечивается способ действия второго сетевого узла для поддержки агрегации несущих между различными сетями радиодоступа. Второй сетевой узел выполнен с возможностью действия во второй сети радиодоступа. Способ содержит следующие этапы, на которых:

S11: принимают конфигурацию для установления ассоциации с беспроводным устройством;

S12: объявляют сетевой идентификатор;

S13: устанавливают ассоциацию с беспроводным устройством, если беспроводное устройство соединялось со вторым сетевым узлом, используя сетевой идентификатор; и

S14: принимают данных от беспроводного устройства и направляют данные первому сетевому узлу первой сети радиодоступа.

В необязательном варианте осуществления конфигурация содержит ключевой материал.

Например, установление ассоциации может быть основано на обмене случайными значениями между вторым сетевым узлом и беспроводным устройством, разрешая генерацию ключа, использующую упомянутые случайные значения и ключевой материал.

Как пример, ключевой материал разрешает шифрование радиотрафика.

Как указано, различные сети радиодоступа могут основываться на одних и тех же или различных технологиях радиодоступа, так называемых RAT.

Например, первая сеть радиодоступа может быть сотовой сетью радиодоступа, а вторая сеть радиодоступа может быть беспроводной локальной сетью WLAN.

В конкретном примере сотовая сеть радиодоступа является сотовой сетью радиодоступа по Проекту партнерства 3-го поколения (3rd Generation Partnership Project, 3GPP).

Например, первый сетевой узел является базовой станцией, а второй сетевой узел является точкой доступа.

Беспроводное устройство может быть оборудованием пользователя UE и/или беспроводной станцией STA.

В дополнительном варианте осуществления информация содержит по меньшей мере одно из следующего: данный момент времени, временная отметка, порядковый номер, случайный номер, комбинация идентификатора, ассоциированного со вторым сетевым узлом, и идентификатора, ассоциированного с беспроводным устройством и временной отметкой.

Как вариант, ассоциация является ассоциацией между беспроводным устройством и вторым сетевым узлом.

Например, ассоциация может быть ассоциацией защиты, такой, как, например, ассоциация защиты WLAN.

Как показано на блок-схеме последовательности выполнения операций на фиг. 4, обеспечивается способ действия беспроводного устройства для поддержки агрегации несущих между различными сетями радиодоступа. Способ содержит следующие этапы, на которых:

S21: принимают конфигурацию для установления ассоциации со вторым сетевым узлом второй сети радиодоступа, причем упомянутая информация содержит сетевой идентификатор;

S22: устанавливают ассоциацию со вторым сетевым узлом, используя сетевой идентификатор; и

S23: посылают данные, предназначенные для первого сетевого узла первой сети радиодоступа, второму сетевому узлу.

В дополнительном варианте осуществления способ также содержит этап, на котором извлекают ключ, основываясь, по меньшей мере, на принятой информации, и используют упомянутый ключ для установления ассоциации со вторым сетевым узлом.

Например, установление ассоциации содержит обмен случайными значениями между вторым узлом и беспроводным устройством, формируя второй ключ с использованием упомянутых случайных значений и извлеченного ключа.

В дополнительном варианте осуществления информация содержит ключевой материал.

Для примера, установление ассоциации может быть основано на обмене случайным значением(-ями) между вторым сетевым узлом и беспроводным устройством, разрешении формирования ключа с использованием упомянутого случайного значения(-ий) и извлеченного ключа.

Как пример, ключ(-и) содержит шифрование радиотрафика.

Как было указано, различные сети радиодоступа могут основываться на одних и тех же или на различных технологиях радиодоступа, так называемых RAT.

Например, первая сеть радиодоступа может быть сотовой сетью радиодоступа, а вторая сеть радиодоступа может быть беспроводной локальной сетью, WLAN.

В конкретном примере сотовая сеть радиодоступа является сотовой сетью радиодоступа по Проекту партнерства 3-го поколения (3rd Generation Partnership Project, 3GPP).

Для примера, первый сетевой узел является базовой станцией, а второй сетевой узел является точкой доступа.

Беспроводное устройство может быть оборудованием пользователя UE и/или беспроводной станцией STA.

В дополнительном варианте осуществления информация содержит по меньшей мере одно из следующего: данный момент времени, временная отметка, порядковый номер, случайное число, комбинация идентификатора, ассоциированного со вторым сетевым узлом, и идентификатора, ассоциированного с беспроводным устройством и временной отметкой.

Как вариант, ассоциация является ассоциацией между беспроводным устройством и вторым сетевым узлом.

Например, ассоциация может быть ассоциацией защиты, такой, как, например, ассоциация защиты WLAN.

Например, сетевой идентификатор может быть идентификатором сетевого узла.

Как описано здесь, ключевой материал может содержать один или более ключей зашиты и/или информацию для извлечения одного или более ключей безопасности, таких как PMK, PTK, GTK и ΚΘΝΒ и/или другой ключ(-и), упомянутые ниже.

Как было упомянуто, ассоциация может быть ассоциацией защиты и установление такой ассоциации может, например, быть предназначено для гарантии, что беспроводное устройство и/или соответствующий сетевой узел имеют информацию и/или узнают о ключе(-ах) защиты, требующихся для ассоциации защиты. Например, это может содержать сигнализацию для распространения ключевого материала и/или других сообщений, таких как запрос ассоциации и/или ответные сообщения.

Как описано здесь, данные, направленные от беспроводного устройства первому сетевому узлу, могут быть, например, данными трафика, такими как агрегированнные данные UE, предназначенные для первого сетевого узла, такого как базовая станция. Этот трафик данных может защищаться/шифроваться, основываясь на установленной ассоциации защиты, например, используя упомянутый здесь ключ(-и). Другими словами, агрегированные данные UE, предназначенные для первого сетевого узла, могут быть зашифрованы, основываясь на установленной ассоциации защиты.

В дальнейшем предложенная технология будет описана со ссылкой на примеры, не создающие ограничений, связанных с конкретными сценариями для взаимодействия 3GPP/WLAN. Предложенная технология этим не ограничивается и следует понимать, что изложенные ниже концепции, в целом, применимы для поддержки защиты при агрегации несущих между различными сетями радиодоступа.

Может быть полезным начать с краткого обзора и всестороннего анализа текущего уровня техники в отношении взаимодействия 3GPP/WLAN. Хотя ссылка будет делаться, главным образом, на "UE" с точки зрения 3GPP и "STA" с точки зрения WLAN, следует понимать, что термины "UE", "STA" и "беспроводное устройство" могут использоваться взаимозаменяемо.

Взаимодействие 3GPP/WLAN

Наиболее современные развертывания Wi-Fi/WLAN являются полностью отдельными от мобильных сетей и с точки зрения терминалов могут рассматриваться как неинтегрированные. Wi-Fi и WLAN используются здесь взаимозаменяемо. Большинство операционных систем (OS) для UE, таких как Android™ и ioS®, поддерживают простой механизм выгрузки Wi-Fi, где UE немедленно переключает весь свой IP-трафик на сеть Wi-Fi после обнаружения подходящей сети с мощностью принимаемого сигнала выше определенного уровня. В дальнейшем, решение о выгрузке или невыгрузке в Wi-Fi упоминается как стратегия выбора доступа и термин "Wi-Fi-if-coverage" (Wi-Fi при наличии покрытия) используется для ссылки на вышеупомянутую стратегию выбора Wi-Fi всякий раз, когда такая сеть обнаруживается.

Существует несколько недостатков стратегии "Wi-Fi-if-coverage".

Хотя пользователь/UE может сохранять предыдущие коды прохождения данных для уже доступных точек доступа (Access Point, AP) Wi-Fi, вход в горячую точку для не получавших ранее доступа AP обычно требует вмешательства пользователя либо посредством введения кода прохождения данных в диспетчер соединений (Connection Manager, CM) Wi-Fi, либо посредством использования веб-интерфейса. Диспетчер соединений, реализованный, например, как программное обеспечение, исполняемое на UE, обычно несет ответственность за управление сетевыми соединениями терминала, учет предпочтений пользователя, предпочтений оператора, условий сети и т. д.

Никакое рассмотрение ожидаемого опыта пользователя не делается, за исключением того, что рассматривают в собственном реализуемом решении UE, и это может вести к эстафетной передаче UE мобильного сетевого соединения с высокой скоростью передачи данных соединению Wi-Fi с низкой скоростью передачи данных. Даже при том, что OS для UE или некоторое высокоуровневое программное обеспечение достаточно развиты, чтобы принять решения о выгрузке, только когда сигнальный уровень на Wi-Fi значительно лучше, чем в канале мобильной сети, все еще могут оставаться ограничения на транспортном канале точки доступа (AP) Wi-Fi, которые могут в итоге привести к наличию узкого места.

Никакое рассмотрение условий загрузки в мобильной сети и в сети Wi-Fi не делается. Кроме того, UE может все еще разгружаться в АР сети Wi-Fi, которая обслуживает несколько UE, в то время как скорее выгружается мобильная сеть (например, LTE), которая была подключена ранее.

Прерывания непрерывного обслуживания могут происходить из-за изменения IP-адреса, когда UE переключается на сеть Wi-Fi. Например, пользователь, который запустил вызов Voice over IP (VoIP) (телефония на базе IP) в то время, когда он подключен к мобильной сети, вероятно, должен использовать отключение вызова, прибывая домой, и UE переключается на сеть Wi-Fi автоматически. Хотя некоторые приложения достаточно разработаны, чтобы иметь с этим дело и пережидать изменение IP-адреса (например, Spotify®), большинство текущих приложений это не делают. Это накладывает большое бремя на разработчиков приложений, если они должны гарантировать непрерывность обслуживания.

Никакое рассмотрение мобильности UE не делается. Благодаря этому, быстро движущееся UE может приводить к прекращению выгрузки в Wi-Fi на короткое время, только чтобы быть переданной обратно в мобильную сеть. Это является особой проблемой в таких сценариях, как кафе с открытым Wi-Fi, где пользователь, идущий или даже едущий по кафе, может быть подвергнут этому. Такое переключение туда-обратно между Wi-Fi и мобильной сетью может вызывать прерывания обслуживания, а также формировать значительный объем ненужной служебной сигнализации (например, в направлении серверов аутентификации).

С недавнего времени сеть Wi-Fi стала предметом повышенного интереса со стороны операторов сотовых сетей, не только как расширение установленного широкополосного доступа. Интерес связан, главным образом, с использованием сети Wi-Fi в качестве расширения или альтернативы технологиям сотовых сетей радиодоступа, чтобы удовлетворить постоянно растущие потребности в ширине полосы беспроводной связи. Операторы сотовой связи, в настоящий момент обслуживающие мобильных пользователей с помощью, например, любой из технологий 3GPP, LTE, UMTS/WCDMA или GSM, рассматривают Wi-Fi как беспроводную технологию, которая может оказать хорошую поддержку их обычным сотовым сетям. Термин "управляемый оператором Wi-Fi" относится к развертыванию сети Wi-Fi, которая на некотором уровне интегрируется с существующей сетью операторов сотовых сетей и где сети радиодоступа 3GPP и беспроводной доступ Wi-Fi даже могут соединяться с одной и той же основной сетью и предоставлять те же самые услуги.

В настоящее время в нескольких организациях стандартизации существует некоторая активность в области управляемых оператором сетей Wi-Fi. В 3GPP осуществляются действия по подключению точек доступа Wi-Fi к основной сети, относящейся к 3GPP, и в альянсе Wi-Fi, WFA, предпринимаются действия, связанные с сертификацией продуктов Wi-Fi, которые, в некоторой степени, также связаны с потребностью сделать Wi-Fi жизнеспособной беспроводной технологией для сетевых операторов, чтобы поддерживать предложения большой ширины полосы в их сетях. Термин "разгрузка Wi-Fi" обычно используется и относится к тем операторам сотовой связи, которые ищут средства разгрузить трафик из их сотовых сетей в сеть Wi-Fi, например, в часы пикового трафика и в ситуациях, когда сотовая связь по какой-то причине или другим необходимостям должна выгружаться, например, чтобы обеспечить требуемое качество обслуживания, максимальную ширину полосы или просто для покрытия.

Интеграция на уровне RAN

3GPP в настоящее время работает над определением признака/механизма взаимодействия WLAN/3GPP Radio, которое улучшает управление оператором, обращаясь к тому, как UE выполняет выбор доступа и управление трафиком между 3GPP и WLAN, принадлежащими оператору или его партнерам (возможно даже такое, чтобы механизм мог использоваться также для других WLAN, не используемых оператором, даже при том, что это не главная цель).

Обсуждается, что для этого механизма RAN обеспечивает параметры помощи, которые помогают UE при выборе доступа. Информация о помощи RAN состоит из трех основных компонент, а именно, пороговые значения, индикатор предпочтения выгрузки (OPI) и идентификаторы WLAN. UE также предоставляются правила/политики RAN, которые используют эти параметры помощи.

Пороговые значения могут для метрики быть такими, как, например, связанные с сигналом 3GPP метрики RSRP/RSRQ/RSCP/EcNo, метрики, связанные с сигналом WLAN, такие как RCPI/RSSI, загрузка/использование WLAN, загрузка/емкость транспортного канала WLAN и т. д. Одним из примеров правила RAN, которое использует пороговое значение, может быть то, что UE должен соединяться с WLAN, если RSRP ниже сигнализированного порога RSRP в то же самое время, когда RCPI для WLAN выше сигнализированного порога RCPI (также обсуждается, что RAN должна предоставлять пороги, когда UE должно управлять обратным трафиком от WLAN к 3GPP). Правила/политики RAN, как ожидается, должны указываться в технических требованиях 3GPP, таких как TS 36.304 v12.0.0 и/или TS 36.331 v12.1.0.

С помощью упомянутого выше механизма, вероятно, нежелательно или может быть даже невыполнимо, чтобы терминал рассматривал любую WLAN, когда принимает решение, где управлять трафиком. Например, может быть невыполнимым, чтобы терминал использовал этот механизм для принятия решения регулировать трафик к WLAN, не принадлежащей оператору. Следовательно, было предложено, чтобы RAN также указывала терминалу, какой механизм WLAN должен применяться для посылки идентификаторов WLAN.

RAN может также обеспечивать дополнительные параметры, используемые в политиках ANDSF. Одним из предложенных параметров является индикатор предпочтения выгрузки (OPI). Одна из возможностей для OPI в политике ANDSF состоит в том, чтобы сравнивать его с порогом для инициирования различных действий, другая возможность состоит в том, чтобы использовать OPI в качестве указателя на точку и выбирать различные части политики ANDSF, которые могут затем использоваться терминалом.

Параметры помощи RAN (то есть пороги, идентификаторы WLAN, OPI), обеспечиваемые RAN, могут снабжаться специализированной и/или широковещательной сигнализацией. Специализированные параметры могут посылаться терминалу, только при наличии проверенного соединения RRC с RAN 3GPP. Терминал, принявший специализированные параметры, применяет специализированные параметры; в противном случае, терминал применяет широковещательные параметры. Если никакое соединение RRC между терминалом и RAN не установлено, терминал не может принимать специализированные параметры.

В 3GPP было согласовано, что в редакции 12 ANDSF должен быть улучшен, чтобы использовать пороги и параметры OPI, которые передаются от RAN к UE, и чтобы, если для UE предоставляются улучшеные политики ANDSF, UE будет использовать политики ANDSF вместо правил/политики RAN (то есть, ANDSF обладает приоритетом).

Тесная интеграция между 3GPP и WLAN

В рамках редакции 13 3GPP существовал растущий интерес к еще более тесной интеграции/агрегации между 3GPP и WLAN (например, тем же самым путем, что и интеграция несущих между многочисленными несущими в 3GPP, где WLAN используется просто как другая несущая). Такая агрегация, как ожидают, позволит более оптимальные возможности агрегации по сравнению с MPTCP, поскольку агрегация выполняется на нижнем уровне и, по существу, планирование и управления потоком данных в каналах WLAN и 3GPP могут управляться, учитывая динамические условия радиосети. На фиг. 5A-5C показаны три различных опции протокола агрегации на уровнях PDCP, RLC и MAC, соответственно. Здесь показаны основные принципы для этих трех уровней агрегации и дополнительные функциональные возможности могут понадобиться, например, при агрегации на уровне PDCP, где дополнительный уровень протокола может использоваться между уровнем PDCP и уровнем 802.2 LLC, чтобы передать информацию об UE и радионесущей, с которой ассоциируется трафик.

Заметим, что на фиг. 5A-5C показан стек протокола на UE или на интегрированной/совместно расположенной станции AP eNB-WLAN. В случае автономных AP и eNB (то есть, AP и eNB расположены не вместе), стек протокола для поддержки агрегации немного отличается, поскольку кадры LLC теперь должны передаваться в направлении автономной eNB.

На фиг. 6 схематично показан пример для случая агрегации на уровне PDCP. В этом случае, когда пакет LLC декодируется в AP 20 (в направлении восходящего канала от UE 30 к AP) и AP 20 понимает, что этот пакет является пакетом PDCP, который должен быть направлен к eNB 10, направление может быть выполнено через обычный стек протокола TCP/IP.

Прикрепление/аутентификация UE в сети WLAN (с помощью EAP-SIM)

Пример процедуры аутентификации для STA показан на фиг. 7 и содержит следующие этапы:

1. STA принимает кадр Beacon (маяка), раскрывающий (среди других параметров) признаки защиты, асоциированные с ESS, которому принадлежит AP. Формат кадра маяка, а также все информационные элементы, которые он несет, описываются в главе 8.3.3.2 IEEE 802.11;

2. Если STA по каким-то причинам не принимает кадр маяка, она может формировать зондовый запрос (Probe Request) и посылать его к AP. Эта процедура называется активным сканированием и посредством ее выполнения STA может принимать от AP ту же самую информацию, которую она могла бы получить из сообщения маяка. Кадр зондового запроса описан в главе 8.3.3.9 IEEE 802.11 ([1]);

3 AP отвечает зондовым ответом (Probe Response) - IEEE 802.11 ([1]), глава 8.3.3.10;

a. ПРИМЕЧАНИЕ. Процедура раскрытия состоит из этапа 1 или этапов 2 и 3 (то есть, прием кадра маяка и обмен зондовыми сообщениями являются взаимно исключающими);

4. STA посылает запрос открытой системной аутентификации (Open System Authentication Request), определенный в главе 11.2.3.2 IEEE 802.11 ([1]);

5. AP отвечает посредством ответа открытой системной аутентификации (Open System Authentication Response);

6. STA затем посылает запрос ассоциации (Association Request), указывающий параметры безопасности, которые должны использоваться позднее;

7. AP отвечает посредством ответа ассоциации (Association Response);

a. ПРИМЕЧАНИЕ. Открытая системная аутентификация (Open System Authentication) не обеспечивает защиты. Соединение между STA и AP защищается позже посредством процедуры аутентификации и согласования ключей (Authentication and Key Agreement, AKA). Тем не менее, возможная атака, изменяющая параметры защиты при обмене сообщениями в открытой системной аутентификации, будет обнаружена на этапе извлечения ключа;

8. В этой точке открытая системная аутентификация завершается и STA может осуществлять связь только с AP - остальная часть трафика блокируется инфорсером управления сетью, основанного на портах (PBNC), как определено в IEEE 802.IX. Часть трафика в направлении внешних хост-устройств, однако, может направляться посредством AP, как в случае связи с сервером RADIUS;

9. Этот этап является первым этапом аутентификации EAP-SIM RFC 4186 ([2]). AP инкапсулирует запрос EAP типа 18 (SIM) внутри кадра EAPOL, запрашивая у STA ее идентификацию;

10. STA в ответ сообщает свою идентификацию. Примером является: 1234580123000100@wlan.mnc048.mcc264.3gppnetwork.org (и IMSI в этом примере равен 234580123000100, а предшествующая "1" указывает предпочтение использования EAP-SIM). В случае, когда STA оборудована SIМ, идентификацией является IMSI, сопровождаемый знаком "@" и домашняя область. Для STA также возможно содержать дополнительную "1" передо IMSI, чтобы указать предпочтение эксклюзивному использованию EAP-SIM, если доступны другие способы EAP (например, EAP-AKAe);

11. AP извлекает ответное сообщение EAP (EAP-Response), инкапсулирует его в кадре RADIUS и направляет его к серверу AAA выходного буфера. Порядок работы с кадром EAP в RADIUS описывается IETF в RFC 3579 ([3]);

12. Сервер AAA распознает способ EAP и посылает EAP-Request/SIM/Start, указывающий, что процедура EAP-SIM была инициирована для этого просителя (Supplicant). Он также содержит список поддерживаемых версий SIM в сообщении, как описано в главе 10.2 документа RFC 4186;

13. AP ретранслирует сообщение EAP-Request/SIM/Start на STA;

14. STA отвечает сообщением EAP-Response/SIM/Start, которое несет случайный номер (NONCE_MT), переносимый на атрибуте AT_NONCE_MT (случайно выбранный номер), а также выбранную версию EAP-SIM (AT_SELECTED_VERSION);

15. AP направляет EAP-Response/SIM/Start на сервер AAA;

16. Сервер AAA получает триплет GSM (РАНТ, SRES и Kc) от HLR/AuC и извлекает ключевой материал, как указано в главе 7 документа RFC 4186. Триплет GSM состоит из следующего:

a. RAND - 128-разрядное случайное число, генерируемое центром аутентификации (Authentication Center) (объект внутри основной сети ядра GSM, используемый для аутентификации подписчиков в точке начального присоединения), когда требуется аутентификация подписчика. Его главным использованием является извлечение снабженного знаком ответа (Signed Response, SRES) и Kc;

b. SRES является 32-разрядной переменной, ожидаемым ответом от мобильной станции/STA после того, как она столкнулась с RAND;

c. Kc - 64-разрядный шифровальный ключ, используемый для шифрования и дешифрования данных, переданные между STA и AP;

17. AAA формирует сообщение EAP-Request/SIM/Challenge, содержащее запросы RAND и атрибут кода аутентификации сообщения (AT_MAC). Извлечение AT_MAC основываемся на значениях RAND и Kc;

18. AP направляет сообщение EAP-Request/SIM/Challenge на STA;

19. STA вводит принятый RAND в алгоритмы GSM, работающие на SIM и выводит копию AT_MAC и значение SRES. Первый этап, который должна сделать STA, состоит в проверке, совпадают ли значение AT_MAC, принятое AAA (переданное от AP) и значение, сгенерированное SIM. Если "да", то STA продолжает аутентификацию, в противном случае она отвечает сообщением EAP-Response/SIM/Client-Error. Второй этап состоит в том, чтобы извлечь новый AT_MAC, основываясь на сгенерированном SRES;

20. Новый AT_MAC посылается серверу AAA (через AP) в сообщении EAP-Response/SIM/Challenge;

21. AP направляет EAP-Response/SIM/Challenge серверу AAA;

22. Сервер AAA проверяет новое значение AT_MAC, которое только что послала STA. Если проверка прошла успешно, он посылает на АР сообщение EAP-Success. Сообщение также несет ключевой материал - попарный основной ключ (Pairwise Master Key, PMK). PMK предназначен только для AP и не направляется STA (STA может извлечь тот же самый ключ автономно, так как он основан на Kc, который SIM в STA может вычислить, основываясь на RAND);

23. AP направляет сообщение EAP-Success на STA и сохраняет PMK для следующего четырехэтапного квитирования;

24. AP использует PMK для формирования конкретного случая аутентификатора (ANonce);

25. Значение ANonce посылается на STA в сообщении EAPOL-Key;

26. Используя принятое ANonce (вместе с SNonce и PMK), STA создает попарный временный ключ (Pairwise Temporal Key, PTK);

27. STA посылает на AP сообщение EAPOL-Key, содержащее конкретный случай включая данный случай просителя (Supplicant) (SNonce) и код целостности сообщения (MIC);

28. AP использует ANonce, SNonce и PMK для создания PTK. AP также использует MIC, чтобы проверить, что STA вычислила правильный и свежий ключ. Кроме того, AP также формирует и устанавливает групповой временный ключ (Group Temporal Key, GTK), который используется исключительно для шифрования и дешифрования щироковещательного и многоадресного трафика;

29. AP посылает STA шифрованный GTK, порядковый номер для использования следующего широковещательного сообщения и команду для установления PTK (целостность сообщения защищается другим MIC);

30. STA отвечает сообщением подтверждения;

31. STA устанавливает PTK и GTK и с этого момента использует их, чтобы шифровать и дешифровать всю передачу;

32. AP также устанавливает PTK;

33. Управляемый порт 802.1X теперь открыт и STA может осуществлять связь с связаться с другими сетевыми хост-устройствами помимо AP.

Как уже упоминалось, термин "STA" означает "станция" и UE используется взаимозаменяемо в общем значении беспроводного устройства.

Прикрепление/аутентификация UE в сети WLAN (с с помощью установления ключа WPA2-PSK)

Мелкие предприятия, а иногда даже крупные предприятия используют один ключ аутентификации, общий для всех сотрудников. В этом случае, защита для сети WLAN обычно достигается с помощью WPA2-PSK (иногда также известного как WPA2 Personal).

Пример процедуры аутентификации для STA показан на фиг. 8 и содержит следующие этапы:

1. STA принимает кадр Beacon (маяка), раскрывающий (среди других параметров) признаки защиты, асоциированные с ESS, которому принадлежит AP. Формат кадра маяка, а также все информационные элементы, которые он несет, описываются в главе 8.3.3.2 IEEE 802.11;

2. Если STA по каким-то причинам не принимает кадр Beacon, она может формировать зондовый запрос (Probe Request) и посылать его к AP. Эта процедура называется активным сканированием и посредством ее выполнения STA может принимать от AP ту же самую информацию, которую она могла бы получить из сообщения маяка. Кадр зондового запроса описан в главе 8.3.3.9 IEEE 802.11 ([1]);

3 AP отвечает зондовым ответом (Probe Response) - IEEE 802.11 ([1]), глава 8.3.3.10;

a. ПРИМЕЧАНИЕ. Процедура раскрытия состоит из этапа 1 или этапов 2 и 3 (то есть, прием кадра маяка и обмен зондовыми сообщениями являются взаимно исключающими);

4. STA посылает запрос открытой системной аутентификации (Open System Authentication Request), определенный в главе 11.2.3.2 IEEE 802.11 ([1]);

5. AP отвечает посредством ответа открытой системной аутентификации (Open System Authentication Response);

6. STA затем посылает запрос ассоциации (Association Request), указывающий параметры безопасности, которые должны использоваться позднее;

7. AP отвечает посредством ответа ассоциации (Association Response);

a. ПРИМЕЧАНИЕ. Открытая системная аутентификация (Open System Authentication) не обеспечивает никакой защиты. Соединение между STA и AP защищается позже посредством процедуры аутентификации и согласования ключей (Authentication and Key Agreement). Тем не менее, возможная атака, изменяющая параметры защиты при обмене сообщениями в открытой системной аутентификации, будет обнаружена на этапе извлечения ключа;

8. В этой точке открытая системная аутентификация завершается и STA может осуществлять связь только с AP - остальная часть трафика блокируется инфорсером управления сетью, основанного на портах (PBNC), как определено в документе IEEE 802.IX.

9. AP и устройство уже используют совместно попарный основной ключ (Pairwise Master Key, PMK) в случае WPA2-PSK. PMK является 256-разрядным предварительно разделенным ключом или формируется из пароля в случае WPA2-PSK. Не указывается, как они приходят к совместному использованию PMK, но это может быть, например, ручная конфигурация. AP использует PMK для формирования случая аутентификатора (ANonce);

10. Значение ANonce посылается на STA;

11. Используя принятый ANonce (вместе с конкретным случаем просителя (Supplicant nonce, SNonce) и PMK), STA создает попарный временный ключ (Pairwise Temporal Key, PTK);

12. STA посылает SNonce и код целостности сообщения (MIC) посредством сообщения к AP;

13. AP использует ANonce, SNonce и PMK, чтобы создать PTK. AP также использует MIC, чтобы проверить, что STA вычислила правильный и свежий ключ. Дополнительно, AP также формирует и устанавливает групповой временный ключ (Group Temporal Key, GTK), который используется исключительно для шифрования и дешифрования широковещательного и многоадресного трафика;

14. AP отправляет шифрованный GTK на STA, порядковый номер для использования при следующем широковещательном сообщении и команду установить PTK (сообщение является целостностью, защищенной другим MIC);

15. STA отвечает сообщением подтверждения;

16. STA устанавливает PTK и GTK и с этого момента использует их для шифрования и дешифрования всей передачи;

17. AP также устанавливает PTK;

18 Управляемый порт 802.IX теперь открыт и STA может осуществлять связь с хост-устройствами других сетей, помимо AP.

Прикрепление/аутентификация UE в системе LTE

В терминологии 3GPP терминал часто упоминается как UE (оборудование пользователя). Поскольку этот раздел описывает сети доступа 3GPP и как они взаимодействуют с другими типами сети с точки зрения 3GPP, мы используем терминологию 3GPP. Однако, должно быть понятно, что в контексте этого изобретения UE и STA являются одним и тем же устройством.

Когда UE соединяется с сетью доступа 3GPP, оно аутентифицируется, используя протокол аутентификации и согласования ключей (Authentication and Key Agreement, AKA) протокол. Этот протокол интегрируется в сигнализацию слоя отсутствия доступа (Non Access Stratum, NAS), который проходит между UE и объектом управления мобильностью (Mobility Management Entity, MME) в системе LTE и между UE и SGSN в пакете, переключаемом GERAN или UTRAN. Протокол AKA приводит в результате к тому, что UE и ММЕ взаимно аутентифицируются и совместно используют свежий сеансовый ключ под названием KASME, Пример аутентификации кратко показан на фиг. 9 для типичного подхода к LTE. Сигнальный поток очень похож на UTRAN/GERAN. eNB является базовой станцией в системе LTE. Она функционирует только как реле для сигнализации NAS в LTE, но содержится на чертеже для полноты.

1. UE инициирует процедуру, посылая запрос прикрепления к ММЕ. Сообщение содержит идентификацию UE, IMSI (или временную идентификацию, которую ММЕ может отобразить в IMSI);

2. ММЕ запрашивает вектор аутентификации (authentication vector, AV) для UE от HSS;

3. HSS отвечает с помощью AV. AV содержит случайный запрос RAND, ожидаемый ответ на запрос, называемый XRES, аутентификационный маркер AUTN и сеансовый ключ под названием KASME;

4. ММЕ посылает отправляет RAND РАНТ и AUTN на UE;

5. UE вычисляет ответ на RAND, используя USIM. Результат называется RES. UE также проверяет подлинность сети и свежесть RAND, проверяя AUTN, снова используя USIМ. Если проверка проходит, UE отправляет ответ RES обратно к ММЕ;

6. ММЕ проверяет, что RES, принятый в сообщении 5, совпадает с XRES, принятым в сообщении 3. Если они совпадают, UE считается аутентифицированным и ММЕ запускает NAS защиты, основываясь на KASME, используя процедуру режима защиты;

7. UE вычисляет KASME из RAND, используя USIM, и запускает NAS защиты, основываясь на этом KASME;

8. MME посылает принятие прикрепления к UE, чтобы завершить процедуру прикрепления.

Когда UE устанавливает соединение с основной сетью EPS через доступ к не-3GPP, оно выполняет аутентификацию EAP-AKA или EAP-AKA' аналогично описанному в предыдущих разделах. Не существует никакой концепции эстафетной передачи между двумя типами доступа, а они устанавливаются и отключаются независимо. Заметим, что доступ к основной EPS разрешается, только если UE снабжено USIM, так чтобы UE могло использовать EAP-AKA'. Если основная сеть 3GPP является основной сетью, соответствующей предшествующей редакции 8, то EAP-SIM также разрешают, как описано в предыдущих разделах. Нет никакой разности между то EAP-SIM и EAP-AKA('), что существенно для всего этого изобретения. Ключевым моментом является то, что существует сеансовый ключ, установленный в результате аутентификации.

Управление ключом защиты в LTE

Для обслуживания защиты обеспечиваются две функции: шифрование данных плоскости управления (RRC) (то есть. SRB 1 и 2) и данных плоскости пользователя (то есть, всех DRB), и защита целостности, которая используется только для данных плоскости управления (RRC). Шифрование используется для защиты потоков данных от их приема третьим лицом, в то время как защита целостности позволяет получателю обнаруживать вставку или замену пакета.

RRC всегда активирует обе функции вместе, либо следуя установке соединения, либо как часть эстафетной передачи к LTE. Пример иерархии ключей, посредством которой формируются ключи защиты AS, показан на фиг. 10. Процесс основан на общем секретном ключе KASME, который доступен только в центре аутентификации на домашнем абонентском сервере (Home Subscriber Server, HSS) и в безопасной части универсального абонентского модуля идентификации (Universal Subscriber Identity Module, USIM) в UE.

Набор ключей и контрольных сумм генерируется в центре аутентификации, используя этот секретный ключ и случайное число. Сгенерированные ключи, контрольные суммы и случайное число переносятся к объекту управления мобильностью (Mobility Management Entity, MME), который пропускает одну из сгенерированных контрольных сумм и случайное число к UE. USIM в UE затем вычисляет тот же самый набор ключей, используя случайное число и секретный ключ. Взаимная аутентификация выполняется посредством проверки вычисленных контрольных сумм в UE и в сети, используя протоколы NAS.

После установления соединения MME и UE устанавливают свежий ключ, называемый KASME. KASME укореняется в ключе K, упомянутом выше. MME и UE дополнительно извлекают основной ключ AS ΚеΝΒ из KASME, Так как KASME, из которого извлекается ΚeΝΒ, является свежим, ΚeΝΒ также является свежим и, следовательно, статистически уникален для eNB. MME надежно передает KeNB eNodeB. KeNB используется для генерирования трех дополнительных ключей защиты, известных как извлеченные ключи AS: один для защиты целостности сигнализации RRC (SRB), один для шифрования сигнализации RRC и один для шифрования данных пользователя (DRB).

Безопасность во время передачи обслуживания в LTE

В LTE концепция прямой защиты было введена, чтобы гарантировать соответствующую защиту и минимизировать риск несанкционированного доступа. Прямая защита означает, что без знания KASME (ключа, сгенерированного во время начальной аутентификации UE), даже при знании ΚeΝΒ (ключа, совместно используемого между UE и текущим eNB), в вычислительном отношении будет трудно сгенерировать KeNB, которые должны использоваться между UE и eNB, с которым UE соединится в будущем.

Всякий раз, когда между UE и eNB должен быть установлен начальный контекст защиты AS, MME и UE должны извлечь KeNB и параметр Next Hop (NH). KeNB и NH извлекаются из KASME, Счетчик цепей NH (NH Chaining Counter, NCC) ассоциируется с каждым ΚeΝΒ и параметром NH. Каждый ΚeΝΒ ассоциируется с NCC, соответствующим значению NH, из которой он был извлечен. При начальной установке KeNB извлекается непосредственно из KASME и затем считается ассоциированным с виртуальным параметром NH со значением NCC, равным нулю. При начальной установке извлеченное значение NH ассоциируется со значением NCC, равным единице.

MME не должен посылать значение NH к eNB при начальной установке соединения. eNB должен установить начальное значение NCC на ноль после приема S1 – сообщения запроса начальной установления контекста AP.

UE и eNB используют ΚeNB, чтобы гарантировать передачу между собой. При эстафетных передачах основа для KeNB, которая должна использоваться между UE и целевым eNB, называемым KeNB*, извлекается либо из активного в настоящий момент KeNB, либо из параметра NH. Если ΚeΝΒ* извлекается из активного в настоящий момент KeNB, то это упоминается как горизонтальное извлечение ключа, а если KeNB* извлекается из параметра NH, извлечение упоминается как вертикальное извлечение ключа (смотрите фиг. 11). При эстафетных передачах с вертикальным извлечением ключа NH дополнительно связывается с целевым PCI и его частотным EARFCN-DL, прежде чем применить его в качестве ΚeΝΒ в целевом eNB. При эстафетных передачах с горизонтальным извлечением ключа активный в настоящий момент KeNB дополнительно связывается с целевым PCI и его частотным EARFCN-DL, прежде чем применить его в качестве KeNB в целевом eNB. Поскольку параметры NH могут вычисляться только UE и MME, они организованы таким образом, чтобы параметры NH предоставлялись eNB от MME таким образом, чтобы прямая безопасность могла быть достигнута.

Как упомянуто, взаимодействие/агрегация сетей радиодоступа выдвигают новые требования к эффективному обращению с вопросами защиты и аутентификации. Предложенная технология фактически обеспечивает защиту для агрегации несущих между различными сетями радиодоступа, такими как сотовая связь и сеть WLAN.

Полагая, что желательна агрегация несущих между различными сетями, такими как сотовая сеть 3GPP и WLAN, для точки доступа WLAN или подобного сетевого узла может быть полезно иметь возможность установления защиты для соответствующего радиоинтерфейса способом, который делает агрегация несущих настолько простой, насколько возможно, но все еще достаточно безопасной.

Для примера, использование существующих процедур обеспечения защиты в WLAN может приводить в результате к тому, что в точке доступа невозможно будет установить достаточную защиту для радиоинтерфейса WLAN и невозможно знать, как направить трафик к какой-либо базовой станции, такой как eNB. Существующие решения по обеспечению защиты могут также приводить в результате к повышенной уязвимости к атакам DoS на базовой станции, например, eNB, поскольку, если интерфейс WLAN полностью открыт, атакующий может ввести трафик анонимно в направлении eNB через точку доступа.

Желательно снабдить беспроводное устройство и целевой сетевой узел, такой как точка доступа WLAN, ключевым материалом, который может использоваться для установления безопасного соединения, так чтобы агрегация несущих могла быть выполнена достаточно безопасным способом.

Хотя проблема, в целом, обычно может рассматриваться как связанная с проблемой введения защиты для агрегации несущих между различными сетями радиодоступа, дополнительно может быть определено множество сопутствующих проблем и/или подпроблем:

- Как установить ассоциацию защиты между беспроводным устройством и сетевым узлом, таким как точка доступа WLAN целевой сети, в которую должно выгружаться беспроводное устройство. Это можно дополнительно подразделить на подпроблемы, такие как гарантия, что терминал знакомится с ключом(-ами), гарантия, что сетевой узел, такой как точка доступа WLAN, знакомится с ключом(-ами) и т. д.

- Как обеспечить неявную аутентификацию абонента в целевой сети, такой как WLAN.

- Как понизить сложность при присоединении целевого сетевого узла, такого как точка доступа WLAN, и как надежно перемещать 4-хпроходное квитирование.

Хотя некоторые из вариантов осуществления, обсуждаемых далее, могут быть примерами в отношении агрегации между LTE и WLAN, следует понимать, что предложенная технология одинаково применима для агрегации между WLAN и другими 3GPP (например, UMTS), и RAT для 3GPP и не-3GPP, кроме WLAN (например. WiMAX), или даже между два RAT 3GPP (например. UMTS и LTE). Другие комбинации различных сетей радиодоступа для агрегации несущих также существуют.

Как пример, 3GPP принял решение поддержать агрегацию несущих LTE/WLAN. Это означает, что кадры PDCP LTE будут проходить по двум путям между UE и eNB. Первый путь – обычный интерфейс LTE-Uu. Второй путь – тот, при котором кадры PDCP посылаются через радиоинтерфейс WLAN к AP и AP будет направлять кадры PDCP к eNB.

Конкретная проблема, возникающая в этой ситуации, состоит в том, как будет установлена защита для радиоинтерфейса WLAN между UE и AP. Это должно быть сделано до того, как кадры PDCP пройдут от UE через AP к eNB. Обычная защита WLAN на сегодня имеет два режима: WPA2-персональный (WPA2-personal) (также называемый WPA2-PSK) и WAP2-предприятие (WAP2-enterprise).

Когда защита WLAN устанавливается, используя режим WPA2-персональный в соответствии с существующим техническими требованиями, групповой ключ устанавливается в AP и во все UE. UE используют этот ключ, чтобы выполнять 4-хпроходное квитирование с AP для установления защиты радиоинтерфейса WLAN. Когда используется WPA2-предприятие, каждое UE индивидуально аутентифицируется, используя процедуру EAP-AKA, требующую связь с сервисным сервером AAA для каждой аутентификации UE. UE затем используют ключ, установленный через процедуру EAP-AKA, чтобы использовать 4-хпроходное квитирование для установления защиты радиоинтерфейса WLAN. Ни один из них не учитывает агрегацию LTE/WLAN.

Задача в этом отношении состоит в решении проблемы, как эффективно построить защиту WLAN, когда доступ к WLAN используется в качестве части агрегации LTE/WLAN. Предложенная технология охватывает примерные варианты осуществления, которые предназначены как для случая WPA2-персонального, так и для случая WPA2-предприятия. По меньшей мере, в некоторых вариантах осуществления дорогостоящий процесс аутентификации в WLAN сокращается или устраняется (в зависимости от варианта осуществления).

Снижение стоимости и сложности приходит из допущения неявной аутентификации UE в AP (и наоборот), основываясь на том, что UE/AP имеет доступ к правильным ключам для защиты радиоинтерфейса WLAN. Эти ключи извлекаются различными способами, так чтобы только правильный UE/AP мог их извлечь их. Благодаря неявной аутентификации, процедура EAP-AKA и 4-хпроходное квитирование могут быть исключены (в зависимости от варианта осуществления).

В каком-то примерном варианте(-ах) осуществления ключи для защиты радиоинтерфейса WLAN извлекаются из ключевого материала, который берет начало из KeNB. KeNB является специфическим для пользователя сеансовым ключом, доступным в eNB и UE для защиты радиоинтерфейса LTE.

В другом примерном варианте(-ах) осуществления ключи для защиты радиоинтерфейса WLAN извлекаются из ключевого материала, который берет начало из системы эксплуатации и технического обслуживания (Operation and Maintenance, OAM). Этот ключевой материал является общим для всех UE в группе. Это имеет последствия для защиты радиоинтерфейса WLAN в некоторых вариантах осуществления, как будет обсуждаться позднее.

Как пример, предложенная технология решает ранее заявленную конкретную проблему установления защиты для радиоинтерфейса WLAN посредством конфигурации второго сетевого узла, чтобы установить ассоциацию, которая позволит установить защиту радиоинтерфейса WLAN между беспроводным устройством и точкой доступа.

В качестве примера, предполагая случай использования, в котором владелец системы WLAN не использует способ WPA-PSK аутентификации пользователей (один и тот же ключ используется для всех пользователей, обычно в быту и для мелких предприятий), а взамен владелец использует аутентификацию, основанную на EAP для каждого пользователя, которая устанавливает различные ключи для всех пользователей, а затем владелец может захотеть сохранить эту доверительную модель также для агрегации несущих. Другими словами, если владелец WLAN использует уникальные для пользователя ключи для доступа к WLAN, то уникальные ключи пользователя должны, вероятно, также использоваться для агрегации несущих. Уникальные ключи пользователя могут быть получены, реализуя то, что мы можем базировать ключевой материал по аутентификации в сотовой связи, такой как сеть, подобная LTE 3GPP.

Как пример, предложенная технология обеспечивает комплексный подход к обращению с безопасностью в сценариях агрегации WLAN/3GPP, где UE, которое уже аутентифицировано в 3GPP, запускает агрегирование трафика через WLAN.

Примеры некоторых вариантов осуществления комплексного подхода для обращения с безопасностью, когда трафик UE агрегирован в 3GPP и WLAN:

1. Никакая защита для радиосети WLAN не применяется для агрегированного трафика

a. Для всех UE, которые получают доступ к AP WLAN для агрегации

b. Для UE, идентификация которых уже сообщена со стороны 3GPP к AP/AC WLAN

2. Ключи для защиты радиосети WLAN извлекаются eNB и сообщаются AP и UE

3. Никакая защита PDCP не применяется для агрегированного трафика

Агрегация без защиты радиосети WLAN

В целом, обеспечивается способ и соответствующие устройство и компьютерная программа для поддержки агрегации несущих между WLAN и сотовой радиосетью, такой как сеть 3GPP. Предложенная технология содержит разблокирование порта для направления агрегированного трафика устройства беспроводной связи к сетевому узлу и от сетевого узла сотовой сети радиодоступа через сетевой узел сети WLAN, чтобы позволить агрегацию без беспроводной защиты WLAN, где безопасность агрегированного трафика опирается на PDCP.

Как пример, способ и соответствующие устройство и компьютерная программа выполнены с возможностью обращения с защитой в сценариях агрегации WLAN/3GPP, где UE, которое уже аутентифицировано в 3GPP, запускает агрегируемый трафик через WLAN.

В одном из примеров вариантов осуществления никакая радиозащита WLAN не используется и защита агрегированного трафика опирается исключительно на PDCP. В одной из реализаций этого варианта осуществления AP WLAN обеспечивает отдельный сетевой идентификатор, такой как SSID для трафика, который должен агрегироваться, и когда UE ассоциируется с этим SSID, используются только процедуры OSA (открытой системной аутентификация) (сообщения 1-7 на фиг. 7) и порт для направления агрегированного трафика UE к eNB и от eNB через AP разблокируется. Этот этап позволяет AP использовать SSID для отделения трафика, который не должен защищаться через радиоинтерфейс, и передачи этого трафика к eNB. Весь трафик, адресуемый UE и от UE через этот SSID, затем передается шифрованным по AP WLAN, полагаясь только на защиту PDCP, доступную на eNB и UE. Можно заметить, что неконтролируемое UE может формировать непрерывный поток данных и посылать его на SSID, выделенной для агрегации, который AP будет направлять к eNB. Защита PDCP на eNB сможет идентифицировать, это незаконный пакет и пакет будет отброшен. Однако, непрерывная обработка этого непрерывного потока незаконных пакетов может сделать AP/eNB неприменимым для обслуживания законных пользователей/пакетов.

Другими словами, обеспечиваются способ и соответствующие устройство и компьютерная программа для поддержки агрегации несущих между WLAN и сотовой радиосетью, такой как сеть 3GPP. Предложенная технология содержит сетевой узел сети WLAN, обеспечивающей отдельный сетевой идентификатор для трафика, который должен агрегироваться, и использующей для устройства беспроводной связи, связанного с этим идентификатором, процедуру ассоциации/аутентификации, такую как процедура открытой системной аутентификации, и затем разблокирующей порт для передачи агрегированного трафика устройства беспроводной связи сетевому узлу и от сетевого узла сотовой сети радиодоступа через сетевой узел WLAN.

Никакая радиозащита WLAN не используется и безопасность агрегированного трафика опирается исключительно на PDCP.

В другой реализации этого варианта осуществления, показанной на фиг. 12, никакая радиозащита WLAN не используется только для UE, идентификационные данные которых уже сообщены со стороны 3GPP к AP/AC WLAN и защита агрегированного трафика этих UE опирается исключительно на PDCP. Процедура аутентификации содержит следующие этапы:

1. UE 30 аутентифицируется в 3GPP;

2. Когда решено, что UE должно начать агрегирование трафика через WLAN, eNB 10 вводит UE 30 в AP 20 WLAN, посылая сообщение инициирования агрегации, которое содержит ID UE. Этот ID может быть MAC-адресом WLAN (если сеть 3GPP знает о нем), IMSI или комбинацией идентификаторов 3GPP и WLAN. Это сообщение может быть послано, используя, например, интерфейс eNB-AP;

3. eNB 10 также вводит AP 20 WLAN в UE 30, обеспечивая сообщение инициирования агрегации, которое содержит ID AP WLAN (например. BSSID). Это сообщение может быть послано, например, посредством сигнализации RRC. На этапе(-ах) 2/3 информируют AP WLAN, что устройству (UE/STA) с заданным идентификатором должна быть разрешена неявная аутентификация, требуемую для агрегации WLAN/3GPP;

4. STA 30 принимает кадр маяка, раскрывая (среди прочих параметров) признаки защиты, связанные с ESS, которому принадлежит AP;

5. Если STA 30 по каким-то причинам не принимает кадр маяка, она может сформировать зондовый запрос и отправить его к AP. Эту процедуру называют активным сканированием и выполняя ее STA может принять от AP ту же самую информацию, которую она могла бы иметь из сообщения маяка;

6. AP 20 отвечает зондовым ответом;

a. ПРИМЕЧАНИЕ: Процедура раскрытия состоит из этапа 4 или из этапов 5 и 6 (то есть, прием кадра маяка и обмен зондовыми сообщениями являются взаимно исключающими).

7. STA 30 посылает запрос открытой системной аутентификации;

8. AP 20 отвечает посредством ответа открытой системной аутентификации;

9. STA 30 затем посылает запрос ассоциации (Association Request), указывающий параметры защиты, которые должны использоваться позднее;

10. AP 20 отвечает ответом об ассоциации (Association Response);

11. На этом открытая системная аутентификация завершена. При нормальном завершении процедуры OSA, STA 30 может осуществлять связь только с AP - остальная часть трафика блокируется инфорсером сетевого управления на базе портов (PBNC), как определено в IEEE 802.IX. Однако, в случае этого варианта осуществления, AP/AC, когда замечают, что идентификационные данные UE совпадают с идентификационными данными, указанными в ранее принятом сообщении инициирования агрегации, будет принимать решение, что никакая радиозащита не должна применяться к данным этого UE. На этом этапе AP 20 принимает решение не применять никакую защиту WLAN для данного UE (и считает его аутентифицированным). Таким образом, никакое четырехпроходное квитирование защиты согласно IEEE 802.11 (смотрите этапы/сообщения 24-33 на фиг. 3) не требуется и порт будет разблокирован для направления агрегированных данных UE к eNB 10 или от eNB 10 через AP 20.

ПРИМЕЧАНИЕ: Аспекты защиты некоторых из этих сообщений избыточны (например, в сообщениях 4, 6, 9), поскольку между UE и AP не собираются применять никакую защиту. Однако, они сохраняются здесь для повторного использования сообщений без изменений. Однако реализация может использовать сокращенные сообщения, которые не содержат информацию о защите.

Другими словами, обеспечиваются способ и соответствующие устройство и компьютерная программа для поддержки агрегации несущих между WLAN и сотовой радиосетью, такой как сеть 3GPP. Предложенная технология содержит сетевой узел сети WLAN, принимающий информацию, информирующую сетевой узел сети WLAN, что устройству беспроводной связи с конкретным идентификатором должно быть разрешена неявная аутентификации для агрегации несущих, и использующий для устройства беспроводной связи процедуру ассоциации/аутентификации, такую как процедура открытой системной аутентификации и разблокирование, если идентификационные данные ассоциированного устройства беспроводной связи совпадают с конкретным идентификатором, портом для направления агрегированного трафика устройства беспроводной связи к сетевому узлу или от сетевого узла сотовой сети радиодоступа через сетевой узел WLAN.

Никакая радиозащита WLAN не используется и защита агрегированного трафика опирается исключительно на PDCP.

Вторая реализация является несколько более защищенной, чем предыдущая, например, в отношении атак DoS. Например, если атакующий завладевает ID UE (например, через сниффинг пакетов, проходящих через интерфейс WLAN), он может сформировать непрерывный поток данных, подделывая законный ID UE в качестве его МАС-адреса, который AP будет направлять к eNB, поскольку он идентифицирует его как агрегированный пакет, предназначенным для eNB. Защита PDCP в eNB сможет идентифицировать, что это незаконный пакет и пакет будет отброшен. Однако, непрерывная обработка этого непрерывного потока незаконных пакетов может сделать невозможным для AP/eNB обслуживание законных пользователей/пакетов.

Агрегация с радиозащитой WLAN

При желании, чтобы решить вопросы защиты, связанные с механизмом, раскрытым в предыдущем варианте осуществления, между UE и AP вводится радиошифрование WLAN. В одном из примеров вариантов осуществления, показанном на фиг. 13, eNB 10 вычисляет и предоставляет ключи радиошифрования как AP 20, так и UE 30 (ключи радиошифрования содержат ключ, используемый для шифрования одноадресного трафика, PTK и ключ для шифрования широковещательного/многоадресного трафика, GTK).

Процедура аутентификации содержит следующие этапы:

1. UE 10 аутентифицируется в 3GPP.

2. Принимают решение (например, eNB, UE или каким-то другим сетевым объектом), что UE должно начать агрегирование трафика по WLAN и инициирование агрегации выполняется между eNB 10, UE 30 и AP 20.

3. eNB 10 вычисляет ключи как для одноадресной передачи (PTK), так и для широковещательной/многоадресной передачи (GTK), которые должны использоваться UE 30 и AP 20. Это этап, на котором eNB вычисляет сеансовые ключи для радиоинтерфейса WLAN, так чтобы UE и AP не требовалось позже использовать 4-проходное квитирование. Ключи могут вычисляться так, чтобы они прямо или косвенно основывались на ключе ΚeΝΒ. Ключ ΚeΝΒ используется совместно между eNB и UE.

4. eNB 10 передает ключи защиты к UE 30.

5. eNB 10 передает ключи защиты к AP 20.

a. ПРИМЕЧАНИЕ. Реализация может объединять сообщения 2 и 4/5 (то есть, сначала выполнять вычисление ключей и посылать ключи защиты вместе с сообщениями инициирования агрегации)

b. ПРИМЕЧАНИЕ. GTK необязательно должен посылаться AP все время. Достаточно, если он посылается только в первый раз, когда UE агрегируется на заинтересованной AP.

c. ПРИМЕЧАНИЕ. GTK и PTK могут вычисляться и посылаться на UE даже перед тем, как UE находится в зоне покрытия WLAN. Например, они могут посылаться в конце аутентификации UE в 3GPP (сообщение 1). Эти два этапа 4, 5 объясняют, как eNB распределяет сеансовые ключи между UE и AP.

6. STA 30 принимает кадр маяка, демонстрирующий (среди других параметров) средства защиты, связанные с ESS, которому принадлежит AP. Заметим, что термин "STA" используется здесь, чтобы подчеркнуть образ WLAN беспроводного устройства. Это то же самое беспроводное устройство, которое упоминается на предыдущих этапах как UE, где был подчеркнут образ LTE беспроводного устройства;

7. Если STA 30 по каким-то причинам не принимает кадр маяка, она может сформировать зондовый запрос и послать его AP. Эту процедуру называют активным сканированием и при ее выполнении STA может принимать от AP ту же самую информацию, которая могла бы иметь место из сообщения маяка;

8. AP 20 отвечает зондовым ответом;

a. ПРИМЕЧАНИЕ. Процедура раскрытия или этап 6 или этапы 7 и 8 (то есть, прием кадра маяка и обмен зондирующими сообщениями являются взаимно исключающими);

9. STA 30 посылает запрос открытой системной аутентификации;

10. AP 20 отвечает ответом открытой системной аутентификации;

11. STA 30 затем посылает запрос ассоциации, указывающий параметры защиты, которые будут использоваться позже;

12. AP 20 отвечает ответом ассоциации;

13. Здесь открытая системная аутентификация завершается. При обычном завершении процедуры OSA, STA 30 может осуществлять связь только с AP 20 - остальная часть трафика блокируется инфорсером управляения сетью, основанным на порту (PBNC), как определено в IEEE 802.IX. Однако, в случае этого варианта осуществления, информация радиозащиты уже была передана к AP 20 и UE 30 и, таким образом, никакое 4-хпроходное квитирование защиты по IEEE 802.11 (смотрите фиг. 15) не требуется и порт будет разблокирован для направления агрегированных данных UE к eNB и от eNB через AP. Здесь новизна состоит в том, что в WLAN нет необходимости использования никакого 4-проходного квитирования.