Уровень техники

[0001] Многие приложения и службы предоставляют защиту для вычислительных устройств. В примере, служба безопасности, такая как антивирусная служба, может сканировать компьютер, чтобы идентифицировать 'инфицированные' файлы, которые имеют вирусы, вредоносное программное обеспечение, вредоносный код и т.д. Служба безопасности может идентифицировать, изолировать и/или удалять такие файлы. Служба безопасности может также распространять информацию, касающуюся таких файлов в попытках защищать другие вычислительные устройства от таких файлов.

Сущность изобретения

[0002] Эта сущность изобретения предоставлена, чтобы представить выбор концепций в упрощенной форме, которые дополнительно описаны ниже в подробном описании. Эта сущность не предназначена для того, чтобы идентифицировать ключевые признаки или важнейшие признаки заявленного предмета изобретения, как и не предназначена для использования таким образом, чтобы ограничивать объем заявляемого объекта изобретения.

[0003] Среди прочего, одна или более систем и/или технологий получения файла для оценки репутации предоставляются в данном документе. Служба оценки репутации может быть сконфигурирована, чтобы принимать запросы репутации от клиентов, и может возвращать репутации известных файлов таким клиентам. Если клиент запрашивает репутацию для файла, который неизвестен службе оценки репутации, тогда служба оценки репутации будет неспособна возвращать репутацию, пока файл не будет принят и оценен службой оценки репутации. Поскольку файл может быть относительно большим, получение всего файла от одного клиента может чрезмерно нагружать ресурсы (например, полосу пропускания) и/или иначе приводить к неэффективному функционированию. Соответственно, как предусмотрено в данном документе, служба оценки репутации может получать фрагменты файла от множества клиентов (например, при условии согласия пользователя) распределенным образом. В примере, пользователь может предпринимать утвердительное действие, чтобы обеспечивать выражение согласия, чтобы предоставлять возможность получения файлов и/или фрагментов файлов, ассоциированных с клиентом, например, с целью оценки репутации таких файлов (например, когда пользователь отвечает на приглашение, касающееся сбора и/или использования таких связанных с файлом данных).

[0004] В примере, запрос репутации может быть принят от первого клиента. Запрос репутации может содержать идентификатор файла для файла (например, хэш файла видеоигры, ассоциированного с приложением видеоигры, загруженным первым клиентом, таким как клиент планшетного устройства). В ответ на идентификатор файла, соответствующий репутации файла, репутация может быть предоставлена первому клиенту. В ответ на определение того, что файл неизвестен (например, идентификатор файла не соответствует репутации в структуре данных репутации файла), набор фрагментов, на которые файл может быть разделен, может быть идентифицирован (например, набор фрагментов может изначально содержать заполнители, такие как идентификаторы фрагментов, для фрагментов, поскольку служба оценки репутации может еще не получить такие фрагменты от клиентов). Первый фрагмент файла может быть получен от первого клиента. Один или более дополнительных фрагментов файла могут быть извлечены от других клиентов, такие как второй фрагмент, извлеченный от второго клиента (например, в ответ на то, что второй клиент запрашивает репутацию файла). Первый фрагмент, второй фрагмент и/или другие фрагменты могут быть оценены, чтобы назначать репутацию файлу (например, степень вредоносности или невредоносности файла). Служба оценки репутации может предоставлять репутацию первому клиенту и/или другим клиентам. Таким образом, служба оценки репутации может получать фрагменты файлов распределенным образом от множества клиентов и может восстанавливать такие файлы из фрагментов для того, чтобы оценивать и назначать репутации файлам.

[0005] Для осуществления вышеуказанных и связанных целей, нижеприведенное описание и прилагаемые чертежи излагают определенные иллюстративные аспекты и реализации. Они служат признаком нескольких различных способов, которыми могут использоваться один или более аспектов. Другие аспекты, преимущества и новые признаки раскрытия сущности должны становиться очевидными из нижеприведенного подробного описания при рассмотрении вместе с прилагаемыми чертежами.

Краткое описание чертежей

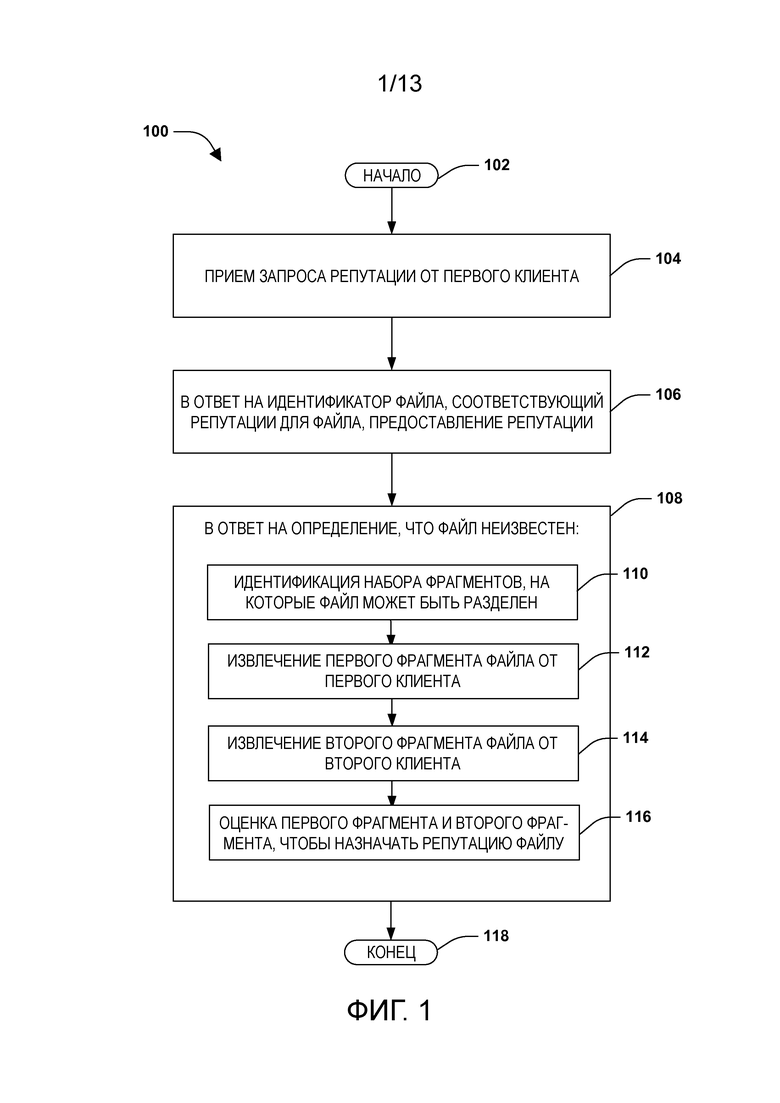

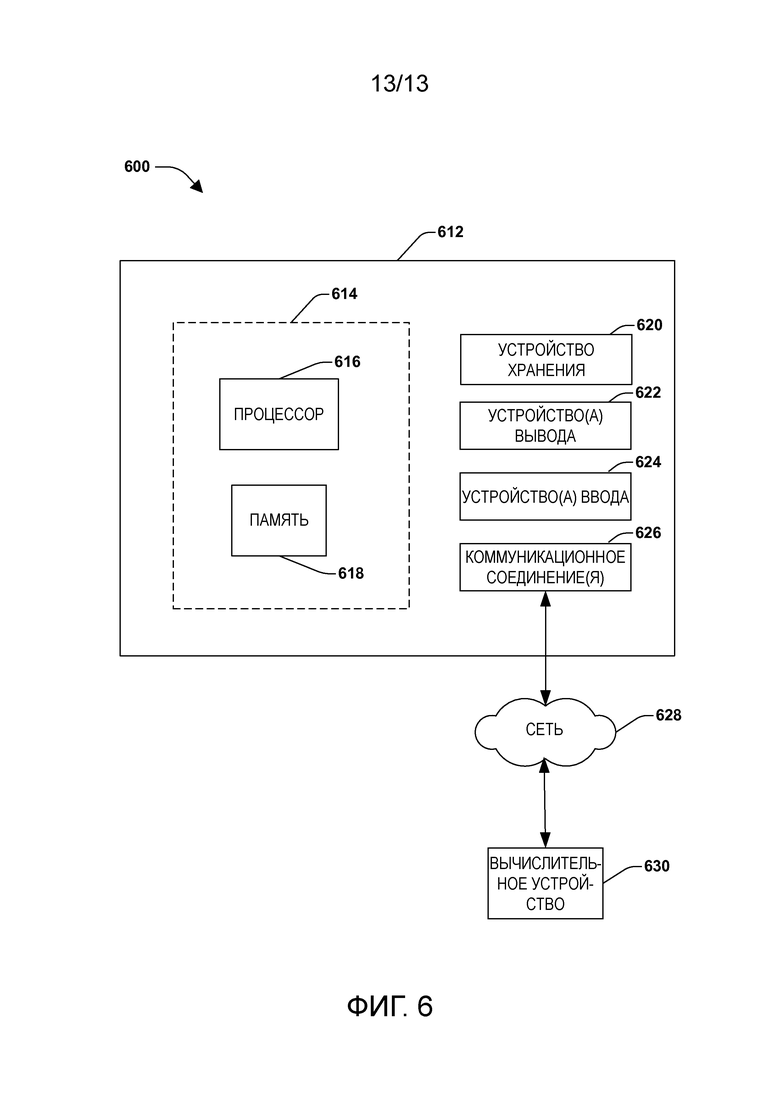

[0006] Фиг. 1 - это блок-схема последовательности операций, иллюстрирующая примерный способ получения файла для оценки репутации.

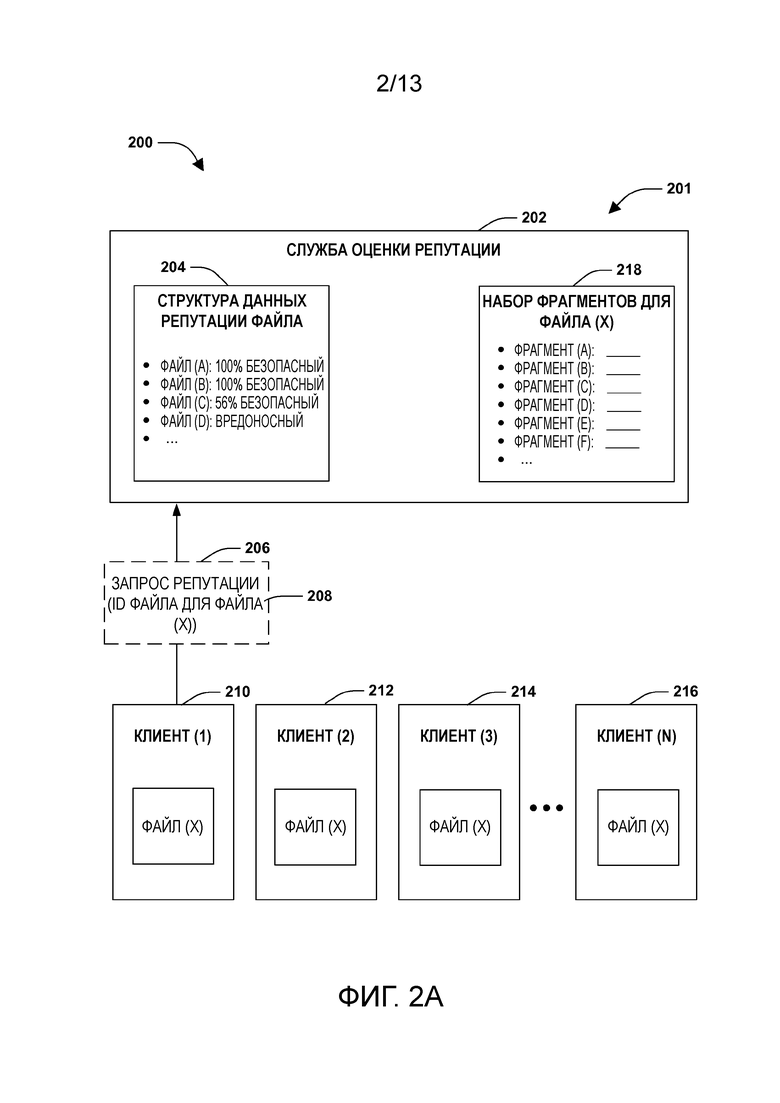

[0007] Фиг. 2A - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда принимается запрос репутации.

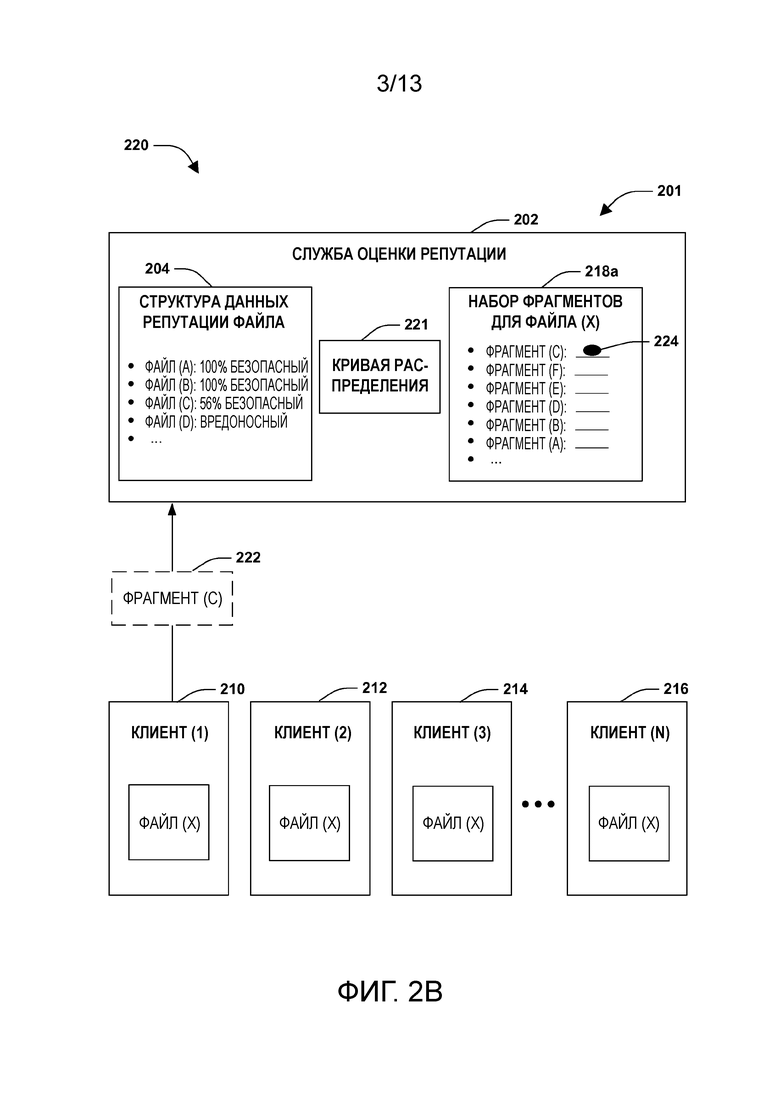

[0008] Фиг. 2B - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда принимается фрагмент файла.

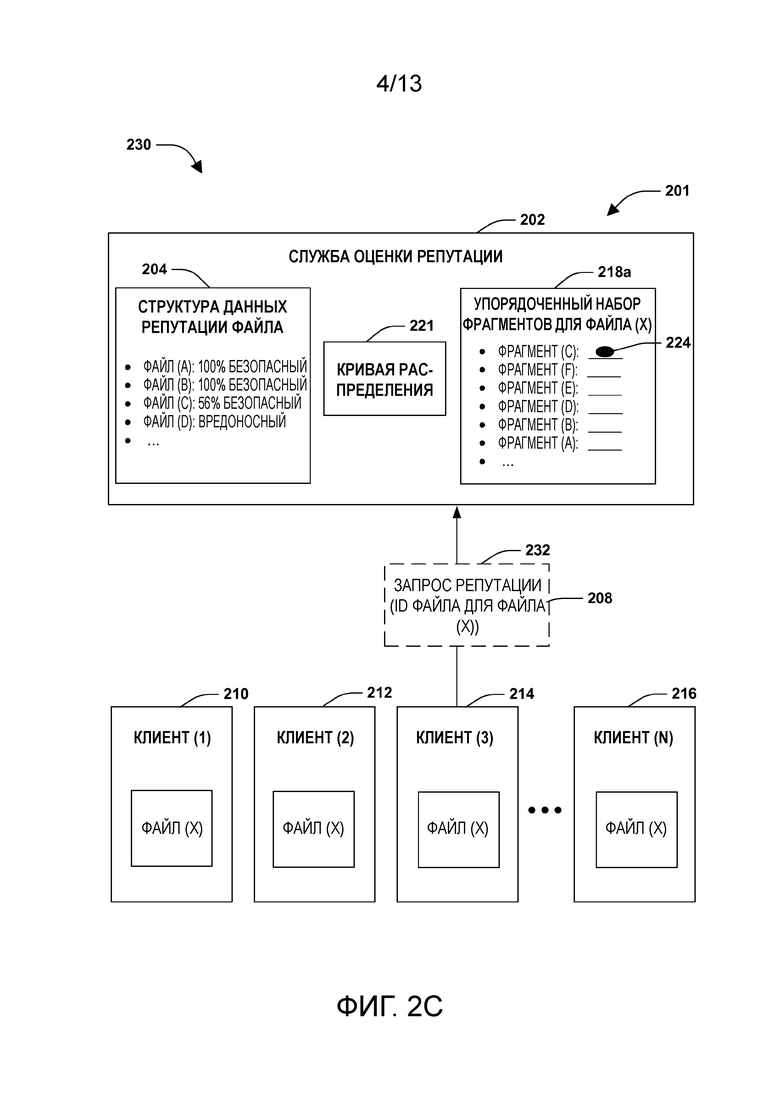

[0009] Фиг. 2C - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда принимается запрос репутации.

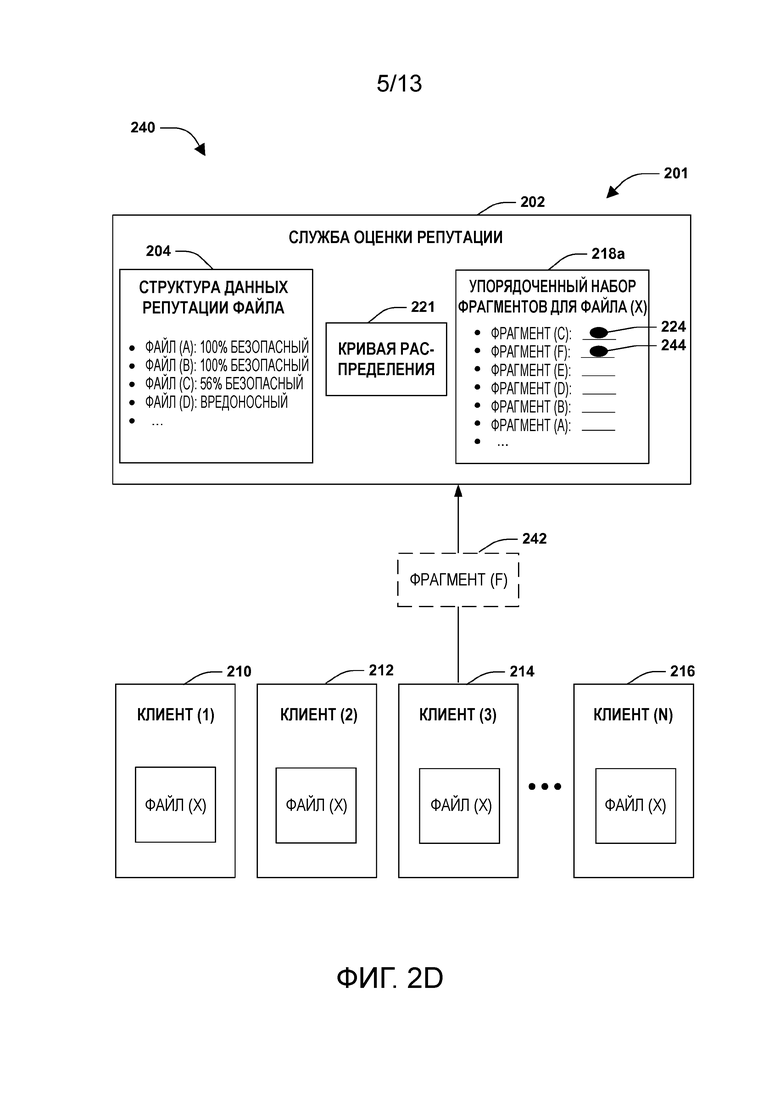

[0010] Фиг. 2D - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда принимается фрагмент файла.

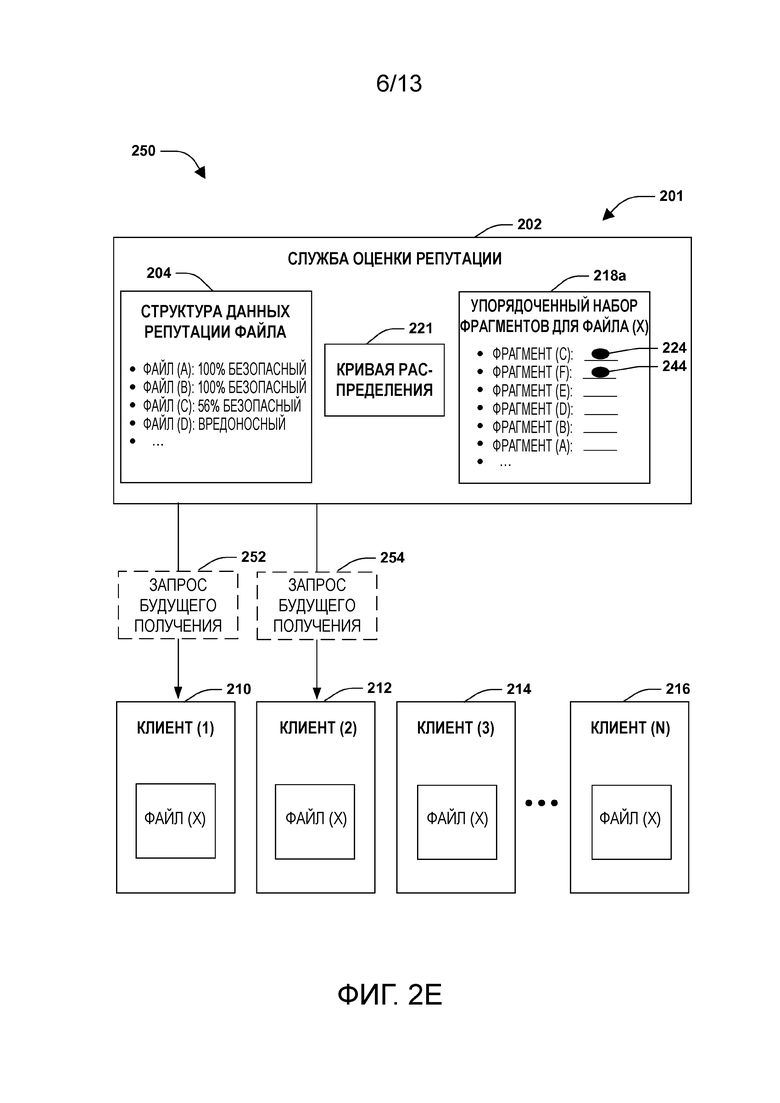

[0011] Фиг. 2E - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда один или более запросов будущего получения отправляются одному или более клиентам.

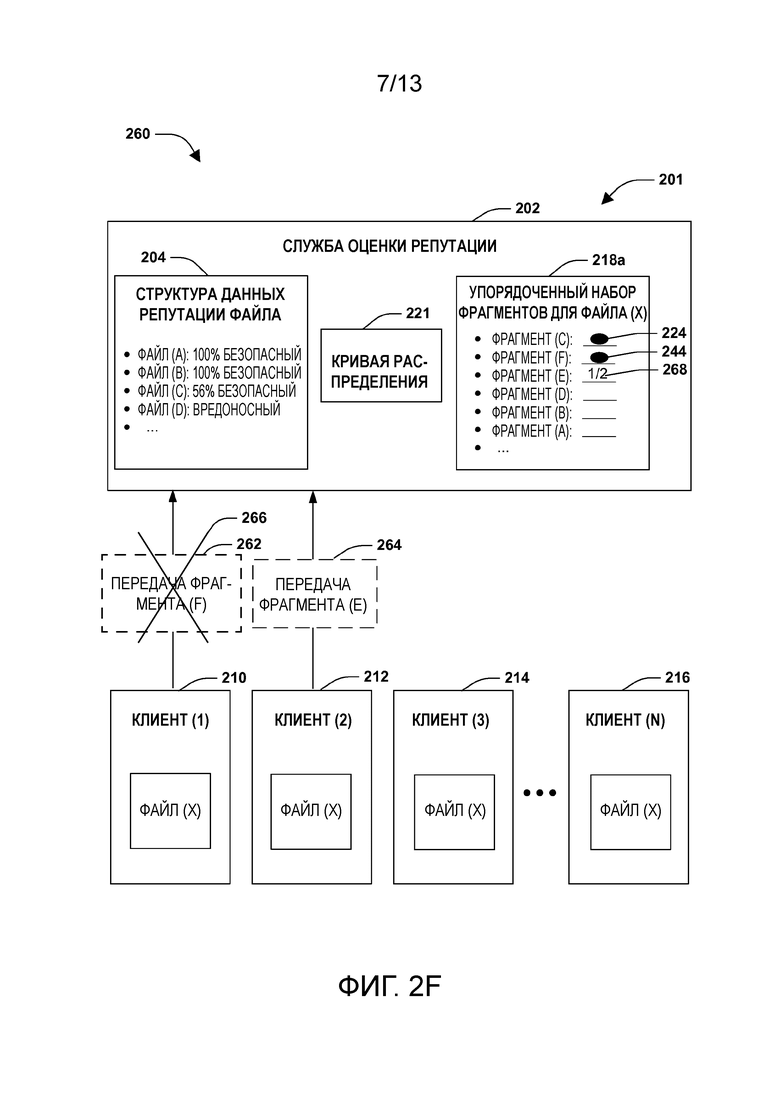

[0012] Фиг. 2F - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда принимаются одно или более инициирований передачи.

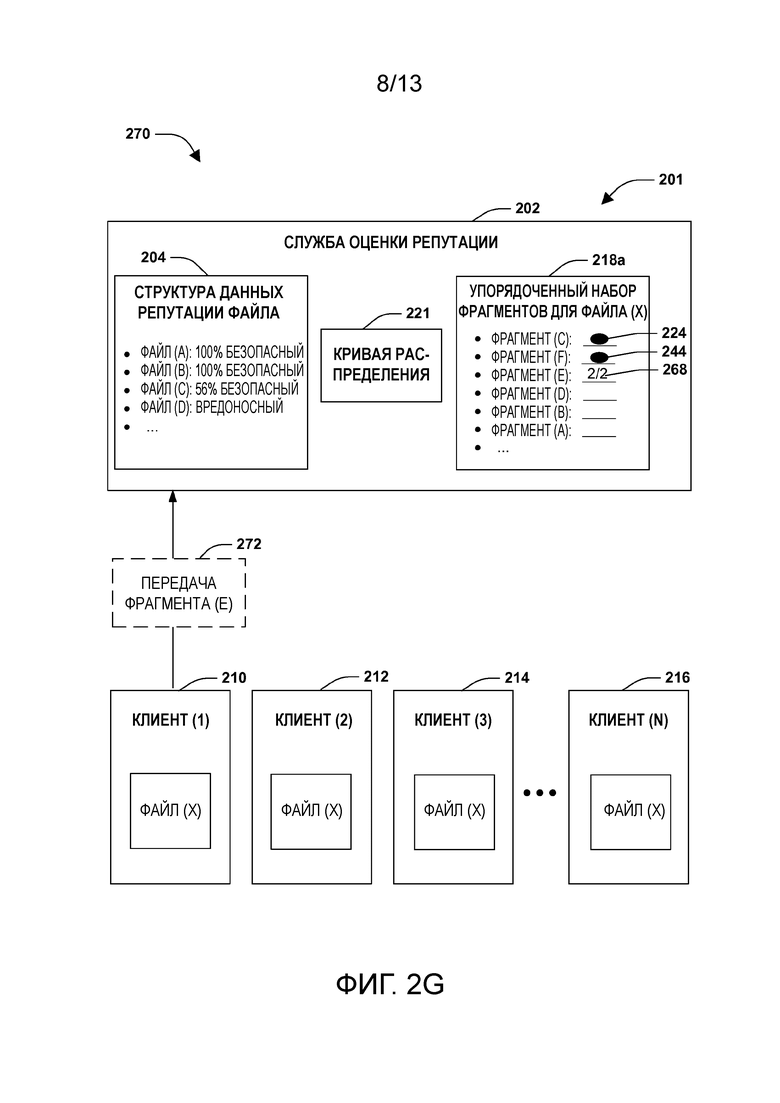

[0013] Фиг. 2G - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда принимается инициирование передачи.

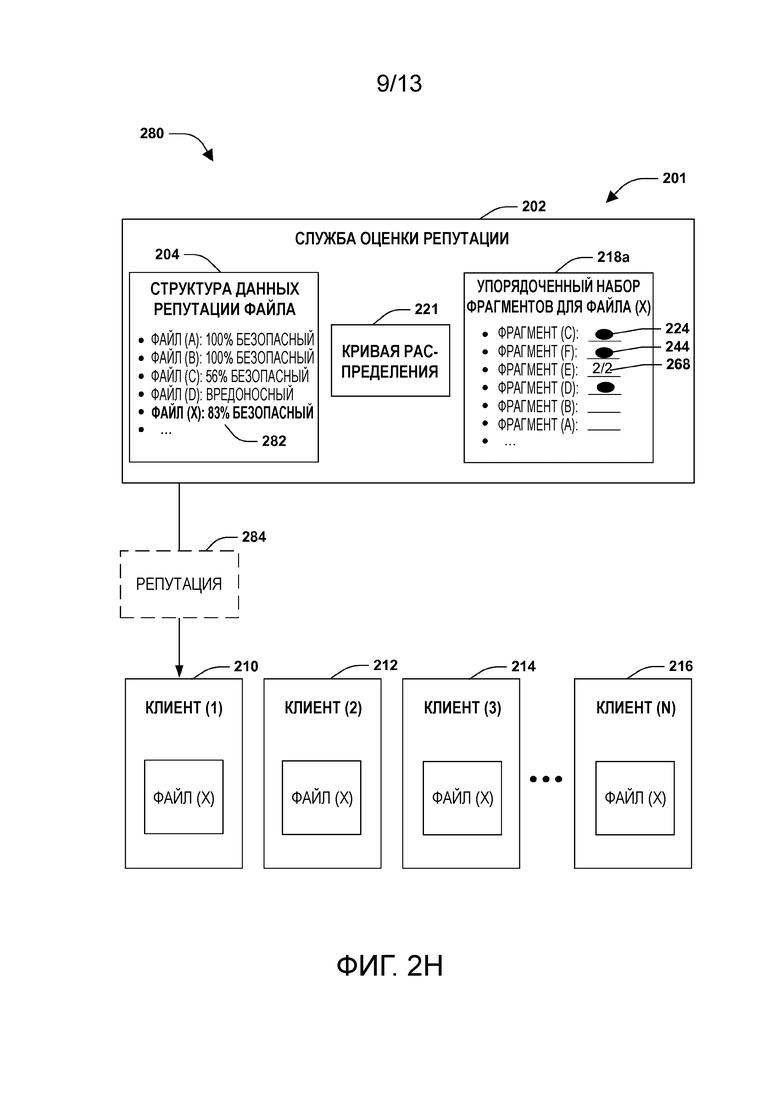

[0014] Фиг. 2H - это блок-схема компонентов, иллюстрирующая примерную систему для получения файла для оценки репутации, когда репутация файла предоставляется одному или более клиентам.

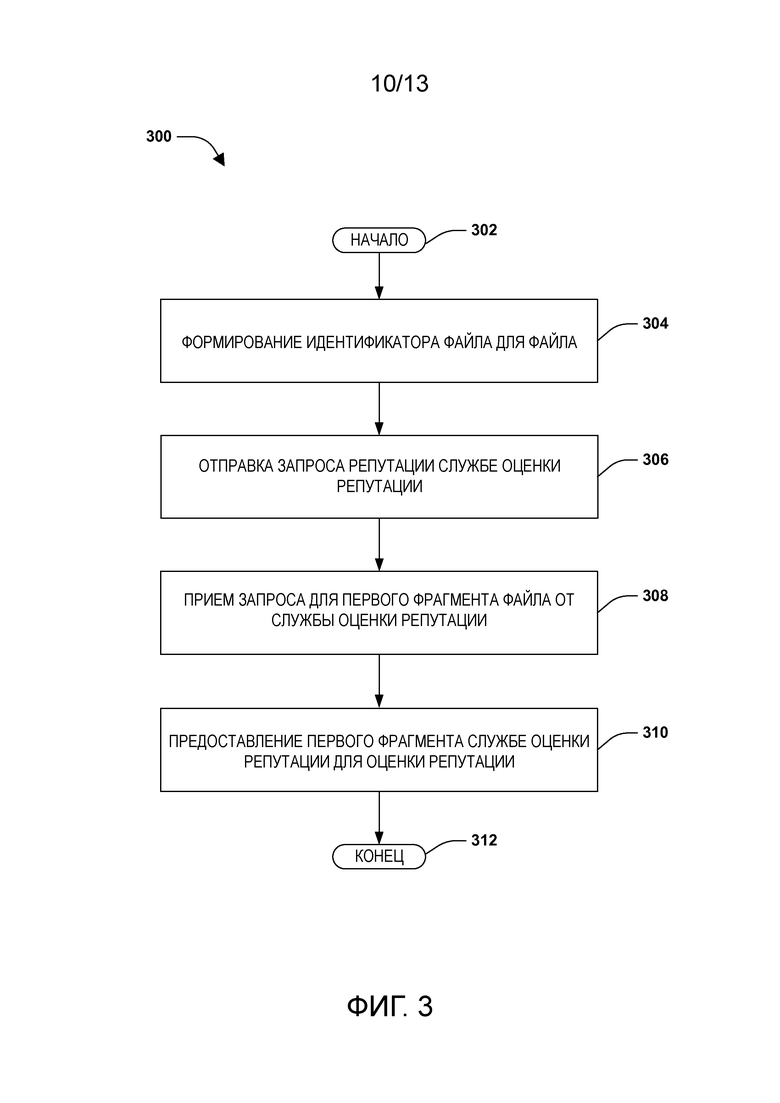

[0015] Фиг. 3 - это блок-схема последовательности операций, иллюстрирующая примерный способ обеспечения оценки репутации.

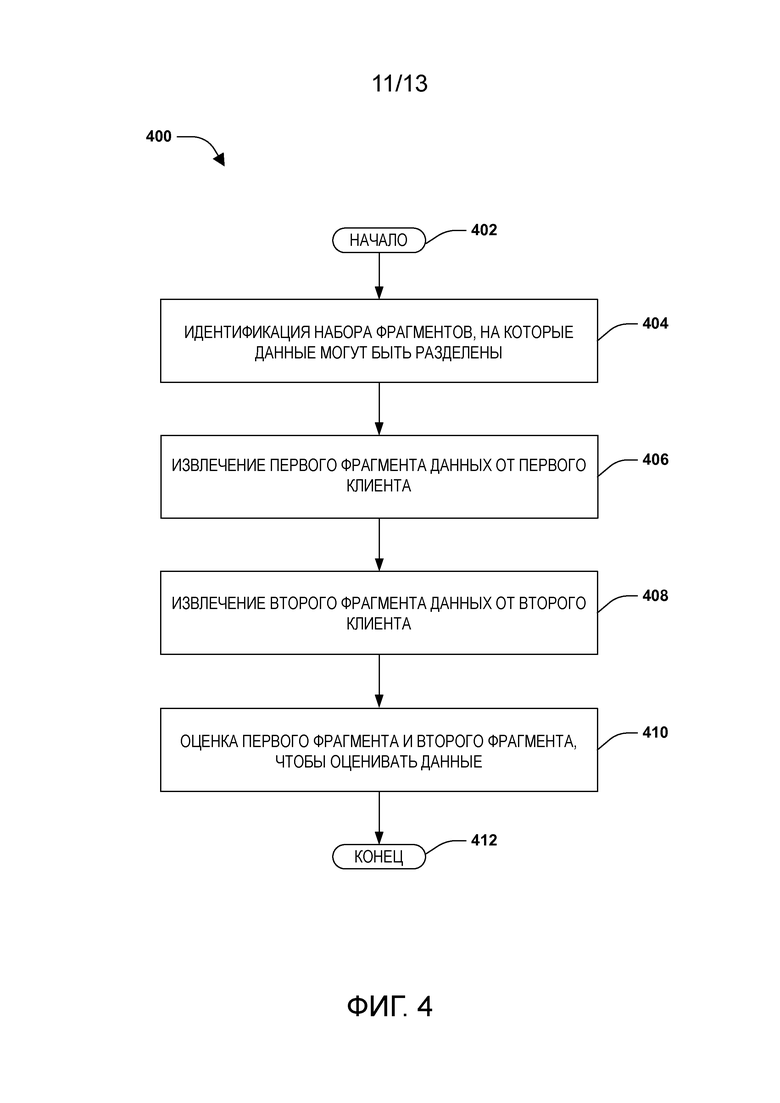

[0016] Фиг. 4 - это блок-схема последовательности операций, иллюстрирующая примерный способ получения данных.

[0017] Фиг. 5 - это иллюстрация примерного компьютерно-читаемого носителя, на котором могут содержаться исполняемые процессором инструкции, сконфигурированные, чтобы осуществлять одно или более положений, изложенных в данном документе.

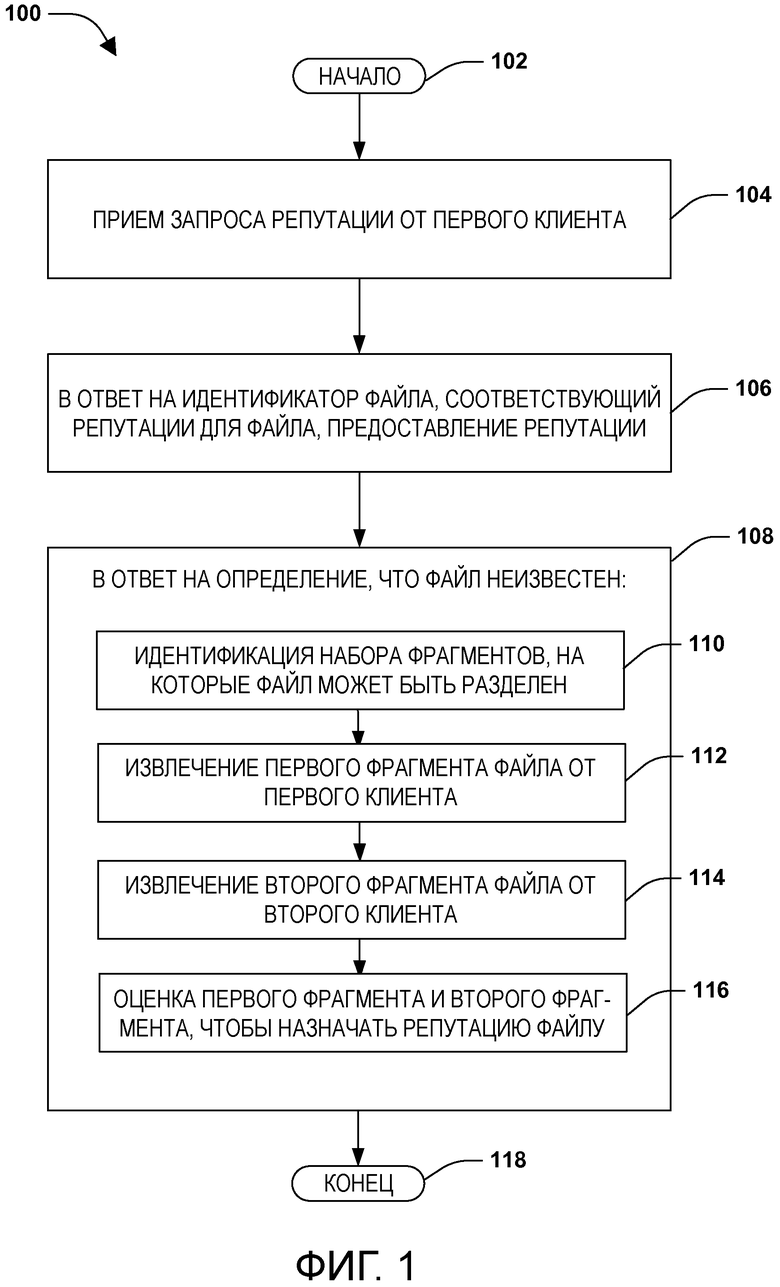

[0018] Фиг. 6 иллюстрирует примерное вычислительное окружение, в котором одно или более положений, изложенных в данном документе, могут быть реализованы.

Подробное описание изобретения

[0019] Заявленный объект изобретения теперь описывается со ссылкой на чертежи, при этом одинаковые номера ссылок, в целом, используются, чтобы ссылаться на одинаковые элементы по всему описанию. В последующем описании, в целях объяснения, многочисленные конкретные детали излагаются, чтобы обеспечивать понимание заявленного предмета изобретения. Тем не менее, очевидно, что заявленный предмет изобретения может быть применен на практике без этих конкретных деталей. В других случаях, структуры и устройства иллюстрируются в форме блок-схемы для того, чтобы облегчать описание заявленного объекта изобретения.

[0020] Одна или более технологий и/или систем для получения файла для оценки репутации предоставляются в данном документе. Служба оценки репутации может быть сконфигурирована, чтобы предоставлять клиентам репутации файлов (например, репутации для приложений, документов, видеоигр, видеозаписей, фотографий и т.д.), такие как степень вредоносности или невредоносности. Служба оценки репутации может обнаруживать новые файлы для оценки репутации посредством обнаружения и получения файлов из Интернет-источников. Однако, некоторые файлы могут быть недоступны, поскольку хранятся под учетными данными аутентификации, неизвестными службе оценки репутации, и/или размещаются источником, имеющим URL, неизвестный службе оценки репутации (например, файл на персональном портативном компьютере). Соответственно, служба оценки репутации может идентифицировать новый файл, который неизвестен службе оценки репутации на основе приема запроса репутации для нового файла (например, на основе приема запроса репутации файла, содержащего идентификатор файла для файла, такой как SHA256-хэш файла, который сервер оценки репутации ранее не встречал). Служба оценки репутации может идентифицировать набор фрагментов, на которые новый файл может быть разделен (например, новый файл может быть относительно большим и, таким образом, непрактичным для получения от одного клиента). Служба оценки репутации может получать фрагменты нового файла от множества клиентов (например, при условии согласия пользователя) распределенным образом (например, согласно распределенной конфигурации выгрузки, когда множество клиентов предоставляют фрагменты файла одному источнику, такому как служба оценки репутации). В примере, пользователь может предпринимать утвердительное действие, чтобы обеспечивать выражение согласия, чтобы предоставлять возможность получения файлов и/или фрагментов файлов, ассоциированных с клиентским устройством, например, с целью оценки репутации таких файлов (например, когда пользователь отвечает на приглашение, касающееся сбора и/или использования таких связанных с файлом данных). Служба оценки репутации может восстанавливать новый файл из фрагментов и может назначать репутацию новому файлу (например, после проверки идентичности нового файла (например, проверки SHA256-хэша нового файла)). Таким образом, служба оценки репутации может получать файлы распределенным образом от множества клиентов.

[0021] Вариант осуществления получения файла для оценки репутации иллюстрируется посредством примерного способа 100 на фиг. 1. На этапе 102 способ начинается. На этапе 104 запрос репутации может быть принят от первого клиента. Запрос репутации может содержать идентификатор файла для файла. Например, клиент видеоигровой консоли, ассоциированный с пользователем Дэйвом, может загружать гоночную видеоигру из Интернет-источника. Хэш файла гоночной видеоигры, ассоциированного с гоночной видеоигрой, может быть сформирован в качестве идентификатора файла. В попытке определить, является ли файл гоночной видеоигры безопасным или вредоносным, запрос репутации может быть отправлен от клиента видеоигровой консоли службе оценки репутации.

[0022] Служба оценки репутации может запрашивать структуру данных репутации файла с помощью идентификатора файла, чтобы определять, существует ли репутация для файла. Должно быть понятно, что любой файл может, в целом, быть идентифицирован по уникальному идентификатору, такому как компактный идентификатор, который является универсально вычисляемым на любом вычислительном устройстве (например, SHA256-хэш). На этапе 106, в ответ на идентификатор файла, соответствующий репутации для файла, репутация может быть предоставлена первому клиенту (например, существует запись в структуре данных репутации файла, соответствующей идентификатору файла). На этапе 108, в ответ на определение того, что файл неизвестен, набор фрагментов, на которые файл может быть разделен, может быть идентифицирован (например, набор фрагментов может первоначально содержать заполнители, такие как идентификаторы фрагментов, для фрагментов, поскольку служба оценки репутации может еще не получить такие фрагменты от клиентов), на этапе 110. В примере, файл гоночной видеоигры может содержать 4 Гб данных, и, таким образом, сто фрагментов по 4 Мб могут быть идентифицированы в качестве набора фрагментов, на которые файл гоночной видеоигры может быть разделен (например, размер фрагмента может быть установлен на основе различных критериев, таких как потенциальное число клиентов, которые могут содержать файл, пропускная способность таких клиентов, тип планирования данных клиента, подключен ли клиент к wifi, и/или множество других факторов). В другом примере, набор фрагментов может указывать один или более перекрывающихся фрагментов (например, первый фрагмент может содержать перекрывающиеся данные файла относительно второго фрагмента). В примере идентификации набора фрагментов кривая распределения может быть сформирована на основе набора фрагментов. Кривая распределения может указывать распределение фрагментов, которые должны быть извлечены от клиентов. Например, распределение может содержать случайное распределение, последовательное распределение, упорядоченное распределение, перекрывающееся распределение, упорядоченное перекрывающееся распределение, распределение приоритезации (например, приоритезации того, какие фрагменты, такие как сегменты кода, получать, и/или в каком порядке получать такие фрагменты), или любой другой тип распределения.

[0023] В примере, приоритеты извлечения могут быть назначены соответствующим фрагментам в наборе фрагментов. Например, первый приоритет извлечения может быть назначен первому фрагменту, а второй приоритет извлечения может быть назначен второму фрагменту. Первый приоритет извлечения может быть выше второго приоритета извлечения на основе определения, что первый фрагмент имеет релевантность оценки репутации, которая выше второго фрагмента (например, первый фрагмент может соответствовать данным или сегментам кода исполняемого файла, которые указывают вредоносность, тогда как второй фрагмент может содержать данные или сегменты кода, которые являются общими между как вредоносными, так и безопасными файлами). В примере, индикаторы могут быть назначены соответствующим фрагментам в наборе фрагментов. Когда фрагмент был принят службой оценки репутации от клиента, тогда индикатор для принятого фрагмента может быть установлен в полученное состояние. Если множество копий фрагмента должно быть извлечено от различных клиентов, тогда индикатор может быть увеличен, уменьшен или модифицирован, чтобы указывать, что копия фрагмента была принята. В примере, идентификаторы фрагментов (например, хэши) могут быть сформированы для соответствующих фрагментов в наборе фрагментов. В примере, множество файлов могут быть ассоциированы с одним фрагментом (например, встроенная библиотека, такая как библиотека ввода/вывода (I/O), могут совместно использоваться между множеством файлов), и, таким образом, идентификатор фрагмента может быть использован, чтобы отслеживать фрагмент между такими файлами (например, так, что фрагмент может эффективно быть идентифицирован и/или получен из известного местоположения файла, чтобы совместно использовать фрагмент).

[0024] На этапе 112 первый фрагмент файла может быть извлечен от первого клиента. В примере, контекст работы первого клиента может быть идентифицирован (например, клиент мобильного устройства может быть соединен с wifi-сетью, заряжаться, в состоянии бездействия, и т.д.). Получение первого фрагмента от первого клиента может быть запланировано (например, инициировано) на основе контекста работы, соответствующего политике выгрузки (например, первый фрагмент может быть получен от первого клиента, когда первый клиент соединяется с wifi-сетью, но выполняет малую или не выполняет операционную активность, например, на основе политики выгрузки соединения wifi-сети). В примере, первый фрагмент может быть извлечен от одного или более дополнительных клиентов на основе перекрывающегося распределения, указывающего избыточное извлечение для первого фрагмента. В примере, первый фрагмент, от первого клиента, может быть сравнен со вторым экземпляром первого фрагмента, от другого клиента, чтобы подтверждать, что первый фрагмент, от первого клиента, принимается в неискаженном состоянии. На этапе 114 второй фрагмент файла может быть извлечен от второго клиента (например, портативное устройство, ассоциированное с пользователем Мэри, может отправлять запрос репутации, содержащий идентификатор файла для файла гоночной видеоигры или любого другого файла, который может быть ассоциирован с идентификатором фрагмента для второго фрагмента, и запрос репутации может приводить в результате к запросу второго фрагмента от портативного устройства).

[0025] В примере, один или более дополнительных фрагментов в наборе фрагментов могут быть получены от различных клиентов. В примере может быть определена структура файла для файла. Алгоритм распределения и приоритезации может быть использован, чтобы приоритезировать фрагменты для получения от клиентов (например, на основе срочности, числа элементов сравнения, "наилучшего из возможного" для полноты, числа клиентов для выборки, и т.д.). В примере, будущее получение третьего фрагмента файла может быть запланировано от первого клиента, второго клиента и/или другого клиента (например, клиента, имеющего вероятность владения третьим фрагментом выше порогового значения получения). В примере, инициирование передачи фрагмента файла может быть принято от клиента (например, клиент может случайным образом отправлять инициирование передачи). В ответ на то, что фрагмент был ранее извлечен службой оценки репутации (например, пороговое число копий фрагмента могло быть получено службой оценки репутации), передача фрагмента может быть отменена, что может уменьшать необязательное использование полосы пропускания. В ответ на определение того, что фрагмент или пороговое число копий фрагмента еще не было извлечено, передача фрагмента может быть утверждена. В примере, фрагмент может быть оценен, чтобы определять и/или обновлять репутацию файла.

[0026] В примере обработки запроса репутации от первого клиента файл может быть определен как известный, но что меньше чем все фрагменты файла доступны службе оценки репутации. Фрагмент, недоступный службе оценки репутации, может быть извлечен от первого клиента. Таким образом, один или более фрагментов файла могут быть извлечены от различных клиентов согласно распределенному способу. На этапе 116 первый фрагмент, второй фрагмент и/или другие фрагменты могут быть оценены, чтобы назначать репутацию файлу. Репутация может быть предоставлена первому клиенту и/или другим клиентам, таким как следующий клиент, осуществляющий доступ к службе оценки репутации, после того как репутация становится определяемой (например, когда пороговое число фрагментов доступны для оценки). В примере, репутация может быть предварительно вычисленным значением или может динамически создаваться на лету на основе различной информации оценки репутации о файле. На этапе 118 способ заканчивается.

[0027] Фиг. 2A-2H иллюстрируют примеры системы 201 для получения файла для оценки репутации. Фиг. 2A иллюстрирует пример 200 системы 201, содержащей службу 202 оценки репутации. Служба 202 оценки репутации может быть сконфигурирована, чтобы предоставлять клиентам, таким как первый клиент 210, второй клиент 212, третий клиент 214 и/или другие клиенты, такие как клиент 216, репутации для файлов. Репутация может, например, указывать степень вредоносности или невредоносности файла. В примере, запрос 206 репутации может быть принят от первого клиента 210 (например, первого клиента 210, такого как смартфон, которым владеет пользователь Дэйв, может содержать файл (X), соответствующий ресторанному приложению, загруженному из источника загрузки приложения). Запрос 206 репутации может содержать идентификатор 208 файла для файла (X). Служба 202 оценки репутации может быть сконфигурирована, чтобы запрашивать структуру 204 данных репутации файла с помощью идентификатора 208 файла, чтобы определять, известна ли репутация для файла (X). Поскольку файл (X) может быть неизвестен службе 202 оценки репутации и не имеет репутации, набор фрагментов 218, на которые файл (X) может быть разделен, может быть идентифицирован (например, набор фрагментов 218 может первоначально содержать заполнители, такие как идентификаторы фрагментов, для фрагментов, поскольку служба 202 оценки репутации может еще не получить такие фрагменты от клиентов). Например, набор фрагментов 218 может содержать идентификатор фрагмента (A) для фрагмента (A), идентификатор фрагмента (B) для фрагмента (B), идентификатор фрагмента (C) для фрагмента (C), идентификатор фрагмента (D) для фрагмента (D), идентификатор фрагмента (E) для фрагмента (E), идентификатор фрагмента (F) для фрагмента (F) и/или другие идентификаторы фрагментов (например, хэши) для фрагментов.

[0028] Фиг. 2B иллюстрирует пример 220 формирования кривой 221 распределения и/или упорядочивания набора фрагментов 218, чтобы создавать упорядоченный набор фрагментов 218a. В примере, служба 202 оценки репутации может формировать кривую 221 распределения (например, схему для получения фрагментов от различных клиентов) на основе набора фрагментов 218. Кривая 221 распределения может указывать распределение фрагментов, которые должны быть извлечены от клиентов. В примере, кривая 221 распределения может указывать порядок, в котором необходимо получать фрагменты (например, фрагменты, имеющие относительно более высокие релевантности оценки репутации, могут быть упорядочены/ранжированы выше других фрагментов). Например, фрагмент (C) может быть первым по порядку для извлечения, фрагмент (F) может быть вторым по порядку для извлечения, фрагмент (E) может быть третьим по порядку для извлечения и т.д. В примере, фрагмент (C) 222 может быть извлечен от первого клиента 210. Индикатор 224 фрагмента (C) может быть установлен в полученное состояние на основе того, что служба 202 оценки репутации получает фрагмент (C) 222.

[0029] Фиг. 2C иллюстрирует пример 230 службы 202 оценки репутации, принимающей запрос 232 репутации от третьего клиента 214. Запрос 232 репутации может содержать идентификатор 208 файла для файла (X) (например, третий клиент 214, такой как планшетное устройство, которым владеет Джил, может содержать файл (X), соответствующий ресторанному приложению, загруженному из источника загрузки приложения). Служба 202 оценки репутации может быть сконфигурирована, чтобы запрашивать структуру 204 данных репутации файла с помощью идентификатора 208 файла, чтобы определять, известна ли репутация для файла (X). Служба 202 оценки репутации может определять, что файл (X) известен, еще не имеет репутации, и что меньше чем все фрагменты для файла (X) доступны. Соответственно, служба 202 оценки репутации может получать фрагмент (F) 242 от третьего клиента 214, как иллюстрировано в примере 240 на фиг. 2D. В примере, третий клиент 214 может отправлять фрагмент (F) 242 во время состояния низкой активности (например, пока планшетное устройство соединено с wifi, заряжается и/или имеет доступные вычислительные ресурсы, чтобы передавать фрагмент (F) 242 службе 202 оценки репутации). Индикатор 244 фрагмента (F) может быть установлен в полученное состояние на основе того, что служба 202 оценки репутации получает фрагмент (F) 242.

[0030] Фиг. 2E иллюстрирует пример 250 планирования будущих получений фрагментов файла (X). Служба 202 оценки репутации может оценивать упорядоченный набор фрагментов 218a, чтобы идентифицировать один или более недоступных фрагментов файла (X), такие как фрагмент (E), фрагмент (D), фрагмент (B), фрагмент (A) и т.д. (например, фрагменты, еще не полученные службой 202 оценки репутации). Служба 202 оценки репутации может планировать будущее получение 252 с первым клиентом 210 и будущее получение 254 со вторым клиентом 212 для одного или более недоступных фрагментов.

[0031] Фиг. 2F иллюстрирует пример 260 службы 202 оценки репутации, принимающей одно или более инициирований передачи от клиентов. Первый клиент 210 может отправлять первое инициирование 262 передачи фрагмента (F) службе 202 оценки репутации. В ответ на то, что служба 202 оценки репутации определяет, что фрагмент (F) был ранее извлечен (например, служба 202 оценки репутации может определять, что индикатор 244 фрагмента (F) установлен в полученное состояние), служба 202 оценки репутации может отменять 266 передачу фрагмента (F). Второй клиент 212 может отправлять второе инициирование 264 передачи фрагмента (E) службе 202 оценки репутации. В ответ на то, что служба 202 оценки репутации определяет, что фрагмент (E) еще не был извлечен, служба 202 оценки репутации может утверждать передачу фрагмента (E). Индикатор 268 фрагмента (E) может быть установлен в полученное состояние на основе того, что служба 202 оценки репутации получает фрагмент (E). Например, полученное состояние может указывать, что 1 из 2 экземпляров фрагмента (E) был получен (например, кривая 221 распределения может указывать, что 2 экземпляра фрагмента (E) должны быть получены от 2 различных клиентов).

[0032] Фиг. 2G иллюстрирует пример 270 службы 202 оценки репутации, утверждающей передачу 272 второго экземпляра фрагмента (E). Например, кривая 221 распределения может содержать перекрывающееся распределение, указывающее избыточное извлечение для фрагмента (E), такое как в целях подтверждения. Соответственно, служба 202 оценки репутации может оценивать упорядоченный набор фрагментов 218a, чтобы определять, что 1 из 2 экземпляров фрагмента (E) был извлечен (например, пример 260 на фиг. 2F). Таким образом, служба 202 оценки репутации может утверждать передачу 272 второго экземпляра фрагмента (E). Индикатор 268 фрагмента (E) может быть обновлен, так что полученное состояние указывает, что 2 из 2 экземпляров фрагмента (E) были получены.

[0033] Фиг. 2H иллюстрирует пример 280 службы 202 оценки репутации, получающей пороговое число указывающих репутацию фрагментов файла (X). Например, фрагмент (C), фрагмент (F), два экземпляра фрагмента (E) и фрагмент (D) могли быть получены от различных клиентов. Служба 202 оценки репутации может еще не вернуть фрагмент (B) и фрагмент (A). Однако, фрагмент (B) и фрагмент (A) могут предоставлять относительно низкое указание репутации для файла (X). Соответственно, служба 202 оценки репутации может определять, что пороговое число указывающих репутацию фрагментов файла (X) было получено (например, фрагмент (C), фрагмент (F), два экземпляра фрагмента (E) и фрагмент (D), и, таким образом, может оценивать такие фрагменты, чтобы назначать репутацию 282, равную 83% безопасности, файлу (X). Репутация 282 может быть предоставлена 284 первому клиенту 210 и/или другим клиентам.

[0034] Вариант осуществления обеспечения оценки репутации иллюстрируется посредством примерного способа 300 на фиг. 3. На этапе 302 способ начинается. На этапе 304 идентификатор файла может быть сформирован для файла, ассоциированного с клиентом. Например, клиентское устройство может получать файл социальной сети, ассоциированный с приложением социальной сети. Клиентское устройство может формировать идентификатор файла социальной сети, такой как хэш, для файла социальной сети. На этапе 306 запрос репутации может быть отправлен (например, от клиентского устройства) службе оценки репутации. Запрос репутации может содержать идентификатор файла. Указание, что репутация для файла неизвестна, может быть принято от службы оценки репутации. На этапе 308 запрос для первого фрагмента файла может быть принят от службы оценки репутации (например, фрагмент 4 Мб файла социальной сети). На этапе 310 первый фрагмент может быть предоставлен службе оценки репутации для оценки репутации.

[0035] В примере, второй фрагмент может быть предоставлен службе оценки репутации для оценки репутации на основе периода низкой активности клиента (например, клиентское устройство может быть соединено с wifi-сетью может иметь доступную полосу пропускания для отправки второго фрагмента 4 Мб файла социальной сети). В другом примере, запрос будущего получения может быть принят от службы оценки репутации. Запрос будущего получения может запрашивать третий фрагмент файла от клиента в промежутке времени получения (например, запрос будущего получения может истекать в течение 5 дней). Третий фрагмент может быть предоставлен службе оценки репутации в промежутке времени получения.

[0036] Репутация для файла может быть принята от службы оценки репутации. Репутация может быть основана на оценке первого фрагмента от клиента и одного или более фрагментов, полученных службой оценки репутации от других клиентов. На этапе 312 способ заканчивается.

[0037] Вариант осуществления получения данных иллюстрируется посредством примерного способа 400 на фиг. 4. На этапе 402 способ начинается. Данные могут быть получены распределенным образом от множества клиентов, например, согласно распределенному процессу выгрузки. На этапе 404 может быть идентифицирован набор фрагментов, на которые данные (например, совокупность журнала событий, используемая в диагностических целях, данные аварийного дампа памяти, чтобы оценивать информацию о сбое, которая может быть общей между множеством клиентов, и т.д.) могут быть разделены. На этапе 406 первый фрагмент данных может быть извлечен от первого клиента (например, первый клиент может указывать, что произошел сбой и, таким образом, может выгружать первый фрагмент информации аварийного дампа памяти, связанной со сбоем). На этапе 408 второй фрагмент данных может быть извлечен от второго клиента (например, второй клиент может указывать, что сбой, аналогичный сбою первого клиента, произошел, и, таким образом, может выгружать второй фрагмент информации аварийного дампа памяти, связанной со сбоем). На этапе 410 первый фрагмент, второй фрагмент и/или другие фрагменты, полученные от одного или более других клиентов, могут быть оценены, чтобы оценивать, что данные (например, фрагменты информации аварийного дампа памяти, могут быть объединены и оценены, чтобы идентифицировать причину сбоя первого клиента и второго клиента). На этапе 412 способ заканчивается.

[0038] Еще один вариант осуществления затрагивает компьютерно-читаемый носитель, содержащий исполняемые процессором инструкции, сконфигурированные, чтобы реализовывать одну или более технологий, представленных в данном документе. Примерный вариант осуществления компьютерно-читаемого носителя и компьютерно-читаемого устройства иллюстрируется на фиг. 5, при этом реализация 500 содержит компьютерно-читаемый носитель 508, такой как CD-R, DVD-R, флэш-накопитель, жесткий диск накопителя на жестком диске и т.д., на котором кодируются компьютерно-читаемые данные 506. Эти компьютерно-читаемые данные 506, такие как двоичные данные, содержащие, по меньшей мере, одно из нуля или единицы, в свою очередь, содержат набор компьютерных инструкций 504, сконфигурированных, чтобы работать согласно одному или более принципам, изложенным в данном документе. В некоторых вариантах осуществления исполняемые процессором компьютерные инструкции 504 конфигурируются, чтобы выполнять способ 502, такой как, по меньшей мере, некоторая часть примерного способа 100 на фиг. 1, по меньшей мере, некоторая часть примерного способа 300 на фиг. 3 и/или, по меньшей мере, некоторая часть примерного способа 400 на фиг. 4, например. В некоторых вариантах осуществления исполняемые процессором инструкции 504 конфигурируются, чтобы реализовывать систему, такую как, по меньшей мере, некоторая часть примерной системы 201 на фиг. 2A-2H, например. Многие такие компьютерно-читаемые носители разрабатываются обычными специалистами в данной области техники, которые сконфигурированы, чтобы работать в соответствии с технологиями, представленными в данном документе.

[0039] Хотя объект изобретения описан на языке, характерном для структурных признаков и/или технологических этапов, следует понимать, что предмет изобретения, заданный в прилагаемой формуле изобретения, не обязательно ограничен характерными признаками или этапами, описанными выше. Скорее, характерные признаки и действия, описанные выше, раскрываются как примерные формы реализации, по меньшей мере, некоторой части формулы изобретения.

[0040] Когда используются в этой заявке, термины "компонент", "модуль", "система", "интерфейс" и/или т.п. обычно предназначены, чтобы ссылаться на связанную с компьютером объектную сущность, либо аппаратные средства, сочетание аппаратных средств и программного обеспечения, программное обеспечение, либо программное обеспечение в ходе исполнения. Например, компонент может быть, но не только, процессом, запущенным в процессоре, процессором, объектом, исполняемым файлом, потоком исполнения, программой и/или компьютером. В качестве иллюстрации, и приложение, работающее на контроллере, и контроллер могут быть компонентом. Один или более компонентов могут храниться внутри процесса и/или потока исполнения, и компонент может быть локализован на компьютере или распределен между двумя и более компьютерами.

[0041] Дополнительно, заявляемый объект изобретения может быть реализован в виде способа, устройства, или изделия с использованием стандартных технологий программирования и/или проектирования для производства программного обеспечения, микропрограммного обеспечения, аппаратных средств, или любого их сочетания, чтобы управлять компьютером для реализации раскрытого предмета изобретения. Термин "изделие" при использовании в данном документе предназначен, чтобы охватывать компьютерную программу, доступную из любого компьютерно-читаемого устройства, носителя или среды. Конечно, многие модификации могут быть выполнены в этой конфигурации без отступления от рамок или духа заявленного предмета изобретения.

[0042] Фиг. 6 и последующее обсуждение предоставляют краткое, общее описание подходящего вычислительного окружения, чтобы реализовывать варианты осуществления одного или более положений, изложенных в данном документе. Операционное окружение на фиг. 6 является только одним примером подходящего операционного окружения и не предназначено для того, чтобы предлагать какие-либо ограничения относительно области использования или функциональности операционного окружения. Примерные вычислительные устройства включают в себя, но не только, персональные компьютеры, серверные компьютеры, карманные или настольные устройства, мобильные устройства (такие как мобильные телефоны, персональные цифровые помощники (PDA), мультимедийные проигрыватели и т.п.), мультипроцессорные системы, бытовую электронику, мини-компьютеры, универсальные компьютеры, распределенные вычислительные окружения, которые включают в себя любые из вышеуказанных систем или устройств, и т.п.

[0043] Хотя не требуется, варианты осуществления описываются в общем контексте "компьютерно-читаемых инструкций", исполняемых одним или более вычислительными устройствами. Компьютерно-читаемые инструкции могут быть распределены на компьютерно-читаемых носителях (обсуждается ниже). Компьютерно-читаемые инструкции могут быть реализованы как программные модули, такие как функции, объекты, прикладные программные интерфейсы (API), структуры данных и т.п., которые выполняют отдельные задачи или реализуют отдельные абстрактные типы данных. Типично, функциональность компьютерно-читаемых инструкций может быть объединена или распределена, как желательно в различных вариантах осуществления.

[0044] Фиг. 6 иллюстрирует пример системы 600, содержащей вычислительное устройство 612, сконфигурированное, чтобы реализовывать один или более вариантов осуществления, предоставленных в данном документе. В одной конфигурации вычислительное устройство 612 включает в себя, по меньшей мере, один процессор 616 и память 618. В зависимости от точной конфигурации и типа вычислительного устройства память 618 может быть энергозависимой (такой как RAM, например), энергонезависимой (такой как ROM, флэш-память и т.д., например) или некоторой комбинацией обеих. Эта конфигурация иллюстрирована на фиг. 6 пунктирной линией 614.

[0045] В других вариантах осуществления устройство 612 может включать в себя дополнительные признаки и/или функциональность. Например, устройство 612 может также включать в себя дополнительное запоминающее устройство (например, съемное и/или несъемное), включающее в себя, но не только, магнитное запоминающее устройство, оптическое запоминающее устройство и т.п. Такое дополнительное запоминающее устройство иллюстрируется на фиг. 6 посредством запоминающего устройства 620. В одном варианте осуществления компьютерно-читаемые инструкции, чтобы реализовывать один или более вариантов осуществления, предоставленных в данном документе, могут быть в запоминающем устройстве 620. Запоминающее устройство 620 может также хранить другие компьютерно-читаемые инструкции, чтобы реализовывать операционную систему, прикладную программу и т.п. Компьютерно-читаемые инструкции могут быть загружены в память 618 для выполнения процессором 616, например.

[0046] Термин "компьютерно-читаемые носители", когда используется в данном документе, включает в себя компьютерные носители хранения данных. Компьютерные носители хранения информации включают в себя энергозависимые и энергонезависимые, съемные и несъемные носители, реализованные любым способом или технологией для хранения информации, такой как компьютерно-читаемые инструкции или другие данные. Память 618 и запоминающее устройство 620 являются примерами компьютерных носителей хранения данных. Компьютерные носители хранения данных включают в себя (но не только) память по технологии RAM, ROM, EEPROM, флэш-память или другой технологии, CD-ROM, универсальные цифровые диски (DVD) или другие оптические диски, магнитные кассеты, магнитные ленты, магнитные диски или другие магнитные устройства хранения, либо любой другой носитель, который можно использовать для хранения желаемой информации и к которому можно осуществлять доступ посредством устройства 612. Компьютерные носители хранения информации, однако, не включают в себя распространяемые сигналы. Скорее, компьютерные носители хранения информации исключают распространяемые сигналы. Любые такие компьютерные носители хранения информации могут быть частью устройства 612.

[0047] Устройство 612 также может включать в себя соединение(я) 626 связи, которое обеспечивает возможность устройству 612 обмениваться данными с другими устройствами. Соединение(я) 626 связи может включать в себя, но не только, модем, сетевую интерфейсную плату (NIC), интегрированный сетевой интерфейс, радиочастотное приемо-передающее устройство, инфракрасный порт, USB-соединение или другие интерфейсы для соединения вычислительного устройства 612 с другими вычислительными устройствами. Соединение(я) 626 связи может включать в себя проводное соединение или беспроводное соединение. Соединение(я) 626 связи может передавать и/или принимать среды связи.

[0048] Выражение "компьютерно-читаемые носители" может включать в себя среду связи. Среда связи типично осуществляет компьютерно-читаемые инструкции или другие данные в "модулированном информационном сигнале", таком как несущая волна или другой транспортный механизм, и включает в себя любую среду доставки информации. Термин "модулированный информационный сигнал" может включать в себя сигнал, который имеет одну или более своих характеристик, заданных или изменяемых таким образом, чтобы кодировать информацию в сигнале.

[0049] Устройство 612 может включать в себя устройство(а) 624 ввода, такое как клавиатура, мышь, перо, устройство речевого ввода, устройство сенсорного ввода, камеры для съемки в инфракрасном диапазоне, устройства видеоввода и/или любое другое устройство ввода. Устройство(а) 622 вывода, такое как один или более дисплеев, динамиков, принтеров и/или любое другое устройство вывода, может также быть включено в устройство 612. Устройство(а) 624 ввода и устройство(а) 622 вывода могут быть подключены к устройству 612 через проводное соединение, беспроводное соединение или любую их комбинацию. В одном варианте осуществления устройство ввода или устройство вывода от другого вычислительного устройства могут быть использованы в качестве устройств(а) 624 ввода или устройств(а) 622 вывода для вычислительного устройства 612.

[0050] Компоненты вычислительного устройства 612 могут быть соединены различными внутренними соединениями, такими как шина. Такие внутренние соединения могут включать в себя шину взаимодействия периферийных компонентов (PCI), такую как PCI-Express, универсальную последовательную шину (USB), firewire (IEEE 1394), оптическую шинную структуру и т.п. В другом варианте осуществления компоненты вычислительного устройства 612 могут быть взаимосвязаны посредством сети. Например, память 618 может состоять из множества физических модулей памяти, расположенных в различных физических местоположениях, взаимосвязанных посредством сети.

[0051] Специалисты в данной области техники поймут, что устройства хранения, использованные, чтобы хранить компьютерно-читаемые инструкции, могут быть распределены по сети. Например, вычислительное устройство 630, доступное по сети 628, может хранить компьютерно-читаемые инструкции, чтобы реализовывать один или более вариантов осуществления, предоставленных в данном документе. Вычислительное устройство 612 может осуществлять доступ к вычислительному устройству 630 и загружать часть или все компьютерно-читаемые инструкции для исполнения. Альтернативно, вычислительное устройство 612 может загружать куски компьютерно-читаемых инструкций по необходимости, или некоторые инструкции могут исполняться в вычислительном устройстве 612, а некоторые в вычислительном устройстве 630.

[0052] Различные операции вариантов осуществления предоставлены в данном документе. В одном варианте осуществления одна или более описанных операций могут составлять компьютерно-читаемые инструкции, сохраненные на одном или более компьютерно-читаемых носителях, которые, если исполняются вычислительным устройством, будут заставлять вычислительное устройство выполнять описанные операции. Порядок, в котором некоторые или все операции описаны, не должен истолковываться так, чтобы подразумевать, что эти операции обязательно зависят от порядка. Альтернативное упорядочение должно приниматься во внимание специалистами в данной области техники с учетом преимущества этого описания. Дополнительно, следует понимать, что не все операции обязательно присутствуют в каждом варианте осуществления, предусмотренном в данном документе. Также, будет понятно, что не все операции необходимы в некоторых вариантах осуществления.

[0053] Дополнительно, пока не указано иное, "первый", "второй" и/или т.п. не предназначены подразумевать временный аспект, пространственный аспект, упорядочивание и т.д. Скорее, такие термины просто используются в качестве идентификаторов, имен и т.д. для признаков, элементов, предметов и т.д. Например, первый объект и второй объект, как правило, соответствуют объекту A и объекту B или двум различным или двум идентичным объектам или одному и тому же объекту.

[0054] Более того, "примерный" используется в данном документе, чтобы означать служащий в качестве примера, экземпляра, иллюстрации и т.д., а не обязательно как преимущественный. Когда используется в данном документе, "или" предназначено означать включающее "или" вместо исключающего "или". Кроме того, "a" и "an", когда используются в этой заявке, как правило, подразумевают значение "один или более", пока не указано иное или ясно из контекста, который должен быть направлен на сингулярную форму. Также, по меньшей мере, одно из A и B и/или т.п., как правило, означает A или B и/или как A, так и B. Кроме того, в тех рамках, в которых термины "включает в себя", "имеющий", "имеет", "с" и/или их варианты используются либо в подробном описании, либо в формуле изобретения, такие термины должны быть включающими образом, аналогичным термину "содержащий".

[0055] Также, хотя раскрытие было показано и описано относительно одной или более реализаций, эквивалентные изменения и модификации придут в голову специалистам в данной области техники на основе прочтения и понимания этой спецификации и присоединенных чертежей. Раскрытие включает в себя все такие модификации и изменения и ограничено только рамками последующей формулы изобретения. В частности, относительно различных функций, выполняемых посредством вышеописанных компонентов (например, элементов, ресурсов и т.д.), термины, используемые для описания таких компонентов, предназначены, чтобы соответствовать, пока не указано иное, любому компоненту, который выполняет указанную функцию описанного компонента (например, который является функциональным эквивалентом), даже если структурно не эквивалентен раскрытой структуре. Помимо этого, в то время как конкретный признак открытия мог быть раскрыт относительно только одной из нескольких реализаций, такой признак может быть объединен с одним или более другими признаками других реализаций, что может быть желательно и предпочтительно для любого данного или конкретного приложения.

| название | год | авторы | номер документа |

|---|---|---|---|

| СЛУЖБА РЕПУТАЦИИ КОНТЕНТА НА ОСНОВЕ ДЕКЛАРАЦИИ | 2011 |

|

RU2573760C2 |

| УЛУЧШЕНИЕ ДОЛИ УСПЕШНЫХ ПОПЫТОК ИНТЕРАКТИВНОЙ ТРАНЗАКЦИИ | 2017 |

|

RU2720442C1 |

| АГРЕГИРОВАНИЕ И ПОИСК ДАННЫХ ПРОФИЛЯ ОТ РАЗЛИЧНЫХ СЛУЖБ | 2008 |

|

RU2463654C2 |

| ПОИСК ПО МНОГОЧИСЛЕННЫМ ИСТОЧНИКАМ | 2015 |

|

RU2703350C2 |

| ИНТЕРФЕЙСЫ ДЛЯ ПРИКЛАДНОГО ПРОГРАММИРОВАНИЯ ДЛЯ КУРИРОВАНИЯ КОНТЕНТА | 2014 |

|

RU2666302C2 |

| АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЯ ПОСРЕДСТВОМ КОМБИНИРОВАНИЯ УСТАНОВЛЕНИЯ ЛИЧНОСТИ ГОВОРЯЩЕГО И ОБРАТНОГО ТЕСТА ТЬЮРИНГА | 2005 |

|

RU2406163C2 |

| ДИНАМИЧЕСКИЙ ИНДИКАТОР РЕПУТАЦИИ ДЛЯ ОПТИМИЗАЦИИ ОПЕРАЦИЙ ПО ОБЕСПЕЧЕНИЮ КОМПЬЮТЕРНОЙ БЕЗОПАСНОСТИ | 2017 |

|

RU2723665C1 |

| ОСНОВАННЫЕ НА РЕПУТАЦИИ РЕШЕНИЯ ПО АВТОРИЗАЦИИ | 2007 |

|

RU2458393C2 |

| СИСТЕМА УПРАВЛЕНИЯ И ДИСПЕТЧЕРИЗАЦИИ КОНТЕЙНЕРОВ | 2019 |

|

RU2751576C2 |

| СИСТЕМА УПРАВЛЕНИЯ И ДИСПЕТЧЕРИЗАЦИИ КОНТЕЙНЕРОВ | 2015 |

|

RU2704734C2 |

Изобретение относится к средствам получения файла для оценки репутации. Технический результат заключается в обеспечении возможности оценки ранее неизвестных файлов. Служба оценки репутации может быть сконфигурирована, чтобы оценивать файлы и предоставлять репутации таких файлов клиентам (например, указание относительно того, является ли файл безопасным или вредоносным). Если служба оценки репутации принимает запрос репутации для файла, который неизвестен службе оценки репутации (например, файл еще полностью не получен службой оценки репутации), тогда служба оценки репутации может идентифицировать набор фрагментов, на которые файл может быть разделен. Служба оценки репутации может получать фрагменты от различных клиентов, такие как первый фрагмент от первого клиента и второй фрагмент от второго клиента. Такие фрагменты могут быть оценены, чтобы назначать репутацию файлу. Таким образом, служба оценки репутации может извлекать фрагменты файла распределенным образом для оценки репутации. 2 н. и 8 з.п. ф-лы, 13 ил.

1. Способ получения файла для оценки репутации, содержащий этапы, на которых:

принимают запрос репутации от первого клиента, запрос репутации содержит идентификатор файла для файла;

в ответ на идентификатор файла, соответствующий репутации для файла, предоставляют репутацию первому клиенту; и

в ответ на определение того, что файл неизвестен:

идентифицируют набор фрагментов, на которые файл может быть разделен; извлекают первый фрагмент файла от первого клиента; извлекают второй фрагмент файла от второго клиента; и оценивают первый фрагмент и второй фрагмент, чтобы назначать репутацию файлу для оценки безопасности на основе репутации.

2. Способ по п. 1, содержащий этапы, на которых:

в ответ на определение, что файл известен и что меньше чем все фрагменты файла доступны службе оценки репутации, выборочно извлекают недоступный фрагмент от первого клиента.

3. Способ по п. 1, содержащий этапы, на которых:

формируют кривую распределения на основе набора фрагментов, кривая распределения указывает распределение фрагментов в наборе фрагментов, которые должны быть извлечены от клиентов.

4. Способ по п. 3, в котором распределение содержит, по меньшей мере, одно из случайного распределения, последовательного распределения, упорядоченного распределения, перекрывающегося распределения, распределения приоритезации или упорядоченного перекрывающегося распределения.

5. Способ по п. 1, содержащий этап, на котором:

извлекают первый фрагмент от третьего клиента на основе перекрывающегося распределения, указывающего избыточное извлечение для первого фрагмента.

6. Способ по п. 1, в котором первый фрагмент содержит перекрывающиеся данные файла относительно второго фрагмента.

7. Способ по п. 1, в котором идентификация набора фрагментов содержит этап, на котором:

назначают приоритеты извлечения соответствующим фрагментам в наборе фрагментов.

8. Способ по п. 7, в котором назначение приоритетов извлечения содержит этап, на котором:

назначают первый приоритет извлечения первому фрагменту, который выше второго приоритета извлечения, назначенного второму фрагменту, на основе определения, что первый фрагмент имеет первую релевантность оценки репутации больше второй релевантности оценки репутации второго фрагмента.

9. Способ по п. 1, содержащий этапы, на которых:

принимают инициирование передачи третьего фрагмента файла от третьего клиента;

в ответ на то, что третий фрагмент был ранее извлечен, отменяют передачу третьего фрагмента; и

в ответ на определение, что третий фрагмент еще не был извлечен, утверждают передачу третьего фрагмента, оценка содержит этап, на котором оценивают третий фрагмент, чтобы назначать репутацию файлу.

10. Система для получения файла для оценки репутации, содержащая службу оценки репутации, сконфигурированную, чтобы:

принимать запрос репутации от первого клиента, запрос репутации содержит идентификатор файла для файла;

в ответ на идентификатор файла, соответствующий репутации для файла, предоставлять репутацию первому клиенту; и в ответ на определение того, что файл неизвестен:

идентифицировать набор фрагментов, на которые файл может быть разделен; извлекать первый фрагмент файла от первого клиента; извлекать второй фрагмент файла от второго клиента; и оценивать первый фрагмент и второй фрагмент, чтобы назначать репутацию файлу для оценки безопасности на основе репутации.

| Многоступенчатая активно-реактивная турбина | 1924 |

|

SU2013A1 |

| Способ защиты переносных электрических установок от опасностей, связанных с заземлением одной из фаз | 1924 |

|

SU2014A1 |

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| ОСНОВАННЫЕ НА РЕПУТАЦИИ РЕШЕНИЯ ПО АВТОРИЗАЦИИ | 2007 |

|

RU2458393C2 |

Авторы

Даты

2019-06-05—Публикация

2015-09-16—Подача