Изобретение относится к области компьютерных систем, а именно, к магистральным сетям Интернет и обнаружению аномалий в сетевом трафике.

Известен способ, осуществляющий обнаружение аномалий в сетевых потоках (патент Китая № CN101895420, опубл. 24.11.2010 по классам МПК H04L12/24; H04L12/26) и решающий задачу обнаружения аномалий путем вычисления значения коэффициента Хёрста для потока сетевого трафика и сравнением полученного значения с заранее установленным пороговым значением. Способ обеспечивает получение информации обо всех сетевых устройствах в системе, прием всех потоков данных для каждого устройства, извлечение времени поступления сетевого пакета и информации о его размере, формирование временного ряда из этих данных, вычисление коэффициента Хёрста посредством построения автокорреляционной функции для временного ряда, сравнение вычисленного значения коэффициента Хёрста с пороговым значением и принятие решения о наличии/отсутствии аномалии на основе выполненного сравнения.

Недостатками аналога являются:

1. Малое число параметров, извлекаемых из сетевых пакетов (только размер пакета и времени его поступления). Этого недостаточно для обнаружения различных сетевых атак, поскольку сетевая атака каждого типа имеет свои отличительные особенности, и, чтобы с высокой вероятностью обеспечить ее обнаружение, необходимо извлекать из сетевого трафика различные параметры, «чувствительные» к атакам различного типа (например, число пакетов определенного сетевого протокола или число пакетов с установленными флагами SYN или ACK).

2. Вычисление только коэффициента Хёрста, позволяющего анализировать периодичность или фрактальность сетевого трафика. Трафик реальных сетей не всегда обладает свойством фрактальности, особенно если рассматривать его на небольших масштабах. Исследование [Vieira, F. H. T.; Bianchi, G. R. and Lee, L.L. A Network Traffic Prediction Approach Based on Multifractal Modeling. J. High Speed Netw, vol 17(2), pp. 83-96, 2010] показывает, что гораздо чаще сетевой трафик обладает свойством мультифрактальности, то есть поведение сетевого трафика может быть описано несколькими сменяющими друг друга фрактальными алгоритмами. Следовательно, если анализировать сетевой трафик на предмет аномалий только с помощью фрактального коэффициента Хёрста, возможно большое число ошибок первого (ложных срабатываний) и второго рода (пропуск аномалий).

Известен способ обнаружения ботнетов в одноранговых (Peer-to-Peer, P2P) сетях (патент Китай № CN105516164A, опубл. 20.04.2016 по классу МПК H04L29/06), в основе которого лежит совокупное использование мультифрактального подхода и принципа самоадаптации. Способ решает задачу обнаружения ботнетов, анализируя сетевой трафик на наличие свойства монофрактальности (то есть, оценивая самоподобие трафика на больших временных промежутках) и мультифрактальности (оценивая самоподобие трафика на малых временных промежутках). С использованием фильтра Калмана полученные оценки самоподобия считаются нормальными или аномальными.

Заявленный способ обнаружения ботнетов в одноранговых (Peer-to-Peer, P2P) сетях обладает следующими недостатками:

1. Монофрактальный анализ сетевого трафика с использованием коэффициента Хёрста. Исследование [Vieira, F. H. T.; Bianchi, G. R. and Lee, L.L. A Network Traffic Prediction Approach Based on Multifractal Modeling. J. High Speed Netw, vol 17(2), pp 83-96, 2010] показывает, что трафик реальных сетей не всегда монофрактален (периодичен в течение длительных временных промежутков), следовательно, оценка монофрактальности может давать ложные срабатывания. Поскольку изобретение реализует обнаружение аномалий на основе совокупного монофрактального и мультифрактального анализа, ошибки первого и второго рода при монофрактальном анализе могут повлиять на корректность результирующего обнаружения аномалий.

2. Для мультифрактального анализа авторы изобретения вычисляют показатель Гёльдера (Holder index, Holder exponent, пункты [0010] SUMMARY, [0046], [0047] DETAILED DESCRIPTION). Данный показатель относительно мультифрактального спектра Лежандра, являющегося основой мультифрактального анализа, может характеризовать только смещение спектра относительно оси абсцисс. В то время как при изменении поведения сетевого трафика мультифрактальный спектр может также смещаться по оси ординат. Кроме того, исследования [Moreno G., Álvarez D., Requejo S., et al. Multifractal analysis of soil surface roughness. Vadose Zone Journal, 7(2): p. 512–520, 2007 и Diosdado A., Ramirez-Hernandez L. et al. Multifractal analysis and the NYHA index. AIP Conference Proceedings 1626(1): p. 155-158, 2014] демонстрируют, что изменения в данных также вызывают изменения в длинах левой и правой «ветвей» мультифрактального спектра. Такие изменения показатель Гёльдера, вычисляемый заявленным способом, не отразит. Следовательно, возможен пропуск аномалий.

Технической проблемой заявляемого изобретения является разработка способа обнаружения аномалий в трафике магистральных сетей Интернет в режиме реального времени с целью выявления сетевых атак.

Технический результат заключается в увеличении точности обнаружения сетевых атак за счет параллельного вычисления мультифрактальных характеристик сетевого трафика, позволяющих оценить изменения в магистральном трафике, характерные для различных типов сетевых атак.

Решение поставленной задачи обеспечивается тем, что в способе обнаружения аномалий в трафике магистральных сетей Интернет на основе мультифрактального эвристического анализа реализуется параллельное вычисление набора из пяти мультифрактальных характеристик: ширина мультифрактального спектра, ширина и высота его левой и правой «ветвей». Различные мультифрактальные характеристики чувствительны к различным типам сетевых атак, преимущественно к атакам типа отказа в обслуживании, что в совокупности обеспечивает высокую точность обнаружения атак.

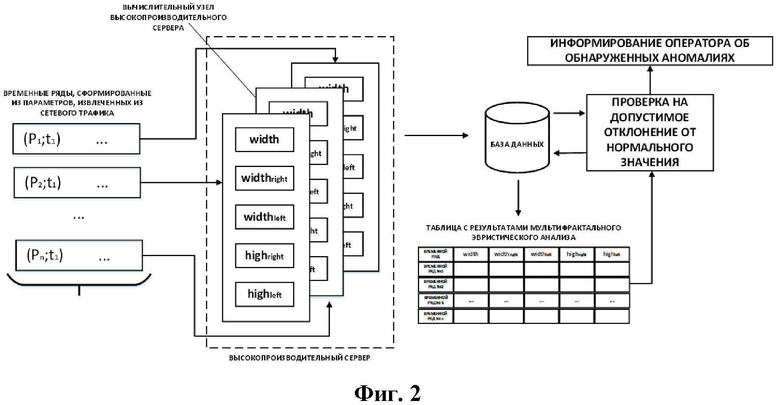

Изобретение поясняется Фиг. 1, изображающей мультифрактальный спектр с отмеченными на нем мультифрактальными характеристиками, соответствующими ширине спектра и параметрам его «ветвей». На Фиг.2 изображена общая блок-схема параллельного вычисления мультифрактальных характеристик.

Термин «эвристика», в соответствии с источником [Ожегов С.И., Шведова Н.Ю. Толковый словарь русского языка: 72500 слов и 7500 фразеологических выражений / Рос. АН, Ин-т рус. яз., Рос. фонд культуры. – М.: Азъ, 1992. – 955 с.] представляет собой совокупность исследовательских методов, способствующих обнаружению ранее неизвестного. В информационной безопасности ранее всего эвристики стали применяться при обнаружении компьютерных вирусов. Антивирусные средства, использующие эвристики, детектировали вредоносные программы с помощью анализа их структуры и поведения. Таким образом, эвристики для обнаружения аномалий в трафике магистральных сетей Интернет представляют собой характеристики и инварианты сетевого трафика, значения которых изменяются при реализации сетевой атаки. В связи с этим мультифрактальный анализ, предполагающий вычисление характеристик, описывающих поведение трафика, является эвристическим.

Мультифрактал представляет собой совокупность фракталов, каждый из которых характеризуется своей размерностью. Мультифрактал задается несколькими последовательно сменяющимися алгоритмами, каждый из которых генерирует шаблон со своей фрактальной размерностью. Мультифрактальность сетевого трафика говорит о том, что трафик можно разделить на части, и для каждой из частей будут наблюдаться свои свойства самоподобия. Таким образом, мультифрактальные характеристики представляют собой инварианты сетевого трафика.

Если фрактал может быть представлен одной величиной – фрактальной размерностью D, то для описания мультифрактала требуется множество таких размерностей. В связи с этим для описания мультифрактала широко используется мультифрактальный спектр, представляющий собой функцию, вычисляемую на основе ряда фрактальных размерностей, входящих в мультифрактал [Божокин, C. Фракталы и мультифракталы / С. Божокин, Д. Паршин. - Ижевск, - с. 67-70, 2001].

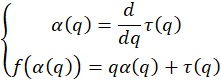

Для вычисления функции мультифрактального спектра, обозначаемой f(α), требуется вычислить скейлинговую функцию τ(q) и осуществить над ней преобразование Лежандра. При осуществлении преобразования Лежандра над функцией  выполняется переход от переменных

выполняется переход от переменных  и

и  к новым переменным

к новым переменным  и

и  :

:

Значение функции

может быть получено из выражения

может быть получено из выражения

, где

, где

– момент распределения точек по ячейкам фрактального объекта, вся область которого разбита на кубы со стороной

– момент распределения точек по ячейкам фрактального объекта, вся область которого разбита на кубы со стороной

, а показатель

, а показатель

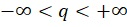

может принимать любые действительные значения (

может принимать любые действительные значения (

).

).

Функция мультифрактального спектра

вычисляется над временными рядами, сформированными из различных параметров сетевого трафика: размер сетевого пакета, число сетевых пакетов в потоке, тип сетевого протокола транспортного уровня, число сетевых пакетов протоколов каждого типа, число исходящих и входящих подключений для хоста. Выбор параметров обоснован тем, что, по данным «Лаборатории Касперского», число атак отказа в обслуживании (Denial of Service, DoS) стремительно растет [DDoS attacks in Q1 2018 [сайт], URL: https://securelist.com/ddos-report-in-q1-2018/85373/], и именно выделенные параметры сетевого трафика чувствительны к изменениям, характерным для DoS-атак. DoS-атаки в общем случае характеризуются увеличением объема поступающего трафика, что отразится на количестве сетевых пакетов и подключений – исходящих в случае атакующего узла или входящих в случае узла-жертвы. Помимо этого, реализация DoS-атак некоторых типов проявляется в росте числа пакетов определенного протокола, а, следовательно, и на числе флагов (например, SYN и ACK в случае атаки SYN-flood).

вычисляется над временными рядами, сформированными из различных параметров сетевого трафика: размер сетевого пакета, число сетевых пакетов в потоке, тип сетевого протокола транспортного уровня, число сетевых пакетов протоколов каждого типа, число исходящих и входящих подключений для хоста. Выбор параметров обоснован тем, что, по данным «Лаборатории Касперского», число атак отказа в обслуживании (Denial of Service, DoS) стремительно растет [DDoS attacks in Q1 2018 [сайт], URL: https://securelist.com/ddos-report-in-q1-2018/85373/], и именно выделенные параметры сетевого трафика чувствительны к изменениям, характерным для DoS-атак. DoS-атаки в общем случае характеризуются увеличением объема поступающего трафика, что отразится на количестве сетевых пакетов и подключений – исходящих в случае атакующего узла или входящих в случае узла-жертвы. Помимо этого, реализация DoS-атак некоторых типов проявляется в росте числа пакетов определенного протокола, а, следовательно, и на числе флагов (например, SYN и ACK в случае атаки SYN-flood).

Наблюдение за значениями

и

и

в скользящем окне позволяет получить информацию об изменении структуры наблюдаемого временного ряда. Изменение мультифрактальных свойств, проявляющихся в изменении мультифрактальных инвариантов, свидетельствует об изменении в поведении сетевого трафика, что характеризует атаку или неполадки в сети.

в скользящем окне позволяет получить информацию об изменении структуры наблюдаемого временного ряда. Изменение мультифрактальных свойств, проявляющихся в изменении мультифрактальных инвариантов, свидетельствует об изменении в поведении сетевого трафика, что характеризует атаку или неполадки в сети.

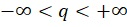

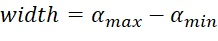

На фиг.1 представлено изображение мультифрактального спектра с отмеченными на нем мультифрактальными характеристиками:

1) значение ширины спектра, обозначаемой

, вычисляемое по формуле

, вычисляемое по формуле

;

;

2) значение ширины правой «ветви»

, вычисляемое по формуле

, вычисляемое по формуле

;

;

3) значение ширины левой «ветви»

, вычисляемое по формуле

, вычисляемое по формуле

;

;

4) значение высоты левой «ветви»

, вычисляемое по формуле

, вычисляемое по формуле

);

);

5) значение высоты правой «ветви»

, вычисляемое по формуле

, вычисляемое по формуле

.

.

Экспериментальные исследования продемонстрировали эффективность предложенных характеристик при обнаружении аномалий в сетевом трафике. Для проведения исследований был использован смоделированный магистральный трафик, содержащий как нормальный трафик, так и трафик с различными DoS-атаками (SlowLoris, DoS Hulk, DoS GoldenEye). Результаты по обнаружению атак с использованием предложенных характеристик представлены в таблице 1.

Таблица 1. Результаты по обнаружению DoS-атак

;

;

)

)

По результатам экспериментальных исследований можно сделать вывод о том, что в совокупности предложенные метрики обнаружили все проведенные атаки отказа в обслуживании. При этом, значение также имеют параметры, формирующие временной ряд, к которому применяется мультифрактальный эвристический анализ. В случае DoS атак на уровне HTTP показательными метриками являются число TCP пакетов, число TCP-пакетов с SYN-флагами, а также число HTTP пакетов.

Проведение экспериментальных исследований продемонстрировало, что для обнаружения атак значение имеют также параметры, которые используются для формирования временного ряда. Например, в случае DoS-атак на уровне HTTP показательными параметрами являются число TCP пакетов, число TCP-пакетов с SYN-флагами, а также число HTTP пакетов.

Реализация заявляемого способа заключается в следующем:

1. Получение в режиме реального времени временных рядов, сформированных из следующих параметров, извлеченных из трафика магистральных сетей Интернет, собираемого с маршрутизаторов сети:

1.1 размер сетевого пакета;

1.2 число сетевых пакетов в потоке;

1.3 тип сетевого протокола транспортного уровня;

1.4 число сетевых пакетов протоколов каждого типа;

1.5 число исходящих подключений для хоста;

1.6 число входящих подключений для хоста.

2. Формирование в базе данных, располагающейся на сервере баз данных, таблицы с нормальными значениями мультифрактальных характеристик для каждого временного ряда. Таблица включает в себя следующие мультифрактальные характеристики:

2.1 ширину мультифрактального спектра;

2.2 ширину левой «ветви» спектра;

2.3 ширину правой «ветви» спектра;

2.4 высоту левой «ветви» спектра;

2.5 высоту правой «ветви» спектра.

3. Формирование в базе данных, располагающейся на сервере баз данных, таблицы для записи результатов мультифрактального эвристического анализа.

4. Распределение временных рядов между параллельно работающими вычислительными узлами высокопроизводительного сервера, каждому узлу сопоставляется некоторое множество временных рядов.

5. Параллельное вычисление на каждом узле мультифрактальных характеристик.

6. Запись результатов мультифрактального эвристического анализа в таблицу в базе данных. В таблицу для каждого временного ряда записываются значения вычисленных мультифрактальных характеристик.

7. Для каждого временного ряда выполняется проверка на отклонение значений мультифрактальных характеристик от нормальных значений.

8. Если значения трех и более мультифрактальных характеристик отклоняются от нормальных значений, хранящихся в базе данных, генерируется предупреждение о наличии аномалии. Допустимое значение отклонения задается исследователем либо получается в результате обучения на образцах нормального магистрального трафика.

В итоге над временными рядами, сформированными из сетевого трафика, будет произведен паралелльный мультифрактальный эвристический анализ. При этом будет обеспечено повышение точности обнаружения сетевых атак, поскольку к временным рядам применяется одновременно пять мультифрактальных характеристик, которые в совокупности позволят рассмотреть поведение временного ряда с различных сторон. Помимо этого, точность обнаружения сетевых атак также обеспечивается тем, что рассматривается большое число различных временных рядов, сформированных из параметров трафика магистральных сетей Интернет. Поскольку при сетевых атаках различного типа изменяются различные параметры трафика (размер сетевых пакетов, их число, установленные флаги и т.д.), необходимо контролировать изменение различных параметров. Это позволяет обнаруживать сетевые атаки различного типа.

Также будет повышена скорость обнаружения сетевых атак. Это обеспечивается тем, что мультифрактальный эвристический анализ временных рядов выполняется параллельно: на каждый вычислительный узел поступают не все временные ряды, а только некоторая их часть. В условиях интенсивно поступающего трафика магистральных сетей Интернет это позволяет ускорить процесс анализа.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ обнаружения аномальной работы сетевого сервера (варианты) | 2016 |

|

RU2630415C2 |

| Способ автоматической классификации сетевого трафика на основе эвристического анализа | 2018 |

|

RU2690758C1 |

| Способ и система сбора данных TCP-сессии между участниками | 2024 |

|

RU2833442C1 |

| СИСТЕМА И СПОСОБ УМЕНЬШЕНИЯ ЛОЖНЫХ СРАБАТЫВАНИЙ ПРИ ОПРЕДЕЛЕНИИ СЕТЕВОЙ АТАКИ | 2011 |

|

RU2480937C2 |

| Способ обнаружения сетевых атак на основе анализа фрактальных характеристик трафика в информационно-вычислительной сети | 2019 |

|

RU2713759C1 |

| ПРОГРАММНО-АППАРАТНЫЙ КОМПЛЕКС ДЛЯ ОБМЕНА ДАННЫМИ АВТОМАТИЗИРОВАННЫХ СИСТЕМ | 2020 |

|

RU2727090C1 |

| Способ защиты систем управления транспортных средств от вторжений | 2019 |

|

RU2737229C1 |

| СПОСОБ ОБНАРУЖЕНИЯ ВРЕДОНОСНЫХ ПРОГРАММ И ЭЛЕМЕНТОВ | 2015 |

|

RU2613535C1 |

| СПОСОБ И СИСТЕМА ИДЕНТИФИКАЦИИ СЕТЕВЫХ ПРОТОКОЛОВ НА ОСНОВАНИИ ОПИСАНИЯ КЛИЕНТ-СЕРВЕРНОГО ВЗАИМОДЕЙСТВИЯ | 2012 |

|

RU2485705C1 |

| Способ защиты сервера услуг от DDoS атак | 2021 |

|

RU2768536C1 |

Изобретение относится к способу обнаружения аномалий в трафике магистральных сетей Интернет на основе мультифрактального эвристического анализа. Технический результат заключается в увеличении точности обнаружения сетевых атак за счет параллельного вычисления мультифрактальных характеристик сетевого трафика, позволяющих оценить изменения в магистральном трафике, характерные для различных типов сетевых атак. Способ включает мультифрактальный эвристический анализ временных рядов, сформированных из параметров сетевого трафика, собираемого с маршрутизаторов магистральной сети и прошедшего предварительную обработку. При этом временные ряды формируются из таких параметров сетевого трафика, как размер сетевого пакета, число сетевых пакетов в потоке, тип сетевого протокола транспортного уровня, число сетевых пакетов протоколов каждого типа, число исходящих и входящих подключений для хоста. В базе данных, располагающейся на сервере баз данных, формируется таблица с нормальными значениями мультифрактальных характеристик для каждого временного ряда. Для каждой мультифрактальной характеристики каждого временного ряда в базу данных записывается значение предельно допустимого отклонения от нормального значения, после чего временные ряды распределяются между одновременно работающими вычислительными узлами высокопроизводительного сервера. На каждом вычислительном узле сервера над каждым временным рядом вычисляются мультифрактальные характеристики, такие как ширина мультифрактального спектра, ширина левой «ветви» спектра, ширина правой «ветви» спектра, высота левой «ветви» спектра, высота правой «ветви» спектра. При этом для каждого временного ряда выполняется проверка на отклонение значений мультифрактальных характеристик от нормальных значений. При отклонении значений трех и более мультифрактальных характеристик от нормальных значений более, чем на значение предельно допустимого отклонения, генерируется предупреждение о наличии аномалии. 2 ил., 1 табл.

Способ обнаружения аномалий в трафике магистральных сетей Интернет на основе мультифрактального эвристического анализа, включающий мультифрактальный эвристический анализ временных рядов, сформированных из параметров сетевого трафика, собираемого с маршрутизаторов магистральной сети и прошедшего предварительную обработку, отличающийся тем, что временные ряды формируются из таких параметров сетевого трафика, как размер сетевого пакета, число сетевых пакетов в потоке, тип сетевого протокола транспортного уровня, число сетевых пакетов протоколов каждого типа, число исходящих и входящих подключений для хоста, затем в базе данных, располагающейся на сервере баз данных, формируются таблица с нормальными значениями мультифрактальных характеристик для каждого временного ряда и таблица для записи результатов мультифрактального эвристического анализа для каждого временного ряда, затем для каждой мультифрактальной характеристики каждого временного ряда в базу данных записывается значение предельно допустимого отклонения от нормального значения, после чего временные ряды распределяются между одновременно работающими вычислительными узлами высокопроизводительного сервера, при этом каждому узлу сопоставляется некоторое множество временных рядов, затем на каждом вычислительном узле сервера над каждым временным рядом вычисляются мультифрактальные характеристики, такие как ширина мультифрактального спектра, ширина левой «ветви» спектра, ширина правой «ветви» спектра, высота левой «ветви» спектра, высота правой «ветви» спектра, затем значения вычисленных мультифрактальных характеристик для каждого временного ряда записываются в таблицу для результатов мультифрактального эвристического анализа, располагающуюся в базе данных на сервере баз данных, для каждого временного ряда выполняется проверка на отклонение значений мультифрактальных характеристик от нормальных значений, хранящихся в таблице с нормальными значениями мультифрактальных характеристик в базе данных на сервере баз данных, после чего выполняется проверка количества мультифрактальных характеристик для каждого временного ряда, отклоняющихся от нормальных значений, в результате которой при отклонении значений трех и более мультифрактальных характеристик от нормальных значений, хранящихся в базе данных, более, чем на значение предельно допустимого отклонения от нормального значения, генерируется предупреждение о наличии аномалии, отображаемое на экране панели оператора.

| Способ получения фосфорнокислых катионитов | 1957 |

|

SU113041A1 |

| Устранение ложных срабатываний антивирусных записей | 2016 |

|

RU2625053C1 |

| CN 1001895420 A, 24.11.2010 | |||

| US 9614742 B1, 04.04.2017 | |||

| Токарный резец | 1924 |

|

SU2016A1 |

Авторы

Даты

2019-08-01—Публикация

2018-11-01—Подача