Перекрестная ссылка на родственные заявки

Настоящая заявка представляет собой заявку по предшествующей совместно с ней рассматриваемой предварительной заявке на патент США, имеющей порядковый номер 62/159,163, поданной 8 мая 2015. Приоритет вышеназванной предварительной заявлен в прямой форме, и раскрытие предварительной заявки настоящим включено в состав данной заявки во всей своей полноте и для всех целей.

Область техники, к которой относится изобретение

Область техники, к которой относится изобретение, в общем, относится к публичным точкам беспроводного доступа (WAP), а более конкретно - к публичным точкам беспроводного доступа на транспортных средствах общественного транспорта.

Уровень техники

Многие транспортные средства общественных перевозчиков, такие как самолеты, пассажирские поезда, автобусы, круизные суда и тому подобное, имеют системы видео- и/или аудио-развлечений, системы связи с экипажем и подобные им системы. Например, многие, коммерческие самолеты имеют индивидуализированные системы видео- и аудио-развлечений, часто именуемые как системы развлечения во время полета (IFE-системы). В последнее время, системы развлечения во время полета начали предлагать пассажирам возможность соединения с сетью "Интернет" через одну или более точек беспроводного доступа в самолете.

Одной из проблем с предложением возможности соединения через точки беспроводного доступа является безопасность. Например, пассажиры могут использовать персональное электронное устройство (PED-устройства) или другое имевшееся у пассажиров оборудование для того, чтобы несанкционированную персональную точку беспроводного доступа, которая именуется здесь, в этом описании, как подставная точка доступа. Одна из трудностей с "жульническими точками доступа" заключается в их обнаружение IFE-системой. Традиционные способы обнаружения включают в себя неточные эвристики по мониторингу сетевого трафика, и не всегда точны.

Беспроводная распределительная сеть на транспортном средстве включает в себя сочетание быстросменных блоков (LRU-блоков), которые осуществляют маршрутизацию трафика, и поддерживающих ветвей для служебных сигналов, сервисов на пассажирском месте и сервисов дистанционного управления для экипажа. Распределительные LRU-блоки включают в себя, по меньшей мере, одну точку беспроводного доступа, которая соединяет устройства беспроводной связи с беспроводной сетью связи. Большинство точек беспроводного доступа поддерживают стандартное WEP- и WPA-шифрование.

Сущность изобретения

Система для идентификации угрозы безопасности беспроводной связи на транспортном средстве, при этом система предназначена для использования с персональными электронными устройствами беспроводной связи. Система включает в себя: широкополосный контроллер, включающий в себя процессор обработки данных и память, при этом широкополосный контроллер обеспечивает сеть связи в пределах транспортного средства. Система также включает в себя точку беспроводного доступа, имеющуюся на транспортном средстве, поддерживающую связь с широкополосным контроллером, при этом точка беспроводного доступа осуществляет вещательную передачу SSID-идентификатора для использования персональным электронным устройством для того, чтобы установить линию беспроводной связи и передавать и принимать данные беспроводным образом по этой сети через эту точку беспроводного доступа. В дополнение к этому, сканер SSID-идентификаторов сконфигурирован таким образом, чтобы периодически сканировать в поиске вещательной передачи SSID-идентификаторов в транспортном средстве, при этом SSID-идентификаторы, обнаруженные во время сканирований, сообщаются на широкополосный контроллер. Логика, исполняемая процессором обработки данных, входящем в состав широкополосного контроллера, сравнивает для каждого обнаруженного SSID-идентификатора, соответствующего SSID-идентификатору точки беспроводного доступа, имеющейся на транспортном средстве, BSSID-идентификатор точки беспроводного доступа, имеющейся на транспортном средстве, с BSSID-идентификатором из обнаруженного SSID-идентификатора. Если эти BSSID-идентификаторы не совпадают, то логика широкополосного контроллера идентифицирует угрозу безопасности.

В одном аспекте, система дополнительно включает в себя антенну, соединенную с широкополосным контроллером. Антенна принимает и передает сигналы от источника, внешнего по отношению к транспортному средству, обеспечивая широкополосному контроллеру широкополосное соединение по данным, по которому логика широкополосного контроллера сообщает об угрозе безопасности во внешний центр операций по обеспечению безопасности. В более детализированном аспекте, система включает в себя web-сервер, имеющий адрес в частной глобальной сети, которым (сервером) управляет логика широкополосного контроллера, при этом web-сервер доступен только через этот адрес в частной глобальной сети. Кроме того, web-сервер регистрирует исходный IP-адрес любого доступа к этому web-серверу.

В дополнительном детализированном аспекте, система включает в себя еще один сервер, управляемый логикой широкополосного контроллера. Этот еще один сервер обнаруживает новые регистрационные записи, сделанные другим сервером, и определяет MAC-адрес (адрес по Протоколу управления доступом к передающей среде), соответствующий этому исходному IP-адресу (адресу по Протоколу межсетевого взаимодействия), и логика широкополосного контроллера блокирует доступ клиента, имеющего этот MAC-адрес, к сети. В другом аспекте, система включает в себя устройство отображения, соединенное с сетью, при этом каждый обнаруженный SSID-идентификатор, который не соответствует SSID-идентификатору, вещательная передача которого осуществляется этой точкой беспроводного доступа, показывается на этом устройстве отображении. В еще одном другом аспекте, точка беспроводного доступа, имеющаяся на транспортном средстве, включает в себя множественные радиоустройства, и сканер SSID-идентификаторов представляет собой одно из числа: вышеназванных радиоустройств; другой точки беспроводного доступа, имеющейся на транспортном средстве, соединенной с широкополосным контроллером; и/или персонального электронного устройства.

Кроме того, раскрывается способ для идентификации угрозы безопасности беспроводной связи на транспортном средстве, при этом транспортное средство включает в себя точку беспроводного доступа на транспортном средстве, имеющую BSSID-идентификатор и осуществляющую вещательную передачу SSID-идентификатора транспортного средства для соединения персонального электронного устройства, в ходе беспроводной связи, с этой точкой беспроводного доступа. Способ включает в себя этапы, на которых: периодически осуществляют обнаружение вещательной передачи SSID-идентификаторов на транспортном средстве, сравнивают обнаруженные SSID-идентификаторы с SSID-идентификатором транспортного средства; для каждого обнаруженного SSID-идентификатора, соответствующего SSID-идентификатору транспортного средства, сравнивают BSSID-идентификатор точки беспроводного доступа с BSSID-идентификатором обнаруженного SSID-идентификатора; и, если эти BSSID-идентификаторы не совпадают, то определяют, что имеется угроза безопасности.

В другом аспекте, способ дополнительно включает в себя этапы, на которых осуществляют хостинг web-сервера на транспортном средстве, имеющего адрес в частной глобальной сети, при этом web-сервер доступен только через этот адрес в частной глобальной сети, и сохраняют IP-адрес каждого доступа к web-серверу в регистрационном журнале. В более детализированном аспекте, способ дополнительно включает в себя этапы, на которых осуществляют хостинг еще одного сервера на транспортном средстве, причем этот еще один сервер обнаруживает записи в регистрационном журнале, определяют MAC-адрес, соответствующий IP-адресу для каждой записи, и блокируют доступ клиента, имеющего этот определенный MAC-адрес, к связи. В еще более детализированном аспекте, способ включает в себя этапы, на которых: определяют личность пассажира, связанного с этим клиентом, и уведомляют этого пассажира о том, что доступ блокируется.

В еще одном другом аспекте, способ включает в себя этап, на котором: предоставляют на устройстве отображения каждый обнаруженный SSID-идентификатор, который не соответствует SSID-идентификатору, вещательная передача которого осуществлена точкой беспроводного доступа, имеющейся на транспортном средстве. В еще одном другом аспекте, способ включает в себя этап, на котором периодически осуществляют обнаружение вещательной передачи SSID-идентификаторов на транспортном средстве, используя радиоустройство точки беспроводного доступа, имеющейся на транспортном средстве, используя другую точку беспроводного доступа или используя персональное электронное устройство, которым управляет доверенный агент.

В другом аспекте, раскрывается система для идентификации потенциальной угрозы безопасности беспроводной связи на транспортном средстве, при этом система предназначена для использования с персональными электронными устройствами беспроводной связи. Система включает в себя устройство отображения и широкополосный контроллер, включающий в себя процессор обработки данных и память, при этом широкополосный контроллер обеспечивает сеть связи в пределах транспортного средства. Система также включает в себя точку беспроводного доступа, имеющуюся на транспортном средстве, поддерживающую связь с широкополосным контроллером, при этом точка беспроводного доступа осуществляет вещательную передачу SSID-идентификатора для использования персональным электронным устройством для того, чтобы установить линию беспроводной связи и передавать и принимать данные беспроводным образом по этой сети через эту точку беспроводного доступа. Система включает в себя сканер SSID-идентификаторов, сконфигурированный таким образом, чтобы периодически сканировать в поиске вещательной передачи SSID-идентификаторов в транспортном средстве, при этом SSID-идентификаторы, обнаруженные во время сканирований, сообщаются на широкополосный контроллер. Система включает в себя логику, исполняемую процессором обработки данных, входящим в состав широкополосного контроллера, при этом для каждого обнаруженного SSID-идентификатора, не соответствующего SSID-идентификатору точки беспроводного доступа, имеющейся на транспортном средстве, этот обнаруженный SSID-идентификатор показывается на устройстве отображения или сообщается на широкополосный контроллер.

В другом аспекте, точка беспроводного доступа, имеющаяся на транспортном средстве, включает в себя больше чем одно радиоустройство, и сканер SSID-идентификатором представляет собой одно из числа: этих радиоустройств, другой точки беспроводного доступа, имеющейся на транспортном средстве, соединенной с широкополосным контроллером, и/или персонального электронного устройства, которым управляет доверенный агент.

В еще одном другом аспекте, система включает в себя web-сервер, имеющий адрес в частной глобальной сети, которым (сервером) управляет логика широкополосного контроллера, при этом web-сервер доступен только через этот адрес в частной глобальной сети. Кроме того, web-сервер регистрирует исходный IP-адрес любого доступа к нему.

В более детализированном аспекте, система включает в себя выделенное персональное электронное устройство, включающее в себя, по меньшей мере, радиоустройство беспроводной связи, которое может играть роль клиента для подставных точек доступа, процессор обработки данных и логику, которая, когда эта логика исполняется процессором обработки данных, выполняет обнаружение SSID-идентификаторов, которые не совпадают с SSD транспортного средства, и пытается соединиться с каждым SSID-идентификатором, который не совпадает с SSID-идентификатором транспортного средства, и, в случае успеха, далее пытается соединиться с web-сервером, имеющим адрес в частной глобальной сети. Эта логика имеет форму программного приложения, установленного на этом выделенном персональном электронном устройстве в энергонезависимой памяти, например, во флэш-памяти.

В еще одном другом аспекте, логика, для обнаруженного SSID-идентификатора, соответствующего SSID-идентификатору точки беспроводного доступа, имеющейся на транспортном средстве, сравнивает BSSID-идентификатор точки беспроводного доступа, имеющейся на транспортном средстве, с BSSID-идентификатором из обнаруженного SSID-идентификатора, и, если эти BSSID-идентификаторы не совпадают, то широкополосный контроллер идентифицирует угрозу безопасности.

В еще одном другом аспекте, система дополнительно включает в себя антенну, соединенную с широкополосным контроллером, при этом антенна принимает и передает сигналы от источника, внешнего по отношению к транспортному средству, обеспечивая широкополосному контроллеру широкополосное соединение по данным, по которому логика широкополосного контроллера сообщает об угрозе безопасности во внешний центр операций по обеспечению безопасности.

В другом аспекте, система дополнительно включает в себя еще один сервер, управляемый логикой широкополосного контроллера. Этот еще один сервер обнаруживает новые регистрационные записи, сделанные другим сервером, и определяет MAC-адрес (адрес по Протоколу управления доступом к передающей среде), соответствующий этому исходному IP-адресу (адресу по Протоколу межсетевого взаимодействия), и логика широкополосного контроллера блокирует доступ клиента, имеющего этот MAC-адрес, к сети. В более детализированном аспекте, система включает в себя логику перекрестных ссылок для того, чтобы определять личность пассажира, связанного с клиентом, имеющим этот MAC-адрес, и уведомлять пассажира о том, почему доступ был блокирован.

Краткое описание чертежей

Вышеупомянутые и другие аспекты раскрываемого изобретения описываются далее подробно со ссылкой на прилагаемые чертежи, на которых одинаковые ссылочные позиции относятся к одинаковым элементам, и описание для одинаковых элементов применимо ко всем описываемым аспектам везде, где это уместно, при этом:

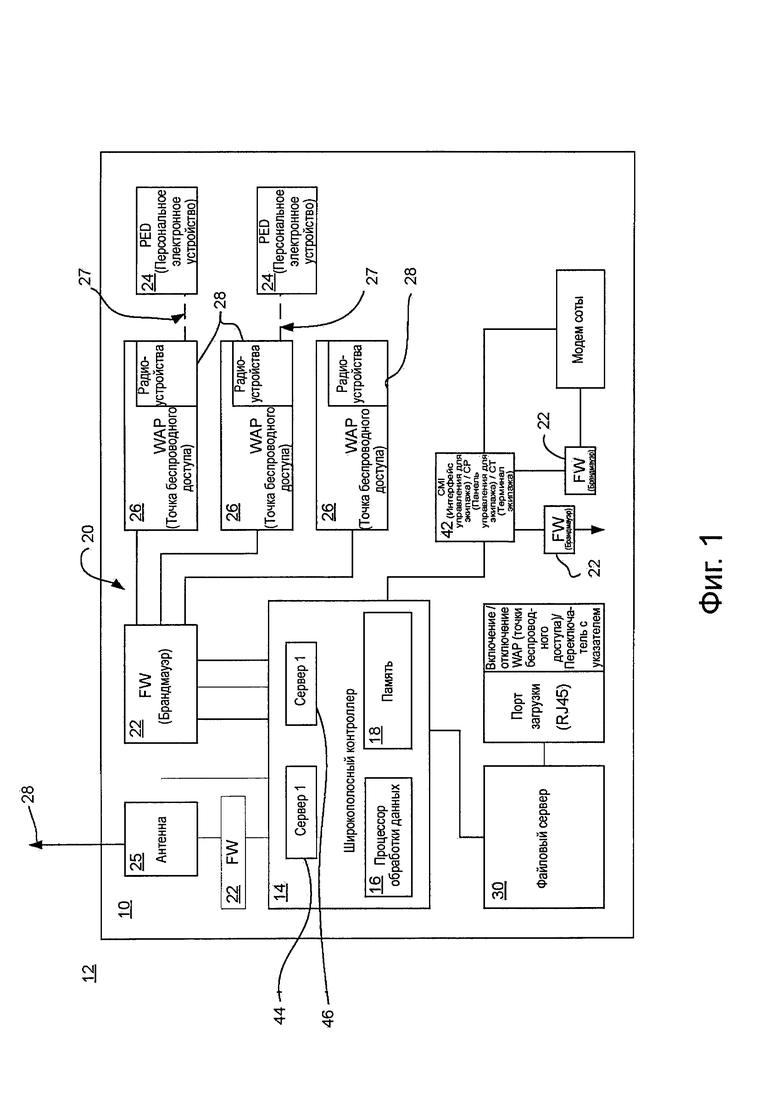

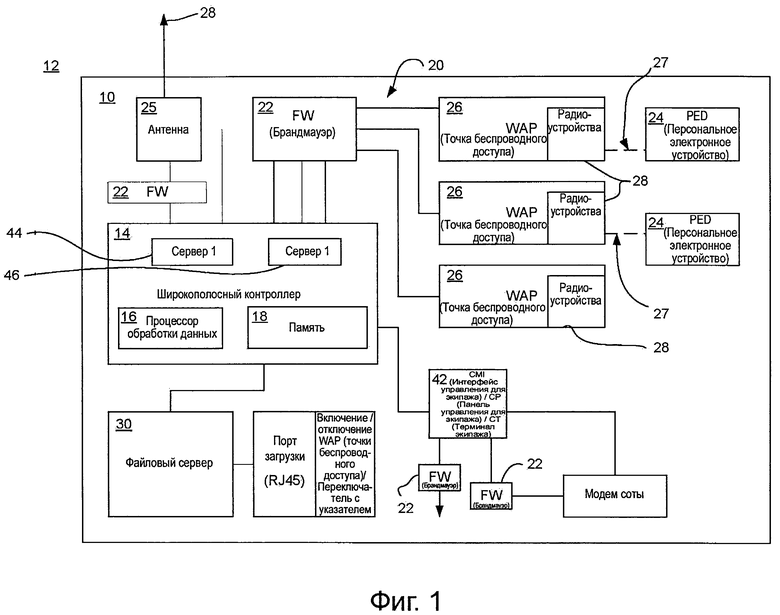

Фиг. 1 представляет собой структурную схему системы;

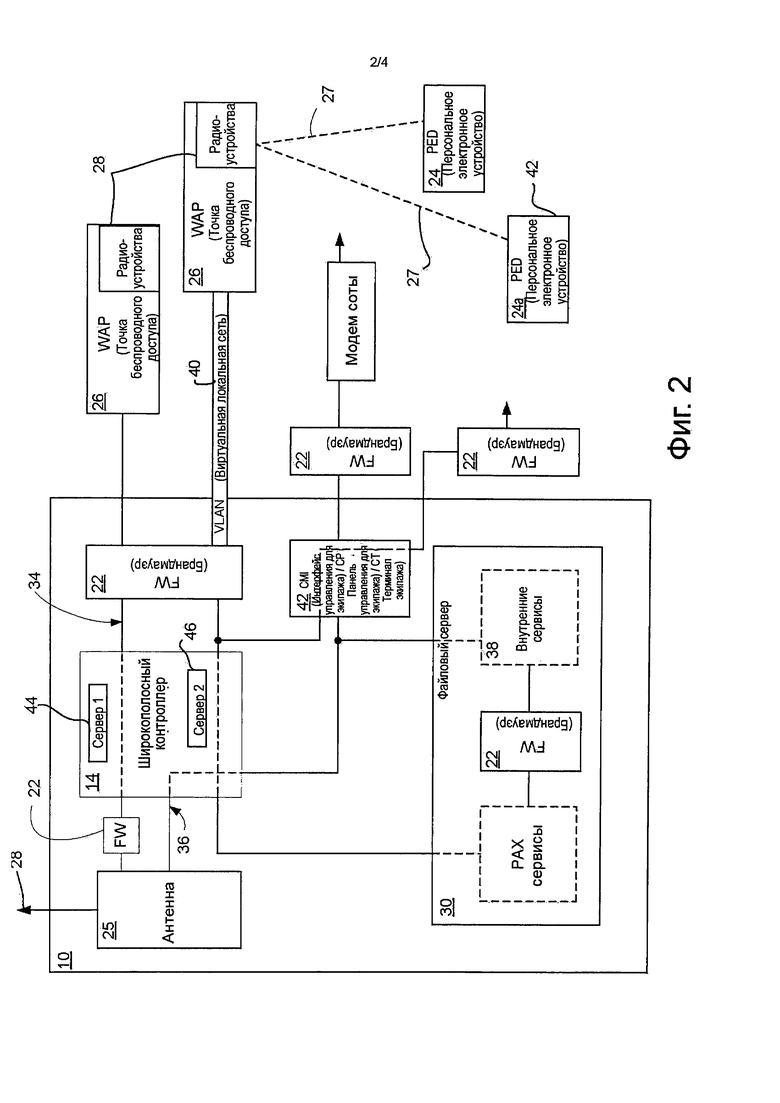

Фиг. 2 представляет собой структурную схему сети системы; и

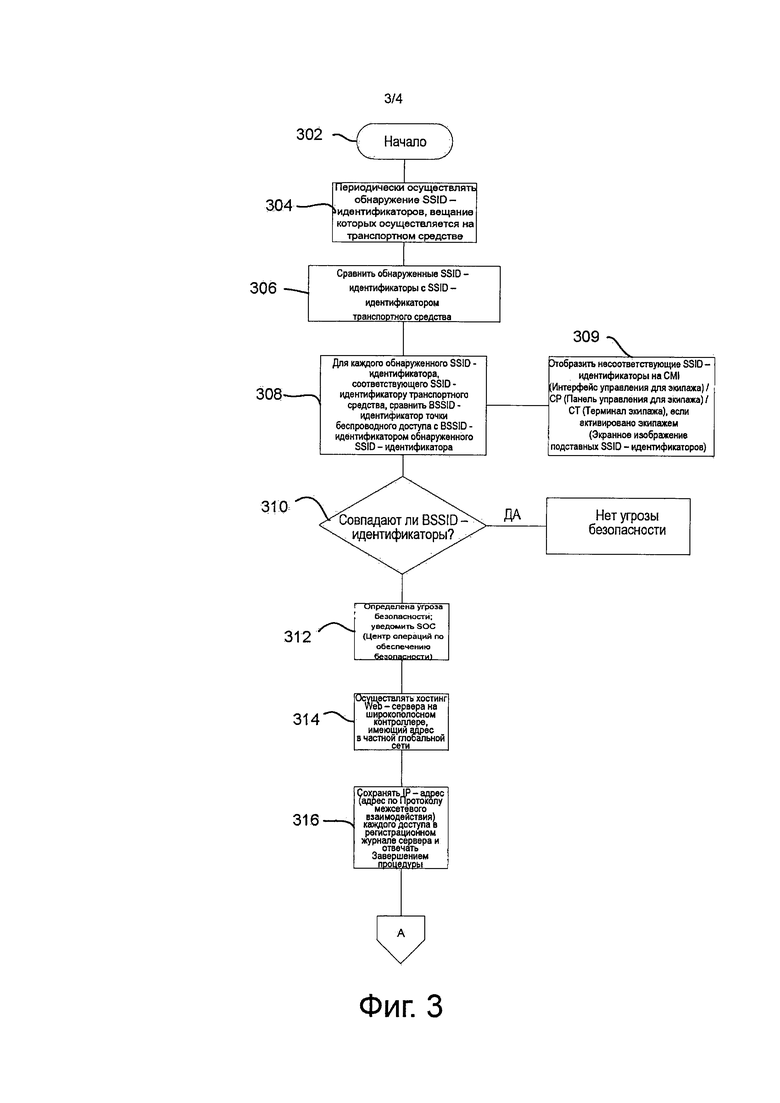

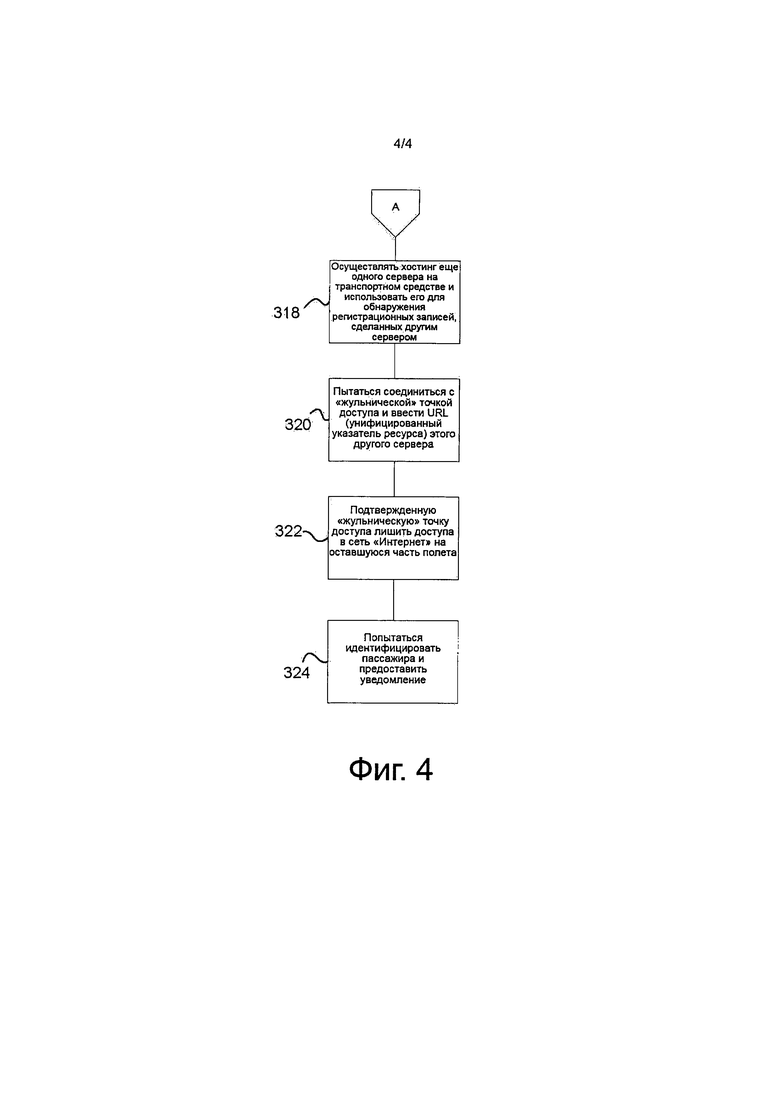

На Фиг. 3 и 4 проиллюстрирован процесс или способ, описываемый в нижеследующем описании.

Подробное описание

Обратимся к Фиг. 1, на которой система (10) предназначена для использования на транспортном средстве (12), таком как судно, паром, поезд, автобус, самолет или другое пассажирское транспортное средство. Система (10), по меньшей мере в одном аспекте, содержит широкополосный контроллер (ВС) (14), включающий в себя процессор (16) обработки данных, такой как один или более центральных процессоров (CPU), и память (18), такую как оперативное запоминающее устройство (RAM), постоянное запоминающее устройство (ROM), флэш-память и/или другие типы памяти, которые известны в данной области техники, например, твердотельный накопитель (SSD), диски и так далее.

Широкополосный контроллер (14) снабжает сеть, обозначенную, в общем, ссылочной позицией (20), в пределах транспортного средства (12). Важной задачей в раскрываемой системе (10) является отделения пассажирского (недоверенного) трафика (34) от системного или доверенного трафика (36) (смотри Фиг. 2). Система (10) поддерживает это логическое разделение с помощью различных технологий, описываемых ниже.

В этом отношении, система (10) включает в себя сетевые брандмауэры (22) между сетью для пассажиров и остальной частью системы (10), и используется для ограничения доступа к внутренним сетевым сервисам (38), предусмотренных для самой системы. Это не дает всему сетевому трафику от пассажирских персональных электронных устройств (24) попасть во внутреннюю систему.

В дополнение к этому, каждый LRU-блок, который является шлюзом в сеть "Интернет" (шлюзовой LRU-блок), имеет свой собственный сетевой брандмауэр (22), который защищает себя, направляя через себя в системную подсеть только трафик определенных портов и протокола. Это делается с помощью брандмауэрных правил, которые (по умолчанию) отвергают весь входящий трафик от линии, связанной с сетью "Интернет". (LRU-блоки третьей стороны могут использовать альтернативные, но эквивалентные технологии применения Шлюза.) Имеется множество различных средств управления ограничением трафика, реализуемых в пределах каждого Шлюза.

Каждый LRU-блок, который напрямую соединяется с персональными электронными устройствами (24) представляет собой Шлюз персональных электронных устройств. Аналогично LRU-блоку, являющемуся шлюзом в сеть "Интернет", Шлюз персональных электронных устройств имеет сетевой брандмауэр (22), который защищает себя от всего трафика персональных электронных устройств, отвергая весь трафик с линии связи с персональными электронными устройствами и вместо этого направляя его определенному Шлюзу сети "Интернет".

Широкополосный контроллер (14) является как Шлюзом сети "Интернет", так и Шлюзом персональных электронных устройств. В частности, широкополосный контроллер (14) управляет трафиком между антенной (25), осуществляющей связь с внешним источником (28) передачи данных, например, спутником или наземной станции, и остальной частью системы (12), включающей в себя потоки данных (34) пассажиров. В альтернативных системах без широкополосного контроллера (14), файловый сервер (30) обеспечивает эту последнюю функцию и действует в качестве шлюза персональных электронных устройств. Например, может быть предусмотрена конфигурация, при которой потоковый контент (информационно значимое содержимое) подается от сервера (30) на борту транспортного средства (12) через беспроводную сеть связи, но пассажирам не предоставляется никакой возможности соединения, внешнего по отношению к транспортному средству.

Имеются LRU-блоки, которые сосуществуют как в пассажирской, так и в системной подсетях для того, чтобы предложить локальные сервисы персональным электронным устройствам (24), (такие как файловый сервер (30)). Они будут реализовывать те же самые правила трафика для персональных электронных устройств, как если бы они были Шлюзом персональных электронных устройств.

Правила безопасности, которые управляют доступом к сервису, воплощены в программном обеспечении на Шлюзовых LRU-блоках и управляются централизованно. Таким образом, они могут быть изменены только поставщиком или владельцем системы посредством полноценного обновления программного обеспечения. Однако, допустим некоторый уровень конфигурируемого и оперативного управления в отношении идентификатора набора сервисов (SSID-идентификатора) для каждой точки (26) беспроводного доступа. Они включают в себя изменение допустимых пределов скорости (вплоть до и включая блокирование SSID-идентификатора). Они могут быть осуществлены посредством сетевых команд, использующих известный или специализированный протокол. В этом отношении, система (10) включает в себя, по меньшей мере, одну точку (26) беспроводного доступа, имеющуюся на транспортном средстве, а в предпочтительном варианте - несколько точек беспроводного доступа на больших транспортных средствах, таких как широкофюзеляжный самолет, для обеспечения адекватной интенсивности сигнала по всему пассажирскому салону. Каждая точка (26) беспроводного доступа включает в себя, по меньшей мере, одно радиоустройство (28), а обычно - несколько радиоустройств, для использования персональными электронными устройствами (24) в транспортном средстве (12) для установления линии (27) беспроводной связи и передачи и приема данных беспроводным образом по сети (20) через точку беспроводного доступа. Более конкретно, каждая точка (26) беспроводного доступа осуществляет вещание SSID-идентификатора для использования персональным электронным устройством при соединении с точкой беспроводного доступа.

Большинство Шлюзов соединяют внешние устройства посредством интерфейса сетевого переключения. Эти переключатели управляются через некоторый управляемый порт, который имеет непосредственное проводное соединение с центральным процессором хоста Шлюза. Каждый переключатель сконфигурирован с множественными изолированными друг от друга основанными на портах VLAN-сетями (виртуальными локальными сетями) (40), которые проводят трафик через брандмауэр Шлюза и затем направляют его в пункт назначения для этого трафика. Таким образом, все пакеты (попытки проникновения, запросы данных и так далее) должны проходить через устройство, которое осведомлено обо всех правилах безопасности для этой системы. Шлюзы без переключателей имеют двойные интерфейсы Сетевой интерфейсной карты (NIC-карты) (внешний и внутренний), посредством которых достигаются те же самые брандмауэрные проверка и направление пакетов.

Когда устройство экипажа подсоединяется через порт, например, порт RJ45, и осуществляет маршрутизацию пакетов персонального электронного устройства от порта виртуальной локальной сети (VLAN) до Шлюза, оно предписывает, чтобы исходный IP-адрес (адрес по Протоколу межсетевого взаимодействия) направлял пакеты персонального электронного устройства от порта виртуальной локальной сети до Шлюза.

Входящий трафик из сети персональных электронных устройств до Шлюза допускает только желательные сервисы в бортовой сервер или серверы (30) (такие как HTTP-протокол (Протокол передачи гипертекстов), SMTP (Простой протокол передачи сообщений), FTP (Протокол передачи файлов)), согласно тому, как сконфигурировано. Каждый допущенный сервис будет проверен в отношении брешей в защите для того, чтобы гарантировать, что никакой защищенный контент не является доступным для разрешенных сервисов персональных электронных устройств.

Для того, чтобы воспрепятствовать пассажирам смотреть или иным образом вмешиваться в то, что воспринимается другим пассажиром, описываемые здесь системы не позволяют трафику переходить от одного персонального электронного устройства (24) к другому, будь то в пределах точки (26) беспроводного доступа или в Шлюзовых маршрутизаторах.

Описываемые здесь системы используют специализированную для авионики точку (26) беспроводного доступа и, таким образом, могут принять все необходимые меры для обеспечения безопасности. Точки (26) беспроводного доступа доступны для приобретения у изготовителей, таких как VT Miltope ("Ви-Ти Милтоп") из Hope Hull Alabama (Хоуп Халл, штат Алабама, США). Каждая точка (26) беспроводного доступа содержит адаптер беспроводной сети связи и адаптер проводной связи. Маршрутизация от беспроводного к проводному адаптеру не поддерживается за исключением рассматриваемого шлюза по умолчанию (то есть все пакеты из беспроводной сети связи немедленно направляются на сконфигурированный шлюз).

Для предотвращения дублированных IP-адресов, клиенты (персональные электронные устройства (24)) не должны конфигурироваться для использования статических IP-адресов на их адаптере беспроводной связи. Точки (26) беспроводного доступа отвергнут любой трафик не в пределах диапазона, определенного для назначения им DHCP-протоколом (Динамическим протоколом конфигурирования хоста).

Входящий трафик от персональных электронных устройств (24), не предназначенный для самого Шлюза, может быть переадресован другому серверу (для защищенных/использующих совмещение имен сервисов, таких как HTTP-протокол (Протокол передачи гипертекстов)), отброшен (в случае трафика от персонального электронного устройства во внутреннюю сеть), или направлен к шлюзу сети "Интернет". Маршрутизацией через шлюз сети "Интернет" можно управлять посредством регистрации на этом Шлюзе (то есть, выйти могут только те персональные электронные устройства (24), которые регистрируются (пользователь/пароль, оплата); до тех пор, трафик перенаправляется на некоторый Шлюз, так, чтобы они знали, что делать). Это также ограничивает доступ пассажиров к контенту на любых других внутренних серверах, хотя эти серверы также себя защищают.

Современный самолет соединяется с этой системой по Ethernet для того, чтобы предоставлять динамическую информацию о полете и осуществлять совместное использование сетевых устройств друг с другом, например, точек (24) беспроводного доступа в самолете, шлюзовых линий и так далее. Этот Шлюз для предусмотренных в корпусе самолета систем предписывает это использование брандмауэра (22) для того, чтобы допускать на эту шину только те типы трафика, которые согласованы с поставщиком корпуса самолета. Всегда, шлюз (обычно широкополосный контроллер (14)) поддерживает отделение системного трафика (36) от пассажирского трафика (34), используя различные виртуальные локальные сети.

Когда система беспроводной связи, которая здесь описана, интегрирована с IFE-системой (системой развлечения во время полета), IFE-серверы непосредственно соединены с самолетом и обеспечивают вышеупомянутую функцию.

В предшествующих системах, существует возможность для лица, использующего сетевой трафик в больших объемах, и пользователей, имеющих умысел на атаку с целью отказа в обслуживании, внезапно выдать большое количество запросов или запросить такое большое количество данных, что система не сможет передавать свои собственные данные. Описываемые здесь системы беспроводной связи защищают от этого рядом способов.

Один из этих способов заключается в том, что точки (26) беспроводного доступа включают в себя меры предосторожности по управлению дистанционным обслуживанием, но только из системной подсети, с целью уменьшить допускаемый поток от некоторого конкретного персонального электронного устройства (24) или даже заблокировать его посредством MAC-адреса (адреса по Протоколу управления доступом к передающей среде).

В дополнение к этому, в состав системы могут быть включены автоматические защитные действия. Такие автоматические средства управления могут заменять обычный оперативный мониторинг безопасности на наземном оборудовании.

Файловый сервер (30) сконфигурирован так, чтобы предоставлять персональным электронным устройствам (24) сервисы передачи данных, и, таким образом, сконфигурирован так, чтобы ограничивать исходящий трафик определенными скоростями. Это достигается с использованием инструментальных средств формирования трафика, имеющих правила, которые сохраняют полосу пропускания для системных функций и справедливо делят остающуюся ширину полосы пропускания между клиентов. Каждый клиент будет иметь доступную ему гарантированную минимальную ширину полосы пропускания, и также будет способен использовать некоторую неиспользуемую ширину полосы пропускания от других пользователей, не использующих всю выделенную им ширину полосы пропускания.

Точка (26) беспроводного доступа не может в индивидуальном порядке ограничивать трафик от каждого персонального электронного устройства, но она может ограничить суммарный трафик, который она направляет в сеть системы. Поскольку общая ширина полосы пропускания и конфигурация точек (26) беспроводного доступа могут варьироваться на каждом самолете или транспортном средстве (12), то предел ширины полосы пропускания является конфигурируемым. Она может также изменяться динамически (вплоть до и включая блокирование некоторой точки (26) беспроводного доступа).

Пределы профилирования первоначально задаются данными конфигурирования. Любые изменения в ходе полета могут исходить от центрального приложения управления безопасностью, в котором эти действия могут выполняться в автоматическом режиме или в ручном режиме посредством действия экипажа, включая сюда заблокирование некоторой точки (26) беспроводного доступа.

Система (10) на борту транспортного средства (12) ограничена в использовании полосы пропускания при внешнем соединении, то есть, скоростью передачи данных спутником или скоростью передачи данных наземной станцией. Однако, сеть Wi-Fi на борту транспортного средства имеет намного большую ширину полосы пропускания чем та, что предлагается спутником или наземной станцией, и, следовательно, имеет большую пропускную способность.

Несмотря на это, потоковая передача видеоданных потребляет большую ширину полосы пропускания беспроводной связи. Для предотвращения перегрузки точки (26) беспроводного доступа, описываемая здесь система предписывает выделение ширины полосы пропускания для каждой точки беспроводного доступа, обеспечивающее, по меньшей мере, 3 мегабита в секунду и также контролирует использование ширины полосы пропускания на каждой точке беспроводного доступа и отвергает тех новых клиентов потоковой передачи данных, которые заставили бы эту точку беспроводного доступа превысить выделенную ей полосу пропускания. Если радиоустройство (28) точки беспроводного доступа будет заполнена, то пользователю будет предписано связаться с другим каналом. Пользователям будет предложено предпочесть более быстрые радиоустройства на 5 гигагерц, если их устройство его поддерживает.

Пользователи могут преднамеренно или неумышленно, например, оставив устройство с включенным "Режимом совместного использования в сети "Интернет"", создавать конкурирующие точки беспроводного доступа на транспортном средстве (12). По меньшей мере, они конкурируют с точками (26) беспроводного доступа за один и тот же частотный интервал; в худшем случае, они могут совместно использовать единственное соединение с семьей, друзьями или кем бы то ни было; и в самом худшем случае, они могут выдавать себя за точки доступа транспортного средства, используя тот же самый SSID-идентификатор и явно предлагая те же самые сервисы, и пытаться собирать информацию от любого неподозревающего пользователя.

Этот риск одинаков с тем, что можно встретить в любой публичной инфраструктуре беспроводной связи, например, в гостиницах, аэропортах, кафе и так далее. Пользователи беспроводных сетей должны знать о рисках и предпринимать соответствующие меры для защиты своих устройств и данных. Такого рода положение должно быть включено в состав соглашения об Условиях обслуживания (TOS)), на которое пользователь должен согласиться перед использованием сервиса; кроме того, перевозчик или авиалиния могут захотеть профилактически проинформировать потенциальных пользователей через средства, отличные от самого сервиса, такие как листовки, прикрепленные на спинках сидений или электронные почтовые сообщения пользователям.

Что касается случайных подставных точек доступа (АР-точек), то пассажиры уже проинформированы о том, чтобы отключить все устройства беспроводной связи, по причинам безопасности транспортного средства, так что этих точек быть не должно. Но исследования показали, что многие пассажиры забывают или пренебрегают тем, чтобы сделать это, и, таким образом, некоторый уровень конкуренции за радиочастоты (RF-частоты) следует ожидать. Могут также иметься технически искушенные пассажиры, которые создают локальную сеть для того, чтобы делиться данными между своими собственными устройствами или семьей и друзьями. Однако, эти "жулики" не представляют угрозу безопасности, и, если Условия обслуживания/использования/перевозки не запрещают это, то не обязательно должны быть наказаны

Вторая категория, подставная точка доступа, совместно использующая один сеанс связи, представляла бы собой, главным образом, коммерческую проблему вследствие потерянного дохода, предложи Провайдер услуг беспроводного Интернета (WISP-провайдер) неограниченную ширину полосы пропускания на поездку или на время. Один существующий способ смягчения этой проблемы заключается в том, чтобы распределение ширины полосы пропускания предписывало "равные доли" по пользователю, так, чтобы, если десять пользователей совместно используют "одного пользователя" в том, что касается системы, они каждый получат одну десятую от того, что они получили бы, если бы они купили свое собственное соединение. Это может не представлять проблемы для пользователей с малыми объемами пользования, но, вновь повторимся, это то, о чем пользователи с большими объемами пользования должны быть осведомлены и должны уменьшать случаи совместного использования. Для повышения осведомленности об этом могли бы использоваться Условия обслуживания (TOS) перевозчиками и даже социальные кампании в средствах массовой информации.

Второй способ смягчения этой проблемы заключался бы в том, чтобы изменить способ выставления счетов таким образом, чтобы выставлять счет за Мегабайт (Мбайт). Притом что это не гарантирует равный доход для пользователей с малой пропускной способностью (5 пользователей, которые должны были бы купить 5 индивидуальных пакетов по X мегабайтов, могут суметь совместно использовать меньше чем 5Х), это действительно лишает привлекательности совместное использование, потому что, чем больше пользователей, тем больше это, вероятно, будет стоить.

Возможный третий способ смягчения заключается в том, чтобы, если имеется система обнаружения вмешательства в беспроводную связь (WIDS-система), идентифицировать сеанс связи, который подставная точка доступа разделяет с другими и отказать этому клиенту в использовании системы. Это следует делать с осторожностью, чтобы избежать отключения клиентов, которые не нарушают Условия обслуживания, а, следовательно, этим не "поймаешь" все занимающиеся совместным использованием "жульнические" точки доступа. Это является необязательным признаком, который может потребовать дополнительного аппаратного обеспечения.

Для третьего класса, который именуется здесь как точка доступа "злодейский близнец" или "злодейский жулик", пассажиров следует вновь предостерегать, чтобы они принимали те же самые меры предосторожности, которые они использовали бы в публичном наземном хотспоте ("горячей точке"), соединялись только с надлежащим SSID-идентификатором и тщательно контролировали все предупреждения браузера, касающиеся безопасности, или лучше использовали бы при использовании публичных точек доступа виртуальную частную сеть (VPN-сеть) для всего трафика. Поскольку "злодейский близнец" явно имеет злой умысел, то активное его устранение было бы желательным (смотри ниже систему предотвращения вмешательства в беспроводную связь (WIPS-систему). Поскольку он использует тот же самый SSID-идентификатор, то его обнаружение является легким и не подвержено ошибочным положительным результатам.

Для обеспечения активного контроля и реагирования на эти проблемы, некоторое радиоустройство (28) точки беспроводного доступа может быть выделено для того, чтобы действовать в качестве системы обнаружения вмешательства в беспроводную связь (WIDS-системы), прослушивая все передачи (и беспроводные каналы связи) и могло бы быть сконфигурировано таким образом, чтобы предотвращать такое использование, (то есть, в качестве WIDS-системы), принимать меры для того, чтобы делать неэффективным такое неразрешенное использование спектра, особенно совместными пользователями и "близнецами-злодеями". Это потребовало бы разрешения авиалинии, поскольку такие меры могли бы заставить пассажирские устройства осуществлять "сброс" и терять информацию.

Точка (26) беспроводного доступа не может препятствовать прямой, одноранговой связи персональных электронных устройств по спонтанной беспроводной сети связи; Во время этого обмена данными точка (26) беспроводного доступа не используется вообще. В дополнение к этому, созданные персональными электронными устройствами спонтанные сети связи могут использовать ту же самую частоту и ширину полосы пропускания, что и сети точек беспроводного доступа.

Спонтанные беспроводные сети связи требуют взаимодействия всех сторон с этой сетью, но многие персональные электронные устройства (24) сконфигурированы таким образом, чтобы позволять спонтанные соединения без ясной осведомленности об этом владельца. Следовательно, системы беспроводной связи здесь не могут обеспечить безопасность любого беспроводного персонального электронного устройства (24).

В обычной офисной обстановке используется сеть с точками доступа. Когда клиент подсоединяется к точке (26) беспроводного доступа, даже связь персонального электронного устройства с персональным электронным устройством должна проходить через определенный Шлюз. Следовательно, системы, которые здесь описаны, не могут использоваться для прямого взлома другого персонального электронного устройство (24).

Все пользователи беспроводной связи должны понимать, что использование устройств беспроводной связи позволяет любому другому клиенту беспроводной связи принимать все пакеты, посылаемые и принимаемые всеми клиентами. Если персональное электронное устройство (24) должно выполнить обмен не подлежащих огласке данных, то должны использоваться способы для шифрования каждого пакета (такие как VPN (виртуальная частная сеть), безопасная оболочка (SSH) и так далее), так, чтобы уменьшить риск перехвата.

В случае, при котором технологии беспроводной связи используются для трафика данных, не подлежащих огласке, (такого как передача данных кредитной карты для покупок), шифрование является обязательным, чтобы избежать перехват и имитацию. Системы в соответствии с настоящим раскрываемым изобретением включают в себя сертификат SSL (Протокола уровня защищенных сокетов) на своем бортовом сервере (30), который собирает данные кредитных карт, подписанный хорошо известной сертификационной организацией, и вся не подлежащая огласке информация будет собираться по HTTPS (Протоколу защищенной передачи гипертекстов).

В случае, при котором перевозчик хочет оперировать частными беспроводными сетями связи, точки (26) беспроводного доступа могут быть сконфигурированы таким образом, чтобы работать со скрытыми SSID-идентификаторами, с шифрованием на месте. На шифрование способом Эквивалентной Конфиденциальности Беспроводной связи (WEP), вследствие его известных изъянов, не следует полагаться, и он не предпочтителен. Точки (26) беспроводного доступа поддерживают современный способ шифрования, включающий в себя стандарт 802.11i ("WPA2") как в режиме "предварительно розданного ключа" ("PSK"), так и в режиме предприятия. WPA-PSK/TKIP не следует использовать вследствии известных атак, которые за секунды могут извлечь ключ беспроводной связи для известных SSID-идентификаторов, и, следовательно, не являются предпочтительными.

В одном аспекте, подставная точка доступа обнаруживается в раскрытых системах благодаря включению в их состав доверенного агента (42) на транспортном средстве (12), который имеет беспроводное персональное электронное устройство (24а). Это заменяет выделение, на эту функцию, некоторого радиоустройства (28) точки беспроводного доступа или установку дополнительной точки (26) беспроводного доступа. Агент периодически проверяет экранное изображение графического пользовательского интерфейса терминала экипажа на предмет "странных" SSID-идентификаторов, и, если они обнаружены, то пытается соединиться и следовать отданным ему командам для того, чтобы запустить их дезактивацию.

В используемом далее значении, термин "подставная точка доступа" определен как точка беспроводного доступа, которая не предоставлена системой (10). Термин "локальный "жулик"" определен как "жульнический" IP, который не предлагает возможность соединения. Термин "совместно использующая подставная точка доступа" определен как подставная точка доступа, которая совместно использует одну клиентскую линию связи вместе с множественными клиентами беспроводной связи, которые могут быть публичными или частными. Наконец, термин "точка доступа "злодейский жулик"" определен далее как подставная точка доступа, которая может также являться совместно использующей точкой доступа, которая выдает себя за точку беспроводного доступа системы, используя тот же самый SSID-идентификатор, что и SSID-идентификатор сконфигурированной системы. Она может выдавать себя за другого посредством пассажирского публичного SSID-идентификатора или используя частный, скрытый SSID-идентификатор, например, такой, который предоставляется для исключительного использования командой транспортного средства.

Существуют некоторые ограничения при обнаружении подставных точек доступа, использующем вышеописанную технологию. Во-первых, частные, совместно использующие "жульнические" точки доступа, которые шифруют свое беспроводное соединение, не могут быть обнаружены, поскольку бортовой агент (42) не будет в состоянии соединиться. Должна была бы быть применена некоторая "наземная" эвристика. Во вторых, совместно использующая подставная точка доступа, использующая виртуальную частную сеть для всего ее трафика, идущего с борта, также не может быть обнаружена, поскольку окажется, что она использует некоторое альтернативное средство соединения с сетью "Интернет", например, портативную точку доступа Wi-Fi, такую как маршрутизатор беспроводной связи, продаваемый под торговой маркой MiFi, использующую разрешенное соединение с системой. В-третьих, имеется возможность, что активный нарушитель смог бы распознать или идентифицировать трафик, который отключает "жульническую" точку доступа нарушителя от сети, и заблокировать такое действие в будущем.

Тем не менее, описываемые здесь системы и способы, имеют несколько преимуществ. Во-первых, здесь не должно быть ошибочных положительных результатов, в том числе запуск "оставленной включенной" портативной точки доступа, которая работает на земле или через разрешенное соединение с системой, например, оплаченный сеанс связи. Они не должны запускать спонтанные беспроводные сети связи между пассажирами. Наконец, они не должны запускать "жульническую" точку доступа, которая не предлагает внебортовой доступ через разрешенное соединение с системой.

Эти системы и способы включают в себя этап, на котором, по меньшей мере, одна точка (26) беспроводного доступа по протоколу 802.11N (или другому протоколу) периодически сканирует с некоторой реконфигурируемой частотой в поиске подставных SSID-идентификаторов, то есть, неожиданных SSID-идентификаторов на каждом назначенном канале радиосвязи, не оказывая при этом значительного неблагоприятного воздействия на имеющуюся в распоряжении пассажиров ширину полосы пропускания, показанный в блоке (304) на Фиг. 3 после блока (302) первоначального запуска способа или процесса. Если на борту имеется неиспользуемое радиоустройство (28), например, неиспользуемое радиоустройство с частотой 2,4 гигагерц или другое неиспользуемое радиоустройство на другой частоте, такой как 5 гигагерц, то оно может быть выделено для этой функции. Каждая сканирующая точка беспроводного доступа сообщает обо всем подставных SSID-идентификаторах и базисных идентификаторах набора сервисов (BSSID-идентификаторах) широкополосному контроллеру (14). Широкополосный контроллер (14) регистрирует все такие отчеты в файле, который выгружается каждую поездку. Широкополосный контроллер (14), как показано в блоке (306), обнаруживает или определяет то, используют ли какие-либо "жульнические" SSID-идентификаторы ту же самую строку SSID-идентификатора (далее именуемую как "злодейская" точка доступа), что и официальный SSID-идентификатор, сконфигурированный на транспортном средстве (12) для пассажира, экипажа или других вариантов использования.

В частности, широкополосный контроллер (14) сравнивает известные BSSID-идентификаторы точек (26) беспроводного доступа проводной системы со всеми точками доступа, использующими этот SSID-идентификатор, как это показано в блоке (308); и любые BSSID-идентификаторы точек доступа, которые не совпадают (блок 310) помечаются как "злодейские" точки доступа. Если обнаружены какие-либо "злодейские" точки доступа, то широкополосный контроллер (14) выгружает эту информацию в Центр операций по обеспечению безопасности (SOC-центр) немедленно, или как только будет установлена возможность соединения, как это показано в блоке (312). В дополнение к этому, показывается новое экранное изображение с "жульническими" SSID-идентификаторами, на котором для персонала экипажа отображаются все обнаруженные "жульнические" SSID-идентификаторы, например, на интерфейсе управления для экипажа (CMI-интерфейсе) (42) или другом устройстве отображения, например, панели управления для экипажа (CP-панели), терминале экипажа (СТ-терминале), и так далее, как это обозначено в блоке (309). Кроме того, система предоставляет "агрессивные" SSID-идентификаторы. Предпочтительно, чтобы "жульнические" SSID-идентификаторы отображались только при активации экипажем этой функции.

Широкополосный контроллер (14) управляет web-сервером (44) (смотри Фигуры 1 и 2), доступными только через его адрес в частной WAN-сети (Глобальной сети) (то есть, клиент должен иметь доступ к Интернету и должен находиться в частной сети связи со спутником или наземной станцией) через TLS (Протокол безопасности транспортного уровня) или SSL (Протокол уровня защищенных сокетов), как это обозначено в блоке (314), показанном на Фиг. 3. Этот сервер регистрирует исходный IP-адрес всего такого доступа и отвечает страницей или ответом "процедура завершена", как это показано в блоке (316). Ожидается, что экипаж попытается соединиться с "жульническими" точками доступа, и в случае успеха, ввести URL (унифицированный указатель ресурса) вышеупомянутого сервера (44) (смотри блок (320), показанный на Фиг. 4). Если подставная точка доступа предоставляет доступ в сеть "Интернет", то браузер экипажа преуспеет в соединении. Если подставная точка доступа использует виртуальную частную сеть для всего трафика на землю, то соединение потерпит неудачу.

Продолжая процесс, показанный на Фиг. 4, еще один сервер ("правоприменитель в отношении "жульнической" точки доступа") (46) на широкополосном контроллере (14) (смотри Фигуры 1 и 2) обнаруживает новые регистрационные записи, сделанные вышеупомянутым сервером (44), и определяет MAC-адрес (адрес по Протоколу управления доступом к передающей среде) беспроводной связи для исходного IP-адреса (адреса по Протоколу межсетевого взаимодействия) и любого сообщенного идентификатора клиента по DHCP-протоколу (Динамическому протоколу конфигурирования хоста), дополнительно инспектируя другие внутренние регистрационные записи, как это показано в блоках (318) и (320). Этот MAC-адрес, получив подтверждение, что он является клиентом, посредством которого подставная точка доступа предлагает доступ в сеть "Интернет", лишается широкополосным контроллером (14) дальнейшего доступа в сеть "Интернет" в течении этой поездки или полета (блок 322). Все такие действия регистрируются в том же самом файле регистрации подставных точек доступа и также выгружаются немедленно в SOC-центр (Центр операций по обеспечению безопасности) (для уведомления заинтересованного перевозчика и WISP-провайдера (Провайдера услуг беспроводного Интернета) так, чтобы они могли бы иметь возможность предпринять дальнейшее действие). Авиалиния могла бы захотеть попробовать выполнить атрибуцию в отношении предоставленной информации для того, чтобы идентифицировать этого летящего пассажира. WISP-провайдер мог бы захотеть уведомить этого пассажира по предоставленному адресу электронной почты о том, почему их сеанс связи был прекращен.

Система может, если требуется, использовать другие технологии для того, чтобы обнаруживать "жульнические" точки доступа. Такие, как:

Поиск Интернет-пользователей с большим объемом пользования, что может указывать на множественных пользователей, работающих как один клиент. Недостаток: ошибочные положительные результаты.

Поиск множественных используемых браузеров посредством инспектирования поля пользователь-агент в запросах по HTTP-протоколу (Протоколу передачи гипертекстов). Недостаток: неспособность инспектировать трафик по HTTPS-протоколу (Протоколу защищенной передачи гипертекстов) или трафик в пределах VPN (Виртуальной частной линии). Также может иметь место ошибочный положительный результат для одного пользователя с множественными компьютерами.

Поиск значений TTL (Времени жизни пакетов), которые отличаются на единицу в IP-заголовке (заголовке по Протоколу межсетевого взаимодействия), как это описано в патенте США 8074279, поданном 28 декабря 2007 г., раскрытие которого настоящим включено в состав данной заявки посредством ссылки. Недостаток: невозможность проинспектировать трафик виртуальной частной сети; возможность обхода посредством ухищренной "жульнической" точки доступа; невозможность быть уверенным в том, каким "должно быть" время жизни пакетов, так что могут в результате иметь место ошибочные положительные результаты.

Следует понимать, что, хотя были показаны и описаны конкретные аспекты, вышеприведенное описание не предназначено для ограничения объема этих описанных систем и способов. Несмотря на то, что здесь были раскрыты и описаны вариации многих аспектов этого изобретения, такое раскрытие приводится только для целей объяснения и иллюстрации. Таким образом, могут быть сделаны различные модификации и изменения, не выходящие за рамки объема формулы изобретения. Например, не все компоненты, описанные в предшествующих абзацах, являются необходимыми, и изобретение может включать в себя любые подходящие сочетания описанных компонентов, и общие формы и относительные размеры компонентов могут быть изменены. Соответственно, описанные аспекты предназначены для того, чтобы проиллюстрировать альтернативы, модификации и эквиваленты, которые могут попасть в пределы объема формулы изобретения. Ограничения, следовательно, должны основываться только на формуле изобретения.

| название | год | авторы | номер документа |

|---|---|---|---|

| ВЗАИМОДЕЙСТВИЕ СЕТЕЙ С ПЕРЕДАЧЕЙ ОБСЛУЖИВАНИЯ ОДНОЙ РАДИОСИСТЕМЫ | 2011 |

|

RU2534737C2 |

| СПОСОБЫ ЭФФЕКТИВНОГО ЭНЕРГОСБЕРЕЖЕНИЯ ДЛЯ ПРОБУЖДАЮЩИХ РАДИОУСТРОЙСТВ | 2017 |

|

RU2755306C2 |

| СОПРЯЖЕНИЕ УСТРОЙСТВ В ЛОКАЛЬНОЙ СЕТИ | 2016 |

|

RU2702047C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ДИНАМИЧЕСКОГО СОГЛАСОВАНИЯ ОБСЛУЖИВАНИЯ С ОДНОРОДНОЙ ЗАЩИТНОЙ ПЛОСКОСТЬЮ КОНТРОЛЯ В БЕСПРОВОДНОЙ СЕТИ | 2010 |

|

RU2520380C2 |

| СПОСОБЫ И WTRU ДЛЯ СКАНИРОВАНИЯ WUR | 2020 |

|

RU2782452C1 |

| СИСТЕМА, УСТРОЙСТВО И СПОСОБ, ПРЕДНАЗНАЧЕННЫЕ ДЛЯ АУТЕНТИФИКАЦИИ НА ОСНОВЕ SIM И ДЛЯ ШИФРОВАНИЯ ПРИ ДОСТУПЕ К БЕСПРОВОДНОЙ ЛОКАЛЬНОЙ СЕТИ | 2002 |

|

RU2292648C2 |

| ПЕРЕДАЧА КОНТЕКСТА В СЕТИ СВЯЗИ, СОДЕРЖАЩЕЙ НЕСКОЛЬКО РАЗНОРОДНЫХ СЕТЕЙ ДОСТУПА | 2004 |

|

RU2367117C2 |

| УСОВЕРШЕНСТВОВАННОЕ АКТИВНОЕ СКАНИРОВАНИЕ В БЕСПРОВОДНЫХ ЛОКАЛЬНЫХ СЕТЯХ | 2013 |

|

RU2651244C2 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ ЗАЩИТЫ СЕТЕВЫХ УСТРОЙСТВ ПОСРЕДСТВОМ МЕЖСЕТЕВОГО ЭКРАНА | 2016 |

|

RU2714367C1 |

| СИСТЕМА УПРАВЛЕНИЯ АДРЕСАМИ МОБИЛЬНОГО ИНТЕРНЕТ-ПРОТОКОЛА В БОРТОВОЙ БЕСПРОВОДНОЙ СОТОВОЙ СЕТИ | 2009 |

|

RU2509444C2 |

Изобретение относится к публичным точкам беспроводного доступа. Технический результат заключается в расширении арсенала средств. Система для идентификации угрозы безопасности беспроводной связи на транспортном средстве, содержащая широкополосный контроллер, включающий в себя процессор обработки данных и память, обеспечивает сеть связи в пределах транспортного средства и точку беспроводного доступа, поддерживающую связь с широкополосным контроллером, осуществляющая передачу SSID-идентификатора для использования персональным электронным устройством для передачи и приема данных, сканер SSID-идентификаторов, который периодически сканирует в поиске вещательной передачи SSID-идентификаторов, логика, исполняемая процессором обработки данных, сравнивает BSSID-идентификатор точки беспроводного доступа, имеющейся на транспортном средстве, с BSSID-идентификатором из обнаруженного SSID-идентификатора, и если эти BSSID-идентификаторы не совпадают, то логика идентифицирует угрозу безопасности. 3 н. и 17 з.п. ф-лы, 4 ил.

1. Система для идентификации угрозы безопасности беспроводной связи на транспортном средстве, при этом система предназначена для использования с персональными электронными устройствами беспроводной связи, система содержит:

широкополосный контроллер, включающий в себя процессор обработки данных и память, при этом широкополосный контроллер обеспечивает сеть связи в пределах транспортного средства;

точку беспроводного доступа, имеющуюся на транспортном средстве, поддерживающую связь с широкополосным контроллером, при этом точка беспроводного доступа осуществляет вещательную передачу SSID-идентификатора для использования персональным электронным устройством для того, чтобы установить линию беспроводной связи и передавать и принимать данные беспроводным образом по этой сети через эту точку беспроводного доступа;

сканер SSID-идентификаторов, сконфигурированный таким образом, чтобы периодически сканировать в поиске вещательной передачи SSID-идентификаторов в транспортном средстве, при этом SSID-идентификаторы, обнаруженные во время сканирований, сообщаются на широкополосный контроллер;

логику, исполняемую процессором обработки данных, входящим в состав широкополосного контроллера, при этом для каждого обнаруженного SSID-идентификатора, соответствующего SSID-идентификатору точки беспроводного доступа, имеющейся на транспортном средстве, эта логика сравнивает BSSID-идентификатор точки беспроводного доступа, имеющейся на транспортном средстве, с BSSID-идентификатором из обнаруженного SSID-идентификатора, и, если эти BSSID-идентификаторы не совпадают, то логика идентифицирует угрозу безопасности.

2. Система по п. 1, дополнительно содержащая антенну, соединенную с широкополосным контроллером, при этом антенна принимает и передает сигналы от источника, внешнего по отношению к транспортному средству, обеспечивая широкополосному контроллеру широкополосное соединение по данным, по которому логика широкополосного контроллера сообщает о любых угрозах безопасности во внешний центр операций по обеспечению безопасности.

3. Система по п. 2, дополнительно содержащая web-сервер, имеющий адрес в частной глобальной сети, которым управляет логика широкополосного контроллера, при этом web-сервер доступен только через этот адрес в частной глобальной сети, и при этом web-сервер регистрирует исходный IP-адрес любого доступа к нему.

4. Система по п. 3, дополнительно содержащая еще один сервер, управляемый логикой широкополосного контроллера, который обнаруживает новые регистрационные записи, сделанные другим сервером, и определяет MAC-адрес, соответствующий этому исходному IP-адресу, и логика широкополосного контроллера блокирует доступ клиента, имеющего этот MAC-адрес, к сети.

5. Система по п. 1, дополнительно содержащая устройство отображения, соединенное с сетью, при этом каждый обнаруженный SSID-идентификатор, который не соответствует SSID-идентификатору, вещательная передача которого осуществлена точкой беспроводного доступа, показывается на этом устройстве отображения.

6. Система по п. 1, в которой точка беспроводного доступа, имеющаяся на транспортном средстве, включает в себя множество радиоустройств, и сканер SSID-идентификаторов представляет собой по меньшей мере одно из числа: радиоустройства из упомянутого множества радиоустройств и другой точки беспроводного доступа, имеющейся на транспортном средстве, соединенной с широкополосным контроллером.

7. Способ для идентификации угрозы безопасности беспроводной связи на транспортном средстве, при этом транспортное средство включает в себя точку беспроводного доступа на транспортном средстве, имеющую BSSID-идентификатор и осуществляющую вещательную передачу SSID-идентификатора транспортного средства для соединения персонального электронного устройства в ходе беспроводной связи с этой точкой беспроводного доступа, способ содержит этапы, на которых:

периодически осуществляют обнаружение вещательной передачи SSID-идентификаторов на транспортном средстве;

сравнивают обнаруженные SSID-идентификаторы с SSID-идентификатором транспортного средства; и

для каждого обнаруженного SSID-идентификатора, соответствующего SSID-идентификатору транспортного средства, сравнивают BSSID-идентификатор точки беспроводного доступа с BSSID-идентификатором обнаруженного SSID-идентификатора; и, если эти BSSID-идентификаторы не совпадают, то определяют, что имеется угроза безопасности.

8. Способ по п. 7, причем способ, дополнительно содержащий этапы, на которых:

осуществляют хостинг web-сервера на транспортном средстве, имеющего адрес в частной глобальной сети, при этом web-сервер доступен только через этот адрес в частной глобальной сети; и

сохраняют IP-адрес каждого доступа к web-серверу в регистрационном журнале.

9. Способ по п. 8, дополнительно содержащий этапы, на которых:

осуществляют хостинг еще одного сервера на транспортном средстве, причем этот еще один сервер обнаруживает записи в регистрационном журнале;

определяют MAC-адрес, соответствующий IP-адресу для каждой записи; и

блокируют доступ клиента, имеющего этот определенный MAC-адрес, к связи.

10. Способ по п. 9, дополнительно содержащий этапы, на которых: определяют личность пассажира, связанного с этим клиентом, и уведомляют этого пассажира о том, что доступ заблокирован.

11. Способ по п. 7, дополнительно содержащий этап, на котором предоставляют на устройстве отображения каждый обнаруженный SSID-идентификатор, который не соответствует SSID-идентификатору, вещательная передача которого осуществлена точкой беспроводного доступа, имеющейся на транспортном средстве.

12. Система для идентификации потенциальной угрозы безопасности беспроводной связи на транспортном средстве, при этом система предназначена для использования с персональными электронными устройствами беспроводной связи, система содержит:

устройство отображения и широкополосный контроллер, включающий в себя процессор обработки данных и память, при этом широкополосный контроллер обеспечивает сеть связи в пределах транспортного средства;

точку беспроводного доступа, имеющуюся на транспортном средстве, поддерживающую связь с широкополосным контроллером, при этом точка беспроводного доступа осуществляет вещательную передачу SSID-идентификатора для использования персональным электронным устройством для того, чтобы установить линию беспроводной связи и передавать, и принимать данные беспроводным образом по этой сети через эту точку беспроводного доступа;

сканер SSID-идентификаторов, сконфигурированный таким образом, чтобы периодически сканировать в поиске вещательной передачи SSID-идентификаторов в транспортном средстве, при этом SSID-идентификаторы, обнаруженные во время сканирований, сообщаются на широкополосный контроллер; и

логику, исполняемую процессором обработки данных, входящим в состав широкополосного контроллера, при этом для каждого обнаруженного SSID-идентификатора, не соответствующего SSID-идентификатору точки беспроводного доступа, имеющейся на транспортном средстве, этот обнаруженный SSID-идентификатор сообщается на широкополосный контроллер.

13. Система по п. 12, в которой точка беспроводного доступа, имеющаяся на транспортном средстве, включает в себя множество радиоустройств, и упомянутый сканер SSID-идентификаторов содержит по меньшей мере одно из числа: радиоустройства этой точки беспроводного доступа, имеющейся на транспортном средстве; другой точки беспроводного доступа, имеющейся на транспортном средстве; и персонального электронного устройства.

14. Система по п. 12, дополнительно содержащая web-сервер, имеющий адрес в частной глобальной сети, которым управляет логика широкополосного контроллера, при этом web-сервер доступен только через этот адрес в частной глобальной сети, и web-сервер регистрирует исходный IP-адрес любого доступа к нему.

15. Система по п. 12, в которой точка беспроводного доступа, имеющаяся на транспортном средстве, включает в себя множество радиоустройств, и по меньшей мере одно радиоустройство из числа упомянутого множества радиоустройств сконфигурировано как клиент беспроводной связи, который пытается связываться с каждым SSID-идентификатором, который не совпадает с SSID-идентификатором, вещательная передача которого осуществлена точкой беспроводного доступа, и в случае успеха, соединится с web-сервером, имеющим адрес в частной глобальной сети.

16. Система по п. 12, в которой транспортное средство включает в себя персонал на борту, имеющий персональное электронное устройство персонала, и система включает в себя устройство отображения, на котором показывается список SSID-идентификаторов, которые не совпадают с SSID-идентификатором, вещательная передача которого осуществлена этой системой, и

персонал смотрит на устройство отображения и, используя персональное электронное устройство персонала, пытается соединиться с каждым SSID-идентификатором, и если успешно, то с web-сервером, имеющим адрес в частной глобальной сети.

17. Система по п. 12, дополнительно содержащая выделенное персональное электронное устройство, включающее в себя, по меньшей мере:

радиоустройство беспроводной связи, которое может играть роль клиента для подставных точек доступа;

процессор обработки данных и логику, которая, когда эта логика исполняется процессором обработки данных, выполняет обнаружение SSID-идентификаторов, которые не совпадают с SSID-индикатором транспортного средства, и

пытается соединиться с каждым упомянутым SSID-идентификатором, который не совпадает с SSID-идентификатором транспортного средства, и, в случае успеха, пытается соединиться с web-сервером, имеющим адрес в частной глобальной сети.

18. Система по п. 12, дополнительно содержащая антенну, соединенную с широкополосным контроллером, при этом антенна принимает и передает сигналы от источника, внешнего по отношению к транспортному средству, обеспечивая широкополосному контроллеру широкополосное соединение по данным, по которому логика широкополосного контроллера сообщает об угрозе безопасности во внешний центр операций по обеспечению безопасности.

19. Система по п. 14, дополнительно содержащая еще один сервер, управляемый логикой широкополосного контроллера, который обнаруживает новые регистрационные записи, сделанные сервером, имеющим адрес в частной глобальной сети, и определяет MAC-адрес, соответствующий этому исходному IP-адресу, и логика широкополосного контроллера блокирует доступ клиента, имеющего этот MAC-адрес, к сети.

20. Система по п. 19, дополнительно содержащая логику перекрестных ссылок для того, чтобы определять личность пассажира, связанного с клиентом, имеющим этот MAC-адрес, и уведомлять пассажира о том, почему доступ был блокирован.

| US 20080102797 A1, 01.05.2008 | |||

| US 20130019298 A1, 17.01.2013 | |||

| US 20080288986 A1, 20.11.2008 | |||

| US 20090235354 A1, 17.09.2009 | |||

| Способ вскрытия крутопадающих пластов, опасных по внезапным выбросам угля и газа | 1952 |

|

SU95934A1 |

Авторы

Даты

2019-09-17—Публикация

2016-05-05—Подача