Область техники, к которой относится изобретение

Варианты осуществления в данном документе, в общем, относятся к функции управления радиодоступом (RAMF), к способу, осуществляемому посредством RAMF, к функции управления сеансами (SMF), к способу, осуществляемому посредством SMF, к абонентскому устройству (UE) к и способу, осуществляемому посредством UE. Более конкретно варианты осуществления в данном документе относятся к обработке подключения к сети передачи данных (DN).

Уровень техники

При текущем развитии мобильных систем и, в частности, для пятого поколения (5G), сеть сегментируется на сеть (радио-)доступа ((R)AN) и базовую сеть (CN), которая дополнительно разделяется на одну часть, обрабатывающую мобильность (местонахождение устройств, UE), и другую часть, обрабатывающую подключение (сеансы) для UE к сетям передачи данных.

Для целей получения подключения, идентичные идентификационные данные (идентификационные данные, например, могут представлять собой международный идентификатор абонента мобильной связи (IMSI)) используются для аутентификации и/или авторизации как для мобильности, так и для подключения, в то время как есть возможность легко иметь вторую аутентификацию для подключения сеансов. Сеть передачи данных, обслуживающая соединение, обрабатывает вторую аутентификацию, так что она не может использоваться в CN/обработке подключения для целей, отличных от обеспечения соответствия того, что пользователю разрешается осуществлять доступ к сети передачи данных.

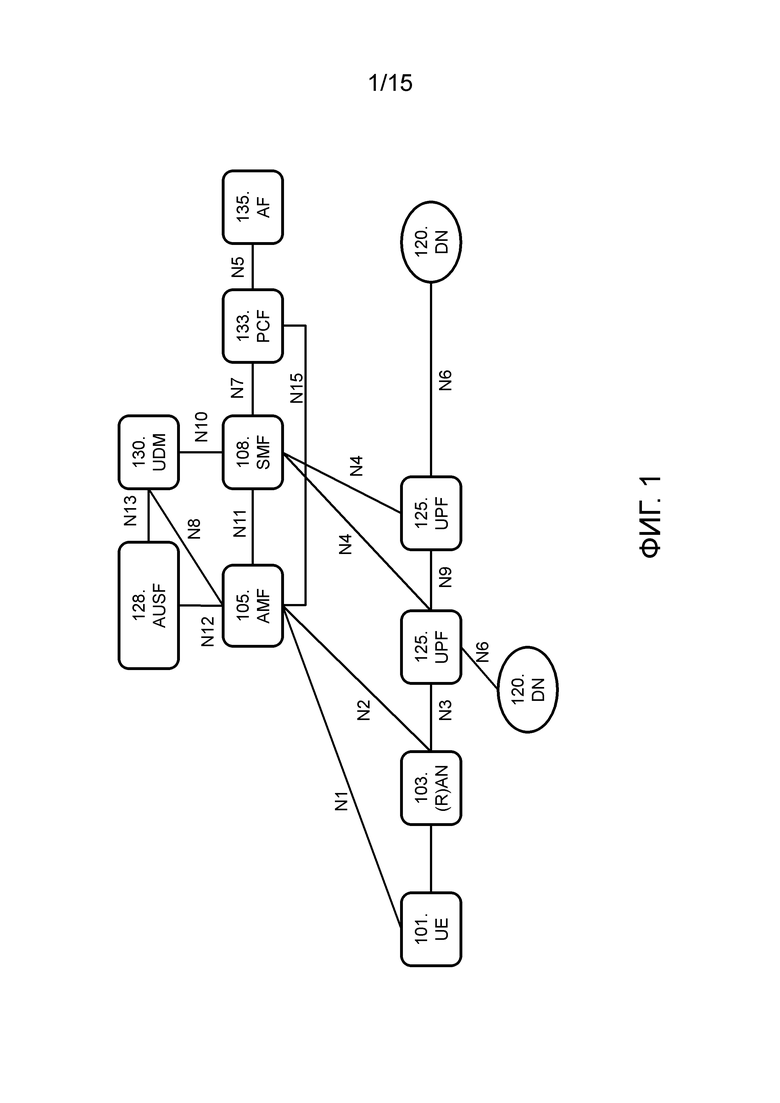

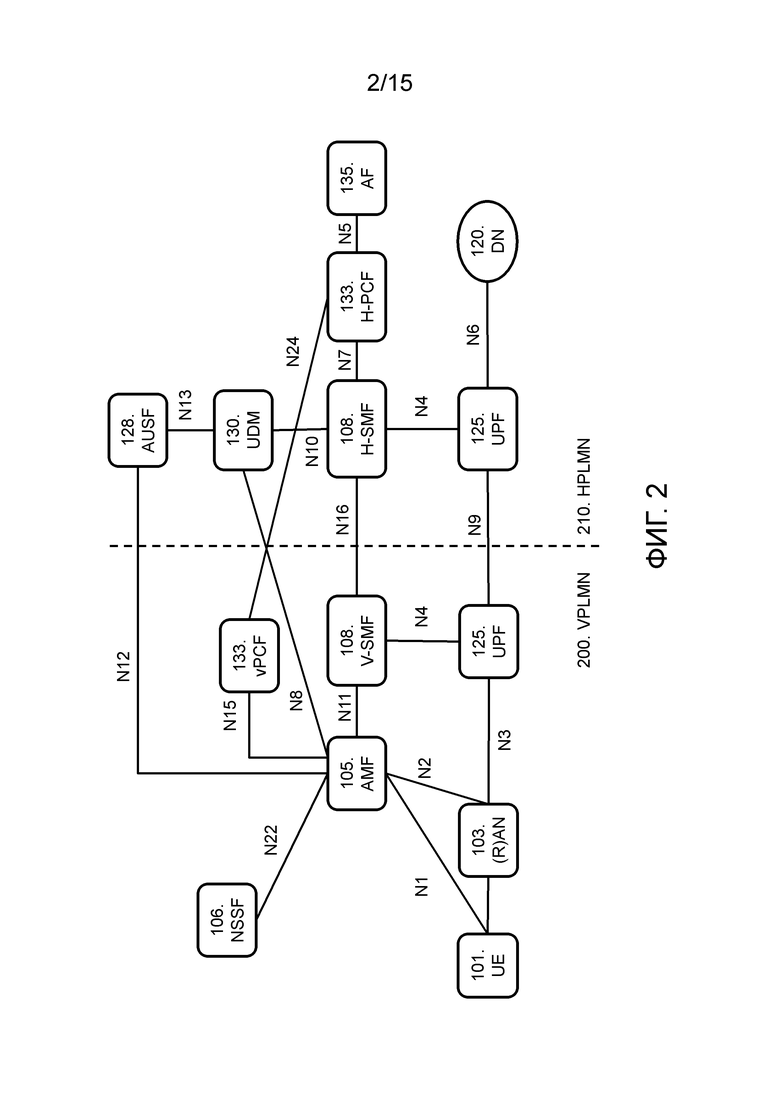

5G-архитектура "точка-точка" (и на основе услуг) для роумингового случая проиллюстрирована на фиг. 1 и фиг. 2 (касательно 3GPP TS 23.501 v1.4.0). Фиг. 1 иллюстрирует нероуминговую архитектуру 5G-системы с домашним маршрутизируемым сценарием с использованием представления с помощью опорных точек. Фиг. 2 иллюстрирует роуминговую архитектуру 5G-системы с домашним маршрутизируемым сценарием с использованием представления с помощью опорных точек.

Фиг. 1 иллюстрирует UE 101, соединенное с сетью 103 (радио-)доступа ((R)AN). (R)AN 103 соединяется с функцией 105 управления доступом и мобильностью (AMF) через опорную N2-точку. UE 101 соединяется с AMF 105 через опорную N1-точку. AMF 105 выполнена с возможностью соединяться с SMF 108 через опорную N11-точку. SMF 108 выполнена с возможностью соединяться с двумя функциями 125 пользовательской плоскости (UPF) через соответствующую опорную N4-точку. (R)AN 103 выполнена с возможностью соединяться с одной из UPF 125 через опорную N3-точку. Две UPF 125 выполнены с возможностью соединяться между собой через опорную N9-точку. Каждая UPF 125 выполнена с возможностью соединяться с соответствующей DN 120 через соответствующую опорную N6-точку. DN, например, может представлять собой услуги оператора, доступ в Интернет или сторонние услуги. AMF 105 выполнена с возможностью соединяться с функцией 128 сервера аутентификации (AUSF) через опорную N12-точку. AMF 105 выполнена с возможностью соединяться с унифицированным управлением 130 данными (UDM) через опорную N8-точку. AUSF 128 выполнена с возможностью соединяться с UDM 130 через опорную N13-точку. SMF 108 выполнена с возможностью соединяться с UDM 130 через опорную N10-точку. SMF 108 выполнена с возможностью соединяться с функцией 133 управления политиками (PCF) через опорную N7-точку. PCF 133 выполнена с возможностью соединяться с прикладной функцией 135 (AF) через опорную N5-точку. PCF 133 выполнена с возможностью соединяться с AMF 105 через опорную N15-точку. Опорная точка также может упоминаться как интерфейс.

Фиг. 2 иллюстрирует гостевую наземную сеть 200 мобильной связи общего пользования (VPLMN) и собственную наземную сеть 210 мобильной связи общего пользования (HPLMN). Точечная вертикальная линия иллюстрирует разделение между VPLMN 200 и HPLMN 210, при этом VPLMN 200 находится с левой стороны от точечной вертикальной линии, и HPLMN 210 находится с правой стороны от точечной вертикальной линии. Фиг. 2 иллюстрирует UE 101, выполненное с возможностью соединяться с (R)AN 103. (R)AN 103 выполнена с возможностью соединяться с одной UPF 125 через опорную N3-точку. UE 101 выполнено с возможностью соединяться с AMF 105 через опорную N1-точку. (R)AN 103 выполнена с возможностью соединяться с AMF 105 через опорную N2-точку. AMF 105 выполнена с возможностью соединяться с NSSF 106 через опорную N22-точку. Две UPF 125 выполнены с возможностью соединяться между собой через опорную N9-точку, при этом одна UPF 125 находится в VPLMN 200, и другая UPF 125 находится в HPLMN 210. Каждая UPF 125 выполнена с возможностью соединяться с соответствующей SMF 108 через соответствующую опорную N4-точку. Таким образом, предусмотрено две SMF 108, при этом одна SMF 108 находится в VPLMN 200 и в силу этого проиллюстрирована в качестве V-SMF, и другая SMF 108 находится в HPLMN 210 и в силу этого проиллюстрирована в качестве H-SMF. V-SMF и H-SMF 108 выполнены с возможностью соединяться между собой через опорную N16-точку. V-SMF 108 выполнена с возможностью соединяться с AMF 105 через опорную N11-точку. UPF 125 в HPLMN 210 выполнена с возможностью соединяться с DN 120 через опорную N6-точку. PCF 133 расположена в VPLMN 200 и в силу этого проиллюстрирована в качестве vPCF, и другая PCF 133 расположена в HPLMN 210 и в силу этого проиллюстрирована в качестве H-PCF. PCF 133 в VPLMN 200 выполнена с возможностью соединяться с AMF 105 через опорную N15-точку. H-PCF 133 в HPLMN 210 выполнена с возможностью соединяться с vPCF 133 в VPLMN 200 через опорную N24-точку. H-SMF 108 в HPLMN 210 выполнена с возможностью соединяться с H-PCF 133 через опорную N7-точку. UDM 130 расположено в HPLMN 210 и выполнено с возможностью соединяться с AMF 105 в VPLMN 200 через опорную N8-точку и с SMF 108 в HPLMN 210 через опорную N10-точку. AUSF 128 расположена в HPLMN 210 и выполнена с возможностью соединяться с UDM 130 через опорную N13-точку и с AMF 105 в VPLMN 200 через опорную N12-точку. H-PCF 133 в HPLMN 210 выполнена с возможностью соединяться с AF 135 через опорную N5-точку.

VPLMN 200 содержит, по меньшей мере, некоторые следующие объекты: UE 101, (R)AN 130, UPF 125, AMF 105, V-SMF 108, NSSF 106 и vPCF 133. HPLMN 210 содержит, по меньшей мере, некоторые следующие объекты: UPF 125, DN 120, H-SMF 108, AUSF 128, H-PCF 133, AF 135 и UDM 13.

UDM 130 в HPLMN 210 выполняет хостинг данных аутентификации и базовой авторизации UE 101. Опорная N8-точка (между AMF 105 и UDM 130) обеспечивает аутентификацию/авторизацию для части радиодоступа и мобильности, тогда как опорная N10-точка (между UDM 130 и SMF 108) обеспечивает необходимую аутентификацию/авторизацию для сеансов к DN 120. 3GPP TS 23.501 v1.4.0 содержит следующие утверждения касательно того, как могут формироваться срезы:

Сеть (например, PLMN) также может разделяться на так называемые срезы. Одно UE 101 может одновременно обслуживаться посредством одного или более экземпляров сетевого среза через 5G AN. Экземпляр AMF 105, обслуживающий UE 101, логически принадлежит каждому из экземпляров сетевого среза, обслуживающих UE 101, т.е. этот экземпляр AMF 105 является общим для экземпляров сетевого среза, обслуживающих UE 101.

Сеанс на основе протокольных единиц данных (PDU) принадлежит одному и только одному конкретному экземпляру сетевого среза в расчете на PLMN. Различные экземпляры сетевого среза не используют совместно PDU-сеанс, хотя различные срезы могут иметь конкретные для среза PDU-сеансы с использованием идентичного имени сети передачи данных (DNN). PDU-сеанс может описываться как ассоциирование между UE 101 и DN 120.

Из этого можно видеть, что архитектура поддерживает строгое разделение зон ответственности для радиодоступа и мобильности (в AMF 105) и обработки подключения (в SMF 108). А именно, Партнерский проект третьего поколения (3GPP) задает отдельные опорные точки для получения данных подписок для RAN-доступа/мобильности (AMF 105 использует N8) и данных подписок для подключения (SMF 108 использует N10). Тем не менее, 3GPP-работы продолжаются при таком допущении, что идентичные идентификационные данные используются как для RAN-доступа/мобильности, так и для подключения.

5G-решение для того, чтобы направлять подключение доступа к соответствующей привязке, заключает в себе три этапа, выполняемые посредством RAN 103:

Этап 1) Функция выбора основана на том, поддерживает или нет устройство 5GC (указывается посредством UE 101 при присоединении по уровню управления радиоресурсами (RRC) по стандарту долгосрочного развития (LTE)). Выбор выполняется посредством eNB между усовершенствованным ядром пакетной коммутации (EPC) и ядром следующего поколения (5GC). 5G gNB в RAN 103 не выполняет выбор, он использует только 5GC.

Этап 2) Выбор среза с использованием функции выбора узла на не связанном с предоставлением доступа уровне (NAS) (NNSF), с использованием либо:

- выделенной базовой сети (DЙCOR), либо

- усовершенствованной DЙCOR (eDECOR), либо

- мультиоператорной базовой сети (MOCN), либо

- аналогичных незавершенных стандартов 3GPP 5G-ядра версий 15+

Этап 3) Выбор экземпляра в пуле внутри каждого среза, для балансировки нагрузки через элементы пула.

При рассмотрении с точки зрения устройства, предусмотрены практические случаи, в которых множество небольших устройств получают плохое отношение затрат/выгод:

a) в силу необходимости иметь собственное UE 101 (изготовление устройств и потребление мощности),

b) посредством такого унаследованного требования, что устройству требуется модуль идентификации абонента (SIM) с управляемым оператором IMSI (владелец устройства должен привязываться к оператору для того, чтобы управлять устройствами), интерфейс,

c) в силу необходимости отделять собственную мобильность от UE 101 (при условии, устройство разъединяется от UE 101, оно представляет собой ограничение на то, чтобы связывать устройство с одним конкретным UE 101).

Термин "устройство" или "небольшое устройство", используемый выше, означает устройство, которое расположено позади UE 101. Такое устройство типично не имеет собственного соединения с DN 120, а соединяется через соединение UE 101. Пример устройства представляет собой GPS-устройство, спортивные часы, камеру и т.д.

Недостаток в настоящей архитектуре заключается в следующем:

- Организация, владеющая/поддерживающая небольшие устройства, чтобы добавлять/удалять/блокировать/модернизировать устройства экономически эффективным способом.

- Возможность позволять управлению небольшими устройствами быть независимым от домена конкретного оператора.

- Разрешать небольшому устройству устанавливать свое специализированное подключение, независимо от UE 101 по сути.

Следовательно, существует потребность в том, чтобы, по меньшей мере, уменьшать или разрешать эти проблемы.

Сущность изобретения

В силу этого, цель вариантов осуществления в данном документе состоит в том, чтобы исключать, по меньшей мере, один из вышеуказанных недостатков и улучшать обработку подключения к DN.

Согласно первому аспекту, цель достигается посредством способа, осуществляемого посредством функции управления радиодоступом (RAMF) для обработки подключения к DN. RAMF принимает, от UE, запрос, ассоциированный с подключением к DN для приложения, имеющего идентификатор подписки. RAMF выбирает, на основе, по меньшей мере, части идентификатора подписки, то, в какую SMF должен перенаправляться запрос, и перенаправляет запрос в выбранную SMF.

Согласно второму аспекту, цель достигается посредством способа, осуществляемого посредством SMF для обработки подключения к DN. SMF принимает, из RAMF, запрос, ассоциированный с подключением к DN для приложения, имеющего идентификатор подписки. SMF определяет то, что запрос подтверждается, и передает, в RAMF, информацию подтверждения, указывающую подтверждение запроса, временный идентификатор, идентификатор SMF и идентификатор соединения.

Согласно третьему аспекту, цель достигается посредством RAMF для обработки подключения к сети передачи данных. RAMF выполнена с возможностью принимать, от UE, запрос, ассоциированный с подключением к DN для приложения, имеющего идентификатор подписки. RAMF выполнена с возможностью выбирать, на основе, по меньшей мере, части идентификатора подписки, то, в какую SMF должен перенаправляться запрос, и перенаправлять запрос в выбранную SMF.

Согласно четвертому аспекту, цель достигается посредством SMF для обработки подключения к DN. SMF выполнена с возможностью принимать, из RAMF, запрос, ассоциированный с подключением к DN для приложения, имеющего идентификатор подписки. SMF выполнена с возможностью определять то, что запрос подтверждается, и передавать, в RAMF, информацию подтверждения, указывающую подтверждение запроса, временный идентификатор, идентификатор SMF и идентификатор соединения.

Благодаря идентификатору подписки, который представляет собой выделенный идентификатор пользователя для подключения, идентификатор подписки может использоваться для других целей в дополнение к подтверждению того, что приложению предоставляется разрешение на доступ в DN, и за счет этого обработка подключения к DN улучшается.

Варианты осуществления в данном документе обеспечивают множество преимуществ, неполный список примеров которых приведен ниже.

За счет разделения идентификационных данных для RAN-доступа/мобильности по сравнению с идентификационными данными для подключения, аспекты мобильности и подключения могут разделяться, обеспечивая множество возможностей.

Преимущество вариантов осуществления в данном документе состоит в том, что одно UE может обслуживать несколько приложений/вторичных устройств без тесной интеграции.

Другое преимущество вариантов осуществления в данном документе состоит в том, что доступ к приложениям/вторичным устройствам может индивидуально адаптироваться независимо от подробностей UE.

Дополнительное преимущество вариантов осуществления в данном документе состоит в том, что управление приложениями/вторичными устройствами может быть тесно ассоциировано с организацией, которая управляет приложениями/вторичными устройствами.

Дополнительно, приложение/вторичное устройство может потенциально использоваться вместе с любым UE, которое поддерживает локальную связь с приложением/вторичным устройством.

Преимущество вариантов осуществления в данном документе состоит в том, что управление и администрирование доменом RAN-доступа и базовым сетевым доменом является независимым.

Варианты осуществления в данном документе обеспечивают преимущества для приложения/вторичного устройства, к примеру, UE может осуществлять локальную авторизацию для приложений/устройств, чтобы разрешать/запрещать использование подключения.

Связь между вторичным устройством и UE может быть основана на любой технологии.

Варианты осуществления в данном документе не ограничены вышеуказанными признаками и преимуществами. Специалисты в данной области техники должны признавать дополнительные признаки и преимущества после прочтения нижеприведенного подробного описания.

Краткое описание чертежей

Далее подробнее описываются варианты осуществления в данном документе в нижеприведенном подробном описании в отношении прилагаемых чертежей, иллюстрирующих варианты осуществления, на которых:

Фиг. 1 является принципиальной блок-схемой, иллюстрирующей вариант осуществления нероуминговой 5G-архитектуры с использованием представления с помощью опорных точек.

Фиг. 2 является принципиальной блок-схемой, иллюстрирующей вариант осуществления 5G-архитектуры с использованием представления с помощью опорных точек при роуминге с домашним маршрутизируемым доступом.

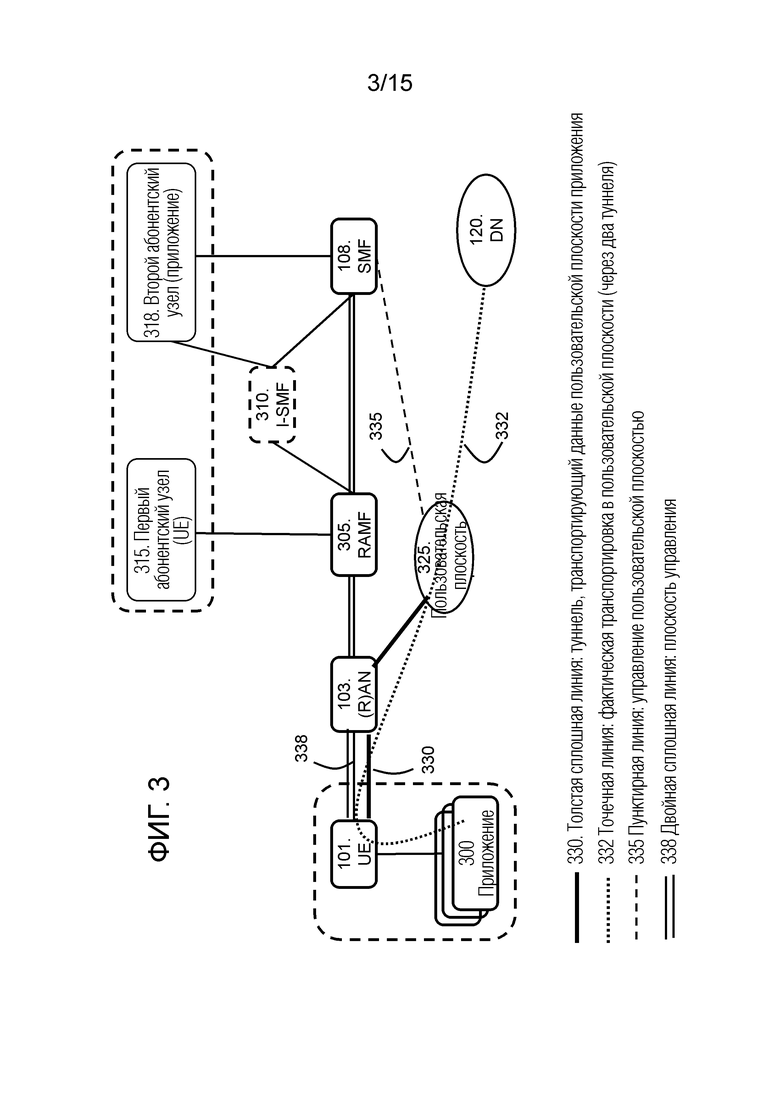

Фиг. 3 является принципиальной блок-схемой, иллюстрирующей вариант осуществления системы связи.

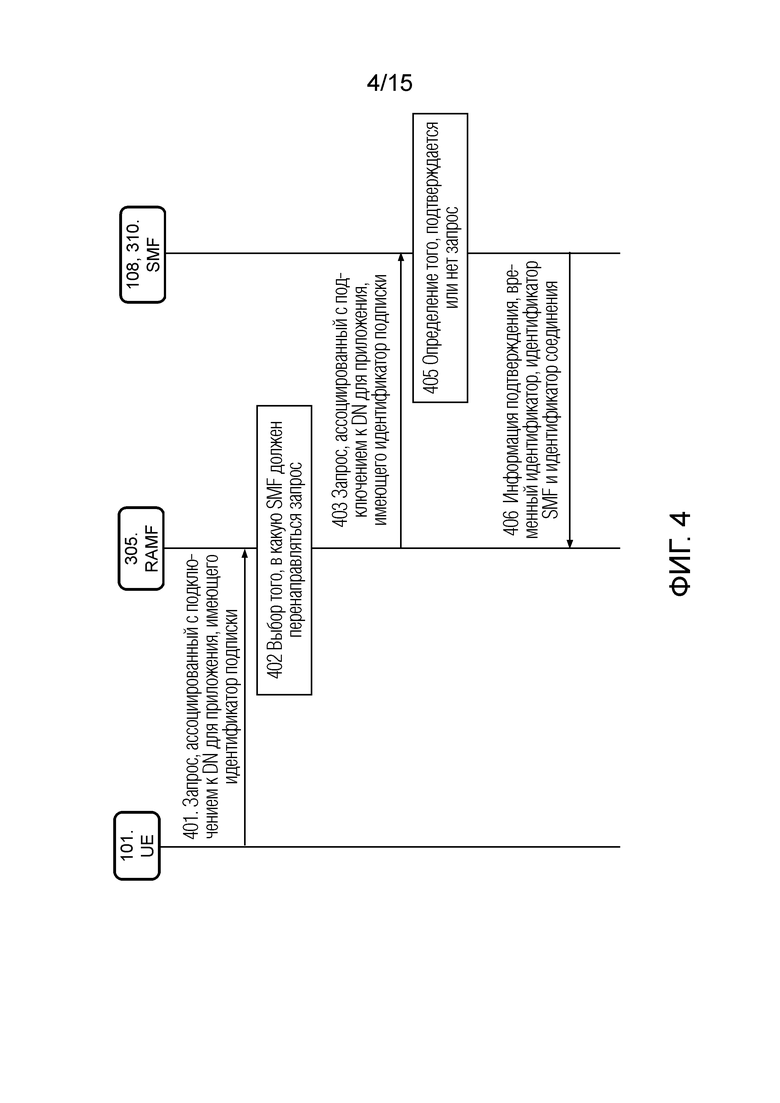

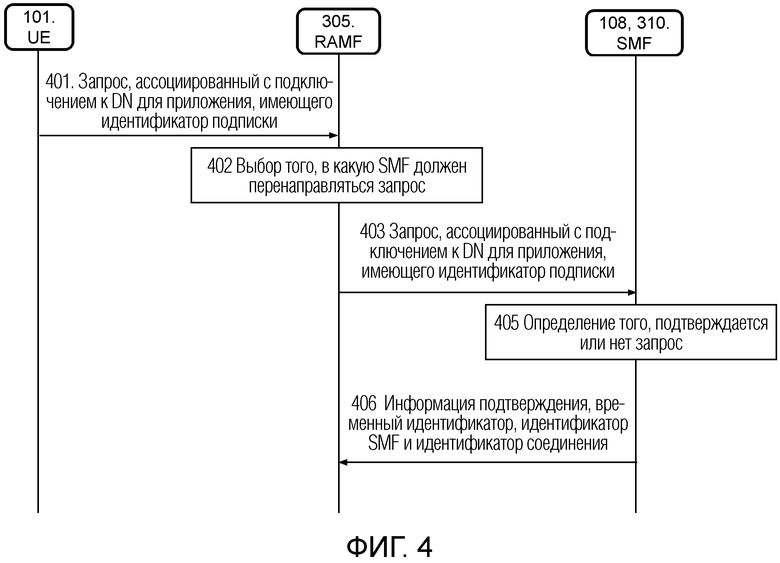

Фиг. 4 является схемой последовательности сигналов, иллюстрирующей примерный способ.

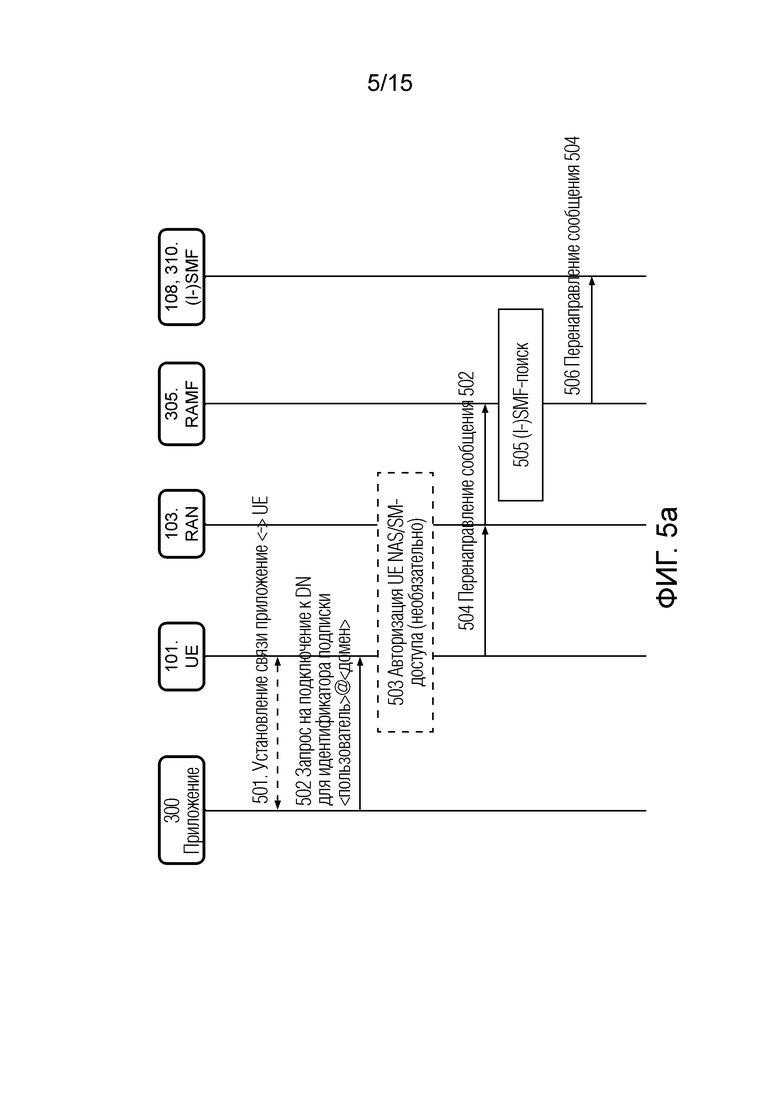

Фиг. 5a является схемой последовательности сигналов, иллюстрирующей примерный способ.

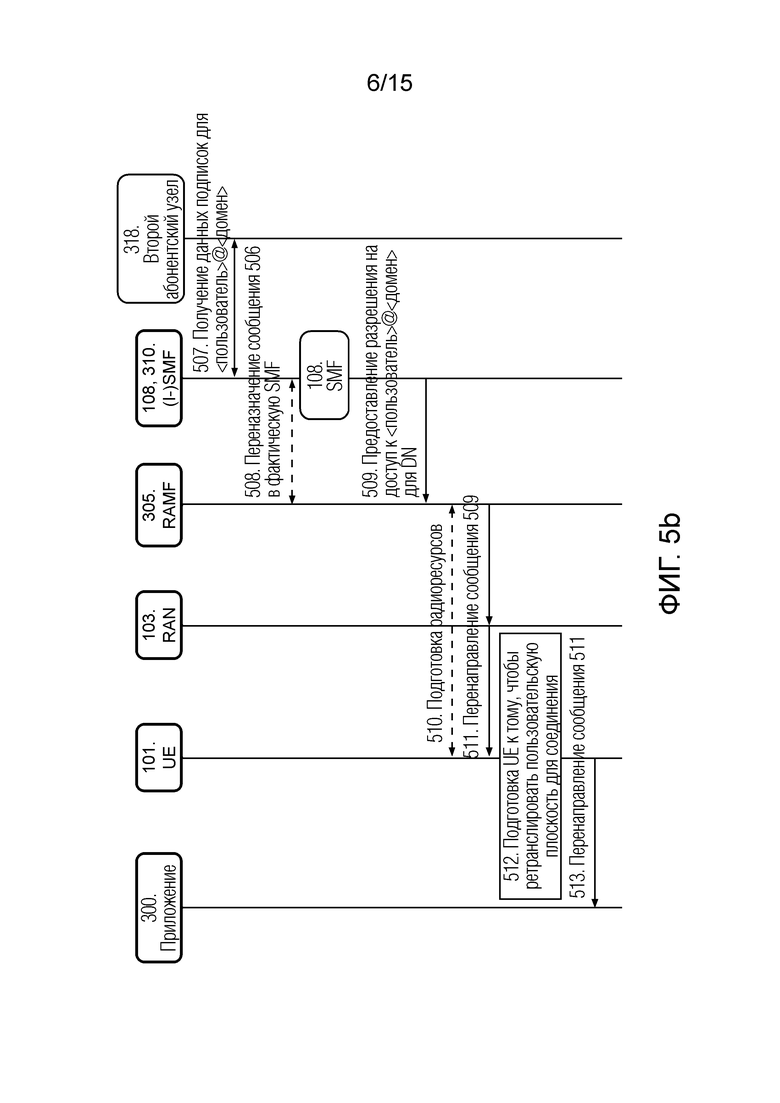

Фиг. 5b является продолжением фиг. 5a.

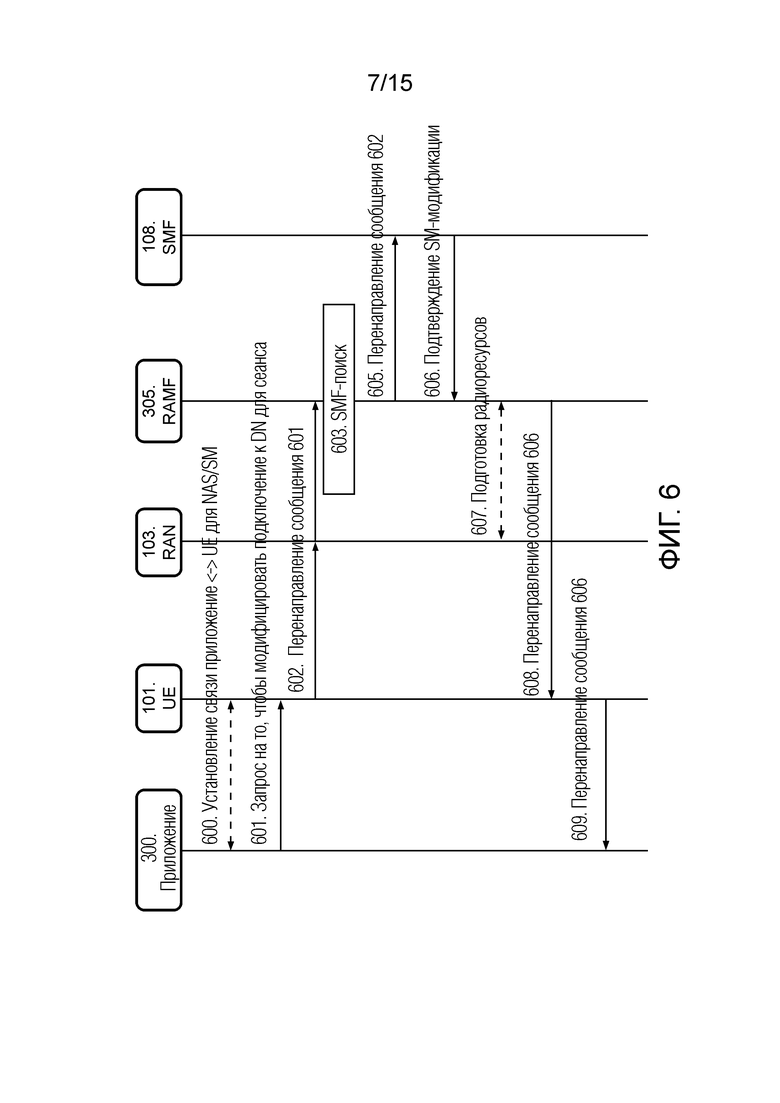

Фиг. 6 является схемой последовательности сигналов, иллюстрирующей примерный способ.

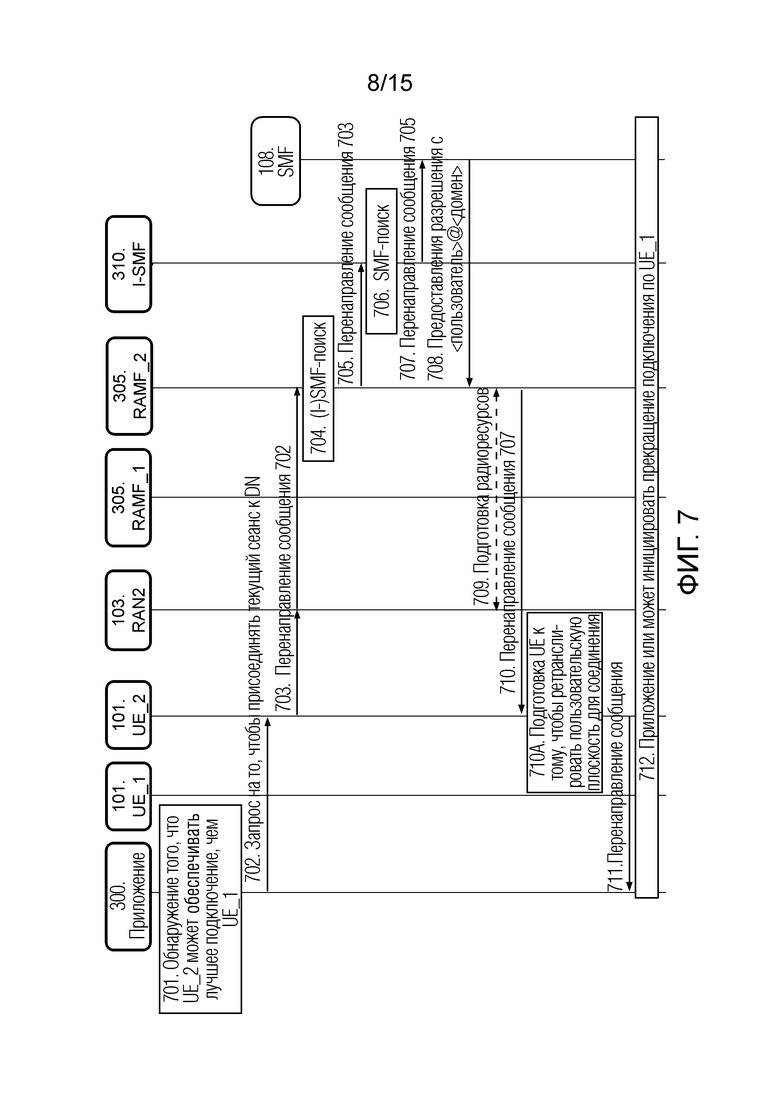

Фиг. 7 является схемой последовательности сигналов, иллюстрирующей примерный способ.

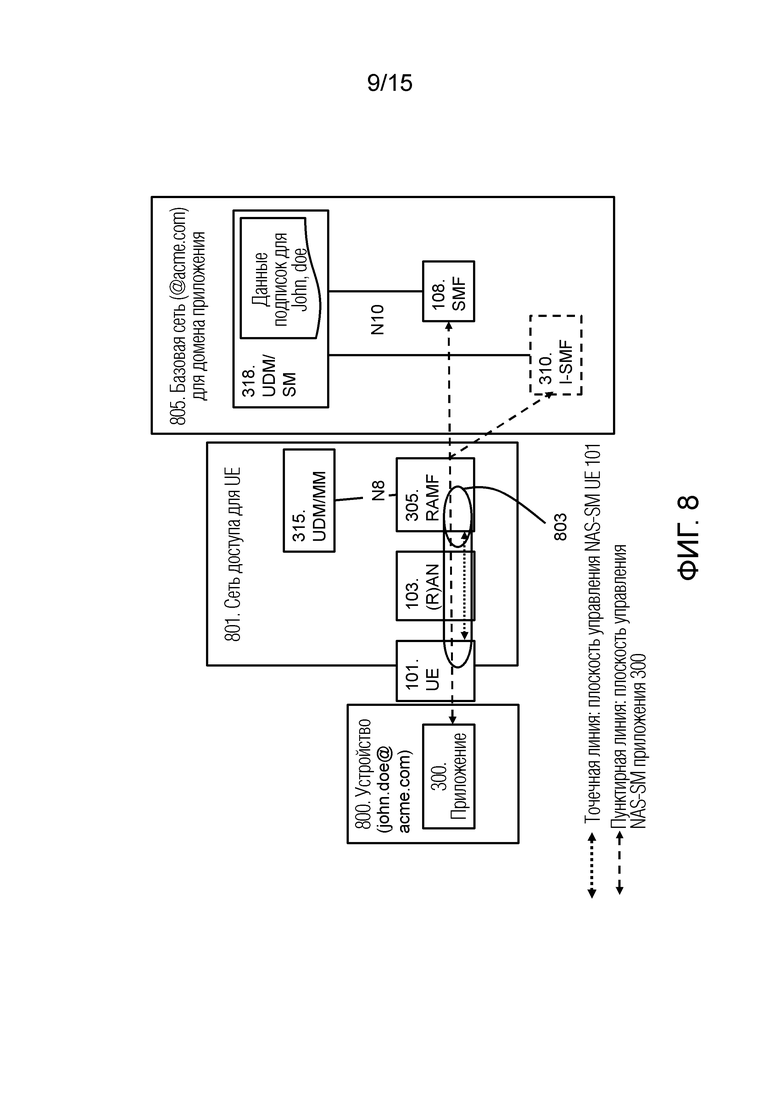

Фиг. 8 является принципиальной блок-схемой, иллюстрирующей вариант осуществления части передачи управляющих служебных сигналов системы связи.

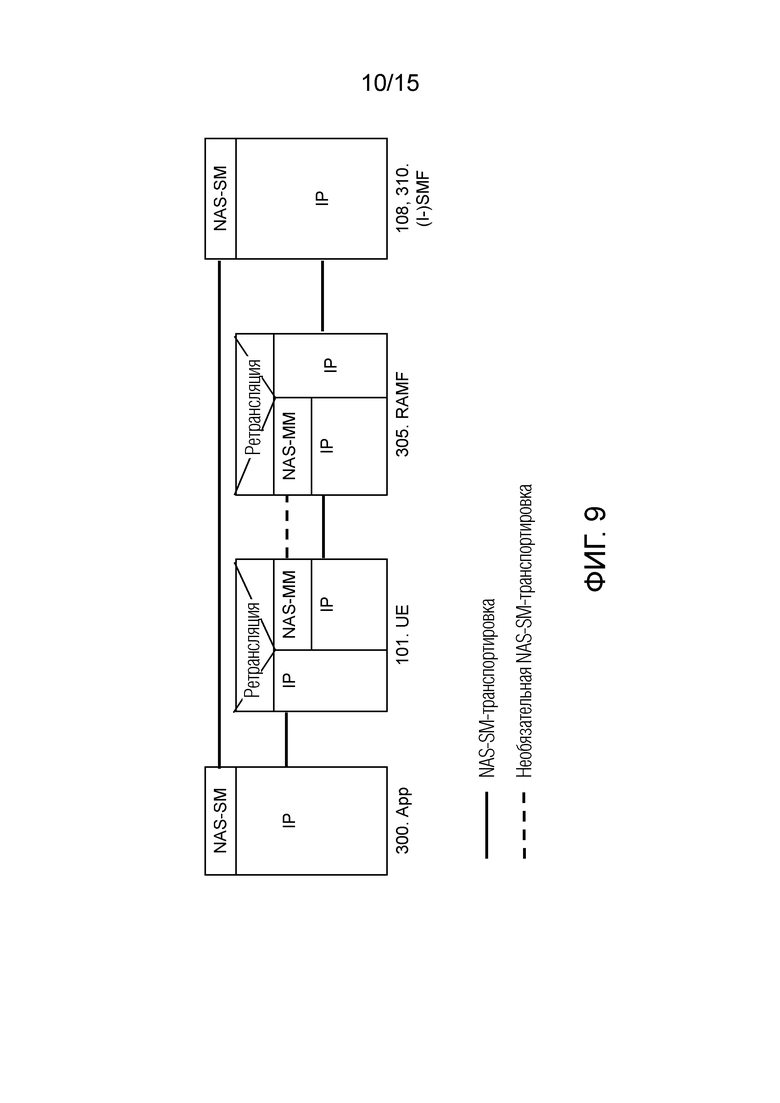

Фиг. 9 является принципиальной блок-схемой, иллюстрирующей вариант осуществления стека протоколов плоскости управления.

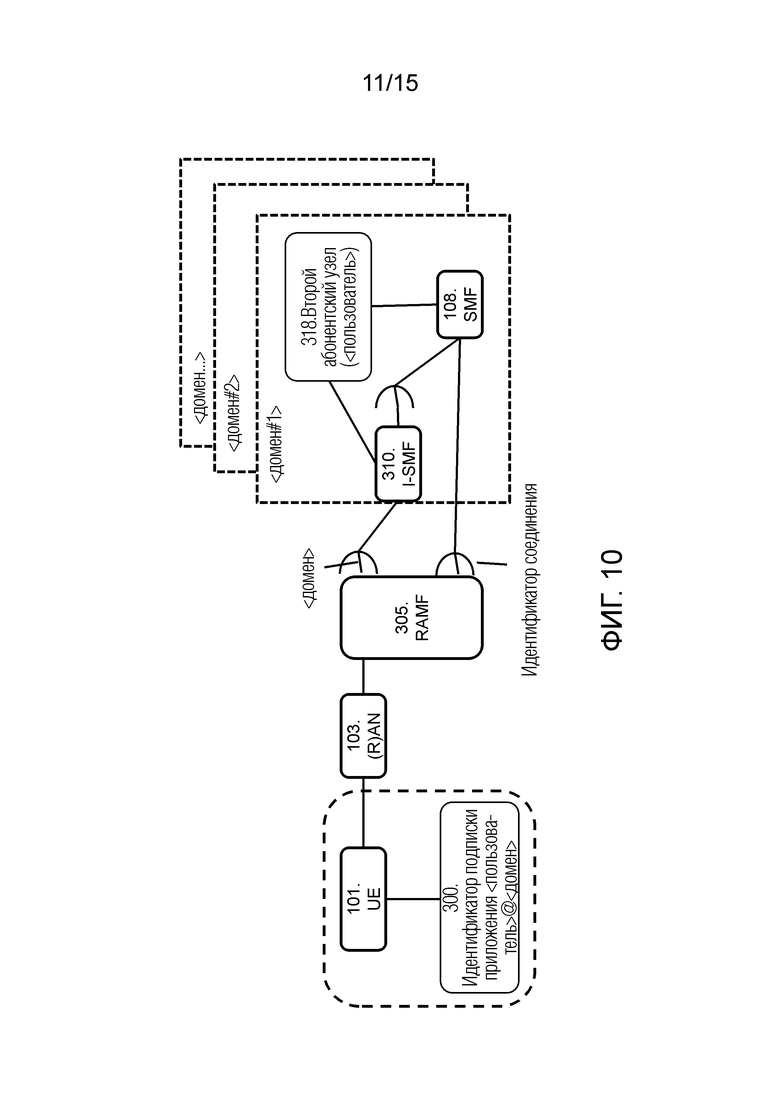

Фиг. 10 является принципиальной блок-схемой, иллюстрирующей вариант осуществления плоскости управления системы связи.

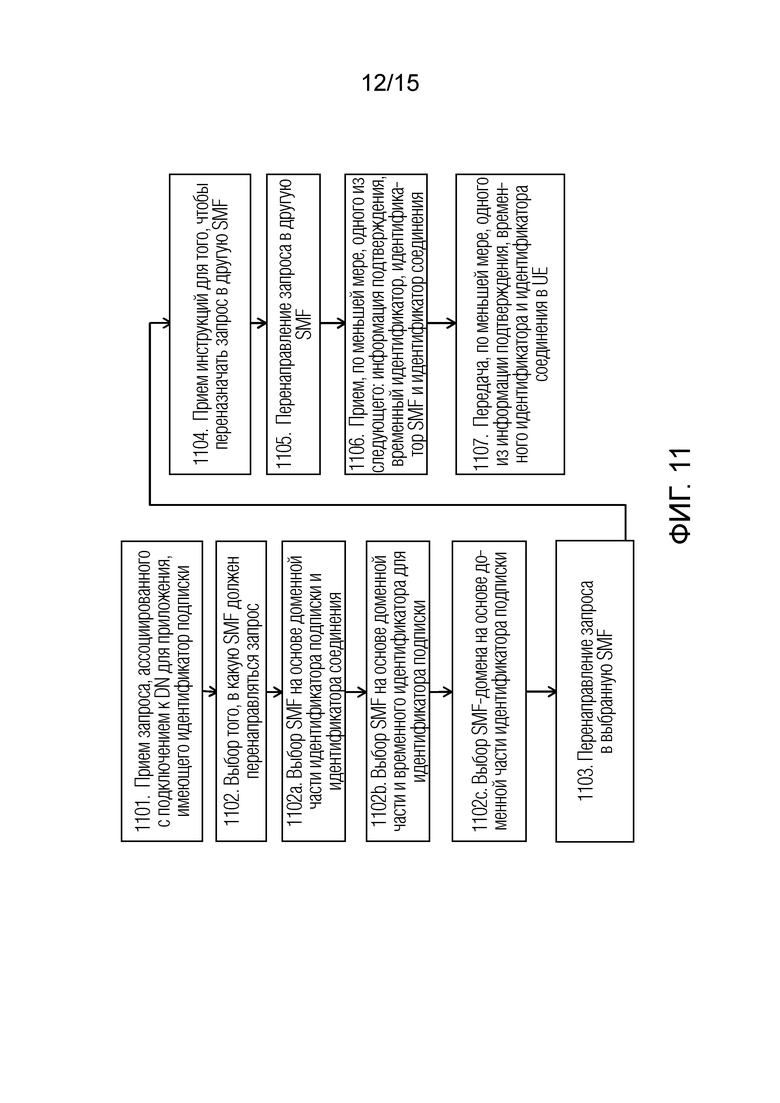

Фиг. 11 является блок-схемой последовательности операций, иллюстрирующей вариант осуществления способа, осуществляемого посредством RAMF.

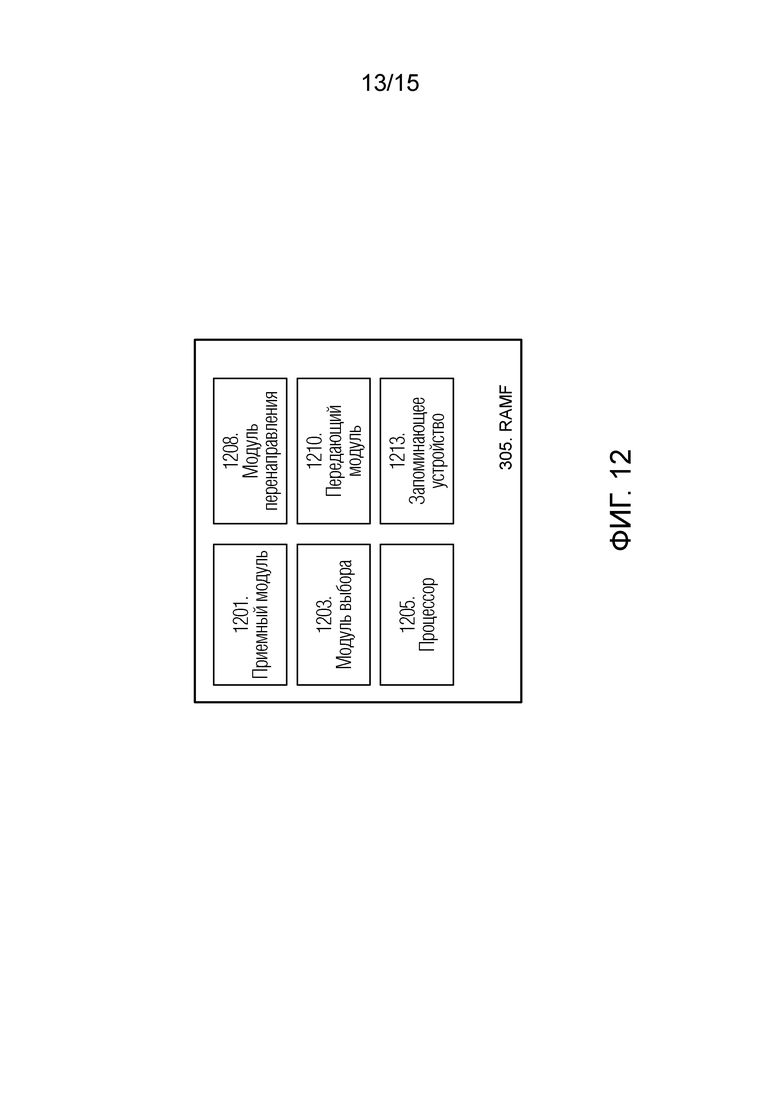

Фиг. 12 является принципиальной блок-схемой, иллюстрирующей вариант осуществления RAMF.

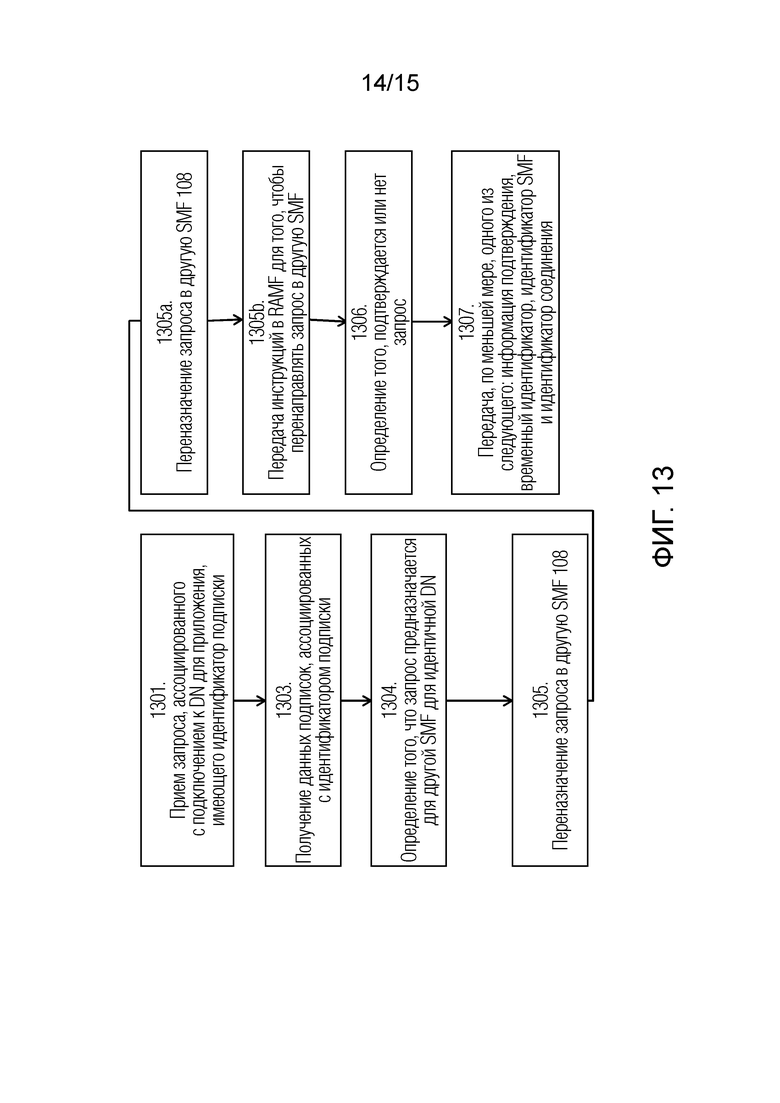

Фиг. 13 является блок-схемой последовательности операций, иллюстрирующей вариант осуществления способа, осуществляемого посредством SMF.

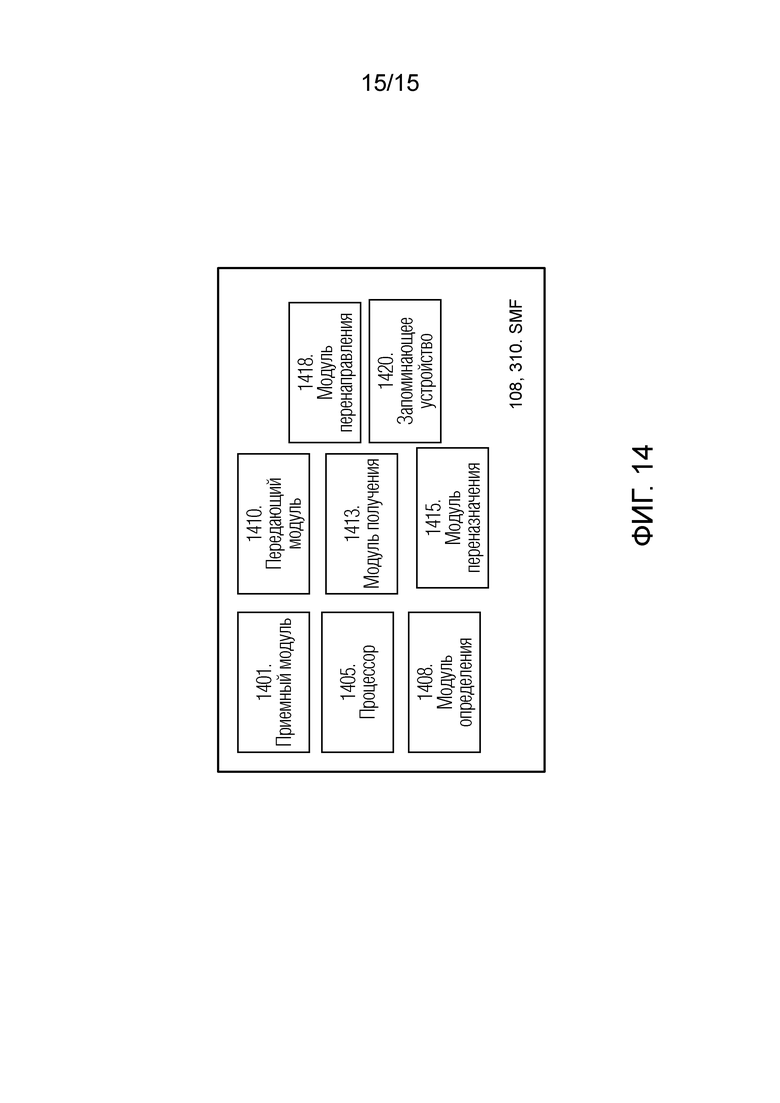

Фиг. 14 является принципиальной блок-схемой, иллюстрирующей вариант осуществления SMF.

Чертежи не обязательно должны быть нарисованы в масштабе, и размеры определенных признаков могут быть чрезмерно увеличены для понятности. Вместо этого основное внимание уделяется иллюстрации принципа вариантов осуществления в данном документе.

Осуществление изобретения

Фиг. 3 является принципиальной блок-схемой, иллюстрирующей вариант осуществления архитектуры системы связи, в которой могут реализовываться варианты осуществления в данном документе. Система связи в некоторых вариантах осуществления может быть основана на 5G или любой другой подходящей 3GPP- или не-3GPP-технологии, в которой передача управляющих служебных сигналов для мобильности и сеанса (подключения) разделяется.

UE 101 выполнено с возможностью обмениваться данными, по меньшей мере, с одним приложением 300. Может быть предусмотрено одно, два или более приложений 300, т.е. может быть предусмотрено одно или множество приложений 300. Приложение 300 может совместно размещаться или включаться в UE 101, или приложение 300 может быть расположено в отдельном устройстве. В случае если приложение 300 расположено в устройстве, которое разделяется от UE 101, такое устройство может упоминаться как вторичное устройство или небольшое устройство. Приложение 300 расположено позади UE 101 с точки зрения сети. Приложение 300 типично не имеет прямого соединения с DN 120, но имеет такое соединение через UE 101. Пример вторичного устройства представляет собой GPS-устройство, спортивные часы, камеру и т.д.

UE 101 может описываться как обслуживающее одно или более приложений или вторичных устройств. Точки вокруг UE 101 и приложения 300 на фиг. 3 иллюстрируют то, что они могут совместно размещаться.

UE 101 может представлять собой устройство, посредством которого абонент может осуществлять доступ к услугам, предлагаемым посредством сети оператора, и к услугам за пределами сети оператора, к которой предоставляют доступ сеть радиодоступа и базовая сеть оператора, например, доступ в Интернет. UE 101 может представлять собой любое устройство, мобильное или стационарное, оснащенное возможностью обмениваться данными в сети связи, например, но не только, например, абонентское устройство, мобильный телефон, смартфон, датчики, счетчики, транспортные средства, бытовые приборы, медицинские приборы, мультимедийные проигрыватели, камеры, устройство межмашинной связи (M2M), устройство связи между устройствами (D2D), устройство с поддержкой стандарта Интернета вещей (IoT) или любой тип бытовой электронной аппаратуры, например, но не только, телевизионный приемник, радиостанцию, осветительные установки, планшетный компьютер, переносной компьютер или персональный компьютер (PC). UE 101 может представлять собой портативные, карманные, переносные, содержащие компьютер или установленные в транспортном средстве устройства, оснащенные возможностью обмениваться речью и/или данными, через сеть радиодоступа, с другим объектом, таким как другое устройство или сервер.

UE 101 выполнено с возможностью обмениваться данными с (R)AN 103. (R)AN может содержать RAN-узел (не показан на фиг. 3), такой как базовая станция, узел B, усовершенствованный узел B, gNB или любой другой сетевой модуль, допускающий обмен данными по несущей радиочастоте с UE 101. Сокращения "(R)AN" и "RAN" могут использоваться взаимозаменяемо в данном документе при упоминании сети доступа, сети радиодоступа, узла, содержащегося в сети доступа, и узла, содержащегося в сети радиодоступа.

RAN 103 выполнена с возможностью обмениваться данными с RAMF 305. RAMF 305 может представлять собой AMF 105, как проиллюстрировано на фиг. 1 и 2.

RAMF 305 выполнена с возможностью обмениваться данными, по меньшей мере, с одной SMF 108. Фиг. 3 иллюстрирует одну SMF 108 для простоты, но в других примерах может быть предусмотрено две или более SMF.

Опрашивающая SMF 310 (I-SMF) может быть выполнена с возможностью обмениваться данными с RAMF 305 и SMF 108. I-SMF 310 может рассматриваться как расположенная между RAMF 305 и SMF 108. На некоторых из чертежей и в этом описании, ссылки с номерами 108 и 310 используются вместе. Это означает то, что SMF может представляют собой любую из SMF или I-SMF, и она также может упоминаться под термином "(I-)SMF". I-SMF 310 нарисована с помощью точечной линии, чтобы указывать то, что она представляет собой необязательный объект в системе связи. Одна задача I-SMF 310 состоит в том, чтобы направлять запрос в соответствующую SMF 108, когда сама RAMF 305 не имеет достаточно информации для того, чтобы адресовать корректную SMF. Пример сценария, в котором выполняется такая задача, представляет собой "присоединение" через дополнительную RAMF (например, обслуживающую другое UE 101, которую приложение 300 выбирает для использования для подключения приложения), причем идентификатор абонента не разрешается в RAMF в используемую фактическую SMF. В этом тексте, SMF 108, 310 также может упоминаться как домен.

Для способа "присоединения" (см., например, фиг. 7, описанный ниже), часть <пользователь> идентификатора подписки может иметь такое кодирование, что RAMF 305 адресует корректную SMF 108, 310 в первой попытке. Любой из этих факторов может требовать I-SMF 310:

- Временный идентификатор не разрешается в фактическую SMF 108, 310.

- Постоянный идентификатор пользователя используется в запросе.

- RAMF 305 не хватает информации, чтобы разрешать SMF-адрес (приложение предоставляет достаточно информации, но поддержка сети не является достаточной для разрешения).

RAMF 305 может быть выполнена с возможностью обмениваться данными с первым абонентским узлом 315 и может быть ассоциирована с UE 101 в том, что он содержит информацию по подпискам UE. SMF 108 может быть выполнена с возможностью обмениваться данными со вторым абонентским узлом 318, который может быть ассоциирован с приложением 300 в том, что он содержит информацию по подпискам приложения.

Первый и второй абонентские узлы 315, 318 могут представлять собой отдельные узлы, или они могут совместно размещаться (совместное размещение проиллюстрировано с помощью точечной линии). Первый и второй абонентские узлы 315, 318 также могут упоминаться как подписные базы данных. Информация, содержащаяся в первом и втором абонентских узлах 315, 318, может обрабатываться независимо друг от друга. Первый абонентский узел 315 может представлять собой HSS или UDM. Второй абонентский узел 318 может представлять собой HSS или UDM. Опорная точка между RAMF 305 и первым абонентским узлом 315 может упоминаться как опорная N8-точка. Эта опорная точка обслуживает информацию (например, IMSI), которая требуется RAMF 305 (доступ UE по (R)AN 103).

В некоторых вариантах осуществления, предусмотрен только один абонентский узел, например, первый абонентский узел 315. В таком варианте осуществления, как RAMF 305, так и SMF 108 могут быть выполнены с возможностью обмениваться данными с идентичным абонентским узлом. Опорная точка между SMF 108 и абонентским узлом (например, первым абонентским узлом 315 или вторым абонентским узлом 318) может упоминаться как опорная N10-точка. Опорная точка между SMF 108 и абонентским узлом 315, 318 обслуживает то, что необходимо для подключения. Идентификатор подключения может передаваться по этой опорной точке. Если идентификатор подключения является идентичным идентификационным данным UE (т.е. когда само UE 101 выступает в качестве приложения 300 с использованием идентификатора, идентичного идентификатору мобильности), то абонентский узел 315, 318 может обрабатывать как (R)AN-доступ, так и подключение.

Несколько приложений 300 могут использовать идентичный идентификатор подключения. Это является аналогичным примеру, в котором тот, кто имеет несколько приложений Android, использует идентичный идентификатор Google для всех из них. Таким образом, идентификатор подключения представляет собой идентификационные данные для подписки для подключения, которые должны использоваться посредством приложения 300, а не идентификационные данные для самого приложения 300.

Фиг. 3 также иллюстрирует пользовательскую плоскость 325, которая выполнена с возможностью обмениваться данными с UE 101 и DN 120. Опорная точка между пользовательской плоскостью 325 и DN 120 обеспечивает обмен трафиком с DN 120 для соединений с DN 120.

Толстая сплошная линия со ссылкой с номером 330 на фиг. 3 представляет туннель, транспортирующий данные пользовательской плоскости приложения, и проходит между UE 101 и (R)AN 103. Цель туннеля 330 состоит в том, чтобы разделять соединение между приложением 300 и DN 120 от других соединений с использованием идентичного сегмента, т.е. между UE 101 и (R)AN 103. Толстая сплошная линия между (R)AN 103 и пользовательской плоскостью 325 представляет туннель, переносящий трафик пользовательской плоскости для соединения приложения 300 с DN 120. Точечная линия со ссылкой с номером 332 представляет фактическую транспортировку в пользовательской плоскости (через два туннеля) и проходит из приложения 300, через UE 101, (R)AN 103 и через пользовательскую плоскость 325 в DN 120. Пунктирная линия со ссылкой с номером 335 (соответствует N4 в 5GC) представляет управление посредством SMF 108 пользовательской плоскостью 325. Двойная сплошная линия со ссылкой с номером 338 представляет плоскость управления между UE 101, RAN 103, RAMF 305 и SMF 108. Сплошная тонкая линия (без ссылки с номером) представляет то, что узлы на каждом конце линии выполнены с возможностью обмениваться данными между собой.

Следует отметить, что линии связи в системе связи, проиллюстрированной на фиг. 3, могут представлять собой любой подходящий вид, в том числе линию проводной или беспроводной связи. Линия связи может использовать любой подходящий протокол в зависимости от типа и уровня слоя (например, как указано посредством модели взаимодействия открытых систем (OSI)), как должны понимать специалисты в данной области техники.

Ниже описывается способ для обработки подключения к сети 120 передачи данных (DN) согласно некоторым вариантам осуществления со ссылкой на схему последовательности сигналов на фиг. 4. Способ содержит следующие этапы, причем эти этапы также могут выполняться в подходящем порядке, отличном от порядка, описанного ниже.

Этап 401

RAMF 305 принимает, от UE 101, запрос, ассоциированный с подключением к DN 120 для приложения 300, имеющего идентификатор подписки. Идентификатор подписки может иметь следующую форму: <пользователь>@<домен>. Таким образом, запрос содержит идентификатор подписки. <Пользователь> может представлять собой постоянный или временный идентификатор. Использование временного идентификатора имеет преимущество недопущения раскрытия постоянного идентификатора за пределами <домен>. <Пользователь> может использоваться для нахождения данных подписок.

Этап 402

RAMF 305 выбирает, на основе, по меньшей мере, части идентификатора подписки, то, в какую SMF 108, 310 должен перенаправляться запрос. Таким образом, идентификатор подписки содержит информацию, которая позволяет выбирать SMF 108, 310. Выбор может быть дополнительно основан на временном идентификаторе.

Этап 403

RAMF 305 перенаправляет запрос в выбранную SMF 108, 310.

Выбранная SMF 108, 310 принимает, из RAMF 105, запрос, ассоциированный с подключением к DN 120 для приложения 300, имеющего идентификатор подписки. Запрос может содержать идентификатор подписки. Запрос также может содержать идентификатор соединения и возможно также временный идентификатор. RAMF 305 может сохранять идентификатор соединения и идентификатор подписки с временным идентификатором, который должен быть ассоциирован с идентификатором SMF. Временный идентификатор может включать в себя информацию, которую RAMF 305 может разрешать в SMF-назначение. RAMF 305 может обмениваться данными непосредственно с SMF 108, 310, когда адресная информация доступна в RAMF 305. Первоначально, адресная информация не доступна.

Запрос может содержать временный идентификатор, или SMF 108, 310 может назначать временный идентификатор. Временный идентификатор может быть предназначен, по меньшей мере, для части идентификатора подписки. Временный идентификатор также может упоминаться как кратковременный идентификатор, непостоянный идентификатор или предварительный идентификатор. Временный идентификатор может быть достоверным в течение определенного периода времени. Временный идентификатор может становиться недопустимым, в то время как постоянный идентификатор остается. Временный идентификатор может использоваться для второго или более высокого числа запросов. Временный идентификатор при необходимости может заменяться новым значением. SMF 108, 310 может удалять (неявно разъединять) информацию относительно соединения и высвобождать соответствующие ресурсы. Если временный идентификатор становится недопустимым без замены, способ может повторно начинаться с использованием постоянного идентификатора.

Этап 405

SMF 108, 310 определяет то, подтверждается или нет запрос.

Этап 406

SMF 108, 310 передает, в RAMF 105, информацию подтверждения, указывающую то, подтвержден или нет запрос, временный идентификатор, идентификатор SMF и идентификатор соединения.

Ниже описываются дополнительные сведения относительно способа, проиллюстрированного на фиг 4, со ссылкой на фиг. 5a и 5b, иллюстрирующие установление подключения, фиг. 6, иллюстрирующий модификацию пользовательской плоскости подключения, и фиг. 7a и 7b, иллюстрирующие UE-UE-передачу обслуживания для приложения.

Ниже описывается способ для обработки подключения к DN 120 согласно некоторым вариантам осуществления со ссылкой на схему последовательности сигналов на фиг. 5a и фиг. 5b. Фиг. 5a содержит этапы 501-506, и фиг. 5b содержит этапы 507-513. Этапы 501-506 выполняются перед этапами 507-513, т.е. фиг. 5b является продолжением фиг. 5a. Точечная стрелка может указывать на необязательный этап. Способ содержит следующие этапы, причем эти этапы также могут выполняться в подходящем порядке, отличном от порядка, описанного ниже:

Необходимая предпосылка на фиг. 5 может состоять в том, что UE 101 представляет собой NAS/MM, зарегистрированное в RAMF 305, и может выполнять передачу управляющих служебных сигналов с RAMF 305. Идентификатор UE может иметь тип IMSI.

Этап 501

Этот этап представлен на фиг. 5a. Связь между приложением 300 и UE 101 устанавливается для NAS/SM. Этот этап выполняется, если приложение 300 является отдельным от UE 101.

Этап 502

Этот этап представлен на фиг. 5a. Приложение 300 отправляет, в UE 101, запрос на подключение к DN 120 для идентификатора подписки <пользователь>@<домен>. Запрос может упоминаться как начальный запрос. Весь контент запроса, за исключением типа сообщений и идентификатора подписки, может шифроваться. Зашифрованные части должны быть декодируемыми/дешифруемыми в SMF 108, 310. SMF 108, 310 может дешифровать и проверять достоверность фактической пользовательской части идентификатора подписки.

UE 101 принимает запрос из приложения 300.

Начальный запрос содержит идентификатор подписки. Идентификатор подписки может иметь следующую форму <пользователь>@<домен>. <Пользователь> представляет собой либо постоянный идентификатор подписки, либо временные идентификационные данные. APN может иметь форму полностью определенного доменного имени (FQDN).

Этап 503

Этот этап представлен на фиг. 5a. UE 101 выполняет авторизацию UE NAS/SM-доступа (необязательно). UE работает в качестве "брандмауэра" для NAS/SM-сообщений.

Этап 504

Этот этап представлен на фиг. 5a. Этот этап соответствует этапу 401 на фиг. 4. UE 101 перенаправляет сообщение из этапа 502 в RAMF 305, т.е. запрос на подключение к сети передачи данных (DNN) для идентификатора подписки <пользователь>@<домен>. RAMF 305 принимает сообщение от UE 101. RAMF 305 сохраняет ассоциирование идентификатора подписки с:

- UE 101 (для RAN+UE-транспортировки), и

- SMF 108 для последующей маршрутизации (например, (I)-SMF-поиска на нижеприведенном этапе 505 и трансляции временного идентификатора/идентификатора соединения в идентификатор SMF).

Этап 505

Этот этап представлен на фиг. 5a. Этот этап соответствует этапу 402 на фиг. 4. RAMF 305 выполняет (I-)SMF-поиск для <домен>, например, поиск с помощью сервера доменных имен (DNS). Результат поиска используется для адресации сообщения 506. Другими словами, RAMF 305 маршрутизирует сообщение на основе <домен>. Временный идентификатор может содержать информацию, которая позволяет выбирать SMF 108, 310.

Этап 506

Этот этап представлен на фиг. 5a. Этот этап соответствует этапу 403 на фиг. 4. RAMF 305 перенаправляет сообщение из этапа 504 в (I-)SMF 108, 310, которую она обнаруживает на этапе 505. Таким образом, RAMF 305 перенаправляет запрос для подключения к сети передачи данных (DN) для идентификатора подписки <пользователь>@<домен> в (I-)SMF 108, 310.

Как упомянуто на этапе 502, весь контент сообщения с запросом, за исключением типа сообщений и идентификатора подписки, может шифроваться. Это имеет место для случая, когда RAMF 305 должна перенаправлять запрос в соответствующий домен. Тем не менее, домен (например, представленный посредством I-SMF 310) также должен декодировать пользовательскую часть, и каждое приложение 300 имеет собственные ключи для шифрования, так что для этого <пользователь> не может шифроваться, но может быть временным, в начальном запросе. В этом случае, ключ для дешифрования извлекается из подписной базы данных или из SMF 108, 310 (в случае, если RAMF 05 не может адресовать правильную SMF 108, 310, но I-SMF 310 может достигать этого на основе временного идентификатора). Использование временного идентификатора может завершаться неудачно, так что UE должно перезапускаться с использованием постоянного идентификатора. RAMF 305 использует <домен> для направления в этот домен (в соответствующую ((I-)SMF 108, 310), в то время как домен использует <пользователь> для аутентификации и извлечения данных подписок, а также ключи сети для шифрования (потенциально обеспечивающие возможность шифрования оставшейся части запроса).

В вариантах осуществления в данном документе, аутентификация выполняется до установления такого подключения (и даже до выбора того, где обслуживать подключение). Это отличается от предшествующего уровня техники, в котором аутентификация возникает в ассоциации с соединением с DN 120.

Этап 507

Этот этап представлен на фиг. 5b. Этот этап соответствует этапу 404 на фиг. 4. (I-)SMF 108, 310 получает данные подписок для <пользователь>@<домен> из второго абонентского узла 318. Напомним, что второй абонентский узел 318 представляет собой абонентский узел для подключения.

SMF 108 сохраняет во втором абонентском узле 318:

- Временный идентификатор, который следует использовать в будущем.

- Идентификатор соединения (не путать с идентификатором подписки).

I-SMF 310, которая не может обслуживать само подключение, выбирает новую SMF 108 в <домен>.

В некоторых вариантах осуществления, временный идентификатор не известен для SMF 108, 310, в таком случае затем приложение 300 должно использовать свою фактическую пользовательскую часть идентификатора подписки. I-SMF 310 затем формирует ответ для приложения 300, чтобы предписывать приложению 300 повторять попытку отправлять запрос с фактическим идентификатором пользователя.

(I-)SMF 108, 310 может использовать идентификатор подписки, чтобы искать данные подписок. В случае временного идентификатора, данные подписок могут содержать ключ(и) для дешифрования оставшихся частей запроса. Для подтверждения запроса, должна быть предусмотрена запись подписки для DNN в запросе. Операция присоединения (проиллюстрирована на фиг. 7) может включать в себя идентификатор соединения для существующего соединения, что обеспечивает поиск соединения посредством SMF 108, 310 и обработку операции присоединения.

Этап 508

Этот этап представлен на фиг. 5b. В случае если <домен> использует разделение на срезы (или по любой другой необходимой причине), сообщение 506 переназначается посредством I-SMF 310 в фактическую SMF 108. Этот этап является необязательным этапом.

I-SMF 310 выполняет авторизацию для APN и выбирает SMF 108, и либо a) перенаправляет сообщение в SMF 108, либо b) перенаправляет RAMF 305 в SMF 108.

За счет этапа 508, выбор среза (т.е. SMF-выбор) становится ассоциированным с подпиской приложений вместо подписки UE в первом абонентском узле 315. Это обеспечивает гибкое решение по сравнению с использованием подписки UE для выбора среза.

Этап 509

Этот этап представлен на фиг. 5b. Этот этап соответствует этапу 406 на фиг. 4. RAMF 305 принимает сообщение для предоставления разрешения на доступ к <пользователь>@<домен> для DN 120 из SMF 108.

Сообщение включает в себя временный идентификатор для использования посредством приложения 300 для <пользователь> в идентификаторе подписки, идентификатор соединения, сохраненный в SMF, а также инструкции для AN-установления радиоресурса.

Этап 510

Этот этап представлен на фиг. 5b. На основе предоставления разрешения на этапе 509, RAMF 305 может подготавливать радиоресурсы между RMAF и UE 101.

Этап 511

Этот этап представлен на фиг. 5b. RAMF 305 перенаправляет сообщение из этапа 509 в RAN 103, и RAN 103 перенаправляет сообщение дополнительно в UE 101. Перенаправленное сообщение представляет собой предоставление разрешения на доступ к <пользователь>@<домен> для DN 120. Перенаправленное сообщение содержит временный идентификатор и идентификатор соединения.

Этап 512

UE 101 подготавливает себя к тому, чтобы ретранслировать пользовательскую плоскость для соединения, см. этап 510.

Этап 513

Этот этап представлен на фиг. 5b. UE 101 перенаправляет сообщение 511 (предоставление разрешения на доступ к <пользователь>@<домен> для DN 120) в приложение 300. Приложение 300 сохраняет временный идентификатор и идентификатор соединения для ссылки на соединение в последующей передаче служебных сигналов.

Ниже описывается способ для обработки подключения к DN 120 согласно некоторым вариантам осуществления со ссылкой на схему последовательности сигналов на фиг. 6. Как упомянуто выше, фиг. 6 относится к модификации пользовательской плоскости подключения. Точечная стрелка может указывать необязательный этап. Этапы на фиг. 6 могут рассматриваться как выполняемые после этапов на фиг. 5a и 5b, т.е. фиг. 6 является продолжением фиг. 5a и 5b. Способ содержит следующие этапы, причем эти этапы также могут выполняться в подходящем порядке, отличном от порядка, описанного ниже:

Необходимая предпосылка для этапов 601-610 состоит в том, что приложение 300 имеет соединение с SMF 108 с использованием NAS/SM, туннелированного через UE <-> RAMF и маршрутизируемого в SMF 108 посредством RAMF 305. Идентификатор подписки представляет собой либо <пользователь>@<домен>, либо временный идентификатор, который формирует SMF 108. Приложение 300 использует идентификатор соединения, который SMF 108 предоставляет в RAMF 305, которая сохраняет его и его ассоциирование с SMF 108.

Этап 600

Этот этап соответствует этапу 501 на фиг. 5a. Связь между приложением 300 и UE 101 устанавливается для NAS/SM. Этот этап выполняется, если приложение 300 является отдельным от UE 101. Этап 600 требуется только в том случае, если потеряно соединение, которое создано на этапе 501 на фиг. 5a.

Этап 601

Этот этап соответствует этапу 601 на фиг. 6. Приложение 300 отправляет сообщение с запросом в UE 101. Сообщение с запросом представляет собой запрос на то, чтобы модифицировать подключение к DN 120 для сеанса. Идентификатор подписки представляет собой <пользователь>@<домен> или временный идентификатор для сеанса. Все в сообщении с запросом, за исключением типа сообщений и идентификатора подписки, и идентификатора соединения, может шифроваться. Сообщение завершения запроса должно быть декодируемым в SMF 108. Этот запрос на этапе 601 может упоминаться как последующий запрос (в отличие от начального запроса на этапе 501 на фиг. 5a).

Последующий запрос содержит, по меньшей мере, один из следующих параметров: идентификатор подписки и идентификатор соединения. Идентификатор подписки может иметь следующую форму <идентификатор подписки>@<домен>, и идентификатор подписки может представлять собой временные идентификационные данные. Идентификатор подписки (т.е. временные идентификационные данные) может шифроваться (приложение <-> SMF).

Пример модификации может заключаться в том, чтобы изменять QoS-обработку конкретного трафика пользовательской плоскости. См. документ "(GPRS) PDP Context Modification and (EPS) Bearer modification request".

Этап 602

Этот этап соответствует этапу 401 на фиг. 4 и этапу 504 на фиг. 5a. UE 101 перенаправляет сообщение 601 в RAMF 305 через RAN 103 с использованием туннеля в передаче служебных сигналов в тракте передачи служебных NAS/MM-сигналов.

Этап 603

Этот этап соответствует этапу 402 на фиг. 4 и этапу 505 на фиг. 5a. RAMF 305 выполняет SMF-поиск, т.е. она определяет SMF 107. Поиск основан на идентификаторе подписки и/или идентификаторе соединения и сохраненном ассоциировании с SMF. Идентификатор подписки в форме временного идентификатора может формироваться таким образом, что SMF-назначение может извлекаться из временного идентификатора. Результат используется для адресации сообщения 605. Другими словами, RAMF 305 выполняет маршрутизацию сообщения 605 на основе идентификатора подписки или идентификатора соединения. Обобщенно, альтернативы являются следующими:

a) SMF-адрес может извлекаться из временного идентификатора, включающего в себя доменную часть, отдельно; или

b) RAMF 305 сохраняет SMF-адрес, который следует использовать для конкретного идентификатора соединения.

Этап 605

Этот этап соответствует этапу 403 на фиг. 4 и этапу 506 на фиг. 5a. RAMF 305 перенаправляет сообщение из этапа 602 в SMF 108, т.е. запрос на то, чтобы модифицировать подключение.

Этап 606

Этот этап соответствует этапу 406 на фиг. 4 и этапу 509 на фиг. 5b. SMF 108 отправляет сообщение подтверждения SM-модификации в RAMF 305. SMF 108 отвечает с указанием идентификатора соединения. SMF 108 может изменять временный идентификатор и сохранять временный идентификатор во втором абонентском узле 318 и включать его в подтверждение SM-модификации. RAMF сохраняет новый временный идентификатор для целей последующей маршрутизации.

Этап 607

Этот этап соответствует этапу 510 на фиг. 5b. RAMF 305 может подготавливать радиоресурсы между собой и RAN 103.

Этап 608

Этот этап соответствует этапу 511 на фиг. 5b. RAMF 305 перенаправляет сообщение из этапа 606 в UE 101. Сообщение может перенаправляться с использованием туннеля в тракте передачи служебных NAS/MM-сигналов.

Этап 609

Этот этап соответствует этапу 513 на фиг. 5b. UE 101 перенаправляет сообщение из этапа 606 в приложение 300. Перенаправленное сообщение представляет собой подтверждение SM-модификации. Перенаправленное сообщение может включать в себя новый временный идентификатор, который должен использоваться в будущей передаче служебных сигналов.

Ниже описывается способ для обработки подключения к DN 120 согласно некоторым вариантам осуществления со ссылкой на схему последовательности сигналов на фиг. 7. Как упомянуто выше, фиг. 7 относится к сдвоенному UE-UE-доступу (поверх отдельных доступов для одного соединения с идентичной DN) либо передаче обслуживания для приложения 300. Точечная стрелка может указывать на необязательный этап. Фиг. 7 содержит два UE 101, т.е. UE_1 и UE_2, RAN_2 103, которая обслуживает UE_2 101, и две RAMF 305, т.е. RAMF_1 и RAMF_2. Способ на фиг. 7 может упоминаться как способ, описывающий процедуру присоединения. Этапы на фиг. 7 могут выполняться после этапов на фиг. 5b или 6, т.е. фиг. 7 может рассматриваться как продолжение фиг. 5b или 6. Способ, проиллюстрированный на фиг. 7a и 7b, также может использоваться для того, чтобы добавлять новый тракт доступа для текущего сеанса. Следует отметить, что для того, чтобы завершать передачу обслуживания, старый тракт доступа должен разрываться.

Необходимая предпосылка для фиг. 7 состоит в том, что приложение 300 имеет соединение с SMF 108 с использованием NAS/SM, туннелированного через UE_1 <-> RAMF_1 и маршрутизируемого в SMF 108 посредством RAMF 305. Идентификатор подписки представляет собой либо <пользователь>@<домен>, либо временный идентификатор, который формирует SMF 108. Временный идентификатор необязательно организуется таким образом, что первый запрос направляется в соответствующую SMF 108 без участия I-SMF 310.

Способ содержит следующие этапы, причем эти этапы также могут выполняться в подходящем порядке, отличном от порядка, описанного ниже:

Этап 701

Приложение 300 обнаруживает то, что UE_2 101 может обеспечивать лучшее подключение, чем UE_1 101. Приложение 300 уже соединяется через UE_1 101, с наличием идентификатора соединения для соединения с DN 120. Связь между приложением 300 и UE_2 101 устанавливается для NAS/SM.

Этап 702

Этот этап соответствует этапу 502 на фиг. 5a. Приложение 300 отправляет сообщение с запросом в UE_2 101. Запрос заключается в том, чтобы присоединять текущий сеанс к DN 120. Сообщение с запросом содержит идентификатор подписки, который представляет собой либо <пользователь>@<домен>, либо <временный идентификатор>@<домен>. Идентификатор соединения, который I-SMF 310 может разрешать в фактическую SMF 108, также включается в сообщение с запросом.

Все, за исключением типа сообщений и <домен>, идентификатора подписки и идентификатора соединения, может шифроваться. Полное сообщение с запросом должно быть декодируемым в SMF 108. Запрос на этапе 702 может упоминаться как запрос на присоединение, поскольку он представляет собой запрос на то, чтобы присоединяться к текущему сеансу. Запрос на присоединение может содержать, по меньшей мере, один из следующих параметров: идентификатор подписки и/или идентификатор соединения. Идентификатор подписки может иметь следующую форму <идентификатор подписки>@<домен>, причем идентификатор подписки представляет собой временные идентификационные данные.

Этап 703

Этот этап соответствует этапу 401 на фиг. 4, этапу 504 на фиг. 5a. UE_2 101 перенаправляет сообщение 702 в RAMF_2 305 через RAN2 103. Сообщение перенаправляется с использованием туннеля в тракте передачи служебных NAS/MM-сигналов.

Этап 704

Этот этап соответствует этапу 402 на фиг. 4, этапу 505 на фиг. 5a. RAMF_2 305 выполняет (I-)SMF-поиск для <домен> и необязательно временного идентификатора. Результат используется для адресации сообщения 705. Другими словами, RAMF_2 305 маршрутизируется на <домен>. Часть <пользователь> идентификатора подписки может представлять собой временный идентификатор, который может использоваться для SMF-адресации.

Этап 705

Этот этап соответствует этапу 403 на фиг. 4, этапу 506 на фиг. 5a. RAMF_2 305 перенаправляет сообщение 703 в (I-)SMF 310/108, которая выполняет поиск на этапе 704. Сообщение представляет собой запрос на то, чтобы присоединяться к сеансу.

Этап 706

Этот этап соответствует этапу 402 на фиг. 4, этапу 505 на фиг. 5a. I-SMF 310 выполняет SMF-поиск во втором абонентском узле 315 (например, UDM). Ключ для поиска представляет собой <пользователь> и идентификатор соединения. На этом этапе, I-SMF 310 выступает в качестве модуля выбора или модуля переназначения, который переназначает сообщение в SMF 108, обрабатывающую соединение, обслуживаемое посредством UE_1 101. Этот этап может выполняться в случае, если сеть применяет разделение на срезы. Выбор среза в силу этого соединяется с подпиской пользователя, а не с любой подпиской UE 101, что обеспечивает гибкость.

I-SMF 310 передает первый запрос в SMF 108, в то время как RAMF_2 305, на этапе 708, подготавливается к тому, чтобы отправлять будущие запросы непосредственно в выбранную SMF 108.

Этап 707

Этот этап соответствует этапу 403 на фиг. 4, этапу 506 на фиг. 5a. I-SMF 310 перенаправляет сообщение 705 в SMF 108. Сообщение представляет собой запрос на то, чтобы присоединяться к сеансу.

Этап 708

Этот этап соответствует этапу 406 на фиг. 4, этапу 509 на фиг. 5b. SMF 108 отправляет сообщение предоставления разрешения с <пользователь>@<домен> в RAMF_2 305. Сообщение ассоциировано с присоединением сеанса к DN 120. SMF 108 отвечает с указанием идентификатора соединения.

Этап 709

Этот этап соответствует этапу 510 на фиг. 5b. RAMF_2 305 может подготавливать радиоресурсы между собой и RAN_2 103.

Этап 710

Этот этап соответствует этапу 511 на фиг. 5b. RAMF_2 305 перенаправляет сообщение 707 в UE_2 101 с использованием туннеля в тракте передачи служебных NAS/MM-сигналов. Перенаправленное сообщение служит для того, чтобы предоставлять разрешение <пользователь>@<домен> на то, чтобы присоединяться к соединению, с тем чтобы осуществлять доступ к DN 120. Перенаправленное сообщение содержит временный идентификатор и идентификатор соединения.

Этап 710A

UE_2 101 подготавливает себя к тому, чтобы ретранслировать пользовательскую плоскость для соединения. Этот этап выполняется, поскольку UE_2 101 не имеет предшествующего соединения, UE_2 101 должно выполнять операции, идентичные операциям, которые UE_1 выполняет на этапе 512 на фиг. 5b.

Этап 711

Этот этап соответствует этапу 513 на фиг. 5b. UE_2 101 перенаправляет сообщение 708 в приложение 300, т.е. предоставление разрешения на присоединение сеанса к DN 120.

Этап 712

При передаче обслуживания, приложение 300 или SMF 108, 310 может инициировать прекращение подключения по UE_1 101. Этап 712 не осуществляется для режима сдвоенного подключения по UE_1 и по UE_2 (т.е. режима сдвоенного подключения).

Обобщенно, фиг. 5, 6 и 7 иллюстрируют обработку идентификационных данных в трех различных примерных сценариях. Фиг. 5 иллюстрирует начальный запрос, фиг. 6 иллюстрирует модификацию соединения, и фиг. 7 иллюстрирует соединение с текущим соединением (так что предусмотрено два способа соединения между DN 120 и приложением 300).

Фиг. 8 иллюстрирует пример полной конфигурации сети. На фиг. 8, идентификатор подписки с формой <пользователь>@<домен> примерно иллюстрируется в качестве john.doe@acme.com. Часть <пользователь> идентификатора подписки примерно иллюстрируется в качестве john.doe, и часть <домен> идентификатора подписки примерно иллюстрируется с помощью acme.com.

На фиг. 8, приложение 300 примерно иллюстрируется как расположенное в устройстве 800. Приложение 300 выполнено с возможностью обмениваться данными с UE 101. Иначе говоря, приложение 300 находится позади UE 101. Сеть 801 доступа для UE 101 содержит (R)AN 103 и RAMF 305. Первый абонентский узел 315 примерно иллюстрируется на фиг. 8 с помощью узла унифицированного управления данными/управления мобильностью (UDM/MM). RAMF 305 выполнена с возможностью обмениваться данными с UDM/MM 315 через опорную N8-точку на фиг. 8. Туннель 803, проходящий от UE 101 в RAMF 305, представляет канал для передачи управляющих служебных сигналов между приложением 300 и SMF 108 в этом сегменте.

Базовая сеть 805 для домена (@acme.com) приложения 300 примерно иллюстрируется как содержащая SMF 108 и необязательно I-SMF 310. Базовая сеть 805 дополнительно содержит второй абонентский узел 318, примерно проиллюстрированный посредством узла унифицированного управления данными/управления сеансами (UDM/SM) на фиг. 8. UDM/SM содержит данные подписок для подключения, на использование которых авторизован пользователь john.doe. I-SMF 310 и/или SMF 108 выполнены с возможностью обмениваться данными с UDM/SM 318. Опорная точка между I-SMF 310 и/или SMF 108 и UDM/SM 318 примерно иллюстрируется с помощью опорной N10-точки.

Точечная стрелка между приложением 300 и SMF 108 представляет тракт передачи управляющих служебных сигналов приложения для своего подключения. Точечная стрелка между UE 101 и RAMF 305 представляет тракт передачи служебных сигналов по мобильности UE для регистрации UE в RAMF 305.

Точечный прямоугольник вокруг I-SMF 310 указывает то, что I-SMF 310 представляет собой необязательный объект, который должен присутствовать, когда RAMF не может осуществлять надлежащий SMF-выбор без поддержки из <домен>, например, в сценарии, применяющем разделение на срезы. Следовательно, точечная стрелка между RAMF 305 и I-SMF 310 иллюстрирует то, что RAMF 305 и I-SMF 310 выполнены с возможностью обмениваться данными между собой только в таком сценарии.

UE 101 может применять политику доступа, чтобы управлять тем, какие приложения 300 могут выполнять туннелированную передачу служебных SM NAS-сигналов. Это означает то, что, по меньшей мере, одна из следующих процедур может выполняться:

- UE 101 может перенаправлять SM NAS-сообщения из приложения 300.

- RAMF 305 может маршрутизировать первое SM NAS-сообщение на основе домена в идентификаторе подписки.

- Выбранный домен может включать в себя функцию переназначения, чтобы отклонять RAMF 305 для того, чтобы контактировать с конкретной SMF 108. Это включает в себя выбор среза, если применимо.

Предположим пример, в котором приложение 300 имеет идентификатор подписки, John.doe@acme.com, и UE 101 допускает то, что приложение 300 выполняет туннелированную передачу служебных SM NAS-сигналов. Передача служебных SM NAS-сигналов имеет базовый сетевой домен 805, считываемый для RAMF 305, которая использует домен ("acme.com"), чтобы маршрутизировать SM NAS-сообщение в соответствующее назначение, с использованием способа адресации, который согласуется между операторами. Примеры способа адресации представляют собой DNS-поиск, область назначения по протоколу Diameter и т.д. Фактический SM NAS-протокол не должен пониматься посредством RAMF 305.

Базовый сетевой домен 805 может включать в себя I-SMF 310, которая использует пользовательскую часть идентификатора подписки, чтобы находить и/или устанавливать учетные данные для приложения 300 и декодировать SM NAS-сообщение. Технологии для защиты конфиденциальных идентификационных данных базовой сети приложения 300 могут применяться. I-SMF 310 включает в себя выбор среза для приложения 300 и направляет SM NAS-запрос в соответствующую SMF 108.

Для идентификатора подписки (например, John.doe@acme), чтобы получать подключение с PDN-соединением, предусмотрены некоторые необходимые предпосылки. RAMF 305 может обнаруживать и маршрутизировать передачу служебных SM-сигналов. UE 101 может иметь возможность обнаруживать, обнаруживаться посредством и допускать и/или разрешать клиентским устройствам 800 (см. ProSe-обнаружение) соединяться через UE 101, и клиентское устройство находится в контакте с UE 101. Данные подписок в сети доступа для UE 101 могут включать в себя данные авторизации и отсева, чтобы разрешать и/или запрещать приложениям 300 (возможно расположенным в клиентском устройстве 800) соединяться через UE 101. Домашний домен приложения 300 является маршрутизируемым из RAMF 310. Иными словами, RAMF 305 может обмениваться NAS-сообщениями приложения с домашним доменом приложения (@acme.com). Базовая сеть 805 домашнего домена приложения поддерживает выбор базового сетевого среза. Базовая сеть 805 домена приложения поддерживает выбор соответствующей SMF 108.

Следующие этапы 1)-8) описывают пример процедуры для приложения 300, получающего подключение к DN 120. Эта процедура здесь служит для того, чтобы иллюстрировать окружение и адресацию. Подробности установления подключения не включаются.

Этап 1)

Этот этап соответствует этапу 401 на фиг. 4 и этапу 502 на фиг. 5a. Приложение 300 выдает запрос на подключение (к конкретному APN/DN 120) в UE 101. Запрос может шифроваться, с использованием временного идентификатора из предыдущего сеанса, или быть основан на пользовательской части идентификатора подписки (например, john.doe). Огибающая со знаком может включать в себя временный идентификатор и домен (например, guti_1234567890987654321@acme.com), который является считываемым для UE 101 (и RAMF 305).

Этап 2)

Этот этап соответствует этапу 401 на фиг. 4 и этапу 504 на фиг. 5a. UE 101 перенаправляет запрос в RAMF 305.

Этап 3)

Этот этап соответствует этапу 403 на фиг. 4 и этапу 506 на фиг. 5a. RAMF 305 использует доменную часть идентификатора подписки (например, @acme.com) и схему адресации (простую DNS, область по протоколу Diameter, SLP, …,) для того, чтобы перенаправлять запрос к домену. RAMF 305 использует, если есть, возможное кодирование во временном идентификаторе, который указывает то, какая конкретная SMF 108 должна принимать запрос.

Этап 4)

Этот этап соответствует этапу 507 на фиг. 5b. Домашний домен приложения 300 (представленный посредством I-SMF 310) использует временный идентификатор, чтобы определять ключи для декодирования запроса (I-SMF 310 или SMF 108).

Этап 5)

Этот этап соответствует этапу 508 на фиг. 5b. В случае I-SMF 310, это она выбирает SMF, которая обслуживает запрашиваемое имя сети передачи данных, если применимо, в срезе, который является применимым для запроса, и перенаправляет запрос в эту SMF 108. Может быть возможным использовать данные подписок для идентификатора приложения в выборе среза. Перенаправление либо может представлять собой инструктирование RAMF 310 контактировать с SMF 108, либо I-SMF 310 могут перенаправлять запрос в применимую SMF 108.

Этап 6)

Этот этап соответствует этапу 509 на фиг. 5b, этапу 606 на фиг. 6 и этапу 708 на фиг. 7. SMF 108 устанавливает сеанс с DN 120, обслуживающей запрашиваемое имя сети передачи данных, и отвечает в RAMF 305 со следующим:

- Необходимая информация для RAMF 305 для того, чтобы устанавливать RAN-часть сеанса (см. N2 5GS) и иметь сведения по подключению, и/или

- Сообщение подтверждения на запрос на подключение.

Этап 7)

Этот этап соответствует этапу 511 на фиг. 5b. RAMF 305 перенаправляет в сообщение подтверждения в UE 101 для того, чтобы дополнительно перенаправлять в приложение 300, и RAMF 305 информирует UE 101 в отношении того, что приложение 300 может использовать RAN 103.

Этап 8)

Этот этап соответствует этапу 513 на фиг. 5b. UE 101 перенаправляет сообщение подтверждения в приложение 300. UE 101 также может информировать приложение 300 касательно того, какие локальные процедуры должны использоваться для подключения.

Фиг. 9 иллюстрирует пример архитектуры стека протоколов. Непрерывные линии иллюстрируют NAS-SM-транспортировку, и точечные линии иллюстрируют необязательную NAS-SM-транспортировку. Иллюстрация показывает то, что приложение 300 имеет управляющий протокол с (I-)SMF 108, 310, и то, что протокольная транспортировка представляет собой:

- IP (возможны добавления, такие как TCP) между приложением 300 и UE 101; и

- NAS-MM (протокол регистрации и управления мобильностью, используемый в (R)AN 103) между UE 101 и RAMF 305; и

- IP (возможны добавления, такие как TCP, GRE и т.д.) между RAMF 305 и (I-)SMF 108, 310.

Иллюстрация на фиг. 9 также показывает то, что UE 101, а также RAMF 305 включает в себя функцию ретрансляции для того, чтобы маршрутизировать сообщения в их соответствующие назначения. Маршрутизация использует данные в сообщении и из самого узла для того, чтобы маршрутизировать сообщения для текущих сеансов, например, RAMF 305 транслирует идентификатор подписки приложения и идентификатор соединения в назначение (I-)SMF.

Фиг. 10 иллюстрирует некоторые преимущества вариантов осуществления в данном документе. Например, домены могут изолироваться друг от друга. Приложение 300 может использовать идентификатор, который отличается от идентификатора UE. Имеется возможность выбирать SMF 108, 310 в домене. Выбор, который осуществляет I-SMF 310, представляет собой идентификатор SMF, который извлекается из первого абонентского узла 315, с использованием пользовательской части идентификатора подписки (в частности, когда пользовательская часть представляет собой временный идентификатор) или, для начальных запросов, с использованием механизма SMF-выбора домена.

Ниже описывается способ, приведенный выше, с точки зрения RAMF 305. Фиг. 11 является блок-схемой последовательности операций способа, описывающей настоящий способ в RAMF 305 для обработки подключения к DN 120. Способ содержит, по меньшей мере, один из следующих этапов, которые должны выполняться посредством RAMF 305, причем эти этапы могут выполняться в любом подходящем порядке, отличном от порядка, описанного ниже:

Этап 1101

Этот этап соответствует этапу 401 на фиг. 4, этапу 504 на фиг. 5a, этапу 602 на фиг. 6 и этапу 703 на фиг. 7. RAMF 305 принимает, от UE, запрос, ассоциированный с подключением к DN 120 для приложения 300, имеющего идентификатор подписки.

Запрос может представлять собой следующее:

- запрос на установление соединения 130 между приложением 300 и DN 120, или

- запрос на модификацию уже существующего соединения 130 между приложением 300 и DN 120, или

- запрос для приложения 300, чтобы присоединяться к существующему соединению с использованием другого UE 101 и с идентичной DN 120.

Приложение 300 представляет собой идентичный экземпляр как для существующего соединения, так и в запросе. Наличие идентичного временного идентификатора и идентификатора согласующего соединения предотвращает то, что два приложения 300 присоединяются к идентичному соединению с DN 120.

Запрос может приниматься с использованием тракта передачи служебных сигналов для управления мобильностью. Тракт передачи служебных сигналов для управления мобильностью может задаваться между UE 101 и RAMF 305.

Два или более приложений 300, запрашивающих подключение к идентичной DN 120, могут использовать идентичный идентификатор подписки. Даже если они запрашивают подключение к идентичной DN 120, они получают отдельные соединения.

Идентификатор подписки может содержать, по меньшей мере, пользовательскую часть приложения и доменную часть. Пользовательская часть приложения может представлять собой постоянный идентификатор пользователя приложения или временный идентификатор.

RAMF 305, возможно, ранее регистрировала UE 101, и UE 101 может предоставляться возможностью передавать и/или принимать управляющие служебные сигналы в и/или из RAMF 305.

Приложение 300 может иметь уже существующее соединение 130 с DN 120, маршрутизированное через UE 101, и существующее соединение 130 может идентифицироваться с помощью идентификатора соединения.

Приложение 300 может быть включено в UE 101, или приложение 300 может представлять собой автономный блок, который является отдельным от UE 101 и который выполнен с возможностью обмениваться данными с UE 101.

Запрос может содержать, в дополнение к идентификатору подписки, идентификатор соединения и/или временный идентификатор.

Этап 1102

Этот этап соответствует этапу 402 на фиг. 4, этапу 505 на фиг. 5a, этапу 603 на фиг. 6 и этапам 704 и 706 на фиг. 7. RAMF 305 выбирает, на основе, по меньшей мере, части идентификатора подписки (например, домена), ассоциированного с идентификатором подписки, того, в какую SMF 108, 310 должен перенаправляться запрос. SMF-выбор может "встраиваться" во временный идентификатор пользователя.

В некоторых вариантах осуществления, идентификатор соединения также может представлять собой основу для выбора. Как для модификации пользовательской плоскости подключения, описанной относительно фиг. 6, так и для способа сдвоенного UE-UE-доступа, описанного относительно фиг. 7, идентификатор подписки должен включать в себя временную пользовательскую часть, которая тем или иным образом идентифицирует соответствующую SMF 108, 310. (Идентификатор соединения сохраняется в RAMF 305 вместе с регистрацией UE и ассоциирован с временным идентификатором пользователя). Для фиг. 7, идентификатор соединения должен быть включен из SMF 108, 310 (который представляет собой часть идентификатора подписки).

Этап 1102a

Этот этап может быть представлен в качестве подэтапа этапа 1102. RAMF 305 может выбирать SMF 108, 310 на основе доменной части идентификатора подписки и идентификатора соединения.

Этап 1102b

Этот этап может быть представлен в качестве подэтапа этапа 1102. Этап может выполняться вместо этапа 1102a, т.е. он может представлять собой альтернативу этапу 1102a. RAMF 305 может выбирать SMF 108, 310 на основе доменной части и временного идентификатора для идентификатора подписки.

Этап 1102c

Этот этап может быть представлен в качестве подэтапа этапа 1102. Этап может выполняться вместо этапов 1102a и 1102b, т.е. он может представлять собой альтернативу этапам 1102a и 1102b. RAMF 305 может выбирать SMF 108, 310 на основе доменной части идентификатора подписки.

Этап 1103

Этот этап соответствует этапу 403 на фиг. 4, этапу 506 на фиг. 5a, этапу 605 на фиг. 6 и этапу 705 на фиг. 7. RAMF 305 перенаправляет запрос в выбранную SMF 108, 310. Запрос может содержать временный идентификатор.

Этап 1104

Этот этап соответствует этапу 508 на фиг. 5b. RAMF 305 может принимать инструкции из I-SMF 310 для того, чтобы переназначать запрос в другую SMF 108.

Этап 1105

Этот этап соответствует этапу 508 на фиг. 5b. RAMF 305 может перенаправлять запрос в другую SMF 108.

Этап 1106

Этот этап соответствует этапу 406 на фиг. 4, этапу 509 на фиг. 5b, этапу 606 на фиг. 6 и этапу 708 на фиг. 7. RAMF 305 может принимать, из SMF 108, 310, по меньшей мере, один из следующих параметров:

- информация подтверждения, указывающая то, подтвержден или нет запрос, и/или

- временный идентификатор, по меньшей мере, для части идентификатора подписки (например, домена), и/или

- идентификатор SMF, и/или

- идентификатор соединения.

Идентификатор соединения может представлять собой выделенные идентификационные данные для соединения 130 приложения с DN 120.

Информация относительно идентификатора SMF может оставаться в RAMF 305. Идентификатор SMF необязательно может "кодироваться" во временном идентификаторе.

Этап 1107

Этот этап соответствует этапу 511 на фиг. 5b, этапу 608 на фиг. 5 и этапу 710 на фиг. 7. RAMF 305 может передавать, по меньшей мере, одно из информации подтверждения, временного идентификатора и идентификатора соединения в UE 101. По меньшей мере, одно из информации подтверждения, временного идентификатора и идентификатора соединения может передаваться с использованием тракта передачи служебных сигналов для управления мобильностью.

Чтобы выполнять этапы способа, показанные на фиг. 4-7 и 11 для обработки подключения к DN 120, RAMF 305 может содержать компоновку, как показано на фиг. 12. RAMF 305, возможно, ранее регистрировала UE 101, и UE 101 может предоставляться возможность передавать и/или принимать управляющие служебные сигналы в и/или из RAMF 305. Приложение 300 может иметь уже существующее соединение 130 с DN 120, маршрутизированное через UE 101, и существующее соединение 130 может идентифицироваться с помощью идентификатора соединения. Приложение 300 может быть включено в UE 101, или приложение 300 может представлять собой автономный блок, который является отдельным от UE 101 и который выполнен с возможностью обмениваться данными с UE 101.

RAMF 305 может быть выполнена с возможностью, например, посредством приемного модуля 1201, принимать, от UE 101, запрос, ассоциированный с подключением к DN 120 для приложения 300, имеющего идентификатор подписки. Приемный модуль 1201 также может упоминаться как приемный блок, средство приема, приемная схема, средство для приема, блок ввода и т.д. Приемный модуль 1201 может представлять собой приемное устройство, приемо-передающее устройство и т.д. Приемный модуль 1201 может представлять собой беспроводное приемное устройство RAMF 305 системы беспроводной или стационарной связи. Запрос может представлять собой следующее:

- запрос на установление соединения 130 между приложением 300 и DN 120, или

- запрос на модификацию уже существующего соединения 130 между приложением 300 и DN 120, или

- запрос для приложения 300, чтобы присоединяться к существующему соединению с использованием другого UE 101 и с идентичной DN 120.

Запрос может приниматься с использованием тракта передачи служебных сигналов для управления мобильностью. Два или более приложений 300, запрашивающих подключение к идентичной DN 120, могут использовать идентичный идентификатор подписки.

Идентификатор подписки может содержать, по меньшей мере, пользовательскую часть приложения и доменную часть, и пользовательская часть приложения может представлять собой постоянный идентификатор пользователя приложения или временный идентификатор, назначаемый посредством SMF 108, 310.

RAMF 305 может быть выполнена с возможностью, например, посредством модуля 1203 выбора, выбирать, на основе, по меньшей мере, части идентификатора подписки, то, в какую SMF 108, 310 должен перенаправляться запрос. Модуль 1203 выбора также может упоминаться как блок выбора, средство выбора, схема выбора, средство для выбора и т.д. Модуль 1203 выбора может представлять собой процессор 1205 RAMF 305.

RAMF 305 может быть выполнена с возможностью, например, посредством модуля 1203 выбора, выбирать SMF 108, 310 на основе доменной части идентификатора подписки и идентификатора соединения или выбирать SMF 108, 310 на основе доменной части и временного идентификатора для идентификатора подписки, или выбирать SMF 108, 310 на основе доменной части идентификатора подписки.

RAMF 305 может быть выполнена с возможностью, например, посредством модуля 1208 перенаправления, перенаправлять запрос в выбранную SMF 108, 310. Модуль 1208 перенаправления также может упоминаться как блок перенаправления, средство перенаправления, схема перенаправления, средство для перенаправления и т.д. Модуль 1208 перенаправления может представлять собой процессор 1205 RAMF 305

RAMF 305 может быть дополнительно выполнена с возможностью, например, посредством приемного модуля 1201, принимать, из SMF 108, 310, по меньшей мере, одно из следующего: информация подтверждения, указывающая то, подтверждается или нет запрос, временный идентификатор, по меньшей мере, для части идентификатора подписки, идентификатор SMF и идентификатор соединения. Идентификатор соединения может представлять собой выделенные идентификационные данные для соединения 130 приложения с DN 120.

RAMF 305 может быть дополнительно выполнена с возможностью, например, посредством передающего модуля 1210, передавать, по меньшей мере, одно из информации подтверждения, временного идентификатора и идентификатора соединения в UE 101. Передающий модуль 1210 также может упоминаться как передающий блок, средство передачи, передающая схема, средство для передачи, блок вывода и т.д. Передающий модуль 1210 может представлять собой передающее устройство, приемо-передающее устройство и т.д. Передающий модуль 1210 может представлять собой беспроводное передающее устройство RAMF 305 системы беспроводной или стационарной связи. В некоторых вариантах осуществления, передающий модуль 1201 является идентичным модулю 1208 перенаправления. По меньшей мере, одно из информации подтверждения, временного идентификатора и идентификатора соединения может передаваться с использованием тракта передачи служебных сигналов для управления мобильностью.

RAMF 305 может быть выполнена с возможностью, например, посредством приемного модуля 1201, принимать инструкции из I-SMF 310 для того, чтобы переназначать запрос в другую SMF 108.

RAMF 305 может быть выполнена с возможностью, например, посредством модуля 1208 перенаправления, перенаправлять запрос в другую SMF 108.

В некоторых вариантах осуществления, RAMF 305 содержит запоминающее устройство 1213. Запоминающее устройство 1213 содержит инструкции, выполняемые посредством процессора 1205. Запоминающее устройство 1213 содержит один или более запоминающих блоков. Запоминающее устройство 1213 выполнено с возможностью использоваться для того, чтобы сохранять данные, принимаемые потоки данных, измерения уровня мощности, запросы, идентификатор подписки, идентификатор соединения, информацию подтверждения, временный идентификатор, идентификатор SMF, пороговые значения, периоды времени, конфигурации, диспетчеризацию и приложения, чтобы осуществлять способы в данном документе при выполнении в RAMF 305.

В некоторых вариантах осуществления, первая компьютерная программа может содержать инструкции, которые, при выполнении, по меньшей мере, на одном процессоре (например, процессоре 1205), предписывают, по меньшей мере, одному процессору выполнять, по меньшей мере, некоторые этапы способа на фиг. 4-7 и 11. Первая передающая среда может содержать первую компьютерную программу, и первая передающая среда представляет собой одно из электронного сигнала, оптического сигнала, радиосигнала или машиночитаемого носителя данных.

Специалисты в данной области техники также должны принимать во внимание, что приемный модуль 1201, модуль 1203 выбора, модуль 1208 перенаправления и передающий модуль 1210, описанные выше, могут означать комбинацию аналоговых и цифровых схем и/или одного или более процессоров, сконфигурированных с помощью программного обеспечения и/или микропрограммного обеспечения, например, сохраненного в запоминающем устройстве (например, запоминающем устройстве 1213), которое, при выполнении посредством одного или более процессоров, таких как процессор 1205, работает так, как описано выше. Один или более этих процессоров, а также других цифровых аппаратных средств, могут быть включены в одну специализированную интегральную схему (ASIC), либо несколько процессоров и различных цифровых аппаратных средств могут быть распределены по нескольким отдельным компонентам, будь то в отдельном корпусе либо собранным во внутрикристальную систему (SoC).

Ниже описывается способ, приведенный выше, с точки зрения SMF 108, 310. Фиг. 13 является блок-схемой последовательности операций способа, описывающей настоящий способ в SMF 108, 310 для обработки подключения к DN 120. Способ содержит, по меньшей мере, один из следующих этапов, которые должны выполняться посредством SMF 108, 310, причем эти этапы могут выполняться в любом подходящем порядке, отличном от порядка, описанного ниже:

Этап 1301

Этот этап соответствует этапу 403 на фиг. 4, этапу 506 на фиг. 5, этапу 605 на фиг. 6 и этапу 705 на фиг. 7. SMF 108, 310 принимает, из RAMF 305, запрос, ассоциированный с подключением к DN 120 для приложения 300, имеющего идентификатор подписки. Запрос может представлять собой следующее:

- запрос на установление соединения между приложением 300 и DN 120, или

- запрос на модификацию уже существующего соединения 130 между приложением 300 и DN 120, или

- запрос для приложения 300, чтобы присоединяться к существующему соединению с использованием другого UE 101 и с идентичной DN 120.

Два или более приложений 300, запрашивающих подключение к идентичной DN 120, могут использовать идентичный идентификатор подписки. Идентификатор подписки может содержать, по меньшей мере, пользовательскую часть приложения и доменную часть, и пользовательская часть приложения может представлять собой постоянный идентификатор пользователя приложения или временный идентификатор. Временный идентификатор может приниматься в запросе, или он может назначаться посредством SMF 108, 310.

Приложение 300 может быть включено в UE 101, или приложение 300 может представлять собой автономный блок, который является отдельным от UE 101 и который выполнен с возможностью обмениваться данными с UE 101.

Этап 1303

Этот этап соответствует этапу 507 на фиг. 5b. SMF 108, 310 может получать данные подписок, ассоциированные с идентификатором подписки.

Этап 1304

Этот этап соответствует этапу 508 на фиг. 5b. SMF 108, 310 может представлять собой I-SMF 310. SMF 108, 310 может определять то, что запрос предназначается для другой SMF 108 для идентичной DN 120.

Этап 1305

Этот этап соответствует этапу 508 на фиг. 5b. Этот этап может выполняться после этапа 1304. SMF 108, 310 может переназначать запрос в другую SMF 108, в которую предназначается запрос.

Этап 1305a

Этот этап может быть представлен в качестве подэтапа этапа 1305. Этап соответствует этапу 508 на фиг. 5b и этапу 707 на фиг. 7. SMF 108, 310 может перенаправлять запрос в другую SMF 108.

Этап 1305b

Этот этап может быть представлен в качестве подэтапа этапа 1305. Этап может выполняться вместо этапа 1305a, т.е. он представляет собой альтернативу этапу 1305a. SMF 108, 310 может передавать инструкции в RAMF 305 для того, чтобы перенаправлять запрос в другую SMF 108.

Этап 1306

Этот этап соответствует этапу 406 на фиг. 4, этапу 509 на фиг. 5b, этапу 606 на фиг. 6 и этапу 708 на фиг. 7. SMF 108, 310 определяет то, подтверждается или нет запрос. Решение в отношении того, подтвержден или нет запрос, может быть основано на данных подписок.

Этап 1307

Этот этап соответствует этапу 406 на фиг. 4, этапу 509 на фиг. 5b, этапу 606 на фиг. 6 и этапу 708 на фиг. 7. SMF 108, 310 передает, в RAMF 3005, по меньшей мере, одно из следующего: информация подтверждения, указывающая то, подтверждается или нет запрос, временный идентификатор, идентификатор SMF и идентификатор соединения.

Идентификатор соединения может представлять собой выделенные идентификационные данные для соединения приложения 300 с DN 120. Приложение 300 может иметь уже существующее соединение с DN 120, маршрутизированное через UE 101. Существующее соединение 130 может идентифицироваться с помощью идентификатора соединения.

Чтобы выполнять этапы способа, показанные на фиг. 4-7 и 13 для обработки подключения к DN 120, SMF 108, 310 может содержать компоновку, как показано на фиг. 14.

SMF 108, 310 выполнена с возможностью, например, посредством приемного модуля 1401, принимать, из RAMF 305, запрос, ассоциированный с подключением к DN 120 для приложения 300, имеющего идентификатор подписки. Приемный модуль 1401 также может упоминаться как приемный блок, средство приема, приемная схема, средство для приема, блок ввода и т.д. Приемный модуль 1401 может представлять собой приемное устройство, приемо-передающее устройство и т.д. Приемный модуль 1401 может представлять собой беспроводное приемное устройство SMF 108, 310 системы беспроводной или стационарной связи. Запрос может представлять собой следующее:

- запрос на установление соединения 130 между приложением 300 и DN 120, или

- запрос на модификацию уже существующего соединения 130 между приложением 300 и DN 120, или

- запрос для приложения 300, чтобы присоединяться к существующему соединению с использованием другого UE 101 и с идентичной DN 120.