ОБЛАСТЬ ТЕХНИКИ, К КОТОРОЙ ОТНОСИТСЯ ИЗОБРЕТЕНИЕ

Изобретение относится к устройству связи для использования в системе безопасной беспроводной связи, содержащей устройство связи и дополнительное устройство связи. Устройство связи содержит процессор безопасности и беспроводной приемопередатчик, выполненный с возможностью установления безопасного взаимодействия между устройством связи и дополнительным устройством связи в соответствии с протоколом безопасности, причем протокол безопасности задает безопасность слоя линии связи в соответствии с механизмом безопасности. Изобретение дополнительно относится к осуществляемому искателем услуги способу и осуществляемому поставщиком услуги способу для использования в системе безопасной беспроводной связи и компьютерному программному продукту для использования в устройстве.

Настоящее изобретение относится, в целом, к области безопасного предоставления услуг через беспроводное соединение, причем одно устройство связи выполнено с возможностью действия в качестве искателя услуги, а другое устройство связи выполнено с возможностью действия в качестве поставщика услуги. Поставщик услуги может извещать об услугах через беспроводное сообщение извещения, и может называться извещателем об услуге.

УРОВЕНЬ ТЕХНИКИ ИЗОБРЕТЕНИЯ

Несколько новых беспроводных технологий, таких как Wi-Fi расширения Wi-Fi Direct услуги (см. сноска[1]), Платформа Прикладных Услуг (ASP), Wi-Fi Aware, и IEEE 802.11aq, или другие системы беспроводной связи, такие как Bluetooth или Zigbee, предлагают механизмы извещения и поиска услуг для устройств, которые становятся доступными через Wi-Fi. В данном документе слова предоставление услуг используются для общей концепции устройства, предлагающего и делающего доступной функцию, услугу, или приложение, которые будут использованы другим устройством. С этой целью предоставляющие услугу устройства, именуемые поставщиками услуги, могут использовать маяки и кадры администрирования, чтобы извещать об услугах в сообщениях извещения об услугах, включающих в себя информацию касательно доступных услуг. Устройства, ищущие такую услугу, именуемые искателями услуги, могут принимать сообщение извещения об услугах и выполнять обнаружение услуги, чтобы получать дополнительную информацию касательно услуг, такую как имя услуги, ID извещения, особую для услуги информацию. Устройства, извещающие об услугах, могут предоставлять информацию касательно того, какой способ конфигурации Защищенной Настройки Wi-Fi (WPS) поддерживает устройство, например, в основном Wi-Fi P2P. Это также может быть сделано из расчета на услугу. Если искатель услуги нашел интересующую услугу для соединения, обнаруженная информация может быть использована искателем услуги, чтобы настраивать соединение с соответствующим поставщиком услуги и начинать использование обнаруженной услуги.

Для того, чтобы настраивать соединение между искателем услуги и поставщиком услуги, искатель услуги должен выполнить этап аутентификации с поставщиком услуги, например, используя один из способов конфигурации Защищенной Настройки Wi-Fi, такой как через кнопку Push, ввод PIN кода, NFC, или используя способ конфигурации WFDS Default, использующий фиксированный PIN, или используя, например, аутентификацию 802.1x RADIUS. Этап аутентификации может приводить к совместно используемому ключу для использования при защите линии связи (шифрование линии связи и защита целостности) и выбору протокола безопасности и наборам криптографического алгоритма. Примерами протоколов безопасности являются WPA2-Personal, WPA-Enterprise, WEP.

Конфиденциальность Уровня Проводной Связи (WEP) является алгоритмом безопасности для IEEE 802.11 беспроводных сетей. Введенный как часть исходного стандарта 802.11, утвержденного в 1997г., его целью было обеспечение конфиденциальности данных сравнимой с той, что у традиционной проводной сети.

WPA-Personal также именуется режимом WPA-PSK (предварительным совместно используемым ключом), он разработан для домашних сетей или сетей небольшого офиса, и ему не требуется сервер аутентификации. Каждое устройство беспроводной сети шифрует сетевой трафик, используя 256-битный ключ. Данный ключ может быть введен либо в качестве строки 64 шестнадцатеричных цифр, либо в качестве фразы-пропуска из 8 или 63 печатных символов ASCII. Если используются символы ASCII, 256-битный ключ вычисляется посредством применения функции вывода ключа к фразе-пропуску. Режим WPA-Personal доступен как с WPA, так и WPA2.

WPA-Enterprise также именуется режимом WPA-802.1X, и иногда просто WPA (в противоположность WPA-PSK), он разработан для корпоративных сетей, и ему требуется сервер аутентификации RADIUS. Это требует более сложной настройки, но обеспечивает дополнительную безопасность (например, защиту от подборов по словарю по коротким паролям). Разнообразные виды Расширяемого Протокола Аутентификации (EAP) используются для аутентификации. Режим WPA-Enterprise доступен как с WPA, так и WPA2.

WPA (иногда именуемый как проект стандарта IEEE 802.11i) стал доступен в 2003г. Wi-Fi Alliance предполагал его в качестве промежуточной меры в ожидании доступности более безопасного и комплексного WPA2. WPA2 стал доступен в 2004г. и является общим сокращением для полного стандарта IEEE 802.11i (или IEEE 802.11i-2004). IEEE 802.11i-2004 был включен в IEEE 802.11 (2012) (см. сноску[2]).

Примерами криптографических операций являются AES, DES, 3DES, RC4, RSA, ECC (для шифрования), HMAC_SHA256 (хэш-функцию по ключу для защиты целостности), и MD5, SHA1, SHA2 (хэш-функции).

AES основан на шифре Rijndael, разработанном Joan Daemen и Vincent Rijmen, которые представили предложение в NIST во время процесса выбора AES. Rijndael является семейством шифров с разными размерами ключа и блока, как описано в документе «Daemen, Joan; Rijmen, Vincent: AES Proposal (09 марта 2003г.)», который доступен по адресу http://csrc.nist.gov/archive/aes/rijndael/Rijndael-ammended.pdf

DES был одобрен в качестве федерального стандарта США в ноябре 1976г., и опубликован 15 января 1977г. как FIPS PUB 46, авторизованный для использования по всем несекретным данным. Впоследствии он был подтвержден в качестве стандарта в 1983г., 1988г. (пересмотренный как FIPS-46-1), 1993г. (FIPS-46-2, http://csrc.nist.gov/publications/fips/fipsl40-2/fipsl402.pdf), и вновь в 1999г. (FIPS-46-3, http://csrc.nist.gov/publications/fips/fips46-3/fips46-3.pdf), последнее предписание «Triple DES», также именуемое 3DES.

Шифрование/дешифрование с ассиметричным ключом RSA является одной из первых практических с открытом ключом криптосистем и широко используется для безопасной передачи данных. В такой криптосистеме, ключ шифрования является открытым и отличается от ключа дешифрования, который держится в секрете. В RSA, данная асимметрия основана на практической сложности разложения на множители произведения двух больших простых чисел, проблема разложения на множители. RSA составлен из начальных букв фамилий Ron Rivest, Adi Shamir, и Leonard Adleman. Rivest, R.; Shamir, A.; Adleman, L. (февраль 1978г.). «A Method for Obtaining Digital Signatures and Public-Key Cryptosystems» (PDF). Communications of the ACM 21 (2): 120-126.

RC4 означает «Rivest Cipher 4» и был разработан Ron Rivest из RSA Security в 1987г. RC4 первоначально был коммерческой тайной. Описание можно найти по адресу https://en.wikipedia.org/wiki/RC4.

Криптография Эллиптических Кривых (ECC) является подходом к криптографии с открытым ключом, основанным на алгебраической структуре эллиптических кривых по конечным полям. ECC требует меньших ключей в сравнении с не-ECC криптографией (основанной на плоских полях Галуа) чтобы обеспечивать эквивалентную безопасность. Эллиптические кривые применимы для шифрования, цифровых подписей, псевдослучайных генераторов и других задач. См., например, документе NIST, Recommended Elliptic Curves for Government Use.

Хэш-функции по ключу для защиты целостности включают в себя HMAC-SHA256. HMAC-SHA256 является кодом аутентификации сообщения с помощью хэш-функции (HMAC) по ключу, который использует SHA256 в качестве криптографической хэш-функции. HMAC является особой конструкцией для вычисления кода аутентификации сообщения (MAUC), включающей криптографическую хэш-функцию в сочетании с секретным криптографическим ключом. Как и с любым MAUC, он может быть использован для одновременной верификации как целостности данных, так и аутентификации сообщения. HMAC может быть использован с любой из следующих криптографический хэш-функций.

Ключевым аспектом криптографических хэш-функций является их стойкость к конфликтам: никто не должен иметь возможности нахождения двух разных входных значений, которые приводят к одному и тому же хэш-выводу. Посредством сравнения вычисленного «хэша» (выход из исполнения алгоритма) с известным и ожидаемым хэш-значением, человек может определить целостность данных. Пример является следующим.

MD5 алгоритм представления сообщения в краткой форме является криптографической хэш-функцией, создающей 128-битное хэш-значение. MD5 использовался в широком разнообразии криптографических приложений, и также обычно используется для верификации целостности данных. MD5 был разработан Ronald Rivest в 1991г., и описывается в RFC 1321.

SHA-1 (Безопасный Хэш-Алгоритм 1) является криптографической хэш-функцией, разработанной Агентством Национальной Безопасности США и является Федеральным Стандартом Обработки Информации США, опубликованным NIST США, см. http://csrc.nist.gov/publications/fips/fipsl80-4/fips-180-4.pdf.

SHA-2 (Безопасный Хэш-Алгоритм 2) является набором криптографических хэш-функций, разработанным NSA. SHA означает Безопасный Хэш-Алгоритм. Семейство SHA-2 состоит из шести хэш-функций со свертками (хэш-значениями) которые составляют 224, 256, 384 или 512 битов: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, SHA-512/256, см. http://www.staffscience.uu.nl/~werkhl08/docs/study/Y5_07_08/infocry/proiect/Crvp08.pdf.

Обычно, набор криптографических операций используется в протоколе безопасности. Как только протокол аутентификации и безопасности завершен, искатель услуги и поставщик услуги успешно соединяются через Wi-Fi. Последовательность этапов для достижения данного соединенного состояния именуется механизмом безопасности. После исполнения применимого механизма безопасности связь более высокого слоя может быть инициирована между искателем и поставщиком услуги, чтобы начать использование услуг, предлагаемых поставщиком услуги, т.е., используя протоколов прикладного слоя на вершине MAC.

Как только искатель услуги и поставщик услуги соединены через соединения слоя линии связи, например, используя Wi-Fi, искатель услуги может иметь возможность не только осуществления доступа к исходной услуге поставщика услуги, которую искатель разыскивал для использования, но также может пытаться осуществить доступ к другим услугам поставщика услуги через любой протокол прикладного слоя. Поставщик услуги, тем не менее, может блокировать такие другие услуги. Например, поставщик услуги может иметь некоторый сетевой экран, чтобы блокировать определенные типы трафика или блокировать доступ к конкретным IP-портам. Например в услугах Wi-Fi Direct, порты блокируются до тех пор, пока искатель услуги не запрашивает сеанс с конкретной услугой посредством отправки сообщения ASP REQUEST_SESSION. Тем не менее, сетевые экраны обычно блокируют связь на основе типа приложения и/или протокола, или блокируют на основе некоторых диапазонов IP-адресов как источника или получателя связи.

Документ US2015/0373765 описывает беспроводную связь и предоставление платформы прикладных услуг (ASP) через WiFi Direct. На слое ASP может быть задействовано несколько услуг, тогда как одно P2P соединение устанавливается на уровне Wi-Fi Direct.

Документ US2013/0111041 описывает установление беспроводного соединения между мобильными устройствами. Протоколы безопасности могут быть применены при передачи информации пользователя. После обмена информацией пользователя, устройства могут устанавливать прямую линию передачи данных. Прямая линия передачи данных позволяет устройству передавать данные без присоединения к сети и выполнять протоколы аутентификации или кадры безопасности более высокого уровня, и может сосуществовать с существующим соединением с сетью.

Документ «Daniel Camps-Mur и др: «Device to device communications with Wi-Fi Direct: overview and experimentation, XP055101759» описывает расширение Wi-Fi Direct стандарта Wi-Fi. Обсуждается безопасность, и относится к различным хорошо известным протоколам безопасности для Защищенной Настройки Wi-Fi (WPS).

СУЩНОСТЬ ИЗОБРЕТЕНИЯ

Проблема вышеприведенных систем состоит в том, что каждый способ аутентификации и каждый протокол безопасности и набор криптографических алгоритмов обеспечивает разный уровень безопасности. Некоторые механизмы безопасности обеспечивают только защиту линии связи, но не защиту от человека-по-середине. Некоторые механизмы безопасности пригодны только для персонального использования, тогда как другие пригодны для корпоративных пользователей, требующих много более высокие уровни защиты, и т.д. Некоторым услугам требуется большая безопасность, чем другим, и, следовательно, могут потребоваться некоторые дополнительные меры безопасности и аутентификации.

Цель изобретения состоит в предоставлении системы для удобного обеспечения нескольких услуг, требующих несколько уровней безопасности в системе беспроводной соединяемости.

С этой целью предоставляются устройства и способы, как определяется в прилагаемой формуле изобретения.

Предоставляется устройство связи для безопасной беспроводной связи с дополнительным устройством связи. Устройство связи содержит процессор безопасности и беспроводной приемопередатчик, выполненный с возможностью установления безопасного взаимодействия между устройством связи и дополнительным устройством связи в соответствии с протоколом безопасности, причем протокол безопасности задает безопасность слоя линии связи в соответствии с механизмом безопасности. Устройство связи выполнено с возможностью действия в качестве искателя услуги, тогда как дополнительное устройство связи действует в качестве поставщика услуги. В качестве альтернативы, или дополнительно, устройство связи выполнено с возможностью действия в качестве поставщика услуги, тогда как дополнительное устройство связи действует в качестве искателя услуги. Процессор безопасности устройства связи, действующего в качестве поставщика услуги, выполнен с возможностью предоставления, по меньшей мере, первой услуги, причем первой услуге требуется безопасность слоя линии связи в соответствии с первым механизмом безопасности, установления первого безопасного соединения линии связи с искателем услуги на слое линии связи в соответствии с первым механизмом безопасности, и задействования первой услуги через первое безопасное соединение линии связи. Процессор безопасности устройства связи, действующего в качестве искателя услуги, выполнен с возможностью обнаружения первой услуги, как предоставляемой поставщиком услуги, установления первого безопасного соединения линии связи с поставщиком услуги на слое линии связи в соответствии с первым механизмом безопасности, и задействования первой услуги через первое безопасное соединение линии связи. Процессор безопасности устройства связи, действующего в качестве поставщика услуги, дополнительно выполнен с возможностью предоставления дополнительной услуги, определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности, отличным от первого механизма безопасности, установления второго безопасного соединения линии связи с искателем услуги на слое линии связи в соответствии со вторым механизмом безопасности в то время, как первое безопасное соединение линии связи остается активным, задействования дополнительной услуги через второе безопасное соединение линии связи, и блокирования доступа искателю услуги к дополнительной услуге до тех пор, пока не будет установлено второе безопасное соединение линии связи. Процессор безопасности устройства связи, действующего в качестве искателя услуги, дополнительно выполнен с возможностью обнаружения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности, отличным от первого механизма безопасности, установления второго безопасного соединения линии связи с поставщиком услуги на слое линии связи в соответствии со вторым механизмом безопасности, в то время как первое безопасное соединение линии связи остается активным, и задействования дополнительной услуги через второе безопасное соединение линии связи.

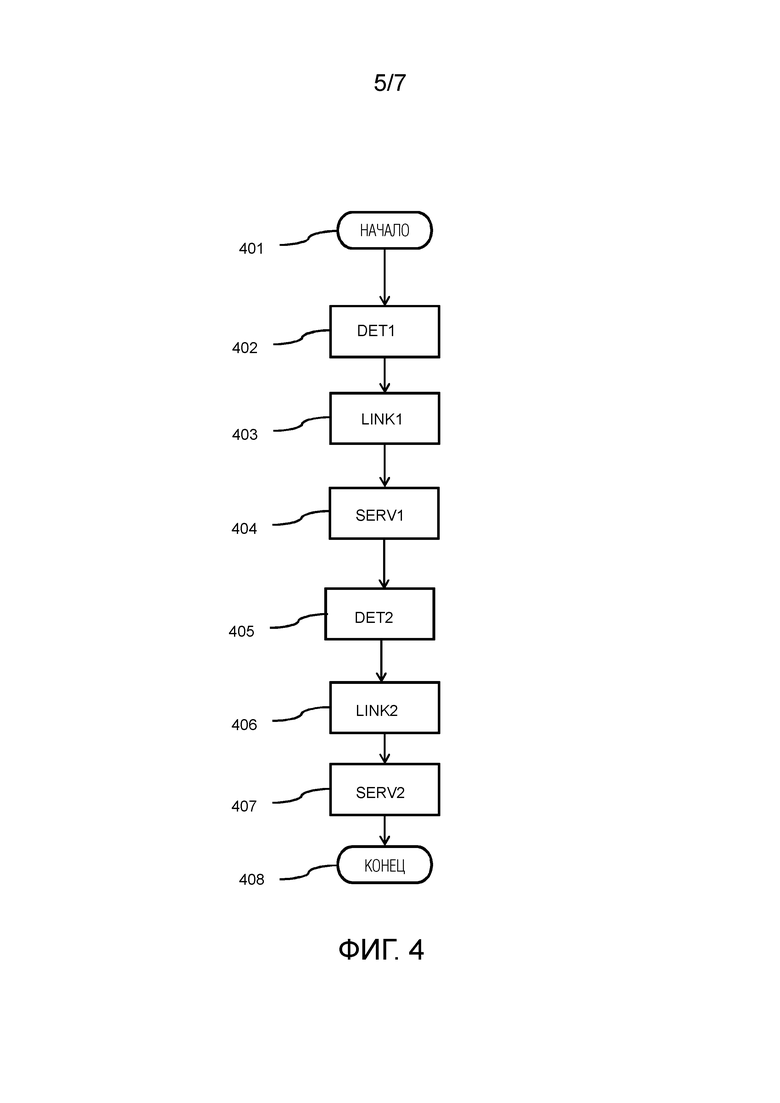

Также предоставляется осуществляемый искателем услуги способ упомянутой ранее безопасной беспроводной связи. Способ при исполнении в процессоре безопасности предписывает устройству связи действовать в качестве искателя услуги, тогда как дополнительное устройство связи действует в качестве поставщика услуги. Осуществляемый искателем услуги способ содержит этапы, на которых обнаруживают первую услугу, как предоставляемую поставщиком услуги, устанавливают первое безопасное соединение линии связи с поставщиком услуги на слое линии связи в соответствии с первым механизмом безопасности, и задействуют первую услугу через первое безопасное соединение линии связи. Осуществляемый искателем услуги способ дополнительно содержит этапы, на которых обнаруживают, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности, отличным от первого механизма безопасности, устанавливают второе безопасное соединение линии связи с поставщиком услуги на слое линии связи в соответствии со вторым механизмом безопасности в то время, как первое безопасное соединение линии связи остается активным, и задействуют дополнительную услугу через второе безопасное соединение линии связи.

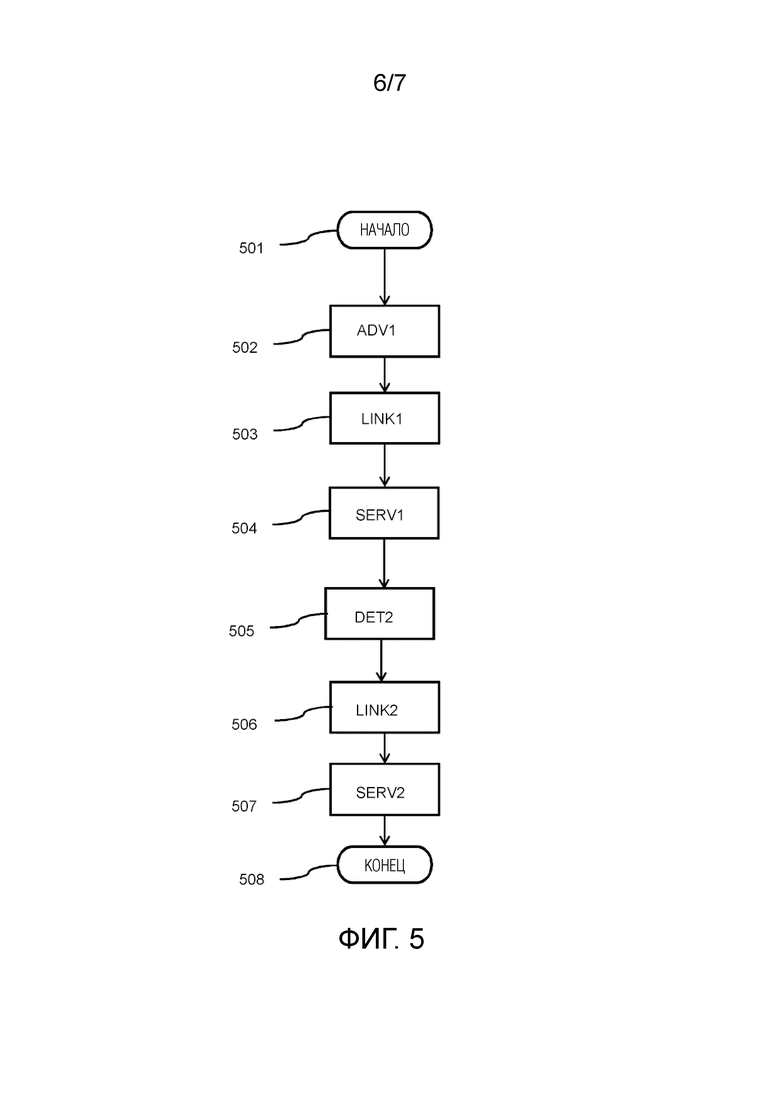

Также предоставляется осуществляемый поставщиком услуги способ упомянутой ранее безопасной беспроводной связи. Способ при исполнении в процессоре безопасности предписывает устройству связи действовать в качестве поставщика услуги, тогда как дополнительное устройство связи действует в качестве искателя услуги. Осуществляемый поставщиком услуги способ содержит этапы, на которых предоставляют, по меньшей мере, первую услугу, причем первой услуге требуется безопасность слоя линии связи в соответствии с первым механизмом безопасности, устанавливают первое безопасное соединение линии связи с искателем услуги на слое линии связи в соответствии с первым механизмом безопасности, и задействуют первую услугу через первое безопасное соединение линии связи. Осуществляемый поставщиком услуги способ дополнительно содержит этапы, на которых предоставляют дополнительную услугу, определяют, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности, отличным от первого механизма безопасности, устанавливают второе безопасное соединение линии связи с искателем услуги на слое линии связи в соответствии со вторым механизмом безопасности в то время, как первое безопасное соединение линии связи остается активным, задействуют дополнительную услугу через второе безопасное соединение линии связи, и блокируют доступ искателю услуги к дополнительной услуге до тех пор, пока не будет установлено второе безопасное соединение линии связи.

Эффект упомянутых ранее признаков состоит в том, что когда устройство связи использует первую услугу через безопасную линию связи, то выбор и использование дополнительной услуги предоставляется даже если дополнительная услуга имеет иное требование безопасности на слое линии связи. С этой целью определяется иное требование безопасности, в частности посредством определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности, отличным от первого механизма безопасности. Например, искатель и/или поставщик услуги может получать предварительно заданные данные или параметры безопасности касательно безопасности слоя линии связи соответствующих механизмом безопасности, или может использовать предварительно заданную поисковую таблицу. Отмечается, что разнообразные возможные протоколы безопасности могут отличаться также, или только, на более высоких слоях связи в стеке протоколов связи в соответствии с сетевой моделью OSI, как обычно используется для связи для передачи структурных данных. В этом отношении более высокие слои находятся выше слоя линии связи, который непосредственно соединяет устройства связи, например, более высокие слои подобные прикладному слою, слою услуги или слою сеанса. Отличия безопасности таких более высоких слоев не являются существенными здесь. Определяемые здесь отличия между механизмами безопасности включают разные меры безопасности, ключевой материал, мандаты безопасности, и т.д. на слое линии связи. В случае, когда обнаруживается иное требование безопасности, второе соединение слоя линии связи настраивается с использованием второго механизма безопасности. Доступ к дополнительной услуге через первое соединение линии связи блокируется до тех пор, пока не будет настроено второе соединение линии связи. Более того, посредством установления второго безопасного соединения линии связи и задействования дополнительной услуги через то соединение, не требуется прекращать или прерывать использование первой услуги. Преимущественно, не оказывается воздействия на использование первой услуги посредством задействования второй услуги. Также преимущественно, настройке второго соединения слоя линии связи по-видимому требуется только ограниченные дополнительные ресурсы в устройстве связи. Например, блоку управления, который уже оборудован, чтобы настраивать первое безопасное соединение слоя линии связи, требуется только небольшое число дополнительных элементов, чтобы настраивать дополнительное соединение, так как большая часть функций управления, например, реализуемых в конечных автоматах, может быть повторно использована.

Изобретение в частности основано на следующем признании. Сетевые экраны и приложения/услуги, функционирующие на устройстве, как правило не осведомлены о конкретном способе аутентификации и способе безопасности, который был использован, чтобы настраивать лежащее в основе соединение слоя MAC. Следовательно нельзя допустить, чтобы новая услуга или приложение безопасно полагалось на существующие безопасные соединения слоя линии связи. Также для настройки может требоваться этап авторизации уровня услуги/приложения, например, соединение зашифрованной полезной нагрузки TLS или соединение туннелирования VPN поверх незашифрованного транспортного слоя MAC/IP. Тем не менее, это потребует дополнительных этапов взаимодействия с пользователем для каждого приложения/услуги, дополнительной сложности, чтобы встроить такую функциональность в каждое из беспроводных приложений/услуг, что является неудобным для пользователя. Также может потребоваться больше ресурсов, так как лежащие в основе беспроводные способы безопасности/шифрования могут быть встроенными в аппаратное обеспечение, тогда как слои безопасности верхнего слоя, как правило, находятся в программном обеспечении. На основе этого авторы изобретения обнаружили, что настойка второго соединения слоя линии связи через иной, второй механизм безопасности, при сохранении активным существующего первое соединения слоя, устраняет эти проблемы.

В необязательном порядке в упомянутом ранее устройстве связи, первый механизм безопасности содержит первый протокол аутентификации, а второй механизм безопасности содержит второй протокол аутентификации, отличный от первого протокола аутентификации; или первый механизм безопасности содержит первый набор криптографических операций, а второй механизм безопасности содержит второй набор криптографических операций, отличный от первого набора криптографических операций. Преимущественно устройство поддерживает разные протоколы аутентификации и/или наборы криптографических операций для задействования соответствующих разных услуг.

В необязательном порядке в упомянутом ранее устройстве связи, безопасное соединение линии связи на слое линии связи является аутентифицированным и безопасным соединением транспортного слоя MAC с использованием первого MAC-адреса искателя и первого MAC-адреса поставщика, и процессор безопасности выполнен с возможностью установления второго безопасного соединения линии связи с использованием второго MAC-адреса искателя и второго MAC-адреса поставщика, причем второй MAC-адрес искателя отличается от первого MAC-адреса искателя и второй MAC-адрес поставщика отличается от первого MAC-адреса поставщика. Преимущественно, посредством использования соответствующих разных MAC-адресов, настройка раздельных соединений слоя линии связи достигается эффективным образом.

В необязательном порядке процессор безопасности содержит блок администрирования безопасности, выполненный с возможностью функционирования на слое администрирования связи выше слоя линии связи и определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности, отличным от первого механизма безопасности посредством

- определения иерархии или классификации разных механизмов безопасности,

- получения, от слоя линии связи ниже слоя администрирования связи, первых данных безопасности, идентифицирующих механизм безопасности первого безопасного соединения линии связи,

- установления на основе первых данных безопасности, требуется ли дополнительной услуге иной механизм безопасности. Блок администрирования безопасности является функционально активным на более высоких сетевых прикладных слоях и может управлять выбором и активацией соответствующих услуг. Из-за того, что является функциональным на таком более высоком слое, подробности более низких слоев, таких как слой линии связи, в целом недоступны. Преимущественно, в настоящей системе такие данные делаются доступными, и блок администрирования выполнен с возможностью получения, из слоя линии связи ниже слоя администрирования связи, первых данных безопасности, идентифицирующих механизм безопасности первого безопасного соединения линии связи. Также определяется иерархия или классификация иных механизмов безопасности, например, через таблицу, список или из удаленной базы данных. Разнообразные криптографические операции были рассмотрены в введении, и могут быть включены в такие таблицы, или могут быть частью механизмов безопасности, идентифицируемых в такой базе данных. Таким образом, на основе как фактических подробностей безопасности слоя линии связи, так и классификации фактического механизма безопасности первого соединения линии связи и требуемого механизма безопасности, блок надежно определяет, требуется ли второй механизм безопасности, и если так, то настраивается второе иное соединение слоя линии связи.

В необязательном порядке процессор безопасности содержит блок управления линией связи, выполненный с возможностью функционирования на слое линии связи ниже слоя администрирования связи и определения первых данных безопасности, идентифицирующих механизм безопасности первого безопасного соединения линии связи, и предоставления первых данных безопасности по запросу слоя администрирования связи для обеспечения установления, требуется ли дополнительной услуге иной механизм безопасности. Блок управления линией связи является функционально активным на нижнем сетевом слое линии связи и может управлять фактической настройкой безопасности соединения линии связи. Посредством функционирования на таком нижнем слое, подробности нижнего слоя обычно недоступны верхним слоям. Преимущественно, блок управления линией связи выполнен с возможностью предоставления, от слоя линии связи более высоким слоям администрирования связи, первых данных безопасности, идентифицирующих механизм безопасности первого безопасного соединения линии связи.

В необязательном порядке процессор безопасности выполнен с возможностью, для определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, обмена сообщением запроса возможности соединения с дополнительным устройством связи, причем сообщение обмена возможностью соединения указывает, по меньшей мере, один поддерживаемый механизм безопасности. Например, сообщение обмена возможностью соединения может быть кадром администрирования IEEE 802.11 или кадром действия (таким как Запрос Зонда P2P, Запрос Обнаружения Предоставления) с дополнительным устройством связи, содержащим информацию возможности соединения и информацию способа конфигурации, указывающую, по меньшей мере, один поддерживаемый механизм безопасности. Сообщение возможности соединения может быть использовано, чтобы указывать искателю услуги, что искатель услуги должен настраивать дополнительное соединение P2P, или не может повторно использовать существующее соединение P2P. Обмен сообщением запроса возможности соединения является подходящим механизмом, чтобы определять требуемый механизм безопасности. Например, процессор безопасности устройства связи, действующего в качестве поставщика услуги выполнен с возможностью определения, что дополнительной услуге требуется особая безопасность слоя линии связи в соответствии со вторым механизмом безопасности, например, на основе таблицы механизмов безопасности для соответствующих услуг. Например, сообщение возможности соединения может указывать один или более разрешенные механизмы для второй услуги. Затем поставщик услуги будет отправлять сообщение запроса возможности соединения, а искатель услуги будет принимать такое сообщения. Впоследствии искатель услуги может выбирать один из предложенных механизмов. В качестве альтернативы, процессор безопасности устройства связи, действующего в качестве искателя услуги, может начинать обмен сообщениями посредством отправки сообщения запроса возможности соединения, при этом указывая механизмы безопасности, которые поддерживает искатель услуги. Также, различные другие возможные обмены сообщениями или механизмы могут быть применены, чтобы определять и/или выбирать требуемый, иной второй механизм безопасности.

В необязательном порядке, процессор безопасности устройства связи, действующего в качестве поставщика услуги, выполнен с возможностью, для определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, обнаружения сообщения запроса сеанса от искателя услуги, указывающего дополнительную услугу, причем дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, и впоследствии отправки сообщения отклонения сеанса искателю услуги, включающего в себя код ошибки, указывающий дополнительную услугу, требующую иной безопасности слоя линии связи. Также, процессор безопасности устройства связи, действующего в качестве искателя услуги, может быть выполнен с возможностью, для обнаружения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, отправки сообщения запроса сеанса поставщику услуги, указывающего дополнительную услугу, и впоследствии приема сообщения отклонения сеанса от поставщика услуги, включающего в себя код ошибки, указывающий дополнительную услугу, требующую иной безопасности слоя линии связи. Преимущественно сообщение запроса сеанса четко указывает, что искатель услуги запрашивает дополнительную услугу, тогда как сообщения отклонения сеанса указывает, что сеанс не может быть разрешен. В частности код ошибки указывает, что текущий канал имеет иной уровень безопасности, т.е., основан на ином механизме безопасности так, что искатель услуги становится осведомлен о том, что требуется иная безопасность слоя линии связи, и процесс настройки второго безопасного соединения линии связи.

В необязательном порядке, процессор безопасности выполнен с возможностью, для установления второго безопасного соединения линии связи в то время, как первое безопасное соединение линии связи остается активным в качестве соединения Wi-Fi по каналу в первой полосе, установления иного соединения Wi-Fi в иной полосе или по иному каналу в первой полосе. Преимущественно, иное соединение Wi-Fi в иной полосе или по иному каналу в первой полосе по сути не будет оказывать влияния на передачу сообщений через первую безопасную линию связи.

В необязательном порядке процессор безопасности выполнен с возможностью, после установления второго безопасного соединения линии связи в то время, как первое безопасное соединение линии связи остается активным, определения, допускает ли первая услуга безопасность слоя линии связи второго типа с использованием второго механизма безопасности и, если так, осуществления маршрутизации трафика из первого безопасного соединения линии связи во второе безопасное соединение линии связи, и закрытия первого безопасного соединения линии связи. В данном контексте маршрутизация может означать повторную маршрутизацию так, что блок связи по-прежнему действует, как если бы по-прежнему существовала первая линия связи с первым MAC-адресом, и активно обрабатывает входящие сообщения, чтобы они шли по иному маршруту. В качестве альтернативы, возможно, чтобы первая линия связи действительно замещалась второй линией связи, и чтобы связь действительно использовала второй MAC-адрес с этого момента.

В необязательном порядке процессор безопасности выполнен с возможностью установления приоритета для, по меньшей мере, двух услуг, и в зависимости от приоритета, установления второго безопасного соединения линии связи через выбранный канал связи и/или отдавать приоритет сообщениям первой и/или второй услуги по первому и второму безопасному соединению линии связи. Преимущественно приоритет как установленный обеспечивает выбор, для сообщений с высоким приоритетом, канала связи с более высокой полосой пропускания или более чистого канала связи.

В необязательном порядке процессор безопасности устройства связи, действующего в качестве поставщика услуги, выполнен с возможностью, после определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, отправки сообщения безопасности искателю услуги о том, что дополнительной услуге требуется иная безопасность слоя линии связи. Также, процессор безопасности устройства связи, действующего в качестве искателя услуги, может быть выполнен с возможностью, для обнаружения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, приема сообщения безопасности от поставщика услуги о том, что дополнительной услуге требуется иная безопасность слоя линии связи. Преимущественно, искатель услуги принимает сообщение от поставщика услуги о том, что дополнительной услуге требуется иная безопасность слоя линии связи, так что надлежащий дополнительный протокол или обмен сообщениями инициируется, чтобы настраивать второе соединение линии связи. Также, процессор безопасности устройства связи, действующего в качестве поставщика услуги, может быть выполнен с возможностью отправки сообщения безопасности после обнаружения, что искатель услуги пытается задействовать дополнительную услугу через первое безопасное беспроводное соединение. Преимущественно, посредством обнаружения, что искатель услуги пытается осуществить доступ к дополнительной услуге через первое безопасное беспроводное соединение, поставщик услуги осведомляется от текущем статусе искателя устройства и поставщику услуги разрешается инициировать дополнительный протокол для установления второго соединения линии связи.

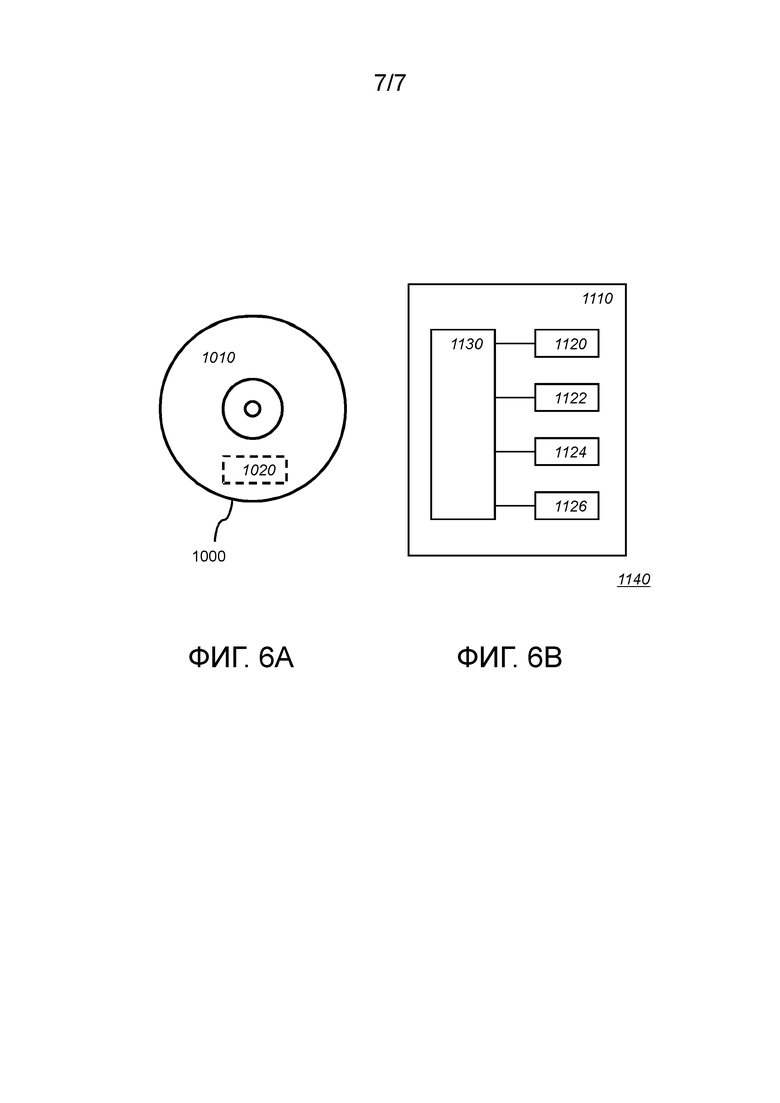

Способ в соответствии с изобретением может быть реализован на компьютере или мобильном устройстве в качестве реализуемого компьютером способа, или в выделенном аппаратном обеспечении, или в сочетании двух видов. Исполняемый код для способа в соответствии с изобретением может быть сохранен в компьютерном программном продукте. Примеры компьютерных программных продуктов включают в себя устройства памяти, такие как модули памяти, оптические запоминающие устройства, такие как оптический диск, интегральные микросхемы, серверы, онлайновое программное обеспечение, и т.д. Компьютерный программный продукт может содержать долговременное средство программного кода хранящееся на машиночитаемом носителе информации для выполнения способа в соответствии с изобретением, когда упомянутый программный продукт исполняется на компьютере. В варианте осуществления, компьютерная программа содержит средство кода компьютерной программы, выполненное с возможностью выполнения всех этапов или стадий способа в соответствии с изобретением, когда компьютерная программа выполняется на компьютере. Предпочтительно, компьютерная программа воплощена на машиночитаемом носителе информации. Предоставляется компьютерный программный продукт, загружаемый из сети и/или хранящийся на машиночитаемом носителе информации и/или исполняемом микропроцессором носителе информации, причем продукт содержит инструкции программного кода для реализации способа как описано выше, при исполнении на компьютере.

Другой аспект изобретения предоставляет способ обеспечения компьютерной программы доступной для загрузки, например, включенной в основанное на местоположении приложение. Данный аспект используется, когда компьютерная программа выгружается в, например, App Store от Apple, Play Store от Google, или Windows Store от Microsoft, и когда компьютерная программа является доступной для загрузки из такого магазина.

Дополнительные предпочтительные варианты осуществления устройств и способов в соответствии с изобретением даны в прилагаемой формуле изобретения, раскрытие которой включено в настоящее описание посредством ссылки.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

Эти и прочие аспекты изобретения будут очевидны из и дополнительно поясняются со ссылкой на варианты осуществления, описываемые в качестве примера в нижеследующем описании и со ссылкой на сопроводительные чертежи, на которых

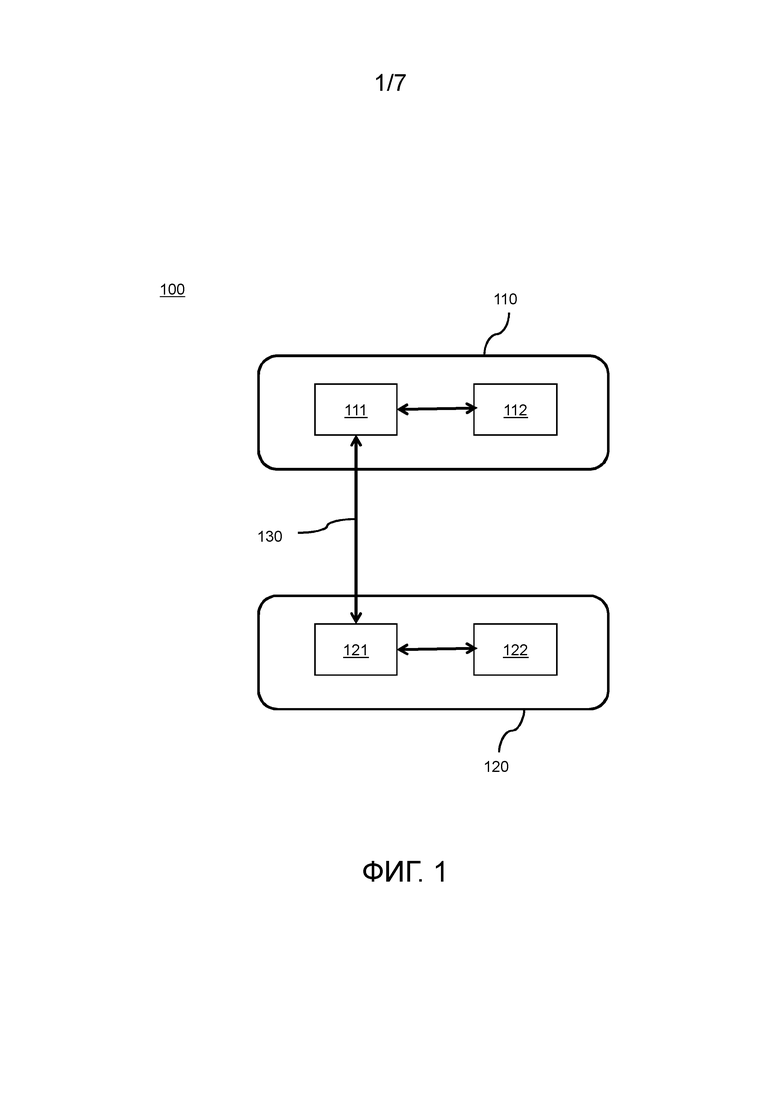

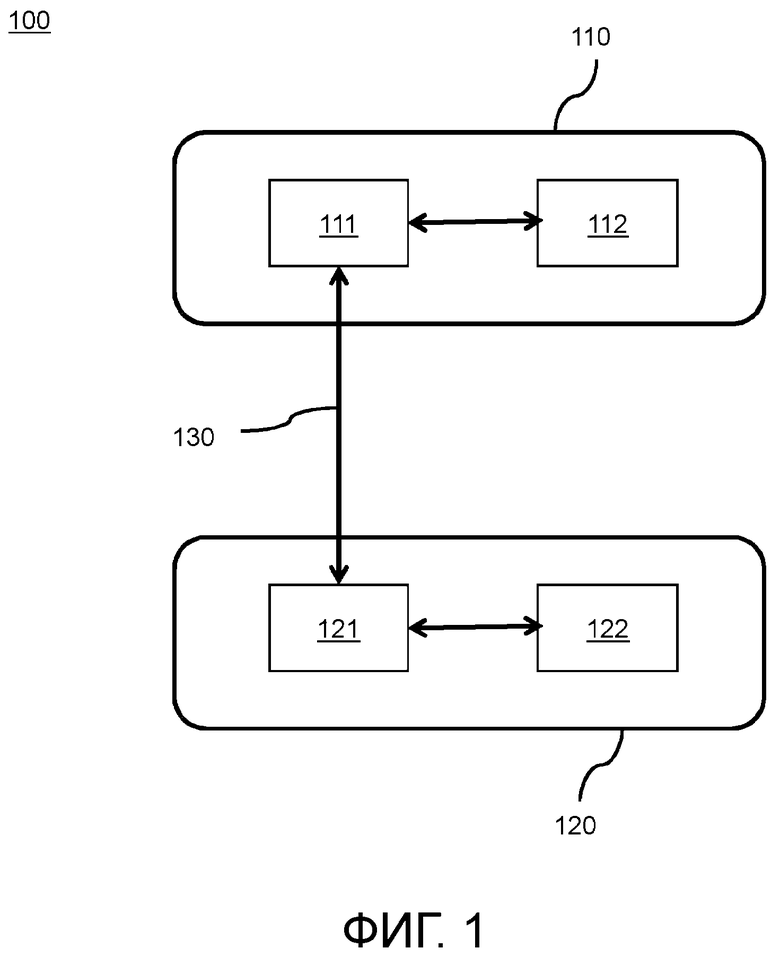

Фиг. 1 показывает устройства связи в системе безопасной беспроводной связи,

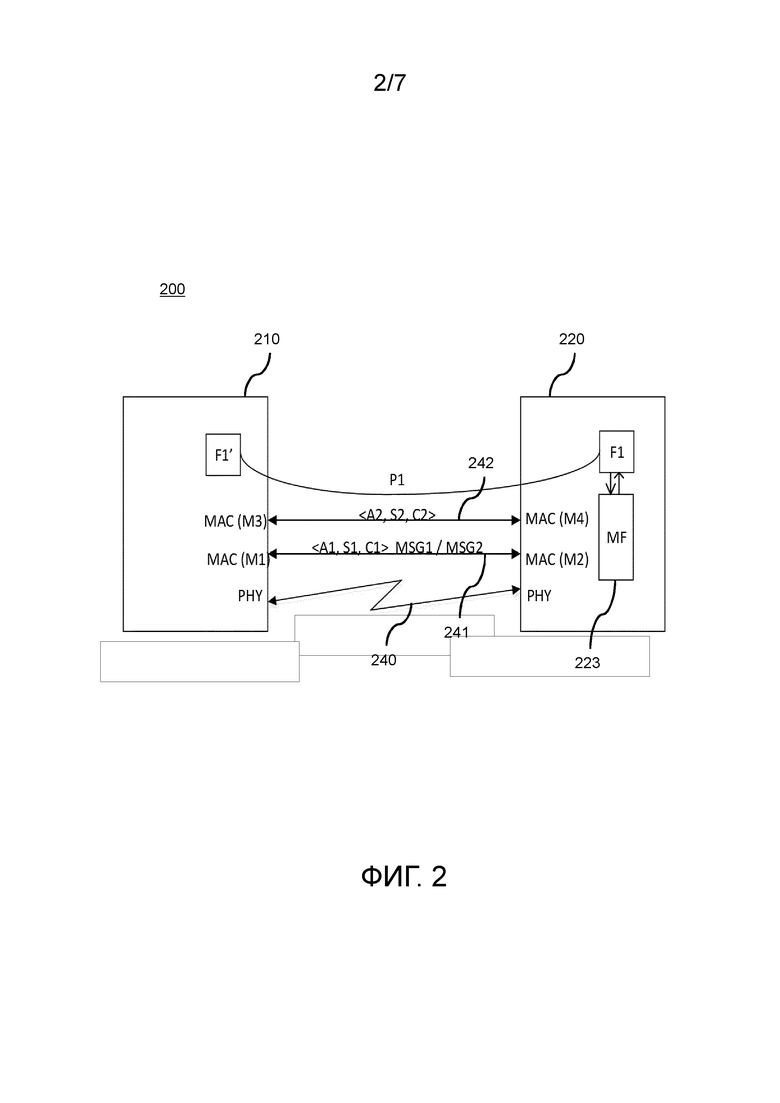

Фиг. 2 показывает принципиальную схему двух устройств связи и двух безопасных соединений линии связи,

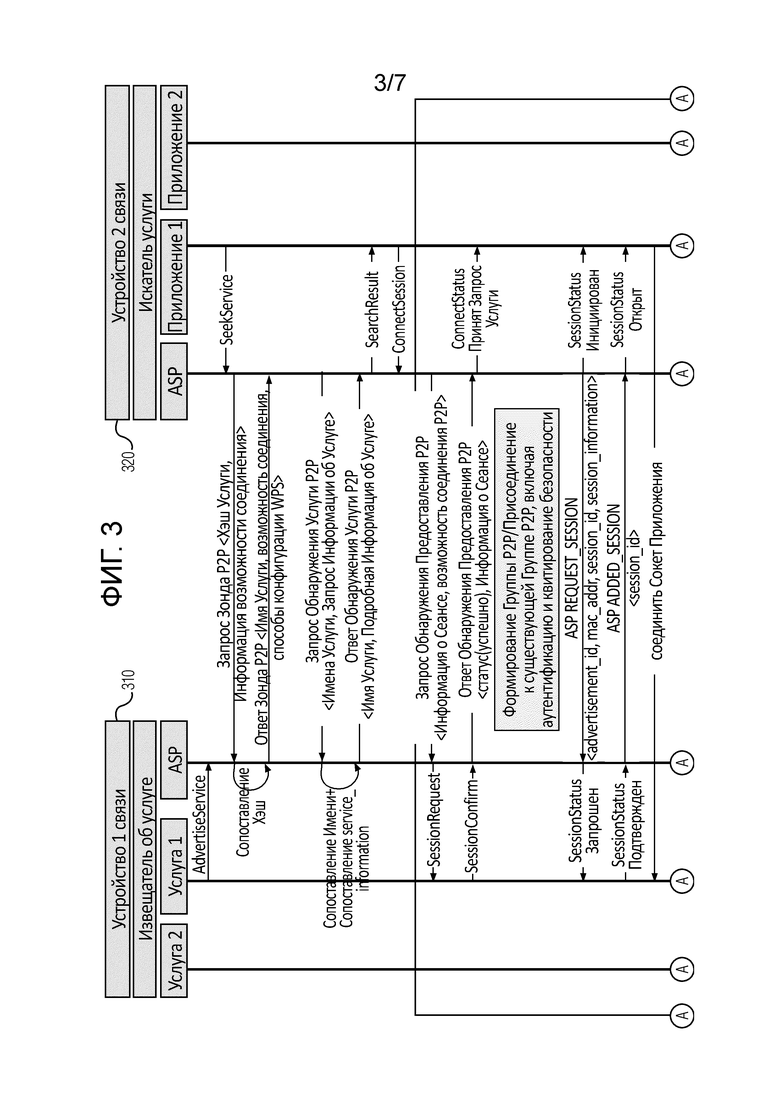

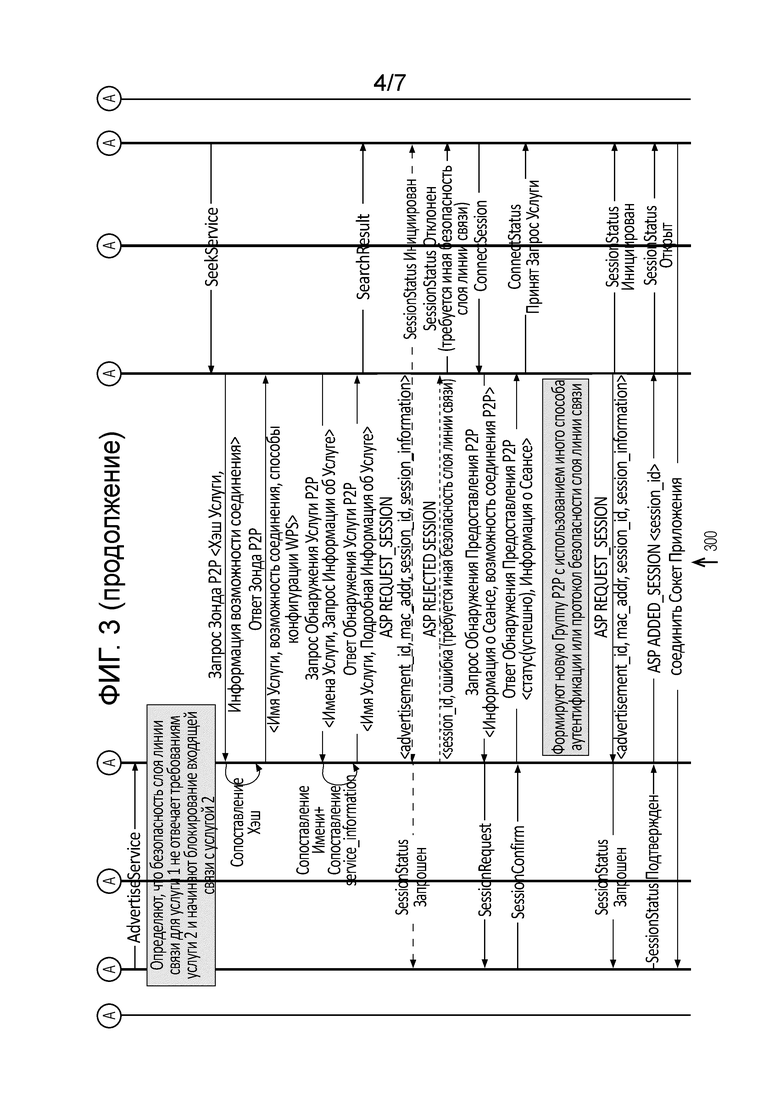

Фиг. 3 показывает принципиальную схему механизмов безопасности для задействования услуг,

Фиг. 4 показывает осуществляемый искателем услуги способ,

Фиг. 5 показывает осуществляемый поставщиком услуги способ,

Фиг. 6a показывает машиночитаемый носитель информации, и

Фиг. 6b показывается схематичное представление процессорной системы.

Фигуры являются чисто схематичными и нарисованы не в масштабе. На Фигурах, элементы, которые соответствуют уже описанным элементам, могут иметь те же самые ссылочные позиции.

ПОДРОБНОЕ ОПИСАНИЕ ВАРИАНТОВ ОСУЩЕСТВЛЕНИЯ

Некоторым услугам требуется большая безопасность, чем другим, и, следовательно, им может требоваться иной механизм безопасности, например, включающий дополнительные меры безопасности или аутентификации. Таким образом предлагаемая система позволяет выдавать инструкцию лежащему в основе слою беспроводной связи о том, чтобы позаботиться о нескольких механизмах безопасности, в то время как приложения могут узнать об используемых лежащих в основе беспроводных способах аутентификации и безопасности. Идея состоит в добавлении необходимых перехватчиков и дескрипторов на нижних слоях связи, чтобы обеспечить извлечение данных безопасности, и дополнительно задания механизма, чтобы отправлять сообщение искателю услуги, чтобы указывать, что иной способ аутентификации и безопасности требуется для того, чтобы получить доступ к дополнительной услуге, которую желают задействовать. Таким образом искателю услуги предоставляют возможность соединения с дополнительной услугой таким образом, что он не прерывает связь с исходной услугой, которая уже использует безопасное соединение линии связи.

Если пользователь исходно желает использовать услугу, которой требуется базовая безопасность, то соответствующим образом будет настроено соединение. Если позже пользователь решает использовать дополнительную услугу, требующую иного уровня безопасности на устройстве поставщика услуги, тогда устройство искателя услуги будет принимать необходимую информацию, чтобы иметь возможностью направления пользователя на выполнение необходимых этапов, чтобы настроить второе безопасное соединение линии связи, которое отвечает требованиям аутентификации и безопасности механизма безопасности требуемых услуг, при этом не прерывая проходящих сеансов услуги. Настройка второго безопасного соединения линии связи, как правило, требует меньше взаимодействия с пользователем и является более эффективной, чем использование безопасности прикладного уровня поверх основного безопасного соединения линии связи.

Фиг. 1 показывает устройства связи в системе безопасной беспроводной связи. Система 100 для безопасной беспроводной связи содержит первое устройство 110 и второе устройство 120. Первое устройство связи имеет процессор 112 безопасности и беспроводной приемопередатчик 111, тогда как второе устройство связи имеет процессор 122 безопасности и беспроводной приемопередатчик 121, выполненный с возможностью установления безопасного взаимодействия между устройствами связи в соответствии с протоколом безопасности. Протокол безопасности задает безопасность слоя линии связи в соответствии с механизмом безопасности. В описании ниже устройство связи выполнено с возможностью действия в качестве искателя услуги, тогда как второе устройство связи выполнено с возможностью действия в качестве поставщика услуги, причем соответствующие процессоры безопасности выполнены с возможностью исполнения соответствующих операций искателя услуги и поставщика услуги. На практике, устройство связи и безопасность также могут быть выполнены с возможностью исполнения как искателя услуги, так и поставщика услуги, при этом соответствующая роль задействуется в зависимости от конкретной конфигурации системы.

Устройства оборудованы для беспроводной связи, как схематично указано стрелкой 130, которая соединяет приемопередатчики 111, 121. Устройства выполнены с возможностью безопасной связи для задействования услуги через беспроводное соединение в соответствии с механизмом безопасности между первым устройством и вторым устройством. Механизм безопасности может включать в себя протокол аутентификации и протокол безопасности для установления безопасной линии связи между первым и вторым устройством, как дополнительно подробно описывается ниже со ссылкой на Фиг. 2.

В примерах ниже предварительно определенным протоколом является Wi-Fi в соответствии с IEEE 802.11 [сноска 1], но другие беспроводные протоколы также могут быть использованы, такие как Bluetooth, когда предусмотрены с надлежащим механизмом безопасности.

В примерных вариантах осуществления разнообразные функции описываются как исполняемые в процессоре 112, 122 безопасности, такие как функции установления соединения на слое линии связи, исполнение механизма безопасности, администрирование безопасности и/или линии связи, исполнение приложений на высоких слоях, и т.д. Тем не менее, в конкретных вариантах осуществления, несколько процессоров может быть применено и составлять компоновку обработки аппаратного обеспечения, воплощающую процессор безопасности в устройстве связи. Компоновки обработки для устройств связи известны как таковые, например, мобильный телефон или планшетный компьютер с CPU, процессором беспроводной связи и выделенным блоком безопасности. Выделенный блок безопасности может быть известен как таковой, при этом обеспечивая дополнительное программирование для добавленной функциональности безопасности. Примером известного выделенного блока безопасности является: http://www.nxp.com/pages/securityprocessor:MPC 190 [сноска 3].

Таким образом процессор безопасности может иметь один процессор, память и дополнительную логику управления, или может иметь выделенные процессоры для соответствующих функций. Процессор безопасности теперь расширяется аппаратным обеспечением и/или программным обеспечением, чтобы исполнять операции искателя услуги и поставщика услуги, как поясняется ниже.

Процессор 112 безопасности устройства связи, действующего в качестве поставщика услуги, выполнен с возможностью исполнения следующих операций поставщика услуги. Сначала предоставляется, по меньшей мере, первая услуга, причем первой услуге требуется безопасность слоя линии связи в соответствии с первым механизмом безопасности. Например, по меньшей мере, извещение о первой услуге может осуществляться поставщиком услуги в сообщении извещения об услугах. Первой услуге требуется безопасность слоя линии связи первого типа с использованием первого механизма безопасности, который может быть указан в сообщении извещения об услугах или в дополнительном сообщении информации об услуге. Затем поставщик услуги может принимать сообщение запроса услуги от искателя услуги. Впоследствии, первое безопасное соединение линии связи устанавливается с искателем услуги на слое линии связи в соответствии с первым механизмом безопасности. В заключение, первая услуга задействуется через первое безопасное соединение линии связи.

Процессор 122 безопасности устройства связи, действующего в качестве искателя услуги, выполнен с возможностью исполнения следующих операций искателя услуги. Первая услуга обнаруживается как предоставляемая поставщиком услуги. Например, сообщение извещения об услугах может быть принято от поставщика услуги и первая услуга может быть выбрана для того, чтобы быть задействованной. Выбор первой услуги может быть основан на сообщении извещения об услугах, и/или дополнительных сообщениях информации об услуге, как передаваемых поставщиком услуги. В качестве альтернативы, искатель услуги может обнаруживать доступную услугу через предварительно определенную схему конфигурации, такую как встроенную таблицу конфигурации, или может брать информацию о доступных услугах от дополнительного устройства, такого как сервер, через сетевое соединение. Затем первое безопасное соединение линии связи устанавливается с поставщиком услуги на слое линии связи в соответствии с первым механизмом безопасности. В заключение, первая услуга задействуется через первое безопасное соединение линии связи.

Процессор безопасности устройства связи, действующего в качестве поставщика услуги, выполнен с возможностью исполнения следующих дополнительных операций поставщика услуги. Предоставляется, по меньшей мере, дополнительная услуга, например, в том же самом сообщении извещения, как описано выше, или в отдельном сообщении, или дополнительным подходящим образом. Процессор определяет, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Например, процессор может обнаруживать, что требуется иной процесс аутентификации. Впоследствии, второе безопасное соединение линии связи устанавливается с искателем услуги на слое линии связи в соответствии со вторым механизмом безопасности в то время, как первая безопасная линия связи остается активной. Таким образом любой трафик данных и/или сообщение касательно первой услуги не прерываются, а продолжается их обработка через первое безопасное соединение линии связи. В дополнение, процессор задействует дополнительную услугу через второе безопасное соединение линии связи, при этом блокируя доступ искателю услуги к дополнительной услуге до тех пор, пока не будет установлено второе безопасное соединение линии связи.

Процессор безопасности устройства связи, действующего в качестве искателя услуги, выполнен с возможностью исполнения следующих дополнительных операций искателя услуги. Процессор обнаруживает, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности, например из сообщения извещения об услугах или дополнительного сообщения информации об услуге. Затем процессор устанавливает второе безопасное соединение линии связи с поставщиком услуги на слое линии связи в соответствии со вторым механизмом безопасности в то время, как первое безопасное соединение линии связи остается активным. В заключение, процессор задействует дополнительную услугу через второе безопасное соединение линии связи.

В варианте осуществления упомянутого ранее устройства связи, первый механизм безопасности включает в себя первый протокол аутентификации, а второй механизм безопасности включает в себя второй протокол аутентификации отличный от первого протокола аутентификации. Также, первый механизм безопасности может включать в себя первый набор криптографических операций, а второй механизм безопасности может включать в себя второй набор криптографических операций отличный от первого набора криптографических операций. Таким образом устройство поддерживает разные протоколы аутентификации и/или наборы криптографических операций, чтобы задействовать соответствующие разные услуги.

В варианте осуществления упомянутого ранее устройства связи, безопасное соединение линии связи на слое линии связи является аутентифицированным и безопасным соединением транспортного слоя MAC с использованием первого MAC-адреса искателя и первого MAC-адреса поставщика. Процессор безопасности выполнен с возможностью установления второго безопасного соединения линии связи с использованием второго MAC-адреса искателя и второго MAC-адреса поставщика. Второй MAC-адрес искателя отличается от первого MAC-адреса искателя и второй MAC-адрес поставщика отличается от первого MAC-адреса поставщика. Таким образом, посредством использования соответствующих разных MAC-адресов, эффективно достигается настройка раздельных соединений слоя линии связи. Второе соединение транспортного слоя MAC настраивается в то время, как первое соединение транспортного слоя MAC остается незатронутым и, следовательно, активным.

В варианте осуществления процессор безопасности содержит блок администрирования безопасности. Например, данный блок может быть отдельным процессором, или функциональным блоком в процессоре безопасности, или реализуемой в программном обеспечении функцией. Блок администрирования безопасности является функционально активным на более высоких сетевых прикладных слоях и может управлять выбором и активацией соответствующих услуг.

Блок администрирования безопасности выполнен с возможностью функционирования на слое администрирования связи выше слоя линии связи. Блок определяет, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности посредством определения иерархии или классификации разных механизмов безопасности. Иерархия или классификация разных механизмов безопасности определяется, например, через таблицу, список или из удаленной базы данных. Таким образом иерархия может быть предварительно определенной, сохраненной или извлекаемой через сеть, или может быть определена по предварительно заданным критериям, например, ранжированном перечне механизмов безопасности, или указывающем предполагаемую стойкость криптографических операций. Классификация может указывать соответствующее качество механизмов безопасности для предварительно заданного уровня в соответствии со стандартизированной схемой классификации. Также, блок получает, из слоя линии связи ниже слоя администрирования связи, первые данные безопасности, идентифицирующие механизм безопасности первого безопасного соединения линии связи. Из-за функционирования на более высоком слое, подробности нижних слоев, таких как слой линии связи, являются недоступными в предшествующих системах. В настоящей системе, такие первые данные безопасности делаются доступными нижними слоями, в частности посредством блока управления линией связи на слое линии связи. В заключение, процессор безопасности устанавливает, на основе первых данных безопасности и данных безопасности дополнительной услуги, требуется ли дополнительной услуге иной механизм безопасности. Таким образом, на основе как фактических подробностей безопасности слоя линии связи, так и классификации фактического механизма безопасности первой услуги и требуемого механизма безопасности дополнительной услуги, блок надежно определяет, требуется ли второй, иной механизм слоя линии связи.

В варианте осуществления процессор безопасности содержит блок управления линией связи, выполненный с возможностью функционирования на слое линии связи ниже слоя администрирования связи. Процессор безопасности определяет первые данные безопасности, идентифицирующие механизм безопасности первого безопасного соединения линии связи, и предоставляет первые данные безопасности по запросу слою администрирования связи для предоставления возможности установления, требуется ли дополнительной услуге иной механизм безопасности. Блок управления линией связи является функционально активным на нижнем сетевой слое линии связи и может управлять фактической настройкой безопасности соединения линии связи. Функционируя на таком нижнем слое, блок управления линией связи делает подробности нижнего слоя доступными более высоким слоям. Таким образом, блок управления линией связи выполнен с возможностью предоставления, от слоя линии связи к более высоким слоям администрирования связи, первых данных безопасности, идентифицирующих механизм безопасности первого безопасного соединения линии связи.

В варианте осуществления процессор безопасности выполнен с возможностью исполнения следующих операций для определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Процессор осуществляет обмен сообщением запроса возможности соединения с дополнительным устройством связи. Сообщение обмена возможностью соединения указывает, по меньшей мере, один поддерживаемый механизм безопасности. Например, сообщение обмена возможностью соединения может быть кадром администрирования IEEE 802.11 или кадром действия (таким как Запрос Зонда P2P, Запрос Обнаружения Предоставления), содержащим информацию возможности соединения и информацию способа конфигурации WPS, указывающую, по меньшей мере, один поддерживаемый механизм безопасности. Обмен кадром администрирования IEEE 802.11 или кадром действия является подходящим механизмом, чтобы определять требуемый механизм безопасности. Обмен возможностью соединения, происходящий как часть данного обмена, может быть использован, чтобы указывать искателю услуги, что он должен настроить дополнительное соединение P2P и не использовать повторно существующее соединение P2P.

Процессор безопасности устройства связи, действующего в качестве поставщика услуги, может быть выполнен с возможностью определения, что дополнительной услуге требуется особая безопасность слоя линии связи в соответствии со вторым механизмом безопасности, например, на основе таблицы механизмов безопасности для соответствующих услуг. Например, сообщение возможности соединения может указывать один или более разрешенные механизмы для второй услуги. Затем поставщик услуги будет отправлять сообщение запроса возможности услуги, и искатель услуги будет принимать такое сообщение. Впоследствии искатель услуги может выбирать один из предложенных механизмов. В качестве альтернативы, процессор безопасности устройства связи, действующего в качестве искателя услуги, может начинать обмен сообщениями посредством отправки сообщения запроса возможности соединения, при этом указывая механизмы безопасности, которые поддерживает искатель услуги.

В варианте осуществления процессор безопасности устройства связи, действующего в качестве поставщика услуг, выполнен с возможностью исполнения следующих операций для определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Процессор обнаруживает сообщение запроса сеанса от искателя услуги, указывающее дополнительную услугу. Тем не менее, дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Затем процессор отправляет сообщение отклонения сеанса искателю услуги, включающее в себя код ошибки, указывающий, что дополнительной услуге требуется иная безопасность слоя линии связи. Также, процессор безопасности устройства связи, действующего в качестве искателя услуги, может быть выполнен с возможностью исполнения следующих операций для обнаружения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Процессор отправляет сообщение запроса сеанса поставщику услуги, указывающее дополнительную услугу и впоследствии принимает сообщение отклонения сеанса от поставщика услуги, включающее в себя код ошибки, указывающий то, что дополнительной услуге требуется иная безопасность слоя линии связи. Таким образом сообщение запроса сеанса четко указывает, что искатель услуги запрашивает дополнительную услугу, тогда как сообщение отклонения сеанса указывает, что сеанс не может быть разрешен на основе существующего первого безопасного соединения линии связи. В частности код ошибки указывает, что текущий канал имеет иной уровень безопасности, т.е., основан на ином механизме безопасности так, что искатель услуги становится осведомлен о том, что требуется иная безопасность слоя линии связи, и процесс настройки второго безопасного соединения линии связи.

В варианте осуществления процессор безопасности выполнен с возможностью исполнения следующих операций для установления второго безопасного соединения линии связи в то время, как первое безопасное соединение линии связи остается активным. Например, первое безопасное соединение линии связи является соединением Wi-Fi по каналу в первой полосе. Процессор затем устанавливает иное соединение Wi-Fi в иной полосе или по иному каналу в первой полосе. Иное соединение Wi-Fi в иной полосе или по иному каналу в первой полосе по сути не будет оказывать воздействие на передачу сообщений через первую безопасную линию связи.

В варианте осуществления процессор безопасности выполнен с возможностью исполнения следующих операции вслед за установлением второго безопасного соединения линии связи в то время, как первое безопасное соединение линии связи остается активным. Процессор определяет, допускает ли первая услуга безопасность слоя линии связи второго типа с использованием второго механизма безопасности. Если так, то процессор осуществляет маршрутизацию трафика из первого безопасного соединения линии связи во второе безопасное соединение линии связи и закрывает первое безопасное соединение линии связи. В данном контексте маршрутизация может означать повторную маршрутизацию так, что блок связи по-прежнему действует, как если бы по-прежнему существовала первая линия связи с первым MAC-адресом, и активно обрабатывает входящие сообщения, чтобы они шли по иному маршруту. В качестве альтернативы, первая линия связи может быть замещена второй линией связи и блок связи действительно использует второй MAC-адрес с этого момента.

В варианте осуществления процессор безопасности выполнен с возможностью установления приоритета для, по меньшей мере, двух услуг. Процессор может устанавливать, в зависимости от приоритета, второе безопасное соединение линии связи через выбранный канал связи. Дополнительно, или в качестве альтернативы, процессор может отдавать приоритет сообщениям первой и/или второй услуги по первому и второму безопасному соединению линии связи. Приоритет как установленный обеспечивает выбор, для сообщений с высоким приоритетом, канала связи с более высокой полосой пропускания или более чистого канала связи.

В варианте осуществления процессор безопасности устройства связи, действующего в качестве поставщика услуги, выполнен с возможностью исполнения следующих операций после определения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Процессор отправляет сообщение безопасности искателю услуги о том, что дополнительной услуге требуется иная безопасность слоя линии связи. Также, процессор безопасности устройства связи, действующего в качестве искателя услуги, может быть выполнен с возможностью исполнения следующих операций для обнаружения, что дополнительной услуге требуется безопасность слоя линии связи в соответствии со вторым механизмом безопасности отличным от первого механизма безопасности. Процессор принимает сообщение безопасности от поставщика услуги о том, что дополнительной услуге требуется иная безопасность слоя линии связи. Эффективно искатель услуги принимает сообщение от поставщика услуги о том, что дополнительной услуге требуется иная безопасность слоя линии связи так, что надлежащий дополнительный протокол или обмен сообщениями инициируется, чтобы настроить второе соединение линии связи. Также, процессор безопасности устройства связи, действующего в качестве поставщика услуги, может быть выполнен с возможностью отправки сообщения безопасности после обнаружения, что искатель услуги пытается задействовать дополнительную услугу через первое безопасное беспроводное соединение. Преимущественно, посредством обнаружения, что искатель услуги пытается осуществить доступ к дополнительной услуге через первое безопасное беспроводное соединение, поставщик услуги становится осведомлен о текущем статусе искателя устройства и поставщику услуги разрешается инициировать дополнительный протокол для установления второго соединения линии связи.

Фиг. 2 показывает принципиальную схему двух устройств связи и двух безопасных соединений линии связи. Первое устройство 210 связи является искателем услуги, а второе устройство 220 связи является поставщиком услуги. На физическом слое устройство беспроводным образом осуществляет связь как указано стрелкой 240. На слое линии связи первое безопасное соединение 241 слоя линии связи использует MAC-адреса MAC (M1) и MAC (M2), тогда как второе соединение 242 слоя линии связи использует MAC-адреса MAC (M3) и MAC (M4). По первому соединению 241 слоя линии связи сообщениями применяется первый механизм безопасности, который включают в себя первую аутентификацию A1, первый протокол S1 безопасности и первые криптографические операции C1, как схематично указано посредством «<A1, S1, C1> MSG1/MSG2». По второму соединению 242 слоя линии связи сообщениями применяется второй механизм безопасности, который включает в себя вторую аутентификацию A2, второй протокол S2 безопасности и вторые криптографические операции C2, как схематично указано посредством «<A2, S2, C2>». Управление механизмами безопасности осуществляется блоком 223 Администрирования MF, который осуществляет связь на ином слое связи, на котором предоставляется услуга F1 искателю услуги с приложением F1', нуждающемся в услуге. Теперь дополнительно поясняется примерный вариант осуществления.

В варианте осуществления, устройства 210, 220 связи устанавливают безопасное соединение линии связи с использованием способа A1 аутентификации, протокола S1 безопасности и набора C1 криптографического алгоритма. Это может быть соединением Wi-Fi P2P, если устройства поддерживают Wi-Fi Direct, или может быть соединением Инфраструктуры Wi-Fi, если поставщик услуги является Точкой Доступа Wi-Fi, а устройство искателя услуги является Станцией Wi-Fi. Поставщик услуги функционирует в качестве Платформы Прикладных Услуг (ASP), которая предлагает услугу F1. Извещение об услуге может быть осуществлено для искателя услуги тоже с использованием протокола обнаружения предварительного присоединения, в частности, через кадры маяка, кадры ответа зонда, кадры ответа GAS/ANQP, кадры IEEE 802.11q. Искатель услуги действует, чтобы обнаружить и инициировать взаимодействие с услугой F1. В необязательном порядке, поставщик услуги может размещать функцию администрирования MF, которая может осуществлять связь с услугой F1 и наоборот для того, чтобы сообщать, какие способ(ы) аутентификации Wi-Fi, протокол(ы) безопасности, и набор(ы) криптографического алгоритма являются минимально требуемыми для того, чтобы получать доступ к услуге F1. Отмечается, что функция администрирования MF и услуга F1 показаны как отдельные объекты. Тем не менее, два объекта также могут быть объединены, т.е., единый блок обработки может включать в себя функцию администрирования MF и услугу F1, как часть его функциональности.

В необязательном порядке, услуга F1 может не желать, чтобы соединение было настроено с использованием постоянной информации о соединении, и может выяснять и/или запрашивать иную аутентификацию, которая должна быть использована, или запрашивать аутентификацию, которая должна выполняться заново. Функция администрирования MF обладает возможностью обнаружения, мониторинга или отслеживания способов аутентификации Wi-Fi, протоколов безопасности и наборов криптографического алгоритма используемых для соединений Wi-Fi. Функция администрирования MF может дополнительно быть выполнена с возможностью блокировки сообщений, принимаемых по MAC-адресу M2, чтобы они достигали услуги F1, если способ A1 аутентификации или способ S1 безопасности или набор C1 криптографического алгоритма, посредством которых было настроено соединение MAC, не совпадают с требованиями услуги F1, например, посредством блокировки доступа к портам IP, по которым услуга F1 прослушивает входящие сообщения прикладного протокола.

В необязательном порядке функция администрирования MF может управлять иерархией или классификацией разных способов аутентификации, протоколов безопасности и/или наборов криптографического алгоритма, чтобы решать, отвечает ли A1 или S1 требованиям для услуги F1. MF дополнительно выполнена с возможностью отправки сообщения MSG2 искателю услуги, если искатель услуги пытается достигнуть F1 через первое сообщение MSG1. Первое сообщение может быть принято поставщиком услуги, например, одно из следующих сообщений:

a) сообщение протокола координации ASP, такое как ASP REQUEST_SESSION, запрашивающее доступ к услуге F1;

b) сообщение обмена возможностью соединения, указывающее используемые в настоящий момент и/или поддерживаемые способы аутентификации, способы безопасности и/или наборы криптографического алгоритма посредством искателя услуги, запрашивающего настройку соединения с поставщиком услуги, действующим в качестве извещателя об услуге;

c) сообщение протокола координации беспроводной стыковки, чтобы выбирать или запрашивать соединение с периферией для использования при беспроводной стыковке, где услуга беспроводной стыковки осуществляет администрирование доступа к набору услуг периферийной функции (например, услуга Miracast, услуга Последовательной Шины Wi-Fi, Услуга Отправки P2P Wi-Fi, услуга Печати P2P Wi-Fi, и т.д.);

d) сообщение особого прикладного протокола P1, адресованное F1;

e) кадр Запроса PD, запрашивающий доступ к F1 или адресованный F1.

В ответ поставщик услуги может отправлять второе сообщение MSG2, которое может, например, быть:

a) сообщением протокола координации ASP, таким как REJECT_SESSION, которое включает в себя информацию ошибки о том, что искателю услуги было отказано в доступе к услуге F1 из-за недостаточной безопасности лежащего в основе соединения MAC, и которое включает в себя информацию касательно иного способа A2≠A1 аутентификации или иного протокола S2≠S1 безопасности или иного набора C2≠C1 криптографического алгоритма, которые должны быть использованы, для того чтобы осуществлять доступ к услуге F1;

b) сообщением обмена возможностью соединения, указывающим способ аутентификации, способ безопасности и/или набор криптографического алгоритма, которые были выбраны поставщиком услуги, чтобы быть использованными для настройки соединения искателем услуги с поставщиком услуги;

c) сообщение возврата протокола координации беспроводной стыковки, включающим в себя информацию касательно использования иного способа A2 аутентификации или иного протокола S2 безопасности или иного набора C2 криптографического алгоритма, которые должны быть использованы, чтобы осуществлять доступ к F1, чем A1, S1 и C1, используемые для настройки соединения с услугой беспроводной стыковки;

d) исходящим Запросом Обнаружения Предоставления к искателю услуги, который включает в себя информацию для настройки второго соединения;

e) сообщением особого прикладного протокола P1 или другим сообщением, которое предоставляет необходимую информацию, чтобы выдавать инструкцию искателю услуги по настройке соединения Wi-Fi с использованием иного способа A2≠A1 аутентификации или иного протокола S2≠S1 безопасности или иного набора C2≠C1 криптографического алгоритма для того, чтобы осуществлять доступ к услуге F1.

Поставщик услуги продолжает блокировать доступ к услуге F1 до тех пор, пока искатель услуги не настраивает второе соединение Wi-Fi с использованием иного способа A2 аутентификации или иного протокола S2 безопасности или иного набора C2 криптографического алгоритма, которые совпадают с требованиями услуги F1 и искатель услуги осуществляет связь или запрашивает осуществление связи с услугой F1 с использованием второго соединения Wi-Fi. Будет продолжаться блокирование связи с F1 через первое беспроводное соединение.

В варианте осуществления, второе соединение Wi-Fi настраивается и продолжает выполняться одновременно с первым соединением Wi-Fi, для того чтобы не допустить прерываний связи по первому соединению Wi-Fi. Это позволяет избежать возможных разочарований пользователя, если, например, перенос файла будет прерван и потребуется его перезапуск, если происходящий голосовой или видео вызов будут прерваны, или если видеоданные потоковой передачи, которые должны отображаться, или потоковая передача музыки на громкоговоритель будут неожиданно остановлены или демонстрировать временные задержки. На практике искатель услуги и поставщик услуги выполнены с возможностью управления несколькими виртуальными сетевыми интерфейсами и администрирования нескольких MAC-адресов, например, отдельные адреса интерфейса P2P для каждого соединения. В случае P2P, либо искателю услуги, либо поставщику услуги требуется запускать другого Владельца Группы (GO) P2P, с которым одноранговое устройство может соединяться, чтобы запускать второе соединение Wi-Fi, одновременно с владельцем Группы P2P, управляющим первым соединением Wi-Fi. В варианте осуществления, поставщик услуги запускает GO, который будет использован для второго соединения до того, или как только, искатель услуги пытается осуществить доступ к услуге F1. Поставщик услуги может отправлять, как часть сообщения MSG2, информацию инструкции касательно GO и параметры, с которыми искатель услуги должен инициировать соединение.

В целом первое и второе соединения оба являются одного и того же типа, например, оба соединения Wi-Fi Direct, но они также могут быть разного типа. Например, второе соединение Wi-Fi может быть соединением инфраструктуры, тогда как первое соединение может быть соединением Wi-Fi Direct, или наоборот.

В дополнительном варианте осуществления, если оба устройства поддерживают одновременно двухдиапазонное функционирование (например, одновременно 2.4 и 5ГГц) или трехдиапазонное функционирование (например, 2.4, 5, и 60ГГц), то второе соединение Wi-Fi может функционировать на иной полосе/диапазоне частот Wi-Fi, чем первое соединение Wi-Fi. Операции связи, которым требуется меньше полосы пропускания, могу функционировать по более низким полосам частот, а операции связи, которым требуется больше полосы пропускания, могут функционировать по более высоким полосам частот. Информация для обеспечения данного выбора может быть перенесена с использованием MSG2, например, посредством указания для каждой услуги ее полосы пропускания и/или требований по времени ожидания или предпочтительный рабочий канал. Например, если искатель услуги и поставщик услуги соединены через первое соединение Wi-Fi, чтобы осуществлять доступ к услуге администрирования/координации беспроводной стыковки, которой требуется небольшая полоса пропускания, а услуга F1, к которой желает осуществить доступ искатель услуги, является услугой Последовательной Шины Wi-Fi или Miracast, которой требуется больше полосы пропускания, то искателю услуги может быть выдана инструкция на обеспечение функционирования первого соединения Wi-Fi на более низкой 2.4 ГГц полосе, тогда как второе соединение Wi-Fi, выполняющее соединение с услугой Последовательной Шины Wi-Fi или Miracast, настраивается на функционирование одновременно на более высокой 5 ГГц полосе. Смена рабочего канала или полосы частот Wi-Fi во время функционирования может быть достигнута посредством отправки кадра Объявления Переключения Канала или посредством использования протокола Быстрого Переноса Сеанса (EST).

В дополнительном варианте осуществления, первое и/или второе беспроводное соединение используется для переноса информации синхронизации (например, на основе 802.1AS), чтобы оптимизировать операцию связи посредством синхронизации доступа к беспроводной среде посредством двух станций. Например, устройства связи могут быть выполнены с возможностью синхронизации окна конкуренции и/или интервала отсрочки, используемого для каждого из двух соединений Wi-Fi, при этом предполагая, что отсутствуют дополнительные станции, использующие соответствующие каналы, отправляющие/прослушивающие интервалы на некоторых рабочих канала Wi-Fi, используемых двумя станциями, и/или интервалы возможности передачи (TXOP), используемые двумя станциями.

В другом варианте осуществления, если устройства не поддерживают одновременно двухдиапазонное или трехдиапазонное функционирование, то два соединения Wi-Fi могут быть настроены, чтобы функционировать по двум иным каналам с использованием скачкообразного изменения частоты, или могут совместно использовать один и тот же канал Wi-Fi, при этом задействуя иной способ безопасности/шифрования и иные MAC-адреса. Для того чтобы максимально увеличить пропускную способность или минимизировать время ожидания для пользователя, искатель услуги может оптимизировать доступ к беспроводной среде для двух разных беспроводных соединений, например, посредством установки разных категорий доступа WMM QoS для связи через разные соединения. Качество Услуги Мультимедиа Wi-Fi (WMM QoS) устанавливает приоритет беспроводного голосового и видео трафика над линией связи Wi-Fi. Также, доступ может быть оптимизирован посредством определения и использования канала, который является первым незанятым/чистым для отправки. Также, доступ может быть оптимизирован посредством синхронизации или сцепления интервалов TXOP или посредством совместного использования интервалов TXOP, например, с использованием части интервала TXOP, используемого для передачи кадров от MAC M1 у искателя услуги к MAC M2 поставщика услуги, и часть интервала TXOP, используемого для передачи кадров от MAC M3 искателя услуги к MAC M4 поставщика услуги. Также, доступ может быть оптимизирован посредством управления раздельными очередями трафика для каждого из двух беспроводных соединения с разным приоритетом.

В другом варианте осуществления, доступ может быть оптимизирован посредством управления приложением, требующим доступа к услуге F1 поставщика услуги через второе беспроводное соединение с более высоким приоритетом процессора, чем у приложений, осуществляющих доступ к функциям поставщика услуги через первое беспроводное соединение. Для обеспечения этого, поставщик услуги может предоставлять информацию в MCG2 в отношении того, какие операции связи имеют более высокий приоритет. Искатель услуги может использовать данную информацию, чтобы решать, имеют ли сообщения для первого или второго соединения Wi-Fi приоритет и должны отправляться раньше или более часто. В качестве альтернативы, если поставщик услуги действует в качестве владельца группы или точки доступа для двух соединений Wi-Fi между искателем услуги и поставщиком услуги, то поставщик услуги может выполнять управление допущением QoS для каждого из двух соединений Wi-Fi, может устанавливать разные лимиты TXOP, может определять интервалы экономии питания и другие параметры, чтобы оптимизировать доступ к беспроводной среде для двух одновременных соединений Wi-Fi.

В дополнительном варианте осуществления, первое безопасное соединение линии связи может быть закрыто, когда функционирует второе безопасное соединение линии связи. Искатель услуги может осуществлять повторную маршрутизацию трафика MAC/IP из первого соединения Wi-Fi через второе соединение Wi-Fi, если второе соединение Wi-Fi настроено с использованием способа A2 аутентификации или протокол S2 безопасности или набор C2 криптографического алгоритма, которые отвечают требованиям связи, функционирующей через первое безопасное соединение линии связи.

Фиг. 3 показывает принципиальную схему механизмов безопасности для задействования услуг. Механизмы 300 безопасности показаны между первым устройством связи (УСТРОЙСТВО 1), действующим в качестве устройства 310 поставщика услуги, также именуемого извещателем об услуге, и вторым устройством связи (УСТРОЙСТВО 2), действующим в качестве устройства 320 искателя услуги. Сообщения протокола показаны как те, обмен которыми осуществляется между первой Платформой Прикладных Услуг (ASP) в первом устройстве связи и второй Платформой Прикладных Услуг (ASP) во втором устройстве связи. Безопасный процессор в поставщике услуги может пропускать сообщения внутренним образом в устройстве поставщика на более высокий слой связи, на котором может быть доступно, по меньшей мере две услуги (УСЛУГА 1, УСЛУГА 2). Безопасный процессор в искателе услуги может пропускать сообщения внутренним образом в устройстве искателя на более высокий слой связи, на котором присутствуют, по меньшей мере, два приложения (ПРИЛОЖЕНИЕ 1, ПРИЛОЖЕНИЕ 2), которым требуется использовать соответствующие услуги (УСЛУГА 1, УСЛУГА 2) в поставщике услуги.

В соответствии с протоколом первое устройство УСТРОЙСТВО1 осуществляет обмен сообщениями со вторым устройством УСТРОЙСТВО2, как указано стрелками между вертикальными шкалами времени, представляющими собой течение времени в направлении вниз. Фигура также показывает сообщения внутренним образом в устройстве связи между процессом ASP и услугой или приложением между соответствующими вертикальными шкалами времени, выступающими из блока ASP и услуг или приложений. Только сообщения между двумя ASP происходят по радиоэфиру. Большинство сообщений известны как таковые (см. [сноска 1]) для того, чтобы задействовать одну услугу. Устройства теперь осуществляют обмен следующей последовательностью сообщений, чтобы задействовать две услуги на разных уровнях безопасности через соответствующие безопасные соединения линии связи:

- AdvertiseService: извещают об одной или более услугах;

- SeekService: ищут первую услугу;

- Запрос Зонда P2P <Хэш Услуги, Информация возможности соединения>: сообщение запроса услуги, которое содержит запрос одноранговой услуги с хэш-кодами и информацией возможности соединения. Запрос Зонда P2P является кадром с Хэшем Услуги, информацией возможности Соединения в качестве атрибутов данных внутри Кадра Запроса Зонда P2P, как указано между угловыми скобками <>.

После того как выполняется сопоставление Хэш в устройстве поставщика услуги, последовательность продолжается посредством: