Область техники

Данное изобретение относится к обработке закодированной информации.

Уровень техники

Клонирование подлинности является все более и более распространенным явлением. Мошенники используют большое количество вариантов для нелегального извлечения персональной информации, такой как имена пользователя, пароли, дата рождения, адреса с целью клонирования идентичности. В одном таком механизме мошенник обеспечивает имитацию (клонирование) веб-сайта, который для доверчивого пользователя выглядит как оригинальный. Поверив в то, что веб-сайт является оригинальным, пользователь предоставляет персональную информацию, такую как регистрационное имя или подробности о кредитной карте, которую записывает мошенник. Более сложным подходом является атака типа ”человек в промежутке”, в которой мошенник обеспечивает клон веб-сайта и записывает персональную информацию, но и также пропускает персональную информацию реальному веб-сайту, который регистрирует пользователя как обычно. В этом случае, пользователь не замечает какой-либо разницы и мошенник может получить персональную информацию без привлечения внимания пользователя. Данное изобретение было сделано для предотвращения этих и других подобных типов активности мошенника.

Раскрытие сущности изобретения

В соответствии с первым аспектом в заявке описан способ обработки закодированной информации с использованием первого сервера, осуществляющего связь с вычислительным устройством, портативным устройством и вторым сервером, содержащий этапы, на которых: генерируют элемент закодированной информации, содержащий информацию проверки; передают элемент закодированной информации в вычислительное устройство через второй сервер; при этом элемент закодированной информации доступен для получения портативным устройством; принимают от портативного устройства первое сообщение, причем первое сообщение содержит элемент закодированной информации или декодированную из него информацию и первый идентификатор, идентифицирующий портативное устройство или пользователя портативного устройства; идентифицируют вычислительное устройство на основе информации, декодированной из элемента закодированной информации; сравнивают декодированный вариант элемента информации проверки с эталонным элементом информации проверки, хранящимся в памяти первого сервера, для определения наличия совпадения; прекращают выполнения способа при определении отсутствия совпадения; при определении наличия совпадения устанавливают идентификационную информацию пользователя или портативного устройства, при этом используют первый идентификатор для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и передают во второй сервер второе сообщение, содержащее указание, что пользователь авторизован для доступа к службе, если пользователь зарегистрирован на первом сервере, при этом элемент закодированной информации декодируют портативным устройством или первым сервером для получения декодированной информации, а упомянутую службу предоставляют от второго сервера в ответ на прием вторым сервером упомянутого указания.

В соответствии со вторым аспектом в заявке описан первый сервер для обработки закодированной информации, содержащий: память, содержащуюся сохраненный в ней элемент эталонной информации проверки, контроллер, соединенный с памятью и выполненный с возможностью: генерировать элемент закодированной информации, содержащий информацию проверки; передавать элемент закодированной информации в вычислительное устройство через второй сервер, выполненный с возможностью предоставления доступа к службе, при этом элемент закодированной информации доступен для получения портативным устройством; принимать от портативного устройства первое сообщение, причем первое сообщение содержит элемент закодированной информации или декодированную из него информацию и первый идентификатор, идентифицирующий портативное устройство или пользователя портативного устройства; идентифицировать вычислительное устройство на основе информации, декодированной из элемента закодированной информации; сравнивать декодированный вариант элемента информации проверки с эталонным элементом информации проверки для определения наличия совпадения; не допускать доступ к службе при определении отсутствия совпадения; при определении наличия совпадения устанавливать идентификационную информацию пользователя или портативного устройства, при этом первый идентификатор используется для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и передавать во второй сервер второе сообщение, содержащее указание, что пользователь авторизован для доступа к службе, если пользователь зарегистрирован на первом сервере, при этом элемент закодированной информации декодирован портативным устройством или первым сервером для получения декодированной информации, а предоставление упомянутой службы осуществляется от второго сервера в ответ на прием вторым сервером упомянутого указания.

В соответствии с третьим аспектом в заявке описан компьютерный программный продукт для обработки закодированной информации, содержащий: энергонезависимый считываемый компьютером носитель, содержащий код, который при исполнении контроллером первого сервера вызывает выполнение первым сервером: генерирования элемента закодированной информации, содержащего информацию проверки; передачи элемента закодированной информации в вычислительное устройство через второй сервер, выполненный с возможностью предоставления доступа к службе, при этом элемент закодированной информации доступен для получения портативным устройством; приема от портативного устройства первого сообщения, причем первое сообщение содержит элемент закодированной информации или декодированную из него информацию и первый идентификатор, идентифицирующий портативное устройство или пользователя портативного устройства; идентификации вычислительного устройства на основе информации, декодированной из элемента закодированной информации; сравнения декодированного варианта элемента информации проверки с эталонным элементом информации проверки, хранящимся в памяти первого сервера, для определения наличия совпадения; недопущение доступа к службе при определении отсутствия совпадения; при определении наличия совпадения установления идентификационной информации пользователя или портативного устройства, при этом первый идентификатор используется для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и передачи во второй сервер второго сообщения, содержащего указание, что пользователь авторизован для доступа к службе, если пользователь зарегистрирован на первом сервере, при этом элемент закодированной информации декодирован портативным устройством или первым сервером для получения декодированной информации, а предоставление упомянутой службы осуществляется от второго сервера в ответ на прием вторым сервером упомянутого указания.

Предпочтительно, закодированная информация в элементе закодированной информации содержит информацию для определения второго идентификатора, причем второй идентификатор идентифицирует второй сервер.

Предпочтительно, закодированная информация в элементе закодированной информации содержит третий идентификатор, причем третий идентификатор идентифицирует первый сервер, при этом первое сообщение передают в первый сервер на основе третьего идентификатора.

Предпочтительно, элемент закодированной информации доступен на вычислительном устройстве для получения первым устройством, только когда определено, что вычислительное устройство осуществляет непосредственную связь со вторым сервером.

Предпочтительно, на этапе передачи элемента закодированной информации в вычислительное устройство делают элемент закодированной информации доступным на вычислительном устройстве, посредством вычислительного устройства или вблизи вычислительного устройства.

Предпочтительно, декодированная информация включает в себя информацию для определения элемента идентификационной информации вычислительного устройства для обеспечения идентификации вычислительного устройства.

Предпочтительно, портативное устройство перед этапом передачи первого сообщения: принимает ввод от пользователя; сравнивает принятый ввод от пользователя с сохраненным эталонным вводом; и передает первое сообщение, когда определено, что ввод от пользователя совпадает с сохраненным эталонным вводом.

Предпочтительно, на этапе установления, посредством первого сервера, идентификационной информации пользователя или портативного устройства: инициируют канал связи с портативным устройством на основе первого идентификатора; принимают предоставленную пользователем информацию от портативного устройства по каналу связи; сравнивают предоставленную пользователем информацию с сохраненной эталонной предоставленной пользователем информацией; и подтверждают и тем самым устанавливают идентификационную информацию пользователя, когда определена идентичность между принятой предоставленной пользователем информацией и эталонной предоставленной пользователем информацией.

Предпочтительно, элемент закодированной информации отображают в виде последовательности чисел, букв или символов, при этом перед этапом передачи первого сообщения портативное устройство получает элемент закодированной информации в результате ручного впечатывания пользователем упомянутой последовательности в портативное устройство с использованием интерфейса пользователя.

Предпочтительно, первое сообщение представляет собой запрос оплаты, при этом первый сервер или второй сервер в ответ на прием уведомления о запросе оплаты выполнен с возможностью использовать информацию, содержащуюся в первом и/или втором сообщении, для авторизации оплаты получателю со счета пользователя.

Предпочтительно, элемент закодированной информации предоставляют в виде элемента закодированной графической информации, и/или элемента закодированной слышимой информации, и/или элемента закодированной радиочастотной информации.

Предпочтительно, элемент закодированной информации представляет собой контекстную метку продаваемого товара для обеспечения покупки товара пользователем.

Предпочтительно, вычислительное устройство содержит электронный дверной замок для обеспечения доступа лица в помещение, или в здание, или в защищенное хранилище.

Предпочтительно, вычислительное устройство содержит систему ATM для предоставления пользователю доступа к услугам и выдаче денег.

Предпочтительно, вычислительное устройство содержит кассовое устройство.

Предпочтительно, кассовое устройство содержит систему пункта продажи для предоставления покупателю возможности оплатить товары.

Краткое описание чертежей

Для более полного понимания примеров вариантов осуществления настоящего изобретения, ссылки будут сделаны в последующем описании в связке с сопроводительными чертежами, где:

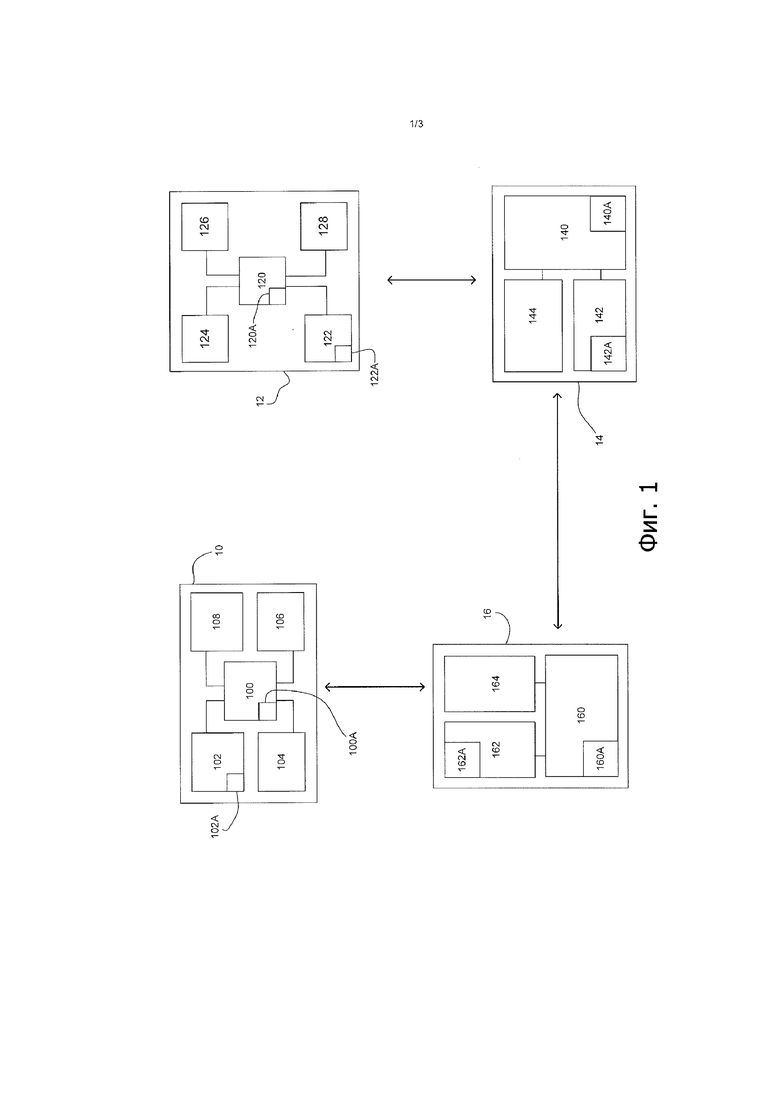

фиг. 1 является блок-схемой системы, в соответствии с которой могут быть реализованы варианты осуществления данного изобретения;

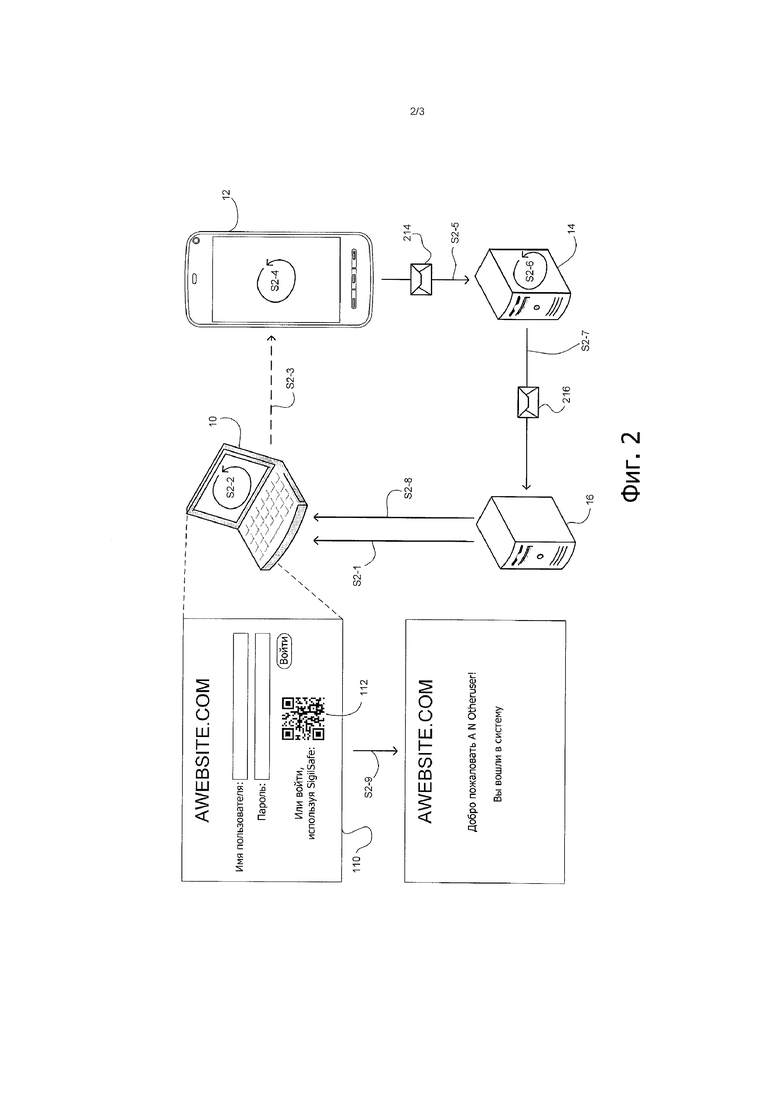

фиг. 2 является схематичной иллюстрацией способа согласно вариантам осуществления настоящего изобретения; и

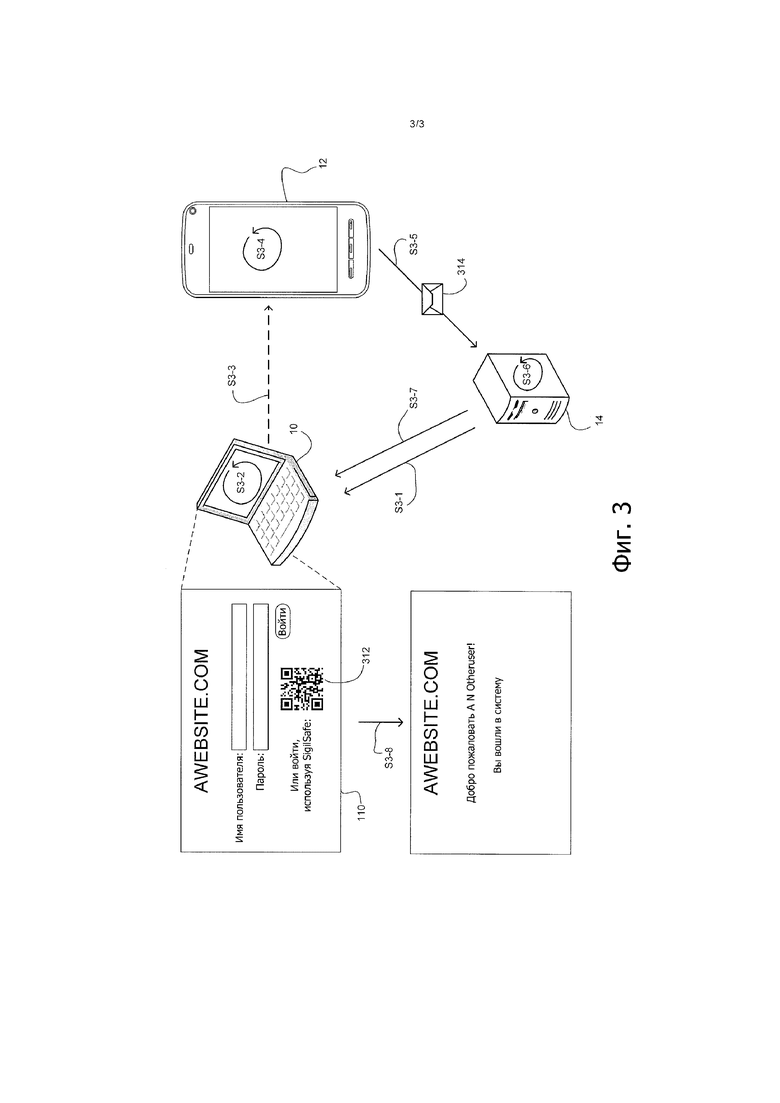

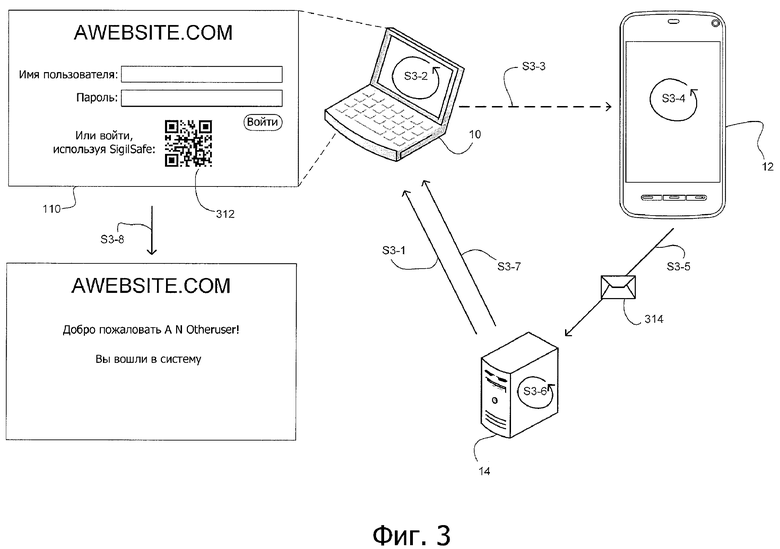

фиг. 3 является схематичной иллюстрацией способа и системы согласно вариантам осуществления настоящего изобретения.

Осуществление изобретения

В чертежах и нижеследующем описании одинаковые номера ссылочных позиций относятся к одинаковым элементам.

Фиг. 1 является блок-схемой системы, в соответствии с которой могут быть реализованы варианты осуществления данного изобретения.

Система 1 содержит вычислительное устройство 10, мобильное устройство 12, первый сервер 14 и второй сервер 16. Первый и второй сервер 14, 16 могут быть расположены в “облаке”.

Мобильное устройство 12 осуществляет беспроводную связь с первым сервером 14. Беспроводную связь с первым сервером выполняют через приемопередатчик 124. Связь с первым сервером может выполнена через телефонную сеть или сеть передачи данных. Мобильное устройство 12 содержит контроллер 120 и одну или более память 122. Контроллер 120 содержит, по меньшей мере, один процессор 120A. Контроллер 120 также может содержать, по меньшей мере, одну специализированную интегральную схему (не показана). По меньшей мере, одна память 122 может содержать любой подходящий тип постоянного или съемного носителя информации, такого как, но этим не ограничено, ПЗУ, ОЗУ или ЭППЗУ. По меньшей мере, одна из памяти 122 хранит компьютерные команды 122A. Контроллер 120 осуществляет считывание компьютерных команд 122A и работает под управлением компьютерных команд 122A. Контроллер 120 осуществляет управление другими компонентами мобильного устройства 12.

Мобильное устройство 12 содержит средство 124 получения для получения элементов закодированной информации, которые являются внешними по отношению к мобильному устройство 12. Средство 124 получения может содержать камеру или сканнер для получения графической информации или другой тип средства, подходящий для получения элементов закодированной информации.

Мобильное устройство 12 также содержит интерфейс 126 пользователя для приема ввода от пользователя. Мобильное устройство 12 также может содержать дисплей 128. В данном примере интерфейс 126 пользователя и дисплей 128 выполнены как сенсорный экран. Однако должно быть оценено по достоинству, что интерфейс 126 пользователя может быть любого типа. Например, он может содержать одну или более аппаратных клавиш, шаровой манипулятор, сенсорную панель, колесо прокрутки и т. д.

Первый сервер 14 осуществляет связь с мобильным устройством 12. Первый сервер 14 также осуществляет связь со вторым сервером 16. Первый сервер 14 содержит контроллер 140 и одну или более память 142. Контролер 140 содержит, по меньшей мере, один процессор 140A. Контроллер 140 также может содержать, по меньшей мере, одну специализированную интегральную схему (не показана). По меньшей мере, одна память 142 может содержать любой подходящий тип постоянного или съемного носителя информации, такого как, но этим не ограничено, ПЗУ, ОЗУ или ЭППЗУ. По меньшей мере, одна из памяти 142 хранит компьютерные команды 142A. Контроллер 140 считывает компьютерные команды 142A и работает под их управлением.

Первый сервер 14 также содержит один или более приемопередатчиков 146 для связи с мобильным устройством 12 и вторым сервером 16. Связь между первым сервером 14 и вторым сервером 16 может быть выполнена любым подходящим способом.

Первый сервер 14 может быть расположен в одном местоположении и может содержать одно или более отдельных устройств или компьютеров. В качестве альтернативы, первый сервер 14 может быть распределен во множестве местоположений.

Второй сервер 16 осуществляет связь с вычислительным устройством 10 и первым сервером 14 любым подходящим способом. Второй сервер 16 содержит один или более приемопередатчиков 164 для связи с вычислительным устройством 10 и первым сервером 14. Второй сервер 16 содержит контроллер 160 и одну или более память 162. Контролер 160 содержит, по меньшей мере, один процессор 160A. Контроллер 160 также может содержать, по меньшей мере, одну специализированную интегральную схему (не показана). По меньшей мере, одна память 162 может содержать любой подходящий тип постоянного или съемного носителя информации, такого как, но этим не ограничено, ПЗУ, ОЗУ или ЭППЗУ. По меньшей мере, одна из памяти 162 хранит компьютерные команды 162A. Контроллер 160 считывает компьютерные команды 162A и работает под их управлением. Контроллер 160 также работает под управлением компьютерных команд 162A для управления другими компонентами второго сервера 16.

Второй сервер 16 может быть расположен в одном местоположении и может содержать одно или более отдельных устройств или компьютеров. В качестве альтернативы, второй сервер 16 может быть распределен во множестве местоположений.

Вычислительное устройство 10 осуществляет прием сигналов от второго сервера 16 через приемопередатчик 106 для интерпретации информации, содержащейся в них, и отображения её на дисплее 104 для использования пользователем. Вычислительное устройство 10 может также содержать интерфейс 108 пользователя, такой как, но этим он не ограничен, мышь, сенсорную панель, клавиатуру, через который может быть принят ввод от пользователя. Вычислительное устройство 10 содержит контроллер 100 и одну или более память 102. Контролер 100 содержит, по меньшей мере, один процессор 100A. Контроллер 100 также может содержать, по меньшей мере, одну специализированную интегральную схему (не показана). По меньшей мере, одна память 102 может содержать любой подходящий тип постоянного или съемного носителя информации, такого как, но этим не ограничено, ПЗУ, ОЗУ или ЭППЗУ. По меньшей мере, одна из памяти 102 хранит компьютерные команды 102A. Контроллер 100 считывает компьютерные команды 102A и работает под их управлением. Контроллер 100 также работает под управлением компьютерных команд 102A для управления другими компонентами, такими как дисплей 104 и приемопередатчик 106.

Фиг. 2 является схематичной иллюстрацией способа согласно первому варианту осуществления данного изобретения.

На этапе S2-1 второй сервер 16, который является примером веб-сервера, предоставляет вычислительному устройству 10 информацию. В данном примере информация является информацией веб-страницы. Получение информации веб-страницы может быть сделано в ответ от запроса компьютерного устройства 10 после приема компьютерным устройством 10 ввода от пользователя.

На этапе S2-2 вычислительное устройство 10 принимает и отображает информацию веб-страницы. В данном примере информация веб-страницы содержит страницу 110 “входа в систему”. Станица 110 “входа в систему” позволяет пользователю предоставить подробные данные, в данном примере имя пользователя и пароль. Второй сервер 16 осуществляет проверку данной подробной информации и впоследствии позволяет получить пользователю доступ к службам и содержанию, предлагаемых на веб-странице.

Веб-страница содержит элемент 112 закодированной информации, содержащий закодированную информацию. В данном примере элементом 112 закодированной информации является графический объект (GO) (который изображен на фигурах как QR-код “быстрого ответа”). Должно быть оценено по достоинству, что вместо него могут быть использованы различные другие типы графической информации. Примерами таковых являются штриховые коды, фрактальные рисунки и движущиеся изображения.

GO 122 содержит элемент информации адреса GO. Элемент информации адреса GO содержит адрес вычислительного устройства 10 на котором, или посредством которого, отображают GO 112. Элемент информации адреса GO может содержать код, например числовой или алфавитно-цифровой, который идентифицирует маршрут или несколько маршрутов до устройства. Примерами таких кодов являются IP адрес, номер телефона, имя домена и Blackberry® PIN.

Согласно другим вариантам осуществления, элемент информации адреса GO может не содержать непосредственно информацию адреса, а вместо неё может содержать информацию, позволяющую определить адрес устройства, на котором отображают GO 112. Это может включать в себя примеры кода или числа, такой как, но этим не ограничены, аппаратный серийный номер, который может быть использован для определения из таблицы поиска маршрута к вычислительному устройству (например, IP адрес).

В данном примере, GO 112 также содержит элемент (SSID) идентификации второго сервера, позволяющий идентифицировать второй сервер 16. Элемент SSID информации может содержать адрес второго сервера 16. В качестве альтернативы, элемент SSID информации может содержать информацию, позволяющую определить приложению мобильного устройства 12 или первому серверу 14, например, из таблицы поиска.

GO 112 может также содержать элемент информации (FSID) идентификации первого сервера, позволяющий мобильному устройству 12 идентифицировать первый сервер 14, с которым связана GO 112. Элемент информации FSID может содержать адрес первого сервера 14 или, вместо этого, содержать элемент данных, например, код, позволяющий приложению (которое подробно описано ниже), сохраненный в мобильном устройстве 12 для извлечения адреса первого сервера 14 из памяти 122.

GO 112 может также содержать элемент информации проверки или элементы, позволяющие проверить графический объект для гарантии того, что он не был подделан.

Информация, требуемая для отображения GO 112, может быть сгенерирована вторым сервером 16. В качестве альтернативы, части информации, такие как элементы SSID и FSID информации, могут быть сгенерированы вторым сервером 16 или первым сервером 14, и другая информация, например, элемент информации адреса GO может быть сгенерирован вычислительным устройством 10. Элемент информации проверки или элементы могут быть сгенерированы вторым сервером 16 и в данном случае копии элемента проверки или элементов передают и сохраняют в памяти 142 первого сервера 14. В качестве альтернативы, элемент проверки или элементы могут быть сгенерированы первым сервером 14 и переданы вычислительному устройству 10 через второй сервер 16.

Согласно некоторым вариантам осуществления, GO 112 может быть отображен посредством компьютерного программного кода, встроенного в веб-страницу. В качестве альтернативы, GO 112 может быть отображен, например, во время процесса регистрации, посредством компьютерного программного кода, сохраненного в вычислительном устройстве 10. Компьютерный программный код, сохраненный в вычислительном устройстве 10 и который генерирует GO 112, может, при выполнении его контроллером 100, находится на прямой связи со вторым сервером 16. Компьютерный программный код может быть выполнен так, что GO 112 отображают только тогда, когда может быть установлена прямая связь со вторым сервером 16. Если невозможна прямая связь GO 112 не отображают, что не позволяет использовать доступ к службе. Компьютерная программа может определить, есть ли прямое соединение любым подходящим способом. Например, IP адрес второго сервера может быть закодирован в компьютерную программу и может быть использован для определения связи со вторым сервером 16. Если между вторым сервером 16 и вычислительным устройством 10 расположен промежуточный сервер, компьютерная программа распознает, что данный IP адрес сервера, с которым она связывается (например, промежуточного сервера) не является адресом, который она ожидала. Таким образом, компьютерная программа определяет, что она не связана со вторым сервером 16 и не отображает GO 112. В качестве альтернативы, компьютерная программа может отправить запрос второму серверу на метку, которая должна быть сохранена в памяти второго сервера 16. Промежуточный сервер не содержит такой метки в памяти и не может вернуть её вычислительному устройству 10. Таким образом, вычислительное устройство 10 может определить, что оно не находится в прямой связи со вторым сервером 16. Аналогично, компьютерная программа может отравить запрос на доказательство работы процесса, который предположительно должен работать на втором сервере 16. Если процесс не запущен в компьютере, на который пришел запрос, компьютерная программа определяет, что не связи со вторым сервером 16. Должно быть оценено по достоинству, что любой подходящий способ, включающий в себя, например, объединение PKI, SSL или DNS, может быть использовано для данного определения.

На этапе S2-3 получают GO 112 мобильным устройством 12. Это может содержать в себе получение пользователем мобильного устройства 12 фотографии GO 112 камерой мобильного устройства 12. В качестве альтернативы, любой другой тип сканнера может быть использован для получения GO 112.

На этапе S2-4 приложение декодирует закодированную информацию из полученного GO 112. Приложение является специальной частью компьютерного кода 122A, сохраненного в памяти 122 устройства, который может декодировать GO 112 и выполнять последующие операции.

Приложение может быть сохранено в мобильном устройстве 12 предварительно, во время или после процесса регистрации между мобильным устройством 12 и первым сервером 14. В другом случае, пользователь мобильного устройства 12 должен зарегистрироваться на первом сервере 14, что позволяет пользователю использовать службы, предлагаемые первым севером 14.

Во время процесса регистрации первый сервер 14 может сохранить в памяти 142 элемент информации идентификации (UID) пользователя, относящийся к пользователю. Он может содержать, например, имя пользователя или номер пользователя. В качестве альтернативы, первый сервер 14 может хранить элемент идентификации (DID) устройства, относящийся к мобильному устройству 12. Данный элемент информации может содержать, например, номер телефона устройства, IP адрес устройства или код ID устройства, такой как серийный номер. Элемент информации DID или UID хранится в связке с информацией регистрации пользователя. Таким образом, элементы информации DID и UID пригодны для того, чтобы позволить идентифицировать пользователя первым сервером 14. Копия элемента информации или хранится в памяти 122 мобильного устройства 12.

На этапе S2-5, после декодирования полученного GO 112, приложение подготавливает и передает первое сообщение 214 (в данном примере, запрос на вход в систему) на первый сервер 14.

Первое сообщение 214 отправляют на первый сервер 14 с использованием адреса первого сервера 14. Приложение может быть выполнено с возможностью взаимодействия только с одним первым сервером 14 и, таким образом, кода получен GO 112, первое сообщение 214 отправляют на тот же первый сервер 14 с использованием адреса, хранящегося в памяти 122. В качестве альтернативы, в вариантах осуществления GO 112 включает в себя элемент информации FSID, это может быть использовано для отправки первого сообщения 214 (либо напрямую, когда элемент информации FSID содержит адрес элемента информации первого сервера, или не напрямую с использованием элемента FSID информации для получения адреса из памяти122). В других альтернативных вариантах осуществления, первое сообщение 214 может быть отправлено на адрес, выбираемый пользователем из множества адресов, сохраненных в устройстве 12.

Первое сообщение 214 содержит первую часть информации, содержащую информацию DID или информацию UID. Первое сообщение 214 также содержит вторую часть информации, содержащую элемент информации адреса GO. Первое сообщение также может содержать элемент информации.

В вариантах осуществления, в которых элемент информации проверки представлен GO 112, приложение моет до подготовки и отправки первого сообщения 214 сверить элемент информации проверки с элементом опорной информации, принятого от первого сервера 14, для определения, является GO 112 ли подлинным. Если определено, что GO 112 не является подлинным, приложение предупреждает пользователя устройства 12. Если GO 112 является подлинным, приложение подготавливает и передает первое сообщение 214 на первый сервер 14. Опорная информация, с которой сравнивают объект проверки, может периодически обновляться после приема и обновления сообщения от первого сервера 14. Согласно альтернативным вариантам осуществления, приложение может не проверять элемент информации проверки, а вместо этого включать в себя в первое сообщение 214.

Перед подготовкой и отправкой первого сообщения, приложение может запросить ввод пользователем информации защиты через интерфейс 124 пользователя устройства 12, позволяя проверить подлинность пользователя. Информация защиты может содержать пин-код или пароль, замаскированный пин-код или пароль, единовременный код, который был отправлен пользователю, шаблон, полученный на устройстве, биометрическую информацию (такую как распознание лица или отпечатков пальцев) или любой другой подходящий механизм, с помощью которого можно проверить подлинность пользователя устройства.

Затем, на этапе S2-6, первый сервер 14 принимает первое сообщение 214 (запрос входа в систему) и использует информацию UID или DID для установки подлинности пользователя устройства 12. Установка подлинности пользователя содержит использование элемента информации UID или DID для определения, зарегистрирован ли пользователь первым сервером 14. Таким образом, первый сервер 14 может проверить информацию UID или DID на сравнение с информацией, сохраненной в базе данных зарегистрированных пользователей для установки подлинности пользователя. Впоследствии, для установки подлинности пользователя первый сервер 14 переходит к этапу S2-7.

В вариантах осуществления, в которых первое сообщение 214 включает в себя информацию проверки, первый сервер 14 может перед этапом S2-6 либо этапом S2-7, проверить элемент информации проверки на сравнение с элементом опорной информации, сохраненным в памяти 142. Если не существует подлинности между элементом опорной и элементом информации проверки, первый сервер 14 переходит к подходящему этапу. Если подлинность отсутствует, первый сервер 14 отправляет сообщение мобильному устройству 12 для предупреждения пользователя, что GO 112 не является неподдельным и может впоследствии завершить способ.

На этапе S2-7 первый сервер 14 подготавливает и отправляет второе сообщение 216 на мобильное устройство 12. В данном примере, второе сообщение 216 содержит информацию права доступа, информирующее второй сервер 16 о подлинности пользователя и что пользователь имеет право доступа для доступа к службе, предоставляемую вторым сервером 16. Второе сообщение также содержит элемент информации адреса.

Второе сообщение 216 отправляют на основе элемента информации SSID либо напрямую, когда элемент информации SSID является адресом второго сервера 16, либо не напрямую, когда элемент информации SSID позволяет первому серверу 14 извлечь адрес второго сервера 16 из памяти 142.

На этапе S2-8 при приеме второго сообщения 216 второй сервер 16 выполняет действие. В данном примере, второй сервер 16 является веб-сервером и, таким образом, в ответ на получение информации права доступа, второй сервер 16 регистрирует пользователя в их счете и впоследствии использует элемент информации адреса GO для отправки сигнала, указывающий такое вычислительное устройство 10.

На этапе S2-9 вычислительное устройство отображает принятую информацию, которая указывает, что пользователь теперь зарегистрирован на веб-сайте.

Согласно некоторым вариантам осуществления, этап S2-6, в котором первый сервер 14 устанавливает подлинность пользователя, может включать в себя дополнительные этапы для проверки подлинности пользователя. В вариантах осуществления, в которых мобильное устройство 12 является мобильным телефоном, эти этапы могут включать в себя первый сервер 14, отвечающий на принятое первое сообщение 214, инициирующий голосовой вызов с мобильным устройством 12. Во время голосового вызова у пользователя запрашивают предоставление информации, с помощью которого проверяют его подлинность. Информация может содержать номер пин, отправляемый через, или произнесение пароля или любую другую информацию, позволяющую проверить и установить подлинность пользователя. Информацию от пользователя может быть сравнена с информацией, хранящейся в памяти 142 первого сервера 14, и связана с пользователем. Голосовое сообщение может управляться с использованием, человеческого агента или их комбинации. В вариантах осуществления, в которых мобильное устройство 12 не имеет телефонных возможностей, этапы могут управляться с использованием сообщений, таких как мгновенные сообщения, отправляемые с использованием протокола интернет.

Фиг. 3 отображает альтернативную систем, в которой может реализовано изобретение и иллюстрирует способ согласно данному изобретению.

Пример на фиг. 3 аналогичен таковым на фиг. 1 и 2, но отличается тем, что не включает в себя второй сервер 16. Таким образом, система содержит вычислительное устройство 10, мобильное устройство 12 и первый сервер 14.

В системе 3 на фиг. 3, первый сервер 14 является веб-сервером и работает для предоставления информации веб-страницы компьютерному устройству 10 для отображения потребления пользователя.

Далее будет описан способ согласно настоящему изобретению со ссылкой на фиг. 3.

На этапе S3-1 первый сервер 14 обеспечивает вычислительное устройство 10 информацией веб-страницы. Обеспечение информацией веб-страницы может быть сделано в ответ на запрос, принятый от компьютерного устройства 10 после получением компьютерным устройством 10 ввода от пользователя.

На этапе S3-2 вычислительное устройство 10 принимает и отображает информацию веб-страницы. В данном примере, информация содержит страницу 110 “Входа в систему”. Страница 110 “Входа в систему” описана со ссылкой на фиг. 1 и 2 и содержит элемент 312 закодированной информации, который в данном примере является графическим объектом (GO), в частности кодом “быстрого отклика” (QR).

GO 312 содержит элемент информации адреса GO. Элемент информации адреса GO содержит адрес компьютерного устройства 10 на котором или посредством которого отображают GO 312. Элемент информации адреса GO может содержать код, например, числовой код или алфавитно-цифровой код, который идентифицирует маршрут или некоторое количество маршрутов до вычислительного устройства 10. Примерами таких кодов являются адрес IP, телефонный номер, имя домена и Blackberry® PIN.

Согласно другим вариантам осуществления, элемент информации адреса GO может не содержать непосредственно информацию об адресе, но может вместо ее содержать информацию, позволяющую определить адрес устройства, на котором или посредством которого отображают GO 312. Это может включать в себя, например, код или число, например, но этим ограничено, аппаратный серийный номер, которые могут быть использованы для определения маршрута до вычислительного устройства (например, адреса IP) из справочной таблицы.

GO 312 может также содержать элемент информации (FSID) идентификации первого сервера, позволяющий мобильному устройству идентифицировать первый сервер 14, с которым связан GO 312. Элемент информации FSID может содержать адрес первого сервера 14 или вместо этого может содержать элемент данных, который позволяет приложению, сохраненному на мобильном устройстве 12, извлечь адрес первого сервера 14 из памяти 122.

GO 312 может также содержать элемент информации проверки, позволяющий проверить графический объект для гарантирования того, что он не является подделкой.

Информация, требуемая для отображения GO 312, может быть полностью сгенерирована первым сервером 14. В качестве альтернативы, часть информации, такая как элементы информации SSID и FSID, может быть сгенерированы первым сервером 14, а другая информация, например, элемент информации GO, может быть сгенерирована вычислительным устройством 10. Элемент или элементы информации проверки генерируют первым сервером 14 и копия элемента или элементов информации проверки содержится в памяти 142 первого сервера 14.

Согласно некоторым вариантам осуществления, GO 312 может быть отображен компьютерным программным кодом, встроенным в веб-страницу. В качестве альтернативы, GO 312 может быть отображен компьютерным программным кодом, сохраненным в вычислительном устройстве 10, например, во время процесса регистрации. Компьютерный программный код, сохраненный в вычислительном устройстве 10 и который генерирует, может, при выполнении контроллером 20, иметь прямую связь с первым сервером 14. Компьютерный программный код может быть выполнен так, что GO 312 отображают только тогда, может быть установлена прямая связь с первым сервером 14. Это может быть определено любым подходящим способом, например, как это описано со ссылкой на фиг. 2 в отношении второго сервера 16.

На этапе S3-3, GO 312 получают мобильным устройством 12. Это может быть привлечение пользователя устройства 12 получение фотографии GO 312 камерой устройства 12. В качестве альтернативы, любой другой тип сканера может быть использован для получения GO 312.

На этапе S3-4, приложение декодирует закодированную информацию из полученного GO 312. Приложение является специализированной частью компьютерного кода 112A, сохраненного в памяти 112, которая может декодировать GO 312 и выполнять последующие операции.

Приложение может быть сохранено в мобильном устройстве 12 до, во время или после процесса регистрации между мобильным устройство 112 и первым сервером 14. В любом случае, пользователь устройства 112 должен зарегистрироваться первым сервером 14, позволяя пользователю использовать службы, предлагаемые первым сервером 14. Регистрация первым сервером является такой, как это описано со ссылкой на фиг. 2.

На этапе S3-5, после декодирования GO 312, приложение подготавливает и передает первое сообщение 314 на первый сервер 14.

Первое сообщение 314 отправляют на первый сервер 314, используя адрес первого сервера 14. Приложение может быть выполнено с возможностью взаимодействия только одним первым сервером 14 и, таким образом, когда GO 312 получено, первое сообщение 314 отправляют на тот же первый сервер 14 с использованием адреса, сохраненного в памяти 122. В качестве альтернативы, в вариантах осуществления, в которых GO 112 включает в себя элемент информации FSID, это может быть использовано для отправки первого сообщения 314 (либо напрямую, когда элемент информации FSID содержит адрес элемента информации первого сервера, или не напрямую с использованием элемента FSID информации для получения адреса из памяти122). В других альтернативных вариантах осуществления, первое сообщение 314 может быть отправлено на адрес, выбираемый пользователем из множества адресов, сохраненных в устройстве 12.

Первое сообщение 314 содержит часть первой информации, содержащую элемент информации DID или элемент информации UID. Первое сообщение 314 также содержит часть второй информации, содержащую элемент информации адреса GO.

Первое сообщение может также содержать элемент информации проверки. В качестве альтернативы, приложение может, перед подготовкой и отправкой первого сообщения 314, проверить элемент информации проверки в отношении элемента опорной информации, принятого от первого сервера 14 для определения, является ли GO 312 подлинным. Если определено, что GO не является подлинным, приложение может предупредить пользователя устройства 12. Если определено, что GO является подлинным, приложение подготавливает и передает первое сообщение 314 на первый сервер 14.

Перед подготовкой и отправкой первого сообщения 314, приложение может запросить информацию защиты, обеспечиваемую пользователем через интерфейс 124 пользователя, таким образом, позволяя проверить подлинность пользователя. Информация защиты может содержать пин или пароль, замаскированный пин или пароль, единовременный код, который был отправлен пользователю, шаблон, полученный на устройстве, биометрическую информацию (такая как распознание лица или отпечатков пальцев) или любой другой подходящий механизм, с помощью которого можно проверить подлинность пользователя устройства.

Затем, на этапе S3-6, первый сервер 14 принимает первое сообщение 314 и использует элемент информации IUD или DID для установки подлинности пользователя устройства 12. Установка подлинности пользователя содержит используемый элемент информации IUD или DID для определения, является пользователь зарегистрированным первым сервером 14. Таким образом, первый сервер 14 может проверить информацию UID или DID в отношении информации, сохраненной в базе данных зарегистрированных пользователей, для установки подлинности пользователя. После установки подлинности пользователя, первый сервер 14 переходит к этапу S3-7.

В вариантах осуществления, в которых первое сообщение 314 включает в себя элемент информации проверки, первый сервер 14 может, перед либо этапом S3-6, либо этапом S3-7, проверить элемент информации проверки в отношении элемента опорной информации, сохраненной в памяти 142. Если существует идентичности между элементом опорной информации и элементом информации проверки, первый сервер 14 переходит к этапу S3-6 или S3-7 как подходящему. Если идентичности не существует, первый сервер 14 может отправить сообщение мобильному устройству 12 для предупреждения пользователя, что GO 312 не является истинным и может завершить способ.

На этапе S3-7, первый сервер 14, после установки подлинности пользователя, выполняет действие. В данном пример, если первый сервер 14 является веб-сервером, первый сервер 14 осуществляет вход в систему пользователя в его учетную запись. Первый сервер 14 использует элемент информации GO для отправки сигнала, указывающий это на вычислительное устройство. В данном примере, информация GO содержит адрес вычислительного устройства 10, и. таким образом, первый сервер 144 передает информацию, указывающую пользователя, вошедшего в свою учетную запись, на вычислительное устройство 10.

На этапе S3-9, вычислительное устройство 10 отображает принятую информацию, которая указывает, что пользователь вошел на веб-страницу.

Согласно некоторым вариантам осуществления, этап S3-6, на котором первый сервер 14 устанавливает подлинность пользователя, может включать дополнительные этапы для проверки подлинности пользователя. Эти этапы могут быть такими, которые описаны выше со ссылкой на этап S2-6 на фиг. 2.

В вариантах осуществления на фиг. 2 и 3, GO 112, GO 312 отображают в сочетании с полями, в которые могут быть введены имя пользователя и пароль. Однако должно быть оценено по достоинству, что GO 112, GO 312 могут быть альтернативно отображены вместо полей имени пользователя и пароля. Также, хотя в вариантах осуществления, описанных со ссылками на фиг. 2 и фиг. 3, GO 112, GO 312 используют вместо имени пользователя и пароля для входа пользователя на веб-страницу, должно быть понятно, что могут быть GO 112, GO 312 использованы в с сочетании с обычной процедурой входа в систему с использованием полей имени пользователя и пароля. Это добавляет дополнительный уровень безопасности и для веб-сервера, и для пользователя.

Должно быть понятно, что изобретение может быть реализовано системами, отличающимися о таковых, описанных выше. Такие варианты осуществления вкратце описаны ниже. Несмотря на то, что они описаны вкратце, должно быть понятно, что операции могут быть по существу такими же, как и те, что описаны выше и могут включать в себя некоторые или все такие же этапы и признаки.

Согласно одному альтернативному варианту осуществления, изобретение может быть реализовано в системе безопасности здания. В таком варианте осуществления, вычислительное устройство 10 может содержать электронный дверной замок. Элементы 112, 312 закодированной информации, такой как, описано выше, могут быть отображены на табло в географической близости к электронному дверному замку. В качестве альтернативы, GO 112, GO 312 могут быть предусмотрены на электронном дисплее в географической близости к электронному дверному замку. В таких вариантах осуществления, элемент закодированной может периодически обновляться после приема сигналов от первого сервера 14 (или второго сервера 16, если система является такой, какая показана на фиг. 2). GO 112, GO 312 включают в себя информацию адреса GO, позволяющую идентифицировать электронный дверной замок. Элемент 112, 312 закодированной информации может также включать в себя элемент информации FSID, как это было описано выше. При подходе к двери, пользователь использует свое мобильное устройство 12 для получения и декодирования элемента 112, 312 закодированной информацию. Впоследствии, возможное последующее успешное предоставление информации защиты пользователем на мобильное устройство, первое сообщение 214, 314 (включающее в себя объект информации адреса GO и элементы информации DID или UID) отправляют на первый сервер 14. В данном примере, первое сообщение 214, 314 содержит запрос входа. В ответ на прием запроса входа 214, 314, первый сервер 14 устанавливает подлинность пользователя с использованием элементов информации DID или UID. Далее, если система не содержит второй сервер 16, первый сервер 14 передает сигнал на электронный дверной замок (используя элемент информации GO), разрешая электронному дверному замку открыться, позволяя, таким образом, пользователю пройти через дверь. В качестве альтернативы, если система содержит второй сервер 16, первый сервер 14 передает второе сообщение 216 (включающее в себя информацию права доступа, указывающую, что пользователь имеет право доступа для входа в дверь) на второй сервер 16, который в ответ отправляет сигнал электронному дверному замку (используя элемент информации GO), разрешающий открытие электронного дверного замка.

Согласно другому альтернативному варианту осуществления, изобретение может быть реализовано так, чтобы сделать возможным для пользователя оплатить свои товары на кассовом устройстве. В данном варианте осуществления, вычислительное устройство 10 является кассовым устройством. Как только товары, подлежащие покупке, отсканированы кассовым устройством, кассовое устройство 10 создает и отображает элемент 112, 312 закодированной информации, в данном примере GO. GO 122, 312 содержат элемент информации адреса GO (как было описано выше), который позволяет идентифицировать кассовое устройство, и общую цену к оплате. GO может также содержать элемент информации, идентифицирующий (или идентификацию приложения) банковское учреждение, которому будут оплачены денежные суммы. Возможно, последующее предоставление пользователем информации защиты мобильному устройству 12, приложение на мобильном устройстве 12 передает первое сообщение 214, 314 (запрос оплаты) на первый сервер 14. Запрос оплаты 214, 314 включает в себя элемент информации адреса GO, элемент информации DID или UID, информацию о стоимости и элемент информации, идентифицирующий банковское учреждение получателя. Подлинность пользователя устанавливает первый сервер 14 с использованием элемента информации DID или UID. В ответ на установку подлинности пользователя, первый сервер 14, который, например, может быть связан с банковским учреждением, разрешает платеж с учетной записи пользователя банковскому учреждению получателя на величину, идентифицируемого информацией о стоимости. Далее, если система не содержит второго сервера 16, первый сервер 14 передает (используя элемент информации адреса GO) на кассовое устройство сигнал, указывающий, что баланс был оплачен. В качестве альтернативы, если система содержит второй сервер 16, первый сервер 14 передает второе сообщение 216 (указывающее, что пользователь авторизирован на совершение платежа) на второй сервер 16 (который может быть связан с банковским учреждением получателя), который в ответ передает сигнал на кассовое устройство (используя элемент информации адреса GO), указывающий, что баланс был оплачен.

Согласно другому альтернативному варианту осуществления, изобретение может быть реализовано в системе ATM. В данном варианте осуществления, вычислительное устройство 10 является ATM. Пользователь запрашивает выведение количества денег из ATM. В ответ на это, ATM создает и отображает элемент 112, 312 закодированной информации, в данном примере GO. GO 112, GO 312 содержат элемент информации адреса GO, позволяющий идентифицировать ATM и величину вывода. GO 112 может также содержать элемент информации SSID. При последующем предоставление пользователем информации защиты, например, пин и т.д. мобильному устройству 12, приложение мобильного устройства 12 передает первое сообщение 214 (запрос вывода) на первый сервер 14. Запрос 214 вывода включает в себя элемент информации адреса GO, элемент информации UID или DID, идентифицирующий устройство или пользователя, информацию величины вывода и, если пригоден, элемент информации SSID. Подлинность пользователя устанавливает первый сервер 14 с использованием элемента информации UID или DID, и в ответ на установку подлинности пользователя, первый сервер 14, который в данном примере связан с банковским учреждением, разрешает вывод и дебетует учетную запись пользователя на величину, указанную в информации величины вывода. Далее, если система не содержит второго сервера 16, первый сервер 14 передают (с использованием элемента информации адреса GO) сигнал на ATM на авторизирование ATM на выдачу запрошенного количества. В качестве альтернативы, если система содержит второй сервер 16, первый сервер 14 передает (используя элемент информации SSID) второе сообщение 216 на второй сервер 16 (который связан с банковским учреждением, который владеет ATM, если оно не является тем же, что и банковское учреждение пользователя) который отвечает передачей сигнал на ATM, разрешающий ATV вывод запрошенного количества.

Согласно другому альтернативному варианту осуществления, изобретение может быть реализовано в среде магазина самообслуживания. В данном варианте осуществления, элемент 112 закодированной информации, в данном примере GO, может быть предусмотрен на контекстной метке продаваемого товара. Пользователь получает, используя свое мобильное устройство 12. В данном варианте осуществления, GO 112, GO 312 элемент информации адреса GO, позволяющий идентифицировать (как было описано выше) контекстную метку, и стоимость товара. GO 112, GO 312 также может содержать элемент информации, идентифицирующий (или позволяющий идентификацию приложением) банковское учреждение, которому будут уплачены денежные суммы. Возможно, при последующем предоставлением пользователем информации защиты мобильному устройству 12, приложение мобильного устройства 12 передает первое сообщение 214 (запрос покупки) элемент информации адреса GO, элемент информации UID или DID и информацию стоимости первому серверу. Подлинность пользователя затем устанавливает первый сервер 14, используя UID или DID, и в ответ на установку подлинности пользователя, первый сервер 14 разрешает платеж на величину, идентифицируемую информацией стоимости. Затем, первый сервер 14 передает второе сообщение 216 на второй сервер 16, который может системой безопасности магазина. Второе сообщение 216 содержит элемент информации адреса GO и информацию права доступа, указывающие, что товар был оплачен. В ответ на прием второго сообщения 216, второй сервер использует элемент информации адреса GO для передачи сигнала на контекстную метку, чтобы деактивировать ее, так что тревога не будет активирована, когда пользователь пытается покинуть магазин.

Несмотря на то, что в вышеописанных вариантах осуществления элемент 112, 312 закодированной информации был описан как графический объект, должно быть понятно, что вместо него может быть тип элемента закодированной информации. Они могут включать в себя, например, элемент закодированной информации аудио, который генерирует вычислительное устройство 20 и записывает и декодирует мобильное устройство 12. Другие типы элемента закодированной информации включают в себя элементы радиочастотной закодированной информации.

В некоторых вариантах осуществления, элемент 112, 132 закодированной информации может содержать последовательность чисел, букв иди символов. В таких вариантах осуществления, устройство 12 может получить элемент закодированной информации как результат ручного набора пользователем последовательности в устройстве, используя интерфейс 126 пользователя. В других альтернативных вариантах осуществления, элемент закодированной информации может быть получен через проводное соединение между устройством 12 и вычислительным устройством 10.

В некоторых вариантах осуществления, элемент 112, 132 закодированной информации может меняться периодически, например, обновлением элемента проверки. В таких вариантах осуществления, когда элемент проверки не создан тем же объектом, который ответственен за его проверку, элемент проверки передают объекту проверки каждый раз, когда он обновляется.

В вариантах осуществления, описанных выше, объект 112, 312 закодированной информации декодируют устройством перед отправкой первого сообщения 214 на первый сервер 14. Однако в альтернативных вариантах осуществления, элемент 112, 312 закодированной информации может быть передано первое сообщение 214 для декодирования первым сервером 14. В таких вариантах осуществления, устройство 12 имеет предварительно сохраненный адрес первого сервера. Приложение может быть выполнено с возможностью отправки первого сообщения 214, когда каждый раз получают элемент 112, 312 закодированной информации. В качестве альтернативы, пользователь может выбрать адрес, на который будет отправлено первое сообщение 214, из множества адресов, сохраненных в устройстве 12. В этих вариантах осуществления, в которых первое сообщение включает в себя элемент закодированной информации, должно быть оценено по достоинству, что, когда элемент закодированной информации включает в себя элемент проверки, это будет проверено первым сервером 14, а не устройством 12.

На фиг. 2 и 3 мобильное устройство 12 изображено как мобильный телефон. Одно должно быть оценено по достоинству, что любой другой тип устройства, содержащий средство 124 получения для получения элемента закодированной информации одним или более вышеупомянутых способом. Средство 124 получения может содержать, например, физический интерфейс для приема от компьютерного устройства элемента закодированной информации в форме компьютерного электрического сигнала, РЧ трансивер для приема РЧ элемента закодированной информации как РЧ сигнала, или аудио приемник для получения слышимых элементов закодированных данных.

Мобильное устройство 12, изображено на фиг. 1 как один блок. Однако должно быть оценено по достоинству, что оно может содержать множество отдельных блоков, например, веб-камеру и портативный переносной компьютер.

Изобретение предлагает новый и изобретательный способ обеспечения безопасного доступа к службам. Обеспечение элементом закодированной информации возможность промежуточной атаки. Изобретение в частности эффективно в вариантов осуществления, в которых компьютерный программный код для генерирования элемента закодированной информации сохранен на вычислительном устройстве 10 и выполнены так, что элемент закодированной информации обеспечивается только (т.е. отображается, выдается, выводится и т.д.), когда установлена прямая связь с приложением, работающим на веб-сервере 14,16. Это потому, что если промежуточный сервер расположен между вычислительным устройством 10 и веб-сервером 14, 16 для перехвата связи между ими двумя, прямая связь между компьютерным программным кодом, работающим на вычислительном устройстве 10 и приложением, не может быть установлена, не может быть установлена, и таким образом, элемент закодированной информации не будет предоставлен. Таким образом, пользователь не может получить доступ к службе и, таким образом, не может разгласить чувствительную информацию мошеннику, управляющего промежуточным сервером.

Использование элемента проверки, с помощью которого первый сервер может проверить элемент закодированных данных, который может меняться периодически, уменьшает шанс мошенникам на способность клонирования элемента закодированной информации, следовательно, клонирование службы для извлечения информации нелегально от пользователя. Более того, использование механизма согласно изобретению уменьшает количество персональной информации (например, имена пользователей и пароли), которая требуется для входа в вычислительное устройство 10, безопасность которого может быть скомпрометирована присутствием вирусов и т.п.

Изобретение также позволяет срочный процесс входа в систему, так как у пользователя нет необходимости тратить время на ввод информации о пароле и имени пользователя. Аналогично, изобретение может убрать необходимость для пользователя необходимость запоминания множества паролей для множества служб и т.д.

В некоторых вариантах осуществления изобретения, в которых необходимо получить элемент закодированной информации и необходимо ввести пароль, вводится дополнительный уровень безопасности так что система является безопасной для пользователей.

Изобретение также позволяет применить поярусную силу аутентификации на основе риска, значения транзакции и/или профиля пользователю. Например, для некоторых веб-сайтов, просто находящихся во владении мобильного устройства 12 и получающие элемент закодированных данных, может быть достаточно позволить пользователю доступ к службам, обеспечивающих веб-сайтом. Для других реализаций, таких оплата и реализация банковских операций, применяют более обширный набор факторов идентификации (например, владение устройством и пароль). Если устройство 12 потеряно или украдено, поставщик сетевых услуг (если устройство является мобильным телефоном) может заблокировать устройство, предотвращая, для вора или нашедшего устройство, возможность использования устройства и приложения, сохраненного в нем, для доступа пользовательским веб-сайтам и службам, на которые он подписан. В качестве альтернативы, связаться с владельцем или обслуживающим лицом первого устройства службы, чтобы дать ему инструкции для гарантирования, что любые запросы от потерянного или украденного устройства запрещены. Новое устройство впоследствии может быть связано с пользовательской регистрацией на пером сервере 14.

В некоторых вариантах осуществления изобретения, может быть разрешено пользователю зарегистрировать свои устройства на первом сервере 14, если они заключают месячный контракт с поставщиком сети мобильного телефона. Такие контракты (в противоположность так называемому тарифу плати пока идешь) заключают в себе процесс строгой идентификации, включающий в себя предоставление пользователем подтверждения адреса, банковские операции и т.д. Следовательно, для служб, для которых защита является важной, например, банковские операции и т. п., возможна только регистрация для входа в систему посредством элемента закодированной информации, если пользователь оплатил месячный контракт и его подлинность известна с большей уверенностью.

Преимущества защиты достигаются использованием отдельного устройства (например, мобильного устройства 12 а не вычислительного устройства 10 с которого бы осуществлялся доступ к службе) для связи с сервером 14, который выполнен с возможностью установки подлинности пользователя (см. этап S2-6 и S3-6 на фиг. 2 и фиг. 3 соответственно). Выполняя процесс аутентификации таким способ “незамедлительно”, сложность системы увеличивается. Для мошенника существенно более сложнее и затратнее обнаружить, перехватить или скомпрометировать множество каналов связи (частот) и/или сервер усложняется. Таким образом, система более безопасна.

Следует понимать, что вышеприведенные варианты осуществления не ограничены. Другие вариации и модификации будут очевидны специалистам в данной области техники при прочтении настоящей заявки. Более того, изобретение в настоящей заявке должно пониматься как включающее в себя любые новые признаки или новые комбинации признаком, подробно или полностью раскрыты здесь или их обобщение и во время отстаивания настоящей заявки или любой заявки, получаемой из них, новые пункты формулы изобретения могут быть сформулированы для охвата таких признаков и/или комбинации таких признаков.

Изобретение относится к области обработки закодированной информации. Технический результат заключается в повышении защиты персональных данных пользователя. Технический результат достигается за счёт генерирования элемента закодированной информации, содержащего элемент информации проверки; передачи элемента закодированной информации в вычислительное устройство через второй сервер; приема от портативного устройства первого сообщения, содержащего элемент закодированной информации и первый идентификатор, идентифицирующий пользователя портативного устройства; идентифицирования вычислительного устройства на основе информации, декодированной из элемента закодированной информации; сравнения декодированного варианта элемента информации проверки с эталонным элементом информации проверки для определения наличия совпадения; при определении совпадения установления идентификационной информации пользователя, используя первый идентификатор для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и передачи во второй сервер второго сообщения, содержащего указание, что пользователь авторизован для доступа к службе. 3 н. и 45 з.п. ф-лы, 3 ил.

1. Способ обработки закодированной информации с использованием первого сервера, осуществляющего связь с вычислительным устройством, портативным устройством и вторым сервером, содержащий этапы, на которых:

генерируют элемент закодированной информации, содержащий элемент информации проверки;

передают элемент закодированной информации в вычислительное устройство через второй сервер;

при этом элемент закодированной информации доступен для получения портативным устройством;

принимают от портативного устройства первое сообщение, причем первое сообщение содержит элемент закодированной информации или декодированную из него информацию и первый идентификатор, идентифицирующий портативное устройство или пользователя портативного устройства;

идентифицируют вычислительное устройство на основе информации, декодированной из элемента закодированной информации;

сравнивают декодированный вариант элемента информации проверки с эталонным элементом информации проверки, хранящимся в памяти первого сервера, для определения наличия совпадения;

прекращают выполнения способа при определении отсутствия совпадения;

при определении наличия совпадения устанавливают идентификационную информацию пользователя или портативного устройства, при этом используют первый идентификатор для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и

передают во второй сервер второе сообщение, содержащее указание, что пользователь авторизован для доступа к службе, если пользователь зарегистрирован на первом сервере, при этом элемент закодированной информации декодируют портативным устройством или первым сервером для получения декодированной информации, а упомянутую службу предоставляют от второго сервера в ответ на прием вторым сервером упомянутого указания.

2. Способ по п. 1, в котором закодированная информация в элементе закодированной информации содержит информацию для определения второго идентификатора, причем второй идентификатор идентифицирует второй сервер.

3. Способ по п. 1, в котором закодированная информация в элементе закодированной информации содержит третий идентификатор, причем третий идентификатор идентифицирует первый сервер, при этом первое сообщение передают в первый сервер на основе третьего идентификатора.

4. Способ по п. 1, в котором элемент закодированной информации доступен на вычислительном устройстве для получения первым устройством, только когда определено, что вычислительное устройство осуществляет непосредственную связь со вторым сервером.

5. Способ по п. 1, в котором на этапе передачи элемента закодированной информации в вычислительное устройство делают элемент закодированной информации доступным на вычислительном устройстве, посредством вычислительного устройства или вблизи вычислительного устройства.

6. Способ по п. 1, в котором декодированная информация включает в себя информацию для определения элемента идентификационной информации вычислительного устройства для обеспечения идентификации вычислительного устройства.

7. Способ по п. 1, в котором портативное устройство перед этапом передачи первого сообщения:

принимает ввод от пользователя;

сравнивает принятый ввод от пользователя с сохраненным эталонным вводом; и

передает первое сообщение, когда определено, что ввод от пользователя совпадает с сохраненным эталонным вводом.

8. Способ по п. 1, в котором на этапе установления, посредством первого сервера, идентификационной информации пользователя или портативного устройства:

инициируют канал связи с портативным устройством на основе первого идентификатора;

принимают предоставленную пользователем информацию от портативного устройства по каналу связи;

сравнивают предоставленную пользователем информацию с сохраненной эталонной предоставленной пользователем информацией; и

подтверждают и тем самым устанавливают идентификационную информацию пользователя, когда определена идентичность между принятой предоставленной пользователем информацией и эталонной предоставленной пользователем информацией.

9. Способ по п. 1, в котором элемент закодированной информации отображают в виде последовательности чисел, букв или символов, при этом перед этапом передачи первого сообщения портативное устройство получает элемент закодированной информации в результате ручного впечатывания пользователем упомянутой последовательности в портативное устройство с использованием интерфейса пользователя.

10. Способ по п. 1, в котором первое сообщение представляет собой запрос оплаты, при этом первый сервер или второй сервер в ответ на прием уведомления о запросе оплаты выполнен с возможностью использовать информацию, содержащуюся в первом и/или втором сообщении, для авторизации оплаты получателю со счета пользователя.

11. Способ по п. 1, в котором элемент закодированной информации предоставляют в виде элемента закодированной графической информации, и/или элемента закодированной слышимой информации, и/или элемента закодированной радиочастотной информации.

12. Способ по п. 1, в котором элемент закодированной информации представляет собой контекстную метку продаваемого товара для обеспечения покупки товара пользователем.

13. Способ по п. 1, в котором вычислительное устройство содержит электронный дверной замок для обеспечения доступа лица в помещение, или в здание, или в защищенное хранилище.

14. Способ по п. 1, в котором вычислительное устройство содержит систему ATM для предоставления пользователю доступа к услугам и выдаче денег.

15. Способ по п. 1, в котором вычислительное устройство содержит кассовое устройство.

16. Способ по п. 15, в котором кассовое устройство содержит систему пункта продажи для предоставления покупателю возможности оплатить товары.

17. Первый сервер для обработки закодированной информации, содержащий:

память, содержащую сохраненный в ней элемент эталонной информации проверки,

контроллер, соединенный с памятью и выполненный с возможностью:

генерировать элемент закодированной информации, содержащий элемент информации проверки;

передавать элемент закодированной информации в вычислительное устройство через второй сервер, выполненный с возможностью предоставления доступа к службе, при этом элемент закодированной информации доступен для получения портативным устройством;

принимать от портативного устройства первое сообщение, причем первое сообщение содержит элемент закодированной информации или декодированную из него информацию и первый идентификатор, идентифицирующий портативное устройство или пользователя портативного устройства;

идентифицировать вычислительное устройство на основе информации, декодированной из элемента закодированной информации;

сравнивать декодированный вариант элемента информации проверки с эталонным элементом информации проверки для определения наличия совпадения;

не допускать доступ к службе при определении отсутствия совпадения;

при определении наличия совпадения устанавливать идентификационную информацию пользователя или портативного устройства, при этом первый идентификатор используется для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и

передавать во второй сервер второе сообщение, содержащее указание, что пользователь авторизован для доступа к службе, если пользователь зарегистрирован на первом сервере, при этом элемент закодированной информации декодирован портативным устройством или первым сервером для получения декодированной информации, а предоставление упомянутой службы осуществляется от второго сервера в ответ на прием вторым сервером упомянутого указания.

18. Первый сервер по п. 17, в котором закодированная информация в элементе закодированной информации содержит информацию для определения второго идентификатора, причем второй идентификатор идентифицирует второй сервер.

19. Первый сервер по п. 17, в котором закодированная информация в элементе закодированной информации содержит третий идентификатор, причем третий идентификатор идентифицирует первый сервер, при этом первое сообщение передается в первый сервер на основе третьего идентификатора.

20. Первый сервер по п. 17, в котором элемент закодированной информации доступен на вычислительном устройстве для получения первым устройством, только когда определено, что вычислительное устройство осуществляет непосредственную связь со вторым сервером.

21. Первый сервер по п. 17, в котором при передаче элемента закодированной информации в вычислительное устройство контроллер выполнен с возможностью сделать элемент закодированной информации доступным на вычислительном устройстве, посредством вычислительного устройства или вблизи вычислительного устройства.

22. Первый сервер по п. 17, в котором декодированная информация включает в себя информацию для определения элемента идентификационной информации вычислительного устройства для обеспечения идентификации вычислительного устройства.

23. Первый сервер по п. 17, в котором портативное устройство, перед этапом передачи первого сообщения, выполнено с возможностью:

принимать ввод от пользователя;

сравнивать принятый ввод от пользователя с сохраненным эталонным вводом; и

передавать первое сообщение, когда определено, что ввод от пользователя совпадает с сохраненным эталонным вводом.

24. Первый сервер по п. 17, в котором при установлении, посредством первого сервера, идентификационной информации пользователя или портативного устройства, контроллер выполнен с возможностью:

инициировать канал связи с портативным устройством на основе первого идентификатора;

принимать предоставленную пользователем информацию от портативного устройства по каналу связи;

сравнивать предоставленную пользователем информацию с сохраненной эталонной предоставленной пользователем информацией; и

подтверждать и тем самым устанавливать идентификационную информацию пользователя, когда определена идентичность между принятой предоставленной пользователем информацией и эталонной предоставленной пользователем информацией.

25. Первый сервер по п. 17, в котором элемент закодированной информации отображается в виде последовательности чисел, букв или символов, при этом перед передачей первого сообщения портативное устройство выполнено с возможностью получать элемент закодированной информации в результате ручного впечатывания пользователем упомянутой последовательности в портативное устройство с использованием интерфейса пользователя.

26. Первый сервер по п. 17, в котором первое сообщение представляет собой запрос оплаты, при этом первый сервер или второй сервер в ответ на прием уведомления о запросе оплаты выполнен с возможностью использовать информацию, содержащуюся в первом и/или втором сообщении, для авторизации оплаты получателю со счета пользователя.

27. Первый сервер по п. 17, в котором элемент закодированной информации предоставлен в виде элемента закодированной графической информации, и/или элемента закодированной слышимой информации, и/или элемента закодированной радиочастотной информации.

28. Первый сервер по п. 17, в котором элемент закодированной информации представляет собой контекстную метку продаваемого товара для обеспечения покупки товара пользователем.

29. Первый сервер по п. 17, в котором вычислительное устройство содержит электронный дверной замок для обеспечения доступа лица в помещение, или в здание, или в защищенное хранилище.

30. Первый сервер по п. 17, в котором вычислительное устройство содержит систему ATM для предоставления пользователю доступа к услугам и выдаче денег.

31. Первый сервер по п. 17, в котором вычислительное устройство содержит кассовое устройство.

32. Способ по п. 31, в котором кассовое устройство содержит систему пункта продажи для предоставления покупателю возможности оплатить товары.

33. Энергонезависимый считываемый компьютером носитель, содержащий код, который при исполнении контроллером первого сервера вызывает выполнение первым сервером:

генерирования элемента закодированной информации, содержащего элемент информации проверки;

передачи элемента закодированной информации в вычислительное устройство через второй сервер, выполненный с возможностью предоставления доступа к службе, при этом элемент закодированной информации доступен для получения портативным устройством;

приема от портативного устройства первого сообщения, причем первое сообщение содержит элемент закодированной информации или декодированную из него информацию и первый идентификатор, идентифицирующий портативное устройство или пользователя портативного устройства;

идентификации вычислительного устройства на основе информации, декодированной из элемента закодированной информации;

сравнения декодированного варианта элемента информации проверки с эталонным элементом информации проверки, хранящимся в памяти первого сервера, для определения наличия совпадения;

недопущения доступа к службе при определении отсутствия совпадения;

при определении наличия совпадения установления идентификационной информации пользователя или портативного устройства, при этом первый идентификатор используется для определения, зарегистрирован ли пользователь портативного устройства на первом сервере; и

передачи во второй сервер второго сообщения, содержащего указание, что пользователь авторизован для доступа к службе, если пользователь зарегистрирован на первом сервере, при этом элемент закодированной информации декодирован портативным устройством или первым сервером для получения декодированной информации, а предоставление упомянутой службы осуществляется от второго сервера в ответ на прием вторым сервером упомянутого указания.

34. Энергонезависимый считываемый компьютером носитель по п. 33, в котором закодированная информация в элементе закодированной информации содержит информацию для определения второго идентификатора, причем второй идентификатор идентифицирует второй сервер.

35. Энергонезависимый считываемый компьютером носитель по п. 33, в котором закодированная информация в элементе закодированной информации содержит третий идентификатор, причем третий идентификатор идентифицирует первый сервер, при этом первое сообщение передается в первый сервер на основе третьего идентификатора.

36. Энергонезависимый считываемый компьютером носитель по п. 33, в котором элемент закодированной информации доступен на вычислительном устройстве для получения первым устройством, только когда определено, что вычислительное устройство осуществляет непосредственную связь со вторым сервером.

37. Энергонезависимый считываемый компьютером носитель по п. 33, в котором при передаче элемента закодированной информации в вычислительное устройство элемент закодированной информации делается доступным на вычислительном устройстве, посредством вычислительного устройства или вблизи вычислительного устройства.

38. Энергонезависимый считываемый компьютером носитель по п. 33, в котором декодированная информация включает в себя информацию для определения элемента идентификационной информации вычислительного устройства для обеспечения идентификации вычислительного устройства.

39. Энергонезависимый считываемый компьютером носитель по п. 33, в котором портативное устройство, перед этапом передачи первого сообщения, выполнено с возможностью:

приема ввода от пользователя;

сравнения принятого ввода от пользователя с сохраненным эталонным вводом; и

передачи первого сообщения, когда определено, что ввод от пользователя совпадает с сохраненным эталонным вводом.

40. Энергонезависимый считываемый компьютером носитель по п. 33, в котором при установлении идентификационной информации пользователя или портативного устройства:

инициируется канал связи с портативным устройством на основе первого идентификатора;

принимается предоставленная пользователем информация от портативного устройства по каналу связи;

предоставленная пользователем информация сравнивается с сохраненной эталонной предоставленной пользователем информацией; и

подтверждается и тем самым устанавливается идентификационная информация пользователя, когда определена идентичность между принятой предоставленной пользователем информацией и эталонной предоставленной пользователем информацией.

41. Энергонезависимый считываемый компьютером носитель по п. 33, в котором элемент закодированной информации отображается в виде последовательности чисел, букв или символов, при этом перед передачей первого сообщения портативное устройство выполнено с возможностью получения элемента закодированной информации в результате ручного впечатывания пользователем упомянутой последовательности в портативное устройство с использованием интерфейса пользователя.

42. Энергонезависимый считываемый компьютером носитель по п. 33, в котором первое сообщение представляет собой запрос оплаты, при этом первый сервер или второй сервер в ответ на прием уведомления о запросе оплаты выполнен с возможностью использовать информацию, содержащуюся в первом и/или втором сообщении, для авторизации оплаты получателю со счета пользователя.

43. Энергонезависимый считываемый компьютером носитель по п. 33, в котором элемент закодированной информации предоставлен в виде элемента закодированной графической информации, и/или элемента закодированной слышимой информации, и/или элемента закодированной радиочастотной информации.

44. Энергонезависимый считываемый компьютером носитель по п. 33, в котором элемент закодированной информации представляет собой контекстную метку продаваемого товара для обеспечения покупки товара пользователем.

45. Энергонезависимый считываемый компьютером носитель по п. 33, в котором вычислительное устройство содержит электронный дверной замок для обеспечения доступа лица в помещение, или в здание, или в защищенное хранилище.

46. Энергонезависимый считываемый компьютером носитель по п. 33, в котором вычислительное устройство содержит систему ATM для предоставления пользователю доступа к услугам и выдаче денег.

47. Энергонезависимый считываемый компьютером носитель по п. 33, в котором вычислительное устройство содержит кассовое устройство.

48. Энергонезависимый считываемый компьютером носитель по п. 47, в котором кассовое устройство содержит систему пункта продажи для предоставления покупателю возможности оплатить товары.

| Приспособление для суммирования отрезков прямых линий | 1923 |

|

SU2010A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| Станок для изготовления деревянных ниточных катушек из цилиндрических, снабженных осевым отверстием, заготовок | 1923 |

|

SU2008A1 |

| Колосоуборка | 1923 |

|

SU2009A1 |

| Пресс для выдавливания из деревянных дисков заготовок для ниточных катушек | 1923 |

|

SU2007A1 |

| ЗАЩИЩЕННАЯ ОБРАБОТКА МАНДАТА КЛИЕНТСКОЙ СИСТЕМЫ ДЛЯ ДОСТУПА К РЕСУРСАМ НА ОСНОВЕ Web | 2003 |

|

RU2332711C2 |

Авторы

Даты

2021-02-11—Публикация

2011-11-25—Подача