Перекрестная ссылка на родственную заявку

Данная заявка испрашивает приоритет по заявке на патент Китая № 201710686855.8, поданной в Китайское патентное ведомство 11 августа 2017 года и озаглавленной «DATA INTEGRITY PROTECTION METHOD AND APPARATUS», которая включена сюда во всей своей полноте путем ссылки.

Область техники, к которой относится изобретение

Настоящая заявка относится к технологиям связи и, в частности, к способу и устройству защиты целостности данных.

Уровень техники

С быстрым развитием технологий связи все большее внимание привлекает проблема информационной безопасности системы мобильной связи. В качестве примера используется система долгосрочного развития (Long Term Evolution, LTE). Задача функции защиты целостности (Integrity Protection) в системе LTE состоит в том, чтобы предотвратить несанкционированный доступ к пользовательским данным. Как только приемная сторона обнаруживает сбой проверки целостности, может быть запущена процедура обновления ключа (Key) шифрования/дешифрования, чтобы защитить пользовательские данные с помощью нового ключа.

Функция защиты целостности включает защиту целостности и проверку целостности. Функция защиты целостности LTE реализована на уровне протокола конвергенции пакетных данных (Packet Data Convergence Protocol, PDCP). Перед шифрованием передающая сторона выполняет защиту целостности как заголовка (header), так и части данных протокольного блока данных PDCP (Protocol Data Unit, PDU). В частности, передающая сторона вычисляет, в соответствии с алгоритмом защиты целостности, сконфигурированным верхним уровнем протокола, 32-битовый код аутентификации сообщения (Message Authentication Code for Integrity, MAC-I) с использованием по меньшей мере одного из параметров, таких как ключ, значение COUNT, идентификатор однонаправленного радиоканала (DIRECTION), непосредственно сообщение и длина сообщения в качестве входного параметра, и размещает 32-битовый код аутентификации сообщения в поле MAC-I PDU PDCP. После приема сообщения приемная сторона вычисляет, используя один и тот же способ, предполагаемый код аутентификации XMAC-I для сообщения и выполняет проверку целостности путем сравнения XMAC-I с MAC-I. Если MAC-I равен XMAC-I, приемная сторона определяет, что проверка целостности прошла успешно; или если MAC-I не равен XMAC-I, приемная сторона определяет, что проверка целостности завершилась неудачно.

Однако функция защиты целостности в системе LTE находится на уровне гранулярности терминального устройства. Другими словами, терминальное устройство использует один и тот же параметр защиты целостности для всех данных, что приводит к негибкой защите целостности.

Сущность изобретения

Настоящая заявка обеспечивает способ и устройство защиты целостности данных для выполнения защиты целостности на уровне детализации сеанса или на уровне детализации потока таким образом, чтобы защита целостности была более гибкой и удовлетворяла требованиям безопасности одного и того же пользователя для различных услуг.

Первый аспект настоящей заявки предусматривает способ защиты целостности данных, включающий в себя: получение, терминальным устройством, алгоритма защиты целостности, ключа, соответствующего сеансу, и DRB, соответствующего сеансу; и выполнение защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа. Разные алгоритмы защиты целостности и ключи могут использоваться для разных сеансов, поэтому защита целостности является более гибкой и соответствует требованиям безопасности одного и того же пользователя для различных услуг.

При необходимости получение, терминальным устройством, алгоритма защиты целостности, ключа, соответствующего сеансу, и DRB, соответствующего сеансу, представляет собой, в частности: отправку, терминальным устройством, первого сообщения, где первое сообщение используется для запроса на установление сеанса; и прием, терминальным устройством, второго сообщения, где второе сообщение включает в себя: идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу; или

второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

Второй аспект настоящей заявки предусматривает способ защиты целостности данных, включающий в себя: получение, терминальным устройством, алгоритма защиты целостности, ключа, соответствующего потоку, и DRB, соответствующего потоку; и выполнение защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа. Разные алгоритмы защиты целостности и ключи могут также использоваться для разных потоков таким образом, чтобы защита целостности являлась более гибкой и удовлетворяла требованиям безопасности одного и того же пользователя для различных услуг.

При необходимости получение, терминальным устройством, алгоритма защиты целостности, ключа, соответствующего потоку, и однонаправленного радиоканала передачи данных (DRB), соответствующего потоку, представляет собой, в частности: отправку, терминальным устройством, первого сообщения, где первое сообщение используется для запроса на установление сеанса, и сеанс соответствует потоку; и получение, терминальным устройством, второго сообщения, где второе сообщение включает в себя: идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку; или

второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости в первом аспекте и во втором аспекте настоящей заявки способ дополнительно включает в себя: получение, терминальным устройством, по меньшей мере одной из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, причем

указание позиции защиты целостности используется для указания сетевого элемента, где выполняется защита целостности;

указание позиции протокольного уровня защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности;

указание активации позиции защиты целостности используется для указания, включить или нет функцию защиты целостности; и

указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя или данные плоскости пользователя и сигнализация плоскости управления.

При необходимости в первом аспекте и во втором аспекте настоящей заявки данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB.

Когда данные DRB представляют собой пакет данных уровня SDAP DRB, способ дополнительно включает в себя: маркировку, терминальным устройством, идентификатора потока в пакете данных уровня SDAP DRB.

Третий аспект настоящей заявки предусматривает способ защиты целостности данных, включающий в себя: прием, устройством сети доступа, первого сообщения, отправленного терминальным устройством, где первое сообщение используется для запроса на установление сеанса; отправку, устройством сети доступа, третьего сообщения в устройство базовой сети, где третье сообщение включает в себя первое сообщение; прием, устройством сети доступа, четвертого сообщения, отправленного устройством базовой сети, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий сеансу, и DRB, соответствующий сеансу; сохранение, устройством сети доступа, алгоритма защиты целостности, ключа, соответствующего сеансу, и DRB, соответствующего сеансу; и отправку, устройством сети доступа, второго сообщения в терминальное устройство, где второе сообщение включает в себя: идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу; или второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

Четвертый аспект настоящей заявки предусматривает способ защиты целостности данных, включающий в себя: прием, устройством сети доступа, первого сообщения, отправленного терминальным устройством, где первое сообщение используется для запроса на установление сеанса; отправку, устройством сети доступа, третьего сообщения в устройство базовой сети, где третье сообщение включает в себя первое сообщение; прием, устройством сети доступа, четвертого сообщения, отправленного устройством базовой сети, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий потоку, и однонаправленный радиоканал передачи данных (DRB), соответствующий потоку, и сеанс соответствует потоку; сохранение, устройством сети доступа, алгоритма защиты целостности, ключа, соответствующего потоку, и DRB, соответствующего потоку; и отправку, устройством сети доступа, второго сообщения в терминальное устройство, где второе сообщение включает в себя: идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку; или второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости в третьем аспекте и четвертом аспекте настоящей заявки третье сообщение или второе сообщение дополнительно включает в себя по меньшей мере одну из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, причем

указание позиции защиты целостности используется для указания сетевого элемента, где выполняется защита целостности;

указание позиции протокольного уровня защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности;

указание активации позиции защиты целостности используется для указания, включить или нет функцию защиты целостности; и

указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя или данные плоскости пользователя и сигнализация плоскости управления.

При необходимости в третьем аспекте и четвертом аспекте настоящей заявки способ дополнительно включает в себя: выполнение, устройством сети доступа, защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости в третьем аспекте и четвертом аспекте настоящей заявки данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB.

Когда данные DRB представляют собой пакет данных уровня SDAP DRB, способ дополнительно включает в себя: маркирование, устройством сети доступа, идентификатора потока в пакете данных уровня SDAP DRB.

Пятый аспект настоящей заявки предусматривает способ защиты целостности данных, включающий в себя: прием устройством базовой сети, третьего сообщения, отправленного устройством сети доступа, где третье сообщение включает в себя первое сообщение, и первое сообщение используется для запроса на установление сеанса; и отправку устройством базовой сети четвертого сообщения в устройство сети доступа, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий сеансу, и однонаправленный радиоканал передачи данных (DRB), соответствующий сеансу; или включает в себя алгоритм защиты целостности, ключ, соответствующий потоку, и DRB, соответствующий потоку, где сеанс соответствует потоку.

При необходимости четвертое сообщение дополнительно включает в себя по меньшей мере одну из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, где

указание позиции защиты целостности используется для указания сетевого элемента, где выполняется защита целостности;

указание позиции протокольного уровня защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности;

указание активации позиции защиты целостности используется для указания, включить или нет функцию защиты целостности; и

указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя или данные плоскости пользователя и сигнализация плоскости управления.

При необходимости способ дополнительно включает в себя: выполнение устройством базовой сети защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB.

Когда данные DRB представляют собой пакет данных уровня SDAP DRB, способ дополнительно включает в себя: маркировку устройством базовой сети идентификатора потока в пакете данных уровня SDAP DRB.

Шестой аспект настоящей заявки предусматривает терминальное устройство, включающее в себя: модуль получения, выполненный с возможностью получения алгоритма защиты целостности, ключа, соответствующего сеансу, и однонаправленного радиоканала передачи данных (DRB), соответствующего сеансу; и модуль защиты целостности, выполненный с возможностью выполнения защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости модуль получения специально выполнен с возможностью: отправки первого сообщения, где первое сообщение используется для запроса на установление сеанса; и приема второго сообщения, где второе сообщение включает в себя: идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу; или второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

Седьмой аспект настоящей заявки предусматривает терминальное устройство, включающее в себя: модуль получения, выполненный с возможностью получения алгоритма защиты целостности, ключа, соответствующего сеансу, и однонаправленного радиоканала передачи данных (DRB), соответствующего потоку; и модуль защиты целостности, выполненный с возможностью выполнения защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости модуль получения специально выполнен с возможностью: отправки первого сообщения, где первое сообщение используется для запроса на установление сеанса, и сеанс соответствует потоку; и приема второго сообщения, где второе сообщение включает в себя: идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку; или второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости в шестом аспекте и седьмом аспекте настоящей заявки модуль получения дополнительно выполнен с возможностью: получения по меньшей мере одной из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, где

указание позиции защиты целостности используется для указания сетевого элемента, где выполняется защита целостности;

указание позиции протокольного уровня защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности;

указание активации позиции защиты целостности используется для указания, включить или нет функцию защиты целостности; и

указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя или данные плоскости пользователя и сигнализация плоскости управления.

При необходимости в шестом аспекте и седьмом аспекте настоящей заявки данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB.

Когда данные DRB представляют собой пакет данных уровня SDAP DRB, терминальное устройство дополнительно включает в себя: модуль маркировки, выполненный с возможностью маркировки идентификатора потока в пакете данных уровня SDAP DRB.

Восьмой аспект настоящей заявки предусматривает устройство сети доступа, включающее в себя:

модуль приема, выполненный с возможностью приема первого сообщения, отправленного терминальным устройством, где первое сообщение используется для запроса на установление сеанса;

модуль отправки, выполненный с возможностью отправки третьего сообщения в устройство базовой сети, где третье сообщение включает в себя первое сообщение, где

модуль приема дополнительно выполнен с возможностью приема четвертого сообщения, отправленного устройством базовой сети, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий сеансу, и однонаправленный радиоканал передачи данных (DRB), соответствующий сеансу; и

модуль хранения, выполненный с возможностью хранения алгоритма защиты целостности, ключа, соответствующего сеансу, и DRB, соответствующего сеансу, где

модуль отправки дополнительно выполнен с возможностью отправки второго сообщения в терминальное устройство, где второе сообщение включает в себя: идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу; или второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

Девятый аспект настоящей заявки предусматривает устройство сети доступа, включающее в себя:

модуль приема, выполненный с возможностью приема первого сообщения, отправленного терминальным устройством, где первое сообщение используется для запроса на установление сеанса;

модуль отправки, выполненный с возможностью отправки третьего сообщения в устройство базовой сети, где третье сообщение включает в себя первое сообщение, где

модуль приема дополнительно выполнен с возможностью приема четвертого сообщения, отправленного устройством базовой сети, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий потоку, и однонаправленный радиоканал передачи данных (DRB), соответствующий потоку, и сеанс соответствует потоку; и

модуль хранения, выполненный с возможностью хранения алгоритма защиты целостности, ключа, соответствующего потоку, и DRB, соответствующего потоку, где

модуль отправки дополнительно выполнен с возможностью отправки второго сообщения в терминальном устройстве, где второе сообщение включает в себя: идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку; или

второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, идентификатор потока, идентификатор DRB, соответствующего потоку, алгоритм защиты целостности и ключ, соответствующий потоку.

В восьмом аспекте и девятом аспекте настоящей заявки третье сообщение или второе сообщение дополнительно включает в себя по меньшей мере одну из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, где

указание позиции защиты целостности используется для указания сетевого элемента, где выполняется защита целостности;

указание позиции протокольного уровня защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности;

указание активации позиции защиты целостности используется для указания, включить или нет функцию защиты целостности; и

указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя или данные плоскости пользователя и сигнализация плоскости управления.

При необходимости устройство сети доступа дополнительно включает в себя: модуль защиты целостности, выполненный с возможностью выполнения защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB.

Когда данные DRB представляют собой пакет данных уровня SDAP DRB, устройство сети доступа дополнительно включает в себя: модуль маркировки, выполненный с возможностью маркировки идентификатора потока в пакете данных уровня SDAP DRB.

Десятый аспект настоящей заявки предусматривает устройство базовой сети, включающее в себя:

модуль приема, выполненный с возможностью приема третьего сообщения, отправленного устройством сети доступа, причем третье сообщение включает в себя первое сообщение, и первое сообщение используется для запроса на установление сеанса; и

модуль отправки, выполненный с возможностью отправки четвертого сообщения в устройство сети доступа, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий сеансу, и однонаправленный радиоканал передачи данных (DRB), соответствующий сеансу; или включает в себя алгоритм защиты целостности, ключ, соответствующий потоку, и DRB, соответствующий потоку, где сеанс соответствует потоку.

При необходимости четвертое сообщение дополнительно включает в себя по меньшей мере одну из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, где

указание позиции защиты целостности используется для указания сетевого элемента, где выполняется защита целостности;

указание позиции протокольного уровня защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности;

указание активации позиции защиты целостности используется для указания, включить или нет функцию защиты целостности; и

указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя или данные плоскости пользователя и сигнализация плоскости управления.

При необходимости устройство базовой сети дополнительно включает в себя: модуль защиты целостности, выполненный с возможностью выполнения защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB.

Когда данные DRB представляют собой пакет данных уровня SDAP DRB, устройство базовой сети дополнительно включает в себя: модуль маркировки, выполненный с возможностью маркировки идентификатора потока в пакете данных уровня SDAP DRB.

Одиннадцатый аспект настоящей заявки предусматривает терминальное устройство, включающее в себя: процессор, память, приемник и передатчик, где память, приемник и передатчик подключены к и взаимодействуют с процессором с использованием шины, память выполнена с возможностью хранения машиноисполняемой инструкции, и процессор выполнен с возможностью выполнения машиноисполняемой инструкции, поэтому терминальное устройство выполняет способы, предусмотренные в соответствии с первым аспектом и вторым аспектом.

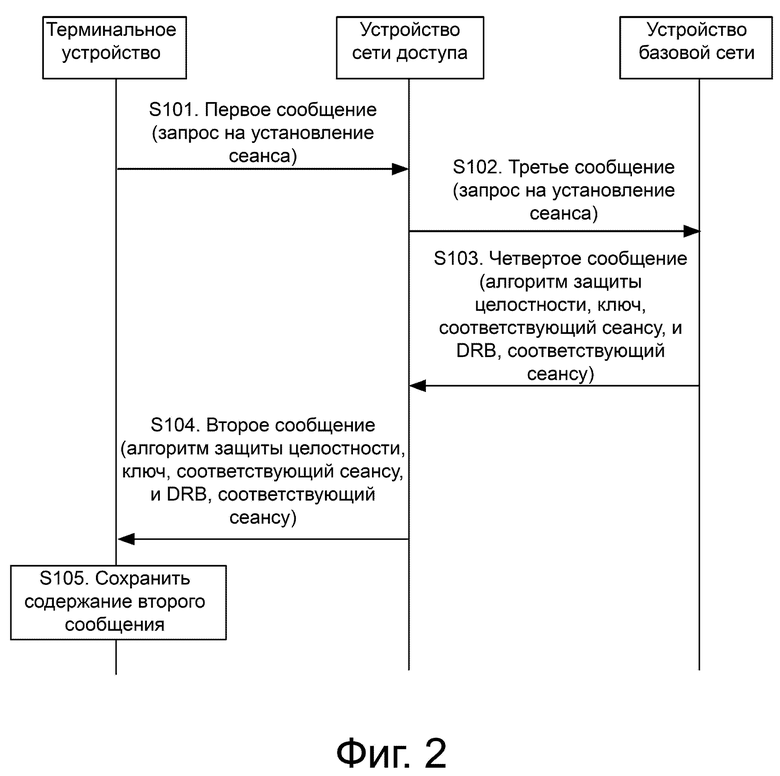

Двенадцатый аспект настоящей заявки предусматривает устройство сети доступа, включающее в себя: процессор, память, приемник и передатчик, где память, приемник и передатчик подключены к и взаимодействуют с процессором с использованием шины, память выполнена с возможностью хранения машиноисполняемой инструкции, и процессор выполнен с возможностью выполнения машиноисполняемой инструкции, поэтому устройство сети доступа выполняет способы, предусмотренные в соответствии с третьим аспектом и четвертым аспектом.

Тринадцатый аспект настоящей заявки предусматривает устройство базовой сети, включающее в себя: процессор, память, приемник и передатчик, где память, приемник и передатчик подключены к и взаимодействуют с процессором с использованием шины, память выполнена с возможностью хранения машиноисполняемой инструкции, и процессор выполнен с возможностью выполнения машиноисполняемой инструкции, поэтому устройство базовой сети выполняет способ, предусмотренный в соответствии с пятым аспектом.

Четырнадцатый аспект настоящей заявки предусматривает машиночитаемый носитель, где машиночитаемый носитель включает в себя машиноисполняемую инструкцию, и машиноисполняемая инструкция используется для того, чтобы предоставить терминальному устройству возможность выполнять способы, предусмотренные в соответствии с первым аспектом и вторым аспектом настоящей заявки.

Пятнадцатый аспект настоящей заявки предусматривает машиночитаемый носитель, где машиночитаемый носитель включает в себя машиноисполняемую инструкцию, и машиноисполняемая инструкция используется для того, чтобы предоставить устройству сети доступа возможность выполнять способы, предусмотренные в соответствии с третьим аспектом и четвертым аспектом настоящей заявки.

Шестнадцатый аспект настоящей заявки предусматривает машиночитаемый носитель, где машиночитаемый носитель включает в себя машиноисполняемую инструкцию, и машиноисполняемая инструкция используется для того, чтобы предоставить устройству базовой сети возможность выполнять способ, предусмотренный в соответствии с пятыми аспектом настоящей заявки.

Семнадцатый аспект настоящей заявки предусматривает систему на кристалле. Система может быть применена к терминальному устройству, и система на кристалле включает в себя: по меньшей мере один интерфейс связи, по меньшей мере один процессор и по меньшей мере одну память, где интерфейс связи, память и процессор соединены между собой с использованием шины, и процессор вызывает инструкцию, хранящуюся в памяти, для выполнения способов, предусмотренных в соответствии с первым аспектом и вторым аспектом настоящей заявки.

Восемнадцатый аспект настоящей заявки предусматривает систему на кристалле. Система может быть применена к устройству сети доступа, и система на кристалле включает в себя: по меньшей мере один интерфейс связи, по меньшей мере один процессор и по меньшей мере одну память, где интерфейс связи, память и процессор соединены между собой с использованием шины, и процессор вызывает инструкцию, хранящуюся в памяти, для выполнения способов, предусмотренных в соответствии с третьим аспектом и четвертым аспектом настоящей заявки.

Девятнадцатым аспектом настоящей заявки является система на кристалле. Система может быть применена к устройству базовой сети, и система на кристалле включает в себя: по меньшей мере один интерфейс связи, по меньшей мере один процессор и по меньшей мере одну память, где интерфейс связи, память и процессор соединены между собой с использованием шины, и процессор вызывает инструкцию, хранящуюся в памяти, для выполнения способа, предусмотренного в соответствии с пятым аспектом настоящей заявки.

Двадцатый аспект настоящей заявки предусматривает программный продукт, где программный продукт включает в себя компьютерную программу, компьютерная программа хранится на машиночитаемом носителе информации, и по меньшей мере один процессор терминального устройства выполняет компьютерную программу таким образом, что терминальное устройство реализует способы, предусмотренные в соответствии с первым аспектом и вторым аспектом настоящей заявки.

Двадцать первый аспект настоящей заявки предусматривает программный продукт, где программный продукт включает в себя компьютерную программу, компьютерная программа хранится на машиночитаемом носителе информации, и по меньшей мере один процессор устройства сети доступа выполняет компьютерную программу таким образом, что устройство сети доступа реализует способы, предусмотренные в соответствии с третьим аспектом и четвертым аспектом настоящей заявки.

Двадцать второй аспект настоящей заявки предусматривает программный продукт, где программный продукт включает в себя компьютерную программу, компьютерная программа хранится на машиночитаемом носителе информации, и по меньшей мере один процессор устройства базовой сети выполняет компьютерную программу таким образом, что устройство базовой сети реализует способ, предусмотренный в соответствии с пятым аспектом настоящей заявки.

Настоящая заявка предусматривает способ и устройство защиты целостности данных. Терминальное устройство получает алгоритм защиты целостности, ключ, соответствующий сеансу, и DRB, соответствующий сеансу, и выполняет, используя алгоритм защиты целостности и ключ, соответствующий сеансу, защиту целостности данных DRB соответствующего сеансу; или терминальное устройство получает алгоритм защиты целостности, ключ, соответствующий потоку, и DRB, соответствующий потоку, и выполняет, используя алгоритм защиты целостности и ключ, соответствующий потоку, защиту целостности данных DRB, соответствующего потоку. Один сеанс включает в себя множество потоков, разные алгоритмы и ключи защиты целостности могут использоваться для разных сеансов, и разные алгоритмы и ключи защиты целостности могут также использоваться для разных потоков, поэтому защита целостности является более гибкой и соответствует требованиям безопасности одного того же самого пользователя для различных услуг.

Краткое описание чертежей

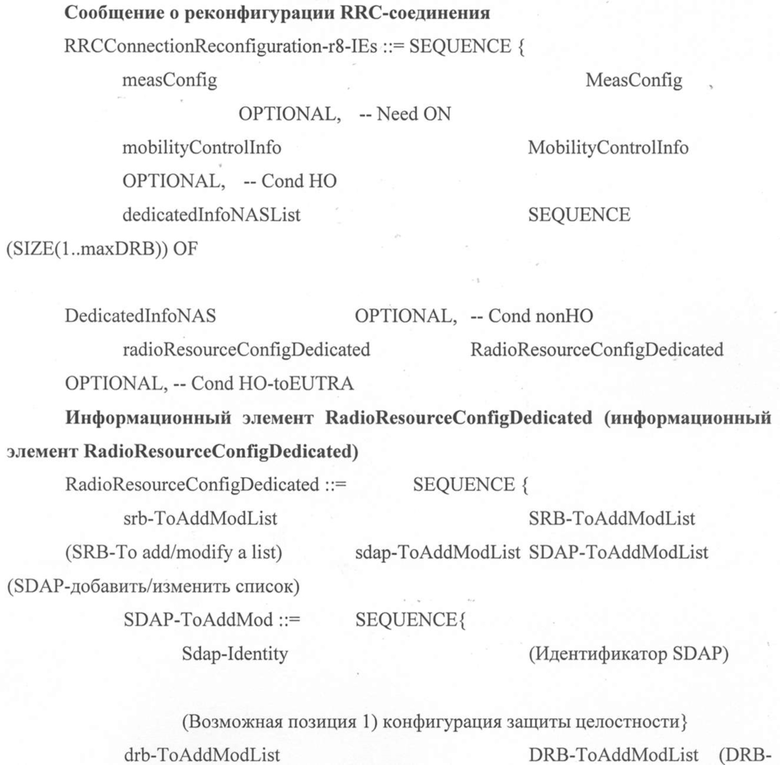

Фиг. 1 – упрощенная архитектурная схема сценария приложения согласно настоящей заявке;

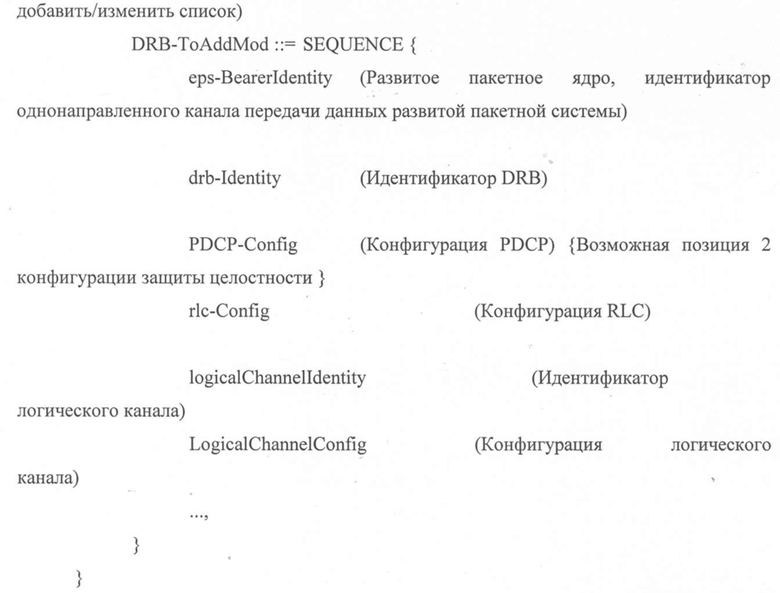

фиг. 2 – блок-схема сигнализации способа защиты целостности данных согласно варианту 1 осуществления настоящей заявки;

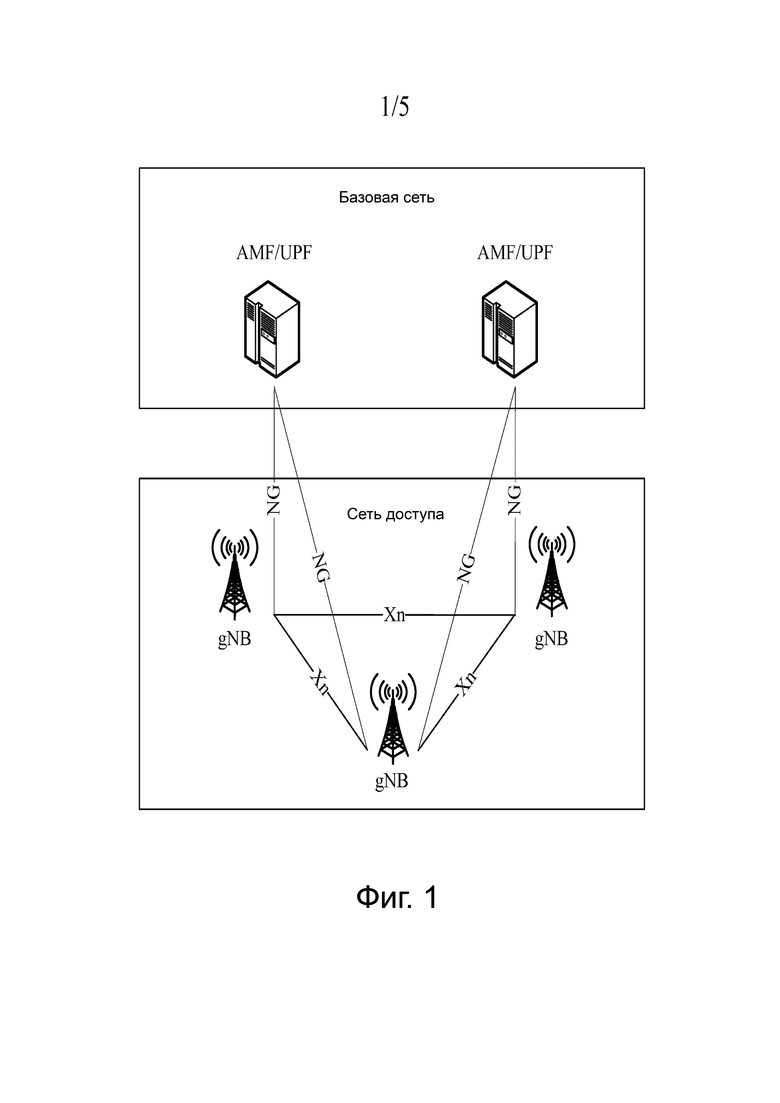

фиг. 3 – упрощенная схема протокольных уровней системы 5G;

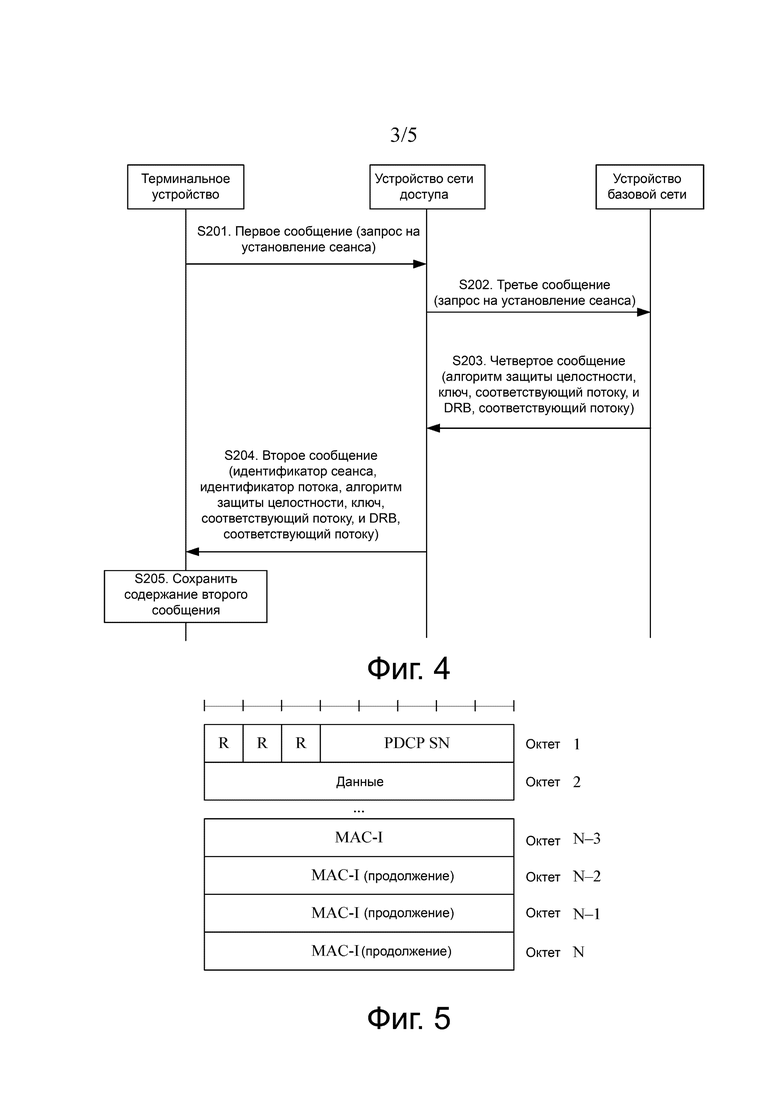

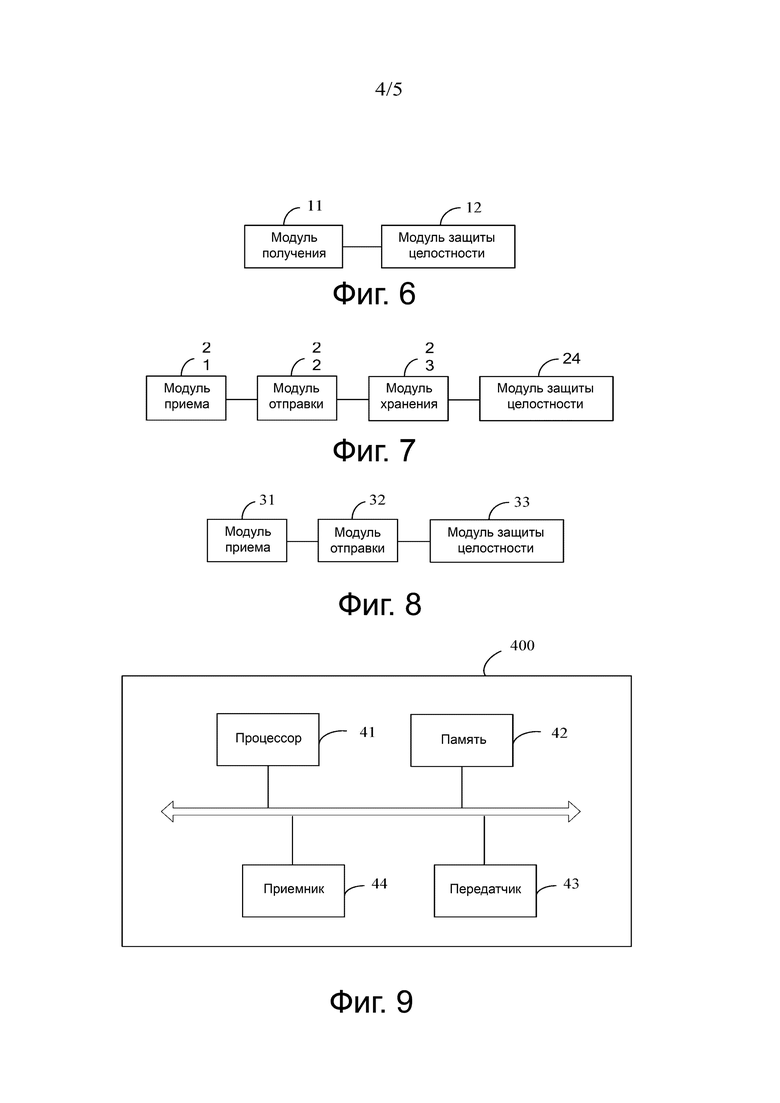

фиг. 4 – блок-схема сигнализации способа защиты целостности данных согласно варианту 2 осуществления настоящей заявки;

фиг. 5 – упрощенная схема MAC-I в случае, когда защита целостности выполняется на уровне PDCP;

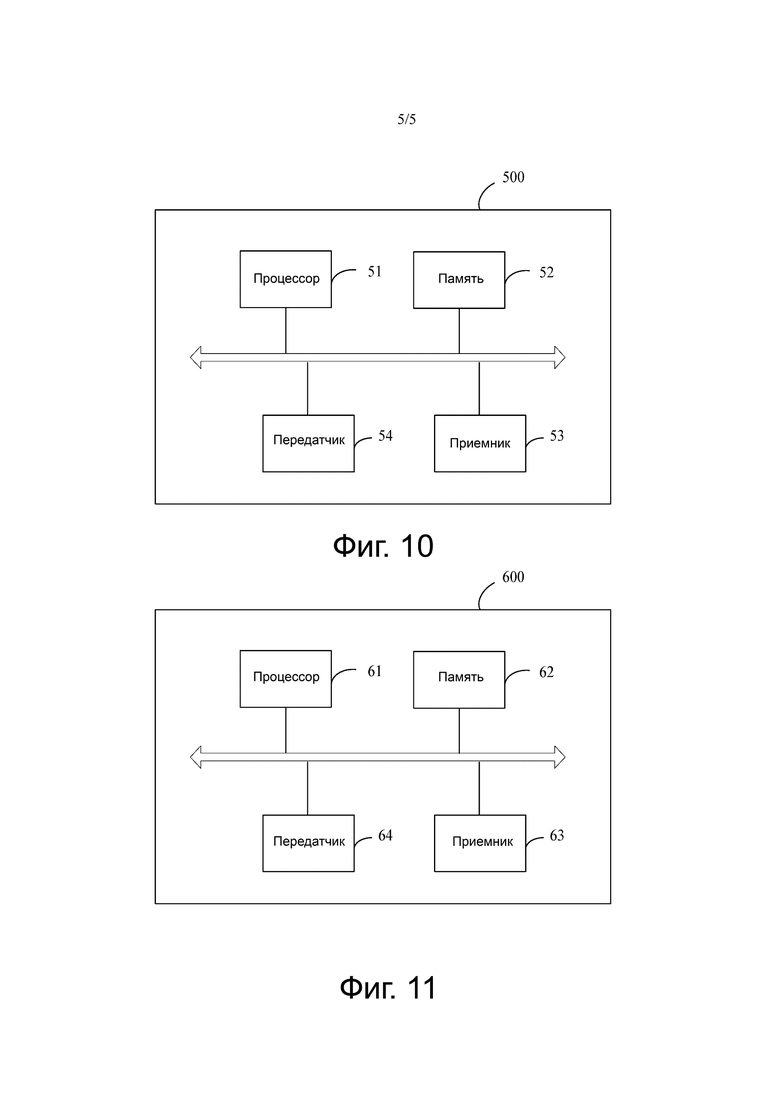

фиг. 6 – схематичная структурная схема терминального устройства согласно варианту 3 осуществления настоящей заявки;

фиг. 7 – схематичная структурная схема устройства сети доступа согласно варианту 5 осуществления настоящей заявки;

фиг. 8 – схематичная структурная схема устройства базовой сети согласно варианту 7 осуществления настоящей заявки;

фиг. 9 – схематичная структурная схема терминального устройства согласно варианту 8 осуществления настоящей заявки;

фиг. 10 – схематичная структурная схема устройства сети доступа согласно варианту 9 осуществления настоящей заявки; и

фиг. 11 – схематичная структурная схема устройства базовой сети согласно варианту 10 осуществления настоящей заявки.

Подробное описание изобретения

Настоящая заявка предусматривает способ защиты целостности данных, который может применяться к множеству типов систем связи. Система связи может представлять собой универсальную систему мобильной связи (Universal Mobile Telecommunications System, UMTS), систему множественного доступа с кодовым разделением каналов (Code Division Multiple Access, CDMA), систему широкополосного множественного доступа с кодовым разделением каналов (Wideband Code Division Multiple Access, WCDMA), беспроводную локальная сеть (Wireless Local Area Network, WLAN), систему долгосрочного развития (Long Term Evolution, LTE) или систему мобильной связи пятого поколения ((5th-Generation, 5G).

На фиг. 1 показана схематичная архитектурная схема сценария приложения согласно настоящей заявке. Как показано на фиг. 1, система 5G может включать в себя: сеть (радио-) доступа ((Radio) Access Network, (R)AN), базовую сеть (Core Network, CN) и терминальное устройство. RAN отвечает за доступ к терминальному устройству. Множество терминальных устройств включено в зону покрытия RAN. Интерфейсом между RAN и CN является интерфейс NG. Интерфейсом между элементами сети RAN является интерфейс Xn. Интерфейсом между элементом сети RAN и терминальным устройством является радиоинтерфейс. Элементом сети RAN может быть базовая станция в системе UMTS, базовая станция (Base Transceiver Station, BTS) в системе CDMA, базовая станция (NodeB, NB) в системе WCDMA, развитая базовая станция (evolved NodeB, eNB) или ретрансляционная станция в системе LTE, точка доступа (access point, AP) в WLAN, базовая станция (например, gNB или точка передачи (Transmission Point, TRP)) в системе 5G или т.п. Система 5G также упоминается как новая система радиосвязи, технология "Новое радио" (New Radio) или система мобильной связи следующего поколения. В системе мобильной связи следующего поколения представлена архитектура качества обслуживания (Quality of Service, QoS) на основе потока (flow). Потоком является, например, поток QoS. QoS классифицируется по уровню QoS слоя без доступа (Non-access stratum, NAS) и уровню QoS со слоем доступа (access stratum, AS). Уровень QoS NAS находится на уровне потока QoS. Поток QoS представляет собой минимальную гранулярность для различения QoS в сеансе (session) протокольного блока данных Protocol Data Unit, PDU) и представляет собой набор пакетов данных. Такая же обработка выполняется для пакетов данных, которые включены в один поток QoS.

Элементы сети CN включают в себя объект функции управления доступом и мобильностью (Access and Mobility Management Function, AMF) и объект функции плоскости пользователя (User Plane Function, UPF). Объект AMF в основном отвечает за такие услуги, как управление мобильностью и управление доступом, и эквивалентен функциям объекта управления мобильностью (Mobility Management Entity, MME) в системе LTE, за исключением функции управления сеансом. UPF эквивалентен шлюзу сети пакетной передачи данных (Packet Data Network Gateway, P-GW) в системе LTE и отвечает за такие функции, как управление сеансом и однонаправленным каналом, а также выделение адреса Интернет-протокола (Internet Protocol, IP). UPF вырабатывает поток QoS нисходящей линии связи, и UE вырабатывает поток QoS восходящей линии связи.

При необходимости сетевые элементы CN могут дополнительно включать в себя объект функции управления сеансом (Session Management Function, SMF), объект сервера аутентификации (Authentication Server Function, AUSF)/объект функции хранилища учетных данных для аутентификации и обработки (Authentication Credential Repository and Processing Function, ARPF), объект функции управления политикой (Policy Control Function, PCF) и сервер аутентификации, авторизации и учета (Authentication, Authorization and Accounting, AAA).

Объект SMF в основном отвечает за установление сеанса, изменение сеанса или завершение сеанса. Объект PCF в основном отвечает за предоставление политики для сети. AAA-сервер в основном отвечает за аутентификацию карты модуля идентификации абонента (Subscriber Identification Module, SIM), авторизацию услуг, которые может использовать SIM-карта, и запись сетевого ресурса, используемого SIM-картой. Сервер AAA может быть предоставлен оператором или может быть предоставлен третьей стороной. AUSF является точкой окончания сообщения запроса аутентификации и взаимодействует с объектом ARPF, чтобы получить учетные данные долгосрочной безопасности (long-term security credential) терминального устройства. Объект ARPF в основном отвечает за хранение учетных данных долгосрочной безопасности (long-term security credential) терминального устройства.

Когда способ в настоящей заявке применяется в системе LTE, объект AMF и объект SMF могут быть заменены MME, объект UPF может быть заменен объектом P-GW и объектом обслуживающего шлюза (Serving Gateway, S-GW) в системе LTE, и объект AUSF и объект ARPF могут быть заменены домашним абонентским сервером (Home Subscriber Server, HSS). HSS выполнен с возможностью хранения информации о подписке. Информация о подписке может быть информацией о подписке SIM-карты. MME является элементом сети управления сигнализацией и отвечает за шифрование сигнализации NAS, выделение временного идентификатора для терминального устройства, выбор сетевых элементов CN, таких как SGW и PGW, и обеспечение таких функций, как роуминг, отслеживание и безопасность. SGW является привязкой мобильности для передачи обслуживания между eNB и обеспечивает функции, связанные с законным перехватом. PGW отвечает за такие функции, как выделение IP-адресов, контроль решений, применение правил начисления платы и законный перехват.

В настоящей заявке терминальное устройство может представлять собой беспроводной терминал. Беспроводной терминал может быть устройством, которое предоставляет пользователю возможность передачи голоса и/или данных, карманным устройством, имеющим функцию беспроводного соединения, или другим устройством обработки, подключенным к беспроводному модему. Беспроводной терминал может поддерживать связь по меньшей мере с одной базовой сетью через (R) AN. Беспроводной терминал может быть мобильным терминалом, таким как мобильный телефон (который также упоминается как «сотовый» телефон) или компьютер, который имеет мобильный терминал. Например, беспроводной терминал может быть портативным, карманным, переносным, встроенным в компьютер или мобильным устройством в транспортном средстве, которое осуществляет обмен голосовыми сообщениями и/или данными с сетью радиодоступа. Беспроводной терминал может также упоминаться как абонентское устройство (Subscriber Unit), абонентская станция (Subscriber Station), мобильная станция (Mobile Station), удаленная станция (Remote Station), точка доступа (Access Point), удаленный терминал (Remote Terminal), терминал доступа (Access Terminal), пользовательский терминал (User Terminal), пользовательское оборудование (User Equipment, UE) или пользовательский агент (User Agent). В данном документе это не является ограничением.

На основе системы связи, показанной на фиг. 1, способ защиты целостности данных, представленный в настоящей заявке, предназначен для решения проблемы уровня техники, связанной с негибкой защитой целостности.

Далее используются конкретные варианты осуществления для подробного описания технических решений настоящей заявки и того, как технические решения настоящей заявки используются для решения вышеупомянутой технической задачи. Несколько конкретных вариантов осуществления, приведенных ниже, можно объединить, и в некоторых вариантах осуществления одна и та же или аналогичная концепция или процесс не описываются повторно. Далее приводится описание вариантов осуществления настоящей заявки со ссылкой на сопроводительные чертежи.

На фиг. 2 показана блок-схема сигнализации способа защиты целостности данных согласно варианту 1 осуществления настоящей заявки. Способ в данном варианте осуществления может в основном включать в себя следующие этапы.

Этап S101: Терминальное устройство отправляет первое сообщение в устройство сети доступа.

Первое сообщение используется для запроса на установление сеанса. Сеанс также упоминается как сеанс PDU. Первое сообщение может содержать сообщение NAS. Сообщение NAS содержит сообщение с запросом на установление сеанса. Сообщение запроса на установление сеанса включает в себя идентификатор сеанса, который должен быть установлен. Сообщение запроса на установление сеанса может дополнительно включать в себя дискриминатор протокола (Protocol discriminator), используемый для указания стека протоколов L3, соответствующего первому сообщению. Если сообщение запроса на установление сеанса передается с использованием сообщения NAS, сеть доступа добавляет сообщение NAS к третьему сообщению и отправляет третье сообщение в устройство базовой сети.

Например, первое сообщение может быть сообщением управления радиоресурсами (Radio Resource Control, RRC), сообщением управления доступом к среде передачи данных (Media Access Control, MAC), сообщением физического уровня или тому подобным. Сообщение RRC представляет собой, например, запрос на установление RRC-соединения, запрос на повторное установление RRC-соединения, сообщение о завершении установления RRC-соединения и т.п. Сообщение MAC является, например, элементом управления MAC (Control Element, CE). Сообщение физического уровня представляет собой, например, сигнализацию физического уровня.

Этап S102: Устройство сети доступа отправляет третье сообщение в устройство базовой сети, где третье сообщение включает в себя первое сообщение.

Третье сообщение используется для запроса на установление сеанса. В частности, после приема первого сообщения устройство сети доступа добавляет сообщение NAS в первом сообщении к третьему сообщению и отправляет третье сообщение в устройство базовой сети. Третье сообщение является интерфейсным сообщением между RAN и CN.

Этап S103: Устройство базовой сети отправляет четвертое сообщение в устройство сети доступа, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий сеансу, и однонаправленный радиоканал передачи данных (Data Radio Bearer, DRB), соответствующий сеансу.

Четвертое сообщение используется для запроса устройства сети доступа на подготовку ресурса для сеанса, который должен быть установлен. Четвертое сообщение может быть сообщением запроса начальной настройки контекста UE, используемым для установления конфигурации контекста для UE; или четвертое сообщение является сообщением запроса на установление ресурса сеанса PDU, используемым для конфигурирования ресурса для сеанса. Четвертое сообщение несет в себе информацию о сеансе и конфигурацию защиты целостности, соответствующую сеансу. Информация о сеансе включает в себя идентификатор сеанса и DRB, соответствующий сеансу. При необходимости четвертое сообщение несет в себе сообщение NAS, и конфигурация защиты целостности, соответствующая сеансу, переносится в сообщении NAS. Разумеется, конфигурация защиты целостности, соответствующая сеансу, может не передаваться в сообщении NAS.

Четвертое сообщение дополнительно включает в себя параметр конфигурации по меньшей мере одного протокольного уровня, используемый для установления одного или нескольких DRB для сеанса, чтобы переносить услугу, инициированную терминальным устройством. На фиг. 3 показана упрощенная схема протокольных уровней системы 5G. Как показано на фиг. 3, сверху вниз, уровни протокола терминального устройства и устройства доступа последовательно представляют собой уровень протокола агрегации служебных данных (Service Data Aggregation Protocol, SDAP), уровень PDCP, уровень управления радиоканалом (Radio Link Control, RLC), уровень MAC и физический (Physical, PHY) уровень. Уровень SDAP представляет собой уровень протокола, вновь добавленный в систему LTE. Уровень SDAP используется для обработки отображения из потока (flow) в DRB. В данном варианте осуществления одно терминальное устройство может устанавливать множество сеансов, каждый сеанс включает в себя один или несколько потоков, каждый поток может отображаться в один или несколько DRB, и поток представляет собой, например, поток QoS.

Например, параметр конфигурации по меньшей мере одного протокольного уровня включает в себя параметр стека протоколов каждого уровня, режим передачи, конфигурацию логического канала и параметр, связанный с планированием. Режим передачи может быть режимом прозрачной передачи RLC, режимом подтверждения или режимом отсутствия подтверждения. Конфигурация логического канала представляет собой, например, приоритет логического канала. За конкретным содержанием обращайтесь к протоколам LTE или 5G. В данном документе подробности не описываются подробно.

В данном варианте осуществления конфигурация защиты целостности, соответствующая сеансу, переносимому в четвертом сообщении, включает в себя алгоритм защиты целостности и ключ, соответствующий сеансу. При необходимости четвертое сообщение не несет в себе алгоритм защиты целостности и ключ, соответствующий сеансу, и алгоритм защиты целостности и ключ, соответствующий сеансу, переносятся с использованием другого сообщения, или алгоритм защиты целостности и ключ, соответствующий сеансу, конфигурируются заранее. Четвертое сообщение может дополнительно включать в себя по меньшей мере одну из следующих информаций: указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности. Аналогичным образом, одно или более из: указания позиции защиты целостности, указания позиции протокольного уровня защиты целостности, указания активации позиции защиты целостности и указания объекта защиты целостности можно сконфигурировать заранее вместо динамического указания с помощью четвертого сообщения.

Указание позиции защиты целостности используется для указания элемента сети, где выполняется защита целостности. Защита целостности может быть реализована на стороне RAN, или на стороне CN, или как на стороне RAN, так и на стороне CN, или подобным образом. Таким образом, сетевой элемент для защиты целостности может быть устройством сети доступа или устройством базовой сети, или защита целостности может выполняться как на устройстве сети доступа, так и на устройстве базовой сети. Когда позиция защиты целостности находится на стороне RAN, функция защиты целостности выполняется стеком протоколов на стороне RAN, и соответствующая сторона терминального устройства выполняет функцию защиты целостности на слое доступа. Когда позицией защиты целостности является сторона CN, функция защиты целостности должна выполняться стеком протоколов на стороне CN, и соответствующая сторона терминального устройства выполняет функцию защиты целостности на слое без доступа. Когда позиция защиты целостности представляет собой как сторону RAN, так и сторону CN, функция защиты целостности должна выполняться как на стороне RAN, так и на стороне CN, и защита целостности плоскости управления или плоскости данных пользователя должна выполняться дважды.

Указание позиции уровня протокола для защиты целостности используется для указания протокольного уровня, на котором выполняется защита целостности. Уровень протокола для защиты целостности может быть уровнем SDAP, уровнем PDCP или уровнем RLC.

Указание активации позиции защиты целостности используется для указания, активировать или нет функцию защиты целостности. Указание активации позиции защиты целостности связано с указанием позиции защиты целостности. Например, если позиция защиты целостности, указанная посредством указания позиции защиты целостности, является стороной RAN, указание активации позиции защиты целостности используется для указания того, что функция защиты целостности включена или отключена на стороне RAN. Если позиция защиты целостности, указанная посредством указания позиции защиты целостности, является как стороной RAN, так и стороной CN, указание активации позиции защиты целостности используется для того, чтобы отдельно указать, что функция защиты целостности включена или отключена на стороне RAN и стороне CN.

Указание объекта защиты целостности используется для указания того, что объектом для защиты целостности являются данные плоскости пользователя (User plane, UP) или данные плоскости пользователя и плоскости управления (Control Plane, CP).

Для разных сеансов могут использоваться одинаковые или разные алгоритмы и ключи защиты целостности. Алгоритм защиты целостности и ключ соответствуют позиции защиты целостности. Например, если устройство базовой сети указывает только одну позицию защиты целостности (сторона RAN или сторона CN), соответствующие алгоритм защиты целостности и ключ конфигурируются только в позиции защиты целостности. Если устройство базовой сети указывает две позиции защиты целостности (как на стороне RAN, так и на стороне CN), для двух позиций защиты целостности необходимо сконфигурировать соответствующий алгоритм и ключ защиты целостности, и алгоритмы и ключи защиты, соответствующие двум позициям защиты целостности, могут быть одинаковыми или разными.

В одном способе ключи, которые будут использоваться для разных сеансов, могут быть получены путем вычисления на основе корневого ключа (root key). Ключи, полученные для разных сеансов, могут быть разными или одинаковыми. Корневой ключ может быть корневым ключом, полученным устройством сети доступа в процедуре SMC.

В другом способе ключи, которые будут использоваться для разных сеансов, могут быть получены путем вычисления на основе разных корневых ключей. Например, четвертое сообщение указывает корневой ключ, который должен использоваться для сеанса, или передает связанный с ним параметр, который позволяет устройству сети доступа вычислить, на основе корневого ключа, ключ, который будет использоваться для сеанса.

В данном варианте осуществления конфигурация защиты целостности, соответствующая сеансу, может быть размещена в списке настроек ресурсов сеанса PDU (PDU Session Resource Setup List) в четвертом сообщении, чтобы указать конфигурацию защиты целостности, соответствующую сеансу, или может быть размещена отдельно в четвертом сообщении с добавленным идентификатором сеанса, соответствующим конфигурации защиты целостности. Устройство сети доступа узнает о конфигурации защиты целостности, соответствующей сеансу, из четвертого сообщения и дополнительно узнает конфигурацию защиты целостности DRB, соответствующего сеансу. Таблица 1 представляет собой схематичную структурную схему четвертого сообщения, таблица 2 представляет собой схематичное представление списка с информацией о сеансах PDU, и таблица 3 представляет собой схематичное представление передачи запроса на установление сеанса PDU (PDU Session Setup Request Transfer). Четвертое сообщение, представленное в таблице 1, является, например, сообщением с запросом на установление ресурса сеанса PDU в разделе 9.2.1.1 протокола приложений NG RAN (NG Application Protocol, NGAP) следующего поколения (Next Generation, NG) проекта партнерства 3-го поколения (3rd Generation Partnership Project, 3GPP), имеющего номер версии протокола 0.1.0. Список с информацией о сеансе PDU в таблице 2 представляет собой, например, сообщение со списком настроек ресурса сеанса PDU в разделе 9.3.1.5 3GPP NG RAN NGAP с номером версии протокола 0.1.0.

Таблица 1

Таблица 2

(Information element type and reference)

1…<Максимальное количество ресурсов сеанса PDU>

Таблица 3

(Information element/Group name)

В таблице 2 и таблице 3 представлены две возможные позиции конфигурации защиты целостности, соответствующей сеансу в четвертом сообщении. В таблице 2 конфигурация защиты целостности, соответствующая сеансу, переносится в списке настроек ресурса сеанса PDU, и список настроек ресурса сеанса PDU включает в себя один или более информационных элементов (information element, IE) настройки ресурса сеанса. Каждый информационный элемент защищает по меньшей мере одну из следующих информаций: идентификатор сеанса и информацию помощи в выборе одиночного среза сети. Информация помощи по выбору среза сети используется для указания идентификатора среза сети, соответствующего сеансу. В таблице 3 конфигурация защиты целостности, соответствующая сеансу, переносится в передаче запроса на установление сеанса PDU, и передача запроса на установление сеанса PDU включает в себя по меньшей мере одну из следующих информаций: максимальная совокупная битовая скорость, соответствующая одному или нескольким сеансам, информация транспортного уровня, тип сеанса, список с информацией о ресурсах потоков QoS и т.п. Список с информацией о ресурсах потоков QoS включает в себя идентификатор, соответствующий одному или нескольким потокам, параметр QoS уровня потока QoS и т.п.

Этап S104: Устройство сети доступа отправляет второе сообщение в терминальное устройство, где второе сообщение включает в себя: идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

После приема четвертого сообщения устройство сети доступа сохраняет конфигурацию защиты целостности, переносимую в четвертом сообщении, такую как алгоритм защиты целостности и ключ, соответствующий сеансу, устанавливает DRB для терминального устройства на основе параметра конфигурации по меньшей мере одного протокольного уровня, который переносится в четвертом сообщении, для переноса услуги, инициированной терминальным устройством, затем вырабатывает второе сообщение и отправляет второе сообщение в терминальное устройство. Второе сообщение может быть сообщением NAS, сообщением RRC, сообщением уровня MAC или сообщением физического уровня. Когда второе сообщение является сообщением RRC: если сообщение RRC не включает в себя сообщение NAS, все идентификаторы сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу, переносятся в сообщении RRC; или если сообщение RRC включает в себя сообщение NAS, все или некоторые из вышеупомянутых параметров переносятся в сообщении NAS, которое включено в сообщение RRC.

В данном варианте осуществления второе сообщение включает в себя алгоритм защиты целостности и ключ, соответствующий сеансу. При необходимости второе сообщение может не содержать алгоритм защиты целостности и ключ, соответствующий сеансу, и алгоритм защиты целостности и ключ, соответствующий сеансу, переносятся с использованием другого сообщения, или алгоритм защиты целостности и ключ, соответствующий сеансу, конфигурируются заранее. В другом варианте осуществления второе сообщение включает в себя по меньшей мере одну из следующих информаций: алгоритм защиты целостности, ключа, указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности. Аналогичным образом, одно или более из: указания позиции защиты целостности, указания позиции протокольного уровня защиты целостности, указания активации позиции защиты целостности и указания объекта защиты целостности можно сконфигурировать заранее вместо динамического указания с помощью второго сообщения.

Конфигурация защиты целостности, переносимая во втором сообщении, может совпадать или отличаться от конфигурации защиты целостности, переносимой в четвертом сообщении. Например, если четвертое сообщение указывает корневой ключ, который будет использоваться для сеанса, после приема четвертого сообщения устройство сети доступа вычисляет на основе указанного корневого ключа ключ, который будет использоваться для сеанса, и затем добавляет ключ, который будет использоваться для сеанса, во второе сообщение.

При необходимости конфигурация защиты целостности, соответствующая сеансу, может переноситься в параметре конфигурации уровня SDAP во втором сообщении, то есть конфигурация защиты целостности используется в качестве параметра конфигурации уровня SDAP. В качестве альтернативы, конфигурация защиты целостности, соответствующая сеансу, может переноситься в параметре конфигурации уровня PDCP, то есть конфигурация защиты целостности используется в качестве параметра конфигурации уровня PDCP. Второе сообщение включает в себя параметр конфигурации по меньшей мере одного протокольного уровня. Параметр конфигурации уровня SDAP и параметр конфигурации уровня PDCP могут одновременно переноситься во втором сообщении; или один из параметров конфигурации переносится во втором сообщении, и другое сообщение конфигурации переносится в другом сообщении, которое отличается от второго сообщения. Далее приводится описание нескольких возможных позиций конфигурации защиты целостности во втором сообщении. Например, второе сообщение является сообщением о реконфигурации RRC-соединения (RRC Connection Reconfiguration message). Сообщение о реконфигурации RRC-соединения представляет собой, например, следующее сообщение о реконфигурации RRC-соединения в разделе 6.2.2 протокола RRC развитого универсального наземного радиодоступа (Evolved Universal наземного радиодоступа, E-UTRA) 3GPP, номер версии протокола – 13.0.0.

В приведенном выше примере возможная позиция 1 конфигурации защиты целостности, соответствующей сеансу, является параметром конфигурации уровня SDAP, и возможная позиция 2 конфигурации защиты целостности, соответствующей сеансу, является параметром конфигурации уровня PDCP.

При необходимости, после этапа S104, устройство сети доступа отправляет пятое сообщение в устройство базовой сети. Пятое сообщение используется для передачи по каналу обратной связи результата обработки четвертого сообщения, отправленного устройством базовой сети. Если устройство сети доступа не может сконфигурировать контекст терминального устройства, пятое сообщение используется для передачи по каналу обратной связи информации об ошибке конфигурации и включает в себя указание причины ошибки, а именно значение причины. Пятое сообщение дополнительно используется для переноса ресурса радиоинтерфейса, выделенного устройством сети доступа для одного или нескольких сеансов, и включает в себя, например, список с информацией об установленных сеансах устройства сети доступа и список потоков QoS, которые не могут быть установлены.

Этап S105: Терминальное устройство сохраняет содержание второго сообщения.

Терминальное устройство сохраняет конфигурацию защиты целостности, соответствующую сеансу, переносимому во втором сообщении, чтобы впоследствии, на основании сохраненной конфигурации защиты целостности, соответствующей сеансу, выполнить защиту целостности данных DRB, соответствующего сеансу. Сеанс может соответствовать одному или нескольким DRB. Если сеанс соответствует множеству DRB, конфигурации защиты целостности, используемые для множества DRB, соответствующих сеансу, являются одинаковыми.

В частности, терминальное устройство выполняет, используя алгоритм защиты целостности и ключ, соответствующий сеансу, защиту целостности данных DRB, соответствующего сеансу. Данные DRB представляют собой пакет данных уровня SDAP или пакет данных уровня PDCP DRB. Другими словами, терминальное устройство может выполнять защиту целостности данных DRB на уровне SDAP и уровне PDCP. Пакеты данных уровня SDAP включают в себя PDU и блок служебных данных (service Data Unit, SDU), и пакеты данных уровня PDCP также включают в себя PDU и SDU.

То, что терминальное устройство является передающей стороной, и данные DRB представляют собой пакет данных уровня PDCP, используется в качестве примера. Терминальное устройство вычисляет, в соответствии с алгоритмом защиты целостности, 32-битовый MAC-I, используя по меньшей мере один из параметров, таких как ключ, значение COUNT, идентификатор однонаправленного радиоканала (DIRECTION), непосредственно пакет данных уровня PDCP и длина пакета данных уровня PDCP в качестве входного параметра, и размещает 32-битовый MAC-I в поле PDU PDCP. После приема пакета данных уровня PDCP приемная сторона (устройство сети доступа или устройство базовой сети), используя тот же способ, вычисляет предполагаемый код аутентификации XMAC-I для пакета данных уровня PDCP и выполняет проверку целостности путем сравнения XMAC-I с MAC-I. Если MAC-I равен XMAC-I, приемная сторона определяет, что проверка целостности прошла успешно; или если MAC-I не равен XMAC-I, приемная сторона определяет, что проверка целостности завершилась неудачно. Разумеется, терминальное устройство может также служить приемным концом.

В данном варианте осуществления терминальное устройство получает, используя второе сообщение, алгоритм защиты целостности и ключ, соответствующий сеансу, из устройства сети доступа. Следует отметить, что терминальное устройство может альтернативно, другим способом, получить алгоритм защиты целостности и ключ, соответствующий сеансу. Например, алгоритм защиты целостности и ключ, соответствующий сеансу, предварительно сконфигурированы в терминальном устройстве, второе сообщение должно нести в себе только идентификатор сеанса, и терминальное устройство находит, на основе идентификатора сеанса, алгоритм защиты целостности и ключ, соответствующий сеансу. Аналогичным образом, другие конфигурации защиты целостности сеанса, например, одно или более из: указания позиции защиты целостности, указания позиции протокольного уровня защиты целостности, указания активации позиции защиты целостности и указания объекта защиты целостности может динамически указываться с использованием второго сообщения или уведомляться терминальным устройством способом предварительного конфигурирования.

В данном варианте осуществления терминальное устройство получает алгоритм защиты целостности, ключ, соответствующий сеансу, и DRB, соответствующий сеансу, и выполняет, используя алгоритм защиты целостности и ключ, соответствующий сеансу, защиту целостности данных DRB, поэтому разные алгоритмы и ключи защиты целостности могут использоваться для разных сеансов, и защита целостности является более гибкой и соответствует требованиям безопасности одного и того же пользователя для различных услуг.

На фиг. 4 показана блок-схема сигнализации способа защиты целостности данных согласно варианту 2 осуществления настоящей заявки. В отличие от варианта 1 осуществления защита целостности в данном варианте осуществления имеет гранулярность потока. Как показано на фиг. 4, способ в данном варианте осуществления в основном включает в себя следующие этапы.

Этап S201: Терминальное устройство отправляет первое сообщение в устройство сети доступа.

Этап S202: Устройство сети доступа отправляет третье сообщение в устройство базовой сети, где третье сообщение включает в себя первое сообщение.

Для конкретных реализаций этапа S201 и этапа S202 следует обратиться к аналогичным описаниям, приведенным в варианте 1 осуществления.

Этап S203: Устройство базовой сети отправляет четвертое сообщение в устройство сети доступа, где четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий потоку, и DRB, соответствующий потоку.

В отличие от варианта 1 осуществления, в данном варианте осуществления четвертое сообщение включает в себя алгоритм защиты целостности, ключ, соответствующий потоку, и DRB, соответствующий потоку. Поток соответствует сеансу, который использует первое сообщение для запроса на установление. Один сеанс включает в себя множество потоков, и каждый поток может отображаться в множество DRB. В данном варианте осуществления одинаковые или разные алгоритмы и ключи защиты целостности могут использоваться для множества потоков, включенных в сеанс.

При необходимости четвертое сообщение может не переносить алгоритм защиты целостности и ключ, соответствующий потоку, алгоритм защиты целостности и ключ, соответствующий потоку, переносятся с использованием другого сообщения, или алгоритм защиты целостности и ключ, соответствующий потоку конфигурируются заранее. При необходимости четвертое сообщение может дополнительно включать в себя по меньшей мере одну из следующих информаций: указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание защиты целостности объекта. Аналогичным образом, одно или более из: указания позиции защиты целостности, указания позиции протокольного уровня защиты целостности, указания активации позиции защиты целостности и указания объекта защиты целостности можно сконфигурировать заранее вместо динамического указания с помощью четвертого сообщения.

В данном варианте осуществления конфигурация защиты целостности потока может быть размещена в списке с информацией о ресурсах потоков QoS в четвертом сообщении, чтобы указать конфигурацию защиты целостности, соответствующую потоку, или может быть размещена отдельно в четвертом сообщении с идентификатором потока, соответствующим конфигурации защиты целостности, добавленной, например, размещенной в списке с информацией о ресурсах сеансов PDU, поэтому устройство сети доступа узнает о конфигурации защиты целостности потока из четвертого сообщения. Для уточнения структуры четвертого сообщения следует обратиться к предыдущей таблице 1. Для уточнения списка с информацией о сеансах PDU следует обратиться к предыдущей таблице 2. Таблица 4 представляет собой схематичное представление списка с информацией о ресурсах потоков QoS.

Таблица 4

(Criticality)

В примере, представленном в таблице 4, конфигурация защиты целостности, соответствующая потоку, переносится в списке с информацией о ресурсах потоков QoS. Список с информацией о ресурсах потоков QoS дополнительно включает в себя идентификатор, соответствующий одному или нескольким потокам, параметр QoS уровня потока QoS и т.п.

Этап S204: Устройство сети доступа отправляет второе сообщение в терминальное устройство, где второе сообщение включает в себя: идентификатор сеанса, идентификатор потока, алгоритм защиты целостности, ключ, соответствующий потоку, и идентификатор DRB, соответствующего потоку.

После приема четвертого сообщения устройство сети доступа сохраняет идентификатор сеанса, идентификатор потока, алгоритм защиты целостности, ключ, соответствующий потоку, и идентификатор DRB, соответствующего потоку, которые переносятся в четвертом сообщении, устанавливает DRB для терминального устройства на основе параметра конфигурации по меньшей мере одного протокольного уровня, который переносится в четвертом сообщении, для переноса услуги, инициированной терминальным устройством, определяет DRB, соответствующий каждому потоку, затем вырабатывает второе сообщение и отправляет второе сообщение в терминальное устройство. Второе сообщение может быть сообщением NAS, сообщением RRC, сообщением уровня MAC или сообщением физического уровня. Когда второе сообщение является сообщением RRC: если сообщение RRC не включает в себя сообщение NAS, идентификатор сеанса, идентификатор потока, алгоритм защиты целостности, ключ, соответствующий потоку, и идентификатор DRB, соответствующего потоку переносятся все вместе в сообщении RRC; или если сообщение RRC включает в себя сообщение NAS, все или некоторые из вышеупомянутых параметров переносятся в сообщении NAS, которое включено в сообщение RRC.

В данном варианте осуществления второе сообщение включает в себя алгоритм защиты целостности и ключ, соответствующий потоку. При необходимости второе сообщение может не переносить алгоритм защиты целостности и ключ, соответствующий потоку, алгоритм защиты целостности и ключ, соответствующий потоку, переносятся с использованием другого сообщения, или алгоритм защиты целостности и ключ, соответствующий потоку, конфигурируются заранее. В другом варианте осуществления второе сообщение включает в себя по меньшей мере одну из следующих информаций: алгоритм защиты целостности и ключ, указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности. Аналогичным образом, одно или более из: указания позиции защиты целостности, указания позиции протокольного уровня защиты целостности, указания активации позиции защиты целостности и указания объекта защиты целостности можно сконфигурировать заранее вместо динамического указания с помощью второго сообщения.

Конфигурация защиты целостности, соответствующая потоку, переносимому во втором сообщении, может совпадать или отличаться от конфигурации защиты целостности, соответствующей потоку, переносимому в четвертом сообщении. Например, если четвертое сообщение указывает корневой ключ, который должен использоваться для потока, после приема четвертого сообщения устройство сети доступа вычисляет, на основе указанного корневого ключа, ключ, который будет использоваться для потока, и затем добавляет ключ, который будет использоваться для передачи второго сообщения.

При необходимости конфигурация защиты целостности, соответствующая потоку, может переноситься в параметре конфигурации уровня SDAP во втором сообщении, то есть конфигурация защиты целостности, соответствующая потоку, используется в качестве параметра конфигурации уровня SDAP. В качестве альтернативы, конфигурация защиты целостности, соответствующая потоку, может переноситься в параметре конфигурации уровня PDCP, то есть конфигурация защиты целостности, соответствующая потоку, используется в качестве параметра конфигурации уровня PDCP. Второе сообщение включает в себя параметр конфигурации по меньшей мере одного протокольного уровня. Параметр конфигурации уровня SDAP и параметр конфигурации уровня PDCP могут одновременно переноситься во втором сообщении; или один из параметров конфигурации переносится во втором сообщении, и другое сообщение конфигурации переносится в другом сообщении, которое отличается от второго сообщения.

При необходимости, после этапа S204, устройство сети доступа отправляет пятое сообщение в устройство базовой сети. Пятое сообщение используется для передачи по каналу обратной связи результата обработки четвертого сообщения, отправленного устройством базовой сети. Если устройство сети доступа не может сконфигурировать контекст терминального устройства, пятое сообщение используется для передачи по каналу обратной связи информации об ошибке конфигурации и включает в себя указание причины ошибки, а именно значение причины. Пятое сообщение дополнительно используется для переноса ресурса радиоинтерфейса, выделенного устройством сети доступа для одного или нескольких сеансов, и включает в себя, например, список с информацией об установленных сеансах устройства сети доступа и список потоков QoS, которые не могут быть установлены.

Этап S205: Терминальное устройство сохраняет содержание второго сообщения.

Терминальное устройство сохраняет конфигурацию защиты целостности, соответствующую потоку, переносимому во втором сообщении, для последующего выполнения на основе сохраненной конфигурации защиты целостности, соответствующей потоку, защиты целостности данных DRB, соответствующего потоку. Поток может соответствовать одному или нескольким DRB, и алгоритмы и ключи защиты целостности, соответствующие разным потокам, могут отличаться.

В частности, терминальное устройство выполняет, используя алгоритм защиты целостности и ключ, соответствующий потоку, защиту целостности данных DRB, соответствующего потоку. Данные DRB представляют собой пакет данных уровня SDAP DRB или пакет данных уровня PDCP DRB. Другими словами, терминальное устройство может выполнять защиту целостности данных DRB на уровне SDAP и уровне PDCP. Пакеты данных уровня SDAP включают в себя PDU и SDU, и пакеты данных уровня PDCP также включают в себя PDU и SDU.

Если защита целостности выполняется на уровне PDCP, так как уровень PDCP не может дифференцировать потоки, и только уровень SDAP может идентифицировать поток, включенный в сеанс, уровень SDAP должен отметить идентификатор потока в пакете данных уровня SDAP таким образом, чтобы уровень PDCP идентифицировал разные потоки на основе идентификаторов потоков и дополнительно выполнял, на основе алгоритма защиты целостности и ключа, соответствующего потоку, защиту целостности пакетов данных, соответствующих потоку. Идентификатор потока может быть размещен в заголовке пакета данных уровня SDAP или может быть размещен в специфическом содержании данных пакета данных уровня SDAP. Конкретный формат не ограничен в настоящей заявке.

В данном варианте осуществления терминальное устройство получает, используя второе сообщение, алгоритм защиты целостности и ключ, соответствующий потоку, из устройства сети доступа. Следует отметить, что терминальное устройство может альтернативно, другим способом, получить алгоритм защиты целостности и ключ, соответствующий потоку. Например, алгоритм защиты целостности и ключ, соответствующий потоку, предварительно сконфигурированы в терминальном устройстве, второе сообщение должно содержать только идентификатор сеанса и идентификатор потока, и терминальное устройство находит, на основе идентификатора сеанса и идентификатора потока, алгоритм защиты целостности и ключ, соответствующий потоку. Аналогичным образом, другие конфигурации защиты целостности потока, например, одно или более из: указания позиции защиты целостности, указания позиции протокольного уровня защиты целостности, указания активации позиции защиты целостности и указания объекта защиты целостности может динамически указываться с использованием второго сообщения или уведомляться терминальным устройством способом предварительного конфигурирования.

В данном варианте осуществления терминальное устройство получает алгоритм защиты целостности, ключ, соответствующий потоку, и DRB, соответствующий потоку, и выполняет, используя алгоритм защиты целостности и ключ, соответствующий потоку, защиту целостности данных DRB, соответствующего потоку, так что разные алгоритмы и ключи защиты целостности могут использоваться для разных потоков, и защита целостности является более гибкой и соответствует требованиям безопасности одного и того же пользователя для различных услуг.

В приведенных выше вариантах осуществления передающая сторона может выполнять защиту целостности данных после любого из процессов, таких как нумерация последовательностей, сжатие заголовков и шифрование. Соответственно, то же самое применимо и для приемной стороны. Кроме того, позиция и размер MAC-I могут быть установлены гибко. На фиг. 5 показана упрощенная схема MAC-I, когда защита целостности выполняется на уровне PDCP. Как показано на фиг. 5, MAC-I может переноситься в последних нескольких байтах сообщения.

В приведенных выше вариантах осуществления приемная сторона выполняет проверку целостности, и, если проверка целостности сообщения завершилась неудачно, может быть выполнена любая из следующих нескольких операций обработки: (1) инструктирование RRC повторно установить RRC-соединение; (2) отбрасывание сообщения; (3) отбрасывание сообщения и повторное установление RRC-соединения; и (4) повторное установление RRC-соединения, когда количество сбоев проверки целостности достигает заданного значения.

В вышеупомянутых вариантах осуществления способы могут применяться в сценарии с двойным подключением (Dual Connection, DC) или в сценарии передачи обслуживания соты. В сценарии передачи обслуживания соты, если терминальное устройство передается из базовой станции-источника в базовую станцию назначения, терминальное устройство должно отправлять конфигурацию защиты целостности, соответствующую сеансу, или конфигурацию защиты целостности, соответствующую потоку, в базовую станцию назначения, поэтому базовая станция назначения выполняет защиту целостности на основе конфигурации защиты целостности, соответствующей сеансу, или конфигурации защиты целостности, соответствующей потоку. В сценарии DC защита целостности может выполняться только в одном узле, или защита целостности может выполняться в обоих узлах. Главный узел (Master node, MN) должен отправлять конфигурацию защиты целостности, соответствующую сеансу, или конфигурацию защиты целостности, соответствующую потоку, во вторичный узел (Secondary node, SN) с тем, чтобы вторичный узел мог выполнить защиту целостности на основе конфигурации защиты целостности, соответствующей сеансу, или конфигурации защиты целостности, соответствующей потоку.

На фиг. 6 показана схематичная структурная схема терминального устройства согласно варианту 3 осуществления настоящей заявки. Как показано на фиг. 6, терминальное устройство, предусмотренное в данном варианте осуществления, включает в себя:

модуль 11 получения, выполненный с возможностью получения алгоритма защиты целостности, ключа, соответствующего сеансу, и однонаправленного радиоканала передачи данных (DRB), соответствующего сеансу; и

модуль 12 защиты целостности, выполненный с возможностью выполнения защиты целостности данных DRB с использованием алгоритма защиты целостности и ключа.

При необходимости модуль 11 получения специально выполнен с возможностью: отправки первого сообщения, где первое сообщение используется для запроса на установление сеанса; и приема второго сообщения, где второе сообщение включает в себя: идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

При необходимости второе сообщение включает в себя конфигурацию уровня SDAP, и конфигурация уровня SDAP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу; или второе сообщение включает в себя конфигурацию уровня PDCP, и конфигурация уровня PDCP включает в себя идентификатор сеанса, алгоритм защиты целостности, ключ, соответствующий сеансу, и идентификатор DRB, соответствующего сеансу.

При необходимости модуль 11 получения дополнительно выполнен с возможностью получения по меньшей мере одной из следующих информаций:

указание позиции защиты целостности, указание позиции протокольного уровня защиты целостности, указание активации позиции защиты целостности и указание объекта защиты целостности, где