ОБЛАСТЬ ТЕХНИКИ

[01] Настоящая технология относится к способам и системам обработки доступа пользователя к сервису, конкретнее к способам и системам для аутентификации пользователя в электронном сервисе передачи цифровых объектов.

УРОВЕНЬ ТЕХНИКИ

[02] В наши дни обычный пользователь электронного устройства имеет доступ ко множеству приложений, каждое из множества приложений нацелено на то, чтобы помочь пользователю решать конкретные задачи. Например, почтовое приложение направлено на то, чтобы позволить пользователю отправлять и получать электронные сообщения, как рабочие, так и личные. Веб-браузер позволяет пользователю просматривать Интернет на предмет наличия ресурсов, удовлетворяющих запросам пользователю, опять же, для рабочих или личных целей.

[03] Обычный поставщик услуг предоставляет пользователю множество электронных сервисов передачи цифровых объектов, таких как, сервис электронной почты, сервис облачного хранения данных, сервис обмена мгновенными сообщениями, и так далее.

[04] Пользователь имеет доступ ко множеству электронных устройств (таких как настольный компьютер, ноутбук, беспроводное устройство связи, умное ТВ и тому подобное). Большинство этих устройств соединено с Интернетом, что помогает пользователю решать одну или несколько задач с помощью доступа в интернет и поиска ресурсов, направленных на помощь в решении пользовательских задач. К сожалению, некоторые злоумышленники пользуются подобным широким распространением электронных устройств, связанных с сетью интернет, для достижения своих целей.

[05] Например, подобные индивидуумы и даже организации "взламывают" различные учетные записи пользователей и используют их, в частности, для получения доступа к конфиденциальным данным пользователя, распространения вредоносных электронных сообщений (также известных как спам), и др.

[06] Для предотвращения несанкционированного доступа к учетной записи пользователя существуют различные инструменты. Одним из таких инструментов является создание профиля пользователя, включающего в себя среду пользователя (параметры поведения пользователя), которая используется пользователем для доступа к сервису. Примерами параметров поведения пользователя могут быть, в частности, данные геолокации, IP адрес, браузер, операционная система, и др. Если пользователь пытается получить доступ к сервису с необычным параметром поведения пользователя, например, из местоположения, отличного от профиля пользователя, то сервис предлагает пользователю пройти дополнительное проверочное действие. Например, проверочное действие может представлять собой предложение указать номер телефона, или ответить на другой проверочный вопрос, или, например, отправку сообщения на мобильный телефон и предложение ввести проверочный код из сообщения для осуществления доступа к сервису.

[07] В существующих веб-интерфейсах сервисов передачи цифровых объектов широко известны различные проверочные действия. Однако многие электронные сервисы передачи цифровых объектов доступны пользователю через клиентское приложение, то есть специальное приложение для доступа к одному или нескольким электронным сервисам передачи цифровых объектов. Например, пользователь может получить доступ к сервису электронной почты Gmai™ посредством браузерного приложения (Microsoft™ IE, Mozilla Firefox™, Safari™, Google™ Chrome™, Yandex.Browser™, и др.) через веб-интерфейс (https://mail.google.com). Дополнительно пользователь может получить доступ к сервису электронной почты Gmail™ посредством клиентского приложения (Microsoft Outlook™, Mozilla Thunderbird™, The Bat! ™, и др.) через по меньшей мере один нативный сетевой протокол для отправки и получения электронных сообщений (например, POP3, SMTP, IMAP). В случае получения доступа к сервису электронной почты посредством клиентского приложения параметр поведения пользователя в известных технических решениях не учитывается, а отправка и выполнение проверочных действий в клиентском приложении не предусмотрены, таким образом возможный несанкционированный пользователь может получить доступ к профилю пользователя.

[08] Аналогичным образом, отмеченное выше может быть справедливо и для других электронных сервисов передачи цифровых объектов, таких как, например, сервис мгновенных сообщений, сервис персонального облачного хранилища.

[09] В патенте Китая № CN 104348626 (опубл. 11.02.2015) раскрыт способ применения цифрового сертификата в области сетевых коммуникаций. Способ включает в себя следующие этапы: после получения учетных данных электронной почты, введенных пользователем в клиентском приложении электронной почты, отправка запроса на получение цифрового сертификата на сервер, сервер отправляет сообщение проверки цифрового сертификата; после получения сообщения о проверке цифрового сертификата в клиентском приложении электронной почты, идентификация сообщения о проверке цифрового сертификата, и отправка проверочного сообщения, извлеченных из данных аутентификации цифрового сертификата; на основании информации о проверке, доступ к переписке с сервера данных аутентификации Цифровой сертификат; после получения с сервера автоматически устанавливается.

[10] Из патентной заявки США № US 20070244973 (опубл. 18.10.2007) Система для отправки электронной почты через веб-приложение поставщика услуг электронной почты, с использованием веб-приложения включает в себя сервер веб-приложений и сервер веб-приложений электронной почты. Сервер веб-приложений отображает веб-страницы в клиенте, имеющем по меньшей мере одну выбираемую ссылку, принимает команду от клиента, запрашивающего по электронной почте путем выбора выбираемой ссылки, создает сообщение перенаправления для доступа к веб-приложению поставщика услуг электронной почты, и посылает сообщение перенаправления клиенту. Сервер веб-приложения электронной почты получает сообщения о перенаправлении, отображает веб-страницу создания нового электронного сообщения на клиенте, получает заполненное электронную письмо от клиента, и отправляет заполненное электронное письмо от клиента на сервер электронной почты для доставки.

РАСКРЫТИЕ

[11] Задачей предлагаемой технологии является расширение арсенала средств указанного назначения и предложить новые способы и системы для аутентификации пользователя в электронном сервисе передачи цифровых объектов. Также технология в некоторых своих вариантах реализации позволяет устранить ряд недостатков, которые присущи известному уровню техники.

[12] Первым объектом настоящей технологии является cпособ аутентификации пользователя в электронном сервисе передачи цифровых объектов, расположенном на сервере, причем электронный сервис передачи цифровых объектов доступен пользователю через клиентское приложение, выполняемое на клиентском устройстве, клиентское устройство выполнено с возможностью получать доступ к серверу по сети передачи данных. Способ включает в себя: получение запроса от клиентского устройства на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов, причем запрос был направлен через клиентское приложение, выполненное с возможностью отправки и получения данных с использованием по меньшей мере одного нативного сетевого протокола, запрос включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя; в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя, создание цифрового объекта с указателем проверочного действия; передачу цифрового объекта с указателем проверочного действия с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя, причем выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола; в ответ на подтверждение проверочного действия предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение клиентского устройства, от которого был получен запрос на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[13] Возможен вариант осуществления способа, в котором параметр поведения пользователя, хранящийся в профиле пользователя, является по меньшей мере одним из следующего: сетевой адрес, который обычно используется для доступа к сервису; данные геолокации, связанные с обычным местоположением устройства пользователя при осуществлении доступа к сервису; версию операционной системы устройства пользователя при осуществлении доступа к сервису; временной шаблон пользователя, в котором обычно осуществляется доступ к сервису.

[14] Возможен вариант осуществления способа, в котором после получения запроса на предоставление доступа к профилю пользователя выполняют извлечение профиля пользователя и сравнение по меньшей мере одного параметра поведения пользователя из полученного запроса и параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий.

[15] Возможен вариант осуществления способа, в котором выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола в другом приложении. Возможен вариант осуществления способа, в котором другое приложение является браузерным приложением.

[16] Возможен вариант осуществления способа, в котором ненативный сетевой протокол представляет собой одно из: HTTP, HTTPS.

[17] Возможен вариант осуществления способа, в котором сервис передачи цифровых объектов дополнительно доступен пользователю через веб-интерфейс, указатель проверочного действия, представляет собой ссылку на проверочное действие в веб-интерфейсе электронного сервиса передачи цифровых объектов.

[18] Возможен вариант осуществления способа, в котором в ответ на подтверждение проверочного действия параметр поведения пользователя, полученный в запросе на предоставление доступа сохраняют в профиле пользователя.

[19] Возможен вариант осуществления способа, в котором в ответ на отсутствие подтверждения проверочного действия выполняют создание дополнительного цифрового объекта с указанием на дополнительное проверочное действие, и передачу дополнительного цифрового объекта с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя.

[20] Возможен вариант осуществления способа, в котором в ответ на отсутствие подтверждения проверочного действия выполняют блокировку доступа к профилю пользователя через клиентское приложение в электронном сервисе передачи цифровых объектов.

[21] Возможен вариант осуществления способа, в котором электронный сервис передачи цифровых объектов представляет собой сервис мгновенного обмена сообщениями, причем нативный сетевой протокол представляет собой протокол XMPP.

[22] Возможен вариант осуществления способа, в котором электронный сервис передачи цифровых объектов представляет собой сервис электронной почты причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: POP3, SMTP, IMAP.

[23] Возможен вариант осуществления способа, в котором электронный сервис передачи цифровых объектов представляет собой персональное облачное хранилище, причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: WebDav, FTP, SSH, RSync, SCP, SFTP и FTPS.

[24] Возможен вариант осуществления способа, в котором до подтверждения проверочного действия создают псевдо-профиль пользователя и предоставляют доступ в клиентском приложении к псевдо-профилю пользователя. Возможен вариант осуществления способа, в котором после передачи цифрового объекта с указателем проверочного действия по нативному сетевому протоколу в клиентское приложение, инициируют отображение цифрового объекта с указателем проверочного действия в псевдо-профиле пользователя.

[25] Возможен вариант осуществления способа, в котором в ответ на создание дополнительного цифрового объекта с указанием на дополнительное проверочной действие, и передачу дополнительного цифрового объекта с использованием нативного сетевого протокола в клиентское приложение, инициируют отображение дополнительного цифрового объекта с указанием на дополнительное проверочное действие в клиентском приложении в псевдо-профиле пользователя.

[26] Возможен вариант осуществления способа, в котором в псевдо-профиле пользователя скрыты цифровые объекты из профиля пользователя в электронном сервисе передачи цифровых объектов.

[27] Возможен вариант осуществления способа, в котором в котором в псевдо-профиле пользователя скрыта по меньшей мере часть цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов.

[28] Другим объектом настоящей технологии является сервер для аутентификации пользователя в сервисе передачи цифровых объектов. Сервер включает в себя процессор, функционально связанный с модулем клиентского доступа, модулем управления доступом, и модулем проверки, причем процессор выполнен с возможностью осуществлять: получение запроса от клиентского устройства на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов, причем запрос был направлен через клиентское приложение, выполненное с возможностью отправки и получения данных с использованием по меньшей мере одного нативного сетевого протокола, запрос включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя; в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя, создание цифрового объекта с указателем проверочного действия; передачу цифрового объекта с указателем проверочного действия с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя, причем выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола; в ответ на подтверждение проверочного действия предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение клиентского устройства, от которого был получен запрос на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[29] Возможен вариант осуществления сервера, в котором параметр поведения пользователя, хранящийся в профиле пользователя, является по меньшей мере одним из следующего: сетевой адрес, который обычно используется для доступа к сервису; данные геолокации, связанные с обычным местоположением устройства пользователя при осуществлении доступа к сервису; версию операционной системы устройства пользователя при осуществлении доступа к сервису; временной шаблон пользователя, в котором обычно осуществляется доступ к сервису.

[30] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять после получения запроса на предоставление доступа к профилю пользователя извлечение профиля пользователя и сравнение по меньшей мере одного параметра поведения пользователя из полученного запроса и параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий.

[31] Возможен вариант осуществления сервера, в котором выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола в другом приложении.

[32] Возможен вариант осуществления сервера, в котором другое приложение является браузерным приложением.

[33] Возможен вариант осуществления сервера, в котором ненативный сетевой протокол представляет собой одно из: HTTP, HTTPS.

[34] Возможен вариант осуществления сервера, в котором сервис передачи цифровых объектов дополнительно доступен пользователю через веб-интерфейс, указатель проверочного действия, представляет собой ссылку на проверочное действие в веб-интерфейсе электронного сервиса передачи цифровых объектов.

[35] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять в ответ на подтверждение проверочного действия сохранение в профиле пользователя параметра поведения пользователя, полученного в запросе на предоставление доступа.

[36] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять в ответ на отсутствие подтверждения проверочного действия создание дополнительного цифрового объекта с указанием на дополнительное проверочное действие, и передачу дополнительного цифрового объекта с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя.

[37] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять в ответ на отсутствие подтверждения проверочного действия блокировку доступа к профилю пользователя через клиентское приложение в электронном сервисе передачи цифровых объектов.

[38] Возможен вариант осуществления сервера, в котором электронный сервис передачи цифровых объектов представляет собой сервис мгновенного обмена сообщениями, причем нативный сетевой протокол представляет собой протокол XMPP.

[39] Возможен вариант осуществления сервера, в котором электронный сервис передачи цифровых объектов представляет собой сервис электронной почты причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: POP3, SMTP, IMAP.

[40] Возможен вариант осуществления сервера, в котором электронный сервис передачи цифровых объектов представляет собой персональное облачное хранилище, причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: WebDav, FTP, SSH, RSync, SCP, SFTP и FTPS.

[41] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять до подтверждения проверочного действия предоставление доступа в клиентском приложении к псевдо-профилю пользователя.

[42] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью инициировать после передачи цифрового объекта с указателем проверочного действия по нативному сетевому протоколу в клиентское приложение, отображение цифрового объекта с указателем проверочного действия в псевдо-профиле пользователя.

[43] Возможен вариант осуществления сервера, в котором в ответ на создание дополнительного цифрового объекта с указанием на дополнительное проверочной действие, и передачу дополнительного цифрового объекта с использованием нативного сетевого протокола в клиентское приложение, процессор выполнен с возможностью инициировать отображение дополнительного цифрового объекта с указанием на дополнительное проверочное действие в клиентском приложении в псевдо-профиле пользователя.

[44] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью инициировать скрытие в псевдо-профиле пользователя цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов.

[45] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью инициировать скрытие в псевдо-профиле пользователя по меньшей мере части цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов.

[46] Еще одним объектом настоящей технологии является способ аутентификации пользователя в электронном сервисе передачи цифровых объектов, расположенном на сервере, причем электронный сервис передачи цифровых объектов доступен пользователю через клиентское приложение, выполняемое на клиентском устройстве, клиентское устройство выполнено с возможностью получать доступ к серверу по сети передачи данных. Способ включает в себя: получение запроса от клиентского устройства на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов, причем запрос был направлен через клиентское приложение, выполненное с возможностью отправки и получения данных с использованием по меньшей мере одного нативного сетевого протокола, запрос включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя; в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя, создание цифрового объекта с проверочным действием; передачу цифрового объекта с проверочным действием с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя; получение ответа на проверочное действие, отправленного через клиентское приложение с использованием нативного сетевого протокола; причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: POP3; SMTP; IMAP; в ответ на подтверждение проверочного действия предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение клиентского устройства, от которого был получен запрос на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[47] Возможен вариант осуществления способа, в котором параметр поведения пользователя, хранящийся в профиле пользователя, является по меньшей мере одним из следующего: сетевой адрес, который обычно используется для доступа к сервису; данные геолокации, связанные с обычным местоположением устройства пользователя при осуществлении доступа к сервису; версию операционной системы устройства пользователя при осуществлении доступа к сервису, временной шаблон пользователя, в котором обычно осуществляется доступ к сервису.

[48] Возможен вариант осуществления способа, в котором после получения запроса на предоставление доступа к профилю пользователя выполняют извлечение профиля пользователя и сравнение по меньшей мере одного параметра поведения пользователя из полученного запроса и параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий.

[49] Возможен вариант осуществления способа, в котором в ответ на отсутствие подтверждения проверочного действия выполняют блокировку доступа к профилю пользователя через клиентское приложение в электронном сервисе передачи цифровых объектов.

[50] Возможен вариант осуществления способа, в котором до подтверждения проверочного действия создают псевдо-профиль пользователя и предоставляют доступ в клиентском приложении к псевдо-профилю пользователя.

[51] Возможен вариант осуществления способа, в котором после передачи цифрового объекта с указателем проверочного действия по нативному сетевому протоколу в клиентское приложение, инициируют отображение цифрового объекта с указателем проверочного действия в псевдо-профиле пользователя.

[52] Возможен вариант осуществления способа, в котором в псевдо-профиле пользователя скрыты цифровые объекты из профиля пользователя в электронном сервисе передачи цифровых объектов.

[53] Возможен вариант осуществления способа, в котором в псевдо-профиле пользователя скрыта по меньшей мере часть цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов.

[54] Еще одним объектом настоящей технологии является сервер для аутентификации пользователя в сервисе передачи цифровых объектов, сервер включает в себя процессор, функционально связанный с модулем клиентского доступа, модулем управления доступом, и модулем проверки, причем процессор выполнен с возможностью осуществлять: получение запроса от клиентского устройства на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов, причем запрос был направлен через клиентское приложение, выполненное с возможностью отправки и получения данных с использованием по меньшей мере одного нативного сетевого протокола, запрос включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя; в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя, создание цифрового объекта с проверочным действием; передачу цифрового объекта с проверочным действием с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя; получение ответа на проверочное действие, отправленного через клиентское приложение с использованием нативного сетевого протокола; причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: POP3; SMTP; IMAP; в ответ на подтверждение проверочного действия предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение клиентского устройства, от которого был получен запрос на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[55] Возможен вариант осуществления сервера, в котором параметр поведения пользователя, хранящийся в профиле пользователя, является по меньшей мере одним из следующего: сетевой адрес, который обычно используется для доступа к сервису; данные геолокации, связанные с обычным местоположением устройства пользователя при осуществлении доступа к сервису; версию операционной системы устройства пользователя при осуществлении доступа к сервису, временной шаблон пользователя, в котором обычно осуществляется доступ к сервису.

[56] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять после получения запроса на предоставление доступа к профилю пользователя извлечение профиля пользователя и сравнение по меньшей мере одного параметра поведения пользователя из полученного запроса и параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий.

[57] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять в ответ на отсутствие подтверждения проверочного действия блокировку доступа к профилю пользователя через клиентское приложение в электронном сервисе передачи цифровых объектов.

[58] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью осуществлять до подтверждения проверочного действия создают псевдо-профиль пользователя и предоставляют доступ в клиентском приложении к псевдо-профилю пользователя.

[59] Возможен вариант осуществления сервера, в котором после передачи цифрового объекта с указателем проверочного действия по нативному сетевому протоколу в клиентское приложение, процессор выполнен с возможностью инициировать отображение цифрового объекта с указателем проверочного действия в псевдо-профиле пользователя.

[60] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью инициировать скрытие в псевдо-профиле пользователя цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов.

[61] Возможен вариант осуществления сервера, в котором процессор выполнен с возможностью инициировать скрытие в псевдо-профиле пользователя по меньшей мере части цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов.

[62] Еще одним объектом настоящей технологии является способ аутентификации пользователя в электронном сервисе передачи цифровых объектов, расположенном на сервере, причем электронный сервис передачи цифровых объектов доступен пользователю через клиентское приложение, выполняемое на клиентском устройстве, клиентское устройство выполнено с возможностью получать доступ к серверу по сети передачи данных, способ включает в себя: получение запроса от клиентского устройства на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов, причем запрос был направлен через клиентское приложение, выполненное с возможностью отправки и получения данных с использованием нативного сетевого протокола XMPP, запрос включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя; в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя, создание цифрового объекта с проверочным действием;передачу цифрового объекта с проверочным действием с использованием нативного сетевого протокола XMPP в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя; получение ответа на проверочное действие, отправленного через клиентское приложение с использованием нативного сетевого протокола XMPP; в ответ на подтверждение проверочного действия предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение клиентского устройства, от которого был получен запрос на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[63] В контексте настоящего описания, если четко не указано иное, «сервер» подразумевает под собой компьютерную программу, работающую на соответствующем оборудовании, которая способна получать запросы (например, от электронных устройств) по сети и выполнять эти запросы или инициировать выполнение этих запросов. Оборудование может представлять собой один физический компьютер или одну физическую компьютерную систему, но ни то, ни другое не является обязательным для данной технологии. В контексте настоящей технологии использование выражения «сервер» не означает, что каждая задача (например, полученные инструкции или запросы) или какая-либо конкретная задача будет получена, выполнена или инициирована к выполнению одним и тем же сервером (то есть одним и тем же программным обеспечением и/или аппаратным обеспечением); это означает, что любое количество элементов программного обеспечения или аппаратных устройств может быть вовлечено в прием/передачу, выполнение или инициирование выполнения любого запроса или последствия любого запроса, связанного с клиентским устройством, и все это программное и аппаратное обеспечение может являться одним сервером или несколькими серверами, оба варианта включены в выражение «по меньшей мере один сервер».

[64] В контексте настоящего описания «клиентское устройство» подразумевает под собой аппаратное устройство, способное работать с программным обеспечением, подходящим к решению соответствующей задачи. Таким образом, примерами клиентских устройств (среди прочего) могут служить персональные компьютеры (настольные компьютеры, ноутбуки, нетбуки и т.п.) смартфоны, планшеты, а также сетевое оборудование, такое как маршрутизаторы, коммутаторы и шлюзы. Следует иметь в виду, что устройство, ведущее себя как клиентское устройство в настоящем контексте, может вести себя как сервер по отношению к другим клиентским устройствам. Использование выражения «клиентское устройство» не исключает возможности использования множества клиентских устройств для получения/отправки, выполнения или инициирования выполнения любой задачи или запроса, или же последствий любой задачи или запроса, или же этапов любого вышеописанного способа.

[65] В контексте настоящего описания, если четко не указано иное, «указание» информационного элемента может представлять собой сам информационный элемент или указатель, отсылку, ссылку или другой косвенный способ, позволяющий получателю указания найти сеть, память, базу данных или другой машиночитаемый носитель, из которого может быть извлечен информационный элемент. Например, указание файла может включать в себя сам файл (т.е. его содержимое), или же оно может являться уникальным дескриптором файла, идентифицирующим файл по отношению к конкретной файловой системе, или какими-то другими средствами передавать получателю указание на сетевую папку, адрес памяти, таблицу в базе данных или другое место, в котором можно получить доступ к файлу. Как будет понятно специалистам в данной области техники, степень точности, необходимая для такого указания, зависит от степени первичного понимания того, как должна быть интерпретирована информация, которой обмениваются получатель и отправитель указания. Например, если до передачи данных между отправителем и получателем понятно, что указание информационного элемента принимает вид ключа базы данных для записи в конкретной таблице заранее установленной базы данных, включающей в себя информационный элемент, то передача ключа базы данных - это все, что необходимо для эффективной передачи информационного элемента получателю, несмотря на то, что сам по себе информационный элемент не передавался между отправителем и получателем указания.

[66] В контексте настоящего описания, если четко не указано иное, термин «информация» включает в себя информацию любую информацию, которая может храниться в базе данных. Таким образом, информация включает в себя, среди прочего, аудиовизуальные произведения (изображения, видео, звукозаписи, презентации и т.д.), данные (данные о местоположении, цифровые данные, имена пользователей, пароли, адреса электронной почты и т.д.), текст (мнения, комментарии, вопросы, сообщения и т.д.), документы, таблицы и т.д.

[67] В контексте настоящего описания, если четко не указано иное, «база данных» подразумевает под собой любой структурированный набор данных, не зависящий от конкретной структуры, программного обеспечения по управлению базой данных, аппаратного обеспечения компьютера, на котором данные хранятся, используются или иным образом оказываются доступны для использования. База данных может находиться на том же оборудовании, которое выполняет процесс, который сохраняет или использует информацию, хранящуюся в базе данных, или же она может находиться на отдельном оборудовании, например, выделенном сервере или множестве серверов.

[68] В контексте настоящего описания, если четко не указано иное, термин «модуль» подразумевает под собой программное обеспечение (соответствующее конкретному аппаратному контексту), которое является необходимым и достаточным для выполнения конкретной(ых) указанной(ых) функции(й).

[69] В контексте настоящего описания, если конкретно не указано иное, слова «первый», «второй», «третий» и т.д. используются в виде прилагательных исключительно для того, чтобы отличать существительные, к которым они относятся, друг от друга, а не для целей описания какой-либо конкретной связи между этими существительными. Так, например, следует иметь в виду, что использование терминов «первый сервер» и «третий сервер» не подразумевает какого-либо порядка, отнесения к определенному типу, хронологии, иерархии или ранжирования (например) серверов/между серверами, равно как и их использование (само по себе) не предполагает, что некий «второй сервер» обязательно должен существовать в той или иной ситуации. В дальнейшем, как указано здесь в других контекстах, упоминание «первого» элемента и «второго» элемента не исключает возможности того, что это один и тот же фактический реальный элемент. Так, например, в некоторых случаях, «первый» сервер и «второй» сервер могут являться одним и тем же программным и/или аппаратным обеспечением, а в других случаях они могут являться разным программным и/или аппаратным обеспечением.

[70] В контексте настоящего описания, если конкретно не указано иное, браузерное приложение может подразумевать под собой программное приложение, реализованное на клиентском устройстве, используемое для извлечения, представления и переходов по различным информационным ресурсам, в частности, веб-интерфейсам электронных сервисов передачи цифровых объектов. Браузерное приложение может подразумевать под собой самостоятельное приложение или может являться частью другого приложения, которое дает возможность просматривать веб-контент на устройстве.

[71] В контексте настоящего описания, если конкретно не указано иное, клиентское приложение (или «клиент») может подразумевать под собой программное приложение, реализованное на клиентском устройстве, предназначенное для доступа к конкретному типу электронного сервиса передачи цифровых объектов с использованием по меньшей мере одного нативного сетевого протокола. Неограничивающими примерами клиентских приложений электронных сервисов передачи цифровых объектов являются: клиентские приложения электронной почты (например, Microsoft Outlook™, Mozilla Thunderbird™, The Bat! ™), клиентские приложения мгновенных сообщений (Google Talk, ICQ, WhatsApp), клиентские приложения персональных облачных хранилищ (Microsoft Onedrive, Dropbox, Яндекс.Диск).

[72] Под нативным сетевым протоколом, если конкретно не указано иное, в контексте настоящего описания понимается сетевой протокол или сетевые протоколы, используемые клиентским приложением для передачи и/или получения цифровых объектов. Неограничивающими примерами нативных сетевых протоколов являются: для клиентских приложений электронной почты (POP3, SMTP, IMAP), для клиентских приложений мгновенных сообщений (XMPP), для клиентских приложений персональных облачных хранилищ (WebDav, FTP, SSH, RSync, SCP, SFTP, FTPS).

[73] Под ненативным сетевым протоколом, если конкретно не указано иное, в контексте настоящего описания понимаются иные протоколы, не используемые клиентским приложением для обмена цифровыми объектами с электронным сервисом передачи цифровых объектов, либо протоколы, которые не используются клиентским приложением вовсе. Ненативные протоколы могут так же поддерживаться клиентским приложением для выполнения иных задач, либо требуют вызова иного приложения, например, браузерного приложения, установленного на клиентском устройстве. Неограничивающим примером ненативного сетевого протокола в контексте настоящего описания являются сетевые протоколы (HTTP, HTTPS).

[74] Дополнительные и/или альтернативные характеристики, аспекты и преимущества вариантов осуществления настоящей технологии станут очевидными из последующего описания, прилагаемых чертежей и прилагаемой формулы технологии.

КРАТКОЕ ОПИСАНИЕ ЧЕРТЕЖЕЙ

[75] Для лучшего понимания настоящей технологии, а также других ее аспектов и характерных черт сделана ссылка на следующее описание, которое должно использоваться в сочетании с прилагаемыми чертежами, где:

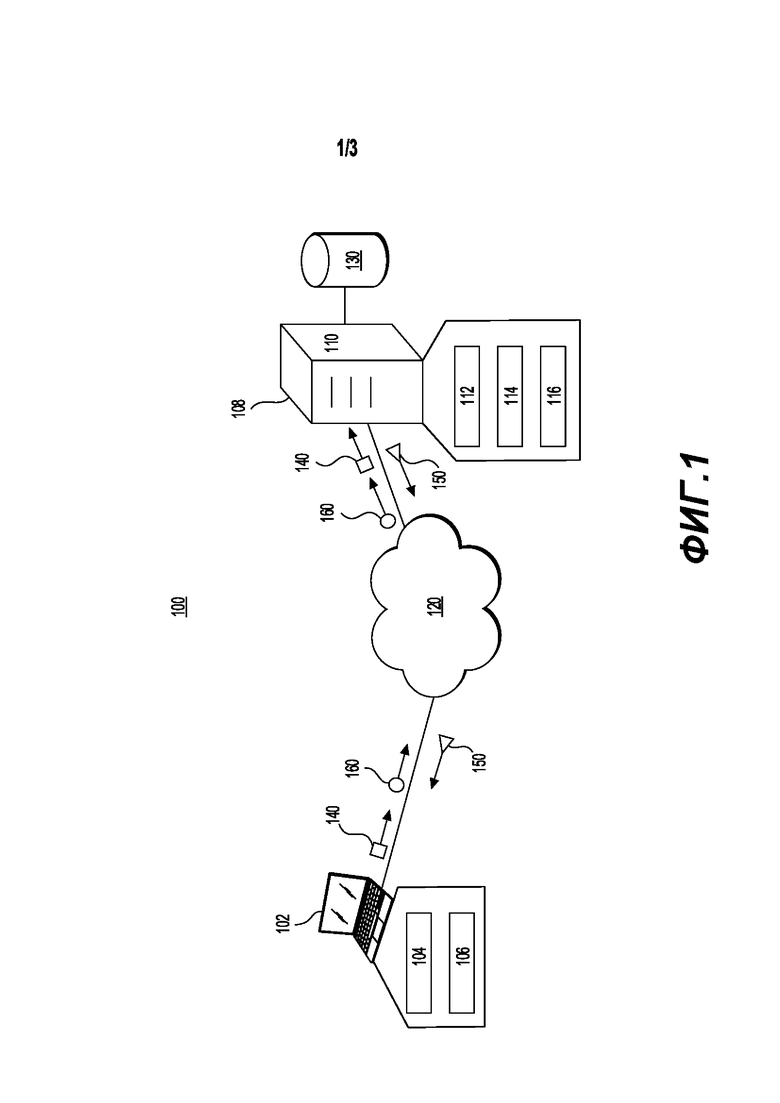

[76] На Фиг. 1 представлена система, реализованная в соответствии с неограничивающими вариантами осуществления настоящей технологии.

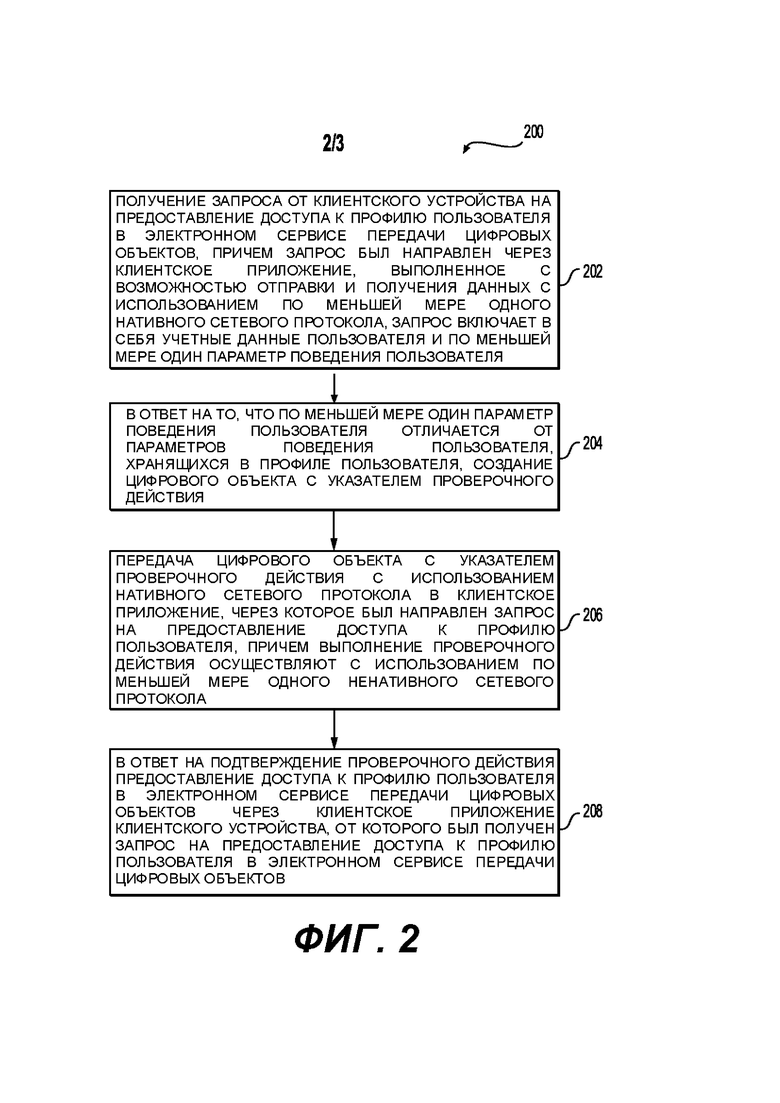

[77] На Фиг. 2 представлена блок-схема способа аутентификации пользователя в электронном сервисе передачи цифровых объектов, выполненного в соответствии с вариантами осуществления настоящей технологии, не ограничивающими ее объем.

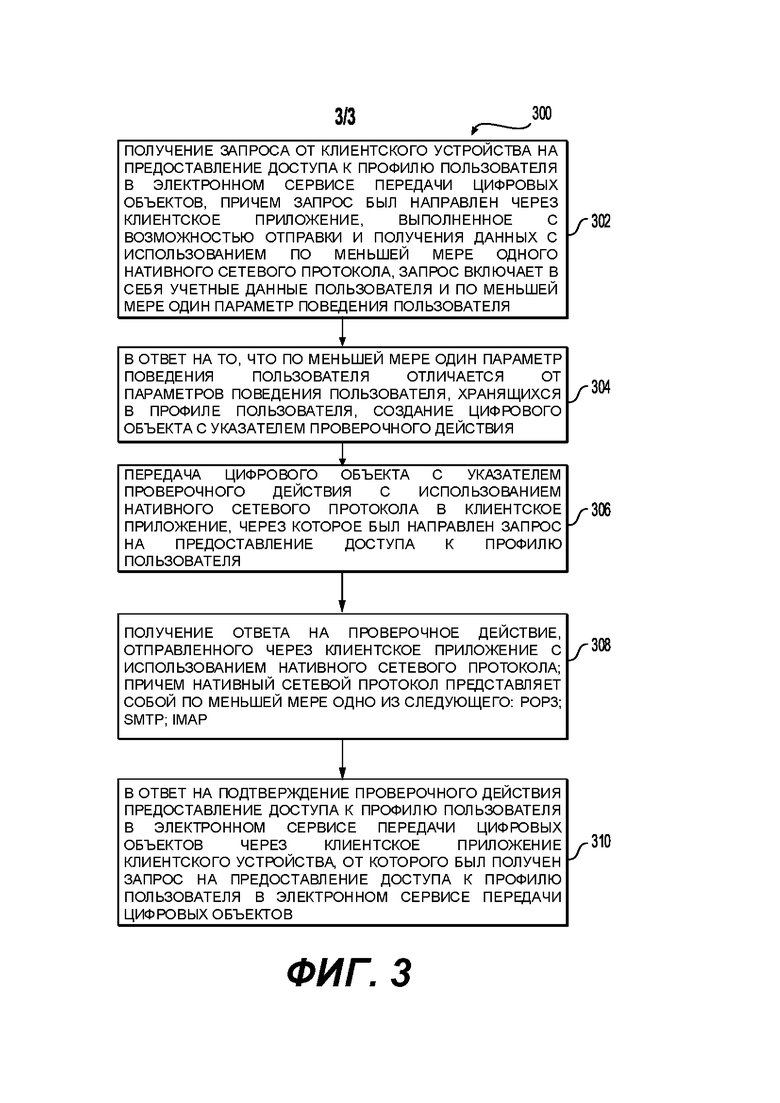

[78] На Фиг. 3 представлена блок-схема способа аутентификации пользователя в электронном сервисе передачи цифровых объектов, выполненного в соответствии с другим вариантом осуществления настоящей технологии, не ограничивающими ее объем.

ОСУЩЕСТВЛЕНИЕ

[79] На Фиг. 1 схематично представлена система 100. Важно иметь в виду, что система 100 является только одним из вариантов осуществления настоящей технологии. Таким образом, все последующее описание представлено только как описание иллюстративного примера настоящей технологии. Это описание не предназначено для определения объема или установления границ настоящей технологии. Некоторые полезные примеры модификаций компьютерной системы 100 также могут быть охвачены нижеследующим описанием.

[80] Целью этого является также исключительно помощь в понимании, а не определение объема и границ настоящей технологии. Эти модификации не представляют собой исчерпывающий список, и специалистам в данной области техники будет понятно, что возможны и другие модификации. Кроме того, это не должно интерпретироваться так, что там, где не были изложены примеры модификаций, никакие модификации невозможны, и/или что то, что описано, является единственным вариантом осуществления этого элемента настоящей технологии. Как будет понятно специалисту в данной области техники, это, скорее всего, не так. Кроме того, следует иметь в виду, что система 100 представляет собой в некоторых конкретных проявлениях достаточно простой вариант осуществления настоящей технологии, и в подобном случае представлен здесь с целью облегчения понимания. Как будет понятно специалисту в данной области техники, многие варианты осуществления настоящей технологии будут обладать гораздо большей сложностью.

[81] На Фиг. 1 представлена система 100 в соответствии с одним вариантом осуществления настоящей технологии. Система 100 включает в себя клиентское устройство 102. Клиентское устройство 102 обычно связано с пользователем (не показан) и, таким образом, иногда может упоминаться как «пользовательское устройство». Следует отметить, что тот факт, что клиентское устройство 102 связано с пользователем, не подразумевает какого-либо конкретного режима работы, равно как и необходимости входа в систему, быть зарегистрированным, или чего-либо подобного.

[82] Варианты осуществления клиентского устройства 102 конкретно не ограничены, но в качестве примера клиентского устройства 102 могут использоваться персональные компьютеры (настольные компьютеры, ноутбуки, нетбуки и т.п.), беспроводные электронные устройства (мобильные телефоны, смартфоны, планшеты и т.п.). Общий вариант осуществления клиентского устройства 102 известен в области техники, и поэтому не будет здесь подробно описан. Достаточно сказать, что клиентское устройство 102 содержит пользовательский интерфейс ввода (например, клавиатуру, мышь, сенсорную панель, сенсорный экран и т.п.) для получения пользовательского ввода; пользовательский интерфейс вывода (например, экран, сенсорный экран, принтер и т.п.) для предоставления визуального или звукового вывода пользователю; интерфейс сетевой связи (например, модем, сетевую карту и т.п.) для двусторонней связи по сети 120 передачи данных; и процессор, соединенный с пользовательским интерфейсом ввода, пользовательским интерфейсом вывода и интерфейсом сетевой связи, который выполнен с возможностью выполнять различные процедуры, включая те, что описаны ниже. С этой целью процессор может сохранять или иметь доступ к машиночитаемым командам, выполнение которых инициирует процессор выполнять различные описанные здесь процедуры.

[83] В качестве иллюстративного примера на Фиг. 1 клиентское устройство 102 представляет собой ноутбук. Клиентское устройство 102 включает в себя аппаратное и/или прикладное программное, и/или системное программное обеспечение (или их комбинацию), для выполнения, соответственно клиентского приложения 104 и браузерного приложения 106. В общем случае, клиентское приложение 104 предназначено для доступа к конкретному типу электронного сервиса передачи цифровых объектов с использованием по меньшей мере одного нативного сетевого протокола. Неограничивающими примерами клиентских приложений 104 электронных сервисов передачи цифровых объектов являются: клиентские приложения электронной почты (например, Microsoft Outlook™, Mozilla Thunderbird™, The Bat! ™), клиентские приложения мгновенных сообщений (Google Talk, ICQ, WhatsApp), клиентские приложения персональных облачных хранилищ (Microsoft Onedrive, Dropbox, Яндекс.Диск).

[84] В общем случае браузерное приложение 106 предназначено для извлечения, представления и переходов по различным информационным ресурсам, в частности, веб-ресурсам, веб-интерфейсам электронных сервисов передачи цифровых объектов. Неограничивающими примерами браузерного приложения 106 являются: Microsoft™ Internet Explorer™, Mozilla Firefox™, Safari™, Google™ Chrome™, Yandex.Browser™, и др. Браузерное приложение 106 может подразумевать под собой самостоятельное приложение или может являться частью другого приложения, которое дает возможность просматривать веб-контент на клиентском устройстве 102. Кроме того, клиентское приложение 104 выполнено с возможностью вызывать браузерное приложение 106, например, для осуществления перехода по ссылке на веб-ресурс.

[85] Система 100 включает в себя сеть 120 передачи данных. В некоторых вариантах осуществления настоящей технологии, не ограничивающих ее объем, сеть 120 передачи данных может представлять собой Интернет. В других вариантах осуществления настоящей технологии, сеть 120 передачи данных может быть реализована иначе - в виде глобальной сети связи, локальной сети связи, частной сети связи и т.п.

[86] Клиентское устройство 102 соединено с сетью 120 передачи данных через линию передачи данных (отдельно не пронумерована). То, как именно реализована линия передачи данных, никак конкретно не ограничено, и будет зависеть только от того, как именно реализовано клиентское устройство 102.

[87] Например, клиентское устройство 102 представляет собой, в данном примере, ноутбук, первая линия передачи данных может быть как беспроводной (беспроводной интернет Wireless Fidelity или коротко WiFi®, Bluetooth® и т.п) так и проводной (соединение на основе сети EthernetTM).

[88] Или, например, клиентское устройство может представляет собой смартфон, тогда вторая линия передачи данных может быть как беспроводной (беспроводной интернет Wireless Fidelity или коротко WiFi®, Bluetooth® и т.п) так и сотовой (например, 3G, LTE и так далее).

[89] Система 100 дополнительно включает в себя сервер 108, соединенный с сетью 120 передачи данных через линию передачи данных (отдельно не пронумерована). Сервер 108 может представлять собой обычный компьютерный сервер. В примере варианта осуществления настоящей технологии, сервер 108 может представлять собой сервер Dell™ PowerEdge™, на котором используется операционная система Microsoft™ Windows Server™. Излишне говорить, что сервер 108 может представлять собой любое другое подходящее аппаратное и/или прикладное программное, и/или системное программное обеспечение или их комбинацию. В представленном варианте осуществления настоящей технологии, не ограничивающем ее объем, сервер 108 является одиночным сервером. В других вариантах осуществления настоящей технологии, не ограничивающих ее объем, функциональность сервера 108 может быть разделена, и может выполняться с помощью нескольких серверов. С учетом представленных выше примеров клиентского приложения 104, которое может быть реализовано как клиентское приложение электронной почты, клиентское приложение мгновенных сообщений, клиентское приложение персональных облачных хранилищ, то сервер 108 может быть реализован как почтовый сервер, сервер сервиса мгновенных сообщений, сервер сервиса персональных облачных хранилищ соответственно. Возможен вариант осуществления настоящей технологии, в котором сервер 108 может быть выполнен с возможностью совмещения нескольких назначений.

[90] Вариант осуществления сервера 108 хорошо известен. Тем не менее, вкратце, сервер 108 содержит интерфейс связи (не показан), который настроен и выполнен с возможностью устанавливать соединение с различными элементами (например, клиентским устройством 102 и другими устройствами, потенциально присоединенными к сети 120 передачи данных) через сеть 120 передачи данных и компьютерный процессор 110, функционально соединенный с интерфейсом связи, настроенный и выполненный с возможностью выполнять различные процессы, описанные здесь. Дополнительно сервер 108 согласно неограничивающему варианту осуществления настоящей технологии может включать в себя: модуль клиентского доступа 112, модуль управления доступом 114 и модуль проверки 116. Возможен неограничивающий вариант осуществления настоящей технологии, в котором сервер 108 включает в себя модуль клиентского доступа 112 и выполнен с возможностью иметь доступ к модулю управления доступом 114 и модулю проверки 116, расположенным на по меньшей мере одном другом сервере (не показано).

[91] В общем случае каждый или по меньшей мере один из упомянутых модулей (модуль клиентского доступа 112, модуль управления доступом 114 и модуль проверки 116) может быть в данном контексте физическим устройством, аппаратом или множеством модулей, выполненных с использованием аппаратного обеспечения, например, с помощью, интегральной схемы специального назначения (ASIC) или программируемой логической интегральной схемы (FPGA), или же комбинации аппаратного и программного обеспечения, например, с помощью микропроцессорной системы и набора инструкций, реализующих функционал модуля, которые (при выполнении) трансформируют микропроцессорную систему в устройство специального назначения. Каждый или по меньшей мере один из упомянутых модулей также может быть реализован в виде комбинации аппаратного и программного обеспечения, причем некоторые конкретные функции реализуются за счет аппаратного обеспечения, а другие функции реализуются комбинацией аппаратного и программного обеспечения.

[92] В других вариантах осуществления настоящей технологии каждый или по меньшей мере один из упомянутых модулей может также быть реализован как программное обеспечение для выполнения различными типами процессоров. Модуль может, например, включать один или несколько физических или логических блоков компьютерных инструкций, которые могут быть организованы, например, как объект, процедура или функция. Однако данные исполнимые модули не обязательно должны быть физически расположены вместе, и они могут включать в себя различные инструкции, сохраненные в различных местах, которые, при логическом соединении друг с другом, включают в себя данный модуль и выполняют заявленную задачу для данного модуля.

[93] Клиентское устройство 102 при выполнении клиентского приложения 104 выполнено с возможностью создания запроса 140 на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов. Запрос 140 включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя. Учетные данные, например, могут представлять собой комбинацию логина и пароля. Параметр поведения пользователя может быть, например, одним или несколькими параметрами из следующих: сетевой адрес; данные геолокации, связанные с текущим местоположением клиентского устройства; версию операционной системы клиентского устройства; время отправки запроса, версию клиентского приложения 104.

[94] Клиентское устройство 102 при выполнении клиентского приложения 104 выполнено с возможностью отправки запроса 140 по сети передачи данных 120 с использованием нативного сетевого протокола клиентского приложения 104. Нативный сетевой протокол представляет собой сетевой протокол или сетевые протоколы, используемые клиентским приложением 102 для передачи и/или получения цифровых объектов. Неограничивающими примерами нативных сетевых протоколов являются: для клиентских приложений электронной почты (POP3, SMTP, IMAP), для клиентских приложений мгновенных сообщений (XMPP), для клиентских приложений персональных облачных хранилищ (WebDav, FTP, SSH, RSync, SCP, SFTP, FTPS). Например, для случая, когда клиентское приложение представляет собой клиентское приложение электронной почты, запрос 140 может быть отправлен серверу 108 по сети передачи данных 120 с использованием нативного сетевого протокола SMTP.

[95] Сервер 108 посредством процессора 110 и модуля клиентского доступа 112 выполнен с возможностью получения запроса 140 на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов по сети передачи данных 120. Сервер 108 посредством процессора 110 и модуля клиентского доступа 112 выполнен с возможностью извлечения учетных данных пользователя и по меньшей мере одного параметра поведения пользователя из запроса 140.

[96] Возможен вариант осуществления настоящей технологии, в котором запрос 140 включает в себя только учетные данные пользователя, при этом по меньшей мере один параметр поведения пользователя может быть извлечен сервером 108 при получении запроса 140. Так, например, сетевой адрес, с которого был получен запрос 140, время получения запроса могут быть извлечены сервером 108.

[97] Сервер 108 выполнен с возможностью передачи полученных учетных данных и по меньшей мере одного параметра поведения пользователя модулю управления доступом 114. Модуль управления доступом 114 имеет доступ к по меньшей мере одной базе данных 130, включающей в себя профили зарегистрированных пользователей, причем каждый профиль включает в себя учетные данные пользователя и, полученные на основе множества предыдущих пользовательских взаимодействий, параметры поведения пользователя. Модуль управления доступом 114 выполнен с возможностью осуществлять в ответ на получение учетных данных зарегистрированного пользователя и по меньшей мере одного параметра поведения пользователя извлечение профиля данного зарегистрированного пользователя из базы данных 130. Модуль управления доступом 114 выполнен с возможностью осуществлять сравнение по меньшей мере одного параметра поведения пользователя из полученного запроса и параметров поведения пользователя, предварительно сохраненных в профиле пользователя в базе данных 130 на основе множества пользовательских взаимодействий.

[98] Возможен вариант осуществления настоящей технологии, в котором параметр поведения пользователя, хранящийся в профиле пользователя, является по меньшей мере одним из следующего: сетевой адрес, который обычно используется для доступа к сервису; данные геолокации, связанные с обычным местоположением устройства пользователя при осуществлении доступа к сервису; версию операционной системы устройства пользователя при осуществлении доступа к сервису; временной шаблон пользователя, в котором обычно осуществляется доступ к сервису. Альтернативно или дополнительно параметр поведения пользователя может представлять собой численное значение, полученное на основе множества параметров поведения пользователя, каждому из которых был предварительно присвоен соответствующий весовой коэффициент.

[99] В ответ на то, что параметр поведения пользователя из полученного запроса 140 совпадает с одним из параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий, модуль управления доступом 114 выполнен с возможностью передачи инструкций модулю клиентского доступа 112 на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение 104 клиентского устройства 102, от которого был получен запрос 140 на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[100] В ответ на то, что по меньшей мере один параметр поведения пользователя из полученного запроса 140 не совпадает ни с одним из параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий, модуль управления доступом 114 выполнен с возможностью осуществлять передачу модулю проверки 116 инструкций на создание проверочного действия, ассоциированного с профилем пользователя. Кроме того, модуль управления доступом 114 выполнен с возможностью осуществлять передачу модулю клиентского доступа 112 указания на проверочное действие.

[101] Вид создаваемого проверочного действия, ассоциированного с профилем пользователя никак конкретно не ограничен. В качестве неограничивающего варианта осуществления настоящей технологии проверочное действие может представлять собой контрольный вопрос, ответ на который ранее был задан пользователем (например, девичья фамилия матери, кличка домашнего животного, любимый фильм и др.). В качестве неограничивающего варианта осуществления настоящей технологии проверочное действие может представлять собой контрольный вопрос, сгенерированный системой на основе множества пользовательских взаимодействий (например, для случая когда сервис представляет собой сервис мгновенных сообщений или сервис электронной почты - адресат последнего отправленного исходящего сообщения, или, например, для случая когда сервис представляет персональное облачное хранилище - например, название последнего загруженного файла). В качестве неограничивающего варианта осуществления настоящей технологии проверочное действие может представлять собой контрольное действие, например, ввод секретного кода, сгенерированного системой и направленного на мобильный телефон, ассоциированный с пользователем. Представленные выше примеры проверочных действий являются иллюстративными и не ограничивают объем настоящей технологии.

[102] Модуль клиентского доступа 112 выполнен с возможностью передачи цифрового объекта 150 с указанием на проверочное действие в клиентское приложение 104 на клиентское устройство 102 с использованием нативного сетевого протокола. Возможен вариант осуществления настоящей технологии, в котором нативный сетевой протокол, используемый для отправки запроса 140 и получения цифрового объекта 150 с указанием на проверочное действие, могут совпадать или отличаться. Так, например, для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис мгновенных сообщений в качестве нативного сетевого протокола для отправки запроса 140 и нативного сетевого протокола для получения цифрового объекта 150 может быть использован единый нативный сетевой протокол (например, XMPP). Для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис электронной почты в качестве нативного сетевого протокола для отправки запроса 140 может быть использован один нативный сетевой протокол (например, SMTP), а для получения цифрового объекта 150 может быть использован другой нативный сетевой протокол (например, IMAP или POP3). Для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис персонального облачного хранилища в качестве нативного сетевого протокола для отправки запроса 140 и нативного сетевого протокола для получения цифрового объекта 150 может быть использован единый нативный сетевой протокол или различные нативные сетевые протоколы (например, из следующих: WebDav, FTP, SSH, RSync, SCP, SFTP, FTPS).

[103] Возможен вариант осуществления настоящей технологии, в котором указание на проверочное действие представляет собой указатель, отсылку, ссылку или другой косвенный способ, позволяющий получателю указания получить доступ к проверочному действию. Возможен вариант осуществления настоящей технологии, в котором указатель проверочного действия является ссылкой на проверочное действие, доступное клиентскому устройству 102 с использованием по меньшей мере одного ненативного сетевого протокола. Возможен вариант осуществления настоящей технологии, в котором сервис передачи цифровых объектов дополнительно доступен пользователю через веб-интерфейс, указатель проверочного действия, представляет собой ссылку на проверочное действие в веб-интерфейсе электронного сервиса передачи цифровых объектов. Причем выполнение проверочного действия может быть осуществлено только с использованием по меньшей мере одного ненативного сетевого протокола, и не может быть осуществлено с использованием нативного сетевого протокола.

[104] В другом варианте осуществления настоящей технологии указание на проверочное действие может представлять собой само проверочное действие.

[105] Цифровой объект 150 с указанием на проверочное действие, передаваемый в клиентское приложение 104 на клиентское устройство 102 может представлять собой, например, мгновенное сообщение с указанием на проверочное действие (для случая электронного сервиса мгновенных сообщений), сообщение электронной почты, включающее в себя указание на проверочное действие (для случая электронного сервиса электронной почты), файл с указанием на проверочное действие (для случая электронного сервиса персонального облачного хранилища).

[106] До подтверждения проверочного действия сервер 108 выполнен с возможностью создания псевдо-профиля пользователя и предоставления доступа клиентскому приложению 104 клиентского устройства 102 к псевдо-профилю пользователя. Псевдо-профиль пользователя представляет собой сокращенную версию профиля пользователя, в которой скрыта по меньшей мере часть данных из профиля пользователя. Таким образом в случае корректного ввода данных аутентификации (например, логина и пароля), но при отличии параметра поведения пользователя в запросе 140 от параметров поведения в профиле пользователя пользователь получает доступ в клиентском приложении 104 на клиентском устройстве 102 к псевдо-профилю пользователя. После передачи цифрового объекта 150 с указанием на проверочное действие, клиентское приложение 104 выполнено c возможностью предоставления доступа к цифровому объекту 150 с указанием на проверочное действие в псевдо-профиле пользователя. Возможен вариант осуществления настоящей технологии, в котором в псевдо-профиле пользователя скрыты цифровые объекты из профиля пользователя в электронном сервисе передачи цифровых объектов. Например, для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис мгновенных сообщений в псевдо-профиле пользователя, недоступны (не отображаются в пользовательском интерфейсе вывода) никакие сообщения кроме сообщения(ий) со ссылкой на проверочное действие. Для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис электронной почты в псевдо-профиле пользователя в папке входящих сообщений доступен (отображается) только сообщение(ия) электронной почты со ссылкой на проверочное действие. Для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис персонального облачного хранилища в псевдо-профиле пользователя отображается только файл(ы) со ссылкой на проверочное действие и не отображаются файлы из профиля пользователя.

[107] Возможен вариант осуществления настоящей технологии, в котором в псевдо-профиле пользователя скрыта по меньшей мере часть цифровых объектов из профиля пользователя в электронном сервисе передачи цифровых объектов. Например, в псевдо-профиле пользователя доступны (отображаются) ранее загруженные цифровые объекты, но новые цифровые объекты из профиля пользователя не отображаются. В качестве нового цифрового объекта отображается только цифровой объект 150. Например, для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис электронной почты в псевдо-профиле пользователя доступны ранее загруженные (старые) сообщения электронной почты, а ранее не загруженные (новые) сообщения электронной почты, которые были получены почтовым сервером не загружаются. При этом, в качестве нового сообщения в псевдо-профиле пользователя отображается цифровой объект 150 (сообщение электронной почты с указанием на проверочное действие).

[108] Клиентское приложение 104 клиентского устройства 102 выполнено с возможностью получения цифрового объекта 150 со ссылкой на проверочное действие.

[109] Модуль проверки 116 выполнен с возможностью предоставления доступа клиентскому устройству 102 к проверочному действию, ассоциированному с профилем пользователя посредством указателя на проверочное действие с использованием ненативного сетевого протокола. Стоит отметить, что в данном контексте под ненативным протоколом понимаются иные протоколы, не используемые клиентским приложением 104 для обмена цифровыми объектами с электронным сервисом передачи цифровых объектов. Ненативные протоколы могут так же поддерживаться клиентским приложением 104 для выполнения иных задач, либо требуют вызова иного приложения, например, браузерного приложения 106, установленного на клиентском устройстве 102. Неограничивающим примером ненативного сетевого протокола в контексте настоящей технологии являются сетевые протоколы (HTTP, HTTPS).

[110] Клиентское устройство 102 выполнено с возможностью осуществления доступа к проверочному действию и отправки данных выполнения проверочного действия 160 модулю проверки 116 с использованием ненативного сетевого протокола по сети 120 передачи данных. После получения цифрового объекта 150 с указанием на проверочное действие пользователь клиентского устройства 102 может инициировать установку соединения с модулем проверки 116 и передачу данных выполнения проверочного действия 160. Данные выполнения проверочного действия 160 никак конкретно не ограниченны и будут зависеть от исполнения проверочного действия, созданного модулем проверки 116. В качестве неограничивающего варианта осуществления настоящей технологии данные выполнения проверочного действия 160 могут представлять собой ответ, на по меньшей мере один контрольный вопрос. Ответ введен пользователем клиентского устройства 102 посредством интерфейса ввода. В качестве неограничивающего варианта осуществления настоящей технологии данные выполнения проверочного действия 160 могут представлять собой контрольное действие, например, ввод секретного кода, сгенерированного системой и направленного на мобильный телефон, ассоциированный с пользователем. Представленные выше примеры данных выполнения проверочных действий 160 являются иллюстративными и не ограничивают объем настоящей технологии.

[111] Например, для случая, когда цифровой объект 150 с указанием на проверочное действие представляет собой сообщение электронной почты со ссылкой на проверочное действие в веб-интерфейсе электронного сервиса передачи цифровых объектов возможен вариант осуществления настоящей технологии, в котором пользователь клиентского устройства 102 осуществляет переход по ссылке, который сопровождаться вызовом браузерного приложения 106. В окне браузерного приложения 106 выполняется отображение страницы проверочного действия. При выполнении пользователем проверочного действия, посредством интерфейса ввода клиентского устройства 102, на модуль проверки 116 передаются данные выполнения проверочного действия 160 по сети 120 передачи данных с использованием ненативного сетевого протокола (например, HTTP или HTTPS). Аналогичным образом указанное выше справедливо для случая, когда цифровой объект 150 с указанием на проверочное действие представляет собой мгновенное сообщение со ссылкой или файл со ссылкой на проверочное действие.

[112] Стоит отметить, что ненативный сетевой протокол (например, HTTP или HTTPS) позволяет выполнять существенно больший перечень различных проверочных действий по сравнению с нативными сетевыми протоколами (в частности POP3, SMTP, IMAP). Например, для случая, когда электронный сервис передачи цифровых объектов представляет собой сервис электронной почты, а цифровой объект 150 с указанием на проверочное действие представляет собой сообщение электронной почты, то проверочное действие, доступ к которому осуществляется по ненативному сетевому протоколу, может включать в себя, например, проверочные действия на основе видео, изображения, звуков, интерактивных анимаций и/или их комбинации и др. Кроме того, данные выполнения проверочного действия 160 в ненативном протоколе помимо текстового ввода могут включать в себя движения указателя мыши, выбор различных элементов в веб-интерфейсе и т.д. В нативных сетевых протоколах (POP3, SMTP, IMAP), используемых клиентскими приложениями электронной почты невозможно выполнение по меньшей мере части перечисленного, а также затруднено выполнение комплексного проверочного действия, включающего в себя несколько различных проверочных действий.

[113] В другом варианте осуществления настоящей технологии, в котором указание на проверочное действие представляет собой само проверочное действие. Модуль проверки 116 выполнен с возможностью получения данных выполнения проверочного действия 160 в виде запроса с использованием нативного сетевого протокола. Причем данные выполнения проверочного действия 160 могут быть переданы модулю проверки 116 клиентским приложением 104 клиентского устройства 102 через модуль клиентского доступа 112.

[114] Например, для случая, когда цифровой объект 150 с указанием на проверочное действие представляет собой сообщение электронной почты с контрольным вопросом, то данные выполнения проверочного действия 160 могут представлять собой ответное сообщение электронной почты, включающее в себя ответ на вопрос, введенный пользователем с использованием интерфейса ввода клиентского устройства 102 и отправляемый через клиентское приложение 104 с использованием нативного сетевого протокола (SMTP, IMAP, POP3). Аналогичным образом, для случая, когда цифровой объект 150 с указанием на проверочное действие представляет собой мгновенное сообщение с контрольным вопросом, то данные выполнения проверочного действия 160 могут представлять собой ответное мгновенное сообщение, включающее в себя ответ на вопрос, введенный пользователем с использованием интерфейса ввода клиентского устройства 102 и отправляемый через клиентское приложение 104 с использованием нативного сетевого протокола (XMPP). Преимуществом данного варианта осуществления является более высокая скорость выполнения проверочного действия, поскольку отсутствует необходимость в вызове браузерного приложения 106 и перехода по указанию в веб-интерфейс по ненативному сетевому протоколу (HTTP, HTTPS) для выполнения проверочного действия.

[115] Модуль проверки 116 выполнен с возможностью получения и проверки данных выполнения проверочного действия 160 от клиентского устройства 102. В ответ на подтверждение проверочного действия модуль проверки 116 выполнен с возможностью отправки подтверждения модулю управления доступом 114. То, как именно выполняется проверка данных выполнения проверочного действия 160 никак конкретно не ограничено. В общем случае модуль проверки 116 выполнен с возможностью сравнения полученных данных выполнения проверочного действия 160 с контрольным ответом.

[116] Возможен вариант осуществления настоящей технологии, в котором в ответ на подтверждение проверочного действия параметр поведения пользователя, полученный в запросе на предоставление доступа сохраняют в профиле пользователя посредством модуля управления доступом 114 в базе данных 130.

[117] В ответ на подтверждение проверочного действия модуль управления доступом 114 выполнен с возможностью осуществлять передачу модулю клиентского доступа 112 инструкций на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов через клиентское приложение 104 клиентского устройства 102, от которого был получен запрос на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов.

[118] Возможен вариант осуществления настоящей технологии, в котором в ответ на отсутствие подтверждения проверочного действия посредством модуля управления доступом 114 выполняют блокировку доступа к профилю пользователя через клиентское приложение 104 в электронном сервисе передачи цифровых объектов. В случае неверного выполнения проверочного действия или в случае отсутствия выполнения проверочного действия в течении заданного временного промежутка (например, 30 минут, 1 час, 5 минут, и т.д.) после отправки цифрового объекта 150 с указанием на проверочное действие доступ к профилю пользователя через клиентское приложение 104 может быть заблокирован с целью пресечения попыток несанкционированного доступа. При этом, для случая, когда сервис передачи цифровых объектов дополнительно доступен пользователю через веб-интерфейс, возможен вариант осуществления настоящей технологии, в котором в случае блокировки доступа через клиентское приложение доступ к сервису передачи цифровых объектов через веб-интерфейс не блокируется.

[119] Возможен вариант осуществления настоящей технологии, в котором в ответ на отсутствие подтверждения проверочного действия модуль управления доступом 114 выполнен с возможностью осуществлять передачу модулю проверки 116 инструкций на создание дополнительного проверочного действия, ассоциированного с профилем пользователя. Кроме того, модуль управления доступом 114 выполнен с возможностью осуществлять передачу модулю клиентского доступа 112 указания на дополнительное проверочное действие. В свою очередь модуль клиентского доступа 112 выполнен с возможностью передачи дополнительного цифрового объекта (не показан) с использованием нативного сетевого протокола в клиентское приложение 104, через которое был направлен запрос на предоставление доступа к профилю пользователя.

[120] Дополнительный цифровой объект (не показан) с указанием на дополнительное проверочное действие может быть выполнен аналогичным образом как цифровой объект 150. Процедура передачи дополнительного цифрового объекта в клиентское приложение 104 клиентского устройства 102 и получение данных выполнения (не показано) дополнительного проверочного действия могут быть осуществлены аналогичным образом, как описано выше, для цифрового объекта 150 и данных выполнения проверочного действия 160.

[121] С учетом описанной выше архитектуры, возможно выполнение способа аутентификации пользователя в электронном сервисе передачи цифровых объектов, расположенном на сервере, причем электронный сервис передачи цифровых объектов доступен пользователю через клиентское приложение, выполняемое на клиентском устройстве, клиентское устройство выполнено с возможностью получать доступ к серверу по сети передачи данных. На Фиг. 2 представлена блок-схема способа 200, который выполняется в соответствии с не ограничивающими вариантами осуществления настоящей технологии. Способ 200 может быть выполнен на сервере 108 и, конкретнее, процессором 110 сервера 108.

[122] Этап 202 - получение запроса от клиентского устройства на предоставление доступа к профилю пользователя в электронном сервисе переда чи цифровых объектов, причем запрос был направлен через клиентское приложение, выполненное с возможностью отправки и получения данных с использованием по меньшей мере одного нативного сетевого протокола, запрос включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя

[123] Способ 200 начинается на этапе 202, где сервер 108 получает запрос 140 от клиентского устройства 102 на предоставление доступа к профилю пользователя в электронном сервисе передачи цифровых объектов. Причем запрос 140 был направлен через клиентское приложение 104 клиентского устройства 102, выполненное с возможностью отправки и получения данных с использованием по меньшей мере одного нативного сетевого протокола. Запрос 140 включает в себя учетные данные пользователя и по меньшей мере один параметр поведения пользователя.

[124] Запрос 140 может представлять собой отправку данных аутентификации, например, отправку логина и пароля для входа в электронный сервис передачи цифровых объектов. Вместе с запросом 140 получают по меньшей мере один параметр поведения пользователя. Параметр поведения пользователя может быть, например, одним или несколькими параметрами из следующих: сетевой адрес; данные геолокации, связанные с текущим местоположением клиентского устройства; версию операционной системы клиентского устройства; время отправки запроса, версию клиентского приложения 104.

[125] Перед этапом 202 предварительно создают профиль пользователя, включающий в себя учетные данные пользователя и, полученные на основе множества предыдущих пользовательских взаимодействий, параметры поведения данного пользователя. Причем профиль пользователя был сохранен в базе данных 130. Параметр поведения пользователя, хранящийся в профиле пользователя, является по меньшей мере одним из следующего: сетевой адрес, который обычно используется для доступа к сервису; данные геолокации, связанные с обычным местоположением устройства пользователя при осуществлении доступа к сервису; версию операционной системы устройства пользователя при осуществлении доступа к сервису; временной шаблон пользователя, в котором обычно осуществляется доступ к сервису.

[126] Возможен вариант осуществления способа, в котором после получения запроса 140 на предоставление доступа к профилю пользователя процессор 110 посредством модуля управления доступом 114 выполняется извлечение профиля пользователя из базы данных 130 и сравнение по меньшей мере одного параметра поведения пользователя из полученного запроса 140 и параметров поведения пользователя, предварительно сохраненных в профиле пользователя на основе множества пользовательских взаимодействий.

[127] Затем способ переходит к этапу 204.

[128] Этап 204 - в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя, создание цифрового объекта с указателем проверочного действия

[129] На этапе 204 процессор 110 посредством модуля клиентского доступа 112 создает цифровой объект с указателем проверочного действия в ответ на то, что по меньшей мере один параметр поведения пользователя отличается от параметров поведения пользователя, хранящихся в профиле пользователя.

[130] Затем способ 200 переходит к этапу 206.

[131] Этап 206 - передача цифрового объекта с указателем проверочного действия с использованием нативного сетевого протокола в клиентское приложение, через которое был направлен запрос на предоставление доступа к профилю пользователя, причем выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола;

[132] На этапе 206 процессор 110 посредством модуля клиентского доступа 112 передает цифровой объект 150 с указателем проверочного действия с использованием нативного сетевого протокола по сети передачи данных 120 в клиентское приложение 104, через которое был направлен запрос 140 и интерфейса на предоставление доступа к профилю пользователя.

[133] Выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола. Сервер 108 получает данные выполнения проверочного действия 160 посредством модуля проверки 116 от клиентского устройства 102 с использованием по меньшей мере одного ненативного сетевого протокола. Данные выполнения проверочного действия 160 направляют посредством клиентского приложения 104 по сети передачи данных 120.

[134] Возможен вариант осуществления способа, в котором выполнение проверочного действия осуществляют с использованием по меньшей мере одного ненативного сетевого протокола в другом приложении. Возможен вариант осуществления способа, в котором другое приложение является браузерным приложением 106. Возможен вариант осуществления способа, в котором ненативный сетевой протокол представляет собой одно из: HTTP, HTTPS.

[135] Возможен вариант осуществления способа, в котором сервис передачи цифровых объектов дополнительно доступен пользователю через веб-интерфейс, указатель проверочного действия, представляет собой ссылку на проверочное действие в веб-интерфейсе электронного сервиса передачи цифровых объектов.

[136] Возможен вариант осуществления способа, в котором электронный сервис передачи цифровых объектов представляет собой сервис мгновенного обмена сообщениями, причем нативный сетевой протокол представляет собой протокол XMPP.

[137] Возможен вариант осуществления способа, в котором электронный сервис передачи цифровых объектов представляет собой сервис электронной почты, причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: POP3, SMTP, IMAP.

[138] Возможен вариант осуществления способа, в котором электронный сервис передачи цифровых объектов представляет собой персональное облачное хранилище, причем нативный сетевой протокол представляет собой по меньшей мере одно из следующего: WebDav, FTP, SSH, RSync, SCP, SFTP и FTPS.

[139] Затем способ 200 переходит к этапу 208.