Область техники

Изобретение относится к области информационной безопасности, а более конкретно к способам классификации вызовов.

Уровень техники

Бурное развитие компьютерных технологий в последнее десятилетие, а также широкое распространение разнообразных вычислительных устройств (персональных компьютеров, ноутбуков, планшетов, смартфонов и т.д.) стали мощным стимулом для использования упомянутых устройств в разнообразных сферах деятельности и для огромного количества задач (от интернет-сёрфинга до банковских переводов и ведения электронного документооборота). Параллельно с ростом количества вычислительных устройств и объёмов программного обеспечения, работающего на этих устройствах, быстрыми темпами росло и количество вредоносных программ.

Как следствие такого развития компьютерных технологий и угроз важной задачей стало обеспечение безопасности пользовательских данных как на самих вычислительных устройствах, так и в процессе передачи указанных данных между вычислительными устройствами.

Частным случаем пользовательских данных являются персональные данные пользователя. Например, в федеральном законе "О персональных данных" от 27.07.2006 №152-ФЗ обозначены следующие виды персональных данных:

• общие - к ним законодательство относит базовые личные данные, например ФИО, место регистрации, информацию об образовании, о месте работы, номер телефона, адрес электронной почты;

• специальные - информация о личности человека, например, расовая и национальная принадлежность, политические, религиозные и философские взгляды, состояние здоровья, подробности интимной жизни, информация о судимостях;

• биометрические - физиологические или биологические особенности человека, которые используют для установления его личности, например, фотографии, отпечатки пальцев, анализ ДНК, группа крови, рост, цвет глаз, вес и другие;

• иные виды - к ним относят все данные, которые нельзя отнести к представленным выше видам, например, принадлежность к определенной социальной группе, корпоративные данные и так далее.

Всё чаще и чаще указанные данные анализируются не на стороне пользователя, а на стороне третьих лиц, результаты же выполненного анализа используются на стороне устройства или устройств пользователя. Например, данные о физиологических особенностях пользователя собираются от пользователя (например, при покупке одежды пользователь указывает свои размеры, при получении определённого контента - свой возраст и т.д.), анализируются на серверах интернет-магазинов, на основании проанализированных данных подбираются наиболее подходящие пользователю товары (в указанном выше примере с одеждой это могут быть данные о новых коллекциях, подходящих пользователю), и данные о товарах подгружаются на устройства пользователя (персональный компьютер, мобильный телефон и т.д.) для оценки пользователем. В другом примере используется схожий подход, но уже для предоставления пользователю ПО на основании предпочтений пользователя, а также поведенческих шаблонов работы пользователя со своими вычислительными устройствами. В этом случае весь необходимый анализ также может выполняться на серверах дистрибьютеров ПО, а на устройства пользователя предоставляется (устанавливается) необходимое ПО (зачастую даже без предварительного согласия пользователя).

Одним из требований к анализу персональных данных является их предварительная деперсонализация - преобразование данных таким образом, чтобы по ним однозначно нельзя было бы получить информацию о пользователе. Например, для анализа телефонных номеров пользователя с целью определения нежелательных вызовов третьей стороне передаются не сами телефонные номера, а их хэши.

Одним из примеров использования персональных данных пользователя является технология определения спам-вызовов на основании обратной связи с мобильных устройств пользователей. В таких случаях пользователи передают часть персональной информации при классификации вызовов.

Например, в патентной публикации US8325900B2 описывается технология классификации телефонных номеров на основании ретроспективных данных, в качестве которых выступают отзывы пользователя о том, являлся ли телефонный вызов спамом или не нет. Сам отзыв фиксируется за счёт идентификации и классификации звонившего со стороны пользователя, а пользователь является так называемым “учителем” для описываемой системы.

Описанная технология хорошо справляется с классификацией телефонных номеров, однако в случае выполнения данной классификации удалённо ставит под угрозу безопасность передаваемых с мобильного устройства данных.

Настоящее изобретение предназначено для признания вызовов нежелательными.

Раскрытие изобретения

Изобретение предназначено для обеспечения информационной безопасности.

Технический результат заключается в классификации вызова.

Данный технический результат достигается с помощью использования компьютерно-реализуемого способа классификации вызова, по которому: собирают данные о вызовах, при этом каждый вызов связан с определенным идентификатором вызова; выделяют из собранных данных о вызовах значимые признаки, на основе которых формируют модель классификации вызовов, при этом модель классификации вызовов представляет собой совокупность правил, на основании которых вызову ставится в соответствие заранее заданный класс вызова; выделяют из собранных данных о вызовах текстовые отзывы пользователей, на основе которых формируют порождающую модель отзывов, при этом порождающая модель отзывов представляет собой порождающую модель, на основании которой отзыву пользователя ставится в соответствие заранее заданная тема описания класса вызова; с использованием сформированных модели классификации вызовов и порождающей модели отзывов классифицируют вызов, по которому были собраны данные.

В другом частном случае реализации способа в качестве идентификатора вызова выступает по меньшей мере: телефонный номер; уникальный идентификатор вызывающей стороны при использовании сервиса обмена мгновенными сообщениями и голосовой связи по IP.

Ещё в одном частном случае реализации способа данные о вызове включают по меньшей мере: значимые признаки, включающие по меньшей мере: идентификатор вызова, длительность вызова, время вызова, какая из сторон, принимающих участие в вызове, завершила вызов, осуществлялась ли передача данных между принимающей и вызывающей сторонами; текстовые отзывы от пользователей, при этом текстовой отзыв от пользователя содержит информацию по меньшей мере о: возможной классификации вызова, информации об ошибке классификации автоматической системы.

В другом частном случае реализации способа в качестве порождающей модели отзывов используют порождающую модель LDA.

Ещё в одном частном случае реализации способа вызов классифицируется путём взвешивания вклада каждой из сформированных моделей.

В другом частном случае реализации способа дополнительно при классификации вызова используют данные о ранее классифицированных вызовах, включающие по меньшей мере: идентификатор вызова, по которому была выполнена классификация; сформированный ранее по текстовым отзывам от пользователей словарь со словоформами с принадлежностью их к идентификаторам вызова, по которым была выполнена классификация; сформированная ранее классифицирующая эвристика.

Ещё в одном частном случае реализации способа идентификатор вызова признают нежелательным, если выполняется по меньшей мере одно из: длительность вызова для подозрительного идентификатора вызова меньше порогового значения; стороной, завершающей вызов, является принимающая сторона.

Краткое описание чертежей

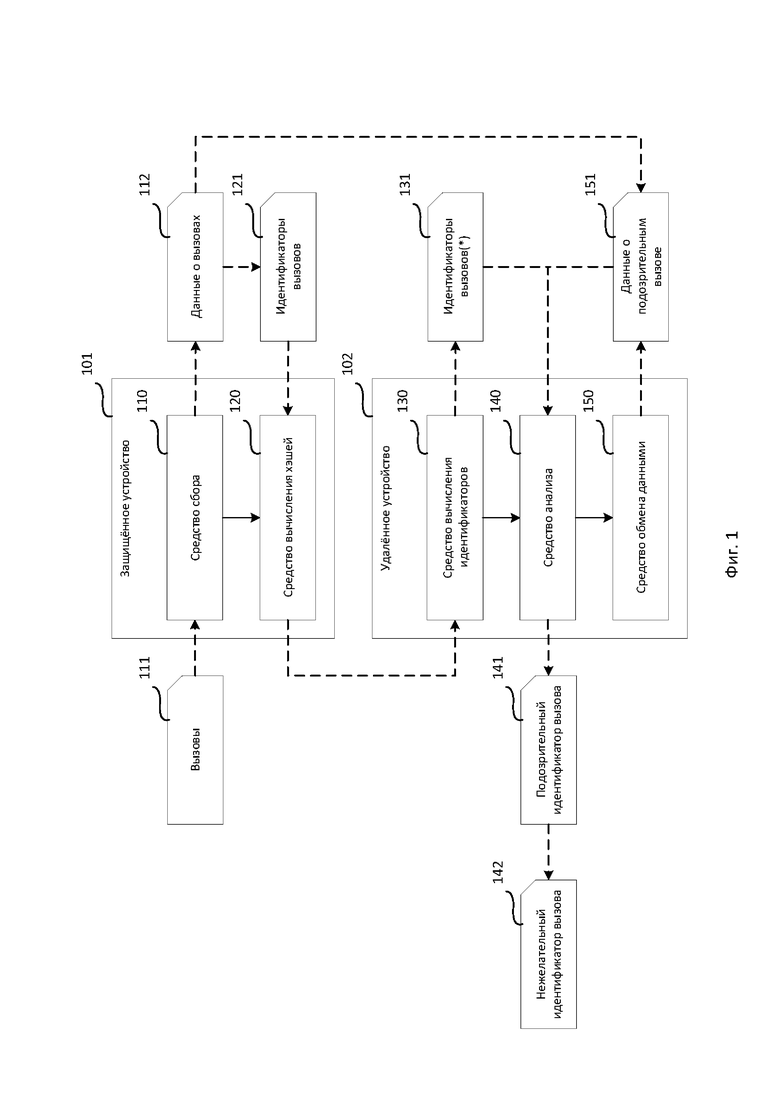

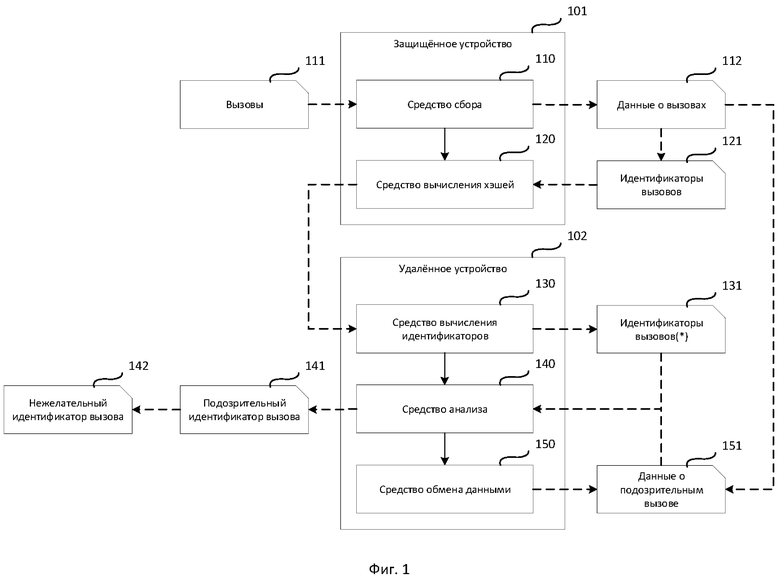

Фиг. 1 представляет структурную схему системы признания вызова нежелательным.

Фиг. 2 представляет структурную схему способа признания вызова нежелательным.

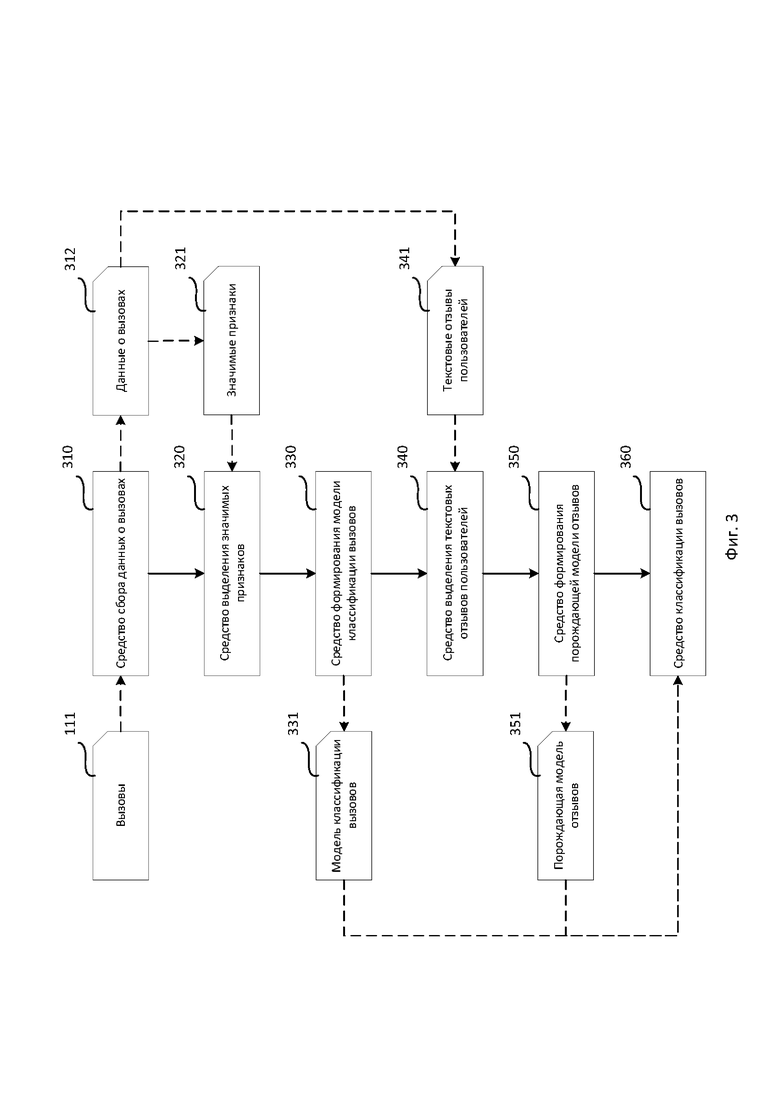

Фиг. 3 представляет структурную схему системы классификации вызова.

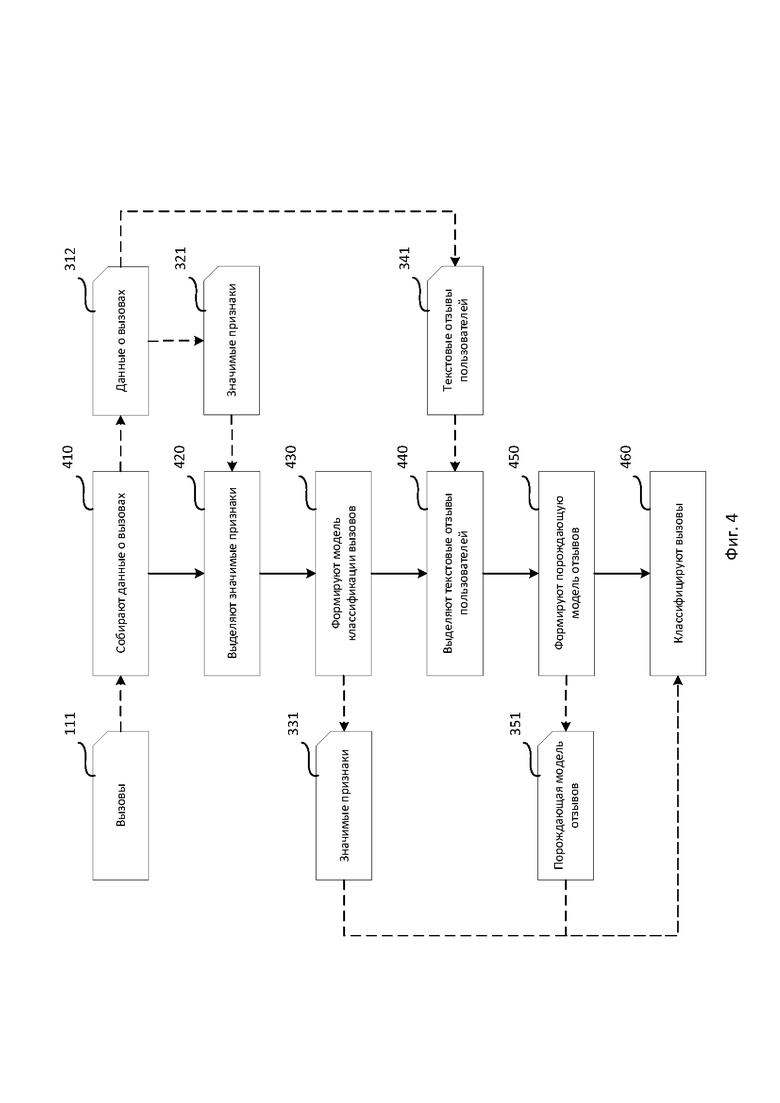

Фиг. 4 представляет структурную схему способа классификации вызова.

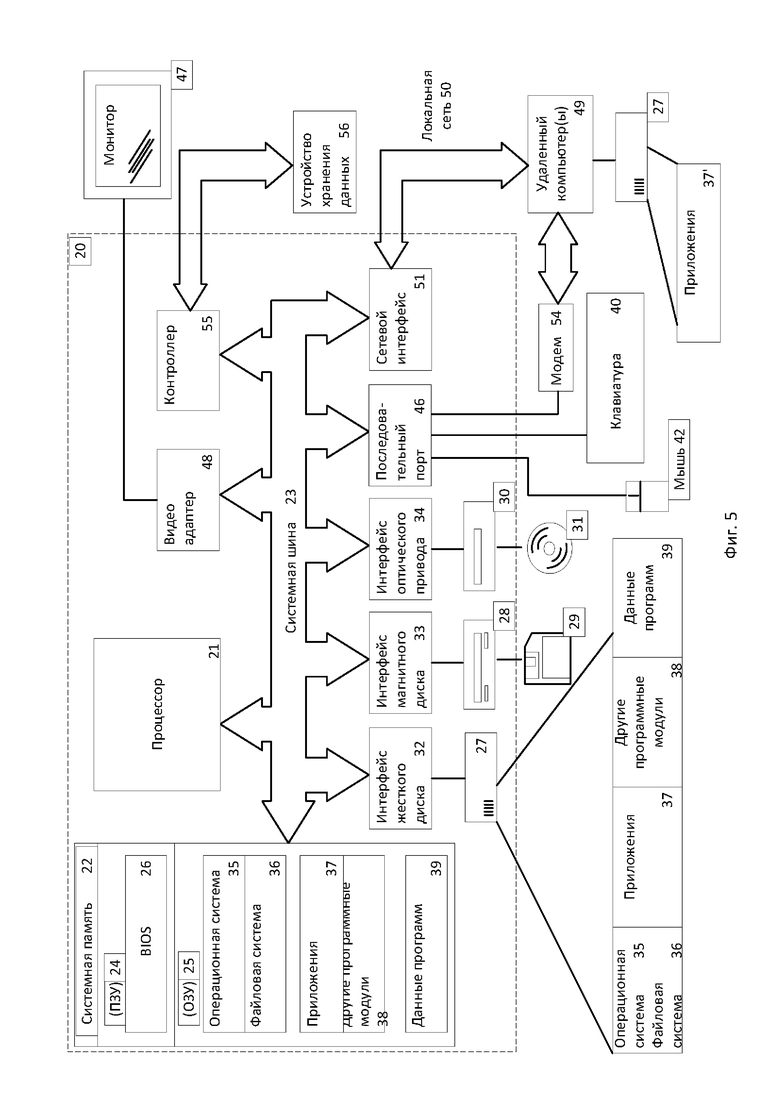

Фиг. 5 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер.

Хотя изобретение может иметь различные модификации и альтернативные формы, характерные признаки, показанные в качестве примера на чертежах, будут описаны подробно. Следует понимать, однако, что цель описания заключается не в ограничении изобретения конкретным его воплощением. Наоборот, целью описания является охват всех изменений, модификаций, входящих в рамки данного изобретения, как это определено приложенной формуле.

Описание вариантов осуществления изобретения

Объекты и признаки настоящего изобретения, способы для достижения этих объектов и признаков станут очевидными посредством отсылки к примерным вариантам осуществления. Однако настоящее изобретение не ограничивается примерными вариантами осуществления, раскрытыми ниже, оно может воплощаться в различных видах. Сущность, приведённая в описании, является ничем иным, как конкретными деталями, необходимыми для помощи специалисту в области техники в исчерпывающем понимании изобретения, и настоящее изобретение определяется в объёме приложенной формулы.

Фиг. 1 представляет структурную схему системы признания вызова нежелательным.

Структурная схема системы признания вызова нежелательным состоит из защищённого устройства 101, удалённого устройства 102, в свою очередь состоящих из средства сбора 110, средства вычисления хэшей 120, средства вычисления идентификаторов 130, средства анализа 140 и средства обмена данными 150.

Описанные ниже средства реализованы как элементы компьютерной системы или совокупности компьютерных систем, более подробно описанных на Фиг. 5.

Защищённое устройство 101 представляет собой вычислительное устройство, на котором обеспечивается безопасность данных любым известным из уровня техники способом.

Под обеспечением безопасности данных подразумевается то, что доверяют уровню безопасности данных на защищённом устройстве 101 (например, мобильном устройстве) и считают, что до тех, пор пока осуществляется работа с данными (т.е. создание или модификация) на защищённом устройстве 101, указанные данные не будут скомпрометированы (т.е. не будет осуществлена несанкционированная модификация или копирование данных). В качестве примера известного способа обеспечения безопасности данных может выступать использование программного обеспечения, например Kaspersky Internet Security for Android.

В одном из вариантов реализации системы в качестве защищённого устройства 101 выступает по меньшей мере одно из:

• мобильное устройство, включающее аппаратные и программные возможности для осуществления по меньшей мере одного из: сотовой связи, голосовой связи по IP, обмена мгновенными сообщениями, в том числе:

ο мобильный телефон;

ο смартфон;

ο IP-телефон,

ο планшет с возможностью совершать мобильные вызовы;

• компьютер с установленным программным обеспечением для совершения обмена мгновенными сообщениями и голосовой связи по IP;

• иное вычислительное устройство, обладающее возможностями для осуществления указанного выше функционала.

Защищённое устройство 101 содержит средство сбора 110 и средство вычисления хэшей 120.

Удалённое устройство 102 представляет собой вычислительное устройство, физические отделённое от защищённого устройства 101.

В одном из вариантов реализации системы в качестве удалённого устройства 102 выступает по меньшей мере одно из:

• удалённый сервер;

• облачный сервис.

Обеспечению безопасности данных на удалённом устройстве 102 также доверяют, то есть считают, что пока работа с данными осуществляется на удалённом устройстве 120 указанные данные не скомпрометированы.

Удалённое устройство 102 содержит средство вычисления идентификаторов 130, средство анализа 140 и средство обмена данными 150.

Исходя из описанной выше работы защищённого устройства 101 и удалённого устройства 102 с любыми данными, используемыми на защищённом 101 или удалённом 102 устройствах, единственное место, где данные могут быть скомпрометированы - при передаче данных от защищённого устройства 101 удалённому устройству 102.

Для обеспечения дополнительной безопасности данных с защищённого устройства 101 в случае, если удалённое устройство 102 всё-таки будет скомпрометировано, требуется, чтобы по полученным удалённым устройством 102 данным невозможно было однозначно воссоздать данные, содержащиеся на защищённом устройстве 101.

Например, если на защищённом устройстве 101, в качестве которого выступает мобильное устройство (например, мобильный телефон, смартфон и т.д.) пользователя, были собраны данные о вызовах на указанное мобильное устройство и эти данные после предварительной обработки были переданы на удалённое устройство 102, в качестве которого выступает сервер антивирусной компании, то на указанном сервере не должно содержаться информации, позволяющей однозначно определить, с каких или на какие идентификаторы (например, телефонные номера) осуществлялись вызовы на мобильном устройстве пользователя, при этом идентификатор характеризует указанное устройство, т.е. выделяет его среди схожих устройств.

Средство сбора 110 предназначено для сбора данных о вызовах 112, при этом каждый вызов 111 связан с определенным идентификатором вызова 121.

В одном из вариантов реализации системы в качестве идентификатора вызова 121 выступает по меньшей мере одно из:

• телефонный номер;

• уникальный идентификатор вызывающей стороны при использовании сервиса обмена мгновенными сообщениями и голосовой связи по протоколу IP.

Ещё в одном из вариантов реализации системы данные о вызове 112 включают по меньшей мере одно из:

• длительность вызова 111;

• время вызова 111;

• какая из сторон, принимающих участие в вызове 111, завершила указанный вызов 111;

• осуществлялась ли передача данных между принимающей и вызывающей сторонами указанного вызова 111.

Передача данных между принимающей и вызывающей сторонами указанного вызова 111 может заключаться по меньшей мере в одном из:

• осуществлении разговора, т.е. передачи аудио-информации;

• передачи потоковых данных.

Средство сбора 110 перехватывает вызовы 111, поступающие на защищённое устройство 101, и собирает (в том числе вычисляет) данные о вызовах 112.

Например, пользователю на защищённое устройство 101, в качестве которого выступает мобильный телефон пользователя, поступает вызов 111 с неизвестного телефонного номера. Указанный вызов перехватывается описываемой системой, то есть параллельно приложению, обслуживающему указанный вызов 111, доступ к нему получает и описываемая система. Система определяет такие данные о вызове 112, как время вызова 111 (например, 2021-02-08 11:30:17.125), длительность вызова (например, 47.870 сек), то, что вызывающая сторона прекратила вызов, причём в процессе вызова происходило общение (т.е. передавалась аудио-информация) как со стороны вызывающей стороны, так и со стороны пользователя.

В одном из вариантов реализации системы собирают данные о вызовах 112 за установленный период времени.

Ещё в одном из вариантов реализации системы собирают данные о вызовах 112, связанных с идентификаторами вызовов 121, входящими в установленный диапазон.

Средство вычислениях хэшей 120 предназначено для вычисления вероятностного хэша на основании идентификаторов вызовов 121, связанных с собранными данными 112, где вероятностный хэш обеспечивает возможность получить ложноположительный результат при определении, использовался ли идентификатор вызова при вычислении указанного хэша.

Вероятностный хэш, обладающий указанными выше свойствами, позволяет деперсонализировать данные пользователя. Например, собрав 10 телефонных номеров и вычислив на их основе вероятностный хэш, при восстановлении телефонных номеров будет получено 15 телефонных номеров, по которым однозначно нельзя определить, какие из них были исходными 10 телефонными номерами.

В одном из вариантов реализации системы для вычисления вероятностного хэша применяют фильтр Блума.

Ещё в одном из вариантов реализации системы вычисляют вероятностный хэш на основании только тех идентификаторов вызовов 121, которые отсутствуют в списке доверенных контактов защищённого устройства 101.

Например, в случае если в качестве защищённого устройства 101 выступает мобильный телефон пользователя, то собираются данные о вызовах 112 и формируется вероятностный хэш только по тем телефонным номерам, которые отсутствуют в контактах пользователя, то есть таким образом собираются данные о неизвестных пользователю телефонных номерах.

Средство вычисления идентификаторов 130 предназначено для формирования из вероятностного хэша идентификаторов вызовов 131.

В одном из вариантов реализации системы идентификатор представляет собой по меньшей мере:

• свёртку по вероятностному хэшу, при этом свёртка может представлять собой цифробуквенную последовательность символов;

• идентификатор записи вероятностного хэша в системе признания вызова нежелательным (в случае, если в системе ведётся фиксация полученных вызовов, например, в базе данных);

• непосредственно сам вероятностный хэш.

Например, из телефонного номера формируется MD5 хэш, который затем сворачивается до CRC32. Поскольку кол-во телефонных номеров ограничено (миллиарды), то можно составить таблицу соответствия между хэшем и телефонным номером (заранее рассчитать), что делает использование хэшей столько же небезопасным методом, как и использование незахэшированных телефонных номеров. Однако, если алгоритм вычисления хэша сложен и не известен потенциальному злоумышленнику, то данная проблема исчезает.

Сам идентификатор может представлять собой число в заданном диапазоне, а вероятностный хэш - цифробуквенную последовательность, поэтому каждому символу из последовательности может быть поставлено в соответствии число, а итоговый идентификатор - вычисляться как результат арифметических действий над указанными числами.

Средством вычисления хэшей 120 выполняется операция, обратная вычислению вероятностного хэша. Поскольку алгоритм вычисления вероятного хэша по идентификаторам вызовов 121 гарантирует неопределённость при восстановлении указанных идентификаторов вызовов 131, осуществляется деперсонализация пользовательских данных, что, в свою очередь, обеспечивает конфиденциальность пользовательских данных.

Средство анализа 140 предназначено для:

• определения подозрительного идентификатора вызова 141 на основании анализа сформированных идентификаторов вызовов 131;

• признания подозрительного идентификатора вызова 141 нежелательным 142 (и соответственно признания самого вызова 111 нежелательным) на основании анализа полученных по запросу данных 151.

В одном из вариантов реализации системы анализ сформированных идентификаторов вызовов 131 производят путём применения частотного анализа.

Например, определяется насколько часто осуществлялись вызовы 111 с того или иного телефонного номера. Если с некоторого телефонного номера осуществлялось несколько вызовов, причём пользователь сбрасывал вызов, или длительность вызова была мала (к примеру, не более одной секунды), то такой телефонный номер признаётся подозрительным 141.

Ещё в одном из вариантов реализации системы во время частотного анализа определяют частоту появления идентификатора вызова 131, при этом если определённая частота выше заданного порога, то такой идентификатор вызова 131 признают подозрительным 141.

Ещё в одном из вариантов реализации системы частотный анализ сформированных идентификаторов вызовов 131 осуществляется путём применения многомерного частотного анализа, где в качестве измерений используют по меньшей мере два из следующих параметров:

• частота появления идентификатора вызова 121 в сформированных идентификаторов вызовов 131;

• частота появления идентификатора вызова 121 в каждом из вероятностных хэшей;

• совокупность вероятностных хэшей, в которых появляется идентификатор вызова 121.

Ещё в одном из вариантов реализации системы подозрительный идентификатор вызова 141 признают нежелательным 142 (и соответственно сам вызов 111 признаю нежелательным), если по меньшей мере одно из:

• длительность вызова для подозрительного идентификатора вызова 141 меньше порогового значения;

• стороной, завершающей вызов 111, является принимающая сторона.

Средство обмена данными 150 предназначено для запроса от защищённого устройства 101 данных о вызове 151, связанном с подозрительным идентификатором вызова 141.

В одном из вариантов реализации системы по запросу от удалённого устройства 102 на защищённом устройстве 101 дополнительно собирают данные, связанные с подозрительным идентификатором вызова 141.

С одной стороны - для повышения безопасности пользовательских данных (т.е. данных на защищённом устройстве 101) необходимо снизить объём передаваемых данных на удалённое устройство 102. С другой стороны - для повышения эффективности работы описываемой системы на удалённое устройство 102 необходимо передавать как можно более полный объём данных с защищённого устройства 101. Компромиссным решением является вариант, при котором с защищённого устройство 101 на удалённое устройство 102 изначально передаётся лишь минимально необходимый для вынесения вердикта объём данных, как это описано выше. Однако в случае, когда собранного ранее набора данных недостаточно для вынесения вердикта с заданной точностью или когда дополнительные данные могут быть использованы для повышения эффективности системы (например, использоваться для переобучения моделей) эти данные дополнительно запрашиваются с защищённого устройства 101.

Например, на мобильный телефон от сервера может быть передан подозрительный идентификатор, по которому будет осуществлён сбор данных с их дальнейшей передачей на сервер.

Фиг. 2 представляет структурную схему способа признания вызова нежелательным.

Структурная схема способа признания вызова нежелательным содержит этап 210, на котором собирают данные о вызовах 111, этап 220, на котором вычисляют вероятностный хэш, этап 230, на котором формируют идентификаторы вызовов, этап 240, на котором анализируют идентификаторы вызовов, и этап 250, на котором запрашивают данные о вызовах.

Способ признания вызова нежелательным выполняют с помощью средств системы признания вызова нежелательным, которая содержит для этой цели процессор и память и более подробно описана на Фиг. 1.

На этапе 210, выполняемом на защищённом устройстве 101, взаимодействующим с удаленным устройством 102 посредством сети, с помощью средства сбора 110 собирают данные о вызовах 112, при этом каждый вызов 111 связан с определенным идентификатором вызова 121.

В одном из вариантов реализации способа в качестве идентификатора вызова 121 выступает по меньшей мере одно из:

• телефонный номер;

• уникальный идентификатор вызывающей стороны при использовании сервиса обмена мгновенными сообщениями и голосовой связи по IP.

Ещё в одном из вариантов реализации способа данные о вызове 112 включают по меньшей мере одно из:

• длительность вызова 111;

• время вызова 111;

• какая из сторон, принимающих участие в вызове 111, завершила указанный вызов 111;

• осуществлялась ли передача данных между принимающей и вызывающей сторонами указанного вызова 111.

Ещё в одном из вариантов реализации способа собирают данные о вызовах 112 за установленный период времени.

Ещё в одном из вариантов реализации способа собирают данные о вызовах 112, связанных с идентификаторами вызовов 121, входящими в установленный диапазон.

На этапе 220, выполняемом на защищённом устройстве 101, с помощью средства вычисления хэшей 120 вычисляют вероятностный хэш на основании идентификаторов вызовов 121, связанных с собранными на этапе 210 данными 112, где вероятностный хэш обеспечивает возможность получить ложноположительный результат при определении, использовался ли идентификатор вызова при вычислении указанного хэша, и передают вычисленный вероятностный хэш на удалённое устройства 102.

В одном из вариантов реализации способа для вычисления вероятностного хэша применяют фильтр Блума.

Ещё в одном из вариантов реализации способа вычисляют вероятностный хэш на основании только тех идентификаторов вызовов 121, которые отсутствуют в списке доверенных контактов защищённого устройства 101.

На этапе 230, выполняемом на удалённом устройстве 102, с помощью средства вычисления идентификаторов 130 формируют из вероятностного хэша, вычисленного на этапе 220, идентификаторы вызовов 131.

В одном из вариантов реализации способа идентификатор представляет собой по меньшей мере:

• свёртку по вероятностному хэшу, при этом свёртка может представлять собой цифробуквенную последовательность символов;

• идентификатор записи вероятностного хэша в системе признания вызова нежелательным (в случае, если в системе ведётся фиксация полученных вызовов, например, в базе данных);

• непосредственно сам вероятностный хэш.

На этапе 240, выполняемом на удалённом устройстве 102, с помощью средства анализа 140:

• определяют по меньшей мере один подозрительный идентификатор вызова 141 на основании анализа сформированных на этапе 230 идентификаторов вызовов 131;

• признают подозрительный идентификатор 141 вызова (и соответственно сам вызов 111) нежелательным 142 на основании анализа запрошенных на этапе 250 данных 151.

В одном из вариантов реализации способа анализ сформированных идентификаторов вызовов 131 производят путём применения частотного анализа.

Ещё в одном из вариантов реализации способа во время частотного анализа определяют частоту появления идентификатора вызова 131, при этом если определённая частота выше заданного порога, то такой идентификатор вызова 131 признают подозрительным 141.

Ещё в одном из вариантов реализации системы частотный анализ сформированных идентификаторов вызовов 131 осуществляется путём применения многомерного частотного анализа, где в качестве измерений используют по меньшей мере два из следующих параметров:

• частота появления идентификатора вызова 121 в сформированных идентификаторов вызовов 131;

• частота появления идентификатора вызова 121 в каждом из вероятностных хэшей;

• совокупность вероятностных хэшей, в которых появляется идентификатор вызова 121.

Ещё в одном из вариантов реализации способа подозрительный идентификатор вызова 141 признают нежелательным 142 (и соответственно сам вызов 111 признают нежелательным), если по меньшей мере одно из:

• длительность вызова для подозрительного идентификатора вызова 141 меньше порогового значения;

• стороной, завершающей вызов 111, является принимающая сторона.

На этапе 250, выполняемом на удалённом устройстве 102, с помощью средства обмена данными 150 запрашивают от защищенного устройства 101 данные 151, связанные с подозрительным идентификатором вызова, где данные включают информацию о вызове, связанном с указанным идентификатором 141.

В одном из вариантов реализации способа по запросу от удалённого устройства 102 на защищённом устройстве 101 собирают данные, связанные с подозрительным идентификатором вызова 141.

Фиг. 3 представляет структурную схему системы классификации вызова.

Структурная схема системы классификации вызова состоит из средства сбора данных о вызовах 310, средства выделения значимых признаков 320, средства формирования модели классификации вызовов 330, средства выделения текстовых отзывов пользователей 340, средства формирования порождающей модели отзывов 350 и средства классификации вызовов 360.

Описанные ниже средства реализованы как элементы компьютерной системы или совокупности компьютерных систем, более подробно описанных на Фиг. 5.

Средство сбора данных о вызовах 310 предназначено для сбора данных о вызовах 112 и передачи собранных данных 112 средству выделения значимых признаков 320 и средству выделения текстовых отзывов пользователей 340, при этом каждый вызов 111 связан с определенным идентификатором вызова 121.

В одном из вариантов реализации системы в качестве идентификатора вызова выступает по меньшей мере одно из:

• телефонный номер;

• уникальный идентификатор вызывающей стороны при использовании сервиса обмена мгновенными сообщениями и голосовой связи по IP.

Ещё в одном из вариантов реализации системы данные о вызове 312 включают по меньшей мере значимые признаки 321 или текстовые отзывы от пользователей 341.

Ещё в одном из вариантов реализации системы значимые признаки 321, включающие по меньшей мере одно из:

• идентификатор вызова 111,

• длительность вызова 111,

• время вызова 111,

• какая из сторон, принимающих участие в вызове 111, завершила вызов,

• осуществлялась ли передача данных между принимающей и вызывающей сторонами;

Ещё в одном из вариантов реализации системы текстовой отзыв от пользователя содержит по меньшей мере одно из:

• информацию о возможной классификации вызова;

• информацию об ошибке классификации автоматической системы.

Средство выделения значимых признаков 320 предназначено для выделения значимых признаков 321 из данных о вызовах 312, полученных от средства сбора данных о вызовах 310, и передачи выделенных значимых признаков 321 средству формирования модели классификации вызовов 330.

Средство формирования модели классификации вызовов 330 предназначено для формирования модели классификации вызовов 331 на основе значимых признаков 321, полученных от средства выделения значимых признаков 320, при этом модель классификации вызовов 331 представляет собой совокупность правил, на основании которых вызову 111 ставится в соответствие заранее заданный класс вызова.

Средство выделения текстовых отзывов пользователей 340 предназначено для выделения текстовых отзывов пользователей 341 из данных о вызовах 312, полученных от средства сбора данных о вызовах 310, и передачи выделенных текстовых отзывов пользователей 341 средству формирования порождающей модели отзывов 350.

Средство формирования порождающей модели отзывов 350 предназначено для формирования порождающей модели отзывов 351 на основе текстовых отзывов пользователей 341, полученных от средства выделения текстовых отзывов пользователей 340 , при этом порождающая модель вызовов 351 представляет собой порождающую модель, на основании которой отзыву пользователя 341 ставится в соответствие заранее заданная тема описания класса вызова.

В одном из вариантов реализации системы в качестве порождающей модели вызовов 351 используют порождающую модель LDA (от англ. Latent Dirichlet allocation ¬ - Латентное размещение Дирихле).

Средство классификации вызовов 360 предназначено для классификации вызова 111, по которому были собраны данные 112, с использованием сформированных модели классификации вызовов 331 и порождающей модели отзывов 351.

В одном из вариантов реализации системы вызов 111 классифицируется путём взвешивания вклада каждой из сформированных моделей 331 и 351.

Ещё в одном из вариантов реализации системы при классификации вызова 111 с использованием средства классификации вызовов 360 дополнительно используют данные о ранее классифицированных вызовах, включающие по меньшей мере одно из:

• идентификатор вызова, по которому была выполнена классификация;

• сформированный ранее по текстовым отзывам от пользователей словарь со словоформами с их принадлежностью к идентификаторам вызова, по которым была выполнена классификация;

• сформированная ранее классифицирующая эвристика.

Ещё в одном из вариантов реализации системы идентификатор вызова признают нежелательным (и соответственно сам вызов 111 признают нежелательным), если по меньшей мере одно из:

• длительность вызова для подозрительного идентификатора вызова меньше порогового значения;

• стороной, завершающей вызов, является принимающая сторона.

Фиг. 4 представляет структурную схему способа классификации вызова.

Структурная схема способа классификации вызова содержит этап 410, на котором собирают данные о вызовах, этап 420, на котором выделяют значимые признаки, этап 430, на котором формируют модель классификации вызовов, этап 440, на котором выделяют текстовые отзывы пользователей, этап 450, на котором формируют порождающую модель отзывов, и этап 460, на котором классифицируют вызовы.

Способ классификации вызова выполняют с помощью средств системы классификации вызова, которая содержит для этой цели процессор и память и более подробно описана на Фиг. 3.

На этапе 410 с помощью средства сбора данных о вызовах 310 собирают данные о вызовах 112, при этом каждый вызов 111 связан с определенным идентификатором вызова 121.

В одном из вариантов реализации способа в качестве идентификатора вызова выступает по меньшей мере одно из:

• телефонный номер;

• уникальный идентификатор вызывающей стороны при использовании сервиса обмена мгновенными сообщениями и голосовой связи по IP.

Ещё в одном из вариантов реализации способа данные о вызове 312 включают по меньшей мере значимые признаки 321 или текстовые отзывы от пользователей 341

Еще одном из вариантов реализации способа значимые признаки включают по меньшей мере одно из:

• идентификатор вызова 111,

• длительность вызова 111,

• время вызова 111,

• какая из сторон, принимающих участие в вызове 111, завершила вызов,

• осуществлялась ли передача данных между принимающей и вызывающей сторонами;

Еще одном из вариантов реализации способа текстовой отзыв от пользователя содержит по меньшей мере одно из:

• информацию о возможной классификации вызова;

• информацию об ошибке классификации автоматической системы.

На этапе 420 с помощью средства выделения значимых признаков 320 выделяют значимые признаки 321 из собранных на этапе 410 данных о вызовах 312.

На этапе 430 с помощью средства формирования модели классификации вызовов 330 формируют модель классификации вызовов 331 на основе выделенных на этапе 420 значимых признаков 321, при этом модель классификации вызовов 331 представляет собой совокупность правил, на основании которых вызову 111 ставится в соответствие заранее заданный класс вызова.

На этапе 440 с помощью средства выделения текстовых отзывов пользователей 340 выделяют текстовые отзывы пользователей 341 из данных о вызовах 312, собранных на этапе 410.

На этапе 450 с помощью средства формирования порождающей модели отзывов 350 формируют порождающую модель отзывов 351 на основе текстовых отзывов пользователей 341, выделенных на этапе 440, при этом порождающая модель вызовов 351 представляет собой порождающую модель, на основании которой отзыву пользователя 341 ставится в соответствие заранее заданная тема описания класса вызова.

Средство формирования порождающей модели отзывов 350 предназначено для формирования порождающей модели отзывов 351 на основе текстовых отзывов пользователей 341, полученных от средства выделения текстовых отзывов пользователей 340, при этом порождающая модель вызовов 351 представляет собой порождающую модель, на основании которой отзыву пользователя 341 ставится в соответствие заранее заданная тема описания класса вызова.

В одном из вариантов реализации способа в качестве порождающей модели вызовов 351 используют порождающую модель LDA (от англ. Latent Dirichlet allocation ¬ - Латентное размещение Дирихле).

На этапе 460 с помощью средства классификации вызовов 360 с использованием сформированных на этапе 430 модели классификации вызовов 331 и порождающей модели отзывов 351, сформированных на этапах 430 и 450 соответственно, классифицируют вызов 111, по которому были собраны данные 112.

В одном из вариантов реализации способа вызов 111 классифицируется путём взвешивания вклада каждой из сформированных моделей 331 и 351.

Ещё в одном из вариантов реализации способа дополнительно при классификации вызова 111 используют данные о ранее классифицированных вызовах, включающие по меньшей мере одно из:

• идентификатор вызова, по которому была выполнена классификация;

• сформированный ранее по текстовым отзывам от пользователей словарь со словоформами с их принадлежностью к идентификаторам вызова, по которым была выполнена классификация;

• сформированная ранее классифицирующая эвристика.

Ещё в одном из вариантов реализации способа идентификатор вызова признают нежелательным (и соответственно сам вызов 111 признают нежелательным), если по меньшей мере одно из:

• длительность вызова для подозрительного идентификатора вызова меньше порогового значения;

• стороной, завершающей вызов, является принимающая сторона.

Фиг. 5 представляет пример компьютерной системы общего назначения, персональный компьютер или сервер 20, содержащий центральный процессор 21, системную память 22 и системную шину 23, которая содержит разные системные компоненты, в том числе память, связанную с центральным процессором 21. Системная шина 23 реализована, как любая известная из уровня техники шинная структура, содержащая в свою очередь память шины или контроллер памяти шины, периферийную шину и локальную шину, которая способна взаимодействовать с любой другой шинной архитектурой. Системная память содержит постоянное запоминающее устройство (ПЗУ) 24, память с произвольным доступом (ОЗУ) 25. Основная система ввода/вывода (BIOS) 26, содержит основные процедуры, которые обеспечивают передачу информации между элементами персонального компьютера 20, например, в момент загрузки операционной системы с использованием ПЗУ 24.

Персональный компьютер 20 в свою очередь содержит жёсткий диск 27 для чтения и записи данных, привод магнитных дисков 28 для чтения и записи на сменные магнитные диски 29 и оптический привод 30 для чтения и записи на сменные оптические диски 31, такие как CD-ROM, DVD-ROM и иные оптические носители информации. Жёсткий диск 27, привод магнитных дисков 28, оптический привод 30 соединены с системной шиной 23 через интерфейс жёсткого диска 32, интерфейс магнитных дисков 33 и интерфейс оптического привода 34 соответственно. Приводы и соответствующие компьютерные носители информации представляют собой энергонезависимые средства хранения компьютерных инструкций, структур данных, программных модулей и прочих данных персонального компьютера 20.

Настоящее описание раскрывает реализацию системы, которая использует жёсткий диск 27, сменный магнитный диск 29 и сменный оптический диск 31, но следует понимать, что возможно применение иных типов компьютерных носителей информации 56, которые способны хранить данные в доступной для чтения компьютером форме (твердотельные накопители, флеш карты памяти, цифровые диски, память с произвольным доступом (ОЗУ) и тому подобное), которые подключены к системной шине 23 через контроллер 55.

Компьютер 20 имеет файловую систему 36, где хранится записанная операционная система 35, а также дополнительные программные приложения 37, другие программные модули 38 и данные программ 39. Пользователь имеет возможность вводить команды и информацию в персональный компьютер 20 посредством устройств ввода (клавиатуры 40, манипулятора «мышь» 42). Могут использоваться другие устройства ввода (не отображены): микрофон, джойстик, игровая консоль, сканер и тому подобное. Подобные устройства ввода по своему обычаю подключают к компьютерной системе 20 через последовательный порт 46, который в свою очередь подсоединён к системной шине, но могут быть подключены иным способом, например, при помощи параллельного порта, игрового порта или универсальной последовательной шины (USB). Монитор 47 или иной тип устройства отображения также подсоединён к системной шине 23 через интерфейс, такой как видеоадаптер 48. В дополнение к монитору 47, персональный компьютер может быть оснащён другими периферийными устройствами вывода (не отображены), например, колонками, принтером и тому подобное.

Персональный компьютер 20 способен работать в сетевом окружении, при этом используется сетевое соединение с другим или несколькими удалёнными компьютерами 49. Удалённый компьютер (или компьютеры) 49 являются такими же персональными компьютерами или серверами, которые имеют большинство или все упомянутые элементы, отмеченные ранее при описании существа персонального компьютера 20, представленного на Фиг. 5. В вычислительной сети могут присутствовать также и другие устройства, например, маршрутизаторы, сетевые станции, пиринговые устройства или иные сетевые узлы.

Сетевые соединения могут образовывать локальную вычислительную сеть (LAN) 50 и глобальную вычислительную сеть (WAN). Такие сети применяются в корпоративных компьютерных сетях, внутренних сетях компаний и, как правило, имеют доступ к сети Интернет. В LAN- или WAN-сетях персональный компьютер 20 подключён к локальной сети 50 через сетевой адаптер или сетевой интерфейс 51. При использовании сетей персональный компьютер 20 может использовать модем 54 или иные средства обеспечения связи с глобальной вычислительной сетью, такой как Интернет. Модем 54, который является внутренним или внешним устройством, подключён к системной шине 23 посредством последовательного порта 46. Следует уточнить, что сетевые соединения являются лишь примерными и не обязаны отображать точную конфигурацию сети, то есть в действительности существуют иные способы установления соединения техническими средствами связи одного компьютера с другим.

В заключение следует отметить, что приведённые в описании сведения являются примерами, которые не ограничивают объём настоящего изобретения, определённого формулой.

| название | год | авторы | номер документа |

|---|---|---|---|

| Способ признания вызова нежелательным | 2022 |

|

RU2799571C1 |

| Система и способ классификации звонка | 2020 |

|

RU2763047C2 |

| Способ прерывания входящего вызова на мобильном устройстве | 2022 |

|

RU2779932C1 |

| Способ формирования сигнатуры нежелательного электронного сообщения | 2021 |

|

RU2776924C1 |

| СПОСОБ ОБРАБОТКИ ВХОДЯЩИХ ЗВОНКОВ | 2021 |

|

RU2783966C1 |

| Система и способ определения нежелательного звонка | 2020 |

|

RU2766273C1 |

| Система и способ обнаружения вредоносного кода в адресном пространстве процессов | 2017 |

|

RU2665910C1 |

| Система и способ обнаружения вредоносного скрипта | 2017 |

|

RU2659738C1 |

| СПОСОБ И СИСТЕМА ВЫЯВЛЕНИЯ ВРЕДОНОСНЫХ ФАЙЛОВ С ПОМОЩЬЮ ГЕНЕРИРОВАНИЯ ОБЪЯВЛЕНИЙ НА ТОРГОВЫХ ОНЛАЙН ПЛАТФОРМАХ | 2019 |

|

RU2727932C1 |

| Система и способ создания антивирусной записи | 2018 |

|

RU2697954C2 |

Изобретение относится к области информационной безопасности. Технический результат заключается в повышении эффективности классификации вызова. Технический результат достигается за счет этапов, на которых: собирают от защищенного устройства по меньшей мере минимально необходимый для вынесения вердикта объём данных о вызовах или дополнительно запрошенные данные о вызовах для вынесения вердикта, при этом каждый вызов связан с определенным идентификатором вызова и собранные данные представляют собой вычисленный вероятностный хеш на основании идентификаторов вызовов, связанных с собранными данными о вызовах, где вероятностный хеш позволяет деперсонализировать данные пользователя и обеспечивает возможность получить ложноположительный результат при определении, использовался ли идентификатор вызова при вычислении указанного хеша; формируют из вероятностного хеша данные о вызовах; выделяют из собранных данных о вызовах значимые признаки, на основе которых формируют модель классификации вызовов; выделяют из собранных данных о вызовах текстовые отзывы пользователей, на основе которых формируют порождающую модель отзывов; с использованием сформированных модели классификации вызовов и порождающей модели отзывов классифицируют вызов, по которому были собраны данные, путем взвешивания вклада каждой из сформированных моделей. 5 з.п. ф-лы, 5 ил.

1. Способ классификации вызова для определения вызова нежелательным, реализуемый при помощи компьютерного устройства, включающего память и аппаратный процессор, выполненные с возможностью осуществлять этапы, на которых:

а) собирают от защищенного устройства минимально необходимый для вынесения вердикта объём данных о вызовах или дополнительно запрошенные данные о вызовах для вынесения вердикта, при этом каждый вызов связан с определенным идентификатором вызова и собранные данные представляют собой вычисленный вероятностный хеш на основании идентификаторов вызовов, связанных с собранными данными о вызовах, где вероятностный хеш позволяет деперсонализировать данные пользователя и обеспечивает возможность получить ложноположительный результат при определении, использовался ли идентификатор вызова при вычислении указанного хеша;

б) формируют из вероятностного хеша данные о вызовах, где каждый вызов связан с определенным идентификатором вызова;

в) выделяют из собранных данных о вызовах значимые признаки, на основе которых формируют модель классификации вызовов, при этом модель классификации вызовов представляет собой совокупность правил, на основании которых вызову ставится в соответствие заранее заданный класс вызова;

г) выделяют из собранных данных о вызовах текстовые отзывы пользователей, на основе которых формируют порождающую модель отзывов, при этом порождающая модель отзывов представляет собой порождающую модель, на основании которой отзыву пользователя ставится в соответствие заранее заданная тема описания класса вызова;

д) с использованием сформированных модели классификации вызовов и порождающей модели отзывов классифицируют вызов, по которому были собраны данные, путем взвешивания вклада каждой из сформированных моделей.

2. Способ по п.1, по которому в качестве идентификатора вызова выступает по меньшей мере:

• телефонный номер;

• уникальный идентификатор вызывающей стороны при использовании сервиса обмена мгновенными сообщениями и голосовой связи по IP.

3. Способ по п.1, по которому данные о вызове включают по меньшей мере:

• значимые признаки, включающие по меньшей мере:

идентификатор вызова,

длительность вызова,

время вызова,

какая из сторон, принимающих участие в вызове, завершила вызов,

осуществлялась ли передача данных между принимающей и вызывающей сторонами;

• текстовые отзывы от пользователей, при этом текстовой отзыв от пользователя содержит информацию по меньшей мере о:

возможной классификации вызова,

информации об ошибке классификации автоматической системы.

4. Способ по п.1, по которому в качестве порождающей модели отзывов используют порождающую модель LDA.

5. Способ по п.1, по которому дополнительно при классификации вызова используют данные о ранее классифицированных вызовах, включающие по меньшей мере:

• идентификатор вызова, по которому была выполнена классификация;

• сформированный ранее по текстовым отзывам от пользователей словарь со словоформами с принадлежностью их к идентификаторам вызова, по которым была выполнена классификация;

• сформированная ранее классифицирующая эвристика.

6. Способ по п.1, по которому идентификатор вызова признают нежелательным, если выполняется по меньшей мере одно из:

• длительность вызова для подозрительного идентификатора вызова меньше порогового значения;

• стороной, завершающей вызов, является принимающая сторона.

| US 8325900 B2, 04.12.2012 | |||

| US 10923127 B2, 16.02.2021 | |||

| US 11252278 B2, 15.02.2022 | |||

| Способ распознавания абонента, совершающего нежелательные вызовы и способ обработки нежелательного вызова | 2021 |

|

RU2762389C2 |

| Система и способ классификации звонка | 2020 |

|

RU2763047C2 |

Авторы

Даты

2024-05-28—Публикация

2022-12-09—Подача