Область техники, к которой относится изобретение

Предлагаемое изобретение относится к информационным технологиям и может быть использовано для контроля целостности информации в системах хранения данных на основе применения криптографических хэш-функций к защищаемым блокам данных в условиях деструктивных воздействий злоумышленника и среды.

Уровень техники

а) Описание аналогов

Известны способы контроля целостности данных за счет применения криптографических методов: ключевое и бесключевое хэширование, средства электронной подписи (Патент на изобретение RUS №26207030 07.12.2015; Патент на изобретение RUS №2669144 28.11.2017; Патент на изобретение RUS №2680033 22.05.2017; Патент на изобретение RUS №2680350 02.05.2017; Патент на изобретение RUS №2680739 28.11.2017; Патент на изобретение RUS №2686024 25.04.2018; Патент на изобретение RUS №2696425 22.05.2018; Кнут, Д.Э. Искусство программирования для ЭВМ. Том 3 сортировка и поиск [Текст] / Д.Э. Кнут. - М.: «Мир», 1978. - 824 с.; Menezes, A.J. Handbook of Applied Cryptography [Текст] / A.J. Menezes, Paul C. van Oorschot, Scott A.Vanstone. - M.: CRC Press, Inc., 1996. - 816 c.; Biham, E. A framework for iterative hash functions. - HAIFA [Текст] / E.Biham, O.Dunkelman. - M.: HAIFA, ePrint Archive, Report 2007/278. - 20 с.; To же [Электронный ресурс]. - Режим доступа: eprint.iacr.org/2007/278.pdf (July, 2007); Wang, X. How to break MD5 and Other Hash Function [Текст] / X.Wang, H.Yu. - M.: EUROCRYPT 2005, LNCS 3494, Springer-Verlag 2005. - C.19-35; Bellare, M. New Proofs for NMAC and HMAC: Security without Collision-Resistance [Текст] / M.Bellare. - M.: CRYPTO 2006, ePrint Archive, Report 2006/043. - 31 с.; To же [Электронный ресурс]. - Режим доступа: eprint.iacr.org/2006/043.pdf (2006); Dichenko, S. Two-dimensional control and assurance of data integrity in information systems based on residue number system codes and cryptographic hash functions / S.Dichenko, O.Finko /1 Integrating Research Agendas and Devising Joint Challenges International Multidisciplinary Symposium ICT Research in Russian Federation and Europe. 2018. P. 139-146; Samoylenko, D. Protection of information from imitation on the basis of crypt-code structures / D.Samoylenko, M.Eremeev, O.Finko, S.Dichenko // Advances in Intelligent Systems and Computing. 2019.>889. P. 317-331.; Диченко, C.A. Контроль и обеспечение целостности информации в системах хранения данных. Наукоемкие технологии в космических исследованиях Земли. - 2019. - Т. 11. - №1. - С. 49-57; Диченко, С.А. Гибридный крипто-кодовый метод контроля и восстановления целостности данных для защищенных информационно-аналитических систем / С. Диченко, О. Финько // Вопросы кибербезопасности. - 2019. - №6(34). - С. 17-36), для которых типичны две обобщенные схемы получения хэш-кодов: для каждого подблока в блоке данных и для целого блока данных.

Недостатками данных способов являются:

- высокая избыточность при контроле целостности последовательности подблоков блока данных небольшой размерности (при хэшировании каждого подблока в блоке данных);

- отсутствие возможности локализации искаженных подблоков в блоке данных (при хэшировании целого блока данных);

- увеличение объема вводимой избыточности контрольных данных, соизмеримого объему увеличиваемых целевых данных, подлежащих защите.

б) Описание ближайшего аналога (прототипа)

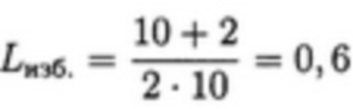

Наиболее близким по технической сущности к заявленному изобретению (прототипом) является способ контроля целостности данных на основе криптографического треугольника Паскаля (Способ контроля целостности данных на основе криптографического треугольника Паскаля / С.А. Диченко, Д.В. Самойленко, О.А. Финько // Патент на изобретение RU 2730365, 21.08.2020. Заявка №2019143386 от 19.12.2019), где контроль целостности целевых данных, подлежащих защите, осуществляется путем сравнения значений контрольных данных - хэш-кодов, вычисленных при запросе на использование защищаемых данных, расположенных на боковых ребрах треугольника, со значениями эталонных хэш-кодов, вычисленных ранее (фиг.1).

Недостатком известного способа является увеличение объема вводимой избыточности контрольных данных, соизмеримого объему увеличиваемых целевых данных, подлежащих защите.

Раскрытие изобретения

а) Технический результат, на достижение которого направлено изобретение

Целью настоящего изобретения является разработка способа криптографического контроля целостности данных на основе правил построения фракталов с возможностью сокращения объема вводимой избыточности контрольных данных при увеличении объема целевых данных, подлежащих защите.

б) Совокупность существенных признаков

Поставленная цель достигается тем, что в известном способе контроля целостности данных, заключающемся в том, что обнаружение и локализация данных с признаками нарушения целостности блока данных М, фрагментируемого на целевые блоки, расположенные на боковых ребрах треугольника, обеспечиваются посредством вычисления группы хэш-кодов по правилам построения треугольника Паскаля и их сравнения с эталонными, в представленном же способе блок данных М, представленный в виде вектора, для осуществления контроля целостности содержащихся в нем целевых данных фрагментируется на блоки данных M1, М2¼, Mφ фиксированной длины, каждый из которых, в свою очередь, также фрагментируется на блоки данных  , где ϕ =1, 2, … ,φ; i=1, 2, … , n; j=1, 2, к которым для контроля целостности применяется хэш-функция h, при этом порядок вычисления хэш-кодов и промежуточных результатов преобразований основан на правилах построения треугольника Паскаля, полученные значения размещают в таблице, имеющей треугольную форму, по боковым сторонам полученного треугольника последовательно размещены блоки данных

, где ϕ =1, 2, … ,φ; i=1, 2, … , n; j=1, 2, к которым для контроля целостности применяется хэш-функция h, при этом порядок вычисления хэш-кодов и промежуточных результатов преобразований основан на правилах построения треугольника Паскаля, полученные значения размещают в таблице, имеющей треугольную форму, по боковым сторонам полученного треугольника последовательно размещены блоки данных  , подлежащие защите, внутри треугольника размещены промежуточные результаты преобразований

, подлежащие защите, внутри треугольника размещены промежуточные результаты преобразований  , где i,j=1, 2, … , n-1, вычисляемые от блоков данных

, где i,j=1, 2, … , n-1, вычисляемые от блоков данных  , подлежащих защите, где i=1, 2, … , n-1; j=1, 2, на нижней стороне треугольника размещены блоки со значениями хэш-кодов

, подлежащих защите, где i=1, 2, … , n-1; j=1, 2, на нижней стороне треугольника размещены блоки со значениями хэш-кодов  хэш-функции h, где i=n; j=1, 2, … , n+2, которые вычисляют от блоков данных

хэш-функции h, где i=n; j=1, 2, … , n+2, которые вычисляют от блоков данных  , подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня

, подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня  , используемых для обнаружения и локализации данных с признаками нарушения целостности.

, используемых для обнаружения и локализации данных с признаками нарушения целостности.

Сопоставительный анализ заявленного решения с прототипом показывает, что предлагаемый способ отличается от известного тем, что поставленная цель достигается за счет вычисления хэш-кодов  хэш-функции h, где i=n; j=1, 2 …, n+2, от блоков данных

хэш-функции h, где i=n; j=1, 2 …, n+2, от блоков данных  , подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня

, подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня  , используемых для обнаружения и локализации блоков данных с признаками нарушения целостности, что позволяет осуществить контроль их целостности с возможностью сокращения объема вводимой избыточности контрольных данных при увеличении объема защищаемых целевых данных, представленных блоком данных М.

, используемых для обнаружения и локализации блоков данных с признаками нарушения целостности, что позволяет осуществить контроль их целостности с возможностью сокращения объема вводимой избыточности контрольных данных при увеличении объема защищаемых целевых данных, представленных блоком данных М.

Контроль целостности блока данных М будет осуществляться путем сравнения значений хэш-функции h, вычисляемых при запросе на использование защищаемых данных, и эталонных значений, что позволит в момент времени t в условиях деструктивных воздействий злоумышленника и среды определить блоки данных с признаками нарушения целостности. Новым является то, что в предлагаемом способе от блоков данных  , подлежащих защите, где i=1, 2,¼, n-1; j=1, 2, получают промежуточные результаты преобразований

, подлежащих защите, где i=1, 2,¼, n-1; j=1, 2, получают промежуточные результаты преобразований  , где i, j=1, 2, … , n-1. Новым является то, что вычисление хэш-кодов

, где i, j=1, 2, … , n-1. Новым является то, что вычисление хэш-кодов  хэш-функции h, где i=n; j=1, 2, … , n+2, выполняется от блоков данных

хэш-функции h, где i=n; j=1, 2, … , n+2, выполняется от блоков данных  , подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня

, подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня  , используемых для обнаружения и локализации блоков данных с признаками нарушения целостности, что позволяет осуществить контроль их целостности с возможностью сокращения объема вводимой избыточности контрольных данных при увеличении объема защищаемых целевых данных, представленных блоком данных М.

, используемых для обнаружения и локализации блоков данных с признаками нарушения целостности, что позволяет осуществить контроль их целостности с возможностью сокращения объема вводимой избыточности контрольных данных при увеличении объема защищаемых целевых данных, представленных блоком данных М.

в) Причинно-следственная связь между признаками и техническим результатом

Благодаря новой совокупности существенных признаков в способе реализованы возможности:

- обнаружения блоков данных с признаками нарушения целостности в условиях деструктивных воздействий злоумышленника и среды;

- локализации обнаруженных блоков данных с признаками нарушения целостности в условиях деструктивных воздействий злоумышленника и среды;

- контроля целостности целевых данных с сокращением объема вводимой избыточности контрольных данных при увеличении объема данных, подлежащих защите.

Доказательства соответствия заявленного изобретения условиям патентоспособности «новизна» и «изобретательский уровень»

Проведенный анализ уровня техники позволил установить, что аналоги, характеризующиеся совокупностью признаков, тождественных всем признакам заявленного технического решения, отсутствуют, что указывает на соответствие заявленного способа условию патентоспособности «новизна».

Результаты поиска известных решений в данной и смежных областях техники с целью выявления признаков, совпадающих с отличительными от прототипа признаками заявленного объекта, показали, что они не следуют явным образом из уровня техники. Из уровня техники также не выявлена известность отличительных существенных признаков, обуславливающих тот же технический результат, который достигнут в заявленном способе. Следовательно, заявленное изобретение соответствует условию патентоспособности «изобретательский уровень».

Краткое описание чертежей

Заявленный способ поясняется чертежами, на которых показано:

фиг. 1 - схема применения хэш-функции в прототипе, основанная на правилах построения треугольника Паскаля;

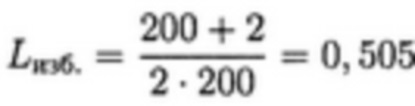

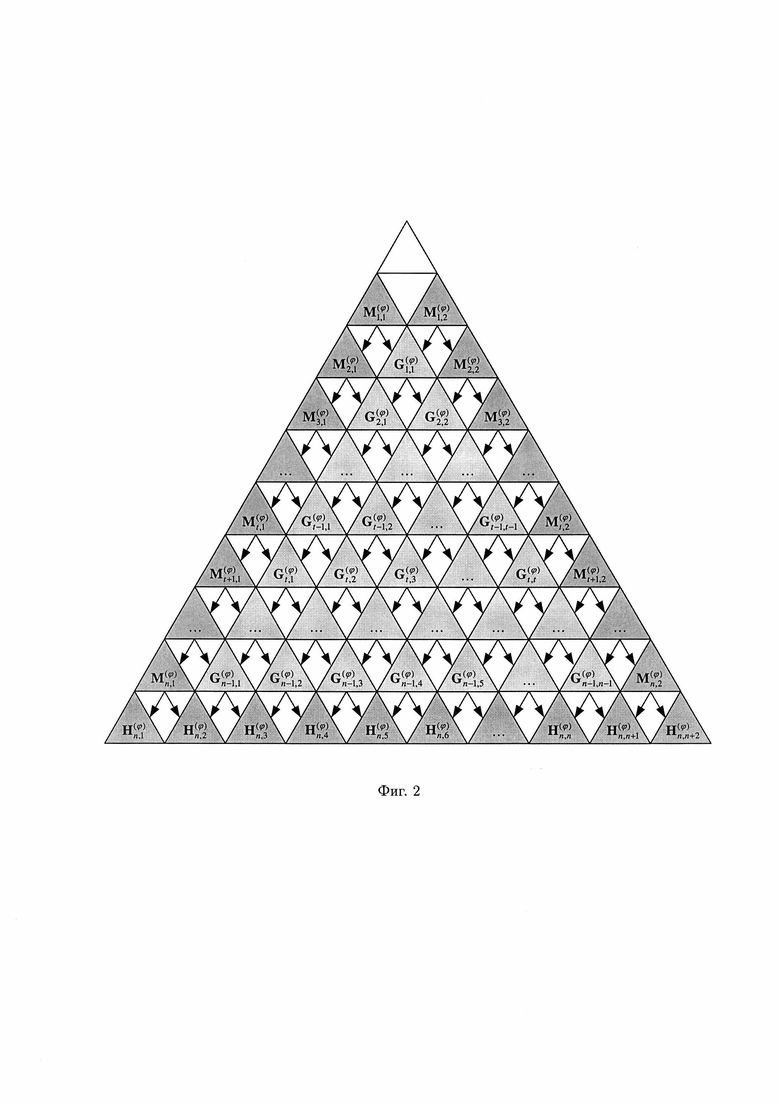

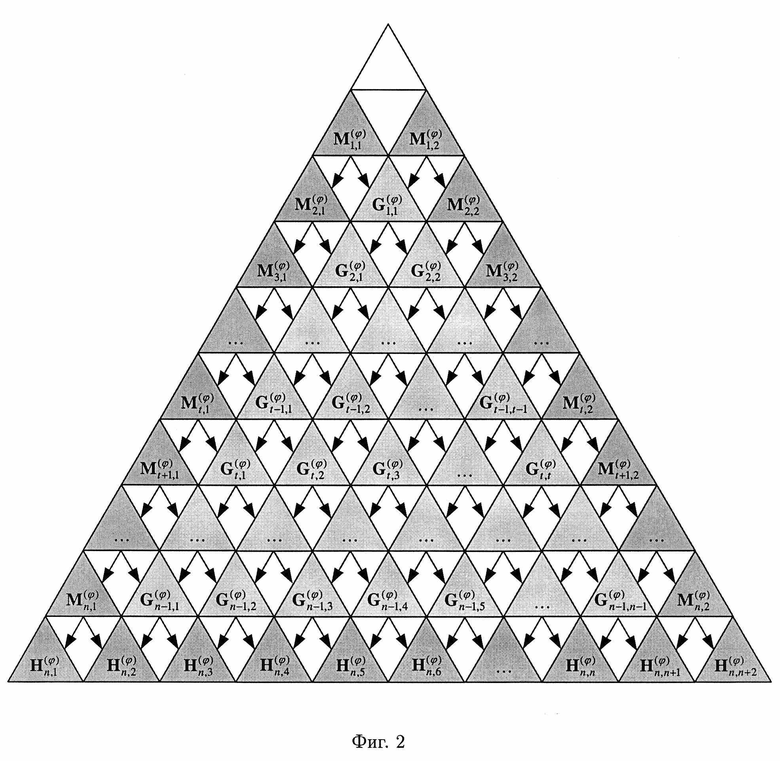

фиг. 2 - схема применения хэш-функции h к блокам данных M(ϕ), подлежащих защите;

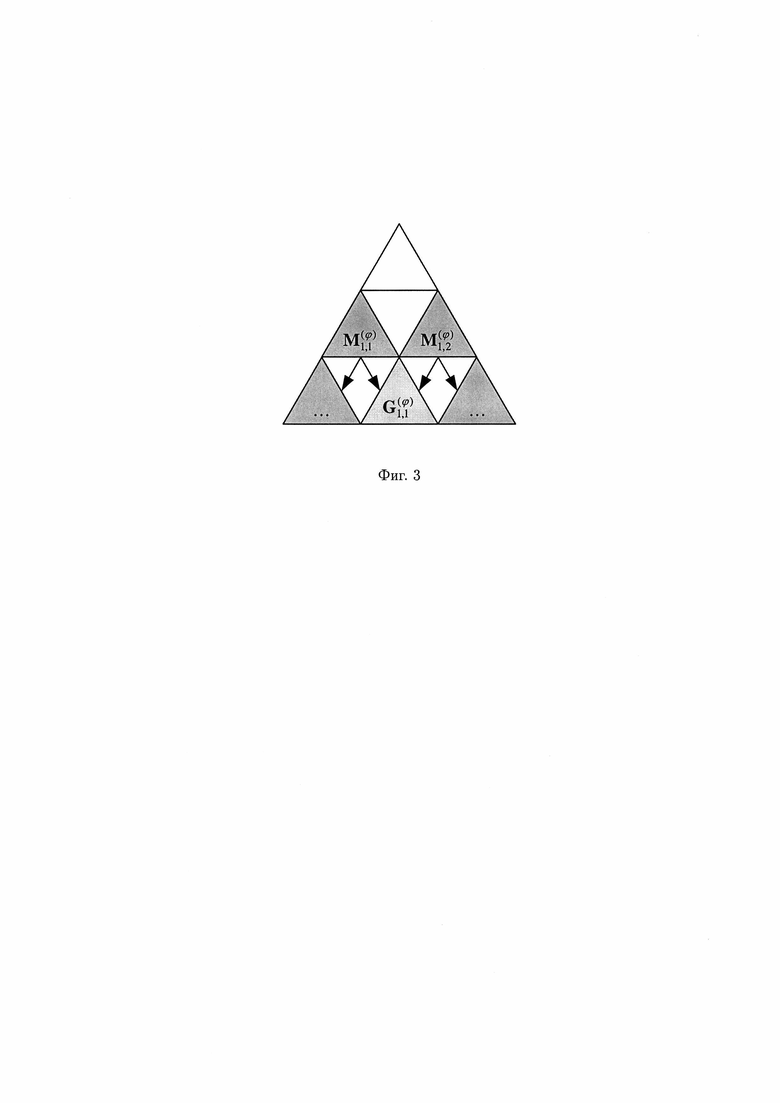

фиг. 3 - фрагмент схемы применения хэш-функции h к блокам данных  (i=1; j=l, 2);

(i=1; j=l, 2);

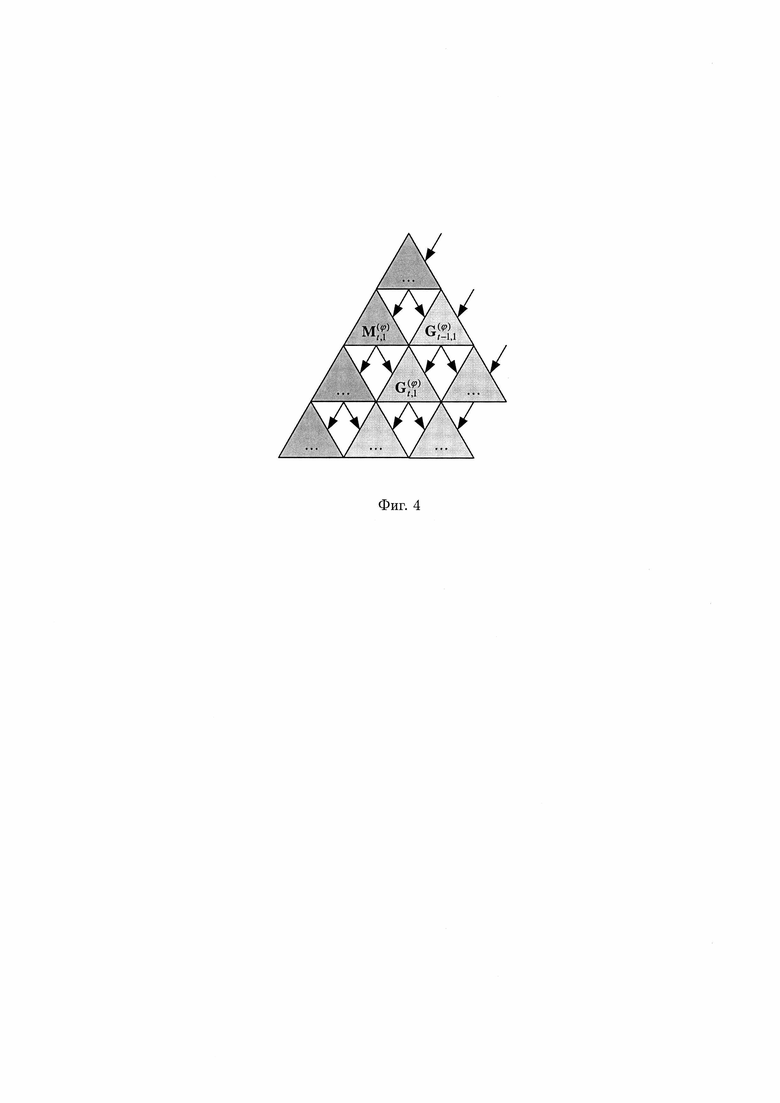

фиг. 4 - фрагмент схемы применения хэш-функции h к блокам данных  (i=1; j=1, 2) и блокам со значениями

(i=1; j=1, 2) и блокам со значениями  (i=1,2, … , n-2; j=1, 2, … , n-2);

(i=1,2, … , n-2; j=1, 2, … , n-2);

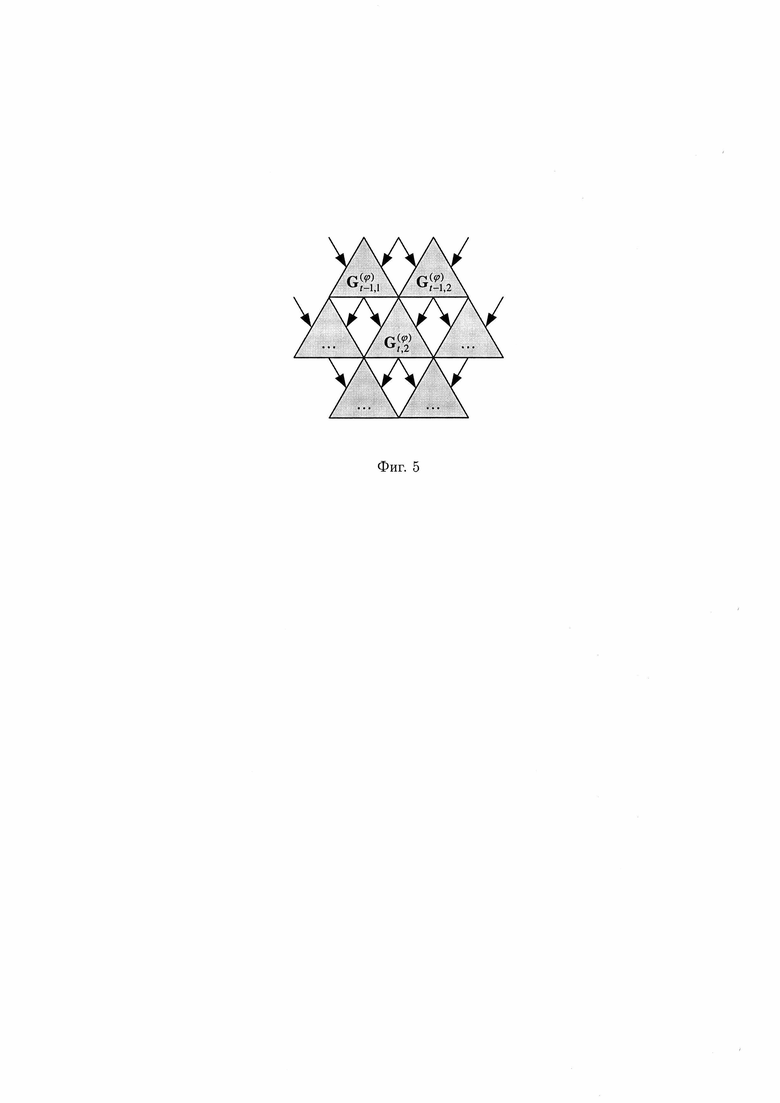

фиг. 5 - фрагмент схемы применения хэш-функции h к блокам со значениями  (i=1, 2, … , n-2; j=1, 2, …, n-2);

(i=1, 2, … , n-2; j=1, 2, …, n-2);

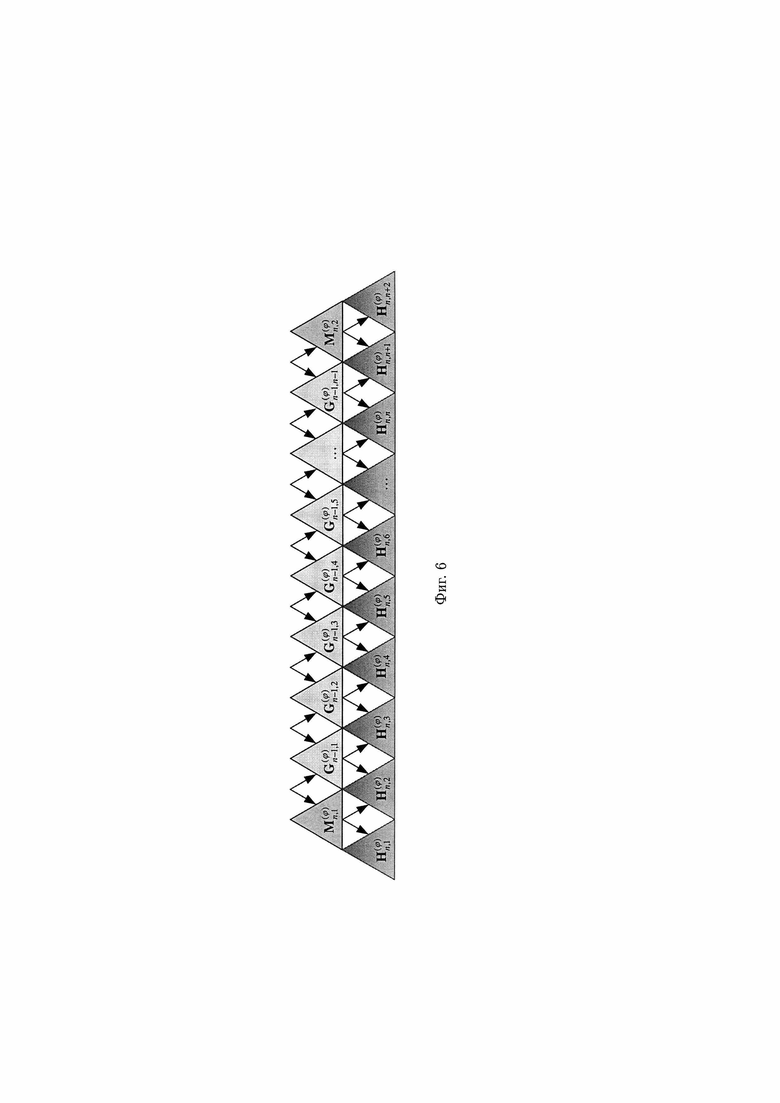

фиг. 6 - фрагмент схемы применения хэш-функции h к блокам данных  (i=1; j=1, 2) и результатам промежуточных преобразований нижнего уровня:

(i=1; j=1, 2) и результатам промежуточных преобразований нижнего уровня:  .

.

Осуществление изобретения

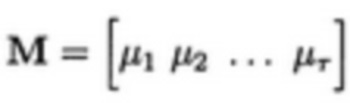

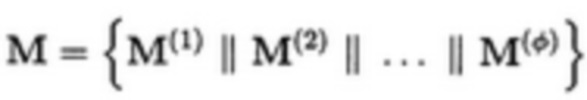

Блок данных М, подлежащий защите, представленный в виде вектора:

,

,

где μg∈{0, 1} (g=1, 2, … ,τ), для осуществления контроля целостности содержащихся в нем данных фрагментируется на блоки данных фиксированной длины:

,|

,|

где «||» обозначает операцию конкатенации (объединения).

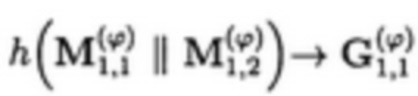

Каждый из полученных блоков данных  (ϕ=1, 2, … , φ) в свою очередь также фрагментируется на блоки данных

(ϕ=1, 2, … , φ) в свою очередь также фрагментируется на блоки данных  (i=1, 2, … , n; j=1, 2), к которым для контроля целостности данных применяется хэш-функция h. Схема применения хэш-функции h к полученным блокам данных

(i=1, 2, … , n; j=1, 2), к которым для контроля целостности данных применяется хэш-функция h. Схема применения хэш-функции h к полученным блокам данных  основана на правилах построения треугольника Паскаля (Успенский, В.А. Треугольник Паскаля / В.А. Успенский. - М.: Наука, 1979. - 48 с.) и представлена в виде таблицы, имеющей треугольную форму (фиг. 2).

основана на правилах построения треугольника Паскаля (Успенский, В.А. Треугольник Паскаля / В.А. Успенский. - М.: Наука, 1979. - 48 с.) и представлена в виде таблицы, имеющей треугольную форму (фиг. 2).

По боковым сторонам полученного треугольника последовательно размещены блоки данных  (i=1, 2, … , n; j=1, 2), подлежащие защите, внутри треугольника - промежуточные результаты преобразований (блоки со значениями

(i=1, 2, … , n; j=1, 2), подлежащие защите, внутри треугольника - промежуточные результаты преобразований (блоки со значениями  (i=1, 2, … , n-1; j=1, 2, … , n-1) хэш-функции h), вычисляемые от:

(i=1, 2, … , n-1; j=1, 2, … , n-1) хэш-функции h), вычисляемые от:

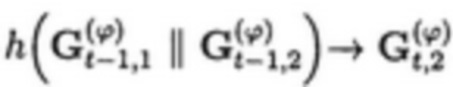

- блоков данных  (i=1; j=1, 2), подлежащих защите (фиг. 3), к примеру:

(i=1; j=1, 2), подлежащих защите (фиг. 3), к примеру:

;

;

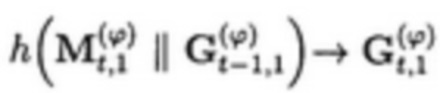

- блоков данных  (i=2, … , n-1; j=1, 2), подлежащих защите, и блоков со значениями

(i=2, … , n-1; j=1, 2), подлежащих защите, и блоков со значениями  (i=1, 2, … , n-2; j=1, 2, … , n-2) хэш-функции h, вычисляемых на предыдущем уровне треугольника (фиг. 4), к примеру:

(i=1, 2, … , n-2; j=1, 2, … , n-2) хэш-функции h, вычисляемых на предыдущем уровне треугольника (фиг. 4), к примеру:

;

;

- блоков со значениями  (i=1, 2, … , n-2; j=1, 2, … , n-2) хэш-функции h, вычисляемых на предыдущем уровне треугольника (фиг. 5), к примеру:

(i=1, 2, … , n-2; j=1, 2, … , n-2) хэш-функции h, вычисляемых на предыдущем уровне треугольника (фиг. 5), к примеру:

.

.

На нижней стороне треугольника будут размещены блоки со значениями  (i=n; j=1, 2,¼, n+2) хэш-функции h, которые вычисляются от блоков данных

(i=n; j=1, 2,¼, n+2) хэш-функции h, которые вычисляются от блоков данных  (i=n; j=1, 2), подлежащих защите, и результатов промежуточных преобразований нижнего уровня (фиг. 6):

(i=n; j=1, 2), подлежащих защите, и результатов промежуточных преобразований нижнего уровня (фиг. 6):

.

.

При запросе на использование защищаемых данных блоки со значениями  (i=n; j=1, 2, … , n, n+1, n+2) используются для контроля целостности блоков данных

(i=n; j=1, 2, … , n, n+1, n+2) используются для контроля целостности блоков данных  (i=1, 2, … , n; j=1, 2) путем их сравнения с эталонными.

(i=1, 2, … , n; j=1, 2) путем их сравнения с эталонными.

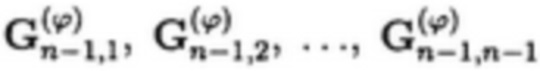

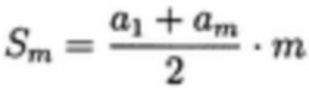

Подсчет конечного числа промежуточных элементов  при любой размерности биномиальных коэффициентов, представленных в виде треугольника Паскаля, выполняется с помощью формулы нахождения n-го члена арифметической последовательности:

при любой размерности биномиальных коэффициентов, представленных в виде треугольника Паскаля, выполняется с помощью формулы нахождения n-го члена арифметической последовательности:

,

,

где a1 - количество элементов  , находящихся в первой строке результатов промежуточных преобразований (т.е. одно -

, находящихся в первой строке результатов промежуточных преобразований (т.е. одно -  ), am - количество элементов

), am - количество элементов  , находящихся в m-ой строке. В данном случае каждый член прогрессии - это количество результатов промежуточных преобразований

, находящихся в m-ой строке. В данном случае каждый член прогрессии - это количество результатов промежуточных преобразований  в соответствующей строке. Количество суммируемых членов т определяется из следующего выражения:

в соответствующей строке. Количество суммируемых членов т определяется из следующего выражения:

m=k-1,

где k - количество строк с блоками данных  .

.

Пример 1

Пусть требуется определить количество результатов промежуточных преобразований  , имеющих биномиальные коэффициенты, если блок данных M(ϕ) представлен в виде k=8 строк с блоками данных

, имеющих биномиальные коэффициенты, если блок данных M(ϕ) представлен в виде k=8 строк с блоками данных  .

.

Так как в последовательности биномиальных коэффициентов, представленных в виде треугольника Паскаля, имеется k=8 строк с блоками данных, тогда m=7. Получим Sm=28.

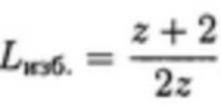

Коэффициент избыточности контрольных данных определяется с помощью следующего выражения:

,

,

где z - количество блоков данных, подлежащих защите, расположенных вдоль одной из граней треугольника.

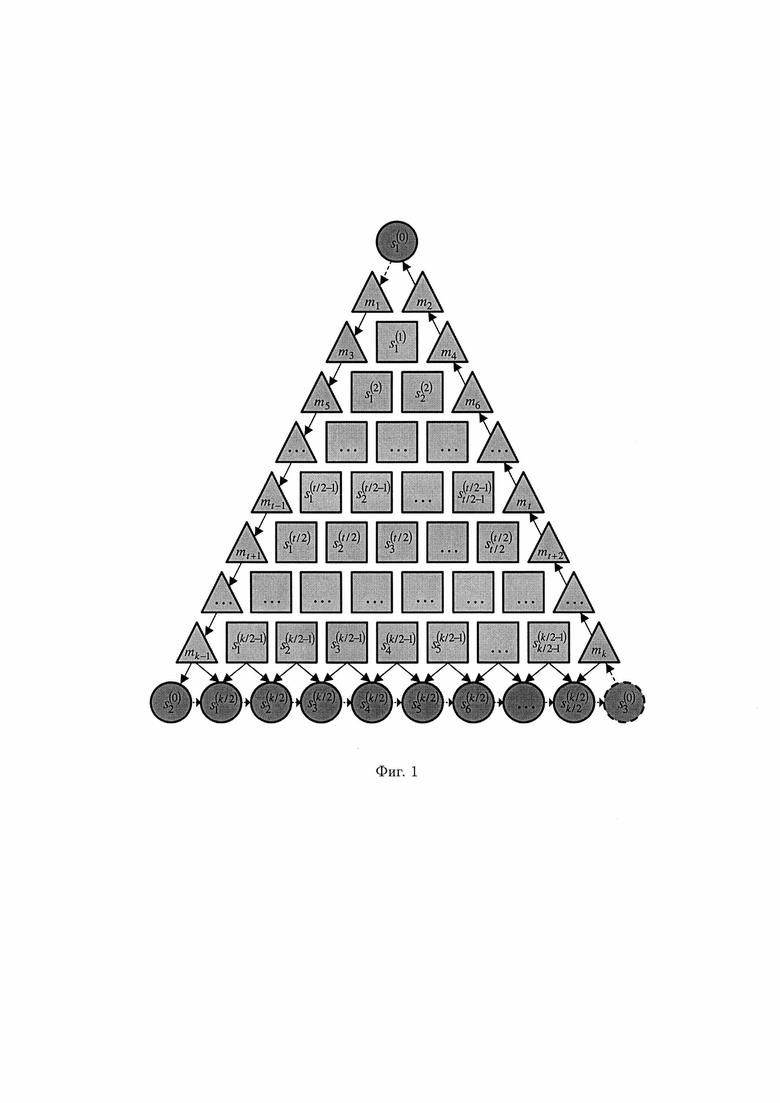

Пример 2

Пусть требуется определить зависимость изменения значений коэффициента избыточности контрольных данных от количества блоков данных, подлежащих защите.

При z=10, т.е. в систему хранения данных (СХД) отправлено на хранение 10×2=20 блоков данных, подлежащих защите, коэффициент избыточности контрольных данных будет равен:

.

.

При z=200, т.е. в СХД отправлено на хранение 200⋅2=400 блоков данных, подлежащих защите, коэффициент избыточности контрольных данных будет равен:

.

.

На основе полученных результатов можно сделать вывод о том, что с увеличением количества блоков данных, отправленных на хранение в СХД, коэффициент избыточности контрольных данных снижается. При этом снижение объема вводимой избыточности контрольных данных обеспечивается за счет исключения необходимости в вычислении промежуточных хэш-кодов, взамен которых в разработанном способе вычисляются  - результаты промежуточных преобразований.

- результаты промежуточных преобразований.

Таким образом, разработан способ криптографического контроля целостности данных на основе правил построения фракталов с возможностью сокращения объема вводимой избыточности контрольных данных при увеличении объема целевых данных, подлежащих защите.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОГО ТРЕУГОЛЬНИКА СЕРПИНСКОГО | 2024 |

|

RU2822086C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ КРИПТОГРАФИЧЕСКОГО ФРАКТАЛА | 2023 |

|

RU2808761C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОЙ ПИРАМИДЫ СЕРПИНСКОГО | 2024 |

|

RU2826862C1 |

| СПОСОБ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ ДЕГРАДАЦИИ СИСТЕМ ХРАНЕНИЯ | 2022 |

|

RU2801124C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОГО ТРЕУГОЛЬНИКА ПАСКАЛЯ | 2019 |

|

RU2730365C1 |

| СПОСОБ СТРУКТУРНО-ПАРАМЕТРИЧЕСКОГО СИНТЕЗА КРИПТО-КОДОВЫХ КОНСТРУКЦИЙ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ СТРУКТУРИРОВАННЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ ПЕРЕХОДА К ПРОСТРАНСТВУ ДАННЫХ С БОЛЬШЕЙ МЕРНОСТЬЮ | 2022 |

|

RU2801082C1 |

| СПОСОБ СТРУКТУРНО-ПАРАМЕТРИЧЕСКОГО СИНТЕЗА КРИПТО-КОДОВЫХ КОНСТРУКЦИЙ ПРИ ВЫНУЖДЕННОМ СОКРАЩЕНИИ МЕРНОСТИ ПРОСТРАНСТВА КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ СТРУКТУРИРОВАННЫХ МАССИВОВ ДАННЫХ | 2022 |

|

RU2801198C1 |

| СПОСОБ ПАРАМЕТРИЧЕСКОГО СИНТЕЗА КРИПТО-КОДОВЫХ СТРУКТУР ДЛЯ КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ | 2023 |

|

RU2808758C1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ В УСЛОВИЯХ КРИТИЧЕСКОЙ ДЕГРАДАЦИИ СИСТЕМ ИХ ХРАНЕНИЯ | 2023 |

|

RU2828227C1 |

| СПОСОБ ФОРМИРОВАНИЯ КРИПТО-КОДОВЫХ КОНСТРУКЦИЙ В УСЛОВИЯХ СОКРАЩЕНИЯ МЕРНОСТИ ПРОСТРАНСТВА КОНТРОЛЯ И ВОССТАНОВЛЕНИЯ ЦЕЛОСТНОСТИ СТРУКТУРИРОВАННЫХ МАССИВОВ ДАННЫХ | 2022 |

|

RU2806539C1 |

Изобретение относится к способу криптографического контроля целостности данных на основе правил построения фракталов. Технический результат заключается в сокращении объема вводимой избыточности контрольных данных при увеличении объема целевых данных, подлежащих защите. В способе обнаружение и локализация данных с признаками нарушения целостности блока данных М, фрагментируемого на целевые блоки, расположенные на боковых ребрах треугольника, обеспечиваются посредством вычисления группы хэш-кодов по правилам построения треугольника Паскаля и их сравнения с эталонными, при этом блок данных М, представленный в виде вектора, для осуществления контроля целостности содержащихся в нем целевых данных фрагментируется на блоки данных M1, М2,… , M(φ) фиксированной длины, каждый из которых, в свою очередь, также фрагментируется на блоки данных  , где ϕ =1, 2, …, φ; i=1, 2,… , n; j=1, 2, к которым для контроля целостности применяется хэш-функция h, при этом порядок вычисления хэш-кодов и промежуточных результатов преобразований основан на правилах построения треугольника Паскаля, полученные значения размещают в таблице, имеющей треугольную форму, по боковым сторонам полученного треугольника последовательно размещены блоки данных

, где ϕ =1, 2, …, φ; i=1, 2,… , n; j=1, 2, к которым для контроля целостности применяется хэш-функция h, при этом порядок вычисления хэш-кодов и промежуточных результатов преобразований основан на правилах построения треугольника Паскаля, полученные значения размещают в таблице, имеющей треугольную форму, по боковым сторонам полученного треугольника последовательно размещены блоки данных  , подлежащие защите, внутри треугольника размещены промежуточные результаты преобразований

, подлежащие защите, внутри треугольника размещены промежуточные результаты преобразований  , где i,j=1, 2,… , n-1, вычисляемые от блоков данных

, где i,j=1, 2,… , n-1, вычисляемые от блоков данных  , подлежащих защите, где i=1, 2,… , n-1; j=1 2, на нижней стороне треугольника размещены блоки со значениями хэш-кодов

, подлежащих защите, где i=1, 2,… , n-1; j=1 2, на нижней стороне треугольника размещены блоки со значениями хэш-кодов  хэш- функции h, где i=n; j=1, 2,… , n+2, которые вычисляют от блоков данных

хэш- функции h, где i=n; j=1, 2,… , n+2, которые вычисляют от блоков данных  , подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня

, подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня  , используемых для обнаружения и локализации данных с признаками нарушения целостности. 6 ил.

, используемых для обнаружения и локализации данных с признаками нарушения целостности. 6 ил.

Способ криптографического контроля целостности данных на основе правил построения фракталов, заключающийся в том, что обнаружение и локализация данных с признаками нарушения целостности блока данных М, фрагментируемого на целевые блоки, расположенные на боковых ребрах треугольника, обеспечиваются посредством вычисления группы хэш-кодов по правилам построения треугольника Паскаля и их сравнения с эталонными, отличающийся тем, что блок данных М, представленный в виде вектора, для осуществления контроля целостности содержащихся в нем целевых данных фрагментируется на блоки данных M1, М2,¼, M(f) фиксированной длины, каждый из которых, в свою очередь, также фрагментируется на блоки данных  , где j=1, 2,¼, f; i=1, 2,¼, n; j=1, 2, к которым для контроля целостности применяется хэш-функция h, при этом порядок вычисления хэш-кодов и промежуточных результатов преобразований основан на правилах построения треугольника Паскаля, полученные значения размещают в таблице, имеющей треугольную форму, по боковым сторонам полученного треугольника последовательно размещены блоки данных

, где j=1, 2,¼, f; i=1, 2,¼, n; j=1, 2, к которым для контроля целостности применяется хэш-функция h, при этом порядок вычисления хэш-кодов и промежуточных результатов преобразований основан на правилах построения треугольника Паскаля, полученные значения размещают в таблице, имеющей треугольную форму, по боковым сторонам полученного треугольника последовательно размещены блоки данных  , подлежащие защите, внутри треугольника размещены промежуточные результаты преобразований

, подлежащие защите, внутри треугольника размещены промежуточные результаты преобразований  , где i,j=1, 2,¼, n-1, вычисляемые от блоков данных

, где i,j=1, 2,¼, n-1, вычисляемые от блоков данных  , подлежащих защите, где i=1, 2,¼, n-1; j=1 2, на нижней стороне треугольника размещены блоки со значениями хэш-кодов

, подлежащих защите, где i=1, 2,¼, n-1; j=1 2, на нижней стороне треугольника размещены блоки со значениями хэш-кодов  хэш- функции h, где i=n; j=1, 2,¼, n+2, которые вычисляют от блоков данных

хэш- функции h, где i=n; j=1, 2,¼, n+2, которые вычисляют от блоков данных  , подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня

, подлежащих защите, где i=n; j=1, 2, и результатов промежуточных преобразований нижнего уровня  , используемых для обнаружения и локализации данных с признаками нарушения целостности.

, используемых для обнаружения и локализации данных с признаками нарушения целостности.

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОГО ТРЕУГОЛЬНИКА ПАСКАЛЯ | 2019 |

|

RU2730365C1 |

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ ДАННЫХ НА ОСНОВЕ КРИПТОГРАФИЧЕСКОЙ ПИРАМИДЫ ПАСКАЛЯ | 2020 |

|

RU2759240C1 |

| RU 2021133578 A, 17.05.2023 | |||

| СПОСОБ КОНТРОЛЯ ЦЕЛОСТНОСТИ МНОГОМЕРНЫХ МАССИВОВ ДАННЫХ НА ОСНОВЕ ПРАВИЛ ПОСТРОЕНИЯ ТРЕУГОЛЬНЫХ КОДОВ | 2021 |

|

RU2771146C1 |

| US 5990810 A1, 23.11.1999 | |||

| US 20210200631 A1, 01.07.2021. | |||

Авторы

Даты

2024-09-17—Публикация

2024-01-09—Подача