Изобретение относится к способу проверки целостности накопленных данных в устройстве обработки листового материала, например банкнот или ценных бумаг.

Такое устройство обработки листового материала состоит в целом из нескольких компонентов. Каждый из этих компонентов выполняет определенные задачи при обработке листового материала. В устройстве обработки в качестве одного из его компонентов предусмотрен управляющий блок более высокого уровня по отношению к другим компонентам. Этот управляющий блок управляет отдельными процессами в устройстве обработки. Другие компоненты выполнены в виде модулей, осуществляющих собственно обработку листового материала. Некоторыми из возможных процессов по обработке листового материала, осуществляемых отдельными модулями, являются, например, извлечение отдельных листов из стопки, проверка состояния или подлинности листового материала, транспортировка листового материала, укладка его в стопку или уничтожение.

В качестве компонентов устройства обработки листового материала могут быть предусмотрены запоминающие устройства, в которых сохраняются данные, необходимые для работы этого устройства. Эти данные могут представлять собой, например, команды управления, программы, вычисленные данные или опорные (справочные) данные. Отдельные компоненты устройства обработки связаны друг с другом таким образом, чтобы между ними была возможна передача данных.

Устройство может работать в разных режимах. Режимы работы могут задаваться, например, оператором путем ввода определенных параметров. Такими параметрами могут быть: количество подлежащих проверке листов, достоинство банкнот, вид или качество определенных критериев проверки или аналогичные данные.

Подобное устройство обработки листового материала известно из DE-PS 2760453. Для сохранения данных как управляющий блок, так и каждый из отдельных модулей имеют собственную память, в которой хранятся данные, необходимые для работы устройства обработки. Обмен данными между управляющим блоком и модулями осуществляется через центральное запоминающее устройство, к которому могут обращаться как модули, так и управляющий блок. Для обмена данными модули дополнительно соединены напрямую друг с другом.

В DE-OS 3347607 описано устройство обработки листового материала, в котором для его оптического контроля применяется несколько однотипных модулей. В этом устройстве как управляющий блок, так и отдельные модули имеют собственную память для хранения данных. Отдельные модули соединены друг с другом, а также с управляющим блоком шиной данных. Дополнительно к шине данных подключено запоминающее устройство более высокого уровня, к которому могут обращаться все компоненты устройства обработки листового материала.

В целом в устройствах описанного выше типа могут иметь место нежелательные изменения данных, хранящихся в них. Эти изменения могут возникать либо вследствие сбоев в устройстве обработки таких, как, например, ошибка при передаче данных или потеря данных, либо вследствие сознательного манипулирования данными с целью мошенничества.

В известных устройствах не предусмотрено никаких мер, позволяющих выявлять нежелательные изменения в данных, хранящихся в них.

Исходя из этого, задача изобретения заключается в том, чтобы разработать способ, позволяющий проверять данные, хранящиеся в устройстве обработки листового материала, на их целостность с целью выявления изменений в этих данных.

Указанная задача решается с помощью предложенного способа проверки целостности накопленных данных в устройстве для обработки листового материала, такого как банкноты или ценные бумаги, с помощью проверочного блока, при этом в указанном устройстве для обработки имеется по крайней мере один компонент для обработки листового материала. Согласно изобретению неповрежденные данные сохраняют в памяти проверочного блока, причем такие неповрежденные данные соответствуют проверяемым накопленным данным компонента указанного устройства для обработки, формируют криптограмму с помощью указанного компонента, данные которого подлежат проверке, при этом указанные компонент и проверочный блок содержат процессор, выполненный с возможностью обращения к памяти, а указанную криптограмму при ее формировании рассчитывают из проверяемых накопленных данных компонента посредством криптографического алгоритма и ключа, формируют криптограмму с помощью указанного проверочного блока, причем при формировании последней ее рассчитывают из сохраненных неповрежденных данных посредством криптографического алгоритма и ключа, и осуществляют сравнение криптограмм между собой, определяя соответствие указанных криптограмм друг другу как отсутствие в накопленных данных нежелательных изменений, приводящих к нарушению их целостности.

Предпочтительно проверку указанных накопленных данных нескольких компонентов устройства обработки листового материала осуществлять с помощью введенной в память проверочного блока таблицы, в которой хранится информация о том, данные каких компонентов подлежат проверке, в каких областях памяти хранятся накопленные проверяемые данные каждого из компонентов и в каких областях памяти проверочного блока хранятся соответствующие неповрежденные данные.

При этом доступ к указанным областям памяти желательно осуществлять с использованием прямых физических адресов памяти и/или логических имен.

Предпочтительно также перед выполнением криптографического алгоритма указанные данные динамизировать путем добавления случайного числа.

Целесообразно посредством криптографического алгоритма указанные данные сначала уплотнять с помощью определенного метода сжатия, а затем уплотненные данные зашифровывать с помощью метода шифрования с применением ключа.

Целесообразно также для формирования криптограммы неповрежденные данные и ключ, соответственно случайное число, передавать с помощью проверочного блока по линии передачи данных на вычислительное устройство, с помощью вычислительного устройства рассчитывать криптограмму и осуществлять передачу криптограммы с вычислительного устройства по линии передачи данных на проверочный блок.

Следует отметить при этом, что вычислительное устройство является компонентом устройства для обработки листового материала, и это вычислительное устройство является внешним устройством.

В предпочтительной форме реализации способа проверочный блок является компонентом устройства для обработки листового материала, и этот проверочный блок является внешним устройством.

Причем передачу необходимых для проверки данных между устройством для обработки листового материала и внешним устройством целесообразно осуществлять с помощью переносного носителя информации.

Целесообразно также передачу необходимых для проверки данных между устройством для обработки листового материала и внешним устройством осуществлять по линии передачи данных.

В предпочтительной форме реализации способа сравнение желательно осуществлять с помощью проверочного блока.

Предпочтительно также при реализации изобретения криптограммы выдавать в удобочитаемом виде, а их сравнение осуществлять оператором устройства обработки.

Особенно предпочтительно создание ключа осуществлять с помощью проверочного блока и при каждой проверке целостности данных использовать разный ключ.

Следует отметить, что устройство для обработки листового материала имеет возможность работы в различных режимах, а проверяемые данные компонента устройства обработки по крайней мере частично зависят от по крайней мере одного определенного рабочего режима.

Следует также отметить, что устройство для обработки листового материала имеет возможность работы в разных режимах, а таблица по крайней мере частично зависит от по крайней мере одного определенного режима работы.

Преимущество предложенного способа состоит в том, что одна криптограмма рассчитывается проверочным блоком, а другая рассчитывается проверяемым компонентом. Благодаря этому распределяется также необходимая для создания криптограмм вычислительная нагрузка.

Еще одно преимущество способа состоит в том, что при каждой проверке создается ключ, отличный от ключей предыдущих проверок. Тем самым нет необходимости сохранять его в тайне, и при этом не существует опасности кражи ключа.

В случае необходимости при каждой проверке данные, из которых формируются криптограммы, можно подвергать динамической обработке путем добавления некоторого случайного числа. Полученные из динамизированных данных криптограммы изменяются и в том случае, когда те же данные проверяются несколько раз. Благодаря этому исключается возможность мошеннического манипулирования проверкой данных путем использования криптограмм, созданных при предыдущих проверках.

При создании криптограмм предпочтительно выбирают криптографический алгоритм, который одновременно приводит к предварительному преобразованию (сжатию) данных. Благодаря этому криптограммы содержат такое количество данных, которое в сравнении с количествами первоначальных данных относительно незначительно. Благодаря незначительному объему данных в этих криптограммах их обмен и сравнение могут происходить просто и быстро.

В одном из вариантов выполнения изобретения предусмотрена также возможность проверки за одну операцию накопленных данных нескольких компонентов устройства обработки. Для этого в память проверочного блока вводят таблицу, в которой в зависимости от рабочего режима устройства обработки записано, какие из компонентов должны быть проверены, в каких областях памяти хранятся подлежащие проверке данные каждого из компонентов и в каких областях памяти проверочного блока хранятся соответствующие неповрежденные данные. С помощью этой таблицы проверочный блок может формировать необходимые для контроля отдельных компонентов криптограммы и сравнивать их с криптограммами, созданными каждым из компонентов.

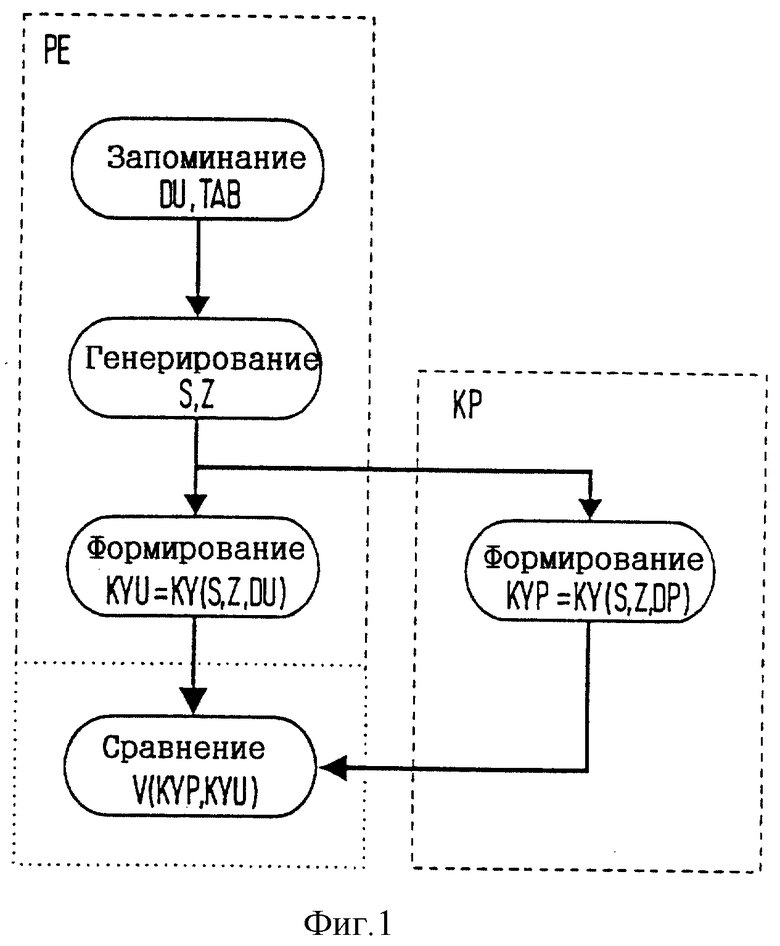

Далее описаны некоторые примеры выполнения изобретения со ссылкой на прилагаемые чертежи, на которых показаны:

на фиг. 1 - блок-схема первого варианта выполнения изобретения,

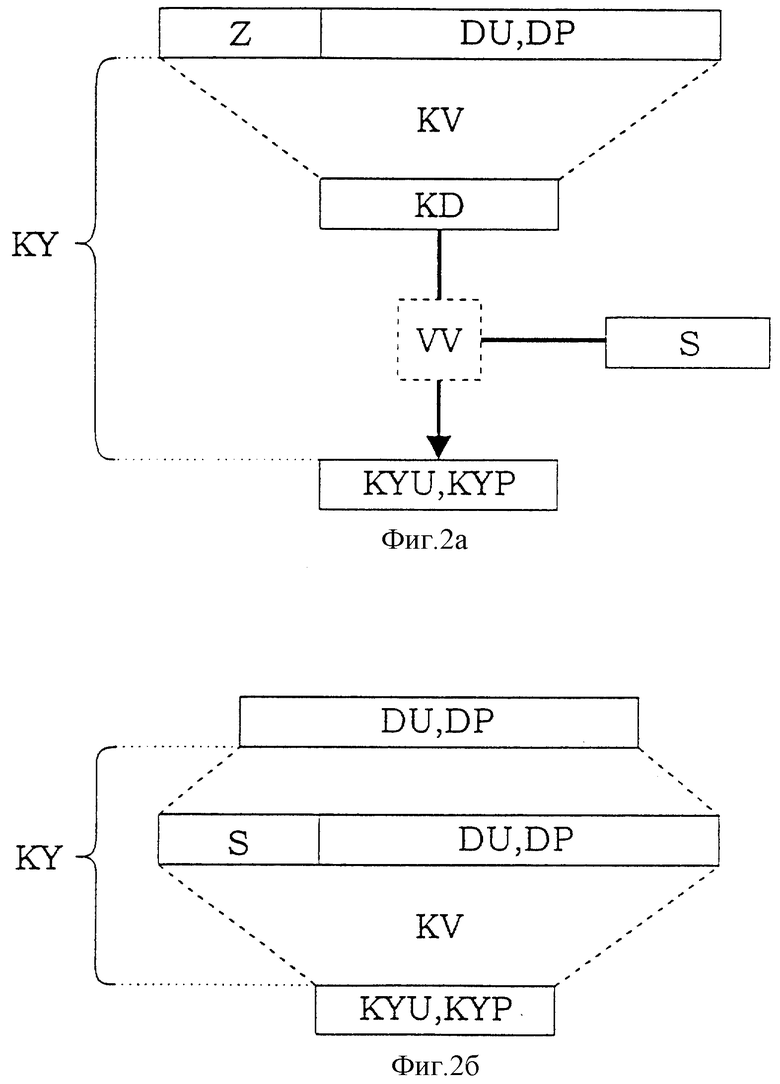

на фиг. 2 а, б - блок-схема второго варианта криптографического алгоритма,

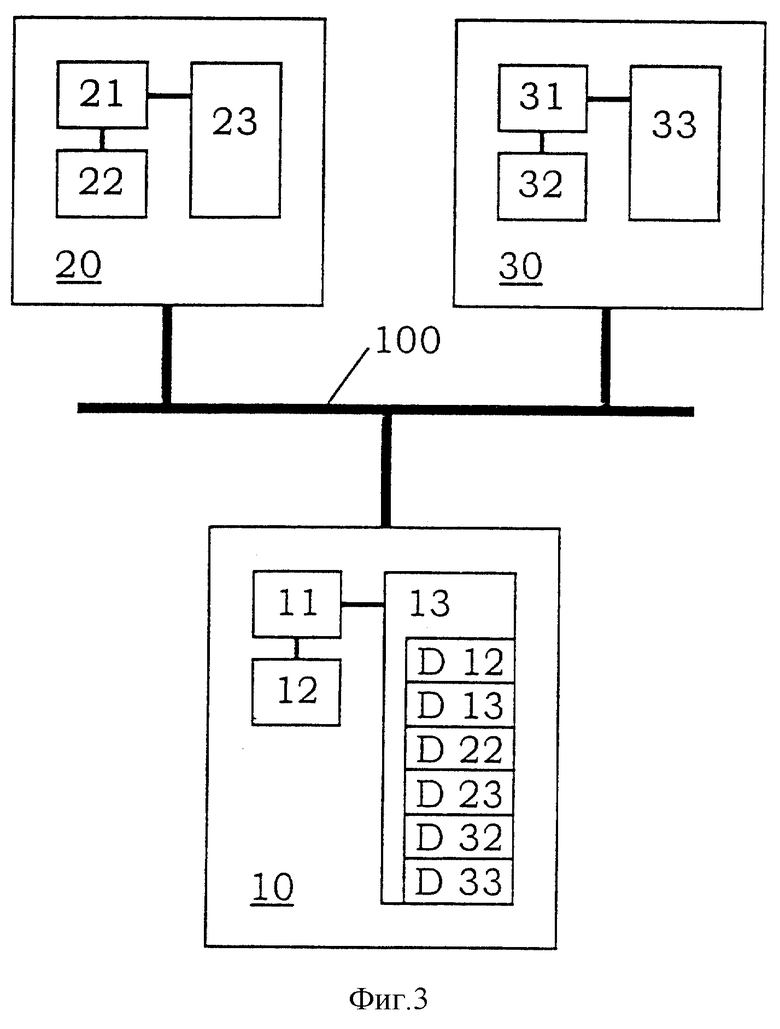

на фиг. 3 - принципиальная схема устройства обработки листового материала,

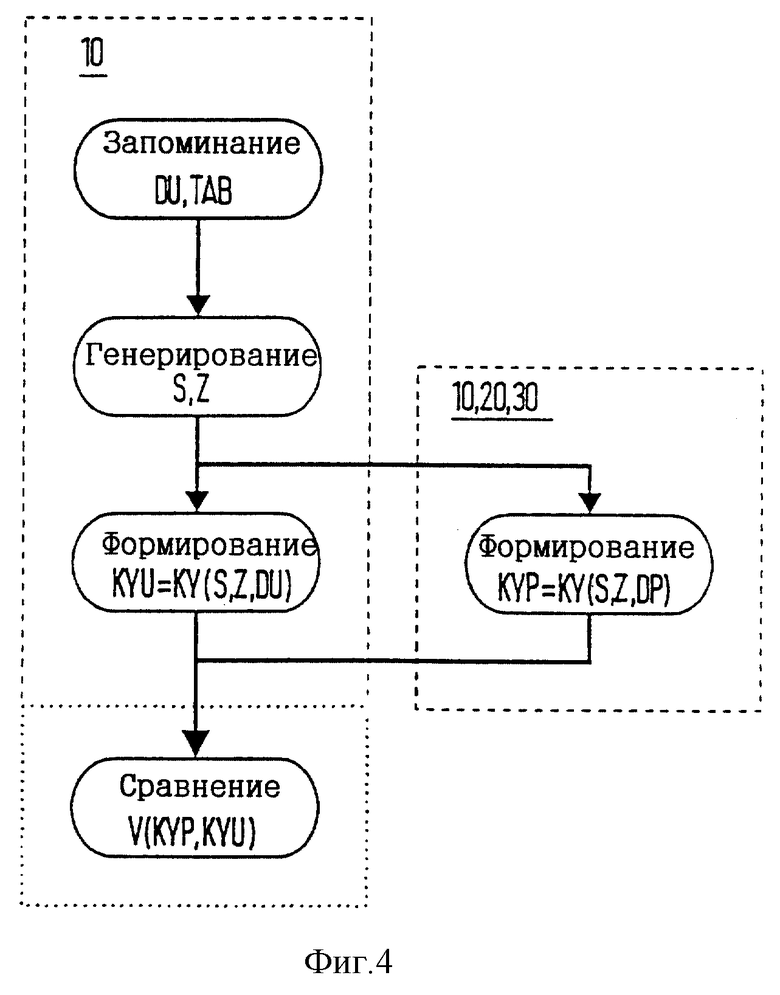

на фиг. 4 - первый пример реализации первого варианта выполнения изобретения,

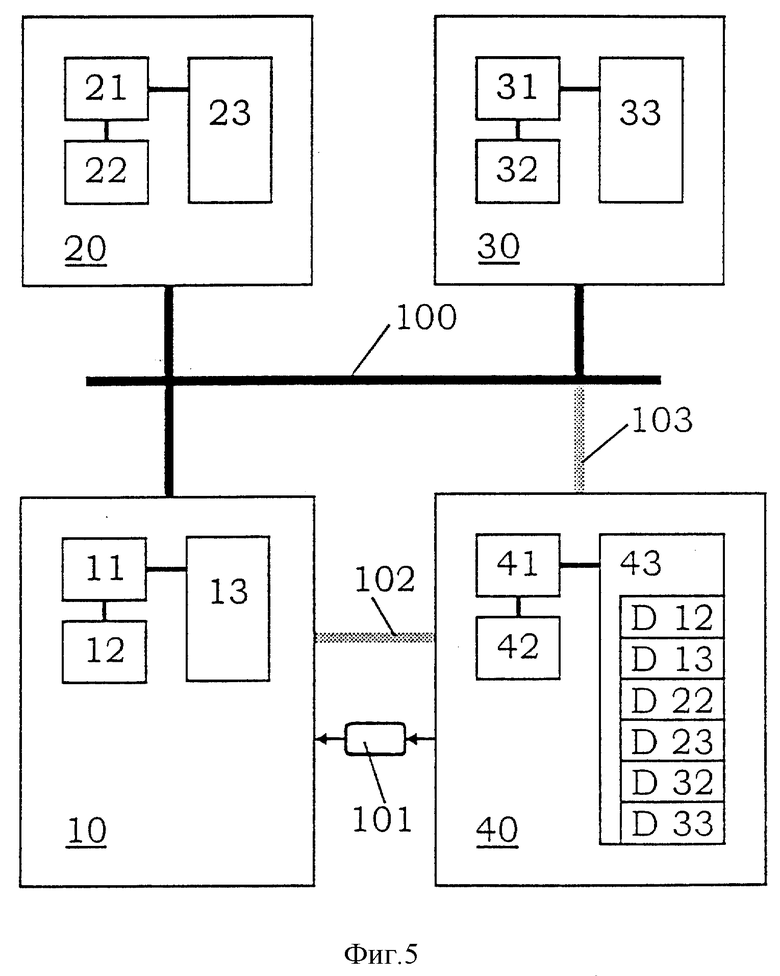

на фиг. 5 - принципиальная схема системы, состоящей из устройства обработки и вспомогательного устройства,

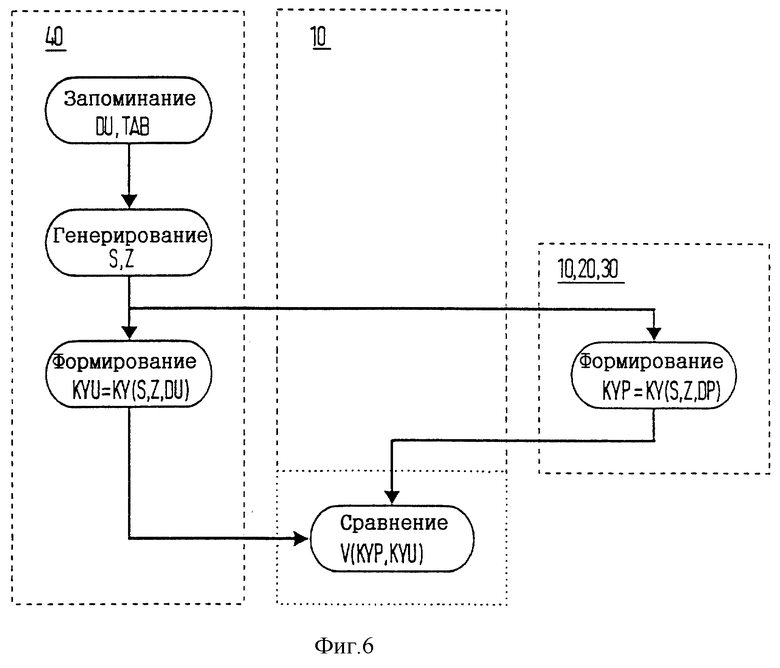

на фиг. 6 - второй пример реализации первого варианта выполнения изобретения,

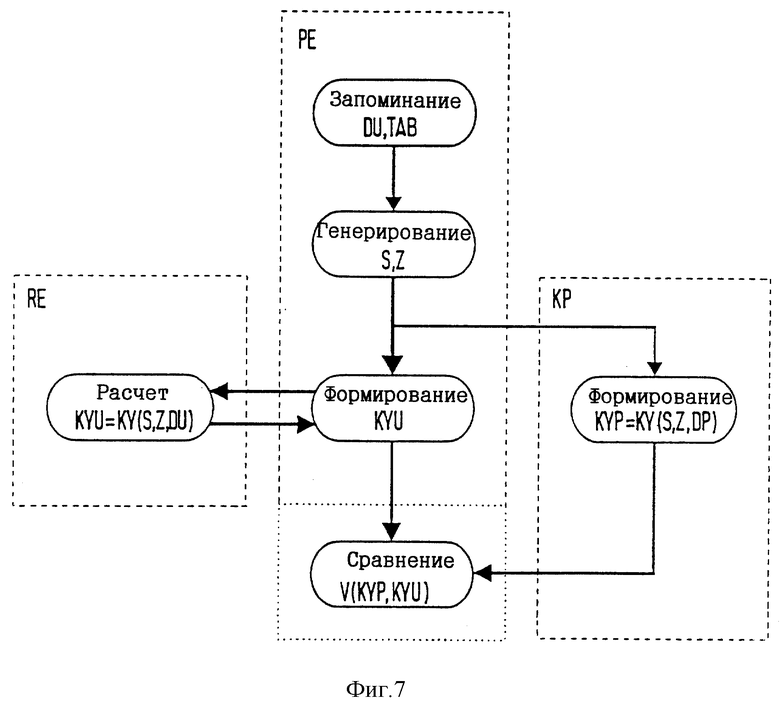

на фиг. 7 - блок-схема второго варианта выполнения изобретения,

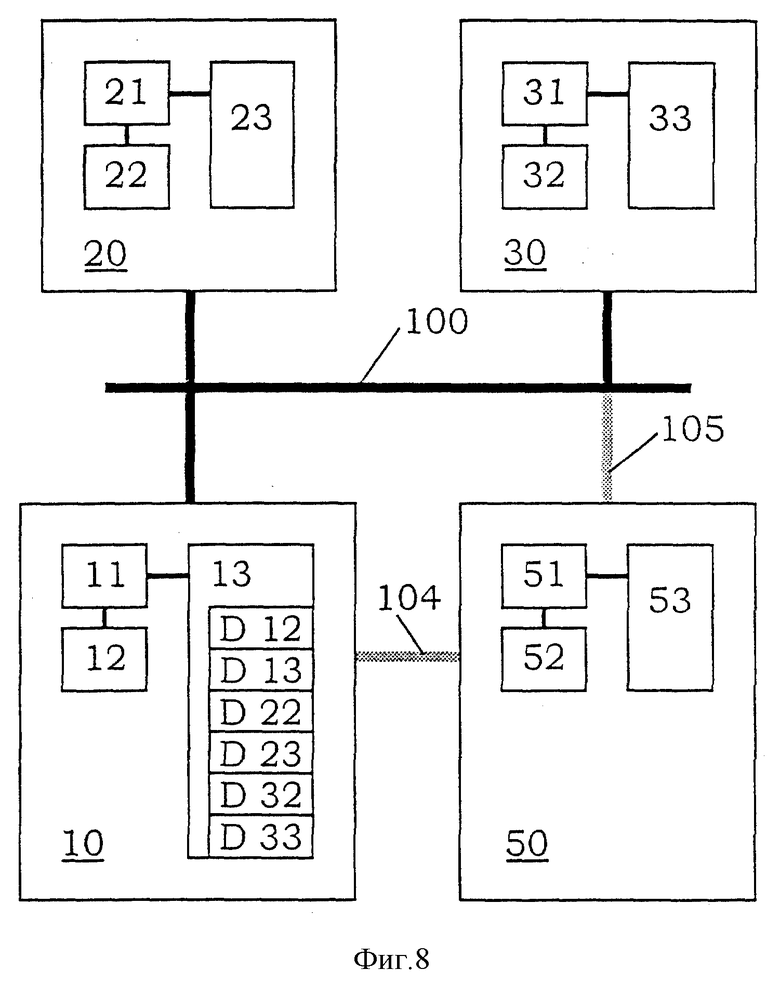

на фиг. 8 - принципиальная схема расширенного устройства обработки листового материала,

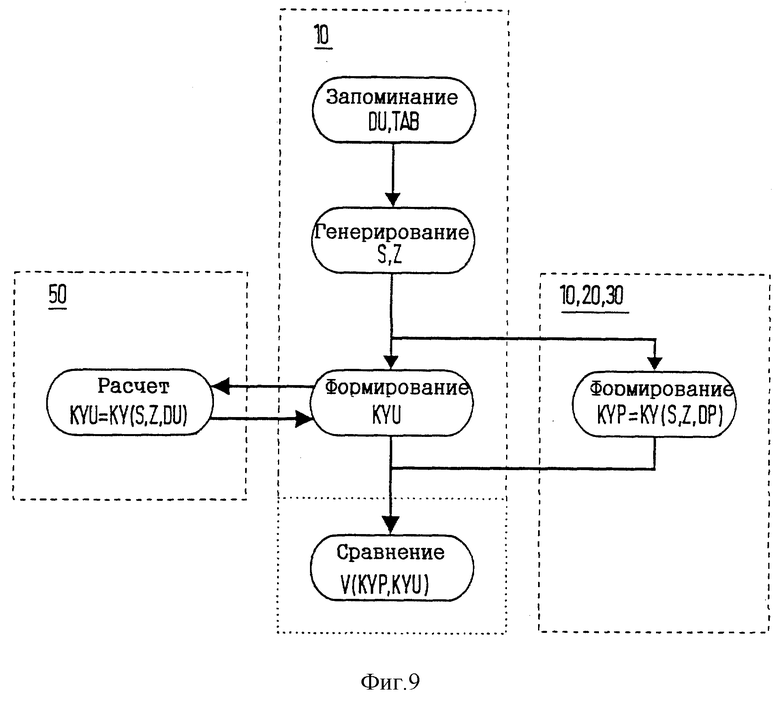

на фиг. 9 - пример реализации второго варианта выполнения изобретения.

На фиг. 1 показана блок-схема первого варианта выполнения изобретения. Для проверки целостности данных, накопленных в компоненте KP устройства для обработки листового материала посредством проверочного блока PE, сначала в память этого проверочного блока PE вводят неповрежденные данные DU. Эти неповрежденные данные DU соответствуют находящимся в неповрежденном состоянии данным DP, проверяемым в компоненте KP при работе устройства в определенном режиме BZ.

При каждой проверке накопленных в компоненте KP данных проверочный блок PE создает ключ S, который обновляется при каждой проверке целостности данных. Ключ S используется для формирования криптограмм посредством криптографического алгоритма KY. При необходимости проверочным блоком PE может быть создано дополнительно случайное число Z, используемое для динамизации данных DP, соответственно DU.

Необходимые для получения криптограмм данные S, соответственно случайное число Z, передаются затем проверочным блоком PE на проверяемый компонент KP. Посредством криптографического алгоритма KY и ключа S, соответственно случайного числа Z, в проверочном блоке PE, равно как и в проверяемом компоненте KP, вычисляется криптограмма. В компоненте KP устройства обработки из проверяемых данных DP формируется криптограмма KYP. Криптограмма KYU формируется проверочным блоком PE из неповрежденных данных DU, причем неповрежденные данные DU соответствуют находящимся в неповрежденном состоянии проверяемым данным DP.

Затем на стадии сравнения V сравниваются криптограммы KYU и KYP. Для этого криптограмма KYP передается проверяемым компонентом KP в проверочный блок PE. Сравнение V может проводиться, например, непосредственно проверочным блоком PE. Еще одна возможность сравнения V состоит в том, чтобы представлять как криптограмму KYU, так и криптограмму KYP в удобочитаемом виде, чтобы сравнение V криптограмм мог осуществлять оператор BD устройства обработки.

При необходимости провести проверку либо нескольких компонентов в устройстве обработки, либо одного компонента при работе устройства в различных режимах BZ, либо провести проверку при сочетании обеих этих возможностей при определенных условиях существует возможность запоминания таблицы TAB в проверочном блоке. В этой таблице в зависимости от возможных рабочих режимов BZ устройства обработки хранится информация о том, какие из компонентов следует проверять, в каких областях SP памяти находятся проверяемые данные DP каждого из компонентов и в каких участках SU памяти проверочного блока PE хранятся соответствующие неповрежденные данные DU. Дополнительно в проверочном блоке PE запоминаются все неповрежденные данные DU, которые появляются в таблице TAB в зависимости от возможных рабочих режимов BZ устройства обработки.

Области SP, соответственно SU памяти, могут быть определены, например, с помощью непосредственных физических адресов памяти или логических имен. Непосредственные физические адреса памяти применяются в основном в полупроводниковых запоминающих устройствах, таких как, например, ЗУПВ, ПЗУ, СППЗУ, ЭСППЗУ и т. п. Область памяти в данном случае может быть задана, например, указанием начального адреса и конечного адреса в запоминающем устройстве или указанием начального адреса и длины области памяти в запоминающем устройстве. В массовых запоминающих устройствах (ЗУ сверхбольшой емкости), таких как, например, накопители на жестком диске (НЖМД), накопители на гибких магнитных дисках (НГМД), накопители на бегущей магнитной ленте (стримеры), накопители на компакт-дисках и т.п., обычно применяются логические имена (имена файлов) для задания определенных областей памяти.

На фиг. 2а показан вариант криптографического алгоритма KY. Зашифровываемые данные DU, соответственно DP, перед выполнением собственно криптографического алгоритма KY могут быть в данном случае динамизированы путем добавления случайного числа Z. Эта динамизация может быть осуществлена для того, чтобы также при в остальном одинаковом криптографическом алгоритме KY получить различные криптограммы KYU, соответственно KYP. Этот метод позволяет воспрепятствовать краже криптограмм, созданных при более ранних проверках, путем мошеннического манипулирования с устройством обработки и их последующему вводу в устройство для создания ложного впечатления корректной проверки.

Данные DU, соответственно DP, необязательно динамизированные случайным числом Z, сжимаются затем с помощью метода сжатия KV. Полученные таким путем уплотненные данные KD зашифровываются после этого с помощью способа шифрования VV с применением ключа S. В результате осуществления этого способа шифрования VV получают требуемую криптограмму KYU, соответственно KYP.

В целом для сжатия и шифрования могут быть использованы все общеизвестные методы. К первым относятся, например, хэш-функции. В качестве способа шифрования VV могут применяться, например, стандарт шифрования данных [Data Encryption Standard (DES)] или методы шифрования открытым ключом (Public Key Method), как, например, алгоритм RSA.

На фиг. 2б представлен еще один вариант криптографического алгоритма KY. В этом случае к шифруемым данным DU, соответственно DP, сначала добавляют ключ S, а затем с помощью метода сжатия KV уплотняют, получая непосредственно криптограмму KYU, соответственно KYP. В принципе возможно использование и других вариантов криптографического алгоритма KY.

На фиг. 3 представлена принципиальная схема устройства обработки листового материала. Оно состоит из трех компонентов 10, 20 и 30, причем отдельные компоненты соединены между собой линией 100 данных. Управляющий блок 10 представляет собой компонент более высокого уровня по отношению к другим компонентам и служит для управления отдельными процессами обработки. В его состав, среди прочего, входит процессор 11, который может обращаться к полупроводниковым запоминающим устройствам 12 и к массовым запоминающим устройствам 13.

Полупроводниковые запоминающие устройства 12 могут представлять собой, например, энергозависимые ЗУПВ или энергонезависимые ПЗУ, СППЗУ, ЭСППЗУ и аналогичные запоминающие устройства. Обычно во время выполнения программы процессор 11 использует энергозависимое ЗУПВ. Энергонезависимые запоминающие устройства содержат данные, необходимые для работы устройства обработки. Области памяти этих полупроводниковых запоминающих устройств 12 задаются, как правило, с использованием прямых физических адресов памяти.

Массовые запоминающие устройства 13 служат для хранения большего количества данных и могут быть реализованы, например, в виде накопителей на жестких магнитных дисках, накопителей на гибких магнитных дисках, накопителей на компакт-дисках и т.п. В массовых запоминающих устройствах 13 хранятся данные, необходимые для работы устройства обработки. Области памяти массовых запоминающих устройств 13 задаются, как правило, с использованием логических имен.

В качестве других компонентов устройства обработки в данном случае на чертеже показаны два модуля 20 и 30. Хотя эти модули и имеют одинаковую схему, однако в устройстве обработки они выполняют различные задачи при обработке листового материала. Количество модулей в этом случае ограничено двумя только из соображений наглядности.

Каждый из этих модулей 20, соответственно 30, аналогично управляющему блоку 10 имеет процессор 21, соответственно 31, запоминающее устройство 22, соответственно 32 и массовое запоминающее устройство 23, соответственно 33. Хранящиеся в запоминающих устройствах 22, 23, 32, 33 данные служат для работы соответствующего модуля.

Как правило, данные, хранящиеся в запоминающих устройствах 12, 13, 22, 23, 32, 33, различны и зависят в общем случае от рабочего режима BZ устройства обработки и функционального назначения компонента.

На схеме первого примера реализации первого варианта выполнения, показанной на фиг. 4, задачи проверочного блока PE берет на себя управляющий блок 10. Неповрежденные данные DU, которые соответствуют хранящимся в запоминающих устройствах 12, 13, 22, 23, 32, 33 и находящимся в неповрежденном состоянии проверяемым данным DP, запоминаются согласно фиг. 3 в массовом запоминающем устройстве 13 управляющего блока 10 в соответствующих областях памяти D12, D13, D22, D23, D32 и D33. Дополнительно в массовом запоминающем устройстве 13 запоминается соответствующая таблица TAB для проверки нескольких компонентов устройства обработки. Криптограммы KYU, необходимые для проверки, формирует управляющий блок 10. Соответствующие криптограммы KYP формируются в проверяемых компонентах. Проверяемым компонентом KP в данном случае может быть, например, модуль 20 или 30, но им может быть и сам управляющий блок 10. Сравнение V сформированных криптограмм KYP и KYU производится при этом либо управляющим блоком 10, либо они выдаются управляющим блоком 10 в удобочитаемой форме, благодаря чему сравнение V может проводить оператор устройства обработки.

На фиг. 5 показана принципиальная схема устройства обработки, в которой дополнительно предусмотрено вспомогательное устройство 40. Это вспомогательное устройство 40 может представлять собой, например, персональный компьютер, который может быть пространственно отделен от устройства обработки. В состав вспомогательного устройства 40 также входит процессор 41, полупроводниковое запоминающее устройство 42 и массовое запоминающее устройство 43. Поскольку в дальнейшем вспомогательное устройство 40 должно взять на себя функции проверочного блока PE, необходимые для проверки неповрежденные данные DU, соответственно таблица TAB, запоминаются в массовом запоминающем устройстве 43 этого вспомогательного устройства 40.

Необходимый для проведения проверки обмен данными между вспомогательным устройством 40 и устройством обработки может осуществляться различными путями. Одна из возможностей заключается в том, что данные записываются вспомогательным устройством 40 на переносной носитель 101 информации, который затем вводится в управляющий блок 10. В качестве переносных носителей 101 информации могут применяться, например, чип-карты или дискеты.

Другая возможность состоит в том, что предусматривают линию 102 передачи данных, которая позволяет проводить обмен данными между управляющим блоком 10 и вспомогательным устройством 40. В зависимости от пространственных условий эта линия 102 передачи данных может представлять собой прямое соединение между обоими компонентами или они могут быть связаны по сети.

Еще одной возможностью является подключение вспомогательного устройства 40 непосредственно к внутренней линии 100 данных устройства обработки. В этом случае вспомогательное устройство 40 может рассматриваться как компонент устройства обработки.

На фиг. 6 изображена блок-схема второго примера реализации первого варианта в устройстве обработки со вспомогательным устройством 40. Как уже говорилось выше, неповрежденные данные DU, соответственно таблица TAB, запоминаются во вспомогательном устройстве 40. Далее вспомогательное устройство 40 генерирует ключ S, соответственно случайное число Z. Для проверки целостности хранимых в устройстве обработки данных ключ S, соответственно случайное число Z, по описанным выше линиям 101, 102, 103 передаются на управляющий блок 10.

Для проверки целостности данных управляющий блок 10 затем требуется перевести в необходимый для проверки рабочий режим BZ. Такой переход может осуществляться либо с помощью информации, вводимой непосредственно оператором в управляющий блок 10, либо с помощью соответствующей информации, которая передается вспомогательным устройством 40 на управляющий блок 10. В зависимости от этой информации управляющий блок 10 переводит устройство обработки в требуемый рабочий режим BZ.

Необходимая для проверки информация о том, какие из компонентов подлежат проверке и в каких областях SP памяти хранятся подлежащие проверке данные DP каждого из компонентов 10, 20, 30, может считываться вспомогательным устройством 40 из таблицы TAB в зависимости от требуемого рабочего режима BZ и передаваться на управляющий блок 10.

Другая возможность состоит в вводе копии таблицы TAB в память управляющего блока 10. Управляющий блок 10 в этом случае может считывать необходимую информацию в зависимости от установленного рабочего режима BZ непосредственно из копии таблицы TAB.

Вспомогательное устройство 40 при этом формирует необходимые криптограммы KYU, в то время как необходимые для сравнения криптограммы KYP формируются в каждом из компонентов 10, 20, 30 устройства обработки.

После этого для сравнения V криптограмм KYU и KYP криптограммы KYU могут передаваться вспомогательным устройством 40 на управляющий блок 10 и сравниваться в нем. Альтернативно этому также возможна выдача управляющим блоком 10 криптограмм KYU и криптограмм KYP в удобочитаемой форме. Сравнение криптограмм может в этом случае проводиться оператором устройства обработки.

Если в качестве носителя информации для передачи данных между вспомогательным устройством 40 и управляющим блоком 10 используют переносной носитель 101 данных, то по экономическим соображениям ключ S, соответственно случайное число Z, а также сформированные криптограммы KYU записываются за одну операцию на переносной носитель 101 данных и сразу передаются на управляющий блок 10.

На фиг. 7 показана блок-схема еще одного варианта выполнения изобретения. Если осуществляется проверка накопленных данных нескольких компонентов устройства обработки, то проверочный блок PE должен сформировать несколько криптограмм KYU. Для снижения нагрузки на проверочный блок PE в этом варианте расчет криптограмм осуществляет дополнительное вычислительное устройство RE. Для этого неповрежденные данные DU и необходимый для расчета криптограмм KYU ключ S, соответственно случайное число Z, передаются на вычислительное устройство RE. Последнее в этом случае формирует из неповрежденных данных DU криптограммы KYU и передает эти криптограммы KYU обратно на проверочный блок PE. Другие стадии способа проводятся аналогично описанным в первом варианте выполнения.

На фиг. 8 изображено расширенное устройство обработки, в котором дополнительно предусмотрено вычислительное устройство 50. В состав этого устройства обработки также входят процессор 51, полупроводниковое запоминающее устройство 52 и массовое запоминающее устройство 53. Вычислительное устройство 50 может быть реализовано, например, в виде персонального компьютера. Вычислительное устройство 50 соединено с устройством обработки либо линией 104 данных (аналогично линии 102 данных), либо линией 105 данных (аналогично линии 103 данных).

Хотя связь между вычислительным устройством 50 и управляющим блоком 10 в принципе можно осуществлять посредством переносного носителя информации, однако в данном случае это нецелесообразно, так как неповрежденные данные DU должны полностью передаваться от управляющего блока на вычислительное устройство 50, а объем неповрежденных данных DU при этом может быть чрезвычайно высоким.

На фиг. 9 показана блок-схема примера реализации второго варианта выполнения в устройстве обработки с вычислительным устройством 50. Эта блок-схема отличается от блок-схемы первого примера реализации первого варианта по фиг. 4 лишь тем, что расчет криптограмм KYU проводится вычислительным устройством 50, а затем они передаются на управляющий блок 10. Сравнение V криптограмм KYP и KYU в этом случае также может осуществляться либо непосредственно управляющим блоком 10, либо оператором устройства обработки после выдачи криптограмм в удобочитаемом виде.

В принципе изобретение предусматривает возможность его иной реализации, отличной от рассмотренных выше вариантов. Так, например, запоминающие устройства отдельных компонентов, указанные в вышеописанных вариантах выполнения, можно выполнить более простыми, а при определенных условиях необходимость в их использовании может также частично отпасть.

Изобретение относится к проверке целостности накопленных данных при обработке изделий. Техническим результатом является проверка целостности данных с целью выявления изменений в этих данных. В способе проверки целостности накопленных данных в память проверочного устройства сначала вводят неповрежденные данные, которые соответствуют проверяемым и находящимся в неповрежденном состоянии данным компонента установки для обработки в определенном рабочем режиме этой установки. Для контроля целостности проверяемых данных на компоненте в проверочном устройстве для каждой проверки генерируется ключ. С использованием этого ключа и посредством криптографического алгоритма формируются две криптограммы. Одна криптограмма формируется из подлежащих проверке данных компонентом установки для обработки, на котором хранятся проверяемые данные. Другая криптограмма формируется проверочным из неповрежденных данных. После этого обе криптограммы сравниваются между собой, если криптограммы соответствуют друг другу, то и проверяемые данные также соответствуют неповрежденным данным и, таким образом, не имеют никаких нежелательных изменений. 17 з.п.ф-лы, 10 ил.

| US 4358849 A, 09.11.1982 | |||

| Устройство для сортировки и укладки ценных бумаг | 1988 |

|

SU1679978A3 |

| WO 9402913 A, 03.02.1994 | |||

| ОДНОВИБРАТОР | 0 |

|

SU278740A1 |

| DE 3347607 A, 12.07.1984 | |||

| Способ формирования серебросодержащего биосовместимого покрытия на имплантатах из титановых сплавов | 2021 |

|

RU2760453C1 |

Авторы

Даты

2001-08-10—Публикация

1996-03-19—Подача