Изобретение относится к области аутентификации объектов и может использоваться, например, для аутентификации мобильного терминала (телефона) абонента в сети с использованием идентификационного модуля, например, с помощью персональной Чип-карты (карты со встроенной микросхемой), в частности с помощью так называемой SIM-карты (от англ. "Subscriber Identity Module", модуль идентификации абонента).

В телекоммуникационных системах стандарта GSM (Global System for Mobile communication) аутентификация абонента в сети выполняется по известной процедуре (Стандарт GSM 11.11) следующим образом. Сеть посылает Запрос (случайное число RAND) на мобильный терминал (МТ). МТ передает запрос на SIM-карту, используя команду RUN GSM ALGORITHM. SIM-карта шифрует случайное число на секретном ключе Кi, хранящемся в памяти SIM-карты, по алгоритму A3 и получает значение SRES (Ответ), которое посредством МТ передается в сеть.

SRES=ENC (Кi, RAND),

где SRES - результат шифрования длиной 4 байта,

ENC - процедура шифрования,

Кi - секретный ключ длиной 16 байт,

RAND - случайное число длиной 16 байт.

Такая же процедура шифрования этого же случайного числа RAND (на этом же ключе и с использованием такого же алгоритма шифрования) выполняется в сети для получения значения RES. В случае совпадения SRES, полученного от МТ, и RES, вычисленного в сети, процедура аутентификации считается успешно выполненной. Абоненту разрешается пользоваться услугами сети. Аутентификация такого рода называется внутренней.

Недостатком такого решения является принципиальная возможность подбора секретного ключа Кi путем многократной (несколько десятков или сотен тысяч раз) подачи Запроса с помощью команды RUN GSM ALGORITHM на карту, вставленную в считыватель карт. Подбор ключа Кi осуществляется путем анализа результатов выполнения команды RUN GSM ALGORITHM (Ответа) с помощью специальных алгоритмов. Целью определения секретного ключа является создание дубля (клона) карты, что дает возможность несанкционированного пользования услугами сети.

Известны способы, использующие счетчик аутентификаций, который ограничивает количество попыток подбора ключа Кi (SIM SCAN v/1/21 (Aug. 8 2001). Web: http: // www/net.yu/~dejan). После выполнения каждой процедуры аутентификации значение счетчика уменьшается на единицу, а обнуление счетчика делает карту неработоспособной. Таким образом ограничивается количество возможного выполнения команд RUN GSM ALGORITHM, а следовательно, и полученных пар Запрос-Ответ, используемых для подбора секретного ключа. Типичное начальное значение счетчика аутентификации составляет 100000. Однако развитие вычислительной техники и совершенствование алгоритмов подбора ключа приводят к возможности подбора ключа за (40-60) тысяч попыток. Дальнейшее ограничение начального значения счетчика аутентификации создает неудобства как абоненту сети (малый срок жизни карты), так и сетевому оператору (замена карты или операции по обновлению содержимого счетчика аутентификации).

Наиболее близким техническим решением является способ, использующий процедуру внешней аутентификации (способ описан в стандарте ISO/IES (1987): ISO 7816-4, integrated circuit(s) cards with contacts. Part 4: Interindustry command for interchange).

Суть внешней аутентификации заключается в следующем. Карта выдает на внешнее устройство (например, терминал) случайное число, которое терминал шифрует на известном карте ключе. Результат шифрования возвращается карте, которая сравнивает его с результатом шифрования, полученным внутри карты. Если оба результата совпадают, то внешняя аутентификация считается успешной. После выполнения внешней аутентификации карта "уверена", что работает с легальным устройством. Затем выполняется процедура внутренней аутентификации, т.е. теперь уже карта подтверждает свою "легитимность" внешнему устройству.

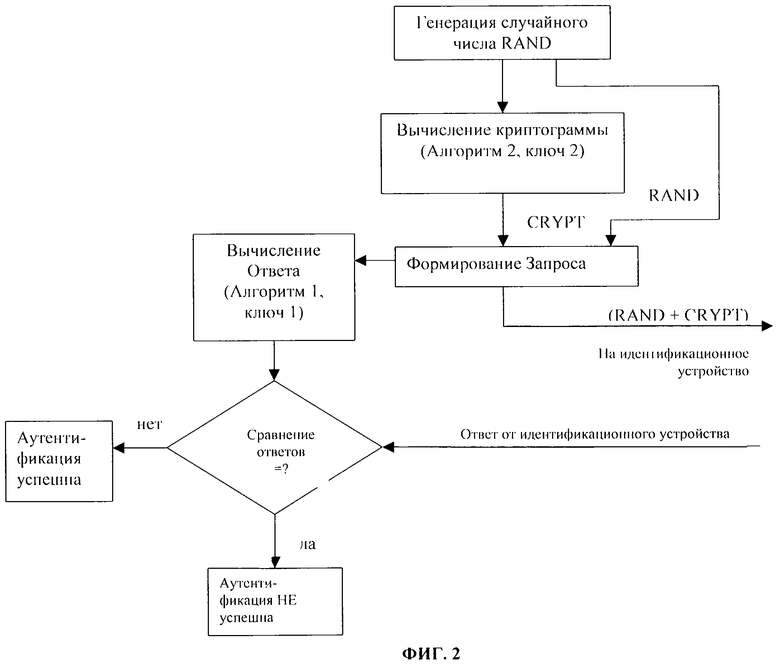

На фиг. 1 представлен алгоритм обработки Запроса в идентификационном модуле.

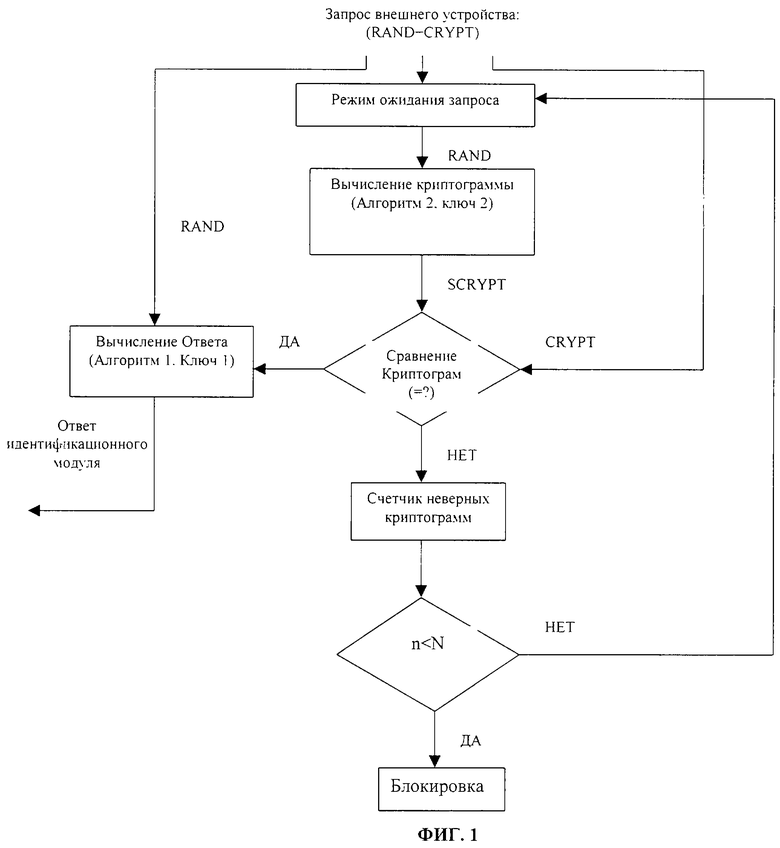

На фиг. 2 представлен алгоритм формирования запроса во внешнем устройстве.

Техническим результатом, на достижение которого направлено изобретение является повышение защиты от несанкционированного пользования услугами сети. Технический результат достигается за счет того, что в способе идентификации объекта, с использованием идентификационного модуля, выполненного, например, в виде SIM-карты, внешним устройством осуществляется формирование Запроса, содержащего случайное число и, в отличие от известного способа, криптограмму, полученную обработкой случайного числа алгоритмом 2 с использованием секретного ключа 2; передачи запроса на идентификационный модуль; проверки идентификационным модулем криптограммы случайного числа с возможностью блокировки работы идентификационного модуля в случае, когда число запросов с неправильной криптограммой превышает наперед заданное число, например, 3; формировании Ответа идентификационным модулем путем шифрования Запроса с использованием алгоритма 1 и секретного ключа 1; возврате Ответа внешнему устройству; сравнение внешним устройством полученного Ответа идентификационного модуля с результатом, проведенного внешним устройством шифрования Запроса с использованием алгоритма 1 и секретного ключа 1.

Предлагаемое техническое решение работает следующим образом. Сетью генерируется случайное число RAND длиной 16 байт, последние 4 байта случайного числа заменяются на (FF FF FF FF)hex, затем полученное число обрабатывается по определенному алгоритму 2 (например. DES, 3-DES, A3) на некотором секретном ключе 2. Первые 4 байта результата обработки (криптограмма) заменяют собой последние 4 байта случайного числа. Полученный результат длиной 16 байт является запросом, который передается на SIM-карту мобильного терминала посредством команды RUN GSM ALGORITHM. SIM-карта вычисляет по известному ей ключу 2 и алгоритму 2 криптограмму следующим образом: получив 16-байтный Запрос, карта сохраняет последние 4 байта (криптограмму). Затем последние 4 байта запроса заменяются на (FF FF FF FF)hex и полученный результат обрабатывает с использованием алгоритма 2 и секретного ключа 2. Первые 4 байта результата обработки сравниваются с запомненными 4 байтами криптограммы. В случае совпадения криптограммы, полученной от сети и вычисленной внутри карты проверка считается проведенной успешно, после чего выполняется формирование Ответа. Формирование Ответа идентификационным модулем осуществляется путем шифрования Запроса с использованием алгоритма 1 (например, DES, 3-DES, A3) и секретного ключа 1. Далее выполняется возврат Ответа внешнему устройству, сравнение внешним устройством полученного Ответа идентификационного модуля с результатом, проведенного внешним устройством шифрования Запроса с использованием алгоритма 1 и секретного ключа 1.

Для исключения возможности подбора криптограммы случайного числа путем многократной подачи на карту случайного числа с неправильной криптограммой, в операционную систему карты может быть встроен счетчик неправильного предъявления криптограммы. Счетчик работает аналогичным образом, как и счетчик неправильного предъявления PIN-кода. т.е. после ограниченного количества (например, 3 раза) предъявления карте, неправильно вычисленной криптограммы, карта блокируется.

Таким образом, в предлагаемом техническом решении невозможно получить достаточно большое количество пар Запрос-Ответ, а следовательно, и начать процедуру подбора ключа не предоставив карте правильную криптограмму Запроса. Возможность подбора криптограммы исключается наличием счетчика неправильного предъявления криптограммы.

Предлагаемое техническое решение не исключает возможность перехвата запроса с криптограммой и Ответа карты (например, с помощью перехвата протокола обмена с картой путем присоединения непосредственно к контактным площадкам карты во время реальной работы в сети, а следовательно, позволяет после достаточно большой (несколько десятков тысяч) выборки Запрос-Ответ подобрать ключи, используемые как для вычисления криптограммы, так и для формирования Ответа.

Следует отметить, что в этом случае частота выполнения процедуры Запрос-Ответ задается самой сетью, а не программой подбора ключа, следовательно, для получения реально необходимой величины выборки Запрос-Ответ может понадобиться несколько лет (среднее количество аутентификаций в сутки в реальной сети составляет 10-50, следовательно, для получения 65 000 пар Запрос-Ответ необходимо будет осуществлять перехват информации в течение 65000: 50 аутентификаций/сутки=13000 дн.:365дн.=3,5 лет).

Следует также отметить, что использование предлагаемого решения, в котором часть случайного числа заменяется его криптограммой, и для формирования криптограммы используется тот же ключ, который используется для аутентификации, не требует переделки мобильного терминала, а влечет за собой только сравнительно небольшие изменения программного обеспечения сети (Центр Аутентификаций) и, естественно, внесения изменений в операционную систему SIM-карты.

| название | год | авторы | номер документа |

|---|---|---|---|

| ЗАЩИЩЕННАЯ САМОНАСТРОЙКА ДЛЯ БЕСПРОВОДНОЙ СВЯЗИ | 2006 |

|

RU2374778C2 |

| СПОСОБ ОБНАРУЖЕНИЯ СКОПИРОВАННОГО МЕЖДУНАРОДНОГО КОДА ИДЕНТИФИКАЦИИ МОБИЛЬНОГО АБОНЕНТА (IMSI) В СЕТИ МОБИЛЬНОЙ СВЯЗИ И ЭЛЕМЕНТ СЕТИ МОБИЛЬНОЙ СВЯЗИ | 1998 |

|

RU2204219C2 |

| ШИФРОВАНИЕ МЕЖДУ СЕТЬЮ CDMA И СЕТЬЮ GSM | 2004 |

|

RU2366094C2 |

| РАСШИРЕНИЕ ПРОТОКОЛА СООБЩЕНИЯ СИГНАЛИЗАЦИИ | 2005 |

|

RU2384018C2 |

| ЖЕТОН АУТЕНТИФИКАЦИИ ДЛЯ ИДЕНТИФИКАЦИИ АТАКИ КЛОНИРОВАНИЯ НА ТАКОЙ ЖЕТОН АУТЕНТИФИКАЦИИ | 2007 |

|

RU2441337C2 |

| УСТРОЙСТВО ДЛЯ ПЕРЕДАЧИ СООБЩЕНИЙ В СЕТИ СВЯЗИ ДЛЯ ОБРАБОТКИ ДАННЫХ И ОБРАБОТКИ РАЗГОВОРА | 1995 |

|

RU2147794C1 |

| СПОСОБ АУТЕНТИФИКАЦИИ В СЕТЯХ СОТОВОЙ СВЯЗИ, СИСТЕМА ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ И ЕЕ УЗЛЫ | 2006 |

|

RU2316117C1 |

| Система защищённой передачи данных | 2018 |

|

RU2684488C1 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ЗАЩИЩЕННОЙ СИСТЕМЫ РАДИОПЕРЕДАЧИ | 2004 |

|

RU2419223C2 |

| СПОСОБ И СИСТЕМА ДЛЯ GSM-АУТЕНТИФИКАЦИИ ПРИ РОУМИНГЕ В БЕСПРОВОДНЫХ ЛОКАЛЬНЫХ СЕТЯХ | 2002 |

|

RU2295200C2 |

Изобретение относится к области аутентификации объектов. Технический результат заключается в повышении защиты от несанкционированного пользования услугами сети. В данном способе с использованием идентификационного модуля (например, SIM-карты) внешним устройством осуществляется формирование запроса, содержащего случайное число и криптограмму, полученную обработкой случайного числа алгоритмом 2 с использованием секретного ключа 2, передача запроса на идентификационный модуль, проверка идентификационным модулем криптограммы случайного числа, формирование идентификационным модулем ответа путем шифрования запроса с использованием алгоритма 1 и случайного числа 1, возврат ответа внешнему устройству, сравнение внешним устройством полученного ответа с результатом проведенного внешним устройством шифрования запроса с использованием алгоритма 1 и секретного ключа 1. 3 з.п.ф-лы, 2 ил.

| МЕХАНИЗМ ВЗАИМОАУТЕНТИФИКАЦИИ ТИПА "АБОНЕНТ-ЦЕНТР" В РАСПРЕДЕЛЕННЫХ ИНФОРМАЦИОННО-УПРАВЛЯЮЩИХ СИСТЕМАХ РЕАЛЬНОГО ВРЕМЕНИ | 2000 |

|

RU2178912C2 |

| СПОСОБ ПРОВЕРКИ ПРАВА ДОСТУПА АБОНЕНТА К СИСТЕМЕ КОЛЛЕКТИВНОГО ПОЛЬЗОВАНИЯ | 2000 |

|

RU2158485C1 |

| Устройство для измерения скольженияСиНХРОННОгО гЕНЕРАТОРА | 1979 |

|

SU851628A1 |

| US 5864757 A, 26.01.1999 | |||

| WO 9849855, 05.11.1998 | |||

| УСТРОЙСТВО ДЛЯ ОТРЕЗАНИЯ И ПОГРУЗКИ СИЛОСА И СЕНАЖА | 2004 |

|

RU2261579C1 |

Авторы

Даты

2004-03-10—Публикация

2002-06-18—Подача