Настоящее изобретение относится к способу и устройству для записи скремблированных цифровых данных, например вещательных телепередач.

Передача шифрованных данных хорошо известна в области платных телевизионных систем, в которых скремблированная аудиовизуальная информация передается, обычно через спутник, множеству абонентов, каждый из которых располагает декодером или совмещенным приемником/декодером (IRD - Integrated Receiver/Decoder), способным дескремблировать передаваемую программу для последующего просмотра.

Обычно скремблированные цифровые данные передаются вместе со словом управления для дескремблирования цифровых данных, причем само слово управления зашифровано рабочим ключом и передается в шифрованной форме. Скремблированные цифровые данные и зашифрованное слово управления принимаются декодером, который использует эквивалент рабочего ключа для дешифрирования зашифрованного слова управления и последующего дескремблирования передаваемых данных. Оплативший подписку абонент будет периодически получать рабочий ключ, необходимый для дешифрирования шифрованных слов управления, чтобы сделать возможным просмотр каждой конкретной программы.

С появлением цифровых технологий качество передаваемых данных многократно возросло. Основная проблема, связанная с данными в цифровой форме, состоит в легкости их копирования. Если дескремблированную программу пропускают через аналоговый канал связи (например, канал связи "Peritel") для просмотра и записи на стандартном видеомагнитофоне, качество оказывается не выше того, что дает стандартная аналоговая запись на кассету. Поэтому риск, что такая запись может быть использована как мастер-лента для изготовления пиратских копий, не выше, чем в случае с приобретенной в магазине аналоговой кассетой.

Напротив, любые дескремблированные цифровые данные, переданные по прямому цифровому каналу связи на одно из цифровых записывающих устройств нового поколения (например, видеомагнитофон D-VHS), будут иметь то же качество, что и исходная переданная программа, и потому могут быть скопированы любое количество раз без малейшего ухудшения качества изображения или звука. Следовательно, в этом случае существует значительный риск того, что дескремблированные данные будут использованы в качестве мастер-записи для изготовления пиратских копий.

В заявке 9503859 на выдачу патента Франции описан возможный способ решения этой проблемы, с использованием системы, в которой никогда не позволяется записывать дескремблированные цифровые данные на носитель цифровой записи. Вместо этого декодер, описанный в этой заявке, для записи направляет на носитель записи данные в скремблированной форме. Слово управления, необходимое для дескремблирования данных, перешифровывается с помощью другого ключа и сохраняется на носителе записи вместе со скремблированными данными. Этот новый ключ известен только приемнику/декодеру и замещает собой рабочий ключ, необходимый для получения слова управления, требуемого для просмотра программы.

Преимущество такой системы состоит в том, что данные никогда не хранятся в "открытой" форме и их нельзя просмотреть, не обладая новым ключом, хранящимся в декодере. Система обладает также тем преимуществом, что, поскольку рабочий ключ меняется помесячно, применение ключа, выбранного декодером для повторного шифрования слова управления, записанного на цифровой ленте, означает, что декодер по-прежнему будет способен дешифрировать слово управления, записанное на ленте, даже после окончания подписного месяца.

Недостаток системы, предложенной в этой предшествующей патентной заявке, состоит в том, что запись можно просматривать только во взаимодействии с этим конкретным декодером. Если этот декодер выходит из строя или заменяется, запись больше не может быть воспроизведена. И точно так же невозможно воспроизводить запись непосредственно в устройстве воспроизведения цифровых записей, без подключения декодера.

Цель настоящего изобретения в его различных аспектах - преодолеть некоторые или все недостатки, присущие этому известному решению.

Согласно настоящему изобретению предложен способ записи передаваемых цифровых данных, в котором передаваемую цифровую информацию шифруют с использованием шифровального ключа записи и сохраняют с помощью записывающего средства на носителе записи, отличающийся тем, что эквивалент упомянутого шифровального ключа записи шифруют с использованием транспортного ключа записи и сохраняют на упомянутом носителе записи вместе с зашифрованной информацией.

Преимущество этого способа заключается в том, что упомянутый специальный ключ шифрования, используемый для шифрования информации, сам постоянно записывается вместе с соответствующей зашифрованной информацией. Чтобы обеспечить последующий доступ к записанной информации, одна или несколько резервных копий упомянутого транспортного ключа записи может храниться не в записывающем устройстве, а в другом месте, как будет описано ниже.

В одном из вариантов осуществления изобретения упомянутая информация, зашифрованная упомянутым шифровальным ключом записи, представляет собой данные слов управления, необходимые для дескремблирования переданных скремблированных данных, также записанных на упомянутом носителе записи. Возможны и другие варианты осуществления, например такой, в котором упомянутая зашифрованная информация соответствует просто переданным данным, которые в конечном счете будут считаны или продемонстрированы, например, соответствует самой аудиовизуальной информации, а не слову управления, используемому для ее дескремблирования.

В одном из вариантов осуществления изобретения упомянутый шифровальный ключ записи и/или упомянутый транспортный ключ записи сохраняют в переносном защитном модуле, используемом с упомянутым записывающим средством. Этот модуль может представлять собой, например, любое подходящее устройство типа карты с микропроцессором и/или запоминающим устройством, такое как PCMCIA-карта, карта типа PC-card, смарт-карта, SIM-карта и т.п. В альтернативных реализациях упомянутые ключи могут храниться в защитном модуле, встроенном в упомянутое записывающее средство.

Ниже, если не будет указано прямо, что речь идет именно о переносном устройстве или именно встроенном устройстве, следует понимать, что упоминание "защитного модуля" подразумевает обе возможные реализации.

В одном из вариантов осуществления изобретения упомянутую передаваемую информацию перед передачей шифруют и принимают декодирующим средством перед ее направлением в упомянутое записывающее средство. Декодер может быть физически отдельным от записывающего средства или совмещенным с ним. Как будет подробно описано ниже, упомянутая передаваемая информация может в некоторых случаях обрабатываться и/или повторно зашифровываться декодером перед ее направлением в упомянутое записывающее средство.

Упомянутое декодирующее средство может быть само ассоциировано с некоторым переносным защитным модулем, используемым для хранения управляющих ключей обеспечения доступа к трансляции, применяемых для дешифрирования упомянутой передаваемой шифрованной информации. В некоторых вариантах осуществления изобретения он может быть отличным от того защитного модуля, который ассоциирован с упомянутым записывающим средством. Однако в случае, например, декодера, совмещенного с записывающим средством, один и тот же защитный модуль может быть использован для хранения всех ключей.

В одном из вариантов осуществления изобретения упомянутые шифровальный ключ записи и/или транспортный ключ записи функционируют в соответствии с первым алгоритмом шифрования, а упомянутые управляющие ключи обеспечения доступа к трансляции функционируют в соответствии со вторым алгоритмом шифрования.

Например, упомянутые шифровальный ключ записи и транспортный ключ записи могут использовать симметричный DES-алгоритм, а упомянутые ключи обеспечения доступа к трансляции могут функционировать в соответствии со специально разработанным алгоритмом, уникальным для данной системы управления доступом к вещанию. Это предоставляет менеджеру системы возможность сохранять контроль над алгоритмом, выбранным для упомянутых ключей обеспечения доступа к трансляции и, в то же время, позволяет использовать стандартный алгоритм для ключей, относящихся к записи.

В одном из вариантов осуществления изобретения упомянутый транспортный ключ записи формируют в центральном блоке санкционирования записи, а копию этого ключа передают в упомянутое записывающее средство. В случае потери или повреждения содержащего ключ носителя, ассоциированного с упомянутым записывающим средством, резервная копия или по меньшей мере средство для формирования упомянутого транспортного ключа будет всегда доступным в упомянутом центральном блоке санкционирования записи.

Из соображений безопасности упомянутый транспортный ключ записи предпочтительно шифруют дополнительным ключом шифрования перед его передачей в записывающее средство. Этот дополнительный ключ шифрования может быть основан, например, на некотором ключе шифрования, общем для всех защитных модулей записывающих устройств, модифицированном серийным номером данного защитного модуля, так что только этот защитный модуль может прочитать такое сообщение.

В том случае, когда система содержит приемник/декодер, физически отдельный от упомянутого записывающего средства, может оказаться желательным, чтобы упомянутое записывающее средство обладало теми же правами доступа, что и упомянутый приемник/декодер, например, чтобы позволить приемнику/декодеру просто передавать поток данных "таким, как есть" в записывающее средство для обработки в последнем.

Соответственно, в одном из вариантов осуществления изобретения упомянутая центральная система управления доступом передает управляющие ключи обеспечения доступа к трансляции в переносной защитный модуль, ассоциированный с упомянутым записывающим средством. В их число могут входить, например, копии ключей, обычно хранящихся в переносном защитном модуле, ассоциированном с декодером, используемых для дескремблирования передач.

В этом варианте осуществления изобретения упомянутое записывающее средство само дескремблирует передаваемую информацию, используя ключи обеспечения доступа к трансляции, перед повторным шифрованием упомянутой информации с использованием шифровального ключа записи и ее сохранением на упомянутом носителе записи.

Аналогично тому, как это делается в случае передачи упомянутого транспортного ключа, упомянутая центральная система управления доступом предпочтительно шифрует управляющие ключи обеспечения доступа к трансляции с использованием некоторого дополнительного ключа шифрования перед их передачей в упомянутое записывающее средство. Этот дополнительный ключ шифрования может представлять собой аудиторный ключ, одинаковый для всех защитных модулей, но модифицированный серийным номером данного записывающего средства.

Чтобы предоставить центральной системе управления доступом возможность правильно идентифицировать те ключи обеспечения доступа к трансляции, которые необходимо передать в упомянутое записывающее средство, упомянутое записывающее средство предпочтительно передает упомянутой центральной системе управления доступом запрос, включающий в себя информацию, идентифицирующую упомянутые требуемые ключи обеспечения доступа к трансляции, причем подлинность этого запроса заверяется упомянутым записывающим средством с помощью некоторого ключа, уникального для данного записывающего средства. Он может соответствовать, например, упомянутому ключу, используемому для шифрования данных, передаваемых от упомянутой центральной системы управления доступом в упомянутое записывающее средство.

Для упомянутых выше реализации настоящего изобретения были описаны несколько вариантов осуществления, в которых, в частности, центральный блок санкционирования записи формирует транспортные ключи записи и сохраняет их копии, и в которых центральная система управления доступом передает в записывающее средство копии ключей для обеспечения доступа к трансляции. Возможны и альтернативные варианты осуществления изобретения.

Например, в одном из вариантов осуществления, содержащем декодирующее средство и ассоциированный с ним защитный модуль, а также записывающее средство и ассоциированный с ним защитный модуль, копию транспортного ключа записи сохраняют или в упомянутом защитном модуле, ассоциированном с упомянутым декодирующим средством, или в упомянутом защитном модуле, ассоциированном с упомянутым записывающим средством, или в обоих упомянутых модулях. Благодаря этому резервный ключ, необходимый для дешифрирования записи, всегда будет в наличии, даже в случае потери или выхода из строя другого защитного модуля. В частности, что самое рациональное, копия упомянутого транспортного ключа записи может быть сохранена в защитном модуле декодера.

Упомянутый транспортный ключ записи может формироваться, например, упомянутым защитным модулем записывающего средства и передаваться упомянутому защитному модулю декодирующего средства, или наоборот. Из соображений безопасности упомянутый транспортный ключ записи предпочтительно шифруют перед передачей в защитный модуль декодера и дешифрируют с помощью ключа, уникального для того защитного модуля, который принимает упомянутый транспортный ключ записи.

Этот уникальный ключ и его эквивалент могут быть встроены в соответствующие защитные модули во время их создания. Однако в альтернативном варианте упомянутые защитный модуль декодера и защитный модуль записывающего средства выполняют процедуру взаимного удостоверения подлинности, и уникальный ключ дешифрирования передают от шифрующего защитного модуля в другой защитный модуль в зависимости от результатов этой взаимной процедуры.

В одном из вариантов осуществления изобретения упомянутая процедура взаимного удостоверения подлинности выполняется с использованием, среди прочего, аудиторного ключа, известного обоим защитным модулям. Это может быть, например, общий ключ, известный всем декодерам и записывающим средствам, модифицированный серийным номером каждого модуля.

В варианте, развивающем этот вариант осуществления с двумя защитными модулями, упомянутый защитный модуль декодирующего средства обладает управляющими ключами обеспечения доступа к трансляции, для дешифрирования передаваемой в шифрованной форме информации, и сеансовым ключом для повторного шифрования этой информации перед ее передачей в упомянутый защитный модуль записывающего средства, причем упомянутый защитный модуль записывающего средства обладает эквивалентом этого сеансового ключа для дешифрирования упомянутой информации перед ее шифрованием с использованием упомянутого транспортного ключа записи.

Этот сеансовый ключ может формироваться упомянутым защитным модулем декодирующего средства или упомянутым защитным модулем записывающего средства и передаваться другому из модулей зашифрованным с использованием уникального ключа шифрования, так что дешифрирование возможно только в упомянутом другом защитном модуле.

Настоящее изобретение также распространяется на записывающее средство для использования в описанном выше способе, декодирующее средство и переносной защитный модуль для применения в каждом из этих средств.

Термины "скремблированный" и "шифрованный", "слово управления" и "ключ" используются в разных частях этого текста из соображений литературности языка. Однако следует понимать, что не существует принципиального различия между понятиями "скремблированные данные" и "шифрованные данные", или между понятиями "слово управления" и "ключ". Также термин "эквивалентный ключ" относится к некоторому ключу, предназначенному для дешифрирования данных, зашифрованных некоторым ранее упомянутым ключом, или наоборот. Если это не представляется обязательным в контексте излагаемого, или если прямо не оговорено иного, не делается принципиального различия между ключами, ассоциированными с симметричными алгоритмами, и ключами, ассоциированными с алгоритмами с открытым/секретным ключами.

Используемый здесь термин "приемник/декодер" или "декодер" может обозначать приемник для приема кодированных либо некодированных сигналов, например телевизионных и/или радиосигналов, которые могут передаваться средствами вещания или другими средствами. Этот термин может также подразумевать декодер для декодирования принимаемых сигналов. В число реализации таких приемников/декодеров может входить совмещенный с приемником декодер для декодирования принимаемых сигналов, например, в пользовательской приставке (set-top box), декодер, функционирующий в сочетании с физически отдельным приемником, или декодер, который может выполнять дополнительные функции, такие, как функции Web-браузера, или совмещенный с другими устройствами, например с видеомагнитофоном или телевизором.

Термин "цифровая система передачи", как он используется здесь, охватывает любую систему для передачи или вещания, например, большей частью аудиовизуальных или мультимедийных цифровых данных. Хотя настоящее изобретение особенно применимо для вещательных систем цифрового телевидения, изобретение может быть также применено в специализированных телекоммуникационных сетях для мультимедийных Интернет-приложений, в сетях кабельного телевидения и т. д.

Термин "система цифрового телевидения", как он используется здесь, охватывает, например, любую спутниковую, наземную, кабельную или другую систему.

Ниже будут описаны, исключительно в качестве примеров, несколько вариантов осуществления настоящего изобретения со ссылками на нижеперечисленные чертежи, на которых:

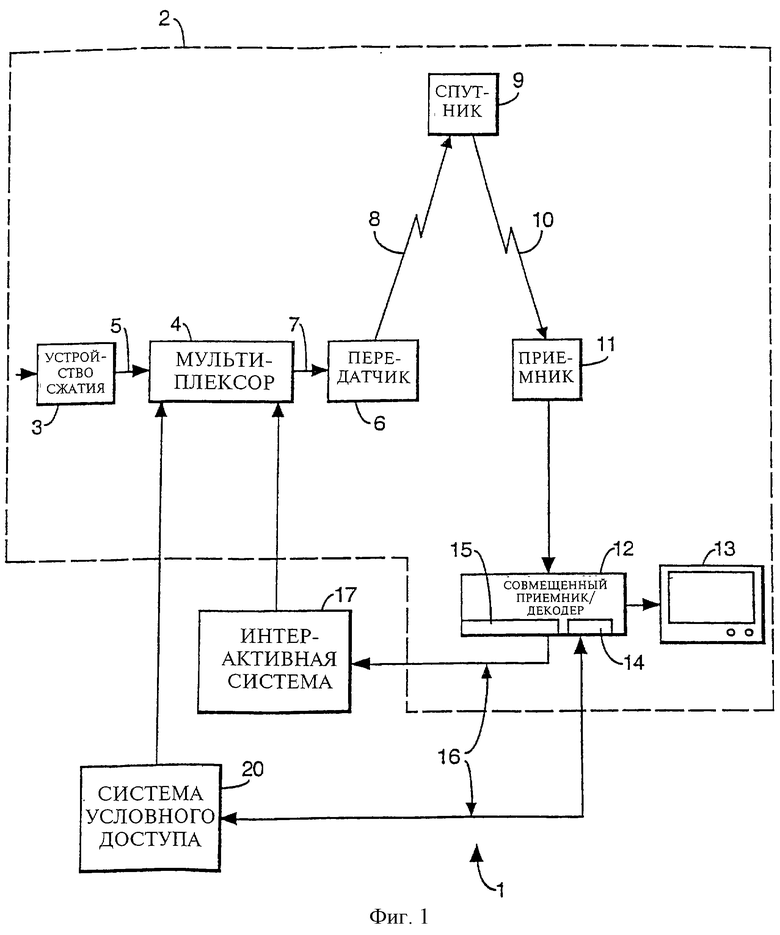

на фиг. 1 представлена общая архитектура системы цифрового телевидения согласно настоящему изобретению;

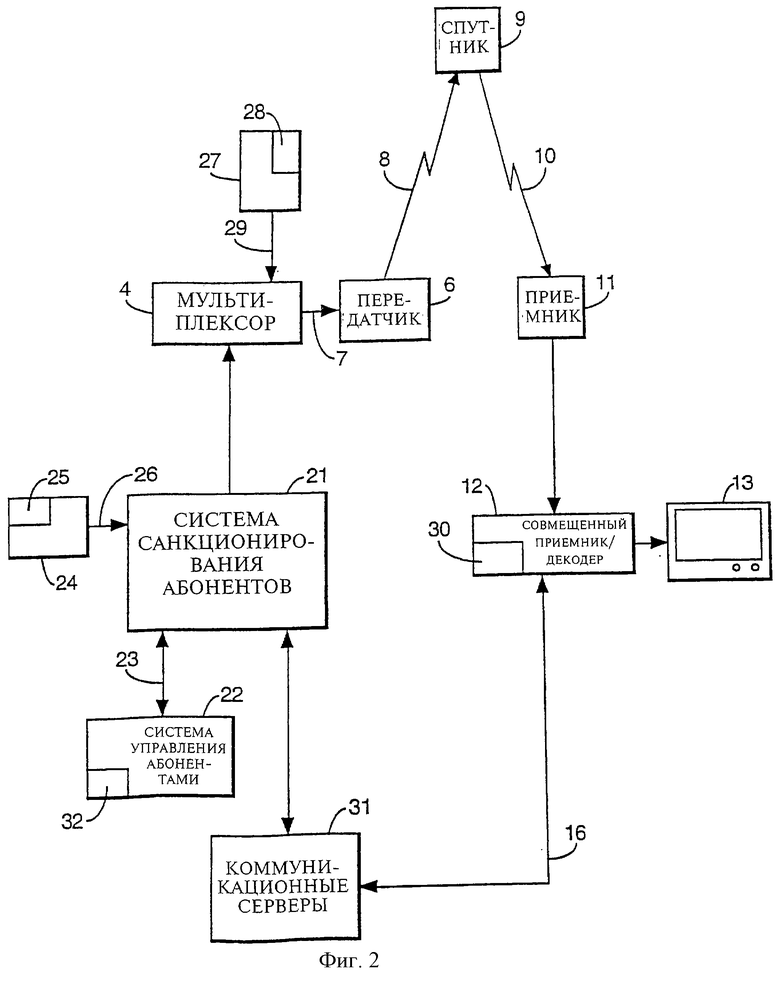

на фиг.2 представлена архитектура системы условного доступа, показанной на фиг.1;

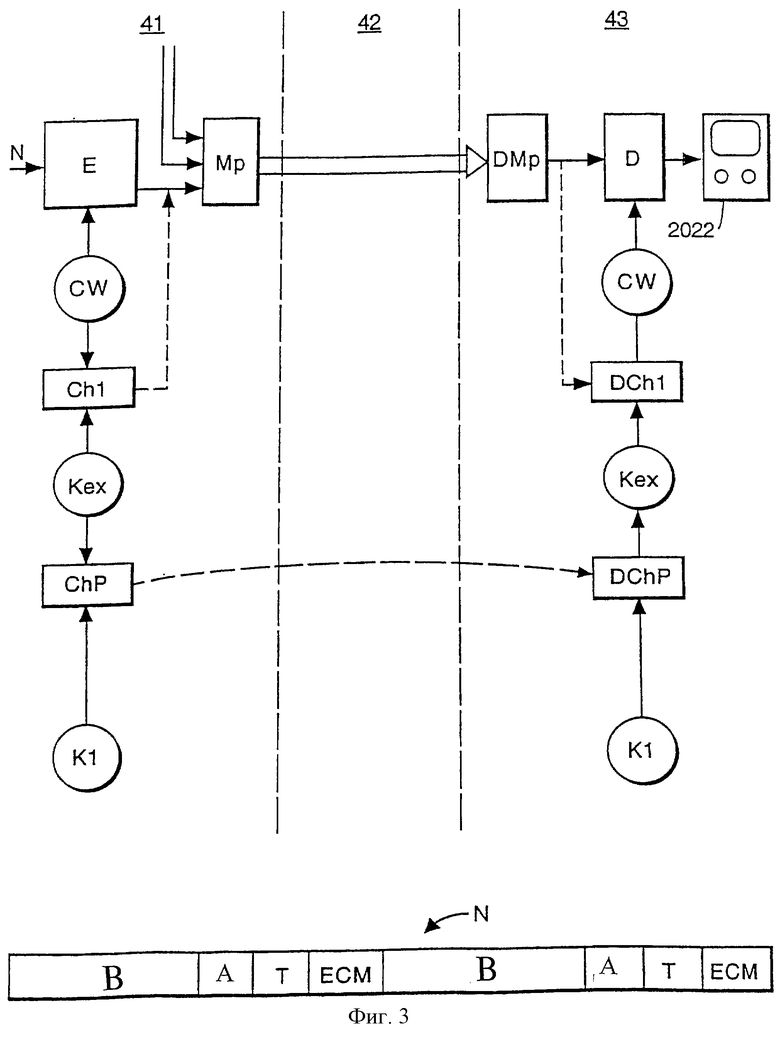

на фиг.3 представлены уровни шифрования системы условного доступа;

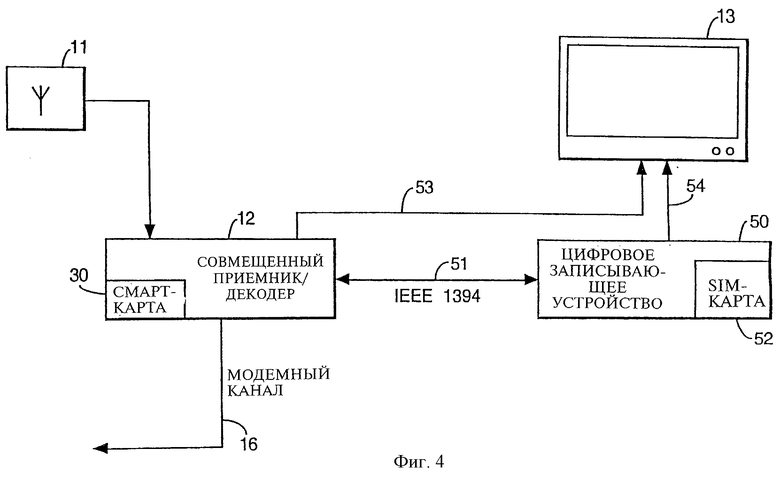

на фиг.4 представлена схема подключения декодера и устройства для записи цифровой информации согласно этому варианту осуществления настоящего изобретения;

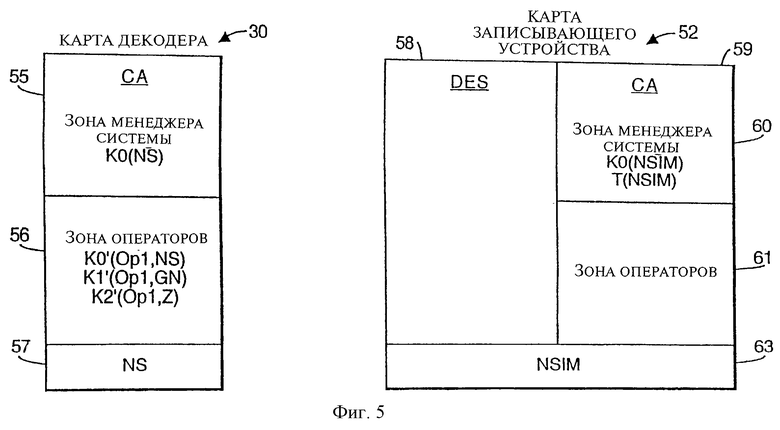

на фиг.5 представлена в схематической форме организация зон в снабженных памятью картах, ассоциированных с декодером и записывающим устройством, показанными на фиг.4;

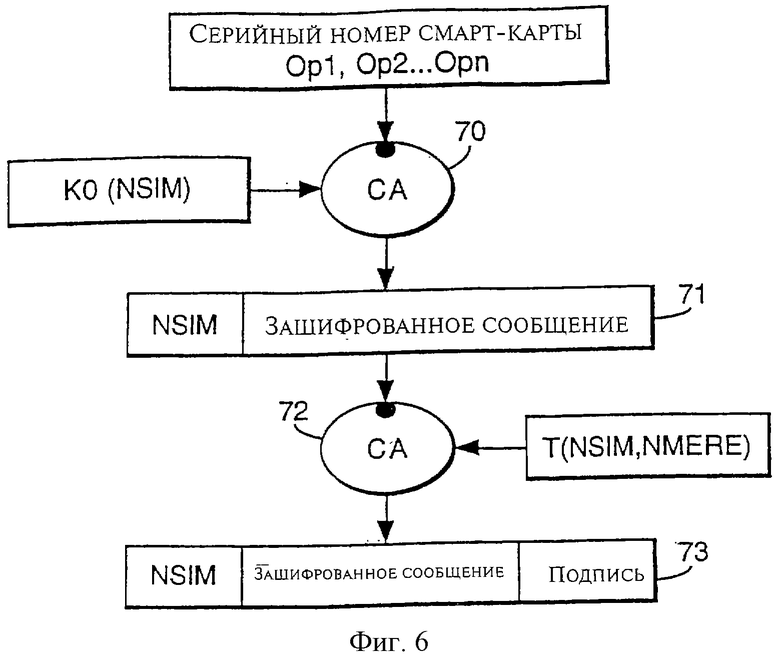

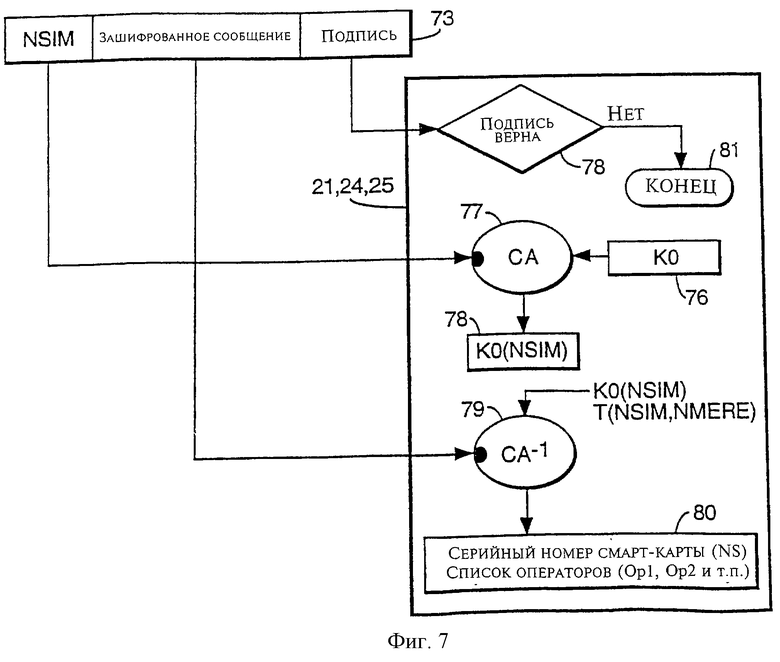

на фиг. 6 и фиг.7 представлены операции процедуры подготовки сообщений для обмена информацией между картой декодера и центральным сервером согласно первому варианту осуществления настоящего изобретения;

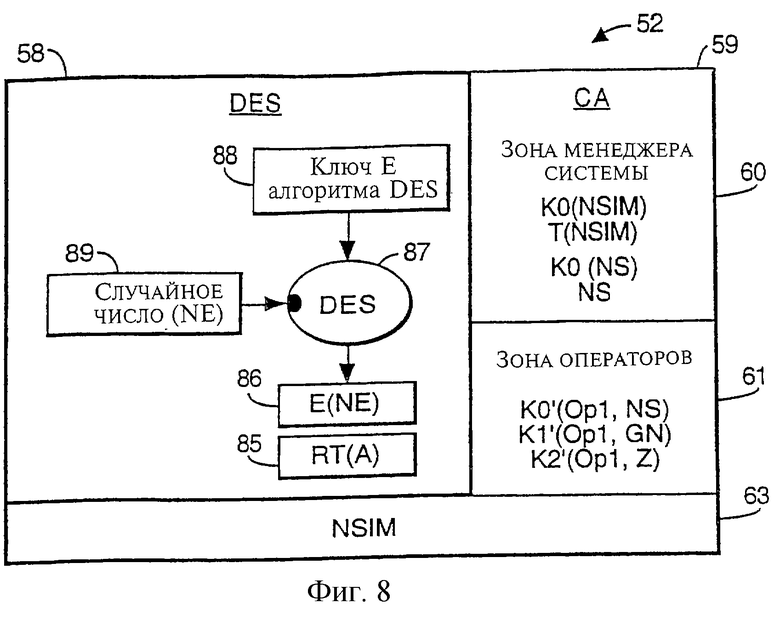

на фиг. 8 представлена криптологическая архитектура карты декодера при формировании шифровального ключа записи согласно первому варианту осуществления настоящего изобретения;

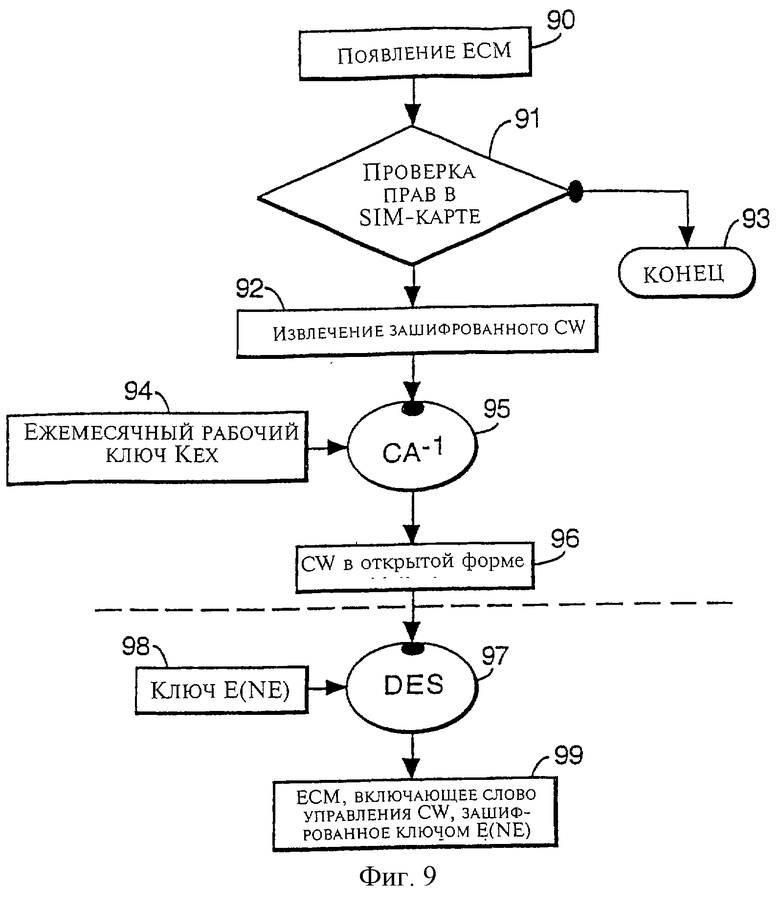

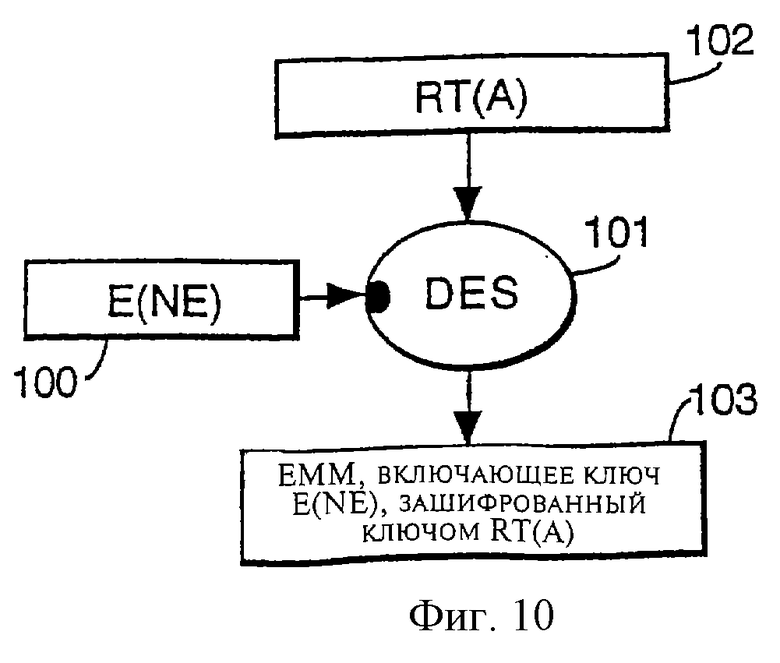

на фиг.9 и фиг.10 представлена процедура подготовки сообщений ЕСМ и EMM для их записи на носитель цифровой записи согласно первому варианту осуществления настоящего изобретения;

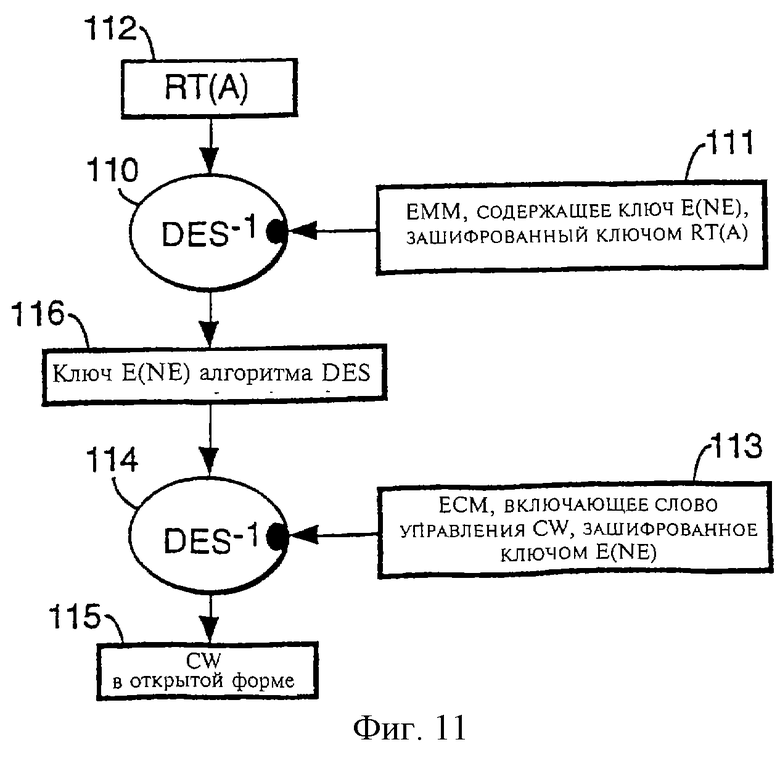

на фиг. 11 представлены операции процедуры дешифрирования, выполняемые при воспроизведении записи, выполненной согласно первому варианту осуществления настоящего изобретения;

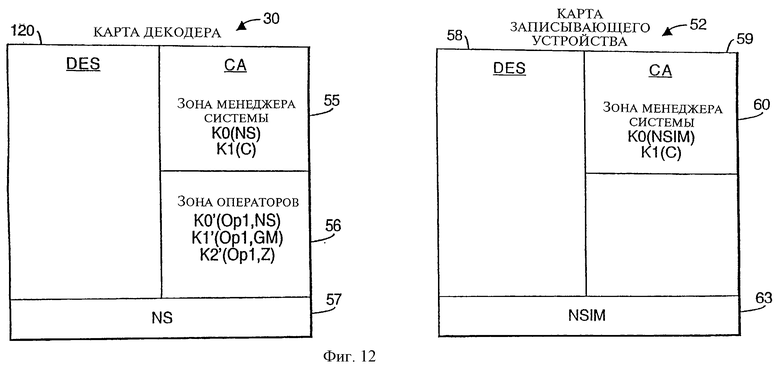

на фиг. 12 представлена в схематической форме организация зон в снабженных памятью картах, ассоциированных с декодером и записывающим устройством, согласно второму варианту осуществления изобретения;

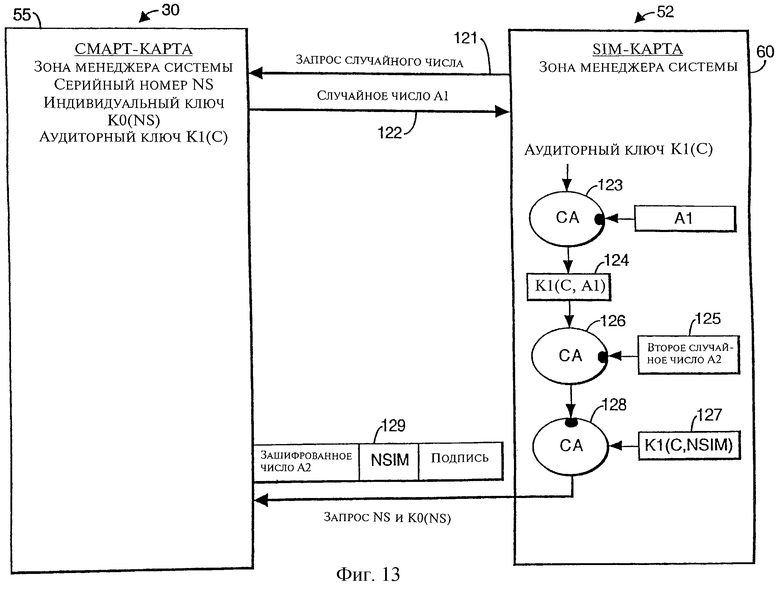

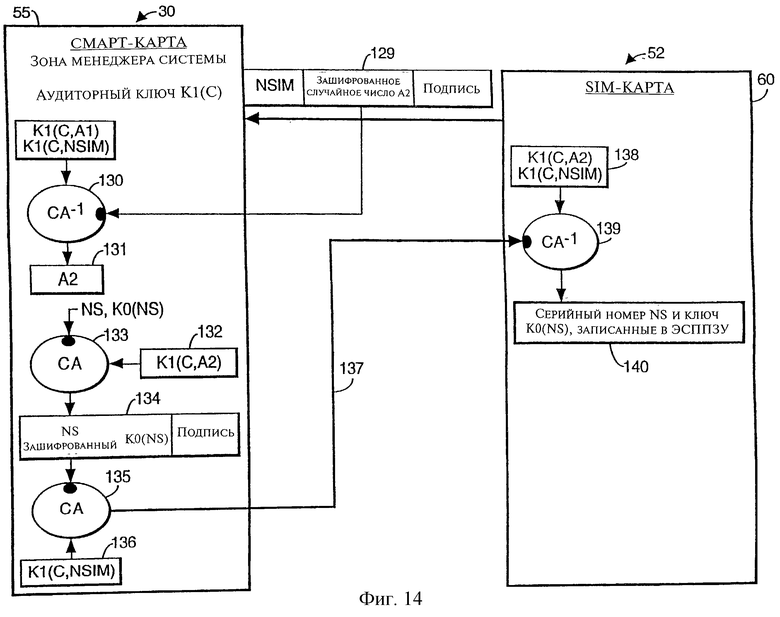

на фиг. 13 и фиг.14 представлены операции процедуры исходного взаимного удостоверения подлинности и передачи данных между снабженной памятью картой декодера и снабженной памятью картой записывающего устройства согласно второму варианту осуществления изобретения;

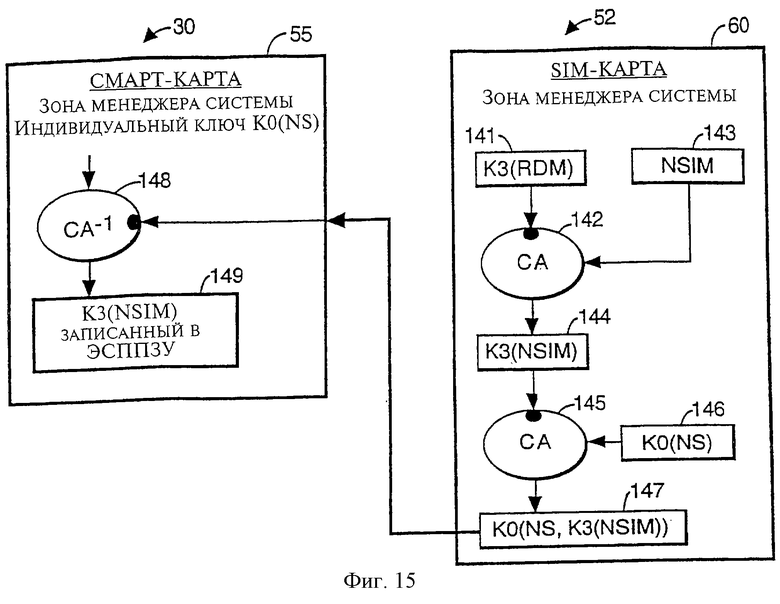

на фиг. 15 представлены создание и передача сеансового ключа, который будет использован обеими снабженными памятью картами во время записи программы согласно второму варианту осуществления изобретения;

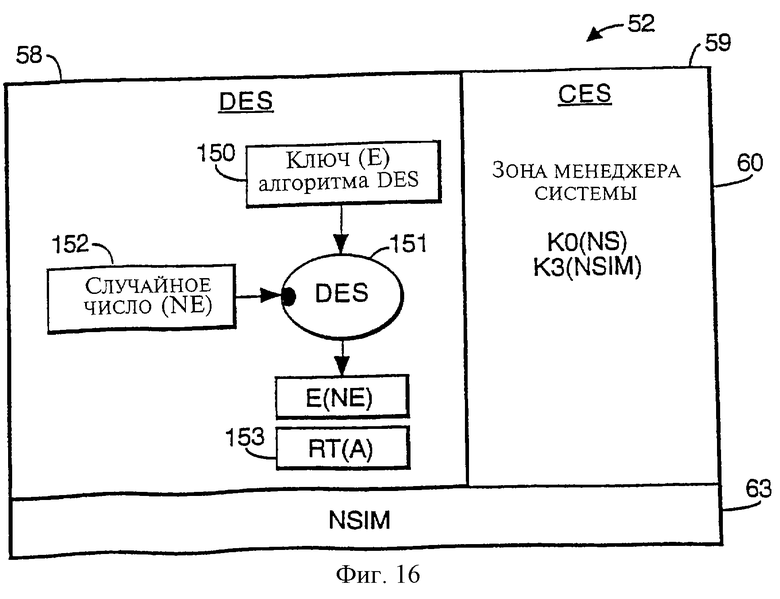

на фиг. 16 представлено функционирование карты записывающего устройства при формировании шифровального ключа записи согласно второму варианту осуществления изобретения;

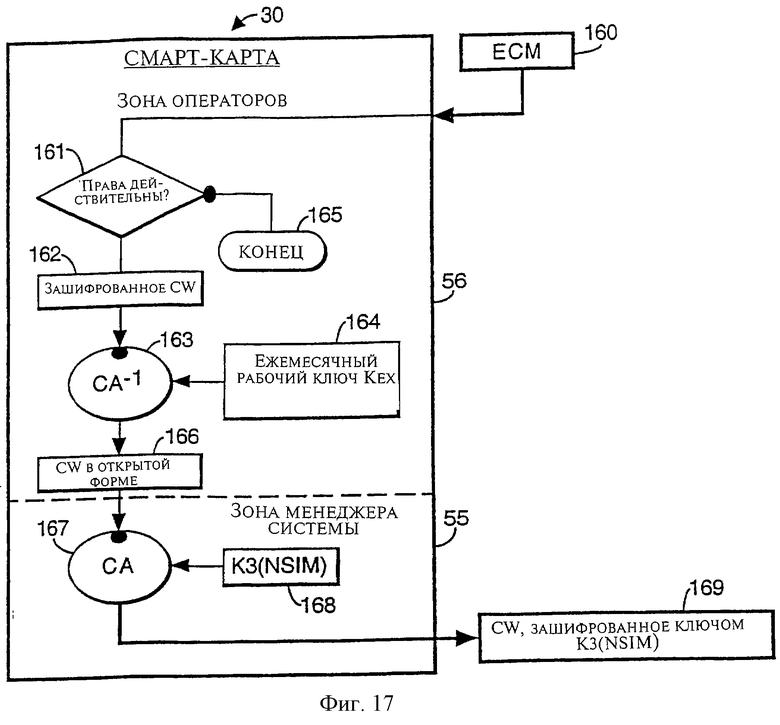

на фиг. 17 представлена обработка передаваемых ЕСМ картой декодера, выполняемая при передаче слова управления CW в шифрованной форме в карту записывающего устройства, согласно второму варианту осуществления изобретения;

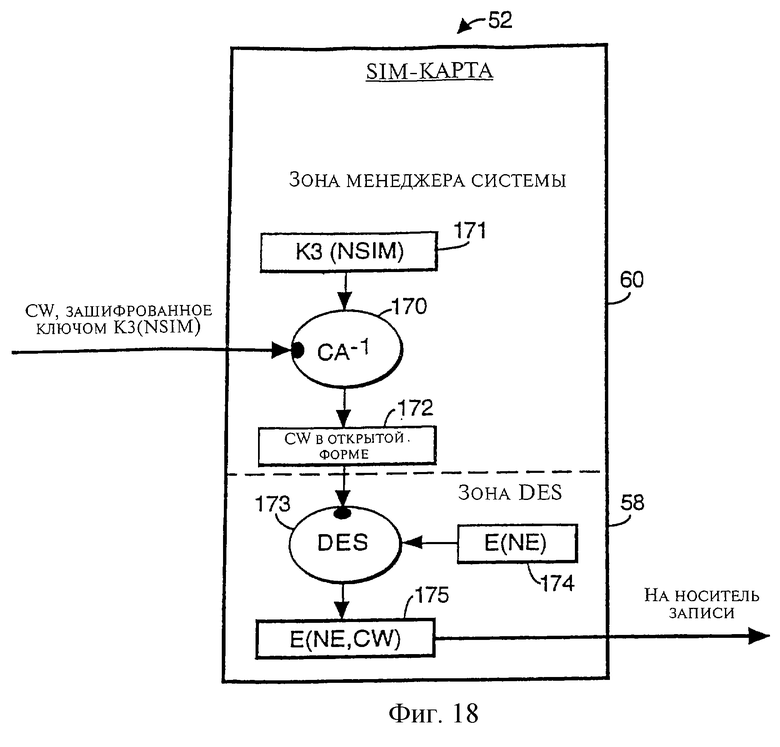

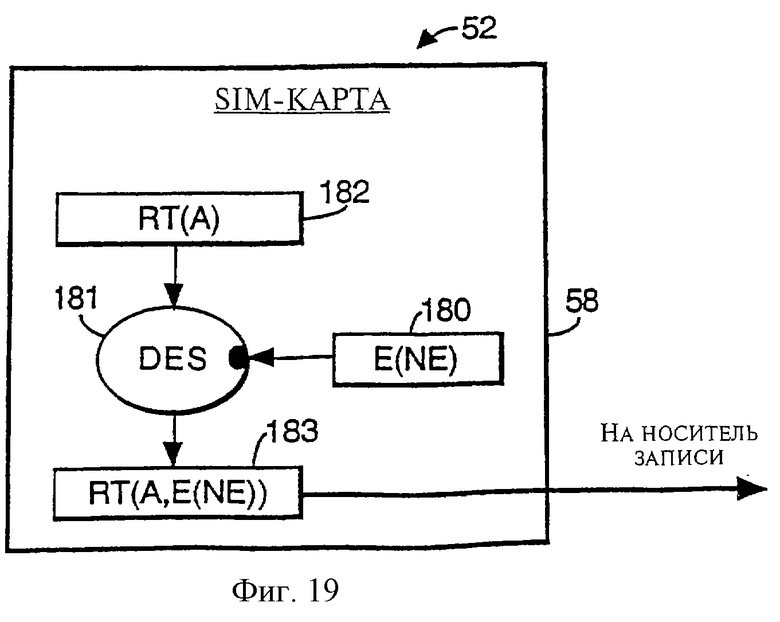

на фиг.18 и фиг.19 представлена подготовка ЕСМ и EMM для записи на цифровой носитель записи согласно второму варианту осуществления изобретения; и

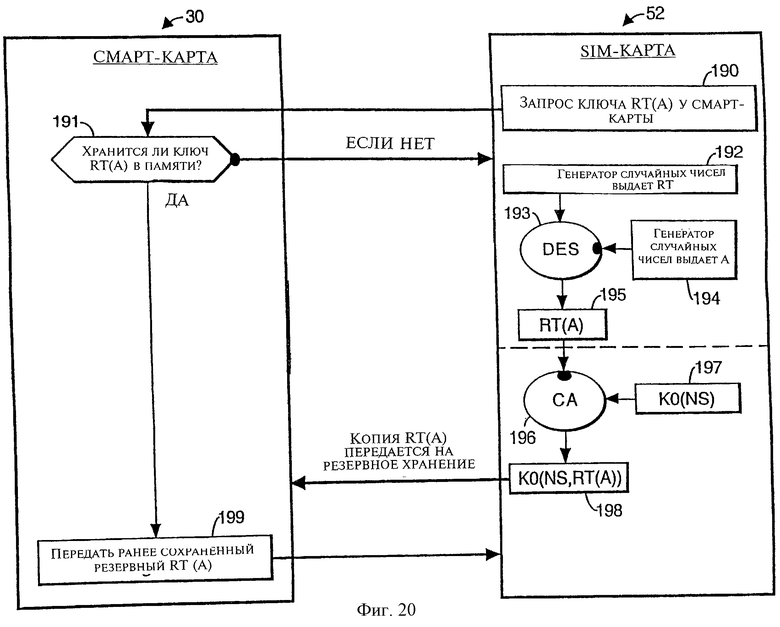

на фиг. 20 представлен обмен данными между картой декодера и картой записывающего устройства.

Общая схема системы 1 вещания и приема цифрового телевидения приведена на фиг.1. Настоящее изобретение включает в себя практически обычную систему цифрового телевидения 2, которая использует систему сжатия MPEG-2 для передачи сжатых цифровых сигналов. Более подробно, устройство 3 сжатия MPEG-2 в центре вещания принимает поток цифровых сигналов (например, поток аудио- или видеосигналов). Устройство 3 сжатия подключено к мультиплексору и скремблеру 4 с помощью канала связи 5. Мультиплексор 4 принимает множество дополнительных входных сигналов, собирает один или несколько транспортных потоков и передает сжатые цифровые сигналы в передатчик 6 центра вещания через канал связи 7, тип которого, естественно, может быть различным, включая каналы телекоммуникаций.

Передатчик 6 передает электромагнитные сигналы через канал "Земля-спутник" 8 на спутниковый ретранслятор 9, где выполняется их обработка электронными средствами и вещание через виртуальный канал "спутник-Земля" 10 на наземный приемник 11, обычно имеющий форму тарелки, принадлежащий конечному пользователю или арендуемый им и подключенный к телевизору 13 конечного пользователя. Приемник/декодер 12 декодирует сжатый сигнал MPEG-2 в телевизионный сигнал для телевизора 13.

Система 20 условного доступа подключена к мультиплексору 4 и приемнику/декодеру 12 и располагается частично в центре вещания, а частично в декодере. Она позволяет конечному пользователю получать доступ к цифровому телевизионному вещанию от одного или нескольких операторов вещания. В приемник/декодер 12 может быть установлена смарт-карта, способная дешифрировать сообщения, относящиеся к коммерческим предложениям (т.е. к одной или нескольким телевизионным программам, продаваемым оператором вещания). С помощью декодера 12 и смарт-карты конечный пользователь может покупать передачи в режиме подписки или в режиме оплаты за просмотр.

Может быть предусмотрена интерактивная система 17, также подключенная к мультиплексору 4 и приемнику/декодеру 12 и также располагающаяся частично в центре вещания, а частично в декодере, которая позволяет конечному пользователю взаимодействовать с различными приложениями через модемный обратный канал 16.

Ниже будет описана более подробно система 20 условного доступа. Как показано в общем виде на фиг.2, система 20 условного доступа включает в себя систему санкционирования абонентов (SAS) 21. SAS 21 подключена к одной или более системам управления абонентами (SMS) 22, по одной SMS для каждого оператора вещания, посредством соответствующего канала TCP/IP 23 (хотя в альтернативных реализациях вместо него могут использоваться каналы других типов). В альтернативном варианте одна SMS может использоваться совместно двумя операторами вещания, либо один оператор может использовать две SMS и т.д.

Первые устройства шифрования в виде шифровальных блоков 24, использующих "материнские" смарт-карты 25, подключены к SAS через канал связи 26. Вторые устройства шифрования, также в виде шифровальных блоков 27, использующих материнские смарт-карты 28, подключены к мультиплексору 4 через канал связи 29. Приемник/декодер 12 принимает переносной защитный модуль в форме, например, "дочерней" смарт-карты 30. Он подключен непосредственно к SAS 21 с помощью коммуникационных серверов 31 через модемный обратный канал 16. SAS, наряду с другими данными, по запросу посылает в дочернюю карту права подписки.

Смарт-карты содержат "секреты" одного или нескольких коммерческих операторов. "Материнская" смарт-карта шифрует различные виды сообщений, а "дочерние" смарт-карты дешифрируют эти сообщения, если у них есть на это права.

Первый и второй шифровальные блоки 24 и 27 содержат шасси, электронную плату VME, программное обеспечение которой записано в электрически-стираемом программируемом ПЗУ (ЭСППЗУ), до 20 электронных плат и одну смарт-карту 25 и 28 соответственно для каждой электронной платы, одну (карта 28) для шифрования сообщений ЕСМ и одну (карта 25) для шифрования сообщений EMM.

Ниже функционирование системы 20 условного доступа системы цифрового телевидения будет описано более подробно применительно к различным компонентам системы 2 телевидения и системы 20 условного доступа.

Мультиплексор и скремблер

Как показано на фиг.1 и фиг.2, в центре вещания цифровой аудио- или видеосигнал сначала сжимают (или уменьшают скорость передачи) с использованием устройства 3 сжатия MPEG-2. Этот сжатый сигнал затем передают в мультиплексор и скремблер 4 через канал связи 5 для того, чтобы мультиплексировать его с другими данными, такими как другие сжатые данные.

Скремблер генерирует слово управления, используемое в процессе скремблирования и включаемое в поток данных MPEG-2 в мультиплексоре. Слово управления генерируется внутри системы и позволяет совмещенному приемнику/декодеру 12 конечного пользователя дескремблировать программу.

В поток данных MPEG-2 добавляются также критерии доступа, указывающие, каким образом программа предлагается к продаже. Программа может предлагаться к продаже как в одном из многих режимов "подписки", так и/или в одном из многих режимов "с оплатой за просмотр" (PPV - Pay Per View). В режиме подписки конечный пользователь подписывается на одно или несколько коммерческих предложений, или "букетов", получая таким образом права на просмотр любого канала из этих букетов. В предпочтительном варианте реализации из букета каналов можно выбрать до 960 коммерческих предложений.

В режиме оплаты "за просмотр" конечному пользователю предоставляется возможность покупать передачи по желанию. Это может обеспечиваться либо путем предварительного заказа передач ("режим предварительного заказа"), либо путем приобретения программы сразу после начала вещания ("импульсный режим"). В предпочтительной реализации все пользователи являются абонентами независимо от режима просмотра - подписка или PPV, но, конечно, PPV - зрители не обязательно должны быть абонентами.

Сообщения управления правами (ЕСМ)

Как слово управления, так и критерии доступа используются для формирования сообщения управления правами (ЕСМ). ЕСМ - это сообщение, подлежащее передаче вместе с отдельной скремблированной программой; сообщение содержит слово управления (которое позволяет дескремблировать программу) и критерии доступа вещательной программы. Критерии доступа и слово управления передаются на второй шифровальный блок 27 через канал связи 29. В этом блоке ЕСМ генерируется, зашифровывается и передается в мультиплексор и скремблер 4. Во время вещательной передачи слово управления обычно сменяется каждые несколько секунд, потому и сообщения ЕСМ также передаются периодически, чтобы дать возможность дескремблировать сменяющееся слово управления. Из соображений резервирования каждое сообщение ЕСМ обычно включает в себя два слова управления: текущее слово управления и следующее слово управления.

Каждая услуга, вещаемая оператором вещания в потоке данных, содержит несколько различных компонент; например, телевизионная программа включает в себя компоненту видеоданных, компоненту аудиоданных, компоненту субтитров и т. д. Каждая из этих компонент услуги для последующего вещания на ретранслятор 9 скремблируется и зашифровывается отдельно. Для каждой скремблированной компоненты услуги требуется отдельное ЕСМ. В альтернативном варианте реализации для всех скремблированных компонент услуги может требоваться одно единственное ЕСМ. Несколько ЕСМ генерируются также в том случае, когда несколько систем условного доступа управляют доступом к одной и той же передаваемой программе.

Сообщения управления предоставлением прав (EMM)

EMM - это сообщение, предназначенное для индивидуального конечного пользователя (абонента) или группы конечных пользователей. Каждая группа может содержать заданное количество конечных пользователей. Такая организация в виде группы имеет целью оптимизировать использование полосы пропускания; таким образом доступ к одной группе может позволить достичь большого числа конечных пользователей.

Могут быть использованы различные специальные типы EMM. Индивидуальные EMM предназначены для индивидуальных абонентов и обычно используются при предоставлении услуг с оплатой за просмотр; они содержат идентификатор группы и позицию абонента в этой группе.

EMM групповой подписки предназначены для групп из, скажем, 256 индивидуальных пользователей, и используются обычно для администрирования некоторых услуг по подписке. Такое EMM содержит идентификатор группы и битовый массив абонентов группы.

Аудиторные EMM предназначены для всей зрительской аудитории и могут, например, использоваться отдельными операторами для предоставления некоторых бесплатных услуг. "Зрительская аудитория" - это вся совокупность абонентов, имеющих смарт-карты с одинаковыми идентификаторами системы условного доступа (СА ID - Conditional Access System Identifier). И, наконец, "уникальные" EMM адресованы смарт-картам с уникальным идентификатором.

EMM могут генерироваться различными операторами для управления доступом к правам на программы, передаваемые этими операторами, как вкратце описано выше. EMM могут также генерироваться менеджером системы условного доступа для конфигурирования системы условного доступа в целом.

Трансляция программы

Мультиплексор 4 принимает электрические сигналы, содержащие шифрованные сообщения EMM от SAS 21, шифрованные сообщения ЕСМ от второго шифровального блока 27 и сжатые программы от устройства сжатия 3. Мультиплексор 4 скремблирует программы и передает скремблированные программы, шифрованные EMM и шифрованные ЕСМ на передатчик 6 центра вещания через канал связи 7. Передатчик 6 передает электромагнитные сигналы на спутниковый ретранслятор 9 через канал "Земля-спутник" 8.

Прием программ

Спутниковый ретранслятор 9 принимает и обрабатывает электромагнитные сигналы, передаваемые передатчиком 6, и передает эти сигналы на наземный приемник 11, обычно имеющий форму тарелки, принадлежащий конечному пользователю или арендуемый им, через канал "спутник-Земля" 10. Сигналы, принимаемые приемником 11, передаются в совмещенный приемник/декодер 12, принадлежащий конечному пользователю или арендуемый им и подключенный к телевизору конечного пользователя 13. Приемник/декодер 12 демультиплексирует сигналы с целью получения скремблированных программ с шифрованными EMM и шифрованными ЕСМ.

Если программа не скремблирована, то есть с потоком MPEG-2 не передано сообщение ЕСМ, приемник/декодер 12 выполняет декомпрессию данных и преобразует сигнал в видеосигнал для передачи его в телевизор 13.

Если программа скремблирована, приемник/декодер 12 извлекает из потока данных MPEG-2 соответствующее сообщение ЕСМ и передает это ЕСМ в "дочернюю" смарт-карту 30 конечного пользователя. Ее устанавливают в гнездо приемника/декодера 12. Дочерняя смарт-карта 30 проверяет, имеет ли этот конечный пользователь права на дешифрирование данного ЕСМ и на доступ к данной программе. Если нет, то в приемник/декодер 12 передается отрицательный результат, указывающий, что программа не может быть дескремблирована. Если же конечный пользователь имеет такие права, ЕСМ дешифрируется и из него извлекается слово управления. Декодер 12 может затем дескремблировать программу с использованием данного слова управления. Затем выполняется декомпрессия потока данных MPEG-2 и его преобразование в видеосигнал для дальнейшей передачи в телевизор 13.

Система управления абонентами (SMS)

Система управления абонентами (SMS) 22 включает в себя базу данных 32, которая управляет, помимо прочего, всеми файлами конечных пользователей, коммерческими предложениями, подпиской, подробными сведениями о PPV и данными, касающимися потребления и санкционирования конечного пользователя. SMS может быть физически удалена от SAS.

Каждая SMS 22 передает в SAS 21 через соответствующий канал связи 23 сообщения, которые вызывают преобразование или создание сообщений управления предоставлением прав (EMM), подлежащих передаче конечным пользователям.

SMS 22 также передает в SAS 21 сообщения, которые не предполагают какого бы то ни было преобразования или создания сообщений EMM, но предполагают только изменение статуса конечного пользователя (относительно санкционирования, предоставляемого конечному пользователю при заказе продукта, или суммы, на которую конечный пользователь будет дебетован).

SAS 21 отсылает в SMS 22 сообщения (обычно запрашивающие информацию, такую как информация обратного вызова или информация о счете), так что очевидно, что связь между этими двумя системами является двухсторонней.

Система санкционирования абонентов (SAS)

Сообщения, генерируемые SMS 22, передаются через канал связи 23 в систему санкционирования абонентов (SAS) 21, которая, в свою очередь, генерирует сообщения, подтверждающие прием сообщений, генерируемых SMS 22, и передает эти подтверждения в SMS 22.

В общем виде, SAS содержит область ветви подписки для предоставления прав в режиме подписки и для ежемесячного автоматического восстановления прав, область ветви оплаты за просмотр (PPV) для предоставления прав на PPV - передачи, и инжектор EMM для передачи сообщений EMM, создаваемых в областях ветвей подписки и PPV, в мультиплексор и скремблер 4 с последующей их подачей в поток данных MPEG. Если должны быть предоставлены другие права, такие как права пофайловой оплаты (PPF - Pay Per File) в случае загрузки компьютерного программного обеспечения в персональный компьютер пользователя, предусматриваются также другие подобные области.

Одна из функций SAS 21 состоит в управлении правами доступа к телевизионным программам, доступным в качестве коммерческих предложений в режиме подписки или продаваемым в качестве PPV-передач в соответствии с различными коммерческими режимами (режим предварительного заказа, импульсный режим). SAS 21, в соответствии с этими правами и информацией, принимаемыми от SMS 22, генерирует сообщения EMM для абонента.

EMM передаются в шифровальный блок (CU - Ciphering Unit) 24 для шифрования ключами управления и рабочими ключами. Шифровальный блок (CU) подписывает EMM и передает EMM обратно в генератор сообщений (MG - Message Generator) в SAS 21, где добавляется заголовок. EMM передаются в передатчик сообщений (ME- Message Emitter) в виде полных EMM. Генератор сообщений определяет время начала и конца вещания и частоту выпуска EMM и передает эти сведения как соответствующие указания вместе с EMM в передатчик сообщений. Генератор сообщений генерирует данное EMM только один раз; циклическую передачу сообщений EMM выполняет передатчик сообщений.

После генерирования EMM генератор сообщений (MG) присваивает EMM уникальный идентификатор. Когда MG передает это EMM в ME, он пересылает также идентификатор EMM. Это обеспечивает идентификацию конкретного EMM как в MG, так и в ME.

В таких системах, как системы "одновременного" шифрования, которые выполнены с возможностью работы с несколькими системами условного доступа, например ассоциированных с несколькими операторами, потоки EMM, ассоциированные с каждой системой условного доступа, генерируются по отдельности, а перед передачей мультиплексируются мультиплексором 4.

Уровни шифрования системы

Ниже со ссылками на фиг.3 будет дан общий обзор уровней шифрования в вещательной системе. Операции шифрования, относящиеся к вещательной передаче цифровых данных, показаны под позицией 41, канал передачи (например, спутниковый канал, как описано выше) - под позицией 42, и операции дешифрирования в приемнике - под позицией 43.

Цифровые данные N скремблируются словом управления CW перед тем, как будут переданы в мультиплексор Мр для последующей передачи. Как показано в нижней части фиг.3, эти передаваемые данные включают в себя ЕСМ, содержащее, среди прочего, слово управления CW, зашифрованное блоком шифрования Ch1, управляемым первым ключом шифрования Кех. В приемнике/декодере сигнал обрабатывается в демультиплексоре DMp и дескремблере D, прежде чем он будет направлен в телевизор 2022 для просмотра. Блок дешифрирования DCh1, также обладающее ключом Кех, дешифрует сообщение ЕСМ из демультиплексированного сигнала, чтобы получить слово управления CW, используемое впоследствии для дескремблирования сигнала.

Из соображений безопасности слово управления CW, включенное в зашифрованное сообщение ЕСМ, сменяется в среднем каждые 10 секунд, или около того. Напротив, первый ключ шифрования Кех, используемый приемником для декодирования ЕСМ, сменяется раз в месяц или около того с помощью сообщения EMM оператора. Ключ шифрования Кех шифруется вторым блоком шифрования ChP с помощью индивидуализированного группового ключа K1(GN). Если данный абонент входит в число тех, которые выбраны для получения обновленного ключа Кех, блок дешифрирования DChP декодера расшифрует сообщение, используя свой групповой ключ K1(GN), чтобы получить ключ Кех этого месяца.

Блоки дешифрирования DChP и DCh1 и соответствующие им ключи размещаются на смарт-карте, предоставленной абоненту и установленной в устройство считывания смарт-карт декодера. Ключи могут формироваться, например, в соответствии с любым известным алгоритмом, предусматривающим использование симметричного ключа, или в соответствии со специально разработанным алгоритмом, предусматривающим использование симметричного ключа.

Как будет описано ниже, с различными операторами или провайдерами вещания, так же как и с различными поставщиками систем условного доступа, могут быть ассоциированы разные ключи. В приведенном выше описании групповой ключ K1(GN) хранится в смарт-карте, ассоциированной с декодером, и используется для дешифрирования сообщений EMM. Фактически же различные операторы будут иметь разные уникальные ключи абонентов К1(Oр1, GN), K1(Op2, GN) и т.д. Каждый групповой ключ генерируется оператором и модифицируется некоторым значением, ассоциированным с той группой, к которой принадлежит данный абонент. Различные зоны памяти в смарт-карте хранят ключи для разных операторов. Каждый оператор может также иметь некоторый уникальный ключ, ассоциированный исключительно с данной смарт-картой, и аудиторный ключ для всех абонентов услуг, предоставляемых этим оператором (см. выше).

Кроме того, менеджер системы условного доступа также может обладать комплектом ключей. В частности, некоторая конкретная смарт-карта может содержать ключ K0(NS), уникальный для данного пользователя, и аудиторный ключ К1(С), общий для всех смарт-карт. В то время как ключи оператора обычно используются для декодирования сообщений EMM, связанных с правами на вещательные передачи, ключи менеджера системы условного доступа могут быть использованы для дешифрирования сообщений EMM, связанных с изменениями в системе условного доступа в целом, как будет описано ниже.

Приведенное выше описание системы, проиллюстрированное фиг.3, относится к организации управления доступом в вещательной системе, в которой передачи дескремблируются декодером и немедленно демонстрируются. Ниже будут описаны, со ссылками на фиг.4, элементы системы управления доступом для случая записи и воспроизведения скремблированной передачи.

Как и ранее, декодер 12 принимает скремблированные вещательные передачи через приемник 11. Декодер снабжен переносным защитным модулем 30; удобно, чтобы он был выполнен в форме смарт-карты, но он может также представлять собой любое другое подходящее устройство, снабженное памятью или микропроцессором. Декодер 12 снабжен модемным каналом 16, например, для связи с серверами, обрабатывающими информацию условного доступа, а также выполнен с возможностью направления дескремблированной аудиовизуальной информации, подлежащей просмотру, в телевизор 13, например, через канал Peritel 53. Система дополнительно включает в себя цифровое записывающее устройство 50, такое как цифровой видеомагнитофон системы D-VHS или устройство записи на DVD, выполненное с возможностью обмена данными с декодером, например, через шину 51 типа IEEE 1394. Записывающее устройство 50 использует некоторый носитель записи (не показан), на который записывается информация.

Записывающее устройство 50 выполнено с дополнительной возможностью функционирования с переносным защитным модулем 52, содержащим, среди прочего, ключи, используемые для управления доступом к воспроизведению записи. Переносной защитный модуль может представлять собой любое портативное устройство обычного известного типа, снабженное памятью и/или микропроцессором, такое как смарт-карта, PCMCIA-карта, снабженный микропроцессором ключ и т.п. В настоящем случае переносной защитный модуль 52 обозначен как SIM-карта, известная из области переносных (мобильных) телефонов.

Устройство 50 цифровой записи снабжено прямым каналом с дисплеем 13. В альтернативных реализациях цифровая аудиовизуальная информация может перед демонстрацией передаваться из записывающего устройства 50 в декодер 12. Кроме того, хотя декодер 12, записывающее устройство 50 и дисплей 13 показаны как отдельные элементы, возможны варианты, в которых некоторые или все эти элементы могут быть интегрированы, например, в совмещенном декодере/телевизоре, совмещенном декодере/записывающем устройстве и т.д.

Кроме того, хотя изобретение описывается здесь применительно к записи вещательной аудиовизуальной информации, его вполне удобно использовать, например, применительно к вещательной аудиоинформации, впоследствии записываемой с помощью устройства записи на цифровые аудиокассеты DAT или устройства чтения и записи мини-дисков, или даже применительно к вещаемому программному приложению, записываемому на жесткий диск компьютера.

Ниже будут описаны первый и второй варианты осуществления изобретения со ссылками на фиг.5-11 и фиг.12-19 соответственно. В первом варианте осуществления для управления формированием и резервным сохранением ключей, позволяющих осуществить доступ к записи, используется центральный сервер. Кроме того, в этом варианте осуществления дешифрирование и дескремблирование вещательной передачи перед записью выполняется в реальном масштабе времени SIM-картой записывающего устройства. Во втором варианте осуществления смарт-карта декодера управляет резервным сохранением ключей доступа к записи, а также принимает участие в дешифрировании и декодировании вещательных передач в реальном масштабе времени.

Первый вариант осуществления изобретения

На фиг. 5 представлена структура зон памяти смарт-карты 30 и SIM-карты 52, ассоциированных с декодером и записывающим устройством, соответственно.

Как видно, смарт-карта 30 декодера хранит несколько ключей, предназначенных для функционирования с симметричным алгоритмом шифрования/дешифрирования, ассоциированным с системой условного доступа. В представленном примере для операций, связанных с доступом к вещательным передачам, используется специально разработанный алгоритм "СА". Их следует отличать от операций, выполняемых SIM-картой 52 с использованием алгоритма DES и обычно связанных с записью и воспроизведением информации на цифровом носителе (см. ниже).

Первый комплект ключей, ассоциированный с менеджером системы условного доступа, показанный в зоне 55, помещен в смарт-карту в момент индивидуализации. В число этих ключей входит ключ К0, модифицированный числом NS, уникальным для этой карты. Зона 55 менеджера системы может содержать и другие ключи, такие как аудиторный ключ К1 (не показан), модифицированный константой С и общий для всех смарт-карт, обслуживаемых этим менеджером системы условного доступа.

Вторая зона 56 содержит ключи, ассоциированные с одним или несколькими операторами вещания. Эти ключи могут быть записаны в момент индивидуализации карты 30 менеджером системы условного доступа, но могут, что случается более часто, быть созданными с помощью специально переданного сообщения EMM при запуске декодера.

Как упоминалось выше, в число ключей некоторого оператора могут входить ключ К0', модифицированный числом NS, уникальным для данной карты, групповой ключ К1', модифицированный номером группы GN, и аудиторный ключ К2', модифицированный константой Z и общий для карт всех абонентов, обслуживаемых этим оператором.

Наконец, смарт-карта содержит значение уникального номера NS этой карты, записанное в момент индивидуализации и сохраняемое в зоне 57 памяти смарт-карты.

Как показано далее на фиг.5, SIM-карта 52, ассоциированная с устройством записи цифровой информации, включает в себя две секции, 58 и 59, ассоциированные с ключами и операциями, проводимыми с использованием алгоритмов СА и DES соответственно. Секция 59, ассоциированная с операциями, использующими алгоритм СА, включает в себя первую зону 60 менеджера системы и зону 61 операторов. Ключи в зоне менеджера системы записаны в карту в момент индивидуализации менеджером системы условного доступа; в число этих ключей входит ключ К0, модифицированный серийным номером NSIM данной SIM-карты, а также коммуникационный транспортный ключ Т, также модифицированный серийным номером NSIM карты. Оба этих ключа являются уникальными для данной карты.

SIM-карта также включает в себя зону 61 операторов, предназначенную для хранения ключей, ассоциированных с одним или несколькими операторами. На фиг. 5 SIM-карта представлена такой, какой она бывает в момент ее создания и индивидуализации менеджером системы условного доступа, до ее установки в записывающее устройство. По этой причине и зона 61 операторов, и зона 58 DES показаны пустыми, т.е. без каких-либо сохраненных ключей.

Наконец, SIM-карта включает в себя зону 63, предназначенную для хранения уникального серийного номера NSIM данной SIM-карты.

Как упоминалось выше, в этом варианте осуществления изобретения SIM-карта 52 записывающего устройства выполнена с возможностью выполнения в реальном масштабе времени дешифрирования и дескремблирования вещательных данных автономно и независимо от смарт-карты 30, ассоциированной с декодером. Для проведения этих операций необходимо, чтобы SIM-карта 52 записывающего устройства обладала дубликатами ключей, которые обычно хранятся в зонах менеджера системы и операторов 55 и 56 смарт-карты декодера (см. фиг.5). Как будет описано ниже, после того как необходимые ключи инсталлированы в SIM-карту 52 записывающего устройства, декодер 12 будет направлять поток данных вещательной передачи без какой-либо обработки, "как есть", в устройство 50 записи цифровых данных и карту 52.

В этом варианте осуществления изобретения формирование копий ключей, ассоциированных с вещательной трансляцией, обеспечивает центральная система 21 условного доступа, при этом устройство 50 записи цифровых данных передает запрос в соответствующий сервер, например, через модемный канал связи, предоставленный декодером 12. В альтернативном варианте, можно представить себе, что само записывающее устройство будет оснащено модемом для направления этого запроса. В этом варианте осуществления центральная система условного доступа служит для регулирования в отношении как управляющих ключей обеспечения доступа к трансляции, так и управляющих ключей обеспечения доступа к записи, как будет описано ниже.

Чтобы обеспечить серверу центральной системы условного доступа возможность формирования копий ключей, ассоциированных со смарт-картой декодера, необходимо, чтобы сообщение-запрос от SIM-карты записывающего устройства включало в себя идентификатор самой смарт-карты декодера (например, серийный номер этой смарт-карты NS), одновременно с предоставлением защищенного подтверждения своей собственной подлинности.

В силу этого на первом шаге смарт-карта 30 декодера передает SIM-карте 52 свой серийный номер NS и список операторов Ор1, Ор2 и т.д. Из соображений безопасности сама эта передача может быть зашифрована простым транспортным алгоритмом шифрования, применяемым ко всем передачам между декодером 12 и записывающим устройством 50. Чтобы избежать чрезмерного усложнения чертежей, ключи, связанные с этим шифрованием, не показаны. Серийный номер NS карты декодера затем сохраняется в зоне менеджера системы SIM-карты.

SIM-карта 52 записывающего устройства затем устанавливает связь с системой 21 условного доступа и запрашивает уникальный номер NMERE системы 21 условного доступа в сервере условного доступа (см. фиг.2). Пользуясь полученной таким образом информацией, SIM-карта 52 записывающего устройства генерирует сообщение с использованием алгоритма СА, как показано на фиг.6.

Согласно принятым здесь условным обозначениям, симметричный алгоритм, который должен быть использован на данном криптографическом шаге (СА или DES) показан овалом. Зачерненный вход в овал обозначает ввод данных, которые должны быть зашифрованы, и/или данных, являющихся модификатором - см. шифрование номера смарт-карты и списка операторов под позицией 70 на фиг.6. Шаги дешифрирования для отличия обозначены отрицательным показателем степени, например, СА-1 или DES-1.

На первом шаге, показанном на фиг.6 и обозначенном позицией 70, номер NS смарт-карты и список операторов шифруются ключом K0(NSIM), для формирования сообщения 71, содержащего серийный номер NSIM SIM-карты и зашифрованные данные. На втором шаге 72 шифрованные данные шифруются повторно ключом T(NSIM, NMERE), который создан путем модифицирования ключа T(NSIM) уникальным значением NMERE, соответствующим данной системе условного доступа. Шаги 70, 71 могут выполняться в обратном порядке. Сформированное таким образом сообщение 73 и подпись пересылаются затем в сервер условного доступа 21, шифровальный блок 24 и материнскую карту 25.

Система условного доступа 21 дешифрирует упомянутое сообщение, как показано на фиг.7. Система обладает оригиналом ключа К0, как показано позицией 76. В результате модифицирования ключа К0 значением NSIM, содержащимся в сообщении, как показано позицией 77, формируется ключ K0(NSIM). Этот ключ K0(NSIM) используется сначала для подтверждения правильности подписи (поз. 78). В том случае, если подпись недостоверна, обработка сообщения заканчивается, как показано позицией 81.

В дополнение к ключу К0 система обладает также транспортным ключом Т или по меньшей мере ключом T(NMERE), представляющим значение этого ключа Т, модифицированное уникальным номером NMERE системы условного доступа. Модифицирование ключа T(NMERE) значением NSIM, содержащимся в сообщении, позволяет системе сформировать ключ T(NSIM, NMERE). Для упрощения шаг подготовки этого ключа на фиг.7 не показан.

Менеджер системы, располагающий ключами K0(NSIM) и T(NSIM, NMERE), может теперь дешифрировать сообщение на шаге 79, чтобы получить серийный номер NS смарт-карты декодера и список операторов, ассоциированный с данным абонентом. Затем менеджер системы дополнительно проверяет, действительно ли список операторов соответствует серийному номеру смарт-карты, и после этого компонует в сообщение EMM значения копий ключей, которые будут необходимы SIM-карте записывающего устройства для дешифрирования передач, включая копию ключа K0(NS) смарт-карты, а также различные ключи K0'(Op1, NS), К1(Ор1, GN) и т.д. операторов.

Система управления доступом подготавливает также транспортный ключ записи RT(A), который будет впоследствии использоваться SIM-картой для управлении доступом во время записи и воспроизведения цифровых записей, о чем будет подробнее рассказано ниже. В соответствии с выбором алгоритма, предпочтительного для работы с записью, этот ключ будет сформирован из ключа RT алгоритма DES, модифицированного случайным числом А. Ключ RT постоянно хранится в материнской карте, а копия значения А сохраняется из соображений резервирования в базе данных, ассоциированной с оператором системы. Благодаря этому значение ключа RT(A) можно воссоздать в любой момент.

Копии ключей K0(NS), K0'(Op1, NS), Кех и т.д. смарт-карты, а также транспортного ключа RT(A) записи, компонуются затем в сообщение EMM, передаваемое в SIM-карту записывающего устройства. Из соображений безопасности это сообщение шифруется ключом K0(NSIM), чтобы гарантировать, что эту информацию сможет получить только правильная SIM-карта.

В случае любых последующих изменений или обновлений, например, относящихся к ключам оператора или другим правам доступа, SIM-карта (как копия смарт-карты) будет получать все сообщения ЕСМ и EMM, необходимые для дешифрирования передаваемой информации.

На фиг. 8 показано состояние SIM-карты 52 записывающего устройства непосредственно перед записыванием передаваемой информации. Карта 59 устройства для записи цифровой информации теперь имеет записанные зоны 60 менеджера системы и 61 операторов, а также сохраненные значения транспортного ключа записи RT(A) алгоритма DES, показанного под позицией 85. Кроме того, карта генерирует шифровальный ключ E(NE) записи, показанный позицией 86 и получаемый на шаге 87 модифицированием показанного позицией 88 ключа Е алгоритма DES случайным числом NE, показанным позицией 89. В этом случае ключ E(NE) используется как сеансовый ключ и может сменяться от записи к записи. Пара ключей E(NE) и RT(A) будет использована в дальнейшем во всех операциях шифрования и дешифрирования цифровой записи.

Со ссылками на фиг. 9 ниже будут описаны операции процедуры обработки записывающим устройством сообщения ЕСМ, ассоциированного с вещательной передачей. После появления на шаге 90 сообщения ЕСМ, карта проверяет на шаге 91, обладает ли она правами на чтение этой конкретной передачи, например, является ли она передачей от одного из операторов, содержащегося в ее списке операторов. Если да, то на шаге 92 из сообщения ЕСМ извлекается зашифрованное слово управления CW. В противном случае, если таких прав нет, обработка прекращается на шаге 93. Используя рабочий ключ этого месяца Кех соответствующего оператора, показанный позицией 94, карта на шаге 95 декодирует зашифрованное значение, чтобы получить слово управления CW в открытой форме, как показано под позицией 96.

Далее карта записывающего устройства на шаге 97 вновь шифрует слово управления CW, используя ключ E(NE) алгоритма DES, показанный под позицией 98, и формирует ЕСМ, включающее в себя вновь зашифрованное слово управления, для его введения в поток данных вместо первоначального ЕСМ. Скремблированная передача вместе с последовательностью новых сообщений ЕСМ записывается после этого устройством для записи цифровой информации на носитель записи.

Одновременно на шаге 101, показанном на фиг.10, SIM-карта записывающего устройства шифрует значение ключа E(NE), показанного позицией 100, с помощью транспортного ключа записи RT(A), показанного позицией 102, чтобы сформировать сообщение 103 типа EMM. Это сообщение EMM затем записывается на цифровой носитель записи в начале, или заголовке, записи. Как видно из предшествующего описания, если не считать резервной копии, хранимой в базе данных системы условного доступа, ключ RT(A) является уникальным для данной карты записывающего устройства, и это сообщение EMM не может быть дешифрировано никакой другой картой, кроме карты записывающего устройства, которая генерировала это сообщение.

Со ссылками на фиг.11 ниже будут описаны операции процедуры дешифрирования и дескремблирования записи. Прежде всего, сообщение EMM 111, записанное в заголовке записи, дешифрируется на шаге 110 с помощью транспортного ключа записи 112, хранящегося в SIM-карте. При условии, что это EMM было первоначально создано с использованием этого же транспортного ключа записи, то в результате дешифрирования на шаге 110 будет получен шифровальный ключ E(NE) записи, поз. 116.

В процессе воспроизведения данной записи сообщения ЕСМ 113 выделяются из потока данных и дешифрируются на шаге 114 с помощью шифровального ключа E(NE) записи, чтобы на шаге 115 получить слово управления CW, которое было использовано для скремблирования фрагмента потока данных, соответствующему данному ЕСМ. Это слово управления CW далее подается вместе со скремблированными аудиовизуальными данными в дескремблирующий блок, то ли в SIM-карте записывающего устройства, то ли в самом записывающем устройстве, и получают дескремблированные выходные аудиовизуальные данные для последующего вывода на экран телевизора или другое аналогичное устройство.

Понятно, что наличие резервного средства для формирования копии транспортного ключа RT(A) на материнской карте 25 центральной системы управления доступом означает, что, в случае потери или выхода из строя SIM-карты 52 записывающего устройства будет возможно восстановить ее содержание на новой карте записывающего устройства, чтобы сделать возможным воспроизведение ранее сделанных записей.

Вышеописанный вариант осуществления изобретения характеризуется тем, что транспортный ключ записи RT(A) генерируется и сохраняется в виде резервной копии в центральном сервере, а также тем, что SIM-карта записывающего устройства содержит копии ключей оператора, необходимые для независимого дешифрирования и дескремблирования передачи в реальном масштабе времени. Второй вариант осуществления, описанный ниже со ссылками на фиг. 12-19, не подвержено таким ограничениям, но предлагает реализацию, в которой более значительную роль играет смарт-карта декодера.

Второй вариант осуществления изобретения

На фиг. 12 представлена структура зон условного доступа смарт-карты 30 декодера и зон SIM-карты 52 записывающего устройства в системе такого типа. Как и ранее, обе карты содержат зоны, зарезервированные для операций, использующих алгоритм СА, и хранения ключей, в частности зоны менеджера системы 55, 60 и зоны оператора 56, 61.

В этом варианте осуществления зона 55 менеджера системы карты декодера 30 содержит, в дополнение к ключу K0(NS), аудиторный ключ К1(С), общий для всех карт, индивидуализированных и поддерживаемых менеджером системы, и сформированный путем модифицирования ключа алгоритма СА константой С. Этот ключ К1(С) наличествует также в зоне 60 менеджера системы карты 52 записывающего устройства.

Другое существенное отличие от структуры зон предыдущего варианта осуществления состоит в том, что смарт-карта 30 дополнительно оснащена алгоритмом DES и включает в себя зону 120 операций алгоритма DES.

Чтобы обеспечить смарт-карте декодера и SIM-карте записывающего устройства возможность совместного функционирования и, в частности, обеспечить возможность в конечном счете формирования транспортного ключа записи RT, необходимо, чтобы было проведено взаимное подтверждение подлинности обеих карт.

Как показано на фиг.13, на первом шаге 121 SIM-карта 52 записывающего устройства запрашивает случайное число у смарт-карты 30 декодера, а та передает в ответ число А1 на шаге 122. Это число затем используется для того, чтобы модифицировать аудиторный ключ К1(С) на шаге 123 и сформировать ключ К1(С, А1), показанный позицией 124. Затем SIM-карта генерирует второе случайное число А2, показанное позицией 125, которое, в свою очередь, шифруется ключом К1(С, А1) на шаге 126. Перед передачей в смарт-карту это сообщение еще раз шифруется и подписывается на шаге 128 вторым ключом К1(С, NSIM), показанным под позицией 127 и сформированным путем модифицирования аудиторного ключа К1(С) значением NSIM. Сформированное таким образом сообщение 129 передается в смарт-карту 30 декодера в качестве запроса серийного номера NS и соответствующего ему индивидуального ключа K0(NS).

Как показано на фиг.14, после приема смарт-картой 30 декодера переданного значения NSIM оно используется смарт-картой для генерирования ключа K1(C, NSIM). Затем значение А2 дешифрируется на шаге 130 с помощью этого ключа и ключа К1(С, А1), полученного смарт-картой с использованием случайного числа А1, которое было сформировано ею ранее и было сохранено в ее памяти.

Это значение случайного числа А2, полученное на шаге 131, используется затем для того, чтобы модифицировать аудиторный ключ К1(С) с получением ключа К1(С, А2), показанного под позицией 132. Затем на шаге 133 ключом К1(С, А2) шифруется уникальный серийный номер NS смарт-карты и системный ключ K0(NS), для получения сообщения 134.

Как и ранее, затем это сообщение повторно шифруется на шаге 135 с использованием ключа К1(С, NSIM), показанного позицией 136, и упомянутое сообщение возвращается в SIM-карту 52 записывающего устройства, как показано позицией 137.

SIM-карта записывающего устройства генерирует ключи К1(С, А2) и К1(С, NSIM), показанные позицией 138, модифицируя ключ К1(С) серийным номером NSIM и случайным числом А2, сформированным и сохраненным ранее. Эти ключи используются для дешифрирования упомянутого сообщения на шаге 139, чтобы получить уникальный серийный номер NS и уникальный ключ K0(NS) смарт-карты, после чего эта информация записывается в память SIM-карты записывающего устройства на шаге 140.

В отличие от предыдущего варианта осуществления изобретения, в котором для обеспечения независимой работы SIM-карты записывающего устройства использовались копии всех ключей менеджера системы и оператора, здесь копия ключа K0(NS) и серийный номер NS смарт-карты используются для того, чтобы установить сеансовый ключ для записывания, а также для того, чтобы обеспечить безопасный обмен информацией между картами во время сеанса записи, в особенности - безопасную передачу транспортного ключа записи.

В этом варианте осуществления изобретения исходное дешифрирование слова управления CW выполняется смарт-картой с использованием ключей оператора и ежемесячно обновляемых рабочих ключей, которыми она обладает. Хотя возможны варианты, в которых слово управления CW во время создания записи может быть передано непосредственно в SIM-карту, из соображений безопасности для этого желательно использовать сеансовый ключ.

Фиг.15 показывает один из способов формирования такого ключа. Как видно, SIM-карта записывающего устройства берет случайный ключ К3, показанный позицией 141, и на шаге 142 модифицирует этот ключ серийным номером SIM-карты NSIM, показанным позицией 143. Ключ К3 может быть любым из множества таких ключей, хранящихся с этой целью в зоне менеджера системы. Созданный таким способом на шаге 144 сеансовый ключ K3(NSIM) алгоритма СА шифруется затем на шаге 145 с помощью ранее полученного системного ключа K0(NS) смарт-карты, показанного позицией 146. Сформированное таким способом сообщение 147 затем передается в смарт-карту декодера 55, которая использует свой ключ K0(NS) для дешифрирования сообщения на шаге 148 и сохраняет сеансовый ключ K3(NSIM) в памяти карты на шаге 149.

Со ссылками на фиг.16 ниже будет описано состояние SIM-карты записывающего устройства перед операцией записи. Зона 60 менеджера системы содержит ключ K0(NS) смарт-карты и сеансовый ключ K3(NSIM), так же как и обычно присутствующие системные ключи K0(NSIM) и т.д. (не показаны). Дополнительно карта создает шифровальный ключ записи алгоритма DES из ключа Е алгоритма DES, показанного позицией 150, модифицированием этого ключа на шаге 151 случайным числом NE, показанным позицией 152. Как и прежде, полученный в результате шифровальный ключ E(NE) записи будет использован при повторном шифровании слов управления, соответствующих данной программе. Сходным образом, транспортный ключ RT(A) записи, показанный позицией 153, формируется для применения при шифровании шифровального ключа E(NE) записи, также записываемого на цифровой носитель записи.

В отличие от предшествующего варианта осуществления изобретения, в котором транспортный ключ записи генерировался в сервере управления доступом, здесь ключ RT(A) генерируется самой SIM-картой записывающего устройства с использованием ключа алгоритма DES, модифицированного случайным числом А. Чтобы сохранить резервную копию этого ключа, его копия передается в смарт-карту декодера. Из очевидных соображений безопасности, эта копия передается в зашифрованной форме, например, зашифрованная ключом K0(NS) смарт-карты, хранящимся к этому времени в памяти SIM-карты.

Как показано на фиг.20, при первой установке в записывающее устройство SIM-карта 52 записывающего устройства сначала передает запрос 190 в смарт-карту, чтобы выяснить, было ли уже сформировано значение ключа RT(A). Этот запрос рассматривается смарт-картой декодера на шаге 191.

Если результат отрицательный, SIM-карта 52 записывающего устройства генерирует случайный ключ RT алгоритма DES на шаге 192, значение которого модифицируется на шаге 193 случайным числом А, показанным позицией 194, для формирования ключа RT(A), показанного позицией 195. Это значение ключа RT(A) затем шифруется на шаге 196 с использованием специализированного алгоритма и ключа K0(NS), показанного позицией 197, а полученное в результате сообщение 198 передается затем в смарт-карту 30 декодера для дешифрирования и сохранения резервной копии ключа RT(A).

Если же на шаге 191 получен положительный ответ, тогда ранее сохраненное значение RT(A) на шаге 199 передается в SIM-карту 52 записывающего устройства.

Вернемся к фиг.17, где показаны действия смарт-карты 30 декодера во время записи скремблированной передачи. Как упоминалось выше, в этом варианте осуществления изобретения смарт-карта декодера, используя ключи оператора, прежде чем сообщить значение слова управления CW SIM-карте 52 записывающего устройства, выполняет начальные шаги шифрования.

Как показано на фиг.17, смарт-карта 30 декодера принимает ЕСМ 160 для его обработки в зоне оператора 56. Сначала смарт-карта 30 проверяет, имеет ли она права доступа к этой программе. При условии, что это действительно так, шифрованное слово управления CW извлекается из сообщения ЕСМ на шаге 162 и дешифрируется на шаге 163 с использованием соответствующего рабочего ключа Kex, показанного позицией 164. В противном случае процесс заканчивается, как показано позицией 165.

Как упомянуто выше, открытое значение слова управления CW, показанное позицией 166, не может быть прямо передано в SIM-карту записывающего устройства. Поэтому слово управления CW шифруется на шаге 167 с использованием сеансового ключа K3(NSIM), показанного позицией 168, и полученное в результате значение 169 передается в SIM-карту записывающего устройства для выполнения дальнейших шагов процесса.

Как видно из фиг.18, слово управления, зашифрованное сеансовым ключом, принимается SIM-картой 52 записывающего устройства, которая выполняет дешифрирование на шаге 170, используя эквивалент сеансового ключа K3(NSIM), ранее сохраненный в памяти и показанный позицией 171. Открытое значение слова управления CW (поз. 172) передается затем в зону DES этой карты для шифрования на шаге 173 с помощью шифровального ключа E(NE) записи, показанного позицией 174. Полученное в результате шифрованное значение далее включается в сообщение ЕСМ и вводится в поток данных для записи с по прежнему скремблированными данными на носитель записи.

В то же время и таким же способом, как в первом варианте осуществления, значение шифровального ключа записи, показанного позицией 180 на фиг.19, шифруется на шаге 181 транспортным ключом RT(A) записи, показанным позицией 182. Полученное в результате шифрованное значение 183 включается в сообщение EMM для введения в заголовок цифровой записи.

Во время воспроизведения этой записи, как описано ранее со ссылками на фиг. 11, сообщение EMM, сохраненное в заголовке записи и содержащее шифровальный ключ E(NE) записи, дешифрируется SIM-картой записывающего устройства с помощью транспортного ключа RT(A) записи. Шифровальный ключ E(NE) записи используется затем для дешифрирования каждого ЕСМ, чтобы получить слово управления CW, соответствующее ассоциированному с ним фрагменту скремблированной записи. Затем запись дескремблируется и воспроизводится.

Понятно, что наличие резервной копии транспортного ключа RT(A), хранящейся в смарт-карте декодера, означает, что, в случае потери или выхода из строя SIM-карты записывающего устройства, будет возможно сделать вместо нее другую карту записывающего устройства. Однако, в отличие от предшествующего варианта осуществления изобретения, здесь нет необходимости использовать центральный сервер для хранения этой копии-дубликата.

Естественно, возможны и альтернативные варианты осуществления изобретения. Например, в вышеописанных вариантах осуществления шифровальный ключ E(NE) записи генерируется с помощью некоторого ключа и случайного числа. Однако в альтернативных вариантах осуществления ключ E(NE) может генерироваться из ключа, модифицированного серийным номером самого записывающего устройства (а не его SIM-карты), чтобы связать данную запись и с SIM-картой записывающего устройства, и с самим записывающим устройством.

Кроме того, определенные элементы первого варианта осуществления, такие как централизованное хранение транспортного ключа и автономно работающее записывающее устройство, независимы один от другого и могут быть использованы во втором варианте осуществления, и наоборот.

| название | год | авторы | номер документа |

|---|---|---|---|

| ИНТЕРАКТИВНАЯ ИГРОВАЯ СИСТЕМА | 1999 |

|

RU2236701C2 |

| ТАБЛИЦА ДАННЫХ О ПРИЛОЖЕНИЯХ ДЛЯ СИСТЕМЫ ЦИФРОВОЙ ПЕРЕДАЧИ, ПРЕДОСТАВЛЯЮЩЕЙ МНОЖЕСТВО СЕРВИСОВ | 1999 |

|

RU2257687C2 |

| СИСТЕМА ВЕЩАНИЯ И ПРИЕМА, А ТАКЖЕ СИСТЕМА УСЛОВНОГО ДОСТУПА ДЛЯ НЕЕ | 1997 |

|

RU2196389C2 |

| СКРЕМБЛИРУЮЩЕЕ УСТРОЙСТВО ДЛЯ СИСТЕМЫ ЦИФРОВОЙ ПЕРЕДАЧИ | 1998 |

|

RU2212770C2 |

| ВЕЩАНИЕ И ПРИЕМ СООБЩЕНИЙ | 2000 |

|

RU2257685C2 |

| ГЕНЕРИРОВАНИЕ СИГНАЛОВ И ИХ ВЕЩАНИЕ | 1997 |

|

RU2187207C2 |

| ВЫПОЛНЕНИЕ ПРИЕМНИКОМ-ДЕКОДЕРОМ ДЕЙСТВИЙ | 2000 |

|

RU2274957C2 |

| ПРИСВАИВАНИЕ АДРЕСОВ В СИСТЕМЕ ЦИФРОВОЙ ПЕРЕДАЧИ | 2000 |

|

RU2251817C9 |

| СТРУКТУРА MPEG-ТАБЛИЦЫ | 2002 |

|

RU2321965C2 |

| ПЕРЕДАЧА ИНФОРМАЦИИ, КАСАЮЩЕЙСЯ ГРУПП СЕРВИСОВ, В СИСТЕМЕ ЦИФРОВОЙ ПЕРЕДАЧИ | 1999 |

|

RU2262209C2 |

Изобретение относится к способу и устройству для записи скремблированных данных, например вещательных телепередач. Техническим результатом является обеспечение возможности просмотра записи без взаимодействия с конкретным декодером, а также непосредственного воспроизведения в устройстве воспроизведения без подключения декодера. Технический результат достигается тем, что при записи передаваемых цифровых данных цифровую информацию шифруют с использованием шифровального ключа записи (E(NE)) и полученное в результате зашифрованное сообщение ЕСМ сохраняется на носителе записи. Эквивалент шифровального ключа (E(NE)) дополнительно шифруют транспортным ключом записи (RT(A)), чтобы сформировать сообщение EMM, причем транспортный ключ записи может генерироваться и поддерживаться центральным блоком санкционирования, а также в пределах системы декодер/записывающее устройство данного пользователя, например, путем формирования ключа в записывающем устройстве и передачи этой версии в декодер для резервного хранения. 5 c. и 20 з.п. ф-лы, 20 ил.

| Разъемная форма для изготовления строительных изделий | 2019 |

|

RU2732537C2 |

| УСТРОЙСТВО СКРЕМБЛИРОВАНИЯ И ДЕСКРЕМБЛИРОВАНИЯ ТЕЛЕВИЗИОННОГО СИГНАЛА | 1992 |

|

RU2094955C1 |

| Стенд для динамических испытаний зубчатых передач | 1976 |

|

SU714204A1 |

| Преобразователь угла поворота вала в код | 1978 |

|

SU763936A1 |

| СПОСОБ УПЛОТНЕНИЯ РАДИОКАНАЛА ВЕЩАТЕЛЬНОГО ТЕЛЕВИДЕНИЯ | 1995 |

|

RU2101878C1 |

| УСТРОЙСТВО ЗАЩИТЫ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ, ХРАНИМОЙ В ПЕРСОНАЛЬНОЙ ЭВМ | 1995 |

|

RU2067313C1 |

Авторы

Даты

2004-03-10—Публикация

1999-02-11—Подача