Область техники, к которой относится изобретение

Настоящее изобретение относится к карте полупроводниковой памяти для хранения цифрового содержимого и устройству считывания данных для считывания цифрового содержимого с карты полупроводниковой памяти. Более конкретно настоящее изобретение относится к карте полупроводниковой памяти и устройству считывания данных, подходящих для защиты авторского права на цифровое содержимое.

Уровень техники

Технология мультимедийной сети развилась до такой степени, что цифровое содержимое, как, например, музыкальное содержимое, распространяется через коммуникационную сеть, например через сеть Интернет. Это делает возможным осуществлять выборку дома множества музыки или тому подобного, транслируемой по всему миру. Например, музыкальное содержимое может быть загружено в персональный компьютер (далее упоминаемый как ПК), затем запомнено в карте полупроводниковой памяти, загруженной в ПК. Также карта полупроводниковой памяти может быть извлечена из ПК и может быть загружена в портативный музыкальный плеер. Это дает возможность слушать музыку во время прогулки. Карты полупроводниковой памяти являются компактными и легкими, содержат полупроводниковую память (например, флэш-память), являющуюся энергонезависимой и имеющей большую запоминающую емкость.

При таком распространении музыки цифровое содержимое, запоминаемое на карте полупроводниковой памяти, должно быть заранее зашифровано, используя ключ или тому подобное, для предотвращения несанкционированного копирования цифрового содержимого. Также требуется предпринимать меры, чтобы программы программного обеспечения управления файлами, многие из которых являются стандартными на имеющихся в продаже ПК, не могли копировать цифровое содержимое на другие запоминающие носители.

В одном возможном способе предотвращения несанкционированного копирования только специализированные программы программного обеспечения могут осуществлять доступ к карте полупроводниковой памяти. Например, когда процесс аутентификации между ПК и картой полупроводниковой памяти завершен утвердительно, ПК может осуществлять доступ к карте полупроводниковой памяти, а когда процесс аутентификации не завершен утвердительно из-за отсутствия специализированной программы программного обеспечения, ПК не может осуществлять доступ к карте полупроводниковой памяти.

Однако в вышеупомянутом способе, в котором ПК должны всегда иметь специализированную программу программного обеспечения для доступа к карте полупроводниковой памяти, свободный обмен данными с пользователями через карту полупроводниковой памяти является недоступным. В результате вышеупомянутый способ теряет качество обычных карт полупроводниковой памяти, а именно то качество, что программы программного обеспечения управления файлам, являющиеся стандартными на имеющихся в продаже ПК, могут быть использованы для доступа к карте полупроводниковой памяти.

Карты полупроводниковой памяти, доступ к которым может быть осуществлен только через специализированные программы программного обеспечения, являются лучшими в качестве запоминающих носителей для хранения цифрового содержимого, поскольку такие карты полупроводниковой памяти выполняют функцию защиты авторского права на цифровое содержимое. Однако карты полупроводниковой памяти имеют проблему в том, что они не могут быть использованы в качестве внешних запоминающих устройств в компьютерных системах общего назначения.

Сущность изобретения

Таким образом, целью настоящего изобретения является разработка карты полупроводниковой памяти, которая может быть использована как запоминающий носитель для хранения цифрового содержимого и как запоминающий носитель для хранения компьютерных данных общего назначения (не являющихся объектом защиты авторского права), а также устройства для считывания данных из запоминающего носителя.

Вышеупомянутая цель достигается картой полупроводниковой памяти, которая может использоваться в электронном устройстве и извлекаться из электронного устройства, содержащей перезаписываемую энергонезависимую память; и управляющую схему, которая управляет доступами электронным устройством к аутентификационной области и неаутентификационной области в перезаписываемой энергонезависимой памяти, в которой управляющая схема включает в себя: устройство управления доступом к неаутентификационной области, которое управляет доступом электронным устройством к неаутентификационной области; устройство аутентификации, которое выполняет процесс аутентификации для проверки, является ли электронное устройство санкционированным для использования карты полупроводниковой памяти, и таким образом утвердительно аутентифицируемым; и устройство управления доступом к аутентификационной области, которое позволяет электронному устройству осуществлять доступ к аутентификационной области только тогда, когда устройство аутентификации утвердительно аутентифицирует электронное устройство.

В вышеупомянутой структуре данные, являющиеся объектом защиты авторского права, могут храниться в аутентификационной области, а другие данные могут храниться в неаутентификационной области, что делает возможным выполнить такую карту полупроводниковой памяти, которая может хранить как цифровое содержимое с защищаемым авторским правом, так и другие данные вместе.

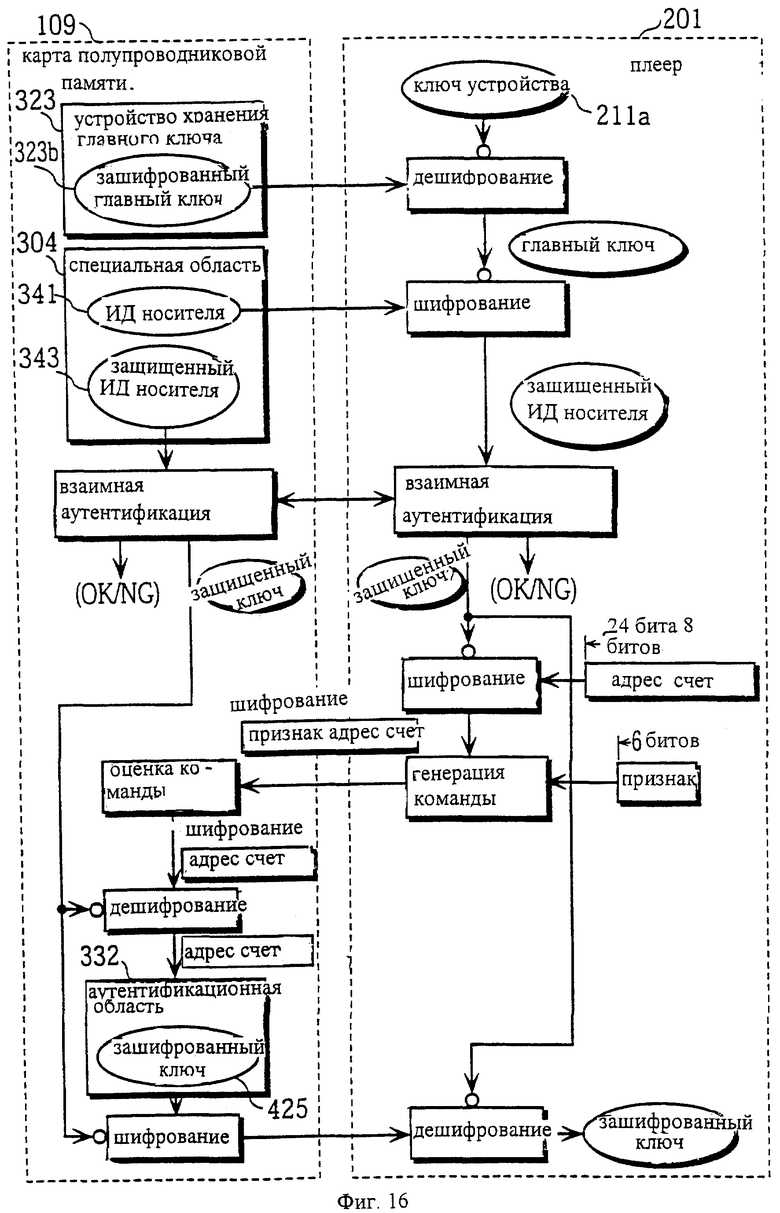

В вышеупомянутой карте полупроводниковой памяти устройство аутентификации может генерировать ключ, отражающий результат процесса аутентификации, а устройство управления доступом к аутентификационной области дешифрует зашифрованную команду, используя ключ, создаваемый устройством аутентификации, в соответствии с дешифрованной командой, причем дешифрованная команда посылается из электронного устройства.

В вышеупомянутой структуре, даже если связь между картой полупроводниковой памяти и электронным устройством прослушивается, команда для доступа к аутентификационной области зашифрована, отражая результат предшествующей аутентификации. Таким образом, такая карта полупроводниковой памяти имеет надежную функцию защиты аутентификационной области от незаконного доступа.

В вышеупомянутой карте полупроводниковой памяти устройство аутентификации может выполнять взаимную аутентификацию запросно-ответного типа с электронным устройством и генерирует ключ из данных запроса и данных ответа, причем данные запроса посылаются в электронное устройство для проверки, является ли электронное устройство правильным, а данные ответа генерируются для того, чтобы показать, что устройство аутентификации является правильным.

В вышеупомянутой структуре ключ совместно используется картой полупроводниковой памяти и электронным устройством только тогда, когда оба устройства утвердительно аутентифицируют друг друга. Кроме того, ключ изменяется для каждой аутентификации. Это увеличивает степень защиты аутентификационной области, поскольку к аутентификационной области нельзя осуществить доступ без использования ключа.

В вышеупомянутой карте полупроводниковой памяти зашифрованная команда, посылаемая из электронного устройства, может включать поле признака и поле адреса, причем поле признака не зашифровано и специфицирует тип доступа к аутентификационной области, поле адреса зашифровано и специфицирует адрес области, к которой осуществляется доступ, в которой устройство управления доступом к аутентификационной области дешифрует поле адреса, используя ключ, и управляет доступами электронным устройством в аутентификационную область таким образом, что доступ типа, определенного в поле признака выполняется в область, указанную адресом дешифрованного поля адреса.

В вышеупомянутой структуре шифруется только поле адреса команды. Это облегчает дешифрование и декодирование команды картой полупроводниковой памяти, которая принимает команду.

Вышеупомянутая карта полупроводниковой памяти может дополнительно содержать схему запоминания идентификационных данных, которая предварительно запоминает идентификационные данные, которые являются уникальными для карты полупроводниковой памяти, и дает возможность карте полупроводниковой памяти отличаться от других карт полупроводниковой памяти, в которой устройство аутентификации выполняет взаимную аутентификацию с электронным устройством, используя идентификационные данные, хранимые в схеме запоминания идентификационных данных.

В вышеупомянутой структуре в процессе взаимной аутентификации производится обмен данными, уникальными для каждой карты полупроводниковой памяти. Это поддерживает лучший уровень защиты от незаконного декодирования взаимной аутентификации.

Вышеупомянутая карта полупроводниковой памяти может дополнительно содержать схему изменения размера области, которая изменяет размер аутентификационной области и неаутентификационной области.

В вышеупомянутой структуре карта полупроводниковой памяти может использоваться динамически. То есть карта полупроводниковой памяти может использоваться, в основном, как носитель записи для цифрового содержимого и может использоваться как внешнее запоминающее устройство в компьютерной системе.

В вышеупомянутой карте полупроводниковой памяти аутентификационная область и неаутентификационная область могут быть созданы разделением непрерывной области заранее определенного размера в перезаписываемой энергонезависимой памяти на две области, а схема изменения размера области изменяет размер аутентификационной области и неаутентификационной области изменением адреса, отмечающего границу между аутентификационной областью и неаутентификационной областью.

В вышеупомянутой структуре размер аутентификационной и неаутентификационной областей может изменяться только перемещением границы. Это уменьшает размер схемы.

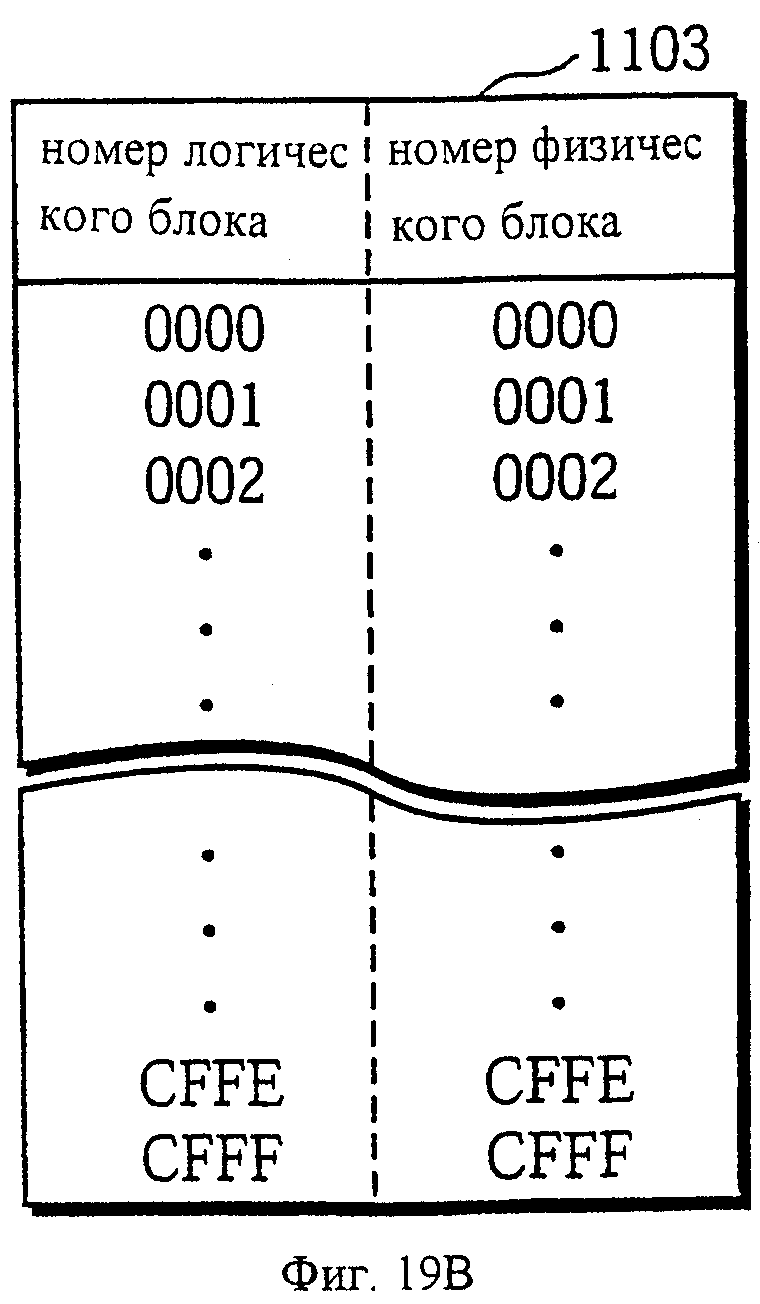

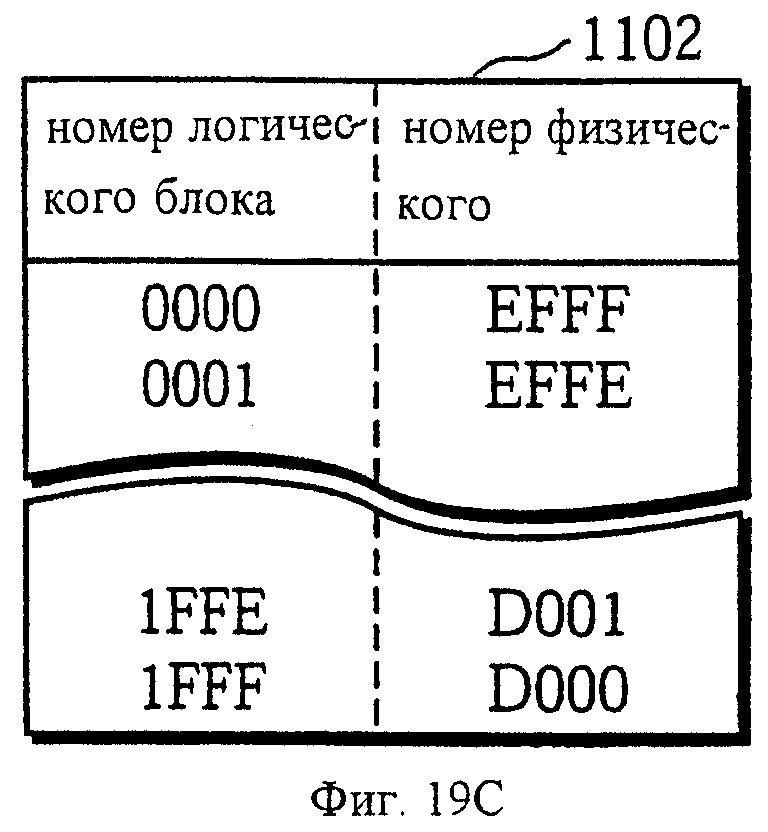

В вышеупомянутой карте полупроводниковой памяти схема изменения размера области может включать таблицу преобразования аутентификационной области, которая показывает соответствие между логическими адресами и физическими адресами в аутентификационной области; таблицу преобразования неаутентификационной области, которая показывает соответствие между логическими адресами и физическими адресами в неаутентификационной области; и устройство изменения таблицы преобразования, которое изменяет содержимое таблицы преобразования аутентификационной области и таблицы преобразования неаутентификационной области, в соответствии с командой из электронного устройства, в которой устройство управления доступом к аутентификационной области управляет доступами электронным устройством в аутентификационную область обращением к таблице преобразования аутентификационной области и устройство управления доступом к неаутентификационной области управляет доступом электронным устройством к неаутентификационной области обращением к таблице преобразования неаутентификационной области.

В вышеупомянутой структуре возможно отдельно управлять аутентификационной областью и неаутентификационной областью в отношении размера области и взаимосвязей между логическими адресами и физическими адресами, поскольку таблицы преобразования для этих областей управляются независимо.

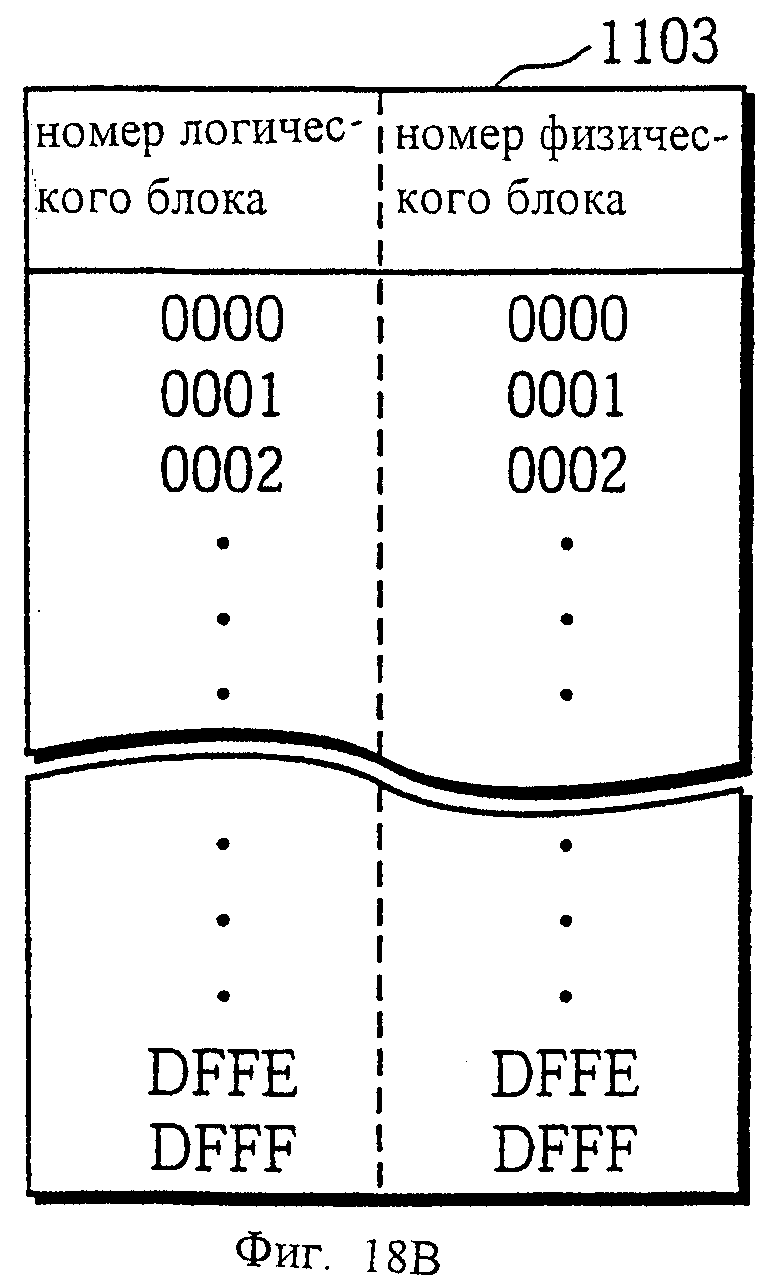

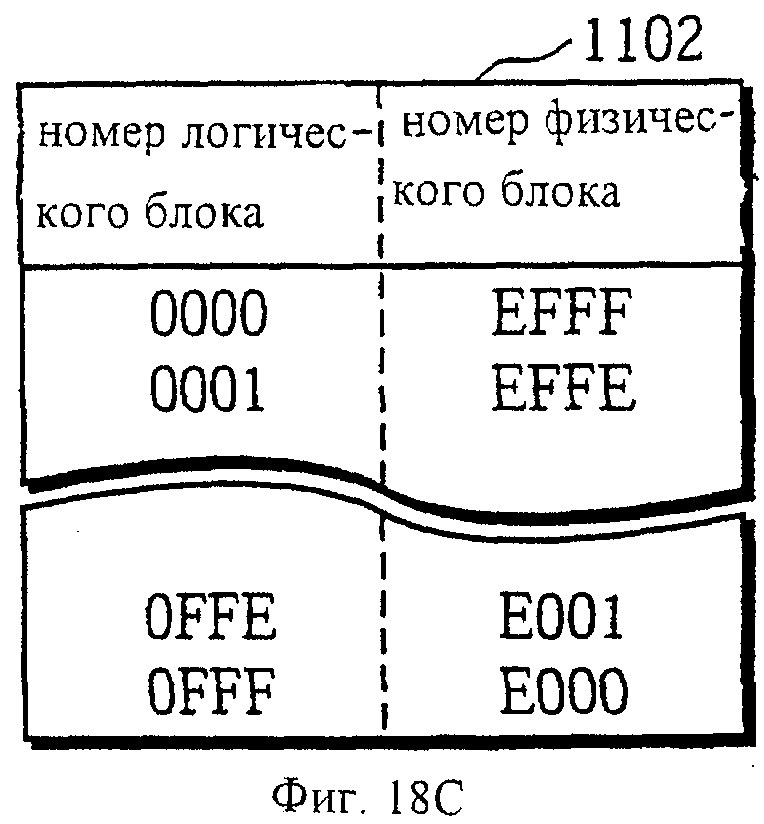

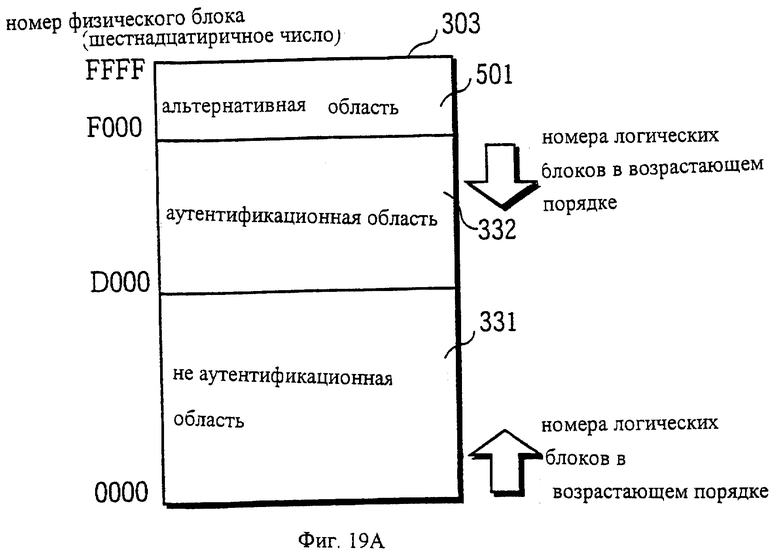

В вышеупомянутой карте полупроводниковой памяти область, адресуемая более высокими физическими адресами, и область, адресуемая более низкими физическими адресами, вместе составляющие область, имеющую заранее определенный размер, могут, соответственно, выделяться для аутентификационной области и неаутентификационной области, таблица преобразования неаутентификационной области показывает соответствие между логическими адресами, расположенными в возрастающем порядке, и физическими адресами, расположенными в возрастающем порядке, а таблица преобразования аутентификационной области показывает соответствие между логическими адресами, расположенными в возрастающем порядке и физическими адресами, расположенными в убывающем порядке.

В вышеупомянутой структуре, которая дает возможность использовать логические адреса в возрастающем порядке, размер области может легко изменяться, поскольку вероятность использования области около границы между аутентификационной областью и неаутентификационной областью становится низкой.

Это также уменьшает вероятность сохранения или перемещения данных, которое требуется для перемещения границы, имея в результате упрощенное изменение размера области.

Вышеупомянутая карта полупроводниковой памяти может дополнительно содержать схему постоянной памяти, которая предварительно запоминает данные.

В вышеупомянутой структуре функция защиты авторского права увеличивается хранением идентификационных данных карты полупроводниковой памяти в специализированной памяти и хранением цифрового содержимого в зависимости от результатов идентификации на основе идентификационных данных.

В вышеупомянутой карте полупроводниковой памяти каждая из аутентификационной области и неаутентификационной области может включать область памяти считывания/записи, из/в которой электронное устройство может считывать/записывать данные; и область постоянной памяти, из которой электронное устройство может считывать данные, но в которое электронное устройство не может записывать данные, управляющая схема дополнительно включает: генератор случайных чисел, который генерирует случайное число каждый раз, когда электронное устройство записывает данные в перезаписываемую энергонезависимую память, и каждое из устройства управления доступом к аутентификационной области и устройства управления доступом к неаутентификационной области шифрует данные, используя случайное число, записывает зашифрованные данные в область памяти считывания/записи и записывает случайное число в область постоянной памяти.

В вышеупомянутой структуре незаконные попытки, такие как порча области памяти считывания/записи, могут быть обнаружены проверкой совместимости со случайным числом, хранимым в области постоянной памяти. Это увеличивает защиту записи данных.

В вышеупомянутой карте полупроводниковой памяти управляющая схема может дополнительно включать таблицу преобразования, которая показывает соответствие между логическими адресами и физическими адресами в каждой из аутентификационной области и неаутентификационной области; и схему изменения таблицы преобразования, которая изменяет содержимое таблицы преобразования, в соответствии с командой из электронного устройства, а устройство управления доступом к аутентификационной области и устройство управления доступом к неаутентификационной области осуществляют доступ электронным устройством в аутентификационную область и неаутентификационную область ссылкой на таблицу преобразования.

В вышеупомянутой структуре, даже если множество логических блоков, составляющих один и тот же файл, фрагментируются, они могут быть легко изменены для того, чтобы стать логически доступными. Это увеличивает скорость доступа к одному и тому же файлу.

В вышеупомянутой карте полупроводниковой памяти управляющая схема может дополнительно включать устройство шифрования/дешифрования, которое шифрует данные, записываемые в аутентификационную область и неаутентификационную область и дешифрует данные, считываемые из аутентификационной области и неаутентификационной области.

В вышеупомянутой структуре возможно защитить аутентификационную область и неаутентификационную область от незаконных вторжений, таких как вывод из строя карты полупроводниковой памяти и непосредственное считывание содержимого этих областей.

В вышеупомянутой карте полупроводниковой памяти долговременная память может быть флэш-памятью, а управляющая схема дополнительно включает устройство считывания неудаляемого списка, которое, в соответствии с командой из электронного устройства, идентифицирует неудаляемые области в аутентификационной области и неаутентификационной области и посылает информацию, указывающую неудаляемые области в электронное устройство.

В вышеупомянутой структуре электронное устройство может идентифицировать неудаляемые области и удалять идентифицированные неудаляемые области перед тем, как флэш-память перезаписывается. Это увеличивает скорость перезаписи.

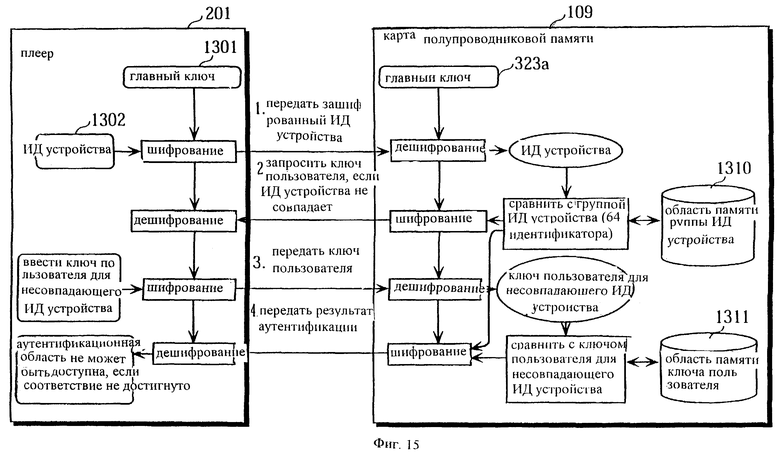

В вышеупомянутой карте полупроводниковой памяти устройство аутентификации может запросить пользователя электронного устройства ввести ключ пользователя, который является информацией, уникальной для пользователя, во время процесса аутентификации, а управляющая схема дополнительно включает устройство хранения ключа пользователя, которое хранит ключ пользователя; устройство хранения информации идентификации, которое хранит порцию информации идентификации, идентифицирующую электронное устройство, которое утвердительно аутентифицировано устройством аутентификации; и устройство запрещения запроса ключа пользователя, которое получает порцию информации идентификации из целевого электронного устройства после того, как идентификационное устройство начинает процесс идентификации, проверяет, запомнена ли уже порция информации идентификации, полученная из целевого электронного устройства, в устройстве хранения информации идентификации, и препятствует устройству аутентификации запрашивать пользователя электронного устройства вводить ключ пользователя, когда порция информации идентификации, полученная из целевого электронного устройства, уже запомнена в устройстве хранения информации идентификации.

В вышеупомянутой структуре пользователю не нужно вводить пароль или личные данные каждый раз, когда пользователь осуществляет доступ к карте полупроводниковой памяти. Это предотвращает случай незаконного прослушивания и использования персональных данных.

Вышеупомянутая цель также достигается устройством считывания данных для считывания цифрового содержимого с вышеупомянутой карты полупроводниковой памяти, причем цифровое содержимое хранится в неаутентификационной области карты полупроводниковой памяти, а информация, указывающая количество раз, которое цифровое содержимое может быть считано, предварительно запоминается в аутентифицированной области, причем устройство считывания данных содержит средство оценки, которое, когда цифровое содержимое должно быть считано из неаутентификационной области, считывает информацию, указывающую число раз, которое цифровое содержимое может быть считано из аутентификационной области, и оценивает, может ли быть считано цифровое содержимое на основе числа раз, указанного в информации; и средство воспроизведения для считывания цифрового содержимого из неаутентификационной области только тогда, когда средство оценки оценивает, что цифровое содержимое может быть считано, и уменьшает количество раз, которое цифровое содержимое может быть считано, в информации, хранимой в аутентификационной области.

В вышеупомянутой структуре возможно ограничивать количество раз, которое цифровое содержимое может быть считано с карты полупроводниковой памяти. Это позволяет применять настоящее изобретение для оплачиваемого прокатного музыкального содержимого.

Вышеупомянутая цель также достигается устройством считывания данных для считывания цифрового содержимого с вышеупомянутой карты полупроводниковой памяти и воспроизведения считанного цифрового содержимого как аналогового сигнала, причем цифровое содержимое, которое может воспроизводиться как аналоговый сигнал, хранится в неаутентификационной области карты полупроводниковой памяти, а информация, указывающая количество раз, которое цифровое содержимое может быть в цифровом виде выведено электронным устройством, хранится в аутентификационной области, причем устройство считывания данных содержит средство воспроизведения для считывания цифрового содержимого из неаутентификационной области и воспроизведения считанного цифрового содержимого как аналогового сигнала; средство оценки для считывания информации, указывающей количество раз, которое цифровое содержимое может быть выведено в цифровом виде электронным устройством, и оценки, может ли цифровое содержимое быть выведено в цифровом виде, на основе количества раз, указанного в информации; и средство цифрового вывода для вывода в цифровом виде цифрового содержимого только в случае, когда средство оценки оценивает, что цифровое содержимое может быть выведено в цифровом виде, и уменьшения количества раз, которое цифровое содержимое может быть выведено в цифровом виде, в информации, хранимой в аутентификационной области.

В вышеупомянутой структуре возможно ограничивать количество раз, которое цифровое содержимое копируется в цифровом виде из карты полупроводниковой памяти. Это обеспечивает защиту авторского права, детализированного предостережением и предупреждением, как подразумевается владельцем авторского права.

Как описано выше, настоящее изобретение - это карта полупроводниковой памяти, работающая как в качестве устройства записи для хранения цифрового содержимого, так и в качестве внешнего запоминающего устройства компьютера. Настоящее изобретение, в частности, защищает безопасное распространение цифрового содержимого для распространения электронной музыки, что является полезным на практике.

Краткое описание чертежей

Фиг.1 изображает устройство ПК, которое является воплощением настоящего изобретения и относится к распространению электронной музыки, и изображает внешний вид карты полупроводниковой памяти, которая может быть загружена в ПК и извлечена из ПК.

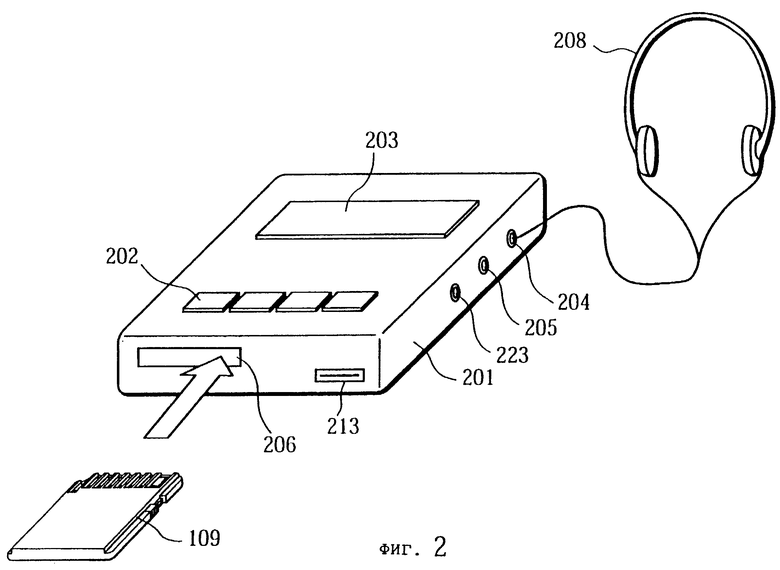

Фиг.2 изображает внешний вид плеера, для которого карта полупроводниковой памяти используется в качестве носителя записи.

Фиг.3 - блок-схему, изображающую структуру технического обеспечения ПК.

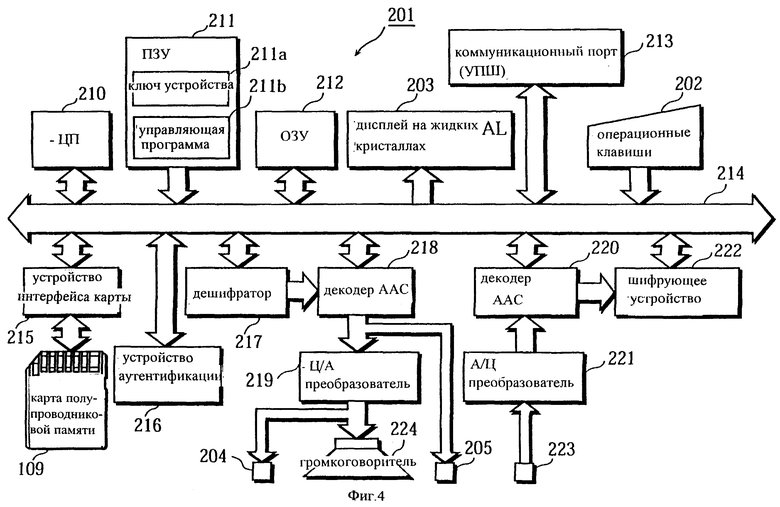

Фиг.4 - блок-схему, изображающую структуру технического обеспечения плеера.

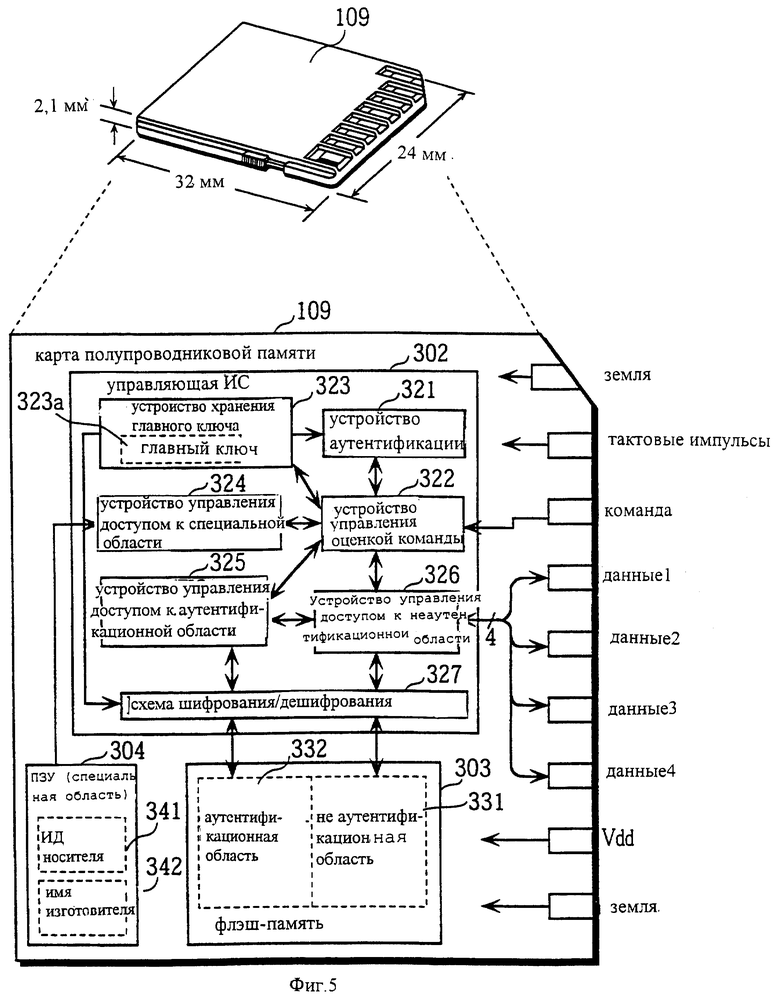

Фиг.5 изображает внешний вид и структуру технического обеспечения карты полупроводниковой памяти.

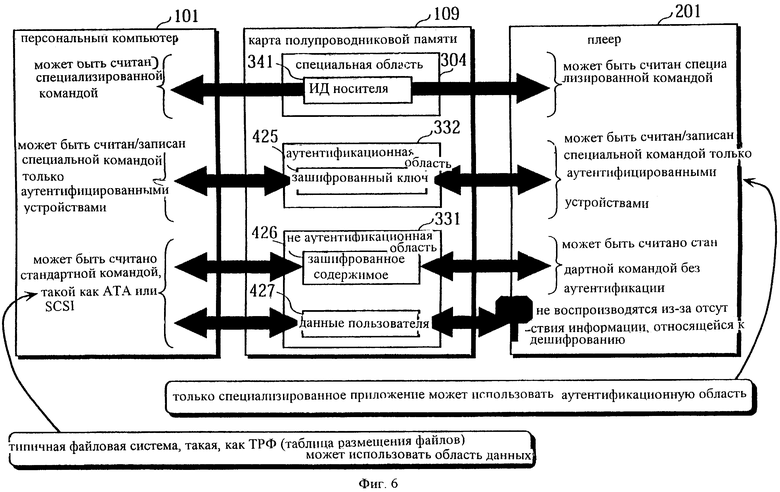

Фиг.6 изображает различные области памяти в карте полупроводниковой памяти, которые могут распознаваться ПК и плеером.

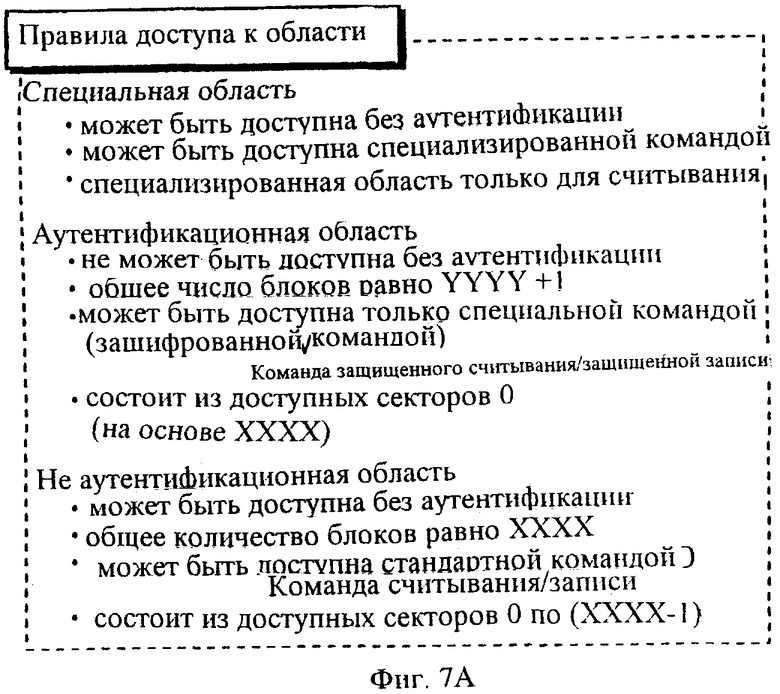

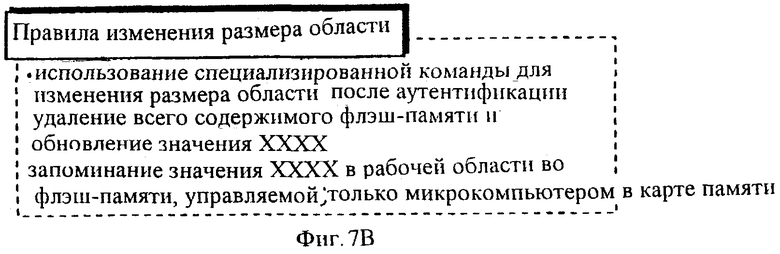

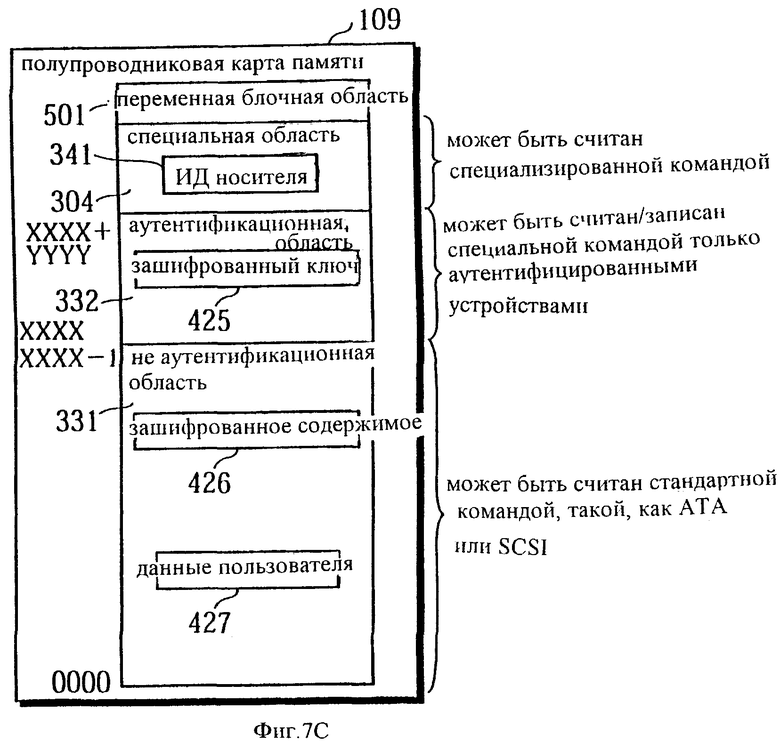

Фиг.7А, фиг.7В и фиг.7С изображают ограничения и форматы команд, когда ПК или плеер осуществляет доступ в область карты полупроводниковой памяти. Фиг.7А изображает правила, которым следуют для доступа к каждой области. Фиг.7В изображает правила, которым следуют для изменения размера каждой области. Фиг.7С - схематическое представление областей в карте полупроводниковой памяти.

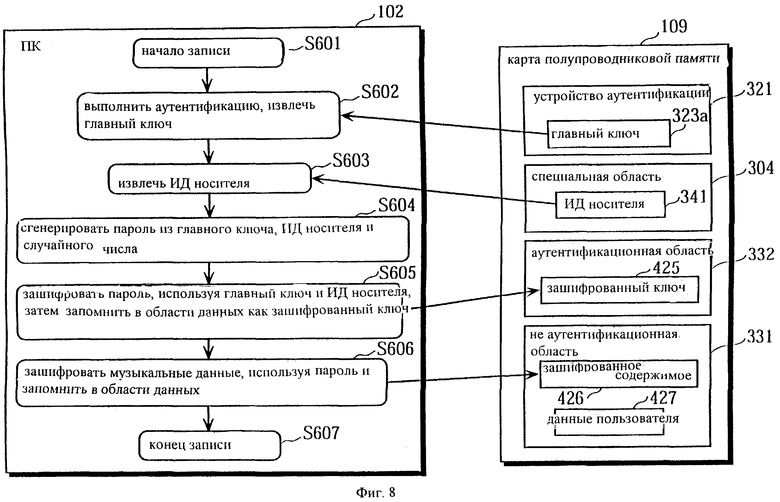

Фиг.8 - блок-схему, изображающую процедуру, по которой ПК (или плеер) записывает музыкальное содержимое или тому подобное в карту полупроводниковой памяти.

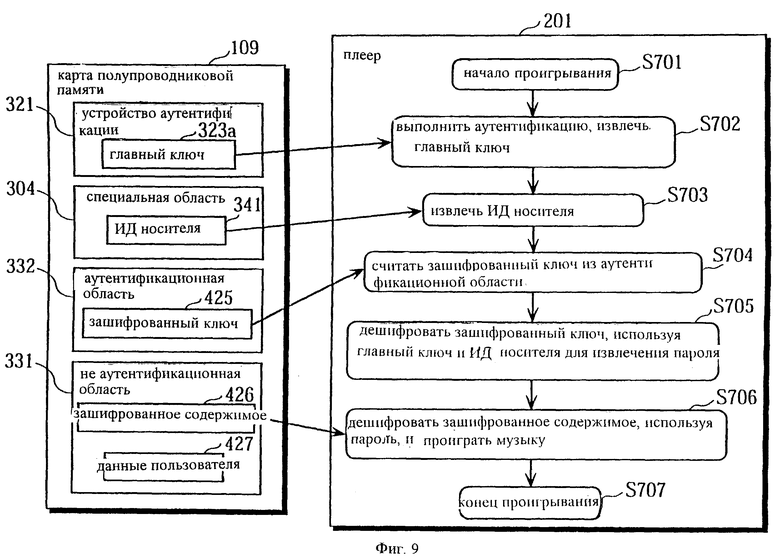

Фиг.9 - блок-схему, изображающую процедуру, по которой музыкальное содержимое или тому подобное считывается с карты полупроводниковой памяти и проигрывается (воспроизводится) плеером (или ПК).

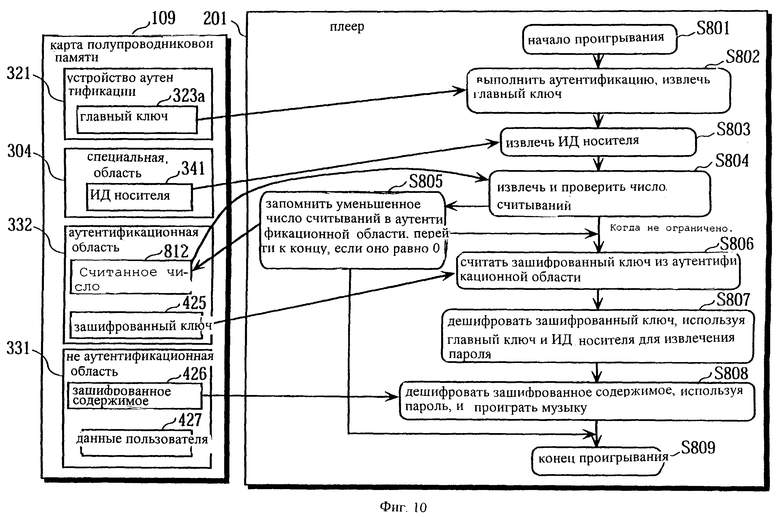

Фиг.10 - блок-схему, изображающую операцию, в которой плеер (или ПК) управляет количеством считываний, хранимых в аутентификационной области карты полупроводниковой памяти.

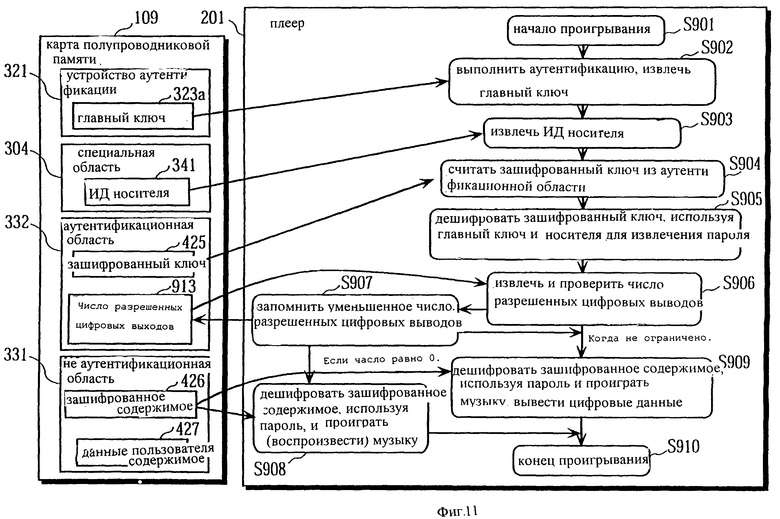

Фиг.11 - блок-схему, изображающую операцию, в которой плеер (или ПК) управляет количеством разрешенных цифровых выводов, хранимых в аутентификационной области карты полупроводниковой памяти.

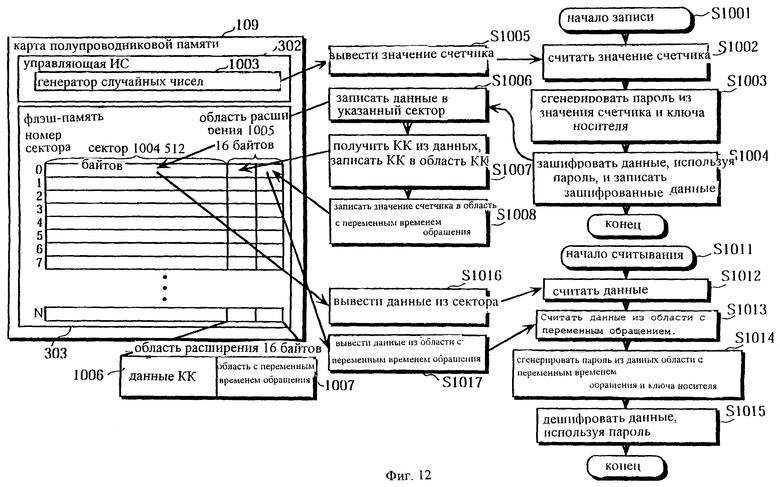

Фиг.12 изображает структуру данных, которая является общей для аутентификационной области и неаутентификационной области карты полупроводниковой памяти, а также изображает блок-схему процесса считывания/записи, соответствующего структуре данных.

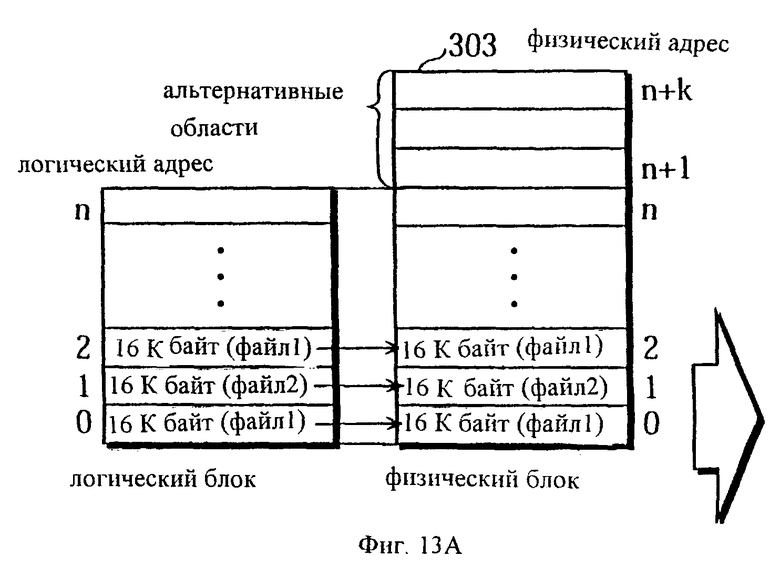

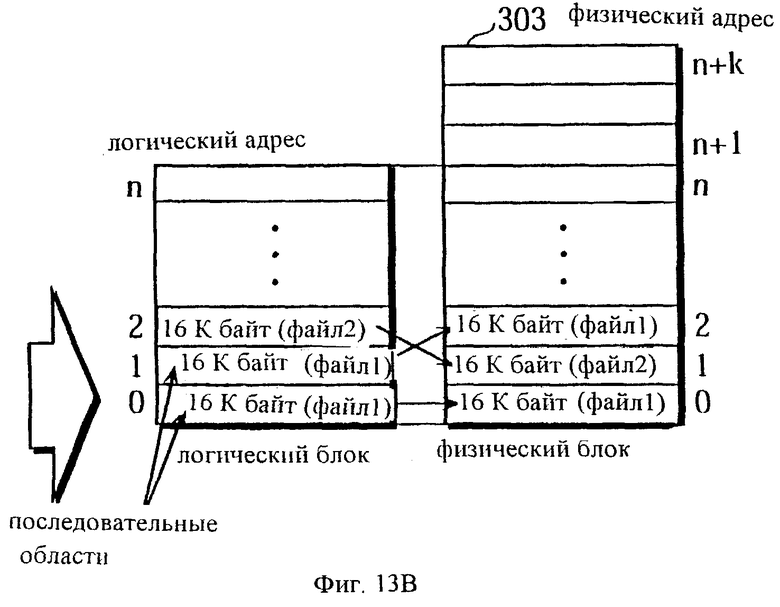

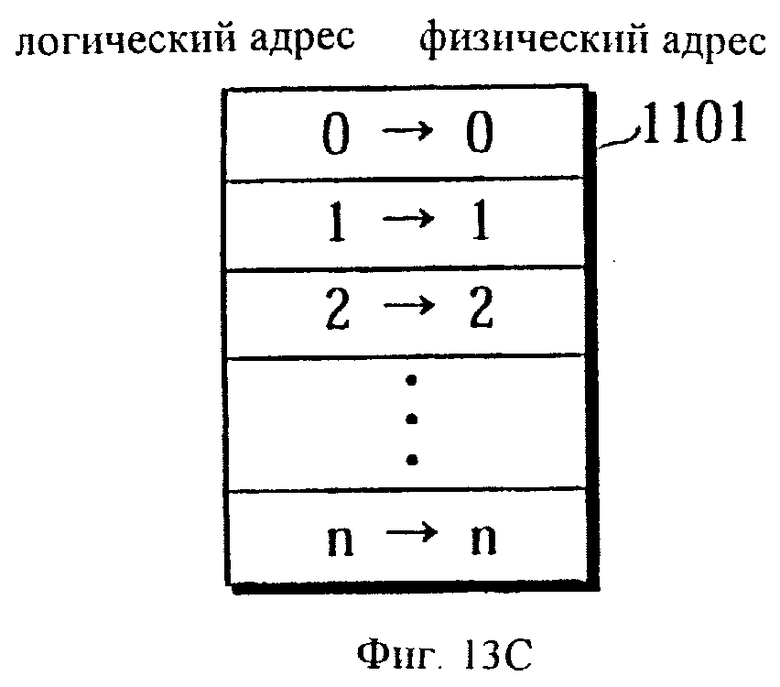

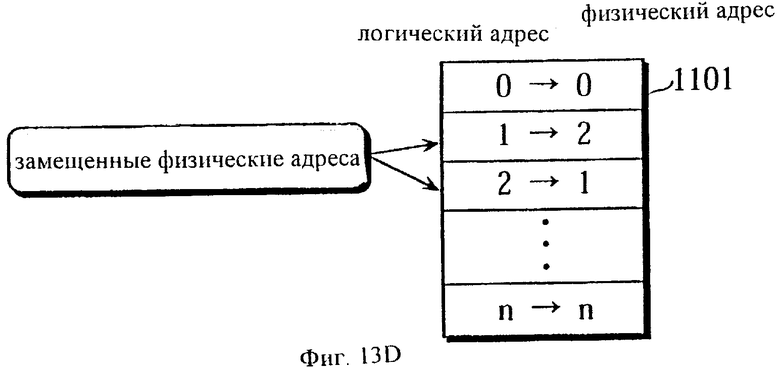

Фиг.13А - фиг.13D изображают изменение во взаимосвязи между логическими адресами и физическими адресами. Фиг.13А изображает взаимосвязь перед изменением. Фиг.13В изображает взаимосвязь после изменения. Фиг.13С изображает таблицу преобразования, соответствующую фиг.13А. Фиг.13D изображает таблицу преобразования, соответствующую фиг.13В.

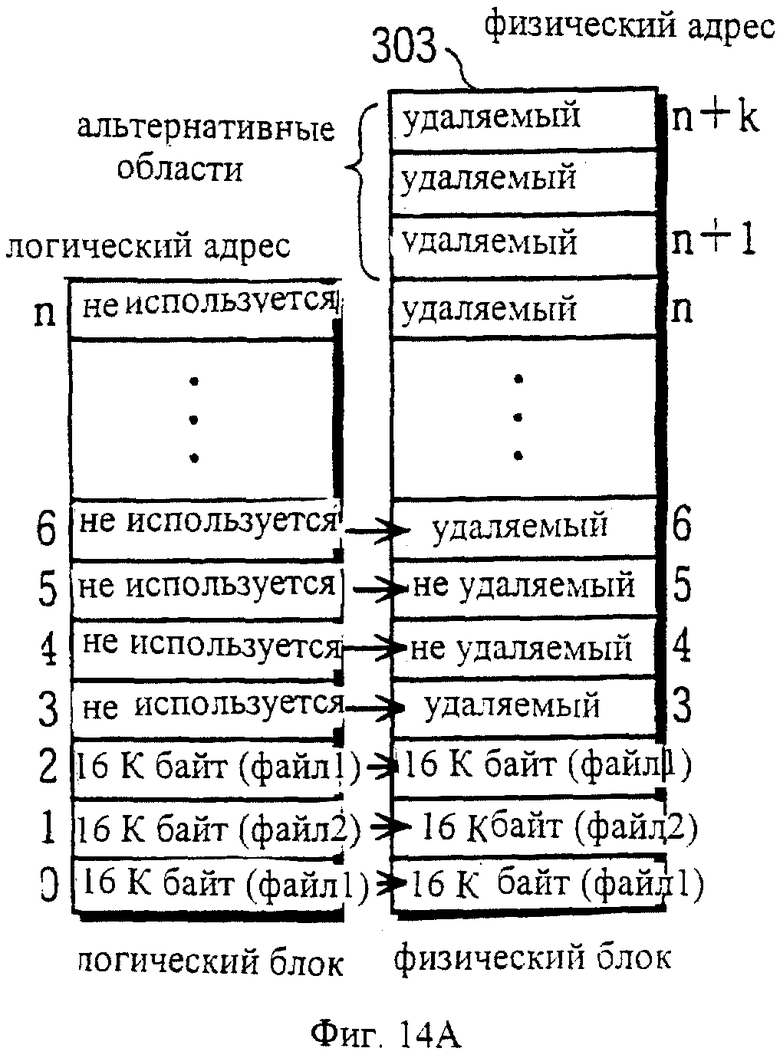

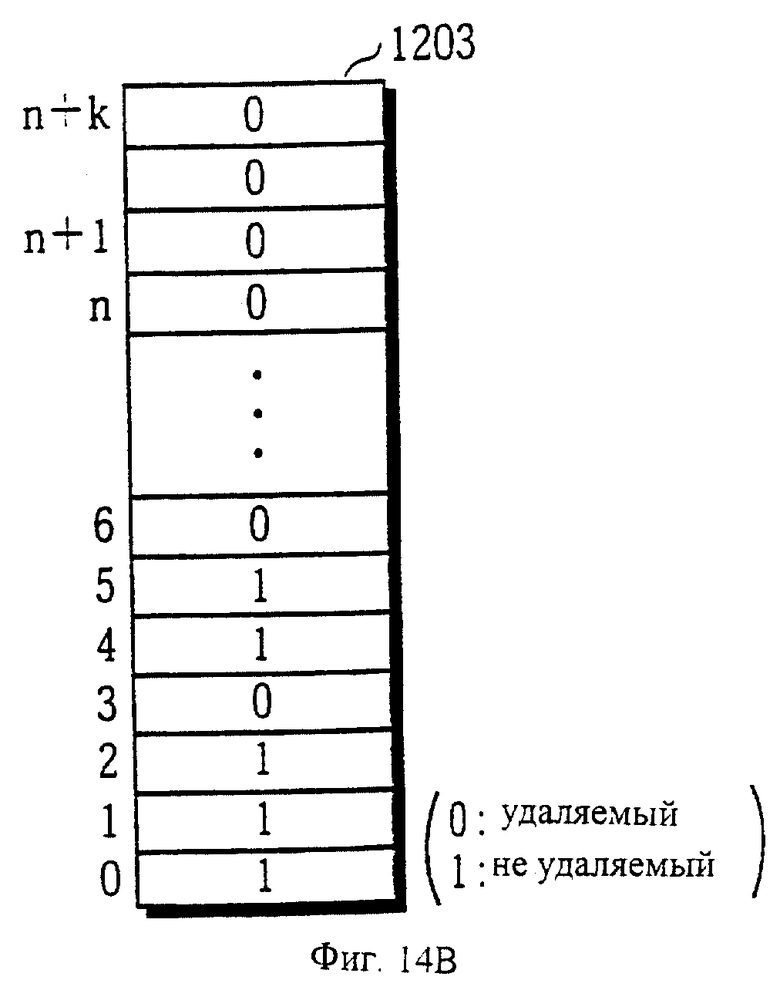

Фиг.14А-фиг.14D изображают функции, относящиеся к неудаляемым блокам в карте полупроводниковой памяти. Фиг.14А изображает состояние использования логических и физических блоков. Фиг.14В изображает список неудаляемых блоков, соответствующий состоянию использования блоков, изображенных на фиг.14А. Фиг.14С - блок-схему, изображающую процедуру ПК или плеера для удаления блоков перед использованием команды списка неудаляемых блоков и команды удаления. Фиг.14D - таблицу, изображающая состояние использования логических блоков.

Фиг.15 изображает последовательность взаимодействия в аутентификации между плеером и картой полупроводниковой памяти, а также изображает основные компоненты, используемые при аутентификации.

Фиг.16 изображает последовательность взаимодействия в варианте аутентификации настоящего изобретения между картой памяти и внешним устройством.

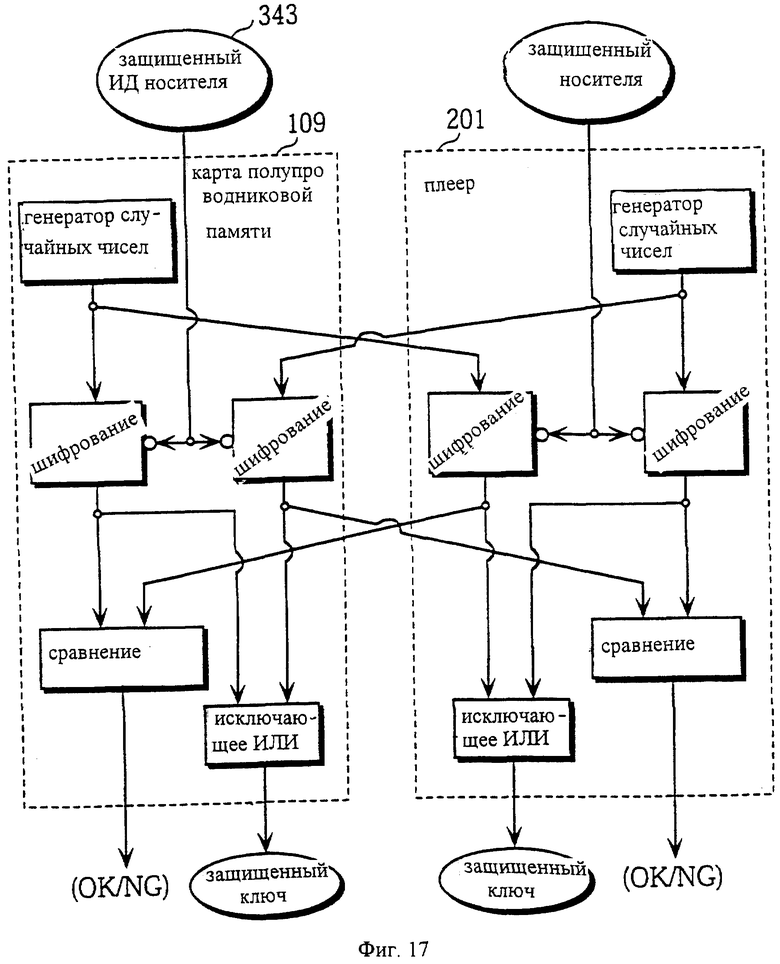

Фиг.17 изображает последовательность взаимодействия в подробной процедуре взаимной аутентификации, изображенной на фиг.16.

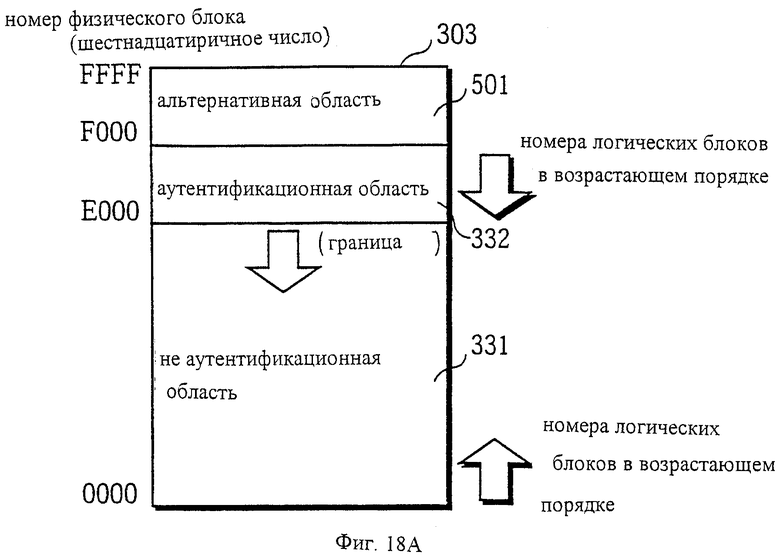

Фиг.18А-фиг.18С изображают состояние перед тем, как изменяется граница между аутентификационной областью и неаутентификационной областью карты полупроводниковой памяти. Фиг.18А - карту памяти, изображающую структуру физических блоков во флэш-памяти. Фиг.18В изображает таблицу преобразования, специализированную для неаутентификационной области. Фиг.18С изображает таблицу преобразования, специализированную для аутентификационной области.

Фиг.19А-фиг.19С изображают состояние после того, как изменяется граница между аутентификационной областью и неаутентификационной областью карты полупроводниковой памяти. Фиг.19А - карту памяти, изображающую структуру физических блоков во флэш-памяти. Фиг.19В изображает таблицу преобразования, специализированную для неаутентификационной области. Фиг.19С изображает таблицу преобразования, специализированную для аутентификационной области.

Наилучший вариант воплощения изобретения

Воплощение настоящего изобретения будет описано со ссылкой на чертежи.

Фиг.1 - схематическое изображение ПК, который загружает цифровое содержимое, как, например, через коммуникационную сеть и карту полупроводниковой памяти (далее упоминаемую как карта памяти), которая может быть загружена в ПК или вынута из ПК.

ПК 102 включает дисплей 103, клавиатуру 104 и громкоговорители 104 и соединяется с линией 101 связи через модем, встроенный в ПК 102. Устройство 107 записи карты памяти вставлено в прорезь карты (прорезь 105 ввода устройства записи карты памяти) ПК 102. Прорезь 105 ввода устройства записи карты памяти основывается на стандартах международной ассоциации производителей плат памяти для персональных компьютеров (PCMCIA) или тому подобном. Устройство 107 записи карты памяти является адаптером, который электрически соединяет ПК 102 и карту 109 памяти. Карта 109 памяти вводится в прорезь 108 ввода карты памяти устройства 107 записи карты памяти.

Пользователь получает музыкальные данные от поставщика содержимого по сети Интернет, используя вышеупомянутую систему и следующую процедуру.

Сначала пользователь загружает желаемое музыкальное содержимое на жесткий диск в ПК 102 через линию 101 связи. Однако, поскольку музыкальное содержимое зашифровано, пользователю требуется выполнить определенную процедуру для проигрывания полученного музыкального содержимого на ПК 102.

Для проигрывания полученного музыкального содержимого пользователю необходимо оплатить затраты поставщику содержимого, используя кредитную карту или тому подобное заранее. Когда пользователь оплатит затраты, пользователь получает пароль и информацию прав от поставщика содержимого. Пароль - это ключ, используемый пользователем для дешифрования зашифрованного музыкального содержимого. Информация прав показывает различные условия, при которых пользователю разрешается проигрывать содержимое на ПК, как например, количество разрешенных проигрываний, количество разрешенных записей в карту памяти, дата истечения срока, указывающая период, разрешенный для пользователя, чтобы воспроизводить содержимое.

После получения пароля и информации прав пользователь, когда намеревается вывести музыку из громкоговорителей 106 ПК 102, вводит пароль через клавиатуру 104 в ПК 102, одновременно выполняется на ПК 102 специализированная прикладная программа (далее упоминаемая как приложение), имеющая функцию защиты авторского права. Приложение затем проверяет информацию прав, дешифрует зашифрованное музыкальное содержимое, используя пароль, проигрывает зашифрованное музыкальное содержимое для вывода звуковой информации из громкоговорителей 106.

Когда информация прав указывает, что содержимое разрешается записывать на карту памяти, приложение может записывать зашифрованные музыкальные данные, пароль и информацию прав на карту 109 памяти.

Фиг.2 является схематическим изображением портативного устройства копирования/проигрывания (далее упоминаемого как плеер) 201, для которого карта 109 памяти используется в качестве носителя записи.

На верхней поверхности плеера 201 установлены устройство 201 дисплея на жидких кристаллах и операционные клавиши 203. На передней стороне плеера 201 формируются прорезь 206 ввода карты памяти и коммуникационный порт 213, где карта 109 памяти вставляется в прорезь 206 ввода карты памяти, коммуникационный порт 213 выполняется в виде УПШ (универсальной последовательной шины) или аналогичного устройства и соединяется с ПК 102. На стороне плеера 201 формируются аналоговый выходной контакт 204, цифровой выходной контакт 205 и аналоговый входной контакт 223.

Плеер 201 после того, как карта 109 памяти, хранящая музыкальные данные, пароль и информацию прав, загружается в плеер 201, проверяет информацию прав. Когда музыка разрешена для проигрывания, плеер 201 считывает музыкальные данные, дешифрует считанные музыкальные данные, преобразует дешифрованные музыкальные данные в аналоговый сигнал и выводит звуки аналогового сигнала через наушники 208, соединенные с аналоговым выходным контактом 204. Альтернативно плеер 201 выводит цифровые данные музыкальных данных в цифровой выходной контакт 205.

Плеер 201 может также преобразовывать аналоговый аудиосигнал, который вводится в плеер 201 через микрофон или тому подобное через аналоговый входной контакт 223, в цифровые данные и запоминает цифровые данные в карте 109 памяти. Плеер 201 может также загружать музыкальные данные, пароль и информацию авторских прав из ПК 102 через коммуникационный порт 213 и записывать загруженную информацию в карту 109 памяти. То есть плеер 201 может замещать ПК 102 и устройство 107 записи карты памяти, изображенные на фиг.1 в терминах записи музыкальных данных на карте 109 памяти и проигрывания музыкальных данных, записанных на карте 109 памяти.

Фиг.3 - блок-схема, изображающая структуру технического обеспечения ПК 102.

ПК 102 включает ЦП (центральный процессор) 110, постоянное запоминающее устройство (ПЗУ) 111, заранее запоминающее ключ 111a устройства и управляющую программу 111b, ОЗУ 112, дисплей 103, коммуникационный порт 113, включающий порт модема, используемый для соединения с линией 101 связи, и УПШ (универсальную последовательную шину), используемую для соединения с плеером 201, клавиатуру 104, внутреннюю шину 114, устройство 107 записи карты памяти, соединяющее карту 109 памяти и внутреннюю шину 114, дешифратор 117 для дешифрования зашифрованных музыкальных данных, считанных из карты 109 памяти, декодер 118 ААС (асинхронно-адресной связи), соответствующий международному стандарту службы связи в поддержку сетевого мультимедийного носителя записи MPEG2-AAC (ISО13616-7) для декодирования дешифрованных музыкальных данных, Ц/А (цифроаналоговый) преобразователь 119 для преобразования декодированных цифровых музыкальных данных в аналоговый аудиосигнал, громкоговорители 106 и жесткий диск 120, хранящий программу программного обеспечения управления файлами и приложение.

ПК 102 может выполнять следующее:

(1) использовать карту 109 памяти в качестве внешнего запоминающего устройства, имеющего независимую файловую систему (например, ISО9293), которую имеют жесткие диски при выполнении программы программного обеспечения управления файлами, хранимой на жестком диске 120,

(2) загружать музыкальное содержимое или тому подобное из линии 101 связи через порт модема коммуникационного порта 113 при выполнении специализированного приложения, хранимого на жестком диске 120,

(3) запоминать музыкальное содержимое или тому подобное на карте 109 памяти после взаимной аутентификации, и

(4) считывать музыкальное содержимое или тому подобное с карты 109 памяти и выводить считанное содержимое в громкоговорители 106 для проигрывания.

Ключ 111a устройства, хранимый в ПЗУ 111, является секретным ключом, уникальным для ПК 102, и используется, как будет описано позже, для взаимной аутентификации или тому подобного.

Фиг.4 - блок-схема, изображающая структуру технического обеспечения плеера 201.

Плеер 201 включает ЦП 210, ПЗУ 211, заранее хранящее ключ 211а устройства и управляющую программу 211b, оперативное запоминающее устройство (ОЗУ) 212, устройство 203 дисплея на жидких кристаллах, коммуникационный порт 213, выполняемый УПШ или тому подобным, используемый для соединения с ПК 102, операционные клавиши 202, внутреннюю шину 214, устройство 215 И/Ф (интерфейса), соединяющее карту 109 памяти и внутреннюю шину 214, схему 216 аутентификации для выполнения взаимной аутентификации с картой 109 памяти, дешифратор 217 для дешифрования зашифрованных музыкальных данных, считанных с карты 109 памяти, декодер 218 ААС, соответствующий международному стандарту MPEG2-AAC (ISО13818-7) для декодирования дешифрованных музыкальных данных, Ц/А преобразователь 219 для преобразования декодированных цифровых музыкальных данных в аналоговый аудиосигнал, громкоговорители 224, А/Ц преобразователь 221 для преобразования аналогового аудиосигнала, выведенного из аналогового входного контакта 223 в цифровые музыкальные данные, кодировщик 220 ААС, соответствующий стандарту MPEG2-AAC (ISO13818-7), для кодирования музыкальных данных, дешифратор 222 для дешифрования закодированных музыкальных данных, аналоговый выходной контакт 204, цифровой выходной контакт 205 и аналоговый входной контакт 223.

Плеер 211 загружает управляющую программу 211b из ПЗУ 211 в ОЗУ 212 для того, чтобы дать возможность ЦП 210 выполнять управляющую программу. При этом плеер 201 может считывать музыкальное содержимое с карты 109 памяти, проигрывать и выводить считанное музыкальное содержимое в громкоговорители 224. а также может запоминать музыкальное содержимое, вводимое через аналоговый входной контакт 223 и коммуникационный порт 213 в карту 109 памяти. То есть пользователь может использовать плеер 201 не только для копирования и проигрывания музыки персонально, как с помощью обычного плеера, но также для копирования и проигрывания такого музыкального содержимого (защищенного авторским правом), когда распространяется системой распространения электронной музыки и загружается ПК 102.

Фиг.5 изображает внешний вид и структуру технического обеспечения карты 109 памяти.

Карта памяти 109 содержит перезаписываемую долговременную память, в которую данные могут записываться повторно. Перезаписываемая долговременная память имеет емкость 64 Мбайт и управляется напряжением питания 3,3 В и тактовым сигналом, подаваемым из внешних источников. Карта 109 памяти является прямоугольным параллелепипедом толщиной 2,1 мм, шириной 24 мм и длиной 32 мм. Карта памяти обеспечивается ключом защиты записи на своей стороне и электрически соединяется с внешним устройством через 9-ти контактный разъем, формируемый на конце карты 109 памяти.

Карта 109 памяти содержит три чипа ИС (интегральных схем): управляющая ИС 302, флэш-память 303 и ПЗУ 304.

Флэш-память 303 является стираемой, перезаписываемой энергонезависимой флэш-памятью типа блочного стирания и включает логические области памяти: аутентификационную область 332 и неаутентификационную область 331. Доступ к аутентификационной области 332 может осуществляться только устройствами, которые аутентифицированы как санкционированные для использования карты полупроводниковой памяти устройства. Доступ к неаутентификационной области 331 может осуществляться устройствами, безотносительно к тому, аутентифицированы они или нет. В настоящем варианте воплощения аутентификационная область 332 используется для хранения важных данных, относящихся к защите авторского права, а неаутентификационная область 331 используется в качестве внешнего запоминающего устройства в обычной компьютерной системе. Заметим, что определенный адрес во флэш-памяти 303 используется в качестве границы между этими двумя областями памяти.

ПЗУ 304 включает область памяти, которая является областью только для считывания и называется специальной областью. Специальная область заранее запоминает информацию, включающую: идентификатор (ИД) 341 носителя, который является идентификатором карты 109 памяти; и имя 342 изготовителя, которое указывает имя производителя карты 109 памяти. Заметим, что ИД 341 носителя является уникальным для карты 109 памяти и отличает карту 109 памяти от других карт полупроводниковой памяти и что ИД 341 носителя используется для взаимной аутентификации между устройствами и используется для предотвращения несанкционированного доступа к аутентификационной области 332. Управляющая ИС 302 является управляющей схемой, состоящей из активных элементов, (логических вентилей или тому подобных) и включает устройство 321 аутентификации, устройство 322 управления оценкой команд, устройство 323 хранения главного ключа, устройство 324 управления доступом к специальной области, устройство 325 управления доступом к аутентификационной области, устройство 326 управления доступом к неаутентификационной области и схему 327 шифрования/дешифрования.

Устройство 323 аутентификации является схемой, которая выполняет взаимную аутентификацию запросно-ответного типа с дистанционным устройством, пытающимся осуществить доступ к карте 109 памяти. Устройство аутентификации 321 включает генератор случайных чисел и устройство шифрования и аутентифицирует дистанционное устройство, как санкционированное для использования карты полупроводниковой памяти, как устройство при подтверждении, что дистанционное устройство имеет то же самое устройство шифрования, как и логическое устройство. Заметим, что при взаимной аутентификации запросно-ответного типа оба два устройства при связи выполняют следующее: логическое устройство сначала посылает данные вызова в дистанционное устройство, дистанционное устройство в ответ генерирует данные ответа обработкой принятых данных вызова для сертификации правильности дистанционного устройства и посылает сгенерированные данные ответа в логическое устройство, а логическое устройство оценивает, является ли дистанционное устройство правильным, сравнением данных вызова с данными ответа.

Устройство 322 управления оценкой команд является контроллером, состоящим из декодирующей схемы и управляющей схемы. Декодирующая схема идентифицирует команду (команду для карты 109 памяти), вводимую через командный контакт, и выполняет идентифицированную команду. Устройство 322 управления оценкой команд управляет компонентами 321 по 327, в соответствии с принимаемыми командами.

Команды, принимаемые устройством 322 управления оценкой принимаемых команд, включают не только команды для считывания, записи и удаления данных из/во флэш-памяти 303, но и команды для управления флэш-памятью 303 (команды, относящиеся к адресному пространству, неудаляемым данным и т.д.).

Например, относительно считывания/записи данных команда защищенного считывания счета адреса и команда защищенной записи счета адреса определяются как команды для доступа к аутентификационной области 332, а команда считывания счета адреса и команда записи счета адреса определяются как команды для доступа к неаутентификационной области 331. В вышеупомянутых командах "адрес" является последовательным номером первого сектора последовательности секторов, из которого данные считываются или в который записываются командой. "Счет" является общим числом секторов, из которых данные считываются или в которые данные записываются командой. "Сектор" является единицей, представляющей количество данных, считанных с карты 109 памяти или записанных на карту 109 памяти. В настоящем воплощении один сектор равен 512 байтам.

Устройство 323 хранения главного ключа заранее запоминает главный ключ 323а, который используется дистанционным устройством во время взаимной аутентификации, и используется для защиты данных во флэш-памяти 303.

Устройство 324 управления доступом к специальной области является схемой для считывания информации, такой как ИД 341 носителя из специальной области (ПЗУ) 304.

Устройство 325 управления доступом к аутентификационной области и устройство 326 управления доступом к неаутентификационной области являются схемами для считывания/записи данных из/в аутентификационной области 332 и неаутентификационной области 331 соответственно. Каждое из устройств 325 и 326 посылает/принимает данные во/из внешние устройства (ПК 102, плеер 201 и т.д.) через четыре контакта данных.

Следует заметить здесь, что устройства управления доступом 325 и 326, каждое, содержит буферную память, равную одному блоку (32 сектора или 16 кбайт), и логически вводит/выводит данные в единицах секторов в/из области 332 или 31 в ответ на команду, выдаваемую из внешнего устройства, хотя оно вводит/выводит данные в единицах блоков, когда флэш-память 303 перезаписывается. Более конкретно, когда сектор во флэш-памяти 303 должен быть перезаписан, устройство 325 или 326 управления доступом считывает данные из блока, включающего сектор, из флэш-памяти 303, сразу удаляет блок во флэш-памяти 303, перезаписывает сектор в буферной памяти, затем записывает блок данных, включающий перезаписанный сектор, во флэш-память 303.

Схема шифрования/дешифрования 327 является схемой, которая выполняет шифрование и дешифрование, используя главный ключ 323а, хранимый в устройстве 323 хранения главного ключа, под управлением устройства 325 управления доступом к аутентификационной области и устройства 326 управления доступом к неаутентификационной области. Схема 327 шифрования/дешифрования шифрует данные перед записью данных во флэш-память 303 и дешифрует данные после считывания данных из флэш-памяти 303. Эти операции шифрования и дешифрования выполняются для предотвращения незаконных действий, как, например, действия дешифрования карты 109 памяти, анализа содержимого флэш-памяти 303 непосредственно и воровства пароля из аутентификационной области 332.

Следует заметить, что управляющая ИС 302 включает схему синхронизации, область энергозависимой памяти и область энергонезависимой памяти, а также основные компоненты 321 по 327. Схема синхронизации генерирует внутренний тактовый сигнал синхронно с тактовым сигналом, подаваемым из тактового контакта, и подает сгенерированный тактовый сигнал в каждую компоненту.

Также для защиты информации, хранимой в специальной области (ПЗУ) 304 от подделки несанкционированными лицами специальная область (ПЗУ) 304 может быть встроена в управляющую ИС. Альтернативно информация может запоминаться во флэш-памяти 303. В этом случае устройство 324 управления доступом к специальной области может накладывать ограничение на запись данных в информацию или схема 327 шифрования дешифрования может шифровать информацию перед тем, как информация запоминается во флэш-памяти 303.

Фиг.6 изображает различные области памяти в карте 109 памяти, которые могут распознаваться ПК 102 и плеером 201. Области памяти в карте 109 памяти подразделяются на три основные области: специальная область 304; аутентификационная область 332; и неаутентификационная область 331.

Специальная область 304 является областью только для считывания. Специализированная команда используется для считывания данных из специальной области 304. Считывание/запись данных из/в аутентификационной области 332 возможно только, когда аутентификация между ПК 102 или плеером 201 и картой 109 памяти подтверждена. Зашифрованная команда используется для доступа к аутентификационной области 332. Доступ к неаутентификационной области 331 может быть выполнен командами открытого использования, как, например, командами, соответствующими стандарту АТА (подключение AT (передовая технология)) или SCSI (интерфейс малых компьютерных систем). То есть данные могут считываться/записываться из/в неаутентификационной области 331 без процесса аутентификации. Таким образом, программа программного обеспечения управления файлами, являясь стандартным средством на ПК 102, может использоваться для считывания/записи данных из/в неаутентификационной области 331, как с АТА флэш или компакт флэш.

Три основные области хранят типы информации, изображенные ниже, что обеспечивает области функцией как устройство внешней памяти обычного ПК и функцией для защиты авторского права музыкальных данных, распространяемых системой распространения электронной музыки.

Неаутентификационная область 331 хранит зашифрованное содержимое 426, данные 427 пользователя и т.д. Зашифрованное содержимое 426 является музыкальными данными, являющимися объектом защиты авторского права и зашифрованными. Данные 427 пользователя являются обычными данными безотносительными к защите авторского права. Аутентификационная область 332 хранит ключ 425 шифрования, который является секретным ключом, используемым для дешифрования зашифрованного содержимого 426, хранимого в неаутентификационной области 331. Специальная область 304 хранит ИД 341 носителя, который необходим для доступа к аутентификационной области 332.

ПК 102 или плеер 201 сначала считывает ИД 341 носителя из специальной области 304 в карте 109 памяти, загруженный в нее, затем извлекает ключ 425 шифрования и информацию прав из аутентификационной области 332, используя ИД 341 носителя. Когда подтверждается из информации прав, что зашифрованное содержание 426, хранимое в неаутентификационной области 331, разрешается проигрывать, зашифрованное содержимое 426 может быть считано и проиграно одновременно, будучи дешифрованным с помощью ключа 425 шифрования.

Теперь предположим, что пользователь записывает только музыкальные данные, которые получены незаконно в неаутентификационную область 331 в карте 109 памяти, используя ПК 102 или тому подобное, затем пытается проиграть музыкальные данные из карты 109 памяти, загруженной в плеер 201. В этом случае, несмотря на то, что неаутентификационная область 331 в карте 109 памяти хранит музыкальные данные, ключ 425 шифрования или информация авторских прав, соответствующая музыкальным данным, не хранится в аутентификационной области 332. Поэтому плееру 201 не удается проиграть музыкальные данные. С такой структурой, в которой, когда только музыкальное содержимое копируется на карту 109 памяти без санкционированного ключа шифрования или информацией прав, музыкальное содержимое не может быть проиграно, несанкционированное копирование цифрового содержимого предотвращается.

Фиг.7А, фиг.7В и фиг.7С изображают ограничения и форматы команд, когда ПК 102 или плеер 201 осуществляет доступ к области в карте 109 памяти. Фиг.7А изображает правила, которым следуют для доступа в каждую область. Фиг.7В изображает правила, которым следуют для изменения размера каждой области. Фиг.7С - схематическое представление областей в карте 109 памяти.

Специальная область 304 является областью только для считывания и может быть доступна только специализированной командой без процесса аутентификации. ИД 341 носителя, хранимый в специальной области 304, используется для генерирования или дешифрования зашифрованной команды, которая используется для доступа к аутентификационной области 332. Более конкретно, ПК 102 или плеер 201 считывает ИД 341 носителя, шифрует команду, используемую для доступа к аутентификационной области 332, и посылает зашифрованную команду в карту 109 памяти. После получения зашифрованной команды карта 109 памяти дешифрует зашифрованную команду, используя ИД 341 носителя, интерпретирует и выполняет команду.

Аутентификационная область может быть доступна только тогда, когда подтверждена аутентификация между устройством, пытающимся осуществить доступ к карте 109 памяти, как, например, ПК 102 или плеером 201 и картой 109 памяти. Размер аутентификационной области 332 равен размеру (YYYY+1) секторов. То есть аутентификационная область 332 состоит из сектора 0 - сектора YYYY (YYYY-го сектора) логически и состоит из секторов, имеющих адрес ХХХХ-го сектора до адреса (XXXX+YYYY)-го сектора во флэш-памяти физически. Заметим, что адреса секторов являются последовательными номерами, присвоенными уникально всем секторам, составляющим флэш-память 303.

Неаутентификационная область 331 может быть доступна стандартной командой, соответствующей стандарту АТА или SCSI. Размер неаутентификационной области 331 равен ХХХХ секторам. То есть неаутентификационная область 331 логически и физически состоит из сектора 0 - (XXXX-1)-гo секторов.

Следует заметить здесь, что альтернативная блочная область 501 может быть выделена во флэш-памяти заранее. Альтернативная блочная область 501 является группой альтернативных блоков, которые используются для замены дефективных блоков (блоков, которые имеют дефективную область памяти, из/в которой данные не могут считываться/записываться нормально) в аутентификационной области 332 или неаутентификационной области 331.

В настоящем варианте воплощения специальная область 304 не может быть доступна без аутентификации. Однако для предотвращения незаконного анализа любыми лицами специальная область 304 может быть сделана доступной только таким устройством, которое аутентифицировано утвердительно, или команды, используемые для доступа к специальной области 304 могут быть зашифрованы.

Теперь изменение размера аутентификационной области 332 и неаутентификационной области 331 будет описано со ссылкой на фиг.7В и 7С.

Полная емкость памяти аутентификационной области 332 и неаутентификационной области 331 во флэш-памяти 303 равна емкости (XXXX+YYYY+1) секторов, которая является фиксированной величиной, полученной вычитанием альтернативной блочной области 501 и других из всех областей памяти во флэш-памяти 303. Размеры областей 332 и 331 являются каждый переменными и могут быть изменены изменением значения ХХХХ адреса границы.

Первым шагом в процедуре для изменения размера области является выполнение аутентификации. Эта аутентификация выполняется для предотвращения любыми пользователями легкого изменения размера области, используя одну из стандартных программ оборудования, распространенных среди пользователей ПК, или программы программного обеспечения, предназначенной для незаконного доступа. После того как аутентификация завершена, размер неаутентификационной области 331 (число новых секторов ХХХХ) посылается в карту 109 памяти, используя специализированную команду для изменения размера области.

Карта 108 памяти после приема вышеупомянутой специализированной команды для изменения размера области запоминает значение ХХХХ в долговременной области памяти или тому подобной в карте 109 памяти, затем управляет последующими доступами к аутентификационной области 332 и неаутентификационной области 331, используя значение ХХХХ в качестве нового адреса границы. Более конкретно, карта 109 памяти назначает физический сектор 0 - ХХХХ-го сектора во флэш-памяти 202 для неаутентификационной области 331, а ХХХХ-й - (XXXX+YYYY)-го сектора - для аутентификационной области 332. Устройство 325 и 326 управления доступом выполняет преобразование адреса между логическим адресом и физическим адресом и контролирует генерацию неправильного доступа вне выделенной области памяти. Следует заметить здесь, что логические адреса распознаются внешними устройствами как адреса в пространстве данных карты 109 памяти, соответствующие значениям, используемым в командах, и что физические адреса являются адресами в пространстве данных флэш-памяти 303, содержащейся в карте 109 памяти.

Если аутентификационная область 332 увеличивается в размере уменьшением адреса границы, от устройства потребуется поддерживать логическую совместимость перед и после изменения адреса. С этой целью все данные, хранящиеся в аутентификационной области 332, например, перемещаются (копируются) к меньшим адресам на величину уменьшения адреса границы. С этим устройством физические адреса соответствуют новым логическим адресам, начиная с нового адреса границы. С этим устройством пространство данных аутентификационной области 332 увеличивается, в то время как логические адреса для данных, хранимых в аутентификационной области 332, поддерживаются.

Специализированная команда для изменения размера области может быть зашифрована перед использованием для предотвращения незаконного доступа.

Фиг.8 является блок-схемой, изображающей процедуру, в которой ПК 102 (или плеер 201) записывает музыкальное содержимое или тому подобное в карту 109 памяти. В последующем описании предполагается, что ПК 102 записывает музыкальные данные в карту 109 памяти (s601).

(1) ПК 102 выполняет аутентификацию запросно-ответного типа с устройством 321 аутентификации карты 109 памяти, используя ключ 111a устройства и тому подобное, и извлекает главный ключ 323а из карты 109 памяти, когда аутентификация подтверждается (s602).

(2) ПК 102 затем извлекает ИД 341 носителя из специальной области 304 в карте 109 памяти, используя специализированную команду (s603).

(3) ПК 102 затем генерирует случайное число и генерирует пароль, который используется для шифрования музыкальных данных, из извлеченного главного ключа 323а и ИД 341 носителя (s604). На вышеупомянутом шаге случайное число генерируется, например, шифрованием данных вызова (случайного числа), посылаемых в карту 109 памяти во время процесса аутентификации.

(4) Сгенерированный пароль шифруется, используя главный ключ 323а и ИД 341 носителя, затем записывается в аутентификационную область 332 в качестве ключа 425 шифрования (s605). К этому времени перед тем, как данные (ключ 425 шифрования) передаются, команда записывать данные в аутентификационную область 332 будет зашифрована и послана в карту 109 памяти.

(5) Музыкальные данные шифруются, используя пароль и хранимое в неаутентификационной области 331 в качестве зашифрованного содержимого 426 (s606).

Фиг.9 является блок-схемой, изображающей процедуру, в которой музыкальное содержимое или тому подобное считывается из карты 109 памяти и проигрывается плеером 201 (или ПК 192). В последующем описании предполагается, что музыкальные данные, хранимые в карте 109 памяти, проигрываются плеером 201 (s701).

(1) Плеер 201 выполняет аутентификацию запросно-ответного типа с устройством 321 аутентификации карты 109 памяти, используя ключ 211а устройства и тому подобное, и извлекает главный ключ 323а из карты 109 памяти, когда аутентификация подтверждается (s702).

(2) Плеер 201 затем извлекает ИД 341 носителя из специальной области 304 в карте 109 памяти, используя специализированную команду (s703).

(3) Плеер 201 затем извлекает ключ 425 шифрования музыкальных данных из аутентификационной области 332 в карте 109 памяти (S704). К этому времени перед тем, как данные (ключ 425 шифрования) считываются, команда для считывания данных из аутентификационной области 332 будет зашифрована и послана в карту 109 памяти.

(4) Полученный ключ 425 шифрования дешифруется, используя главный ключ 323а и ИД 341 носителя для извлечения пароля (s705). Этот шаг шифрования является обратным шагом шага s605 шифрования, изображенного на фиг.8.

(5) Зашифрованное содержимое 426 считывается из неаутентификационной области 331 и дешифруется, используя пароль, извлеченный на шаге s705, одновременно дешифрованное содержимое проигрывается как музыка (s706).

Как описано выше, музыкальные данные, хранимые в неаутентфикационной области 331 в карте 109 памяти, не могут быть расшифрованы без ключа 425 шифрования, хранимого в аутентификационной области 332. Таким образом, даже если музыкальные данные незаконного копируются на другую карту памяти, скопированные музыкальные данные не могут быть нормально проиграны. Благодаря этой структуре надежно защищается авторское право музыкальных данных.

Как описано выше, только устройствам, которые аутентифицированы утвердительно, разрешается осуществлять доступ к аутентификационной области в карте памяти. Эта структура обеспечивает защиту авторского права, при которой только устройствам, которые удовлетворяют определенным условиям, разрешается осуществлять доступ к аутентификационной области в карте памяти. Это выполняется выборочным использованием ключа устройства, алгоритма шифрования или тому подобного, которые используются для аутентификации.

В вышеприведенном примере, когда зашифрованное содержимое записывается в карту 109 памяти, сначала пароль, используемый в шифровании шифруется, используя главный ключ и ИД носителя, затем зашифрованный пароль запоминается в аутентификационной области 332 в качестве ключа шифрования (s605). Однако либо главный ключ, либо ИД носителя может быть использован для шифрования пароля. Эта структура упрощает шифрование и обеспечивает такое качество, что размер схемы карты 109 памяти или плеера 102 уменьшается, хотя существует вероятность того, что интенсивность шифрования ослабевает.

В вышеупомянутом примере плеер 201 и ПК 102 могут извлекать главный ключ 323а из карты 109 памяти только тогда, когда аутентификация подтверждена. Однако главный ключ 323а может быть встроен в плеер 201 или ПК 102 заранее. Альтернативно главный ключ 323а может быть зашифрованным и храниться в специальной области 304, как зашифрованный главный ключ.

Теперь будут описаны два примера использования аутентификационной области карты памяти. В двух примерах "число считываний" и "число разрешенных цифровых выводов" хранятся в аутентификационной области соответственно.

Фиг.10 является блок-схемой, изображающей операцию, в которой плеер 201 (или ПК 102) управляет числом считываний 812, хранящимся в аутентификационной области в карте 109 памяти. В настоящем примере плеер 201 может проигрывать музыкальные данные, хранящиеся в неаутентификационной области 331 в карте 109 памяти как аудиосигнал столько раз, сколько указывается числом считываний 812, хранимым в карте 109 памяти (s801).

(1) Плеер 201 выполняет аутентификацию запросно-ответного типа с устройством 321 аутентификации карты 109 памяти, используя ключ 211а устройства и тому подобное, и извлекает главный ключ 323а из карты 109 памяти, когда аутентификация подтверждается (s802).

(2) Плеер 201 затем извлекает ИД 341 носителя из специальной области 304 в карте 109 памяти, используя специализированную команду (s803).

(3) Плеер 201 затем извлекает ключ 425 шифрования музыкальных данных из аутентификационной области 332 в карте 109 памяти (s804). К этому времени перед тем, как данные (ключ 425 шифрования) считывается, команда для считывания данных из аутентификационной области 332 будет зашифрована и послана в карту 109 памяти.

(4) Плеер 201 затем извлекает число считываний 812 из аутентификационной области 332 в карте 109 памяти и проверяет число считываний 812 (s804). Когда число указывает разрешение неограниченного считывания, плеер 201 проигрывает музыку в соответствии с процедурой (s704 no s706), изображенной на фиг.9 (s806 по s808).

(5) Когда число считываний 812 равно 0, оценивается, что никакое считывание не разрешено (s805), и процесс проигрывания заканчивается (s809). Когда число считываний 812 равно некоторой величине, отличной от 0, и не указывает допустимость неограниченного считывания, плеер 201 уменьшает число на единицу, записывает результирующее число в аутентификационную область 332 (s805), затем проигрывает музыку в соответствии с процедурой (s704 по s706), изображенной на фиг.9 (s806-s808).

Как описано выше, плеер 201 имеет возможность управлять числом раз, которое плеер 201 проигрывает музыку, предварительным хранением числа считываний 812, которые показывают число раз, которое может быть проиграна музыка. Это дает возможность применять настоящий способ к аналоговому воспроизведению музыки, полученной, например, через прокатные компакт-диски или терминалы киосков (интерактивные торговые автоматы для распространения музыки, подключаемые к сети связи).

Следует заметить здесь, что "время считывания" может храниться вместо числа считываний 612 для наложения ограничений на общее время, которое музыкальное содержание может проигрываться. Альтернативно вместо этого может храниться комбинированная информация числа раз и времени проигрывания. В качестве другого примера, число считываний 812 может быть уменьшено, когда содержимое поддерживается проигрываемым определенный период (например, 10 секунд). В качестве другого примера, число считываний 812 может быть зашифровано, затем запомнено, так, что информация защищается от подделки.

Фиг.11 является блок-схемой, изображающей операцию, в которой плеер 201 (или ПК 102) управляет числом разрешенных цифровых выводов 913, хранимых в аутентификационной области в карте 109 памяти. В настоящем примере плеер 201 может считывать музыкальные данные из неаутентификационной области 331 в карте 109 памяти и выводить считанные музыкальные данные столько раз, сколько указано числом разрешенных цифровых выводов 913, хранимых в карте 109 памяти (s901).

(1) Плеер 201, как на шагах s701-s705, изображенных на фиг.9, выполняет аутентификацию с картой 109 памяти для извлечения главного ключа 323а (s902), извлекает ИД 341 носителя (s903), извлекает ключ 425 шифрования (s904) и извлекает пароль (s905).

(2) Плеер 202 затем извлекает число разрешенных цифровых выводов 913 из аутентификационной области 332 в карте 109 памяти и проверяет число разрешенных числовых выводов 913 (s906). Когда число указывает допустимость неограниченного цифрового вывода, плеер 201 считывает зашифрованное содержимое 426 из неаутентификационной области 331 и дешифрует зашифрованное содержимое 426 в цифровые данные, используя пароль, извлеченный на шаге s905, и выводит дешифрованные цифровые данные из цифрового выходного контакта 205 как музыкальные данные (s909).

(3) Когда число разрешенных цифровых выводов 913 равно 0, оценивается, что никакой цифровой вывод не разрешен (s908) и данные проигрываются только аналоговым выходом (s908). Более конкретно, зашифрованное содержимое 426 считывается из неаутентификационной области 331 и музыка проигрывается, в то время как содержимое шифруется, используя пароль (s908).

(4) Когда число разрешенных цифровых выводов 913 является величиной, отличной от 0, и не показывает допустимость неограниченного цифрового вывода, плеер 201 уменьшает число на единицу, записывает результирующее число в аутентификационную область 332 (s907), затем считывает зашифрованное содержимое 426 из неаутентификационной области 331, дешифрует зашифрованное содержимое 426 в цифровые данные, используя пароль, извлеченный на шаге s905, и выводит дешифрованные цифровые данные из цифрового выходного контакта 205 (s909).

Как описано выше, числом цифровых выводов из плеера 201 можно управлять хранением числа разрешенных цифровых выводов 813 в аутентификационной области 332 в карте 109 памяти. Это дает возможность применять настоящий способ к цифровому воспроизведению музыки, полученной, например, через прокатные компакт-диски или терминалы киосков, то есть цифровое дублирование музыкальных данных, хранимых в карте памяти, может быть разрешено определенное число раз в полномочии владельца авторского права.

Следует заметить здесь, что как и с "числом считываний", "разрешенное время цифрового вывода" может храниться вместо числа разрешенных цифровых выводов 913 для наложения ограничений на общее время, которое могут выводиться цифровые данные музыкального содержимого. Альтернативно вместо этого может храниться комбинированная информация числа разрешенных цифровых выводов и время проигрывания. В качестве другого примера, число разрешенных цифровых выводов 913 может быть уменьшено, когда содержимое поддерживается выводимым после определенного периода (например, 10 секунд). В качестве другого примера, число разрешенных цифровых выводов 913 может быть зашифровано, затем запомнено, так что информация защищается от подделки.

Может быть так добавлена функция, что число разрешенных цифровых выводов может быть увеличено на число, которое определяется владельцем авторского права, в соответствии с ответственностью, которую получает владелец авторского права.

Теперь будет описана физическая структура данных (структура сектора и блока КК (корректирующего кода) карты 109 памяти.

Карта 109 памяти принимает такую структуру данных, которая подходит для предотвращения незаконных действий, относящихся к копированию или восстановлению данных, хранимых во флэш-памяти 303 и для предотвращения незаконных действий, относящихся к подделке данных. Такая структура данных принимается из-за необходимости иметь дело с незаконными операциями, которые могут быть выполнены по отношению к вышеупомянутым способам, в которых "число считываний" или "число разрешенных цифровых выводов" хранится в аутентификационной области 332 и величина уменьшается каждый раз, когда выполняется процесс.

Более конкретно, музыка может повторно проигрываться после того, как все данные, записанные во флэш-памяти 303, копируются во внешнее вспомогательное устройство памяти или тому подобное. При этом, когда число разрешенных операций проигрывания становится 0, музыка может быть проиграна повторно опять восстановлением скопированных данных. Также музыка может быть незаконно проиграна повторно подделкой числа считываний. В результате необходимо принять некоторые меры для предотвращения таких незаконных действий.

Фиг.12 изображает структуру данных, которая является общей для аутентификационной и неаутентификационной областей 332 и 331 карты 109 памяти, а также изображает блок-схему процесса считывания/записи, соответствующего структуре данных.

В настоящем примере значение счетчика, генерируемое генератором 103 случайных чисел устройства 321 аутентификации в управляющей ИС 302, используется в качестве ключа с переменным временем обращения.

16-ти байтовая область 1005 расширения назначается каждому из 512-ти байтовых секторов 1004 во флэш-памяти 303. Каждый сектор хранит данные, которые зашифрованы, используя значение счетчика. Область 1005 расширения состоит из данных 1006 КК и области 1007 с переменным временем обращения. Данные 1006 КК (корректирующего кода) являются 8-ми байтовыми данными, являющимися КК для зашифрованных данных, хранимых в текущем секторе. Область 1007 с переменным временем обращения равна 8-ми байтам и хранит значение счетчика, используемое для генерирования зашифрованных данных, хранимых в текущем секторе.

Следует заметить здесь, что только секторы 1004 могут быть доступны логически (т.е. используя открытую команду или тому подобное) и что только область 1005 расширения может быть доступна физически (т.е. быть управляемой устройством, которое считывает/записывает данные из/в карты памяти).

С вышеупомянутой структурой незаконная подделка данных может быть предотвращена сравнением данных сектора с содержимым области 1007 с переменным временем обращения, где даже если данные сектора подделываются, используя команду или тому подобное, содержимое области 1007 с переменным временем обращения не изменяется.

Более конкретно, ПК 102 или плеер 201 записывает/считывает данные в/из аутентификационную область 332 или неаутентификационную область 331 во флэш-памяти 109, следуя процедуре, изображенной ниже в единицах секторов 1004. Сначала будет описана процедура, в которой ПК 102 записывает данные в карту 109 памяти (S1001).

(1) ПК 102 запрашивает карту 109 памяти выдать значение счетчика. В ответ на этот запрос управляющая ИС 302 в карте 109 памяти генерирует случайное число, используя генератор 1003 случайных чисел, содержащийся в управляющей ИС 302 (S1005), и посылает сгенерированное случайное число в ПК 102 как значение счетчика (s1002).

(2) Пароль генерируется из полученного значения счетчика и главного ключа 323а и ИД 341 носителя, которые уже получены (s1003).

(3) Один сектор записываемых данных шифруется, используя пароль, и посылается в карту 109 памяти (s1004). Вместе с зашифрованными данными (i) информация, определяющая местоположение сектора, в который должны быть записаны зашифрованные данные, и (ii) значение счетчика, используемое для шифрования, посылаются в карту 109 памяти.

(4) Карта 109 памяти записывает зашифрованные данные в определенный сектор 1004 (s1006).

(5) КК получается вычислением из зашифрованных данных и полученный КК записывается в область 1005 расширения как данные 1006 КК (s1007).

(6) Значение счетчика, полученное вместе с зашифрованными данными, записывается в область 1007 с переменным временем доступа (s1008).

Далее будет описана процедура, в которой ПК 102 считывает данные из карты 109 памяти (s1001).

(1) ПК 102 запрашивает карту 109 памяти считать данные определением местоположения сектора, из которого данные должны быть считаны. После приема запроса карта 109 памяти сначала считывает зашифрованные данные из определенного сектора 1004 и выводит считанные данные в ПК 102 (s1016). ПК 102 принимает зашифрованные данные (s1012).

(2) Карта 109 памяти затем считывает значение счетчика из текущего сектора области 1007 с переменным временем обращения в области 1005 расширения, соответствующей определенному сектору 1004, и посылает считанное значение счетчика в ПК 102 (s1017).

(3) Пароль генерируется из считанного значения счетчика и главного ключа 323а и ИД 341 носителя, которые уже получены(s1014).

(4) зашифрованные данные дешифруются, используя пароль (s1005).

Здесь, если данные в секторе 1004 изменены подделкой или подобным, незаконным действием, дешифрование завершается неуспешно из-за несоответствия между значением счетчика, считанным из области 1007 с переменным временем обращения.

Как описано выше, флэш-память 303 содержит область 1007 с переменным временем обращения, невидимую область, которая не может быть видна (доступна) пользователями. Данные шифруются и запоминаются, используя пароль, который генерируется, используя значение счетчика, хранимое в области 1007 с переменным временем обращения. С этой структурой данные защищаются от незаконной подделки пользователями.

В вышеприведенном примере область 1007 с переменным временем обращения обеспечивается в области 1005 расширения для хранения КК. Однако возможно обеспечить область 1007 с переменным временем обращения в другой области во флэш-памяти 303 при условии, что данные, хранимые в области, не могут быть изменены снаружи карты памяти.

В вышеприведенном примере случайное число используется в качестве значения счетчика. Однако значение счетчика может быть значением таймера, указывающего время, которое изменяется каждый момент, или может быть числом раз, которое данные записаны во флэш-памяти 303.

Теперь будет описан пример зависимости между логическими адресами и физическими адресами во флэш-памяти 303.

Фиг.13А-фиг.13D изображают изменение в зависимости между логическими адресами и физическими адресами. Фиг.1 ЗА изображает зависимость перед изменением. Фиг.13В изображает зависимость после изменения. Фиг.13С изображает таблицу 1101 преобразования, соответствующую фиг.13А. Фиг.13D изображает таблицу 1101 преобразования, соответствующую фиг.13В.

Таблица 1101 преобразования является таблицей, в которой все логические адреса (на фиг.13А-фиг.13D последовательные номера логических блоков) хранятся с соответствующими физическими адресами (на фиг.13А-фиг.13D последовательные номера физических блоков, составляющих флэш-память). Таблица 1101 преобразования хранится в долговременной области в управляющей ИС 302 или тому подобной и ссылка на нее выполняется устройством 325 управления доступом к аутентификационной области или устройством 326 управления доступом к неаутентификационной области, когда, например, логический адрес преобразуется в физический адрес.

Устройство, осуществляющее доступ к карте 109 памяти, не может записывать данные во все пространства хранения данных, которые физически существуют в карте 109 памяти (т.е., все физические блоки, составляющие флэш-память 303), но может записывать данные только в логические пространства данных (логические блоки), которые определяются логическими адресами.

Вышеупомянутое устройство выполнено, по одной причине, с возможностью сохранить альтернативную область, которая замещала бы область, из/в которой данные не могут быть считаны/записаны из-за частичного дефекта флэш-памяти 303. Даже если такой дефектный блок замещен альтернативным блоком, такое изменение таблицы преобразования, чтобы отражать изменение в соответствии между номерами логического и физического блока, дает возможность флэш-памяти 303 не сообщать внешним устройствам, что какие-либо дефекты имели место. Это из-за того, что в каждом файле поддерживается логическая непрерывность, которая соответствует множеству непрерывных физических блоков.

Однако фрагментация логических блоков увеличивается, когда, например, файл, состоящий из множества блоков, повторно запоминается или удаляется в/из карты 109 памяти. Конкретный пример этого изображен на фиг.13А, на которой логические адреса (0 и 2) логических блоков, составляющих "файл 1", являются разрывными.

Когда, например, такая разрывность логических блоков имеет место, музыкальные данные не могут записываться в непрерывные логические области в карте 109 памяти. Это делает необходимым выдачу команды записи "записать счет адреса" для каждого блока, имеющей результатом уменьшение скорости записи. Аналогично это делает необходимым выдачу команды считывания "считать счет адреса" для каждого блока даже в случае, когда музыкальные данные одного мотива должны быть считаны, делая воспроизведение в реальном времени музыкальных данных трудным.

Для решения вышеупомянутой проблемы управляющая ИС 302 карты 109 памяти имеет функцию перезаписывать таблицу 1101 преобразования на основе команды, выдаваемой из внешнего устройства. Более конкретно, когда специализированная команда для перезаписи таблицы 1101 преобразования вводится из командного контакта, управляющая ИС 302 карты 109 памяти интерпретирует специализированную команду и перезаписывает таблицу 1101 преобразования, используя параметр, который посылается после специализированной команды.

Вышеупомянутая операция будет детализирована, используя пример, изображенный на фиг.13А-фиг.13D. Предположим, что перед тем, как специализированная команда принимается, флэш-память 303 содержит данные, составляющие файл "файл 1" в местоположениях, указанных физическими адресами 0 и 2, а данные, составляющие файл "файл 2", в местоположении, указанном физическим адресом 1, как изображено на фиг.13А, и что таблица 1101 преобразования изображает, что логические адреса соответствуют физическим адресам. То есть в логических адресах, а также в физических адресах данные "файла 2" находятся посередине данных "файла 1".

С намерением решения вышеприведенного состояния внешнее устройство посылает вышеупомянутую специализированную команду и параметр во флэш-память 303, указывающую сохранить непрерывность "файла 1". Устройство 322 управления оценкой команды карты 109 памяти, в соответствии с принятой специализированной командой и параметром, перезаписывает таблицу 1101 преобразования, как изображено на фиг.13D. Фиг.13В изображает зависимость между логическими и физическими адресами во флэш-памяти 303 после вышеприведенной последовательности операций.

Как понятно из фиг.13В, хотя расположение физических блоков не изменилось, логические блоки, составляющие "файл 1", перемещены, чтобы быть последовательными. С этим устройством внешнее устройство может осуществлять доступ к "файлу 1" с большей скоростью, чем ранее, в последующие доступы.

Таблица 1101 преобразования может быть перезаписана, как указано выше, не только для решения фрагментации логических блоков, но также и для изменения размера каждой из аутентификационной области 332 и неаутентификационной области 331 во флэш-памяти 303. В последнем случае возможно перемещение области с высокой скоростью, поскольку таблица 1101 преобразования перезаписывается так, что физический блок для того, чтобы стать малым, располагается как физический блок, чтобы стать большим.

Теперь будет описана функция карты 109 памяти, относящаяся к неудаляемым блокам. Более конкретно, будут описаны операции карты 109 памяти при приеме команды списка неудаляемых блоков и команды удаления. Здесь неудаляемые блоки являются физическими блоками во флэш-памяти 303, которые содержат данные, которые физически не удаляются. То есть данные в неудаляемых блоках необходимо удалять сразу, перед тем, как блоки используются потом (перед тем, как другие данные записываются в неудаляемые блоки).

Команда списка неудаляемых блоков является одной из команд, которые устройство 322 управления оценкой команды может интерпретировать и выполнять, и выдается для получения списка всех неудаляемых блоков во флэш-памяти 303.

Существующие данные, хранимые во флэш-памяти 303 карты 109 памяти, должны удаляться в единицах блоков перед тем, как данные вновь записываются во флэш-память 303. Время для удаления равно приблизительно половине полного времени записи. В результате полное время записи уменьшается, если удаление завершено заранее. Таким образом, для достижения этого карта 109 памяти обеспечивает внешнее устройство командой списка неудаляемых блоков и командой удаления.

Предположим, что текущее состояние использования логических блоков и физических блоков флэш-памяти 303 изображено на фиг.14А. Как изображено на фиг.14А, логические блоки 0 по 2 используются в текущий момент, а физические блоки 0 по 2, 4 и 5 являются неудаляемыми блоками.

Список 1203 неудаляемых блоков хранится в устройстве 322 управления оценкой команды в вышеуказанном состоянии. Содержимое списка 1204 неудаляемых блоков, соответствующего состоянию использования блоков, изображенных на фиг.14А, изображено на фиг.14В. Здесь список 1203 неудаляемых блоков является таблицей хранения, состоящей из элементов, соответствующих всем физическим блокам, составляющим флэш-память 303, и имеющей величины, которые указывают состояния удаления данных (блоки, данные которых удалены, указаны как "0", а блоки, данные которых не удалены, указаны как "1") соответствующих физических блоков под управлением устройства 322 управления оценкой команды.

Фиг.14С является блок-схемой, изображающей процедуру ПК 102 или плеера 201 для удаления блоков заранее, используя команду списка неудаляемых блоков и команду удаления в вышеупомянутом состоянии. Здесь предполагается, что флэш-память 303 содержит таблицу, как, например, ТРФ (таблица размещения файлов), которая показывает состояние использования логических блоков, как изображено на фиг.14D.

Внешнее устройство, такое как, например, ПК 102 или плеер 201, выдает команду списка неудаляемых блоков в карту 109 памяти в течение времени простоя, в которое карта 109 памяти является недоступной (s1201). После приема команды устройство 322 управления оценкой команды карты 109 памяти обращается к списку 1203 неудаляемых блоков, содержащемуся в устройстве 322 управления оценкой команды, выявляет, что физическим блокам 0-2, 4 и 5 присвоено значение "1" состояния, и посылает номера физических блоков во внешнее устройство.

Внешнее устройство затем обращается в таблицу, которая показывает состояние использования логических блоков во флэш-памяти 303, изображенной на фиг.14D, для идентификации блоков, которые не используются логически (s1202).