Область техники, к которой относится изобретение

Данное изобретение относится в целом к устройству записи информации, устройству воспроизведения информации, способу записи информации, способу воспроизведения информации, носителю информации и средству обслуживания программы и, в частности, к устройству записи информации, устройству воспроизведения информации, способу записи информации, способу воспроизведения информации, носителю информации и средству исполнения программы, способным предотвращать незаконное копирование и запись данных на носитель информации, на который можно записывать и с которого можно воспроизводить данные.

Уровень техники

В связи с последними успехами в развитии цифровой техники обработки сигналов преобладающее значение имеют цифровые устройства записи/воспроизведения и носители информации. С помощью такого цифрового устройства записи/воспроизведения и носителя информации можно повторно записывать и воспроизводить, например, изображения или звук без ухудшения их качества. Поскольку цифровые данные можно повторно копировать много раз без ухудшения качества изображения и звука, то носители информации с незаконно записанными на них цифровыми данными при поступлении на рынок лишают прибыли владельцев авторских прав на различное содержимое, такое как музыка, кинофильмы и т.д., или же законных распространителей содержимого, которую бы они получали при невозможности незаконного копирования. Для предотвращения такого незаконного копирования цифровых данных в последнее время в цифровые устройства записи/воспроизведения и носители информации были введены различные системы предотвращения незаконного копирования.

В качестве примера указанных выше систем предотвращения незаконного копирования в дисководе MD (мини-диска) (MD является товарным знаком) используется SCMS (система управления последовательностью копирования). SCMS функционирует так, что на стороне устройства воспроизведения данных звуковые данные выдаются вместе с сигналом SCMS из цифрового интерфейса (DIF), в то время как на стороне устройства записи данных запись звуковых данных со стороны устройства воспроизведения данных контролируется на основе сигнала SCMS со стороны устройства воспроизведения данных, что предотвращает незаконное копирование звуковых данных.

В частности, указанный сигнал SCMS показывает, что звуковые данные являются допущенными для свободного копирования данными, которые можно свободно копировать много раз, данными для одноразового копирования, которые можно копировать только один раз, или запрещенными для копирования данными, копирование которых запрещено. На стороне устройства записи данных при приеме звуковых данных из цифрового интерфейса обнаруживается сигнал SCMS, передаваемый вместе со звуковыми данными. Если сигнал SCMS показывает, что звуковые данные являются свободными для копирования данными, то звуковые данные весте с сигналом SCMS записываются на мини-диск. Если сигнал SCMS показывает, что звуковые данные являются разрешенными для одного копирования данными, то звуковые данные преобразуются в запрещенные для копирования данные и сигнал SCMS вместе с звуковыми данными записывается на мини-диск. Кроме того, если сигнал SCMS показывает, что звуковые данные являются запрещенными для копирования данными, то звуковые данные не записываются на мини-диск. С помощью сигнала SCMS обеспечивается предотвращение незаконного копирования защищенных авторским правом звуковых данных в блок дисковода мини-диска.

Однако SCMS является действенной только тогда, когда само устройство записи данных выполнено с возможностью контролирования записи звуковых данных со стороны устройства воспроизведения данных на основе сигнала SCMS. Поэтому системе SCMS трудно поддерживать дисковод мини-диска, выполненный без возможности контроля SCMS. Для применения SCMS, например, устройство воспроизведения DVD использует систему скремблирования содержимого для предотвращения незаконного копирования защищенных авторским правом данных.

Система скремблирования содержимого выполнена так, что зашифрованные данные изображения, звуковые данные и т.п. записываются в DVD-ROM (память, доступная только для считывания) и каждому лицензированному устройству воспроизведения DVD дается шифровальный ключ для расшифровки зашифрованных данных. Лицензия выдается устройству воспроизведения DVD, выполненному в соответствии с заданными правилами работы, исключающими незаконное копирование и т.д. Поэтому при использовании шифровального ключа лицензированное устройство воспроизведения DVD может расшифровывать зашифрованные данные, записанные в DVD-ROM, для воспроизведения видео- и аудиоданных из DVD-ROM.

С другой стороны, нелицензированное устройство воспроизведения DVD не может расшифровывать зашифрованные данные, записанные в DVD-ROM, поскольку оно не имеет шифровального ключа для зашифрованных данных. Таким образом, система скремблирования содержимого не дает устройству воспроизведения DVD, не отвечающему условиям лицензирования, возможность воспроизводить DVD-ROM, в которой записаны цифровые данные, с целью предотвращения незаконного копирования.

Однако система скремблирования содержимого, используемая в DVD-ROM, направлена на носитель информации, на который пользователь не может записывать данные (называемый в последующем как носитель ROM), но не на любой носитель информации, на который пользователь может записывать данные (называемый в последующем как носитель RAM).

Таким образом, копирование всех зашифрованных данных, записанных на носителе ROM, в том виде как они есть, в носитель RAM создает так называемое пиратское издание данных, которое может воспроизводиться лицензированным устройством воспроизведения DVD.

Для решения этой проблемы заявитель данного изобретения предложил, как раскрыто в выложенной заявке Японии №224461 от 1999 (заявка на патент Японии №25310 от 1998), способ, в котором информация для идентификации каждого носителя информации (называемая в последующем как информация идентификации носителя) записывается с другими данными на носитель информации для обеспечения доступа к информации идентификации носителя в носителе информации только тогда, когда устройство воспроизведения, которое должно воспроизводить носитель информации, лицензировано для информации идентификации носителя.

Согласно этому способу данные в носителе информации шифруют личным ключом (главным ключом), полученным посредством лицензирования информации идентификации носителя, так что любое нелицензированное устройство воспроизведения не может получить какие-либо значимые данные, даже если оно может считывать зашифрованные данные. Следует отметить, что устройство воспроизведения, лицензированное для информации идентификации носителя, имеет режим работы, ограничивающий незаконное копирование.

Лицензированное устройство воспроизведения может получать доступ к информации идентификации носителя. Информация идентификации носителя является уникальной для каждого носителя информации. Даже если нелицензированное устройство воспроизведения сможет копировать все зашифрованные данные, записанные на таком носителе информации, на новый носитель информации, то данные, записанные таким образом на новый носитель информации, не могут быть правильно расшифрованы нелицензированным устройством воспроизведения, а также лицензированным устройством воспроизведения. Таким образом, по существу возможно предотвратить незаконное копирование данных.

Необходимо напомнить, что в способе, раскрытом в выложенной заявке Японии №224461 от 1999 (заявка на патент Японии №25310 от 1998), используется секторный ключ, уникальный для каждого сектора диска, для шифрования данных содержимого, таких как изображение, звук, программа и т.д., подлежащих записи на диск.

Указанный выше способ предназначен для решения проблемы, заключающейся в том, что если большое количество данных зашифровано одним шифровальным ключом, то шифровальный ключ может быть вскрыт с помощью дифференциального или линейного криптоанализа с комбинированием зашифрованного текста, записанного на носителе информации, и открытых или расшифрованных данных, полученных злоумышленником с помощью любых средств. В способе, раскрытом в указанной выложенной заявке заявителя данного изобретения, разный шифровальный ключ присваивается каждому сектору заданного размера, так что лишь ограниченное количество данных может быть обработано одним шифровальным ключом, что затрудняет раскрытие шифровального ключа. Кроме того, способ позволяет минимизировать количество данных, которые можно расшифровать, если вскрыт шифровальный ключ.

Однако в примере, описанном в указанной выложенной заявке Японии, шифровальный ключ (секторный ключ) для каждого сектора, используемый для расшифровки содержимого, дополнительно зашифрован ключом более высокого порядка и хранится в секторе заголовка носителя информации. Таким образом, носитель информации должен обеспечивать зону, достаточно широкую для хранения секторного ключа в секторе заголовка, и для записи или воспроизведения содержимого должен обеспечиваться доступ к сектору заголовка для записи (для записи) или считывания (для воспроизведения) зашифрованного шифровального ключа.

Сущность изобретения

В соответствии с этим целью данного изобретения является устранение указанных выше недостатков уровня техники посредством создания устройства записи информации, устройства воспроизведения информации, способа записи информации, способа воспроизведения информации, носителя записанной информации и средства обслуживания программы, в которых данные блока можно шифровать различными шифровальными ключами, соответственно, для улучшения защиты от криптографического анализа данных без необходимости предоставления какой-либо зоны записи для шифровальных ключей на носителе информации или на диске, а именно без сужения имеющейся зоны данных в носителе информации.

В частности, данное изобретение имеет целью создание устройства записи информации, устройства воспроизведения информации, способа записи информации, способа воспроизведения информации, носителя информации и средства исполнения программы, в которых метка времени входа (ATS), сформированная в виде случайных данных, соответствующих времени входа каждого пакета, включенного в поток транспортировки данных, используется для генерирования блочного ключа, предназначенного для шифрования данных блока, за счет чего усиливается защита против криптографического анализа данных, и в которых метка времени входа используется для генерирования блочного ключа для каждого блока без предоставления в носителе информации дополнительной зоны для хранения шифровального ключа для каждого блока, что обеспечивает эффективное использование зоны основных данных в носителе информации.

Согласно первому аспекту данного изобретения может быть создано устройство записи информации для записи информации на носитель информации, при этом устройство содержит: средство обработки транспортного потока для присоединения метки времени входа (ATS) к каждому из дискретных транспортных пакетов, включенных в транспортный поток; и криптографическое средство для генерирования блочного ключа для шифрования данных блока, включающих более одного транспортного пакета, каждый из которых имеет присоединенную метку времени входа, из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, и шифрования каждого блока данных с помощью генерированного таким образом блочного ключа; при этом данные, зашифрованные с помощью криптографического средства, записываются на носитель информации.

В указанном выше устройстве записи информации, согласно данному изобретению, криптографическое средство генерирует блочный ключ для шифрования данных блока из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, присоединенную к первому пакету из множества транспортных пакетов, включенных в данные блока.

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, криптографическое средство генерирует уникальный титульный ключ из главного ключа, хранящегося в устройстве записи информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носитель информации, и генерирует блочный ключ из уникального титульного ключа и начального числа блока.

Дополнительно к этому, в указанном устройстве записи информации, согласно данному изобретению, криптографическое средство генерирует идентификатор диска, являющийся идентификатором носителя информации, уникальным для носителя информации, и титульный ключ, уникальный для данных, подлежащих записи на носитель информации, и сохраняет их на носителе информации.

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, начальное число блока содержит информацию управления копированием дополнительно к метке времени входа.

Дополнительно к этому, в устройстве записи информации, согласно данному изобретению, криптографическое средство шифрует с помощью блочного ключа только данные, включенные в данные блока, и исключает данные в начальной зоне, включающей начальное число блока.

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, криптографическое средство генерирует уникальный титульный ключ из главного ключа, хранящегося в устройстве записи информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носитель информации, использует генерированный таким образом уникальный титульный ключ в качестве ключа для функции шифрования, подставляет начальное число блока в функцию шифрования и выдает результат подстановки в качестве блочного ключа.

Дополнительно к этому, в указанном устройстве записи информации, согласно данному изобретению, криптографическое средство генерирует уникальный титульный ключ из главного ключа, хранящегося в устройстве записи информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носитель информации, подставляет генерированный таким образом уникальный титульный ключ и начальное число блока в одностороннюю функцию и выдает результат подстановки в качестве блочного ключа.

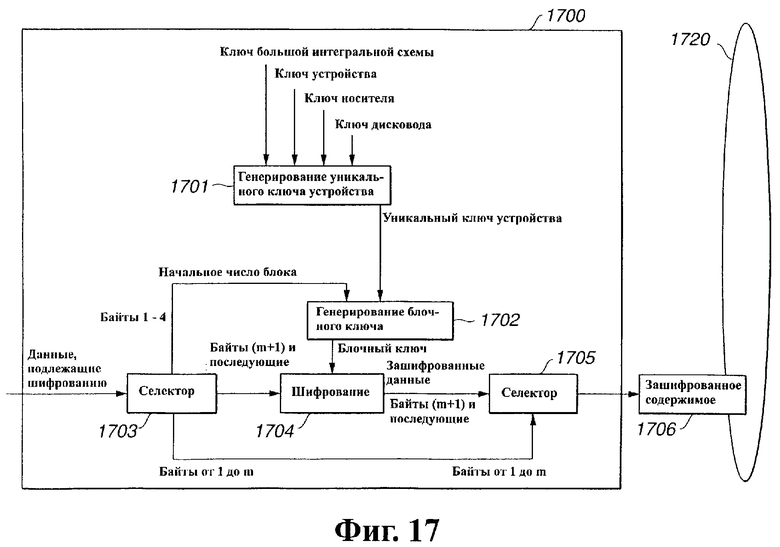

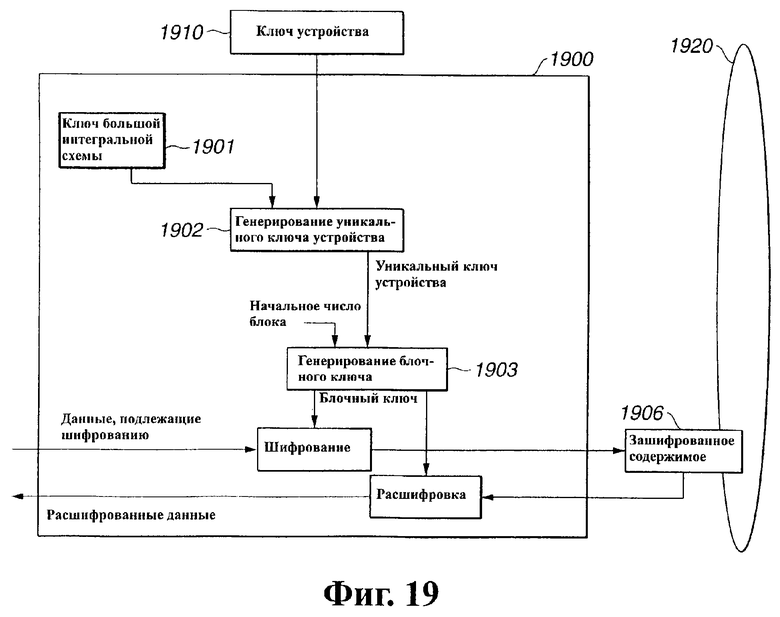

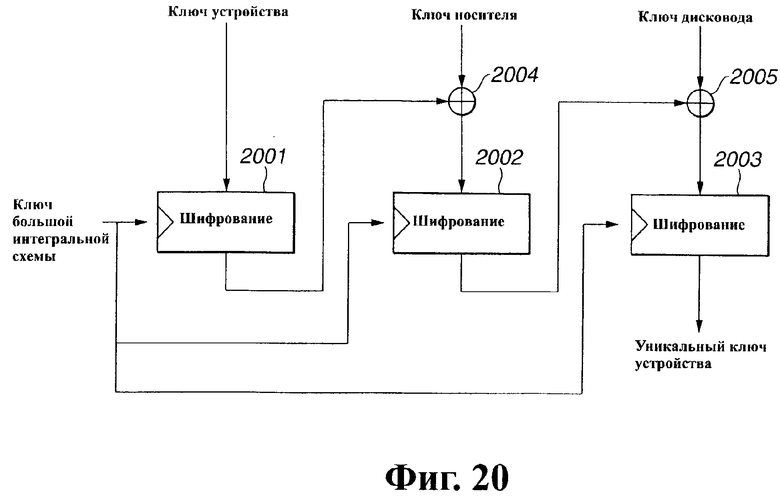

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, криптографическое средство генерирует уникальный ключ устройства или из ключа большой интегральной схемы, хранящегося в большой интегральной схеме, содержащейся в криптографическом средстве, или из ключа устройства, хранящегося в устройстве записи информации, или из ключа носителя, хранящегося в носителе информации, или из ключа дисковода, хранящегося в блоке дисковода для носителя информации, или на основе комбинации этих ключей, и генерирует блочный ключ для шифрования данных блока из уникального ключа устройства, генерированного таким образом, и начального числа блока.

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, криптографическое средство шифрует данные блока с помощью блочного ключа в соответствии с алгоритмом DES (стандарт шифрования данных).

Кроме того, указанное устройство записи информации содержит интерфейсное средство для приема информации, подлежащей записи на носитель информации, и идентификации информации управления копированием, присоединенной к каждому из пакетов, включенных в транспортный поток, для определения на основе информации управления копированием, разрешена или нет запись на носитель информации.

Кроме того, указанное устройство записи информации содержит интерфейсное средство для приема информации, подлежащей записи на носитель информации, и идентификации двухбитового индикатора режима шифрования (EMI), в качестве информации управления копированием, для определения на основе EMI, разрешена или нет запись на носитель информации.

Согласно второму аспекту данного изобретения может быть создано устройство воспроизведения информации для обратного воспроизведения информации с носителя информации, при этом устройство содержит: криптографическое средство для расшифровки зашифрованных данных, записанных на носителе информации, посредством генерирования блочного ключа для расшифровки зашифрованных данных в данных блока, имеющих метку времени входа, присоединенную к каждому из множества транспортных пакетов, из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, и расшифровки каждого блока данных генерированным таким образом блочным ключом; и средство обработки транспортного потока для управления выходом данных на основе метки времени входа, присоединенной к каждому из множества транспортных пакетов, включенных в данные блока, расшифрованные с помощью криптографического средства.

В указанном выше устройстве воспроизведения информации, согласно данному изобретению, криптографическое средство генерирует блочный ключ для расшифровки данных блока из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, присоединенную к первому пакету из множества транспортных пакетов, включенных в данные блока.

Кроме того, в указанном выше устройстве воспроизведения информации, согласно данному изобретению, криптографическое средство генерирует уникальный титульный ключ из главного ключа, хранящегося в устройстве воспроизведения информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носителе информации, и генерирует блочный ключ из уникального титульного ключа и начального числа блока.

Кроме того, в указанном выше устройстве воспроизведения информации, согласно данному изобретению, начальное число блока включает информацию управления копированием дополнительно к метке времени входа (ATS).

Кроме того, в указанном выше устройстве воспроизведения информации, согласно данному изобретению, при расшифровке данных блока криптографическое средство расшифровывает с помощью блочного ключа только данные, включенные в данные блока, и исключает данные в начальной зоне, включающей начальное число блока данных.

Кроме того, в указанном выше устройстве воспроизведения информации, согласно данному изобретению, криптографическое средство генерирует уникальный титульный ключ из главного ключа, хранящегося в устройстве воспроизведения информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носителе информации, использует генерированный таким образом уникальный титульный ключ в качестве ключа для функции шифрования, вводит начальное число блока в функцию шифрования и выдает результат ввода в качестве блочного ключа.

Кроме того, в указанном выше устройстве воспроизведения информации, согласно данному изобретению, криптографическое средство генерирует уникальный титульный ключ из главного ключа, хранящегося в устройстве воспроизведения информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носителе информации, вводит генерированный таким образом уникальный титульный ключ и начальное число блока в одностороннюю функцию и выдает результат ввода в качестве блочного ключа.

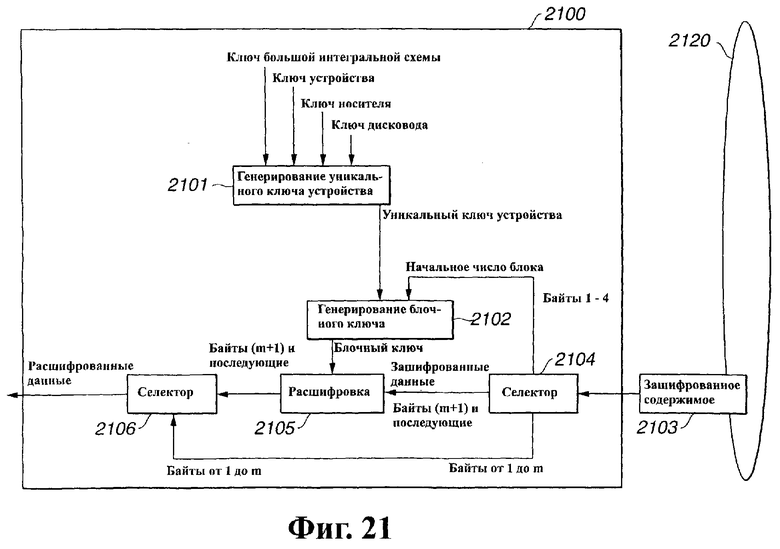

Кроме того, в указанном устройстве воспроизведения информации, согласно данному изобретению, криптографическое средство генерирует уникальный ключ устройства из любого ключа большой интегральной схемы, хранящегося в большой интегральной схеме, содержащейся в криптографическом средстве, ключа устройства, хранящегося в устройстве воспроизведения информации, ключа носителя, хранящегося в носителе информации, и ключа дисковода, хранящегося в блоке дисковода для носителя информации, или комбинации этих ключей, и генерирует блочный ключ для расшифровки данных блока из уникального ключа устройства, генерированного таким образом, и начального числа блока.

Кроме того, в указанном устройстве воспроизведения информации, согласно данному изобретению, криптографическое средство расшифровывает данные блока с помощью блочного ключа в соответствии с алгоритмом DES (стандарт шифрования данных).

Кроме того, указанное устройство воспроизведения информации содержит интерфейсное средство для приема информации, подлежащей записи на носитель информации, и идентификации информации управления копированием, присоединенной к каждому из пакетов, включенных в транспортный поток, для определения на основе информации управления копированием, разрешено или нет воспроизведение с носителя информации.

Кроме того, указанное устройство воспроизведения информации содержит интерфейсное средство для приема информации, подлежащей воспроизведению с носителя информации, и идентификации двухбитового индикатора режима шифрования (EMI), в качестве информации управления копированием, для определения на основе EMI, разрешено или нет воспроизведение с носителя информации.

Согласно третьему аспекту данного изобретения может быть создан способ записи информации на носитель информации, при этом способ содержит стадии: присоединения метки времени входа (ATS) к каждому из дискретных транспортных пакетов, включенных в транспортный поток; и генерирования блочного ключа для шифрования данных блока, включающих более одного транспортного пакета, каждый из которых имеет присоединенную метку времени входа, из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, и шифрования каждого блока данных с помощью генерированного таким образом блочного ключа; при этом данные, зашифрованные на криптографической стадии, записывают на носитель информации.

В указанном выше способе записи информации, согласно данному изобретению, на криптографической стадии генерируют блочный ключ для шифрования данных блока из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, присоединенную к первому пакету из множества транспортных пакетов, включенных в данные блока.

Кроме того, в указанном способе записи информации, согласно данному изобретению, на криптографической стадии генерируют уникальный титульный ключ из главного ключа, хранящегося в устройстве записи информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носитель информации, и генерируют блочный ключ из уникального титульного ключа и начального числа блока.

Дополнительно к этому, указанный способ записи информации, согласно данному изобретению, содержит стадию генерирования идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульный ключ, уникальный для данных, подлежащих записи на носитель информации, и сохранения их в носителе информации.

Дополнительно к этому, в способе записи информации, согласно данному изобретению, на криптографической стадии шифруют с помощью блочного ключа только данные, включенные в данные блока, и исключают данные в начальной зоне, включающей начальное число блока.

Кроме того, в указанном способе записи информации, согласно данному изобретению, на криптографической стадии генерируют уникальный титульный ключ из главного ключа, хранящегося в устройстве записи информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носитель информации, используют генерированный таким образом уникальный титульный ключ в качестве ключа для функции шифрования, подставляют начальное число блока в функцию шифрования и выдают результат подстановки в качестве блочного ключа.

Дополнительно к этому, в указанном способе записи информации, согласно данному изобретению, на криптографической стадии генерируют уникальный титульный ключ из главного ключа, хранящегося в устройстве записи информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носитель информации, подставляют генерированный таким образом уникальный титульный ключ и начальное число блока в одностороннюю функцию и выдают результат подстановки в качестве блочного ключа.

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, на криптографической стадии генерируют уникальный ключ устройства из любого ключа большой интегральной схемы, хранящегося в большой интегральной схеме, содержащейся на криптографическом средстве, ключа устройства, хранящегося в устройстве записи информации, ключа носителя, хранящегося в носителе информации, и ключа дисковода, хранящегося в блоке дисковода для носителя информации, или комбинации этих ключей, и генерируют блочный ключ для шифрования данных блока из уникального ключа устройства, генерированного таким образом, и начального числа блока.

Кроме того, в указанном устройстве записи информации, согласно данному изобретению, на криптографической стадии шифруют данные блока с помощью блочного ключа в соответствии с алгоритмом DES (стандарт шифрования данных).

Кроме того, указанный способ записи информации содержит стадию идентификации информации управления копированием, присоединенную к каждому из пакетов, включенных в транспортный поток, для определения на основе информации управления копированием, разрешена или нет запись на носитель информации.

Кроме того, указанный способ записи информации содержит стадию идентификации двухбитового индикатора режима шифрования (EMI), в качестве информации управления копированием, для определения на основе EMI, разрешена или нет запись на носитель информации.

Согласно четвертому аспекту данного изобретения может быть создан способ воспроизведения информации для обратного воспроизведения информации с носителя информации, при этом способ содержит стадии: генерирования блочного ключа для расшифровки зашифрованных данных блока, имеющих метку времени входа, присоединенную к каждому из множества транспортных пакетов, из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включает метку времени входа, и расшифровки каждого блока данных генерированным таким образом блочным ключом; управления выходом данных на основе метки времени входа, присоединенной к каждому из множества транспортных пакетов, включенных в данные блока, расшифрованные на криптографической стадии.

В указанном выше способе воспроизведения информации, согласно данному изобретению, на криптографической стадии генерируют блочный ключ для расшифровки данных блока из начального числа блока, которое является дополнительной информацией, уникальной для данных блока, и включают метку времени входа, присоединенную к начальному пакету из множества транспортных пакетов, включенных в данные блока.

Кроме того, в указанном выше способе воспроизведения информации, согласно данному изобретению, на криптографической стадии генерируют уникальный титульный ключ из главного ключа, хранящегося в устройстве воспроизведения информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носителе информации, и генерирует блочный ключ из уникального титульного ключа и начального числа блока.

Кроме того, в указанном выше способе воспроизведения информации, согласно данному изобретению, при расшифровке данных блока расшифровывают с помощью блочного ключа только данные, включенные в данные блока, и исключают данные в начальной зоне, включающей начальное число блока данных.

Кроме того, в указанном выше способе воспроизведения информации, согласно данному изобретению, на криптографической стадии генерируют уникальный титульный ключ из главного ключа, хранящегося в устройстве воспроизведения информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носителе информации, используют генерированный таким образом уникальный титульный ключ в качестве ключа для функции шифрования, подставляют начальное число блока в функцию шифрования и выдают результат подстановки в качестве блочного ключа.

Кроме того, в указанном выше способе воспроизведения информации, согласно данному изобретению, на криптографической стадии генерируют уникальный титульный ключ из главного ключа, хранящегося в устройстве воспроизведения информации, идентификатора диска, являющегося идентификатором носителя информации, уникальным для носителя информации, и титульного ключа, уникального для данных, подлежащих записи на носителе информации, подставляют генерированный таким образом уникальный титульный ключ и начальное число блока в одностороннюю функцию и выдают результат подстановки в качестве блочного ключа.

Кроме того, в указанном способе воспроизведения информации, согласно данному изобретению, на криптографической стадии генерируют уникальный ключ устройства из любого ключа большой интегральной схемы, хранящегося в большой интегральной схеме, содержащейся на криптографическом средстве, ключа устройства, хранящегося в устройстве воспроизведения информации, ключа носителя, хранящегося в носителе информации, и ключа дисковода, хранящегося в блоке дисковода для носителя информации, или комбинации этих ключей, и генерируют блочный ключ для расшифровки данных блока из уникального ключа устройства, генерированного таким образом, и начального числа блока.

Кроме того, в указанном способе воспроизведения информации, согласно данному изобретению, на криптографической стадии расшифровывают данные блока с помощью блочного ключа в соответствии с алгоритмом DES (стандарт шифрования данных).

Кроме того, указанный способ воспроизведения информации содержит стадию идентификации информации управления копированием, присоединенной к каждому из пакетов, включенных в транспортный поток, для определения на основе информации управления копированием, разрешено или нет воспроизведение с носителя информации.

Кроме того, указанный способ воспроизведения информации содержит стадию идентификации двухбитового индикатора режима шифрования (EMI), в качестве информации управления копированием, для определения на основе EMI, разрешено или нет воспроизведение с носителя информации.

Согласно пятому аспекту данного изобретения может быть создан носитель информации, имеющий записанные на нем данные блока, включающие более одного пакетов, включенных в транспортный поток и имеющих метку времени входа (ATS), присоединенную к каждому из пакетов, при этом данные блока содержат: незашифрованную часть данных, имеющих случайное число блока, включающее метку времени входа, из которого генерируется блочный ключ для шифрования данных блока; и зашифрованную часть данных, зашифрованную блочным ключом.

Согласно шестому аспекту данного изобретения может быть создано средство обслуживания программы, которое обслуживает компьютерную программу, в соответствии с которой выполняется запись информации на носитель информации в компьютерной системе, при этом компьютерная программа содержит операции: присоединения метки времени входа (ATS) к каждому из дискретных транспортных пакетов, включенных в транспортный поток; и генерирования блочного ключа для шифрования данных блока, включающих более одного пакетов, каждый из которых имеет присоединенную метку времени входа, из начального числа блока, являющегося дополнительной информацией, уникальной для данных блока, и включающей метку времени входа, и шифрования всех данных блока с помощью генерированного таким образом блочного ключа.

Согласно седьмому аспекту данного изобретения может быть создано средство обслуживания программы, которое обслуживает компьютерную программу, в соответствии с которой выполняется воспроизведение информации с носителя информации в компьютерной системе, при этом компьютерная программа содержит операции: генерирования блочного ключа для расшифровки зашифрованных данных блока, имеющих метку времени входа, присоединенную к каждому из множества транспортных пакетов, из начального числа блока, являющегося дополнительной информацией, уникальной для данных блока, включающей метку времени входа, и расшифровки всех данных блока с помощью генерированного таким образом блочного ключа; и обработки транспортного потока для управления выходом данных на основе метки времени входа, присоединенной к каждому из множества транспортных пакетов, включенных в данные блока, расшифрованные на стадии расшифровки.

Согласно данному изобретению содержимое, подлежащее записи на носитель информации, формируется из пакетов TS, определенных в MPEG-2, и каждый пакет записывается на носитель информации вместе с меткой времени входа, являющейся информацией о времени, в которое пакет записывается устройством записи. ATS обозначает метку времени входа и является данными из 24 до 32 бит.

Число Х пакетов TS, каждый из которых имеет метку времени входа, присоединенную к нему, записываются в один блок (сектор) носителя информации, и метка времени входа, присоединенная к первому пакету TS, используется для генерирования блочного ключа для шифрования данных в блоке.

Таким образом, данные в каждом блоке можно шифровать уникальным блочным ключом без необходимости обеспечения специальной зоны для хранения ключа и доступа к любым данным, кроме основных данных, во время записи и воспроизведения.

Кроме того, дополнительно к метке времени входа (ATS) к пакету TS, подлежащему записи, можно присоединять информацию управления копированием (CCI) и использовать ATS и CCI для генерирования блочного ключа.

Следует отметить, что средства обслуживания программы, согласно шестому и седьмому аспектам данного изобретения, являются средством, которое обслуживает компьютерную программу в пригодном для считывания компьютером виде в компьютерной системе общего назначения, способной выполнять различные программные коды. Средство не ограничивается какой-либо специальной формой, а может быть любым носителем информации, таким как CD, FD, МО и т.д., а также средством передачи, таким как сеть.

Указанное средство обслуживания программы определяет структурное и функциональное взаимодействие между компьютерной программой и средством для выполнения функций заданной компьютерной программы в компьютерной системе.

Краткое описание чертежей

Эти задачи и другие задачи, признаки и преимущества данного изобретения следуют из приведенного ниже подробного описания предпочтительных вариантов выполнения данного изобретения со ссылками на прилагаемые чертежи, на которых:

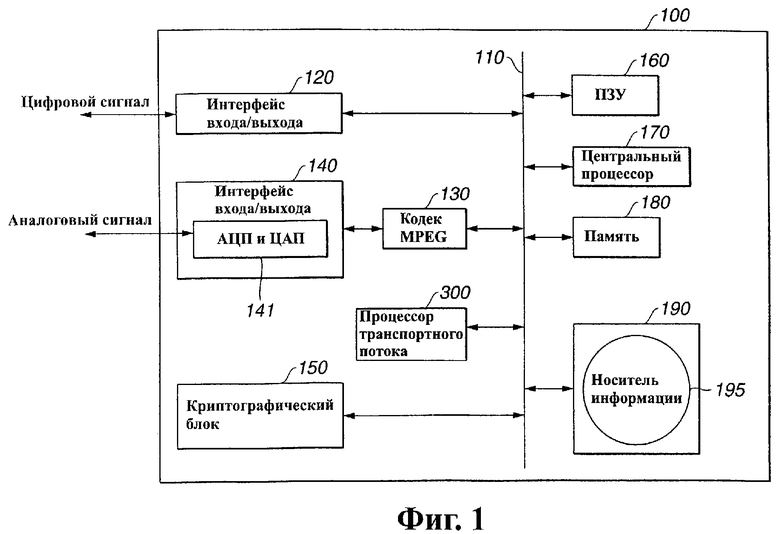

фиг.1 изображает блок-схему устройства записи/воспроизведения информации, согласно первому примеру данного изобретения;

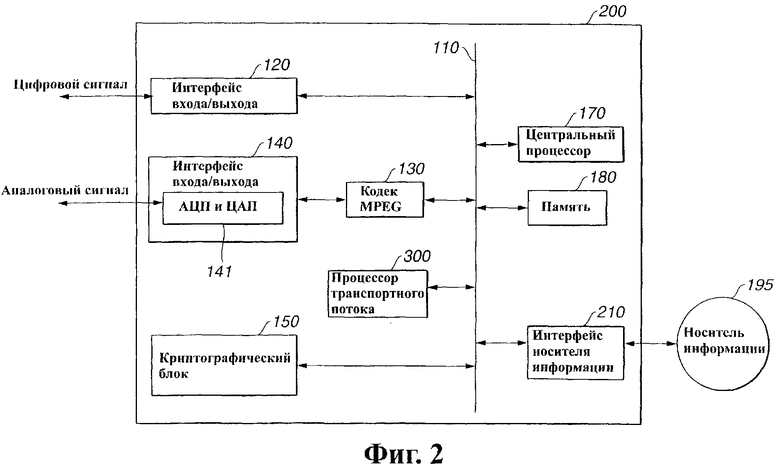

фиг.2 - блок-схему устройства записи/воспроизведения информации, согласно второму примеру данного изобретения;

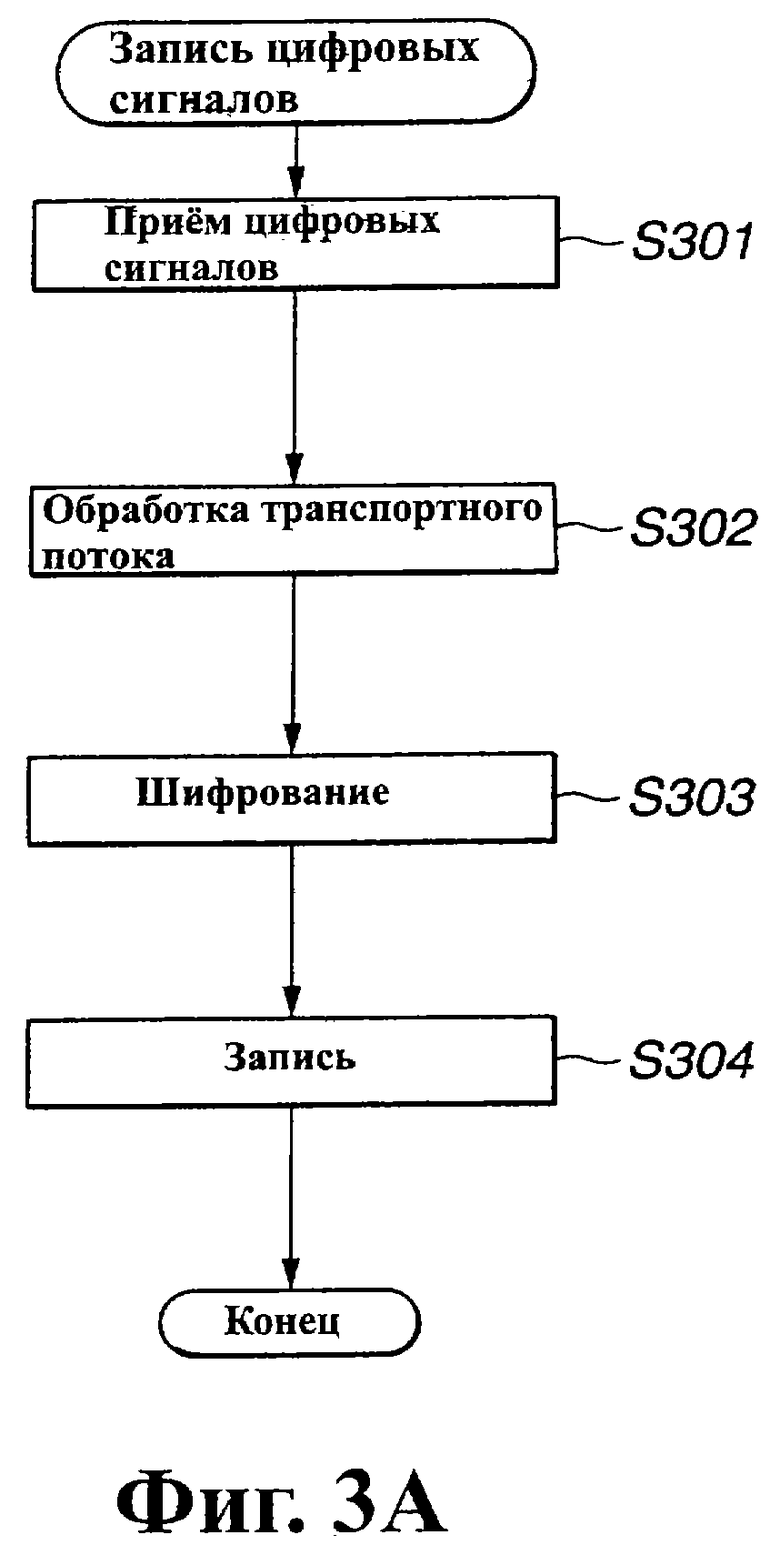

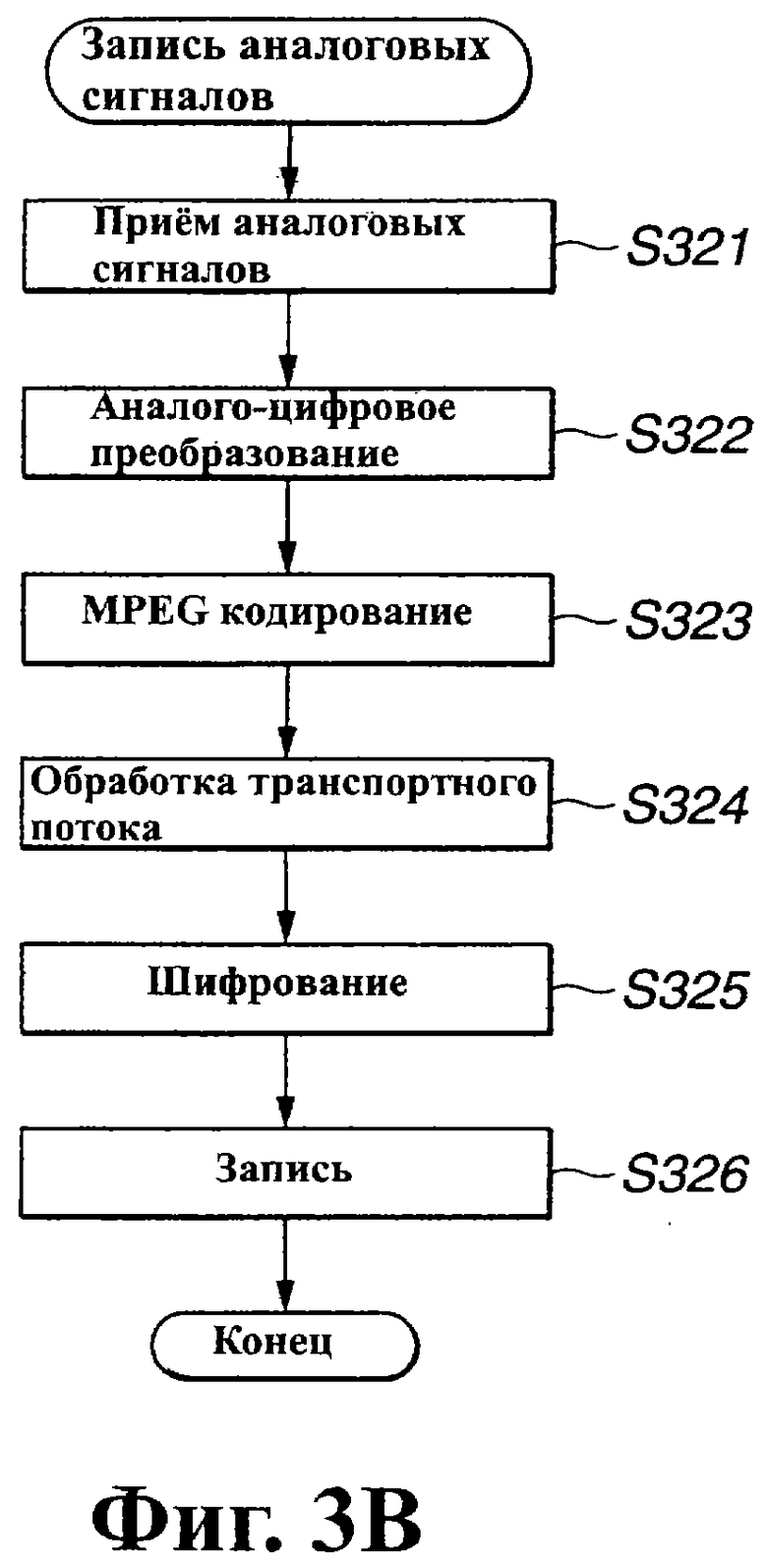

фиг.3А и 3В - схему последовательности операций, выполняемых в процессе записи информации в устройстве записи/воспроизведения информации, согласно данному изобретению;

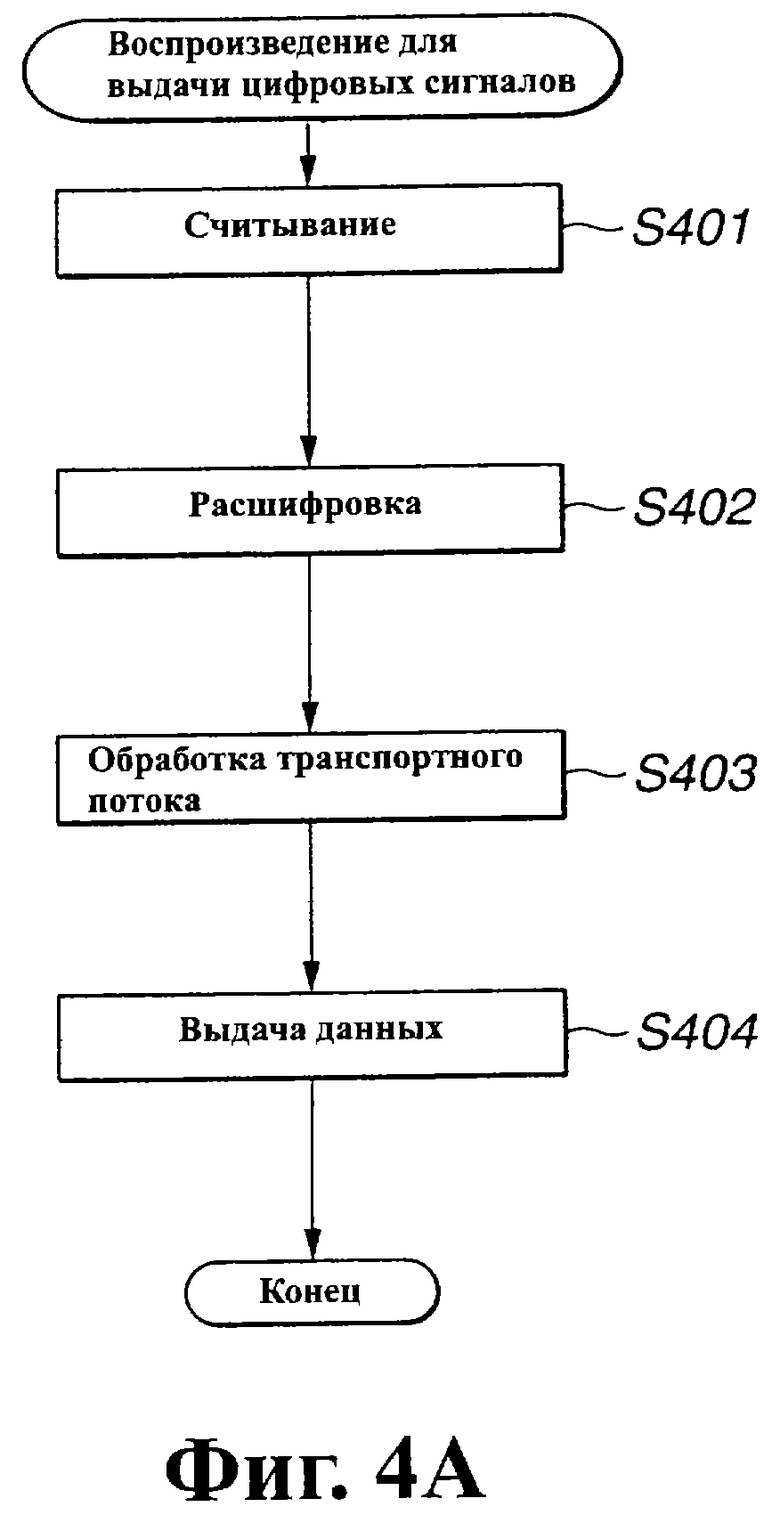

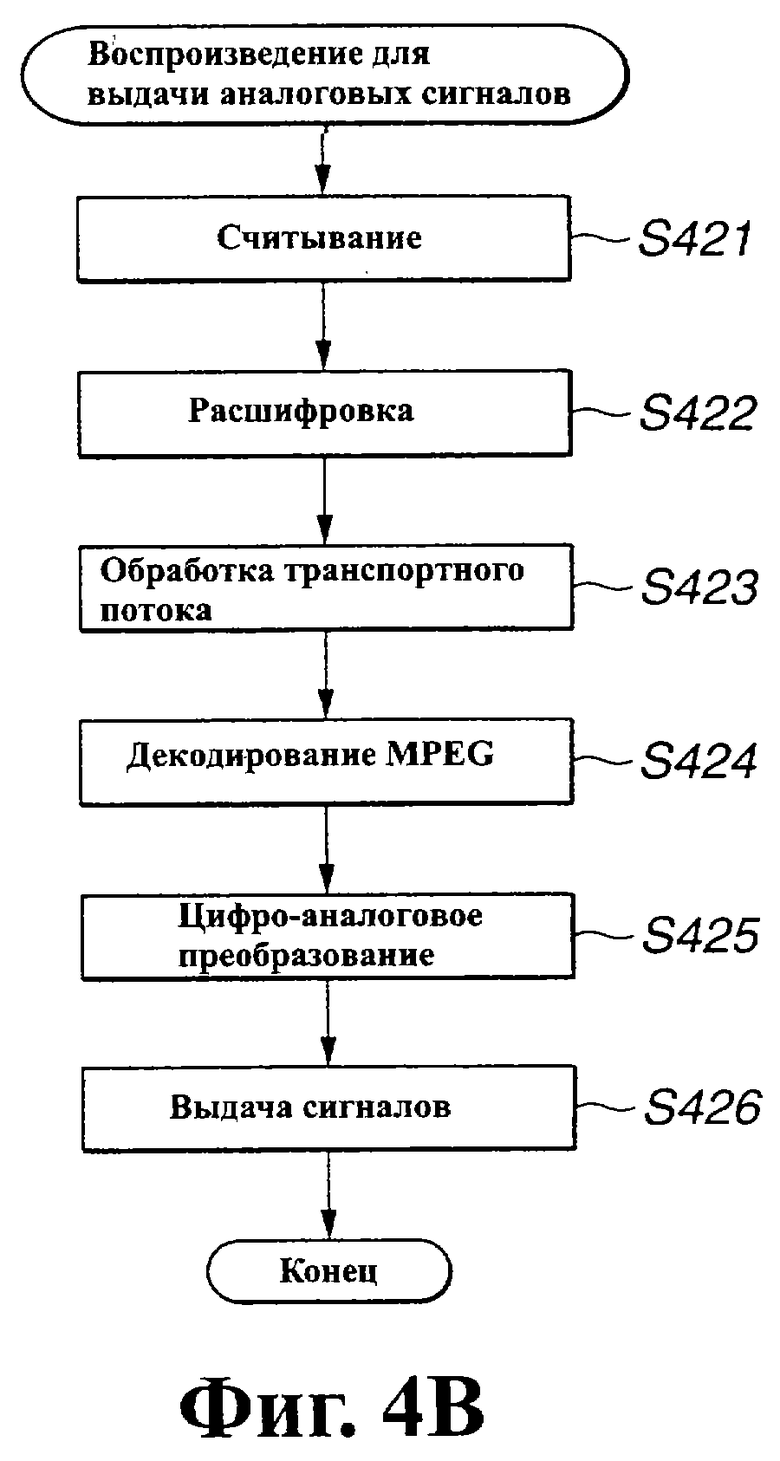

фиг.4А и 4В - схему последовательности операций, выполняемых в процессе воспроизведения информации в устройстве записи/воспроизведения информации, согласно данному изобретению;

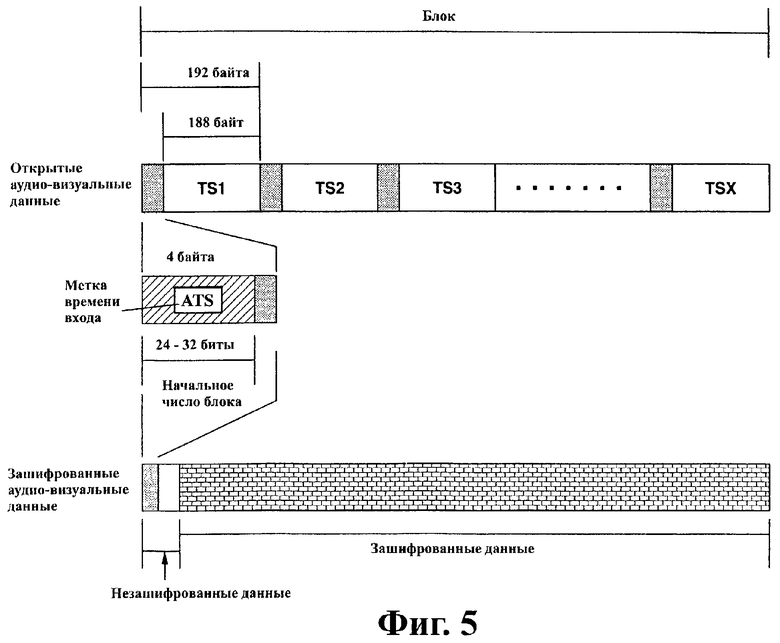

фиг.5 - формат данных, обрабатываемый в устройстве записи/воспроизведения информации, согласно данному изобретению;

фиг.6 - блок-схему средства обработки транспортного потока (TS) в устройстве записи/воспроизведения информации, согласно данному изобретению;

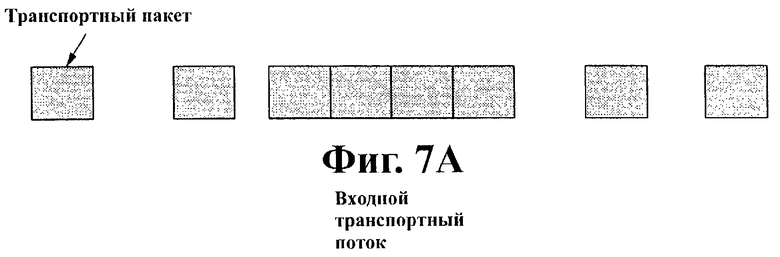

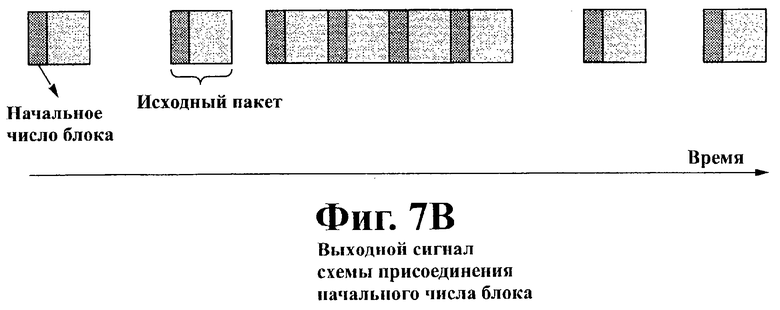

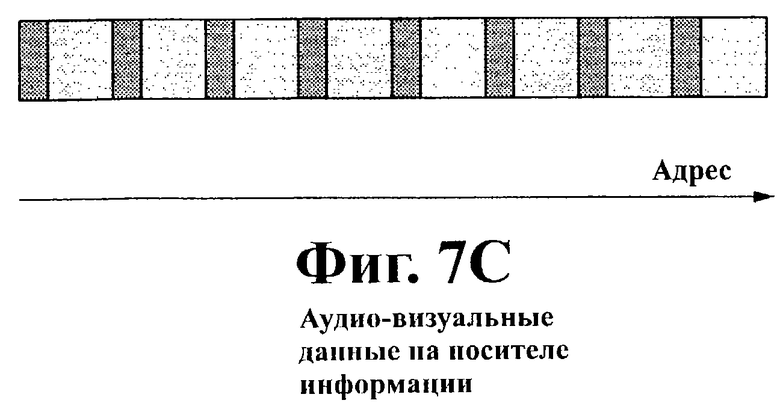

фиг.7А-7С - транспортный поток, обрабатываемый в устройстве записи/воспроизведения информации, согласно данному изобретению;

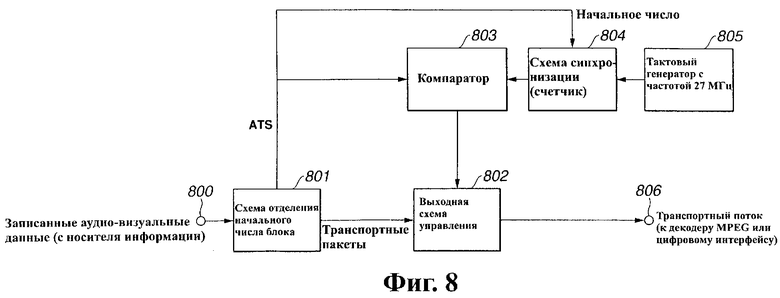

фиг.8 - блок-схему средства обработки транспортного потока (TS) в устройстве записи/воспроизведения информации, согласно данному изобретению;

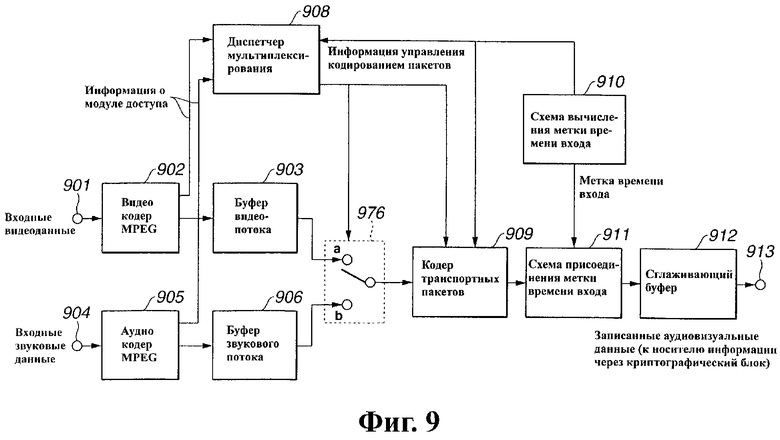

фиг.9 - блок-схему средства обработки транспортного потока (TS) в устройстве записи/воспроизведения информации, согласно данному изобретению;

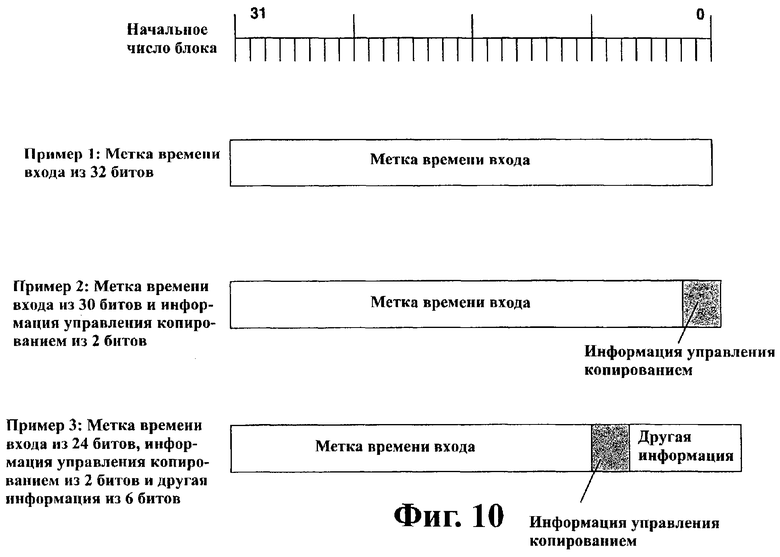

фиг.10 - пример дополнительной информации данных блока, обрабатываемых в устройстве записи/воспроизведения информации, согласно данному изобретению;

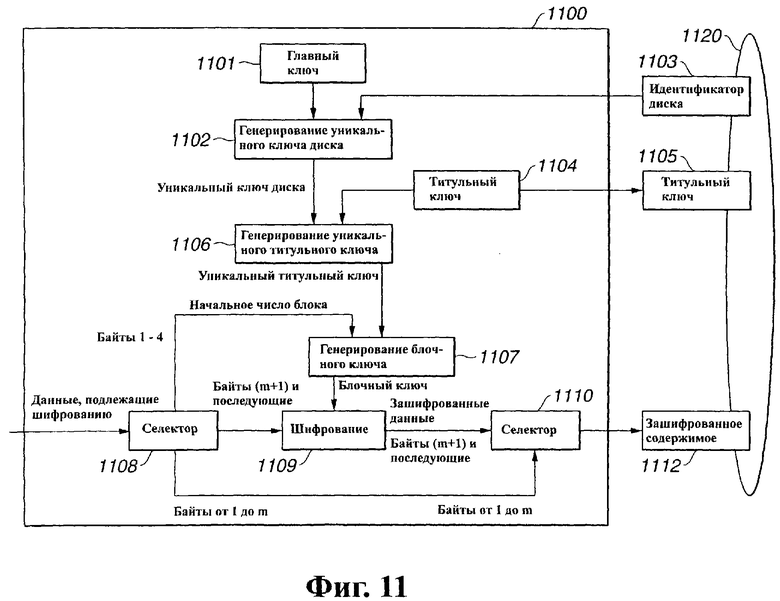

фиг.11 - блок-схему (1) шифрования, выполняемого для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой должны быть совместимы данные;

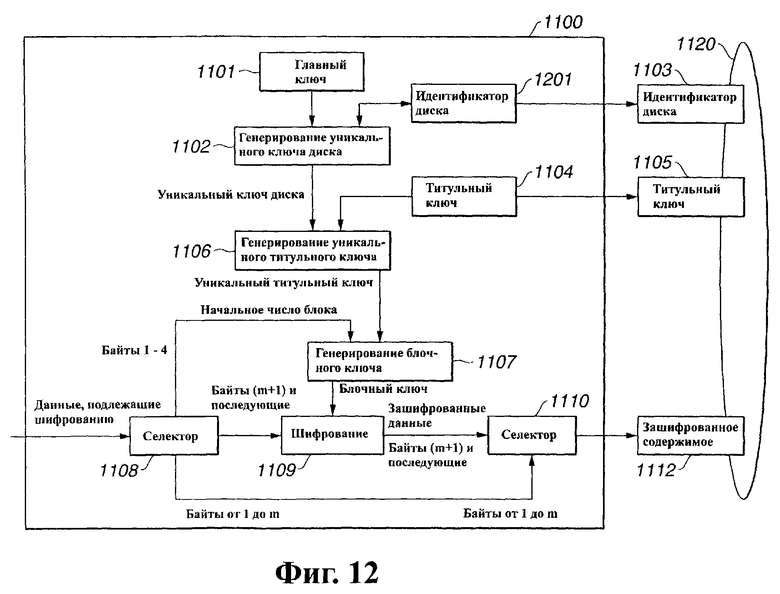

фиг.12 - блок-схему (2) шифрования, выполняемого для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой должны быть совместимы данные;

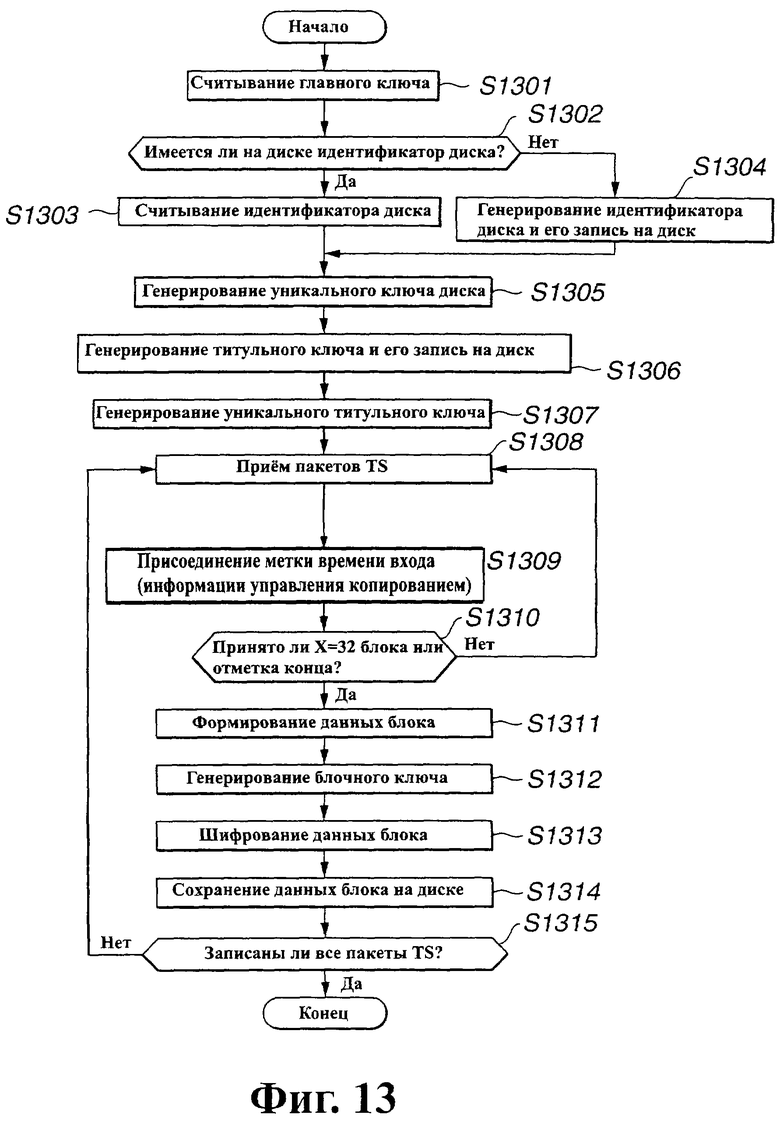

фиг.13 - схему последовательности операций, выполняемых при шифровании для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой должны быть совместимы данные;

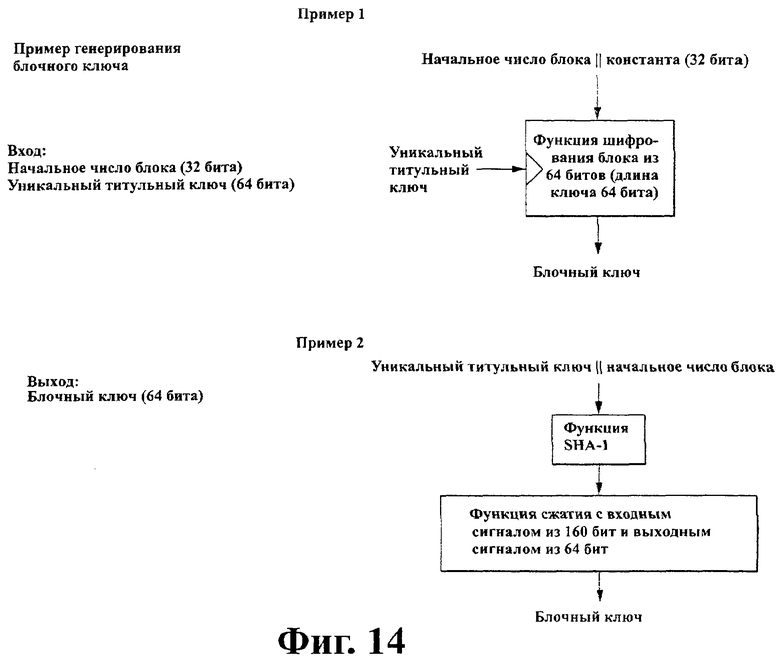

фиг.14 - генерирование блочного ключа в устройстве записи/воспроизведения информации, согласно данному изобретению;

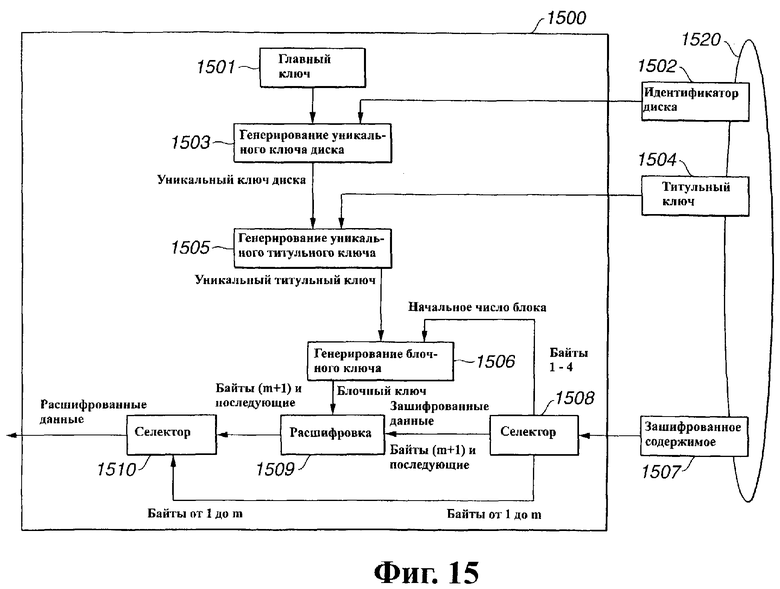

фиг.15 - блок-схему расшифровки, выполняемой для воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой должны быть совместимы данные;

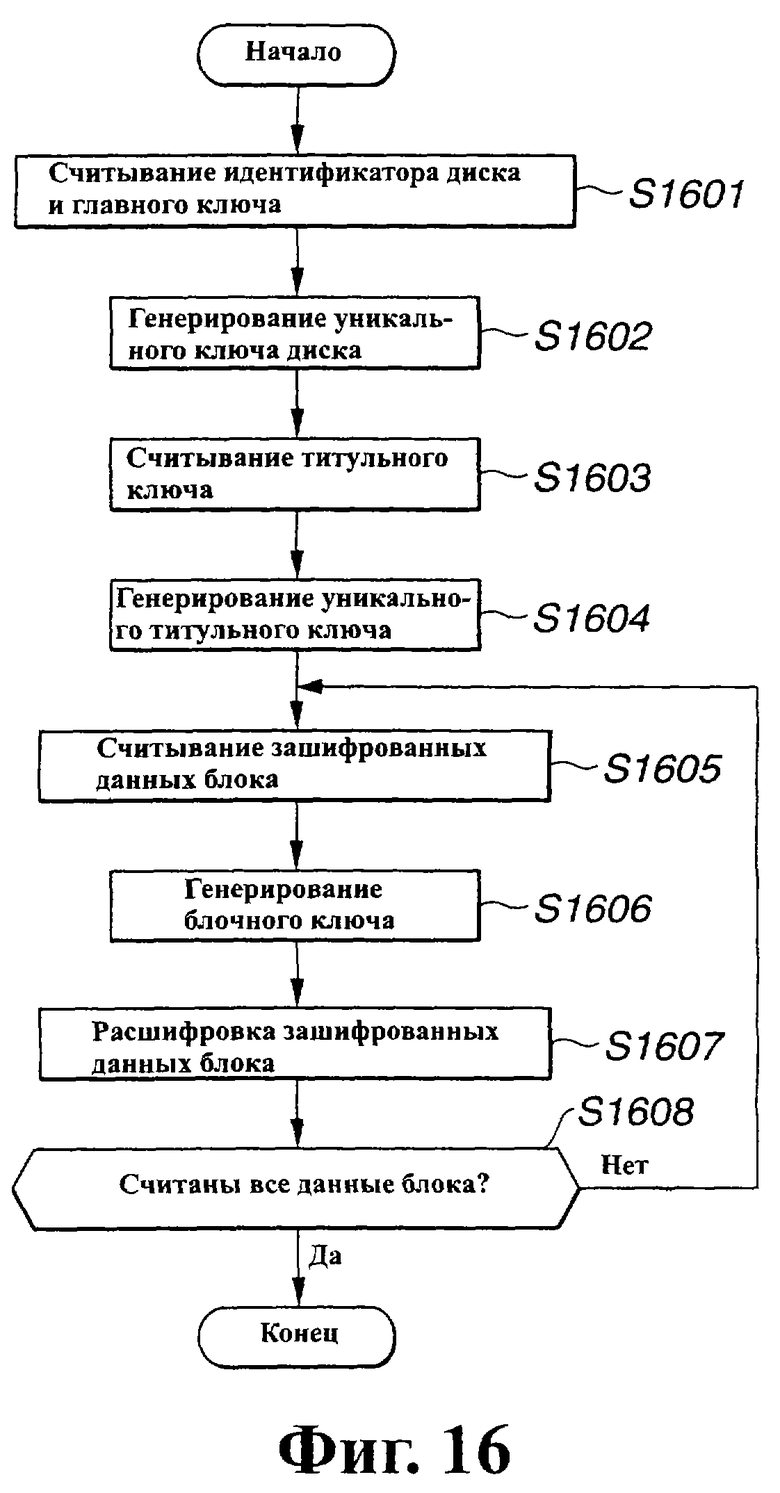

фиг.16 - схему последовательности операций, выполняемых при расшифровке для воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой должны быть совместимы данные;

фиг.17 - блок-схему шифрования, выполняемого для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой не должны быть совместимы данные;

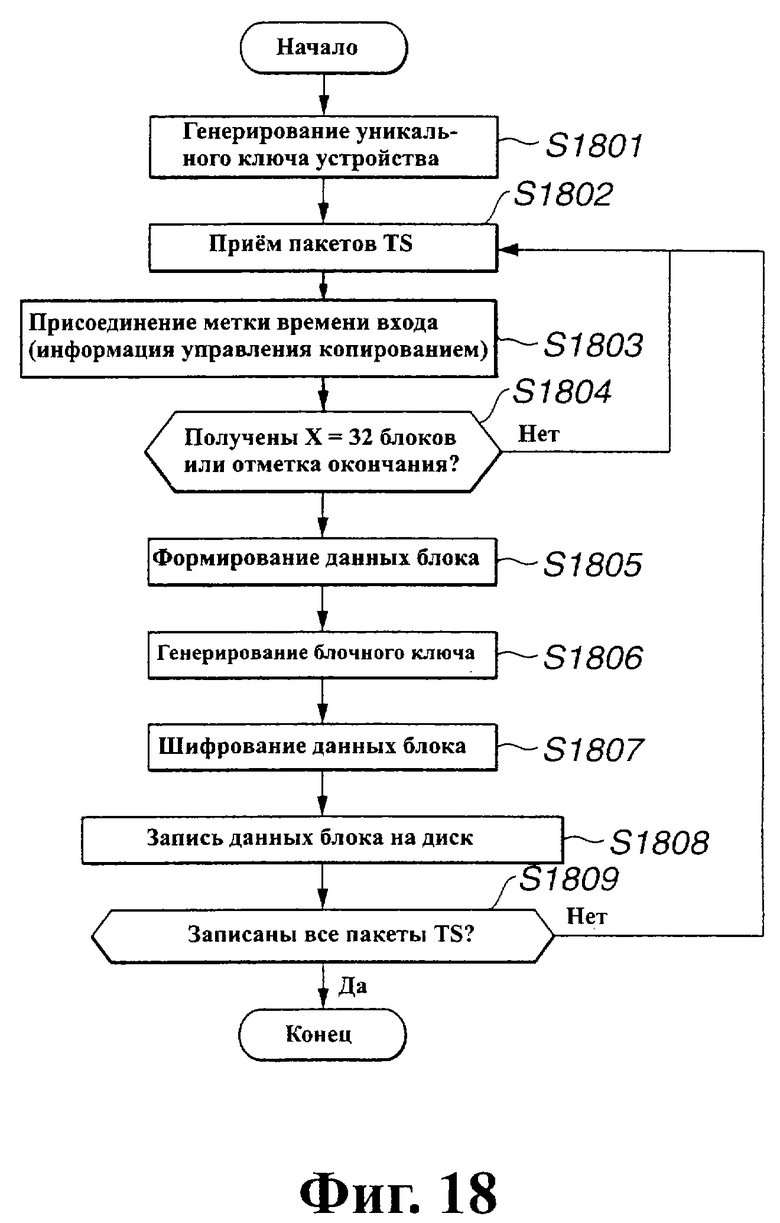

фиг.18 - схему последовательности операций, выполняемых при шифровании для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой не должны быть совместимы данные;

фиг.19 - пример (1) генерирования уникального ключа устройства в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой не должны быть совместимы данные;

фиг.20 - пример (2) генерирования уникального ключа устройства в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой не должны быть совместимы данные;

фиг.21 - блок-схему расшифровки для воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой не должны быть совместимы данные;

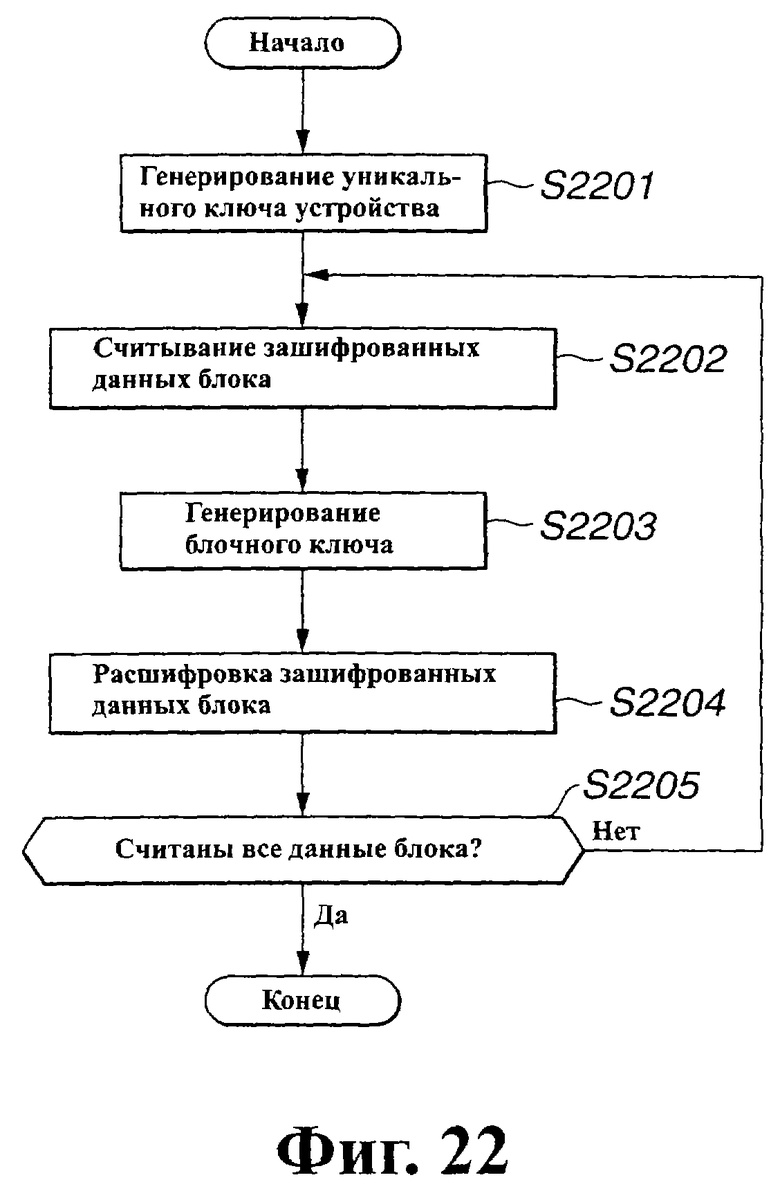

фиг.22 - схему последовательности операций при расшифровке для воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, с которой не должны быть совместимы данные;

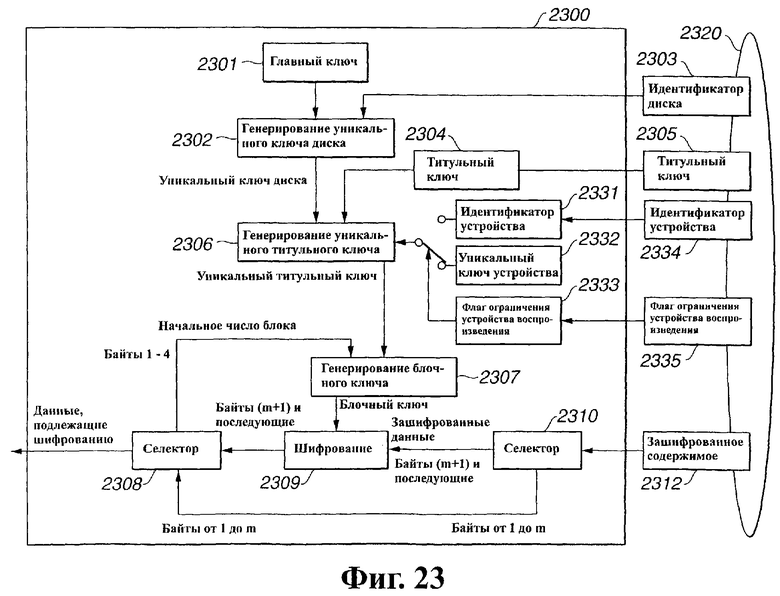

фиг.23 - блок-схему (1) шифрования для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

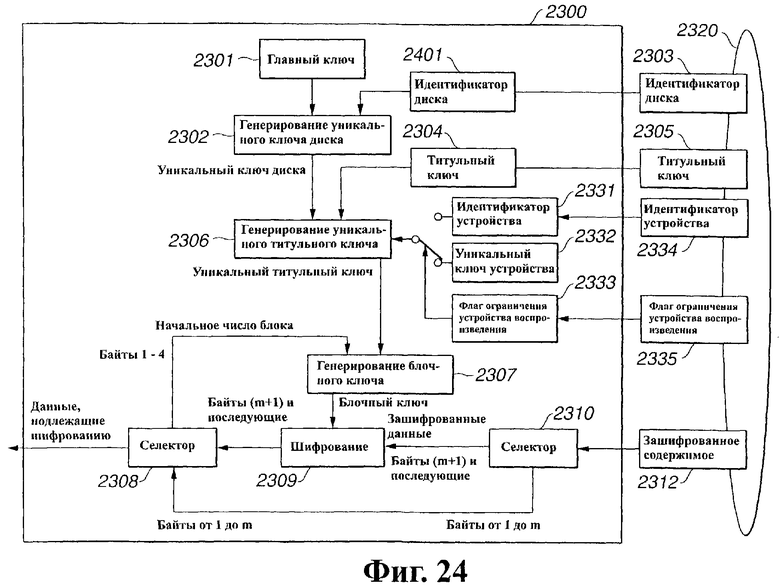

фиг.24 - блок-схему (1) шифрования для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

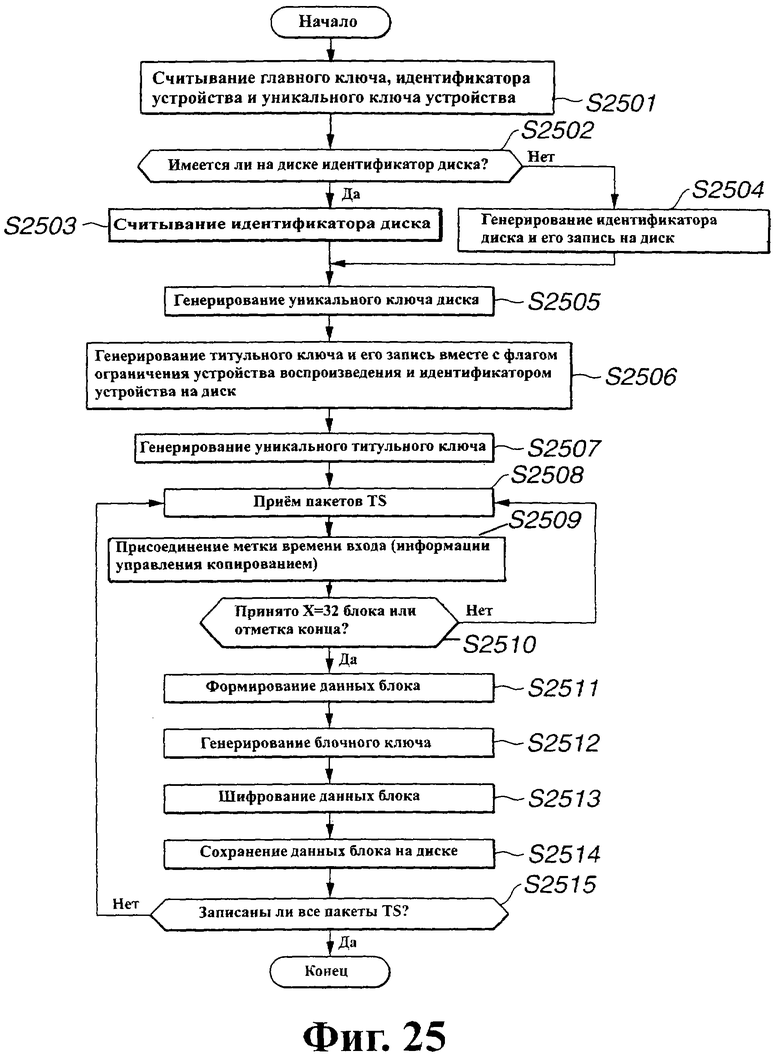

фиг.25 - схему последовательности операций, выполняемых в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

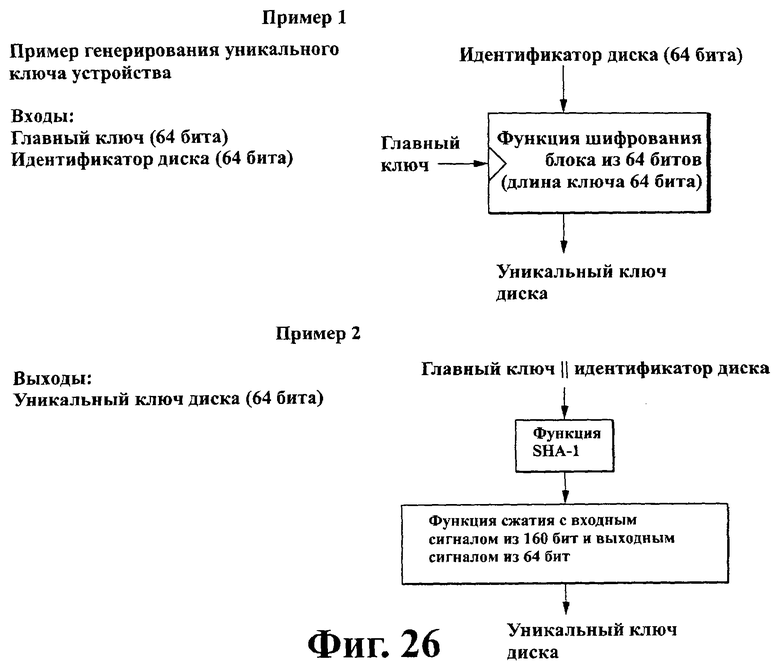

фиг.26 - пример генерирования уникального ключа диска в устройстве записи/воспроизведения информации, согласно данному изобретению;

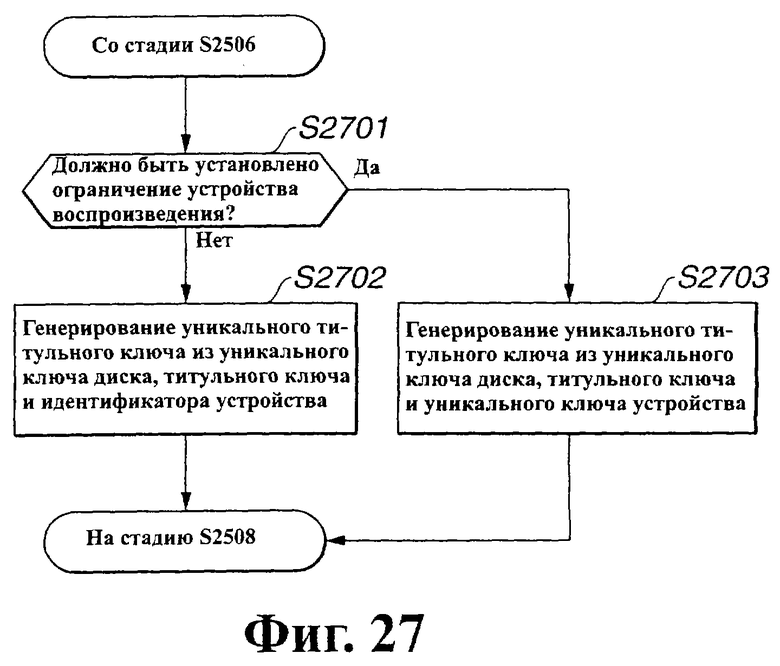

фиг.27 - схему последовательности операций, выполняемых при генерировании уникального титульного ключа в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

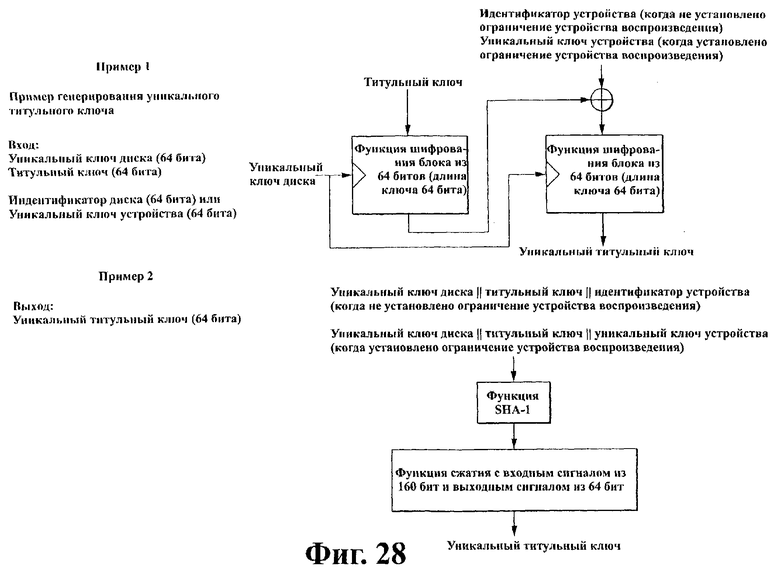

фиг.28 - пример генерирования уникального титульного ключа для записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

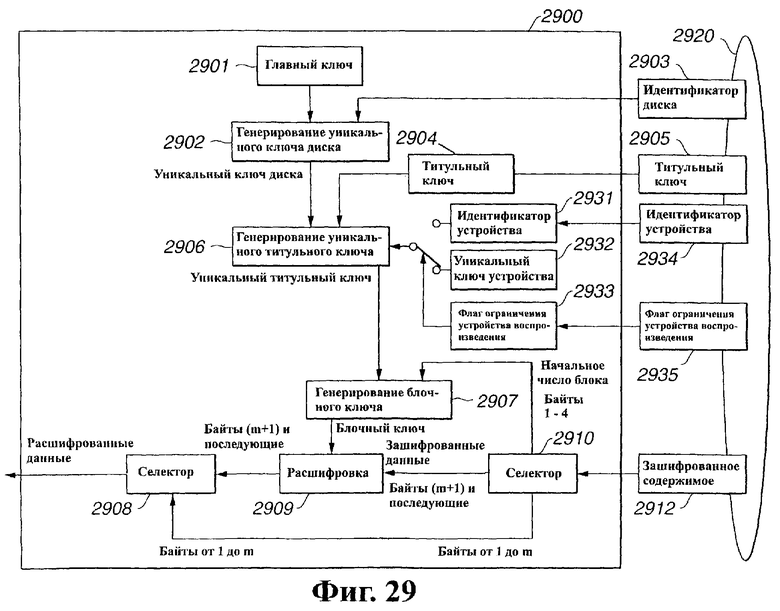

фиг.29 - блок-схему расшифровки для воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

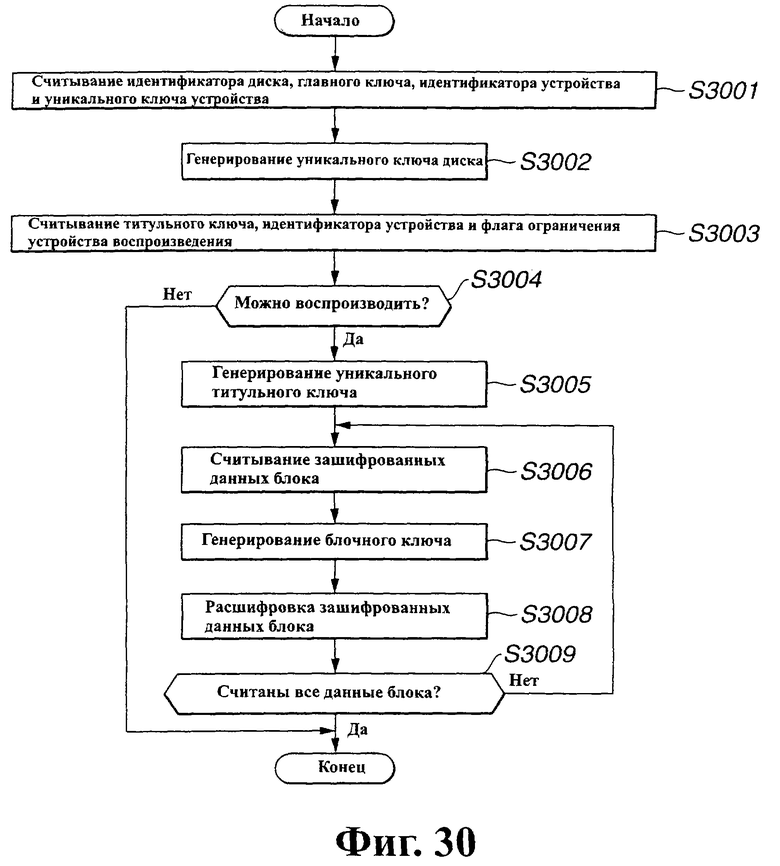

фиг.30 - схему последовательности операций, выполняемых при воспроизведении данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

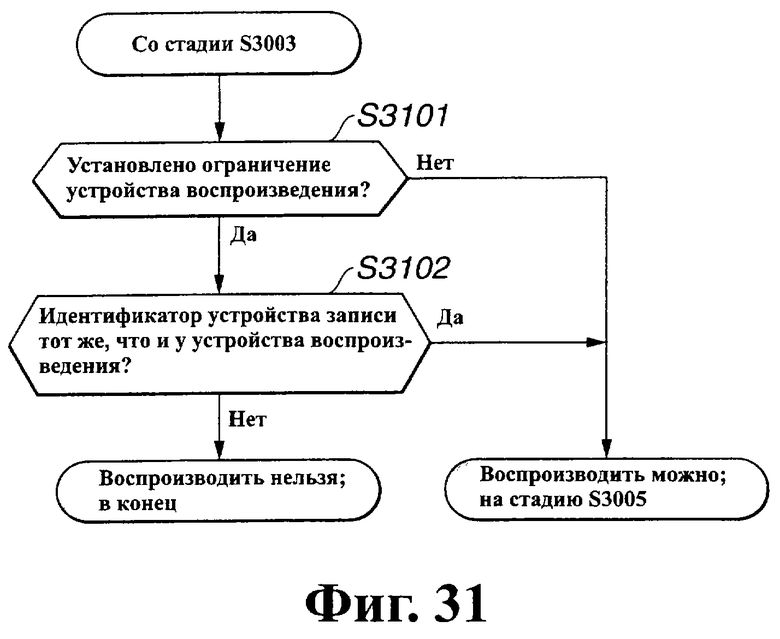

фиг.31 - схему принятия решения о возможности или невозможности воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

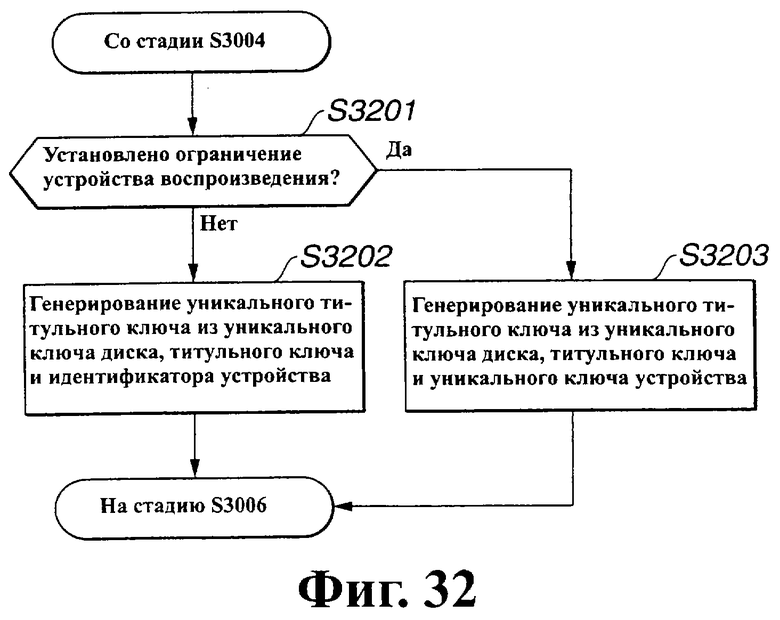

фиг.32 - схему последовательности операций, выполняемых при генерировании уникального титульного ключа, для воспроизведения данных в устройстве записи/воспроизведения информации, согласно данному изобретению, в системе, в которой могут быть установлены ограничения для устройства воспроизведения;

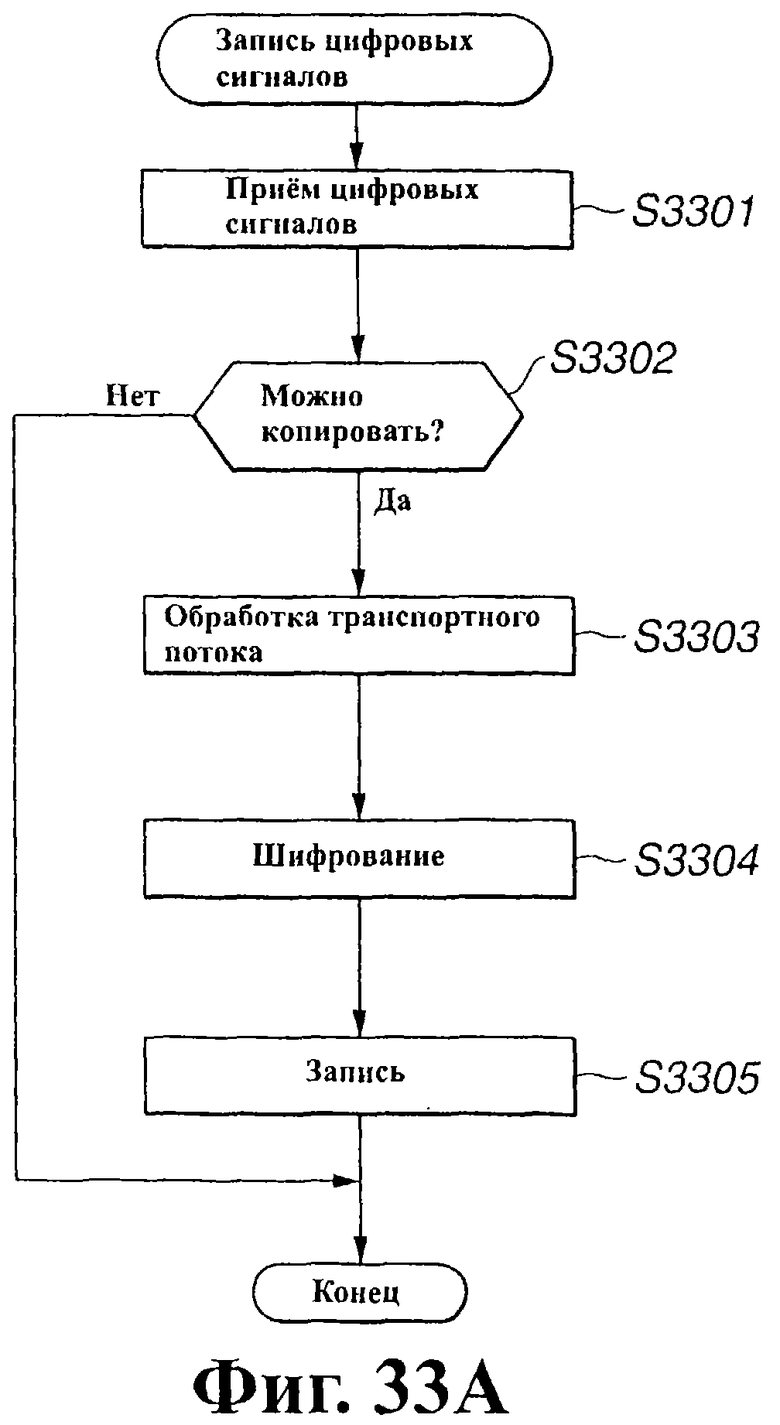

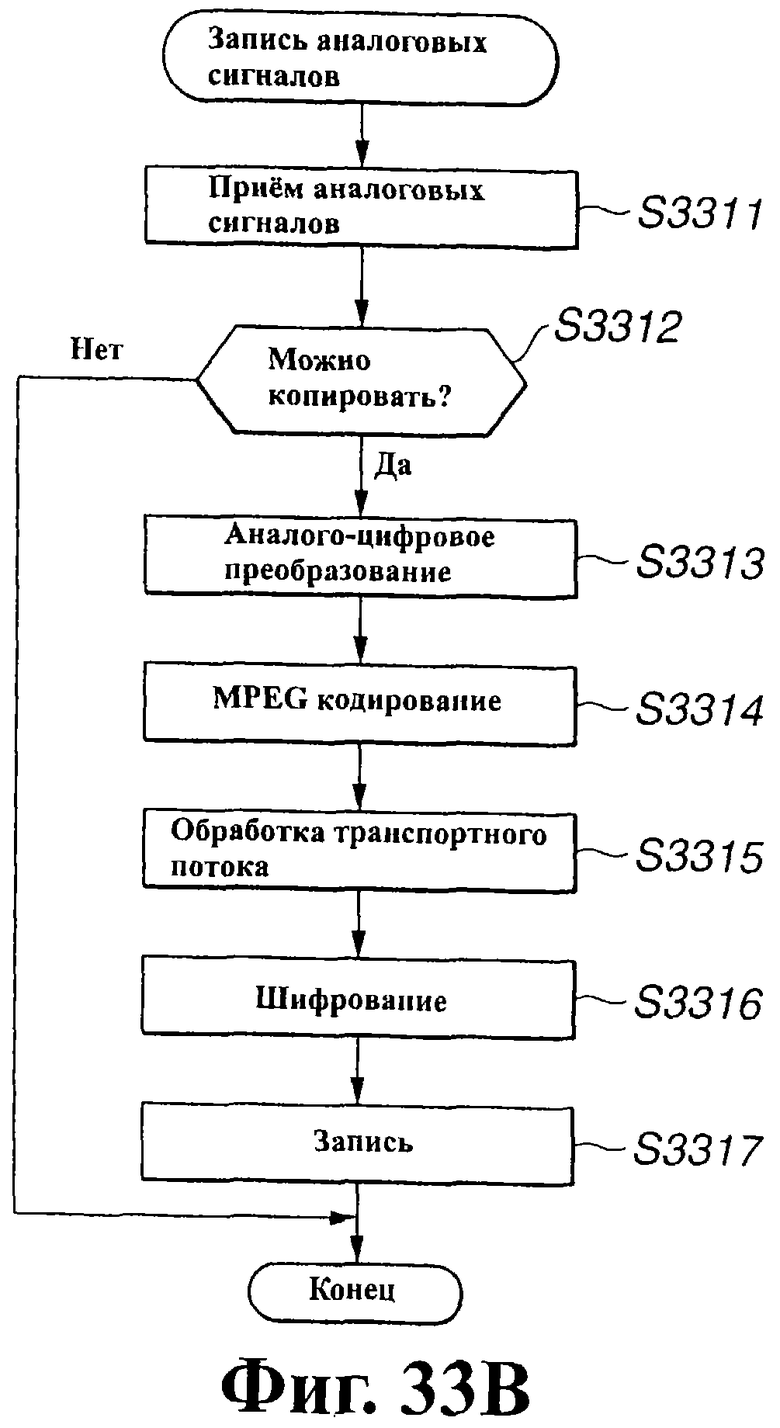

фиг.33А и 33В - схемы последовательности операций, выполняемых для управления копированием при записи данных в устройстве записи/воспроизведения информации, согласно данному изобретению;

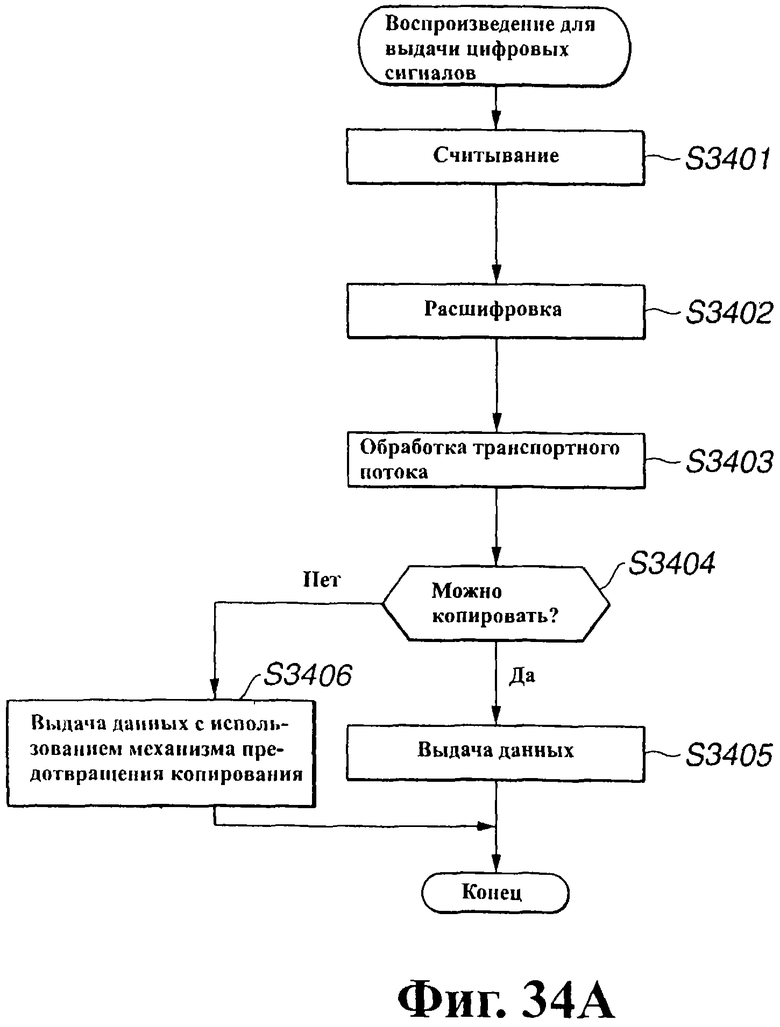

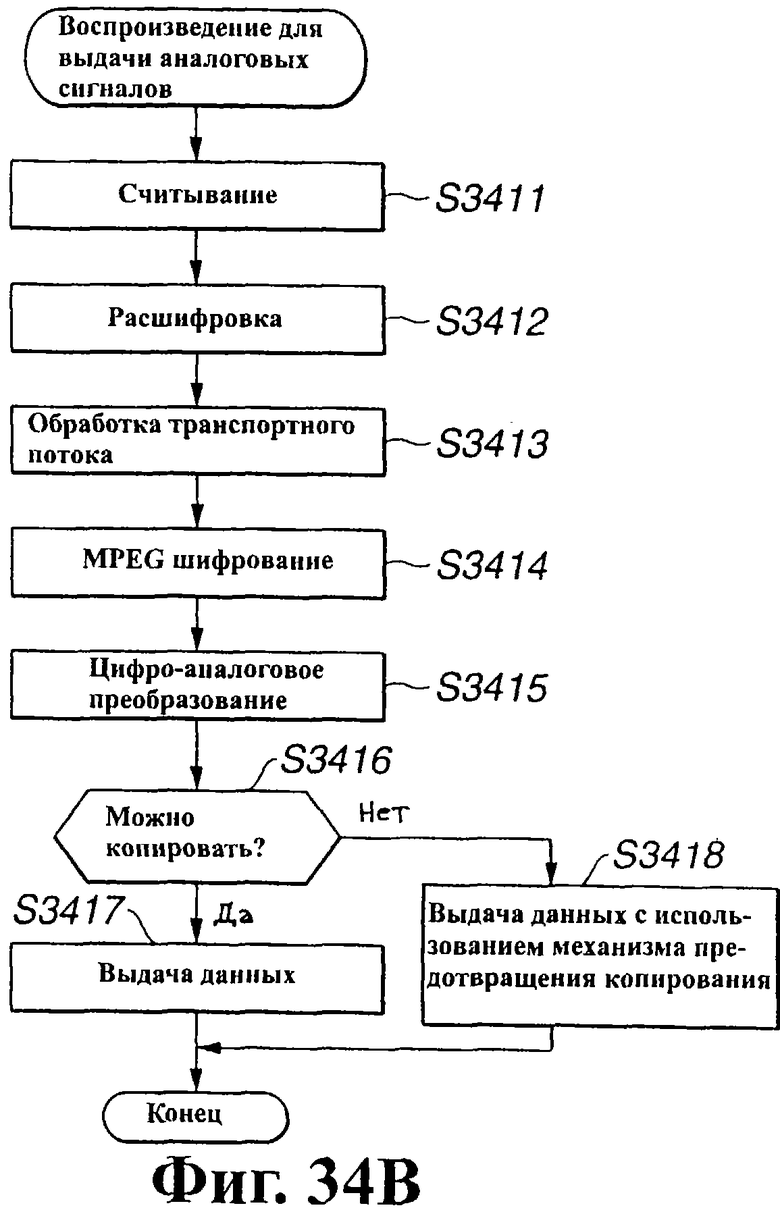

фиг.34А и 34В - схемы последовательности операций, выполняемых для управления копированием при воспроизведении данных в устройстве записи/воспроизведения информации, согласно данному изобретению;

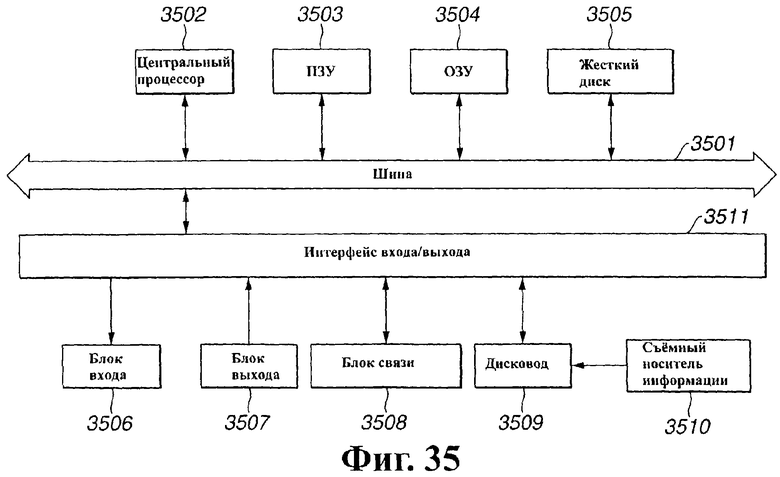

фиг.35 - блок-схему системы обработки данных с помощью программного обеспечения в устройстве записи/воспроизведения информации.

Предпочтительный вариант выполнения изобретения

[Конфигурация системы]

На фиг.1 схематично показана блок-схема варианта выполнения устройства записи/воспроизведения информации, согласно данному изобретению. Устройство записи/воспроизведения обозначено в целом позицией 100. Как показано на фигуре, устройство 100 записи/воспроизведения содержит интерфейс 120 входа/выхода, кодек 130 MPEG (экспертная группа по кинематографии), интерфейс 140 входа/выхода, содержащий комбинированное устройство 141 аналого-цифрового преобразователя и цифроаналогового преобразователя, криптографический блок 150, ПЗУ 160 (память только для считывания), центральный процессор 170, память 180, дисковод 190 для носителя 195 информации и средство 300 обработки транспортного потока (процессор TS). Компоненты соединены друг с другом шиной 110.

Интерфейс 120 входа/выхода принимает цифровые сигналы, включенные в каждое из различных содержаний, таких как изображение, звук, программа или т.п., подаваемые извне, и подает их в шину 110, а также наружу. Кодек 130 MPEG выполняет MPEG декодирование зашифрованных согласно MPEG данных, подаваемых через шину 110, и выдает декодированные согласно MPEG данные в интерфейс 140 входа/выхода при одновременном выполнении кодирования MPEG цифровых сигналов, подаваемых из интерфейса 140 входа/выхода, и выдает данные в шину 110. Интерфейс 140 входа/выхода включает в себя комбинированное устройство 141 аналого-цифрового преобразователя и цифроаналогового преобразователя. Интерфейс 140 входа/выхода принимает аналоговые сигналы в качестве содержимого извне, выполняет аналого-цифровое преобразование данных и выдает полученные таким образом цифровые сигналы в кодек 130 MPEG, при одновременном выполнении цифроаналогового преобразования цифровых сигналов из кодека 130 MPEG и выдачи полученных при этом аналоговых сигналов наружу.

Криптографический блок 150 выполнен, например, в виде однокристальной большой интегральной схемы. Он выполняет шифрование или расшифровку цифровых сигналов в содержимом, полученном через шину 110, и выдает данные в шину 110. Следует отметить, что криптографический блок не ограничивается однокристальной большой интегральной схемой, а может быть комбинацией из различных типов программного обеспечения или аппаратного обеспечения. Криптографический блок программного типа будет дополнительно описан ниже.

В ПЗУ 160 хранится ключ устройства, уникальный, например, для каждого устройства записи/воспроизведения или для группы из множества устройств записи/воспроизведения. Центральный процессор 170 выполняет программу, хранящуюся в памяти 180, для управления кодеком 130 MPEG, криптографическим блоком 150 и т.д. Память 180 является, например, энергонезависимой памятью для хранения, например, программы, которую должен выполнять центральный процессор 170, и данных, необходимых для работы центрального процессора 170. Дисковод 190 осуществляет дисковод носителя 195 информации, способного записывать цифровые данные, для считывания цифровых данных с носителя 195 информации и выдает данные в шину 110, при одновременной подаче цифровых данных, подаваемых через шину 110, на носитель 195 записи для записи. Следует отметить, что устройство 100 записи/воспроизведения может быть выполнено так, что ПЗУ 160 хранит программу, в то время как память 180 хранит ключи устройства.

Носитель 195 информации является средством, способным хранить цифровую информацию, таким как один из оптических дисков, включая DVD, CD и т.п., магнитооптический диск, магнитный диск, магнитная лента или полупроводниковые запоминающие устройства, включая РАМ (ОЗУ) и т.п. В данном варианте выполнения носитель 195 информации является сменно устанавливаемым в дисковод 190. Однако следует отметить, что носитель 195 информации может быть интегрирован в устройство 100 записи/воспроизведения.

Средство 300 обработки транспортного потока (процессор TS) извлекает транспортные пакеты, относящиеся к заданной программе (содержимому), например, из транспортного потока, включающего множество телевизионных программ, мультиплексированных в нем, сохраняет информацию о времени появления извлеченного транспортного пакета вместе с каждым пакетом в носителе 195 информации и управляет временем появления транспортного потока для считывания с носителя 195 информации. Дальнейшее описание процессора 300 TS будет приведено ниже со ссылками на фиг.6 и последующие фигуры.

Для транспортного потока установлена метка времени входа (ATS) в качестве времени появления каждого из транспортных пакетов в транспортном потоке. Время появления определяется во время шифрования для предотвращения сбоя конечного декодера системы транспортного потока (T-STD), являющегося виртуальным декодером, определенным в системах MPEG-2, и во время считывания транспортного потока, время появления контролируется с помощью метки времени входа, присоединенной к каждому транспортному пакету. Процессор 300 TS выполняет указанные типы управления. Например, при записи транспортных пакетов на носитель информации транспортные пакеты записываются как исходные пакеты, расположенные без промежутка между последовательными пакетами, и время появления каждого пакета сохраняется неизменным, что обеспечивает управление временем выхода каждого транспортного пакета во время считывания с носителя информации. Процессор 300 TS присоединяет метку времени входа (ATS), указывающую время, в которое каждый из транспортных пакетов был принят, когда данные записываются на носитель 195 информации, такой как DVD.

В устройстве 100 записи/воспроизведения, согласно данному изобретению, содержимое, включающее транспортный поток, в котором к каждому транспортному пакету присоединена метка времени входа, шифруется с помощью криптографического блока 150, и зашифрованное таким образом содержимое сохраняется на носителе 195 информации. Кроме того, криптографический блок 150 выполняет расшифровку зашифрованного содержимого, хранящегося на носителе 195 информации. Описание этого шифрования и расшифровки будет подробно описано ниже.

Следует отметить, что на фиг.1 криптографический блок 150 и процессор 300 TS показаны как отдельные блоки для простоты иллюстрации и пояснения, однако эти функции могут быть интегрированы в однокристальную большую интегральную схему или же выполняться с помощью комбинации элементов программного обеспечения и аппаратного обеспечения.

Дополнительно к структуре, показанной на фиг.1, устройство записи/воспроизведения, согласно данному изобретению, может иметь структуру, показанную на фиг.2. Показанное на фиг.2 устройство записи/воспроизведения обозначено в целом позицией 200. В устройстве 200 записи/воспроизведения носитель 195 информации сменно устанавливается в интерфейс 210 носителя информации, выполненный в виде блока дисковода. Запись данных на носитель 195 информации и считывание данных с него возможны также при его использовании в другом устройстве записи/воспроизведения. Как показано на фиг.2, в устройстве записи/воспроизведения, в котором можно использовать носитель 195 информации, совместимый с более чем одним устройством записи/воспроизведения, не используется уникальный ключ устройства, а ключ, общий для всех таких устройств записи/воспроизведения, т.е. общий ключ для всей системы хранится в памяти 180.

[Запись и воспроизведение данных]

На фиг.3 и 4 показаны графические схемы операций, выполняемых при записи данных на носитель информации в устройстве записи/воспроизведения, показанном на фиг.1 или 2, и при считывании данных с носителя информации. Для записи цифровых сигналов в качестве содержимого на носитель 195 информации выполняются операции, показанные на схеме на фиг.3А. А именно, когда цифровые сигналы в качестве содержимого (цифрового содержимого) подаются в интерфейс 120 входа/выхода через последовательную шину 1394 IEEE (Институт инженеров по электронике и электротехнике) или т.п., интерфейс 120 входа/выхода принимает цифровое содержимое и выдает данные в процессор 300 TS через шину 110 на стадии S301.

На стадии S302 процессор 300 TS генерирует данные блока, в котором метка времени входа присоединена к каждому из транспортных пакетов в транспортном потоке, и выдает данные в криптографический блок 150 через шину 110.

На стадии S303 криптографический блок 150 выполняет шифрование принятого цифрового содержимого и выдает зашифрованное содержимое в дисковод 190 или интерфейс 210 носителя информации через шину 110. На стадии S304 зашифрованное цифровое содержимое записывается на носитель 195 информации через дисковод 190 или интерфейс 210 носителя информации. Здесь устройство записи/воспроизведения выходит из процедуры записи. Описание шифрования с помощью криптографического блока 150 приведено ниже.

Следует напомнить, что в качестве стандарта для защиты цифрового содержимого, передаваемого между устройствами через последовательную шину IEEE 1394, была установлена защита "5CDTCP (защита цифровой передачи содержимого пяти компаний)" (называемая в последующем DTCP) пятью компаниями, включая Сони Корпорэйшн, которая является заявителем данного изобретения. Она предусматривает, что в случае передачи цифрового содержимого, не являющегося свободным для копирования, между устройствами, сторона передачи и сторона приема должны перед передачей взаимно подтвердить, что информация управления копированием может быть правильно обработана, затем цифровое содержимое шифруется на передающей стороне для его передачи, и зашифрованное цифровое содержимое (зашифрованное содержимое) расшифровывается на стороне приема.

При передаче и приеме данных по этому стандарту DTCP интерфейс 120 входа/выхода на стороне приема данных принимает зашифрованное содержимое через последовательную шину IEEE 1394, расшифровывает зашифрованное содержимое в соответствии со стандартом DTCP и затем выдает данные в виде открытого или расшифрованного содержимого в криптографический блок 150 (на стадии S301).

Для шифрования на основе DTCP цифрового содержимого необходимо генерировать изменяющийся во времени ключ. Зашифрованное цифровое содержимое, включающее ключ, использованный для шифрования, передается через последовательную шину IEEE 1493 на сторону приема, и приемная сторона расшифровывает зашифрованное цифровое содержимое ключом, включенным в содержимое.

Более точно, стандарт DTCP предусматривает, что в зашифрованное содержимое включается начальное значение ключа и флаг, указывающий время изменения ключа для шифрования цифрового содержимого. На стороне приема начальное значение ключа, включенное в зашифрованное содержимое, изменяется во время, указанное флагом, включенным в зашифрованное содержимое, для генерирования ключа, который использовался для шифрования, и зашифрованное содержимое расшифровывается генерированным таким образом ключом. А именно, можно считать, что зашифрованное содержимое включает в себя ключ, используемый для его расшифровки, и это положение должно выполняться в последующем описании. В соответствии со стандартом DTCP имеется информационная версия, например страница Web, идентифицируемая с помощью URL (унифицированный указатель ресурсов), http://www.dtcp.com.

Ниже приводится описание записи аналоговых сигналов в качестве содержимого на носитель 195 информации со ссылками на схему, показанную на фиг.3В. Когда интерфейс 140 входа/выхода принимает аналоговые сигналы в качестве содержимого (аналогового содержимого) на стадии S321, то процесс переходит на стадию S322, где комбинированное устройство 141 аналого-цифрового преобразователя и цифроаналогового преобразователя выполняет аналого-цифровое преобразование аналогового содержимого для создания цифровых сигналов в качестве содержимого (цифрового содержимого).

Цифровое содержимое подается в кодек 130 MPEG, который выполняет на стадии S323 MPEG кодирование цифрового содержимого, а именно кодирование цифрового содержимого посредством MPEG сжатия, и подает закодированное содержимое в криптографический блок 150 через шину 110.

На последующих стадиях S324, 325 и 326 выполняются операции, аналогичные выполняемым на стадиях S302 и 303 на фиг.3А. Таким образом, процессор 300 TS присоединяет метку времени входа к каждому из транспортных пакетов, криптографический блок 150 шифрует содержимое, и зашифрованное содержимое, полученное при этом, записывается на носитель 195 информации. Здесь устройство записи/воспроизведения выходит из процедуры записи.

Ниже приводится описание операций, выполняемых для воспроизведения содержимого с носителя 195 информации и выдачи цифрового или аналогового содержимого, со ссылками на схему на фиг.4. Это выполняется согласно схеме, показанной на фиг.4А. Сначала на стадии S401 зашифрованное содержимое считывается с носителя 195 информации с помощью дисковода 190 или интерфейса 210 носителя информации и выдается через шину 110 в криптографический блок 150.

На стадии S402 криптографический блок 150 расшифровывает зашифрованное содержимое, поступившее из дисковода 190 или интерфейса 210 носителя информации, и выдает расшифрованные данные в процессор 300 TS через шину 110.

На стадии S403 процессор 300 TS определяет время выхода на основе метки времени входа, присоединенной к каждому из транспортных пакетов, включенных в транспортный поток, для выполнения управления в соответствии с меткой времени входа и подает данные в интерфейс 120 входа/выхода через шину 110. Следует отметить, что операции обработки в процессоре 300 TS и расшифровка цифрового содержимого в криптографическом блоке 150 будут дополнительно описаны ниже.

Следует отметить, что когда цифровое содержимое выдается через последовательную шину IEEE 1394, то интерфейс 120 входа/выхода выполняет на стадии S404 взаимную аутентификацию с взаимодействующим устройством, как указывалось выше, в соответствии со стандартом DTCP, и затем шифрует цифровое содержимое для передачи.

Для считывания содержимого с носителя 195 информации и выдачи его в виде аналогового содержимого выполняют операции воспроизведения, показанные на схеме на фиг.4В.

А именно, на последовательных стадиях S421, 422 и 423 выполняют операции, аналогичные операциям, выполняемым на стадиях S401, 402 и 403 на фиг.4А. За счет этого расшифрованное цифровое содержимое, полученное из криптографического блока 150, подается в кодек 130 MPEG через шину 110.

На стадии S424 кодек 130 выполняет MPEG декодирование цифрового содержимого, а именно восстанавливает сжатые цифровые данные, и подает данные в интерфейс 140 входа/выхода. На стадии S425 интерфейс 140 входа/выхода выполняет цифроаналоговое преобразование цифрового содержимого, подвергнутого MPEG декодированию в кодеке 130 на стадии S424, с помощью комбинированного устройства 141 аналого-цифрового преобразователя и цифроаналогового преобразователя. Затем интерфейс 140 входа/выхода переходит на стадию S426, где он выдает наружу аналоговое содержимое. На этом устройство записи/воспроизведения выходит из процедуры воспроизведения.

[Формат данных]

Ниже приводится описание формата данных, записываемых или считываемых с носителя информации, согласно данному изобретению, со ссылками на фиг.5. Минимальный элемент, считываемый или записываемый на носитель информации, согласно данному изобретению, называется блоком. Один блок имеет размер 192*Х байтов (например, Х=32).

Согласно данному изобретению к каждому определенному в MPEG-2 пакету (из 188 байтов) TS (транспортного потока) присоединяется метка времени входа (ATS) для создания данных из 192 байта, и Х таких данных считается одним блоком. Метка времени входа содержит данные из 24-32 битов, указывающие время входа. Как указывалось выше, ATS обозначает метку времени входа. Метка времени входа является случайными данными, соответствующими времени входа каждого пакета. В один блок (сектор) носителя информации записывают Х пакетов TS (транспортного потока), к каждому из которых присоединена метка времени входа. Согласно данному изобретению метка времени входа, присоединенная к первому из пакетов TS в каждом из блоков, включенных в транспортный поток, используется для генерирования блочного ключа, который используется для шифрования данных в каждом блоке (секторе).

Уникальный для каждого блока ключ генерируется посредством генерирования зашифрованного блочного ключа на основе случайной метки времени входа. Созданный таким образом уникальный для блока ключ используется для шифрования каждого блока. Кроме того, посредством генерирования блочного ключа на основе метки времени входа отпадает необходимость предоставления зоны на носителе информации для хранения шифровального ключа для каждого блока и становится возможным эффективное использование основной зоны данных на носителе информации. Кроме того, во время воспроизведения нет необходимости доступа к данным помимо содержащихся в основной зоне, что обеспечивает более эффективную запись или воспроизведение.

Следует отметить, что начальное число блока, показанное на фиг.5, является дополнительной информацией, включающей метку времени входа. Начальное число блока может также включать информацию управления копированием (CCI) в дополнение к метке времени входа. В этом случае информация управления копированием и метка времени входа используются для генерирования блочного ключа.

Следует отметить, что, согласно данному изобретению, большинство данных в содержимом, хранящемся на носителе информации, таком как DVD, являются зашифрованными. Как показано внизу фиг.5, m байтов (например, m=8 или 16 байтам) в начальной части блока записываются как открытые, или незашифрованные, данные, в то время как остальные данные (m+1 и далее) зашифрованы, поскольку длина зашифрованных данных ограничена, так как шифрование выполняется в модулях из 8 байтов. Следует отметить, что если бы шифрование выполнялось, например, в модулях из 1 байта, а не в модулях из 8 байтов, то все данные, за исключением начального числа блока, можно было бы шифровать с помощью ряда из 4 байтов в начальной части блока (m=4).

[Операции, выполняемые процессором TS]

Ниже приводится подробное описание функции ATS. Как указывалось выше, ATS является меткой времени входа, присоединяемой к каждому из транспортных пакетов, включенных в транспортный поток, для сохранения времени входа пакета TS.

Таким образом, когда извлекается, например, из множества телевизионных программ (содержимого), мультиплексированных в транспортном потоке, один или несколько транспортных пакетов, включенных в транспортный поток, то они приходят с нерегулярными интервалами (смотри фиг.7А). Время, в которое входит каждый из транспортных пакетов в транспортном потоке, является важным для транспортного потока, и время входа определяется во время кодирования для предотвращения сбоев конечного декодера системы транспортного потока (T-STD), являющегося виртуальным декодером, определенным в системах MPEG-2 (ISO/IEC 13818-1).

Во время воспроизведения транспортного потока время входа контролируется на основе метки времени входа, присоединенной к каждому транспортному пакету. Поэтому при записи транспортных пакетов на носитель информации необходимо сохранить время входа транспортного пакета. При записи транспортных пакетов на носитель информации, такой как DVD, к каждому транспортному пакету присоединяется метка времени входа, указывающая время входа каждого транспортного пакета, подлежащего записи на носитель информации.

На фиг.6 показана блок-схема, иллюстрирующая операции, выполняемые в процессоре 300 TS при записи транспортного потока, передаваемого через цифровой интерфейс, на носитель информации, такой как DVD. Как показано на фигуре, транспортный поток передается в виде цифровых данных, таких как сигналы цифрового вещания, с терминала 600 в процессор 300 TS. Как показано на фиг.1 или 2, транспортный поток передается с терминала 600 через интерфейс 120 входа/выхода или интерфейс 140 входа/выхода и кодек 130 MPEG.

Транспортный поток передается в синтаксический анализатор 602 битового потока, который обнаруживает пакет PCR (программный указатель эталонного времени) во входящем транспортном потоке. Пакет PCR является пакетом, в котором закодирован PCR, определенный в системах MPEG-2. Пакеты PCR кодированы с временными интервалами менее 100 мс. PCR представляет время, когда транспортный пакет приходит на сторону приема, с точностью 27 МГц.

Затем схема 603 фазовой синхронизации (PLL) с частотой 27 МГц согласует тактовый генератор с частотой 27 МГц устройства записи/воспроизведения с PCR транспортного потока. Схема 604 генерирования метки времени генерирует метку времени на основе отсчета тактовых импульсов с частотой 27 МГц. Схема 605 присоединения начального числа блока присоединяет к транспортному потоку метку времени, указывающую время, когда первый байт транспортного пакета входит в сглаживающий буфер 606, в качестве метки времени входа (ATS).

Транспортный пакет с присоединенной к нему меткой времени входа выходит из терминала 607 через сглаживающий буфер 606 в криптографический блок 150, в котором он шифруется, как будет дополнительно описано ниже, и затем записывается на носитель 195 информации с помощью дисковода 190 (смотри фиг.1) и интерфейса 210 носителя информации (смотри фиг.2).

На фиг.7 показаны в качестве примера операции, выполняемые для записи входящего транспортного потока на носитель информации. На фиг.7А показан вход транспортных пакетов, включенных в определенную программу (содержимое). На горизонтальной оси на фиг.7А показана шкала времени, указывающая время транспортного потока. Как показано на фиг.7А, в данном варианте выполнения транспортные пакеты во входящем транспортном потоке приходят через неравномерные отрезки времени.

На фиг.7В показан выходной сигнал схемы 605 присоединения начального числа блока. Эта схема 605 присоединяет случайное число, включающее метку времени входа, указывающую время прихода каждого из транспортных пакетов транспортного потока, к транспортному пакету и выдает исходный пакет. На фиг.7С показаны исходные пакеты, записанные на носитель информации. Как показано на фиг.7С, исходные пакеты записываются на носитель информации без промежутка между последовательными пакетами. Благодаря такому расположению исходных пакетов без промежутка между ними можно эффективно использовать зону записи на носителе информации.

На фиг.8 показана блок-схема процессора 300 TS, иллюстрирующая процедуру обработки данных для считывания транспортного потока с носителя 195 информации. Транспортный пакет, расшифрованный в криптографическом блоке, который будет дополнительно описан ниже, и имеющий присоединенную к нему метку времени входа, подается с терминала 800 в схему 801 отделения начального числа блока, где метка времени входа и транспортный пакет отделяются друг от друга. Здесь предусмотрена схема 804 синхронизации для вычисления времени на основе отсчета тактовых импульсов тактового генератора 805 с частотой 27 МГц устройства воспроизведения.

Следует отметить, что первая метка времени входа устанавливается как исходная величина в схеме 804 синхронизации. Здесь предусмотрен также компаратор 803 для сравнения метки времени входа с текущим временем, передаваемым из схемы 804 синхронизации. Предусмотрена также выходная схема 802 управления для выдачи транспортного пакета в кодек 130 MPEG или цифровой интерфейс 120 входа/выхода, когда время, генерированное схемой 804 синхронизации, становится равным метке времени входа.

На фиг.9 показано MPEG кодирование входных аудиовизуальных сигналов в кодеке 130 MPEG устройства 100 записи/воспроизведения и кодирование транспортного потока в процессоре 300 TS. А именно, на фиг.9 показана блок-схема последовательности операций, выполняемых как в кодеке 130 MPEG, показанном на фиг.1 или 2, так и в процессоре 300 TS. Видеосигналы передаются с терминала 901 в видеокодер 902 MPEG.

Видеокодер 902 MPEG кодирует входные видеосигналы в видеопоток MPEG и выдает данные в буфер 903 видеопотока. Видеокодер 902 MPEG также выдает информацию модуля доступа к видеопотоку MPEG в диспетчер 908 мультиплексирования. "Модуль доступа" видеопотока содержит тип, количество кодированных битов и метку времени декодирования для каждого кадра. Тип кадра является информацией о кадре I/Р/В, а метка времени декодирования является информацией, определенной в системах MPEG-2.

Аудиосигналы подаются с терминала 904 в аудиокодер 905 MPEG. Аудиокодер 905 MPEG кодирует входные звуковые сигналы в звуковой поток MPEG и выдает данные в буфер 906. Аудиокодер 905 MPEG выдает также информацию модуля доступа к звуковому потоку MPEG в диспетчер 908 мультиплексирования. Модуль доступа звукового потока является звуковым кадром, а информация модуля доступа содержит число закодированных битов и метку времени декодирования каждого звукового кадра.

В диспетчер 908 мультиплексирования подается как информация видеодоступа, так и информация аудиодоступа, и он управляет кодированием видео и звукового потоков на основе информации модуля доступа. Диспетчер 908 мультиплексирования содержит тактовый генератор для генерирования эталонного времени с точностью 27 МГц и тем самым задает информацию управления кодированием пакета для транспортного пакета в соответствии с T-STD, который является виртуальной моделью декодера, определенного в MPEG-2. Информация управления кодированием пакета содержит тип и длину потока, подлежащего пакетированию.

В случае, когда информация управления кодированием пакета относится к видеопакетам, то коммутатор 976 помещается со стороны а буфера 903 видеопотока для считывания видеоданных с длиной полезных данных, указанной в информации управления кодированием пакетов, и подает данные в кодер 909 транспортных пакетов.

В случае, когда информация управления кодированием пакетов относится к звуковым пакетам, то коммутатор 976 помещается со стороны b буфера 906 звукового потока для считывания звуковых данных с длиной полезных данных, указанной в информации управления кодированием пакетов, и подает данные в кодер 909 транспортных пакетов.

В случае, когда информация управления кодированием пакетов относится к пакетам PCR, то кодер 909 транспортных пакетов получает PCR, поставляемый из диспетчера 908 мультиплексирования, и передает на выход пакеты PCR. Если пакеты не кодируются информацией управления кодированием, в кодер 909 транспортных пакетов ничего не подается.

Если пакеты не кодируются информацией управления кодированием, кодер 909 транспортных пакетов не выдает пакеты. В противном случае создаются транспортные пакеты на основе информации управления кодированием пакетов и подаются на выход. Поэтому кодер 909 транспортных пакетов прерывисто выдает транспортные пакеты. Предусмотрен также вычислитель 910 метки времени входа для вычисления метки времени входа, указывающей время, в которое первый байт транспортного пакета приходит на сторону приема, на основе PCR, подаваемого из диспетчера 908 мультиплексирования.

Поскольку PCR (программный указатель эталонного времени), подаваемый из диспетчера 908 мультиплексирования, указывает время, в которое десятый байт транспортного пакета, определенного в MPEG-2, поступает на сторону приема, то величина метки времени входа соответствует времени поступления байта за 10 байтов до времени, указываемого PCR.

Схема 911 присоединения начального числа блока присоединяет метку времени входа к каждому из пакетов, выдаваемых кодером 909 транспортных пакетов. Транспортный пакет с присоединенной меткой времени входа, выданный из схемы 911 присоединения начального числа, подается в криптографический блок 150 через сглаживающий буфер 912, где он шифруется, как будет дополнительно описано ниже, и затем сохраняется на носителе 195 информации.

Для сохранения на носителе 195 информации транспортные пакеты с присоединенной меткой времени входа располагаются без промежутка между ними, как показано на фиг.7С, и затем сохраняются на носителе 195 информации перед выполнением шифрования в криптографическом блоке 150. Даже если транспортные пакеты располагаются без промежутка между ними, то обращение к метке времени входа, присоединенной к каждому из пакетов, обеспечивает возможность контролирования времени подачи транспортных пакетов на сторону приема.

Следует отметить, что размер метки времени входа не ограничен 32 битами, а может быть в пределах от 24 до 32 битов. Чем больше длина в битах метки времени входа, тем длиннее операционный цикл счетчика времени, указываемого меткой времени входа. Например, в случае, когда счетчик времени является двоичным счетчиком, точность счета которого соответствует 27 МГц, то метка времени входа длиной 24 бита появится снова через примерно 0,6 с. Этот временной интервал является достаточно длительным для обычного транспортного потока, поскольку пакетный интервал транспортного потока определен в MPEG-2 равным максимально 0,1 с. Однако длина в битах метки времени входа может составлять более 24 бит для достаточного допуска.

За счет указанного изменения длины в битах метки времени входа конфигурация начального числа, являющегося дополнительными данными для данных блока, может быть нескольких типов. Примеры конфигурации начального числа блока показаны на фиг.10. На фиг.10 представлен пример 1 начального числа при использовании метки времени входа длиной 32 бита. На фиг.10 представлен пример 2 начального числа при использовании метки времени входа длиной 30 бит и информации управления копированием (CCI) длиной 2 бита. Информация управления копированием указывает контролируемое состояние копирования данных, имеющих информацию управления копированием, присоединенную к ним. SCMS (система управления последовательным копированием) и CGMS (система управления созданием копий) являются наиболее хорошо известными в качестве информации управления копированием. Эта информация управления копированием указывает, что данные с присоединенной к ним информацией управления копированием разрешены для неограниченного копирования (свободными для копирования), данные разрешены для копирования только один раз (разрешены для одноразового копирования) или же данные запрещены для копирования (запрещенные для копирования данные).

На фиг.10 показан пример 3 начального числа блока при использовании метки времени входа из 24 бит, информации управления копированием из 2 бит и другой информации из 6 бит. Другая информация может быть выбрана из различных видов информации, таких как информация, указывающая операцию включения/выключения системы Macrovision, которая является механизмом управления копированием для аналоговых видеоданных, когда данные начального числа блока выдаются в аналоговой форме.

[Шифрование при записи данных в системе, с которой должны быть совместимы записываемые данные]

Ниже приводится описание шифрования, выполняемого при записи данных в системе, с которой должны быть совместимы записываемые данные, а именно в системе, в которой носитель информации, имеющий записанные на нем данные одним устройством записи/воспроизведения, должен воспроизводиться другим устройством записи/воспроизведения. Системой, с которой должны быть совместимы записываемые данные, является, например, устройство 200 записи/воспроизведения, показанное на фиг.2. Таким образом, носитель информации, имеющий записанные на нем данные посредством устройства 200 записи/воспроизведения, можно воспроизводить в другом устройстве записи/воспроизведения.

Ниже приводится описание шифрования при записи данных в такой системе со ссылками на блок-схемы на фиг.11 и 12 и графическую схему на фиг.13. В качестве носителя информации в последующем принимается оптический диск. Этот вариант выполнения является системой, с которой должны быть совместимы записываемые данные, то есть системой, в которой данные, записанные в одном устройстве записи/воспроизведения, можно воспроизводить в другом устройстве записи/воспроизведения, как указано в опубликованной заявке Японии №224461 от 1999 (заявка №25310 на патент Японии от 1998). Для предотвращения поразрядного копирования данных, записанных на носителе информации, идентификатор диска, как уникальная для носителя информация идентификации, выполняет роль шифровального ключа данных.

Ниже приводится описание шифрования данных с помощью криптографического блока 150 со ссылками на блок-схемы на фиг.11 и 12.

Устройство 1100 записи/воспроизведения считывает главный ключ 1101, хранящийся в его собственной памяти 180 (смотри фиг.2). Главный ключ 1101 является личным ключом, хранящимся в лицензированном устройстве записи/воспроизведения, а также общим ключом для множества устройств записи/воспроизведения, а именно для всей системы. Устройство 1100 записи/воспроизведения проверяет, записан ли уже идентификатор 1103 диска в качестве информации идентификации на носитель 1120 информации, который является, например, оптическим диском. Если будет установлено, что идентификатор 1103 диска записан на носитель 1120 информации, то устройство 1100 записи/воспроизведения считывает идентификатор 1103 диска (как показано на фиг.11). Если нет, то криптографический блок 150 в устройстве 1100 записи/воспроизведения генерирует идентификатор 1201 диска по случайному закону или посредством генерирования заданного случайного числа и записывает идентификатор 1201 диска на диск (как показано на фиг. 12). Для каждого диска должен быть доступным только один такой идентификатор 1103 диска, так что идентификатор диска может храниться, например, в вводной зоне диска.

Затем устройство 1100 записи/воспроизведения генерирует уникальный ключ диска из главного ключа и идентификатора диска (как обозначено позицией 1102). В частности, уникальный ключ диска генерируется, например, посредством подстановки данных, полученных поразрядным комбинированием главного ключа и идентификатора диска, в хеш-функции SHA-1, определенной в FIPS 180-1, для обеспечения выдачи 160 битов и извлечения только данных необходимой длины из 160 разрядного выходного сигнала для использования в качестве уникального ключа диска, посредством подстановки главного ключа и идентификатора диска в хеш-функцию на основе функции шифрования блока и с использованием результата подстановки, или другим образом.

Затем генерируется уникальный титульный ключ для каждой записи (как указано позицией 1104) по случайному закону или посредством генерирования заданного случайного числа в криптографическом блоке 150 и записывается на диск 1120. Диск 1120 содержит файл управления данными, в котором записана информация, какой титул сформирован из данных и откуда поступили данные, и может сохранять титульный ключ в файле.

Затем из уникального ключа диска и титульного ключа генерируется уникальный титульный ключ. Он может быть генерирован различными путями, например, с использованием хеш-функции SHA-1 или хеш-функции, основанной на функции шифрования блока данных.

Как указывалось выше, уникальный ключ диска генерируется из главного ключа и идентификатора диска, а уникальный титульный ключ генерируется из уникального ключа диска и титульного ключа. Однако можно генерировать уникальный титульный ключ непосредственно из главного ключа и идентификатора диска без генерирования уникального ключа диска или можно генерировать ключ, эквивалентный уникальному титульному ключу, из главного ключа и идентификатора диска без использования титульного ключа.

Следует иметь в виду, что в случае использования одного из форматов передачи данных, определенных, например, в указанном выше стандарте DTCP, данные передаются в некоторых случаях как пакеты TS MPEG-2. Например, когда телеприставка (STB), принявшая программу со спутника, передает программу в устройство записи без использования передаточного формата DTCP, то телеприставка предпочтительно передает также в последовательной шине IEEE 1394 пакеты TS MPEG-2, переданные по каналу передачи спутникового вещания, поскольку преобразование данных не требуется.

Устройство 1100 записи/воспроизведения принимает подлежащие записи данные содержимого в виде пакетов TS во время, в которое был принят пакет TS. Следует учесть, что, как указывалось выше, начальное число блока, присоединенное к данным блока, может состоять из комбинации метки времени входа, информации управления копированием и другой информации.

Число Х (например, Х=32) пакетов TS, каждый из которых имеет присоединенную к нему метку времени входа, расположены смежно друг с другом для образования одного блока данных (показаны в верхней части фиг. 5). Как показано в нижней части фиг. 11 и 12, 1 - 4 байты в начальной части данных блока, переданных для шифрования, отделяются (в селекторе 1108) для выдачи начального числа блока, включающего метку времени входа из 32 битов. Блочный ключ, который является шифровальным ключом для данных в блоке, генерируется (как отмечено позицией 1107) из начального числа блока и генерированного ранее уникального титульного ключа.

На фиг.14 показан пример генерирования блочного ключа. На фиг.14 показаны два примера генерирования 64-битового блочного ключа из 32-битового начального числа блока и 64-битового уникального титульного ключа.

В примере 1, показанном в верхней половине фиг.14, используется функция шифрования, длина ключа которой составляет 64 бита, и входной и выходной сигналы равны соответственно 64 битам. Уникальный титульный ключ используется в качестве ключа для этой функции, комбинация из начального числа блока и постоянной из 32 бит вводится в функцию шифрования, и результат ввода принимается в качестве блочного ключа.