Область техники, к которой относится изобретение

Данное изобретение относится к способу и устройству для передачи данных содержимого и к устройству записи и/или воспроизведения данных для предотвращения не разрешенного копирования данных, таких как цифровое содержимое.

Уровень техники

До настоящего времени практиковалось копирование цифрового содержимого, такого как звуковые данные, с предназначенного только для воспроизведения оптического диска на предназначенный для записи и воспроизведения магнитооптический диск, поскольку цифровое содержимое остается в состоянии цифровых сигналов. При соединении через специальный кабель с устройством воспроизведения для оптического диска для копирования цифрового содержимого устройство для записи и/или воспроизведения магнитооптического диска для запрещения копирования обновляет информацию, запрещающую неразрешенное копирование, обеспечивая копирование цифрового содержимого только один раз, для обеспечения авторских прав. Таким образом, цифровое содержимое, скопированное с оптического диска на магнитооптический диск, нельзя больше копировать на магнитооптический диск.

Цифровое содержимое обменивается между терминальными устройствами, такими как персональные компьютеры, через сеть, такую как Интернет или местная вычислительная сеть. В этом случае терминальное устройство на стороне передачи загружает цифровое содержимое вместе с адресом терминального устройства на стороне приема в серверное устройство, в то время как терминальное устройство на стороне приема загружает цифровое содержимое, адресованное ему, из серверного устройства, в котором оно хранится. При таком обмене цифровым содержимым, осуществляемым через сеть, часто случается, что число раз копирования цифрового содержимого не всегда контролируется.

В указанной выше системе обмена цифровыми данными с промежуточным использованием сети используется компьютер общего назначения без использования специального устройства для записи и/или воспроизведения магнитооптического диска, как в случае системы, предназначенной для копирования цифрового содержимого с предназначенного только для воспроизведения оптического диска на выполненный с возможностью записи магнитооптический диск. Поэтому при копировании трудно добавить информацию, исключающую неразрешенное копирование, к цифровому содержимому, подлежащему копированию, и обновлять информацию, исключающую неразрешенное копирование, для контролирования авторских прав.

Сущность изобретения

Поэтому целью данного изобретения является создание способа и устройства для кодированных/декодирования данных содержания, с помощью которых обеспечивается контролирование авторских прав, таких как запрет на разрешенного копирования данных, даже в случаях, в которых обмен цифровым содержимым осуществляется опосредованно с промежуточным использованием серверного устройства в сети без использования носителя данных как отдельного элемента, или непосредственно между различными устройствами через проводную связь или по радио.

Данное изобретение включает способ генерирования кодированных данных, включающий шифрование, по меньшей мере, части входных цифровых данных на основе данных первого ключа, шифрование данных первого ключа на основе данных второго ключа, генерированных с использованием данных специфического ключа устройства, и генерирование зашифрованных данных, состоящих, по меньшей мере, из зашифрованных данных содержимого и данных ключа.

Данное изобретение включает также способ декодирования зашифрованных данных, включающий генерирование данных второго ключа с помощью данных специфического ключа устройства и данных общего ключа, считанные из зашифрованных данных, содержащих случайное число, подаваемое в устройство, данные общего ключа, зашифрованные данные ключа и зашифрованные данные содержимого, декодирование зашифрованных данных ключа на основе генерированных данных второго ключа и случайного числа для генерирования данных первого ключа и декодирование зашифрованных данных содержимого на основе генерированных данных первого ключа.

Другие цели, признаки и преимущества данного изобретения следуют из приведенного ниже подробного описания вариантов выполнения данного изобретения, описанных со ссылкой на прилагаемые чертежи.

Краткое описание чертежей

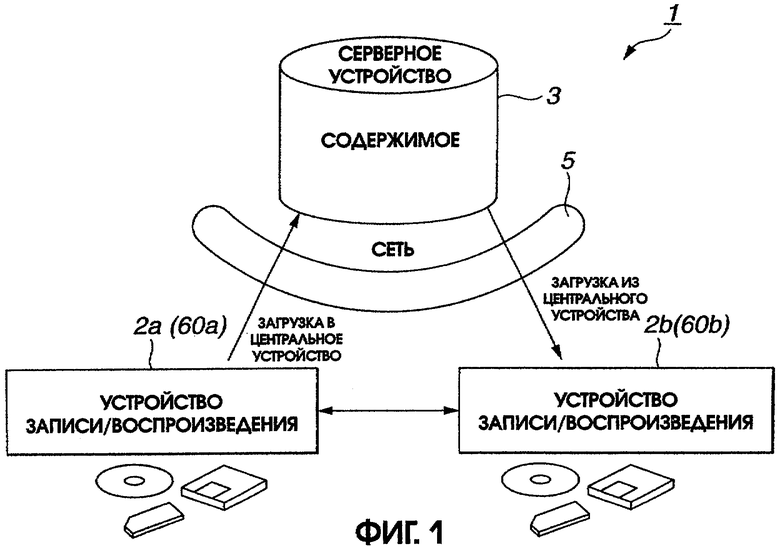

фиг.1 изображает систему передачи/приема данных согласно данному изобретению;

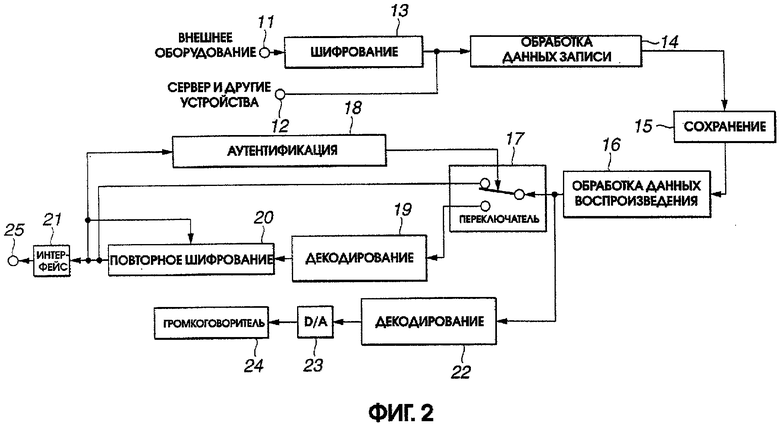

фиг.2 - блок-схему устройства записи и/или воспроизведения, использующего систему, показанную на фиг.1;

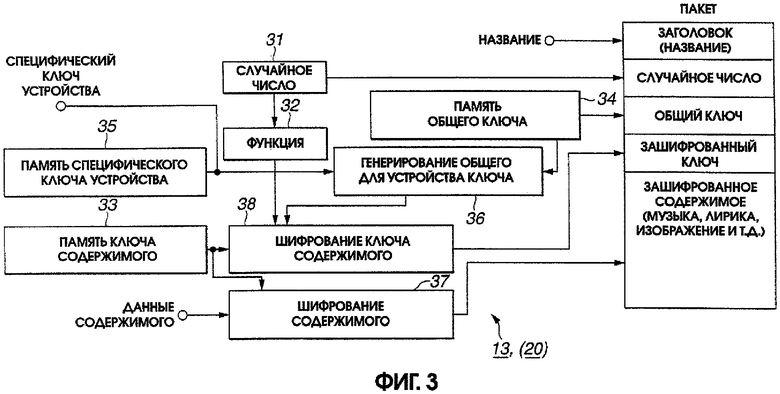

фиг.3 - блок-схему цепи шифрования для шифрования цифровых данных;

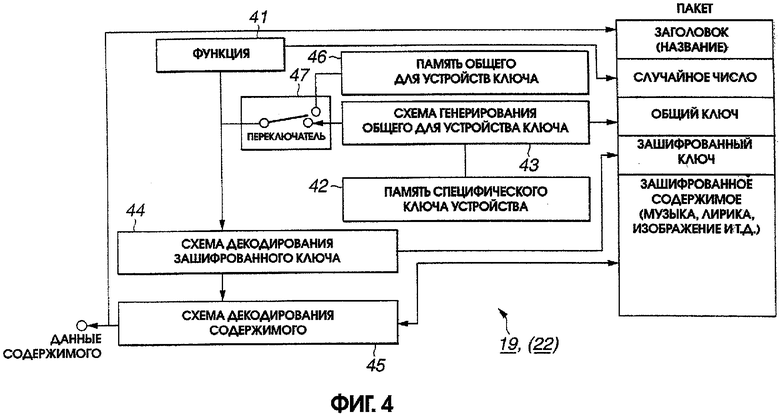

фиг.4 - блок-схему цепи расшифровки;

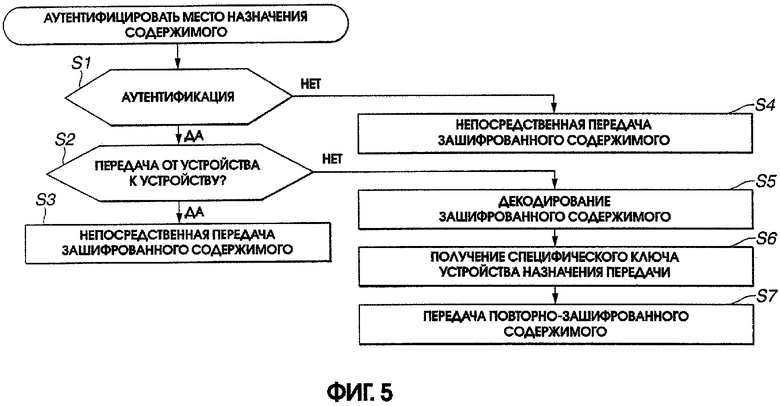

фиг.5 - графическую схему процесса аутентификации, выполняемого устройством записи и/или воспроизведения;

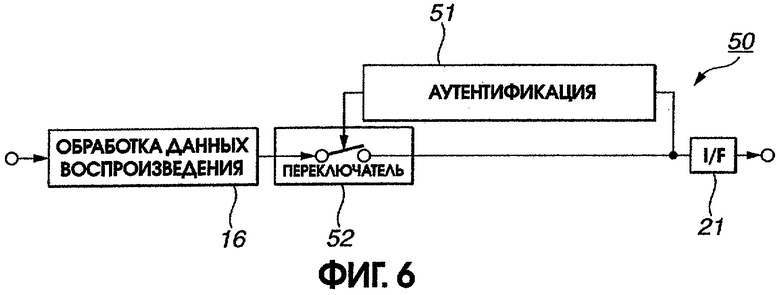

фиг.6 - блок-схему устройства записи и/или воспроизведения как специализированного устройства;

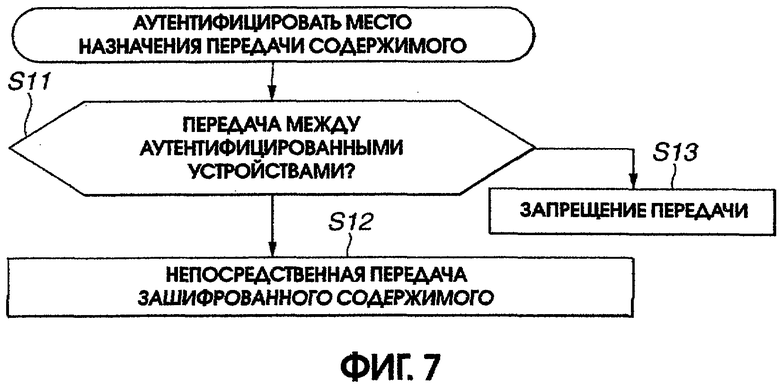

фиг.7 - графическую схему последовательности операций при передаче цифровых данных в другое устройство;

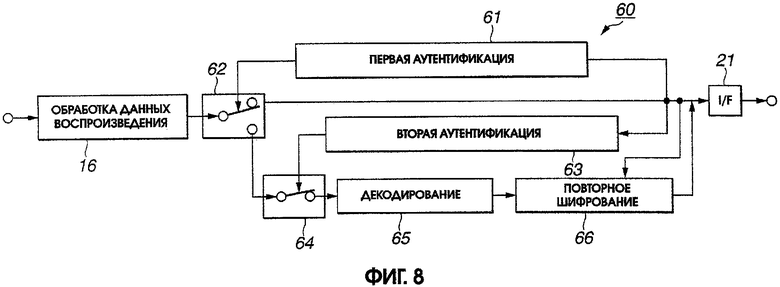

фиг.8 - блок-схему устройства записи и/или воспроизведения как специализированного устройства;

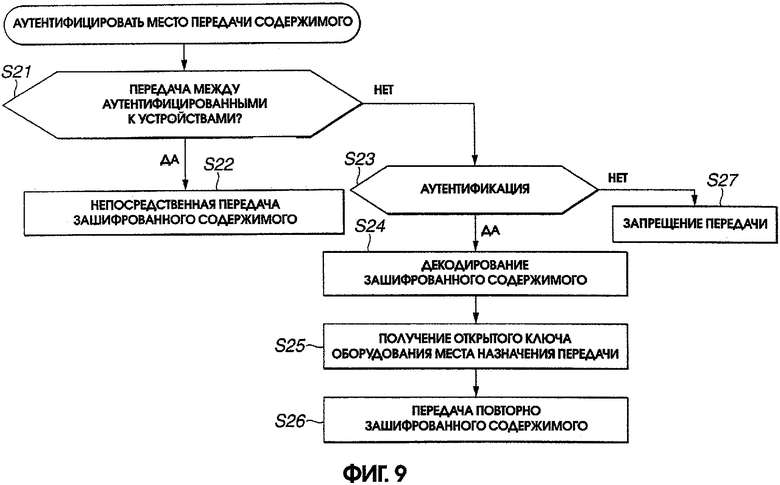

фиг.9 - графическую схему последовательности операций при передаче цифровых данных в другое устройство;

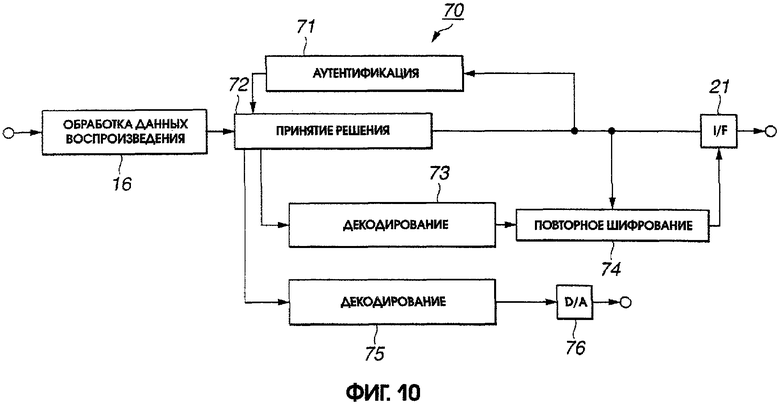

фиг.10 - блок-схему устройства записи и/или воспроизведения как специализированного устройства;

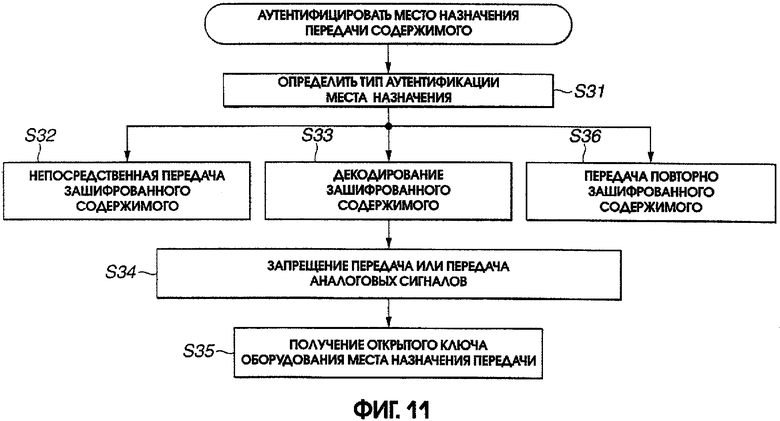

фиг.11 - графическую схему последовательности операций при передаче цифровых данных в другое устройство;

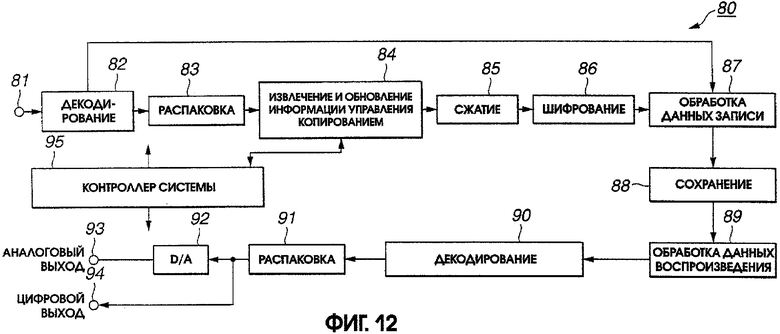

фиг.12 - блок-схему устройства записи и/или воспроизведения для обновления информации, запрещающей неразрешенное копирование, в случае загрузки цифровых данных, включающих информацию, запрещающую неразрешенное копирование, переданных через сеть;

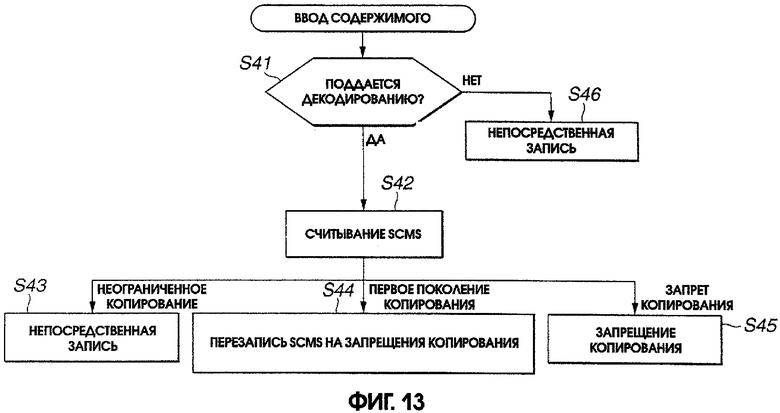

фиг.13 - графическую схему операций устройства записи и/или воспроизведения, показанного на фиг.12.

Предпочтительные варианты выполнения изобретения

Ниже приводится подробное описание со ссылками на чертежи системы 1 передачи/приема данных согласно изобретению.

Как показано на фиг.1, система 1 передачи/приема данных включает устройства 2а, 2b записи и/или воспроизведения цифровых данных, таких как звуковые данные, и серверное устройство 3 сети 5, через которую устройства 2а, 2b записи и/или воспроизведения соединены друг с другом через электрическую сеть связи.

Серверное устройство 3 промежуточно хранит цифровые данные, такие как звуковые данные, загруженные из одного устройства 2а записи и/или воспроизведения, в запоминающем устройстве, таком как жесткий диск, и передает при получении запроса на загрузку от другого устройства 2b записи и/или воспроизведения звуковые данные, хранящиеся в запоминающем устройстве, в другое устройство 2b записи и/или воспроизведения.

Устройство 2а записи и/или воспроизведения и устройство 2b записи и/или воспроизведения способны передавать/принимать данные непосредственно без промежуточного использования серверного устройства 3, при наличии выделенного кабеля между двумя устройствами с использованием интерфейса, например, в соответствии со стандартом IEEE 1394.

Ниже приводится описание устройств 2а, 2b записи и/или воспроизведения со ссылками на фиг.2. Следует отметить, что поскольку устройства 2а, 2b записи и/или воспроизведения имеют одинаковую структуру, то устройства 2а и 2b называются иногда в последующем просто как устройство 2 записи и/или воспроизведения.

Устройство 2 записи и/или воспроизведения включает входной терминал 11, на вход которого поступают цифровые данные, такие как звуковые данные, выдаваемые внешним оборудованием, и входной терминал 12, на который поступают зашифрованные цифровые данные от другого устройства 2 записи и/или воспроизведения из серверного устройства 3 через сеть 5. Устройство 2 записи и/или воспроизведения включает схему 13 шифрования для шифрования цифровых данных, поступающих с входного терминала 11, схему 14 обработки данных записи для записи зашифрованных цифровых данных, запоминающее устройство 15, состоящее, например, из жесткого диска, на который записываются зашифрованные цифровые данные, выполненного с возможностью записи оптического диска, полупроводниковой памяти или карточки с интегральными схемами, и схему 16 обработки данных воспроизведения для воспроизведения цифровых данных, считанных средством воспроизведения, таким как магнитная головка или оптический сниматель.

Устройство 2 записи и/или воспроизведения включает в качестве передающей системы для передачи цифровых данных в серверное устройство 3 или в другое устройство записи и/или воспроизведения, переключатель 17 для переключения между маршрутом непосредственной выдачи зашифрованных цифровых данных и маршрутом повторного шифрования зашифрованных цифровых данных для выдачи повторно зашифрованных данных, схему 18 аутентификации для аутентификации места назначения передачи цифровых данных и для управления переключателем 17 на основе результатов аутентификации, схему 19 декодирования для расшифровки зашифрованных цифровых данных, схему 20 повторного шифрования для повторного шифрования цифровых данных, расшифрованных схемой 19 декодирования, и интерфейс 21 связи для обмена данными с серверным устройством 3 и с другим устройство 2 записи и/или воспроизведения.

Кроме того, устройство 2 записи и/или воспроизведения включает в качестве системы воспроизведения для цифровых данных, записанных в запоминающем устройстве 15, схему 22 декодирования, на вход которой подается выходной сигнал схемы 16 обработки данных воспроизведения, цифроаналоговый преобразователь 23 (Р/А) для преобразования декодированных цифровых данных в аналоговые сигналы и громкоговоритель 24 для преобразования преобразованных аналоговых сигналов в электрические сигналы для выдачи полученных электрических сигналов.

Схема 13 шифрования шифрует цифровые данные, полученные с входного терминала 11, с использованием специфического ключа устройства, хранящегося в памяти, как будет описано ниже. В частности, схема 13 шифрования включает, как показано на фиг.3, схему 31 генерирования случайных чисел для генерирования случайных чисел, функциональную схему 32 для генерирования функции, на основе случайного числа, память 33 ключа содержимого для хранения ключа содержимого для шифрования содержимого, память 34 общего ключа для хранения общего ключа, память 35 специфического ключа устройства для записи специфического ключа устройства, принадлежащего устройству 2 записи и/или воспроизведения, схему 36 генерирования общего для устройств ключа для генерирования общего для устройств ключа, который является общим для всех устройств 2 записи и/или воспроизведения, из общего ключа и специфического ключа устройства, схему 37 шифрования содержимого для шифрования содержимого ключом содержимого, и схему 38 шифрования ключа содержимого для шифрования ключа содержимого с помощью общего для устройств ключа и функции, заданной случайным числом.

Когда цифровые данные, поступающие из входного терминала 11, подаются на вход схемы 13 шифрования, то схема 37 шифрования содержимого считывает предварительно установленный ключ содержимого из памяти 33 ключа содержимого, с использованием этого ключа содержимого шифрует содержимое за исключением заголовка, такого как название, и выдает зашифрованное содержимое. Одновременно, схема 31 генерирования случайных чисел генерирует случайное число для выдачи этого случайного числа в функциональную схему 32, которая генерирует функцию, основанную на этом случайном числе. Схема 36 генерирования общего для устройств ключа считывает общий ключ и специфический ключ устройства из памяти 34 общего ключа и из памяти 35 специфического ключа устройства, соответственно, и генерирует общий для устройств ключ на основе общего ключа, считанного из памяти 34 общего ключа, и специфического ключа устройства, считанного из памяти 35 специфического ключа устройства. Ключ содержимого, используемый для шифрования содержимого, считанный из памяти 33 ключа содержимого, также выдается в схему 38 шифрования ключа содержимого. Эта схема 38 шифрования ключа содержимого генерирует ключ шифрования с помощью функции, генерированной функциональной схемой 32 и общего для устройств ключа, генерированного схемой 36 генерирования общего для устройств ключа.

Схема 13 шифрования создает следующие пакеты. А именно, пакет, создаваемый этой схемой 13 шифрования, состоит из заголовка, такого как название содержимого, который не зашифрован, случайного числа, генерированного схемой 31 генерирования случайных чисел, общего ключа, выданного памятью 34 для общего ключа, ключа шифрования, выданного схемой 38 шифрования ключа содержимого, и зашифрованных данных содержимого, выданных схемой 37 шифрования содержимого.

Схема 13 шифрования выдает данные в схему 14 обработки данных записи в виде пакета в качестве блока для выполнения обработки для записи в запоминающее устройство 15. На вход схемы 14 обработки данных записи поступают пакетированные цифровые данные, зашифрованные схемой 13 шифрования, и зашифрованные цифровые данные из серверного устройства 3 или другого устройства 2 записи и/или воспроизведения. Эти зашифрованные цифровые данные являются данными, которые поступают во входное терминальное устройство 12. Эта схема 14 обработки данных записи применяет процесс исправления ошибок или модуляцию к этим входным данным с последующим двоичным кодированием. Данные, записанные схемой 14 обработки данных записи, записываются на носитель информации запоминающего устройства 15 с помощью магнитной головки, входящей в состав запоминающего устройства 15, или с помощью головки, например, оптического снимателя. При этом запоминающее устройство 15 может быть заключено в главный корпус устройства или может быть установлено на главном корпусе или снято с него.

Данные, хранящиеся в запоминающем устройстве 15, считываются также с помощью магнитной головки или головки, например, оптического снимателя. Считанные таким образом данные выдаются в схему 16 обработки данных воспроизведения. Схема 16 обработки данных воспроизведения двоично кодирует выходной сигнал указанной головки и обрабатывает двоично кодированные данные с помощью демодуляции или процесса исправления ошибок и выдает полученные сигналы в интерфейс 21 связи системы передачи или в схему 22 декодирования.

Схема 18 аутентификации выполняет процесс аутентификации устройства записи и/или воспроизведения как источника передачи, т.е. одного из указанных устройств 2а и 2b записи и/или воспроизведения, для управления переключателем 17 на основе результатов аутентификации. Даже если аутентификация устройства 2 записи и/или воспроизведения как источника передачи получена, то схема 18 аутентификации выполняет управление переключением переключателя 17 в зависимости от того, подлежат ли данные передаче через серверное устройство 3 в другое устройство записи и/или воспроизведения как место назначения передачи или же непосредственно на устройство записи и/или воспроизведения как место назначения передачи через выделенный кабель. Когда аутентификация устройства записи и/или воспроизведения не получена схемой 18 аутентификации, или же когда аутентификация получена и цифровые данные выдаются непосредственно на устройство записи и/или воспроизведения, то переключатель 17 устанавливается так, чтобы выдавать цифровые данные в из зашифрованном виде. С другой стороны, когда аутентификации получена и цифровые данные выдаются через серверное устройство 3 в другое устройство записи и/или воспроизведения в качестве места назначения передачи, то переключатель устанавливается для выполнения повторного шифрования.

При передаче цифровых данных схема 19 декодирования, образующая систему передачи, декодирует цифровые данные, зашифрованные указанной схемой 13 шифрования, для выдачи декодированных цифровых данных в схему 20 повторного шифрования для повторного шифрования с помощью специфического ключа устройства записи и/или воспроизведения, выступающего в качестве места назначения передачи, полученного с места назначения передачи. А именно, схема 19 декодирования включает функциональную схему 41, выполненную с возможностью генерирования функции на основе случайного числа в пакете, память 42 специфического ключа устройства, в которой хранится тот же ключ, что и в памяти 35 специфического ключа устройства схемы 13 шифрования, и схему 43 генерирования общего для устройств ключа для генерирования общего для устройств ключа из общего ключа в пакете и специфического ключа устройства, считанного из памяти 42 специфического ключа устройства, как показано на фиг.4. Схема 19 декодирования содержит также схему 44 декодирования ключа шифрования для декодирования ключа шифрования в пакете с помощью функции, генерированной в функциональной схеме 41, и с помощью общего для устройств ключа, генерированного в схеме 43 генерирования общего для устройств ключа, и схему 45 декодирования содержимого, выполненную с возможностью декодирования зашифрованных данных содержимого в пакете на основе ключа содержимого, декодированного схемой 44 декодирования ключа шифрования, как показано на фиг.4.

Когда зашифрованные цифровые данные поступают на вход схемы 19 декодирования, то функциональный блок 41 генерирует функцию на основе случайного числа в пакете входных цифровых данных. Схема 43 генерирования общего для устройств ключа считывает общий ключ в пакете и специфический ключ устройства из памяти 42 специфического ключа устройства для генерирования общего для устройств ключа в схеме 43 генерирования общего для устройств ключа с целью выдачи созданного таким образом общего для устройств ключа в схему 44 декодирования ключа шифрования. Схема 44 декодирования ключа шифрования декодирует ключ шифрования, считанный из пакета, с помощью функции, генерированной в функциональной схеме 41, и с помощью общего для устройств ключа, переданного из схемы 43 генерирования общего для устройств ключа, для создания ключа содержимого, который затем выдается в схему 45 декодирования содержимого. Схема 45 декодирования содержимого считывает зашифрованные данные содержимого из пакета и декодирует зашифрованные данные содержимого с использованием ключа содержимого, полученного из схемы 44 декодирования. Одновременно, поскольку заголовок в пакете не зашифрован, то схема 19 декодирования считывает заголовок непосредственно из пакета. Схема 19 декодирования повторно шифрует декодированные цифровые данные для выдачи данных в схему 20 повторного шифрования.

Когда аутентификация получена и схема 20 повторного шифрования выдает цифровые данные в другое устройство записи и/или воспроизведения в качестве места назначения передачи, то схема повторного шифрования получает специфический ключ устройства из устройства записи и/или воспроизведения, служащего в качестве места назначения передачи. Используя таким образом полученный специфический ключ устройства, схема повторного шифрования повторно шифрует выходные цифровые данные, т.е. повторно шифрует цифровые данные, переданные схемой 19 декодирования. Эта схема 20 повторного шифрования имеет по существу ту же структуру, что и схема 13 шифрования, показанная на фиг.3, поэтому она специально не поясняется. На вход схемы 36 генерирования общего для устройств ключа подается специфический ключ устройства места назначения передачи, считанный не из памяти 35 специфического ключа устройства, а из памяти специфического ключа устройства другого устройства записи и/или воспроизведения, служащего местом назначения передачи цифровых данных. Схема 20 повторного шифрования создает пакеты, как указывалось выше, для выдачи данных на интерфейс 21 связи пакет за пакетом. Пакет состоит из незашифрованного заголовка, случайного числа, генерированного схемой 31 генерирования случайных чисел, общего ключа, выданного из памяти 34 общего ключа, ключа шифрования, выданного схемой 38 шифрования ключа содержимого, и зашифрованного содержимого, выданного из схемы 37 шифрования содержимого.

Для передачи, например, в серверное устройство 3 интерфейс 21 связи выполняет протокол передачи, такой как TCP/IP (протокол управления передачей/протокол Интернета), для передачи повторно зашифрованных цифровых данных в серверное устройство 3 через выходной терминал 25. При прямой связи с другими устройствами записи и/или воспроизведения в качестве места назначения передачи через выделенный кабель интерфейс связи выполняет, например, протокол IEEE 1394 для осуществления передачи в устройства записи и/или воспроизведения в качестве места назначения через выходной терминал 25.

Схема 22 декодирования, образующая систему воспроизведения, снабжается цифровыми данными, которые считываются из запоминающего устройства 15 и демодулируются и шифруются схемой 16 обработки данных воспроизведения с целью расшифровки цифровых данных, зашифрованных схемой 13 шифрования. В основном, эта схема 22 декодирования выполнена аналогично схеме 19 декодирования, показанной на фиг.4, и хотя это не показано подробно, содержит память 46 общего для устройств ключа и переключатель 47 для переключения между выходом схемы 43 генерирования общего ключа и выходом памяти 46 общего для устройств ключа.

Переключатель 47 переключается контроллером (не изображен) устройства 2 записи и/или воспроизведения. При воспроизведении цифровых данных, загруженных из серверного устройства 3, переключатель 47 переключается так, что общий для устройств ключ, генерированный схемой 43 генерирования общего для устройств ключа, выдается в схему 44 декодирования ключа шифрования. При воспроизведении цифровых данных, переданных непосредственно из другого устройства записи и/или воспроизведения через выделенный кабель, переключатель 47 переключается так, что общий для устройств ключ, хранящийся в памяти 46 общего для устройств ключа, выдается в схему 44 декодирования ключа шифрования. Схема 22 декодирования выдает декодированные цифровые данные в цифроаналоговый преобразователь 23. Цифроаналоговый преобразователь 23 преобразует декодированные цифровые данные в аналоговые сигналы. Эти аналоговые сигналы передаются в громкоговоритель 24, который переводит поданные аналоговые сигналы в акустические выходные сигналы.

Ниже приводится описание операции сохранения цифровых данных, таких как звуковые данные, выдаваемые из внешнего оборудования, в запоминающем устройстве 15 в указанном выше устройстве 2 записи и/или воспроизведения. Цифровые данные, считанные из внешнего запоминающего устройства, подаются на вход входного терминала 11 для шифрования с помощью схемы 13 шифрования. А именно, когда цифровые данные поступают на вход схемы 13 шифрования из входного терминала 11, то схема 37 шифрования содержимого шифрует входные цифровые данные за исключением заголовка, такого как название, с использованием ключа содержимого, считанного из памяти 33 ключа содержимого. Одновременно, схема 31 генерирования случайного числа генерирует случайное число для выдачи этого случайного числа в функциональную схему 32, затем функциональная схема 32 генерирует функцию, основанную на случайном числе, полученном из схемы 31 генерирования случайных чисел. Схема 36 генерирования общего для устройств ключа генерирует общий для устройств ключ на основе общего ключа, считанного из памяти 34 для общего ключа, и специфического ключа устройства, полученного из памяти 35 специфического ключа устройства. Ключ содержимого, используемый для шифрования данных содержимого цифровых данных, также выдается из памяти 33 ключа содержимого в схему 38 шифрования ключа содержимого. Эта схема 38 шифрования ключа содержимого создает ключ шифрования из функции, генерированной функциональной схемой 32 на основе подаваемого в нее случайного числа, и общего для устройств ключа, генерированного схемой 36 генерирования общего для устройств ключа. Схема 13 шифрования генерирует пакет, состоящий из незашифрованного заголовка, случайного числа, генерированного схемой 31 генерирования случайных чисел, общего ключа, выданного памятью 34 для общего ключа, ключа шифрования, выданного схемой 38 шифрования ключа содержимого, и зашифрованного содержимого, выданного схемой 37 шифрования содержимого.

Зашифрованные данные, выданные в виде пакетов из схемы 13 шифрования, обрабатываются для записи в схеме 14 обработки данных записи для последующей записи на носителе информации с помощью головки, формирующей запоминающее устройство 15. В устройстве 2 записи и/или воспроизведения цифровые данные записываются в запоминающее устройство 15 в зашифрованном виде, хотя заголовок не зашифрован. Таким образом, устройство 2 записи и/или воспроизведения может извлекать цифровые данные по желанию пользователя очень просто с использованием заголовка, даже если цифровые данные хранятся в запоминающем устройстве 15 в зашифрованном виде, так что передаваемые цифровые данные или воспроизводимые цифровые данные можно очень легко найти.

Ниже приводится описание со ссылками на фиг.5 процесса аутентификации в схеме 18 аутентификации, когда устройство 2а записи и/или воспроизведения в качестве источника передачи, описанного выше, передает данные на устройство 2b записи и/или воспроизведения в качестве места назначения передачи.

Сначала, когда пользователь выполняет процессе передачи передаваемых цифровых данных, хранящихся в зашифрованном виде в запоминающем устройстве 15, на стадии S1, схема 18 аутентификации устройства 2а записи и/или воспроизведения в качестве источника передачи выполняет аутентификацию, является или нет устройство 2b записи и/или воспроизведения как место назначения передачи устройством, соответствующим тому же стандарту. А именно, устройство 2а записи и/или воспроизведения выполняет аутентификацию устройства 2b записи и/или воспроизведения места назначения по выделенному кабелю или через серверное устройство 3. Если устройство 2b записи и/или воспроизведения как место назначения передачи аутентифицировано, т.е. если устройство 2b записи и/или воспроизведения как место назначения передачи является устройством, которое соответствует тому же стандарту, то устройство 2а записи и/или воспроизведения как источник передачи переходит на стадию S2. В противном случае, т.е. если будет установлено, что устройство записи и/или воспроизведения как место назначения передачи не является устройством, соответствующим тому же стандарту, то устройство записи и/или воспроизведения как источник передачи переходит на стадию S4.

На стадии S2 устройство 2а записи и/или воспроизведения как источник передачи проверяет, является ли передача цифровых данных непосредственно передачей через выделенный кабель или опосредованной передачей через серверное устройство 3, и выбирает способ передачи цифровых данных и систему интерфейса 21 связи. Если на стадии S2 будет определено, что передача является непосредственной передачей через выделенный кабель, то устройство 2а записи и/или воспроизведения как источник передачи переходит на стадию S3, а если на стадии S2 будет определено, что передача является не прямой передачей через серверное устройство 3, то устройство 2а записи и/или воспроизведения переходит на стадию S5.

Если на стадии S3 передача является прямой передачей с использованием выделенного кабеля, и устройство 2b записи и/или воспроизведения как место назначения передачи аутентифицировано как устройство, имеющее функцию декодирования в соответствии с данным описанием, то устройство 2а записи и/или воспроизведения как источник передачи выдает зашифрованные данные содержимого через выделенный кабель непосредственно в устройство 2b записи и/или воспроизведения 4 как место назначения передачи. То есть переключатель 17 устройства 2а записи и/или воспроизведения соединяет схему 16 обработки данных воспроизведения и интерфейс 21 связи, как показано на фиг.2. Таким образом, зашифрованные цифровые данные, хранящиеся в запоминающем устройстве 15, обрабатываются для воспроизведения в схеме 16 обработки данных воспроизведения и затем выдаются непосредственно из интерфейса 21 связи в устройство 2b записи и/или воспроизведения как место назначения передачи. Поскольку нет необходимости в выполнении декодирования или шифрования, то устройство 2а записи и/или воспроизведения как источник передачи может передавать цифровые данные быстро в устройство 2b записи и/или воспроизведения как место назначения передачи.

В устройстве 2b записи и/или воспроизведения как месте назначения передачи зашифрованные цифровые данные подаются на вход из устройства 2а записи и/или воспроизведения как источника передачи на входной терминал 12 и обрабатываются для записи в схеме 14 обработки данных записи с целью последующей записи в запоминающее устройство 15. В устройстве 2b записи и/или воспроизведения как месте назначения передачи зашифрованные цифровые данные сохраняются в запоминающем устройстве 15, однако, поскольку заголовок не зашифрован, то цифровые данные, подлежащие воспроизведению, можно просто извлекать. При воспроизведении зашифрованных цифровых данных, записанных в запоминающем устройстве 15, зашифрованные цифровые данные, считанные из средства воспроизведения, обрабатываются для воспроизведения схемой 16 обработки данных воспроизведения для выдачи в схему 22 декодирования системы воспроизведения.

Как показано на фиг.4, схема 22 декодирования переключает переключатель 47 для обеспечения выдачи общего для устройств ключа, хранящегося в памяти 46 для общего для устройств ключа, в схему 44 декодирования ключа шифрования. Когда цифровые данные, зашифрованные в схеме 13 шифрования устройства 2а записи и/или воспроизведения как источника передачи, попадают на вход функциональной схемы 41, то функциональная схема генерирует функцию, основанную на случайном числе в пакете. Схема 44 декодирования ключа шифрования считывает общий для устройств ключ, хранящийся в памяти 46 для общего для устройств ключа. Схема 44 декодирования ключа шифрования декодирует ключ шифрования, считанный из пакета, с помощью функции, генерированной в функциональной схеме 41, и с помощью общего для устройств ключа, для генерирования ключа содержимого, который выдается в схему 45 декодирования содержимого. Схема 45 декодирования содержимого считывает зашифрованное содержимое из пакета для декодирования считанного содержимого с использованием ключа содержимого. Одновременно, поскольку заголовок в пакете не зашифрован, схема 22 декодирования считывает его непосредственно из пакета. Схема 22 декодирования выдает декодированные цифровые данные в цифроаналоговый преобразователь 23, который преобразует кодированные цифровые данные в аналоговые сигналы. Эти аналоговые сигналы подаются на громкоговоритель 24, который преобразует аналоговые сигналы в выходные звуковые сигналы.

Если на стадии S1 устройство 2b записи и/или воспроизведения как место назначения передачи не аутентифицировано, то устройство 2а записи и/или воспроизведения как источник передачи выдает на стадии S4 зашифрованные цифровые данные непосредственно через выделенный кабель или через серверное устройство 3 в устройство 2b записи и/или воспроизведения как место назначения передачи. То есть устройство 2а записи и/или воспроизведения как источник передачи так переключает переключатель 17, что схема 16 обработки данных воспроизведения соединяется непосредственно с интерфейсом 21 связи, как показано на фиг.2. Таким образом, зашифрованные цифровые данные, хранящиеся в запоминающем устройстве 15, обрабатываются в схеме 16 обработки данных воспроизведения и затем выдаются непосредственно через интерфейс 21 связи в устройство 2b записи и/или воспроизведения как место назначения передачи. Зашифрованные цифровые данные подаются на вход входного терминала 12 устройства 2b записи и/или воспроизведения как места назначения передачи и обрабатываются для записи схемой 14 обработки данных записи для записи с помощью записывающих средств в запоминающее устройство 15.

Необходимо отметить, что устройство 2b записи и/или воспроизведения как место назначения передачи не было аутентифицировано и не имеет функции декодирования, так что оно не может декодировать зашифрованные цифровые данные, хранящиеся в запоминающем устройстве 15. Таким образом, даже при предположении, что цифровые данные получены лицом, не являющимся авторизованным пользователем, может быть предотвращено воспроизведение цифровых данных.

Если устройство 2а записи и/или воспроизведения как источник передачи на стадии S2 определит, что передача является опосредованной передачей через серверное устройство 3, то зашифрованные данные, считанные из запоминающего устройства 15, обрабатываются для воспроизведения схемой 16 обработки данных воспроизведения. Переключатель 17 переключается для соединения схемы 16 обработки данных воспроизведения и схемы 19 декодирования для обеспечения повторного шифрования.

Как показано на фиг.4, когда зашифрованные цифровые данные поступают на вход схемы 19 декодирования, то функциональный блок 41 генерирует функцию, основанную на случайном числе в пакете. Схема 43 генерирования общего для устройств ключа считывает общий ключ в пакете и зависящий от устройства ключ из памяти 42 для зависящего от устройства ключа для генерирования общего для устройств ключа, который выдается в схему 44 декодирования ключа шифрования. Схема 44 декодирования ключа шифрования декодирует ключ шифрования, считанный из пакета, с помощью функции, генерированной функциональной схемой 41, и с помощью общего для устройств ключа для генерирования ключа содержимого, который выдается в схему 45 декодирования содержимого. Схема 45 декодирования содержимого считывает зашифрованное содержимое из пакета и декодирует его с использованием ключа содержимого. Одновременно, поскольку заголовок в пакете не зашифрован, схема 19 декодирования считывает его непосредственно из пакета. Схема 19 декодирования выдает декодированные цифровые данные в схему 20 повторного шифрования.

Затем, на стадии S6, устройство 2а записи и/или воспроизведения как источник передачи получает специфический ключ устройства через серверное устройство 3 из памяти 35 специфического ключа устройства 2b записи и/или воспроизведения как места назначения передачи с целью обеспечения декодирования аутентифицированным устройством 2b записи и/или воспроизведения в качестве места назначения передачи.

Затем, на стадии S7, цифровые данные, декодированные схемой 19 декодирования, повторно шифруются в схеме 20 повторного шифрования в устройстве 2а записи и/или воспроизведения как источнике передачи с использованием специфического ключа устройства, полученного на стадии S6. А именно, когда цифровые данные подаются на вход схемы 20 повторного шифрования, то схема 37 шифрования содержимого считывает предварительно заданный ключ содержимого из памяти 33 ключа содержимого и шифрует цифровые данные, за исключением заголовка, с использованием считанного таким образом ключа содержимого. Одновременно, схема 31 генерирования случайных чисел генерирует случайное число, которое затем выдается в функциональную схему 32. Функциональная схема 32 генерирует функцию, основанную на случайном числе. Схема 36 генерирования общего для устройств ключа генерирует общий для устройств ключ на основе общего ключа, считанного из памяти 34 для общего ключа, и специфического ключа устройства, полученного из устройства 2b записи и/или воспроизведения как места назначения передачи. Ключ содержимого, использованный для шифрования содержимого, также выдается из памяти 33 общего ключа в схему 38 шифрования ключа содержимого, которая генерирует ключ шифрования с использованием функции, генерированной функциональной схемой 32 на основе полученного случайного числа, а также с использованием общего для устройств ключа, генерированного в схеме 36 генерирования общего для устройств ключа. Схема 20 повторного шифрования создает пакет, состоящий из незашифрованного заголовка, случайного числа, генерированного схемой 31 генерирования случайных чисел, общего ключа, выданного из памяти 34 общего ключа, ключа шифрования, выданного из схемы шифрования ключа содержимого, и зашифрованного содержимого, выданного из схемы 37 шифрования содержимого, для выдачи сформированного пакета в интерфейс 21 связи.

Повторно зашифрованные таким образом цифровые данные передаются через сеть 5 в серверное устройство 3, где они временно хранятся. Если в этом случае неавторизованное терминальное устройство получает доступ в серверное устройство 3, и цифровые данные, переданные из устройства 2а записи и/или воспроизведения, загружаются и сохраняются в запоминающем устройстве терминального устройства, то это терминальное устройство не способно декодировать цифровые данные и поэтому неспособно воспроизводить цифровые данные, загруженные в запоминающее устройство. Таким образом, цифровые данные, временно записанные в серверное устройство 3, защищаются от воспроизведения терминальным устройством неавторизованного пользователя. Когда определенное количество зашифрованных цифровых данных сохраняется в серверном устройстве 3, то заголовок не зашифрован, так что данные, сохраненные в серверном устройстве 3, можно легко извлекать с помощью устройств 2а, 2b записи и/или воспроизведения.

За счет доступа в серверное устройство 3 устройство 2b записи и/или воспроизведения как место назначения передачи способно загружать цифровые данные, переданные для него и сохраненные в серверном устройстве 3. Зашифрованные цифровые данные, загруженные из серверного устройства 3, поступают на вход входного терминала 12 и обрабатываются для записи в схеме 14 обработки данных записи для сохранения в запоминающем устройстве 15. Хотя зашифрованные цифровые данные сохраняются в запоминающем устройстве 15 устройства 2b записи и/или воспроизведения как месте назначения передачи, цифровые данные, подлежащие воспроизведению, можно легко извлекать, поскольку заголовок не зашифрован. При воспроизведении цифровые данные, считанные из запоминающего устройства 15, обрабатываются для воспроизведения в схеме 16 обработки данных воспроизведения и выдаются в схему 22 декодирования системы воспроизведения.

Как показано на фиг.4, переключатель 47 переключается так, что общий для устройств ключ, генерированный в схеме 43 генерирования общего для устройств ключа, выдается в схему 44 декодирования ключа шифрования. Когда зашифрованные цифровые данные поступают на вход схемы 13 шифрования, то функциональная схема 41 генерирует функцию, основанную на случайном числе в пакете. Схема 43 генерирования общего для устройств ключа считывает общий ключ в пакете и специфический ключ устройства из памяти 42 специфического ключа устройства для генерирования общего для устройств ключа, который затем выдается в схему 44 декодирования ключа шифрования. Необходимо отметить, что специфический ключ устройства в памяти 42 специфического ключа устройства 2b записи и/или воспроизведения является ключом того же типа, что и полученный на стадии S6 устройством 2а записи и/или воспроизведения как источником передачи. Схема 44 декодирования ключа шифрования декодирует ключ шифрования, считанный из пакета, с помощью функции, генерированной в функциональном блоке 41 и с помощью общего для устройств ключа для генерирования ключа содержимого, который выдается в схему 45 декодирования содержимого. Схема 45 декодирования содержимого считывает зашифрованные данные содержимого из пакета для декодирования считанных таким образом зашифрованных данных содержимого с использованием ключа содержимого. Одновременно, поскольку заголовок в пакете не зашифрован, то он непосредственно считывается из пакета схемой 22 декодирования. Схема 22 декодирования выдает декодированные цифровые данные в цифроаналоговый преобразователь 23. Цифроаналоговый преобразователь 23 преобразует декодированные цифровые данные в аналоговые сигналы, которые передаются в громкоговоритель 24. Громкоговоритель 24 преобразует аналоговые сигналы в выходной звук.

В описанной выше системе, если цифровые данные, временно хранящиеся в серверном устройстве 3, загружаются неавторизованным устройством записи и/или воспроизведения и хранятся в его запоминающем устройстве, то загруженные цифровые данные зашифрованы и поэтому не воспроизводятся неавторизованным устройством записи и/или воспроизведения. Таким образом, согласно данному изобретению контролирование авторских прав можно осуществлять без введения в цифровые данные информации, запрещающей копирование без разрешения.

Хотя выше приведено описание случая использования выделенного кабеля для передачи цифровых данных между устройствами 2а, 2b записи и/или воспроизведения, передачу данных можно также осуществлять по радио.

Ниже приводится описание другого варианта выполнения данного изобретения, в котором выполняется обмен цифровыми данными между устройством 2а записи и/или воспроизведения в качестве специализированного оборудования данной системы и устройством 2b записи и/или воспроизведения. Устройства 2а, 2b записи и/или воспроизведения, обменивающиеся данными непосредственно или через проводной или беспроводной путь, обеспечивают безопасные условия для обмена цифровыми данными. Таким образом, в данном модифицированном варианте выполнения устройства 2а записи и/или воспроизведения как источника передачи согласно данному изобретению зашифрованные цифровые данные передаются непосредственно на устройство 2b записи и/или воспроизведения, когда устройство 2b записи и/или воспроизведения аутентифицировано как место назначения передачи. Когда устройство 2b записи и/или воспроизведения как место назначения передачи не аутентифицировано, то выдача цифровых данных запрещается. В данном варианте выполнения цифровые данные не обмениваются с неавторизованным устройством через серверное устройство 3, как в описанном выше варианте выполнения, для повышения защиты обмена данными. Ниже приводится описание модифицированного варианта выполнения данного изобретения со ссылками на фиг.6 и 7.

Как показано на фиг.6, данное устройство 50 записи и/или воспроизведения выполнено аналогично устройству 2 записи и/или воспроизведения, показанному на фиг.2, за исключением передающей системы. Устройство 50 записи и/или воспроизведения содержит, в качестве передающей системы для передачи цифровых данных в другое устройство записи и/или воспроизведения, схему 51 аутентификации для аутентификации устройства в качестве места назначения передачи данных, переключатель 52 для обеспечения выдачи данных только тогда, когда устройство в качестве места назначения передачи данных аутентифицировано в схеме 51 аутентификации.

Схема 51 аутентификации аутентифицирует устройство как место назначения передачи и управляет переключением переключателя 52 на основе результатов аутентификации. Например, устройство, служащее местом назначения передачи, и устройство 50 записи и/или воспроизведения как источник передачи соединены друг с другом через кабель, соответствующий стандарту IEEE 1394, и устройство 50 аутентифицирует устройство, служащее местом назначения передачи, для управления переключателем на основе результатов аутентификации. А именно, если устройство, служащее местом назначения передачи, является устройством 50 записи и/или воспроизведения в качестве специализированного оборудования, то схема 51 аутентификации делает заключение, что передача зашифрованных цифровых данных возможна и переключает переключатель 52 для соединения друг с другом схемы 16 обработки данных воспроизведения и интерфейса 21 связи (I/F). Когда устройство, служащее местом назначения передачи, является серверным устройством 3 или, например, персональным компьютером в качестве оборудования общего назначения, но не устройством 50 записи и/или воспроизведения, то схема 51 аутентификации переключает переключатель 52 так, чтобы не соединять друг с другом схему 16 обработки данных воспроизведения и интерфейс 21 связи с целью воспрещения передачи зашифрованных цифровых данных.

Ниже приводится описание со ссылками на фиг.7 последовательности операций при передаче устройством 50 записи и/или воспроизведения цифровых данных в другое устройство. Если на стадии S11 пользователь выполняет операцию передачи зашифрованных цифровых данных, хранящихся в запоминающем устройстве 15, то схема 51 аутентификации устройства 50 записи и/или воспроизведения как источника передачи проверяет, является ли устройство, служащее местом назначения передачи, устройством записи и/или воспроизведения, имеющим те же функции, что и устройство 50 записи и/или воспроизведения как источник передачи. То есть схема 51 аутентификации не аутентифицирует устройство места назначения передачи как устройство места назначения передачи, когда устройство места назначения передачи является оборудованием общего назначения, таким как персональный компьютер, или когда место назначения передачи является без сомнений устройством 50 записи и/или воспроизведения, но передача к нему осуществляется через серверное устройство 3. То есть если цифровые данные передаются в серверное устройство 3, то имеется риск незаконной загрузки в не авторизованное устройство, так что серверное устройство 3 нельзя считать полностью защищенной операционной средой. С другой стороны, если цифровые данные передаются в оборудование общего назначения, такое как персональный компьютер, то имеется опасность того, что программное обеспечение для декодирования установлено в персональный компьютер незаконно, так что высока вероятность того, что зашифрованные цифровые данные будут декодированы незаконно. Устройство 50 записи и/или воспроизведения выполнено с возможностью передачи цифровых данных только при непосредственном соединении с устройством 50 записи и/или воспроизведения в качестве специализированного оборудования.

Когда цифровые данные передаются непосредственно в устройство 50 записи и/или воспроизведения, то схема 51 аутентификации на стадии S12 изменяет положение переключателя 52 для соединения друг с другом схемы 16 обработки данных воспроизведения и интерфейса 21 связи. Устройство 50 записи и/или воспроизведения как источник передачи передает зашифрованные цифровые данные в устройство 50 записи и/или воспроизведения как место назначения передачи.

Когда устройство места назначения передачи является непосредственно оборудованием общего назначения, или когда местом назначения передачи является устройство 50 записи и/или воспроизведения, но через серверное устройство 3, то схема 51 аутентификации на стадии S13 изменяет положение переключателя 53 так, что прерывается соединение между схемой 16 обработки данных воспроизведения и интерфейсом 21 связи. То есть устройство 50 записи и/или воспроизведения воспрещает передачу зашифрованных цифровых данных в устройство места назначения передачи.

Описанное выше устройство 50 записи и/или воспроизведения как источник передачи обеспечивает выдачу зашифрованных цифровых данных только тогда, когда цифровые данные можно передавать в полностью защищенную операционную среду, то есть когда цифровые данные можно выдавать непосредственно в устройство 50 записи и/или воспроизведения как место назначения передачи для обеспечения защищенной передачи/приема цифровых данных. Кроме того, при передаче цифровых данных, цифровые данные, хранящиеся в зашифрованном виде в запоминающем устройстве 15, могут передаваться в устройство 50 записи и/или воспроизведения как место назначения передачи без повторного шифрования, что обеспечивает экономию времени, необходимого для повторного шифрования.

В описанном выше варианте выполнения цифровые данные могут передаваться только тогда, когда устройство места назначения передачи является устройством, которое может быть аутентифицировано, например, когда устройство места назначения передачи является устройством 50 записи и/или воспроизведения того же типа, что и устройство, служащее источником передачи. Однако устройство места назначения передачи не ограничивается устройством 50 записи и/или воспроизведения, если устройство места назначения передачи обеспечивает выдачу цифровых данных в защищенных условиях. Например, если в устройстве, например, схема декодирования согласно данному изобретению образована специализированной полупроводниковой интегральной схемой, то устройство является надежным и обеспечивает защищенный обмен данными, и поэтому в этом случае выдача цифровых данных может быть разрешена.

Ниже приводится описание модифицированного варианта выполнения данного изобретения со ссылками на фиг.8 и 9, в котором цифровые данные могут выдаваться не только в устройство записи и/или воспроизведения, описанное применительно к фиг.6 и 7, но также в персональный компьютер как оборудование общего назначения в случае успешной аутентификации.

Как показано на фиг.8, устройство 60 записи и/или воспроизведения выполнено аналогично устройству 2 записи и/или воспроизведения, показанному на фиг.2, за исключением передающей системы, и поэтому используются те же цифровые позиции для обозначения соответствующих частей, а подробное описание не приводится. Устройство 60 записи и/или воспроизведения содержит в качестве передающей системы для передачи зашифрованных цифровых данных в другое устройство, первую схему 61 аутентификации, первый переключатель 62, вторую схему 63 аутентификации, второй переключатель 64, схему 65 декодирования и схему 66 повторного шифрования. Первая схема 61 аутентификации выполняет аутентификацию с целью определения, является ли устройство места назначения передачи тем же устройством записи и/или воспроизведения, что и устройство 2а записи и/или воспроизведения как источник передачи. Первый переключатель изменяет путь прямой передачи зашифрованных цифровых данных и путь повторного шифрования зашифрованных цифровых данных для передачи повторно зашифрованных цифровых данных. Вторая схема аутентификации автоматически определяет, является ли устройство места назначения передачи оборудованием общего назначения, таким как персональный компьютер. Второй переключатель обеспечивает выдачу зашифрованных цифровых данных, когда оборудование общего назначения аутентифицировано второй схемой 63 аутентификации. Схема декодирования декодирует зашифрованные цифровые данные. Схема повторного шифрования повторно шифрует цифровые данные, декодированные схемой 65 декодирования.

Первая схема 61 аутентификации аутентифицирует устройство места назначения передачи и управляет переключением переключателя 62 на основе результатов аутентификации. А именно, если устройство места назначения передачи является таким же устройством записи и/или воспроизведения, что и устройство 60 записи и/или воспроизведения как источник передачи, и цифровые данные передаются непосредственно в это устройство записи и/или воспроизведения как место назначения передачи, то первая схема 61 аутентификации принимает решение, что передача зашифрованных цифровых данных возможна, и в соответствии с этим переключает первый переключатель 62 для соединения друг с другом схемы 16 обработки данных воспроизведения и интерфейса 21 связи (IF). Если устройство места назначения передачи является таким же устройством записи и/или воспроизведения, что и устройство 60 записи и/или воспроизведения как источник передачи, но передача осуществляется через серверное устройство 3, или же если цифровые данные передаются непосредственно, но устройство записи и/или воспроизведения места назначения передачи является оборудованием общего назначения, таким как персональный компьютер, то первая схема 61 аутентификации отсоединяет схему 16 обработки данных воспроизведения от интерфейса 21 связи и переключает первый переключатель для рассоединения друг от друга схемы 16 обработки данных воспроизведения и второго переключателя 64.

Вторая схема 63 аутентификации выполняет аутентификации с целью определения, является ли устройство места назначения передачи оборудованием общего назначения, таким как персональный компьютер, в котором на законном основании установлено программное обеспечение декодирования, или устройством записи и/или воспроизведения как источник передачи или оборудованием общего назначения, которое выполняет роль места назначения передачи, когда цифровые данные передаются через серверное устройство 3 в место назначения передачи, которое принадлежит к тому же типу, что и устройство 60 записи и/или воспроизведения как источник передачи, или же в оборудование общего назначения, и управляет изменением положения второго переключателя 64 на основе результатов аутентификации. А именно, вторая схема 63 аутентификации переключает второй переключатель 64 во включенное положение соединения друг с другом схемы 16 обработки данных воспроизведения и схемы 65 декодирования через первый переключатель 62, когда зашифрованные цифровые данные передаются в оборудование общего назначения, где на законном основании установлено программное обеспечение декодирования, в устройство записи и/или воспроизведения, которое принадлежит к тому же типу, что и устройство 60 записи и/или воспроизведения как источник передачи через серверное устройство 3, или же в оборудование общего назначения, в котором на законном основании установлено программное обеспечение декодирования через серверное устройство 3. Когда устройство места назначения передачи не аутентифицировано, то вторая схема 63 аутентификации изменяет положение второго переключателя 64 на выключенное положение, в котором отсутствует соединение схемы 16 обработки данных воспроизведения и схемы 65 декодирования. Вторая схема 63 аутентификации устанавливает состояние запрета передачи цифровых данных.

При передаче цифровых данных схема 65 декодирования декодирует цифровые данные, зашифрованные схемой 13 шифрования, для выдачи декодированных цифровых данных в схему 66 повторного шифрования.

Схема 66 повторного шифрования получает открытый ключ из оборудования общего назначения, аутентифицированного второй схемой 63 аутентификации, для повторного шифрования цифровых данных с использованием открытого ключа. Схема 66 повторного шифрования выдает повторно зашифрованные цифровые данные в интерфейс 21 связи.

Ниже приводится описание последовательности операций устройства 60 записи и/или воспроизведения, передающего цифровые данные в другое устройство, со ссылками на фиг.9. Когда пользователь выполняет операцию передачи зашифрованных цифровых данных, хранящихся в зашифрованном виде в запоминающем устройстве 15, то первая схема 61 аутентификации устройства 60 записи и/или воспроизведения на стадии S21 проверяет, является ли устройство места назначения передачи устройством записи и/или воспроизведения того же типа, что и устройство 60 записи и/или воспроизведения как источник передачи. А именно, первая схема 61 аутентификации проверяет, предстоит ли непосредственная передача цифровых данных в то же устройство записи и/или воспроизведения как место назначения передачи, что и само устройство записи и/или воспроизведения, или же в устройство, отличное от устройства записи и/или воспроизведения.

Когда устройство места назначения передачи аутентифицировано как устройство записи и/или воспроизведения, одинаковое с устройством 60 записи и/или воспроизведения, то первая схема 61 аутентификации на стадии S22 переключает первый переключатель 62 так, что цифровые данные выдаются из схемы 16 обработки данных воспроизведения в интерфейс 21 связи. Например, за счет переключения первого переключателя 62 зашифрованные цифровые данные, считанные из запоминающего устройства 15, передаются в зашифрованном виде из интерфейса 21 связи в устройство записи и/или воспроизведения как место назначения передачи, как показано на фиг.8. В этом случае, поскольку устройство 60 записи и/или воспроизведения повторно не шифрует выходные цифровые данные, то устройство 60 записи и/или воспроизведения может передавать цифровые данные с большой скоростью. При воспроизведении цифровых данных устройство записи и/или воспроизведения как место назначения передачи декодирует и воспроизводит данные с использованием общего ключа.

Если на стадии S21 первая схема 61 аутентификации не аутентифицирует устройство места назначения передачи, то вторая схема 63 аутентификации на стадии S23 аутентифицирует устройство места назначения передачи. А именно, вторая схема 63 аутентификации проверяет, является ли устройство, соединенное непосредственно или через серверное устройство 3, оборудованием общего назначения, в котором на законном основании установлено программное обеспечение декодирования, или является ли устройство, соединенное через серверное устройство 3, таким же устройством записи и/или воспроизведения, что и устройство 60 записи и/или воспроизведения как источник передачи.

Когда устройство места назначения передачи аутентифицировано второй схемой 63 аутентификации, то вторая схема 63 аутентификации переключает второй переключатель 64 через первый переключатель 62 в положение соединения друг с другом схемы 16 обработки данных воспроизведения и схемы 65 декодирования. В это время первый переключатель 62 переключается так, что выход схемы 16 обработки данных воспроизведения соединяется через второй переключатель 64 со схемой 65 декодирования. Зашифрованные цифровые данные, считанные из запоминающего устройства 15, подаются на вход схемы 65 декодирования. Схема 65 декодирования декодирует цифровые данные, зашифрованные схемой 13 шифрования, с целью выдачи декодированных цифровых данных в схему 66 повторного шифрования для повторного шифрования.

Схема 66 повторного шифрования получает на стадии S25 открытый ключ устройства места назначения передачи. На стадии S26 схема повторного шифрования выполняет повторное шифрование цифровых данных, расшифрованных схемой 65 декодирования. Интерфейс 21 связи передает эти повторно зашифрованные цифровые данные в устройство места назначения передачи. А именно, если на стадии S23 установлено, что устройство места назначения передачи является оборудованием общего назначения или передача выполняется через серверное устройство 3, то степень защиты ниже, чем на стадии S22. С учетом этого цифровые данные повторно шифруются с использованием открытого ключа устройства места назначения передачи, и зашифрованные таким образом данные передаются для сохранения степени защиты.

Если на стадии S27 устройство места назначения передачи не аутентифицировано, то устройство места назначения передачи не является аутентичным устройством. Таким образом, вторая схема 63 аутентификации разрывает соединение между схемой 16 обработки данных воспроизведения и интерфейсом 21 связи. То есть устройство 60 записи и/или воспроизведения запрещает выдачу зашифрованных цифровых данных в устройство места назначения передачи.

Устройство 60 записи и/или воспроизведения, описанное выше, обеспечивает выдачу зашифрованных цифровых данных только тогда, когда цифровые данные можно передавать в полностью защищенную операционную среду, то есть когда цифровые данные выдаются непосредственно в устройство 60 записи и/или воспроизведения для осуществления защищенных передачи/приема цифровых данных. Поскольку цифровые данные, хранящиеся в запоминающем устройстве 15 в зашифрованном виде, передаются в устройство 60 записи и/или воспроизведения как место назначения передачи без шифрования, то устройство 60 записи и/или воспроизведения как источник передачи может выдавать цифровые данные с высокой скоростью. Если цифровые данные не выдаются непосредственно в устройство 60 записи и/или воспроизведения, но устройство места назначения передачи аутентифицировано, то цифровые данные можно передавать в другое устройство, поскольку степень защиты обеспечивается шифрованием. Таким образом, в данном варианте выполнения число типов устройств, в которые могут передаваться цифровые данные, может быть больше, чем в варианте выполнения, согласно фиг.6 и 7.

Ниже приводится со ссылками на фиг.10 и 11 описание варианта выполнения устройства 70 записи и/или воспроизведения, в котором можно изменять способ передачи в зависимости от характеристик устройства места назначения передачи. Поскольку устройство 70 записи и/или воспроизведения по существу аналогично устройству 2 записи и/или воспроизведения на фиг.2, за исключением передающей системы, то общие части обозначены одинаковыми цифровыми позициями. Устройство 70 записи и/или воспроизведения содержит в качестве передающей системы для передачи зашифрованных цифровых данных в другое устройство, схему 71 аутентификации, схему 72 принятия решений, схему 73 декодирования и схему 74 повторного шифрования. Схема аутентификации аутентифицирует устройство места назначения передачи. Схема принятия решений различает тип устройства места назначения передачи по результатам аутентификации с помощью схемы 71 аутентификации. Схема декодирования декодирует зашифрованные цифровые данные, полученные с выхода схемы 16 обработки данных воспроизведения. Схема повторного шифрования выполняет повторное шифрование цифровых данных, расшифрованных схемой 73 декодирования. Дополнительно к этому, для преобразования цифровых данных в выходные аналоговые сигналы устройство 70 записи и/или воспроизведения содержит схему 75 декодирования для расшифровки цифровых данных с выхода схемы 16 обработки данных воспроизведения и цифроаналоговый преобразователь 76 (D/A) для преобразования цифровых данных в аналоговые данные.

Схема 71 аутентификации аутентифицирует устройство места назначения передачи. А именно, схема 71 аутентификации выполняет аутентификацию с целью определения, является ли устройство места назначения передачи авторизованным или нет, то есть является ли устройство места назначения передачи устройством записи и/или воспроизведения того же типа, что и устройство 70 записи и/или воспроизведения как источник передачи, оборудованием общего назначения, таким как персональный компьютер, в котором на законном основании установлено программное обеспечение для использования данной системы, или же таким же устройством записи и/или воспроизведения, что и устройство 70 записи и/или воспроизведения как источник передачи, или оборудованием общего назначения, соединенных через серверное устройство 3. Схема 71 выдает тип аутентифицированного устройства и результаты аутентификации в схему 72 принятия решений. Схема 71 аутентификации соединяет друг с другом, например, устройство 70 записи и/или воспроизведения как источник передачи и устройство места назначения передачи с помощью кабеля, соответствующего стандарту IEEE 1394, для обмена сигналами в соответствии со стандартом IEEE 1394 для осуществления аутентификации.

Схема 72 принятия решений распознает тип устройства места назначения передачи, передавая зашифрованные цифровые данные в зависимости от выходного сигнала схемы 71 аутентификации, который основывается на результатах аутентификации. При передаче цифровых данных непосредственно в устройство записи и/или воспроизведения, которое относится к тому же типу, что и устройство, служащее источником передачи, схема 72 принятия решений передает цифровые данные их схемы 16 обработки данных воспроизведения в интерфейс 21 связи. При передаче цифровых данных непосредственно в оборудование общего назначения или опосредованно через серверное устройство 3 в устройство записи и/или воспроизведения, которое принадлежит к тому же типу, что и устройство 70 записи и/или воспроизведения, или в оборудование общего назначения, схема 72 принятия решений передает цифровые данные из схемы 16 обработки данных воспроизведения в схему 73 декодирования. Если устройство, в которое передаются цифровые данные, не авторизовано, т.е. не аутентифицировано, то схема 72 принятия решений запрещает выдачу цифровых данных через интерфейс 21 связи или же передает цифровые данные из схемы 16 обработки данных воспроизведения в схему 75 декодирования.

При передаче цифровых данных схема 73 декодирования декодирует цифровые данные, зашифрованные схемой 13 шифрования, для выдачи декодированных цифровых данных в схему 74 повторного шифрования для повторного шифрования.

Схема 74 повторного шифрования получает открытый ключ из устройства записи и/или воспроизведения как места назначения передачи, аутентифицированного схемой 71 аутентификации, или из оборудования общего назначения для шифрования цифровых данных с использованием этого открытого ключа. Схема 74 повторного шифрования выдает повторно зашифрованные цифровые данные в интерфейс 21 связи.

Схема 75 декодирования декодирует цифровые данные, зашифрованные схемой 13 шифрования, для выдачи их в цифроаналоговый преобразователь 76, который преобразует цифровые данные в аналоговые сигналы, которые выдаются в виде аналоговых сигналов из устройства 70.

На фиг.11 показана последовательность операций при передаче устройством 70 записи и/или воспроизведения как источником передачи цифровых данных в другое устройство. Когда пользователь выполняет процесс передачи зашифрованных цифровых данных, хранящихся в запоминающем устройстве 15, схема 71 аутентификации устройства 70 записи и/или воспроизведения как источника передачи на стадии S31 выполняет аутентификацию для определения, является ли устройство места назначения передачи цифровых данных авторизованным устройством, и выдает результаты аутентификации и тип аутентифицированного устройства в схему 72 принятия решений. В зависимости от результатов аутентификации схема 72 принятия решений проверяет, необходимо ли передать зашифрованные цифровые данные из схемы 16 обработки данных воспроизведения в интерфейс 21 связи или в схему 73 декодирования, что запрещает их выдачу, или в схему 75 декодирования.

Когда схема 72 принятия решений определяет, что цифровые данные подлежат передаче непосредственно в устройство записи и/или воспроизведения того же типа, что и устройство 70 записи и/или воспроизведения как источник передачи, то схема 72 принятия решений на стадии S32 выдает зашифрованные цифровые данные из схемы 16 обработки данных воспроизведения в интерфейс 21 связи. Поскольку зашифрованные цифровые данные считываются из запоминающего устройства 15 в защищенных условиях связи от устройства к устройству, то зашифрованные цифровые данные передаются в зашифрованном виде из интерфейса 21 связи в устройство записи и/или воспроизведения как место назначения передачи. Поскольку устройство 70 записи и/или воспроизведения как источник передачи повторно не шифрует передаваемые цифровые данные, то можно передавать цифровые данные с высокой скоростью. При воспроизведении цифровых данных устройство записи и/или воспроизведения как место назначения передачи декодирует и воспроизводит переданные цифровые данные с использованием общего ключа.

Когда схема 72 принятия решений определяет, что цифровые данные подлежат передаче в оборудование общего назначения, соединенное непосредственно с устройством, служащим источником передачи, и являющееся устройством места назначения передачи, или в устройство записи и/или воспроизведения того же типа, что и устройство 70 записи и/или воспроизведения как источник передачи, или в оборудование общего назначения через серверное устройство 3, то схема принятия решений на стадии S33 передает цифровые данные из схемы 16 обработки данных воспроизведения в схему 73 декодирования. С целью повторного шифрования схема 73 декодирования декодирует зашифрованные цифровые данные, которые поступают из схемы 16 обработки данных воспроизведения и которые зашифрованы схеме 13 шифрования, и выдает декодированные цифровые данные в схему 74 повторного шифрования. На стадии S34 схема 74 повторного шифрования получает открытый ключ устройства места назначения передачи. На стадии S35 схема 74 повторного шифрования повторно шифрует цифровые данные, расшифрованные схемой 73 декодирования, с использованием открытого ключа устройства места назначения передачи. Интерфейс 21 связи передает повторно зашифрованные цифровые данные в устройство места назначения передачи. То есть, если устройство места назначения передачи является оборудованием общего назначения или если передача выполняется в серверное устройство 3, то степень защиты ниже, чем в случае передачи на стадии S32. Поэтому цифровые данные повторно шифруются с использованием открытого ключа устройства места назначения передачи и передаются зашифрованными для сохранения защиты данных при передаче.

Если схема 72 принятия решений определяет на стадии S36, что устройство места назначения передачи цифровых данных является не авторизованным устройством, то оно запрещает выдачу цифровых данных на стадии S36. В качестве альтернативного решения, схема 72 принятия решений на стадии S36 разрешает выдачу только в виде аналоговых сигналов. В случае выдачи аналоговых сигналов, схема 72 принятия решений передает цифровые данные из схемы 16 обработки данных воспроизведения в схему 75 декодирования. Схема 75 декодирования расшифровывает цифровые данные, полученные из схемы 16 обработки данных воспроизведения и зашифрованные схемой 13 шифрования, для выдачи декодированных цифровых данных в цифроаналоговый преобразователь 76. В результате, цифровые данные, преобразованные в аналоговые сигналы, выдаются из устройства 70.

В описанном выше устройстве 70 записи и/или воспроизведения цифровые данные, выдаваемые из устройства 70, выдаются непосредственно, выдаются зашифрованными или преобразуются в аналоговые сигналы и выдаются в этом виде. То есть если цифровые данные передаются непосредственно в устройство записи и/или воспроизведения того же типа, что и устройство 70 записи и/или воспроизведения как источник передачи, то степень защиты можно считать высокой, поскольку данные передаются между устройствами одного типа. Таким образом, устройство 70 записи и/или воспроизведения передает зашифрованные цифровые данные из запоминающего устройства 15 непосредственно в устройство 2b записи и/или воспроизведения как место назначения передачи без повторного шифрования выходных цифровых данных с целью сокращения времени передачи. В оборудовании общего назначения, таком как персональный компьютер, в котором установлено программное обеспечение, используемое в данном изобретении, возможен случай, что программное обеспечение установлено не законно, так что степень защиты ниже, чем в случае передачи цифровых данных между устройствами одного типа, как указывалось выше. При передаче цифровых данных через серверное устройство 3 в устройство записи и/или воспроизведения того же типа, что и устройство 70 записи и/или воспроизведения как источник передачи, имеется опасность того, что цифровые данные, содержащиеся в серверном устройстве 3, будут загружены устройством, которое незаконно получило доступ в серверное устройство 3, и поэтому степень защиты ниже, чем в случае передачи цифровых данных между устройствами одного типа, как указывалось выше. В этом случае устройство 70 записи и/или воспроизведения как источник передачи повторно шифрует выходные цифровые данные с использованием открытого ключа устройства места назначения передачи для поддержания степени защиты во время и после передачи цифровых данных.

Хотя выше был описан случай передачи зашифрованных цифровых данных, можно также использовать специальные способы шифрования, такие как криптограмма RSA или эллиптическая криптограмма в качестве криптографической системы с открытым ключом, или же ЕКВ или MJR в качестве системы с закрытым ключом с большей скоростью шифрования, чем в системе с открытым ключом. Если, например, устройство 70 записи и/или воспроизведения как источник передачи принадлежит к тому же типу, что и устройство записи и/или воспроизведения как место назначения передачи, то можно использовать систему с открытым ключом с высокой скоростью шифрования. С другой стороны, можно использовать систему с открытым ключом с более высокой защитой при передаче данных в оборудование общего назначения или при передаче цифровых данных через серверное устройство 3.

В описанных выше вариантах выполнения указывалось, что цифровые данные передаются без обработки повторного шифрования в случае, когда устройства 50, 60 и 70 записи и/или воспроизведения как источники передачи принадлежат к тому же типу, что и устройство записи и/или воспроизведения места назначения передачи. Однако необязательно, чтобы устройство, служащее источником передачи, было того же типа, что и устройство места назначения передачи. То есть достаточно, если устройства снабжены по меньшей мере функциями шифрования и декодирования, показанными на фиг.2-4.

Ниже приводится описание со ссылками на чертежи устройства 80 записи и/или воспроизведения, в котором информация управления копированием, ограничивающая копирование, включена в качестве данных контролирования соблюдения авторских прав в цифровые данные, передаваемые из устройства 2 записи и/или воспроизведения, и в котором запись цифровых данных ограничена на основе этой информации, запрещающей не разрешенное копирование.

Это устройство 80 записи и/или воспроизведения содержит входной терминал 81, в который поступают зашифрованные сжатые цифровые данные из серверного устройства 3, как показано на фиг.12. Это устройство 80 записи и/или воспроизведения содержит в качестве системы записи схему 82 декодирования для декодирования зашифрованных цифровых данных, схему 82 распаковки для распаковки сжатых цифровых данных, схему 84 извлечения и обновления для извлечения из цифровых данных и перезаписи информации запрещения не разрешенного копирования, схему 85 сжатия для сжатия цифровых данных и схему 86 шифрования для шифрования сжатых цифровых данных. Это устройство 80 записи и/или воспроизведения содержит в качестве системы записи схему 87 обработки данных записи для процесса записи зашифрованных цифровых данных и запоминающее устройство 88 с целью сохранения зашифрованных цифровых данных.

Устройство 80 записи и/или воспроизведения содержит в качестве системы воспроизведения схему 80 обработки данных воспроизведения, схему 90 декодирования для расшифровки цифровых данных, обработанных для воспроизведения схемой 89 обработки данных воспроизведения, схему 91 распаковки для распаковки цифровых данных из схемы 90 декодирования, цифроаналоговый преобразователь 92 для преобразования цифровых данных из схемы 91 распаковки в аналоговые сигналы, аналоговый выходной терминал 93 для выдачи аналоговых сигналов и цифровой выходной терминал 94 для передачи цифровых данных перед цифроаналоговым преобразователем 92. Устройство 80 записи и/или воспроизведения содержит также контроллер 95 системы для управления всеми операциями.

На входной терминал 81 поступают зашифрованные сжатые цифровые данные, такие как звуковые данные или видеоданные, или данные изображения, из серверного устройства 3 или из устройства записи и/или воспроизведения. В этих цифровых данных содержится информация SCMS (система управления последовательным копированием) в качестве информации управления копированием в виде информации не прокручиваемого фонового изображения. Схема 82 декодирования расшифровывает зашифрованные цифровые данные, поступающие на вход входного терминала 81, так же, как схемы 19 и 22 декодирования, показанные на фиг.4, для извлечения информации управления копированием, содержащейся в цифровых данных, для передачи извлеченной таким образом информации в схему 83 распаковки. Схема 83 распаковки распаковывает цифровые данные, сжатые в соответствии с ATRAC3 (адаптивное преобразовательное акустическое кодирование 3: торговый знак), MPEG-2AAC (экспертная группа 2 по кинематографии - усовершенствованное звуковое кодирование), МР3 (MPEG-1, звуковой уровень 3), TwinVQ (Transform-Domain Weighted Interleave Vector Quantization: торговый знак), MS Audio (WMA: Windows Media Audio: торговый знак) или OGG Vorbis (торговый знак), для выдачи распакованных цифровых данных в схему 84 извлечения и обновления.

Схема 84 извлечения и обновления извлекает не прокручиваемые фоновые изображения, содержащиеся в декодированных развернутых цифровых данных, для обнаружения информации SCMS. Эта информация SCMS является флагом управления копированием, предусмотренным в первых двух битах данных. Эти два бита состоят из [00] (цифровое копирование разрешено), [10] (цифровое копирование запрещено) и [11] (цифровое копирование разрешено только один раз).

Когда информация SCMS является [00] или [11], то схема 84 извлечения и обновления разрешает запись цифровых данных в запоминающее устройство 88. Когда информация SCMS является [11], то [11] перезаписывается в [10]. Если информация SCMS является [10], то схема 84 извлечения и обновления запрещает запись цифровых данных в запоминающее устройство 88. Схема 84 извлечения и обновления выдает цифровые данные, имеющие обновленную информацию SCMS, в схему 85 сжатия.

Информация управления копированием может быть информацией CGMS (система управления поколениями копий) вместо информации SCMS. В случае CGMS два бита CCI (информация управления копированием) в виде [11] (цифровое копирование не разрешено), [10] (дополнительное цифровое копирование не разрешено), [01] (цифровое копирование разрешено только один раз) и [00] (разрешено свободное цифровое копирование) встроены в цифровые данные. Естественно, что информация управления копированием не ограничивается SCMS или CGMS.

Схема 85 сжатия сжимает цифровые данные в соответствии с одной из систем ATRAC3, MPEG-2AAC, МР3, TwinVQ, MS Audio и Ogg Vorbis для передачи результатов в схему 87 обработки данных записи. Схема 87 обработки данных записи применяет кодирование исправления ошибок или модуляцию к входным данным. Данные, обработанные для записи схемой 87 обработки данных записи, записываются с помощью головки, например магнитной головки или оптического снимателя на носитель информации, образующий запоминающее устройство 88, такое как жесткий диск, записываемый оптический диск или магнитооптический диск. Следует отметить, что запоминающее устройство 88 может быть заключено в основной корпус устройства 80 или же может быть установлен с возможностью снятия на основном корпусе устройства 80.

Данные, хранящиеся в запоминающем устройстве 88, считываются с помощью головки, такой как магнитная головка или оптический сниматель, для выдачи в схему 89 обработки данных воспроизведения. Схема 89 обработки данных воспроизведения двоично кодирует выходной сигнал, считанный из запоминающего устройства 88, для модуляции или исправления ошибок двоичных сигналов для выдачи полученных сигналов в схему 90 декодирования. Схема 90 декодирования расшифровывает зашифрованные цифровые данные, выданные из схемы 89 обработки данных воспроизведения, для выдачи декодированных данных в схему 91 распаковки.

Схема 91 распаковки распаковывает сжатые цифровые данные из схемы 85 сжатия в соответствии с ATRAC3, MPEG-2AAC, МР3, TwinVQ, MS Audio и Ogg Vorbis для выдачи полученных данных в цифроаналоговый преобразователь 92 или в цифровой выходной терминал 94. Цифроаналоговый преобразователь 92 преобразует цифровые сигналы, полученные с выхода схемы 91 распаковки, в аналоговые сигналы, которые выдаются в аналоговый выходной терминал 93. С аналоговым выходным терминалом 93 соединен, например, громкоговоритель, который преобразует аналоговые сигналы, выданные выходным терминалом 93, в выходные звуковые сигналы.

Контроллер 95 системы управляет всей системой. Например, если информация SCMS, извлеченная и определенная из входных цифровых данных, является [00], [11], то контроллер 95 системы управляет схемой 87 обработки данных записи для записи цифровых данных в запоминающее устройство 88. Если информация SCMS является [10], то контроллер 95 системы управляет схемой 87 обработки данных записи для запрещения записи цифровых данных в запоминающее устройство 88. Если информация SCMS является [11], то контроллер 95 системы управляет схемой 84 извлечения и обновления для перезаписи [11] в [10].