Настоящее изобретение относится к способу защиты от хищений или неправомерного использования аппаратов, работа которых может управляться программными средствами, а также к соответствующим аппаратам и к установке для реализации способа.

В этом контексте речь может идти, например, о связных терминалах, то есть (в том смысле, какой придается ниже этому термину) о любой системе, обеспечивающей связь (передачу/прием) с каким-либо внешним приемопередатчиком, независимо от того, имеем ли мы дело с определенной основной функцией такой системы, как это имеет место в случае с мобильными телефонами, портативными компьютерами и т.п., или же с функцией, выполнение которой возможно с помощью средств, включаемых в эту систему, как, например, в случае с автомобилем, кораблем, самолетом и т.п. Кроме того, рамки изобретения могут охватывать аппараты, которые, как правило, не предназначены для выполнения функций связи, - портативные видеокамеры с магнитофоном, фотоаппараты и пр.

К настоящему времени развитие новых технологий обнаруживает тенденцию к тотальному переходу на портативную технику, что приводит к появлению все большего количества аппаратов или устройств связи, объединяемых общим понятием "кочующие", или "мобильные", то есть таких, которые можно носить с собой или включать в состав систем, работающих в самом разнообразном окружении, а говоря проще - таких, работа которых не привязана к какому-либо строго определенному месту. Подобное развитие нового поколения портативных, а значит, относительно малогабаритных и легких аппаратов сопровождается, к сожалению, ростом числа случаев их хищений и/или неправомерного использования после потери.

Поэтому понятен спрос, возникший на создание систем, которые препятствовали бы использованию похищенных или потерянных аппаратов, в результате чего у всякого потенциального похитителя исчезнет желание переходить к практическим действиям, и он предпочтет вернуть потерянный аппарат обнаруженному владельцу.

Если говорить о мобильных телефонах, то один из подходов заключается в использовании того обстоятельства, что некоторые аппараты выполняются, как выражаются специалисты, "выделенными", то есть включают такую дополнительную программную строку, благодаря которой невозможна их работа с какой-либо иной SIM-картой (сокращение английских слов Subscriber Identity Module - абонентский идентификационный модуль), нежели та, которая была выдана по абонементу подписки у данного оператора связи. Таким образом, в случае хищения или потери аппарата можно сообщить об этом оператору, с тем чтобы он заблокировал подписку.

Однако такое прерывание действия подписки не происходит автоматически, а требует обращения пользователя к оператору.

Еще один недостаток упомянутого способа состоит в том, что похититель легко может получить в свое распоряжение кодовые наборы, которые позволят ему разблокировать аппарат и обеспечить его работу с другой SIM-картой.

Следует также иметь в виду, что указанный способ непригоден для аппаратов, в которых предусмотрена возможность замены данной SIM-карты другой картой. В этих случаях пришлось бы блокировать не подписку, а сам аппарат.

Другой известный способ предусматривает применение для мобильных телефонов набора так наз. PIN- и PUK-кодов (сокращение английских слов соответственно Personal Identification Number - персональный идентификационный номер - и Personal Unlocking Key - персональный код разблокирования), выбираемых самим пользователем, который вводит их в память телефона. Необходимость ввода в аппарат PIN-кода(ов) диктуется тем, что требуется получить возможность считывания SIM-карты и дальнейшего использования этого аппарата. Таким образом, пользователю при каждом включении приходится вводить PIN-код(ы), что способствует снижению риска неправомерного использования аппарата, но, с другой стороны, доставляет огромные неудобства. Кроме того, если телефон похищен в тот момент, когда он был включен, то для того чтобы можно было его использовать, похитителю достаточно просто не выключать его. Еще один недостаток этого способа состоит в том, что требуется ввод одного или нескольких кодов, функции которых пользователи часто понимают не совсем хорошо, а это чревато ошибками в работе с аппаратом, которые могут привести к его нежелательной блокировке. Упомянем также, что используемые в настоящее время pin-коды довольно легко расшифровываются, так что польза от них становится сомнительной.

Один из подобных способов блокировки, в соответствии с которым используют различные pin-коды в сочетании с кодом IMS (сокращение английских слов International Mobile Subscriber Identity - международный идентификационный код мобильного абонента), хранящимся в SIM-карте, описан в документе ЕР 0607767.

Целью изобретения является устранение недостатков известных систем. Для достижения этой цели в соответствии с первым признаком изобретения предлагается способ защиты от хищения и/или неправомерного использования аппарата, работа которого может управляться программными средствами и который имеет связь на основе зависимости и/или расстояния со съемным компонентом, именуемым "установленный компонент",

отличающийся тем, что он включает в себя следующие этапы:

a) загрузку в указанный аппарат программных средств защиты, в которые записан персональный код активации пользователя или любой другой метод персональной аутентификации - например, распознавание отпечатков пальцев, радужной оболочки глаза, сигнатуры ЦДА (цифрового дифференциального анализатора) и пр., и которые необходимы для обеспечения возможности прерывания указанной связи на основе зависимости и/или расстояния,

b) выдачу зарегистрированному пользователю указанного кода активации,

и в случае, если указанный код активации не введен в аппарат перед прерыванием указанной связи на основе зависимости и/или расстояния,

c) блокировку работы аппарата по команде указанных программных средств защиты.

В нижеследующем описании и в пунктах патентной формулы приняты следующие толкования отдельных специальных терминов и выражений:

"съемный компонент" - любой элемент как материального свойства (микросхема, периферийное устройство компьютера, любые другие устройства), так и нематериальной природы (например, программные средства), с которым у аппарата имеется связь на основе зависимости и/или расстояния;

"связь на основе зависимости" - такое состояние, при котором съемный компонент изначально необходим для работы аппарата (например, SIM-карта для мобильного телефона или пленка для фотоаппарата) или, в более общем случае, такое состояние, при котором съемный компонент физически соединен с указанным аппаратом вне зависимости от того, нужен он или нет для его работы (например, принтер к процессору компьютера), причем следует иметь в виду, что один и тот же аппарат может иметь связь на основе зависимости с несколькими съемными компонентами;

"связь на основе расстояния" - такое состояние, при котором съемный компонент, не будучи необходимым для работы аппарата, не может быть удален на расстояние больше заданного без того, чтобы не включить специальный сигнал, причем, так же как и в случае со связью на основе зависимости, следует иметь в виду, что один и тот же аппарат может иметь связь на основе расстояния с несколькими съемными компонентами (средства, обеспечивающие получение такой связи на основе расстояния, существуют, например, в запорных устройствах для предотвращения кражи багажа, при этом один элемент такого устройства находится в багаже, а второй в кармане носильщика, так что при отдалении одного элемента от другого генерируется аварийный сигнал);

"ключ" - любой подлежащий дистанционной передаче код, который присвоен либо указанному компоненту - например, код IMSI SIM-карты, - либо аппарату - например, код IMEI (сокращение английских слов International Mobile Equipment Identity - международный идентификационный код мобильной аппаратуры).

Вполне понятно, что при создании изобретения авторы приняли во внимание то обстоятельство, что первое действие, совершаемое с аппаратом, похититель или незарегистрированный пользователь которого может быть идентифицирован или найден с помощью ключа, присвоенного установленному компоненту (например, кода IMSI SIM-карты мобильного телефона), будет состоять в извлечении установленного компонента с целью его замены аналогичным компонентом. Точно так же, в случае с хищением, например, компьютера, первое, что сделает похититель, - это отключит компьютера от его периферийных устройств. Благодаря тому что способ согласно изобретению позволяет контролировать правомерность такого извлечения или отключения, хищение становится бесполезным, а неправомерное использование - невозможным, причем достигается это довольно просто, так как пользователю достаточно зарегистрироваться у распорядителя услуги защиты и загрузить в свой аппарат программные средства защиты, получив таким образом гарантию того, что установленный компонент, с которым у аппарата имеется связь на основе зависимости, не сможет быть извлечен или отключен лицом, не знающим кода активации, без того чтобы произошла блокировка аппарата.

Другая идея изобретения основана на том, что сразу после хищения аппарата похититель попытается скрыться и, следовательно, удалится от первоначального местонахождения этого аппарата, где располагается съемный компонент, с которым у аппарата имеется связь на основе расстояния. Благодаря тому, что в способе согласно изобретению используется превышение заданного расстояния, хищение становится бесполезным, а неправомерное использование - невозможным, поскольку владелец аппарата получит гарантию того, что как только расстояние между съемным компонентом и похищенным аппаратом превысит заданную величину, без ввода перед этим кода активации, немедленно произойдет блокировка этого аппарата.

Совершенно очевидно, что зарегистрированный пользователь вводит код активации в аппарат только тогда, когда ему надо заменить установленный компонент аналогичным или по каким-либо соображениям отключить его на короткое время (в случае, если способ основывается на прерывании связи на основе зависимости) или когда он хочет отдалить аппарат от указанного съемного компонента за пределы заданного расстояния (все эти операции выполняются довольно редко); можно видеть, таким образом, что для защиты аппарата не требуется никаких часто повторяющихся и утомительных действий.

В соответствии с одним из предпочтительных вариантов осуществления изобретения способ дополнительно включает в себя этап, предусматривающий:

d) включение в результате ввода в аппарат кода активации специальной схемы выдержки времени, обеспечивающей получение времени, необходимого для прерывания и восстановления связи на основе зависимости и/или расстояния, и, если потребуется,

e) блокировку аппарата в случае, если связь на основе зависимости и/или расстояния не восстановлена до окончания указанного времени выдержки.

Под "выдержкой времени" здесь следует понимать любое действие, направленное на задание требуемой продолжительности.

Под "восстановлением связи на основе зависимости и/или расстояния" понимается, в случае связи на основе зависимости, замена установленного компонента аналогичным или повторное включение отключенного на короткое время установленного компонента, а в случае связи на основе расстояния - сближение аппарата со съемным компонентом на расстояние менее их заданного разнесения.

Этап е) предусмотрен для предотвращения такой ситуации, когда зарегистрированный пользователь мог бы оставить защиту разблокированной, не восстановив связь на основе зависимости и/или расстояния, что дало бы возможность постороннему лицу пользоваться аппаратом в случае его хищения в этом состоянии.

В соответствии с одним из предпочтительных вариантов осуществления способ согласно изобретению включает в себя также этап, предусматривающий:

f) блокировку аппарата в случае последовательных вводов определенного количества ошибочных кодов активации.

Поскольку блокировка терминала может произойти вследствие ошибки зарегистрированного пользователя, в соответствии с предлагаемым способом в его предпочтительном варианте предусматривается возможность включения еще одного этапа:

д) разблокирования аппарата провайдером кода активации.

В соответствии с одним из предпочтительных вариантов осуществления применительно к случаю, когда аппарат является связным терминалом, причем указанные аппарат и установленный компонент снабжены каждый своими собственными ключами, называемыми соответственно "ключ терминала" и "ключ компонента", способ дополнительно включает в себя следующие этапы:

h) запись во внешнее оборудование, имеющее базу данных и приемопередатчик, по меньшей мере, одного элемента данных, служащего для идентификации зарегистрированного пользователя указанного терминала;

i) передачу ключа терминала и ключа компонента указанного установленного компонента от указанного терминала на указанный приемопередатчик внешнего оборудования в период первой реализации способа;

j) запись в указанную базу данных ключа терминала и ключа компонента указанного установленного компонента, а

в случае замены установленного компонента аналогичным в условиях, заданных программными средствами защиты,

к) передачу ключа терминала и ключа компонента указанного аналогичного компонента от указанного терминала на указанный приемопередатчик внешнего оборудования и

I) запись в базу данных внешнего оборудования ключа компонента указанного аналогичного компонента с целью отслеживания.

Одновременно с блокировкой терминала и независимо от ее причины на дополнительном этапе m) от терминала на приемопередатчик внешнего оборудования или в обратном направлении, или в обоих этих направлениях может быть послано предупредительное сообщение, которое при необходимости будет визуализовано, либо может быть включен аварийный сигнал.

Можно также предусмотреть этап n), состоящий в определении местоположения терминала и в передаче от этого последнего его географических координат на приемопередатчик внешнего оборудования. Для этого в состав терминал может быть введен, например, GPS. Целесообразно выполнять этап n) автоматически, сразу после блокировки терминала. Польза этой операции очевидна: благодаря определению местоположения телефона, а в более общем случае - любого мобильного аппарата, одновременно обнаруживается и местонахождение похитителя.

Как правило, в подлежащем защите терминале хранятся данные, утрата которых может быть крайне нежелательной (как, например, в случае с телефонным справочником) или данные, имеющие конфиденциальный характер.

В соответствии с одним из предпочтительных вариантов осуществления способа согласно изобретению в случае блокировки терминала вследствие реализации этапа с), е) или f) этот способ дополнительно включает в себя следующий этап:

о) переноса всех или части данных, хранящихся в указанном терминале, в базу данных указанного внешнего оборудования и/или

р) уничтожения всех или части данных, хранящихся в терминале.

Таким образом, в случае с этапом о) зарегистрированный пользователь сможет восстановить все или часть данных, воспользовавшись базой данных, принадлежащей к внешнему оборудованию, в которой они будут храниться и из которой будут возвращены этому пользователю посредством дистанционной загрузки или с помощью любого нужного носителя.

На этапе р) могут быть уничтожены либо только те данные, которые были перенесены на этапе о), либо только те данные, которые были отобраны предварительно - например, при их вводе в терминал, - либо все данные, хранящиеся в связном терминале. Такая технология особенно удобна в случае с портативными компьютерами, так как она обеспечивает уничтожение всех личных файлов или тех файлов, тайный характер которых пользователь хочет сохранить.

Программные средства, необходимые для реализации способа согласно изобретению и/или, если это потребуется, для разблокирования дистанционно загружаются в терминал из внешнего оборудования. Если невозможны ни такая дистанционная загрузка терминала, ни его загрузка с какого-либо носителя (дискеты, диска CD-ROM и пр.), то фирма-изготовитель должна выполнить необходимое согласование. В соответствии с другим вариантом осуществления программные средства могут быть размещены непосредственно внутри аппарата на каком-либо физическом устройстве - плате или микросхеме.

В соответствии со вторым признаком изобретения в его объем входит комплекс, образованный, с одной стороны, аппаратом, работа которого может управляться программными средствами, и с другой стороны, по меньшей мере, одним съемным компонентом, именуемым "установленный компонент", с которым указанный аппарат имеет связь на основе зависимости и/или расстояния,

причем указанный аппарат загружается программными средствами защиты, в которых записан принадлежащий зарегистрированному пользователю аппарата личный код активации, который обеспечивает:

α) предоставление зарегистрированному пользователю возможности прерывания на короткое время связи на основе зависимости и/или расстояния между своим терминалом и указанным съемным компонентом и

β) блокировку терминала в случае, если оказывается, что перед прерыванием связи на основе зависимости и/или расстояния не был введен код активации.

Целесообразно включить также в состав аппарата:

χ) средства включения в результате ввода своего кода активации, специальной схемы выдержки времени, обеспечивающей получение времени, необходимого для прерывания и восстановления связи на основе зависимости и/или расстояния, и

δ) средства блокировки, воздействующие на аппарат в случае, если связь на основе зависимости и/или расстояния не восстановлена до окончания времени выдержки.

Оно может также содержать:

ε) средства блокировки, воздействующие на аппарат в случае последовательных вводов определенного количества ошибочных кодов активации.

Для выполнения различных перечисленных выше этапов в отношении способа, применяемого при наличии множества аппаратов, каждый из которых образован связным терминалом, имеющим связь на основе зависимости и/или расстояния с, по меньшей мере, одним съемным компонентом, именуемым "установленный компонент", когда каждый терминал и каждый съемный компонент снабжены собственными ключами, называемыми соответственно "ключ терминала" и "ключ компонента", в соответствии с изобретением предлагается установка, состоящая из множества таких терминалов и внешнего оборудования, имеющего приемопередатчик и базу данных, которая обеспечивает для каждого терминала запись, по меньшей мере, одного элемента данных, служащего для идентификации зарегистрированного пользователя, и информации о ключе терминала и ключе компонента, полученной от указанного терминала.

Совершенно очевидно, что в случае, если какой-либо терминал имеет связь на основе зависимости и/или расстояния с несколькими установленными компонентами и некоторые из этих установленных компонентов были заменены аналогичными в условиях, разрешенных программными средствами защиты, терминал может передать внешнему оборудованию ключ компонента каждого из аналогичных заменяющих компонентов.

Установка может также содержать:

ζ) средства передачи, в случае блокировки какого-либо терминала, предупредительного сообщения от данного терминала на приемопередатчик внешнего оборудования, или в обратном направлении, или в обоих этих направлениях, а также, при необходимости, средства визуализации такого сообщения и/или включения аварийного сигнала, причем средства передачи/визуализации и/или включения активизируются одновременно с указанными средствами блокировки, и/или

η) средства определения местоположения терминала и передачи от этого последнего его географических координат на приемопередатчик внешнего оборудования.

Целесообразно, чтобы установка содержала также:

θ) средства разблокирования заблокированного терминала, которые могут включаться от внешнего оборудования.

В случае применения изобретения для целей защиты терминалов, в которых хранятся данные, целесообразно, чтобы установка содержала:

ι) средства переноса всех или части данных, хранящихся в данном терминале, в базу данных указанного внешнего приемопередатчика в случае блокировки какого-либо терминала и/или

κ) средства уничтожения всех или части данных, хранящихся в указанном терминале, в случае его блокировки.

Сущность изобретения и его преимущества явствуют с большей очевидностью подробного описания, приводимого ниже со ссылками на приложенные иллюстрации, на которых:

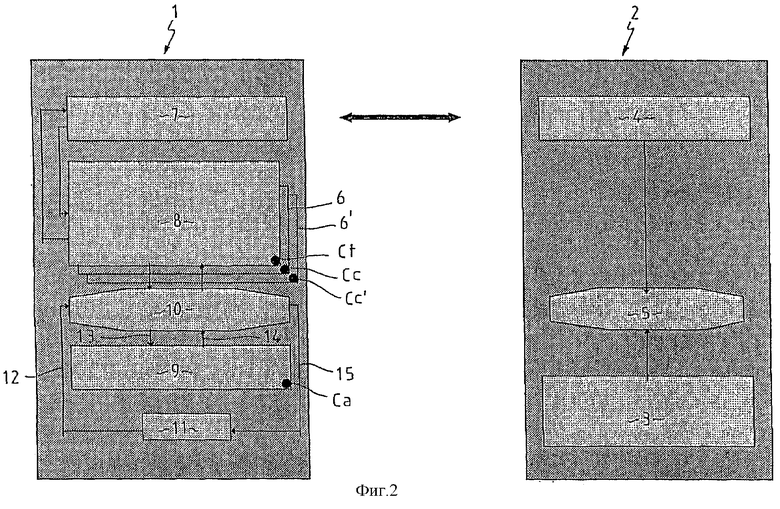

фиг.1 представляет собой блок-схему, иллюстрирующую один из вариантов реализации способа согласно изобретению применительно к защите мобильного телефона,

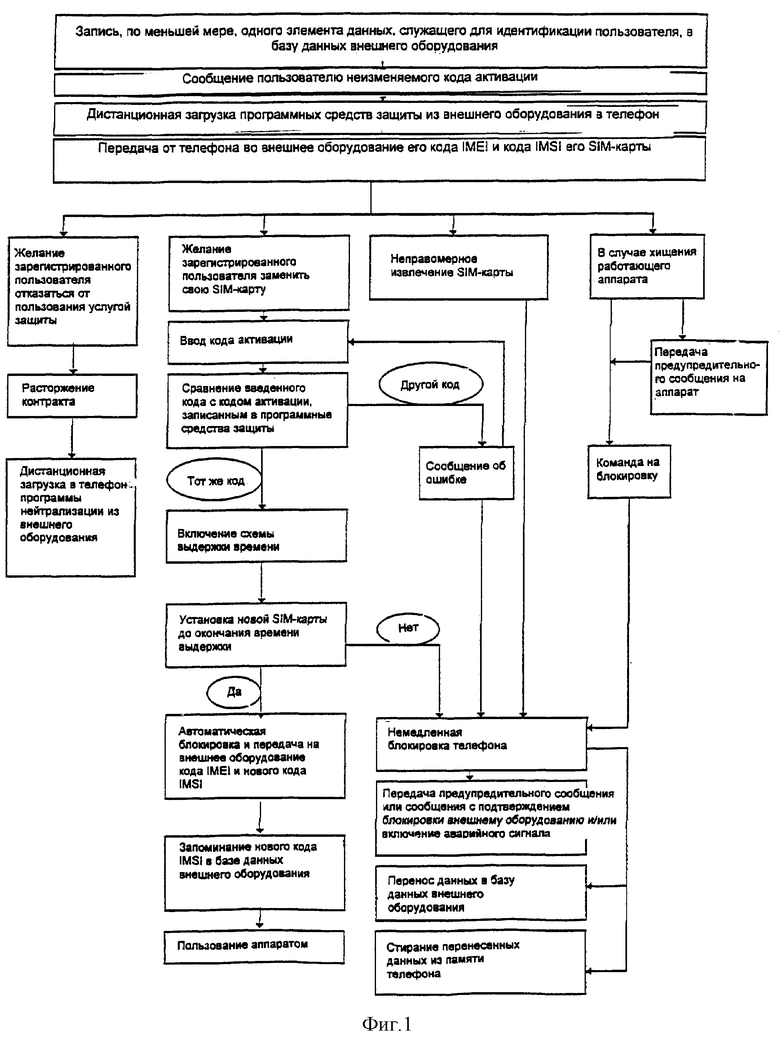

фиг.2 дает схематическое изображение одного из вариантов осуществления установки согласно изобретению для случая применения более общего характера.

На фиг.1 можно видеть различные этапы реализации предлагаемого способа в соответствии с одним из вариантов его осуществления, требующим обращения к поставщику услуг, который является распорядителем всего комплекса, названного выше внешним оборудованием.

Для пользователя, желающего получить рассматриваемые услуги, первый этап состоит в записи в базу данных внешнего оборудования, по меньшей мере, одного элемента данных, позволяющего идентифицировать его. Такой элемент данных может представлять собой, например, его фамилию, адрес, номер телефона и т.п.

После выполнения этой записи пользователь становится по отношению к внешнему оборудованию уже "зарегистрированным пользователем", при этом распорядитель системы защиты предоставляет ему неизменяемый код активации программы разблокирования/выдержки времени/блокировки его телефона, управляемой специальными программными средствами защиты, которые дистанционно загружаются в телефон с приемопередатчика внешнего оборудования. Это код может быть прислан зарегистрированному пользователю по почте или по любому другому конфиденциальному каналу. Код активации записывается также распорядителем системы защиты в дистанционно загружаемые программные средства, но при этом не каждый пользователь телефона может получить доступ к этому коду из указанных программных средств.

На следующей стадии с мобильного телефона на внешнее оборудование передаются:

- его код IMEI или какой-либо код, связанный с любым аналогичным устройством идентификации, и

- код IMSI установленной в нем SIM-карты.

Предлагаемые средства защиты от похитителей никоим образом не влияют на обычное использование телефона зарегистрированным пользователем.

Они вступают в действие лишь в случае замены SIM-карты.

Если зарегистрированный пользователь хочет заменить установленную SIM-карту (операция 1), например, давая напрокат свой мобильный телефон какому-либо постороннему лицу, которое имеет собственную SIM-карту и желает воспользоваться телефоном по собственной подписке, то зарегистрированный пользователь должен будет сначала ввести код активации, полученный от распорядителя услуги защиты.

Введенный код сравнивается с тем, который был ранее записан распорядителем услуги защиты в дистанционно загруженные программные средства, и в случае, если он оказывается правильным (операция 1.А), происходит включение схемы выдержки времени, в течение которой можно выполнить замену SIM-карты.

Если замена произведена до окончания времени выдержки, производится (операция 1.А.1) автоматическая блокировка телефона с передачей от телефона на приемопередатчик внешнего оборудования кода IMEI телефона или кода, присвоенного аналогичному устройству идентификации, с целью опознавания зарегистрированного пользователя, а также кода IMSI заменяющей SIM-карты, который запоминается в базе данных внешнего оборудования и будет впоследствии рассматриваться как ключ установленного компонента, признаваемого зарегистрированным компонентом. Указанное сохранение в базе данных внешнего оборудования позволяет обеспечить точное отслеживание, а также выполнение различных действий, направленных на ограничение неправомерного пользования телефоном и его съемным(и) компонентом(ами).

При этом сохраняется нормальный режим работы телефона без необходимости выполнения каких бы то ни было дополнительных операций.

Если до окончания времени выдержки замена SIM-карты не произведена, работа телефона будет немедленно заблокирована (операция 1.А.2).

Если зарегистрированный пользователь производит замены слишком медленно и в результате этого происходит блокировка его телефона, то ему придется связаться с распорядителем услуги защиты, который поможет выполнить разблокирование.

Если на клавиатуре телефона был введен неправильный код активации (операция 1.В), появляется индикация сообщения об ошибке. В случае трех ошибок подряд происходит блокировка телефона. Но и в этом случае, если ошибки вызваны действиями зарегистрированного пользователя, он может добиться разблокирования своего телефона, обратившись к распорядителю услуги защиты.

Если установленная SIM-карта извлечена без ввода перед этим кода активации (операция 2), что чаще всего имеет место при хищении телефона, то это приводит к немедленной автоматической блокировке телефона. Если же такое извлечение произошло по рассеянности зарегистрированного пользователя, то можно будет добиться разблокирования указанным выше способом.

Если говорить конкретно о блокировке, то она выполняется с помощью загруженных в телефон программных средств без вмешательства внешнего оборудования, причем программные средства вступают в действие начиная с момента, когда предпринята попытка заменить установленный компонент аналогичным без предварительного ввода кода активации, либо имеют место три ошибки подряд при вводе этого кода, либо истекло время выдержки после ввода правильного кода активации. Блокировка может быть выполнена любым известным специалистам способом - например, путем дезактивации какого-либо органа телефона, как в случае с блокировкой работы клавиш.

Что касается разблокирования, то оно осуществляется, как сказано выше, от внешнего оборудования, при этом и здесь тоже можно применить любые известные специалистам средства типа дистанционной загрузки команд на разблокирование.

Согласно предпочтительному варианту осуществления, причем независимо от причины блокировки телефона, возможна передача, а в необходимых случаях и визуализация, предупредительного сообщения от телефона к внешнему приемопередатчику либо в обратном направлении, либо в обоих этих направлениях. Может быть также включен аварийный сигнал. Таким образом, при несанкционированной попытке замены SIM-карты или при истечении доступного времени для санкционированной замены на экране телефонного дисплея может появиться сообщение "работа заблокирована" с включением аварийного сигнала, что в случае хищения даст понять похитителю, что его действия бесполезны, а в случае превышения заданного времени выдержки укажет зарегистрированному пользователю на необходимость связаться с распорядителем услуги защиты. В тех же обстоятельствах может быть получено или визуализовано сообщение во внешнем приемопередатчике, что в случае хищения позволит распорядителю услуги защиты уведомить зарегистрированного пользователя о том, что работа его потерянного или похищенного телефона заблокирована.

В соответствии с одним из предпочтительных вариантов осуществления изобретения, независимо от причины блокировки телефона, содержащиеся в нем данные, например телефонный справочник, будут полностью или частично перенесены в базу данных внешнего оборудования, где и будут храниться, при этом база данных сможет возвратить эти данные зарегистрированному пользователю любым подходящим способом, предпочтительно путем дистанционной загрузки из внешнего оборудования, передав их либо на телефон этого пользователя, если он все еще владеет им, либо на новый телефон, приобретенный взамен похищенного. Данные, перенесенные в базу данных внешнего оборудования и временно хранящиеся в ней, смогут быть одновременно уничтожены в памяти телефона, что позволит закрыть доступ к ним любому иному лицу, кроме зарегистрированного пользователя.

В случае, когда зарегистрированный пользователь хочет прекратить пользование услугой защиты согласно изобретению, ему достаточно (операция 3) расторгнуть контракт, заключенный с распорядителем этой услуги, при этом внешнее оборудование дистанционно загрузит программу нейтрализации программных средств защиты, ранее загруженных дистанционно в телефон, в результате чего снова станет возможной замена установленной SIM-карты на аналогичную без ввода кода активации.

В соответствии с изобретением предусматривается также защита на случай хищения телефона в тот момент, когда он включен. В этой ситуации похититель сможет пользоваться телефоном вплоть до полной разрядки батареи.

Для предотвращения подобной ситуации предусмотрены меры для того (операция 4), чтобы внешнее оборудование могло, после того как владелец телефона сообщит о хищении распорядителю услуги защиты, передать непосредственно на телефон команду на блокировку, которая при необходимости может сопровождаться предупредительным сообщением и/или аварийным сигналом.

При этом телефон необратимо блокируется, а содержащиеся в нем данные могут быть переданы на внешнее оборудование и/или стерты из памяти телефона.

Хотя выше мы ограничились для целей удобства описанием лишь защиты мобильных телефонов, само собой разумеется, что предлагаемый способ можно применить и для любых других связных терминалов, в том смысле, в каком это понятие определено выше, а применительно к простейшему варианту его осуществления - и еще шире, для любых аппаратов, работа которых может управляться программными средствами.

Обратимся теперь к фиг.2, на которой представлен пример установки согласно изобретению, рассчитанной на более общий случай применения.

Если рассматривать эту установку более детально, она состоит из ряда связных терминалов, из которых здесь показан только один (поз. 1), и внешнего оборудования 2, имеющего базу данных 3, которая обеспечивает запись, по меньшей мере, одного элемента данных, служащего для идентификации зарегистрированного пользователя, и кода активации Са для каждого из терминалов, приемопередатчик 4, имеющий двустороннюю связь с указанными терминалами, и устройство 5 обработки информации, обеспечивающее взаимодействие указанного приемопередатчика 4 с указанной базой данных 3. Характер связи может быть электронным, магнитным и др.

Каждый связной терминал 1, которому придан ключ терминала Ct, имеет связь на основе зависимости с, по меньшей мере, одним съемным компонентом, именуемым "установленный компонент" (поз. 6, 6'), которому присвоен ключ компонента Сс, Сс′. В состав терминала 1 входят устройство связи 7, обеспечивающее связь с приемопередатчиком 4 внешнего оборудования 2, пространство памяти 8 для хранения внутренних данных терминала (ключа терминала Ct и внутренних данных каждого установленного компонента (ключей компонентов Сс, Сс′), пространство памяти 9 для хранения внешних по отношению к терминалу данных (программных средств защиты и кода активации Са) и блок 10 обработки информации, обеспечивающий взаимодействие двух пространств памяти 8 и 9.

Устройство связи 7 каждого терминала обеспечивает передачу на приемопередатчик 4 внешнего оборудования его ключа терминала Сt и ключа(ей) компонента(ов) Сс, Сc′ его установленных компонентов для записи в базу данных 3. Кроме того, после санкционированной замены одного из установленных компонентов 6, 6' на аналогичный указанная база данных 3 осуществляет запись ключа компонента этого аналогичного компонента.

Терминал 1 содержит также клавиатуру 11, с помощью которой код активации Са может быть введен в терминал и передан по линии 12 в блок 10 обработки информации, который, в свою очередь, передаст его по линии 13 в пространство памяти 9, с тем чтобы программные средства защиты смогли сравнить его с записанным там кодом активации. Результат этого сравнения возвращается по линии 14 в блок обработки 10. Если введенный код активации верен, пользователь может извлечь или отключить установленный компонент 6, а также заменить этот компонент или вновь подключить его в течение времени, разрешенного программными средствами. В противном случае программные средства защиты передадут по линии 14 команды на блокировку - например, на блокировку клавиатуры 11 по линии 15.

Подобные команды на блокировку передаются также в тех случаях, когда установленный компонент 6 или 6' извлечен без ввода кода активации Са.

В остальном работа происходит так же, как было описано выше применительно к рассмотрению фиг.1 с внесением при необходимости соответствующих изменений.

Несмотря на то что при рассмотрении вариантов осуществления, показанных на чертежах, речь шла о системах, работа которых строится на прерывании связи на основе зависимости, должно быть понятно, что приведенные выше рассуждения в равной мере относятся и к тем системам, где используется прерывание связи на основе расстояния.

Как следует из приведенного здесь описания, благодаря изобретению становится возможным как воспрепятствовать использованию похищенного или потерянного аппарата, так и вновь обнаружить владельца найденного аппарата. Кроме того, учитывая, что защита осуществляется непрерывно и без участия пользователя, складывается ситуация, благоприятная для страховых компаний.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ АУТЕНТИФИКАЦИИ | 2012 |

|

RU2576586C2 |

| УСТРОЙСТВО МОБИЛЬНОЙ СВЯЗИ | 2012 |

|

RU2596587C2 |

| СПОСОБ СОЗДАНИЯ И ПРОВЕРКИ ПОДЛИННОСТИ ЭЛЕКТРОННОЙ ПОДПИСИ | 2005 |

|

RU2411670C2 |

| СПОСОБ РЕГИСТРАЦИИ И АКТИВАЦИИ ФУНКЦИЙ PKI | 2002 |

|

RU2323530C2 |

| СПОСОБ ОБРАБОТКИ АВТОМАТИЧЕСКОГО СОЗДАНИЯ ВЫЗОВА И ОПРЕДЕЛЕНИЕ СИСТЕМЫ НА МНОГОСЕТЕВЫХ МОБИЛЬНЫХ УСТРОЙСТВАХ | 2004 |

|

RU2369985C2 |

| ОГРАНИЧЕННЫЙ ДОСТУП К ФУНКЦИОНАЛЬНЫМ УСТАНОВКАМ МОБИЛЬНОГО ТЕРМИНАЛА | 2006 |

|

RU2391796C2 |

| ТЕЛЕКОММУНИКАЦИОННАЯ СИСТЕМА | 1994 |

|

RU2126603C1 |

| УСТРОЙСТВО С ПО МЕНЬШЕЙ МЕРЕ ОДНИМ SIM | 2013 |

|

RU2636748C2 |

| ЭЛЕКТРОННЫЙ ПЛАТЕЖНЫЙ ОБОРОТ С ИСПОЛЬЗОВАНИЕМ СЛУЖБЫ КОРОТКИХ СООБЩЕНИЙ (SMS) | 2001 |

|

RU2273049C2 |

| СПОСОБ СОЗДАНИЯ БЕЗОПАСНОГО КОДА, СПОСОБЫ ЕГО ИСПОЛЬЗОВАНИЯ И ПРОГРАММИРУЕМОЕ УСТРОЙСТВО ДЛЯ ОСУЩЕСТВЛЕНИЯ СПОСОБА | 2006 |

|

RU2415470C2 |

Изобретение относится к защите аппаратов типа мобильных телефонов или компьютеров, работа которых может управляться программными средствами и которые имеют связь на основе зависимости и/или расстояния с каким-либо съемным компонентом. Технический результат заключается в повышении удобства пользования системой защиты и ее автоматизации. Идея изобретения состоит во вводе пользователем специального кода перед любым прерыванием такой связи на основе зависимости и/или расстояния и в блокировке аппарата в случае, если указанный код не введен, с передачей при необходимости предупредительного сообщения распорядителю внешней службы. 3 н. и 12 з.п. ф-лы, 2 ил.

отличающийся тем, что он включает в себя следующие этапы:

a) загрузку в указанный аппарат (1) программных средств защиты, в которые записан персональный код активации (Са) пользователя, необходимый ему для обеспечения возможности прерывания указанной связи на основе зависимости и/или расстояния,

b) выдачу зарегистрированному пользователю указанного кода активации (Са)

и в случае, если указанный код активации (Са) не введен в аппарат (1) перед прерыванием указанной связи на основе зависимости и/или расстояния,

c) блокировку работы аппарата (1) по команде указанных программных средств защиты.

d) этап включения в результате ввода в аппарат кода активации (Са) специальной схемы выдержки времени, обеспечивающей получение времени, необходимого для прерывания и восстановления связи на основе зависимости и/или расстояния, и, если потребуется,

e) этап блокировки аппарата (1) в случае, если связь на основе зависимости и/или расстояния не восстановлена до окончания указанного времени выдержки.

f) этап блокировки аппарата (1) в случае последовательных вводов определенного количества ошибочных кодов активации.

g) этап разблокирования указанного аппарата провайдером кода активации.

h) этап записи во внешнее оборудование (2), имеющее базу данных (3) и приемопередатчик (4), по меньшей мере, одного элемента данных, служащего для идентификации зарегистрированного пользователя указанного терминала (1);

i) этап передачи ключа терминала (Сt) и ключа компонента (Сс, С′с) указанного установленного компонента (6, 6′) от указанного терминала (1) на указанный приемопередатчик (4) внешнего оборудования (2) в период первой реализации способа;

j) этап записи в указанную базу данных (3) ключа терминала (Ct) и ключа компонента (Сс, С′с) указанного установленного компонента (6, 6′), а

в случае замены установленного компонента (6, 6′) аналогичным компонентом в условиях, заданных программными средствами защиты,

k) этап передачи ключа терминала (Ct) и ключа компонента указанного аналогичного компонента от терминала (1) на указанный приемопередатчик

(4) внешнего оборудования (2) и

I) этап записи в базу данных (3) внешнего оборудования (2) ключа компонента указанного аналогичного компонента.

m) этап передачи предупредительного сообщения от терминала (1) на приемопередатчик (4) внешнего оборудования (2), или в обратном направлении, или в обоих этих направлениях, а также, при необходимости, его визуализации и/или включения аварийного сигнала, и/или

n) этап определения местоположения терминала (1) и передачи от этого последнего его географических координат на приемопередатчик (4) внешнего оборудования (2).

о) этап переноса всех или части данных, хранящихся в указанном терминале (1), в базу данных (3) указанного внешнего оборудования (2) и/или

р) этап уничтожения всех или части данных, хранящихся в терминале (1).

отличающийся тем, что указанный аппарат (1) содержит программные средства защиты, в которых записан принадлежащий зарегистрированному пользователю аппарата (1) личный код (Са) активации, который обеспечивает:

α) предоставление зарегистрированному пользователю возможности прерывания на короткое время связи на основе зависимости и/или расстояния между своим терминалом (1) и указанным съемным компонентом (6, 6') и

β) блокировку терминала (1) в случае, если оказывается, что перед прерыванием связи на основе зависимости и/или расстояния не был введен код активации (Са).

χ) средства включения, в результате ввода своего кода активации (Са), специальной схемы выдержки времени, обеспечивающей получение времени, необходимого для прерывания и восстановления связи на основе зависимости и/или расстояния, и

δ) средства блокировки, воздействующие на аппарат (1) в случае, если указанная связь на основе зависимости и/или расстояния не восстановлена до окончания времени выдержки.

ε) средства блокировки, воздействующие на аппарат (1) в случае последовательных вводов определенного количества ошибочных кодов активации.

множества аппаратов, каждый из которых образован связным терминалом (1), имеющим связь на основе зависимости и/или расстояния с, по меньшей мере, одним съемным компонентом, именуемым "установленный компонент" (6, 6′), причем каждый терминал (1) и каждый установленный компонент (6, 6′) снабжены собственными ключами, называемыми соответственно "ключ терминала (Ct)" и "ключ компонента (Сс, С′с)", и

внешнего оборудования (2), имеющего приемопередатчик (4) и базу данных (3), которая обеспечивает для каждого терминала (1) запись, по меньшей мере, одного элемента данных, служащего для идентификации зарегистрированного пользователя, и информации о ключе терминала (Сt) и ключе компонента (Сс, С′с), переданной на внешнее оборудование (2) указанным терминалом (1).

ζ) средства передачи в случае блокировки терминала (1) предупредительного сообщения от данного терминала на приемопередатчик (4) внешнего оборудования (2), или в обратном направлении, или в обоих этих направлениях, а также, при необходимости, средства визуализации такого сообщения и/или включения аварийного сигнала, каковые средства передачи/визуализации и/или включения аварийного сигнала активизируются одновременно с указанными средствами блокировки, и/или

η) средства определения местоположения терминала и передачи от этого последнего его географических координат на приемопередатчик внешнего оборудования.

θ) средства разблокирования заблокированного терминала (1), которые могут включаться от внешнего оборудования (2).

τ) средства переноса всех или части данных, хранящихся в данном терминале (1), в базу данных (3) указанного приемопередатчика (4) внешнего оборудования в случае блокировки какого-либо терминала (1) и/или

κ) средства уничтожения всех или части данных, хранящихся в указанном терминале (1), в случае его блокировки.

| US 6151493, 21.11.2000.RU 98123599 А, 20.10.2000.EP 0776141, 28.05.1997.FR 2791509, 29.09.2000. |

Авторы

Даты

2006-05-10—Публикация

2001-12-14—Подача