Область техники

Настоящее изобретение относится к обработке приложений, предназначенных для использования в компьютерном устройстве, и, в частности, к хранению приложений в файловой структуре и ограничению доступа приложений к области памяти в компьютерном устройстве.

Предпосылки создания изобретения

В последние годы беспроводная связь испытала взрывной рост.Так как потребители и бизнес все больше полагаются на беспроводные устройства, например, мобильные телефоны и карманные компьютеры (персональные цифровые помощники, PDA), то провайдеры услуг беспроводной связи, то есть владельцы сетей связи стараются предоставить дополнительные функциональные возможности в этих беспроводных устройствах. Эти дополнительные функциональные возможности не только повысят потребность в беспроводных устройствах, но также увеличат уровень их применения уже имеющимися пользователями.

Условия эксплуатации беспроводного устройства создают уникальные проблемы, если рассматривать исполнение приложений в беспроводном устройстве. Существует потребность в разработке способов загрузки и удаления приложений. Кроме того, существует необходимость в обеспечении безопасности функционирования беспроводного устройства. Вопросы безопасности функционирования беспроводного устройства включают управление условиями эксплуатации наилучшим образом, так чтобы приложение не могло преднамеренно или непреднамеренно повредить или разрушить другие файлы в беспроводном устройстве или сети, в которой беспроводное устройство обменивается информацией.

Приложения во время исполнения могут выполнять различные операции, такие как чтение, запись и модификация файлов, хранящихся в устройстве или доступных устройству. Эти файлы могут быть системными файлами, используемыми данным устройством, например, драйверами устройств, файлами других приложений или файлами данных.

Желательно контролировать доступ приложения к другим файлам, доступным устройству, в качестве меры безопасности, чтобы ограничить какой-либо ущерб, который данное приложение может причинить беспроводному устройству или другим системам, соединенным с ним. Этот ущерб может быть преднамеренным посредством вируса в приложении или непреднамеренным, когда приложение исполняет плохо написанный программный код, который непреднамеренно «захватывает» ресурс, повреждает другие приложения или данные.

В настоящее время единственный способ управления доступом приложений к области памяти включает определение уровней привилегий пользователей. Пользователю может быть предоставлен уровень привилегии, который позволяет ему читать, записывать или модифицировать файлы в различных областях памяти. Этот механизм всего лишь управляет доступом на уровне пользователя.

Эта практика, однако, не позволяет ограничить доступ к памяти, основанный на исполнении приложения. Хотя пользователь может сам попытаться ограничить доступ приложения к памяти, всем приложениям, исполняемым пользователем, предоставляется тот же доступ к памяти, который определен для пользователя. Кроме того, не существует механизма, ограничивающего доступ приложения к памяти за пределами возможностей пользователя по контролю.

Следовательно, в данной области техники существует потребность в устройстве и способе для ограничения доступа приложения к памяти. Кроме того, предпочтительно, чтобы подобное ограничение устанавливалось таким образом, чтобы устройство или пользователь устройства не могли изменить ограничение доступа, наложенное на приложение.

Сущность изобретения

Системы и способы, соответствующие настоящему изобретению, преодолевают недостатки существующих систем путем создания более безопасной среды для хранения приложений и ограничения доступа конкретного приложения к другим областям памяти. Кроме того, системы и способы, соответствующие настоящему изобретению, предлагают такой механизм, согласно которому пользователь и/или устройство не способны изменить ограничение доступа, наложенное на конкретное приложение.

Согласно одному из вариантов реализации настоящего изобретения предлагается способ исполнения приложения в устройстве, содержащий этапы приема запроса на исполнение приложения, определения того, было ли упомянутое приложение модифицировано, в случае, если оно не было модифицировано, отображения упомянутого приложения на уникальное место в памяти, предоставления приложению доступа к уникальному месту памяти и отказ в доступе второго приложения к уникальному месту памяти.

Согласно другому варианту реализации настоящим изобретением предлагается устройство, имеющее файловую структуру, содержащую управляющую программу для сохранения файлов в упомянутой файловой структуре, причем управляющую программу можно использовать для сохранения множества приложений в упомянутой файловой структуре, при этом каждое приложение имеет ассоциированную с ним часть файловой структуры, и управляющая программа предоставляет каждому приложению доступ к ассоциированной с ним части и отказ каждому приложению в доступе к другим ассоциированным частям области памяти.

Согласно еще одному варианту реализации настоящим изобретением предлагается способ сохранения приложения в устройстве, содержащий этапы приема приложения в устройство, сохранения приложения в памяти устройства и ограничения доступа приложению к уникальной области памяти вне зависимости от привилегии пользователя по доступу к устройству.

Способ может дополнительно содержать этап предоставления пользователю устройства привилегии доступа ко второй части области памяти. Причем упомянутая область памяти может находиться в беспроводном устройстве. В этом случае сохранение приложения, например, выполняется с использованием интерфейса прикладных программ в беспроводном устройстве.

Способ может дополнительно содержать этапы: сохранения второго приложения в области памяти и предоставления первому приложению и второму приложению привилегии доступа к третьей части области памяти.

Способ может дополнительно содержать этап разрешения пользователю устройства обратиться к одному приложению, имеющему доступ к одной ассоциированной части области памяти, и к одному приложению, которому отказано в доступе к одной ассоциированной части области памяти.

Способ может дополнительно характеризоваться тем, что второе приложение имеет привилегию доступа ко второму месту памяти, а пользователь имеет привилегию доступа к упомянутому первому месту памяти и упомянутому второму месту памяти.

В приведенном ниже описании с использованием приложенных чертежей описаны также и другие варианты реализации настоящего изобретения.

Краткое описание чертежей

Сопроводительные чертежи, которые включены в описание и являются его неотъемлемой частью, иллюстрируют являющиеся на данный момент предпочтительными варианты реализации настоящего изобретения и вместе с приведенным выше общим описанием и приведенным ниже подробным описанием предпочтительных вариантов реализации служат для объяснения принципов настоящего изобретения. На чертежах:

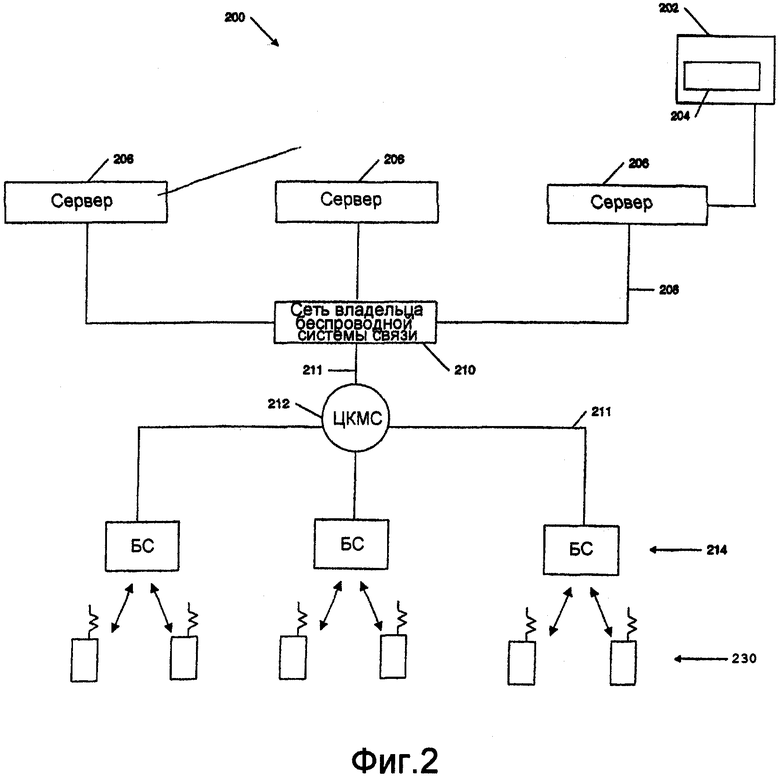

фиг.1 - схема, на которой изображено компьютерное устройство, имеющее память, в котором может быть реализован на практике приведенный в качестве примера вариант реализации настоящего изобретения;

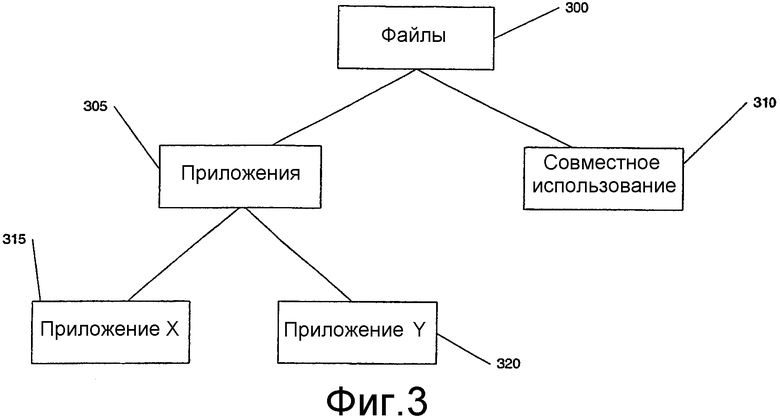

фиг.2 - схема, на которой изображена архитектура системы беспроводной связи, содержащая беспроводные устройства, имеющие память и в которых реализован способ доступа к приложению согласно приведенному в качестве примера варианту реализации настоящего изобретения;

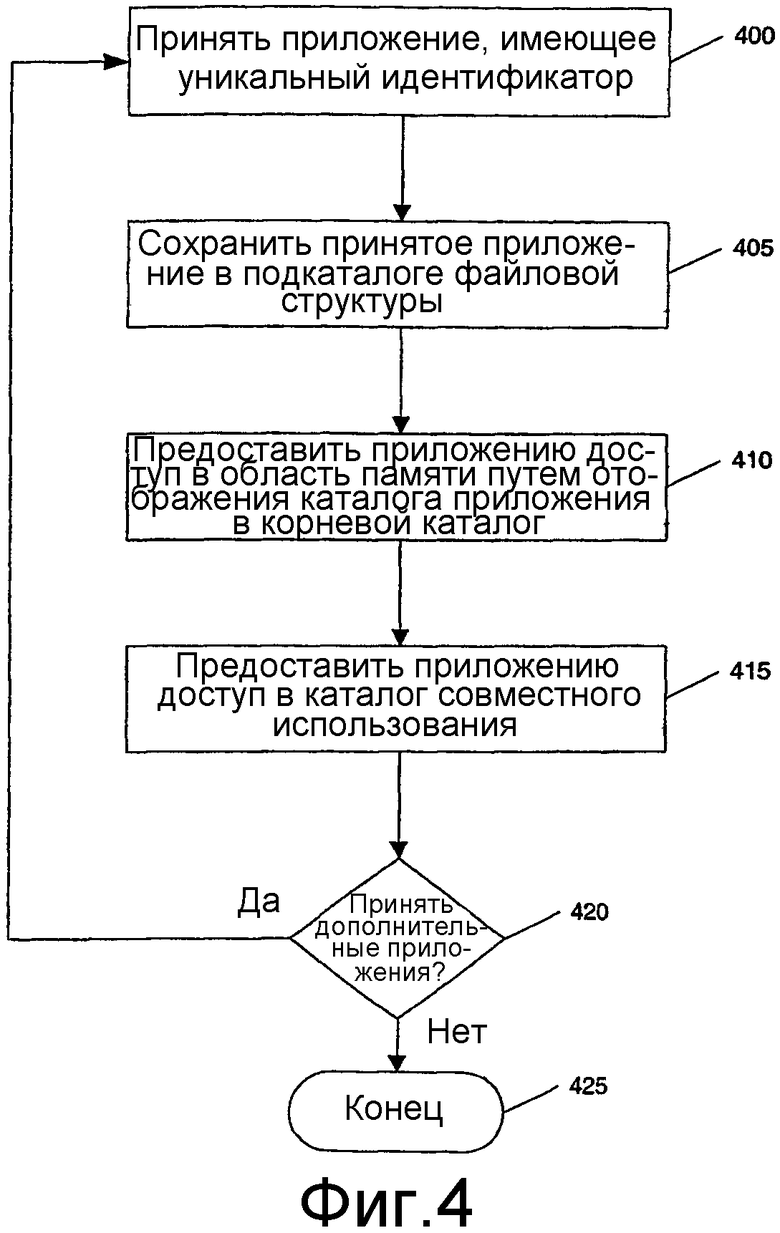

фиг.3 - схема, на которой изображена файловая структура, используемая при реализации приведенного в качестве примера варианта настоящего изобретения;

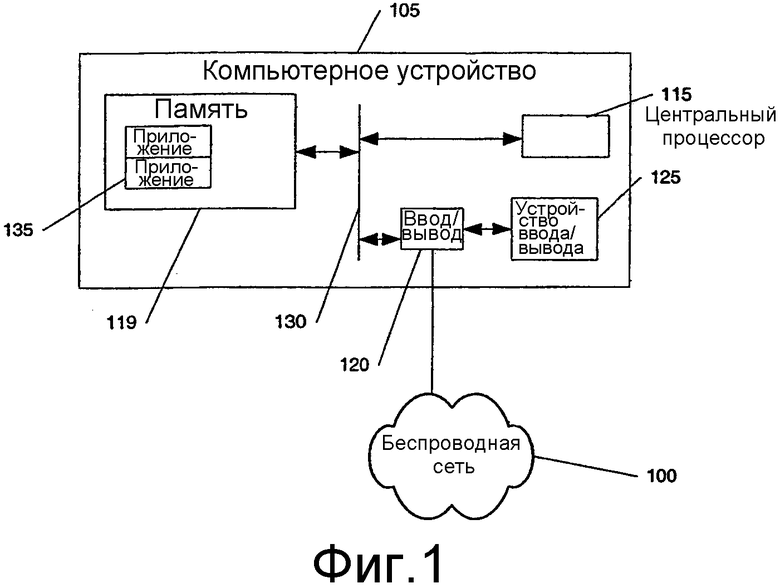

фиг.4 - схема, на которой изображена последовательность операций процесса хранения приложения, который ограничивает доступ приложения к области памяти устройства согласно приведенному в качестве примера варианту реализации настоящего изобретения;

фиг.5 - блок-схема последовательности операций, на которой изображен процесс ограничения доступа к области памяти согласно приведенному в качестве примера варианту реализации настоящего изобретения.

Подробное описание предпочтительного варианта

Теперь подробно рассмотрим приводимые в качестве примера и являющиеся в данный момент предпочтительными варианты реализации настоящего изобретения, изображенные на сопроводительных чертежах, на которых одинаковые ссылочные номера обозначают одинаковые или похожие элементы. После рассмотрения приведенного ниже подробного описания совместно с сопровождающими чертежами специалистам в данной области техники станут более понятны сущность, задачи и преимущества настоящего изобретения.

Введение

При использовании настоящего изобретения ограничивается доступ приложения к области памяти компьютерного устройства. Один и тот же пользователь может устанавливать в устройстве множество приложений. Этот пользователь может обращаться ко всем приложениям и к области хранения каждого приложения. Однако системы и способы, соответствующие настоящему изобретению, ограничивают доступ каждого из приложений к областям памяти, отличающийся от выделенных конкретному приложению. При определении этого доступа для приложения, а не для пользователя может быть достигнуто более безопасное исполнение приложения путем уменьшения нежелательных последствий, которые могут возникнуть, посредством перезаписи приложения или доступа ненадлежащим образом к областям памяти, который данное приложение производить не должен. Этот повышенный уровень безопасности обеспечивается, даже если пользователь, исполняющий данное приложение, имеет права доступа к другим областям памяти, к которым данному приложению обращаться запрещено.

Кроме того, системы и способы, соответствующие настоящему изобретению, также обеспечивают доступ к совместно используемым областям памяти, в результате чего различные приложения могут поддерживать свои частные и безопасные области, но при этом могут также использовать файлы, например, данные и библиотеки совместно с другими приложениями.

Специалистам в данной области техники понятно, что для простоты описания выше рассмотрен файл приложения, по типу являющийся распространяемым и исполняемым. Термин «приложение» может также обозначать файлы, имеющие исполняемое содержание, например, объектный код, сценарии, java-файл, файл закладок (или файлы PQA - Palm Query Application, запросы приложений PalmOS), сценарии на языке WML (Wireless Markup Language, язык гипертекстовой разметки для мобильных устройств), двоичный код и сценарии на языке Perl. Кроме того, используемый здесь термин «приложение» может также обозначать файлы, которые по своей природе не являются исполняемыми, например, документы, которые может потребоваться открыть, или другие файлы данных, к которым может потребоваться обращение.

На фиг.1 изображена структурная схема компьютерного устройства, имеющего память, в котором может быть реализован на практике приведенный в качестве примера вариант реализации настоящего изобретения. В этом варианте компьютерное устройство 105 содержит область памяти 110, центральный процессор 115 и интерфейс 120 ввода/вывода, соединенные между собой шиной 130. Специалистам в данной области техники понятно, что это всего лишь некоторые из компонентов, которые могут содержаться в компьютерном устройстве. Кроме того, может быть использовано множество других парадигм взаимосвязи различных компонентов компьютерного устройства.

Компьютерное устройство 105 может сопрягаться с внешними системами через сеть 100, а также может принимать приложения или другие данные через устройство 125 ввода/вывода (например, диск CD-ROM-ПЗУ на компакт-диске, смарт-карта или флоппи-диск) посредством интерфейса 120 ввода/вывода. Область памяти 110 компьютерного устройства 105 используется для хранения данных и приложений, принятых в компьютерное устройство 105. Область памяти 110 может также содержать привод жесткого диска, флэш-память или устройства, использующие другие способы хранения (не показаны). Кроме того, компьютерное устройство может хранить в области памяти 110 другую информацию, например, файлы операционной системы, файлы ресурсов, файлы конфигураций и библиотеки. Однако для хранения этих или других файлов может быть использована отдельная область памяти, например, ПЗУ (ROM, постоянное запоминающее устройство), СППЗУ (EPROM - стираемое программируемое постоянное запоминающее устройство), ОЗУ (RAM - оперативное запоминающее устройство).

Компьютерное устройство может представлять собой персональный компьютер с фиксированным местоположением, когда он соединен с сетью 100, или мобильное беспроводное устройство, которое может менять географическое положение во время обмена информацией с сетью 100.

Приложения 135 могут приниматься компьютерным устройством через сеть 100 или через устройство 125 ввода/вывода. Как описано выше, эти приложения включают, не ограничиваясь приведенным: файлы, имеющие исполняемое содержание, например, объектный код, сценарии, java-файл, файл закладок (или файлы PQA), сценарии на языке WML, двоичный код, сценарии на языке Perl.

Сеть 100 может представлять собой наземную сеть, включающую частные и общественные сети, например Интернет, или может включать радиочастотную сеть (RF), например сеть, используемую для беспроводной связи.

В одном из вариантов реализации настоящего изобретения компьютерное устройство 105 может также содержать управляющую программу, например, BREW™ API, разработанную компанией QUALCOMM Incorporated. Управляющая программа может использоваться для координации работы механизма хранения, который обеспечивает описанное здесь ограничение доступа для приложений.

На фиг.2 в виде структурной схемы изображена архитектура системы беспроводной связи, содержащая беспроводные устройства, имеющие память и в которых реализован способ доступа к приложениям согласно приведенному в качестве примера варианту реализации настоящего изобретения. Центральный сервер 202 является компонентом, который сертифицирует (либо сам, либо в комбинации с сервером сертификации) прикладные программы как совместимые с определенной группой стандартов или соглашений программирования. Как описано ранее, эти стандарты программирования могут быть установлены таким образом, что приложение будет исполняться на программной платформе BREW™, разработанной компанией QUALCOMM Incorporated.

В одном из вариантов реализации настоящего изобретения база данных 204 центрального сервера состоит из идентификационных записей для каждой прикладной программы, загружаемой в любое время в каждое беспроводное устройство 230 в сети 200, электронного номера услуги (ESN) для лица, которое загрузило данную прикладную программу, и мобильного идентификационного номера (MIN), уникального для беспроводного устройства 230, содержащего эту прикладную программу. В альтернативном варианте база данных 204 центрального сервера содержит записи для каждого беспроводного устройства 230 в сети 200 о модели беспроводного устройства, владельце сети беспроводной связи, регионе, где используется данное беспроводное устройство 230, и любую другую информацию, нужную для указания того, какое беспроводное устройство 230 какие прикладные программы содержит. Кроме того, база данных центрального сервера может также хранить информацию о разработчике, связанную с приложением.

Центральный сервер 202 обменивается информацией с одним или более серверами 206 по сети 208, например, Интернет (предпочтительно в режиме безопасного соединения). Серверы 206 также обмениваются информацией с сетью 210 владельца беспроводной системы связи через сеть 208. Сеть 210 владельца беспроводной системы связи обменивается информацией с центром 212 коммутации мобильной связи (ЦКМС) как через Интернет, так и через обычную телефонную систему (на фиг.2 вместе обозначенные под номером 211). По Интернет-соединению 211 между сетью 210 владельца беспроводной системы связи и главным системным контроллером 212 передаются данные, а по обычной телефонной системе 211 с открытым доступом передается речевая информация. ЦКМС 212 в свою очередь соединен с многочисленными базовыми станциями 214 (БС). ЦКМС 212 соединен с базовыми станциями как через Интернет 211 (для передачи данных), так и через обычную телефонную систему 211 с открытым доступом (для передачи речи). Базовая станция 214 в беспроводном режиме посылает сообщения беспроводным устройствам 230 с использованием службы коротких сообщений (SMS) или любого другого способа эфирной передачи.

Описанная выше сеть может использоваться для пересылки приложения в компьютерное устройство, например, беспроводное устройство 230. В одном из вариантов реализации настоящего изобретения приложение имеет уникальный идентификатор, чтобы отличить его от других приложений или файлов, и цифровую подпись, чтобы обнаружить модификации данного приложения. Эта цифровая подпись может быть связана с приложением и может храниться в беспроводном устройстве либо связанно, либо отдельно, при этом оставаясь ассоциированной с данным приложением. Приложение пересылается в беспроводное устройство от центрального сервера на один из многочисленных серверов 206 через ЦКМС и базовые станции в беспроводные устройства 230.

На фиг.3 изображена структурная схема файловой структуры, используемой при реализации приведенного в качестве примера варианта реализации настоящего изобретения. В компьютерном устройстве, имеющем область памяти, согласно одному из вариантов реализации настоящего изобретения создается файловая структура, чтобы способствовать ограничению доступа приложений к областям памяти. Эта структура на фиг.3 показана как иерархическая файловая структура, однако специалистам в данной области техники понятно, что различные файловые структуры могут быть использованы для реализации описанных здесь систем и способов, ограничивающих доступ приложения к области памяти.

В этом варианте реализации настоящего изобретения корневой уровень файловой структуры определяет файлы, которые должны храниться в этой части области памяти. Подкаталоги корневого каталога 300 «Файлы» включают Приложения 305 и Совместное использование 310. Когда компьютерное устройство принимает приложения, они сохраняются в подкаталогах (например, Приложения Х 315 и Приложения Y 320) каталога 305 «Приложения». Специалистам в данной области техники понятно, что иерархическая структура может быть структурирована множеством способов с использованием различных схем организации подкаталогов, которые по-прежнему будут воплощать настоящее изобретение.

В одном из вариантов реализации настоящего изобретения разрешения, связанные с каждым из приложений, хранятся в каталоге 305 «Приложения». Эти разрешения могут использоваться для предоставления приложениям прав доступа к конкретным файлам, например, файлам API (прикладной интерфейс приложений) данным и библиотекам.

Предпочтительно, чтобы каждое приложение имело связанный с ним уникальный идентификатор и этот уникальный идентификатор использовался для создания подкаталогов отдельных приложений в подкаталоге 305 «Приложения». В одном из вариантов реализации настоящего изобретения каждое приложение имеет уникальное имя и подкаталог создается с использованием имени приложения.

Так как каждое приложение хранится в подкаталоге 305 «Приложения», создается отображение, которое связывается с каждым приложением. Это отображение предотвращает обращение приложения к другим областям файловой структуры. В одном из вариантов реализации настоящего изобретения подкаталог 315 «Приложение Х» отображается в корневой каталог при обращениях Приложения Х к области памяти. Например, с точки зрения Приложения Х оно хранится в корневом каталоге файловой структуры, даже если в реальности это подкаталог. В этом варианте реализации настоящего изобретения посредством отображения подкаталога 315 «Приложение Х» на корневой каталог вызовы из Приложения Х не могут быть сделаны в любом из файлов вне каталога 315 «Приложение Х». При этом Приложение Х может обратиться к подкаталогу 315 «Приложение Х» и любым подкаталогам (не показаны), входящим в подкаталог 315 «Приложение Х». Следовательно, при такой реализации Приложение Х не может обратиться в корневой каталог 300 «Файлы», подкаталог 305 «Приложения» или, что важно, подкаталог 320 «Приложение Y».

Подобным же образом в том же устройстве, используемом тем же пользователем, когда компьютерное устройство принимает Приложение Y, оно сохраняется в подкаталоге 320 «Приложение Y», входящем в подкаталог 305 «Приложения». Как и в случае Приложения Х, для Приложения Y создается такое отображение, что Приложение Y считает, что оно хранится в корневом каталоге. Это ограничивает доступ Приложения Y только к подкаталогу 320 «Приложение Y» и любым входящим в него подкаталогам (не показаны). Такие файловая структура и схема отображения предоставляют преимущество, заключающееся, аналогично случаю с Приложением Х, в предотвращении доступа Приложения Y в другие части файловой структуры.

Следовательно, в компьютерном устройстве приложениям может предоставляться доступ к файлам в зависимости от конкретных приложений, а не исключительно на основе уровня привилегии доступа у пользователя, применяющего это компьютерное устройство.

Отображение каталога приложений в качестве корневого каталога в файловой структуре является одним из вариантов реализации настоящего изобретения, и специалистам в данной области техники понятно, что существуют и другие парадигмы, например, семафоры, списки разрешений и прочие технологии, используемые для ограничения доступа приложений к области памяти.

В другом варианте реализации настоящего изобретения предполагается, что может оказаться желательным совместное использование файлов (например, данных или библиотек) приложениями. Следовательно, в таких случаях предпочтительно создавать каталог 310 Совместного использования и включать отображение совместно используемого каталога в каждое из приложений, которое хочет совместно использовать данные. Также предпочтительно, чтобы эти совместно используемые данные отображались для приложений таким образом, что они существуют в корневом каталоге, например, отдельного накопительного устройства. Отображение каталога 310 Совместного использования как корневого каталога предотвратит доступ каждого из приложений в родительские каталоги совместно используемого каталога и, следовательно, в любые подкаталоги, входящие в состав родительских каталогов для совместно используемого каталога.

Кроме того, предпочтительно, чтобы цифровые подписи связывались с уникальным идентификатором, например, описанным выше именем приложения. Используя цифровые подписи или некоторые другие технологии обнаружения модификаций, можно обнаружить, изменило ли приложение уникальный идентификатор, по которому создан подкаталог. Обнаружение и/или предотвращение модификации приводит к созданию более безопасной системы путем выдачи указания, когда приложение работает ненадлежащим образом, например, меняя свое имя на имя другого приложения, чтобы обратиться в его подкаталог. Например, если Приложение Х переименует себя в Приложение Y, а система допустит переотображение на основе имени, являющегося в этом случае уникальным идентификатором, Приложение Х получит доступ к файлам Приложения Y.

На фиг.4 изображена блок-схема последовательности операций процесса сохранения приложения, который ограничивает доступ приложения к области памяти устройства согласно приведенному в качестве примера варианту реализации настоящего изобретения. Процесс начинается с приема приложения, имеющего уникальный идентификатор (этап 400). Процесс может выполняться под управлением управляющей программы, которая обеспечивает определенные директивы по сохранению и отображению принятых приложений. В одном из вариантов реализации настоящего изобретения управляющая программа представляет собой программу BREW™ API, разработанную компанией QUALCOMM Incorporated и работающую на беспроводном устройстве.

В одном из вариантов реализации настоящего изобретения уникальным идентификатором является имя приложения. В этом варианте приложения, посылаемые в компьютерное устройство или принимаемые им, должны контролироваться таким образом, чтобы в компьютерное устройство не посылалось или им не принималось приложение с одним и тем же именем. Могут использоваться и другие идентификаторы, и специалисты в данной области техники представляют, как отслеживать поступающие приложения, чтобы определить, существует ли дублирующий идентификатор.

Выполнение процесса продолжается с сохранения принятого приложения в подкаталоге файловой структуры (этап 405). Оно может включать создание подкаталога, используя уникальный идентификатор, принятый с приложением. Затем процесс создает отображение подкаталога приложения как корневого каталога (этап 410). Поэтому при исполнении приложения приложение воспринимает себя как расположенное в корневом каталоге.

Затем выполнение данного процесса продолжается предоставлением приложению доступа к совместно используемому каталогу путем создания отображения другого корневого каталога на этот совместно используемый каталог (этап 415). Этот совместно используемый каталог может быть организован таким образом, чтобы к нему обращалось множество приложений для совместного использования файлов, например, данных и библиотек.

Если компьютерное устройство принимает последующее приложение (этап 420), выполнение процесса повторяется, но при этом для этого последующего приложения на основе уникального идентификатора создается отдельный подкаталог. Следовательно, последующее приложение воспринимает себя расположенным в корневом каталоге. Кроме того, оно может быть отображено на тот же совместно используемый каталог, что и предыдущее приложение для совместного использования файлов.

Если дополнительных приложений не принято, выполнение процесса заканчивается (этап 425).

На фиг.5 изображена блок-схема последовательности операций процесса ограничения доступа приложения к области памяти согласно приведенному в качестве примера варианту реализации настоящего изобретения. Процесс начинается с приема запроса на исполнение приложения в компьютерном устройстве (этап 500). Этот запрос может быть осуществлен пользователем путем ввода информации или может быть осуществлен другим приложением, либо находящимся в компьютерном устройстве, либо связанным с ним, например, по сети.

В одном из вариантов реализации настоящего изобретения приложение имеет связанную с ним цифровую подпись для обнаружения модификации. В этом варианте выполнение процесса продолжается с оценки цифровой подписи, связанной с приложением (этап 505). Если приложение было изменено, что определяют при помощи цифровой подписи, компьютерное устройство может выбрать множество направлений действия, включая любое одно или более из следующих: отказ в исполнении приложения, информирование пользователя о модифицированном приложении, уведомление системы контроля состояния компьютерного устройства о модифицированном приложении либо уведомление сервера или другой компьютерной системы о модифицированном приложении.

Если приложение не изменено, процесс создает привилегии доступа к приложению (этап 508). Эти привилегии могут быть созданы при помощи процесса отображения, описанного применительно к фиг.3 и 4. Однако для определения привилегированных прав приложения по отношению к областям памяти устройства могут использоваться и другие схемы обеспечения привилегий.

Во время исполнения приложения оно может принимать запрос на доступ в область памяти (этап 510). Например, приложение может запрашивать выполнение операций чтения, записи или модификации файла, расположенного в данной области памяти. Такие файлы могут включать файлы, управляющие выделением ресурсов компьютерного устройства. Компьютерное устройство определяет, предоставлено ли приложению право доступа к месту расположения файла (этап 515). Если используется описанная выше парадигма отображения, компьютерная система определяет наличие права при помощи того факта, что приложение не может обратиться к файлам, находящимся выше корневого каталога, на который данное приложение отображено.

Если приложение имеет право доступа к месту расположения файла, как определено на этапе 515, то приложению предоставляется доступ к данному файлу (этап 520). Если приложению не разрешен доступ к месту расположения файла, в доступе отказывается (этап 525) и выполнение процесса заканчивается (этап 530).

Заключение

Приведенное выше описание реализации настоящего изобретения представлено в целях его иллюстрации и описания. Оно не является исчерпывающим и не ограничивает настоящее изобретение пределами рассмотренной формы. Модификации и вариации возможны в свете изложенного рассмотрения или могут быть получены на основе реализации изобретения на практике. Например, описанная реализация содержит программное обеспечение, но один из вариантов настоящего изобретения может быть реализован как комбинация аппаратных средств и программного обеспечения или отдельно аппаратными средствами. Изобретение может быть реализовано с использованием как объектно-ориентированных, так и не объектно-ориентированных систем программирования. Кроме того, хотя отличительные особенности настоящего изобретения описаны как хранящиеся в памяти, специалистам в данной области техники понятно, что эти отличительные особенности могут также храниться на других типах машиночитаемых информационных носителей, таких как дополнительные запоминающие устройства, например, жесткие диски, флоппи-диски или диски CD-ROM; носители сигналов в Интернет или другая среда распространения; либо другие виды ОЗУ или ПЗУ. Объем настоящего изобретения определен формулой изобретения или ее эквивалентами.

Изобретение относится к обработке приложений, в частности, к хранению приложений в файловой структуре и ограничению доступа приложений к области памяти в компьютерном устройстве. Техническим результатом является создание безопасной среды для хранения приложений и ограничение доступа конкретного приложения к областям памяти, не ассоциированным с ним. Система ограничения доступа приложения к области памяти содержит средство приема приложения в устройство, средство хранения по меньшей мере одного приложения в одной из областей памяти устройства и средство ограничения привилегии доступа приложения к другой области памяти устройства вне зависимости от привилегии доступа пользователя к упомянутому устройству. Приложение может использовать часть памяти путем создания отдельных файловых структур в этой части, модификации, чтения и записи файлов, содержащихся в них. Способы описывают работу указанной системы. 7 н. и 12 з.п. ф-лы, 5 ил.

сохранения приложения в первой части области памяти;

назначения привилегий доступа к упомянутой первой части и второй части области памяти упомянутому приложению;

предоставления упомянутому приложению привилегии доступа к упомянутой первой части и

отказа упомянутому приложению в привилегии доступа ко второй части области памяти на основании назначенных привилегий доступа.

сохранения второго приложения в области памяти и

предоставления упомянутым первому приложению и второму приложению привилегии доступа к третьей части области памяти.

сохранения множества приложений в области памяти устройства, при этом каждое из упомянутого множества приложений ассоциировано с отдельной частью области памяти;

назначения привилегий доступа к области памяти каждому из упомянутого множества приложений;

предоставления каждому из упомянутого множества приложений привилегии доступа, по меньшей мере, к одной ассоциированной с ним части области памяти и отказа в привилегии доступа, по меньшей мере, к одной из упомянутых неассоциированных с ним частей области памяти.

приема запроса на исполнение упомянутого приложения;

исполнения упомянутого приложения;

определения того, было ли упомянутое приложение модифицировано,

в случае, если упомянутое приложение не было модифицировано, предоставления упомянутому приложению привилегии доступа к первому месту памяти и

отказа второму приложению в привилегии доступа к упомянутому первому месту памяти.

приема упомянутого приложения в упомянутое устройство;

сохранения упомянутого приложения в памяти упомянутого устройства и

ограничения привилегии доступа упомянутого приложения к первой части упомянутой памяти вне зависимости от привилегии доступа пользователя к упомянутому устройству.

средство приема приложения в устройство;

средство хранения, по меньшей мере, одного приложения в одной из областей памяти устройства и

средство ограничения привилегии доступа приложения к другой области памяти устройства вне зависимости от привилегии доступа пользователя к упомянутому устройству.

прием приложения в устройство;

сохранение, по меньшей мере, одного приложения в одной из областей памяти устройства и

ограничение привилегии доступа приложения к другой области памяти устройства вне зависимости от привилегии доступа пользователя к устройству.

назначения привилегий доступа к частям области памяти приложению;

предоставления упомянутому приложению привилегии доступа к первой части и

отказа приложению в привилегии доступа ко второй части области памяти на основании назначенных привилегий.

| US 5689708 А, 18.11.1997 | |||

| УСТРОЙСТВО ДЛЯ ЦИФРОВОЙ МАГНИТНОЙ ЗАПИСИ ИНФОРМАЦИИ НА ВИДЕОМАГНИТОФОНЕ | 1993 |

|

RU2042218C1 |

| Устройство для загрузки деталей типа тел вращения | 1975 |

|

SU557908A1 |

| СПОСОБ ПРЕДОСТАВЛЕНИЯ ПОЛЬЗОВАТЕЛЯМ ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ ДОСТУПА К ОБЪЕКТАМ | 1998 |

|

RU2169437C1 |

| JP 2001134748 A, 18.05.2001. | |||

Авторы

Даты

2007-09-27—Публикация

2002-08-13—Подача