Изобретение относится к области электросвязи и вычислительной техники, а именно к области криптографических способов и устройств для защиты информации, передаваемой по телекоммуникационным сетям.

Известны способы криптографического преобразования блоков двоичных данных, иначе называемых блоками цифровых данных (БЦД), см., например, шифр RC5 [B.Schneier, "Applied Cryptography", Second Eddition, John Wiley & Sons, Inc., New York, 1996, pp.344-346]. Известный способ заключается в формировании секретного ключа (СК) в виде совокупности секретных подключей (СПК), разбиении n-битового БЦД на два n/2-битовых подблока цифровых данных (ПБЦД), которые затем поочередно подвергают операции преобразования путем, например, операций суммирования по модулю 2m, где m=n/2 и может принимать значения 8; 16; 32; 64 и т.д., суммирования по модулю 2 или циклического сдвига влево. В последнем случае число бит, на которое сдвигают один из преобразуемых ПБЦД на текущем шаге преобразования, определяется значением другого ПБЦД. Причем число раундов криптографического преобразования в данном способе зависит от размеров выбранного СК.

Недостатком известного способа криптографического преобразования БЦД является относительно невысокая стойкость к дифференциальному и линейному видам криптоанализа, о чем отмечено, например, в работе: Kaliski B.S., Yin Y.L. On Differential and Linear Cryptanaysis of the RC5 Encryption Algorithm. Advances in Cryptology- GRYPTO - 95. Proceedings, Springer - Verlag, 1995, pp.171-184.

Также известен "Способ блочного криптографического преобразования двоичной информации" по патенту РФ №2140713, МПК 6 Н04L 9/00, опубл. 27.10.99 г., Бюл. №30.

Известный способ-аналог заключается в разбиении БЦД на N≥2 ПБЦД, формировании управляющего вектора, поочередном преобразовании ПБЦД с помощью управляемой операции перестановки. Причем управляющий вектор формируют по значениям СК и/или преобразуемого ПБЦД, или по значениям дополнительно сформированного БЦД.

Однако известный способ имеет недостаток: относительно невысокую криптостойкость, обусловленную тем, что при использовании управляемой операции перестановки в преобразованных ПБЦД сохраняется четность битов входного ПБЦД.

Наиболее близким по своей технической сущности к заявленному является известный "Способ криптографического преобразования блоков двоичных данных" по патенту РФ №2141729, опубликованный 20.11.99 г., Бюл. №32, МПК 6 H04L 9/00.

Способ-прототип заключается в том, что блок цифровых даных разбивают на N≥2 n-разрядных подблоков цифровых данных, затем каждый i-й ПБЦД, где i=1, 2, ..., N, преобразуют с помощью управляемой операции перестановки, являющейся одним из частных случаев управляемой операции преобразования. В свою очередь управляющий вектор формируют по j-му ПБЦД, где j=1, 2, ..., N, и/или секретному ключу. В частности, управляющий вектор формируют путем конкатенации векторов, образованных j-м ПБЦД и секретным ключом. Причем ПБЦД в общем случае подвергают нескольким раундам преобразования, в каждом из которых повторяют перечисленную выше последовательность действий.

Благодаря использованию управляемой операции перестановки, которая обладает большим числом модификаций, в способе-прототипе достигается более высокая по сравнению с рассмотренными выше аналогами стойкость к линейному криптоанализу при небольшом числе раундов преобразования.

Однако способ-прототип имеет недостатки:

- относительно невысокую стойкость к дифференциальному криптоанализу при небольшом числе раундов преобразования, что обусловлено неизменностью веса Хэмминга преобразуемого ПБЦД с помощью управляемой операции перестановки;

- низкую скорость шифрования и сложность аппаратной реализации при большом числе раундов преобразования, применяемых с целью достижения приемлемой стойкости к дифференциальному криптоанализу.

Целью изобретения является разработка способа криптографического преобразования БЦД, обеспечивающего повышение стойкости к дифференциальному криптоанализу и скорости шифрования при малом числе раундов преобразования и приемлемой для практики сложности аппаратной реализации за счет достижения произвольного изменения веса Хэмминга преобразованных ПБЦД.

Поставленная цель достигается тем, что в известном способе криптографического преобразования БЦД, заключающемся в том, что БЦД разбивают на N≥2 n-разрядных ПБЦД, а затем над каждым i-м ПБЦД, где i=1, 2, ..., N, выполняют управляемую операцию преобразования, для которой предварительно формируют управляющий вектор по j-му, где j=1, 2, ..., N, ПБЦД, в качестве управляемой операции преобразования используют операцию управляемой операционной подстановки. В свою очередь операцию управляемой операционной подстановки реализуют с помощью S последовательно выполняемых циклов. Каждый цикл включает одновременное выполнение Z элементарных управляемых подстановок и последующее выполнение фиксированной перестановки. Число циклов S выбирают из условия S≥2. Число Z элементарных управляемых подстановок в каждом цикле определяют равным Z=Zнчт+Zчт, где Zнчт и Zчт - количество элементарных управляемых подстановок, соответственно, нечетной tнчт и четной tчт разрядности. Численное значение Zнчт и Zчт выбирают с учетом выполнения условия Zнчтtнчт+Zчтtчт=n, а Zнчт=2, 4, 6, ... (четное), Zчт=1, 2, 3, ... (натуральное число).

Переобразование ПБЦД можно осуществлять одновременно или последовательно.

Управляющий вектор могут формировать также по j-му ПБЦД и дополнительно сформированному СК.

Благодаря указанной новой совокупности существенных признаков за счет использования управляемой операционной подстановки, реализуемой с помощью последовательно выполняемых S циклов элементарных управляемых подстановок и фиксированных перестановок, в преобразуемом ПБЦД происходит непрерывное и произвольное изменение его веса Хэмминга, что в свою очередь обусловливает повышение стойкости к дифференциальному криптоанализу.

Проведенный анализ уровня техники показал на отсутствие аналогов, характеризующихся совокупностью существенных признаков, тождественных всем признакам заявленного технического решения, что указывает на соответствие заявленного способа условию патентоспособности "новизна".

Результаты поиска известных решений в данной и смежных областях техники показали на отсутствие в них совокупности отличительных от прототипа признаков заявленного способа, оказывающих такое же влияние, как и в заявленном способе на достижение сформулированного технического результата, что указывает на соответствие заявленного объекта условию патентоспособности "изобретательский уровень".

Заявленный способ поясняется чертежами, на которых показаны:

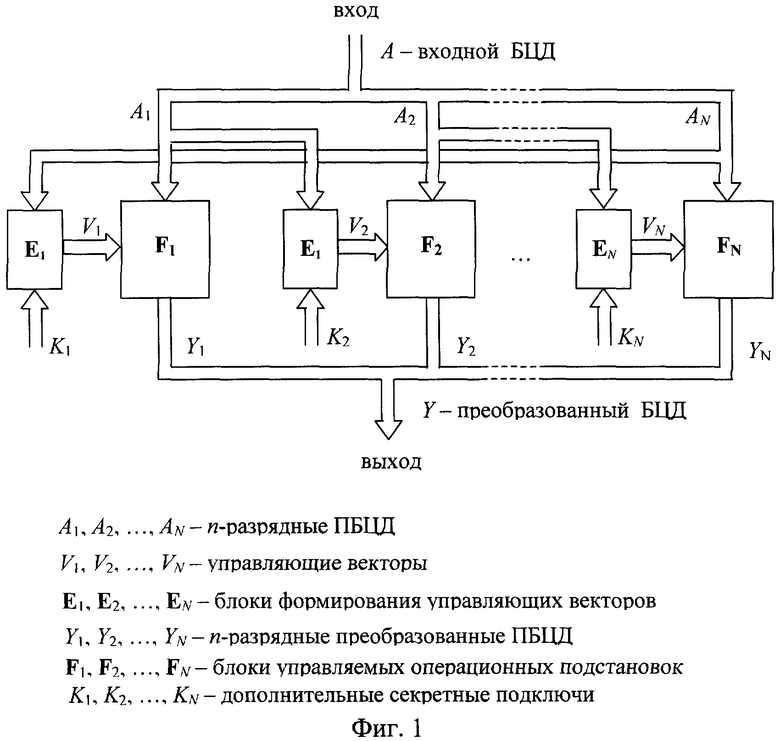

- на фиг.1 - общая структурная схема, реализующая способ;

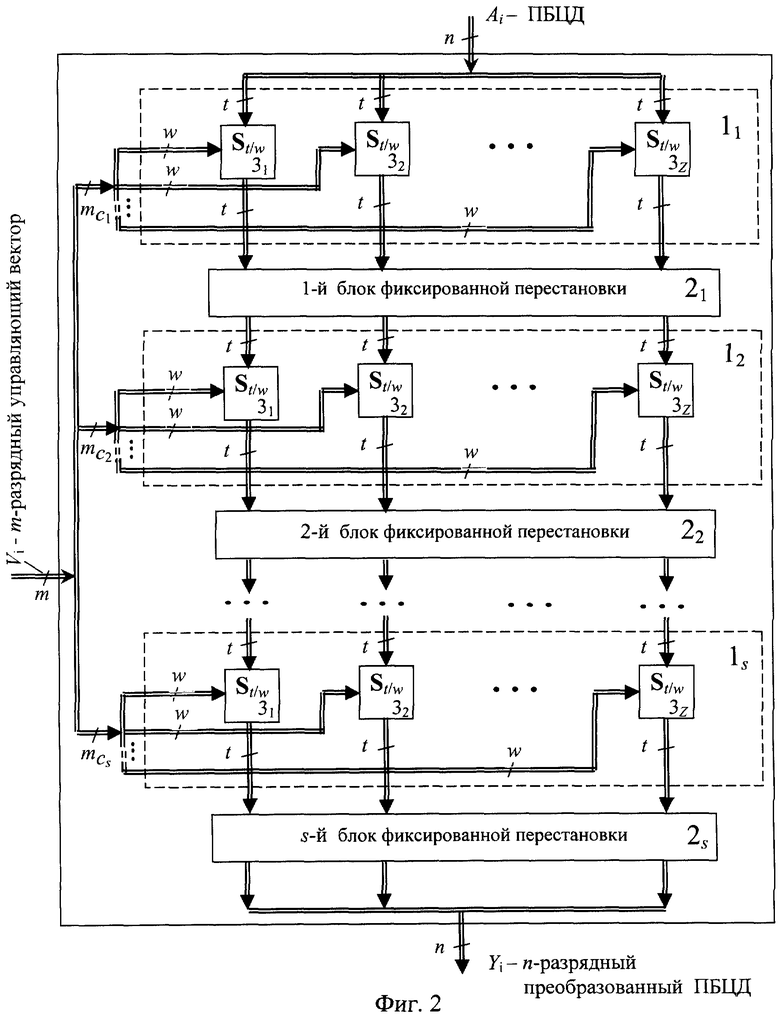

- на фиг.2 - общая структурная схема блока управляемой операционной подстановки Fn/m;

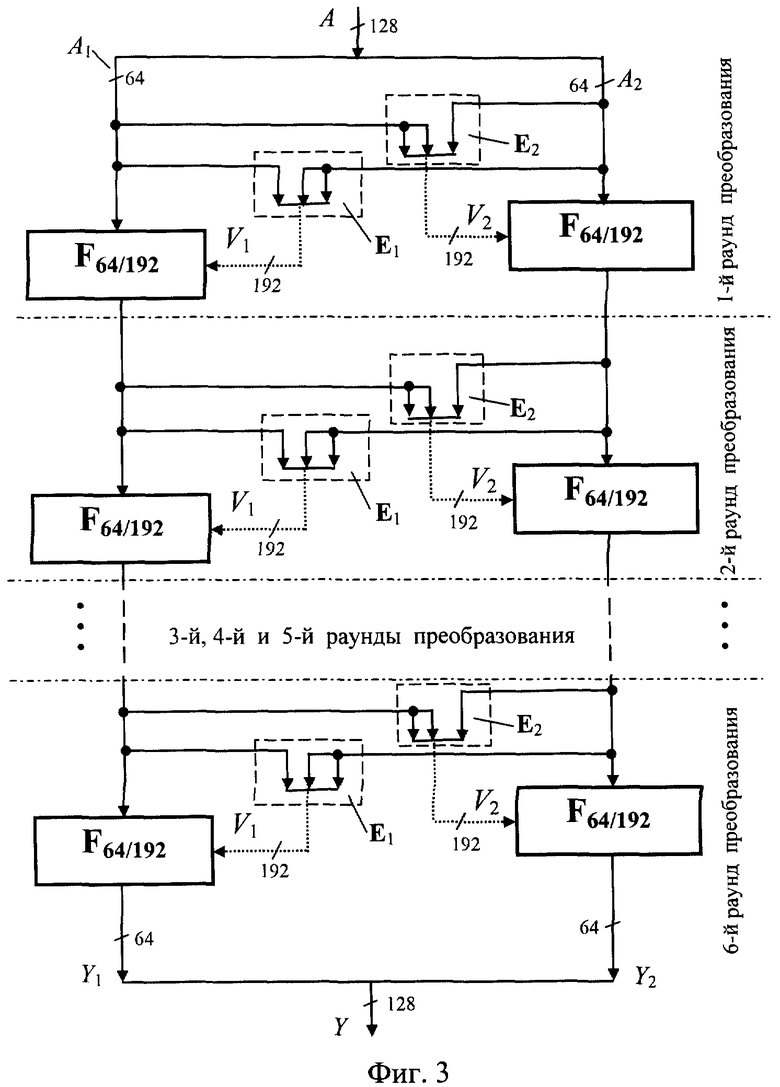

- на фиг.3 - схема одностороннего криптографического преобразования БЦД с использованием ПБЦД для формирования управляющего вектора;

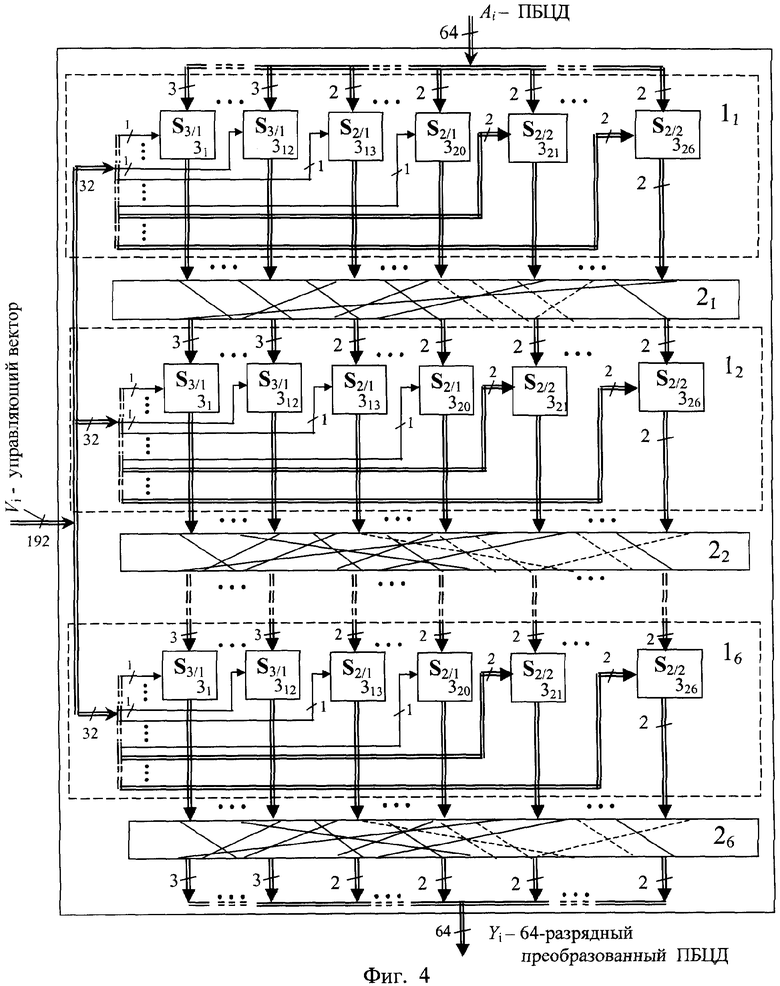

- на фиг.4 - схема S-цикловой (S=6) управляемой операционной подстановки F64/192;

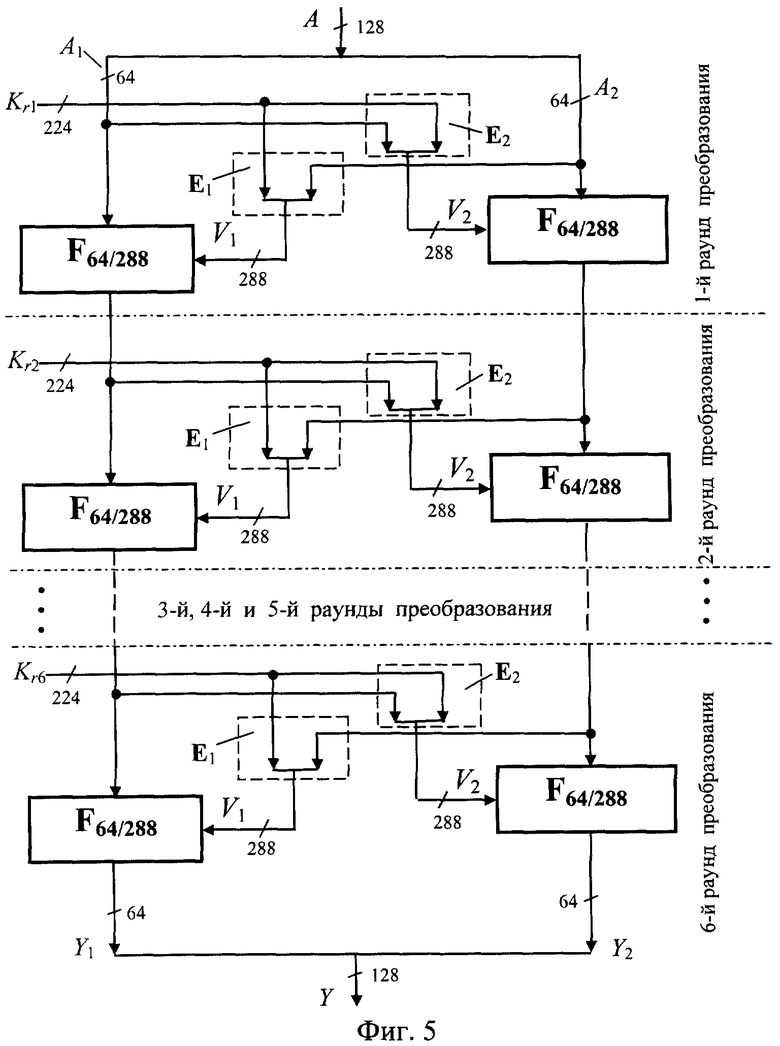

- на фиг.5 - схема одностороннего криптографического преобразования БЦД с использованием ПБЦД и СК для формирования управляющего вектора;

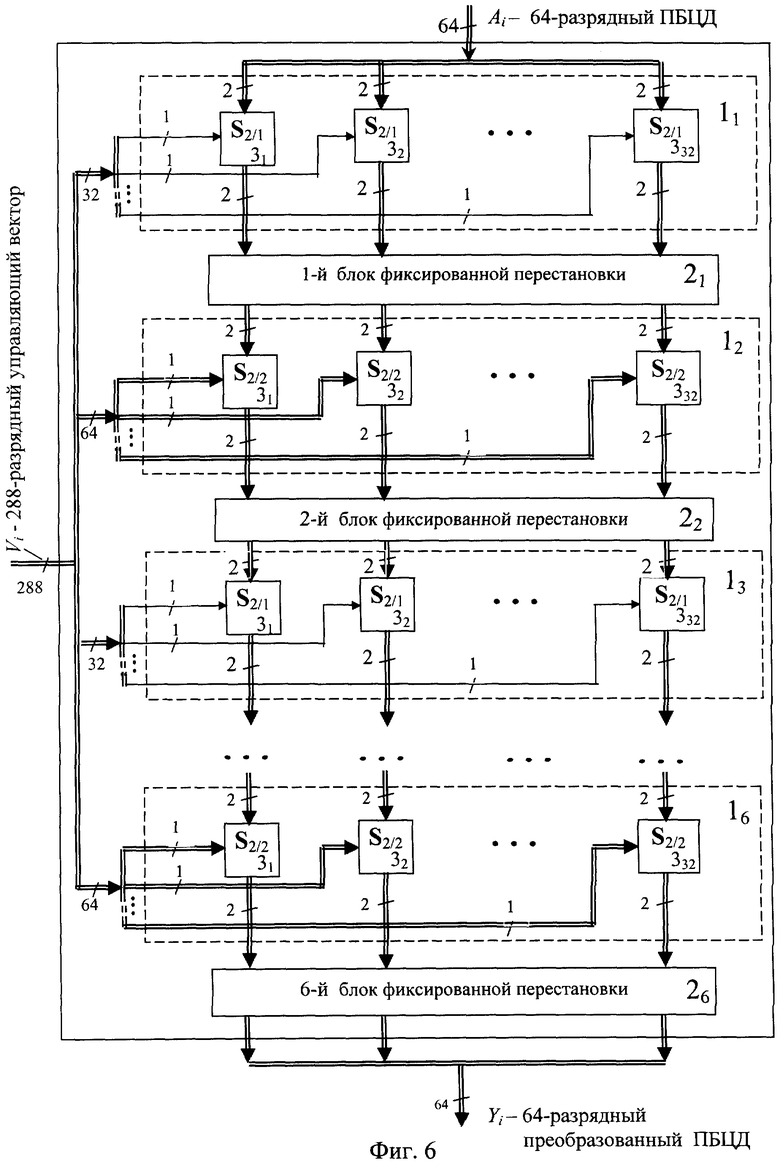

- на фиг.6 - схема S-цикловой (S=6) управляемой операционной подстановки F64/288;

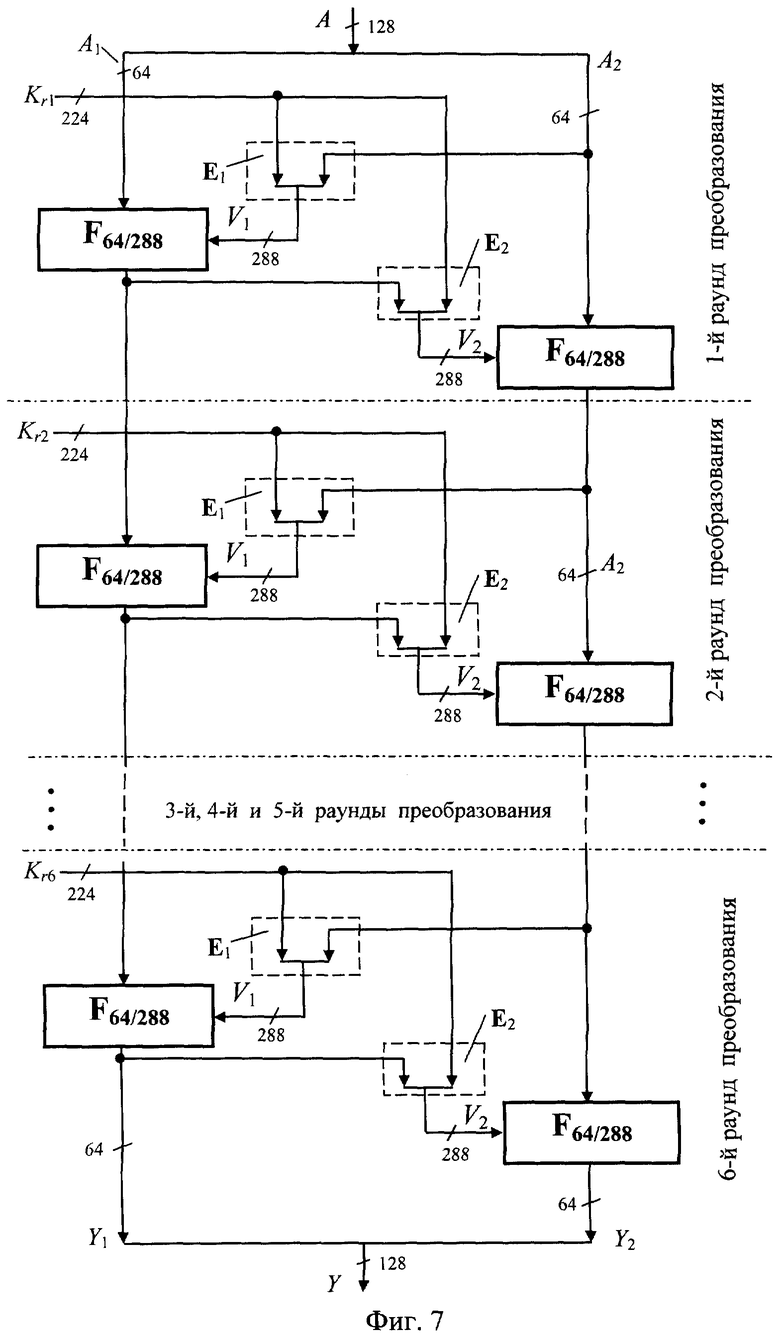

- на фиг.7 - схема шифрования БЦД с использованием ПБЦД и СК для формирования управляющего вектора;

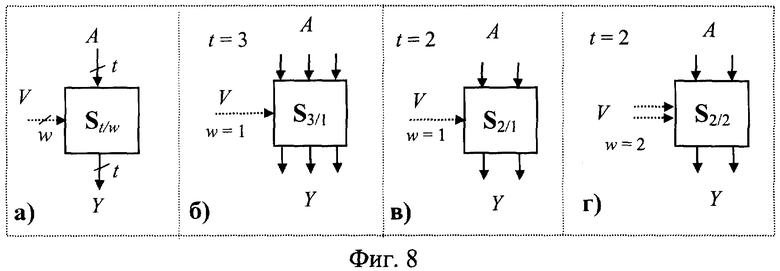

- на фиг.8-12 - схемы, поясняющие реализацию элементарных управляемых подстановок St/w.

Реализация заявленного способа объясняется следующим образом. Известно, что обеспечение высокой стойкости блочного шифрования связано с использованием операций и процедур преобразования, обладающих свойствами рассеивания и перемешивания. Наиболее эффективными операциями такого типа являются операции подстановок, выполняемых над подблоками преобразуемых данных большого размера, однако при длине подблоков более 16 бит операции подстановок имеют высокую сложность аппаратной и программной реализации. По этой причине на практике используют подстановки меньшего размера, разрядность входа которых составляет от 4 до 12 битов. Входной блок данных преобразуют путем разбиения его на несколько подблоков, над которыми поочередно выполняют операции подстановок, перестановок и некоторых других вспомогательных операций, например операции поразрядного сложения по модулю два. За достаточное число раундов такого преобразования можно обеспечить необходимую криптостойкость. Однако выполнение большого числа операций приводит к снижению скорости шифрования. Меньшее число операций преобразования может быть реализовано на основе управляемых перестановок, зависящих от преобразуемых данных. Выполнение одной такой операции соответствует выполнению операции подстановки над всем блоком данных, размер которого составляет от 32 до 128 битов. Однако такой тип подстановок относится к частному виду, основной недостаток которого состоит в сохранении веса Хемминга. В заявляемом способе устраняется этот недостаток благодаря использованию управляемых операционных подстановок, которые произвольным образом изменяют вес Хемминга и обладают лучшими свойствами рассеивания и перемешивания.

Пояснение заявленного способа иллюстрируется общей схемой криптографического преобразования БЦД, приведенной на фиг.1. В данной схеме приняты следующие обозначения:

A - преобразуемый (входной) БЦД;

A1, A2, ..., AN - n-разрядные ПБЦД, на которые разбит БЦД;

F1, F2, ..., FN - блоки, выполняющие процедуры управляемых операционных подстановок;

K1, K2, ..., KN - дополнительные СПК, являющиеся составными частями дополнительно сформированного СК;

E1, E2, ..., EN - блоки формирования управляющих векторов;

V1, V2, ..., VN - управляющие векторы;

Y1, Y2, ..., YN - n-разрядные преобразованные ПБЦД;

Y - преобразованный БЦД.

На фиг.2 показана структура блока управляемых операционных подстановок Fn/m, реализующего S последовательно выполняемых циклов (C1, C1, ..., CS) элементарных управляемых подстановок и фиксированных перестановок. В этой схеме приняты следующие обозначения:

Ai - n-разрядный преобразуемый (входной) ПБЦД;

11, 12, ..., 1s - блоки, реализующие в соответствующем цикле Z элементарных управляемых подстановок. Каждый из блоков 1 включает совокупность из Z типовых элементарных структурных блоков (ТЭСБ) St/w (31-3z на фиг.2), каждый из которых реализует элементарную управляемую подстановку. Каждый из ТЭСБ St/w снабжен t-разрядными информационными входом и выходом и w-разрядным управляющим входом;

21, 22, ..., 2s - блоки, реализующие в соответствующих циклах операции фиксированных перестановок;

Yi - n-разрядный преобразованный ПБЦД;

Vi - m-разрядный управляющий вектор.

Общее число раундов криптографического преобразования r выбирают исходя из предъявляемых требований по криптографической стойкости, производительности и допустимой сложности реализации.

Число разбиений N БЦД на ПБЦД выбирают исходя из разрядности БЦД и разрядности управляемой операционной подстановки.

Разрядность m управляющего вектора V выбирают исходя из совокупной разрядности управляющих входов S циклов управляемой операционной подстановки.

Число циклов S в каждой управляемой операционной подстановке выбирают исходя из условия одновременного достижения требуемого быстродействия преобразования и требуемого уровня нелинейности.

В каждом из циклов число элементарных управляемых подстановок Z может быть различным. Также в одном цикле могут быть использованы элементарные управляемые подстановки St/w как однотипные (например, все типа S2/1 или S2/2), так и разнотипные (например, часть типа S3/1, часть - S2/1 и часть - S2/2). При этом должны соблюдаться следующие условия:

- общее число информационных входов (выходов) всех элементарных управляемых подстановок Z должно выбираться из условия Zнчтtнчт+Zчтtчт=n, а Zнчт=2, 4, 6, ... (четное), Zчт=1, 2, 3, ... (натуральное число);

- совокупность управляющих входов всех управляемых элементарных подстановок должна удовлетворять равенству

где j=1, 2, ..., S;  - общая разрядность управляющего вектора Cj-го цикла (например,

- общая разрядность управляющего вектора Cj-го цикла (например,  есть разрядность управляющего вектора первого цикла) элементарных управляемых подстановок.

есть разрядность управляющего вектора первого цикла) элементарных управляемых подстановок.

Конкретную структуру каждого цикла выбирают из соображений получения требуемой нелинейности преобразования и требуемой разрядности управляющего вектора и преобразуемого ПБЦД.

Фиксированная перестановка в каждом из циклов может быть выполнена различными способами, например, путем подключения каждого из t выходных разрядов каждой элементарной управляемой подстановки с одним из входов t различных элементарных управляемых подстановок последующего цикла. В общем случае фиксированные перестановки в различных циклах выбирают отличающимися. В частных случаях фиксированные перестановки во всех циклах могут быть одинаковыми.

При формировании управляющего вектора V с использованием дополнительного СПК разрядность последнего выбирают из условия обеспечения требуемой стойкости.

Последовательность действий заявленного способа ниже рассмотрена на примерах.

Пример 1. Одностороннему криптографическому преобразованию подвергают 128-битовый БЦД при следующих исходных данных (фиг.3):

- входной БЦД разбивают на два ПБЦД А1 и А2, т.е. N=2 и n=64;

- число раундов преобразования r=6;

- управляющий вектор V1 (V2) формируют по двум 64-битовым ПБЦД;

- операцию управляемой операционной подстановки реализуют с помощью блока Fn/m, где n и m разрядности соответственно информационного и управляющего входов блока Fn/m. В рассматриваемом примере n=64; m=192, т.е. F64/192 (фиг.4);

- число циклов S преобразования в блоке F64/192 выбрано S=6;

- число элементарных управляемых подстановок St/w в каждом цикле равно Z=26 из них: нечетной (tнчт=3) разрядности Zнчт=12; четной разрядности (tчт=2) Zчт=14;

- разрядность управляющего вектора каждого цикла wC=m/S=192/6=32, которую разделяют на Z=26 ТЭСБ, из которых 20 с одноразрядными (w=1) и 6 с двухразрядными (w=2) управляющими входами.

Таким образом в каждом цикле из 26-ти элементарных управляемых перестановок St/w: двеннадцать - S3/1; восемь - S2/1; шесть - S2/2.

Последовательность действий по преобразованию БЦД следующая. В каждом раунде r преобразования, начиная с r=1 до r=6 предварительно формируют 192-разрядные управляющие векторы V1 и V2, соответственно для преобразования ПБЦД А1 и А2. В частности, эта операция может быть реализована (в блоках Е1 и Е2) путем конкатенации 64-разрядного ПБЦД А1 (ПБЦД А2) и дважды 64-разрядного ПБЦД А2 (ПБЦД А1) (см. фиг.3). При этом цифровая последовательность одного из ПБЦД выполняет роль управляющего вектора для другого (см. фиг.3). Причем в каждом очередном раунде для формирования очередного циклового управляющего вектора используют преобразованный на предыдущем цикле соответствующий ПБЦД.

Затем, используя сформированные 192-разрядные управляющие векторы V1 и V2, одновременно преобразуют 64-разрядные ПБЦД А1 и А2 с помощью управляемой операционной подстановки, которую выполняют в S=6 циклов (см. фиг.4).

Так как совокупность элементарных подстановок Z (блоки 31-326) в каждом цикле (блоки 11-16) принята одинаковой (см. фиг.4), то разрядность управляющего вектора в каждом цикле, например в первом, mC1=m/6=192/6=32. После завершения процедуры элементарных подстановок в каждом цикле выполняют операцию фиксированной перестановки (блоки 21-26). На фиг.4 такая перестановка показана условно.

Раунд преобразования завершается после выполнения последнего 6-го цикла элементарных управляемых подстановок и фиксированной перестановки. Преобразование ПБЦД завершено после выполнения последнего (r=6) раунда преобразования.

Пример 2. Одностороннему криптографическому преобразованию подвергают 128-битовый БЦД при следующих исходных данных (фиг.5):

- входной БЦД разбивают на два ПБЦД А1 и А2, т.е. N=2; n=64;

- число раундов преобразования r=6;

- управляющий вектор для ПБЦД А1 (ПБЦД А2) формируют (в блоках Е1 и Е2) по 64-битовому ПБЦД А2 (ПБЦД А1) и 224-битовому раундовому секретному подключу (СПК) Кr1, в каждом раунде СПК изменяют;

- операцию управляемой операционной подстановки реализуют с помощью блока Fn/m, где n и m разрядности соответственно информационного и управляющего входов ПБЦД; в рассматриваемом примере F64/288 (фиг.6);

- число циклов S преобразования в блоке F64/288 выбрано S=6;

- в каждом из нечетных циклов (С1, С3, С5) число Z элементарных управляемых подстановок St/w выбрано Z=32, причем каждый из них снабжен двухразрядными (tчт=2) информационными входом и выходом и одноразрядным (w=1) управляющим входом, т.е. S2/1; общая разрядность управляющего вектора в каждом нечетном цикле wс=32 (см. фиг.6);

- в каждом из четных циклов (С2, С4, С6) число Z элементарных управляемых подстановок St/w также выбрано Z=32, причем каждый из них снабжен двухразрядными (tчт=2) информационными входом и выходом и двухразрядным (w=2) управляющим входом, т.е. S2/2; общая разрядность управляющего вектора в каждом четном цикле wc=64;

- общий управляющий вектор в каждом раунде сформирован 288-разрядным (m=288).

Последовательность действий по преобразованию ПБЦД А1 (А2) аналогична, как и в рассмотренном выше Примере 1. Отличие заключается в том, что управляющий вектор V1 (V2) формируют для преобразования ПБЦД А1 (ПБЦД А2) с использованием ПБЦД А2 (ПБЦД А1) и дополнительно сформированного секретного ключа К, из которого для каждого раунда преобразования формируют раундовый СПК: Кr1, Кr2, ..., Кr6. Формирование СПК из СК может быть осуществлено, например, путем разбиения СК на r=6 СПК одинаковой разрядности.

В рассматриваемом примере каждый раундовый СПК сформирован 224-разрядным, а управляющий вектор в каждом раунде сформирован путем конкатенации 224-разрядного раундового СПК и 64-разрядного ПБЦД А1 (ПБЦД А2).

Другим отличием данного примера является то, что в соответствующих циклах управляемой операционной подстановки используют отличающиеся совокупности элементарных управляемых подстановок (фиг.6). Так в первом цикле (блок 11) использованы идентичные 32 элементарные управляемые подстановки типа S2/1, а во втором цикле (блок 12) - 32 элементарные управляемые подстановки типа S2/2 и т.д.

Такое выполнение операций обеспечивает более высокую нелинейность управляемой операционной подстановки при заданном числе циклов S.

Пример 3. Шифрованию подвергают 128-битовый БЦД при исходных данных, аналогичных исходным данным в Примере 2 (фиг.8). Отличие в преобразовании БЦД в данном случае заключается в том, что для обеспечения возможности расшифрования преобразованного БЦД при знании секретного ключа первоначально преобразуют ПБЦД A1 с помощью управляющего вектора, сформированного по раундовому подключу Кr1 и ПБЦД A2, после чего преобразуют ПБЦД A2 с помощью управляющего вектора, сформированного по раундовому подключу Кr1 и преобразованному в текущем раунде ПБЦД A1. Таким образом, в данном случае осуществляют поочередное преобразование ПБЦД, чем и обеспечивается шифрование преобразуемого БЦД, т.е. достигается возможность его расшифрования. Процесс расшифрования выполняют совокупностью действий, обратных в своей последовательности действиям, выполняемых при зашифровании.

Таким образом, приведенные примеры показывают, что выполнение управляемых операционных подстановок путем циклического повторения совокупностей элементарных управляемых подстановок обеспечивает изменение веса Хемминга преобразованного ПБЦД и, кроме того, приводит к усилению лавинного эффекта. Это обусловливает существенное повышение стойкости к дифференциальному анализу при одновременном уменьшении числа раундов криптографического преобразования и, следовательно, к повышению скорости преобразования.

Для реализации в приведенных примерах операций элементарных управляемых подстановок могут быть использованы типовые элементарные структурные блоки (ТЭСБ) St/w различных модификаций (см. фиг.8а), выполненных в виде простых комбинационных электронных схем. ТЭСБ реализуют операцию криптографического преобразования малоразрядного (t) исходного цифрового сигнала в зависимости от малоразрядного (w) управляющего вектора. На фиг.8б, 8в и 8г показано схематическое изображение ТЭСБ S3/1, S2/1 и S2/2, соответственно. ТЭСБ типа S2/1 и S2/2 выполняют элементарные управляемые подстановки типа 2×2, а ТЭСБ S3/1 - типа 3×3. Всего существует 24 варианта подстановок типа 2×2 и 40320 вариантов подстановок 3×3.

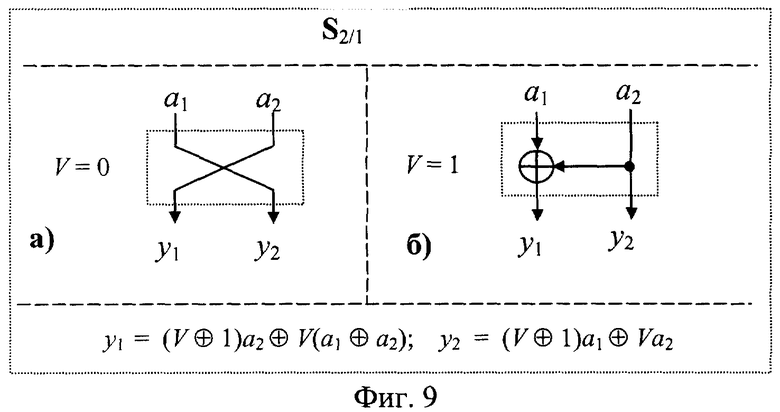

При использовании конкретного ТЭСБ типа S2/1 в зависимости от значения однобитового управляющего вектора V может быть реализовано два вида подстановок типа 2×2 (см. фиг.9, где символом ⊕ обозначена операция побитового сложения по модулю два). В этом случае после преобразования входного двоичного вектора A (a1, a2), каждый бит выходного двоичного вектора Y (y1, y2) булевой функции от трех переменных: y1=f1(a1, a2, V) и y2=f2(a1, a2, V).

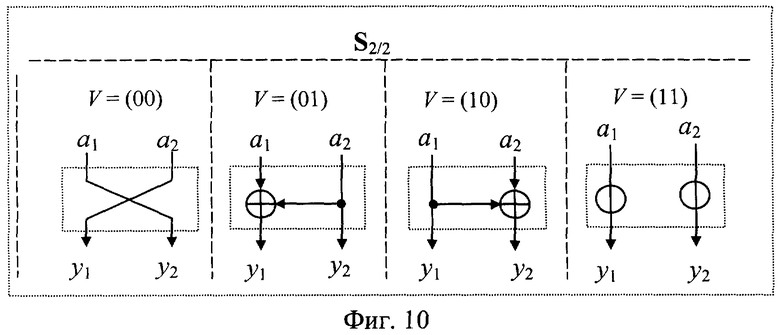

При использовании конкретного ТЭСБ типа S2/2 в зависимости от значения двухбитового управляющего вектора V (ν1, ν2) может быть реализовано четыре вида подстановок типа 2×2 (см. фиг.10, где символом "⊘" обозначена операция инверсии). Например, при значении двухбитового управляющего вектора V=(1, 1) выходной двоичный вектор Y (y1, y2) является следствием инверсии битов входного двоичного вектора A (a1, a2). Таким образом, в ТЭСБ типа S2/2 после преобразования входного двоичного вектора A (a1, a2) каждый бит выходного двоичного вектора Y (y1, y2) является булевой функцией от четырех переменных: y1=f1(a1, a2, v1, v2) и y2=f2(a1, a2, ν1, ν2).

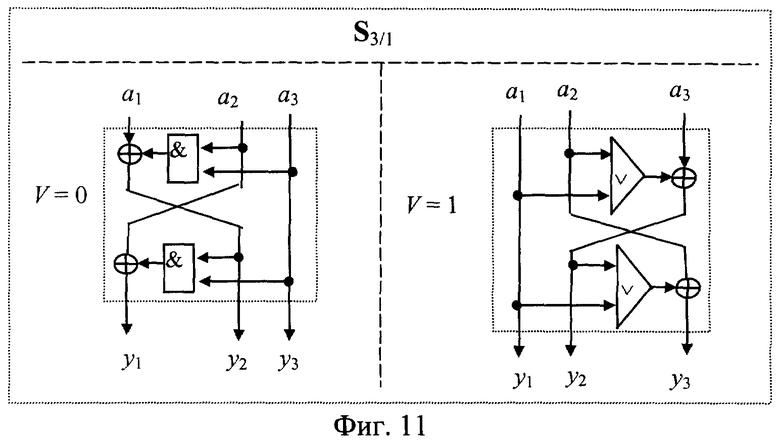

Аналогично при использовании конкретного ТЭСБ типа S3/1 в зависимости от значения однобитового управляющего вектора V может быть реализовано два вида подстановок типа 3×3 (см. фиг.11, где символами "&" и "∨" обозначены логические элементы "И" и "ИЛИ").

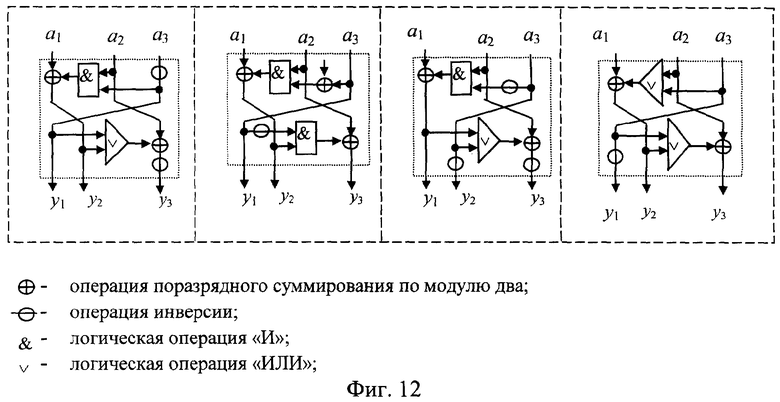

На фиг.12 приведены примеры построения ТЭСБ типа S3/1. В каждом примере после преобразования входного трехразрядного двоичного вектора A (a1, a2, a3) каждый бит выходного трехразрядного двоичного вектора Y (y1, y2, y3) является булевой функцией от четырех переменных: y1=f1(a1, a2, a3, V), y2=f2(a1, a2, a3, V) и y3=f3(a1, a2, a3, V).

В зависимости от конкретного варианта схемотехнической реализации управляемых операционных подстановок из трех типов ТЭСБ S2/1, S2/2 и S3/1 может быть выбран наиболее подходящий из них, который обеспечит оптимизацию использования схемотехнических ресурсов при заданном уровне криптостойкости и скорости преобразования.

Приведенные примеры показывают, что заявляемый способ криптографического преобразования блоков цифровых данных технически реализуем и позволяет решить поставленную задачу.

Заявленное техническое решение может быть реализовано на основе современной технологии в виде недорогих микроэлектронных устройств шифрования и также может найти широкое применение в скоростных телекоммуникационных системах и компьютерных сетях. Заявленное техническое решение может быть внедрено в практику на основе программируемых логических матриц типа FPGA в виде недорогих производительных криптографических устройств, которые найдут широкое применение при решении большого числа практических задач по защите информации, циркулирующей в компьютерных и телекоммуникационных системах.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ БЛОЧНОГО ИТЕРАТИВНОГО ШИФРОВАНИЯ ЦИФРОВЫХ ДАННЫХ | 2000 |

|

RU2184423C2 |

| СПОСОБ ИТЕРАТИВНОГО ШИФРОВАНИЯ БЛОКОВ ДАННЫХ | 1999 |

|

RU2140714C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ БЛОКОВ ЦИФРОВЫХ ДАННЫХ | 1997 |

|

RU2140709C1 |

| КРИПТОГРАФИЧЕСКИЙ ПРЕОБРАЗОВАТЕЛЬ ДВОИЧНЫХ ДАННЫХ | 2003 |

|

RU2239955C1 |

| СПОСОБ ИТЕРАТИВНОГО ШИФРОВАНИЯ БЛОКОВ ДВОИЧНЫХ ДАННЫХ | 1999 |

|

RU2144268C1 |

| СПОСОБ ШИФРОВАНИЯ БЛОКОВ ЦИФРОВЫХ ДАННЫХ | 1997 |

|

RU2124814C1 |

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ L-БИТОВЫХ ВХОДНЫХ БЛОКОВ ЦИФРОВЫХ ДАННЫХ В L-БИТОВЫЕ ВЫХОДНЫЕ БЛОКИ | 1997 |

|

RU2188513C2 |

| ИТЕРАТИВНЫЙ СПОСОБ БЛОЧНОГО ШИФРОВАНИЯ | 1999 |

|

RU2172075C1 |

| СПОСОБ БЛОЧНОГО ШИФРОВАНИЯ ДИСКРЕТНЫХ ДАННЫХ | 1998 |

|

RU2140710C1 |

| УСТРОЙСТВО ДЛЯ УПРАВЛЯЕМОГО ПРЕОБРАЗОВАНИЯ ДВОИЧНЫХ ДАННЫХ | 2003 |

|

RU2239291C1 |

Изобретение относится к области электросвязи, а именно к области криптографических способов и устройств для защиты информации, передаваемой по телекоммуникационным сетям. Сущность способа заключается в том, что блок цифровых данных (БЦД) разбивают на N≥2 n-разрядных подблока цифровых данных (ПБЦД) и затем над каждым ПБЦД выполняют управляемую операционную подстановку, которую реализуют S последовательно выполняемыми циклами. Каждый цикл включает одновременное выполнение Z элементарных управляемых подстановок и последующее выполнение фиксированной перестановки. Управляемую операционную подстановку выполняют с помощью предварительно сформированного управляющего вектора по одному из ПБЦД или по ПБЦД и секретному ключу. Техническим результатом, достигаемым от использования способа, является повышение стойкости к дифференциальному криптоанализу и скорости шифрования. Приведены примеры реализации способа для одностороннего криптографического преобразования и для шифрования. 4 з.п. ф-лы, 12 ил.

Zнчтtнчт+Zчтtчт=n,

где Zнчт=2, 4, 6, ... и Zчт=1, 2, 3, ....

| СПОСОБ КРИПТОГРАФИЧЕСКОГО ПРЕОБРАЗОВАНИЯ L-БИТОВЫХ ВХОДНЫХ БЛОКОВ ЦИФРОВЫХ ДАННЫХ В L-БИТОВЫЕ ВЫХОДНЫЕ БЛОКИ | 1997 |

|

RU2188513C2 |

| DE 19960047 А1, 17.08.2000 | |||

| Поляризованный электромагнит мостового типа | 1985 |

|

SU1292067A1 |

| US 5442705 А, 15.08.1995. | |||

Авторы

Даты

2007-10-27—Публикация

2003-03-17—Подача