Область техники, к которой относится изобретение

Изобретение относится к способу, системе и устройству для контроля и управления передачей данных в сетях связи. В частности, изобретение относится к способу, системе и шлюзу, которые дают возможность организации контролировать и управлять используемыми данными и рабочим временем множества терминалов во внутренней сети. Однако предусматривается, что способ, система и устройство имеют другие применения.

Предшествующий уровень техники

Существует очень немного промышленных, коммерческих организаций, предприятий и т.п., которые не полагаются на одну или более компьютерных систем с той или другой архитектурой. Компьютерная система может быть, с одной стороны, единственным настольным персональным компьютером/рабочей станцией/терминалом, используемым малой организацией с единственным служащим или, с другой стороны, компьютерная система может включать в себя десятки, сотни или тысячи терминалов, связанных с одной и той же системой через множество серверов в различных сетях, связанных с одним или более универсальных компьютеров.

Независимо от размера компьютерной системы часто требуется доступ к сети связи, отличной от той, с которой связан терминал. Чтобы обратиться, например, к внешней сети связи, например Интернет, требуется поставщик (провайдер, ISP/IAP) доступа или услуг Интернет. Обычно провайдер ISP/IAP обеспечивает необходимое программное обеспечение, имя (имена) пользователя, пароль (пароли) и т.п. за ежемесячную плату. Плата может быть простой/ например за широкополосное подключение, или может зависеть от длительности времени, проведенного в интерактивном режиме, и/или переданных данных, например загруженных и/или выгруженных (переданных).

Желательно, чтобы отдельные пользователи и/или организации были способны контролировать длительность времени, затраченного на связь с другой сетью связи, и объем данных, переданных во время соединения, например с целью защиты и/или взаимодействия.

Возвращаясь к примеру с доступом в Интернет, используется известный способ контроля времени в интерактивном режиме, например, Интернет-кафе, который дает возможность кафе выставить счет заказчикам согласно использованию ими периода времени по заданным расценкам в зависимости от, например, характера его использования, например, игры, просмотра, передачи по локальной вычислительной сети (ЛВС). Одна из таких программ известна как Geto Manager, разработанная Advanced Com Tech Co. Ltd, и подробности в отношении этого продукта можно найти по адресу www. swplaza.co.kr. Эта система содержит множество пользовательских терминалов, подсоединенных по сети к терминалу управления (серверу), который может использоваться членами и не членами организации. Как только пользователи зарегистрируются посредством идентификатора, автоматически включается счетчик времени наряду с калькулятором оплаты. Если пользователь переходит на другой терминал, этот переход обрабатывается автоматически. Оплата производится по счетчику по карте в соответствии с идентификатором регистрации. В этой системе начало времени, подробности оплаты счета, например, подробности пред- и пост-оплаты, оставшееся время и выставление счетов могут быть проконтролированы и отображены на терминале управления, например, за прилавком Интернет-кафе. Некоторые из этих подробностей могут также быть отображены на терминале пользователя. Функции контроля, доступные терминалу управления, включают в себя автоматическую блокировку/разблокировку, перезагрузку и/или выключение питания отдельных терминалов. Однако этот продукт не может контролировать объем данных, передаваемый или загружаемый каждым терминалом.

Контроль объема данных может быть выполнен на отдельных автоматизированных рабочих станциях, использующих обычный счетчик DU, который показывает количество данных, переданных и/или загруженных, и стоимость передачи/загрузки данных. Подробную информацию о счетчике DU от Hagel Technologies можно найти на сайте http://www.dumetBr.com. Счетчик DU позволяет пользователю конфигурировать контрольный период и предусматривает выдачу оповещений, когда данные передачи и/или загрузки превышают указанный пользователем объем в течение указанного пользователем периода времени, и обеспечивает извещения, когда время, проведенное в интерактивном режиме, превышает указанный пользователем предел. Однако это средство функционирует относительно точно только на отдельной машине. Например, во внутренней сети с множеством пользовательских терминалов, связанных с Интернет, счетчик DU будет установлен, включая трафик через шлюз Интернет и передачи между множеством пользовательских терминалов. Счетчик DU не способен распознать функцию (передачи) пакетов данных или их источник.

Следовательно, имеется потребность в системе и/или способе и/или устройстве, которые позволяют обеспечить контроль использования данных и использования времени любым одним или множеством пользователей множества терминалов, подключенных к одной или более сетям связи. Также желательно, чтобы система и/или способ и/или устройство обеспечивали анализ данных и использование времени пользователями/терминалами и включали в себя меры защиты, чтобы разрешить/отклонить доступ к одному или более внешним сетям связи.

Сущность изобретения

Согласно одному аспекту хотя необязательно единственному или в действительности самому широкому, изобретение заключается в способе обеспечения контроля и управления передачей данных между пользовательским терминалом, подключенном к первой и второй сетям связи, причем упомянутая первая сеть связи соединена со второй сетью связи через шлюз и брандмауэр, причем данный способ включает в себя этапы:

посылку запроса доступа к упомянутому шлюзу от упомянутого пользовательского терминала, требующего доступ к упомянутой второй сети связи;

считывание упомянутым шлюзом запроса доступа и IP-адреса упомянутого пользовательского терминала;

модификацию в шлюзе по меньшей мере одного правила доступа для упомянутого брандмауэра для разрешения доступа для упомянутого пользовательского терминала, требующего доступ, на основании аутентифицированного IP-адреса упомянутого пользовательского терминала;

контроль в упомянутом брандмауэре передачи данных между упомянутым пользовательским терминалом и упомянутой второй сетью связи; и динамическое управление в режиме реального времени пропускной способностью, доступной упомянутому пользовательскому терминалу.

Динамическое управление в упомянутом брандмауэре пропускной способностью, доступной пользовательскому терминалу, может иметь место пока поддерживается связь между пользовательским терминалом и второй сетью связи.

Динамическое управление пропускной способностью может включать в себя ограничение доступной пропускной способности. Ограниченная пропускная способность может быть распределена "на лету" единственному терминалу пользователя, множеству пользовательских терминалов и/или одному или более указанным счетам (учетным записям) пользователя. Пропускная способность может быть управляемой для передачи и/или загрузки данных.

Дополнительно способ может включать в себя этап контроля всех портов доступа пользовательского терминала.

Дополнительно способ может включать в себя этап разрешения и/или запрещения одного или более портов доступа для каждого пользовательского терминала.

Необязательно, единственная машина может включать в себя шлюз и брандмауэр. Альтернативно, брандмауэр может быть в машине, отличной от шлюза.

Установление подлинности (аутентификация) IP-адреса предпочтительно выполняет шлюз. Установление подлинности может быть выполнено, используя процесс кодирования/декодирования.

Дополнительно способ может включать в себя этап управления доступом пользовательского терминала ко второй сети связи от терминала управления, соединенного с первой сетью связи.

Дополнительно способ может включать в себя этап контроля периода времени, в течение которого терминал пользователя имеет доступ ко второй сети связи.

Дополнительно способ может включать в себя этап контроля количества (объема) данных, которые терминал пользователя передает и/или загружает.

Дополнительно способ может включать в себя этап контроля стоимости для пользователя, чей пользовательский терминал имеет доступ ко второй сети связи.

Согласно другому аспекту изобретение заключается в системе для контроля и управления передачей данных в сетях связи, причем упомянутая система содержит:

один или более пользовательских терминалов, соединенных с первой сетью связи;

вторую сеть связи, соединенную с упомянутой первой сетью связи через шлюз и брандмауэр;

при этом упомянутый брандмауэр одновременно контролирует передачу данных между упомянутыми одним или более пользовательскими терминалами и упомянутой второй сетью связи для упомянутых пользовательских терминалов, имеющих аутентифицированный IP-адрес, который имеет доступ к упомянутой второй сети связи и динамически управляет в реальном масштабе времени пропускной способностью, доступной упомянутым одному или более пользовательским терминалам.

Необязательно, единственная машина может включать в себя шлюз и брандмауэр. Альтернативно, брандмауэр может быть в машине, отличной от шлюза.

Аутентификация IP-адреса предпочтительно выполняется шлюзом и может включать в себя процесс кодирования/декодирования для подтверждения подлинности (аутентификации) удаленного терминала.

Динамическое управление пропускной способностью может включать в себя ограничение доступной пропускной способности. Ограниченная пропускная способность может быть распределена "на лету" единственному терминалу пользователя, множеству терминалов пользователей и/или одному или более указанным счетам (учетным записям) пользователя. Пропускная способность может быть управляемой для передачи и/или загрузки данных.

Согласно дополнительному аспекту изобретение заключается в обеспечении шлюза для контроля и управления передачей данных в сетях связи, при этом упомянутый шлюз содержит:

брандмауэр для разрешения доступа ко второй сети связи для одного или более пользовательских терминалов, соединенных с первой сетью связи, при наличии аутентифицированного IP-адреса;

причем упомянутый брандмауэр контролирует одновременно передачу данных между упомянутым одним или более пользовательскими терминалами и упомянутой второй сетью связи и динамически контролирует в реальном масштабе времени пропускную способность, доступную упомянутому одному или более пользовательским терминалам.

Дополнительно шлюз может содержать средство для разрешения и/или запрещения одного или более портов доступа каждому пользовательскому терминалу.

Другие аспекты и признаки изобретения станут очевидными из последующего описания.

Краткое описание чертежей

Для облегчения понимания изобретения и обеспечения возможности специалисту в данной области техники практически применить изобретение предпочтительные варианты осуществления изобретения описаны только посредством примера со ссылками на сопроводительные чертежи, на которых:

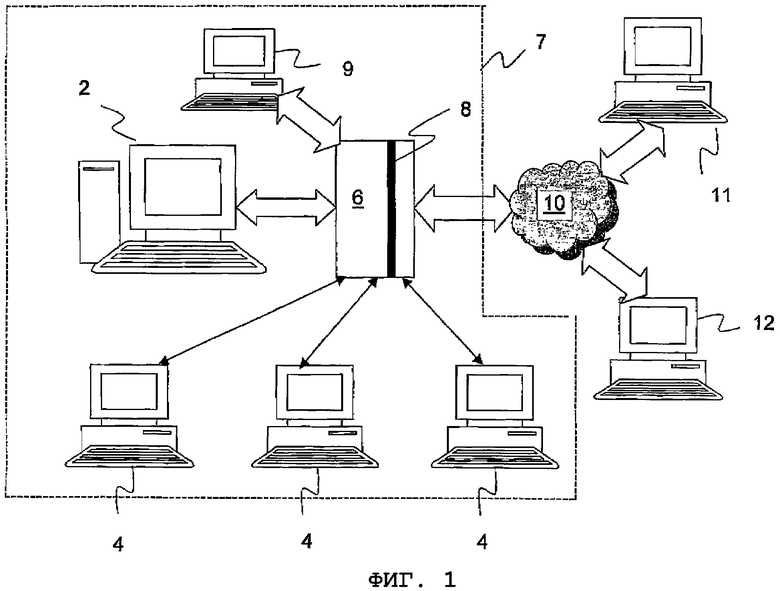

Фиг.1 представляет собой схематическое представление компьютерной системы в соответствии с настоящим изобретением, в которой могут быть осуществлены способ и устройство согласно настоящему изобретению;

Фиг.2 представляет собой блок-схему последовательности этапов способа согласно настоящему изобретению для соединения и отсоединения пользовательского терминала к внешней сети связи, такой как Интернет;

Фиг.3 представляет собой моментальный снимок экрана части интерфейса контроля и управления для контроля активности терминала;

Фиг.4 представляет собой моментальный снимок с экрана части интерфейса для контроля и управления для настройки структур калькуляции цены;

Фиг.5 представляет собой моментальный снимок с экрана части интерфейса контроля и управления, показывающий терминалы, определенные в сети; и

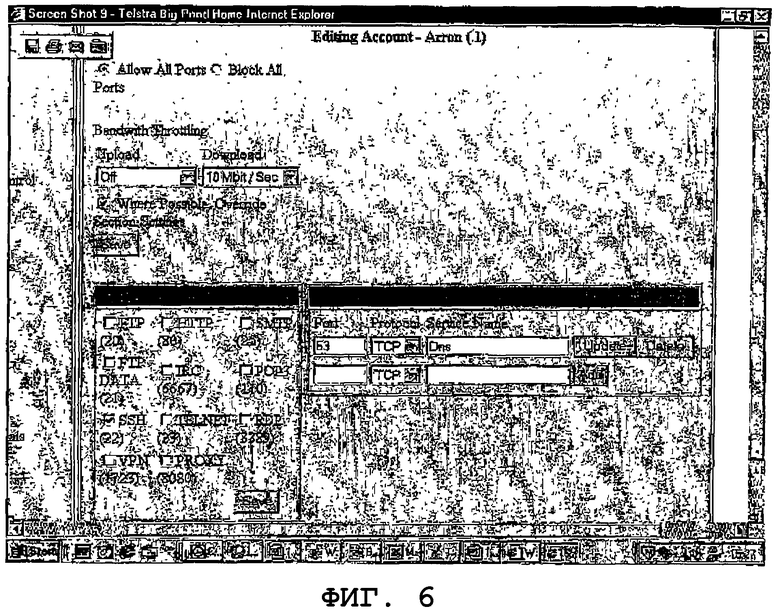

Фиг.6 представляет собой моментальный снимок с экрана части интерфейса контроля и управления для редактирования установочных параметров для конкретного пользовательского терминала или счета (учетной записи) пользователя.

Подробное описание изобретения

Способ согласно настоящему изобретению может быть осуществлен в системе согласно настоящему изобретению, показанной на фиг.1. Фиг.1 представляет собой компьютерную систему, например, в Интернет-кафе, малой, среднего размера или большой фирме или организации другой формы, использующей компьютерную систему. Однако, система согласно настоящему изобретению не ограничена примером, показанным на фиг.1, и система согласно настоящему изобретению может применяться к любым двум сетям связи, соединенным через шлюз.

Система на фиг.1 содержит один или более пользовательских терминалов (4) и один или более терминалов (2) управления, подсоединенных к терминалу (6) шлюза. Терминал(ы) (2) управления может также рассматриваться как пользовательские терминалы. Вместе пользовательские терминал(ы) (4), терминалы (2) управления и шлюз (6) могут рассматриваться как первая сеть связи в форме внутренней сети (7). Шлюз (6) может также содержать брандмауэр (8), использующий любой известный способ применения брандмауэра, который позволяет настраивать правила. Альтернативно, брандмауэр 8 может быть установлен в отдельной машине, такой как терминал (9), соединенный с шлюзом 6. Внутренняя сеть (7) связывается через шлюз (6) с одной или более вторых сетей связи в форме одной или более внешних сетей (10). Такие внешние сети (10) являются внешними для внутренней сети (7), и эти сети могут быть сетью Интернет, глобальной сетью или защищенными секциями любой сети, основанной на протоколе TCP/IP Интернет. Специалистам в данной области техники понятно, что шлюз (6) может также быть связан с маршрутизатором, расположенным между шлюзом и внешней сетью (10), и коммутатором, расположенным между шлюзом (6) и терминалами (2), (4), для направления информации к шлюзу (6) и из него.

В качестве альтернативы системе, показанной на фиг.1, система согласно настоящему изобретению может содержать шлюз 6 и брандмауэр 8 между двумя сетями общего пользования или между двумя частными сетями, и поэтому система и способ согласно настоящему изобретению не ограничены внутренней и внешней сетями, показанными на фиг.1. Понятно, что внутренние и внешние сети, упомянутые в следующем примере, могут быть заменены на общедоступные или частные сети или их комбинацию.

Способ согласно настоящему изобретению описан со ссылками на блок-схему последовательности операций на фиг.2 и моментальные снимки с экрана на фиг.3-6. На этапе 20 устанавливают уровни регистрации, например, игра или просмотр или другие функции, а также уровни калькуляции цен, если необходимо. Примеры представлены на фиг.4. Регистрация действий выполняется брандмауэром 8 и может быть выполнена из расчета объема данных, например в расчете на мегабайт, и/или из расчета на единицу времени, например в секунду, в минуту или другой период времени. Например, время может быть зарегистрировано как заранее заданная стоимость в единицу времени. Также или альтернативно может быть задано ограничение передачи и/или загрузки данных и если этот предел превышается, то может быть установлена плата в дополнение или, альтернативно, ко времени, затраченному пользователем за терминалом. Альтернативно, стоимость может быть задана как наибольшая величина из стоимости за время или передачу/загрузку. Понятно, что имеются много вариантов, с помощью которых может быть выполнена регистрация, и что настоящее изобретение не ограничено каким-либо конкретным вариантом.

На этапе 22 пользователь регистрируется в терминале пользователя 4, например заказчика в Интернет-кафе или служащего в штате организации. Может быть любое количество уровней калькуляции цены, классов или категорий времени и т.п., которые будут зависеть от конкретного пользователя и/или применения, например большая организация, Интернет-кафе.

Со ссылкой на этап 24 на фиг.2, если пользователь не требует доступа к внешней сети 10, например Интернет, способ контроля и управления согласно настоящему изобретению не начинает выполняться, а как только пользователь зарегистрировался, он допускается к их собственной сети, то есть не внешней сети. Однако, если пользователь требует, например, доступ к Интернету, запрос на доступ в форме пакета данных, содержащего адрес согласно протоколу Интернет (IP) пользовательского терминала, может быть добавлен в шлюзе 6 к очереди доступа, как представлено этапом 26. Однако рабочие скорости являются достаточно высокими, так что организация очереди обычно не нужна, и запросы будут обрабатываться по существу мгновенно.

Когда IP-адрес считывается шлюзом 6, шлюз генерирует правило, чтобы дать команду брандмауэру 8 разрешить доступ к этому IP-адресу. Брандмауэр 8 следует сгенерированному правилу и разрешает доступ внешней сети к этому IP-адресу, как представлено этапом 28, при условии, что IP-адрес был аутентифицирован посредством имени пользователя и пароля в шлюзе 6 для доступа к внешней сети 10. Доступ к внешней сети предоставляется пользователю и терминалу посредством исправления одного или более правил в списке правил, которым следует брандмауэр. Правила дают возможность брандмауэру разрешать или отклонять доступ к сети по конкретным IP-адресам. Правила могут быть добавлены или удалены. Альтернативно, существующие правила могут быть изменены/обновлены для разрешения или отклонения доступа к внешней сети.

Фиг.3 показывает интерфейс контроля и управления, доступный на терминале 2 управления, для того чтобы показать те терминалы, которые используются и не используются. Идентификационная информация (идентичность) каждого терминала и секция, которой он принадлежит в своей сети, отображаются в дополнение к пользовательскому терминалу. Отображаются время использования, объем загруженных данных в мегабайтах и соответствующая стоимость.

Когда доступ к внешней сети для конкретного терминала разрешен, заданное количество портов доступа этого терминала может быть разрешено/запрещено для разрешения/запрета конкретного действия, соответственно, например игры и/или просмотра и/или других действий, выполняемых с терминала. Конкретные порты доступа к терминалу, которые разрешены/запрещены, могут зависеть от конкретного пользователя и/или от конкретного терминала. Предоставление/отключение портов управляется правилами, обеспеченными для брандмауэра 8, и которым он следует. Правила могут быть установлены, например, когда создан счет (учетная запись) пользователя. Заданная по умолчанию опция может быть такой, что все порты активизированы, чтобы разрешить все действия в терминале, как показано в верхнем левом углу на фиг.6.

Фиг.6 также показывает, что могут быть заданы исключения "Разрешить всем портам" или "Блокировать все порты" для параметров настройки. Например, фиг.6 показывает, что все порты разрешены для счета Arron (1) для всех действий, кроме SSH (Безопасная оболочка), так как элемент (клетка) SSH выбран в разделе "Исключения". SSH позволяет пользователю регистрироваться в другом терминале по внешней сети связи или другой сети для выполнения команды в удаленном терминале и перемещения файлов из одной машины в другую. Могут быть выбраны одна или более клеток (элементов) исключений для разрешения или запрещения действия, представленных клеткой в зависимости от того, проверяется ли клетка "Блок" или "Разрешить" для портов соответственно. Другим примером может быть разрешение передачи данных HTML, но никакого другого типа данных.

Вновь со ссылками на фиг.6, пропускная способность или скорость передачи данных, назначенная одному или более терминалам, может также динамически управляться "на лету" системой и способом согласно настоящему изобретению. Пропускная способность может управляться глобально или локально и в реальном времени без взаимных помех с сетью, с которой терминал соединен, или в противном случае прерывая обмен информацией.

Глобальные параметры настройки пропускной способности затрагивают каждый терминал, связанный с шлюзом 6, и любые изменения параметров настройки воздействуют глобально. Например, если порт 80, который обычно используется для подключения к Интернет, блокирован глобально, каждый терминал, связанный с шлюзом 6, не будет способен обратиться к Интернет через порт 80. В другом примере, если пропускная способность, равная, например, 2 Мб/с назначена для доступа к web, все терминалы, связанные с Интернет, совместно используют пропускную способность 2 Мб/с.

Локальные параметры настройки пропускной способности затрагивают только один или более указанных терминалов или учетных записей пользователя. Например, заданная пропускная способность может быть назначена конкретному терминалу, например терминалу 2 управления. Преимущество назначения указанной пропускной способности учетной записи пользователя, с другой стороны, как показано на фиг.6, состоит в том, что пользователь будет способен использовать назначенную им заданную пропускную способность независимо от терминала, в котором он зарегистрирован. В примере, показанном на фиг.6, никакого ограничения пропускной способности для передачи не установлено, но пропускная способность загрузки ограничена 10 Мб/с для счета пользователя Arron (I).

Дальнейшая особенность управления пропускной способностью заключается в том, что исключения могут быть заданы на ограничения пропускной способности, как показано на фиг.6. Например, на фиг.6, как в примере с ограничением портов, упомянутым выше, проверялась клетка SSH (Безопасная оболочка). В этом примере предел в 10 Мб/с для загрузки поэтому не применяется для операций загрузки SSH для этого пользователя. Другие, не исчерпывающие примеры освобождения от ограничения пропускной способности, показанные на фиг.6, приводятся для протоколов/приложений/сетей, которые знакомы специалистам в данной области техники.

Особенность динамического назначения пропускной способности согласно настоящему изобретению позволяет назначать пропускную способность пользователям, терминалам и/или их группам по необходимости. Например, организации, такие как школы и другие образовательные учреждения, обычно имеют только ограниченное назначение пропускной способности, и настоящее изобретение позволяет назначать пропускную способность или ее часть одному или более терминалам, например, для случая потоковых аудиовизуальных данных. Назначение пропускной способности может быть осуществлено для заданного периода времени, после которого пропускная способность может быть переназначена, например, одному или более различным терминалам.

Назначение пропускной способности может быть реализовано на основании приоритета, посредством чего пользователям и/или конкретным терминалам назначают приоритеты, например, числа от 1 до 5. Если два или более терминалов и/или пользователей конкурируют за пропускную способность, то пропускную способность выделяют терминалу и/или пользователю с самым высоким приоритетом.

Другим сценарием может быть медицинская среда, например больница, где требования к пропускной способности могут быстро изменяться. Например, файлы данных, содержащие медицинские изображения, например, рентгеновские снимки, отображение магнитного резонанса (MRI) и/или изображения компьютерной томографии (CAT), которые могут иметь большой размер, часто должны быть переданы между сетями внутри и между медицинскими учреждениями. Пропускная способность может быть назначена динамически, чтобы облегчить передачу таких файлов. Это дает возможность быстро передавать файл(ы), что часто является необходимым в чрезвычайных ситуациях, и предотвращает компьютерную систему медицинского учреждения от перехода в прерывистый режим работы или остановки, в то время как передается файл(ы).

Как только доступ к сети по конкретному IP-адресу разрешается, брандмауэром 8 начинается регистрация действий этого терминала, как представлено этапом 30 на фиг.2. Тип данных, которые должны быть зарегистрированы, включает в себя начальное время, время текущего сеанса связи, денежная стоимость этого сеанса связи, ограничение(я) пользователя/клиента (в терминах времени, затрат и/или объема данных), тип счета (например дебитовый или кредит) и/или состояние счета. Брандмауэр 8 записывает такие данные для каждого конкретного IP-адреса, связанного с внешней сетью 10. Затем эти данные могут запрашиваться шлюзом 6 и отображаться, как описано ниже.

Как только пользователь зарегистрировался и получил доступ к внешней сети 10, пользователь не может возвратиться назад к предыдущему экрану до регистрации, например, нажимая на кнопку "назад" в попытке обойти контроль и регистрацию сеанса связи способом согласно настоящему изобретению.

Как только пользователь закончил свой сеанс связи, например в конце рабочего дня в случае делового служащего, пользователь завершает работу с терминалом, как показано на этапе 32. Альтернативно, шлюз 6 и брандмауэр 8 могут заставить пользователя выйти из системы и отсоединить его от внешней сети 10, если, например, предельное заданное время пользователя истекло. Это может быть установлен таким образом, что сеанс связи пользователя завершается автоматически. Альтернативно, оператор терминала 2 управления может вызвать завершение сеанса связи, инициализируя запрос разъединения. Таким образом оператор может информировать пользователя до завершения сеанса связи, чтобы избежать потери пользователем каких-нибудь важных данных. Пользователь может только закончить свой собственный сеанс связи, а не сеанс связи другого пользователя, если это не сделано через терминал 2 управления. В этом случае это должен сделать уполномоченный сотрудник, например, в случае организации или Интернет-кафе, тот, кто имеет требуемое имя пользователя и пароль для использования терминала 2 управления.

Как только завершение сеанса инициализировано или пользователем или запросом от терминала 2 управления, запрос о разъединении от внешней сети в форме пакета данных, содержащего IP-адрес терминала, который должен быть разъединен, может быть добавлен к очереди разъединения в шлюзе 6, как представлено этапом 34. Однако, организация очереди обычно не нужна, и запрос о разъединении обрабатывается существенно быстрее.

Когда IP-адрес запроса разъединения считывается, правило(а), которое(ые) разрешает(ют) доступ для этого конкретного IP-адреса, удаляет/исправляют из брандмауэра 8, и брандмауэр блокирует доступ к внешней сети для этого IP-адреса, как представлено этапом 36 на фиг.2.

Как только брандмауэр 8 обработал поставленный в очередь запрос подключения или запрос разъединения, этот запрос удаляется из очереди, чтобы предотвратить обработку запроса, дублированного по ошибке.

Хронология сеанса связи поддерживается шлюзом 6 на основании регистрационных данных, созданных брандмауэром 8, как представлено этапом 38. Каждая хронология сеанса связи содержит релевантную информацию для этого конкретного пользовательского терминала и/или этого конкретного пользователя. Релевантная информация может включать в себя идентификатор терминала и пользователя, времена регистрации (входа) и выхода, продолжительность сеанса связи, частоту выставления счета, потребление/загрузку/передачу объема данных, ограничения передачи/загрузки данных, стоимость сеанса связи, способ оплаты, состояние счета, посещенные URL (унифицированные указатели информационного ресурса) и время, затраченное на посещение каждого URL, и другую такую информацию. Тип информации, содержащейся в хронологии сеанса связи, может быть определен шлюзом 6 и брандмауэром 8 для каждого пользователя и/или для каждого терминала по необходимости. Эта информация может быть сравнена с информацией выставления счетов, которая выдается провайдером услуг.

Действия пользователей могут контролироваться в терминале 2 управления посредством интерфейса контроля и управления в форме, например, таблицы, отображающей, какие терминалы используются и какие терминалы не используются, и релевантные данные, связанные с использованием этого терминала, как показано на фиг.3-6 и описано ниже. Однако настоящее изобретение не ограничено интерфейсом контроля и управления, доступным только на единственном терминале управления. К интерфейсу можно обращаться с любого терминала в системе, которому был предоставлен доступ для управления администрированием. Фиг.5 представляет собой таблицу, показывающую подробности относительно в настоящее время определенных терминалов (машин), которые включают в себя идентификационную информацию машин, секцию, к которой она принадлежит, ее IP-адрес, адрес управления доступом к среде (MAC) и действительно ли активен терминал.

Если, например, имеется проблема с шлюзом 6 или имеется потеря мощности, и внешний доступ к сети потерян для всех терминалов, настоящее изобретение дает возможность терминалу 2 управления заново подключить каждый терминал к внешней сети, с которой он было связан прежде чем подключение было потеряно (обеспечение подключения к релевантной внешней сети возможно). Брандмауэр 8 принимает запрос на восстановление подключения к внешней сети от терминала 2 управления. Брандмауэр восстанавливает соединения до их предыдущего состояния, так как IP-адреса терминалов предварительно были проверены шлюзом 6 и разрешены брандмауэром 8. Каждый индивидуальный пользователь не должен снова запрашивать доступ к внешней сети 10 для этого сеанса связи.

Интерфейс контроля и управления, который является доступным для любого терминала(ов), который является и/или выступает в качестве терминала управления, предлагают оператору другие средства управления, включая, но не ограничиваясь ими, возможность общей настройки, возможность восстановления предыдущего состояния, счета, параметры настройки доступа и отображение/редактирование кодов доступа персонала.

Возможность общей настройки обеспечивает контроль над брандмауэром 8 и/или шлюзом 6 и разрешает способ контроля и управления для работы в качестве пассивной системы заказов. Это дает возможность распределять временные интервалы по конкретным пользователям и/или конкретным терминалам. Следовательно, если конкретный временный интервал или терминал был зарезервирован, и какой-нибудь пользователь пытается зарегистрироваться на зарезервированном терминале в течение зарезервированного временного интервала, для пользователя и/или терминала 2 управления должно быть активизировано предупреждение (сигнал тревоги). Оператору терминала управления может быть предоставлена возможность для коррекции временного интервала и/или резервирования терминала.

Изменение уровней доступа защиты может быть установлено для различных сотрудников штата и администраторов и т.п. согласно установкам их разрешения/старшинства/безопасности или подобному. Например, сотрудник штата может иметь их собственный экран регистрации для обеспечения контроля и, до некоторой степени, управления степенью использования своего собственного терминала способом согласно настоящему изобретению. Сотруднику штата может быть разрешено разрешить/отключить доступ к внешней сети, но он не должен быть способен, например, просматривать детали счета, которые могут быть зарезервированы для управленческого доступа.

Возможность восстановления предыдущего состояния может, например, предусматривать один или более альтернативных адресов сервера, идентификаций и/или паролей в случае отказа, как используются обычно.

Настоящее изобретение может использоваться для "окруженного сада", например, в мотеле или образовательном учреждении. Доступ к сайтам в управляемой среде просмотра может быть свободным, но доступ к сайтам вне "окруженного сада" может быть платным. Брандмауэр 8 должен контролировать весь доступ и назначать плату за регистрацию соответственно.

Способ согласно настоящему изобретению дает возможность проверять данные, связанные с доступом сотрудника/пользователя, упомянутым выше, и удаленно контролировать доступ к одной или более сетей, внешних для контролируемого терминала, для каждого пользователя, для каждой машины и/или для каждого пользователя множества машин. Это включает в себя не только контроль времени, но также и контроль использования объема данных, потому что трафик для каждого IP-адреса, то есть терминала, регистрируется брандмауэром 8 и проверяется в шлюзе 6.

Система, использующая способ, также является стойкой к нарушениям защиты системы, так как способ контролирует весь трафик через шлюз 6 и брандмауэр 8. Любой предпринятый неправомочный (неавторизованный) доступ от внешнего терминала 11 будет требовать IP-адрес, связанный с внешним терминалом 11, который должен быть идентифицирован. Брандмауэр 8 создает регистрационные записи для каждого терминала, на основании IP адреса терминала и идентификатора пользователя, введенного пользователем этого терминала. Правила брандмауэра не будут изменены/добавлены для того, чтобы разрешить доступ/поток трафика между внешним терминалом 11 и внутренней сетью 7 через брандмауэр 8 и шлюз 6. Поэтому внешний терминал не должен получить доступ к внутренней сети 7. Кроме того, способ согласно настоящему изобретению периодически повторно запускает брандмауэр через период времени, например 2 секунды. Поэтому, в случае, когда неавторизованный внешний терминал 11 так или иначе блокирует брандмауэр 8, он должен быть перезагружен в течение короткого времени, чтобы еще раз автоматически отклонить доступ для неавторизованного внешнего терминала 11. Перезагруженный брандмауэр 8 не будет включать в себя аутентифицированный IP-адрес внешнего терминала 11. Любое действие неавторизованного внешнего терминала поэтому должно быть идентифицировано, потому что его действия будут зарегистрированы, и неавторизованный внешний терминал 11 должен быть идентифицирован оповещением на терминале(ах) управления. Точно также любые неавторизованные терминалы не могут быть соединены с сетью, так как они будут иметь нераспознанный IP-адрес. Поэтому, например, штатный сотрудник организации или пользователь, использующей Интернет-кафе, не может подсоединить свою собственную машину к сети.

Способ, система и устройство согласно настоящему изобретению также обеспечивают разрешение доступа к внутренней сети 7 посредством одного или более авторизованных удаленных терминалов 12, которые не являются частью внутренней сети 7, показанной на фиг.1. Авторизация может проводиться, например, через электронную почту и/или используя клавиши защиты. Например, шлюз 6 может содержать открытый ключ шифрования, предоставленный пользователем удаленного терминала 12. Пользователь удаленного терминала 12 будет иметь секретный кодирующий/декодирующий ключ. Когда удаленный терминал запрашивает доступ к внутренней сети 7, шлюз 6 посылает сообщение, зашифрованное открытым ключом, к удаленному терминалу. Удаленный терминал 12 дешифрует зашифрованное сообщение и возвращает дешифрованное сообщение шлюзу 6. Шлюз сравнивает полученное дешифрованное сообщение с оригиналом незашифрованного сообщения. Если они совпадают, идентичность удаленного терминала успешно аутентифицируется, и шлюз 6 предоставляет доступ к внутренней сети 7 удаленному терминалу 12. Затем шлюз получает IP-адрес удаленного терминала 12 из пакетов данных доступа, и шлюз может контролировать действие удаленного терминала 12, как описано для терминалов 4. Если первоначальные и дешифрованные сообщения отличаются, доступ отклоняется, так как идентичность удаленного терминала не была аутентифицирована. Идентификатор пользователя и пароль могут использоваться вместе с ключами защиты. Этот способ разрешения доступа удаленным терминалам применяется и к постоянным и временным внешним IP-адресам. Действия удаленных терминалов будут также отображены на терминале(ах) управления.

Способ согласно настоящему изобретению работает на любой известной операционной системе, которая имеет HTML возможности на терминалах сотрудников/пользователей, хотя Unix/Linux являются предпочтительными операционными системами. Когда сторона сервера нуждается в больших возможностях, чем HTML, она должна быть конфигурирована для соответствующих структур шлюза/брандмауэра операционной системы.

Настоящее изобретение работает с беспроводными сетями, сетевыми принтерами и/или любой программой или устройством, которое работает по протоколу TCP/IP. Способ также полностью поддерживает Протокол Динамической Конфигурации Хоста (DHCP) и может использоваться на больших сетях, требующих подсетей и множество шлюзов. Способ и шлюз могут быть установлены посредством обычной загрузочной флэш-памяти, знакомой специалистам в данной области техники. Настоящее изобретение не требует специалиста для установки программного обеспечения на каждом терминале, который должен контролироваться, и реконфигурация сети не требуется. Программное обеспечение должно быть установлено только на машине шлюза, и шлюз должен искать машины, связанные с сетью.

Другое преимущество настоящего изобретения состоит в том, что оно не кэширует никакие данные, например данные, касающиеся web-страниц, что выполняется некоторыми из предшествующих известных систем. Следовательно, настоящее изобретение разрешает пользователям, например, просматривать текущие web-страницы и не допускает до устаревших web-страниц, которые были кэшированы.

Во всем описании задача состояла в том, чтобы описать изобретение без ограничения изобретения каким-либо вариантом осуществления или конкретной совокупностью признаков. Специалисты в данной области техники могут реализовать варианты специфических вариантов осуществления, которые, тем не менее, попадают в объем изобретения.

Изобретение относится к контролю и управлению передачей данных между пользовательскими терминалами, подсоединенными к первой и второй сетям связи через шлюз и брандмауэр. Технический результат - это назначение пропускной способности пользовательским терминалам, которое может динамически управляться глобально или локально. Для этого способ включает в себя этапы посылки запроса доступа пользовательскими терминалами к шлюзу, при этом шлюз считывает каждый запрос доступа, модифицирует правило доступа в брандмауэре для разрешения доступа для каждого пользовательского терминала, требующего доступ на основании аутентифицированного IP-адреса каждого пользовательского терминала, и одновременно контролирует в брандмауэре передачу данных между пользовательскими терминалами и второй сетью связи. 3 н. и 26 з.п. ф-лы, 6 ил.

посылают запрос доступа к упомянутому шлюзу из упомянутого пользовательского терминала, требующего доступ к упомянутой второй сети связи;

считывают упомянутым шлюзом упомянутый запрос доступа и IP-адрес упомянутого пользовательского терминала,

модифицируют в шлюзе по меньшей мере одно правило доступа для упомянутого брандмауэра, чтобы разрешить доступ для упомянутого пользовательского терминала, требующего доступ, на основании аутентифицированного IP-адреса упомянутого пользовательского терминала, запрашивающего доступ;

контролируют в упомянутом брандмауэре передачу данных между упомянутым пользовательским терминалом и упомянутой второй сетью связи; и

динамически управляют в упомянутом брандмауэре в режиме реального времени пропускной способностью, доступной упомянутому пользовательскому терминалу.

один или более пользовательских терминалов, соединенных с первой сетью связи;

вторую сеть связи, подсоединенную к упомянутой первой сети связи через шлюз и брандмауэр

причем упомянутый брандмауэр одновременно контролирует передачу данных между упомянутыми одним или более пользовательскими терминалами и упомянутой второй сетью связи для упомянутых пользовательских терминалов, имеющих аутентифицированный IP-адрес, имеющих доступ к упомянутой второй сети связи, и динамически управляет в режиме реального времени пропускной способностью, доступной упомянутому одному или более пользовательским терминалам.

| ЕР 0713311 A1, 22.05.1996 | |||

| СИСТЕМА ЗАЩИТЫ ДЛЯ СВЯЗАННЫХ КОМПЬЮТЕРНЫХ СЕТЕЙ | 1995 |

|

RU2152691C1 |

| US 5867483 A, 02.02.1999 | |||

| US 6233618 B1, 15.05.2001. | |||

Авторы

Даты

2007-12-20—Публикация

2003-07-03—Подача