Перекрестные ссылки на родственные заявки

[0001] Настоящая заявка притязает на приоритет заявки на патент (США) порядковый номер 14/828357, поданной 17 августа 2015 года, заявки на патент (США) порядковый номер 14/578140, поданной 19 декабря 2014 года, и предварительной заявки на патент (США) № 62/060427, поданной 6 октября 2014 года, раскрытия которых настоящим содержатся в данном документе по ссылке.

Уровень техники

[0002] В клиент-серверной сетевой модели, компании или поставщики услуг типично предлагают услуги и/или приложения для клиентских компьютеров и для других услуг по компьютерной сети. Серверы и ассоциированные услуги могут включать в себя, например, почтовые серверы, файловые серверы, услуги управления взаимоотношениями с клиентами, или CRM, услуги планирования ресурсов предприятия, или ERP, услуги управления документооборотом и т.п.

[0003] С одной стороны, безопасность должна быть гарантирована посредством ограничения доступа к этим услугам только доверенными пользователями и клиентами. С другой стороны, доверенным пользователям требуется доступ к услугам простым и удобным способом. Предпочтительно, услуги могут достигаться из любого места в любое время. В силу того, что политика на основе концепции использования собственных устройств сотрудников (или BYOD) приобретает все большую популярность в компаниях, услуги должны также быть достижимыми из "любого места", т.е. из любого устройства, принадлежавшего доверенному пользователю, такого как, например, планшетный компьютер, переносной компьютер, его компьютер дома или смартфон.

[0004] Существуют различные традиционные подходы для того, чтобы пытаться предотвращать неавторизованный доступ к таким серверам приложений или к услугам или приложениям, обслуживаемым посредством этих серверов приложений. Например, размещение серверов приложений в частной сети представляет собой меру обеспечения безопасности, поскольку она изолирует сеть компании, локальную вычислительную сеть (или LAN) от Интернета и других внешних сетей общего пользования. Устройства и, в силу этого, услуги внутри частной сети являются невидимыми из сети общего пользования. Контент трафика в частной сети и способ, которым трафик может проходить по границам сети компании, может упорядочиваться и отслеживаться посредством использования трансляции сетевых адресов (NAT), правил брандмауэра и прокси в шлюзовых устройствах, отделяющих WAN от частной сети компании. Частные сети дополнительно могут подразделяться физически или виртуально, например, посредством виртуальной LAN с тем, чтобы дополнительно отделять серверы приложений от потенциального неавторизованного доступа посредством клиентов в частной сети компании.

[0005] Безопасность сетевого уровня может быть принудительно активирована для каждого пользователя или клиента, к примеру, посредством конфигурирования брандмауэра клиента таким образом, чтобы (по умолчанию) иметь доступ только к серверу аутентификации. Когда клиент авторизован, брандмауэр клиента открыт и все сетевые устройства сконфигурированы с возможностью позволять пропускать сетевой трафик клиента на серверы приложений, к которым ему предоставлено разрешение на доступ.

[0006] Безопасность сетевого уровня на уровне клиента или пользователя также может осуществляться посредством контроллера, формирующего права доступа для пользователей на основе профилей идентификационных данных и профилей работоспособности. Контроллер затем конфигурирует защитное устройство, за счет этого предоставляя сетевой доступ к набору серверов.

[0007] Принудительная активация безопасности сетевого уровня в подтверждающем хосте может осуществляться посредством конфигурирования хоста посредством контроллера. Когда инициирующему хосту авторизован доступ к подтверждающему хосту, контроллер конфигурирует подтверждающий хост с возможностью подтверждать сетевые соединения из инициирующего хоста.

[0008] Безопасность в частной сети дополнительно может быть принудительно активирована посредством безопасности прикладного уровня, при которой пользователь или клиенты могут осуществлять доступ к услугам на серверах только после аутентификации. В таком случае клиент может находить сервер приложений в сети, например, посредством его сетевого IP-адреса и может находить услугу, работающую на сервере приложений, посредством ее номера TCP- или UDP-порта, но сама услуга или приложение может запрещать клиента или пользователя на основе аутентификационных учетных данных. Такая аутентификация может локально управляться посредством отдельных услуг или централизованно посредством сервера аутентификации. Услуги затем сверяют аутентификационные учетные данные с таким сервером аутентификации перед предоставлением разрешения пользователю и/или клиенту на доступ к определенной услуге.

[0009] Доступ к частной сети компании может устанавливаться посредством VPN или виртуальной частной сети, в которой защищенный сетевой туннель устанавливается между клиентским устройством и частной сетью. Разрешение на установление такого туннеля предоставляется только посредством аутентификации в VPN-сервере. Существуют различные схемы авторизации, чтобы обеспечивать то, что только доверенные пользователи и/или клиенты могут присоединяться к VPN.

[0010] Другое решение по предоставлению доступа к услугам в частной сети компании заключается в открытии наружного доступа к некоторым услугам. Например, почтовый сервер может разрешать соединения снаружи, так что пользователи могут проверять свою электронную почту, когда они не находятся в компании. Эти услуги иногда ограничиваются посредством предоставления доступа только посредством конкретного интерфейса, к примеру, через веб-узел компании, так что клиент не имеет физического сетевого доступа к серверу, выполняющему услугу, а имеет только к веб-серверу, предоставляющему поднабор услуг.

[0011] В аутентификации на основе риска, разрешение на доступ к услугам предоставляется не только на основе идентификации пользователя и/или клиента посредством аутентификационных учетных данных, но также и на основе дополнительных показателей, чтобы извлекать уровень доверия, соответствующий уровню риска. Такие показатели представляют собой, например: местоположение пользователя, тип клиента, операционную систему, то, все или нет исправления безопасности установлены, предысторию логических входов в учетную запись пользователя и т.д. Таким образом, пользователю, осуществляющему логический вход в учетную запись посредством VPN, могут ограничиваться услуги, которые ему не должны ограничиваться при логическом входе в учетную запись из частной сети. Альтернативно, пользователю, осуществляющему логический вход в учетную запись из частной сети с помощью своего устройства, могут быть запрещены некоторые услуги.

Сущность изобретения

[0012] Варианты осуществления настоящего раскрытия помогают защищать сетевые устройства от неавторизованного доступа. В числе прочего, варианты осуществления раскрытия предоставляют полный доступ к серверам приложений и другим сетевым устройствам, к которым клиенту разрешается осуществлять доступ, при предотвращении всего доступа (или даже знания) сетевых устройств, к которым клиенту не разрешается осуществлять доступ.

[0013] Машинореализуемый способ согласно одному варианту осуществления настоящего раскрытия включает в себя: прием, посредством компьютерной системы, реализующей шлюз в частную сеть, запроса из клиентского устройства на предмет сетевого туннеля между клиентским устройством и сетевым устройством в частной сети; аутентификацию клиентского устройства посредством компьютерной системы; прием, из сервера аутентификации, поддерживающего связь с компьютерной системой, списка доступа клиента, который включает в себя список сетевых устройств, с которыми разрешается обмениваться данными клиентскому устройству; удостоверение, посредством компьютерной системы, в том, что сетевое устройство в частной сети является частью списка сетевых устройств, с которыми клиентскому устройству разрешается обмениваться данными; и установление, посредством компьютерной системы, сетевого туннеля между клиентским устройством и сетевым устройством в частной сети через шлюз.

[0014] Настоящее раскрытие включает в себя различные способы, устройства (включающие в себя компьютерные системы), которые осуществляют такие способы, и машиночитаемые носители, содержащие инструкции, которые при из исполнении посредством вычислительных систем, инструктируют вычислительным системам осуществлять такие способы.

[0015] Другие признаки должны быть очевидными из прилагаемых чертежей и из нижеприведенного подробного описания.

Краткое описание чертежей

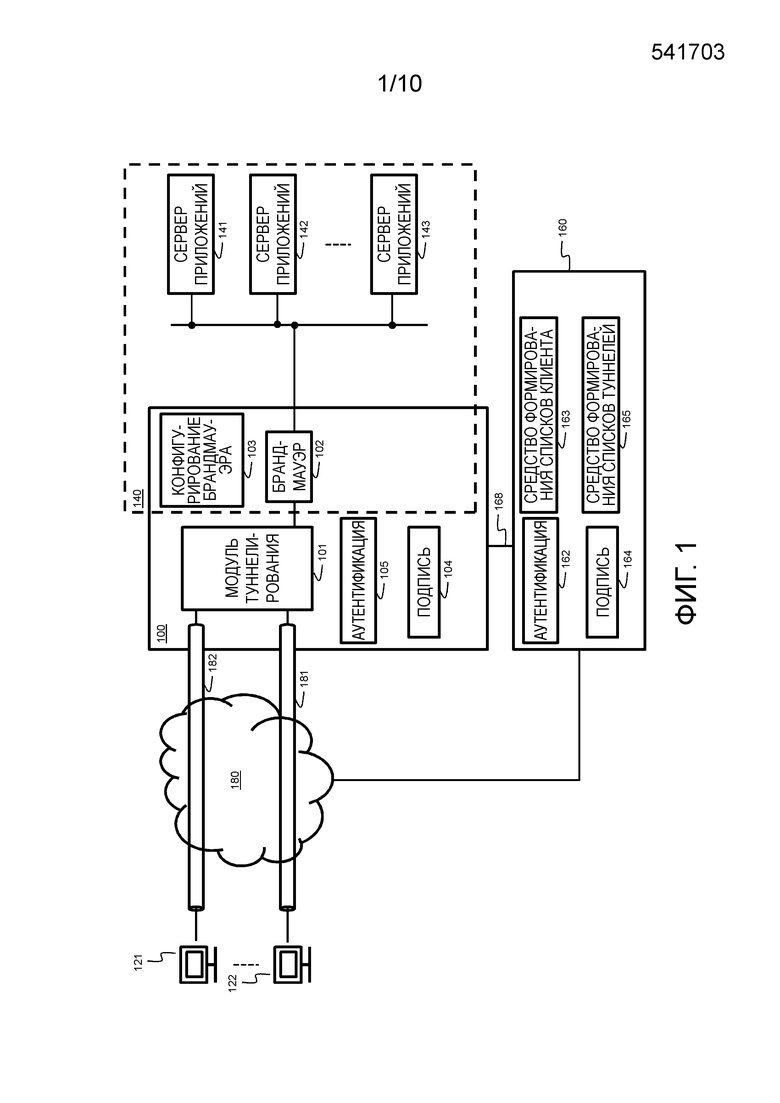

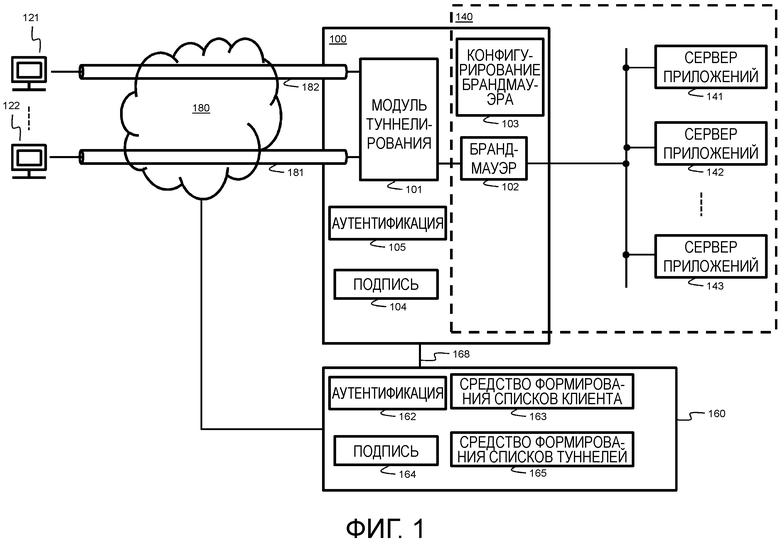

[0016] Фиг. 1 является примерной системой для защиты сетевых устройств от сетевого доступа посредством недоверенных клиентских устройств согласно различным аспектам раскрытия.

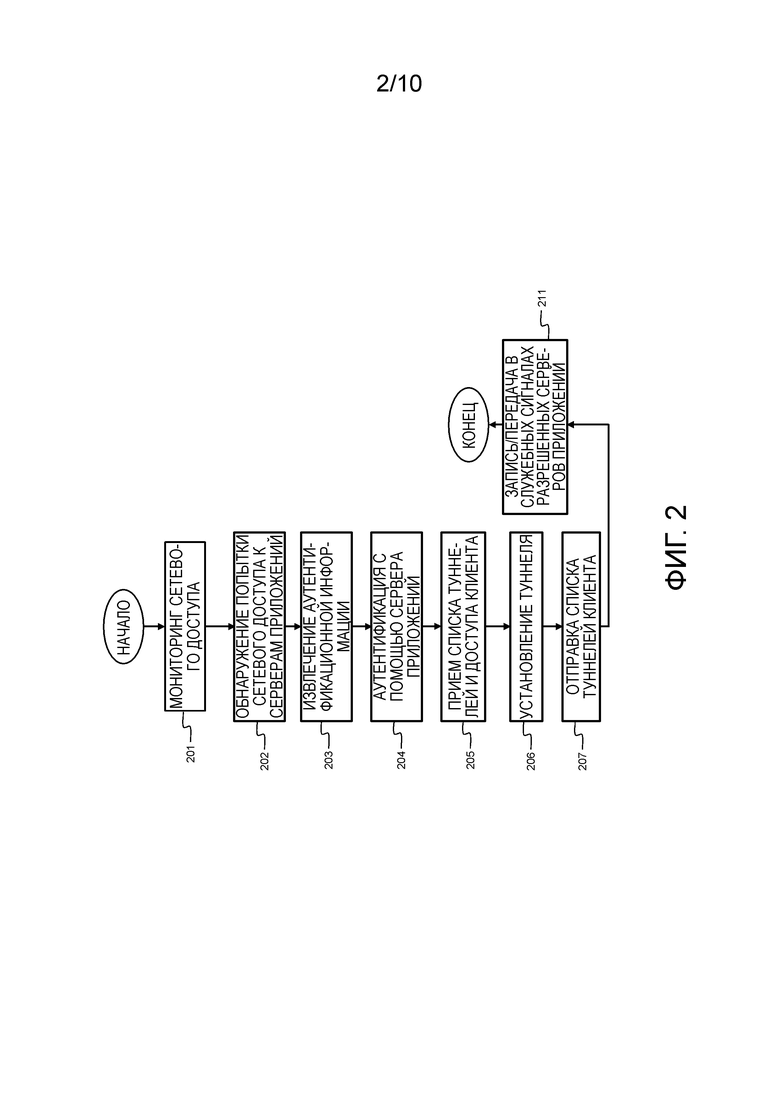

[0017] Фиг. 2 является примерным процессом, выполняемым посредством клиентского устройства, чтобы получать сетевой доступ к защищенным сетевым устройствам согласно различным аспектам раскрытия.

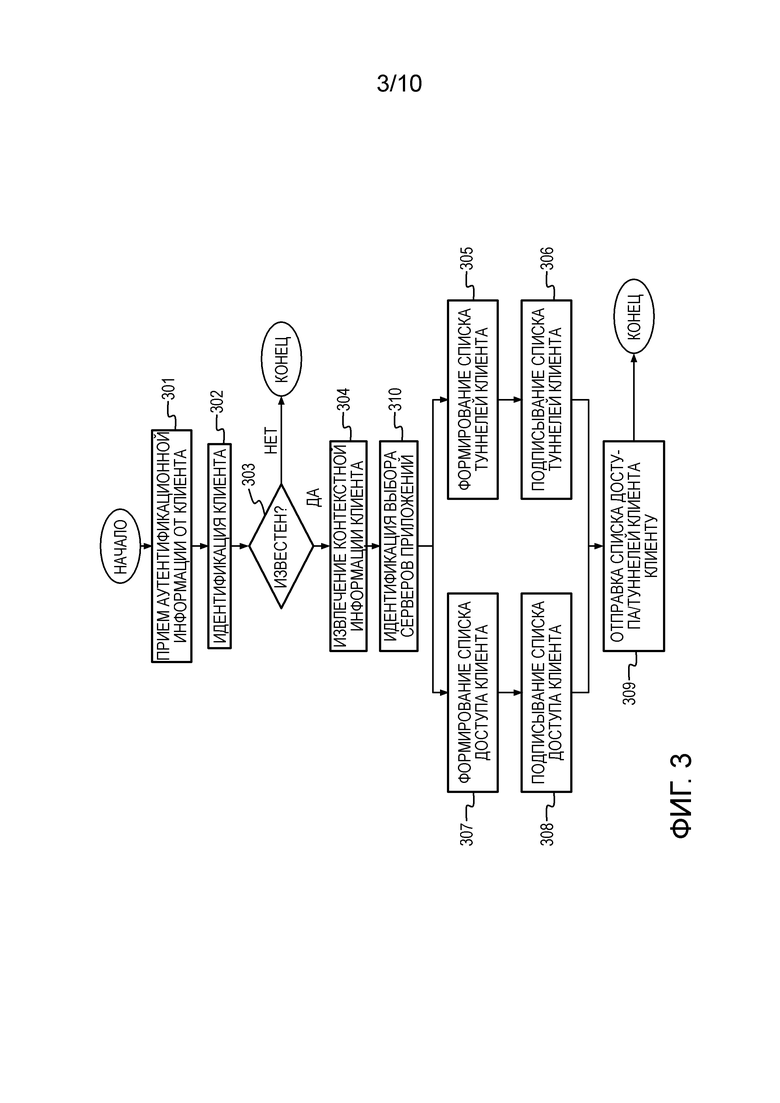

[0018] Фиг. 3 является примерным процессом, выполняемым посредством сервера аутентификации для предоставления в клиентское устройство списка доступа и туннелей клиента, разрешающего этому клиенту сетевой доступ для защиты сетевых устройств согласно различным аспектам раскрытия.

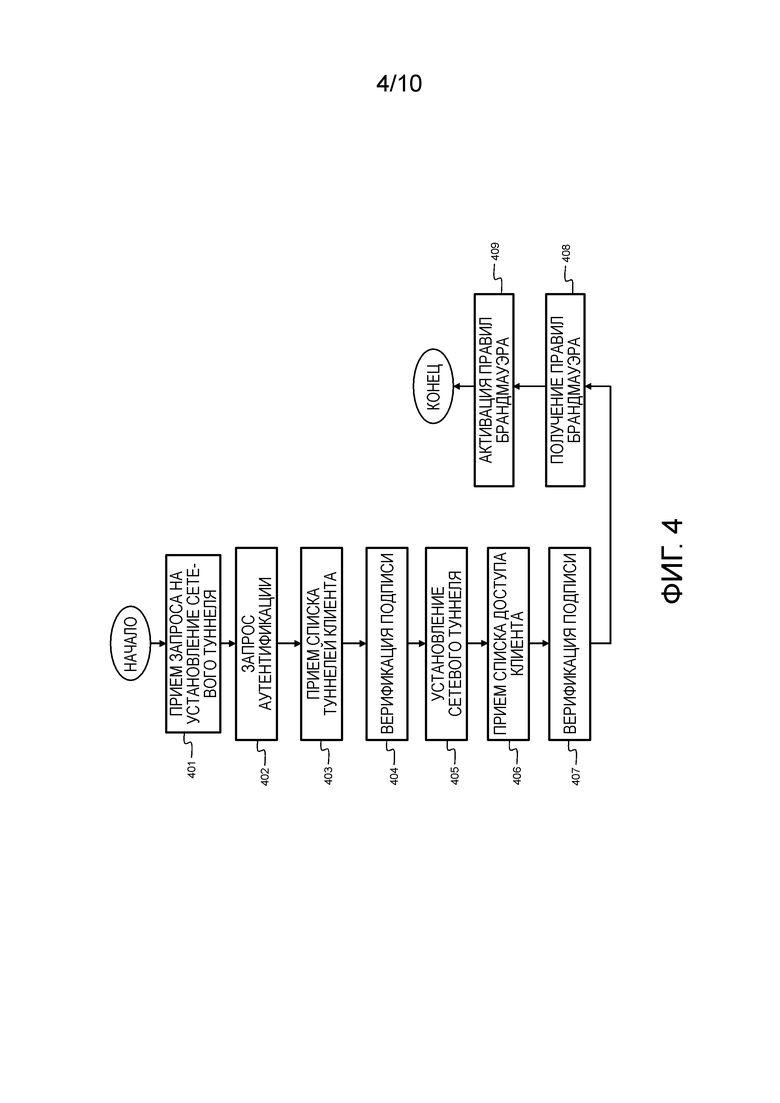

[0019] Фиг. 4 является примерным процессом, выполняемым посредством шлюза, чтобы предоставлять клиенту доступ к защищенным сетевым устройствам за брандмауэром в этом шлюзе согласно различным аспектам раскрытия.

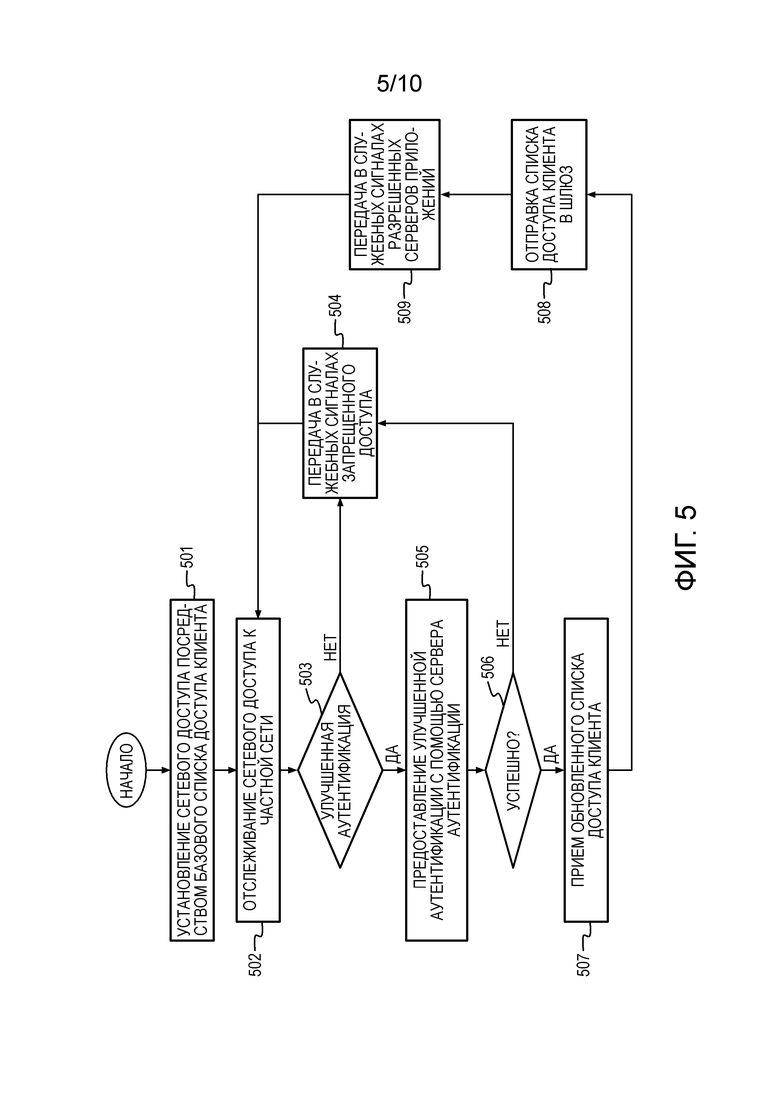

[0020] Фиг. 5 является примерным процессом, выполняемым посредством клиентского устройства, чтобы получать сетевой доступ ко второму выбору сетевых устройств за брандмауэром шлюза после получения доступа к первому выбору этих сетевых устройств согласно различным аспектам раскрытия.

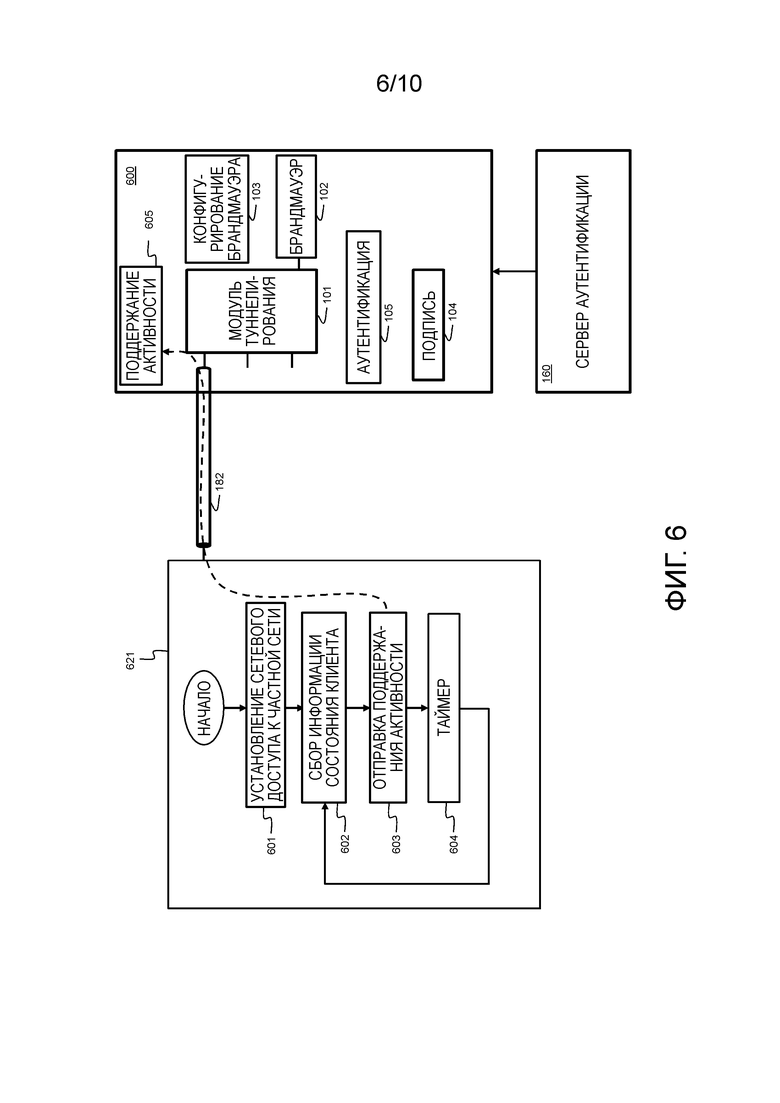

[0021] Фиг. 6 иллюстрирует примерный обмен сообщением поддержания активности между клиентским устройством и шлюзом, чтобы поддерживать сетевой туннель между клиентом и клиентским устройством согласно различным аспектам раскрытия.

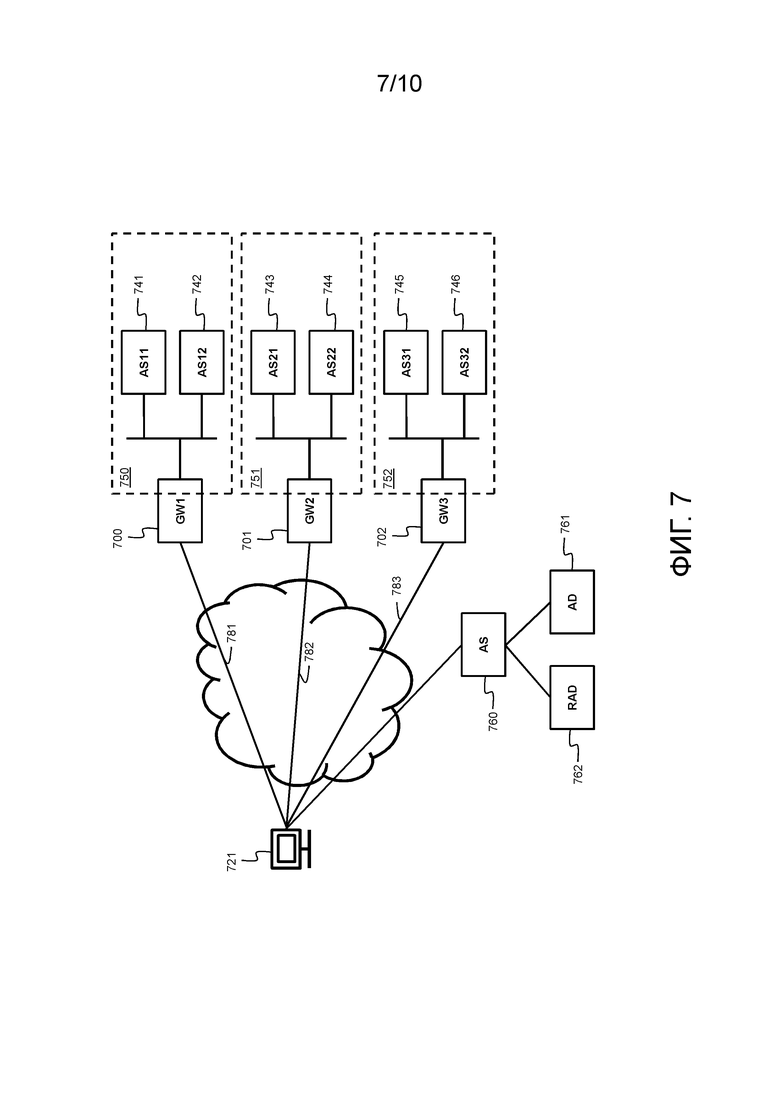

[0022] Фиг. 7 иллюстрирует примерную систему для защиты сетевых устройств от сетевого доступа посредством недоверенных клиентских устройств согласно различным аспектам раскрытия.

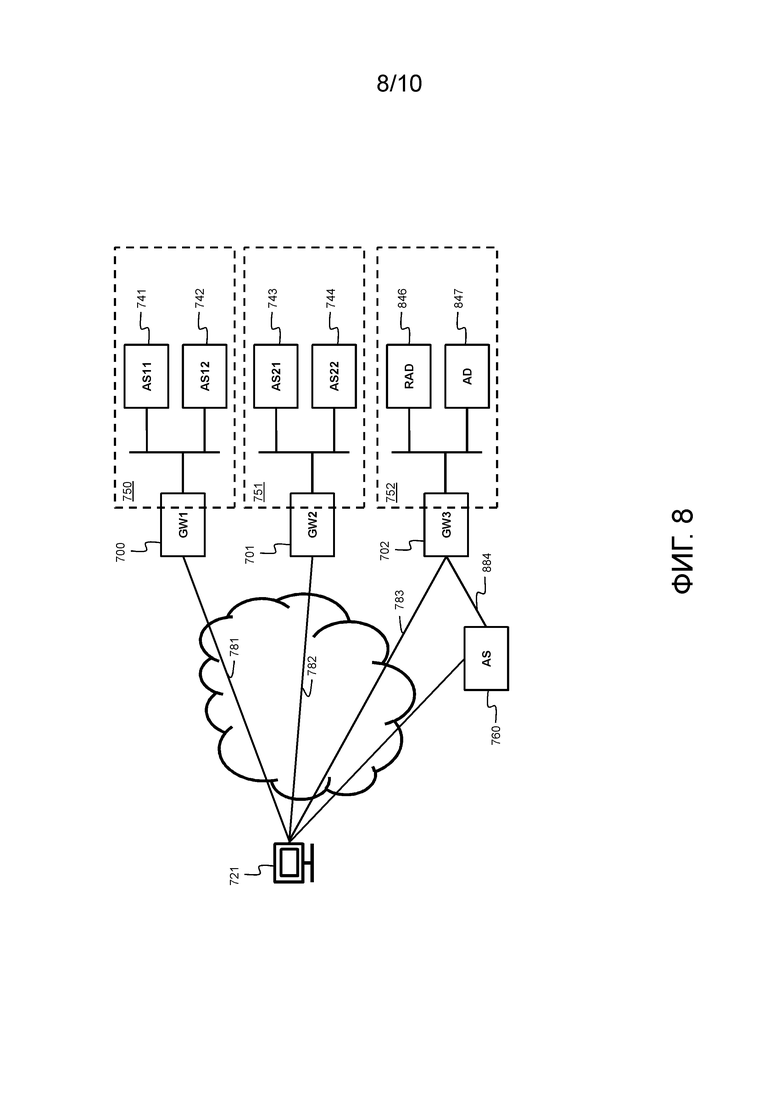

[0023] Фиг. 8 иллюстрирует примерную систему для защиты сетевых устройств от сетевого доступа посредством недоверенных клиентских устройств согласно различным аспектам раскрытия.

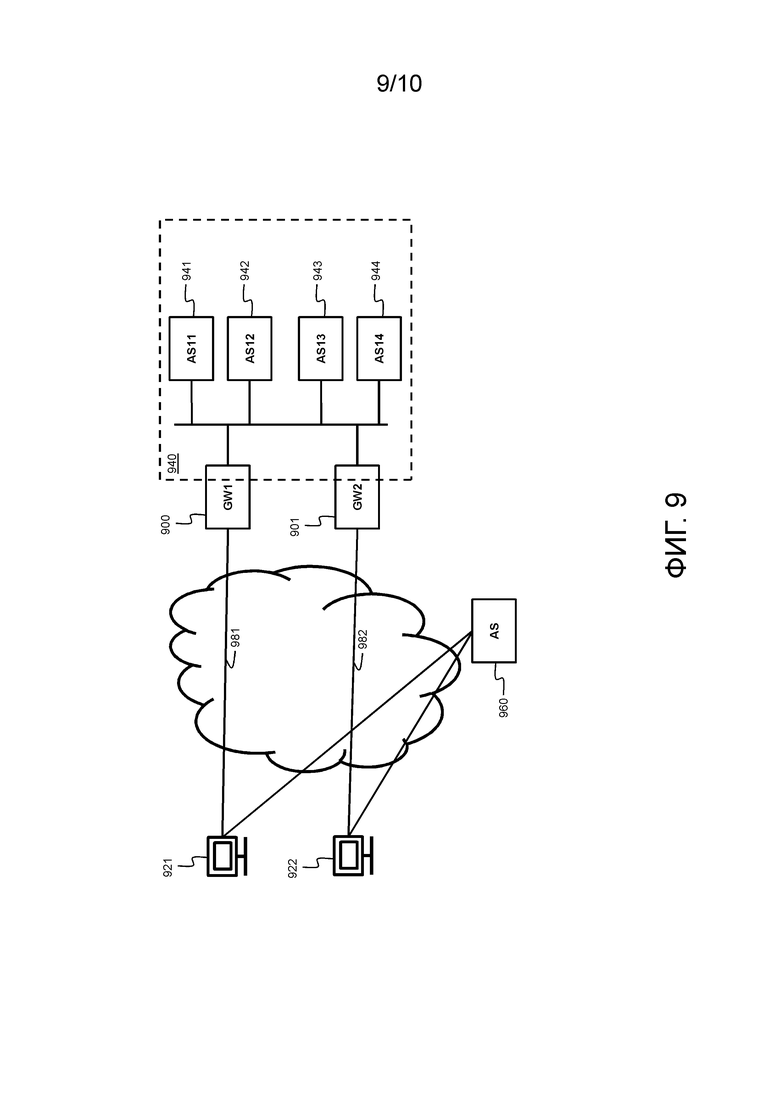

[0024] Фиг. 9 иллюстрирует примерную систему для защиты сетевых устройств от сетевого доступа посредством недоверенных клиентских устройств, в которой сетевая нагрузка шлюза балансируется посредством второго шлюза согласно различным аспектам раскрытия.

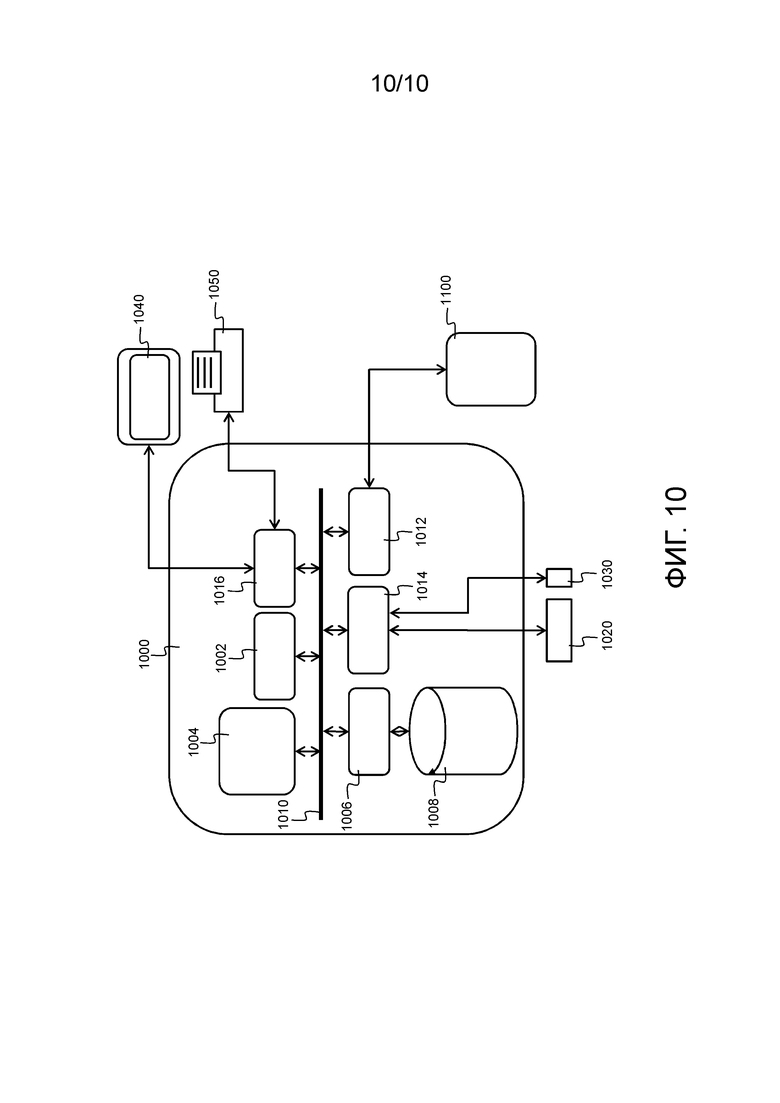

[0025] Фиг. 10 иллюстрирует примерную вычислительную систему согласно различным аспектам раскрытия.

Подробное описание изобретения

[0026] Далее подробнее описывается изобретение со ссылкой на прилагаемые чертежи, которые являются частью настоящего документа и которые показывают, в качестве иллюстрации, конкретные примерные варианты осуществления. Тем не менее, изобретение может осуществляться во множестве различных форм и, в силу этого, подразумевается, что охватываемое или заявляемое изобретение истолковывается как не ограниченное какими-либо примерными вариантами осуществления, изложенными в данном документе; примерные варианты осуществления предоставляются просто в качестве иллюстрации. Аналогично, предполагается достаточно широкий объем для заявленного или охватываемого изобретения. В числе прочего, например, изобретение может быть осуществлено в качестве способов, устройств, компонентов или систем. Соответственно, варианты осуществления, например, могут принимать форму аппаратных средств, программного обеспечения, микропрограммного обеспечения или любой комбинации вышеозначенного (отличного от программного обеспечения по сути). Следовательно, нижеприведенное подробное описание не должно рассматриваться в ограничивающем смысле.

[0027] На прилагаемых чертежах некоторые признаки могут быть чрезмерно увеличены, чтобы показывать подробности конкретных компонентов (и любые подробности касательно размера, материалов и аналогичные подробности, показанные на чертежах, имеют намерение быть иллюстративными, а не ограничивающими). Следовательно, конкретные структурные и функциональные подробности, раскрытые в данном документе, должны интерпретироваться не в качестве ограничения, а просто в качестве характерной основы для обучения специалистов в данной области техники на предмет различного использования раскрытых вариантов осуществления.

[0028] Ссылка в данном подробном описании на "один вариант осуществления" или "вариант осуществления" означает, что отдельный признак, структура или характеристика, описанная в связи с вариантом осуществления, включена, по меньшей мере, в один вариант осуществления раскрытия. Все вхождения фразы "в одном варианте осуществления" в различных местах данного подробного описания не обязательно ссылаются на один вариант осуществления, и при этом отдельные или альтернативные варианты осуществления не исключают взаимно другие варианты осуществления. Более того, описаны различные признаки, которые могут быть продемонстрированы некоторыми вариантами осуществления, но не другими. Аналогично, описаны различные требования, которые могут представлять собой требования для некоторых вариантов осуществления, но не для других вариантов осуществления.

[0029] Любая комбинация и/или поднабор элементов способов, проиллюстрированных в данном документе, могут комбинироваться друг с другом, избирательно выполняться или не выполняться на основе различных условий, повторяться любое требуемое число раз и осуществляться на практике в любом подходящем порядке и в сочетании с любой подходящей системой, устройством и/или процессом. Способы, описанные и проиллюстрированные в данном документе, могут реализовываться любым подходящим способом, к примеру, через программное обеспечение, работающее на одной или более компьютерных систем. Программное обеспечение может содержать машиночитаемые инструкции, сохраненные на материальном машиночитаемом носителе (к примеру, в запоминающем устройстве компьютерной системы), и может выполняться посредством одного или более процессоров, чтобы осуществлять способы различных вариантов осуществления.

[0030] Фиг. 1 иллюстрирует примерную систему для защиты сетевых устройств от нежелательного сетевого доступа согласно различным аспектам настоящего раскрытия. В этом примере, три сетевых устройства (серверы 141, 142 и 143 приложений) являются частью частной сети 140. Доступ к серверам 141-143 получается из частной сети 140 через частный сетевой адрес. В этом контексте, термин "частный" означает тот факт, что серверы 141-143 приложений не являются глобально маршрутизируемыми. Другими словами, серверы 141-143 приложений не могут адресоваться посредством своего частного сетевого адреса снаружи частной сети 140.

[0031] Частная сеть 140 и другие компоненты на фиг. 1 могут использовать любое число и тип протоколов связи, также называемых в качестве Интернет-протокола (IP) или в качестве протокола управления передачей/Интернет-протокола (TCP/IP). Например, частная сеть 140 может иметь диапазоны адресов, заданные посредством RFC 1918 для Интернет-протокола версия 4, или IPv4, и посредством RFC 4193 для Интернет-протокола версия 6, или IPv6.

[0032] Серверы 141-143 приложений предоставляют услуги (сервисы) по сети 140 в другие вычислительные устройства. Любое число и тип серверов приложений и ассоциированных услуг могут использоваться в сочетании с вариантами осуществления настоящего раскрытия, такие как почтовые серверы, файловые серверы, услуги управления взаимоотношениями с клиентами, или CRM, услуги планирования ресурсов предприятия, или ERP, и/или услуги управления документооборотом.

[0033] Соединение для передачи данных может устанавливаться с любым из серверов 141-143 приложений посредством открытия сокета связи с соответствующим сервером приложений на порту (или в диапазоне портов), ассоциированном с услугой. Серверы 141-143 приложений могут соответствовать физическим устройствам с физическим сетевым интерфейсом, ассоциированным с частным сетевым адресом. Альтернативно, серверы 141-143 приложений также могут соответствовать экземплярам виртуального сервера, работающим на одном или более физических серверов. Экземпляры виртуального сервера могут иметь виртуальный сетевой интерфейс с ассоциированным частным сетевым адресом. Экземпляры виртуального сервера могут включать в себя, а также работать в сочетании с одним или более экземпляров пользовательского пространства (также известных как программные контейнеры, виртуальные подсистемы, виртуальные частные серверы и/или зональные серверы). Такие экземпляры пользовательского пространства могут реализовываться любым подходящим способом, в том числе через программное инструментальное средство DOCKER.

[0034] В примере, показанном на фиг. 1, частная сеть 140 отделяется от внешней сети 180 посредством шлюза 100, в силу этого разрешая сетевой трафик между внешней сетью 180 и частной сетью 140 управляемым способом. Система по фиг. 1 может идентифицировать клиенты 121, 122 в качестве "доверенных клиентов", имеющих права доступа к одному или более серверов 141-143 приложений в частной сети 140, чтобы использовать услуги, выполняемые на них. Клиенты 121, 122 могут представлять собой или включать в себя физические аппаратные средства и/или виртуальные компоненты. Например, клиент 121, 122 может включать в себя виртуальную операционную систему, работающую на физическом устройстве, таком как мобильное устройство. Система также может предоставлять разрешение на сетевой доступ к выбору серверов 141-143 приложений, к которым клиентам 121, 122 разрешается осуществлять доступ, и запрещать сетевой доступ ко всем серверам приложений, к которым клиентам 121, 122 не разрешается осуществлять доступ.

[0035] Чтобы управлять доступом со стороны клиентов 121, 122 к серверам 141-143 приложений, шлюз 100 включает в себя модуль 101 туннелирования для установления сетевых туннелей при запросе со стороны клиентов 121, 122 во внешней сети 180. В примере, показанном на фиг. 1, сетевые туннели 181, 182 устанавливаются между модулем 101 туннелирования и клиентами 121, 122, соответственно, за счет этого расширяя частную сеть 140 до клиентов 121, 122. В некоторых вариантах осуществления, виртуальная частная сеть (или VPN) устанавливается через туннели 181, 182. Таким образом, клиенту 121, 122, хотя и внутри сети 180, предоставляется частный сетевой адрес в диапазоне частной сети 140, и в силу этого он может потенциально осуществлять доступ ко всем серверам 141-143 приложений посредством их соответствующего частного сетевого адреса (если доступ разрешается, как пояснено подробнее ниже).

[0036] Туннель устанавливается при запросе клиента 121, 122, в силу этого предоставляя информацию аутентификации туннелей в модуль 101 туннелирования. Любой объем и тип аутентификационной информации может использоваться в сочетании с вариантами осуществления настоящего раскрытия, к примеру, имя пользователя и пароль. Информация аутентификации туннелей также (или альтернативно) может включать в себя биометрические данные, двухфакторную аутентификацию и/или другие криптографические способы. Данные, перемещаемые в туннелях 181, 182, дополнительно могут быть защищены посредством шифрования, к примеру, согласно протоколу безопасности Интернет-протокола (или "IPsec-протоколу"), протоколу безопасности транспортного уровня (или TLS) и/или протоколу безопасности датаграммного транспортного уровня (или DTLS). Модуль 105 аутентификации туннелей верифицирует информацию аутентификации туннелей, и если аутентификация завершается удачно, сетевой туннель устанавливается с соответствующим клиентом.

[0037] Шлюз 100 на фиг. 1 включает в себя брандмауэр 102 для управления сетевым трафиком между клиентами 121, 122 и серверами 141-143 приложений после того, как установлены соответствующие туннели 181, 182. Брандмауэр 102 может управлять таким трафиком согласно правилам брандмауэра, предоставленным модулем 103 конфигурирования брандмауэра или из другого источника. В некоторых вариантах осуществления, модуль 103 конфигурирования брандмауэра получает правила брандмауэра из списков доступа клиента, принимаемых из соответствующих клиентов 121, 122, которые, в свою очередь, принимают список доступа клиента из сервера 160 аутентификации.

[0038] В числе прочего, правила брандмауэра разрешают клиенту 121, 122 устанавливать и поддерживать сетевые соединения с серверами 141, 142 и 143 приложений. Выбор того, к каким серверам 141-143 приложений может осуществлять доступ клиент 121, 122, может определяться из списка доступа клиента, из которого также получаются правила брандмауэра. Правила брандмауэра могут включать в себя любую требуемую информацию. В некоторых вариантах осуществления, например, правила брандмауэра включают в себя разрешающие маркеры, которые задают информацию, к которой могут иметь доступ клиенты. Такие разрешающие маркеры могут использоваться для того, чтобы конфигурировать брандмауэр с возможностью предоставлять разрешение/запрещать не только доступ к сетевому трафику, но также и доступ к различным файлам (например, которые классифицируются (содержат метаданные) как сверхконфиденциальные).

[0039] Брандмауэр 102 может быть или включать в себя любое число и тип системы, устройства, аппаратного компонента и/или программного компонента. Например, брандмауэр 102 может реализовываться как распределенный брандмауэр, который включает в себя несколько аппаратных и/или программных компонентов. В некоторых вариантах осуществления, брандмауэр 102 блокирует весь трафик из клиентов 121, 122 по защищенным туннелям 180, 181 по умолчанию, но может быть сконфигурирован с возможностью разрешать трафик в ответ на правило брандмауэра. Например, если список доступа клиента указывает то, что клиент 121 может осуществлять доступ к серверу 141 приложений, модуль 103 конфигурирования брандмауэра получает соответствующее правило и активирует его в брандмауэре 102. После активации правила брандмауэр 102 более не блокирует сетевой трафик в частной сети 140 между клиентом 121 и сервером 141 приложений.

[0040] Система по фиг. 1 включает в себя сервер 160 аутентификации, который, в свою очередь, включает в себя модуль 162 аутентификации для аутентификации клиентов 121, 122 и формирования информации клиента. В примере, показанном на фиг. 1, для получения клиентом 121, 122 доступа к серверу 141-143 приложений в частной сети 140, он сначала должен аутентифицировать себя с помощью сервера 160 аутентификации.

[0041] Сервер 160 аутентификации может реализовываться с использованием любой требуемой комбинации аппаратных и программных компонентов и может обмениваться данными с другими аппаратными и программными компонентами любым требуемым способом. В примерной системе, показанной на фиг. 1, сервер 160 аутентификации не является частью частной сети 140, но является доступным посредством клиентов 121, 122 по сети 180. Аутентификационная информация, предоставляемая клиентами 121, 122, уникально идентифицирует клиент или пользователя клиента, к примеру, посредством предоставления имени пользователя и пароля (которые могут верифицироваться посредством модуля 162 аутентификации).

[0042] Клиенты 121, 122 могут аутентифицироваться с использованием любого числа и типа различных способов аутентификации. Например, помимо (или в качестве альтернативы) аутентификации по паролю, аутентификация может использовать аутентификацию на основе аппаратных средств клиента 121, 122, к примеру, предыстории использования клиентских аппаратных средств и аппаратных атрибутов клиента. В одном варианте осуществления, эта информация может сохраняться в записи на клиентском устройстве, в силу чего обнаружение перемещения записи в другую машину приводит к сбою аутентификации. Запись может шифроваться и/или подписываться ключом, чтобы предоставлять дополнительную целостность. Аутентификация также может быть основана на временном окне, так что аутентификация отклоняется (или дополнительная аутентификация требуется), если клиент 121, 122 выполняет попытку аутентификации за пределами предварительно определенного временного окна.

[0043] Аутентификация может выполняться на основе информации, основывающейся на местоположении, к примеру, на основе адреса по Интернет-протоколу (IP) клиента 121, 122 или глобальной информации позиционирования, ассоциированной с клиентом 121, 122. Например, физическое местоположение клиента 121, 122 может определяться из глобальной информации позиционирования, конкретного IP-адреса или даже кода страны IP-адреса клиента и использоваться для того, чтобы определять то, является клиент 121, 122 добросовестным клиентом или третьей стороной (к примеру, хакером), пытающимся изобразить из себя клиента. IP-адреса (отдельные или диапазоны на основе кода страны и т.д.) могут помещаться в черный список или в белый список на основе предыдущей предыстории (т.е. попытки взлома, сбои аутентификации и т.д.). Аналогично, основывающаяся на местоположении информация, используемая для аутентификации, также может извлекаться из физической сети(ей), используемой посредством клиента 121,122 при попытке соединения.

[0044] Модуль 162 аутентификации также может принимать контекстную информацию или информацию состояния непосредственно из клиентов 121, 122. Когда эта информация принимается непосредственно из клиента и, в силу этого, не может быть верифицирована сервером аутентификации, она может трактоваться в качестве недоверенной "контекстной информации клиента". Контекстная информация клиента, которая может быть включена в информацию клиента, может включать в себя такую информацию, как: имя хоста, которое может иметь форму полностью определенного доменного имени (или FQDN), например, "host.domain.com"; семейство и номер версии операционной системы, работающей на хосте; уровень установки исправления, указывающий то, какие исправления применяются к операционной системе; состояние антиантивирусного программного обеспечения, установленного на клиенте; и/или то, в течение какого времени пользователь клиентского устройства входит в учетную запись на клиенте.

[0045] Модуль 162 аутентификации также может добавлять "доверенную информацию клиента" в информацию клиента, которая может включать в себя такую информацию, как информация членства пользователя, указывающая группы пользователя и отделы, которым принадлежит пользователь. Доверенная информация клиента может предоставляться посредством систем каталогов пользователей с использованием упрощенного протокола доступа к каталогам (LDAP) или служб Active Directory (AD). Доверенная информация клиента также может включать в себя такую информацию, как информация предыстории по предыдущим сеансам клиента с сервером 160 аутентификации (например, последняя временная метка входа в учетную запись и число неудавшихся попыток входа в учетную запись).

[0046] В примере, показанном на фиг. 1, модуль 162 аутентификации содержит средство 163 формирования списков клиента и средство 165 формирования списков туннелей. При успешной аутентификации посредством модуля 162 аутентификации, средство 165 формирования списков туннелей формирует список туннелей клиента, а средство 163 формирования списков клиента формирует список доступа клиента на основе информации клиента, предоставляемой модулем аутентификации.

[0047] Список туннелей клиента может включать в себя всю информацию для аутентифицированного клиента 121, 122, чтобы устанавливать соответствующий туннель 181, 182. Список туннелей клиента может включать в себя, например, информацию сетевого адреса (такую как целевой IP-адрес и/или номер целевого порта шлюза 100) для того, чтобы клиент 121, 122 инициировал установление соответствующего туннеля 181, 182 посредством запроса на установление туннеля по IP-адресу и номеру порта, указываемому в списке туннелей клиента. Список туннелей клиента также может включать в себя информацию аутентификации туннелей, чтобы аутентифицировать клиент 121, 122 с помощью модуля 105 аутентификации в шлюзе 100. Список туннелей клиента может включать в себя, например, маркеры виртуальной частной сети (VPN), которые содержат информацию, необходимую для того, чтобы соединять клиента с различными шлюзами.

[0048] Информация аутентификации туннелей, сформированная посредством средства 165 формирования списков туннелей, может быть динамической (т.е. неизвестна для модуля 105 аутентификации шлюза 100 заранее). В таких случаях, сервер аутентификации может перенаправлять информацию аутентификации туннелей в шлюз 100 посредством линии 168 связи между сервером 160 аутентификации и шлюзом 100. Таким образом, линия 168 связи предоставляет канал между шлюзом 100 и сервером 160 аутентификации, который обеспечивает возможность обмена обновлениями конфигураций и разрешает отзыв доступа пользователем или сеанса, если пользователь и/или сеанс удаляется на сервере 160 аутентификации. Предусмотрено множество причин, по которым пользователь или сеанс может удаляться, к примеру: 1) база данных предоставляемых услуг изменяется, и администратор хочет принудительно активировать изменение для всех пользователей; 2) пользователь изменяет свой способ аутентификации; или 3) пользователю или клиенту запрещается работа в системе. Линия 168 связи может реализовываться любым требуемым способом, к примеру, через канал по протоколу защищенной передачи гипертекста (HTTPS), который обеспечивает возможность связи только между сервером 160 аутентификации и одним или более из одного или более шлюзов.

[0049] Список доступа клиента идентифицирует выбор серверов 141-143 приложений, разрешение на доступ к которым предоставлено клиенту. В некоторых вариантах осуществления, средство 163 формирования списков клиента формирует правила брандмауэра для брандмауэра 102 и включает в себя эти правила в список доступа клиента. Правила брандмауэра затем извлекаются из списка доступа клиента посредством модуля 103 конфигурирования брандмауэра в шлюзе 100 и применяются к брандмауэру 102. Список доступа клиента дополнительно может добавлять условия в адресную информацию серверов 141-143 приложений. Иллюстративный пример списка доступа клиента показан в нижеприведенной таблице.

Табл. 1. Список доступа клиента с условными серверами приложений

[0050] Первый столбец таблицы 1 указывает IP-адрес сервера приложений, разрешение на сетевой доступ к которому предоставлено клиенту. Второй столбец дополнительно указывает условие, которое должно удовлетворяться, чтобы иметь доступ. Первое условие указывает конкретный временной интервал, в течение которого клиенту предоставлено разрешение на доступ к серверу приложений 10.0.0.1. Второе условие указывает конкретный домен, из которого должен исходить запрос (т.е. оно указывает домен, из которого клиент может осуществлять доступ к приложению). Второе условие может использоваться, например, посредством компании, чтобы предоставлять доступ только из собственного домена (т.е. изнутри сети компании). Третье условие может использоваться для того, чтобы идентифицировать конкретного пользователя или группу (к примеру, администраторов компании), которые являются единственными, которые должны иметь возможность осуществлять доступ к данному серверу приложений или другому сетевому устройству.

[0051] В примерной системе, показанной на фиг. 1, сервер 160 аутентификации включает в себя модуль 164 формирования подписей для создания списков с цифровой подписью, таких как подписанный список доступа клиента и подписанный список туннелей клиента. Цифровые подписи, сформированные модулем 164 формирования подписей, могут быть верифицированы модулем 104 верификации подписей в шлюзе 100 при приеме списка доступа и туннелей клиента. Подпись может формироваться и верифицироваться посредством ключа подписи, совместно используемого шлюзом и сервером 160 аутентификации, так что список доступа клиента и список туннелей клиента не может быть изменен клиентами 121, 122 без уведомления сервера 160 аутентификации шлюзом 100. В одном примерном варианте осуществления, X.509-сертификаты с использованием механизма на основе закрытых/открытых ключей используются для того, чтобы верифицировать сертификат.

[0052] В некоторых вариантах осуществления, если шлюз 100, при попытке заверить подпись, определяет то, что список доступа клиента или список туннелей клиента изменен, шлюз 100 может уведомлять сервер 160 аутентификации относительно изменений и/или разрывать сетевой туннель с клиентом. Сервер 160 аутентификации может использовать такие уведомления в качестве части "доверенной информации клиента", ассоциированной с клиентом, в будущих взаимодействиях с клиентом. В некоторых вариантах осуществления, шлюз 100 может разрывать установленный сетевой туннель 181, 182 по собственной воле (например, в ответ на обнаружение изменения в списке доступа клиента или списке туннелей клиента, как описано выше). Дополнительно или альтернативно, сервер 160 аутентификации может быть сконфигурирован с возможностью инструктировать шлюзу 100 разрывать устанавливаемые сетевые туннели 181, 182 посредством отправки сообщения в шлюз 100 по линии 168 связи, инструктирующего модулю 101 туннелирования разрывать сетевой туннель и удалять из брандмауэра правила брандмауэра, разрешающие соответствующему клиенту доступ к серверам приложений.

[0053] Фиг. 2, 3 и 4 показывают примерные процессы, которые могут выполняться посредством различных компонентов, работающих в сочетании с вариантами осуществления настоящего раскрытия, включающих в себя компоненты примерной системы, показанной на фиг. 1, а именно, клиент 121, 122, сервер 160 аутентификации и шлюз 100, соответственно. Процессы, описанные в данном документе, могут выполняться (полностью или частично) посредством любой другой комбинации различных аппаратных и/или программных компонентов.

[0054] Процессы на фиг. 2, 3 и 4 могут реализовываться во множестве контекстов и случаев, к примеру, когда все серверы 141, 142 и 143 приложений принадлежат компании, которая нацелена на предоставление услуг серверов приложений защищенным способом доверенным клиентам 121, 122. В таких случаях, "доверенный клиент" представляет собой клиентское устройство, пользователь или само устройство которого известно для компании, и ему может предоставляться доступ к одному или более серверов приложений. Каждый клиент 121, 122 может реализовываться как любая комбинация компьютерных аппаратных средств и/или программного обеспечения, которые могут осуществлять доступ и использовать услугу, доступную посредством серверов 141-143 приложений. Клиент, например, может представлять собой (или включать в себя) настольный компьютер, переносной компьютер, смартфон и/или планшетный компьютер. Клиент также может представлять собой (или включать в себя) сервер, который, например, использует сертификат, чтобы аутентифицировать себя. Процессы на фиг. 2, 3 и 4 помогают предотвращать доступ клиентов 121, 122 к частной сети непосредственно, вместо этого предоставляя доступ только через шлюз (к примеру, шлюз 100 на фиг. 1). Такие ограничения также могут быть принудительно активированы относительно клиентов, работающих в частной сети компании. Для примера такого сценария, снова ссылаясь на фиг. 1, как сеть 180, так и сеть 140 могут представлять собой отдельные "частные сети", но сетевая связь между клиентами 121, 122 и серверами 141-143 приложений по-прежнему управляется посредством шлюза 100.

[0055] Фиг. 2 показывает примерный процесс, который может выполняться посредством любого из клиентов 121, 122, чтобы осуществлять доступ к одной или более услугам на серверах 141-143 приложений. Процесс на фиг. 2 может реализовываться любым подходящим способом, к примеру, через приложение на клиентском устройстве, которое исполняется автоматически в фоновом режиме, когда клиент является активным. Приложение может исполняться автоматически во время запуска клиента, либо оно может вручную инициироваться пользователем или посредством другого процесса, работающего на клиенте. Клиент 121, 122 отслеживает (201) сетевой доступ клиентских устройств к одному из серверов 141-143 приложений. Сетевой адрес серверов 141-143 приложений может быть конфигурационным параметром в клиентских приложениях с использованием услуг серверов приложений. Например, сервер приложений может представлять собой (или включать в себя): почтовый сервер с сетевым адресом и портами, сконфигурированными в клиентском почтовом приложении; файловый сервер, сконфигурированный с сетевым адресом в качестве сетевого ресурса; CRM-услуга и клиент имеют установленное выделенное клиентское приложение для осуществления доступа к CRM-услуге; и/или веб-служба и пользователь указывают адрес в адресной строке приложения обозревателя.

[0056] Клиент может обнаруживать (202) то, что клиентское приложение пытается осуществлять доступ к серверам приложений в частной сети 140, на основе целевого сетевого адреса. Клиент извлекает (203) аутентификационную информацию, которую следует отправлять на сервер 160 аутентификации. Извлечение аутентификационной информации может выполняться автоматически, к примеру, посредством использования аутентификационных учетных данных, которые пользователь отправил ранее для осуществления логического входа в учетную запись. Альтернативно, извлечение аутентификационной информации может включать в себя запрос пользователя на предоставление аутентификационных учетных данных, таких как имя пользователя и пароль. Альтернативно этапам 201-203 по фиг. 2, клиент может непосредственно аутентифицировать себя на сервере 160 аутентификации, без ожидания попытки сетевого доступа к одному из серверов 141-143 приложений. Например, клиент может аутентифицироваться на сервере 160 аутентификации, когда пользователь клиента входит в учетную запись клиента, либо когда клиент загружается.

[0057] Аутентификация клиента может выполняться любым требуемым способом, к примеру, посредством использования сохраненных аутентификационных учетных данных, учетных данных защиты при входе в учетную запись пользователя и/или отдельных аутентификационных учетных данных, которые запрашиваются от пользователя. Любое число и тип поставщиков идентификационных данных также могут использоваться в сочетании с вариантами осуществления этого раскрытия, включающих в себя RSA, OAuth, сертификаты, RADIUS, SAML и т.п. Аутентификационные учетные данные используются для того, чтобы аутентифицировать (204) клиент 121, 122 на сервере 160 аутентификации. В ответ, клиент принимает (205) список туннелей клиента и список доступа клиента из сервера 160 аутентификации.

[0058] Клиент 121, 122 устанавливает (206) сетевой туннель 181, 182 со шлюзом 100, например, посредством извлечения сетевого адреса шлюза 100 из списка туннелей клиента и отправки запроса в шлюз 100, чтобы устанавливать туннель. После установления (206) туннеля, клиент может предоставлять список туннелей клиента в шлюз в качестве аутентификации. Список туннелей клиента переносит подпись сервера 160 аутентификации, из которой шлюз 100 может верифицировать то, что клиент является доверенным, и устанавливать туннель без дополнительного обмена аутентификационными учетными данными. После того, как сетевой туннель устанавливается, частная сеть 140 расширяется до клиента через туннель, но клиент по-прежнему не может иметь возможность осуществлять доступ к любому из серверов 141-143 приложений, поскольку сетевой доступ к серверам может блокироваться посредством брандмауэра 102 шлюза 100.

[0059] Клиент отправляет (207) список доступа клиента, принимаемый от сервера 160 аутентификации, в шлюз 100 и записывает (211) то, к каким серверам приложений клиент может осуществлять доступ из списка доступа клиента. Клиент также может передавать в служебных сигналах или отображать доступные серверы приложений или услуги пользователю клиентского устройства. При условии успешной аутентификации, шлюз 100 предоставляет клиенту сетевой доступ ко всем серверам приложений или услугам на серверах приложений, которые перечислены в списке доступа клиента.

[0060] Фиг. 3 является примерным процессом для предоставления списков доступа и туннелей клиента клиентам, который может выполняться посредством сервера аутентификации, такого как сервер 160 аутентификации на фиг. 1. В этом примерном процессе, сервер аутентификации принимает запрос от соответствующего клиента (301). В запросе, клиент предоставляет аутентификационную информацию для идентификации на сервере аутентификации, к примеру, на этапе 204 по фиг. 2. Сервер аутентификации пытается идентифицировать (302) клиент. Если клиент неизвестен для сервера аутентификации и, в силу этого, является недоверенным, сервер прекращает последовательность операций (303). Если клиент известен, сервер аутентификации извлекает (304) доверенную информацию клиента и добавляет ее в информацию клиента. Контекстная информация клиента, принимаемая с аутентификационной информацией на этапе 301, также может добавляться в информацию клиента.

[0061] Модуль аутентификации идентифицирует (310) выбор серверов приложений, к которым клиенту разрешается осуществлять доступ. Выбор серверов приложений, вместе с информацией клиента, затем может перенаправляться в средство 163 формирования списков клиента и средство 165 формирования списков туннелей сервера 160 аутентификации. Средство 165 формирования списков туннелей формирует (305) список туннелей на основе информации клиента, например, посредством предоставления IP-адреса шлюза 100 вместе с аутентификационными учетными данными для установления сетевого туннеля со шлюзом 100. Список туннелей клиента подписывается (306) посредством средства подписи 164. Сервер аутентификации формирует (307) список доступа клиента на основе выбора серверов, к которым клиенту разрешается осуществлять доступ. На основе информации клиента, дополнительные условные ограничения могут добавляться в список доступа клиента. Затем также список доступа клиента подписывается 308. Сервер аутентификации после этого отправляет 309 список доступа и туннелей клиента клиенту.

[0062] Фиг. 4 показывает примерный процесс для предоставления сетевого доступа клиенту, который может выполняться посредством шлюза, работающего в сочетании с вариантами осуществления настоящего раскрытия, к примеру, шлюза 100 на фиг. 1. В этом примерном процессе, шлюз 101 принимает (401) запрос от клиента 121 или 122 на то, чтобы устанавливать сетевой туннель (например, VPN-соединение) с этим клиентом. В ответ, шлюз запрашивает (402) аутентификационные учетные данные от клиента и принимает (403) аутентификационные учетные данные в форме списка туннелей клиента. Чтобы аутентифицировать клиент, шлюз 100 верифицирует (404) подпись в списке туннелей клиента с использованием ключа подписи, совместно используемого с сервером 160 аутентификации. Если подпись является корректной и список туннелей клиента не модифицирован посредством клиента, шлюз 100 устанавливает (405) сетевой туннель с клиентом, в силу этого расширяя частную сеть 140 до клиента по туннелю. Брандмауэр шлюза дополнительно сконфигурирован с возможностью блокировать весь сетевой доступ от клиента по умолчанию. Шлюз принимает (406) список доступа клиента от клиента, который сформирован посредством сервера аутентификации, и верифицирует (407) подпись в этом списке доступа клиента. Из списка доступа клиента, шлюз получает (408) правила брандмауэра для разрешения сетевого доступа к серверам приложений, перечисленным в списке доступа клиента (и условия для такого доступа, которые также предоставляются в списке доступа клиента). Шлюз активирует (409) правила брандмауэра, в силу этого разрешая клиенту осуществлять доступ к выбору серверов приложений, перечисленных в списке доступа клиента.

[0063] В некоторых вариантах осуществления, сервер 160 аутентификации может добавлять улучшенные требования по аутентификации в список доступа клиента вместе со вторым выбором серверов приложений, к которым может осуществляться доступ после удовлетворения этих улучшенных требований по аутентификации. Эти улучшенные требования могут быть связаны с самим механизмом аутентификации и, например, могут утверждать, что должен использоваться механизм более защищенной аутентификации (относительно первого выбора серверов приложений). Например, вместо предоставления комбинации пользователя/пароля (которая может удовлетворять требованиям по аутентификации для первого набора серверов приложений), улучшенные требования могут указывать то, что двухфакторная аутентификация требуется для того, чтобы получать доступ ко второму набору серверов приложений. Требования также могут быть связаны с контекстной информацией или информацией состояния самого клиента. Могут использоваться любые желательные требования, такие как требование: того, что все исправления должны применяться к операционной системе клиентов, чтобы осуществлять доступ к определенному серверу приложений; того, что антивирусный сканер должен выполняться и быть актуальным, чтобы осуществлять доступ к определенному серверу приложений; и/или того, что к серверу приложений не может осуществляться доступ из беспроводной сети общего пользования.

[0064] После аутентификации на сервере аутентификации, сервер 160 аутентификации (например, через средство 163 формирования списков клиента) предоставляет подписанный список доступа клиента, содержащий улучшенные требования по аутентификации вместе со вторым выбором серверов приложений, требующих такой улучшенной аутентификации. Когда клиент аутентифицируется и удовлетворяет улучшенным требованиям по аутентификации, сервер аутентификации может выдавать клиенту обновленный список доступа клиента, в котором второй выбор серверов приложений перечислен в числе серверов приложений, к которым клиенту разрешается осуществлять доступ. Несколько уровней улучшенных требований по аутентификации (и соответствующих наборов серверов приложений) могут быть перечислены в списке доступа клиента.

[0065] Фиг. 5 показывает примерный процесс, который может выполняться посредством клиента, чтобы получать сетевой доступ к серверам приложений с улучшенными требованиями по аутентификации. В этом примерном процессе, клиент устанавливает сетевой доступ (501) к первому выбору серверов приложений в частной сети 140, перечисленной в первом списке доступа клиента, также упоминаемом в данном документе в качестве "базового списка доступа клиента". Этап 501 может быть дополнительно реализован согласно последовательности операций, приведенной на фиг. 2, с тем отличием, что базовый список доступа клиента дополнительно содержит второй выбор серверов приложений и улучшенных требований по аутентификации, чтобы получать сетевой доступ к этому второму выбору.

[0066] Клиент отслеживает (502) приложения, работающие на клиентском устройстве, и сетевой доступ таких приложений к частной сети 140. Если клиентское приложение пытается соединяться с сервером приложений, который не является частью первого выбора, клиент проверяет (503) то, является или нет сервер приложений частью второго выбора. Если нет, клиент не может получать доступ к этому серверу приложений, и пользователь или приложение клиента может уведомляться относительно запрещенного доступа (504). Если сервер приложений является частью второго выбора, клиент начинает процесс улучшенной аутентификации на сервере аутентификации (505), который может включать в себя запрос на то, что пользователь должен предоставлять учетные данные улучшенной аутентификации, такие как сканирование отпечатков пальцев, сканирование радужной оболочки глаз, дополнительная биометрическая информация относительно пользователя и/или ключ, сформированный посредством внешнего формирователя ключей. Клиент также может запрашивать то, что пользователь должен обновлять контекст и/или состояние самого клиентского устройства. Например, пользователь может запрашиваться на то, чтобы: соединять клиента с проводной сетью; не соединять клиента через беспроводную сеть общего пользования; устанавливать последние исправления операционной системы клиента; устанавливать антивирусный сканер; и/или обновлять базу данных антивирусного сканера.

[0067] Если пользователь успешно удовлетворяет улучшенным требованиям по аутентификации (506), клиент принимает (507) второй или обновленный список доступа клиента из сервера 160 аутентификации. Если улучшенная аутентификация не является успешной, пользователь или приложение, запрашивающее сетевой доступ, передаются в служебных сигналах или оповещаются (504) в отношении того, что сетевой доступ запрещен. Обновленный список доступа клиента перечисляет как первый выбор, так и второй выбор серверов приложений, к которым клиент может осуществлять доступ, и отправляется (508) в шлюз 100, который конфигурирует своей брандмауэр 102 соответствующим образом. Клиент затем может передавать в служебных сигналах (509) в клиентские приложения и пользователю то, какие приложения или услуги разрешаются.

[0068] Фиг. 6 иллюстрирует примерную систему согласно различным аспектам настоящего раскрытия. В этой примерной системе, шлюз 600 включает в себя модуль 605 проверки поддержания активности. Шлюз 600 соединен по установленному сетевому туннелю 182 с клиентом 621, и модуль проверки поддержания активности сконфигурирован с возможностью проверять то, что сообщения поддержания активности принимаются с регулярными интервалами от клиента 621. Если сообщение поддержания активности не принимается вовремя, модуль проверки поддержания активности инструктирует модулю 103 конфигурирования брандмауэра очищать правила брандмауэра для клиента 621 из брандмауэра 102 и инструктирует модулю 101 туннелирования разрывать сетевой туннель 182. Модуль 605 проверки поддержания активности дополнительно может быть сконфигурирован с возможностью проверять то, присутствует либо нет определенная предварительно заданная информация состояния или контекстная информация относительно клиента 621 в сообщении поддержания активности и удовлетворяет определенным предварительно заданным требованиям. Такие требования могут включать в себя, например, то, что антивирусный сканер и/или брандмауэр клиента должен быть активным.

[0069] Клиент 621 может выполнять процесс, проиллюстрированный посредством этапов 601-604, чтобы отправлять сообщения поддержания активности в шлюз 600. На первом этапе 601, сетевой туннель 182 в шлюз 600 устанавливается. Сетевой туннель 182 может устанавливаться любым требуемым способом, в том числе и с использованием процесса (или его частей), проиллюстрированного на фиг. 2 и 5. Клиент собирает (602) требуемый контекст и информацию состояния и форматирует ее в сообщение поддержания активности. Сообщение поддержания активности отправляется (603) по сетевому туннелю 182 в модуль 605 проверки поддержания активности шлюза 600. Когда сообщение отправляется, таймер активируется (604), чтобы выполнять подсчет в обратном порядке из предварительно заданного временного интервала. Когда таймер истекает, новый цикл этапов 602-604 выполняется для того, чтобы отправлять следующее сообщение поддержания активности.

[0070] Фиг. 7 иллюстрирует примерную систему для защиты серверов 741-746 приложений от неавторизованного доступа согласно различным аспектам настоящего раскрытия. В этом примере, серверы 741-746 приложений являются частью частных сетей 750, 751 и 752, защищенных посредством шлюзов 700, 701 и 702, соответственно. Клиент 721 может аутентифицироваться на сервере 760 аутентификации и за счет этого получать список туннелей клиента и список доступа клиента. Список туннелей клиента содержит информацию, требуемую для того, чтобы устанавливать сетевой туннель с каждым из шлюзов 700-702, чтобы расширять все частные сети 740-744 до клиента 721. Список туннелей клиента может иметь любой подходящий форма, к примеру, один объект данных, файл с одной подписью, идентифицирующей все шлюзы, отдельные подписанные объекты данных и/или файлы, каждый из которых идентифицирует один из шлюзов 700-702. При приеме списка туннелей клиента, клиент 721 устанавливает сетевой туннель 781, 782 и 783 с каждым из шлюзов 700-702.

[0071] Список доступа клиента включает в себя выбор серверов 741-747 приложений, с которыми может соединяться клиент через сетевые туннели 781, 782 и 783. Клиент 721 отправляет список доступа клиента в шлюзы, которые, в свою очередь, конфигурируют свой брандмауэр согласно принимаемому списку доступа клиента, за счет этого разрешая клиенту 721 доступ к выбору серверов приложений.

[0072] В некоторых вариантах осуществления, сервер 760 аутентификации может осуществлять доступ к другим серверам для аутентификации клиента 721 либо для извлечения информации относительно клиента 721. Это также проиллюстрировано посредством фиг. 7, на котором сервер 760 аутентификации может осуществлять доступ к RADIUS-серверу 762, служащему в качестве аутентификационного внутреннего интерфейса для сервера 760 аутентификации. Модуль 162 аутентификации на сервере 760 аутентификации в таком случае служит в качестве аутентификационного интерфейса с клиентом 721 в то время, когда сервер 762 выполняет фактическую аутентификацию. Сервер 760 аутентификации также может соединяться с сервером 761, предоставляющим службу Active Directory сервер 760 аутентификации, чтобы извлекать дополнительную информацию профиля относительно пользователя клиента 721.

[0073] Фиг. 8 иллюстрирует еще одну другую примерную систему, в которой RADIUS-сервер 846 и сервер 847 Active Directory соответствуют серверам приложений в частной сети 744 за шлюзом 702, за счет этого помогая защищать серверы 846-847 от неавторизованного доступа. Чтобы осуществлять доступ к серверам 846-847, сервер 760 авторизации может включать в себя постоянный сетевой туннель 884 со шлюзом 702, защищающим серверы 846 и 847. Альтернативно, сервер 760 авторизации может использовать другой средство, чтобы предоставлять доступ к серверам 846-847, такой как LDAP по JSON, чтобы использовать стандартный HTTPS-трафик вместо использования сетевого туннеля. Правила брандмауэра, разрешающие серверу 760 аутентификации осуществлять доступ к серверам, затем могут быть сконфигурированы в шлюзе 702 заранее, так что список туннелей клиента или список доступа клиента не требуется для того, чтобы устанавливать сетевое соединение между сервером 760 аутентификации и серверами 846-847.

[0074] Фиг. 9 иллюстрирует пример, в котором несколько шлюзов 900, 901 используются для того, чтобы защищать серверы 941-944 приложений в идентичной частной сети 940. Эта топология может использоваться для того, чтобы балансировать нагрузку по сетевому трафику между несколькими шлюзами 900, 901. Сервер 960 аутентификации предоставляет списки туннелей клиента, указывающие различный шлюз, клиентам 921 и 922. В частности, клиент 921 устанавливает сетевой туннель 981 со шлюзом 900, и клиент 922 устанавливает сетевой туннель 982 со шлюзом 901.

[0075] Примерные варианты осуществления в данном документе иллюстрируют варианты осуществления раскрытия для защиты серверов приложений от неавторизованного доступа. Кроме серверов приложений, любой другой тип сетевого устройства, которое предоставляет услугу и является адресуемым по сети, может быть защищен посредством вариантов осуществления этого раскрытия. Аналогично, сетевые устройства, которые могут быть защищены посредством вариантов осуществления раскрытия, включают в себя сетевое оборудование, предоставляющее интерфейс администратора в маршрутизаторы и коммутаторы сетевого уровня.

[0076] Фиг. 10 иллюстрирует примерную вычислительную систему 1000, которая может быть использована в сочетании с вариантами осуществления, раскрытыми в данном документе. Вычислительная система 1000 может использоваться в качестве клиентского устройства, шлюза, сервера аутентификации и/или любой другой подходящей системы. Вычислительная система 1000 содержит шину 1010, процессор 1002, локальное запоминающее устройство 1004, один или более необязательных интерфейсов 1014 ввода, один или более необязательных интерфейсов 1016 вывода, интерфейс 1012 связи, интерфейс 1006 элемента хранения данных и один или более элементов 1008 хранения данных.

[0077] Шина 1010 может содержать один или более проводников, которые разрешают связь между компонентами вычислительной системы 1000. Процессор 1002 может включать в себя любой тип процессора, который интерпретирует и выполняет инструкции программирования. Локальное запоминающее устройство 1004 может включать в себя оперативное запоминающее устройство (RAM) или другой тип устройства динамического хранения данных, которое сохраняет информацию и инструкции для выполнения посредством процессора 1002, и/или постоянное запоминающее устройство (ROM) или другой тип устройства статического хранения данных, которое сохраняет для использования статическую информацию и инструкции посредством процессора 1002. Интерфейс 1014 ввода может содержать один или более традиционных механизмов, которые разрешают оператору вводить информацию в вычислительное устройство 1000, таких как клавиатура 1020, мышь 1030, перо, распознавание речи и/или биометрические механизмы и т.д.

[0078] Интерфейс 1016 вывода может содержать один или более традиционных механизмов, которые выводят информацию, таких как дисплей 1040, принтер 1050, динамик и т.д. Интерфейс 1012 связи может содержать любой механизм в форме приемо-передающего устройства, такой как, например, один или более Ethernet-интерфейсов, которые обеспечивают возможность вычислительной системе 1000 обмениваться данными с другими устройствами и/или системами 1100. Интерфейс 1012 связи вычислительной системы 1000 может соединяться с такой другой вычислительной системой посредством локальной вычислительной сети (LAN) или глобальной вычислительной сети (WAN), такой как, например, Интернет. Интерфейс 1006 элемента хранения данных может содержать интерфейс хранения данных, такой как, например, последовательный интерфейс ATA (SATA) или интерфейс малых компьютерных систем (SCSI) для соединения шины 1010 с одним или более элементов 1008 хранения данных, к примеру, с одним или более локальных дисков, например, SATA-накопителей на дисках, и управлять считыванием и записью данных в и/или из этих элементов 1008 хранения данных. Хотя элементы 1008 хранения данных выше описываются как локальный диск, в общем, могут использоваться любые другие подходящие машиночитаемые носители, такие как съемный магнитный диск, оптические носители хранения данных, такие как CD- или DVD-ROM-диск, полупроводниковые накопители, карты флэш-памяти и т.д. Система 1000, описанная выше, также может работать в качестве виртуальной машины поверх физических аппаратных средств.

[0079] Способы, проиллюстрированные в данном документе, могут реализовываться через инструкции программирования, сохраненные в локальном запоминающем устройстве 1004 вычислительной системы 1000 для выполнения посредством ее процессора 1002. Альтернативно инструкции могут сохраняться на элементе 1008 хранения данных или быть доступными из другой вычислительной системы через интерфейс 1012 связи.

[0080] Система 1000 может соответствовать клиенту 121, 122, 621, 721, 921, 922 вариантов осуществления, проиллюстрированных посредством фиг. 1, 6, 7, 8 и 9, соответственно. В таких случаях, система 1000 может соединяться со шлюзом и сервером авторизации посредством интерфейса 1012 связи. Этапы способов, проиллюстрированных на фиг. 2, 5 и 6, могут выполняться в качестве инструкций в процессоре 1002 в ходе выполнения и могут сохраняться в запоминающем устройстве 1004 или 1008.

[0081] Система 1000 может соответствовать шлюзу 100, 600, 700, 701, 702, 900 и 901 вариантов осуществления, проиллюстрированных посредством фиг. 1, 6, 7, 8 и 9, соответственно. В таких случаях, система может содержать два интерфейса 1012 связи, один интерфейс связи для соединения с частной сетью и один для соединения с другой сетью, посредством которой он соединяется с клиентами. Этапы способа, проиллюстрированные на фиг. 4, могут выполняться в качестве инструкций в процессоре 1002 в ходе выполнения и могут сохраняться в запоминающем устройстве 1004 или 1008.

[0082] Система 1000 может соответствовать серверу 160, 760 и 960 аутентификации вариантов осуществления, проиллюстрированных посредством фиг. 1, 6, 7, 8 и 9. В таких случаях, интерфейс 1012 связи может использоваться для того, чтобы соединять систему 1000 с клиентами и шлюзами. Этапы способа, проиллюстрированные на фиг. 3, в таком случае могут выполняться в качестве инструкций в процессоре 1002 в ходе выполнения и могут сохраняться в запоминающем устройстве 1004 или 1008.

[0083] Способы, осуществляемые посредством сервера аутентификации и шлюза, дополнительно могут работать в идентичной компьютерной системе, в отдельных компьютерных системах или в качестве отдельных виртуальных компьютерных систем в идентичных или различных физических компьютерных системах.

[0084] Связь между системами, устройствами и компонентами, работающими в сочетании с вариантами осуществления настоящего раскрытия, может выполняться с использованием любого подходящего способа связи, такого как, например, телефонная сеть, сеть extranet, сеть intranet, Интернет, устройство взаимодействия (торговый терминал, персональное цифровое устройство (например, iPhone®, Palm Pilot®, Blackberry®), сотовый телефон, киоск и т.д.), онлайновая связь, спутниковая связь, оффлайновая связь, беспроводная связь, связь через транспондеры, локальная вычислительная сеть (LAN), глобальная вычислительная сеть (WAN), виртуальная частная сеть (VPN), соединенные по сети или линии связи устройства, клавиатура, мышь и/или любая подходящая модальность связи или ввода данных. Системы и устройства настоящего раскрытия могут использовать TCP/IP-протоколы связи, а также IPX, Appletalk, IP 6, NetBIOS, OSI, любой протокол туннелирования (например, IPsec, SSH) либо любое число существующих или будущих протоколов.

[0085] Хотя некоторые варианты осуществления могут реализовываться в полнофункциональных компьютерах и компьютерных системах, различные варианты осуществления допускают распределение в качестве вычислительного продукта во множестве форм и допускают применение независимо от конкретного типа машины или машиночитаемых носителей, используемых для того, чтобы фактически осуществлять распределение.

[0086] Машиночитаемый носитель может использоваться для того, чтобы сохранять программное обеспечение и данные, которые при выполнении посредством системы обработки данных инструктируют системе осуществлять различные способы. Исполняемое программное обеспечение и данные могут сохраняться в различных местах, включающих в себя, например, ROM, энергозависимое RAM, энергонезависимое запоминающее устройство и/или кэш. Части этого программного обеспечения и/или данных могут сохраняться в любом из этих устройств хранения данных. Дополнительно, данные и инструкции могут получаться из централизованных серверов или сетей с равноправными узлами. Другие части данных и инструкций могут получаться из различных централизованных серверов и/или сетей с равноправными узлами в различные моменты времени и в различных сеансах связи или в идентичном сеансе связи. Данные и инструкции могут получаться полностью до выполнения приложений. Альтернативно, части данных и инструкции могут получаться динамически, вовремя, при необходимости для выполнения. Таким образом, не требуется, чтобы данные и инструкции полностью были на машиночитаемом носителе в конкретный момент времени.

[0087] Примеры машиночитаемых носителей включают в себя, но не только, записываемые и незаписываемые носители, такие как энергозависимые и энергонезависимые запоминающие устройства, постоянное запоминающее устройство (ROM), оперативное запоминающее устройство (RAM), устройства флэш-памяти, флоппи- и другие съемные диски, носители хранения данных на магнитных дисках, оптические носители хранения данных (например, постоянное запоминающее устройство на компакт-дисках (CD-ROM), универсальные цифровые диски (DVD) и т.д.), в числе других. Машиночитаемые носители могут сохранять инструкции.

[0088] В различных вариантах осуществления, аппаратные схемы могут быть использованы в комбинации с программными инструкциями, чтобы реализовывать технологии. Таким образом, технологии не ограничены какой-либо конкретной комбинацией аппаратных схем и программного обеспечения, а также конкретным источником инструкций, выполняемых посредством системы обработки данных.

[0089] Хотя некоторые чертежи иллюстрируют определенное число операций в конкретном порядке, операции, которые являются независимыми от порядка, могут переупорядочиваться, и другие операции могут комбинироваться или разделяться. Хотя некоторые изменения порядка или другие группировки конкретно упоминаются, другие должны быть очевидными для специалистов в данной области техники и в силу этого не представляют полный список альтернатив. Кроме того, следует признавать, что стадии могут реализовываться в аппаратных средствах, микропрограммном обеспечении, программном обеспечении или любой комбинации вышеозначенного.

[0090] Для краткости, традиционная организация сетей передачи данных, разработка приложений и другие функциональные аспекты систем (и компоненты отдельных рабочих компонентов систем) могут не описываться подробно в данном документе. Кроме того, соединительные линии, показанные на различных чертежах, содержащихся в данном документе, имеют намерение представлять примерные функциональные взаимосвязи и/или физические связи между различными элементами. Следует отметить, что множество альтернативных или дополнительных функциональных взаимосвязей или физических соединений могут присутствовать в практической системе.

[0091] Различные системные компоненты, поясненные в данном документе, могут включать в себя одно или более из следующего: хост-сервер или другие вычислительные системы, включающие в себя процессор для обработки цифровых данных; запоминающее устройство, соединенное с процессором для сохранения цифровых данных; цифрователь ввода, соединенный с процессором для ввода цифровых данных; прикладная программа, сохраненная в запоминающем устройстве и доступная посредством процессора для направления обработки цифровых данных посредством процессора; устройство отображения, соединенное с процессором и запоминающим устройством для отображения информации, извлекаемой из цифровых данных, обрабатываемых посредством процессора; и множество баз данных. Различные базы данных, используемые в данном документе, могут включать в себя: отгрузочные данные, пакетированные данные и/или любые данные, полезные в работе системы.

[0092] Различная функциональность может выполняться через веб-обозреватель и/или приложение, осуществляющее взаимодействие через интерфейс с использованием веб-обозревателя. Такие приложения обозревателя могут содержать программное обеспечение просмотра веб-страниц, установленное в вычислительном модуле или системе, чтобы выполнять различные функции. Эти вычислительные модули или системы могут принимать форму компьютера или набора компьютеров, и могут использоваться любые типы вычислительного устройства или систем, включающие в себя переносные компьютеры, ноутбуки, планшетные компьютеры, карманные компьютеры, персональные цифровые устройства, абонентские приставки, рабочие станции, компьютеры-серверы, мэйнфреймы, миникомпьютеры, PC-серверы, сетевые наборы компьютеров, персональные компьютеры и планшетные компьютеры, такие как iPad, IMAC и MacBook, киоски, терминалы, торговые (POS) устройства и/или терминалы, телевизионные приемники или любое другое устройство, допускающее прием данных по сети. Различные варианты осуществления могут использовать Microsoft Internet Explorer, Mozilla Firefox, Google Chrome, Apple Safari, Opera или любые другие из множества программных пакетов, доступных для просмотра Интернета.

[0093] Различные варианты осуществления могут работать в сочетании с любой подходящей операционной системой (например, Windows NT, 95/98/2000/CE/Mobile, Windows 7/8, OS2, UNIX, Linux, Solaris, MacOS, PalmOS и т.д.), а также различным традиционным обеспечивающим программным обеспечением и драйверами, типично ассоциированными с компьютерами. Различные варианты осуществления могут включать в себя любой подходящий персональный компьютер, сетевой компьютер, рабочую станцию, персональное цифровое устройство, сотовый телефон, смартфон, миникомпьютер, мэйнфрейм и т.п. Варианты осуществления могут реализовывать протоколы безопасности, такие как протокол защищенных сокетов (SSL), протокол безопасности транспортного уровня (TLS) и протокол защищенной оболочки (SSH). Варианты осуществления могут реализовывать любой требуемый протокол прикладного уровня, включающий в себя HTTP, HTTPS, FTP и SFTP.

[0094] Различные системные компоненты могут быть независимо, отдельно или совместно надлежащим образом соединены с сетью через линии связи для передачи данных, которая включает в себя, например, соединение с поставщиком Интернет-услуг (ISP) по абонентской линии, которое типично используется в соединении с помощью стандартной модемной связи, кабельный модем, сети спутниковой связи, ISDN, цифровую абонентскую линию (DSL) или различные способы беспроводной связи. Следует отметить, что варианты осуществления настоящего раскрытия могут работать в сочетании с любым подходящим типом сети, такой как интерактивная телевизионная (ITV) сеть.

[0095] Система может быть частично или полностью реализована с использованием облачных вычислений. "Облако" или "Облачные вычисления" включают в себя модель для обеспечения удобного сетевого доступа по запросу к совместно используемому пулу конфигурируемых вычислительных ресурсов (например, сетей, серверов, устройств хранения, приложений и служб), которые могут быстро инициализироваться и высвобождаться с минимальным объемом работ по управлению или взаимодействием с поставщиком услуг. Облачные вычисления могут включать в себя независимые от местоположения вычисления, в силу которых совместно используемые серверы предоставляют ресурсы, программное обеспечение и данные в компьютеры и другие устройства по запросу.

[0096] Различные варианты осуществления могут использоваться в сочетании с веб-службами, коммунальными вычислительными услугами, всепроникающими и индивидуализированными вычислительными услугами, решениями по безопасности и идентификации, автономными вычислениями, облачными вычислениями, вычислениями на потребительском оборудовании, решениями по обеспечению мобильности и беспроводной связи, открытым исходным кодом, биометрическими данными, сетевыми параллельными вычислениями и/или сетчатыми вычислениями.

[0097] Любые базы данных, поясненные в данном документе, могут включать в себя реляционную, иерархическую, графическую или объектно-ориентированную структуру и/или любые другие конфигурации баз данных. Кроме того, базы данных могут быть организованы любым подходящим способом, например, в качестве таблиц данных или таблиц поиска. Каждая запись может представлять собой один файл, последовательность файлов, связанную последовательность полей данных или любую другую структуру данных. Ассоциирование определенных данных может быть выполнено через любую технологию ассоциирования требуемых данных, к примеру, технологии, известные или осуществляемые на практике в данной области техники. Например, ассоциирование может быть выполнено или вручную или автоматически.

[0098] Любые базы данных, системы, устройства, серверы или другие компоненты системы могут быть расположены в одном местоположении или в нескольких местоположениях, при этом каждая база данных или система включает в себя любой из различных подходящих признаков безопасности, таких как брандмауэры, коды доступа, шифрование, дешифрование, сжатие, распаковка и/или т.п.

[0099] Шифрование может выполняться посредством любой из технологий, доступных на сегодня в данной области техники, либо которые могут становиться доступными, например, Twofish, RSA, El Gamal, Schorr signature, DSA, PGP, PKI и симметричные и асимметричные криптосистемы.

[00100] Варианты осуществления могут соединяться с Интернетом или сетью intranet с использованием стандартного коммутируемого доступа, кабеля, DSL либо любого другого Интернет-протокола, известного в данной области техники. Транзакции могут проходить через брандмауэр, чтобы предотвращать неавторизованный доступ от пользователей других сетей.

[00101] Компьютеры, поясненные в данном документе, могут предоставлять подходящий веб-узел или другой графический пользовательский интерфейс на основе Интернет-технологий, который является доступным пользователями. Например, информационный Интернет-сервер Microsoft (IIS), сервер транзакций Microsoft (MTS) и Microsoft SQL-сервер могут использоваться в сочетании с операционной системой Microsoft, веб-серверным программным обеспечением Microsoft NT, системой баз данных на основе Microsoft SQL-сервера и коммерческим сервером Microsoft. Дополнительно, такие компоненты, как Access или Microsoft SQL-сервер, Oracle, Sybase, Informix MySQL, Interbase и т.д., могут использоваться для того, чтобы предоставлять совместимую с активными объектами доступа к данным (ADO) систему управления базами данных. В другом примере, веб-сервер Apache может использоваться в сочетании с операционной системой Linux, базой данных MySQL и языками программирования Perl, PHP и/или Python.

[00102] Любые из средств связи, средств ввода, средств хранения данных, баз данных или дисплеев, поясненных в данном документе, могут упрощаться через веб-узел, имеющий веб-страницы. Термин "веб-страница", при использовании в данном документе, не предназначен для того, чтобы ограничивать тип документов и приложений, которые могут использоваться для того, чтобы взаимодействовать с пользователем. Например, типичный веб-узел может включать в себя, в дополнение к стандартным HTML-документам, различные формы, Java-апплеты, JavaScript, активные серверные страницы (ASP), сценарии общего шлюзового интерфейса (CGI), расширяемый язык разметки (XML), динамический HTML, каскадные таблицы стилей (CSS), AJAX (технологию взаимодействия с сервером на основе Asynchronous JavaScript и XML), вспомогательные приложения, подключаемые модули и т.п. Сервер может включать в себя веб-службу, которая принимает запрос из веб-сервера, причем запрос включает в себя URL-адрес и IP-адрес. Веб-сервер извлекает надлежащие веб-страницы и отправляет данные или приложения для веб-страниц по IP-адресу. Веб-службы представляют собой приложения, которые допускают взаимодействие с другими приложениями по средству связи, такому как Интернет.

[00103] Различные варианты осуществления могут использовать любое требуемое число способов для отображения данных в документе на основе обозревателя. Например, данные могут представляться как стандартный текст или в фиксированном списке, прокручиваемом списке, раскрывающемся списке, доступном для редактирования текстовом поле, фиксированном текстовом поле, всплывающем окне и т.п. Аналогично, варианты осуществления могут использовать любое требуемое число способов для модификации данных в веб-странице, таких как, например, свободный ввод текста с использованием клавиатуры, выбор пунктов меню, флажков, блоков опций и т.п.

[00104] Примерные системы и способы, проиллюстрированные в данном документе, могут описываться с точки зрения компонентов функциональных блоков, снимков экрана, необязательных вариантов выбора и различных этапов обработки. Следует принимать во внимание, что такие функциональные блоки могут быть реализованы посредством любого числа аппаратных и/или программных компонентов, сконфигурированных с возможностью выполнять указанные функции. Например, система может использовать различные компоненты интегральной схемы, например, запоминающие элементы, элементы обработки, логические элементы, таблицы поиска и т.п., которые могут выполнять множество функций под управлением одного или более микропроцессоров либо других устройств управления. Аналогично, программные элементы системы могут реализовываться с помощью любого языка программирования или подготовки сценариев, такого как C, C++, C#, Java, JavaScript, VBScript, Macromedia Cold Fusion, COBOL, Microsoft Active Server Pages, язык ассемблера, Perl, PHP, AWK, Python, Visual Basic, хранимые процедуры SQL, PL/SQL, любой сценарий оболочки UNIX и расширяемый язык разметки (XML), при этом различные алгоритм реализуются с любой комбинацией структур данных, объектов, процессов, процедур или других программных элементов. Дополнительно, следует отметить, что система может использовать любое число традиционных технологий для передачи данных, передачи служебных сигналов, обработки данных, управления сетью и т.п. Еще дополнительно, система может использоваться для того, чтобы обнаруживать или предотвращать проблемы безопасности с клиентским языком подготовки сценариев, таким как JavaScript, VBScript и т.п.

[00105] Системы и способы настоящего раскрытия могут быть осуществлены в качестве настройки существующей системы, продукта в форме надстройки, устройства обработки, выполняющего обновленное программное обеспечение, автономной системы, распределенной системы, способа, системы обработки данных, устройства для обработки данных и/или компьютерного программного продукта. Соответственно, любая часть системы или модуля может принимать форму устройства обработки, выполняющего код, варианта осуществления на основе Интернет-технологий, полностью аппаратного варианта осуществления либо варианта осуществления, комбинирующего аспекты Интернета, программного обеспечения и аппаратных средств. Кроме того, система может принимать форму компьютерного программного продукта на машиночитаемом носителе хранения данных, имеющем средство машиночитаемого программного кода, осуществленное в носителе хранения данных. Может использоваться любой подходящий машиночитаемый носитель хранения данных, включающий в себя жесткие диски, CD-ROM, оптические устройства хранения данных, магнитные устройства хранения данных и/или т.п.

[00106] Система и способ описываются в данном документе со ссылкой на снимки экрана, блок-схемы и иллюстрации блок-схем последовательности операций способа способов, устройств (например, систем) и компьютерные программные продукты согласно различным вариантам осуществления. Следует понимать, что каждый функциональный блок блок-схем и иллюстраций блок-схем последовательности операций способа и комбинаций функциональных блоков на блок-схемах и иллюстрациях блок-схем последовательности операций способа, соответственно, могут реализовываться посредством компьютерных программных инструкций.