Область техники, к которой относится изобретение

Настоящее изобретение, в основном, относится к осуществлению связи между вычислительными устройствами по вычислительным сетям радиосвязи. Более конкретно, изобретение относится к операционной системе и среде вычислительной платформы устройства радиосвязи и возможности загрузки и выполнения программ, которые не верифицированы (или не сертифицированы) для надлежащего функционирования в среде устройства радиосвязи.

Предшествующий уровень техники

Вычислительные устройства, которые объединены в сеть с другими вычислительными устройствам или через прямое соединение, или в сети радиосвязи, имеют возможность загрузки программ из других вычислительных устройств и хранения и выполнения загруженных программ. В частности, устройства радиосвязи, такие как сотовые телефоны, цифровые ассистенты (PDA), портативные вычислительные устройства и усовершенствованные устройства персонального вызова, могут содержать вычислительную платформу, которая обеспечивает возможность загрузки и выполнения приложений. Однако эти устройства обычно имеют ограниченные возможности памяти, и их операционная среда существенно сокращена относительно полной операционной системы, обычной для настольных персональных компьютеров (PC (ПК)) и серверов.

Одним возможным вариантом высоко оптимизированных исполняемых сред является Платформа Java 2, Микро Издание (J2ME), которая предназначена для функционирования на устройствах с ограниченными вычислительными возможностями, таких как устройства радиосвязи. В J2ME, "профиль мобильного информационного устройства" (MIDP, ПМИУ), объединенный с "подсоединенной ограниченной конфигурацией устройства" (CLDC, ПОКУ), являются исполняемой средой Java, обеспечивающей основные функциональные возможности приложения, требуемые в вычислительном устройстве радиосвязи, такие как интерфейс пользователя (UI, ИП), подключение к сети, локальная память для хранения данных и управление сроком службы приложения. В J2ME имеется несколько стандартных программно-прикладных интерфейсов (API, ПИП) и других инструментальных средств, таких как "Виртуальная машина Java" (JVM).

JVM интерпретирует компилированный двоичный код Java (часто называемый "байт-кодом") для аппаратной платформы, так чтобы устройство могло выполнять инструкции Java. Одним преимуществом использования Java является то, что Java обеспечивает возможность создания прикладных программ, которые могут выполняться на любой вычислительной платформе без необходимости их перезаписи или повторной компиляции программистом. JVM позволяет это, так как он отслеживает определенные длины инструкций и другие атрибуты вычислительной платформы и определяет абстрактную машину или процессор, в сущности, абстрактный набор инструкций, набор регистров, стек, "кучу" (область памяти, выделяемую программе для динамически размещаемых структур данных) и зоны способа. Соответственно, если для данной вычислительной платформы реализована JVM, то на этой платформе может выполняться любая программа Java. JVM может либо интерпретировать одну инструкцию байт-кода в один момент времени (соответственно, отображая инструкцию в текущую инструкцию процессора), или байт-код может дополнительно компилироваться для действительного использования процессором с использованием так называемого "оперативного компилятора".

Общими видами программ, загружаемых вычислительными устройствами, основанными на Java или совместимыми с Java, являются "апплеты". Апплет является небольшой программой, которую обычно передают пользователю совместно с Web-страницей, и может выполнять интерактивные анимации, мгновенные вычисления или другие простые задачи без необходимости передачи запроса пользователя обратно в сервер. Другие апплеты, называемые "MIDlet", являются приложениями, разработанными для выполнения на устройствах радиосвязи с возможностью Java и обеспечиваются по сети радиосвязи для загрузки в вычислительное устройство радиосвязи.

Однако загруженные программы должны быть совместимы с программной средой устройства, предназначенного для выполнения программы, или иначе могут возникать ошибки. Для обеспечения возможности выполнения загруженных приложений в постоянно размещенной среде часто используют протокол защиты, такой как верификация (проверка) наличия цифровых сертификатов внутри загруженного программного приложения. Например, Verisign® должен выпускать "сертификат Класса 3" для вложения внутри программы для организации после аутентификации того, что организация существует, имеет имя и уполномочена на использование этого имени. И если постоянно размещенная среда прикладных программных средств разработана только для работы с приложениями, которые были подписаны определенным сертификатом или иначе распределены некоторым образом, то вычислительное устройство не будет способно получать приложения, которые не удовлетворяют предварительно определенному протоколу защиты. В большинстве примеров постоянно размещенная среда прикладных программных средств должна отказываться от загрузки приложения, осуществляя намного меньшее количество попыток выполнения неверифицированного приложения. Однако многие неверифицированные приложения не представляют собой никакого риска для постоянно размещенной среды прикладных программных средств, и пользователь вычислительного устройства из-за протокола защиты не имеет возможности получить иначе безопасное неверифицированное приложение.

Соответственно, предпочтительно обеспечить систему для вычислительного устройства радиосвязи, такого как сотовый телефон, PDA или другое устройство, для загрузки, хранения и выполнения программ, которые не верифицированы для выполнения в операционной системе или среде прикладного программного обеспечения, постоянно размещенной в устройстве радиосвязи. Такая система должна обеспечивать возможность использования неверифицированной программы с минимальным риском неблагоприятного воздействия на постоянно размещенную среду прикладного программного обеспечения или на операционную систему устройства. Соответственно, настоящее изобретение в первую очередь предназначено для обеспечения такой системы и способа обеспечения возможности загрузки и выполнения неверифицированных и не соответствующих протоколу безопасности приложений.

Раскрытие изобретения

В настоящем изобретении заявлены система и способ в вычислительном устройстве, имеющем возможность радиосвязи, для загрузки и выполнения программ, которые не удовлетворяют надлежащему протоколу защиты, такому как верификация сертификата, для надлежащего функционирования в среде прикладного программного обеспечения устройства радиосвязи. Вычислительное устройство радиосвязи содержит портал радиосвязи для избирательной передачи и приема данных по сети радиосвязи, вычислительную платформу, содержащую постоянно размещенную среду прикладного программного обеспечения и избирательно загружающую приложения на платформу через портал, и запоминающее устройство для хранения данных, соединенное с вычислительной платформой и избирательно передающее данные на вычислительную платформу и принимающее данные из вычислительной платформы. Постоянно размещенная среда прикладного программного обеспечения использует предварительно определенный протокол защиты по меньшей мере для выполнения загруженного приложения, и администратор загрузки является постоянно размещенным на вычислительной платформе, которая по меньшей мере избирательно загружает приложения, которые не соответствуют предварительно определенному протоколу защиты. Администратор загрузки может также выполнять и хранить неверифицированное приложение и может использовать для обработки неверифицированного приложения существующие интерфейсы и способы постоянно размещенной среды прикладного программного обеспечения, такие как интерфейс пользователя или каталог для хранения, или может использовать собственный интерфейс и способ или и то и другое.

Способ избирательной загрузки в вычислительное устройство через беспроводное соединение приложения, которое не соответствует предварительно определенному протоколу защиты, для использования в этом вычислительном устройстве, причем способ содержит этапы: загрузки на вычислительную платформу приложения, которое не соответствует предварительно определенному протоколу защиты, и выполнения приложения в вычислительном устройстве с использованием администратора загрузки. Способ может также содержать этап сохранения загруженного неверифицированного приложения для последующего выполнения. Дополнительно, этап выполнения загруженного приложения с использованием администратора загрузки может происходить либо внутри, либо вне, либо частично внутри постоянно размещенной среды прикладного программного обеспечения.

Следовательно, задачей системы и способа является обеспечение вычислительного устройства радиосвязи, такого как сотовый телефон или PDA, которое может загружать, хранить и выполнять программы, которые не верифицированы или не удовлетворяют иным образом протоколу защиты, для выполнения в операционной системе или среде прикладного программного обеспечения, постоянно размещенной в устройстве радиосвязи. Администратор загрузки, который может существовать как часть или отдельно от постоянно размещенной среды прикладного программного обеспечения, управляет использованием неверифицированной программы с минимальным риском неблагоприятного воздействия на постоянно размещенную среду прикладного программного обеспечения. Администратор загрузки может быть реализован просто с использованием инструментальных средств существующей постоянно размещенной среды прикладного программного обеспечения, избирательно использует другие инструментальные средства среды и может представлять собственный интерфейс и выполнять отдельное управление файлами неверифицированных приложений.

Другие задачи, преимущества и признаки настоящего изобретения станут очевидны после просмотра краткого описания чертежей, подробного описания изобретения и формулы изобретения, изложенных далее.

Краткое описание чертежей

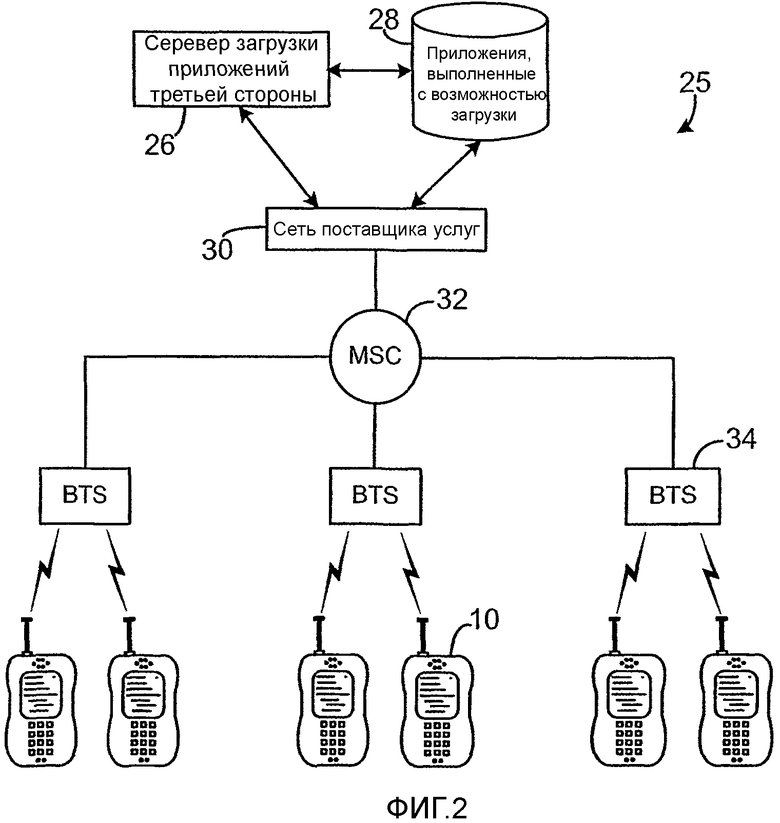

Фиг.1 - блок-схема архитектуры вычислительной системы в устройстве радиосвязи, содержащем на платформе постоянно размещенный администратор загрузки для управления приложениями, которые не соответствуют протоколу защиты постоянно размещенной среды прикладного программного обеспечения /OS (ОС).

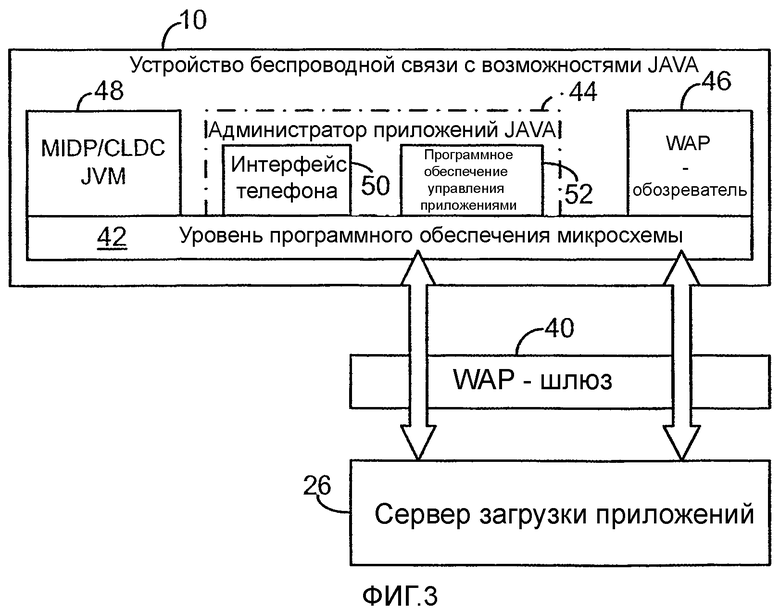

Фиг.2 - иллюстративная схема одного варианта осуществления сети радиосвязи в общей сотовой телекоммуникационной конфигурации, имеющей несколько вычислительных устройств, которые осуществляют связь друг с другом по сети радиосвязи.

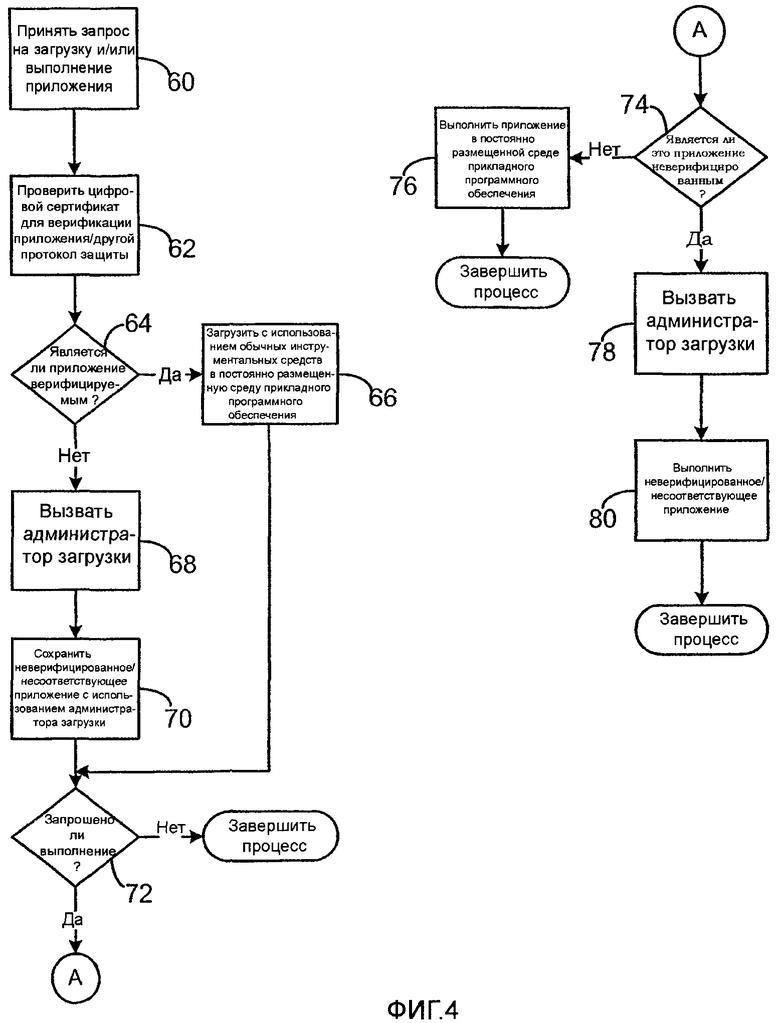

Фиг.3 - блок-схема, иллюстрирующая взаимодействие между вычислительной платформой устройства радиосвязи и сервером загрузки приложений.

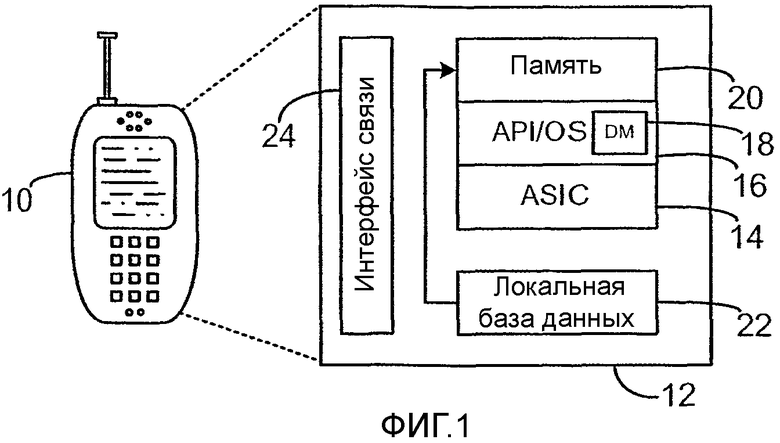

Фиг.4 - блок-схема одного варианта осуществления процесса загрузки в устройство радиосвязи неверифицированного/ не соответствующего протоколу защиты приложения и выполнения программы независимо от постоянно размещенной среды прикладного программного обеспечения.

Подробное описание изобретения

Согласно чертежам, в которых использована сквозная нумерация, фиг.1 иллюстрирует блок-схему архитектуры вычислительной системы на устройстве радиосвязи, содержащем постоянно размещенный администратор загрузки для управления приложениями, которые не соответствуют протоколу защиты постоянно размещенной среды прикладного программного обеспечения. Устройство радиосвязи, такое как сотовый телефон 10, имеет вычислительную платформу 12, которая может принимать и выполнять программные приложения, переданные из сервера 26 загрузки приложений (фиг.2). Вычислительная платформа 12 содержит среди других компонентов специализированную интегральную схему ("ASIC", СИС) 14 или другой процессор, микропроцессор, логическую схему, программируемую вентильную матрицу или другое устройство обработки данных. ASIC 14 устанавливают во время производства устройства радиосвязи, и обычно выполнена без возможности обновления. ASIC 14 или другой процессор исполняет уровень 16 прикладного программного интерфейса ("API", ПИП), который содержит постоянно размещенную среду прикладного программного обеспечения, и может содержать операционную систему, загруженную в ASIC 14. Постоянно размещенная среда прикладного программного обеспечения сопрягается с любыми постоянно размещенными программами в памяти 20 устройства радиосвязи. Возможным вариантом постоянно размещенной среды прикладного программного обеспечения является программное обеспечение "двоичной среды периода выполнения для радиосвязи" (BREW, ДСВР), разработанное Qualcomm® для платформ устройств радиосвязи. Также имеется в наличии администратор 16 загрузки для обработки загрузки и/или выполнения неверифицированных программ, как описано далее.

Как здесь продемонстрировано, беспроводным устройством может быть сотовый телефон 10 с графическим дисплеем, но также может быть любое устройство радиосвязи с известной вычислительной платформой, такое как персональный цифровой ассистент (PDA, ПЦА), устройство персонального вызова с графическим дисплеем или даже отдельная вычислительная платформа, которая имеет портал радиосвязи, или, иначе, может иметь проводное соединение с сетью или Интернетом. Дополнительно, память 20 может состоять из постоянного запоминающего устройства или оперативного запоминающего устройства (RAM (ОЗУ) и ROM (ПЗУ)), программируемого ПЗУ (EPROM, ППЗУ), электронно-перепрограммируемого ПЗУ (EEPROM, ЭППЗУ), флэш-карт или любой памяти, общей для вычислительных платформ. Вычислительная платформа 12 также может содержать локальную базу данных 22 для хранения программных приложений, которые не используются активно в памяти 20, таких как программные приложения, загруженные из сервера 26 загрузки приложений третьей стороны (фиг.2). Локальная база данных 12 обычно состоит из одной или большего количества ячеек флэш-памяти, но может быть любым известным вторичным или третичным запоминающим устройством, таким как магнитный носитель информации, EPROM, EEPROM, оптический носитель информации, лента или гибкий или жесткий диск.

Устройство радиосвязи, такое как сотовый телефон 10, имеет возможности радиосвязи через портал радиосвязи или интерфейс 24 связи для избирательной передачи и избирательного приема данных по сети 25 радиосвязи. Постоянно размещенная среда прикладного программного обеспечения вычислительной платформы 12 избирательно загружает на платформу 12 приложения через портал (интерфейс 24) и использует предварительно определенный протокол защиты по меньшей мере для загрузки приложения, такой как верификация (проверка) наличия цифрового сертификата, сертификата открытого ключа, или другой протокол защиты. Запоминающее устройство для хранения данных, такое как локальная база 12 данных или в некоторых случаях память 20, осуществляет обмен данными с вычислительной платформой 12. Администратор 18 загрузки, постоянно размещенный на вычислительной платформе 12, по меньшей мере избирательно загружает на вычислительную платформу 12 приложения, которые не соответствуют предварительно определенному протоколу защиты, и предпочтительно управляет обработкой неверифицированного приложения при загрузке, хранении и выполнении, как описано далее.

Сотовые телефоны и телекоммуникационные устройства, такие как сотовый телефон 10, производятся с повышенными вычислительными возможностями и становятся эквивалентными персональным компьютерам и переносным персональным цифровым ассистентам ("PDA"). Эти "интеллектуальные" сотовые телефоны обеспечивают возможность создания разработчиками программного обеспечения программных приложений, которые выполнены с возможностью загрузки и выполнения на процессоре, таком как ASIC 14, сотового устройства 10. Устройство радиосвязи, такое как сотовый телефон 10, может загружать многие виды приложений, такие как web-страницы, апплеты, приложения MIDlet, игры и сопровождения для мониторов, или просто данные, такие как новости и данные, относящиеся к спортивным событиям. Загруженные данные или выполнимые приложения могут непосредственно отображаться на дисплее устройства 10 или, когда не используются, храниться в локальной базе данных 22. Программные приложения могут обрабатываться, как регулярное программное приложение, постоянно размещенное на устройстве 10 радиосвязи, и пользователь может избирательно подкачивать в память 20 сохраненные постоянно размещенные приложения из локальной базы данных 22 для выполнения на API 16, т.е. внутри постоянно размещенной среды прикладного программного обеспечения. Однако если искомое загружаемое приложение не соответствует предварительно определенному протоколу защиты, такому как верификация сертификата при загрузке для гарантии определенного авторства, то постоянно размещенная среда прикладного программного обеспечения должна отказать в загрузке неверифицированного приложения. Конечный пользователь устройства 10 радиосвязи может также избирательно осуществлять попытки загрузки приложений, не соответствующих протоколу защиты. В результате конечные пользователи сотовых телефонов 12 могут настраивать свои телефоны с использованием программ, таких как игры, печатный носитель информации, обновления акций, новости или информация или программа любого другого вида, доступных для загрузки из серверов загрузки приложений через сеть 14 радиосвязи.

Фиг.2 - блок-схема, которая более полно иллюстрирует компоненты сети 25 радиосвязи, в которой функционирует устройство 12 радиосвязи. Сеть 25 радиосвязи является просто иллюстративной и может содержать любую систему, посредством которой удаленные модули осуществляют связь "через эфир" друг с другом и/или с компонентами сети 14 радиосвязи, включая без ограничения компоненты поставщиков услуг и/или сервера сети радиосвязи. Компонентами, относящимися к серверам, являются сервер 26 загрузки приложений третьей стороны и базы 28 данных загружаемых приложений. В сотовой сети передачи данных должны иметь место другие компоненты, относящиеся к серверам наряду с любыми другими компонентами, необходимыми для обеспечения служб сотовых телекоммуникаций. При использовании просто масштабируемого оборудования третьей стороны количество вычислительных устройств, которые могут быть сделаны доступными для устройств радиосвязи, теоретически неограниченно.

Компоненты стороны сервера осуществляют связь с сетью 30 поставщика услуг через линию передачи данных, такую как Интернет, безопасную LAN (ЛС), WAN (ГС) или другую сеть связи. Сеть 30 поставщика управляет сообщениями (в основном, в виде пакетов данных), передаваемыми в контроллер 32 службы обмена сообщениями ("MSC", КСС). Сеть 30 поставщика осуществляет связь с MSC 32 посредством сети связи, Интернета и/или POTS ("обычной открытой системы телефонной связи", ООСТ). Обычно по сетевому соединению или Интернет-соединению между сетью 30 поставщика услуг и MSC 32 передаются данные, а через POTS передают речевую информацию. MSC 32 соединен с несколькими базовыми станциями ("BTS", БПС) 34. Подобно сети поставщика, MSC 32 обычно соединен с BTS 34 посредством сети связи и/или Интернета для передачи данных и посредством POTS для передачи речевой информации. BTS 34 в конечном счете посредством радиосвязи осуществляет широковещательную передачу сообщений в устройства радиосвязи, такие как сотовый телефон 10, посредством службы коротких сообщений ("SMS", СКС) или другими известными способами передачи "через эфир".

При разработке сетей 14 радиосвязи, часто называемых "3G" - сетями, если конечному пользователю устройства 10 радиосвязи требуется загрузить и использовать программное приложение, то конечный пользователь должен осуществить попытку соединиться с сервером 26 загрузки приложений, которым обычно является либо сервер поставщика услуг, либо сервер 26 загрузки приложений третьей стороны, посредством "создания моста" соединения связи в сеть 25 радиосвязи, и попытаться осуществить доступ и загрузить требуемое программное приложение. Когда устройство радиосвязи контактирует с сервером 26 загрузки приложений, первичный контакт осуществляется, и сервер 26 загрузки приложений может определять, какие приложения и данные доступны для этого устройства 10 радиосвязи и передавать соответствующую информацию, так чтобы конечный пользователь в устройстве 10 радиосвязи мог получить информацию о доступных приложениях и услугах.

Третья сторона, например независимый продавец или разработчик программного обеспечения, или через сеть 30 поставщика, или собственные вычислительные устройства третьих сторон предоставляет программные приложения, выполненные с возможностью загрузки, на устройство 10 радиосвязи, которые могут иметь или не иметь требуемый протокол защиты для работы на платформе 12 устройства. Например, постоянно размещенная среда прикладного программного обеспечения может требовать вложения цифрового сертификата Verisign® в загружаемые данные для загрузки приложения. Для обеспечения возможности загрузки и/или выполнения неверифицированного/несоответствующего приложения представленная платформа 12 устройства радиосвязи содержит администратор 18 загрузки, который может обрабатывать неверифицированное приложение частично или полностью, независимо от постоянно размещенной среды прикладного программного обеспечения.

Один способ создания администратора 18 загрузки, в частности в среде BREW, состоит в создании "Консоли Управления Java" (JMC, KYJ) с использованием стандарта расширения "Виртуальной машины Java" (JVM, BMJ). JMC обеспечивает функции управления для загрузки неверифицированного приложения, такого как апплеты и приложения MIDlet, из сети 30 поставщика услуг или серверов 26 загрузки приложений третьей стороны посредством существующего API 16. JMC сохраняет неверифицированное приложение в постоянно размещенном (резидентном) средстве управления BREW и обеспечивает интерфейс конечного пользователя для выбора, запуска, удаления и сохранения предыстории неверифицированного приложения. JMC может быть расширен для поддержки определенных функциональных возможностей автоматической установки или удаления приложения, а также для поддержки альтернативного протокола защиты для неверифицированного приложения. Соответственно, в этом варианте осуществления администратором загрузки является стандартное приложение BREW между расширением BREW JVM и неверифицированным выполняемым содержимым для выполнения всех функций управления и интерфейса заказчика. В других операционных системах устройства и постоянно размещенных средах прикладного программного обеспечения могут встречаться другие варианты осуществления администратора 18 загрузки.

Администратор 18 загрузки может находиться полностью внутри постоянно размещенной среды прикладного программного обеспечения и использовать существующий интерфейс загрузки приложений или может использовать свои собственные интерфейсы для обработки неверифицированных приложений. Администратор 18 загрузки может быть постоянно размещен на вычислительной платформе 12 во время производства или может быть загружен на нее при функционировании устройства радиосвязи. В одном варианте осуществления администратор 18 загрузки может быть постоянно размещен на сервере 26 загрузки приложений третьей стороны и передан на вычислительную платформу 12 при запросе неверифицированного приложения.

Администратор 18 загрузки может управлять выполнением, хранением, установкой/удалением, или, иначе, полностью обрабатывать загруженное приложение, которое не соответствует предварительно определенному протоколу защиты. Предварительно определенным протоколом защиты может быть верификация источника приложения, наличия сертификата внутри загружаемого приложения или любой другой известный протокол защиты для сетевой защиты. Дополнительно, администратор загрузки может отделять и обрабатывать неверифицированные загруженные приложения различным образом в зависимости от критериев, таких как риск для стабильности OS (операционной системы) устройства, стоимость загрузки, характеристика конечного пользователя или другие предварительно определенные критерии.

Фиг.3 - блок-схема, иллюстрирующая взаимодействие между вычислительной платформой устройства 10 радиосвязи и сервером 26 загрузки приложений через шлюз 40 протокола, предназначенного для распространения информационных материалов по Интернет (WAP). Как изображено, между устройством 10 и сервером 26 могут возникать несколько потоков взаимодействия одновременно. На уровне 42 программного обеспечения микросхемы существует WAP-обозреватель 46 (браузер), через который пользователь может определить местоположение конкретного приложения, такого как Java MIDlet, размещенного на сервере 26 загрузки приложений. Затем WAP-обозреватель 46 может принимать и передавать запрошенное приложение в Администратор 44 Приложений Java, где постоянно размещены программное обеспечение управления приложениями (AMS, ПУП) 52 и интерфейс 50 телефона (интерфейс 24 связи на фиг.1), и содержит AMS в комбинации с интерфейсом пользователя, специфичным для определенного устройства, для обработки управления MIDlet и взаимодействия с абонентом. Затем MIDlet запускают на виртуальной машине Java (JVM), как изображено в блоке 48.

Пользователь, соответственно, просматривает и покупает приложение из сервера 26 загрузки приложений через WAP-шлюз 40 и WAP-обозреватель 46. Затем приложение/MIDlet передают в Администратор 44 Приложений Java либо непосредственно из сервера 26 загрузки приложений, либо в WAP-обозреватель 46 и затем в Администратор 44 Приложений Java. В AMS 52 по меньшей мере загруженное приложение/MIDlet распаковывают и устанавливают, и в виде другого варианта внутри AMS 52 могут быть реализованы другие функциональные возможности, особенно в отношении структуры активизации Java для Java MIDlet, такие как запрос файла описателя (дискриптора) приложений Java (JAD, OPJ), обработки JAD, извлечение локатора (определителя местоположения) файла архива Java (JAR, ЛФА) и/или запроса файла JAR. Когда приложение/MIDlet готово для использования, его передают в соответствующее инструментальное средство JVM для выполнения, как изображено в блоке 48.

Фиг.4 - блок-схема одного варианта осуществления процесса для загрузки неверифицированного/не соответствующего протоколу защиты приложения в устройство 10 радиосвязи и выполнения программы независимо от постоянно размещенной среды прикладного программного обеспечения (на уровне 16 API/OS). После загрузки приложения принимают запрос на загрузку и/или выполнение, как изображено на этапе 60, и затем верифицируют цифровой сертификат, как изображено на этапе 62, или совершается другой протокол защиты постоянно размещенной среды прикладного программного обеспечения. Затем делается определение относительно того, является ли приложение верифицируемым или соответствует ли иным образом протоколу защиты в достаточной степени для загрузки и обработки постоянно размещенной средой прикладного программного изображения, как изображено на этапе принятия решения 64.

Если приложение, попытка загрузки которого осуществляется, на этапе принятия решения 64 удовлетворяет протоколу защиты (является верифицируемым), то процесс переходит к определению относительно того, было ли запрошено выполнение приложения, как изображено на этапе принятия решения 72. Иначе, если приложение, попытка загрузки которого осуществляется, не было верифицировано или не удовлетворяет протоколу защиты для загрузки и/или обработки постоянно размещенной средой прикладного программного обеспечения на этапе принятия решения 64, то вызывается администратор 18 загрузки, как изображено на этапе 68. В этом варианте осуществления неверифицированное приложение загружают и сохраняют в соответствии с управлением от администратора 18 загрузки, как изображено на этапе 70. Затем и после загрузки верифицированного безопасного приложения на этапе принятия решения 64 принимается решение относительно того, запрошено ли выполнение загруженного приложения, как изображено на этапе принятия решения 72. Если выполнение не запрошено на этапе принятия решения 72, то процесс завершается.

Иначе, если запрошено выполнение загруженного приложения на этапе принятия решения 72, то делается определение относительно того, является ли приложение, попытка выполнения которого осуществляется, неверифицированным приложением или не соответствующим протоколу защиты, как изображено на этапе принятия решения 74. Если приложение не является неверифицированным приложением на этапе принятия решения 74, то приложение выполняют в постоянно размещенной среде прикладного программного обеспечения, как изображено на этапе 76, например на стандартной OS платформы устройства. Если приложение, попытка выполнения которого осуществляется, является неверифицированным приложением на этапе принятия решения 74, то вызывается администратор загрузки, как изображено на этапе 78, и затем выполняют неверифицированное приложение, как изображено на этапе 80. После выполнения процесс загрузки/выполнения завершается. Как видно из фиг.4, неверифицированное приложение может быть загружено с помощью администратора 18 загрузки или без него, и, следовательно, администратор 18 загрузки может быть вызван во время выполнения. Загруженное приложение может быть выполнено немедленно или сохранено и затем выполнено позже на администраторе 18 загрузки.

Соответственно, можно заметить, что устройство 10 радиосвязи вследствие этого обеспечивает способ избирательной загрузки через беспроводное соединение в вычислительное устройство, такое как устройство 10 радиосвязи, приложения, которое не соответствует предварительно определенному протоколу защиты для использования в этом вычислительном устройстве 10, способ содержит этапы загрузки на вычислительную платформу 12 вычислительного устройства 10 приложения, которое не соответствует предварительно определенному протоколу защиты, для использования в этом вычислительном устройстве 10, вычислительная платформа 12 содержит постоянно размещенную среду прикладного программного обеспечения для загрузки и выполнения приложений с использованием предварительно определенного протокола защиты, загрузка происходит посредством использования администратора 18 загрузки, постоянно размещенного на вычислительной платформе 12, и выполнения приложения в вычислительном устройстве 10 с использованием администратора 18 загрузки. Если внутри постоянно размещенной среды прикладного программного обеспечения существует администратор 18 загрузки, то на этапе загрузки может использоваться существующий интерфейс загрузки приложений.

Способ может дополнительно содержать этапы хранения, с использованием администратора 18 загрузки, неверифицированного загруженного приложения и затем выполнения сохраненного приложения с использованием администратора 18 загрузки. Предварительно определенным протоколом защиты может быть верификация содержания загруженного приложения, например, посредством обнаружения наличия сертификата внутри загруженного приложения. Дополнительно, способ может содержать этап загрузки администратора 18 загрузки на вычислительную платформу 12 вычислительного устройства 10 после того, как был сделан запрос на загрузку неверифицированного приложения, и до этапа загрузки запрошенного приложения.

Способ, соответственно, может быть реализован посредством выполнения носителя информации, считываемого компьютером и содержащего программу, такого как память 20 вычислительной платформы 12. Инструкции могут постоянно находиться на различных видах первичного, вторичного или третичного носителя информации, несущего сигнал или хранящего данные. Носитель информации может содержать, например, RAM (не изображено), доступное для устройства радиосвязи или постоянно находящееся внутри него. Инструкции, содержатся ли они в RAM, на дискете или другом вторичном носителе информации, могут быть сохранены на разнообразных машинно-считываемых носителях информации для хранения данных, таких как память DASD (например, стандартный "жесткий диск" или массив RAID), магнитная лента, электронная постоянная память (например, ROM, EPROM, или EEPROM), карты флэш-памяти, оптическое запоминающее устройство (например, CD-ROM, WORM, DVD, цифровая оптическая лента), перфокарты или другие соответствующие носители информации для хранения данных, включая носители информации цифровой и аналоговой передачи.

Хотя описанное выше раскрытие представляет иллюстративные варианты осуществления изобретения, следует отметить, что, не выходя из контекста изобретения, который определен приложенной формулой изобретения, в них могут быть внесены различные изменения и модификации. Кроме того, хотя элементы изобретения могут быть описаны или заявлены в единственном количестве, предусмотрено наличие нескольких элементов, если явно не заявлено ограничение до единственного количества.

Изобретение относится к средствам осуществления связи между вычислительными устройствами по вычислительным сетям радиосвязи. Техническим результатом является обеспечение возможности загрузки неверифицированного/не соответствующего протоколу защиты приложения для устройств, содержащих постоянно размещенную среду прикладного программного обеспечения, которая не позволяет загружать такое приложение. Вычислительное устройство, имеющее возможность осуществления беспроводной связи, и вычислительная платформа с постоянно размещенной средой прикладных программных средств для избирательной загрузки приложений на платформу по сети беспроводной связи с предварительно определенным протоколом защиты для загрузки и выполнения приложений на платформе, таким как верификация наличия сертификата. Администратор загрузки является постоянно размещенным на вычислительной платформе и обеспечивает возможность загрузки, хранения и выполнения приложений, которые иначе не соответствуют предварительно определенному протоколу защиты. 5 н. и 16 з.п. ф-лы, 4 ил.

портал беспроводной связи для избирательной передачи и приема данных по беспроводной сети,

вычислительную платформу, содержащую постоянно размещенную среду прикладного программного обеспечения и избирательно загружающую приложения на платформу через упомянутый портал, причем постоянно размещенная среда прикладного программного обеспечения использует предварительно определенный протокол защиты по меньшей мере для загрузки приложения,

запоминающее устройство для хранения данных, взаимодействующее с вычислительной платформой и избирательно передающее данные в вычислительную платформу и принимающее данные из вычислительной платформы, и

администратор загрузки, постоянно размещенный на вычислительной платформе, который по меньшей мере избирательно загружает приложения, которые не соответствуют предварительно определенному протоколу защиты.

средство осуществления беспроводной связи для избирательных передачи и приема данных по беспроводной сети,

вычислительное средство, избирательно загружающее приложения через средство осуществления беспроводной связи, причем вычислительное средство использует предварительно определенный протокол защиты по меньшей мере для загрузки приложения, и средство для избирательной загрузки приложений, которые не соответствуют предварительно определенному протоколу защиты.

загрузки на вычислительную платформу вычислительного устройства приложения, которое не соответствует предварительно определенному протоколу защиты, для использования в этом вычислительном устройстве, вычислительная платформа содержит постоянно размещенную среду прикладного программного обеспечения для загрузки и выполнения приложений с использованием предварительно определенного протокола защиты по меньшей мере для загрузки приложения, загрузка упомянутого несоответствующего приложения происходит посредством использования администратора загрузки, постоянно размещенного на вычислительной платформе, и выполнения упомянутого приложения в вычислительном устройстве с использованием администратора загрузки.

сохранения, с использованием администратора загрузки, загруженного приложения, которое не соответствует предварительно определенному протоколу защиты, и

выполнения сохраненного приложения через администратора загрузки.

этап загрузки на вычислительную платформу вычислительного устройства приложения, которое не соответствует предварительно определенному протоколу защиты, для использования внутри постоянно размещенной среды прикладного программного обеспечения в этом вычислительном устройстве, и

этап выполнения загруженного приложения в вычислительном устройстве вне постоянно размещенной среды прикладного программного обеспечения.

загрузки на вычислительную платформу вычислительного устройства через беспроводное соединение приложения, которое не соответствует предварительно определенному протоколу защиты, для использования в этом вычислительном устройстве, причем вычислительная платформа содержит постоянно размещенную среду прикладного программного обеспечения для загрузки и выполнения приложений с использованием предварительно определенного протокола защиты по меньшей мере для загрузки приложения, загрузка происходит посредством использования администратора загрузки на вычислительной платформе, и

выполнения приложения в упомянутом вычислительном устройстве с использованием администратора загрузки.

| ДИСТАНЦИОННО ПРОГРАММИРУЕМАЯ СИСТЕМА ВЛИВАНИЯ | 1995 |

|

RU2197277C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ПОДСОЕДИНЕНИЯ УСЛУГ К АВТОМАТИЗИРОВАННОМУ УСТРОЙСТВУ ДЛЯ ОСУЩЕСТВЛЕНИЯ ТРАНЗАКЦИЙ | 2000 |

|

RU2222046C2 |

| US 6035303 A, 07.03.2000 | |||

| US 6226675 A, 01.05.2001. | |||

Авторы

Даты

2008-11-20—Публикация

2005-02-25—Подача