Область техники, к которой относится изобретение

Настоящее изобретение относится к вычислительной технике, а конкретнее - к способу управления идентификацией пользователей информационных ресурсов неоднородной вычислительной сети.

Уровень техники

В настоящее время существует несколько различных предложений по обеспечению управления учетными записями в качестве идентификационных параметров пользователей информационных ресурсов в разнородных вычислительных сетях для обеспечения безопасного функционирования приложений и реализации распределенного вычислительного процесса. К идентификационным параметрам пользователя, обычно предъявляемым в процессе идентификации пользователя на прикладном уровне, относятся: имена (в домене), идентификаторы, логины, псевдонимы, пароли, ключи, сертификаты и пр. Использование этой информации в вычислительных процессах постоянно и ассоциируется обычно с менеджером идентификации. Часто эта технология используется для ограничения и контроля сетевой активности пользователей. Так, в патенте Великобритании №2307137 (опубл. 14.05.1997) раскрыт способ контроля доступа к сетевым терминалам через узел транзита. Для разрешения осуществления транзитного запроса используется ряд пользовательских параметров идентификации, что управляется специализированным средством, которое называется "Identity Manager (IM)". Основой для управления является процесс аутентификации пользователя - проверки его идентификационных параметров, хранящихся в локальных базах данных (БД), осуществления поиска по этим БД и передаче управления на уровень контроля сетевой активности пользователя.

В патенте США 2003/0233483 (опубл. 18.12.2003) раскрывается способ установки и исполнения разнородного программного кода в сетевом окружении организаций с большим числом пользователей. Патент относится к области Интернет технологий и конкретно - к web-приложениям. Смысл изобретения состоит во включении специализированной программной компоненты в web-документ, которая является либо ActiveX-контейнером, либо апплетом Java, которая впоследствии обрабатывается стандартным браузером. Результатом такой обработки является удаленная установка на персональный компьютер пользователя специального модуля удаленного развертывания прикладного программного обеспечения (ПО). Процессы идентификации и аутентификации пользователя на распределенной сети проходят подобно описанному выше и проводятся указанной программной компонентой, собирающей запросы на ПО в центре обработки (DataCenter). Специальный модуль удаленного развертывания в соответствии с запросом пользователя образует http или https канал на хост производителя требуемого ПО на основе некоторого сценария развертывания (т.е. скачивания, сохранения, установки и исполнения ПО с настройками "по умолчанию"). Этот же механизм лежит в основе обновления уже установленного прикладного ПО на персональном компьютере пользователя. Метод относится к вычислительным сетям на основе Microsoft Windows NT.

В патенте США 2004/044628 (опубл. 04.03.2004), а также в заявке 60/406274 (опубл. 27.08.2002), европейском патенте 1394698 (опубл. 03.03.2004) представлены метод и система оперативного управления политиками доступа, которые являются согласованным продуктом между политикой локального менеджера управления идентификацией пользователя и управляемой оперативной идентификацией пользователя при осуществлении доступа пользователя к запрашиваемому ресурсу. Здесь предполагается, что элементы политики доступа встроены в прикладную компоненту, и в отношении конкретного пользователя сформирован его профиль доступа, который и транслируется на оперативный уровень доступа. Согласование происходит на этапе представления полномочий пользователя из его профиля и осуществляется на основе мандатного принципа доступа с необходимым изменением профиля, если этого требует процесс оперативной идентификации пользователя. Метод и система относится к вычислительным сетям на основе платформы Microsoft Windows.

Патент США 6795967 (опубл. 21.09.2004), а также патенты США 2005/0108239 (опубл. 19.05.2005) и 7231640 (опубл. 12.06.2007) раскрывают способ изменения идентификационных параметров пользователя, зафиксированных в системном регистре Microsoft Windows, "на лету" без останова запущенных приложений. Действительно, текущий профиль пользователя, содержащий ряд идентификационных параметров и хранящийся в системном регистре операционной системы (ОС) MS Windows, необходим для частной конфигурации приложений для этого конкретного пользователя, к примеру, его специализированный интерфейс. При запуске приложения оно обращается к системному регистру при помощи менеджера управления идентификацией. Для того чтобы зарегистрированные для конкретного пользователя установки в системном регистре сработали, пользователю необходимо представиться (сообщить свое имя). Тогда менеджер управления идентификацией использует зарегистрированные за этим пользователем параметры для запуска любого приложения, зарегистрированного в системном регистре и запускаемого пользователем. Он же принимает решение на изменение идентификационных параметров при изменении пользователем настроек приложения из интерфейса пользователя. После чего менеджер управления идентификацией изменяет параметры конфигурации этого и других приложений, зарегистрированных в системном регистре за этим пользователем.

Вопросам удаленного развертывания исполняемого кода также посвящен патент США 2005/0166213 (опубл. 28.07.2005). В нем раскрыты метод и система управления удаленным клиентом на персональном компьютере при помощи модифицированного wake-on-LAN (WOL) пакета, содержащего в себе дополнительные данные, которые представляют собой исполняемый код или функции. WOL-пакет анализируется базовой системой ввода-вывода из буфера сетевого приема, дополнительная информация сохраняется в нечитаемой напрямую области памяти и запрашивается только в том случае, если успешно пройдена процедура вычисления контрольной суммы пакета с привлечением инфраструктуры открытых ключей и доказана прямая связь с удаленным клиентом (идентификация). После чего данные WOL-пакета анализируются, представляются в читаемом виде и направляются к приложению, с которым связан удаленный клиент.

Патент США 2005/00997407 (опубл. 05.05.2005) также предлагает метод и систему управления удаленным развертыванием программного обеспечения, предлагая механизм контроля за удаленными запросами о переконфигурации приложений со стороны удаленного пользователя при помощи специального агента, проверяющего правильность запрошенного изменения. Удаленные команды на переконфигурации могут затрагивать конфигурации RAID-массивов, захваты образов ПО, развертывание захваченных образов на удаленном персональном компьютере.

В патенте США 2006/00221011 (опубл. 26.01.2006) раскрыты метод и система управления доступом и проверки персональной идентификации при реализации web-доступа с персональным уникальным ключом для доступа пользователя к менеджеру управления идентификацией. Менеджер управления идентификацией определяет список сущностей, к которым пользователь может иметь доступ и создает уникальный ключ для доступа пользователя к тому ресурсу, к которому пользователь обратился в данный момент. Менеджер управления идентификацией обращается к запрашиваемому ресурсу, получает ответ и разрешает пользователю доступ к этому ресурсу. Относится к реализации архитектуры вычислительного процесса в виде "тонкого" клиента (браузер).

В патенте РСТ 2006/042265 (опубл. 20.04.2006), а также патенте США 2005/036638 (опубл. 11.10.2005) рассмотрены метод и система обеспечения связности пользователей сети на основе их идентификационных данных. Общая возможность обеспечения связности пользователей здесь обеспечивается совместным функционированием трех менеджеров управления: идентификацией, вниманием и смыслом. При этом менеджер управления вниманием пользователя контролирует действия пользователя в сети и создает данные, подчеркивающие текущий интерес пользователя. Менеджер управления идентификацией управляет этими данными в плане обеспечения доступа к ним. А менеджер управления смыслом создает проактивные рекомендации для обеспечения взаимодействия пользователя с запрашиваемым контентом.

Патент США 2006/0085381 (опубл. 20.04.2006) описывает метод и систему обеспечения доступа в рамках системы удаленного развертывания программного обеспечения средствами Windows-платформы - Citrix. Действительно, существует необходимость оперативного доступа к данным, обрабатываемым разными приложениями на различных объектах информатизации в рамках единой системы. Сложность метода заключается в хранении искомых данных в разных базах данных (БД) на стороне, обеспечивающей их хранение. Специализированное программное обеспечение, называемое фонд-менеджер, аккумулирующее в себе необходимые способы доступа, решает вопрос его обеспечения для пользователей разнородных БД в такой системе.

Патент РСТ 2006065004 (опубл. 22.06.2006) описывает процедуру однократной идентификации пользователя (Single-Sign-On-SSO) на сетевом ресурсе при помощи использования специального процессора авторизации на сервисе.

Патент США 7080077 (опубл. 18.07.2006), а также патент США 2002/0091745 реализуют дискреционную модель доступа к локальным информационным ресурсам, решая, тем самым, вопрос о локализованном доступе на основе групповых политик. Менеджер управления идентификацией сохраняет все параметры идентификации всех пользователей, работающих с некоторым ресурсом. Это позволяет объединить профили пользователей, добивающихся доступа к локальному ресурсу по целому списку идентификационных параметров, присущих указанному ресурсу. В таком случае несанкционированная активность на локальном ресурсе может быть устранена как изнутри локального объекта, так и снаружи его, при условии, что пользователь не принадлежит к группе пользователей, допущенных к работе с защищаемым локальным ресурсом.

Патент США 7088989 (опубл. 08.08.06), а также патент США 2004/0224664 описывают систему многократной идентификации беспроводного сетевого ресурса, к которым относится произвольное мобильное устройство, осуществляющее доступ к доверенному приложению через доверенный сервер доступа. Здесь на уровне менеджера управления идентификацией производится сопоставление псевдоидентификатора устройства, полученного с недоверенного сервера доступа с идентификатором устройства, хранящемся на доверенном сервере доступа. Совпадение идентификационных параметров устройства приводит к разрешению доступа к удаленному приложению, исследуется именная часть идентификационных параметров устройства (пользователя).

Патент США 2006/0259952 (опубл. 16.11.2006) реализует современную методику "сетевого обеспечения", когда определенному рабочему месту в сети объекта информатизации предоставляется возможность доступа к различным ресурсам сети, а персональный доступ пользователя, работающего за конкретным рабочим местом (обладающим уникальным IP-адресом в сети), разграничивается при помощи менеджера управления идентификацией. Часто считается, что сетевой адрес рабочей станции в сети объекта и адрес конечного пользователя в сети - это одно и то же. Однако возможность мобильного подключения авторизованного пользователя к ресурсам сети объекта извне, а также обеспечение возможности одновременной (но не одномоментной!) работы нескольких пользователей за одним персональным компьютером приводит к необходимости разграничения доступа конкретного конечного пользователя на конкретном ПК на основе его идентификационных данных. Рассматривается вопрос не только о разграничении контентного доступа пользователя к поименованным ресурсам (файлам, папкам, приложениям и пр.), но установление сетевых ограничений на возможности сетевой активности пользователя. Таким образом, появляется возможность разграничивать возможности авторизованных и неавторизованных ("гостей") пользователей по доступу к информационным ресурсам объекта информатизации.

В патенте США 7146560 (опубл. 05.12.2006) раскрыты метод и система управления идентификационной информацией посредством менеджера управления идентификацией, который сохраняет идентификационные параметры пользователя. Информация предоставляется только в том случае, если пользователь осуществляет запрос на контент. Так как элементами хранения являются также шаблоны и стили предоставления идентификационной информации, то заполнение идентификационной информацией форм запрашиваемых ресурсов (Интернет) происходит автоматически из хранилища менеджера управления идентификацией, что избавляет пользователя запоминать указанные параметры, относящиеся к конкретным информационным ресурсам сети. Относится к online-технологиям доступа к разнообразным web-ресурсам сети Интернет.

В патенте США 2007/0118733 (опубл. 24.05.2007), (а также Кореи 20010078921 (опубл. 22.08.2001) для работы с Р2Р-соединениями раскрыт метод безопасной синхронизации и обобществления идентификационных данных, являющихся конфиденциальными. Современному пользователю приходится управлять сразу несколькими паролями, ведь он работает с многочисленными приложениями. При этом пароли не бывают универсальными: в одних системах их генерируют по одним правилам (численно-буквенные комбинации), в других - по другим (не более 6-ти или 8-ми произвольных символов). При этом одни системы предписывают менять пароль каждый месяц, а другие - нет. Поэтому часто пользователь назначает для всех своих приложений один пароль для удобства работы. Сложность здесь в том, что предписываемое изменение пароля в одной системе влечет за собой вынужденное его изменение во всех остальных системах. Кроме того, компрометация универсального (единого) пароля в одной системе влечет за собой компрометацию и различные процедуры изменения пароля в других системах. В связи с этим может назначаться некоторое централизованное файловое хранилище, в котором пользователь может хранить все свои пароли в виде файлов в зашифрованном (нечитаемом) виде. Так он может с определенными усилиями для себя все же восстановить необходимый пароль, если только он будет иметь ключ, зашифровывающий все пароли из его списка. Такой способ также сложен в связи с достаточными трудозатратами по изменению паролей в списке, так как при этом необходимо осуществить ряд процедур шифрования/дешифрования. Также возможна компрометация или утеря всего списка паролей при компрометации или утере самого зашифровывающего ключа. Поэтому в основу метода положено существование ключевой пары, которая хранится на разных объектах. Сначала происходит идентификация пользователя и выдача ему первого ключа. Расшифровка первого ключа доступа происходит на стороне менеджера управления идентификацией. На первом ключе происходит расшифровка ключа доступа к самому хранилищу паролей, находящемуся на втором объекте.

В патенте США 2007/0150934 (опубл. 28.06.2007), а также патенте США 11/329854 (опубл. 11.01.2006) раскрыт метод динамической идентификации и управления политикой информационной безопасности (ИБ) в вычислительных сетях. Патент относится к области телекоммуникаций и поэтому в качестве идентификационных параметров оперирует такими понятиями, как идентификатор пользователя (ID) и его паролем. В основу метода положено вычисление и сохранение профиля (шаблона) сетевой активности конкретного пользователя при доступе к конкретному информационному ресурсу. В случае если профиль сетевой активности пользователя изменился, это может означать, что идентификационные параметры пользователя похищены, и ими несанкционированно пользуется нарушитель. Это выявление является основанием для удаления такого аккаунта из системы и проведения мероприятий по расследованию этого инцидента ИБ.

Патент РСТ 2008042654 (опубл. 10.04.2008) описывает систему и метод управления изменениями в идентификационных параметрах пользователя с использованием двух хранилищ идентификационных данных, между которыми и происходит синхронизация данных пользователя (при работе с двумя приложениями).

Патент РСТ 2008074133 (опубл. 26.06.2008) представляет систему и метод упрощенной процедуры авторизации пользователя при помощи использования менеджера управления идентификацией, взаимодействующего сразу с тремя хранилищами: реестром страниц, к которым пользователь наиболее часто обращается (cookies), БД идентификационных параметров пользователя, в которой хранятся, по меньшей мере, логин(ы) и пароль(и) пользователя, связанные со страницами из реестра, а также хранилище состояний авторизации пользователя на этих страницах.

В патенте Канады 2623880 (опубл. 02.09.2008), а также патенте США 2006182245 (опубл. 17.08.2006) раскрыты система и метод управления идентификационными параметрами пользователя при его работе с разнообразными сетевыми устройствами, например IP-телефонами или web-камерами.

Патент Великобритании 2448396 (опубл. 15.10.2008), а также патенты США 2003172090, 2007204168, раскрывает метод управления множеством пользовательских идентификационных параметров через единый интерфейс и выбора необходимого параметра при осуществлении коммуникации пользователя, например, с web-сайтом. В этом случае менеджер управления идентификацией осуществляет выбор среди множества данных пользователя хотя бы одного подходящего. Далее этот параметр выбирается и менеджер управления идентификацией представляет его на согласование с локальной политикой ИБ ресурса (сайта). Он может также осуществить альтернативное представление параметра идентификации, если одного параметра будет не достаточно.

В патенте США 2009031026 (опубл. 29.01.2009) описан метод управления посредством взаимной кросс-авторизации пользователя на разнородных источниках сети посредством менеджера управления идентификацией без необходимости осуществления синхронизации всех идентификационных параметров пользователя на всех ресурсах сети.

Наконец, в патенте РСТ 2009039160 (опубл. 26.03.2009) раскрыты система и метод управления множеством идентификационных параметров пользователя. Область действия патента распространяется на технологию web-доступа. Описывается механизм работы пользователя при активизации сеанса работы с браузером. Так как браузер является клиентом сервера аутентификации, то проверка пользовательских идентификационных параметров проводится именно на нем, после чего пользователю открывается доступ в защищенную БД элементов аутентификации web-сайта. Если хотя бы один из элементов БД отвечает пользовательскому, то доступ на сайт разрешается.

Как видим, все указанные методы и системы относятся к работе пользователя в территориально-распределенной инфраструктуре, в основном, с применением сетецентрических (к примеру, web-) технологий в открытых системах. Развитие концепции открытых систем создало в мире программного обеспечения условия, в которых разработчикам представлен широчайший выбор базовых технологий для создания защищенных информационных систем (ИС) - операционных систем (ОС), систем управления базами данных (СУБД), языков программирования, серверов приложений, систем передачи данных (СПД), средств разработки и т.д. Предполагается, что информационные системы, как будто, должны собираться из технологий как взаимозаменяемых «кирпичиков». Взаимодействие между этими «кирпичиками» происходит по общепринятым стандартизованным интерфейсам и протоколам. Практически в любой прикладной области существуют как коммерческие решения, так и открытые разработки, которые при определенных условиях могут рассматриваться в качестве этих "кирпичиков".

Идеи открытых систем дали мощный толчок развитию сетецентрических технологий для обеспечения распределенных вычислений на существующей информационной инфраструктуре. Здесь от простого удаленного вызова процедур был пройден путь до архитектурных решений. Можно сказать, что самым значимым в данной области является сервис-ориентированная архитектура (Service-Oriented Architecture, SOA). В системах, разработчики которых придерживались принципов концепции SOA, изначально заложены решения многих стандартных проблем. Независимые, выделенные элементы системы (сервисы) слабо связаны (loosely coupled) между собой. Их задача - гарантированно вернуть результат в соответствии с исходными данными и реализацией прикладной составляющей сервиса. С одной стороны, это чрезвычайно сильно повышает гибкость системы, но с другой -существенно затрудняет управление всей системой в целом, и в особенности, управление безопасностью, так как в данном случае вся логика заложена именно в сервисах. И тот, кто управляет сервисами, владеет всей информацией в системе. По сравнению с техниками, реализующими принцип "сильной связанности", новый подход - это практически парадигма, являющаяся сегодня реальной новацией в построении ИС и, возможно, не имеющая альтернатив в будущем.

Как известно, защита информации - вопрос комплексный. На техническом уровне в его составе можно выделить следующие задачи:

- идентификация клиента (пользователя, либо агента) в системе,

- проверка прав доступа к защищаемым данным в рамках общезначимого (системного) контекста безопасности,

- шифрование графика между клиентами и сервисами ИС,

- обеспечение целостности данных.

На сегодняшний день многие вопросы разграничения доступа в слабо связанных ИС достаточно проработаны. Рассмотрим возможности SOA на примере технологии web-сервисов, которая в настоящее время является, по сути, единственной общепризнанной и стандартизованной реализацией концепции сервис-ориентированной архитектуры.

С появлением языка описания данных XML (extensible Markup Language) в SOA открылась возможность создания интерфейсов, нейтральных к платформе реализации, и языком описания web-сервисов стал WSDL. Учитывая то, что SOA предназначена для обеспечения взаимодействия разнородных компонентов ИС, использование XML для обмена сообщениями между сервисами естественным образом реализует универсальный механизм информационного обмена. Существует несколько наборов спецификаций, описывающих, каким образом решать перечисленные выше задачи применительно к web-сервисам. Первый набор относится к семейству GXA (Global XML Web Services Architecture). Набор включает в себя спецификации серии WS-*, таких как WS-Security, WS-Trust, WS-SecureConversation, WS-Federation и WS-Policy, решающих в целом вопросы обеспечения конфиденциальности, целостности и аутентичности сообщений транспортного протокола SOAP, а также описывающие процессы установления доверительных отношений между субъектами обмена на основе различных политик.

Второй набор состоит из группы открытых разработок OASIS, поддерживаемых Sun Microsystems и Oracle-SAML и XACML.

Security Assertion Markup Language (SAML) - стандарт, основанный на XML, описывающий процесс обмена параметрами аутентификации и авторизации в рамках домена безопасности между поставщиком идентификации (генератор утверждений) и провайдером сервиса (потребитель утверждений). Основная задача, которую решает стандарт - создание нормативной базы для средств однократной регистрации пользователей (Single Sign-On, SSO).

eXtensible Access Control Markup Language (XACML) - стандарт, определяющий XML-формат описания политики безопасности, включающей набор правил разграничения доступа к объектам, которые могут быть описаны средствами этого же протокола.

Таким образом, перечисленные стандарты решают две базовые задачи:

1. Создание доверенной среды обмена данными, обеспечивающей гарантию конфиденциальности, целостности и аутентичности передаваемой информации.

2. Распространение единого контекста безопасности в слабо связанной вычислительной среде на базе однократной регистрации клиента (пользователя, либо агента) в системе.

Прочий описываемый функционал является расширением базовых возможностей с целью повышения производительности и управляемости ИС.

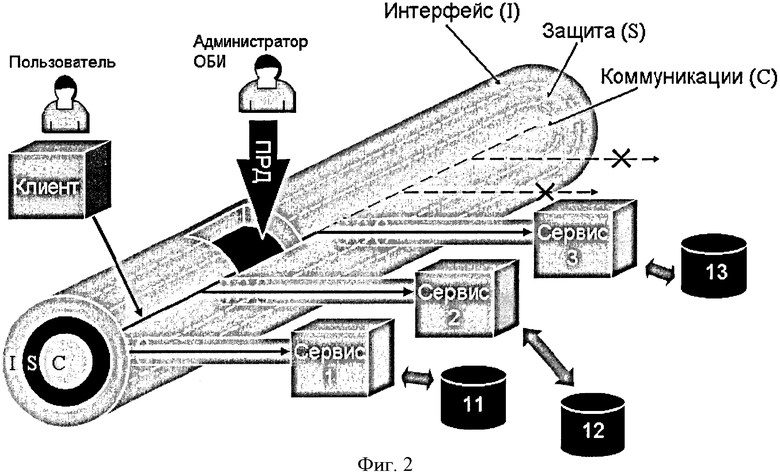

Упомянутые стандартизованные решения не закрывают всех вопросов разграничения доступа в слабо связанных системах. Можно сказать, что в целом решена лишь задача управления доступом к приложениям (сервисам) и специфическим для этих приложений информационным объектам - вторичным информационным ресурсам. Однако в общем случае такие информационные объекты сами по себе являются результатом сложных преобразований данных, полученных от низкоуровневых первичных ресурсов, таких как файлы и базы данных и, возможно, какие-либо другие информационные источники. Говоря математическим языком, для любого приложения определяется функция преобразования первичных информационных ресурсов во вторичные. По сути, такая функция является описанием бизнес-логики приложения, положенной к тому же на имеющуюся распределенную информационную инфраструктуру. Тогда можно говорить о "виртуализации" первичных информационных ресурсов. Независимо от свойств модели РД ИС к вторичным ресурсам, говорить о строгом доказательстве безопасности ИС на базе этой модели невозможно без формирования определенных требований по РД к бизнес-логике, а также формального доказательства ее соответствия модели РД системы в целом (в том числе и в отношении первичных ресурсов ИС). Пример прямого и косвенного доступа пользователя (П) представлен на фиг.1.

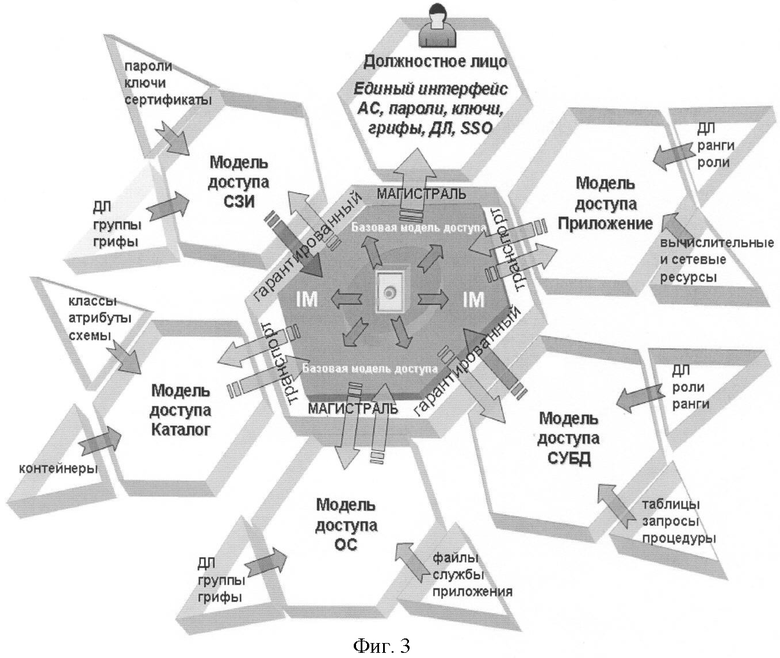

Второй момент, не допускающий строгого доказательства безопасности описываемых здесь ИС, состоит в том, что в слабо связанных системах доступ к реальному первичному ресурсу осуществляет один и тот же в свою очередь виртуальный процесс (сервер приложений), запущенный от имени некоторого пользователя системы, заинтересованного в выполнении этого процесса. По этому принципу строится трехуровневая архитектура ИС. Система безопасности может контролировать, от чьего имени отправлен запрос к приложению, но механизмы передачи контекста безопасности в среду, обеспечивающую доступ к первичным ресурсам, в общем случае отсутствуют, как говорят, "не наследуются". Пример косвенного доступа к распределенным ресурсам через шину-посредник показан на фиг.2.

Напомним, что в ИС со строго доказуемой безопасностью имеются такие подсистемы разграничения доступа, для которых математически доказано, что пользователь не может повысить свой уровень доступа, не имея на это прав. Иногда строгого доказательства безопасности информационной системы не требуется. К таким системам можно отнести ИС с вероятностной моделью информационной безопасности (ИБ), в которых реализовано управление рисками ИБ на основе успешных практик. Тогда возможный ущерб от нарушения безопасности обрабатываемой информации нейтрализуется за счет дополнительных организационно-технических мероприятий и компенсируется материально.

Однако существуют системы, в которых критичность обрабатываемой информации настолько высока, что на всех уровнях функционирования ИС требуется максимальная эффективность соответствующих средств защиты. В первую очередь это относится к информации ограниченного доступа, например, персональным данным. При создании таких систем, даже при условии применения сертифицированных интеграционных технологий и архитектур, требуется проводить не только доказательство отсутствия в прикладных задачах недекларированных возможностей, но и строгого соответствия их заявленных свойств информационной модели системы. Тогда при обеспечении строгого доказательства безопасности системы вне зависимости от информационной модели ИС и ее конкретного воплощения в сервисах системы, можно существенно снизить требования по безопасности к прикладному уровню. Для решения задачи в такой постановке еще предстоит провести серьезную проработку модели ИБ в слабо связанных информационных системах, построенных на принципах SOA - Service-Oriented Architecture - сервис-ориентированной трехуровневой архитектуре организации вычислительного процесса в ИС.

Сущность изобретения

Таким образом, существует необходимость реализации высокоуровнего дополнения к базовой составляющей решения - шине ИС - для управления идентификацией и аутентификацией пользователей ИС, встроенного в общую защищенную транспортную среду с интеграцией произвольных идентификационных параметров пользователя для обеспечения его единообразного представления во всех приложениях, отвечающие за процессы генерации данных и функционирующих как в контексте шины, так и в интересах ИС.

Для решения этой задачи предлагается способ управления идентификацией пользователей информационных ресурсов неоднородной вычислительной сети, включающей в себя, по меньшей мере, две соединенных сетью связи вычислительных установки, по меньшей мере, одна из которых снабжена отличной от других операционной системой (ОС), и в контексте этой ОС функционирует конечное приложение данной вычислительной установки, заключающийся в том, что на каждую вычислительную установку устанавливают общесистемное программное обеспечение (ОСПО) для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками; обеспечивают на каждой вычислительной установке единые унифицированные средства межмашинного информационного обмена, реализующие физическую связность упомянутых вычислительных установок в рамках защищенной магистрали информационного обмена; обеспечивают гарантированное защищенное взаимодействие между конечными приложениями вычислительных установок через упомянутые средства межмашинного обмена посредством автоматического взаимодействия каждого конечного приложения, функционирующего в контексте ОСПО, через созданные очереди исходящих и входящих сообщений; создают на каждой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом; сохраняют в упомянутом личном сейфе каждой вычислительной установки очереди исходящих и входящих сообщений как в адрес упомянутой вычислительной установки и функционирующего на ней конечного приложения, так и в адрес иной вычислительной установки сети; сохраняют в упомянутом личном сейфе каждой вычислительной установки идентификатор каждого конечного программного приложения вместе с его контрольной суммой, а также конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с защищаемыми информационными ресурсами вычислительной сети, в виде профиля доступа этого лица; сохраняют в упомянутом личном сейфе каждой вычислительной установки необходимые идентификационные параметры, предназначенные для идентификации должностных лиц в конечных программных приложениях; обеспечивают автоматическую гарантированную передачу упомянутых идентификационных параметров тому конечному программному приложению, к которому должностное лицо осуществляет доступ в соответствии с его профилем; формируют средства обеспечения доступа упомянутого должностного лица к конечным программным приложениям в соответствии с его профилем доступа на принципах "одного окна", реализуя принцип однократной регистрации (Single Sign-On, SSO) должностного лица в вычислительной сети; обеспечивают единообразное представление полномочий должностных лиц, допущенных к работе с защищаемыми информационными ресурсами упомянутой вычислительной сети.

Особенность способа по настоящему изобретению состоит в том, что в нем формируются дополнительные программные средства, работающие в контексте упомянутого общесистемного программного обеспечения, обеспечивающие введение необходимых идентификационных данных должностного лица для каждого из упомянутых конечных приложений, а также единое защищенное информационное пространство вычислительной сети путем упорядочения хранения и автоматического предъявления разнородных идентификационных данных в интересах совместного функционирования приложений; реализуется распределенная система защищенного хранения/удаления разнородных идентификационных данных должностных лиц в рамках вычислительной сети, в качестве идентификационных параметров, являющихся учетными записями должностных лиц, могут использоваться любые данные - логины, псевдонимы, пароли, ключи, сертификаты и т.п.; обеспечивается единообразная реализация доступа должностного лица к конечным приложениям в рамках вычислительной сети, в том числе в условиях выраженной разнородности программно-аппаратных реализаций конечных программных приложений; отслеживается состояние пользовательских сессий (сеансов) при взаимодействии должностного лица с конечными программными приложениями, эти сессии завершаются при выходе должностного лица из общесистемных средств; обеспечивается создание новых должностных лиц, внесение новых конечных приложений, внесение новых идентификационных параметров для конечных приложений, изменение состава приложений, создание иерархической структуры конечных приложений; обеспечивается импорт уже введенных должностных лиц, а также хранение в личном сейфе настроек по умолчанию для конечных приложений и настроек по умолчанию для должностных лиц.

Кроме того, к особенности способа по настоящему изобретению следует отнести то, что взаимодействие конечных программных приложений с должностным лицом осуществляется по технологии клиент-сервер посредством представления интерфейса каждого из этих конечных приложений в "окне" стандартного web-браузера; реализуется механизм информационного взаимодействия конечных приложений через промежуточное файловое хранилище, когда средства упомянутого ОСПО обеспечивают хранение идентификационных файлов и автоматически стартуют процесс отправки/загрузки упомянутого файла(ов) в интересах иного конечного приложения; реализуется возможность передачи идентификационных данных через URL (Basic Authentication) и через формы (Form Authentication) для web-приложений - так называемый "тонкий" клиент; предоставляется программный интерфейс (API -Application Programming Interface), позволяющий конечным приложениям запрашивать значения требуемых для авторизации должностного лица параметров в исполняемых конечных приложениях - так называемый "толстый" клиент; в дополнение к указанным возможностям предоставляется возможность создания исполняемого приложения-сценария, эмулирующего действия должностного лица при вводе идентификационных данных с клавиатуры для конечного приложения; а также реализуется система гарантированного хранения идентификационных данных в хранилище ОСПО на каждой вычислительной установке, с возможностью извлечения этих данных автоматически по запросу в процессе взаимодействия должностного лица с конечным приложением; обеспечивается гарантированная возможность извлечения идентификационных данных, хранящихся в хранилище ОСПО на каждой вычислительной установке вычислительной сети по запросу пользователя ИС.

Краткое описание чертежей

Изобретение иллюстрируется следующими чертежами:

Фиг.1 показывает пример прямого и косвенного доступа пользователя (1 и 2) к защищаемым ресурсам (11, 12 и 13) как напрямую через правила разграничения доступа (ПРД), так и через приложение-посредник (21, 22, 23 и 24);

Фиг.2 показывает пример косвенного доступа пользователя к распределенным ресурсам, контролируемого посредством шины-посредника через ПРД и сервисы (1-3);

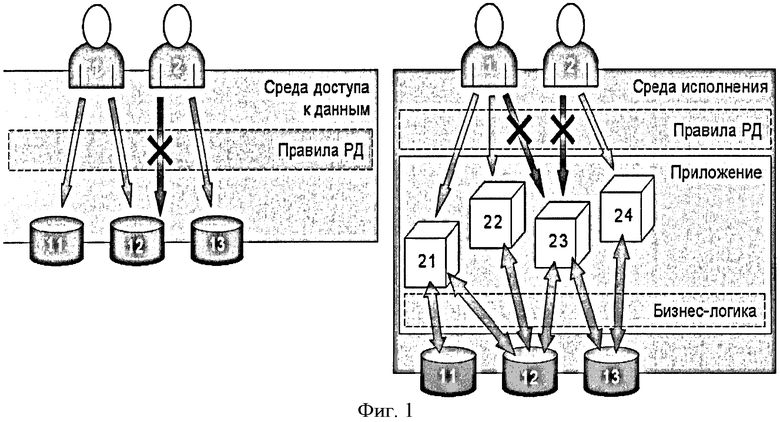

Фиг.3 показывает технологию интеграции идентификационных данных разной природы для обеспечения SSO-доступа пользователя к разнородным защищаемым ресурсам ИС, построенной на принципах SOA.

Подробное описание изобретения

Центральный элемент в трехуровневой SOA - корпоративная сервисная шина (Enterprise Service Bus, ESB) или магистраль. Шина является одновременно и средой информационного обмена между сервисами, и контролирующим звеном в системе, обеспечивающим реализацию единой политики безопасности сетецентрированной ИС. Общие свойства шины ИС, образуемой общесистемными средствами организации вычислительного процесса, в части обеспечения транспорта таковы:

- предоставление типовых гарантированных сервисов по обмену данными и оперативному управлению объектами и процессами в локальной и глобальной сетях объектов ИС;

- обеспечение гарантированного взаимодействия функциональных подсистем и объектов ИС, интеграция приложений на основе унифицированной асинхронной модели обмена данными;

- обеспечение управляемости единым вычислительным процессом на объектах ИС на основе общесистемных соглашений в части адресации информационных объектов ИС, форматов данных, системных событий и сценариев их обработки;

- обеспечение защиты информации в ИС на основе единой непротиворечивой политики безопасности, построенной на общих механизмах разграничения доступа, контроля целостности, кодирования;

- наличие инструментария прикладного программирования для решения задач адаптации приложений в ИС.

Существует и ряд требований, реализуемых магистралью ИС в части интеграции различных процессов и сущностей в ИС:

- функционирование общесистемных средств интеграционной платформы на разнородных программно-аппаратных устройствах локальных систем хранения;

- унификация доступа к разнородным данным «унаследованных» информационных систем при помощи общесистемных средств;

- настройка и управление согласованной политикой информационной безопасности при работе с информационными объектами (документами/файлами/сообщениями) в рамках территориально-распределенной инфраструктуры объектов ИС;

- поддержка режимов гарантированного обслуживания запросов (в том числе, к внешним источником хранения) и хранения собственных данных на локальных объектах ИС;

- унификация средств контроля состояния распределенных хранилищ общесистемными средствами.

Требования к корпоративной сервисной шине в части ИБ, реализация которых позволяет построить трехуровневую SOA-инфраструктуру информационной системы со строго доказуемой безопасностью без учета особенностей бизнес-логики прикладных элементов:

1. Реализация системы управления правилами разграничения доступа (ПРД), охватывающей все базовые средства доступа к первичным информационным ресурсам (файловая система, СУБД и т.п.) и обеспечивающей доступ из единого центра управления ИБ ИС к специфическим параметрам безопасности средств доступа этих первичных источников. Другими словами, необходимо разработать и реализовать унифицированную расширяемую модель управления ПРД. Кроме того, необходимо обеспечить синхронизацию учетных данных пользователей ("наследование" уровня доступа) в собственно ESB и подключенных к ней системах.

2. Обеспечение выполнения любого процесса доступа к данным в контексте безопасности, связанным с пользователем, инициировавшим этот процесс, независимо от того, является ли он локальным, или удаленным по отношению к самому пользователю ("виртуализация" пользователя).

3. Программное шифрование входящего/исходящего графика, ассоциированного с конкретным прикладным процессом на симметричных или несимметричных ключах на основе поддержки гетерогенной инфраструктуры хранения ключевой информации.

Реализация первого требования может быть отнесена к широкому классу систем управления идентификацией (Identity Management). Такие системы представляют собой единую консоль управления, позволяющую объединять различными системы хранения данных, например, СУБД (Oracle, Microsoft SQL Server, Firebird и проч.) Active Directory и LDAP. Общие принципы реализации систем управления идентификацией раскрыты в патентах Великобритании №2307137 и 2448396, а также США 2009031026, 2003172090, 2007204168 и 7080077.

Для того чтобы выполнить второе требование необходима глубокая интеграция ESB в вычислительный процесс на всех элементах трехуровневой инфраструктуры, участвующих в информационном обмене. В зависимости от особенностей конкретного типа контролируемого ресурса, можно предложить различные варианты решения. Например, к объектам файловой системы необходимо организовать доступ через процесс-посредник, который будет запускаться с правами пользователя, инициировавшего запрос, подобно описанному в патенте США 2007/0118733.

Реализация третьего требования связана с развертыванием распределенной инфраструктуры хранения разнородной ключевой информации, глубокая интеграция методов и средств шифрования, а также высокоуровневое управление самим крипто-процессом на основе имеющейся учетной информации должностного лица, прав его доступа к прикладным процессам и конкретной реализации СКЗИ для данного приложения.

Для реализации указанных требований предлагается менеджер управления идентификацией, который является средством управления учетными записями пользователей разнородных прикладных подсистем ИС - должностных лиц ИС (ДЛ ИС). Выполнение обычной для такого рода продуктов задачи унификации управления пользователями менеджер управления идентификацией обеспечивает посредством централизованного хранения идентификационных параметров, необходимых для идентификации пользователей в различных приложениях (подсистемах ИС). В качестве идентификационных параметров могут использоваться любые данные - логины, псевдонимы, адреса, пароли, ключи, сертификаты и т.п. Параллельно с синхронизацией этих учетных данных, решается задача передачи (автоматического направления) идентификационных параметров именно в то приложение, к которой пользователю необходимо получить доступ, как внутри контролируемой зоны объекта информатизации, так и за его пределами. Информация о пользователе хранится при этом в защищенном хранилище базовых средств организации ИС - магистрали. Менеджер управления идентификацией поддерживает следующие варианты интеграции с различным общесистемным и специальным программным обеспечением (ОПО и СПО):

- для Web-приложений («тонкий» клиент) обеспечена возможность передачи идентификационных параметров через URL (Basic Authentication) и через формы (Form Authentication);

- для исполняемых приложений («толстый» клиент) предоставляется программный интерфейс (API), позволяющий СПО запрашивать значения требуемых для авторизации пользователя параметров;

- для случаев, когда передача параметров указанными выше способами невозможна (например, для «унаследованного» ПО, в которое невозможно внести изменения для реализации функциональных вызовов API ИС), предусмотрена возможность эмуляции действий пользователя (сценарий).

Менеджер управления идентификацией предоставляет системным администраторам эффективное средство для управления доступом пользователей ИС к прикладной части ИС. Он позволяет уменьшить затраты времени на выполнение администраторами таких задач, как создание, изменение и удаление учетных записей пользователей ИС и обеспечивает единообразное применение политик безопасности по всей ИС на основе шаблонного (рангового, группового) подхода. Менеджер управления идентификацией позволяет установить процессы добавления и удаления прикладных задач по сути дела в единое окно пользователя ИС с учетом необходимых настроек по доступу. Поэтому единое окно пользователя ИС в менеджере управления идентификацией является доступным набором сервисов для подключения к прикладному ресурсу ИС, которые уже содержат все необходимые для защищенного доступа настройки. Создав пользователя ИС со всеми необходимыми его учетными записями, затем менеджер управления идентификацией уже осуществляет контроль и управление профилем каждого пользователя ИС в части доступа к приложениям ИС, как это описано выше в патентах РСТ 2006/042265 и США 2005/036638.

Таким образом, менеджер управления идентификацией реализует принцип однократной регистрации (Single Sign-On, SSO) должностного лица в ИС, что позволяет снизить число паролей, которые необходимо не только помнить должностным лицам, но и поддерживать их (периодически обновлять). При этом в качестве средства аутентификации используется возможности проверки НСД средствами магистрали ИС. При этом возможны различные варианты авторизации, в том числе с использованием персональных физических идентификаторов, таких как USB-ключи и т.п. См. также патент РСТ 2006065004.

В менеджере управления идентификацией реализуется важная возможность отслеживания состояния пользовательских сессий во взаимодействующих с ним приложениях и завершения этих сессий при выходе должностного лица из основной контролирующей системы - магистрали ИС.

В связи с тем, что передача идентификационных параметров в подсистемы происходит прозрачно для пользователей, менеджер управления идентификацией можно рассматривать как сервер безопасности прикладного уровня, обеспечивающий разграничение доступа пользователей к приложениям ИС и реализованный на седьмом уровне транспортной модели OSI/ISO. При этом запрещение доступа обеспечивается за счет того, что должностные лица не обладают информацией о своих идентификационных параметрах в конкретных подсистемах. Очевидно, к контролируемым приложениям предъявляются только два требования:

- наличие механизма авторизации;

- возможность интеграции с ПО менеджера управления идентификацией.

В качестве средства хранения идентификационных параметров менеджер управления идентификацией может использовать стандартную СУБД, в том числе Oracle, а также защищенное хранилище данных, встроенное в саму магистраль ИС, что полностью отвечает требованиям для хранения ключевой и конфиденциальной информации. В качестве среды функционирования менеджера управления идентификацией может быть произвольная операционная среда, на которой функционирует сама ИС и приложения, зарегистрированные в ней.

Менеджер управления идентификацией представляет собой клиент-серверное приложение. Сервер менеджера управления идентификацией обеспечивает хранение идентификационных параметров и выдачу их по запросу его клиентов. Как правило, сервер менеджера управления идентификацией совмещается с сервером безопасности (главной машиной объекта автоматизации). Клиент менеджера управления идентификацией - это оконное приложение, которое запускается автоматически после успешной авторизации должностного лица в магистрали ИС. Клиент менеджер управления идентификацией предоставляет простой интерфейс, в котором присутствует иерархическое меню для запуска и останова приложений, а также область для отображения краткой информации о них. Взаимодействие между клиентом и сервером менеджера управления идентификацией происходит посредством защищенной СПД ИС.

Особое значение наличия СПД, осуществляющей гарантированное доведение произвольной, в том числе учетной и ключевой информации, является обеспечение гарантированного взаимодействия с разнородными Удостоверяющими Центрами (УЦ), сертификатами которых должны быть подписаны отправления конкретных приложений (технология ЭЦП). Автоматическое подписание необходимым сертификатом, хранящемся в хранилище магистрали, всего графика выделенного приложения, новая особенность функционирования разнородных ИС, включающих в себя различные УЦ.

Внедрение менеджер управления идентификацией в ИС позволяет:

- упростить (скоррелировать) процесс управления должностными лицами ИС, паролями, учетными записями и пр. в разных операционных системах, базах данных и приложениях;

- повысить прозрачность работы должностных лиц ИС;

- упорядочить работу системных администраторов и администраторов информационной безопасности;

- снизить вероятность ошибок операторов и несоответствий, типичных для ручной обработки информации;

- упростить работу должностных лиц и администраторов с приложениями посредством введения "единого окна" управления приложениями в ИС.

Менеджер управления идентификацией успешно решает задачу однократной регистрации (SSO) должностного лица, а также обеспечивает удобный интерфейс для централизованного управления многочисленными идентификационными параметрами пользователей крупной информационной системы. Важным является интеграция системы разграничения доступа менеджера управления идентификацией с известными ресурсами, хранящими идентификационные параметры пользователей - Microsoft Active Directory и LDAP. Решение этих задач обеспечивает возможность построения на базе менеджера управления идентификацией полноценной системы интегрированного управления политикой безопасности во всей информационной системе и в ее прикладных компонентах.

Таким образом, в способе по настоящему изобретению средства управления идентификацией пользователей позволяют решить следующие задачи:

- реализовать систему управления правилами разграничения доступа (ПРД), охватывающей все базовые средства доступа к первичным информационным ресурсам (файловая система, СУБД, приложения и т.п.) и обеспечивающей доступ из единого центра управления ИБ ИС к специфическим параметрам безопасности средств доступа этих первичных источников;

- обеспечить выполнения любого процесса доступа к данным в контексте безопасности, связанным с пользователем, инициировавшим этот процесс, независимо от того, является ли он локальным, или удаленным по отношению к самому пользователю ("виртуализация" пользователя);

- обеспечить программное шифрование входящего/исходящего графика, ассоциированного с конкретным прикладным процессом на симметричных или несимметричных ключах на основе поддержки гетерогенной инфраструктуры хранения ключевой информации;

- упростить (скоррелировать) процесс управления должностными лицами ИС, паролями, логинами, псевдонимами, учетными записями и пр. в разных операционных системах, базах данных и приложениях;

- повысить прозрачность работы должностных лиц ИС, с одной стороны предоставив им интуитивно понятный интерфейс взаимодействия с приложениями ИС, а с другой - контролируя их активность в рамках вмененных им полномочий;

- упорядочить работу системных администраторов и администраторов информационной безопасности ИС, реализовав единую точку управления многочисленными идентификационными параметрами должностных лиц ИС, и, как следствие, интегрированной политикой информационной безопасности во всей ИС и в ее прикладных компонентах;

- снизить вероятность ошибок операторов и несоответствий, типичных для ручной обработки информации;

- упростить работу должностных лиц и администраторов с приложениями посредством введения "единого окна" управления приложениями в ИС и реализации принципа однократной идентификации в ИС.

Следует специально отметить, что, хотя некоторые действия способа по настоящему изобретению имеют организационный характер, однако такие операции, как установка на каждой вычислительной установке общесистемного программного обеспечения, перенастройка интерфейсов приложений, создание личных сейфов и размещение в них учетных данных, а также создание интерфейса должностного лица по доступу к этим приложениям, представляют собой действия над материальными объектами с помощью материальных средств. То есть заявленный способ не может считаться программой как таковой. Кроме того, его реализация обеспечивает повышение защиты и управляемости информационных ресурсов в неоднородной вычислительной сети, что, безусловно, является техническим результатом. А поскольку в существующем уровне техники не выявлено источников, описывающих такой способ, а также не выявлено источников, сведения из которых в совокупности могли бы составить такой способ, настоящее изобретение удовлетворяет условиям новизны и изобретательского уровня.

В данном описании настоящее изобретения раскрыто посредством примеров его возможного осуществления. Однако эти примеры являются лишь иллюстративными, а не ограничивающими, и объем данного изобретения определяется прилагаемой формулой изобретения с учетом любых возможных эквивалентов.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ГАРАНТИРОВАННОГО ДОВЕДЕНИЯ ИНФОРМАЦИИ В НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2361366C1 |

| СПОСОБ ЗАЩИТЫ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2006 |

|

RU2306600C1 |

| СПОСОБ ИНТЕГРАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2007 |

|

RU2359319C2 |

| СПОСОБ ИНТЕГРАЦИИ ИНФОРМАЦИОННЫХ РЕСУРСОВ НЕОДНОРОДНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ | 2016 |

|

RU2637993C2 |

| АВТОМАТИЗИРОВАННАЯ ОПЕРАЦИОННО-ИНФОРМАЦИОННАЯ СИСТЕМА СОПРОВОЖДЕНИЯ ПОДГОТОВКИ И ПРОВЕДЕНИЯ ГОЛОСОВАНИЯ | 2005 |

|

RU2303816C2 |

| ДЕЛЕГИРОВАННОЕ АДМИНИСТРИРОВАНИЕ РАЗМЕЩЕННЫХ РЕСУРСОВ | 2004 |

|

RU2360368C2 |

| Система контроля и управления доступом на базе биометрических технологий аутентификации личности по голосу и по лицу | 2013 |

|

RU2638775C2 |

| СПОСОБ ИНТЕГРАЦИИ ПЕРИФЕРИЙНЫХ УСТРОЙСТВ ПРОГРАММНО-АППАРАТНЫХ КОМПЛЕКСОВ | 2019 |

|

RU2732729C1 |

| СПОСОБ ПОИСКА ИНФОРМАЦИОННЫХ РЕСУРСОВ С ИСПОЛЬЗОВАНИЕМ ПЕРЕАДРЕСАЦИЙ | 2011 |

|

RU2453916C1 |

| Программно-аппаратный комплекс поддержки принятия решения начальника связи оперативно-стратегического (оперативного) командования | 2017 |

|

RU2686638C2 |

Изобретение относится к идентификации пользователей в вычислительной сети. Технический результат заключается в реализации однократной идентификации должностного лица в разных приложениях, в которых он работает в соответствии со своими служебными обязанностями. При этом устанавливают на каждую вычислительную установку общесистемное программное обеспечение; обеспечивают единые унифицированные средства межмашинного информационного обмена; обеспечивают гарантированное защищенное взаимодействие между конечными приложениями через очереди исходящих и входящих сообщений; создают на каждой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом с сохранением в нем идентификаторов программных приложений, конфиденциальных данных и полномочий должностного лица, составляющего его профиль; сохраняют идентификационные параметры для конечных программных приложений; обеспечивают автоматическую гарантированную передачу идентификационных параметров тому приложению, к которому должностное лицо осуществляет доступ в соответствии с его полномочиями; формируют средства обеспечения доступа должностного лица к конечным программным приложениям в соответствии с его профилем доступа на принципах "одного окна", с однократной идентификацией; обеспечивают единообразное представление полномочий должностных лиц, допущенных к работе с защищаемыми информационными ресурсами упомянутой вычислительной сети и управление этими полномочиями. 3 з.п. ф-лы, 3 ил.

1. Способ управления идентификацией пользователей разнородных информационных ресурсов неоднородной вычислительной сети, включающей в себя, по меньшей мере, две соединенных сетью связи вычислительных установки, по меньшей мере, одна из которых снабжена отличной от других операционной системой (ОС), и в контексте этой ОС функционирует конечное приложение данной вычислительной установки, заключающийся в том, что

устанавливают на каждую вычислительную установку общесистемное программное обеспечение (ОСПО) для получения единой защищенной магистрали информационного обмена между всеми вычислительными установками;

обеспечивают на каждой вычислительной установке единые унифицированные средства межмашинного информационного обмена, реализующие физическую связность упомянутых вычислительных установок в рамках упомянутой защищенной магистрали информационного обмена;

обеспечивают гарантированное защищенное взаимодействие между конечными приложениями вычислительных установок через упомянутые средства межмашинного обмена в рамках упомянутой вычислительной сети посредством автоматического взаимодействия каждого упомянутого конечного приложения, функционирующего в контексте ОСПО, через созданные очереди исходящих и входящих сообщений;

создают на каждой упомянутой вычислительной установке защищенное рандомизированное хранилище данных, именуемое личным сейфом;

сохраняют в упомянутом личном сейфе каждой упомянутой вычислительной установки очереди исходящих и входящих сообщений как в адрес упомянутой вычислительной установки и функционирующего на ней конечного приложения, так и в адрес иной вычислительной установки упомянутой вычислительной сети;

сохраняют в упомянутом личном сейфе каждой упомянутой вычислительной установки идентификатор каждого конечного программного приложения, функционирующего в контексте упомянутого общесистемного программного обеспечения, вместе с его контрольной суммой, а также конфиденциальные данные и полномочия любого должностного лица, допущенного к работе с защищаемыми информационными ресурсами упомянутой вычислительной сети, в виде профиля доступа этого лица;

сохраняют в упомянутом личном сейфе каждой упомянутой вычислительной установки необходимые идентификационные параметры, предназначенные для идентификации упомянутых должностных лиц в конечных программных приложениях, функционирующих в контексте упомянутого общесистемного программного обеспечения;

обеспечивают автоматическую гарантированную передачу упомянутых идентификационных параметров тому конечному программному приложению, к которому должностное лицо осуществляет доступ в соответствии с его профилем;

формируют средства обеспечения доступа упомянутого должностного лица к конечным программным приложениям в соответствии с его профилем доступа на принципах "одного окна", реализуя принцип однократной регистрации (Single Sign-On, SSO) должностного лица в упомянутой вычислительной сети;

обеспечивают единообразное представление полномочий должностных лиц, допущенных к работе с защищаемыми информационными ресурсами упомянутой вычислительной сети.

2. Способ по п.1, в котором

формируют дополнительные программные средства, работающие в контексте упомянутого общесистемного программного обеспечения, обеспечивающие введение необходимых идентификационных данных должностного лица для каждого из упомянутых конечных приложений;

формируют единое защищенное информационное пространство упомянутой вычислительной сети путем упорядочения хранения и автоматического предъявления разнородных идентификационных данных в интересах совместного функционирования приложений в рамках упомянутой вычислительной сети;

реализуют распределенную систему защищенного хранения/удаления разнородных идентификационных данных упомянутых должностных лиц в рамках упомянутой вычислительной сети, в качестве идентификационных параметров, являющихся учетными записями должностных лиц, могут использоваться любые данные - пароли, ключи, сертификаты и т.п.;

обеспечивают единообразную реализацию доступа должностного лица к конечным приложениям в рамках упомянутой вычислительной сети, в том числе в условиях выраженной разнородности программно-аппаратных реализаций упомянутых конечных программных приложений;

отслеживают состояния пользовательских сессий (сеансов) при взаимодействии должностного лица с конечными программными приложениями и завершают эти сессии при выходе должностного лица из упомянутых общесистемных средств;

обеспечивают создание новых должностных лиц, внесение новых конечных приложений, внесение новых идентификационных параметров для упомянутых конечных приложений, изменение состава приложений, создание иерархической структуры конечных приложений;

обеспечивают импорт уже введенных должностных лиц, зарегистрированных в составе упомянутых общесистемных средств, а также хранение в личном сейфе настроек по умолчанию для упомянутых конечных приложений и настроек по умолчанию для должностных лиц.

3. Способ по п.1, в котором

взаимодействие конечных программных приложений с должностным лицом осуществляют по технологии клиент-сервер посредством представления интерфейса каждого из этих конечных приложений в "окне" стандартного web-браузера;

реализуют механизм информационного взаимодействия конечных приложений через промежуточное файловое хранилище, когда средства упомянутого ОСПО обеспечивают хранение идентификационных файлов и автоматически стартуют процесс отправки/загрузки упомянутого файла(ов) в интересах иного конечного приложения;

реализуют возможность передачи идентификационных данных через URL (Basic Authentication) и через формы (Form Authentication) для web-приложений - так называемый "тонкий" клиент;

предоставляют программный интерфейс (API - Application Programming Interface), позволяющий упомянутым конечным приложениям запрашивать значения требуемых для авторизации должностного лица параметров в исполняемых конечных приложениях - так называемый "толстый" клиент;

в дополнение к указанным возможностям предоставляют возможность создания исполняемого приложения-сценария, эмулирующего действия должностного лица при вводе идентификационных данных с клавиатуры для упомянутого конечного приложения.

4. Способ по п.1, в котором

реализуют систему гарантированного хранения идентификационных данных в упомянутом личном сейфе ОСПО на каждой вычислительной установке, с возможностью извлечения этих данных автоматически по запросу в процессе взаимодействия должностного лица с конечным приложением;

обеспечивают гарантированную возможность извлечения идентификационных данных, хранящихся в личном сейфе упомянутого ОСПО на каждой вычислительной установке упомянутой вычислительной сети.

| ПРИСВАИВАНИЕ АДРЕСОВ В СИСТЕМЕ ЦИФРОВОЙ ПЕРЕДАЧИ | 2000 |

|

RU2251817C9 |

| ПРОТОКОЛЫ И СТАНДАРТЫ ДЛЯ КОММУНИКАЦИЙ С USB-ПЕРИФЕРИЕЙ | 2004 |

|

RU2331926C9 |

| СПОСОБ И СИСТЕМА РАСПРЕДЕЛЕННОЙ РАЗРАБОТКИ ПРОГРАММЫ ДЛЯ ПРОГРАММИРУЕМОГО ПОРТАТИВНОГО НОСИТЕЛЯ ИНФОРМАЦИИ | 2002 |

|

RU2289157C2 |

| СПОСОБ И СИСТЕМЫ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОГО РАСПРЕДЕЛЕНИЯ ДАННЫХ ЧЕРЕЗ СЕТИ ОБЩЕГО ПОЛЬЗОВАНИЯ | 2003 |

|

RU2300845C2 |

| US 20050054381 A1, 10.03.2005 | |||

| WO 9636934 A1, 21.11.1996 | |||

| ПНЕВМАТИЧЕСКИЙ МОЛОТОК | 0 |

|

SU182091A1 |

Авторы

Даты

2011-03-27—Публикация

2009-07-15—Подача