Область техники, к которой относится изобретение

Изобретение относится к системе вещания и приема и системе условного доступа для нее.

Уровень техники

В настоящее время наиболее широкое распространение получила дистрибьюция провайдерами мультимедийного контента (аудиовизуальных материалов) в цифровых форматах, используя при этом для распространения контента как передачу записей контента в виде файлов, так и реализации спецификаций Digital Video Broadcasting (DVB). При этом уровень охвата населения компьютерными сетями неуклонно расширяется, что вызывает интерес к ним в качестве перспективной среды дистрибьюции мультимедийного контента. Однако для повсеместного внедрения технологий вещания мультимедийного контента в компьютерных сетях в настоящее время есть ряд сдерживающих факторов - основными из них являются - достаточно высокая стоимость оборудования головных станций, преобразующих криптографически защищенный формат мультимедийного контента в новый криптографически защищенный формат, пригодный для использования в компьютерной сети. С другой стороны поставщики мультимедийного контента не всегда могут доверять операторам компьютерных сетей и желают иметь независимый от операторов сетей механизм контроля за подписчиками, гарантирующий исключение злоупотреблений потенциальными потребителями контента.

В патенте США N6307939 раскрыт способ снижения затрат при организации ретрансляции защищенного контента (адаптации) для дистрибьюции в составе другой сети с системой условного доступа. Способ предлагает не видоизменять характер криптозащиты (скремблирования) данных контента, а только модифицировать поток индивидуальных сообщений ЕСМ, EMM (согласно соглашений, принятых в технике SIMULCRYPT, стандартизированной спецификацией ETSI TS 101 197 V1.2.1), при помощи которых контрольное слово (CW) для дескремблера передается на абонентский терминал подписчика. Однако при реализации указанного способа в компьютерной сети очевидны следующие недостатки для дешифрования CW: предполагается использовать методы, характерные для однонаправленных сетей передачи цифрового мультимедийного контента (таких как спутниковое DVB-S и кабельное DVB-C телевидение), что связано с усложнением терминалов подписчиков и повышенной уязвимостью для злоупотреблений путем подделки модулей и карт условного доступа.

Способ ограничения доступа к контенту средствами управления компьютерной сетью раскрывается в патенте США N7188245, где показаны варианты ограничения доступа к контенту, используя протоколы и аппаратные средства управления (конфигурирования) компьютерной сети. Подобные способы организации ограничения привлекательны с точки зрения оператора сети - так как все необходимые компоненты для этого уже содержатся в структуре большинства компьютерных сетей. Однако данный способ не может удовлетворить дистрибьютеров мультимедийного контента, так как остается с одной стороны возможность для сокрытия истинного количества подписчиков в отчетах для провайдера контента, а с другой стороны остается возможность неконтролируемого копирования и дальнейшего распространения контента нечестными подписчиками доступа к сети оператора.

Исторически сложилась ситуация, когда основным критерием, которым руководствуются провайдеры контента, для определения возможности дистрибьюции в той или иной сети является возможность прямого и независимого от оператора сети контроля за подпиской для каждого абонентского терминала. Способы, допускающие подобный контроль (для легальных подписчиков), описываются в патентах США N6532539, N6898285, N7120253, N7149309. Однако все описанные в вышеуказанных заявках методы не могут гарантировать недоступность контента для недобросовестных подписчиков при использовании ими широко известной и распространенной пиратами DVB контента технологии, характерной для однонаправленных сетей передачи данных, известной как кардшаринг. Данная недобросовестная технология заключается в том, что подписчики устанавливают у себя программное обеспечение, в составе которого имеется дескремблер и модуль запросов на сторонний кард сервер, который может содержать в своем составе легальный модуль системы условного доступа (САМ), причем с точки зрения провайдера этот сервер рассматривается как вполне легальный терминал подписчика, но при этом он может по запросам других пользователей выдавать им дешифрованные CW. Более того, подобный метод манипуляции с системой условного доступа (CAS) в компьютерной сети может оказаться еще более удобным и получить очень широкое распространение. Таким образом, понятно, что провайдеры мультимедийного контента насторожено рассматривают известные CAS для редистрибьюции качественного мультимедийного контента через компьютерные сети, следовательно, нужна новая система обеспечения доступа к ретранслируемому в компьютерной сети контенту, одновременно с этим техническая реализация такого решения должна быть максимально простой чтобы быть экономически привлекательной для операторов компьютерных сетей. Очевидно, удовлетворить в полной мере противоречивым требованиям выдвигаемыми провайдерами мультимедийного контента с одной стороны и требованиям операторов уже существующих компьютерных сетей с другой может только метод условного доступа, осуществляющий комплексный подход к поставленной задаче, совмещающий в себе сохранение требований к качеству защиты обеспечиваемой распространенными системами условного доступа для однонаправленных каналов связи (построенных на основе криптографических протоколов таких как системы Viaccess, Irdeto, NDS) одновременно с возможностью организации условного доступа на основе управления и конфигурирования компьютерной сети совместно с использованием криптографических протоколов авторизации и протоколов защищенных соединений, таких как протокол защитных сокетов (Secure Socket Layer SSL) или IP Security (IPSec).

Наиболее близким по своей технической сущности к заявляемому является метод, раскрытый в патенте ЕР 1525732, в нем описывается метод взаимодействия между подписчиком, сервером для авторизации подписчика и сервером, предоставляющим контент от провайдера, что позволяет предлагать хорошо защищенные решения для доступа к контенту в компьютерных сетях, однако в нем подразумевается непосредственное участие сессионных ключей для подписчиков в процессе подготовки (шифрования) контента для трансляции. Это затруднительно для большинства уже существующих провайдеров контента, так как требует существенной модификации используемого ими программно-аппаратного обеспечения в силу того, что метод не предусматривает использование средств для прямой ретрансляции защищенного контента с потоками сообщений управления правами ЕСМ и предоставления прав (EMM) и адаптации указанного контента в компьютерной сети, при сохранении контроля в подобном случае за подписчиками со стороны стороны провайдера контента.

Сущность изобретения

Для преодоления рассмотренных выше недостатков уровня техники предложен способ функционирования системы условного доступа для применения в компьютерных сетях, заключающийся во взаимодействии серверов адаптации потоков (САП) контента провайдера, управляемой оператором компьютерной сети (УКС), сетевых терминалов (СТ), сервером управления доступом подписчика (СУД) в компьютерную сеть и сервера, обеспечивающего контроль прав провайдера контента (валидатора). Аспекты взаимодействия указанных устройств настоящего изобретения будут показаны на чертежах, на которых:

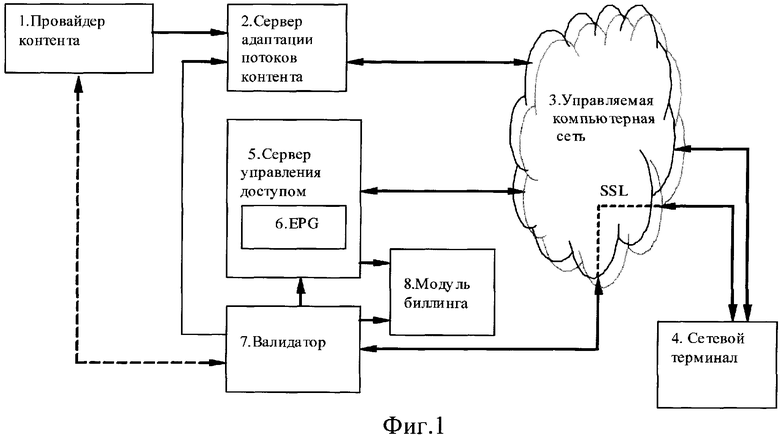

Фиг.1 схематически показывает вариант осуществления системы согласно настоящему изобретению;

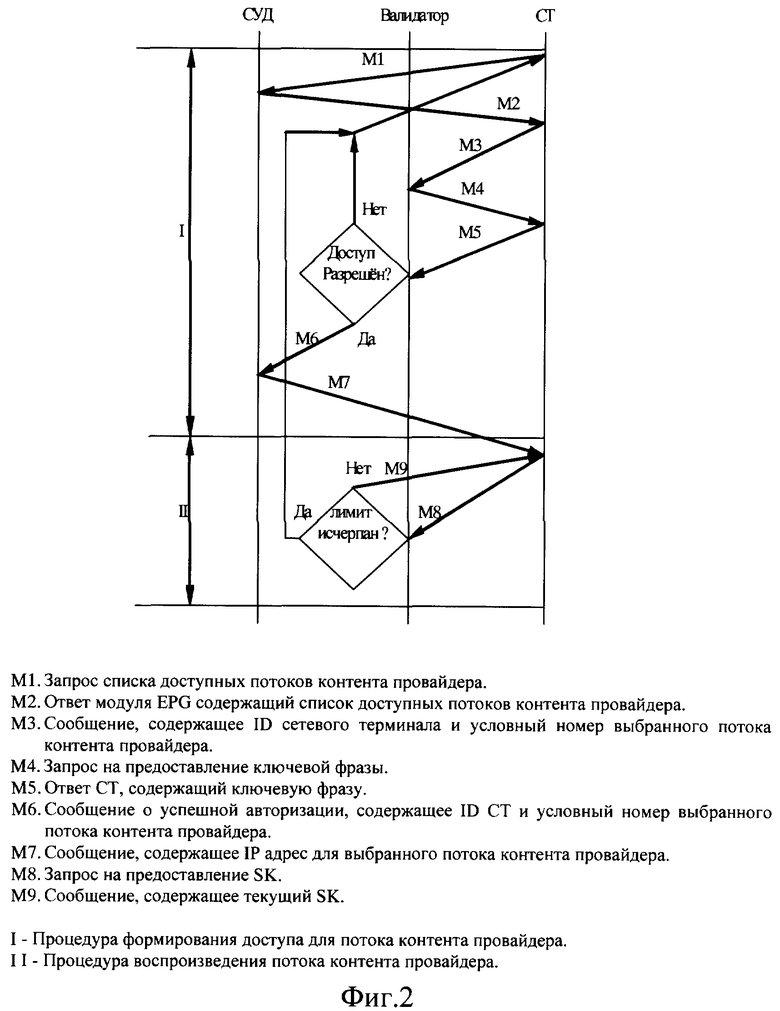

Фиг.2 показывает диаграмму обмена сообщениями в процедурах формирования доступа к контенту и воспроизведения потока контента;

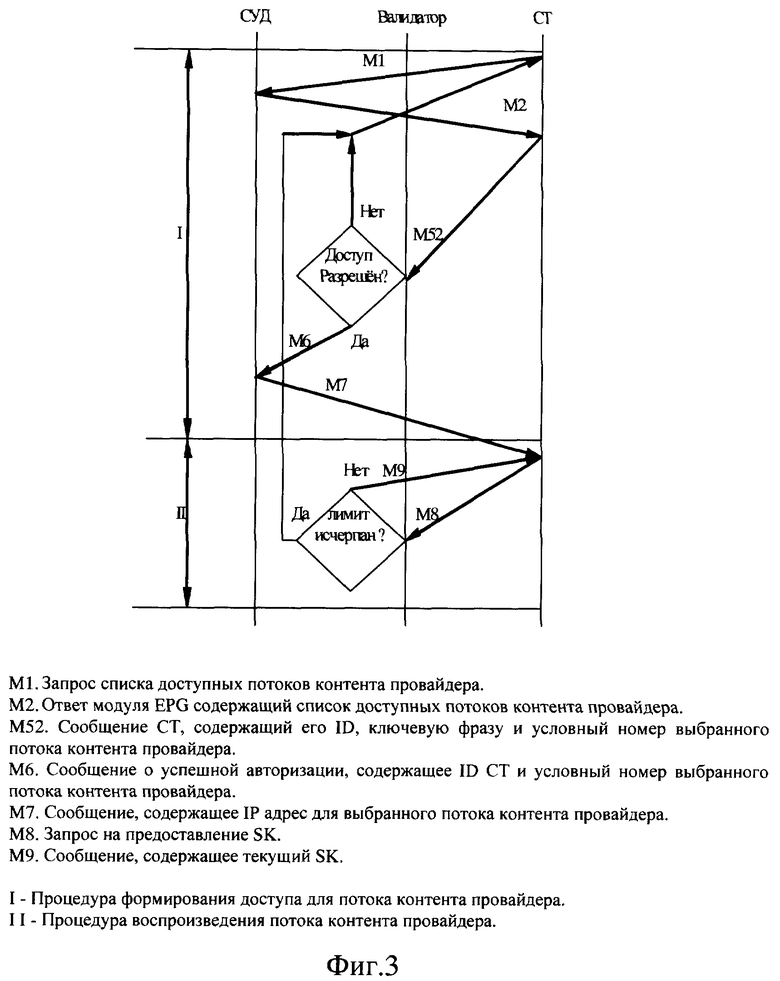

Фиг.3 показывает диаграмму обмена сообщениями при упрощенной процедуре формирования доступа.

Высокую экономическую эффективность реализации предложенного метода обеспечивает применение (Фиг.1) САП (2), на котором реализован процесс адаптации потоков провайдера контента (1) к ретрансляции в УКС (3). Процесс адаптации защищенного (скремблированного) потока контента провайдера заключается в перекапсуляции потока бит контента в формат, пригодный для предачи посредством IP адресации, при этом блоки скремблированных данных потока контента провайдера не видоизменяются, а контрольные слова (CW), необходимые для их дескремблирования/расшифровки, зашифровываются посредством сессионных ключей (SK), передаваемых на САП от валидатора, и помещаются в поток сообщений управления правами (ЕСМ). САП назначает потокам контента уникальные адреса базового Интернет-протокола (IP).

Возможность обеспечить защиту для доступа к контенту в компьютерных сетях метод достигает использованием процедур формирования доступа к контенту и воспроизведения потока контента. В указанных процедурах участвуют (Фиг.1) СУД (5), функционально связанный с модулем электронного программного гида (EPG)(6), валидатор (7) и СТ (4).

Процедура формирования доступа к контенту, при которой посредством интерактивного взаимодействия с электронным программным гидом (EPG) при обмене сообщениями (Фиг.2) M1 и М2, СТ генерирует запрос М3 для инициации доступа к выбранному потоку по IP адресу валидатора, содержащий в себе идентификатор (ID) СТ и условный номер выбранного потока контента, в ответ на который валидатор для СТ подписчика генерирует запрос для подтверждения полномочий доступа к контенту М4, в ответ СТ посылает сообщение с персональной ключевой фразой М5, при успешной авторизации подписчика валидатор генерирует сообщение для СУД М6, содержащее ID СТ и условный номер потока контента, разрешающее доступ для данного СТ к выбранному контенту подписчика, далее СУД посылает сообщение для СТ М7, содержащее IP адрес выбранного потока контента. Одновременно с этим формируется защищенный канал связи между СТ и валидатором, используемый в процедуре воспроизведения потока контента.

Процедура воспроизведения потока контента СТ (Фиг.2) заключается в том, что терминал принимает поток контента по его IP адресу, демультиплексирует из него ЕСМ, дешифрует CW посредством SK, дескремблирует при помощи CW данные контента и воспроизводит их проигрыватем. При этом текущие SK СТ получает по запросам М8 через защищенный канал связи от валидатора в сообщениях М9. Контроль прав провайдера контента заключается в данном случае в том, что воспроизведение потока может быть остановлено как оператором компьютерной сети путем отказа доступа для данного терминала к IP адресу контента в УКС на абонентском порту, так и по инициативе валидатора при его отказе выдать запрашиваемый терминалом SK.

Усиление защиты контента в данном методе достигается тем, что САП удаляет в выходном потоке контента ЕСМ и сообщения управления предоставлением прав (EMM) провайдера контента, препятствуя тем самым непосредственному использованию технологий отработанных пиратами контента провайдера для однонаправленных каналов связи таких, как DVB-S и DVB-C.

Предложенный способ адаптации на САП удобен при использования такой широко распространенной в технологии копьютерных сетей как инкапсуляция потока контента провайдера в формате транспортного потока (ts) в пакеты протокола дейтограмм пользователя (UDP) для широковещательных (multicast) или точка-точка (unicast) IP адресов.

Наряду с этим возможна реализация механизма вещания, широко распространенного в Internet, используя протокол управления передачей (TCP), например через протоколы пересылки гипертекстовых файлов (http), протокол реального времени (RTP), протокол реального времени для медиа потоков (RTSP), протокол передачи файлов (FTP). При этом возможна инкапсуляция потока контента провайдера в один из форматов MPEG1, MPEG2, MPEG4, WM, RA, RV, AVI, OGG, МР3, РСМ, WAV, AIFF, ADPCM.

Реализации потоков контента провайдера технически могут представлять из себя различные варианты, самой распространенной из которых является трансляция по DVB спецификациям (DVB-S, DVB-T, DVB-C, DVB-H), при этом возможно создание функциональной и экономически эффективной реализации САП при интеграции на его базе модулей для приема модулированных DVB потоков контента либо для приема по асинхронному последовательному (ASI) или синхронному параллельному (SPI) интерфейсам.

В определенных случаях может оказаться удобной реализация САП с интегрированными платами захвата аналогового медиа, при которой поток контента представляет аналоговые (видео, аудио)сигналы.

Поток контента провайдера может представлять из себя уже сформированные пакеты телевидения по IP протоколу (IPTV) в UDP пакетах для multicast и unicast IP адресов, при этом получается простейшая реализация САП.

Часто контент передается провайдерами в виде файлов в форматах ts, MPEG1, MPEG2, MPEG4, WM, RA, RV, AVI, OGG, МР3, РСМ, WAV, AIFF, ADPCM как по компьютерной сети, так и на твердых носителях (DVD,CD, Flash карте, жестком диске), что также допускает эффективную реализацию САП. При этом провайдер имеет возможность защитить свои права, передавая не открытый, а уже скремблированный контент. Максимальная защита будет достигаться в том случае, если CW будут передаваться отдельно от файлов данных контента.

Наиболее распространенным методом скремблирования потока контента провайдера является реализация общего алгоритма скремблирования (CSA), однако для процесса адаптации пригодны и другие методы криптографической защиты контента провайдера, например при помощи алгоритмов шифрования RC4, AES-128, ГОСТ 28147-89, DES. В отдельных случаях такая защита - скремблирование/шифрование данных может выполняться на САП.

Предложенный метод допускает создание простых и интуитивно понятных интерфейсов для взаимодействия подписчиков с системой через СТ. Для подтверждения полномочий СТ, валидатор может генерировать гипертекстовую (html) страницу, где предлагается выбор вариантов подтверждения условий доступа к контенту (например, список из номеров уже активированных карт предоплаты на различные пакеты каналов) либо, если такой выбор был обусловлен подписчиком ранее, возможность принять вариант подписки по умолчанию. Для активизации подписки с такой страницы возможно предложить ввод PIN-кода.

Глубина интерактивного взаимодействия подписчика с CAS в предложенном методе может быть уменьшена при упрощенной процедуре формирования доступа (Фиг.3). Модификация способа в данном случае отличается тем, что при выборе варианта контента при интерактивном взаимодействии с EPG предлагается ввести PIN-код или ключевую фразу, которая далее в составе сообщения запроса поступает на валидатор.

Предложенный способ работы CAS для компьютерной сети при проверке полномочий доступа к контенту в качестве критерия сравнения, в валидаторе удобно использовать в качестве идентификатора СТ (ID) сетевой аппаратный адрес (MAC), назначенный для СТ IP адрес, серийный номер терминала, ключевую фразу, PIN-код или их комбинацию, которые далее и передаются на СУД, при успешной авторизации СТ. Кроме того, возможна реализация усиления защиты средствами УКС, если валидатор будет формировать сообщения для СУД о запрете доступа к контенту для неавторизованного терминала, при этом для данного СТ СУД конфигурирует запрет доступа к IP адресу контента в УКС на абонентском порту.

Для защиты интерактивного диалога между валидатором и СТ желательно использовать технологии и протоколы передачи пароля (PIN-кода), использующие алгоритмы MD5, SHA1, ГОСТ Р 34.11-94, либо используя защищенное соединение по протоколам SSL/TLS, IPSec, Point-to-Point Protocol (PPTP). Дальнейшее интерактивное взаимодействие подписчика с СУД удобно выполнить в виде html страниц, передаваемых по протоколам http/https.

Сформированные в валидаторе SK поступают на САП, где при помощи алгоритмов шифрования таких как AES-128, ГОСТ 28147-89, DES зашифровывают CW перед их помещением в ЕСМ. Для достижения требуемого уровня защиты сессионные ключи SK динамически обновляются в течение некоторых промежутков времени, при этом возможно создание гибких и легко администрируемых политик безопасности, если SK будут представлены наборами ключей, действующими одновременно, но с различным временем действия (например, набор ключей с временем действия 1, 3, 5, 15 минут, 1, 3, 5, 12 часов). SK технически могут генерироваться или выбираться из предварительной записи в валидаторе, а также поступать от провайдера контента.

В УКС оператора ограничение доступа к потоку контента провайдера на абонентском порту при multicast IP адресации предлагается использовать протокол поддержания членства в группах (IGMP). Дополнительно для доступа абонента к порту компьютерной сети предлагается использовать протокол RADIUS, описанный в спецификациях RFC 2058 и RFC 2059, протокол сетевого управления SNMP, протокол отображения адресов ARP или их комбинацию.

Необходимые для работы предложенного способа CW провайдера могут быть получены при дешифрации демультиплексированного потока ЕСМ в официальном модуле условного доступа (САМ) провайдера контента либо поставляться напрямую от сервера провайдера контента через защищенный канал связи. Модуль для экстракции CW входить в состав как валидатора, так и САП, что диктуется конкретными условиями построения системы. В отдельных случаях допускается передавать CW на СТ в открытом виде, но по защищенному каналу связи.

С целью локализации авторизованного подписчика, нелегально тиражирующего контент провайдера, метод допускает на САП в отдельные пакеты данных потока контента провайдера вводить специальные малозаметные искажения - водяные знаки.

Для обеспечения прозрачных взаиморасчетов между операторами УКС и провайдерами потоков контента в методе предусмотрена интеграция с системой биллинга, в которой СУД генерирует сообщения для начала/окончания тарификации доступа сетевого терминала к потоку контента провайдера. В предложенном методе валидатор также имеет возможность генерировать сообщения для системы биллинга оператора УКС, что исключает возможность злоупотреблений.

В методе предлагается использовать для авторизации и определения лимита использования контента встроенную в валидатор базу данных, содержащую не менее одного из следующих полей: PIN-код, сетевой аппаратный адрес терминала, счетчик оставшегося временного лимита и срок действия для использования PIN-кода данной записи. При этом возможно одновременное использование для определения прав подписчика сразу нескольких записей этой базы, для которых он может быть авторизован.

Метод предполагает, что доступ к модулю биллинга возможен только для провайдера контента (желательно, чтобы указанный провайдер даже являлся владельцем валидатора), при этом модуль биллинга оператора компьютерной сети через валидатор предоставляет отчеты для провайдера контента.

Описание предложенной системы

Для реализации вышеописанного метода условного доступа предложена система условного доступа (CAS) для применения в компьютерных сетях (Фиг.1), содержащая не менее одного сервера адаптации потоков (САП) контента провайдера (2), управляемой оператором компьютерной сети (УКС) (3), не менее одного сетевого терминала (СТ) (4), сервер управления доступом (5) абонента (СУД) в УКС и сервер, предоставляющий сессионные ключи (SK) защиты контента провайдера (валидатор) (7).

В предлагаемой CAS возможно в качестве СТ использовать как компьютерные приставки сет топ боксы (STB), так и персональный компьютеры с установленным на нем соответствующим программным обеспечением.

Для интерактивного взаимодействия с СУД в системе предлагается использовать модуль электронного программного гида (EPG) (6), который может быть как встроен в СУД, так и выполнен в виде одного или нескольких серверов.

Для экстракции управляющих слов (CW) в системе могут использоваться один или более официальные модули условного доступа (САМ) провайдера контента, при этом они могут размещаться как в САП, так и в валидаторе.

Предлагаемая система отличается возможностью одновременно использовать несколько различных провайдеров контента, что допускается при инсталляции в системе нескольких валидаторов, принадлежащих различным провайдерам контента.

Для обеспечения требования к CAS о возможности обеспечения прозрачной отчетности для провайдера контента в ее составе имеется модуль биллинга, который может совмещаться как с валидатором, так и СУД.

Для данных, согласно которых происходит авторизация СТ, валидатор содержит базу данных, имеющую не менее одного из следующих полей: PIN-код, сетевой аппаратный адрес сетевого терминала подписчика, счетчик оставшегося временного лимита и срок действия для использования PIN-кода данной записи. При этом в составе базы данных в качестве обязательного поля используется запись PIN-кода, причем множеству PIN-кодов соответствует множество карт оплаты. В свою очередь, карты оплаты могут быть представлены как на материальном носителе с их записью, защищенной защитным слоем и распространяемых в торговой сети, так и в виде записей PIN-кодов на серверах электронной коммерции. При этом возможно реализовать гибкость по тарифным планам не достижимую при использовании чип карт условного доступа распространенных CAS, например возможно организовать просмотр для подписчика после ввода определенного PIN-кода любого канала из условленного для него пакета программ с суммарным временем просмотра несколько минут и сроком годности условия подписки несколько месяцев/лет.

Предложенная система допускает варианты реализации, когда валидатор располагается на территории провайдера контента, что может позволить провайдеру контента полностью контролировать всех подписчиков, не опасаясь манипуляций с отчетностью стороны операторов компьютерной сети. С другой стороны, при доверительных отношениях между оператором УКС и провайдером контента возможно объединение валидатора и СУД, когда они могут иметь общий IP адрес, что может привести к некоторому упрощению предложенной CAS.

Изобретение относится к области вещания медиаконтента в сети, в частности к системе приема и системе условного доступа для нее. Технический результат, заключающийся в возможность ретрансляции защищенного провайдером контента в компьютерной сети при сохранении контроля за подписчиками со стороны провайдера контента, достигается тем, что система цифрового медиа в компьютерной сети включает массив серверов адаптации потоков контента провайдера (САП), присваивающих им IP адреса компьютерной сети, доступ к которым возможен через множество сетевых терминалов (STB или персональные компьютеры), содержащих в себе проигрыватель контента, модуль запроса контента связан с серверами управления доступом (СУД) абонента в локальную компьютерную сеть и сервером, предоставляющим сессионные ключи (SK) для защиты управляющих слов (CW) контента провайдера (валидатором). При помощи SK на САП управляемой компьютерной сети (УКС) производится шифрация CW, с помощью которых защищен контент провайдера, помещаемых далее в сообщения управления правами (ЕСМ) потока контента, дополнительно организуется контроль доступа для сетевых терминалов (СТ) подписчиков к IP адресам, назначенным для адаптированных потоков контента провайдера, средствами управления и конфигурирования УКС. При этом возможно реализовать гибкость по тарифным планам, не достижимую при использовании чип карт условного доступа распространенных CAS. 2 н. и 58 з.п., ф-лы, 3 ил.

процесса адаптации защищенного (скремблированного) потока контента провайдера для ретрансляции в УКС, при которой на САП происходит перекапсуляция потока бит контента в формат, пригодный для предачи посредством IP адресации, при этом блоки скремблированных/зашифрованных данных потоков контента провайдера не видоизменяются, а управляющие слова (CW), необходимые для дескремблирования/расшифровки данных контента, зашифровываются посредством SK, передаваемых на САП от сервера-валидатора, и помещаются в поток сообщений управления правами (ЕСМ), процедуры формирования доступа к контенту, при которой посредством интерактивного взаимодействия с электронным программным гидом (EPG), функционально связанным с СУД, СТ генерирует запрос инициации доступа к выбранному потоку по IP адресу сервера-валидатора, содержащий в себе идентификатор (ID) СТ и условный номер выбранного потока контента, в ответ на который сервер-валидатор для СТ подписчика генерирует запрос для подтверждения полномочий доступа к контенту, в ответ СТ посылает сообщение с персональной ключевой фразой, при успешной авторизации подписчика сервер-валидатор генерирует сообщение для СУД, содержащее ID СТ и условный номер потока контента, разрешающее доступ для данного СТ к выбранному контенту подписчика, далее СУД посылает сообщение для СТ, содержащее IP адрес выбранного потока контента, одновременно с этим формируется защищенный канал связи между СТ и сервером-валидатором, по которому сервер-валидатор в ответ на запросы посылает сообщения с текущими SK, процедуры воспроизведения потока контента СТ, при этом терминал из принятых от САП по IP адресу данных выбранного потока провайдера демультиплексирует ЕСМ, дешифрует CW посредством SK, дескремблирует при помощи CW данные контента и воспроизводит их проигрывателем, при этом воспроизведение потока может быть остановлено как оператором компьютерной сети путем отказа доступа для данного терминала к IP адресу контента в УКС на абонентском порту, так и по инициативе сервера-валидатора, при его отказе выдать запрашиваемый терминалом SK.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| Печь для непрерывного получения сернистого натрия | 1921 |

|

SU1A1 |

| ПРИЕМНО-ПЕРЕДАЮЩАЯ СИСТЕМА | 2002 |

|

RU2285353C2 |

| ИНФОРМАЦИОННАЯ СИСТЕМА | 1998 |

|

RU2133508C1 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ДЕРЕВА РАСПРЕДЕЛЕННЫХ СЕРВЕРОВ | 2002 |

|

RU2280275C2 |

| US 2004123330 A1, 24.06.2004 | |||

| US 6324286 B1, 27.11.2001 | |||

| Аппарат для очищения воды при помощи химических реактивов | 1917 |

|

SU2A1 |

| WO 2006119514 А2, 09.11.2006 | |||

| US 2007008966 A1, 11.01.2007 | |||

| WO | |||

Авторы

Даты

2008-11-20—Публикация

2007-03-13—Подача