Уровень техники

Область техники, к которой относится изобретение

Настоящее изобретение относится к способу межобъектного соединения, устройству межобъектного соединения и системе межобъектного соединения для защиты содержимого в среде широковещания.

Предшествующий уровень техники

В основном, услуга широковещания относится к схеме услуг, при которой, если сервер, управляющий услугой широковещания, передает шифрованную услугу, то шифрованную услугу могут принимать множество терминалов.

В настоящее время большое количество услуг широковещания изменяются из бесплатных услуг в платные услуги (например, услуги с оплатой за просмотр). Из-за потребности в обеспечении технологии защиты авторского права для предотвращения беспорядочного воспроизведения и распределения содержимого (например, цифрового содержимого) была введена технология Цифрового Управления Правами (DRM, ЦУП), использующая Объект Прав (RO, ОП) пользователя.

Содержимое, обеспеченное от поставщика услуг, защищают, как изображено на фиг.1, которая является схемой, иллюстрирующей конфигурацию обычной общей системы DRM. Технология DRM является обычной технологией защиты для защиты содержимого и предписания права-использования шифрованного содержимого. Устройства и/или системы, которые используют технологию DRM, включают в себя терминал 3, который воспроизводит содержимое с использованием RO, и Средство Выдачи Права (RI, СВП), которое может создавать и выдавать RO, определяющий права использования для содержимого и т.д. Это RI принадлежит поставщику 5 услуг.

Терминал 3 устанавливает безопасный канал посредством процедуры аутентификации с RI и захватывает RO по установленному каналу. В это время, так как RO расшифровывают посредством технологии DRM, возможно предотвращение использования содержимого без авторизации. То есть, информация мультимедиа, содержащаяся в шифрованном содержимом, не может быть воспроизведена прежде, чем шифрованное содержимое будет расшифровано и выполнено посредством технологии DRM через такой RO.

Обычные способы защиты содержимого выполняют процедуру аутентификации между поставщиком услуг и только одним терминалом. Кроме того, связанный стандарт в среде мобильной связи содержит технологию DRM v2.0 Открытого Объединения по Мобильной Связи (OMA, ООМС), которая используется поставщиками содержимого для определения того, как может использоваться содержимое. Однако еще не предложен конкретный стандарт, относящийся к защите содержимого для множества терминалов, использующих услугу широковещания в среде мобильной связи.

Кроме того, хотя в сетях проекта партнерства третьего поколения (3GPP), 3GPP2 и т.д., существуют несколько способов защиты содержимого в среде широковещания, эти способы защиты содержимого зависят от сетей, в которых они используются (например, сеть 3GPP и т.д.).

Как заявлено выше, обычные способы защиты содержимого основаны на существующей сети 3GPP, и еще не были предложены подробные способы относительно того, как объекты, участвующие в сети широковещания, действуют для защиты цифрового содержимого.

Раскрытие изобретения

Соответственно, настоящее изобретение было сделано для решения, по меньшей мере, вышеупомянутых проблем, встречающихся в предшествующем уровне техники, и задачей настоящего изобретения является обеспечение способа межобъектного соединения, устройства межобъектного соединения и системы межобъектного соединения для защиты содержимого в среде широковещания.

Для выполнения этой задачи в соответствии с одним аспектом настоящего изобретения обеспечен способ межобъектного соединения для защиты содержимого в среде широковещания, содержащей сеть широковещания и терминал, сеть широковещания имеет Приложение Услуги Широковещания (BSA, ПУШ), Распределение Услуги Широковещания (BSD, РУШ) и Управление Услугой Широковещания (BSM, УУШ), способ межобъектного соединения содержит выполнение терминалом процесса регистрации для получения группового ключа для терминала; после завершения процесса регистрации выполнение терминалом процесса подключения к услуге для подключения к требуемой услуге и прием терминалом Объекта Прав (RO) в отношении содержимого из сообщения, которое принимают в ответ на запрос, на основе полученного группового ключа; получение ключа трафика с использованием RO, если принято сообщение ключа трафика после завершения процесса подключения к услуге; прием шифрованного содержимого в терминале; и расшифровывание шифрованного содержимого с использованием ключа трафика.

Для выполнения этой задачи в соответствии с другим аспектом настоящего изобретения обеспечен способ межобъектного соединения для защиты содержимого в среде широковещания, содержащей сеть широковещания и терминал, сеть широковещания содержит Приложение Услуги Широковещания (BSA), Распределение Услуги Широковещания (BSD) и Управление Услугой Широковещания (BSM), способ межобъектного соединения содержит прием в BSM запроса на регистрацию из терминала; передачу из BSM в терминал, сообщения с ответом относительно регистрации, содержащего групповой ключ в отношении группы, к которой принадлежит терминал; получение терминалом группового ключа из принятого сообщения с ответом относительно регистрации; запрос терминалом на подключение к услуге; формирование и передачу посредством BSM сообщения, содержащего Объект Прав (RO) в отношении услуги для терминала; получение терминалом RO в отношении услуги из принятого сообщения, содержащего RO, с использованием группового ключа; передачу из BSM в BSA ключа трафика, используемого для шифрования содержимого; прием в терминале сообщения с ключом трафика; получение терминалом ключа трафика из сообщения с ключом трафика с использованием RO; прием в BSA содержимого от поставщика содержимого; шифрование принятого содержимого с использованием ключа трафика; передачу шифрованного содержимого в терминал; и расшифровывание терминалом шифрованного содержимого с использованием ключа трафика.

Для выполнения этой задачи в соответствии с другим аспектом настоящего изобретения обеспечена система межобъектного соединения для защиты содержимого в среде широковещания, система межобъектного соединения содержит терминал; поставщика услуг для формирования содержимого и передачи сформированного содержимого; Приложение Услуги Широковещания (BSA) для шифровывания содержимого с использованием ключа трафика и передачи шифрованного содержимого в терминал через Распределение Услуги Широковещания (BSD); Управление Услугой Широковещания (BSM) для выполнения терминалом процесса регистрации и процесса управления подключением к услуге и формирования сообщения с ключом трафика, содержащего ключ трафика, используемый для шифрования содержимого; BSD для приема сообщения с ключом трафика из BSM и передачи принятого сообщения с ключом трафика в терминал; и при этом терминал получает ключ трафика с использованием Объекта Прав (RO) полученного при подключении к услуге, когда принято сообщение с ключом трафика, и расшифровывает шифрованное содержимое с использованием полученного ключа трафика.

Для достижения этой задачи в соответствии с еще одним аспектом настоящего изобретения обеспечена система межобъектного соединения для защиты содержимого в среде широковещания, содержащая сеть широковещания и терминал, сеть широковещания имеет Приложение Услуги Широковещания (BSA), Распределение Услуги Широковещания (BSD) и Управление Услугой Широковещания (BSM), терминал межобъектного соединения содержит первый компонент для приема содержимого шифрованного потока из BSD; второй компонент для приема содержимого шифрованного файла и по меньшей мере одного ключа шифрования из BSD; третий компонент для шифрования шифрованного содержимого, переданного из BSD; четвертый компонент для передачи по меньшей мере одного ключа шифрования, принятого из BSM в третий компонент; при этом четвертый компонент выполняет регистрацию и процесс подключения к услуге.

Для выполнения еще дополнительной задачи в соответствии с другим аспектом настоящего изобретения обеспечено устройство терминала межобъектного соединения для защиты содержимого в среде широковещания, содержащей сеть широковещания и терминал, сеть широковещания содержит Приложение Услуги Широковещания (BSA), Распределение Услуги Широковещания (BSD) и Управление Услугой Широковещания (BSM), устройство терминала межобъектного соединения содержит модуль Цифрового Управления Правами (DRM) для управления регистрацией, подключением к услуге и использованием содержимого; модуль связи для обмена сообщением с BSM и приема сообщения с ключом трафика и шифрованной услуги из BSD; и модуль аутентификации для получения по меньшей мере ключа шифрования посредством верификации сообщения, принятого из BSM или BSD.

Краткое описание чертежей

Вышеупомянутые и другие задачи, особенности и преимущества настоящего изобретения будут более очевидны из последующего подробного описания совместно с приложенными чертежами.

Фиг.1 является блок-схемой, иллюстрирующей конфигурацию обычной системы DRM.

Фиг.2 является блок-схемой, иллюстрирующей внутреннюю структуру терминала в соответствии с настоящим изобретением.

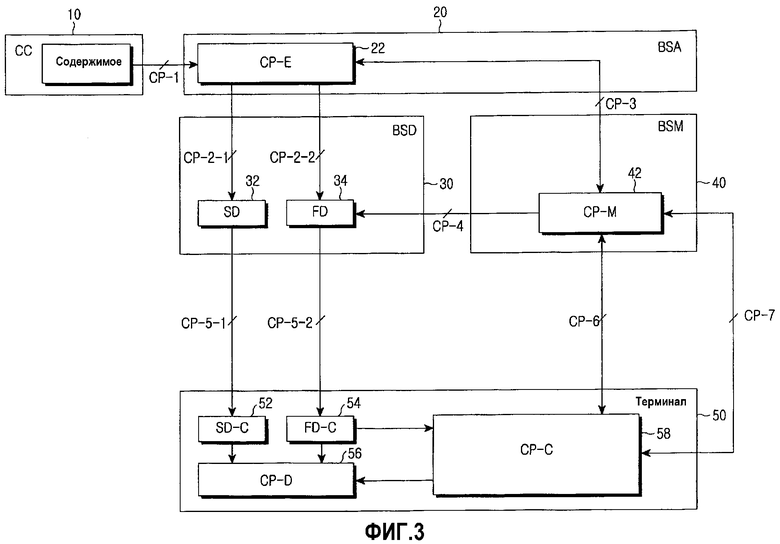

Фиг.3 является блок-схемой, иллюстрирующей способ защиты содержимого в канале широковещания в соответствии с настоящим изобретением.

Фиг.4 является схемой последовательности операций, иллюстрирующей поток сообщений, передаваемых/принимаемых согласно схеме защиты содержимого в канале широковещания в соответствии с настоящим изобретением.

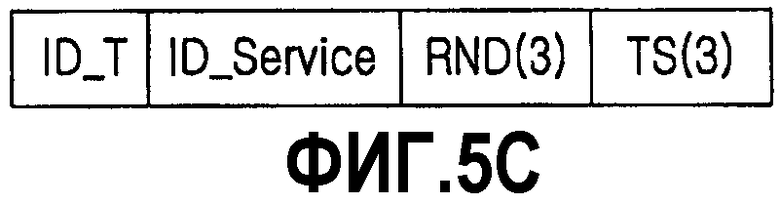

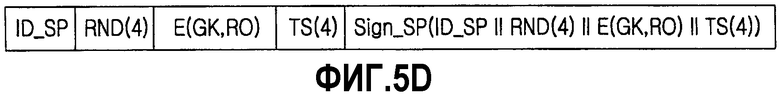

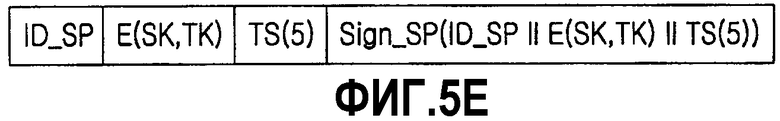

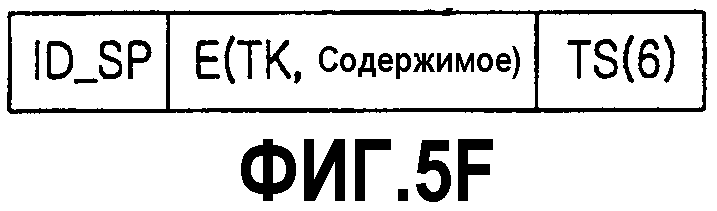

Фиг.5A-5F являются схемами, иллюстрирующими формат сообщения, передаваемого/принимаемого согласно схеме защиты услуги настоящего изобретения.

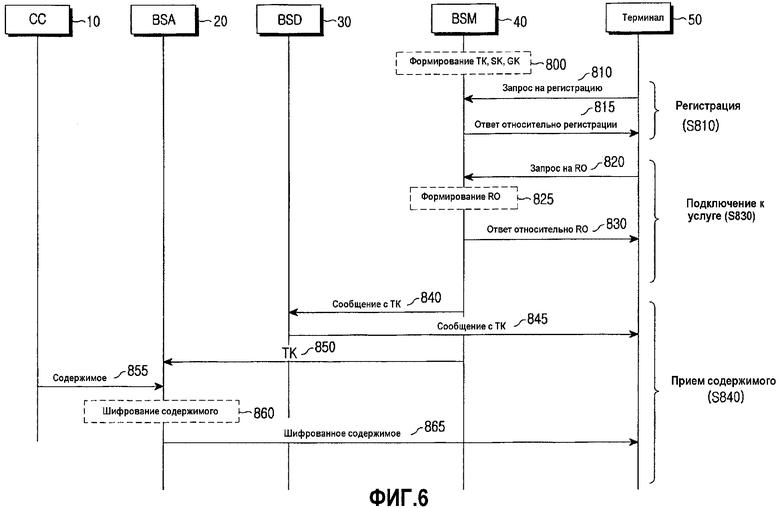

Фиг.6 является схемой последовательности операций, иллюстрирующей поток сообщений передаваемых/принимаемых согласно схеме защиты содержимого в двунаправленном канале в соответствии с настоящим изобретением.

Подробное описание предпочтительных вариантов воплощения

Далее будут описаны предпочтительные варианты осуществления настоящего изобретения согласно приложенным чертежам. Следует отметить, что на чертежах подобные компоненты обозначены подобными ссылочными позициями. Также, в последующем описании будет опущено подробное описание содержащихся здесь известных функций и конфигураций в том случае, если оно может затенить сущность настоящего изобретения.

Настоящее изобретение направлено на систему и способ для защиты широковещательного содержимого от неавторизованного использования. Более конкретно, согласно настоящему изобретению объекты, составляющие сеть широковещания, взаимодействуют друг с другом для защиты широковещательного содержимого от неавторизованного использования и передачи широковещательного содержимого в один или большее количество принимающих терминалов. С этой точки зрения настоящее изобретение обеспечивает возможность безопасной передачи услуги, широковещательно передаваемой в терминал, и ее воспроизведения посредством передачи/приема и оперирования соответствующими сообщениями согласно ролям терминала и соответствующих объектов.

Далее будет описан терминал, в котором такая функция осуществлена согласно фиг.2, которая является блок-схемой, иллюстрирующей внутреннюю структуру терминала согласно настоящему изобретению. Терминал 50 содержит прикладной модуль 100, модуль 110 DRM, модуль 140 аутентификации, модуль 170 безопасного хранения, модуль 180 связи и модуль 190 UIMI/F (Интерфейса Модуля Идентичности Пользователя, ИМИП).

Прикладной модуль 100 является модулем, таким как медиаплеер, и служит для воспроизведения расшифрованного содержимого, предоставленного из модуля 110 DRM. Модуль 110 DRM функционирует для управления регистрацией, подключения к услуге и использования содержимого.

Модуль 110 DRM содержит модуль 115 управления DRM, модуль 120 регистрации, модуль 125 управления правами, модуль 130 управления потоком ключа и модуль 135 расшифровывания содержимого. Из них модуль 120 регистрации выполняет операции согласно процедуре регистрации, модуль 125 управления правами управляет интерпретацией и использованием RO, полученного при подключении к услуге. Модуль 130 управления потоком ключа выполняет расшифровывание ключа трафика, шифрованного служебным ключом в RO, и модуль 135 расшифровывания выполняет расшифровывание шифрованного содержимого с использованием ключа трафика. Модуль 115 управления DRM управляет функционированием этих модулей, относящихся к DRM.

Модуль 140 аутентификации управляет выполнением протокола аутентификации между модулем идентификации пользователя и сетью, например поставщиком услуг, и создает и верифицирует сообщение, используя свои подмодули. Модуль 140 аутентификации включает в себя администратор 145 аутентификации для взятия на себя полного выполнения протокола и управления функцией аутентификации и подмодулями администратора 145 аутентификации. Подмодули администратора 145 аутентификации содержат модуль 150 шифрования/расшифровывания для выполнения операций шифрования и расшифровывания, модуль 155 цифровой подписи для подписания электронной подписью и модуль 160 MAC (Управление Доступом к Среде, УДС) для выполнения операции MAC.

Модуль 110 DRM и модуль 140 аутентификации верифицируют сообщение с ответом относительно регистрации, которое принимается из BSM 40 (например, см. фиг.3) согласно варианту осуществления настоящего изобретения, как будет описано позже, для получения группового ключа, получают RO из сообщения с ответом относительно подключения к услуге, принятого из BSM 40, с использованием группового ключа, получают ключ трафика с использованием RO, если сообщение с ключом трафика принято из BSD 30, и расшифровывают шифрованное содержимое, переданное из BSD 30 с использованием полученного ключа трафика.

Модуль 180 связи отвечает за передачу/прием с сетью. В частности, модуль 180 связи функционирует для приема сообщения из сети и для передачи сообщения с ответом в ответ на принятое сообщение. Согласно варианту осуществления настоящего изобретения модуль 180 связи принимает сообщение из BSD 30 по каналу широковещания. Также, согласно настоящему изобретению модуль 180 связи может по выбору передавать и/или принимать одно или большее количество сообщений в и/или из BSM 40 по двунаправленному каналу и принимать сообщение с ключом трафика и шифрованное содержимое из BSD 30.

Модуль 170 безопасного хранения хранит ключ шифрования и т.д., и модуль 190 интерфейса UIM управляет связью с модулем идентификации пользователя (UIM).

Далее будет приведено описание функциональных объектов, которые выполняют функции защиты содержимого согласно предпочтительному варианту осуществления настоящего изобретения. Как изображено на фиг.3, объекты для защиты содержимого в услуге широковещания содержат CC (формирователь содержимого) 10, BSA 20, BSD 30, BSM 40 и терминал 50. CC 10 представляет средство создания содержимого для создания содержимого и услуги. BSA (Приложение Услуги Широковещания) 20 представляет приложение, использующее систему широковещания. BSD (Распределение Услуги Широковещания) 30 обеспечивает функции распределения и функции защиты услуги для услуги широковещания. BSM (Управление Услугой Широковещания) 40 выполняет управление подключением к услуге широковещания. BSD 30 функционирует для формирования услуги широковещания по ее подробной конфигурации и для обеспечения сформированной услуги широковещания в терминал 50. Соответственно, терминал 50 принимает услугу широковещания, обеспеченную из BSD 30, и воспроизводит содержимое, принятое из услуги широковещания. Посредством доставления услуги широковещания в терминал 50 через функциональные объекты, услуга становится доступной терминалу 50.

Далее будет приведено описание компонентов, которые существуют в соответствующих объектах для защиты содержимого широковещания.

Компонент 22 Шифрования-Поставщика Содержимого (CP-E, Ш-ПС) шифрует и осуществляет широковещание содержимого, и компонент 42 Управления-CP (CP-М, У-ПС) выполняет создание ключа шифрования, управление подключением и т.д. Компонент 32 Распределения Потока (SD, РП) осуществляет широковещание потокового содержимого, и компонент 34 Распределения Файла (FD) осуществляет широковещание содержимого файла, содержащего сообщение шифрования. Компонент 52 Клиента-SD(С) передает шифрованное содержимое потока, переданное из компонента 32 SD, в компонент 56 Расшифровывания-CP(D) для расшифровывания, и компонент 54 Клиента-FD(C) передает шифрованное содержимое файла, переданное из компонента 34 FD, в компонент 56 CP-D для расшифровывания. Компонент 58 Клиента-CP(C) выполняет регистрацию и подключение с компонентом 42 CP-М. Таким образом, компонент 58 CP-C захватывает ключ шифрования, используемый для расшифровывания шифрованного содержимого, и передает ключ шифрования в компонент 56 CP-D. Компонент 56 CP-D расшифровывает шифрованное содержимое, переданное из компонента 32 SD-C или компонента 54 FD-C, с использованием ключа шифрования.

Теперь будет описан способ защиты содержимого через канал широковещания или двунаправленный канал согласно фиг.4, иллюстрирующей способ защиты содержимого в канале широковещания согласно настоящему изобретению.

Сначала согласно фиг.4 и фиг.5 будут описаны процедуры выполнения регистрации и подключения к услуге терминала для защиты содержимого широковещания.

Согласно фиг.4 процедура защиты содержимого начинается на этапе 200, на котором BSM 40 создает Групповой ключ (GK, ГК), Служебный Ключ (SK, СК) и Ключ Трафика (TK, КТ). Групповой ключ является ключом шифрования для группы, к которой принадлежит терминал 50, и Служебный ключ используется для расшифровывания шифрованного Ключа Трафика. Ключ Трафика используется для шифрования содержимого для передачи в терминал.

После этого на этапе 210 терминал 50 для регистрации с BSM 40 передает сообщение с запросом на регистрацию в компонент 42 CP-М BSM 40. В это время, так как ввиду характеристик канала широковещания терминал не может передать сообщение непосредственно в BSM 40, он передает сообщение в BSM 40 через внеполосную схему. Пример внеполосной схемы может содержать схему, в которой терминал 50 передает сообщение с запросом на регистрацию в BSM 40 через специальное средство, такое как PC. Формат сообщения с запросом на регистрацию изображен на фиг.5A. Согласно фиг.5A формат сообщения с запросом на регистрацию содержит множество полей, которые соответствуют соответственно ID-T, представляющему информацию идентификации терминала, и RND (1), представляющему информацию случайных чисел, TS (1), представляющему первую временную отметку, и Sign_T, представляющему электронную подпись терминала 50. Среди других в поле Sign_T электронной подписи терминала 50 устанавливают информацию, которую терминал подписывает с использованием своего собственного ключа шифрования, соответственно обеспечивая возможность распознавания BSM 40 сообщения, переданного от конкретного абонента. Электронная подпись Sign_T является необязательным полем.

Если из терминала 50 принимают такое сообщение с запросом на регистрацию (как изображено на фиг.5A), то компонент 42 CP-М BSM 40 с использованием сообщения с запросом на регистрацию проверяет терминал 50. На этапе 215 BSM 40 передает в компонент 34 FD BSD 30 в ответ на сообщение с запросом на регистрацию сообщение с ответом относительно регистрации, которое содержит Групповой ключ (GK) соответствующей группы, содержащей терминал 50. На этапе 220 компонент 34 FD BSD 30 передает сообщение с ответом относительно регистрации в терминал 50. Такое сообщение с ответом относительно регистрации имеет формат, как иллюстрируется на фиг.5B. На фиг.5B сообщение с ответом относительно регистрации содержит информацию, в которой групповой ключ был шифрован открытым ключом терминала 50. Эта информация может быть кратко выражена формулой E(K, D). Эта формула представляет операцию для шифрования данных (D) ключом шифрования (K). Соответственно информация, в которой групповой ключ (GK) был шифрован открытым ключом PK_T терминала 50, может быть выражена формулой E (PK_T, GK). Здесь E представляет шифрование. После широковещательной передачи сообщения с ответом относительно регистрации сообщение с ответом относительно регистрации проходит через компонент 54 FD-C терминала 50. Терминал 50 проверяет объект, который сформировал сообщение, посредством верификации электронной подписи открытым ключом PK_T терминала 50, и верифицирует, является ли сообщение корректным сообщением. Регистрация является невозможной, если терминал 50 терпит неудачу при верификации сообщения. Однако, если терминал 50 имеет успех при верификации сообщения, из сообщения с ответом относительно регистрации может быть получен групповой ключ. Терминал 50 может получить групповой ключ GK, который является ключом шифрования, соответствующим группе абонента, через процесс S210 регистрации.

Тем временем, если регистрация завершена, то компонент 58 CP-C терминала 50 может передать запрос на подключение к услуге в компонент 42 CP-М BSM 40. Так как такое подключение к услуге соответствует процессу для получения RO в отношении содержимого, терминал 50 может на этапе 230 передать сообщение с запросом на RO в компонент 42 CP-М BSM 40. Даже в этом случае, так как терминал 50 из-за характеристик канала широковещания не может передать сообщение непосредственно, терминал 50 передает сообщение с запросом на RO в компонент 42 CP-М BSM 40 с использованием внеполосной схемы. Сообщение с запросом на RO имеет формат, как иллюстрируется на фиг.5C, который содержит поле ID_SERVICE, представляющее ID услуги, к которой должен подключиться терминал 50, ID_T, представляющее информацию идентификации терминала, RND(3), представляющее третью информацию случайных чисел, TS (3), представляющее третью временную отметку.

Компонент 42 CP-М BSM 40 в ответ на сообщение с запросом на RO на этапе 235 формирует RO, содержащий предварительно сформированный служебный ключ, и на этапе 240 передает сообщение с ответом относительно RO, которое содержит RO, шифрованный групповым ключом, в компонент 34 FD BSD 30. Тогда компонент 34 FD BSD 30 на этапе 245 передает сообщение с ответом относительно RO, то есть сообщение с ответом относительно подключения к услуге в терминал 50, который запросил подключение к услуге, через канал широковещания. Если из BSD 30 принято сообщение с ответом относительно RO, то терминал 50 выполняет верификацию сообщения для сообщения с ответом относительно RO и расшифровывает RO с использованием группового ключа, полученного через процесс регистрации, вследствие этого получая RO. Сообщение с ответом относительно RO имеет формат, как иллюстрируется на фиг.5D. В результате, терминал 50 может получить RO через процесс 230 подключения к услуге, как описано выше.

На этапе 250 компонент 42 CP-М BSM 40 передает в компонент 34 FD BSD 30 сообщение TK, содержащее ключ трафика, шифрованный служебным ключом. На этапе 255 компонент 34 FD BSD 30 осуществляет широковещательную передачу сообщения TK в терминалы. Сообщение TK имеет формат, как иллюстрируется на фиг.5E. После приема сообщения TK терминал 50 расшифровывает шифрованный ключ трафика служебным ключом, вследствие этого получая ключ трафика. Здесь RO, полученный через процесс подключения к услуге, содержит служебный ключ, так что терминал 50 может получить ключ трафика с использованием служебного ключа.

Тем временем, CC 10 формирует содержимое. На этапе 265 CC 10 передает сформированное содержимое в BSA 20. На этапе 270 BSA 20 шифрует принятое содержимое с использованием ключа трафика. Здесь, на этапе 260, формируют ключ трафика компонентом 42 CP-М BSM 40 и передают в компонент 22 CP-E BSA 20. Тогда компонент 22 CP-E BSA 20 на этапе 270 шифрует содержимое и на этапе 275 передает шифрованное содержимое через BSD 30 в терминал.

Если шифрованное содержимое имеет формат файла, то осуществляется широковещание шифрованного содержимого через компонент 34 FD. Если шифрованное содержимое имеет формат потока, то осуществляется широковещание шифрованного содержимого через компонент 32 SD. Шифрованное содержимое имеет формат, как иллюстрируется на фиг.5F. Когда содержимое, принимаемое в терминале 50, соответствует содержимому потока, содержимое потока достигает компонент 56 CP-D терминала 50 через компонент 32 SD. Когда содержимое, принимаемое в терминале 50, соответствует содержимому файла, содержимое файла достигает компонент 56 CP-D терминала 50 через компонент 34 FD. Тогда компонент 56 CP-D расшифровывает принятое содержимое ключом трафика для выполнения. Например, если содержимое расшифровано ключом трафика, то расшифрованное содержимое может быть воспроизведено посредством приложения 100.

В приведенном выше описании описан случай, в котором терминал использует шифрованное содержимое через канал широковещания. Другой вариант осуществления настоящего изобретения описывает случай, в котором терминал непосредственно запрашивает регистрацию и подключение к услуге через двунаправленный канал и использует шифрованное содержимое. Далее, согласно фиг.6, которая является схемой последовательности операций, иллюстрирующей способ защиты содержимого через двунаправленный канал, будет описан случай использования шифрованного содержимого согласно другому варианту осуществления настоящего изобретения.

Так как этап 800 на фиг.6 идентичен этапу 200 на фиг.4, и процесс приема содержимого, содержащий этапы 840, 845, 850, 855, 860 и 865 соответственно идентичен процессу приема содержимого, содержащему этапы 250, 255, 260, 265, 270 и 275, для ясности подробности здесь будут опущены.

Сравнивая способ защиты содержимого через двунаправленный канал согласно настоящему изобретению со способом защиты содержимого через канал широковещания, согласно настоящему изобретению, когда используется канал широковещания, компонент 58 CP-C терминала 50 не может непосредственно передавать сообщение в сеть широковещания. Однако, когда используется двунаправленный канал, компонент 58 CP-C терминала 50 может непосредственно передавать сообщение в сеть широковещания. Соответственно, терминал 50 может непосредственно обмениваться сообщением с компонентом 42 CP-М BSM 40. Однако, когда используется канал широковещания, компонент 42 CP-М BSM 40 может передавать сообщение в терминал 50 только через BSD 30, и терминал 50 может передавать сообщение только через другие устройства.

На этапе 810 на фиг.6 терминал 50 непосредственно передает через двунаправленный канал сообщение с запросом на регистрацию в компонент 42 CP-М BSM 40. Сообщение с запросом на регистрацию имеет формат, как иллюстрируется на фиг.5A. На этапе 815 BSM 40 передает сообщение с ответом относительно регистрации в терминал 50 через двунаправленный канал в ответ на запрос регистрации из компонента 58 CP-C терминала 50. Сообщение с ответом относительно регистрации имеет формат, как иллюстрируется на фиг.5B, который содержит информацию, соответствующую групповому ключу, которая была шифрована открытым ключом терминала 50. Посредством этого шифрования информация может быть передана безопасно.

Если сообщение с ответом относительно регистрации принято из BSM 40, то терминал 50 должен выполнить верификацию сообщения с ответом относительно регистрации. Для выполнения верификации сообщения с ответом относительно регистрации, терминал 50 проверяет, является ли сообщение, переданное из компонента 42 CP-М BSM 40 сообщением, которое должно быть передано терминалу 50. Соответственно, если терминал 50 терпит неудачу при верификации сообщения с ответом относительно регистрации, то терминал 50 игнорирует сообщение с ответом относительно регистрации, переданное из BSM 40. Однако, когда терминал 50 верифицирует сообщение с ответом относительно регистрации, терминал 50 проверяет поле времени сообщения с ответом относительно регистрации. В результате этой проверки, если поле времени показывает время задержки большее, чем заданное значение, то терминал 50 игнорирует сообщение с ответом относительно регистрации. Если терминал 50 успешно верифицирует электронную подпись, и определенное поле времени находится в пределах предварительно определенного значения (например, меньше, чем заданное значение), то терминал 50 расшифровывает групповой ключ своим открытым ключом, вследствие этого получая групповой ключ.

Если терминал 50 получает групповой ключ, выполняя процесс регистрации, как описано выше, то терминал 50 непосредственно передает на этапе 820 сообщение с запросом на подключение к услуге, то есть сообщение, запрашивающее RO, в компонент 42 CP-М BSM 40 через двунаправленный канал.

Когда терминал 50 непосредственно выполняет запрос на подключение к услуге и получает содержимое RO из компонента 42 CP-М BSM 40, терминал 50, рассматривается как подключенный к услуге. Сообщение с запросом на подключение к услуге имеет формат, как иллюстрируется на фиг.5C, который содержит ID услуги, к которой должен подключиться терминал 50. На этапе 825 RO, сформированный компонентом 42 CP-M BSM 40, передается в терминал 50, выполнивший на этапе 830 запрос на подключение к услуге, и сообщение, передаваемое в терминал 50, имеет формат, как иллюстрируется на фиг.5D. RO, содержащийся в сообщении, имеет служебный ключ, шифрованный групповым ключом для защиты. Так как процесс подключения к услуге, содержащий этапы 820, 825 и 830 на фиг.6, отличен от процесса подключения к услуге, содержащего этапы 235, 240 и 245 на фиг.4, тем, что BSM 40 непосредственно передает сообщение через двунаправленный канал, то подробности будут опущены.

Если подключение к услуге терминала 50 завершено посредством описанного выше процесса, то BSD 30 может передавать в соответствующий терминал содержимое, которое было принято из CC 10 через компонент 22 CP-E BSA 20. В настоящем изобретении сообщение с ключом трафика и RO может быть обеспечено в терминал независимо от момента времени, в который в терминал обеспечивается содержимое. То есть, RO может быть передан в терминал также после того, как содержимое предварительно обеспечено в терминал. Иначе, после того, как RO был передан в терминал, в терминал может быть обеспечено содержимое для выполнения.

Согласно настоящему изобретению, как описано выше, обмен сообщениями и операция выполняются между терминалом и объектами, составляющими сеть широковещания, на основе ролей терминала и объектов, является возможным подробное проектирование системы для защиты содержимого в среде широковещания.

Хотя для иллюстративных целей был описан предпочтительный вариант осуществления настоящего изобретения, для специалистов в данной области техники очевидно, что возможны различные модификации, дополнения и замены без отклонения от контекста и сущности изобретения, которые раскрыты в приложенной формуле изобретения, включая в полном объеме ее эквиваленты.

| название | год | авторы | номер документа |

|---|---|---|---|

| СПОСОБ ПЕРЕДАЧИ/ПРИЕМА ИНФОРМАЦИИ ШИФРОВАНИЯ В МОБИЛЬНОЙ СИСТЕМЕ ВЕЩАНИЯ И СИСТЕМА ДЛЯ ТАКОВОГО | 2006 |

|

RU2388178C2 |

| СПОСОБ ОСУЩЕСТВЛЕНИЯ УСЛУГИ РОУМИНГА В СИСТЕМЕ ШИРОКОВЕЩАНИЯ НА МОБИЛЬНЫЕ ТЕРМИНАЛЫ И СИСТЕМА ДЛЯ ЕГО РЕАЛИЗАЦИИ | 2006 |

|

RU2381624C2 |

| СПОСОБ УПРАВЛЕНИЯ ЦИФРОВЫМИ ПРАВАМИ ПРИ ШИРОКОВЕЩАТЕЛЬНОМ/МНОГОАДРЕСНОМ ОБСЛУЖИВАНИИ | 2006 |

|

RU2391783C2 |

| СПОСОБ И СИСТЕМА ДЛЯ ОБЕСПЕЧЕНИЯ СООБЩЕНИЯ ИЗВЕЩЕНИЯ В СИСТЕМЕ МОБИЛЬНОГО ВЕЩАНИЯ | 2007 |

|

RU2388154C1 |

| СИСТЕМА ШИРОКОВЕЩАТЕЛЬНОГО/МНОГОАДРЕСНОГО ОБСЛУЖИВАНИЯ И СПОСОБ ПРЕДОСТАВЛЕНИЯ МЕЖСЕТЕВОГО РОУМИНГА | 2005 |

|

RU2382521C2 |

| СПОСОБ И УСТРОЙСТВО ДЛЯ ЗАЩИТЫ В СИСТЕМЕ ОБРАБОТКИ ДАННЫХ | 2004 |

|

RU2356170C2 |

| УСТРОЙСТВО И СПОСОБ ОБЕСПЕЧЕНИЯ МОБИЛЬНЫХ МУЗЫКАЛЬНЫХ УСТРОЙСТВ УСЛУГОЙ ПОДПИСКИ НА СПИСКИ ВОСПРОИЗВЕДЕНИЯ | 2005 |

|

RU2412558C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ДОСТАВКИ СОДЕРЖАНИЯ УПРАВЛЕНИЯ УСЛУГАМИ И ИНФОРМАЦИИ СОБЫТИЯ УВЕДОМЛЕНИЯ В СИСТЕМЕ МОБИЛЬНОГО ВЕЩАНИЯ | 2006 |

|

RU2371879C1 |

| СИСТЕМЫ И СПОСОБЫ ДЛЯ РАСПРЕДЕЛЕНИЯ И УПРАВЛЕНИЯ ГРУППОВЫМИ КЛЮЧАМИ ДЛЯ СИСТЕМ БЕСПРОВОДНОЙ СВЯЗИ | 2009 |

|

RU2480935C2 |

| УСТРОЙСТВО И СПОСОБ ДЛЯ ДОСТАВКИ ПОТОКА В СИСТЕМЕ МОБИЛЬНОГО ШИРОКОВЕЩАНИЯ | 2006 |

|

RU2357370C1 |

Изобретение относится к области сетей передачи данных. Технический результат заключается в обеспечении защиты содержимого в среде широковещания в системе межобъектного соединения. Сущность изобретения заключается в том, что в среде широковещания, содержащей сеть широковещания и терминал, сеть широковещания имеет объект Приложения Услуги Широковещания (BSA), объект Распределения Услуги Широковещания (BSD) и объект Управления Услугой Широковещания (BSM), при этом способ межобъектного соединения содержит выполнение терминалом процесса регистрации для получения группового ключа для терминала после того, как завершен процесс регистрации, выполнение терминалом процесса подключения к услуге для запрашивания подключения к услуге и прием терминалом Объекта Прав (RO) в отношении содержимого из сообщения, которое принято в ответ на запрос, на основе полученного группового ключа, получение ключа графика с использованием RO, если принято сообщение с ключом графика после завершения процесса подключения к услуге, прием шифрованного содержимого в терминале и расшифровывание шифрованного содержимого с использованием ключа графика. 5 н. и 30 з.п. ф-лы, 11 ил.

выполнение терминалом процесса регистрации для получения группового ключа для терминала,

запрашивание терминалом процесса подключения к услуге,

прием терминалом, в ответ на запрос на подключение к услуге, сообщения, содержащего Объект Прав (RO), соответствующий содержимому и основанный на полученном групповом ключе,

получение ключа трафика с использованием RO, если принято сообщение с ключом трафика после завершения процесса подключения к услуге,

прием шифрованного содержимого в терминал и

расшифровывание шифрованного содержимого с использованием ключа трафика.

передачу посредством объекта BSD сообщения с ответом относительно регистрации в терминал в ответ на сообщение с запросом на регистрацию, когда из терминала через объект BSM принято сообщение с запросом на регистрацию, причем сообщение с ответом относительно регистрации содержит групповой ключ, соответствующий группе, которой принадлежит терминал, и

верификацию терминалом принятого сообщения с ответом относительно регистрации для получения группового ключа.

проверку поля электронной подписи и поля времени, содержащихся в сообщении с ответом относительно регистрации для верификации, когда из объекта BSD принято сообщение с ответом относительно регистрации, и

расшифровывание шифрованного группового ключа, содержащегося в сообщении с ответом относительно регистрации, с использованием открытого ключа терминала для получения группового ключа, когда верификация успешна.

формирование посредством объекта BSM RO с использованием служебного ключа, когда из терминала принято сообщение с запросом на подключение к услуге,

передачу посредством объекта BSM в объект BSD сообщения с ответом относительно подключения к услуге, содержащего RO, шифрованный групповым ключом,

широковещательную передачу посредством объекта BSD в терминал сообщения с ответом относительно подключения к услуге и

расшифровывание терминалом шифрованного RO, содержащегося в сообщении с ответом относительно подключения к услуге с использованием полученного группового ключа для получения RO.

формирование посредством объекта BSM RO с использованием служебного ключа, когда из терминала через двунаправленный канал принято сообщение с запросом на подключение к услуге,

передачу посредством объекта BSM в терминал сообщения с ответом относительно подключения к услуге, содержащего RO, шифрованный групповым ключом, и

расшифровывание терминалом шифрованного RO, содержащегося в широковещательно передаваемом сообщении с ответом относительно подключения к услуге, с использованием полученного группового ключа для получения RO.

прием в объекте BSM сообщения с запросом на регистрацию от терминала,

передачу из объекта BSM в терминал сообщения с ответом относительно регистрации, содержащего групповой ключ, соответствующий группе, к которой принадлежит терминал,

получение терминалом группового ключа из принятого сообщения с ответом относительно регистрации,

запрашивание терминалом подключения к услуге,

формирование и передачу посредством объекта BSM сообщения, содержащего Объект Прав (RO), соответствующий услуге,

получение терминалом RO в отношении услуги из принятого сообщения с использованием группового ключа,

передачу из объекта BSM в объект BSA ключа трафика для шифрования содержимого,

прием в терминале сообщения с ключом трафика,

получение терминалом ключа трафика из сообщения с ключом трафика с использованием RO,

прием в объекте BSA содержимого от поставщика содержимого,

шифрование принятого содержимого с использованием ключа трафика,

передачу шифрованного содержимого в терминал и

расшифровывание терминалом шифрованного содержимого с использованием ключа трафика.

прием посредством объекта BSM сообщения с запросом на регистрацию от терминала через специальное средство,

формирование сообщения, содержащего групповой ключ, шифрованный открытым ключом терминала, в ответ на прием сообщения с запросом на регистрацию и передачу в объект BSD сформированного сообщения, содержащего шифрованный групповой ключ, и

широковещательную передачу посредством объекта BSD в терминал принятого сообщения, содержащего шифрованный групповой ключ.

прием посредством объекта BSM из терминала сообщения с запросом на регистрацию и

формирование посредством объекта BSM сообщения, содержащего групповой ключ, шифрованный открытым ключом терминала, в ответ на прием сообщения с запросом на регистрацию и передачу сформированного сообщения с ответом относительно регистрации через двунаправленный канал в терминал.

проверку терминалом поля электронной подписи и поля времени, содержащихся в сообщении с ответом относительно регистрации для верификации, когда терминалом из объекта BSD принято сообщение с ответом относительно регистрации, и

расшифровывание шифрованного группового ключа, содержащегося в сообщении с ответом относительно регистрации, с использованием открытого ключа терминала для получения группового ключа, когда верификация успешна.

передачу сообщения с запросом на подключение к услуге к объекту BSM через специальное средство, когда терминал соответствует терминалу, использующему канал широковещания,

формирование посредством объекта BSM RO с использованием служебного ключа и передачу в объект BSD сообщения с ответом относительно подключения к услуге, содержащего RO, шифрованный групповым ключом, и

широковещательную передачу посредством объекта BSD в терминал сообщения с ответом относительно подключения к услуге.

передачу терминалом в объект BSM сообщения с запросом на подключение к услуге и

формирование посредством объекта BSM RO с использованием служебного ключа, и передачу в терминал через двунаправленный канал сообщения с ответом относительно подключения к услуге, содержащего RO, шифрованный групповым ключом.

расшифровывание терминалом шифрованного RO с использованием группового ключа, вследствие этого получая RO,

прием терминалом сообщения с ключом трафика, сформированного объектом BSA, через объект BSD и

расшифровывание шифрованного ключа трафика с использованием служебного ключа, содержащегося в полученном RO, после приема сообщения с ключом трафика для получения ключа трафика.

терминал,

поставщика содержимого для формирования содержимого и передачи сформированного содержимого,

объект Приложения Услуги Широковещания (BSA) для шифрования содержимого с использованием ключа трафика и передачи шифрованного содержимого в терминал через объект Распределения Услуги Широковещания (BSD),

объект Управления Услугой Широковещания (BSM) для выполнения процесса регистрации и процесса управления подключением к услуге терминала и формирования сообщения с ключом трафика, содержащего ключ трафика, используемый для шифрования содержимого,

объект BSD для приема сообщения с ключом трафика из объекта BSM и передачи принятого сообщения с ключом трафика в терминал, и

при этом терминал получает ключ трафика с использованием Объекта Прав (RO), полученного при подключении к услуге, когда принято сообщение с ключом трафика, и расшифровывает шифрованное содержимое с использованием полученного ключа трафика.

терминал верифицирует сообщение с ответом относительно регистрации, принятое из объекта BSM, для получения группового ключа.

терминал получает RO из принятого сообщения с ответом относительно подключения к услуге с использованием группового ключа.

компонент Клиента-SD (SD-C) для приема шифрованного потокового содержимого, переданного из компонента SD,

компонент Клиента-FD (FD-C) для приема сообщения или шифрованного содержимого файла, переданного из компонента FD,

компонент Расшифровывания-СР (CP-D) для соответствующего расшифровывания потокового содержимого и расшифровывания содержимого файла, которые переданы из компонента SD-C и компонента FD-C соответственно, и

компонент Клиента-СР для получения ключа шифрования, используемого для расшифровывания шифрованного содержимого при выполнении процессов регистрации и подключения к услуге компонентом СР-М объекта BSM, и передачи полученного ключа шифрования в компонент СР-D.

первый компонент для приема из объекта BSD шифрованного содержимого потока,

второй компонент для приема из объекта BSD шифрованного содержимого файла и, по меньшей мере, ключа шифрования,

третий компонент для шифрования шифрованного содержимого, переданного из BSD,

четвертый компонент для передачи по меньшей мере ключа шифрования, принятого из объекта BSM, в третий компонент,

где четвертый компонент выполняет процесс регистрации и процесс подключения к услуге.

модуль Цифрового Управления Правами (DRM) для управления регистрацией, подключением к услуге и использованием содержимого,

модуль связи для обмена сообщением с объектом BSM и приема из объекта BSD сообщения с ключом трафика и шифрованной услуги и

модуль аутентификации для получения по меньшей мере ключа шифрования посредством верификации сообщения, принятого по меньшей мере из одного из объекта BSM и объекта BSD.

модуль регистрации для выполнения операций на основе процесса регистрации,

модуль управления правами для управления анализом и использованием Объекта Прав (RO), полученного при подключении к услуге,

модуль управления потоком ключа для выполнения расшифровывания ключа трафика, шифрованного служебным ключом, назначенным при подключении к услуге,

модуль расшифровывания содержимого для выполнения расшифровывания содержимого, шифрованного ключом трафика, и

модуль менеджера DRM для управления работой упомянутых модулей, соответственно.

модуль администратора аутентификации для управления выполнением протокола и управления функцией аутентификации,

модуль шифрования/расшифровывания для выполнения операций шифрования и расшифровывания,

модуль цифровой подписи для подписывания электронной подписью и

модуль MAC (управления доступом к среде) для выполнения операции MAC.

| US 6636968, 21.10.2003 | |||

| СПОСОБ И СИСТЕМА ДЛЯ ОБРАБОТКИ СЕАНСА ЭКСТРЕННОЙ СВЯЗИ С СЕТЕВОЙ ИДЕНТИФИКАЦИЕЙ | 2001 |

|

RU2259642C2 |

| KR 1020050040644 A1, 03.05.2005 | |||

| US 2003236896 A, 25.12.2003. | |||

Авторы

Даты

2009-01-20—Публикация

2006-06-30—Подача