[1] Настоящее изобретение имеет отношение к управлению цифровыми правами и, в частности, к способу управления цифровыми правами при широковещательном/многоадресном обслуживании терминала подвижной связи.

Уровень техники

[2] В общем случае, широковещательное/многоадресное обслуживание относится к услуге предоставления терминалу подвижной связи эфирной широковещательной передачи или различной дополнительной информации, и т.п. Широковещательное/многоадресное обслуживание является услугой нового типа, которая включает в себя услугу широковещательной передачи, где поставщик информации предоставляет полезную информацию всем клиентам, которые являются абонентами его услуги, и многоадресную услугу для предоставления информации только определенной группе клиентов, которые заранее подписались на определенную тему или контент (содержимое).

[3] Поскольку услуга широковещательного/многоадресного обслуживания может обеспечить предоставление одной и той же информации одновременно нескольким клиентам, эффективное управление сетевыми ресурсами предусматривает, что должна быть предоставлена аппаратура с высокой пропускной способностью. Кроме того, поскольку услуга широковещательного/многоадресного обслуживания предоставляет различные типы высокоскоростных услуг по запросу клиента, можно удовлетворить растущие запросы и потребности клиентов.

[4] Для надежной защиты и регулярного управления правами в отношении контента, предоставляемого в рамках услуги широковещательного/многоадресного обслуживания, необходимы защита услуги и защита контента. Управление цифровыми правами «DRM», активно обсуждаемое в последнее время, используется в рамках услуги широковещательного/многоадресного обслуживания, чтобы сделать возможным защиту контента, предоставляемого услугой широковещательного/многоадресного обслуживания.

[5] Управление цифровыми правами «DRM» может заранее предотвратить неразрешенное (или незаконное) использование контента путем преобразования контента в зашифрованные данные, скомпонованные в блок данных, используя методы шифрования, а затем разрешить пользователям, которые выполнили процедуру аутентификации и подтверждения для разрешения получения доступа к исходному контенту.

[6] Таким образом, в способе управления цифровыми правами по существующей технологии широковещательного/многоадресного обслуживания, каждый терминал, пользующийся услугой, получает от сервера, выдающего права пользователя, («Rights Issuer» - «RI»), объект «RO», устанавливающий права доступа, (фрагмент информации, устанавливающий права доступа), для пользования услугой, а затем использует полученный объект «RO», устанавливающий права доступа, для декодирования зашифрованных данных или контента. Здесь объект «RO», устанавливающий права доступа, может быть зашифрован с использованием открытого ключа каждого терминала.

[7] То есть сервер «RI», выдающий права пользователя, передает объект «RO», устанавливающий права доступа, зашифрованный с использованием открытого ключа каждого терминала, терминалам, которые пользуются услугой широковещательного/многоадресного обслуживания. Например, если услугу широковещательного/многоадресного обслуживания использует «К» терминалов, сервер «RI», выдающий права пользователя, генерирует объекты «RO», устанавливающие права доступа, каждый из которых зашифрован с использованием открытого ключа каждого из «К» терминалов, и должен неоднократно передавать сгенерированные объекты «RO», устанавливающие права доступа, всем терминалам.

[8] Однако в способе управления цифровыми правами при широковещательном/многоадресном обслуживании, если услугой пользуется множество терминалов, сервер «RI», выдающий права пользователя, должен генерировать объекты «RO», устанавливающие права доступа, зашифрованные с использованием открытого ключа каждого из терминалов, один за другим, и управлять ими, что ведет к росту рабочей нагрузки, а также неэффективности работы сети и управления ею.

Раскрытие изобретения

Техническая проблема

[9] Важным аспектом настоящего изобретения является то, что его авторы обнаружили определенные недостатки существующей технологии, упомянутые выше. В результате авторы настоящего изобретения дали решение, устраняющее эти недостатки, которое описано ниже.

[10] Целью настоящего изобретения является предложить способ управления цифровыми правами для широковещательного/многоадресного обслуживания, дающий возможность эффективно управлять цифровыми правами в отношении группы терминалов подвижной связи, использующих одну и ту же услугу.

[11] Еще одной целью настоящего изобретения является предложить способ управления цифровыми правами для широковещательного/ многоадресного обслуживания, способный эффективно управлять цифровыми правами для группы терминалов подвижной связи, использующих один и тот же пакет услуг.

Техническое решение

[12] Чтобы полностью или частично добиться этих и других преимуществ, а также в соответствии с целью настоящего изобретения, которое здесь приведено и подробно описано, предлагается способ управления цифровыми правами при широковещательном/многоадресном обслуживании для одновременного предоставления одному или нескольким терминалам одних и тех же данных услуги, где сервер «RI», выдающий права пользователя, передает терминалам, пользующимся одной и той же услугой, один и тот же объект «RO», устанавливающий права доступа, и ключ шифрования для декодирования объекта «RO», устанавливающего права доступа, а терминалы декодируют зашифрованные данные услуги, полученные терминалами от сервера широковещательного/многоадресного обслуживания, используя переданные объекты «RO», устанавливающие права доступа, и ключ шифрования.

[13] В соответствии с первым аспектом настоящего изобретения, способ управления цифровыми правами при широковещательном/ многоадресном обслуживании для одновременного предоставления одному или нескольким терминалам шифрованных данных услуги включает в себя: прием сервером «RI», выдающим права пользователя, открытого ключа от определенного терминала, который запросил регистрацию для пользования услугой; если сервер «RI», выдающий права пользователя, получает от терминала запрос на подписку для определенного домена, передачу терминалу ключа домена для этого определенного домена; и передачу терминалу объекта «RO», устанавливающего права доступа к домену, для данных услуги, предоставляемого домену от сервера «RI», выдающего права пользователя.

[14] В соответствии со вторым аспектом настоящего изобретения, способ управления цифровыми правами при широковещательном/ многоадресном обслуживании включает в себя: получение сервером «RI», выдающим права пользователя, запроса на регистрацию и открытого ключа от определенного терминала; если сервер «RI», выдающий права пользователя, получает от этого терминала запрос на подписку в отношении домена с определенной услугой, передачу терминалу ключа домена для домена с этой услугой; и шифрование сервером «RI», выдающим права пользователя, объекта, устанавливающего права доступа к домену с этой услугой (объекта «RO»), с использованием ключа домена для последующей передачи терминалу зашифрованного объекта, устанавливающего права доступа к домену с этой услугой.

[15] В соответствии с третьим аспектом настоящего изобретения, способ управления цифровыми правами при широковещательном/ многоадресном обслуживании включает в себя: получение от определенного терминала сервером «RI», выдающим права пользователя, запроса на регистрацию и открытого ключа; если сервер «RI», выдающий права пользователя, получает от терминала запрос на подписку в отношении определенного домена с услугой, шифрование сервером «RI», выдающим права пользователя, ключа домена для домена с этой услугой, используя открытый ключ, чтобы затем передать зашифрованный ключ домена терминалу; шифрование сервером «RI», выдающим права пользователя, объекта, устанавливающего права доступа, для домена с этой услугой с использованием этого ключа домена, чтобы затем передать зашифрованный объект, устанавливающий права доступа к этому домену с услугой, терминалу; и шифрование сервером «RI», выдающим права пользователя, ключа шифрования данных услуги с использованием ключа шифрования из сообщения с ключом, содержащегося в объекте, устанавливающем права доступа к домену услуги, чтобы затем передать ключ шифрования для зашифрованных данных услуги терминалу.

[16] В соответствии с четвертым аспектом настоящего изобретения, способ управления цифровыми правами при широковещательном/многоадресном обслуживании включает в себя: получение от определенного терминала сервером «RI», выдающим права пользователя, запроса на регистрацию и открытого ключа; если сервер «RI», выдающий права пользователя, получает от терминала запрос на подписку для определенного пакета услуг, передачу терминалу ключа домена для этого пакета услуг; и шифрование сервером «RI», выдающим права пользователя, объекта, устанавливающего права доступа к этому пакету услуг, для пакета услуг с использованием ключа домена, чтобы затем передать зашифрованный объект, устанавливающий права доступа к этому пакету услуг, терминалу.

[17] В соответствии с пятым аспектом настоящего изобретения, способ управления цифровыми правами при широковещательном/многоадресном обслуживании включает в себя: получение от определенного терминала сервером «RI», выдающим права пользователя, запроса на регистрацию и открытого ключа; если сервер «RI», выдающий права пользователя, получает от этого терминала запрос на подписку для определенного пакета услуг, шифрование сервером «RI», выдающим права пользователя, ключа домена для этого пакета услуг с использованием этого открытого ключа, чтобы затем передать зашифрованный ключ домена терминалу; шифрование сервером «RI», выдающим права пользователя, объекта, устанавливающего права доступа к этому пакету услуг, для этого пакета услуг с использованием ключа домена, чтобы затем передать зашифрованный объект, устанавливающий права доступа к этому пакету услуг, терминалу; и шифрование сервером «RI», выдающим права пользователя, ключа шифрования данных услуги с использованием ключа шифрования из ключевого сообщения, содержащегося в объекте, устанавливающем права доступа к этому пакету услуг, чтобы затем передать зашифрованный ключ шифрования данных услуги терминалу.

[18] В соответствии с шестым аспектом настоящего изобретения, предлагается способ управления цифровыми правами при широковещательном/многоадресном обслуживании для одновременного предоставления одному или нескольким терминалам одних и тех же данных услуги, включающий в себя: передачу терминалом своего открытого ключа серверу «RI», выдающему права пользователя, для запроса регистрации на пользование услугой; подписку терминала на определенный домен и получение ключа домена для этого домена от сервера «RI», выдающего права пользователя; получение терминалом от сервера «RI», выдающего права пользователя, объекта, устанавливающего права доступа к этому домену, зашифрованного с использованием ключа домена; если терминал принимает зашифрованные данные услуги, проверку, имеется ли ключ шифрования данных услуги для декодирования данных услуги; если оказалось, что терминал имеет у себя ключ шифрования данных услуги, обнаружение ключа шифрования данных услуги, чтобы затем декодировать данные услуги.

[19] Вышеперечисленные и другие цели, свойства, аспекты и преимущества настоящего изобретения станут более очевидными из следующего подробного описания настоящего изобретения, рассматриваемого вместе с прилагаемыми чертежами.

Описание чертежей

[20] Сопроводительные чертежи, прилагаемые для лучшего понимания изобретения и составляющие часть настоящей заявки, иллюстрируют варианты осуществления изобретения, и вместе с описанием служат для пояснения принципов настоящего изобретения.

[21] На чертежах:

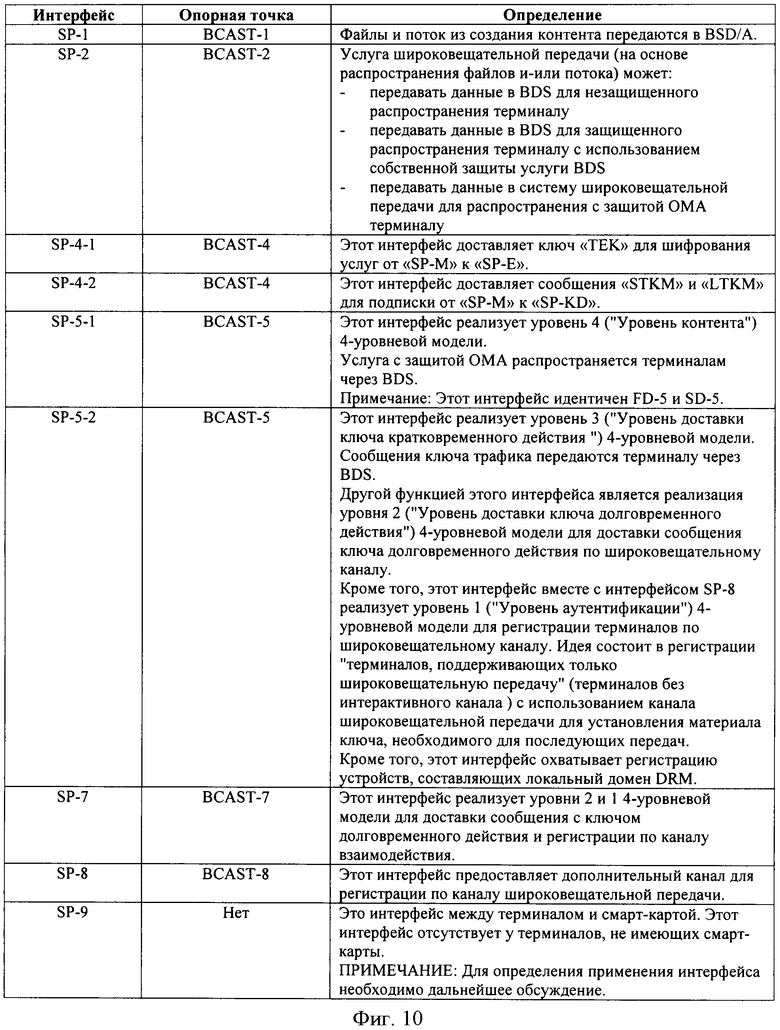

[22] На Фиг.1 показана блок-схема, иллюстрирующая структуру системы широковещательного/многоадресного обслуживания в соответствии с настоящим изобретением;

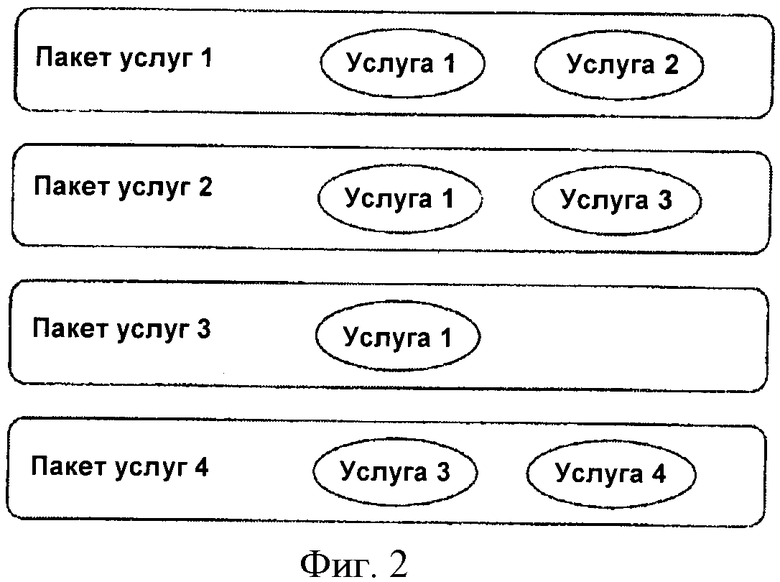

[23] На Фиг.2 показана типовая схема, иллюстрирующая примеры пакетов услуг;

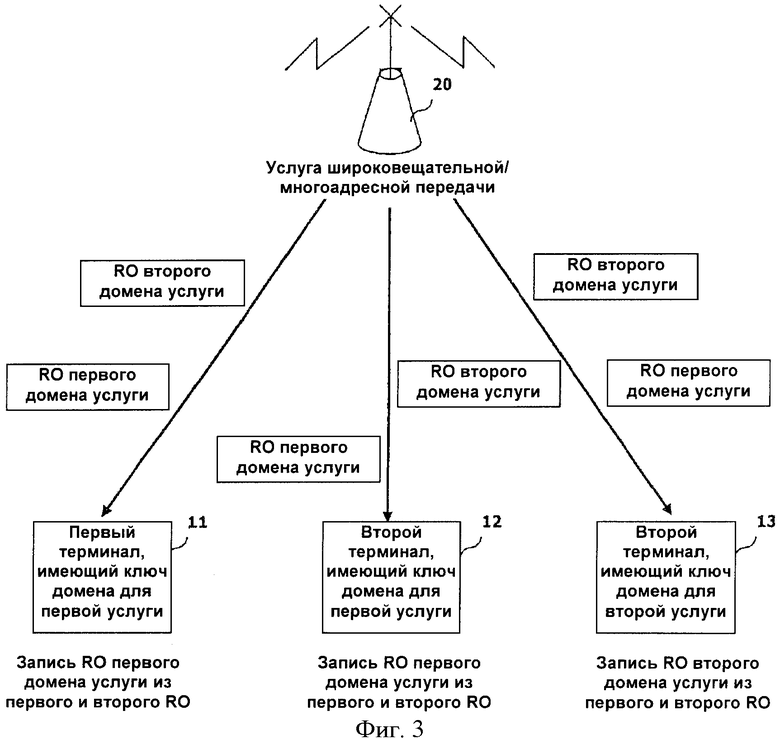

[24] На Фиг.3 показана типовая схема, иллюстрирующая типичную схему работы на основе доменов услуг в соответствии с настоящим изобретением;

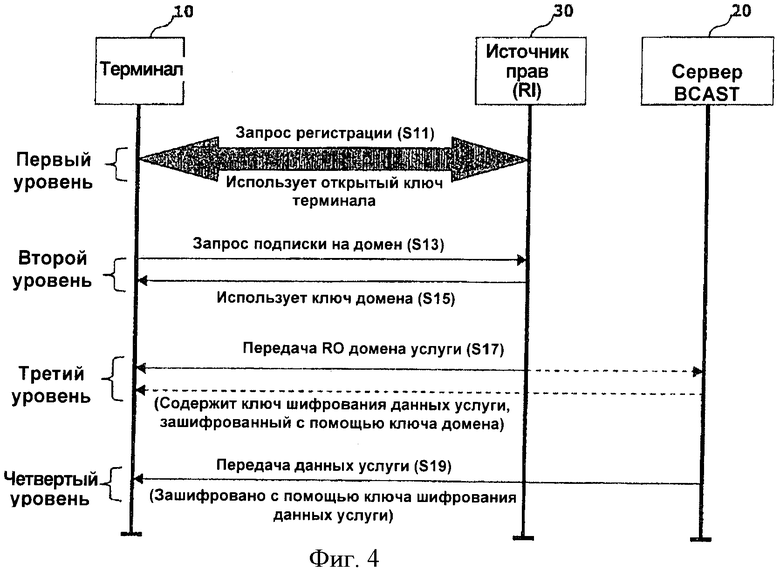

[25] На Фиг.4 показана схема передачи сигналов, иллюстрирующая первый вариант осуществления способа управления цифровыми правами в соответствии с настоящим изобретением;

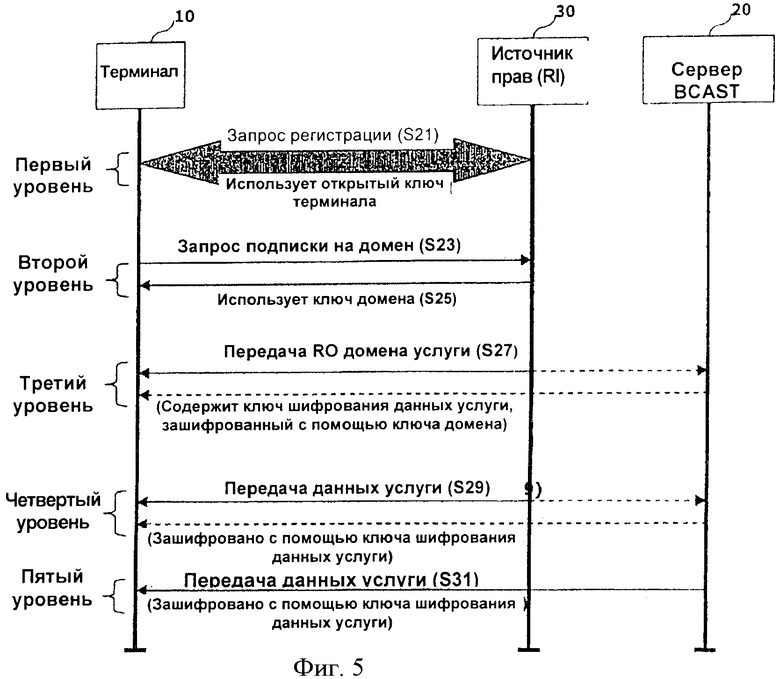

[26] На Фиг.5 показана схема передачи сигналов, иллюстрирующая второй вариант осуществления способа управления цифровыми правами в соответствии с настоящим изобретением;

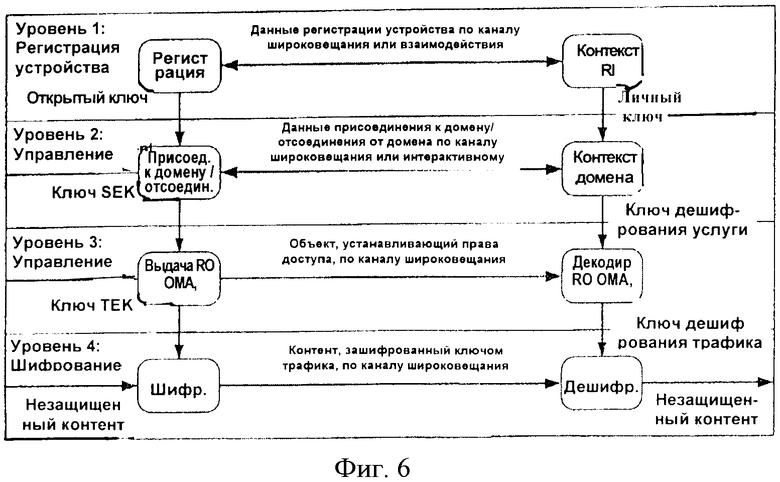

[27] На Фиг.6 показана иерархия ключей для защиты услуги в соответствии с настоящим изобретением;

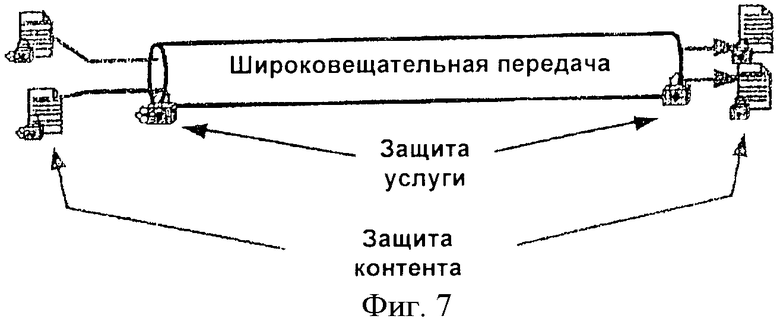

[28] На Фиг.7 показано различие между защитой услуги и защитой контента в соответствии с настоящим изобретением;

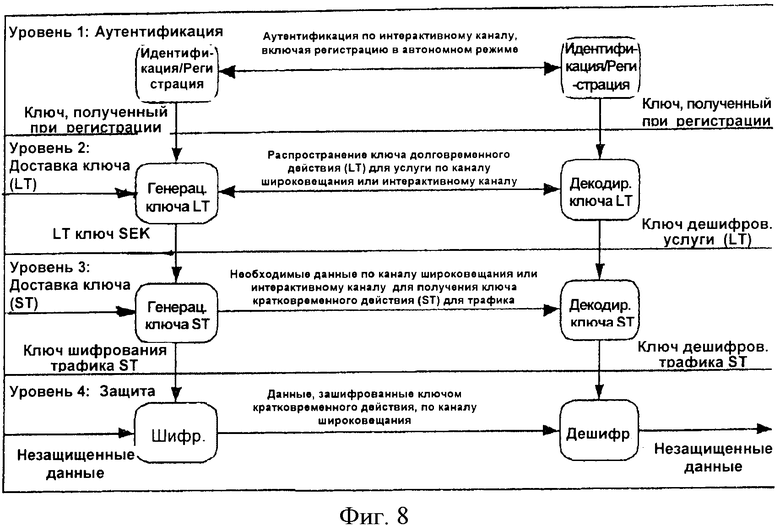

[29] На Фиг.8 показан пример иерархии ключей для защиты услуги и для защиты контента в соответствии с настоящим изобретением;

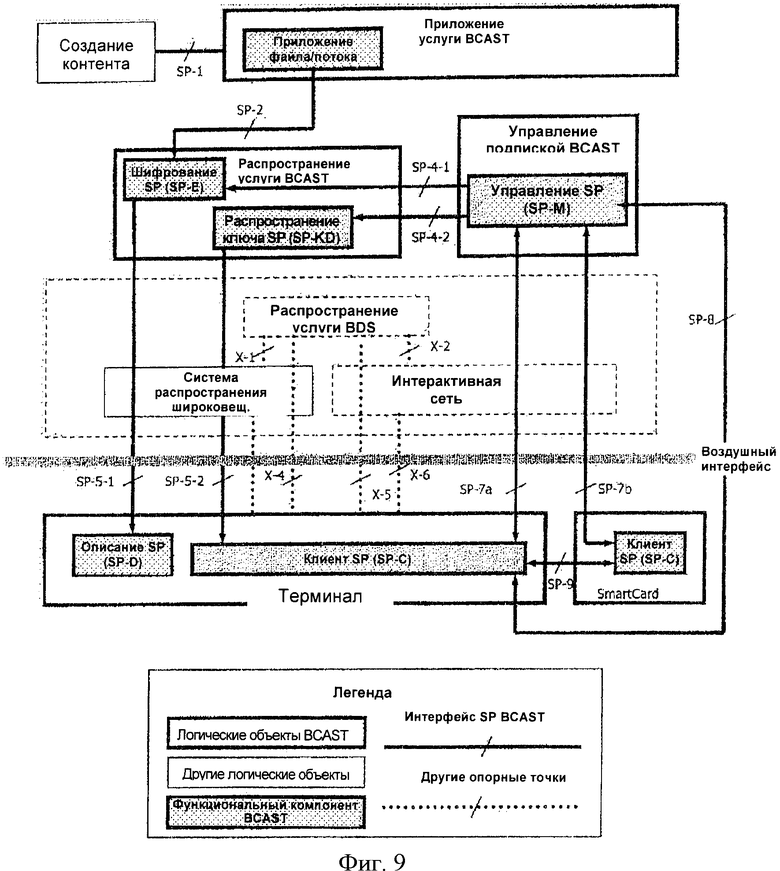

[30] На Фиг.9 показаны типовые функциональные блоки защиты услуги и интерфейсы между ними в соответствии с настоящим изобретением;

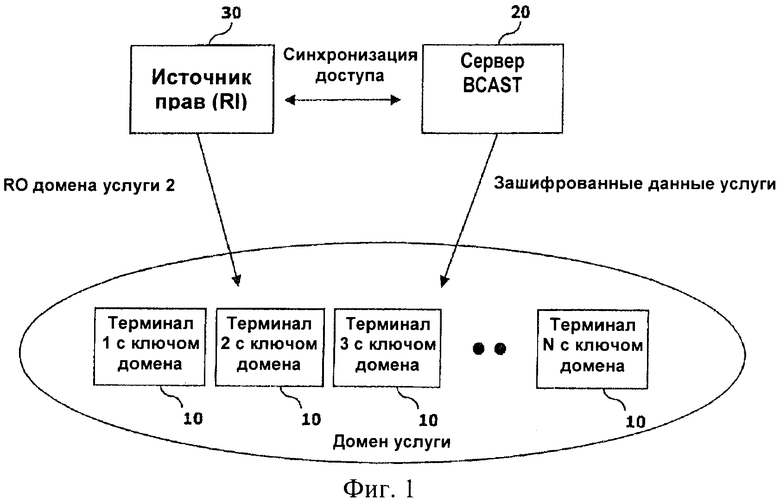

[31] На Фиг.10 показана таблица, которая поясняет интерфейсы и устанавливает соответствие их опорным точкам широковещательного/ многоадресного обслуживания «BCAST» в соответствии с настоящим изобретением.

Предпочтительные способы осуществления изобретения

[32] Далее будут рассмотрены с использованием прилагаемых чертежей варианты примерного способа управления цифровыми правами при широковещательном/многоадресном обслуживании в соответствии с настоящим изобретением.

[33] В общем случае при управлении цифровыми правами, чтобы совместно использовать объект, устанавливающий права доступа к контенту, и ключ шифрования контента, различные устройства (включая терминал) применяют концепцию под названием "домен".

[34] Применение домена дает возможность совместно использовать контент и объекты, устанавливающие права доступа к контенту, различными устройствами, которыми владеет один пользователь, и устройство, которому не разрешен доступ к источнику контента или источнику прав, может использовать для получения контента и объектов, устанавливающих права доступа к контенту, устройство, которому разрешен доступ. Например, портативное устройство воспроизведения музыки, которое не имеет возможностей беспроводного доступа к Интернет, можно подключить к персональному компьютеру (ПК), которое обеспечивает доступ к Интернету, для получения контента и объектов, устанавливающих права доступа к контенту. Таким образом, источник (сервер) прав пользователя управляет доменом для обработки запросов на присоединение и отсоединение устройства, принадлежащего к домену.

[35] Настоящее изобретение может предоставить определенный тип широковещательного домена. Все терминалы, которые стали абонентами услуги или пакета услуг, совместно используют общий ключ группы. Этот общий ключ группы в дальнейшем служит для шифрования ключей шифрования услуги «SEK» или ключей шифрования программы «РЕК». Этот тип широковещательного домена называется доменом услуги. А именно, семейство (группа) терминалов, которые стали абонентами услуги или пакета услуг и совместно используют общий шифрованный ключ группы, называется доменом услуги (зона этой услуги). Здесь выборочно составленный набор (или группа) из одной или нескольких услуг называется пакетом услуг.

[36] Терминалы в домене услуги могут совместно использовать контенты и услуги с любым другим терминалом в этом же домене услуги в соответствии с разрешениями, которые установлены поставщиками контента или услуги. Преимущество доменов услуги состоит в том, что обмен данными об изменениях ключа шифрования услуги «SEK» требует очень малой полосы пропускания.

[37] В настоящем изобретении сервер «RI», выдающий права пользователя, передает терминалам сообщение с ключом, относящимся к домену услуги, который представляет собой группу терминалов, пользующихся одной услугой или одним пакетом услуг.

[38] Здесь сообщение с ключом относится к средству предоставления информации о правах пользователя на использование домена услуги (после присоединения), передаваемой от сервера «RI», выдающего права пользователя, терминалу (устройству). Одним из примеров сообщения может быть объект, устанавливающий права доступа к домену услуги (то есть объект «RO»). Далее настоящее изобретение будет для удобства просто ссылаться на "объект «RO», устанавливающий права доступа к домену". Ясно, что могут использоваться другие типы сообщений о ключе или другие средства информирования.

[39] Каждый терминал, получивший объект «RO», устанавливающий права доступа к домену, декодирует объект «RO», устанавливающий права доступа к домену, соответствующий этому домену, с использованием принадлежащего ему ключа домена. Здесь сервер «RI», выдающий права пользователя, генерирует столько объектов, устанавливающих права доступа, сколько имеется доменов услуги, вне зависимости от числа терминалов, пользующихся услугой или пакетом услуг. Терминалы, принадлежащие к одному и тому же домену, совместно используют один ключ этого домена.

[40] В настоящем изобретении сервер «RI», выдающий права пользователя, получает открытый ключ от терминала, запрашивающего регистрацию для пользования услугой, шифрует ключ домена, соответствующий тому домену, который терминал собирается использовать, используя этот открытый ключ, чтобы затем передать зашифрованный ключ домена. Затем сервер «RI», выдающий права пользователя, передает объект «RO», устанавливающий права доступа к домену, зашифрованный с помощью этого ключа домена. Здесь объект «RO», устанавливающий права доступа к домену, содержит ключ шифрования данных услуги для декодирования зашифрованных данных услуги, полученных от сервера широковещательной/многоадресной передачи.

[41] В настоящем изобретении сервер «RI», выдающий права пользователя, получает открытый ключ от терминала, запрашивающего регистрацию для пользования услугой. Затем сервер «RI», выдающий права пользователя, с помощью этого открытого ключа шифрует ключ домена, соответствующий тому домену, который терминал собирается использовать. Затем сервер «RI», выдающий права пользователя, передает зашифрованный ключ домена терминалу. Кроме того, сервер «RI», выдающий права пользователя, с помощью ключа домена шифрует объект «RO», устанавливающий права доступа к домену, содержащий ключ шифрования сообщения о ключе, чтобы затем передать зашифрованный объект «RO», устанавливающий права доступа к домену, терминалу. Кроме того, сервер «RI», выдающий права пользователя, шифрует ключ шифрования данных услуги для декодирования данных услуги, полученных от сервера широковещательной/многоадресной передачи, с помощью ключа шифрования из сообщения о ключе, чтобы затем передать зашифрованный ключ шифрования данных услуги терминалу.

[42] На Фиг.1 показана блок-схема, иллюстрирующая типовую структуру системы широковещательного/многоадресного обслуживания в соответствии с настоящим изобретением. В общем, система широковещательного/многоадресного обслуживания может включать в себя терминалы 10, сервер широковещательного/многоадресного обслуживания «BCAST» 20 для предоставления услуги терминалам 10 и сервер «RI» 30, выдающий права пользователя, для управления объектом «RO», устанавливающим права доступа к домену, чтобы, тем самым, дать возможность терминалам 10 пользоваться услугой.

[43] Здесь сервер «RI» 30, выдающий права пользователя, может передавать объект «RO», устанавливающий права доступа к домену, терминалам 10, либо сервер широковещательного/многоадресного обслуживания «BCAST» 20 может принимать объект «RO», устанавливающий права доступа к домену, от сервера «RI» 30, выдающего права пользователя, чтобы затем передать полученный объект «RO», устанавливающий права доступа к домену, терминалам 10.

[44] Настоящее изобретение может делить терминалы в соответствии с используемой услугой или используемым пакетом услуг. Пакет услуг устроен как единый пакет путем объединения одной или нескольких услуг (контентов), которые не связаны между собой. Здесь, семейство (или группа) терминалов, которые становятся абонентами услуги или пакета услуг и совместно используют общий зашифрованный ключ, называется доменом услуги. Кроме того, выборочно объединенный набор (или группа) из одной или нескольких услуг называется пакетом услуг. Здесь, один терминал может принадлежать к одному или нескольким доменам услуг.

[45] На Фиг.2 показан пример, иллюстрирующий концепцию пакетов услуг.

[46] На Фиг.2 предполагается, что пакет услуг 1 представляет собой пакет, содержащий услугу 1 и услугу 2, пакет услуг 2 представляет собой пакет, содержащий услугу 1 и услугу 3, пакет услуг 3 содержит услугу 1, и пакет услуг 4 представляет собой пакет, содержащий услугу 3 и услугу 4. Терминал, который становится абонентом пакета услуг 1, может пользоваться услугами 1 и 2, а терминал, который становится абонентом пакета услуг 4, может пользоваться услугами 3 и 4. Следует заметить, что группа, состоящая из нескольких терминалов, может пользоваться одной или несколькими услугами в составе пакета.

[47] Таким образом, сервер «RI» 30, выдающий права пользователя, не выдает объект «RO», устанавливающий права доступа к домену, в отношении каждого терминала 10, а выдает объект «RO», устанавливающий права доступа к домену, в отношении домена услуги, к которому принадлежит терминал 10. То есть терминалы 10, принадлежащие к одному домену услуги, получают от сервера «RI» 30, выдающего права пользователя, одинаковый объект «RO», устанавливающий права доступа к домену. Объект «RO», устанавливающий права доступа к домену, шифруется с помощью ключа домена, соответствующего каждому домену, и, соответственно, терминалы, принадлежащие к одному домену, могут совместно использовать этот ключ домена для декодирования объект «RO», устанавливающий права доступа к домену.

[48] Фиг.3 иллюстрирует типовую схему работы на основе доменов услуг в соответствии с настоящим изобретением. Здесь первый терминал 11 и второй терминал 12 стали абонентами первого пакета услуг, а третий терминал 13 стал абонентом второго пакета услуг.

[49] Сначала первый терминал 11 и второй терминал 12 получают от сервера «RI» 30, выдающего права пользователя, (не показан) ключ домена для первого домена услуг, чтобы хранить ключ этого домена, а третий терминал 13 получает и хранит ключ домена для второго домена услуг.

[50] Сервер «RI» 30, выдающий права пользователя, или сервер широковещательного/многоадресного обслуживания 20 может передать объект «RO», устанавливающий права доступа к домену, каждому из терминалов 11, 12 и 13. На Фиг.3 показан пример, где сервер широковещательного/многоадресного обслуживания получает от сервера «RI» 30, выдающего права пользователя, (не показан) объект «RO», устанавливающий права доступа к домену, каждого домена услуги, чтобы затем передать полученный объект «RO», устанавливающий права доступа к домену, каждому из терминалов 11, 12 и 13.

[51] Каждый терминал 11, 12 и 13, получивший объект «RO», устанавливающий права доступа к домену, затем декодирует объект «RO», устанавливающий права доступа к домену, с помощью ключа домена, который хранится в каждом из терминалов 11, 12 и 13. То есть среди двух полученных объектов «RO», устанавливающих права доступа к домену, первый терминал 11 и второй терминал 12 могут декодировать объект «RO», устанавливающий права доступа к домену, первого домена услуги, а третий терминал 13 может декодировать объект «RO», устанавливающий права доступа к домену, второго домена услуги.

[52] Как упомянуто выше, в настоящем изобретении сервер «RI» 30, выдающий права пользователя, или сервер широковещательного/многоадресного обслуживания выдают столько объектов RO», устанавливающих права доступа к домену, сколько имеется доменов услуг, вне зависимости от числа терминалов, пользующихся услугой, и каждый терминал декодирует только тот объект «RO», устанавливающий права доступа к домену, который он может декодировать с помощью своего ключа домена от объектов «RO», устанавливающих права доступа к доменам. Таким образом, система обслуживания в соответствии с настоящим изобретением может одновременно поддерживать защиту услуги (контента) и в то же время эффективно использовать сеть между сервером и терминалом.

[53] На Фиг.4 показана схема передачи сигналов, иллюстрирующая первый вариант осуществления способа управления цифровыми правами (авторскими правами) в соответствии с настоящим изобретением. В частности, Фиг.4 иллюстрирует процесс получения терминалом объекта «RO», устанавливающего права доступа к домену, и данных услуги в соответствии с многоуровневой структурой ключей защиты.

[54] Как показано на Фиг.4, первый уровень используется, чтобы дать возможность регистрации для пользования услугой, которая должна быть выполнена между терминалом 10 и сервером «RI» 30, выдающим права пользователя, (S11). Следует заметить, что устройство для такой регистрации может выполнять эту операцию в автономном или подключенном режиме. Среди примеров подключенного режима - использование широковещательного канала или интерактивного канала.

[55] Открытый ключ терминала 10 может быть передан серверу «RI» 30, выдающему права пользователя, через первый уровень и происходит согласование алгоритма защиты, который должен использоваться между терминалом 10 и сервером «RI» 30, выдающим права пользователя. Здесь, контекст сервера «RI» 30, выдающего права пользователя, может формироваться в терминале 10. Контекст сервера «RI» 30, выдающего права пользователя, может содержать информацию, согласуемую, когда терминал 10 регистрируется в сервере «RI» 30, выдающем права пользователя, в частности, идентификатор «ID» сервера «RI» 30, выдающего права пользователя, сертификат сервера «RI» 30, выдающего права пользователя, версию, алгоритм защиты и другую информацию.

[56] Второй уровень, который используется в качестве уровня управления доменом, используется для подписки и отмены подписки на определенную услугу домена. Здесь, прежде чем пользоваться вторым уровнем, терминал 10 может получить справочник по услугам, который содержит информацию (информацию об услуге, информацию о домене и т.п.) для описания услуг широковещательного/многоадресного обслуживания, которую терминал 10 может использовать.

[57] После подтверждения через справочник по услугам услуг, которыми терминал 10 может пользоваться, пользователь с помощью терминала 10 (S13) запрашивает подписку на домен у сервера «RI» 30, выдающего права пользователя, сервер «RI» 30, выдающий права пользователя, передает терминалу 10 ключ домена, зашифрованный с использованием открытого ключа (S15). При запросе подписки на домен терминал 10 в качестве параметров передает идентификатор «ID» услуги или идентификатор «ID» пакета услуг, идентификатор «ID» терминала, цифровую подпись терминала и т.п.

[58] В результате подписки на домен в терминале 10 генерируется контекст домена. Контекст домена содержит информацию, относящуюся к ключу домена, идентификатору «ID» домена, правомерности домена и т.п.

[59] Когда терминал запрашивает отмену подписки на домен у сервера «RI» 30, выдающего права пользователя, сервер «RI» 30, выдающий права пользователя, удаляет соответствующий терминал 10 из списка терминалов, принадлежащих к этому домену, а терминал 10 удаляет (уничтожает) свои связи с этим доменом.

[60] Третий уровень используется в качестве уровня управления объектами «RO», устанавливающими права доступа к домену. Сервер «RI» 30, выдающий права пользователя, использует третий уровень для передачи объекта «RO», устанавливающего права доступа к домену услуги, терминалу 10 (S17). Здесь, объект «RO», устанавливающий права доступа к домену, содержит один или несколько ключей шифрования данных (например, ключей шифрования услуги «SEK»), которые шифруются с помощью ключа домена.

[61] Сервер «RI» 30, выдающий права пользователя, может непосредственно передать объект «RO», устанавливающий права доступа к домену услуги, терминалу 10, либо может передать его терминалу 10, используя сервер широковещательного/многоадресного обслуживания 20. То есть сервер «RI» 30, выдающий права пользователя, передает объект «RO», устанавливающий права доступа к домену услуги, серверу широковещательного/многоадресного обслуживания 20, а сервер широковещательного/многоадресного обслуживания 20, получив этот объект «RO», устанавливающий права доступа к домену, передает соответствующий объект «RO», устанавливающий права доступа к домену, терминалу 10. Здесь, объект «RO», устанавливающий права доступа к домену, переданный от сервера «RI» 30, выдающего права пользователя, может быть передан терминалу 10 через сервер широковещательного/многоадресного обслуживания 20. При необходимости можно выборочно использовать передачу объекта «RO», устанавливающего права доступа к домену, непосредственно терминалу 10 или через сервер широковещательного/ многоадресного обслуживания 20. Если серверу «RI» 30, выдающему права пользователя, можно предоставить необходимые функции, выполняемые сервером широковещательного/многоадресного обслуживания 20, то сервер «RI» 30, выдающий права пользователя, может непосредственно передать объект «RO», устанавливающий права доступа к домену, терминалу 10.

[62] Четвертый уровень используется в качестве уровня шифрования услуги. Сервер широковещательного/многоадресного обслуживания 20 передает данные услуги, зашифрованные с помощью ключа шифрования данных услуги, терминалу 10 через четвертый уровень (S19). Терминал 10 принимает объект «RO», устанавливающий права доступа к домену, для определенного домена услуги и данные услуги, зашифрованные с помощью этого ключа шифрования данных услуги, и декодирует эти данные услуги, используя этот объект «RO», устанавливающий права доступа к домену. Ниже будет описан способ декодирования данных услуги терминалом.

[63] Соответственно, поскольку ключ шифрования данных услуги для декодирования данных услуги был зашифрован с использованием ключа домена, терминал, имеющий тот же ключ домена, может получить ключ шифрования данных услуги, чтобы использовать данные услуги.

[64] На Фиг.5 показана схема передачи сигналов, иллюстрирующая второй вариант осуществления типичного способа управления цифровыми правами в соответствии с настоящим изобретением. Процесс получения объекта «RO», устанавливающего права доступа к домену, и данных услуги терминалом изображен в соответствии с многоуровневой структурой ключей защиты.

[65] В частности, во втором варианте осуществления настоящего изобретения, ключ шифрования сообщения с ключами (например, «ТЕК»: ключ шифрования трафика) используется для генерации ключа шифрования данных услуги в дополнение к одному или нескольким ключам шифрования данных услуги (например, ключу шифрования услуги - «SEK») по первому варианту осуществления изобретения, чтобы обеспечить дополнительную защиту данных услуги.

[66] Соответственно, в дополнение к совместному использованию открытого ключа «РК», существует определенная связь между известными ключами защиты (то есть ключом домена, ключом шифрования услуги «SEK», ключом шифрования трафика «ТЕК»), которые используются устройством (терминалом) и сервером «RI» 30, выдающим права пользователя. А именно, ключ домена используется для шифрования и дешифрования объекта «RO», устанавливающего права доступа, который содержит один или несколько ключей шифрования услуги «SEK», ключ шифрования услуги «SEK» используется для шифрования и дешифрования ключа шифрования трафика «ТЕК», в то время как ключ шифрования трафика «ТЕК» используется для шифрования и дешифрования контента.

[67] Как показано на Фиг.5, когда терминал 10 запрашивает регистрацию у сервера «RI» 30, выдающего права пользователя, на первом уровне (S21), происходит согласование алгоритма защиты, который должен использоваться между терминалом 10 и сервером «RI» 30, выдающим права пользователя. Следует заметить, что такая регистрация устройства может быть выполнена в автономном режиме или в подключенном режиме. Например, подключенные режимы включают использование широковещательного канала или интерактивного канала.

[68] В результате запроса регистрации в терминале 10 генерируется контекст сервера «RI» 30, выдающего права пользователя. Контекст сервера «RI» 30, выдающего права пользователя, содержит информацию, связанную с идентификатором «ID» сервера «RI» 30, выдающего права пользователя, сертификатом сервера «RI» 30, выдающего права пользователя, версией, алгоритмом защиты, и другую информацию.

[69] До выполнения действий на втором уровне терминал 10 может получить управляющую информацию услуги широковещательного/многоадресного обслуживания.

[70] На втором уровне терминал 10 запрашивает у сервера «RI» 30, выдающего права пользователя, подписку в домене на определенную услугу или пакет услуг (S23). Сервер «RI» 30, выдающий права пользователя, передает терминалу 10 ключ домена, зашифрованный с использованием открытого ключа терминала 10 (S25). При запросе подписки на домен терминал 10 передает серверу «RI» 30, выдающему права пользователя, идентификатор «ID» услуги или идентификатор «ID» пакета услуг, идентификатор «ID» терминала, цифровую подпись терминала и т.п.

[71] В результате контекст домена генерируется в терминале 10, который получил от сервера «RI» 30, выдающего права пользователя, ключ домена. Контекст домена содержит информацию, относящуюся к ключу домена, идентификатор «ID» домена, правомерности домена и т.п. Когда терминал 10 запрашивает подписку на один или несколько доменов услуги, число ключей доменов и идентификаторов «ID» доменов, которые могут храниться в терминале 10, равно числу доменов.

[72] Третий уровень используется в качестве уровня управления объектом «RO», устанавливающим права доступа. Сервер «RI» 30, выдающий права пользователя, передает объект «RO», устанавливающий права доступа к домену услуги, терминалу 10 через третий уровень (S27). Здесь, поскольку объект «RO», устанавливающий права доступа к домену, содержит один или несколько ключей шифрования данных услуги (например, «SEK»: ключ шифрования услуги), которые зашифрованы с использованием ключа домена, только терминалы, принадлежащие к домену услуги, которые хранят ключ домена, могут декодировать ключ шифрования данных услуги.

[73] Как в первом варианте осуществления, сервер «RI» 30, выдающий права пользователя, может непосредственно передать объект «RO», устанавливающий права доступа, терминалу 10, либо может передать его терминалу 10 посредством сервера широковещательного/многоадресного обслуживания 20. Если серверу «RI» 30, выдающему права пользователя, предоставлены необходимые функциональные возможности сервера широковещательного/многоадресного обслуживания 20, то для домена услуги может быть передан непосредственно терминалу 10.

[74] Четвертый уровень используется в качестве уровня передачи ключей. Сервер «RI» 30, выдающий права пользователя, передает ключ кодирования данных услуги (например, «ТЕК»: ключ шифрования трафика), который был зашифрован с использованием ключа шифрования из сообщения с ключами, терминалу 10 через четвертый уровень. Соответственно, только терминалы, которые хранят ключ шифрования из сообщения с ключами, могут декодировать ключ шифрования данных услуги.

[75] Ключ шифрования данных услуги может быть передан терминалу 10 посредством сервера широковещательного/многоадресного обслуживания 20, а также посредством сервера «RI» 30, выдающего права пользователя. Здесь сервер «RI» 30, выдающий права пользователя, передает ключ шифрования данных услуги серверу широковещательной/многоадресной передачи 20, который затем передает соответствующий ключ шифрования данных услуги терминалу 10. Если сервер «RI» 30, выдающий права пользователя, имеет необходимые функции, выполняемые сервером широковещательной/ многоадресной передачи 20, то ключ шифрования трафика «ТЕК» можно непосредственно передать терминалу 10.

[76] Пятый уровень используется в качестве уровня шифрования услуги. Сервер широковещательной/многоадресной передачи 20 передает данные услуги, зашифрованные с помощью ключа шифрования данных услуги, терминалу 10 через пятый уровень (S31).

[77] Многоуровневая структура ключей защиты для домена услуги в соответствии с настоящим изобретением может иметь другие конфигурации, которые отличаются от показанных в первом и втором вариантах осуществления.

[78] Настоящее изобретение может быть дальше разобрано с отсылкой к Фиг.6, где показана иерархия ключей для защиты услуги в соответствии с настоящим изобретением. А именно, Фиг.6 представляет иерархию ключей для защиты услуги в домене в соответствии с настоящим изобретением.

[79] Уровень 1 осуществляет регистрацию устройства (терминала). Данные ключа и метаданные, полученные на фазе регистрации, позволят устройству дешифровать и аутентифицировать объект, устанавливающий права доступа, и, далее, получить доступ к контенту.

[80] На Фиг.6 показана ситуация, где устройство регистрирует свой открытый ключ у сервера «RI» 30, выдающего права пользователя, посредством регистрации устройства, а сервер «RI» 30, выдающий права пользователя, шифрует ключ шифрования услуги «SEK», используя открытый ключ устройства. Здесь на сервере «RI» 30, выдающем права пользователя, (источнике прав) может зарегистрироваться не только это устройство, но и другой домен. Для этого домен может зарегистрировать на сервер «RI» 30, выдающий права пользователя, «открытый ключ устройств в домене» или «ключ домена».

[81] Уровень 2 осуществляет функцию управления группой услуги. Для устройств, имеющих доступ к интерактивному каналу, может быть использован протокол присоединения к домену/отсоединения от домена управления цифровыми правами «DRM» ОМА (открытого сообщества производителей мобильной связи). Этот уровень передает ключ шифрования услуги «SEK» в качестве ключа домена. Ключ шифрования услуги «SEK» может обновляться посредством создания нового домена или посредством обновления домена.

[82] Уровень 3 осуществляет функцию управления правами. Объект, устанавливающий права доступа - «RO», который может быть защищен ключом услуги (например, ключом шифрования услуги «SEK»), содержит ключ трафика (например, ключ шифрования трафика «ТЕК»), который необходим для дешифрования (части) услуги, вместе с идентификаторами, которые позволяют связать ключ трафика с зашифрованным контентом и доменом. Крипто-период (то есть срок действия) ключа трафика может быть относительно коротким, чтобы предотвратить нападения при распространении в реальном масштабе времени.

[83] Идея, лежащая в основе уровня 3, состоит в том, чтобы обеспечить повышенную безопасность, универсальность и более развитую поддержку вариантов использования. Спецификация уровня 3 должна обеспечить выполнение этих требований.

[84] Следует заметить, что рамки этой структуры не исключают решений, которые включают в себя изменение элементов защиты, например получения ключей.

[85] Поскольку выполнению действий уровня 2 могут помешать непредвиденные условия, уровень 3 должен быть осуществлен, чтобы выполнять действия после обоснованной задержки с момента начала процедур уровня 2.

[86] Уровень 4 осуществляет шифрование контента широковещательной передачи с помощью ключа трафика. Шифрование может выполняться на сетевом уровне (то есть с использованием «IP» протокола), на транспортном уровне (например, с использованием протокола пользовательских дейтаграмм «UDP») или уровне сеанса (например, с использованием транспортного протокола реального времени «RTP»).

[87] Лучшему пониманию настоящего изобретения служат Фиг. с 7 по 10 и последующее описание.

[88] Функции защиты услуги и защиты контента позволяют путем диагностики через услугу обнаружения негласного съема информации (BDS) защитить и контент, и услуги, предоставляемые посредством широковещательной передачи. Фиг.7 иллюстрирует различия между защитой услуги и защитой контента.

[89] Цель защиты услуги - разрешение доступа к услуге, то есть к определенному набору (аудио-видео) информации для указанного объема времени. Защита услуги предполагает отсутствие ответственности за контент после предоставления услуги терминалу пользователя; она не предоставляет технических средств защиты контента за пределами канала передачи данных, что осуществляется контролем доступа.

[90] Цель защиты контента - защита отдельных частей контента. Контент может иметь, а может и не иметь связанного с ним права пользователя на использование его после доставки.

[91] Защита услуги, независимая от защиты контента, предназначена для управления подпиской. В отсутствие защиты контента право пользователя на использование контента, в общем случае, может быть свободным либо регулироваться соответствующими законами, моделью ведения дел или другими требованиями; однако такие соображения находятся вне сферы действия этих определений. Защита контента имеет дело с использованием прав пользователя после доставки, и указывает, как можно использовать контент, в соответствии с разрешениями и ограничениями.

[92] На Фиг.8 представлена иерархия ключей для защиты услуги и для защиты контента (информации).

[93] Уровень 1 осуществляет аутентификацию. Данные ключа и метаданные, полученные во время идентификации абонента «SI», или на фазе регистрации устройства, позволят аутентифицировать абонента или устройство и, далее, получить доступ к контенту, и надежно хранятся в терминале или на смарт-карте. Здесь смарт-карта может представлять собой USIM/(R-)UIM. Данные ключа, полученные на уровне 1 и используемые на уровне 2 для защиты доставки ключа долговременного действия, называются ключом управления абонентом или ключом шифрования прав пользователя.

[94] Уровень 2 осуществляет доставку сообщения с ключа шифрования услуги «SEK». Этот уровень доставляет ключ шифрования услуги «SEK» или ключ шифрования программы «РЕК». Ключ шифрования услуги или программы является промежуточным ключом, то есть он служит не для непосредственного шифрования контента, а для защиты последовательности ключей шифрования трафика «ТЕК». Для управления подпиской на услугу и защиты подписки на услугу ключ шифрования услуги «SEK» или ключ шифрования программы «РЕК» обычно должен обновляться с более длинным крипто-периодом, чем ключ шифрования трафика «ТЕК».

[95] Уровень 3 осуществляет доставку сообщения с ключом кратковременного действия по широкополосному каналу или интерактивному каналу. Ключ шифрования трафика «ТЕК», зашифрованный с помощью ключа шифрования услуги «SEK» или ключа шифрования программы «РЕК», либо необходимые данные, которые могут использоваться для получения ключа трафика, передаются терминалу вместе с идентификаторами, которые позволяют связать ключ трафика с зашифрованным контентом.

[96] В основе уровня 3 лежит идея, состоящая в том, чтобы обеспечить повышенную безопасность, универсальность и более развитую поддержку вариантов использования. Спецификация уровня 3 должна обеспечить выполнение этих идей.

[97] Уровень 4, или защита, осуществляет шифрование контента широковещательной передачи с помощью ключа трафика кратковременного действия. Для защиты услуги шифрование может выполняться на сетевом уровне (то есть с использованием «IP» протокола), на транспортном уровне (например, с использованием протокола пользовательских дейтаграмм «UDP»), на уровне сеанса (например, с использованием транспортного протокола реального времени «RTP») или на уровне контента («AU» кодирование)

[98] На Фиг.9 показаны функциональные блоки защиты услуги и интерфейсы между ними.

[99] На Фиг.10 показана таблица, которая поясняет интерфейсы и устанавливает соответствие их опорным точкам широковещательного/многоадресного обслуживания «BCAST»:

[100] Функция файловой прикладной системы/потоковой прикладной системы

[101] Функция файловой прикладной системы/потоковой прикладной системы (FA/SA) в BSA (адаптация услуг «BCAST») отвечает за получение файлов и потока от создания контента и передачу файлов и потока с атрибутами и дополнительной информацией в распределение/адаптацию услуги широковещательного/многоадресного обслуживания «BCAST».

[102] Функция управление защитой услуги

[103] Функция «SP-M» управления защитой услуги в BSM отвечает за регистрацию, доставку сообщения с ключом долговременного действия «LTKM» по интерактивному каналу. Сообщение с ключом долговременного действия «LTKM», содержащее ключ шифрования услуги «SEK», доставляется в клиентскую функцию защиты услуги «SP-C» из функции управления защитой услуги «SP-M». Терминалам, поддерживающим только широковещание, требуется дополнительный канал для инициирования запроса на регистрацию и доставки сообщения с ключом долговременного действия, и эти терминалы получают ответы на регистрацию и сообщение с ключом долговременного действия по каналу широковещательной передачи.

[104] Кроме того, функция управления защитой услуги «SP-M» осуществляет доставку сообщения с ключом кратковременного действия «STKM» и безопасное управление группой. Сообщение с ключом кратковременного действия «STKM», доставленное от функции управления защитой услуги «SP-M» в функцию распределения ключей защиты услуги «SP-KD», распространяется в адрес клиентской функции защиты услуги «SP-C» по широковещательному каналу. Схема безопасного управления группой может использоваться для эффективной широковещательной передачи сообщения с ключом долговременного действия и процедуры отмены. Функция управления защитой услуги «SP-M» отвечает за управление доменом. Терминал может присоединиться к домену или отсоединиться от домена, используя «SP-M».

[105] Функция распределения ключа защиты услуги

[106] Функция распределения ключа защиты услуги - «SP-KD» в BSD/A отвечает за широковещательную передачу сообщения с ключом долговременного действия «LTKM» и сообщения с ключом кратковременного действия «STKM». Терминал может получить из сообщения с ключом кратковременного действия «STKM» ключ шифрования трафика «ТЕК» для дешифрования зашифрованных услуг. Сообщение с ключом кратковременного действия «STKM», сообщение с ключом долговременного действия «LTKM» и данные ключа регистрации передаются от функции управления защитой услуги «SP-M» в функцию распределения ключей защиты услуги «SP-KD» для распространения между терминалами. Кроме того, функция распределения ключей защиты услуги «SP-KD» передает сообщение с ключом кратковременного действия «STKM», сообщение с ключом долговременного действия «LTKM» и данные ключа по широковещательному каналу для терминалов, поддерживающих только широковещание.

[107] Функция шифрования защиты услуги

[108] Функция шифрования защиты услуги - «SP-E» в BSD/A отвечает за шифрование услуг, данные которых должны передаваться по каналу широковещательной передачи. Ключ шифрования трафика «ТЕК», полученный от функции управления защитой услуги «SP-M», используется для шифрования услуг. Формат зашифрованной услуги зависит от конкретной системы защиты услуги.

[109] Функция дешифрования защиты услуги

[110] Функция дешифрования защиты услуги - «SP-D» в терминале отвечает за дешифрование зашифрованных услуг с использованием ключа шифрования трафика «ТЕК», выделенного из сообщения с ключом кратковременного действия «STKM». Сообщение с ключом кратковременного действия «STKM» доставляется от функции управления защитой услуги «SP-М» в функцию распределения ключей защиты услуги «SP-KD», а клиентская функция защиты услуги «SP-C» получает сообщение с ключом кратковременного действия «STKM» от функции распределения ключей защиты услуги «SP-KD» по каналу широковещательной передачи.

[111] Клиентская функция защиты услуги

[112] Клиентская функция защиты услуги «SP-C» присутствует либо только в терминале, либо одновременно в терминале и в смарт-карте. Клиентская функция защиты услуги «SP-C» отвечает за регистрацию и получение сообщения с ключом долговременного действия «LTKM» и сообщения с ключом кратковременного действия «STKM». После регистрации клиентская функция защиты услуги «SP-C» получает REK, SMK или GMK, который извлекается из регистрации. Сообщение с ключом долговременного действия «LTKM» содержит ключ шифрования услуги «SEK», который используется для шифрования сообщения с ключом кратковременного действия «STKM». Кроме того, клиентская функция защиты услуги «SP-C» получает ключ шифрования трафика «ТЕК» путем дешифрования сообщения с ключом кратковременного действия «STKM», используя ключ шифрования услуги «SEK», а ключ шифрования трафика «ТЕК» передается функции дешифрования защиты услуги «SP-D» для дешифрования зашифрованных услуг.

[113] Настоящее изобретение предлагает способ широковещательного/многоадресного обслуживания, включающий в себя: получение запроса от терминала на присоединение к домену услуги, имеющему общий ключ группы; передачу шифрования одного или нескольких ключей защиты шифрования с использованием общего ключа группы терминалу, который запросил присоединения; и выдачу разрешения терминалу пользоваться одним и тем же контентом и теми же услугами с одним или несколькими другими устройствами в пределах домена услуги.

[114] Этап выдачи разрешения может дополнительно включать в себя: передачу объекта «RO», устанавливающего права доступа, который содержит один или несколько ключей шифрования, где каждый объект «RO», устанавливающий права доступа, зашифрован с помощью общего ключа группы. Домен услуги может включать в себя, по меньшей мере, одну услугу или пакет услуг, который включает в себя несколько услуг. Каждая услуга может включать в себя ключ шифрования услуги. Каждый ключ шифрования услуги используется для шифрования одного или нескольких ключей шифрования трафика. Ключ шифрования трафика используется для шифрования данных услуги одного того же контента и одних и тех же услуг.

[115] Кроме того, настоящее изобретение предлагает способ управления цифровыми правами при широковещательном/многоадресном обслуживании, включающий в себя: получение запроса от терминала на присоединение к домену услуги, использующему общий ключ группы; и передачу терминалу, который присоединился к домену услуги, сообщения с ключами, содержащего один или несколько ключей шифрования услуги, зашифрованных с использованием общего ключа группы, чтобы терминал получил возможность пользоваться одним и тем же контентом и одними и теми же услугами, по меньшей мере, совместно с одним устройством в домене услуги.

[116] Сообщение с ключами может представлять собой объект «RO», устанавливающий права доступа. Домен услуги может содержать, по меньшей мере, одну услугу или пакет услуг, включающий в себя несколько услуг. Каждая услуга может включать в себя ключ шифрования услуги. Каждый ключ шифрования услуги используется для шифрования одного или нескольких ключей шифрования трафика. Ключ шифрования трафика используется для шифрования данных услуги или контента услуги.

[117] Кроме того, настоящее изобретение предлагает способ управления цифровыми правами при широковещательном/многоадресном обслуживании, включающий в себя: получение общего ключа группы при присоединении к домену услуги; получение объекта «RO», устанавливающего права доступа, который содержит один или несколько ключей шифрования услуги, где каждый объект «RO», устанавливающий права доступа, зашифрован с помощью общего ключа группы; и получение данных услуги и дешифрование полученных данных услуги с помощью полученного объекта «RO», устанавливающего права доступа.

[118] Домен услуги содержит, по меньшей мере, одну услугу или пакет услуг, включающий в себя несколько услуг. Каждая услуга может включать в себя ключ шифрования услуги. Каждый ключ шифрования услуги используется для шифрования одного или нескольких ключей шифрования трафика. Ключ шифрования трафика используется для шифрования данных услуги или контента услуги.

[119] Далее, настоящее изобретение предлагает способ управления цифровыми правами при широковещательном/многоадресном обслуживании, включающий в себя: согласование процедуры регистрации между устройством и сервером «RI», выдающим права пользователя; выполнение между устройством и сервером «RI», выдающим права пользователя, процедуры присоединения к домену услуги на основе согласованной процедуры регистрации, чтобы дать устройству возможность пользоваться ключом домена, связанным со всеми устройствами, которые присоединились к домену услуги; предоставление устройству прав пользователя, чтобы пользоваться доменом услуги, включающих в себя один или несколько ключей шифрования данных услуги, зашифрованных с помощью ключа домена; и выдача устройству доступа к контенту данных услуги, переданных сервером «RI», выдающим права пользователя, с предоставлением возможности дешифрования данных услуги, используя ключи шифрования данных услуги и ключ домена.

[120] Этап предоставления дополнительно включает в себя: передачу ключа шифрования данных услуги устройству от сервера, выдающего права пользователя, где ключ шифрования данных услуги был зашифрован с использованием ключа шифрования из сообщения о ключах.

[121] Настоящее изобретение предлагает систему управления цифровыми правами при широковещательном/многоадресном обслуживании, систему, включающую в себя: сервер поставщика услуг, приспособленный для предоставления контента услуги широковещательного/многоадресного обслуживания; устройство, приспособленное для получения контента услуги широковещательного/многоадресного обслуживания после присоединения к домену услуги, который совместно, со всеми устройствами, которые присоединились к этому домену услуги, пользуется ключом домена; и сервер, выдающий права пользователя, приспособленный для взаимодействия с сервером поставщика услуг и устройством, чтобы позволить устройству присоединиться к домену услуги и надлежащим образом дешифровать контент, полученный от поставщика услуг, с помощью ключей шифрования услуги и ключей шифрования трафика.

[122] Ключи шифрования данных услуги могут быть переданы от сервера, выдающего права пользователя, устройству через сервер широковещательной/многоадресной передачи.

[123] Настоящее изобретение предлагает способ управления цифровыми правами при широковещательном/многоадресном обслуживании, способ, включающий в себя: выполнение между сервером, выдающим права пользователя, и устройством процедуры присоединения к домену услуги на основе согласованной процедуры регистрации, чтобы дать устройству возможность пользоваться ключом домена; передачу, по меньшей мере, одного объекта «RO», устанавливающего права доступа, от сервера, выдающего права пользователя, устройству, где объект «RO», устанавливающий права доступа, шифруется с помощью ключа домена и содержит, по меньшей мере, один ключ шифрования услуги; использование контента услуги широковещательной/многоадресной передачи устройством после выполнения дешифрования с помощью ключа шифрования трафика, который был зашифрован с помощью ключа шифрования услуги.

[124] Настоящее изобретение предлагает терминал, поддерживающий управление цифровыми правами при широковещательном/многоадресном обслуживании, включающий в себя: приемопередатчик, приспособленный для передачи и приема сигналов и информации; и процессор, взаимодействующий с приемопередатчиком и приспособленный для выполнения этапов получения запроса от терминала на присоединение к домену услуги, имеющему общий ключ группы; передачи шифрования одного или нескольких ключей шифрования с использованием общего ключа группы терминалу, который запросил присоединения, чтобы дать терминалу возможность совместно с одним или несколькими устройствами пользоваться одними и теми же контентом и услугами в пределах домена услуги.

[125] Настоящее изобретение предлагает терминал, поддерживающий управление цифровыми правами при широковещательном/многоадресном обслуживании, терминал, включающий в себя: приемопередатчик, приспособленный для обмена сигналами и информацией с сетью; и процессор, взаимодействующий с приемопередатчиком и приспособленный для выполнения этапов передачи в сеть запроса на присоединение к домену услуги, который совместно пользуется общим ключом группы; и получения сообщения с ключами, содержащего один или несколько ключей шифрования услуги, зашифрованных в сети с помощью общего ключа группы, чтобы обеспечить совместное пользование, по меньшей мере, еще с одним устройством одними и теми же контентом и услугами, в этом домене услуги.

[126] Настоящее изобретение предлагает терминал, поддерживающий управление цифровыми правами при оказании услуги широковещательной/многоадресной передачи, включающий в себя: приемопередатчик, приспособленный для обмена сигналами и информацией с сетью; и процессор, взаимодействующий с приемопередатчиком и приспособленный для выполнения этапов получения общего ключа группы при присоединении к домену услуги; получения объекта «RO», устанавливающего права доступа, который содержит один или несколько ключей шифрования услуги, где каждый объект, устанавливающий права доступа, зашифрован с помощью общего ключа группы; и получения данных услуги и дешифрование полученных данных услуги с помощью полученного объекта, устанавливающего права доступа.

[127] Настоящее изобретение предлагает терминал, поддерживающий управление цифровыми правами при оказании услуги широковещательной/многоадресной передачи, терминал, включающий в себя: приемопередатчик, приспособленный для обмена сигналами и информацией с сетью; и процессор, взаимодействующий с приемопередатчиком и приспособленный для выполнения этапов согласования процедуры регистрации с сервером сети, выдающим права пользователя; выполнения с сервером, выдающим права пользователя, процедуры присоединения к домену услуги на основе согласованной процедуры регистрации, чтобы дать возможность совместно со всеми устройствами, которые присоединились к домену услуги, пользоваться ключом домена; получения прав пользователя, чтобы пользоваться доменом услуги, включающих один или несколько ключей шифрования данных услуги, зашифрованных с помощью ключа домена; и получения доступа к контенту данных услуги, передаваемых сервером, выдающим права пользователя, посредством дешифрования данных услуги с использованием ключей шифрования данных услуги и ключа домена.

[128] Настоящее изобретение предлагает терминал, поддерживающий управление цифровыми правами при оказании услуги широковещательной/многоадресной передачи, включающий в себя: приемопередатчик, приспособленный для обмена сигналами и информацией с сетью, которая содержит сервер, выдающий права пользователя, и сервер поставщика услуг; и процессор, взаимодействующий с приемопередатчиком и приспособленный для выполнения этапов получения контента услуги широковещательной/многоадресной передачи после присоединения к домену услуги, который использует ключ домена, связанный со всеми устройствами, которые присоединились к этому домену услуги; и взаимодействия с сервером, выдающим права пользователя, и сервером поставщика услуг, чтобы дать возможность присоединиться к домену услуги; и надлежащего дешифрования контента, полученного от поставщика услуг, с помощью ключей шифрования услуги и ключей шифрования трафика.

[129] Настоящее изобретение предлагает терминал, поддерживающий управление цифровыми правами при оказании услуги широковещательной/многоадресной передачи, включающий в себя: приемопередатчик, приспособленный для обмена сигналами и информацией с сетью; и процессор, взаимодействующий с приемопередатчиком и приспособленный для выполнения этапов выполнения с сервером, выдающим права пользователя, процедуры присоединения к домену услуги на основе согласованной процедуры регистрации, чтобы дать возможность совместного пользования ключом домена; получения, по меньшей мере, одного объекта, устанавливающего права доступа, от устройства (сервера), выдающего права пользователя, где объект «RO», устанавливающий права доступа, шифруется с помощью ключа домена и содержит, по меньшей мере, один ключ шифрования услуги; и использования контента услуги широковещательной/многоадресной передачи в устройстве при выполнении дешифрования с помощью ключа шифрования трафика, который был зашифрован с помощью ключа шифрования услуги.

[130] Чтобы реализовать различные вышеописанные свойства, настоящее изобретение может использовать различные типы аппаратных и-или программных компонентов (модулей). Например, различные аппаратные модули могут содержать различные интегральные схемы и компоненты, необходимые для выполнения этапов вышеописанного способа. Кроме того, различные программные модули (выполняемые процессорами и-или другим оборудованием) могут содержать различные встроенные программы и протоколы, необходимые для выполнения этапов способа, описываемого настоящим изобретением.

[131] Кроме того, в способе управления цифровыми правами при оказании услуги широковещательной/многоадресной передачи в соответствии с настоящим изобретением, сервер «RI», выдающий права пользователя, генерирует один объект «RO», устанавливающий права доступа, домена для каждого домена услуги, вне зависимости от числа терминалов, пользующихся услугой, что способствует снижению загрузки сервера «RI», выдающего права пользователя.

[132] В соответствии с вышеописанным, в способе управления цифровыми правами при широковещательном/многоадресном обслуживании в соответствии с настоящим изобретением, объект «RO», устанавливающий права доступа, генерируется в соответствии с блоком домена и, таким образом, все терминалы, пользующиеся услугой, могут получать сервер «RI», выдающий права пользователя, за более короткое время, и сеть может использоваться эффективнее.

[133] Поскольку настоящее изобретение может быть воплощено в нескольких формах без отступления от его духа или существенных характеристик, следует также понять, что вышеописанные варианты осуществления не ограничиваются какими-либо подробностями предшествующего описания, если не указано иное, и их следует понимать в пределах духа и сферы действия, определяемых прилагаемой формулой изобретения, и, таким образом, считается, что все изменения и модификации, соответствующие положениям формулы изобретения или их эквивалентам, охватываются прилагаемой формулой изобретения.

Настоящее изобретение относится к способу управления цифровыми правами при широковещательном/многоадресном обслуживании. Техническим результатом изобретения является: предотвращение неразрешенного использования контента. Технический результат достигается за счет преобразования контента в зашифрованные данные, используя методы шифрования. Пользователям, выполнившим процедуру аутентификации, разрешают доступ к исходному контексту. Способ включает: выполнение процедуры регистрации, используя открытый ключ терминала; присоединение к домену услуги; прием ключа домена, зашифрованного с использованием открытого ключа; прием из сети объекта прав, устанавливающего права доступа, домена услуги, включающего в себя ключ шифрования услуги или ключ шифрования программы, прием ключа шифрования графика зашифрованного с использованием ключа шифрования услуги; и прием данных услуги широковещательного/многоадресного обслуживания, при этом данные услуги кодируются с использованием ключа шифрования графика. 2 н. и 8 з.п. ф-лы, 10 ил.

1. Способ управления цифровыми правами при широковещательном/многоадресном обслуживании, выполняемый терминалом, содержащий:

выполнение процедуры регистрации с сетью, при этом при процедуре регистрации совместно используется открытый ключ терминала;

направление сети сообщения с запросом, чтобы присоединиться к домену услуги;

прием из сети ключа домена, который зашифрован с использованием указанного открытого ключа;

прием из сети объекта «RO», устанавливающего права доступа, домена услуги, включающего в себя ключ шифрования услуги «SEK» или ключ шифрования программы «РЕК», при этом ключ шифрования услуги «SEK» или ключ шифрования программы «РЕК» зашифрован с использованием ключа домена, при этом объект «RO», устанавливающий права доступа, домена услуги передается из сети в широковещательном режиме множеству терминалов, которые присоединились к домену услуги;

прием из сети ключа шифрования трафика «ТЕК», зашифрованного с использованием ключа шифрования услуги «SEK»; и

прием из сети данных услуги широковещательного/многоадресного обслуживания, при этом данные услуги кодируются с использованием ключа шифрования трафика «ТЕК».

2. Способ по п.1, дополнительно содержащий декодирование принятых данных услуги с использованием указанного ключа шифрования трафика «ТЕК».

3. Способ по п.1, в котором ключ домена и объект «RO», устанавливающий права доступа, домена услуг принимаются от сервера «RI», выдающего права пользователя.

4. Способ по п.3, в котором сообщение с запросом представляет собой сообщение с запросом на подписку на домен, используемое, чтобы запросить подписку с доменом услуги для предоставления отдельной услуги или пакета услуг от сервера «RI», выдающего права пользователя.

5. Способ по п.4, в котором при запросе подписки с доменом услуги серверу «RI», выдающему права пользователя, направляется, по крайней мере, одно из следующего: идентификатор «ID» услуги или идентификатор «ID» пакета услуг, идентификатор «ID» терминала и цифровая подпись терминала.

6. Способ управления цифровыми правами при широковещательном/многоадресном обслуживании, выполняемый сетью, содержащий:

выполнение процедуры регистрации с терминалом, при этом при процедуре регистрации совместно используется открытый ключ терминала;

прием от терминала сообщения с запросом для присоединения к домену услуги;

направление терминалу ключа домена, который зашифрован с использованием указанного открытого ключа терминала;

направление терминалу объекта «RO», устанавливающего права доступа, домена услуги, включающего в себя ключ шифрования услуги «SEK» или ключ шифрования программы «РЕК», при этом ключ шифрования услуги «SEK» или ключ шифрования программы «РЕК» зашифрован с использованием ключа домена, при этом объект «RO», устанавливающий права доступа, домена услуги передается из сети в широковещательном режиме множеству терминалов, которые присоединились к домену услуги;

направление терминалу ключа шифрования трафика «ТЕК», зашифрованного с использованием ключа шифрования услуги «SEK»; и

направление терминалу данных услуги широковещательного/ многоадресного обслуживания, при этом данные услуги кодируются с использованием ключа шифрования трафика «ТЕК».

7. Способ по п.6, в котором ключ домена и объект «RO», устанавливающий права доступа, домена услуг направляются от сервера «RI», выдающего права пользователя, сети.

8. Способ по п.7, в котором сообщение с запросом представляет собой сообщение с запросом на подписку на домен, используемое, чтобы запросить подписку с доменом услуги для предоставления отдельной услуги или пакета услуг от сервера «RI», выдающего права пользователя.

9. Способ по п.8, в котором при запросе подписки с доменом услуги посредством сервера «RI», выдающего права пользователя, принимается, по крайней мере, одно из следующего:

идентификатор «ID» услуги или идентификатор «ID» пакета услуг, идентификатор «ID» терминала и цифровая подпись терминала.

10. Способ по п.6, в котором ключ шифрования трафика «ТЕК» направляется терминалу сервером широковещательного/многоадресного обслуживания (BCAST) сети.

| Способ и приспособление для нагревания хлебопекарных камер | 1923 |

|

SU2003A1 |

| СПОСОБ ОБЕСПЕЧЕНИЯ ВЫСОКОСКОРОСТНОЙ ПЕРЕДАЧИ ДАННЫХ В ОБОРУДОВАНИИ СОТОВОЙ СВЯЗИ И УСТРОЙСТВО ДЛЯ ЕГО ОСУЩЕСТВЛЕНИЯ | 1997 |

|

RU2193291C2 |

| Топчак-трактор для канатной вспашки | 1923 |

|

SU2002A1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

| Переносная печь для варки пищи и отопления в окопах, походных помещениях и т.п. | 1921 |

|

SU3A1 |

Авторы

Даты

2010-06-10—Публикация

2006-01-13—Подача